사용 설명서

(4.2 이상의 제품 버전용)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Copyright © 2010 by ESET, spol. s r. o.

ESET Smart Security 4는 ESET, spol. s r.o.에서 개발되었습니다.

자세한 내용은 www.eset.com을 참조하십시오.

All rights reserved. 작성자의 쓰기 허가 없이 이 설명서의 어떠한

부분도 복제하거나, 검색 시스템에 저장하거나, 전자, 기계, 복사,

녹음, 스캔 또는 그 외의 어떤 방법이나 어떤 형식으로도 전송할 수

없습니다.

ESET, spol. s r.o.에서는 사전 통보 없이 설명한 애플리케이션

소프트웨어를 변경할 수 있습니다.

전세계 고객 지원: www.eset.eu/support

북미 고객 지원: www.eset.com/support

REV.20100225-015

목차

1. ESET Smart Security 4 .............................4

1.1 새로운 기능 .................................................................... 4

1.2 시스템 요구 사항 ............................................................. 5

2. 설치 ......................................................6

2.1 일반 설치 ....................................................................... 6

2.2 사용자 지정 설치 ................................

2.3 원래 설정 사용 ................................................................ 9

2.4 사용자 이름 및 비밀번호 입력 ............................................. 9

2.5 수동 검사 ....................................................................... 9

3. 초보자용 설명서 ..................................... 10

3.1 사용자 인터페이스 디자인 소개 – 모드 .................................10

3.1.1 시스템 작업 검사 ................................................... 10

3.1.2 프로그램이 제대로 작동하지 않는 경우 수행할 작업 ..... 11

3.2 업데이트 설정 .................................................................11

3.3 신뢰 영역 설정 ................................................................11

3.4 프록시 서버 설정 ............................................................ 12

3.5 설정 보호 ...................................................................... 12

4. ESET Smart Security 사용 .......................13

4.1 안티바이러스, 안티스파이웨어 보호 .................................... 13

4.1.1 실시간 파일 시스템 보호 .......................................... 13

4.1.1.1 컨트롤 설정 ...........................................................13

4.1.1.1.1 미디어 검사 ...........................................................13

4.1.1.1.3 고급 검사 옵션 .......................................................13

4.1.1.2 치료 수준 .............................................................. 13

4.1.1.3 실시간 보호 구성을 수정해야 하는 경우 .....................14

4.1.1.4 실시간 보호 검사 ....................................................14

4.1.1.5 실시간 보호가 작동하지 않는 경우 수행할 작업 ...........14

4.1.2 이메일 클라이언트 보호 ...........................................14

4.1.2.1 POP3 검사 .............................................................14

4.1.2.1.1 호환성 ..................................................................14

4.1.2.2 이메일 클라이언트와 통합 .......................................15

4.1.2.2.1 이메일 본문에 태그 메시지 추가 ................................15

4.1.2.3 침입 항목 제거 .......................................................15

4.1.3 웹 브라우저 보호 ....................................................15

4.1.3.1 HTTP, HTTPS .........................................................15

4.1.3.1.1 주소 관리 ..............................................................16

4.1.3.1.2 웹 브라우저 ...........................................................16

4.1.4 수동 검사 ..............................................................16

4.1.4.1 검사 유형 .............................................................. 17

4.1.4.1.1 스마트 검사 ........................................................... 17

4.1.4.1.2 사용자 지정 검사 .................................................... 17

4.1.4.2 검사 대상 .............................................................. 17

4.1.4.3 검사 프로필 ........................................................... 17

4.1.5 프로토콜 필터링 .....................................................17

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 신뢰할 수 있는 인증서 .............................................18

4.1.5.1.2 제외된 인증서 ........................................................18

4.1.6 ThreatSense 엔진 파라미터 설정 ..............................18

4.1.6.1 오브젝트 설정 ........................................................18

4.1.6.2 옵션......................................................................19

............................. 7

4.1.6.3 치료......................................................................19

4.1.6.4 확장명 ..................................................................19

4.1.6.5 제한..................................................................... 20

4.1.6.6 기타..................................................................... 20

4.1.7 침입이 검출됨 .......................................................20

4.2 개

인 방화벽 ................................................................... 21

4.2.1 필터링 모드 ...........................................................21

4.2.2 프로필 ..................................................................21

4.2.2.1 프로필 관리 ........................................................... 21

4.2.3 모든 네트워크 트래픽 차단: 네트워크 연결 끊기 .......... 21

4.2.4 필터링 비활성화: 모든 트래픽 허용 .........................

4.2.5 규칙 구성 및 사용................................................... 22

4.2.5.1 새 규칙 생성 .......................................................... 22

4.2.5.2 규칙 편집 ............................................................. 22

4.2.6 영역 구성 ............................................................. 22

4.2.6.1 네트워크 인증 ....................................................... 23

4.2.6.1.1 영역 인증 - 클라이언트 구성 .................................... 23

4.2.6.1.2 영역 인증 - 서버 구성 ............................................. 24

4.2.7 연결 설정 - 검색 ..................................................... 24

4.2.8 로깅..................................................................... 25

4.3 안티스팸 보호 ................................................................25

4.3.1 안티스팸 자기 학습 ............................................

4.3.1.1 허용 목록 및 차단 목록에 주소 추가 .......................... 25

4.3.1.2 메시지를 스팸으로 지정 .......................................... 25

4.4 프로그램 업데이트 ......................................................... 26

4.4.1 업데이트 설정 .......................................................26

4.4.1.1 업데이트 프로필 .................................................... 26

4.4.1.2 고급 업데이트 설정 ......................................

4.4.1.2.1 업데이트 모드 ....................................................... 27

4.4.1.2.2 프록시 서버 .......................................................... 27

4.4.1.2.3 LAN 연결 .............................................................. 28

4.4.1.2.4 업데이트 복사본 생성 – 미러 ................................... 28

4.4.1.2.4.1 미러에서 업데이트 ................................................. 28

4.4.1.2.4.2 미러 업데이트 문제 해결 ......................................... 29

4.4.2 업데이트 작업을 생성하는 방법 ............................... 29

4.5 스케줄러 ...................................................................... 29

4.5.1 작업을 예약하는 목적 .............................................30

4.5.2 새 작업 생성 .......................................................... 30

4.6 검역소..................................................................

4.6.1 파일을 검역소로 보내기 .......................................... 30

4.6.2 검역소에서 복원 ....................................................30

4.6.3 검역소에서 파일 전송 .............................................. 31

4.7 로그 파일 ...................................................................... 31

4.7.1 로그 유지 관리 ....................................................... 31

4.8 사용자 인터페이스 .........................

4.8.1 경고 및 알림 .......................................................... 32

4.9 ThreatSense.Net ..........................................................32

4.9.1 감염 의심 파일 ...................................................... 33

4.9.2 통계..................................................................... 33

4.9.3 전송.....................................................

4.10 원격 관리 ......................................................................34

4.11 라이센스 .......................................................................34

................................. 31

................ 34

..21

.... 25

.......... 26

....... 30

5. 고급 사용자 ........................................... 35

5.1 프록시 서버 설정 ............................................................35

5.2 설정 가져오기 및 내보내기 ................................................35

5.2.1 설정 가져오기 ..

5.2.2 설정 내보내기 .......................................................35

5.3 명령줄..........................................................................36

5.4 ESET SysInspector ........................................................36

5.4.1 사용자 인터페이스 및 애플리케이션 사용 ..................36

5.4.1.1 프로그램 제어 ...............................................

5.4.1.2 ESET SysInspector 탐색 ......................................... 37

5.4.1.3 비교..................................................................... 37

5.4.1.4 ESET Smart Security의 구성 요소인 SysInspector ..... 38

5.4.1.5 서비스 스크립트 ....................................................38

5.4.1.5.1 서비스 스크립트 생성 .............................................38

5.4.1.5.2 서비스 스크립트의 구조 .......................................... 38

5.4.1.5.3 서비스 스크립트 실행 방법 ......................................40

5.5 ESET SysRescue .......................................................... 40

5.5.1 최소 요구 사항 ......................................................40

5.5.2 복구 CD를 생성하는 방법 ........................................40

5.5.2.1 폴더.....................................................................40

5.5.2.2 ESE

5.5.2.3 고급......................................................................41

5.5.2.4 부팅 가능한 USB 장치 .............................................41

5.5.2.5 굽기......................................................................41

5.5.3 ESET SysRescue 사용 .............................................41

5.5.3.1 ESET SysRescue 사용 .............................................41

T 안티바이러스 ................................................40

..................................................... 35

........ 36

6. 용어집 ................................................. 42

6.1 침입 유형 ......................................................................42

6.1.1 바이러스 .............................................................. 42

6.1.2 웜 ........................................................................ 42

6.1.3 트로잔 목마 ..........................................................42

6.1.4 루트킷 ................................................................. 42

6.1.5 애드웨어 .............................................................. 42

6.1.6 스파이웨어 ...........................................................43

6.1.7 잠재적으로 안전하지 않은 애플리케이션 ................... 43

6.1.8 잠재적으로 원치 않는 애플리케이션 .........................43

6.2 원격 공격 유형 ........................................................

6.2.1 DoS 공격 .............................................................. 43

6.2.2 DNS 악성 공격 ...................................................... 43

6.2.3 웜 공격 ................................................................. 43

6.2.4 포트 검사 ............................................................. 43

6.2.5 TCP 비동기화 ........................................................ 43

6.2.6 SMB 릴레이 .......................................................... 44

6.2.7 ICMP 공격 ............................................................44

6.3 이메일......................................................................... 44

6.3.1 광고.....................................................................44

6.3.2 훅스..................................................................... 44

6.3.3 피싱..................

6.3.4 사기성 스팸 인식 ...................................................44

6.3.4.1 규칙..................................................................... 45

6.3.4.2 베이지안 필터 ....................................................... 45

6.3.4.3 허용 목록 .............................................................45

6.3.4.4 차단 목록 ............................................................. 45

6.3.4.5 서버 측 컨트롤 ......................................................45

...................................................44

.......43

1. ESET Smart Security 4

ESET Smart Security 4는 진정한 통합 컴퓨터 보안의 새로운 접근 방식을

시도한 최초의 제품입니다. 이 제품은 필요에 맞게 구성된 개인 방화벽과

안티스팸 모듈이 결합된 최신 버전의 ThreatSense® 검사 엔진으로

가능해진 ESET NOD32 Antivirus의 속도와 정확성을 활용합니다. 그 결과

컴퓨터를 위협하는 공격 및 악의적인 소프트웨어를 지속적으로 감시하는

지능형 시스템이 탄생했습니다.

ESET Smart Security는 다른 공급업체에서 제공하는 것처럼 하나의

패키지에 다양한 제품이 섞여 있는 불편한 프로그램이 아닙니다. ESET

Smart Security는 시스템 공간을 최소화하면서 보호 기능을 극대화하기

위한 장기간에 걸친 노력의 산물입니다. 인공 지능을 기반으로 하는 고급

기술을 통해 시스템 성능이 저하되거나 컴퓨터가 중단되지 않으면서

바이러스, 스파이웨어, 트로잔 목마, 웜, 애드웨어, 루트킷 및 기타 인터넷

기반 공격에 의한 침입을 사전에 예방하고 제거할 수 있습니다.

1.1 새로운 기능

ESET 전문가가 오랫동안 쌓아 온 개발 경험을 통해 ESET Smart Security의

아키텍처가 완전히 새롭게 작성되었습니다. 이 아키텍처를 사용하면 최소

시스템 요구 사항으로 검색 기능을 극대화할 수 있습니다. 이 강력한 보안

솔루션에는 여러 가지 고급 옵션이 있는 모듈이 포함되어 있습니다. 다음

목록은 이러한 모듈에 대한 개요입니다.

• 안티바이러스 및 안티스파이웨어

이 모듈은 수상 경력이 있는 NOD32 Antivirus 시스템에 처음으로 사용된

ThreatSense® 검사 엔진을 기반으로 구축되었습니다. ThreatSense®는

새로운 ESET Smart Security 아키텍처와 함께 최적화되고 향상되었습니다.

기능 설명

• 개인 방화벽

개인 방화벽은 네트워크에서 보호된 컴퓨터와 기타 컴퓨터 간의 모든

트래픽을 모니터링합니다. ESET 개인 방화벽에는 다음과 같은 고급 기능이

있습니다.

기능 설명

프로필 프로필은 ESET Smart Security 개인 방화벽의

동작을 제어하는 도구입니다. 여러 개의 프로필이

있어서 사용자가 서로 다른 규칙을 할당하여 개인

방화벽 동작을 쉽게 변경할 수 있습니다.

영역 인증 사용자가 이 정보에 따라 연결할 네트워크를

식별하고 동작(예: 방화벽 프로필 전환 및 영역에

대한 통신 차단)을 정의할 수 있습니다.

하위 계층 네트워크

통신 검사

IPv6 지원 ESET 개인 방화벽에는 IPv6 주소가 표시되어

실행 파일 모니터링 감염을 방지하기 위해 실행 파일의 변경 내용을

데이터 링크 계층에 대한 네트워크 통신 검사를

통해 ESET 개인 방화벽은 다른 방법으로는

검출할 수 없는 다양한 공격을 무력화할 수

있습니다.

사용자가 해당 주소에 대한 규칙을 생성할 수

있습니다.

모니터링합니다.

애플리케이션의 파일을 수정할 수 있습니다.

이를 통해 지문이 있는

향상된 치료 이제 안티바이러스 시스템은 검출된 침입

대부분을 사용자 개입 없이 지능적으로 치료하고

삭제합니다.

백그라운드 검사 모드 컴퓨터 성능을 저하시키지 않고 백그라운드에서

컴퓨터 검사를 실행할 수 있습니다.

한층 작아진 업데이트 파일코어 최적화 프로세스를 통해 업데이트

파일의 크기가 버전 2.7보다 줄었습니다. 또한

업데이트 파일의 손상을 방지하는 보호 기능이

강화되었습니다.

널리 사용되는 이메일

클라이언트 보호

기타 작은 개선 사항 – 속도 및 처리량을 높이기 위해 파일 시스템에

이제 Microsoft Outlook뿐만 아니라 Outlook

Express, Windows Mail, Windows Live Mail

및 Mozilla Thunderbird에서도 받는 이메일을

검사할 수 있습니다.

직접 접근

–

감염된 파일에 대한 접근 차단

– Vista를 비롯한 Windows 보안 센터에 대해

최적화

HTTP 및 POP3이

통합된 파일 검사

침입 검출 시스템 네트워크 통신 및 다양한 유형의 네트워크 공격의

대화, 정책 기반, 학습,

자동 및 예외 포함 자동

모드

통합 Windows 방화벽 대체통합 Windows 방화벽을 대체하고 Windows

HTTP 및 POP3 애플리케이션 프로토콜의 파일

검사가 통합되었습니다. 이로 인해 인터넷 검색

또는 이메일 다운로드 시 사용자가 보호됩니다.

특성을 인식하는 기능으로, 이러한 통신을

자동으로 차단하는 옵션도 있습니다.

사용자는 개인 방화벽 동작을 자동으로 실행할지

여부 또는 해당 동작에서 대화식으로 규칙을

설정할지 여부를 선택할 수 있습니다. 정책 기반

모드에서는 사용자 또는 네트워크 관리자가 미리

정의한 규칙에 따라 통신이 처리됩니다. 학습

모드에서는 규칙을 자동으로 생성하여 저장하며,

개인 방화벽의 초기 구성에 적합합니다.

보안 센터와 상호 작용하여 보안 상태를

모니터링합니다. ESET Smart Security 설치 시

Windows 방화벽은 기본적으로 꺼집니다.

4

• 안티스팸

1.2 시스템 요구 사항

ESET 안티스팸이 원치 않는 이메일을 필터링하므로 보안이 강화되고 전자

통신을 더욱 안전하게 사용할 수 있습니다.

기능 설명

받는 메일 등급 지정 모든 받는 메일에는 0(스팸 아님)에서 100(스팸)

까지의 등급이 할당되어 이에 따라 해당 이메일이

정크 메일 폴더 또는 사용자가 생성한 사용자

지정 폴더로 필터링됩니다. 받는 이메일을 동시에

검사할 수도 있습니다.

다양한 검사 기법 지원 – Bayes 분석

– 규칙 기반 검사

– 전체 지문 DB 검사

이메일

클라이언트와의

완전한 통합

Microsoft Outlook, Outlook Express,

Windows Mail, Windows Live Mail 및 Mozilla

Thunderbird 클라이언트의 사용자가 안티스팸

보호 기능을 사용할 수 있습니다.

수동으로 스팸 선택 가능이메일을 직접 스팸으로 선택하거나 선택 취소할

수 있는 옵션이 있습니다.

• 기타

ESET Smart Security 및 ESET Smart Security Business Edition이

원활하게 작동하려면 시스템이 다음 하드웨어 및 소프트웨어 요구 사항을

충족해야 합니다

.

ESET Smart Security:

Windows 2000, XP 400 MHz 32비트/64비트(x86/x64)

128 MB RAM의 시스템 메모리

130 MB의 사용 가능한 공간

Super VGA (800×600)

Windows 7, Vista 1 GHz 32비트/64비트(x86/x64)

512 MB RAM의 시스템 메모리

130 MB의 사용 가능한 공간

Super VGA (800×600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP,

2003 Server

400 MHz 32비트/64비트(x86/x64)

128 MB RAM의 시스템 메모리

130 MB의 사용 가능한 공간

Super VGA (800×600)

Windows 7, Vista,

Windows Server

2008

1 GHz 32비트/64비트(x86/x64)

512 MB RAM의 시스템 메모리

130 MB의 사용 가능한 공간

Super VGA (800×600)

기능 설명

ESET SysRescue ESET SysRescue를 사용하면 운영 체제에

관계없이 실행할 수 있는 부팅 가능한 CD/DVD/

USB를 생성할 때 ESET Smart Security를 포함할

수 있습니다. 이러한 기능은 시스템에서 제거하기

힘든 침입을 삭제하는 데 가장 적합합니다.

ESET SysInspector 컴퓨터를 철저하게 검사하는 애플리케이션인

ESET SysInspector가 이제 ESET Smart Security

에 직접 통합되었습니다. 도움말 및 지원 > 고객

지원 요청(권장) 옵션을 사용하여 ESET의 고객

지원 서비스에 문의한 경우 컴퓨터의 ESET

SysInspector 상태 스냅숏을 포함하도록 선택할

수 있습니다.

문서 보호 문서 보호는 Microsoft Office 문서를 열기

전에 검사하

고 Internet Explorer에서 자동으로

다운로드된 파일(예: Microsoft ActiveX 요소)도

검사합니다.

자기 방어 새로운 자기 방어 기술은 ESET Smart Security

구성 요소를 비활성화 시도로부터 보호합니다.

사용자 인터페이스 이제 사용자 인터페이스가 비그래픽 모드에서도

작동하므로 키보드를 통해 ESET Smart Security

를 제어할 수 있습니다.

또한 화면 판독 애플리케이션과의 호환성이

향상되어 시각 장애가 있는 사용자가 한층

효과적으로 프로그램을 제어할 수 있습니다.

5

2. 설치

구입 후 ESET 웹 사이트에서 ESET Smart Security 설치 관리자를

다운로드할 수 있습니다. 설치 관리자는 awn ess_nt**_***.msi(ESET

Smart Security) 또는 essbe_nt**_***.msi(ESET Smart Security Business

Edition) 패키지로 제공됩니다. 설치 관리자를 실행하면 설치 마법사가

기본적인 설치 과정을 안내합니다. 다음과 같이 설정 상세 정보 수준이 다른

두 가지 유형의 설치를 실행할 수 있습니다.

1. 일반 설치

2. 사용자 지정 설치

제품 구입 또는 등록 후에 받은 인증 데이터인 사용자 이름 및 비밀번호를

해당 필드에 입력합니다. 현재 사용자 이름과 비밀번호가 없는 경우 나중에

언제든지 사용자 인터페이스 내에서 인증 데이터를 입력할 수 있습니다.

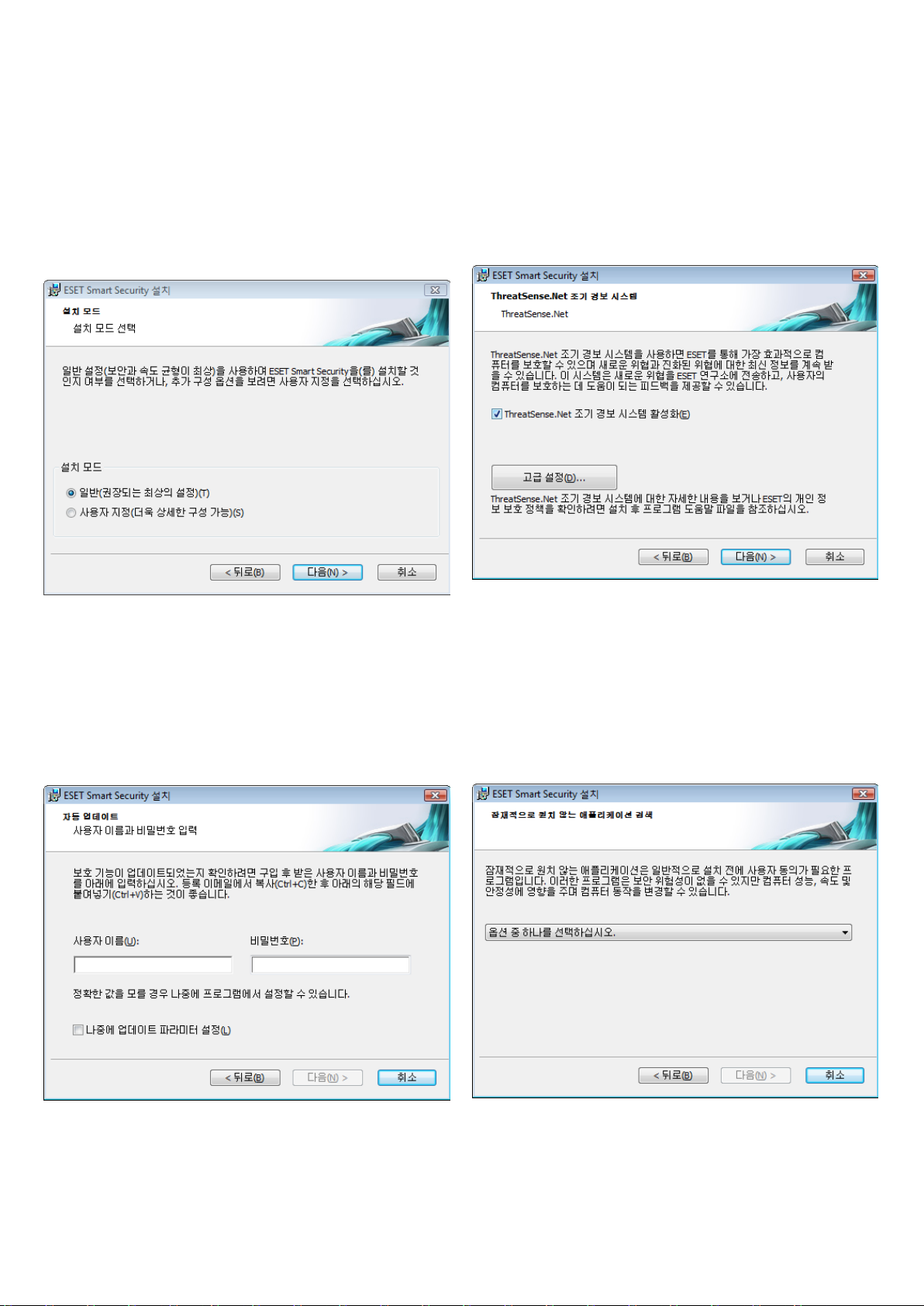

다음 단계는 ThreatSense.Net 조기 경보 시스템 구성입니다.

ThreatSense.Net 조기 경보 시스템을 구성하면 ESET가 새로운 침입에

대한 정보를 즉각적이고 지속적으로 확인하여 고객을 빠르게 보호할 수

있습니다. 시스템에서 ESET 위협 연구소로 새로운 위협을 전송할 수 있으며,

이렇게 전송된 위협은 분석 및 처리되어 바이러스 지문 DB에 추가됩니다.

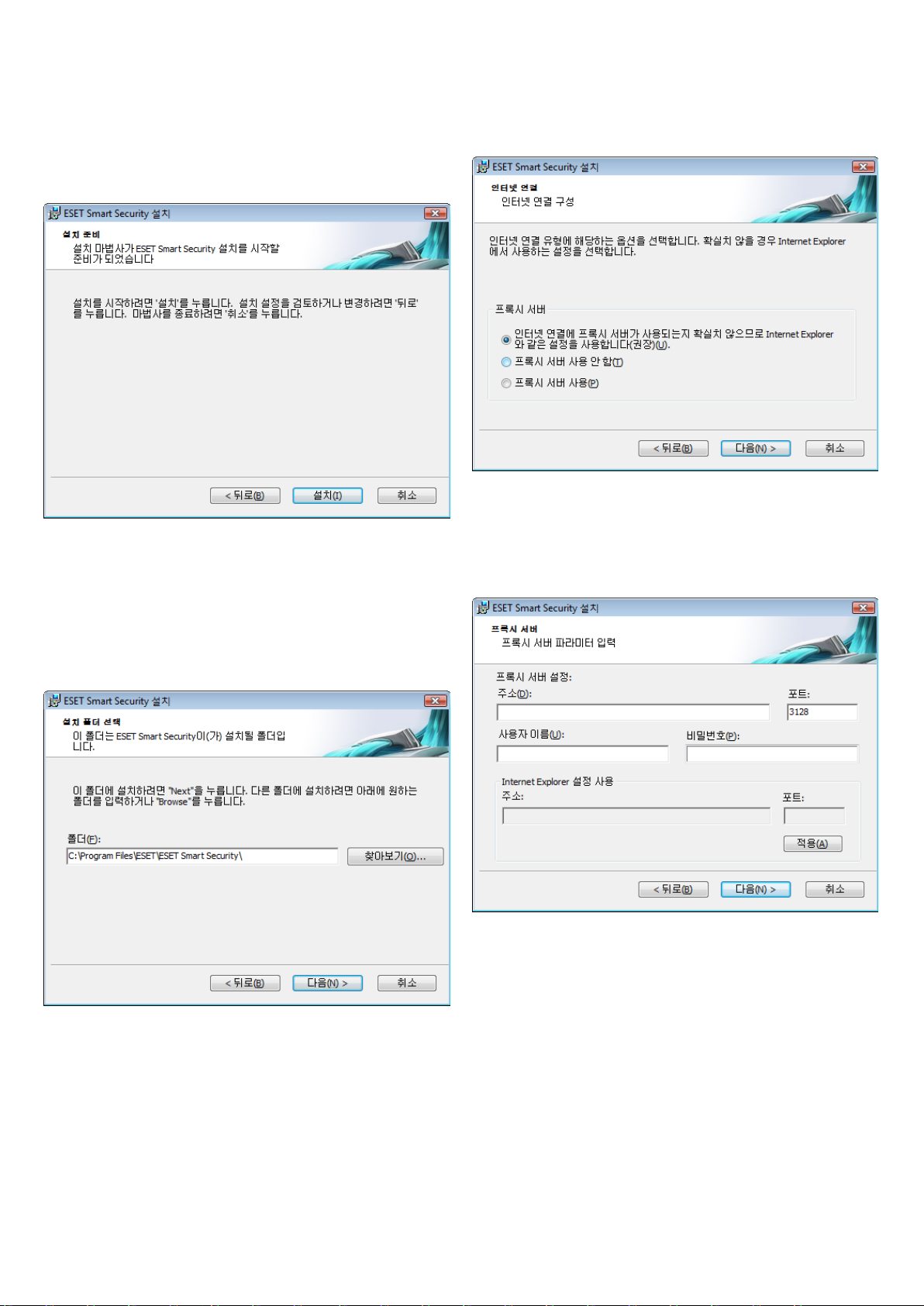

2.1 일반 설치

일반 설치에서는 대부분의 사용자에게 알맞은 구성 옵션이 제공됩니다.

이러한 설정은 손쉬운 사용 및 높은 시스템 성능과 함께 뛰어난 보안 기능을

제공합니다. 일반 설치는 기본 옵션이며 특별히 특정 설정을 사용하지

않아도 되는 경우에 권장됩니다.

설치 모드를 선택하고 다음을 클릭하면 프로그램의 자동 업데이트에 필요한

사용자 이름 및 비밀번호를 입력하라는 메시지가 표시됩니다. 이 단계는

시스템을 지속적으로 보호하는 데 중요한 역할을 합니다.

이러한 기능을 활성화하는 ThreatSense.Net 조기 경보 시스템 활성화

옵션이 기본적으로 선택되어 있습니다. 감염 의심 파일 전송에 대한 상세

설정을 수정하려면 고급 설정...을 클릭합니다.

설치 프로세스의 다음 단계는 잠재적으로 원치 않는 애플리케이션 검출

구성입니다. 잠재적으로 원치 않는 애플리케이션은 반드시 악성 프로그램은

아니지만 운영 체제의 동작에 좋지 않은 영향을 줄 수 있습니다.

이러한 애플리케이션은 보통 다른 프로그램과 함께 설치되므로 설치 중에

확인하기가 어려울 수 있습니다 이러한 애플리케이션을 설치하는 동안 대개

알림이 표시되지만 사용자 동의 없이 쉽게 설치될 수 있습니다.

6

ESET Smart Security가 이러한 유형의 위협을 검출하도록 허용하려면

잠재적으로 원치 않는 애플리케이션 검색 활성화 옵션을 선택합니다(권장).

일반 설치 모드의 마지막 단계에서는 설치 버튼을 클릭하여 설치를

확인합니다.

2.2 사용자 지정 설치

사용자 지정 설치는 프로그램을 미세 조정해 본 적이 있으며 설치 중에 고급

설정을 수정하려는 사용자를 위한 설치입니다.

사용자 이름 및 비밀번호를 입력한 후 다음을 클릭하여 인터넷 연결 구성을

진행합니다.

프록시 서버를 사용하는 경우 바이러스 지문이 제대로 업데이트되도록

프록시 서버를 올바르게 구성해야 합니다. 인터넷에 연결하는 데 프록시

서버를 사용하는지 여부를 모르는 경우에는 기본 설정인 인터넷 연결에

프록시 서버가 사용되는지 확실치 않으므로 Internet Explorer와 같은

설정을 사용합니다(권장).를 그대로 두고 다음을 클릭합니다. 프록시

서버를 사용하지 않는 경우 프록시 서버 사용 안 함 옵션을 선택합니다.

설치 모드를 선택하고 다음을 클릭하면 설치 대상 위치를 선택하라는

메시지가 표시됩니다. 프로그램은 기본적으로 C:\Program Files\ESET\

ESET Smart Security\에 설치됩니다. 이 위치를 변경하려면 찾아보기...

를 클릭합니다(권장하지 않음).

그런 다음 사용자 이름 및 비밀번호를 입력합니다. 이 단계는 일반 설치와

같습니다. 섹션 2.1, "일반 설치"를 참조하십시오.

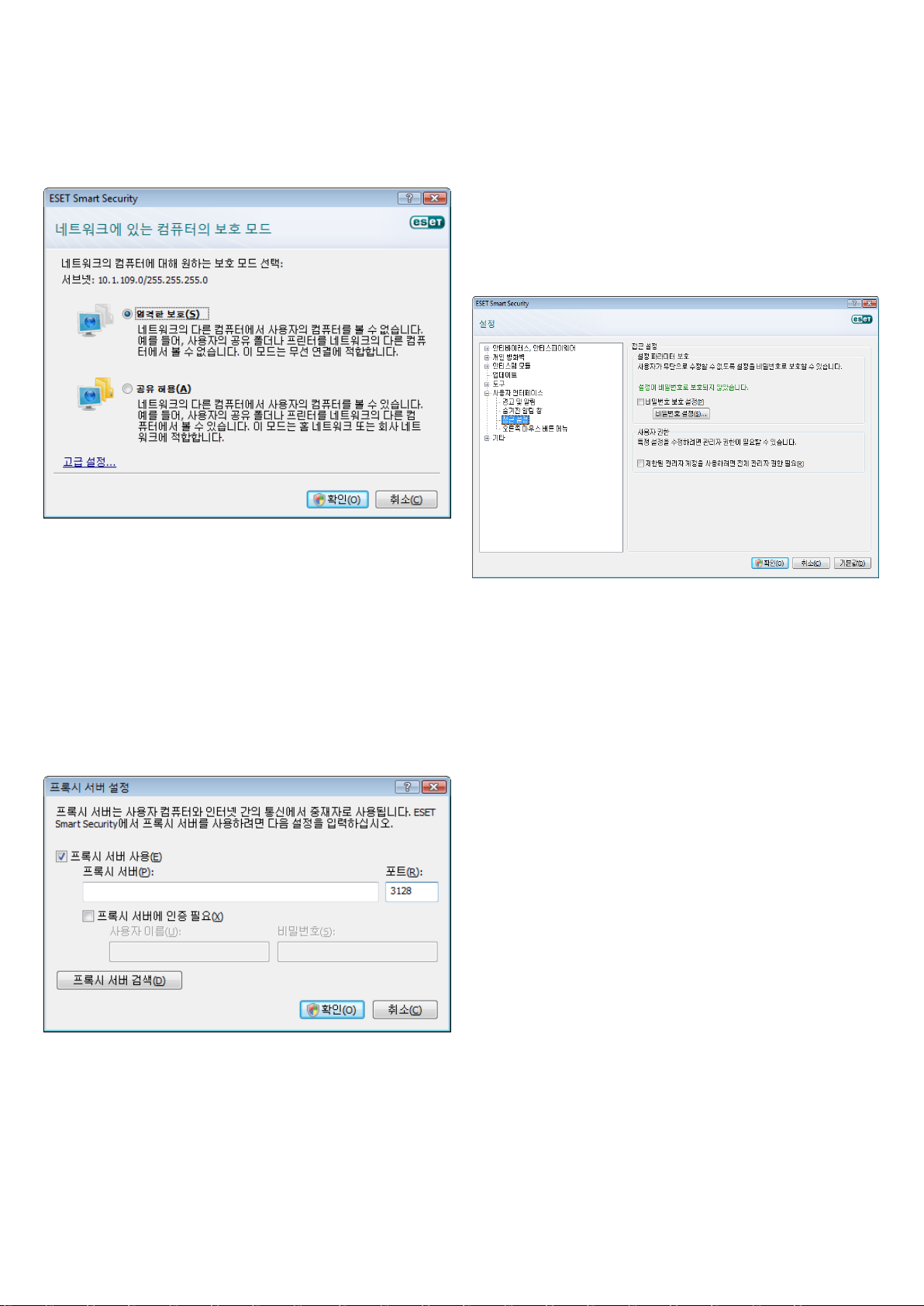

프록시 서버 설정을 구성하려면 프록시 서버 사용을 선택하고 다음을

클릭합니다. 주소 필드에 프록시 서버의 IP 주소 또는 URL을 입력합니다.

포트 필드에서는 프록시 서버가 연결을 허용하는 포트(기본값 3128)를

지정합니다. 프록시 서버에 인증이 필요한 경우 올바른 사용자 이름 및

비밀번호를 입력하여 프록시 서버에 대한 접근 권한을 부여해야 합니다.

원하는 경우 Internet Explorer의 프록시 서버 설정을 복사할 수도

있습니다. 이렇게 하려면 적용을 클릭하고 선택을 확인합니다.

7

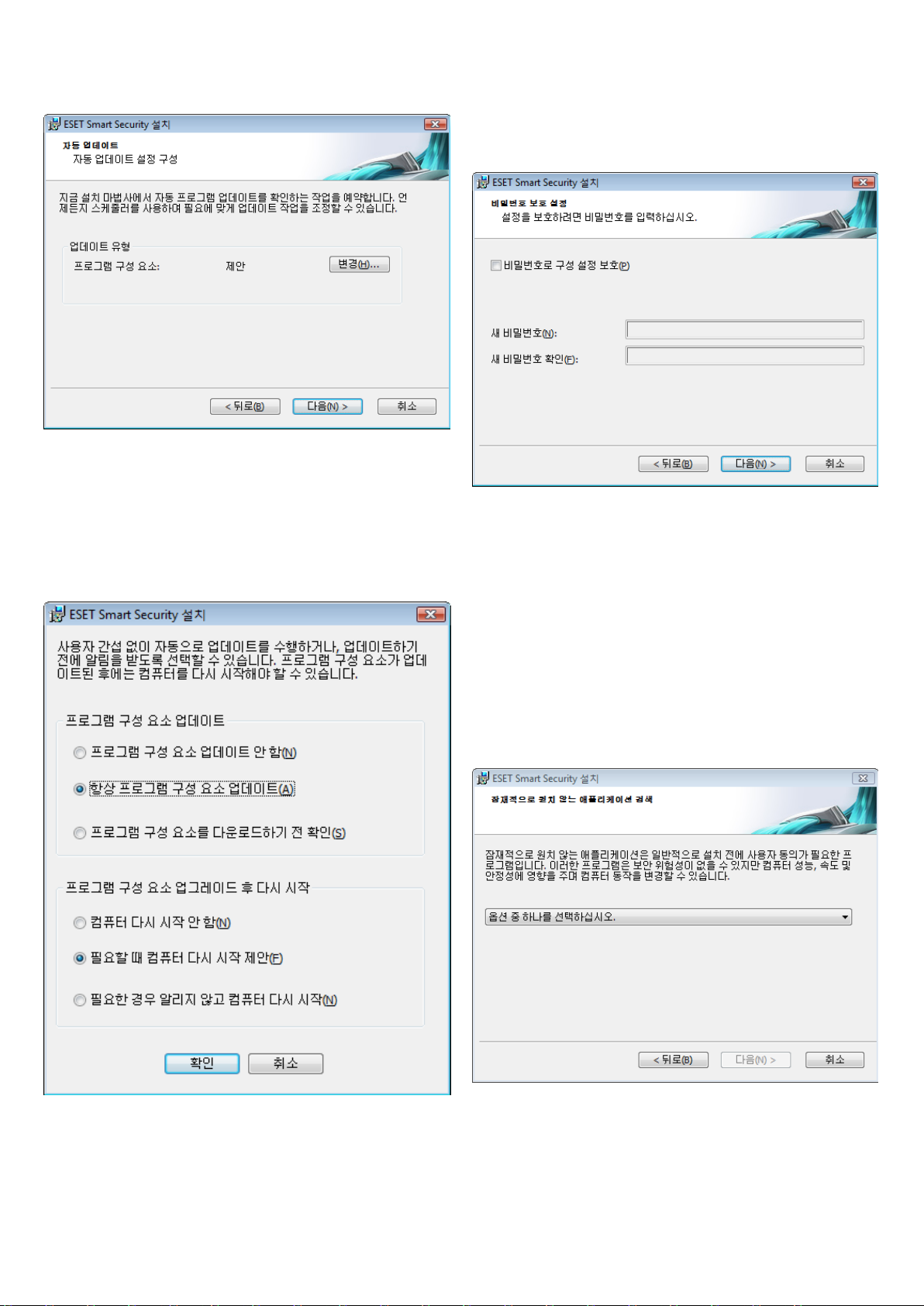

다음을 클릭하여 자동 업데이트 설정 구성을 계속 진행합니다. 이

단계에서는 시스템에서 자동 프로그램 구성 요소 업데이트가 처리되는

방법을 지정할 수 있습니다. 고급 설정에 접근하려면 변경...을 클릭합니다.

다음 설치 창에는 비밀번호를 설정하여 프로그램 설정을 보호하는 옵션이

있습니다. 비밀번호로 구성 설정 보호 옵션을 선택하고 새 비밀번호 및 새

비밀번호 확인 필드에 비밀번호를 입력합니다.

프로그램 구성 요소를 업데이트하지 않으려면 프로그램 구성 요소 업데이트

안 함 옵션을 선택합니다. 프로그램 구성 요소를 다운로드하기 전 확인

옵션을 선택하면 프로그램 구성 요소를 다운로드하기 전에 확인 창이

표시됩니다. 프로그램 구성 요소 업그레이드를 자동으로 다운로드하려면

항상 프로그램 구성 요소 업데이트 옵션을 선택합니다.

다음 설치 단계인 ThreatSense.Net 조기 경고 시스템 및 잠재적으로 원치

않는 애플리케이션 검출은 일반 설치와 동일합니다. 섹션 2.1, "일반 설치"를

참조하십시오.

사용자 지정 설치의 마지막 단계에서는 개인 방화벽 필터링 모드를

선택합니다. 다음과 같은 5개의 모드를 사용할 수 있습니다.

• 자동 모드

• 예외(사용자 정의 규칙) 포함 자동 모드

• 대화 모드

• 학습 모드

• 정책 기반 모드

참고: 프로그램 구성 요소가 업데이트되면 일반적으로 컴퓨터를 다시

시작해야 합니다. 필요한 경우 알리지 않고 컴퓨터 다시 시작 옵션을

선택하는 것이 좋습니다.

8

자동 모드 – 대부분의 사용자에게 적합합니다. 나가는 표준 연결이 모두

활성화되며 미리 정의된 설정을 사용하여 자동으로 분석되고 원치 않는

들어오는 연결은 자동으로 차단됩니다.

예외(사용자 정의 규칙) 포함 자동 모드 – 자동 모드의 규칙 외에도 이

모드에서는 사용자 지정 규칙을 추가할 수 있습니다.

대화 모드 – 이 모드는 고급 사용자에게 적합합니다. 이 모드에서는 사용자

정의 규칙에 의해 통신이 처리됩니다. 통신에 대해 정의된 규칙이 없는

경우에는 통신을 허용할지 또는 거부할지를 묻는 메시지가 표시됩니다.

정책 기반 모드 – 관리자가 생성한 미리 정의된 규칙을 기반으로 통신을

평가합니다. 규칙을 사용할 수 없는 경우에는 경고 메시지가 표시되지

않고 연결이 자동으로 차단됩니다. 네트워크 통신을 구성하려는 관리자인

경우에만 정책 기반 모드를 선택하는 것이 좋습니다.

학습 모드 – 규칙을 자동으로 생성하여 저장합니다. ESET Smart Security

에서 미리 정의된 파라미터에 따라 규칙을 저장하므로 사용자 상호 작용이

필요하지 않습니다. 학습 모드는 개인 방화벽의 초기 구성에 적합한 모드로,

필요한 통신에 대한 모든 규칙을 생성할 때까지만 사용해야 합니다.

설치 준비 창에서 설치를 클릭하여 설치를 완료합니다.

2.3 원래 설정 사용

ESET Smart Security를 다시 설치하면 현재 설정 사용 옵션이 표시됩니다.

원래 설치에서 새로운 설치로 설정 파라미터를 전송하려면 이 옵션을

선택합니다.

2.5 수동 검사

ESET Smart Security를 설치한 후 컴퓨터 검사를 수행하여 악성 코드를

검출해야 합니다. 기본 프로그램 창에서 컴퓨터 검사를 클릭한 다음 스마트

검사를 클릭합니다. 수동 검사에 대한 자세한 내용은 섹션 4.1.4, "수동 검사"

를 참조하십시오.

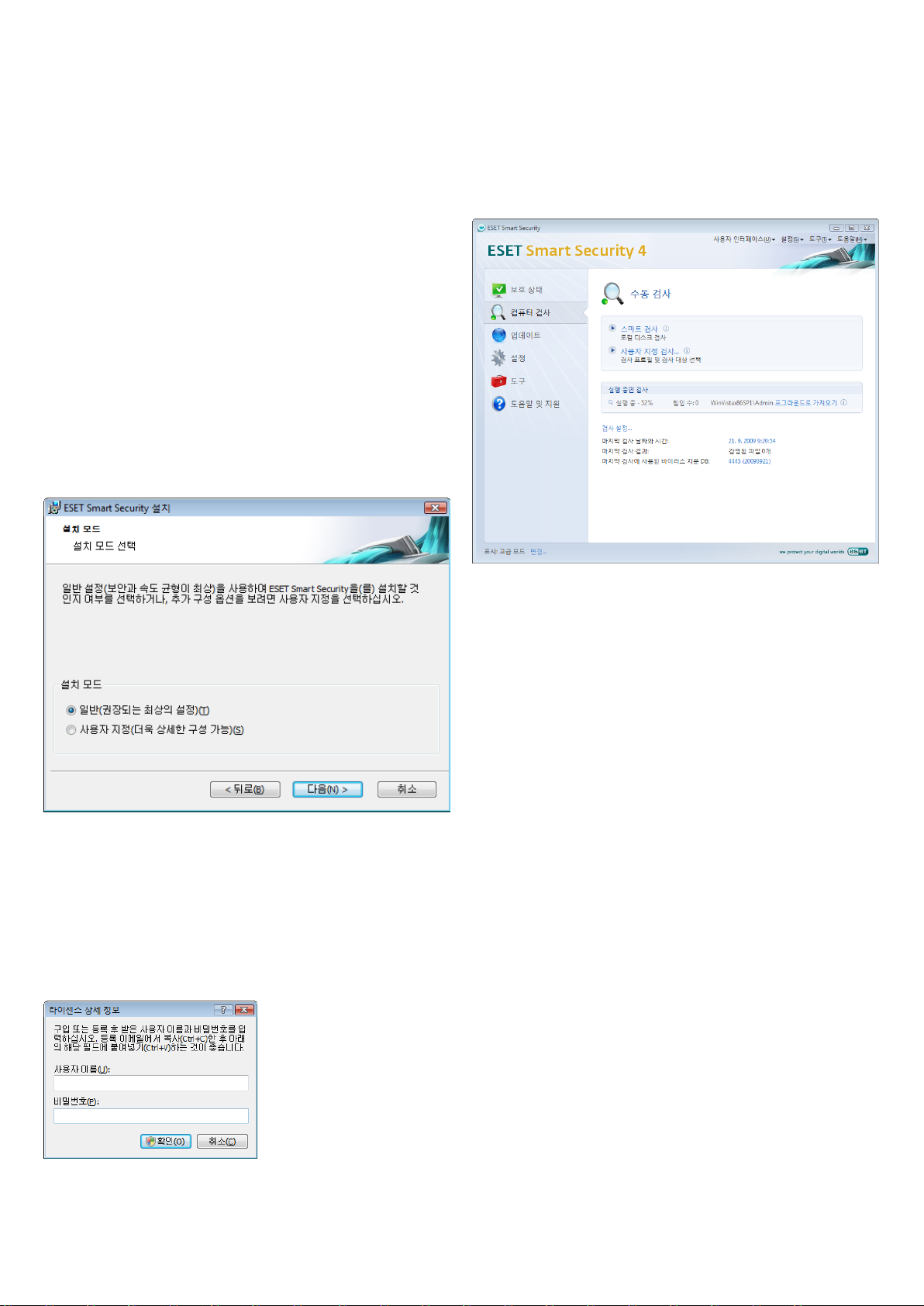

2.4 사용자 이름 및 비밀번호 입력

기능을 최적화하려면 프로그램을 자동으로 업데이트하는 것이 중요합니다.

자동 업데이트는 업데이트 설정에서 올바른 사용자 이름과 비밀번호를

입력해야만 가능합니다.

설치 중에 사용자 이름과 비밀번호를 입력하지 않은 경우에는 지금 입력할

수 있습니다. 기본 프로그램 창에서 업데이트를 클릭한 다음 사용자 이름

및 비밀번호 설정...을 클릭합니다. ESET 보안 제품과 함께 받은 라이센스

데이터를 라이센스 상세 정보 창에 입력합니다.

9

3. 초보자용 설명서

이 장에서는 ESET Smart Security 및 해당 기본 설정에 대해 간략히

설명합니다.

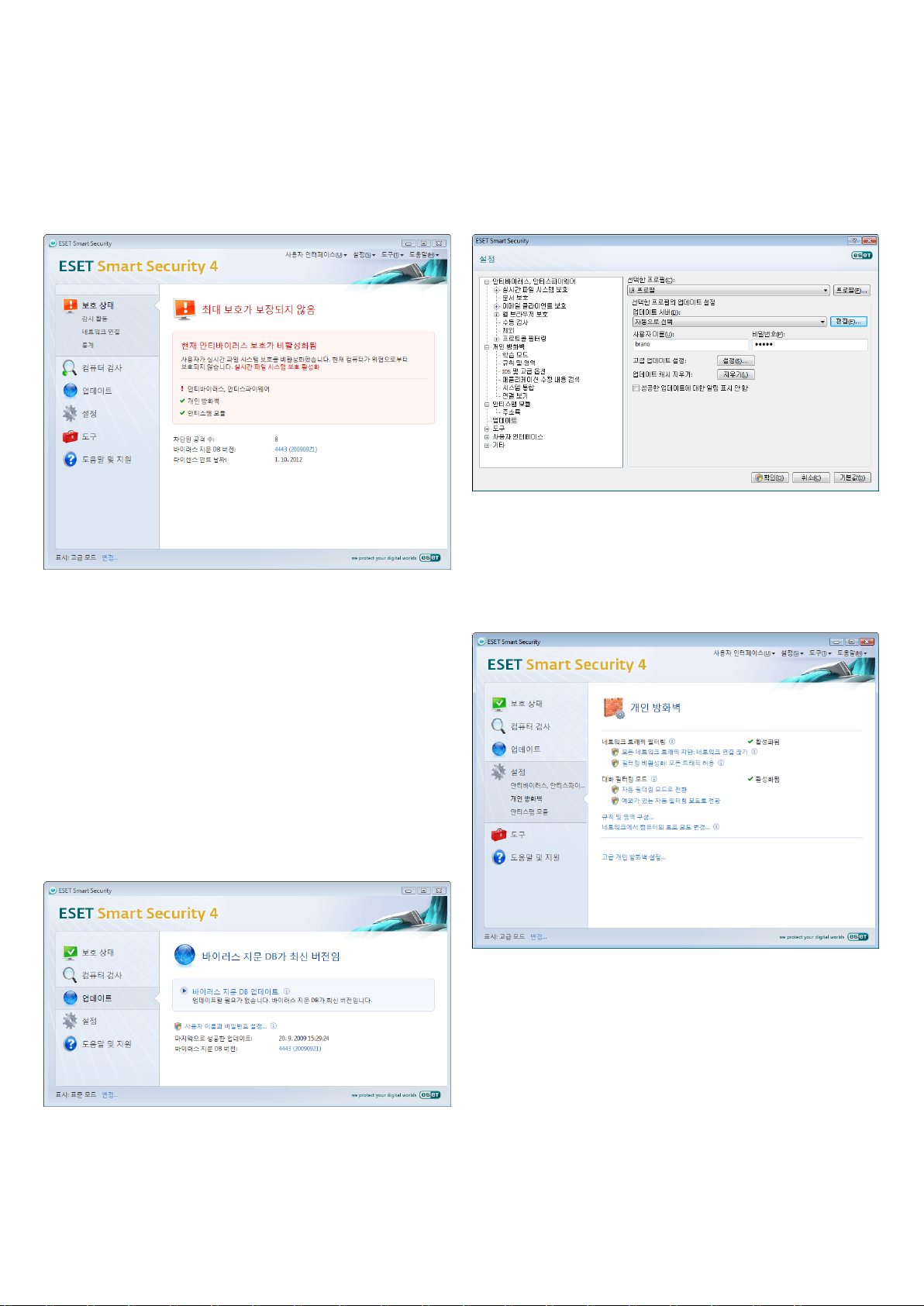

3.1 사용자 인터페이스 디자인 소개 – 모드

ESET Smart Security의 기본 프로그램 창은 기본 섹션 두 개로 나뉩니다.

왼쪽에 있는 기본 메뉴에서 옵션을 선택하면 이에 해당하는 설명이

오른쪽의 기본 창에 표시됩니다.

다음은 기본 메뉴에 있는 옵션에 대한 설명입니다.

보호 상태 – ESET Smart Security의 보호 상태에 대한 정보를 제공합니다.

고급 모드가 활성화된 경우 감시 활동, 네트워크 연결 및 통계 하위 메뉴가

표시됩니다.

컴퓨터 검사 – 수동 검사를 구성하고 시작할 수 있습니다.

업데이트 – 바이러스 지문 DB에 대한 업데이트 정보가 표시됩니다.

설정 – 컴퓨터 보안 수준을 조정하려면 이 옵션을 선택합니다. 고급 모드가

활성화된 경우 안티바이러스, 안티스파이웨어, 개인 방화벽 및 안티스팸

모듈 하위 메뉴가 표시됩니다.

도구 – 로그 파일, 검역소, 스케줄러 및 SysInspector에 접근할 수 있습니다.

이 옵션은 고급 모드에서만 표시됩니다.

도움말 및 지원 – 도움말 파일, ESET 지식 베이스 및 ESET 웹 사이트에

접근할 수 있으며 고객 지원 요청을 열 수 있는 링크가 있습니다.

ESET Smart Security 사용자 인터페이스를 통해 표준 모드와 고급 모드

간에 전환할 수 있습니다. 모드 간에 전환하려면 기본 프로그램 창의 왼쪽

하단에서 변경...을 클릭하거나 키보드에서 Ctrl + M을 누릅니다.

고급 모드로 전환하면 기본 메뉴에 도구 옵션이 추가됩니다. 이 도구 옵션을

사용하여 로그 파일, 검역소, 스케줄러 및 SysInspector의 하위 메뉴에

접근할 수 있습니다.

참고: 이 설명서의 나머지 지침은 모두 고급 모드와 관련된 내용입니다.

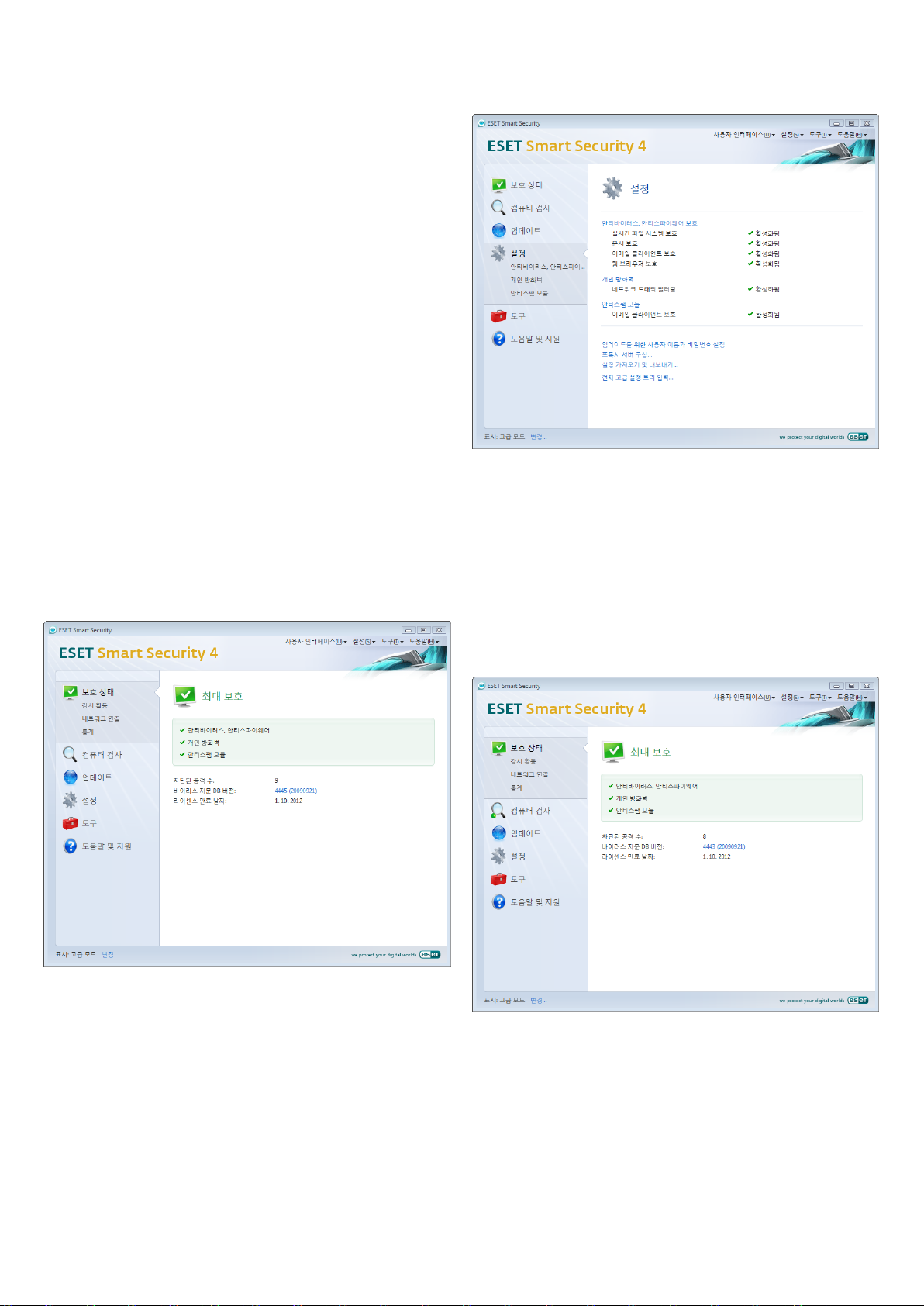

3.1.1 시스템 작업 검사

보호 상태를 보려면 기본 메뉴에서 맨 위에 있는 옵션을 클릭합니다. ESET

Smart Security의 작업에 대한 상태 요약은 기본 창에 표시되며 감시 활동,

네트워크 연결 및 통계라는 세 개의 항목이 포함된 하위 메뉴가 나타납니다.

시스템에 대한 자세한 내용을 보려면 이러한 항목 중 하나를 선택합니다.

표준 모드에서는 일반 작업에 필요한 기능에 접근할 수 있으며 고급 옵션은

표시되지 않습니다.

10

3.1.2 프로그램이 제대로 작동하지 않는 경우 수행할 작업

보호 모듈이 활성화되어 있고 제대로 작동하면 이름 옆에 녹색 체크 표시가

나타납니다. 그러나 제대로 작동하지 않는 경우에는 빨간색 느낌표 또는

주황색 알림 아이콘이 표시되고 제안된 해결 방법이 포함된 모듈에 대한

추가 정보가 창의 상단에 표시됩니다. 개별 모듈의 상태를 변경하려면 기본

메뉴에서 설정을 클릭한 다음 원하는 모듈을 클릭합니다.

제안된 해결 방법을 사용해도 문제가 해결되지 않는 경우 도움말 및 지원을

클릭하여 도움말 파일에 접근하거나 지식 베이스를 검색합니다. 여전히

도움이 필요한 경우 ESET 고객 지원을 요청할 수 있습니다. ESET 고객 지원

서비스는 여러분의 질문에 신속하게 응답하여 해결책을 찾는 데 도움을 줄

것입니다.

기본 메뉴에서 설정을 클릭한 다음 전체 고급 설정 트리 입력...을

클릭하거나 키보드에서 F5 키를 누르면 표시되는 고급 설정 창에는 추가

업데이트 옵션이 있습니다. 고급 설정 트리에서 업데이트를 클릭합니다.

업데이트 서버: 드롭다운 메뉴는 자동으로 선택으로 설정해야 합니다.

업데이트 모드, 프록시 서버 접근, LAN 연결 및 바이러스 지문 복사본 생성

(ESET Smart Security Business Edition) 등의 고급 업데이트 옵션을

구성하려면 설정... 버튼을 클릭합니다.

3.3 신뢰 영역 설정

네트워크 환경에서 컴퓨터를 보호하려면 신뢰 영역을 구성해야 합니다.

신뢰 영역을 구성하여 다른 사용자가 자신의 컴퓨터에 접근하도록 허용하고

공유를 허용할 수 있습니다. 설정 > 개인 방화벽 > 네트워크에서 컴퓨터의

보호 모드 변경...을 클릭합니다. 창이 표시되면 네트워크의 컴퓨터에

원하는 보호 모드를 선택할 수 있습니다.

3.2 업데이트 설정

바이러스 지문 DB 업데이트 및 프로그램 구성 요소 업데이트는 악성

코드로부터의 완벽한 보호를 제공하는 데 있어 중요한 부분입니다. 따라서

업데이트 구성 및 작동에 특히 주의를 기울여야 합니다. 기본 메뉴에서

업데이트를 선택한 다음 기본 창에서 바이러스 지문 DB 업데이트를

클릭하여 최신 DB 업데이트를 확인합니다. 사용자 이름 및 비밀번호

설정...을 선택하면 구입할 때 받은 사용자 이름과 비밀번호를 입력하는

대화 상자가 표시됩니다.

ESET Smart Security 설치 중에 사용자 이름 및 비밀번호를 입력한 경우

여기서 해당 정보를 입력하라는 메시지가 표시되지 않습니다.

11

ESET Smart Security를 설치한 후 컴퓨터가 새 네트워크에 연결되면 항상

신뢰 영역 검색이 수행됩니다. 따라서 일반적으로 신뢰 영역을 정의할

필요가 없습니다. 기본적으로 새 영역이 검색되면 해당 영역에 대한 보호

수준을 설정할 수 있는 대화 상자 창이 표시됩니다.

3.5 설정 보호

ESET Smart Security 설정은 조직의 보안에 매우 중요합니다. 이러한

설정을 무단으로 수정하면 네트워크의 안정성 및 보호에 위협이 될 수

있습니다. 설정을 비밀번호로 보호하려면 기본 메뉴에서 설정 > 전체 고급

설정 트리 입력... > 사용자 인터페이스 > 접근 설정을 클릭하고 비밀번호

보호 설정 옵션을 클릭한 다음 비밀번호 설정... 버튼을 클릭합니다.

경고:

신뢰 영역을 잘못 구성하면 컴퓨터에 보안 위험을 유발할 수 있습니다.

참고: 기본적으로 신뢰 영역의 워크스테이션에는 공유 파일 및 프린터에

대한 접근 권한이 부여되고, 들어오는 RPC 통신이 활성화되며, 원격

데스크탑 공유도 사용 가능합니다.

3.4 프록시 서버 설정

프록시 서버를 사용하여 인터넷 연결을 조정하는 경우 고급 설정에서 이를

지정해야 합니다. 프록시 서버 구성 창에 접근하려면 F5 키를 눌러 고급 설정

창을 열고 고급 설정 트리에서 기타 > 프록시 서버를 클릭합니다. 프록시

서버 사용 옵션을 선택한 다음 프록시 서버(IP 주소) 및 포트 필드에 값을

입력합니다. 필요한 경우 프록시 서버에 인증 필요 옵션을 선택한 다음

사용자 이름 및 비밀번호를 입력합니다.

새 비밀번호 및 새 비밀번호 확인 필드에 비밀번호를

입력한 다음

확인을 클릭합니다. 이후에 ESET Smart Security 설정을 수정하려면 이

비밀번호가 필요합니다.

이 정보가 없는 경우 프록시 서버 검색 버튼을 클릭하여 프록시 서버 설정을

자동으로 검색할 수 있습니다.

참고: 다양한 업데이트 프로필의 프록시 서버 옵션이 서로 다를 수 있습니다.

이러한 경우 고급 설정 트리에서 업데이트를 클릭하여 고급 설정에서 다른

업데이트 프로필을 구성합니다.

12

4. ESET Smart Security 사용

4.1 안티바이러스, 안티스파이웨어 보호

안티바이러스 보호는 파일, 이메일 및 인터넷 통신을 제어하여 악의적인

시스템 공격으로부터 보호합니다. 악성 코드를 통한 위협이 검출되면

안티바이러스 모듈은 먼저 위협을 차단한 후에 치료, 삭제 또는 검역소로

보내는 방법으로 위협을 제거할 수 있습니다.

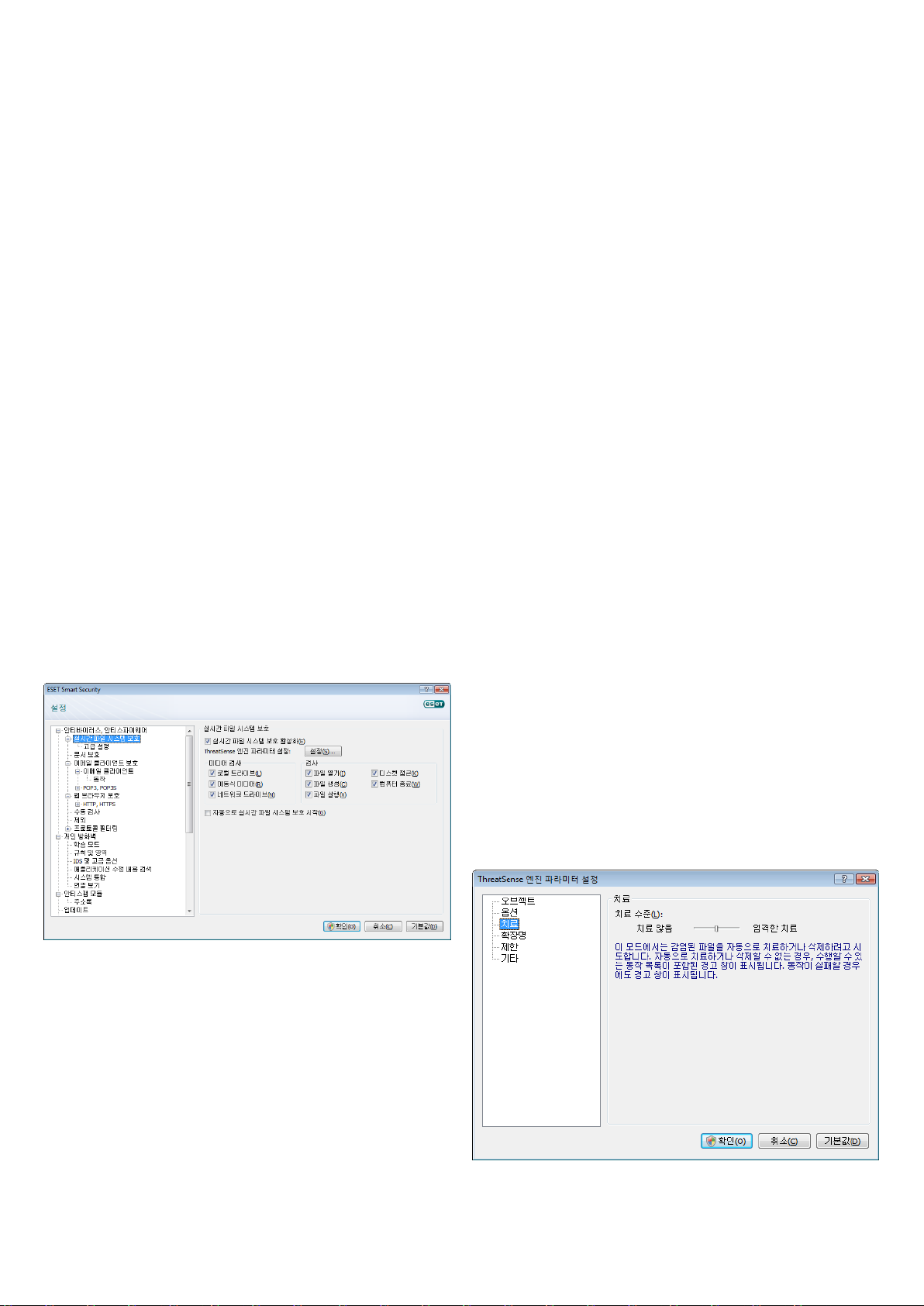

4.1.1 실시간 파일 시스템 보호

실시간 파일 시스템 보호 기능은 시스템의 모든 안티바이러스 관련

이벤트를 제어합니다. 컴퓨터에서 모든 파일을 열거나 생성하거나 실행할

때 악성 코드가 있는지 검사합니다. 시스템 시작 시 실시간 파일 시스템

보호도 시작됩니다.

4.1.1.1 컨트롤 설정

실시간 파일 시스템 보호는 모든 미디어 유형을 검사하며, 다양한 이벤트를

통해 컨트롤이 트리거됩

에 설명되어 있는 ThreatSense 기술 검출 방법을 사용하면 새로 생성된

파일과 기존 파일에 대한 실시간 파일 시스템 보호가 다를 수 있습니다. 새로

생성한 파일의 경우에는 더 자세한 컨트롤 수준을 적용할 수 있습니다.

실시간 보호 기능을 사용할 때 필요한 시스템 공간을 최소화하기 위해 이미

검사한 파일은 수정된 경우가 아니면 다시 검사하지 않습니다. 각 바이러스

지문 DB가 업데이트되면 바로 파일을 검사합니다. 이러한 동작은 스마트

최적화를 사용하여 구성됩니다. 이 기능이 비활성화되어 있는 경우 파일에

접근할 때마다 모든 파일이 검사됩니다. 이 옵션을 수정하려면 고급 설정

창을 열고 고급 설정 트리에서 안티바이러스, 안티스파이웨어 > 실시간

파일 시스템 보호를 클릭합니다. ThreatSense 엔진 파라미터 설정 옆에

있는 설정... 버튼을 클릭하고 기타를 클릭한 다음 스마트 최적화 활성화

옵션을 선택하거나 선택 취소합니다.

기본적으로 실시간 보호는 시스템을 시작할 때 실행되고 중단 없이 검사를

수행합니다. 다른 실시간 검사기와 충돌하는 등의 특수한 경우에는

자동으로실시간 파일 시스템 보호 시작 옵션의 선택을 취소하여 실시간

보호를 종료할 수 있습니다.

니다. 섹션 4.1.6, "ThreatSense 엔진 파라미터 설정"

디스켓 접근 옵션을 사용하는 경우 이 드라이브에 접근할 때 디스켓 부트

영역을 제어할 수 있습니다. 컴퓨터 종료 옵션을 사용하면

중에 하드 디스크 부트 영역을 제어할 수 있습니다. 오늘날 부트 바이러스가

드물긴 하지만 다른 소스로부터 부트 바이러스에 감염될 가능성이 여전히

있기 때문에 이러한 옵션을 활성화하는 것이 좋습니다.

4.1.1.1.3 고급 검사 옵션

안티바이러스, 안티스파이웨어 > 실시간 시스템 보호 > 고급 설정에서

자세한 설정 옵션을 사용할 수 있습니다.

새로 생성하고 수정한 파일에 대한 추가 ThreatSense 파라미터 – 새로

생성되었거나 수정된 파일의 감염 가능성은 기존 파일보다 비교적

높습니다. 따라서 프로그램에서는 추가 검사 파라미터를 사용하여 이러한

파일을 검사합니다. 일반적인 지문 기반 검사 방법과 함께 고급 인공지능을

사용하기 때문에 검출 비율이 크게 높아집니다. 새로 생성된 파일 이외에도

자체 압

축 해제 파일(.sfx)과 런타임 패커(내부적으로 압축된 실행 파일)

도 검사합니다. 기본적으로 압축파일은 최대 10번째 다중 압축 수준까지

검사되며, 실제 크기에 관계없이 검사됩니다. 압축파일 검사 설정을

수정하려면 기본 압축파일 검사 설정 옵션의 선택을 취소합니다.

실행된 파일에 대한 추가 ThreatSense 파라미터 – 파일이 실행될 때는

기본적으로 고급 인공지능이 사용되지 않습니다. 그러나 파일 실행 시

고급 인공지능 옵션을 선택하여 이 옵션을 활성화할 수도 있습니다. 고급

인공지능을 사용하는 경우 시스템 요구 사항이 늘어나 일부 프로그램의

실행 속도가 느려질 수 있습니다.

4.1.1.2 치료 수준

실시간 보호에는 세 가지 치료 수준이 있습니다. 이러한 수준에 접근하려면

실시간 파일 시스템 보호 섹션에서

클릭합니다.

• 첫 번째 수준에서는 발견된 각 침입에 사용할 수 있는 옵션이 포함된

경고 창이 표시됩니다. 사용자는 각 침입에 대한 동작을 개별적으로

선택해야 합니다. 이 수준은 침입 발생 시 수행할 단계를 알고 있는 고급

사용자를 위한 것입니다.

설정... 버튼을 클릭한 다음 치료 분기를

컴퓨터 종료

4.1.1.1.1 미디어 검사

기본적으로 모든 유형의 미디어에서 잠재적인 위협을 검사합니다.

로컬 드라이브 – 모든 시스템 하드 드라이브를 제어합니다.

이동식 미디어 – 디스켓, USB 저장 장치 등

네트워크 드라이브 – 매핑된 드라이브를 모두 검사합니다.

기본 설정을 유지하는 것이 좋으며 데이터 전송 속도가 크게 느려지는 등의

특수한 상황에서만 이러한 설정을 수정하십시오.

• 기본 수준에서는 침입 유형에 따라 미리 정의된 동작을 자동으로 선택해

수행합니다. 화면 오른쪽 아래에 있는 정보 메시지에 감염된 파일 검출

및 삭제가 표시됩니다. 그러나 감염되지 않은 파일도 포함된 압축파일

내에 침입 항목이 있는 경우에는 자동 동작을 수행하지 않으며, 동작이

미리 정의되어 있지 않은 오브젝트에 대해서도 자동 동작이 수행되지

않습니다.

• 세 번째 수준은 가장 "공격적인" 수준으로, 감염된 오브젝트를 모두

치료합니다. 이 수준을 사용하는 경우 올바른 파일이 손실될 수 있기

때문에 특정 상황에서만 사용하는 것이 좋습니다.

4.1.1.1.2 검사(이벤트로 트리거되는 검사)

기본적으로 모든 파일은 열거나 실행하거나 생성할 때 검사됩니다. 기본

설정은 컴퓨터에 대한 최대 수준의 실시간 보호를 제공하므로 기본 설정을

유지하는 것이 좋습니다.

13

4.1.1.3 실시간 보호 구성을 수정해야 하는 경우

실시간 보호가 시작되지 않음

실시간 보호는 시스템을 안전하게 유지 관리하는 데 가장 중요한 구성

요소입니다. 따라서 해당 파라미터를 수정할 때는 주의해야 합니다. 다른

안티바이러스 프로그램의 실시간 검사기나 특정 애플리케이션과 충돌하는

등의 특수한 상황에서만 실시간 보호 파라미터를 수정하는 것이 좋습니다.

ESET Smart Security를 설치하고 나면 사용자에게 최대 시스템 보호

수준을 제공하기 위해 모든 설정이 최적화됩니다. 기본 설정을 복원하려면

실시간 파일 시스템 보호 창(고급 설정 > 안티바이러스, 안티스파이웨어 >

실시간 파일 시스템 보호)의 오른쪽 하단에 있는 기본값 버튼을 클릭합니다.

4.1.1.4 실시간 보호 검사

실시간 보호가 작동 중이며 바이러스를 검출하는지

확인하려면 eicar.

com에서 제공하는 테스트 파일을 사용합니다. 이 테스트 파일은 모든

안티바이러스 프로그램에서 검출할 수 있는 무해한 특수 파일입니다. 이

파일은 EICAR(European Institute for Computer Antivirus Research)

회사에서 안티바이러스 프로그램의 기능을 테스트하기 위해 생성한

것입니다. eicar.com 파일은 http://www.eicar.org/download/eicar.com

에서 다운로드할 수 있습니다.

참고: 실시간 보호 검사를 수행하기 전에 방화벽을 비활성화해야 합니다.

방화벽이 활성화되어 있으면 테스트 파일을 검출해 다운로드하지 못하도록

차단합니다.

4.1.1.5 실시간 보호가 작동하지 않는 경우 수행할 작업

다음 장에서는 실시간 보호를 사

용할 때 발생할 수 있는 문제 상황과 이러한

문제를 해결하는 방법에 대해 설명합니다.

실시간 보호가 비활성화됨

자동으로 실시간 파일 시스템 보호 시작 옵션이 활성화되어 있는데 시스템

시작 시 실시간 보호가 시작되지 않으면 다른 프로그램과 충돌하기 때문일

수 있습니다. 이러한 경우 ESET의 고객 지원 전문가에게 문의하십시오.

4.1.2 이메일 클라이언트 보호

이메일 보호는 POP3 프로토콜을 통해 받은 이메일 통신을 제어합니다.

ESET Smart Security는 Microsoft Outlook용 플러그인 프로그램을

사용해 이메일 클라이언트의

모든 통신(POP3, MAPI, IMAP, HTTP)

을 제어할 수 있습니다. 받는 메시지를 검사할 때는 ThreatSense 검사

엔진에서 제공하는 모든 고급 검사 방법이 사용됩니다. 즉, 바이러스

지문 DB에 일치하는 항목이 있는지 확인하기 전에 악성 프로그램 검출을

수행합니다. POP3 프로토콜 통신 검사는 사용되는 이메일 클라이언트와

무관합니다.

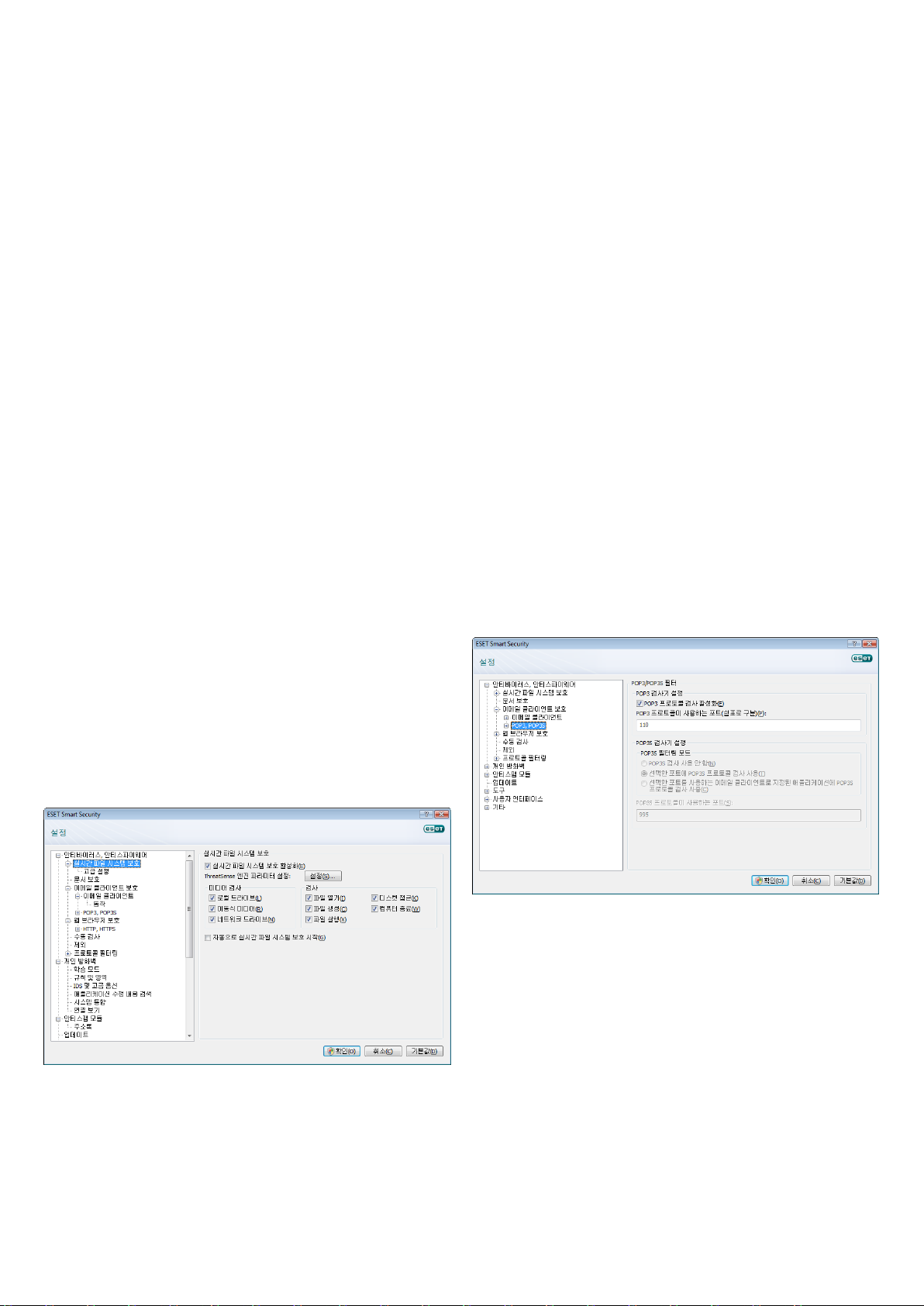

4.1.2.1 POP3 검사

POP3 프로토콜은 이메일 클라이언트 애플리케이션에서 이메일 통신을

받는 데 가장 널리 사용되는 프로토콜입니다. ESET Smart Security는

사용하는 이메일 클라이언트에 관계없이 이 프로토콜을 보호합니다.

이 컨트롤을 제공하는 보호 모듈은 시스템 시작 시 자동으로 시작된 다음

메모리에서 활성화됩니다. 이 모듈이 제대로 작동

하도록 하려면 이 모듈이

활성화되어 있는지 확인합니다. POP3 검사는 이메일 클라이언트를 다시

구성하지 않아도 자동으로 수행됩니다. 기본적으로 포트 110의 모든 통신을

검사하지만 필요한 경우 다른 통신 포트도 추가할 수 있습니다. 포트 번호는

쉼표로 분리해야 합니다.

암호화된 통신은 제어하지 않습니다.

사용자가 실수로 실시간 보호를 비활성화한 경우에는 다시 활성화해야

합니다. 실시간 보호 기능을 다시 활성화하려면 설정 > 안티바이러스,

안티스파이웨어로 이동한 후 기본 프로그램 창에서 실시간 파일 시스템

보호 섹션에서 활성화를 클릭합니다.

시스템 시작 시 실시간 보호가 시작되지 않으면 자동으로 실시간 파일

시스템 보호 시작 옵션이 비활성화되어 있기 때문일 수 있습니다. 이 옵션을

활성화하려면 고급 설정(F5 키)으로 이동하여 고급 설정 트리에서 실시간

파일 시스템 보호를 클릭합니다. 창의 맨 아래에 있는 고급 설정 섹션에서

자동으로 실시간 파일 시스템 보호 시작 확인란이 선택되어 있는지

확인합니다.

실시간 보호가 침입을 검출 및 치료하지 않음

컴퓨터에 다른 안티바이러스 프로그램이 설치되어 있지 않은지 확인합니다.

두 실시간 보호 프로그램을 동시에 활성화하면 서로 충돌할 수 있습니다.

따라서 시스템의 다른 안티바이러스 프로그램을 제거하는 것이 좋습니다.

4.1.2.1.1 호환성

특정 이메일 프로그램에서 POP3 필터링 관련 문제가 발생할 수 있습니다.

예를 들어 느린 인터넷 연결을 통해 메시지를 받는 경우 검사로 인해 시간

초과가 발생할 수 있습니다. 이 경우에는 제어가 수행되는 방식을 수정해

보십시오. 제어 수준을 낮추면 치료 프로세스 속도가 빨라질 수 있습니다.

POP3 필터링의 제어 수준을 조정하려면 고급 설정 트리에서 안티바이러스,

안티스파이웨어 > 이메일 보호 > POP3, POP3S > 호환성으로 이동합니다.

최대 효율성이 활성화된 경우 감염된 메시지에서 침입 항목이 제거되며

침입에 대한 정보가 원래 이메일 제목 앞에 삽입됩니다. 이 경우 삭제 또는

치료 옵션이 활성화되어 있거나 엄격 또는 기본 치료 수준이 활성화되어

있어야 합니다.

14

보통 호환성의 경우 메시지를 받는 방식이 수정됩니다. 즉, 메시지를

점진적으로 이메일 클라이언트로 보내며, 메시지 마지막 부분을 전송한

후에 침입을 검사합니다. 그러나 이 제어 수준에서는 감염 위험이

높아집니다. 치료 수준과 태그 메시지(이메일 제목 줄과 본문에 추가되는

알림 경고) 처리는 최대 효율성 설정과 동일합니다.

최대 호환성 수준에서는 감염된 메시지를 받았음을 보고하는 경고 창이

표시됩니다. 이 수준에서는 전달된 메시지의 제목 줄이나 이메일 본문에

감염된 파일에 대한 정보가 추가되지 않으며, 침입 항목이 자동으로

제거되지 않습니다. 이메일 클라이언트에서 침입 항목을 삭제해야 합니다.

4.1.2.2 이메일 클라이언트와 통합

ESET Smart Security와 이메일 클라이언트를 통합하면 이메일 메시지의

악성 코드에 대한 활성 보호 수준이 높아집니다. 사용 중인 이메일

클라이언트가 지원되는 경우 ESET Smart Security에서 통합할 수

있습니다. 통합을 활성화한 경우 ESET Smart Security 안티스팸 도구

모음이 이메일 클라이언트에 직접 삽입되므로 이메일을 보다 효과적으로

보호할 수 있습니다. 통합 설정은 설정 > 전체 고급 설정 트리 입력... >

기타 >이메일 클라이언트 통합에서 사용할 수 있습니다. 이메일 클라이언트

통합을 통해 지원되는 이메일 클라이언트와의 통합을 활성화할 수

있습니다. 현재 지원되는 이메일 클라이언트에는 Microsoft Outlook,

Outlook Express, Windows Mail, Windows Live 메일 및 Mozilla

Thunderbird가 있습니다.

4.1.2.2.1 이메일 본문에 태그 메시지 추가

ESET Smart Security에서 검사한 각 이메일은 제목 또는 이메일 본문에

태그 메시지를 추가하여 표시할 수 있습니다. 이 기능을 사용하면 받는

사람의 신뢰도가 높아지며, 침입이 검출되는 경우 주어진 이메일 또는 보낸

사람의 위협 수준에 대한 유용한 정보를 확인할 수 있습니다.

이 기능에 대한 옵션은 고급 설정 > 안티바이러스, 안티스파이웨어 >

이메일 클라이언트 보호에서 사용할 수 있습니다. 받아서 읽은 이메일에

메시지 태그 추가와 보낸 메일에 태그 메시지 추가를 수행하도록 선택할 수

있습니다. 또한 검사한 모든 이메일이나 감염된 이메일에만 태그 메시지를

추가하거나 태그 메시지를 전혀 추가하지 않도록 설정할 수 있습니다.

ESET Smart Security에서는 감염된 메시지의 원래 제목에 메시지를 추가할

수도 있습니다. 제목에 메시지를 추가하려면 감염된 이메일을 받아서 읽은

경우 이메일 제목에 메모 추가 및 감염된 이메일을 보낸 경우 이메일 제목에

메모 추가 옵션을 모두 선택합니다.

알림의 내용은 감염된 이메일의 제목에 추가된 템플릿 필드에서 수정할 수

있습니다. 위에서 설명한 것처럼 수정하면 이메일 클라이언트에서 지원하는

경우 특정 제목이 지정된 이메일을 별도의 폴더로 필터링할 수 있으므로

감염된 이메일 필터링 프로세스를 자동화할 수 있습니다.

4.1.2.3 침입 항목 제거

감염된 이메일 메시지를 받으면 경고 창이 표시됩니다. 경고 창에는 침입

항목의 이름과 보낸 사람의 이름 및 이메일이 표시됩니다. 창의 아래

부분에서 검출된 오브젝트에 대해 치료, 삭

제 또는 그대로 두기 옵션을

사용할 수 있습니다. 대부분의 경우에는 치료나 삭제를 선택하는 것이

좋습니다. 감염된 파일을 받으려는 특정한 경우에는 그대로 두기를

선택합니다. 엄격한 치료 가 활성화되어 있으면 감염된 오브젝트에 대해

사용 가능한 옵션이 없는 정보 창이 표시됩니다.

4.1.3 웹 브라우저 보호

인터넷 연결은 PC의 표준 기능입니다. 안타깝게도 인터넷은 악의적인

코드를 전송하는 주요 매체이기도 합니다. 따라서 웹 브라우저 보호를

신중하게 고려해야 합니다. 웹 브라우저 보호 활성화 옵션을 선택하는 것이

좋습니다. 이 옵션은 고급 설정(F5 키) > 안티바이러스, 안티스파이웨어 >

웹 브라우저 보호에 있습니다.

이메일 클라이언트를 사용할 때 시스템 속도가 느려지면 받은 편지함 내용

변경 시 확인 비활성화 옵션을 선택합니다. Kerio Outlook Connector

Store에서 이메일을 다운로드할 때 이러한 상황이 발생할 수 있습니다.

설정 > 전체 고급 설정 트리 입력...> 안티바이러스, 안티스파이웨어 >

이메일 클라이언트 보호를 클릭하고 이메일 클라이언트 보호 활성화

옵션을 선택하여 이메일 보호를 활성화합니다.

4.1.3.1 HTTP, HTTPS

웹 브라우저 보호는 인터넷 브라우저와 원격 서버 간의 통신을

모니터링하는 방식으로 작동하며, HTTP(Hypertext Transfer Protocol)

및 HTTPS(암호화된 통신) 규칙을 따릅니다. ESET Smart Security는

기본적으로 대부분의 인터넷 브라우저 표준을 사용하도록 구성되어

있습니다. 그러나 고급 설정(F5 키) > 안티바이러스, 안티스파이웨어 > 웹

브라우저 보호 > HTTP, HTTPS에서 HTTP 검사기 설정 옵션을 수정할 수

있습니다. 기본 HTTP 필터 창에서 HTTP 검사 활성화 옵션을 선택하거나

선택 취소할 수 있습니다. 또한 HTTP 통신에 사용되는 포트 번호를 정의할

수 있습니다. 기본적으로 포트 번호 80, 8080 및 3128은 미리 정의되어

있습니다. HTTPS 검사는 다음 모드에서 수행할 수 있습니다.

15

HTTPS 프로토콜 검사 사용 안 함 – 암호화된 통신을 검사하지 않습니다.

선택한 포트에 HTTPS 프로토콜 검사 사용 – HTTPS 프로토콜이 사용하는

포트에 정의된 포트에 대해서만 HTTPS 검사를 수행합니다.

선택한 포트를 사용하는 인터넷 브라우저로 지정된 애플리케이션에 HTTPS

프로토콜 검사 사용 – 브라우저 섹션에 지정되어 있으며 HTTPS 프로토콜이

사용하는 포트에 정의된 포트를 사용하는 애플리케이션만 검사합니다.

HTTP 검사는 미리 정의된 포트에서만 수행되므로 웹 브라우저 기능은 HTTP

검사 기능을 보완합니다. 그러나 대부분의 인터넷 서비스는 변경되거나

알 수 없는 포트 번호를 사용합니다. 이러한 상황을 고려하여 웹 브라우저

기능은 연결 파라미터에 관계없이 포트 통신 제어를 설정할 수 있습니다.

웹 브라우저로 지정된 애플리케이션 목록은 HTTP 분기의 웹 브라우저 하위

메뉴에서 직접 접근할 수 있습니다. 이 섹션에는 인터넷 브라우저의 검사

모드를 정의하는 활성 모드 하위 메뉴도 있습니다.

4.1.3.1.1 주소 관리

이 섹션에서는 검사에서 차단, 허용 또는 제외할 HTTP 주소를 지정할 수

있습니다. 추가, 편집, 제거 및 내보내기 버튼을 사용하여 주소 목록을

관리합니다. 차단된 주소 목록의 웹 사이트에는 접근할 수 없습니다. 제외된

주소 목록의 웹 사이트에 접근할 때는 악성 코드를 검사하지 않습니다.

허용된 주소 목록에서 HTTP 주소에만 접근 허용 옵션을 선택하면 허용된

주소 목록에 있는 주소에만 접근할 수 있으며 다른 HTTP 주소는 모두

차단됩니다.

모든 목록에서 특수 기호 *(별표) 및 ?(물음표)를 사용할 수 있습니다. 별표는

모든 문자열을 대체하고 물음표는 모든 기호를 대체합니다. 제외된 주소를

지정할 때는 목록에 신뢰할 수 있는 주소와 안전한 주소만 포함해야 하므로

특히 주의해야 합니다. 마찬가지로 이 목록에서 * 및 ? 기호가 올바르게

사용되는지 확인해야 합니다. 목록을 활성화하려면 목록 활성화 옵션을

선택합니다. 현재 목록에서 주소를 입력할 때 알림이 표시되도록 하려면

목록에서 주소 적용 시 알림 옵션을 선택합니다.

활성 모드는 전송된 데이터를 전체적으로 검사하므로 유용합니다. 이

모드를 활성화하지 않으면 애플리케이션 통신을 배치 단위로 점진적으로

모니터링합니다. 이렇게 하면 데이터 확인 프로세스의 효율성은 떨어지지만

목록에 포함된 애플리케이션의 호환성은 높아집니다. 사용하는 데 문제가

없다면 원하는 애플리케이션 옆에 있는 확인란을 선택하여 활성 검사

모드를 활성화하는 것이 좋습니다.

4.1.4 수동 검사

컴퓨터가 오작동을 일으키는 등 감염된 것으로 의심되는 경우에는 수동

검사를 실행하여 컴퓨터에서 침입을 검사합니다. 보안 측면에서 볼 때

감염이 의심될 때만이 아니라 일상적인 보안 조치의 일환으로 정기적으로

컴퓨터 검사를 실행하는 것이 필수적입니다. 정기적인 검사를 수행하면

침입 항목이 디스크에 저장되었을 당시 실시간 검사기가 검출하지 못한

침입을 검출할 수 있습니다. 감염 시 실시간 검사기가 비활성화되어

있었거나 바이러스 지문 DB가 오래된 경우 등이 여기에 해당합니다.

4.1.3.1.2 웹 브라우저

또한 ESET Smart Security에는 지정된 애플리케이션이 브라우저인지

여부를 정의할 수 있는 웹 브라우저 기능이 포함되어 있습니다.

애플리케이션을 브라우저로 지정하면 사용되는 포트 번호에 관계없이 이

애플리케이션으로부터의 모든 통신을 모니터링합니다.

16

한 달에 한 번 이상 수동 검사를 실행하는 것이 좋습니다. 도구 >

스케줄러에서 검사를 예약된 작업으로 구성할 수 있습니다.

4.1.4.1 검사 유형

두 가지 유형의 수동 검사를 사용할 수 있습니다. 스마트 검사는 검사

파라미터를 더 구성할 필요 없이 시스템을 빠르게 검사합니다. 사용자 지정

검사...의 경우 미리 정의된 검사 프로필을 선택하거나 특정 검사 대상을

선택할 수 있습니다.

4.1.4.1.1 스마트 검사

스마트 검사를 사용하면 신속하게 컴퓨터 검사를 시작하고 사용자의 개입

없이 감염된 파일을 치료할 수 있습니다. 이 방법의 가장 큰 장점은 검사를

상세하게 구성하지 않아도 되므로 작업이 간편하다는 것입니다. 스마트

검사는 로컬 드라이브의 모든 파일을 검사하고 검출된 침입을 자동으로

치료하거나 삭제합니다. 치료 수준은 기본값으로 자동 설정됩니다. 치료

유형에 대한 자세한 내용은 섹션 4.1.6.3 "치료"를 참조하십시오.

4.1.4.1.2 사용자 지정 검사

검사 대상 및 검사 방법과 같은 검사 파라미터를 지정하려는 경우에는

사용자 지정 검사를 사용하는 것이 가장 적합합니다. 사용자 지정 검사의

장점은 파라미터를 상세히 구성할 수 있다는 점입니다. 사용자 정의 검사

프로필에 구성을 저장

할 수 있으며 이는 동일한 파라미터를 사용하여

반복해서 검사하는 경우 유용합니다.

4.1.4.3 검사 프로필

이후 검사에 사용할 수 있도록 기본 설정 검사 파라미터를 저장할 수

있습니다. 정기적으로 사용하는 각 검사에 대해 다양한 검사 대상, 검사 방법

및 기타 파라미터가 포함된 프로필을 생성하는 것이 좋습니다.

새 프로필을 생성하려면 고급 설정 창(F5 키)을 열고 수동 검사 > 프로필...

을 클릭합니다. 구성 프로필 창에는 기존 검사 프로필의 드롭다운 메뉴와

새 프로필 생성 옵션이 있습니다. 필요에 맞는 검사 프로필을 생성하기 위해

검사 설정의 각 파라미터에 대한 설명을 보려면 섹션 4.1.6, "ThreatSense

엔진 파라미터 설정"을 참조하십시오.

예: 고유한 검사 프로필을 생성하려고 하고 스마트 검사 구성이 부분적으로

적합하지만 런타임 패커 또는 잠재적으로 안전하지 않은 애플리케이션은

검사하지 않고 엄격한 치료를 적용하려는 경우 다음을 수행합니다. 구성

프로필 창에서 추가... 버튼을 클릭합니다. 프로필 이름 필드에 새 프로필

이름을 입력하고 프로필에서 설정 복사: 드롭다운 메뉴에서 스마트 검사를

선택합니다. 그런 다음 나머지 파라미터를 요구 사항에 맞게 조정합니다.

검사 대상을 선택하려면 컴퓨터 검사 > 사용자 지정 검사를 선택하고 검사

대상 드롭다운 메뉴에서 옵션을 선택하거나 트리 구조에서 특정 대상을

선택합니다. 또한 포함하려는 폴더 또는 파일의 경로를 입력하여 검사

대상을 보다 정확하게 지정할 수 있습니다. 추가 치료 작업을 수행하지 않고

시스템만 검사하려면 치료하지 않고 검사 옵션을 선택합니다. 또한 설정... >

치료를 클릭하면 세 가지 치료 수준 중에서 선택할 수 있습니다.

사용자 지정 검사를 사용하여 컴퓨터를 검사하는 것은 이전에 안티바이러스

프로그램을 사용해 본 적이 있는 고급 사용자에게 적합합니다.

4.1.4.2 검사 대상

검사 대상 드롭다운 메뉴에서 바이러스를 검사할 파일,

폴더 및 장치

(디스크)를 선택할 수 있습니다.

프로필 설정으로 – 선택한 검사 프로필에 설정된 대상을 선택합니다.

이동식 미디어 – 디스켓, USB 저장 장치, CD/DVD를 선택합니다.

로컬 드라이브 – 모든 시스템 하드 드라이브를 선택합니다.

네트워크 드라이브 – 모든 매핑된 드라이브를 선택합니다.

선택 안 함 – 모든 선택을 취소합니다.

4.1.5 프로토콜 필터링

애플리케이션 프로토콜 POP3 및 HTTP에 대한 안티바이러스 보호는 모든

고급 맬웨어 검사 기술을 원활하게 통합하는 ThreatSense 검사 엔진을

통해 제공됩니다. 이러한 제어는 사용하는 인터넷 브라우저 또는 이메일

클라이언트에 관계없이 자동으로 작동합니다. 애플리케이션 프로토콜

콘텐츠 필터링 활성화 옵션을 선택한 경우 프로토콜 필터링에 다음 옵션을

사용할 수 있습니다.

HTTP 및 POP3 포트 – 알려진 HTTP 및 POP3 포트로만 통신 검사를

제한합니다.

인터넷 브라우저 및 이메일 클라이언트로 지정된 애플리케이션 – 이

옵션은 브라우저(웹 브라우저 보호 > HTTP, HTTPS > 웹 브라우저) 및

이메일 클라이언트(이메일 클라이언트 보호 > POP3, POP3S > 이메일

클라이언트)로 지정된 애플리케이션 통신을 필터링하는 경우에만

사용합니다.

17

인터넷 브라우저 또는 이메일 클라이언트로 지정된 애플리케이션 및 포트 –

맬웨어가 있는지 포트와 브라우저를 모두 검사합니다.

참고: Windows Vista 서비스 팩 1 및 Windows Server 2008부터는 새로운

통신 필터링 방법이 사용됩니다. 따라서 프로토콜 필터링 섹션을 사용할 수

없습니다.

4.1.5.1 SSL

ESET Smart Security를 사용하여 SSL 프로토콜에 캡슐화된 프로토콜을

검사할 수 있습니다. 신뢰할 수 있는 인증서, 알 수 없는 인증서 또는 SSL로

보호된 통신 검사에서 제외된 인증서를 사용하는 SSL 보호 통신에 다양한

검사 모드를 사용할 수 있습니다.

항상 SSL 프로토콜 검사 – 검사에서 제외된 인증서로 보호되는 통신을

제외하고 모든 SSL 보호 통신을 검사하려면 이

옵션을 선택합니다. 지문이

있지만 알 수 없는 인증서를 사용하는 새로운 통신이 설정되면 이러한

사실에 대한 알림 없이 해당 통신이 자동으로 필터링됩니다. 신뢰할 수 있는

것으로 표시(신뢰할 수 있는 인증서 목록에 추가됨)되었지만 신뢰할 수 없는

인증서를 사용하여 서버에 접근하면 서버에 대한 통신이 허용되고 통신

채널의 콘텐츠가 필터링됩니다.

방문하지 않은 사이트에 대해 확인(제외 설정 가능) – 알 수 없는 인증서를

사용하는 새로운 SSL 보호 사이트를 입력하면 동작 선택 대화 상자가

표시됩니다. 이 모드에서는 검사에서 제외할 SSL 인증서 목록을 생성할 수

있습니다.

SSL 프로토콜 검사 안 함 – 이 옵션을 선택하면 SSL을 통한 통신을 검사하지

않습니다.

4.1.6 ThreatSense 엔진 파라미터 설정

ThreatSense는 복잡한 위협 검출 방법으로 구성된 기술의 이름으로, 사전

예방 방식으로 검사를 수행합니다. 즉, 새로운 위협의 확산 초기에도 보호

기능을 제공합니다. ThreatSense는 함께 작동하여 시스템 보안을 크게

향상시켜 주는 코드 분석, 코드 에뮬레이션, 일

반 지문, 바이러스 지문 등의

다양한 방법을 조합해 사용합니다. 검사 엔진은 여러 데이터 스트림을

동시에 제어하여 효율성과 검출 비율을 최대화할 수 있습니다. 또한

ThreatSense 기술은 루트킷도 제거합니다.

ThreatSense 기술 설정 옵션을 사용하여 여러 검사 파라미터를 지정할 수

있습니다.

• 검사할 파일 형식 및 확장명

• 다양한 검출 방법의 조합

• 치료 수준 등

설정 창에 접근하려면 ThreatSense 기술을 사용하는 모든 모듈의 설정 창에

있는 설정... 버튼을 클릭합니다(아래 참조). 각 보안 시나리오에 따라 서로

다른 구성이 필요할 수 있습니다. 이러한 점을 염두에 두고 다음 보호 모듈에

대해 ThreatSense를 개별적으로 구성할 수 있습니다.

• 실시간 파일 시스템 보호

• 시스템 시작 파일 검사

• 이메일 보호

신뢰할 수 있는 루트 인증 기관 저장소(프로토콜 필터링 > SSL > 인증서)를

사용하여 인증서를 확인할 수 없는 경우

인증서 유효성에 대해 확인 – 수행할 동작을 선택하라는 메시지가

표시됩니다.

인증서를 사용하는 통신 차단 – 해당 인증서를 사용하는 사이트에 대한

연결이 종료됩니다.

인증서가 잘못되었거나 손상된 경우(프로토콜 필터링 > SSL > 인증서)

인증서 유효성에 대해 확인 – 수행할 동작을 선택하라는 메시지가

표시됩니다.

인증서를 사용하는 통신 차단 – 해당 인증서를 사용하는 사이트에 대한

연결이 종료됩니다.

4.1.5.1.1 신뢰할 수 있는 인증서

ESET Smart Security가 신뢰할 수 있는 인증서를 저장하는 위치인 통합된

신뢰할 수 있는 루트 인증 기관 저장소 이외에도 신뢰할 수 있는 인증서의

사용자 지정 목록을 생성할 수 있습니다. 이러한 목

록은 고급 설정(F5 키) >

프로토콜 필터링 > SSL > 인증서 >신뢰할 수 있는 인증서에서 볼 수

있습니다.

4.1.5.1.2 제외된 인증서

제외된 인증서 섹션에는 안전한 것으로 간주되는 인증서가 포함됩니다.

프로그램에서는 이 목록의 인증서를 사용하는 암호화된 통신의 콘텐츠는

검사하지 않습니다. 안전한 것이 확실하며 콘텐츠 필터링이 필요하지 않은

웹 인증서만 설치하는 것이 좋습니다.

• 웹 브라우저 보호

• 수동 검사

ThreatSense 파라미터는 각 모듈에 맞게 고도로 최적화되어 있으므로

이를 수정하면 시스템 작동에 큰 영향을 줄 수 있습니다. 예를 들어 항상

런타임 패커를 검사하도록 파라미터를 변경하거나 실시간 파일 시스템

보호 모듈에서 고급 인공지능을 활성화하면 시스템이 느려질 수 있습니다.

일반적으로 새로 생성된 파일만 이러한 방법을 사용하여 검사합니다.

따라서 수동 검사를 제외한 모든 모듈에 대해서는 기본 ThreatSense

파라미터를 변경하지 않는 것이 좋습니다.

4.1.6.1 오브젝트 설정

오브젝트 섹션에서는 침입을 검사할 컴퓨터 구성 요소 및 파일을 정의할 수

있습니다.

18

운영 메모리 – 시스템의 운영 메모리를 공격하는 위협을 검사합니다.

4.1.6.3 치료

부트 영역 – 부트 영역을 검사하여 마스터 부트 레코드에 바이러스가 있는지

확인합니다.

파일 – 프로그램, 그림, 오디오, 비디오 파일, 데이터베이스 파일 등

일반적인 모든 파일 형식을 검사합니다.

이메일 파일 – 이메일 메시지가 포함된 특수 파일을 검사합니다.

압축파일 – .rar, .zip, .arj, .tar 등의 압축 파일을 검사합니다.

자체 압축 해제 파일 – 자체 압축 해제 파일에 포함되었으며 대개 파일

확장명이 .exe인 파일을 검사합니다.

런타임 패커 – UPX, yoda, ASPack, FGS 등의 표준 정적 패커 이외에 런타임

패커는 표준 압축 파일 형식과 달리 메모리에 압축이 풀립니다.

4.1.6.2 옵션

옵션 섹션에서는 시스템

에서 침입을 검사할 때 사용할 방법을 선택할 수

있습니다. 사용할 수 있는 옵션에는

지문 – 바이러스 지문을 사용하여 이름별로 침입을 정확하고 안정적으로

검출 및 식별할 수 있습니다.

인공지능 – 프로그램의 악의적 활동을 분석하는 알고리즘을 사용합니다.

인공지능 검출의 가장 큰 장점은 이전에 존재하지 않았거나 알려진

바이러스 목록(바이러스 지문 DB)에 없는 새로운 악성 소프트웨어를 검출할

수 있다는 것입니다.

고급 인공지능 – 고급 인공지능은 컴퓨터 웜 및 트로잔 목마 검출용으로

최적화되고 높은 수준의 프로그래밍 언어로 작성된, ESET에서 개발한 고유

인공지능 알고리즘으로 구성됩니다. 고급 인공지능으로 인해 프로그램의

검출 기능이 크게 향상되었습니다.

애드웨어/스파이웨어/리스크웨어 – 이 범주에는 사용자의 동의 없이

사용자에 대한 여러 가지 중요 정보를 수집하는 소프트웨어와 광고를

표시하는 소프트웨어가 포함됩니다.

잠재적으로 원치 않는 애플리케이션 – 잠재적으로 원치 않는

애플리케이션은 반드시 악성 프로그램은 아니지만 부정적인 방식으로

컴퓨터의 성능에 영향을 줄 수 있습니다. 이러한 애플리케이션의 경우

보통 설치 동의가 필요합니다. 이러한 애플리케이션이 컴퓨터에 설치되어

있는 경우 시스템이 애플리케이션 설치 전의 상태와 다르게 동작합니다.

가장 뚜렷한 변화로는 원치 않는 팝업 창이 열리거나, 숨겨진 프로세스가

활성화 및 실행되거나, 시스템 리소스가 더 많이 사용되거나, 검색 결과가

달라지거나, 애플리케이션이 원격 서버와 통신하는 등의 현상이 있습니다.

치료 설정에 따라 감염된 파일을 치료하는 중의 검사기 동작이 결정됩니다.

치료 수준에는 다음과 같은 세 가지가 있습니다.

치료 않음 – 감염된 파일을 자동으로 치료하지 않습니다. 프로그램에

표시되는 경고 창을 통해 사용자가 동작을 선택할 수 있습니다.

표준 치료 – 프로그램이 감염된 파일을 자동으로 치료하거나 삭제하려고

시도합니다. 적절한 동작을 자동으로 선택할 수 없는 경우에는 선택 가능한

후속 동작이 제공됩니다. 미리 정의된 동작을 완료할 수 없는 경우에도 후속

동작 선택 항목이 표시됩니다.

엄격한 치료 – 프로그램이 압축파일을 포함하여 감염된 파일을 모두 치료

또는 삭제합니다. 단, 시스템 파일의 경우는 예외입니다. 감염된 파일을

치료할 수 없는 경우 경고 창에 수행할 수 있는 동작이 표시됩니다.

경고:

기본값 모드에서는 압축파일에 포함된 모든 파일이 감염된 경우에만

전체 압축파일이 삭제됩니다. 적법한 파일이 포함된 압축파일은 삭제되지

않습니다. 엄격한 치료 모드에서는 감염된 압축파일이 검색되면 감염되지

않은 파일이 포함되어 있더라도 전체 압축파일이 삭제됩니다.

4.1.6.4 확장명

확장명은 파일 이름에서 마침표 뒤에 있는 부분으로, 파일의 형식과 내용을

정의합니다. ThreatSense 파라미터 설정의 이 섹션에서는 검사할 파일

형식을 정의할 수 있습니다.

잠재적으로 안전하지 않은 애플리케이션 – 잠재적으로 안전하지 않은

애플리케이션은 적법한 상용 소프트웨어에 사용되는 분류입니다. 이러한

분류에는 원격 접근 도구와 같은 프로그램이 포함되므로 이 옵션은

기본적으로 비활성화되어 있습니다.

19

기본적으로 확장명에 관계없이 모든 파일을 검사합니다. 검사에서

제외되는 파일 목록에 원하는 확장명을 추가할 수 있습니다. 모든 파일

검사 옵션을 선택 취소하면 현재 검사한 파일 확장명을 모두 표시하도록

목록이 변경됩니다. 추가 및 제거 버튼을 사용하면 원하는 확장명의 검사를

활성화하거나 금지할 수 있습니다.

확장명이 없는 파일의 검사를 활성화하려면 확장명이 없는 파일 검사

옵션을 선택합니다.

특정 파일 형식을 검사할 때 해당 확장명을 사용하는 프로그램이 제대로

작동하지 않는 경우에는 파일을 검사에서 제외해야 하는 경우도 있습니다.

예를 들어 Microsoft Exchange 서버를 사용할 때는 .edb, .eml 및 .tmp

확장명을 제외하는 것이 좋습니다.

4.1.6.5 제한

4.1.7 침입이 검출됨

시스템의 여러 진입점(웹 페이지, 공유 폴더, 이메일 또는 USB/외부 디스크/

CD/DVD/디스켓 등의 이동식 컴퓨터 장치)에서 침입이 발생할 수 있습니다.

컴퓨터가 맬웨어에 감염된 증상(예: 속도가 느려짐, 작동이 자주 중단됨 등)

을 보이면 다음을 수행하는 것이 좋습니다.

• ESET Smart Security를 열고 컴퓨터 검사를 클릭합니다.

• 스마트 검사를 클릭합니다. 자세한 내용은 섹션 4.1.4.1.1, "스마트 검사"

를 참조하십시오.

• 검사를 마치면 검사한 파일, 감염된 파일 및 치료된

파일 수가 표시된

로그를 검토합니다.

제한 섹션에서는 최대 오브젝트

크기와 검사할 중복 압축 수준을 지정할 수

있습니다.

최대 오브젝트 크기 – 검사할 오브젝트의 최대 크기를 정의합니다.

그러면 지정된 안티바이러스 모듈에서 지정한 크기보다 작은 오브젝트만

검사합니다. 일반적으로는 기본값을 수정할 필요가 없으므로 변경하지 않는

것이 좋습니다. 큰 오브젝트를 검사에서 제외해야 하는 특별한 이유가 있는

고급 사용자만 이 옵션을 변경해야 합니다.

최대 오브젝트 검사 시간(초) – 오브젝트를 검사하는 최대 시간 값을

정의합니다. 여기에 사용자 정의 값을 입력한 경우 해당 시간이 지나면 검사

완료 여부에 관계없이 안티바이러스 모듈이 오브젝트 검사를 중지합니다.

중복 압축 수준 – 최대 압축파일 검사 수준을 지정합니다. 일반적인

상황에서는 기본값을 수정할 필요가 없으므로 기본값 10을 변경하지

않는 것이 좋습니다. 중복 압축파일 수로 인해 검사가 중간에 종료된 경우

압축파일은 검사하지 않은 상태로 유지됩니다.

압축파일 내 파일의 최대 크기 – 이 옵션을 사용하면 검사할 압축파일에

포함된 파일의 최대 파일 크기(압축 해제 시)를 지정할 수 있습니다. 파일

크기 제한으로 인해 압축파일 검사가 중간에 종료된 경우 압축파일은

검사하지 않은 상태로 유지됩니다.

4.1.6.6 기타

ADS(대체 데이터 스트림) 검사 – NTFS 파일 시스템에서 사용하는 ADS

(대체 데이터 스트림)는 일반 검사 기술을 사용할 때는 표시되지 않는 파일

및 폴더 연결입니다. 대체 데이터 스트림으로 가장하여 검출을 피하려고

하는 침입이 많이 있습니다.

디스크의 특정 부분만 검사하려면 사용자 지정 검사를 클릭하고 바이러스를

검사할 대상을 선택합니다.

ESET Smart Security에서 침입을 처리하는 방법의 일반적인 예로, 기본

치료 수준을 사용하는 실시간 파일 시스템 모니터에서 침입이 검출되었다고

가정합니다. 이 경우 파일 시스템 모니터는 파일을 치료 또는 삭제하려고

합니다. 실시간 보호 모듈에 대해 수행할 동작이 미리 정의되어 있지 않으면

경고 창에 옵션을 선택하라는 메시지가 표시됩니다. 일반적으로 치료, 삭제

및 그대로 두기 옵션을 사용할 수 있습니다. 감염된 파일을 그대로 유지하는

그대로 두기는 선택하지 않는 것이 좋습니다. 단, 파일이 무해하며 잘못

검출된 것이 확실하다면 그대로 두기를 선택해도 됩니다.

치료 및 삭제 – 바이러스 공격을 받아 악성 코드가 파일에 추가된 경우

치료를 적용합니다. 이 경우 먼저 감염된 파일을 치료해 원래 상태로

복원합니다. 악성 코드만 포함된 파일은 삭제됩니다.

순위가 낮은 백그라운드 검사 실행 – 각 검사 시퀀스는 일정량의 시스템

리소스를 사

용합니다. 시스템 리소스에 대한 로드가 높은 프로그램을

사용하는 경우에는 순위가 낮은 백그라운드 검사를 활성화하여 리소스를

절약하고 이렇게 절약된 리소스를 애플리케이션에 사용할 수 있습니다.

모든 오브젝트 기록 – 이 옵션을 선택하면 로그 파일에 검사한 모든 파일

(감염되지 않은 파일도 포함)이 표시됩니다.

스마트 최적화 활성화 – 이미 검사한 파일이 수정되지 않은 경우 해당

파일을 반복해서 검사하지 않으려면 이 옵션을 선택합니다. 각 바이러스

지문 DB가 업데이트되면 바로 파일을 검사합니다.

마지막 접근시의 타임스탬프 유지 – 검사한 파일의 원래 접근 시간을 데이터

백업 시스템 등에 사용할 수 있도록 업데이트하지 않고 그대로 유지하려면

이 옵션을 선택합니다.

검사 로그 스크롤 – 이 옵션을 사용하면 검사 로그 스크롤을 활성화/

비활성화할 수 있습니다. 선택하면 정보가 표시 창 내에서 위쪽으로

스크롤됩니다.

검사 완료 알림을 별도의 창에 표시 – 검사 결과에 대한 정보가 포함된 독립

실행형 창을 엽니다.

20

감염된 파일이 "잠긴" 상태거나 시스템 프로세스에서 사용 중이면

일반적으로 시스템을 다시 시작하여 해제된 후에만 삭제됩니다.

압축파일의 파일 삭제 – 기본 치료 모드에서는 압축파일에 감염된 파일이

있고 감염되지 않은 파일은 없는 경우에만 전체 압축파일을 삭제합니다.

즉, 감염되지 않은 무해한 파일도 포함된 압축파일은 삭제되지 않습니다.

그러나 엄격한 치료 모드에서는 감염된 파일이 하나라도 포함되어 있으면

압축파일 내의 다른 파일 상태에 관계없이 압축파일을 삭제하므로 엄격한

치료 검사를 수행하는 경우에는 주의해야 합니다.

4.2 개인 방화벽

4.2.2.1 프로필 관리

개인 방화벽은 시스템에서 들어오고 나가는 모든 네트워크 트래픽을

제어합니다. 이러한 제어는 지정된 필터링 규칙을 기반으로 개별 네트워크

연결을 허용하거나 거부하는 방식으로 수행됩니다. 개인 방화벽은 원격

컴퓨터의 공격으로부터 보호하고 일부 서비스 차단을 활성화합니다. 또한

HTTP 및 POP3 프로토콜에 대한 안티바이러스 보호 기능도 제공합니다. 이

기능은 컴퓨터 보안에 있어서 매우 중요한 요소입니다.

4.2.1 필터링 모드

ESET Smart Security 개인 방화벽에서는 5가지 필터링 모드를 사용할 수

있습니다. 방화벽의 동작은 선택한 모드에 따라 달라집니다. 필터링 모드는

필요한 사용자 상호 작용 수준에도 영향을 줍니다.

필터링은 다음 5가지 모드 중 하나에서 수행할 수 있습니다.

자동 모드 – 기본 모드입니다. 규칙을 정의할 필요 없이 방화벽을 쉽고

편리하게 사용하려는 사용자에게 적합합니다. 자동 모드에서는 지정된

시스템의 나가는 트래픽을 모두 허용하고 네트워크 측에서 시작된 새

연결을 모두 차단합니다.

예외(사용자 정의 규칙) 포함 자동 모드 – 자동 모드뿐 아니라 사용자 지정

규칙을 추가할 수 있습니다.

대화 모드 – 사용자가 개인 방화벽에 원하는 구성을 작성할 수 있습니다.

통신이 검출되었으나 해당 통신에 적용되는 규칙이 없는 경우 알 수 없는

연결을 보고하는 대화 상자 창이 표시됩니다. 이 대화 상자 창에서는

해당 통신을 허용하거나 거부하는 옵션이 제공되며, 이 허용 또는 거부

결정을 개인 방화벽에 대한 새로운 규칙으로 저장할 수 있습니다. 이때 새

규칙을 생성하도록 선택하면 해당 유형의 모든 향후 연결이 규칙에 따라

허용되거나 거부됩니다.

방화벽 프로필 창을 열려면 프로필... 버튼(4.2.1 “필터링 모드” 섹션의

그림 참조)을 클릭합니다. 여기에서 프로필을 추가..., 편집 및 제거할

수 있습니다. 프로필을 편집하거나 제거하려면 선택한 프로필 드롭다운

메뉴에서 해당 프로필이 선택되어 있지 않아야 합

니다. 프로필을

추가하거나 편집할 때 해당 프로필을 트리거할 조건도 정의할 수 있습니다.

다음과 같은 조건을 사용할 수 있습니다.

자동으로 전환 안 함 – 자동 트리거가 꺼집니다. 프로필을 수동으로

활성화해야 합니다.

자동 프로필이 잘못되었으며 자동으로 활성화되는 다른 프로필이 없는

경우(기본 프로필) – 자동 프로필이 잘못되었으며(컴퓨터가 신뢰할 수

없는 네트워크에 연결되어 있는 경우 - 4.2.6.1 “네트워크 인증” 섹션 참조),

활성화되어 있는 다른 프로필이 없는 경우(컴퓨터가 다른 신뢰할 수 있는

네트워크에 연결되어 있지 않음), 개인 방화벽은 이 프로필로 전환됩니다.

하나의 프로필에서만 이 트리거를 사용할 수 있습니다.

이 영역이 인증된 경우 – 이 프로필은 특정 영역이 인증된 경우에

트리거됩니다(4.2.6.1 “네트워크 인증” 섹션 참조).

정책 기반 모드 – 연결을 허용하는 특정 규칙에 의해 정의되지 않은 모든

연결이 차단됩니다. 고급 사용자는 이 모드에서 자신이 원하는 안전한

연결만 허용하는 규칙을 정의할 수 있습니다. 지정되지 않은 다른 연결은

모두 개인 방화벽에서 차단됩니다.

학습 모드 – 개인 방화벽의 초기 구성에 적합한 모드로, 규칙을 자동으로

생성해 저장합니다. ESET Smart Security에서 미리 정의된 파라미터에

따라 규칙을 저장하므로 사용자 상호 작용이 필요하지 않습니다. 학습

모드는 안전하지 않으므로 필요한 통신에 대한 모든 규칙을 생성할

때까지만 사용해야 합니다.

4.2.2 프로필

개인 방화벽이 다른 프로필로 전환될 때 시스템 시계 근처 오른쪽 아래에

알림이 표시됩니다.

4.2.3 모든 네트워크 트래픽 차단: 네트워크 연결 끊기

모든 네트워크 트래픽을 차단할 수 있는 옵션은 모든 네트워크 트래픽 차단:

네트워크 연결 끊기 옵션뿐입니다. 이 옵션을 선택하면 들어오는 모든

통신과 나가는 모든 통신이 개인 방화벽에 의해 차단되고 경고는 표시되지

않습니다. 이 옵션은 심각한 보안 위험이 의심되어 네트워크에서 시스템

연결을 끊어야 하는 경우에만 사용합니다.

프로필은 ESET Smart Security 개인 방화벽의 동작을 제어하는

도구입니다. 개인 방화벽 규칙을 생성하거나 편집할 때 이 규칙을 특정

프로필에 할당하거나 모든 프로필에 적용할 수 있습니다. 프로필을 선택할

때 전역 규칙(프로필이 지정되지 않음) 및 해당 프로필에 할당된 규칙만

적용됩니다. 여러 개의 프로필을 생성하고 각 프로필에 다른 규칙을

할당하여 개인 방화벽 동작을 쉽게 변경할 수 있습니다.

4.2.4 필터링 비활성화: 모든 트래픽 허용

필터링 비활성화 옵션은 모든 네트워크 트래픽 차단의 반대입니다. 이

옵션을 선택하면 모든 개인 방화벽 필터링 옵션이 꺼져 들어오는 연결 및

나가는 연결이 모두 허용됩니다. 따라서 방화벽이 없는 것과 같습니다.

21

4.2.5 규칙 구성 및 사용

규칙은 모든 네트워크 연결을 의미 있게 테스트하는 데 사용되는 조건

집합과 이러한 조건에 할당된 모든 동작을 나타냅니다. 개인 방화벽에서는

규칙에 의해 정의된 연결이 설정된 경우에 수행할 동작을 정의할 수

있습니다.

규칙 필터링 설정에 접근하려면 고급 설정(F5) > 개인 방화벽 > 규칙 및

영역으로 이동합니다. 현재 구성을 표시하려면 영역 및 규칙 편집 섹션에서

설정...을 클릭합니다. 단, 개인 방화벽이 자동 모드로 설정되어 있으면

이러한 설정을 사용할 수 없습니다.

새 규칙을 추가하려면 규칙 탭이 선택되었는지 확인합니다. 그런 다음 영역

및 규칙 설정 창에서 새로 만들기 버튼을 클릭합니다. 이 버튼을 클릭하면

새 규칙을 지정할 수 있는 새 대화 상자 창이 열립니다. 이 창의 윗부분에는

다음과 같은 세 개의 탭이 있습니다.

• 일반: 규칙 이름, 연결 방향, 동작 및 프로토콜과 해당 규칙을 적용할

프로필을 지정합니다.

• 원격: 이 탭에는 원격 포트(포트 범위)에 대한 정보가 포함되어 있습니다.

또한 이 탭에서는 지정된 규칙에 대해 원격 IP 주소 또는 영역 목록을

정의할 수 있습니다.

• 로컬: 로컬 포트 번호 또는 포트 범위 및 통신하는 애플리케이션의 이름

등 연결의 로컬 측에 대한 정보를 표시합니다.

영역 및 규칙 설정 창에는 현재 선택한 탭에 따라 규칙 또는 영역의 개요가

표시됩니다. 이 창은 두 섹션으로 구분되어 있습니다. 위쪽 섹션에는

모든 규칙이 축소된 보기로 나열되고 아래쪽 섹션에는 위쪽 섹션에 현재

선택되어 있는 규칙에 대한 상세 정보가 표시됩니다. 창 맨 아래에는 규칙을

구성하는 데 사용할 수 있는 새로 만들기, 편집, 삭제(Del) 버튼이 있습니다.

연결은 들어오는 연결과 나가는 연결로 나눌 수 있습니다. 들어오는

연결은 로컬 시스템과의 연결을 설정하려고 시도하는 원격 컴퓨터에 의해

시작됩니다. 나가는 연결은 반대 방향으로 작동합니다. 즉, 로컬 측이 원격

컴퓨터에 연결합니다.

알 수 없는 새로운 통신이 검색되면 통신을 허용할지 또는 거부할지를

주의해서 고려해야 합니다. 원치 않거나 안전하지 않거나 알 수 없는

연결은 시스템에 보안 위험을 유발합니다. 이러한 연결이 설정된 경우에는

사용자의 컴퓨터에 연결하려고 시도하는 원격 측과 애플리케이션에 특별한

주의를 기울이는 것이 좋습니다. 대부분의 침입은 개인적인 데이터를

획득하여 보내거나 호스트 워크스테이션으로 기타 악성 애플리케이션을

다운로드하려고 합니다. 개인 방화벽을 사용하면 그러한 연결을 검출해

종료할 수 있습니다.

4.2.5.1 새 규칙 생성

네트워크에 접근하는 새 애플리케이션을 설치하는 경우 또는 기존 연결

(원격 측, 포트 번호 등)을 수정하는 경우에는 새 규칙을 생성해야 합니다.

인터넷 브라우저의 네트워크 접근을 허용하는 것이 새 규칙 추가의 좋은

예입니다. 이 경우에는 다음을 수행해야 합니다.

• 일반 탭에서 TCP 및 UDP 프로토콜을 통해 나가는 통신을 활성화합니다.

• 로컬 탭에서 브라우저 애플리케이션을 나타내는 프로세스(Internet

Explorer의 경우 iexplorer.exe)를 추가합니다.

• 표준 인터넷 탐색 작업만 허용하려면 원격 탭에서 포트 번호 80을

활성화합니다.

4.2.5.2 규칙 편집

기존 규칙을 수정하려면 편집 버튼을 클릭합니다. 모든 파라미터(4.2.5.1 “새

규칙 생성” 섹션의 설명 참조)를 수정할 수 있습니다.

모니터링하는 파라미터가 변경될 때마다 수정이 필요합니다. 이 경우,

규칙이 조건을 충족하지 못해 지정된 동작을 적용할 수 없습니다. 결국

지정된 연결이 거부되어 관련 애플리케이션의 작동에 문제가 발생할 수

있습니다. 원격 측의 포트 번호 또는 네트워크 주소 변경을 예로 들 수

있습니다.

4.2.6 영역 구성

영역 설정 창에서 영역 이름, 설명, 네트워크 주소 목록 및 영역 인증을

지정할 수 있습니다(4.2.6.1.1 “영역 인증 - 클라이언트 구성” 섹션 참조).

영역은 하나의 논리 그룹을 생성하는 네트워크 주소 모음을 나타냅니다.

따라서 지정된 그룹의 각 주소에는 전체 그룹에 대해 중앙에서 정의된

유사한 규칙이 할당됩니다. 이러한 그룹의 예로는 신뢰 영역이 있습니다.

신뢰 영역은 사용자가 완전히 신뢰되므로 개인 방화벽에서 어떤 방식으로도

차단되지 않는 네트워크 주소 그룹을 나타냅니다.

22

이러한 영역을 구성하려면 영역 및 규칙 설정 창의 영역 탭에서 새로 만들기

버튼을 클릭합니다. 그런 다음 영역의 이름 및 설명을 입력하고 IPv4 주소

추가 버튼을 클릭하여 원격 IP 주소를 추가합니다.

4.2.6.1 네트워크 인증

공개 키는 다음과 같은 유형의 파일 중 하나입니다.

• PEM 암호화 공개 키(.pem) - 이 키는 ESET

Authentication Server를

사용하여 생성할 수 있습니다(4.2.6.1.2 “영역 인증 - 서버 구성” 섹션

참조).

신뢰 영역은 네트워크 어댑터의 로컬 IP 주소로 식별됩니다. 모바일

컴퓨터는 신뢰할 수 있는 네트워크와 유사한 IP 주소를 가진 네트워크로

접속하는 경우가 있습니다. 신뢰 영역 설정을 수동으로 엄격한 보호로

전환하지 않으면 개인 방화벽은 계속해서 공유 허용 모드를 사용합니다.

이를 방지하기 위해 영역 인증은 네트워크에서 특정 서버를 검색하고

비대칭 암호화(RSA)를 사용하여 해당 서버를 인증합니다. 컴퓨터에

연결되어 있는 각 네트워크마다 인증 프로세스가 반복됩니다.

4.2.6.1.

1 영역 인증 - 클라이언트 구성

영역 및 규칙 설정 창에서 영역 탭을 클릭하고 서버에서 인증한 영역

이름을 사용하여 새 영역을 생성합니다. 그런 다음 IPv4 주소 추가를

클릭하고 서브넷 옵션을 선택하여 인증 서버가 들어 있는 서브넷 마스크를

추가합니다.

영역 인증 탭을 클릭하고 영역 내 IP 주소/서브넷은 네트워크에서의 서버

인증에 성공한 후에 유효한 상태가 됨 옵션을 선택합니다. 이 옵션을

선택하면 인증에 실패할 경우 해당 영역이 유효하지 않게 됩니다. 영역

인증에 성공한 후 개인 방화벽 프로필을 활성화하려면 프로필... 버튼을

클릭합니다. 영역의 주소/서브넷을 신뢰 영역에 추가 옵션을 선택하면

인증에 성공한 후 해당 영역의 주소/서브넷이 신뢰 영역에 추가됩니다(권장).

• 인코딩된 공개 키

• 공개 키 인증서(.crt)

설정을 테스트하려면 테스트 버튼을 누릅니다. 인증에 성공하면

성공

메시지가 나타납니다. 인증이 올바르게 구성되지 않으면 다음 오류

메시지 중 하나가 나타납니다.

서버 인증

다음과 같은 세 가지 인증 유형을 사용할 수 있습니다.

1) ESET 인증 서버 사용

설정...을 클릭하고 서버 이름, 서버 수신 포트 및 개인 서버 키와 일치하는

공개 키를 지정합니다(4.2.6.1.2 “영역 인증 - 서버 구성” 섹션 참조). 서버

이름은 IP 주소, DNS 또는 NetBios 이름 형식으로 입력할 수 있습니다.

서버 이름 다음에 서버에서 키 위치를 지정하는 경로를 입력할 수 있습니다

(예: server_name_/directory1/directory2/authentication). 첫 번째

서버를 사용할 수 없는 경우 대체 서버로 동작할 서버를 여러 개 입력합니다

(세미콜론으로 구분).

서버 인증에 실패했습니다. 최대 인증 시간을 초과했습니다.

인증 서버에 접근할 수 없습니다. 서버 이름/IP 주소 및/또는 서버 및

클라이언트의 개인 방화벽 설정을 확인하십시오.

서버와 통신하는 동안 오류가 발생했습니다.

인증 서버가 실행 중이지 않습니다. 인증 서버 서비스를 시작하십시오

(4.2.6.1.2 “영역 인증 - 서버 구성” 섹션 참조).

인증 영역 이름이 서버 영역과 일치하지 않습니다.

구성된 영역 이름이 인증 서버 영역과 일치하지 않습니다. 두 영역의 이름이

동일한지 확인하십시오.

서버 인증에 실패했습니다. 지정된 영역에 대한 주소 목록에서 서버 주소를

찾을 수 없습니다.

인증 서버에서 실행 중인 컴퓨터의 IP 주소가 현재 영역 구성에서 정의된 IP

주소 범위에서 벗어났습니다.

서버 인증에 실패했습니다. 입력한 공개 키가 잘못된 것일 수 있습니다.

지정된 공개 키가 개인 서버 키와 일치하는지 확인하십시오. 또한 공개 키

파일이 손상되지 않았는지 확인하십시오.

2) 로컬 네트워크 구성으로

인증은 로컬 네트워크 어댑터 파라미터에 따라 수행됩니다. 활성 연결에

대해 선택한 모든 파라미터가 유효할 경우 인증에 성공합니다.

23

4.2.6.1.2 영역 인증 - 서버 구성

인증할 네크워크에 연결되어 있는 컴퓨터/서버에서 인증 프로세스를

실행할 수 있습니다. ESET Authentication Server 애플리케이션은

클라이언트가 해당 네트워크에 연결하려고 할 때마다 인증하기 위해 항상

접근할 수 있는 컴퓨터/서버에 설치되어야 합니다. ESET Authentication

Server 애플리케이션의 설치 파일은 ESET 웹 사이트에서 다운로드할 수

있습니다.

4.2.7 연결 설정 - 검색

개인 방화벽은 새로 생성한 각 네트워크 연결을 검색합니다. 활성 방화벽

모드에 따라 새 규칙에 대해 수행할 동작이 결정됩니다. 자동 모드나 정책

기반 모드가 활성화되어 있으면 개인 방화벽은 사용자 상호 작용 없이

미리 정의된 동작을 수행합니다. 대화 모드에서는 새 네트워크 연결을

검색했다는 보고와 연결에

대한 상세한 보충 정보가 포함된 정보 창이

표시됩니다. 해당 연결을 허용하거나 거부(차단)할 수 있습니다. 대화 상자

창에서 같은 연결을 반복적으로 허용하는 경우에는 해당 연결에 대한 새

규칙을 생성하는 것이 좋습니다. 이렇게 하려면 동작 기억 옵션(규칙 생성)

을 선택한 다음 해당 동작을 개인 방화벽에 대한 새 규칙으로 저장합니다.

그러면 방화벽에서 향후 같은 연결을 인식하는 경우 기존 규칙을

적용합니다.

ESET Authentication Server 애플리케이션을 설치하면 대화 상자 창이

나타납니다. 본 애플리케이션은 시작 > 모든 프로그램 > ESET > ESET

Authentication Server > ESET Authentication Server 를 실행하여

접근할 수 있습니다.

새 규칙을 생성할 때는 안전한 연결만 허용하도록 주의하십시오. 모든

연결을 허용하면 개인 방화벽을 제대로 활용할 수 없습니다. 다음은 연결에

대한 중요한 파라미터입니다.

• 원격 측: 신뢰할 수 있는 주소와 알려진 주소에 대한 연결만 허용합니다.

• 로컬 애플리케이션: 알 수 없는 애플리케이션 및 프로세스에 대해서는

연결을 허용하지 않는 것이 좋습니다.

• 포트 번호: 일반 포트의 통신(예: 웹 트래픽 - 포트 번호 80)은 일반적인

환경에서만 허용해야 합니다.

ESET Authentication Server를 구성하려면 인증 영역 이름, 서버 수신 포트

(기본값: 80), 그리고 공개 키와 개인 키 쌍을 저장할 위치를 입력합니다.

그런 다음 인증 프로세스에 사용할 공개 키와 개인 키를 생성합니다. 방화벽

설정에서 영역을 설정할 때 개인 키는 서버에 설정된 상태로 남아 있지만

공개 키는 영역 인증 섹션의 클라이언트 쪽으로 가져와야 합니다.

24

컴퓨터 침입은 감염 항목을 늘리기 위해 보통 인터넷 및 숨겨진 연결을

사용하여 원격 시스템을 감염시킵니다. 규칙이 올바르게 구성되어 있으면

다양한 악성 코드 공격으로부터 보호하는 데 개인 방화벽을 유용하게

사용할 수 있습니다.

스팸 검출에 있어서 중요한 원칙 중 하나는 미리 정의된 신뢰할 수 있는

주소(허용 목록) 및 스팸 주소(차단 목록)를 기반으로 원치 않는 이메일을

인식하는 기능입니다. 연락처 목록의 모든 주소와 안전한 것으로 지정한

모든 기타 주소는 자동으로 허용 목록에 추가됩니다.

4.2.8 로깅

ESET Smart Security 개인 방화벽은 중요한 이벤트를 모두 로그 파일에

저장합니다. 로그 파일은 기본 메뉴에서 직접 확인할 수 있습니다. 도구 >

로그 파일을 클릭한 다음 로그 드롭다운 메뉴에서 ESET 개인 방화벽 로그를

선택하면 됩니다.

로그 파일은 오류를 검출하고 시스템에 대한 침입을 확인하는 중요한

도구이므로 적절한 주의를 기울여야 합니다. ESET 개인 방화벽 로그에는

다음 데이터가 포함됩니다.

• 이벤트 날짜 및 시간

• 이벤트 이름

• 소스

• 대

상 네트워크 주소

• 네트워크 통신 프로토콜

• 적용한 규칙 또는 웜 이름(식별된 경우)

• 관련 애플리케이션

• 사용자

이 데이터를 철저하게 분석하면 시스템 보안을 손상시키려는 시도를 검출할

수 있습니다. 그 외에도 잠재적 보안 위험을 나타내는 많은 기타 요인을

통해 위험의 영향을 최소화할 수 있습니다. 이러한 요인으로는 알 수 없는

위치로부터의 연결 빈도가 너무 높은 현상, 여러 연결 설정 시도, 알 수 없는

애플리케이션 통신, 평소에는 사용되지 않는 포트 번호 사용 등이 있습니다.

스팸 검출에 사용되는 기본 방법은 이메일 메시지 속성 검사입니다. 즉, 받은

메시지를 기본 안티스팸 기준(메시지 정의, 통계 인공지능, 알고리즘 인식

및 기타 고유 방법)에 따라 검사한 다음 결과 색인 값을 사용해 메시지가

스팸인지 여부를 결정합니다.

ESET Smart Security 4.0은 Microsoft Outlook, Outlook Express,

Windows Mail, Windows Live 메일 및 Mozilla Thunderbird에 대한

안티스팸 보호를 지원합니다.

4.3.1 안티스팸 자기 학습

안티스팸 자기 학습은 베이지안 필터와 관련되어 있습니다. 스팸인

메시지와 스팸이 아닌메시지를 지정하여 스팸 및 스팸이 아닌 메시지에

사용되는 단어 DB를 생성합니다. 분류(스팸 또는 스팸 아님으로 지정)되는

메시지 수가 많을수록 베이지안 필터를 통해 얻는 결과가 더 정확해집니다.

알려진 이메일 주소를 필터링에서 제외하려면 해당 주소를 허용 목록에

추가합니다.

4.3.1.1 허용 목록 및 차단 목록에 주소 추가

자주 통신을 하는 사람들의 이메일 주소를 허용 목록에 추가하면 허용

목록의 주소에서 보낸 메시지가 스팸으로 분류되지 않습니다. 또한 알려진

스팸 주소를 차단 목록에 추가하여 항상 스팸으로 분류할 수 있습니다.

새 주소를 허용 목록 또는 차

단 목록에 추가하려면 해당 이메일을 오른쪽

마우스 버튼으로 클릭하고 ESET Smart Security > 허용 목록에 추가 또는

차단 목록에 추가를 선택하거나 이메일 프로그램의 ESET Smart Security

안티스팸 도구 모음에서 신뢰할 수 있는 주소 또는 스팸 주소 버튼을

클릭합니다.

마찬가지로 이 프로세스는 스팸 주소에도 적용됩니다. 즉, 특정 이메일

주소가 차단 목록에 있으면 해당 주소로부터 받은 각 이메일 메시지는

스팸으로 분류됩니다.

4.3 안티스팸 보호

원치 않는 이메일(스팸) – 전자 통신의 가장 큰 문제점 중 하나입니다.

스팸은 전체 이메일 통신의 80%를 차지합니다. 안티스팸 보호는 이러한

문제로부터 사용자를 보호하는 역할을 합니다. 안티스팸 모듈은 매우

효율적인 여러 원칙을 결합하여 뛰어난 필터링 기능을 제공합니다.

4.3.1.2 메시지를 스팸으로 지정

이메일 클라이언트에서 확인하는 메시지를 스팸으로 지정할 수 있습니다.

이렇게 하려면 해당 메시지를 오른쪽 마우스 버튼으로 클릭하고 ESET

Smart Security > 선택한 메시지를 스팸으로 다시 분류를 클릭하거나

이메일 클

라이언트의 위쪽 섹션에 있는 ESET Smart Security 안티스팸

도구 모음에서 스팸 주소를 클릭합니다.

25

다시 분류된 메시지는 자동으로 스팸 폴더로 이동되지만 보낸 사람의

이메일 주소는 차단 목록에 추가되지 않습니다. 마찬가지로 메시지를 "스팸

아님"으로 분류할 수 있습니다. 정크 이메일 폴더의 메시지를 스팸 아님으로

분류하면 메시지가 원래 폴더로 이동됩니다. 메시지를 스팸 아님으로

지정해도 보낸 사람 주소가 허용 목록에 자동으로 추가되지는 않습니다.

4.4 프로그램 업데이트

가장 강력한 보안 수준을 유지하려면 기본적으로 ESET Smart Security를

정기적으로 업데이트해야 합니다. 업데이트 모듈을 통해 바이러스 지문 DB

를 업데이트하거나 시스템 구성 요소를 업데이트하는 방식으로 프로그램이

항상 최신 상태로 유지됩니다.

기본 메뉴에서 업데이트를 클릭하면 마지막으로 성공한 업데이트의 날짜와

시간, 업데이트 필요 여부 등의 최신 업데이트 상태를 찾을 수 있습니다.

또한 기본 창에는 바이러스 지문 DB 버전이 표시됩니다. 이러한 숫자

표시기는 지정된 업데이트 내에 추가된 모든 지문을 나열하는 ESET 웹

사이트의 활성 링크입니다.

또한 ESET의 업데이트 서버에 접근하는 데 필요한 사용자 이름, 비밀번호

등의 기본 업데이트 설정 옵션과 업데이트 프로세스를 수동으로 시작하는

바이러스 지문 DB 업데이트 옵션을 사용할 수 있습니다.

제품 활성화 링크를 사용하여 ESET 보안 제품을 활성화하는 등록 양식을

열어 인증 데이터(사용자 이름 및 비밀번호)를 사용하여 이메일을 보낼 수

있습니다.

사용 가능한 업데이트 서버 목록은 업데이트 서버 드롭다운 메뉴를 통해 볼

수 있습니다. 새 업데이트 서버를 추가하려면 선택한 프로필의 업데이트

설정 섹션에서 편집...을 클릭한 다음 추가 버튼을 클릭합니다. 구입 후

사용자 이름과 비밀번호가 생성되어 사용자에 보내지면 이 정보를 사용하여

업데이트 서버 인증을 받습니다.

4.4.1.1 업데이트 프로필

다양한 업데이트 구성 및 작업에 대해 업데이트 프로필을 생성할 수

있습니다. 업데이트 프로필을 작성하면 정기적으로 변경되는 인터넷

연결 속성에 대한 대체 프로필을 생성할 수 있는 모바일 사용자에게 특히

유용합니다.

선택한 프로필 드롭다운 메뉴에는 현재 선택되어 있는 프로필이 표시되며

기본적으로 내 프로필로 설정되어 있습니다. 새 프로필을 생성하려면

프로필... 버튼을

클릭한 다음 추가... 버튼을 클릭하고 프로필 이름을

입력합니다. 새 프로필을 생성하는 경우 프로필에서 설정 복사 드롭다운

메뉴에서 기존 프로필을 선택하여 이 프로필의 설정을 복사할 수 있습니다.

참고: 사용자 이름 및 비밀번호는 ESET Smart Security 구입 후 제공됩니다.

4.4.1 업데이트 설정

업데이트 설정 섹션에서는 업데이트 서버 및 이러한 서버에 대한 인증

데이터와 같은 업데이트 소스 정보를 지정합니다. 업데이트 서버 드롭다운

메뉴는 기본적으로 자동으로 선택으로 설정되어 있으므로 네트워크

트래픽을 최소화하면서 ESET 서버에서 업데이트 파일을 자동으로

다운로드합니다. 업데이트 설정 옵션은 고급 설정 트리(F5 키)의 업데이트

아래에서 사용할 수 있습니다.

26

프로필 설정에서는 사용 가능한 서버 목록에서 업데이트 서버를 지정하거나

새 서버를 추가할 수 있습니다. 기존 업데이트 서버 목록은 업데이트 서버:

드롭다운 메뉴를 통해 볼 수 있습니다. 새 업데이트 서버를 추가하려면

선택한 프로필의 업데이트 설정 섹션에서 편집...을 클릭하고 추가 버튼을

클릭합니다.

4.4.1.2 고급 업데이트 설정

고급 업데이트 설정을 보려면 설정... 버튼을 클릭합니다. 고급 업데이트

설정 옵션에는 업데이트 모드, HTTP 프록시, LAN 및 미러의 구성이

포함됩니다.

4.4.1.2.1 업데이트 모드

4.4.1.2.2 프록시 서버

업데이트 모드 탭에는 프로그램 구성 요소 업데이트와 관련된 옵션이

있습니다.

프로그램 구성 요소 업데이트 섹션에서는 다음과 같은 세 가지 옵션을

사용할 수 있습니다.

• 프로그램 구성 요소 업데이트 안 함: 새 프로그램 구성 요소 업데이트가

다운로드되지 않습니다.

• 항상 프로그램 구성 요소 업데이트: 새 프로그램 구성 요소가 자동으로

업데이트됩니다.

• 프로그램 구성 요소를 다운로드하기 전 확인: 기본 옵션입니다.

프로그램 구성 요소 업데이트가 새로 출시된 경우 이 업데이트를

다운로드할 것인지 또는 거부할 것인지 선택할 수 있는 메시지가

표시됩니다.

지정한 업데이트 프로필에 대한 프록시 서버 설정 옵션에 접근하려면

다음을 수행합

니다. 고급 설정 트리(F5 키)에서 업데이트를 클릭한 다음

고급 업데이트 설정 오른쪽에 있는 설정... 버튼을 클릭합니다. HTTP

프록시 탭을 클릭한 다음 아래 세 가지 옵션 중 하나를 선택합니다.

• 전체 프록시 서버 설정 사용

• 프록시 서버 사용 안 함

• 프록시 서버를 통해 연결(연결 속성에 따라 정의된 연결)

전체 프록시 서버 설정 사용 옵션을 선택하면 고급 설정 트리의 기타 >

프록시 서버 분기 내에서 이미 지정한 프록시 서버 구성 옵션이 사용됩니다.

프로그램 구성 요소가 업데이트된 후 모든 모듈 기능이 제대로 작동하려면

컴퓨터를 다시 시작해야 합니다. 프로그램 구성 요소 업그레이드 후 다시

시작 섹션에서는 다음 세 가지 옵션 중 하나를 선택할 수 있습니다.

• 컴퓨터 다시 시작 안 함

• 필요한 경우 컴퓨터 다시 시작 제안

• 필요한 경우 알리지 않고 컴퓨터 다시 시작

기본 옵션은 필요한 경우 컴퓨터 다시 시작 제안입니다. 선택할 수 있는

가장 적절한 옵션은 설정이 적용되는 개별 워크스테이션에 따라 다릅니다.

워크스테이션과 서버에는 차이가 있습니다. 예를 들어 프로그램 업그레이드

후 서버를 자동으로 다시 시작하면 심각한 손상이 발생할 수 있습니다.

ESET Smart Security를 업데이트하는 데 프록시 서버를 사용하지 않도록

지정하려면 프록시 서버 사용 안 함 옵션을 선택합니다.

프록시 서버를 사용하여 ESET Smart Security를 업데이트해야 하며 이

서버가 전체 설정(기타 > 프록시 서버)에서 지정한 프록시 서버와 다른 경우

프록시 서버를 통해 연결 옵션을 선택해야 합니다. 이 옵션을 선택한 경우

프록시 서버 주소와 통신 포트를 지정해야 하며 필요하면 프록시 서버의

사용자 이름과 비밀번호도 지정해야 합니다.

또한 프록시 서버가 전체적으로 설정되어 있지 않지만 ESET Smart

Security가 업데이트를 위해 프록시 서버에 연결하는 경우에도 이 옵션을

선택해야 합니다.

프록시 서버의 기본 설정은 전체 프록시 서버 설정 사용입니다.

27

4.4.1.2.3 LAN 연결

NT 기반 운영 체제가 실행 중인 로컬 서버에서 업데이트하는 경우

기본적으로 네트워크에 연결할 때마다 인증이 필요합니다. 대부분의 경우

로컬 시스템 계정에는 업데이트 파일 복사본이 포함된 미러 폴더에 대한

접근 권한이 없습니다. 이러한 경우 업데이트 설정 섹션에 사용자 이름과

비밀번호를 입력하거나 프로그램에서 업데이트 서버(미러)에 접근할 때

사용하는 기존 계정을 지정합니다.

이러한 계정을 구성하려면 LAN 탭을 클릭합니다. 다음 계정으로 LAN

연결 섹션에는 시스템 계정(기본값), 현재 사용자 및 지정한 사용자 옵션이

있습니다.

미러 구성의 첫 번째 단계는 업데이트 미러 생성 옵션을 선택하는 것입니다.

이 옵션을 선택하면 다른 미러 구성 옵션(예: 업데이트 파일에 접근하는 방식

및 미러링된 파일에 대한 업데이트 경로 등)이 활성화됩니다.

인증에 시스템 계정을 사용하려면 시스템 계정(기본값) 옵션을 선택합니다.

일반적으로 기본 업데이트 설정 섹션에 인증 데이터를 입력하지 않으면

인증 프로세스가 수행되지 않습니다.

현재 로그인한 사용자 계정을 사용하여 프로그램을 인증하도록 하려면

현재 사용자를 선택합니다. 이 방법은 현재 로그인한 사용자가 없는 경우

프로그램에서 업데이트 서버에 연결할 수 없다는 단점이 있습니다.

프로그램에서 인증에 특정 사용자 계정을 사용하도록 하려면 지정한

사용자를 선택합니다.

경고:

현재 사용자 또는 지정한 사용자를 선택한 경우 프로그램 ID를 원하는

사용자로 변경할 때 오류가 발생할 수 있습니다. 따라서 LAN 인증 데이터를

기본 업데이트 설정 섹션에 입력하는 것이 좋습니다. 업데이트 설정

섹션에서 인증 데이터는 다음과 같이 입력해야 합니다. 도메인_이름\사용자

(작업 그룹인 경우 작업 그룹_이름\이름 입력) 및 비밀번호 로컬 서버의

HTTP 버전에서 업데이트하는 경우에는 인증이 필요하지 않습니다.

4.4.1.2.4 업데이트 복사본 생성 – 미러

ESET Smart Security Business Edition을 사용하면 네트워크에 있는 다른

워크스테이션을 업데이트하는 데 사용할 수 있는 업데이트 파일의 복사본을

생성할 수 있습니다. 미러에서 클라이언트 워크스테이션을 업데이트하면

네트워크 부하 분산이 최적화되고 인터넷 연결 대역폭이 저장됩니다.

로컬 미러 서버의 구성 옵션은 ESET Smart Security Business Edition 고급

설정 섹션에 있는 라이센스 관리자에서 유효한 라이센스 키를 추가한 후

고급 업데이트 설

F5 키를 누르고 고급 설정 트리에서 업데이트를 클릭한 다음 고급 업데이트

설정: 옆에 있는 설정... 버튼을 클릭하고 미러 탭을 선택합니다.

정: 섹션에서 접근할 수 있습니다. 이 섹션에 접근하려면

미러 활성화 방법은 섹션 4.4.1.2.4.1, "미러에서 업데이트"에 자세히

설명되어 있습니다. 현재, 두 가지 기본 방법으로 미러에 접근할 수

있습니다. 즉, 업데이트 파일이 포함된 폴더를 공유 네트워크 폴더 또는

HTTP 서버로 제공할 수 있습니다.

미러에 필요한 업데이트 파일을 저장하는 전용 폴더는 미러링된 파일을

저장할 폴더 섹션에서 정의합니다. 폴더...를 클릭하여 로컬 컴퓨터 또는

공유 네트워크 폴더에서 폴더를 찾습니다. 지정한 폴더에 대한 인증이

필요한 경우 사용자 이름 및 비밀번호 필드에 인증 데이터를 입력해야

합니다. 사용자 이름 및 비밀번호는 도메인/

형식으로 입력해야 합니다. 해당되는 비밀번호를 입력할 수 있도록 기억해

두십시오.

미러를 구성하는 경우 업데이트 복사본을 다운로드할 언어 버전을 지정할

수도 있습니다. 언어 버전 설정은 파일 – 사용 가능한 버전 섹션에 있습니다.

4.4.1.2.4.1 미러에서 업데이트

두 가지 기본 방법으로 미러를 구성할 수 있습니다. 즉, 업데이트 파일이

포함된 폴더를 공유 네트워크 폴더 또는 HTTP 서버로 제공할 수 있습니다.

내부 HTTP 서버를 사용하여 미러에 접근

이 구성은 미리 정의된 프로그램 구성에서 지정된 기본값입니다. HTTP

서버를 사용하여 미러에 접근하려면 고급 업데이트 설정(미러 탭)으로

이동하여 업데이트

미러 탭의 고급 설정 섹션에서는 HTTP 서버에서 수신하는 서버 포트와

HTTP 서버에서 사용하는 인증 유형을 지정할 수 있습니다. 기본적으로 서버

포트는 2221로 설정되어 있습니다. 인증 옵션은 업데이트 파일에 접근하는

데 사용되는 인증 방법을 정의합니다. 사용할 수 있는 옵션에는 없음,

기본 및 NTLM이 있습니다. 기본 사용자 이름 및 비밀번호 인증과 함께

base64 인코딩을 사용하려면 기본을 선택합니다. NTLM 옵션을 선택하면

안전 인코딩 방법을 사용하는 인코딩을 사용할 수 있습니다. 인증을 위해

업데이트 파일을 공유하는 워크스테이션에서 생성된 사용자가 사용됩니다.

기본 설정은 없음이며, 이 옵션은 인증할 필요 없이 업데이트 파일에 대한

접근 권한을 부여합니다.

경고:

HTTP 서버를 통해 업데이트 파일에 접근하려면 미러 폴더가 자신을

생성한 ESET Smart Security 인스턴스와 동일한 컴퓨터에 있어야 합니다.

미러 생성 옵션을 선택합니다.

사용자

또는

작업 그룹/사용자

28

ESET Smart Security에서 미러 서버에 대한 연결 오류 보고 – 이 문제는

로컬 워크스테이션이 업데이트를 다운로드하는 업데이트 서버(미러 폴더에

대한 네트워크 경로)가 잘못 지정된 경우 발생할 수 있습니다. 폴더를

확인하려면 Windows 시작 메뉴에서 실행을 클릭하고 폴더 이름을 입력한

다음 확인을 클릭합니다. 그러면 폴더의 내용이 표시됩니다.

ESET Smart Security에 사용자 이름 및 비밀번호가 필요함 – 이 문제는

트 섹션에 인증 데이터(사용자 이름 및 비밀번호)를 잘못 입력하여

업데이

발생할 수 있습니다. 사용자 이름 및 비밀번호는 프로그램이 자신을

업데이트할 업데이트 서버에 대한 접근 권한을 부여하는 데 사용됩니다.

인증 데이터가 정확하고 올바른 형식으로 입력되어 있는지 확인합니다.

예를 들어

도메인/사용자 이름 또는 작업 그룹/사용자 이름

과 해당

비밀번호를 입력합니다. "모두"가 미러 서버에 접근할 수 있도록 허용된

경우 이는 모든 사용자에게 접근 권한이 부여되었다는 의미가 아닙니다.

“모두”는 권한이 없는 모든 사용자도 포함해서 말하는 것이 아니라 모든

도메인 사용자에게 폴더에 대한 접근 권한이 있다는 의미입니다. 따라서 "

모두"가 폴더에 접근할 수 있도록 설정된 경우에도 여전히 도메인 사용자

이름 및 비밀번호를 업데이트 설정 섹션에 입력해야 합니다.

ESET Smart Security에서 미러 서버에 대한 연결 오류 보고 – HTTP

버전의 미러에 접근하도록 정의된 포트에서의 통신이 차단되었습니다.

미러 구성을 완료한 후 워크스테이션으로 이동하여

http://IP_address_of_your_server:2221 형식으로 새 업데이트 서버를

추가합니다. 이렇게 하려면 아래 단계를 수행합니다.

• ESET Smart Security 고급 설정을 연 다음 업데이트 분기를

클릭합니다.

• 업데이트 서버 드롭다운 메뉴 오른쪽에 있는 편집...을 클릭하고

http://IP_address_of_your_server:2221 형식으로 새 서버를

추가합니다.

• 업데이트 서버 목록에서 새로 추가된 서버를 선택합니다.

시스템 공유를 통해 미러에 접근

먼저, 로컬 또는 네트워크 장치에서 공유 폴더를 생성합니다. 미러에 필요한

폴더를 생성한 후 이 폴더에 업데이트 파일을 저장할 사용자에게 "쓰기"

권한을 부여하고 미러 폴더에서 ESET Smart Security를 업데이트할 모든

사용자에게 "읽기" 권한을 부여해야 합니다.

그런 다음 내부 HTTP 서버를 통해 업데이트 파일 제공 옵션을 비활성화하여

고급 업데이트 설정 섹션(미러 탭)에서 미러에 대한 접근을 구성합니다.

이 옵션은 프로그램 설치 패키지에서 기본적으로 활성화되어 있습니다.

네트워크의 다른 컴퓨터에 공유 폴더가 있는 경우 다른 컴퓨터에 접근하는

데 필요한 인증 데이터를 지정해야 합니다. 인증 데이터를 지정하려면 ESET

Smart Security 고급 설정(F5 키)을 열고 업데이트 분기를 클릭합니다.

설정... 버튼을 클릭한 다음 LAN 탭을 클릭합니다. 섹션 4.4.1.2.3, "LAN

연결"에서 설명한 것과 같이 이 설정은 업데이트에 대한 설정과 동일합니다.

4.4.2 업데이트 작업을 생성하는 방법

기본 메뉴에서 업데이트를 클릭하면 표시되는 기본 창에서 바이러스 지문

DB 업데이트를 클릭하면 업데이트를 수동으로 트리거할 수 있습니다.

또한 예약된 작업으로 업데이트를 실행할 수도 있습니다. 예약된 작업을

구성하려면 도구 > 스케줄러를 클릭합니다. 기본적으로 ESET Smart

Security에는 다음 작업이 활성화되어 있습니다.

• 정기적 자동 업데이트

• 전화 접속 연결 후 자동 업데이트

• 사용자 로그온 후 자동 업데이트

각 업데이트 작업을 사용자의 요구에 맞게 수정할 수 있습니다

. 기본

업데이트 작업 이외에도 사용자 정의 구성을 사용하여 새 업데이트 작업을

생성할 수 있습니다. 업데이트 작업 생성 및 구성에 대한 자세한 내용은 섹션

4.5, "스케줄러"를 참조하십시오.

4.5 스케줄러

ESET Smart Security의 고급 모드가 활성화되어 있으면 스케줄러를 사용할

수 있습니다. 스케줄러는 ESET Smart Security 기본 메뉴의 도구 아래에

있습니다. 스케줄러에는 예약된 모든 작업 목록과 미리 정의된 날짜, 시간,

사용되는 검사 프로필 등의 구성 속성이 포함되어 있습니다.

미러 구성이 완료되면 워크스테이션으로 이동하여 \\UNC\PATH를

업데이트 서버로 설정합니다. 다음 단계를 수행하여 이 작업을 완료할 수

있습니다.

• ESET Smart Security 고급 설정을 열고 업데이트를 클릭합니다

• 업데이트 서버 옆에 있는 편집...을 클릭하고 \\UNC\PATH 형식으로 새

서버를 추가합니다.

• 업데이트 서버 목록에서 새로 추가된 서버를 선택합니다.

참고: 제대로 작동하도록 하려면 미러 폴더의 경로를 UNC 경로로 지정해야

합니다. 매핑된 드라이브에서는 업데이트하지 못할 수 있습니다.

4.4.1.2.4.2 미러 업데이트 문제 해결

대부분의 경우 미러 서버에서 업데이트하는 중 발생하는 문제의 원인은

잘못 지정된 미러 폴더 옵션, 미러 폴더에 대한 잘못된 인증 데이터,

미러에서

업데이트 파일을 다운로드하려는 로컬 워크스테이션의 잘못된

구성일 수 있습니다. 또는 이러한 원인이 두 가지 이상 조합되어 문제가

발생하기도 합니다. 아래에서는 미러에서 업데이트하는 동안 발생할 수

있는 문제 중 가장 자주 일어나는 문제에 대해 간략하게 설명합니다.

29

기본적으로 스케줄러에는 다음 예약 작업이 표시됩니다.

• 최대한 빨리 작업 실행

• 정기적 자동 업데이트

• 전화 접속 연결 후 자동 업데이트

• 사용자 로그온 후 자동 업데이트

• 사용자 로그온 후 자동 시작 파일 검사

• 바이러스 지문 DB 업데이트 후 자동 시작 파일 검사

기본 작업과 사용자 정의 작업을 포함한 기존 예약 작업의 구성을

편집하려면 작업을 오른쪽 마우스 버튼으로 클릭하고 편집...을 클릭하거나

수정할 작업을 선택하고 편집... 버튼을 클릭합니다.

4.5.1 작업을 예약하는 목적

스케줄러는 미리 정의된 구성 및 속성을 사용하여 예약된 작업을 관리하고

실행합니다. 구성 및 속성에는 작업 실행 중 사용하도록 지정한 프로필을

비롯하여 날짜 및 시간과 같은 정보가 포함됩니다.

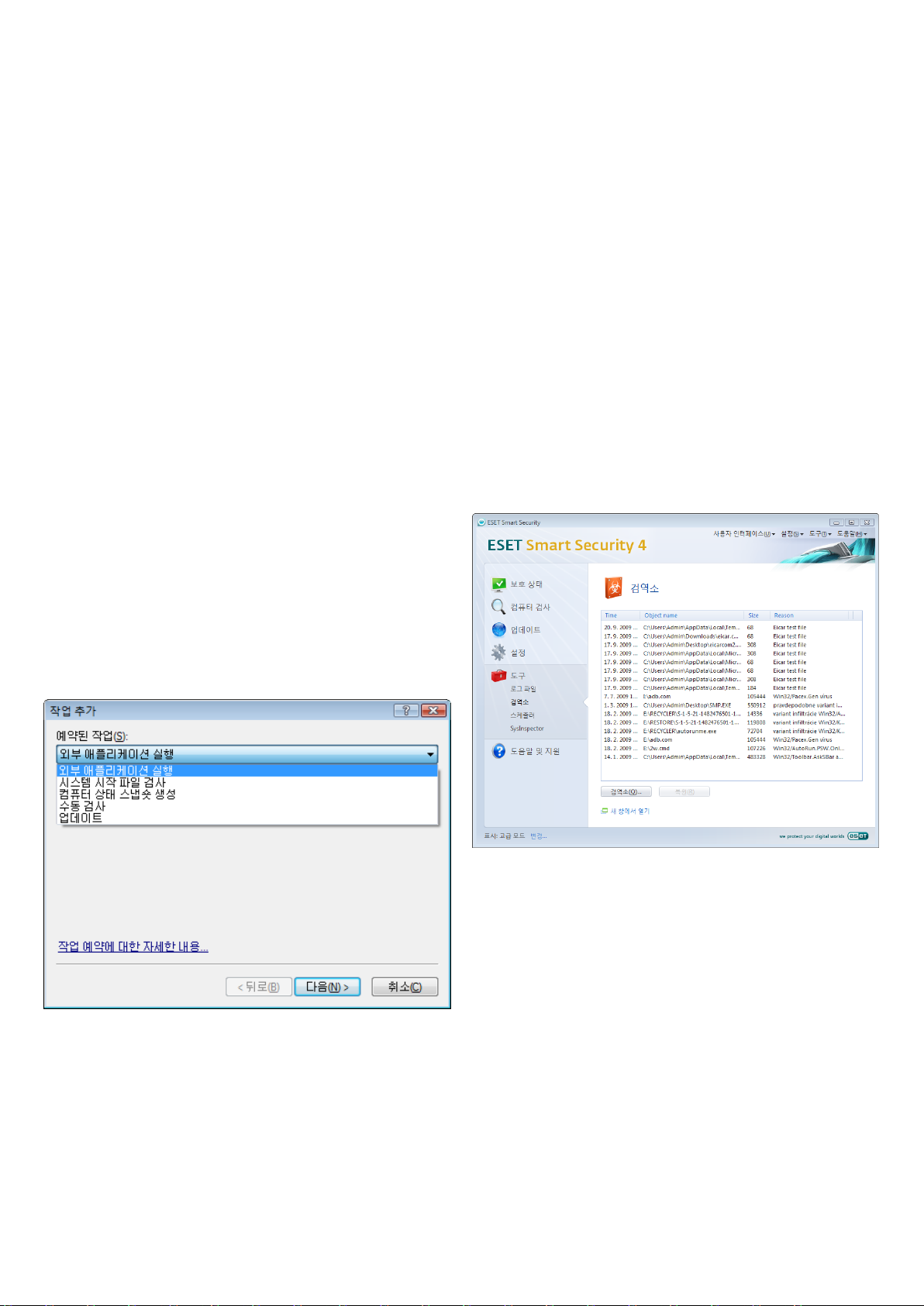

4.5.2 새 작업 생성

스케줄러에서 새 작업을 생

성하려면 추가... 버튼을 클릭하거나 오른쪽

마우스 버튼을 클릭하고 메뉴에서 추가...를 선택합니다. 예약 작업에는

다음과 같은 5가지 유형이 있습니다.

• 외부 애플리케이션 실행

• 시스템 시작 파일 검사

• 마지막으로 실행한 이후 시간이 지정된 간격을 초과한 경우 즉시 작업

실행(작업 간격 스크롤 상자를 사용하여 간격을 정의할 수 있음)

다음 단계에서는 현재 예약된 작업에 대한 정보가 포함된 요약 창이

표시됩니다. 특정 파라미터로 작업 실행 옵션은 자동으로 활성화됩니다.

마침 버튼을 클릭합니다.

대화 상자 창이 표시되면 예약된 작업에 사용할 프로필을 선택할 수

있습니다. 이 대화 상자에서는 기본 및 대체 프로필을 지정할 수 있습니다.

대체 프로필은 기본 프로필을 사용하여 작업을 완료할 수 없는 경우

사용됩니다. 업데이트 프로필 창에서 확인을 클릭하여 확인합니다. 새로

예약된 작업이 현재 예약된 작업 목록에 추가됩니다.

4.6 검역소

검역소의 기본 작업은 감염된 파일을 안전하게 저장하는 것입니다. 치료할

수 없는 파일, 삭제하는 것이 안전하지 않거나 좋지 않은 파일 또는 ESET

Smart Security에서 잘못 검색된 파일은 검역소로 보내야 합니다.

원하는 파일을 검역소로 보내도록 선택할 수 있습니다. 동작이

의심스럽지만 안티바이러스 검사기에서 검색되지 않는 파일은 검역소로

보내는 것이 좋습니다. 검역소로 보낸 파일은 분석을 위해 ESET 위협

연구소로 전송할 수 있습니다.

• 컴퓨터 상태 스냅숏 생성

• 수동 검사

• 업데이트

예약 작업 유형 중 업데이트가 가장 자주 사용되는 유형이므로 여기서는 새

업데이트 작업을 추가하는 방법에 대해 설명하겠습니다.

예약된 작업: 드롭다운 메뉴에서 업데이트를 선택합니다. 다음을 클릭하고

작업 이름: 필드에 작업 이름을 입력합니다. 작업 수행 빈도를 선택합니다.

사용할 수 있는 옵션에는 한 번, 반복적으로, 매일, 매주, 이벤트가

트리거됨 등이 있습니다. 선택한 빈도에 따라 다른 업데이트 파라미터가

표시됩니다. 그런 다음 예약된 시간에 작업을 수행하거나 완료할 수 없는

경우 취할 동작을 정의할 수 있습니다. 다음과 같은 세 가지 옵션을 사용할

수 있습니다.

• 다음 예약 시간까지 대기

검역소 폴더에 저장된 파일은 표로 볼 수 있습니다. 이 표에는 검역소로 보낸

날짜 및 시간, 감염된 파일의 원래 위치 경로, 파일 크기(바이트), 이유

(사용자가 추가함...)와 위협 수(해당 파일이 여러 침입이 포함된 압축파일인

경우)가 표시됩니다.

4.6.1 파일을 검역소로 보내기

ESET Smart Security에서는 삭제된 파일을 자동으로 검역소로 보냅니다

(경고 창에서 사용자가 이 옵션을 취소하지 않은 경우). 원하는 경우

검역소... 버튼을 클릭하여 의심되는 파일을 검역소로 수동으로 보낼 수

있습니다. 검역소로 보내도 원래 파일은 원래 위치에서 제거되지 않습니다.

또한 오른쪽 마우스 버튼 메뉴를 사용하여 수동으로 격리할 수도 있습니다.

검역소 창에서 오른쪽 마우스 버튼을 클릭하여 추가 옵션을 선택

하면

됩니다.

4.6.2 검역소에서 복원

검역소에 있는 파일을 원래 위치로 복원할 수 있습니다. 복원하려면 복원

기능을 사용합니다. 이 기능은 검역소 창에서 지정한 파일을 오른쪽 마우스

버튼으로 클릭하면 표시되는 오른쪽 마우스 버튼 메뉴에서 사용할 수

있습니다. 또한 오른쪽 마우스 버튼 메뉴에는 파일이 삭제된 위치 이외의

위치로 파일을 복원할 수 있는 복원 대상 옵션도 있습니다.

30

참고: 프로그램에서 실수로 아무런 문제가 없는 파일을 검역소로 보낸

경우 해당 파일을 복원하고 검사에서 제외한 후 ESET 고객 지원부로

전송하십시오.

2. 이벤트 – 이 옵션은 시스템 관리자와 사용자가 문제를 해결하는 데

사용합니다. ESET Smart Security에서 수행된 모든 중요 동작이 이벤트

로그에 기록됩니다.

4.6.3 검역소에서 파일 전송

프로그램에서 검색되지 않은 감염 의심 파일을 검역소에 보낸 경우 또는

코드의 인공지능 분석 등을 통해 파일이 감염된 것으로 잘못 평가되어

검역소로 보내진 경우에는 해당 파일을 ESET 위협 연구소로 전송하십시오.

검역소에서 파일을 전송하려면 해당 파일을 오른쪽 마우스 버튼으로 클릭한

다음 표시되는 메뉴에서 분석을 위해 전송을 선택합니다.

4.7 로그 파일

3. 수동 검사 – 이 창에는 완료된 모든 검사 결과가 표시됩니다. 임의의

항목을 두 번 클릭하면 해당 수동 검사의 상세 정보가 표시됩니다.

4. ESET 개인 방화벽 로그 – 개인 방화벽에서 검색한 통신 및 개인

방화벽과 관련된 통신의 레코드가 모

두 포함되어 있습니다. 방화벽

로그를 분석하면 시스템 침입 시도를 검색하여 무단 시스템 접근을

차단할 수 있습니다.

각 섹션에서 항목을 선택하고 복사 버튼을 클릭하여 표시된 정보를

클립보드로 직접 복사할 수 있습니다. 여러 항목을 클릭하려면 Ctrl 키와

Shift 키를 사용합니다.

4.7.1 로그 유지 관리

기본 프로그램 창에서 ESET Smart Security 로깅 구성에 접근할 수

있습니다. 설정 > 전체 고급 설정 트리 입력... > 도구 > 로그 파일을

클릭합니다. 로그 파일에 대해 지정할 수 있는 옵션은 다음과 같습니다.

• 자동으로 기록 삭제: 지정된 기간(일)보다 오래된 로그 항목을 자동으로

삭제합니다.

• 자동으로 로그 파일 최적화: 사용되지 않는 레코드가 지정된 비율을

초과하면 자동 로그 파

일 조각 모음이 활성화됩니다.

• 최소 로그 기록 상세 수준: 로그 기록 상세 수준을 지정합니다. 사용

가능한 옵션:

– 분석 레코드 – 프로그램 미세 조정에 필요한 모든 정보와 위의 모든

레코드를 기록합니다.

로그 파일은 발생한 중요 프로그램 이벤트에 대한 정보를 포함하며 검출된

위협에 대한 개요를 제공합니다. 로깅은 시스템을 분석하고, 위협을

검출하고, 문제를 해결하는 데 사용하는 기본 도구입니다. 로깅은 사용자

상호 작용 없이 백그라운드에서 수행됩니다. 정보는 현재 로그 기록 상세

수준 설정을 기준으로 기록됩니다. ESET Smart Security 환경에서 직접

텍스트 메시지와 로그를 볼 수 있으며 로그를 압축할 수도 있습니다.

로그 파일을 보려면 기본 메뉴에서 도구 > 로그 파일을 클릭하면 됩니다.

창 맨 위에서 로그: 드롭다운 메뉴를 사용하여 원하는 로그 유형을

선택합니다. 다음과 같은 로그를 사용할 수 있습니다.

1. 검출된 위협 – 침입 검출과 관련된 이벤트에 대한 모든 정보를 보려면 이

옵션을 사용합니다.

– 정보 레코드 – 위의 모든 레코드와 성공적인 업데이트 메시지를

비롯한 정보 메시지를 기록합니다.

– 경고 – 심각한 오류 및 경고 메시지를 기록합니다.

– 오류 – 심각한 오류와 "파일을 다운로드하는 중 오류 발생" 메시지만

기록합니다.

– 주요 경고 – 심각한 오류(안티바이러스 보호, 개인 방화벽 등으로

시작하는 오류)만 기록합니다.

4.8 사용자 인터페이스

ESET Smart Security의 사용자 인터페이스 구성 옵션을 사용하여 필요에

맞게 작업 환경을 조정할 수 있습니다. ESET Smart Security 고급 설정

트리의 사용자 인터페이스 분기에서 이러한 구성 옵션에 접근할 수

있습니다.

31

사용자 인터페이스 요소 섹션의 고급 모드 옵션을 사용하면 고급 모드로

전환할 수 있습니다. 고급 모드에는 ESET Smart Security에 대한 더 많은

상세 설정 및 추가 컨트롤이 표시됩니다.

그래픽 요소로 인해 컴퓨터의 성능이 저하되거나 다른 문제가 발생하는

경우 그래픽 사용자 인터페이스 옵션을 비활성화해야 합니다. 화면에

표시된 텍스트를 읽는 데 사용되는 특수 애플리케이션과 충돌할 수

있으므로 시각 장애가 있는 사용자의 경우 그래픽 인터페이스를 꺼야

합니다.

4.8.1 경고 및 알림

사용자 인터페이스 아래의 경고 및 알림 설정 섹션에서는 위협 경고 및

시스템 알림이 ESET Smart Security에서 처리되는 방법을 구성할 수

있습니다.

첫 번째 항목은 경고 표시입니다. 이 옵션을 비활성화하면 모든 경고 창이

취소되므로 제한적인 특수 상황에만 비활성화해야 합니다. 대부분의

사용자는 기본 옵션(활성화)을 유지하는 것이 좋습니다.

ESET Smart Security 시작 화면을 비활성화하려면 시작할 때 시작 화면

표시 옵션의 선택을 취소합니다.

ESET Smart Security 기본 프로그램 창의 맨 위에는 표준 메뉴 사용 옵션에

따라 활성화 또는 비활성화할 수 있는 표준 메뉴가 있습니다.

툴팁 표시 옵션이 활성화되어 있는 경우 옵션에 커서를 올려 놓으면

해당 옵션에 대한 간단한 설명이 표시됩니다. 동적 제어 요소 선택

옵션을 사용하면 현재 마우스 커서의 동적 영역에 있는 모든 요소가 강조

표시됩니다. 마우스로 클릭하면 강조 표시된 요소가 활성화됩니다.

애니메이션 효과의 속도를 낮추거나 높이려면 애니메이트 컨트롤 사용

옵션을 선택하고 속도 슬라이드 막대를 왼쪽이나 오른쪽으로 이동합니다.

다양한 작업의 진행률 표시하도록 애니메이트 아이콘 사용을 활성화하려면

애니메이트 아이콘으로 진행률 표시 옵션을 선택합니다. 중요한 이벤트

발생 시 프로그램에서 경고 신호음을 울리도록 하려면 신호음 사용 옵션을

선택합니다.

일정 시간 후에 팝업 창을 자동으로 닫으려면 다음 시간(초) 후 자동으로

메시지 상자 닫기 옵션을 선택합니다. 경고 창을 수동으로 닫지 않은 경우

지정된 시간이 만료된 후 경고 창이 자동으로 닫힙니다.

바탕 화면의 알림과 풍선 팁은 정보를 제공하기 위한 것이며 사용자 상호

작용 항목을 표시하거나 사용자 상호 작용을 필요로 하지 않습니다. 이러한

항목은 화면 오른쪽 아래의 알림 영역에 표시됩니다. 바탕 화면 알림 표시를

활성화하려면 바탕 화면에 알림 표시 옵션을 선택합니다. 알림 표시 시간 및

창 투명도 등의 보다 상세한 옵션은 알림 구성... 버튼을 클릭하여 수정할 수

있습니다.

알림 동작을 미리 보려면 미리 보기 버튼을 클릭합니다. 풍선 팁 표시

시간을 구성하려면 다음 시간(초) 동안 작업 표시줄에 풍선 팁 표시 옵션을

참조하십시오.

또한 사용자 인터페이스 기능에는 ESET Smart Security 설정 파라미터를

비밀번호로 보호하는 옵션이 있습니다. 이 옵션은 사용자 인터페이스

아래의 설정 보호 하위 메뉴에 있습니다. 시스템을 최대한 보호하려면

이 프로그램을 올바르게 구성해야 합니다. 이러한 설정을 무단으로

수정하면 중요한 데이터가 손실될 수 있습니다. 비밀번호를 설정하여 설정

파라미터를 보호하려면 비밀번호 설정... 을 클릭합니다.

사용자 상호 작용이 필요한 경우에만 알림 표시가 포함된 추가 경고

및 알림 설정 옵션에 접근하려면 고급 설정...을 클릭합니다. 이 옵션을

사용하면 사용자 상호 작용이 필요하지 않은 경고 및 알림 표시를 켜고 끌

수 있습니다. 사용자 상호 작용이 필요하지 않은 모든 알림을 표시하지

않으려면 전체 화면 모드에서 애플리케이션을 실행할 때 사용자 상호

작용이 필요한 경우에만 알림 표시를 선택합니다. 표시할 이벤트의 최소

상세 수준 드롭다운 메뉴에서 표시할 경고 및 알림의 시작 심각도를 선택할

수 있습니다.

이 섹션의 마지막 기능을 사용하여 다중 사용자 환경에서 알림 대상을

구성할 수 있습니다. 다중 사용자 시스템에서 이 사용자의 화면에 알림

표시: 필드에 ESET Smart Security의 중요한 알림을 받을 사용자를 정의할

수 있습니다. 일반적으로는 시스템 또는 네트워크 관리자를 정의합니다. 이

옵션은 모든 시스템 알림을 관리자에게 보내는 경우의 터미널 서버에 특히

유용합니다.

4.9 ThreatSense.Net

ThreatSense.Net 조기 경보 시스템은 새로운 침입이 발생하면 이를

ESET에 즉각적이고 지속적으로 알립니다. 양방향 ThreatSense.Net

조기 경보 시스템은 ESET에서 사용자에게 제공할 수 있는 보호 기능을

향상시키기 위해 설치됩니다. 새로운 위협이 나타나는 즉시 ESET에서 이를

감지할 수 있는 가장 좋은 방법은 최대한 많은 고객과의 커뮤니케이션을

구축하고 이러한 고객이 위협 감시자의 역할을 수행하도록 하는 것입니다.

ThreatSense.Net과 관련하여 다음과 같은 두 가지 옵션이 있습니다.

1. ThreatSense.Net 조기 경보 시스템을 활성화하지 않도록 설정할 수