Podręcznik użytkownika

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Copyright © 2009 ESET, spol. s r. o.

Program ESET Smart Security 4 został opracowany przez firmę

ESET, spol. s r.o.

Więcej informacji można uzyskać w witrynie www.eset.com.

Wszelkie prawa zastrzeżone. Żadna część niniejszej

dokumentacji nie może być powielana, przechowywana

w systemie pobierania ani przesyłana w żadnej formie

bądź przy użyciu jakichkolwiek środków elektronicznych,

mechanicznych, przez fotokopiowanie, nagrywanie,

skanowanie lub w inny sposób bez uzyskania pisemnego

zezwolenia autora.

Firma ESET, spol. s r.o. zastrzega sobie prawo do

wprowadzania zmian w dowolnych elementach opisanego

oprogramowania bez uprzedniego powiadomienia.

Dział obsługi klienta — cały świat: www.eset.eu/support

Dział obsługi klienta — Ameryka Północna:

www.eset.com/support

REV.20090520-003

Spis treści

1. ESET Smart Security 4 .............................4

1.1 Nowości ....................................................................... 4

1.2 Wymagania systemowe ................................................. 5

2. Instalacja ..............................................6

2.1 Instalacja typowa ......................................................... 6

2.2 Instalacja niestandardowa ............................................. 7

2.3 Korzystanie z oryginalnych ustawień .............................. 9

2.4 Wprowadzanie nazwy użytkownika i hasła ...................... 9

2.5 Skanowanie komputera na żądanie ................................ 9

3. Przewodnik dla początkujących ............. 10

3.1 Tryby interfejsu użytkownika — wprowadzenie ...............10

3.1.1 Sprawdzanie działania systemu ............................ 10

3.1.2 Postępowanie w przypadku, gdy program nie działa

poprawnie ......................................................................... 10

3.2 Ustawienia aktualizacji ..................................................11

3.3 Ustawienia strefy zaufanej .............................................11

3.4 Ustawienia serwera proxy ............................................. 12

3.5 Ochrona ustawień ........................................................12

4. Praca z programem ESET Smart Security .13

4.1 Antywirus i antyspyware .............................................. 13

4.1.1 Ochrona systemu plików w czasie rzeczywistym ....13

4.1.1.1 Ustawienia sprawdzania ....................................... 13

4.1.1.1.1 Skanowane nośniki ..............................................13

4.1.1.1.2 Skanowanie po wystąpieniu zdarzenia ...................13

4.1.1.1.3 Dodatkowe aparatu ThreatSense dla nowo

utworzonych i zmodyfikowanych plików ..............................13

4.1.1.1.4 Ustawienia zaawansowane ...................................13

4.1.1.2 Poziomy leczenia ..................................................13

4.1.1.3 Zmienianie ustawień ochrony w czasie rzeczywistym 1 4

4.1.1.4 Sprawdzanie skuteczności ochrony w czasie

rzeczywistym

4.1.1.5 Co zrobić, jeśli ochrona w czasie rzeczywistym nie działa

14

4.1.2 Host Intrusion Prevention System (HIPS) ................14

4.1.3 Ochrona programów poczty e-mail .......................14

4.1.3.1 Sprawdzanie protokołu POP3 ................................14

4.1.3.1.1 Zgodność .............................................................15

4.1.3.2 Integracja z programami poczty e-mail ..................15

4.1.3.2.1 Dołączanie notatki do treści wiadomości ...............15

4.1.3.3 Usuwanie zagrożenia ............................................16

4.1.4 Ochrona dostępu do stron internetowych ..............16

4.1.4.1 Protokoły HTTP, HTTPS ..........................................16

4.1.4.1.1 Zarządzanie adresami ...........................................16

4.1.4.1.2 Przeglądarki internetowe ......................................16

4.1.5 Skanowanie komputera ........................................17

4.1.5.1 Typ skanowania .................................................... 17

4.1.5.1.1 Skanowanie standardowe ..................................... 17

4.1.5.1.2 Skanowanie niestandardowe ................................ 17

4.1.5.2 Skanowane obiekty ..............................................18

4.1.5.3 Profile skanowania ...............................................18

4.1.6 Ochrona protokołów .............................................18

4.1.6.1 Protokół SSL .........................................................18

.....................................................................14

4.1.6.1.1 Zaufane certyfikaty ...............................................19

4.1.6.1.2 Wykluczone certyfikaty .........................................19

4.1.7 Ustawienia parametrów technologii ThreatSense ...19

4.1.7.1 Ustawienia obiektów ............................................19

4.1.7.2 Opcje ...................................................................19

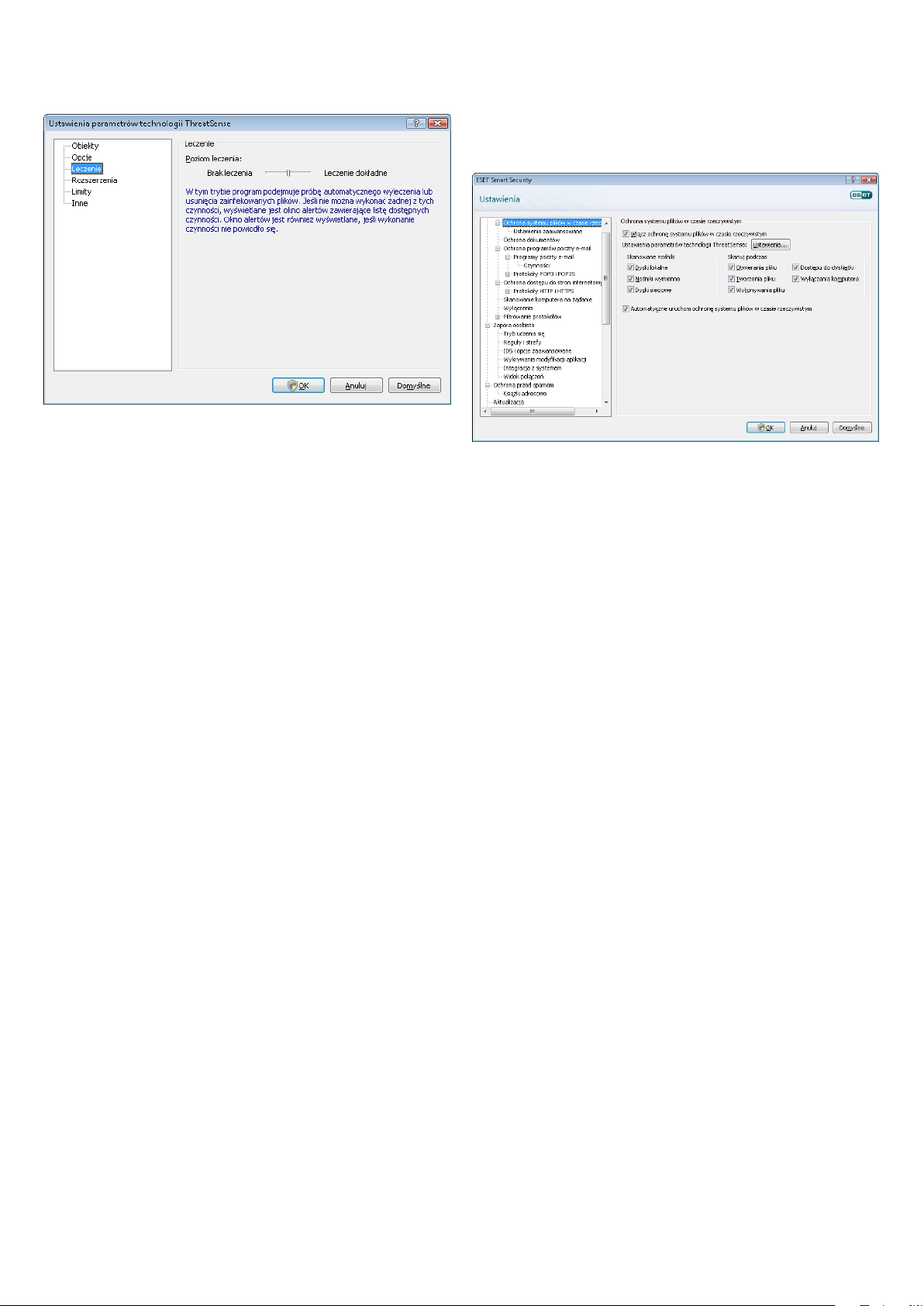

4.1.7.3 Leczenie ..............................................................20

4.1.7.4 Rozszerzenia .......................................................20

4.1.7.5 Limity ..................................................................20

4.1.7.6 Inne .....................................................................21

4.1.8 Wykryto zagrożenie ..............................................21

4.2 Zapora osobista ........................................................... 21

4.2.1 Tryby filtrowania ................................................. 22

4.2.2 Blokuj cały ruch: odłącz sieć .................................. 22

4.2.3 Wyłącz filtrowanie: zezwól na cały ruch ................ 22

4.2.4 Konfigurowanie i używanie reguł .......................... 22

4.2.4.1 Tworzenie nowych reguł....................................... 23

4.2.4.2 Edytowanie reguł ................................................. 23

4.2.5 Konfigurowanie stref ........................................... 23

4.2.6 Ustanawianie połączenia — wykrywanie............... 23

4.2.7 Zapisywanie w dzienniku ..................................... 24

4.3 Ochrona przed spamem ................................................24

4.3.1 Uczący się ochrony przed spamem ........................ 25

4.3.1.1 Dodawanie adresów do białej listy ........................ 25

4.3.1.2 Oznaczanie wiadomości jako spam ...................... 25

4.4 Aktualizowanie programu .............................................25

4.4.1 Ustawienia aktualizacji ........................................25

4.4.1.1 Profile aktualizacji ................................................ 26

4.4.1.2.1 Tryb aktualizacji ...................................................26

4.4.1.2.2 Serwer proxy........................................................ 27

4.4.1.2.3 Połączenie z siecią LAN ......................................... 27

4.4.1.2.4 Tworzenie kopii aktualizacji — kopia dystrybucyjna 27

4.4.1.2.4.1 Aktualizowanie przy użyciu kopii dystrybucyjnej .... 28

4.4.1.2.4.2 Rozwiązywanie problemów z aktualizacją przy użyciu

kopii dystrybucyjnej ............................................................ 29

4.4.2 Tworzenie zadań aktualizacji ................................ 29

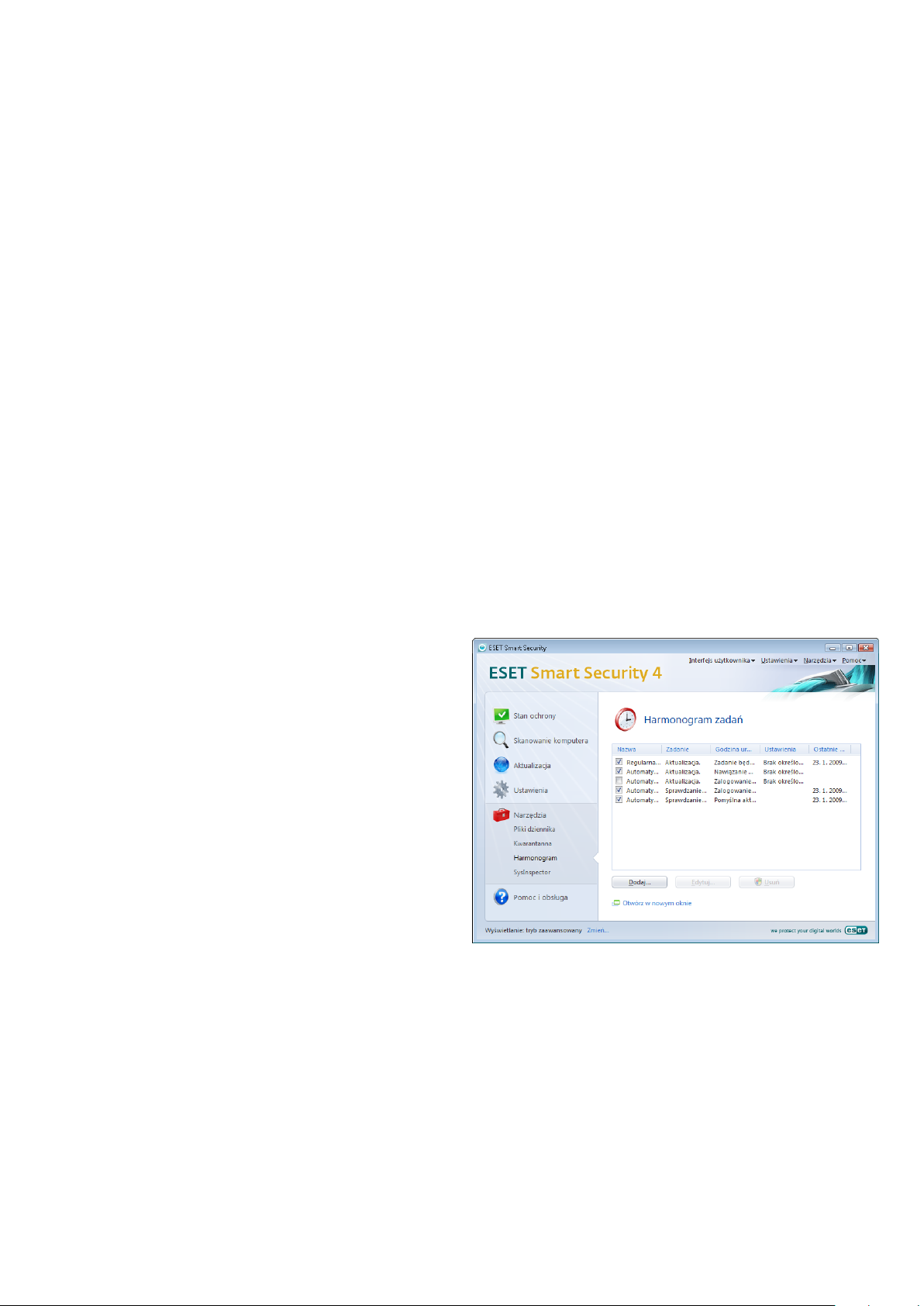

4.5 Harmonogram ............................................................ 29

4.5.1 Cel planowania zadań ..........................................30

4.5.2 Tworzenie nowych zadań ..................................... 30

4.6 Kwarantanna ............................................................. 30

4.6.1 Poddawanie plików kwarantannie ........................ 30

4.6.2 Przywracanie plików z kwarantanny .....................30

4.6.3 Przesyłanie pliku z kwarantanny ............................31

4.7 Pliki dziennika .............................................................. 31

4.7.1 Administracja dziennikami ....................................31

4.8 Interfejs użytkownika ...................................................32

4.8.1 Alerty i powiadomienia ........................................ 32

4.9 ThreatSense.Net ..........................................................33

4.9.1 Podejrzane pliki ................................................... 33

4.9.2 Statystyka ........................................................... 34

4.9.3 Przesyłanie .......................................................... 34

4.10 Administracja zdalna ....................................................34

4.11 Licencje .......................................................................35

5.2.2 Importuj ustawienia ............................................ 36

5.3 Wiersz polecenia ..........................................................36

5.4 ESET SysInspector ........................................................37

5.4.1 Interfejs użytkownika i użycie aplikacji .................. 38

5.4.1.1 Sterowanie programem .......................................38

5.4.1.2 Nawigowanie w programie ESET SysInspector ....... 38

5.4.1.3 Porównanie ......................................................... 39

5.4.1.4 SysInspector jako komponent programu ESET Smart

Security 4 39

5.5 ESET SysRescue .......................................................... 40

5.5.1 Minimalne wymagania ........................................40

5.5.2 W jaki sposób utworzyć ratunkową płytę CD .........40

5.5.2.1 Foldery ................................................................40

5.5.2.2 ESET Antivirus......................................................40

5.5.2.3 Zaawansowane ...................................................40

5.5.2.4 Startowe urządzenie USB ......................................41

5.5.2.5 Nagrywanie ..........................................................41

5.5.3 Praca z programem ESET SysRescue .......................41

5.5.3.1 Użycie programu ESET SysRescue ..........................41

6. Słowniczek .......................................... 42

6.1 Typy zagrożeń ..............................................................42

6.1.1 Wirusy ................................................................ 42

6.1.2 Robaki ................................................................ 42

6.1.3 Konie trojańskie ................................................... 42

6.1.4 Programy typu rootkit .......................................... 42

6.1.5 Adware ............................................................... 43

6.1.6 Spyware ..............................................................43

6.1.7 Potencjalnie niebezpieczne aplikacje ..................... 43

6.1.8 Potencjalnie niepożądane aplikacje ....................... 43

6.2 Typy ataków zdalnych ..................................................43

6.2.1 Ataki typu „odmowa usługi“ (DoS) ......................... 43

6.2.2 Preparowanie pakietów DNS ................................ 43

6.2.3 Ataki robaków .....................................................44

6.2.4 Skanowanie portów ............................................ 44

6.2.5 Desynchronizacja protokołu TCP ...........................44

6.2.6 Metoda SMB Relay ............................................... 44

6.2.7 Ataki ICMP ..........................................................44

6.3 Pliki poczty ................................................................. 44

6.3.1 Reklamy .............................................................. 45

6.3.2 Fałszywe alarmy ..................................................45

6.3.3 Ataki typu „phishing“ ............................................ 45

6.3.4 Rozpoznawanie spamu ........................................45

6.3.4.1 Reguły ................................................................. 45

6.3.4.1 Filtr Bayesa ..........................................................46

6.3.4.2 Biała lista ............................................................46

6.3.4.3 Czarna lista .........................................................46

6.3.4.5 Kontrola po stronie serwera..................................46

5. Użytkownik zaawansowany .................. 36

5.1 Ustawienia serwera proxy .............................................36

5.2 Eksportowanie i importowanie ustawień .......................36

5.2.1 Eksportuj ustawienia ........................................... 36

4

1. ESET Smart Security 4

Program ESET Smart Security 4 jest zaawansowanym technologicznie

rozwiązaniem zapewniającym dokładną ochronę przed zagrożeniami.

Oferuje on szybkość i precyzję narzędzia ESET NOD32 Antivirus,

zapewniane przez najnowszą wersję technologii skanowania

ThreatSense® oraz ściśle dostosowane funkcje zapory osobistej

i ochrony przed spamem. W wyniku tego połączenia powstał

inteligentny system, który w porę ostrzega przed atakami

i szkodliwymi aplikacjami zagrażającymi komputerowi.

Program ESET Smart Security nie jest bezładnym zbiorem

rozmaitych aplikacji zebranych w jednym pakiecie, tak jak ma to

miejsce w przypadku innych producentów. Powstał on w wyniku

długotrwałych prac nad uzyskaniem maksymalnej ochrony przy

jednoczesnym minimalnym obciążeniu zasobów systemowych.

Zaawansowane techniki oparte na sztucznej inteligencji pozwalają

z wyprzedzeniem eliminować przenikające do systemu wirusy,

aplikacje szpiegujące, konie trojańskie, robaki, oprogramowanie

reklamowe i programy typu rootkit oraz inne formy ataków

z Internetu bez obniżania przy tym wydajności komputera lub

zakłócania jego pracy.

1.1 Nowości

Wieloletnie doświadczenie specjalistów z firmy ESET pozwoliło

opracować całkowicie nową architekturę programu ESET Smart

Security, która gwarantuje maksymalną skuteczność wykrywania

zagrożeń przy minimalnych wymaganiach systemowych. To

złożone rozwiązanie w dziedzinie bezpieczeństwa zawiera funkcje

wyposażone w zaawansowane opcje. Poniższe zestawienie zawiera

skrócone opisy tych modułów.

Antywirus i antyspyware•

Zapora osobista•

Zapora osobista monitoruje całą komunikację między chronionym

komputerem a innymi komputerami należącymi do sieci. Zapora

osobista ESET jest wyposażona w zaawansowane funkcje opisane

poniżej.

Funkcja Opis

Skanowanie

komunikacji

sieciowej niskiego

poziomu

Obsługa protokołu

IPv6

Monitorowanie

plików

wykonywalnych

Skanowanie plików

zintegrowane

z protokołami

HTTP(S)

i POP3(S)

Skanowanie komunikacji sieciowej

w warstwie łącza danych umożliwia zaporze

osobistej ESET zapobieganie wielu atakom,

które w przeciwnym razie pozostałyby

niezauważone.

Zapora osobista ESET wyświetla adresy IPv6

i pozwala użytkownikom tworzyć dla nich

reguły.

Monitorowanie zmian w plikach

wykonywalnych w celu zapobiegania

infekcjom. Można zezwalać na

modyfikowanie plików należących do

podpisanych (zaufanych) aplikacji.

Skanowanie plików zostało zintegrowane z

protokołami HTTP(S) i POP3(S). Dzięki temu

użytkownicy mają zapewnioną ochronę

podczas przeglądania zasobów Internetu

i pobierania wiadomości e-mail.

Ten moduł działa w oparciu o technologię ThreatSense®, którą

zastosowano po raz pierwszy w nagradzanym programie

NOD 32 Antivirus. W nowej architekturze ESET Smart Security

zoptymalizowano i udoskonalono mechanizm ThreatSense®.

Funkcja Opis

Udoskonalone

leczenie

Tryb skanowania

w tle

Mniejsze pliki

aktualizacji

Ochrona

popularnych

programów

pocztowych

Obecnie program antywirusowy w sposób

inteligentny leczy i usuwa większość

wykrytych infekcji bez konieczności działania

ze strony użytkownika.

Skanowanie komputera może być

przeprowadzane w tle, bez obniżania

wydajności systemu.

Optymalizacja silnika skanowania

pozwoliła na zmniejszenie rozmiarów

plików aktualizacji w stosunku do wersji 2.7.

Zwiększono również skuteczność ochrony

plików aktualizacji przed uszkodzeniem.

Można obecnie skanować wiadomości

przychodzące nie tylko w aplikacji

MS Outlook, ale również w programach

Outlook Express, Windows Mail,

Windows Live Mail i Mozilla Thunderbird.

System wykrywania

włamań

Tryby: interaktywny,

Oparty na regułach,

uczenia się,

automatyczny oraz

automatyczny

z obsługą wyjątków

Zastąpienie

wbudowanej Zapory

systemu Windows

Możliwość rozpoznawania charakteru

komunikacji sieciowej i różnych typów

ataków z sieci wraz z opcją automatycznego

blokowania takiej komunikacji.

Użytkownicy mogą wybrać, czy zapora

ma funkcjonować automatycznie, czy też

będą interaktywnie ustalać dla niej reguły

działania. Komunikacja w trybie opartym

na zasadach odbywa się zgodnie z regułami

wstępnie zdefiniowanymi przez użytkownika

lub administratora sieci. Tryb uczenia się

automatycznie tworzy oraz zapisuje reguły

i służy do początkowej konfiguracji zapory

osobistej.

Zapora osobista ESET zastępuje wbudowaną

Zaporę systemu Windows, a ponadto

współdziała z Centrum zabezpieczeń

systemu Windows, dzięki czemu użytkownik

zna zawsze stan bezpieczeństwa swojego

komputera. Domyślnie instalacja programu

ESET Smart Security powoduje wyłączenie

Zapory systemu Windows.

Wiele dodatkowych

usprawnień

— Bezpośredni dostęp do systemów plików

w celu zwiększenia szybkości i wydajności

działania.

— Blokowanie dostępu do zainfekowanych

plików.

— Optymalizacja pod kątem Centrum

zabezpieczeń systemu Windows, w tym

systemu Vista.

5

Ochrona przed spamem•

1.2 Wymagania systemowe

Ochrona przed spamem powoduje filtrowanie niepożądanej

poczty e-mail, zwiększając bezpieczeństwo i wygodę komunikacji

elektronicznej.

Funkcja Opis

Ocenianie

wiadomości

przychodzących

Wszystkie wiadomości przychodzące

otrzymują ocenę z zakresu od 0 (pożądana

wiadomość) do 100 (wiadomość należy do

spamu) i zgodnie z nią są przenoszone do

folderu Spam lub do niestandardowego

folderu utworzonego przez użytkownika.

Możliwe jest równoległe skanowanie

przychodzących wiadomości e-mail.

Obsługa rozmaitych

technik skanowania

— Analiza Bayesa

— Skanowanie oparte na regułach

— Sprawdzanie w globalnej bazie śladów

Pełna integracja

z programami

pocztowymi

Ochrona przed spamem jest dostępna

dla użytkowników programów Microsoft

Outlook, Outlook Express, Windows Mail,

Windows Live Mail oraz Mozilla Thunderbird.

Możliwość ręcznego

oznaczania spamu

Dostępna jest opcja ręcznego oznaczania

wiadomości e-mail jako spamu oraz

usuwania takiego oznaczenia.

Aby zapewnić płynne działanie programów ESET Smart Security

i ESET Smart Security Business Edition, komputer powinien spełniać

następujące wymagania dotyczące sprzętu i oprogramowania:

ESET Smart Security:

Windows 2000, XP Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 400 MHz

128 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

Windows 7, Vista Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 1 GHz

512 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server,

XP,2003 Server

Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 400 MHz

128 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

Windows 7, Vista,

Windows Server 2008

Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 1 GHz

512 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

6

2. Instalacja

Po zakupie programu ESET Smart Security z witryny internetowej

firmy ESET należy pobrać program instalacyjny. Jest on dostępny

w postaci pakietu ess_nt**_***.msi (ESET Smart Security) lub essbe_

nt**_***.msi (ESET Smart Security Business Edition). Następnie należy

uruchomić program instalacyjny, a kreator instalacji poprowadzi

użytkownika przez proces podstawowej konfiguracji. Dostępne są

dwa typy instalacji o różnych poziomach szczegółowości ustawień:

1. Instalacja typowa

2. Instalacja niestandardowa

Kolejnym krokiem instalacji jest konfigurowanie systemu

monitorowania zagrożeń ThreatSense.Net. System monitorowania

zagrożeń ThreatSense.Net pomaga zapewnić natychmiastowe

i ciągłe informowanie firmy ESET o nowych infekcjach, tak aby mogła

ona szybko reagować i chronić swoich klientów. System umożliwia

zgłaszanie nowych zagrożeń do laboratorium firmy ESET, gdzie są one

analizowane, przetwarzane i dodawane do bazy sygnatur wirusów.

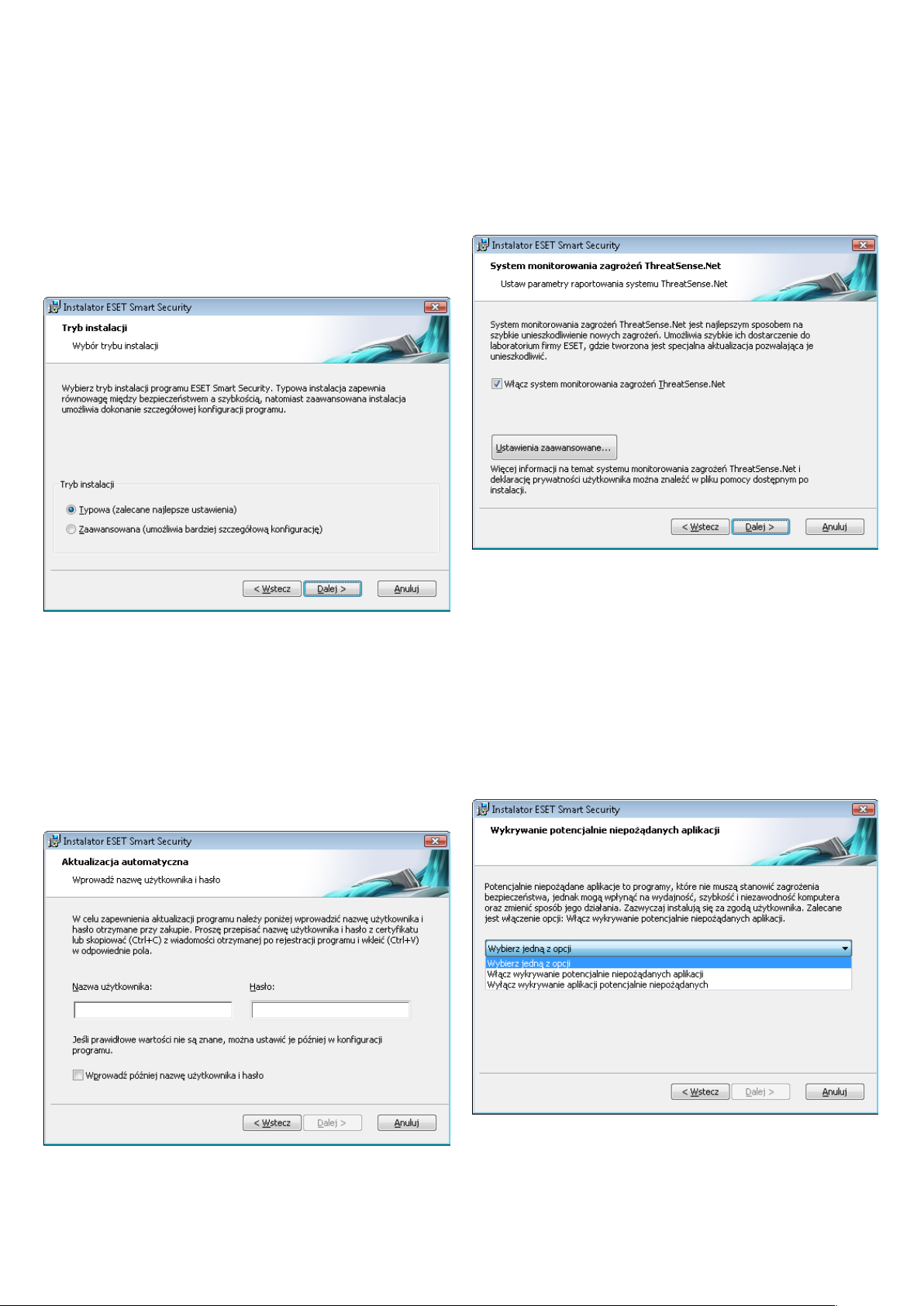

2.1 Instalacja typowa

Instalacja typowa jest zalecana dla użytkowników, którzy chcą

zainstalować program ESET Smart Security z ustawieniami

domyślnymi. Ustawienia domyślne programu zapewniają

maksymalny poziom ochrony, odpowiedni w przypadku

użytkowników, którzy nie chcą konfigurować ustawień

szczegółowych.

Pierwszym, bardzo ważnym krokiem jest wprowadzenie nazwy

użytkownika i hasła w celu automatycznego aktualizowania programu.

Odgrywa to istotną rolę w zapewnieniu ciągłej ochrony systemu.

Domyślnie zaznaczone jest pole wyboru Włącz system monitorowania

zagrożeń ThreatSense.Net, co powoduje włączenie tej funkcji.

Aby zmodyfikować szczegółowe ustawienia dotyczące przesyłania

podejrzanych plików, kliknij przycisk Ustawienia zaawansowane.

Kolejnym krokiem procesu instalacji jest konfigurowanie wykrywania

potencjalnie niepożądanych aplikacji. Potencjalnie niepożądane

aplikacje nie muszą być tworzone w złych intencjach, ale mogą

negatywnie wpływać na działanie systemu operacyjnego.

Te aplikacje często są dołączane do innych programów i mogą być

trudne do zauważenia podczas procesu instalacji. W trakcie instalacji

tych aplikacji zazwyczaj wyświetlane jest powiadomienie, jednak

mogą one zostać łatwo zainstalowane bez zgody użytkownika.

Wprowadź w odpowiednich polach nazwę użytkownika i hasło, czyli

dane uwierzytelniające otrzymane po zakupie lub rejestracji produktu.

Jeśli w chwili obecnej nie posiadasz nazwy użytkownika i hasła,

zaznacz opcję Wprowadź później nazwę użytkownika i hasło. Dane

uwierzytelniające można później wprowadzić w dowolnym momencie

bezpośrednio w programie.

Wybierz opcję Włącz wykrywanie potencjalnie niepożądanych

aplikacji, aby zezwolić programowi ESET Smart Security na

wykrywanie zagrożeń tego typu (zalecane).

Ostatnim krokiem instalacji typowej jest potwierdzenie instalacji

poprzez kliknięcie przycisku Instaluj.

7

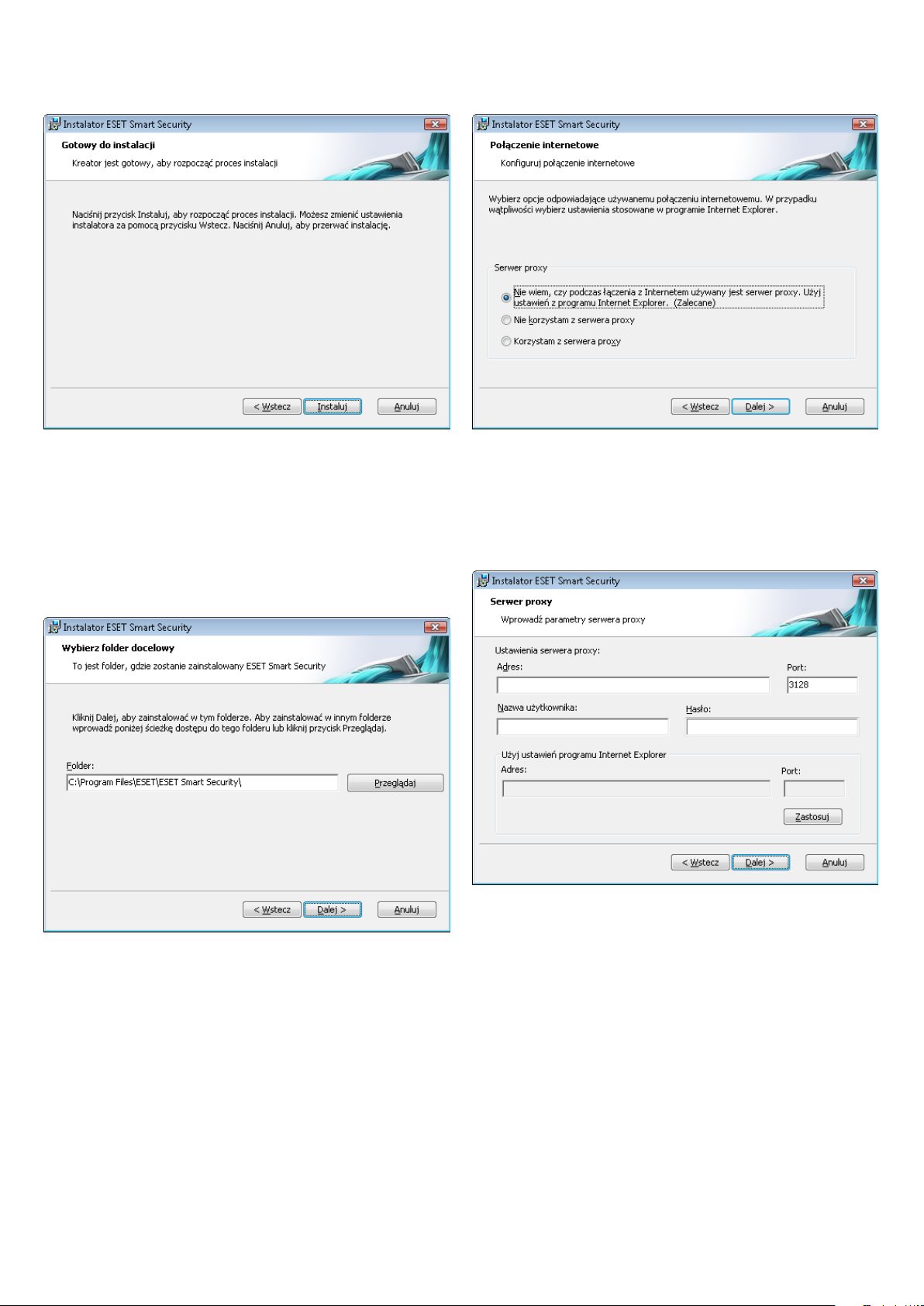

2.2 Instalacja niestandardowa

Instalacja niestandardowa jest przeznaczona dla użytkowników

zaawansowanych, którzy chcą modyfikować ustawienia

zaawansowane podczas instalacji.

Pierwszym krokiem jest wybór docelowej lokalizacji instalacji.

Domyślnie program jest instalowany w folderze C:\Program Files\

ESET\ESET Smart Security\. Kliknij przycisk Przeglądaj, aby zmienić

tę lokalizację (niezalecane).

Jeśli używany jest serwer proxy, należy go prawidłowo skonfigurować

w celu poprawnego działania funkcji aktualizacji sygnatur wirusów.

Jeśli nie masz pewności, czy przy połączeniu internetowym używany

jest serwer proxy, pozostaw ustawienie domyślne Nie wiem, czy

podczas łączenia z Internetem używany jest serwer proxy. Użyj

ustawień z programu Internet Explorer. i kliknij przycisk Dalej. Jeśli

nie korzystasz z serwera proxy, wybierz odpowiednią opcję.

Następnie wprowadź nazwę użytkownika i hasło. Ten krok jest

identyczny jak w przypadku instalacji typowej (patrz strona 6).

Po wprowadzeniu nazwy użytkownika i hasła kliknij przycisk Dalej,

aby skonfigurować połączenie internetowe.

Aby skonfigurować ustawienia serwera proxy, wybierz opcję

Korzystam z serwera proxy i kliknij przycisk Dalej. Wprowadź

adres IP lub URL serwera proxy w polu Adres. W polu Port określ

port, na którym serwer proxy akceptuje połączenia (domyślnie 3128).

W przypadku gdy serwer proxy wymaga uwierzytelniania, należy

podać poprawną nazwę użytkownika i hasło dostępu do tego serwera.

Ustawienia serwera proxy można również skopiować z programu

Internet Explorer. W tym celu kliknij przycisk Zastosuj i potwierdź

wybór.

8

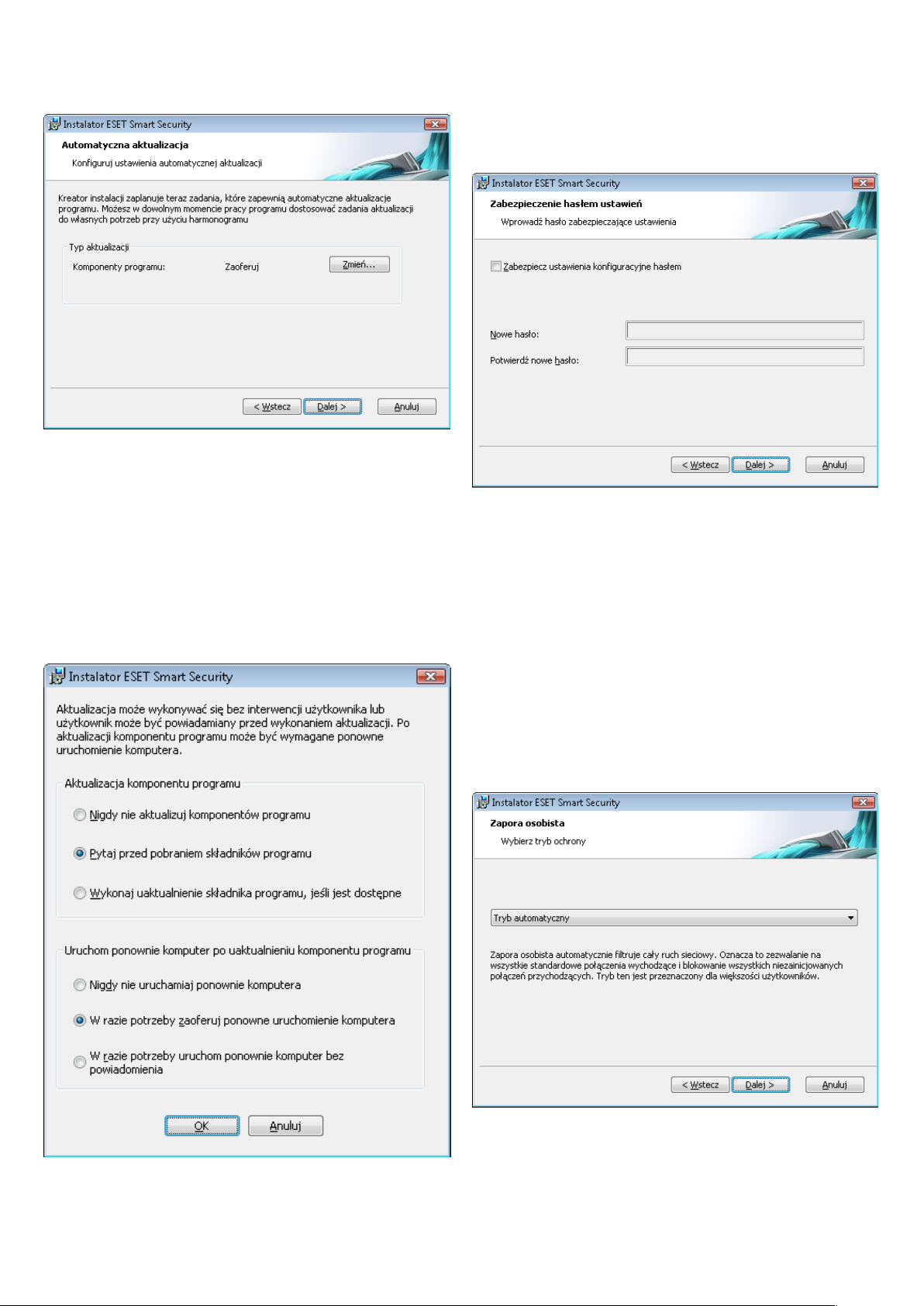

Kliknij przycisk Dalej, aby przejść do okna Konfiguruj ustawienia

automatycznej aktualizacji. Ten krok umożliwia określenie sposobu

obsługi automatycznych aktualizacji komponentów programu

w danym systemie. Kliknij opcję Zmień, aby uzyskać dostęp do

ustawień zaawansowanych.

Jeśli komponenty programu nie mają być aktualizowane, należy

wybrać ustawienie Nigdy nie aktualizuj komponentów programu.

Wybranie opcji Pytaj przed pobraniem komponentów programu

powoduje wyświetlanie okna potwierdzenia przed pobraniem

komponentów programu. Aby włączyć automatyczne uaktualnianie

komponentów programu bez wyświetlania monitu, wybierz opcję

Wykonaj uaktualnienie komponentu programu, jeśli jest dostępne.

Kolejnym krokiem instalacji jest wprowadzenie hasła chroniącego

parametry programu. Wybierz hasło, które będzie chronić program.

Wpisz hasło ponownie, aby je potwierdzić.

Kroki obejmujące konfigurację systemu monitorowania zagrożeń

ThreatSense.Net oraz wykrywanie potencjalnie niepożądanych

aplikacji są takie same jak w przypadku instalacji typowej i nie zostały

przedstawione w tym miejscu (patrz strona 5).

Ostatnim krokiem instalacji zaawansowanej jest wybranie trybu

filtrowania zapory osobistej ESET. Dostępnych jest pięć trybów:

Automatyczny•

Automatyczny z wyjątkami (reguły zdefiniowane przez •

użytkownika)

UWAGA: Po uaktualnieniu komponentu programu zazwyczaj

wymagane jest ponowne uruchomienie komputera. Zalecanym

ustawieniem jest W razie potrzeby uruchom ponownie komputer

bez powiadomienia.

Interaktywny •

Oparty na regułach •

Uczenia się•

Dla większości użytkowników zalecany jest tryb automatyczny.

Wszystkie standardowe połączenia wychodzące są włączone

(analizowane automatycznie przy użyciu wstępnie zdefiniowanych

ustawień), a niepożądane połączenia przychodzące są automatycznie

blokowane.

Automatyczny z wyjątkami (reguły zdefiniowane przez

użytkownika) — dodatkowo w tym trybie możliwe jest dodawanie

reguł niestandardowych.

9

Tryb interaktywny jest odpowiedni dla użytkowników

zaawansowanych. Komunikacja odbywa się zgodnie z regułami

zdefiniowanymi przez użytkownika. Jeśli dla danego połączenia nie

ma zdefiniowanej reguły, program wyświetla monit z pytaniem, czy

zezwolić na komunikację czy jej odmówić.

W trybie opartym na zasadach komunikacja jest analizowana według

wstępnie zdefiniowanych reguł utworzonych przez administratora.

Jeśli nie ma dostępnej reguły, połączenie jest automatycznie blokowane

i żadne ostrzeżenie nie jest wyświetlane. Zaleca się wybieranie trybu

opartego na zasadach tylko przez administratorów, którzy zamierzają

kontrolować komunikację sieciową.

Tryb uczenia się automatycznie tworzy oraz zapisuje reguły i służy do

początkowej konfiguracji zapory. Interakcja ze strony użytkownika nie

jest wymagana, ponieważ program ESET Smart Security zapisuje reguły

zgodnie ze wstępnie zdefiniowanymi parametrami. Tryb uczenia się

nie jest bezpieczny i powinien być używany tylko do momentu, gdy nie

zostaną utworzone wszystkie reguły dla niezbędnych połączeń.

W ostatnim kroku wyświetlane jest okno, w którym użytkownik

wyraża zgodę na instalację.

2.3 Korzystanie z oryginalnych ustawień

W przypadku ponownej instalacji programu ESET Smart Security

wyświetlana jest opcja Użyj bieżących ustawień. Zaznacz tę opcję,

aby przenieść parametry ustawień z oryginalnej instalacji do nowej.

2.5 Skanowanie komputera na żądanie

Po zainstalowaniu programu ESET Smart Security należy wykonać

skanowanie komputera w poszukiwaniu szkodliwego kodu. Aby

szybko uruchomić skanowanie, wybierz w menu głównym opcję

Skanowanie komputera, a następnie w oknie głównym programu

wybierz opcję Skanowanie standardowe. Więcej informacji na

temat funkcji skanowania komputera można znaleźć w rozdziale

„Skanowanie komputera”.

2.4 Wprowadzanie nazwy użytkownika i hasła

Dla uzyskania optymalnej funkcjonalności ważne jest automatyczne

aktualizowanie programu. Jest to możliwe tylko wtedy, gdy

w ustawieniach aktualizacji zostały prawidłowo wprowadzone nazwa

użytkownika i hasło.

Jeśli nazwa użytkownika i hasło nie zostały wprowadzone podczas

instalacji, można tego dokonać po jej zakończeniu. W oknie głównym

programu kliknij opcję Aktualizacja, a następnie kliknij opcję

Ustawienia nazwy użytkownika i hasła. W oknie Szczegóły licencji

wprowadź dane otrzymane wraz z licencją produktu.

10

3. Przewodnik dla początkujących

Niniejszy rozdział zawiera ogólny opis programu ESET Smart Security

i jego podstawowych ustawień.

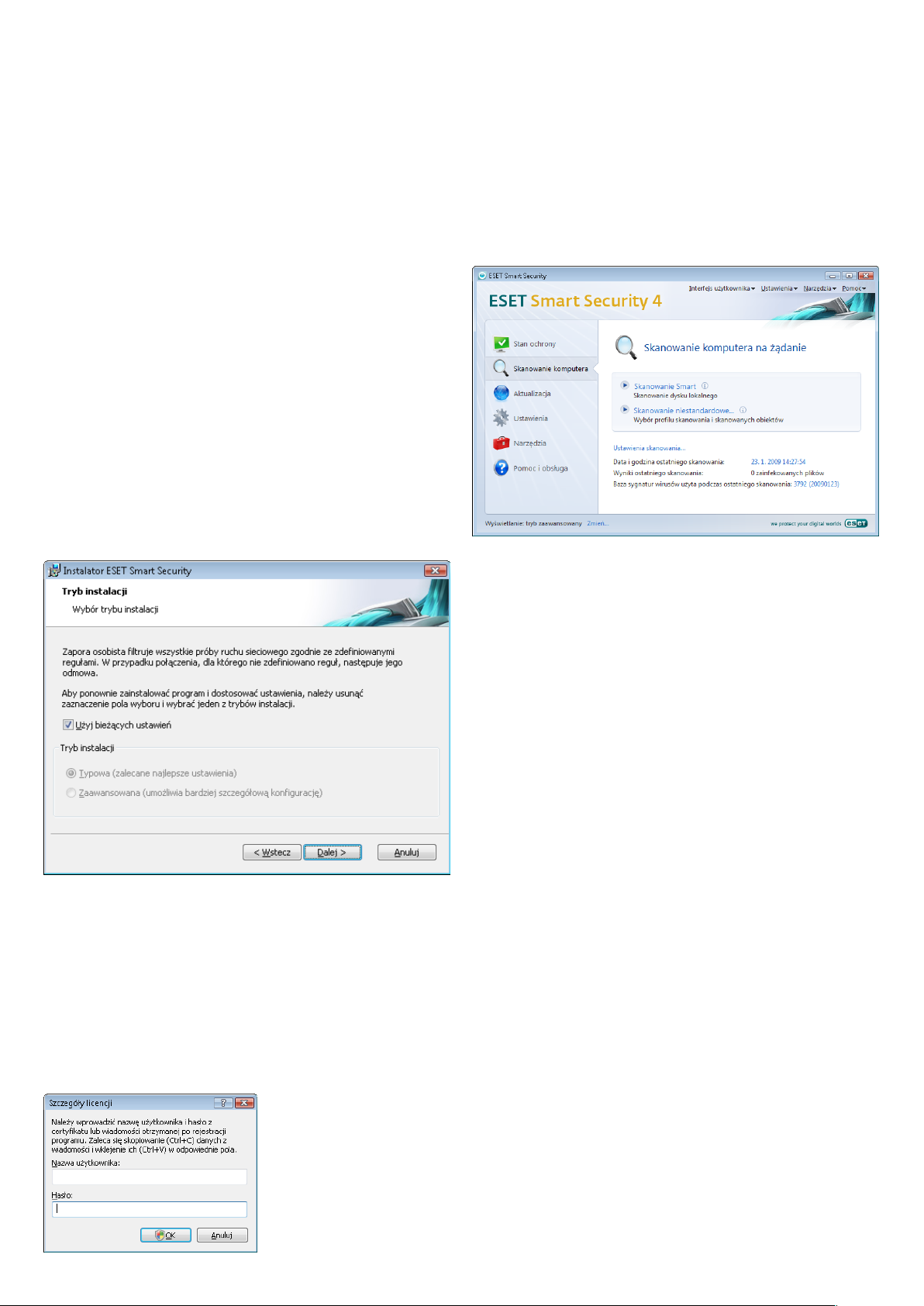

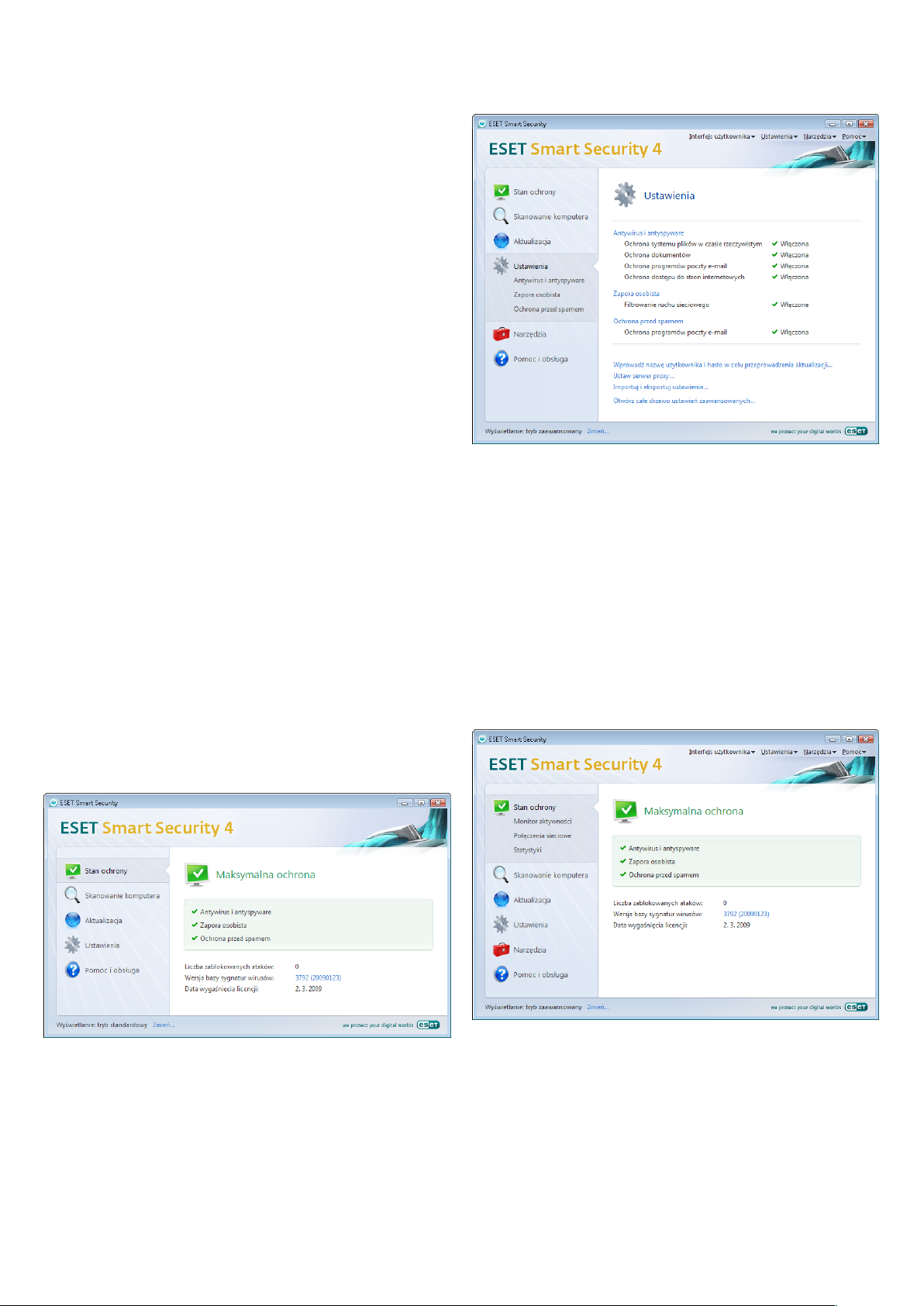

3.1 Tryby interfejsu użytkownika — wprowadzenie

Główne okno programu ESET Smart Security jest podzielone na dwie

główne sekcje. Znajdująca się po lewej stronie kolumna zapewnia

dostęp do łatwego w obsłudze menu głównego. Znajdujące się

po prawej stronie okno główne programu służy najczęściej do

wyświetlania informacji dotyczących opcji wybranej w menu

głównym.

Poniżej opisano opcje dostępne w menu głównym:

Stan ochrony — dostarcza informacji o stanie ochrony programu

ESET Smart Security w formie przyjaznej dla użytkownika. Jeśli

uruchomiony jest tryb zaawansowany, wyświetlany jest stan

wszystkich funkcji ochrony. Kliknięcie funkcji powoduje wyświetlenie

informacji o jej bieżącym stanie.

Skanowanie komputera — pozwala skonfigurować i uruchomić

skanowanie komputera na żądanie.

Aktualizacja — zapewnia dostęp do funkcji aktualizacji, która

umożliwia zarządzanie aktualizacjami bazy sygnatur wirusów.

Ustawienia — umożliwia dostosowanie poziomu zabezpieczeń

komputera. Jeśli uruchomiony jest tryb zaawansowany, zostaną

wyświetlone podmenu funkcji ochrony antywirusowej i antyspyware,

zapory osobistej oraz ochrony przed spamem.

Narzędzia — jest dostępna tylko w trybie zaawansowanym. Zapewnia

dostęp do plików dziennika, kwarantanny i harmonogramu.

Pomoc i obsługa — umożliwia uzyskanie dostępu do plików pomocy,

bazy wiedzy firmy ESET, witryny internetowej firmy ESET oraz

utworzenie zgłoszenia do działu obsługi klienta.

Interfejs użytkownika programu ESET Smart Security pozwala na

przełączanie się pomiędzy trybem standardowym i zaawansowanym.

Aby przełączyć między trybami, użyj łącza Wyświetlanie znajdującego

się w lewym dolnym rogu okna głównego programu ESET Smart

Security. Kliknij opcję, aby wybrać żądany tryb wyświetlania.

Przełączenie do trybu zaawansowanego powoduje dodanie do menu

głównego opcji Narzędzia. Opcja Narzędzia umożliwia uzyskanie

dostępu do harmonogramu i kwarantanny oraz przeglądanie plików

dziennika programu ESET Smart Security.

UWAGA: Wszystkie pozostałe instrukcje w niniejszym podręczniku

dotyczą trybu zaawansowanego.

3.1.1 Sprawdzanie działania systemu

Aby wyświetlić informacje o stanie ochrony, kliknij opcję Stan

ochrony znajdującą się w górnej części menu głównego. W prawej

części okna wyświetlane jest podsumowanie stanu działania programu

ESET Smart Security, a także dostępne jest podmenu zawierające trzy

elementy: Antywirus i antyspyware, Zapora osobista i Ochrona

przed spamem. Wybierz dowolną z tych opcji, aby wyświetlić bardziej

szczegółowe informacje o danej funkcji ochrony.

Tryb standardowy zapewnia dostęp do funkcji wymaganych do

wykonywania typowych operacji. Żadne zaawansowane opcje nie są

wyświetlane.

Jeśli włączone funkcje ochrony działają poprawnie, są oznaczone

zieloną ikoną znacznika wyboru. W przeciwnym razie wyświetlana

jest czerwona ikona wykrzyknika lub żółta ikona powiadomienia,

a w górnej części okna znajdują się dodatkowe informacje na temat

funkcji. Wyświetlany jest również proponowany sposób naprawy

funkcji. Aby zmienić stan poszczególnych funkcji, w menu głównym

kliknij opcję Ustawienia i wybierz żądaną funkcję.

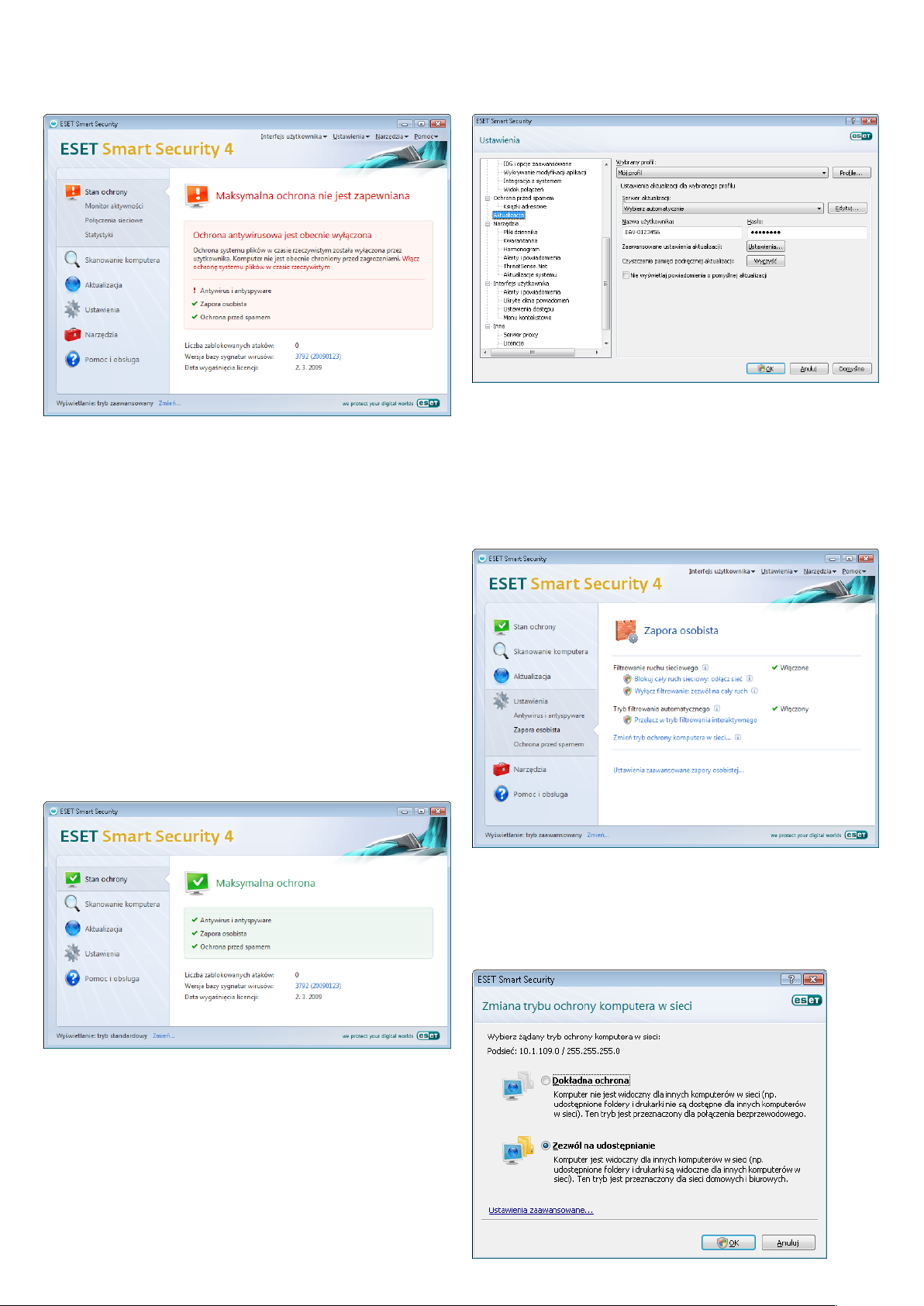

3.1.2 Postępowanie w przypadku, gdy program nie działa poprawnie

Jeśli program ESET Smart Security wykryje problem dotyczący funkcji

ochrony, jest to zgłaszane w oknie Stan ochrony. Znajduje się tam

również propozycja rozwiązania problemu.

11

3.3 Ustawienia strefy zaufanej

Jeśli rozwiązanie danego problemu przy użyciu wyświetlonej listy

znanych problemów i rozwiązań nie jest możliwe, kliknij opcję

Pomoc i obsługa, aby uzyskać dostęp do plików pomocy lub przeszukać

bazę wiedzy. Jeśli nadal nie można znaleźć rozwiązania, należy wysłać

zgłoszenie do działu obsługi klienta firmy ESET. Na podstawie uzyskanych

informacji zwrotnych specjaliści z firmy mogą szybko odpowiadać na

pytania i udzielać skutecznych porad dotyczących problemu.

3.2 Ustawienia aktualizacji

Aktualizacja bazy sygnatur wirusów i aktualizacja komponentów

programu są istotnymi elementami procesu zapewniania

kompleksowej ochrony przed szkodliwym kodem. Należy zwracać

szczególną uwagę na konfigurację i działanie funkcji aktualizacji.

W menu głównym wybierz opcję Aktualizacja, a następnie w oknie

głównym programu kliknij opcję Aktualizuj bazę sygnatur wirusów,

aby natychmiast sprawdzić dostępność nowej aktualizacji bazy

sygnatur. Kliknięcie opcji

Ustawienia nazwy użytkownika i hasła

powoduje wyświetlenie okna dialogowego, w którym należy

wprowadzić nazwę użytkownika i hasło otrzymane przy zakupie.

Jeśli nazwa użytkownika i hasło zostały wprowadzone podczas

instalacji programu ESET Smart Security, program nie będzie

monitować o te informacje na tym etapie.

Konfigurowanie strefy zaufanej jest ważnym etapem w zapewnianiu

ochrony komputera w środowisku sieciowym. Konfigurując strefę

zaufaną i umożliwiając współużytkowanie, można zezwolić innym

użytkownikom na uzyskiwanie dostępu do komputera. Kliknij kolejno

opcje Ustawienia > Zapora osobista > Zmień tryb ochrony komputera

w sieci. Zostanie wyświetlone okno, w którym można skonfigurować

ustawienia trybu ochrony komputera w bieżącej sieci lub strefie.

Wykrywanie strefy zaufanej jest przeprowadzane po zainstalowaniu

programu ESET Smart Security bądź po podłączeniu komputera

do nowej sieci lub strefy. Dlatego w większości przypadków nie

ma potrzeby definiowania strefy zaufanej. Po wykryciu nowej

strefy domyślnie wyświetlane jest okno dialogowe umożliwiające

ustawienie poziomu ochrony dla tej strefy.

Okno Ustawienia zaawansowane (dostępne po naciśnięciu klawisza

F5) zawiera szczegółowe opcje aktualizacji. W menu rozwijanym

Serwer aktualizacji należy ustawić wartość Wybierz automatycznie.

Aby skonfigurować zaawansowane opcje aktualizacji, takie jak tryb

aktualizacji, dostęp do serwera proxy, dostęp do aktualizacji na serwerze

lokalnym oraz możliwość tworzenia kopii sygnatur wirusów (w programie

ESET Smart Security Business Edition), kliknij przycisk Ustawienia.

12

Ostrzeżenie! Nieprawidłowa konfiguracja strefy zaufanej może

stwarzać zagrożenie dla bezpieczeństwa komputera.

UWAGA: Dla stacji roboczych ze strefy zaufanej domyślnie jest

włączona przychodząca komunikacja RPC, dostępne są udostępniane

pliki i drukarki oraz funkcja udostępniania pulpitu zdalnego.

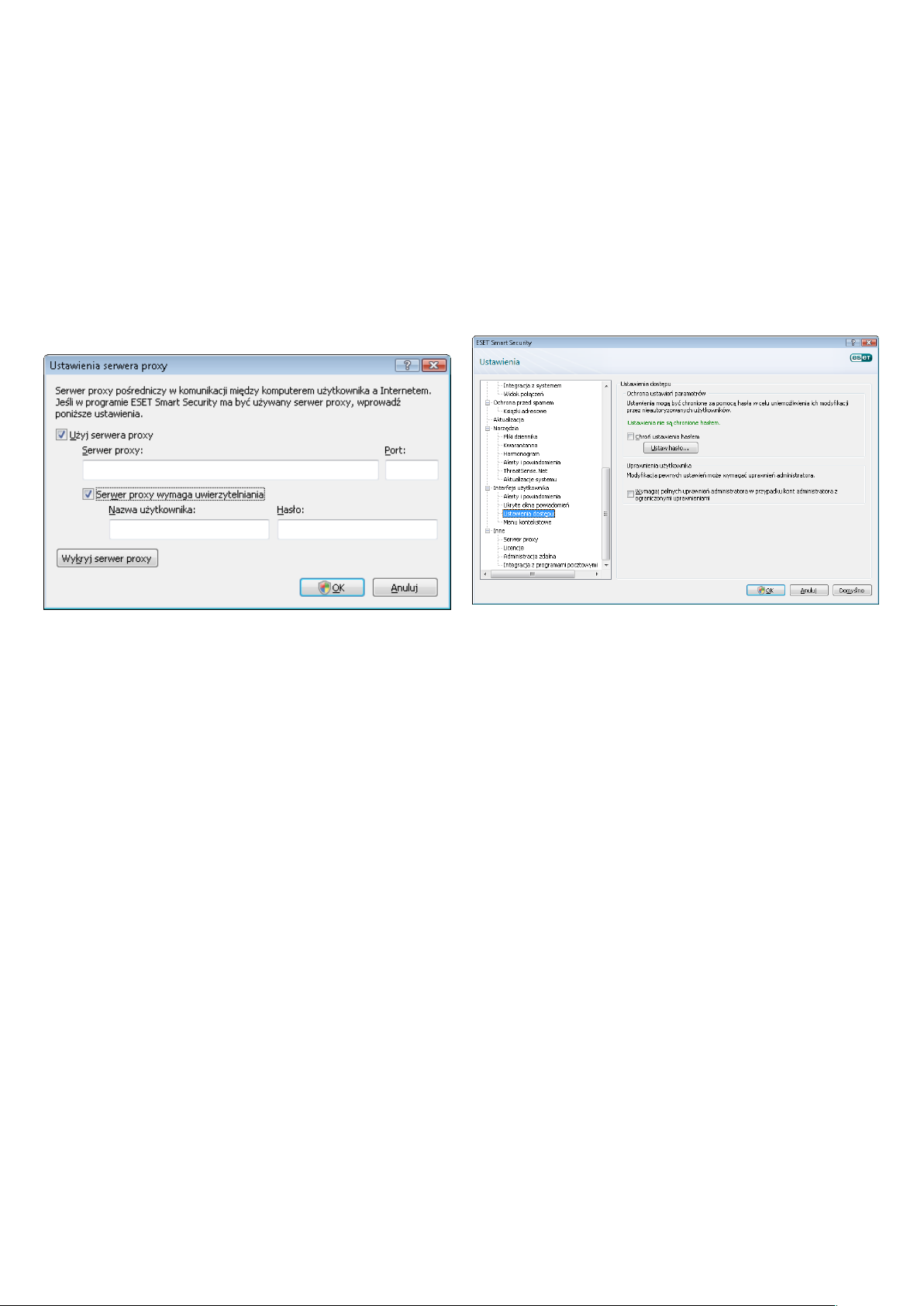

3.4 Ustawienia serwera proxy

Jeśli połączenie internetowe jest uzyskiwane za pośrednictwem

serwera proxy, należy to określić w oknie Ustawienia zaawansowane

(klawisz F5). Aby uzyskać dostęp do okna konfiguracji Serwer proxy,

w drzewie konfiguracji zaawansowanej kliknij opcję Inne > Serwer

proxy. Zaznacz pole wyboru Użyj serwera proxy oraz wprowadź

adres IP i port serwera proxy, a także dane uwierzytelniające.

3.5 Ochrona ustawień

Ustawienia programu ESET Smart Security mogą odgrywać bardzo

ważną rolę z punktu widzenia zasad zabezpieczeń obowiązujących

w organizacji użytkownika. Nieautoryzowane modyfikacje mogą

stanowić potencjalne zagrożenie dla stabilności i ochrony systemu.

Aby chronić parametry ustawień za pomocą hasła, rozpoczynając

w menu głównym, kliknij kolejno opcje Ustawienia > Otwórz całe

drzewo ustawień zaawansowanych > Interfejs użytkownika >

Ochrona ustawień, a następnie kliknij przycisk Wprowadź hasło.

Wprowadź hasło, potwierdź je, wpisując ponownie, a następnie kliknij

przycisk OK. To hasło będzie wymagane w przypadku wszystkich

przyszłych modyfikacji ustawień programu ESET Smart Security.

Jeśli te informacje nie są dostępne, w programie ESET Smart Security

można podjąć próbę automatycznego wykrycia ustawień serwera

proxy, klikając przycisk Wykryj serwer proxy.

UWAGA: Opcje serwera proxy dla poszczególnych profilów aktualizacji

mogą być różne. W takim przypadku należy skonfigurować serwer

proxy za pomocą ustawień zaawansowanych aktualizacji.

13

4. Praca z programem ESET Smart Security

4.1 Antywirus i antyspyware

Ochrona antywirusowa zabezpiecza system przed szkodliwymi

atakami, sprawdzając pliki, pocztę e-mail i komunikację internetową.

W przypadku wykrycia zagrożenia zawierającego szkodliwy kod

moduł antywirusowy może je wyeliminować przez zablokowanie,

a następnie usunięcie lub przeniesienie do kwarantanny.

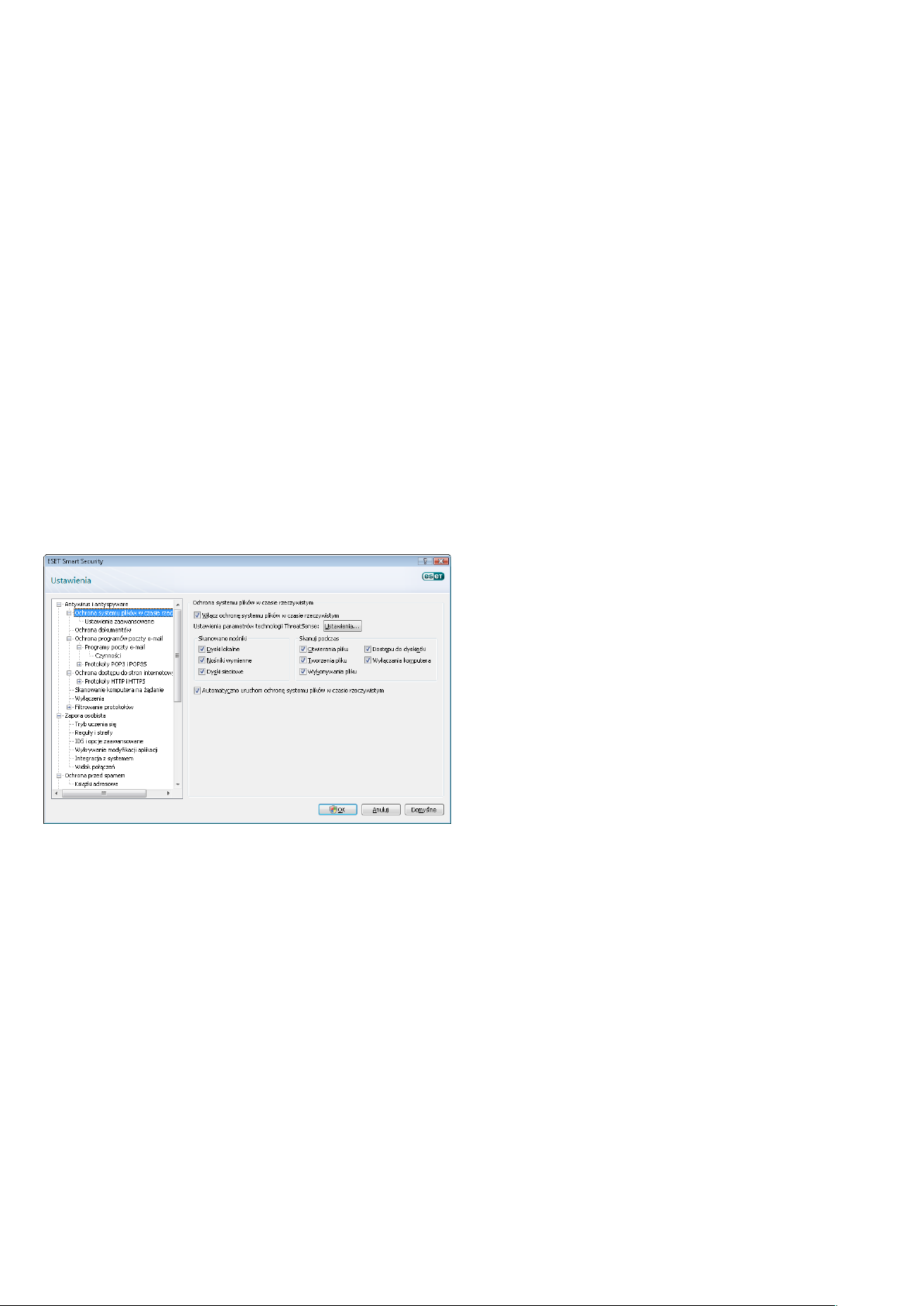

4.1.1 Ochrona systemu plików w czasie rzeczywistym

Ochrona systemu plików w czasie rzeczywistym sprawdza wszystkie

zdarzenia związane z ochroną antywirusową systemu. Wszystkie pliki

w momencie otwarcia, utworzenia lub uruchomienia na komputerze są

skanowane w poszukiwaniu szkodliwego kodu. Ochrona systemu plików

w czasie rzeczywistym jest włączana przy uruchamianiu systemu.

4.1.1.1 Ustawienia sprawdzania

Funkcja ochrony systemu plików w czasie rzeczywistym sprawdza

wszystkie typy nośników. Sprawdzanie jest wywoływane

wystąpieniem różnych zdarzeń. Podczas sprawdzania stosowane są

metody wykrywania udostępniane przez technologię ThreatSense

(opisane w części Ustawienia parametrów technologii ThreatSense).

Sposób sprawdzania nowo tworzonych plików może różnić się

od sposobu sprawdzania istniejących plików. W przypadku nowo

tworzonych plików można stosować głębszy poziom sprawdzania.

twardego przy wyłączaniu komputera. Wirusy sektora startowego

obecnie rzadko występują, jednak zaleca się pozostawienie tych opcji

włączonych, ponieważ nadal istnieje ryzyko infekcji wirusami sektora

startowego z innych źródeł.

4.1.1.1.3 Dodatkowe aparatu ThreatSense dla nowo

utworzonych i zmodyfikowanych plików

Prawdopodobieństwo, że nowo utworzone pliki będą zainfekowane,

jest stosunkowo wyższe niż w przypadku istniejących plików. Z tego

powodu program sprawdza takie pliki, stosując dodatkowe parametry

skanowania. Wraz z powszechnymi metodami skanowania przy

użyciu sygnatur stosowana jest zaawansowana heurystyka, która

znacznie zwiększa wykrywalność. Oprócz nowo utworzonych plików

skanowane są również archiwa samorozpakowujące (SFX) i pliki

spakowane (wewnętrznie skompresowane pliki wykonywalne).

Domyślnie archiwa są skanowane do dziesiątego poziomu

zagnieżdżenia i są sprawdzane niezależnie od ich rozmiaru. Usuń

zaznaczenie opcji Domyślne ustawienia skanowania archiwów, aby

zmodyfikować ustawienia skanowania archiwów.

4.1.1.1.4 Ustawienia zaawansowane

W celu zminimalizowania obciążenia systemu podczas działania

ochrony w czasie rzeczywistym pliki, które zostały już przeskanowane,

nie są skanowane ponownie (jeśli nie zostały zmodyfikowane). Pliki

są natychmiast skanowane ponownie po każdej aktualizacji bazy

sygnatur wirusów. Ten sposób działania można konfigurować przy

użyciu opcji Skanowanie zoptymalizowane. Po jej wyłączeniu

wszystkie pliki są skanowane podczas każdego dostępu.

4.1.1.1.1 Skanowane nośniki

Domyślnie wszystkie typy nośników są skanowane w poszukiwaniu

potencjalnych zagrożeń.

Dyski lokalne — sprawdzane są wszystkie dyski twarde w systemie.

Nośniki wymienne — sprawdzane są dyskietki, urządzenia pamięci

masowej USB itp.

Dyski sieciowe — skanowane są wszystkie dyski mapowane.

Zaleca się zachowanie ustawień domyślnych i modyfikowanie ich

wyłącznie w szczególnych przypadkach, na przykład jeśli skanowanie

pewnych nośników znacznie spowalnia przesyłanie danych.

4.1.1.1.2 Skanowanie po wystąpieniu zdarzenia

Domyślnie wszystkie pliki są skanowane podczas otwierania,

wykonywania i tworzenia. Zaleca się zachowanie ustawień

domyślnych, ponieważ zapewniają one maksymalny poziom ochrony

komputera w czasie rzeczywistym.

Opcja skanowania podczas dostępu do dyskietki umożliwia

sprawdzanie sektora startowego dyskietki przy uzyskiwaniu dostępu

do napędu dyskietek. Opcja skanowania podczas wyłączania

komputera umożliwia sprawdzanie sektorów startowych dysku

Ochrona w czasie rzeczywistym jest domyślnie włączana przy

uruchamianiu systemu operacyjnego i zapewnia nieprzerwane

skanowanie. W szczególnych przypadkach (np. jeśli wystąpi konflikt

z innym skanerem działającym w czasie rzeczywistym) ochronę

w czasie rzeczywistym można wyłączyć, usuwając zaznaczenie opcji

Automatyczne uruchamianie ochrony systemu plików w czasie

rzeczywistym.

Domyślnie zaawansowana heurystyka nie jest używana podczas

wykonywania plików. Jednak w niektórych przypadkach włączenie tej

opcji może być potrzebne (przez zaznaczenie opcji Zaawansowana

heurystyka podczas wykonywania pliku). Należy pamiętać, że

zaawansowana heurystyka może spowolnić wykonywanie niektórych

programów z powodu zwiększonych wymagań systemowych.

4.1.1.2 Poziomy leczenia

Ochrona w czasie rzeczywistym udostępnia trzy poziomy leczenia

(aby uzyskać do nich dostęp, kliknij przycisk Ustawienia w części

Ochrona systemu plików w czasie rzeczywistym, a następnie kliknij

część Leczenie).

Przy pierwszym poziomie dla każdego wykrytego zagrożenia •

wyświetlane jest okno alertu z dostępnymi opcjami. Użytkownik

musi osobno wybrać czynność w przypadku każdej infekcji.

Ten poziom jest przeznaczony dla bardziej zaawansowanych

użytkowników, którzy wiedzą, jakie działanie należy podjąć

w przypadku infekcji.

Przy domyślnym poziomie automatycznie wybierana •

i wykonywana jest wstępnie zdefiniowana czynność (w zależności

od typu infekcji). O wykryciu i usunięciu zainfekowanego pliku

informuje komunikat wyświetlany w prawym dolnym rogu ekranu.

Automatyczna czynność nie jest jednak wykonywana, jeśli infekcję

wykryto w archiwum zawierającym także niezainfekowane pliki.

Nie jest ona również wykonywana w przypadku obiektów, dla

których brak jest wstępnie zdefiniowanej czynności.

Trzeci poziom charakteryzuje się najbardziej agresywnym •

działaniem — wszystkie zainfekowane obiekty są leczone.

Ponieważ stosowanie tego poziomu może spowodować

utratę niezainfekowanych plików, zaleca się używanie go tylko

w szczególnych sytuacjach.

14

4.1.1.3 Zmienianie ustawień ochrony w czasie rzeczywistym

się w dolnej części okna sprawdź, czy zaznaczone jest pole wyboru

Automatyczne uruchamianie ochrony systemu plików w czasie

rzeczywistym.

Ochrona w czasie rzeczywistym jest najbardziej istotnym

elementem umożliwiającym zapewnienie bezpieczeństwa systemu.

Dlatego należy zachować ostrożność podczas modyfikowania jej

parametrów. Zaleca się modyfikowanie ustawień ochrony wyłącznie

w szczególnych przypadkach. Na przykład w sytuacji, gdy występuje

konflikt z określoną aplikacją lub skanerem działającym w czasie

rzeczywistym, należącym do innego programu antywirusowego.

Po zainstalowaniu programu ESET Smart Security wszystkie

ustawienia są optymalizowane w celu zapewnienia użytkownikom

maksymalnego poziomu bezpieczeństwa systemu. Aby przywrócić

ustawienia domyślne, kliknij przycisk Domyślne znajdujący się

w prawej dolnej części okna Ochrona systemu plików w czasie

rzeczywistym (Ustawienia zaawansowane > Antywirus

i antyspyware > Ochrona systemu plików w czasie rzeczywistym).

4.1.1.4 Sprawdzanie skuteczności ochrony w czasie rzeczywistym

Aby sprawdzić, czy funkcja ochrony w czasie rzeczywistym działa

i wykrywa wirusy, należy użyć pliku z witryny eicar.com. Jest to

specjalnie przygotowany nieszkodliwy plik testowy wykrywany przez

wszystkie programy antywirusowe. Został on utworzony przez firmę

EICAR (European Institute for Computer Antivirus Research) w celu

testowania działania programów antywirusowych. Plik eicar.com

można pobrać pod adresem http://www.eicar.org/download/eicar.com

UWAGA: Przed przystąpieniem do sprawdzenia skuteczności ochrony

w czasie rzeczywistym należy wyłączyć zaporę. Włączona zapora

wykryje pliki testowe i uniemożliwi ich pobranie.

4.1.1.5 Co zrobić, jeśli ochrona w czasie rzeczywistym nie działa

W kolejnym rozdziale opisano problemy, które mogą wystąpić

podczas korzystania z ochrony w czasie rzeczywistym, oraz sposoby

ich rozwiązywania.

Ochrona w czasie rzeczywistym jest wyłączona

Jeśli ochrona w czasie rzeczywistym została przypadkowo wyłączona

przez użytkownika, należy ją włączyć ponownie. Aby ponownie

włączyć ochronę w czasie rzeczywistym, kliknij kolejno opcje

Ustawienia > Antywirus i antyspyware, a następnie kliknij opcję

Włącz w sekcji Ochrona systemu plików w czasie rzeczywistym

głównego okna programu.

Jeśli ochrona w czasie rzeczywistym nie jest włączana przy

uruchamianiu systemu, jest to prawdopodobnie spowodowane

wyłączeniem opcji Automatyczne uruchamianie ochrony systemu

plików w czasie rzeczywistym. Aby włączyć tę opcję, otwórz okno

Ustawienia zaawansowane (klawisz F5) i w drzewie Ustawienia

zaawansowane kliknij część Ochrona systemu plików w czasie

rzeczywistym. W obszarze Ustawienia zaawansowane znajdującym

Ochrona w czasie rzeczywistym nie wykrywa ani nie leczy infekcji

Należy upewnić się, że na komputerze nie ma zainstalowanych innych

programów antywirusowych. Jednoczesne włączenie dwóch funkcji

ochrony w czasie rzeczywistym może powodować ich konflikt. Zaleca

się odinstalowanie innych programów antywirusowych znajdujących

się w systemie.

Ochrona w czasie rzeczywistym nie jest uruchamiana

Jeśli ochrona w czasie rzeczywistym nie jest włączana przy

uruchamianiu systemu (opcja Automatyczne uruchamianie ochrony

systemu plików w czasie rzeczywistym jest włączona), może to być

spowodowane konfliktami z innymi programami. W takim przypadku

należy skonsultować się z personelem działu pomocy technicznej

firmy ESET.

4.1.2 Host Intrusion Prevention System (HIPS)

Host Intrusion Prevention System (HIPS) chroni system przed

złośliwym oprogramowaniem oraz każdą niepożądaną aktywnością.

Używa zaawansowanej analizy zachowań połączonej z aktywną

analizą procesów systemowych, kluczy rejestru oraz zapory

sieciowej. Dzięki temu jest w stanie przeciwdziałać wszelkim próbom

niepowołanego dostępu do Twojego systemu.

4.1.3 Ochrona programów poczty e-mail

W ramach ochrony poczty e-mail sprawdzana jest komunikacja

przychodząca za pośrednictwem protokołu POP3. Przy użyciu dodatku

dla aplikacji Microsoft Outlook program ESET Smart Security zapewnia

sprawdzanie całej komunikacji realizowanej przez program pocztowy

(za pośrednictwem protokołów POP3, MAPI, IMAP i HTTP). Podczas

analizowania wiadomości przychodzących program stosuje wszystkie

zaawansowane metody skanowania udostępniane przez technologię

skanowania ThreatSense. Dzięki temu szkodliwe programy są

wykrywane, nawet zanim zostaną porównane z bazą danych sygnatur

wirusów. Skanowanie komunikacji za pośrednictwem protokołu POP3

odbywa się niezależnie od używanego programu poczty e-mail.

4.1.3.1 Sprawdzanie protokołu POP3

Protokół POP3 jest najbardziej rozpowszechnionym protokołem

używanym do odbierania wiadomości w programach poczty e-mail.

Program ESET Smart Security zapewnia ochronę tego protokołu

niezależnie od używanego programu pocztowego.

Funkcja ta jest włączana automatycznie przy uruchamianiu systemu

operacyjnego, a następnie działa w pamięci operacyjnej. Aby

ochrona działała prawidłowo, należy upewnić się, że jest włączony

— sprawdzanie protokołu POP3 odbywa się automatycznie bez

konieczności zmiany konfiguracji programu poczty e-mail. Domyślnie

15

skanowana jest cała komunikacja prowadzona przez port 110, ale

w razie potrzeby skanowaniem można objąć również inne porty

komunikacyjne. Numery portów muszą być oddzielone przecinkami.

Komunikacja szyfrowana nie jest sprawdzana.

4.1.3.1.1 Zgodność

W przypadku niektórych programów poczty e-mail mogą wystąpić

problemy z ochroną protokołu POP3 (np. z powodu sprawdzania

odbieranych wiadomości przy wolnym połączeniu internetowym może

upłynąć limit czasu). W takiej sytuacji należy spróbować zmodyfikować

sposób wykonywania sprawdzania. Zmniejszenie poziomu sprawdzania

może zwiększyć szybkość procesu leczenia. Aby dostosować poziom

sprawdzania dla ochrony protokołu POP3, kliknij kolejno opcje

Antywirus i antyspyware > Ochrona poczty e-mail > Protokół

POP3 > Zgodność.

4.1.3.2 Integracja z programami poczty e-mail

Integracja programu ESET Smart Security z programami poczty

e-mail zwiększa poziom aktywnej ochrony przed szkodliwym

kodem w wiadomościach e-mail. Jeśli dany program poczty e-mail

jest obsługiwany, integrację można włączyć w programie ESET

Smart Security. Po włączeniu integracji pasek narzędzi ochrony

przed spamem programu ESET Smart Security jest bezpośrednio

instalowany w programie pocztowym, umożliwiając skuteczniejszą

ochronę poczty e-mail. Dostęp do ustawień integracji można uzyskać,

klikając kolejno opcje Ustawienia > Otwórz całe drzewo ustawień

zaawansowanych > Inne > Integracja z programami poczty e-mail.

To okno dialogowe umożliwia włączenie integracji z obsługiwanymi

programami poczty e-mail. Aktualnie obsługiwane programy poczty

e-mail to Microsoft Outlook, Outlook Express, Windows Mail,

Windows Live Mail oraz Mozilla Thunderbird.

Zaznacz opcję Wyłącz sprawdzanie po zmianie zawartości skrzynki

odbiorczej, jeśli podczas pracy z programem poczty e-mail system

działa wolniej niż zwykle. Może to mieć miejsce podczas pobierania

poczty z Kerio Outlook Connector Store.

Ochronę poczty e-mail można uruchomić, zaznaczając pole wyboru

Włącz ochronę poczty e-mail w części Ustawienia zaawansowane

(klawisz F5) > Antywirus i antyspyware > Ochrona poczty e-mail.

Po włączeniu opcji Maksymalna skuteczność infekcje są usuwane

z wiadomości, a przed oryginalnym tematem wiadomości wstawiana

jest informacja o infekcji (musi być wybrana opcja Usuń lub Wylecz

bądź ustawiony poziom leczenia Dokładne lub Domyślne).

Ustawienie odpowiadające średniej zgodności powoduje zmianę

sposobu odbierania wiadomości. Wiadomości są stopniowo

przesyłane do programu poczty e-mail — po przekazaniu ostatniej

części wiadomości jest ona skanowana w poszukiwaniu infekcji.

Przy tym poziomie sprawdzania zwiększa się jednak ryzyko infekcji.

Poziom leczenia i obsługa oznaczeń (alertów informacyjnych

dodawanych do tematu i treści wiadomości) są identyczne, jak

w przypadku ustawienia Maksymalna skuteczność.

Po wybraniu poziomu Maksymalna zgodność użytkownik jest

ostrzegany za pomocą okna alertu o odebraniu zainfekowanej

wiadomości. Do tematu ani do treści dostarczanych wiadomości nie

są dodawane żadne informacje o zainfekowanych plikach, a infekcje

nie są automatycznie usuwane. Usunięcie zagrożeń musi wykonać

użytkownik w programie poczty e-mail.

4.1.3.2.1 Dołączanie notatki do treści wiadomości

Temat lub treść każdej wiadomości sprawdzanej przez program

ESET Smart Security mogą zostać oznaczone. Ta funkcja zwiększa

wiarygodność wiadomości dla adresata, a w przypadku wykrycia

infekcji udostępnia ważne informacje na temat poziomu zagrożenia,

jakie stanowi dana wiadomość lub nadawca.

Dostęp do opcji tej funkcji można uzyskać, klikając kolejno opcje

Ustawienia zaawansowane > Antywirus i antyspyware >

Ochrona poczty e-mail. W programie są dostępne ustawienia

Oznacz otrzymaną i przeczytaną wiadomość e-mail oraz Oznacz

wysyłaną wiadomość e-mail. Użytkownik może zdecydować, czy

oznaczane mają być wszystkie wiadomości, tylko zainfekowane

wiadomości czy nie mają one być oznaczane wcale. Program ESET

Smart Security umożliwia również oznaczanie oryginalnego tematu

zainfekowanej wiadomości. Aby włączyć funkcję oznaczania tematu,

zaznacz opcje Dołącz notatkę do tematu otrzymanej i przeczytanej

zainfekowanej wiadomości i Dołącz notatkę do tematu wysyłanej

zainfekowanej wiadomości.

Treść dołączanych powiadomień można modyfikować w polu Szablon

komunikatu dołączanego do tematu zainfekowanej wiadomości.

Wymienione powyżej modyfikacje pomagają zautomatyzować proces

filtrowania zainfekowanej poczty e-mail, ponieważ umożliwiają

przenoszenie wiadomości z określonym tematem do osobnego

folderu (jeśli używany program poczty e-mail obsługuje tę funkcję).

16

4.1.3.3 Usuwanie zagrożenia

Po odebraniu zainfekowanej wiadomości e-mail wyświetlane jest

okno alertu. Zawiera ono nazwę nadawcy, wiadomość i nazwę

infekcji. W dolnej części okna znajdują są opcje dostępne w przypadku

wykrytego obiektu: Wylecz, Usuń i Pozostaw. W prawie wszystkich

przypadkach zaleca się wybór opcji Wylecz lub Usuń. W szczególnych

sytuacjach, gdy użytkownik chce odebrać zainfekowany plik, może

wybrać opcję Pozostaw. Jeśli włączona jest opcja Leczenie dokładne,

wyświetlane jest okno z informacjami, które nie zawiera żadnych opcji

dostępnych w przypadku zainfekowanych obiektów.

4.1.4 Ochrona dostępu do stron internetowych

Łączność z Internetem to standardowa funkcja komputera

osobistego. Niestety stała się ona również głównym nośnikiem

szkodliwego kodu. Z tego powodu bardzo ważne jest staranne

rozważenie stosowanej ochrony dostępu do stron internetowych.

Stanowczo zaleca się włączenie opcji Włącz ochronę dostępu do

stron internetowych. To ustawienie jest dostępne po wybraniu

kolejno opcji Ustawienia zaawansowane (klawisz F5) > Antywirus

i antyspyware > Ochrona dostępu do stron internetowych.

.

4.1.4.1.1 Zarządzanie adresami

W tej sekcji możliwe jest określenie adresów HTTP, które mają być

blokowane, dozwolone lub wykluczone ze sprawdzania.

Przyciski Dodaj, Zmień, Usuń i Eksportuj służą do zarządzania listami

adresów. Witryny internetowe znajdujące się na listach blokowanych

adresów nie będą dostępne. Witryny internetowe na liście adresów

wykluczonych ze skanowania są udostępniane bez skanowania

w poszukiwaniu szkodliwego kodu. W przypadku włączenia opcji

Zezwól na dostęp tylko do adresów HTTP z listy dozwolonych adresów

dostępne będą tylko adresy znajdujące się na liście dozwolonych

adresów, natomiast inne adresy HTTP będą blokowane.

4.1.4.1 Protokoły HTTP, HTTPS

Podstawową funkcją ochrony dostępu do stron internetowych jest

monitorowanie komunikacji przeglądarek internetowych z serwerami

zdalnymi, zgodnie z regułami protokołów HTTP (Hypertext Transfer

Protocol) i HTTPS (komunikacja szyfrowana). Program ESET Smart

Security jest domyślnie skonfigurowany pod kątem używania

standardowych protokołów obsługiwanych przez większość

przeglądarek internetowych. Opcje ustawień skanera protokołu HTTP

można jednak częściowo modyfikować w części Ochrona dostępu

do stron internetowych > Protokoły HTTP i HTTPS. W głównym oknie

filtra protokołu HTTP można zaznaczyć lub usunąć zaznaczenie opcji

Włącz sprawdzanie protokołu HTTP. Można także zdefiniować

numery portów używane podczas komunikacji za pośrednictwem

protokołu HTTP. Domyślnie wstępnie zdefiniowane są porty 80,

8080 i 3128. Sprawdzanie protokołu HTTPS może być wykonywane

w jednym z następujących trybów:

Nie używaj funkcji sprawdzania protokołu HTTPS

Komunikacja szyfrowana nie będzie sprawdzana.

Używaj funkcji sprawdzania protokołu HTTPS dla wybranych

portów

Funkcja sprawdzania protokołu HTTPS sprawdza tylko porty

zdefiniowane w polu Porty, używanym przez protokół HTTPS.

Użyj funkcji sprawdzania protokołu HTTPS dla aplikacji

oznaczonych jako przeglądarki internetowe, które używają

wybranych portów

Sprawdzanie tylko aplikacji określonych w sekcji przeglądarki i używanie

portów zdefiniowanych w polu Porty używane przez protokół HTTPS.

W adresach na wszystkich listach można stosować symbole

specjalne * (gwiazdka) i ? (znak zapytania). Gwiazdka zastępuje

dowolny ciąg znaków, a znak zapytania — dowolny symbol.

Należy zwrócić szczególną uwagę przy wprowadzaniu adresów

wykluczonych, ponieważ lista powinna zawierać jedynie zaufane

i bezpieczne adresy. Podobnie należy się upewnić, czy symbole *

i ? są używane na tej liście w odpowiedni sposób. Aby uaktywnić

listę, wybierz opcję Lista aktywna. Aby otrzymywać powiadomienia

o wprowadzeniu adresu z bieżącej listy, wybierz opcję Powiadom

o zastosowaniu adresów z listy.

4.1.4.1.2 Przeglądarki internetowe

Program ESET Smart Security wyposażono również w funkcję

Przeglądarki internetowe umożliwiającą określenie, czy dana

aplikacja jest przeglądarką. Jeśli dana aplikacja zostanie przez

użytkownika oznaczona jako przeglądarka, cała jej komunikacja jest

monitorowana niezależnie od używanych portów.

17

Funkcja Przeglądarki internetowe uzupełnia funkcję sprawdzania

protokołu HTTP, ponieważ sprawdzanie protokołu HTTP jest

wykonywane tylko dla wstępnie zdefiniowanych portów. Wiele

usług internetowych używa jednak dynamicznie zmienianych lub

nieznanych numerów portów. W tej sytuacji funkcja Przeglądarki

internetowe umożliwia sprawdzanie komunikacji prowadzonej przez

porty niezależnie od parametrów połączenia.

Lista aplikacji oznaczonych jako przeglądarki jest dostępna

bezpośrednio w podmenu Przeglądarki internetowe w części

Protokół HTTP. W tej części znajduje się również podmenu

Tryb aktywny umożliwiające definiowanie trybu sprawdzania

przeglądarek internetowych. Ustawienie Tryb aktywny jest

przydatne, ponieważ pozwala analizować przesyłane dane jako

całość. Jeśli nie jest ono włączone, komunikacja aplikacji jest

stopniowo monitorowana w partiach. Zmniejsza to skuteczność

procesu weryfikacji danych, ale jednocześnie zapewnia większą

zgodność z wymienionymi na liście aplikacjami. Jeśli podczas

używania aktywnego trybu sprawdzania nie występują problemy,

zaleca się jego włączenie przez zaznaczenie pola wyboru obok

odpowiedniej aplikacji.

Zaleca się uruchamianie skanowania na żądanie co najmniej raz

lub dwa razy w miesiącu. Skanowanie można skonfigurować jako

zaplanowane zadanie po kliknięciu kolejno opcji Narzędzia >

Harmonogram.

4.1.5.1 Typ skanowania

Dostępne są dwa typy skanowania. Opcja Skanowanie standardowe

umożliwia szybkie przeskanowanie systemu bez konieczności

dodatkowego konfigurowania parametrów skanowania. Opcja

Skanowanie niestandardowe umożliwia zastosowanie wstępnie

zdefiniowanego profilu skanowania oraz wybór skanowanych

obiektów ze struktury drzewa.

4.1.5.1.1 Skanowanie standardowe

Skanowanie standardowe to łatwa w obsłudze metoda, dzięki

której użytkownik może szybko uruchomić skanowanie komputera

i wyleczyć zainfekowane pliki bez konieczności podejmowania

dodatkowych działań. Jej główną zaletą jest prostota obsługi i brak

szczegółowej konfiguracji skanowania. W ramach skanowania

standardowego sprawdzane są wszystkie pliki na dyskach lokalnych,

a wykryte infekcje są automatycznie leczone lub usuwane. Jako

poziom leczenia automatycznie ustawiana jest wartość domyślna.

Szczegółowe informacje na temat typów leczenia można znaleźć

w części Leczenie (patrz strona 18).

4.1.5 Skanowanie komputera

Jeśli istnieje podejrzenie, że komputer jest zainfekowany (działa

w sposób nieprawidłowy), należy uruchomić skanowanie komputera

na żądanie w celu sprawdzenia go w poszukiwaniu infekcji.

Z punktu widzenia bezpieczeństwa jest ważne, aby skanowanie

komputera było przeprowadzane nie tylko w przypadku podejrzenia

infekcji, ale regularnie w ramach rutynowych działań związanych

z bezpieczeństwem. Regularne skanowanie umożliwia wykrywanie

infekcji, które nie zostały wykryte przez skaner działający w czasie

rzeczywistym w momencie zapisywania zainfekowanego pliku na

dysku komputera. Jest to możliwe, jeśli w momencie wystąpienia

infekcji skaner działający w czasie rzeczywistym był wyłączony lub

baza sygnatur wirusów była nieaktualna.

Standardowy profil skanowania jest przeznaczony dla użytkowników

chcących szybko i łatwo przeskanować komputer. Stanowi

on skuteczne rozwiązanie w zakresie skanowania i leczenia

niewymagające skomplikowanego procesu konfiguracji.

4.1.5.1.2 Skanowanie niestandardowe

Skanowanie niestandardowe stanowi optymalne rozwiązanie,

jeśli użytkownik chce określić parametry skanowania, takie jak

skanowane obiekty i metody skanowania. Zaletą skanowania

niestandardowego jest możliwość szczegółowej konfiguracji

parametrów. Konfiguracje można zapisywać w zdefiniowanych przez

użytkownika profilach skanowania, które mogą być przydatne, jeśli

skanowanie jest wykonywane wielokrotnie z zastosowaniem tych

samych parametrów.

Aby wybrać skanowane obiekty, użyj menu rozwijanego

umożliwiającego szybki wybór obiektów lub wybierz je w strukturze

drzewa zawierającej wszystkie urządzenia dostępne w komputerze.

Ponadto można wybrać jeden z trzech poziomów leczenia, klikając

opcję Ustawienia > Leczenie. Aby przeprowadzić tylko skanowanie

systemu bez wykonywania dodatkowych czynności, zaznacz pole

wyboru Skanuj bez leczenia.

18

Skanowanie komputera w trybie skanowania niestandardowego jest

przeznaczone dla zaawansowanych użytkowników, którzy mają już

doświadczenie w posługiwaniu się programami antywirusowymi.

4.1.5.2 Skanowane obiekty

Menu rozwijane Skanowane obiekty umożliwia wybór plików,

folderów i urządzeń (dysków), które mają być skanowane

w poszukiwaniu wirusów.

Przy użyciu opcji menu szybkiego wybierania skanowanych obiektów

można wybrać następujące skanowane obiekty:

wprowadź nazwę nowego profilu, a następnie w menu rozwijanym Kopiuj

ustawienia z profilu wybierz opcję Skanowanie inteligentne. Następnie

dostosuj do potrzeb pozostałe parametry profilu.

Według ustawień profilu — sprawdzane są obiekty ustawione

w wybranym profilu skanowania.

Nośniki wymienne — sprawdzane są dyskietki, urządzenia pamięci

masowej USB, płyty CD/DVD.

Dyski lokalne — sprawdzane są wszystkie dyski twarde w systemie.

Dyski sieciowe — sprawdzane są wszystkie dyski mapowane.

Brak wyboru — wybieranie obiektów jest anulowane.

4.1.6 Ochrona protokołów

Za ochronę antywirusową protokołów POP3 i HTTP odpowiada

technologia ThreatSense, która łączy w sobie wszystkie

zaawansowane techniki wykrywania szkodliwego oprogramowania.

Monitorowanie odbywa się automatycznie, niezależnie od

przeglądarki internetowej i programu poczty e-mail. Dostępne są

następujące opcje filtrowania protokołów (jeśli włączona jest opcja

Włącz filtrowanie protokołów aplikacji):

Portów HTTP i POP3 — ograniczenie skanowania komunikacji do

znanych portów HTTP i POP3.

Aplikacji oznaczonych jako przeglądarki internetowe lub

programy poczty e-mail — włączenie tej opcji spowoduje filtrowanie

jedynie komunikacji aplikacji oznaczonych jako przeglądarki (Ochrona

dostępu do stron internetowych > HTTP, HTTPS > Przeglądarki

internetowe) oraz programów poczty e-mail (Ochrona programów

poczty e-mail > POP3, POP3S > Programy poczty e-mail).

Portów i aplikacji oznaczonych jako przeglądarki internetowe lub

programy poczty e-mail — pod kątem szkodliwego oprogramowania

sprawdzane są porty i przeglądarki.

Uwaga: Począwszy od systemów Windows Vista Service Pack 1

i Windows Server 2008, używana jest nowa funkcja filtrowania

komunikacji. W rezultacie nie jest dostępna sekcja Filtrowanie

protokołów.

Skanowany obiekt można również dokładniej określić, wprowadzając

ścieżkę do folderu lub plików, które mają zostać objęte skanowaniem.

Skanowane obiekty można wybrać w strukturze drzewa zawierającej

wszystkie urządzenia dostępne w komputerze.

4.1.5.3 Profile skanowania

Preferowane parametry skanowania komputera można zapisać

w postaci profili. Zaletą tworzenia profilów skanowania jest

możliwość ich regularnego stosowania podczas skanowania

w przyszłości. Zaleca się utworzenie tylu profilów (z ustawionymi

różnymi skanowanymi obiektami, metodami skanowania i innymi

parametrami), z ilu regularnie korzysta użytkownik.

Aby utworzyć nowy profil, który będzie wielokrotnie używany

podczas skanowania w przyszłości, należy kliknąć kolejno opcje

Ustawienia zaawansowane (F5) > Skanowanie komputera na

żądanie. Następnie kliknij przycisk Profile znajdujący się po prawej

stronie, aby wyświetlić listę istniejących profilów skanowania

i opcję umożliwiającą utworzenie nowego profilu. W kolejnej części

Ustawienia parametrów technologii ThreatSense opisano każdy

parametr ustawień skanowania. Ten opis ułatwi utworzenie profilu

skanowania spełniającego określone potrzeby.

Przykład:

Załóżmy, że celem jest utworzenie profilu skanowania, którego

konfiguracja częściowo pokrywa się z konfiguracją profilu

Skanowanie inteligentne. W nowym profilu pliki spakowane nie

mają być jednak skanowane, a potencjalnie niebezpieczne aplikacje

wykrywane. Ponadto ma być stosowany poziom Leczenie dokładne.

W oknie Profile konfiguracji kliknij przycisk Dodaj. W polu Nazwa profilu

4.1.6.1 Protokół SSL

W programie ESET Smart Security 4 możliwe jest sprawdzanie

protokołów enkapsulowanych w protokole SSL. Można korzystać

z różnych trybów skanowania komunikacji chronionej za pomocą

protokołu SSL, a używającej zaufanych lub nieznanych certyfikatów

bądź certyfikatów wykluczonych ze sprawdzania takiej komunikacji.

Zawsze skanuj protokół SSL (wykluczone i zaufane certyfikaty

pozostaną ważne) — zaznaczenie tej opcji spowoduje skanowanie

całej komunikacji chronionej za pomocą protokołu SSL z wyjątkiem

komunikacji chronionej przy użyciu certyfikatów wykluczonych ze

sprawdzania. Jeśli nawiązana zostanie komunikacja przy użyciu

nieznanego, podpisanego certyfikatu, użytkownik nie zostanie o tym

powiadomiony, a komunikacja będzie automatycznie filtrowana.

Jeśli użytkownik nawiązuje połączenie z serwerem przy użyciu

niezaufanego certyfikatu oznaczonego przez użytkownika jako

zaufany (tj. dodanego do listy zaufanych certyfikatów), komunikacja

z takim serwerem będzie dozwolona, a dane przesyłane kanałem

komunikacyjnym będą filtrowane.

Pytaj o nieodwiedzane witryny (nieznane certyfikaty) — jeśli

wprowadzona zostanie nowa witryna chroniona protokołem SSL

(o nieznanym certyfikacie), wyświetlone zostanie okno dialogowe

wyboru czynności. W tym trybie można utworzyć listę certyfikatów

SSL, które zostaną wykluczone ze skanowania.

Nie skanuj protokołu SSL — jeśli ta opcja jest zaznaczona, program

nie będzie skanował komunikacji SSL.

Jeśli certyfikat nie może zostać sprawdzony za pomocą magazynu

zaufanych głównych urzędów certyfikacji:

19

Pytaj o ważność certyfikatu — użytkownik jest pytany o działanie,

które należy podjąć.

Blokuj komunikację używającą certyfikatu — powoduje przerwanie

połączenia z witryną używającą danego certyfikatu.

pozostawienie niezmienionych parametrów domyślnych technologii

ThreatSense dla wszystkich skanerów z wyjątkiem modułu

Skanowanie komputera.

4.1.7.1 Ustawienia obiektów

Jeśli certyfikat jest nieprawidłowy lub uszkodzony:

Pytaj o ważność certyfikatu — użytkownik jest pytany o działanie,

które należy podjąć.

Blokuj komunikację używającą certyfikatu — powoduje przerwanie

połączenia z witryną używającą danego certyfikatu.

4.1.6.1.1 Zaufane certyfikaty

Oprócz zintegrowanego magazynu zaufanych głównych urzędów

certyfikacji, w którym program ESET Smart Security 4 przechowuje

zaufane certyfikaty, można utworzyć niestandardową listę zaufanych

certyfikatów. W celu jej wyświetlenia należy użyć opcji Ustawienia

(F5) > Filtrowanie protokołów > SSL > Zaufane certyfikaty.

4.1.6.1.2 Wykluczone certyfikaty

Sekcja Wykluczone certyfikaty zawiera certyfikaty, które są uważane

za bezpieczne. Program nie będzie sprawdzać zawartości szyfrowanej

komunikacji używającej certyfikatów z listy. Zaleca się instalowanie

tylko certyfikatów sieciowych o gwarantowanym bezpieczeństwie,

dla których nie jest wymagane filtrowanie zawartości.

4.1.7 Ustawienia parametrów technologii ThreatSense

ThreatSense to technologia obejmująca złożone metody wykrywania

zagrożeń. Działa ona w sposób profilaktyczny, co oznacza, że

zapewnia ochronę już od pierwszych godzin rozprzestrzeniania się

nowego zagrożenia. Stosowana jest w niej kombinacja kilku metod

(analizy kodu, emulacji kodu, sygnatur rodzajowych, sygnatur

wirusów), które współdziałają w celu znacznego zwiększenia

bezpieczeństwa systemu. Technologia skanowania umożliwia

sprawdzanie kilku strumieni danych jednocześnie, maksymalizując

skuteczność i wskaźnik wykrywalności. Technologia ThreatSense

pomyślnie eliminuje również programy typu rootkit.

Opcje konfiguracyjne technologii ThreatSense pozwalają użytkownikowi

na określenie kilku parametrów skanowania, takich jak:

typy i rozszerzenia plików, które mają być skanowane; •

Część Obiekty umożliwia określenie składników komputera i plików

skanowanych w poszukiwaniu zagrożeń.

Pamięć operacyjna — podczas skanowania poszukiwane są

zagrożenia atakujące pamięć operacyjną systemu.

Sektory startowe — skanowane są sektory startowe w poszukiwaniu

wirusów atakujących główny rekord startowy.

Pliki — skanowane są najczęściej używane typy plików (programy,

obrazy, pliki audio, wideo, bazy danych itd.).

Pliki poczty e-mail — skanowane są specjalne pliki zawierające

wiadomości e-mail.

Archiwa — skanowane są pliki skompresowane w archiwach

(.rar, .zip, .arj, .tar, etc.)

Archiwa samorozpakowujące — skanowane są pliki znajdujące się

w archiwach-samorozpakowujących, zazwyczaj o rozszerzeniu exe.

kombinacje różnych metod wykrywania; •

poziomy leczenia itp. •

Aby otworzyć okno konfiguracji, kliknij przycisk Ustawienia znajdujący

się w oknie ustawień każdej funkcji korzystającej z technologii

ThreatSense (patrz poniżej). Poszczególne scenariusze zabezpieczeń

mogą wymagać różnych konfiguracji. Technologię ThreatSense można

konfigurować indywidualnie dla następujących funkcji ochrony:

Ochrona systemu plików w czasie rzeczywistym •

Sprawdzanie plików wykonywanych przy uruchamianiu systemu •

Ochrona poczty e-mail •

Ochrona dostępu do stron internetowych•

Skanowanie komputera na żądanie •

Parametry technologii ThreatSense są w wysokim stopniu

zoptymalizowane dla poszczególnych modułów i ich modyfikacja

może znacząco wpływać na działanie systemu. Na przykład

ustawienie opcji skanowania plików spakowanych za każdym

razem lub włączenie zaawansowanej heurystyki w funkcji ochrony

systemu plików w czasie rzeczywistym może powodować

spowolnienie działania systemu (normalnie tylko nowo utworzone

pliki są skanowane przy użyciu tych metod). Dlatego zalecane jest

Pliki spakowane — oprócz standardowych statycznych spakowanych

plików skanowane są pliki, które (inaczej niż w przypadku

standardowych typów archiwów) są rozpakowywane w pamięci

(UPX, yoda, ASPack, FGS itp.).

4.1.7.2 Opcje

W części zawierającej opcje można wybrać metody, które mają być

stosowane podczas skanowania systemu w poszukiwaniu zagrożeń.

Dostępne są następujące opcje:

Sygnatury — sygnatury umożliwiają dokładne i niezawodne

wykrywanie i identyfikowanie infekcji według nazwy przy użyciu

sygnatur wirusów.

Heurystyka — heurystyka to algorytm analizujący (szkodliwe)

działania podejmowane przez programy. Główną zaletą heurystyki

jest możliwość wykrywania nowego szkodliwego oprogramowania,

które w momencie aktualizacji nie istniało lub nie zostało

umieszczone na liście znanych wirusów (w bazie sygnatur wirusów).

Zaawansowana heurystyka — zaawansowana heurystyka jest

oparta na unikatowym algorytmie heurystycznym opracowanym

przez firmę ESET. Został on zoptymalizowany pod kątem wykrywania

robaków i koni trojańskich napisanych w językach programowania

wysokiego poziomu. Zaawansowana heurystyka znacznie zwiększa

możliwości programu w zakresie wykrywania zagrożeń.

20

Adware/Spyware/Riskware — do tej kategorii zaliczane jest

oprogramowanie gromadzące różne poufne informacje na temat

użytkowników bez ich świadomej zgody. Obejmuje ona również

oprogramowanie wyświetlające materiały reklamowe.

Potencjalnie niebezpieczne aplikacje — do aplikacji potencjalnie

niebezpiecznych zaliczane są niektóre legalne programy komercyjne.

Są to między innymi narzędzia do dostępu zdalnego, dlatego ta opcja

jest domyślnie wyłączona.

Potencjalnie niepożądane aplikacje — potencjalnie niepożądane

aplikacje nie muszą być tworzone w złych intencjach, ale mogą

negatywnie wpływać na wydajność komputera. Zainstalowanie takiej

aplikacji zazwyczaj wymaga zgody użytkownika. Po zainstalowaniu

programu z tej kategorii sposób działania systemu jest inny niż

przed instalacją. Najbardziej widoczne zmiany to wyświetlanie

wyskakujących okienek, aktywacja i uruchamianie ukrytych procesów,

zwiększone użycie zasobów systemowych, zmiany w wynikach

wyszukiwania oraz komunikowanie się z serwerami zdalnymi.

Leczenie dokładne

Program leczy lub usuwa wszystkie zainfekowane pliki (w tym

archiwa). Jedyny wyjątek stanowią pliki systemowe. Jeśli ich

wyleczenie nie jest możliwe, użytkownik ma możliwość wyboru

działania w oknie z ostrzeżeniem.

Ostrzeżenie:

W trybie domyślnym cały plik archiwum jest usuwany tylko wtedy,

gdy wszystkie pliki w archiwum są zainfekowane. Archiwum nie

jest usuwane, jeśli zawiera również niezainfekowane pliki. Jeśli

zainfekowany plik archiwum zostanie wykryty w trybie leczenia

dokładnego, jest on usuwany w całości, nawet jeśli zawiera również

niezainfekowane pliki.

4.1.7.4 Rozszerzenia

Rozszerzenie jest częścią nazwy pliku oddzieloną kopką. Określa ono

typ i zawartość pliku. Ta część ustawień parametrów technologii

ThreatSense umożliwia definiowanie typów plików, które mają być

skanowane.