Page 1

Guía delusuario

(aplicable a la versión 4.2 o posterior del producto)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Page 2

Índice

1. ESET Smart Security 4 .............................4

1.1 Novedades ...................................................................4

1.2 Requisitos delsistema ................................................... 5

2. Instalación ............................................6

2.1 Instalación típica .......................................................... 6

2.2 Instalación personalizada .............................................. 7

2.3 Uso de valores originales................................................ 9

2.4 Introducción delnombre de usuario yla contraseña ......... 9

2.5 Análisis delequipo apetición..........................................9

3. Guía para principiantes ......................... 10

3.1 Introducción deldiseño de la interfaz de usuario: modos ..10

3.1.1 Comprobación delfuncionamiento delsistema ..... 10

3.1.2 Qué hacer si el programa no funciona

correctamente ...................................................... 11

3.2 Configuración de actualizaciones ....................................11

3.3 Configuración de zonas de confianza ...............................11

3.4 Configuración delservidor Proxy....................................12

3.5 Protección de la configuración ....................................... 12

Copyright © 2010 ESET, spol. s r. o.

ESET Smart Security 4 ha sido desarrollado por ESET, spol. s r. o.

Para obtener más información, visite el sitio www.eset.com.

Todos los derechos reservados. Ninguna parte de esta

documentación puede reproducirse, almacenarse en un

sistema de recuperación ni transmitirse de alguna forma

opor cualquier medio electrónico, mecánico, fotocopiado,

grabación, escaneado u otro modo sin permiso por escrito

delautor.

ESET, spol. s r.o. se reserva el derecho acambiar cualquier parte

delsoftware de aplicación descrito sin previo aviso.

Servicio de atención al cliente mundial: www.eset.eu/support

Servicio de atención al cliente en Norteamérica:

www.eset.com/support

REV.20100225‑015

4. Uso de ESET Smart Security ....................13

4.1 Protección antivirus yantiespía ..................................... 13

4.1.1 Protección delsistema de archivos en tiempo real ... 13

4.1.1.1 Configuración delcontrol ......................................13

4.1.1.1.1 Medios que se van aanalizar .................................13

4.1.1.1.2 Analizar (Análisis cuando se cumpla la condición) ...13

4.1.1.1.3 Parámetros adicionales de ThreatSense para

archivos nuevos omodificados ..............................13

4.1.1.1.4 Configuración avanzada ........................................ 13

4.1.1.2 Niveles de desinfección ......................................... 13

4.1.1.3 Modificación de la configuración de protección

entiempo real ......................................................14

4.1.1.4 Análisis de protección en tiempo real .....................14

4.1.1.5 ¿Qué debo hacer si la protección en tiempo real

nofunciona? .........................................................14

4.1.2 El Sistema de Prevencion de Intrusos (SPI) ..............14

4.1.3 Protección de clientes de correo electrónico ...........14

4.1.3.1 Análisis POP3 ........................................................14

4.1.3.1.1 Compatibilidad .....................................................15

4.1.3.2 Integración con clientes de correo electrónico ........15

4.1.3.2.1 Adición de mensajes con etiquetas al cuerpo

delcorreo electrónico ............................................15

4.1.3.3 Eliminación de amenazas ......................................16

4.1.4 Protección deltráfico de Internet ...........................16

4.1.4.1 HTTP, HTTPs .........................................................16

4.1.4.1.1 Administración de direcciones ...............................16

4.1.4.1.2 Navegadores de Internet .......................................16

4.1.5 Análisis delequipo ................................................ 17

4.1.5.1 Tipo de análisis .....................................................17

4.1.5.1.1 Análisis estándar ..................................................17

4.1.5.1.2 Análisis personalizado ........................................... 17

4.1.5.2 Analizar objetos .................................................... 17

4.1.5.3 Perfiles de análisis .................................................18

4.1.6 Filtrado de protocolos ...........................................18

4.1.6.1 SSL .......................................................................18

4.1.6.1.1 Certificados de confianza ......................................19

Page 3

4.1.6.1.2 Certificados excluidos ...........................................19

4.1.7 Configuración de parámetros

delmotor ThreatSense ..........................................19

4.1.7.1 Configuración de objetos .......................................19

4.1.7.2 Opciones ..............................................................19

4.1.7.3 Desinfección ........................................................ 20

4.1.7.4 Extensiones ......................................................... 20

4.1.7.5 Límites .................................................................21

4.1.7.6 Otros ...................................................................21

4.1.8 Detección de una amenaza....................................21

4.2 Cortafuegos personal ...................................................22

4.2.1 Modos de filtrado ............................................... 22

4.2.2 Perfiles ................................................................ 22

4.2.2.1 Profile management ............................................ 22

4.2.3 Bloquear todo el tráfico de red: desconectar la red ....23

4.2.4 Desactivar filtro: permitir todo el tráfico................ 23

4.2.5 Configuración y uso de reglas ............................... 23

4.2.5.1 Creación de una regla nueva ................................. 23

4.2.5.2 Modificación de reglas.......................................... 24

4.2.6 Configuración de zonas ........................................ 24

4.2.6.1 Autenticación de red ............................................ 24

4.2.6.1.1 Autenticación de zona – Configuración de cliente ...... 24

4.2.6.1.2 Autenticación de zona – Configuración de servidor....25

4.2.7 Establecimiento de una conexión: detección ......... 26

4.2.8 Registro .............................................................. 26

4.3 Protección contra correo no deseado .............................27

4.3.1 Autoaprendizaje contra correo no deseado ........... 27

4.3.1.1 Adición de direcciones ala lista blanca .................. 27

4.3.1.2 Marcado de mensajes como correo no deseado ..... 27

4.4 Actualización delprograma ...........................................27

4.4.1 Configuración de actualizaciones.......................... 28

4.4.1.1 Perfiles de actualización ....................................... 28

4.4.1.2 Configuración avanzada de actualizaciones .......... 28

4.2.1.2.1 Tipo de actualización ........................................... 28

4.4.1.2.2 Servidor Proxy ...................................................... 29

4.4.1.2.3 Conexión ala red local .......................................... 29

4.4.1.2.4 Creación de copias de actualización:

servidor local deactualización ..............................30

4.4.1.2.4.1 Actualización desde el servidor local

de actualización ..................................................... 30

4.4.1.2.4.2 Resolución de problemas con actualizaciones

delservidor local de actualización ..............................31

4.4.2 Cómo crear tareas de actualización ....................... 32

4.5 Tareas programadas .....................................................32

4.5.1 Finalidad de las tareas programadas ..................... 32

4.5.2 Creación de tareas nuevas .................................... 32

4.6 Cuarentena .................................................................33

4.6.1 Copia de archivos en cuarentena ........................... 33

4.6.2 Restauración de archivos de cuarentena ............... 33

4.6.3 Envío de un archivo de cuarentena ........................ 33

4.7 Archivos de registro ......................................................33

4.7.1 Mantenimiento de registros ................................. 34

4.8 Interfaz delusuario ......................................................34

4.8.1 Alertas ynotificaciones ........................................ 35

4.9 ThreatSense.Net ..........................................................35

4.9.1 Archivos sospechosos .......................................... 36

4.9.2 Estadísticas ......................................................... 36

4.9.3 Envío ................................................................... 37

4.10 Administración remota ................................................. 37

4.11 Licencia ....................................................................... 37

5. Usuario avanzado ................................ 38

5.1 Configuración delservidor Proxy....................................38

5.2 Importar yexportar configuración .................................38

5.2.1 Exportar configuración ........................................ 38

5.2.2 Importar configuración ........................................38

5.3 Línea de comandos .......................................................39

5.4 ESET SysInspector ........................................................39

5.4.1 Interfaz delusuario yuso de la aplicación ..............40

5.4.1.1 Controles de programa .........................................40

5.4.1.2 Navegación por ESET SysInspector ........................40

5.4.1.3 Comparar .............................................................41

5.4.1.4 SysInspector como parte

de ESET Smart Security 4 .......................................41

5.4.1.5 Script de servicio ..................................................42

5.4.1.5.1 Generación de scripts de servicio .......................... 42

5.4.1.5.2 Estructura del script de servicio ............................ 42

5.4.1.5.3 Cómo ejecutar los scripts de servicio ..................... 43

5.5 ESET SysRescue .......................................................... 44

5.5.1 Requisitos mínimos ............................................. 44

5.5.2 Cómo crear un CD de recuperación .......................44

5.5.2.1 Carpetas .............................................................44

5.5.2.2 Antivirus ESET .....................................................44

5.5.2.3 Avanzadas ........................................................... 44

5.5.2.4 Dispositivo de arranque USB ................................. 44

5.5.2.5 Grabar ................................................................. 44

5.5.3 Trabajo con ESET SysRescue ................................. 45

5.5.3.1 Uso de ESET SysRescue ........................................45

6. Glosario .............................................. 46

6.1 Tipos de amenazas ...................................................... 46

6.1.1 Virus ...................................................................46

6.1.2 Gusanos ..............................................................46

6.1.3 Troyanos .............................................................46

6.1.4 Rootkits ..............................................................46

6.1.5 Adware ............................................................... 47

6.1.6 Spyware .............................................................. 47

6.1.7 Aplicaciones potencialmente peligrosas ................ 47

6.1.8 Aplicaciones potencialmente indeseables ............. 47

6.2 Tipos de ataques remotos .............................................47

6.2.1 Ataques por denegación de servicio (DoS) ............. 47

6.2.2 Envenenamiento DNS .......................................... 47

6.2.3 Ataques de gusanos ............................................. 47

6.2.4 Análisis de puertos ...............................................48

6.2.5 Desincronización TCP ...........................................48

6.2.6 SMB Relay ...........................................................48

6.2.7 Ataques ICMP ......................................................48

6.3 Correo electrónico ....................................................... 48

6.3.1 Publicidad ........................................................... 49

6.3.2 Información falsa .................................................49

6.3.3 Phishing ..............................................................49

6.3.4 Reconocimiento de correo no deseado ..................49

6.3.4.1 Reglas ................................................................. 49

6.3.4.2 Filtro Bayesiano ...................................................49

6.3.4.3 Lista blanca .........................................................50

6.3.4.4 Lista negra .......................................................... 50

6.3.4.5 El control delservidor ...........................................50

Page 4

1. ESET Smart Security 4

ESET Smart Security 4 es el primer representante delnuevo enfoque

hacia la seguridad informática plenamente integrada. Utiliza la

velocidad yla precisión delantivirus ESET NOD32, garantizadas

gracias ala versión más reciente delmotor de análisis ThreatSense®,

junto con el cortafuegos personal personalizado ylos módulos

contra correo no deseado. El resultado es un sistema inteligente

que está constantemente en alerta frente aataques ysoftware

malintencionado que puedan poner en peligro su equipo.

ESET Smart Security no es un burdo conglomerado de varios productos

en un paquete, como ofrecen otros proveedores. Eselresultado

deun esfuerzo alargo plazo para combinar la máxima protección con

elmínimo de impacto en el sistema. Las tecnologías avanzadas basadas

en la inteligencia artificial son capaces de eliminar proactivamente la

penetración de virus, spyware, troyanos, gusanos, adware, rootkits

yotros ataques que proceden de Internet sin entorpecer el rendimiento

delsistema ni perturbar el equipo.

1.1 Novedades

La experiencia de desarrollo a largo plazo de nuestros expertos

sedemuestra mediante la arquitectura completamente nueva de

ESET Smart Security, que garantiza la detección máxima con unos

requisitos del sistema mínimos. Esta sólida solución de seguridad

contiene módulos con varias opciones avanzadas. En la siguiente lista

se ofrece una breve visión general de estos módulos.

• Antivirus y antiespía

Este módulo se basa en el motor de análisis ThreatSense®, que se

utilizó por primera vez en el galardonado sistema antivirus NOD32.

ThreatSense® se ha optimizado y mejorado con la nueva arquitectura

de ESET Smart Security.

Característica Descripción

Desinfección

mejorada

Modo de análisis en

segundo plano

Archivos de

actualización más

pequeños

Protección de

clientes de correo

electrónico

conocidos

Mejoras secundarias – Acceso directo a sistemas de archivos para

El sistema antivirus desinfecta y elimina de

forma inteligente la mayoría de las amenazas

detectadas sin requerir la intervención del

usuario.

El análisis del ordenador se puede iniciar en

segundo plano sin ralentizar el rendimiento.

Los procesos de optimización del núcleo

generan archivos de actualización de menor

tamaño que en la versión 2.7. Además, se ha

mejorado la protección contra daños de los

archivos de actualización.

Ahora es posible analizar el correo electrónico

entrante no solo en Microsoft Outlook, sino

también en Outlook Express, Windows Mail,

Windows Live Mail y Mozilla Thunderbird

lograr una gran velocidad y un excelente

rendimiento.

– Acceso bloqueado a los archivos infectados.

– Optimización para el Centro de seguridad

de Windows, incluido Vista.

• Cortafuegos personal

El cortafuegos personal monitoriza todo el tráfico entre un ordenador

protegido y otros ordenadores de la red. El cortafuegos personal de

ESET incluye las funciones avanzadas que se indican en la lista siguiente.

Característica Descripción

Perfiles Los perfiles son una herramienta que sirve

para controlar el comportamiento del

cortafuegos personal de ESET Smart Security.

Varios perfiles, que pueden tener asignadas

reglas diferentes, permiten a los usuarios

modificar fácilmente el comportamiento del

cortafuegos personal.

Autenticación de

zona

Análisis de

comunicación de

redde capa baja

Soporte IPv6 El cortafuegos personal de ESET muestra las

Monitorización de

archivos ejecutables

Análisis de archivos

integrado con

HTTP(s) y POP3(s)

Sistema de detección

de intrusiones

Modos interactivo,

basado en directrices,

de aprendizaje,

automático

yautomático

conexcepciones.

Sustituye al

cortafuegos de

Windows integrado

Permite a los usuarios identificar la red a la

que se conectan y definir una acción (por

ejemplo, cambiar el perfil del cortafuegos

ybloquear la comunicación de la zona)

apartir de esta información.

El análisis de comunicación de red en la capa

del vínculo de datos permite al cortafuegos

personal de ESET superar una serie de ataques

que, de otra forma, no se podrían detectar.

direcciones IPv6 y permite a los usuarios crear

reglas para ellas.

Monitorización de los cambios en los archivos

ejecutables para superar la infección. Es

posible permitir la modificación de archivos

de aplicaciones firmadas.

Análisis de archivos integrado en los

protocolos de aplicación HTTP(s) y POP3(s). Los

usuarios están protegidos cuando navegan por

Internet o descargan correos electrónicos.

Capacidad para reconocer el carácter de

la comunicación de red y varios tipos de

ataques de red; una opción para prohibir

automáticamente dicha comunicación.

Los usuarios pueden seleccionar si las

acciones del cortafuegos personal se

ejecutarán automáticamente o si desean

establecer reglas de forma interactiva.

La comunicación en el modo basado en

directrices se gestiona según las reglas

predefinidas por el usuario o el administrador

de red. En el modo de aprendizaje, las reglas

se pueden crear y guardar automáticamente;

este modo se recomienda para la

configuración inicial del cortafuegos.

Sustituye al cortafuegos de Windows

integrado e interactúa con el Centro de

seguridad de Windows para supervisar el

estado de la seguridad. La instalación de ESET

Smart Security desactiva el cortafuegos de

Windows de forma predeterminada.

4

Page 5

• Contra correo no deseado

El módulo contra correo no deseado de ESET filtra el correo no

solicitado y, por tanto, aumenta la seguridad y la comodidad de la

comunicación electrónica.

Característica Descripción

Puntuación del

correo entrante

Todo el correo entrante recibe una

puntuación, que va desde 0 (no es correo

no deseado) hasta 100 (correo no deseado),

y se filtra en función de esta puntuación

ala carpeta de la papelera o a una carpeta

personalizada creada por el usuario. Se puede

realizar un análisis paralelo de los mensajes

de correo electrónico entrantes.

Admite una variedad

de técnicas de

análisis

– Análisis Bayesiano.

– Análisis basado en reglas.

– Comprobación global de la base de datos

dehuellas.

Plena integración

con los clientes de

correo electrónico

La protección contra correo no deseado

está disponible para los usuarios de los

clientes Microsoft Outlook, Outlook Express,

Windows Mail, Windows Live Mail y Mozilla

Thunderbird.

Selección del análisis

manual disponible

Existe la posibilidad de marcar o desmarcar el

correo eléctrico como no deseado de forma

manual.

• Otros

Feature Description

ESET SysRescue ESET SysRescue permite al usuario crear

medios CD/DVD/USB de inicio con ESET

Smart Security, que se puede ejecutar

independientemente del sistema operativo.

Se trata de la mejor opción para eliminar del

sistema las amenazas difíciles de quitar.

Autodefensa La nueva tecnología Autodefensa protege

a los componentes de ESET Smart Security

contra los intentos de desactivación.

Interfaz de usuario Ahora, la interfaz de usuario puede funcionar

en modo no gráfico, lo cual permite que ESET

Smart Security controle el teclado.

Gracias a la mayor compatibilidad con la

aplicación de lectura en pantalla, las personas

con discapacidades visuales pueden controlar

el programa de forma más eficaz.

1.2 Requisitos delsistema

Para un funcionamiento óptimo de ESET Smart Security yESET Smart

Security Business Edition, el sistema debe cumplir los siguientes

requisitos de hardware ysoftware:

ESET Smart Security:

Windows 2000 oXP 400 MHz 32 bits/64 bits (x86/x64)

128 MB de RAM de memoria delsistema

35 MB de espacio disponible

Super VGA (800 × 600)

Windows 7 o Vista 1 GHz 32 bits/64 bits (x86/x64)

512 MB de RAM de memoria delsistema

35 MB de espacio disponible

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000Server, XP

o 2003Server

400 MHz 32 bits/64 bits (x86/x64)

128 MB de RAM de memoria delsistema

35 MB de espacio disponible

Super VGA (800 × 600)

Windows 7, Vista

oWindows Server 2008

1 GHz 32 bits/64 bits (x86/x64)

512 MB de RAM de memoria delsistema

35 MB de espacio disponible

Super VGA (800 × 600)

ESET SysInspector ESET SysInspector, una aplicación que analiza

su ordenador a fondo, ya está integrado

directamente en ESET Smart Security. Si se

pone en contacto con nuestro Servicio de

atención al cliente mediante la opción Ayuda

y soporte > Solicitud de atención al cliente

(recomendada), tiene la opción de incluir la

instantánea del estado de ESET SysInspector

desde su ordenador.

Protección de

documentos

La función de protección de documentos

analiza los documentos de Microsoft

Oce antes de que se abran y los archivos

descargados automáticamente con Internet

Explorer como, por ejemplo, los elementos

deMicrosoft ActiveX.

5

Page 6

2. Instalación

Tras la compra, se puede descargar el instalador de ESET Smart

Security delsitio web de ESET. Viene como paquete ess_nt**_***.

msi (ESET Smart Security) oessbe_nt**_***.msi (ESET Smart Security

Business Edition). Ejecute el instalador; el asistente de instalación

le proporcionará instrucciones para realizar la configuración básica.

Existen dos tipos de instalación disponibles con distintos niveles

dedetalles de configuración:

1. Instalación típica

2. Instalación personalizada

El paso siguiente de la instalación es la configuración delsistema

dealerta temprana ThreatSense.Net. El sistema de alerta temprana

ThreatSense.Net ayuda agarantizar que ESET se mantenga informado

de forma continua e inmediata acerca de las nuevas amenazas con

el fin de proteger rápidamente asus clientes. El sistema permite el

envío de nuevas amenazas al laboratorio de virus de ESET, en el que

seanalizan, procesan yagregan alas bases de firmas de virus.

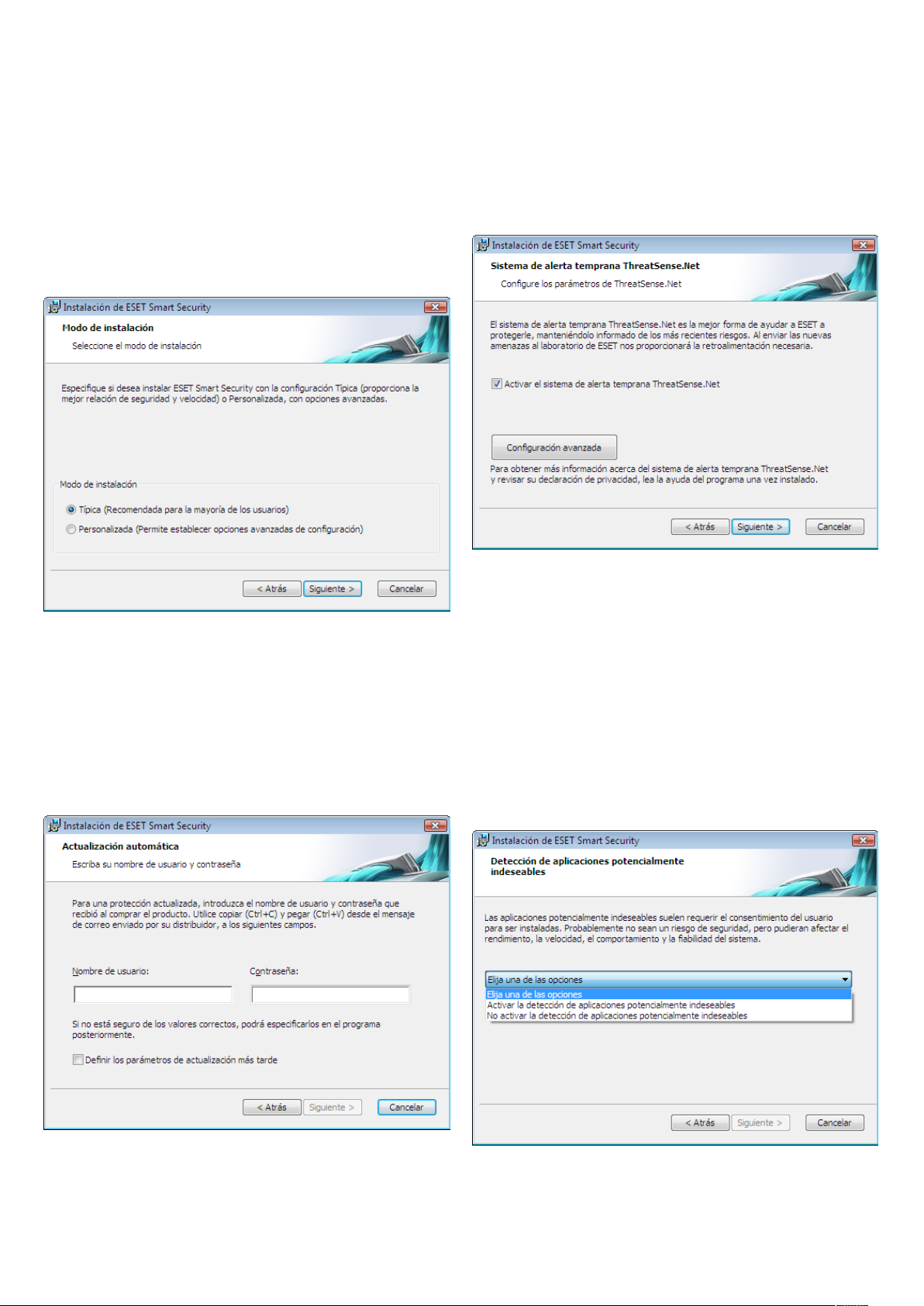

2.1 Instalación típica

La instalación típica se recomienda para usuarios que deseen instalar

ESET Smart Security con la configuración predeterminada, que

proporciona el máximo nivel de protección, aspecto que valoran

losusuarios que no desean realizar una configuración detallada.

El primer (y muy importante) paso es escribir el nombre de usuario

yla contraseña para la actualización automática delprograma.

Estatarea desempeña una función muy significativa que proporciona

la protección constante delsistema.

De forma predeterminada, está seleccionada la casilla de verificación

Activar el sistema de alerta temprana ThreatSense.Net, que

activará esta función. Haga clic en Configuración avanzada

para modificar la configuración detallada delenvío de archivos

sospechosos.

El paso siguiente delproceso de instalación es configurar la Detección

de aplicaciones potencialmente indeseables. Las aplicaciones

potencialmente indeseables no tienen por qué ser maliciosas, pero

pueden influir negativamente en el comportamiento delsistema

operativo.

Estas aplicaciones suelen instalarse con otros programas ypuede

resultar difícil detectarlas durante la instalación. Aunque estas

aplicaciones suelen mostrar una notificación durante la instalación,

sepueden instalar fácilmente sin su consentimiento.

Escriba su Nombre de usuario yContraseña, es decir, los datos de

autentificación que haya recibido tras la adquisición oel registro

delproducto en los campos correspondientes. Si no dispone

actualmente de su nombre de usuario ycontraseña, seleccione

la opción Definir Usuario yContraseña más tarde. Los datos de

autentificación se pueden introducir más adelante en cualquier

momento, directamente desde el programa.

6

Active la opción Activar la detección de aplicaciones potencialmente

indeseables para permitir que ESET Smart Security detecte este tipo

de amenaza (recomendado).

El último paso de la instalación típica es la confirmación de la

instalación, para lo que debe hacer clic en el botón Instalar.

Page 7

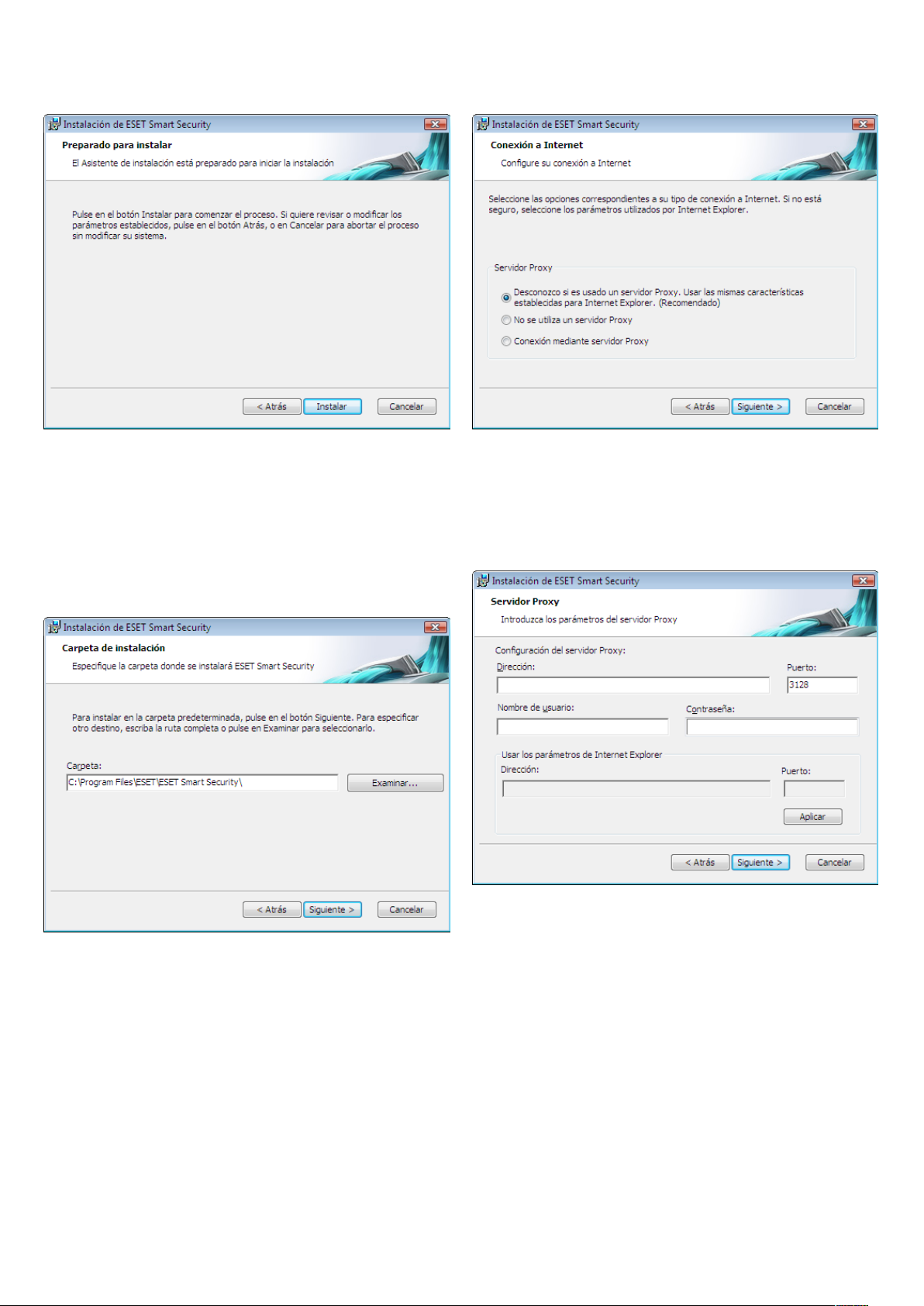

2.2 Instalación personalizada

La instalación personalizada está diseñada para usuarios que tienen

experiencia ala hora de ajustar programas yque desean modificar

opciones avanzadas durante la instalación.

El primer paso es seleccionar la ubicación de destino para la instalación.

De forma predeterminada, el programa se instala en la carpeta

C:\Archivos de programa\ESET\ESET Smart Security\. Haga clic

enExaminar… para cambiar la ubicación (no recomendado).

Si utiliza un servidor Proxy, éste debe estar correctamente configurado

para que las actualizaciones de firmas de virus funcionen de forma

adecuada. Si no está seguro de si utiliza un servidor Proxy para

conectarse aInternet, deje la opción predeterminada Desconozco

si es usado un servidor Proxy. Usar las mismas características

establecidas para Internet Explorer yhaga clic en Siguiente. Si no

utiliza un servidor Proxy, seleccione la opción correspondiente.

A continuación, escriba su nombre de usuario ycontraseña. Este

paso es el mismo que en la Instalación típica (consulte la página 5).

Una vez introducido su nombre de usuario ycontraseña, haga clic

enSiguiente para Configurar su conexión aInternet.

Para configurar su servidor Proxy, seleccione Conexión mediante

servidor Proxy yhaga clic en Siguiente. Introduzca la dirección IP

oURL de su servidor Proxy en el campo Dirección. La opción Puerto

permite especificar el puerto en el que el servidor Proxy acepta las

conexiones (3128 de forma predeterminada). En el caso de que el

servidor Proxy requiera autentificación, debe introducir un nombre

de usuario yuna contraseña válidos que permitan obtener acceso al

servidor Proxy. La configuración delservidor Proxy también se puede

copiar de Internet Explorer si lo desea. Para ello, haga clic en Aplicar

yconfirme la selección.

7

Page 8

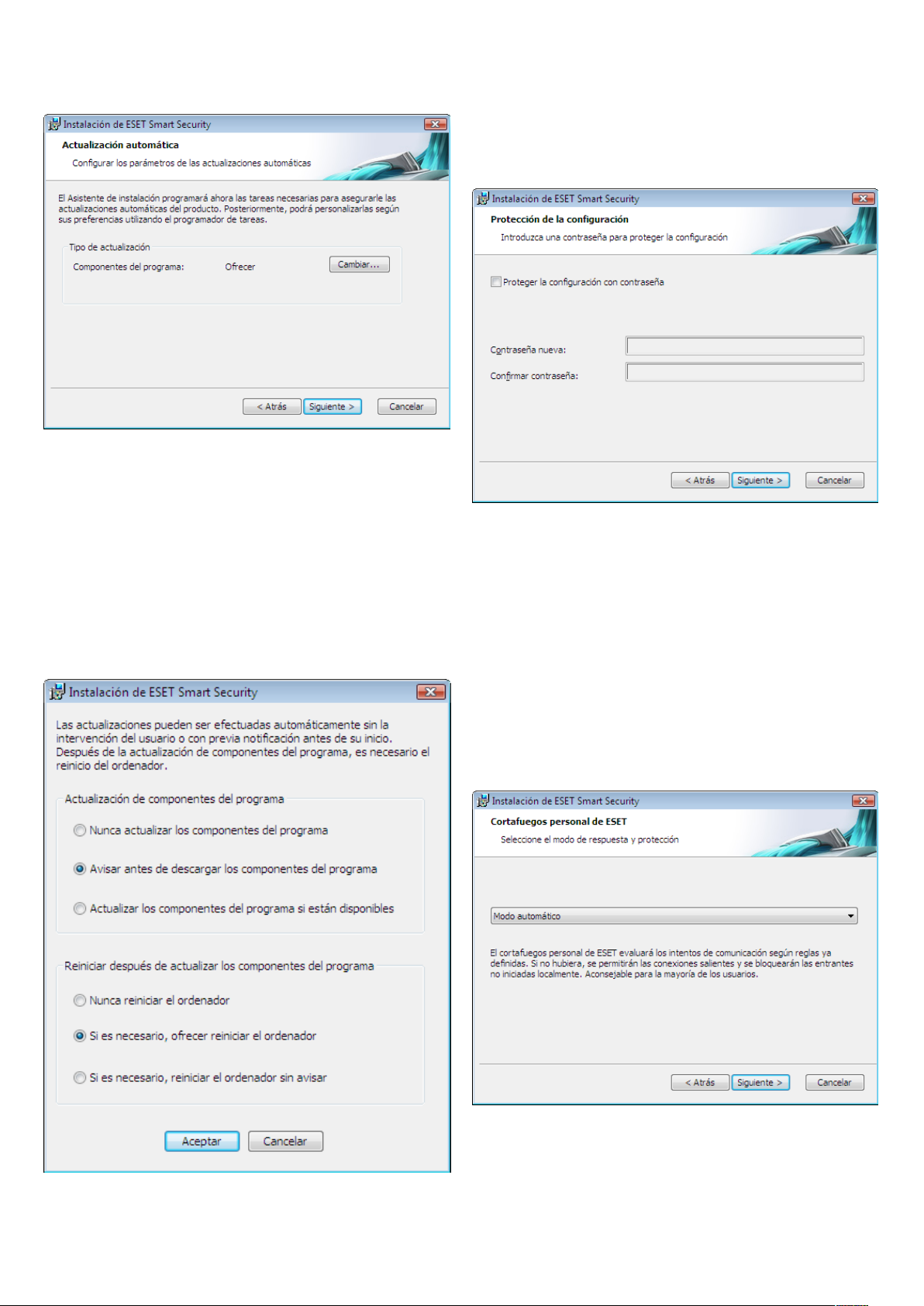

Haga clic en Siguiente para pasar ala ventana Configurar los

parámetros de las actualizaciones automáticas. Este paso permite

designar cómo se administrarán las actualizaciones automáticas de

componentes delprograma en su sistema. Haga clic en Cambiar...

para obtener acceso ala configuración avanzada.

Si no desea que se actualicen los componentes delprograma,

seleccione Nunca actualizar los componentes delprograma.

Al activar la opción Avisar antes de descargar los componentes

delprograma aparecerá una ventana de confirmación antes

de descargar los componentes delprograma. Para activar la

actualización automática de componentes delprograma sin

preguntar, seleccione la opción Actualizar los componentes

delprograma si están disponibles.

El siguiente paso de la instalación es introducir una contraseña para

proteger los parámetros delprograma. Elija la contraseña con laque

desee proteger el programa. Vuelva aescribir la contraseña para

confirmarla.

Los pasos Activar el sistema de alerta temprana ThreatSense.

Net yDetección de aplicaciones potencialmente indeseables son

los mismos que en la instalación típica yno se indican aquí (consulte

lapágina 5).

El último paso delmodo de instalación personalizada es seleccionar

el modo de filtro delcortafuegos personal de ESET. Dispone de cinco

modos:

• Automático

NOTA: tras una actualización de componentes delprograma, suele ser

necesario reiniciar el equipo. La configuración recomendada es: Si es

necesario, reiniciar el ordenador sin avisar.

8

• Automático con excepciones (reglas definidas por el usuario)

• Interactivo

• Basado en las directrices

• Aprendizaje

Automático es aconsejable para la mayoría de los usuarios.

Todas las conexiones salientes estándar están activadas

(analizadas automáticamente mediante la configuración

predefinida). Lasconexiones entrantes no solicitadas se bloquean

automáticamente.

Modo automático con excepciones (reglas definidas por el

usuario). Como complemento delmodo automático, le permite

agregar reglas personalizadas.

Page 9

Interactivo se recomienda para usuarios avanzados.

Lascomunicaciones se administran mediante reglas definidas por

el usuario. Si no existe una regla definida para una comunicación,

el programa pregunta al usuario si desea permitir odenegar la

comunicación.

Basado en las directrices analiza las comunicaciones basadas

en reglas predefinidas creadas por el administrador. Si no existen

reglas disponibles, la conexión se bloquea automáticamente yno

aparece ningún mensaje de alerta. Se recomienda que seleccione este

modo sólo si es un administrador que tiene intención de configurar

lacomunicación de red.

Modo de aprendizaje permite crear yguardar automáticamente las

reglas yse recomienda para la configuración inicial delcortafuegos

personal. No es necesaria la intervención delusuario, ya que

ESETSmart Security guarda las reglas de acuerdo con los parámetros

predefinidos. Este modo no es seguro ysólo debe utilizarse hasta

quese hayan creado todas las reglas de comunicaciones necesarias.

El último paso muestra una ventana que solicita su aprobación para

realizar la instalación.

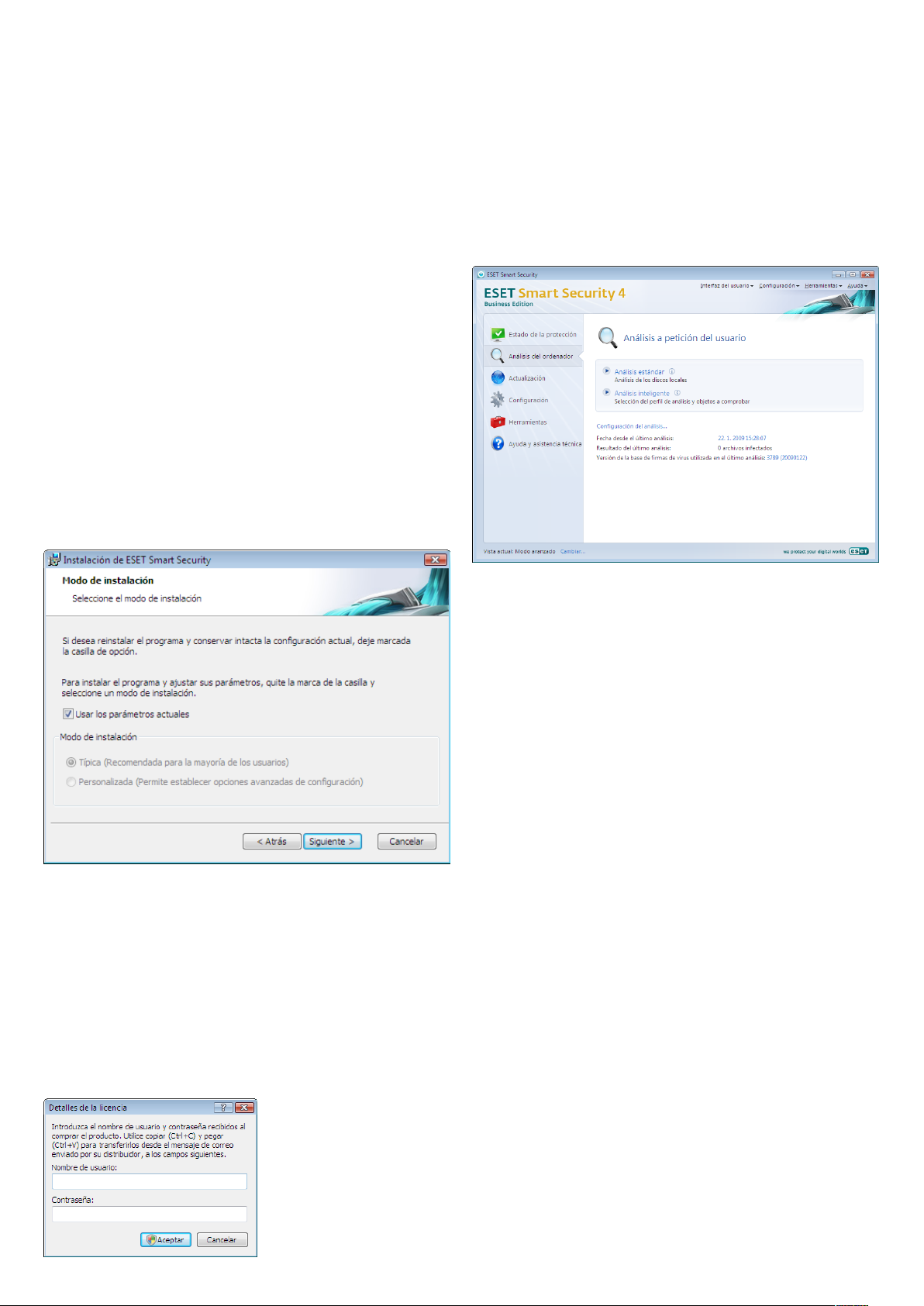

2.3 Uso de valores originales

Si reinstala ESET Smart Security, se muestra la opción Usar los

parámetros actuales. Seleccione esta opción para transferir

parámetros de configuración de la instalación original ala nueva.

2.5 Análisis delequipo apetición

Después de la instalación de ESET Smart Security, debería llevarse

acabo un análisis delequipo para determinar la posible existencia

deun código malicioso. Para iniciar el análisis rápidamente, seleccione

Análisis delequipo en el menú principal y, acontinuación, Análisis

estándar en la ventana principal delprograma. Para obtener más

información acerca de la característica de análisis delequipo, consulte

el capítulo “Análisis delequipo”.

2.4 Introducción delnombre de usuario yla contraseña

Para optimizar la funcionalidad, es importante que el programa se

actualice automáticamente. Esto sólo es posible si se introducen

el nombre de usuario yla contraseña correctos en la configuración

deactualizaciones.

Si no ha especificado un nombre de usuario yuna contraseña

durante la instalación, puede hacerlo ahora. En la ventana principal

delprograma, haga clic en Actualizar y, acontinuación, en

Configuración delnombre de usuario ycontraseña. Introduzca

los datos que haya recibido con la licencia delproducto en la ventana

Detalles de la licencia.

9

Page 10

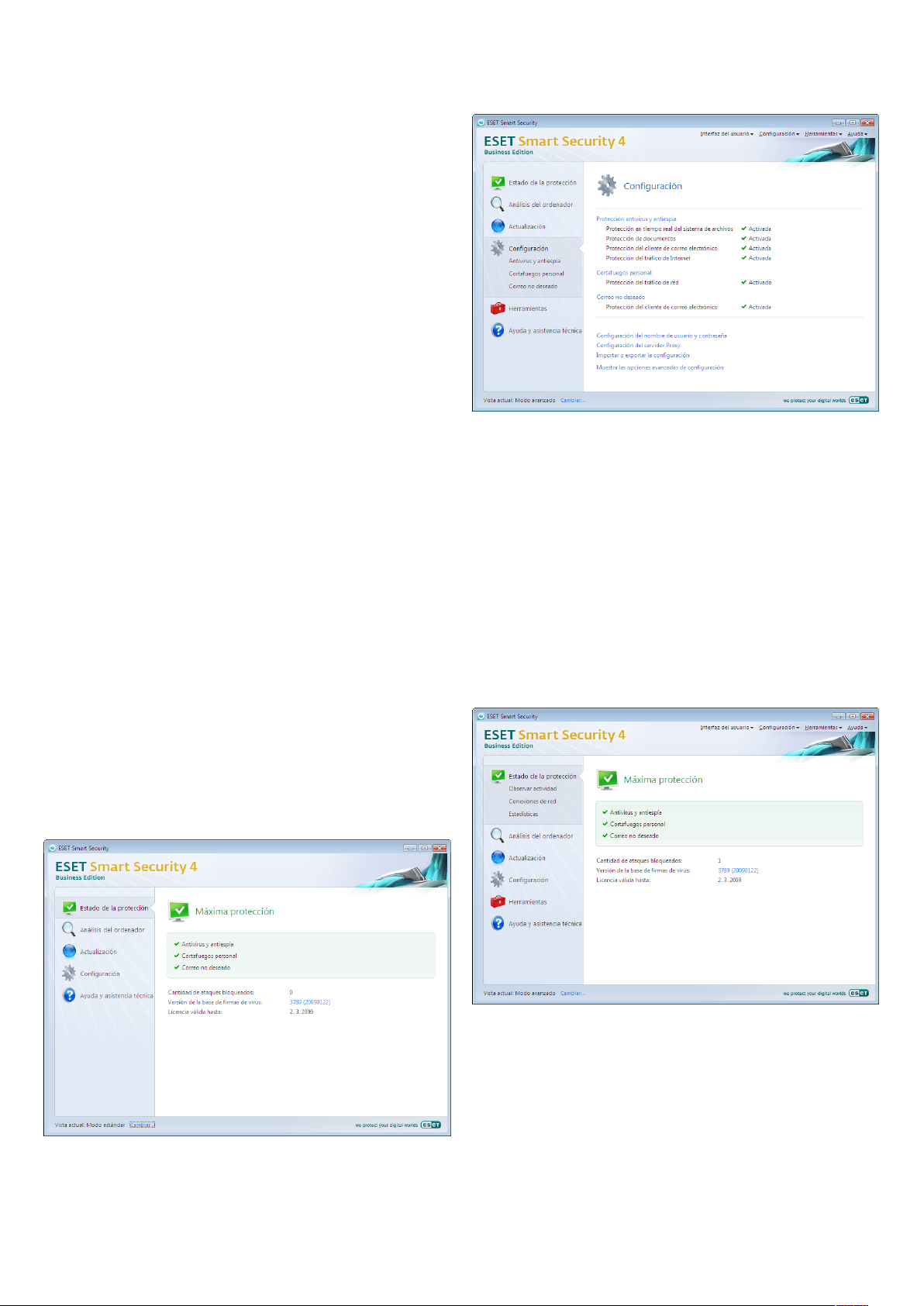

3. Guía para principiantes

Este capítulo proporciona una descripción general inicial de

ESETSmart Security ysu configuración básica.

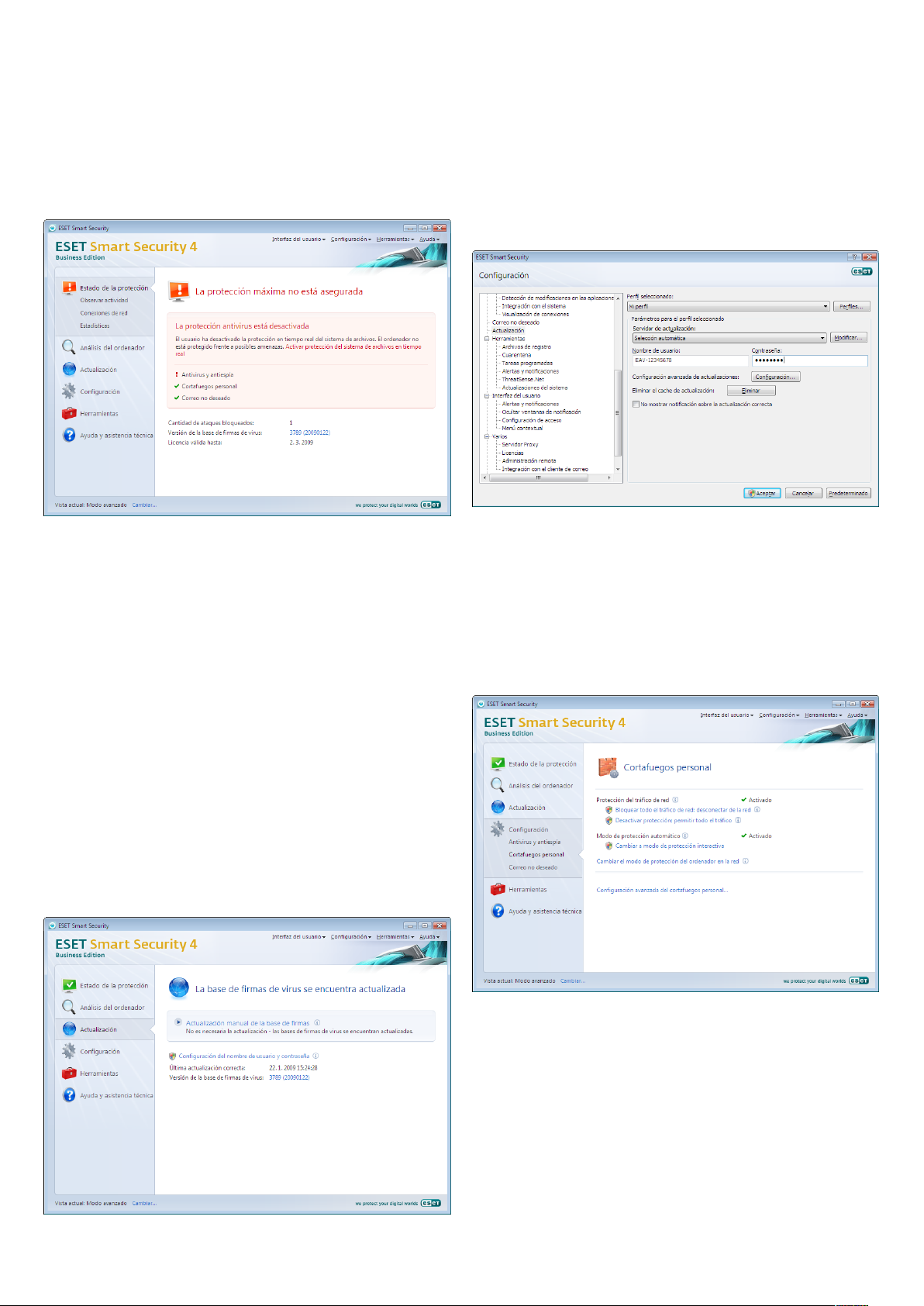

3.1 Introducción deldiseño de la interfaz de usuario: modos

La ventana principal de ESET Smart Security está dividida en dos

secciones principales. La columna izquierda proporciona acceso

almenú principal de fácil uso. La ventana principal delprograma

deladerecha está destinada fundamentalmente amostrar

información correspondiente ala opción seleccionada en el

menúprincipal.

A continuación, se muestra una descripción de los botones delmenú

principal:

Estado de la protección: proporciona información fácil de consultar

acerca delestado de la protección de ESET Smart Security. Si está

activado el modo avanzado, se muestra el estado de todos los

módulos de protección. Haga clic en un módulo para ver su estado

actual.

Análisis delequipo: esta opción permite al usuario configurar e iniciar

el análisis delequipo apetición.

Actualización: seleccione esta opción para tener acceso al módulo de

actualización que administra las actualizaciones en la base de firmas

de virus.

Configuración: seleccione esta opción para ajustar el nivel de

seguridad delequipo. Si está activado el modo avanzado, aparecerán

los submenús Protección antivirus yantiespía, Cortafuegos personal

yMódulo contra correo no deseado.

Herramientas: esta opción sólo está disponible en el modo avanzado.

Proporciona acceso aArchivos de registro, Cuarentena yTareas

programadas.

Ayuda yasistencia técnica: seleccione esta opción para obtener

acceso alos archivos de ayuda, el sitio web de ESET, la Base de

conocimientos de ESET ya la solicitud de atención al cliente.

Al cambiar al modo avanzado, aparece la opción Herramientas en el

menú principal. La opción Herramientas permite al usuario obtener

acceso aTareas programadas oCuarentena, over los archivos

deregistro de ESET Smart Security.

NOTA: todas las instrucciones restantes de esta guía se llevarán

acabo en el modo avanzado.

3.1.1 Comprobación delfuncionamiento delsistema

Para ver el estado de la protección, haga clic en esta opción ubicada

en la parte superior delmenú principal. Aparecerá un resumen

delestado acerca delfuncionamiento de ESET Smart Security

enel lateral derecho de la ventana, así como un submenú con tres

elementos: Protección antivirus yantiespía, Cortafuegos personal

yMódulo contra correo no deseado. Seleccione uno de ellos para ver

información detallada acerca delmódulo de protección en cuestión.

La interfaz de usuario de ESET Smart Security permite alos usuarios

alternar entre los modos estándar yavanzado. Para cambiar entre un

modo yotro, consulte el vínculo Vista actual ubicado en la esquina

inferior izquierda de la ventana principal de ESET Smart Security. Haga

clic en este botón para seleccionar el modo de visualización que desee.

El modo estándar proporciona acceso alas características necesarias

para realizar operaciones habituales. No muestra ninguna de las

opciones avanzadas.

Si los módulos activados funcionan correctamente, se les asigna una

marca verde. En caso contrario, se muestra un signo de exclamación

rojo oun icono de notificación naranja, además de información

adicional acerca delmódulo en la parte superior de la ventana.

También se muestra una sugerencia de solución para reparar

elmódulo. Para cambiar el estado de los módulos individuales,

hagaclic en Configuración en el menú principal y, acontinuación,

enelmódulo deseado.

10

Page 11

3.1.2 Qué hacer si el programa no funciona correctamente

Si ESET Smart Security detecta un problema en algunos de sus

módulos de protección, aparecerá en la ventana Estado de la

protección. Aquí se ofrece igualmente una posible solución para

elproblema.

La ventana Configuración avanzada (pulse F5 para abrirla)

contiene otras opciones de actualización más detalladas. Servidor

deactualización: el menú desplegable se debe establecer en

Selección automática. Para configurar las opciones de actualización

avanzadas como el modo de actualización, el servidor Proxy, el acceso

alas actualizaciones en un servidor local yla creación de copias

defirmas de virus (ESET Smart Security Business Edition), haga clic

enel botón Configuración....

Si no se puede resolver mediante la lista de soluciones yproblemas

conocidos, haga clic en Ayuda yasistencia técnica para obtener

acceso alos archivos de ayuda orealizar una búsqueda en la Base

de conocimientos. Si aún no se puede encontrar una solución, envíe

una solicitud de asistencia al Servicio de atención al cliente de ESET.

Según los comentarios proporcionados, nuestros especialistas pueden

responder rápidamente alas preguntas yaconsejarle eficazmente

sobre el problema.

3.2 Configuración de actualizaciones

La actualización de la base de firmas de virus yde los componentes

delprograma son partes importantes ala hora de proporcionar total

protección contra código malicioso. Preste especial atención asu

configuración yfuncionamiento. En el menú principal, seleccione

Actualización y, acontinuación, haga clic en Actualización manual

de la base de firmas de virus en la ventana principal delprograma

para comprobar al instante la disponibilidad de la actualización más

reciente de la base de datos. Nombre de usuario ycontraseña...

abre un cuadro de diálogo en el que se deben introducir el nombre

deusuario yla contraseña recibidos en el momento de la compra.

Si éstos se han facilitado durante la instalación de

ESETSmartSecurity, no se le solicitarán en este momento.

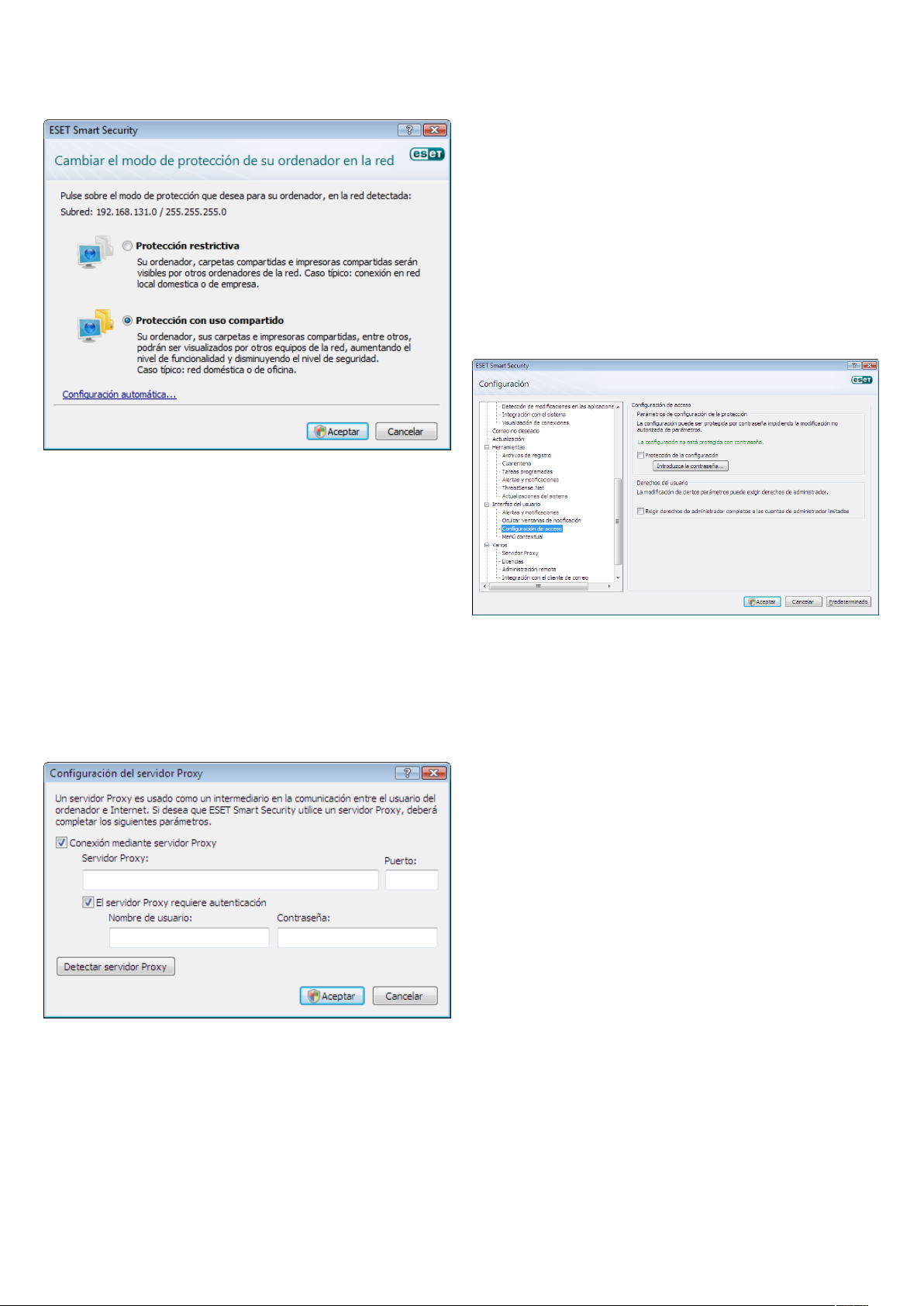

3.3 Configuración de zonas de confianza

La configuración de una zona de confianza es un paso importante

dela protección delequipo en un entorno de red. Puede permitir

aotros usuarios obtener acceso asu equipo mediante la configuración

de la zona de confianza para permitir el uso compartido. Haga clic

en Configuración > Cortafuegos personal > Cambiar el modo

deprotección de su ordenador en la red... Se mostrará una ventana

que le permite configurar los parámetros delmodo de protección

delequipo en la misma red ozona.

La detección de zonas de confianza se lleva acabo después de la

instalación de ESET Smart Security oal conectar el equipo auna

nueva red. Por tanto, no es necesario definir la zona de confianza

enla mayoría de los casos. De forma predeterminada, se muestra

uncuadro de diálogo tras la detección de una nueva zona, que permite

establecer el nivel de protección de la misma.

11

Page 12

Advertencia: la configuración incorrecta de una zona de confianza

puede exponer su equipo adeterminados riesgos.

NOTA: de forma predeterminada, se concede acceso alas estaciones

de trabajo de una zona de confianza para compartir archivos

eimpresoras, la comunicación RPC entrante está activada yel uso

compartido de escritorio remoto está disponible.

3.5 Protección de la configuración

La configuración de ESET Smart Security puede ser muy importante

desde el punto de vista de la directiva de seguridad de su

organización. Las modificaciones no autorizadas pueden poner en

peligro potencialmente la estabilidad yla protección delsistema.

Para establecer una contraseña que proteja los parámetros de

configuración, comience en el menú principal yhaga clic en

Configuración > Escriba el árbol completo de la configuración

avanzada... > Interfaz delusuario > Protección de parámetros

yhaga clic en el botón Introduzca la contraseña....

Introduzca una contraseña, confírmela escribiéndola de nuevo

yhaga clic en Aceptar. Esta contraseña se solicitará para cualquier

modificación futura en los parámetros de ESET Smart Security.

3.4 Configuración delservidor Proxy

Si utiliza un servidor Proxy para realizar la conexión aInternet en

unsistema que utilice ESET Smart Security, es necesario especificarlo

en la configuración avanzada (F5). Para obtener acceso ala ventana

de configuración delservidor Proxy, haga clic en Varios > Servidor

Proxy desde el árbol de configuración avanzada. Seleccione la

casilla de verificación Conexión mediante servidor Proxy yescriba

ladirección IP yel puerto delservidor Proxy, junto con sus datos

deautentificación.

Si esta información no está disponible, puede intentar detectar

automáticamente la configuración delservidor Proxy para

ESETSmartSecurity haciendo clic en el botón Detectar

servidorProxy .

NOTA: las opciones delservidor Proxy pueden ser diferentes para los

distintos perfiles de actualización. En este caso, configure el servidor

Proxy en la configuración avanzada de actualizaciones.

12

Page 13

4. Uso de ESET Smart Security

4.1 Protección antivirus yantiespía

La protección antivirus protege contra ataques maliciosos al sistema,

controlando las comunicaciones por Internet, el correo electrónico

ylos archivos. Si se detecta una amenaza con código malicioso,

el módulo antivirus puede eliminarlo bloqueándolo primero y,

acontinuación, desinfectándolo, eliminándolo oponiéndolo

encuarentena.

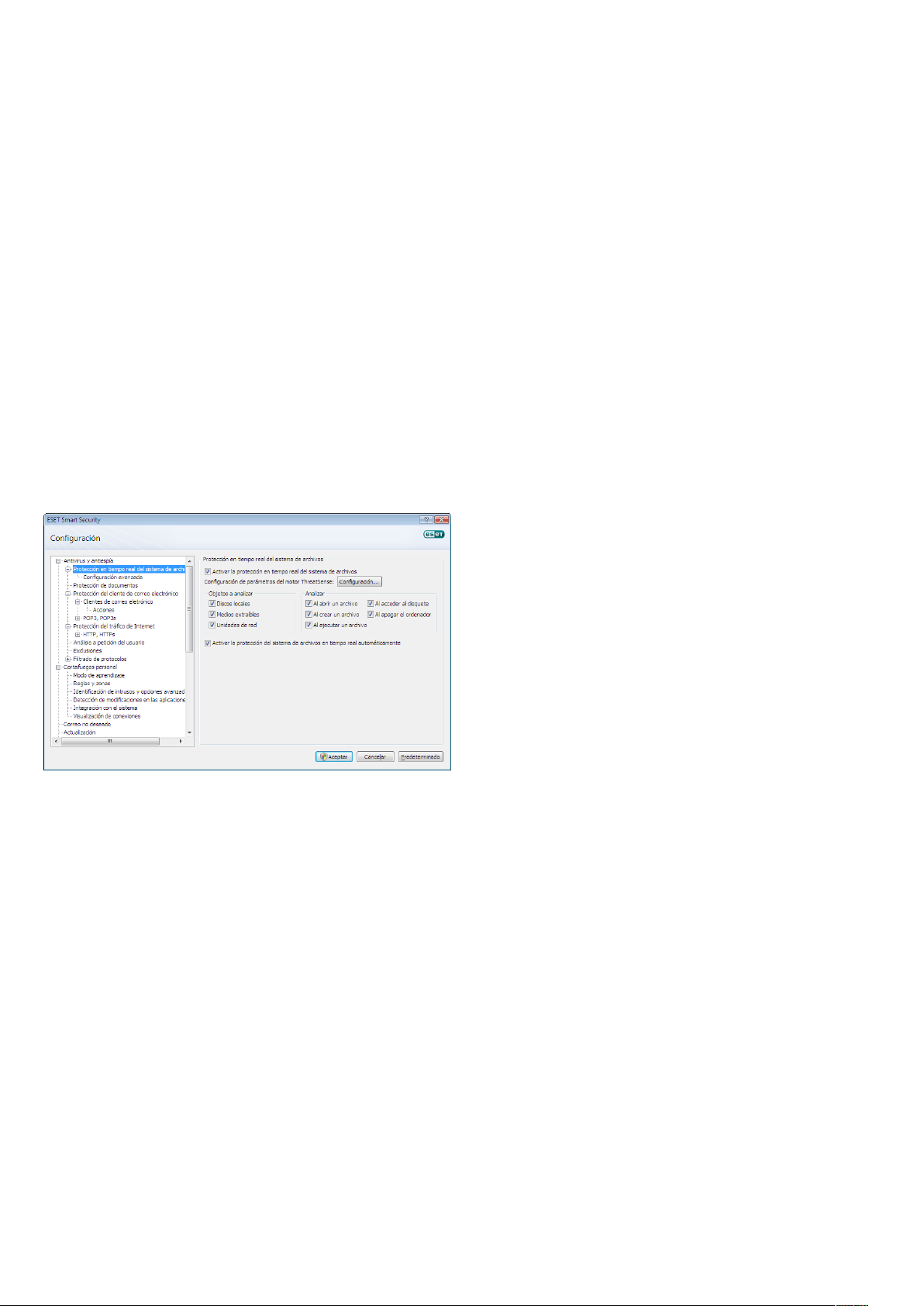

4.1.1 Protección delsistema de archivos en tiempo real

La protección delsistema de archivos en tiempo real controla todos

los sucesos relacionados con el antivirus en el sistema. Todos los

archivos se analizan en busca de código malicioso en el momento

en elque se abren, crean oejecutan en el equipo. La protección

delsistema dearchivos en tiempo real se inicia al arrancar el sistema.

4.1.1.1 Configuración delcontrol

La protección delsistema de archivos en tiempo real comprueba todos

los tipos de medios yvarios sucesos activan el control, que utiliza

los métodos de detección de la tecnología ThreatSense (tal como se

describe en “Configuración de parámetros delmotor ThreatSense”).

Elcomportamiento delcontrol puede variar para los archivos

existentes ylos creados recientemente. Para estos últimos, se puede

aplicar un nivel de control más exhaustivo.

4.1.1.1.3 Parámetros adicionales de ThreatSense para archivos

nuevos omodificados

La probabilidad de infección en archivos creados omodificados

recientemente es proporcionalmente mayor que en archivos

existentes. Éste es el motivo por el que el programa analiza estos

archivos con parámetros de análisis adicionales. Junto conlos

métodos de análisis basados en firmas comunes, se utiliza la

heurística avanzada, que mejora en gran medida los índices

de detección. Además de los archivos creados recientemente,

el análisis también se realiza en archivos de auto extracción

(SFX) yempaquetadores en tiempo real (archivos ejecutables

comprimidos internamente). De forma predeterminada, los archivos

se analizan hasta el décimo nivel de anidamiento yse verifican

independientemente de su tamaño real. Anule la selección de

laopción Usar parámetros predeterminados para archivos comprimidos

para modificar la configuración de análisis de archivos.

4.1.1.1.4 Configuración avanzada

Para reducir al mínimo el consumo de recursos delsistema cuando

se utiliza la protección en tiempo real, los archivos que ya se han

analizado no se analizarán reiteradamente (a menos que se hayan

modificado). Los archivos se vuelven aanalizar inmediatamente

después de cada actualización de la base de firmas de virus.

Este comportamiento se configura utilizando la opción Análisis

optimizado. Si está desactivada, todos los archivos se analizarán

cadavez que se obtenga acceso aellos.

La protección en tiempo real comienza de forma predeterminada

en el momento de iniciarse el sistema operativo, proporcionando

un análisis ininterrumpido. En casos especiales, (por ejemplo, si hay

unconflicto con otro análisis en tiempo real), la protección en tiempo

real se puede detener desactivando la opción Iniciar la protección

automática delsistema de archivos en tiempo real.

4.1.1.1.1 Medios que se van aanalizar

De forma predeterminada, todos los tipos de medios se analizan en

busca de amenazas.

Discos locales: controla todas las unidades delsistema.

Medios extraíbles: disquetes, dispositivos de almacenamiento USB,

etc.

Unidades de red: analiza todas las unidades asignadas.

Recomendamos que mantenga la configuración predeterminada

ysólo la modifique en casos específicos como, por ejemplo, cuando

el análisis de ciertos medios ralentice significativamente las

transferencias de datos.

4.1.1.1.2 Analizar (Análisis cuando se cumpla la condición)

De forma predeterminada, todos los archivos se analizan cuando

se abren, ejecutan ocrean. Recomendamos que mantenga la

configuración predeterminada que ofrece el máximo nivel de

protección en tiempo real para su equipo.

La opción Al acceder al disquete ofrece control delsector de arranque

deldisquete cuando se obtiene acceso aesta unidad. La opción

Alapagar el ordenador ofrece control de los sectores de arranque

deldisco duro durante el apagado delequipo. Aunque los virus de

arranque son escasos hoy en día, recomendamos que deje estas

opciones activadas, ya que aún existe la posibilidad de infección

porvirus de arranque de fuentes alternativas.

De forma predeterminada, no se utiliza la heurística avanzada al

ejecutar los archivos. No obstante, en algunos casos, es posible que

desee activar esta opción (activando la opción Heurística avanzada

al ejecutar un archivo). Tenga en cuenta que la heurística avanzada

puede ralentizar la ejecución de algunos programas debido ala

necesidad de requisitos delsistema adicionales.

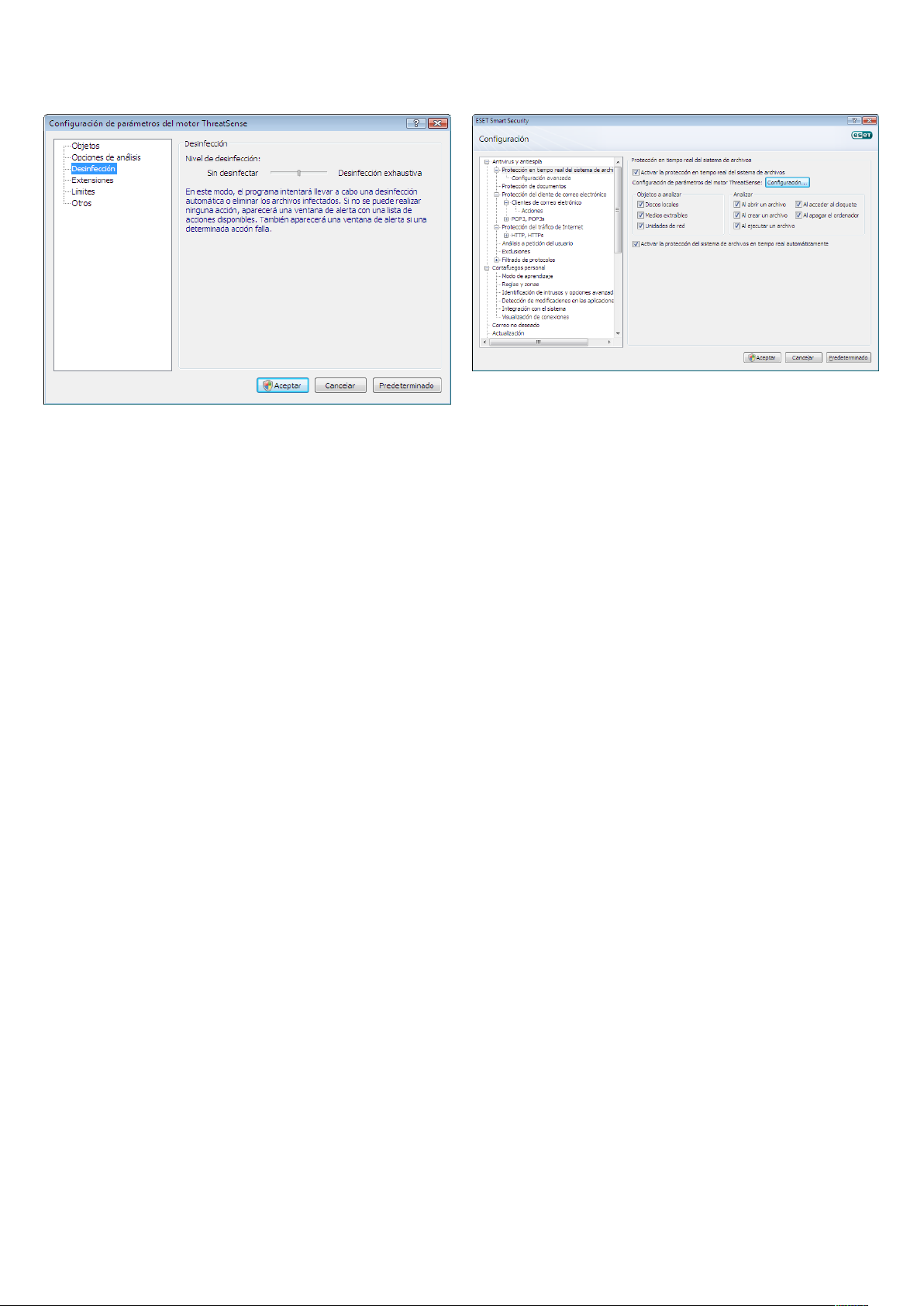

4.1.1.2 Niveles de desinfección

La protección en tiempo real tiene tres niveles de desinfección

(paraobtener acceso aellos, haga clic en el botón Configuración...

en la sección Protección delsistema de archivos en tiempo real y,

acontinuación, en el apartado Desinfección).

• En el primer nivel, se muestra una ventana de alerta con opciones

disponibles para cada amenaza encontrada. El usuario debe elegir

una acción para cada amenaza individualmente. Este nivel está

diseñado para usuarios más avanzados que saben los pasos que

hay que seguir en caso de una amenaza.

• El nivel predeterminado elige yrealiza automáticamente

una acción predefinida (dependiendo deltipo de amenaza).

Laeliminación yla detección de un archivo infectado se marca

mediante un mensaje de información ubicado en la esquina

inferior derecha de la pantalla. Sin embargo, no se realiza ninguna

acción automática si la amenaza se localiza dentro de un archivo

comprimido que también contiene archivos desinfectados ni en

objetos para los que no hay acciones predefinidas.

• El tercer nivel es el más “agresivo”; ya que todos los objetos

infectados se desinfectan. Como este nivel puede provocar la

pérdida de archivos válidos, recomendamos que se utilice sólo

ensituaciones específicas.

13

Page 14

Si la protección en tiempo real no detecta ni desinfecta amenazas

4.1.1.3 Modificación de la configuración de protección

entiempo real

La protección en tiempo real es el componente más esencial de

mantenimiento de un sistema seguro. Por tanto, debe tener cuidado

cuando modifique los parámetros correspondientes. Es aconsejable

que los modifique únicamente en casos concretos. Por ejemplo, si

seproduce un conflicto con una aplicación determinada odurante

elanálisis en tiempo real de otro programa antivirus.

Una vez instalado ESET Smart Security, se optimizará toda la

configuración para proporcionar el nivel máximo de seguridad

delsistema alos usuarios. Para restaurar la configuración

predeterminada, haga clic en el botón Predeterminado ubicado

en la parte inferior derecha de la ventana Protección delsistema

de archivos en tiempo real (Configuración avanzada > Antivirus

yantiespía > Protección delsistema de archivos en tiempo real).

4.1.1.4 Análisis de protección en tiempo real

Para verificar que la protección en tiempo real funciona ydetecta

virus, utilice el archivo de prueba de eicar.com., un archivo inofensivo

especial detectable por todos los programas antivirus. El archivo

fuecreado por la compañía EICAR (European Institute for Computer

Antivirus Research, Instituto europeo para la Investigación

deAntivirus Informáticos) para probar la funcionalidad de los

programas antivirus. El archivo eicar.com se puede descargar

enhttp://www.eicar.org/download/eicar.com

NOTA: antes de realizar un análisis de protección en tiempo real, es

necesario desactivar el cortafuegos. Si está activado, detectará el

archivo yno dejará que los archivos de prueba se descarguen.

4.1.1.5 ¿Qué debo hacer si la protección en tiempo real

nofunciona?

En el próximo capítulo, describimos las situaciones en las que puede

surgir un problema cuando se utiliza la protección en tiempo real

ycómo resolverlas.

Protección en tiempo real desactivada

Si un usuario ha desactivado la protección en tiempo real sin

darse cuenta, será necesario volver aactivarla. Para ello, vaya

aConfiguración>Antivirus yantiespía yhaga clic en Activar en la

sección Protección delsistema de archivos en tiempo real de la

ventana principal delprograma.

Si la protección en tiempo real no se activa al iniciar el sistema,

probablemente se deba aque la opción Iniciar la protección

automática delsistema de archivos en tiempo real se encuentra

desactivada. Para activar esta opción, vaya aConfiguración

avanzada (F5) yhaga clic en Protección delsistema de archivos

en tiempo real en el árbol de configuración avanzada. En la sección

Configuración avanzada de la parte inferior de la ventana, asegúrese

de que esté seleccionada la casilla de verificación Iniciar la protección

automática delsistema de archivos en tiempo real.

14

Asegúrese de que no tiene instalados otros programas antivirus en el

equipo. Si están activadas dos protecciones en tiempo real al mismo

tiempo, pueden entrar en conflicto. Recomendamos que desinstale

uno de los programas antivirus de su sistema.

La protección en tiempo real no se inicia

Si la protección en tiempo real no se activa al iniciar el sistema

(ylaopción Iniciar la protección automática delsistema de

archivos en tiempo real está activada), es posible que se deba

alaexistencia de conflictos con otros programas. Si éste es el caso,

consulte alos especialistas de Atención al cliente de ESET.

4.1.2 El Sistema de Prevencion de Intrusos (SPI)

El Sistema de Prevencion de Intrusos (SPI) protege su sistema de

los códigos maliciosos o de cualquier actividad no autorizada que

intente afectar negativamente a la seguridad de su ordenador. Utiliza

un análisis avanzado del comportamiento, unido a las capacidades

de detección del filtrado de redes, para supervisar los procesos

en funcionamiento, archivos y llaves del registro, bloqueando

eimpidiendo activamente cualquier intento de causar daño.

4.1.3 Protección de clientes de correo electrónico

La protección de correo electrónico proporciona control de las

comunicaciones por correo electrónico recibidas através delprotocolo

POP3. Con el programa de complemento para Microsoft Outlook,

Outlook Express, Windows Mail, Windows Live Mail y Mozilla

Thunderbird, ESET Smart Security ofrece control de todas las

comunicaciones desde el cliente de correo electrónico (POP3, MAPI,

IMAP yHTTP). Al examinar los mensajes entrantes, el programa utiliza

todos los métodos de análisis avanzados proporcionados por el motor

de análisis ThreatSense. Esto significa que la detección de programas

maliciosos tiene lugar incluso antes de que se compare con la base

defirmas de virus. El análisis de las comunicaciones delprotocolo

POP3 es independiente delcliente de correo electrónico utilizado.

4.1.3.1 Análisis POP3

El protocolo POP3 es el más ampliamente utilizado para recibir

comunicaciones por correo electrónico en una aplicación de cliente

decorreo. ESET Smart Security proporciona protección de este

protocolo independientemente delcliente de correo utilizado.

El módulo que proporciona este control se inicia automáticamente

al arrancar el sistema operativo yestá activo en la memoria.

Para que el módulo funcione correctamente, asegúrese de que

está activado; el análisis POP3 se realiza automáticamente sin

necesidad de reconfigurar el cliente de correo electrónico. De forma

predeterminada, se analizan todas las comunicaciones en el puerto

110, pero se pueden agregar otros puertos de comunicación si es

necesario. Los números de puerto deben delimitarse por una coma.

Las comunicaciones cifradas no se controlan.

Page 15

4.1.3.1.1 Compatibilidad

Con determinados programas de correo electrónico, puede

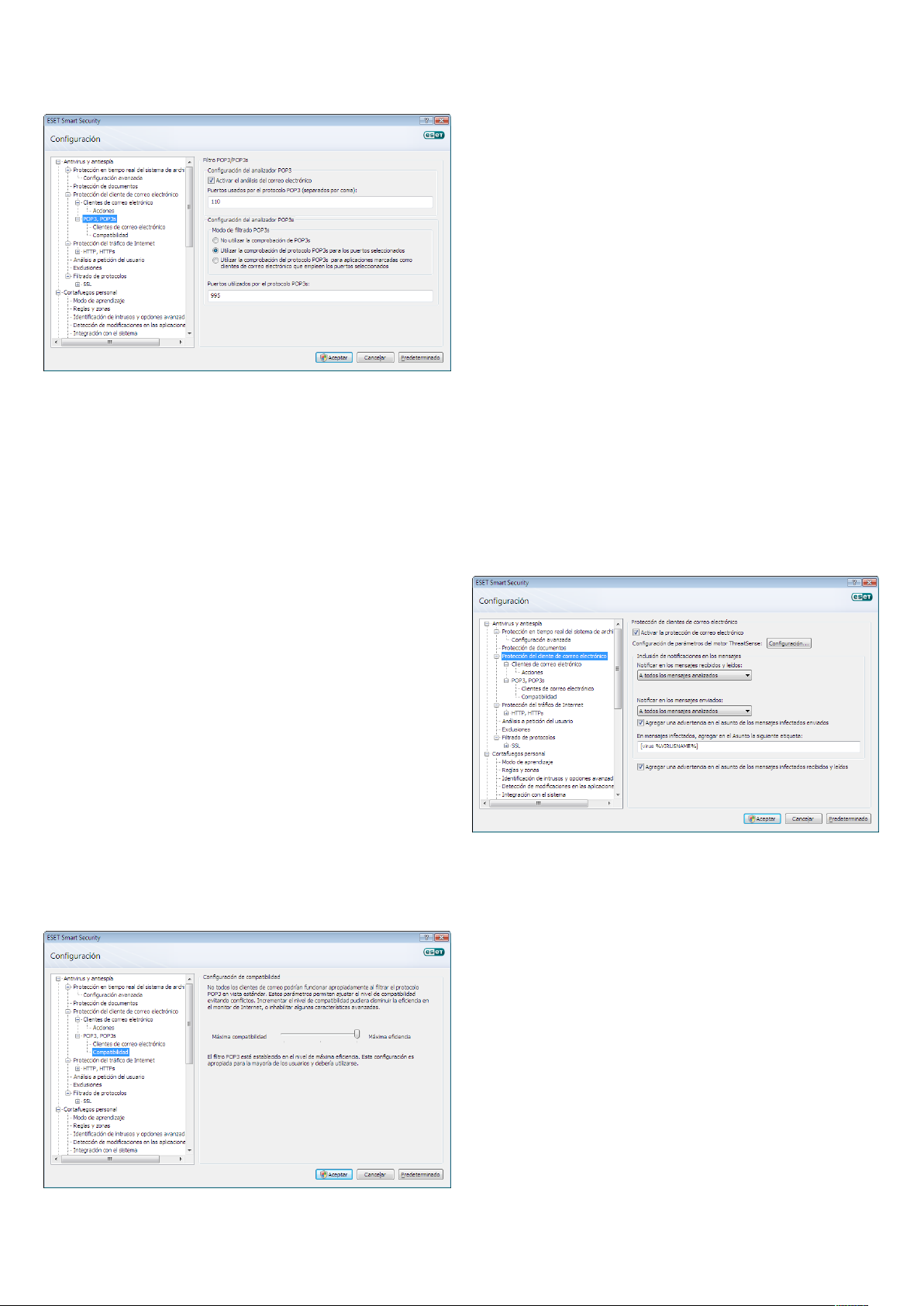

experimentar problemas al filtrar el protocolo POP3 (por ejemplo,

si recibe mensajes con una conexión de Internet lenta, pueden

producirse tiempos de espera debido al análisis). Si éste es el caso,

intente modificar la forma en la que se realiza el control. La reducción

delnivel de control puede mejorar la velocidad delproceso de

desinfección. Para ajustar el nivel de control delfiltrado delprotocolo

POP3, vaya aAntivirus yantiespía > Protección de correo

electrónico > POP3 > Compatibilidad.

4.1.3.2 Integración con clientes de correo electrónico

La integración de ESET Smart Security con clientes de correo

electrónico aumenta el nivel de protección activa frente acódigo

malicioso en los mensajes de correo electrónico. Si se admite su

cliente de correo electrónico, esta integración se puede activar en

ESET Smart Security. Si está activada la integración, la barra de

herramientas contra correo no deseado de ESET Smart Security

se inserta directamente en el cliente de correo electrónico,

contribuyendo aque la protección de las comunicaciones por

correo electrónico sea más eficaz. Las opciones de integración están

disponibles en Configuración > Escriba el árbol completo de la

configuración avanzada... > Varios > Integración con el cliente

de correo electrónico. Este cuadro de diálogo le permite activar

la integración con los clientes de correo electrónico compatibles.

Entre los clientes de correo electrónico compatibles actualmente,

se incluyen MicrosoftOutlook, Outlook Express, Windows Mail,

WindowsLiveMail yMozilla Thunderbird.

Seleccione la opción Desactivar el análisis de cambios de contenido

delabandeja de entrada si se ha producido una ralentización

delsistema al trabajar con su cliente de correo electrónico.

Estasituación puede producirse al descargar correo electrónico

deKerio Outlook Connector Store.

La protección de correo electrónico comienza con la activación de la

casilla de verificación Activar la protección de correo electrónico

enConfiguración avanzada (F5) > Antivirus yantiespía >

Protección de correo electrónico.

Si está activado el modo de máxima eficiencia, las amenazas se

eliminan de los mensajes infectados yla información sobre la amenaza

se inserta antes delasunto original delcorreo electrónico (deben estar

activadas las opciones Eliminar oDesinfectar, odebe estar activado

el nivel de desinfección Estricta oPredeterminado).

Compatibilidad media modifica la forma en la que se reciben los

mensajes. Los mensajes se envían gradualmente al cliente de correo

electrónico; una vez transferida la última parte delmensaje, se

analizará en busca de amenazas. Sin embargo, el riesgo de infección

aumenta con este nivel de control. El nivel de desinfección yel

tratamiento de los mensajes con etiquetas (alertas de notificación

agregadas ala línea delasunto yal cuerpo de los mensajes de correo

electrónico) son idénticos ala configuración de máxima eficiencia.

Con el nivel de compatibilidad máxima, una ventana de

alerta informa al usuario sobre la recepción de un mensaje

infectado. Noseagregará ninguna información sobre archivos

infectados alalínea delasunto oal cuerpo de los mensajes de

correo electrónicoenviados ylas amenazas no se eliminarán

automáticamente. Laeliminación de las amenazas debe realizarla

elusuario delcliente decorreo electrónico.

4.1.3.2.1 Adición de mensajes con etiquetas al cuerpo delcorreo

electrónico

Se puede marcar cada mensaje de correo electrónico controlado

por ESET Smart Security si se agrega un mensaje con etiqueta al

asunto ocuerpo delmensaje. Esta función aumenta el nivel de

credibilidad deldestinatario y, si se detecta una amenaza, proporciona

información valiosa sobre el nivel de amenaza delremitente/mensaje

de correo electrónico específico.

Las opciones de esta funcionalidad están disponibles en

Configuración avanzada > Antivirus yantiespía > Protección

de correo electrónico. El programa puede agregar mensajes con

etiquetas acorreo electrónico leído yrecibido, así como acorreo

enviado. Los usuarios también tienen la capacidad de decidir si los

mensajes con etiquetas deben agregarse atodo el correo electrónico,

sólo al correo electrónico infectado oa ningún mensaje de correo

electrónico. ESET Smart Security permite también al usuario agregar

mensajes al asunto original de los mensajes infectados. Para permitir

esta adición al asunto, utilice las opciones Agregar una advertencia

en el asunto de los mensajes infectados recibidos yleídos

yAgregar una advertencia en el asunto de los mensajes infectados

enviados.

El contenido de las notificaciones se puede modificar en el campo

Etiqueta yagregar en el asunto de los mensajes infectados.

15

Page 16

Lasmodificaciones anteriormente mencionadas pueden ayudar

aautomatizar el proceso de filtrado de correo electrónico infectado,

ya que permiten filtrar correo electrónico con un asunto específico

(sise admite en su cliente de correo electrónico) auna carpeta

individual.

4.1.3.3 Eliminación de amenazas

Si se recibe un mensaje de correo electrónico infectado, aparecerá

una ventana de alerta, que muestra el nombre delremitente, el

correo electrónico yel nombre de la amenaza. En la parte inferior

de la ventana, están disponibles las opciones Desinfectar, Eliminar

oSin acciones para el objeto detectado. En casi todos los casos,

recomendamos que seleccione Desinfectar oEliminar. En situaciones

especiales, cuando desee recibir el archivo infectado, seleccione

Sin acciones. Si está activada la Desinfección estricta, aparecerá

una ventana de información sin opciones disponibles para objetos

infectados.

4.1.4 Protección deltráfico de Internet

La conectividad aInternet es una característica estándar de un

ordenador personal. Desafortunadamente, se ha convertido también

en el principal medio de transferencia de código malicioso. Por

esta razón, es esencial que analice detenidamente su protección

de acceso aInternet. Recomendamos que esté activada la opción

Activar la protección deltráfico de Internet que se encuentra en

Configuración avanzada (F5) > Antivirus yantiespía > Protección

deltráfico de Internet.

Sólo se analizarán las aplicaciones especificadas en la sección

denavegadores yse utilizarán los puertos definidos en Puertos

usadospor el protocolo HTTPs.

4.1.4.1.1 Administración de direcciones

Esta sección le permite especificar las direcciones HTTP para bloquear,

incluir oexcluir el análisis de las mismas.

Los botones Agregar, Cambiar, Eliminar yExportar se utilizan para

administrar las listas de direcciones. No se podrá obtener acceso alos

sitios web de la lista de direcciones bloqueadas. Se puede tener acceso

alos sitios web de la lista de direcciones excluidas sin necesidad de

analizarlos en busca de códigos maliciosos. Si se activa la opción

Permitir el acceso sólo alas direcciones HTTP de la lista de direcciones

permitidas, se podrá obtener acceso únicamente alas direcciones

que se encuentren en la lista de direcciones permitidas yel resto

dedirecciones HTTP quedará bloqueado.

4.1.4.1 HTTP, HTTPs

La protección deltráfico de Internet se ocupa de supervisar la

comunicación entre los navegadores de Internet ylos servidores

remotos, cumpliendo con las reglas de los protocolos HTTP (Protocolo

de transferencia de hipertexto) yHTTPs (comunicación cifrada). De

forma predeterminada, ESET Smart Security se configura para utilizar

los estándares de la mayoría de los navegadores de Internet. No

obstante, las opciones de configuración de análisis HTTP se pueden

modificar en Protección deltráfico de Internet> HTTP, HTTPs. En

la ventana principal delfiltro HTTP, se puede seleccionar la opción

Activar el análisis HTTP. También se pueden definir los números

de los puertos utilizados para la comunicación HTTP. De forma

predeterminada, los números de puerto 80, 8080 y3128 se encuentran

predefinidos. El análisis HTTPs se puede llevar acabo de las formas

siguientes:

No utilizar el análisis de protocolo HTTPs

No se analizará la comunicación cifrada.

En todas las listas, se pueden utilizar los símbolos especiales*

(asterisco) y? (signo de interrogación). El asterisco sustituye

acualquier cadena de caracteres yel signo de interrogación,

acualquier símbolo. Tenga especial cuidado al especificar direcciones

excluidas, ya que la lista sólo debe contener direcciones seguras

yde confianza. Delmismo modo, es necesario asegurarse de que los

símbolos * y? se utilizan correctamente en esta lista. Para activar una

lista, seleccione la opción Lista activa. Si desea recibir una notificación

cuando se introduzca una dirección de la lista actual, seleccione

Notificar cuando se empleen direcciones de la lista

4.1.4.1.2 Navegadores de Internet

Utilizar la comprobación delprotocolo HTTPs para los puertos

seleccionados

Sólo se realizará el análisis HTTPs para los puertos definidos

enPuertos usados por el protocolo HTTPs.

Utilizar la comprobación delprotocolo HTTPs para aplicaciones

marcadas como navegadores de Internet que empleen los puertos

seleccionados

16

ESET Smart Security incluye también la función de navegadores

deInternet, que permite al usuario definir si la aplicación específica

es un navegador ono. Si el usuario marca una aplicación como

navegador, toda la comunicación desde esta aplicación se supervisa

independientemente de los números de puerto que participen en

lacomunicación.

Page 17

La función de navegadores de Internet sirve de complemento

alafunción de análisis HTTP, ya que ésta sólo se utiliza en puertos

predefinidos. Sin embargo, muchos servicios de Internet utilizan

números de puerto desconocidos oque cambian dinámicamente.

Para ello, la función de navegador de Internet puede establecer el

control de las comunicaciones de puerto independientemente de

losparámetros de conexión.

Se puede obtener acceso directamente ala lista de aplicaciones

marcadas como navegadores desde el submenú Navegadores

deInternet delapartado HTTP. En esta sección, también se

incluye el submenú Modo activo , que define el modo de análisis

de los navegadores de Internet. El modo activo resulta útil porque

examina los datos transferidos en conjunto. Si no está activado,

la comunicación de las aplicaciones se supervisa gradualmente en

lotes. Esto reduce la eficacia delproceso de verificación de datos,

pero también ofrece mayor compatibilidad para las aplicaciones

enumeradas. Si no se producen problemas durante su utilización,

recomendamos que active el modo de comprobación activa

seleccionando la casilla de verificación junto ala aplicación deseada.

4.1.5.1 Tipo de análisis

Hay dos tipos disponibles. En el análisis estándar, se analiza

rápidamente el sistema sin necesidad de realizar una configuración

adicional de los parámetros de análisis. El análisis personalizado

permite al usuario seleccionar cualquier perfil de análisis predefinido,

además de elegir los objetos de análisis de la estructura de árbol.

4.1.5.1.1 Análisis estándar

El análisis estándar es un método fácil de usar que permite al

usuario iniciar rápidamente un análisis delequipo ylimpiar archivos

infectados sin necesidad de que el usuario intervenga. Su principal

ventaja es su funcionamiento sencillo sin ninguna configuración de

análisis detallado. El análisis estándar comprueba todos los archivos

en las unidades locales ydesinfecta oelimina automáticamente

las amenazas detectadas. El nivel de desinfección se establece

automáticamente en el valor predeterminado. Para obtener más

información sobre los tipos de desinfección, consulte “Desinfección”

(véase la página 18).

4.1.5 Análisis delequipo

Si sospecha que su equipo está infectado (se comporta de manera

anormal), ejecute un análisis delequipo apetición para examinar

si existen amenazas en su sistema. Desde el punto de vista de

la seguridad, es esencial que los análisis delequipo no sólo se

ejecuten cuando se sospecha de la presencia de una infección, sino

también con regularidad, como parte de las medidas de seguridad

rutinarias. Losanálisis regulares ayudan adetectar amenazas que

nosedetectaron durante el análisis en tiempo real en el momento en

elque se guardaron en el disco. Esto puede ocurrir si se ha desactivado

el análisis en tiempo real en el momento de la infección ola base de

firmas de virus no estaba actualizada.

Recomendamos que ejecute un análisis apetición una odos veces al

mes como mínimo. El análisis se puede configurar como una tarea

programada en Herramientas > Tareas programadas.

El perfil de análisis estándar está diseñado para usuarios que desean

analizar rápida yfácilmente sus equipos. Ofrece una solución

de análisis ydesinfección eficaz sin necesidad de un proceso de

configuración amplio.

4.1.5.1.2 Análisis personalizado

El análisis personalizado es una solución óptima si desea especificar

parámetros de análisis como, por ejemplo, objetos ymétodos de

análisis. La ventaja delanálisis personalizado es la capacidad para

configurar los parámetros detalladamente. Las configuraciones se

pueden guardar en perfiles de análisis definidos por el usuario, que

pueden resultar útiles si el análisis se realiza reiteradamente con

losmismos parámetros.

Para seleccionar objetos de análisis, use el menú desplegable de la

función de selección rápida de objetos oseleccione los objetos desde la

estructura de árbol que aparece en todos los dispositivos disponibles

en el equipo. Además, puede seleccionar uno de los tres niveles de

desinfección haciendo clic en Configuración... > Desinfección. Si sólo

está interesado en analizar el sistema sin realizar acciones adicionales,

seleccione la casilla de verificación Analizar sin desinfectar.

La realización de análisis delequipo en el modo de análisis

personalizado es adecuado para usuarios avanzados con experiencia

previa en la utilización de programas antivirus.

4.1.5.2 Analizar objetos

En el menú desplegable Analizar objetos, se pueden seleccionar

archivos, carpetas ydispositivos (discos) que se analizarán en busca

de virus.

17

Page 18

Con la opción de menú de análisis de objetos rápido, puede

seleccionar los siguientes objetos:

Parámetros según perfil: controla los objetos definidos en el perfil

deanálisis seleccionado.

Medios extraíbles: disquetes, dispositivos de almacenamiento USB

yCD/DVD.

Discos locales: controla todas las unidades delsistema.

Unidades de red: todas las unidades asignadas.

Sin selección: cancela todas las selecciones.

También se puede especificar con más precisión un objeto de análisis

introduciendo la ruta ala carpeta oarchivo(s) que desea incluir en el

análisis. Seleccione los objetos en la estructura de árbol que aparece

con todos los dispositivos disponibles en el equipo.

4.1.5.3 Perfiles de análisis

Los parámetros preferidos de análisis delequipo se pueden guardar

en perfiles. La ventaja de la creación de perfiles de análisis es

que se pueden utilizar regularmente para el análisis en el futuro.

Recomendamos que cree tantos perfiles (con varios objetos de

análisis, métodos de análisis yotros parámetros) como el usuario

utiliza regularmente.

Para crear un nuevo perfil que se pueda utilizar repetidamente para

análisis futuros, vaya aConfiguración avanzada (F5) > Análisis

delequipo apetición. Haga clic en el botón Perfiles... ala derecha

para ver la lista de perfiles de análisis existentes yla opción para crear

uno nuevo. En la opción Configuración de parámetros delmotor

ThreatSense, se describe cada parámetro de la configuración

delanálisis. Esto le ayudará acrear un perfil de análisis que se ajuste

asus necesidades.

Ejemplo:

Suponga que desea crear su propio perfil de análisis yla configuración

asignada al perfil Análisis inteligente es parcialmente adecuada.

Sin embargo, no desea analizar empaquetadores en tiempo real

oaplicaciones potencialmente peligrosas y, además, quiere aplicar

una desinfección estricta. En la ventana Perfiles de configuración,

haga clic en el botón Agregar.... Escriba el nombre delnuevo perfil

en el campo Nombre delperfil yseleccione Análisis inteligente

en el menú desplegable Copiar parámetros desde el perfil:

Acontinuación, ajuste los parámetros restantes para que cumplan

susrequisitos.

4.1.6 Filtrado de protocolos

El motor de análisis ThreatSense proporciona la protección antivirus

para los protocolos POP3 yHTTP utilizados por la aplicación. Este

motor integra ala perfección todas las técnicas avanzadas de análisis

de códigos maliciosos. El control funciona de manera automática,

independientemente delnavegador de Internet oel cliente de

correo electrónico utilizado. Acontinuación, se indican las opciones

disponibles para el filtrado de protocolos (si la opción Activar filtro

deprotocolos de la aplicación está activada).

Puertos HTTP yPOP3: limita el análisis de la comunicación alos

puertos HTTP yPOP3 conocidos.

Aplicaciones marcadas como navegadores de Internet yclientes

de correo electrónico: active esta opción para filtrar solamente

la comunicación de las aplicaciones marcada como navegadores

(Protección deltráfico de Internet > HTTP, HTTPS > Navegadores

deInternet) ylos clientes de correo electrónico (Protección delcliente

de correo electrónico > POP3, POP3S > Clientes de correo electrónico).

Puertos yaplicaciones marcados como usados por navegadores

de Internet yclientes de correo electrónico: ambos puertos

ynavegadores se analizan para buscar códigos maliciosos.

Nota:

A partir de las versiones Windows Vista Service Pack 1

yWindowsServer 2008, se usa un nuevo filtro de comunicación.

Porello, la sección de filtrado de protocolos no se encuentra

disponible.

4.1.6.1 SSL

ESET Smart Security 4 le permite analizar los protocolos encapsulados

en el protocolo SSL. Puede utilizar varios modos de análisis para las

comunicaciones protegidas mediante el protocolo SSL gracias alos

certificados de confianza, alos certificados desconocidos ya los

certificados que se excluyen delanálisis de estas comunicaciones.

Analizar siempre el protocolo SSL (los certificados excluidos

ydeconfianza seguirán siendo válidos): seleccione esta opción para

analizar todas las comunicaciones protegidas mediante el protocolo

SSL, excepto aquellas que estén protegidas por los certificados

excluidos delanálisis. Si se establece una comunicación nueva

mediante un certificado firmado que sea desconocido, el usuario no

recibirá ninguna notificación al respecto yla comunicación se filtrará

automáticamente. Cuando un usuario obtiene acceso aun servidor

con un certificado que no es de confianza yque el usuario hamarcado

como de confianza (se encuentra en la lista de certificados de

confianza), se permitirá la comunicación con el servidor yse filtrará

elcontenido delcanal de la comunicación.

Preguntar sobre sitios no visitados (certificados desconocidos):

sientra en un nuevo sitio protegido mediante el protocolo SSL

(conuncertificado desconocido), le aparecerá un cuadro de diálogo

deselección. Gracias aeste modo, puede crear una lista decertificados

SSL que se excluirán delanálisis.

No analizar el protocolo SSL: si selecciona esta opción, el

programa no analizará las comunicaciones establecidas através

delprotocoloSSL.

Si el certificado no se puede comprobar mediante el Archivo

deAutoridades Certificadores de Confianza:

18

Page 19

Preguntar sobre la validez delcertificado: solicita al usuario que

seleccione una acción para llevarla acabo.

Bloquear la comunicación que utiliza el certificado: finaliza

laconexión con el sitio que utiliza el certificado.

Si el certificado no es válido oestá dañado:

Preguntar sobre la validez delcertificado: solicita al usuario que

seleccione una acción para llevarla acabo.

Los parámetros de ThreatSense están altamente optimizados para

cada módulo ysu modificación puede afectar al funcionamiento

delsistema de forma significativa. Por ejemplo, la modificación de los

parámetros para que siempre ejecuten empaquetadores en tiempo real

ola activación de la heurística avanzada en el módulo de protección

delsistema de archivos en tiempo real, podrían implicar la ralentización

delsistema (normalmente, sólo se analizan archivos recién creados

mediante estos métodos). Por este motivo, se recomienda que no

modifique los parámetros predeterminados deThreatSense de todos

los módulos, aexcepción delAnálisis delequipo.

Bloquear la comunicación que utiliza el certificado: finaliza la

conexión con el sitio que utiliza el certificado.

4.1.6.1.1 Certificados de confianza

Además de contar con el Archivo de Autoridades Certificadoras de

Confianza integrado, en el que ESET Smart Security 4 almacena

los certificados de confianza, puede crear una lista de certificados

de confianza personalizada que puede visualizar através de

Configuración (F5) > Filtrado de protocolos > SSL > Certificados

deconfianza.

4.1.6.1.2 Certificados excluidos

La sección Certificados excluidos contiene certificados que se

consideran seguros. El programa no analizará el contenido de las

comunicaciones cifradas que utilizan certificados de esta lista.

Recomendamos instalar sólo los certificados web cuya seguridad