Käyttöopas

(tarkoitettu tuoteversiolle 4.2 tai sitä uudemmille versioille)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Copyright © 2010 by ESET, spol. s r. o.

ESET, spol. s r.o. on kehittänyt ESET Smart Security 4 -ohjelmiston.

Lisätietoja: www.eset.com.

Kaikki oikeudet pidätetään. Mitään tämän asiakirjan osaa

ei saa toisintaa, tallentaa hakujärjestelmään tai lähettää

missään muodossa tai millään keinolla sähköisesti,

mekaanisesti, kopioimalla, tallentamalla tai muuten ilman

tekijän antamaa kirjallista lupaa.

ESET, spol. s r.o. varaa oikeuden muuttaa mitä tahansa

kuvatun ohjelmiston osaa ilman etukäteisilmoitusta.

Maailmanlaajuinen asiakastuki: www.eset.eu/support

Asiakastuki Pohjois-Amerikassa: www.eset.com/support

REV.20100225-015

Sisältö

1. ESET Smart Security 4 .............................4

1.1 Uudet ominaisuudet......................................................4

1.2 Järjestelmävaatimukset ................................................. 5

2. Asennus ................................................6

2.1 Tyypillinen asennus ....................................................... 6

2.2 Mukautettu asennus ..................................................... 7

2.3 Alkuperäisten asetusten käyttö ...................................... 9

2.4 Käyttäjänimen ja salasanan antaminen........................... 9

2.5 Tarvepohjainen tietokoneen tarkistus ............................. 9

3. Aloittelijan opas ................................... 10

3.1 Käyttöliittymän rakenteen esittely – tilat ....................... 10

3.1.1 Järjestelmän toiminnan tarkistaminen .................. 10

3.1.2 Mitä tehdä, jos ohjelma ei toimi oikein? ................. 10

3.2 Päivitysasetukset ..........................................................11

3.3 Luotettavan vyöhykkeen asetukset ................................11

3.4 Välityspalvelimen asetukset .......................................... 12

3.5 Asetusten suojaus ........................................................ 12

4. ESET Smart Security -ohjelman käyttö ....13

4.1 Virustentorjunta ja vakoiluohjelmasuojaus .................... 13

4.1.1 Reaaliaikainen tiedostojärjestelmän suojaus ..........13

4.1.1.1 Hallintatoiminnon asetukset ................................. 13

4.1.1.1.1 Tarkistettava tietoväline ....................................... 13

4.1.1.1.2 Tarkistus (tapahtuman laukaisema tarkistus) ......... 13

4.1.1.1.3 Muut uusien ja muokattujen tiedostojen

ThreatSense-parametrit ........................................13

4.1.1.1.4 Lisäasetukset .......................................................13

4.1.1.2 Puhdistustasot .....................................................13

4.1.1.3 Milloin reaaliaikaisen suojauksen asetuksia

kannattaa muuttaa? ............................................14

4.1.1.4 Reaaliaikaisen suojauksen tarkistaminen ..............14

4.1.1.5 Toimenpiteet reaaliaikaisen suojauksen

toimintahäiriön ilmetessä .....................................14

4.1.2 Sähköpostisovelluksen suojaus..............................14

4.1.2.1 POP3-tarkistus .....................................................14

4.1.2.1.1 Yhteensopivuus ....................................................15

4.1.2.2 Integrointi sähköpostisovellusten kanssa ...............15

4.1.2.2.1 Tunnisteviestien lisääminen sähköpostiviestin

runkoon ...............................................................15

4.1.2.3 Tartuntojen poistaminen ......................................16

4.1.3 Internetin käytön suojaus .....................................16

4.1.3.1 HTTP, HTTPS .........................................................16

4.1.3.1.1 Osoitteiden hallinta ..............................................16

4.1.3.1.2 Web-selaimet .......................................................16

4.1.4 Tietokoneen tarkistus ...........................................17

4.1.4.1 Tarkistustyyppi .....................................................17

4.1.4.1.1 Tavallinen tarkistus ............................................... 17

4.1.4.1.2 Mukautettu tarkistus ............................................ 17

4.1.4.2 Tarkistettavat kohteet .......................................... 17

4.1.4.3 Tarkistusprofiilit ...................................................18

4.1.5 Protokollien suodatus ...........................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Luotetut sertifikaatit ............................................18

4.1.5.1.2 Ohitetut sertifikaatit ............................................19

4.1.6 ThreatSense-moottorin parametrien asetukset ......19

4.1.6.1 Kohteiden määritys ...............................................19

4.1.6.2 Asetukset .............................................................19

4.1.6.3 Puhdistus ............................................................20

4.1.6.4 Tiedostotunnisteet .............................................. 20

4.1.6.5 Rajat ...................................................................20

4.1.6.6 Muut .................................................................... 21

4.1.7 Toimenpiteet tartunnan havaitsemisen jälkeen ...... 21

4.2 Henkilökohtainen palomuuri ......................................... 21

4.2.1 Suodatustilat........................................................21

4.2.2 Profiilit ................................................................ 22

4.2.2.1 Profiilien hallinta.................................................. 22

4.2.3 Estä kaikki verkkoliikenne: katkaise verkkoyhteys .. 22

4.2.4 Poista suodatus käytöstä: salli kaikki liikenne ........ 22

4.2.5 Sääntöjen määrittäminen ja käyttäminen ............. 22

4.2.5.1 Uuden säännön luominen .................................... 23

4.2.5.2 Sääntöjen muokkaaminen ................................... 23

4.2.6 Vyöhykkeiden määrittäminen .............................. 23

4.2.6.1 Verkon todentaminen .......................................... 24

4.2.6.1.1 Vyöhykkeen todentaminen –

asiakasohjelmiston määritys ................................ 24

4.2.6.1.2 Vyöhykkeen todentaminen –

palvelimen määritys ............................................. 25

4.2.7 Yhteyden muodostaminen

– tunnistaminen ..................................................25

4.2.8 Kirjaaminen ......................................................... 26

4.3 Roskapostisuojaus ...................................................... 26

4.3.1 Itseoppiva roskapostinesto .................................. 27

4.3.1.1 Osoitteiden lisääminen sallittujen

osoitteiden luetteloon.......................................... 27

4.3.1.2 Viestien merkitseminen roskapostiksi ................... 27

4.4 Ohjelman päivitys ........................................................ 27

4.4.1 Päivitysasetukset ................................................. 27

4.4.1.1 Päivitysprofiilit .................................................... 28

4.4.1.2 Päivityksen lisäasetukset ...................................... 28

4.4.1.2.1 Päivitystila ..........................................................28

4.4.1.2.2 Välityspalvelin ..................................................... 28

4.4.1.2.3 Lähiverkkoyhteyden muodostaminen ................... 29

4.4.1.2.4 Kopioiden luominen päivitystä varten – peili ......... 29

4.4.1.2.4.1 Päivittäminen peilistä ..........................................30

4.4.1.2.4.2 Peilin avulla suoritettaviin päivityksiin

liittyvien ongelmien vianmääritys ..........................31

4.4.2 Päivitystehtävien luominen ...................................31

4.5 Ajastin ........................................................................ 31

4.5.1 Tehtävien ajoittamisen tarkoitus ...........................31

4.5.2 Uusien tehtävien luominen ................................... 31

4.6 Karanteeni ..................................................................32

4.6.1 Tiedostojen lisääminen karanteeniin..................... 32

4.6.2 Tiedostojen palauttaminen karanteenista ............. 32

4.6.3 Tiedoston lähettäminen karanteenista ................. 32

4.7 Lokitiedostot ...............................................................33

4.7.1 Lokin ylläpito ....................................................... 33

4.8 Käyttöliittymä .............................................................33

4.8.1 Hälytykset ja ilmoitukset ...................................... 34

4.9 ThreatSense.Net ..........................................................35

4.9.1 Epäilyttävät tiedostot .......................................... 35

4.9.2 Tilastot ............................................................... 35

4.9.3 Lähetys ............................................................... 36

4.10 Etähallinta ..................................................................36

4.11 Käyttöoikeus ............................................................... 37

5. Kokenut käyttäjä ................................. 38

5.1 Välityspalvelimen asetukset ..........................................38

5.2 Asetusten tuonti/vienti ................................................38

5.2.1 Vie asetuksia ....................................................... 38

5.2.2 Tuo asetuksia ...................................................... 38

5.3 Komentorivi ................................................................38

5.4 ESET SysInspector ........................................................39

5.4.1 Käyttöliittymä ja sovellusten käyttäminen ............ 39

5.4.1.1 Ohjelman hallintatoiminnot .................................40

5.4.1.2 Siirtyminen ESET SysInspectorissa ........................40

5.4.1.3 Vertaa ..................................................................41

5.4.1.4 SysInspector ESET Smart Security 4:n osana ...........41

5.4.1.5 Palvelukomentosarja ............................................41

5.4.1.5.1 Palvelukomentosarjojen luominen........................ 42

5.4.1.5.2 Palvelukomentosarjan rakenne ............................ 42

5.4.1.5.3 Palvelukomentosarjojen suorittaminen ................ 43

5.5 ESET SysRescue ...........................................................43

5.5.1 Vähimmäisvaatimukset ....................................... 43

5.5.2 CD-palautuslevyn luominen ................................. 43

5.5.2.1 Kansiot................................................................ 43

5.5.2.2 ESET Antivirus......................................................44

5.5.2.3 Lisäasetukset ......................................................44

5.5.2.4 Käynnistettävä USB-laite...................................... 44

5.5.2.5 Polta ...................................................................44

5.5.3 ESET SysRescuen käsitteleminen .......................... 44

5.5.3.1 ESET SysRescuen käyttäminen .............................44

6. Sanasto ............................................... 45

6.1 Tartuntojen tyypit....................................................... 45

6.1.1 Virukset .............................................................. 45

6.1.2 Madot ................................................................. 45

6.1.3 Troijalaiset...........................................................45

6.1.4 Rootkit-ohjelmat .................................................45

6.1.5 Mainosohjelmat .................................................. 45

6.1.6 Vakoiluohjelmat ..................................................46

6.1.7 Mahdollisesti vaaralliset sovellukset .....................46

6.1.8 Mahdollisesti ei-toivotut sovellukset ..................... 46

6.2 Etähyökkäysten tyypit ................................................. 46

6.2.1 DoS-hyökkäykset .................................................46

6.2.2 DNS Poisoning .....................................................46

6.2.3 Matohyökkäykset ................................................46

6.2.4 Portin tutkiminen ................................................46

6.2.5 TCP Desynchronization ........................................46

6.2.6 SMB Relay ........................................................... 47

6.2.7 ICMP-hyökkäykset ............................................... 47

6.3 Sähköposti ..................................................................47

6.3.1 Mainokset ........................................................... 47

6.3.2 Huijaukset ........................................................... 47

6.3.3 Tietojenkalastelu ................................................. 47

6.3.4 Roskapostin tunnistaminen .................................48

6.3.4.1 Säännöt .............................................................. 48

6.3.4.2 Bayes-suodatin .................................................... 48

6.3.4.3 Sallittujen osoitteiden luettelo .............................48

6.3.4.4 Estettyjen osoitteiden luettelo .............................48

6.3.4.5 Palvelinpuolen hallinta .........................................48

1. ESET Smart Security 4

ESET Smart Security 4 on ensimmäinen tuote, joka tarjoaa

täysin integroidun tietokonesuojauksen. Se käyttää ESET NOD32

Antiviruksen nopeutta ja tarkkuutta, jota täydennetään ThreatSense®tarkistusohjelman viimeisimmällä versiolla sekä mukautetuilla

henkilökohtaisilla palomuuri- ja roskapostinestomoduuleilla. Tuloksena

on älykäs järjestelmä, joka on koko ajan varuillaan tietokonetta

uhkaavien hyökkäysten ja vihamielisen ohjelmiston varalta.

ESET Smart Security ei ole kömpelö eri tuotteiden yhdistelmä samassa

paketissa, kuten monien muiden toimittajien tuotteet. Se on tulos

pitkäaikaisesta työstä saada aikaiseksi mahdollisimman hyvä suojaus

mahdollisimman pienellä vaikutuksella järjestelmän suorituskykyyn.

Tekoälyyn perustuvat kehittyneet teknologiat osaavat ennakoivasti

torjua virus, vakoiluohjelmisto-, troijalais-, mato-, mainosohjelmisto

ja rootkit-tartuntoja sekä muita Internetistä tulevia hyökkäyksiä

häiritsemättä järjestelmän suorituskykyä tai tietokonetta.

1.1 Uudet ominaisuudet

Asiantuntijoidemme pitkäaikainen kehityskokemus näkyy ESET

Smart Security -ohjelman uutena arkkitehtuurina, joka takaa

mahdollisimman hyvän tunnistamisen mahdollisimman pienillä

järjestelmävaatimuksilla. Tämä tehokas suojausratkaisu sisältää

moduuleita, jotka tarjoavat useita kehittyneitä ominaisuuksia.

Seuraavassa on lyhyt kuvaus näistä moduuleista.

• Virustentorjunta ja vakoiluohjelmasuojaus

Tämä moduuli perustuu ThreatSense®-tarkistusytimeen, jota

käytettiin ensimmäisen kerran palkitussa NOD32 Antivirus

-järjestelmässä. ThreatSenseä® on optimoitu ja kehitetty uudella

ESET Smart Security -suojausarkkitehtuurilla.

• Henkilökohtainen palomuuri

Henkilökohtainen palomuuri tarkkailee kaikkea liikennettä

suojatun tietokoneen ja verkossa olevien tietokoneiden välillä.

ESET:in henkilökohtainen palomuuri sisältää seuraavat kehittyneet

toiminnot.

Toiminto Kuvaus

Profiilit Profiileilla voit hallita ESET Smart Securityn

henkilökohtaisen palomuurin toimintaa.

Useat profiilit, joissa voidaan käyttää erilaisia

sääntöjä, mahdollistavat sen, että käyttäjät

voivat helposti muokata henkilökohtaisen

palomuurin toimintaa.

Vyöhyketodennus Sallii käyttäjien tunnistaa verkon, johon

he muodostavat yhteyden, ja määrittää

toiminnon (esimerkiksi palomuuriprofiilin

vaihtaminen tai vyöhykkeen viestinnän

estäminen) tämän tiedon perusteella.

Matalan tason

verkkoliikenteen

tarkistaminen

IPv6-tuki ESET:in henkilökohtainen palomuuri näyttää

Siirtoyhteyskerroksen verkkoliikenteen

tarkistamisen ansiosta ESET:in henkilökohtainen

palomuuri voi torjua erilaisia hyökkäyksiä, jotka

olisivat muutoin tunnistamattomia.

IPv6-osoitteet ja antaa käyttäjien luoda niille

sääntöjä.

Toiminto Kuvaus

Parannettu

puhdistus

Taustatarkistustila Tietokoneen tarkistus voidaan suorittaa

Pienet

päivitystiedostot

Suosittujen

sähköpostiohjelmien

suojaus

Muut pienet

parannukset

Virustentorjuntajärjestelmä puhdistaa

ja poistaa nyt useimmat tunnistetut

tunkeutumiset ilman käyttäjän toimia.

taustalla suorituskykyä heikentämättä.

Ytimen optimointi pitää päivitystiedostojen

koon pienempänä kuin versiossa 2.7.

Päivitystietojen vauriosuojausta on myös

parannettu.

Voit tarkistaa nyt saapuvan postin Microsoft

Outlookin lisäksi myös Outlook Expressissä,

Windows Mailissa, Windows Liven

sähköpostissa ja Mozilla Thunderbirdissa.

– Järjestelmätiedostojen käyttö on

mahdollista suoraan, mikä nopeuttaa ja

tehostaa käyttöä.

– Tartunnan saaneiden tiedostojen käyttö on

estetty.

– Ohjelmisto on optimoitu Windowsin

tietoturvakeskukselle, Vista mukaan

lukien.

Suoritettavien

tiedostojen valvonta

HTTP- ja POP3integroitu

tiedostotarkistus

Tunkeutumisen

tunnistusjärjestelmä

Vuorovaikutteinen,

käytäntöpohjainen,

oppiva ja

automaattinen

toiminta sekä

automaattinen

tila, jossa tuki

poikkeuksille

Ohittaa Windowsin

integroidun

palomuurin

Suoritettavissa tiedostoissa esiintyviä

muutoksia valvotaan tartuntojen

torjumiseksi. Voit halutessasi sallia

allekirjoitettujen sovellusten tiedostojen

muuttamisen.

HTTP- ja POP3-sovellusprotokolliin integroitu

tiedostotarkistus. Käyttäjiä suojataan

Internetiä selattaessa ja sähköpostiviestejä

ladattaessa.

Kyky tunnistaa verkkoliikenteen luonne

ja erilaisia verkkohyökkäystyyppejä sekä

mahdollisuus estää tällainen tietoliikenne

automaattisesti.

Käyttäjät voivat valita, suoritetaanko

henkilökohtaisen palomuurin toiminnot

automaattisesti vai haluavatko he

määrittää säännöt vuorovaikutteisesti.

Käytäntöpohjaisessa tilassa tietoliikennettä

käsitellään käyttäjän tai verkon

järjestelmänvalvojan määrittämien sääntöjen

mukaisesti. Oppimistila luo ja tallentaa

sääntöjä automaattisesti. Se soveltuu

palomuurin alkumääritykseen.

Ohittaa Windowsin integroidun

palomuurin ja toimii yhdessä Windowsin

tietoturvakeskuksen kanssa suojaustilan

valvomiseksi. ESET Smart Security -asennus

poistaa Windowsin palomuurin käytöstä

oletusarvoisesti.

4

• Roskapostinesto

1.2 Järjestelmävaatimukset

ESET:in roskapostinesto suodattaa ei-toivotun sähköpostin ja

parantaa sähköisen viestinnän turvallisuutta ja käyttömukavuutta.

Toiminto Kuvaus

Saapuvan postin

pisteyttäminen

Kaikki saapuva posti luokitellaan asteikolla

0 (viesti ei ole roskapostia) – 100 (viesti on

roskapostia) ja suodatetaan luokituksen

mukaisesti roskapostikansioon tai käyttäjän

luomaan mukautettuun kansioon. Saapuvien

sähköpostiviestien rinnakkaistarkistus on

mahdollista.

Erilaisten

tarkistustekniikoiden

tuki

– Bayes-analyysi

– sääntöpohjainen tarkistaminen

– maailmanlaajuisen sormenjälkitietokannan

tarkistus.

Täysi integraatio

sähköpostiohjelmien

kanssa

Roskapostisuojaus on Microsoft Outlook-,

Outlook Express-, Windows Mail-, Windows

Liven sähköposti- ja Mozilla Thunderbird

-käyttäjien käytettävissä.

Manuaalinen

roskapostin valinta

Voit merkitä sähköpostiviestejä

roskapostiksi manuaalisesti sekä poistaa

roskapostimerkintöjä manuaalisesti.

Jotta ESET Smart Security ja ESET Smart Security Business Edition

toimisivat saumattomasti, järjestelmän tulee täyttää seuraavat

laitteisto- ja ohjelmistovaatimukset:

ESET Smart Security:

Windows 2000, XP 400 MHz, 32-/64-bittinen (x86/x64)

128 Mt RAM-järjestelmämuistia

130 Mt vapaata tilaa

Super VGA (800 × 600)

Windows 7, Vista 1 GHz, 32-/64-bittinen (x86/x64)

512 Mt RAM-järjestelmämuistia

130 Mt vapaata tilaa

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP, 2003

Server

400 MHz, 32-/64-bittinen (x86/x64)

128 Mt RAM-järjestelmämuistia

130 Mt vapaata tilaa

Super VGA (800 × 600)

Windows 7, Vista,

Windows Server

2008

1 GHz, 32-/64-bittinen (x86/x64)

512 Mt RAM-järjestelmämuistia

130 Mt vapaata tilaa

Super VGA (800 × 600)

• Muut

Toiminto Kuvaus

ESET SysRescue ESET SysRescue -toiminnolla voit luoda ESET

Smart Securityn sisältävän käynnistettävän

CD-, DVD- tai USB-tietovälineen, jota voidaan

käyttää käyttöjärjestelmästä riippumatta.

Tämä soveltuu parhaiten hankalasti

puhdistettavien tartuntojen poistamiseen.

ESET SysInspector ESET SysInspector on sovellus, joka

tarkistaa tietokoneen perinpohjaisesti.

ESET SysInspector on nyt integroitu suoraan

ESET Smart Securityyn. Jos otat yhteyden

asiakastukeemme valitsemalla Ohje ja

tuki > Asiakastuen tukipyyntö (suositeltu)

-toiminnon, voit lisätä tukipyyntöön ESET

SysInspector -tilavedoksen tietokoneestasi.

Tiedostosuojaus Tiedostosuojausominaisuus tarkistaa

Microsoft Oce -tiedostot ennen niiden

avaamista sekä Internet Explorerin

automaattisesti lataamat tiedostot, kuten

Microsoft ActiveX -komponentit.

Itsepuolustus Uusi Itsepuolustus-ominaisuus suojaa ESET

Smart Securityn osia käytöstäpoistoyrityksiltä.

Käyttöliittymä Käyttöliittymää voi nyt käyttää ei-graafisessa

tilassa. Tämä mahdollistaa ESET Smart

Securityn käytön pelkällä näppäimistöllä.

Parannettu yhteensopivuus

näytönlukusovellusten kanssa tekee

ohjelman käytöstä helpompaa

näkörajoitteisille.

5

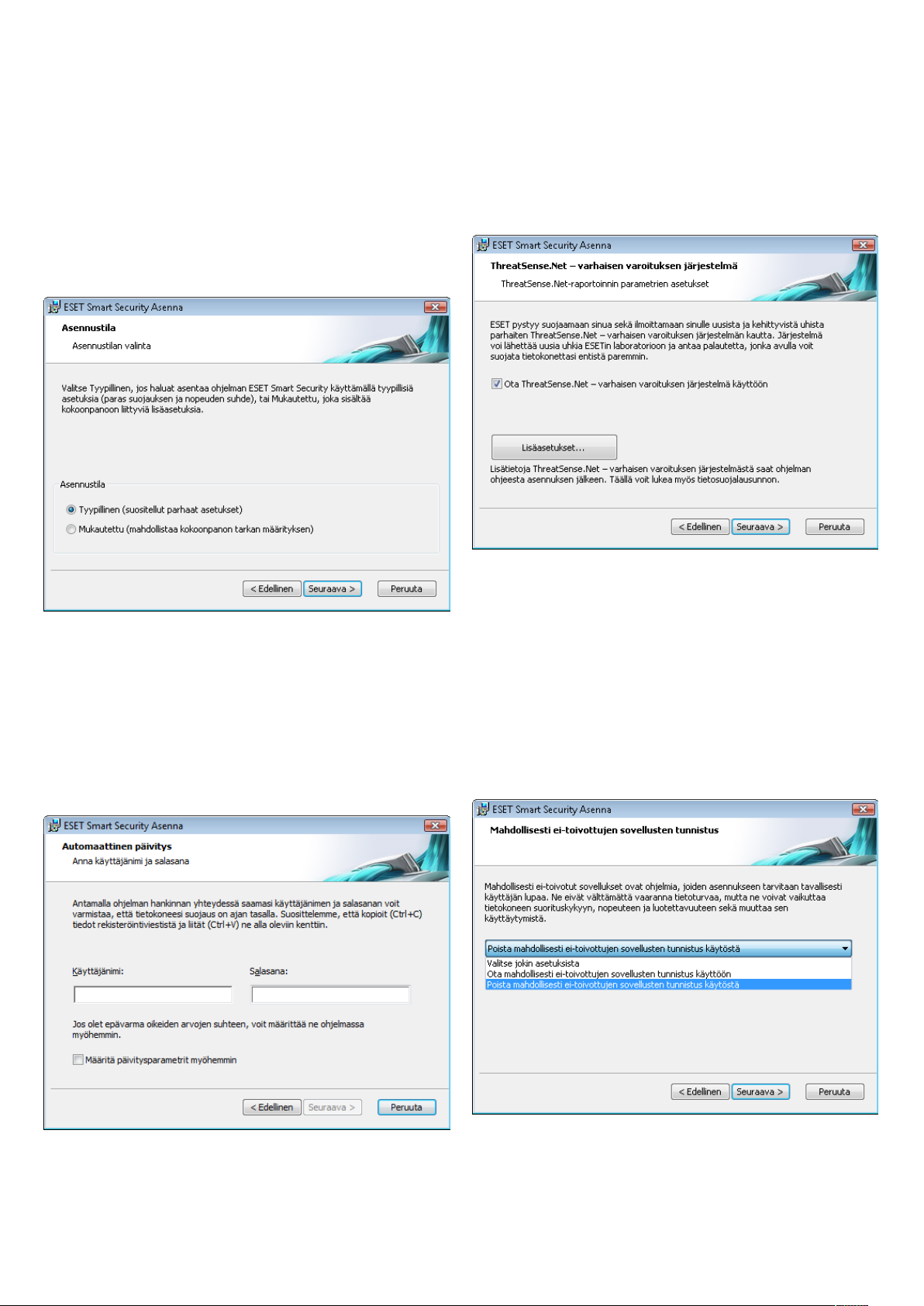

2. Asennus

Kun olet ostanut ESET Smart Security -ohjelmiston, voit ladata sen

asennusohjelman ESETin sivustolta. Se tarjotaan pakettina, jonka

nimi on ess_nt**_***.msi (ESET Smart Security) tai essbe_nt**_***.msi

(ESET Smart Security Business Edition). Käynnistä asennusohjelma,

niin ohjattu asennustoiminto ohjaa sinut perusasennuksen vaiheiden

läpi. Voit valita haluamasi seuraavasta kahdesta eri tasoisesta

asennustavasta:

1. Tyypillinen asennus

2. Mukautettu asennus

Asennuksen seuraava vaihe on ThreatSense.NET – varhaisen

varoituksen järjestelmän määrittäminen. ThreatSense.NET –

varhaisen varoituksen järjestelmä auttaa varmistamaan, että ESET

saa välittömästi ja jatkuvasti tietoa uusista tietomurroista, jotta se voi

suojata asiakkaitaan nopeasti. Järjestelmän kautta voidaan lähettää

uusia uhkia ESETin viruslaboratorioon, jossa ne analysoidaan,

käsitellään ja lisätään virusmääritystietokantoihin.

2.1 Tyypillinen asennus

Tyypillistä asennusta suositellaan käyttäjille, jotka haluavat asentaa

ESET Smart Securityn käyttämällä sen oletusasetuksia. Ohjelman

tyypilliset asetukset antavat parhaan mahdollisen suojan, mitä

varmasti arvostavat käyttäjät, jotka eivät halua määrittää asetuksia

yksityiskohtaisesti.

Ensimmäinen ja erittäin tärkeä vaihe on antaa käyttäjänimi ja

salasana ohjelman automaattista päivittämistä varten. Tämä

on keskeistä järjestelmän jatkuvan suojauksen kannalta.

Ota ThreatSense.Net – varhaisen varoituksen järjestelmä

käyttöön -valintaruutu on valittuna oletusarvoisesti, jolloin tämä

ominaisuus aktivoituu. Valitse Lisäasetukset..., jos haluat muokata

epäilyttävien tiedostojen lähetysasetuksia.

Asennuksen seuraava vaihe on mahdollisesti ei-toivottujen

sovellusten havaitseminen. Mahdollisesti ei-toivottuja sovelluksia ei

ole välttämättä tarkoitettu haitallisiksi, mutta ne saattavat heikentää

tietokoneen suorituskykyä.

Tällaiset sovellukset toimitetaan usein niputettuina muiden ohjelmien

kanssa, ja niitä voi olla hankala havaita asennuksen aikana. Vaikka

nämä sovellukset näyttävätkin yleensä ilmoituksen asennuksensa

aikana, ne saatetaan helposti asentaa ilman lupaasi.

Kirjoita käyttäjänimesi ja salasanasi eli todennustiedot, jotka olet

saanut tuotteen hankkimisen tai rekisteröinnin yhteydessä, niille

varattuihin kenttiin. Jos käyttäjänimesi ja salasanasi eivät juuri sillä

hetkellä ole käytettävissä, valitse asetus Määritä päivitysparametrit

myöhemmin. Todennustiedot voidaan kirjoittaa suoraan ohjelmaan

milloin tahansa myöhemmin.

6

Valitse Ota mahdollisesti ei-toivottujen sovellusten tunnistus

käyttöön -asetus, jos haluat ESET Smart Security -ohjelman

tunnistavan tällaiset uhat (suositellaan).

Tyypillisen asennuksen viimeinen vaihe on vahvistaa asennus

napsauttamalla Asenna-painiketta.

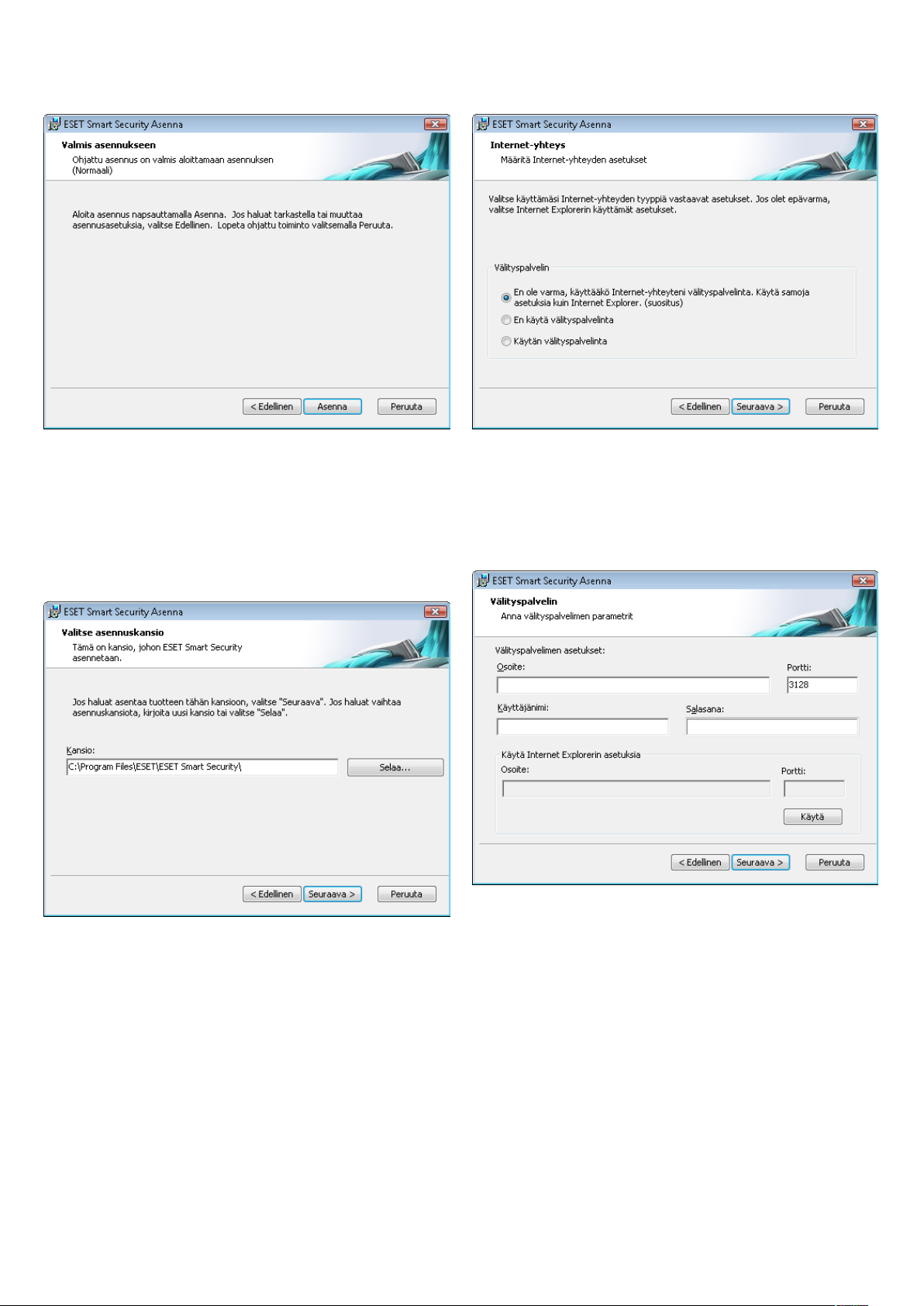

2.2 Mukautettu asennus

Mukautettu asennus on suunniteltu käyttäjille, jotka ovat

perehtyneet ohjelmien hienosäätöön ja haluavat muokata

lisäasetuksia asennuksen aikana.

Ensimmäiseksi on valittava asennuskansion sijainti. Oletusarvoisesti

ohjelma asennetaan kansioon C:\Program Files\ESET\ESET Smart

Security\. Voit vaihtaa sijaintia valitsemalla Selaa… (ei suositella).

Jos käytät välityspalvelinta, sen on oltava oikein määritetty, jotta

virusmäärityspäivitykset toimisivat oikein. Jos et tiedä, käytätkö

välityspalvelinta muodostaessasi yhteyden Internetiin, jätä voimaan

oletusasetus En ole varma, käyttääkö Internet-yhteyteni

välityspalvelinta. Käytä samoja asetuksia kuin Internet Explorer

ja valitse Seuraava. Jos et käytä välityspalvelinta, valitse sitä vastaava

asetus.

Seuraavaksi on annettava käyttäjänimi ja salasana. Tämä vaihe on

sama kuin tyypillisessä asennuksessa (katso sivu 5).

Kun olet syöttänyt käyttäjänimesi ja salasanasi, määritä Internet-

yhteytesi valitsemalla Seuraava.

Määritä välityspalvelimen asetukset valitsemalla Käytän

välityspalvelinta ja valitsemalla Seuraava. Kirjoita välityspalvelimen

IP-osoite tai URL-osoite Osoite-kenttään. Portti-kenttään

voit määrittää portin, josta välityspalvelin hyväksyy yhteyksiä

(oletusarvoisesti 3128). Jos välityspalvelimen käyttö edellyttää

todennusta, sinun on annettava kelvollinen käyttäjänimi ja salasana,

joiden avulla välityspalvelinta voidaan käyttää. Välityspalvelimen

asetukset voidaan haluttaessa kopioida myös Internet Explorerista.

Jos haluat tehdä niin, valitse Käytä ja vahvista valintasi.

7

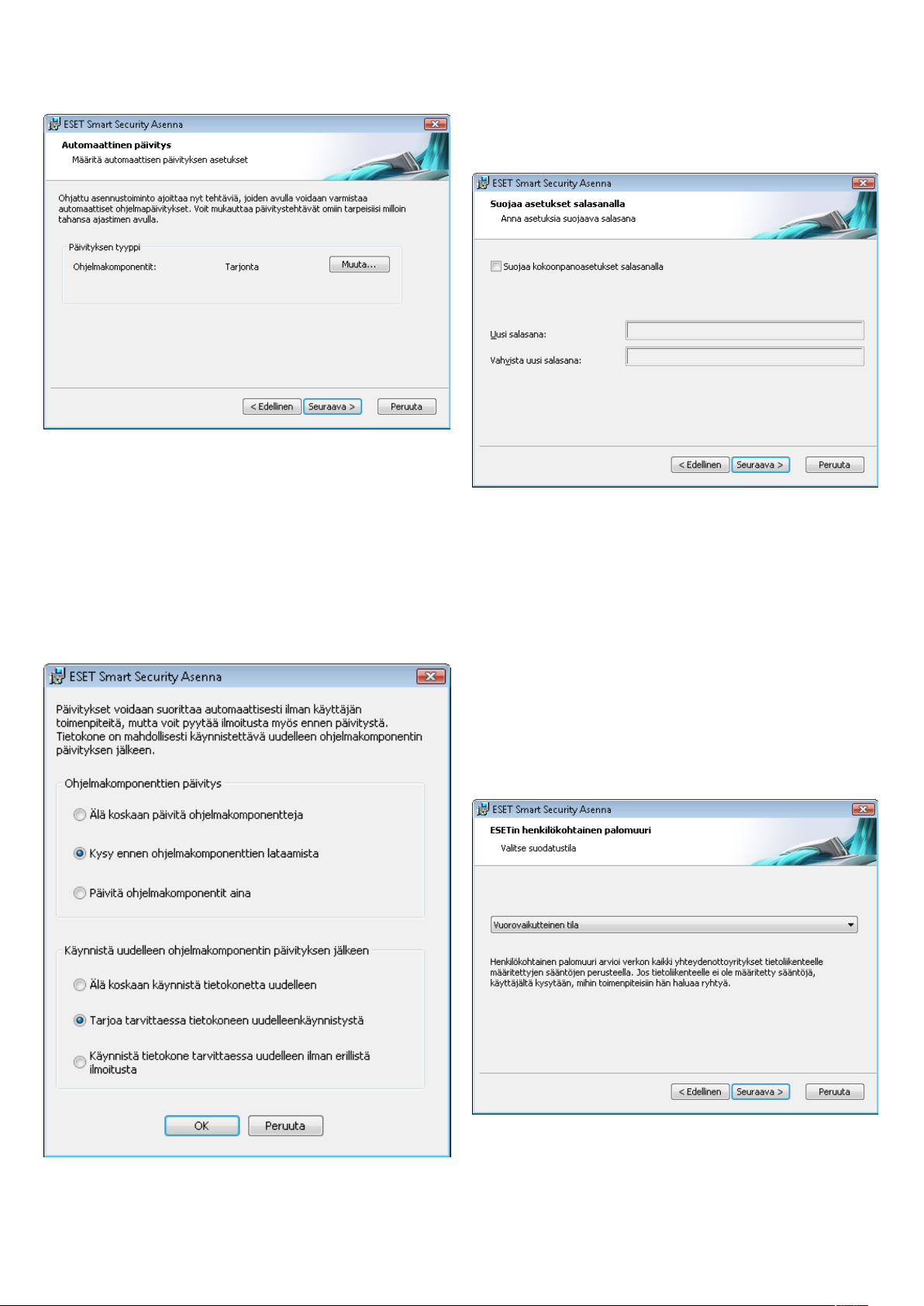

Jatka Määritä automaattisen päivitykset asetukset -ikkunaan

valitsemalla Seuraava. Tässä vaiheessa voit määrittää, miten

järjestelmäsi käsittelee automaattisia ohjelmapäivityksiä. Avaa

lisäasetukset valitsemalla Muuta.

Jos et halua päivittää ohjelmakomponentteja, valitse Älä

koskaan päivitä ohjelmakomponentteja. Jos asetus Kysy ennen

ohjelmakomponenttien lataamista on käytössä, näyttöön

tulee ohjelmakomponenttien vahvistuksen valintaikkuna

ennen ohjelmakomponenttien lataamista. Jos haluat aktivoida

ohjelmakomponenttien automaattisen päivityksen ilman

huomautusta, valitse Suorita ohjelmakomponenttien päivitys, jos

mahdollista.

Asennuksen seuraavassa vaiheessa on annettava salasana

ohjelmaparametrien suojaamiseksi. Valitse salasana, jolla haluat

suojata ohjelmaa. Vahvista salasana kirjoittamalla se uudelleen.

Vaiheet ThreatSense.NET – varhaisen varoituksen järjestelmän

määrittäminen ja mahdollisesti ei-toivottujen sovellusten

tunnistus ovat samat kuin tyypillisessä asennuksessa, eikä niitä

esitetä tässä (katso sivu 5).

Mukautetun tilan viimeinen vaihe on ESETin henkilökohtaisen

palomuurin suodatustilan valitseminen. Käytettävissä on viisi tilaa:

• Automaattinen

• Automaattinen tila poikkeuksilla (käyttäjän määrittämät

säännöt)

• Vuorovaikutteinen

• Käytäntöön perustuva

• Oppiminen

HUOMAUTUS: Ohjelmakomponenttien päivityksen jälkeen

tietokone on tavallisesti käynnistettävä uudelleen. Suositeltu asetus

on Käynnistä tietokone tarvittaessa uudelleen ilman erillistä

ilmoitusta.

8

Automaattista tilaa suositellaan useimmille käyttäjille.

Kaikki tavalliset lähtevät yhteydet sallitaan (ne analysoidaan

automaattisesti käyttämällä ennalta määritettyjä asetuksia), ja

luvattomat saapuvat yhteydet estetään automaattisesti.

Automaattinen tila poikkeuksilla (käyttäjän määrittämät

säännöt). Tämä tila toimii kuin automaattinen tila, mutta sallii

käyttäjän lisätä mukautettuja sääntöjä.

Vuorovaikutteinen tila sopii edistyneille käyttäjille. Yhteyksien

käsittelyssä käytetään käyttäjien määrittämiä sääntöjä. Jos yhteydelle

ei ole olemassa sääntöä, ohjelma pyytää käyttäjää sallimaan tai

estämään yhteyden.

Käytäntöön perustuvassa tilassa yhteyksiä arvioidaan

järjestelmänvalvojan ennalta määrittämien sääntöjen perusteella.

Jos sääntöä ei ole, yhteys estetään automaattisesti, eikä käyttäjä saa

siitä erillistä varoitusviestiä. Suosittelemme, että valitset käytäntöön

perustuvan tilan vain silloin, jos olet järjestelmänvalvoja, joka aikoo

hallita verkkoliikennettä.

Oppimistila – Luo ja tallentaa sääntöjä automaattisesti ja soveltuu

henkilökohtaisen palomuurin alkumääritykseen. Käyttäjän

toimenpiteitä ei tarvita, koska ESET Smart Security tallentaa säännöt

ennalta määritettyjen parametrien mukaan. Oppimistila ei ole

suojattu. Sitä tulisi käyttää vain, kunnes kaikki säännöt on luotu

tarpeellista tietoliikennettä varten.

Viimeisessä vaiheessa näyttöön tulee ikkuna, jossa sinua kehotetaan

sallimaan asennus.

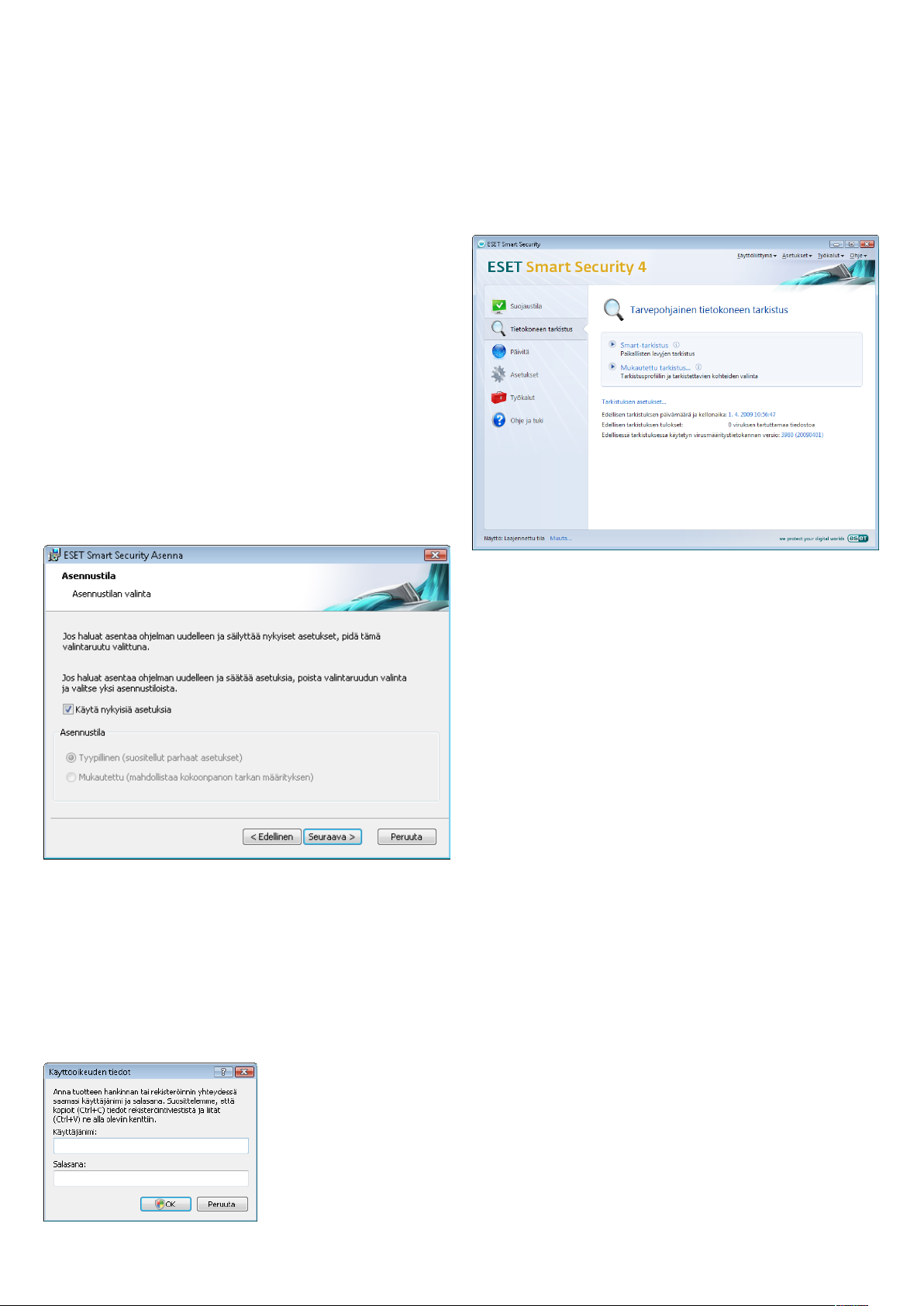

2.3 Alkuperäisten asetusten käyttö

Jos asennat uudelleen ESET Smart Securityn, Käytä nykyisiä

asetuksia -asetus on esillä. Valitse tämä asetus, jos haluat siirtää

määritysparametrit alkuperäisestä asennuksesta uuteen.

2.5 Tarvepohjainen tietokoneen tarkistus

ESET Smart Securityn asentamisen jälkeen on syytä suorittaa tarkistus,

jossa selvitetään, onko tietokoneessa haittakoodeja. Tarkistus voidaan

käynnistää nopeasti valitsemalla pääohjelmaikkunasta Tietokoneen

tarkistus ja sitten Tavallinen tarkistus. Lisätietoja tietokoneen

tarkistustoiminnosta on kohdassa Tietokoneen tarkistus.

2.4 Käyttäjänimen ja salasanan antaminen

Optimaalisen toiminnan kannalta on tärkeätä, että ohjelma

päivitetään automaattisesti. Tämä on mahdollista vain silloin, jos

päivityksen asetuksissa annetaan oikea käyttäjänimi ja salasana.

Jos et ole antanut käyttäjänimeä ja salasanaa asennuksen aikana,

voit tehdä sen nyt. Valitse ohjelman pääikkunasta Päivitä ja

sitten Käyttäjänimen ja salasanan määritys. Kirjoita tuotteen

käyttöoikeussopimuksen mukana saamasi tiedot Käyttöoikeuden

tiedot -ikkunaan.

9

3. Aloittelijan opas

Tässä luvussa on yleiskatsaus ESET Smart Securityyn ja sen

perusasetuksiin.

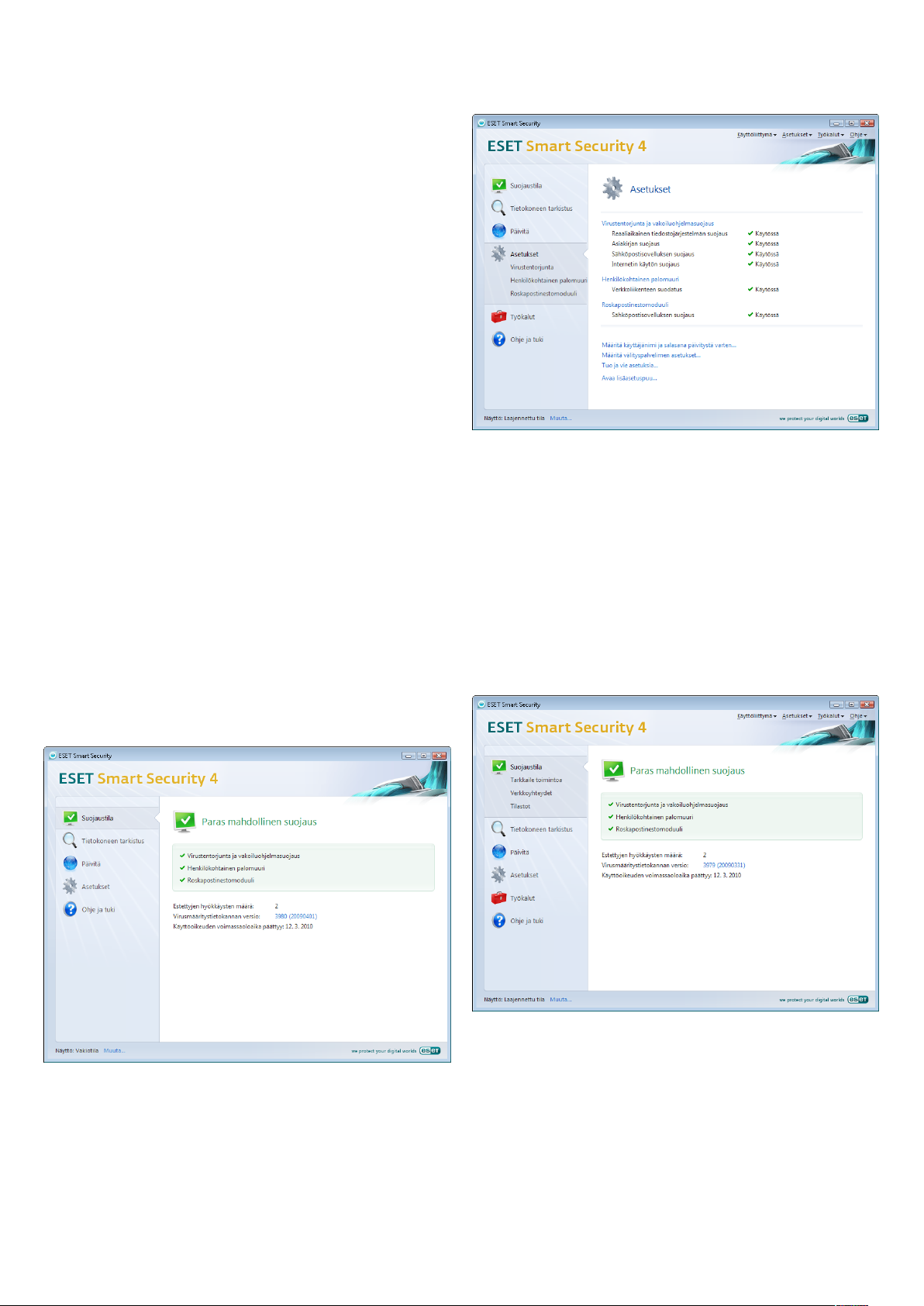

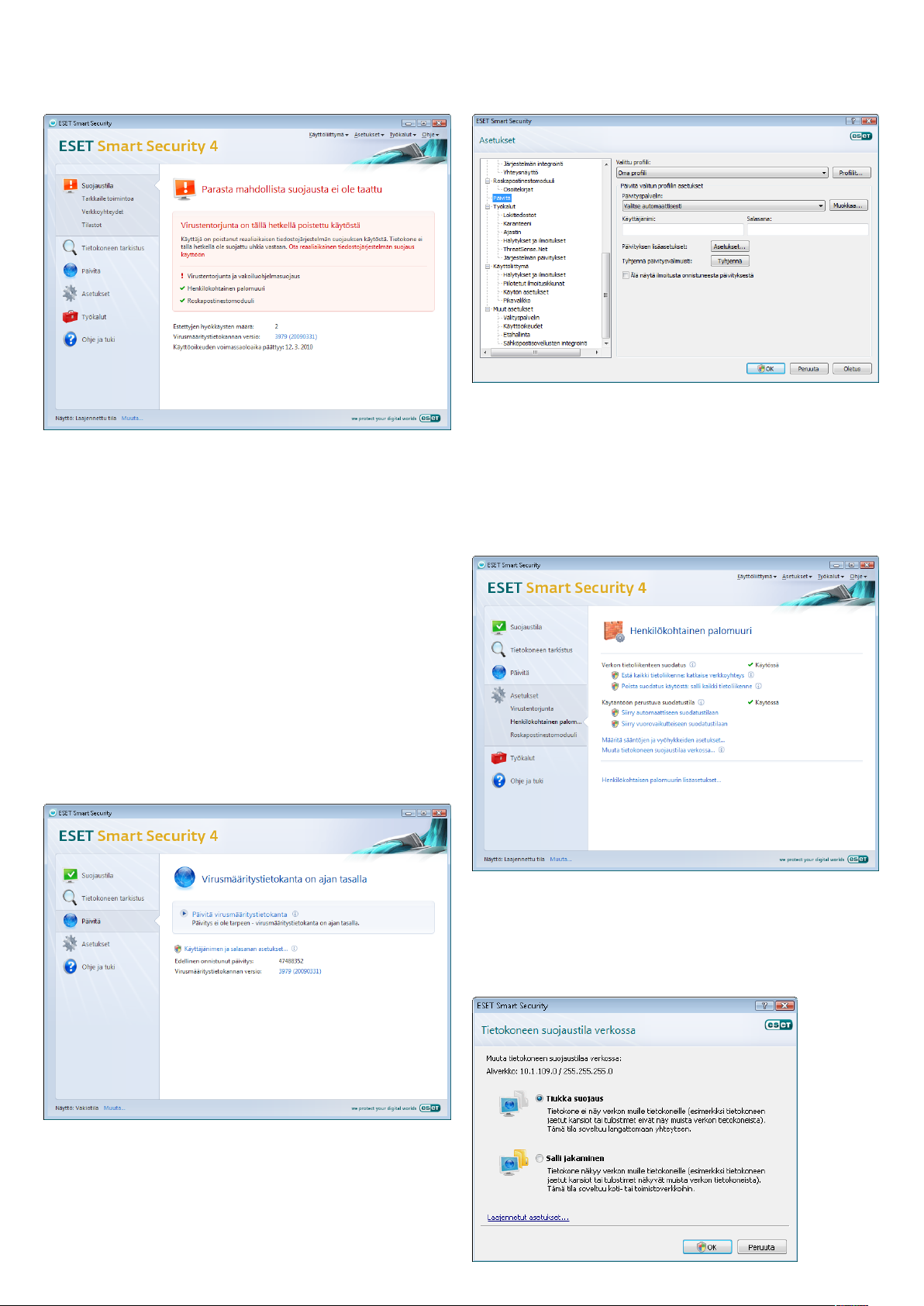

3.1 Käyttöliittymän rakenteen esittely – tilat

ESET Smart Securityn pääikkuna on jaettu kahteen pääosaan.

Vasemmanpuoleisesta sarakkeesta voidaan käyttää

käyttäjäystävällistä päävalikkoa. Oikealla oleva pääohjelmaikkuna

näyttää päävalikosta valittua valintaa koskevia tietoja.

Seuraavassa kuvataan päävalikon painikkeita:

Suojaustila – näyttää käyttäjäystävällisessä muodossa tietoja ESET

Smart Securityn suojaustilasta. Jos laajennettu tila otetaan käyttöön,

kaikkien suojausmoduulien tilat tulevat näyttöön. Napsauta

moduulia, jos haluat tarkastella sen nykyistä tilaa.

Tietokoneen tarkistus – tässä osassa käyttäjä voi määrittää ja

käynnistää tarvepohjaisen tietokoneen tarkistuksen.

Päivitä – tällä asetuksella voidaan käyttää päivitysmoduulia, joka

hallitsee virustietokannan päivityksiä.

Asetukset – valitse tämä asetus, kun haluat säätää tietokoneen

suojaustasoa. Jos laajennettu tila otetaan käyttöön, näyttöön

tulevat alivalikot Virustentorjunta ja vakoiluohjelmasuojaus,

Henkilökohtainen palomuuri ja Roskapostinestomoduuli.

Työkalut – tämä asetus on käytettävissä vain laajennetussa tilassa.

Tarjoaa pääsyn lokitiedostoihin, karanteeniin ja ajastimeen.

Laajennettuun tilaan siirtymällä päävalikkoon lisätään Työkalutvalinta. Sen avulla käyttäjä voi käyttää ajastinta ja karanteenia sekä

tarkastella ESET Smart Securityn lokitiedostoja.

HUOMAUTUS: kaikki tässä oppaassa jäljempänä annetut ohjeet

koskevat laajennettua tilaa.

3.1.1 Järjestelmän toiminnan tarkistaminen

Ohje ja tuki – valitse tämä asetus, kun haluat avata ohjetiedostot,

ESET-tietämyskannan, ESETin verkkosivut ja käyttää asiakastuen

tukipyyntöä.

ESET Smart Securityn käyttöliittymän avulla käyttäjät voivat

vaihtaa vakiotilan ja laajennetun tilan välillä. Jos haluat vaihtaa

tilojen välillä, etsi Näytä-linkki ESET Smart Security -ohjelman

päänäytön vasemmasta alakulmasta. Valitse haluamasi näyttötila

napsauttamalla tätä painiketta hiiren ykköspainikkeella.

Vakiotilassa voidaan käyttää yleisten toimenpiteiden suorittamiseen

tarvittavia toimintoja. Siinä ei näytetä lisäasetuksia.

Voit tarkastella suojaustilaa napsauttamalla tätä asetusta

päävalikon yläreunassa. Näyttöön tulee yhteenveto ESET Smart

Securityn tilasta, joka näkyy ikkunan oikeassa reunassa, ja alivalikko,

jossa on kolme kohtaa: Virustentorjunta ja vakoiluohjelmasuojaus,

Henkilökohtainen palomuuri ja Roskapostinestomoduuli. Saat

lisätietoja kustakin suojausmoduulista napsauttamalla niitä.

Jos moduulit toimivat oikein, niiden vieressä on vihreä rasti. Jos

moduulien toiminnassa ilmenee ongelmia, niiden vieressä on

punainen huutomerkki tai oranssi huomautuskuvake, ja ikkunan

yläosaan tulee lisätietoja kyseisestä moduulista. Näyttöön tulee

myös moduulin korjaamista koskeva ehdotus. Jos haluat muuttaa

yksittäisten moduulien tilaa, napsauta päävalikossa Asetuksetpainiketta ja valitse haluamasi moduuli.

3.1.2 Mitä tehdä, jos ohjelma ei toimi oikein?

Kun ESET Smart Security havaitsee jossakin suojausmoduulissa

virheen, se ilmoittaa tästä Suojaustila-ikkunassa. Ikkunassa

tarjotaan myös mahdollinen ratkaisu ongelmaan.

10

Jos et pysty ratkaisemaan ongelmaa tunnettujen ja kuvattujen

ongelmien ja niiden ratkaisujen avulla, käytä Ohjetta ja tukea,

jonka avulla voit tarkastella ohjetiedostoja tai hakea apua

tietämyskannasta. Jos ongelman ratkaisua ei vieläkään löydy,

voit lähettää tukipyynnön ESET-asiakastuelle. Tämän palautteen

perusteella asiantuntijamme voivat vastata nopeasti kysymyksiisi ja

neuvoa sinua ongelmissasi.

3.2 Päivitysasetukset

Virusmääritystietokannan ja ohjelmakomponenttien päivitys

ovat keskeisiä haitallisen koodin vastaisen suojautumisen

kannalta. Kiinnitä erityistä huomiota ohjelman kokoonpanoon

ja toimintaan. Valitse päävalikosta Päivitä ja sitten Päivitä

virusmääritystietokanta pääohjelmaikkunasta, jotta järjestelmä

tarkistaa välittömästi uuden tietokantapäivityksen olemassaolon.

Käyttäjänimen ja salasanan määritys... -näytössä on valintaikkuna,

johon tulee syöttää ostohetkellä saatu käyttäjänimi ja salasana.

Jos käyttäjänimi ja salasana annettiin ESET Smart Securityn

asennuksen aikana, sinua ei enää kehoteta antamaan niitä tässä

vaiheessa uudelleen.

3.3 Luotettavan vyöhykkeen asetukset

Luotettavan vyöhykkeen asetusten määrittäminen on tärkeätä

verkossa olevien tietokoneiden suojauksen kannalta. Voit sallia

muiden käyttäjien käyttävän tietokonettasi määrittämällä luotettavan

vyöhykkeen asetukset ja sallimalla jakamisen. Valitse Asetukset >

Henkilökohtainen palomuuri > Muuta tietokoneen suojaustilaa

verkossa.... Näyttöön tulee ikkuna, jossa voit määrittää käytettävän

verkon tai vyöhykkeen tietokoneiden suojaustilan asetukset.

Lisäasetukset-ikkunassa (avaa painamalla F5) on muita

yksityiskohtaisia päivitysasetuksia. Päivityspalvelin: -pudotusvalikon

asetukseksi on valittava Valitse automaattisesti. Voit määrittää

päivityksen lisäasetukset, joita ovat muun muassa päivitystila,

välityspalvelimen käyttö, päivitysten käyttö paikallisella palvelimella

ja virusmäärityskopioiden luominen (ESET Smart Security Business

Editionissa), napsauttamalla Asetukset...-painiketta.

Luotettava vyöhyke tunnistetaan ESET Smart Securityn asennuksen

jälkeen ja aina kun tietokone yhdistetään uuteen verkkoon. Siksi

useimmissa tapauksissa luotettavaa vyöhykettä ei tarvitse määrittää.

Oletusarvoisesti uuden vyöhykkeen havaitsemisen jälkeen näyttöön

tulee valintaikkuna, jossa voit määrittää kyseisen vyöhykkeen

suojaustason.

11

Varoitus! Luotettavan vyöhykkeen virheelliset asetukset voivat

vaarantaa tietokoneen tietoturvan.

HUOMAUTUS: Oletusarvoisesti luotettavan vyöhykkeen työasemat

voivat käyttää jaettuja tiedostoja ja tulostimia, saapuvat RPC-yhteydet

on otettu käyttöön ja etätyöpöydän jakaminen on myös käytettävissä.

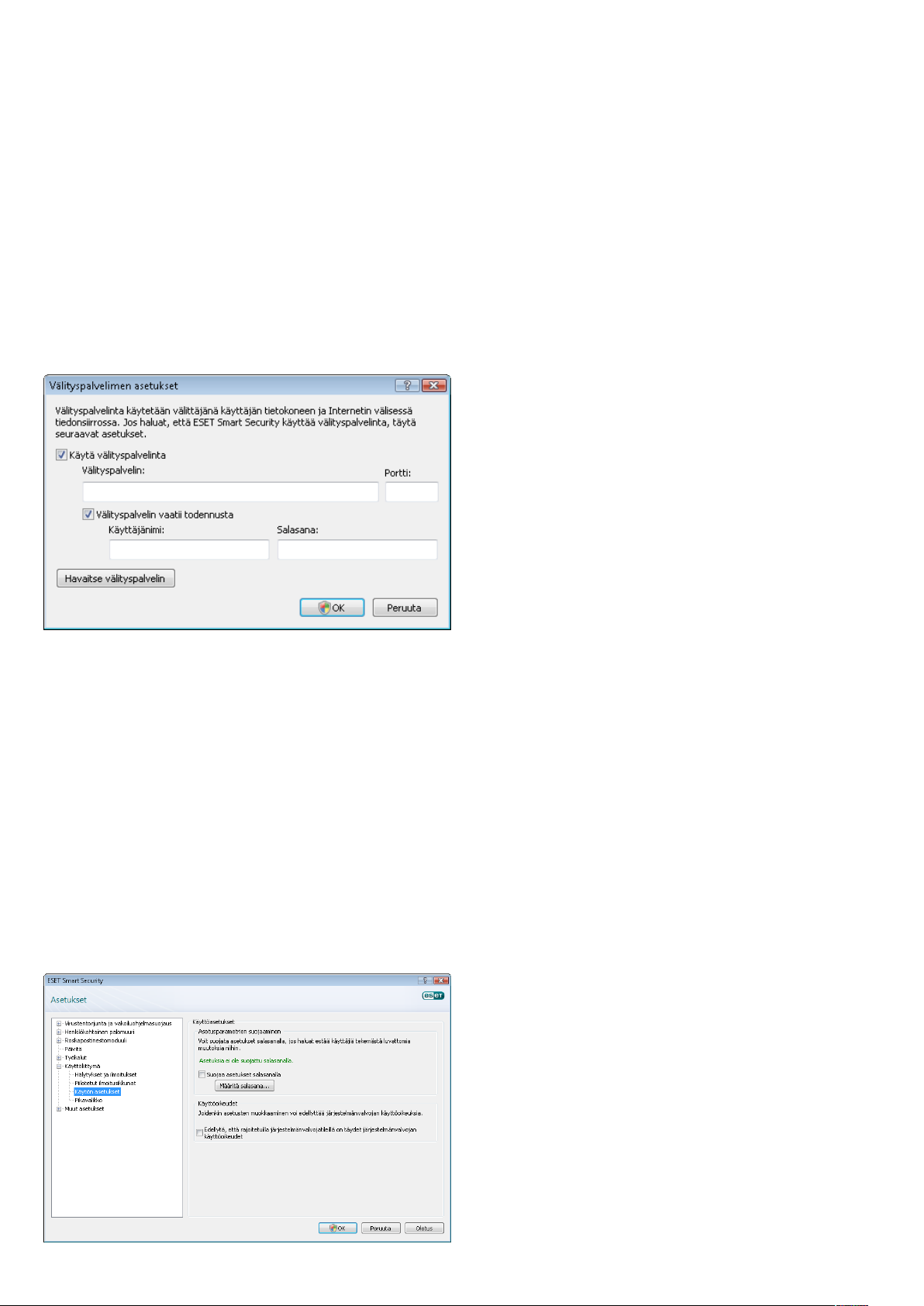

3.4 Välityspalvelimen asetukset

Jos muodostat ESET Smart Securitya käyttävästä järjestelmästä

yhteyden Internetiin välityspalvelimen kautta, välityspalvelimen

asetukset on määritettävä Lisäasetukset-kohdassa (F5). Voit avata

Välityspalvelin-määritysikkunan valitsemalla LisäasetuksetpuustaMuut asetukset > Välityspalvelin. Valitse Käytä välitys-

palvelinta -valintaruutu ja syötä välityspalvelimen IP-osoite ja portti

sekä sen todennustiedot.

Jos nämä tiedot eivät ole käytettävissä, voit yrittää automaattisesti

etsiä ESET Smart Security -ohjelman välityspalvelimen asetukset

painamalla Havaitse välityspalvelin -painiketta.

HUOMAUTUS: Eri päivitysprofiilien välityspalvelinasetukset voivat

vaihdella. Määritä tällöin välityspalvelimen asetukset päivityksen

lisäasetuksissa.

3.5 Asetusten suojaus

ESET Smart Security -asetukset voivat olla erittäin tärkeitä organisaatiosi

tietoturvakäytännön kannalta. Valtuuttamaton muokkaus voi

mahdollisesti vaarantaa järjestelmäsi stabiiliuden ja suojauksen. Jos haluat

suojata asetusparametrit salasanalla valitse Käynnistä päävalikosta ja

valitse Asetukset > Avaa koko lisäasetuspuu... > Käyttöliittymä >

Asetusten suojaus ja napsauta Syötä salasana... -painiketta.

Syötä salasana, vahvista se kirjoittamalla se uudelleen ja valitse

OK. ESET Smart Security -ohjelman asetuksia voidaan muokata

myöhemmin vain tämän salasanan avulla.

12

4. ESET Smart Security -ohjelman käyttö

4.1 Virustentorjunta ja vakoiluohjelmasuojaus

Virustentorjunta suojaa järjestelmää haitallisilta hyökkäyksiltä

hallitsemalla tiedostojen, sähköpostisovelluksen ja Internetin kautta

tapahtuvaa tiedonsiirtoa. Jos haitallista koodia sisältävä uhka

havaitaan, virustentorjuntamoduuli voi estää sen toiminnan, minkä

jälkeen se puhdistetaan, poistetaan tai siirretään karanteeniin.

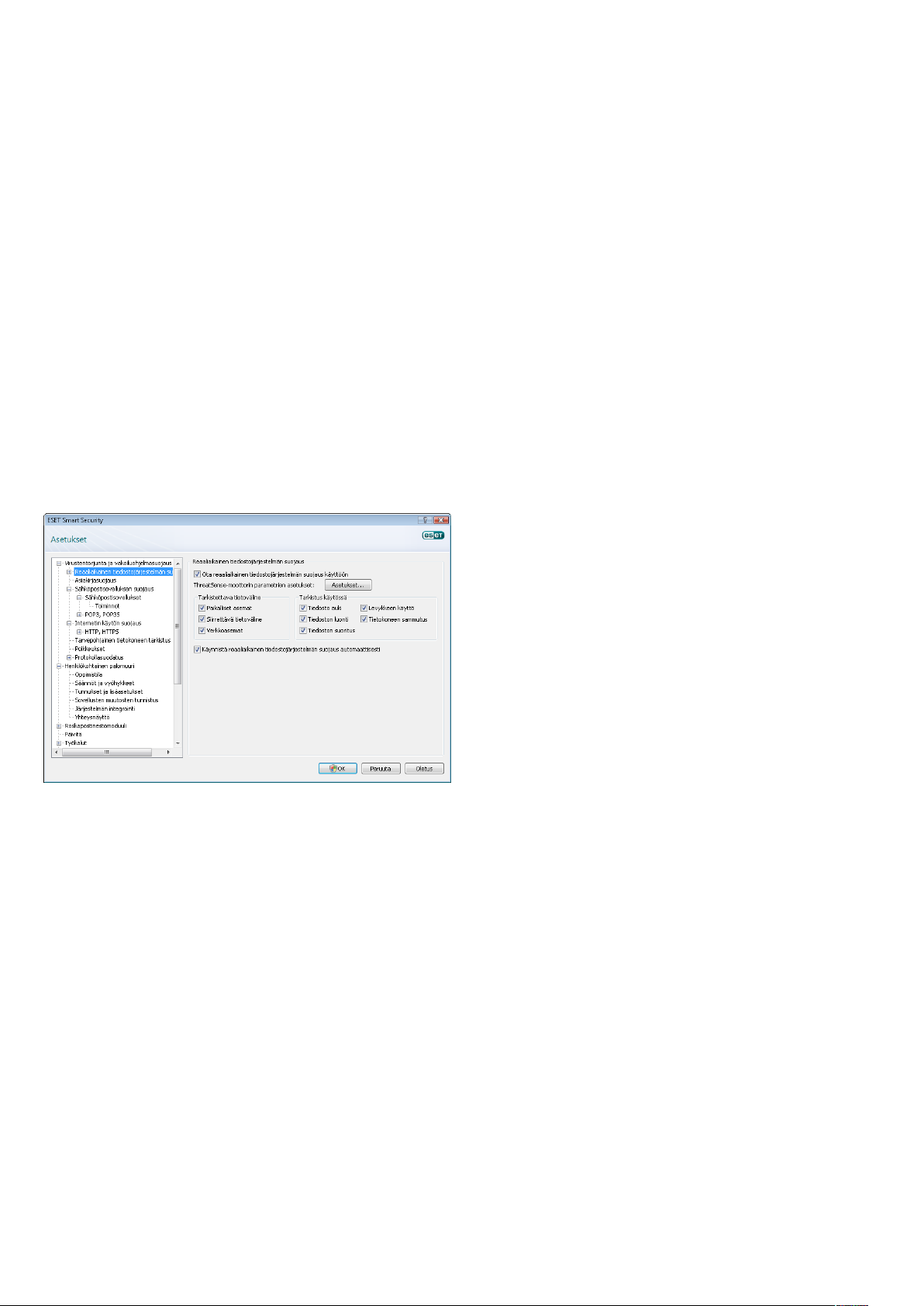

4.1.1 Reaaliaikainen tiedostojärjestelmän suojaus

Reaaliaikainen tiedostojärjestelmän suojaus hallitsee kaikkia

järjestelmän virustorjuntaan liittyviä tapahtumia. Kaikille tiedostoille

suoritetaan haitallisen koodin tarkistus, kun niitä avataan, luodaan

tai suoritetaan tietokoneessa. Reaaliaikainen tiedostojärjestelmän

suojaus käynnistetään tietokoneen käynnistyksen yhteydessä.

4.1.1.1 Hallintatoiminnon asetukset

Reaaliaikainen tiedostojärjestelmän suojaustoiminto tarkistaa kaikki

tallennusvälinetyypit. Useat erilaiset tapahtumat voivat käynnistää

hallintatoiminnon. Se käyttää ThreatSense-tunnistusmenetelmiä, jotka

on kuvattu ThreatSense-koneen parametrien asetukset-kohdassa.

Hallintatoiminnon juuri luoduille ja vanhoille tiedostoille suorittamat

toimenpiteet voivat olla erilaisia. Juuri luoduille tiedostoille voidaan

käyttää tarkempaa hallintaa.

4.1.1.1.3 Muut uusien ja muokattujen tiedostojen ThreatSense-

parametrit

Juuri luotujen tiedostojen tartuntatodennäköisyys on jonkin verran

suurempi kuin vanhoissa tiedostoissa. Siksi ohjelma käyttää näiden

tiedostojen tarkistuksessa lisätarkistusparametreja. Tavallisten

virus-määrityksiin perustuvien tekniikoiden lisäksi käytetään

kehittynyttä heuristiikkaa, mikä parantaa havaitsemistarkkuutta

merkittävästi. Juuri luotujen tiedostojen lisäksi tarkistetaan myös

itsepurkautuvat (SFX) tiedostot ja suorituksenaikaiset pakkaajat

(sisäisesti pakatut suoritettavat tiedostot). Oletusarvon mukaan

arkistot tarkistetaan kymmenenteen sisäkkyystasoon asti

riippumatta niiden todellisesta koosta. Poista Arkiston tarkistuksen

oletusasetukset -vaihtoehdon valinta, jos haluat muokata arkiston

tarkistusasetuksia.

4.1.1.1.4 Lisäasetukset

Jotta reaaliaikainen suojaus käyttäisi mahdollisimman vähän

järjestelmäresursseja, tarkistettuja tiedostoja ei tarkisteta uudelleen,

mikäli niitä ei ole muokattu. Tiedostot tarkistetaan uudelleen

aina virusmääritystietokannan päivityksien jälkeen. Tämä koskee

Optimoitu tarkistus -toimintoa. Jos toiminto ei ole käytössä, kaikki

tiedostot tarkistetaan aina, kun niitä käytetään.

Reaaliaikainen suojaus käynnistetään oletuksena aina tietokoneen

käynnistyksen yhteydessä. Näin tarkistustoiminto on aina

käytössä. Tietyissä tapauksissa (esimerkiksi jos käytössä on myös

toinen reaaliaikainen tarkistustoiminto) reaaliaikainen suojaus

voidaan keskeyttää poistamalla Automaattisen reaaliaikaisen

tiedostojärjestelmän suojauksenkäynnistys -asetus käytöstä.

4.1.1.1.1 Tarkistettava tietoväline

Oletuksena kaikista tallennusvälinetyypeistä tarkistetaan

mahdolliset uhat.

Paikalliset asemat – ottaa kaikkien paikallisten kiintolevyjen

hallinnan käyttöön.

Siirrettävä tietoväline – disketit, USB-muistit jne.

Verkkoasemat – tarkistaa kaikki verkkoon liitetyt asemat.

Asetuksia tulee muuttaa vain erityistapauksissa, kuten silloin, jos tietyn

tallennusvälineen tarkistaminen hidastaa tiedonsiirtoa merkittävästi.

4.1.1.1.2 Tarkistus (tapahtuman laukaisema tarkistus)

Oletuksena kaikki tiedostot tarkistetaan avattaessa, suoritettaessa

tai luotaessa. Suosittelemme säilyttämään oletusasetukset, koska ne

antavat tietokoneelle parhaan reaaliaikaisen suojauksen tason.

Kun Disketin käyttö -asetus on valittuna, levykkeen

käynnistyssektori tarkistetaan, kun levykeasemaa käytetään.

Kun Tietokoneen sammutus -asetus on valittuna, tietokoneen

kiintolevyjen käynnistyssektorit tarkistetaan tietokoneen

sammutuksen yhteydessä. Vaikka käynnistyssektorivirukset ovat

nykyään harvinaisia, näitä asetuksia kannattaa käyttää, sillä

käynnistyssektorivirustartunnan mahdollisuus on edelleen olemassa.

Oletusasetusten mukaan kehittynyttä heuristiikkaa ei käytetä, kun

tiedostoja suoritetaan. Joissakin tapauksissa tämä asetus kannattaa

kuitenkin ottaa käyttöön (valitsemalla Kehittynyt heuristiikka

tiedoston suorituksen yhteydessä -vaihtoehto). Huomaa, että

kehittynyt heuristiikka voi hidastaa tiettyjen ohjelmien suoritusta

kasvaneiden järjestelmänvaatimusten johdosta.

4.1.1.2 Puhdistustasot

Reaaliaikaisessa suojaustoiminnossa on kolme puhdistustasoa (voit

käyttää niitä napsauttamalla Asetukset...-painiketta Reaaliaikainen

tiedostojärjestelmän suojaus -osasta ja valitsemalla sitten

Puhdistus-haaran).

• Ensimmäisellä tasolla näytetään hälytysikkuna ja käytettävissä

olevat toiminnot kullekin löydetylle tartunnalle. Käyttäjän

on valittava toimenpide kullekin tartunnalle erikseen. Tämä

taso on suunniteltu edistyneille käyttäjille, jotka tietävät, mitä

toimenpiteitä erityyppiset tartunnat vaativat.

• Oletustasolla valitaan ja suoritetaan ennalta

määritetty toimenpide automaattisesti (riippuen tartunnan

tyypistä). Viruksen tartuttaman tiedoston havaitsemisesta ja

poistamisesta ilmoitetaan viestillä, joka näkyy näytön oikeassa

alakulmassa. Automaattista toimintoa ei suoriteta, jos tartunta

sijaitsee myös puhtaita tiedostoja sisältävässä arkistossa.

Toimintoa ei suoriteta myöskään kohteille, joille ei ole ennalta

määritetty toimintoa.

• Kolmas taso on aggressiivisin – kaikki viruksen tartuttamat

kohteet puhdistetaan. Tämän tason käyttäminen saattaa johtaa

kelvollisten tiedostojen menettämiseen. Tätä asetusta tulee

käyttää vain erikoistilanteissa.

13

4.1.1.3 Milloin reaaliaikaisen suojauksen asetuksia kannattaa muuttaa?

Reaaliaikainen suojaus on kaikkein tärkein komponentti järjestelmän

suojauksessa. Siksi sen parametrien muuttamisessa kannattaa

noudattaa varovaisuutta. Suosittelemme, että parametreja

muutetaan vain erityistapauksissa, kuten silloin, jos jonkin

sovelluksen tai toisen virustentorjuntaohjelman reaaliaikaisen

tarkistuksen kanssa ilmenee yhteensopivuusongelmia.

ESET Smart Securityn asennuksen jälkeen kaikki asetukset

optimoidaan siten, että ne suojaavat käyttäjien järjestelmiä

parhaalla mahdollisella tavalla. Oletusasetukset voidaan

palauttaa napsauttamalla Reaaliaikainen tiedostojärjestelmän

suojaus -ikkunassa olevaa Oletus-painiketta (Lisäasetukset >

Virustentorjunta ja vakoiluohjelmasuojaus > Reaaliaikainen

tiedostojärjestelmän suojaus).

4.1.1.4 Reaaliaikaisen suojauksen tarkistaminen

Reaaliaikaisen suojauksen toiminta voidaan varmistaa lataamalla

testitiedosto www.eicar.com-sivustosta. Testitiedosto on vaaraton

erikoistiedosto, joka kaikkien virustorjuntaohjelmien pitäisi havaita.

Tiedosto on EICARin (European Institute for Computer Antivirus

Research) luoma ja sillä testataan virustorjuntaohjelmien toiminta.

Tiedoston nimi on eicar.com, ja se on ladattavissa osoitteesta

http://www.eicar.org/download/eicar.com.

HUOMAUTUS: Ennen reaaliaikaisen suojauksen tarkistusta

palomuuri on poistettava käytöstä. Jos palomuuri on käytössä, se

havaitsee testitiedoston ja estää sen lataamisen.

4.1.1.5 Toimenpiteet reaaliaikaisen suojauksen toimintahäiriön ilmetessä

Tässä kohdassa on esimerkkejä reaaliaikaisen suojaustoiminnon

käyttöön liittyvistä ongelmatilanteista sekä ohjeita vianmääritykseen.

Reaaliaikainen suojaus on pois käytöstä

Jos käyttäjä on vahingossa poistanut reaaliaikaisen suojauksen

käytöstä, se on aktivoitava uudelleen. Reaaliaikainen suojaus voidaan

käynnistää uudelleen valitsemalla Asetukset > Virustentorjunta ja

vakoiluohjelmasuojaus ja valitsemalla sitten pääohjelmaikkunan

Reaaliaikainen tiedostojärjestelmän suojaus -ikkunasta Ota käyttöön.

Jos reaaliaikainen suojaus ei havaitse tai puhdista tartuntoja

Varmista, ettei tietokoneeseen ole asennettu muita

virustorjuntaohjelmia. Jos kaksi reaaliaikaista suojaussovellusta

on käytössä samanaikaisesti, ne saattavat haitata toistensa

toimintaa. Suosittelemme poistamaan muut virustorjuntaohjelmat

tietokoneesta.

Reaaliaikainen suojaus ei käynnisty

Jos reaaliaikainen suojaus ei käynnisty tietokoneen käynnistyksen

yhteydessä (ja Automaattisen reaaliaikaisen tiedostojärjestelmän

suojauksen käynnistys -asetus on valittuna), ohjelma saattaa olla

ristiriidassa muiden sovelluksien kanssa. Mikäli näin on, ota yhteyttä

ESETin asiakastukeen.

4.1.2 Sähköpostisovelluksen suojaus

Sähköpostin suojaustoiminto mahdollistaa POP3-protokollan

välityksellä vastaanotetun sähköpostiliikenteen tarkkailun.

Microsoft Outlook -laajennuksen avulla ESET Smart Security voi

tarkkailla kaikkea sähköpostiliikennettä (POP3, MAPI, IMAP, HTTP).

Saapuvien viestien tarkistuksessa käytetään kaikkia ThreatSensetarkistusmoduulin kehittyneitä tarkistustapoja. Se tarkoittaa, että

haitalliset ohjelmat voidaan havaita jo ennen kuin ne on lisätty

virusmääritystietokantaan. POP3-liikenteen tarkistaminen ei ole

riippuvainen käytetystä sähköpostisovelluksesta.

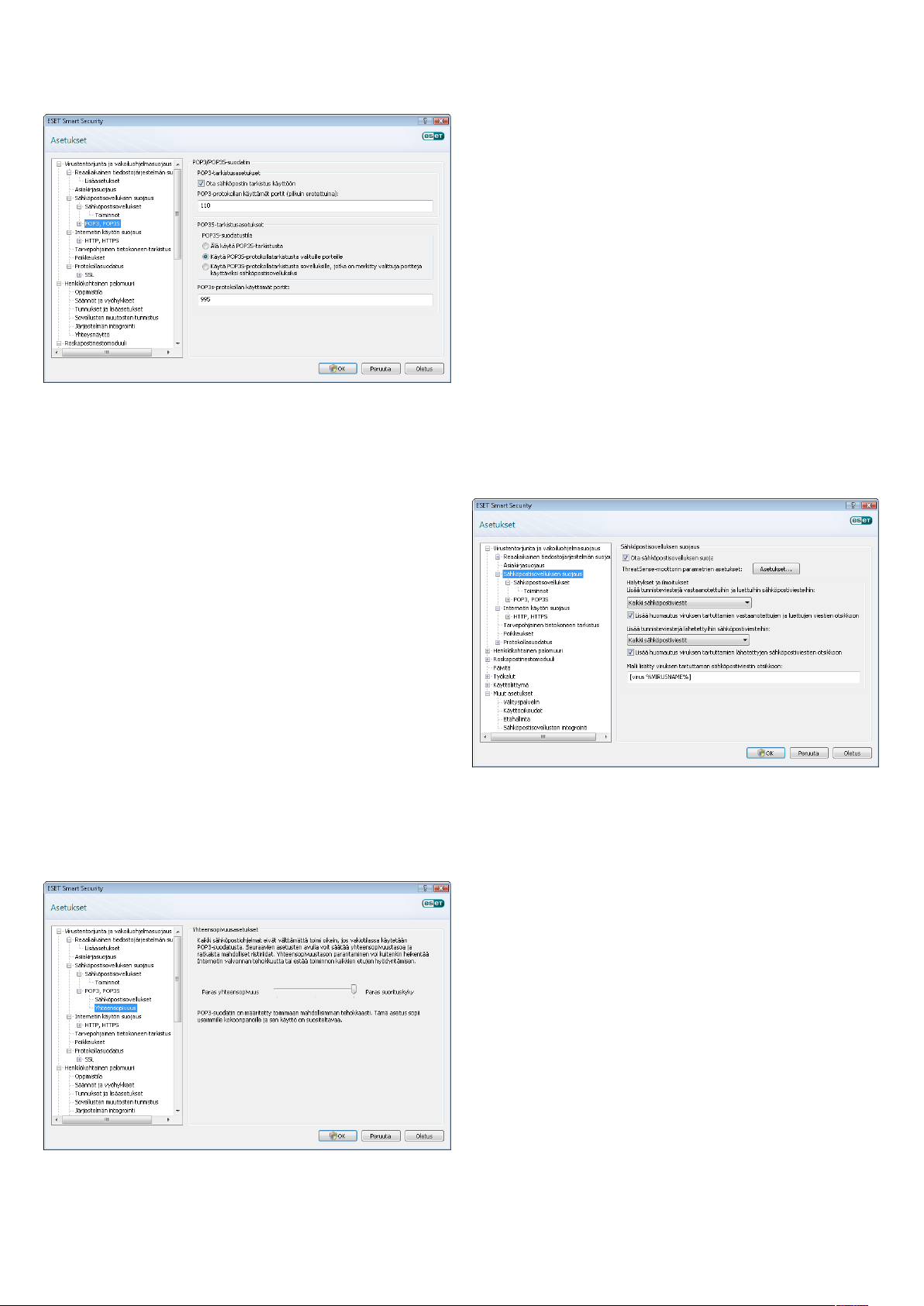

4.1.2.1 POP3-tarkistus

POP3 on sähköpostiviestien vastaanottamisessa yleisimmin käytetty

protokolla. ESET Smart Security suojaa POP3-liikenteen käytetystä

sähköpostisovelluksesta riippumatta.

Tämän toiminnon sisältävä moduuli käynnistetään automaattisesti

tietokoneen käynnistyksen yhteydessä, minkä jälkeen moduuli on

aktiivisena muistissa. Varmista, että moduuli on käytössä, jotta

se voi toimia oikein. POP3-tarkistus suoritetaan automaattisesti

eikä sen käyttäminen edellytä sähköpostisovelluksen asetuksien

muokkaamista. Oletuksena kaikki portin 110 liikenne tarkistetaan.

Muita portteja voidaan lisätä tarvittaessa. Porttinumerot on

erotettava pilkuin.

Salattua liikennettä ei tarkisteta.

Jos reaaliaikainen suojaus ei käynnisty tietokoneen käynnistyksen

yhteydessä, Automaattisen reaaliaikaisen tiedostojärjestelmän

suojauksen käynnistys -asetus on todennäköisesti pois käytöstä.

Asetus voidaan ottaa käyttöön kohdasta Lisäasetukset (F5).

Valitse Lisäasetukset-puusta Reaaliaikainen tiedostojärjestelmän

suojaus. Varmista Lisäasetukset-kohdasta ikkunan alaosasta, että

Automaattinen reaaliaikainen tiedostojärjestelmän suojauksen

käynnistys -valintaruutu on valittuna.

14

4.1.2.1.1 Yhteensopivuus

Tiettyjä sähköpostisovelluksia käytettäessä saatetaan havaita

ongelmia POP3-suodattimien kanssa (esimerkiksi silloin, kun

viestejä vastaanotetaan hitaalla Internet-yhteydellä, tarkistus

saattaa aiheuttaa aikakatkaisun). Silloin voidaan yrittää muuttaa

hallintatapaa. Hallintatason alentaminen voi nopeuttaa

puhdistusprosessia. Voit säätää POP3-suodatuksen ohjaustasoa

siirtymällä kohtaan Virustentorjunta ja vakoiluohjelmasuojaus >

Sähköpostin suojaus > POP3 > Yhteensopivuus.

4.1.2.2 Integrointi sähköpostisovellusten kanssa

ESET Smart Securityn integrointi sähköpostisovelluksiin parantaa

aktiivista suojausta sähköpostiviestien haitallista koodia vastaan. Jos

käytössäsi olevaa sähköpostisovellusta tuetaan, integrointi voidaan

ottaa käyttöön ESET Smart Security -sovelluksessa. Kun integrointi

on suoritettu, ESET Smart Security -ohjelman roskapostineston

työkalurivi lisätään suoraan sähköpostisovellukseen. Näin

sähköpostiliikenne voidaan suojata entistä tehokkaammin.

Integrointiasetuksia voidaan tarkastella kohdassa Asetukset > Avaa

koko lisäasetuspuu > Muut asetukset > Sähköpostisovellusten

integrointi.... Tässä valintaikkunassa käyttäjä voi aktivoida

integroinnin tuettujen sähköpostisovelluksien kanssa. Tällä hetkellä

tuettuja sähköpostisovelluksia ovat Microsoft Outlook, Outlook

Express, Windows Mail, Windows Live Mail ja Mozilla Thunderbird.

Valitse Poista Saapuneet-kansion sisällön muutoksen

tarkistus käytöstä-asetus, jos koet järjestelmän hidastuvan

sähköpostisovellusta käytettäessä. Tämä on mahdollista, kun lataat

sähköpostiviestejä Kerio Outlook Connector Storesta.

Sähköpostisuojaus käynnistetään valitsemalla Ota sähköpostin

suojaus käyttöön -valintaruutu kohdasta Lisäasetukset (F5) >

Virustentorjunta ja vakoiluohjelmasuojaus > Sähköpostin suojaus.

Jos Paras suorituskyky -asetus on käytössä, tartunnat poistetaan

sähköpostiviesteistä (jos Poista- tai Puhdista-asetus on käytössä

tai jos suurin tai oletusarvoinen puhdistustaso on valittuna) ja

tartunnan tiedot lisätään sähköpostiviestin alkuperäisen otsikon

eteen.

Keskitason yhteensopivuus -asetus muokkaa viestien

vastaanottotapaa. Sähköpostiviestit lähetetään sähköpostisovellukseen

vaiheittain – kun viestin viimeinen osa on siirretty, viesti tarkistetaan.

Virustartunnan riski kasvaa tätä asetusta käytettäessä. Puhdistustaso

jatunnisteviestien (ilmoitusten, jotka lisätään sähköpostiviestien

otsikkoon ja runkoon) käsittely vastaa parhaan suorituskyvyn asetusta.

Kun Paras yhteensopivuus -taso on käytössä, näyttöön avautuu

varoitusikkuna, jossa ilmoitetaan viruksen tartuttaman viestin

vastaanottamisesta. Viruksen tartuttamiin tiedostoihin liittyviä

tietoja ei lisätä toimitettujen sähköpostiviestien otsikkoriville tai

runkoon, eikä tartuntoja poisteta automaattisesti. Käyttäjän on

poistettava tartunnat sähköpostisovelluksessa.

4.1.2.2.1 Tunnisteviestien lisääminen sähköpostiviestin runkoon

ESET Smart Security -ohjelman tarkistamat sähköpostiviestit voidaan

merkitä lisäämällä tunnisteviesti otsikkoon tai sähköpostiviestin

runkoon. Tämä ominaisuus lisää käyttäjän lähettämien viestien

luotettavuutta. Mikäli tartunta havaitaan, tunnisteviesti sisältää

tärkeää tietoa sähköpostiviestin/lähettäjän uhkatasosta.

Tähän toimintoon liittyvät asetukset ovat kohdassa Lisäasetukset >

Virustentorjunta ja vakoiluohjelmasuojaus > Sähköpostin suojaus.

Ohjelma voi suorittaa Lisää tunnisteviestejä vastaanotettuihin

ja luettuihin sähköpostiviesteihin- ja Lisää tunnisteviestejä

lähetettyihin sähköpostiviesteihin -toiminnot. Molempia toimintoja

käytettäessä käyttäjä voi päättää, lisätäänkö tunnisteviestit kaikkiin

sähköpostiviesteihin, vain viruksen tartuttamiin sähköpostiviesteihin

vai ei mihinkään sähköpostiviesteihin. ESET Smart Security

mahdollistaa myös viestien lisäämisen viruksen tartuttamien

sähköpostiviestien alkuperäisiin otsikoihin. Viestin lisääminen

otsikkoon voidaan ottaa käyttöön Lisää huomautus viruksen

tartuttamien vastaanotettujen ja luettujen viestien otsikkoonja Lisää huomautus viruksen tartuttamien sähköpostiviestien

otsikkoon -asetuksien avulla.

Ilmoituksien sisältöä voidaan muokata Malli-kentässä, jossa

ilmoitus voidaan lisätä viruksen tartuttamien sähköpostiviestien

otsikkoon. Edellä mainitut muutokset auttavat viruksen tartuttamien

sähköpostiviestien automaattista käsittelyä. Viestit, joilla on tietty

aihe, voidaan siirtää automaattisesti haluttuun kansioon (mikäli

sähköpostisovellus tukee tätä ominaisuutta).

15

4.1.2.3 Tartuntojen poistaminen

Jos viruksen tartuttama sähköpostiviesti vastaanotetaan,

näytetään hälytysikkuna. Hälytysikkunassa näkyy lähettäjän nimi,

sähköpostiosoite ja tartunnan nimi. Ikkunan alaosassa on havaittuun

kohteeseen liittyviä toimintoja (asetukset Puhdista, Poista tai

Jätä). Lähes kaikissa tapauksissa suositeltava toiminto on Puhdista

tai Poista. Jos kyseessä on erikoistapaus ja tiedosto halutaan

vastaanottaa, valitse Jätä. Jos tarkka puhdistus on käytössä,

näyttöön avautuu tiedoteikkuna, jossa ei ole valittavana viruksen

tartuttamaan kohteeseen liittyviä toimintoja.

4.1.3 Internetin käytön suojaus

Internet-yhteyksien muodostaminen kuuluu henkilökohtaisen

tietokoneen vakio-ominaisuuksiin. Valitettavasti siitä on tullut myös

yleisin tapa siirtää haitallista koodia. Siksi on erittäin tärkeätä harkita

huolellisesti Internetin käytön suojausta. Käyttäjiä kehotetaan

varmistamaan, että Ota Internetin käytön suojaus käyttöön-asetus

on otettu käyttöön. Asetus on kohdassa Lisäasetukset (F5) >

Virustentorjunta ja vakoiluohjelmasuojaus > Internetin käytön

suojaus.

4.1.3.1.1 Osoitteiden hallinta

Tässä kohdassa voit määrittää HTTP-osoitteet, jotka haluat torjua,

sallia tai ohittaa tarkistuksesta.

Voit hallita osoitteiden luetteloita käyttämällä Lisää-, Muuta-,

Poista- ja Vie-painikkeita. Estettyjen osoitteiden luettelossa

olevat Web-sivustot eivät ole käytettävissä. Estettyjen osoitteiden

luettelossa olevia Web-sivustoja käytetään ilman että haitallista

koodia etsitään niistä. Jos otat Salli käyttö vain HTTP-osoitteille, jotka

ovat sallittujen osoitteiden luettelossa -asetuksen käyttöön, vain

sallittujen osoitteiden luettelossa olevat osoitteet ovat käytettävissä

ja kaikki muut HTTP-osoitteet estetään.

4.1.3.1 HTTP, HTTPS

Web-käytön suojaus toimii tarkkailemalla Internet-selainten ja

etäpalvelinten tietoliikennettä. Se noudattaa HTTP Hypertext

Transfer Protocol) -protokollan ja salatun HTTPS-tietoliikenteen

sääntöjä. ESET Smart Security käyttää oletuksena useimpien Internetselaimien standardeja. HTTP-tarkistusasetuksia voidaan kuitenkin

muokata tietyiltä osin kohdassa Internetin käytön suojaus > HTTP,

HTTPS. Voit valita HTTP-suodatuksen pääikkunassa Ota HTTP-

tarkistus käyttöön tai poista se käytöstä. Voit myös määrittää

HTTP-tietoliikenteessä käytettyjen porttien numerot. Oletuksena on

määritetty porttinumerot 80, 8080 ja 3128. HTTPS-tarkistusta voidaan

tehdä seuraavissa tiloissa:

Älä käytä HTTPS-protokollatarkistusta

Salattua tietoliikennettä ei tarkisteta.

Käytä HTTPs-protokollatarkistusta valituille porteille

Valitse tämä asetus, jos haluat ottaa HTTPS-tarkistuksen käyttöön

vain porteille, jotka on määritetty HTTPS-protokollan käyttämät

portit -kohdassa.

Käytä HTTPs-protokollatarkistusta valittuja portteja käyttäville

sovelluksille, jotka on merkitty Internet-selaimiksi

Ohjelma tarkistaa vain sovellukset, jotka on määritetty Selaimetosaan ja jotka käyttävät HTTPs-protokollan käyttämät portit -kohtaan

määritettyjä portteja.

Molemmissa luetteloissa voidaan käyttää erikoismerkkejä * (tähti)

ja ? (kysymysmerkki). Tähti korvaa minkä tahansa merkkijonon

ja kysymysmerkki korvaa minkä tahansa merkin. Ohitettujen

osoitteiden määrittämisessä tulee olla erityisen tarkkana.

Luettelo saa sisältää vain luotettavia, turvallisia osoitteita. Myös

erikoismerkkejä (* ja ?) tulee käyttää huolellisesti. Voit aktivoida

luettelon valitsemalla Näytä aktiivinen -vaihtoehdon. Jos haluat saada

ilmoituksen, kun kirjoitat osoitteen nykyisestä luettelosta, valitse

Ilmoita, kun otat käyttöön luettelon osoitteita.

4.1.3.1.2 Web-selaimet

ESET Smart Security sisältää Web-selaimet-toiminnon, jonka avulla

käyttäjä voi määrittää sovelluksia selaimeksi. Kun käyttäjä merkitsee

sovelluksen selaimeksi, kaikkea kyseisen sovelluksen tiedonsiirtoa

tarkkaillaan käytetyistä porteista riippumatta.

Web-selaintoiminto täydentää HTTP-tarkistustoimintoa, sillä

jälkimmäinen koskee vain ennalta määritettyjä portteja. Useat

Internet-palvelut käyttävät dynaamisesti vaihtuvia tai tuntemattomia

porttinumeroita. Web-selaintoiminto ottaa tämän huomioon

tarkkailemalla porttien liikennettä yhteysparametreista riippumatta.

16

Selaimeksi merkittyjen sovelluksien luetteloa voidaan tarkastella

suoraan HTTP-tarkistustoiminnon Web-selaimet-alivalikosta.

Tässä kohdassa on myös Aktiivinen tila -alivalikko, jossa voidaan

määrittää Internet-selaimien tarkistustila. Aktiivinen tila -asetus

on hyödyllinen, sillä se tarkistaa siirretyt tiedot kokonaisuutena.

Jos asetus ei ole käytössä, sovelluksien tiedonsiirtoa tarkkaillaan

vaiheittain osina. Tämä vähentää tietojenvahvistusprosessin

tehokkuutta, mutta parantaa luettelon sovelluksien

yhteensopivuutta. Jos asetuksen käyttämisessä ei havaita ongelmia,

suosittelemme käyttämään aktiivista tarkistustilaa valitsemalla

halutun sovelluksen vieressä oleva valintaruutu.

4.1.4.1 Tarkistustyyppi

Käytettävissä on kaksi tyyppiä. Tavallinen tarkistus tarkistaa

järjestelmän nopeasti. Tarkistusparametreja ei tarvitse muuttaa.

Mukautettu tarkistus… -asetuksen avulla käyttäjä voi valita

ennalta määritetyn tarkistusprofiilin ja valita tarkistettavat kohteet

puurakenteesta.

4.1.4.1.1 Tavallinen tarkistus

4.1.4 Tietokoneen tarkistus

Jos epäilet, että tietokoneessa on virustartunta (se käyttäytyy

epätavallisesti), suorita tarvepohjainen tietokoneen tarkistus,

jossa tietokoneesta etsitään tartuntoja. Turvallisuuden kannalta

on oleellista, että tietokonetta ei tarkisteta ainoastaan silloin,

kun epäillään, että siinä on tartunta. Tietokone tulee tarkistaa

säännöllisesti osana suojausrutiineja. Säännöllisien tarkistuksien

avulla voidaan havaita tartuntoja, joita ei ole havaittu reaaliaikaisissa

tarkistuksissa tiedostoja tallennettaessa. Näin voi käydä, jos

reaaliaikainen tarkistustoiminto on poistettu käytöstä tartunnan

tapahtuessa tai jos virusmääritystietokanta on ollut vanhentunut.

Tarvepohjainen tarkistus on suositeltavaa suorittaa vähintään kerran

tai kahdesti kuukaudessa. Tarkistus voidaan määrittää ajoitetuksi

tehtäväksi valitsemalla Työkalut > Ajastin.

Tavallinen tarkistus on käyttäjäystävällinen tapa käynnistää

tietokoneen tarkistus nopeasti ja puhdistaa viruksen tartuttamat

tiedostot ilman käyttäjän toimenpiteitä. Yksi sen tärkeimmistä

eduista on helppokäyttöisyys: tarkkoja tarkistusasetuksia ei tarvitse

tehdä. Tavallinen tarkistus tarkistaa kaikki paikallisten asemien

tiedostot ja puhdistaa tai poistaa havaitut tartunnat automaattisesti.

Puhdistustasona käytetään oletusasetusta. Lisätietoja

puhdistustyypeistä on kohdassa Puhdistaminen (katso sivu 18).

Oletustarkistusprofiili on suunniteltu käyttäjille, jotka haluavat

tarkistaa tietokoneensa nopeasti ja helposti. Se on tehokas tarkistusja puhdistusratkaisu, joka ei edellytä kattavaa määritysprosessia.

4.1.4.1.2 Mukautettu tarkistus

Mukautettu tarkistus on paras ratkaisu silloin, kun halutaan

määrittää tarkistusparametreja, kuten tarkistuksen kohteet ja

tarkistustavat. Mukautetun tarkistuksen etu on sen mahdollisuus

määrittää parametrit tarkasti. Kokoonpanot voidaan tallentaa

käyttäjän määrittämiin tarkistusprofiileihin, jotka ovat hyödyllisiä

erityisesti, jos tarkistus suoritetaan toistuvasti samoilla käyttäjän

määrittämillä parametreilla.

Tarkistuksen kohteita voidaan määrittää kohteen pikavalinnan

pudotusvalikosta tai valitsemalla kohteet kaikki tietokoneen laitteet

sisältävästä puurakenteesta. Lisäksi voidaan valita puhdistustaso

kolmesta vaihtoehdosta valitsemalla Asetukset... > Puhdistaminen.

Jos halutaan vain tarkistaa järjestelmä ilman lisätoimintoja, valitse

Tarkista puhdistamatta -valintaruutu.

Tietokoneen tarkistaminen mukautetussa tarkistustilassa soveltuu

edistyneille käyttäjille, joilla on kokemusta virustorjuntaohjelmien

käyttämisestä.

4.1.4.2 Tarkistettavat kohteet

Tarkistettavat kohteet -valikossa valitaan tiedostot, kansiot ja laitteet

(levyt), joista etsitään viruksia.

Pikatarkistusvalinnan avulla voidaan valita seuraavat kohteet:

Profiilien asetusten mukaan – tarkistaa valitussa tarkistusprofiilissa

valitut kohteet.

17

Siirrettävä tietoväline – tarkistaa disketit, USB-muistit jne.

Paikalliset asemat – tarkistaa järjestelmän kiintolevyt.

Verkkoasemat – tarkistaa kaikki verkkoon liitetyt asemat.

käytettävissä protokollasuodatuksessa (jos Ota sovellusprotokollien

suodatus -asetus on käytössä):

HTTP- ja POP3-portit – rajoittaa tarkistuksen tunnettuihin HTTP- ja

POP3-portteihin.

Ei valintaa – peruuttaa kaikki valinnat.

Tarkistuskohde voidaan määrittää tarkemmin kirjoittamalla

tarkistettavat tiedostot sisältävän kansion polku. Valitse kohteet

puurakenteesta, jossa näytetään kaikki tietokoneen käytettävissä

olevat laitteet.

4.1.4.3 Tarkistusprofiilit

Tietokoneen tarkistusparametrit voidaan tallentaa profiileina. Kun

tarkistusprofiili on luotu, sitä voidaan käyttää säännöllisesti tulevissa

tarkistuksissa. Suosittelemme luomaan niin monta profiilia (erilaisilla

tarkistuskohteilla ja -tavoilla sekä muilla parametreilla) kuin käyttäjä

säännöllisesti tarvitsee.

Uusi profiili voidaan luoda tulevia tarkistuksia varten kohdasta

Lisäasetukset (F5) > Tarvepohjainen tietokoneen tarkistus.

Olemassa olevat tarkistusprofiilit voidaan näyttää sekä uusia profiileja

luoda valitsemalla näytön oikeasta reunasta Profiilit. ThreatSense-

moottorin parametrien asetukset kuvaavat tarkistustoiminnon

parametreja. Näin voidaan luoda tarkistusprofiili käyttäjän tarpeiden

mukaan.

Esimerkki:

Käyttäjä haluaa luoda oman tarkistusprofiilin ja Smart Scan -profiilin

älykkään tarkistuksen määritykset ovat osittain sopivat. Käyttäjä

ei kuitenkaan halua tarkistaa suorituksenaikaisia pakkaajia tai

mahdollisesti vaarallisia sovelluksia. Sen lisäksi halutaan käyttää

tarkkaa puhdistusta. Valitse Kokoonpanoprofiilit-ikkunasta Lisää.

Kirjoita uuden profiilin nimi Profiilin nimi -kenttään ja valitse Smart

scan -vaihtoehto pudotusvalikon Kopioi asetukset profiilista: avulla.

Sitten käyttäjän tulee määrittää loput parametrit haluamallaan tavalla.

Internet-selaimiksi ja sähköpostiohjelmiksi merkityt

sovellukset – valitse tämä asetus, jos haluat suodattaa vain

sellaisten sovellusten tietoliikenteen, jotka on merkitty selaimiksi

(Internetin käytön suojaus > HTTP, HTTPS > Web-selaimet ) ja

sähköpostisovelluksiksi (Sähköpostisovelluksen suojaus > POP3,

POP3S > Sähköpostisovellukset).

Portit ja Internet-selaimiksi tai sähköpostisovelluksiksi merkityt

sovellukset – portit ja selaimet tarkistetaan haittaohjelmien varalta.

Huomautus:

Windows Vista Service Pack 1- ja Windows

Server2008-käyttöjärjestelmissä ja niiden jälkeen julkaistuissa

Windows-järjestelmissä käytetään uutta tietoliikennesuodatusta.

Tästä syystä Protokollasuodatus-osa ei ole käytettävissä.

4.1.5.1 SSL

ESET Smart Security 4 -ohjelmassa voit tarkistaa SSL-protokollaan

sisältyviä protokollia. Voit käyttää erilaisia tarkistustiloja SSL-suojatun

tietoliikenteen tarkistukseen käyttämällä luotettuja sertifikaatteja,

tuntemattomia sertifikaatteja tai sertifikaatteja, jotka suljetaan pois

SSL-suojatun tietoliikenteen tarkistuksesta.

Tarkista SSL-protokolla aina (poissuljetut ja luotetut sertifikaatit

pysyvät voimassa) – valitse tämä asetus, jos haluat tarkistaa

kaiken SSL-suojatun tietoliikenteen paitsi tarkistuksesta pois

jätettävien sertifikaattien avulla suojatun tietoliikenteen. Jos uusi

tietoliikenneyhteys muodostetaan käyttämällä tuntematonta,

allekirjoitettua sertifikaattia, käyttäjälle ilmoitetaan tästä ja

tietoliikenne suodatetaan automaattisesti. Kun käyttäjä ottaa eiluotettua sertifikaattia käyttämällä yhteyden palvelimeen, jonka

käyttäjä on määrittänyt luotetuksi (lisäämällä sen luotettujen

sertifikaattien luetteloon), yhteys palvelimeen sallitaan ja

tietoliikennekanavan sisältö suodatetaan.

Kysy sivustoista, joissa ei ole käyty (tuntemattomat sertifikaatit)

– jos käyttäjä siirtyy uuteen SLL-suojattuun sivustoon (jolla on

tuntematon sertifikaatti), näyttöön tulee valintaikkuna, josta voi

valita halutun toiminnon. Tämän tilan avulla voi luoda luettelon SSLsertifikaateista, jotka suljetaan tarkistuksen ulkopuolelle.

Älä tarkista SSL-protokollaa – Jos tämä asetus on valittu, SSLprotokollaa käyttävää tietoliikennettä ei tarkisteta.

Jos sertifikaattia ei voi varmistaa TRCA-sertifikaattisäilön avulla

Kysy sertifikaatin kelpoisuudesta – pyytää käyttäjää valitsemaan

toimenpiteen.

Estä sertifikaattia käyttävä tietoliikenne – katkaisee yhteyden

sertifikaattia käyttävään sivustoon.

4.1.5 Protokollien suodatus

POP3- ja HTTP-sovellusprotokollien virustustorjunnasta vastaa

ThreatSense-tarkistusmoottori. Se on integroitu saumattomasti

kaikkiin kehittyneisiin haittaohjelmien tarkistustekniikoihin. Valvonta

toimii automaattisesti riippumatta käytössä olevasta Internetselaimesta tai sähköpostisovelluksesta. Seuraavat vaihtoehdot ovat

18

Jos sertifikaatti on virheellinen tai vaurioitunut

Kysy sertifikaatin kelpoisuudesta – pyytää käyttäjää valitsemaan

toimenpiteen.

Estä sertifikaattia käyttävä tietoliikenne – katkaisee yhteyden

sertifikaattia käyttävään sivustoon.

4.1.5.1.1 Luotetut sertifikaatit

Sisäisen luotettujen juurisertifikaattimyöntäjien TRCA-säilön (mihin

ESET Smart Security 4 tallentaa luotetut sertifikaatit) lisäksi voit luoda

luotetuista sertifikaateista mukautetun luettelon, jota voi tarkastella

valitsemalla Asetukset (F5) > Protokollasuodatus > SSL > Luotetut

sertifikaatit.

4.1.5.1.2 Ohitetut sertifikaatit

Ohitetut sertifikaatit -kohta sisältää sertifikaatit eli varmenteet,

joita pidetään turvallisina. Ohjelma ei tarkista tämän luettelon

sertifikaatteja käyttävän salatun tietoliikenteen sisältöä.

Suosittelemme vain niiden Web-sertifikaattien asentamista, jotka

ovat varmasti turvallisia ja eivät edellytä sisällön suodattamista.

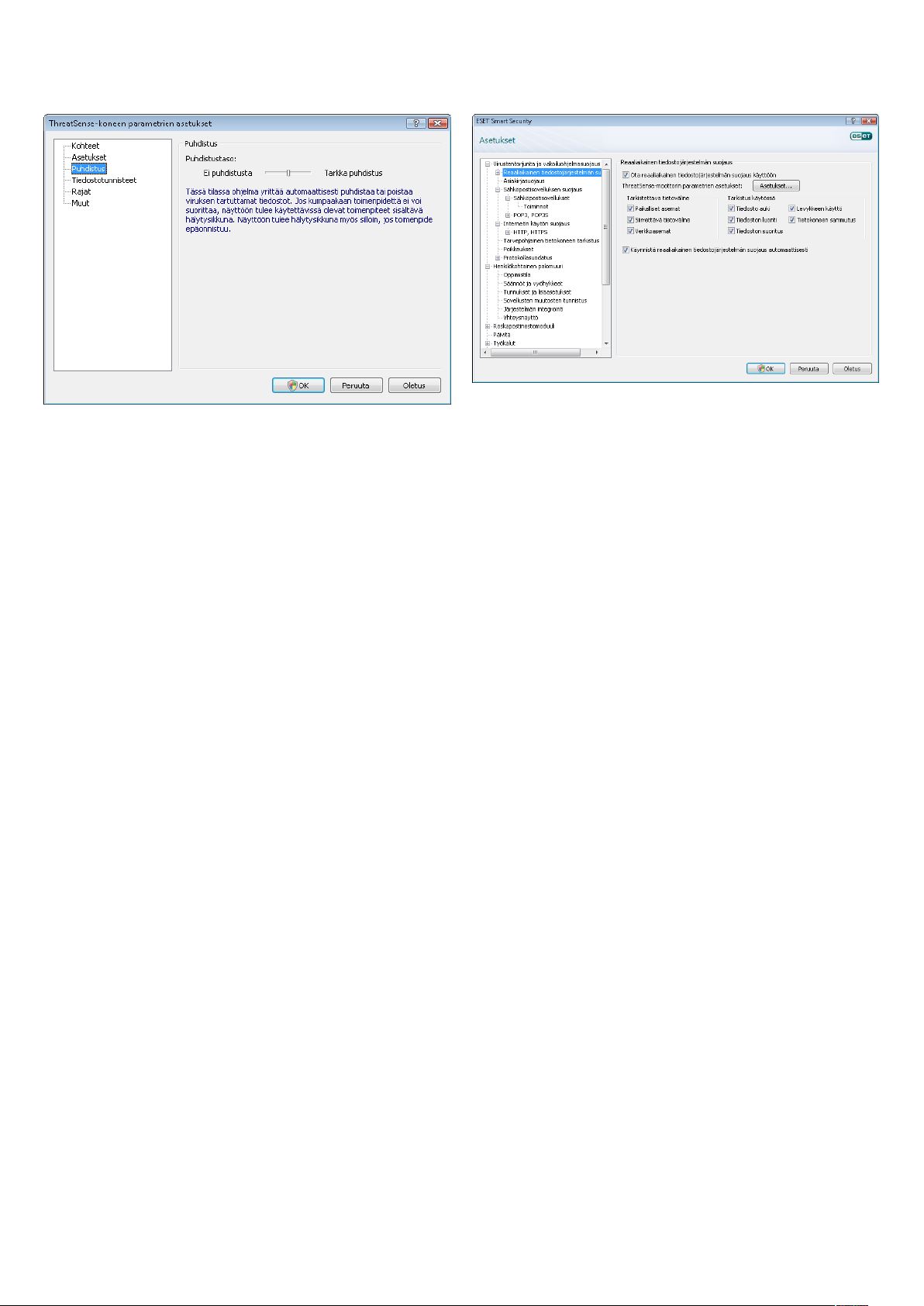

4.1.6 ThreatSense-moottorin parametrien asetukset

ThreatSense on monimutkaisista uhkien havaitsemismenetelmistä

muodostuvan tekniikan nimi. Tekniikka toimii aktiivisesti, mikä

tarkoittaa sitä, että se suojaa tietokonetta myös uuden uhan

leviämisen alkuvaiheissa. Tekniikassa hyödynnetään useita

menetelmiä (koodien analyysia, koodien emulaatiota, yleisiä

määrityksiä, virusmäärityksiä), jotka yhdessä parantavat

merkittävästi järjestelmän suojausta. Tarkistusmoduuli pystyy

hallitsemaan samanaikaisesti useita tietovirtoja, mikä parantaa

tehokkuutta ja tunnistustulosta. ThreatSense-tekniikan avulla

voidaan päästä myös rootkit-ohjelmista eroon.

ThreatSense-tekniikan asetuksissa käyttäjä voi määrittää useita

tarkistuksen parametreja:

• tarkistettavat tiedostotyypit ja -tunnisteet

Käyttömuisti – etsii uhkia, jotka kohdistavat hyökkäyksen

tietokoneen käyttömuistiin.

Käynnistyssektorit – tarkistaa käynnistyssektoreista, onko

pääkäynnistystietueessa viruksia.

• erilaisten tunnistusmenetelmien yhdistelmän

• puhdistuksen tason jne.

Asetusikkuna voidaan avata napsauttamalla Asetukset…-painiketta,

joka löytyy jokaisen ThreatSense-tekniikkaa käyttävän moduulin

asetusikkunasta (katso alla olevaa esimerkkiä). Erilaiset suojaukseen

kohdistuvat vaatimukset vaativat erilaisia kokoonpanoja.

ThreatSensen asetukset voidaan määrittää käyttäjäkohtaisesti

seuraavien moduulien osalta:

• Reaaliaikainen tiedostojärjestelmän suojaus

• Järjestelmän käynnistystiedostojen tarkistus

• Sähköpostin suojaus

• Internetin käytön suojaus

• Tarvepohjainen tietokoneen tarkistus

ThreatSense-parametrit on optimoitu jokaisen moduulin osalta

erikseen, ja muutokset voivat vaikuttaa merkittävästi järjestelmän

toimintaan. Esimerkiksi järjestelmä voi hidastua merkittävästi, jos

parametreja muutetaan siten, että suorituksenaikaisia pakkaajia

etsitään aina, tai kehittynyt heuristiikka otetaan käyttöön

reaaliaikaisessa tiedostojärjestelmän suojausmoduulissa (tavallisesti

näiden menetelmien avulla tarkistetaan vain juuri luodut tiedostot).

Siksi suosittelemme, että tietokoneen tarkistusta lukuun ottamatta

oletusarvoisia ThreatSense-parametreja ei muuteta.

Tiedostot – tarkistaa kaikki yleiset tiedostotyypit (ohjelmat, kuvat,

ääni-/videotiedostot, tietokantatiedostot jne.).

Sähköpostitiedostot – tarkistaa erityistiedostot, joihin

sähköpostiviestit sisältyvät.

Arkistot – tarkistaa arkistoihin pakatut tiedostot

(.rar, .zip, .arj, .tar jne.).

Itsepurkautuvat arkistot – tarkistaa tiedostot, jotka sisältyvät

itsestään purkautuviin arkistotiedostoihin, mutta joilla on yleensä

.exe-tunniste.

Suorituksenaikaiset pakkaajat – suorituksenaikaiset pakkaajat

(toisin kuin perusarkistotyypit) purkavat pakkaukset muistiin

staattisten peruspakkaajien lisäksi (UPX, yoda, ASPack, FGS jne.).

4.1.6.2 Asetukset

Asetukset-kohdassa voidaan valita menetelmät, joiden avulla

järjestelmästä etsitään tartuntoja. Valitse jokin seuraavista

vaihtoehdoista:

Määritykset – määritysten avulla voidaan havaita ja tunnistaa

tartunnat tarkasti ja luotettavasti niiden nimen perusteella.

Heuristiikka – heuristiikka tarkoittaa algoritmia, joka analysoi

ohjelmien (haitallista) toimintaa. Tekniikan tärkein hyöty on sen kyky

tunnistaa haitallisia ohjelmia, joita ei ole aiemmin havaittu tai joita ei

vielä ole virusmääritystietokannassa.

4.1.6.1 Kohteiden määritys

Kohteet – asetuksien avulla voidaan määrittää, mistä tietokoneen

osista ja tiedostoista etsitään tartuntoja.

Kehittynyt heuristiikka – kehittynyt heuristiikka koostuu ESETin

kehittämistä, ainutlaatuisista algoritmeista, jotka on optimoitu

tunnistamaan madot ja troijalaiset. Algoritmit on laadittu korkean

tason ohjelmointikielillä. Kehittyneen heuristiikan ansiosta

sovelluksen haittaohjelmien tunnistamiskyky on merkittävästi

parempi kuin perinteisillä tekniikoilla.

Mainosohjelmat/Vakoiluohjelmat/Riskiohjelmat – nämä

ohjelmistot keräävät erilaisia käyttäjiin liittyviä tietoja ilman heidän

suostumustaan. Tähän ryhmään kuuluvat myös mainoksia näyttävät

ohjelmistot.

Mahdollisesti vaaralliset sovellukset – tietyt kaupalliset, lailliset

ohjelmistot luokitellaan mahdollisesti vaarallisiksi sovelluksiksi.

Tällaisia ohjelmistoja ovat muun muassa etäkäyttötyökalut, minkä

vuoksi tämä asetus ei ole oletuksena käytössä.

19

Mahdollisesti ei-toivotut sovellukset – mahdollisesti eitoivottuja sovelluksia ei ole välttämättä tarkoitettu haitallisiksi,

mutta ne saattavat heikentää tietokoneen suorituskykyä. Näiden

sovelluksien asentaminen vaatii yleensä käyttäjän suostumuksen.

Jos tietokoneessa on tällaisia sovelluksia, järjestelmä ei toimi samalla

tavoin kuin ennen sovelluksen asentamista. Haitallisimpia muutoksia

ovat ei-toivotut ponnahdusikkunat, piilotettujen prosessien

käynnistäminen ja käyttö, järjestelmäresurssien lisääntynyt käyttö,

hakutuloksien muuntelu sekä yhteydet etäpalvelimiin.

Varoitus:

Oletus-tilassa koko arkistotiedosto poistetaan vain, jos se sisältää

ainoastaan viruksen tartuttamia tiedostoja. Jos arkisto sisältää

sallittuja tiedostoja, sitä ei poisteta. Jos viruksen tartuttama

arkistotiedosto havaitaan, kun Tarkka puhdistus -tila on käytössä,

koko arkisto poistetaan, vaikka se sisältäisi myös puhtaita tiedostoja.

4.1.6.4 Tiedostotunnisteet

Tiedostotunniste on tiedoston nimen osa, joka on erotettu pisteellä.

Tiedostotunniste määrittää tiedoston tyypin ja sisällön. Näiden

ThreatSensen parametrien asetuksien avulla voidaan määrittää

tarkistettavat tiedostot.

4.1.6.3 Puhdistus

Puhdistusasetukset määrittävät tarkistustoiminnon suorittamat

viruksen tartuttamien tiedostojen puhdistustoimenpiteet.

Puhdistustasoja on kolme:

Ei puhdistusta

Tartunnan saaneita kohteita ei puhdisteta automaattisesti. Ohjelma

näyttää varoitusikkunan ja antaa käyttäjän valita toimenpiteen.

Oletustaso

Ohjelma yrittää automaattisesti puhdistaa tai poistaa viruksen

tartuttaman tiedoston. Jos tarvittavaa toimenpidettä ei voida valita

automaattisesti, ohjelma tarjoaa jatkotoimenpidevaihtoehtoja.

Vaihtoehdot näytetään myös, jos ennalta määritettyä toimintoa ei

voida suorittaa.

Tarkka puhdistus

Ohjelma puhdistaa tai poistaa kaikki viruksen tartuttamat tiedostot

(mukaan lukien arkistot). Tämä ei koske järjestelmätiedostoja.

Jos niiden puhdistaminen ei ole mahdollista, käyttäjä voi valita

toimenpiteen varoitusikkunasta.

20

Oletuksena kaikki tiedostot tarkistetaan niiden tiedostotunnisteista

riippumatta. Tiedostotunnisteita voidaan lisätä tarkistuksessa

ohitettavien tiedostojen luetteloon. Jos Tarkista kaikki

tiedostot-valintaruutu ei ole valittuna, luettelo näyttää kaikkien

tarkistettujen tiedostojen luettelon. Lisää- ja Poista-painikkeilla voidaan

ottaa käyttöön haluttujen tiedostotunnisteiden tarkistus tai estää se.

Tiedostotunnisteettomien tiedostojen tarkistus voidaan

ottaa käyttöön valitsemalla Tarkista tiedostot, joissa ei ole

tiedostotunnistetta.

Tiedostojen ohittaminen tarkistuksessa saattaa olla hyödyllistä, jos

tiettyjen tiedostotyyppien tarkistaminen häiritsee kyseisiä tiedostoja

käyttävien ohjelmien toimintaa. Esimerkiksi .edb-, .eml- ja .tmptiedostotunnisteet kannattaa ehkä ohittaa tarkistuksessa, jos

käytössä on MS Exchange -palvelin.

4.1.6.5 Rajat

Rajat-kohdassa voit määrittää tarkistettavien kohteiden suurimman

koon ja arkiston sisennyksen enimmäistason:

Kohteen suurin koko (tavua)

Määrittää tarkistettavien kohteiden suurimman koon. Määritetty

virustentarkistusmoduuli tarkistaa vain määritettyä kokoa

pienemmät kohteet. Emme suosittele oletusarvon muuttamista,

koska sitä ei tavallisesti tarvitse muokata. Vain sellaisten kokeneiden

käyttäjien tulisi muuttaa tätä asetusta, joilla on jokin syy ohittaa

suuria kohteita tarkistuksesta.