Руководство пользователя

Microsoft® Windows® Vista / XP / 2000 / 2003 / 2008

© ESET spol. sr.o., 2009. Все права защищены.

Система ESET Smart Security 4 разработана компанией

ESET, spol. s r.o.

Дополнительные сведения см. на веб-сайте компании по

адресу www.eset.com.

Все права защищены. Запрещается воспроизведение,

сохранение в информационных системах илипередача

данного документа или любой его части в любой форме

и любыми средствами, в том числе электронными,

механическими, с помощью фотокопирования, записи,

сканирования, а такжелюбыми другими способами без

соответствующего письменного разрешения автора.

Компания ESET, spol. s r.o. оставляет за собой право

изменять любые программные продукты, описанные

в данной документации, без предварительного

уведомления.

Международная служба поддержки: www.eset.eu/support

Служба поддержки в Северной Америке:

www.eset.com/support

REV.20090127-001

Содержание

1. ESET Smart Security 4 .............................4

1.1 Что нового? .................................................................. 4

1.2 Требования к системе ..................................................5

2. Установка .............................................6

2.1 Обычная установка......................................................6

2.2 Пользовательская установка ........................................ 7

2.3 Использование исходных значений параметров ........... 9

2.5 Сканирование компьютера по требованию ..................9

3. Руководство для начинающих ............. 10

3.1 Введение в пользовательский интерфейс программы:

режимы ......................................................................10

3.1.1 Проверка работоспособности системы .............. 10

3.1.2 Что делать, если система не работает надлежащим

образом? 11

3.2 Настройка обновлений ................................................11

3.3 Настройка доверенной зоны ........................................11

3.4 Настройка прокси-сервера .......................................... 12

3.5 Защита настроек ........................................................ 12

4. Работа с системой ESET Smart Security ..13

4.1 Защита от вирусов и шпионских программ .................. 13

4.1.1 Защита файловой системы в режиме реального

времени 13

4.1.1.1 Настройки контроля файловой системы .............13

4.1.1.1.1 Носители для сканирования ..............................13

4.1.1.1.2 Сканирование при определенных условиях

(«Сканировать при») ........................................................... 13

4.1.1.1.3 Дополнительные параметры системы

своевременного обнаружения ThreatSense для новых

и измененных файлов ........................................................13

4.1.1.1.4 Дополнительные настройки ............................... 13

4.1.1.2 Уровни очистки ...................................................13

4.1.1.3 Когда изменять параметры защиты файловой

системы в режиме реального времени ..............................14

4.1.1.4 Проверка защиты файловой системы в режиме

реального времени ............................................................14

4.1.1.5 Решение проблем, возникающих при работе

защиты файловой системы в режиме реального времени .14

4.1.2 Host Intrusion Prevention System (HIPS) ................14

4.1.3 Защита почтового клиента ..................................14

4.1.3.1 Проверка POP3 ....................................................15

4.1.3.1.1 Совместимость ...................................................15

4.1.3.2 Интеграция с почтовыми клиентами ..................15

4.1.3.2.1 Добавление уведомлений к тексту сообщений

электронной почты ............................................................16

4.1.3.3 Удаление заражений ...........................................16

4.1.4 Защита доступа в Интернет .................................16

4.1.4.1 Протоколы HTTP, HTTPs .......................................16

4.1.4.1.1 Управление адресами .........................................17

4.1.4.1.2 Веб-браузеры ...................................................... 17

4.1.5 Сканирование компьютера .................................17

4.1.5.1 Тип сканирования ...............................................18

4.1.5.1.1 Обычное сканирование ......................................18

4.1.5.1.2 Сканирование с пользовательскими

настройками ......................................................................18

4.1.5.2 Объекты сканирования .......................................18

4.1.5.3 Профили сканирования ......................................18

4.1.6 Фильтрация протоколов ......................................19

4.1.6.1 SSL .......................................................................19

4.1.6.1.1 Доверенные сертификаты ...................................19

4.1.6.1.2 Исключенные сертификаты ................................19

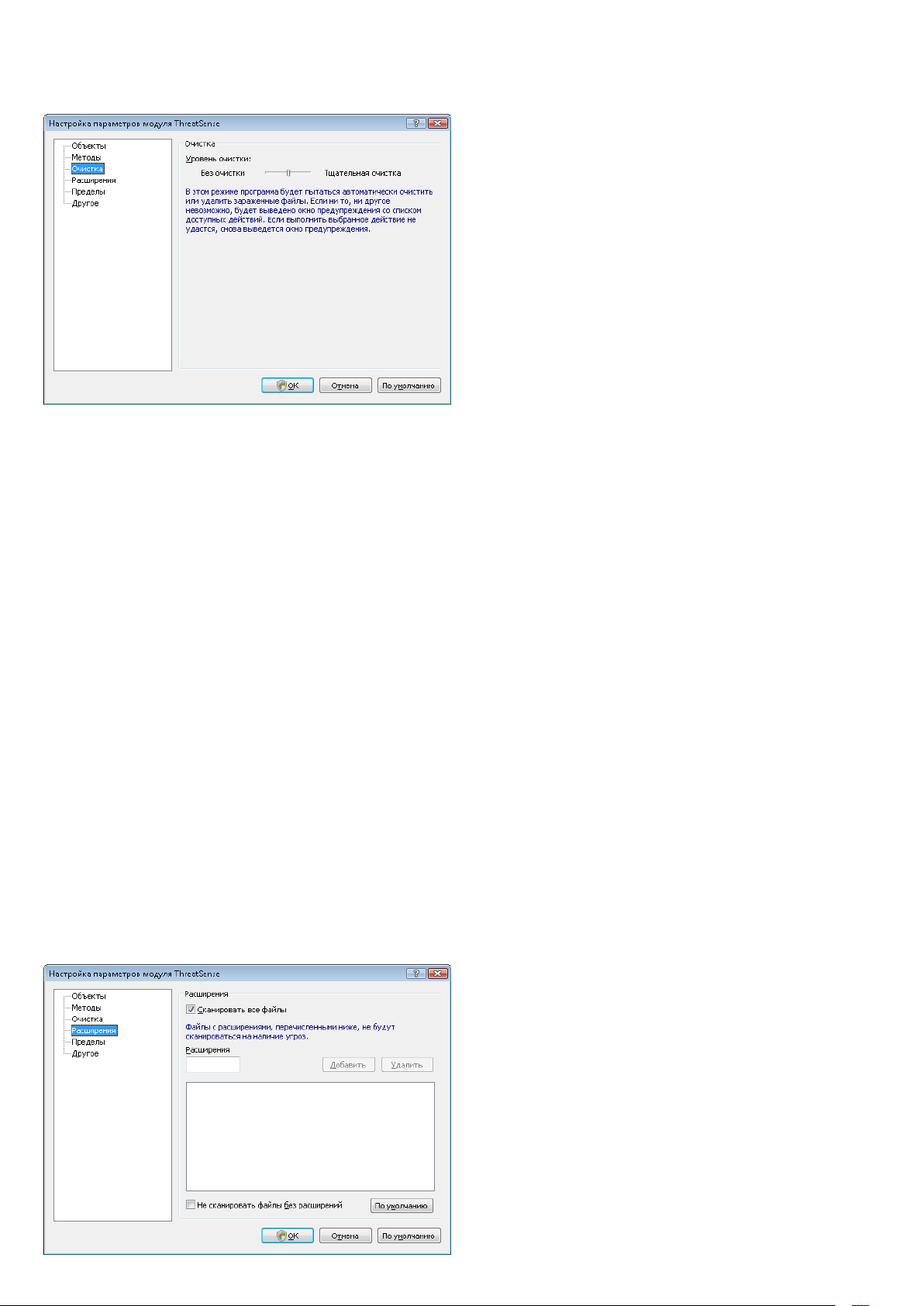

4.1.7 Настройка методов сканирования ......................19

4.1.7.1 Настройка объектов ........................................... 20

4.1.7.2 Параметры .........................................................20

4.1.7.3 Очистка .............................................................. 20

4.1.7.4 Расширения ........................................................21

4.1.7.5 Ограничения....................................................... 21

4.1.7.6 Прочее ................................................................ 21

4.1.8 Действия при выявлении заражения ................. 22

4.2 Персональный брандмауэр .........................................22

4.2.1 Режимы фильтрации ......................................... 22

4.2.2 Блокировать весь трафик: отключить сеть ......... 23

4.2.3 Запретить фильтрацию: разрешить весь трафик 23

4.2.4 Настройка и использование правил .................. 23

4.2.4.1 Создание новых правил ..................................... 23

4.2.4.2 Изменение правил ............................................. 24

4.2.5 Настройка зон .................................................... 24

4.2.6 Установка соединения — обнаружение .............. 24

4.2.7 Ведение журнала ............................................... 25

4.3 Защита от нежелательной почты .................................25

4.3.1

почты 25

4.3.1.1 Добавление адресов в «белый» список ............... 25

4.3.1.2 Классификация сообщений как спама ............... 26

4.4 Обновление программы ............................................ 26

4.4.1 Настройка обновлений ...................................... 26

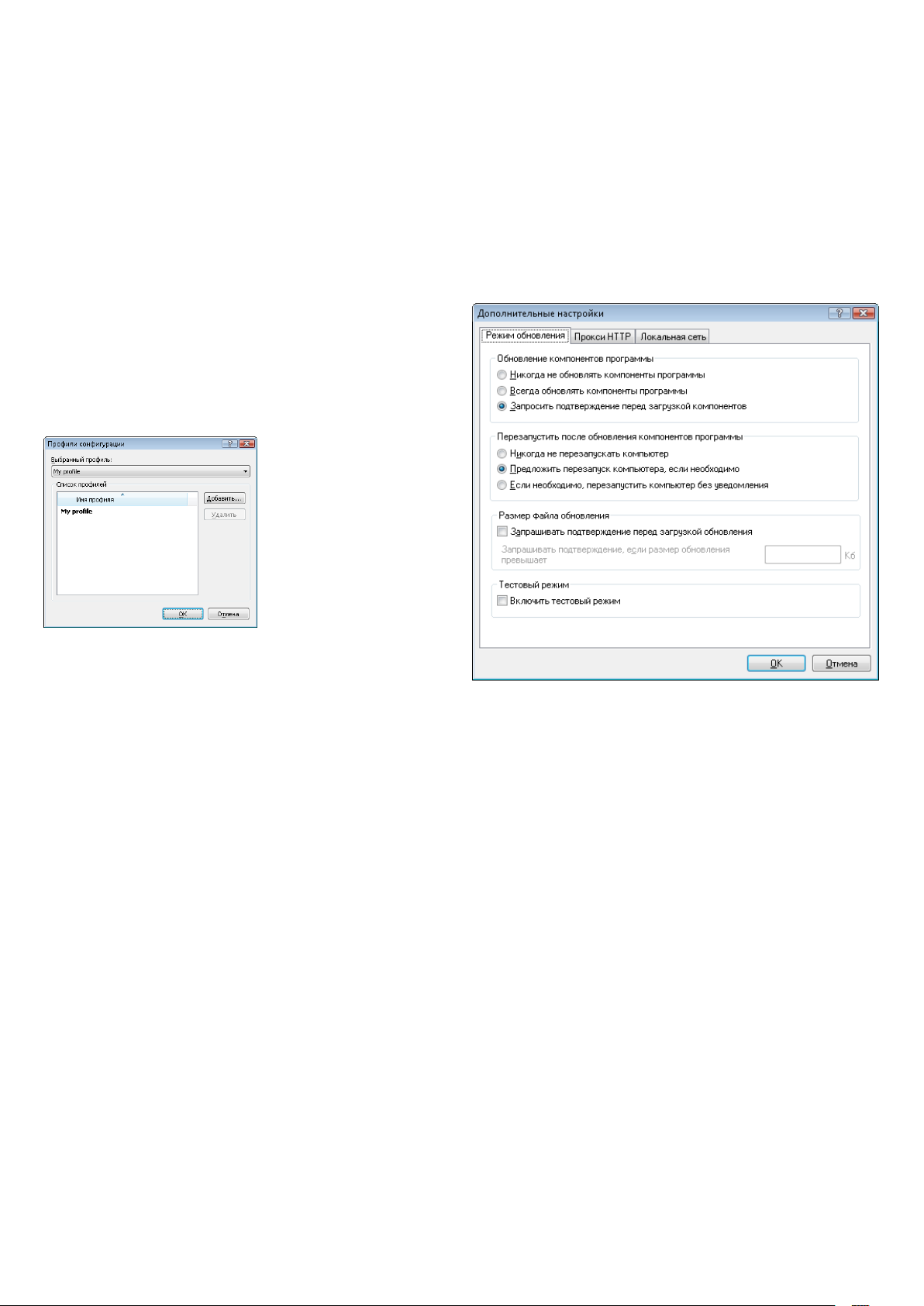

4.4.1.1 Профили обновлений ........................................ 27

4.4.1.2 Дополнительные настройки обновления ........... 27

4.4.1.2.1 Режим обновления............................................. 27

4.4.1.2.2 Прокси-сервер.................................................... 27

4.4.1.2.3 Подключение к локальной сети ......................... 28

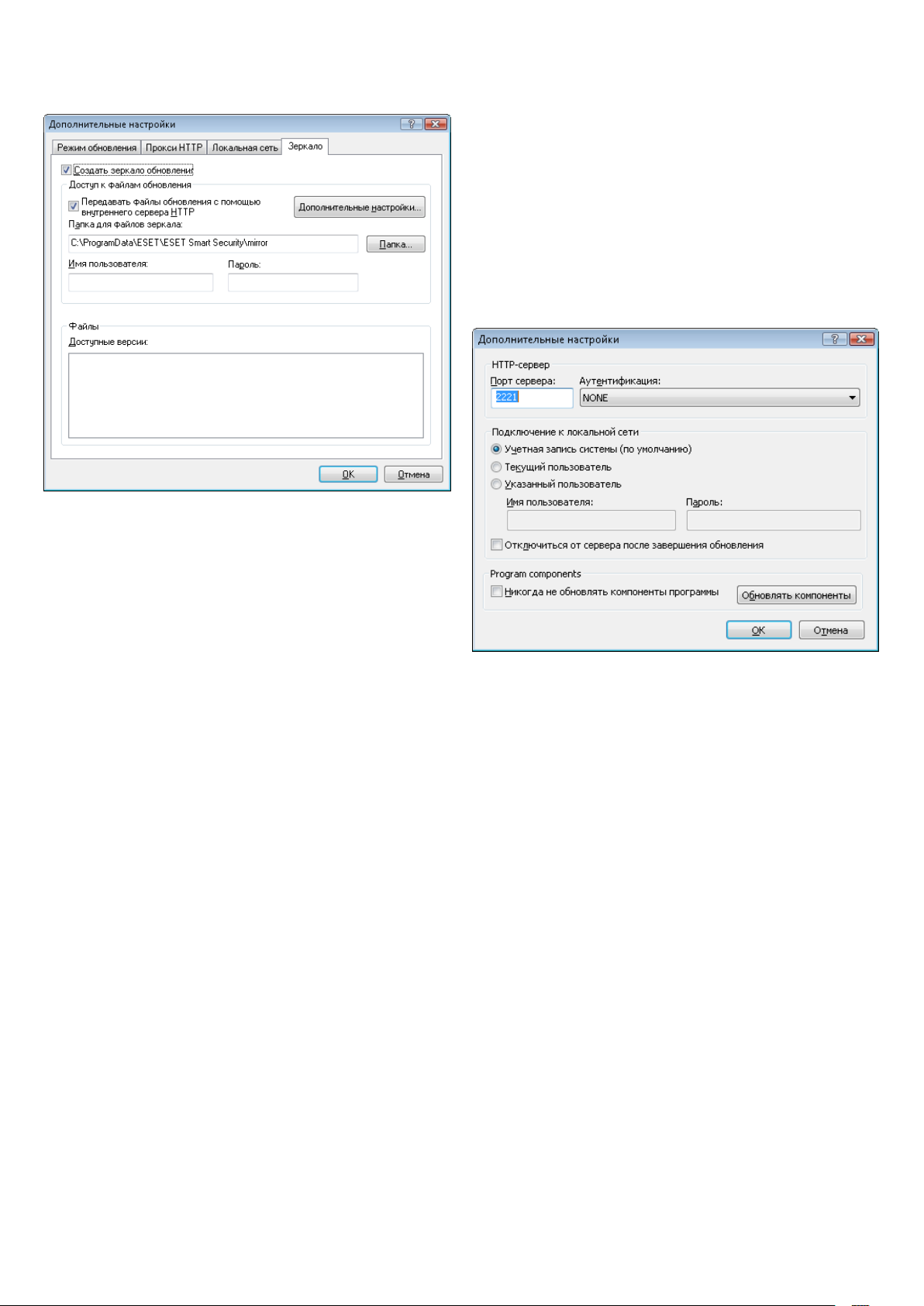

4.4.1.2.4 Создание зеркала обновлений ...........................28

4.4.1.2.4.1 Обновление с зеркала ........................................ 29

4.4.1.2.4.2 Устранение неполадок при

обновлении с зеркала .......................................................30

4.4.2 Создание задач автоматического обновления ...30

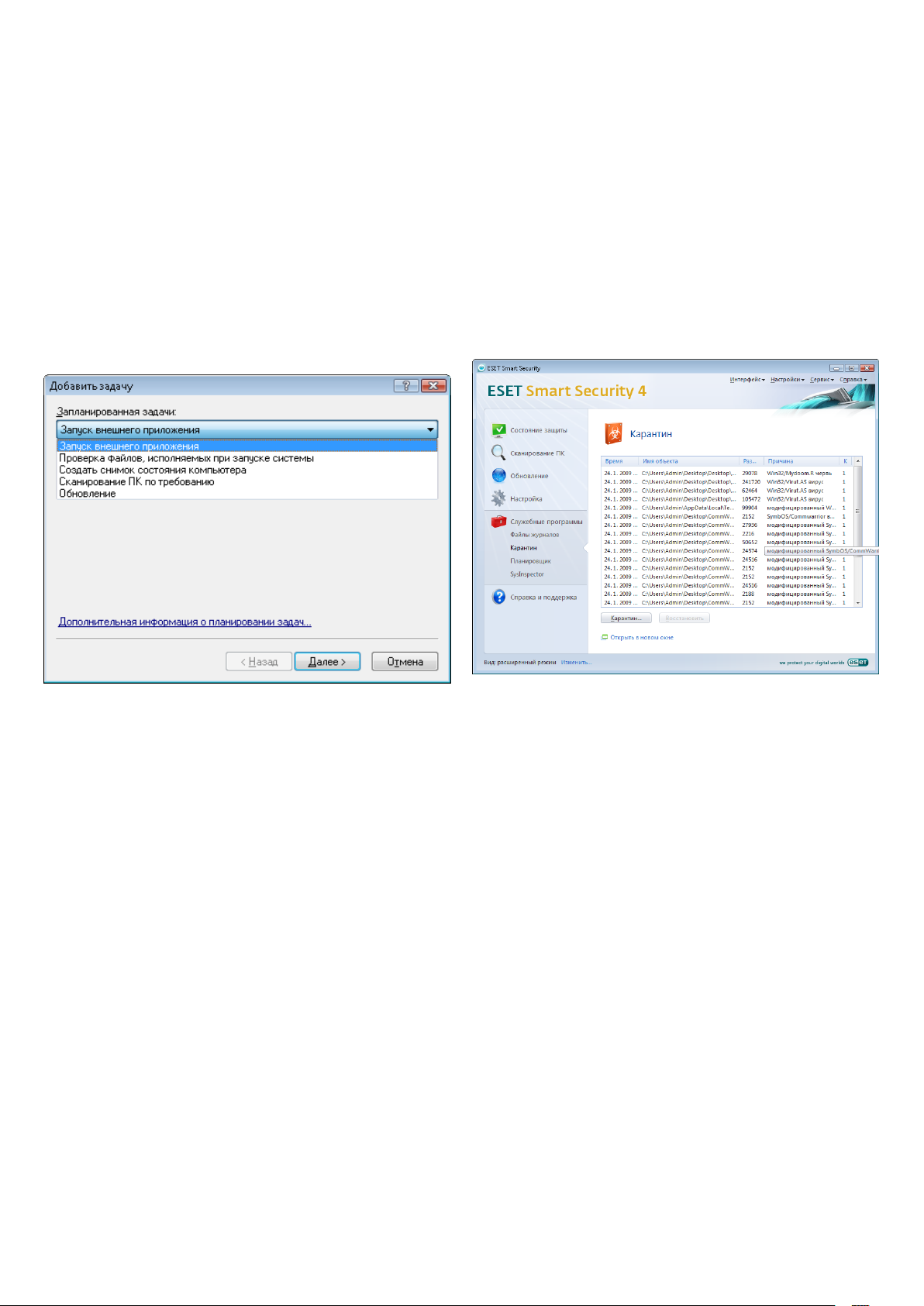

4.5 Планировщик ............................................................ 30

4.5.1 Назначение запланированных задач ................. 30

4.5.2 Создание новой задачи .......................................31

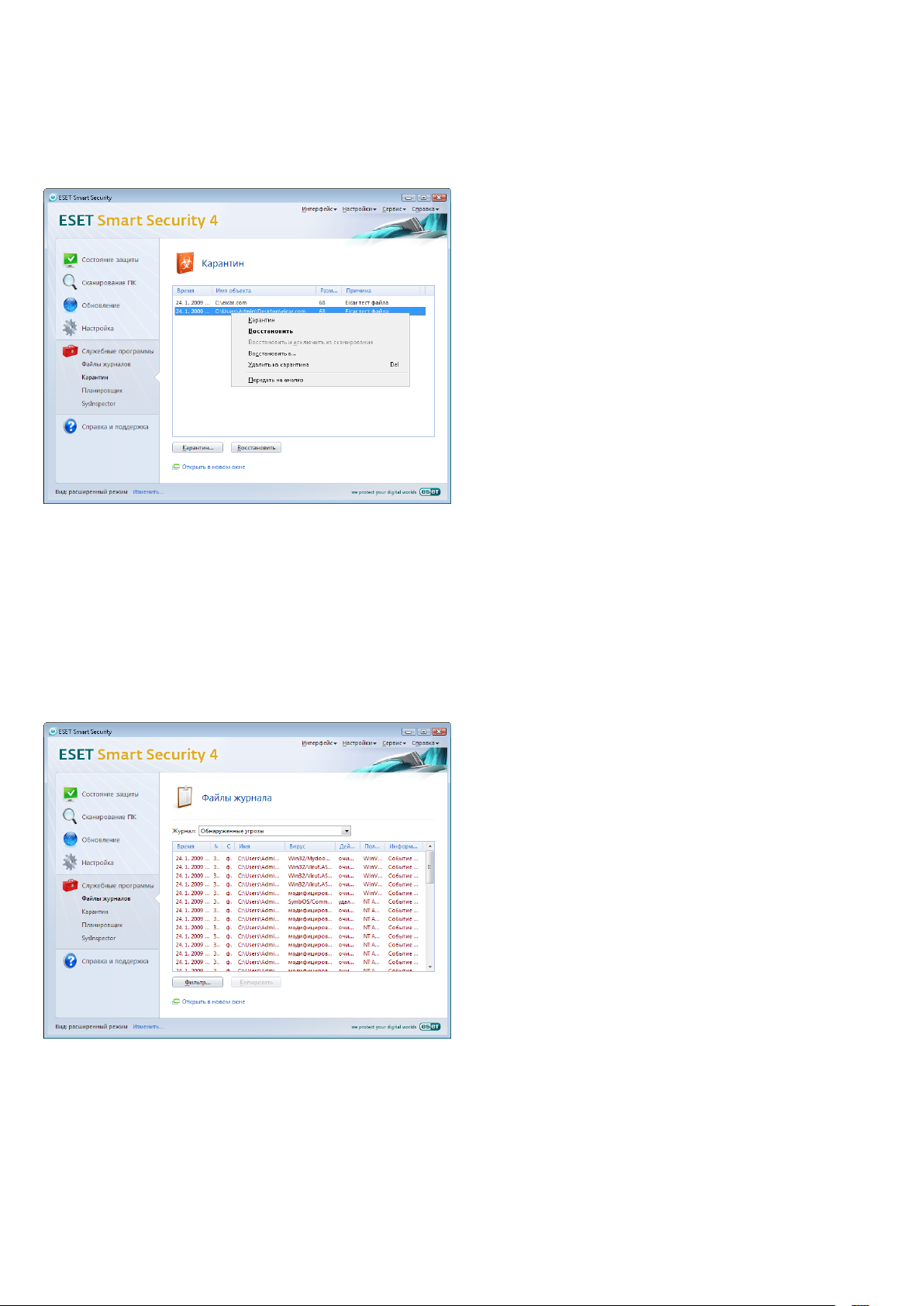

4.6 Карантин .................................................................... 31

4.6.1 Перемещение файлов на карантин ..................... 31

4.6.2 Восстановление из карантина.............................31

4.6.3 Передача файла из карантина ............................31

4.7 Файлы журнала ..........................................................32

4.7.1 Обслуживание журнала ..................................... 32

4.8 Интерфейс пользователя ............................................33

4.8.1 Предупреждения и уведомления ....................... 33

4.9 ThreatSense.Net ..........................................................34

4.9.1 Подозрительные файлы .....................................34

4.9.2 Статистика ......................................................... 35

4.9.3 Передача ............................................................ 35

4.10 Удаленное администрирование ..................................35

4.11 Лицензия ....................................................................36

Самообучение модуля защиты от нежелательной

5. Опытный пользователь ....................... 37

5.1 Настройка прокси-сервера .......................................... 37

5.2 Импорт и экспорт параметров ..................................... 37

5.2.1 Экспорт параметров ........................................... 37

5.2.2 Импорт параметров ........................................... 37

5.3 Командная строка ......................................................37

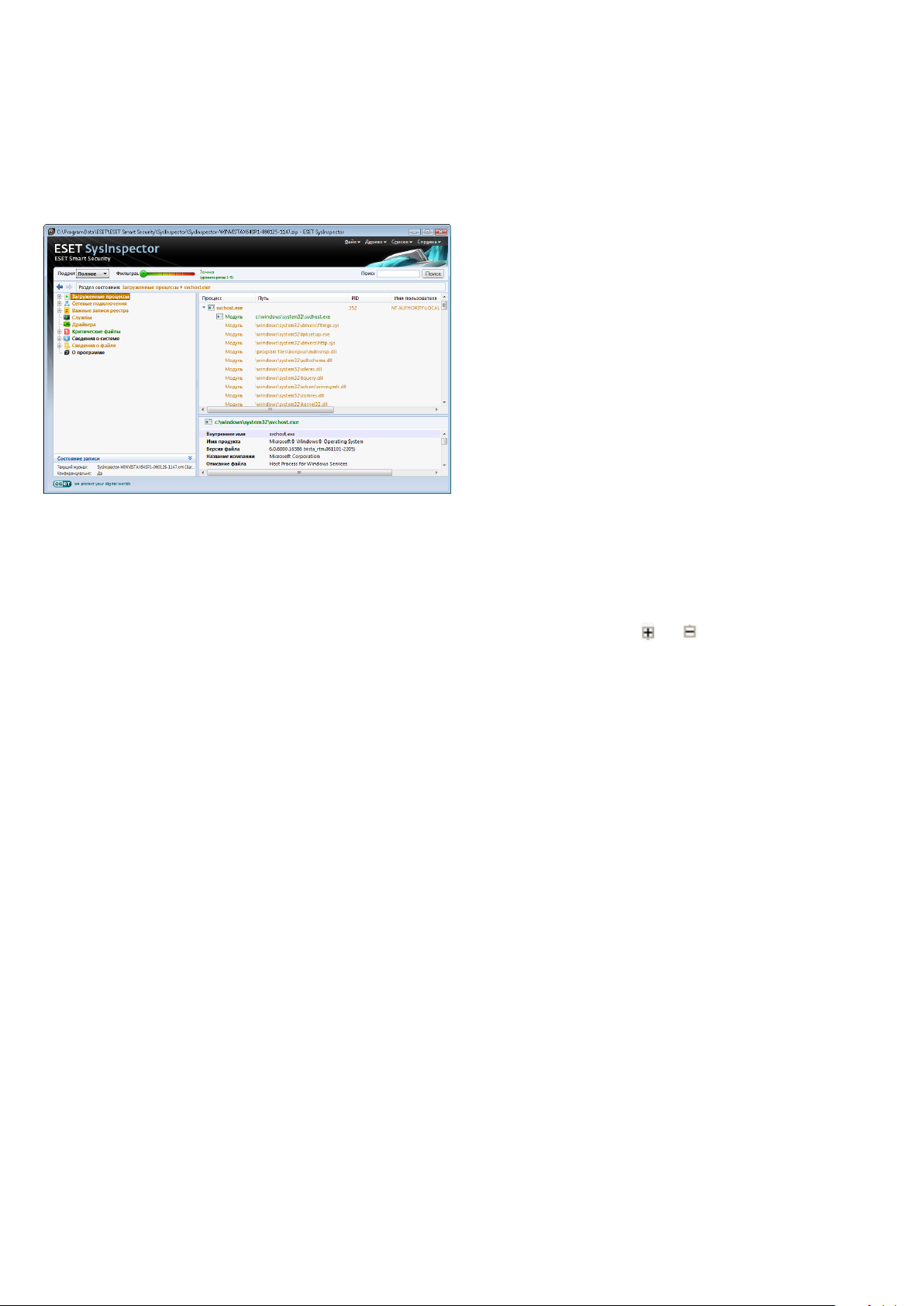

5.4 ESET SysInspector ........................................................38

5.4.1 Интерфейс пользователя

и работа в приложении .....................................................39

5.4.1.1 Элементы управления программой ................... 39

5.4.1.2 Навигация в ESET SysInspector ........................... 39

5.4.1.3 Сравнение ..........................................................40

5.4.1.4 SysInspector как часть

системы ESET Smart Security 4 ...........................................40

5.5 ESET SysRescue ........................................................... 41

5.5.1 Минимальные требования .................................41

5.5.2 Создание компакт-диска аварийного

восстановления .................................................................41

5.5.2.1 Папки ..................................................................41

5.5.2.2 Антивирус ESET ...................................................41

5.5.2.3 Дополнительно ...................................................41

5.5.2.4 Загрузочное USB-устройство .............................. 42

5.5.2.5 Запись ................................................................ 42

5.5.3 Работа с ESET SysRescue ..................................... 42

5.5.3.1 Использование ESET SysRescue .......................... 42

6. Глоссарий ........................................... 43

6.1 Типы заражений .........................................................43

6.1.1 Вирусы ............................................................... 43

6.1.2 Черви ................................................................. 43

6.1.3 Троянские программы ....................................... 43

6.1.4 Руткиты .............................................................. 43

6.1.5 Рекламные программы ......................................44

6.1.6 Шпионские программы .....................................44

6.1.7 Потенциально опасные программы ...................44

6.1.8 Потенциально нежелательные программы ........44

6.2 Типы удаленных атак ................................................. 44

6.2.1 DoS-атаки ........................................................... 44

6.2.2 Атака DNS Poisining (подделка записей

кэша DNS) .........................................................................44

6.2.3 Атаки червей ...................................................... 45

6.2.4 Сканирование портов ........................................ 45

6.2.5 Нарушение синхронизации TCP ......................... 45

6.2.6 Атака SMB Relay ................................................. 45

6.2.7 Атаки по протоколу ICMP ...................................45

6.3 Электронная почта .................................................... 45

6.3.1 Рекламные объявления ......................................46

6.3.2 Мистификации ..................................................46

6.3.3 Фишинг ..............................................................46

6.3.4 Распознавание мошенничества в сообщениях

электронной почты ...........................................................46

6.3.4.1 Правила ............................................................. 46

6.3.4.1 Фильтр Байеса .................................................... 47

6.3.4.2 «Белый» список .................................................. 47

6.3.4.3 «Черный» список ................................................ 47

6.3.4.5 Контроль на серверной стороне ......................... 47

4

1. ESET Smart Security 4

Программа ESET Smart Security 4 является первым представителем

нового, полностью интегрированного подхода к компьютерной

безопасности. Благодаря применению новейшей версии

ядра сканирования ThreatSense® программа демонстрирует

скорость и точность сканирования, свойственную антивирусам

ESET NOD32, в сочетании с высоким уровнем технологий

персонального брандмауэра и модуля защиты от нежелательной

почты. Таким образом, продукт представляет собой развитую

систему предупреждения атак и защиты компьютера от

вредоносного кода.

Система ESET Smart Security не похожа на неуклюжий клубок

разнородных продуктов в одном пакете, что обычно предлагается

другими поставщиками ПО. Система является результатом долгих

усилий по разработке максимальной защиты с минимальным

влиянием на производительность системы. Современные

технологии с применением методов искусственного интеллекта

способны превентивно противодействовать распространению

компьютерныхвирусов, шпионского ПО, троянских программ,

червей, рекламного-ПО, руткитов и других атак из Интернета

без дополнительной нагрузки на систему иперерывов в работе

компьютера.

1.1 Что нового?

Многолетний опыт наших специалистов отражен в абсолютно

новой архитектуре программы ESET Smart Security, которая

обнаруживает злонамеренные программы в наиболее полной

мере. Сложнейшие решения в области безопасности содержат

модули с множеством дополнительных функций. Далее приведен

краткий обзор каждого из этих модулей.

Модуль защиты от вирусов и шпионских программ•

Персональный брандмауэр•

Персональный брандмауэр отслеживает весь трафик между

защищаемым компьютером и другими компьютерами сети.

Персональный брандмауэр ESET содержит расширенные

функции, перечисленные ниже.

Возможность Описание

Низкоуровневое

сканирование

трафика

Поддержка

протокола IPv6

Отслеживание

состояния

исполняемых

файлов

Сканирование

файлов,

передающихся

по HTTP и POP3

Обмен данными сканируется на

уровне Data Link Layer, что позволяет

персональному брандмауэру ESET

отражать большинство атак, которые

могли бы пройти незамеченными.

Персональный брандмауэр ESET способен

работать с адресами IPv6 и позволяет

пользователям создавать правила

для них.

Отслеживание изменений

в исполняемых файлах производится для

предотвращения их заражения. Можно

разрешить изменения для отдельных

файлов.

Встроенная проверка трафика по

протоколам уровня приложений HTTP

и POP3. Используется для защиты

пользователя при работе в Интернете

и получении электронной почты.

В этом модуле используется ядро сканирования на основе

технологии ThreatSense®, которое использовалось ранее

в отмеченной наградами программе защиты от вирусов NOD 32.

Ядро ThreatSense® оптимизировано и улучшено в соответствии

с требованиями новой архитектуры ESET Smart Security.

Возможность Описание

Улучшенная

очистка

Фоновый режим

сканирования

Уменьшенный

размер файлов

обновлений

Защита популярных

почтовых клиентов

Система защиты от вирусов

высокотехнологично очищает и удаляет

большую часть обнаруженных заражений

без участия пользователя.

Сканирование компьютера может

осуществляться в фоновом режиме,

незаметном для системы и пользователя.

Оптимизация ядра позволила сократить

размер файлов обновлений по сравнению

с версией 2.7. Защита файлов обновлений

от повреждений также улучшена.

Возможно сканирование входящей

почты не только в Microsoft Outlook,

но и в Outlook Express, Windows Mail,

Windows Live Mail и Mozilla Thunderbird.

Система

обнаружения

вторжений

Поддержка

интерактивного

режима, режима на

основе политики,

режима обучения,

автоматического

режима

и автоматического

режима

с исключениями

Замещение

встроенного

персонального

брандмауэра

системы Windows

Применяется для распознавания

характера обмена данными

и предотвращения различных

сетевых атак. Можно запрещать

подозрительные соединения.

Пользователь может настроить

персональный брандмауэр на

выполнение действий автоматически

или в интерактивном режиме. В режиме

на основе политики соединения

обрабатываются в соответствии

с правилами, предопределенными

пользователем или администратором

сети. В режиме обучения правила

создаются и сохраняются автоматически,

что подходит для создания начальной

конфигурации брандмауэра.

Заменяя собой встроенный персональный

брандмауэр системы Windows, модуль

взаимодействует с центром безопасности

Windows. Это позволяет пользователю

знать о текущем уровне защиты системы.

Система ESET Smart Security отключает

персональный брандмауэр Windows при

установке по умолчанию.

Множество мелких

улучшений

– Прямой доступ к файловой системе

обеспечивает высокую скорость

и производительность.

– Блокировка доступа к зараженным

файлам.

– Оптимизация под требования центра

безопасности Windows, включая версию

для Vista.

5

Модуль защиты от нежелательной почты•

1.2 Требования к системе

Модуль защиты от нежелательной почты ESET фильтрует

нежелательную почту, повышая уровень безопасности системы

и удобство обмена данными по электронной почте.

Возможность Описание

Оценка входящих

сообщений

Весь объем входящей почты оценивается

по шкале от0 (сообщение не содержит

нежелательных элементов) до 100

(сообщение крайне нежелательно)

и в соответствии с оценкой перемещается

в папку нежелательных сообщений,

созданную по умолчанию или указанную

пользователем. Возможно параллельное

сканирование входящих сообщений.

Поддерживается

набор технологий

сканирования

– байесовский анализ;

– сканирование на основе правил;

– проверка по глобальной базе

отпечатков.

Полная интеграция

в почтовые клиенты

Защита от нежелательной почты доступна

для пользователей программ Microsoft

Outlook, Outlook Express, Windows Mail,

Windows Live Mail и Mozilla Thunderbird.

Отбор

нежелательных

Эта функция позволяет вручную

квалифицировать сообщения.

сообщений

вручную

Для корректной работы программ ESET Smart Security

и ESET Smart Security Business Edition система должна

удовлетворять аппаратным и программным требованиям,

описанным ниже.

ESET Smart Security:

операционная система

Windows 2000, XP

процессор 400 МГц, 32-разрядный (x86)

или 64-разрядный (x64)

128 Мб оперативной памяти

130 Мб свободного места на диске

Super VGA (800 × 600)

операционная система

Windows Vista

процессор 1 ГГц, 32-разрядный (x86)

или 64-разрядный (x64)

512 Мб оперативной памяти

130 Мб свободного места на диске

Super VGA (800 × 600)

ESET Smart Security Business Edition:

операционная система

Windows 2000, 2000

Server, XP,2003 Server

процессор 400 МГц, 32-разрядный

(x86) или 64-разрядный (x64)

128 Мб оперативной памяти

130 Мб свободного места на диске

Super VGA (800 × 600)

операционная система

Windows Vista,

Windows Server 2008

процессор 1 ГГц, 32-разрядный (x86)

или 64-разрядный (x64)

512 Мб оперативной памяти

130 Мб свободного места на диске

Super VGA (800 × 600)

6

2. Установка

После приобретения программы установочный файл ESET Smart

Security можно загрузить с веб-сайта компании ESET. Файлы

программы поставляются в виде пакета ess_nt**_***.msi

(ESET Smart Security) или essbe_nt**_***.msi (ESET Smart Security

Business Edition). Запустите установочный файл, и мастер

установки поможет установить программу. Предлагается два

типа установки с разным указанием сведений об установке:

1. Обычная установка

2. Пользовательская установка

Следующим шагом является настройка системы своевременного

обнаружения ThreatSense.Net. Система своевременного обнаружения

ThreatSense.Net предназначена для своевременного и постоянного

информирования компании ESET о появлении новых угроз.

Она позволяет быстро реагировать и защищать пользователей.

Системапредусматривает передачу образцов злонамеренного

кода в лабораторию ESET. Там они анализируются, обрабатываются

и добавляются в базы данных сигнатур вирусов.

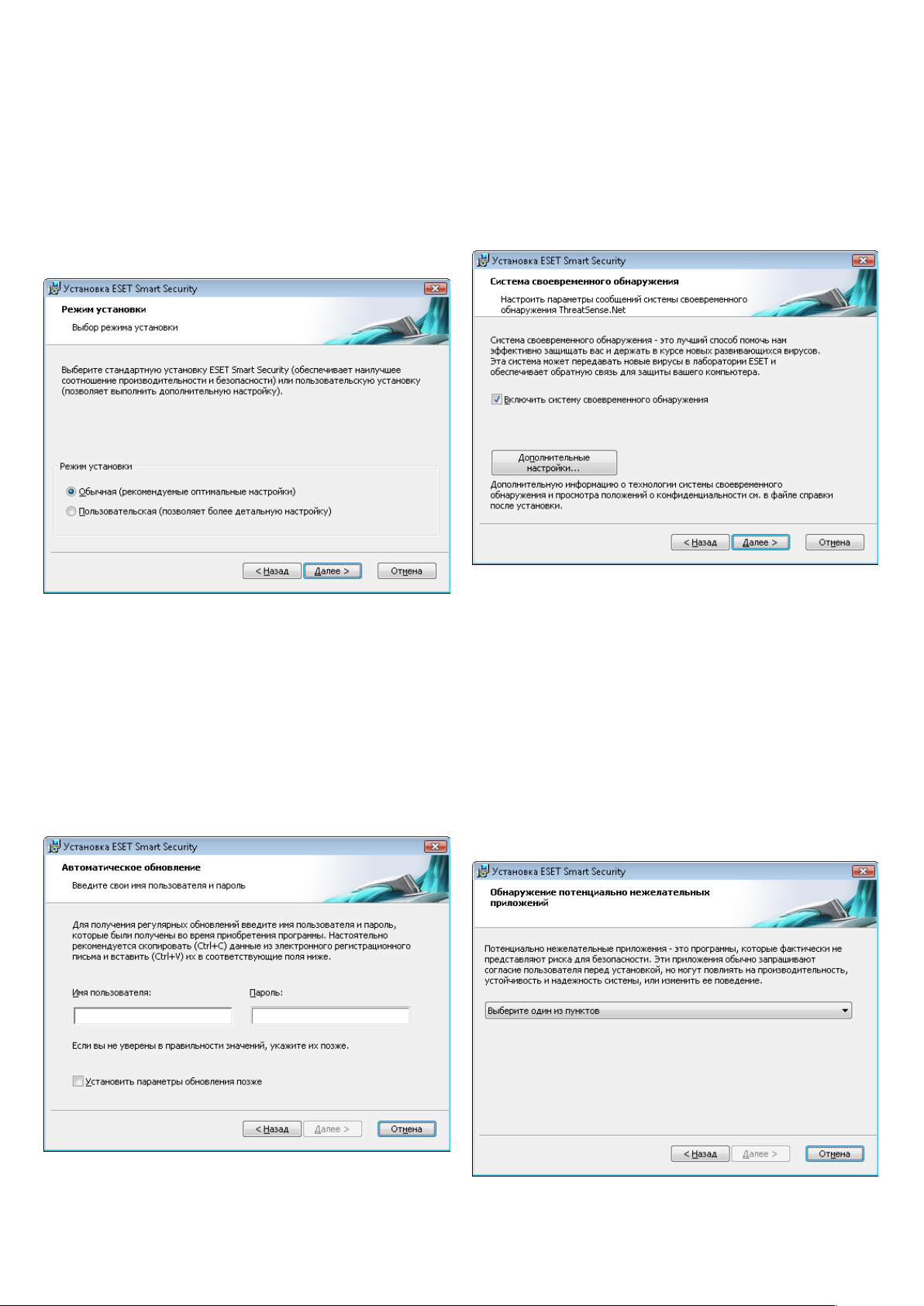

2.1 Обычная установка

Обычная установка рекомендуется для пользователей,

предпочитающих установить ESET Smart Security с параметрами

по умолчанию. Параметры по умолчанию обеспечивают

наивысшую степень безопасности. Этотвариант рекомендуется

для пользователей, которые не хотят выполнять подробную

настройку программы вручную.

На первом (очень важном) шаге установки предлагается ввести

имя пользователя и пароль, необходимые для получения

автоматических обновлений программы. Получение

обновленийиграет важнейшую роль в обеспечении непрерывной

защиты компьютера.

По умолчанию флажок «Включить систему своевременного

обнаружения» установлен, что активирует данную функцию

системы. Для изменения параметров передачи подозрительных

файлов нажмите кнопку «Дополнительные настройки».

Следующим шагом установки является настройка обнаружения

потенциально нежелательного программного обеспечения.

Приложения, относящиеся к потенциально нежелательному ПО,

не обязательно являются злонамеренными, однако они могут

негативно влиять на работу операционной системы.

Такие программы часто поставляются в пакете совместно

с другими, полезными программами, и их установку трудно

заметить во время установки всего пакета программ. Хотя

при установке таких приложений обычно отображается

уведомление, они могут быть легко установлены без согласия

пользователя.

В соответствующих полях введите свои имя пользователя

и пароль, то есть те данные, которые были получены при

приобретении или регистрации программы. Если имя

пользователя и пароль еще неизвестны, установите флажок

«Установить параметры обновления позже». Данные

аутентификации могут быть указаныпозже.

Рекомендуется выбрать пункт «Включить обнаружение

потенциально нежелательного ПО», чтобы разрешить

обнаружение программой ESET Smart Security такого типа угроз.

7

Последним шагом обычной установки является подтверждение

установки. Для этого нажмите кнопку «Установить».

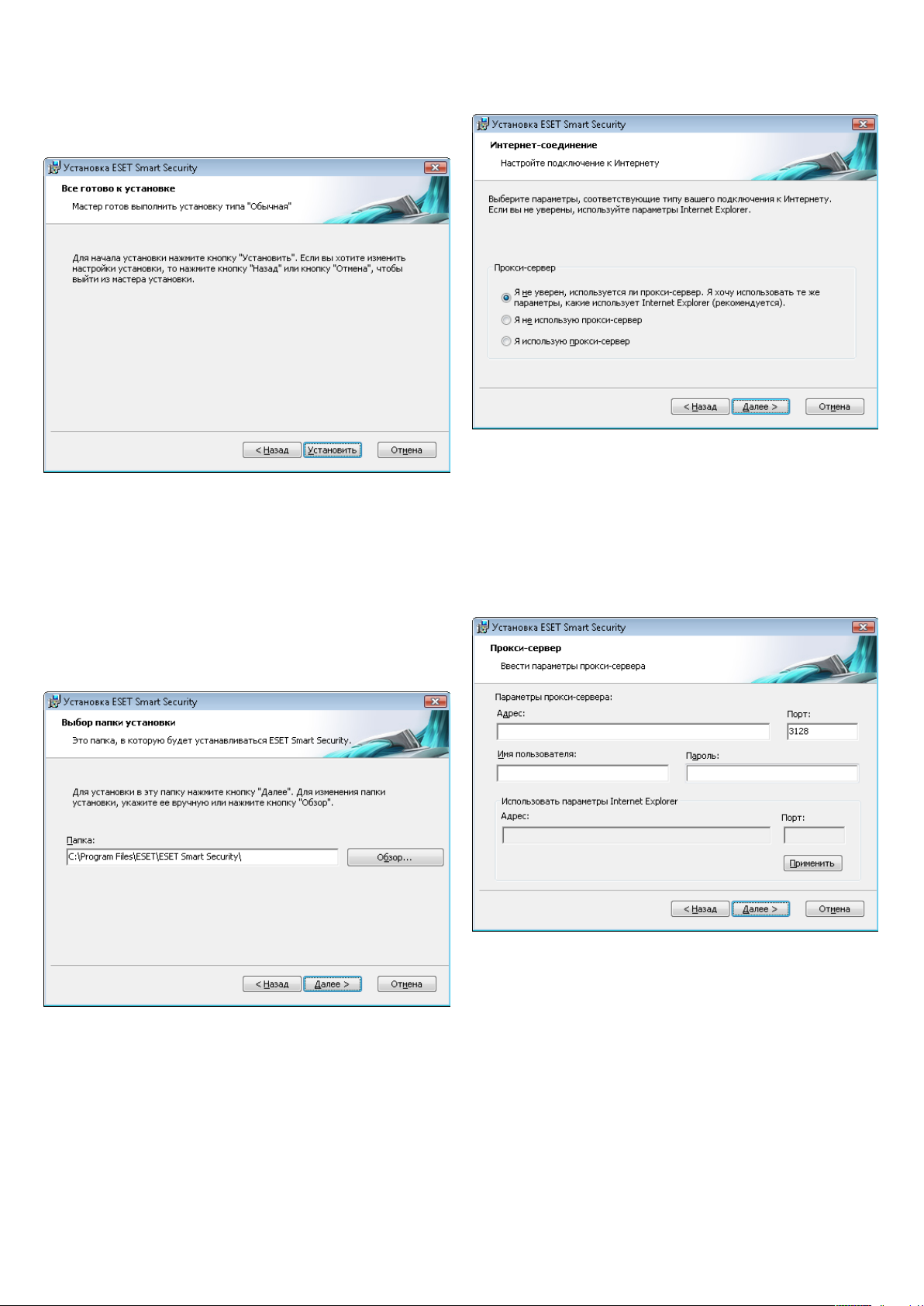

2.2 Пользовательская установка

Пользовательская установка предназначена для опытных

пользователей, которые могут выполнить тонкую настройку

программы и хотят изменить параметры расширенной настройки

во время установки.

Сначала нужно выбрать папку для установки программы.

По умолчанию программа устанавливается в папку

C:\Program Files\ESET\ESET Smart Security\. Для того чтобы

изменить папку установки, нажмите кнопку «Обзор»

(не рекомендуется).

Если для подключения к Интернету используется прокси-сервер,

для получения регулярных обновлений базы данных сигнатур

вирусов необходимо правильно настроить его параметры.

Если точно неизвестно, используется ли прокси-сервер для

подключения к Интернету, оставьте настройку поумолчанию

«Я не уверен, используется ли прокси-сервер для выхода

в Интернет. Я хочу использовать те же параметры, какие

использует Internet Explorer» и нажмите кнопку «Далее».

Если прокси-сервер не используется, выберитесоответствующий

параметр.

Далее введите имя пользователя и пароль. Этот этап

присутствует и в процедуре обычной установки (см. стр. 5).

После ввода имени пользователя и пароля нажмите кнопку

«Далее», чтобы настроить подключение к Интернету.

Чтобы настроить параметры прокси-сервера, выберите пункт

«Я использую прокси-сервер» и нажмите кнопку «Далее».

Введите IP-адрес или адрес URL прокси-сервера в поле «Адрес».

В поле «Порт» укажите порт, по которому прокси-сервер

принимает запросы на соединение (3128 по умолчанию). Если

прокси-сервер требует аутентификации, введите правильные

имя пользователя и пароль, которые необходимы для доступа

к нему. Параметры прокси-сервера могут быть скопированы

из параметров браузера Internet Explorer. Нажмите кнопку

«Применить», чтобы подтвердить выбор.

8

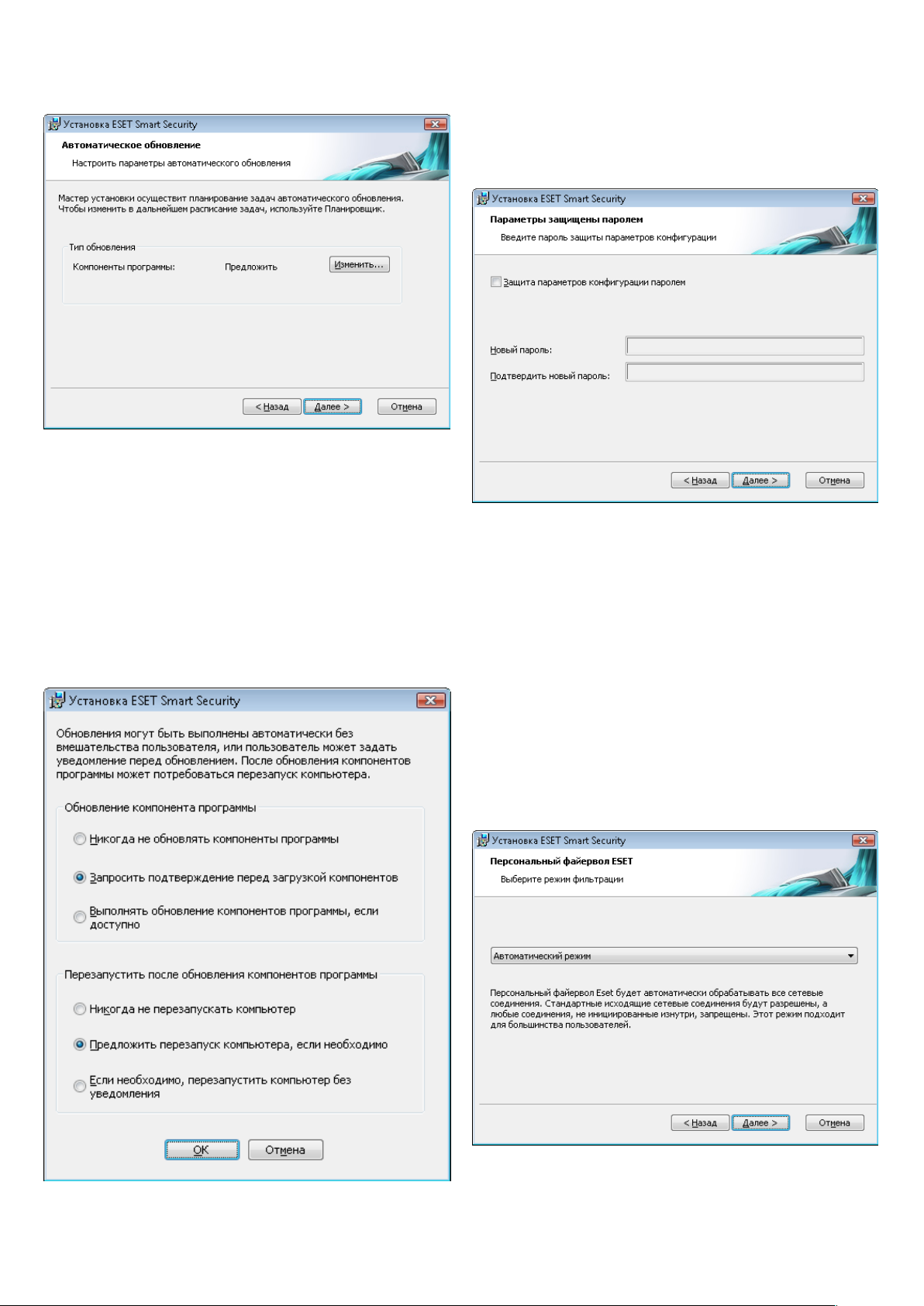

Нажмите кнопку «Далее», чтобы перейти к окну «Настройка

параметров автоматического обновления». На этом этапе

можно указать, как должна работать функция автоматического

обновления программных компонентов. Для доступа

к расширенным параметрам нажмите кнопку «Изменить».

Если нет необходимости получать обновления программных

компонентов, выберите пункт «Никогда не обновлять компоненты

программы». Параметр «Запросить подтверждение

перед

загрузкой компонентов» включает вывод окна подтверждения

перед загрузкой программных компонентов. Для того чтобы

включить автоматическое обновление программных

компонентов без запроса подтверждения, выберите пункт

«Выполнять обновление компонентов программы, если

доступно».

На следующем шаге нужно ввести пароль для защиты

параметров программы. Укажите пароль, которым будут

защищены параметры программы. Введите пароль повторно

для подтверждения.

Шаги «Настройка системы своевременного обнаружения»

и «Обнаружение потенциально нежелательного ПО» совпадают

с соответствующими шагами в процедуре обычной установки и не

описаны здесь (см. стр. 5).

Последним шагом процедуры пользовательской установки

является выбор режима фильтрации персонального брандмауэра

ESET. Предусмотрены пять режимов:

автоматический; •

автоматический с исключениями (правила, определенные •

пользователем);

интерактивный; •

на основе политики; •

режим обучения.•

ПРИМЕЧАНИЕ: После обновления программных компонентов

обычно требуется перезагрузка компьютера. Рекомендуется

выбрать вариант «Если необходимо, перезапустить компьютер

без уведомления».

Автоматический режим подходит для большинства

пользователей. Все стандартные исходящие сетевые соединения

разрешаются (автоматически анализируются на основе

предварительно определенных правил). Любые нежелательные

соединения, инициированные извне, запрещены.

9

Автоматический режим с исключениями (правила,

определенные пользователем). В добавление к обычному

автоматическому режиму можно определять пользовательские

правила.

Интерактивный режим предназначен для опытных

пользователей. Для управления соединениями применяются

определенные пользователем правила. Если соответствующее

правило ненайдено, программа запрашивает у пользователя

необходимое действие: запретить или разрешить.

Режим на основе политики управляет соединениями на основе

правил, созданных администратором. Если соответствующее

правило не найдено, соединение автоматически блокируется,

пользователь не уведомляется. Этот режим рекомендуется только

для администраторов, которым необходимо управлять сетевыми

подключениями.

Режим обучения: правила создаются и сохраняются автоматически,

что подходит для создания начальной конфигурации

брандмауэра. Вмешательства пользователя не требуется, так

как система ESET Smart Security сохраняет правила на основе

предварительно определенных параметров. Режим обучения

небезопасен и должен использоваться только до тех пор, пока

не созданы все правила для необходимых соединений.

На последнем шаге отображается окно с запросом на

подтверждение установки.

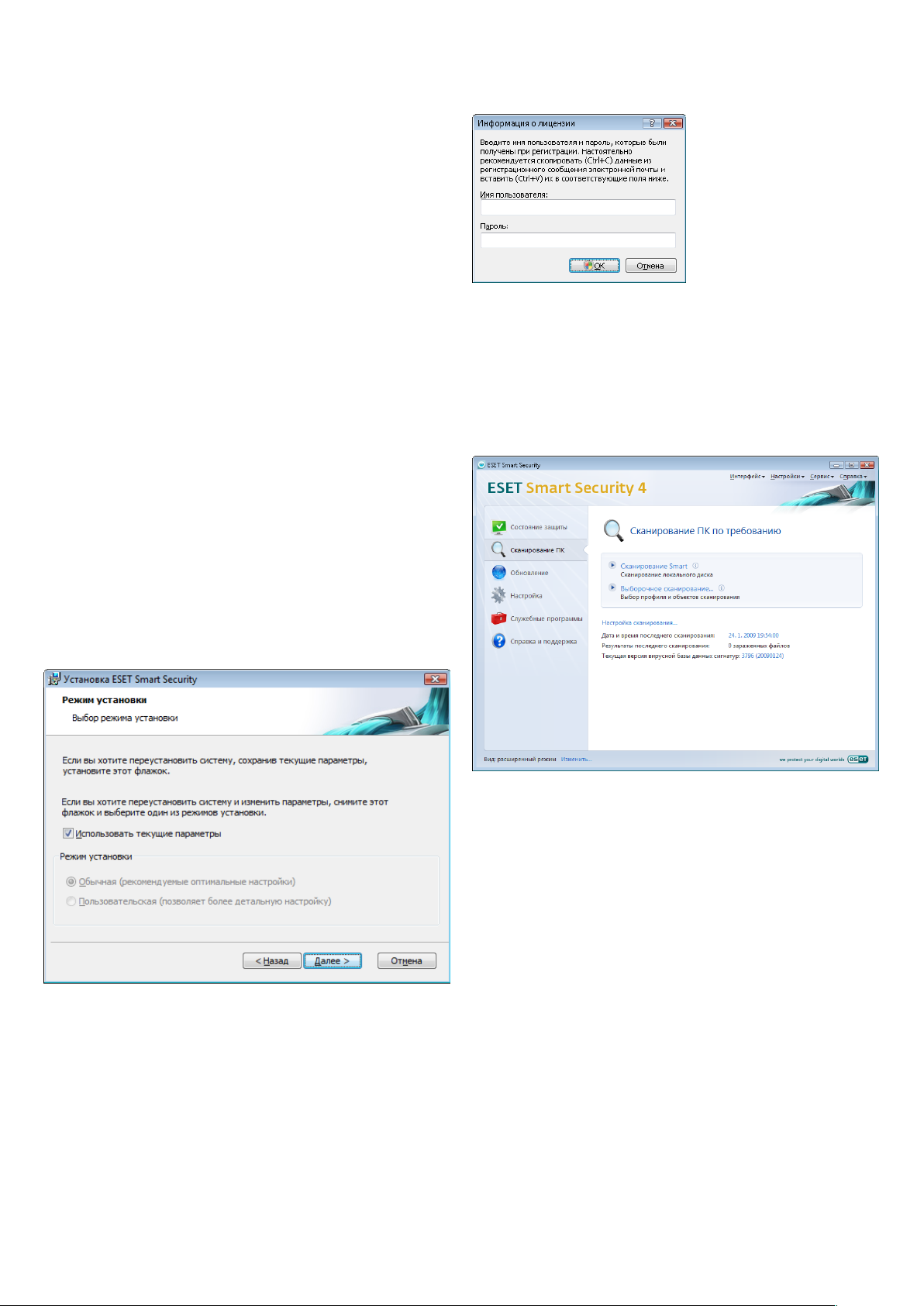

2.3 Использование исходных значений параметров

2.5 Сканирование компьютера по требованию

После установки системы ESET Smart Security нужно выполнить

сканирование компьютера на наличие злонамеренного

кода. Для быстрого запуска сканирования в главном меню

последовательно выберите пункты «Сканирование компьютера»

и «Обычное сканирование». Дополнительную информацию

о сканировании компьютера см. в разделе «Сканирование

компьютера».

Если выполняется переустановка системы ESET Smart Security,

отображается флажок «Использовать текущие параметры».

Установите этот флажок, чтобы перенести параметры

исходногопроцесса установки в текущий процесс.

2.4 Ввод имени пользователя и пароля

Для того чтобы использовать программу наилучшим образом,

необходимо регулярно обновлять ее. Это возможно только при

наличии правильных имени пользователя и пароля, которые

указываются в параметрах обновления.

Если имя пользователя и пароль не указаны при установке,

это можно сделать позже. В главном окне программы выберите

последовательно пункты «Обновление» и «Настройка имени

пользователя и пароля». В окне «Информация о лицензии»

введите данные, полученные вместе с лицензией на программу.

10

3. Руководство для начинающих

Эта глава содержит обзор основных функций и настроек системы

ESET Smart Security.

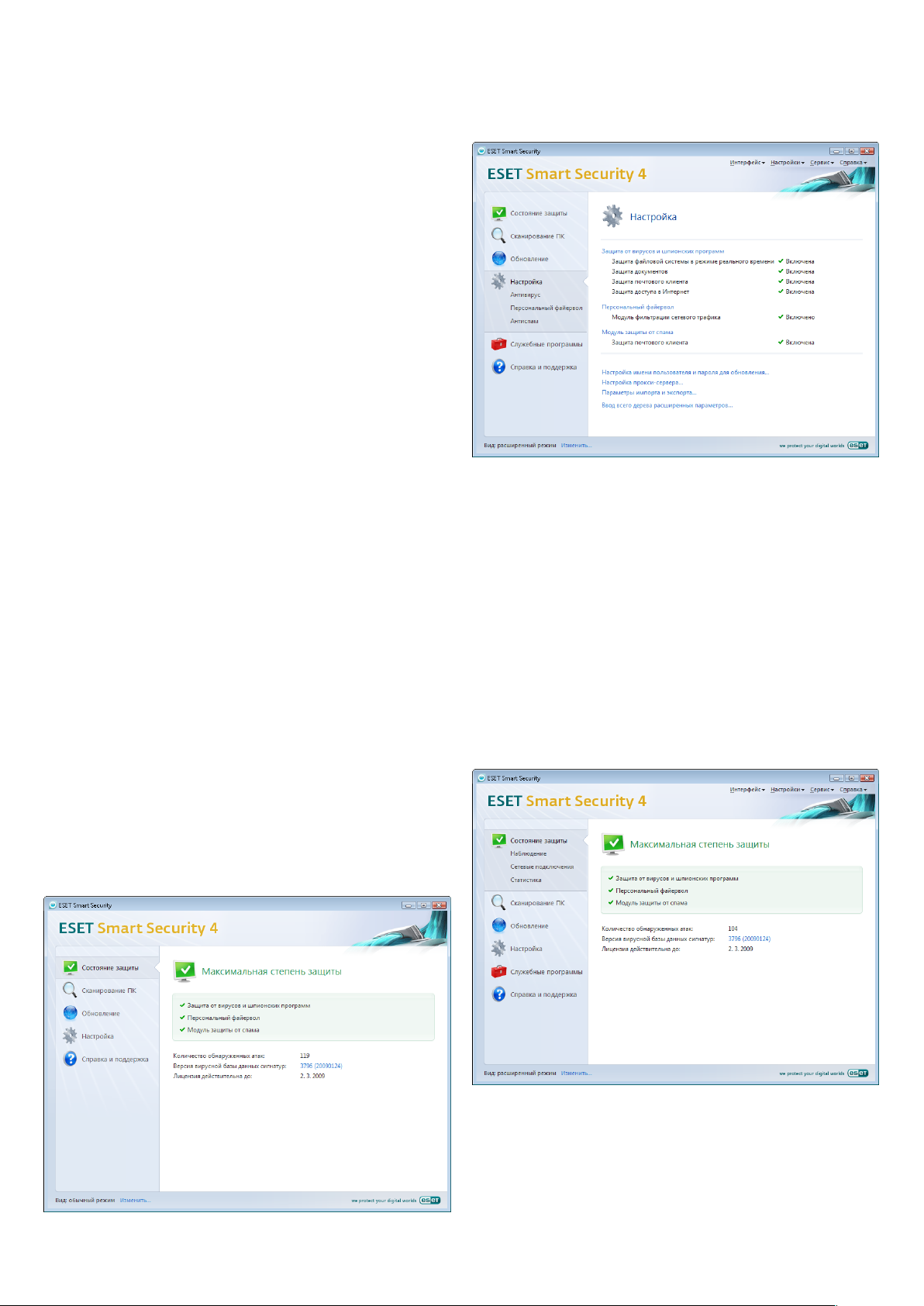

3.1 Введение в пользовательский интерфейс программы: режимы

Главное окно программы ESET Smart Security разделено на две

области. Левый столбец содержит удобное для использования

главное меню программы. Правая часть окна предназначена для

отображения информации в зависимости от выбранного пункта

меню в левой части.

Ниже приведено описание кнопок главного меню.

«Состояние защиты» — в этом разделе в понятной форме

отображается информация о состоянии системы защиты

программы ESET Smart Security. Если включен расширенный

режим, отображается состояние всех модулей защиты по

отдельности. Щелкните по модулю, чтобы просмотреть

подробную информацию о его текущем состоянии.

«Сканирование компьютера» — в этом разделе пользователь

может настроить и запустить сканирование компьютера

по требованию.

«Обновление» — в этом разделе предоставлен доступ к модулю,

который управляет процессом обновления базы данных сигнатур

вирусов.

«Настройки» — этот раздел предназначен для управления

уровнем безопасности компьютера. Если включен расширенный

режим, отображаются подменю модулей защиты от вирусов

и шпионских программ, персонального брандмауэра и модуля

защиты от нежелательной почты.

«Служебные программы» — этот раздел доступен только

в расширенном режиме и предназначен для доступа к файлам

журналов, карантину и планировщику.

«Справка и поддержка» — кнопка предназначена для перехода

к справочной системе, к статьям базы знаний и веб-сайту

компании ESET, а также для доступа к системе размещения

запросов в службу поддержки.

к расширенным функциям при этом отсутствует.

При переключении в расширенный режим в главном меню

появляется пункт «Служебные программы». Раздел «Служебные

программы» предоставляет доступ к планировщику, карантину

и файлам журналов системы ESET Smart Security.

ПРИМЕЧАНИЕ: Далее в этом руководстве все указания относятся

к расширенному режиму.

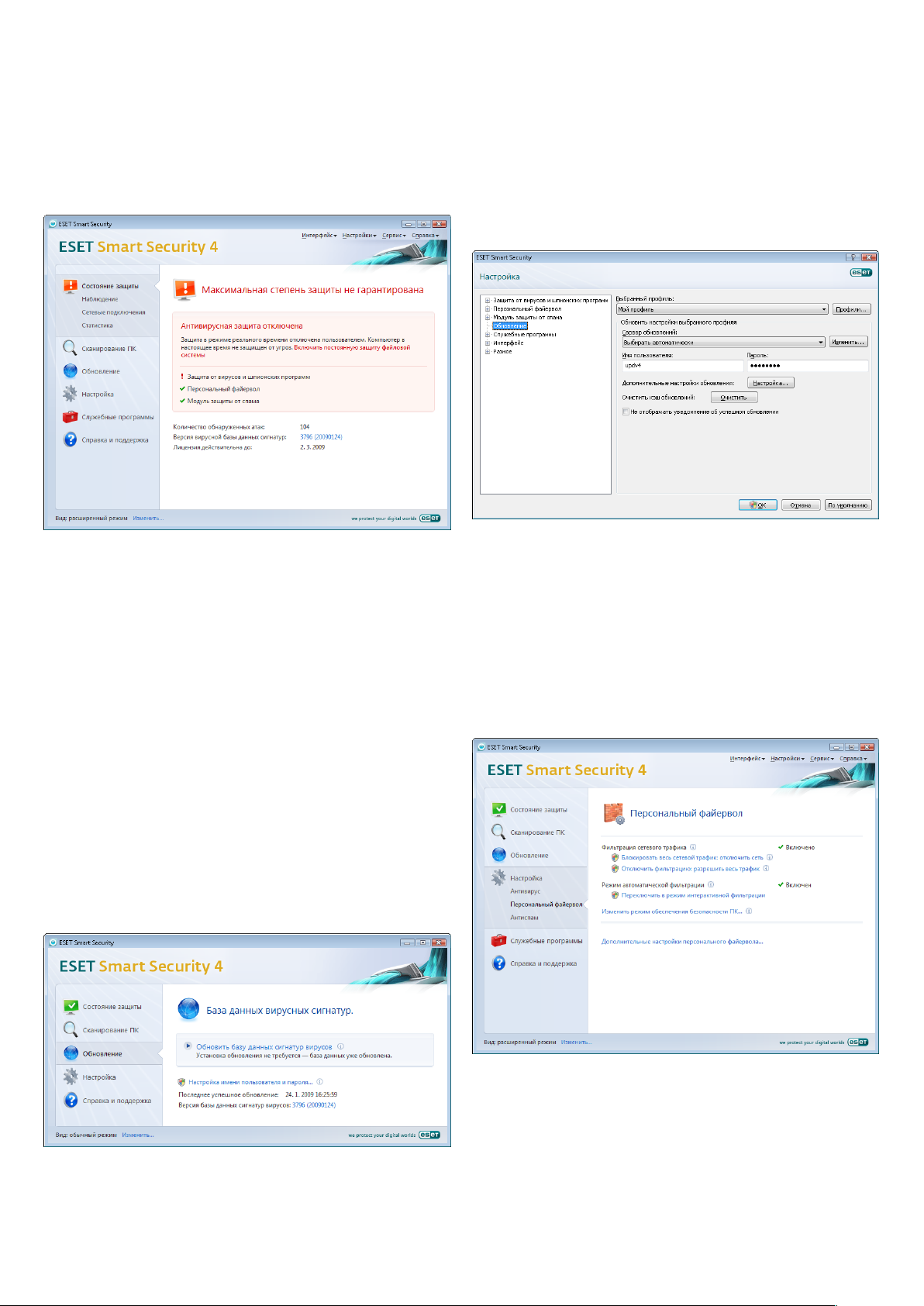

3.1.1 Проверка работоспособности системы

Для того чтобы получить информацию о состоянии защиты,

выберите соответствующий пункт главного меню. В правой части

окна отображается сводная информация о состоянии системы

ESET Smart Security. Кроме того, отображается меню, состоящее

из трех пунктов: «Защита от вирусов и шпионских программ»,

«Персональный брандмауэр» и «Модуль защиты от

нежелательной почты». Выберите любой из них,чтобы получить

подробную информацию о состоянии соответствующего модуля.

Интерфейс системы ESET Smart Security позволяет пользователям

переключаться между обычным и расширенным режимами

отображения. Для переключения между режимами

предназначена ссылка «Показать», расположенная в нижнем

левом углу главного окна антивируса ESET Smart Security.

Нажмите эту кнопку, чтобы выбрать необходимый режим

отображения.

Зеленый флажок обозначает, что в работе модулей нетпроблем.

При возникновении проблем отображается оранжевый значок

уведомления или красный восклицательный знак, а также

дополнительные сведения в верхней части окна. Кроме того,

предлагается решение проблемы. Для того чтобы изменить

состояние отдельного модуля, щелкните пункт главного меню

«Настройки» и выберите необходимый модуль.

Обычный режим предоставляет доступ ко всем функциям,

необходимым для выполнения обычных операций. Доступ

11

3.1.2 Что делать, если система не работает надлежащим

образом?

Если система ESET Smart Security обнаруживает проблему

в каком-либо модуле защиты, это отражается в окне «Состояние

защиты». Там же предлагается возможное решение проблемы.

Окно «Дополнительные настройки» (для доступа нажмите

клавишу F5) содержит дополнительные параметры обновления.

«Сервер обновлений»: в раскрывающемся списке выберите пункт

«Выбирать автоматически». Для настройки дополнительных

параметров обновления, например режима обновлений, доступа

к прокси-серверу, получения обновлений с локального сервера

и создания копий сигнатур вирусов (в системе ESET Smart Security

Business Edition), нажмите кнопку «Настройки».

Если решить проблему с помощью предлагаемых мер не удается,

выберите пункт «Справка и поддержка» для доступа к файлам

справки или для поиска в базе знаний. Если по-прежнему

не удается решить проблему, отправьте запрос в службу

технической поддержки компании ESET. На основе полученных

от пользователя сведений специалисты службы поддержки могут

быстро определить причину проблемы и предложить ее решение.

3.2 Настройка обновлений

Процесс обновления базы данных сигнатур вирусов и компонентов

программы является важнейшей частью обеспечения защиты

компьютера от злонамеренного кода. Уделите особое внимание

изучению настройки и работы этого процесса. Чтобы

незамедлительно проверить доступность обновления базы

данных сигнатур вирусов, в главном меню программы нажмите

«Обновить» и «Обновить базу данных сигнатур вирусов».

Диалоговое окно «Настройка имени пользователя и пароля»

предназначено для ввода имени пользователя и пароля, которые

были получены в момент приобретения программного продукта.

Если имя пользователя и пароль были указаны во время

установки программы ESET Smart Security, то они не будут

запрошены на этом этапе.

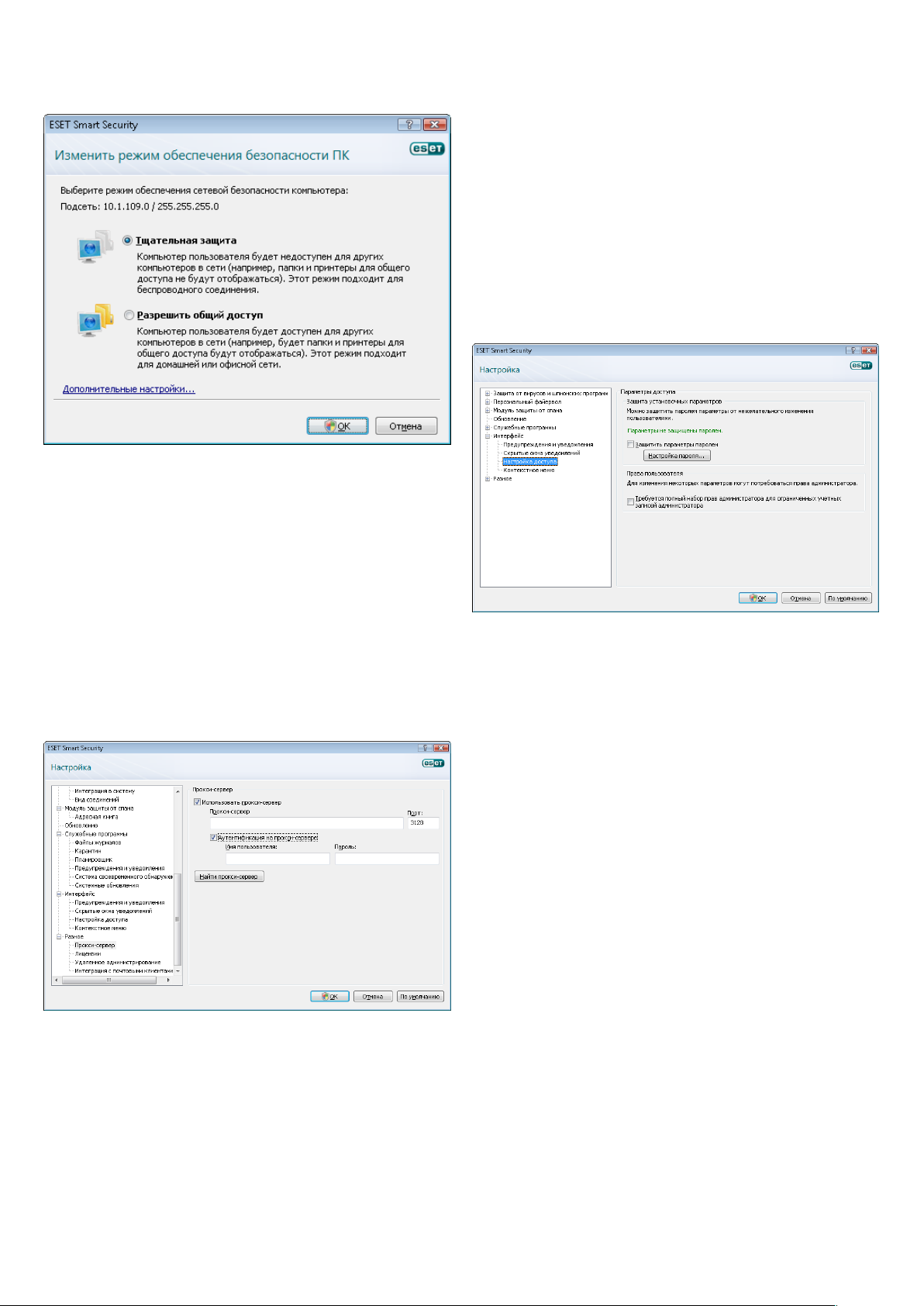

3.3 Настройка доверенной зоны

Настройка доверенной зоны является важнейшим этапом

формирования защиты компьютера в сетевой среде.

При настройке доверенной зоны пользователь может

предоставить другим пользователям сети доступ к своему

компьютеру и его ресурсам. Перейдите к разделу «Настройка» >

«Персональный брандмауэр» > «Изменить режим обеспечения

сетевой безопасности компьютера». Откроется окно

изменения режима обеспечения сетевой безопасности

компьютера, в котором можно настроить параметры режима

защиты в текущей сети или зоне.

Определение доверенной зоны выполняется после установки

программы ESET Smart Security или после подключения

компьютера к новой сети. Таким образом, чаще всего нет

необходимости задавать доверенную зону. По умолчанию

при обнаружении новойзоны отображается диалоговое

окно,позволяющее настроить уровень защиты для этой зоны.

12

Внимание! Неправильная настройка доверенной зоны может

повлечь засобой снижение уровня безопасности компьютера.

ПРИМЕЧАНИЕ. По умолчанию рабочие станции из доверенной

зоны обладают доступом к файлам и принтерам общего пользования

локального компьютера, входящие соединения RPC разрешены,

служба удаленного рабочего стола также разрешена.

3.5 Защита настроек

Настройки программы ESET Smart Security могут быть очень

важны с точки зрения политики безопасности организации.

Несанкционированное изменение параметров может нарушить

стабильность системы и ослабить ее защиту. Для защиты

параметров паролем в главном меню программы выберите

«Настройки» > «Ввод всего дерева расширенных параметров» >

«Интерфейс» > «Защита параметров» и нажмите кнопку

«Введите пароль».

Введите пароль, введите его повторно для подтверждения,

а затем нажмите ОК. Этот пароль потребуется для любого

изменения параметров системы ESET Smart Security в будущем.

3.4 Настройка прокси-сервера

Если для подключения к Интернету используется прокси-сервер,

этодолжно быть указано в дополнительных параметрах (клавиша

F5). Для доступа к окну настроек прокси-сервера в дереве

расширенных параметров программы выберите «Разное» >

«Прокси-сервер». Установите флажок «Использовать прокси-

сервер», введите IP-адрес и номер порта прокси-сервера, а также

данные аутентификации для доступа к серверу.

Если эти сведения отсутствуют, можно попробовать автоматически

определить параметры прокси-сервера для системы ESET Smart

Security, нажав кнопку «Найти прокси-сервер».

ПРИМЕЧАНИЕ: Параметры прокси-сервера для различных

профилей обновления могут различаться. В этом случае

настройте прокси-сервер в разделе дополнительных настроек

обновления.

13

4. Работа с системой ESET Smart Security

4.1 Защита от вирусов и шпионских программ

Защита от вирусов и шпионских программ предназначена для

ограждения системы от вредоносных атак с помощью проверки

содержимого файлов, сообщений электронной почты и обмена

данными через Интернет. Если вредоносный код обнаружен,

модуль защиты от вирусов и шпионских программ обезвреживает

его, сначала блокируя его исполнение, а затем очищая, удаляя

или перемещая на карантин.

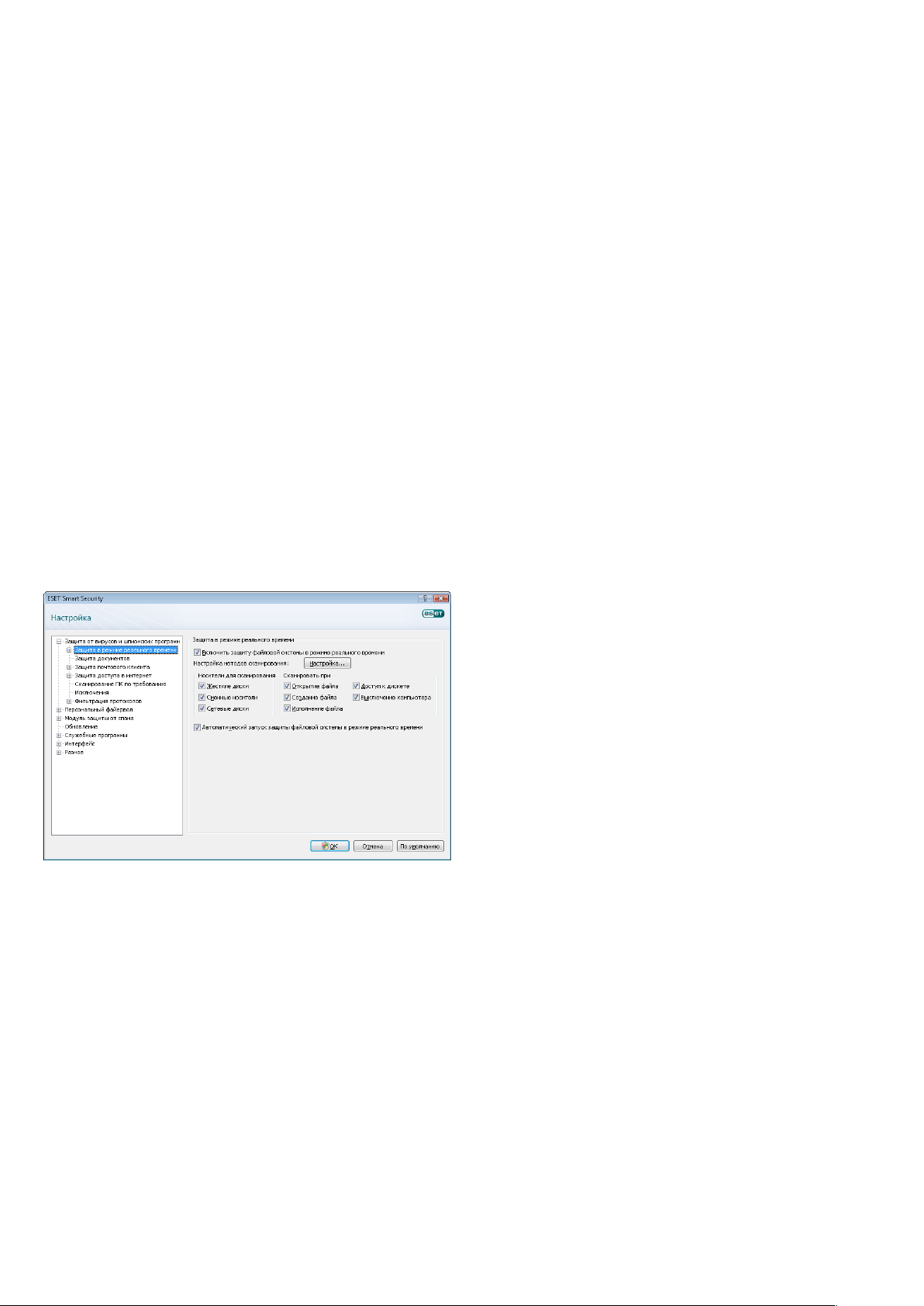

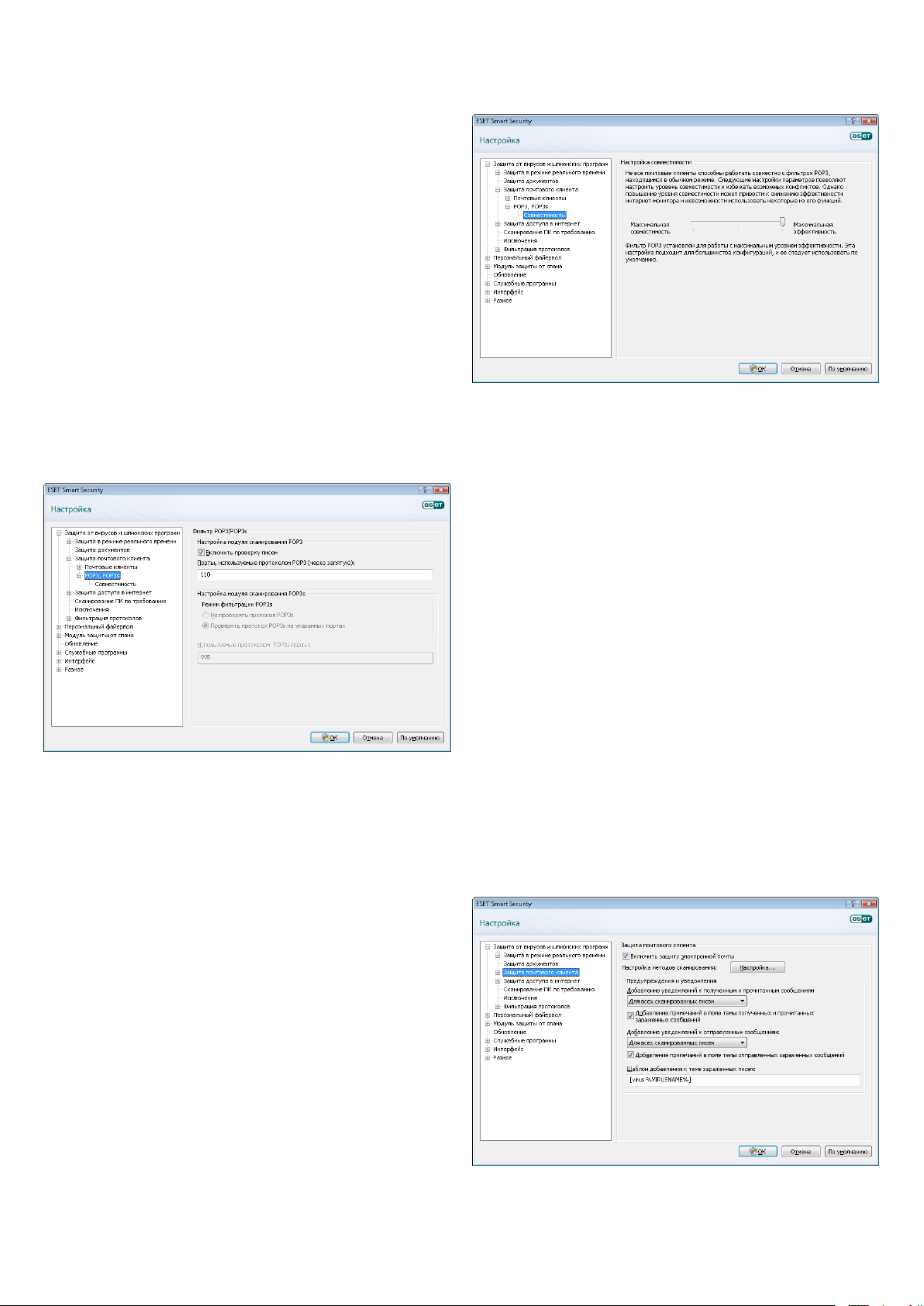

4.1.1 Защита файловой системы в режиме реального

времени

Защита файловой системы в режиме реального времени

управляет всеми событиями в системе, относящимися к защите от

вирусов. Все файлы сканируются на наличие вредоносного кода

в момент их открытия, создания или запуска. Защита файловой

системы в режиме реального времени запускается во время

загрузки операционной системы.

4.1.1.1 Настройки контроля файловой системы

Защита файловой системы в режиме реального времени

проверяет всетипы носителей. Контроль включается в зависимости

от различных событий. Контроль использует методы технологии

своевременного обнаружения (подробнее см. раздел «Настройка

методов сканирования»). Метод контроля может изменяться

в зависимости от того, создается ли новый файл или происходит

работа с уже существующим. Для вновь созданных файлов

возможно применение углубленных методов контроля.

4.1.1.1.1 Носители для сканирования

По умолчанию все доступные носители проверяются на наличие

возможных угроз безопасности.

«Жесткие диски» — все жесткие диски компьютера.

«Съемные носители» — дискеты, накопители USB и т. д.

«Сетевые диски» — все подключенные сетевые диски.

Рекомендуется изменять эти параметры только в особых случаях

(например, если сканирование определенных носителей приводит

к значительному замедлению скорости передачи данных).

4.1.1.1.2 Сканирование при определенных условиях

(«Сканировать при»)

По умолчанию все файлы сканируются при открытии, исполнении

или создании. Рекомендуется сохранять установки по умолчанию,

поскольку они обеспечивают максимальный уровень

безопасности компьютера.

Функция «Доступ к дискете» обеспечивает контроль

содержимого загрузочного сектора дискеты, находящейся

в приводе. Функция «Выключение компьютера» обеспечивает

проверку загрузочных секторов жестких дисков компьютера

во время его выключения. Несмотря на то, что загрузочные

вирусы в настоящее время встречаются редко, рекомендуется

включить эту функцию.

4.1.1.1.3 Дополнительные параметры системы своевременного обнаружения ThreatSense для новых и измененных файлов

Возможность заражения недавно созданных или измененных

файлов выше по сравнению с уже существующими файлами.

По этой причине такие файлы сканируются с учетом

дополнительных параметров. Одновременно с обычными методами

сканирования, основанными на поиске в базе данных сигнатур

вирусов, применяются методы расширенной эвристики. Это

значительно увеличивает вероятность обнаружения вирусов. Кроме

недавно созданных файлов, такое сканирование выполняется для

самораспаковывающихся файлов (SFX) и файлов упаковщиков

в режиме реального времени (внутренне упакованных исполняемых

файлов). По умолчанию архивы проверяются до десятого уровня

вложенности вне зависимости от фактического размера файла. Для

того чтобы изменить параметры сканирования архивов, снимите

флажок «Параметры сканирования архива по умолчанию».

4.1.1.1.4 Дополнительные настройки

Для минимизации помех при работе компьютера защита

файловой системы в режиме реального времени не сканирует

повторно файлы, которые уже проверены, если они не были

изменены. Файлы сканируются повторно сразу после обновления

базы данных сигнатур вирусов. Такое поведение настраивается

с помощью функции «Оптимизированное сканирование».

Если она отключена, все файлы сканируются каждый раз при

доступе к ним.

По умолчанию защита файловой системы в режиме реального

времени запускается во время загрузки операционной системы

и предназначена для непрерывного сканирования файлов.

В особых случаях (например,в случае конфликта с другим

модулем сканирования в режиме реального времени) защита

файловой системы в режиме реального времени может быть

отключена путем отключения параметра «Автоматический

запуск защиты файловой системы в режиме реального

времени».

По умолчанию расширенная эвристика не используется при

запуске файлов на исполнение. Тем не менее в некоторых случаях

можно включить эту функцию, установив флажок «Расширенная

эвристика запуска файлов». Следует обратить внимание на

то, что из-за повышенных требований к системе расширенная

эвристика может замедлить выполнение некоторых программ.

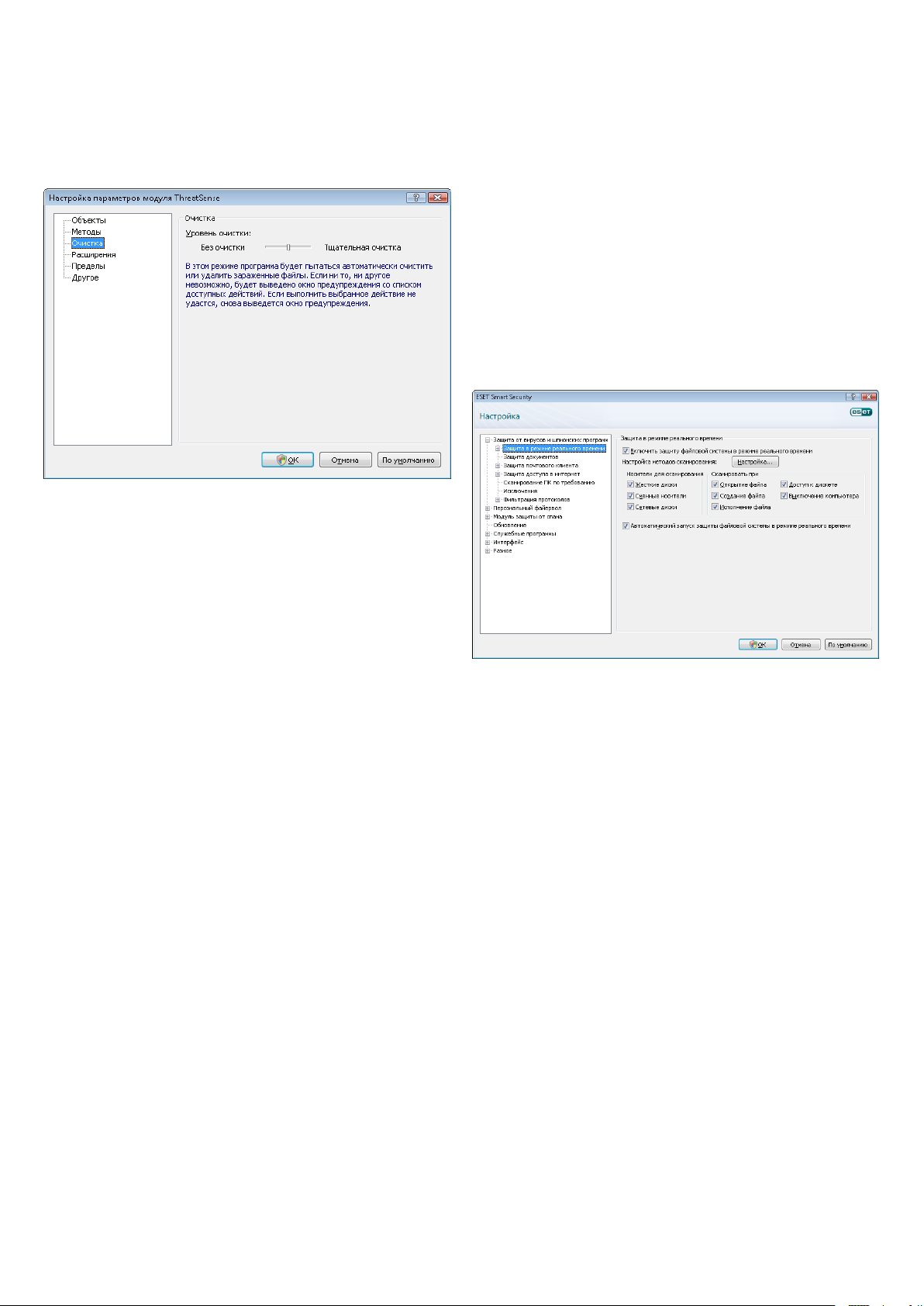

4.1.1.2 Уровни очистки

Защита в режиме реального времени предусматривает три

уровня очистки (для доступа к настройкам нажмите кнопку

«Настройки» в разделе «Защита файловой системы в режиме

реального времени» и перейдите к ветке «Очистка»).

В режиме первого уровня программа показывает окно •

уведомления и предлагает на выбор действия для каждого из

случаев заражения. Пользователь должен выбрать действие

для каждого заражения отдельно. Этот уровень предназначен

для наиболее опытных пользователей, которые точно знают,

какие шаги следует предпринимать в случае заражения.

В режиме уровня по умолчанию программа автоматически •

выбираети выполняет предварительно определенное действие

(в зависимости от типа заражения). Обнаружение и удаление

зараженных файлов сопровождается информационным

сообщением, располагающимся в правом нижнем углу экрана.

Однако автоматические действия не предпринимаются

в случае обнаружения заражения в архивах, которые содержат,

помимо зараженных, файлы без вредоносного кода, а также

если действий для этого случая не предусмотрено.

14

В режиме третьего, наиболее «агрессивного» уровня все •

зараженные объекты удаляются. Так как этот уровень может

привести к потере полезной информации, рекомендуется

использовать его только в особых случаях.

4.1.1.3 Когда изменять параметры защиты файловой системы в режиме реального времени

Защита файловой системы в режиме реального времени

является наиболее существенным компонентом всей системы

защиты. Поэтому необходимо соблюдать осторожность при

изменении ее параметров. Рекомендуется изменять ее параметры

только в особых случаях. Например, это можно делать при

возникновении конфликтов с какими-либо приложениями или

модулями сканирования в режиме реального времени других

антивирусных программ.

После установки ESET Smart Security все параметры настроены

оптимально и обеспечивают максимальный уровень защиты

системы. Для того чтобы восстановить параметры по умолчанию,

нажмите кнопку «По умолчанию» в нижней части окна

«Защита файловой системы в режиме реального времени»

(«Дополнительные настройки» > «Защита от вирусов

и шпионских программ» > «Защита файловой системы

в режиме реального времени»).

4.1.1.4 Проверка защиты файловой системы в режиме реального времени

Для того чтобы проверить функционирование защиты файловой

системы в режиме реального времени, используйте проверочный

файл eicar.com. Этот файл содержит безвредный код, который,

однако, обнаруживается всеми программами защиты от вирусов.

Файл создан компанией EICAR (Европейский институт антивирусных

компьютерных исследований) для проверки функционирования

программ защиты от вирусов. Файл eicar.com доступен для

загрузки по адресу http://www.eicar.org/download/eicar.com.

ПРИМЕЧАНИЕ: Перед осуществлением проверки необходимо

отключить персональный брандмауэр. Если этот модуль будет

включен, он обнаружит попытку загрузки вредоносного файла

и предотвратит ее.

4.1.1.5 Решение проблем, возникающих при работе защиты файловой системы в режиме реального времени

В этой главе рассказывается о проблемах, которые могут

возникать при работе защиты файловой системы в режиме

реального времени, и о способах их разрешения.

Защита файловой системы в режиме реального времени

отключена

Если защита файловой системы в режиме реального времени

непреднамеренно была отключена пользователем, ее нужно

включить. Для того чтобы включить защиту файловой

системы в режиме реального времени, перейдите на страницу

«Настройки» > «Защита от вирусов и шпионских программ»

и нажмите «Включить» в разделе «Защита файловой системы

в режиме реального времени» главного окна программы.

Если защита файловой системы в режиме реального времени

не запускается при загрузке операционной системы, возможно,

отключена функция «Автоматический запуск защиты файловой

системы в режиме реального времени». Для того чтобы

включить эту функцию, перейдите в окно «Дополнительные

настройки» (клавиша F5) и выберите в дереве расширенных

параметров «Защита файловой системы в режиме реального

времени». В разделе «Дополнительные настройки» в нижней

части окна установите флажок «Автоматический запуск защиты

файловой системы в режиме реального времени».

Если защита файловой системы в режиме реального времени

не обнаруживает вирусы

Убедитесь в том, что на компьютере не установлено другое

антивирусное приложение. При одновременной работе двух

систем защиты от вирусов могут возникнуть конфликты.

Рекомендуется удалять все прочие антивирусные приложения.

Защита файловой системы в режиме реального времени

на запускается

Если защита не запускается при загрузке системы, но

функция «Автоматический запуск защиты файловой системы

в режиме реального времени» включена, возможно, возник

конфликт с другими приложениями. В этом случае обратитесь

за консультацией к специалистам службы технической

поддержки ESET.

4.1.2 Host Intrusion Prevention System (HIPS)

Host Intrusion Prevention System (HIPS) защищает от попыток

внешнего воздействия, способных негативно повлиять на

безопасность вашего компьютера. Для мониторинга процессов,

файлов и ключей реестра HIPS использует сочетание технологии

поведенческого анализа с возможностями сетевого фильтра,

что позволяет эффкективно детектировать, блокировать и

предотвращать подобные попытки вторжения.

4.1.3 Защита почтового клиента

Защита электронной почты обеспечивает контроль безопасности

обмена данных по протоколу POP3. Использование подключаемого

модуля системы ESET Smart Security для программы

Microsoft Outlook позволяет контролировать весь трафик

почтового клиента по протоколам POP3, MAPI, IMAP и HTTP.

При проверке входящих сообщений программа использует все

методы глубокого сканирования технологии своевременного

15

обнаружения ThreatSense. Это позволяет обнаруживать попытки

проникновения вредоносных программ даже до того, как

данные о них попадают в базу данных сигнатур вирусов. Процесс

сканирования обмена данных по протоколу POP3 происходит

независимо от типа используемого клиента.

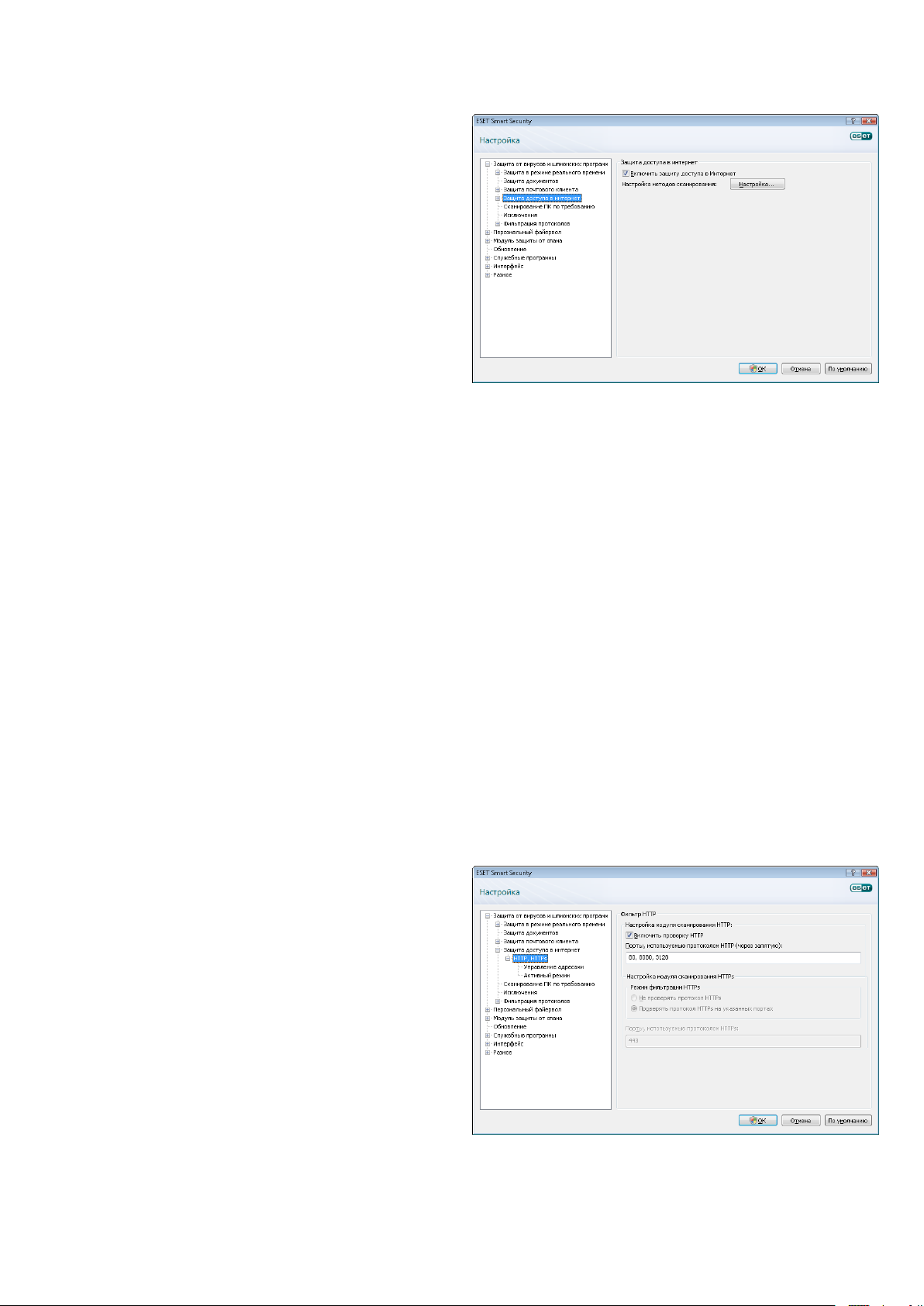

4.1.3.1 Проверка POP3

Протокол POP3 является самым распространенным протоколом

получения сообщений почтовыми клиентами. Система

ESET Smart Security обеспечивает защиту этого протокола

вне зависимости от используемого клиента.

Модуль, обеспечивающий эту функцию, загружается при запуске

операционной системы и остается активным в системной памяти.

Для нормальной работы модуля убедитесь в том, что он включен.

Для проверки протокола POP3 перенастройка под конкретного

почтового клиента не требуется. По умолчанию сканируется весь

трафик, проходящий через порт 110, однако может быть настроена

и проверка других портов. Номера портов при перечислении

разделяются запятыми.

Шифрованный трафик не проверяется.

4.1.3.2 Интеграция с почтовыми клиентами

Интеграция системы ESET Smart Security и почтовых клиентов

увеличивает степень активного противодействия вредоносному

коду, распространяемому через сообщения электронной почты.

Если почтовый клиент содержится в списке поддерживаемых,

можно включить режим интеграции с системой ESET Smart

Security. После включения режима интеграции панель

инструментов модуля защиты от нежелательной почты

ESET Smart Security встраивается в почтовый клиент, что

обеспечивает более эффективную защиту обмена данными

по электронной почте. Параметры интеграции доступны

в разделе «Настройки» > «Ввод всего дерева расширенных

параметров» > «Разное» > «Интеграция с почтовыми

клиентами».

Диалоговое окно позволяет пользователю включить

интеграцию с поддерживаемыми почтовыми клиентами. Список

поддерживаемых

почтовых клиентов содержит такие программы,

как Microsoft Outlook, Outlook Express, Windows Mail, Windows Live

Mail и Mozilla Thunderbird.

4.1.3.1.1 Совместимость

В некоторых почтовых клиентах могут возникать проблемы

при фильтрации пакетов POP3 (например, при медленном

соединении с сервером процесс получения сообщений может

прерываться). В этом случае измените способ контроля трафика.

Снижение уровня контроля может увеличить скорость очистки.

Для настройки уровня контроля POP3 воспользуйтесь командой

«Защита от вирусов и шпионских программ» > «Защита

электронной почты» > «POP3» > «Совместимость».

Если включен режим «Максимальная эффективность»,

вредоносный код удаляется из зараженных сообщений,

а информация о заражении вставляется перед исходной темой

письма (если включены функции «Удалить» или «Очистить»

либо включен уровень тщательной очистки или очистки

по умолчанию).

Режим «Средняя совместимость» изменяет способ получения

сообщений. Сообщения постепенно отправляются почтовому

клиенту и сканируются только после получения последней части.

Однако при этом возрастает риск заражения. Уровеньочистки

и применение уведомлений (текстовой информации, прикрепляемой

к теме или телу сообщения) остаются теми же, что и для режима

наибольшей эффективности.

Если при работе с почтовым клиентом производительность

системы снижается, установите флажок «Отключить проверку

при изменении содержимого папки "Входящие"». Такие проблемы

могут возникать при загрузке сообщений с узла Kerio Outlook

Connector Store.

Защиту электронной почты можно включить, установив

флажок «Включить защиту электронной почты» в разделе

«Дополнительные настройки» (клавиша F5) > «Защита от

вирусов и шпионских программ» > «Защита электронной

почты».

В режиме «Максимальная совместимость» программа выводит

окно с уведомлением о получении зараженного сообщения.

При этом не добавляется уведомлений к теме или телу

сообщения, а вирусы автоматически не удаляются. Удаление

заражения должно производиться пользователем вручную

в почтовом клиенте.

16

4.1.3.2.1 Добавление уведомлений к тексту сообщений электронной почты

Каждое сообщение, проверяемое системой ESET Smart Security,

может быть отмечено прикрепленным к теме или тексту

сообщения уведомлением. Эта функция поднимает уровень

доверия со стороны адресата, а в случае возникновения

заражения предоставляет важную информацию о степени

заражения и опасности, исходящей от отправителя.

Параметры этой функции доступны в разделе «Дополнительные

настройки» > «Защита от вирусов и шпионских программ» >

«Защита почтового клиента». Программа содержит функцию

«Добавление уведомлений к полученным и прочитанным

сообщениям», а также «Добавление уведомлений

к отправленным сообщениям». Пользователь может указать,

добавлять ли уведомления ко всем сообщениям, только

к зараженным сообщениям или не добавлять уведомлений

вообще. Система ESET Smart Security позволяет пользователю

добавлять уведомления к теме сообщения. Для этого используйте

функции «Добавление примечаний в поле темы полученных

и прочитанных зараженных сообщений» и «Добавление

примечаний в поле темы отправленных зараженных

сообщений».

Содержимое уведомлений можно настроить в поле «Шаблон»,

добавленном к теме зараженных писем. Вышеупомянутые

изменения помогают автоматизировать процесс фильтрации

зараженных сообщений электронной почты и позволяют

пользователю отбирать почту с указанной темой в отдельную

папку (если это поддерживается почтовым клиентом).

4.1.3.3 Удаление заражений

В случае обнаружения зараженного сообщения электронной

почты выводится окно уведомления. Окно уведомления

содержит имя отправителя, адрес его электронной почты

и название угрозы. В нижней части окна находятся функции,

которые можно применить обнаруженному объекту, а именно:

«Очистить», «Удалить» и «Пропустить». В большинстве

случаев

рекомендуется выбирать вариант «Очистить» или

«Удалить». В особых ситуациях, если есть желание принять

зараженный объект, выберите «Пропустить». Если выбран режим

«Тщательная очистка», информационное окно не предоставляет

возможность выбора действия.

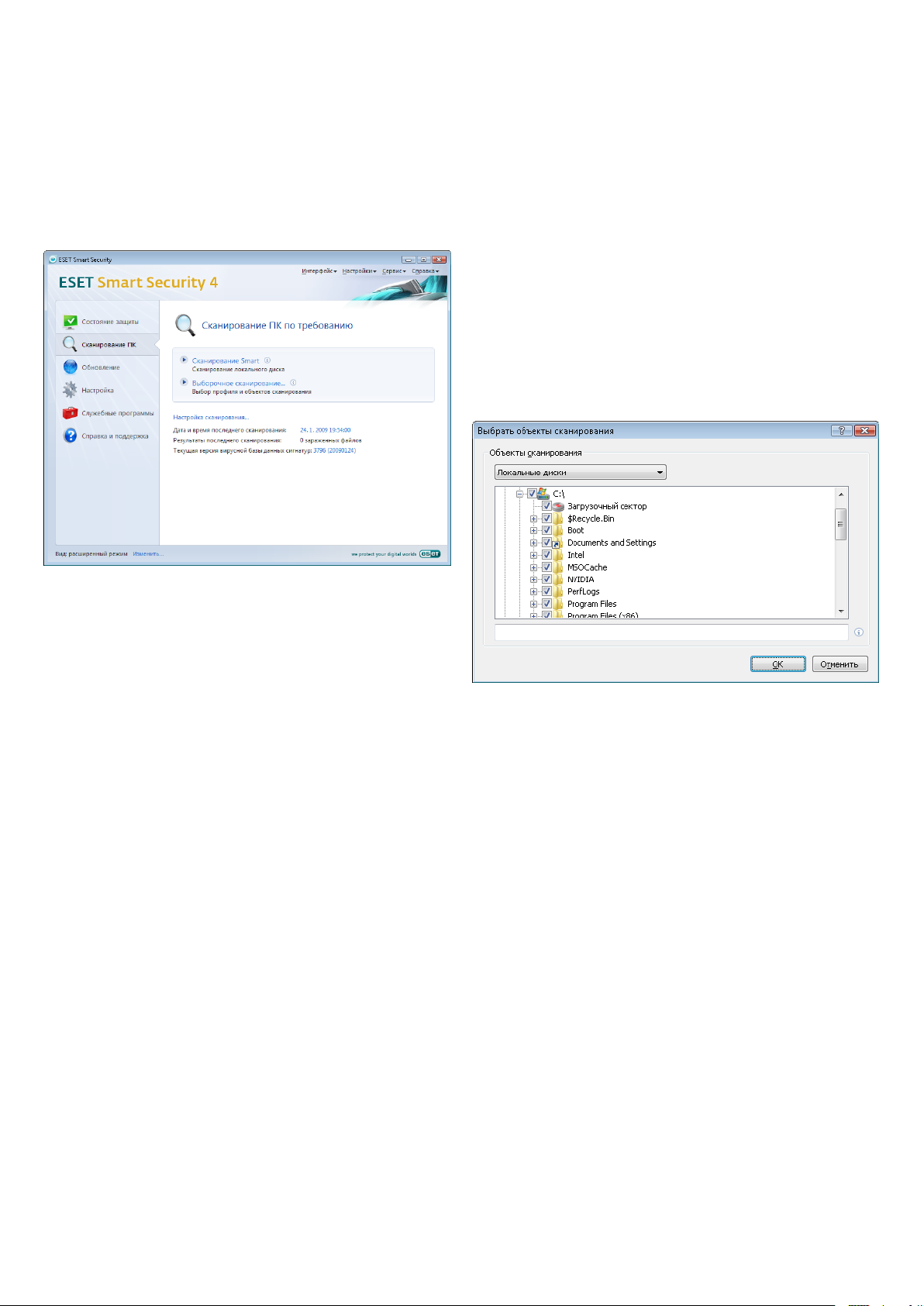

4.1.4 Защита доступа в Интернет

Подключение к Интернету является стандартной возможностью

современного компьютера. К сожалению, Интернет является

одним из основных носителей злонамеренного кода. По этой

причине необходимо уделять особое внимание защите доступа

в Интернет. Настоятельно рекомендуется установить флажок

«Включить защиту доступа в Интернет». Этот параметр

расположен в разделе «Дополнительные настройки» (F5) >

«Защита от вирусов и шпионских программ» > «Защита

доступа в Интернет».

4.1.4.1 Протоколы HTTP, HTTPs

Защита доступа в Интернет заключается в контроле процесса

обмена данными между веб-браузерами и удаленными

серверами в соответствии с правилами протоколов HTTP

и HTTPs (шифрованный трафик). Система ESET Smart Security

по умолчанию настроена на работу со стандартами, которые

поддерживаются большинством веб-браузеров. Однако

некоторые из параметров проверки трафика HTTP могут быть

изменены в разделе «Защита доступа в Интернет» > «Протоколы

HTTP, HTTPs». В главном окне фильтра HTTP пользователь может

установить или снять флажок «Включить проверку HTTP». Кроме

того, можно указать номера портов, которые используются при

обмене данными по протоколу HTTP. По умолчанию определены

следующие номера портов: 80, 8080 и 3128. Проверка протокола

HTTPs может осуществляться в перечисленных ниже режимах.

«Не проверять протокол HTTPs»:

обмен шифрованными данными не проверяется.

«Проверять протокол HTTPs на указанных портах»:

проверка данных HTTPs осуществляется только при

использовании указанных портов.

«Проверять протокол HTTPs для приложений, отмеченных

как интернет-браузеры, на указанных портах»:

проверка только тех приложений, которые содержатся в списке

интернет-браузеров и используют порты из списка «Порты,

используемые протоколом HTTP».

17

4.1.4.1.1 Управление адресами

В этом разделе можно указать адреса HTTP для блокировки,

разрешения или исключения из проверки.

Для формирования списков адресов используйте кнопки

«Добавить», «Изменить», «Удалить» и «Экспорт». Веб-сайты

из списка заблокированных адресов будут недоступны. Вебсайты из списка исключенных адресов будут использоваться

без проверки на вредоносный код. Если включить функцию

«Разрешить доступ только для HTTP-адресов из списка разрешенных

адресов», будут доступны только веб-сайты с адресами из списка

разрешенных, а остальные адреса будут заблокированы.

Во всех списках допустимо использование символов

шаблона «*» (звездочка) и «?» (вопросительный знак).

Символ звездочки обозначает любую последовательность

символов, а вопросительный знак — любой символ. Работать

с содержимым списка исключенных адресов необходимо с особой

тщательностью, так как он должен содержать только проверенные

и безопасные адреса. В связи с этим необходимо точно знать

правила использования символов шаблона в этом списке.

Для того чтобы активировать список, установите флажок «Список

активен». Если требуется получать уведомления при вводе адреса

из списка, установите флажок «Уведомлять при совпадении адреса

с шаблоном из списка».

Список приложений, классифицированных как веббраузеры, доступен в подменю «Веб-браузеры» в ветке

«HTTP». Этот раздел также содержит подменю «Активный

режим», которое определяет режим проверки для интернет-

браузеров.

полной проверки

Функция «Активный режим» весьма полезна для

всего трафика. Если она отключена, обмен

данными контролируется в пакетном режиме. Это снижает

эффективность проверки передачи данных, но обеспечивает

лучшую совместимость с перечисленными приложениями. Если

проблем с совместимостью нет, рекомендуется использовать

активный режим, установив соответствующий флажок рядом

с нужным приложением.

4.1.4.1.2 Веб-браузеры

Система ESET Smart Security содержит функцию Веб-браузеры,

которая позволяет пользователю указать, является ли приложение

веб-браузером. Еслиприложение классифицируется как веббраузер, весь обмен данными с этим приложением отслеживается

вне зависимости от портов, используемых в сетевом соединении.

Эта функция дополняет функцию проверки протокола HTTP,

так как проверка HTTP контролирует только определенные

порты. Многие службы в Интернете используют динамическое

распределение портов или неизвестные заранее значения

портов. С помощью функции указания веб-браузеров можно

контролировать сетевые соединения вне зависимости

от параметров соединения.

4.1.5 Сканирование компьютера

При обнаружении симптомов возможного заражения компьютера

(необычное поведение и т. п.) запустите сканирование компьютера

по требованию. С точки зрения обеспечения безопасности

целесообразнее запускать сканирование регулярно, а не только

при возникновении подозрительных симптомов. Регулярное

сканирование помогает обнаружить заражение, если оно не было

обнаружено защитой файловой системы в режиме реального

времени в момент попадания вредоносного кода в систему.

Это может произойти в том случае, если в тот момент модуль

сканирования в режиме реального времени был отключен или

база данных сигнатур вирусов устарела.

Рекомендуется запускать сканирование по требованию не реже

одного или двух раз в месяц. Сканирование можно запускать

по расписанию («Служебные программы» > «Планировщик»).

18

4.1.5.1 Тип сканирования

4.1.5.2 Объекты сканирования

Доступно два типа сканирования. Тип «Обычное сканирование»

предназначен для быстрой проверки системы. При этом не

нужно настраивать никакие параметры. Тип «Выборочное

сканирование» позволяет пользователю выбирать необходимые

профили сканирования и указывать объекты, подлежащие

сканированию.

4.1.5.1.1 Обычное сканирование

Раскрывающееся меню «Объекты сканирования» служит

для выбора файлов, папок и устройств (накопителей) для

сканирования.

Можно выбрать следующие объекты сканирования:

«По параметрам профиля» — объекты сканирования, указанные

в выбранном профиле;

«Съемные носители» — дискеты, накопители USB, приводы

CD/DVD и т. д.;

«Жесткие диски» — все жесткие диски компьютера;

«Сетевые диски» — все подключенные сетевые диски;

«Ничего не выбирать» – отменить выбор объектов сканирования.

Обычное сканирование является интуитивно понятным методом,

позволяющим пользователю запускать сканирование компьютера

и очищать зараженные файлы без участия самого пользователя.

Главным преимуществом этого метода является простота эксплуатации

без расширенного управления параметрами сканирования.

Обычное сканирование проверяет все файлы на локальных

дисках и автоматически очищает или удаляет обнаруженный

вредоносный код. Уровень очистки автоматически установлен

на уровень по умолчанию. Дополнительную информацию о типах

очистки см. в разделе «Очистка» (стр. 18).

Стандартный профиль очистки разработан для пользователей,

желающих быстро и просто просканировать компьютеры.

Он предлагает эффективное решение для сканирования

и очистки без углубленной настройки процесса.

4.1.5.1.2 Сканирование с пользовательскими настройками

Сканирование с пользовательскими настройками является

оптимальным решением в том случае, когда нужно указать

параметры сканирования (например, объекты сканирования

и методы сканирования). Преимуществом такого сканирования

является возможность подробной настройки. Наборы

параметров могут быть сохранены в виде пользовательских

профилей сканирования, которые особенно полезны при

регулярном сканировании с одинаковыми параметрами.

Для того чтобы выбрать объекты сканирования, используйте

меню быстрого выбора объектов или выберите объекты в дереве

объектов, доступных для сканирования. Пользователь может

задать три уровня очистки в меню «Настройки» > «Очистка».

Если необходимо сканирование без выполнения дополнительных

действий, установите флажок «Сканировать без очистки».

Объекты сканирования могут быть определены более точно.

Для этого укажите пути к папкам и файлам, подлежащим

сканированию. Выберите объекты сканирования в дереве,

содержащем доступные на компьютере устройства.

4.1.5.3 Профили сканирования

Набор предпочитаемых параметров сканирования компьютера

может быть сохранен в виде профиля. С помощью профилей

сканирования можно сохранить параметры и использовать

их в будущем. Рекомендуется создать профили для каждого из

регулярно используемых наборов параметров (для различных

объектов сканирования, методов сканирования и прочих

параметров).

Для того чтобы создать новый профиль, который будет

использоваться в будущем на регулярной основе, откройте

окно «Дополнительные настройки» (F5) > «Сканирование

компьютера по требованию». Нажмите кнопку «Профили»,

расположенную в правой части. В результате отобразится список

существующих профилей сканирования. Выберите создание

нового профиля. В разделе «Настройка методов сканирования»

подробно описан каждый из параметров сканирования.

Эта информация может пригодиться при формировании

профиля сканирования.

Сканирование с пользовательскими настройками подходит

для опытных пользователей систем защиты от вирусов.

19

Пример.

Предположим, необходимо создать отдельный профиль

сканирования, а конфигурация профиля «Разумное

сканирование» частично подходит. Однако дополнительно

необходимо включить сканирование файлов упаковщиков

в режиме реального времени и потенциально опасного ПО,

а также применить режим «Тщательная очистка». В окне

«Конфигурационные профили» нажмите кнопку «Добавить».

Введите имя нового профиля в поле «Имя профиля» и выберите

«Разумное сканирование» в разделе «Копировать настройки

профиля:». Настройте остальные необходимые параметры.

4.1.6 Фильтрация протоколов

Защита от вирусов для протоколов POP3 и HTTP обеспечивается

модулем сканирования ThreatSense, который объединяет

в себе все передовые технологии сканирования на наличие

злонамеренного кода. Контроль осуществляется автоматически,

независимо от используемого веб-браузера и почтового клиента.

Если установлен флажок «Включить фильтрацию содержимого

протоколов уровня приложений», при фильтрации протоколов

доступны функции, перечисленные ниже.

«Порты HTTP и POP3» — сканирование только известных портов

HTTP и POP3.

«Приложения, классифицированные как интернет-браузеры

или почтовые клиенты» — фильтрация соединений только

для приложений, классифицированных как интернет-браузеры

(«Защита доступа в Интернет» > HTTP, HTTPS > «Веб-браузеры»)

и почтовые клиенты («Защита почтового клиента» > POP3, POP3S >

«Почтовые клиенты»).

«Порты и приложения, классифицированные как браузеры

Интернета или почтовые клиенты» — проверяются как порты,

так и классифицированные веб-браузеры.

Примечание.

Начиная с систем Windows Vista с пакетом обновления 1

(SP 1) и Windows Server 2008, используется новая технология

фильтрации сетевого трафика. Поэтому раздел фильтрации

протоколов недоступен.

4.1.6.1 SSL

Система ESET Smart Security 4 позволяет выполнять проверку

инкапсулированных в SSL протоколов. Для соединений,

защищенных протоколом SSL с помощью доверенных

сертификатов, неизвестных сертификатов или сертификатов,

которые исключены из процесса проверки, предусмотрены

различные режимы сканирования.

«Всегда сканировать протокол SSL (исключенные

и доверенные сертификаты остаются действительными)» —

данный режим предназначен для сканирования всех соединений

SSL, кроме соединений, защищенных сертификатами, которые

исключены из процесса проверки. При установлении нового

соединения с неизвестным подписанным сертификатом

пользователь об этом не уведомляется, а соединение подвергается

автоматической фильтрации. Когда пользователь пытается

соединиться с сервером, который использует ненадежный

сертификат,

классифицированный пользователем как доверенный

(добавленный в список доверенных сертификатов), соединение

с сервером разрешается, а обмен данными по установленному

каналу фильтруется.

«Запрашивать о новых сайтах (неизвестные сертификаты)» —

при посещении нового веб-сайта, защищенного SSL (с неизвестным

сертификатом), будет отображаться диалоговое окно выбора.

Этот режим позволяет создать список сертификатов SSL, которые

должны быть исключены из сканирования.

«Не сканировать протокол SSL» — сканирование соединений,

защищенных SSL, отключено.

Если сертификат невозможно проверить с помощью хранилища

доверенных корневых сертификатов сертифицирующих органов,

используются следующие режимы:

«Запрашивать действительность сертификата» — пользователю

предлагается выбрать действие;

«Блокировать соединения, использующие данный

сертификат» — соединение с сайтом, использующим данный

сертификат, разрывается.

Если сертификат недействителен или поврежден:

«Запрашивать действительность сертификата» — пользователю

предлагается выбрать действие;

«Блокировать соединения, использующие данный

сертификат» — соединение с сайтом, использующим

данный сертификат, разрывается.

4.1.6.1.1 Доверенные сертификаты

Кроме интегрированного хранилища доверенных корневых

сертификатов сертифицирующих органов, в котором система

ESET Smart Security 4 хранит доверенные сертификаты, можно

создать пользовательский список доверенных сертификатов,

для просмотра которого нужно последовательно выбрать

пункты «Настройка» (F5) > «Фильтрация протоколов» > SSL >

«Доверенные сертификаты».

4.1.6.1.2 Исключенные сертификаты

В разделе «Исключенные сертификаты» перечислены

сертификаты, которые считаются безопасными. Программа

не будет проверять содержимое зашифрованного соединения,

использующего сертификаты из данного списка. Рекомендуется

устанавливать только гарантированно безопасные вебсертификаты, чтобы исключить необходимость фильтрации

содержимого.

4.1.7 Настройка методов сканирования

ThreatSense — это технология, которая содержит комплекс

методов обнаружения угроз. Эта технология является

проактивной, т. е. она защищает от новой угрозы в первые

часы еераспространения. При этом используется комбинация

методов (анализ кода, моделирование кода, обобщенные

сигнатуры, сигнатуры вирусов), которые работают совместно,

значительно повышая уровень безопасности компьютера.

Модуль сканирования способен контролировать несколько

потоков данных одновременно. Это увеличивает эффективность

обнаружения. Кроме того, технология ThreatSense эффективна

против руткитов.

Пользователь может настроить несколько параметров

сканирования:

расширения и типы файлов, подлежащих сканированию; •

комбинация методов обнаружения; •

уровни очистки и т. д. •

Для того чтобы открыть окно настроек, нажмите кнопку

«Настройка» в окне параметров любого модуля, который

20

использует технологию ThreatSense (см. ниже). Различные

сценарии обеспечения безопасности требуют различных

настроек. Именно поэтому технология ThreatSense позволяет

настраивать параметры отдельно для каждого из следующих

модулей:

«Защита файловой системы в режиме реального времени»;•

стандартных упаковщиков и распаковывают файлы динамически

в системную память (UPX,yoda, ASPack, FGS и т. д.).

4.1.7.2 Параметры

В этом разделе пользователь может выбрать методы проверки

системы на заражение. Ниже перечислены доступные варианты.

«Проверка файлов, исполняемых при запуске системы»; •

«Защита электронной почты»; •

«Защита доступа в Интернет»; •

«Сканирование компьютера по требованию».•

Параметры ThreatSense хорошо оптимизированы для каждого

из модулей, и их изменение ведет к значительным изменениям

поведения системы. Например, изменение параметров

сканирования упаковщиков в режиме реального времени или

включение расширенной эвристики в модуле защиты файловой

системы в режиме реального времени может замедлить

работу системы (обычно только новые файлы сканируются

с применением этих методов). Таким образом, рекомендуется

воздержаться от изменения настроек методов сканирования

для всех модулей, кроме модуля «Сканирование компьютера».

4.1.7.1 Настройка объектов

Раздел «Объекты» позволяет определять, какие компоненты

и файлы компьютерной системы должны быть проверены

на заражение.

«Сигнатуры» — надежный и точный метод обнаружения

и классификации вредоносного кода с помощью базы данных

сигнатур вирусов.

«Эвристика» — алгоритм, анализирующий злонамеренную

активность программ. Основным преимуществом метода

эвристического анализа является способность обнаруживать

новое вредоносное программное обеспечение, сведения

о котором еще не попали в базу данных сигнатур вирусов.

«Расширенная эвристика» — метод основан на уникальном

эвристическом алгоритме, разработанном компанией ESET

и оптимизированном для обнаружения компьютерных червей

и «троянских коней», написанных на языках программирования

высокого уровня. Благодаря методу расширенной эвристики

способность системызащиты правильно определять угрозу

значительно возрастает.

«Рекламное/шпионское/опасное ПО» — эта категория включает

в себя программы, собирающие информацию о пользователе

без его согласия. Кроме того, сюда относятся программы,

отображающие рекламные материалы.

«Потенциально опасное ПО» — коммерческие, легитимные

приложения могут быть классифицированы как потенциально

опасное ПО. Категория включает в себя такие программы, как

средства доступа. Поэтому по умолчанию эта функция отключена.

«Потенциально нежелательное ПО» — эти приложения

не обязательно являются злонамеренными, но они могут тем

или иным образом снижать производительность системы.

Такие приложения обычно требуют согласия пользователя

при установке. После их установки поведение системы

изменяется

(по сравнению с тем, как она вела себя до установки

этих программ). Наиболее значительные изменения касаются

возникновения нежелательных всплывающих окон, запуска

и работы скрытых процессов, увеличения использования

системных

ресурсов, изменения результатов поисковых запросов,

обмена данными с удаленными серверами.

«Оперативная память» — сканирование оперативной памяти

на наличие вирусов и прочих угроз.

«Загрузочные секторы» — сканирование загрузочных секторов

на наличие вирусов в MBR.

«Файлы» — сканирование всех широко используемых типов

файлов (программ, изображений, звуковых и видеофайлов,

файлов баз данных и т. п.).

«Почтовые файлы» — сканирование специальных файлов,

предназначенных для хранения сообщений электронной почты.

«Архивы» — сканирование сжатых файлов в архивах

(RAR, ZIP, ARJ, TAR и т. п.).

«Самораспаковывающиеся архивы» — сканирование файлов,

содержащихся в архивах, которые распаковываются при запуске

и, как правило, имеют расширение EXE.

«Упаковщики» — программы-упаковщики, которые отличаются от

4.1.7.3 Очистка

Параметры процесса очистки определяют поведение

модуля сканирования во время очистки зараженных файлов.

Предусмотрено три уровня очистки.

21

«Без очистки»

Зараженные файлы не будут очищаться автоматически.

Программа выводит предупреждение и предлагаетпользователю

выбрать действие.

«Уровень по умолчанию»

Программа пытается автоматически очистить или удалить

зараженный файл. При невозможности выбрать необходимое

действие автоматически программа предлагает пользователю

сделать выбор. Выбор предоставляется пользователю и в том

случае, если предопределенное действие не может быть

выполнено.

«Тщательная очистка»

Программа очищает или удаляет все зараженные файлы,

включая архивные. Единственное исключение составляют

системные файлы. Если это невозможно, пользователю выводится

предупреждение с предложением выполнить определенное

действие.

Внимание!

В режиме по умолчанию архив удаляется целиком, если

содержит только зараженные файлы. Если в архиве имеются

и незараженные файлы, он не будет удален. Если зараженный

архив обнаружен в режиме тщательной очистки, весь архив

удаляется, даже если присутствуют файлы без вредоносного кода.

4.1.7.4 Расширения

Расширением называется часть имени файла, отделенная от