Brukerveiledning

Microsoft® Windows® 7 /

Vista / XP / 2000 / 2003 / 2008

Innhold

1. ESET Smart Security 4 .............................4

1.1 Hva er nytt? .................................................................. 4

1.2 Systemkrav .................................................................. 5

2. Installasjon ...........................................6

2.1 Vanlig installasjon ......................................................... 6

2.2 Egendefinert installasjon ............................................... 7

2.3 Bruk av opprinnelige innstillinger .................................... 9

2.4 Oppgi brukernavn og passord ......................................... 9

2.5 Datamaskinskanning etter behov ................................... 9

Copyright © 2009 ved ESET, spol. s r. o.

ESET Smart Security 4 er utviklet av ESET, spol. s r.o.

Hvis du vil ha mer informasjon, går du til www.eset.com.

Med enerett. Ingen deler av denne dokumentasjonen kan

kopieres, lagres i et datahentingssystem eller

delvis, elektronisk, mekanisk, fotokopiert, registrert, skannet

eller

på annen måte, uten skriftlig tillatelse fra utvikleren.

ESET, spol. s r.o. forbeholder seg retten til å endre

programvaren som er beskrevet, uten å gi beskjed på forhånd.

Brukerstøtte for hele verden: www.eset.eu/support

Brukerstøtte for Nord-Amerika: www.eset.com/support

REV.20090520-002

overføres helt eller

3. Veiledning for nybegynnere ................... 10

3.1 Introduksjon til brukergrensesnittet – moduser ...............10

3.1.1 Kontrollere driften av systemet ............................. 10

3.1.2 Hva må gjøres hvis programmet ikke fungerer riktig? ... 10

3.2 Oppsett for oppdatering ................................................11

3.3 Oppsett for Klarert sone ................................................11

3.4 Oppsett av proxy-server ............................................... 12

3.5 Beskyttelse av innstillinger ........................................... 12

4. Arbeide med ESET Smart Security ...........13

4.1 Beskyttelse mot virus og spyware .................................. 13

4.1.1 Filsystembeskyttelse i sanntid ...............................13

4.1.1.1 Kontrolloppsett ....................................................13

4.1.1.1.1 Medietyper som skal skannes ............................... 13

4.1.1.1.2 Skann når (skanning utløst av hendelse).................13

4.1.1.1.3 Tilleggsparametere for ThreatSense for nye og .........

modifiserte filer ....................................................13

4.1.1.1.4 Avansert oppsett ..................................................13

4.1.1.2 Rensenivåer ......................................................... 13

4.1.1.3 Når skal du endre konfigurasjonen av beskyttelsen ..

i sanntid ..............................................................14

4.1.1.4 Kontrollere beskyttelse i sanntid ...........................14

4.1.1.5 Hva du skal gjøre hvis beskyttelsen

i sanntid ikke fungerer ...........................................14

4.1.2 Beskyttelse for e-postklient ...................................14

4.1.2.1 Kontroll av POP3 ...................................................14

4.1.2.1.1 Kompatibilitet ......................................................15

4.1.2.2 Integrasjon med e-postklienter..............................15

4.1.2.2.1 Legge ved markeringsmeldinger til en e-posttekst ......15

4.1.2.3 Fjerne infiltrasjoner ...............................................15

4.1.3 Beskyttelse for nettilgang ......................................16

4.1.3.1 HTTP, HTTPS .........................................................16

4.1.3.1.1 Adressebehandling ...............................................16

4.1.3.1.2 Nettlesere ............................................................16

4.1.4 Datamaskinskanning ............................................ 17

4.1.4.1 Type skanning .......................................................17

4.1.4.1.1 Standardskanning ................................................ 17

4.1.4.1.2 Egendefinert skanning ..........................................17

4.1.4.2 Skann mål ............................................................ 17

4.1.4.3 Skanneprofiler ......................................................18

4.1.5 Protokollfiltrering .................................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Klarerte sertifikater...............................................19

4.1.5.1.2 Utelukkede sertifikater .........................................19

4.1.6 Oppsett av parametere for ThreatSenste-motor .....19

4.1.6.1 Objektoppsett ......................................................19

4.1.6.2 Alternativer ..........................................................19

4.1.6.3 Rensing ...............................................................20

4.1.6.4 Filendelser ........................................................... 20

4.1.6.5 Grenser ...............................................................20

4.1.6.6 Annet ................................................................... 21

4.1.7 En infiltrasjon er oppdaget ....................................21

4.2 Personlig brannmur ...................................................... 21

4.2.1 Filtreringsmoduser ............................................... 21

4.2.2 Blokker all trafikk: koble fra nettverket .................. 22

4.2.3 Deaktiver filtrering: tillat all trafikk ....................... 22

4.2.4 Konfigurere og bruke regler .................................. 22

4.2.4.1 Opprette nye regler .............................................. 22

4.2.4.2 Redigere regler .................................................... 23

4.2.5 Konfigurere soner ................................................ 23

4.2.6 Etablere en tilkobling – gjenkjenning ..................... 23

4.2.7 Logging ............................................................... 24

4.3 Spambeskyttelse..........................................................24

4.3.1 Selvlærende antispam .......................................... 24

4.3.1.1 Legge til adresser i hvitelisten ............................... 25

4.3.1.2 Merke meldinger som spam ................................. 25

4.4 Oppdatering av programmet .........................................25

4.4.1 Oppsett for oppdatering ...................................... 25

4.4.1.1 Oppdater profiler ................................................. 26

4.4.1.2 Avansert oppsett for oppdatering ......................... 26

4.4.1.2.1 Oppdateringsmodus ............................................ 26

4.4.1.2.2 Proxy-server ........................................................ 26

4.4.1.2.3 Koble til LAN ........................................................ 27

4.4.1.2.4 Opprette oppdateringskopier – Speil ..................... 27

4.4.1.2.4.1 Oppdatering fra speilet ........................................ 28

4.4.1.2.4.2 Feilsøking av oppdateringsproblemer med speil ..... 29

4.4.2 Slik lager du oppdateringsoppgaver ...................... 29

4.5 Planlegger .................................................................. 29

4.5.1 Formålet med å planlegge oppgaver ..................... 29

4.5.2 Lage nye oppgaver ............................................... 29

4.6 Karantene .................................................................. 30

4.6.1 Legge filer i karantene ..........................................30

4.6.2 Gjenopprette fra karantene ..................................30

4.6.3 Sende inn en fil fra karantene................................ 30

4.7 Loggfiler ...................................................................... 31

4.7.1 Vedlikehold av logg ...............................................31

4.8 Brukergrensesnitt ........................................................ 31

4.8.1 Varsler og meldinger ............................................ 32

4.9 ThreatSense.Net ..........................................................32

4.9.1 Mistenkelige filer ................................................. 33

4.9.2 Statistikk ............................................................. 33

4.9.3 Innsending .......................................................... 34

4.10 Ekstern administrering .................................................34

4.11 Lisens .........................................................................35

5. Avansert bruker ................................... 36

5.1 Oppsett av proxy-server ...............................................36

5.2 Eksportere/importere innstillinger .................................36

5.2.1 Eksporter innstillinger ..........................................36

5.2.2 Importer innstillinger ...........................................36

5.3 Kommandolinje ...........................................................36

5.4 ESET SysInspector ........................................................37

5.4.1 Brukergrensesnitt og bruk av programmet ............ 37

5.4.1.1 Programkontroller ............................................... 37

5.4.1.2 Navigere i ESET SysInspector ................................ 38

5.4.1.3 Sammenlikne ...................................................... 38

5.4.1.4 SysInspector som en del av ESET Smart Security 4 ......39

5.5 ESET SysRescue ...........................................................39

5.5.1 Minimumskrav ....................................................39

5.5.2 Slik lager du en rednings-CD ................................. 39

5.5.2.1 Mapper ...............................................................40

5.5.2.2 ESET-virusbeskyttelse ..........................................40

5.5.2.3 Avansert .............................................................40

5.5.2.4 Oppstartbar USB-enhet .......................................40

5.5.2.5 Brenn ..................................................................40

5.5.3 Arbeide med ESET SysRescue ................................40

5.5.3.1 Slik bruker du ESET SysRescue ..............................40

6. Ordliste ............................................... 41

6.1 Typer infiltrasjoner .......................................................41

6.1.1 Virus ....................................................................41

6.1.2 Ormer ..................................................................41

6.1.3 Trojanske hester ...................................................41

6.1.4 Rootkits ...............................................................41

6.1.5 Adware ................................................................41

6.1.6 Spyware .............................................................. 42

6.1.7 Potensielt usikre programmer .............................. 42

6.1.8 Potensielt uønskede programmer ......................... 42

6.2 Typer av eksterne angrep ..............................................42

6.2.1 DoS-angrep ......................................................... 42

6.2.2 DNS-forgiftning ...................................................42

6.2.3 Ormeangrep ........................................................ 42

6.2.4 Portskanning ....................................................... 42

6.2.5 TCP-desynkronisering .......................................... 43

6.2.6 SMB Relay ........................................................... 43

6.2.7 ICMP-angrep ....................................................... 43

6.3 E-post .........................................................................43

6.3.1 Markedsføring ..................................................... 43

6.3.2 Hoax-meldinger ................................................... 43

6.3.3 Phishing ..............................................................44

6.3.4 Gjenkjenne spamsvindel ....................................... 44

6.3.4.1 Regler ................................................................. 44

6.3.4.1 Bayesiansk filter...................................................44

6.3.4.2 Hviteliste .............................................................44

6.3.4.3 Svarteliste ...........................................................44

6.3.4.5 Kontroll på serversiden .........................................44

4

1. ESET Smart Security 4

ESET Smart Security 4 er den første representanten for den nye

tilnærmingen til virkelig integrert datamaskinsikkerhet. Det benytter

hastigheten og presisjonen til ESET NOD32 Antivirus, som garanteres av

den nyeste versjonen av skannemotoren ThreatSense®, kombinert med

den skreddersydde personlige brannmuren og Antispam-modulene.

Resultatet er et intelligent system som hele tiden er på vakt mot angrep

og skadelig programvare som truer maskinen din.

ESET Smart Security er ikke en klønete samling av ulike produkter i én

pakke, slik andre leverandører tilbyr. Det er resultatet av et langsiktig

arbeid for å kombinere maksimal beskyttelse med minimale spor

i systemet. De avanserte teknologiene basert på kunstig intelligens,

er i stand til proaktivt å eliminere inntrenging av virus, spyware,

trojanske hester, ormer, adware, rootkits og andre Internett angrep

uten å svekke systemytelsen eller avbryte datamaskinen.

1.1 Hva er nytt?

Våre eksperters lange utviklingserfaring gir seg til kjenne i den helt

nye arkitekturen til ESET Smart Security-programmet som garanterer

maksimal beskyttelse med minimale systemkrav. Den kompliserte

sikkerhetsløsningen inneholder moduler med flere avanserte

alternativer. Følgende liste gir deg en kort oversikt over disse modulene.

Antivirus og antispyware•

Denne modulen bygger på skanningskjernen ThreatSense®, som for

første gang ble brukt i det prisbelønte NOD 32 Antivirus-systemet.

ThreatSense®-kjernen er optimalisert og forbedret med den nye

ESET Smart Security-arkitekturen.

Personlig brannmur•

Den personlige brannmuren overvåker all trafikk mellom en beskyttet

datamaskin og andre maskiner i nettverket. ESET personlig brannmur

inneholder avanserte funksjoner som vist nedenfor.

Funksjon Beskrivelse

Nettverkskommunikasjonsskanning av dypt lag

IPv6-støtte ESET personlig brannmur viser IPv6-

Overvåking av kjørbare filer Overvåker endringer i kjørbare filer

Skanning av filer integrert

med HTTP(S) og POP3(S)

Nettverkskommunikasjonsskanning

i Data Link-laget, gjør ESET personlig

brannmur i stand til å overvinne en

rekke angrep som ellers ikke ville ha

blitt oppdaget.

adresser og lar brukerne opprette

regler for dem.

for å hindre infeksjon. Det er mulig

å tillate endring av filer i signerte

programmer.

Integrert filskanning i

programprotokollene HTTP(S) og

POP3(S). Brukerne er beskyttet når

de bruker Internett eller laster ned

e-post.

Funksjon Beskrivelse

Forbedret rensing Antivirussystemet renser og sletter nå på

en intelligent måte de fleste oppdagede

infiltreringer uten at brukerne trenger

å gjøre noe.

Bakgrunnskanningsmodus

Mindre oppdateringsfiler

Beskyttelse av

populære

e-postklienter

En rekke andre

mindre forbedringer

Skanning av datamaskinen kan startes

i bakgrunnen uten at det reduserer ytelsen.

Optimaliseringsprosesser i kjernen gjør

at størrelsen på oppdateringsfilene er

mindre enn i versjon 2.7. Beskyttelsen av

oppdateringsfilene mot skade er forbedret.

Det er nå mulig å skanne innkommende

e-post ikke bare i MS Outlook, men også

i Outlook Express, Windows Mail, Windows

Live Mail og Mozilla Thunderbird.

– Direkte tilgang til filsystemer gir høy

hastighet og produksjon.

– Blokkering av tilgang til infiserte filer.

– Optimalisert for Windows

Sikkerhetssenter, inkludert Vista.

Inntrengingsoppdagelsessystem

Interaktiv modus,

automatisk modus,

læremodus, policybasert

og automatisk modus med

unntaksstøtte

Erstatter den integrerte

Windows-brannmuren

Evnen til å kjenne igjen typen

av nettverkskommunikasjon og

ulike typer nettverksangrep, og et

alternativ for automatisk å forby slik

kommunikasjon.

Brukerne kan velge om

brannmurhandlingene skal utføres

automatisk, eller om de vil angi

regler interaktivt. Kommunikasjonen

i policybasert modus håndteres

i henhold til regler som er

forhåndsdefinert av bruker eller

nettverksansvarlig. Læremodus

oppretter og lagrer regler automatisk

og egner seg som innledende

konfigurasjon for brannmuren.

Den erstatter den integrerte

Windows-brannmuren og

virker sammen med Windows

Sikkerhetssenter slik at

brukeren alltid er informert om

sikkerhetsstatusen. Det er standard

at installasjonen av ESET Smart

Security slår av Windowsbrannmuren.

5

Antispam•

1.2 Systemkrav

ESET Antispam filtrerer uønsket e-post og øker dermed sikkerheten og

komforten ved elektronisk kommunikasjon.

Funksjon Beskrivelse

Vurdering av

innkommende

e-post

Alle innkommende e-postmeldinger blir

rangert på en skala fra 0 (melding er ikke

spam) til 100 (melding er spam), og de blir

deretter overført til mappen Spam eller en

egendefinert mappe som er opprettet av

brukeren. Det er mulig å utføre parallell

skanning av innkommende e-post.

Støtter en rekke

skanneteknikker

– Bayes-analyse

– Regelbasert skanning

– Databasekontroll med globale

fingeravtrykk

Full integrering med

e-postklienter

Antispambeskyttelse er tilgjengelig for

brukere av Microsoft Outlook, Outlook

Express, Windows Mail, Windows Live Mail og

Mozilla Thunderbird.

Manuell utvelging av

spam er tilgjengelig

Det finnes et alternativ for manuelt å merke

og oppheve merking av e-post som spam.

For at ESET Smart Security og ESET Smart Security Business Edition

skal fungere på best mulig måte, må systemet oppfylle følgende krav

til maskinvare og programvare:

ESET Smart Security:

Windows 2000, XP 400 MHz 32-biters/64-biters (x86/x64)

128 MB RAM systemminne

130 MB ledig plass

Super VGA (800 × 600)

Windows 7, Vista 1 GHz 32-biters/64-biters (x86/x64)

512 MB RAM systemminne

130 MB ledig plass

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server,

XP, 2003 Server

400 MHz 32-biters/64-biters (x86/x64)

128 MB RAM systemminne

130 MB ledig plass

Super VGA (800 × 600)

Windows 7, Vista,

Windows Server 2008

1 GHz 32-biters/64-biters (x86/x64)

512 MB RAM systemminne

130 MB ledig plass

Super VGA (800 × 600)

Annet•

Funksjon Beskrivelse

ESET SysRescue ESET SysRescue lar brukeren opprette

en oppstartbar CD/DVD/USB med ESET

Smart Security, som kan kjøres uavhengig

av operativsystemet. Den brukes særlig

til å erne problematiske infiltrasjoner fra

systemet.

ESET SysInspector ESET SysInspector, som sjekker

datamaskinen grundig, er nå integrert direkte

i ESET Smart Security. Hvis du tar kontakt

med brukerstøtte ved å bruke Hjelp og støtte

> Brukerstøtte (anbefales), kan du ta med en

statusavbildning av ESET SysInspector.

Dokumentbeskyttelse

Dokumentbeskyttelsen skanner Microsoft

Oce-dokumenter før de åpnes, og filer som

automatisk lastes ned av Internet Explorer,

for eksempel Microsoft ActiveX-elementer.

Self Defense Den nye Self Defense-teknologien beskytter

ESET Smart Security-komponenter mot

deaktiveringsforsøk.

Brukergrensesnitt Brukergrensesnittet lar deg nå arbeide i ikke-

grafisk modus, og dermed har du mulighet til

å styre ESET Smart Security via tastaturet.

Den økte skjermlesingskompatibiliteten lar

synshemmede kontrollere programmet mer

eektivt.

6

2. Installasjon

Når du har kjøpt produktet, laster du ned installasjonsprogrammet

til ESET Smart Security fra ESETs nettsted. Navnet på pakken er

ess_nt**_***.msi (ESET Smart Security) eller essbe_nt**_***.msi (ESET

Smart Security Business Edition). Start installasjonsprogrammet,

og la installasjonsveiviseren ta deg gjennom det grunnleggende

oppsettet. Det finnes to forskjellige typer installasjon, med forskjellige

oppsettnivåer:

1. Vanlig installasjon

2. Egendefinert installasjon

Net hjelper deg med å sikre at ESET alltid er informert om nye

infiltreringer slik at det raskt kan beskytte systemet ditt. Systemet

tillater innsending av nye trusler til ESETs viruslaboratorium, hvor de

blir analysert, behandlet og lagt til i virussignaturdatabasene.

Det er standard at det er merket av for Aktiver varslingssystemet

ThreatSense.Net, slik at denne funksjonen er aktivert. Klikk på

Avansert oppsett... hvis du vil endre detaljerte innstillinger for

innsending av mistenkelige filer.

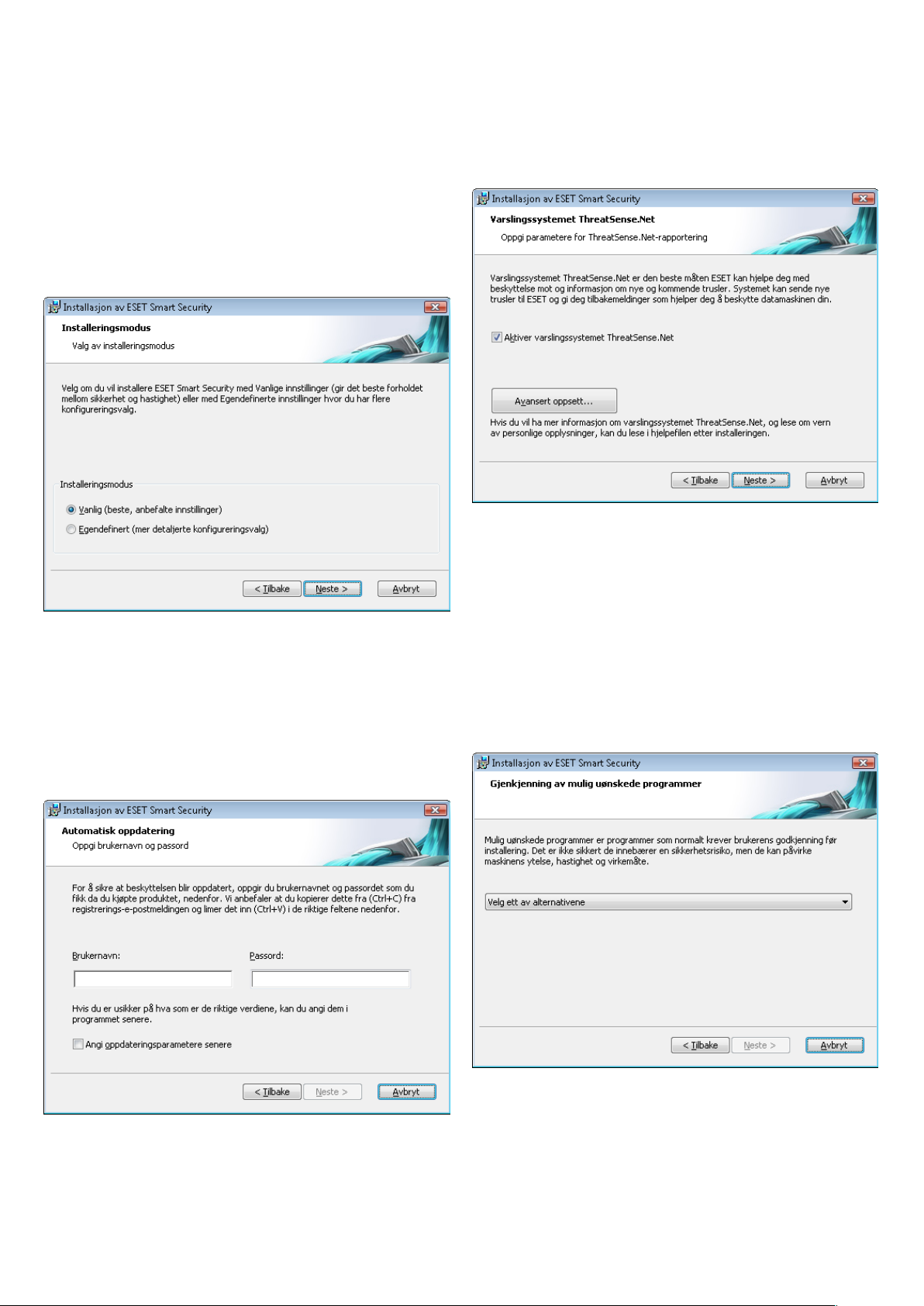

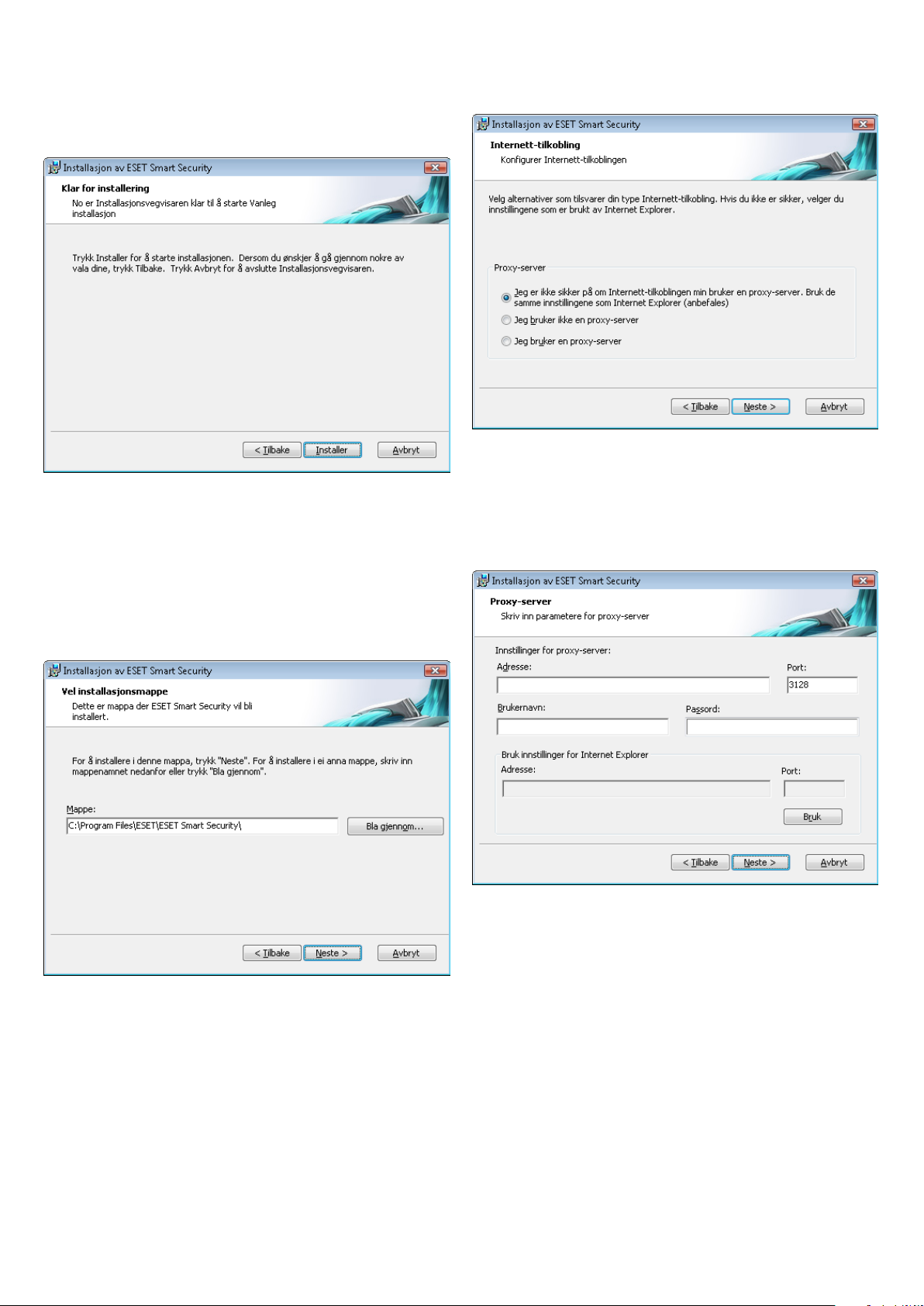

2.1 Vanlig installasjon

Vanlig installasjon egner seg for brukere som vil installere ESET

Smart Security med standardinnstillingene. Standardinnstillingene i

programmet gir maksimalt beskyttelsesnivå. Det er nyttig for brukere

som ikke ønsker å konfigurere detaljerte innstillinger.

Det første (meget viktige) trinnet er å oppgi brukernavn og passord

slik at programmet kan oppdateres automatisk. Uten dette kan ikke

programmet gi deg konstant beskyttelse.

Det neste trinnet i installasjonen er å konfigurere Gjenkjenning av

mulig uønskede programmer. Potensielt uønskede programmer

er ikke nødvendigvis ment å skulle skade, men de kan ofte påvirke

operativsystemet på en negativ måte.

Disse programmene følger ofte med andre programmer, og det

kan være vanskelig å legge merke til dem under installasjonen. Selv

om det som regel vises en melding under installasjonen, kan disse

programmene enkelt bli installert uten at du godkjenner det.

Skriv inn brukernavn og passord, dvs. de godkjenningsdataene du

mottok da du kjøpte eller registrerte produktet, i de riktige feltene.

Hvis du ikke har brukernavn og passord tilgjengelig for øyeblikket,

velger du alternativet Angi oppdateringsparametere senere. Du kan

skrive inn godkjenningsdataene direkte i programmet når som helst.

Det neste trinnet i installasjonen er konfigurering av

varslingssystemet ThreatSense.Net. Varslingssystemet ThreatSense.

Velg alternativet Aktiver gjenkjenning av potensielt uønskede

programmer for å la ESET Smart Security gjenkjenne denne

trusseltypen (anbefalt).

7

Det siste trinnet i Vanlig installasjon er å bekrefte installasjonen ved

å klikke på knappen Installer.

2.2 Egendefinert installasjon

Egendefinert installasjon er beregnet på brukere som har erfaring

med å fininnstille programmer, og som ønsker å endre avanserte

innstillinger under installasjonen.

Hvis du bruker en proxy-server, må den være korrekt konfigurert for

at virussignaturoppdateringer skal fungere riktig. Hvis du ikke vet

om du bruker en proxy-server for tilkobling til Internett, beholder du

standardinnstillingen Jeg er ikke sikker på om Internett-tilkoblingen

min bruker en proxy-server. Bruk de samme innstillingene som

Internet Explorer. og klikk på Neste. Hvis du ikke bruker en proxy-

server, velger du tilsvarende alternativ.

Det første trinnet er å velge hvor installasjonen skal plasseres. Det

er standard at programmet installeres i C:\Program Files\ESET\ESET

Smart Security\. Klikk på Bla gjennom… hvis du vil endre plassering

(anbefales ikke).

Deretter velger du Skriv inn brukernavn og passord. Dette trinnet er

det samme som for Vanlig installasjon (se side 5).

Når du skal konfigurere innstillingene for proxy-serveren, velger du

Jeg bruker en proxy-server og klikker på Neste. Legg inn IP- eller

URL-adressen til proxy-serveren i feltet Adresse. I feltet Port angir du

den porten som proxy-serveren godtar tilkoblinger via (standard er

3128). Hvis proxy-serveren krever godkjenning, må du oppgi et gyldig

brukernavn og passord for å få tilgang til proxy-serveren. Du kan også

kopiere innstillingene til proxy-serveren fra Internet Explorer hvis du

ønsker. Hvis du vil gjøre det, klikker du på Bruk og bekrefter valget.

Når du har oppgitt brukernavn og passord, klikker du på Neste slik at

Konfigurer Internett-tilkoblingen vises.

8

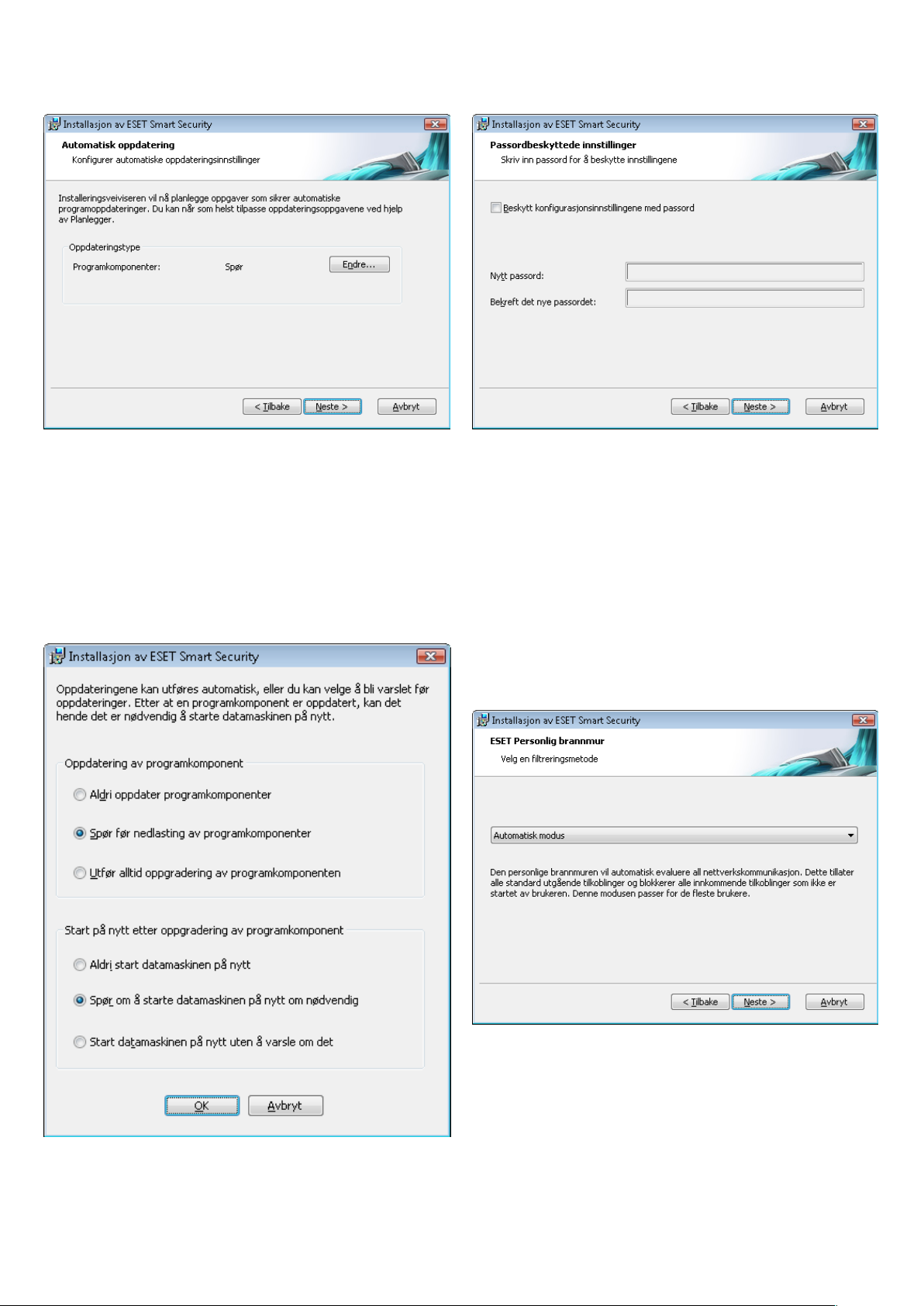

Klikk på Neste for å gå videre til dialogvinduet Konfigurer automatiske

oppdateringsinnstillinger. I dette trinnet kan du angi hvordan

automatisk oppdatering av programkomponenter skal håndteres av

systemet. Klikk på Endre... for å gå til de avanserte innstillingene.

Hvis du ikke vil at programkomponentene skal oppdateres, velger

du Ikke oppdater programkomponenter. Hvis du aktiverer

alternativet Spør før nedlasting av programkomponenter, vises

et bekreftelsesvindu før programkomponenter lastes ned. Hvis

du vil aktivere automatisk oppdatering av programkomponenter

uten å bli spurt, velger du alternativet Utfør oppgradering av

programkomponenten hvis den er tilgjengelig.

Trinnene Konfigurering av varslingssystemet ThreatSense og

Gjenkjenning av mulig uønskede programmer er de samme som for

en vanlig installasjon, og vises ikke her (se side 5).

Det siste trinnet i Egendefinert modus er å velge filtreringsmodus for

ESET personlig brannmur. Det er fem moduser å velge mellom:

Automatisk •

Automatisk modus med unntak (brukerdefinerte regler)•

Interaktiv •

Policybasert •

Læremodus•

MERK: Etter at en programkomponent er oppgradert, må vanligvis

maskinen startes på nytt. Anbefalt innstilling er: Start datamaskinen

på nytt uten å spørre.

Det neste trinnet i installasjonen er å oppgi et passord for å beskytte

programparameterne. Velg et passord som du vil beskytte

programmet med. Skriv inn passordet på nytt for å bekrefte det.

Modusen Automatisk anbefales for de fleste brukere. Alle standard

utgående tilkoblinger er aktivert (automatisk analysert ved hjelp

av forhåndsdefinerte innstillinger), og uønskede innkommende

tilkoblinger blir automatisk blokkert.

9

Automatisk modus med unntak (brukerdefinerte regler). Her kan

du legge til egendefinerte regler i automatisk modus.

Modusen Interaktiv er egnet for avanserte brukere.

Kommunikasjonen blir håndtert av brukerdefinerte regler. Hvis

det ikke finnes noen definert regel for en kommunikasjon, spør

programmet om du vil tillate eller avslå kommunikasjonen.

Modusen Policybasert evaluerer kommunikasjon basert på

forhåndsdefinerte regler som er opprettet av systemansvarlig. Hvis

det ikke finnes noen tilgjengelig regel, blir tilkoblingen automatisk

blokkert, og brukeren får ingen advarselsmelding. Vi anbefaler at

du bare velger modusen Policybasert, hvis du er systemansvarlig og

planlegger å konfigurere nettverkskommunikasjon.

Læremodus – Oppretter og lagrer regler automatisk og egner seg

som innledende konfigurasjon for den personlige brannmuren. Det

kreves ingen brukerhandling siden ESET Smart Security lagrer reglene

i henhold til forhåndsdefinerte parametere. Læremodusen er ikke

sikker, og bør bare brukes fram til alle de nødvendige reglene for

kommunikasjon er opprettet.

Det siste trinnet viser et vindu hvor du bekrefter at du vil installere.

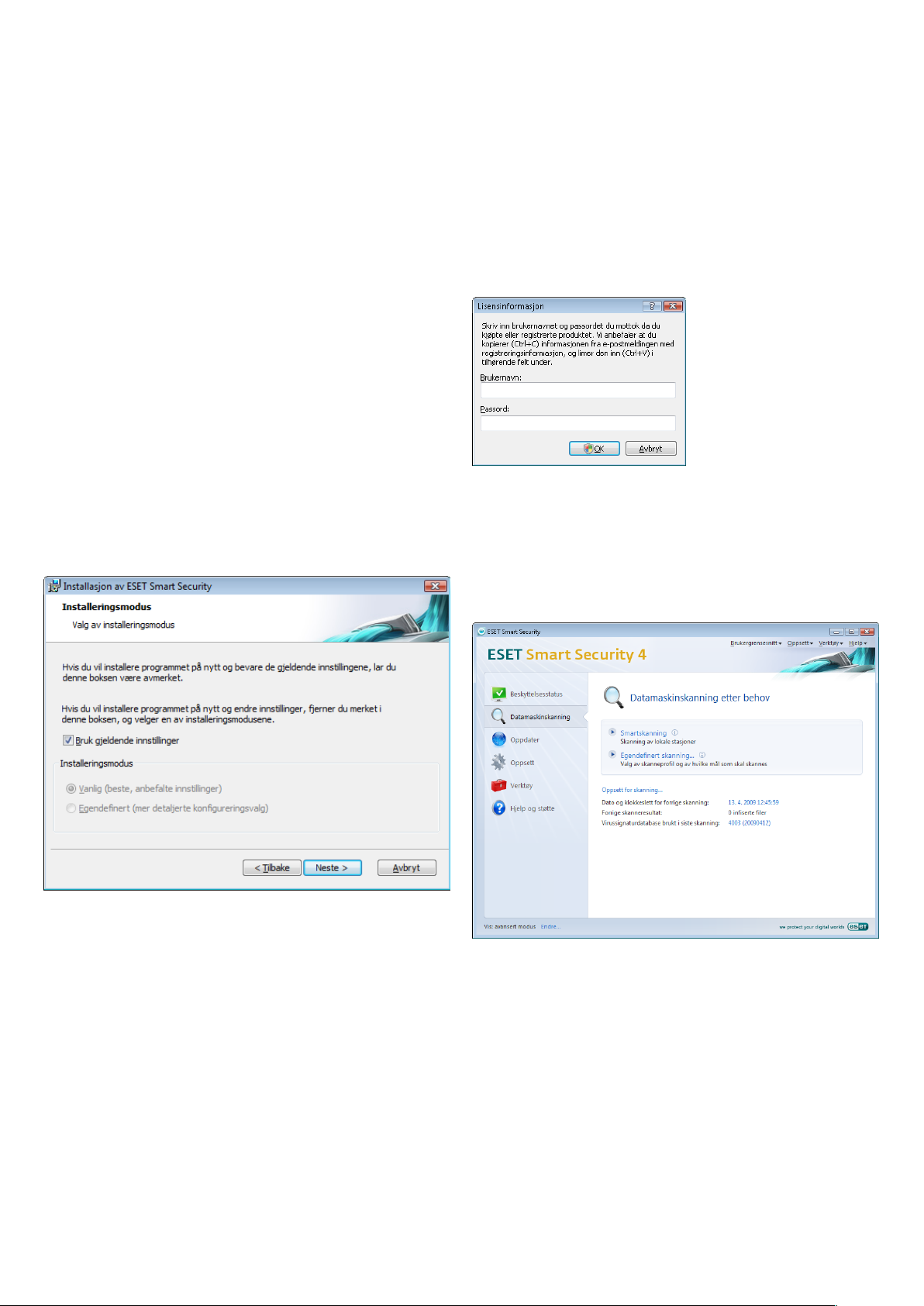

2.4 Oppgi brukernavn og passord

For å oppnå optimal funksjonalitet er det viktig at programmet

oppdateres automatisk. Dette er bare mulig hvis det blir oppgitt riktig

brukernavn og passord i oppsettet for oppdatering.

Hvis du ikke oppgav brukernavn og passord under installasjonen,

kan du gjøre det nå. I hovedprogramvinduet velger du Oppdater

og klikker deretter på Oppsett av brukernavn og passord... Legg

inn dataene du mottok sammen med produktlisensen, i vinduet

Lisensinformasjon.

2.3 Bruk av opprinnelige innstillinger

Hvis du installerer ESET Smart Security på nytt, vises alternativet

Bruk gjeldende innstillinger. Velg dette alternativet for å overføre

oppsettparametere fra den opprinnelige installasjonen til den nye.

2.5 Datamaskinskanning etter behov

Når du har installert ESET Smart Security, bør du umiddelbart skanne

datamaskinen for å kontrollere om det er skadelig kode på den.

Hvis du vil starte skanning raskt, velger du Datamaskinskanning

i hovedvinduet og deretter Standardskanning i hovedvinduet til

programmet. Hvis du vil ha mer informasjon om datamaskinskanning,

kan du lese kapittelet "Datamaskinskanning".

10

3. Veiledning for nybegynnere

I dette kapittelet får du en innføring i ESET Smart Security og de

grunnleggende innstillingene.

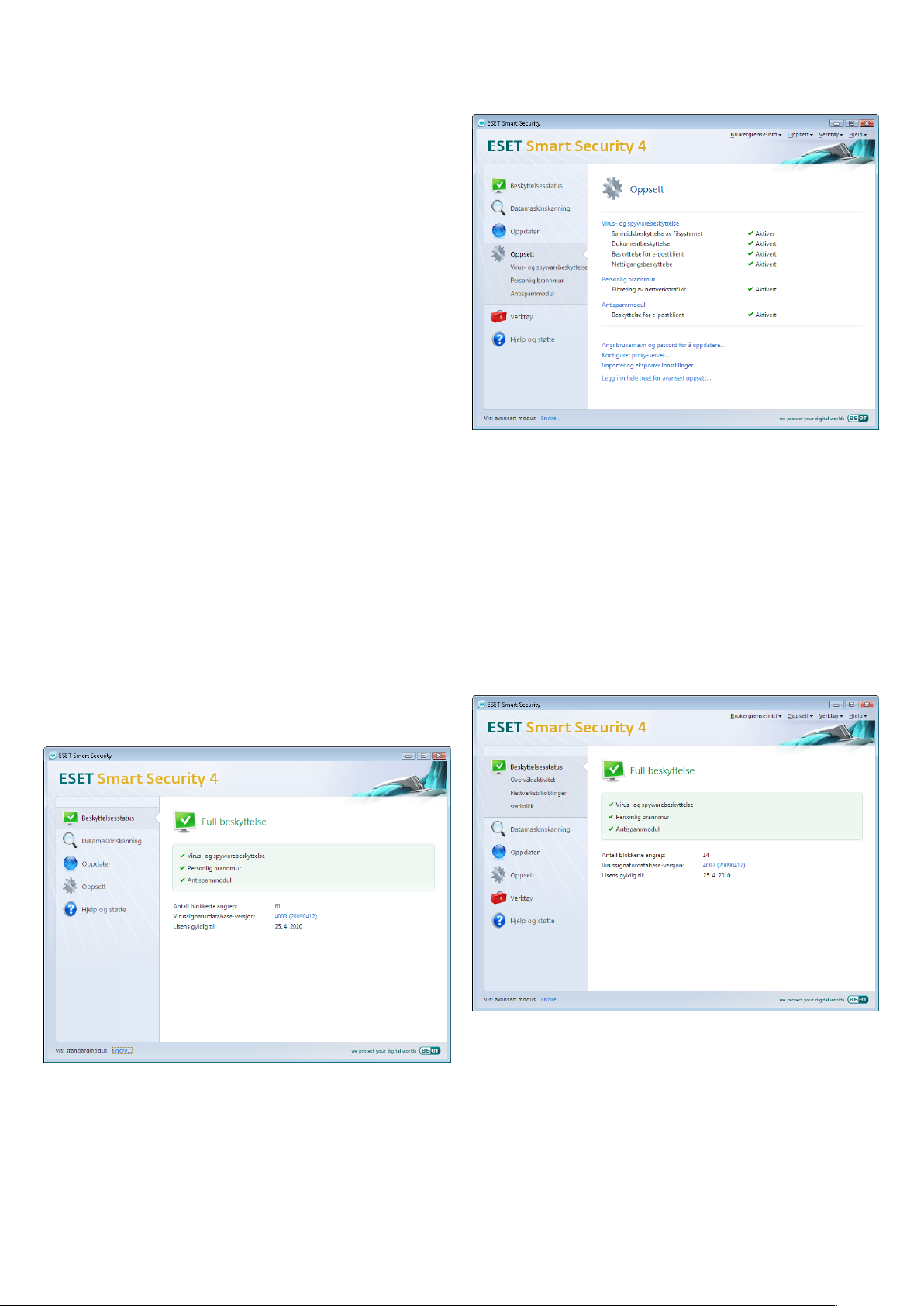

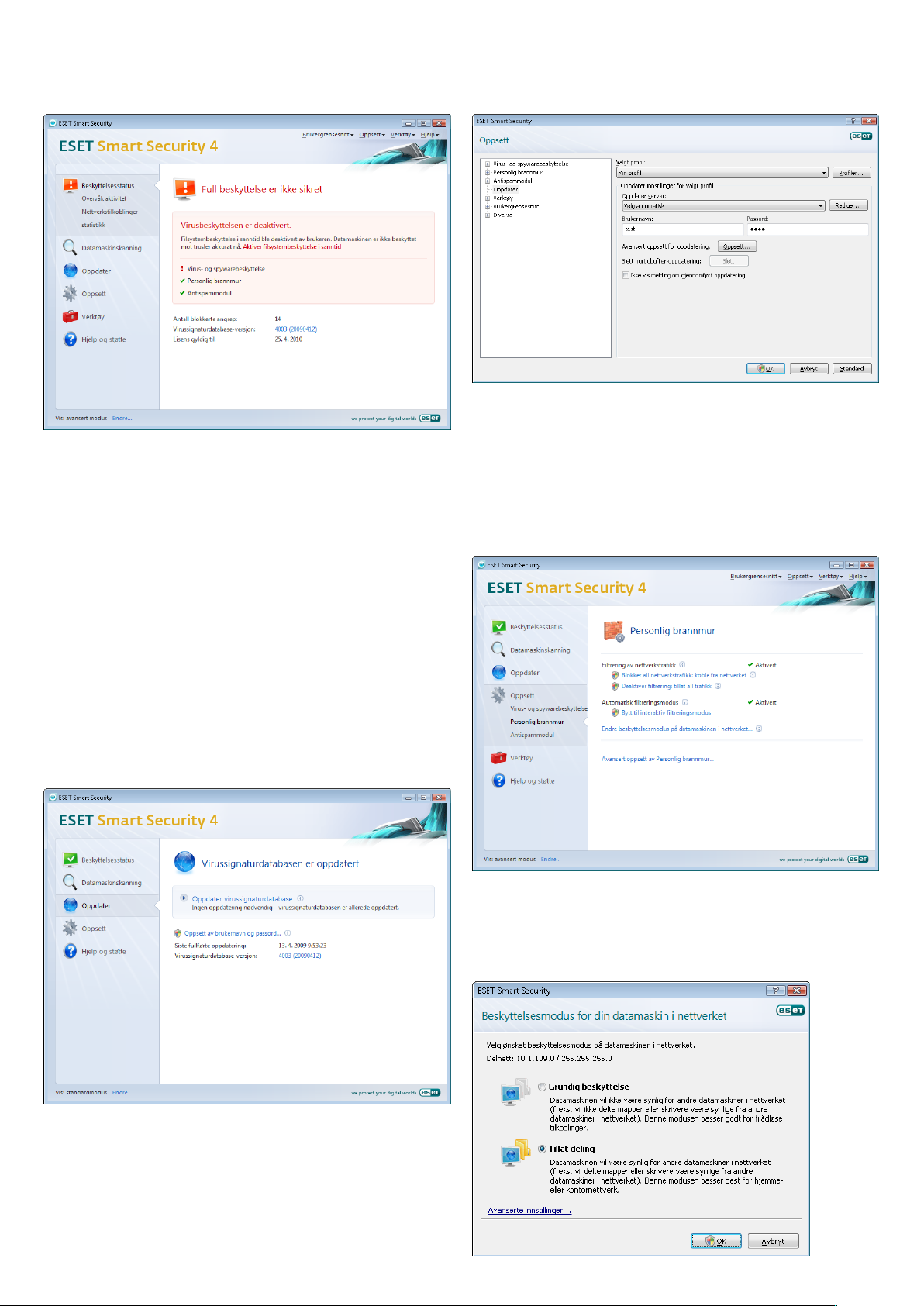

3.1 Introduksjon til brukergrensesnittet – moduser

Hovedvinduet i ESET Smart Security er inndelt i to hoveddeler. Den

venstre kolonnen gir deg tilgang til den brukervennlige hovedmenyen.

I hovedprogramvinduet til høyre blir det hovedsakelig vist informasjon

som tilsvarer alternativet som er valgt på hovedmenyen.

Her er en beskrivelse av knappene på hovedmenyen:

Beskyttelsesstatus – gir informasjon om beskyttelsesstatusen til

ESET Smart Security på en brukervennlig måte. Hvis Avansert modus

er aktivert, vises statusen til alle beskyttelsesmodulene. Klikk på en

modul for å se gjeldende status.

Datamaskinskanning – med dette alternativet kan du konfigurere og

starte funksjonen Datamaskinskanning etter behov.

Oppdater – velg dette alternativet for å få tilgang til

oppdateringsmodulene som styrer oppdateringene av

virussignaturdatabasen.

Oppsett – velg dette alternativet hvis du vil justere datamaskinens

sikkerhetsnivå. Hvis Avansert modus er aktivert, vises undermenyene

Beskyttelse mot virus og spyware, Personlig brannmur og Antispammodul.

Verktøy – dette alternativet er kun tilgjengelig i Avansert modus. Gir

deg tilgang til Loggfiler, Karantene og Planlegger.

Når du veksler til Avansert modus, legges alternativet Verktøy til på

hovedmenyen. Med Verktøy får du tilgang til Planlegger og Karantene

og du kan se på loggfilene i ESET Smart Security.

MERK: Resten av instruksjonene i denne veiledningen gjelder

Avansert modus.

3.1.1 Kontrollere driften av systemet

Hjelp og støtte – velg dette alternativet for å få tilgang til hjelpefiler,

ESETs kunnskapsdatabase, nettstedet til ESET og forespørsel om

brukerstøtte.

Brukergrensesnittet til ESET Smart Security gir deg også mulighet til

å veksle mellom modusene Standard og Avansert. Når du skal veksle

mellom moduser, går du til koblingen Vis nederst i venstre hjørnet

av hovedvinduet i ESET Smart Security. Klikk på denne knappen for

å velge ønsket visningsmodus.

Standardmodus gir deg tilgang til funksjoner som er nødvendige for

vanlig bruk. Den viser ingen avanserte alternativer.

Hvis du vil se Beskyttelsesstatus, klikker du på dette alternativet

øverst på hovedmenyen. Et statussammendrag over driften av ESET

Smart Security vises til høyre i vinduet. I tillegg vises en undermeny

med disse tre elementene: Virus- og spywarebeskyttelse, Personlig

brannmur og Antispammodul. Velg en av disse for mer detaljerte

opplysninger om en gitt beskyttelsesmodul.

Hvis de aktiverte modulene fungerer riktig, er de merket med en grønn

hake. Hvis de ikke fungerer som de skal, vises et rødt utropstegn eller

et oransje varslingsikon, og tilleggsopplysninger om modulen vises

i den øverste delen av vinduet. Det blir også vist et anbefalt forslag

til løsning for modulen. Hvis du vil endre statusen til individuelle

moduler, klikker du på Oppsett på hovedmenyen, og klikker deretter

på ønsket modul.

3.1.2 Hva må gjøres hvis programmet ikke fungerer riktig?

Hvis ESET Smart Security oppdager et problem i en av

beskyttelsesmodulene, blir feilen rapportert i vinduet

Beskyttelsesstatus. Her blir det også foreslått en mulig løsning.

11

Hvis det ikke er mulig å løse et problem ved hjelp av listen over kjente

problemer og løsninger, klikker du på Hjelp og støtte for å vise

hjelpefilene eller søke i kunnskapsdatabasen. Hvis du fremdeles ikke

finner en løsning, kan du sende en forespørsel til ESETs brukerstøtte.

Basert på denne tilbakemeldingen kan våre spesialister raskt svare på

spørsmålene og gi deg gode råd.

3.2 Oppsett for oppdatering

Oppdatering av virussignaturdatabasen og oppdatering av

programkomponentene er viktige elementer for å kunne gi deg

fullstendig beskyttelse mot skadelig kode. Du bør være spesielt

oppmerksom på konfigureringen og bruken av oppdateringene.

Velg Oppdater på hovedmenyen, og klikk deretter på Oppdater

virussignaturdatabasen i hovedprogramvinduet for umiddelbart

å sjekke om en nyere databaseoppdatering er tilgjengelig. Oppsett

av brukernavn og passord... viser en dialogboks der du må oppgi

brukernavnet og passordet du mottok da du kjøpte programmet.

Hvis du la inn brukernavn og passord under installasjonen av ESET

Smart Security, vil du ikke få spørsmål om dette nå.

3.3 Oppsett for Klarert sone

Konfigurasjon av en klarert sone er et viktig trinn i beskyttelsen

av datamaskinen i et nettverksmiljø. Du kan la andre brukere få

tilgang til maskinen din ved å konfigurere den klarerte sonen slik

at deling tillates. Klikk på Oppsett > Personlig brannmur > Endre

beskyttelsesmodus på datamaskinen i nettverket... Da vises et

vindu der du kan konfigurere innstillingene til beskyttelsesmodusen

for datamaskinen i den aktuelle sonen, eller det aktuelle nettverket.

Vinduet Avansert oppsett (trykk på F5 for å åpne dette) inneholder

andre alternativer for detaljert oppdatering. Rullegardinmenyen

Oppdater server: bør settes til Velg automatisk. Når du skal

konfigurere avanserte oppdateringsalternativer, for eksempel

oppdateringsmodus, proxy-servertilgang, tilgang til oppdateringer

på en lokal server og oppretting av virussignaturkopier (ESET Smart

Security Business Edition), klikker du på Oppsett...

Det blir utført gjenkjenning av klarert sone etter installasjonen

av ESET Smart Security og når datamaskinen er koblet til et nytt

nettverk. Det er derfor vanligvis ikke nødvendig å definere den klarerte

sonen. Det er standard at det vises et dialogvindu når en ny sone

oppdages, slik at du kan angi beskyttelsesnivå for sonen.

12

Advarsel! En feilkonfigurert, klarert sone kan utgjøre en trussel mot

datamaskinen din.

MERK: Det er standard at arbeidsstasjoner fra en klarert sone får

tilgang til delte filer og skrivere, at innkommende RPC-kommunikasjon

er aktivert, og at deling av eksternt skrivebord også er tilgjengelig.

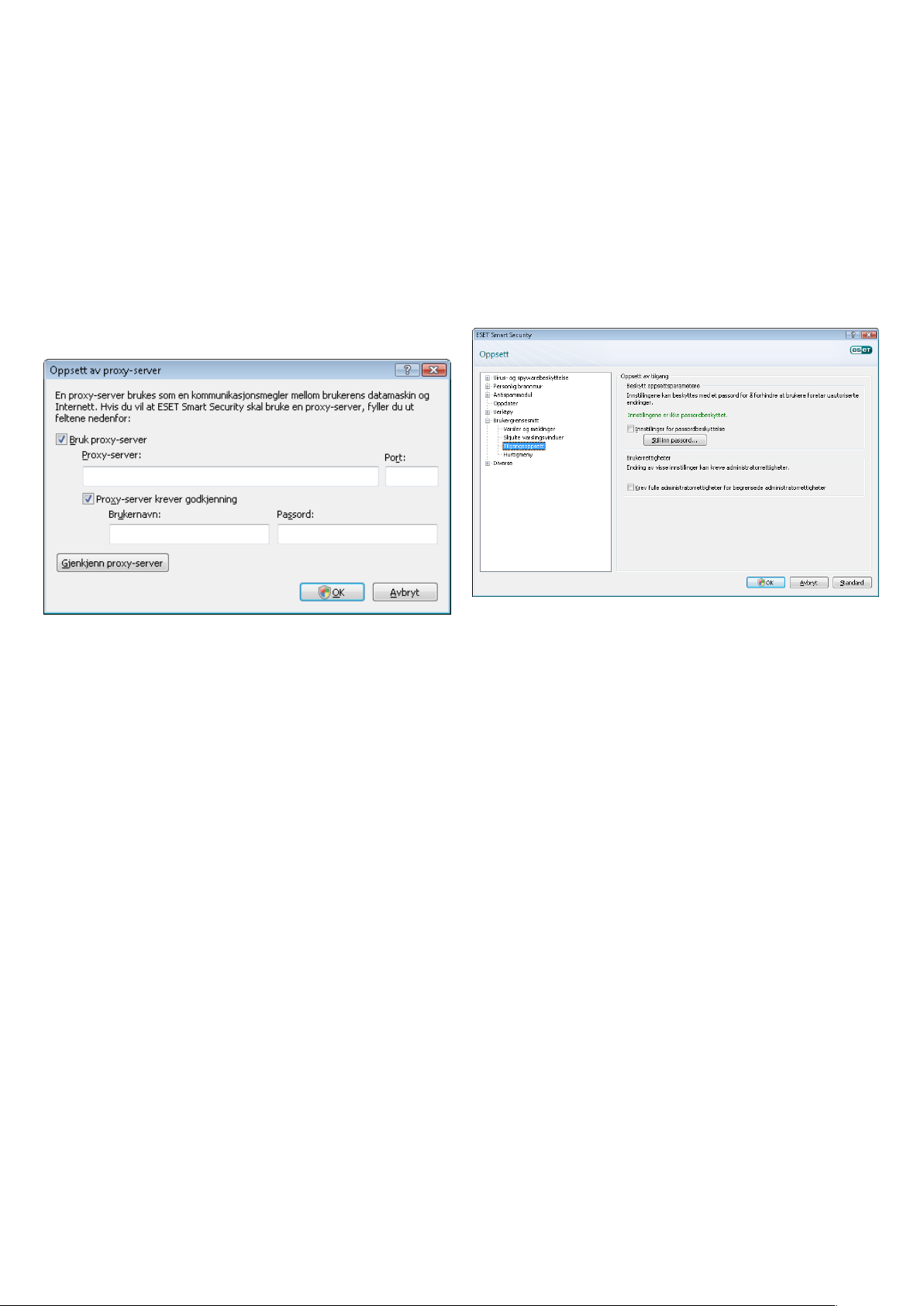

3.4 Oppsett av proxy-server

Hvis du bruker en proxy-server i tilkoblingen til Internett på et system

med ESET Smart Security, må den spesifiseres i Avansert oppsett (F5).

Når du vil ha tilgang til konfigurasjonsvinduet Proxy-server, klikker

du på Diverse > Proxy-server i treet Avansert oppsett. Merk av for

Bruk proxy-server, og oppgi IP-adressen og porten til proxy-serveren.

Deretter oppgir du godkjenningsdataene.

3.5 Beskyttelse av innstillinger

Innstillingene i ESET Smart Security kan være meget viktige for

organisasjonens retningslinjer for sikkerhet. Feilaktige endringer kan

potensielt sette stabiliteten til og beskyttelsen av systemet i fare. Hvis

du vil passordbeskytte oppsettparametrene, går du til hovedmenyen

og klikker på Oppsett > Legg inn hele treet for avansert oppsett... >

Brukergrensesnitt > Beskyttelse av innstillinger og klikker på Skriv

inn passord...

Oppgi et passord, bekreft det ved å skrive det inn på nytt og klikk på

OK. Dette passordet må oppgis når du skal endre innstillinger i ESET

Smart Security senere.

Hvis denne informasjonen ikke er tilgjengelig, kan du forsøke

automatisk gjenkjenning av proxy-serverinnstillinger for ESET Smart

Security ved å klikke på Gjenkjenn proxy-server.

MERK: Alternativene for proxy-server for de ulike oppdateringsprofilene

kan være forskjellige. Hvis det er tilfellet, konfigurerer du proxy-serveren

i det avanserte oppsettet for oppdatering.

13

4. Arbeide med ESET Smart Security

4.1 Beskyttelse mot virus og spyware

Virusbeskyttelse beskytter mot skadelige systemangrep ved

å kontrollere filer, e-postmeldinger og Internett-kommunikasjon.

Hvis det oppdages en trussel med skadelig kode, kan virusmodulen

eliminere den ved å først blokkere den og deretter rense den, slette

den eller legge den i karantene.

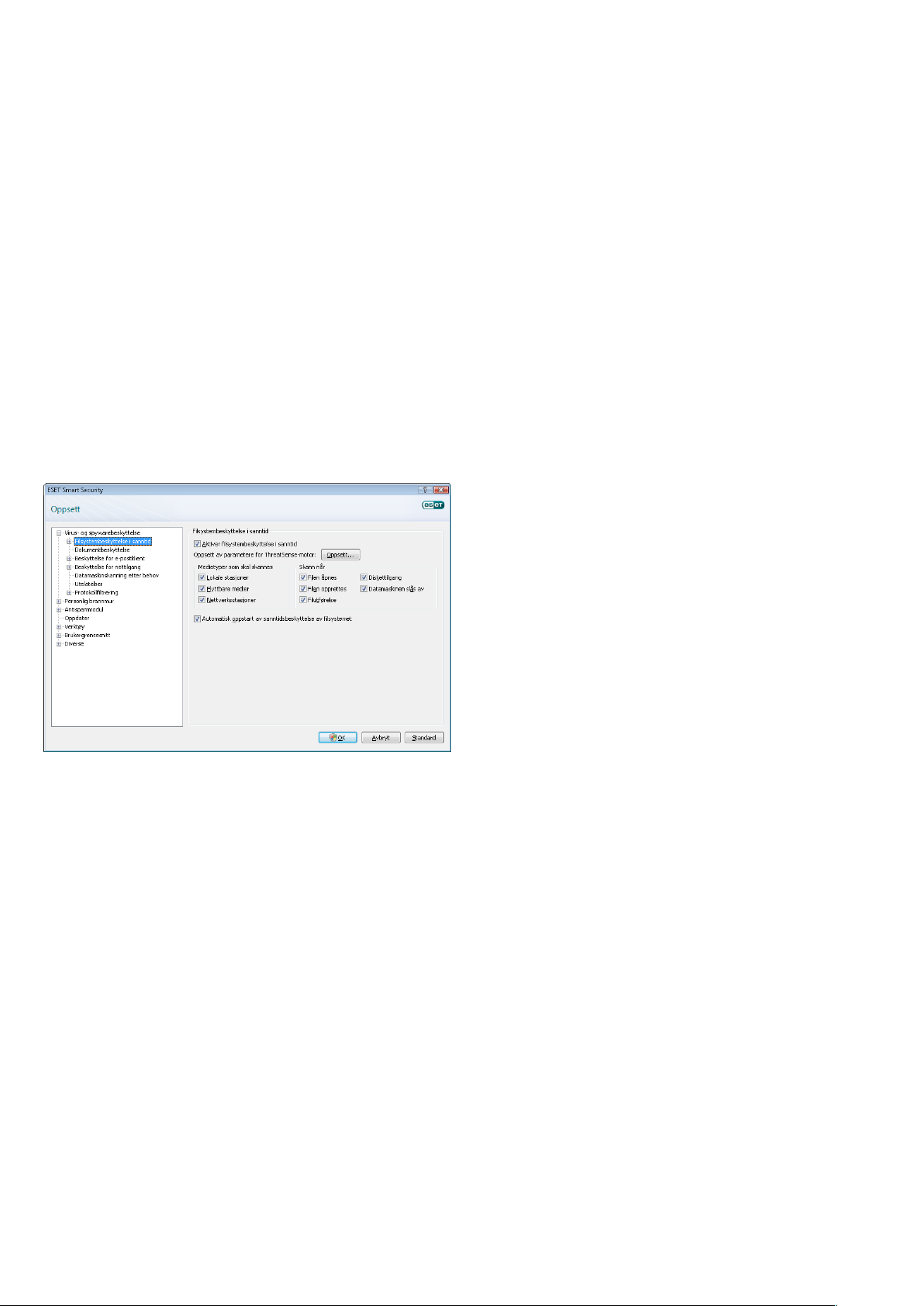

4.1.1 Filsystembeskyttelse i sanntid

Filsystembeskyttelse i sanntid kontrollerer alle virusrelaterte

hendelser i systemet. Alle filer blir skannet for skadelig kode det

øyeblikket de blir åpnet, opprettet eller kjørt på datamaskinen.

Filsystembeskyttelsen i sanntid blir startet ved systemstart.

4.1.1.1 Kontrolloppsett

Filsystembeskyttelsen i sanntid kontrollerer alle medietyper, og

kontrollen blir utløst av forskjellige hendelser. Kontrollen bruker

gjenkjenningsmetodene til ThreatSense-teknologien (beskrevet

i Oppsett av parametere for ThreatSense-motor). Kontrollfunksjonen

kan variere for nyopprettede filer og eksisterende filer. For

nyopprettede filer er det mulig å bruke et dypere kontrollnivå.

4.1.1.1.3 Tilleggsparametere for ThreatSense for nye og

modifiserte filer

Sannsynligheten for infisering i nyopprettede eller endrede filer

er betydelig større enn i eksisterende filer. Dette er grunnen til at

programmet kontrollerer disse filene med flere skanningsparametere.

Sammen med vanlige signaturbaserte skannemetoder brukes avansert

heuristikk, som forbedrer gjenkjennelsesfrekvensen betydelig. Både

nyopprettede og selvutpakkende (SFX) filer og kjøretidspakker (internt

komprimerte kjørbare filer) skannes. Arkivene skannes som standard

opp til det 10. dybdenivået, og kontrolleres uavhengig av størrelse. Fjern

markeringen for Standardinnstillinger for skanning av arkiv for å endre

innstillingene for skanning av arkiv.

4.1.1.1.4 Avansert oppsett

For å få minimalt systemavtrykk ved bruk av beskyttelse i sanntid

skannes ikke filer som allerede er skannet (med mindre de har blitt

endret). Filer blir skannet igjen umiddelbart etter hver oppdatering av

virussignaturdatabasen. Denne virkemåten konfigureres ved hjelp av

alternativet Optimert skanning. Hvis dette alternativet deaktiveres,

blir alle filer skannet hver gang de åpnes.

Det er standard at beskyttelse i sanntid startes når operativsystemet

startes, og skanner uten å forstyrre. I spesielle tilfeller (for

eksempel hvis det er en konflikt med en annen sanntidsskanner)

kan beskyttelsen i sanntid avsluttes ved å deaktivere alternativet

Automatisk oppstart av filsystembeskyttelse i sanntid.

4.1.1.1.1 Medietyper som skal skannes

Det er standard at alle typer medier blir kontrollert for potensielle trusler.

Lokale stasjoner – kontrollerer alle harddisker i systemet

Flyttbare medier – disketter, USB-lagringsenheter osv.

Nettverksstasjoner – skanner alle nettverksstasjoner

Vi anbefaler at du beholder standardinnstillingene og bare endrer

dem i bestemte tilfeller, for eksempel når skanning av visse medier

reduserer dataoverføringshastigheten betydelig.

4.1.1.1.2 Skann når (skanning utløst av hendelse)

Det er standard at alle filer blir skannet ved åpning, utførelse eller

opprettelse. Vi anbefaler at du beholder standardinnstillingene, fordi

de gir maksimal beskyttelse i sanntid for datamaskinen.

Det er standard at avansert heuristikk ikke brukes når filene

kjøres. I noen tilfeller kan det likevel være ønskelig å aktivere dette

alternativet (ved å merke av for alternativet Avansert heuristikk

ved filutførelse). Merk at på grunn av økte systemkrav, kan avansert

heuristikk føre til at enkelte programmer kjøres saktere.

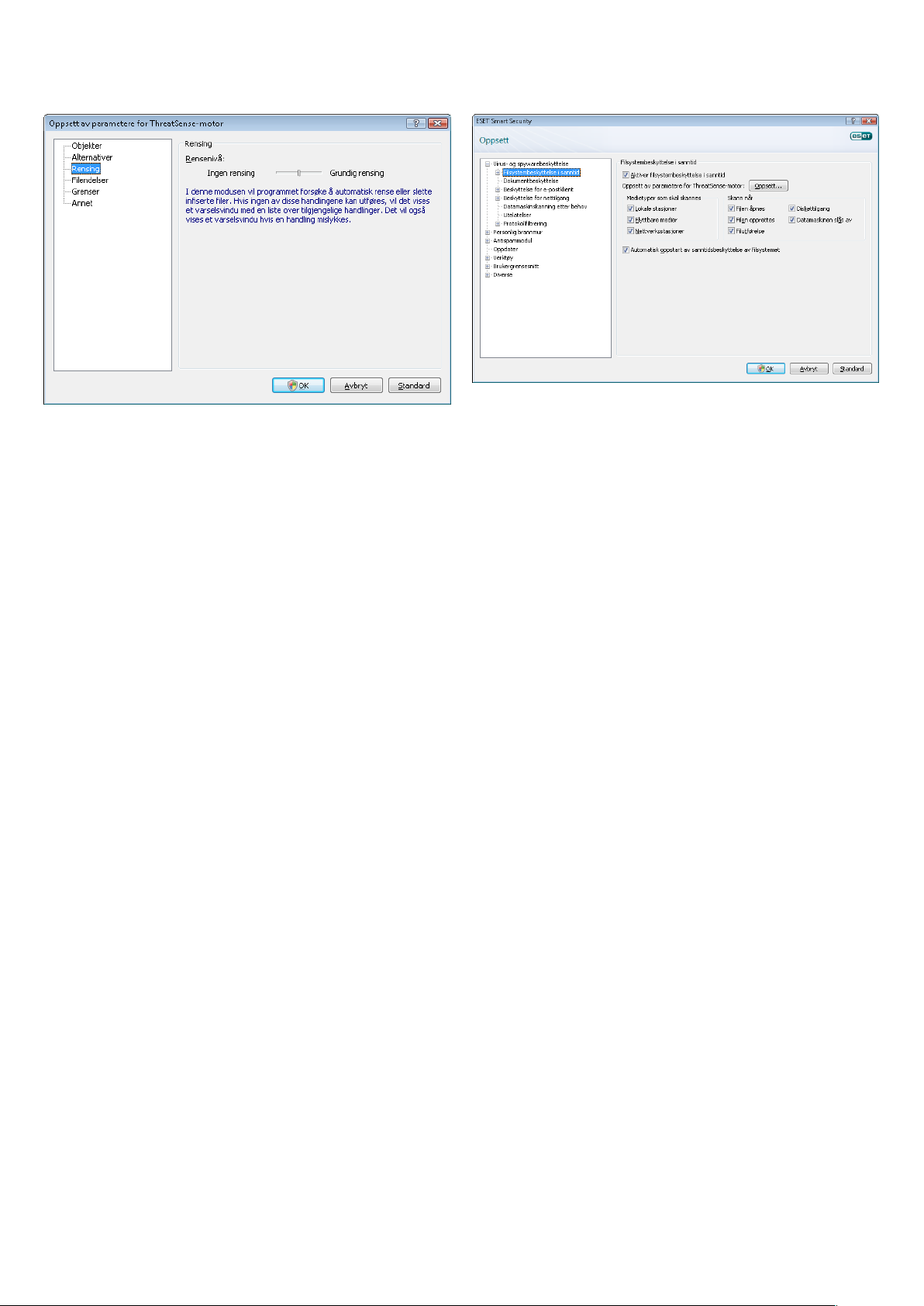

4.1.1.2 Rensenivåer

Beskyttelsen i sanntid har tre rensenivåer. (Du får tilgang ved å klikke

på Oppsett... i delen Filsystembeskyttelse i sanntid og deretter

klikke på grenen Rensing.)

Det første nivået viser et varselvindu med tilgjengelige alternativer •

for hver infiltrasjon som oppdages. Brukeren må velge en handling

for hver enkelt infiltrasjon. Dette nivået er utformet for mer

avanserte brukere som vet hva de må gjøre hvis en infiltrasjon

skulle forekomme.

Standardnivået velger og utfører automatisk en forhåndsdefinert •

handling (avhengig av typen infiltrasjon). Gjenkjennelse og

sletting av en infisert fil blir varslet med en informasjonsmelding

i det nedre høyre hjørnet av skjermen. Imidlertid blir ikke en

automatisk handling utført hvis infiltrasjonen er plassert i et arkiv

som også inneholder rene filer, og blir ikke utført for objekter som

ikke har en forhåndsdefinert handling.

Det tredje nivået er det mest "aggressive" – alle infiserte objekter •

blir renset. Ettersom dette nivået potensielt kan føre til tap av

gyldige filer, anbefaler vi at det kun brukes i spesielle situasjoner.

Alternativet Diskettilgang sørger for kontroll av oppstartssektoren

på diskett når denne stasjonen brukes. Alternativet Datamaskinen

slås av sørger for kontroll av oppstartssektorene på harddisken når

datamaskinen slås av. Selv om oppstartsvirus er sjeldne i dag, anbefaler

vi at du lar disse alternativene være aktivert, ettersom det fremdeles er

mulighet for infisering av et oppstartsvirus fra alternative kilder.

14

4.1.1.3 Når skal du endre konfigurasjonen av beskyttelsen

i sanntid

Beskyttelsen i sanntid er den viktigste komponenten når det gjelder

å opprettholde et sikkert system. Du må derfor være forsiktig når

du endrer parameterne. Vi anbefaler at du endrer parameterne for

sanntidsbeskyttelse bare i spesielle tilfeller. Eksempler på slike tilfeller

kan være at den kommer i konflikt med et bestemt program eller

sanntidsskanningen til et annet antivirusprogram.

Når du har installert ESET Smart Security er alle innstillingene

optimalisert for å gi brukeren det høyeste nivået av systemsikkerhet.

Hvis du vil gjenopprette standardinnstillingene, klikker du på Standard

i vinduet Filsystembeskyttelse i sanntid (Avansert oppsett >

Antivirus og antispyware > Filsystembeskyttelse i sanntid).

4.1.1.4 Kontrollere beskyttelse i sanntid

For å bekrefte at beskyttelsen i sanntid fungerer og gjenkjenner virus,

brukes en testfil fra eicar.com. Denne testfilen er en helt ufarlig fil

som alle antivirusprogrammer kan finne. Filen ble opprettet av EICAR

(European Institute for Computer Antivirus Research) for å teste

funksjonaliteten til virusprogrammer. Filen eicar.com er tilgjengelig

for nedlastning på http://www.eicar.org/download/eicar.com

MERK: Før en beskyttelseskontroll i sanntid utføres, er det nødvendig

å deaktivere brannmuren. Hvis brannmuren er aktivert, vil den

gjenkjenne filene og forhindre nedlastning av testfilene.

4.1.1.5 Hva du skal gjøre hvis beskyttelsen i sanntid ikke fungerer

I neste kapittel beskriver vi problemer som kan oppstå ved bruk av

beskyttelse i sanntid, og hvordan du kan løse problemene.

Beskyttelsen i sanntid er deaktivert

Hvis beskyttelsen i sanntid utilsiktet ble deaktivert av en bruker, må

den aktiveres på nytt. Du aktiverer beskyttelsen i sanntid på nytt ved

å gå til Oppsett > Antivirus- og antispyware og klikke på Aktiver

i delen Filbeskyttelse i sanntid i hovedvinduet.

Hvis beskyttelsen i sanntid ikke oppdager og ikke renser

infiltrasjoner

Forsikre deg om at ingen andre virusprogrammer er installert på

datamaskinen. Hvis to beskyttelsesskjold i sanntid er aktivert

samtidig, kan det skape en konflikt. Vi anbefaler at du avinstallerer

andre virusprogrammer i systemet.

Beskyttelsen i sanntid starter ikke

Hvis beskyttelsen i sanntid ikke starter når systemet starter

(og alternativet Automatisk oppstart av filsystembeskyttelse

i sanntid er aktivert), kan det være på grunn av konflikter med

andre programmer. Hvis dette er tilfellet, kontakter du ESETs

brukerstøttespesialister.

4.1.2 Beskyttelse for e-postklient

E-postbeskyttelse gir kontroll over e-postkommunikasjon mottatt

gjennom POP3-protokollen. Med plugin-programmet for Microsoft

Outlook gir ESET Smart Security kontroll over all kommunikasjon

fra e-postklienten (POP3, MAPI, IMAP, HTTP). Ved undersøkelse

av innkommende meldinger bruker programmet alle avanserte

skannemetoder i ThreatSense-skannemotoren. Dette betyr at

gjenkjennelse av skadelige programmer finner sted selv før de blir

matchet mot virussignaturdatabasen. Skanning av kommunikasjon

med POP3-protokoll er ikke avhengig av e-postklienten som blir brukt.

4.1.2.1 Kontroll av POP3

POP3-protokollen er den mest brukte protokollen for mottak av

e-postkommunikasjon i et e-postklientprogram. ESET Smart Security

gir beskyttelse av denne protokollen uavhengig av hvilken e-postklient

som brukes.

Modulen som gir denne kontrollen, blir automatisk startet når

operativsystemet starter og er deretter aktiv i minnet. For at modulen

skal fungere korrekt, må du forsikre deg om at den er aktivert –

kontroll av POP3 blir utført automatisk uten at e-postklienten må

konfigureres på nytt. Standardinnstillingen er at all kommunikasjon

på port 110 blir skannet, men andre kommunikasjonsporter kan legges

til ved behov. Portnumre må skilles med komma.

Hvis beskyttelsen i sanntid ikke startes når systemet starter,

er det sannsynligvis fordi alternativet Automatisk oppstart

av filsystembeskyttelse i sanntid er deaktivert. For å aktivere

dette alternativet går du til Avansert oppsett (F5) og klikker på

Systembeskyttelse i sanntid i treet Avansert oppsett. I delen

Avansert oppsett nederst i vinduet, må du forsikre deg om at det

er merket av for Automatisk oppstart av filsystembeskyttelse

i sanntid.

15

Kryptert kommunikasjon blir ikke kontrollert.

4.1.2.1.1 Kompatibilitet

I noen e-postprogrammer kan du oppleve problemer med POP3filtrering. (Hvis du for eksempel mottar meldinger med en treg

Internett-tilkobling, kan det oppstå tidsavbrudd på grunn av kontroller.)

Hvis dette er tilfellet, kan du prøve å endre måten kontrollen blir utført

på. Reduksjon av kontrollnivået kan øke hastigheten til renseprosessen.

Hvis du vil justere kontrollnivået for POP3-filtrering, går du til Virus- og

spywarebeskyttelse > E-postbeskyttelse > POP3 > Kompatibilitet.

tilgjengelige ved hjelp av Oppsett > Legg inn hele treet for avansert

oppsett... > Diverse > Integrasjon med e-postklienter. I dette

dialogvinduet kan du aktivere integrasjon med støttede e-postklienter.

E-postklienter som for tiden støttes, inkluderer Microsoft Outlook, Outlook

Express, Windows Mail, Windows Live Mail og Mozilla Thunderbird.

Velg alternativet Deaktiver kontroll ved endringer i innboksens innhold

hvis du opplever at systemet fungerer tregt når du arbeider med

e-postklienten. Dette kan skje når du laster ned e-post fra Kerio

Outlook Connector Store.

E-postbeskyttelse startes ved å merke av for Aktiver e-postbeskyttelse

i Avansert oppsett (F5) > Virus- og spywarebeskyttelse >

E-postbeskyttelse.

Hvis Maksimal eektivitet er aktivert, blir infiltrasjoner ernet fra

infiserte meldinger og informasjon om infiltrasjonen blir satt inn før

det opprinnelige e-postemnet. (Alternativene Slett eller Rens må være

aktivert, eller Grundig rensing eller Standard rensenivå må være aktivert.)

Middels kompatibilitet endrer måten meldinger blir mottatt på.

Meldinger blir gradvis sendt til e-postklienten – etter at den siste delen

av meldingen er overført, blir den skannet for infiltrasjoner. Imidlertid

øker infeksjonsrisikoen med dette kontrollnivået. Nivået på rensing og

håndteringen av markeringsmeldinger (varselmeldinger som er lagt

til emnelinjen og e-postteksten i e-postmeldinger) er identisk med

innstillingen for maksimal eektivitet.

Med nivået Maksimal kompatibilitet blir brukeren advart med et

varselvindu som rapporterer om en infisert melding. Det blir ikke lagt

til informasjon om infiserte filer i emnelinjen eller i e-postteksten i

mottatte meldinger, og infiltrasjoner blir ikke ernet automatisk.

Sletting av infiltrasjoner må utføres av brukeren fra e-postklienten.

4.1.2.2.1 Legge ved markeringsmeldinger til en e-posttekst

Hver e-postmelding som blir kontrollert av ESET Smart Security,

kan markeres ved å legge til en markeringsmelding i emnet eller

e-postteksten. Denne funksjonen øker troverdigheten for adressaten,

og hvis en infiltrasjon oppdages, gir den verdifull informasjon om

trusselnivået til en gitt e-post/avsender.

Alternativene for denne funksjonaliteten er tilgjengelige via Avansert

oppsett > Virus- og spywarebeskyttelse > Beskyttelse for

e-postklient. I programmet kan du velge Legg ved markeringsmelding

i mottatt og lest e-post eller Legg ved markeringsmelding i sendt

e-post. Brukeren kan også bestemme om markeringsmeldinger skal

legges ved alle e-postmeldinger eller bare infiserte e-postmeldinger,

eller om de ikke skal legges ved i det hele tatt. ESET Smart Security lar

også brukerne legge ved meldinger til det opprinnelige emnet i infiserte

meldinger. For å aktivere vedlegg til emner velger du alternativene Legg

ved merknad i emnefeltet i infiserte e-poster som er mottatt og lest

og Legg ved merknad i emnefeltet i infiserte e-poster som er sendt.

Innholdet i meldingene kan endres i Mal-feltet som er lagt til i emnet

i infisert e-post. Endringene som er nevnt ovenfor, kan bidra til

å automatisere prosessen med å filtrere infisert e-post, ettersom du

kan filtrere e-postmeldinger med et bestemt emne (hvis e-postklienten

støtter det) til en egen mappe.

4.1.2.2 Integrasjon med e-postklienter

Integrasjon av ESET Smart Security med e-postklienter øker nivået

på aktiv beskyttelse mot skadelig kode i e-postmeldinger. Hvis

e-postklienten din støttes, kan denne integrasjonen aktiveres i ESET

Smart Security. Hvis integrasjon er aktivert, blir verktøylinjen ESET Smart

Security Antispam satt direkte inn i e-postklienten. Dermed er det mulig

å få en mer eektiv beskyttelse av e-post. Integrasjonsinnstillingene er

4.1.2.3 Fjerne infiltrasjoner

Hvis en infisert e-postmelding mottas, vises et varselvindu.

Varselvinduet viser avsenderens navn, e-postmeldingen og navnet

på infiltrasjonen. I den nedre delen av vinduet vises alternativene

Rens, Slett og Avslutt som er tilgjengelige for det oppdagede

objektet. I nesten alle tilfeller anbefaler vi at du velger enten Rens

eller Slett. I spesielle situasjoner, når du ønsker å motta den infiserte

filen, velger du Avslutt. Hvis Grundig rensing er aktivert, vises et

informasjonsvindu uten alternativer for infiserte objekter.

16

4.1.3 Beskyttelse for nettilgang

Internett-tilkobling er en standardfunksjon på en PC. Dessverre har det

også blitt det viktigste mediet for å overføre skadelig kode. På grunn av

dette er det svært viktig at du tenker gjennom hvordan du beskytter

nettilgangen din. Vi anbefaler sterkt at alternativet Aktiver beskyttelse

for nettilgang er aktivert. Dette alternativet finner du under Avansert

oppsett (F5) > Virus- og spywarebeskyttelse > Beskyttelse for

nettilgang.

4.1.3.1 HTTP, HTTPS

Beskyttelse for nettilgang skjer ved overvåkning av kommunikasjonen

mellom nettlesere og eksterne servere, og er i samsvar med

reglene for HTTP (Hypertext Transfer Protocol) og HTTPS (kryptert

kommunikasjon). ESET Smart Security er som standard konfigurert

til å bruke standardene i de fleste nettlesere. Oppsettalternativene

for HTTP-skanner kan imidlertid endres i Beskyttelse for nettilgang

> HTTP, HTTPS. I hovedvinduet til HTTP-filter kan du markere eller

erne markeringen for alternativet Aktiver HTTP-kontroll. Du kan

også definere portnumrene som brukes til HTTP-kommunikasjon.

Standardinnstillingen er at portnumrene 80, 8080 og 3128 er

forhåndsdefinert. HTTPS-kontroll kan utføres i følgende moduser:

4.1.3.1.1 Adressebehandling

I denne delen kan du oppgi HTTP-adresser du vil blokkere, tillate eller

utelate fra kontroll.

Adresselistene administreres med knappene Legg til, Endre, Fjern og

Eksporter

. Du vil ikke ha tilgang til nettsidene som står oppgitt i listen

med blokkerte adresser. Nettområdene som står oppgitt i listen

over utelukkede adresser, er tilgjengelige, men vil ikke bli skannet for

skadelig kode. Hvis du aktiverer Tillat kun tilgang til HTTP-adresser

i listen med tillatte adresser, vil bare adressene i listen med tillatte

adresser være tilgjengelige – alle andre HTTP-adresser vil bli blokkert.

I alle lister kan spesialsymbolene * (asterisk) og ? (spørsmålstegn) brukes.

Asterisken erstatter en tegnstreng, og spørsmålstegnet erstatter et

symbol. Utvis spesielt hensyn når du spesifiserer ekskluderte adresser,

ettersom listen bare skal inneholde klarerte og trygge adresser. På

samme måte er det nødvendig å forsikre seg om at tegnene * og ? blir

brukt korrekt i denne listen. Du aktiverer listen ved å velge alternativet

Liste aktiv. Hvis du ønsker å få beskjed når en adresse fra den gjeldende

listen skrives inn, velger du Varsle ved bruk av adresse fra listen.

Ikke bruk HTTPS-protokollkontroll

Kryptert kommunikasjon kontrolleres ikke

Bruk HTTPS-protokollkontroll for valgte porter

HTTPS-kontroll utelukkende for portene som er definert i Porter som

brukes av HTTPS-protokoll

Bruk HTTPS-protokollkontroll for programmer markert som

nettlesere som bruker valgte porter

Marker bare de programmene som er spesifisert i delen om nettlesere, og

som bruker portene som er definert i Porter som brukes av HTTPS-protokoll

.

4.1.3.1.2 Nettlesere

ESET Smart Security inneholder også funksjonen Nettlesere, som kan

brukes til å definere om det valgte programmet er en nettleser eller

ikke. Hvis et program er markert som en nettleser av brukeren, blir all

kommunikasjon fra dette programmet overvåket uavhengig av hvilke

portnumre som er involvert i kommunikasjonen.

Nettleserfunksjonen fullfører kontrollfunksjonen for HTTP, ettersom

kontroll av HTTP bare finner sted på forhåndsdefinerte porter. Imidlertid

benytter mange Internett-tjenester dynamisk skiftende eller ukjente

portnumre. For å veie opp for dette kan nettleserfunksjonen etablere

kontroll av portkommunikasjon uavhengig av tilkoblingsparametrene.

17

Listen over programmer som er markert som nettlesere, er

tilgjengelig direkte fra undermenyen Nettlesere i grenen HTTP.

Denne delen inneholder også undermenyen Aktiv modus som

definerer kontrollmodus for nettlesere. Aktiv modus er nyttig fordi

den undersøker overført data i sin helhet. Hvis den ikke er aktivert,

blir kommunikasjon av programmer overvåket gradvis i grupper.

Dette reduserer eektiviteten til dataverifiseringsprosessen, men

det gir også høyere kompatibilitet for programmene i listen. Hvis det

ikke oppstår problemer under bruk, anbefaler vi at du aktiverer aktiv

kontrollmodus ved å merke boksen ved siden av ønsket program.

4.1.4 Datamaskinskanning

Hvis du mistenker at datamaskinen er infisert (den oppfører seg

unormalt), kjører du en datamaskinskanning for å søke etter

infiltrasjoner på datamaskinen. For å være på den sikre siden

er det viktig at datamaskinskanning ikke bare kjøres når det er

mistanke om en infisering, men jevnlig som en del av rutinemessige

sikkerhetstiltak. Jevnlig skanning oppdager infiltrasjoner som ikke ble

oppdaget av skanningen i sanntid da de ble lagret på disken. Dette kan

skje hvis skanning i sanntid var deaktivert på infeksjonstidspunktet,

eller hvis virussignaturdatabasen er foreldet.

Vi anbefaler at du kjører en skanning minst én eller to ganger

i måneden. Skanning kan konfigureres som en planlagt oppgave ved

hjelp av Verktøy > Planlegger.

4.1.4.1 Type skanning

To typer er tilgjengelig. Standardskanning skanner systemet raskt

uten behov for ytterligere konfigurasjon av skanneparametrene.

Egendefinert skanning… lar brukeren velge forhåndsdefinerte

skanneprofiler, i tillegg til å velge objekter fra trestrukturen.

4.1.4.1.1 Standardskanning

Standardskanning er en brukervennlig metode som lar brukeren raskt

starte datamaskinskanning og rense infiserte filer uten at brukerne

trenger å gjøre noe. De viktigste fordelene er enkel bruk uten detaljert

skanningskonfigurasjon. Standardskanningen kontrollerer alle filer

på lokale stasjoner og renser eller sletter automatisk de oppdagede

infiltrasjonene. Oppryddingsnivået blir automatisk stilt inn til

standardverdien. Hvis du vil ha mer detaljert informasjon om typer

rensing, går du til Rensing (på side 18).

Standardskanningsprofilen er utformet for brukere som ønsker å skanne

datamaskinen raskt og enkelt. Den tilbyr en eektiv skanne- og

renseløsning uten en omfattende konfigurasjonsprosess.

4.1.4.1.2 Egendefinert skanning

Egendefinert skanning er en optimal løsning hvis du vil spesifisere

skanneparametrene, for eksempel mål som skal skannes, og

skannemetoder. Fordelen med Egendefinert skanning er muligheten

til å konfigurere parametrene detaljert. Konfigurasjonene kan

lagres til egendefinerte skanneprofiler, som kan være nyttige hvis

skanningen utføres gjentatte ganger med de samme parametrene.

For å velge mål som skal skannes, bruker du rullegardinmenyen

i funksjonen for hurtigvalg av mål, eller velger mål fra trestrukturen

som inneholder en liste over alle tilgjengelige enheter på datamaskinen.

Videre kan du velge mellom tre rensenivåer ved å klikke på Oppsett... >

Rensing. Hvis du bare er interessert i å skanne systemet uten å gjøre

noe mer, merker du av for Skann uten å rense.

Datamaskinskanning ved hjelp av Egendefinert skanning er egnet for

erfarne brukere med tidligere erfaring med virusprogrammer.

4.1.4.2 Skann mål

Ved hjelp av rullegardinmenyen Skann mål velger du filer, mapper og

enheter (stasjoner) som skal skannes for virus.

Med alternativet for hurtigskanning av mål kan du velge følgende mål:

Etter profilinnstillinger – kontrollerer målene som er angitt i den

valgte skanneprofilen

Flyttbare medier – disketter, USB-lagringsenheter, CD/DVD

Lokale stasjoner – kontrollerer alle harddisker i systemet

Nettverksstasjoner – alle nettverksstasjoner

Intet valg – avbryter alle valg

18

4.1.5 Protokollfiltrering

POP3- og HTTP-protokollene kontrolleres for virus av ThreatSenseskannemotoren, som sømløst integrerer alle avanserte

skanneteknikker mot skadelig programvare. Kontrollen virker

automatisk uavhengig av hvilken nettleser eller e-postklient som

brukes. Følgende alternativer for protokollfiltrering er tilgjengelige

(hvis Aktiver filtrering av programprotokoll er aktivert):

HTTP- og POP3-porter – begrenser skanningen av kommunikasjon til

kjente HTTP- og POP3-porter.

Programmer markert som nettlesere og e-postklienter – aktiver

dette alternativet hvis du vil filtrere ut bare kommunikasjon med

programmer markert som nettlesere (Beskyttelse for nettilgang >

HTTP, HTTPS > Nettlesere) og e-postklienter (Beskyttelse for

e-postklient > POP3, POP3S > E-postklienter)

Du kan også oppgi et mål for skanning mer presist ved å angi banen

til mappen eller filen(e) du vil inkludere i skanningen. Velg mål fra

trestrukturen med liste over alle enheter som er tilgjengelige på

datamaskinen.

4.1.4.3 Skanneprofiler

Foretrukne skanneparametre for datamaskinen kan lagres i profiler.

Fordelen med å opprette skanneprofiler er at de kan brukes jevnlig

for skanning i fremtiden. Vi anbefaler at du oppretter så mange

profiler (med forskjellige mål for skanning, skannemetoder og andre

parametre) som brukeren jevnlig bruker.

For å opprette en ny profil som kan brukes gjentatte ganger

for fremtidige skanninger, går du til Avansert oppsett (F5) >

Datamaskinskanning etter behov. Klikk på Profiler... på høyre

side for å vise listen over eksisterende skanneprofiler og alternativet

for å opprette en ny profil. Det påfølgende Oppsett av parametere

for ThreatSense-motor beskriver hver parameter av oppsett for

skanning. Dette vil hjelpe deg med å opprette en skanneprofil som

passer behovene dine.

Eksempel:

Anta at du vil opprette din egen skanneprofil, og at konfigurasjonen

som er tildelt profilen Smart skanning, er delvis egnet. Du vil

imidlertid ikke skanne kjøretidspakkere eller potensielt usikre

programmer, og du vil bruke Grundig rensing. Klikk på Legg til...

i vinduet Konfigurasjonsprofiler. Oppgi navnet på den nye profilen

i feltet Profilnavn, og velg Smart skanning på rullegardinmenyen

Kopier innstillinger fra profil: Deretter endrer du resten av

parametrene etter behov.

Porter og programmer markert som nettlesere eller e-postklienter –

både porter og nettlesere kontrolleres for skadelig programvare

Merk:

Fra og med Windows Vista Service Pack 1 og Windows Server

2008 vil det bli brukt en ny kommunikasjonsfiltrering. Delen om

protokollfiltrering vil derfor ikke være tilgjengelig.

4.1.5.1 SSL

Med ESET Smart Security 4 kan du kontrollere protokoller som er

innkapslet i SSL-protokollen. Du kan bruke ulike skannemoduser

for SSL-beskyttet kommunikasjon ved hjelp av klarerte sertifikater,

ukjente sertifikater og sertifikater som er utelatt fra kontroll av SSLbeskyttet kommunikasjon.

Skann alltid SSL-protokoll (utelatte og klarerte sertifikater

er fremdeles gyldige) – velg dette alternativet for å skanne all

SSL-beskyttet kommunikasjon bortsett fra kommunikasjon som

beskyttes av sertifikater som er utelatt fra kontroll. Hvis det

opprettes ny kommunikasjon med et ukjent, signert sertifikat,

vil ikke bruker bli informert, men kommunikasjonen vil bli

filtrert automatisk. Når bruker oppretter kommunikasjon med

en server som ikke har et klarert sertifikat, men som er markert

som klarert av brukeren (dvs. at det er lagt til i listen over klarerte

sertifikater), tillates kommunikasjonen med serveren, og innholdet

i kommunikasjonskanalen filtreres.

Spør om ikke-besøkte nettsteder (ukjente sertifikater) – når du går

inn på et nytt SLL-beskyttet nettsted (som har et ukjent sertifikat),

vises en valgdialogboks. I denne modusen kan du opprette en liste

med SSL-sertifikater som vil bli utelatt fra skanning.

Ikke skann SSL-protokoll – hvis dette alternativet er valgt, skannes

ikke kommunikasjon via SSL.

Hvis sertifikatet ikke kan verifiseres ved hjelp av lageret for klarerte

rotsertifiseringsinstanser

Spør om sertifikatgyldighet – bruker blir bedt om å velge en handling

Blokker kommunikasjon som bruker sertifikatet – avslutter

tilkoblingen til nettstedet som bruker sertifikatet

Hvis sertifikatet er ugyldig eller korrupt

Spør om sertifikatgyldighet – bruker blir bedt om å velge en handling

Blokker kommunikasjon som bruker sertifikatet – avslutter

tilkoblingen til nettstedet som bruker sertifikatet

19

4.1.5.1.1 Klarerte sertifikater

I tillegg til det integrerte lageret for klarerte rotsertifiseringsinstanser,

hvor ESET Smart Security 4 lagrer klarerte sertifikater, kan du

opprette en egendefinert liste med klarerte sertifikater, som kan vises

i Oppsett (F5) > Protokollfiltrering > SSL > Klarerte sertifikater.

4.1.5.1.2 Utelukkede sertifikater

Delen Utelukkede sertifikater inneholder sertifikater som anses

som trygge. Programmet kontrollerer ikke innholdet i kryptert

kommunikasjon som bruker sertifikatene i denne listen. Det anbefales

at du kun installerer nettsertifikater du er helt sikker på at er trygge,

og som ikke krever innholdsfiltrering.

4.1.6 Oppsett av parametere for ThreatSenste-motor

ThreatSense er navnet på teknologien som består av komplekse

metoder for gjenkjenning av trusler. Denne teknologien er proaktiv,

noe som betyr at den gir beskyttelse også de første timene en

ny trussel spres. Den benytter en kombinasjon av flere metoder

(kodeanalyse, kodeemulering, generiske signaturer, virussignaturer)

som jobber sammen slik at systemsikkerheten blir betydelig forbedret.

Skannemotoren er i stand til å kontrollere flere datastrømmer

samtidig, noe som øker eektiviteten og gjenkjenningsmengden.

ThreatSense-teknologien eliminerer også rootkits på riktig måte.

Med oppsettalternativene for ThreatSense-teknologien kan du angi

flere skanneparametere:

Minne – skanner for å finne trusler som angriper minnet til systemet.

Oppstartssektorer – skanner oppstartssektorer for å finne virus

i hovedoppstartsregisteret.

Filer – skanner alle vanlige filtyper (programmer, bilder, lyd- og

videofiler, databasefiler osv.).

E-postfiler – skanner spesielle filer som inneholder e-postmeldinger.

Filtyper og filendelser som skal skannes •

Kombinasjonen av ulike gjenkjenningsmetoder •

Rensenivåer osv. •

Når du skal bruke oppsettvinduet, klikker du på Oppsett...

som finnes i alle oppsettvinduer til alle modulene som bruker

ThreatSense-teknologi (se nedenfor). Det kan være nødvendig med

ulike sikkerhetsscenarier for ulike konfigurasjoner. ThreatSense kan

konfigureres individuelt for følgende beskyttelsesmoduler:

Filsystembeskyttelse i sanntid •

Filkontroll ved systemstart •

E-postbeskyttelse •

Beskyttelse for nettilgang •

Datamaskinskanning etter behov •

ThreatSense-parameterne er optimalisert for hver modul. Hvis du

endrer dem, kan dette påvirke systemdriften betydelig. Hvis du

for eksempel endrer parametere slik at kjøretidspakkere alltid skal

skannes, eller aktiverer avansert heuristikk i beskyttelsesmodulen for

filsystemet i sanntid, kan det føre til et langsommere system (normalt

blir bare nyopprettede filer skannet ved hjelp av disse metodene). Det

anbefales derfor at du ikke endrer standard ThreatSense-parametere

i noen moduler, bortsett fra i Datamaskinskanning.

Arkiver – skanner filer som er komprimert i arkiver

(RAR, ZIP, ARJ, TAR osv.).

Selvutpakkende arkiver– skanner filer som ligger i selvutpakkende

arkivfiler, som vanligvis har filendelsen EXE.

Kjøretidspakker – kjøretidspakker (til forskjell fra standard arkivtyper)

dekomprimeres i minnet, i tillegg til standard static packers (UPX,

yoda, ASPack, FGS osv.).

4.1.6.2 Alternativer

I delen Alternativer kan brukeren velge metoder som skal brukes ved

skanning av systemet etter infiltrasjoner. Følgende alternativer er

tilgjengelige:

Signaturer – Signaturer kan nøyaktig og pålitelig oppdage og

identifisere infiltrasjoner etter navn ved hjelp av virussignaturer.

Heuristikk – Heuristikk er en algoritme som analyserer (den

skadelige) aktiviteten til programmer. Hovedfordelen med heuristisk

gjenkjenning er muligheten til å oppdage ny, skadelig programvare

som ikke tidligere eksisterte, eller som ikke er inkludert i listen over

kjente virus (virussignaturdatabase).

Avansert heuristikk – Avansert heuristikk består av en unik heuristisk

algoritme utviklet av ESET, som er optimert for å oppdage dataormer

og trojanske hester skrevet i programmeringsspråk på høyt nivå.

Takket være avansert heuristikk blir gjenkjennelsesintelligensen til

programmet betydelig høyere.

4.1.6.1 Objektoppsett

I delen Objekter kan du definere hvilke datamaskinkomponenter og

filer som skal skannes for infiltrasjoner.

Adware/Spyware/Riskware – Denne kategorien inkluderer

programvare som samler forskjellig sensitiv informasjon om brukere

uten deres samtykke. Denne kategorien inkluderer også programvare

som viser markedsføringsmateriale.

Potensielt usikre programmer – Potensielt usikre programmer er

klassifiseringen brukt for kommersiell, legitim programvare. Den

inkluderer programmer som eksterne tilgangsverktøy, som er grunnen

til at dette alternativet er deaktivert som standardinnstilling.

Potensielt uønskede programmer – Potensielt uønskede

programmer er ikke nødvendigvis ment å skulle skade, men de

kan påvirke ytelsen til datamaskinen på en negativ måte. Slike

20

programmer krever vanligvis godkjennelse ved installasjon. Hvis

de er til stede på datamaskinen, oppfører systemet seg annerledes

(sammenlignet med tilstanden før installasjon). De mest betydelige

endringene inkluderer uønskede popup-vinduer, aktivering og kjøring av

skjulte prosesser, økt bruk av systemressurser, endringer i søkeresultater

og programmer som kommuniserer med eksterne servere.

4.1.6.4 Filendelser

En filendelse er en del av filnavnet som er skilt ut med punktum.

Filendelsen definerer type fil og innholdet i den. I denne delen av

oppsett for ThreatSense-parameter kan du definere hvilke filtyper som

skal skannes.

4.1.6.3 Rensing

Renseinnstillingene avgjør skannerens funksjon under rensingen av

infiserte filer. Det er tre nivåer på rensing:

Ingen rensing

Infiserte filer blir ikke renset automatisk. Programmet viser et

varselsvindu og lar brukeren velge en handling.

Standardnivå

Programmet vil prøve å rense eller slette en infisert fil automatisk. Hvis

det ikke er mulig å velge korrekt handling automatisk, vil programmet

tilby flere oppfølgingshandlinger. Valget av oppfølgingshandlinger vil

også vises hvis en forhåndsdefinert handling ikke kunne fullføres.

Grundig rensing

Programmet vil rense eller slette alle infiserte filer (inkludert arkiver).

De eneste unntakene er systemfiler. Hvis det ikke er mulig å rense

dem, får brukeren velge handling i et varselsvindu.

Advarsel:

I Standard-modus blir hele arkivfilen slettet bare hvis alle filene

i arkivet er infisert. Hvis arkivet også inneholder legitime filer, blir

det ikke slettet. Hvis en infisert arkivfil blir oppdaget under grundig

rensing, blir hele arkivet slettet, selv om det inneholder rene filer.

Som standardinnstilling blir alle filer skannet uavhengig av filendelse.

Alle filtyper kan legges til listen over filer som skal utelates ved

skanning. Hvis det ikke er merket av for Skann alle filer, viser listen

alle filendelser som blir skannet. Med bruk av Legg til og Fjern kan du

aktivere eller begrense skanning av ønskede endelser.

Hvis du vil aktivere skanning av filer uten endelse, velger du

Skann filer uten filendelse.

Utelatelse av filer fra skanning har et formål hvis skanning av

bestemte filtyper hindrer programmet i å bruke endelsene til å kjøre

riktig. Det anbefales for eksempel å utelate endelsene edb, eml og tmp

ved bruk av MS Exchange Server.

4.1.6.5 Grenser

I delen Grenser kan du angi maksimal størrelse for objekter og

arkivdybdenivåer som skal skannes:

Maksimal objektstørrelse (byte)

Definerer den maksimale størrelsen til objekter som skal skannes.

Den aktuelle antivirusmodulen skanner bare objekter som er mindre

enn størrelsen som er oppgitt. Det anbefales ikke at standardverdien

endres, det er som regel ikke nødvendig. Dette alternativet bør bare

endres av avanserte brukere som har en bestemt grunn til å utelukke

større objekter fra skanningen.

Maksimal skannetid for objekt (sek.)

Definerer den maksimale tidsverdien for skanning av et objekt. Hvis

det er oppgitt en brukerdefinert verdi her, stopper antivirusmodulen

skanningen av objektet etter at tiden er forløpt, uavhengig av om

skanningen er fullført eller ikke.

Arkivdybdenivå

Angir maksimal dybde for skanning av arkiv. Det anbefales ikke at

standardverdien på 10 endres. Dette er under normale omstendigheter

ikke nødvendig. Hvis skanningen avsluttes for tidlig på grunn av

antallet arkiver, vil ikke arkivet bli kontrollert.

Maksimal filstørrelse i arkiv (byte)

Velg dette alternativet for å angi den maksimale filstørrelsen

(utpakket størrelse) for filer i arkiv som skal skannes. Hvis skanningen

av et arkiv avsluttes for tidlig på grunn av konflikt med filstørrelsen, vil

ikke arkivet bli kontrollert.

21

4.1.6.6 Annet

Skann alternative dataflyter (ADS)

Dette er fil- og mappetilknytninger som er usynlige for vanlige

skanneteknikker, og som brukes av filsystemet NTFS. Mange

infiltrasjoner prøver å unngå å bli oppdaget ved å skjule seg som

alternativ dataflyt.

Kjør bakgrunnsskanning med lav prioritet

Alle skannesekvenser forbruker en viss mengde systemressurser. Hvis

du arbeider med programmer som bruker mye systemressurser, kan

du aktivere bakgrunnsskanning med lav prioritet og spare ressursene

til programmene.

Logg alle objekter

Hvis dette alternativet er valgt, viser loggfilen alle skannede filer, også

filer som ikke er infisert.

Bevar tidsmerket for forrige tilgang

Marker dette alternativet for å beholde det opprinnelige klokkeslettet

for tilgang til skannede filer i stedet for å oppdatere tidspunktet

(f.eks. til bruk med sikkerhetskopieringssystemer).

Bla gjennom logg

Dette alternativet lar deg aktivere/deaktivere blaing gjennom

logg. Hvis alternativet er valgt, blar informasjonen oppover

i visningsvinduet.

Vis melding om fullført skanning i nytt vindu

Åpner et separat vindu med informasjon om skanneresultatene.

4.1.7 En infiltrasjon er oppdaget

Infiltrasjoner kan nå systemet fra forskjellige inngangspunkter,

for eksempel nettsider, delte mapper, via e-post eller fra flyttbare

dataenheter (USB, eksterne harddisker, CD-er, DVD-er, disketter osv.).

Hvis datamaskinen viser tegn på å være infisert av skadelig

programvare, det vil si at den er tregere, fryser ofte osv., anbefaler vi at

du gjør følgende:

Åpne ESET Smart Security og klikk på • Datamaskinskanning.

Hvis en infisert fil er "låst" eller i bruk av en systemprosess, blir den

vanligvis først slettet etter at den er sluppet (vanligvis etter at

systemet er startet på nytt).

Slette filer i arkiver

I standard rensemodus blir hele arkivet slettet bare hvis det inneholder

infiserte filer og ingen rene filer. Det vil si at arkivene ikke blir slettet

hvis de også inneholder sikre, rene filer. Du må imidlertid utvise

forsiktighet når du utfører en skanning av typen Grundig rensing.

Med Grundig rensing blir arkivet slettet hvis det inneholder minst én

infisert fil, uavhengig av statusen til de andre filene i arkivet.

4.2 Personlig brannmur

Den personlige brannmuren kontrollerer all nettverkstrafikk til

og fra systemet. Dette skjer ved å tillate eller avslå individuelle

nettverkstilkoblinger basert på spesifiserte filtreringsregler. Det

gir beskyttelse mot angrep fra eksterne datamaskiner og aktiverer

blokkering av enkelte tjenester. Det gir også virusbeskyttelse for HTTPog POP3-protokollen. Denne funksjonaliteten utgjør en svært viktig

faktor innenfor datamaskinsikkerhet.

Klikk på • Standardskanning

(for mer informasjon, gå til Standardskanning).

Etter at skanningen er fullført, kan du gjennomgå loggen for antall •

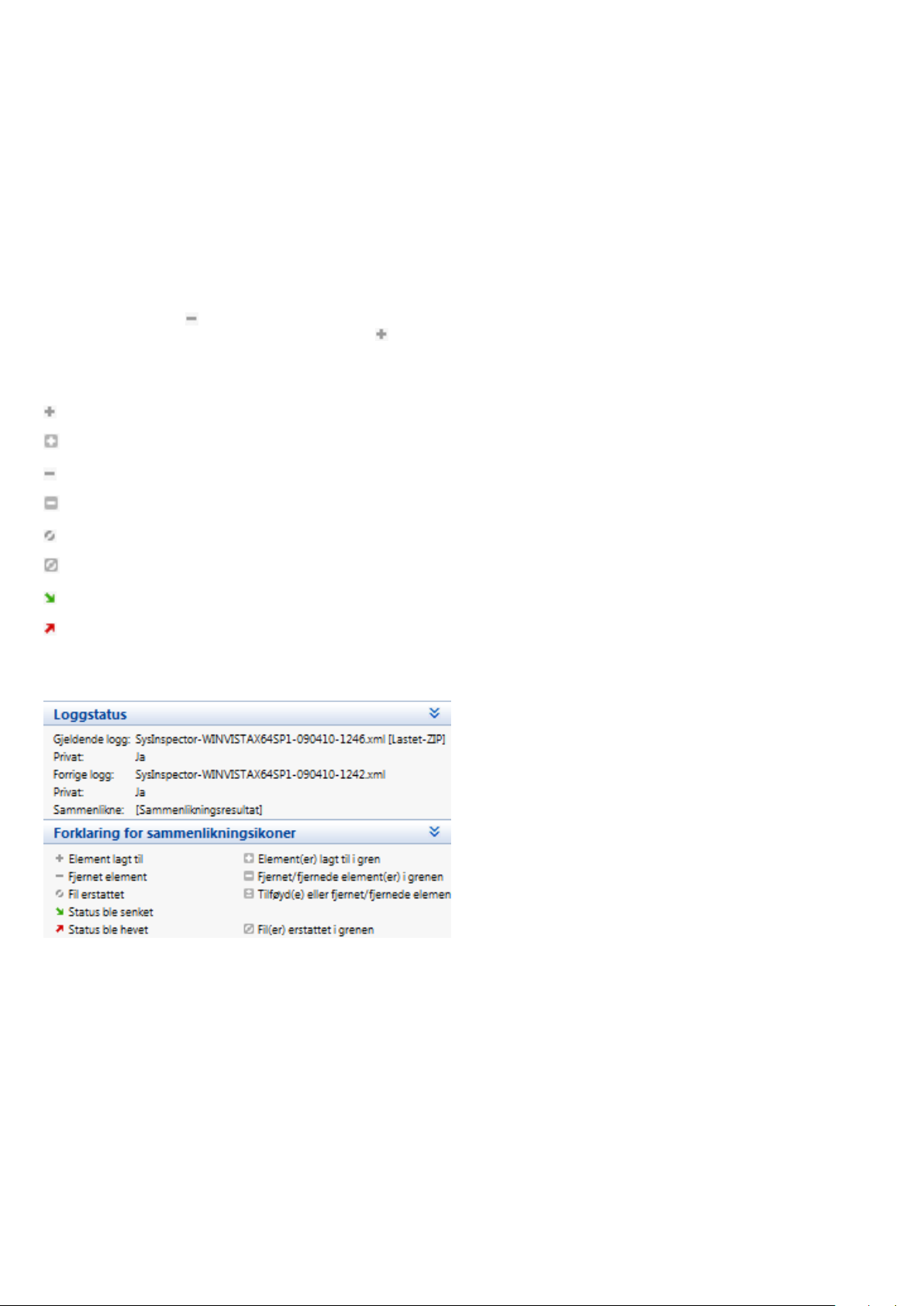

skannede, infiserte og rensede filer.