Kasutusjuhend

(ette nähtud tooteversioonile 4.2 ja uuematele versioonidele)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Autoriõigus © 2010, ESET, spol. s r. o.

Viirusetõrjetarkvara ESET Smart Security 4 väljatöötaja on

ESET, spol. s r.o.

Lisateavet leiate saidilt www.eset.com.

Kõik õigused kaitstud. Ühtegi selle dokumentatsiooni osa

ei tohi autori kirjaliku loata reprodutseerida, salvestada

infootsisüsteemidesse ega edastada ühelgi kujul ega

mingite, ei elektrooniliste ega mehaaniliste vahendite abil,

valguskoopiate tegemise, salvestamise, skannimise või muul teel.

ESET, spol. s r.o. jätab endale õiguse muuta ette teatamata

ükskõik missugust kirjeldatud rakendustarkvara.

Üleilmne klienditeenindus: www.eset.eu/support

Põhja-Ameerika klienditeenindus: www.eset.com/support

REV.20100225-015

Sisukord

1. ESET Smart Security 4 .............................4

1.1 Uudised ....................................................................... 4

1.2 Süsteeminõuded ........................................................... 5

2. Installimine ...........................................6

2.1 Tavainstallimine ........................................................... 6

2.2 Kohandatud installimine ............................................... 7

2.3 Algsätete kasutamine .................................................... 9

2.4 Kasutajanime ja parooli sisestamine ............................... 9

2.5 Arvuti kontroll nõudmisel ..............................................9

3. Juhend algajatele ................................. 10

3.1 Kasutajaliidese ülesehituse tutvustus: režiimid ...............10

3.1.1 Süsteemi töö kontrollimine .................................. 10

3.1.2 Mida teha, kui programm ei tööta korralikult? ........ 11

3.2 Uuenduse häälestus ......................................................11

3.3 Usaldusväärse tsooni häälestus ......................................11

3.4 Puhverserveri häälestus ............................................... 12

3.5 Sätete kaitsmine .......................................................... 12

4. Töö tarkvaraga

ESET Smart Security ..............................13

4.1 Viiruse- ja nuhkvaratõrje .............................................. 13

4.1.1 Failisüsteemi reaalajaline kaitse ............................13

4.1.1.1 Kontrolli häälestus ................................................13

4.1.1.1.1 Kontrollitavad kandjad .........................................13

4.1.1.1.2 Kontrolli (sündmusega käivitatav kontroll) ............. 13

4.1.1.1.3 ThreatSense'i lisaparameetrid loodavate

ja muudetavate failide jaoks .................................. 13

4.1.1.1.4 Täpsem häälestus .................................................13

4.1.1.2 Puhastustasemed ................................................. 13

4.1.1.3 Millal muuta reaalajalise kaitse konfiguratsiooni? ....14

4.1.1.4 Reaalajalise kaitse kontrollimine ...........................14

4.1.1.5 Mida teha, kui reaalajaline kaitse ei tööta? .............14

4.1.2 Meilikliendi kaitse .................................................14

4.1.2.1 POP3-protokolli kontrollimine ...............................14

4.1.2.1.1 Ühilduvus .............................................................15

4.1.2.2 Integratsioon meiliklientidega ...............................15

4.1.2.2.1 Teatesiltide lisamine meilikehale ...........................15

4.1.2.3 Sissetungide eemaldamine ....................................15

4.1.3 Veebikasutuse kaitse .............................................15

4.1.3.1 HTTP, HTTPs .........................................................16

4.1.3.1.1 Aadressihaldus .....................................................16

4.1.3.1.2 Veebibrauserid ......................................................16

4.1.4 Arvuti kontroll ......................................................17

4.1.4.1 Kontrolli tüüp ....................................................... 17

4.1.4.1.1 Standardkontroll .................................................. 17

4.1.4.1.2 Kohandatud kontroll ............................................. 17

4.1.4.2 Kontrolli sihtmärgid ..............................................17

4.1.4.3 Kontrolliprofiilid....................................................18

4.1.5 Protokolli filtreerimine ..........................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Usaldusväärsed serdid...........................................18

4.1.5.1.2 Väljajäetavad serdid ..............................................18

4.1.6 ThreatSense'i mootori parameetrite häälestus .......18

4.1.6.1 Objektide häälestus ..............................................19

4.1.6.2 Suvandid ..............................................................19

4.1.6.3 Puhastamine .......................................................20

4.1.6.4 Laiendid .............................................................. 20

4.1.6.5 Piirid ...................................................................20

4.1.6.6 Muu ....................................................................20

4.1.7 Sissetungi avastamine .......................................... 21

4.2 Personaalne tulemüür .................................................. 21

4.2.1 Filtreerimisrežiimid .............................................. 21

4.2.2 Profiilid ............................................................... 22

4.2.2.1 Profiilihaldus ....................................................... 22

4.2.3 Tõkesta kogu võrguliiklus: katkesta

võrguühendus ..................................................... 22

4.2.4 Keela filtreerimine: luba kogu liiklus ...................... 22

4.2.5 Reeglite konfigureerimine ja kasutamine .............. 22

4.2.5.1 Uue reegli loomine ............................................... 23

4.2.5.2 Reeglite muutmine .............................................. 23

4.2.6 Tsoonide konfigureerimine ................................... 23

4.2.6.1 Võrgu autentimine ............................................... 23

4.2.6.1.1 Tsooni autentimine: kliendi konfiguratsioon ......... 23

4.2.6.1.2 Tsooni autentimine: serveri konfiguratsioon ......... 24

4.2.7 Ühenduse loomine: tuvastamine .......................... 25

4.2.8 Logimine ............................................................. 25

4.3 Rämpspostitõrje ......................................................... 26

4.3.1 Iseõppiv rämpspostitõrje ......................................26

4.3.1.1 Aadresside lisamine valgesse nimekirja ................. 26

4.3.1.2 Sõnumite rämpspostiks märkimine ...................... 26

4.4 Programmi uuendamine .............................................. 26

4.4.1 Uuenduse häälestus............................................. 27

4.4.1.1 Uuendusprofiilid .................................................. 27

4.4.1.2 Uuenduse täpsem häälestus................................. 27

4.4.1.2.1 Uuendusrežiim .................................................... 27

4.4.1.2.2 Puhverserver ....................................................... 28

4.4.1.2.3 Kohtvõrguühenduse loomine ............................... 28

4.4.1.2.4 Uuenduskoopiate loomine: peegel ........................ 29

4.4.1.2.4.1 Uuendamine peeglist ........................................... 29

4.4.1.2.4.2 Peeglist uuendamise tõrkeotsing ..........................30

4.4.2 Kuidas luua uuendustoiminguid? .......................... 30

4.5 Ajasti .......................................................................... 31

4.5.1 Toimingute ajastamise otstarve.............................31

4.5.2 Uute toimingute loomine ...................................... 31

4.6 Karantiin ..................................................................... 31

4.6.1 Failide karantiini paigutamine .............................. 32

4.6.2 Karantiinist taastamine ....................................... 32

4.6.3 Faili esitamine karantiinist ................................... 32

4.7 Logifailid .....................................................................32

4.7.1 Logide hooldamine .............................................. 33

4.8 Kasutajaliides ..............................................................33

4.8.1 Hoiatused ja teatised ...........................................34

4.9 ThreatSense.Net ..........................................................34

4.9.1 Kahtlased failid .................................................... 34

4.9.2 Statistika .............................................................35

4.9.3 Esitamine ............................................................35

4.10 Kaughaldus .................................................................35

4.11 Litsents .......................................................................36

5. Kogenud kasutaja ................................ 37

5.1 Puhverserveri häälestus ............................................... 37

5.2 Sätete eksportimine ja importimine ............................... 37

5.2.1 Sätete eksportimine............................................. 37

5.2.2 Sätete importimine .............................................. 37

5.3 Käsurida ..................................................................... 37

5.4 ESET SysInspector ........................................................38

5.4.1 Kasutajaliidese ja rakenduse kasutamine .............. 38

5.4.1.1 Programmi juhtelemendid....................................38

5.4.1.2 ESET SysInspectoris navigeerimine ........................ 39

5.4.1.3 Võrdlemine .......................................................... 39

5.4.1.4 SysInspector osana tarkvarast

ESET Smart Security 4 ..........................................40

5.4.1.5 Teenuseskript ......................................................40

5.4.1.5.1 Teenuseskriptide loomine.....................................40

5.4.1.5.2 Teenuseskripti struktuur ......................................40

5.4.1.5.3 Kuidas teenuseskripte täita? ................................. 42

5.5 ESET SysRescue ...........................................................42

5.5.1 Miinimumnõuded ................................................42

5.5.2 Kuidas luua pääste-CD-d? ..................................... 42

5.5.2.1 Kaustad ............................................................... 42

5.5.2.2 ESET Antivirus...................................................... 42

5.5.2.3 Täpsem ............................................................... 43

5.5.2.4 USB-alglaadimisseade .......................................... 43

5.5.2.5 Kirjuta ................................................................. 43

5.5.3 Töö ESET SysRescue'ga ......................................... 43

5.5.3.1 ESET SysRescue kasutamine ................................. 43

6. Sõnastik .............................................. 44

6.1 Sissetungide tüübid ..................................................... 44

6.1.1 Viirused ...............................................................44

6.1.2 Ussid ...................................................................44

6.1.3 Trooja hobused ....................................................44

6.1.4 Juurkomplektid .................................................... 44

6.1.5 Reklaamvara .......................................................44

6.1.6 Nuhkvara ............................................................ 45

6.1.7 Võimalikud ohtlikud rakendused ...........................45

6.1.8 Võimalikud soovimatud rakendused ..................... 45

6.2 Kaugrünnete tüübid .................................................... 45

6.2.1 Teenusetõkestamise ründed ................................. 45

6.2.2 DNS-i mürgitamine ..............................................45

6.2.3 Ussiründed ..........................................................45

6.2.4 Pordiskannimine .................................................. 45

6.2.5 TCP desünkroonimine ..........................................45

6.2.6 SMB-edastus .......................................................46

6.2.7 ICMP-ründed .......................................................46

6.3 Meil ........................................................................... 46

6.3.1 Reklaamid ........................................................... 46

6.3.2 Pettused.............................................................. 46

6.3.3 Õngevõtmine ...................................................... 46

6.3.4 Rämpspostipettuste äratundmine ........................ 47

6.3.4.1 Reeglid ................................................................ 47

6.3.4.2 Bayesi filter .......................................................... 47

6.3.4.3 Valge nimekiri ...................................................... 47

6.3.4.4 Must nimekiri ...................................................... 47

6.3.4.5 Serveripoolne kontroll .......................................... 47

1. ESET Smart Security 4

ESET Smart Security 4 on esimene tõeliselt integreeritud arvutiturbe

kontseptsiooni esindaja. See kasutab tarkvara ESET NOD32 Antivirus

kiirust ja täpsust, mille tagab kontrollimootori ThreatSense® kõige

uuem versioon koos personaalse tulemüüri ja rämpspostitõrje

mooduliga. Tulemuseks on nutikas süsteem, mis on pidevalt valvel

arvutit ohustavate rünnete ja ründetarkvara suhtes.

ESET Smart Security pole ühte paketti kogutud üksiktoodete kohmakas

komplekt, mida pakuvad teised müüjad. See on tervik, mille saavutamise

nimel on kaua vaeva nähtud. Eesmärgiks oli ühendada suurim kaitse ja

väikseim mõju süsteemi töökiirusele. Nüüdisaegsed tehisintellektipõhised

tehnoloogiad suudavad ennetavalt ära hoida viiruste, nuhkvara, Trooja

hobuste, usside, reklaamvara, juurkomplektide ja muude Interneti kaudu

levivate rünnete sissetungi, vähendamata süsteemi jõudlust ja segamata

arvuti tööd.

1.1 Uudised

Meie ekspertide pikaajalise arendamise kogemust näitab täiesti

uue arhitektuuriga programm ESET Smart Security, mis garanteerib

maksimaalse tuvastamise minimaalsete süsteeminõuetega. Kompleksne

andmeturbelahendus sisaldab paljude arenenud võimalustega

mooduleid. Järgnev loend annab nendest moodulitest lühikese ülevaate.

• Viiruse- ja nuhkvaratõrje

Moodul on ehitatud kontrollimootori ThreatSense® põhjal, mida

esimest korda kasutati auhinnatud süsteemi NOD32 Antivirus

juures. Uue ESET Smart Security arhitektuuriga on ThreatSense®'i

optimeeritud ja täiustatud.

Funktsioon Kirjeldus

Täiustatud puhastus Viirusetõrjesüsteem puhastab nüüd

nutikalt ja kustutab enamiku tuvastatud

sissetungidest kasutaja sekkumiseta.

Taustakontrolli

režiim

Väiksemad

värskendusfailid

Arvuti kontrolli saab käivitada taustal, arvuti

jõudlust seejuures vähendamata.

Tuuma optimeerimisprotsessid hoiavad

värskendusfailid väiksemana kui

versioonis2.7. Samuti on paranenud

värskendusfailide kaitse kahjustuste eest.

• Personaalne tulemüür

Personaalne tulemüür jälgib kogu liiklust kaitstud arvuti ja teiste

võrgu arvutite vahel. ESET-i personaalne tulemüür sisaldab allpool

loetletud täiustatud funktsioone.

Funktsioon Kirjeldus

Profiilid Profiilid on tööriistad ESET Smart Security

personaalse tulemüüri käitumise juhtimiseks.

Profiilid, millele võivad olla määratud

erinevad reeglid, võimaldavad kasutajatel

lihtsalt personaalse tulemüüri käitumist

muuta.

Tsooni autentimine Võimaldab kasutajatel tuvastada võrku,

millega nad ühendust loovad, ja määrata

selle teabe põhjal toimingu (nt tulemüüri

profiili vahetamise ja tsooniga peetava side

tõkestamise).

Madala kihi

võrguside kontroll

IPv6 tugi ESET-i personaalne tulemüür kuvab IPv6

Täitmisfailide

jälgimine

Failide kontrollimine

HTTP/HTTPs-i ja

POP3/POP3s-iga

integreeritult

Sissetungi tuvastuse

süsteem

Võrguside kontroll lülikihis võimaldab

ESET-i personaalsel tulemüüril jagu saada

erinevatest rünnetest, mis võiksid muidu

jääda tuvastamata.

aadresse ja võimaldab kasutajal nende jaoks

reegleid luua.

Täitmisfailides toimuvate muutuste jälgimine

nakatumise vältimiseks. On võimalik lubada

failide muutmist allkirjastatud rakenduste

puhul.

Failide kontrollimine rakendusprotokollidesse

HTTP/HTTP-s ja POP3/POP3-s integreerituna.

Kasutajad on Interneti sirvimisel või e-kirjade

allalaadimisel kaitstud.

Võrguside ja mitmesuguste võrgurünnete

iseloomu tuvastamise võime ning võimalus

selline side automaatselt keelata.

Populaarsete

meiliklientide kaitse

Muud väiksemad

täiustused

4

Nüüd on võimalik kontrollida saabuvat

e-posti mitte ainult Microsoft Outlookis,

vaid ka Outlook Expressis, Windows Mailis,

Windows Live Mailis ja Mozilla Thunderbirdis.

– Otsene juurdepääs failisüsteemidele suure

kiiruse ja jõudluse saavutamiseks.

– Nakatunud failidele ligipääsu tõkestamine.

– Windows Security Centeri, sealhulgas Vista

optimeerimine.

Interaktiivne,

reeglitepõhine,

õppimis- ja

automaatrežiim

ning eranditega

automaatrežiim

Asendab

integreeritud

Windowsi tulemüüri

Kasutajad saavad valida, kas nad

soovivad määrata reegleid interaktiivselt

või täidetakse personaalse tulemüüri

toimingud automaatselt. Reeglitepõhises

režiimis töödeldakse sidet kasutaja või

võrguadministraatori eelnevalt määratud

reeglite kohaselt. Õppimisrežiim loob ja

salvestab reeglid automaatselt ning sobib

tulemüüri esialgseks konfigureerimiseks. .

Asendab integreeritud Windowsi tulemüüri

ja vahetab andmeid Windows Security

Centeriga, et jälgida turbeolekut. ESET

Smart Security installimine lülitab Windowsi

tulemüüri vaikimisi välja.

• Rämpspostitõrje

• Muud

ESET-i rämpspostitõrje filtreerib soovimatud e-kirjad ning suurendab

seega elektroonilise suhtluse turvalisust ja mugavust.

Funktsioon Kirjeldus

Saabuva e-kirja

hindamine

Kogu saabuvale e-postile määratakse hinne

vahemikus 0 (sõnum pole rämpspost) kuni

100 (sõnum on rämpspost) ja sõnumid

filtreeritakse vastavalt rämpsposti kausta või

kasutaja loodud kohandatud kausta. Samuti on

võimalik saabuvate meilisõnumite paralleelne

kontrollimine.

Toetab erinevaid

kontrollivõtteid

– Bayesi analüüs.

– Reeglipõhine kontroll.

– Globaalse sõrmejälgede andmebaasi

kontroll.

Täielik integratsioon

meiliklientidega

Rämpspostitõrjet saavad kasutada Microsoft

Outlooki, Outlook Expressi, Windows Maili,

Windows Live Maili ja Mozilla Thunderbirdi

kasutajad.

Olemas on

rämpsposti käsitsi

On võimalik meilisõnumeid käsitsi rämpspostiks

märkida või seda märkimist tühistada.

valimise funktsioon

Funktsioon Kirjeldus

ESET SysRescue ESET SysRescue võimaldab kasutajal luua

tarkvara ESET Smart Security sisaldava

alglaadimis-CD/DVD/USB, mis suudab töötada

operatsioonisüsteemist sõltumatult. Selle

abil saab süsteemi kõige paremini raskesti

eemaldatavatest sissetungidest puhastada.

ESET SysInspector Teie arvutit põhjalikult kontrolliv rakendus

ESET SysInspector on nüüd integreeritud otse

tarkvaraga ESET Smart Security. Kui võtate

valiku Spikker ja tugi > Klienditeeninduse

tugiteenuse taotlus (soovitatav) kaudu

ühendust klienditeenindusega, saate valida

ESET SysInspectori oleku hetktõmmise

kaasapanemise oma arvutist.

Dokumendikaitse Dokumendikaitse on kasulik Microsoft Oce'i

dokumentide ja Internet Exploreri kaudu

automaatselt allalaaditavate failide, näiteks

Microsoft ActiveX-elementide kontrollimiseks

enne nende avamist.

Self Defense Uus enesekaitse tehnoloogia Self Defense

kaitseb ESET Smart Security komponente

desaktiveerimise katsete eest.

Kasutajaliides Kasutajaliides on nüüd võimeline töötama

mittegraafilises režiimis, mis võimaldab

tarkvara ESET Smart Security juhtimist

klaviatuurilt.

Suurenenud ühilduvus ekraanilugejatega

võimaldab nägemispuudega inimestel

tarkvara tõhusamalt kasutada.

1.2 Süsteeminõuded

Tarkvara ESET Smart Security ja ESET Smart Security Business Edition

sujuvaks toimimiseks peab süsteem vastama järgmistele riist- ja

tarkvaranõuetele.

ESET Smart Security

Windows 2000, XP 400 MHz 32-bitine/64-bitine (x86/x64)

128 MB süsteemi muutmälu

130 MB vaba kettaruumi

Super VGA (800 × 600)

Windows 7, Vista 1 GHz 32-bitine/64-bitine (x86/x64)

512 MB süsteemi muutmälu

130 MB vaba kettaruumi

Super VGA (800 × 600)

ESET Smart Security Business Edition

Windows 2000,

2000 Server, XP, 2003

Server

Windows 7, Vista,

Windows Server

2008

400 MHz 32-bitine/64-bitine (x86/x64)

128 MB süsteemi muutmälu

130 MB vaba kettaruumi

Super VGA (800 × 600)

1 GHz 32-bitine/64-bitine (x86/x64)

512 MB süsteemi muutmälu

130 MB vaba kettaruumi

Super VGA (800 × 600)

5

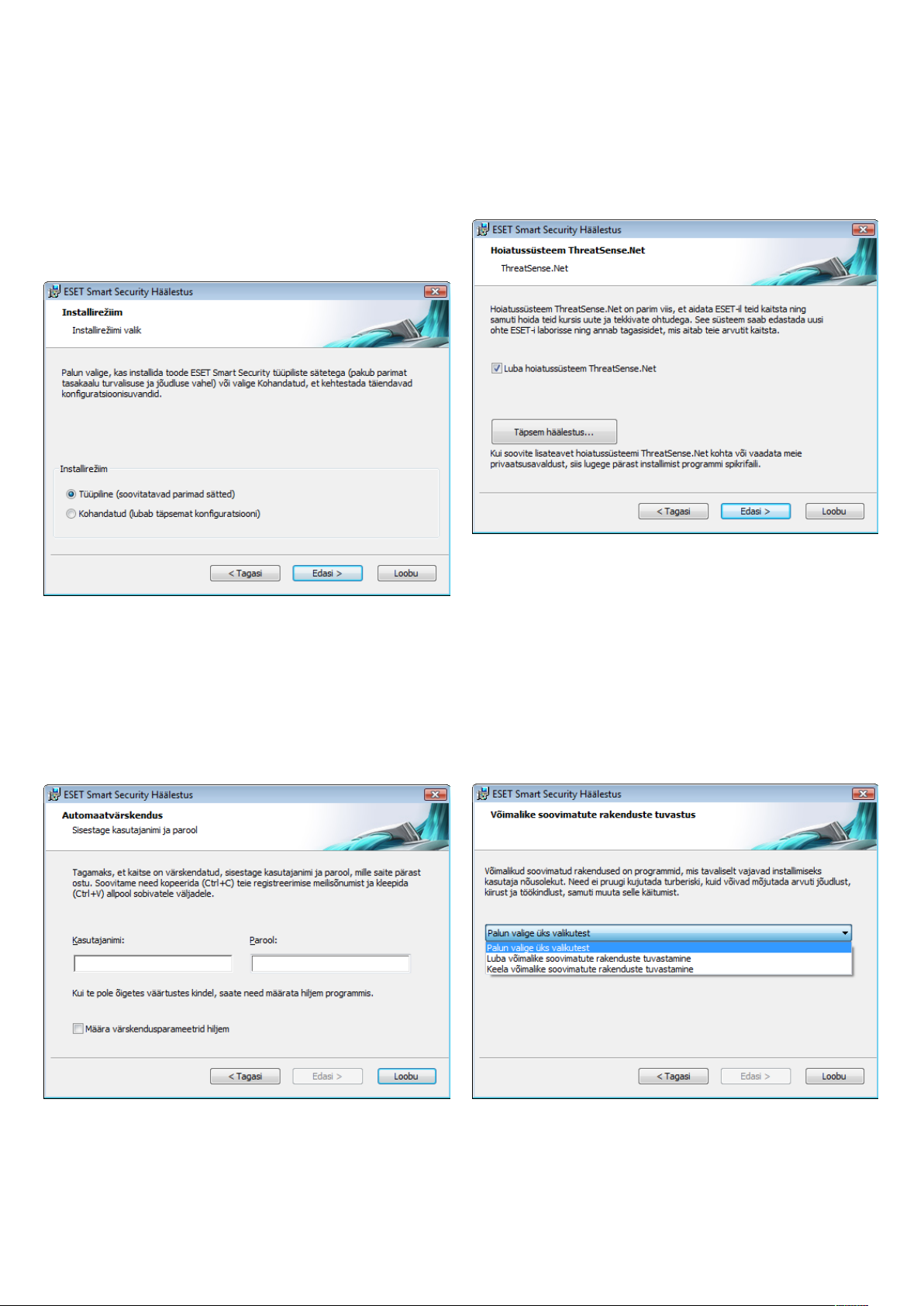

2. Installimine

Pärast ostmist on võimalik ESET Smart Security installiprogramm

ESET-i veebilehelt alla laadida. See on saadaval paketina awn ess_

nt**_***.msi (ESET Smart Security) või essbe_nt**_***.msi (ESET Smart

Security Business Edition). Käivitage installiprogramm ja installiviisard

juhendab teid põhiinstalli käigus. Kasutada saab kahte erineva

häälestuse üksikasjade tasemega installirežiimi.

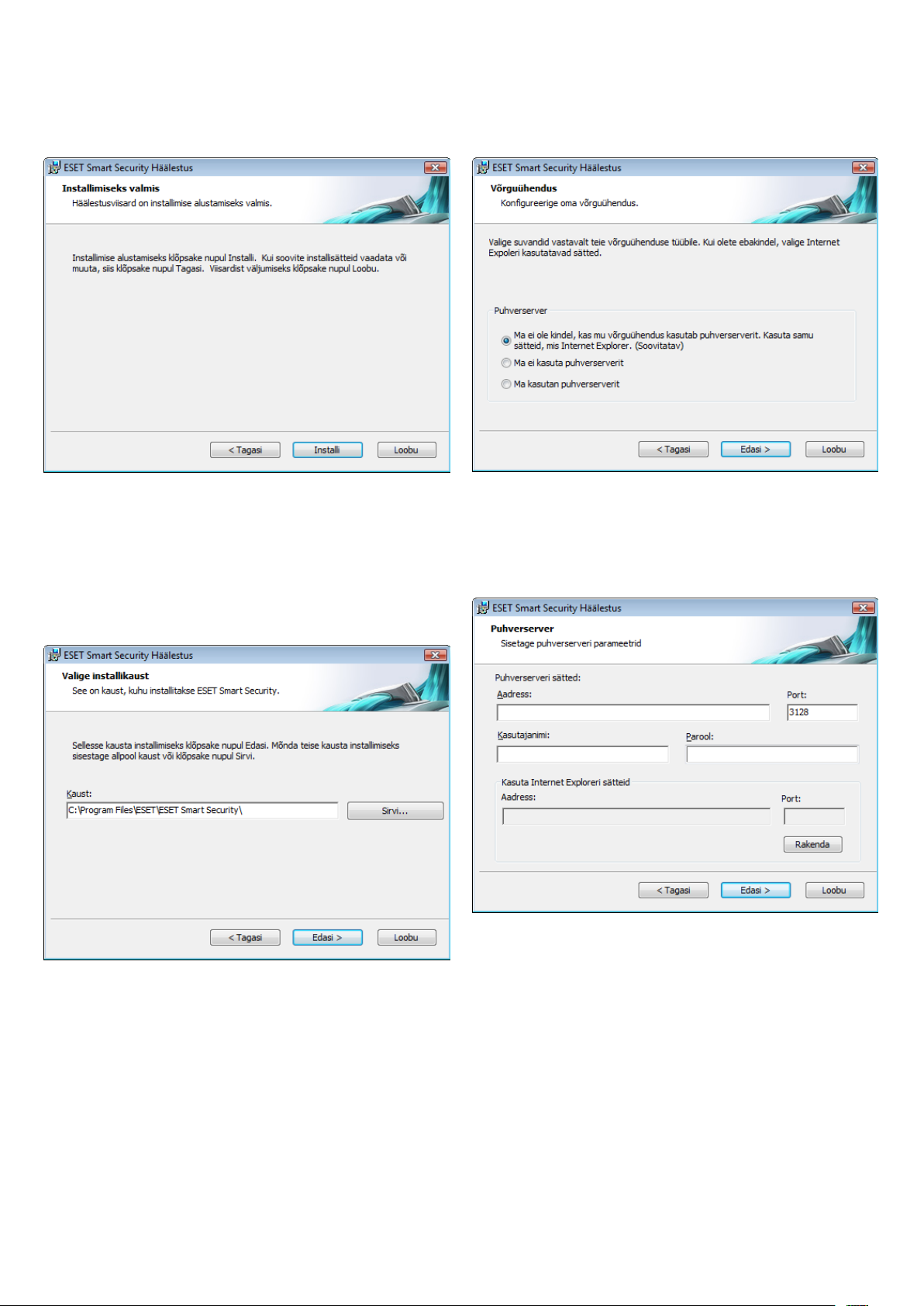

1. Tavainstallimine

2. Kohandatud installimine

2.1 Tavainstallimine

Tavainstallimine on mõeldud kasutajatele, kes soovivad installida

tarkvara ESET Smart Security vaikesätetega. Programmi vaikesätted

tagavad maksimaalse kaitsetaseme, mis sobib hästi kasutajatele, kes

ei soovi sätete üksikasjaliku konfigureerimisega tegelda.

Esimene ja väga tähtis etapp on kasutajanime ja parooli sisestamine

programmi automaatseks uuendamiseks. See mängib olulist rolli

süsteemi pideva kaitse tagamisel.

Installimise järgmiseks etapiks on hoiatussüsteemi ThreatSense.Net

konfigureerimine. Hoiatussüsteem ThreatSense.Net aitab tagada

ESET-i viivitamatu ja pideva teavitamise uutest sissetungidest, et

kliente kiiresti ja tõhusalt kaitsta. Süsteem võimaldab saata uued

ohud ESET-i viiruselaborisse, kus neid analüüsitakse, töödeldakse ja

lisatakse viirusesignatuuride andmebaasi.

Vaikimisi on valitud märkeruut Luba hoiatussüsteem ThreatSense.

Net, mis aktiveerib vastava funktsiooni. Kui soovite muuta kahtlaste

failide edastamise täpsemaid sätteid, klõpsake valikul Täpsem

häälestus….

Installiprotsessi järgmiseks etapiks on konfigureerida võimalike

soovimatute rakenduste tuvastus. Võimalikud soovimatud

rakendused pole tingimata ründeiseloomuga, kuid võivad sageli

operatsioonisüsteemi tööd negatiivselt mõjutada.

Sellised rakendused on tihtipeale kaasas mõne muu programmiga ega

pruugi installimise ajal silma hakata. Ehkki tavaliselt kuvavad need

rakendused installimise käigus mingi teate, võib kergesti juhtuda, et see

jääb tähelepanuta ja rakendused installitakse kasutaja nõusolekuta.

Sisestage vastavatele väljadele kasutajanimi ja parool, st

autentimisandmed, mille saite pärast toote ostmist või registreerimist.

Kui kasutajanime ja parooli pole parajasti käepärast, valige suvand Määra

uuendusparameetrid hiljem. Autentimisandmeid saab ka hiljem igal ajal

otse programmis sisestada.

6

Valige Luba võimalike soovimatute rakenduste tuvastamine, et

ESET Smart Security suudaks seda tüüpi ohud avastada (soovitatav).

Tavainstallimise viimaseks etapiks on installi kinnitamine nupul

Installi klõpsamise teel.

Pärast kasutajanime ja parooli sisestamist klõpsake nupul Edasi, et

konfigureerida oma võrguühendus.

2.2 Kohandatud installimine

Kohandatud installimine on ette nähtud programmide täppishäälestuses

kogenud kasutajatele, kes soovivad installimise ajal muuta täpsemaid

sätteid.

Esmalt tuleb valida installimise sihtkoht. Vaikimisi installitakse

programm kausta C:\Program Files\ESET\ESET Smart Security\.

Asukoha muutmiseks klõpsake käsul Sirvi… (ei ole soovitatav).

Järgmisena sisestage kasutajanimi ja parool. See etapp on sama

nagu tavainstallimise puhul (vt lk 6).

Kui kasutate puhverserverit, peab see olema õigesti konfigureeritud,

et viirusesignatuuride uuendused korralikult toimiksid. Kui te ei tea,

kas internetiühenduse loomisel kasutatakse puhverserverit, jätke

kehtima vaikesäte Ma ei ole kindel, kas mu võrguühendus kasutab

puhverserverit. Kasutage samu sätteid, mis Internet Explorer, ja

klõpsake nupul Edasi. Kui te puhverserverit ei kasuta, valige vastav suvand.

Puhverserveri sätete konfigureerimiseks valige Ma kasutan

puhverserverit ja klõpsake nupul Edasi. Sisestage väljale Aadress

puhverserveri IP-aadress või URL . Määrake väljal Port port, kus

puhverserver ühendusi aktsepteerib (vaikimisi 3128). Kui puhverserver

nõuab autentimist, tuleb sisestada kehtiv kasutajanimi ja parool,

mis tagavad juurdepääsu puhverserverile. Puhverserveri sätted võib

soovi korral kopeerida ka Internet Explorerist. Selleks klõpsake nupul

Rakenda ja kinnitage valik.

7

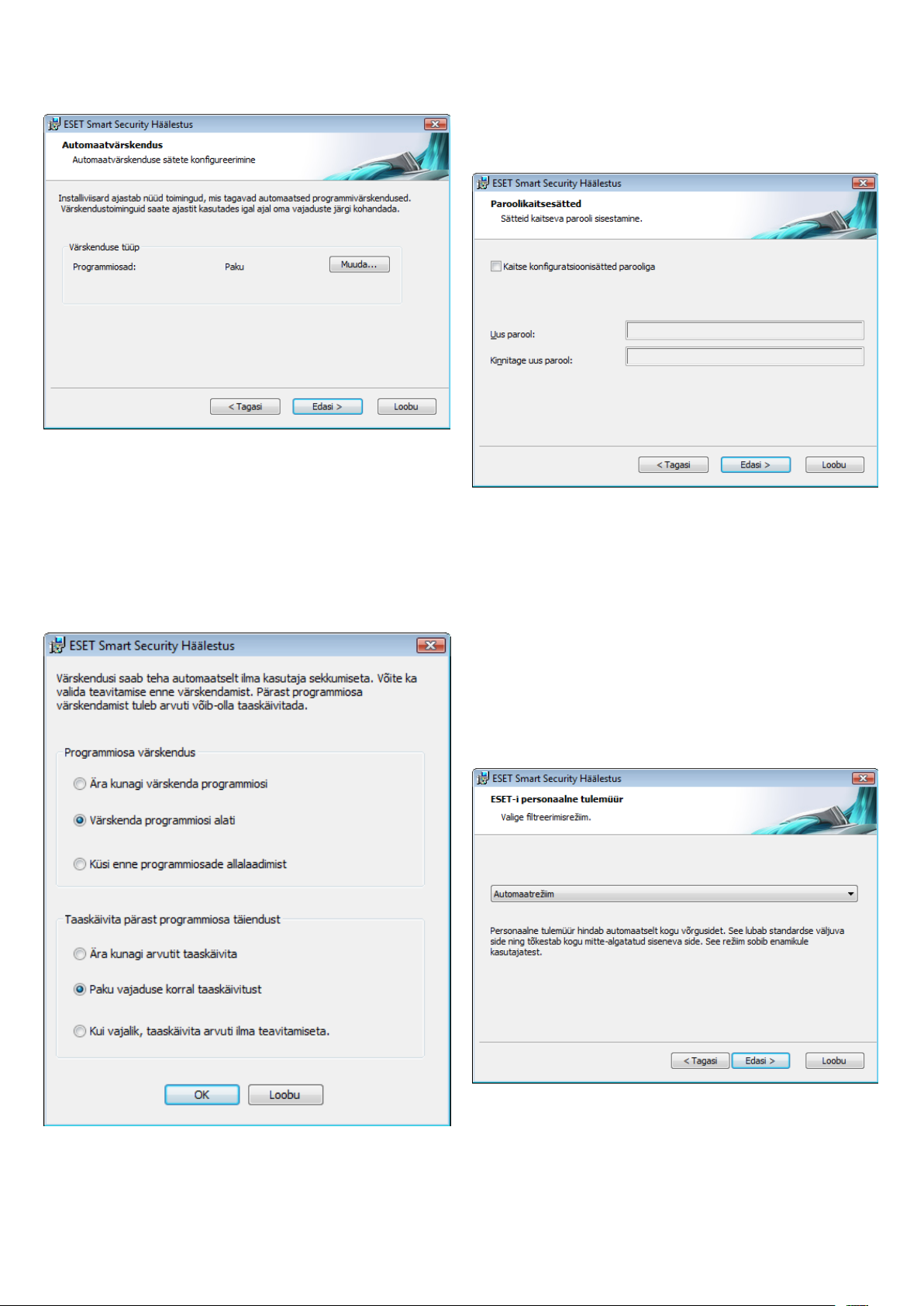

Klõpsake nupul Edasi, et liikuda edasi aknasse Automaatse

uuenduse sätete konfigureerimine. See etapp võimaldab määrata,

kuidas süsteem programmiosade automaatsete uuendustega toimib.

Juurdepääsuks täpsematele sätetele klõpsake nupul Muuda….

Kui te ei soovi programmiosi uuendada, valige suvand Ära

kunagi uuenda programmiosi. Kui valida suvand Küsi enne

programmiosade allalaadimist, kuvatakse enne programmiosade

allalaadimist kinnitusaken. Kui soovite lubada programmiosade

automaatse täiendamise ilma kinnitusküsimuseta, valige suvand

Täienda programmiosad võimaluse korral.

Installimise järgmiseks etapiks on parooli sisestamine programmi

parameetrite kaitseks. Valige programmi kaitsmiseks sobiv parool.

Kinnitamiseks sisestage parool veel kord.

Etapid Hoiatussüsteemi ThreatSense.Net konfigureerimine

jaVõimalike soovimatute rakenduste tuvastus on samad nagu

tavainstallimise puhul (vt lk 6).

Kohandatud režiimi viimaseks etapiks on ESET-i personaalse

tulemüüri filtreerimisrežiimi valimine. Saadaval on viis režiimi:

• automaatrežiim,

• eranditega automaatrežiim (kasutaja määratletud reeglid),

• interaktiivne režiim,

• reeglitepõhine režiim,

• õppimisrežiim.

MÄRKUS. Pärast programmiosa täiendamist nõutakse tavaliselt

taaskäivitamist. Soovitatav säte on: Vajadusel taaskäivita arvuti

teavituseta.

8

Enamiku kasutajate jaoks on soovitatav automaatrežiim. Kõik

väljuvad standardühendused lubatakse (analüüsitakse automaatselt

eelnevalt määratud sätete abil) ja soovimatud sisenevad ühendused

tõkestatakse automaatselt.

Eranditega automaatrežiim (kasutaja määratletud reeglid). See

võimaldab lisada automaatrežiimile kohandatud reegleid.

Interaktiivne režiim sobib kogenud kasutajatele. Sidega toimitakse

kasutaja määratletud reeglite järgi. Kui side kohta pole ühtegi reeglit

määratletud, palub programm kasutajal konkreetse side lubada või

keelata.

Reeglitepõhine režiim hindab sidet administraatori loodud

eelnevalt defineeritud reeglite alusel. Kui ühtegi reeglit pole,

tõkestatakse ühendus automaatselt ning kasutajale hoiatusteadet

ei kuvata. Soovitame valida reeglitepõhise režiimi vaid siis, kui olete

administraator ja kavatsete võrgusidet konfigureerida.

Õppimisrežiim loob ja salvestab automaatselt reeglid, sobib personaalse

tulemüüri esialgseks konfigureerimiseks. Kasutaja sekkumine pole

vajalik, sest ESET Smart Security salvestab reeglid eelnevalt määratud

parameetrite järgi. Õppimisrežiim pole turvaline. Seda tuleks kasutada

ainult seni, kuni on loodud reeglid vajaliku side jaoks.

Viimasel etapil kuvatakse aken, kus saab anda nõusoleku

installimiseks.

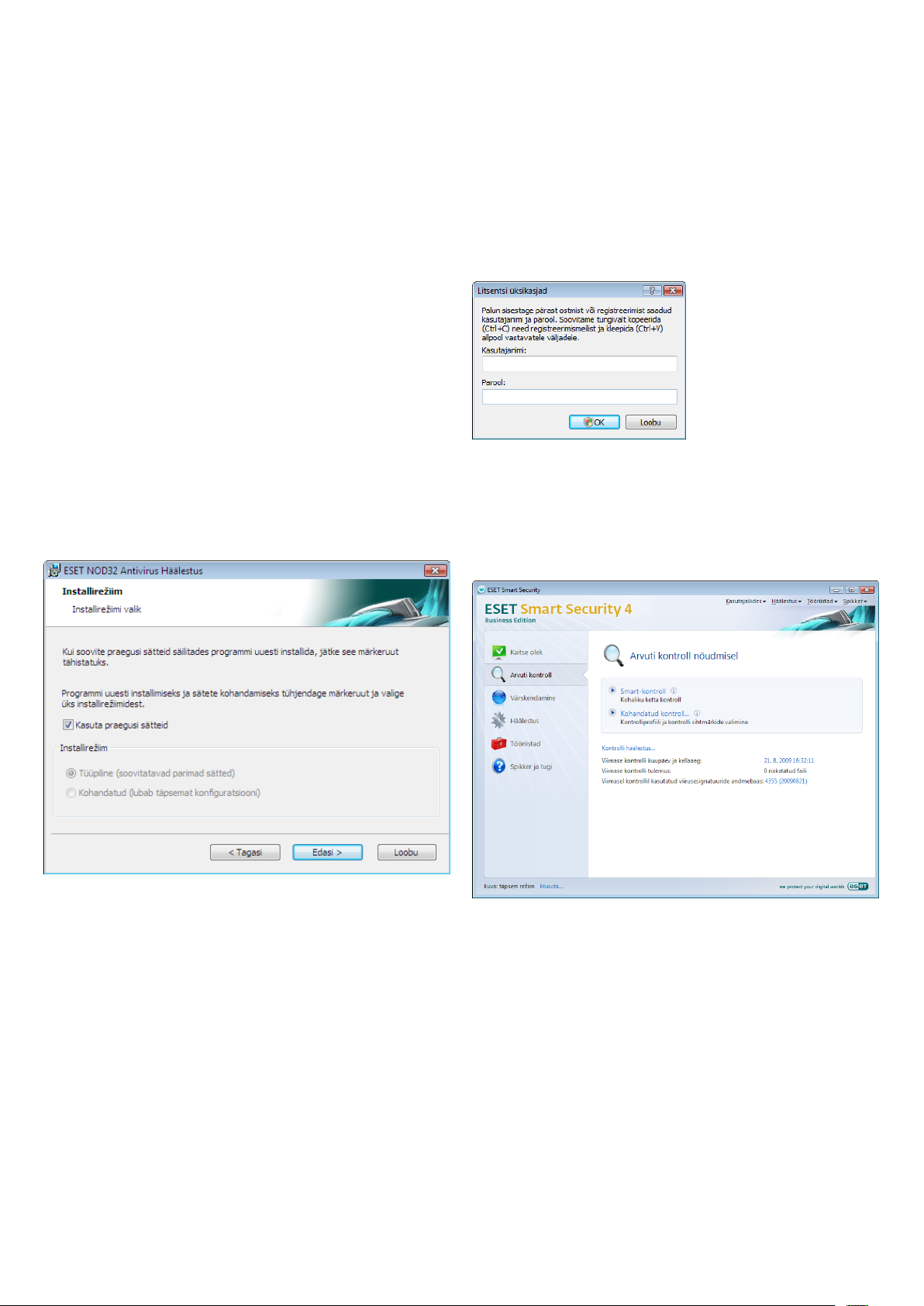

2.3 Algsätete kasutamine

Kui installite tarkvara ESET Smart Security uuesti, kuvatakse

suvand Kasuta praegusi sätteid. Valige see suvand, kui soovite

häälestusparameetrid algsest installingust uude üle tuua.

2.4 Kasutajanime ja parooli sisestamine

Optimaalseks funktsioneerimiseks on tähtis programmi automaatne

uuendamine. See on võimalik vaid siis, kui uuenduste häälestamisel

sisestatakse õige kasutajanimi ja parool.

Kui te installimisel kasutajanime ja parooli ei sisestanud, võite seda

teha nüüd. Klõpsake programmi põhiaknas valikul Uuendamine ja

seejärel valikul Kasutajanime ja parooli häälestus…. Sisestage aknas

Litsentsi üksikasjad toote litsentsiga saadud andmed.

2.5 Arvuti kontroll nõudmisel

Pärast tarkvara ESET Smart Security installimist tuleks arvuti

ründeprogrammide esinemise suhtes üle kontrollida. Kontrolli

kiireks käivitamiseks valige peamenüüst Arvuti kontroll ja seejärel

programmi põhiaknas Standardkontroll. Lisateavet arvuti kontrolli

kohta leiate peatükist „Arvuti kontroll”.

9

3. Juhend algajatele

Selles peatükis antakse esmane ülevaade tarkvarast ESET Smart Security

ja selle põhisätetest.

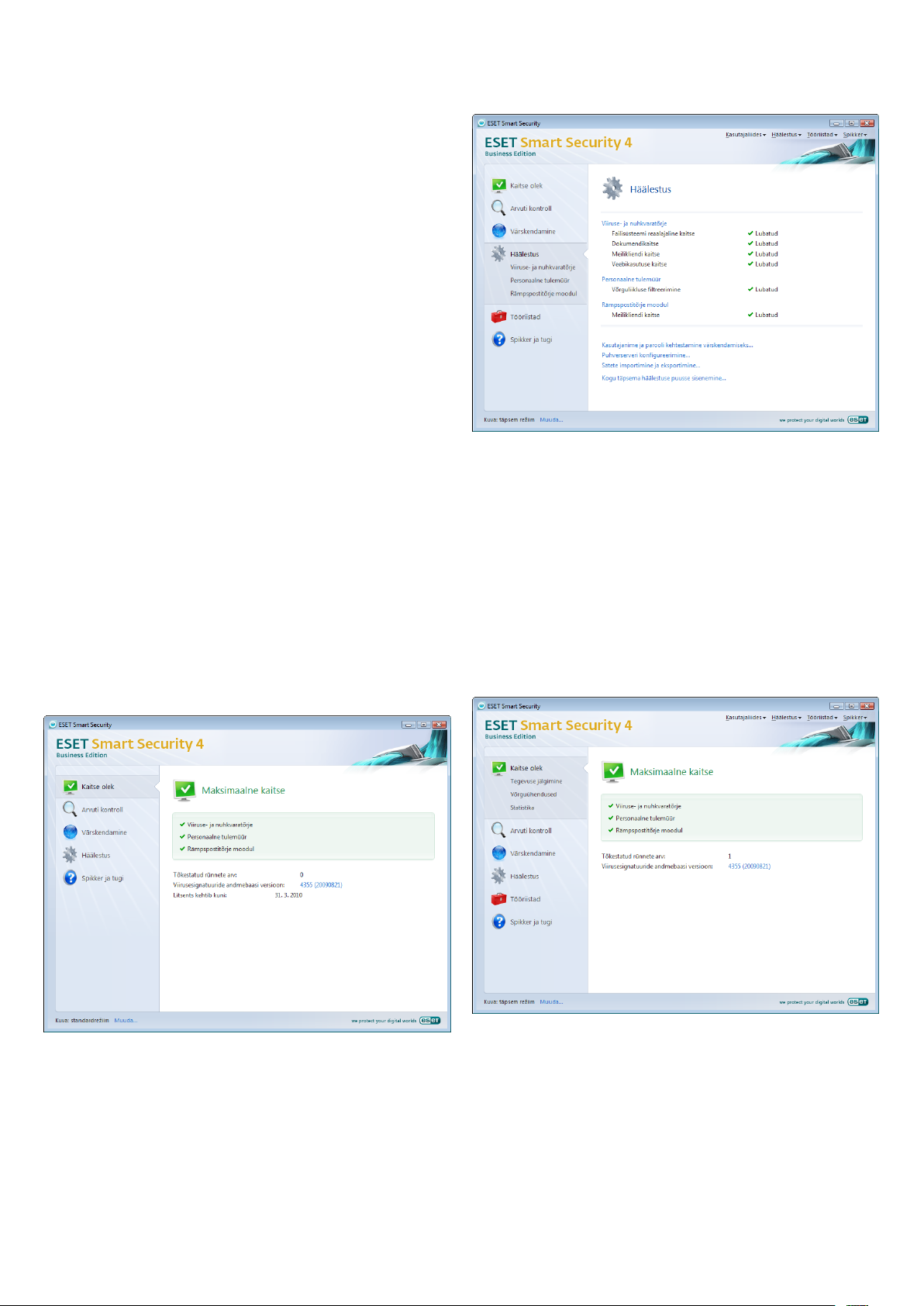

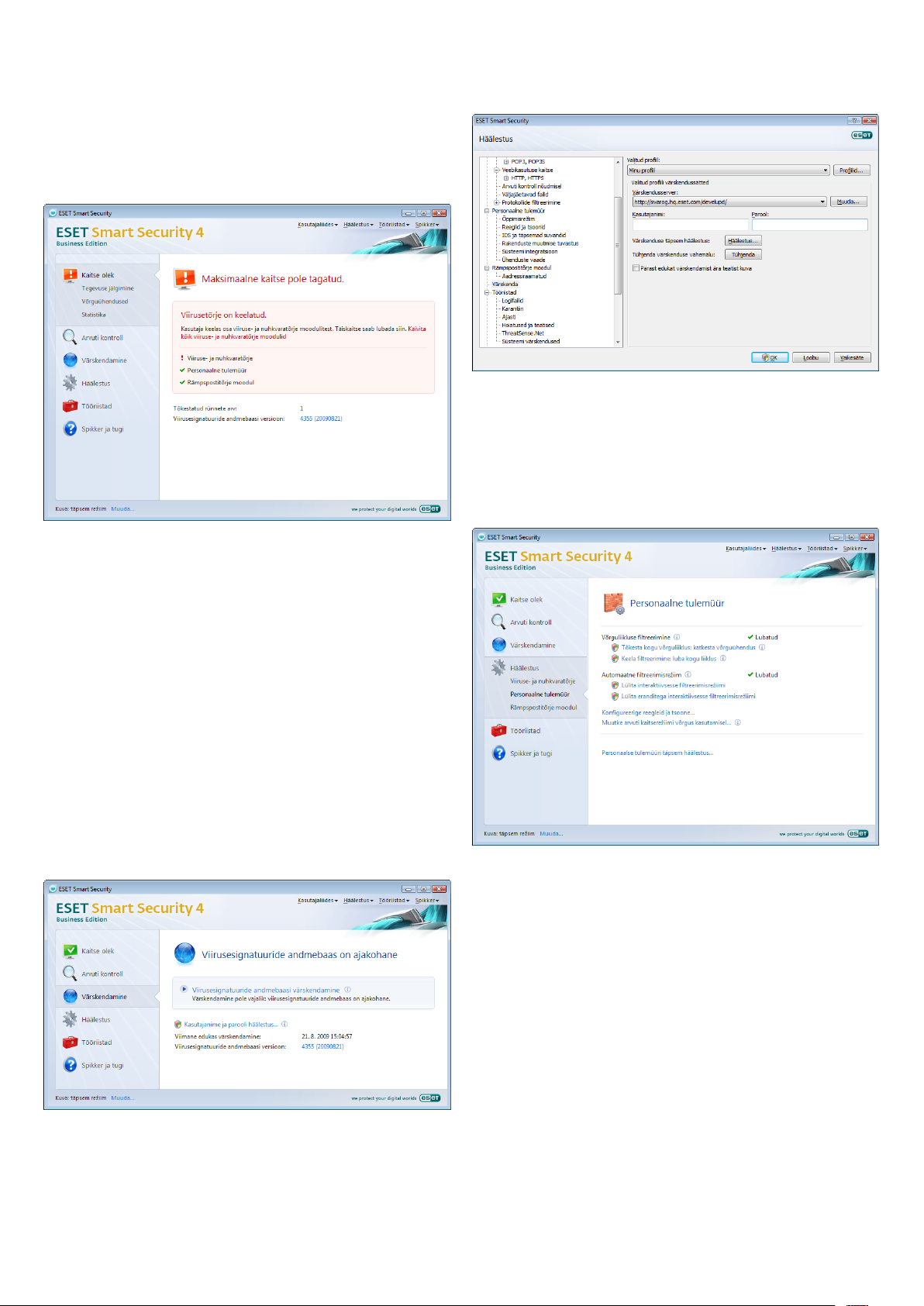

3.1 Kasutajaliidese ülesehituse tutvustus: režiimid

Tarkvara ESET Smart Security põhiaken on jagatud kaheks põhiosaks.

Vasakpoolne veerg annab juurdepääsu kasutajasõbralikule

peamenüüle. Parempoolset programmi põhiakent kasutatakse

peamiselt peamenüüs tehtud valikule vastava teabe kuvamiseks.

Järgneb peamenüü nuppude kirjeldus.

Kaitse olek – pakub kasutajasõbralikul viisil teavet tarkvara ESET

Smart Security kaitseoleku kohta. Täpsema režiimi aktiveerimisel

kuvatakse kõigi kaitsemoodulite olek. Kehtiva oleku kuvamiseks

klõpsake moodulil.

Arvuti kontroll – võimaldab vajaduse korral konfigureerida ja

käivitada arvuti kontrolli.

Uuendamine – võimaldab juurdepääsu uuendusmoodulile, mis

haldab viirusesignatuuride andmebaasi uuendamist.

Häälestus – võimaldab kohandada arvuti turbetaset. Täpsema režiimi

aktiveerimisel kuvatakse viiruse- ja nuhkvaratõrje, personaalse

tulemüüri ja rämpspostitõrje mooduli alammenüüd.

Tööriistad – käsk on saadaval ainult täpsemas režiimis. Annab

juurdepääsu logifailidele, karantiinile ja planeerijale.

Spikker ja tugi – võimaldab kasutada spikrifaile, ESET-i teabebaasi või

ESET-i veebisaiti või pakub juurdepääsu klienditeeninduse tugiteenuse

taotlusvormile.

Tarkvara ESET Smart Security kasutajaliides võimaldab kasutajatel

lülituda vaheldumisi standard- ja täpsemasse režiimi. Režiimi

vahetamiseks kasutage linki Kuva tarkvara ESET Smart Security

põhiakna vasakpoolses allnurgas.

Täpsema režiimi aktiveerimisel lisandub peamenüüsse valik

Tööriistad, mis võimaldab kasutada planeerijat ja karantiini ning

kuvada tarkvara ESET NOD32 Antivirus logifaile.

MÄRKUS. Kõik selle juhendi ülejäänud juhtnöörid kehtivad täpsema

režiimi kohta.

3.1.1 Süsteemi töö kontrollimine

Kaitseoleku vaatamiseks klõpsake vastaval valikul, mis asub peamenüü

alguses. Akna parempoolses osas kuvatakse ESET Smart Security oleku

kokkuvõte ja ekraanile ilmub alammenüü kolme üksusega: Viiruse- ja

nuhkvaratõrje, Personaalne tulemüür ja Rämpspostitõrje moodul. Kui

soovite näha täpsemat teavet konkreetse kaitsemooduli kohta, klõpsake

soovitud valikul.

Standardrežiim annab juurdepääsu tavalises töös vajalikele

funktsioonidele. See ei kuva ühtki täpsemat suvandit.

10

Kui moodulid on lubatud ja toimivad õigesti, kuvatakse nende juures

roheline märge, vastasel korral kuvatakse kas punane hüüumärk või

oranž teavitusikoon ja akna ülaosas antakse mooduli kohta lisateavet

koos mooduli parandamiseks pakutava lahendusega. Üksikmoodulite

oleku muutmiseks klõpsake peamenüü käsul Häälestus ja soovitud

moodulil.

3.1.2 Mida teha, kui programm ei tööta korralikult?

Kui ESET Smart Security avastab probleemi mõnes kaitsemoodulis,

teavitatakse sellest aknas Kaitse olek. Samas esitatakse ka probleemi

võimalik lahendus.

Kui probleemi ei õnnestu kuvatud probleemide ja lahenduste loendi

abil lahendada, klõpsake käsul Spikker ja tugi, et kasutada spikrifaile

või otsida infot teabebaasist. Kui lahendus jääb siiski leidmata,

võite esitada ESET-i klienditeenindusele tugiteenuse taotluse. Selle

tagasiside alusel saavad meie spetsialistid teie küsimustele kiiresti

reageerida ja teile asjalikku nõu anda.

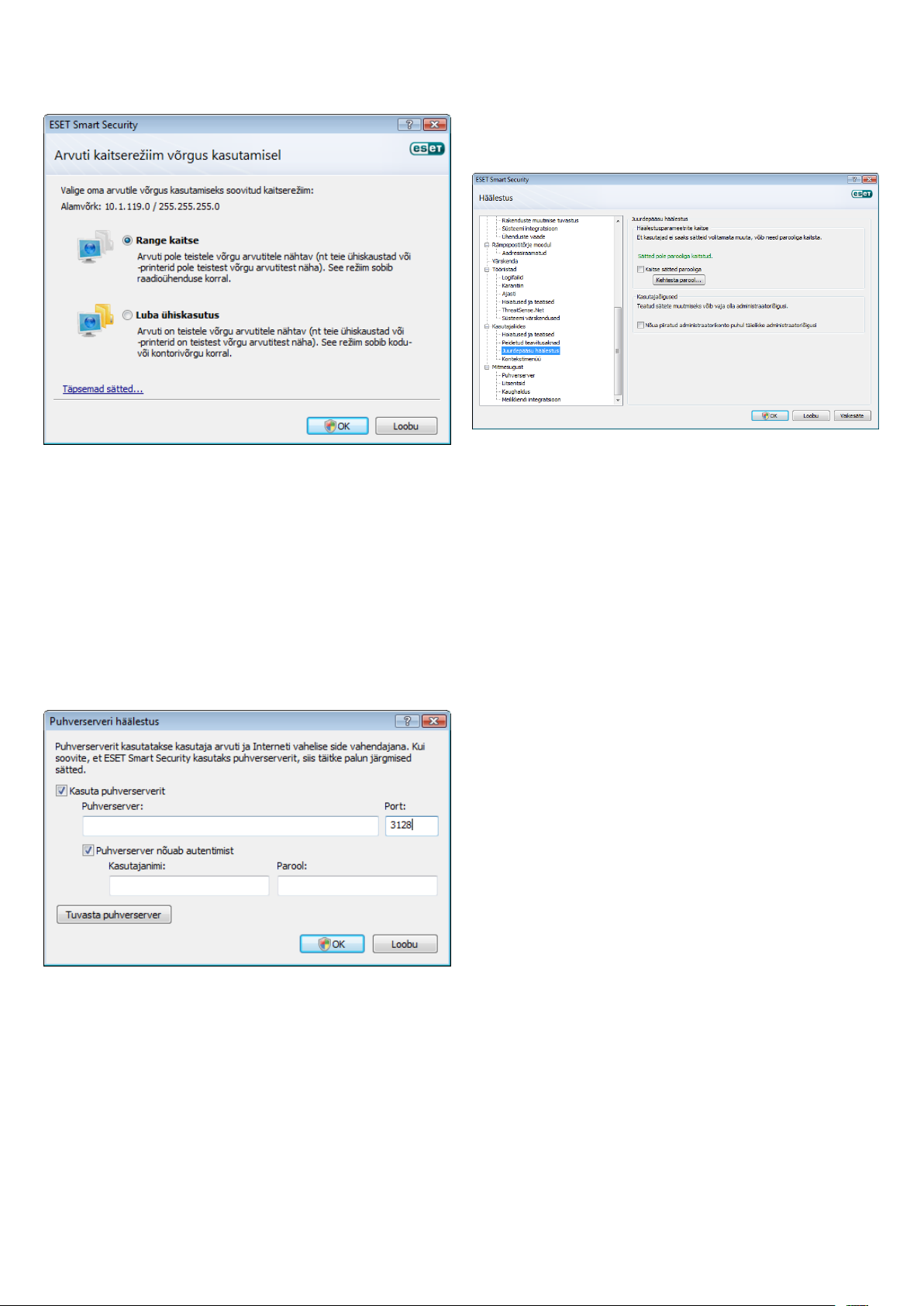

3.3 Usaldusväärse tsooni häälestus

Usaldusväärse tsooni konfigureerimine on oluline samm võrgukeskkonnas

töötava arvuti kaitsmisel. Kui konfigureerite usaldusväärse tsooni nii, et

ühiskasutus on lubatud, võimaldate teistele kasutajatele juurdepääsu

oma arvutisse. Klõpsake valikutel Häälestus > Personaalne tulemüür >

Muutke arvuti kaitserežiimi võrgus kasutamisel… Kuvatakse aken, kus

saate konfigureerida arvuti kaitserežiimi võrgukasutuses.

3.2 Uuenduse häälestus

Viirusesignatuuride andmebaasi ja programmiosade uuendamisel

on ründeprogrammide vastase täieliku kaitse tagamisel tähtis

roll. Pöörake uuenduste konfigureerimisele ja tööle kindlasti

erilist tähelepanu. Valige peamenüüst Uuendamine ja seejärel

klõpsake programmi põhiaknas käsul Uuenda viirusesignatuuride

andmebaasi, et kontrollida, kas on olemas värskem

andmebaasiuuendus. Käsu Kasutajanime ja parooli häälestus…

valimisel kuvatakse dialoogiboks, kuhu tuleb sisestada toote ostmisel

saadud kasutajanimi ja parool.

Kui sisestasite kasutajanime ja parooli tarkvara ESET Smart Security

installimisel, siis neid uuenduste häälestamisel ei küsita.

Usaldusväärse tsooni tuvastamine toimub pärast ESET Smart Security

installimist ja iga kord, kui arvuti ühendatakse uude võrku. Seetõttu

pole usaldusväärset tsooni enamasti vaja eraldi määratleda. Vaikimisi

kuvatakse pärast uue tsooni tuvastamist dialoogiaken, kus saate

määrata kaitsetaseme selle tsooni jaoks.

Aken Täpsem häälestus (avamiseks vajutage funktsiooniklahvi F5)

sisaldab muid üksikasjalikke uuendussuvandeid. Rippmenüüs

Uuendusserver: tuleb valida variant Vali automaatselt. Kui soovite

konfigureerida täpsemaid uuendussuvandeid, näiteks uuendusrežiimi,

puhverserveri juurdepääsu, kohalikus serveris asuvate uuenduste

kasutamist ja viirusesignatuuri koopiate loomist (ESET Smart Security

Business Edition), klõpsake nupul Häälestus…

11

Hoiatus! Usaldusväärse tsooni vale konfigureerimine võib tähendada

arvuti jaoks turberiski.

MÄRKUS. Vaikimisi tagatakse usaldusväärse tsooni tööjaamade

juurdepääs ühisfailidele ja -printeritele, lubatakse sisenev RPC-side

ning saadaval on ka kaugtöölaua ühiskasutus.

Sisestage parool, sisestage see kinnitamiseks veel kord ja klõpsake

OK. Edaspidi küsitakse seda parooli tarkvara ESET Smart Security

sätete igasugusel muutmisel.

3.4 Puhverserveri häälestus

Kui süsteemis, kus töötab ESET Smart Security, kasutatakse

internetiühenduse vahendamiseks puhverserverit, tuleb see määrata

täpsemas häälestuses (F5). Puhverserveri konfigureerimisakna avamiseks

klõpsake täpsema häälestuse puus käskudel Mitmesugused sätted >

Puhverserver. Valige märkeruut Kasuta puhverserverit ning sisestage

puhverserveri IP-aadress ja port koos autentimisandmetega.

Kui see teave puudub, võite proovida tarkvara ESET Smart Security

jaoks automaatselt puhverserveri sätteid tuvastada. Selleks klõpsake

nupul Tuvasta puhverserver.

MÄRKUS. Puhverserveri suvandid võivad uuendusprofiiliti erineda. Sel

juhul konfigureerige puhverserver uuenduse täpsema häälestuse all.

3.5 Sätete kaitsmine

Tarkvara ESET Smart Security sätted võivad teie organisatsiooni

andmeturbe seisukohalt väga oluliseks osutuda. Lubamatud

muudatused võivad süsteemi stabiilsust ja kaitset ohustada.

Häälestusparameetrite parooliga kaitsmiseks alustage peamenüüst

ja klõpsake käskudel Häälestus > Kogu täpsema häälestuse puusse

sisenemine… > Kasutajaliides > Sätete kaitsmine ning klõpsake

nupul Sisestage parool….

12

4. Töö tarkvaraga ESET Smart Security

4.1 Viiruse- ja nuhkvaratõrje

Viirusetõrje kaitseb rünnete eest failide, meilisõnumite ja

internetisuhtluse kontrollimise teel. Ründeprogrammi tuvastamisel

võib viirusetõrjemoodul ohu kõrvaldada, selle kõigepealt tõkestades

ning seejärel puhastades, kustutades või teisaldades ründeprogrammi

karantiini.

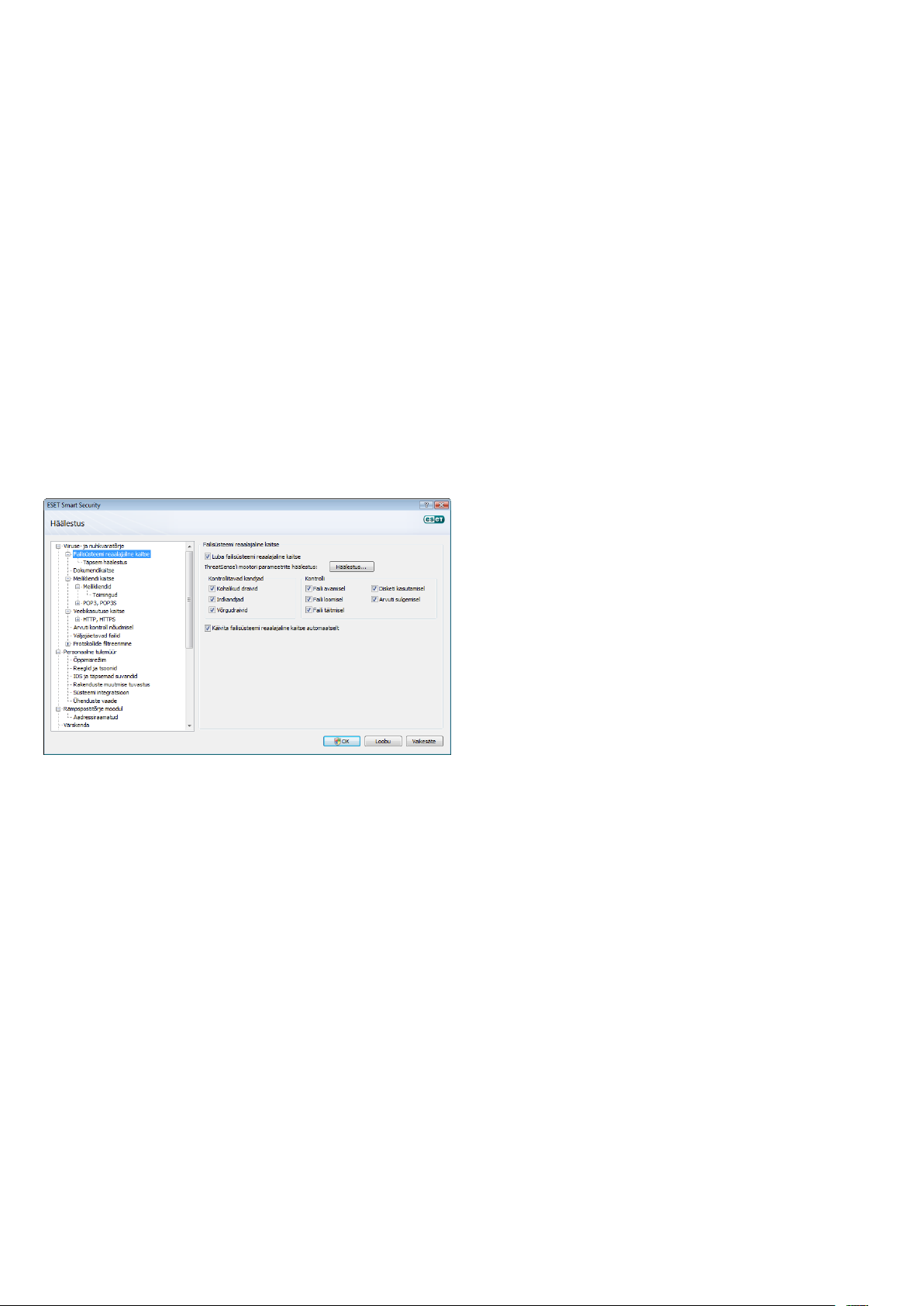

4.1.1 Failisüsteemi reaalajaline kaitse

Failisüsteemi reaalajaline kaitse juhib kõiki viirusetõrjega seotud

sündmusi süsteemis. Kõigi failide avamisel, loomisel või käivitamisel

kontrollitakse ründeprogrammi olemasolu. Failisüsteemi reaalajaline

kaitse aktiveeritakse süsteemi käivitamisel.

4.1.1.1 Kontrolli häälestus

Failisüsteemi reaalajaline kaitse kontrollib kõiki andmekandjate

tüüpe, kontrolli käivitavad mitmesugused sündmused. Kontrolliks

kasutatakse tehnoloogia ThreatSense tuvastusmeetodeid (nagu

kirjeldatakse ThreatSense'i mootori parameetrite häälestust käsitlevas

osas). Kontrollimoodused võivad vastloodud ja olemasolevate failide puhul

erineda. Vastloodud failide puhul on võimalik rakendada põhjalikumat

kontrollitaset.

4.1.1.1.3 ThreatSense'i lisaparameetrid loodavate ja

muudetavate failide jaoks

Loodavate või muudetavate failide korral on nakatumisvõimalus üldiselt

suurem kui olemasolevate failide puhul. Seetõttu kasutab programm

nende failide kontrollimisel täiendavaid kontrolliparameetreid. Koos

tavaliste signatuuripõhiste kontrollimeetoditega kasutatakse täpsemat

heuristikat, mis parandab tunduvalt tuvastustaset. Lisaks loodavatele

failidele kontrollitakse iseavanevaid faile (SFX) ja käitusaegseid pakkijaid

(sisemiselt tihendatud täitmisfaile). Vaikimisi kontrollitakse arhiive kuni

10. pesastamistasemeni ja kontroll toimub failide tegelikust mahust

olenemata. Arhiivi kontrollisätete muutmiseks tühistage suvand

Arhiivikontrolli vaikesätted.

4.1.1.1.4 Täpsem häälestus

Et reaalajalise kaitse kasutamine mõjutaks võimalikult vähe

süsteemi töökiirust, ei kontrollita juba kontrollitud faile korduvalt

(kui neid pole muudetud). Faile kontrollitakse uuesti vahetult pärast

viirusesignatuuride andmebaasi igakordset uuendamist. Niisugune

käitumine konfigureeritakse suvandiga Optimeeritud kontroll. Kui

see suvand keelata, kontrollitakse kõiki faile alati, kui nende poole

pöördutakse.

Vaikimisi aktiveeritakse reaalajaline kaitse operatsioonisüsteemi

käivitumisel. See kaitse tagab katkematu kontrolli. Erijuhul

(nt konflikti korral mõne teise reaalajalise skanneriga) saab

failisüsteemi reaalajalise kaitse lõpetada. Selleks tuleb tühistada

suvand Failisüsteemi reaalajalise kaitse automaatne käivitamine.

4.1.1.1.1 Kontrollitavad kandjad

Vaikimisi kontrollitakse võimalike ohtude suhtes kõiki kandjatüüpe.

Kohalikud draivid – kontrollitakse kõiki süsteemi kõvakettaid.

Irdkandjad – disketid, USB-mäluseadmed jne.

Võrgudraivid – kontrollitakse kõiki ühendatud draive.

Soovitame säilitada vaikesätted ja muuta neid ainult erijuhul,

näiteks siis, kui mõne kandja kontrollimine aeglustab tunduvalt

andmeedastust.

4.1.1.1.2 Kontrolli (sündmusega käivitatav kontroll)

Vaikimisi kontrollitakse kõiki faile avamisel, käivitamisel või loomisel.

Soovitame säilitada vaikesätted, sest need tagavad arvuti reaalajalise

kaitse maksimumtaseme.

Failide täitmisel täpsemat heuristikat vaikimisi ei kasutata. Võimalik,

et mõnel juhul on siiski vajalik selle suvandi lubamine (selleks tuleb

märkida suvand Täpsem heuristika faili täitmisel). Pidage meeles,

et täpsem heuristika võib suurenenud süsteeminõuete tõttu mõne

programmi töö aeglasemaks muuta.

4.1.1.2 Puhastustasemed

Reaalajalisel kaitsel on kolm puhastustaset (juurdepääsuks klõpsake

jaotises Failisüsteemi reaalajaline kaitse nupul Häälestus… ja

seejärel harul Puhastamine).

• Esimesel tasemel kuvatakse iga avastatud sissetungi korral

hoiatusaken koos kasutatavate suvanditega. Kasutaja peab

valima toimingu iga sissetungi jaoks eraldi. See tase on ette

nähtud kogenud kasutaja jaoks, kes teab, mida sissetungi korral

teha.

• Vaiketasemel valitakse ja tehakse automaatselt eelnevalt

määratud toiming (olenevalt sissetungi tüübist). Nakatunud faili

avastamise ja kustutamise kohta saadetakse teade, mis kuvatakse

ekraani paremas allnurgas. Automaatset toimingut siiski ei tehta,

kui sissetung leiti arhiivist, milles on ka puhtaid faile. Toiming

jääb ära ka objektide puhul, mille jaoks pole eelnevalt toimingut

määratud.

• Kolmas tase on kõige „agressiivsem” – kõik nakatunud objektid

puhastatakse. Et see tase võib põhjustada kõlblike failide

kaotsiminekut, soovitame seda kasutada üksnes eriolukorras.

Suvand Disketi kasutamisel võimaldab kontrollida vastava draivi

poole pöördumisel disketi alglaadimissektorit. Suvand Arvuti

sulgemisel tagab kõvaketta alglaadimissektorite kontrolli arvuti

väljalülitamisel. Kuigi buudiviirused on tänapäeval haruldased,

soovitame jätta need suvandid lubatuks, sest mõnest allikast võib

arvuti buudiviirusega siiski nakatuda.

13

Reaalajaline kaitse ei tuvasta ega puhasta sissetunge

4.1.1.3 Millal muuta reaalajalise kaitse konfiguratsiooni?

Reaalajaline kaitse on süsteemi turbe tagamisel kõige olulisem.

Seetõttu olge reaalajalise kaitse parameetrite muutmisel ettevaatlik.

Soovitame parameetreid muuta üksnes erijuhul. Näiteks siis, kui

tekib konflikt teatud rakenduse või mõne teise viirusetõrjeprogrammi

reaalajalise skanneriga.

Pärast tarkvara ESET Smart Security installimist optimeeritakse kõik

sätted, et tagada kasutajate jaoks süsteemi maksimaalne turbetase.

Vaikesätete taastamiseks klõpsake aknas Failisüsteemi reaalajaline

kaitse paremal all asuval nupul Vaikesäte (Täpsem häälestus >

Viiruse- ja nuhkvaratõrje > Failisüsteemi reaalajaline kaitse).

4.1.1.4 Reaalajalise kaitse kontrollimine

Et kontrollida, kas reaalajaline kaitse töötab ja suudab viirusi

tuvastada, kasutage proovifaili eicar.com. Proovifail on kahjutu erifail,

mille suudavad tuvastada kõik viirusetõrjeprogrammid. Fail loodi

firmas EICAR (European Institute for Computer Antivirus Research)

viirusetõrjeprogrammide talitluse kontrollimiseks. Fail eicar.com on

allalaadimiseks saadaval aadressil http://www.eicar.org/download/

eicar.com.

MÄRKUS Enne reaalajalise kaitse kontrollimist tuleb keelata

tulemüür. Kui tulemüür on lubatud, tuvastab see proovifaili ja takistab

selle allalaadimist.

4.1.1.5 Mida teha, kui reaalajaline kaitse ei tööta?

Järgmises osas kirjeldatakse probleemseid olukordi, mis võivad

tekkida reaalajalise kaitse kasutamisel, ning nende tõrkeotsingut.

Reaalajaline kaitse on keelatud

Kui kasutaja on reaalajalise kaitse kogemata keelanud, tuleb

see uuesti aktiveerida. Reaalajalise kaitse aktiveerimiseks valige

Häälestus > Viiruse- ja nuhkvaratõrje ning klõpsake programmi

põhiakna jaotises Failisüsteemi reaalajaline kaitse käsul Luba.

Kontrollige, kas arvutisse pole installitud muid viirusetõrjeprogramme.

Kui korraga on lubatud mitu reaalajalist kaitset, võivad need omavahel

konflikti sattuda. Soovitame teised viirusetõrjeprogrammid süsteemist

desinstallida.

Reaalajaline kaitse ei käivitu

Kui reaalajalist kaitset süsteemi käivitamisel ei aktiveerita (ja suvand

Failisüsteemi reaalajalise kaitse automaatne käivitamine on

lubatud), võivad selle põhjuseks olla konfliktid teiste programmidega.

Sel juhul pidage nõu ESET-i klienditeeninduse spetsialistidega.

4.1.2 Meilikliendi kaitse

Meilikaitse tagab POP3-protokolli kaudu toimuva meilisuhtluse kontrolli.

ESET Smart Security kontrollib Microsoft Outlooki lisandprogrammi abil

meilikliendi kogu suhtlust (POP3, MAPI, IMAP, HTTP). Saabuvate sõnumite

uurimisel kasutab programm kontrollimootori ThreatSense kõiki arenenud

kontrollimeetodeid. See tähendab, et ründevara tuvastamine toimub

isegi enne võrdlemist viirusesignatuuride andmebaasiga. POP3-protokolli

põhise side kontroll ei sõltu kasutatavast meilikliendist.

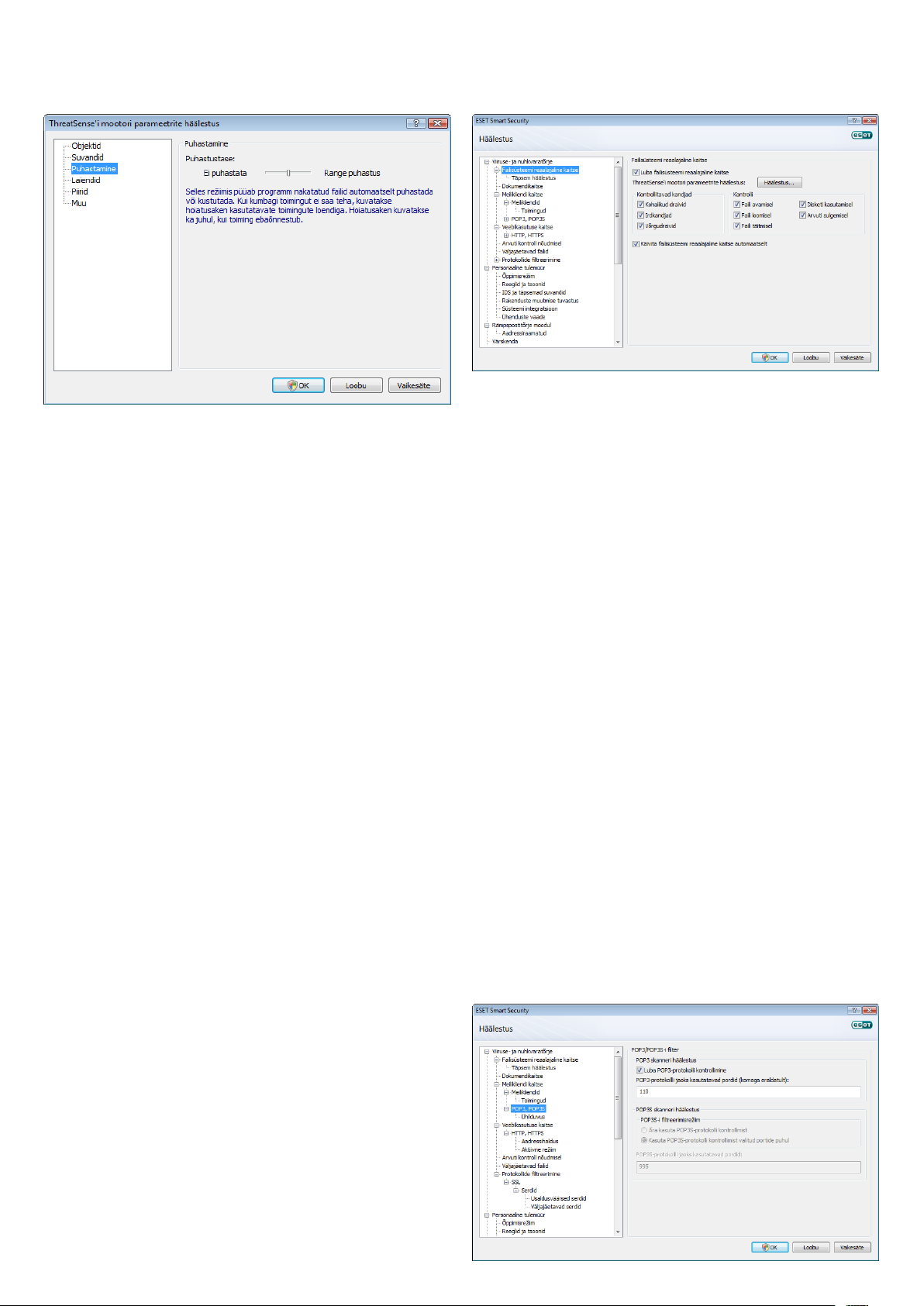

4.1.2.1 POP3-protokolli kontrollimine

POP3 on kõige levinum protokoll, mida kasutatakse meilirakenduses

meilisõnumite vastuvõtuks. ESET Smart Security tagab selle protokolli

kaitse, olenemata kasutatavast meilikliendist.

Kontrollimoodul aktiveeritakse automaatselt operatsioonisüsteemi

käivitamisel ja see jääb residentselt mällu. Et moodul töötaks korralikult,

jälgige, et see oleks lubatud – POP3-protokolli kontroll toimub

automaatselt meilikliendi ümberkonfigureerimise vajaduseta. Vaikimisi

kontrollitakse kogu pordi 110 kaudu toimuvat sidet, kuid vajaduse korral

saab lisada ka muude sideportide kontrolli. Pordinumbrid peavad olema

komaga eraldatud.

Krüptitud sidet ei kontrollita.

Kui reaalajaline kaitse süsteemi käivitamisel ei aktiveeru, on

tõenäoliselt keelatud suvand Failisüsteemi reaalajalise kaitse

automaatne käivitamine. Suvandi lubamiseks valige Täpsem

häälestus (F5) ja klõpsake täpsema häälestuse puus valikul

Failisüsteemi reaalajaline kaitse. Veenduge, et akna allosas asuvas

jaotises Täpsem häälestus on valitud märkeruut Failisüsteemi

reaalajalise kaitse automaatne käivitamine.

14

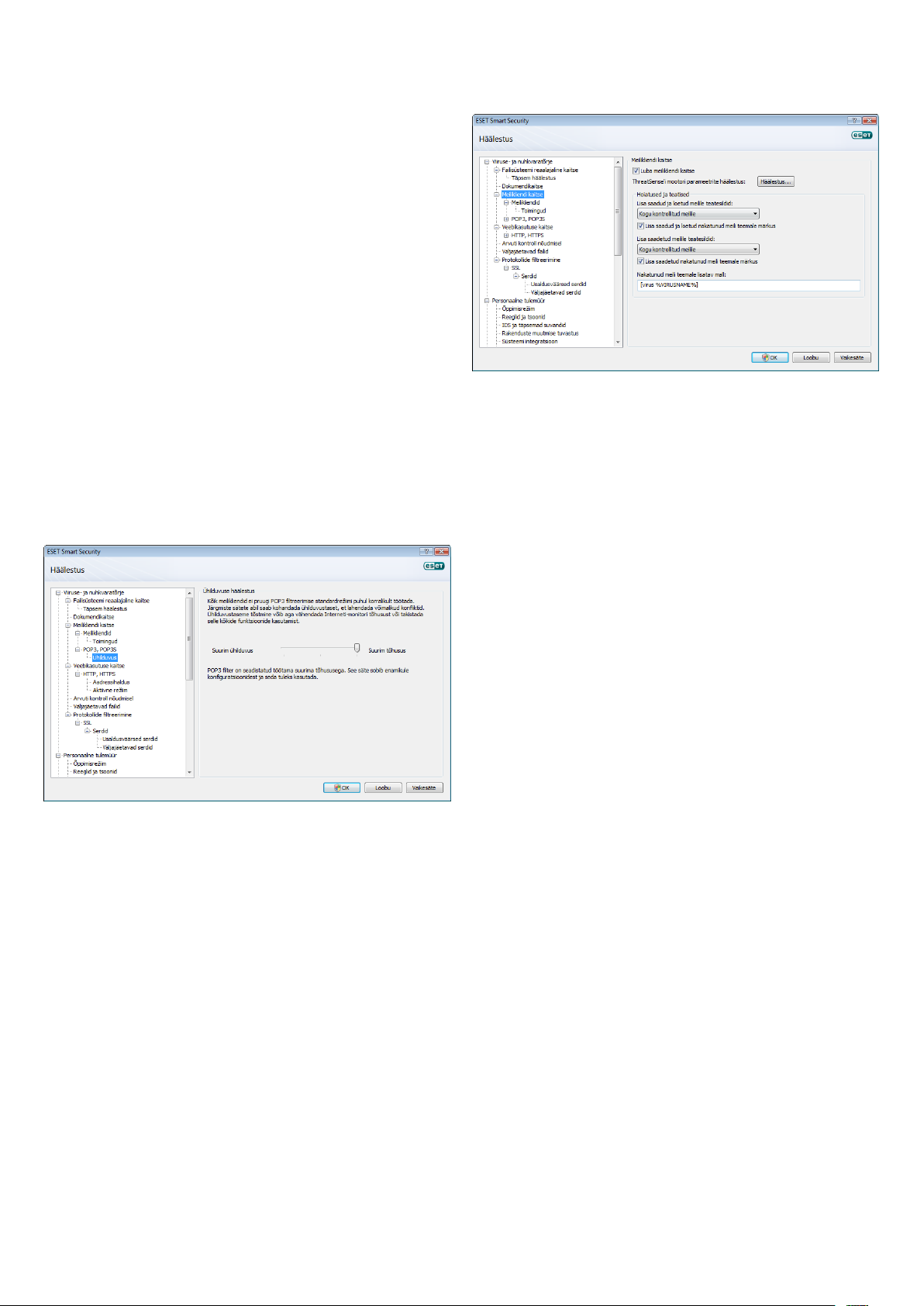

4.1.2.1.1 Ühilduvus

Mõne meiliprogrammi puhul võib tekkida probleeme POP3

filtreerimisega (nt sõnumite vastuvõtmisel aeglase internetiühenduse

kaudu võib kontrollimine põhjustada ajalõpu). Sel juhul proovige

muuta kontrollimise viisi. Puhastusprotsessi kiirust võib suurendada

kontrollitaseme alandamine. Kui soovite kohandada POP3

filtreerimise kontrollitaset, valige Viiruse- ja nuhkvaratõrje >

Meilikaitse > POP3 > Ühilduvus.

Kui on lubatud suvand Suurim tõhusus, eemaldatakse sissetungid

nakatunud sõnumitest ja teave sissetungi kohta lisatakse algse meili

teemasse (peab olema aktiivne suvand Kustuta või Puhasta või

lubatud puhastustase Range või Vaikesäte).

Keskmine ühilduvus muudab sõnumite vastuvõtu viisi. Sõnumid

saadetakse meilikliendile järk-järgult – pärast sõnumi viimase osa

edastamist kontrollitakse sissetungide olemasolu. Selle kontrollitaseme

puhul nakkuserisk siiski suureneb. Puhastustase ja siltide kasutamine

(hoiatusteatised, mis lisatakse meilisõnumi teemareale ja kehale) on

samasugune nagu suurima tõhususe sätte puhul.

Taseme Suurim ühilduvus puhul hoiatatakse kasutajat hoiatusakna

abil, kus kuvatakse teade nakatunud sõnumi vastuvõtu kohta.

Vastuvõetud sõnumite teemareale ega meilikehale ei lisata teavet

nakatunud failide kohta ja sissetunge automaatselt ei eemaldata.

Kasutaja peab sissetungid ise meilikliendis kustutama.

4.1.2.2.1 Teatesiltide lisamine meilikehale

Iga tarkvara ESET Smart Security abil kontrollitud meilisõnumi võib

tähistada teatesildiga, mis lisatakse teemale või meilikehale. See

funktsioon suurendab adressaadi jaoks sõnumite usaldusväärsust ja

annab sissetungi avastamisel väärtuslikku teavet konkreetse sõnumi

või saatja ohutaseme kohta.

Selle funktsiooni suvanditele pääseb juurde valikute Täpsem

häälestus > Viiruse- ja nuhkvaratõrje > Meilikliendi kaitse kaudu.

Programmis võib valida suvandi Lisa saadud ja loetud meilile

teatesildid ning samuti Lisa saadetud meilile teatesildid. Kasutaja

saab valida, kas teatesildid tuleb lisada kogu meilile, ainult nakatunud

meilile või jätta üldse lisamata. Samuti võimaldab ESET Smart Security

lisada teateid nakatunud sõnumite algsele teemale. Kui soovite

lubada teemale lisamise, valige suvandid Lisa saadud ja loetud

nakatunud meili teemale märkus ja Lisa saadetud nakatunud meili

teemale MÄRKUS

4.1.2.2 Integratsioon meiliklientidega

Tarkvara ESET Smart Security integratsioon meilikliendiga tõstab

meilisõnumites leiduvate ründeprogrammide vastase aktiivse kaitse

taset. Kui teie meiliklient on toetatud, saab tarkvaras ESET Smart

Security selle integratsiooni lubada. Integratsiooni aktiveerimisel

lisatakse tarkvara ESET Smart Security rämpspostitõrje tööriistariba

otse meiliklienti. See võimaldab meili tõhusamalt kaitsta.

Integratsioonisätete kuvamiseks valige Häälestus > Kogu täpsema

häälestuse puusse sisenemine… > Mitmesugused sätted>

Meilikliendi integratsioon. Selles dialoogiaknas saate aktiveerida

integratsiooni toetatud meiliklientidega. Praegu on toetatud

meiliklientideks Microsoft Outlook, Outlook Express, Windows Mail,

Windows Live Mail ja Mozilla Thunderbird.

Kui süsteem meilikliendiga töötamisel aeglustub, valige suvand Keela

kontrollimine sisendkausta sisu muutumisel. Selline olukord võib

tekkida, kui laadite meili alla Kerio Outlook Connector Store'ist.

Meilikliendi kaitse aktiveerimiseks tuleb aktiveerida märkeruut

Luba meilikaitse jaotises Täpsem häälestus (F5) > Viiruse- ja

nuhkvaratõrje > Meilikaitse.

Teatiste sisu saab muuta väljal „Nakatunud meili teemale lisatav

mall”. Ülalkirjeldatud muudatustest võib abi olla nakatunud meili

filtreerimise automatiseerimisel, sest see võimaldab filtreerida

konkreetse teemaga meilisõnumid eraldi kausta (kui meiliklient seda

toetab).

4.1.2.3 Sissetungide eemaldamine

Nakatunud meilisõnumi vastuvõtmisel kuvatakse hoiatusaken.

Hoiatusaknas näidatakse saatja nime, meiliaadressi ja sissetungi

nime. Akna allosas on tuvastatud objekti töötlemiseks saadaval

valikud Puhasta, Kustuta ja Jäta. Soovitame peaaegu alati valida

käsu Puhasta või Kustuta. Eriolukorras, kui soovite nakatunud

faili siiski vastu võtta, valige Jäta. Kui on lubatud Range puhastus,

kuvatakse teabeaken, kus nakatunud objektide jaoks pole saadaval

ühtegi valikut.

4.1.3 Veebikasutuse kaitse

Internetiühendus on personaalarvuti standardfunktsioon. Kahjuks on

sellest saanud ka peamine vahend ründeprogrammide edastamiseks.

Seetõttu on oluline, et mõtleksite veebikasutuse kaitse hoolega

läbi. Soovitame tungivalt aktiveerida suvandi Luba veebikasutuse

kaitse. See suvand asub jaotises Täpsem häälestus (F5) > Viiruse- ja

nuhkvaratõrje> Veebikasutuse kaitse.

15

4.1.3.1 HTTP, HTTPs

Veebikasutuse kaitse jälgib brauserite ja kaugserverite vahelist sidet

ning vastab HTTP-protokolli (Hypertext Transfer Protocol, hüperteksti

edastusprotokoll) ja HTTPS-protokolli (krüptitud side) reeglitele.

Vaikimisi on ESET Smart Security konfigureeritud kasutama enamiku

veebibrauserite standardeid. HTTP-skanneri häälestussuvandeid

saab siiski muuta jaotises Veebikasutuse kaitse > HTTP, HTTPS.

HTTP-filtri põhiaknas saab valida või tühistada suvandi Luba HTTP

kontrollimine. Samuti saab määrata HTTP-sideks kasutatavate

portide numbrid. Vaikimisi on eelnevalt määratud pordinumbrid 80,

8080 ja 3128. HTTPS-protokolli kontrollimine võib toimuda järgmistes

režiimides.

4.1.3.1.1 Aadressihaldus

Selles jaotises saab määrata tõkestatud, lubatud ja kontrollist

väljajäetavad HTTP-aadressid.

Aadressiloendite haldamiseks kasutatakse nuppe Lisa, Muuda,

Eemalda jaEkspordi. Tõkestatud aadresside loendis olevatele

veebisaitidele juurdepääs puudub. Kontrollist väljajäetavate

aadresside loendis olevate veebisaitide poole saab pöörduda

ründeprogrammide olemasolu kontrollimata. Kui lubate suvandi

Luba juurdepääsu ainult lubatud aadresside loendis toodud HTTPaadressidele, on kättesaadavad üksnes lubatud aadresside loendis

olevad aadressid, kõik muud HTTP-aadressid tõkestatakse.

Kõigis loendites saab kasutada erimärke * (tärn) ja ? (küsimärk).

Tärn asendab iga märgijada ning küsimärk asendab suvalist märki.

Eriti tähelepanelik tuleb olla kontrollist väljajäetavate aadresside

määramisel, sest loend peaks sisaldama üksnes usaldusväärseid ja

ohutuid aadresse. Samuti tuleb jälgida, et sümboleid * ja ? kasutatakse

selles loendis õigesti. Loendi aktiveerimiseks valige suvand Loend

aktiivne. Kui soovite teavitust loendis leiduva aadressi sisestamise

kohta, valige suvand Loendi aadressi rakendamisel teavita.

Ära kasuta HTTPS-protokolli kontrollimist

Krüptitud sidet ei kontrollita.

Kasuta HTTPS-protokolli kontrollimist valitud portide puhul

HTTPS-protokolli kontrollitakse ainult jaotises HTTPS-protokolli jaoks

kasutatavad pordid määratud portide puhul.

Kasuta HTTPS-protokolli kontrollimist valitud porte kasutavate ja

internetibrauseriks märgitud rakenduste puhul

Kontrollitakse ainult rakendusi, mis on määratud brauserite jaotises ja

kasutavad jaotises HTTPS-protokolli jaoks kasutatavad pordid määratud

porte.

4.1.3.1.2 Veebibrauserid

ESET Smart Security sisaldab funktsiooni Veebibrauserid, mis

võimaldab kasutajal määrata, kas konkreetne rakendus on brauser või

mitte. Kui kasutaja märgib rakenduse brauseriks, jälgitakse kogu selle

rakenduse sidet, olenemata kasutatavatest portidest.

Veebibrauserite funktsioon täiendab HTTP kontrollimise funktsiooni,

sest HTTP kontroll toimub ainult eelnevalt määratud portide puhul.

Paljud internetiteenused kasutavad aga dünaamiliselt muutuvaid või

tundmatuid pordinumbreid. Et seda arvestada, võib veebibrauseris

kehtestada kontrolli pordi kaudu toimuva side üle, olenemata

ühenduse parameetritest.

16

Brauseriteks märgitud rakenduste loendile pääseb juurde otse

HTTP haru alammenüüst Veebibrauserid. See jaotis sisaldab ka

alammenüüd Aktiivne režiim, mis määrab Interneti-brauserite

kontrollrežiimi. Suvand Aktiivne režiim on kasulik, sest sel juhul

kontrollitakse edastatavaid andmeid tervikuna. Kui suvand pole

lubatud, jälgitakse rakenduste sidet järk-järgult pakkide kaupa. See

vähendab andmekontrolli tõhusust, kuid tagab samas loendisse

kuuluvate rakenduste parema ühilduvuse. Kui suvandi kasutamisel ei

esine mingeid probleeme, soovitame lubada aktiivse kontrollrežiimi.

Selleks valige soovitud rakenduse kõrval asuv märkeruut.

4.1.4 Arvuti kontroll

Kui kahtlustate, et arvuti on nakatunud (käitub ebanormaalselt), käivitage

sissetungide uurimiseks arvuti kontroll nõudmisel. Turvalisuse seisukohast

on oluline, et arvutit ei kontrollitaks mitte ainult nakkuse kahtlusel,

vaid korrapäraselt igapäevaste turbemeetmete osana. Regulaarne

kontroll tagab niisuguste sissetungide avastamise, mida reaalajaline

skanner nende kettale salvestamisel ei tuvastanud. See võib juhtuda, kui

reaalajaline skanner oli nakatumise ajal keelatud või viirusesignatuuride

andmebaas oli vananenud.

Soovitame käivitada nõudmispõhise kontrolli vähemalt korra

Kontrolli saab konfigureerida ajastatud toiminguna valiku Tööriistad

> Planeerija kaudu.

4.1.4.1 Kontrolli tüüp

Kasutusel on kaks kontrolli tüüpi. Standardkontroll kontrollib

süsteemi kiiresti üle, kontrollparameetreid pole vaja täiendavalt

konfigureerida. Kohandatud kontroll… võimaldab kasutajal valida

eelnevalt määratletud kontrollprofiili, samuti valida kontrolliobjekte

puustruktuurist.

4.1.4.1.1 Standardkontroll

Standardkontroll on kasutajasõbralik meetod, mis võimaldab kiiresti

käivitada arvuti kontrolli ja puhastada nakatunud failid kasutaja

sekkumiseta. Selle põhieeliseks on lihtne kasutamine, mis ei nõua

kontrolli üksikasjalikku konfigureerimist. Standardkontroll vaatab

läbi kõik kohalike draivide failid ning puhastab või kustutab avastatud

sissetungid automaatselt. Puhastustase seatakse automaatselt

vaikeväärtusele. Puhastustüüpide kohta leiate lisateavet peatükist

„Puhastamine” (vt lk 20).

Standardkontrolli profiil on ette nähtud kasutajatele, kes soovivad

oma arvutit kiiresti ja hõlpsalt kontrollida. See pakub tõhusa kontrollija puhastuslahenduse ulatusliku konfigureerimiseta.

4.1.4.1.2 Kohandatud kontroll

Kohandatud kontroll on optimaalne lahendus juhul, kui soovite

määrata kontrollparameetreid, näiteks kontrolli sihtmärke ja

meetodeid. Kohandatud kontrolli eeliseks on võimalus parameetreid

üksikasjalikult konfigureerida. Konfiguratsioonid saab salvestada

kasutaja määratletud kontrolliprofiilidena, mis võib olla kasulik, kui

kontrollitakse korduvalt samade parameetrite alusel.

Kontrolli sihtmärkide valimiseks kasutage sihtmärgi kiirvaliku

rippmenüüd või valige sihtmärgid puustruktuurist, kus on loetletud

kõik arvutis saadaolevad seadmed. Lisaks on võimalik valida kolme

puhastustaseme vahel. Selleks klõpsake valikutel Häälestus… >

Puhastamine. Kui teid huvitab üksnes süsteemi kontrollimine ilma

lisatoiminguteta, valige märkeruut Kontrolli puhastamata.

Arvuti kontrollimine kohandatud kontrollrežiimi abil sobib kogenud

kasutajatele, kes on eelnevalt viirusetõrjeprogramme kasutanud.

4.1.4.2 Kontrolli sihtmärgid

Kontrolli sihtmärkide rippmenüüst saab valida faile, kaustu ja

seadmeid (kettaid), mida tuleb viiruste olemasolu suhtes kontrollida.

Sihtmärgi kiirvaliku menüü kaudu saab valida alljärgnevaid sihtmärke.

Profiili sätete alusel – kontrollitakse valitud kontrolliprofiilis

määratud sihtmärke.

Irdkandjad – disketid, USB-mäluseadmed, CD-d/DVD-d.

Kohalikud draivid – kontrollitakse kõiki süsteemi kõvakettaid.

Võrgudraivid – kontrollitakse kõiki ühendatud draive.

Valik puudub – tühistatakse kõik valikud.

Kontrolli sihtmärgi saab täpsemalt määrata ka kontrollimisele

kuuluva kausta või failitee sisestamise teel. Valige sihtmärgid

puustruktuurist, kus on loetletud kõik arvutis saadaolevad seadmed.

17

4.1.4.3 Kontrolliprofiilid

4.1.5.1 SSL

Arvuti kontrolli eelistatavad parameetrid võib salvestada profiilina.

Kontrolliprofiili loomise eeliseks on, et seda saab kontrollimisel

kasutada ka edaspidi. Soovitame luua nii mitu profiili erinevate

kontrolli sihtmärkide, kontrollimeetodite ja muude parameetritega,

kui tavaliselt kasutate.

Et luua uus profiil, mida saab tulevikus korduvalt kontrollimiseks

kasutada, valige Täpsem häälestus (F5) > Arvuti kontroll nõudmisel.

Olemasolevate kontrolliprofiilide loendi ja uue profiili loomise käsu

kuvamiseks klõpsake parempoolsel nupul Profiilid…. Järgneval kuval

ThreatSense'i mootori parameetrite häälestus on toodud kontrolli

häälestuse kõik parameetrid. See aitab teil luua oma vajadustele

vastava kontrolliprofiili.

Näide: Oletame, et soovite luua oma kontrolliprofiili ja profiilile

Standardkontroll määratud konfiguratsioon on osaliselt sobiv. Kuid te ei

vaja käitusaegsete pakkijate ega võimalike ohtlike rakenduste kontrolli,

tahate aga rakendada suvandit Range puhastus. Klõpsake aknas

Konfiguratsiooniprofiilid nupul Lisa…. Sisestage väljale Profiili nimi oma

uue profiili nimi ja valige rippmenüüst Kopeeri sätted profiilist: punkt

Smart-kontroll. Seejärel kohandage ülejäänud parameetreid oma soovi

kohaselt.

ESET Smart Security 4 võimaldab kontrollida SSL-protokolli kapseldatud

protokolle. On olemas mitmesuguseid kontrollirežiime SSL-iga kaitstud

side jaoks, mis rakendab usaldusväärseid serte, tundmatuid serte või SSLiga kaitstud side kontrollimisest väljajäetavaid serte.

Kontrolli alati SSL-protokolli (väljajäetavad ja usaldusväärsed

serdid jäävad kehtima) – valige see suvand, kui soovite kontrollida

kogu SSL-iga kaitstud sidet, välja arvatud side, mida kaitsevad

kontrollist väljajäetavad serdid. Kui luuakse uus sideseanss, mis

kasutab tundmatut allkirjastatud serti, kasutajat sellest ei teavitata ja

side filtreeritakse automaatselt. Kui kasutaja pöördub serverisse, mis

kasutab kasutaja poolt usaldusväärseks märgitud ebausaldusväärset

serti (see lisatakse usaldusväärsete sertide loendisse), lubatakse side

serveriga ja sidekanali sisu filtreeritakse.

Küsi külastamata saitide kohta (tundmatud serdid) – kui sisenete

uuele SLL-iga kaitstud saidile (millel on tundmatu sert), kuvatakse

toimingu valimist võimaldav dialoogiaken. See režiim võimaldab luua

kontrollist väljajäetavate SSL-sertide loendi.

Ära kontrolli SSL-protokolli – kui see suvand on valitud, ei kontrolli

programm SSL-i kaudu toimuvat sidet.

Kui serti ei saa usaldusväärsete juursertimiskeskuste salve abil kontrollida

Küsi serdi kehtivuse kohta – kasutajal palutakse valida sooritatav

toiming.

Tõkesta serti kasutav side – katkestab ühenduse serti kasutava saidiga.

4.1.5 Protokolli filtreerimine

Rakendusprotokollide POP3 ja HTTP viirusetõrje tagab kontrollimootor

ThreatSense, mis integreerib sujuvalt kõik tänapäevased ründevara

otsimise võtted. Kontroll töötab automaatselt, sõltumata kasutatavast

veebibrauserist või meilikliendist. Protokolli filtreerimiseks saab kasutada

alljärgnevaid suvandeid (kui suvand Luba rakenduseprotokollide sisu

filtreerimine on sisse lülitatud).

HTTP- ja POP3-portidest – piirab side kontrollimist nii, et see hõlmab

ainult teadaolevaid HTTP- ja POP3-porte.

Internetibrauseriks või meilikliendiks märgitud rakendustest– valige

see suvand, kui soovite filtreerida ainult brauseriteks (Veebikasutuse

kaitse > HTTP, HTTPS > Veebibrauserid) ja meiliklientideks (Meilikliendi

kaitse > POP3, POP3S > Meilikliendid) märgitud rakenduste sidet.

Internetibrauseriks või meilikliendiks märgitud rakendustest ja

portidest – ründevara esinemise suhtes kontrollitakse nii porte kui ka

brausereid.

Märkus.

Alates Windows Vista hoolduspaketist 1 ja Windows Server 2008st kasutatakse uut side filtreerimist. Seetõttu pole protokolli

filtreerimise jaotis saadaval.

Kui sert on kehtetu või rikutud

Küsi serdi kehtivuse kohta – kasutajal palutakse valida sooritatav

toiming.

Tõkesta serti kasutav side – katkestab ühenduse serti kasutava saidiga.

4.1.5.1.1 Usaldusväärsed serdid

Lisaks sisseehitatud usaldusväärsete juursertimiskeskuste salvele,

kuhu ESET Smart Security 4 salvestab usaldusväärsed serdid, saab luua

usaldusväärsete sertide kohandatud loendi. Seda saab vaadata jaotises

Häälestus (F5) > Protokolli filtreerimine > SSL > Usaldusväärsed serdid.

4.1.5.1.2 Väljajäetavad serdid

Väljajäetavate sertide jaotis sisaldab turvaliseks peetavaid serte. Sellesse

loendisse kantud serte kasutava krüptitud side sisu programm ei kontrolli.

Soovitame installida ainult need veebiserdid, mille turvalisus on tagatud ja

mille sisu pole vaja filtreerida.

4.1.6 ThreatSense'i mootori parameetrite häälestus

ThreatSense on tehnoloogia, mis koosneb komplekssetest

ohutuvastusmeetoditest. See tehnoloogia on ennetav, mis tähendab,

et kaitse tagatakse ka uue ohu leviku esimestel tundidel. ThreatSense

kasutab mitme meetodi kombinatsiooni (koodi analüüs, koodi

emuleerimine, geneerilised signatuurid, viirusesignatuurid), mis

toimib kooskõlastatult ja parandab oluliselt süsteemi turvalisust.

Kontrollimootor suudab kontrollida samal ajal mitut andmevoogu,

maksimeerides tõhususe ja tuvastuskiiruse. Tehnoloogia ThreatSense

kõrvaldab edukalt ka juurkomplektid.

Tehnoloogia ThreatSense häälestussuvandid võimaldavad kasutajal

määrata mitu kontrollparameetrit:

• kontrollitavate failide tüübi ja laiendid,

• mitmesuguste tuvastusmeetodite kombinatsiooni,

• puhastustaseme jne.

18

Häälestusakna avamiseks klõpsake mõne tehnoloogiat

ThreatSense kasutava mooduli häälestusaknas nupul Häälestus…

(vtallpool). Erinevad turbestsenaariumid võivad nõuda erinevaid

konfiguratsioone. Seda arvestades saab ThreatSense'i eraldi

konfigureerida järgmiste kaitsemoodulite jaoks:

• failisüsteemi reaalajaline kaitse,

4.1.6.2 Suvandid

Suvandite jaotises saab kasutaja valida meetodid, mida kasutada

süsteemist sissetungide otsimisel. Saadaval on järgmised suvandid.

Signatuurid – signatuuride abil saab sissetunge nime järgi täpselt ja

usaldusväärselt avastada ning identifitseerida.

• süsteemi käivitusfailide kontroll,

• meilikaitse,

• veebikasutuse kaitse,

• arvuti kontroll nõudmisel.

ThreatSense'i parameetrid on iga mooduli puhul ülimalt optimeeritud ja

nende muutmine võib süsteemi tööd märgatavalt mõjutada. Näiteks võib

käitusaegsete pakkijate alatise kontrollimise parameetrite muutmine

või täpsema heuristika lubamine failisüsteemi reaalajalise kaitse

moodulis süsteemi tööd tugevasti aeglustada (tavaliselt kontrollitakse

nende meetodite abil ainult vastloodud faile). Seetõttu soovitame jätta

ThreatSense'i vaikeparameetrid muutmata kõigis moodulites peale arvuti

kontrolli.

4.1.6.1 Objektide häälestus

Jaotises Objektid saab määrata, milliseid arvuti osi ja faile sissetungide

suhtes kontrollitakse.

Heuristika – heuristika on algoritm programmide (ründeiseloomuga)

tegevuse analüüsimiseks. Heuristilise tuvastuse põhieeliseks on võime

tuvastada uusi ründeprogramme, mida varem olemas ei olnud või mis

puudusid tuntud viiruste loendist (viirusesignatuuride andmebaasist).

Täpsem heuristika – täpsem heuristika sisaldab ESET-is välja

töötatud ainulaadset heuristilist algoritmi, mis on optimeeritud

kõrgprogrammeerimiskeeles kirjutatud arvutiusside ja Trooja

hobuste tuvastamiseks. Tänu täpsemale heuristikale on

programmi tuvastusvõime märkimisväärselt suurem.

Reklaamvara/nuhkvara/riskvara – see kategooria hõlmab tarkvara,

mis kogub kasutajate kohta mitmesuguseid tundlikke andmeid ilma

hoiatamata. Ka sisaldab see kategooria reklaammaterjali kuvavat

tarkvara.

Võimalikud ohtlikud rakendused – mõistet „võimalikud ohtlikud

rakendused” kasutatakse seadusliku kaubandusliku tarkvara

tähistamiseks. See hõlmab niisuguseid programme nagu kaugpääsu

võimaldavad tööriistad. Seetõttu on see suvand vaikimisi keelatud.

Võimalikud soovimatud rakendused – võimalikud soovimatud

rakendused pole tingimata ründeprogrammid, kuid võivad arvuti

jõudlust negatiivselt mõjutada. Niisuguse rakenduse installimine

eeldab tavaliselt kasutaja nõusolekut. Kui need on arvutis olemas,

käitub operatsioonisüsteem võrreldes installimiseelse ajaga

teistmoodi. Kõige olulisemateks muudatusteks on soovimatud

hüpikaknad, varjatud protsesside aktiveerimine ja käitamine,

süsteemi ressursside intensiivsem kasutamine, muutunud

otsingutulemused ja kaugserveritega suhtlevad rakendused.

Põhimälu – kontrollib süsteemi põhimälu ründavate ohtude

olemasolu.

Alglaadimissektorid – kontrollib alglaadimissektoreid, et leida põhialglaadimiskirjes leiduvad viirused.

Failid – tagab kõigi tavapäraste failitüüpide (programmide, piltide,

heli- ja videofailide, andmebaasifailide jne) kontrollimise.

Meilifailid – kontrollib erifaile, mis sisaldavad meilisõnumeid.

Arhiivid – tagab arhiivideks tihendatud failide

(.rar, .zip, .arj, .tar jne) kontrollimise.

Iseavanevad arhiivid – kontrollib faile, mis asuvad iseavanevates

arhiivides, laiendiks tavaliselt .exe.

Käitusaegsed pakkijad – erinevalt tavaarhiivitüüpidest hõrendatakse

käitusaegsed pakkijad mälus lisaks standardsetele staatilistele pakkijatele

(UPX, yoda, ASPack, FGS jne).

19

4.1.6.3 Puhastamine

Puhastussätted määravad skanneri käitumise nakatunud failide

puhastamisel. Kasutusel on kolm puhastustaset.

Ei puhastata

Nakatunud faile ei puhastata automaatselt. Programm kuvab

hoiatusakna ja laseb kasutajal toimingu valida.

Vaiketase

Programm proovib nakatunud faili automaatselt puhastada või

kustutada. Kui õiget toimingut ei õnnestu automaatselt valida, pakub

programm edasiste toimingute valiku. Edasiste toimingute valik

kuvatakse ka siis, kui eelnevalt määratud toimingut ei õnnestunud

lõpule viia.

Range puhastus

Programm puhastab või kustutab kõik nakatunud failid (kaasa arvatud

arhiivid). Ainsaks erandiks on süsteemifailid. Kui neid ei saa puhastada,

pakutakse kasutajale hoiatusaknas võimalik toiming.

Hoiatus.

Vaikerežiimis kustutatakse kogu arhiivifail üksnes siis, kui kõik arhiivis

asuvad failid on nakatunud. Kui arhiiv sisaldab ka puhtaid faile, siis seda

ei kustutata. Kui nakatunud arhiivifail leitakse ranges puhastusrežiimis,

kustutatakse kogu arhiiv, isegi juhul, kui leidub puhtaid faile.

4.1.6.4 Laiendid

Laiend on failinime punktiga eraldatud osa. Laiend määrab faili tüübi

ja sisu. See ThreatSense'i parameetrite häälestuse jaotis võimaldab

määrata kontrollitavate failide tüübid.

Vaikimisi kontrollitakse kõiki faile laiendist hoolimata. Kontrollist

väljajäetavate failide loendisse võib lisada suvalisi laiendeid. Kui suvand

Kontrolli kõiki faile on märkimata, siis loend muutub ja selles kuvatakse

kõik sel korral kontrollitavad faililaiendid. Nuppude Lisa ja Eemalda abil

saab lubada või keelata soovitud laiendite kontrollimise.

Laiendita failide kontrollimise lubamiseks valige suvand

Kontrolli laiendita faile.

Failide kontrollist väljajätmine on kasulik, kui teatud failitüüpide

kontroll häirib vastavaid laiendeid kasutava programmi tööd. Näiteks

MS Exchange Serveri kasutamisel võib olla soovitav jätta välja laiendid

.edb, .eml ja .tmp.

4.1.6.5 Piirid

Piiride jaotises saab määrata kontrollitavate objektide suurima mahu

ja arhiivide suurima pesastamistaseme.

Objekti suurim maht (baitides)

Määrab kontrollitavate objektide suurima mahu. Kasutatav

viirusetõrjemoodul kontrollib seejärel ainult määratud mahust väiksemaid

objekte. Vaikeväärtust ei ole soovitatav muuta, sest tavaliselt pole selleks

põhjust. Seda suvandit tasub muuta ainult kogenumatel kasutajatel,

kellel võivad olla kindlad põhjused suuremate objektide kontrollist

väljajätmiseks.

Pikim aeg objekti kontrollimiseks (s)

Määrab pikima aja ühe objekti kontrollimiseks. Kui siia on sisestatud

kasutaja määratud väärtus, lõpetab viirusetõrjemoodul pärast selle

ajavahemiku möödumist objekti kontrollimise, olenemata sellest, kas

kontroll lõpetati või mitte.

Arhiivi pesastamistase

Määrab arhiivide kontrolli suurima sügavuse. Vaikeväärtust 10 ei

ole soovitatav, sest tavaoludes pole selle muutmiseks põhjust. Kui

kontroll lõpetatakse pesastatud arhiivide arvu tõttu enneaegu, jääb

arhiiv kontrollimata.

Arhiivis asuva faili suurim maht (baitides)

See suvand võimaldab määrata arhiivides sisalduvate kontrollitavate

failide suurima mahu (pärast ekstraktimist). Kui arhiivi kontrollimine

sel põhjusel enneaegu lõpetatakse, jääb arhiiv kontrollimata.

4.1.6.6 Muu

Kontrolli vahelduvaid andmevoogusid (ADS-i)

Vahelduvad andmevood (ADS), mida kasutab NTFS-failisüsteem,

on faili- ja kaustaseosed, mis on tavaliste kontrollivõtete puhul

nähtamatud. Paljud sissetungid üritavad avastamist vältida

vahelduvateks andmevoogudeks maskeerumise teel.

Käita taustakontrolli madala prioriteediga

Iga kontrollijada tarvitab teatud hulga süsteemi ressurssidest. Kui

töötate programmidega, mis kasutavad süsteemi ressursse suure

koormusega, saate aktiveerida madala prioriteediga taustakontrolli ja

hoida ressursse oma rakenduste jaoks.

Logi kõik objektid

Kui see suvand on valitud, näitab logifail kõiki kontrollitud faile, isegi

neid, mis pole nakatunud.

Säilita viimase kasutuskorra ajatempel

Märkige see suvand, kui soovite säilitada kontrollitavate failide

algse pöördusaja, mitte seda uuendada (nt kasutamiseks

andmevarundussüsteemidega).

Keri logi

See suvand võimaldab lubada ja keelata logide kerimise. Valimise

korral keritakse teavet aknas ülespoole.

Kuva kontrolli lõpulejõudmise teatis eraldi aknas

Avab eraldi akna, milles on andmed kontrolli tulemuste kohta.

20

4.1.7 Sissetungi avastamine

Sissetung võib süsteemi jõuda mitmesugustest allikatest:

veebilehtedelt, ühiskaustadest, meili kaudu või arvuti irdseadmetelt

(USB, väliskettad, CD-d, DVD-d, disketid jne).

Kui arvutil esineb ründevaraga nakatumise tundemärke (nt aeglane

töö, sagedane hangumine jne), soovitame toimida järgmiselt.

• Avage ESET Smart Security ja klõpsake valikul Arvuti kontroll.

• Klõpsake valikul Standardkontroll

(lisateavet saate osast „Standardkontroll”).

• Pärast kontrolli lõppu vaadake üle logi, et saada teada

kontrollitud, nakatunud ja puhastatud failide arv.

Arhiivis asuvate failide kustutamine

Vaikepuhastusrežiimis kustutatakse kogu arhiiv ainult juhul, kui see

sisaldab vaid nakatunud faile ja mitte ühegi puhast faili. Teisisõnu,

arhiivi ei kustutata juhul, kui see sisaldab ka puhtaid kahjutuid faile.

Range puhastusrežiimiga kontrolli puhul olge ettevaatlik – rangel

puhastamisel kustutatakse arhiiv ka juhul, kui selles leidub vähemalt

üks nakatunud fail, olenemata arhiivi teiste failide seisundist.

4.2 Personaalne tulemüür

Personaalne tulemüür kontrollib kogu süsteemi sisenevat ja sealt

väljuvat võrguliiklust. See toimub üksikute võrguühenduste lubamise

või keelamise teel määratud filtreerimisreeglite alusel. Tulemüür

kaitseb kaugarvutitest lähtuvate rünnete eest ja võimaldab tõkestada

teatud teenuseid. Tulemüür tagab ka HTTP- ja POP3-protokolli

viirusetõrje. See funktsioon on arvutiturbe väga tähtis element.

Kui soovite kontrollida ainult ketta teatud osa, klõpsake valikul

Kohandatud kontroll ja valige viiruste suhtes kontrollitavad sihtmärgid.

Toome näite sissetungidega toimimise kohta programmis ESET

Smart Security. Oletame, et sissetungi avastab failisüsteemi reaalajaseiremoodul, mis kasutab vaikepuhastustaset. Seiremoodul üritab

faili puhastada või kustutada. Kui reaalaja-kaitsemooduli jaoks pole

eelnevalt määratud edasist toimingut, palutakse hoiatusaknas valida

sobiv variant. Tavaliselt on saadaval variandid Puhasta, Kustuta ja

Jäta. Variandi Jäta valimine pole soovitatav, sest nakatunud failid

jäävad puutumata. Erandiks on olukord, mil olete kindlalt veendunud,

et fail on kahjutu ja tuvastati ekslikult.

Puhastamine ja kustutamine

Kasutage puhastamist, kui puhast faili ründas viirus, mis lisas

puhastatavale failile ründeprogrammi. Sel juhul proovige kõigepealt

nakatunud faili puhastada, et taastada selle esialgne olek. Kui fail

koosneb üksnes ründeprogrammist, siis see kustutatakse.

4.2.1 Filtreerimisrežiimid

ESET Smart Security personaalsel tulemüüril on olemas viis

filtreerimisrežiimi. Tulemüür toimib vastavalt valitud režiimile.

Filtreerimisrežiimid mõjutavad ka kasutaja sekkumise nõutavat taset.

Filtreerimiseks saab valida ühe viiest režiimist.

Automaatrežiim – vaikerežiim. See sobib kasutajatele, kes eelistavad

tulemüüri lihtsat ja mugavat kasutamist reeglite määratlemise

vajaduseta. Automaatrežiimis lubatakse kogu süsteemist väljuv liiklus

ja tõkestatakse kõik võrgu poolelt algatatud uued ühendused.

Eranditega automaatrežiim (kasutaja määratletud reeglid) – lisaks

automaatrežiimile võimaldab lisada kohandatud reegleid.

Interaktiivne režiim – võimaldab koostada personaalse tulemüüri

jaoks kohandatud konfiguratsiooni. Kui tuvastatakse side ja selle

kohta pole kehtivat reeglit, kuvatakse tundmatust ühendusest teatav

dialoogiaken. Dialoogiaknas pakutakse võimalust side lubada või

keelata. Lubamise või keelamise otsuse saab personaalse tulemüüri

uue reeglina mälusse jätta. Kui otsustate uue reegli luua, lubatakse

või tõkestatakse kõik seda tüüpi ühendused edaspidi loodud reeglist

lähtuvalt.

Reeglitepõhine režiim – blokeerib kõik ühendused, mis pole mingi