Ghid de utilizare

(destinat versiunii 4.2 a produsului sau versiunilor mai recente)

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Cuprins

1. Eset Smart Security 4 .............................4

1.1 Ce este nou...................................................................4

1.2 Cerinţe de sistem .......................................................... 5

2. Instalarea ..............................................6

2.1 Instalare tipică .............................................................. 6

2.2 Instalare personalizată .................................................. 7

2.3 Utilizarea setărilor originale ........................................... 9

2.4 Introducerea numelui de utilizator şi a parolei .................. 9

2.5 Scanare computer la cerere ............................................ 9

3. Ghidul începătorului ............................. 10

3.1 Prezentarea designului interfeţei pentru utilizator –

moduri ........................................................................10

3.1.1 Verificarea funcţionării sistemului ......................... 10

3.1.2 Ce este de făcut dacă programul

nu funcţionează corect .......................................... 11

3.2 Setarea actualizării .......................................................11

3.3 Setare zonă de încredere ................................................11

3.4 Setarea serverului proxy ............................................... 12

3.5 Protecţia setărilor ........................................................12

Copyright © 2010 by ESET, spol. s r. o.

ESET Smart Security 4 a fost dezvoltat de ESET, spol. s r.o.

Pentru mai multe informaţii vizitaţi www.eset.com.

Toate drepturile rezervate. Nicio parte a acestei documentaţii

nu poate fi reprodusă, stocată într -un sistem de recuperare

sau transmisă sub nicio formă sau prin niciun mijloc –

electronic, mecanic, prin fotocopiere, înregistrare, scanare

sau de oricare alt fel – fără permisiunea scrisă a autorului.

ESET, spol. s r.o. îşi rezervă dreptul de a modifica orice

software aplicaţie prezentat fără înştiinţare prealabilă.

Serviciu pentru clienţi internaţional: www.eset.eu/support

Serviciu pentru clienţi din America de Nord:

www.eset.com/support

REV.20100225-015

4. Lucrul cu ESET Smart Security ................13

4.1 Protecţia antivirus şi antispyware .................................. 13

4.1.1 Protecţie în timp real sistem de fişiere ....................13

4.1.1.1 Setarea controlului ...............................................13

4.1.1.1.1 Medii de scanat ....................................................13

4.1.1.1.2 Scanarea condiţionată (scanarea declanşată

de un eveniment) ..................................................13

4.1.1.1.3 Parametri suplimentari ThreatSense pentru

fişiere nou create ..................................................13

4.1.1.1.4 Setările avansate ..................................................13

4.1.1.2 Nivelurile de curăţare ............................................13

4.1.1.3 Când trebuie modificată configuraţia protecţiei

în timp real ................................................................. 14

4.1.1.4 Verificarea protecţiei în timp real ...........................14

4.1.1.5 Ce este de făcut dacă protecţia în timp real

nu funcţionează ....................................................14

4.1.2 Protecţie client email ............................................14

4.1.2.1 Verificarea POP3 ...................................................14

4.1.2.1.1 Compatibilitate ....................................................15

4.1.2.2 Integrare cu clienţi de email ...................................15

4.1.2.2.1 Adăugarea mesajelor etichetă la un corp

de mesaj email ........................................................ 15

4.1.2.3 Eliminarea infiltrărilor ...........................................16

4.1.3 Protecţie pentru acces Web ...................................16

4.1.3.1 HTTP, HTTPS .........................................................16

4.1.3.1.1 Gestionarea adreselor ...........................................16

4.1.3.1.2 Browsere Web.......................................................16

4.1.4 Scanarea computerului .........................................17

4.1.4.1 Tipurile de scanare ................................................ 17

4.1.4.1.1 Scanarea standard ................................................ 17

4.1.4.1.2 Scanarea personalizată .........................................17

4.1.4.2 Ţinte de scanare .................................................... 17

4.1.4.3 Profilurile de scanare .............................................18

4.1.5 Filtrarea protocoalelor ..........................................18

4.1.5.1 SSL .......................................................................18

4.1.5.1.1 Certificate de încredere .........................................19

4.1.5.1.2 Certificate excluse ................................................19

4.1.6 Setarea parametrilor pentru motorul ThreatSense ...19

4.1.6.1 Setarea obiectelor .................................................19

4.1.6.2 Opţiuni ................................................................19

4.1.6.3 Curăţarea ............................................................20

4.1.6.4 Extensii ...............................................................20

4.1.6.5 Limite .................................................................20

4.1.6.6 Altele ...................................................................21

4.1.7 Se detectează o infiltrare .......................................21

4.2 Protecţie firewall .......................................................... 21

4.2.1 Moduri de filtrare ................................................ 21

4.2.2 Profiluri ............................................................... 22

4.2.2.1 Gestionare profiluri .............................................. 22

4.2.3 Blochează tot traficul de reţea:

deconectează reţeaua .......................................... 22

4.2.4 Dezactivează filtrarea: permite tot traficul ............ 22

4.2.5 Configurarea şi utilizarea regulilor ........................ 22

4.2.5.1 Crearea unei reguli noi.......................................... 23

4.2.5.2 Editare reguli ....................................................... 23

4.2.6 Configurare zone ................................................. 23

4.2.6.1 Autentificare în reţea ........................................... 24

4.2.6.1.1 Autentificare zonă – Configurare client ................. 24

4.2.6.1.2 Autentificare zonă – Configurare server ................ 25

4.2.7 Stabilire conexiune – detectare .............................25

4.2.8 Scriere în log ........................................................26

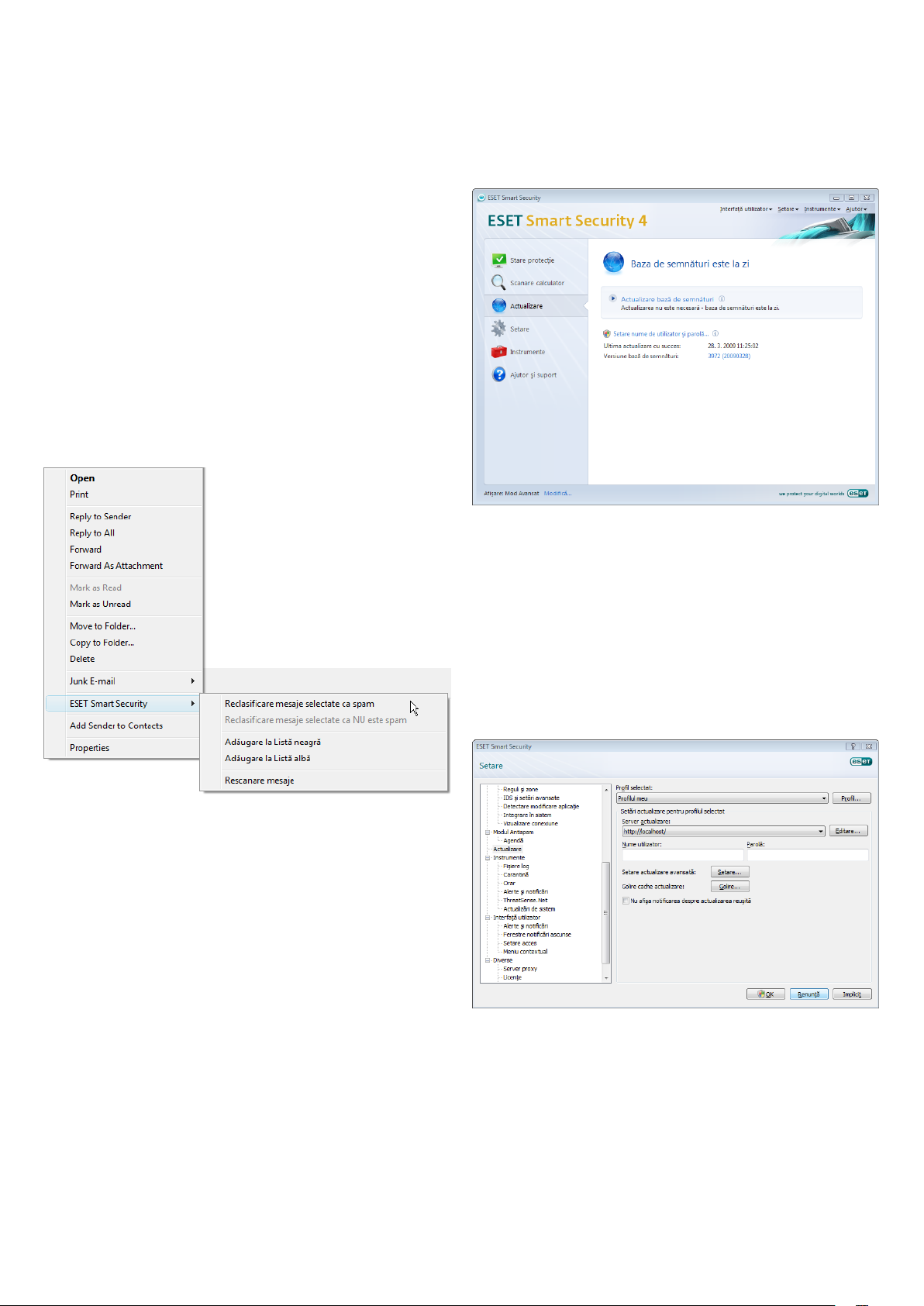

4.3 Protecţie antispam ...................................................... 26

4.3.1 Antispam autodidact ...........................................26

4.3.1.1 Adăugare adrese în Lista albă ................................ 27

4.3.1.2 Marcare mesaje ca spam ...................................... 27

4.4 Actualizarea programului ............................................. 27

4.4.1 Setarea actualizării .............................................. 27

4.4.1.1 Profilurile de actualizare ....................................... 28

4.4.1.2 Setarea actualizării avansate ................................28

4.4.1.2.1 Modul de actualizare ............................................ 28

4.4.1.2.2 Serverul proxy ...................................................... 28

4.4.1.2.3 Conectarea la LAN ............................................... 29

4.4.1.2.4 Crearea copiilor de actualizare – oglindă ............... 30

4.4.1.2.4.1 Actualizarea din oglindă ....................................... 30

4.4.1.2.4.2 Depanarea problemelor la actualizarea din oglindă ....31

4.4.2 Cum se creează sarcini de actualizare ..................... 31

4.5 Planificatorul ............................................................... 31

4.5.1 Scopul programării sarcinilor ................................ 32

4.5.2 Creare sarcini noi ................................................. 32

4.6 Carantina ....................................................................32

4.6.1 Plasarea fişierelor în carantină .............................. 32

4.6.2 Restaurarea din Carantină ................................... 32

4.6.3 Trimiterea fişierului din Carantină ......................... 33

4.7 Fişiere log ....................................................................33

4.7.1 Mentenanţa fişierelor log ..................................... 33

4.8 Interfaţa pentru utilizator .............................................34

4.8.1 Alerte şi notificări ................................................ 34

4.9 ThreatSense.Net ..........................................................35

4.9.1 Fişierele suspecte ................................................. 35

4.9.2 Statistica ............................................................. 36

4.9.3 Trimiterea ........................................................... 36

4.10 Administrarea la distanţă .............................................36

4.11 Licenţa ........................................................................ 37

5. Utilizatorii avansaţi .............................. 38

5.1 Setarea serverului proxy ...............................................38

5.2 Importul/Exportul setărilor ...........................................38

5.2.1 Exportul setărilor .................................................38

5.2.2 Importul setărilor ................................................38

5.3 Linie de comandă .........................................................38

5.4 ESET SysInspector ........................................................39

5.4.1 Interfaţa pentru utilizator şi folosirea aplicaţiei .....39

5.4.1.1 Comenzile de program .........................................40

5.4.1.2 Navigarea în ESET SysInspector.............................40

5.4.1.3 Compararea .........................................................41

5.4.1.4 SysInspector ca parte din ESET Smart Security 4 .....41

5.4.1.5 Script de serviciu ...................................................41

5.4.1.5.1 Generarea scripturilor de serviciu .......................... 42

5.4.1.5.2 Structure of the Service script ............................... 42

5.4.1.5.3 How to execute Service scripts .............................43

5.5 ESET SysRescue ...........................................................43

5.5.1 Cerinţe minime ....................................................43

5.5.2 Cum se creează un CD de salvare .......................... 43

5.5.2.1 Directoare ...........................................................44

5.5.2.2 ESET Antivirus......................................................44

5.5.2.3 Avansat ............................................................... 44

5.5.2.4 Dispozitiv USB de încărcare ..................................44

5.5.2.5 Inscripţionare ......................................................44

5.5.3 Lucrul cu ESET SysRescue .....................................44

5.5.3.1 Utilizarea ESET SysRescue ....................................44

6. Glosar .................................................45

6.1 Tipuri de infiltrări ........................................................ 45

6.1.1 Viruşi ..................................................................45

6.1.2 Viermi ................................................................. 45

6.1.3 Troieni ................................................................. 45

6.1.4 Rootkit -uri .......................................................... 45

6.1.5 Adware ............................................................... 46

6.1.6 Spyware ..............................................................46

6.1.7 Aplicaţii potenţial periculoase ..............................46

6.1.8 Aplicaţii potenţial nedorite ...................................46

6.2 Tipuri de atacuri la distanţă ......................................... 46

6.2.1 Atacuri tip DoS ....................................................46

6.2.2 Intoxicare tip DNS ................................................ 46

6.2.3 Atacuri cu viermi ..................................................46

6.2.4 Scanare port ........................................................ 47

6.2.5 Desincronizare TCP .............................................. 47

6.2.6 Relay SMB ........................................................... 47

6.2.7 Atacuri ICMP ....................................................... 47

6.3 Email ..........................................................................47

6.3.1 Reclame .............................................................. 47

6.3.2 Farse ................................................................... 48

6.3.3 Înşelătorie ...........................................................48

6.3.4 Recunoaştere trucuri spam .................................. 48

6.3.4.1 Reguli .................................................................48

6.3.4.2 Filtrul bayesian ....................................................48

6.3.4.3 Listă albă .............................................................49

6.3.4.4 Listă neagră ......................................................... 49

6.3.4.5 Controlul din partea serverului .............................49

1. Eset Smart Security 4

ESET Smart Security 4 este primul reprezentant al noii abordări de

securitate cu adevărat integrată a computerului. Produsul foloseşte

viteza şi precizia ESET NOD32 Antivirus, care este garantat de cea mai

recentă versiune a motorului de scanare ThreatSense®, combinat cu

modulele personalizate de Protecţie firewall şi Antispam. Rezultatul

este un sistem inteligent, mereu în alertă pentru atacuri şi software

dăunător, care vă pun computerul în pericol.

ESET Smart Security nu este un conglomerat brut de diverse produse

într -un singur pachet, aşa cum oferă alţi furnizori. Produsul este

rezultatul unui efort pe termen lung, pentru a combina protecţia

maximă cu un efect minim asupra sistemului. Tehnologiile avansate

bazate pe inteligenţă artificială sunt capabile să elimine într -un

mod proactiv pătrunderea viruşilor, spyware, troienilor, viermilor,

adware, rootkit -urilor şi a altor atacuri din Internet, fără a afecta

performanţele sistemului sau a vă afecteze computerul.

1.1 Ce este nou

Experienţa îndelungată a experţilor noştri în domeniul dezvoltării este

demonstrată de arhitectura complet nouă a aplicaţiei ESET Smart

Security, care garantează detecţie maximă cu cerinţe minime de

sistem. Această soluţie robustă de securitate conţine module cu mai

multe opţiuni avansate. Lista următoare vă oferă o scurtă prezentare

a acestor module.

• Antivirus şi antispyware

Acest modul se bazează pe motorul de scanare ThreatSense®, folosit

pentru prima dată în sistemul premiat NOD32 Antivirus. ThreatSense®

este optimizat şi îmbunătăţit cu noua arhitectură ESET Smart

Security.

Caracteristică Descriere

Curăţare

îmbunătăţită

Mod Scanare în

fundal

Fişiere de actualizare

de dimensiuni mai

mici

Protecţie pentru

clienţii de email

populari

Alte îmbunătăţiri

minore

Acum, sistemul antivirus curăţă şi şterge

în mod inteligent majoritatea infiltrărilor

detectate, fără a necesita intervenţia

utilizatorului.

Scanarea computerului poate fi lansată

în fundal, fără a încetini performanţele

sistemului.

Procesele de optimizare a centrului păstrează

fişierele de actualizări la dimensiuni mai

mici decât în versiunea 2.7. De asemenea,

a fost îmbunătăţită protecţia fişierelor de

actualizare împotriva deteriorărilor.

Acum este posibil să scanaţi mesajele de

email primite nu numai în Microsoft Outlook,

dar şi în Outlook Express, Windows Mail,

Windows Live Mail şi Mozilla Thunderbird.

– Accesul direct la sisteme de fişiere, pentru

viteză şi rezultate ridicate.

– Acces blocat la fişierele infectate

– Optimizare pentru Centrul de securitate

Windows, inclusiv pentru Vista.

• Protecţie firewall

Protecţia firewall monitorizează tot traficul dintre un computer

protejat şi alte computere din reţea. Protecţia firewall ESET conţine

funcţiile avansate prezentate mai jos.

Caracteristică Descriere

Profiluri Profilurile reprezintă un instrument de control

al comportamentului protecţiei firewall ESET

Smart Security. Profilurile multiple, cărora

le pot fi atribuite reguli diferite, le permit

utilizatorilor să influenţeze cu uşurinţă

comportamentul protecţiei firewall.

Autentificare zonă Le permite utilizatorilor să identifice reţeaua

la care stabilesc conexiunea şi să definească

o acţiune (de exemplu comutarea profilului

pentru protecţia firewall şi blocarea

comunicărilor către zonă) pe baza acestor

informaţii.

Scanare comunicare

în reţea la niveluri

joase

Suport pentru IPv6 Protecţia firewall ESET afişează adrese IPv6 şi

Monitorizarea

fişierelor executabile

Scanare fişiere

integrată cu HTTP(s)

şi POP3(s)

Sistem de detectare

a intruziunilor

Modurile Interactiv,

Bazat pe politică,

Învăţare, Automat şi

Automat cu excepţii

Înlocuieşte

Paravanul de

protecţie Windows

integrat

Scanarea comunicării în reţea la nivelul

Legătură de date permite protecţiei firewall

ESET să învingă o varietate de atacuri, care

altminteri nu ar fi detectabile.

permite utilizatorilor să creeze reguli pentru ele.

Se monitorizează modificările în fişierele

executabile, pentru a preveni infectarea. Este

posibilă permiterea modificării de fişiere ale

aplicaţiilor semnate.

Scanare de fişiere integrată a protocoalele de

aplicaţii HTTP(s) şi POP3(s). Utilizatorii sunt

protejaţi atunci când navighează pe Internet

sau descarcă mesajele email.

Capacitatea de a recunoaşte caracterul

comunicării în reţea şi diferitele tipuri de

atacuri de reţea cu ajutorul unei opţiuni de

interzicere automată a comunicărilor.

Utilizatorii pot selecta dacă acţiunile

protecţiei firewall vor fi executate în mod

automat sau dacă doresc să seteze reguli

în mod interactiv. Comunicarea în modul

Bazat pe politică este gestionată potrivit

regulilor predefinite de utilizator sau de

către administratorul de reţea. Modul

Învăţare creează şi salvează automat reguli

şi este adecvat pentru configurarea iniţială

aprotecţiei firewall.

Înlocuieşte Paravanul de protecţie Windows

integrat şi interacţionează cu Centrul de

securitate Windows pentru a monitoriza

starea securităţii. Instalarea ESET Smart

Security dezactivează în mod implicit

Paravanul de protecţie Windows.

4

• Antispam

Modulul Antispam ESET filtrează mesajele de email nesolicitate şi, prin

urmare, sporeşte securitatea şi confortul comunicării electronice.

Caracteristică Descriere

Determinare scor

pentru mesajele

sosite

Toate mesajele primite sunt asociate cu câte

un scor care variază de la 0 (un mesaj nu este

spam) la 100 (un mesaj este spam) şi sunt

filtrate în mod corespunzător, ajungând fie în

directorul Corespondenţă nedorită, fie întrun director particularizat creat de utilizator.

Este posibilă scanarea în paralel a mesajelor

primite.

Suportă o varietate

de tehnici de scanare

– Analiză bayesiană.

– Scanare pe bază de reguli.

– Verificare globală a bazei de date

deamprente.

Interfaţă utilizator Interfaţa pentru utilizator poate acum să

funcţioneze în modul non-grafic, care permite

controlul de la tastatură al programului ESET

Smart Security.

Compatibilitatea sporită cu aplicaţia de

citire de pe ecran le permite persoanelor cu

dizabilităţi de vedere un control mai eficient

asupra programului.

1.2 Cerinţe de sistem

Pentru funcţionarea fără probleme a versiunilor ESET Smart Security

şi ESET Smart Security Business Edition, sistemul dvs. trebuie să

îndeplinească următoarele cerinţe hardware şi software:

ESET Smart Security:

Windows 2000, XP 400 MHz 32 de biţi / 64 de biţi (x86 / x64)

128 Memorie de sistem de 512 MO de RAM

130 MO de spaţiu disponibil

Super VGA (800 × 600)

Integrare completă

cu clienţii de email

Protecţia antispam este disponibilă pentru

utilizatorii clienţilor Microsoft Outlook,

Outlook Express, Windows Mail, Windows

Live Mail şi Mozilla Thunderbird.

Este disponibilă

selectarea manuală

Opţiune de selectare sau deselectare manuală

a clasificării ca spam a mesajelor de email.

a spamului

• Altele

Caracteristică Descriere

ESET SysRescue ESET SysRescue permite utilizatorilor

să creeze un CD/DVD/USB de încărcare

conţinând ESET Smart Security, care se poate

executa independent de sistemul de operare.

Acest instrument este cel mai util în cazul

curăţării sistemului de infiltrările greu de

eliminat.

ESET SysInspector ESET SysInspector, o aplicaţie care

inspectează complet computerul, acum

este integrată direct în ESET Smart Security.

În cazul în care contactaţi Serviciul nostru

pentru clienţi utilizând opţiunea Ajutor şi

suport > Solicitare de asistenţă de la serviciul

pentru clienţi (recomandată), puteţi opta

pentru includerea unui instantaneu al stării

ESET SysInspector de pe computerul dvs.

Windows 7, Vista 1 GHz 32 de biţi / 64 de biţi (x86 / x64)

512 Memorie de sistem de 512 MO de RAM

130 MO de spaţiu disponibil

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server,

XP, 2003Server

400 MHz 32 de biţi / 64 de biţi (x86 / x64)

128 Memorie de sistem de 512 MO de RAM

130 MO de spaţiu disponibil

Super VGA (800 × 600)

Windows 7, Vista,

Windows Server2008

1 GHz 32 de biţi / 64 de biţi (x86 / x64)

512 Memorie de sistem de 512 MO de RAM

130 MO de spaţiu disponibil

Super VGA (800 × 600)

Protecţie documente Caracteristica de protecţie a documentelor

serveşte la scanarea documentelor Microsoft

Oce înainte de a fi deschise, dar şi

afişierelor descărcate automat de Internet

Explorer, cum ar fi elemente Microsoft

ActiveX.

Apărarea Noua tehnologie Apărare protejează

componentele ESET Smart Security împotriva

încercărilor de dezactivare.

5

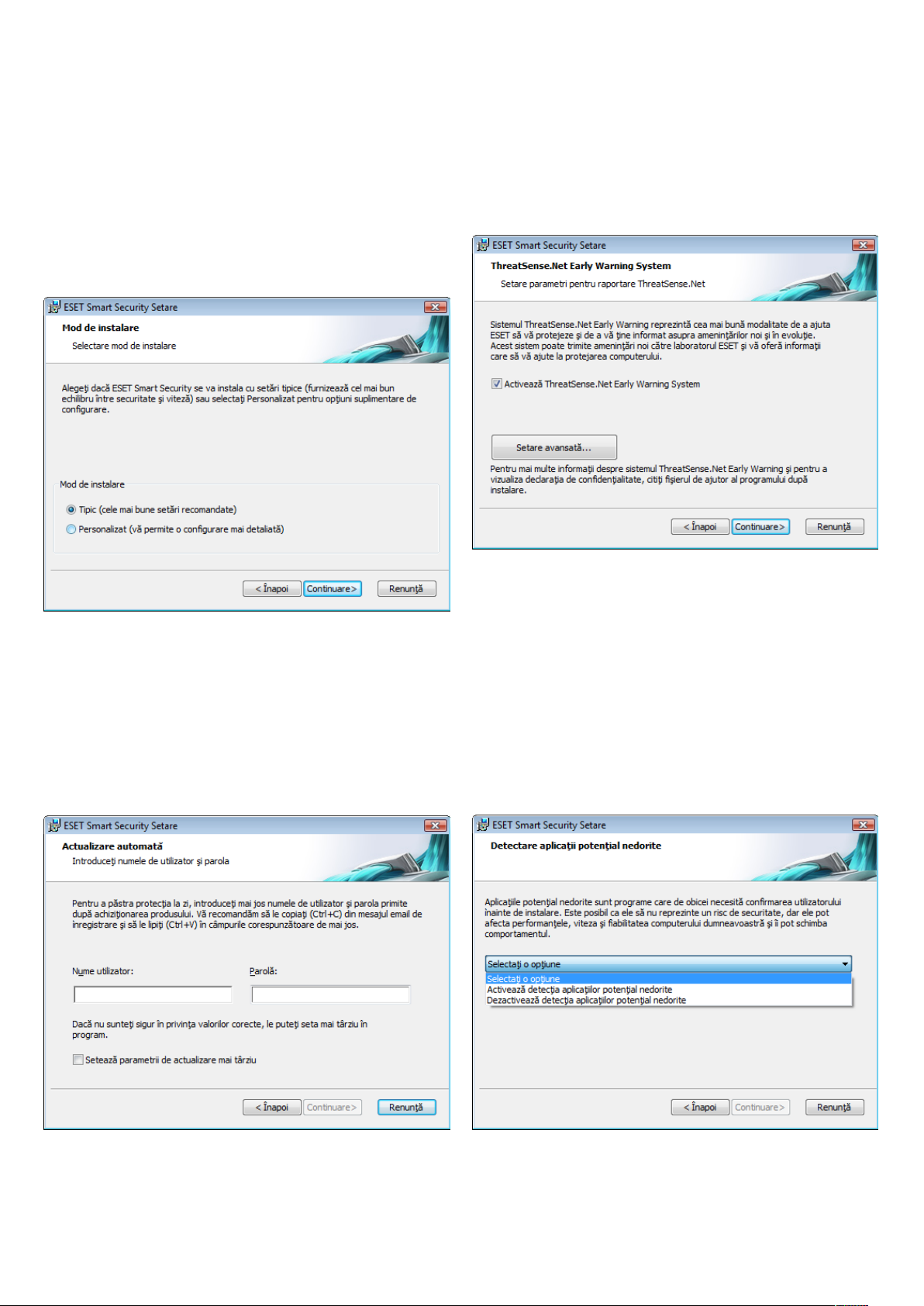

2. Instalarea

După achiziţionare, programul de instalare ESET Smart Security se

poate descărca de pe site -ul Web al ESET. Se prezintă sub forma unul

pachet ess_nt**_***.msi (ESET Smart Security) sau essbe_nt**_***.msi

(ESET Smart Security Business Edition). Lansaţi programul de instalare

şi expertul de instalare vă va ghida prin procesul de setare elementară.

Există două tipuri de instalare disponibile, cu niveluri diferite de detalii

de setare:

1. Instalare tipică

2. Instalare personalizată

Următorul pas al instalării îl reprezintă configurarea ThreatSense.Net

Early Warning System. ThreatSense.Net Early Warning System vă ajută

să vă asiguraţi că ESET este informată imediat şi în permanenţă despre

infiltrări noi, pentru a –şi proteja rapid clienţii. Sistemul permite

trimiterea de ameninţări noi către laboratoarele ESET pentru viruşi,

în care acestea sunt analizate, procesate şi adăugate la bazele de

semnături.

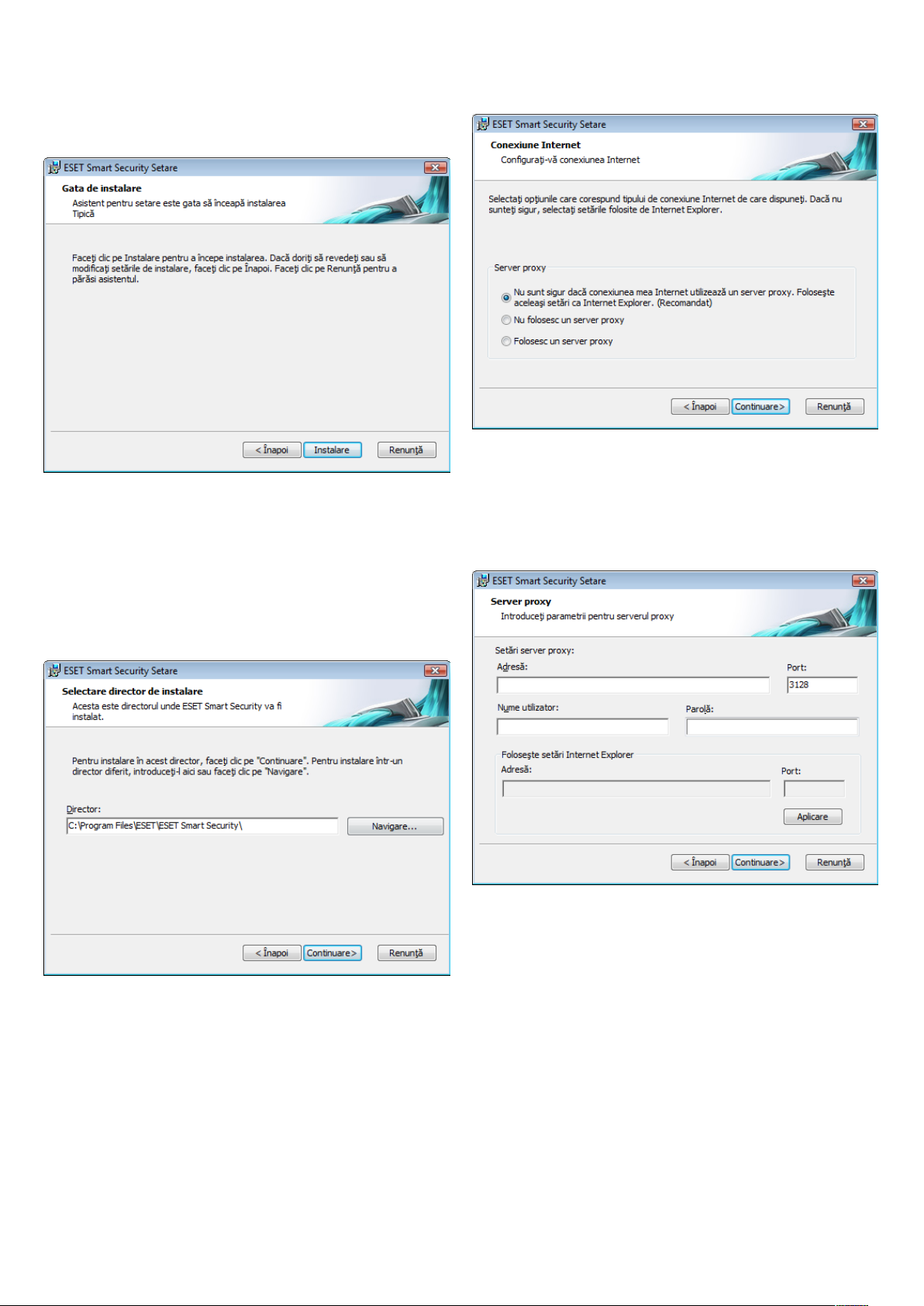

2.1 Instalare tipică

Instalarea tipică este recomandată pentru utilizatori care doresc să

instaleze ESET Smart Security cu setările implicite. Setările implicite

ale programului oferă nivelul maxim de protecţie; acest fapt este

apreciat de utilizatorii care nu doresc să configureze setări detaliate.

Primul pas (foarte important) îl reprezintă introducerea numelui de

utilizator şi a parolei pentru actualizarea automată a programului.

Aceasta joacă un rol important în oferirea unei protecţii constante

sistemului.

În mod implicit, caseta de selectare Enable ThreatSense.Net

Early Warning System este selectată pentru a se activa această

caracteristică. Faceţi clic pe Setare avansată... pentru a modifica

setări avansate pentru trimiterea de fişiere suspecte.

Următorul pas al procesului de instalare îl reprezintă configurarea

detectării aplicaţiilor potenţial nedorite. Aplicaţiile potenţial

nedorite nu sunt în mod obligatoriu menite să fie dăunătoare, dar

ele pot adesea afecta în sens negativ comportamentul sistemului de

operare.

Aceste aplicaţii sunt adesea împachetate cu alte programe şi poate fi

dificilă observarea lor în timpul procesului de instalare. Deşi, de obicei,

aceste aplicaţii afişează o notificare în timpul instalării, ele pot fi

instalate cu uşurinţă fără permisiunea dvs.

Introduceţi numele dvs. de utilizator şi parola, adică datele

de autentificare pe care le –aţi primit după achiziţionarea sau

înregistrarea produsului, în câmpurile corespunzătoare. Dacă în

momentul respectiv nu aveţi la îndemână numele dvs. de utilizator

şi parola, selectaţi opţiunea Setează parametrii de actualizare mai

târziu. Datele de autentificare pot fi introduse oricând ulterior, direct

din program.

6

Selectaţi opţiunea Activează detecţia aplicaţiilor potenţial nedorite

pentru a permite detectarea acestui tip de ameninţare de către ESET

Smart Security (recomandat).

Ultimul pas în modul Instalare tipică îl reprezintă confirmarea

instalării făcând clic pe butonul Instalare.

2.2 Instalare personalizată

Instalarea personalizată este concepută pentru utilizatori care au

experienţă în setarea-amănunţită a programelor şi care doresc să

modifice setări avansate în timpul instalării.

Dacă utilizaţi un server proxy, acesta trebuie configurat corect pentru

funcţionarea corespunzătoare a actualizărilor de semnături. Dacă

nu ştiţi dacă folosiţi un server proxy pentru a vă conecta la Internet,

lăsaţi setarea implicită Nu sunt sigur dacă conexiunea mea Internet

foloseşte un server proxy. Foloseşte aceleaşi setări ca Internet

Explorer şi faceţi clic pe Următorul. Dacă nu utilizaţi un server proxy,

selectaţi opţiunea corespunzătoare.

Primul pas îl reprezintă selectarea locaţiei de instalare. În mod

implicit, programul se instalează în C:\Fişiere program\ESET\ESET

Smart Security\. Faceţi clic pe Răsfoieşte… pentru a schimba locaţia

(nerecomandat).

Apoi introduceţi numele dvs. de utilizator şi parola. Acest pas

coincide cu cel din Instalare tipică (vezi pagina 5).

După ce introduceţi numele dvs. de utilizator şi parola, faceţi clic pe

Următorul pentru a configura conexiunea dvs. Internet.

Pentru a configura setările pentru serverul dvs. proxy, selectaţi

Folosesc un server proxy şi faceţi clic pe Următorul. Introduceţi

adresa IP sau adresa URL a serverului dvs. proxy în câmpul Adresă.

În câmpul Port, specificaţi portul prin care serverul proxy acceptă

conexiunile (în mod implicit, acesta este 3128). În eventualitatea în

care serverul proxy necesită autentificare, trebuie introduse un nume

de utilizator şi o parolă valide, pentru a obţine acces la serverul proxy.

De asemenea, setările serverului pot fi copiate din Internet Explorer,

dacă se doreşte. Pentru a proceda astfel, faceţi clic pe Aplicare şi

confirmaţi selecţia.

7

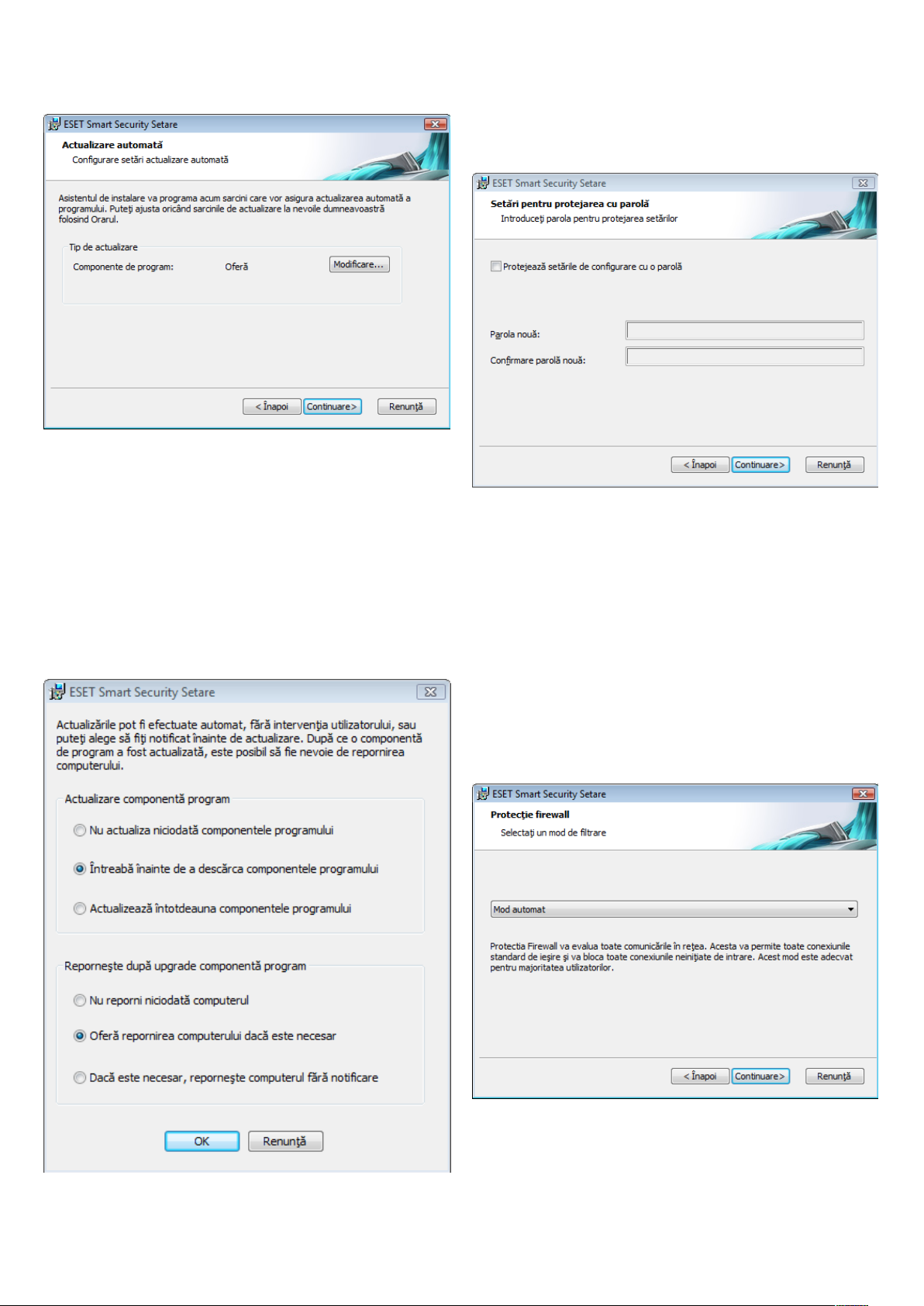

Faceţi clic pe Următorul pentru a trece la fereastra Configurare

setări actualizare automată. Acest pas vă permite să desemnaţi

modul în care vor fi tratate actualizările automate ale componentelor

programului pe sistemul dvs. Faceţi clic pe Modificare... pentru

aaccesa setările avansate.

Dacă nu doriţi să fie actualizate componentele programului, selectaţi

Nu actualiza niciodată componentele programului. Activarea

opţiunii Întreabă înainte de a descărca componentele programului

determină afişarea unei ferestre de confirmare înainte de descărcarea

componentelor de program. Pentru a activa upgrade -ul automat

pentru componentele programului fără a mai fi solicitat în acest sens,

selectaţi opţiunea Efectuează actualizarea componentelor de

program dacă un upgrade este disponibil.

Următorul pas al instalării este introducerea unei parole pentru

protejarea parametrilor programului. Alegeţi o parolă cu care doriţi să

protejaţi programul. Tastaţi din nou parola pentru confirmare.

Paşii Configurarea ThreatSense.Net Early Warning System şi

Detectarea aplicaţiilor potenţial nedorite coincid cu cei pentru

Instalarea tipică şi nu sunt afişaţi aici (vezi pagina 5).

Ultimul pas din modul Personalizat este reprezentat de selectarea

modului de filtrare al protecţiei firewall ESET. Sunt disponibile cinci

moduri:

• Automat

• Mod Automat cu excepţii (reguli definite de utilizator)

• Interactiv

• Bazat pe politică

• Învăţare

Modul Automat este recomandat pentru majoritatea utilizatorilor.

Toate conexiunile la ieşire sunt activate (sunt analizate automat

utilizând setări predefinite), iar conexiunile la intrare nesolicitate sunt

blocate automat.

NOTĂ: De obicei, după efectuarea unui upgrade pentru componentele

programului, este necesară o repornire. Setarea recomandată este:

Dacă este necesar, reporneşte computerul fără notificare.

8

Mod Automat cu excepţii (reguli definite de utilizator). În plus

faţă de modul Automat, acesta vă permite să adăugaţi reguli

personalizate.

Modul Interactiv este adecvat utilizatorilor avansaţi. Comunicările

sunt tratate de reguli definite de utilizator. Dacă nu există nicio regulă

definită pentru o comunicare, programul solicită utilizatorului să

permită sau să interzică respectiva comunicare.

Modul Bazat pe politică evaluează comunicările în funcţie de regulile

predefinite create de administrator. Dacă nu este disponibilă nicio

regulă, conexiunea este blocată automat şi utilizatorului nu i se

afişează niciun mesaj de avertizare. Vă recomandăm să selectaţi numai

modul Bazat pe politică, în cazul în care sunteţi un administrator care

intenţionează să configureze comunicarea prin reţea.

Modul Învăţare – Creează şi salvează automat reguli şi este adecvat

pentru configurarea iniţială a protecţiei firewall. Nu este necesară

intervenţia utilizatorului, deoarece ESET Smart Security salvează

reguli în funcţie de parametrii predefiniţi. Modul Învăţare nu este

sigur şi trebuie utilizat numai până la crearea tuturor regulilor

comunicărilor necesare.

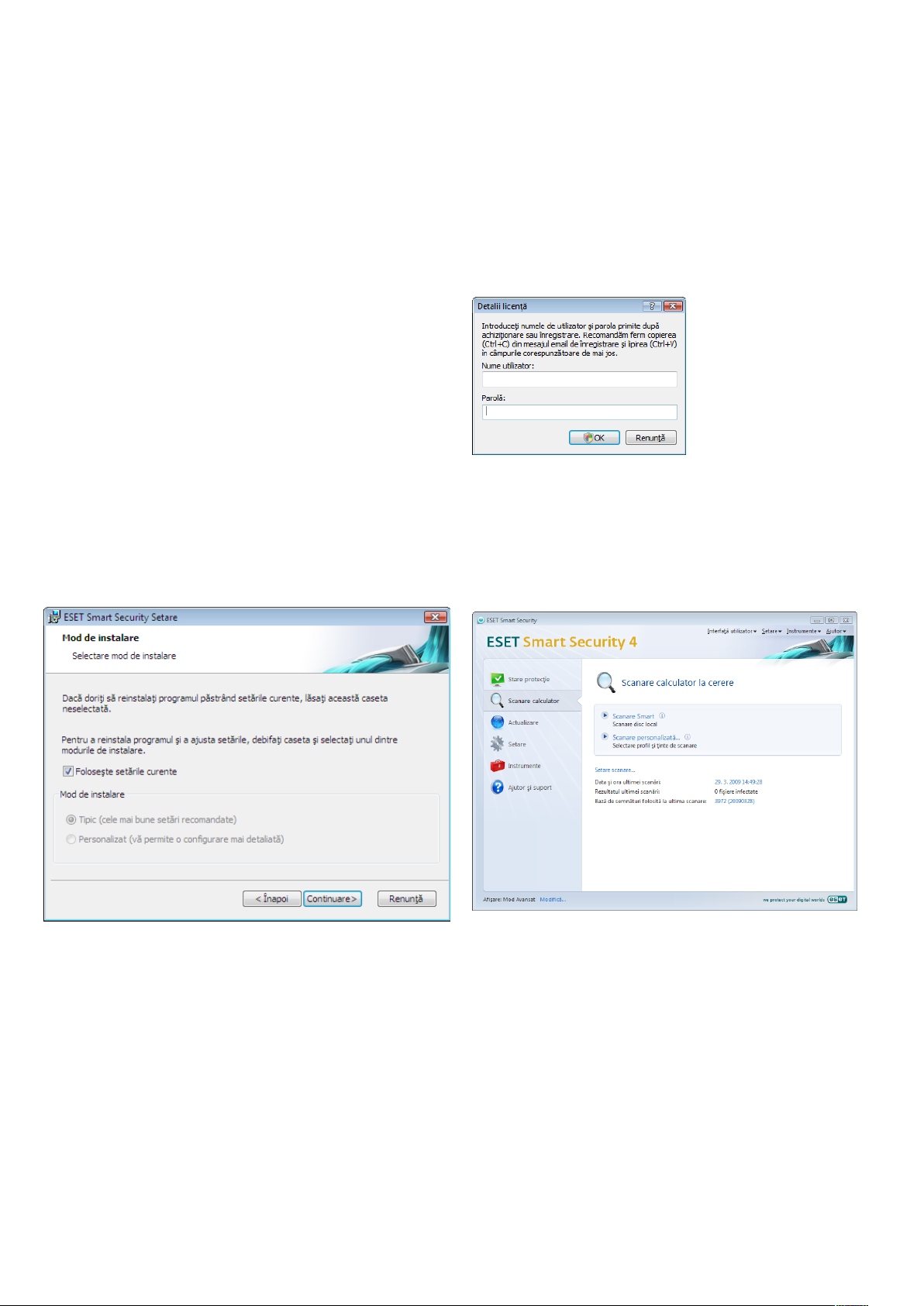

2.4 Introducerea numelui de utilizator şi a parolei

Pentru o funcţionalitate optimă, este important ca programul să fie

actualizat automat. Acest lucru este posibil numai dacă în setarea de

actualizare sunt introduse numele de utilizator şi parola corecte.

Dacă nu aţi introdus numele dvs. de utilizator şi parola în timpul

instalării, puteţi face acum acest lucru. În fereastra principală a

programului, faceţi clic pe Actualizare şi apoi pe Setare nume

utilizator şi parolă... Introduceţi datele primite împreună cu licenţa

de produs în fereastra Detalii licenţă.

În ultimul pas se afişează o fereastră în care vi se solicită acordul

pentru instalare.

2.3 Utilizarea setărilor originale

Dacă instalaţi din nou ESET Smart Security, se afişează opţiunea

Foloseşte setările curente. Selectaţi această opţiune pentru a

transfera parametrii de setare din instalarea originală în cea nouă.

2.5 Scanare computer la cerere

După instalarea ESET Smart Security, trebuie efectuată o scanare

acomputerului pentru detectarea prezenţei codului malware. Pentru

alansa rapid o scanare, selectaţi Scanare computer în meniul principal

şi apoi Scanare standard în fereastra principală aprogramului. Pentru

mai multe informaţii despre caracteristica de scanare a computerului,

consultaţi capitolul „Scanarea computerului”.

9

3. Ghidul începătorului

Acest capitol oferă o prezentare generală iniţială a programului ESET

Smart Security şi a setărilor de bază ale acestuia.

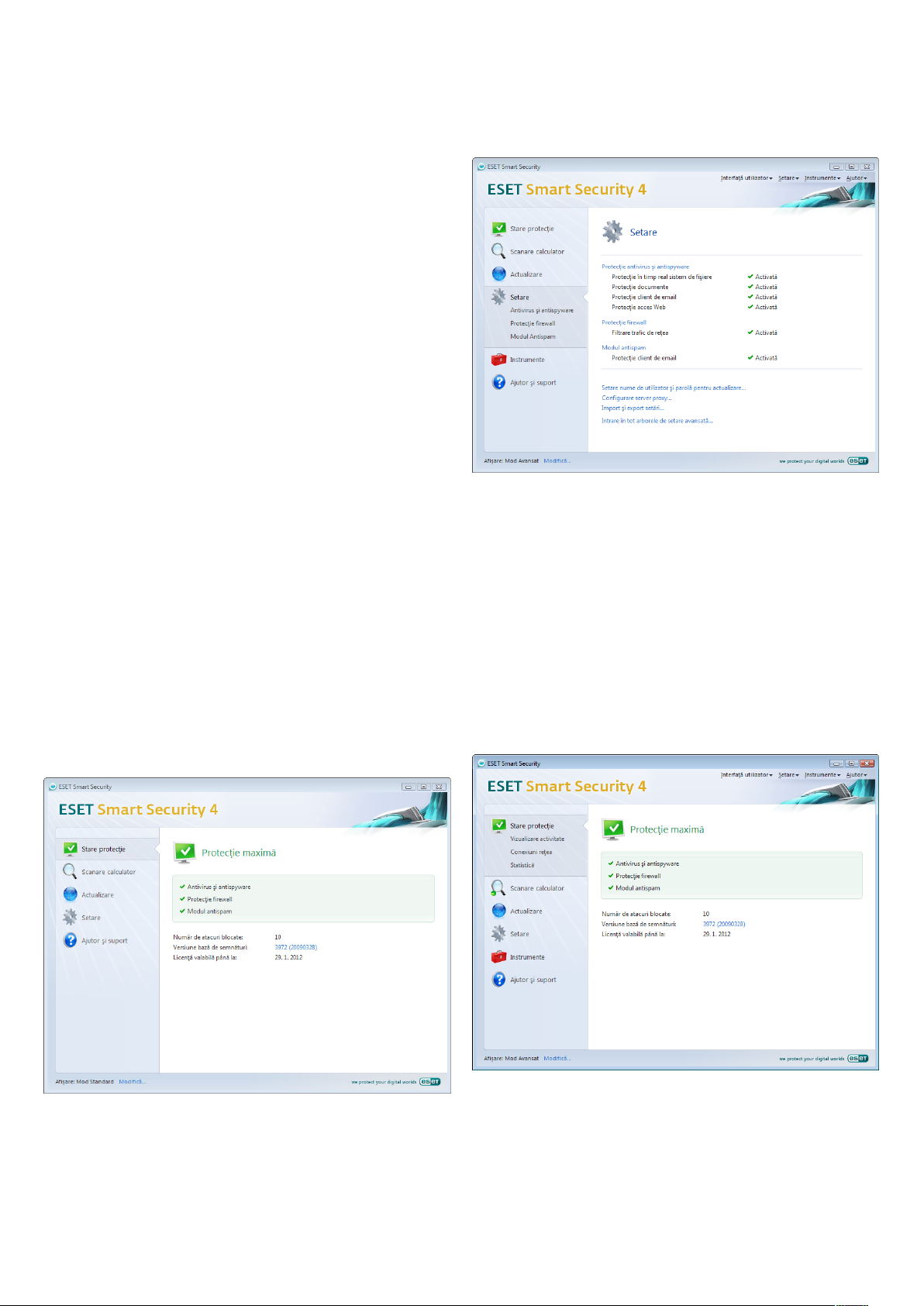

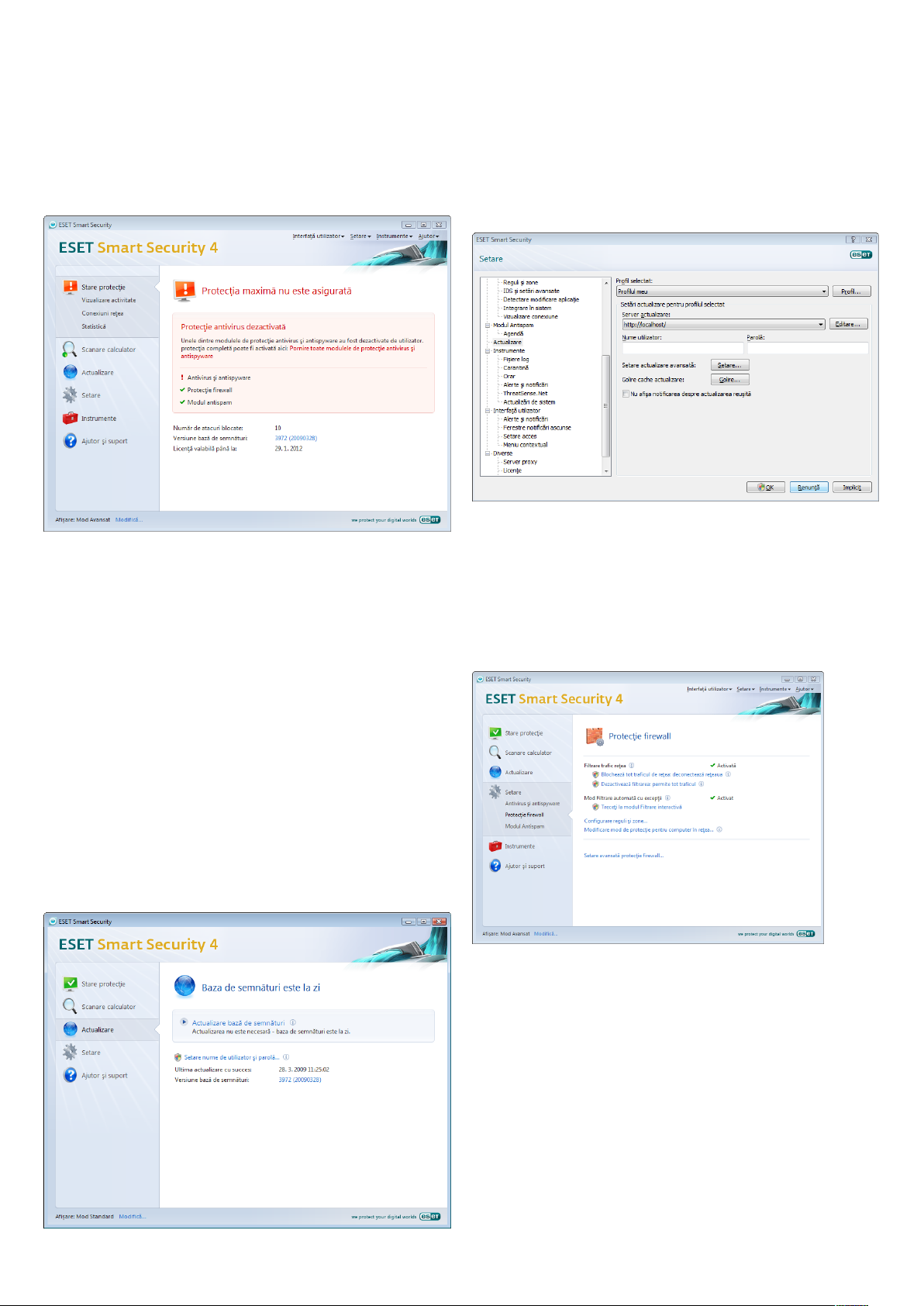

3.1 Prezentarea designului interfeţei pentru utilizator – moduri

Fereastra principală a ESET Smart Security este împărţită în două

secţiuni principale. Coloana din stânga oferă acces la meniul principal

prietenos. Fereastra principală a programului din dreapta serveşte

în primul rând la afişarea informaţiilor corespunzătoare opţiunii

selectate în meniul principal.

În continuare sunt descrise butoanele din meniul principal din partea

stângă:

Stare protecţie – într -o formă prietenoasă, acesta oferă informaţii

despre starea protecţiei ESET Smart Security. Dacă este activat modul

Avansat, se afişează starea tuturor modulelor de protecţie. Faceţi clic

pe un modul pentru a -i vizualiza starea curentă.

Scanare computer – această secţiune permite utilizatorului să

configureze şi să lanseze scanarea computerului la cerere.

Actualizare – selectaţi această opţiune pentru a accesa modulul de

actualizare care gestionează actualizările bazei de date de semnături.

Setare – selectaţi această opţiune pentru a regla nivelul de securitate

a computerului. Dacă este activat modul Avansat, vor apărea

submeniurile modulelor de protecţie Antivirus şi antispyware,

Protecţie firewall şi Antispam.

Instrumente – această opţiune este disponibilă numai în modul

Avansat. Asigură acces la Fişierele log, la Carantină şi la Planificator.

Ajutor şi suport – selectaţi această opţiune pentru a accesa fişiere

de ajutor, Baza de cunoştinţe ESET, site -ul Web ESET şi o solicitare de

asistenţă de la serviciul pentru clienţi.

Interfaţa pentru utilizator ESET Smart Security permite utilizatorilor

să comute între modurile Standard şi Avansat. Pentru a comuta între

moduri, accesaţi legătura Afişare amplasată în colţul din stânga –jos

al ferestrei principale a ESET Smart Security. Faceţi clic pe acest buton

pentru a selecta modul de afişare dorit.

Modul Standard oferă acces la caracteristici necesare pentru operaţiile

obişnuite. Acesta nu afişează nicio opţiune avansată.

Dacă se comută la modul Avansat, la meniul principal se adaugă

opţiunea Instrumente. Opţiunea Instrumente permite utilizatorului

să acceseze Planificatorul şi Carantina şi să vizualizeze Fişierele log ale

ESET Smart Security.

NOTĂ: Toate instrucţiunile prezentate în continuare în acest ghid se

referă la modul Avansat.

3.1.1 Verificarea funcţionării sistemului

Pentru a vizualiza Stare protecţie, faceţi clic pe această opţiune din

partea de sus a meniului principal. În partea dreaptă a ferestrei se

va afişa un rezumat de stare a funcţionării ESET Smart Security şi

va apărea un submeniu cu trei elemente. Antivirus şi antispyware,

Protecţie firewall şi Modul antispam. Selectaţi oricare dintre aceste

elemente pentru a vizualiza informaţii detaliate suplimentare despre

un modul de protecţie dat.

Dacă modulele activate funcţionează corespunzător, acestora li

se atribuie câte o bifă verde. În caz contrar, se afişează un semn de

exclamare roşu sau o pictogramă de notificare portocalie şi sunt

prezentate informaţii suplimentare despre modul în partea de sus

a ferestrei. De asemenea, se afişează o soluţie sugerată pentru

repararea modulului. Pentru a schimba starea modulelor individuale,

faceţi clic pe Setare în meniul principal şi apoi pe modulul dorit.

10

3.1.2 Ce este de făcut dacă programul nu funcţionează corect

Dacă ESET Smart Security detectează o problemă în oricare dintre

modulele sale de protecţie, aceasta este raportată în fereastra Stare

protecţie. De asemenea, în acest ecran este oferită o posibilă soluţie

la problemă.

Fereastra Setare avansată (pentru a o accesa, apăsaţi pe F5) conţine

alte opţiuni detaliate pentru actualizare. Serverul de actualizare:

meniul vertical trebuie setat la Alegere automată. Pentru a configura

opţiuni de actualizare avansate precum modul de actualizare, accesul

la serverul proxy, accesarea actualizărilor pe un server local şi crearea

de copii ale semnăturilor (ESET Smart Security Business Edition),

faceţi clic pe butonul Setare....

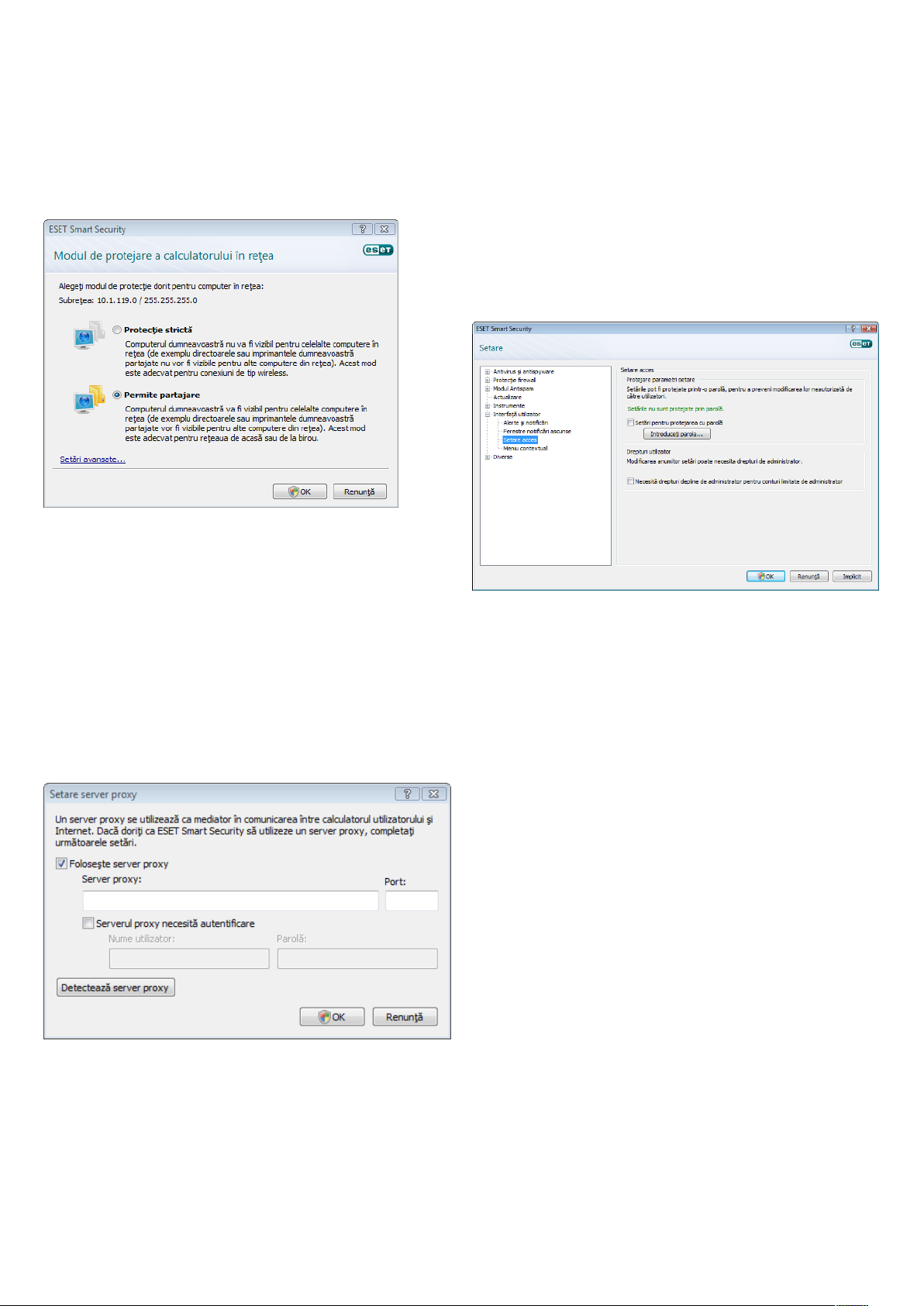

3.3 Setare zonă de încredere

Dacă nu este posibilă rezolvarea unei probleme folosind lista de

probleme şi soluţii cunoscute afişată, faceţi clic pe Ajutor şi suport

pentru a accesa fişierele de ajutor sau căutaţi în Baza de cunoştinţe.

Dacă, în continuare, nu se poate găsi o soluţie, puteţi trimite o solicitare

de asistenţă la Serviciul pentru clienţi ESET. Pe baza acestui feedback,

specialiştii noştri pot răspunde prompt la întrebările dvs. şi vă pot

acorda sfaturi utile în legătură cu problema.

3.2 Setarea actualizării

Actualizarea bazei de semnături şi actualizarea componentelor

programului sunt aspecte importante în oferirea protecţiei complete

împotriva codului malware. Acordaţi atenţie specială configurării

şi funcţionării acestora. Din meniul principal, selectaţi Actualizare

şi apoi faceţi clic pe Actualizare bază de semnături în fereastra

principală a programului pentru a verifica instantaneu disponibilitatea

unei actualizări mai recente a bazei de date. Setare nume utilizator şi

parolă... afişează o casetă de dialog în care trebuie introduse numele

de utilizator şi parola primite în momentul achiziţionării.

Dacă numele de utilizator şi parola au fost introduse în timpul instalării

ESET Smart Security, nu vi se va solicita introducerea acestora în acest

moment.

Configurarea unei zone de încredere este un pas important în

protejarea computerului în mediul de reţea. Puteţi permite altor

utilizatori să acceseze computerul dvs. configurând Zona de încredere

pentru a permite partajarea. Faceţi clic pe Setare > Protecţie firewall>

Modificare mod de protecţie pentru computer în reţea... Se va afişa

o fereastră care vă permite să configuraţi setările modului de protecţie

acomputerului în reţeaua/zona actuală.

11

Detectarea zonei de încredere se efectuează după instalarea ESET

Smart Security şi ori de câte ori computerul este adăugat la o reţea

nouă. Astfel, în majoritatea cazurilor, nu mai este necesară definirea

zonei de încredere. În mod implicit, există o fereastră de dialog care se

afişează în timpul detectării unei zone noi şi care vă permite să setaţi

nivelul de protecţie pentru zona respectivă.

Avertisment! Este posibil ca o configurare incorectă a zonei de

încredere să prezinte un risc de securitate pentru computerul dvs.

3.5 Protecţia setărilor

Este posibil ca setările ESET Smart Security să fie foarte importante

din perspectiva politicii de securitate a organizaţiei dvs. Modificările

neautorizate pot periclita stabilitatea şi protecţia sistemului dvs.

Pentru a proteja prin parolă parametrii de setare, deschideţi meniul

principal şi faceţi clic pe Setare > Intrare în tot arborele de setare

avansată... > Interfaţă utilizator > Protecţie setări şi faceţi clic pe

butonul Introduceţi parola.

Introduceţi o parolă, confirmaţi -o introducând -o din nou şi faceţi clic

pe OK. Parola va fi necesară pentru oricare modificări ulterioare ale

setărilor ESET Smart Security.

NOTĂ: În mod implicit, staţiilor de lucru dintr -o zonă de încredere li se

acordă acces la fişiere şi imprimante partajate, comunicarea RPC de

intrare este activată, iar partajarea desktopului la distanţă este activată.

3.4 Setarea serverului proxy

Dacă utilizaţi un server proxy pentru a media conexiunea la Internet

pe un sistem care utilizează ESET Smart Security, acesta trebuie

specificat în Setare avansată (F5). Pentru a accesa fereastra de

configurare Server proxy, faceţi clic pe Diverse > Server proxy în

arborele de setare avansată. Selectaţi caseta de selectare Foloseşte

server proxy şi introduceţi adresa IP şi portul serverului proxy,

împreună cu datele de autentificare pentru acesta.

Dacă aceste informaţii nu sunt disponibile, puteţi încerca să detectaţi

automat setările de server proxy pentru ESET Smart Security făcând

clic pe butonul Detectează server proxy.

NOTĂ: Este posibil ca opţiunile pentru serverul proxy să difere în

funcţie de profilul de actualizare. În acest caz, configuraţi serverul

proxy în Setare actualizare avansată.

12

4. Lucrul cu ESET Smart Security

4.1 Protecţia antivirus şi antispyware

Protecţia antivirus vă protejează împotriva atacurilor dăunătoare

asupra sistemului prin controlarea fişierelor, mesajelor de email

şi comunicării Internet. Dacă se detectează o ameninţare cu cod

malware, modulul Antivirus o poate elimina mai întâi prin blocarea ei

şi apoi prin curăţarea, ştergerea sau mutarea sa în carantină.

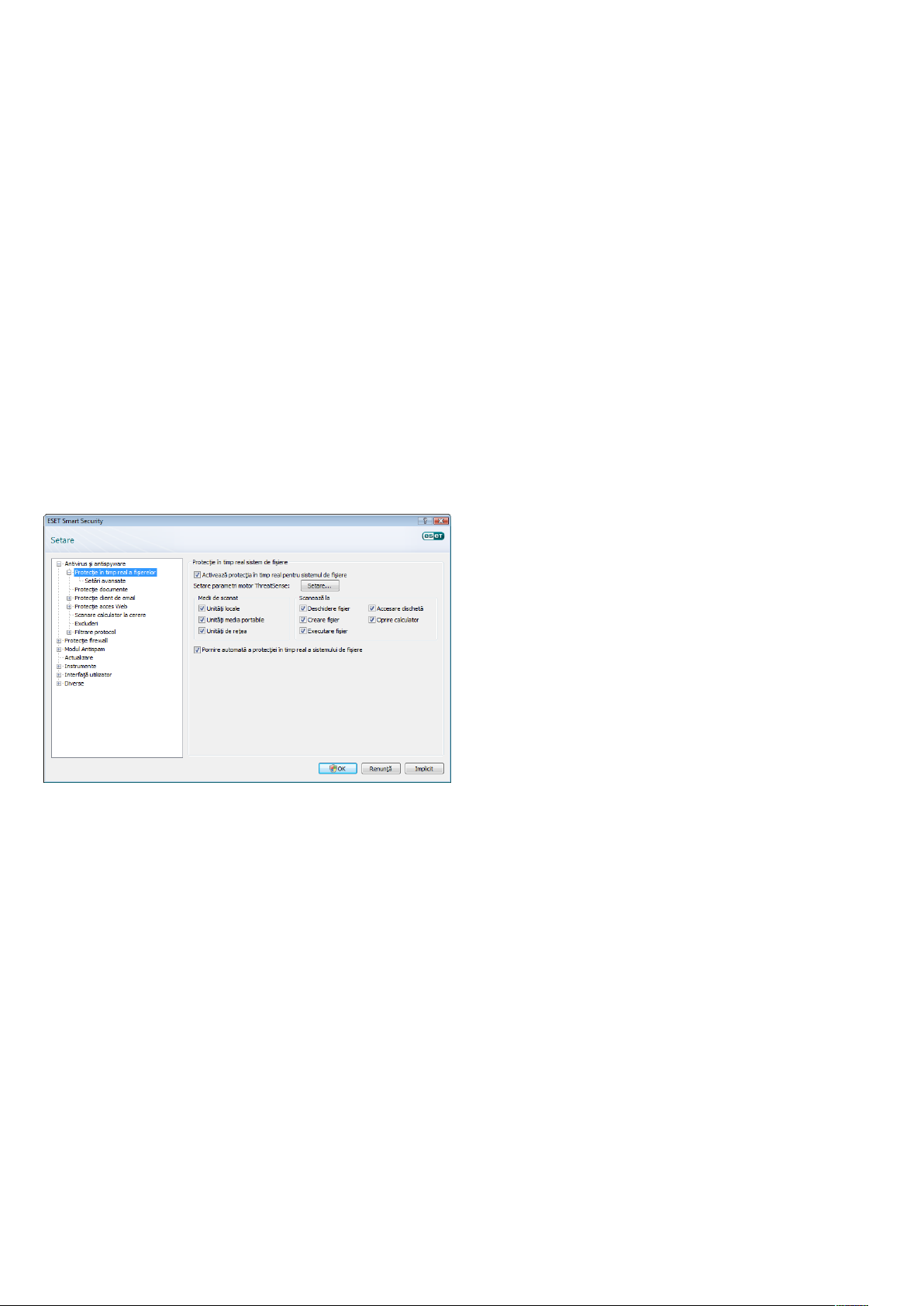

4.1.1 Protecţie în timp real sistem de fişiere

Protecţia în timp real pentru sistemul de fişiere controlează toate

evenimentele din sistem legate de antivirus. Sunt scanate pentru cod

malware toate fişierele în momentul în care ele sunt deschise, create

sau rulate pe computer. Protecţia în timp real pentru sistemul de

fişiere este lansată la pornirea sistemului.

4.1.1.1 Setarea controlului

Protecţia în timp real a sistemului de fişiere verifică toate tipurile de

medii, iar controlul este declanşat de diferite evenimente. Controlul

utilizează metodele de detecţie ale tehnologiei ThreatSense (aşa

cum se descrie în Setarea parametrilor pentru motorul ThreatSense).

Comportamentul controlului poate varia pentru fişierele nou –create

şi pentru cele existente. Se poate aplica un nivel mai avansat de

control pentru fişierele nou –create.

4.1.1.1.3 Parametri suplimentari ThreatSense pentru fişiere nou

create

Probabilitatea de infectare este semnificativ mai mare la fişierele

nou-create sau modificate decât la cele existente. Din acest motiv

programul verifică aceste fişiere cu parametri de scanare suplimentari.

Pe lângă metodele comune de scanare pe bază de-semnături, se

utilizează euristică avansată, ce îmbunătăţeşte semnificativ ratele

de detecţie. Pe lângă fişierele nou-create, scanarea este efectuată şi

pentru fişierele arhivate (SFX) şi pachetele de rutină (fişiere executabile

comprimate intern). În mod implicit, arhivele se scanează până la al

10 -lea nivel de imbricare şi se scanează indiferent de dimensiunea lor

efectivă. Debifaţi opţiunea Setări implicite de scanare arhivă pentru

amodifica setările de scanare a arhivei.

4.1.1.1.4 Setările avansate

Pentru a furniza o amprentă minimă asupra sistemului la utilizarea

protecţiei în timp real, fişierele care au fost deja scanate nu sunt

scanate în mod repetat (decât dacă au fost modificate). Fişierele

sunt scanate din nou imediat după fiecare actualizare a bazei de

semnături. Acest comportament se configurează utilizând opţiunea

Scanare optimizată. Dacă aceasta este dezactivată, sunt scanate

toate fişierele de fiecare dată când sunt accesate.

În mod implicit, protecţia în timp real este lansată în momentul

pornirii sistemului de operare, furnizând scanare neîntreruptă. În

cazuri deosebite (de exemplu, dacă există un conflict cu alt scanner în

timp real), protecţia în timp real poate fi terminată prin dezactivarea

opţiunii Pornire automată protecţie în timp‑real sistem de fişiere.

4.1.1.1.1 Medii de scanat

În mod implicit, sunt scanate toate tipurile de medii pentru

ameninţări potenţiale.

Unităţi locale – controlează toate unităţile de disc locale

Medii amovibile – dischete, dispozitive de stocare USB etc.

Unităţi de reţea – scanează toate unităţile mapate

Vă recomandăm să păstraţi setările implicite şi să nu le modificaţi

decât în cazuri specifice, cum ar fi atunci când scanarea anumitor

medii încetineşte semnificativ transferurile de date.

4.1.1.1.2 Scanarea condiţionată (scanarea declanşată de un

eveniment)

În mod implicit, euristica avansată nu se utilizează la executarea

fişierelor. Totuşi, în unele cazuri este posibil să doriţi activarea

acestei opţiuni (bifând opţiunea Euristică avansată la executarea

fişierului). Reţineţi că euristica avansată poate încetini executarea

unor programe datorită cerinţelor de sistem mai mari.

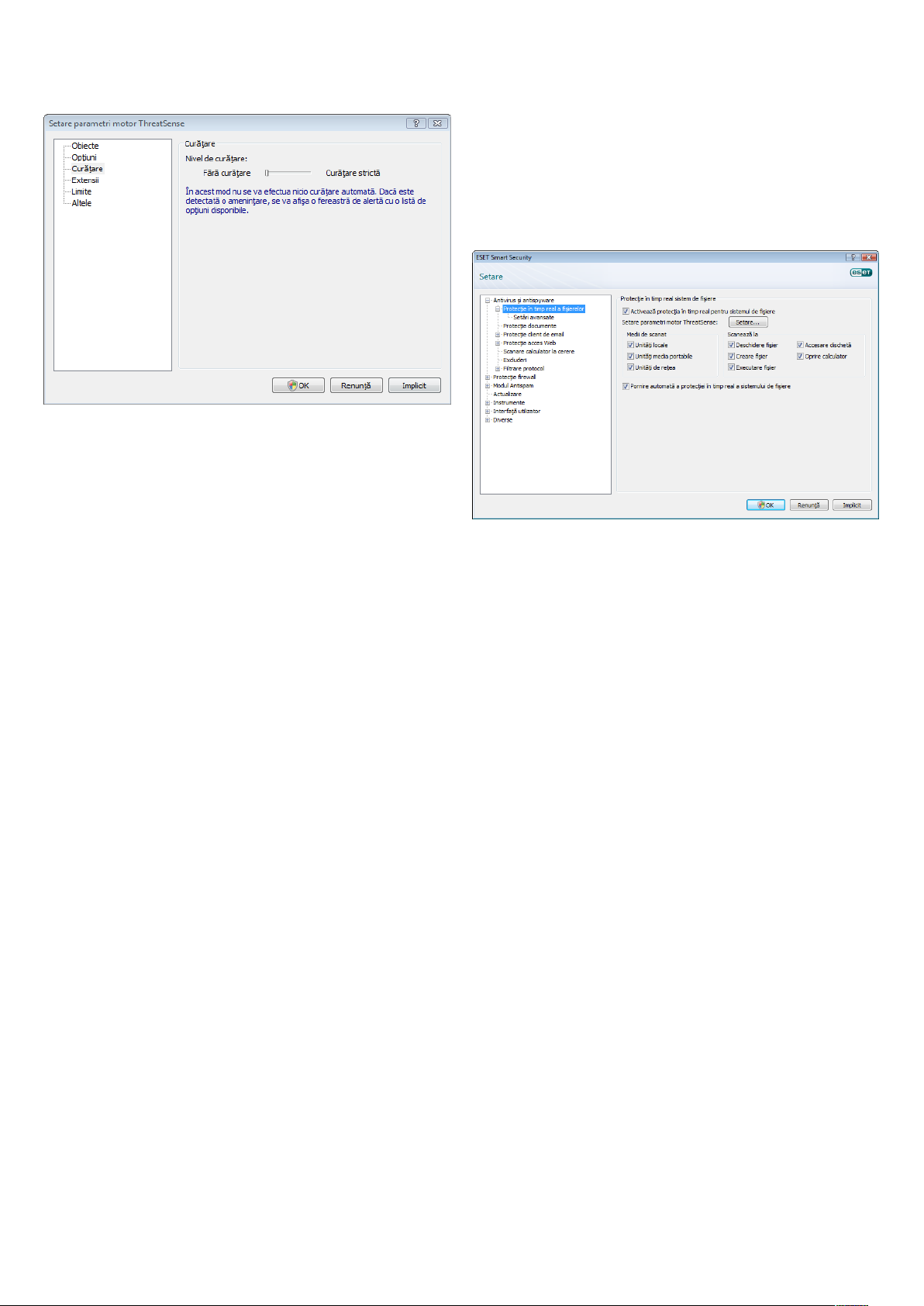

4.1.1.2 Nivelurile de curăţare

Protecţia în timp real are trei niveluri de curăţare (pentru accesare,

faceţi clic pe butonul Setare... în secţiunea Protecţie în timp real

sistem de fişiere şi apoi faceţi clic pe ramificaţia Curăţare).

• Primul nivel afişează o fereastră de alertă cu opţiuni disponibile

pentru fiecare infiltrare găsită. Utilizatorul trebuie să aleagă

oacţiune pentru fiecare infiltrare în parte. Acest nivel este

conceput pentru utilizatorii mai avansaţi care cunosc paşii de

urmat în eventualitatea unei infiltrări.

• Nivelul implicit alege şi efectuează automat o acţiune predefinită

(în funcţie de tipul de infiltrare). Detectarea şi ştergerea unui fişier

infectat este semnalată printr -un mesaj de informare localizat

în colţul din dreapta –jos al ecranului. Totuşi, nu se efectuează

automat o acţiune dacă infiltrarea este localizată într -o arhivă

care conţine şi fişiere curate şi acţiunea nu se efectuează la

obiectele pentru care nu există o acţiune predefinită.

• Nivelul trei este cel mai „agresiv” – sunt curăţate toate obiectele

infectate. Deoarece acest nivel poate duce la pierderea de fişiere

valide, vă recomandăm să -l utilizaţi numai în situaţii specifice.

În mod implicit, toate fişierele sunt scanate la deschidere, executare sau

creare. Vă recomandăm să păstraţi setările implicite, deoarece acestea

oferă nivelul maxim de protecţie în timp real pentru computerul dvs.

Opţiunea Acces dischetă oferă control pentru sectorul de încărcare al

dischetei la accesarea acestei unităţi. Opţiunea Închidere computer

oferă control pentru sectoarele de încărcare ale hard diskului în timpul

închiderii computerului. Deşi viruşii de încărcare sunt rari astăzi, vă

recomandăm să lăsaţi aceste opţiuni activate, deoarece încă mai

există posibilitatea infectării cu un virus de încărcare de la alte surse.

13

4.1.1.3 Când trebuie modificată configuraţia protecţiei în timp real

Protecţia în timp real este componenta cea mai importantă pentru

menţinerea unui sistem sigur. Prin urmare, fiţi atent atunci când

modificaţi parametrii acesteia. Vă recomandăm să modificaţi

parametrii acesteia numai în anumite cazuri. De exemplu, dacă există

un conflict cu o anumită aplicaţie sau cu scannerul în timp real al unui

alt program antivirus.

După instalarea ESET Smart Security, toate setările sunt optimizate

pentru a oferi pentru utilizatori nivelul maxim de securitate de sistem.

Pentru a restaura setările implicite, faceţi clic pe butonul Implicit

amplasat în partea din dreapta –jos a ferestrei Protecţie în timp real

sistem de fişiere (Setare avansată > Antivirus şi antispyware >

Protecţie în timp real sistem de fişiere).

4.1.1.4 Verificarea protecţiei în timp real

Pentru a verifica dacă protecţia în timp real funcţionează şi detectează

viruşi, utilizaţi un fişier test de la eicar.com. Acest fişier test este un

fişier special inofensiv, detectabil de către toate programele antivirus.

Fişierul a fost creat de compania EICAR (Institutul European de

Cercetare Antivirus) pentru a testa funcţionalitatea programelor

antivirus. Fişierul eicar.com este disponibil pentru descărcare la adresa

http://www.eicar.org/download/eicar.com

NOTĂ: Înainte de a efectua o verificare a protecţiei în timp real, trebuie

să dezactivaţi protecţia firewall. Dacă protecţia firewall este activată,

ea va detecta fişierul şi va împiedica descărcarea fişierelor de test.

4.1.1.5 Ce este de făcut dacă protecţia în timp real nu

funcţionează

În următorul capitol descriem situaţiile problematice care pot să apară

la utilizarea protecţiei în timp real şi modul de depanare a acestora.

Protecţia în timp real este dezactivată

Dacă protecţia în timp real este dezactivată din neatenţie de utilizator,

ea trebuie reactivată. Pentru a reactiva protecţia în timp real, navigaţi

la Setare > Antivirus şi antispyware şi faceţi clic pe Activare

în secţiunea Protecţie în timp real sistem de fişiere a ferestrei

programului principal.

Dacă protecţia în timp real nu este iniţiată la pornirea sistemului,

acest lucru se datorează probabil dezactivării opţiunii Pornire

automată protecţie în timp‑real sistem de fişiere. Pentru a activa

această opţiune, navigaţi la Setare avansată (F5) şi faceţi clic

pe Protecţie în timp‑real sistem de fişiere în arborele de setare

avansată. În secţiunea Setare avansată din partea de jos a ferestrei,

asiguraţi –vă că este bifată caseta de selectare Pornire automată

protecţie în timp‑real sistem de fişiere.

Dacă protecţia în timp real nu detectează şi nu curăţă infiltrările

Asiguraţi –vă că pe computer nu mai sunt instalate alte programe

antivirus. Dacă sunt activate simultan două scuturi de protecţie

antivirus, acestea pot intra în conflict. Vă recomandăm să dezinstalaţi

orice alt program antivirus de pe sistemul dvs.

Protecţia în timp real nu porneşte

Dacă protecţia în timp real nu s –a iniţiat la pornirea sistemului (iar

opţiunea Pornire automată protecţie în timp‑real sistem de fişiere

este activată), aceasta se poate datora conflictelor cu alte programe.

În acest caz contactaţi specialiştii de la Serviciul pentru clienţi al ESET.

4.1.2 Protecţie client email

Protecţia email oferă controlul asupra comunicării prin mesaje email

primite prin protocolul POP3. Utilizând programul insert pentru

Microsoft Outlook, ESET Smart Security oferă controlul asupra tuturor

comunicărilor din clientul de email (POP3, MAPI, IMAP, HTTP). La

examinarea mesajelor la intrare, programul utilizează toate metodele

de scanare avansată oferite de motorul de scanare ThreatSense.

Acest lucru înseamnă că detectarea programelor dăunătoare are

loc chiar înainte de a fi comparate cu baza de semnături. Scanarea

comunicărilor prin protocolul POP3 se face independent de clientul de

email folosit.

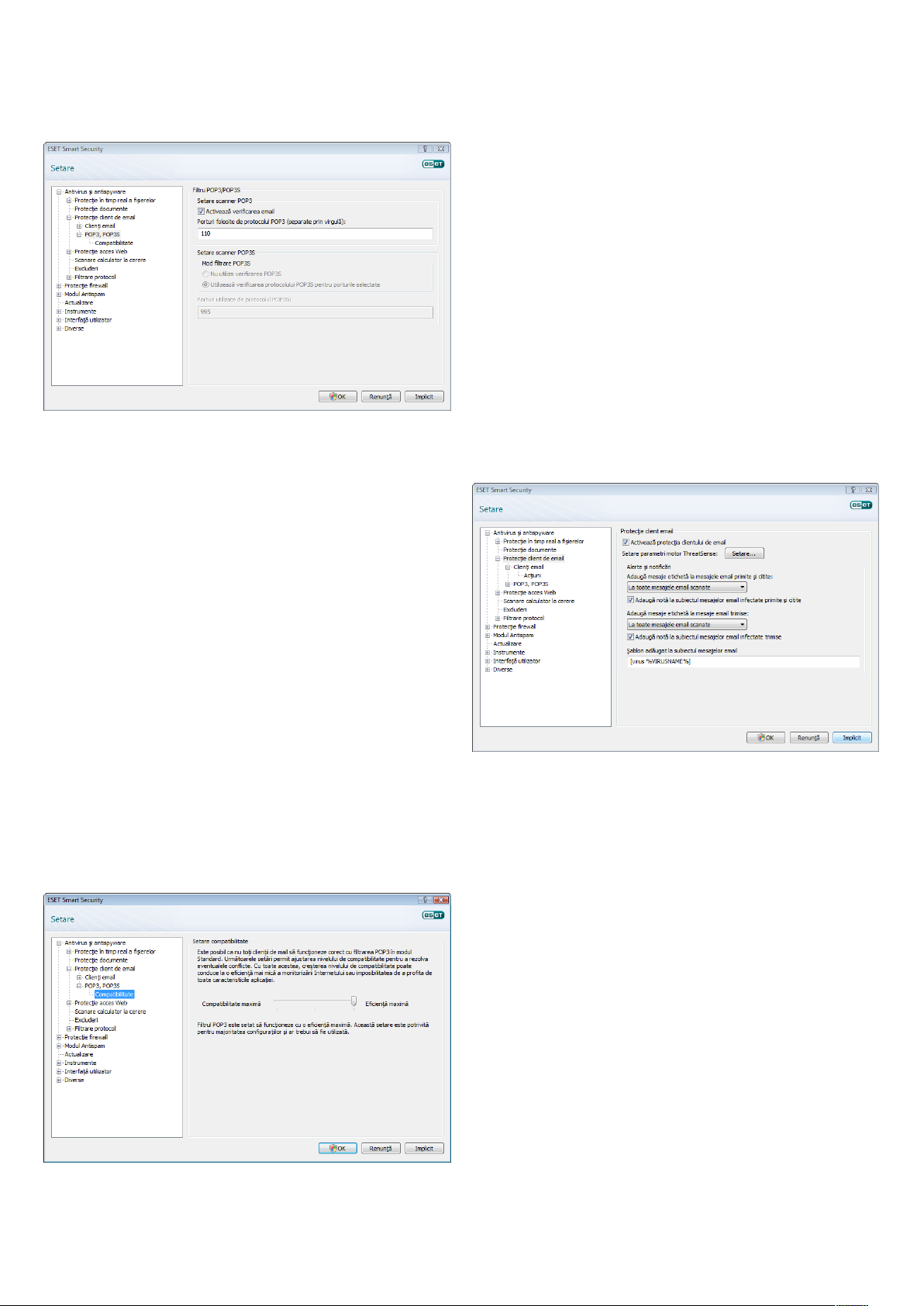

4.1.2.1 Verificarea POP3

Protocolul POP3 este cel mai răspândit protocol utilizat pentru a primi

comunicări prin email într -o aplicaţie de client email. ESET Smart

Security oferă protecţie pentru acest protocol, indiferent de clientul de

email utilizat.

Modulul care oferă acest control este iniţiat automat în momentul

pornirii sistemului de operare şi este apoi activ în memorie. Pentru

ca modulul să funcţioneze corect, asiguraţi –vă că acesta este

activat – verificarea POP3 se efectuează automat, fără a necesita

reconfigurarea clientului de email. În mod implicit, sunt scanate toate

comunicările prin portul 110, dar se mai pot adăuga şi alte porturi de

comunicare, dacă este necesar. Numerele de porturi trebuie separate

prin virgulă.

14

Comunicarea criptată nu este controlată.

4.1.2.2 Integrare cu clienţi de email

Integrarea ESET Smart Security cu clienţi de email sporeşte nivelul

protecţiei active împotriva codului dăunător mesajele de email.

Dacă clientul dvs. de email este acceptat, această integrare se poate

activa în ESET Smart Security. Dacă integrarea este activată, bara de

instrumente a ESET Smart Security Antispam este introdusă direct în

clientul de email, permiţând o protecţie mai eficientă a comunicării

prin email. Setările de integrare sunt disponibile în secţiunea Setare >

Intrare în tot arborele de setare avansată… > Diverse > Integrare

client email. Această fereastră de dialog vă permite să activaţi

integrarea cu clienţii de email acceptaţi. Clienţii de email acceptaţi

în prezent sunt Microsoft Outlook, Outlook Express, Windows Mail,

Windows Live Mail şi Mozilla Thunderbird.

Selectaţi opţiunea Dezactivare verificare la modificare conţinut inbox

dacă sistemului vă este încetinit atunci când lucraţi cu clientul de

email. O astfel de situaţie poate să apară la descărcarea mesajelor

deemail de pe Kerio Outlook Connector Store

4.1.2.1.1 Compatibilitate

La anumite programe de email puteţi întâlni probleme la filtrarea

POP3 (de ex. dacă primiţi mesaje printr -o conexiune Internet lentă,

pot apărea temporizări din cauza verificării). În acest caz încercaţi să

modificaţi modul în care se efectuează controlul. Micşorarea nivelului

de control poate îmbunătăţi viteza procesului de curăţare. Pentru

a regla nivelul de control al filtrării POP3, navigaţi la Antivirus şi

antispyware > Protecţie email > POP3 > Compatibilitate.

Dacă este activată opţiunea Eficienţă maximă, infiltrările sunt eliminate

din mesajele infectate şi informaţiile despre infiltrare sunt introduse înainte

de subiectul original al mesajului email (trebuie activate opţiunile Ştergere

sau Curăţare sau trebuie activat nivelul de curăţare maxim sau mediu)

Compatibilitatea medie modifică modul în care sunt primite

mesajele. Mesajele sunt trimise către clientul de email în mod

gradat– după ce s –a transferat şi ultima parte a mesajului, acesta

va fi scanat pentru infiltrări. Totuşi, riscul de infectare creşte la acest

nivel de control. Nivelul de curăţare şi gestionare a mesajelor etichetă

(alerte de notificări care sunt adăugate la linia de subiect şi la corpul

mesajelor email) este identic cu setarea pentru eficienţă maximă.

La nivelul Compatibilitate maximă, utilizatorul este avertizat printr

-o fereastră de alertă care raportează primirea unui mesaj infectat. În

linia de subiect sau în corpul mesajului pentru mesajele livrate nu sunt

adăugate informaţii despre fişierele infectate, iar infiltrările nu sunt

eliminate automat. Ştergerea infiltrărilor trebuie efectuată de către

utilizator, din clientul de email.

Protecţia email se porneşte prin activarea casetei de selectare

Activează protecţia email din ramificaţia Setare avansată (F5) >

Antivirus şi antispyware > Protecţie email.

4.1.2.2.1 Adăugarea mesajelor etichetă la un corp de mesaj email

Fiecare email controlat de ESET Smart Security poate fi marcat prin

adăugarea unui mesaj etichetă la subiectul sau la corpul mesajului

email. Această caracteristică sporeşte nivelul de credibilitate pentru

destinatar şi, dacă se detectează o infiltrare, aceasta oferă informaţii

valoroase despre nivelul de ameninţare al mesajului de email/

expeditorului respectiv.

Opţiunile pentru această funcţionalitate sunt disponibile în secţiunea

Setare avansată > Protecţie antivirus > Protecţie email. Programul

prezintă două opţiuni: Adaugă mesaje etichetă la mesajele email

primite şi citite şi Adaugă mesaje etichetă la mesaje email trimise.

De asemenea, utilizatorul are posibilitatea să decidă dacă mesajele

etichetă trebuie adăugate la toate mesajele de email, numai la cele

infectate sau la niciunul. De asemenea, ESET Smart Security permite

utilizatorului să adauge mesaje la subiectul original al mesajelor

infectate. Pentru a activa adăugarea la subiect, selectaţi opţiunile

Adaugă notă la subiectul mesajelor email infectate primite şi citite

şi Adaugă notă la subiectul mesajelor email infectate trimise.

Conţinutul notificărilor poate fi modificat în câmpul Şablon adăugat

la subiectul mesajelor email infectate. Modificările menţionate mai

sus pot ajuta la automatizarea procesului de filtrare a mesajelor email

infectate, deoarece vă permite să filtraţi mesajele email cu un anumit

subiect (presupunând că această opţiune este acceptată de clientul

dvs. de email) într -un director separat.

15

4.1.2.3 Eliminarea infiltrărilor

Dacă se primeşte un mesaj de email infectat, este afişată o fereastră

de alertă. Fereastra de alertă prezintă numele expeditorului, mesajul

email şi numele infiltrării. În partea de jos a ferestrei sunt disponibile

următoarele opţiuni pentru obiectul detectat: Curăţare, Ştergere şi

Păstrare. Pentru majoritatea cazurilor, vă recomandăm să selectaţi

Curăţare sau Ştergere. În situaţii deosebite, când doriţi să primiţi

fişierul infectat, selectaţi Păstrare. Dacă este activat modul Curăţare

strictă, se afişează o fereastră de informare fără opţiuni disponibile

pentru obiectele infectate.

4.1.3 Protecţie pentru acces Web

Conectivitatea Internet este o caracteristică standard a unui computer

personal. Din păcate, aceasta a devenit, de asemenea, mijlocul

principal de transferare a codului malware. Din această cauză, este

esenţial să acordaţi o atenţie deosebită protecţiei pentru accesul

Web. Recomandăm cu insistenţă ca opţiunea Activează protecţie

acces Web să fie activată. Această opţiune este amplasată în Setare

avansată (F5) > Antivirus şi antispyware > Protecţie acces Web.

4.1.3.1.1 Gestionarea adreselor

Această secţiune vă permite să specificaţi adresele HTTP care vor fi

blocate, permise sau excluse la verificare.

Butoanele Adăugare, Modificare, Eliminare şi Exportare se

utilizează pentru a gestiona listele de adrese. Site -urile Web din lista

de adrese blocate nu vor fi accesibile. Site -urile Web din lista de adrese

excluse se accesează fără a fi scanate împotriva codului malware.

Dacă activaţi Permite accesul numai la adresele HTTP din lista de adrese

permise, vor fi accesibile numai adresele existente în lista de adrese

permise, în timp ce toate celelalte adrese HTTP vor fi blocate.

4.1.3.1 HTTP, HTTPS

Protecţia accesului la Web funcţionează prin monitorizarea

comunicării dintre browserele de Internet şi serverele la distanţă şi

este conformă cu regulile HTTP (Hypertext Transfer Protocol) şi HTTPS

(comunicare criptată). În mod implicit, ESET Smart Security este

configurat să folosească standardele majorităţii browserelor Internet.

Totuşi, opţiunile de setare pentru scanarea HTTP pot fi modificate în

Protecţie acces Web > HTTP, HTTPS. În fereastra principală de filtrare

HTTP, puteţi selecta sau deselecta opţiunea Activare verificare

HTTP. De asemenea, puteţi defini numerele de port utilizate pentru

comunicarea HTTP. În mod implicit, sunt predefinite numerele

de porturi 80, 8080 şi 3128. Verificarea HTTPS se poate efectua în

următoarele moduri:

Nu utiliza verificarea protocolului HTTPS

comunicarea criptată nu se va verifica

Utilizează verificarea protocolului HTTPS pentru porturile

selectate

verificarea HTTPS se efectuează numai pentru porturile definite în

Porturi utilizate de protocolul HTTPS

Utilizează verificarea protocolului HTTPS pentru aplicaţii marcate

ca browsere de Internet care utilizează porturile selectate

se verifică numai aplicaţiile specificate în secţiunea pentru browsere

şi care utilizează porturi definite în Porturi utilizate de protocolul HTTPS.

În toate listele, se pot utiliza simbolurile speciale * (asterisc) şi ? (semn

de întrebare). Asteriscul înlocuieşte orice şir de caractere, iar semnul

de întrebare înlocuieşte orice simbol. Se va acorda o atenţie specială

la specificarea adreselor excluse, deoarece lista trebuie să conţină

numai adresele de încredere şi sigure. În mod similar, este necesar să

vă asiguraţi că simbolurile * şi ? sunt utilizate corect în listă. Pentru

a activa o listă, selectaţi opţiunea Listă activă. Dacă doriţi să primiţi

o notificare la introducerea unei adrese din lista curentă, selectaţi

Notifică la aplicarea unei adrese din listă.

4.1.3.1.2 Browsere Web

ESET Smart Security conţine şi caracteristica Browsere Web, care

permite utilizatorului să definească dacă aplicaţia dată este sau

nu este un browser. Dacă o aplicaţie este marcată ca browser

de către utilizator, întreaga comunicaţie de la această aplicaţie

este monitorizată, indiferent de numerele de porturi implicate în

comunicare.

16

Caracteristica Browsere Web este complementară celei de verificare

HTTP, deoarece verificarea HTTP are loc numai pentru porturi

predefinite. Totuşi, multe servicii Internet utilizează modificarea

dinamică sau numere de porturi necunoscute. Ţinând cont de

acest lucru, caracteristica Browser Web poate stabili controlul

comunicărilor prin porturi indiferent de parametrii de conectare.

Lista de aplicaţii marcate ca browsere se poate accesa direct din

submeniul Browsere Web al ramificaţiei HTTP. Această secţiune mai

conţine submeniul Mod Activ, ce defineşte modul de verificare pentru

browserele Internet. Modul Activ este util deoarece examinează

datele transferate ca întreg. Dacă nu este activat, comunicarea

aplicaţiilor este monitorizată gradat, în loturi. Acest lucru diminuează

eficienţa procesului de verificare a datelor, dar oferă o compatibilitate

sporită pentru aplicaţiile listate. Dacă nu apar probleme la utilizarea

acestuia, vă recomandăm să activaţi modul de verificare activă prin

bifarea casetei de selectare de lângă aplicaţia dorită.

4.1.4.1 Tipurile de scanare

Sunt disponibile două tipuri. Scanare standard scanează rapid

sistemul, fără a necesita configurarea suplimentară a parametrilor de

scanare. Scanare personalizată… permite utilizatorului să selecteze

oricare din profilurile de scanare predefinite, dar şi să aleagă obiecte

de scanare din structura arbore.

4.1.4.1.1 Scanarea standard

Scanarea standard este o metodă prietenoasă pentru utilizator

care-ipermite să lanseze rapid o scanare de computer şi să cureţe

fişiere infectate fără a necesita intervenţia sa. Avantajele principale

constau în funcţionarea uşoară fără o configurare de scanare

detaliată. Scanarea standard verifică toate fişierele de pe unităţile

locale şi curăţă sau şterge automat infiltrările detectate. Nivelul de

curăţare este setat automat la valoarea implicită. Pentru mai multe

informaţii detaliate despre tipurile de curăţare, consultaţi secţiunea

Curăţarea (vezi pagina 18).

4.1.4 Scanarea computerului

Dacă bănuiţi că vi s –a infectat computerul (acesta se comportă

anormal), rulaţi o scanare de computer la cerere, pentru a examina

computerul pentru infiltrări. Din punctul de vedere al securităţii,

este esenţial ca scanările de computer să ruleze nu numai când se

suspectează o infiltrare, ci în mod regulat, ca parte a măsurilor de

securitate de rutină. Scanările regulate oferă detectarea infiltrărilor

care nu au fost detectate de scannerul în timp real în momentul

salvării acestora pe disc. Acest lucru se poate întâmpla dacă scannerul

în timp real era dezactivat în momentul infectării sau dacă baza de

semnături este veche.

Vă recomandăm să rulaţi o scanare la cerere cel puţin o dată sau de

două ori pe lună. Scanarea se poate configura ca o sarcină programată

în Instrumente > Planificator.

Profilul de scanare standard este conceput pentru utilizatori care

doresc să –şi scaneze computerele rapid şi uşor. Acesta oferă o soluţie

eficientă de scanare şi curăţare, fără a necesita un proces extins de

configurare.

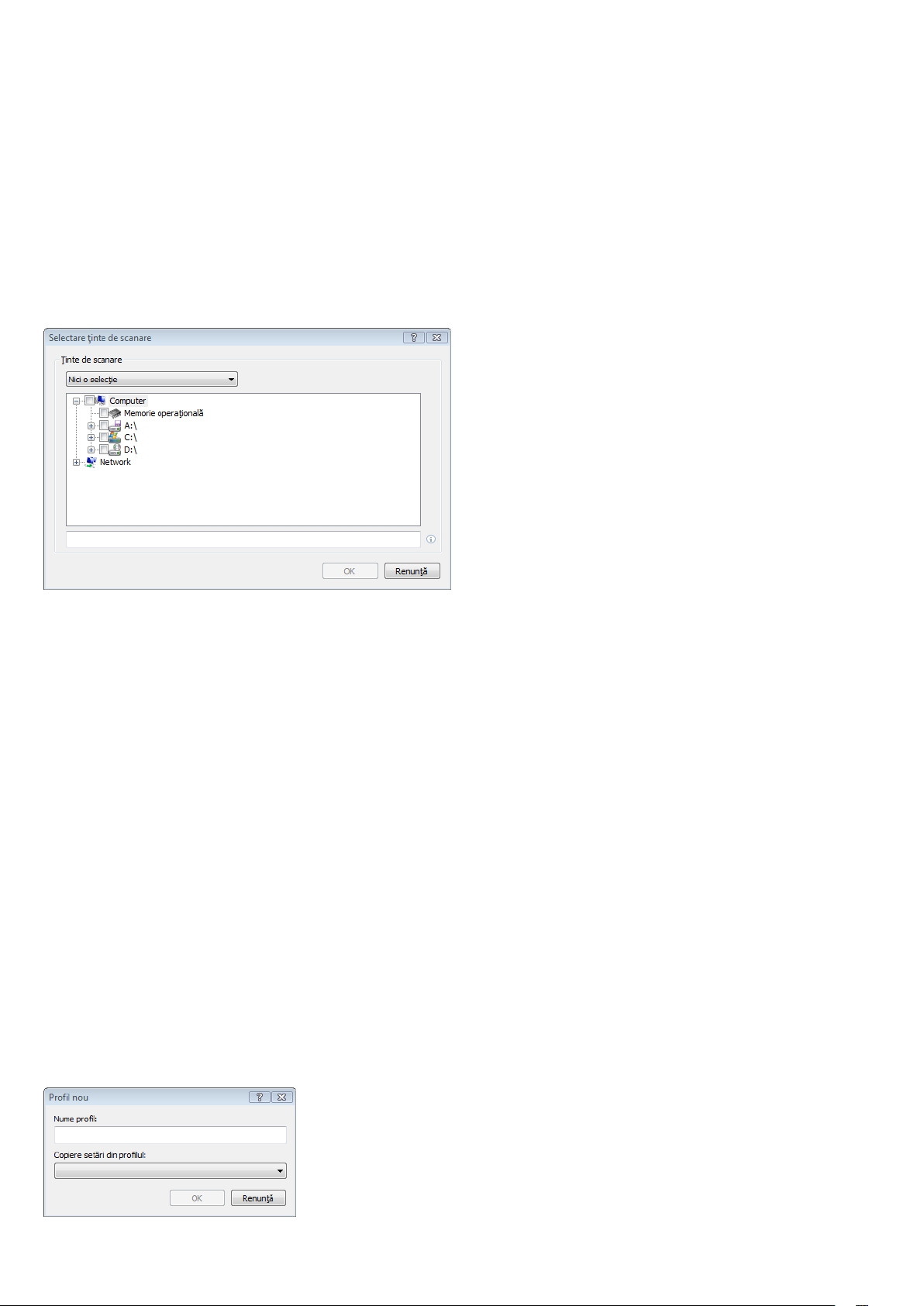

4.1.4.1.2 Scanarea personalizată

Scanarea personalizată este o soluţie optimă dacă doriţi să specificaţi

parametri de scanare precum ţintele şi metodele de scanare. Avantajul

scanării personalizate constă în capacitatea de a configura detaliat

parametrii. Configuraţiile se pot salva în profilurile de scanare definite

de utilizator, care pot fi utile dacă scanarea se efectuează în mod

repetat, cu aceiaşi parametri definiţi de utilizator.

Pentru a selecta ţintele de scanare, utilizaţi meniul vertical pentru

caracteristica de selectare rapidă a ţintei sau selectaţi ţinte din

structura arbore ce prezintă toate dispozitivele disponibile pe

computer. În plus, puteţi alege unul dintre cele trei niveluri de curăţare

făcând clic pe Setare... > Curăţare. Dacă vă interesează numai

scanarea sistemului, fără efectuarea unor acţiuni suplimentare, bifaţi

caseta de selectare Scanare fără curăţare.

Efectuarea scanărilor de computer utilizând modul de scanare

personalizată este adecvată pentru utilizatorii avansaţi care au

experienţă anterioară în utilizarea programelor antivirus.

4.1.4.2 Ţinte de scanare

Meniul vertical Ţinte de scanare vă permite să selectaţi fişiere,

directoare şi dispozitive (discuri) ce trebuie scanate pentru viruşi.

17

Utilizând opţiunea de meniu pentru ţinte de scanare rapidă, puteţi

selecta următoarele ţinte:

După setări de profil – controlează ţintele setate în profilul de

scanare selectat

Medii amovibile – dischete, dispozitive de stocare USB, CD/DVD

Unităţi locale – controlează toate unităţile de disc locale

Unităţi de reţea – toate unităţile mapate

4.1.5 Filtrarea protocoalelor

Protecţia antivirus pentru protocoalele de aplicaţii POP3 şi HTTP este

furnizată de motorul de scanare ThreatSense, care integrează perfect

toate tehnicile avansate de scanare a codului malware. Controlul

funcţionează automat, indiferent de browserul de Internet sau clientul

de email folosit. Următoarele opţiuni sunt disponibile pentru filtrarea

protocoalelor (dacă opţiunea Activare filtrare protocol aplicaţie):

Porturi HTTP şi POP3 – limitează scanarea comunicaţiilor la porturile

HTTP şi POP3 cunoscute.

Nicio selecţie – anulează toate selecţiile

De asemenea, o ţintă de scanare poate fi specificată mai precis

introducând calea spre directorul sau fişierul/fişierele pe care doriţi

să îl/le includeţi în scanare. Selectaţi ţintele din structura arbore care

listează toate dispozitivele disponibile pe computer.

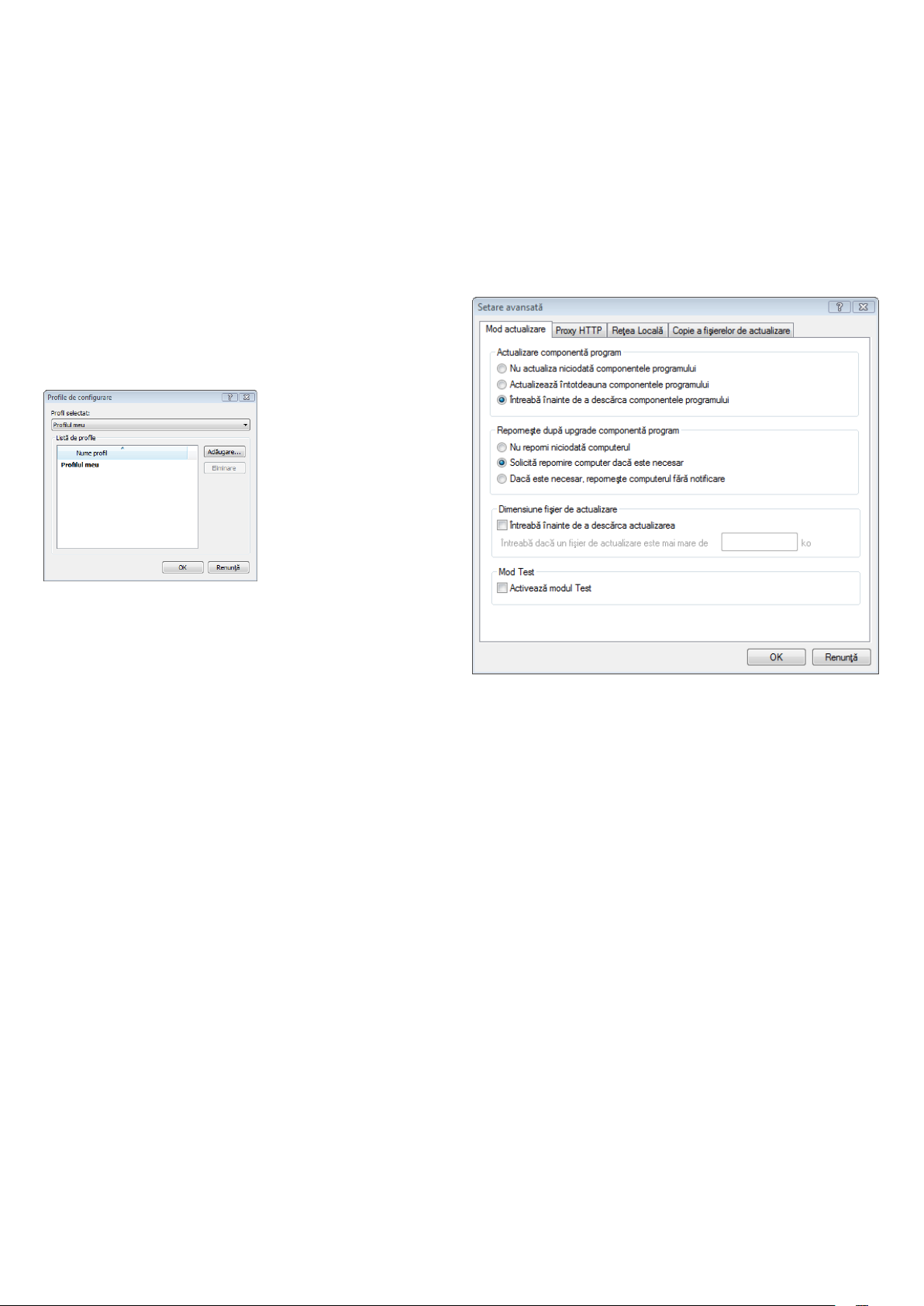

4.1.4.3 Profilurile de scanare

Parametrii preferaţi pentru scanarea computerului se pot salva în

profiluri. Avantajul creării profilurilor de scanare este că acestea pot

fi utilizate în viitor în mod regulat pentru scanare. Vă recomandăm să

creaţi atâtea profiluri (cu ţinte de scanare diferite, metode de scanare

diferite şi alţi parametri) câte foloseşte utilizatorul în mod regulat.

Pentru a crea un profil nou ce poate fi utilizat în mod repetat la scanările

viitoare, navigaţi la Setare avansată (F5) > Scanare computer

la‑cerere. Faceţi clic pe butonul Profiluri... din dreapta pentru a afişa

lista de profiluri de scanare existente şi opţiunea de creare a unui profil

nou. Următoarea opţiune Setare parametri motor ThreatSense

descrie fiecare parametru de setare scanare. Acest lucru vă va ajuta să

creaţi un profil de scanare adecvat cerinţelor dvs.

Exemplu:

Să presupunem că doriţi să creaţi propriul profil de scanare, iar

configuraţia atribuită profilului Smart scan este parţial adecvată.

Dar nu doriţi să scanaţi pachete de rutină sau aplicaţii potenţial

periculoase şi doriţi şi să aplicaţi curăţarea strictă. În fereastra

Profiluri de configurare, faceţi clic pe butonul Adăugare. Introduceţi

numele profilului nou în câmpul Nume profil şi selectaţi Smart scan

din meniul vertical Copiere setări din profilul: . Ajustaţi apoi restul

parametrilor pentru a corespunde cerinţelor dvs.

Aplicaţii marcate ca browsere de Internet şi clienţi email – activaţi

această opţiune pentru a se filtra numai comunicaţiile aplicaţiilor

marcate ca browsere (Protecţie acces Web > HTTP, HTTPS > Browsere

Web) şi clienţii de e –mail (Protecţie client email > POP3, POP3S >

Clienţi email)

Porturi şi aplicaţii marcate ca browsere Internet sau clienţi de email

– atât porturile, cât şi browserele sunt verificate de programe malware.

Notă:

Începând cu Windows Vista Service Pack 1 şi Windows Server 2008,

se utilizează o filtrare de comunicaţii nouă. În consecinţă, filtrarea

protocoalelor nu mai este disponibilă.

4.1.5.1 SSL

ESET Smart Security 4 vă permite să verificaţi protocoalele cuprinse

în protocolul SSL. Puteţi utiliza diverse moduri de scanare pentru

comunicaţiile protejate prin SSL utilizând certificate de încredere,

certificate necunoscute sau certificate care sunt excluse de la

verificarea comunicaţiilor protejate prin SSL.

Scanează întotdeauna protocolul SSL (certificatele excluse

şi de încredere vor rămâne valide) – selectaţi această opţiune

pentru a scana toate comunicaţiile protejate prin SSL cu excepţia

comunicaţiilor protejate prin certificate excluse de la verificare.

Dacă se stabileşte o comunicaţie nouă care utilizează un certificat

necunoscut dar semnat, utilizatorul nu va fi notificat despre acest

lucru, iar comunicaţia va fi filtrată automat. Dacă utilizatorul

accesează un server cu un certificat care nu este de încredere, dar care

este marcat de utilizator ca de încredere (acesta este adăugat la lista

de certificate de încredere), comunicarea cu serverul este permisă şi

conţinutul canalului de comunicaţie este filtrat.

Întreabă despre site ‑urile nevizitate (se pot seta excluderi) – dacă

introduceţi un site protejat SSL nou (cu un certificat necunoscut), se

afişează un dialog de selectare a unei acţiuni. Acest mod vă permite să

creaţi o listă de certificate SSL care vor fi excluse de la scanare.

Nu scana protocolul SSL – dacă se selectează această opţiune,

programul nu va scana comunicările prin SSL.

Dacă certificatul nu se poate verifica utilizând depozitul Trusted Root

Certification Authorities

Întreabă despre valabilitatea certificatului – solicită utilizatorului

selectarea unei acţiuni

Blochează comunicarea care utilizează certificatul – închide

conexiunea la site -ul care utilizează certificatul

Dacă certificatul nu este valabil sau este deteriorat

Întreabă despre valabilitatea certificatului – solicită utilizatorului

selectarea unei acţiuni

Blochează comunicarea care utilizează certificatul – închide

conexiunea la site -ul care utilizează certificatul

18

4.1.5.1.1 Certificate de încredere

Pe lângă depozitul Trusted Root Certification Authorities, în care ESET

Smart Security 4 stochează certificate de încredere, puteţi crea o listă

personalizată de certificate de încredere care poate fi vizualizată în

Setare (F5) > Filtrare protocol > SSL > Certificate de încredere.

4.1.5.1.2 Certificate excluse

Secţiunea Certificate excluse conţine certificate considerate sigure.

Programul nu va verifica conţinutul comunicărilor criptate care

utilizează certificatele din această listă. Vă recomandăm să instalaţi

numai certificatele Web care sunt garantate ca sigure şi care nu

necesită efectuarea filtrării conţinutului.

4.1.6 Setarea parametrilor pentru motorul ThreatSense

ThreatSense este numele tehnologiei alcătuite din metode complexe

de detectare a ameninţărilor. Această tehnologie este proactivă,

adică oferă protecţie inclusiv în faza incipientă de răspândire a

unei ameninţări noi. Ea foloseşte o combinaţie de mai multe metode

(analiză de cod, emulare de cod, semnături generice, semnături de

viruşi) care funcţionează împreună pentru a îmbunătăţi semnificativ

securitatea sistemului. Motorul de scanare poate controla simultan

mai multe fluxuri de date, maximizând rata de eficienţă şi de detecţie.

De asemenea, tehnologia ThreatSense elimină cu succes rootkit -urile.

Opţiunile de setare a tehnologiei ThreatSense permit utilizatorului să

specifice mai mulţi parametri de scanare:

• Tipurile şi extensiile de fişiere ce urmează a fi scanate

Memorie operaţională – scanează pentru detectarea de ameninţări

care atacă memoria operaţională a sistemului.

Sectoare de încărcare – scanează sectoare de încărcare pentru

detectarea prezenţei viruşilor în sectorul principal de încărcare

Fişiere – furnizează scanarea tuturor tipurilor comune de fişiere

(programe, imagini, audio, fişiere video, fişiere de baze de date etc.)

Fişiere de email – scanează fişiere speciale în care sunt conţinute

mesaje de email

• Combinaţia dintre diverse metode de detecţie

• Nivelurile de curăţare etc.

Pentru a intra în fereastra de setare, faceţi clic pe butonul Setare

amplasat în fereastra de setare a oricărui modul care foloseşte

tehnologia ThreatSense (vezi mai jos). Este posibil ca diferite scenarii

de securitate să necesite diferite configuraţii. Ţinând cont de acest

lucru, ThreatSense se poate configura individual pentru următoarele

module de protecţie:

• Protecţie în timp real sistem de fişiere

• Verificare fişier la pornire sistem

• Protecţie email

• Protecţie pentru acces Web

• Scanare computer la cerere

Parametrii ThreatSense sunt optimizaţi pentru fiecare modul şi

modificarea acestora poate influenţa semnificativ funcţionarea

sistemului. De exemplu, modificarea parametrilor pentru scanare

permanentă a pachetelor de rutină sau activarea euristicii avansate în

modulul de protecţie în timp real a sistemului de fişiere poate conduce

la o încetinire a sistemului (în mod normal, numai fişierele nou-create

se scanează folosind aceste metode). Prin urmare, recomandăm să

lăsaţi parametrii ThreatSense impliciţi nemodificaţi pentru toate

modulele, cu excepţia Scanare computer.

4.1.6.1 Setarea obiectelor

Secţiunea Obiecte vă permite să definiţi ce componente de computer

şi fişiere vor fi scanate pentru infiltrări.

Arhive – furnizează scanarea fişierelor comprimate în arhive

(.rar, .zip, .arj, .tar etc.)

Arhive‑SFX – scanează fişiere care sunt cuprinse în fişierele arhivă

SFX, dar care sunt prezentate de regulă cu o extensie .exe

Pachete de rutină – pachetele de rutină (spre deosebire de tipurile

de arhivă standard) se decomprimă în memorie, în completare la

pachetele standard statice (UPX, yoda, ASPack, FGS etc.).

4.1.6.2 Opţiuni

În secţiunea Opţiuni, utilizatorul poate selecta metodele de folosit

la scanarea sistemului după infiltrări. Următoarele opţiuni sunt

disponibile:

Semnături – semnăturile pot detecta şi identifica infiltrările cu

exactitate şi credibilitate, după numele acestora, utilizând semnături

de viruşi.

Euristică – euristica este un algoritm ce analizează activitatea

(dăunătoare) a programelor. Avantajul principal al detecţiei euristice

constă în capacitatea de a detecta software -uri malware noi care nu

existau anterior sau care nu au fost incluse în lista de viruşi cunoscuţi

(baza de semnături).

Euristică avansată – euristica avansată cuprinde un algoritm euristic

unic, dezvoltat de ESET şi optimizat pentru detectarea viermilor şi

troienilor scrişi în limbaje de programare de nivel ridicat. Datorită

euristicii avansate, detectarea inteligentă a programului este

semnificativ mai ridicată.

Adware/Spyware/Riskware – această categorie cuprinde software

care colectează diferite informaţii sensibile despre utilizatori, fără

consimţământul informat al acestora. Această categorie mai cuprinde

software care afişează material publicitar.

Aplicaţii potenţial periculoase – aplicaţiile potenţial periculoase

reprezintă clasificarea folosită pentru software comercial, legitim. Aici

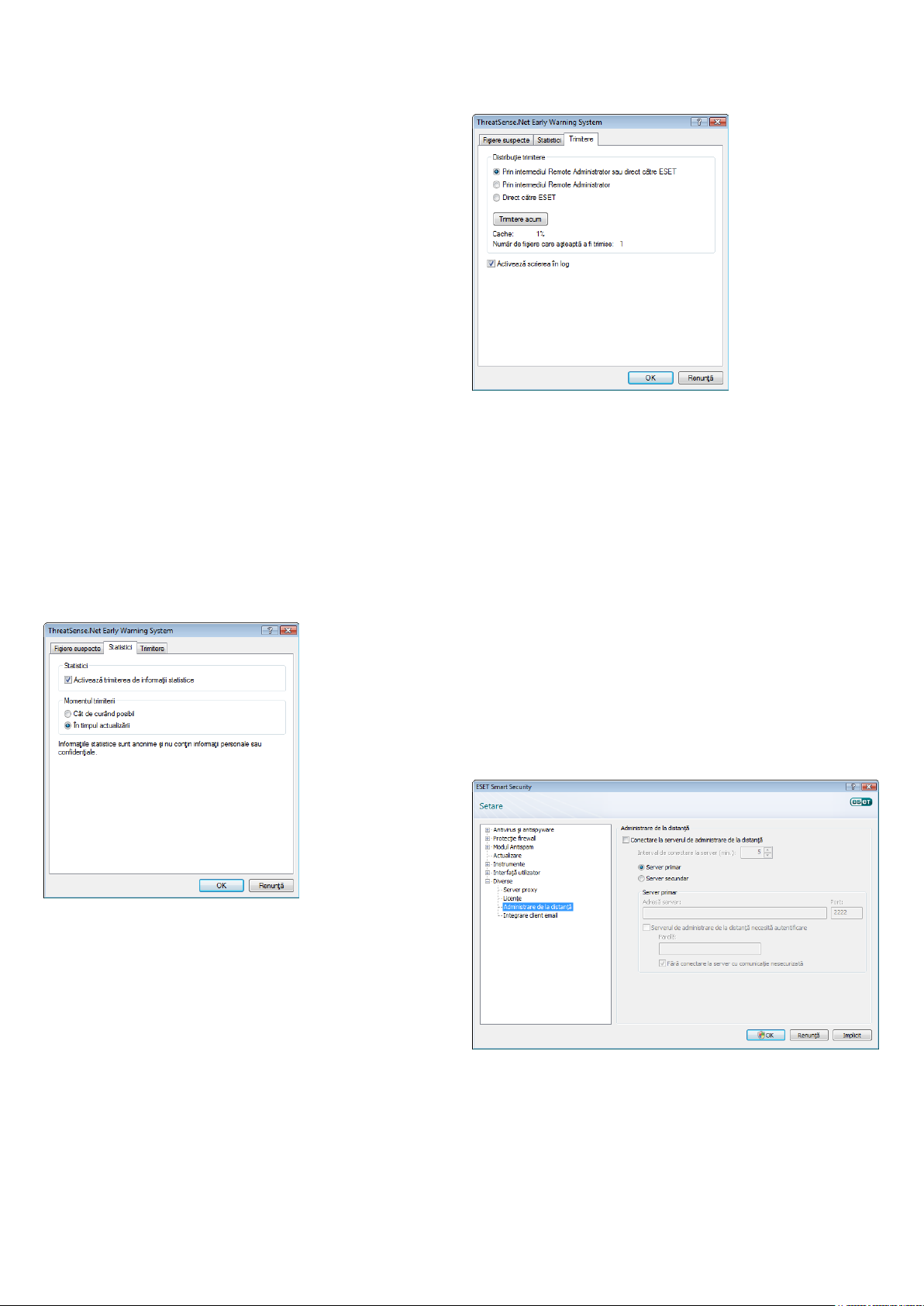

intră programe precum instrumente de acces la distanţă, acesta fiind

motivul pentru care opţiunea este dezactivată în mod implicit.

19