Page 1

ESET SMART SECURITY

PREMIUM 10

Guide de l’utilisateur

(ve rsion 10.0 et ultérieure)

Microsoft Windows 10 / 8.1 / 8 / 7 / Vista

Cli quez ici pour tél écharger l a version l a plus récente de ce document

Page 2

ESET

Copyright 201 6 de ESET, spol. s r. o.

ESET Sm art Secu ri ty Pre miu m a é té dé vel o pp é p a r ESET, sp ol . s r. o.

Pou r pl us d 'in forma ti ons , vi si tez www.e se t.com/fr.

Tou s droits ré servés . Aucun e pa rti e de cette docum enta ti on ne peut ê tre reprodu ite , s tocké e

da ns u n sys tème d 'arch iva ge ou tran smi s e so us quelq ue fo rme ou par que lque m oyen q ue ce

s oi t, éle ctroni qu e, méca ni qu e, pho tocop ie , e nregis tremen t, numé ris a tion ou autre, s an s

l 'au tori sa tion écri te de l 'auteur.

ESET, s pol. s r. o . se ré se rve le d roit de mod ifi er l es a pp li catio ns dé crite s s ans préa vi s .

As s i s ta nce cl i e n tèl e i n te rna ti on a l e : www.eset.com/support

RÉV. 24/10/2016

Page 3

Table des matières

.......................................................6ESET Smart Security Premium1.

....................................................................................................7Nouveauté s de la version 101.1

Quel produit est installé sur mon

1.2

....................................................................................................7

ordinateur ?

....................................................................................................8Configuration système1.3

....................................................................................................8Prévention1.4

.......................................................10Installation2.

....................................................................................................10Live inst aller2.1

....................................................................................................11Installat ion hors conne xion2.2

2.2.1

..............................................................................12Pa ramè tre s ava ncé s

....................................................................................................12Problè mes d'inst allation courant s2.3

....................................................................................................12Activation du produit2.4

....................................................................................................13Saisie de la clé de licence2.5

....................................................................................................13Mise à niveau ver s une nouvelle version2.6

....................................................................................................14Pre mière analyse après l'installat ion2.7

.......................................................15Guide du débutant3.

....................................................................................................15Fenêtre principale de l'applicat ion3.1

....................................................................................................17Mises à jour3.2

....................................................................................................18Configuration de la zone Fiable3.3

....................................................................................................20Antivol3.4

....................................................................................................20Out ils du contrôle parental3.5

.......................................................21Utilisation d'ESET Smart Security Premium4.

....................................................................................................23Prot ection de l'ordinateur4.1

4.1.1

4.1.1.1

4.1.1.1.1

4.1.1.1.2

4.1.1.1.3

4.1.1.1.4

4.1.1.1.5

4.1.1.2

4.1.1.2.1

4.1.1.2.2

4.1.1.2.3

4.1.1.2.4

4.1.1.3

4.1.1.4

4.1.1.4.1

4.1.1.5

4.1.1.6

4.1.1.6.1

4.1.1.6.2

4.1.1.7

4.1.1.8

4.1.2

4.1.3

..............................................................................24Antivirus

..................................................................................25Protec tion e n t emps ré el du s ystè me de fich iers

........................................................................26Autre s par amè tres Threa tSens e

........................................................................26Nive aux de ne ttoy age

Quand fau t-il modi fier la c onfigura tion de l a

........................................................................27

prot ecti on en tem ps rée l

........................................................................27Véri fica tion de l a prote cti on en temp s rée l

Que faire s i la pr otec tion en te mps ré el ne fonc tionn e

........................................................................27

pas ?

..................................................................................28An alys e d'ordi nat eur

........................................................................29La nce ur d'ana lys es pe rson nal is ées

........................................................................30Pro gress io n de l 'ana lys e

........................................................................31Pro fils d'an al yse

........................................................................31Jo urna l d 'ana lys e d e l'ordin ate ur

..................................................................................31An alys e en ca s d'ina cti vité

..................................................................................32An alys e a u dé ma rrage

........................................................................32Véri fica tion a utoma ti que des fichie rs de dé mar rage

..................................................................................32Exclusions

..................................................................................34Para mèt res Thre atSe nse

........................................................................38Nettoyage

........................................................................39Exte nsi ons de fich ier s excl ues de l'ana lys e

..................................................................................39Une i nfilt rati on es t d éte cté e

..................................................................................41Protec tion de s docu ment s

..............................................................................41Pér iphé riqu es a movibl es

..............................................................................42Contr ôle de pé riph ériq ue

4.1.3.1

4.1.3.2

4.1.3.3

4.1.4

4.1.4.1

4.1.4.2

4.1.4.3

4.1.5

....................................................................................................51Protection Inte rnet4.2

4.2.1

4.2.1.1

4.2.1.2

4.2.1.3

4.2.2

4.2.2.1

4.2.2.2

4.2.2.3

4.2.2.4

4.2.2.4.1

4.2.2.5

4.2.2.6

4.2.3

4.2.3.1

4.2.3.2

4.2.3.3

4.2.3.3.1

4.2.3.3.2

4.2.3.4

4.2.3.4.1

4.2.3.4.1.1

4.2.3.4.2

4.2.3.4.3

4.2.4

....................................................................................................67Protection du réseau4.3

4.3.1

4.3.1.1

4.3.2

4.3.2.1

4.3.3

4.3.3.1

4.3.3.2

4.3.4

4.3.5

4.3.5.1

4.3.5.2

4.3.6

4.3.7

4.3.8

4.3.8.1

..................................................................................43Édite ur de règle s de con trôle d e péri phéri que

..................................................................................44Ajout de rè gles de c ontrô le de pér iphé riqu e

..................................................................................45Édite ur des rè gles d e prote cti on d e l a We bca m

Syst ème de dé tec tion d'in trus ion au ni vea u d e l 'hôte

..............................................................................46

(HIPS)

..................................................................................48Configura ti on ava ncé e

..................................................................................49Fenê tre in tera cti ve HIPS

..................................................................................50Compo rtem ent de ra nçongi cie l pote ntie l déte cté

..............................................................................50Mode joue ur

..............................................................................52Prot ecti on de l'ac cès W eb

..................................................................................53General

..................................................................................53Prot ocol es We b

..................................................................................53Ges tio n d'a dres se URL

..............................................................................54Prot ecti on du cli ent de me ss age rie

..................................................................................54Cli ents de mes sa geri e

..................................................................................55Prot ocol es de me ss age rie

..................................................................................56Alert es e t no tific ati ons

..................................................................................57Inté grat ion au x c lie nts de me ss age rie

Configura ti on de la pro tect ion du cli ent de

messagerie

........................................................................57

..................................................................................58Fil tre POP3, POP3 S

..................................................................................59Prot ecti on ant is pam

..............................................................................60Fil trage de s prot ocol es

..................................................................................61Web et c lie nts de me ss age rie

..................................................................................61Appli cat ions e xcl ues

..................................................................................62Adres se s IP exc lue s

........................................................................62Aj oute r un e adre ss e IPv4

........................................................................62Aj oute r un e adre ss e IPv6

..................................................................................63SSL/TLS

........................................................................64Certificats

........................................................................64Tra fic rés ea u chiffré

........................................................................64List e des c erti fica ts conn us

........................................................................65List e des a ppl ica tion s filtr ées p ar le pro tocol e SSL/TLS

..............................................................................66Prot ecti on ant i-ha meço nnage

..............................................................................68Pa re-feu pers onne l

..................................................................................70Pa ramè tre s du mode d'ap prent is sa ge

..............................................................................71Profil s du par e-feu

..................................................................................71Profil s at trib ués a ux ca rtes ré se au

..............................................................................72Configura ti on et util is at ion des r ègle s

..................................................................................72Règle s du pa re-feu

..................................................................................73Util is ati on de règl es

..............................................................................74Configura ti on des zone s

..............................................................................74Rés ea ux connu s

..................................................................................75Édite ur de rés ea ux connu s

..................................................................................78Authe ntific ati on rés ea u - Configura ti on d u s erve ur

..............................................................................78Journalisation

..............................................................................79Étab lis se ment d'une c onne xion - dé tec tion

Rés olut ion de s probl ème s lié s au pa re-feu pe rsonn el

..............................................................................80

ESET

..................................................................................80Ass is tant de d épa nna ge

Page 4

4.3.8.2

4.3.8.2.1

4.3.8.3

4.3.8.4

4.3.8.5

Cons igna tio n e t c réa tio n de rè gles ou d 'exce ption s à

..................................................................................80

pa rtir du jour nal

........................................................................80Cré er une rè gle à pa rtir du jour nal

Créa ti on d 'exce ptio ns à pa rtir de s noti ficat ions du

..................................................................................81

pa re-feu pers onne l

..................................................................................81Journa li sa tion PCAP a vanc ée

Rés olut ion de s probl ème s lié s au fil trage de s

..................................................................................81

protocoles

4.6.12.9.1

4.6.12.10

4.6.12.11

4.6.12.12

4.6.12.12.1

4.6.12.13

4.6.12.14

........................................................................118Fichi ers s us pect s

..................................................................................119Quarantaine

..................................................................................120Se rveur prox y

..................................................................................121Noti fica tion s par e -mail

........................................................................122Forma t d es me ss ages

..................................................................................123Sé lec tionn er un écha nti ll on p our ana lys e

..................................................................................123Micr osoft Win dows ® u pda te

....................................................................................................82Out ils de sécur it é4.4

4.4.1

4.4.1.1

4.4.1.2

....................................................................................................86Mise à jour du program me4.5

4.5.1

4.5.1.1

4.5.1.2

4.5.1.2.1

4.5.1.2.2

4.5.2

4.5.3

....................................................................................................94Outils4.6

4.6.1

4.6.1.1

4.6.1.2

4.6.1.3

4.6.1.4

4.6.2

4.6.3

4.6.4

4.6.5

4.6.5.1

4.6.5.2

4.6.6

4.6.6.1

4.6.6.2

4.6.7

4.6.8

4.6.9

4.6.9.1

4.6.9.2

4.6.10

4.6.11

4.6.12

4.6.12.1

4.6.12.1.1

4.6.12.2

4.6.12.3

4.6.12.4

4.6.12.5

4.6.12.6

4.6.12.7

4.6.12.8

4.6.12.9

..............................................................................82Contr ôle pa ren tal

..................................................................................84Catégories

..................................................................................85Ex cept ions d e sit e Web

..............................................................................89Mise à j our les para mè tres

..................................................................................90Profils de m is e à jour

..................................................................................91Configura tion a vanc ée des mis es à j our

........................................................................91Mode de mi se à jo ur

........................................................................91Pro xy HTTP

..............................................................................92Annula ti on d es mi se s à jour

..............................................................................93Comme nt cré er des t âch es de mi se à j our

..............................................................................95Pa ss word Mana ger

..................................................................................95Ac tiva tio n de P as swo rd Ma nage r

..................................................................................96Déverr ouil la ge de P as swo rd Ma nage r

..................................................................................96Désa cti vat ion de Pa ss word Mana ger

..................................................................................97Naviga teur s pris e n c har ge

..............................................................................97Identités

..............................................................................97Compt es d'a ppli cat ion

..............................................................................98Compt es We b

..............................................................................98Menu

..................................................................................99Paramètres

..................................................................................99Outils

..............................................................................100Mon compt e

..................................................................................100Mot de p as se pri nci pal

..................................................................................100Synchronisation

..............................................................................101Pr ése nta tio n de Se cure Da ta

..............................................................................101Installation

..............................................................................101Mis e en route

..................................................................................102Lec teur vir tuel c hiffré

..................................................................................105Lec teur a movibl e chi ffr é

..............................................................................106Pr otec tion du rés ea u dome sti que

..............................................................................107Pr otec tion de l a Webc am

..............................................................................107Outi ls da ns ESET Smar t Se curi ty P remi um

..................................................................................108Fichi ers j ourna ux

........................................................................110Fi chi ers jo urna ux

..................................................................................111Proce ss us e n co urs

..................................................................................112Stat is tique s de pro tect ion

..................................................................................113Survei lle r l 'act ivit é

..................................................................................114Conne xions rés ea u

..................................................................................115ESET SysIn spe ctor

..................................................................................115Planificateur

..................................................................................117ESET SysRe scu e

..................................................................................117ESET Live Grid®

....................................................................................................124Interface utilisat eur4.7

4.7.1

4.7.2

4.7.2.1

4.7.3

4.7.4

.......................................................130Utilisateur chevronné5.

....................................................................................................130Gestionnaire de profils5.1

....................................................................................................130Raccourcis clavier5.2

....................................................................................................131Diagnostics5.3

....................................................................................................131Importer et exporter les paramèt res5.4

....................................................................................................132ESET SysInspector5.5

5.5.1

5.5.1.1

5.5.2

5.5.2.1

5.5.2.2

5.5.2.2.1

5.5.2.3

5.5.3

5.5.4

5.5.4.1

5.5.4.2

5.5.4.3

5.5.5

....................................................................................................144Ligne de commande5.6

.......................................................147Glossaire6.

....................................................................................................147Types d'infiltr ations6.1

6.1.1

6.1.2

6.1.3

6.1.4

6.1.5

6.1.6

6.1.7

6.1.8

6.1.9

6.1.10

....................................................................................................152Types d'attaques dist antes6.2

6.2.1

6.2.2

6.2.3

..............................................................................124Élé ment s de l'int erfac e util is ate ur

..............................................................................125Ale rtes e t noti fica tions

..................................................................................126Con figurat ion ava ncé e

..............................................................................127Con figurat ion de l'a ccè s

..............................................................................128Menu du progra mme

..............................................................................132Pr ése nta tio n de ESET Sys Insp ect or

..................................................................................133Dé mar rer ESET SysIn spe ctor .

..............................................................................133Int erfa ce uti lis at eur et uti li sa tion de l 'appl ica tion

..................................................................................133Con trôle s du progra mme

..................................................................................135Na vigat ion da ns ESET SysI nsp ecto r

........................................................................136Racc ourci s cl avie r

..................................................................................137Comparer

..............................................................................138Pa ra mètr es de l a ligne de c omma nde

..............................................................................139Scri pt de se rvic e

..................................................................................139Cré at ion d'un scri pt de se rvic e

..................................................................................139Stru cture d u s cri pt de se rvice

..................................................................................142Exéc utio n d es s cript s de se rvic e

..............................................................................143FAQ

..............................................................................147Virus

..............................................................................147Vers

..............................................................................148Che vau x de Troi e

..............................................................................148Rootkits

..............................................................................148Lo gicie ls pu bli cita ire s

..............................................................................149Lo gicie ls e spi ons

..............................................................................149Compresseurs

..............................................................................149Appl ica tio ns pote nti ell eme nt dange reus es

..............................................................................150Appl ica tio ns pote nti ell eme nt indé si rabl es

..............................................................................152Botnet

..............................................................................153Atta que s DoS

..............................................................................153Empoi son neme nt DNS

..............................................................................153Atta que s de vers

Page 5

Table des matières

6.2.4

6.2.5

6.2.6

6.2.7

....................................................................................................154Technologie ESET6.3

6.3.1

6.3.2

6.3.3

6.3.4

6.3.5

6.3.6

6.3.7

6.3.8

6.3.9

....................................................................................................157Courrier électronique6.4

6.4.1

6.4.2

6.4.3

6.4.4

6.4.4.1

6.4.4.2

6.4.4.3

6.4.4.4

6.4.4.5

..............................................................................153Ba la yage de por ts

..............................................................................153Dé sync hroni sa tio n TCP

..............................................................................154Re lai s SMB

..............................................................................154Atta que s par pro tocol e ICMP

..............................................................................154Bl oqueu r d'ex ploi t

..............................................................................155Sca nne r d e m émoi re ava ncé

..............................................................................155Pr otec tion con tre le s at taq ues ré se au

..............................................................................155ESET Live Grid ®

..............................................................................155Pr otec tion a nti-bot net

..............................................................................156Bl oqueu r d'ex ploi t Java

..............................................................................156Pr otec tion de s tra nsa cti ons ba nca ire s

..............................................................................157Pr otec tion con tre le s at taq ues ba s ées s ur des s cri pts

..............................................................................157Pr otec tion con tre le s ran çongic ie ls

..............................................................................158Publicités

..............................................................................158Canulars

..............................................................................158Hameçonnage

..............................................................................159Re conna is sa nce du co urrie r i ndé sir abl e

..................................................................................159Règles

..................................................................................159Lis te bl anc he

..................................................................................160Lis te noi re

..................................................................................160Lis te d'exc epti ons

..................................................................................160Contrô le côt é s er veur

.......................................................161Questions fréquentes7.

Comment mise à jour ESET Smart

7.1

....................................................................................................161

Security Premium

....................................................................................................161Comment éliminer un virus de mon PC7.2

Comment aut oriser la communicat ion

7.3

....................................................................................................162

pour une certaine application

Comment activer le cont rôle parental

7.4

....................................................................................................162

pour un compte

Comment créer une tâche dans le

7.5

....................................................................................................163

Planificateur

Comment programmer une analyse

7.6

....................................................................................................164

hebdomadaire de l'ordinateur

Page 6

1. ESET Smart Security Premium

Nouvelle i nte rface utilisateur

L'interface utilisateur de la version 10 a été redé finie et simpli fiée en

fonction de s résul tats des tests d'ergonomie. Tous l es messages et

notif ications de l 'i nterface graphi que ont été examiné s ave c soin, et

l'interface prend désormais en charge le s langues telle s que l'arabe et

l'hé breu qui s'écrive nt d e droite à gauche. L'aide en l igne e st désormais

inté grée d ans ESET Smart Security Premium et propose automatique ment

des contenus de support mi s à jour.

Antivirus e t antispyware

Détecte et suppri me de manière proacti ve un grand nombre de virus, vers,

chevaux de Troie et rootkits, connus et inconnus. La technologi e

d'heuristique avancée reconnaît mê me les logiciels malvei llants jamais

rencontrés auparavant ; elle vous protège des menaces inconnues et les

neutrali se avant qu'el les ne puissent causer le moindre dommage à votre

ordinate ur. La protection de l 'accès We b et l'anti-hameçonnage surveillent

les communi cations e ntre l es navigateurs Internet et les serveurs distants (y

compris S SL). La protection du clie nt de me ssagerie contrôle les

communications par courrier éle ctroni que reçues via l es protocoles POP3(S)

et IMAP(S).

Mises à jour régulières

La mi se à jour ré gulière de la base des signatures de virus et des modules de

programme est la me ille ure mé thode pour bénéfici er d'un nive au maxi mum

de sécurité sur votre ordinateur.

ESET LiveGrid®

(Évaluation de la réputation

effectuée par le service de Cloud)

Vous pouvez vous informer de l a réputati on des processus e t des fi chie rs en

cours d'e xécution à parti r de ESET Smart Securi ty Premium.

Contrôle de périphérique

Analyse automatiqueme nt toutes l es clés USB, cartes mé moire et CD/DVD.

Bloque le s pé ri phérique s amovi bles selon le type de support, l e fabricant, l a

taille et d'autre s attributs.

Fonctionnalité HIPS (Host Intrusion

Prevention Syste m)

Vous pouvez pe rsonnalise r le comportement du système de manière plus

poussé e : spécif ier des rè gles pour l e re gistre système, activer le s processus

et les programmes et optimise r votre niveau de sécurité.

Mode joueur

Diff ère toutes les fenê tre s contex tuell e, les mises à jour ou les autres

activité s intensives du système pour économiser les ressources système au

béné fice du j eu et d'autres activi tés en plein écran.

ESET Smart Security Premiu m repré sente une nouve lle approche de sécuri té inf ormati que véritabl ement inté gré e.

Le ré sultat est un système intel ligent et constamment en alerte, qui protège votre ordinateur des attaques et des

programmes mal veil lants.

ESET Smart Security Premium est une solution de sécurité compl ète qui associe protection maximale et

encombreme nt mi nimal. Nos technologies avancé es se servent de l'intel ligence artif iciel le pour empêcher

l'infiltration de virus, de logiciel s espions, de chevaux de Troie, de ve rs, de logiciels publicitaires, de rootkits et

d'autres menaces, sans réduire les performances ni perturber votre ordi nateur.

Fonctionnalités et avantages

Il est nécessaire d'active r une licence pour pouvoi r utiliser le s fonctionnalités de ESET Smart Security Premium. Il est

recommandé de renouvel er votre l icence plusie urs se mai nes avant l'e xpiration de ce lle d'ESET Smart Security

Premium.

6

Page 7

1.1 Nouveautés de la version 10

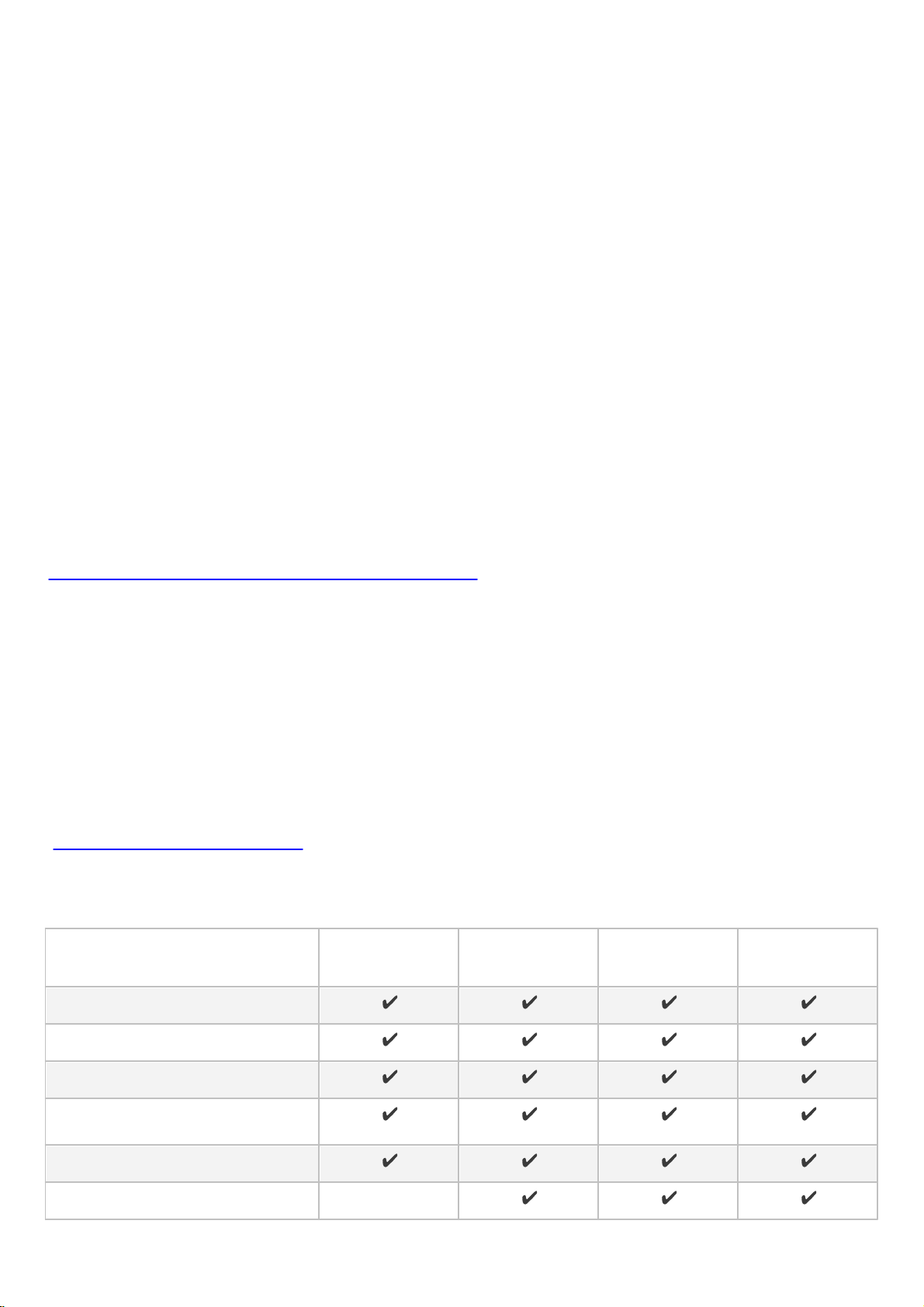

ESET NOD 32

Antivirus

ESET Internet

Security

ESET Smart

Security

ESET Smart

Security Premium

Antivirus

Antispyware

Bloqueur d' exploit

Protection contre les attaques

basées sur des scri pts

anti-hameçonnage

Antispam

La ve rsion 10 d'ESET Smart Security Premium offre les améliorati ons suivantes :

· Protection du réseau domestique : protège les ordinateurs contre les menaces réseau entrantes.

· Protection de la Webcam : contrôle les processus et les applications qui accèdent à la Webcam de l'ordinateur.

· Protection contre les attaques basé es sur des scripts : vous protège de manière proactive contre l es attaques

basée s sur des scri pts dynami ques et l es vecteurs d'attaque qui ne sont pas traditionnel s.

· ESET Password Manager : permet de stocker, organiser et partager des mots de passe, des numéros de carte

bancaire et d'autre s informations sensibles (chiffrement AES-256 utilisé par l'armée). Votre mot de passe

principal est la seule information que vous devez mémoriser.

· ESET Se cure Data : protège les périphé riques amovibles à l'aide d'algorithmes de chi ffrement certif iés (FIPS 140-

2).

· Performances optimal es et faible impact sur le systè me : la version 10 a été conçue pour que le s ressource s

système soient utilisée s ef ficacement, afin que vous puissie z tirer parti des performances de votre ordinateur

tout en le protégeant contre de nouveaux types de menace.

· Comptabilité avec Windows 10 : ESET prend entiè re ment en charge Microsoft Wi ndows 10.

Pour obtenir plus d'informations sur les nouvel les fonctionnal ités d'ESET Smart Security Premium, ve uill ez consulter

l'article de la base de connaissances ESET suivant :

Nouveauté s de la version 10 du produi t pour les particulie rs

1.2 Quel produit est installé sur mon ordinateur ?

ESET off re plusieurs couches de sécurité à l'ai de de nouveaux produits qui vont d'une solution antivirus puissante et

rapide à une solution de sé curité tout e n un, avec une empreinte mi nimale sur le système :

· ESET NOD 32 Antivirus

· ESET Interne t Security

· ESET Smart Security

· ESET Smart Security Premium

Pour déte rmi ner quel produi t e st install é sur vo tre ordi nateur, ouvrez la fenêtre princi pale du programme (voir

l'article de la base de connaissances). Le nom du produit apparaît en haut de la fe nêtre (titre).

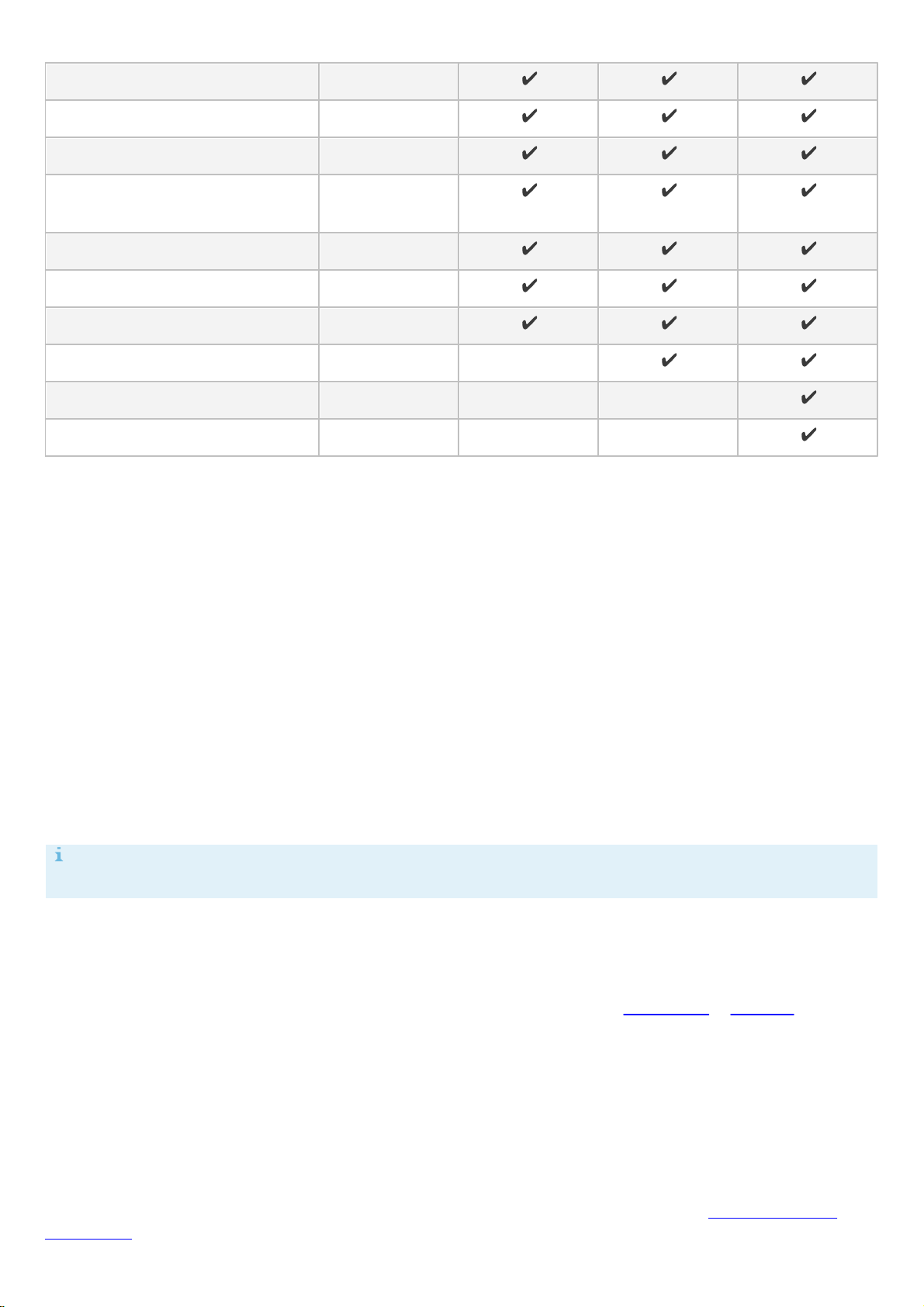

Le tableau ci -dessous présente les foncti onnalité s disponibles dans chaque produit.

7

Page 8

Pare-feu personnel

Protection du réseau domestique

Protection de la Webcam

Protection contre les attaques

réseau

Protection anti-botnet

Protection des transactions bancaires

Contrôle parental

Antivol

ESET Password Manager

ESET Secure Data

1.3 Configuration système

REMARQUE

ESET Anti vol ne pre nd pas en charge le s se rveurs Microsoft Windows Home Server.

Pour un fonctionneme nt optimal de ESET Smart Security Premium, votre système doi t répondre à la configurati on

matérie lle et logicie lle requise suivante :

Processeurs pris en charge

Intel ® ou AMD x 86 - x 64

Systèmes d'exploitation pris en charge

Microsoft® Wi ndows® 10

Microsoft® Wi ndows® 8.1

Microsoft® Wi ndows® 8

Microsoft® Wi ndows® 7

Microsoft® Wi ndows® Vista

Microsoft® Wi ndows® Home Server 2011, version 64 bits

1.4 Prévention

Lorsque vous travaille z sur votre ordinateur et particulière ment lorsque vous surfez sur Inte rne t, gardez toujours à

l'esprit qu'aucun antivirus au monde ne peut compl ètement élimi ner l e risque d'infiltrations et attaques. Pour

béné ficier d'une protection maximale, il est essentiel d'util iser votre solution antivirus correctement et de

respecter quelques règles esse ntielles :

Mise à jour régulièrement

Sel on les stati stiques de ThreatSense, des milliers de nouvelles infi ltrations sont créé es chaque jour pour

contourner les disposi tifs de sécurité existants e t servi r le urs auteurs, aux dé pens des autre s uti lisateurs. Les

spécialistes du laboratoire de recherche ESET analysent ces menaces chaque jour e t conçoive nt de s mises à jour

pour amé liorer continuel lement le niveau de protection des utilisateurs. Pour assurer l'ef ficacité maximale de ces

mise s à jour, il est important que les mises à jour soient configurée s correctement dans votre système. Pour plus

d'informati ons sur l a procédure de confi gurati on des mises à jour, reportez-vo us au chapitre Confi gurati on de s

mise s à jour.

8

Page 9

Télécharger l es patchs de sécurité

Les auteurs de programme s malveillants expl oitent souvent dive rse s faille s du système pour assurer une meilleure

propagation du code malve illant. Les socié tés qui comme rci al isent des logicie ls re che rche nt donc acti vement les

moindre s faille s dans leurs applications af in de conce voir des mises à jour de sécurité et d'é liminer régulièrement

les me nace s potentiel les. Il est important de tél écharger ces mise s à jour de sécuri té au moment de le ur sortie .

Microsoft Wi ndows et les navigateurs Web, comme Inte rnet Ex plorer, sont deux exemples de programme s pour

lesquels de s mises à jour sont régulière ment disponibles.

Sauvegarde r les données importantes

Les concepteurs de programmes malvei llants ne se soucient générale ment pas des be soins des utilisateurs e t

l'activité de leurs programme s entraîne souve nt un dysfonctionnement total du système d'ex ploitation et une perte

importante au niveau des donnée s. Il est essentie l de sauvegarder ré gulièrement vos données importantes et

sensibles sur une source e xterne, telle qu'un DVD ou un disque dur externe . Ce s précautions pe rme ttront de

récupérer vos donnée s beaucoup pl us faci lement et rapideme nt en cas de défail lance du système.

Rechercher régulièrement les virus sur votre ordinateur

La dé tection de virus, de vers, de chevaux de Troi e e t de rootkits, connus et inconnus, est gérée par le Modul e de

protection du système de fichi ers e n temps rée l. Cela signifi e qu'à chaque fois que vous accéde z à un fichier ou que

vous l'ouvrez, il est analysé af in de détecter toute trace de logicie ls mal veil lants. Nous vous recommandons de

lancer une anal yse complète de l'ordinateur au moins une fois par mois, car les logicie ls malveillants peuve nt varie r

et la base de signatures des virus est quotidie nnement mise à jour.

Suivre les règle s de sécurité de base

Cette règl e e st la plus uti le et la pl us e fficace de toutes : soye z toujours prude nt. Actue lleme nt, de nombre uses

inf iltrations nécessi tent l'interve ntion de l'utili sateur pour être exécutée s et propagée s. Si vous ête s prude nt

lorsque vous ouvre z de nouveaux f ichiers, vous évite rez de perdre un te mps e t une énergie considérables à

nettoyer de s infiltrati ons. Voici quelques conseil s qui pourront vous être utiles :

· Ne consultez pas l es sites Web suspects comportant de nombreuses fenêtres publicitai res e t annonces

clignotantes.

· Soyez vigil ant lorsque vous installez des logicie ls gratui ts, des packs codec, etc. N'utilise z que de s programmes

sécurisés et ne visite z que le s si tes Web sé curi sés.

· Soyez prudent lorsque vous ouvrez les pièces jointes des messages électroniques, e n particulier ce lles de

message s provenant de mail ing ou d'ex péditeurs inconnus.

· N'utilisez pas de compte Administrateur pour le travail de tous les jours sur votre ordinateur.

9

Page 10

2. Installation

IMPORTANT

Assurez-vous qu'aucun autre programme anti virus n'e st installé sur votre ordinateur av ant d'install er ESET Smart

Security Premi um. Si plusie urs sol utions antivirus sont install ées sur un même ordinateur, elles risquent de

provoquer des confl its. Nous re commandons de désinstal ler tout autre antivirus de votre système . Reportezvous à notre article de la base de connaissance s pour obtenir une liste des outils de désinstallation des l ogiciels

antivi rus courants (disponi ble en anglais et dans pl usieurs autres langues).

IMPORTANT

Pour ce type d'instal lation, vous devez être connecté à Internet.

Il exi ste diffé re ntes méthodes pour i nstaller ESET Smart Security Premium sur votre ordinateur. Le s mé thodes

d'installation peuvent varier e n foncti on du pays et du mode de distribution :

· Live installer peut être télé chargé à partir du site We b d'ESET. Le package d'installation est universel et s'applique

à toutes les langues (choi sissez la langue souhaitée ). Live installer lui-même est un fichier de petite tail le ; les

fichiers supplémentaires nécessaires à l'instal lation de ESET Smart Security Premium sont téléchargés

automatiquement.

· Installation hors conne xion - Ce type d'i nstallation e st utilisé lorsque l'install ati on s'effectue à parti r d'un CD/DVD

du produit. Dans ce cas, on uti lise un fi chier .exe qui est plus volumine ux que le fichie r Live installer et qui ne

nécessite pas de connexion à Inte rnet ou de fichiers supplé mentaires pour ré al iser l'install ation.

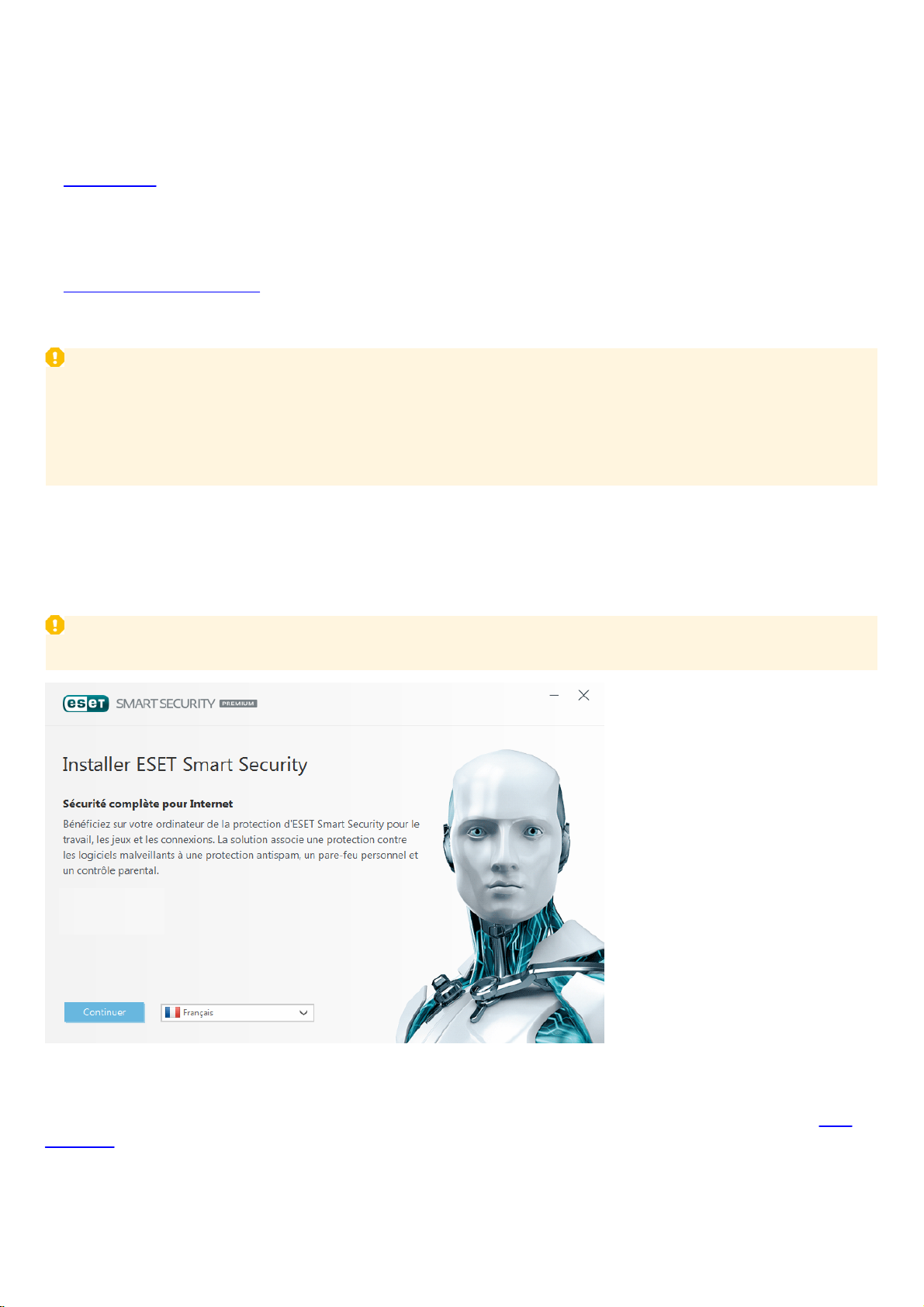

2.1 Live installer

Après avoi r télé chargé l e programme d'install ation Live installer, double- cl iquez sur l e f ichier d'installation et suivez

les i nstructi ons i ndiquée s dans la fenêtre du programme d'installation.

Sél ectionne z l a l angu e souhaitée dans le me nu déroulant, puis cli quez sur Continuer. Attendez un instant, le temps

de télé charger les fichiers d'install ati on.

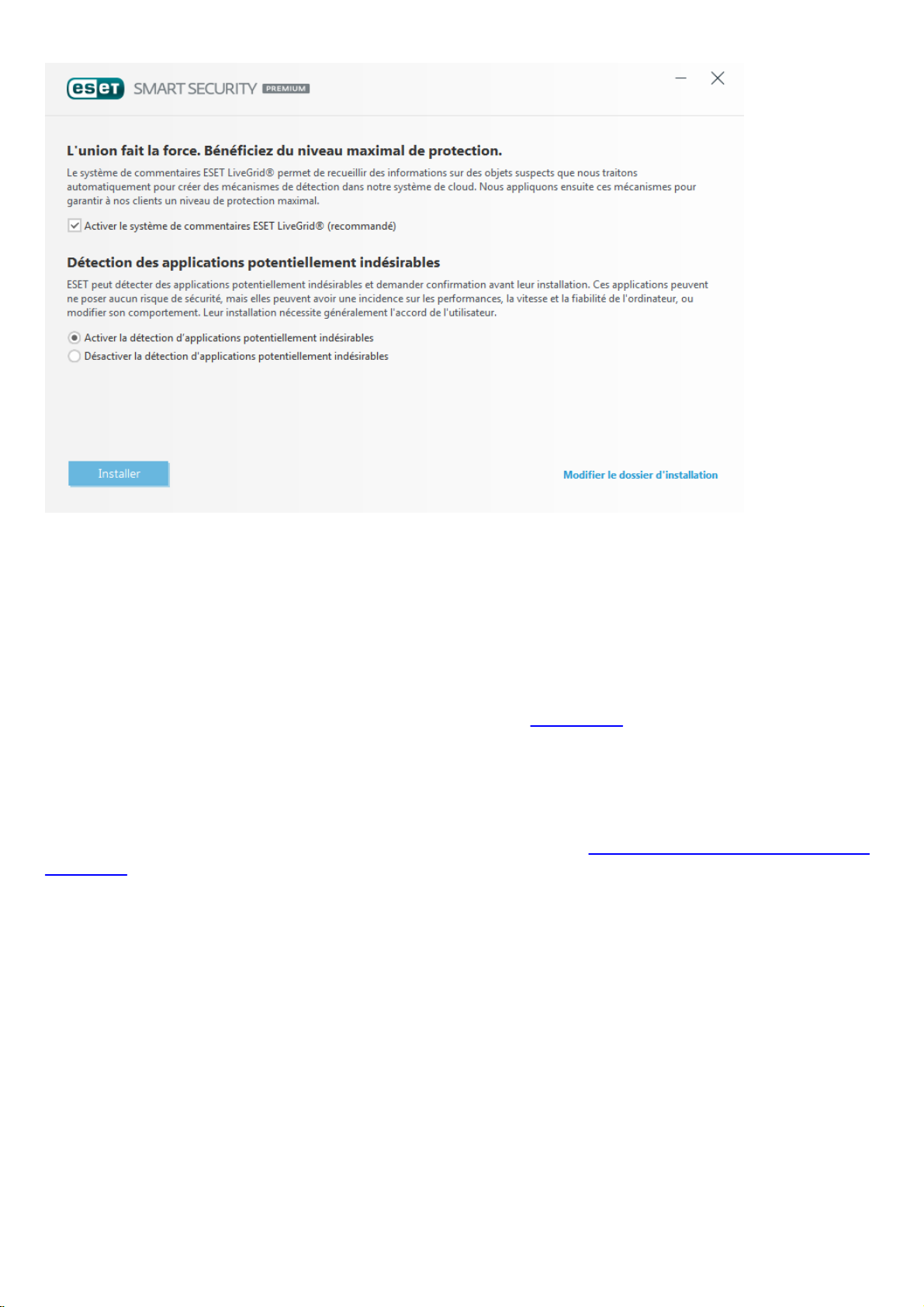

Après avo ir accepté l e Contrat de licence de l'utilisateur final, vous se rez invi té à configurer ESET LiveGri d®. ESET

LiveGrid® permet de s'assurer qu'ESET est informé de manière immédiate e t continue de toutes les nouvelles

menaces, afi n de protéger nos cli ents. Le systè me permet de soumettre les nouvel les menaces au laboratoire de

recherche ESET, où ell es sont analysées, traité es, puis aj outées à la base des signatures de virus.

Par dé faut, l 'option Activer le systè me de commentaires ESET Li ve Grid® (recommandé) est sélectionnée et ce tte

fonction est donc acti vée.

10

Page 11

L'étape suivante de l'installation consiste à configurer la détection des applications pote ntiellement i ndésirable s.

Les applications potentiel lement indésirables ne sont pas nécessai re ment malveillantes, mais pe uvent avoir une

incid ence négative su r le comporte ment du s ystème d'exp loitation . Re portez-vous au chapitre Applications

potenti ellement indésirables pour plus d'informations.

Cli que z s ur Installer pour lancer l e proce ssus d'i nstallation.

2.2 Installation hors connexion

Lancez le programme (.exe) d'i nstallation hors connexi on ; l'assistant d'installation vous guide tout au long du

processus de confi gurati on.

Tout d'abord, le programme vérifie si une version plus ré ce nte de ESET Smart Securi ty Pre mium est disponible. S'il

existe une version plus réce nte, vous e n ê tes informé au cours de la premi ère étape du processus d'installation. Si

vous sé le ctionne z l 'option Télécharger et d' instal ler la nouvelle version, la nouvelle version est tél échargée et

l'installation se poursuit. Cette case à cocher est visibl e uniqueme nt l orsqu'une version postérieure à la version que

vous install ez est disponi ble.

Le contrat de licence de l'utilisateur f inal (CLUF) apparaît à l'étape suivante. Veuil lez prendre connaissance du

contrat, puis cl iquez sur Accepter pour confirmer que vous acceptez les clauses du contrat de licence de l'utilisateur

final. Après votre acceptation l'install ati on continue.

Pour plus d'inf ormati ons sur l a procédu re d 'i nstallati on, sur l 'uti lisati on de ESET Li ve Grid® et de la fonction

Détection des applications potentielle me nt indésirables, sui vez le s i nstructions de la sectio n pré ci tée (vo ir Live

installer).

11

Page 12

2.2.1 Paramètres avancés

Après avoir s éle ctionné Modifi er le dossier d'installation, vous se rez i nvité à sé lectionner un emplacement

d'installation. Par dé faut, l e système installe le programme dans l e ré pertoire suivant :

C:\Program Files\ESET\ESET Smart Security Premium\

Cli que z s ur Parcourir pour changer d'emplacement (non recommandé).

Pour ef fectuer le s étapes d'in stallation s uivantes, ESET LiveGrid® et Détection des applications potentiellement

indésirables, suivez l es instructions de la secti on Li ve Installe r ( voir Live installer).

Pour termi ner l'ins tallation, clique z sur Continuer, pui s sur Installer.

2.3 Problèmes d'installation courants

Si des probl èmes se produis ent pendant l'instal lation, consulte z l a l iste des erreurs d'installation communes et des

résolutions pour trouve r une sol ution à votre problè me.

2.4 Activation du produit

Une fois l'installation terminée, vous ê tes invité à activer le produit.

Plusieurs méthodes pe rme ttent d'activer l e produit. Certains scénarios d'activation proposés dans l a fenêtre

d'activation peuve nt varie r en fonction du pays e t du mode de distributi on (CD/DVD, page Web ESET, etc.) :

· Si vous dispose z d'une ve rsion du produit vendue dans une boîte, activez votre produit à l'aide d'une clé de

licence. Ce tte clé de licence se trouve géné ral ement à l'i ntérieur ou au dos de l'emball age du produit. Vous devez

entrer la cl é de licence ex acte ment comme el le est indiqué e. Clé de licence : chaîne unique au f ormat XXXXXXXX- XXXX-XXXX-XXXX ou XXXX-XXXXXXXX qui sert à identi fier le propriétaire de la li ce nce e t à acti ver l a li ce nce.

· Si vous souhaitez éval uer ESET Smart Se curi ty P re mium avant d'e n f ai re l'acqu isiti on, s électi onnez Licence d' essai

gratuit. Indiquez votre adre sse électronique et l e pays dans lequel vous ré sidez pour acti ver ESET Smart Security

Premi um pendant une période limi tée. Votre licence de test se ra envoyé e à cette adresse. Les licences d'essai ne

peuvent être activées qu'une seule fois par client.

· Si vous n'avez pas de l icence et souhaitez en acheter une, cl iquez sur A che ter une licence. Cette opération vous

redirigera vers l e site Web de votre distribute ur ESET local.

12

Page 13

2.5 Saisie de la clé de licence

Les mises à jour automatiques sont i mportante s pour votre sécurité. ESET Smart Se curi ty Premium ne re ce vra des

mise s à jour que lorsque l e pro gramme aura été activé à l'aide de votre clé de licence.

Si vous n'avez pas saisi votre clé de li ce nce après l'install ati on, votre produit n'est pas activé. V ous pouvez modifier

votre li ce nce dan s l a fenê tre pri nci pale du programme. Pour ce fai re, cli quez sur Aide et assistance > Acti ve r la

licence, pui s saisissez dans la fenêtre d'activati on du produit les informations de la licence que vous avez reçue avec

votre produit de sécurité ESET.

Lors de la saisi e de votre clé de licence , i l e st important de respecter scrupuleuse ment l eur f orme :

· Votre cl é de licence est une chaîne unique au format XXXX-XXXX-XXXX-XXXX- XXXX qui sert à identifier l e

propriétaire de la l icence et à activer la licence .

Il est recommandé de copier et de coll er l a clé de licence à parti r du message d'enregistrement.

2.6 Mise à niveau vers une nouvelle version

Les nouvelles versions d'ESET Smart Security Premium offrent des améliorations ou apportent des solutions aux

problè mes que les mises à jour automatiques des modules ne peuvent pas résoudre. La mise à niveau vers une

nouve lle version pe ut s'ef fectuer de diffé rentes manières :

1. Automatiquement, par l'intermédiaire d'une mise à jour du programme .

Les mises à ni veau du programme sont distribué es à tous les utili sateurs et peuvent avoir un impact sur certaines

configurati ons système. Elles sont par conséquent mises à disposi tion aprè s de longues périodes de test afi n que

leur foncti onnement soi t correct sur toutes les configurations système. Pour effe ctuer l a mise à niveau vers une

nouve lle version dè s que celle-ci est disponibl e, utili sez l'une des méthodes ci-dessous.

2. Man uell ement, en cli quant dans l a fe nêtre principal e du pro gramme sur Rechercher de s mises à jour dans la

section Me ttre à jour.

3. Manuellement, en tél échargeant l a nouve lle version et e n l'i nstallant sur l 'i nstallation précéde nte.

13

Page 14

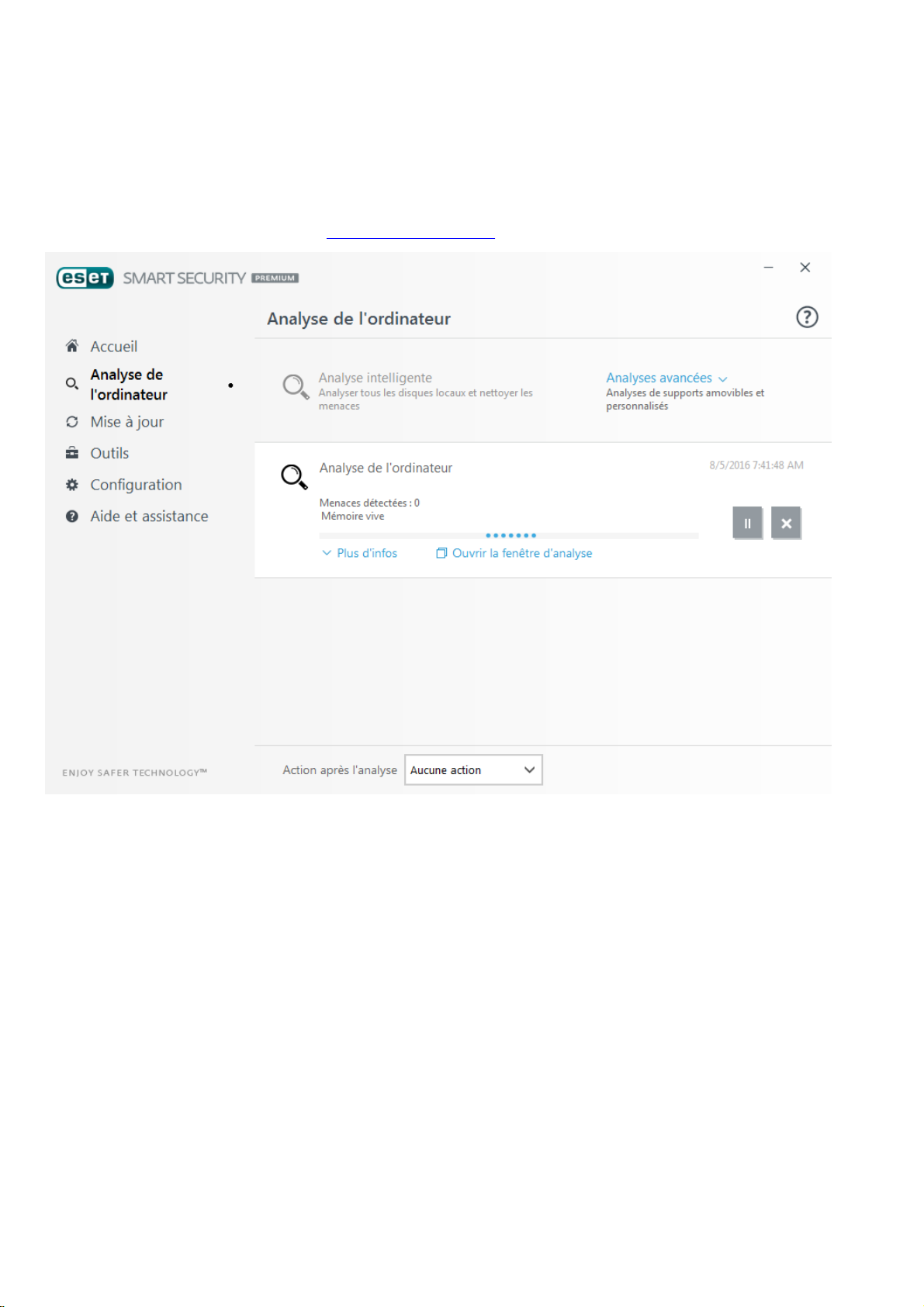

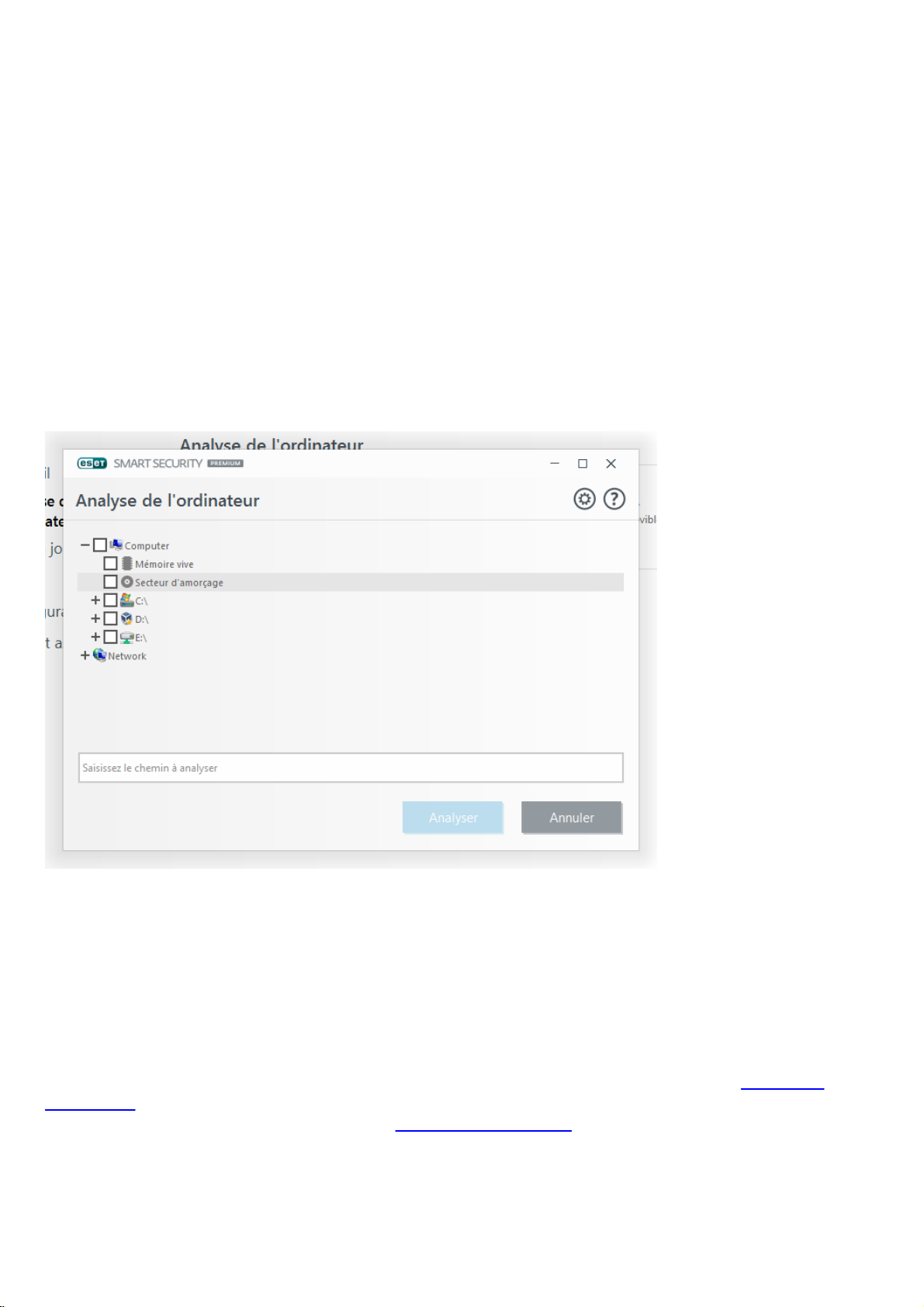

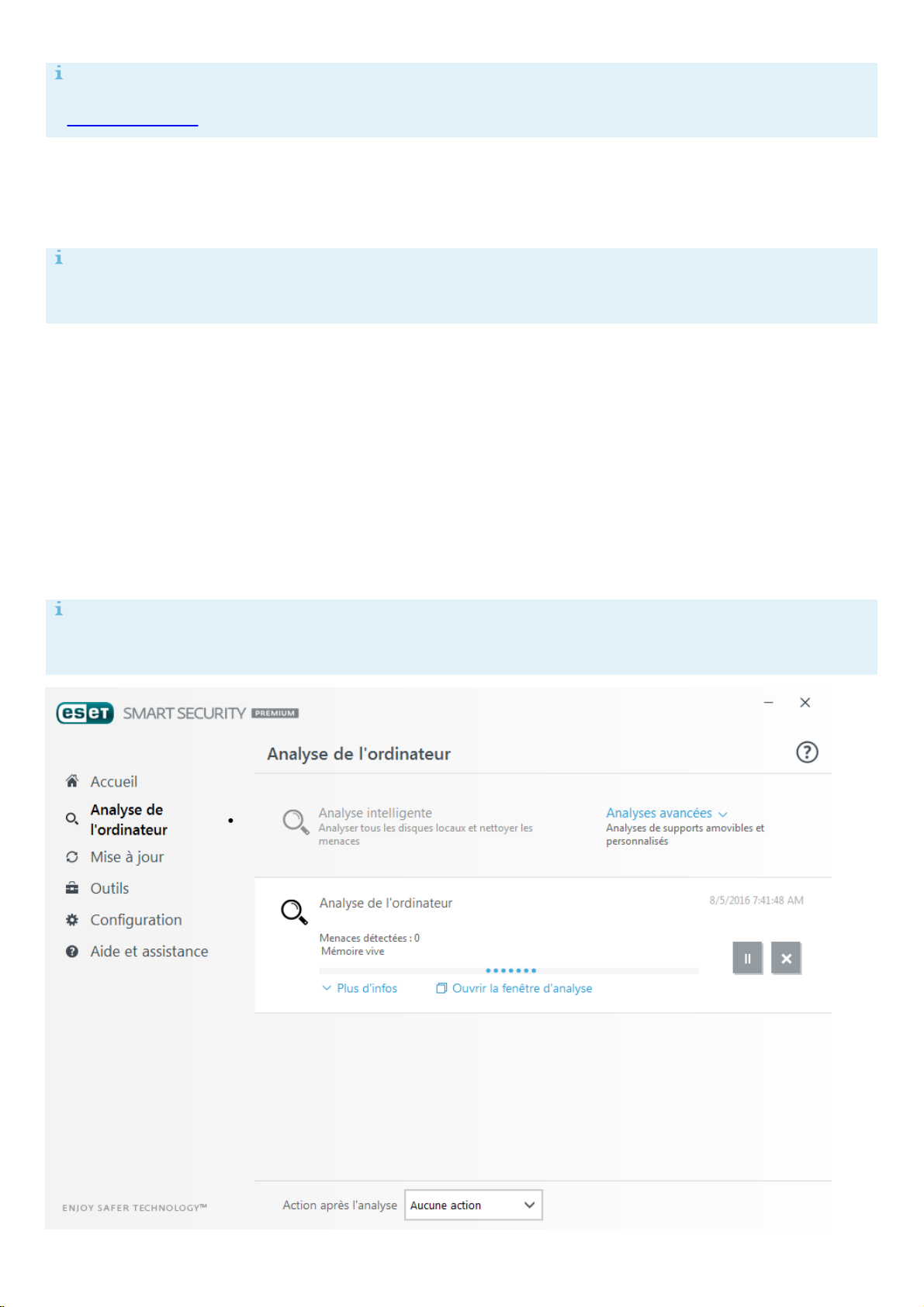

2.7 Première analyse après l'installation

Après l'installation d'ESET Smart Security P re mium, une analyse de l'ordinateur démarrera automatiquement après

une premiè re mi se à jour, afin de rechercher du code malv eill ant.

Vous pouvez également lancer manuell ement une analyse de l'ordinateur depuis la fe nêtre pri ncipale du

programme, e n cliqu ant sur Analyse de l'ordinateur > Analyse intelligente. Pour plus d'i nformations sur l 'analyse de

l'ordin ateur, reportez- vous à la secti on Analyse de l'ordinateur.

14

Page 15

3. Guide du débutant

Ce chapitre donne un premier aperçu d'ESET Smart Security Premium et de ses paramè tres de base.

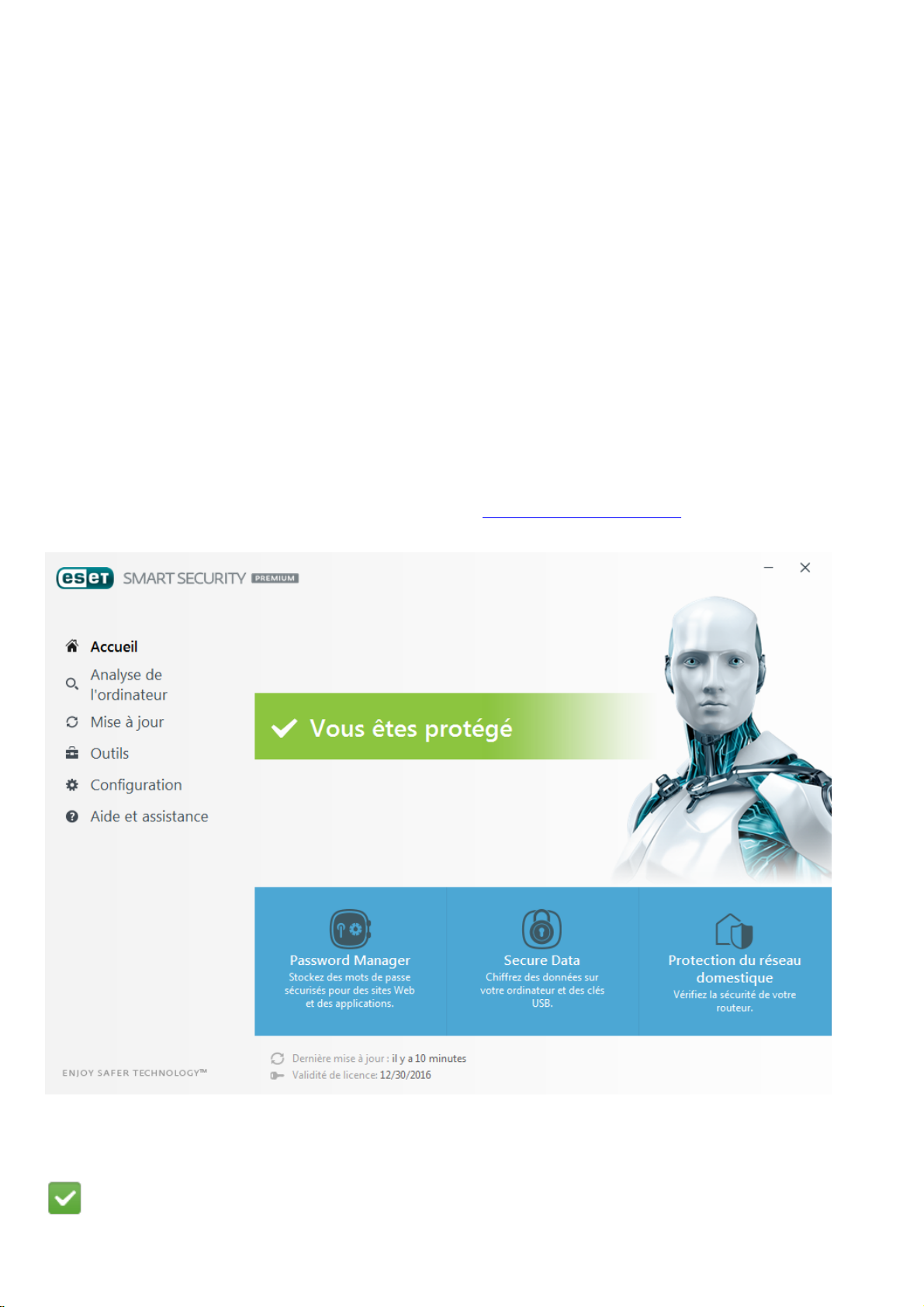

3.1 Fenêtre principale de l'application

La fenêtre principal e d'ESET Smart Security Premium est divisée en deux sections principales. La fenê tre princi pale

de droite affiche les informations correspondant à l'option séle cti onnée dans le menu principal à gauche.

Voi ci une descri ption des options disponibles dans le menu principal :

Accueil - Fournit des informations sur l'état de protection d'ESET Smart Security Premium.

Analyse de l'ordinateur - Configurez et lancez une analyse de votre ordinateur, ou crée z une analyse personnalisé e.

Mise à jour - Affiche des informations sur l es mises à jour de la base des signatures de virus.

Outils - Permet d'accéde r aux fichiers journaux, aux statistique s de protection, à la surveillance de l'acti vité, aux

processus en cours, aux conne xions réseau, au planificateur, à ESET SysInspe ctor et à ESET SysRescue.

Configuration - Sélectionnez cette option pour régl er le niveau de sécurité de votre ordinateur, d'Internet, de la

protection rése au et de s outi ls de sécurité.

Aide et assistance - Perme t d'accéder aux fi ch iers d'aide, à la base de connaissances ESET, au site d'ESET et aux li ens

nécessaires à l'envoi d'une requête d'assistance.

La s ectio n Accueil contient des informations importantes sur le niveau de protecti on actuel de votre ordinateur. La

fenêtre d'état aff iche les fonctionnal ités utili sées fréque mment dans ESET Smart Security Premium. La date

d'expiration du programme et les informations sur la dernière mi se à jour figurent également ici.

L'icône ve rte et l'é tat ve rt Prote ction maximale indique nt que la protection maximale e st assurée.

15

Page 16

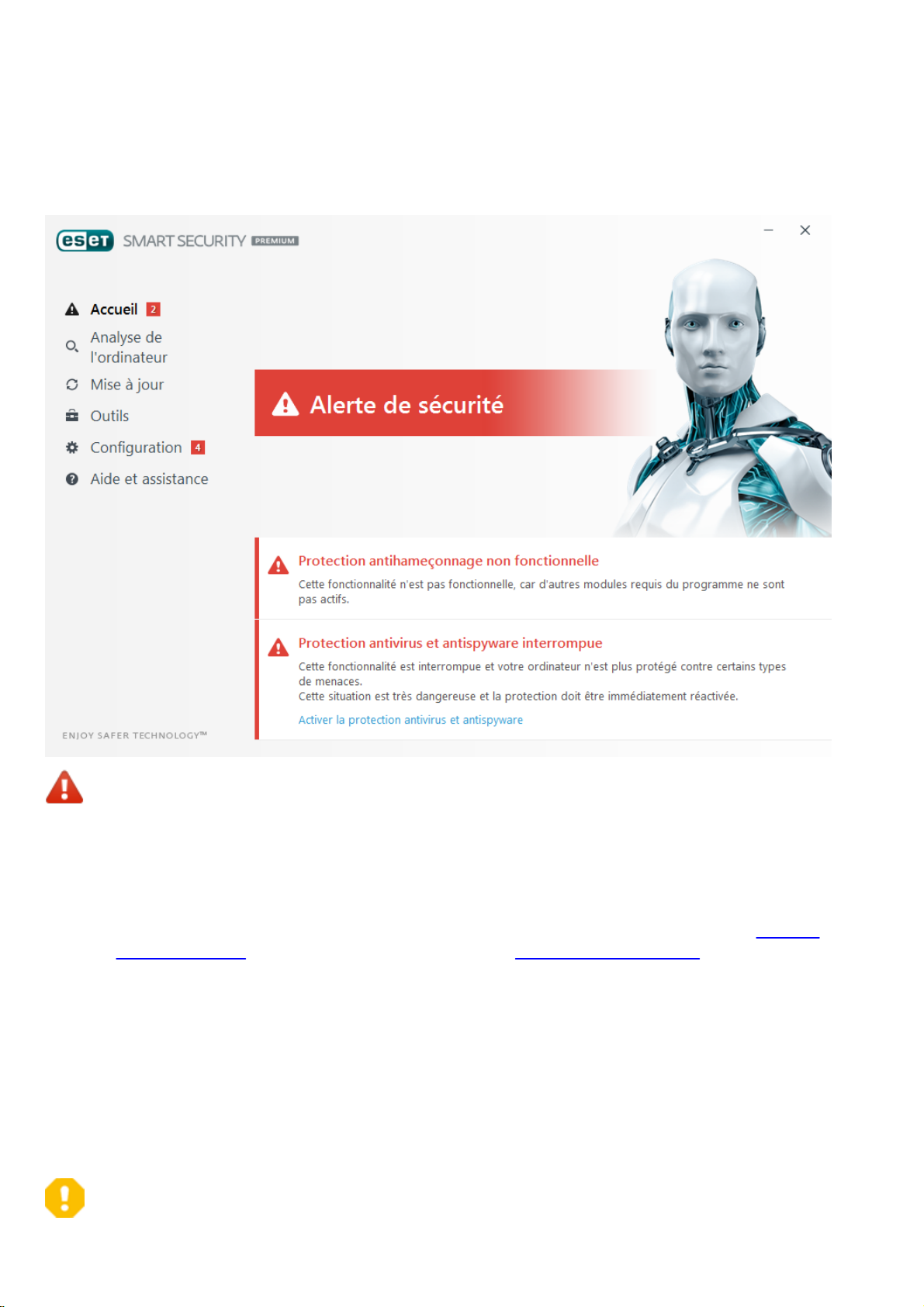

Que fai re lorsque le programme ne fonctionne pas correctement ?

Si un module de protection acti f f oncti onne corre cte ment, l'icône d'état de l a protection e st verte. Une icône

représe ntant un point d'exclamation rouge ou orange indique que la protection maximale n'est pas garantie . Des

inf ormati ons supplémentaires sur l'é tat de protection de chaque module, ainsi que des suggestions de solution

permettant de restaurer la protection complète, sont affichées dans l'Accueil. Pour changer l'état des diffé rents

modul es, cl ique z sur Configuration, puis sur l e module souhaité .

L'icône rouge e t l'é tat rouge « La protection maxi male n'e st pas assurée » signalent des probl èmes cri tiques.

Cet état peut être af fiché pour diffé re ntes rai sons, par exe mple :

· Produit non activé : vous pouvez acti ver ESET Smart Security Premium de puis l'Accueil en cl iquant sur

Activer l e produit ou su r Acheter mainte nant sous l'état de la prote cti on.

· La base des signatures de virus n' est plus à jour - Ce tte e rre ur apparaît après plusieurs tentatives

inf ructue uses de mise à jour de la base des signatures de virus. Nous vous conse illons de vérifi er l es

paramètres de mise à jour. Cette erreur provie nt gé néraleme nt d e l 'entrée incorrecte de données

d'authentification ou de la confi guration incorrecte des paramètres de connex ion.

· Protection antivirus e t antispyware désactivée : vous pouvez réacti ver la protection antivirus et

antispy ware en cl iquant sur Activer la protection antivirus et antispyware.

· Pare- feu pe rsonnel ESET désactivé - Ce problème est égal ement signalé par une notifi cation de sécuri té à

côté d e l 'élé ment Réseau de votre bureau. Vous pouvez réactiver la protection ré seau en cliquant sur

Activer l e pare-feu.

· Licence arrivée à expiration - Cette information est indiquée par l'icône d'état de protection qui devient

rouge. Le programme ne peut pl us effectuer de mise à jour aprè s ex piration de la l icence. Suive z les

instructions de la fenê tre d'alerte pour renouveler l a li ce nce .

L'icône orange i ndique une protection l imitée . Par exemple, il peut s'agir d'un probl ème de mise à jour ou de

l'immi nence de l'expi rati on de votre lice nce.

Cet état peut être af fiché pour diffé re ntes rai sons :

16

Page 17

· Ave rtissement d' optimisation antivol : cet appare il n'est pas opti misé pour ESET A ntivol. Par exemple,

aucun compte fantôme (f oncti on de sécuri té qui se déclenche automatiquement lorsque vous signalez

votre appareil comme manquant) n'est créé sur votre ordinateur. Vous pouvez cré er un compte fantôme à

l'aide de la fonctionnalité d'optimisation de l'interface Web d'ESET Antivol .

· Mode joue ur activé : l 'activation d u mode joue ur représente un risque potentiel pour l a sécurité .

L'acti vation de cette fonctionnal ité désactive toutes l es f enêtres contextue lles e t arrête toutes les tâches

planifiées.

· Votre l icence va arriver prochainement à e xpiration - Cette information est donnée par l 'i cône d'é tat de

protection qui affi che un poi nt d'ex cl amati on à côté de l'horloge du système. Après l'expiration de votre

li ce nce , le programme ne peut pl us se mise à jour et l 'i cône d'état de la protection devient rouge.

Si vous ne parvene z pas à ré soudre le problème à l'aide de s s olutions suggéré es, clique z sur Aide et assistance pour

accéder aux fichie rs d'aid e ou pou r ef fectuer des recherches dans la base de connaissances ESET. Si vous ave z

encore besoi n d'aide , vous pouvez envoye r une demande d'assistance. Ce dernier répondra très rapi dement à vos

questions et vous pe rmettra de trouver une sol ution.

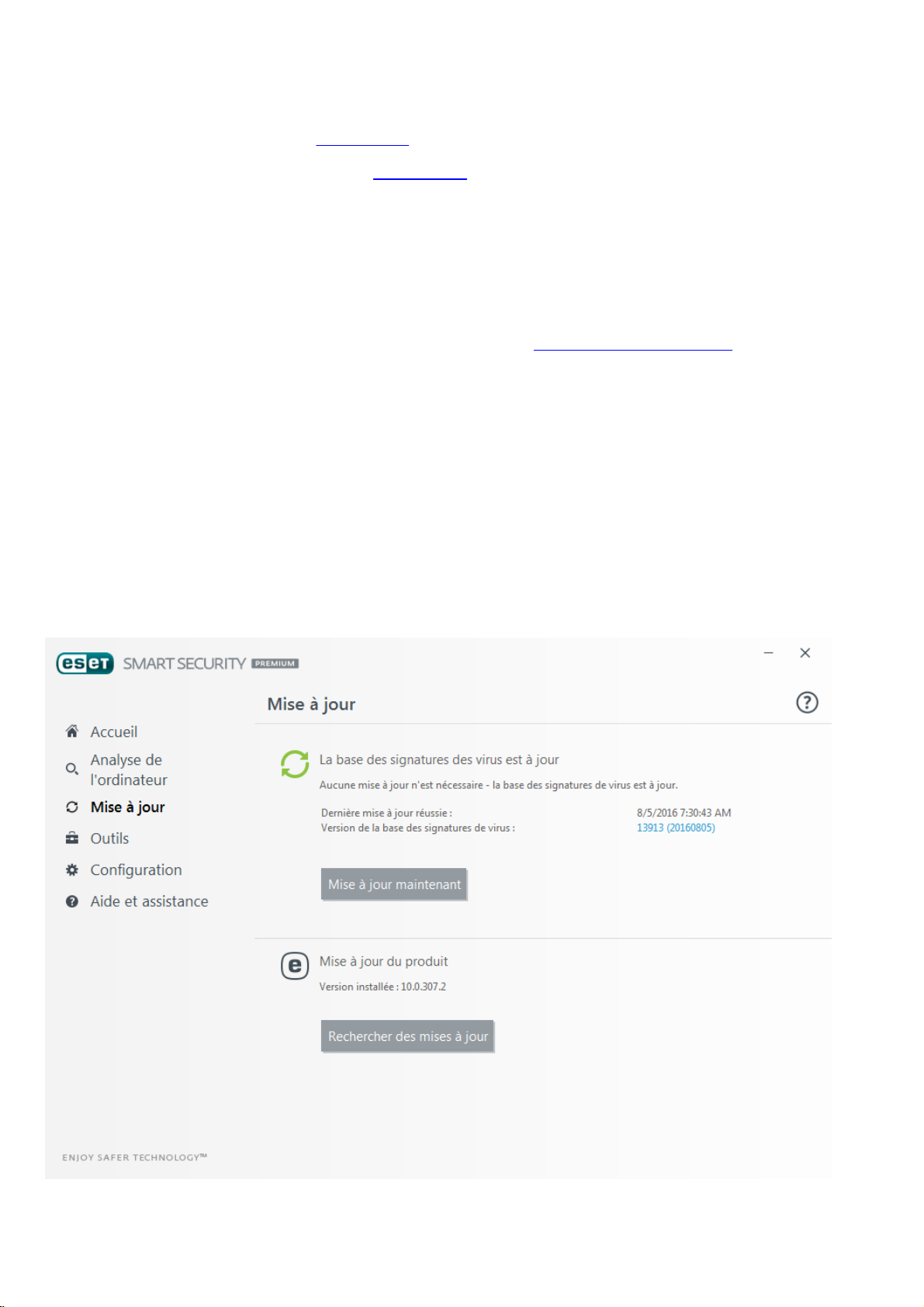

3.2 Mises à jour

La mi se à jour de l a base des signatures de virus et ce lle des composants du programme sont des opérations

importantes pour la protection de votre système contre les attaques des code s malveil lants. Il convient donc

d'apporter une grande attention à leur con figuration et à l eur f onctionneme nt. Dans l e me nu pri ncipal, cliquez sur

Mise à jour, p uis su r Mise à jour maintenant pour recherche r toute nouvel le mise à jour de la base des signatures de

virus.

Si la cl é de licence n'a pas été saisie lors de l'activation de ESET Smart Security Premium, vous ê tes invité à l'indiquer

à cette étape.

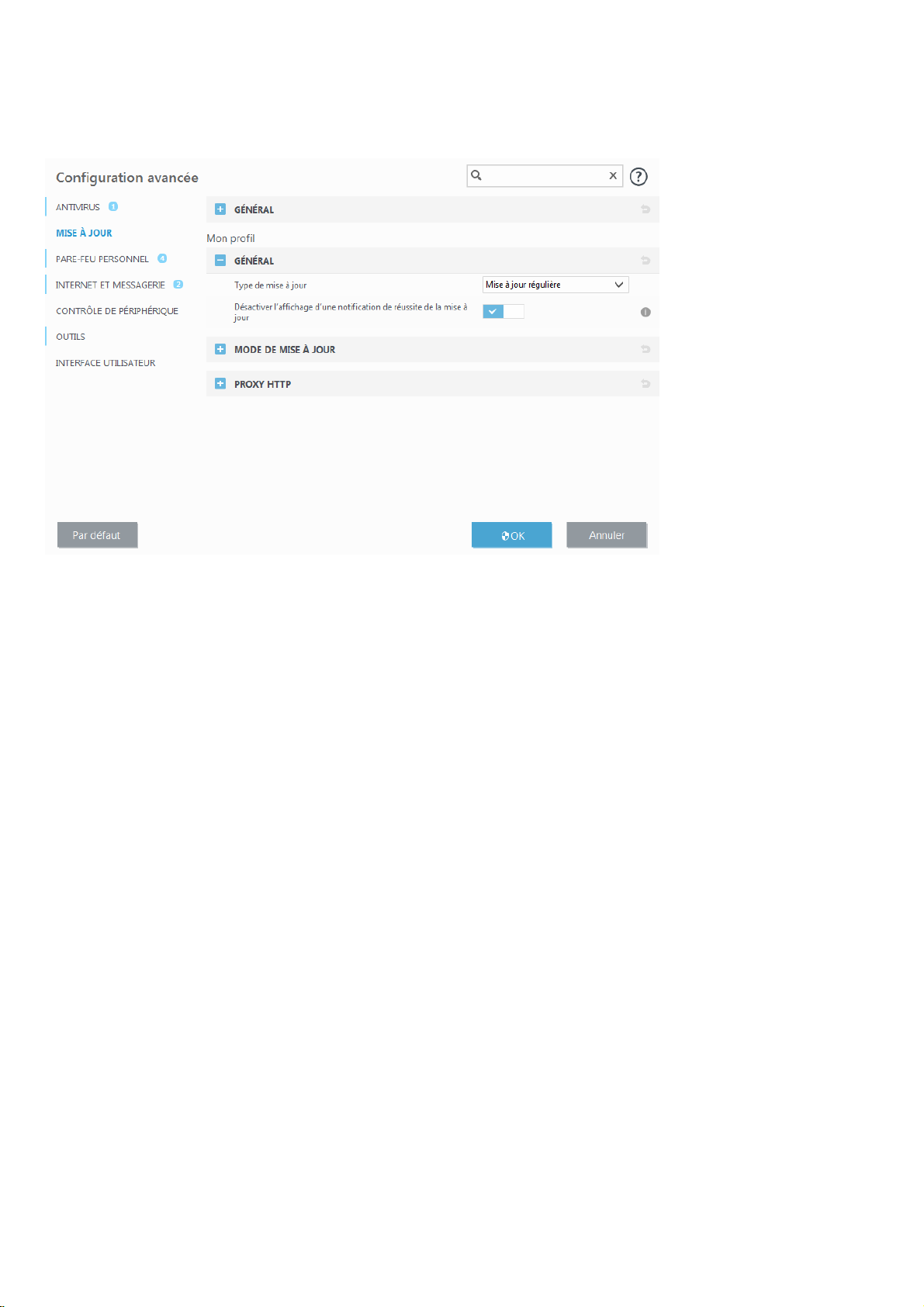

17

Page 18

La fenê tre Configurati on avancé e (cli quez sur Configuration dans l e menu pri ncipal et sur Configuration avancée, ou

appuye z sur la touche F5 de votre clavi er) comporte d'autres opti ons de mise à jour. Pour conf igurer les options

avancées de mise à j our tel les que le mode de mise à jour, l'accès au se rveur proxy et les connexi ons LAN, cli quez

sur un ongle t particul ier de l a f enêtre Mise à jour.

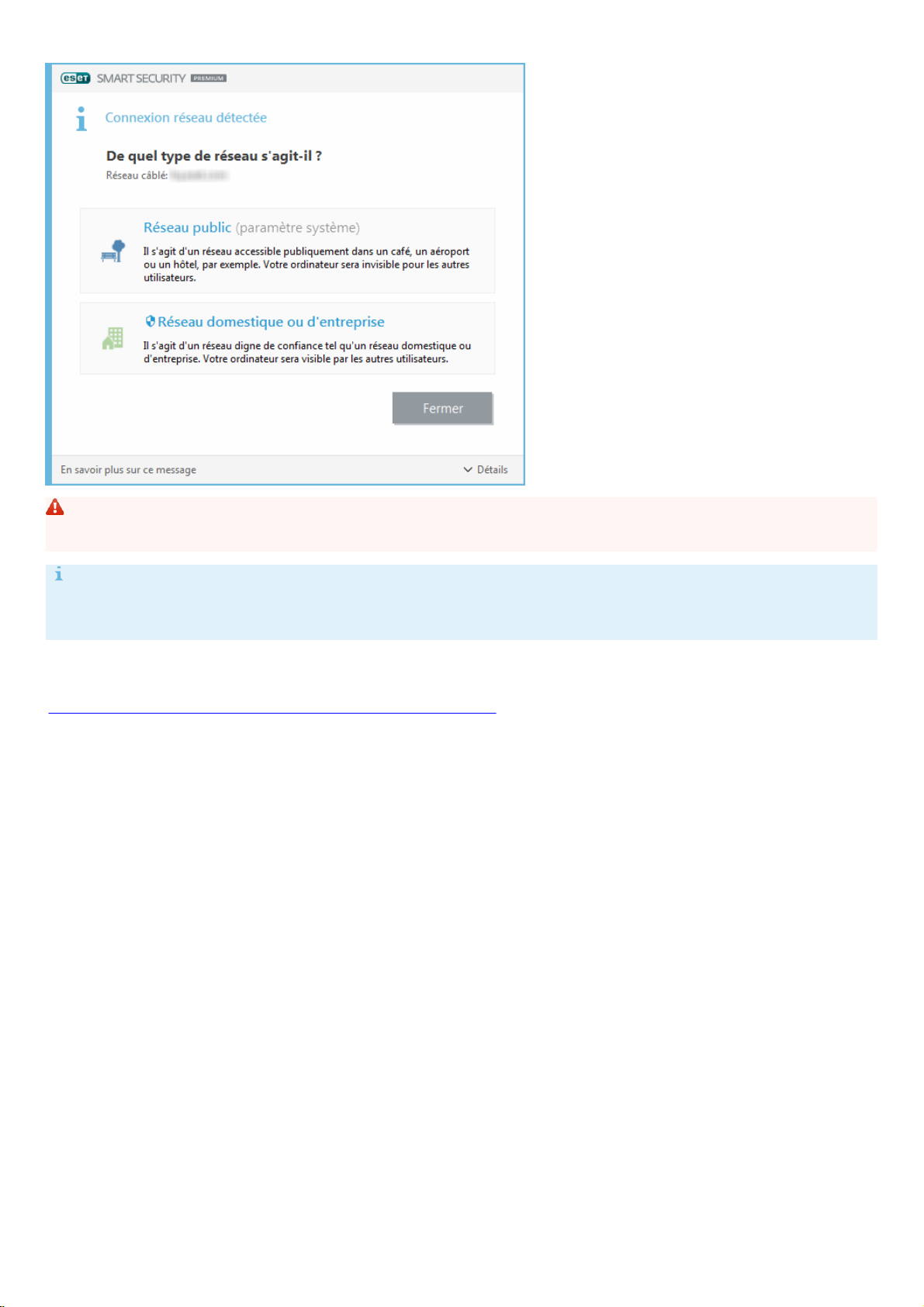

3.3 Configuration de la zone Fiable

Des zones Fiable s doi vent être configurée s pour que la prote cti on de votre ordinateur dans un rése au soi t activée.

Vous pouvez autoriser d'autres utilisateurs à accéder à votre ordinateur e n confi gurant le s zone s Fi ables et en

autorisant le partage. Cli quez sur Configuration > Protection réseau > Ré seaux connectés, puis sur l e l ien figurant en

dessous du rése au connecté. La fenêtre qui apparaît propose des opti ons qui vous permettent de choisir le mode de

protection souhai té de votre ordinateur sur le rése au.

La dé tection de l a zone Fiabl e s'e ffectue après l'installation de ESET Smart Securi ty Premium et dès que votre

ordinateur se connecte à un nouveau réseau. Il n'est donc géné ral ement pas né ce ssaire de définir de zones Fiables.

Par défaut, la détection d'une nouvel le zone déclenche l'af fichage d'une boîte de dialogue vous demandant de

définir le niveau de protecti on de cette zone .

18

Page 19

AVERTISSEMENT

une configuration incorre cte de la zone Fiable peut compromettre la sé curi té de votre ordinateur.

REMARQUE

par dé faut, les postes de travail d'une zone Fiable sont autorisés à accéder aux fichiers e t imprimantes partagés,

disposent de la communi cation RPC entrante activée et peuvent bénéf icier du partage de bureau à distance.

Pour obtenir plus d'informations sur ce tte fonctionnali té, veuil lez consulter l'article de la base de connaissances

ESET suivant :

Nouvel le connexi on rése au détectée dans ESET Smart Security

19

Page 20

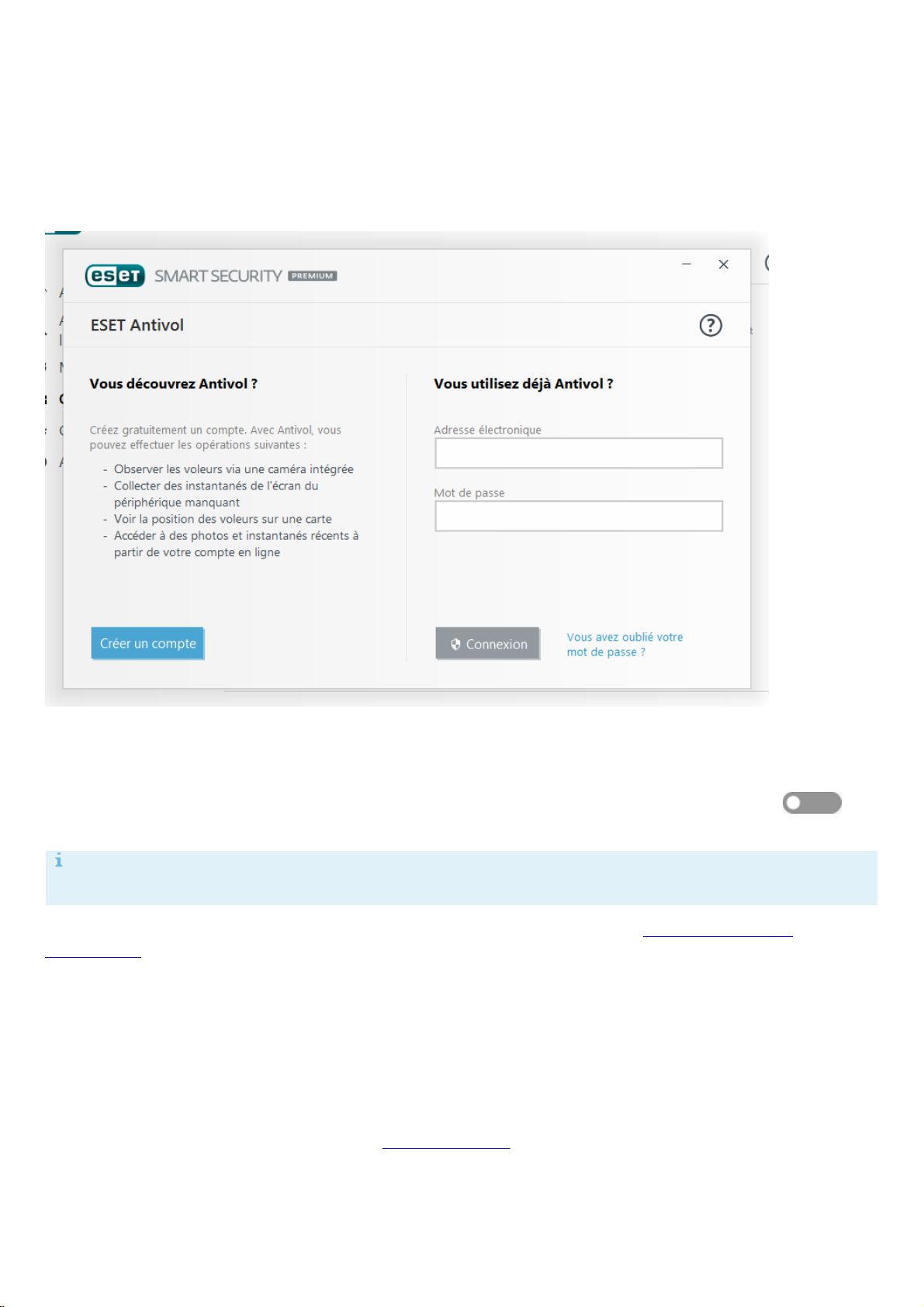

3.4 Antivol

REMARQUE

ESET Anti vol ne pre nd pas en charge le s se rveurs Microsoft Windows Home Server.

Pour protéger votre ordinateur en cas de perte ou de vol , sé lectionnez l'une des options suivantes pour enregistrer

votre ordinateur à l'ai de d'ESET Antivol .

1. Après l 'avoir activé, cl ique z sur Acti ver Antivol afi n d'activer le s fonctions ESET Antivol pour l'ordinateur que vous

vene z d'enregistrer.

2. Si vo us voyez l e mes sage ESET Antivol e st disponible dans le vo let Accueil de ESET Smart Security Premium,

songez à activer cette fonction pour votre ordinate ur. Cl iquez sur Activer ESET Antivol pour e nregistrer votre

ordinateur avec ESET Antivol .

3. Dans la fenê tre principale du programme, cli quez sur Configuration > Outils de sé curité. Cl ique z sur à

côté d e ESET Antivol e t sui vez les instructions de la fenêtre contextuel le.

Pour plus d'instruction s concernant l'associatio n de l 'o rdi nateur à ESET Antivol , vo ir Comme nt ajouter un

périphérique.

3.5 Outils du contrôle parental

Si vous avez acti vité le contrôle parental dans ESET Smart Security Premium, il vous faut encore le configurer pour

les comptes uti lisateur voulus pour que tout fonctionne correctement.

Lorsque le Contrôle paren tal e st actif et que le s compte s uti lisateur n'ont pas été configurés , l e message Le contrôle

parental n'est pas configuré s'affi che dans l e vol et Accueil de la fenê tre principale de l'application. Cliquez sur

Définir des rè gles et reportez -vous au chapi tre Contrôle parental pour la procé dure à suivre pour cré er de s

restrictions spécifiques permettant de protéger vos enfants des contenus pouvant ê tre choquants.

20

Page 21

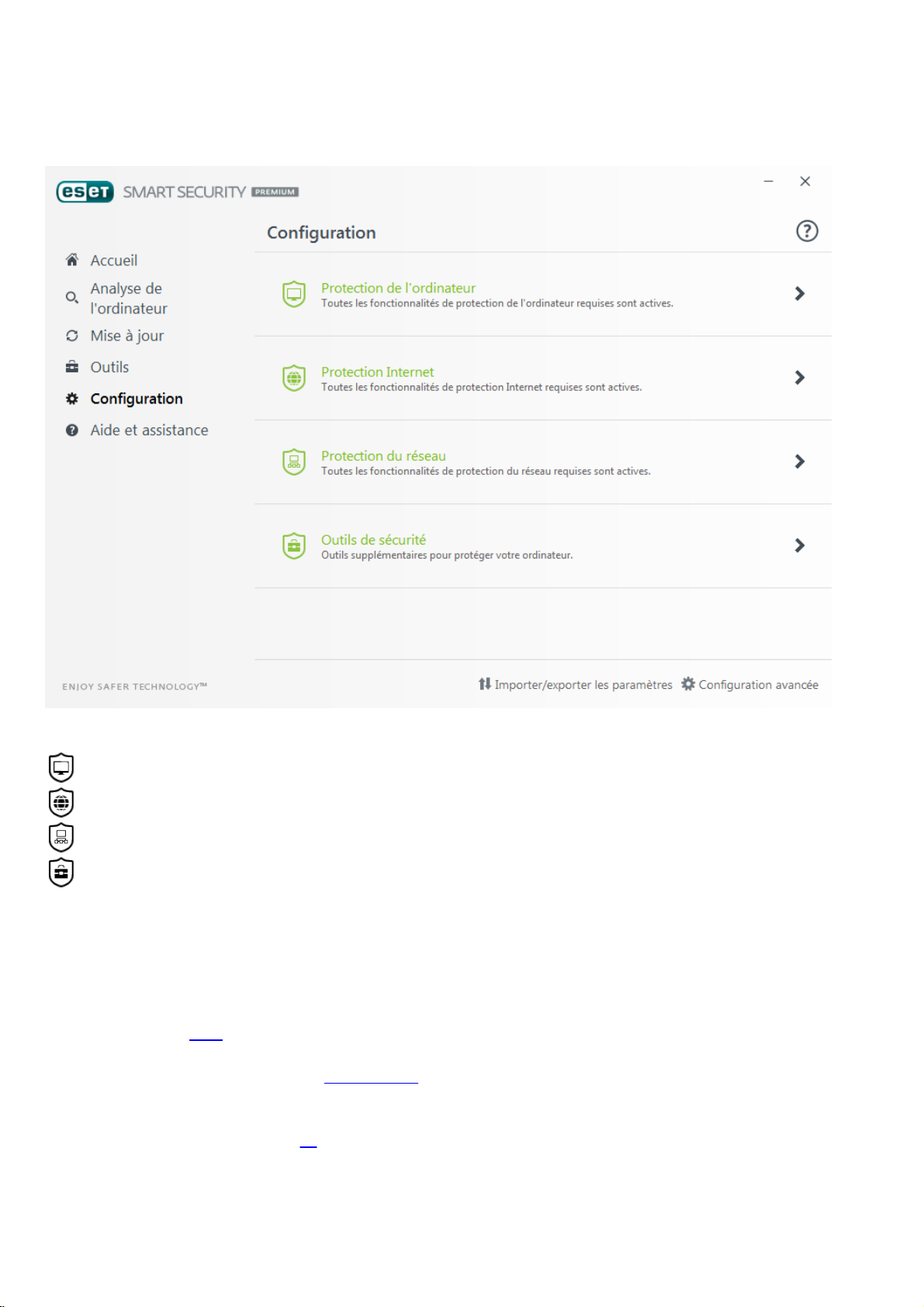

4. Utilisation d'ESET Smart Security Premium

Les options de configuration ESET Smart Se curity Pre mium permettent de régler les niveaux de protection de votre

ordinateur et du ré seau.

Le me nu Configuration se divise en diff érentes sections :

Protection de l'ordinateur

Protection Internet

Protection du réseau

Outi ls de sécurité

Cli quez sur un composant pour régl er les paramè tre s avancés du module de protection corre spondant.

La configuration de l a prote ction de l'ordinateur permet d'active r ou de désactiver les composants suivants :

· Protection en temps rée l du système de fichiers - Tous les fichiers ouverts, créés ou e xécutés sur l 'ordinate ur sont

analysé s pour y rechercher l a prése nce éventuel le de code mal veil lant.

· HIPS - Le s ystème HIPS survei lle les événeme nts dans le systè me d'e xploi tati on e t réagit en fonction d'un

ense mble de rè gles personnali sées.

· Mode joueur : acti ve ou dé sactive l e mode joueur. Vous rece vez un me ssage d'avertisseme nt (risque potentie l de

sécurité ) et la fe nêtre pri nci pale de vie nt orange l orsque le mode joueur est activé.

· Protection de la Webcam : contrôle les processus et l es applications qui accè dent à la Webcam de l'ordinateur.

Pour pl us d'inf ormations, cli quez ici.

21

Page 22

La configuration de l a prote ction Internet permet d'activer ou de dé sactiver les composants suivants :

REMARQUE

lorsque vous désacti vez la prote cti on à l'aide de ce tte mé thode, tous l es modules de protection dé sactivés sont

activés au re démarrage de l'ordinateur.

· Protection de l'accès Web - Si cette opti on est activé e, tout le trafic HTTP ou HTTPS est analysé afin d'y reche rcher

des codes malvei llants.

· Protection du client de messagerie contrôle le s communicati ons reçues via les protocoles POP3 e t IMAP.

· Protection antispam - La protection antispam recourt à deux méthodes pour détecter les messages non soll icités.

· Protection anti-hameçonnage : filtre les sites Web soupçonnés de distribue r du conte nu visant à manipuler les

util isateurs en vue de leur faire envoye r des informations confidenti elles.

La s ectio n Protection ré seau pe rmet d'acti ver ou de dé sacti ver le pare -feu personne l, la protection contre les

attaques rése au (IDS) e t la protection anti-botnet.

La confi guration de s outils de sécurité vous permet d'ajuster le s modul es suivants :

· Protection des transactions bancai re s

· Contrôle parental

· Antivol

· Password Manager

· Secure Data

Le contrôle parental permet de bloquer les pages Web dont l e contenu pe ut être choquant. En outre, les parents

peuvent interdire l 'accès à pl us de 40 catégories de sites Web prédéfi nies et à plus de 140 sous-catégories.

Pour réactiver un composant de sécurité dé sacti vé, cli quez sur pour qu'une coche v erte apparaisse.

D'autres options sont disponi bles au bas de l a fe nêtre de configuration . Util isez le l ien Configuration avancée pour

configure r d'autres paramètres détail lés pour chaque modul e. Pour charger les paramè tre s de confi gurati on à l'aide

d'un fi chier de configu rati on .xml ou pour e nre gistrer les paramètres de configuration actuels dans un fichier de

configu ration, u tili sez l'optio n Importer/exporter les paramètres.

22

Page 23

4.1 Protection de l'ordinateur

Cli quez sur Protecti on de l'ordi nateur pour voi r une présentation de tous les modul es de protection. Pour

désactiv er temporaireme nt des modul es, cliq uez sur . Notez que cela pourrai t abaisse r le ni veau de

protection d e l'ordinate ur. Cliq uez sur à côté d'un module de protection pour accéder aux paramè tre s avancés de

ce module.

Cli que z s ur > Modifier le s exclusions e n regard de Protection en temps réel du système de fichiers pour ouvrir l a

fe nêtre d e conf iguration Exclusion qui pe rme t d'ex cl ure des fichiers et des dossiers de l'analyse.

Interrompre la protection antivirus et antispyware jusqu'au redé marrage - Désacti ve tous l es modules de protection

antivi rus et antispyware. Lorsque vous désacti vez la protecti on, une fenêtre s'ouvre dans laquel le vous pouvez

déte rmi ner l a durée pendant l aquelle la prote cti on est dé sacti vée en sélecti onnant une valeur dans le menu

déroulant Intervalle. Cl iqu ez s ur Appliquer pour confirmer.

23

Page 24

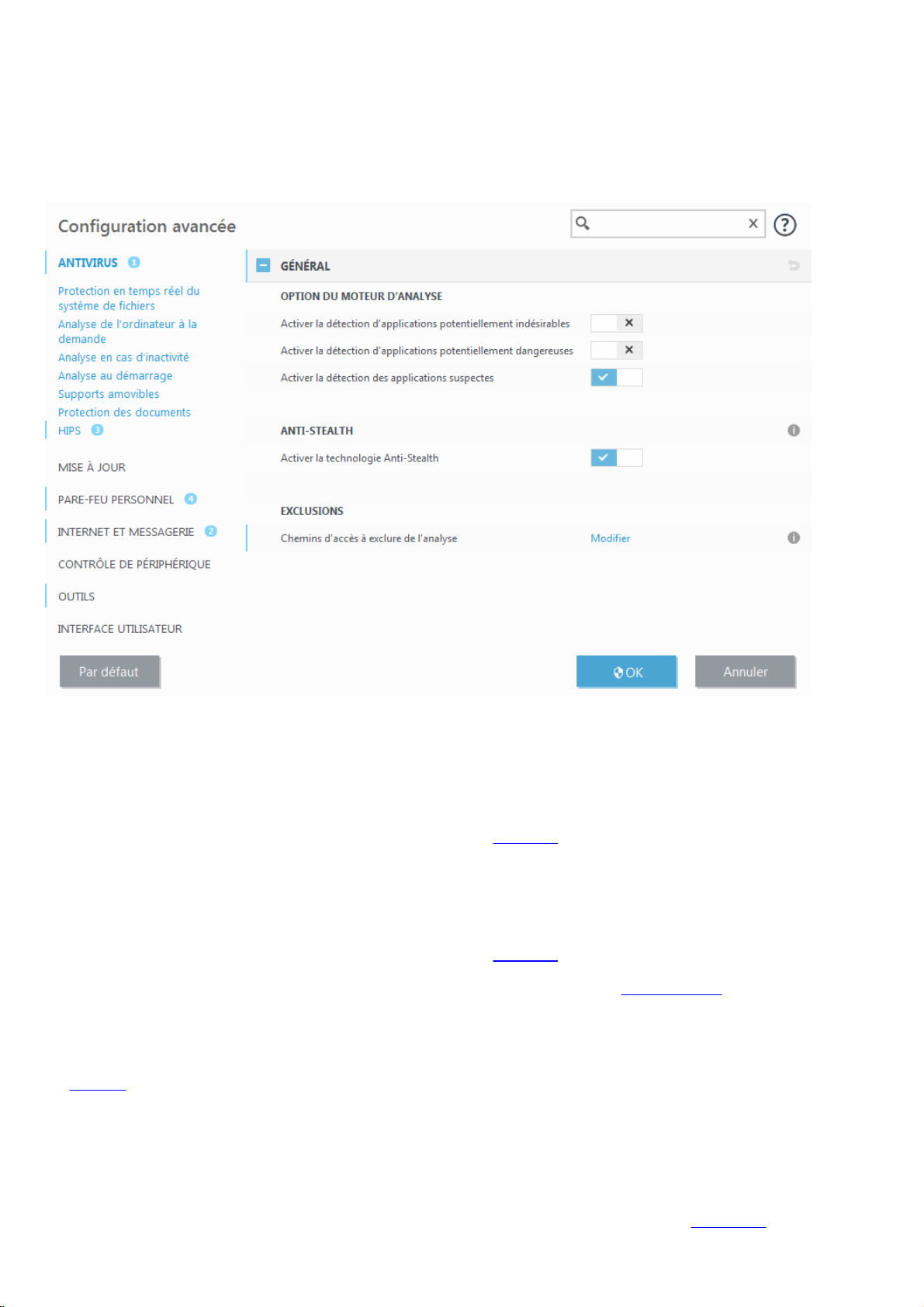

4.1.1 Antivirus

La protecti on anti virus vous prémunit des attaques contre le système en contrôlant les échanges de fichie rs et de

courrier, ainsi que les communications Interne t. Si une menace comportant du code malve illant est dé tectée , le

module anti virus peut l'éli miner en la bl oquant dans un premie r temps, puis en nettoyant, en supprimant ou en

mettant en quarantaine l'objet infe cté .

Les options de l' analyseur pour tous les modules de protection (par exemple, protection en te mps réel du système

de fichiers, protection de l'accès Web, etc.) vous permettent d'activer ou de désacti ver l a détection des é léments

suivants :

· Le s applications potentie llement indésirables ne sont pas nécessairement malvei llantes, mais ell es sont

suscepti bles d'affecter les performances de votre ordinate ur.

Pour en savoir plus sur ces types d'appli cati ons, consultez le glossaire.

· Le s applications potentie llement dangere uses sont de s logiciel s commerciaux lé gitimes susceptible s d'être

util isés à de s fi ns malveil lantes. Cette catégorie comprend les programmes d'accès à distance, les appl ications de

décodage des mots de passe ou les keyloggers ( programme s qui enre gistrent chaque frappe au clavi er de

l'util isateur). Cette option est désactivée par défaut.

Pour en savoir plus sur ces types d'appli cati ons, consultez le glossaire.

· Le s applications suspecte s comprenne nt des programmes compressé s par de s compresseurs ou par des

programmes de protection. Ces types de protections sont souvent exploités par de s créateurs de logicie ls

malve illants pour contourner l eur détection.

La te chnologie Anti- Ste alth est un système sophistiqué assurant l a détecti on de programmes dangereux tels que

les rootkits, qui sont à même de se cacher du système d'ex ploitation. Il est impossible de les détecter à l 'ai de de

techniques de test ordinaires.

Les exclusions permette nt d'ex cl ure de s fichiers et dossiers de l'analyse. Pour que la déte cti on de s menace s

s'appliquent bien à tous les obj ets, il est re commandé de ne créer de s exclusions que lorsque ce la s'avère

absolume nt né ce ssaire. Certaines situations j ustifient l'exclusion d'un objet. Par exemple, l orsque les entrées de

bases de données vol umineuses ri squent de ral entir l'ordinateur pendant l'analyse ou lorsqu'il pe ut y avoir conflit

entre l e logicie l et l'analyse. Pou r ex cl ure un obj et de l'analyse, reportez-vous à la section Exclusions.

24

Page 25

Activer l 'analyse avancé e via AMSI - L'outil Microsoft Antimalware Scan Interface permet aux dével oppeurs

d'applicati ons de créer de nouvelles défe nses contre les logiciels mal veil lants ( Wi ndows 10 uniqueme nt).

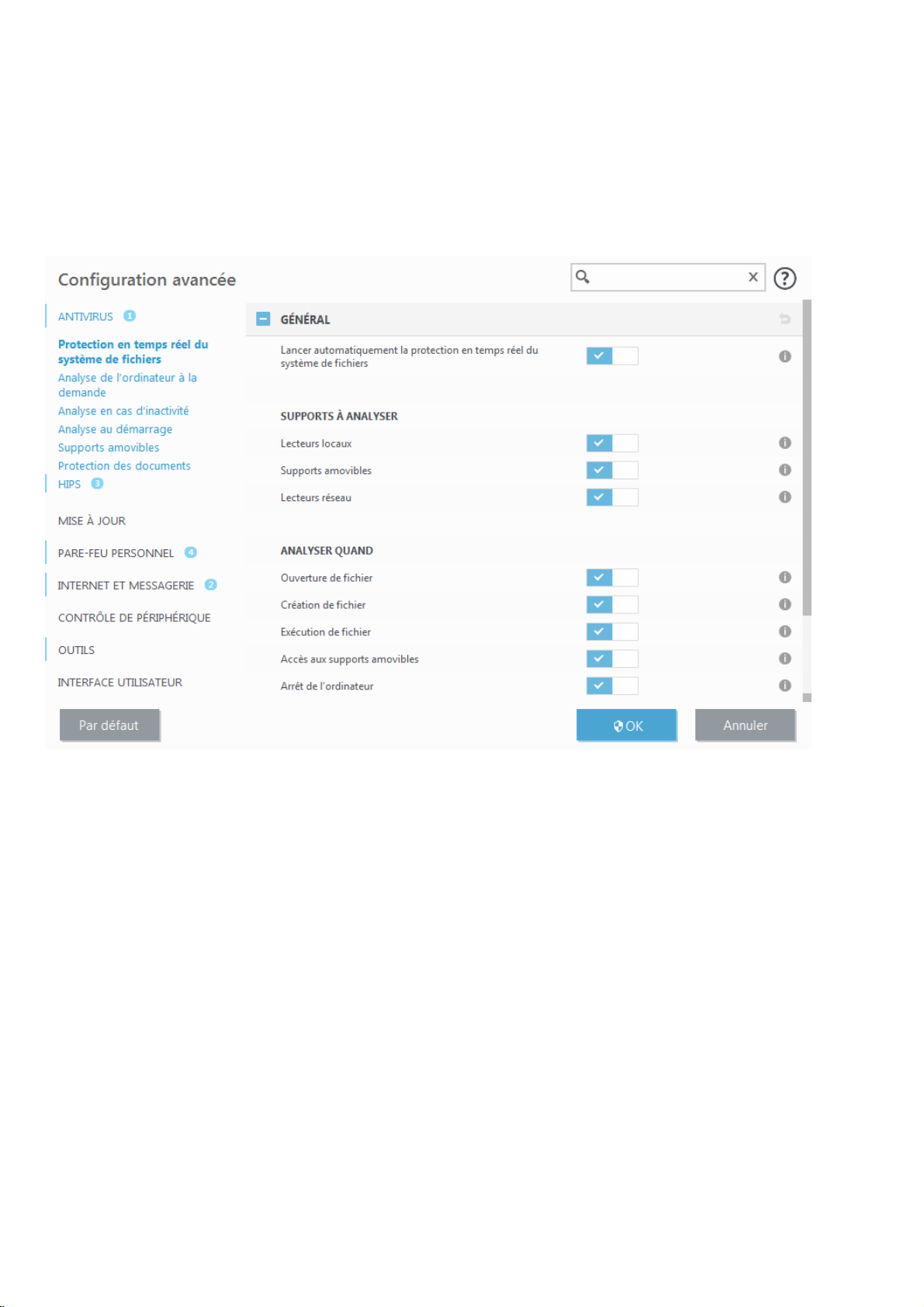

4.1.1.1 Protection en temps réel du système de fichiers

La protecti on e n temps rée l du système de fichie rs contrôle tous les événements liés à l'antivirus dans le système.

Lorsque ces f ichiers sont ouverts, cré és ou e xécutés sur l 'ordinateur, ell e l es analyse pour y recherche r la présence

éve ntuell e de code malveillant. La protection en temps ré el du système de fichie rs est lancée au démarrage du

système.

Par défaut, la protection en temps ré el du système de fichie rs est lancée au démarrage du système et assure une analyse ininterrompue. Dans ce rtai ns cas parti cul iers (par e xemple, en cas de conf lit avec un autre scanner e n temps réel ), la protection en temps rée l peut être désactivé e en désé lectionnant Démarre r automatiquement la protection en temps ré el du systè me de fichi ers sous Protection en te mps réel du système de fichiers > Général dans Configuration avancée.

Supports à analyser

Par défaut, tous l es types de supports f ont l'objet de re che rche s de menace s pote ntielles :

Disques locaux - Contrôle tous l es lecteurs système .

Périphérique s amovibles - Contrôle les CD/DVD, les périphé ri ques de stockage USB, les périphériques Bluetooth,

etc.

Disques ré seau - Analyse tous les lecteurs mappés.

Il est recommandé d'utiliser l es paramè tre s par défaut et de ne les modifi er que dans de s cas spécifi ques, par

exemple lorsque l'analyse de certains supports ral entit de manière significative le s transfe rts de donné es.

Analyser quand

Par défaut, tous l es fichiers sont analysés lors de leur ouverture, cré ation ou e xécution. Il est recommandé de

conserver ces paramètres par défaut, car i ls offrent le nive au maxi mal de protection en temps réel pour votre

ordinateur :

25

Page 26

· Ouve rture de fichier - Active/désacti ve l'analyse lorsque des fichiers sont ouverts.

· Cré ation de fichier - Acti ve/désacti ve l'analyse lorsque des fi chiers sont créé s.

· Exé cution de fichier - Active /désactive l'anal yse lorsque des fichie rs sont exé cuté s.

· Accès aux péri phé ri que s amovibles : active ou désactive l'analyse déclenchée par l'accès à des périphé riques

amovibl es spécifi ques disposant d'espace de stockage .

· Arrêt de l'ordinateur - Active/désacti ve l'analyse décle nché e par l'arrêt de l'ordinateur.

La protecti on e n temps rée l du système de fichie rs vérifie tous les types de supports. El le est déclenchée par

dif férents événements système , te ls que l'accè s à un fi chier. Grâce aux méthodes de détection de la technol ogie

ThreatSense (décrite s dans la se ction Configurati on de s paramètres du moteur Thre atSe nse), la protection du

système de fichie rs en temps réel peut être configurée pour trai ter di ffére mment l es nouveaux fichiers e t les

fichiers existants. Par exe mple, vous pouvez configurer la protection en temps ré el du système de fichie rs pour

survei ller plus étroitement les nouveaux fi chi ers.

Pour garantir un impact mi nimal de la protection en temps réel sur le système, l es f ichiers déjà analysés ne sont pas

analysé s plusieurs fois (sauf s'i ls ont été modi fiés) . Les fi chiers sont i mmédiateme nt réanal ysés aprè s chaque mise

à j our de la base des signatures de virus. Ce comportement est contrôlé à l'aide de l'optimisation intel ligente. Si

l'optimisation intellige nte est désactivé e, tous l es f ichiers sont analysés à chaque accès. Pour modifie r ce

paramètre, appu yez su r F5 pou r ouvri r Configuration avancée, pui s dé vel oppe z Antivirus > Protection en te mps réel

du systè me de fichiers. Cl ique z ensu ite s ur Paramètre ThreatSense > Autre, puis séle cti onnez ou déséle cti onnez

Activer l 'optimisation intel ligente.

4.1.1.1.1 Autres paramètres ThreatSense

Autres paramètres ThreatSense pour les fichi ers nouveaux et le s fichie rs modifiés

La probabi lité d'infe cti on de fi chi ers nouveaux ou modifi és est comparati vement supérie ure à celles de fichiers

existants. Pour cette raison, le programme vérifi e ce s fichiers avec d'autre s paramètres d'analyse ESET Smart

Security Pre mium utili se l'heuri stique avancée qui dé tecte les nouv elle s menaces avant la mise à disposi tion de la

mise à jour de la base des signatures de virus avec l es méthodes d'analyse basées sur les signatures. Outre le s

nouve aux fichie rs, l'analyse po rte égaleme nt sur l es archives auto-extractibles (.sf x) et les fichie rs exécutables

compressés (en interne). Par défaut, les archi ves sont analysées jusqu'au dixième niveau d'imbri cation e t sont

contrôlée s i ndépe ndamment de leur taill e ré ell e. Pour modifi er l es paramè tres d'anal yse d'archi ve, désactive z

Paramètres d'analyse d'archive par défaut.

Autres paramètres ThreatSense pour les fichi ers exécutés

Heuristique avancée à l'exé cution du fi chier - Par défaut, l'heuristique avancée est utili sée lorsque des fichiers sont

ex écutés. Lorsque ce paramètre est activé, il e st f orte ment recommandé de conserver les opti ons Optimisation

intelligente et ESET Li veGrid® acti vées pour limiter l 'i mpact sur l es performances système.

Heuristique avancée lors de l’exécution de fichiers à partir de périphériques amovible s - L'heuristique avancée

émul e l e code dans un envi ronnement virtuel et é value son comportement avant qu'il ne soit autorisé à s'ex écuter

à parti r d'un support amovi ble.

4.1.1.1.2 Niveaux de nettoyage

La prote cti on en temps réel comporte trois nive aux de nettoyage (pour y accéde r, cli quez sur Conf iguration des

paramètres du moteur ThreatSense dans l a se ction Protection en temps ré el du système de fichiers, puis cl iquez

sur Nettoyage).

Pas de nettoyage - Les fi chiers infecté s ne sont pas nettoyés automatiquement. Le programme affiche al ors une

fe nêtre d'avertisse ment et lais se l'util isateur choisi r une action . Ce ni veau e st conçu pour les utili sate urs

expérimentés qui connaissent les actions à e ntreprendre en cas d'infi ltration.

Nettoyage normal - Le programme tente de nettoyer ou de supprimer automatiqueme nt tout fichie r sur la base

d'une action prédéf inie (dépendant du type d'infil trati on). La détection e t la suppressi on d'un fichie r inf ecté sont

signal ées par une notification af fichée dans l'angle inférieur droit de l'écran. S'il n'est pas possi ble de séle cti onner

automatique ment l 'action correcte, le programme propose plusie urs actions de suivi. C'est le cas égale ment si une

action prédéfi nie ne peut pas être me née à bien.

26

Page 27

Nettoyage strict - Le programme nettoie ou supprime tous les fichi ers i nfectés. Les seule s ex ce ptions sont l es

AVERTISSEMENT

si une archi ve contie nt un ou plusie urs fi chiers infecté s, e lle peut ê tre trai tée de deux façons différentes. En

mode standard (Nettoyage normal) , tou te l 'archive est supprimée si tous ses fichiers sont infe cté s. En mode de

nettoyage strict, l'archi ve est supprimée si elle contient au moi ns un fichier i nfecté, quel que soi t l'état des

autres fichie rs qu'el le contient.

REMARQUE

avant d'effe ctue r une v érifi cati on de l a prote cti on e n temps rée l, désactive z l e pare-feu. S'i l e st activé , il détecte

le fichier et empêche le té léchargement des fichiers de test.

fichiers système. S'il n'est pas possibl e de les nettoyer, l'util isateur est invité à sélecti onner une action dans une

fenêtre d'avertissement.

4.1.1.1.3 Quand faut-il modifier la configuration de la protection en temps réel

La protecti on e n temps rée l est le composant e ssentie l de la sécurisation du système. Procédez toujours avec

prudence lors de la modification des paramè tre s de ce module. Il est recommandé de ne modifi er l es paramè tre s

que dans des cas très pré ci s.

Après l'installation d'ESET Smart Security P re mium, tous l es paramè tre s sont optimisés pour garantir le niveau

maximum de sy stème de sécurité aux uti lisateu rs. Pour rétabli r l es paramè tre s par défaut, cli quez sur e n regard

de chaque onglet dans l a fenêtre (Configurati on avancée > Antivirus > Protection du système de fichiers e n temps

réel).

4.1.1.1.4 Vérification de la protection en temps réel

Pour vérifi er que l a protection e n temps rée l f onctionne et détecte les virus, util isez un f ichier de test d'e icar.com.

Ce fichie r de test est un fichier inoff ensif détectable par tous les programmes antivirus. Le fichie r a é té créé par la

société EICA R (European Institute for Computer Antivirus Research) e t permet de te ster l a fonctionnalité des

programmes antivirus . Le fi chier est télé charge able à p arti r de l a page http://www.eicar.org/download/eicar.com

4.1.1.1.5 Que faire si la protection en temps réel ne fonctionne pas ?

Dans ce chapitre, nous dé crivons des problème s qui peuvent survenir lors de l'utili sati on de la protection en temps

réel et la façon de les résoudre.

La protection e n temps ré el est dé sactivée

Si la protection en temps ré el a été désacti vée par mégarde par un uti lisateur, elle doit être ré activée. Pour

réactive r l a prote cti on en temps rée l, sél ectionne z Configuration dans la f enêtre principale du programme et