Page 1

Geïntegreerde onderdelen:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

ESET Persoonlijke firewall

ESET Antispam

Nieuwe generatie

NOD32-technologie

Gebruikershandleiding

wij beschermen uw digitale werelden

Page 2

inhoudsopgave

Copyright © 2007 by ESET, spol. s r. o.

ESET Smart Security is ontwikkeld door ESET, spol. s r.o.

Breng voor meer informatie een bezoek aan www.eset.com.

Alle rechten voorbehouden. Niets uit deze documentatie

mag worden verveelvoudigd of openbaar gemaakt, in enige

vorm of op enige wijze, hetzij elektronisch, mechanisch, door

fotokopie, opname of enige andere manier dan ook, zonder

schriftelijke toestemming van de auteur.

ESET, spol. s r.o. behoudt zich het recht voor de beschreven

toepassingssoftware zonder voorafgaande kennisgeving te

wijzigen.

Klantenservice wereldwijd: www.eset.eu/support

Klantenservice Noord-Amerika: www.eset.com/support

REV.20080418-001

1. ESET Smart Security ...............................4

1.1 Nieuwe functies ............................................................4

1.2 Systeemvereisten .......................................................... 5

2. Installatie ..............................................6

2.1 Standaardinstallatie ..................................................... 6

2.2 Aangepaste installatie ................................................... 7

2.3 Oorspronkelijke instellingen gebruiken ........................... 9

2.4 Gebruikersnaam en wachtwoord invoeren ....................... 9

2.5 Computerscan op aanvraag ............................................ 9

3. Handleiding voor beginners ................... 10

3.1 Inleiding tot gebruikersinterface-ontwerp – modi ...........10

3.1.1 Werking van het systeem controleren ................... 10

3.1.2 Te volgen procedure als het programma niet

correct werkt ................................................................ 11

3.2 Instellingen voor update ................................................11

3.3 Instellingen voor vertrouwde zones .................................11

3.4 Proxyserver instellen .................................................... 12

3.5 Instellingen beveiligen .................................................. 12

4. Werken met ESET Smart Security ............13

4.1 Antivirus- en antispywarebeveiliging .............................. 13

4.1.1 Real time beveiliging van bestandssysteem ............ 13

4.1.1.1 Besturingsinstellingen .......................................... 13

4.1.1.1.1 Te scannen media .................................................13

4.1.1.1.2 Scannen op basis van gebeurtenissen .................... 13

4.1.1.1.3 Aanvullende ThreatSense-parameters voor nieuw

gemaakte bestanden ............................................13

4.1.1.1.4 Geavanceerde instellingen ..................................... 13

4.1.1.2 Opschoonniveaus .................................................13

4.1.1.3 Wanneer moet de configuratie voor real time

beveiliging worden gewijzigd? ...............................14

4.1.1.4 Real time beveiliging controleren ..........................14

4.1.1.5 Te volgen procedure als real time beveiliging

niet werkt.............................................................14

4.1.2 E-mailbeveiliging ..................................................14

4.1.2.1 POP3-controle ......................................................14

4.1.2.1.1 Compatibiliteit .....................................................15

4.1.2.2 Integratie met Microsoft Outlook, Outlook Express

en Windows Mail ..................................................15

4.1.2.2.1 Meldingen toevoegen aan de hoofdtekst van een

e-mailbericht ........................................................15

4.1.2.3 Infiltraties verwijderen ..........................................16

4.1.3 Beveiliging van webtoegang ..................................16

4.1.3.1 HTTP ....................................................................16

4.1.3.1.1 Geblokkeerde/uitgesloten adressen .......................16

4.1.3.1.2 Webbrowsers .......................................................17

4.1.4 Computerscan ......................................................17

4.1.4.1 Type scan ............................................................. 17

4.1.4.1.1 Standaardscan...................................................... 17

4.1.4.1.2 Aangepaste scan...................................................17

4.1.4.2 Scandoelen ...........................................................18

4.1.4.3 Scanprofielen .......................................................18

4.1.5 Parameters voor ThreatSense-engine instellen .......18

4.1.5.1 Objecten instellen .................................................19

4.1.5.2 Opties ..................................................................19

4.1.5.3 Opschonen ...........................................................19

4.1.5.4 Extensies .............................................................20

4.1.6 Er is een infiltratie gedetecteerd ............................20

4.2 Persoonlijke firewall ..................................................... 21

4.2.1 Filtermodi ............................................................ 21

4.2.2 Alle verkeer blokkeren: verbinding met netwerk

verbreken .............................................................21

4.2.3 Filteren uitschakelen: alle verkeer toestaan ............21

4.2.4 Regels configureren en gebruiken ......................... 22

4.2.4.1 Nieuwe regels maken ........................................... 22

4.2.4.2 Regels bewerken ................................................. 23

4.2.5 Zones configureren .............................................. 23

Page 3

4.2.6 Verbinding tot stand brengen – detectie ................ 23

4.2.7 Logboekregistratie ............................................... 23

4.3 Antispambeveiliging .....................................................24

4.3.1 Zelflerende antispam ........................................... 24

4.3.1.1 Adressen toevoegen aan witte lijst ........................ 24

4.3.1.2 Berichten markeren als spam ............................... 24

4.4 Het programma bijwerken ............................................25

4.4.1 Instellingen voor update....................................... 25

4.4.1.1 Updateprofielen .................................................. 25

4.4.1.2 Instellingen voor geavanceerde update .................26

4.4.1.2.1 Updatemodus ..................................................... 26

4.4.1.2.2 Proxyserver .......................................................... 26

4.4.1.2.3 Verbinding maken met LAN .................................. 27

4.4.1.2.4 Updatekopieën maken - Mirror ............................. 27

4.4.1.2.4.1 Bijwerken vanaf de mirror .................................... 28

4.4.1.2.4.2 Updateproblemen met mirrors oplossen ...............28

4.4.2 Updatetaken maken ............................................ 29

4.5 Planner ...................................................................... 29

4.5.1 Doel van geplande taken ...................................... 29

4.5.2 Nieuwe taken maken ........................................... 29

4.6 Quarantaine ............................................................... 30

4.6.1 Bestanden in quarantaine plaatsen ....................... 30

4.6.2 Terugzetten vanuit quarantaine ...........................30

4.6.3 Bestand verzenden vanuit quarantaine .................30

4.7 Logbestanden ............................................................. 30

4.7.1 Logbestanden onderhouden .................................. 31

4.8 Gebruikersinterface ...................................................... 31

4.8.1 Waarschuwingen en melding ............................... 32

4.9 ThreatSense.Net ..........................................................32

4.9.1 Verdachte bestanden ........................................... 33

4.9.2 Statistieken ......................................................... 33

4.9.3 Verzending ..........................................................34

4.10 Extern beheer ..............................................................34

4.11 Licentie .......................................................................34

5. Geavanceerde gebruiker ....................... 36

5.1 Proxyserver instellen ....................................................36

5.2 Instellingen importeren/exporteren ...............................36

5.2.1 Instellingen exporteren ........................................36

5.2.2 Instellingen importeren........................................ 36

5.3 Opdrachtregel .............................................................. 37

6. Woordenlijst ........................................ 38

6.1 Typen bedreigingen ......................................................38

6.1.1 Virussen .............................................................. 38

6.1.2 Wormen ..............................................................38

6.1.3 Trojaanse paarden ............................................... 38

6.1.4 Rootkits ..............................................................38

6.1.5 Adware ............................................................... 39

6.1.6 Spyware .............................................................. 39

6.1.7 Potentieel onveilige programma's ......................... 39

6.1.8 Potentieel ongewenste programma's .................... 39

6.2 Typen externe aanvallen ...............................................39

6.2.1 DoS-aanvallen ..................................................... 39

6.2.2 DNS Poisoning .....................................................39

6.2.3 Wormaanvallen ................................................... 39

6.2.4 Port Scanning ......................................................40

6.2.5 TCP-desynchronisatie ...........................................40

6.2.6 SMB Relay ...........................................................40

6.2.7 ICMP-aanvallen ...................................................40

6.3 E-mail ........................................................................ 40

6.3.1 Advertenties .........................................................41

6.3.2 Nepmeldingen ......................................................41

6.3.3 Phishing ...............................................................41

6.3.4 Spam herkennen ...................................................41

6.3.4.1 Regels ..................................................................41

6.3.4.2 Bayesiaans filter .................................................. 42

6.3.4.3 Witte lijst ............................................................ 42

6.3.4.4 Zwarte lijst ..........................................................42

6.3.4.5 Controle vanaf de server ....................................... 42

Page 4

1. ESET Smart Security

ESET Smart Security is het eerste product van een nieuwe benadering

om de computerbeveiliging naadloos te integreren. Dit pakket

maakt gebruik van de snelheid en nauwkeurigheid van ESET NOD32

Antivirus, mogelijk gemaakt door de meest recente versie van de

ThreatSense®-scanengine, in combinatie met een persoonlijke firewall

en antispammodule die op de gebruiker kunnen worden afgestemd.

Het resultaat is een intelligent systeem dat constant op zijn hoede

is voor aanvallen en schadelijke software die uw computer in gevaar

kunnen brengen.

ESET Smart Security is geen lukraak samenraapsel van verschillende

producten, zoals bij veel pakketten van andere leveranciers het

geval is. Het is de vrucht van jarenlange inspanningen om maximale

beveiliging te combineren met minimale systeembelasting. Met de

geavanceerde technologieën op basis van kunstmatige intelligentie

kunnen virussen, spyware, trojaanse paarden, wormen, adware,

rootkits en andere aanvallen via het internet proactief worden

geëlimineerd, zonder dat dit ten koste gaat van de systeemprestaties

of de werking van uw computer.

1.1 Nieuwe functies

De lange ontwikkelervaring van onze experts heeft geresulteerd in de

geheel nieuwe architectuur van ESET Smart Security, die garant staat

voor maximale detectie en minimale systeemvereisten. De complexe

beveiligingsoplossing bevat modules met verschillende geavanceerde

opties. Hieronder vindt u een beknopt overzicht van deze modules.

Antivirus en antispyware ▪

Deze module is gebaseerd op de ThreatSense®-scantechnologie,

die voor het eerst werd gebruikt in het bekroonde NOD32

Antivirus-systeem. De ThreatSense®-technologie is geoptimaliseerd

en verbeterd met de nieuwe ESET Smart Security-architectuur.

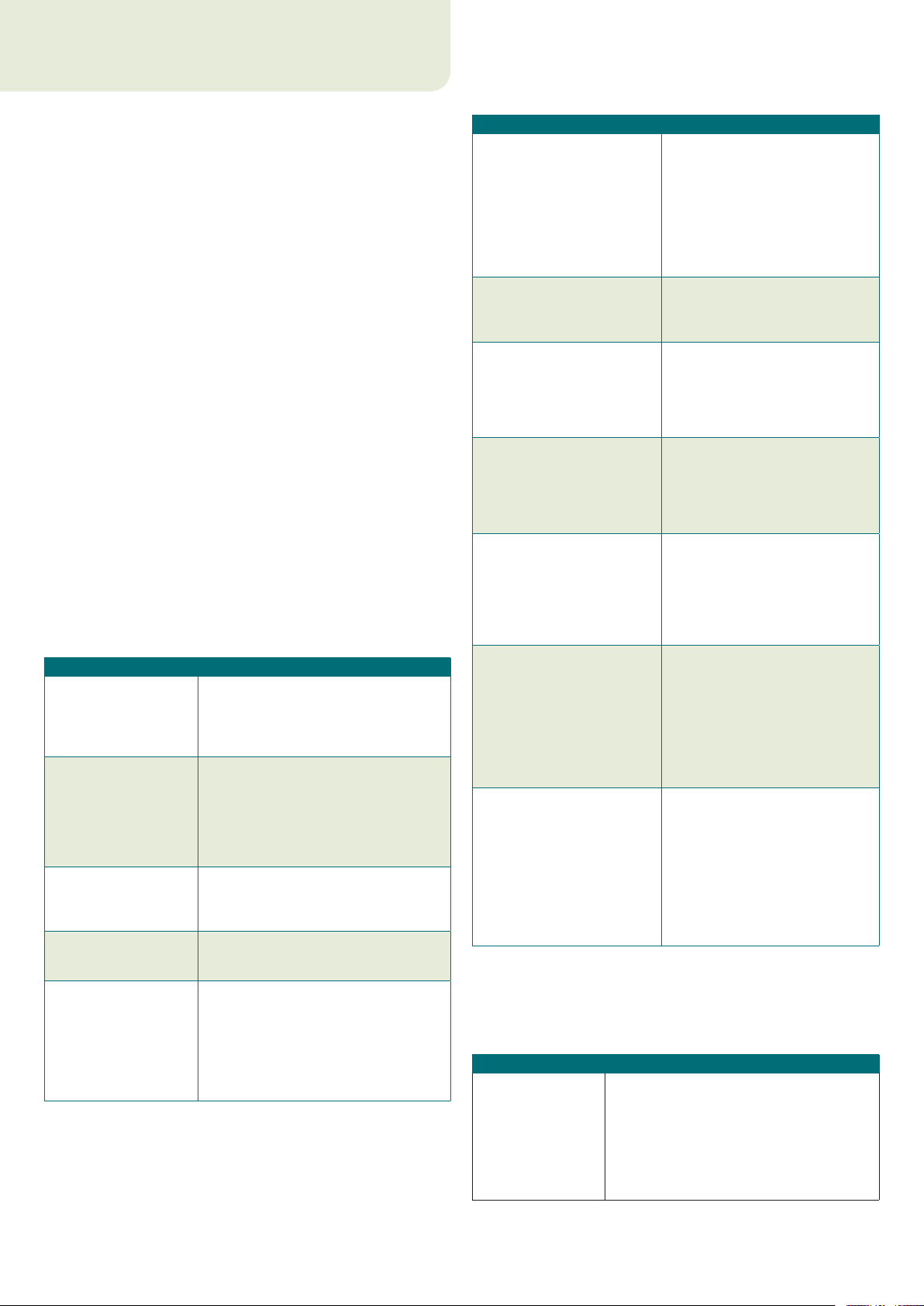

Functie Omschrijving

Het opschoningsproces van het

Verbeterd

opschoningsproces

Achtergrondscanmodus

Kleinere

updatebestanden

Beveiliging van

veelgebruikte

e-mailclients

Diverse kleine

verbeteringen

Persoonlijke firewall ▪

Met de persoonlijke firewall wordt al het gegevensverkeer tussen

een beveiligde computer en andere computers in het netwerk

gecontroleerd. ESET Persoonlijke firewall bevat de volgende

geavanceerde functies.

antivirussysteem is verbeterd. De meeste

gedetecteerde bedreigingen kunnen nu

worden verwijderd zonder tussenkomst

van de gebruiker.

Computerscans kunnen op de

achtergrond worden uitgevoerd

zonder dat dit ten koste gaat van de

systeemprestaties.

Door kernoptimalisatieprocessen zijn de

updatebestanden kleiner dan in versie 2.7.

Bovendien zijn de updatebestanden nu

beter beveiligd tegen beschadiging.

Inkomende e-mail kan nu niet alleen in

MS Outlook maar ook in Outlook Express

en Windows Mail worden gescand.

– Hoge snelheid en verwerkingscapaciteit

dankzij rechtstreekse toegang tot

bestandssystemen

– Blokkering van de toegang tot

geïnfecteerde bestanden

– Optimalisatie voor Windows

Beveiligingscentrum, inclusief Vista.

Functie Omschrijving

Doordat netwerkcommunicatie op

de datalink-laag wordt gescand,

Netwerkcommunicatiescans

op lage laag

IPv6-ondersteuning

Controle van uitvoerbare

bestanden

Integratie van bestandsscans

met HTTP en POP3

Inbreukdetectiesysteem

Ondersteuning van

interactieve, automatische of

op beleid gebaseerde modus

Hogere prioriteit dan

geïntegreerde Windows

Firewall

Antispam ▪

Met de antispammodule van ESET wordt ongevraagde e-mail

gefilterd, zodat elektronische communicatie veiliger en prettiger

wordt.

Functie Omschrijving

Aan elk inkomend e-mailbericht wordt

een classificatiecijfer tussen 0 (het bericht

is geen spam) en 100 (het bericht is spam)

Classificatie van

inkomende e-mail

toegewezen. Op basis van dit cijfer wordt het

e-mailbericht verplaatst naar de spammap

of naar een aangepaste map die de gebruiker

heeft gemaakt. Inkomende e-mails kunnen

tegelijkertijd worden gescand.

kunnen met ESET Persoonlijke

firewall verschillende aanvallen

onschadelijk worden gemaakt

die anders niet zouden worden

opgemerkt.

Met ESET Persoonlijke firewall

worden IPv6-adressen weergegeven

en kunnen gebruikers regels voor

deze adressen maken.

Wijzigingen in uitvoerbare

bestanden worden gecontroleerd

om infecties te detecteren. Het is

mogelijk wijzigingen in bestanden

van ondertekende programma's toe

te staan.

Het scannen van bestanden is

geïntegreerd met de HTTP- en

POP3-programmaprotocollen.

Gebruikers zijn beveiligd als ze

surfen op het internet of e-mails

downloaden.

De aard van de

netwerkcommunicatie

en de verschillende typen

netwerkaanvallen worden herkend

en er is een optie om dergelijke

communicatie automatisch te

weigeren.

Gebruikers kunnen opgeven of

de firewallacties automatisch

worden uitgevoerd of dat ze

interactief regels willen instellen.

Alle communicatie in de op beleid

gebaseerde modus wordt verwerkt

volgens de regels die vooraf zijn

gedefinieerd door de gebruiker of de

netwerkbeheerder.

De persoonlijke firewall heeft

een hogere prioriteit dan de

geïntegreerde Windows Firewall

en werkt interactief met Windows

Beveiligingscentrum, zodat de

gebruiker altijd op de hoogte is

van de beveiligingsstatus. Als ESET

Smart Security wordt geïnstalleerd,

wordt Windows Firewall standaard

uitgeschakeld.

4

Page 5

Ondersteuning

van verschillende

scanmethoden

Volledige integratie

met e-mailclients

Handmatige

spamselectie is

beschikbaar

– Bayes analyse

– Op regels gebaseerde scans

– Controle met algemene

vingerafdrukkendatabase

Antispambeveiliging is beschikbaar voor

gebruikers van Microsoft Outlook, Outlook

Express en Windows Mail.

Er is een optie waarmee u handmatig kunt

aangeven of e-mails spam zijn.

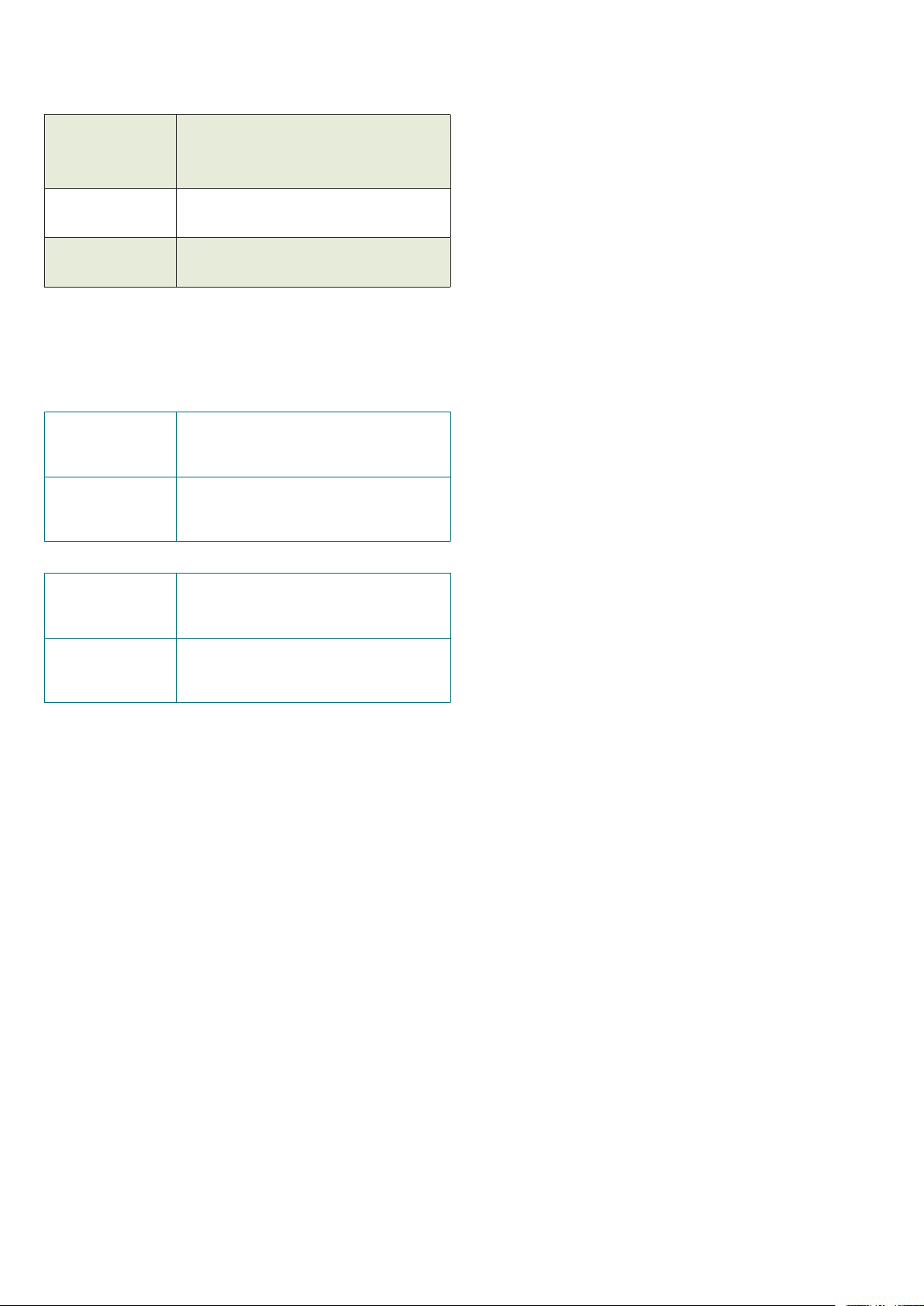

1.2 Systeemvereisten

Uw systeem moet voldoen aan de volgende hardware- en

softwarevereisten om ESET Smart Security en ESET Smart Security

Business Edition probleemloos uit te voeren:

ESET Smart Security:

Windows 2000, XP 400 MHz 32-bits / 64-bits (x86 / x64)

128 MB RAM systeemgeheugen

35 MB beschikbare schijfruimte

Super VGA (800 × 600)

Windows Vista 1 GHz 32-bits / 64-bits (x86 / x64)

512 MB RAM systeemgeheugen

35 MB beschikbare schijfruimte

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP, 2003

Server

400 MHz 32-bits / 64-bits (x86 / x64)

128 MB RAM systeemgeheugen

35 MB beschikbare schijfruimte

Super VGA (800 × 600)

Windows Vista,

Windows Server

2008

1 GHz 32-bits / 64-bits (x86 / x64)

512 MB RAM systeemgeheugen

35 MB beschikbare schijfruimte

Super VGA (800 × 600)

5

Page 6

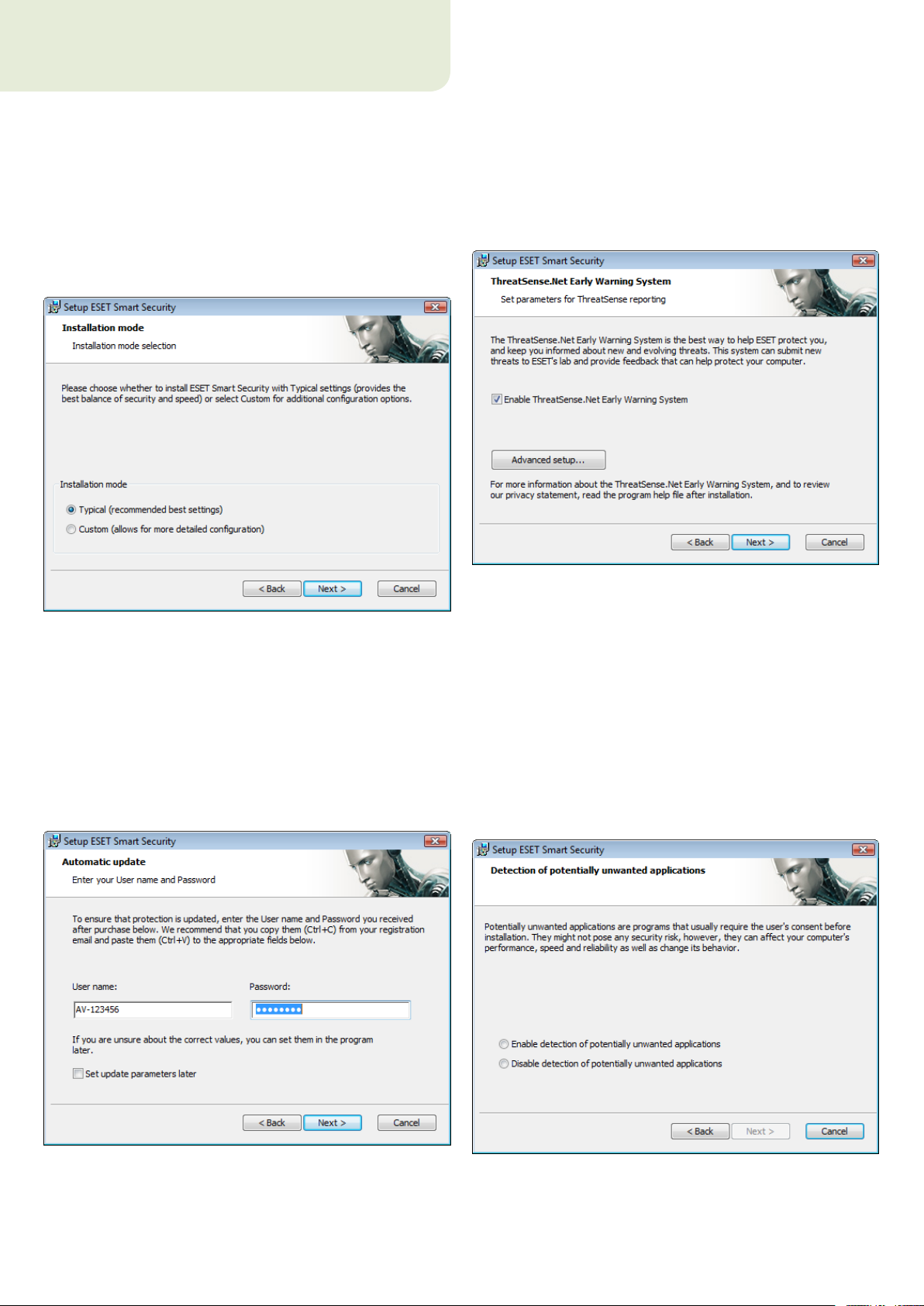

2. Installatie

Na aanschaf kunt u het installatieprogramma van ESET Smart

Security downloaden vanaf de website van ESET. Het wordt geleverd

als een pakket met de naam ess_nt**_***.msi (ESET Smart Security)

of essbe_nt**_***.msi (ESET Smart Security Business Edition).

Nadat u het installatieprogramma hebt gestart, wordt u met de

installatiewizard door de standaardinstallatie geleid. Er zijn twee

installatietypen beschikbaar, met verschillende installatieniveaus:

1. Standaardinstallatie

2. Aangepaste installatie

De volgende stap in de installatie is configuratie van het ThreatSense.

Net systeem voor vroegtijdige waarschuwing. Het ThreatSense.

Net systeem voor vroegtijdige waarschuwing helpt waarborgen

dat ESET onmiddellijk en continu wordt geïnformeerd over nieuwe

infiltraties teneinde klanten snel bescherming te kunnen bieden.

Het systeem maakt verzending van nieuwe bedreigingen naar het

viruslaboratorium van ESET mogelijk, waar zij worden geanalyseerd,

verwerkt en toegevoegd aan de databases met viruskenmerken.

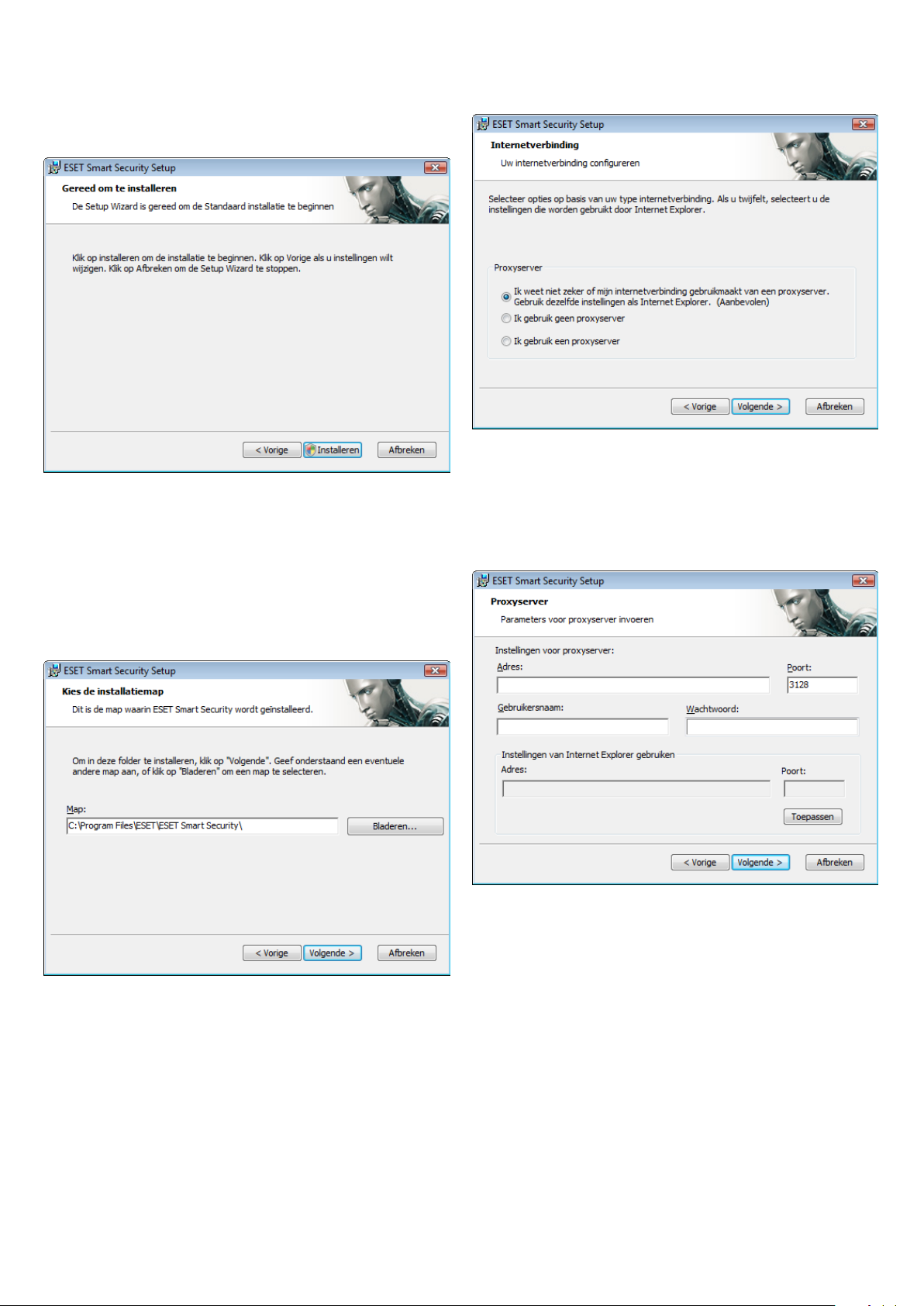

2.1 Standaardinstallatie

De standaardinstallatie wordt aanbevolen voor gebruikers die ESET

Smart Security willen installeren met de standaardinstellingen. De

standaardinstellingen van het programma bieden het maximale

beveiligingsniveau, hetgeen op prijs wordt gesteld door gebruikers die

geen gedetailleerde instellingen willen configureren.

De eerste, uiterst belangrijke, stap is het invoeren van gebruikersnaam

en wachtwoord voor het automatisch bijwerken van het programma.

Dit speelt een belangrijke rol bij het bieden van een constante

beveiliging van het systeem.

Het selectievakje ThreatSense.Net systeem voor vroegtijdige

waarschuwing inschakelen is standaard ingeschakeld. Hiermee

wordt deze functie geactiveerd. Klik op Geavanceerde instellingen...

om gedetailleerde instellingen voor het versturen van verdachte

bestanden te wijzigen.

De volgende stap in het installatieproces is het configureren van

de detectie van mogelijk ongewenste programma's. Mogelijk

ongewenste programma's zijn niet per se schadelijk, maar kunnen het

gedrag van het besturingssysteem vaak negatief beïnvloeden.

Deze toepassingen worden vaak meegeleverd met andere

programma's en vallen nauwelijks op tijdens de installatie. Hoewel

bij deze toepassingen gewoonlijk een melding wordt weergegeven

tijdens de installatie, kunnen zij gemakkelijk worden geïnstalleerd

zonder uw toestemming.

Typ uw gebruikersnaam en wachtwoord in de bijbehorende velden.

Dit zijn de verificatiegegevens die u hebt ontvangen na de aanschaf of

registratie van het product. Als u uw gebruikersnaam en wachtwoord

niet bij de hand hebt, selecteert u de optie Parameters voor de

update later instellen. Verificatiegegevens kunnen op elk gewenst

moment later worden ingevoegd, rechtstreeks vanuit het programma.

6

Schakel de optie Detectie van mogelijk ongewenste programma's

inschakelen in om ESET Smart Security in staat te stellen dit type

bedreiging te detecteren (aanbevolen).

Page 7

De laatste stap in de standaardinstallatiemodus is bevestiging van de

installatie door op de knop Installeren te klikken.

2.2 Aangepaste installatie

De aangepaste installatie is bedoeld voor gebruikers die ervaring

hebben met het fijnafstemmen van programma's en die geavanceerde

instellingen willen wijzigen tijdens de installatie.

Als u een proxyserver gebruikt, moet deze correct worden

geconfigureerd zodat updates van de viruskenmerken naar behoren

werken. Als u niet weet of u een proxyserver gebruikt om verbinding

met het internet te maken, selecteert u Ik weet niet zeker of mijn

internetverbinding gebruikmaakt van een proxyserver. Gebruik

dezelfde instellingen als Internet Explorer en klik op Volgende. Als

u geen proxyserver gebruikt, selecteert u de bijbehorende optie.

De eerste stap is selectie van de bestemmingslocatie voor de

installatie. Standaard wordt het programma geïnstalleerd in de map

C:\Program Files\ESET\ESET Smart Security\. Klik op Bladeren… om

de locatie te wijzigen (niet aanbevolen).

Voer vervolgens uw gebruikersnaam en wachtwoord in. Deze stap is

dezelfde als in de standaardinstallatie (zie pagina 5).

Klik, nadat u uw gebruikersnaam en wachtwoord hebt ingevoerd, op

Volgende om uw internetverbinding te configureren.

U kunt de instellingen van uw proxyserver configureren door Ik

gebruik een proxyserver te selecteren en op Volgende te klikken.

Geef het IP-adres of de URL van uw proxyserver op in het veld

Adres. Geef in het veld Poort de poort op waarop de proxyserver

verbindingen accepteert (standaard is dit 3128). Als de proxyserver

verificatie vereist, moet u een geldige gebruikersnaam en een geldig

wachtwoord invoeren, waarmee toegang tot de proxyserver wordt

verkregen. De instellingen voor de proxyserver kunnen desgewenst

ook worden gekopieerd vanuit Internet Explorer. Dit kunt u doen door

op Toepassen te klikken en de selectie te bevestigen.

7

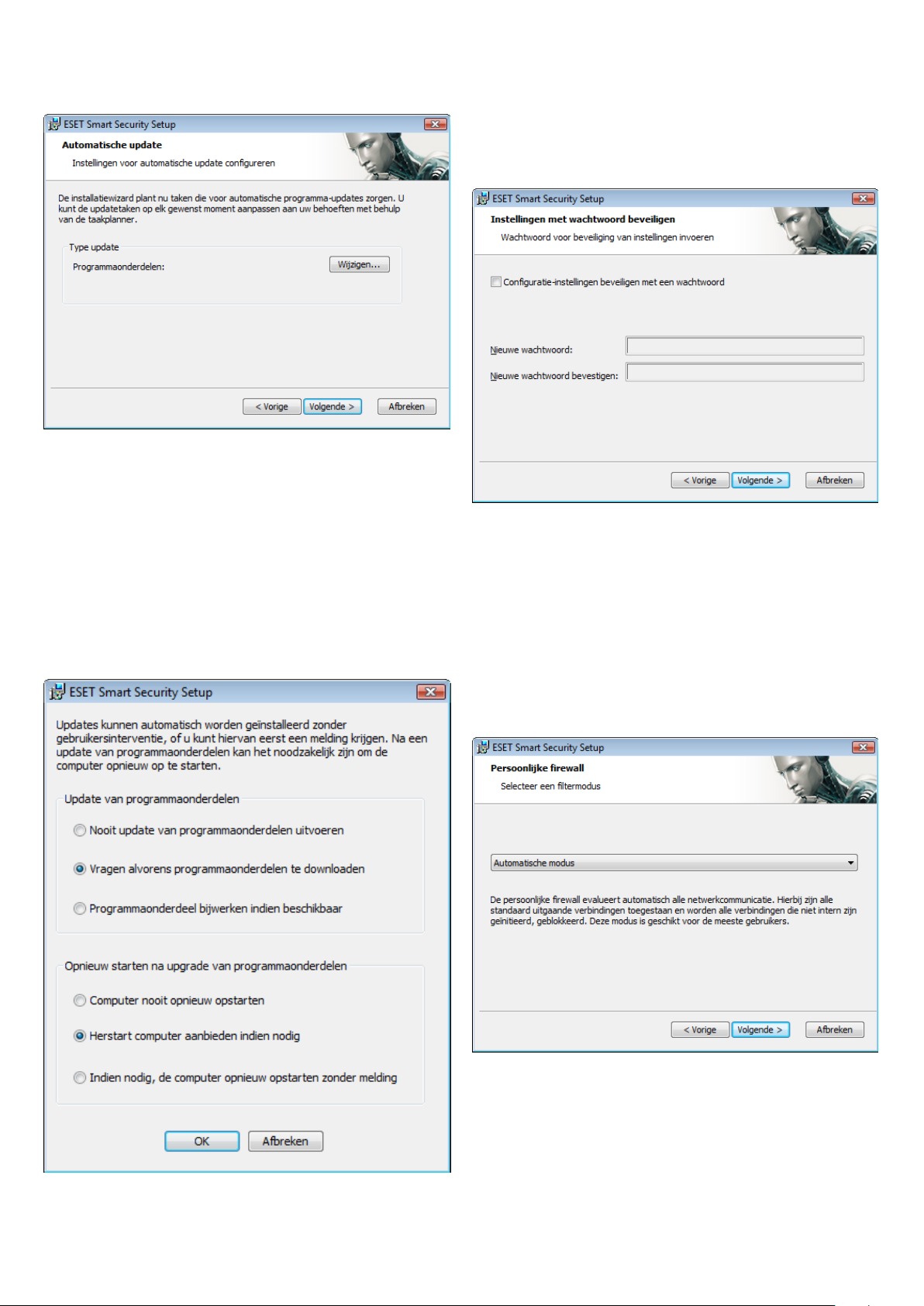

Page 8

Klik op Volgende om naar het venster Instellingen voor

automatische update configureren te gaan. Met deze stap kunt

u aangeven hoe automatische updates van programmaonderdelen

worden afgehandeld op uw systeem. Klik op Wijzigen... om toegang

te verkrijgen tot de geavanceerde instellingen.

Als u niet wilt dat programmaonderdelen worden bijgewerkt,

selecteert u Nooit update van programmaonderdelen uitvoeren.

Als de optie Vragen alvorens programmaonderdelen te downloaden

wordt ingeschakeld, wordt er een bevestigingsvenster voor het

downloaden van programmaonderdelen weergegeven. U kunt het

uitvoeren van een automatische upgrade van programmaonderdelen

inschakelen door de optie Programmaonderdeel bijwerken indien

beschikbaar te selecteren.

De volgende stap van de installatie is het invoeren van een

wachtwoord voor het beveiligen van programmaparameters. Kies

een wachtwoord waarmee u het programma wilt beveiligen. Typ het

wachtwoord opnieuw om dit te bevestigen.

De stappen Configuratie van het ThreatSense.Net systeem voor

vroegtijdige waarschuwing en Detectie van mogelijk ongewenste

toepassingen zijn hetzelfde als voor de standaardinstallatie (zie

pagina 5).

De laatste stap in de modus Aangepast is selectie van de filtermodus

voor ESET Persoonlijke firewall. Er zijn drie modi beschikbaar:

Automatisch ▪

Interactief ▪

Op beleid gebaseerd ▪

De automatische modus wordt aanbevolen voor de meeste

gebruikers. Alle standaard uitgaande verbindingen zijn ingeschakeld

(automatisch geanalyseerd aan de hand van vooraf gedefinieerde

instellingen) en ongevraagde inkomende verbindingen worden

automatisch geblokkeerd.

OPMERKING: Na een upgrade van een programmaonderdeel moet

gewoonlijk een herstart worden uitgevoerd. De aanbevolen instelling

is: Indien nodig, computer opnieuw opstarten zonder melding.

8

De interactieve modus is geschikt voor gevorderde gebruikers.

Communicatie vindt plaats op basis van door de gebruiker

gedefinieerde regels. Als voor een verbinding geen regel is

gedefinieerd, wordt de gebruiker in een dialoogvenster gevraagd de

verbinding toe te staan of te weigeren.

Page 9

De op beleid gebaseerde modus evalueert communicatie op

basis van vooraf gedefinieerde regels die zijn opgesteld door de

beheerder. Als er geen regel beschikbaar is, wordt de verbinding

automatisch geblokkeerd en wordt er geen waarschuwingsbericht

weergegeven voor de gebruiker. Wij adviseren u alleen de op beleid

gebaseerde modus te selecteren als u een beheerder bent die de

netwerkcommunicatie wil configureren.

In de laatste stap wordt een venster weergegeven waarin

u toestemming voor de installatie moet geven.

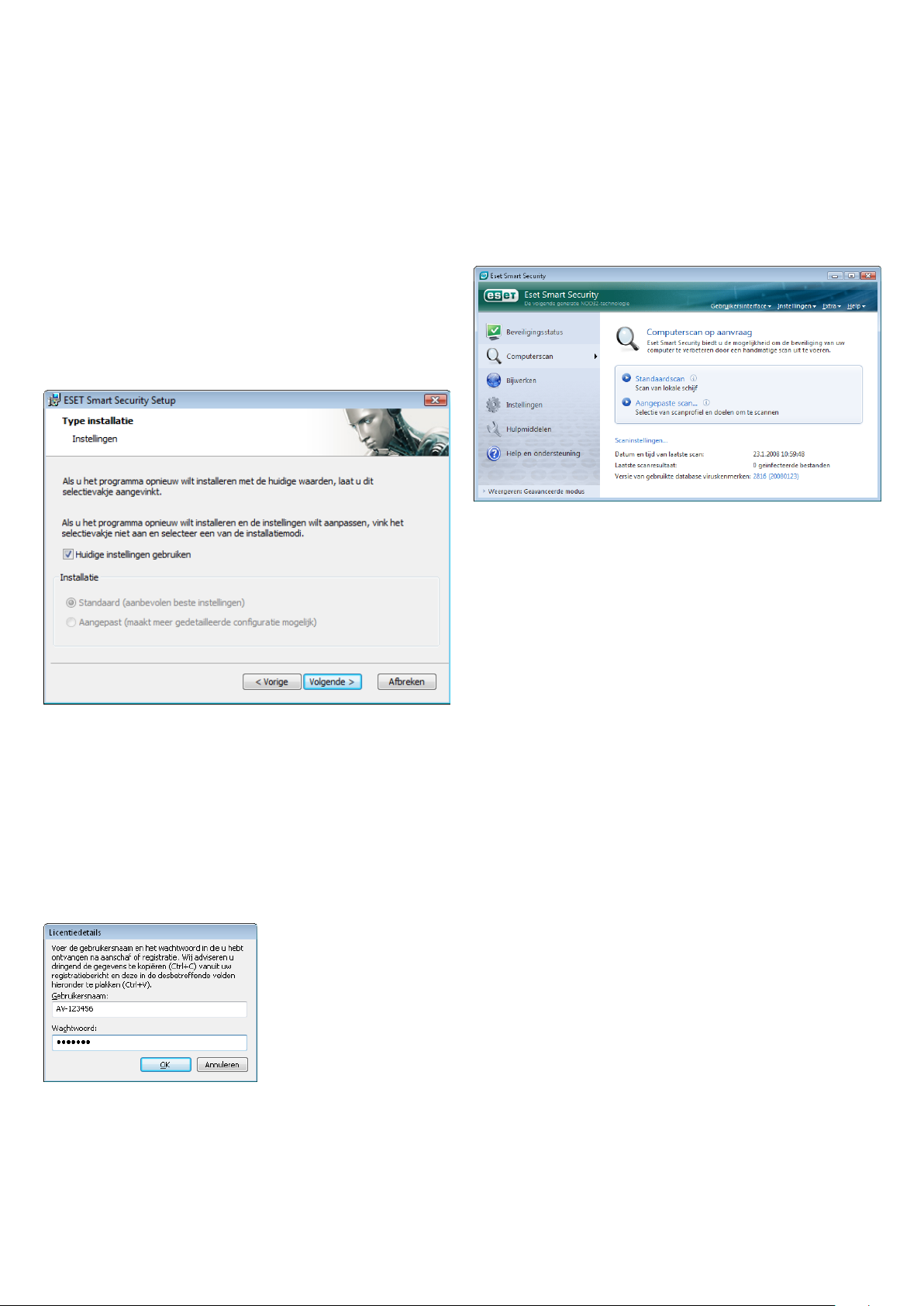

2.3 Oorspronkelijke instellingen gebruiken

Als u ESET Smart Security opnieuw installeert, wordt de optie Huidige

instellingen gebruiken weergegeven. Selecteer deze optie om

instellingsparameters van de oorspronkelijke installatie over te dragen

naar de nieuwe.

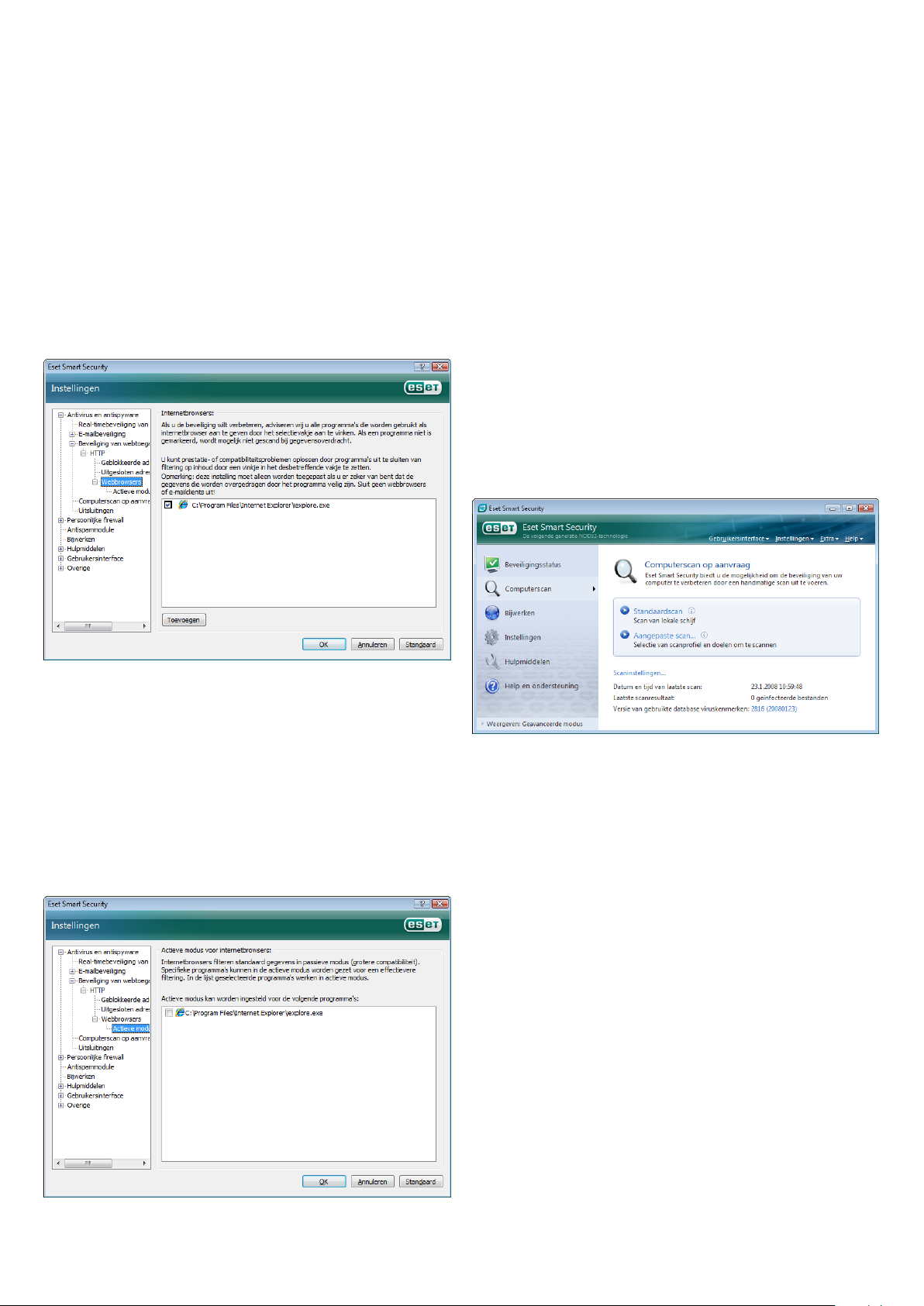

2.5 Computerscan op aanvraag

Na installatie van ESET Smart Security, moet een computerscan

worden uitgevoerd om te controleren op de aanwezigheid

van schadelijke code. U kunt snel beginnen met scannen door

Computerscan te selecteren in het hoofdmenu en vervolgens

Standaardscan te selecteren in het hoofdvenster van het

programma. Zie het hoofdstuk "Computerscan" voor meer

informatie over de functie Computerscan.

2.4 Gebruikersnaam en wachtwoord invoeren

Voor een optimale werking is het van belang dat het programma

automatisch wordt bijgewerkt. Dit is alleen mogelijk als de juiste

gebruikersnaam en wachtwoord worden ingevoerd in de instellingen

voor de update.

Als u uw gebruikersnaam en wachtwoord niet hebt ingevoerd

tijdens de installatie, kunt u dit nu doen. Klik in het hoofdvenster van

het programma op Update en vervolgens op Gebruikersnaam en

wachtwoord invoeren... Typ de gegevens die u hebt ontvangen bij

uw productlicentie in het venster Licentiedetails.

9

Page 10

3. Handleiding voor beginners

Dit hoofdstuk biedt een eerste overzicht van ESET Smart Security en

de basisinstellingen van dit programma.

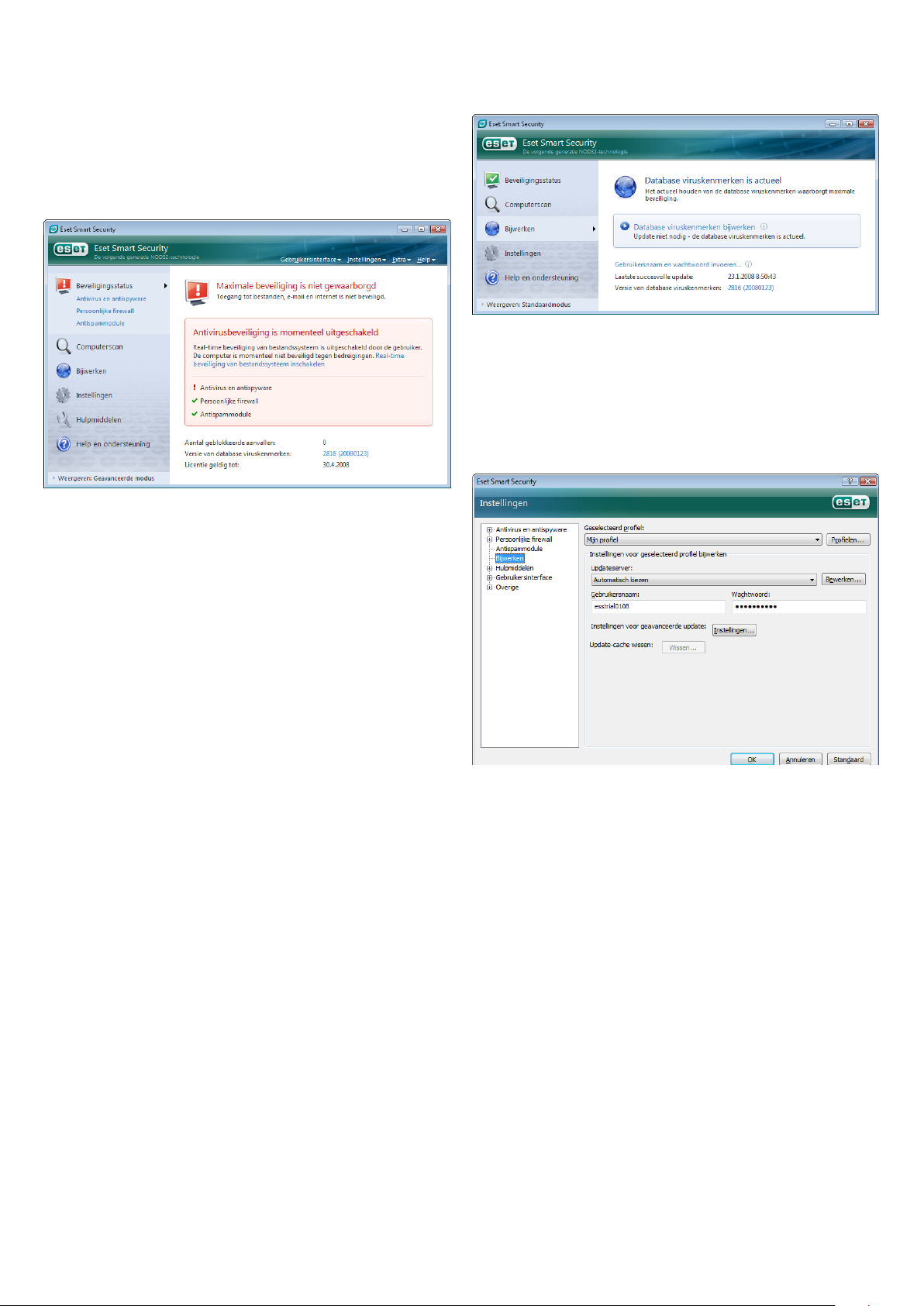

3.1 Inleiding tot gebruikersinterface-ontwerp – modi

Het hoofdvenster van ESET Smart Security is onderverdeeld in

twee hoofdgedeelten. De kolom aan de linkerkant biedt toegang

tot het gebruikersvriendelijke hoofdmenu. Het hoofdvenster van

het programma aan de rechterkant dient voor het weergeven van

informatie die hoort bij de optie die is geselecteerd in het hoofdmenu.

Hieronder volgt een beschrijving van knoppen binnen het hoofdmenu:

Beveiligingsstatus – in een gebruikersvriendelijke vorm wordt hier

informatie verstrekt over de beveiligingsstatus van ESET Smart

Security. Als de geavanceerde modus is geactiveerd, wordt de status

van alle beveiligingsmodules weergegeven. Klik op een module om de

huidige status hiervan te bekijken.

Computerscan – In dit gedeelte kan de gebruiker de computerscan op

aanvraag configureren en starten.

Update – Selecteer deze optie om toegang te krijgen tot

de updatemodules waarmee updates van de database met

viruskenmerken worden beheerd

Instellingen – Selecteer deze optie om het beveiligingsniveau van uw

computer aan te passen. Als de geavanceerde modus is geactiveerd,

worden de submenu's Antivirus- en antispywarebeveiliging,

Persoonlijke firewall en Antispammodule weergegeven.

Hulpmiddelen – Deze optie is alleen beschikbaar in de geavanceerde

modus. Biedt toegang tot Logbestanden, Quarantaine en de Planner.

Help en ondersteuning – Selecteer deze optie om toegang te krijgen

tot Help-bestanden, de ESET-knowledgebase en de website van ESET

en om een verzoek om technische ondersteuning te kunnen indienen.

De gebruikersinterface van ESET Smart Security stelt gebruikers in

staat over te schakelen tussen de modi Standaard en Geavanceerd. Als

u wilt overschakelen tussen modi, klikt u op de koppeling Weergave in

de linkerbenedenhoek van het hoofdvenster van ESET Smart Security.

Klik op deze knop om de gewenste weergavemodus te selecteren.

Als u overschakelt naar de geavanceerde modus, wordt de

optie Hulpmiddelen toegevoegd aan het hoofdmenu. De optie

Hulpmiddelen stelt de gebruiker in staat om gebruik te maken van

Planner en Quarantaine of om logbestanden van ESET Smart Security

te bekijken.

OPMERKING: Alle verdere instructies in deze handleiding worden

uitgevoerd in de geavanceerde modus.

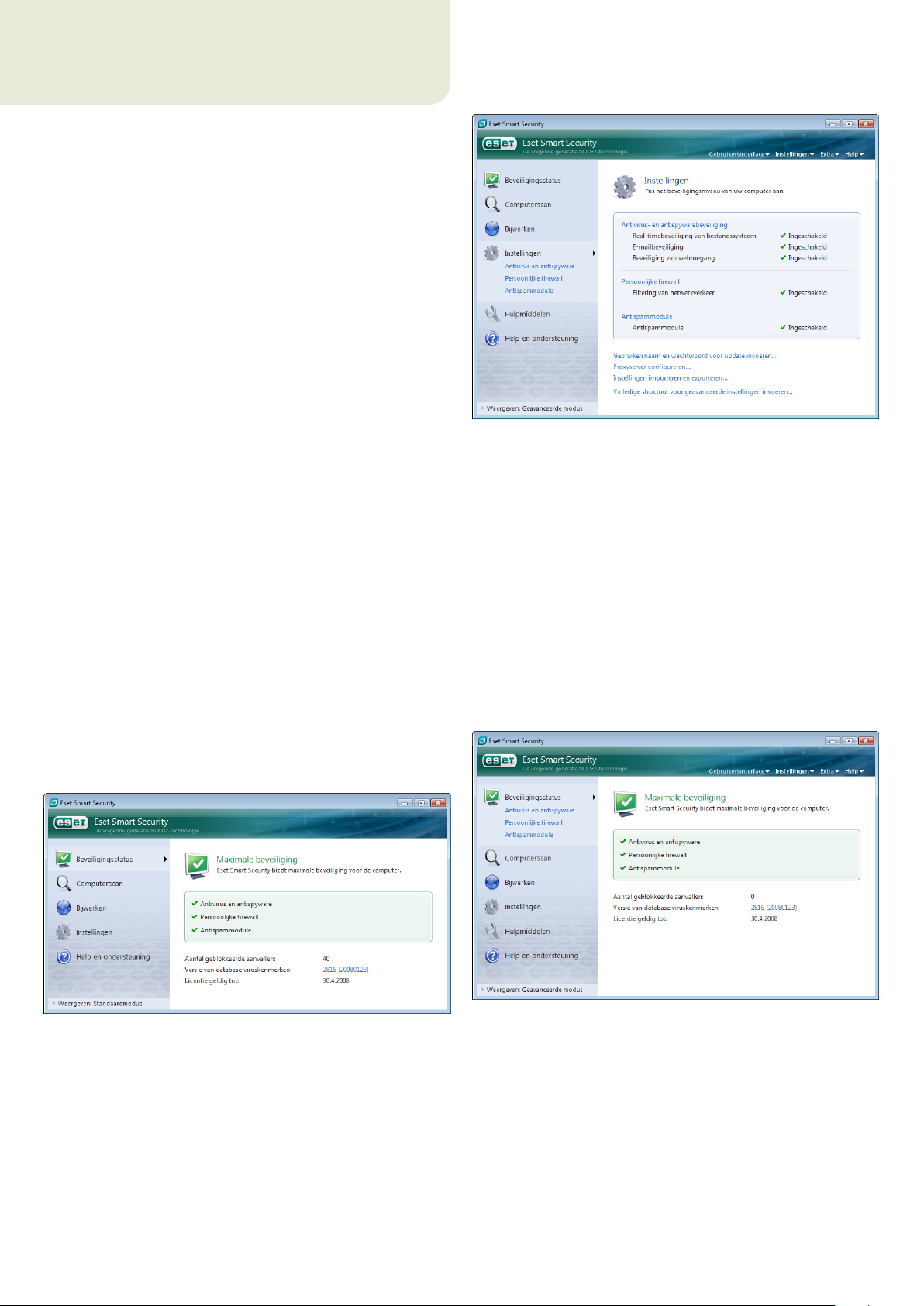

3.1.1 Werking van het systeem controleren

U kunt de beveiligingsstatus bekijken door op deze optie boven

aan het hoofdmenu te klikken. Aan de rechterkant van het venster

wordt een statusoverzicht met betrekking tot de werking van

ESET Smart Security weergegeven en verschijnt een submenu met

drie opties: Antivirus- en antispyware, Persoonlijke firewall en

Antispammodule. Selecteer een hiervan om meer gedetailleerde

informatie over een specifieke beveiligingsmodule te bekijken.

De standaardmodus biedt toegang tot functies die zijn vereist voor

veelgebruikte bewerkingen. Er worden geen geavanceerde opties

weergegeven.

10

Als de ingeschakelde modules correct werken, zijn deze voorzien van

een groen vinkje. Zo niet, dan wordt een rood uitroepteken of een

oranje waarschuwingspictogram weergegeven en wordt aanvullende

informatie over de module getoond in het bovenste deel van het

venster. Tevens wordt een suggestie gedaan voor het oplossen van het

probleem met de module. U kunt de status van individuele modules

wijzigen door op Instellingen in het hoofdmenu te klikken en op de

gewenste module te klikken.

Page 11

3.1.2 Te volgen procedure als het programma niet correct werkt

Als ESET Smart Security een probleem in een van de

beveiligingsmodules detecteert, wordt dit gemeld in het venster

Beveiligingsstatus. Ook wordt hier een mogelijke oplossing voor het

probleem aangeboden.

Als het niet mogelijk is dit probleem op te lossen via de lijst met

bekende en beschreven problemen en oplossingen, klikt u op Help en

ondersteuning om toegang te krijgen tot de Help-bestanden of om

de knowledgebase te doorzoeken. Als nog steeds geen oplossing kan

worden gevonden, kunt u een verzoek om ondersteuning indienen bij

de klantenservice van ESET. Op basis van deze feedback kunnen onze

specialisten snel reageren op uw vragen en u op eectieve wijze van

advies voorzien ten aanzien van het probleem.

Het venster Geavanceerde instellingen (dat kan worden geopend

door op F5 te drukken) bevat andere gedetailleerde update-opties.

De vervolgkeuzelijst Updateserver: moet worden ingesteld

op Automatisch kiezen. U kunt geavanceerde update-opties

configureren, met inbegrip van de updatemodus, proxyservertoegang,

toegang tot updates op een lokale server en het maken van kopieën

van viruskenmerken (in ESET Smart Security Business Edition) door op

de knop Instellingen… te klikken.

3.2 Instellingen voor update

Het uitvoeren van updates van de database met viruskenmerken

en van programmaonderdelen vormt een belangrijk onderdeel

van het bieden van complete beveiliging tegen schadelijke code.

Besteed speciale aandacht aan de configuratie en werking van het

updateproces. Selecteer Update in het hoofdmenu en klik vervolgens

op Database viruskenmerken bijwerken in het hoofdvenster van

het programma om direct te controleren of een nieuwere update

van de database beschikbaar is. Gebruikersnaam en wachtwoord

instellen… leidt naar een dialoogvenster waarin de gebruikersnaam

en het wachtwoord die u bij de aanschaf hebt ontvangen moeten

worden ingevuld.

Als de gebruikersnaam en het wachtwoord zijn ingevoerd tijdens de

installatie van ESET Smart Security, wordt u er hier niet om gevraagd.

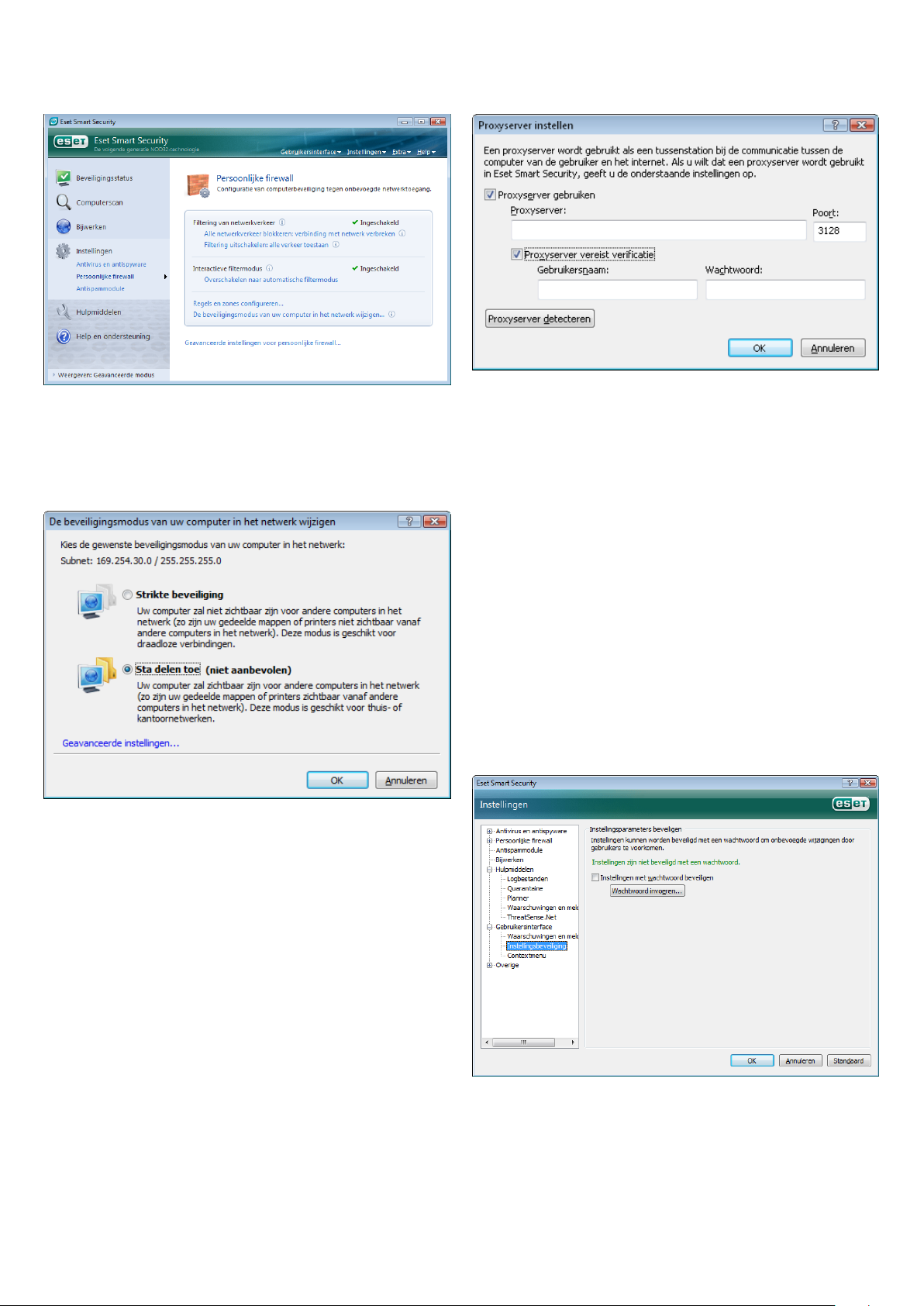

3.3 Instellingen voor vertrouwde zones

Configuratie van een vertrouwde zone is een belangrijke stap bij het

beveiligen van uw computer in een netwerkomgeving. U kunt andere

gebruikers toegang tot uw computer verlenen door de vertrouwde zone

zodanig te configureren dat delen is toegestaan. Klik op Instellingen

> Persoonlijke firewall > De beveiligingsmodus van uw computer

in het netwerk wijzigen... Er wordt een venster geopend waarmee

u de instellingen van de beveiligingsmodus van de computer kunt

configureren in het daadwerkelijke netwerk of de daadwerkelijke zone.

11

Page 12

Detectie van de vertrouwde zone vindt plaats na installatie van

ESET Smart Security of nadat de computer is aangesloten op een

nieuw netwerk. Daarom is het in de meeste gevallen niet nodig

de vertrouwde zone te definiëren. Standaard wordt er bij detectie

van een nieuwe zone een dialoogvenster weergegeven waarin het

beveiligingsniveau voor die zone kan worden ingesteld.

Waarschuwing! Een onjuiste configuratie van vertrouwde zones kan

een beveiligingsrisico opleveren voor uw computer.

Als deze informatie niet beschikbaar is, kunt u een poging starten

om automatisch instellingen voor de proxyserver voor ESET Smart

Security te detecteren. Dit doet u door op de knop Proxyserver

detecteren te klikken.

OPMERKING: Proxyserveropties voor verschillende updateprofielen

kunnen verschillen. Als dit het geval is, configureert u de proxyserver

in de instellingen voor geavanceerde update.

3.5 Instellingen beveiligen

Instellingen van ESET Smart Security kunnen heel belangrijk

zijn vanuit het gezichtspunt van het beveiligingsbeleid binnen

uw organisatie. Onbevoegde wijzigingen kunnen de stabiliteit

en beveiliging van uw systeem in gevaar brengen. U kunt de

instellingsparameters met een wachtwoord beveiligen door naar

het hoofdmenu te gaan en op Instellingen > Volledige structuur

voor geavanceerde instellingen invoeren... > Gebruikersinterface

> Instellingsbeveiliging te klikken en vervolgens op de knop

Wachtwoord invoeren... te klikken.

Voer een wachtwoord in, bevestig dit door het opnieuw te typen

en klik op OK. Dit wachtwoord is vereist voor alle toekomstige

wijzigingen in de instellingen van ESET Smart Security.

OPMERKING: Standaard wordt aan werkstations in een vertrouwde

zone toegang verleend tot gedeelde bestanden en printers, is

inkomende RPC-communicatie ingeschakeld en is tevens het gebruik

van Extern bureaublad mogelijk.

3.4 Proxyserver instellen

Als u een proxyserver gebruikt om verbinding te maken met het

internet op een systeem waarop gebruik wordt gemaakt van ESET

Smart Security, moet dit worden gespecificeerd in de geavanceerde

instellingen (F5). U kunt toegang krijgen tot het configuratievenster

Proxyserver door op Overige > Proxyserver te klikken in de

menustructuur voor geavanceerde instellingen. Schakel het

selectievakje Proxyserver in en voer het IP-adres en de poort van de

proxyserver in, samen met de verificatiegegevens.

12

Page 13

4. Werken met ESET Smart Security

4.1 Antivirus- en antispywarebeveiliging

Antivirusbeveiliging biedt bescherming tegen kwaadwillende

systeemaanvallen door middel van controle over bestanden, e-mail

en internetcommunicatie. Als een bedreiging via schadelijke code

wordt gedetecteerd, kan de antivirusmodule deze onschadelijk maken

door de code eerst te blokkeren en deze vervolgens op te schonen, te

verwijderen of in quarantaine te plaatsen.

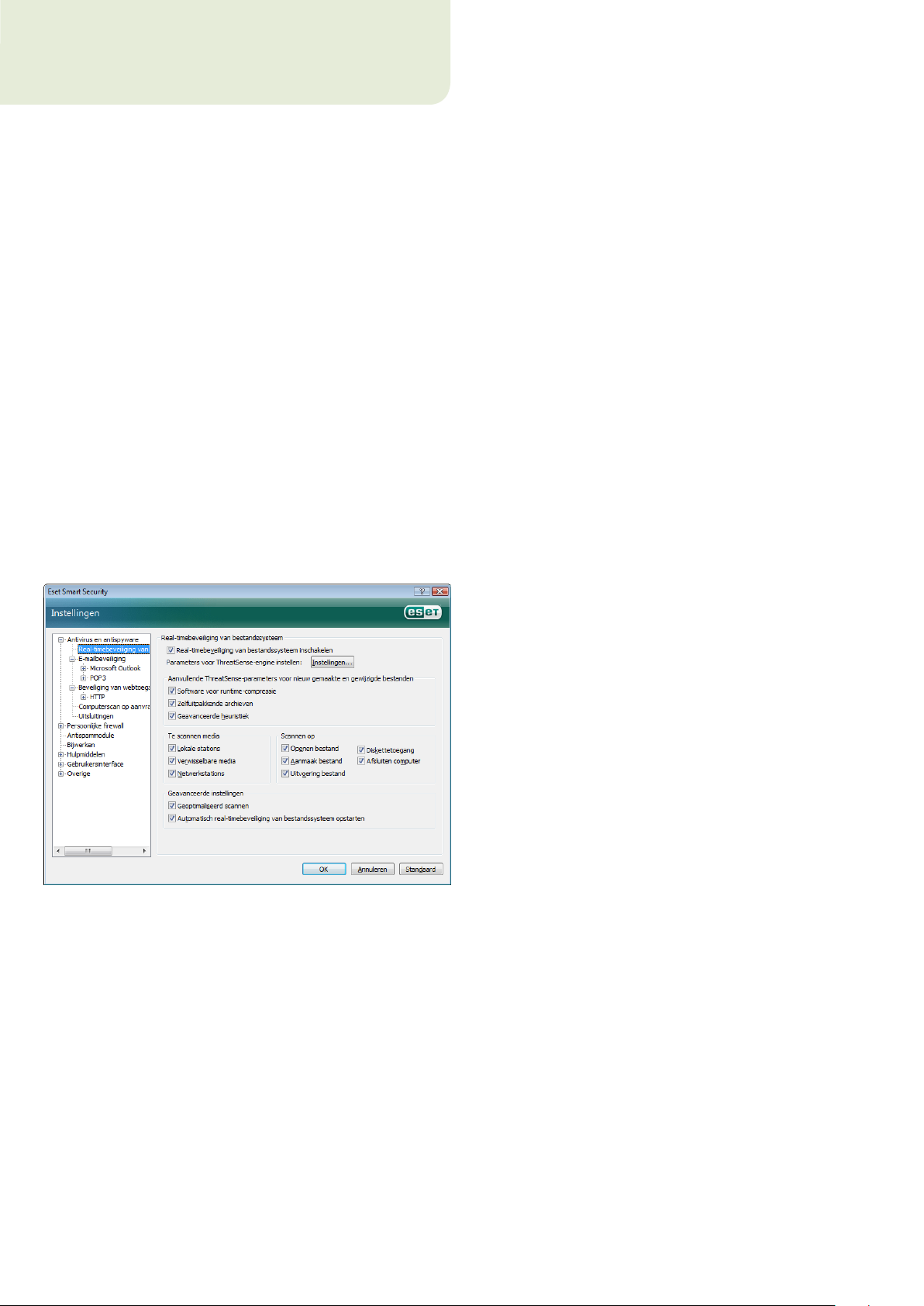

4.1.1 Real time beveiliging van bestandssysteem

Real time beveiliging van bestandssysteem controleert alle

gebeurtenissen met betrekking tot antivirusbeveiliging in het

systeem. Alle bestanden worden gescand op schadelijke code op

het moment dat zijn worden geopend, gemaakt of uitgevoerd op de

computer. Real time beveiliging van bestandssysteem wordt gestart

bij het opstarten van het systeem.

4.1.1.1 Besturingsinstellingen

De real time bestandssysteembeveiliging controleert alle typen media

en de besturing wordt geactiveerd door verschillende gebeurtenissen.

Bij de besturing wordt gebruikgemaakt van de detectiemethoden

van de ThreatSense-technologie (zoals beschreven in Parameters

ThreatSense-engine instellen). Het besturingsgedrag kan variëren

voor nieuw gemaakte bestanden en bestaande bestanden. Voor nieuw

gemaakte bestanden is het mogelijk een hoger besturingsniveau in te

stellen.

4.1.1.1.2 Scannen op basis van gebeurtenissen

Standaard worden alle bestanden gescand als zijn worden geopend,

uitgevoerd of gemaakt. Wij adviseren u de standaardinstellingen

te handhaven aangezien deze het hoogste niveau van real time

beveiliging voor uw computer bieden.

De optie Diskettetoegang biedt controle over de opstartsector van

de diskette als dit station wordt geactiveerd. De optie Afsluiten

computer biedt controle over de opstartsectoren van de vaste schijf

tijdens het afsluiten van de computer. Hoewel opstartvirussen

vandaag de dag nog maar weinig voorkomen, adviseren wij deze

opties ingeschakeld te laten, aangezien nog steeds de kans op infectie

door een opstartvirus uit andere bronnen bestaat.

4.1.1.1.3 Aanvullende ThreatSense-parameters voor nieuw gemaakte bestanden

De waarschijnlijkheid van infectie ligt bij nieuw gemaakte bestanden

vergelijkingsgewijs hoger dan bij bestaande bestanden. Daarom

controleert het programma deze bestanden met behulp van extra

scanparameters. Behalve standaard, op viruskenmerken gebaseerde

scanmethoden, wordt gebruikgemaakt van geavanceerde heuristiek,

waardoor de detectiepercentages sterk verbeteren. Behalve nieuw

gemaakte bestanden, worden ook zelfuitpakkende bestanden (SFX)

en programma's voor runtime-compressie (intern gecomprimeerde

uitvoerbare bestanden) gescand.

4.1.1.1.4 Geavanceerde instellingen

Teneinde de systeembelasting tot een minimum te belasten bij

gebruik van real time beveiliging, worden bestanden die reeds zijn

gescand niet opnieuw gescand (tenzij ze zijn gewijzigd). Bestanden

worden direct na elke update van de database met viruskenmerken

opnieuw gescand. Dit gedrag wordt geconfigureerd via de optie

Geoptimaliseerd scannen. Als deze is uitgeschakeld, worden alle

bestanden gescand telkens wanneer zij worden geopend.

4.1.1.1.1 Te scannen media

Standaard worden alle typen media gescand op mogelijke

bedreigingen.

Lokale stations – Hiermee worden alle vaste schijfstations van het

systeem bestuurd.

Verwisselbare media – Diskettes, USB-opslagapparaten, enz.

Netwerkstations – Hiermee worden alle gekoppelde stations

gescand.

Wij adviseren u de standaardinstellingen te handhaven en deze

alleen in specifieke gevallen te wijzigen, bijvoorbeeld als het

scannen van bepaalde media tot aanzienlijke vertragingen in de

gegevensoverdracht leidt.

Real time beveiliging wordt standaard gestart bij het opstarten van

het besturingssysteem, waardoor ononderbroken scannen mogelijk

is. In speciale gevallen (zoals bij conflicten met een andere real

timescanner), kan de real time beveiliging worden beëindigd door

de optie Automatisch real time beveiliging van bestandssysteem

opstarten uit te schakelen.

4.1.1.2 Opschoonniveaus

De real time beveiliging heeft drie opschoonniveaus (u kunt hier

toegang toe krijgen door op de knop Instellingen... in de sectie Real

timebeveiliging van bestandssysteem te klikken en vervolgens op

Opschonen te klikken).

Bij het eerste niveau wordt een waarschuwingsvenster met ▪

beschikbare opties weergegeven voor elke gevonden infiltratie. De

gebruiker moet een actie kiezen voor elke afzonderlijke infiltratie.

Dit niveau is bedoeld voor meer gevorderde gebruikers die weten

welke stappen zij moeten ondernemen in het geval van een

infiltratie.

Bij het standaardniveau wordt automatisch een vooraf ▪

gedefinieerde actie gekozen en uitgevoerd (aankelijk van het

type infiltratie). Detectie en verwijdering van een geïnfecteerd

bestand wordt aangegeven via een informatiebericht in de

rechterbenedenhoek van het scherm. Er wordt echter geen

automatische actie uitgevoerd als de infiltratie zich binnen een

archief bevindt dat tevens schone bestanden bevat, en wordt niet

uitgevoerd op objecten waarvoor geen vooraf gedefinieerde actie

beschikbaar is.

Het derde niveau is het meest "agressieve": alle geïnfecteerde ▪

objecten worden opgeschoond. Aangezien dit niveau zou kunnen

resulteren in het verlies van geldige bestanden, adviseren wij dit

alleen in specifieke situaties te gebruiken.

13

Page 14

4.1.1.3 Wanneer moet de configuratie voor real time

beveiliging worden gewijzigd?

Real time beveiliging vormt het meest essentiële onderdeel van het

instandhouden van een veilig systeem. Wees daarom voorzichtig

bij het wijzigen van de bijbehorende parameters. Wij adviseren

u de parameters alleen te wijzigen in specifieke situaties. Als er

bijvoorbeeld een conflict is met een bepaald programma of een

bepaalde real timescanner van een ander antivirusprogramma.

Na installatie van ESET Smart Security zijn alle instellingen

geoptimaliseerd om gebruikers een zo hoog mogelijk niveau van

systeembeveiliging te bieden. U kunt de standaardinstellingen

herstellen door op de knop Standaard in de rechterbenedenhoek

van het venster Real time beveiliging van bestandssysteem

(Geavanceerde instellingen > Antivirus en antispyware > Real time

beveiliging van bestandssysteem) te klikken.

4.1.1.4 Real time beveiliging controleren

U kunt controleren of real time beveiliging werkt en virussen

detecteert door een testbestand van eicar.com te gebruiken. Dit

testbestand is een speciaal onschadelijk bestand dat door alle

antivirusprogramma's kan worden gedetecteerd. Het bestand is

gemaakt door het bedrijf EICAR (European Institute for Computer

Antivirus Research) om de werking van antivirusprogramma's te

testen. Het bestand eicar.com kan worden gedownload van http://

www.eicar.org/download/eicar.com

OPMERKING: Voordat u een real time beveiligingscontrole kunt

uitvoeren, moet u de firewall uitschakelen. Als de firewall is

ingeschakeld, wordt het bestand gedetecteerd en wordt voorkomen

dat testbestanden worden gedownload.

4.1.1.5 Te volgen procedure als real time beveiliging niet werkt

te klikken in de menustructuur voor geavanceerde instellingen.

Controleer in de sectie Geavanceerde instellingen onder in het

venster of het selectievakje Automatisch real time beveiliging van

bestandssysteem opstarten is ingeschakeld.

Als real time beveiliging geen detecties uitvoert en geen

infiltraties opschoont

Controleer of er geen andere antivirusprogramma's zijn geïnstalleerd

op de computer. Als twee programma's voor real time beveiliging

tegelijk zijn geactiveerd, conflicteren deze mogelijk. Wij adviseren

u alle eventuele andere antivirusprogramma's van uw systeem te

verwijderen.

Real time beveiliging wordt niet gestart

Als real time beveiliging niet wordt gestart bij het opstarten van

het systeem (en de optie Automatisch real time beveiliging van

bestandssysteem opstarten is ingeschakeld), komt dit waarschijnlijk

door een conflict met andere programma's. Als dat het geval is,

raadpleegt u de klantenservicespecialisten van ESET.

4.1.2 E-mailbeveiliging

E-mailbeveiliging biedt controle over e-mailcommunicatie die

wordt ontvangen via het POP3-protocol. Met behulp van het

invoegtoepassingsprogramma voor Microsoft Outlook biedt ESET

Smart Security controle over alle communicatie via de e-mailclient

(POP3, MAPI, IMAP, HTTP). Bij het onderzoeken van binnenkomende

berichten, maakt het programma gebruik van alle geavanceerde

scanmethoden die beschikbaar worden gesteld door de ThreatSensescanengine. Dit betekent dat detectie van schadelijke programma's

plaatsvindt zelfs nog voordat zij worden vergeleken met de database

met viruskenmerken. Het scannen van communicatie via het POP3protocol gebeurt onaankelijk van de gebruikte e-mailclient.

In het volgende hoofdstuk beschrijven wij probleemsituaties die

zich kunnen voordoen bij het gebruik van real time beveiliging, en

oplossingen hiervoor.

Real time beveiliging is uitgeschakeld

Als real time beveiliging per ongeluk is uitgeschakeld door de

gebruiker, moet deze opnieuw worden geactiveerd. U kunt real time

beveiliging opnieuw activeren door naar Instellingen > Antivirus en

antispyware te navigeren en op Inschakelen te klikken in de sectie

Real time beveiliging van bestandssysteem van het hoofdvenster

van het programma.

Als real time beveiliging niet wordt gestart bij het opstarten van het

systeem, komt dit waarschijnlijk doordat de optie Automatisch real

time beveiliging van bestandssysteem opstarten is uitgeschakeld.

U kunt deze optie inschakelen door naar Geavanceerde instellingen

(F5) te navigeren en op Real time beveiliging van bestandssysteem

14

4.1.2.1 POP3-controle

Het POP3-protocol is het meest wijdverbreide protocol dat wordt

gebruikt voor het ontvangen van e-mailcommunicatie in een

e-mailclientprogramma. ESET Smart Security biedt beveiliging van dit

protocol ongeacht de gebruikte e-mailclient.

De module die deze controle verzorgt, wordt automatisch geïnitieerd

bij het opstarten van het besturingssysteem en is vervolgens

actief in het geheugen. De module werkt alleen goed als deze

is ingeschakeld. POP3-controle wordt automatisch uitgevoerd

zonder dat de e-mailclient opnieuw moet worden geconfigureerd.

Standaard wordt alle communicatie op poort 110 gescand, maar

andere communicatiepoorten kunnen zo nodig worden toegevoegd.

Poortnummers moeten van elkaar worden gescheiden door een

komma.

Page 15

Gecodeerde communicatie wordt niet gecontroleerd.

4.1.2.1.1 Compatibiliteit

Bij bepaalde e-mailprogramma's kunt u problemen krijgen met POP3filtering (zo kunnen bijvoorbeeld bij het ontvangen van berichten via

een trage internetverbinding time-outs optreden vanwege controles).

In dat geval probeert u de manier te wijzigen waarop de controle

plaatsvindt. Het verlagen van het controleniveau kan de snelheid

van het opschoonproces bevorderen. U kunt het controleniveau van

POP3-filtering aanpassen door naar Antivirus en antispyware >

E-mailbeveiliging> POP3 > Compatibiliteit te navigeren.

Als Maximale eciëntie is ingeschakeld, worden infiltraties uit

geïnfecteerde bestanden verwijderd (als de opties Verwijderen of

Opschonen zijn geactiveerd of als Volledig opschonen of Standaard

opschonen is ingeschakeld) en wordt informatie over de infiltratie

ingevoegd vóór het oorspronkelijke onderwerp van het e-mailbericht.

Gemiddelde compatibiliteit wijzigt de manier waarop berichten

worden ontvangen. Berichten worden geleidelijk aan verzonden

naar de e-mailclient – nadat het laatste deel van het bericht is

overgedragen, wordt het bericht gescand op infiltraties. Het risico van

infectie neemt echter toe bij dit controleniveau. Het opschoonniveau

en de aandeling van meldingen (waarschuwingsberichten die

worden toegevoegd aan de onderwerpregel en aan de hoofdtekst

van e-mailberichten) is identiek aan de instelling voor maximale

eciëntie.

4.1.2.2 Integratie met Microsoft Outlook, Outlook Express en Windows Mail

Door integratie van ESET Smart Security met e-mailclients neemt

het niveau van actieve beveiliging tegen schadelijke code in

e-mailberichten toe. Als uw e-mailclient wordt ondersteund, kan

deze integratie worden ingeschakeld in ESET Smart Security. Als

integratie is geactiveerd, wordt de antispamwerkbalk van ESET

Smart Security rechtstreeks in de e-mailclient ingevoegd, waardoor

een eciëntere e-mailbeveiliging mogelijk wordt. De integratieinstellingen zijn beschikbaar via Instellingen > Volledige structuur

voor geavanceerde instellingen invoeren... > Overige > Integratie

met e-mailclients. Met dit dialoogvenster kunt u integratie

met de ondersteunde e-mailclients activeren. Tot de momenteel

ondersteunde e-mailclients behoren Microsoft Outlook, Outlook

Express en Windows Mail.

E-mailbeveiliging wordt gestart door inschakeling van het

selectievakje E-mailbeveiliging inschakelen in Geavanceerde

instellingen (F5) > Antivirus en antispyware > E-mailbeveiliging.

Met het niveau Maximale compatibiliteit wordt de gebruiker via

een waarschuwingsvenster op de hoogte gebracht van de ontvangst

van een geïnfecteerd bericht. Er wordt geen informatie over

geïnfecteerde bestanden toegevoegd aan de onderwerpregel of aan de

hoofdtekst van afgeleverde e-mailberichten en infiltraties worden niet

automatisch verwijderd. Het verwijderen van infiltraties moet worden

uitgevoerd door de gebruiker vanaf de e-mailclient.

4.1.2.2.1 Meldingen toevoegen aan de hoofdtekst van een

e-mailbericht

Elk e-mailbericht dat wordt gecontroleerd door ESET Smart Security

kan worden gemarkeerd door toevoeging van een bericht aan het

onderwerp of aan de hoofdtekst van het e-mailbericht. Door deze

functie neemt de geloofwaardigheid van de door een gebruiker

verzonden berichten toe voor de geadresseerde en wordt, bij

detectie van een infiltratie, waardevolle informatie verstrekt over het

bedreigingsniveau van een specifiek e-mailbericht of een bepaalde

afzender.

15

Page 16

De opties voor deze functionaliteit zijn te vinden in de sectie

Geavanceerde instellingen > Antivirus- en antispywarebeveiliging

> E-mailbeveiliging. Het programma kan meldingen toevoegen aan

ontvangen en gelezen e-mail, alsmede meldingen toevoegen aan

verzonden e-mail. Gebruikers hebben bovendien de mogelijkheid

om te kiezen of meldingen moeten worden toegevoegd aan alle

e-mailberichten, aan alleen geïnfecteerde e-mailberichten of aan

helemaal geen e-mailberichten. ESET Smart Security stelt de gebruiker

tevens in staat meldingen toe te voegen aan het oorspronkelijke

onderwerp van geïnfecteerde berichten. Selecteer, als u meldingen

wilt toevoegen aan het onderwerp, de opties Opmerking toevoegen

aan onderwerp van ontvangen en gelezen geïnfecteerde e-mail en

Opmerking toevoegen aan onderwerp verzonden geïnfecteerde

e-mail.

De inhoud van de meldingen kan worden gewijzigd in het veld

Sjabloon en toegevoegd aan het onderwerp van geïnfecteerde

e-mailberichten. De bovengenoemde wijzigingen kunnen helpen bij

het automatiseren van het proces van het filteren van e-mail met

een specifiek onderwerp, aangezien zij u in staat stellen dergelijke

e-mailberichten te filteren (indien dit wordt ondersteund in uw

e-mailclient) en in een aparte map op te nemen.

4.1.2.3 Infiltraties verwijderen

Als een geïnfecteerd e-mailbericht wordt ontvangen, wordt een

waarschuwingsvenster weergegeven. In dit waarschuwingsvenster

worden de naam van de afzender, de e-mail en de naam van de

infiltratie weergegeven. In het onderste deel van het venster

bevinden zich de opties Opschonen, Verwijderen en Verlaten

voor het gedetecteerde object. In vrijwel alle gevallen adviseren wij

u Opschonen of Verwijderen te selecteren. In speciale situaties, als

u het geïnfecteerde bestand wilt ontvangen, selecteert u Verlaten.

Als Volledig opschonen is ingeschakeld, wordt een informatievenster

zonder beschikbare opties voor geïnfecteerde objecten weergegeven.

4.1.3 Beveiliging van webtoegang

Internettoegang is een standaardfunctie op een personal computer.

Jammer genoeg, is het ook uitgegroeid tot het belangrijkste medium

voor de overdracht van schadelijke code. Hierdoor is het van essentieel

belang dat u de nodige aandacht besteedt aan de beveiliging van uw

webtoegang. Wij adviseren u dringend om ervoor te zorgen dat de

optie Beveiliging van webtoegang inschakelen is geactiveerd. Deze

optie is te vinden in Geavanceerde instellingen (F5) > Antivirus- en

antispywarebeveiliging > Beveiliging van webtoegang.

De instellingsopties voor HTTP-controle kunnen echter gedeeltelijk

worden gewijzigd in de sectie Beveiliging van webtoegang > HTTP. In

het venster Instellingen voor HTTP-filter kunt u HTTP-controle in- of

uitschakelen met de optie HTTP-controle inschakelen. U kunt tevens

de poortnummers definiëren die door het systeem worden gebruikt

voor de HTTP-communicatie. Standaard worden de poortnummers

80, 8080 en 3128 gebruikt. HTTP-verkeer op elke willekeurige poort

kan automatisch worden gedetecteerd en gescand door extra

poortnummers toe te voegen, gescheiden door een komma.

4.1.3.1.1 Geblokkeerde/uitgesloten adressen

Via de HTTP-controle-instellingen kunt u door de gebruiker

gedefinieerde lijsten met- geblokkeerde en uitgesloten URL's

(Uniform Resource Locator) samenstellen.

Beide dialoogvensters bevatten de knoppen Toevoegen,Bewerken,

Verwijderen en Exporteren, waarmee u op eenvoudige wijze de

lijsten met gespecificeerde adressen kunt beheren en onderhouden.

Als een adres dat is aangevraagd door de gebruiker is opgenomen

in de lijst met geblokkeerde adressen, is het niet mogelijk toegang

te krijgen tot het adres. Daarentegen, worden URL's in de lijst met

uitgesloten adressen geopend zonder dat wordt gecontroleerd op

schadelijke code. In beide lijsten kunnen de speciale symbolen *

(sterretje) en ? (vraagteken) worden gebruikt. Het sterretje vervangt

elke willekeurige tekenreeks, terwijl het vraagteken elk willekeurig

symbool vervangt. Wees met name voorzichtig bij het specificeren

van uitgesloten adressen omdat deze lijst alleen vertrouwde en veilige

adressen zou moeten bevatten. Ga tevens zorgvuldig om met de

symbolen * en ? en zorg ervoor dat deze correct worden gebruikt in

deze lijst.

4.1.3.1 HTTP

Beveiliging van webtoegang omvat hoofdzakelijk het bewaken van

de communicatie van internetbrowsers en externe servers, volgens

de regels van het HTTP-protocol (Hypertext Transfer Protocol).

ESET Smart Security is standaard geconfigureerd voor het gebruik

van de HTTP-standaarden van de meeste internetbrowsers.

16

Page 17

4.1.3.1.2 Webbrowsers

4.1.4 Computerscan

ESET Smart Security bevat tevens de functie Webbrowsers, waarmee

de gebruiker kan definiëren of het desbetreende programma een

browser is of niet. Als een programma door de gebruiker is gemarkeerd

als een browser, wordt alle communicatie via dit programma

gecontroleerd ongeacht de poortnummers die zijn betrokken bij de

communicatie.

De functie Webbrowsers geldt als aanvulling op de functie voor

HTTP-controle, aangezien HTTP-controle alleen plaatsvindt op

vooraf gedefinieerde poorten. Veel internetservices maken echter

gebruik van dynamisch veranderende of onbekende poortnummers.

Daarom kan de functie Webbrowser de controle verwerven over alle

poortcommunicatie ongeacht de verbindingsparameters.

Als u vermoedt dat de computer is geïnfecteerd (deze gedraagt zich

abnormaal), voert u een computerscan op aanvraag uit om uw

computer te onderzoeken op infiltraties. Vanuit beveiligingsoogpunt

is het van essentieel belang dat computerscans niet alleen worden

uitgevoerd als infecties worden vermoed, maar regelmatig als

onderdeel van routinematige beveiligingsmaatregelen. Regelmatig

scannen biedt detectie van infiltraties die niet zijn gedetecteerd door

de real timescanner op het moment van opslag op de schijf. Dit kan

gebeuren als de real timescanner was uitgeschakeld op het moment

van infectie of de database met viruskenmerken verouderd was.

Wij adviseren u minimaal een- of tweemaal per maand een scan op

aanvraag uit te voeren. Scannen kan worden geconfigureerd als een

geplande taak in Hulpmiddelen > Planner.

4.1.4.1 Type scan

Er zijn twee typen beschikbaar. De standaardscan scant snel het

systeem zonder verdere configuratie van de scanparameters. De

aangepaste scan stelt de gebruiker in staat een van de vooraf

gedefinieerde scanprofielen te selecteren en scanobjecten te kiezen

uit de boomstructuur.

De lijst met toepassingen die zijn gemarkeerd als browsers is direct

toegankelijk vanuit het submenu Webbrowsers onder HTTP.

Deze sectie bevat tevens het submenu Actieve modus, waarin

de controlemodus voor internetbrowsers wordt gedefinieerd.

De optie Actieve modus is nuttig omdat hiermee overgedragen

gegevens in hun geheel worden onderzocht. Als deze optie niet is

ingeschakeld, wordt de communicatie van programma's geleidelijk

aan, in batches, gecontroleerd. Hierdoor neemt de eectiviteit van

het proces van gegevensverificatie af, maar wordt wel een grotere

compatibiliteit met de programma's in de lijst geboden. Als er geen

problemen optreden bij het gebruik ervan, adviseren wij u de actieve

controlemodus te activeren door het selectievakje naast de gewenste

toepassing in te schakelen.

4.1.4.1.1 Standaardscan

Standaardscan is een gebruikersvriendelijke methode die de gebruiker

in staat stelt snel een computerscan te starten en geïnfecteerde

bestanden op te schonen zonder dat er gebruikersinterventie is

vereist. Het belangrijkste voordeel is de eenvoudige werking zonder

gedetailleerde scanconfiguratie. Standaardscan controleert alle

bestanden op lokale stations en schoont automatisch gedetecteerde

infiltraties op of verwijdert deze. Het opschoonniveau wordt

automatisch ingesteld op de standaardwaarde. Zie Opschonen

(pagina 18) voor nadere informatie over typen opschoonbewerkingen.

Het standaardscanprofiel is ontworpen voor gebruikers die snel en

eenvoudig hun computers willen scannen. Het biedt een eectieve

oplossing voor scannen en opschonen zonder dat een uitgebreid

configuratieproces is vereist.

4.1.4.1.2 Aangepaste scan

Aangepaste scan is een optimale oplossing als u scanparameters

wilt opgeven, zoals scandoelen en scanmethoden. Het voordeel van

Aangepaste scan is de mogelijkheid om de parameters in detail te

configureren. De configuraties kunnen worden opgeslagen in door

de gebruiker gedefinieerde scanprofielen. Deze profielen zijn met

name handig als het scannen herhaaldelijk plaatsvindt met dezelfde

parameters.

17

Page 18

U kunt scandoelen selecteren door gebruik te maken van de

vervolgkeuzelijst van de functie voor het snel kiezen van doelen of

door doelen te selecteren uit de boomstructuur met alle apparaten

die beschikbaar zijn op de computer. Bovendien kunt u een keuze

maken uit drie opschoonniveaus door op Instellingen... > Opschonen

te klikken. Als u alleen bent geïnteresseerd in het scannen van

het systeem en geen extra acties wilt uitvoeren, schakelt u het

selectievakje Scannen zonder opschonen in.

Het uitvoeren van computerscans via de modus Aangepaste scan is

geschikt voor gevorderde gebruikers met ervaring in het gebruik van

antivirusprogramma's.

4.1.4.2 Scandoelen

In de vervolgkeuzelijst Scandoelen kunt u bestanden, mappen en

apparaten (schijven) selecteren die moeten worden gescand op

virussen.

Via de menuoptie Snel scandoelen kiezen kunt u de volgende doelen

selecteren:

Lokale stations – Hiermee worden alle vaste schijfstations van het

systeem bestuurd.

nieuw profiel weer te geven. In het volgende gedeelte Parameters

ThreatSense-engine instellen wordt elke parameter van de

scaninstellingen beschreven. Dit helpt u bij het maken van een

scanprofiel dat is aangepast aan uw behoeften.

Voorbeeld:

Stel dat u uw eigen scanprofiel wilt maken en de configuratie die

is toegewezen aan het profiel Smart Scan is gedeeltelijk geschikt

Maar u wilt geen programma's voor runtime-compressie of

potentieel onveilige toepassingen scannen en u wilt ook Volledig

opschonentoepassen. Ga naar het venster Configuratieprofielen

en klik op de knop Toevoegen.... Geef de naam van uw nieuwe

profiel op in het veld Profielnaam en selecteer Smart Scan in de

vervolgkeuzelijst Instellingen uit profiel kopiëren. Pas daarna de

resterende parameters aan uw vereisten aan.

Verwisselbare media – Diskettes, USB-opslagapparaten, cd/dvd, enz.

Netwerkstations – Alle gekoppelde stations.

Een scandoel kan tevens nader worden gespecificeerd door het pad

naar de map met het bestand of de bestanden die u wilt opnemen in

de scan in te voeren. Selecteer doelen uit de boomstructuur met alle

apparaten die beschikbaar zijn op de computer.

4.1.4.3 Scanprofielen

De geprefereerde computerscanparameters kunnen worden

opgeslagen in profielen. Het voordeel van het maken van

scanprofielen is dat zij regelmatig kunnen worden gebruikt voor

toekomstige scans. Wij adviseren u zoveel profielen (met verschillende

scandoelen, scanmethoden en andere parameters) te maken als de

gebruiker regelmatig gebruikt.

U kunt een nieuw profiel maken dat herhaaldelijk kan worden

gebruikt voor toekomstige scans door naar Geavanceerde

instellingen (F5) (F5) > Computerscan op aanvraag te navigeren.

Klik op de knop Profielen... aan de rechterkant om de lijst met

bestaande scanprofielen en de optie voor het maken van een

18

4.1.5 Parameters voor ThreatSense-engine instellen

ThreatSense is de naam van de technologie die een aantal complexe

methoden voor bedreigingsdetectie omvat. Deze technologie is

proactief. Dit betekent dat tevens beveiliging wordt geboden tijdens

de eerste uren van de verspreiding van een nieuwe bedreiging.

Er wordt gebruikgemaakt van een combinatie van verschillende

methoden (code-analyse, code-emulatie, generieke kenmerken,

viruskenmerken) die samenwerken om de systeembeveiliging

aanzienlijk te verbeteren. De scanengine is in staat verschillende

gegevensstromen tegelijk te besturen voor een maximale eciëntie

en een zo hoog mogelijk detectiepercentage. ThreatSensetechnologie zorgt tevens voor de verwijdering van rootkits.

De instellingsopties voor de ThreatSense-technologie stellen de

gebruiker in staat verschillende scanparameters op te geven:

Bestandstypen en extensies die moeten worden gescand ▪

De combinatie van verschillende detectiemethoden ▪

Opschoonniveaus, enz. ▪

U kunt het instellingsvenster openen door op de knop Instellingen…

te klikken in het instellingsvenster van een willekeurige module

die gebruikmaakt van ThreatSense-technologie (zie beneden).

Verschillende beveiligingsscenario's vereisen mogelijk verschillende

configuraties. ThreatSense is individueel configureerbaar voor de

volgende beveiligingsmodules:

Real time beveiliging van bestandssysteem ▪

Controle opstartbestanden van systeem ▪

E-mailbeveiliging ▪

Beveiliging van webtoegang ▪

Computerscan op aanvraag ▪

De ThreatSense-parameters zijn in hoge mate geoptimaliseerd

voor elke module en wijziging hiervan kan een aanzienlijke invloed

hebben op de werking van het systeem. Als bijvoorbeeld parameters

voor het altijd scannen van programma's voor runtime-compressie

worden gewijzigd of als geavanceerde heuristiek wordt ingeschakeld

in de module voor real time beveiliging van het bestandssysteem,

Page 19

zou dit kunnen resulteren in een vertraging van het systeem

(normaliter worden alleen nieuw gemaakte bestanden gescand via

deze methoden). Daarom adviseren wij de standaard ThreatSenseparameters ongewijzigd te laten voor alle modules met uitzondering

van Computerscan.

4.1.5.1 Objecten instellen

In de sectie Objecten kunt u definiëren welke computeronderdelen en

bestanden worden gescand op infiltraties.

Geavanceerde heuristiek – Geavanceerde heuristiek bestaat uit

een uniek heuristisch algoritme dat door ESET is ontwikkeld en dat

is geoptimaliseerd voor het detecteren van computerwormen en

trojaanse paarden. Dit algoritme is geschreven in programmeertalen

van hoog niveau. De geavanceerde heuristiek breidt de detectieintelligentie van het programma aanzienlijk uit.

Adware/spyware/riskware – Deze categorie omvat software

waarmee allerlei vertrouwelijke gegevens over gebruikers worden

verzameld zonder dat zij dit weten en zonder dat zij hiervoor

toestemming hebben gegeven. Deze categorie omvat tevens software

waarmee reclamemateriaal wordt weergegeven.

Potentieel onveilige programma's – Potentieel onveilige

programma's is de classificatie voor commerciële, legitieme software.

Het omvat programma's zoals hulpmiddelen voor externe toegang.

Dat is de reden waarom deze optie standaard is uitgeschakeld.

Potentieel ongewenste programma's – Potentieel ongewenste

programma's zijn niet niet per se schadelijk maar kunnen de

prestaties van uw computer aantasten. Voor de installatie van

dergelijke programma's moet doorgaans expliciet toestemming

worden gegeven. Deze programma's veranderen de manier waarop

uw computer werkt. De meest ingrijpende wijzigingen omvatten

ongewenste pop-upvensters, activering en uitvoering van verborgen

processen, toegenomen gebruik van systeembronnen, wijzigingen

in zoekresultaten en programma's die communiceren met externe

servers.

Werkgeheugen – Scant op bedreigingen die het werkgeheugen van

het systeem aanvallen.

Opstartsectoren – Scant opstartsectoren op de aanwezigheid van

virussen in de hoofdopstartrecord

Bestanden – Biedt scanfuncties voor alle veelgebruikte

bestandstypen (programma's, aeeldingen, audio, videobestanden,

databasebestanden, enz.)

E-mailbestanden – Scant speciale bestanden waarin e-mailberichten

zijn opgenomen

Archieven – Biedt scanfuncties voor bestanden die zijn

gecomprimeerd in archieven (.RAR, .ZIP, .ARJ, .TAR, enz.)

Zelfuitpakkende archieven – Scant bestanden die deel uitmaken van

zelfuitpakkende archieestanden, maar die gewoonlijk de extensie

.EXE hebben

Programma's voor runtime-compressie – Programma's voor

runtime-compressie decomprimeren in het geheugen (in tegenstelling

tot standaardarchieftypen), inclusief standaardprogramma's voor

statische compressie (zoals UPX, yoda, ASPack, FGS, enz.).

4.1.5.2 Opties

In de sectie Opties kan de gebruiker de methoden selecteren die

moeten worden gebruikt bij het scannen van het systeem op

infiltraties. De volgende opties zijn beschikbaar:

4.1.5.3 Opschonen

De opschooninstellingen bepalen het gedrag van de scanner

tijdens het opschonen van geïnfecteerde bestanden. Er zijn 3

opschoonniveaus:

Kenmerken – Kenmerken kunnen infiltraties op exacte en

betrouwbare wijze detecteren en identificeren met behulp van

viruskenmerken.

Heuristiek – Heuristiek is een algoritme dat de (schadelijke) activiteit

van programma's analyseert. Het voornaamste voordeel van

heuristiek is het vermogen om schadelijke software te identificeren

die nog niet bestond of niet bekend was in de lijst met bekende

virussen (database met viruskenmerken).

19

Page 20

Niet opschonen

Geïnfecteerde bestanden worden niet automatisch opgeschoond. Er

wordt een waarschuwingsvenster weergegeven en de gebruiker kan

een actie kiezen.

Standaardniveau

Er wordt automatisch geprobeerd een geïnfecteerd bestand op te

schonen of te verwijderen. Als het niet mogelijk is de juiste actie

automatisch te selecteren, wordt een selectie van vervolgacties

aangeboden. De beschikbare vervolgacties worden tevens weergegeven

als een vooraf gedefinieerde actie niet kon worden voltooid.

Volledig opschonen

Alle geïnfecteerde bestanden (inclusief archieven) worden

opgeschoond of verwijderd. De enige uitzonderingen zijn

systeembestanden. Als deze niet kunnen worden opgeschoond, wordt

een waarschuwingsvenster geopend waarin de gebruiker een actie

kan selecteren.

Waarschuwing:

In de standaardmodus wordt het hele archieestand alleen

verwijderd als alle bestanden in het archief geïnfecteerd zijn. Als het

archief ook legitieme bestanden bevat, wordt het niet verwijderd.

Als een geïnfecteerd archieestand wordt gedetecteerd in de modus

Volledig opschonen, wordt het hele archief verwijderd, zelfs als er

schone bestanden aanwezig zijn.

4.1.5.4 Extensies

Een extensie maakt deel uit van de bestandsnaam en wordt

afgebakend door een punt. De extensie definieert het type en de

inhoud van het bestand. In dit gedeelte van de instellingen voor

ThreatSense-parameters kunt u de typen bestanden definiëren die

u wilt scannen.

Standaard worden alle bestanden gescand, ongeacht hun extensie.

Elke extensie kan worden toegevoegd aan de lijst met bestanden die

zijn uitgesloten van scannen. Als het selectievakje Alle bestanden

scannen is uitgeschakeld, worden in de lijst alle extensies van

momenteel gescande bestanden weergegeven. Met de knoppen

Toevoegen en Verwijderen kunt u het scannen van gewenste

extensies inschakelen of verbieden.

U kunt het scannen van bestanden zonder extensie activeren door de

optie Bestanden zonder extensie scannen te selecteren.

Het uitsluiten van bestanden van scannen is nuttig als het scannen

van bepaalde bestandstypen een onjuiste werking veroorzaakt van

het programma dat de extensies gebruikt. Zo kan het raadzaam zijn de

extensies .EDB, .EML en .TMP uit te sluiten als gebruik wordt gemaakt

van de MS Exchange-server.

4.1.6 Er is een infiltratie gedetecteerd

Infiltraties kunnen het systeem bereiken vanaf verschillende

toegangspunten: webpagina's, gedeelde mappen, via e-mail of via

verwisselbare computermedia (USB, externe schijven, cd's, dvd's,

diskettes, enz.).

Als de computer tekenen van infectie door malware vertoont,

bijvoorbeeld trager is, vaak vastloopt, enz., adviseren wij u het

volgende te doen:

Open ESET Smart Security en klik op ▪ Computerscan.

Klik op de knop ▪ Standaardscan (zie Standaardscan voor meer

informatie).

Nadat de scan is voltooid, controleert u in het logbestand het ▪

aantal gescande, geïnfecteerde en opgeschoonde bestanden.

Als u alleen een bepaald gedeelte van uw schijf wilt scannen, klikt

u op Aangepaste scan en selecteert u doelen die u wilt scannen op

virussen.

Als algemeen voorbeeld van hoe infiltraties worden afgehandeld

in ESET Smart Security, gaan we ervan uit dat een infiltratie is

gedetecteerd door de real time bestandssysteembewaking, die

gebruikmaakt van het standaardopschoonniveau. Deze zal proberen

om het bestand op te schonen of te verwijderen. Als er geen vooraf

gedefinieerde actie is die de module voor real timebeveiliging kan

uitvoeren, wordt u via een waarschuwingsvenster gevraagd om

een optie te selecteren. Gewoonlijk zijn de opties Opschonen,

Verwijderen en Verlaten beschikbaar. Het wordt niet aanbevolen

Verlaten te selecteren aangezien de geïnfecteerde bestanden dan

ongemoeid zouden worden gelaten. De enige uitzondering is wanneer

u er zeker van bent dat het bestand onschadelijk is en per vergissing is

gedetecteerd.

Opschonen en verwijderen

Pas opschonen toe als een schoon bestand is aangevallen door een

virus dat schadelijke code aan het opgeschoonde bestand heeft

toegevoegd. Als dit het geval is, probeert u eerst het geïnfecteerde

bestand op te schonen zodat het in de oorspronkelijke staat kan

worden hersteld. Als het bestand uitsluitend uit schadelijke code

bestaat, wordt het verwijderd.

20

Page 21

Als een geïnfecteerd bestand is "vergrendeld" of wordt gebruikt door

een systeemproces, wordt het gewoonlijk pas verwijderd nadat het is

vrijgegeven (gewoonlijk na een herstart van het systeem).

Bestanden in archieven verwijderen

In de modus Standaard opschonen wordt het volledige archief

alleen verwijderd als dit uitsluitend geïnfecteerde en geen schone

bestanden bevat. Met andere woorden, archieven worden niet

verwijderd als zij ook onschadelijke, schone bestanden bevatten. Wees

echter voorzichtig bij het gebruik van een scan in de modus Volledig

opschonen: hierbij wordt het archief verwijderd als het minimaal één

geïnfecteerd bestand bevat, ongeacht de status van andere bestanden

in het archief.

4.2 Persoonlijke firewall

Persoonlijke firewall bestuurt alle netwerkverkeer naar en van het

systeem. Dit wordt bereikt door individuele netwerkverbindingen

toe te staan of te weigeren op basis van gespecificeerde filterregels.

Een persoonlijke firewall biedt beveiliging tegen aanvallen vanaf

externe computers en maakt het blokkeren van bepaalde services

mogelijk. Het biedt tevens antivirusbeveiliging voor HTTP- en POP3protocollen. Deze functionaliteit vormt een zeer belangrijk element bij

de beveiliging van een computer.

nieuwe regel voor de persoonlijke firewall. Als de gebruiker ervoor

kiest nu een nieuwe regel te maken, worden alle toekomstige

verbindingen van dit type toegestaan of geblokkeerd op basis van

deze regel.

Bij de op beleid gebaseerde modus worden alle verbindingen ▪

geblokkeerd die niet door een specifieke regel zijn toegestaan. In

deze modus kunnen gevorderde gebruikers regels definiëren die

alleen gewenste en veilige verbindingen toestaan. Alle overige,

niet-gespecificeerde verbindingen worden geblokkeerd door de

persoonlijke firewall.

4.2.2 Alle verkeer blokkeren: verbinding met netwerk verbreken

De enige optie voor het definitief blokkeren van alle netwerkverkeer

is de optie Alle verkeer blokkeren: verbinding met netwerk

verbreken. Alle inkomende en uitgaande communicatie wordt

geblokkeerd door de persoonlijke firewall zonder dat er een

waarschuwing wordt weergegeven. Gebruik deze blokkeringsoptie

alleen als u denkt dat er kritieke beveiligingsrisico's zijn die het

verbreken van de verbinding van het systeem met het netwerk

vereisen.

4.2.1 Filtermodi

Er zijn drie filtermodi beschikbaar voor de persoonlijke firewall van

ESET Smart Security. Het gedrag van de firewall verandert, aankelijk