Page 1

ESET SECURITY

POUR MICROSOFT SHAREPOINT SERVER

Manuel d'installation et guide de l'utilisateur

Microsoft® Windows® Server 2003 / 2003 R2 / 2008 / 2008 R2 / 2012 / 2012 R2 / 2016

Cli quez ici pour affiche r la version de l'aide en ligne de ce document

Page 2

ESET SECURITY

Copyright © 2017 ESET, spol. s r.o.

ESET S ecuri ty fo r Micros oft Sha rePo in t a é té d éve l op pé pa r ESET, s pol . s r.o.

Pou r pl us d' informa tions , vis itez www.eset.com.

Tou s droits rés ervés . Aucun e pa rti e de cette d ocumenta tion ne peut être reprodu ite ,

s tocké e da ns un sys tè me d'a rchi vage o u tra ns mi se s ous qu el qu e forme o u par

qu el que moye n qu e ce so it, él ectroni que, mécani qu e, ph otoco pi e, enre gistrement,

nu méri sa tion ou a utre , s ans l 'a utori s ati on é crite d e l'aute ur.

ESET, s po l. s r.o. se ré se rve l e droi t d e mod ifi er l es a ppl ication s dé cri tes s a ns préa vis .

Se rvi ce cli en t : www.e se t.com/sup port

RÉV. 10/07/2017

Page 3

Table des

.......................................................6Introduction1.

....................................................................................................7Nouveautés1.1

....................................................................................................7Pages d'aide1.2

.......................................................9Configuration systè me requise2.

.......................................................10Types de protection SharePoint3.

....................................................................................................10Intégration à SharePoint3.1

3.1.1

3.1.2

..............................................................................10Fil tre à l'a ccè s

..............................................................................11Anal yse de ba s e d e donné es à l a dem ande

.......................................................13Interface utilisateur4.

.......................................................15Gérés via ESET Remote Administrator5.

....................................................................................................16Mode de remplacement5.1

.......................................................20Déploiement6.

Déploieme nt d'une batte rie de

6.1

....................................................................................................20

serveurs SharePoint

Installation dans un environne ment de

6.2

....................................................................................................21

cluster

....................................................................................................21Installation6.3

6.3.1

6.3.1.1

6.3.2

6.3.3

6.3.4

6.3.5

6.3.5.1

6.3.5.2

Étap es d'ins ta lla ti on d 'ESET Sec urit y for Micros oft

..............................................................................22

SharePoint

..................................................................................25Ins tal la tion via la li gne de comm ande

..............................................................................27Étap es a prè s l'in sta ll ati on

..............................................................................28Termi nal s erve r

..............................................................................28ESET AV Remove r

..............................................................................29Mise à nivea u vers u ne vers ion pl us réc ente

..................................................................................29Mise à ni vea u via ERA

..................................................................................33Mise à ni vea u via ESET Clus te r

.......................................................37Guide du débutant7.

....................................................................................................37Supervision7.1

7.1.1

....................................................................................................42Fichiers journaux7.2

7.2.1

....................................................................................................45Analyse7.3

7.3.1

....................................................................................................49Mise à jour7.4

7.4.1

7.4.2

....................................................................................................55Configuration7.5

7.5.1

7.5.2

7.5.3

7.5.4

....................................................................................................61Outils7.6

7.6.1

7.6.2

7.6.2.1

..............................................................................40État

..............................................................................44Jou rnal d’ ana lys e

..............................................................................47Anal yse Hype r-V

..............................................................................51Configura ti on de la mi se à j our de la ba se d es vir us

..............................................................................54Configura ti on du s erv eur proxy pour le s mis es à jour

..............................................................................56Serveur

..............................................................................57Ordinateur

..............................................................................59Outils

..............................................................................60Impor ter et e xporte r l es pa ra mè tre s

..............................................................................62Proc es sus e n c ours

..............................................................................64Rega rder l'a ctiv ité

..................................................................................65Séle cti on d e la pé riode

7.6.3

7.6.4

7.6.4.1

7.6.4.2

7.6.4.3

7.6.4.4

7.6.5

7.6.5.1

7.6.5.2

7.6.5.3

7.6.6

7.6.6.1

7.6.6.2

7.6.6.2.1

7.6.6.2.1.1

7.6.6.2.2

7.6.6.2.2.1

7.6.6.2.2.2

7.6.6.2.2.1

7.6.6.2.2.3

7.6.6.2.3

7.6.6.2.4

7.6.6.2.4.1

7.6.6.2.4.2

7.6.6.2.4.3

7.6.6.2.5

7.6.7

7.6.8

7.6.8.1

7.6.9

7.6.9.1

7.6.9.2

7.6.9.3

7.6.9.4

7.6.9.5

7.6.10

....................................................................................................102Aide et assistance7.7

7.7.1

7.7.1.1

7.7.1.2

7.7.1.3

7.7.1.4

7.7.1.5

7.7.2

7.7.3

7.7.4

7.7.5

7.7.5.1

7.7.5.2

7.7.5.3

..............................................................................65Sta tis tiq ues de pr otec tion

..............................................................................66Cluster

..................................................................................67Assi st ant Cl uste r - pa ge 1

..................................................................................69Assi st ant Cl uste r - pa ge 2

..................................................................................70Assi st ant Cl uste r - pa ge 3

..................................................................................72Assi st ant Cl uste r - pa ge 4

..............................................................................75Shel l ESET

..................................................................................77Utilisation

..................................................................................81Commandes

..................................................................................83Fichi ers d e c omma nde s/sc ript s

..............................................................................84ESET SysIns pe ctor

..................................................................................85Crée r un i nst anta né du s tat ut de l'ordi nat eur

..................................................................................85ESET Sys Ins pec tor

........................................................................85Intro ducti on à ESET SysIns pe ctor

........................................................................85Déma rra ge d'ESET Sys Ins pect or

........................................................................86Inte rface ut ili sa te ur e t util is ati on de l'app lic ati on

........................................................................86Contrô les d u p rogram me

........................................................................88Navi gati on d ans ESET Sys Insp ect or

........................................................................89Rac courci s cl avi er

........................................................................90Comparer

........................................................................91Par amè t res de l a lign e d e comma nde

........................................................................92Scrip t d e s er vice

........................................................................92Créa tio n d 'un s crip t de s erv ice

........................................................................92Struct ure du sc ript de s ervi ce

........................................................................95Exécut ion des scri pts de s erv ice s

........................................................................95FAQ

..............................................................................97ESET SysRes cue L ive

..............................................................................97Planificateur

..................................................................................98Pla nific ate ur - Ajout er une tâ che

..............................................................................99Soume ttre l es éc han til lons p our ana lys e

..................................................................................100Fic hier s usp ect

..................................................................................100Sit e s us pec t

..................................................................................100Fic hier fau x po si tif

..................................................................................101Sit e fa ux pos itif

..................................................................................101Autre

..............................................................................101Quarantaine

..............................................................................103Procédures

Comme nt met tre à jou r ESET Sec urit y for Micros oft

..................................................................................103

SharePoint

Comme nt ac tive r ESET Sec urity for Micros oft

..................................................................................104

SharePoint

..................................................................................104Comm ent cré er une tâ che da ns l e Pla nific ate ur

Comme nt progra mmer une t âc he d'ana lys e (toute s

..................................................................................105

le s 24 heu res )

..................................................................................106Comm ent él imi ner un virus d e votre s erve ur

..............................................................................106Envoye r u ne dema nde d 'ass is ta nce

..............................................................................106Out il de net toya ge s pé cia li sé ESET

..............................................................................107À propo s d'ESET Se curi ty for Micros oft Shar ePoi nt

..............................................................................108Act ivat ion du produ it

..................................................................................109Enregistrement

..................................................................................109Acti vati on de Secu rity Admin

..................................................................................109Éche c de l 'act ivat ion

Page 4

7.7.5.4

7.7.5.5

7.7.5.6

Utilisation d'ESET Security for Microsoft

8.

SharePoint

..................................................................................109Licence

..................................................................................110Progre ss ion de l 'acti vat ion

..................................................................................110Acti vati on réus si e

.......................................................111

....................................................................................................111Serveur8.1

8.1.1

8.1.1.1

8.1.2

8.1.2.1

8.1.2.1.1

8.1.3

8.1.3.1

8.1.3.1.1

8.1.3.1.1.1

8.1.3.1.1.2

..............................................................................112Fil tre à l 'accè s

..................................................................................113Antivi rus e t a nti spyw are

..............................................................................114Anal yse de b as e de donné es à l a de mand e

..................................................................................114Cib les d 'ana lyse d e bas e de donn ées à la de man de

........................................................................116Antivi rus e t a nti spywa re

..............................................................................116Rè gles

..................................................................................116Li ste de s rè gle s

........................................................................117Ass is tan t Rè gl e

........................................................................117Condi tio n de r è gle

........................................................................119Actio n de r è gle

....................................................................................................120Ordinateur8.2

8.2.1

8.2.2

8.2.3

8.2.4

8.2.5

8.2.5.1

8.2.5.1.1

8.2.5.2

8.2.5.2.1

8.2.5.2.2

8.2.5.2.3

8.2.5.2.4

8.2.5.2.5

8.2.5.2.6

8.2.5.2.7

8.2.5.2.8

8.2.5.2.9

8.2.6

8.2.6.1

8.2.6.2

8.2.6.3

8.2.6.4

8.2.6.5

8.2.6.6

8.2.7

8.2.8

8.2.8.1

8.2.9

8.2.10

8.2.11

8.2.11.1

8.2.11.1.1

..............................................................................120Une in filtra ti on e st dé tec tée

..............................................................................121Excl usi ons de s proce ss us

..............................................................................122Excl usi ons a utoma tiq ues

..............................................................................122Ca che lo cal pa rta gé

..............................................................................123Pro tect ion en te mps ré el du sys tè me de fic hie rs

..................................................................................124Exclusions

........................................................................125Forma t d'excl usi on

..................................................................................126Pa ram è tres Thr eat Sens e

........................................................................129Exten sio ns de fich ier ex clue s de l'a nal yse

........................................................................129Autre s para mè tr es Threa tSe nse

........................................................................130Nive aux de ne ttoya ge

Quand fau t-il modi fier la c onfigura tion de l a

........................................................................130

prot ecti on en tem ps rée l

........................................................................130Véri ficat ion de la prote cti on e n t emps réel

Que faire s i la pr otec tion en te mps ré el ne fonc tionn e

........................................................................131

pas ?

........................................................................131Soumission

........................................................................131Statistiques

........................................................................132Fich ier s sus pec ts

Anal yse d'ordi na teur à l a dema nde e t a na lys e

..............................................................................133

Hyper-V

..................................................................................134Anal yse pe rso nna lis ée e t l anc eur d'an alys es H yper-V

..................................................................................136Progre ss ion de l 'ana lys e

..................................................................................137Ges ti onna ire de pro fils

..................................................................................138Cib les à ana lys er

..................................................................................138Opti on d 'ana lyse a va ncée

..................................................................................139Sus pend re une an al yse pl ani fiée

..............................................................................139Anal yse e n c as d ’ina cti vité

..............................................................................139Anal yse a u déma rra ge

..................................................................................139Véri fica tion a utoma ti que des fi chie rs de dé marr age

..............................................................................140Suppo rts a movib les

..............................................................................140Pro tect ion des docum ents

..............................................................................141HIPS

..................................................................................143Rè gle s HIPS

........................................................................144Pa ram è tres d e rè gle HIPS

8.2.11.2

8.2.11.2.1

....................................................................................................146Mise à jour8.3

8.3.1

8.3.2

8.3.3

8.3.4

8.3.5

8.3.5.1

8.3.5.2

8.3.5.3

8.3.6

....................................................................................................158Internet et messagerie8.4

8.4.1

8.4.1.1

8.4.1.2

8.4.1.3

8.4.2

8.4.2.1

8.4.2.2

8.4.3

8.4.3.1

8.4.3.2

8.4.3.3

8.4.3.4

8.4.3.5

8.4.3.6

8.4.4

8.4.4.1

8.4.4.2

8.4.4.2.1

8.4.4.2.2

8.4.5

....................................................................................................171Contrôle de périphérique8.5

8.5.1

8.5.2

8.5.3

8.5.4

....................................................................................................176Outils8.6

8.6.1

8.6.1.1

8.6.2

8.6.3

8.6.4

8.6.5

8.6.5.1

8.6.5.2

8.6.6

8.6.7

8.6.7.1

8.6.7.2

..................................................................................146Configu rati on ava ncé e

........................................................................146Pil ote s dont le c harge ment e st touj ours a utor isé

..............................................................................149Res ta ura tion de s mis es à j our

..............................................................................150Mode de mi se à j our

..............................................................................151Prox y HTTP

..............................................................................152Se conn ect er au res ea u loca l en ta nt que

..............................................................................153Miroir

..................................................................................155Mis e à jour à pa rti r du mi roir

..................................................................................157Fic hier s miroi r

Dép anna ge des p roblè mes de mi se à j our depu is le

..................................................................................157

miroir

..............................................................................157Comm ent cré er des t âch es de mi se à j our

..............................................................................158Fil tra ge d es prot ocol es

..................................................................................158Appli ca tions excl ues

..................................................................................159Adres se s IP exc lue s

..................................................................................159Int erne t e t cli ents d e mes sa geri e

..............................................................................159SSL/TLS

..................................................................................161Comm unic ati on SSL c hiffrée

..................................................................................161Li ste de s ce rtific at s connu s

..............................................................................163Prot ect ion du cli ent de me ss age rie

..................................................................................163Prot ocol es de me ss age rie

..................................................................................164Aler tes e t n otific at ions

..................................................................................165Ba rre d'outil s MS Outl ook

..................................................................................165Ba rre d'outil s Outlo ok Expr ess et Wind ows Mai l

..................................................................................165Boît e de dia logue d e c onfirma ti on

..................................................................................165Anal yse r à nouvea u le s mes sa ges

..............................................................................166Prot ect ion de l’ acc è s Web

..................................................................................166Général

..................................................................................167Ges ti on d es a dres se s URL

........................................................................167Crée r une li ste

........................................................................169Lis te d’ adre ss es

..............................................................................170Prot ect ion an tiha me çonna ge

..............................................................................172Édite ur de rè gle s de cont rôle de p érip héri que

..............................................................................173Ajout de rè gl es de co ntrôl e de péri phé rique

..............................................................................175Pé riphé riq ues dé tec tés

..............................................................................175Group e de péri phé rique s

..............................................................................176ESET Live Grid

..................................................................................178Fil tre d’e xcl usi on

..............................................................................179Quarantaine

..............................................................................179Microsoft Windows Update

..............................................................................179ESET CMD

..............................................................................181Fourn iss eu r WMI

..................................................................................181Donn ées fournie s

..................................................................................185Accè s a ux donné es four nies

..............................................................................185Cib les à ana lys er ERA

..............................................................................186Fic hier s journ aux

..................................................................................188Fil tra ge d es jou rnau x

..................................................................................188Rec herc her da ns le jo urna l

Page 5

Table des

8.6.8

8.6.9

8.6.9.1

8.6.10

8.6.11

8.6.12

8.6.13

....................................................................................................195Inter face utilisateur8.7

8.7.1

8.7.2

8.7.2.1

8.7.2.2

8.7.2.3

8.7.3

8.7.4

8.7.5

8.7.6

8.7.6.1

8.7.6.2

8.7.7

8.7.7.1

8.7.8

..............................................................................189Ser veur proxy

..............................................................................191Noti fica tion s par e-ma il

..................................................................................192Forma t des m ess a ges

..............................................................................192Mode de pré se nta tion

..............................................................................193Diagnostics

..............................................................................193Ser vice cl ien t

..............................................................................194Cluster

..............................................................................197Aler tes e t notifi cat ions

..............................................................................198Confi gurati on de l’a ccè s

..................................................................................199Prot ect ion des para mè tre s

..................................................................................200Mot de pas se

..................................................................................200Configu rati on du mot de pas s e

..............................................................................200Aide

..............................................................................200She ll ESET

Dés ac tiva ti on d e l'inte rface u til isa te ur gra phi que s ur

..............................................................................201

Termi nal Se rver

..............................................................................201Éta ts et me ss age s dés ac tivé s

..................................................................................201Mes sa ges de co nfirma tion

..................................................................................202Pa ram è tres d es é tat s d'appl ica ti on

..............................................................................203Icô ne dan s la pa rti e sys tè me de l a barr e des tâ che s

..................................................................................204Dé sa cti ver la pro tect ion

..............................................................................204Menu con text uel

9.1.7

9.1.8

9.1.9

9.1.10

9.1.11

9.1.12

9.1.13

....................................................................................................214Adresse électronique9.2

9.2.1

9.2.2

9.2.3

..............................................................................213Botnet

..............................................................................213Rançongiciels

..............................................................................213Compresseurs

..............................................................................213Blo queur d'ex ploi t

..............................................................................213Sca nne r de mé moi re ava ncé

..............................................................................214Appli ca tion s pote ntie lle men t d ange reus es

..............................................................................214Appli ca tion s pote ntie lle men t i ndé sir abl es

..............................................................................215Publicités

..............................................................................215Canulars

..............................................................................215Hameçonnage

Rétablir tous les paramètre s de cette

8.8

....................................................................................................205

section

....................................................................................................205Rétablir les paramè tr es par défaut8.9

....................................................................................................205Planificateur8.10

8.10.1

8.10.2

8.10.3

8.10.4

8.10.5

8.10.6

8.10.7

8.10.8

8.10.9

8.10.10

..............................................................................206Dé tai ls de l a tâ che

..............................................................................207Pl ani fica tion de l a tâc he - Une fois

..............................................................................207Pl ani fica tion de l a tâc he

..............................................................................207Pl ani fica tion de l a tâc he - Quoti die nnem ent

..............................................................................207Pl ani fica tion de l a tâc he - He bdoma da irem ent

Pla ni ficat ion de la t âc he - Dé cle nché e par un

..............................................................................207

événement

..............................................................................207Dé tai ls de l a tâ che - Exé cute r l 'appl ica tio n

..............................................................................208Tâc he ignoré e

..............................................................................208Aperç u d es tâ che s pla nifi ées

..............................................................................208Pro fils de mi se à j our

....................................................................................................209Quarantaine8.11

8.11.1

8.11.2

8.11.3

..............................................................................209Mis e en qua rant ai ne de fichi ers

..............................................................................209Res ta ura tion de puis l a qua ra nta ine

..............................................................................209Soumi ss ion de fic hie rs de qua ran tai ne

....................................................................................................209Mises à jour du systè me d'exploitation8.12

....................................................................................................210Types d'infiltrations9.1

9.1.1

9.1.2

9.1.3

9.1.4

9.1.5

9.1.6

.......................................................210Glossaire9.

..............................................................................210Virus

..............................................................................211Vers

..............................................................................211Che vaux de Troi e

..............................................................................212Rootkits

..............................................................................212Logi cie l publi cit ai re

..............................................................................212Logi cie ls e spi ons

Page 6

1. Introduction

ESET Security for Mi crosoft SharePoint e st une sol ution intégrée, conçue tout particuliè rement pour l a famille de

produits Microsoft SharePoint s'exécutant sur Microsoft Windows Server en version autonome ou dans une

configuration de batterie de se rveurs. Ell e offre une protection robuste et e fficace contre dive rs types de logicie ls

malve illants, virus e t autres infi ltrations. ESET Security for Microsoft SharePoint protè ge les fichiers stockés dans la

base de données de conte nu ShareP oint. Les f ichiers fournis par l 'util isateur et stockés dans l es bibl iothè ques de

documents, l es bibliothè ques de ressources et les pages Wiki, ainsi que les pages ASP, les scripts (JavaScript) et les

images qui constituent le site SharePoint sont protégés.

ESET Security for Mi crosoft SharePoint protè ge l e contenu :

· par f iltrage pendant l'accè s aux fi chiers (fil tre lors de l'accès) ;

· à l 'aide d'une analyse de base de donnée s à la de mande (analyse à l a demande) .

Le filtre à l 'accès est exé cuté selon les besoins de SharePoint. Le comportement du filtre e st légè rement diff érent

sel on la version de SharePoint utilisée (2010 par rapport à 2007). En rè gle géné rale, le fil tre à l'accè s est exé cuté

lorsqu'un fichier fait l'obje t d'un premier accè s et que le résultat de l'analyse est mis en cache jusqu'à ce que la base

des virus soit modifi ée ou qu'un certain temps se soit écoulé.

L'analyse à la de mande analyse de maniè re hiérarchique tous l es fichiers e t répe rtoires d'un si te Web sél ectionnés

par l 'administrateur. L'accè s aux f ichiers est effe ctué selon le modè le obje t SharePoint ( basé sur .NET), qui donne

une vue unifiée de l'ense mble du contenu stocké dans une batterie de serveurs SharePoint e t résume la

technologie de serveur de base de données utilisée.

Le filtre à l 'accès et l'analyse à l a demande appliquent les é léments suivants :

· Protection anti virus et anti spyware

· Rè gles dé fini es par l 'utili sateur avec d iffé rents types of conditions

Voi ci quel ques-une s de s principales fonctionnalité s d'ESET Security for Microsoft SharePoint :

· Filtre à l 'accè s : protection des fichie rs qui applique un fil tre lors de l'accè s aux fi chiers.

· Analyse à la demande : protection des fichie rs grâce à une analyse de la base de donnée s qui est l ancée par

l'util isateur ou dont l 'exécuti on est planifié e.

· Rè gles défi nies par l'utili sateur : permettent aux administrateurs de crée r et de gérer des règles personnalisées

pour le filtrage des fichiers grâce à la défi nition de conditions e t d'actions à exécuter sur l es f ichiers fil trés.

· Analyse du stockage : analyse tous les dossiers partagés sur le serveur l ocal. Vous pouvez sél ectionner facile ment

pour l'analyse unique ment l es données util isateur stockées sur l e serveur de fi chi ers.

· Exclusions automatiques : déte ction e t exclusi on automatiques des applications et des fichiers du serveur

esse ntiels afin de garantir un fonctionnement sans problè me.

· ESET Cluster : l es produi ts se rveur ESET peuve nt communi quer l es uns ave c les autres et échanger des données

(confi guration et notifications, par ex emple ), ai nsi que synchronise r les donnée s nécessaires pour le

fonctionnement correct d'un groupe d'instances de produit. Le produit bénéf icie ainsi de la mê me configuration

dans tout le cluster. ESET Security for Microsoft SharePoint prend en charge les clusters de basculement Windows

ou d'équil ibrage de la charge ré seau. Vous pouvez égale ment ajouter manuell ement des membres ESET Cluster

sans Cluster Windows spécifique . Les clusters ESET Cluster fonctionne nt dans les envi ronnements de domaine et

de groupe de travail.

· eShell (ESET Sh el l) : interface à l igne de commande qui offre aux utilisateurs expé rime ntés et aux

admini strateurs des options pl us compl è tes pour gérer les produi ts serve ur ESET. eShel l est désormais disponi ble

en version 2.0

· Fournisseur WMI ESET : permet aux administrateurs de surveil ler les produits ESET à distance dans

l'environne ment d'entreprise à l'aide d'une application ou d'un outil compatible avec WMI. Il existe de nombreux

outil s de ce type : scripts PowerShe ll , scripts VB ou applications de supervision d'entreprise tierces tell es que

SCOM, Nagios, etc.

6

Page 7

ESET Se curity for Microsoft SharePoi nt prend en charge la plupart des édi tions de Microsoft Windows Server 2003,

REMARQUE

Une remarque est une simple observation succincte. Bien que vous puissiez l 'ignorer, elle peut fournir des

inf ormations précieuses (fonctionnali tés spécifique s ou lie n ve rs une rubrique connexe , par exemple) .

IMPORTANT

Ces informations requiè rent votre attention et ne doive nt pas être ignorées. Les notes importantes

commprennent des informations importantes mais qui ne sont pas critiques.

AVERTISSEMENT

Informations criti ques qui requiè rent toute votre attention. Les avertissements ont pour but de vous empêcher

de commettre des erreurs préjudi ciabl es. Veuillez lire attentivement le texte des ave rtissements car i l fait

réfé rence à des paramè tres systè me trè s sensibl es ou à des actions présentant des risques.

EXEMPLE

Il s'agit d'un cas pratique dont l'obje ctif est de vous ai der à comprendre l'utili sation d'une fonction spécifique .

Convention

Signification

Gras

Noms des éléments de l'interface ( boutons d'option ou boîtes de dialogue, par ex emple ).

Italique

Espaces réservé s i ndiquant les i nformations que vous dev ez fournir. Par e xempl e, nom du

fichier ou chemin d'accès indique que vous deve z saisir un chemi n d'accè s ou un nom de fichie r.

2008 et 2012 en version autonome et dans les environnements à clusters. Vous pouvez gérer ESET Security for

Microsoft SharePoint à distance dans des réseaux de grande tail le grâce à ESET Remote Admini strator.

1.1 Nouveautés

Intégration des fonctionnal ités suivantes :

· Accélé ration significative de l'analyse de base de donnée s à la de mande grâce à l a mise en œ uvre du

téléchargement e t de l 'analyse des fichie rs en parall èle

· Prise en charge du clustering

· Exclusi ons pour l es processus (meilleure compatibil ité avec l es l ogiciel s tiers)

· Amél iorations de l'interface uti lisateur graphique

· Rè gles : mi se à jour du moteur des rè gle s

· Protection anti hameçonnage

· Optimi sation pour les envi ronne ments virtualisés

· Analyse Hyper-V : i l s'agit d'une nouvelle te chnol ogie qui permet d'analyser les disque s d'une machine virtuel le

sur Microsoft Hype r-V Server sans né cessiter le moindre agent sur cette machine virtuelle spécifi que.

1.2 Pages d'aide

Ce guide a pour objectif de vous aider à optimiser l'utili sation de ESET Security for Mi crosoft SharePoint. Pour

obteni r des i nformations sur une fenêtre du programme dans laquelle vous vous trouve z, appuyez simplement sur

la touche F1 du clavier. La page d'aide relative à la f enêtre actue lleme nt aff ichée apparaîtra.

Pour des questions de cohé rence et afin d'éviter toute confusion, la terminologie employée dans ce gui de est

basée sur les noms des paramè tres ESET Security for Microsoft SharePoint. Un ensemble uniforme de symboles est

égale ment utilisé pour souligne r des i nformations importantes.

7

Page 8

Courier New

Exempl es de code ou commandes.

Lien hy pertexte

Permet d'accéde r facilement et rapidement à des références croisées ou à de s adresse s

Interne t ex ternes. Les liens hypertexte sont mis en surbrillance en bleu et peuvent être

soulignés.

%ProgramFiles%

Répertoire systè me de Windows qui contient les programmes Windows et les autres

programmes installés.

· Les rubriques de ce guide sont divi sées en plusie urs chapitres et sous-chapitres. Vous trouverez des informations

perti nentes en parcourant le Sommaire des pages d'aide . V ous pouvez également utili ser l 'Index pour navigue r à

l'aide des mots-clé s ou util iser la Recherche en texte intégral.

ESET Security for Mi crosoft SharePoint permet de rechercher une rubrique dans les pages d'aide au moye n de motsclés ou en tapant des mots ou des expressions depui s le guide de l'utili sateur. La diffé rence entre ces deux

méthode s e st qu'un mot-clé peut être associé à des pages d'aide qui ne contiennent pas l e mot- clé précis dans le

texte. La recherche de mots e t expressions exami ne l e contenu de toutes les pages et affiche uniqueme nt les pages

contenant effe ctiveme nt le mot ou l 'expression en question.

· Vous pouvez publi er votre évaluation et/ou faire part de vos commentaires sur une rubrique spécifique de l'aide .

Pour ce faire, cl iquez sur le lie n W as this information helpful? ( Ces informations sont-elle s utiles ?) ou Rate this

article : (Évaluer cet article :) Helpful (Utile) / Not Helpful (Pas utile ) dans la base de connaissances ESET, sous la

page d'aide.

8

Page 9

2. Configuration système requise

REMARQUE

Il est vivement recommandé d'installer le dernier Se rvi ce Pack du systè me d'exploitation Microsoft Server et de

l'appli cation serveur avant l'installation du produit de sécurité ESET. Il est aussi conseil lé d'installe r le s de rniè res

mise s à jour e t le s correctifs les plus récents de Windows dè s qu'ils sont disponibles.

Systè mes d'expl oitation pris en charge :

· Microsoft Windows Server 2003 SP2 (x86 et x64)

· Microsoft Windows Server 2003 R2 SP2 (x 86 e t x64)

· Microsoft Windows Server 2008 (x86 et x64)

· Microsoft Windows Server 2008 R2

· Microsoft Windows Server 2012

· Microsoft Windows Server 2012 R2

· Microsoft Windows Server 2016

Serve urs Small Business Server :

· Microsoft Windows Small Busine ss Se rver 2003 ( x86)

· Microsoft Windows Small Busine ss Se rver 2003 R2 (x86)

· Microsoft Windows Small Busine ss Se rver 2008 ( x64)

· Microsoft Windows Small Busine ss Se rver 2011 ( x64)

· Microsoft Windows Server 2012 Essentials

· Microsoft Windows Server 2012 R2 Esse ntials

et l'un des serveurs d'applications suivants :

· Microsoft SharePoint Server 2007 (x86 et x64) - toutes les éditi ons

· Microsoft SharePoint Server 2010 (x64) - toutes les éditions

· Microsoft SharePoint Server 2013 (x64) - toutes les éditions

· Microsoft SharePoint Server 2016 (x64) - toutes les éditions

Systè mes d'expl oitation hôtes Hyper-V pris en charge :

· Microsoft Windows Server 2008 R2 - Les machines virtuel les ne peuvent ê tre analysée s que lorsqu'ell es sont hors

ligne.

· Microsoft Windows Server 2012

· Microsoft Windows Server 2012 R2

La confi guration matérielle dépend de la version du systè me d'exploitation utilisée. Il est recommandé de prendre

connaissance de la documentation Microsoft Windows Server et Microsoft SharePoint Se rver pour obtenir de s

inf ormations sur l a confi guration maté rie lle.

9

Page 10

3. Types de protection SharePoint

Il exi ste deux types de protection ESET Security for Microsoft SharePoi nt SharePoint :

· Protection anti virus

· Protection anti spyware

Cette protection est fournie par :

· Fil trage pendant l'accè s aux fichiers (fil tre l ors de l'accè s)

· Analyse de base de données à l a demande (analyse à la de mande)

3.1 Intégration à SharePoint

Cette section dé cri t l es f onctionnali tés Fil tre l ors de l'accè s et Analyse de base de données à l a demande et

expli que comment elle s s'intè grent à ShareP oint.

3.1.1 Filtre à l'accè s

Le filtre à l 'accès analyse tous les fichi ers conformément aux paramè tres de protection SharePoint. Par exe mple, un

document MS Of fice stocké dans SharePoi nt, des images, des f ichiers .aspx (qui sont en réalité des pages

SharePoi nt), des style s css et des icônes associés au document sont analysés. L'éte ndue des fichi ers qui sont

envoyés en analyse via VSAPI est déterminée par le s paramè tres de SharePoint. ESET Security for Microsoft

SharePoi nt ne peut pas sé lectionner activeme nt que ls f ichiers seront analysés. Lorsqu'un f ichier est envoyé pour

analyse /nettoyage, le nom du fichi er et sa taille sont reconnus par ESET Security for Microsoft SharePoint. ESET ne

peut pas déterminer des détails sur l e fichier comme l e propriétaire, l'emplacement ou si le fichie r sera analysé

pend ant le chargeme nt ou l e télé chargeme nt. Si l'opti on Analyser les versions des documents est activée, seul le

nom du fichie r de la ve rsi on actuel le est affiché. Un texte de remplaceme nt est utili sé pour les ancienne s ve rsions.

10

Page 11

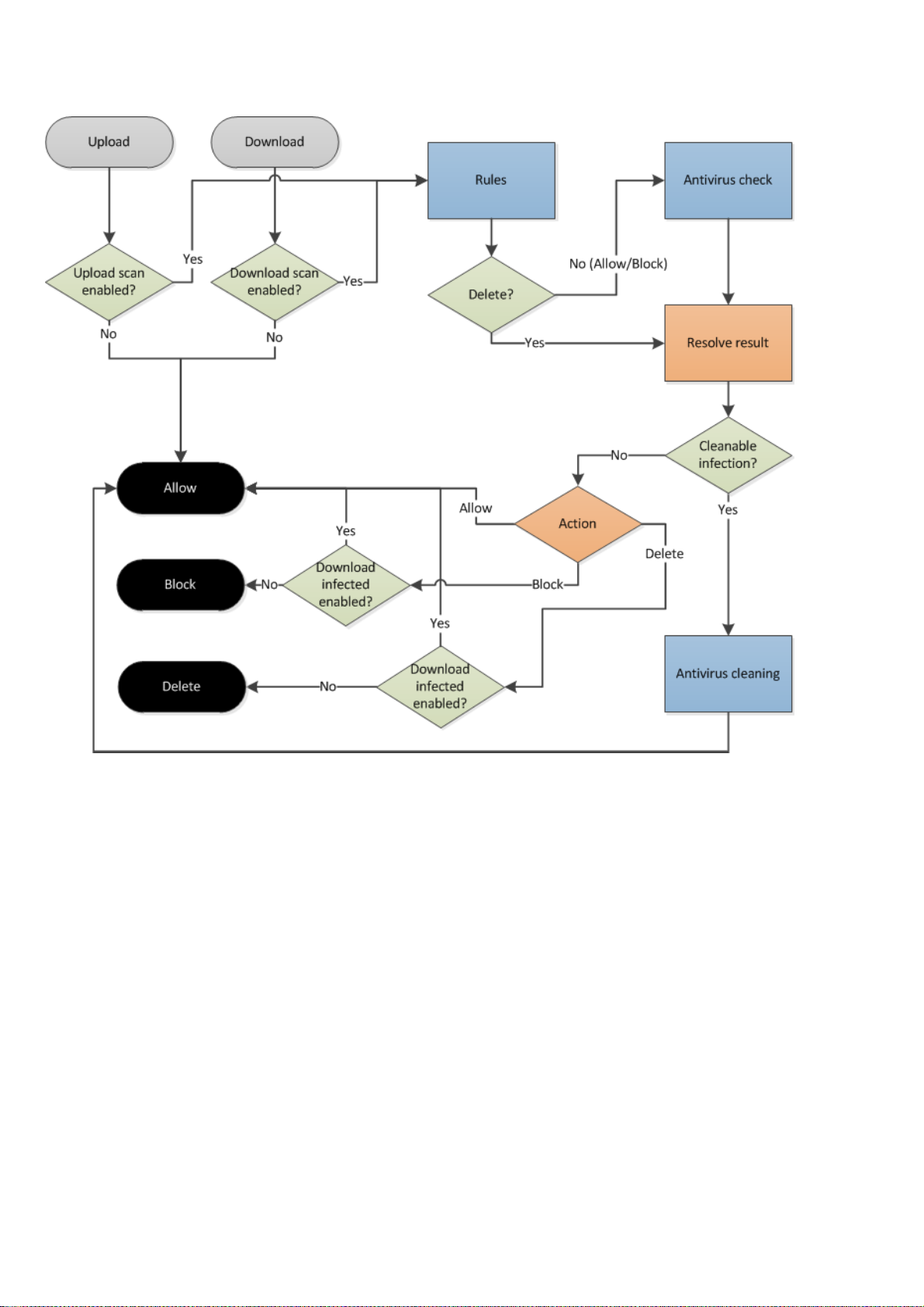

Le processus du filtre à l 'accè s est i llustré dans le diagramme ci-dessous. Ce diagramme montre les actions possible s

exécutée s par l'analyse de fichie rs du f iltre à l'accè s :

3.1.2 Analyse de base de données à la demande

La fonctionnalité Analyse de base de données à la demande sert à analyser la base de donnée s de conte nu

SharePoi nt qui comporte les sites Web SharePoint et les fichiers. La sécurité ESET analyse la hiérarchie de fichi ers e t

dossiers qui correspond à chaque site Web ciblé pour analyse.

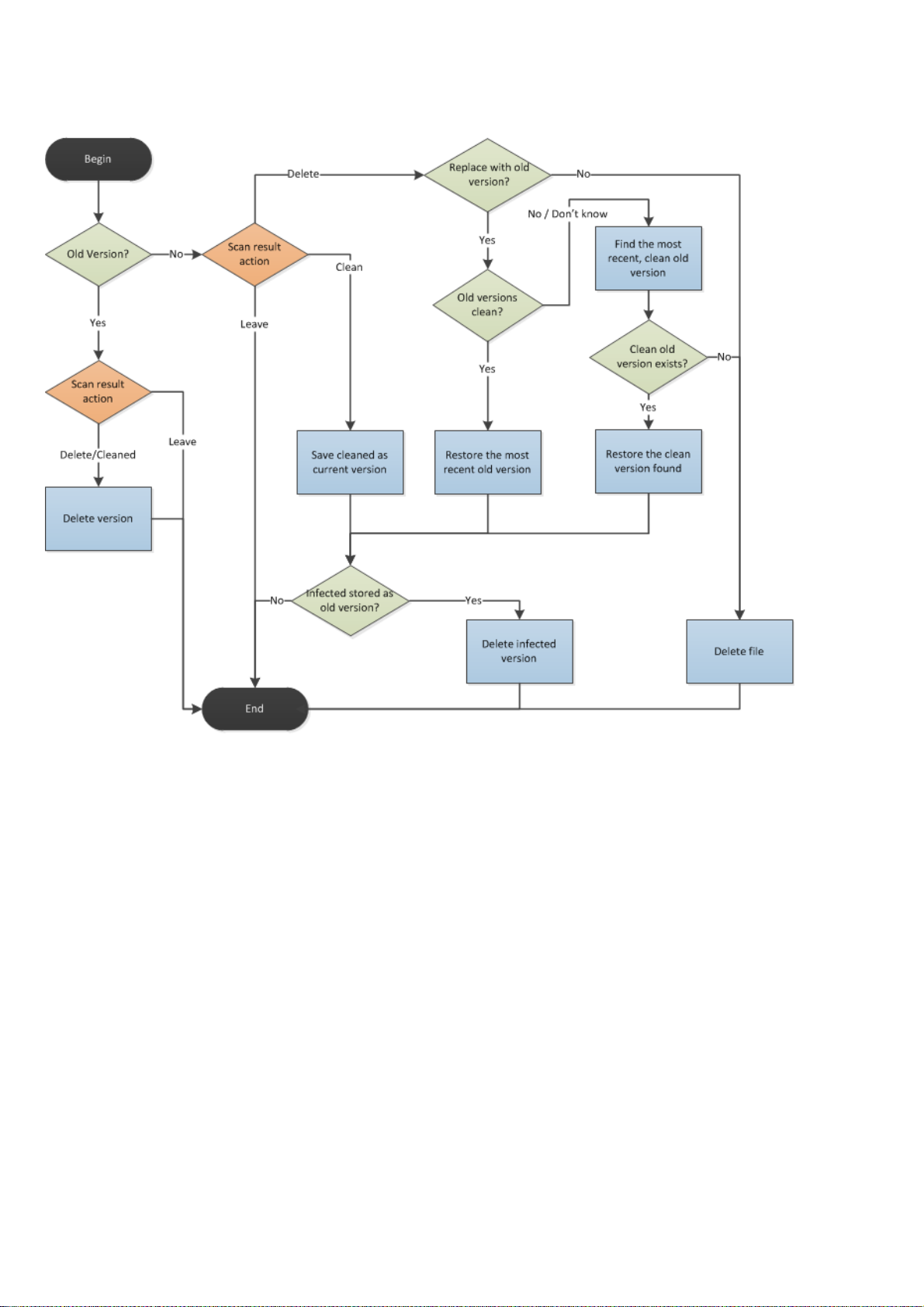

Si une infi ltration est détectée, trois actions ( conse rve r, nettoyer e t supprimer) peuve nt être exécutée s. Si , pour

une raison quelconque , une suppression est effectuée , notamment pendant le nettoyage, le f ichier est placé dans

la corbeille. Si la corbeille est désactivé e, la suppression est définiti ve.

S'il ex iste de s ancie nnes versi ons d 'un fi chi er sp écifiq ue et si l'option Analyser l es versions de s documents est

activée , ces versions du document sont analysée s en premie r.

Remarques concernant l'analyse des versions de document :

· L'analyse des ancienne s versions d'un document peut être activée dans les paramètre s d'ESET Security for

Microsoft SharePoint (Analyser les versions des documents).

· Si un document doit être nettoyé, une nouvel le version de celui-ci est créée. La version infe ctée est placée dans

la corbeille.

· Il n'est pas possible de nettoye r les ancienne s ve rsi ons de documents. Elle s ne peuve nt être que supprimé es.

· Si la version actue lle d'un document est supprimé e, les ancienne s versions sont conservées. La version nettoyée

la plus récente est utilisée comme document actuel . Ce comportement peut être activ é dans les paramètres (Lors

de la suppression d'un document, restaurer l a derniè re version nettoyée) et fonctionne même si l'option

Analyser l es versions de s documents e st dé sactivée.

11

Page 12

Ce diagramme illustre le traitement de s résultats d'une analyse de fichie rs et les actions qui sont ensuite ex écutées

lors de l'analyse de base de donnée s à la de mande :

12

Page 13

4. Interface utilisateur

ESET Security for Mi crosoft SharePoint posee una i nterfaz de usuario gráfi co (GUI) i ntuitiva que le brinda a los

usuarios un acceso simpl e a las funciones del programa principale s. La ventana principal de ESET Security for

Microsoft SharePoint se encuentra dividi da en dos seccione s principales. La ventana pri ncipal que está a la derecha

muestra información correspondie nte a l a opción seleccionada en el me nú principal de la i zquierda.

Las di ferente s se ccione s del menú principal se describen a conti nuación:

· Monitoreo: proporciona i nformación acerca del estado de protección de ESET Security for Microsoft SharePoint, l a

vali dez de la l icencia, las actualizaciones de la base de datos de firmas de virus, la estadística bási ca y la

inf ormación del sistema.

· Archivos de registro: archivos de registro de acceso que contiene n información acerca de todos l os e ventos

importantes del programa que ocurrie ron. Estos archivos proporcionan una visi ón general de las ame nazas

dete ctadas y de otros e ventos relacionados con l a seguridad.

· Exploración: le permite configurar y ejecutar una exploración de almacenamiento, exploración intelige nte,

exploración personali zada o expl oración de medios extraíbles. También puede repeti r el último análisi s realizado.

· Actualización: proporciona información acerca de la base de datos de fi rmas de virus y le notifi ca sobre

actualizacione s di sponibles. La activación del producto también puede realizarse desde esta sección.

· Configuración: ajusta la confi guración de seguridad del servidor y de l equi po.

· Herramientas: proporciona i nformación adicional acerca de la protección de su siste ma. Herramientas adicionale s

que le ayudan a administrar la seguridad. La sección Herramientas contiene l os s iguien tes artículos: Procesos

activos, Obse rvar la activi dad, Estadísticas de la protección, Clúster, Shell de ESET, ESET SysInspector, ESET

SysRescue Live para crear un CD o USB de recuperación y Tareas programadas. También puede Envi ar el archivo

para su análisi s y revi sar su Cuarentena.

13

Page 14

· Ayuda y soporte: proporciona acceso a las páginas de ayuda, la Base de conocimiento de ESET y otras

herramie ntas de Sop orte . Tambié n s e encuentran disponi bles los en laces para abrir u na Soli citud de soporte para

Aten ción al cli ente y l a información acerca de la activación del producto.

Outre l 'interface uti lisate ur principale , une fe nêtre Configuration avancée est accessi ble depuis tous les

empl aceme nts du programme par l'intermédiaire de la touche F5.

Depui s la fenê tre Configuration avancée , vous pouvez conf igurer l es paramè tres et l es options e n fonction de vos

besoi ns. Le menu situé à gauche se compose des catégories sui vantes : Serveur, Ordinateur, Mise à jour, Internet et

messagerie, Contrôle de périphérique, Outils et Interface utilisateur. Lorsque vous clique z sur un é lément

(catégorie ou sous-catégorie ) dans le menu de gauche, les paramè tres correspondant à cet éléme nt s'affichent dans

le vole t de droite.

14

Page 15

5. Gérés via ESET Remote Administrator

REMARQUE

Pour plus d'informations sur ERA, reportez- vous à l'aide en ligne d'ESET Remote Admi nistrator. L'aide en l igne est

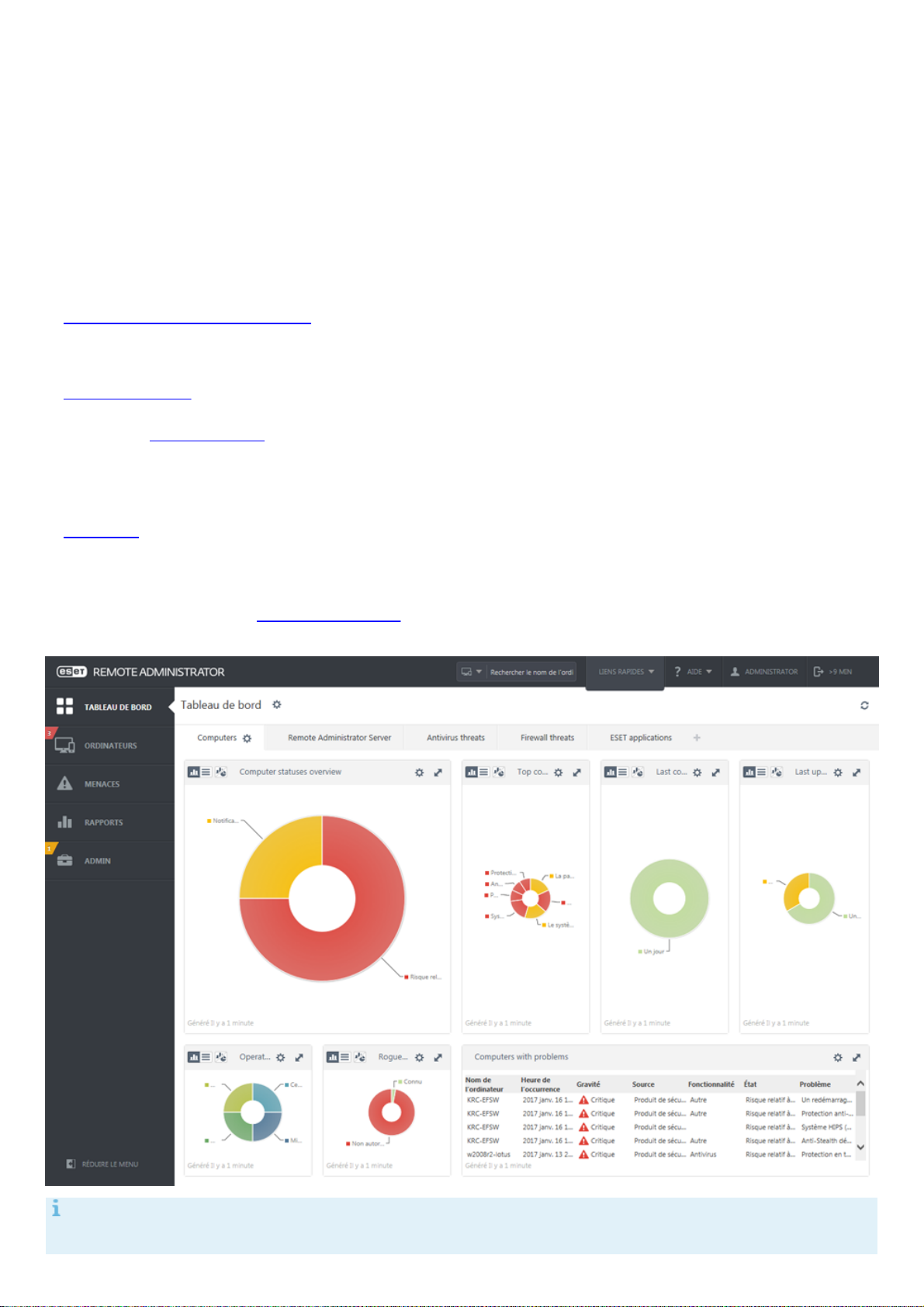

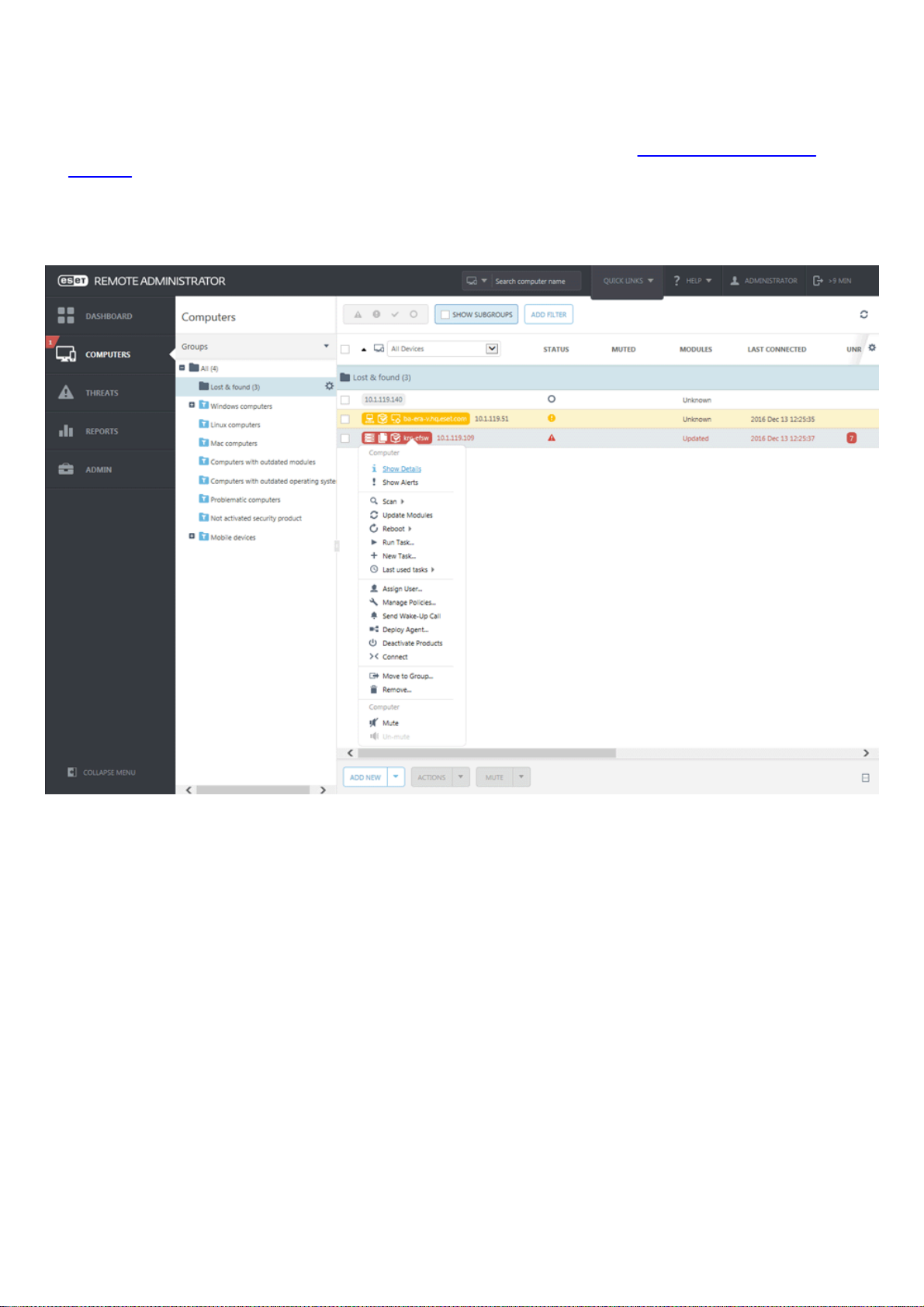

ESET Remote Admi nistrator (ERA) est une application qui permet de gérer les produits ESET de maniè re centralisé e

dans un environnement réseau. Le systè me de gestion des tâches ESET Remote Admini strator permet d'installer les

solutions de sécurité ESET sur des ordinateurs di stants e t de réagir rapidement face aux nouveaux problè mes et

menaces. ESET Remote Admini strator n'offre pas de protection contre les code s malveillants ; le produit repose sur

la présence des soluti ons de sécurité ESET sur chaque client.

Les solutions de sécurité ESET prennent en charge les réseaux qui comprennent plusi eurs types de plateformes.

Votre réseau peut comprendre une combi naison de systè mes d'expl oitation actuels mobile s, Microsoft, Linux et

Mac OS.

· ESET Remote Admini strator Server : ERA Server pe ut être installé sur des serveurs Windows et Linux. Il est

égale ment proposé sous la f orme d'une appliance virtuel le. Il gè re les communications avec les Agents, colle cte

les données d'appl ication et l es stocke.

· ERA Web Console est une application dotée d'une interface util isateur Web qui présente les donnée s d'ERA

Serve r et permet de gérer les soluti ons de sécurité ESET dans votre e nvironneme nt. La consol e Web est accessi ble

à l'aide d'un navigateur Web. Ell e affiche une vue d'ensemble de l'état des clients sur l e réseau et peut être

util isée pour déployer à distance les soluti ons ESET sur de s ordinateurs non admi nistrés. Si vous décidez de

rendre le serveur Web accessi ble à partir d'Internet, vous pouvez utili ser ESET Remote Administrator à partir de

presque n'importe quel périphé rique avec une connexi on Inte rne t active.

· ERA Agent : ESET Remote Admini strator Agent facili te la communi cation entre ERA Se rver e t le s ordinateurs

clie nts. V ous de vez installer l'Agent sur le s ordi nateurs cl ients pour é tablir une communication entre ces derniers

et ERA Server. Dans la mesure où ERA Agent est situé sur l'ordinateur client et peut stocker pl usieurs scénarios de

sécurité , son utili sation réduit considérablement l e délai de réaction face aux nouve lles menaces. À l'aide d'ERA

Web Conso le, vous pou vez dé ployer ERA Agent sur de s ordi nateurs non administrés qui ont é té reconnus par le

biais d'Active Di rectory ou ESET Rogue Detection Sensor.

15

Page 16

div isée en troi s parties : Install ation/mise à niveau, Administration et Déploi ement de l'appli ance virtuelle. Pour

passer d'une partie à une autre, vous pouvez utili ser les onglets de navigation situés dans l'en- tête.

5.1 Mode de remplacement

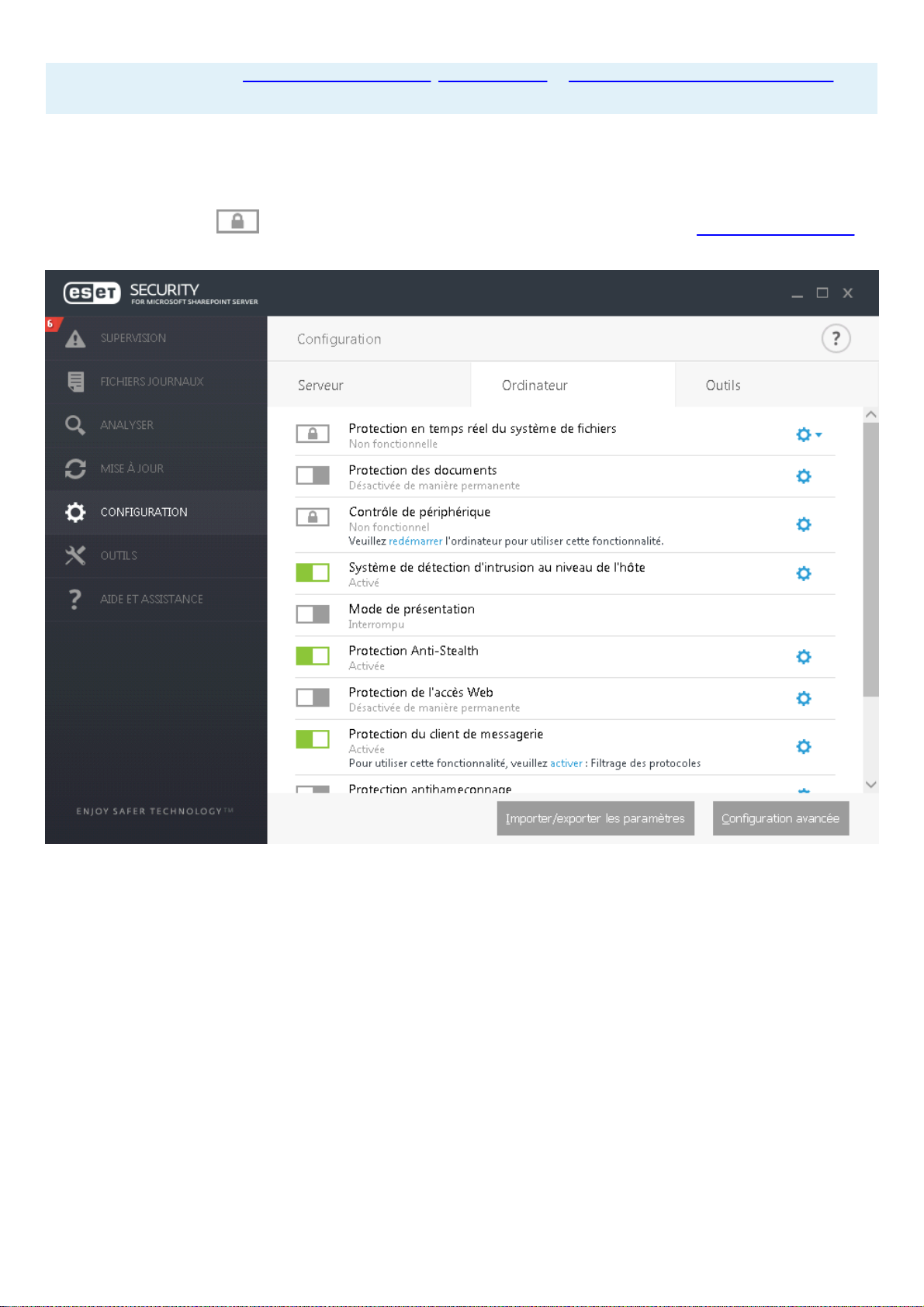

Si une stratégie ESET Remote Admini strator est appl iquée à ESET Security for Microsoft SharePoint, une icône

représe ntant un ve rrou s'affi che à la place du commutateur Activer/d ésactiver sur la page de conf iguration et

d'une icône repré sentant un v errou e n re gard du commutateur d ans la fen être Configuration avancée.

Normalement, les paramètres configurés via la stratégie ESET Remote Administrator ne peuvent pas ê tre modifi és.

Le mode de remplaceme nt permet de déverrouill er te mporairement ces paramètres. Vous devez toutefoi s active r

le mode de remplacement à l'aide d'une stratégie ESET Remote Admini strator.

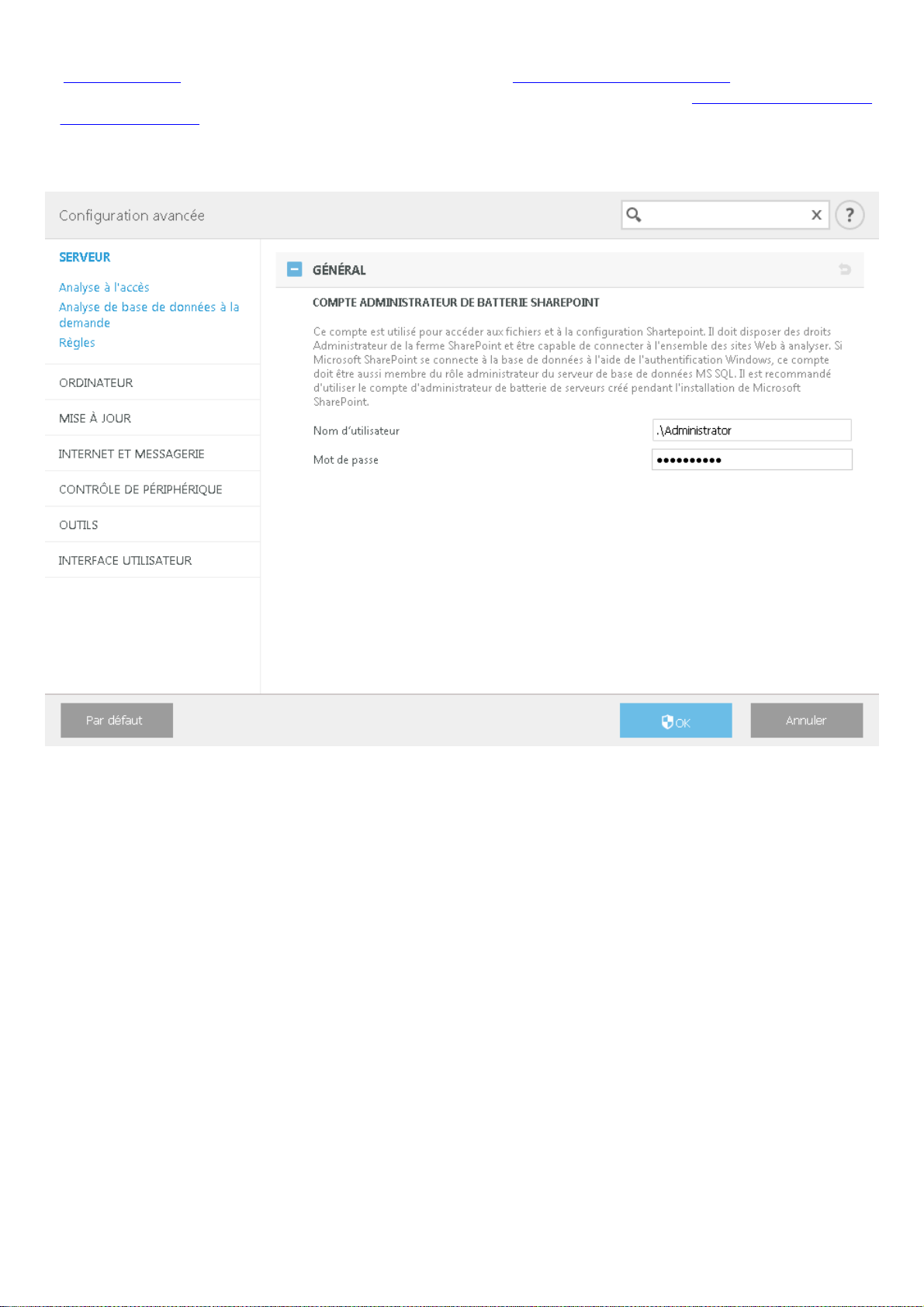

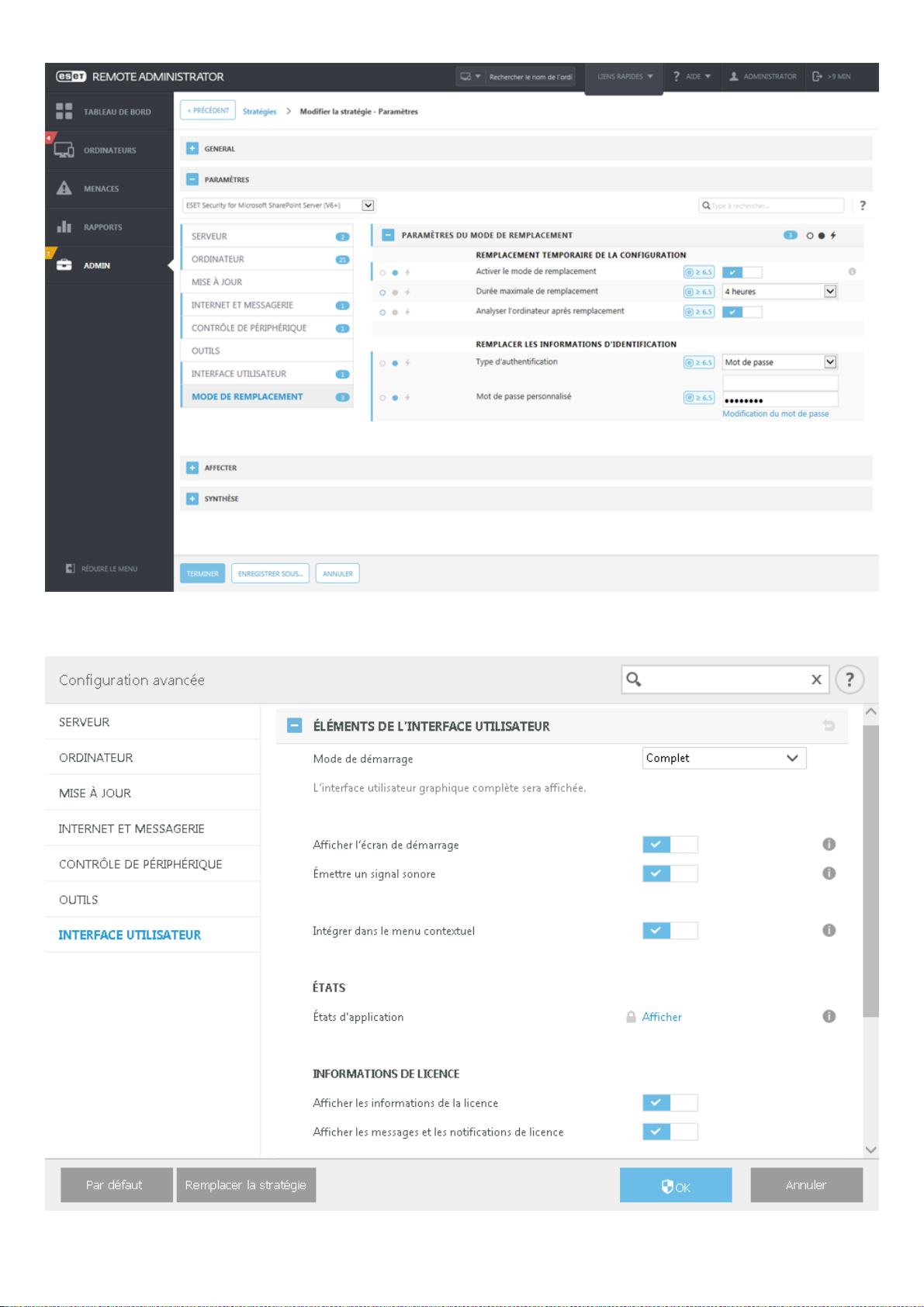

Connecte z-vous à ERA Web Console , accéde z à Admin > Stratégies, sél ectionnez la stratégi e appliquée à ESET

Security fo r Microsof t ShareP oint et modifi ez-l a ou cré ez-en une autre. Dans Paramètres, clique z su r Mode de

remplacement, active z ce mode et confi gurez l es paramè tres restants, notamment le type d'authentif ication

(Utilisateur Active Directory ou Mot de passe).

16

Page 17

Une fois que la stratégie est modifi ée ou qu'une nouve lle stratégie e st appl iquée à ESET Security for Microsoft

SharePoi nt, le bouton Remplacer la stratégie apparaît dans la f enê tre Configuration avancée.

17

Page 18

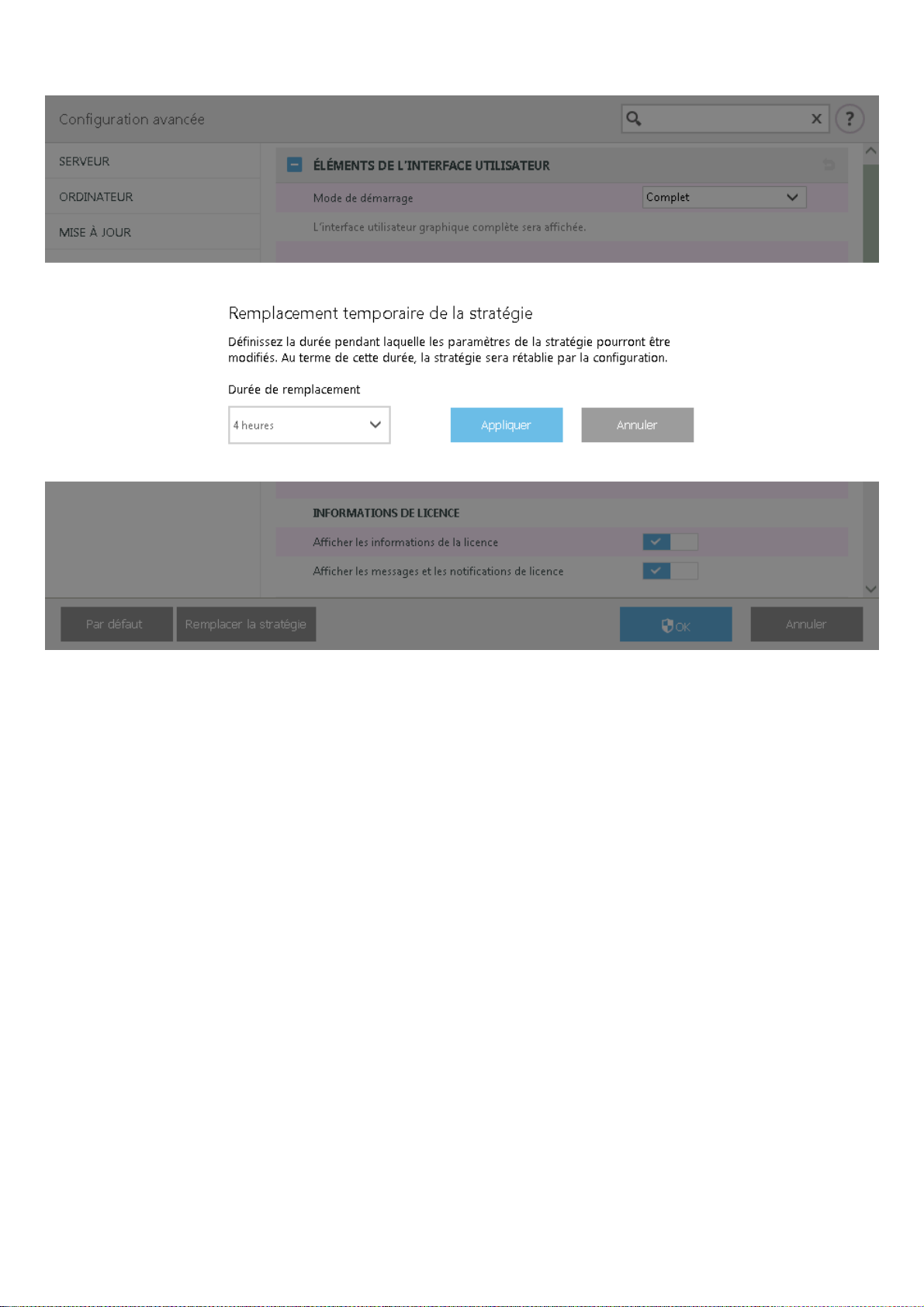

Cli quez su r le bo uton Remplacer la stratégie, dé fini ssez la durée e t cl iquez sur Appliquer.

18

Page 19

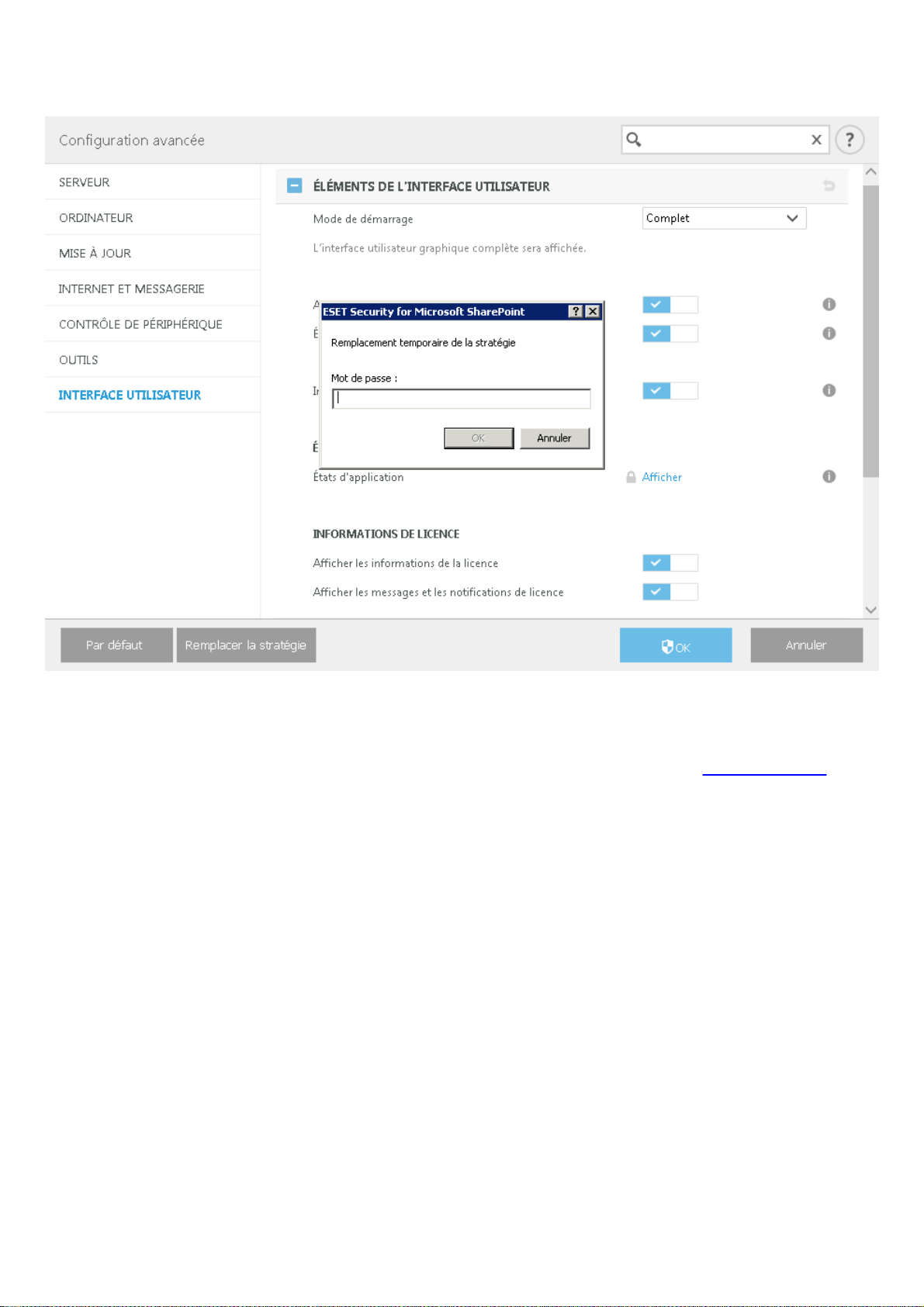

Si vous séle ctionne z Mot de passe comme type d'authentifi cation, saisisse z le mot de passe de remplacement de la

stratégie.

Une fois que mode de remplacement e st arrivé à expiration, toute modifi cation de configuration eff ectuée est

remplacée par les paramètres de la stratégi e ESET Remote A dministrator d'origine . Une notifi cation s'affiche avant

l'ex piration du mode de remplaceme nt.

Vous pouv ez arrêter le mode de remplacement à tout mome nt avant son ex piration dans la page Supervision ou

dans l a fe nêtre Configuration avancée.

19

Page 20

6. Déploiement

REMARQUE

Dans une configuration de batterie de serveurs SharePoint, l'analyse de base de donnée s à la de mande ne doit

être exé cuté e qu'à partir d'un seul ordinateur. La base de données i ntégrale de la batterie de serveurs e st

analysée.

Les chapi tres suivants expliquent comment planifie r un déploieme nt de ESET Security for Microsoft SharePoint sur

votre inf rastructure SharePoi nt, tout particul iè remen t si vo us d isposez d'une batterie de serveurs SharePoint Server

ou d'un e nvironneme nt de cluste r.

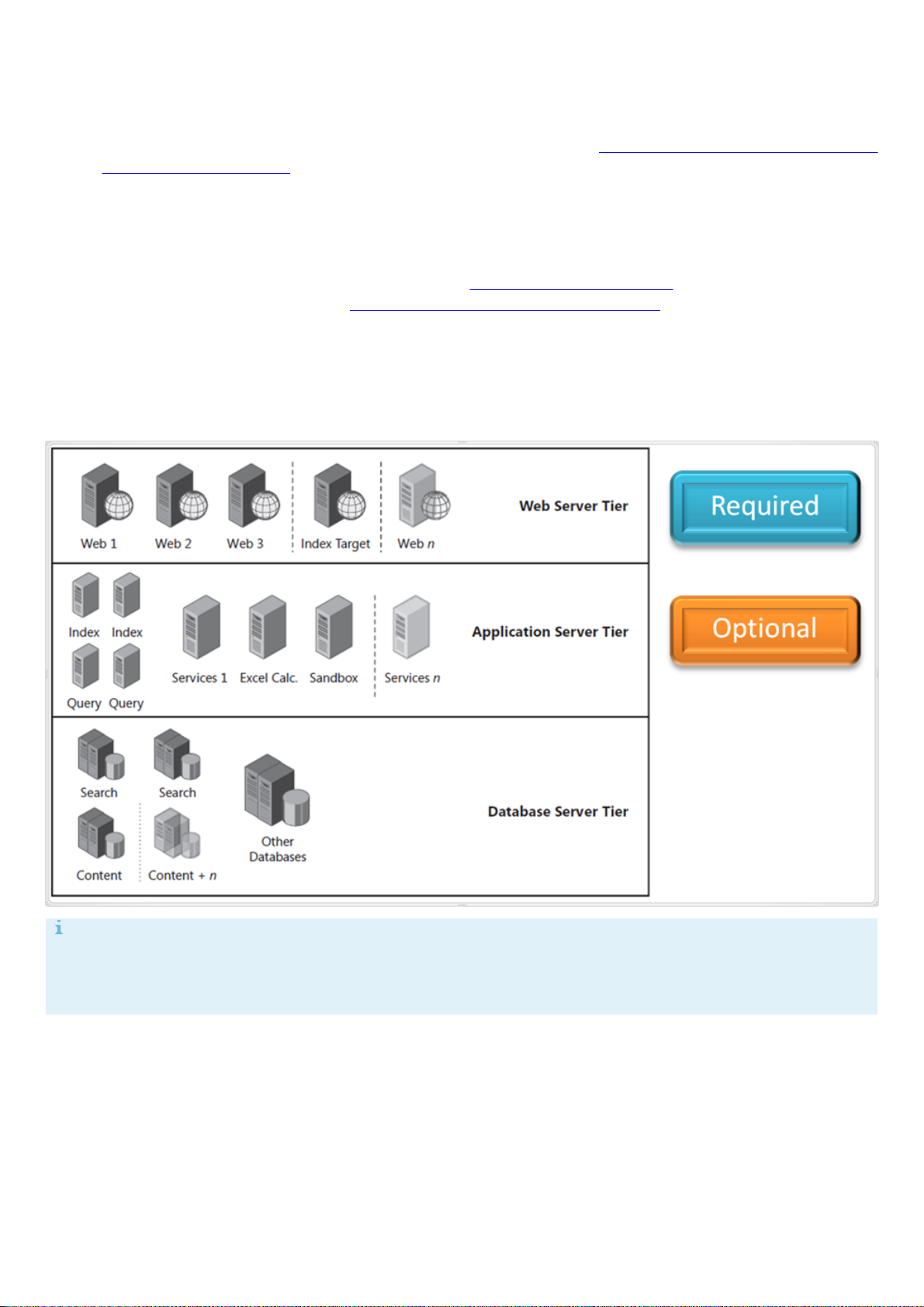

6.1 Déploiement d'une batterie de serveurs SharePoint

ESET Security for Mi crosoft SharePoint doit être installé sur tous les ordinateurs SharePoint avec le rôl e de serveur

Web pour assurer l a protection des utilisateurs à l'aide de l'analyse des fichie rs à l'accè s. Ce s ordinateurs peuvent

être é galeme nt u tili sés pour exé cuter des analyses de base de données à la demande. ESET Security for Microsoft

SharePoi nt peut éve ntuellement ê tre i nstallé sur un ou des ordinateurs SharePoint ave c le rôle de serveur

d'applications, où i l peut servir à ef fectuer des analyses de base de donnée s à la de mande de l a base de donnée s de

contenu SharePoint, mais pas ê tre uti lisé en tant que filtre à l 'accè s.

Dans l e schéma ci- dessous, l'environnement du se rveur e st di visé pour montrer la couche où la protection ESET e st

nécessaire et cel le où e lle e st facultative.

Étant donné que l'analyse à l a demande est une opération qui demande beaucoup de re ssources, il est

recommandé de l'exé cuter sur un ordinateur pour l equel une augmentation de la charge ne pose pas de problè me.

D'un point de vue fonctionnel, l'analyse de base de données à l a demande peut être exécutée à partir de n'importe

quel ordinateur de l a batterie SharePoint qui peut accéde r à la base de donnée s de contenu, quel que soit le rôle de

celui-ci.

La vi tesse de l'analyse de base de donnée s à la de mande dépe nd du débit du serveur de base de données et du

réseau uti lisé s. Pour améliorer le dé bit de l 'analyse de base de données dans les batteries de serveurs SharePoint

de grande taill e, exécutez l'analyse de base de données à la demande sur plusie urs ordinateurs et configurez

chaque ordinateur pour qu'il analyse des parties différente s (qui ne se chevauchent pas) de la base de données de

20

Page 21

contenu. Notez que cette configuration augmente la charge du serveur de base de donnée s et que ses avantages

IMPORTANT

Il est fortement re commandé, dans la mesure du possibl e, d'installe r ESET Security for Microsoft SharePoint sur

un systè me d'expl oitation récemment installé et conf iguré. Si vous n'avez pas besoi n de l 'installe r sur un

systè me exi stant, i l e st recommandé de dési nstaller l a version de ESET Security for Microsoft SharePoint, de

redémarrer le serveur et d'install er e nsuite la nouvell e version de ESET Security for Mi crosoft SharePoint.

doivent être évalué s par l'admini strateur de batteri e de serveurs.

6.2 Installation dans un environnement de cluster

Vous pouvez dépl oyer ESET Security for Microsoft SharePoint dans un environne ment à cluster (un cluster de

basculement par ex emple). Nous vous re commandons d'install er ESET Security for Microsoft SharePoint sur un

nœ ud acti f e t de redistribu er l 'installation sur un ou pl usieurs nœ uds passif s à l'aide d e l a fonctionnalité ESET

Cluster de ESET Security for Mi crosoft SharePoint. Outre l 'installati on, ESET Cl uster sert égaleme nt de ré plication de

la conf iguration ESET Se curity for Microsoft SharePoi nt qui garanti t la cohérence entre les nœ uds de cluster

nécessaires au f onctionneme nt correct.

6.3 Installation

Aprè s l'achat d'ESET Se curity for Microsoft SharePoint, le programme d'installation peut être téléchargé à partir du

site web d'ESET (www.eset.com) sous fo rme de package .msi.

Si vous devez exécuter le programme d'install ation à l 'aide d'un compte d'administrateur i ntégré ou d'un compte

d'administrateur de domaine (si l e compte d'administrateur intégré l ocal e st dé sactivé ). Aucun autre utilisateur,

même membre du groupe Administrateurs, ne dispose ra de droits d'accè s suffi sants. V ous de vez donc util iser le

compte d'admi nistrateur intégré dans la me sure où vous ne parviendrez à e ffectuer l 'installation avec aucun autre

compte qu'Administrateur local ou de domaine.Il est possible d'exécuter le programme d'installation de deux

façons :

· Vous pouvez vous conne cter localeme nt à l'aide des i nformations d'identi fication du compte Admi nistrateur et

simpl ement exé cuter le programme d'install ation

· Vous pouvez exé cuter l a commande comme un autre utilisateur. P our ce faire, ouvrez une invite de commandes

d'admini stration et ex écutez l e fi chier .msi (par e x empl e , msiexec /i eshp_nt64_ENU.msi mais vous deve z

remplacer eshp_nt64_ENU.msi par le nom de fi chier précis du programme d'installation msi que vous avez

téléchargé).

Une fois que vous ave z lancé l e programme d'install ation et accepté l es termes du Contrat de Licence Utilisateur

Final (CLUF), l'assistant d'installation vous gui de tout au long de la procédure d'installation. Si vous refuse z les

termes du Contrat de Licence, l'assistant s'interrompt.

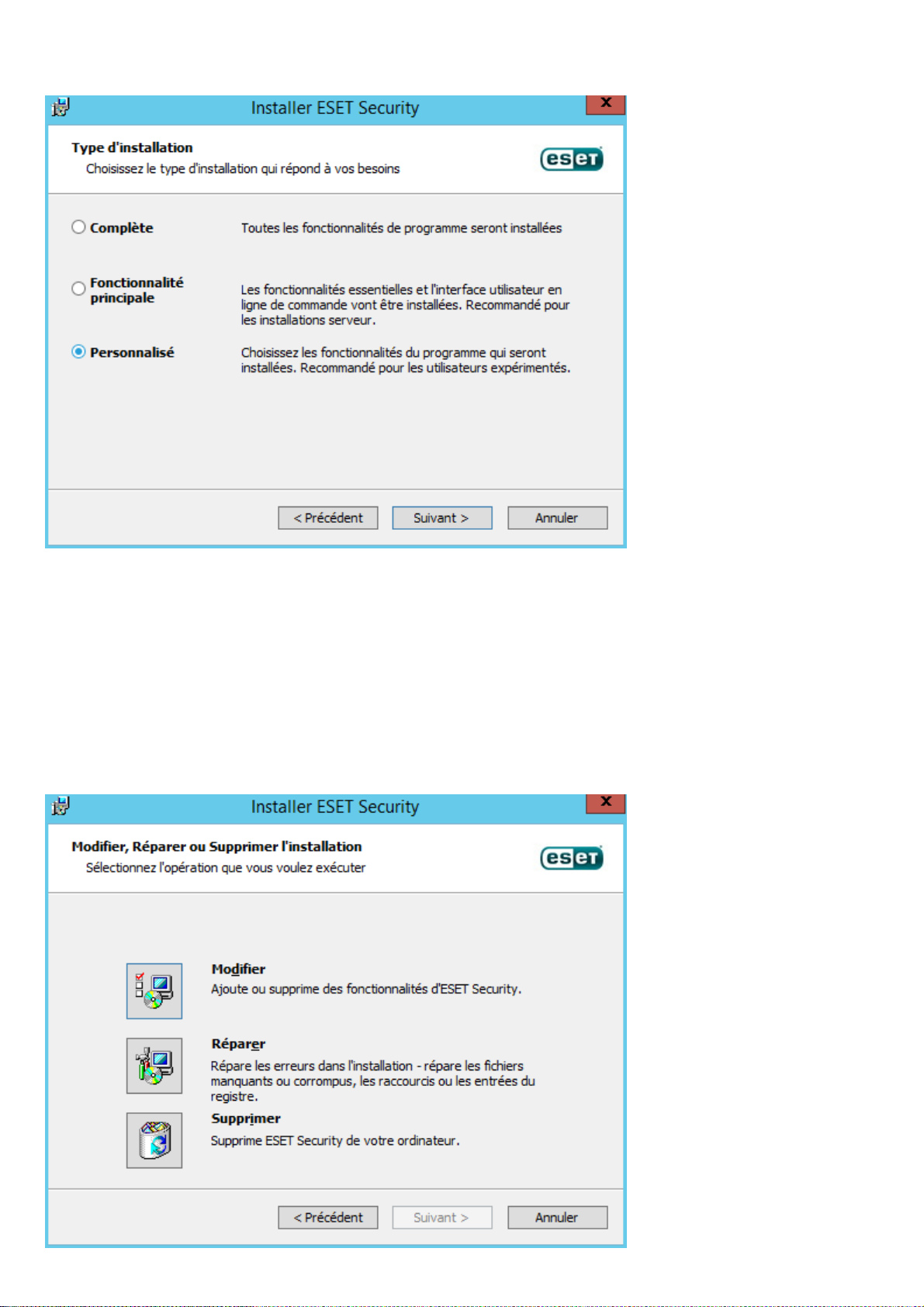

À l'aide de l'assistant, trois types d'installati on sont disponibles :

Terminer

Il s'agit du type d'install ation recommandé . Il installe toute s le s fonctionnalités d'ESET Security for Mi crosoft

SharePoi nt. V ous pouvez séle ctionner l'emplacement d'installation d'ESET Security. Il est toutefois recommandé

d'utiliser l es valeurs par défaut.

Minimale

Ce type d'installation est desti né aux éditions Windows Server Core. Les étapes d'installation sont i dentiques à

cell es de l'installation complè te, mais seule s les fonctionnalités esse ntiell es et l 'interface à ligne de commande

sont installées. Bien que l'install ation minimale soit principale ment util isée sur Windows Server Core, vous pouvez

l'util iser sur un serveur Windows Server standard si vous le souhaitez. Les solutions ESET i nstallé es à l'aide de

l'installati on minimale ne disposent pas d'une inte rface utili sateur graphi que. Cela signifi e que vous ne pouvez

util iser que l'inte rface à ligne de commande lorsque vous utilisez ESET Security for Mi crosoft SharePoint.

Pour exécute r l'install ation minimale via une ligne de commande , utilisez l'exe mple de commande suivant :

msiexec /qn /i efsw_nt64_ENU.msi /l inst.log ADDLOCAL=HIPS,_Base,SERVER,_FeaturesCore,WMIProvider,Scan,Updater,eShell,UpdateMirror,RealtimeProtection,_License

21

Page 22

Personnalisé

REMARQUE

Si vous avez déjà uti lisé un autre logiciel antivi rus tiers sur votre systè me, nous vous recommandons de le

dési nstalle r complè te ment avant d'i nstalle r ESET Security for Mi crosoft SharePoi nt. Vous pouvez util iser ESET AV

Remover pour supprimer l es logici els tiers.

L'installation personnali sée vous permet de choisir les fonctionnalité s d'ESET Se curity for Microsoft SharePoint à

instal ler sur votre systè me. Lorsque vous commencez l'installation, la liste des modules et des fonctionnali tés

disponibl es du produit s'affiche.

Outre l'assistant d'installation, vous pouvez choisir d'installer ESET Security for Microsoft SharePoint de maniè re

sil encieuse par le biais d'une ligne de commande. Ce type d'install ation ne demande aucune interaction ; il est

égale ment appelé install ation sans assistance.

Installation sil encieuse/sans assistance

Exécute z l a commande suivante pou r termine r l 'in stal lation via une li gne de commande : msiexec /i

<packagename> /qn /l*xv msi.log

6.3.1 Étapes d'installation d'ESET Security for Microsoft SharePoint

Suivez ces é tapes pour installer ESET Security for Microsoft SharePoint à l 'aide de l'assistant d'install ation :

Aprè s acceptation des termes du CLUF, sél ectionnez un type d'installati on. Les types d'install ation disponibles

dépe nde nt du systè me d'exploitation.

Windows Se rver 2003, 2003 R2, 2012, 2012 R2, 2016, Windows Small Busi ness Se rve r 2003 e t 2003 R2, Windows

Server 2012 Esse ntials, 2012 R2 Esse ntials and 2016 Esse ntials :

· Complète : permet d'install er toute s les fonctionnal ités d'ESET Security for Microsoft SharePoint.

· Minimale - Ce type d'installation doit être utilisé sur Windows Server Core. Le processus est sembl abl e à une

instal lation compl ète , mais seul s les composants pri ncipaux sont i nstallés. Avec cette méthode, ESET Security

for Microsoft SharePoint n'a pas d'interface utilisateur graphique. Si nécessaire , vous pouvez égale ment

exécuter une installation minimale sur l es serveurs Windows Server standard. Pour pl us d'informations sur

l'in stall ation min imal e, clique z ici .

· Personnalisée : permet de sélectionner l es f onctionnalités d'ESET Security for Microsoft SharePoint à i nstaller

sur votre systè me.

22

Page 23

Windows Server 2008, 2008 R2, Windows Small Business Server 2008 e t 2011 :

REMARQUE

Sous Windows Server 2008, Windows Server 2008 R2, Small Business Server 2008 et Small Busine ss Server 2011,

l'in stallati on du composant Internet et messagerie est désactiv ée par déf aut (ins tallation standard). Si vous

souhaite z q ue ce composant soit ins tall é, vous deve z s électi onner l'option d'instal lation personnalisée.

· Standard : permet d'install er l es fonctionnalité s d'ESET Security for Microsoft SharePoint recommandées.

· Minimale - Ce type d'installation doit être utilisé sur Windows Server Core. Le processus est sembl abl e à une

instal lation compl ète , mais seul s les composants pri ncipaux sont i nstallés. Avec cette méthode, ESET Security

for Microsoft SharePoint n'a pas d'interface utilisateur graphique. Si nécessaire , vous pouvez égale ment

exécuter une installation minimale sur l es serveurs Windows Server standard. Pour pl us d'informations sur

l'in stall ation min imal e, clique z ici .

· Personnalisée : permet de sélectionner l es f onctionnalités d'ESET Security for Microsoft SharePoint à i nstaller

sur votre systè me.

Installation complè te :

Également appelée installation i ntégrale. Tous les composants ESET Security for Microsoft SharePoint sont installés.

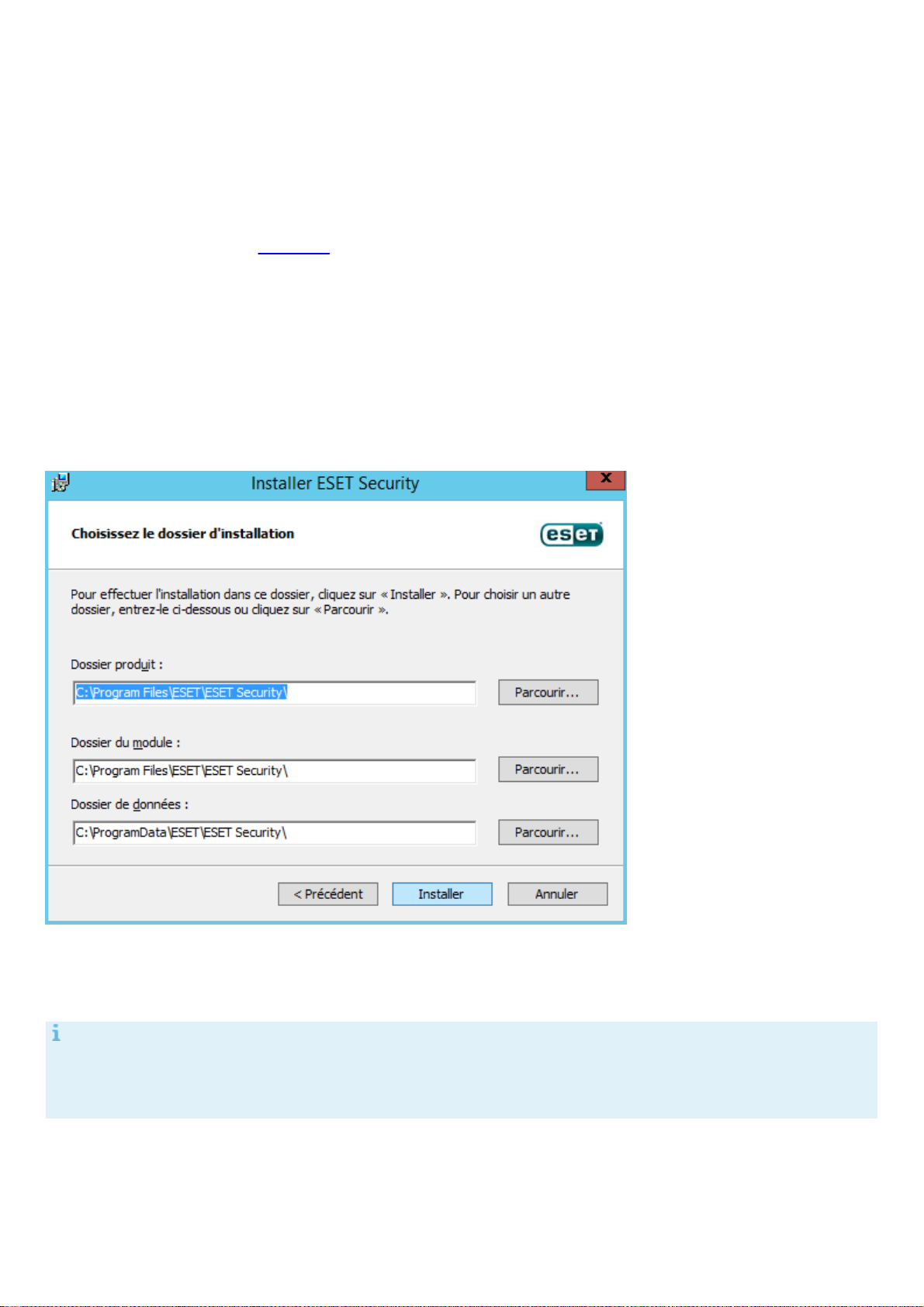

Vous sere z i nvité à séle ction ner un emp lacement d'install ation. Par dé faut, le programme s'ins talle dans le dossi er

C:\Program Files\ESET\ESET Security for Microsof t SharePoint. Cl ique z su r Parcourir pour changer d'emplaceme nt

(non recommandé).

Installation standard :

Sél ectionne z ce type d'i nstallati on pour install er l es fonctionnalité s d'ESET Security for Microsoft SharePoint

recommandées.

Installation minimale :

Les fonctionnalités e ssentie lles et l'interface à ligne de commande sont installée s. Ce tte mé thode être

recommandée sur Windows Server Core.

23

Page 24

Installation personnalisée :

Ce type d'installation permet de sél ectionner les fonctionnalité s à installer. Il s'avè re utile lorsque vous souhaite z

personnalise r ESET Security for Microsoft SharePoint et installer uniqueme nt les composants dont vous avez besoi n.

Vous pouvez ajouter ou supprimer de s composants de l'install ation existante . Pour ce faire, exécutez le package

d'installation .msi q ue vous avez utili sé lors de l'instal lation ini tiale ou accéd ez à Programmes et fonctionnalités

(accessible à partir du Panneau de confi guration Windows) . Cl iquez avec l e bouton droit sur ESET Security for

Microsoft SharePoi nt et s éle ctionnez Modifier. Suivez ces étapes pour ajouter ou supprimer des composants.

Procédure de modification des composants (Ajouter/supprimer), réparation et suppression :

Il e xis te 3 op tions. V ous pouvez modifier les composants i nstall és, réparer votre installation d'ESET Security for

Microsoft SharePoi nt ou l a supprimer (désinstaller) complè tement.

24

Page 25

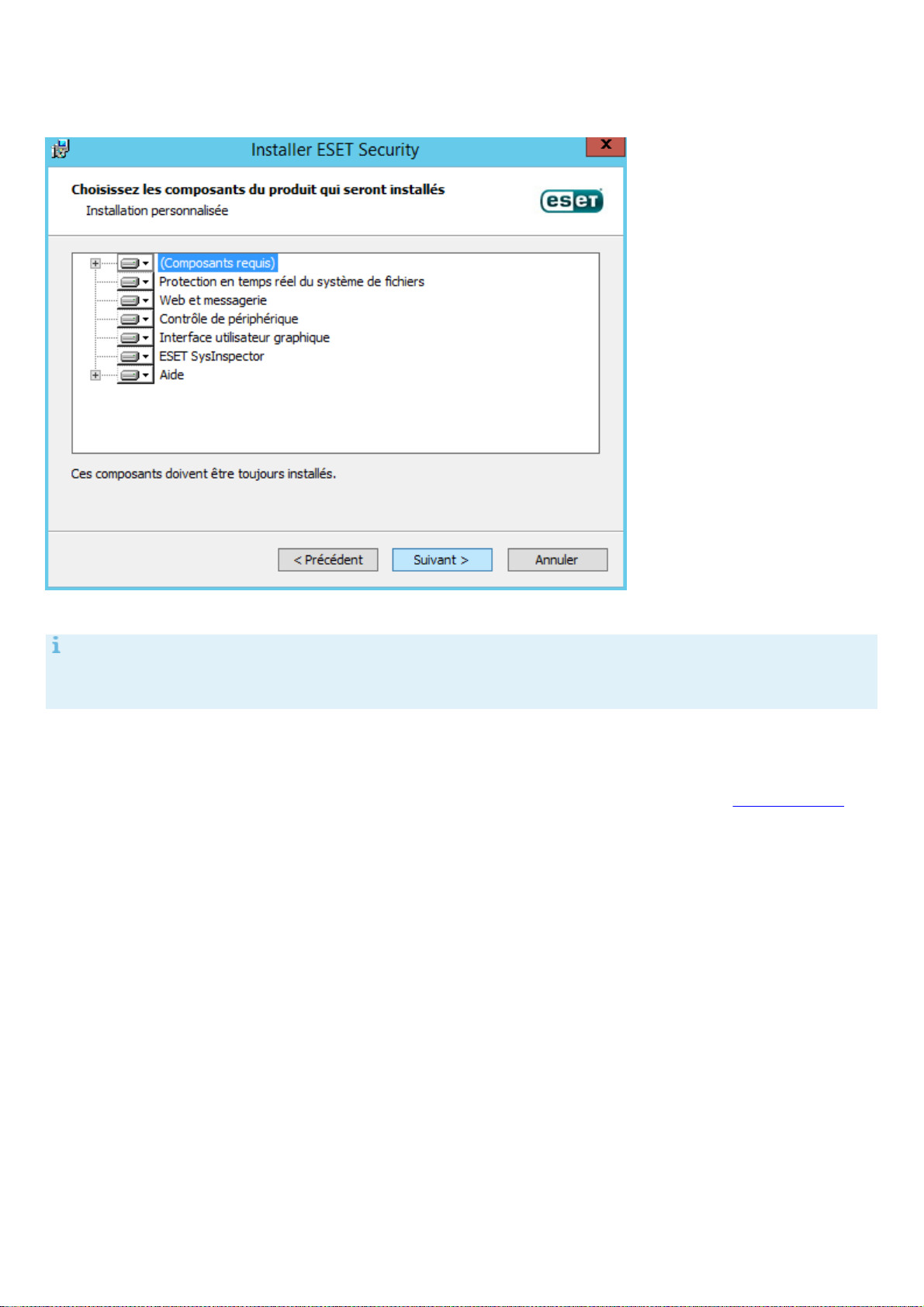

Si v ous sél ection nez l 'option Modifier, la l iste de tous les composants disponi bles s'affiche . Choi sissez les

REMARQUE

Vous pouvez modifier à tout moment les composants installés e n e xécutant l e programme d'install ation. Les

modif ications ne re quiè rent pas un redémarrage du serveur.

composants à ajouter ou à supprimer. V ous pouvez ajouter/supprimer simultanément plusi eurs composants.

Cli quez sur le composant et sélectionnez une option dans l e menu déroulant :

Aprè s avoir sél ectionné une option, cl iquez sur Modifier pour e ffectuer les modifi cations.

6.3.1.1 Installation via la ligne de commande

Les paramè tres suiv ants d oivent ê tre utili sés uniquement avec le niveau réduit, de base ou néant de l'inte rface

util isateur. Pour connaître le s paramè tres de ligne de commande appropriés, reporte z-vous à l a documentation de

la version de msiexec utilisée.

Paramè tres pris en charge :

APPDIR=<chemin>

· chemin : chemin d'accè s valide au répertoi re

· Répertoire d'install ation de l'application.

· Par e x empl e : efsw_nt64_ENU.msi /qn APPDIR=C:\ESET\ ADDLOCAL=DocumentProtection

APPDATADIR=<chemin>

· chemin : chemin d'accè s valide au répertoi re

· Répertoire d'install ation des donnée s de l 'appl ication.

MODULEDIR=<chemin>

· chemin : chemin d'accè s valide au répertoi re

· Répertoire d'install ation du module .

ADDEXCLUDE=<liste>

· La l iste ADDEXCLUDE est séparée par des virgules et contient les noms de toutes les fonctionnalité s à ne pas

instal ler ; e lle remplace la liste obsolè te REMOVE.

· Lors de la sé lection d'une fonctionnalité à ne pas installer, le chemin d'accè s dans son intégralité ( c.-à -d., toutes

ses sous-f onctionnali tés) et les fonctionnalité s connexes i nvisibles doive nt être expli citement i nclus dans la liste .

· Par exemple : efsw_nt64_ENU.msi /qn ADDEXCLUDE=<list>

25

Page 26

REMARQUE

ADDEXCLUDE ne peut pas être utili sée ave c ADDLOCAL.

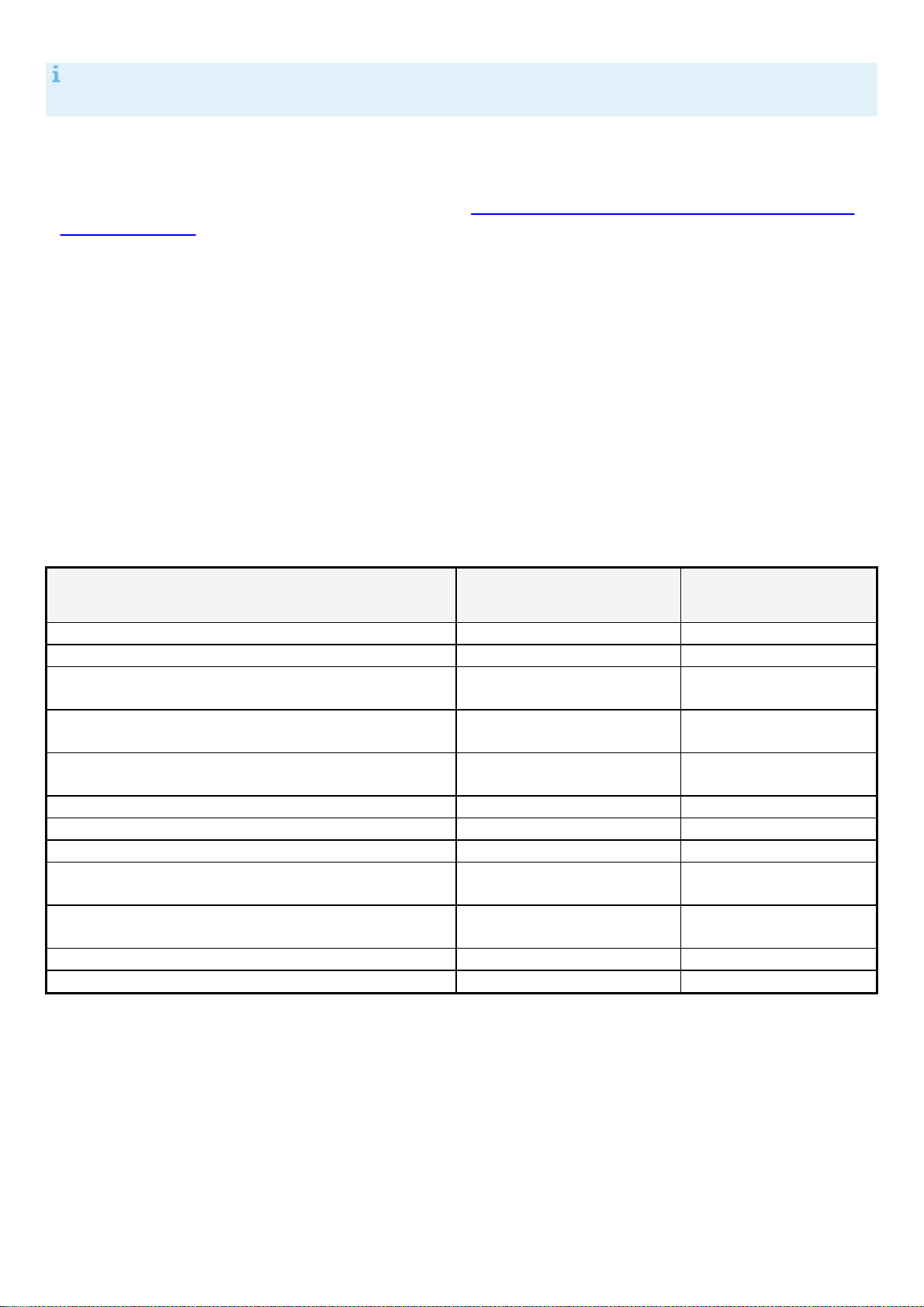

ADDLOCAL=<liste>

Arborescence des fonctionnalités

Nom de la fonctionnalité

Présence de la

fonctionnalité

Ordinateur

Ordinateur

Obligatoire

Ordinateur/Antivirus et antispyw are

Antivirus

Obligatoire

Ordinateur/Antivirus et antispyw are > Protection en

temps réel du systè me de fichi ers

Protection e n temps réel

Obligatoire

Ordinateur/Antivirus et antispyw are > Analyse de

l'ordinateur

Analyser

Obligatoire

Ordinateur/Antivirus et antispyw are > Protection des

documents

DocumentProtection

Facultative

Ordinateur/Contrôle de périphé rique

Contrôle de périphérique

Facultative

Interne t et messagerie/Filtrage de s protocoles

Fil trage des protocoles

Invisible

Interne t et messagerie/Protection de l'accè s Web

Protection de l'accè s Web

Facultative

Interne t et messagerie/Protection du clie nt de

messagerie

Protection du clie nt de

messagerie

Facultative

Interne t et messagerie/Protection du clie nt de

message rie /Plugins de me ssagerie

Plugins de messagerie

Invisible

Interne t et messagerie/Filtrage Internet

Fil trage Internet

Facultative

Miroir de mise à jour

Miroir de mise à jour

Facultative

· Install ation du composant : l iste des fonctionnalités non obli gatoires à installe r localeme nt.

· Utili sation ave c l es p ackages .msi ESET : efsw_nt64_ENU.msi /qn ADDLOCAL=<list>

· Pour plus d'i nformations sur la proprié té ADDLOCAL, v oi r http://msdn.microsoft.com/en-us/library/aa367536%

28v=vs.85%29.aspx

Règles

· La liste ADDLOCAL est une liste séparée par de s virgules qui contient toutes les fonctionnal ités à installe r.

· Lors de la sé lection d'une fonctionnalité à install er, le chemin d'accè s entier (toutes l es fonctionnalité s parent)

doit être expl iciteme nt inclus.

· Pour connaître l'utili sation correcte, reportez-vous aux rè gles supplémentaires.

Présence de la fonctionnalité

· Obligatoire : la fonctionnalité est toujours installée.

· Facultative : la fonctionnali té peut être désél ectionnée pour l'installation.

· Invisible : f onctionnalité logique obl igatoire pour que les autres f onctionnalités fonctionne nt correctement.

· Espace réservé : fonctionnalité sans effet sur l e produit, répertorié e avec les sous-f onctionnalités.

Vous trouverez ci-dessous un e xemple de l'arborescence des fonctionnali tés d'ESET Security for Microsoft

SharePoint :

Rè gles supplémentaires

· Si l 'une de s foncti onnalité s Internet et messagerie est séle ctionnée en vue de son i nstallation, la fonctionnali té

Filtrage des protocoles invisible doit être explicitement incluse dans l a liste .

· Si l'une de s so us-fo nctionnali tés Protection du cli ent de messagerie est sélectionnée en vue de son i nstallation,

la fonction nali té Plugins de messagerie invisi ble doit être explicitement incluse dans la liste.

Exempl e de commande : efsw_nt64_ENU.msi /qn ADDLOCAL=WebAndEmail,WebAccessProtection,ProtocolFiltering

Exemples de ligne de commande pour l'installation minimale :

msiexec /qn /i efsw_nt64_ENU.msi /l inst.log ADDLOCAL=HIPS,_Base,SERVER,_FeaturesCore,WMIProvider,Scan,Updater,eShell,UpdateMirror,RealtimeProtection,_License

msiexec /qn /i efsw_nt64_ENU.msi /l*xv msi.log ADDLOCAL=SERVER,eShell,RealtimeProtection CFG_POTENTIALLYUNWANTED_ENABLED=0 CFG_LIVEGRID_ENABLED=0

26

Page 27

Liste des propriétés CFG_ :

CFG_POTENTIALLYUNWANTED_ENABLED=1/0

· 0 : Désactivé, 1 : Activé

CFG_LIVEGRID_ENABLED=1/0

· 0 : Désactivé, 1 : Activé

· LiveGrid

FIRSTSCAN_ENABLE=1/0

· 0 : Désactiver, 1 : Activer

· Plani fier une nouvel le premiè re analyse après l'installation.

CFG_PROXY_ENABLED=0/1

· 0 : Désactivé, 1 : Activé

CFG_PROXY_ADDRESS=<ip>

· Adresse IP du proxy.

CFG_PROXY_PORT=<port>

· Numéro de port du prox y.

CFG_PROXY_USERNAME=<user>

· Nom d'utilisateur pour l'authentif ication.

CFG_PROXY_PASSWORD=<pass>

· Mot de passe pour l'authentif ication.

6.3.2 Étapes aprè s l'installation

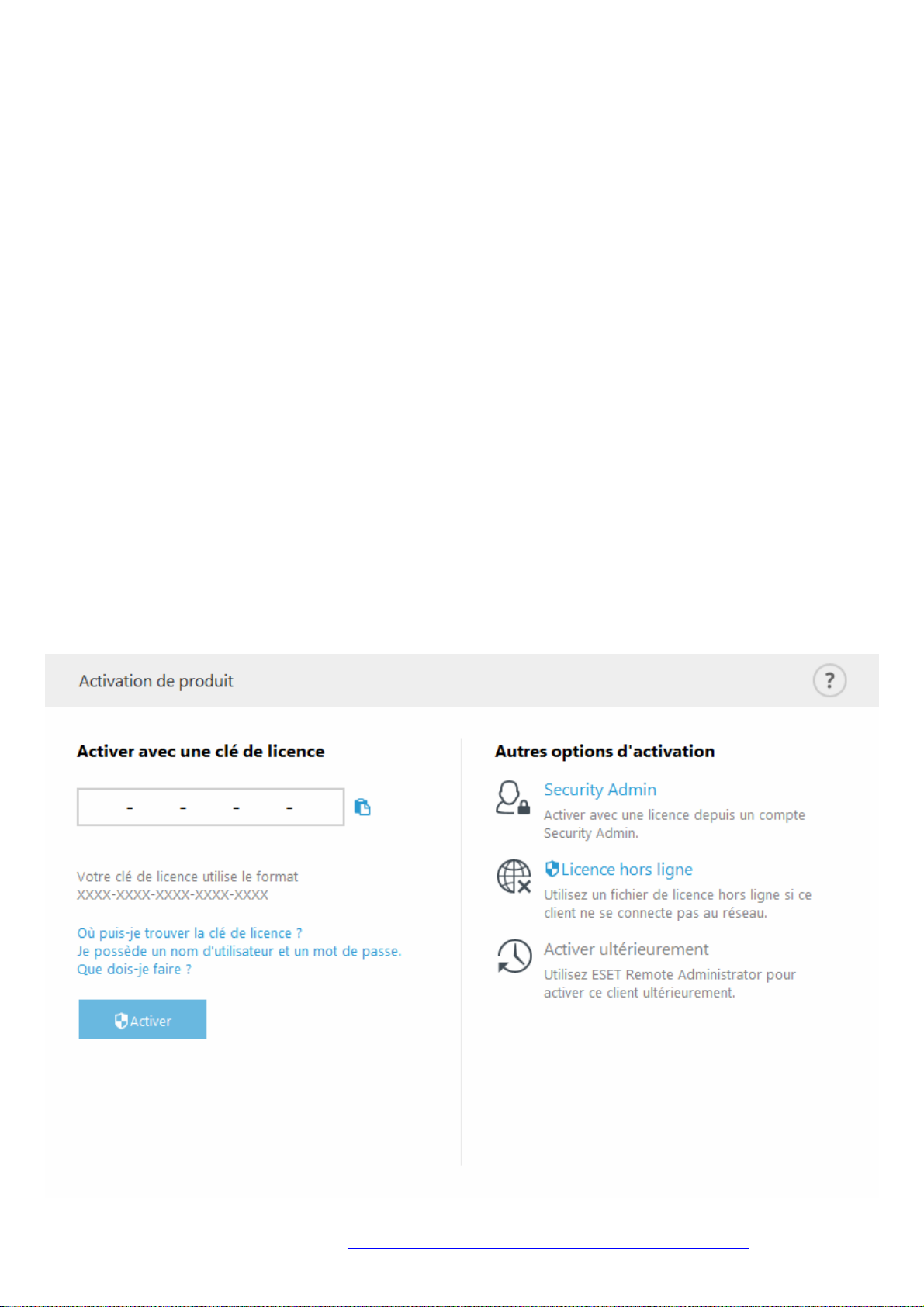

Une fois l'instal lation terminée , vous êtes invité à active r le produit.

Sél ectionnez l'une des méthodes disponi bles pour activer ESET Security for Microsoft SharePoi nt. Pour pl us

d'inf ormati ons, reportez -vous à l a s ection Comment activer ESET Security for Microsoft SharePoint.

27

Page 28

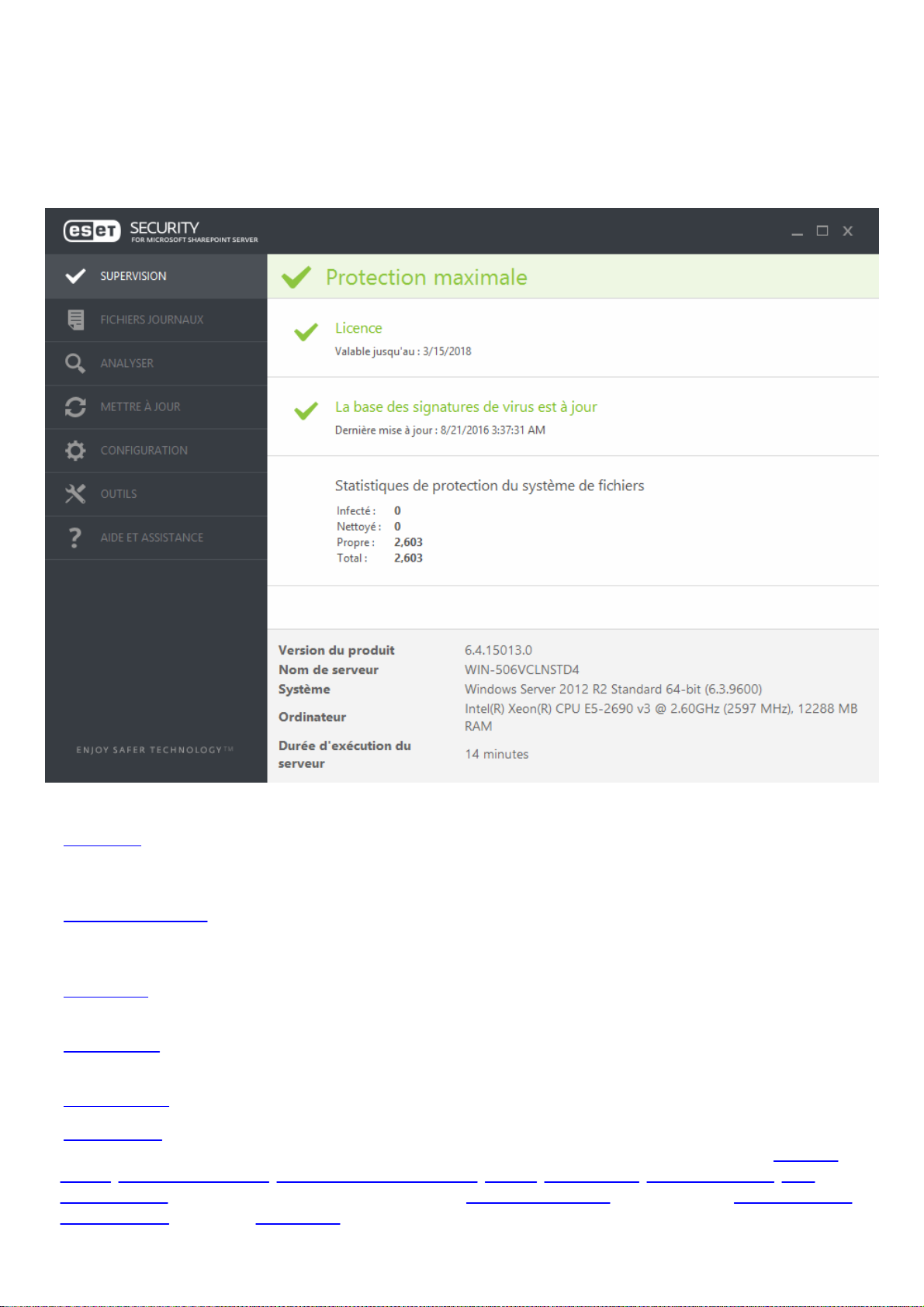

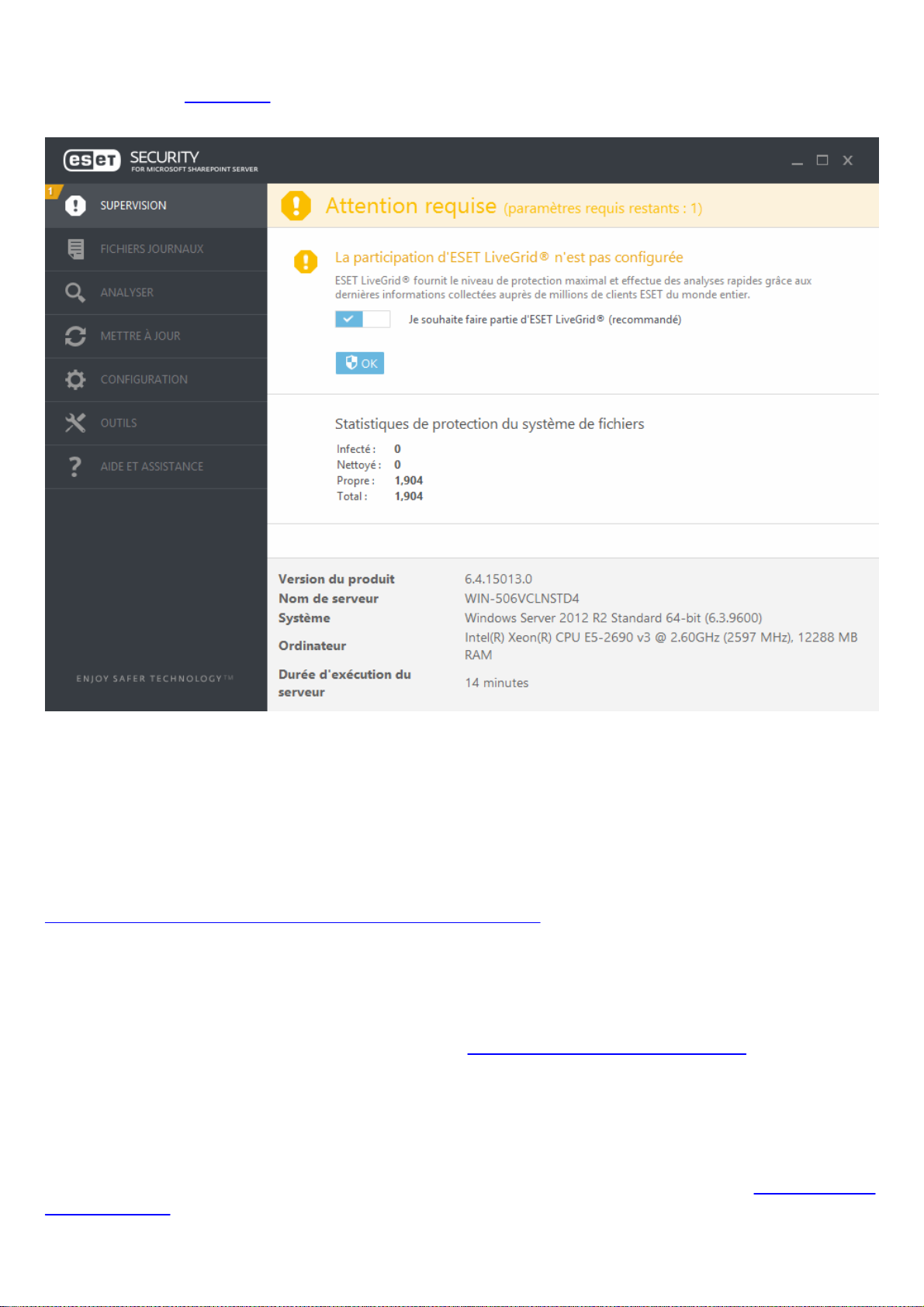

Une fois ESET Security for Microsoft SharePoint activé, la fenêtre principale du programme s'ouvre et affiche l'état

actuel d ans la page Supervision. Au début de l 'utilisation, vous devrez indiquer si vous souhaitez f aire partie de

l'initiati ve ESET LiveGrid.

La fenêtre principale du programme affiche également des notifi cations sur d'autres é léments tels que les mises à

jour du systè me (Windows Update) ou l es mises à jour de la base des signatures de virus. Lorsque vous avez

répondu à tous ces points, l 'état de s urve ill ance dev ient vert et indi que Protection maximale.

6.3.3 Terminal server

Si vous installez ESET Security for Microsoft SharePoint sur un serveur Windows Server agissant comme

Terminal Server, vous souhaiterez peut-ê tre désactive r l'interface utilisateur graphique ESET Security for Microsoft

SharePoi nt af in d'empêcher son démarrage à chaque connex ion de l'util isateur. Reportez- vous à la section

Désactivation de l'interface util isateur graphique sur Terminal Server pour accéder aux étape s de désactivation.

6.3.4 ESET AV Remover

Pour supprimer/dé sinstall er un logiciel anti virus tiers de votre systè me, nous vous recommandons d'utiliser ESET

AV Remove r. Pour ce f aire, procédez comme suit :

1. Télé chargez ESET A V Remover à parti r du site Web ESET Page de téléchargement des utili taires.

2. Cli que z sur I accept, start search (J'accepte , lancer l a recherche) pour accepte r le contrat de l'util isateur final

(CLUF) et dé marrer la re cherche sur l e systè me.

3. Cli que z sur Launch uninstalle r (Lancer le programme de dé sinstallation) pour supprime r le logiciel antivi rus

installé.

Pour obteni r la liste de s l ogiciel s anti virus tiers qu'ESET AV Remove r peut supprime r, consul tez ce t article de la base

de connaissances.

28

Page 29

6.3.5 Mise à niveau vers une version plus récente

REMARQUE

Un redémarrage du serve ur sera né cessaire pendant la mise à nive au de ESET Security for Microsoft SharePoi nt.

REMARQUE

Une fois le produit ESET Security for Microsoft SharePoint mi s à niveau, i l est recommandé d'examine r tous les

paramè tres pour vérif ier qu'ils sont correctement configurés et qu'ils répondent à vos besoi ns.

REMARQUE

Cette mé thode est applicable pour l es mises à ni veau des versions 4.x vers 6.x.

Les nouvelles versions d'ESET Se curity f or Microsoft SharePoi nt off rent des améliorations ou apportent des

solutions aux probl èmes que les mises à jour automatiques des module s ne peuve nt pas résoudre. Les méthodes