Page 1

ESET

REMOTE

ADMINISTRATOR 6

Guide d'administration

Cliquez ici pour accéder à la dernière version de ce document.

Page 2

ESET REMOTE ADMINISTRATOR 6

Copyright 2015 de ESET, spol. s r.o.

ESET Remote Admini strator 6 a été dé veloppé par ESET, spol. s r.o.

Pour plus d'i nformations , vis i tez www.eset.com/fr.

Tous droits rés ervés . Aucune partie de cette documenta tion ne peut être reprodui te,

stockée dans un système d'a rchivage ou trans mise sous que l que forme ou pa r

quelque moyen que ce s oit, électroni que, mécanique, photocopie, enregi strement,

numéris ation ou autre, s ans l 'autorisati on é crite de l'auteur.

ESET, spol . s r.o. s e réserve le droit de modifier l es a ppl icati ons décrites s a ns préavis.

Service client : www.es et.com/s upport

RÉV. 02/09/2015

Page 3

Table des

....................................................................................................7Ouverture d'ERA Web Console2.1

....................................................................................................8Écran de connexion d'ERA Web Console2.2

....................................................................................................10Découverte de la console Web ERA2.3

....................................................................................................13Tâches de post-installation2.4

....................................................................................................14Certificats2.5

....................................................................................................14Déploiement2.6

2.6.1

2.6.1.1

2.6.1.2

2.6.1.3

2.6.2

2.6.2.1

2.6.2.1.1

2.6.2.1.2

2.6.2.1.3

2.6.2.2

2.6.2.3

2.6.2.4

2.6.3

2.6.3.1

2.6.3.2

2.6.3.3

2.6.4

2.6.4.1

2.6.4.2

....................................................................................................63Utilisation d'ESET Remote Administrator2.7

2.7.1

2.7.1.1

2.7.1.1.1

2.7.1.2

2.7.1.2.1

2.7.1.2.2

2.7.2

2.7.3

2.7.4

....................................................................................................74Tableau de bord2.8

2.8.1

2.8.2

2.8.3

....................................................................................................81Ordinateurs2.9

2.9.1

2.9.2

....................................................................................................86Menaces2.10

....................................................................................................87Rapports2.11

2.11.1

2.11.2

2.11.3

.......................................................5Administration1.

.......................................................6Premières étapes2.

..............................................................................14Ajouter un ordinateur client à la structure ERA

..................................................................................15Utilisation de la synchronisation d'Active Directory

..................................................................................16Saisie manuelle du nom/de l'adresse IP

..................................................................................17Utilisation de RD Sensor

..............................................................................18Déploiement d’agent

..................................................................................19Étapes de déploiement - Windows

........................................................................20Programmes d'installation Agent Live

........................................................................22Déployer l'agent localement

........................................................................25Déployer l'agent à distance

..................................................................................28Étapes de déploiement - Linux

..................................................................................29Étapes de déploiement - OS X

..................................................................................29Dépannage - Déploiement de l'Agent

..............................................................................31Déploiement de l'Agent à l'aide de GPO et SCCM

..................................................................................31Création d'un fichier MST

..................................................................................38Étapes de déploiement - GPO

..................................................................................42Étapes de déploiement - SCCM

..............................................................................58Installation du produit

..................................................................................61Installation du produit (ligne de commande)

..................................................................................63Liste des problèmes en cas d'échec de l'installation

..............................................................................64Ajouter des ordinateurs à des groupes

..................................................................................64Groupes statiques

........................................................................65Ajouter un ordinateur à un groupe statique

..................................................................................66Groupes dynamiques

........................................................................66Nouveau modèle de groupe dynamique

........................................................................67Créer un groupe dynamique

..............................................................................69Créer une stratégie

..............................................................................71Attribuer une stratégie à un groupe

..............................................................................73Inscription de périphérique mobile

..............................................................................75Paramètres de tableau de bord

..............................................................................76Descendre dans la hiérarchie

..............................................................................78Modifier le modèle de rapport

..............................................................................83Ajouter des ordinateurs

..............................................................................85Détails de l'ordinateur

..............................................................................88Créer un modèle de rapport

..............................................................................90Générer un rapport

..............................................................................90Planifier un rapport

2.11.4

....................................................................................................92Groupes3.1

3.1.1

3.1.2

3.1.3

3.1.4

3.1.5

3.1.6

3.1.6.1

3.1.6.2

3.1.7

3.1.7.1

3.1.7.2

3.1.7.3

3.1.7.4

3.1.7.5

3.1.7.6

3.1.7.7

3.1.7.8

3.1.8

3.1.8.1

3.1.8.2

3.1.8.3

3.1.8.4

3.1.8.5

3.1.8.6

3.1.8.7

3.1.8.8

3.1.8.9

3.1.8.10

3.1.8.11

....................................................................................................118Stratégies3.2

3.2.1

3.2.2

3.2.3

3.2.4

3.2.4.1

3.2.4.2

3.2.4.3

3.2.5

3.2.6

3.2.7

....................................................................................................129Tâches de client3.3

3.3.1

3.3.2

3.3.2.1

3.3.2.2

3.3.2.3

..............................................................................91Applications obsolètes

.......................................................92Admin3.

..............................................................................94Créer un groupe statique

..............................................................................96Créer un groupe dynamique

..............................................................................97Attribuer une tâche à un groupe

..............................................................................98Attribuer une stratégie à un groupe

..............................................................................99Stratégies et groupes

..............................................................................99Modèles de groupe dynamique

..................................................................................100Nouveau modèle de groupe dynamique

..................................................................................101Gérer les modèles de groupe dynamique

..............................................................................101Groupes statiques

..................................................................................102Assistant Groupe statique

..................................................................................102Gérer les groupes statiques

..................................................................................103Ajouter un ordinateur client à un groupe statique

..................................................................................105Importer des clients à partir d'Active Directory

..................................................................................105Attribuer une tâche à un groupe statique

..................................................................................105Attribuer une stratégie à un groupe statique

..................................................................................106Exporter des groupes statiques

..................................................................................107Importer des groupes statiques

..............................................................................108Groupes dynamiques

..................................................................................108Assistant Groupe dynamique

Créer un groupe dynamique à l'aide d'un modèle

..................................................................................109

existant

Créer un groupe dynamique à l'aide d'un nouveau

..................................................................................111

modèle

..................................................................................111Gérer les groupes dynamiques

..................................................................................113Déplacer un groupe dynamique

..................................................................................114Attribuer une stratégie à un groupe dynamique

..................................................................................114Attribuer une tâche à un groupe dynamique

..................................................................................114Comment automatiser ESET Remote Administrator

À quel moment un ordinateur devient-il membre d'un

..................................................................................114

groupe dynamique ?

..................................................................................115Évaluation des règles de modèle

..................................................................................116Éditeur de règles

..............................................................................119Assistant Stratégies

..............................................................................120Indica teurs

..............................................................................121Gérer les stratégies

..............................................................................123Application des stratégies aux clients

..................................................................................123Classement des groupes

..................................................................................125Énumération des stratégies

..................................................................................126Fusion des stratégies

..............................................................................126Configuration d'un produit à partir d'ERA

..............................................................................126Attribuer une stratégie à un groupe

..............................................................................128Attribuer une stratégie à un client

..............................................................................130Assistant Tâche de client

..............................................................................133Gérer les tâches de client

..................................................................................134Arrêter l’ordinateur

..................................................................................135Analyse à la demande

..................................................................................137Mise à jour du système d’exploitation

Page 4

3.3.2.4

3.3.2.5

3.3.2.6

3.3.2.7

3.3.2.8

3.3.2.9

3.3.2.10

3.3.2.11

3.3.2.12

3.3.2.13

3.3.2.14

3.3.2.15

3.3.2.16

3.3.2.17

3.3.2.18

3.3.2.19

3.3.2.20

3.3.2.21

3.3.3

3.3.4

3.3.5

3.3.6

3.3.7

....................................................................................................179Tâches de serveur3.4

3.4.1

3.4.2

3.4.3

3.4.4

3.4.5

3.4.6

3.4.7

3.4.8

3.4.9

3.4.10

3.4.11

3.4.11.1

3.4.11.1.1

3.4.11.2

3.4.11.3

3.4.11.3.1

3.4.11.3.2

3.4.11.4

..................................................................................138Gestion de la mise en quarantaine

Réinitialiser la base de données de Rogue Detection

..................................................................................139

Sensor

..................................................................................141Mise à niveau des composants Remote Administrator

..................................................................................142Redéfinir l’agent cloné

..................................................................................144Exécuter la commande

..................................................................................145Exécuter le script SysInspector

..................................................................................146Analyse du serveur

..................................................................................147Installation de logiciel

..................................................................................148Désinstallation de logiciel

..................................................................................150Activation du produit

..................................................................................151Demande de journal SysInspector

..................................................................................152Charger le fichier mis en quaranta ine

..................................................................................154Mise à jour de la base des signatures de virus

Restauration de la mise à jour de la base des

..................................................................................155

signatures de virus

..................................................................................156Afficher le message

..................................................................................158Actions Antivol

..................................................................................160Inscription de périphérique

..................................................................................173Arrêter la gestion (désinstaller ERA Agent)

..............................................................................175Exporter la configuration des produits gérés

..............................................................................176Attribuer une tâche à un groupe

..............................................................................177Attribuer une tâche à un ou des ordinateurs

..............................................................................178Planifier une tâche

..............................................................................179Déclencheurs

..............................................................................180Déploiement d’agent

..............................................................................184Générer un rapport

..............................................................................187Synchronisation des groupes statiques

..............................................................................188Mode de synchronisation - Active Directory

Synchronisation des groupes statiques - Ordinateurs

..............................................................................189

Linux

..............................................................................190Mode de synchronisation - VMware

..............................................................................191Renommer les ordinateurs

..............................................................................192Supprimer les ordinateurs qui ne se connectent pas

..............................................................................192Planification d'une tâche de serveur

..............................................................................192Réutiliser un déclencheur dans une tâche de serveur

..............................................................................193Déclencheurs

..................................................................................194Limitation

........................................................................196Le déclencheur est trop sensible

..................................................................................197Assistant Déclencheur de serveur

..................................................................................197Gérer les déclencheurs de serveur

........................................................................199Le déclencheur se déclenche trop souvent

........................................................................199Expression CRON

..................................................................................200Gérer la sensibilité des déclencheurs

3.6.2.1

3.6.2.2

3.6.2.3

..................................................................................210Créer une nouvelle autorité de certification

..................................................................................211Exporter une clé publique

..................................................................................211Importer une clé publique

....................................................................................................212Droits d'accès3.7

3.7.1

3.7.1.1

3.7.1.2

3.7.1.3

3.7.1.4

3.7.1.5

3.7.2

3.7.2.1

..............................................................................212Utilisateurs

..................................................................................213Créer un utilisateur natif

..................................................................................214Assistant Groupe de sécurité de domaine mappé

Mapper un groupe sur un groupe de sécurité de

..................................................................................215

domaine

..................................................................................216Attribuer un jeu d'autorisations à un utilisateur

..................................................................................217Authentification à 2 facteurs

..............................................................................217Jeux d’autorisations

..................................................................................218Gérer les jeux d'autorisations

....................................................................................................219Paramètres de serveur3.8

....................................................................................................220Gestion de licences3.9

3.9.1

..............................................................................221Activation

.......................................................225Outil de diagnostic4.

.......................................................226API ESET Remote Administrator5.

.......................................................227FAQ6.

.......................................................229À propos d'ESET Remote Administrator7.

Contrat de Licence de l'Utilisateur Final

8.

.......................................................230

(CLUF)

....................................................................................................201Notifications3.5

3.5.1

3.5.2

....................................................................................................206Certificats3.6

3.6.1

3.6.1.1

3.6.1.2

3.6.2

..............................................................................202Gérer les notifications

..............................................................................204Comment configurer un service d'interruption SNMP

..............................................................................206Certificats homologues

..................................................................................208Créer un nouveau certificat

..................................................................................209Exporter un certificat homologue

..............................................................................210Autorités de certification

Page 5

1. Administration

La section Administration d’ESET Remote Administrator traite de la gestion et de la configuration d’ESET Remote

Administrator. Les chapitres suivants décrivent les étapes initiales recommandées que vous devez suivre après

l’installation d’ESET Remote Administrator.

Premières étapes : vous pouvez commencer la configuration.

Tâches de post-installation : vous indiquent comment tirer pleinement parti d’ESET Remote Administrator et

vous guident tout au long des étapes recommandées pour une expérience utilisateur optimale.

Console Web ERA : la principale interface utilisateur d’ESET Remote Administrator. Simple à utiliser n’importe où

et sur tous les périphériques.

Gestion de licences : ESET Remote Administrator doit être activée à l’aide d’une clé de licence émise par ESET

avant de pouvoir être utilisée. Reportez-vous à la section Gestion de licences pour des instructions sur l’activation

de votre produit, ou consultez l’aide en ligne d’ESET License Administrator pour en savoir plus sur l’utilisation

d’ESET License Administrator.

Un tableau de bord entièrement personnalisable vous donne une vue d’ensemble de l’état de sécurité de votre

réseau. La section Admin de la console Web d’ESET Remote Administrator (Console Web ERA) constitue un outil

convivial puissant pour gérer les produits ESET.

Déploiement d’ERA Agent : ERA Agent doit être installé sur tous les ordinateurs clients qui communiquent avec

ERA Server.

Les notifications vous donnent des informations pertinentes en temps réel et les rapports vous permettent de

trier efficacement divers types de données que vous pouvez utiliser ultérieurement.

5

Page 6

2. Premières étapes

Une fois ESET Remote Administrator correctement installé, vous pouvez passer à l’étape de configuration.

Tout d’abord, ouvrez la console Web ERA dans votre navigateur et connectez-vous.

Découverte de la console Web ERA

Avant de commencer la configuration initiale, il est recommandé de découvrir la console Web ERA, car il s’agit de

l’interface à utiliser pour gérer les solutions de sécurité ESET.

Quand vous ouvrez la console Web ERA la première fois, les tâches de post-installation vous indiquent les étapes à

suivre pour configurer votre système.

Création/configuration des autorisations pour les nouveaux utilisateurs

Au moment de l’installation, vous avez créé un compte d’administrateur par défaut. Il est recommandé

d’enregistrer le compte Administrateur et de créer un nouveau compte pour gérer les clients et configurer leurs

autorisations.

Ajout des ordinateurs clients, des serveurs et des périphériques mobiles du réseau à la structure ERA

Au cours de l’installation, vous pouvez choisir de rechercher les ordinateurs (clients) sur votre réseau. Tous les

clients détectés sont répertoriés dans la section Ordinateurs lorsque vous démarrez ESET Remote Administrator. Si

les clients ne sont pas affichés dans la section Ordinateurs, exécutez la tâche Synchronisation des groupes statiques

pour rechercher les ordinateurs et les afficher dans des groupes.

Déploiement de l'Agent

Une fois les ordinateurs détectés, déployez l'Agent sur les ordinateurs clients. L'Agent permet les communications

entre ESET Remote Administrator et les clients.

Installation d'un produit ESET (activation comprise)

Pour protéger les clients et le réseau, installez des produits ESET. Cette installation est effectuée à l'aide de la

tâche Installation de logiciel.

Création/modification de groupes

Il est recommandé de trier les clients en groupes statiques ou dynamiques selon divers critères. Vous pouvez ainsi

gérer plus facilement les clients et avoir une vue d'ensemble du réseau.

Création d'une stratégie

Les stratégies servent à transmettre des configurations spécifiques aux produits ESET s’exécutant sur les ordinateurs

clients. Elles vous évitent de devoir configurer manuellement les produits ESET sur chaque client. Une fois que vous

avez créé une stratégie avec une configuration personnalisée, vous pouvez l’attribuer à un groupe (statique ou

dynamique) en vue d’appliquer vos paramètres à tous les ordinateurs de ce groupe.

Attribution d’une stratégie à un groupe

Comme indiqué ci-dessus, une stratégie doit être attribuée à un groupe pour entrer en vigueur. Les ordinateurs

appartenant au groupe se verront appliquer la stratégie. La stratégie est appliquée et mise à jour à chaque

connexion d’un Agent à ERA Server.

Configuration de notifications et création de rapports

Nous vous recommandons d’utiliser des notifications et des rapports pour surveiller l’état des ordinateurs clients

dans votre environnement. Par exemple, si vous voulez être informé de la survenue d’un événement en particulier,

ou pour voir ou télécharger un rapport.

6

Page 7

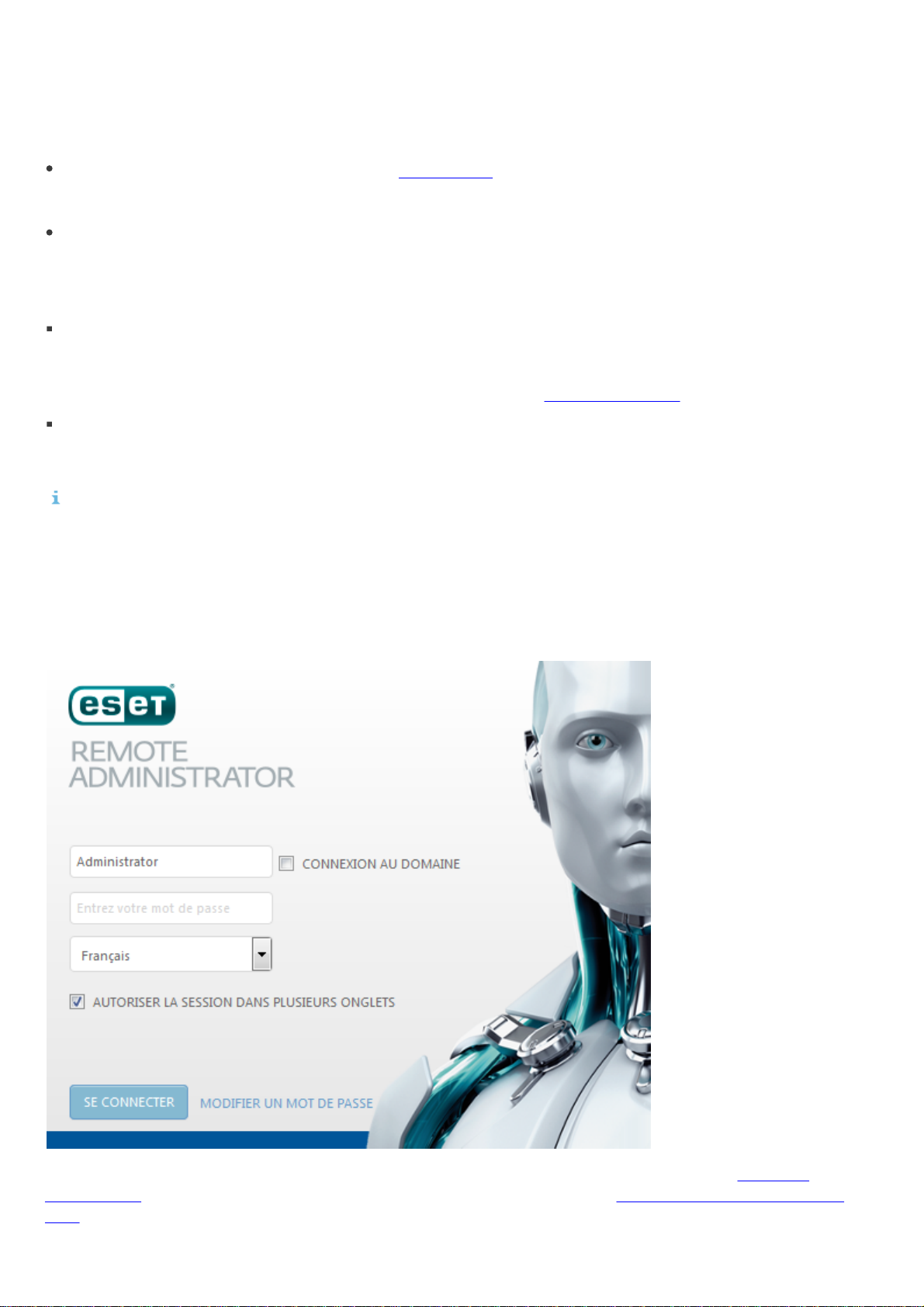

2.1 Ouverture d'ERA Web Console

Il existe plusieurs méthodes pour ouvrir ERA Web Console :

Sur le serveur local (l’ordinateur hébergeant la console Web), saisissez cette URL dans le navigateur Web :

https://localhost/era/

À partir de n'importe quel emplacement ayant un accès Internet au serveur Web, saisissez l'URL dans le format

suvant :

https://yourservername/era/

Remplacez « nomvotreserveur » par le nom ou l'adresse IP du serveur Web.

Pour vous connecter à l'appliance virtuelle ERA, utilisez l'URL suivante :

https://[IP address]:8443/

Remplacez [adresse IP] par celle de votre machine virtuelle ERA. Si vous ne vous souvenez pas de l’adresse IP,

reportez-vous à l’étape 9 des instructions pour le déploiement de l’appliance virtuelle.

Sur le serveur local (l'ordinateur hébergeant la console Web), cliquez sur Démarrer > Tous les programmes >

ESET > ESET Remote Administrator > ESET Remote Administrator Webconsole. Un écran de connexion s'affiche

dans votre navigateur Web par défaut. Cela ne s'applique pas à l'appliance virtuelle ERA.

REMARQUE : comme la console Web utilise un protocole sécurisé (HTTPS), un message relatif à un certificat de

sécurité ou à une connexion non approuvée peut s'afficher dans le navigateur Web (les termes exacts du message

dépendent du navigateur utilisé). Ce message s'affiche, car le navigateur demande la vérification de l'identité du

site auquel vous accédez. Cliquez sur Poursuivre sur ce site Web (Internet Explorer) ou Je comprends les risques,

sur Ajouter une exception..., puis sur Confirmer l'exception de sécurité (Firefox) pour accéder à ERA Web Console.

Cela s'applique uniquement lorsque vous accédez à l'URL de la console Web ESET Remote Administrator.

Lorsque le serveur Web (qui exécute la console Web ERA) est fonctionnel, l'écran suivant s'affiche.

S’il s’agit de votre première connexion, indiquez les informations d’identification saisies lors du processus

d’installation. Pour plus d'informations sur cet écran, reportez-vous à la section Écran de connexion à la console

Web.

7

Page 8

REMARQUE : si l'écran de connexion ne s'affiche pas ou s'il semble se charger sans cesse, redémarrez le service

ESET Remote Administrator Server. Une fois le service ESET Remote Administrator Server fonctionnel et en cours

d'exécution, redémarrez le service Apache Tomcat. Une fois cette opération terminée, l'écran de connexion de la

console Web se charge correctement.

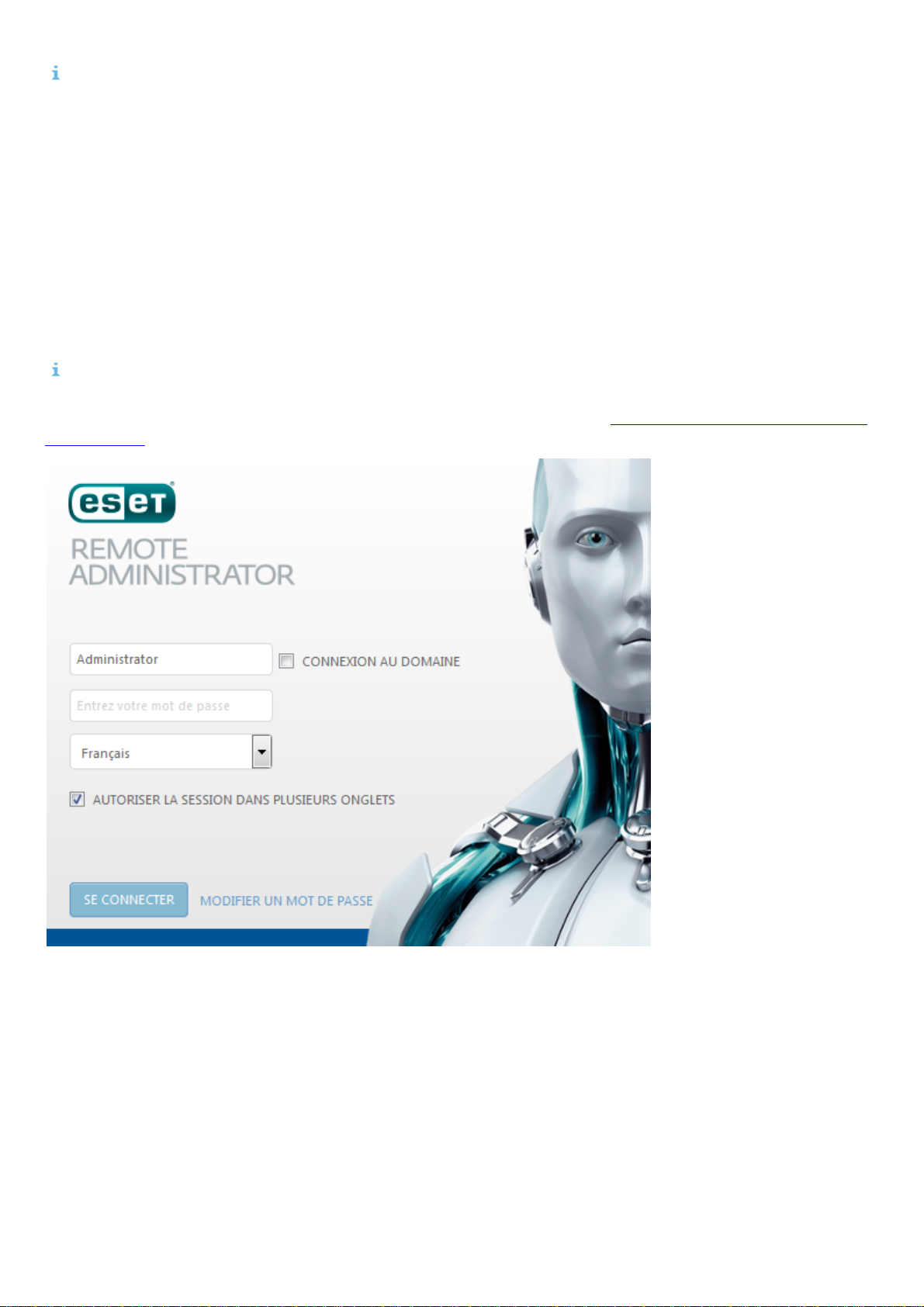

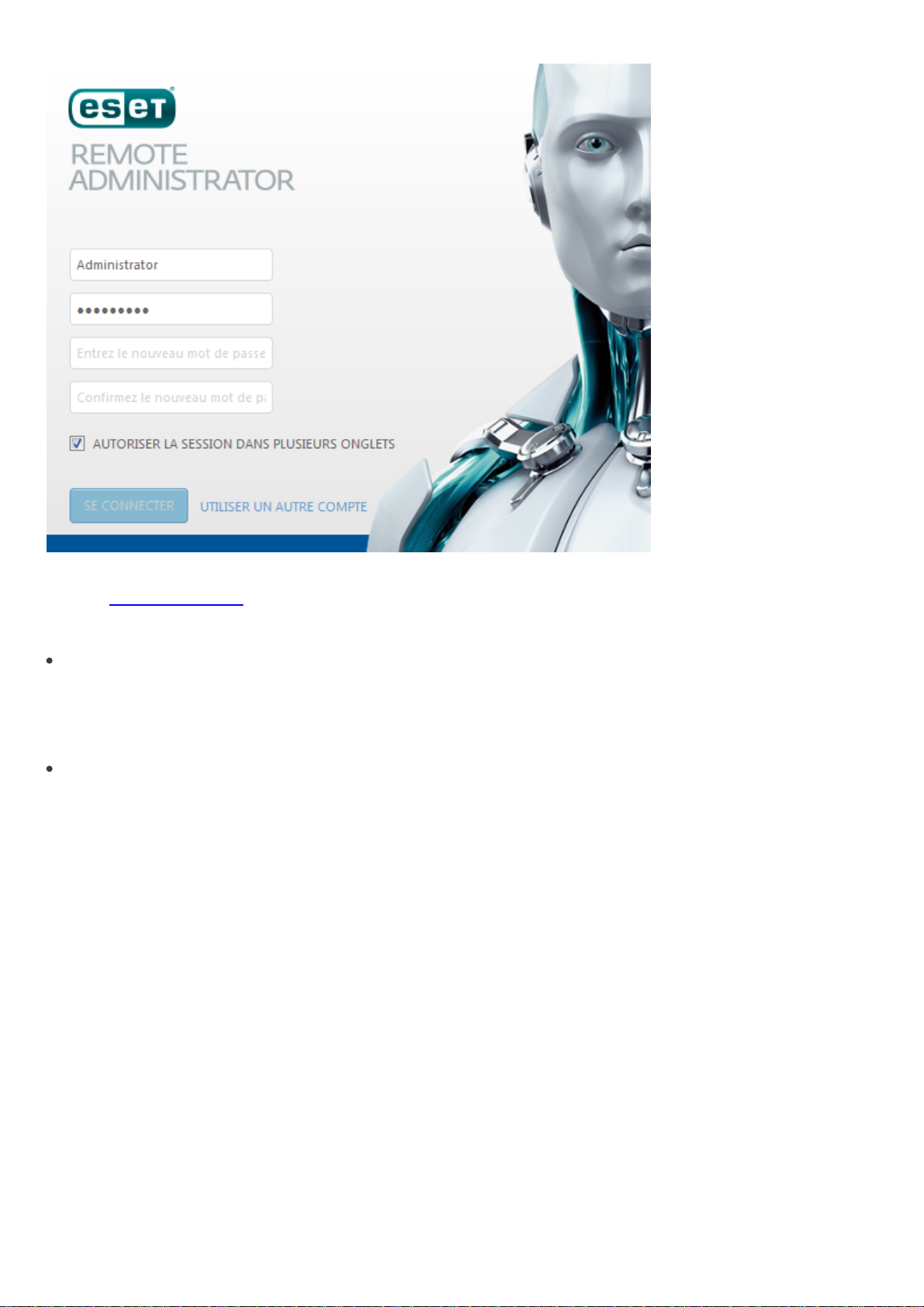

2.2 Écran de connexion d'ERA Web Console

Un utilisateur doit disposer d'informations d'identification (nom d'utilisateur et mot de passe) pour se connecter à

la console Web. Il est également possible de se connecter en tant qu'utilisateur de domaine en cochant la case en

regard de l'option Connexion au domaine (un utilisateur de domaine n'est pas associé à un groupe de domaines

mappé). Vous pouvez sélectionner votre langue dans une liste située dans le coin supérieur droit de l'écran de

connexion. Sélectionnez Autoriser la session dans plusieurs onglets pour permettre aux utilisateurs d'ouvrir la

console Web ERA dans plusieurs onglets de leur navigateur Web.

REMARQUE : le message d'avertissement Utilisation d’une connexion non chiffrée ! Configurez le serveur Web

pour utiliser le protocole HTTPS s’affiche quand vous accédez à la console Web ESET Remote Administrator (console

Web ERA) via HTTP. Pour des raisons de sécurité, nous vous recommandons de configurer la console Web ERA pour

utiliser HTTPS.

Modifier le mot de passe/Essayer avec un autre compte : permet de modifier le mot de passe ou de revenir à l’écran

de connexion. Un utilisateur ne disposant pas de jeu d'autorisations est autorisé à se connecter à la console Web,

mais ne peut pas afficher d'informations pertinentes.

8

Page 9

Pour accorder des autorisations de lecture/écriture/modification à un utilisateur dans les modules de la console

Web, un jeu d'autorisations doit être créé et attribué à l'utilisateur.

Gestion des sessions et mesures de sécurité :

Verrouillage de l'adresse IP de connexion

Après 10 tentatives infructueuses de connexion à partir d’une même adresse IP, les tentatives suivantes sont

temporairement bloquées pendant environ 10 minutes. Le blocage de l'adresse IP n'a aucune incidence sur les

sessions existantes.

Verrouillage de l'adresse d'ID de session incorrect

Après avoir utilisé à 15 reprises un ID de session incorrect à partir d’une même adresse IP, les connexions

suivantes à partir de cette adresse sont bloquées pendant environ 15 minutes. Les ID de session ayant expiré ne

sont pas comptabilisés. Un ID de session expiré dans le navigateur n'est pas considéré comme une attaque. Le

blocage de 15 minutes de l’adresse IP englobe toutes les actions (y compris les demandes valides).

9

Page 10

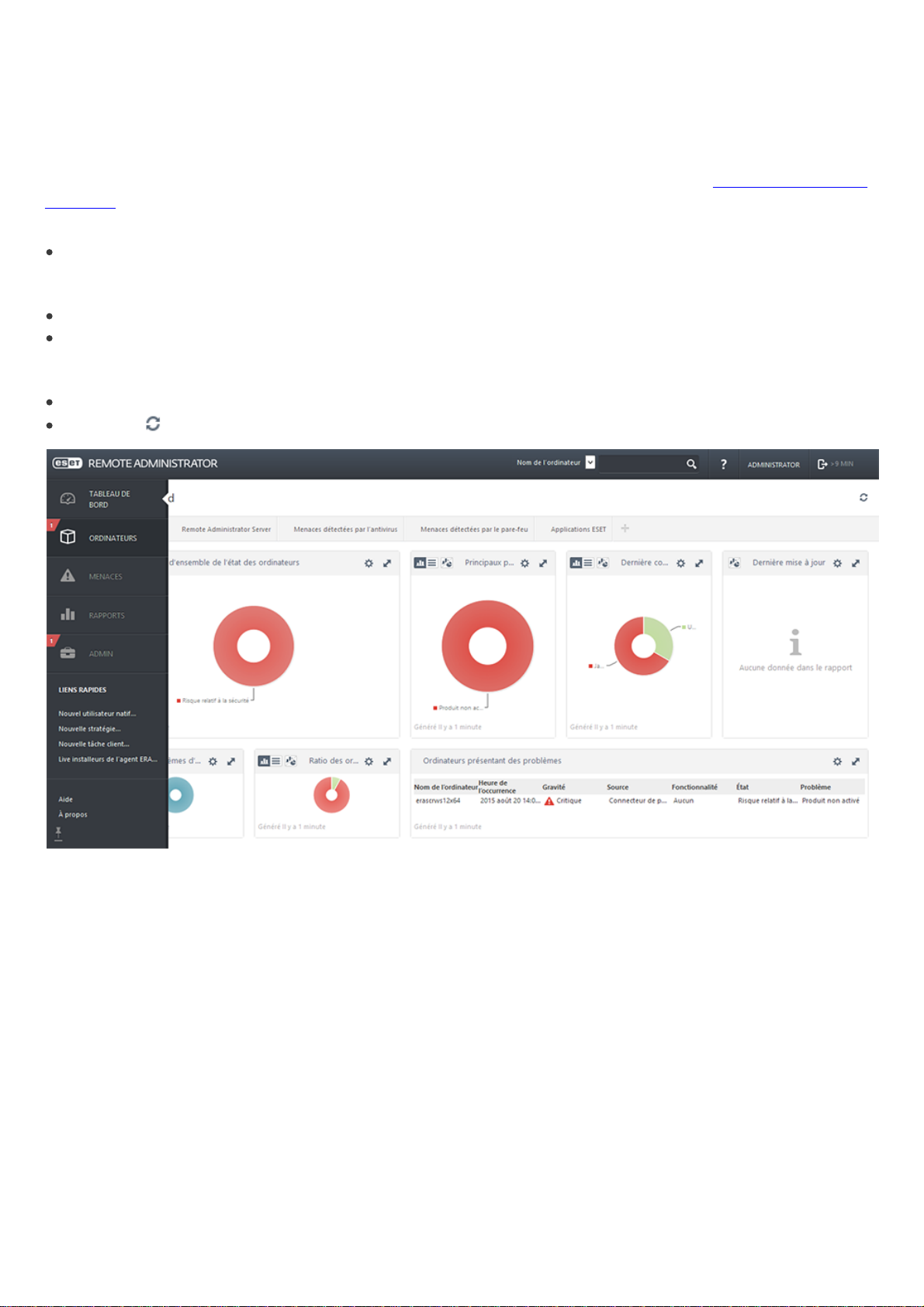

2.3 Découverte de la console Web ERA

La console Web ESET Remote Administrator est l’interface principale pour communiquer avec ERA Server. Vous

pouvez la comparer à un panneau de commandes centralisé à partir duquel vous pouvez gérer toutes les solutions

de sécurité ESET. Il s’agit d’une interface Web qui est accessible à partir d’un navigateur (voir Navigateurs Web pris

en charge) depuis n’importe quel emplacement et tout périphérique ayant accès à Internet.

Dans la présentation classique de la console Web ERA :

L'utilisateur actuellement connecté est toujours affiché en haut à droite, où le délai d'expiration de la session fait

l'objet d'un compte à rebours. Vous pouvez cliquez sur Déconnexion à tout moment pour vous déconnecter. Si

une session expire (en raison de l’inactivité de l’utilisateur), l’utilisateur doit se reconnecter.

Vous pouvez cliquer sur ? dans la partie supérieure de n’importe quel écran pour afficher l’aide de cet écran.

Le menu est accessible à tout moment à gauche, sauf lors de l'utilisation d'un assistant. Pour afficher le menu,

placez le pointeur de votre souris dans la partie gauche de l’écran. Le menu contient également des liens rapides

et la version de votre console Web.

L’icône représentant un engrenage signale toujours un menu contextuel.

Cliquez sur Rafraîchir pour recharger/actualiser les informations affichées.

Les tâches de post-installation vous indiquent comment tirer pleinement parti d’ESET Remote Administrator. Elles

vous guident tout au long des étapes recommandées.

10

Page 11

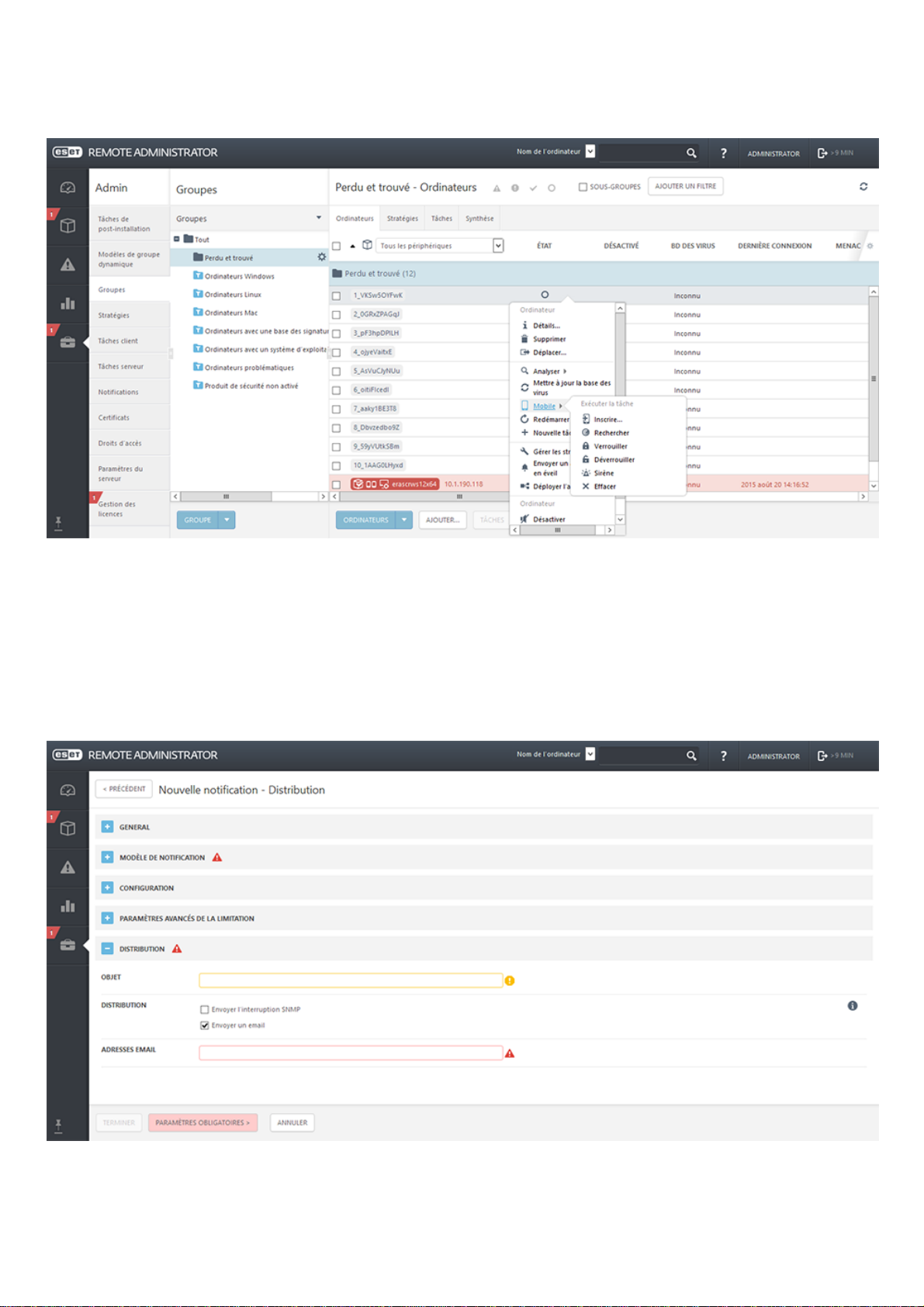

Les écrans contenant une arborescence possède des contrôles spécifiques. L'arborescence est affichée à gauche et

les actions apparaissent en dessous. Cliquez sur un élément de l'arborescence pour afficher des options pour celuici.

11

Page 12

Les tables vous permettent de gérer les unités d'une ligne ou dans un groupe (lorsque plusieurs lignes sont

sélectionnées). Cliquez sur une ligne pour afficher les options des unités de celle-ci. Les données des tables

peuvent être filtrées et triées.

Dans ERA, les objets peuvent être modifiés à l'aide d'assistants. Tous les assistants partagent les comportements

suivants :

o Les étapes s'affichent verticalement, de haut en bas.

o L'utilisateur peut revenir à une étape à tout moment.

o Les données d'entrée non valides sont signalées lorsque vous placez le curseur dans un nouveau champ. L'étape

de l'assistant contenant des données d'entrée non valides est indiquée également.

o L'utilisateur peut vérifier à tout moment les données non valides en cliquant sur Paramètres obligatoires.

o Le bouton Terminer n'est pas disponible tant que toutes les données d'entrée ne sont pas correctes.

12

Page 13

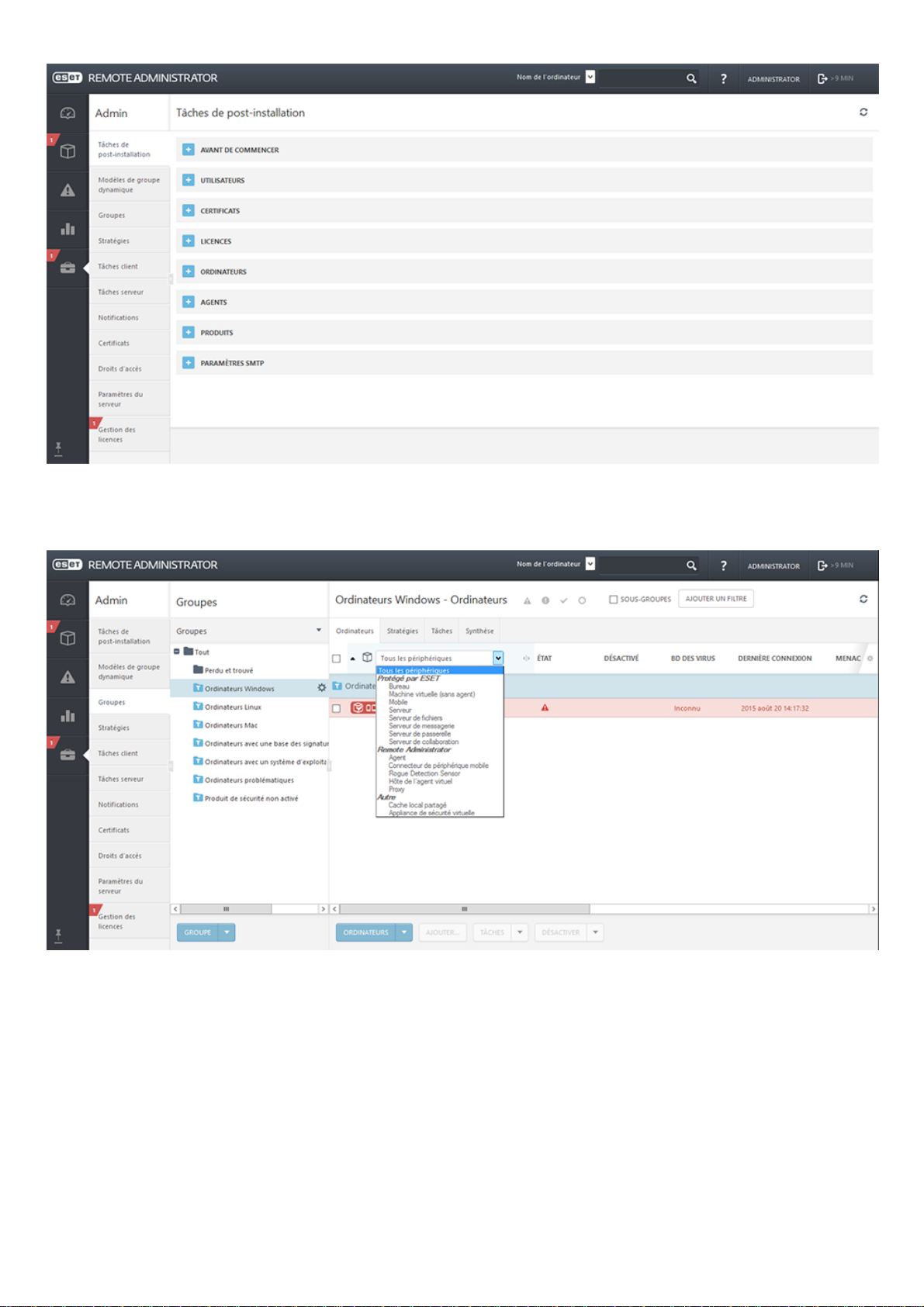

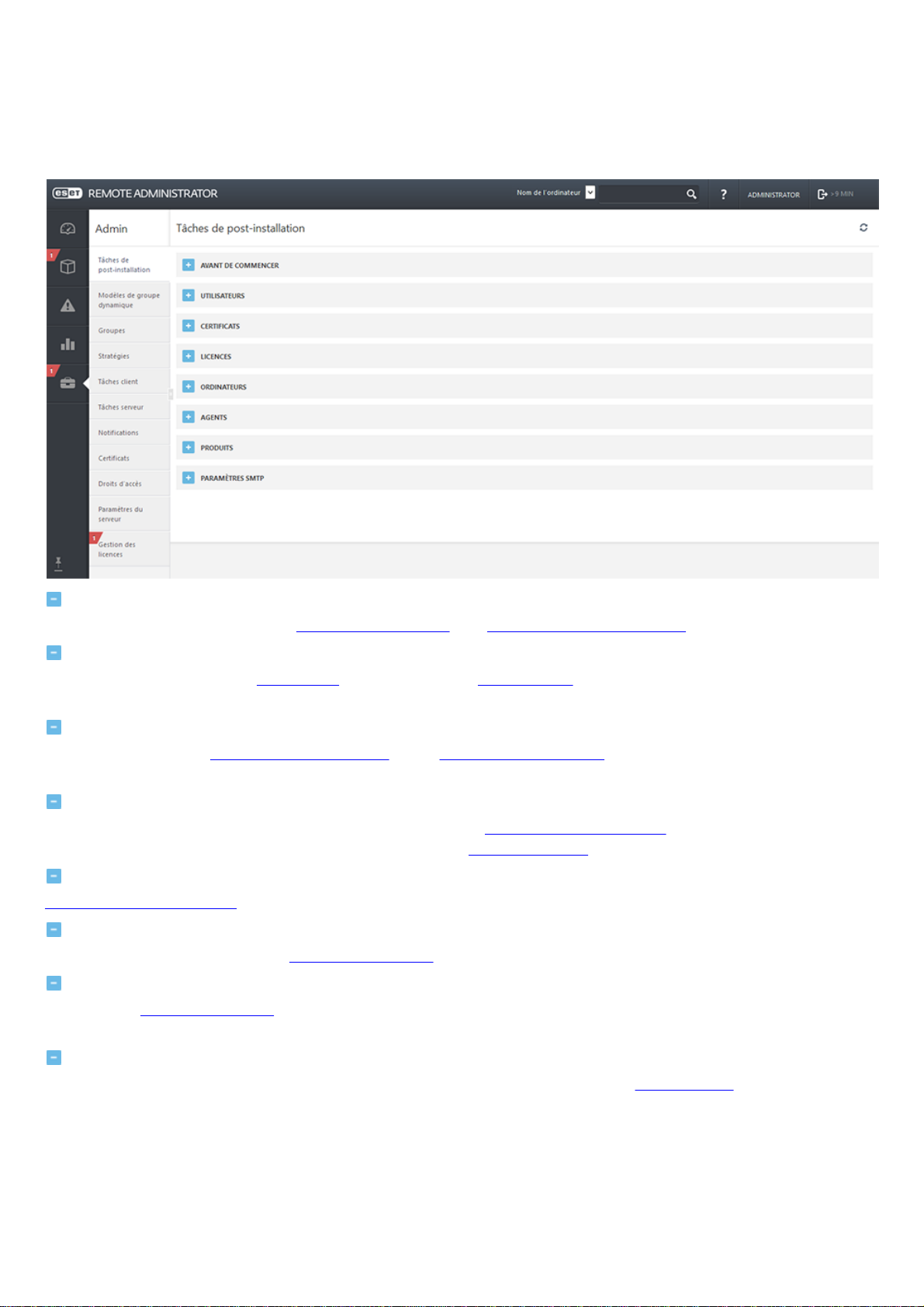

2.4 Tâches de post-installation

Nous vous recommandons vivement de prendre connaissance des tâches de post-installation qui vous seront utiles

pendant la configuration initiale d’ESET Remote Administrator.

Avant de commencer

Nous vous invitons à consulter nos vidéos pédagogiques et la base de connaissances ESET.

Utilisateurs

Vous pouvez créer différents utilisateurs et configurer leurs autorisations pour permettre différents niveaux de

gestion dans ESET Remote Administrator.

Certificats

Vous pouvez créer des autorités de certification et des certificats homologues pour des composants ESET Remote

Administrator individuels afin d’autoriser la communication avec ERA Server.

Licences

À partir de la version 6, ESET Remote Administrator utilise un système de licences ESET entièrement nouveau.

Sélectionnez la méthode de votre choix pour ajouter votre nouvelle licence.

Ordinateurs

Ajoutez des périphériques à des groupes dans ESET Remote Administrator.

Agents

Il existe plusieurs méthodes pour déployer ERA Agent sur les ordinateurs clients de votre réseau.

Produits

Vous pouvez installer le logiciel directement depuis le référentiel ESET ou spécifier un chemin d’accès vers un

dossier partagé contenant des packages d’installation.

Paramètres SMTP

ESET Remote Administrator peut être configuré de manière à se connecter à votre serveur SMTP existant afin de

permettre à ERA d’envoyer des courriers électroniques, par exemple des notifications, des rapports, etc.

13

Page 14

2.5 Certificats

Les certificats représentent une partie importante de ESET Remote Administrator. Les certificats sont nécessaires

pour que les composants ERA puissent communiquer avec ERA Server.

Vous pouvez utiliser les certificats créés lors de l’installation d’ERA. Vous avez aussi la possibilité d’utiliser votre

autorité de certification et vos certificats personnalisés. Vous pouvez également Créer une autorité de certification

(AC) ou Importer une clé publique que vous emploierez pour signer le certificat homologue de chacun des

composants (ERA Agent, ERA Proxy, ERA Server, ERA MDM ou l’hôte de l’agent virtuel).

2.6 Déploiement

Après l'installation d'ESET Remote Administrator, il est nécessaire de déployer ERA Agent et ESET Endpoint

Protection (EES, EEA...) sur les ordinateurs du réseau. Le déploiement est constitué des étapes suivantes :

1. Ajout des ordinateurs clients à la structure des groupes ESET Remote Administrator

2. Déploiement d'ERA Agent.

3. Déploiement d'ESET Endpoint Protection

Une fois ERA Agent déployé, vous pouvez effectuer une installation à distance d'autres produits de sécurité ESET sur

vos ordinateurs clients. La procédure précise pour l'installation à distance est décrite dans le chapitre Installation du

produit.

2.6.1 Ajouter un ordinateur client à la structure ERA

Il existe trois méthodes pour ajouter un ordinateur client à ESET Remote Administrator :

Synchronisation d'Active Directory

Saisie manuelle du nom/de l'adresse IP

Utilisation de RD Sensor

14

Page 15

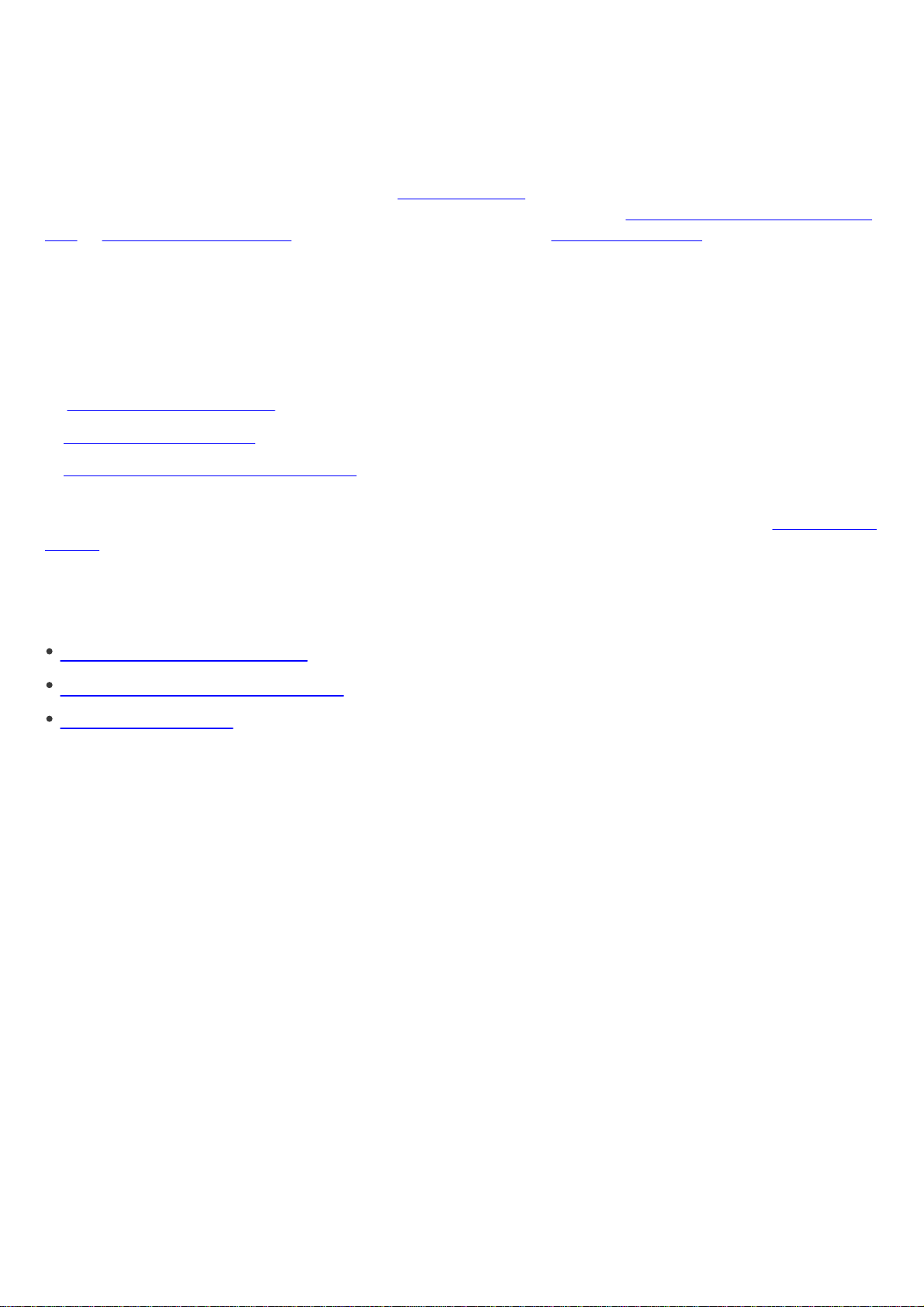

2.6.1.1 Utilisation de la synchronisation d'Active Directory

La synchronisation d'Active Directory est effectuée en exécutant la tâche de serveur Synchronisation des groupes

statiques.

Admin > Tâche de serveur est une tâche par défaut prédéfinie que vous pouvez choisir d'exécuter

automatiquement lors de l'installation d'ESET Remote Administrator. Si l'ordinateur se trouve dans un domaine, la

synchronisation est effectuée, et les ordinateurs d'Active Directory sont classés dans le groupe Tous par défaut.

Pour démarrer le processus de synchronisation, cliquez sur la tâche et sélectionnez Exécuter maintenant. Si vous

devez créer une autre tâche de synchronisation d'Active Directory, sélectionnez un groupe auquel ajouter les

nouveaux ordinateurs depuis Active Directory. Sélectionnez également les objets d'Active Directory à partir

desquels effectuer la synchronisation et l'action à exécuter sur les doublons. Saisissez les paramètres de connexion

au serveur Active Directory, puis définissez le mode de synchronisation sur Active Directory/Open Directory/LDAP.

Suivez les instructions détaillées de cet article de la base de connaissances ESET.

15

Page 16

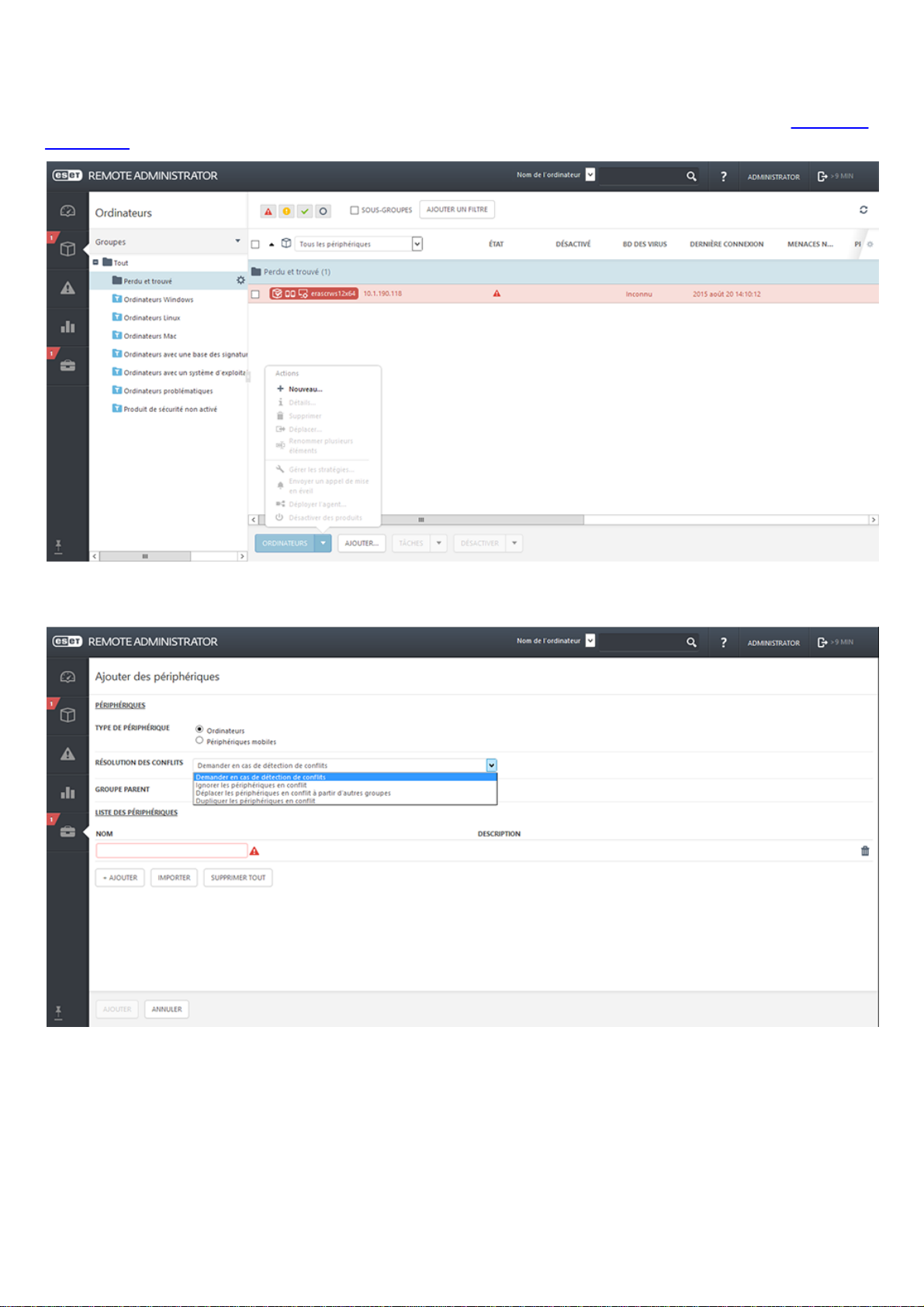

2.6.1.2 Saisie manuelle du nom/de l'adresse IP

L'onglet Ordinateurs vous permet d'ajouter de nouveaux ordinateurs. Vous pouvez ainsi manuellement ajouter les

ordinateurs qui ne sont pas détectés ou automatiquement ajoutés.

Saisissez l'adresse IP ou le nom d'hôte d'un ordinateur à ajouter. ESET Remote Administrator le recherche sur le

réseau.

Cliquez sur Ajouter. Les ordinateurs sont visibles dans la liste de droite lorsque vous sélectionnez le groupe auquel

ils appartiennent. Une fois l'ordinateur ajouté, une fenêtre indépendante s'affiche avec l'option Déployer l'agent.

16

Page 17

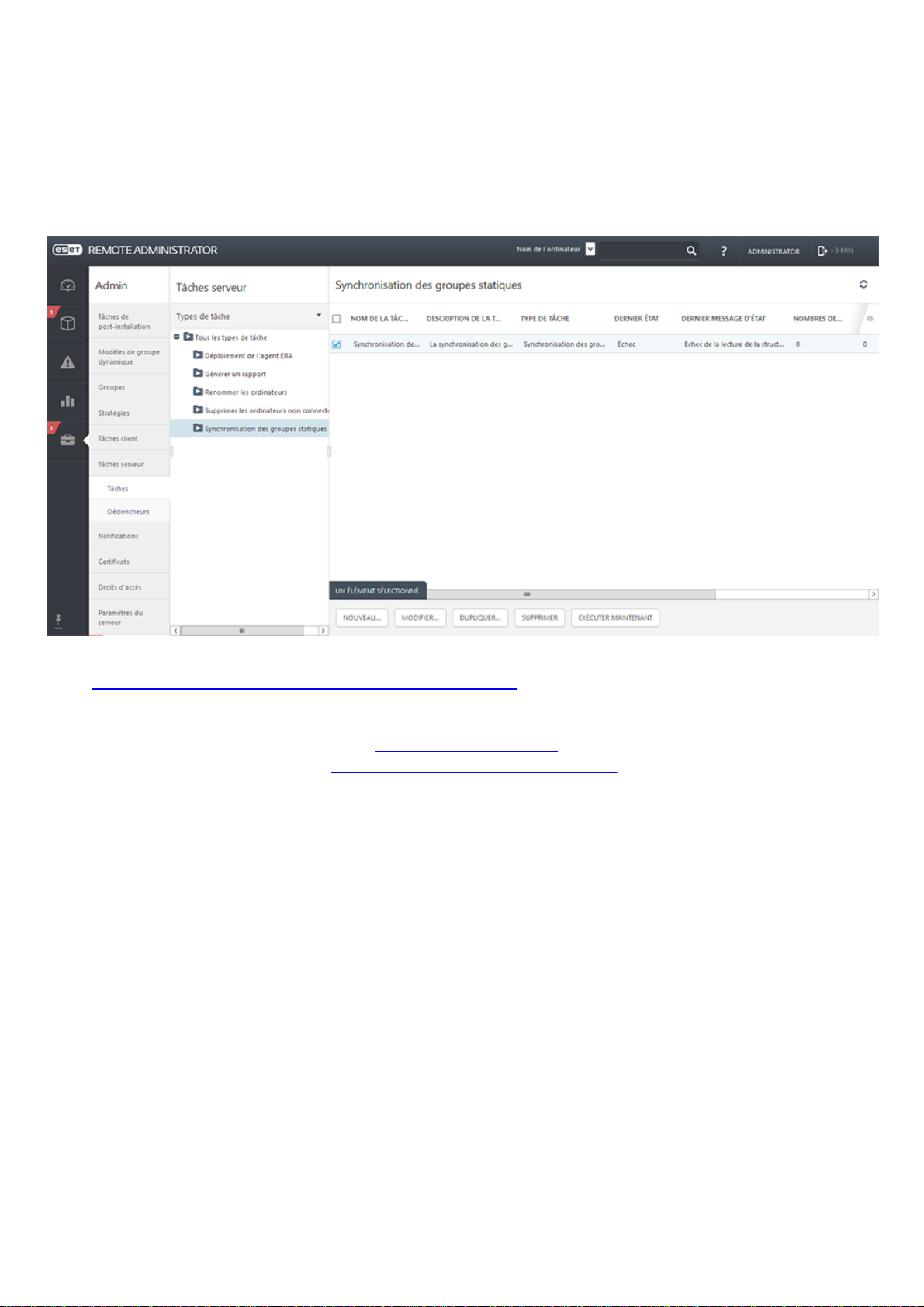

2.6.1.3 Utilisation de RD Sensor

Si vous n'utilisez pas la synchronisation d'Active Directory, la méthode la plus simple pour ajouter un ordinateur à la

structure ERA consiste à utiliser RD Sensor. Le composant RD Sensor fait partie du programme d’installation. Vous

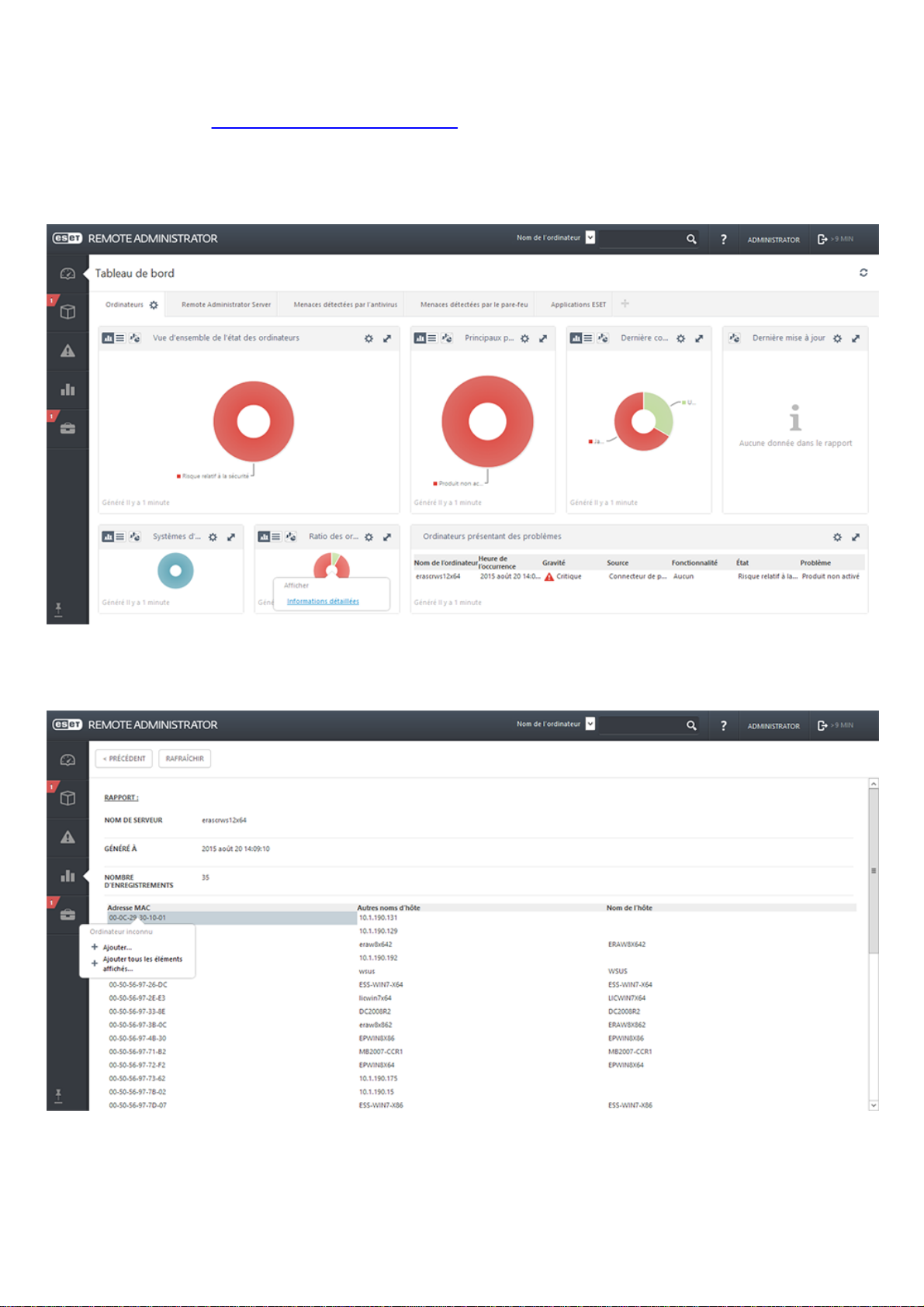

pouvez facilement explorer au niveau du détail le rapport Ratio des ordinateurs non autorisés. Un graphique situé

dans la partie inférieure du tableau de bord Ordinateurs vous permet de voir les ordinateurs non autorisés (cliquez

sur la partie rouge du graphique).

Dans le tableau de bord, le rapport Ordinateurs non autorisés répertorie maintenant les ordinateurs détectés par RD

Sensor. Pour ajouter un ordinateur, cliquez dessus, puis sur Ajouter. Vous pouvez également utiliser l'option

Ajouter tous les éléments affichés.

Si vous ajoutez un seul ordinateur, suivez les instructions à l'écran. Vous pouvez utiliser un nom prédéfini ou

indiquer le vôtre (il s'agit d'un nom d'affichage qui sera utilisé uniquement par la console Web ERA, et non d'un nom

d'hôte réel). Vous pouvez également ajouter une description si vous le souhaitez. Si cet ordinateur existe déjà dans

votre répertoire ERA, vous en êtes averti et pouvez choisir l'action à exécuter sur le doublon. Les options

disponibles sont les suivantes : Déployer l'agent, Ignorer, Réessayer, Déplacer, Dupliquer et Annuler. Une fois

l'ordinateur ajouté, une fenêtre indépendante s'affiche avec l'option Déployer l'agent.

17

Page 18

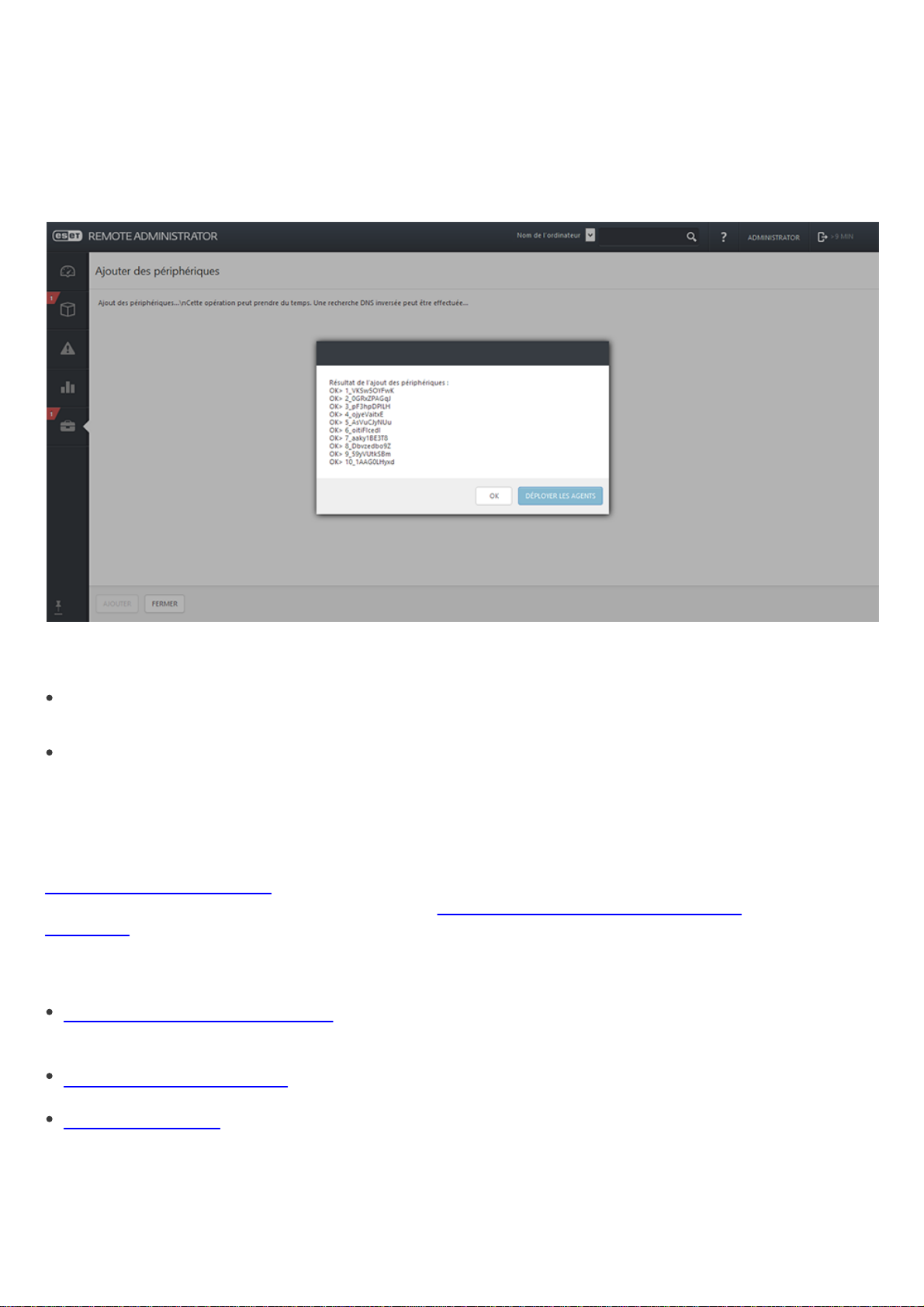

Si vous cliquez sur Ajouter tous les éléments affichés, la liste des ordinateurs à ajouter s'affiche. Cliquez sur X en

regard du nom d'un ordinateur spécifique si vous ne souhaitez pas l'inclure pour l'instant dans votre répertoire ERA.

Lorsque vous avez terminé de supprimer des ordinateurs de la liste, cliquez sur Ajouter. Après avoir cliqué sur

Ajouter, sélectionnez l'action à exécuter lorsqu'un doublon est détecté (l'affichage peut prendre quelques instants

en fonction du nombre d'ordinateurs dans la liste) : Ignorer, Réessayer, Déplacer, Dupliquer et Annuler. Une fois

une option sélectionnée, une fenêtre indépendante répertoriant tous les ordinateurs ajoutés s'affiche. Elle

propose une option Déployer les agents pour effectuer le déploiement sur ces ordinateurs.

Les résultats de l’analyse de RD Sensor sont écrits dans un fichier journal appelé detectedMachines.log. Ce fichier

contient la liste des ordinateurs détectés sur votre réseau. Vous pouvez trouver le fichier detectedMachines.log ici :

Windows

C:\ProgramData\ESET\Rouge Detection Sensor\Logs\

Linux

var/log/eset/RemoteAdministrator/RogueDetectionSensor/detectedMachines.log

2.6.2 Déploiement d’agent

Le déploiement d'agent peut être effectué de plusieurs manières différentes : Vous pouvez déployer l'Agent :

Utiliser GPO et SCCM à distance : cette méthode est recommandée pour le déploiement en masse d’ERA Agent sur

des ordinateurs clients (vous pouvez aussi utiliser une tâche de serveur pour déployer ERA Agent).

Localement : à l'aide d'un package d'installation de l'Agent ou des programmes d'installation Agent Live, en cas de

problème lors du déploiement à distance, par exemple.

Le déploiement local peut être effectué de trois manières différentes :

Programmes d’installation Agent Live : à l’aide d’un script généré à partir de la console web ERA, vous pouvez

distribuer les programmes d’installation Agent Live par courrier électronique ou les exécuter à partir d’un support

amovible (clé USB, etc.).

Installation assistée du serveur : à l’aide du package d’installation de l’Agent, cette méthode permet de

télécharger automatiquement les certificats d’ERA Server (méthode de déploiement local recommandée).

Installation hors ligne : à l'aide du package d'installation de l'Agent, vous devez exporter manuellement les

certificats et les utiliser avec cette méthode de déploiement.

La tâche de serveur de déploiement d'agent à distance peut être utilisée pour la distribution en masse de l'Agent

aux ordinateurs clients. Il s'agit de la méthode de distribution la plus pratique, car elle est peut être effectuée à

partir de la console Web sans avoir à déployer manuellement l'Agent sur chaque ordinateur.

18

Page 19

ERA Agent est un composant très important, car les solutions de sécurité ESET s'exécutant sur les clients

communiquent avec ERA Server exclusivement par le biais de l'Agent.

REMARQUE : si vous rencontrez des problèmes lors du déploiement à distance d'ERA Agent (la tâche de serveur

Déploiement d’agent échoue), reportez-vous au guide Dépannage.

2.6.2.1 Étapes de déploiement - Windows

1. Vérifiez que toutes les conditions préalables requises sont remplies :

ERA Server et ERA Web Console sont installés (sur un ordinateur serveur).

Un certificat d'Agent est créé et préparé sur votre lecteur local.

Une autorité de certification est préparée sur le lecteur local.

L'ordinateur serveur doit être accessible depuis le réseau.

REMARQUE : si vous rencontrez des problèmes lors du déploiement à distance d'ERA Agent (la tâche de serveur

Déploiement d’agent se termine avec un état d'échec), reportez-vous au guide Dépannage.

2. Double-cliquez sur le package d'installation pour commencer l'installation.

3. Saisissez un hôte du serveur (nom d'hôte ou adresse IP) et le port du serveur (2222 par défaut) dans les champs

correspondants. Ces paramètres sont utilisés pour la connexion à ERA Server.

4. Sélectionnez un certificat homologue et un mot de passe pour ce certificat. Vous pouvez éventuellement ajouter

une autorité de certification. Elle n'est nécessaire que pour les certificats non signés.

5. Sélectionnez un dossier d’installation pour ERA Agent ou conservez le dossier prédéfini.

6. Cliquez sur Installer. ERA Agent est installé sur votre ordinateur.

REMARQUE : si un journal détaillé de l'installation est nécessaire, l'utilisateur doit démarrer l'installation par le

biais du programme msiexec et indiquer les paramètres nécessaires :

msiexec /i program_installer.msi /lv* c:\temp\installer_log.txt

Avant d’exécuter cette commande, le dossier c:\temp\ doit être créé.

Vous pouvez consulter le journal d’état de l’ordinateur client C:\ProgramData\ESET\RemoteAdministrator\Agent

\Logs\status.html pour vérifier qu’ERA Agent fonctionne correctement.

19

Page 20

2.6.2.1.1 Programmes d'installation Agent Live

Ce type de déploiement d'agent s'avère utile lorsque les options de déploiement local et à distance ne vous

conviennent pas. Dans ce cas, vous pouvez distribuer le programme d'installation Agent Live par courrier

électronique et laisser l'utilisateur le déployer. Vous pouvez également l'exécuter à partir d'un support amovible

(clé USB, etc.).

REMARQUE : l'ordinateur client doit disposer d'une connexion Internet pour télécharger le package d'installation

de l'Agent. Il doit être également en mesure de se connecter à ERA Server.

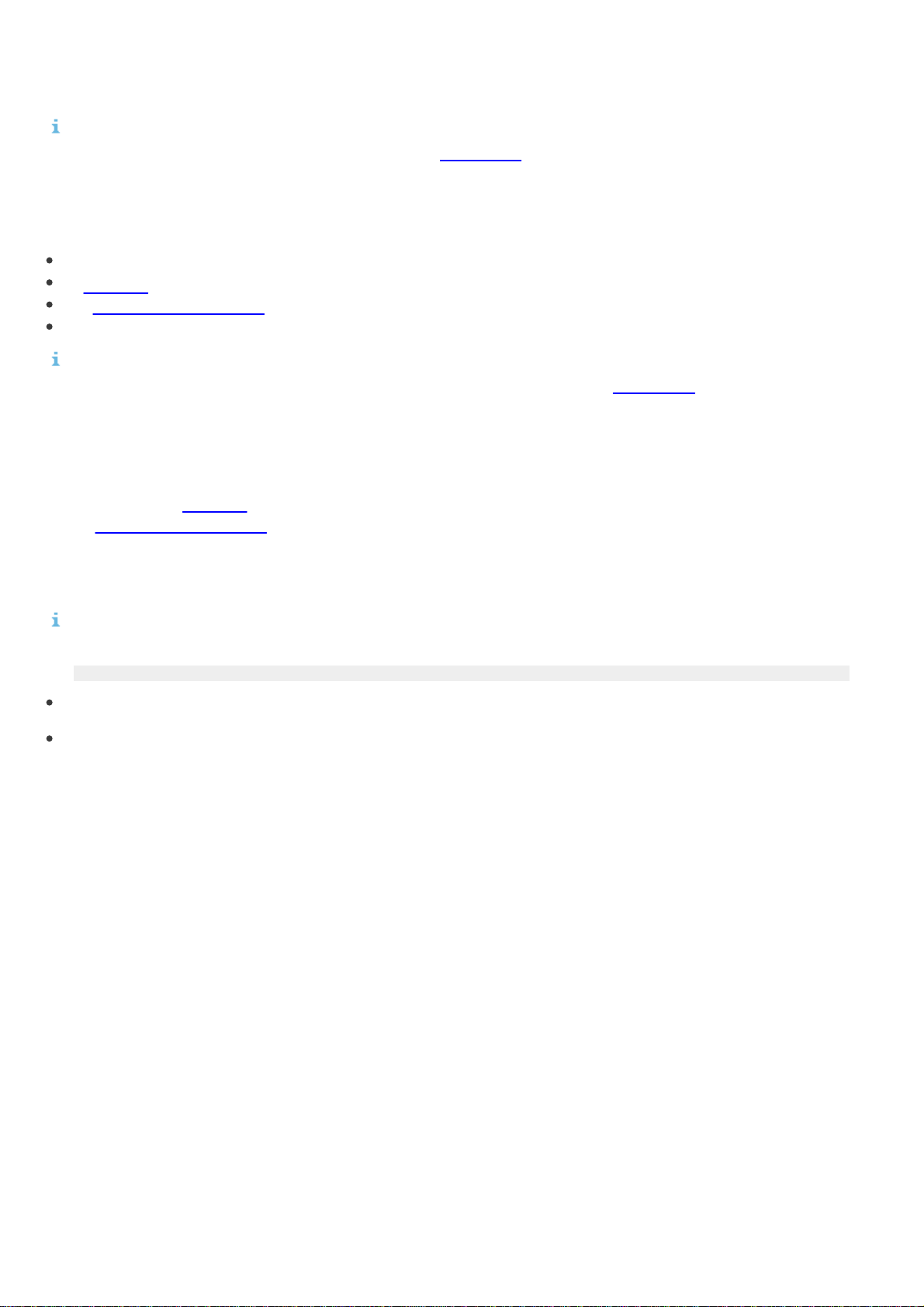

1. Dans la section Accès rapides de la barre de menus, cliquez sur Programmes d'installation Agent Live... pour créer

le programme d'installation.

2. Saisissez l’adresse IP ou le nom d’hôte du serveur, puis sélectionnez l’autorité de certification ERA que vous avez

créée lors de l’installation initiale. Saisissez la phrase secrète de l’autorité de certification créée lors de

l’installation du serveur lorsque vous êtes invité à fournir le mot de passe du certificat.

20

Page 21

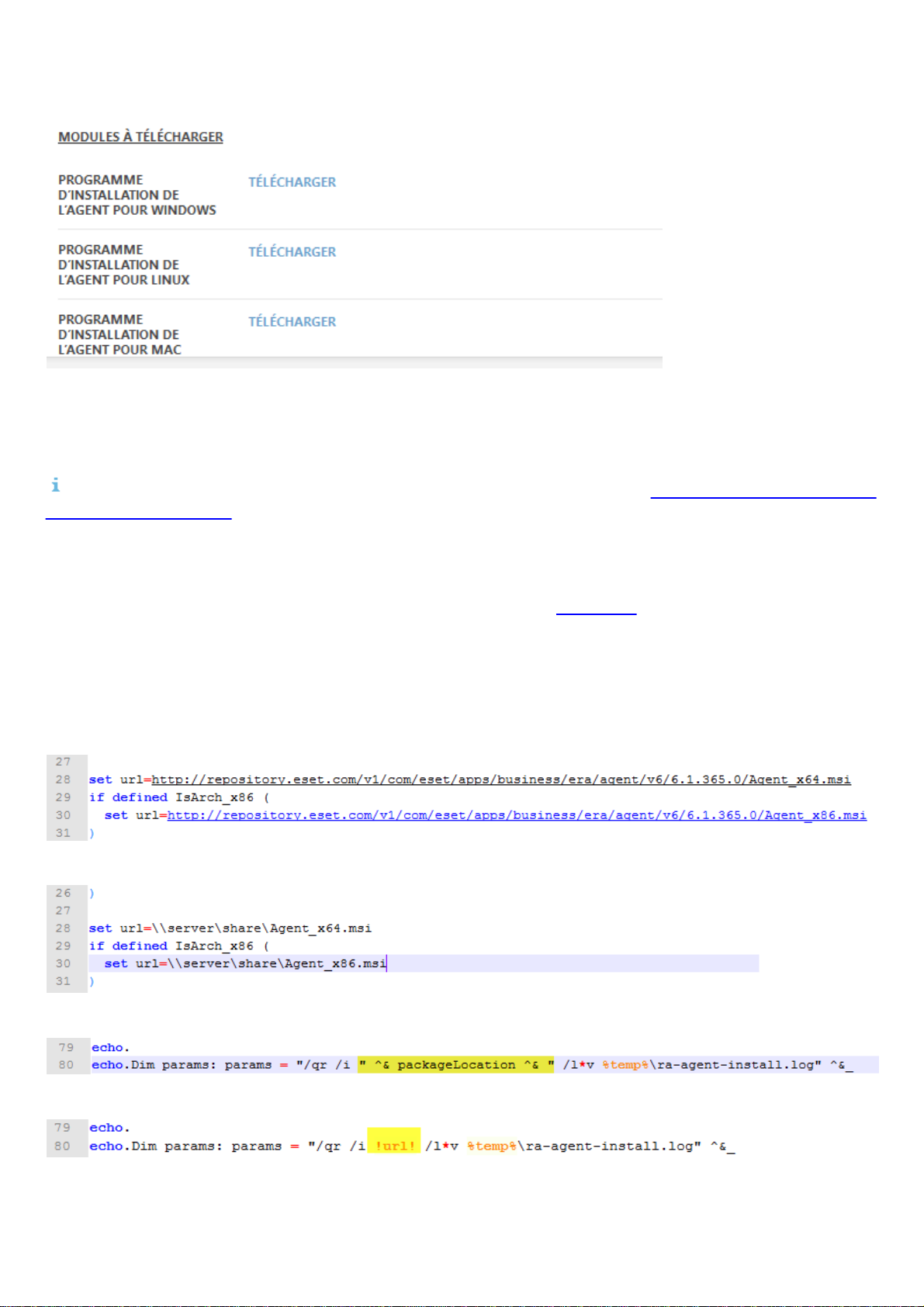

3. Cliquez sur Obtenir les programmes d'installation pour générer les liens pour les fichiers du programme

d'installation de l'Agent Windows, Linux et MAC.

4. Cliquez sur le lien Télécharger situé en regard du ou des fichiers du programme d'installation à télécharger, puis

enregistrez le fichier zip. Décompressez le fichier sur l'ordinateur client sur lequel vous souhaitez déployer ERA

Agent, puis exécutez le script EraAgentOnlineInstaller.bat (Windows) ou EraAgentOnlineInstaller.sh (Linux

et Mac) pour exécuter le programme d'installation.

REMARQUE : si vous exécutez le script sous Windows XP SP2, vous devez installer Microsoft Windows Server 2003

Administration Tools Pack. Sinon, le programme d'installation Agent Live ne s'exécutera pas correctement. Une fois

le pack d'administration installé, vous pouvez exécuter le script du programme d'installation Agent Live.

Vous pouvez consulter le journal d’état de l’ordinateur client C:\ProgramData\ESET\RemoteAdministrator\Agent

\Logs\status.html pour vérifier qu’ERA Agent fonctionne correctement. En cas de problème lié à l'Agent (s'il ne se

connecte pas à ERA Server, par exemple), reportez-vous à la section de dépannage.

Si vous souhaitez déployer ERA Agent à l'aide du programme d'installation Agent Live à partir de votre dossier

partagé local sans ESET Repository Download Server, procédez comme suit :

1. Modifiez le fichier EraAgentOnlineInstaller.bat (Windows) ou le script EraAgentOnlineInstaller.sh (Linux et

Mac).

2. Modifiez les lignes 28 et 30 pour pointer vers les fichiers téléchargés localement. Par exemple :

3. Utilisez votre propre URL (au lieu de celle indiquée ci-dessous) :

4. Modifiez la ligne 80 pour remplacer " ^& packageLocation ^& "

par !url!

5. Enregistrez le fichier.

21

Page 22

2.6.2.1.2 Déployer l'agent localement

Pour déployer ERA Agent localement sur un ordinateur client à l’aide de l’assistant d’installation, procédez comme

suit :

Téléchargez le package d’installation d’ERA Agent depuis la section des téléchargements du site Web ESET sous

Remote Administrator 6 (cliquez sur le signe + pour développer la catégorie) dans ESET Remote Administrator. Des

programmes d’installation autonomes sont disponibles en téléchargement sous forme de composants. Exécutez le

programme d'installation sur l'ordinateur client sur lequel vous souhaitez déployer l'Agent. Une fois les termes du

CLUF acceptés, sélectionnez le type d'installation à effectuer : Installation assistée du serveur ou Installation hors

connexion.

Suivez les instructions ci-après ou regardez la vidéo d'instructions de la base de connaissances. Vous pouvez

également consulter cet article de la base de connaissances ESET qui contient des instructions détaillées et

illustrées.

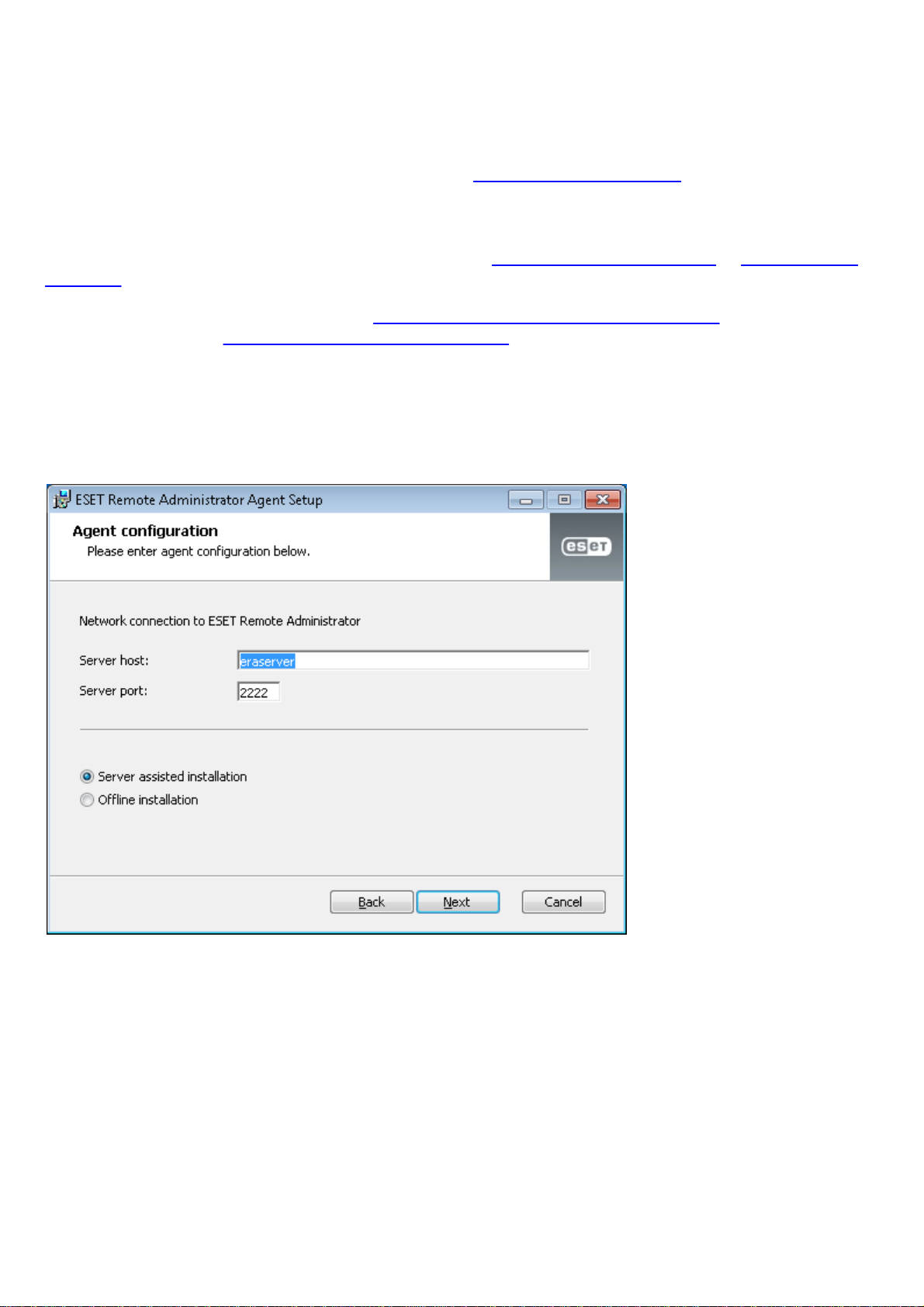

1. Installation assistée du serveur :

Vérifiez que l'option Installation assistée du serveur est sélectionnée, indiquez le hôte du serveur (nom ou adresse

IP) et le port du serveur d'ERA Server, puis cliquez sur Suivant. Le port du serveur par défaut est 2222. Si vous utilisez

un autre port, remplacez le port par défaut par le numéro de port personnalisé.

Indiquez la méthode utilisée pour les connexions à Remote Administrator Server : ERA Server ou ERA Proxy Server

et le port d'ERA Web Console, puis saisissez les informations d'identification de connexion à ERA Web Console :

nom d'utilisateur et mot de passe.

22

Page 23

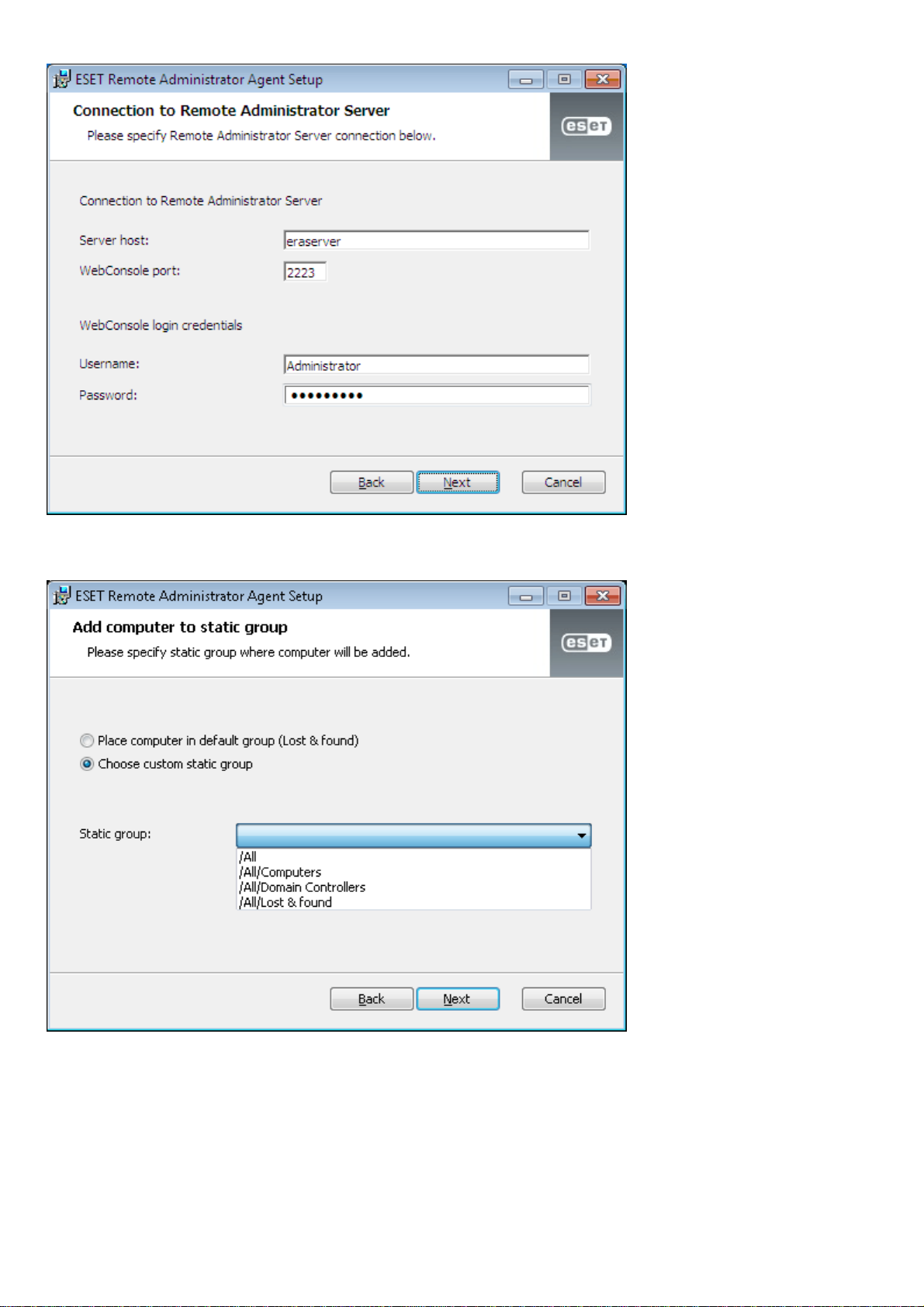

Cliquez sur Choisir un groupe statique personnalisé et sélectionnez dans le menu déroulant le groupe statique

auquel l'ordinateur client sera ajouté.

23

Page 24

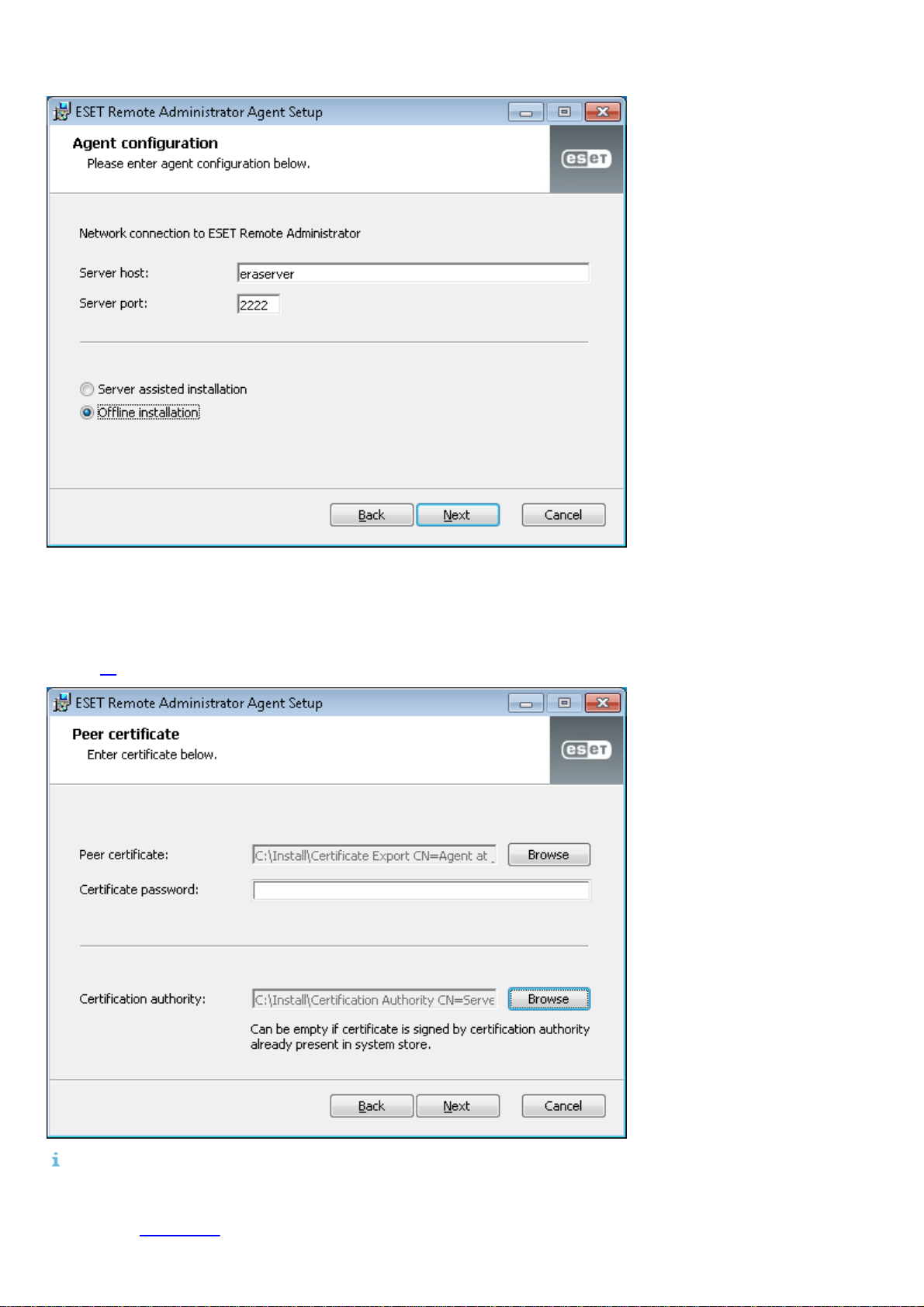

2. Installation hors connexion :

Pour effectuer une installation hors connexion, saisissez 2222 dans le champ Port du serveur, sélectionnez

Installation hors connexion, puis cliquez sur Suivant. Pour cette méthode, vous devez indiquer un certificat

homologue et une autorité de certification.

Pour plus d'informations sur l'exportation et l'utilisation d'un certificat homologue et d'une autorité de certification,

cliquez ici.

REMARQUE : vous pouvez consulter le journal d'état d'un ordinateur client (situé dans C:\ProgramData\ESET

\RemoteAdministrator\Agent\EraAgentApplicationData\Logs\status.html) pour vérifier qu'ERA Agent fonctionne

correctement. En cas de problème lié à l'Agent (s'il ne se connecte pas à ERA Server, par exemple), reportez-vous à

la section de dépannage.

24

Page 25

2.6.2.1.3 Déployer l'agent à distance

Vous pouvez déployer à distance ERA Agent de deux manières différentes. Vous pouvez utiliser une tâche de

serveur comme décrit ci-dessous ou déployer l'Agent à l'aide de GPO et SCCM.

Le déploiement à distance d'ERA Agent à l'aide d'une tâche de serveur est effectué dans la section Admin. Suivez les

instructions ci-après ou regardez la vidéo d'instructions de la base de connaissances.

REMARQUE : il est recommandé de tester le déploiement en masse de l'Agent dans votre environnement avant de

déployer ERA Agent dans des groupes importants de clients. Avant de tester le déploiement en masse, définissez

l'intervalle de connexion de l'Agent selon vos besoins.

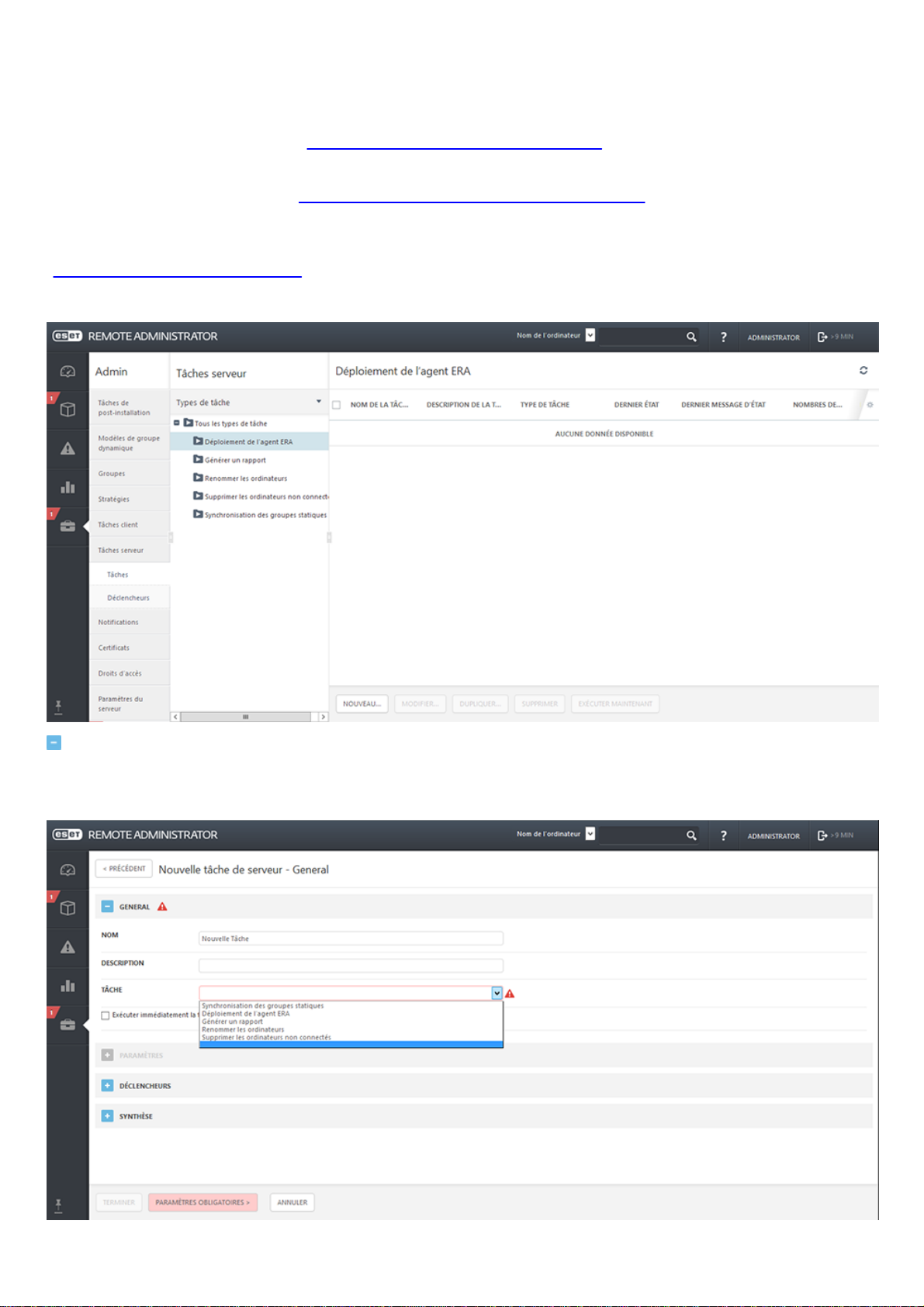

Cliquez sur Tâche de serveur > Déploiement d’agent > Nouveau pour configurer une nouvelle tâche.

De base

Saisissez des informations de base sur la tâche dans les champs Nom, Description (facultatif) et Type de tâche. Le

type de tâche définit les paramètres et le comportement de la tâche.

25

Page 26

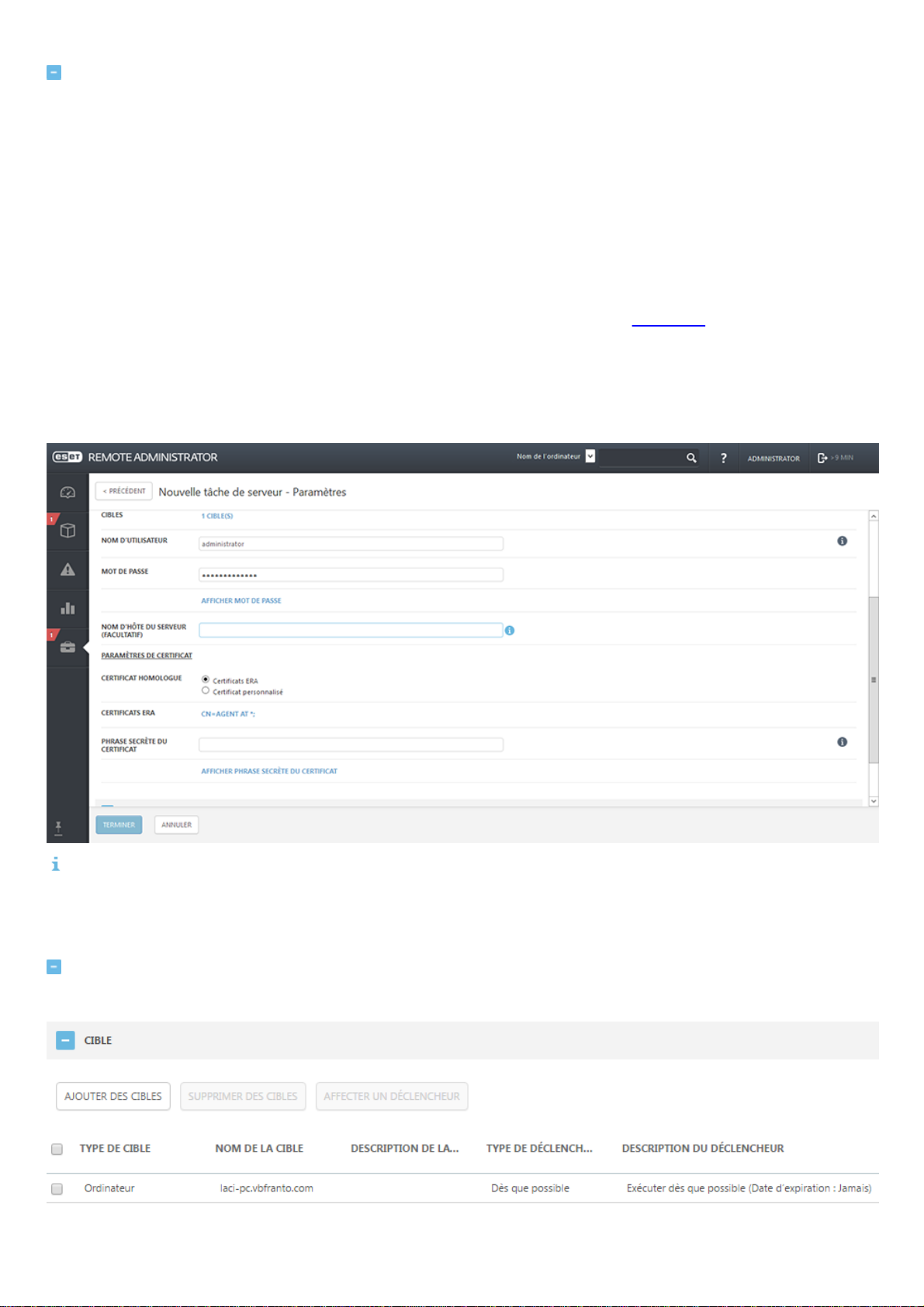

Paramètres

o Résolution automatique de l'Agent adéquat : si vous disposez de plusieurs systèmes d'exploitation (Windows,

Linux, Mac OS) dans votre réseau, sélectionnez cette option. La tâche recherche automatiquement le package

d'installation de l'Agent adéquat compatible avec le serveur pour chaque système.

o Cibles : cliquez sur cette option pour sélectionner les clients destinataires de cette tâche.

o Nom d'utilisateur/Mot de passe : il s'agit du nom d'utilisateur et du mot de passe de l'utilisateur disposant de

droits suffisants pour effectuer une installation à distance de l'Agent.

o Nom d’hôte du serveur (facultatif) : vous pouvez saisir un nom d'hôte du serveur s'il est différent du côté client

et serveur.

o Certificat homologue/Certificat ERA : il s’agit du certificat de sécurité et de l’autorité de certification pour

l’installation de l’Agent. Vous pouvez utiliser le certificat et l’autorité de certification par défaut ou des

certificats personnalisés. Pour plus d'informations, reportez-vous au chapitre Certificats.

o Certificat personnalisé : si vous utilisez un certificat personnalisé pour l'authentification, accédez à celui-ci et

sélectionnez-le lors de l'installation de l'Agent.

o Phrase secrète du certificat : il s’agit du mot de passe du certificat que vous avez saisi lors de l’installation du

serveur (à l’étape de création d’une autorité de certification) ou du mot de passe de votre certificat

personnalisé.

REMARQUE : ERA Server peut automatiquement sélectionner le package d'installation de l'Agent adéquat pour

les systèmes d'exploitation. Pour sélectionner manuellement un package, décochez l'option Résolution

automatique de l'Agent adéquat, puis choisissez le package à utiliser parmi la liste des Agents disponibles dans le

référentiel ERA.

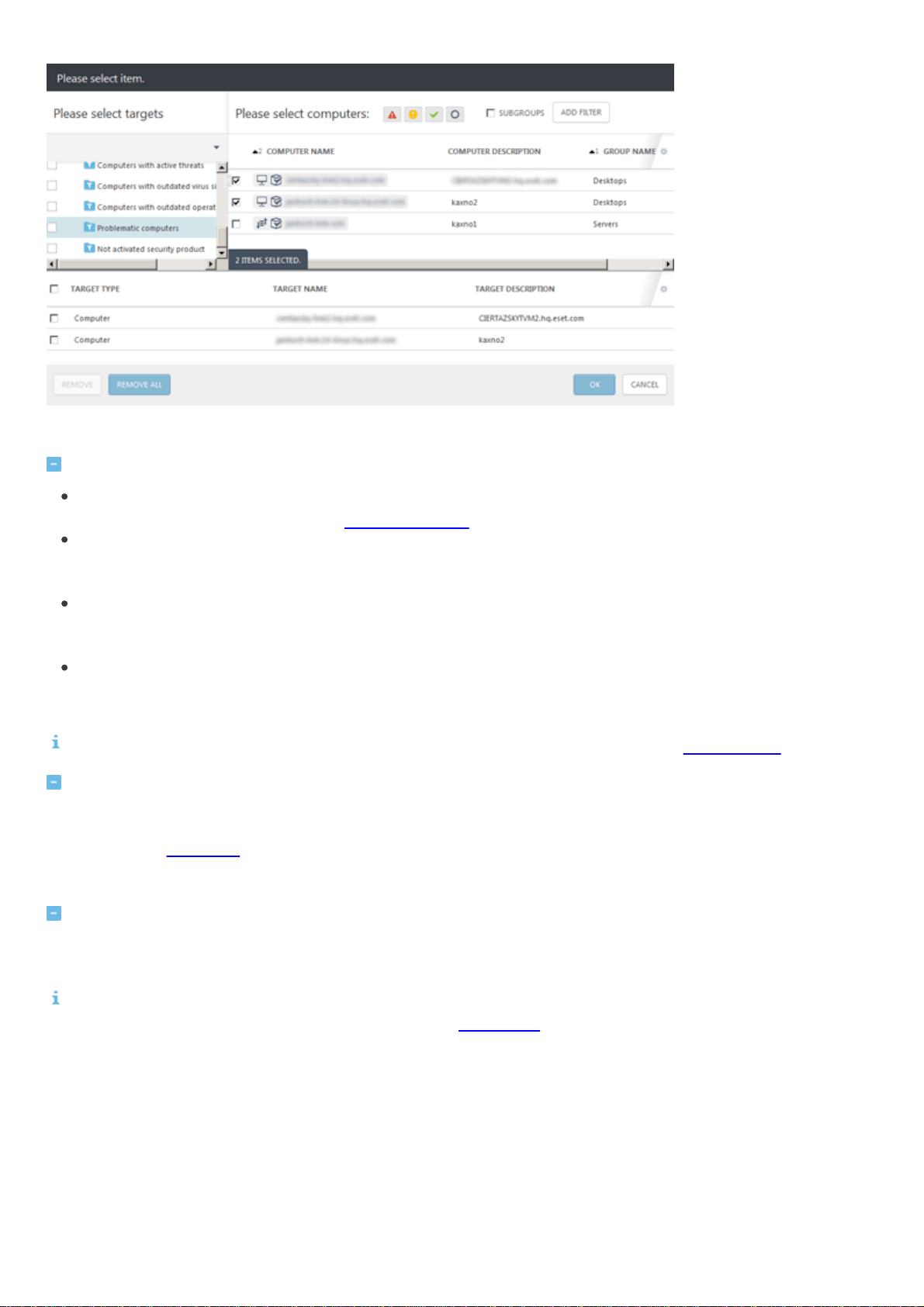

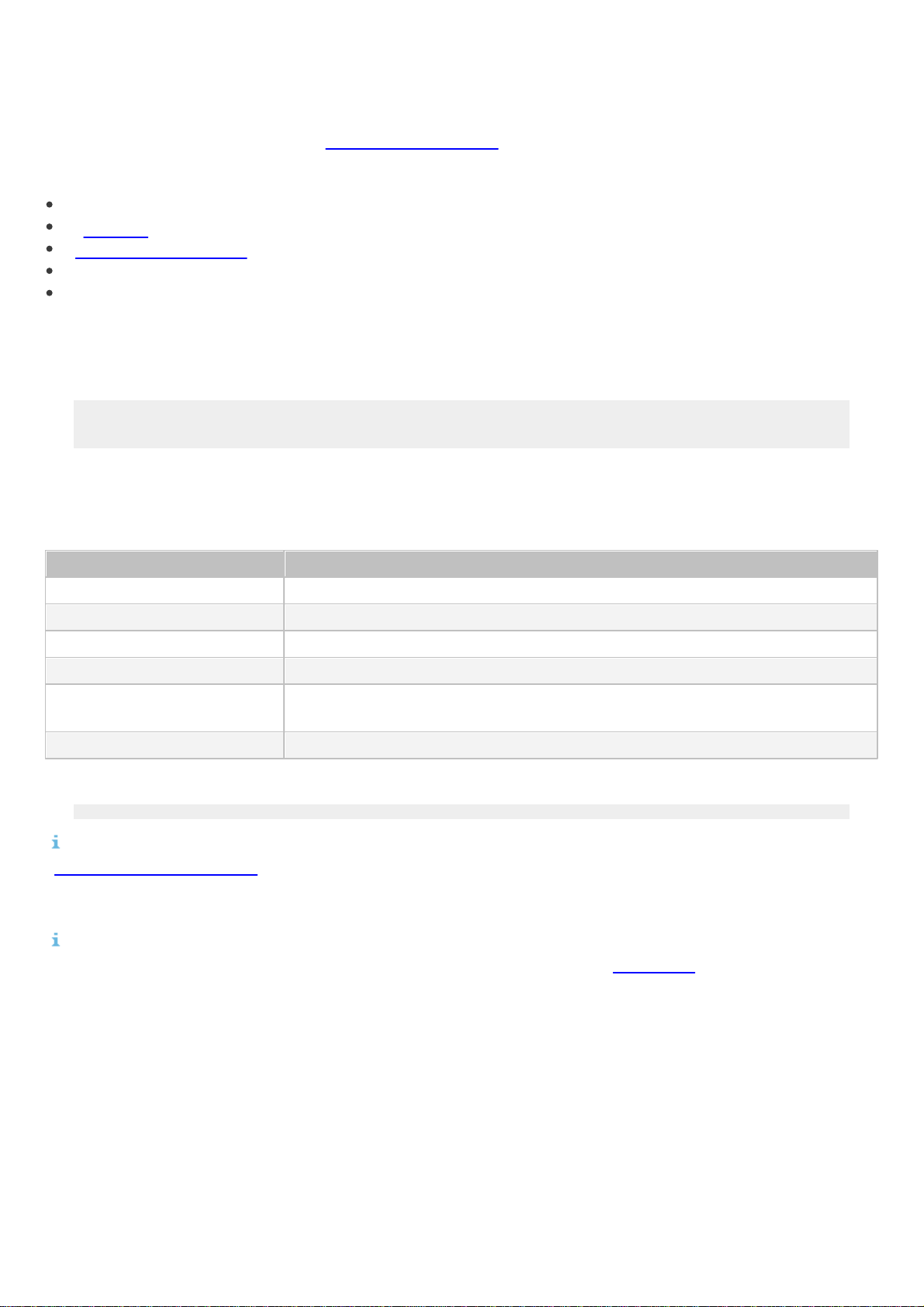

Cible

Cette section vous permet de spécifier les clients (ordinateurs ou groupes) destinataires de cette tâche.

Cliquez sur Ajouter des cibles pour afficher tous les groupes statiques et dynamiques et leurs membres.

26

Page 27

Sélectionnez des clients, cliquez sur OK, puis passez à la section Déclencheur.

Déclencheur : détermine l'événement qui déclenche la tâche.

Déclencheur planifié : exécute la tâche à une date sélectionnée. Vous pouvez planifier la tâche une seule fois,

de manière répétée ou à l'aide d'une expression CRON.

Dès que possible : exécute la tâche dès que le client se connecte à ESET Remote Administrator Server et la

reçoit. Si la tâche ne peut pas être effectuée avant la date d'expiration, elle est retirée de la file d'attente. La

tâche n'est pas supprimée, mais elle ne sera pas exécutée.

Déclencheur Journal des événements : exécute la tâche selon les événements spécifiés dans cette zone. Ce

déclencheur est invoqué lorsqu'un événement d'un certain type se produit dans les journaux. Définissez le type

de journal, l'opérateur logique et les critères de filtrage qui déclencheront cette tâche.

Déclencheur A rejoint le groupe dynamique : ce déclencheur exécute la tâche lorsqu'un client rejoint le groupe

dynamique sélectionné dans l'option cible. Si un groupe statique ou un client a été sélectionné, cette option

n'est pas disponible.

REMARQUE : pour plus d'informations sur les déclencheurs, reportez-vous au chapitre Déclencheurs.

Paramètres avancés de la limitation : une limitation sert à limiter l'exécution d'une tâche si cette dernière est

déclenchée par un événement qui se produit fréquemment, comme dans les cas Déclencheur Journal des

événements et Déclencheur A rejoint le groupe dynamique (voir ci-dessus). Pour plus d'informations, reportez-

vous au chapitre Limitation.

Lorsque vous avez défini les destinataires et les déclencheurs de cette tâche, cliquez sur Terminer.

Résumé

Toutes les options configurées sont affichées dans cette section. Examinez les paramètres et s'ils sont corrects,

cliquez sur Terminer. La tâche est alors créée et prête à être utilisée.

REMARQUE : si vous rencontrez des problèmes lors du déploiement à distance d'ERA Agent (la tâche de serveur

Déploiement d'agent échoue), reportez-vous à la section Dépannage de ce guide.

27

Page 28

2.6.2.2 Étapes de déploiement - Linux

Attribut

Description

--skip-license

L’installation ne demande pas à l’utilisateur de confirmer le contrat de licence.

--cert-path

Chemin d’accès au fichier de certificat de l’Agent.

--cert-auth-path

Chemin d’accès au fichier d’autorité de certification du serveur.

--cert-password

Doit correspondre au mot de passe du certificat de l’Agent.

--hostname

Connexion au serveur (ou au proxy) dans l’un des formats suivants : nom d’hôte,

IPv4, IPv6 ou enregistrement SRV

--port

Port d’écoute : pour le serveur et le proxy (2222).

Ces étapes s'appliquent à l'installation locale de l'Agent. Si vous souhaitez déployer l'Agent sur plusieurs

ordinateurs, reportez-vous à la section Déploiement de l'Agent.

Vérifiez que les conditions préalables requises suivantes sont remplies :

ERA Server et ERA Web Console sont installés (sur un ordinateur serveur).

Un certificat d'agent a été créé et placé sur votre lecteur local.

L’autorité de certification est préparée sur le lecteur local.

L'ordinateur serveur doit être accessible depuis le réseau.

Le fichier d'installation de l'Agent doit être défini comme exécutable (chmod +x).

L'Agent est installé en exécutant une commande sur le terminal (voir l'exemple ci-dessous).

Exemple

(Les nouvelles li gnes sont s ignal ée par une barre « \ » pour faci liter l a copie de cette chaîne sur le termi nal.)

./Agent-Linux-i686-1.0.387.0.sh --skip-license --cert-path=/home/adminko/Desktop/agent.pfx \

--cert-auth-path=/home/adminko/Desktop/CA.der --cert-password=N3lluI4#2aCC \

--hostname=10.1.179.36 --port=2222

ERA Agent et eraagent.service sont installés à l'emplacement suivant :

/opt/eset/RemoteAdministrator/Agent

Paramètres d'installation

Pour vérifier si l'installation a été effectuée correctement, exécutez la commande suivante :

sudo service eraagent status

REMARQUE : lorsque vous utilisez un certificat que vous avez créé et qui a été signé par une autorité autre que

l’autorité de certification ERA, vous devez laisser le paramètre --cert-auth-path en dehors du script d’installation,

car l’autre autorité de certification est déjà installée sur votre système d’exploitation Linux (et votre ordinateur

serveur).

REMARQUE : si vous rencontrez des problèmes lors du déploiement à distance d'ERA Agent (la tâche de serveur

Déploiement d’agent se termine avec un état d'échec), reportez-vous au guide Dépannage.

Vous pouvez consulter le journal d'état de l'ordinateur client /var/log/eset/RemoteAdministrator/Agent/trace.log

ou /var/log/eset/RemoteAdministrator/Agent/status.html pour vérifier qu'ERA Agent fonctionne correctement.

28

Page 29

2.6.2.3 Étapes de déploiement - OS X

1. Vérifiez que toutes les conditions préalables requises sont remplies :

ERA Server et ERA Web Console sont installés (sur un ordinateur serveur).

Un certificat d'Agent est créé et préparé sur votre lecteur local.

Une autorité de certification est préparée sur le lecteur local.

REMARQUE : si vous rencontrez des problèmes lors du déploiement à distance d'ERA Agent (la tâche de serveur

Déploiement d’agent se termine avec un état d'échec), reportez-vous au guide Dépannage.

2. Double-cliquez sur le fichier .dmg pour démarrer l'installation.

3. Saisissez les données de connexion du serveur : l'hôte du serveur (nom d'hôte ou adresse IP d'ERA Server) et le

port du serveur (2222 par défaut).

4. Sélectionnez un certificat homologue et un mot de passe pour ce certificat. Vous pouvez éventuellement ajouter

une autorité de certification. Elle n'est nécessaire que pour les certificats non signés.

5. Examinez l'emplacement d'installation, puis cliquez sur Installer. L'Agent est installé sur votre ordinateur.

6. Le fichier journal d'ERA Agent se trouve à cet emplacement : /Library/Application Support/

com.eset.remoteadministrator.agent/Logs/

2.6.2.4 Dépannage - Déploiement de l'Agent

Il est possible que vous rencontriez des problèmes lors du déploiement de l'Agent. Si c'est le cas, les causes de

l'échec peuvent être multiples. Cette section vous permet d'effectuer les opérations suivantes :

o rechercher les raisons de l'échec du déploiement de l'Agent ;

o rechercher les causes possibles dans le tableau ci-dessous ;

o résoudre le problème et réussir le déploiement.

Windows

1. Pour déterminer les raisons de l'échec du déploiement de l'Agent, accédez à Rapports > Automatisation,

sélectionnez Informations sur les tâches de déploiement d'agent au cours des 30 derniers jours, puis cliquez sur

Générer maintenant.

Un tableau comportant des informations sur le déploiement s'affiche. La colonne Progression affiche les messages

d'erreur associés à l'échec du déploiement de l'Agent.

Si vous avez besoin d'informations plus détaillées, vous pouvez modifier le niveau de détail du journal de suivi

d'ERA Server. Accédez à Admin > Paramètres du serveur > Paramètres avancés > Journalisation, puis sélectionnez

Erreur dans le menu déroulant. Réexécutez le déploiement de l'Agent et au moment de l'échec, recherchez les

dernières entrées du fichier journal de suivi d'ERA Server dans la partie inférieure du fichier. Le rapport comprend

des suggestions pour la résolution du problème.

Le dernier fichier journal d'ERA Server se trouve à cet emplacement : C:\ProgramData\ESET\RemoteAdministrator

\Server\EraServerApplicationData\Logs\trace.log

Le fichier journal du client ra-agent-install.log se trouve à cet emplacement : C:\Users\%user%\AppData\Local

\Temp\ra-agent-install.log

Pour activer la journalisation complète, créez un fichier factice appelé traceAll sans extension dans le dossier d'un

fichier journal trace.log. Redémarrez le service ESET Remote Administrator Server pour activer la journalisation

complète dans le fichier trace.log.

29

Page 30

2. Le tableau suivant contient les raisons possibles de l'échec du déploiement de l'Agent :

Message d'erreur

Cause possible

Connexion impossible.

Le client n'est pas accessible sur le réseau.

Impossible de résoudre le nom d'hôte du client.

Le pare-feu bloque les communications.

Les ports 2222 et 2223 ne sont pas ouverts dans le pare-feu (du côté client et

serveur).

Accès refusé.

Aucun mot de passe n'est défini pour le compte administrateur.

Les droits d'accès sont insuffisants.

Le partage administratif ADMIN$ n'est pas disponible.

Le partage administratif IPC$ n'est pas disponible.

L'option Utiliser le partage de fichiers simple est activée.

Package introuvable dans le

référentiel.

Le lien vers le référentiel est incorrect.

Le référentiel n'est pas disponible.

Le référentiel ne contient pas le package requis.

3. Suivez la procédure de dépannage qui correspond à la cause possible :

o Le client n'est pas accessible sur le réseau. - Effectuez un test ping du client à partir d'ERA Server. Si vous

obtenez une réponse, essayez de vous connecter à distance à l'ordinateur client (via le Bureau à distance, par

exemple).

o Impossible de résoudre le nom d'hôte du client. - Les solutions possibles aux problèmes DNS peuvent inclure,

entre autres, les solutions suivantes :

Utilisation de la commande nslookup de l'adresse IP et du nom d'hôte du serveur et/ou des clients

rencontrant des problèmes liés au déploiement de l'Agent. Les résultats doivent correspondre aux

informations de l'ordinateur. Par exemple, une commande nslookup d'un nom d'hôte doit être résolue en

l'adresse IP affichée par la commande ipconfig sur l'hôte en question. La commande nslookup doit être

exécutée sur les clients et le serveur.

Recherche manuelle de doublons dans les enregistrements DNS.

o Le pare-feu bloque les communications. - Vérifiez les paramètres du pare-feu sur le serveur et le client, ainsi

que de tout autre pare-feu existant entre ces deux ordinateurs (le cas échéant).

o Les ports 2222 et 2223 ne sont pas ouverts dans le pare-feu. - Comme ci-dessus, vérifiez que ces ports sont

ouverts sur tous les pare-feu entre les deux ordinateurs (client et serveur).

o Aucun mot de passe n'est défini pour le compte administrateur. - Définissez un mot de passe correct pour le

compte administrateur (n'utilisez pas de mot de passe vide).

o Les droits d'accès sont insuffisants. - Essayez d'utiliser les informations d'identification de l'administrateur de

domaine lors de la création d'une tâche de déploiement d’agent. Si l'ordinateur client se trouve dans un groupe

de travail, utilisez le compte Administrateur local sur cet ordinateur spécifique.

o Le partage administratif ADMIN$ n'est pas disponible. - La ressource partagée ADMIN$ doit être activée sur

l'ordinateur client. Vérifiez qu'elle se trouve parmi les autres partages (Démarrer > Panneau de configuration >

Outils d'administration > Gestion de l'ordinateur > Dossiers partagés > Partages).

o Le partage administratif IPC$ n'est pas disponible. - Vérifiez que le client peut accéder à IPC en saisissant la

commande suivante dans l'invite de commandes du client :

net use \\nom_serveur\IPC$

où nom_serveur correspond au nom d'ERA Server.

30

Page 31

o L'option Utiliser le partage de fichiers simple est activée. - Si un message d'erreur « Accès refusé » s'affiche et si

vous disposez d'un environnement mixte (composé d'un domaine et d'un groupe de travail), désactivez la

fonctionnalité Utiliser le partage de fichiers simple ou Utiliser l'Assistant Partage sur tous les ordinateurs

rencontrant un problème lié au déploiement de l'Agent. Sous Windows 7, par exemple, procédez comme suit :

Cliquez sur Démarrer, saisissez dossier dans la zone de rechercher, puis cliquez sur Options des dossiers.

Cliquez sur l'onglet Affichage, puis, dans la zone Paramètres avancés, faites défiler la liste jusqu'à la case à

cocher Utiliser l'Assistant Partage et décochez-la.

o Le lien vers le référentiel est incorrect. - Dans ERA Web Console, accédez à Admin > Paramètres du serveur, puis

cliquez sur Paramètres avancés > Référentiel. Vérifiez que l'URL du référentiel est correcte.

o Package introuvable dans le référentiel - Ce message d'erreur s'affiche généralement lorsqu'il n'existe aucune

connexion au référentiel ERA. Vérifiez la connexion Internet.

REMARQUE : pour les systèmes d'exploitation Windows plus récents (Windows 7, Windows 8, etc.), il est

nécessaire d'activer le compte d'utilisateur Administrateur pour exécuter la tâche de déploiement d'agent.

Pour activer le compte d'utilisateur Administrateur :

1. Ouvrez une invite de commandes d'administration.

2. Saisissez la commande suivante :

net user administrator /active:yes

Linux et Mac OS

Si le déploiement de l'Agent ne fonctionne pas sous Linux ou Mac OS, il s'agit généralement d'un problème lié à

SSH. Vérifiez l'ordinateur client pour vous assurer que le démon SSH est en cours d'exécution. Une fois ce problème

résolu, réexécutez le déploiement de l'Agent.

2.6.3 Déploiement de l'Agent à l'aide de GPO et SCCM

Après l'installation d'ESET Remote Administrator, il est nécessaire de déployer ERA Agent et les produits de sécurité

ESET sur les ordinateurs clients du réseau.

En dehors d'un déploiement local ou d'un déploiement à distance à l'aide d'une tâche de serveur, vous pouvez

utiliser des outils d'administration tels que GPO, SCCM, Symantec Altiris ou Puppet. Pour obtenir des instructions

détaillées relatives aux deux méthodes de déploiement courantes d'ERA Agent, cliquez sur le lien adéquat suivant :

1. Déploiement d'ERA Agent à l'aide de GPO

2. Déploiement d'ERA Agent à l'aide de SCCM

2.6.3.1 Création d'un fichier MST

Avant de déployer le fichier d'installation d'ERA Agent, vous devez créer un fichier de transformation .mst avec des

paramètres pour ERA Agent. Pour créer un fichier de transformation, suivez la procédure décrite ci-dessous ou

consultez l'article de la base de connaissances.

1. Installez Orca (cet éditeur fait partie du Kit de développement logiciel (SDK) Windows). Pour plus d'informations

sur Orca, reportez-vous à l'article http://support.microsoft.com/kb/255905/.

2. Téléchargez le programme d'installation d'ERA Agent. Vous pouvez par exemple utiliser le fichier Agent-

6.1.365.0_x64.msi qui est un composant d'ERA version 6.1.28.0 pour les systèmes 64 bits. Pour obtenir la liste

des versions du composant ERA, consultez notre base de connaissances.

3. Ouvrez Orca en cliquant sur Démarrer > Programmes > Orca.

31

Page 32

4. Cliquez sur File (Fichier) dans le menu supérieur, sur Open (Ouvrir), puis accédez au fichier Agent-

6.1.365.0_x64.msi.

5. Cliquez sur Transform (Transformation) dans le menu supérieur, puis sélectionnez New Transform (Nouvelle

transformation).

32

Page 33

6. Cliquez sur Property (Propriété).

33

Page 34

7. Cliquez avec le bouton droit n'importe où dans la liste des valeurs de propriété, puis sélectionnez Add Row

(Ajouter une ligne) dans le menu contextuel.

8. Ajoutez la propriété P_HOSTNAME, puis saisissez le nom d'hôte ou l'adresse IP d'ERA Server dans le champ Value

(Valeur).

9. Répétez les étapes 7 à 8 pour ajouter la propriété P_PORT, où la valeur correspond au port par défaut utilisé pour

se connecter à ERA Server (2222).

10. Pour ERA Agent, ajoutez le certificat homologue (.pfx) signé par l’autorité de certification et stocké dans la base

de données d’ERA Server. Ajoutez la clé publique de l’autorité de certification (fichier.der) qui a été utilisé pour

signer le certificat homologue ERA Server.

Pour ajouter des certificats, vous pouvez procéder de deux manières différentes :

1. Vous pouvez ajouter le contenu du certificat et de la clé publique codé au format Base64 (aucun fichier de

certificat n'est nécessaire).

Dans ERA Web Console, accédez à Admin > Certificats > Certificat homologue, cliquez sur Certificat de l'Agent,

puis sélectionnez Exporter en Base64....

Accédez à Admin > Certificats > Autorités de certification, cliquez sur Autorité de certification ERA, puis

sélectionnez Exporter la clé publique en Base64.

34

Page 35

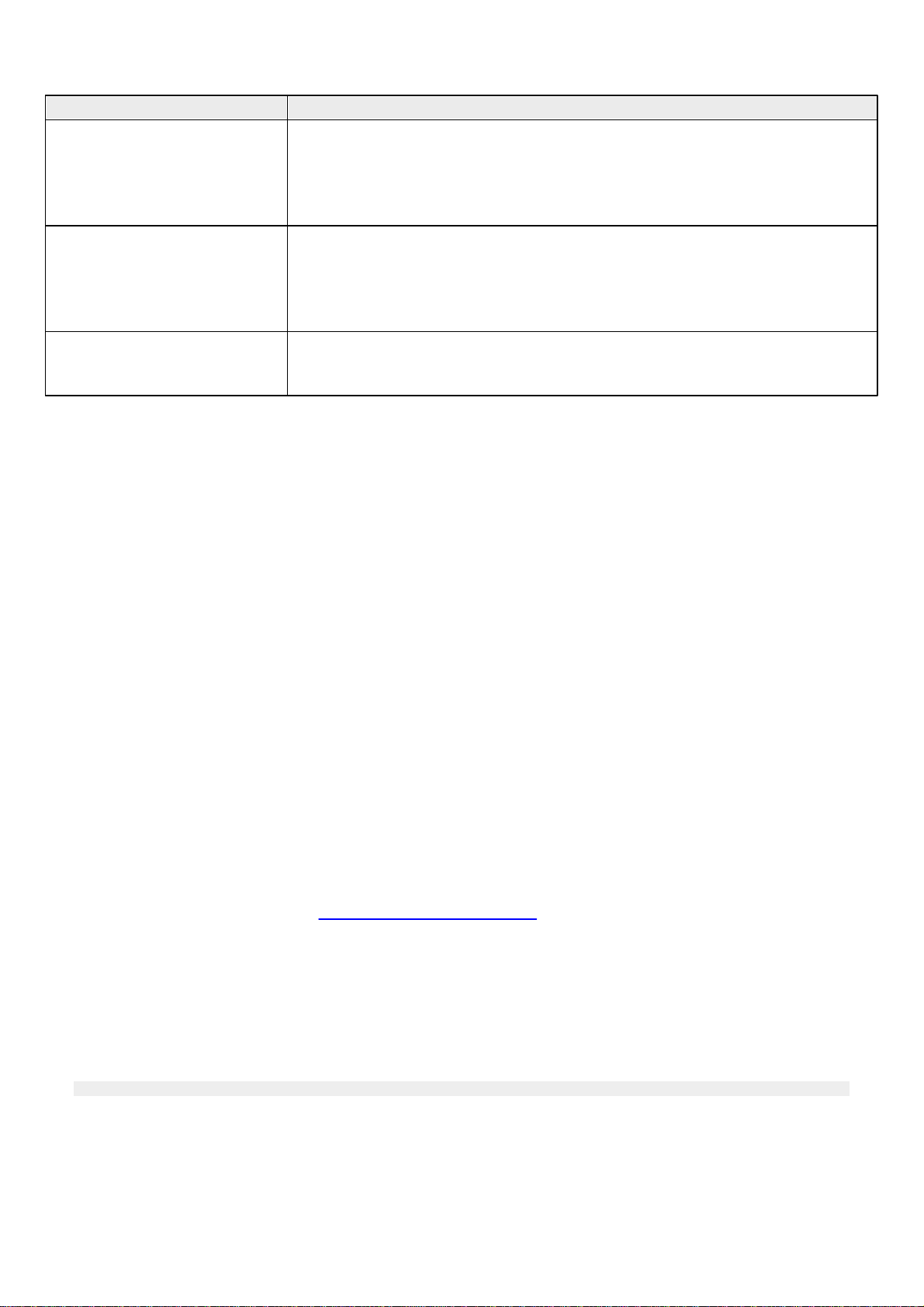

Dans Orca, ajoutez le contenu du certificat et de la clé publique exportés au tableau des propriétés à l'aide des

Nom de la propriété

Valeur

P_CERT_CONTENT

<certificat homologue au format Base64>

P_CERT_PASSWORD

<mot de passe du certificat homologue (n'ajoutez pas cette valeur lorsque le mot de

passe est vide)>

P_CERT_AUTH_CONTENT

<clé publique exportée de l’autorité de certification au format Base64>

P_CERT_AUTH_PASSWORD

<mot de passe de l'autorité de certification (n'ajoutez pas cette valeur lorsque le mot

de passe est vide)>

noms de propriété suivants :

35

Page 36

Les nouvelles propriétés sont surlignées en vert. Cliquez sur Transform (Transformation), puis sélectionnez

Generate transform...(Générer une transformation) pour créer un fichier .mst.

2. Vous pouvez télécharger les fichiers de certificat et les rendre accessibles à partir de l'ordinateur cible. Exportez

le certificat homologue de l’Agent et le fichier de la clé publique à partir de l’autorité de certification d’ERA

Server et placez-les dans un dossier accessible à partir de l’ordinateur cible sur lequel est installé ERA Agent.

Accédez à Admin > Certificats > Certificat homologue, cliquez sur Certificat de l'Agent, puis sélectionnez

Exporter...

Accédez à Admin > Certificats > Autorités de certification, cliquez sur Autorité de certification, puis sélectionnez

Exporter la clé publique.

36

Page 37

Utilisez les fichiers exportés et ajoutez leur chemin d'accès dans le tableau des propriétés d'Orca à l'aide des

Nom de la propriété

Valeur

P_CERT_PATH

<chemin d'accès au certificat .pfx exporté>

P_CERT_PASSWORD

<mot de passe du certificat .pfx (n'ajoutez pas cette valeur si le mot de passe est

vide)>

P_CERT_AUTH_PATH

<chemin d'accès à la clé publique exportée de l'autorité de certification>

P_CERT_AUTH_PASSWORD

<mot de passe de l'autorité de certification (n'ajoutez pas cette valeur lorsque le mot

de passe est vide)>

noms de propriété suivants :

Les propriétés ajoutées sont surlignées en vert. Cliquez sur Transform (Transformation), puis sélectionnez

Generate transform...(Générer une transformation) pour créer un fichier .mst.

37

Page 38

2.6.3.2 Étapes de déploiement - GPO

Pour déployer ERA Agent sur les clients à l'aide de GPO, suivez la procédure décrite ci-dessous ou consultez l'article

de la base de connaissances :

1. Téléchargez le fichier .msi d'installation d'ERA Agent à partir de la page de téléchargement ESET.

2. Créez un fichier .mst de transformation du programme d'installation d'ERA Agent.

3. Placez le fichier .msi d'installation d'ERA Server et le fichier .mst de transformation dans un dossier partagé étant

accessible par les clients cibles.

REMARQUE : les ordinateurs clients nécessitent un accès en lecture/exécution à ce dossier partagé.

4. Utilisez un objet de stratégie de groupe existant ou créez-en un (cliquez avec le bouton droit sur GPO, puis

cliquez sur Nouveau). Dans l'arborescence GPMC (Console de gestion des stratégies de groupe), cliquez avec le

bouton droit sur l'objet de stratégie de groupe à utiliser, puis sélectionnez Modifier....

38

Page 39

5. Dans Configuration ordinateur, accédez à Stratégies > Paramètres du logiciel > Paramètres du logiciel.

6. Cliquez avec le bouton droit sur Installation de logiciel, sélectionnez Nouveau, puis cliquez sur Package... pour

créer une configuration de package.

7. Accédez à l'emplacement du fichier .msi d'ERA Agent. Dans la boîte de dialogue Ouvrir, saisissez le chemin UNC

complet au package d'installation partagé que vous souhaitez utiliser, par exemple, \\fileserver\share

\filename.msi

39

Page 40

REMARQUE : veillez à utiliser le chemin UNC du package d'installation partagé.

8. Cliquez sur Ouvrir, puis choisissez la méthode de déploiement Avancé.

9. Vous pouvez ainsi configurer des options de déploiement. Sélectionnez l'onglet Modifications, puis accédez au

fichier .mst de transformation du programme d'installation d'ERA Agent.

40

Page 41

REMARQUE : le chemin d'accès doit pointer vers le même dossier partagé que celui utilisé à l'étape 7.

10. Confirmez la configuration du package, puis poursuivez le déploiement GPO.

41

Page 42

2.6.3.3 Étapes de déploiement - SCCM

Pour déployer ERA Agent sur les clients à l'aide de SCCM, suivez la procédure décrite ci-dessous ou consultez

l'article de la base de connaissances :

1. Téléchargez le fichier .msi du programme d'installation d'ERA Agent à partir de la page de téléchargement ESET.

2. Créez un fichier .mst de transformation du programme d'installation d'ERA Agent.

3. Placez les fichiers .msi du programme d'installation ERA Agent et .mst de transformation dans un dossier partagé.

REMARQUE : les ordinateurs clients nécessitent un accès en lecture/exécution à ce dossier partagé.

4. Ouvrez la console SCCM, puis cliquez sur Bibliothèque de logiciels. Dans Gestion des applications, cliquez avec le

bouton droit sur Applications, puis choisissez Créer une application. Choisissez Windows Installer (fichier *.msi),

puis recherchez le dossier source dans lequel vous avez enregistré le fichier .msi.

42

Page 43