Eset REMOTE ADMINISTRATOR 4 Installation and user Manual

ESET

Remote Administrator 4

Manual de instalación y Guía del usuario

ESET Remote Administrator 4

Copyright © 2010 de ESET, spol. s r.o.

ESET Remote Administrator 4 ha sido desarrollado por ESET, spol. s r.o.

Para obtener más información, visite el sitio www.eset.com.

Todos los derechos reservados. Ninguna parte de esta documentación

podrá reproducirse, almacenarse en un sistema de recuperación o

transmitirse en forma o modo alguno, ya sea por medios electrónicos,

mecánicos, fotocopia, grabación, escaneo o cualquier otro medio sin la

previa autorización por escrito del autor.

ESET, spol. s r.o. se reserva el derecho de modificar cualquier elemento

del software de la aplicación sin previo aviso.

Atención al cliente internacional: www.eset.eu/support

Atención al cliente para América del Norte: www.eset.com/support

REV. 31.8.2010

Contenido

..................................................5Introducción1.

........................................................................5Novedades1.1

........................................................................7Arquitectura del programa1.2

..................................................8Instalación de ERA Server y ERA Console2.

........................................................................8Requisitos2.1

.....................................................................................8Requisitos de software2.1.1

.....................................................................................8Requisitos de rendimiento2.1.2

.....................................................................................10Puertos utilizados2.1.3

........................................................................10Guía de instalación básica2.2

2.2.1

2.2.3.4

2.3.1

Información general del entorno (estructura de la

.....................................................................................10

red)

.....................................................................................11Antes de la instalación2.2.2

.....................................................................................12Instalación2.2.3

.......................................................................................12instalación del ERA Server2.2.3.1

......................................................................................13Instalación en clúster2.2.3.1.1

.......................................................................................13instalación de la ERA Console2.2.3.2

.......................................................................................13Mirror2.2.3.3

Tipos de bases de datos compatibles con el ERA

.......................................................................................14

Server

......................................................................................14Requisitos básicos2.2.3.4.1

......................................................................................15Configuración de la conexión de la base de datos2.2.3.4.2

......................................................................................16Instalación sobre una base de datos ya existente2.2.3.4.3

........................................................................16Situación: instalación en un entorno empresarial2.3

Información general del entorno (estructura de la

.....................................................................................16

red)

.....................................................................................17Instalación2.3.2

.......................................................................................17Instalación en la sede2.3.2.1

.......................................................................................17Sucursal: instalación del ERA Server2.3.2.2

.......................................................................................17Sucursal: instalación del servidor Mirror HTTP2.3.2.3

.......................................................................................17Sucursal: instalación remota en clientes2.3.2.4

.....................................................................................18Otros requisitos para los entornos empresariales2.3.3

..................................................19Trabajo con ERAC3.

........................................................................19Conexión a ERAS3.1

........................................................................20ERAC - Ventana principal3.2

........................................................................21Filtrado de la información3.3

.....................................................................................21Filtro3.3.1

.....................................................................................22Menú contextual3.3.2

.....................................................................................23Modo Vista3.3.3

........................................................................23Fichas de ERAC3.4

.....................................................................................23Descripción general de las fichas y los clientes3.4.1

.....................................................................................24Replicación e información en fichas individuales3.4.2

.....................................................................................25Ficha Clientes3.4.3

.....................................................................................27Ficha Registro de amenazas3.4.4

.....................................................................................28Ficha Registro del cortafuegos3.4.5

.....................................................................................28Ficha Registro de sucesos3.4.6

.....................................................................................28Ficha Registro de análisis3.4.7

.....................................................................................29Ficha Registro móvil3.4.8

.....................................................................................29Ficha Cuarentena3.4.9

.....................................................................................29Ficha Tareas3.4.10

.....................................................................................30Ficha Informes3.4.11

.....................................................................................30Ficha Instalación remota3.4.12

........................................................................30Configuración de la ERA Console3.5

.....................................................................................30Ficha Conexión3.5.1

.....................................................................................30Columnas - Ficha Mostrar u ocultar3.5.2

.....................................................................................30Ficha Colores3.5.3

.....................................................................................30Ficha Rutas3.5.4

.....................................................................................30Ficha Fecha/Hora3.5.5

.....................................................................................31Ficha Otras opciones3.5.6

........................................................................31Modos de visualización3.6

........................................................................32ESET Configuration Editor3.7

.....................................................................................32Capa de configuración3.7.1

.....................................................................................33Entradas de configuración clave3.7.2

Instalación de las soluciones cliente de

4.

..................................................35

ESET

........................................................................35Instalación directa4.1

........................................................................35Instalación remota4.2

.....................................................................................38Requisitos4.2.1

4.2.2

4.2.4

Configuración del entorno para la instalación

.....................................................................................38

remota

.....................................................................................39Instalación impulsada remota4.2.3

Instalación remota por correo electrónico/inicio de

.....................................................................................42

sesión

.....................................................................................44Instalación remota personalizada4.2.5

.....................................................................................45Actualizar4.2.6

.....................................................................................45Cómo evitar instalaciones repetidas4.2.7

........................................................................46Instalación en un entorno empresarial4.3

..................................................47Administración de ordenadores cliente5.

........................................................................47Tareas5.1

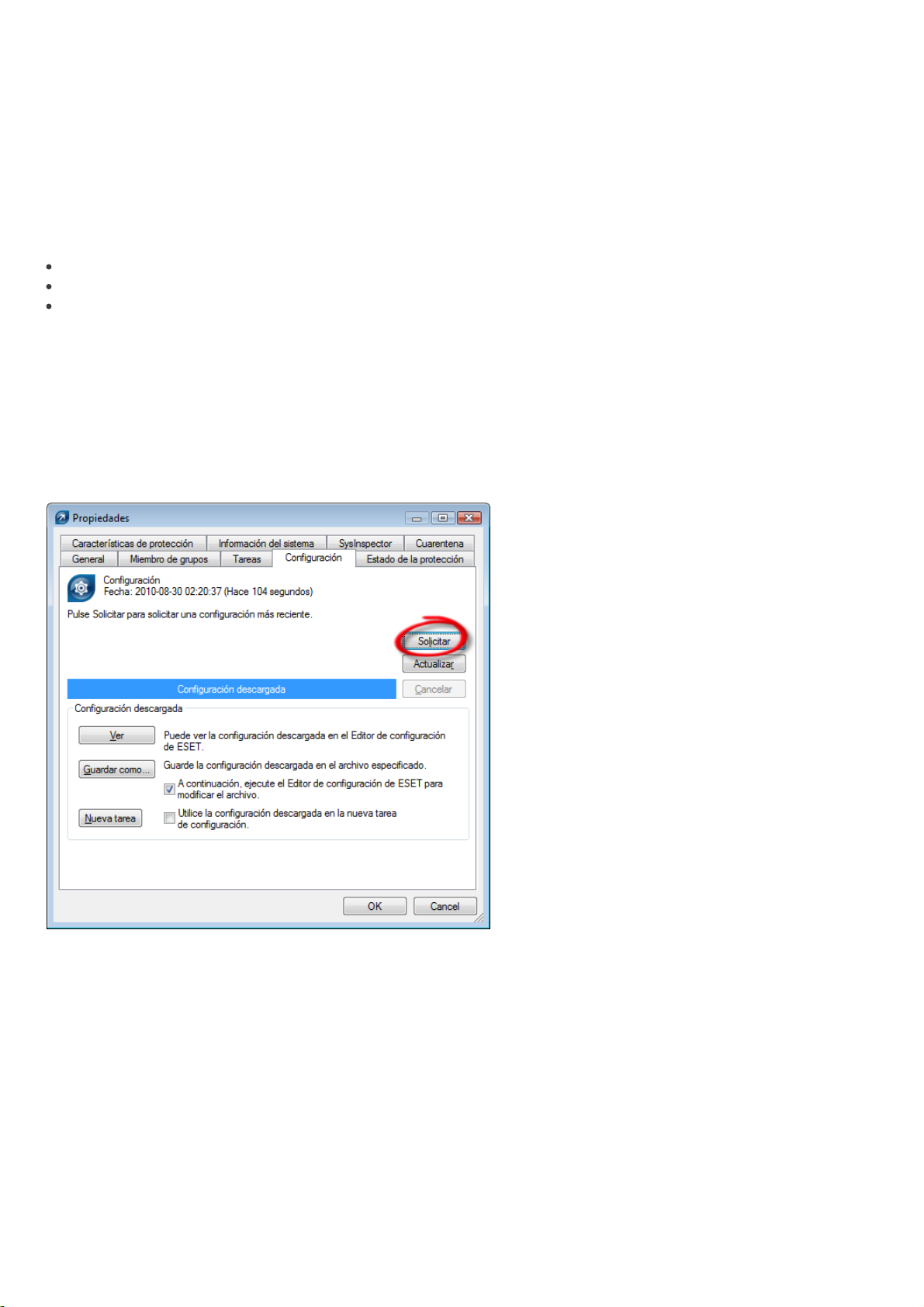

.....................................................................................48Tarea de configuración5.1.1

.....................................................................................48Tarea Análisis a petición5.1.2

.....................................................................................49Tarea Actualizar ahora5.1.3

.....................................................................................49Tarea Script de SysInspector5.1.4

.....................................................................................49Tarea Restaurar/eliminar de la cuarentena5.1.5

.....................................................................................50Tarea Generar registro de auditoría de seguridad5.1.6

.....................................................................................50Tarea Mostrar notificación5.1.7

.....................................................................................50Tarea interactiva5.1.8

........................................................................51Administrador de grupos5.2

.....................................................................................52Grupos estáticos5.2.1

.....................................................................................52Grupos paramétricos5.2.2

.....................................................................................53Sincronización de Active Directory5.2.3

........................................................................54Directivas5.3

.....................................................................................54Funcionamiento y principios básicos5.3.1

.....................................................................................54Cómo crear directivas5.3.2

.....................................................................................55Directivas virtuales5.3.3

5.3.4

5.3.10.1

Función y objetivo de las directivas en la

.....................................................................................56

estructura de árbol de directivas

.....................................................................................57Visualización de directivas5.3.5

.....................................................................................57Importación/exportación de directivas5.3.6

.....................................................................................57Asignación de directivas a clientes5.3.7

.......................................................................................57Directiva predeterminada para clientes principales5.3.7.1

.......................................................................................58Asignación manual5.3.7.2

.......................................................................................58Reglas de la directiva5.3.7.3

.....................................................................................59Eliminación de directivas5.3.8

.....................................................................................59Configuración especial5.3.9

.....................................................................................60Situaciones de implementación de directivas5.3.10

Cada servidor es una unidad independiente y las

.......................................................................................60

directivas se definen localmente

5.3.10.2

5.3.10.4

Asistente de combinación de reglas del

6.

cortafuegos

Los servidores se administran de forma individual

y las directivas se gestionan localmente, pero la

Directiva principal predeterminada se hereda del

.......................................................................................61

servidor superior

.......................................................................................62Herencia de directivas de un servidor superior5.3.10.3

Asignación de directivas sólo desde el servidor

.......................................................................................63

superior

.......................................................................................63Uso de las reglas de la directiva5.3.10.5

.......................................................................................64Uso de grupos5.3.10.6

........................................................................64Notificaciones5.4

.....................................................................................65Administrador de notificaciones5.4.1

.......................................................................................70Notificaciones mediante captura del SNMP5.4.1.1

.....................................................................................70Creación de reglas5.4.2

........................................................................71Información detallada de los clientes5.5

........................................................................72Cuarentena centralizada5.6

..................................................73

..................................................74Informes7.

........................................................................76Situación de creación de informe de ejemplo7.1

Configuración del servidor de ESET

8.

..................................................77

Remote Administrator (ERAS)

........................................................................77Seguridad8.1

........................................................................77Mantenimiento del servidor8.2

........................................................................78Servidor Mirror8.3

.....................................................................................79Funcionamiento del servidor Mirror8.3.1

.....................................................................................79Tipos de actualizaciones8.3.2

.....................................................................................80Cómo activar y configurar el Mirror8.3.3

.....................................................................................82Mirror para clientes con NOD32 versión 2.x8.3.4

........................................................................82Replicación8.4

........................................................................84Registro8.5

........................................................................84Administración de licencias8.6

........................................................................85Configuración avanzada8.7

........................................................................85Otras opciones8.8

ESET Remote Administrator

9.

..................................................87

Maintenance Tool

........................................................................87Información del ERA Server9.1

........................................................................87Tipo de tarea9.2

.....................................................................................87Detener el ERA Server9.2.1

.....................................................................................87Iniciar el ERA Server9.2.2

.....................................................................................87Transferencia de la base de datos9.2.3

.....................................................................................88Copia de seguridad de la base de datos9.2.4

.....................................................................................88Restauración de la base de datos9.2.5

.....................................................................................88Eliminar tablas9.2.6

.....................................................................................88Instalación de una clave de licencia nueva9.2.7

.....................................................................................88Modificación de la configuración del servidor9.2.8

10.1.1

10.2.1

10.2.2

Problemas con la instalación de ESET Remote

Administrator en un servidor Windows

.....................................................................................89

2000/2003

.....................................................................................89¿Qué significa el código de error GLE?10.1.2

........................................................................89Códigos de error que aparecen con frecuencia10.2

Mensajes de error generados al utilizar ESET

Remote Administrator para instalar ESET Smart

.....................................................................................89

Security o ESET NOD32 Antivirus de forma remota

Códigos de error que aparecen con frecuencia en el

.....................................................................................90

registro era.log

........................................................................91¿Cómo diagnosticar problemas con ERAS?10.3

..................................................92Ayudas y sugerencias11.

........................................................................92Programador de Tareas11.1

........................................................................94Eliminación de perfiles existentes11.2

Exportación y otras características de la configuración

11.3

........................................................................95

XML del cliente

........................................................................95Actualización combinada para portátiles11.4

........................................................................97Instalación de productos de terceros con ERA11.5

..................................................98ESET SysInspector12.

........................................................................98Introducción a ESET SysInspector12.1

.....................................................................................98Inicio de ESET SysInspector12.1.1

........................................................................98Interfaz de usuario y uso de la aplicación12.2

.....................................................................................99Controles de programa12.2.1

.....................................................................................100Navegación por ESET SysInspector12.2.2

.....................................................................................101Comparar12.2.3

........................................................................102Parámetros de la línea de comandos12.3

........................................................................102Script de servicio12.4

.....................................................................................103Generación de scripts de servicio12.4.1

.....................................................................................103Estructura del script de servicio12.4.2

.....................................................................................105Ejecución de scripts de servicio12.4.3

........................................................................106Accesos directos12.5

........................................................................107Requisitos del sistema12.6

........................................................................107Preguntas frecuentes12.7

..................................................109ESET SysRescue13.

........................................................................109Requisitos mínimos13.1

........................................................................109Cómo crear un CD de recuperación13.2

.....................................................................................109Carpetas13.2.1

.....................................................................................110ESET Antivirus13.2.2

.....................................................................................110Configuración avanzada13.2.3

.....................................................................................110Dispositivo USB de arranque13.2.4

.....................................................................................110Grabar13.2.5

........................................................................111Trabajo con ESET SysRescue13.3

.....................................................................................111Uso de ESET SysRescue13.3.1

..................................................89Resolución de problemas10.

........................................................................89Preguntas frecuentes10.1

1. Introducción

ESET Remote Administrator (ERA) es una aplicación que permite administrar los productos de ESET en un entorno de

red, estaciones de trabajo y servidores incluidos, desde una ubicación central. Con el sistema de administración de

tareas integrado de ESET Remote Administrator, puede instalar soluciones de seguridad ESET en ordenadores remotos

y responder rápidamente ante amenazas y problemas nuevos.

ESET Remote Administrator no proporciona por sí mismo ninguna forma de protección frente a código malicioso. ERA

depende de la presencia de una solución de seguridad ESET en estaciones de trabajo o servidores, como ESET NOD32

Antivirus o ESET Smart Security.

Para realizar la implementación completa de un conjunto de soluciones de seguridad ESET, efectúe los pasos siguientes:

Instalación del ERA Server (ERAS),

Instalación de la ERA Console (ERAC),

Instalación en ordenadores cliente (ESET NOD32 Antivirus, ESET Smart Security, Linux ESET Security cliente, etc…).

NOTA: algunas partes de este documento emplean variables de sistema que se refieren a la ubicación exacta de las

carpetas y archivos:

%ProgramFiles% = normalmente, C:\Archivos de programa

%ALLUSERSPROFILE% = normalmente, C:\Documents and Settings\All Users

1.1 Novedades

ESET Remote Administrator Versión 4.0

- Compatibilidad con ESET Smart Security/ESET NOD32 Antivirus 4.2

- Compatibilidad con ESET Mail Security 4 for Microsoft Exchange Server

- Compatibilidad con la solución de seguridad para ordenadores de sobremesa Linux/Mac (ESET NOD32 Antivirus 4)

- Compatibilidad con ESET Mobile Security

Nuevas características

- Instalación remota: diseño nuevo

- Administración de grupos: diseño nuevo (grupos estáticos, grupos paramétricos, sincronización mejorada de Active

Directory)

- Filtro: funcionalidad mejorada (filtros de directiva, filtros de grupos estáticos y paramétricos)

- Directivas: nuevos parámetros para las reglas de política (compatibilidad con grupos paramétricos), importación/

exportación de directivas y reglas de directiva, combinación de tareas del programador de tareas, asistente de reglas de

directiva

- Notificaciones: compatibilidad con grupos paramétricos y varias mejoras menores

- Vista centralizada de la cuarentena de clientes (para clientes de ESS/EAV versión 4 o superior)

- Informes: compatible con grupos estáticos y paramétricos, nuevos tipos de informes (registro móvil, cuarentena,

cortafuegos), nuevas plantillas

- Asistente de combinación de reglas del cortafuegos: asistente para la combinación de reglas creadas en el modo de

aprendizaje

- Autenticación de dominio de Windows para el usuario de la ERA Console

- Compatibilidad con clústeres pasivos de Windows

- Permite la reinstalación de versiones anteriores de ERA (3.x, 2.x, 1.x) y la migración de datos

- Cifrado de comunicación con AES-256

Nuevo ESET Configuration Editor

- Compatibilidad con los productos de seguridad de ESET

- Compatibilidad con las características nuevas del ERA Server

- Archivos de licencia comprimidos

- Posibilidad de agregar tareas programadas predefinidas

ESET Remote Administrator Versión 3.0

- Compatibilidad con los productos de seguridad de ESET 4.x

- Compatibilidad con soluciones de Linux

5

Nuevas características

- Administración de directivas

- Administrador de notificaciones

- Acceso de sólo lectura a la consola

- Compatibilidad con ESET SysInspector

- Escalabilidad de la transferencia de datos mejorada

- Eliminación de clientes replicados

- Combinación de claves de licencia/Administrador de licencias

- Mirror para ESET NOD32 Antivirus 2.x

- Nueva configuración

- Opción de filtrado basado en dominios añadida a Buscar ordenadores no registrados

- Compresión de los registros de servidor (zip)

- Solución de problemas menores y adición de varias características secundarias

- CD de recuperación

Mejoras en el servidor interno

- Compatibilidad con otras bases de datos (MS Access, MS SQL Server, Oracle y MySQL)

Nuevo ESET Configuration Editor

- Compatibilidad con los productos de seguridad de ESET 4.x

ESET Remote Administrator Versión 2.0

- Compatibilidad con los nuevos productos de seguridad de ESET versión 3 (ESET Smart Security, ESET NOD32

Antivirus)

- Nuevos registros (nuevas columnas, registros del cortafuegos personal de ESET)

- Nueva información de estado de cliente para los clientes de la versión 3 (Estado de la protección, Características de

protección, Información del sistema)

- Tareas (configuración, actualizar ahora, análisis a petición, tarea interactiva)

- Sigue siendo compatible con productos NOD32 versión 2

Nuevas características

- Identificación del cliente ampliada (se ha agregado la dirección MAC)

- Instalación remota ampliada (compatible con paquetes .msi y personalizados)

- Mejoras de seguridad (posibilidad de cifrado para todos los clientes de servidor nuevos)

- Mejoras del rendimiento (compresión en el protocolo de comunicación)

- Función de reenvío de datos de ThreatSense.Net añadida a través de ERA Server

- Mejoras en la interfaz gráfica de usuario (nuevos gráficos, colores de estado mejorados, filtros ampliados, cuadros de

diálogo ajustables)

- Nueva plantilla de informes (Tema ESS)

- Control del rendimiento del servidor (datos, consultas)

- Funcionalidad de actualización en el ERA Server (permite actualizar información importante)

- Funcionalidad de mirror en el ERA Server

- Instalación remota ampliada (compatible con paquetes .msi y personalizados, posibilidad de instalación remota de

ERA, diagnóstico)

Mejoras en el servidor interno

- Nueva replicación (prioridad de replicación, mejor replicación en varios niveles)

- Nueva estructura de la base de datos

- Nueva estructura del directorio

- Mejoras de seguridad interna

Nuevo ESET Configuration Editor

- Compatible con productos de seguridad de ESET versión 2 y 3

- Posibilidad de configurar el ERA Server

- Otras características secundarias nuevas (búsqueda, configuración personalizada)

Nuevo instalador (MSI)

- Migración de la base de datos desde versiones anteriores

Nueva documentación (ayuda, manual)

6

1.2 Arquitectura del programa

Técnicamente, ESET Remote Administrator consta de dos componentes individuales: ERA Server (ERAS) y ERA Console

(ERAC). Puede ejecutar un número ilimitado de consolas y ERA Server en la red, ya que no existen limitaciones de uso

en el acuerdo de licencia. La única limitación es el número total de clientes que puede administrar la instalación de ERA.

ERA Server (ERAS)

El componente de servidor de ERA se ejecuta como un servicio dentro de los siguientes sistemas operativos basados en

Microsoft Windows® NT: NT4 SP6, 2000, XP, 2003, Vista, 7 y 2008. La principal tarea de este servicio consiste en

recoger información de los clientes y enviarles distintas solicitudes. Estas solicitudes, que incluyen tareas de

configuración, solicitudes de instalación remota, etc., se crean mediante la ERA Console (ERAC). ERAS es un punto de

encuentro entre ERAC y los ordenadores cliente, un lugar donde se procesa, mantiene o modifica toda la información

antes de su transferencia a los clientes o a ERAC.

ERA Console (ERAC)

ERAC es el componente cliente de ERA y, normalmente, se instala en una estación de trabajo. El administrador usa esta

estación de trabajo para controlar las soluciones de ESET en clientes individuales de forma remota. ERAC permite al

administrador conectarse al componente de servidor de ERA, en el puerto TCP 2223. La comunicación se controla a

través del proceso console.exe, que generalmente se encuentra en el directorio siguiente:

%ProgramFiles%\ESET\ESET Remote Administrator\Console

Cuando instale ERAC, es posible que tenga que indicar el nombre de ERAS. Tras el inicio, la consola se conectará

automáticamente a este servidor. ERAC también se puede configurar tras la instalación.

7

2. Instalación de ERA Server y ERA Console

Sistemas operativos de 32 bits:

Windows NT4 SP6 y versiones posteriores

Sistemas operativos de 64 bits:

Windows XP y versiones posteriores

Bases de datos:

Microsoft Access (integrado)

Microsoft SQL Server 2005 y versiones posteriores

MySQL 5.0 y versiones posteriores

ORACLE 9i y versiones posteriores

Windows Installer:

2.0

Sistemas operativos de 32

bits:

Windows 2000 y versiones posteriores

Sistemas operativos de 64

bits:

Windows XP y versiones posteriores

Windows Installer:

2.0

Internet Explorer:

se recomienda la versión 6.0, la versión mínima es 4.0 (puede que algunos informes no

se muestren correctamente)

2.1 Requisitos

ERAS funciona como un servicio, por lo que requiere un sistema operativo basado en Microsoft Windows NT (NT4 SP6,

2000, XP, 2003, Vista, 7 o 2008). ERAS no necesita Microsoft Windows Server Edition para funcionar; no obstante, es

recomendable instalar ERAS en sistemas operativos basados en servidor para conseguir un funcionamiento perfecto.

Un ordenador con ERAS instalado debe estar en línea siempre y ser accesible a través de la red de ordenador mediante:

Clientes (generalmente, estaciones de trabajo)

PC con la ERA Console

Otras instancias de ERAS (si está replicado)

NOTA: ESET Remote Administrator 4 es totalmente compatible con versiones anteriores (3.x, 2.x, 1.x) y la migración de

datos.

2.1.1 Requisitos de software

ERA Server

ERA Console

2.1.2 Requisitos de rendimiento

El rendimiento del servidor puede variar en función de los parámetros siguientes:

Base de datos utilizada

1.

Base de datos de MS Access: está instalada en el servidor de forma predeterminada. Recomendamos utilizar esta

solución cuando se presta servicio a muchos clientes. Esta base de datos tiene un límite de tamaño de 2 GB. Por

este motivo, debe activar las limpiezas en el servidor y definir un intervalo (en Herramientas > Opciones del

servidor > Mantenimiento del servidor) para eliminar los datos antiguos.

Otras base de datos (MySQL, MSSQL, ORACLE) requieren una instalación independiente, pero pueden ofrecer un

mejor rendimiento del servidor. Es vital utilizar un hardware adecuado para cada motor de bases de datos

(especialmente ORACLE), de conformidad con las recomendaciones técnicas del distribuidor.

Si selecciona ORACLE como solución de base de datos, debe establecer el número de cursores en un valor

superior al valor de Número máximo de conexiones activas (en Herramientas > Opciones del servidor >

Avanzadas > Modificar configuración avanzada > Avanzadas; el valor predeterminado es 500). El número

final de cursores debe tener en cuenta el número de servidores inferiores (si se utiliza la replicación) y los cursores

que utilizan otras aplicaciones que acceden al motor de base de datos.

Normalmente, el rendimiento del servidor es mayor cuando se utilizan base de datos externas (es decir,

instaladas en una máquina física diferente).

Intervalo de conexión de clientes

2.

8

El intervalo de conexión de clientes está establecido en 10 minutos, de forma predeterminada, en ESET Smart

Security/ESET NOD32 Antivirus versión 4.2 o posterior. Si necesita actualizar el estado del cliente con más o

menos frecuencia, puede cambiar este ajuste. Recuerde que un intervalo de conexión de clientes más corto

afectará al rendimiento del servidor.

Promedio de sucesos que notifican los clientes por conexión

3.

Toda la información enviada desde el cliente al servidor se indica en el suceso en cuestión (por ejemplo, registro

de amenazas, registro de sucesos, registro de análisis, cambio de configuración, etc.). Este parámetro no se

puede cambiar directamente, pero se puede alterar al modificar otros ajustes relacionados. Por ejemplo, en la

configuración avanzada del servidor (en Herramientas > Opciones del servidor > Mantenimiento del servidor),

se puede establecer el número máximo de registro que acepta el servidor (este ajuste incluye a los clientes que se

pueden conectar directamente y a los clientes replicados). Durante el funcionamiento normal, el promedio a largo

plazo es aproximadamente de 1 suceso cada 4 horas por cliente.

Hardware y sistema operativo utilizados

4.

Recomendamos encarecidamente el uso del hardware mínimo indicado para el sistema operativo del servidor,

teniendo en cuenta el número de clientes a los que se presta servicio.

Sobrecarga

Cuando están sobrecargados (p. ej., se conectan 20.000 clientes a un servidor que sólo tiene capacidad para atender a

10.000 clientes cada 10 minutos), los servidores omiten algunos de los clientes conectados. Normalmente, los

servidores atienden clientes alternos (uno sí y otro no), como si el intervalo de conexión de clientes estuviese

establecido en 20 minutos, en lugar de 10 minutos. Las denegaciones de servicio se registran de la manera siguiente: "

<SERVERMGR_WARNING> ServerThread: se ha alcanzado el número máximo de procesos para conexiones activas (500), el

servidor omitirá esta conexión". También pueden producirse denegaciones de servicio durante las sobrecargas

temporales del servidor.

El valor se puede cambiar en Número máximo de conexiones activas (el valor predeterminado es 500), en la

configuración avanzada del servidor, aunque es recomendable hacerlo únicamente en casos excepcionales (p. ej., para

resolver problemas específicos). En caso de que hubiese un exceso de recursos del sistema y rendimiento del motor de

base de datos, puede utilizar esta configuración para ajustar el rendimiento general del servidor.

Transferencia de datos a través de una red

Durante el funcionamiento normal de un servidor, se calcula que un cliente que se conecte cada 10 minutos informará

de 0,04 sucesos por conexión, es decir, un suceso cada 4 horas por cliente. Esta actividad producirá aproximadamente

2 kilobytes de tráfico por conexión.

En el caso de un brote de virus, si un cliente informa de 7 sucesos cada vez que se conecta, el tráfico podría aumentar a

240 kilobytes por conexión. Si utiliza la compresión (predeterminado), los datos transferidos tendrían un tamaño

alrededor de un 50% menor, es decir, de 120 kilobytes por conexión.

Los datos incluyen las conexiones directas de clientes; las conexiones replicadas no se tienen en cuenta. La replicación

se produce con una frecuencia mucho menor y sirve para enviar sucesos nuevos desde servidores inferiores. Los

sucesos que se replicarán automáticamente, y su nivel de detalle, se pueden configurar en la configuración avanzada

del servidor (en Herramientas > Opciones del servidor > Avanzadas > Modificar configuración avanzada >

Replicación). En la sección Mantenimiento del servidor, puede configurar el nivel máximo de los registros que aceptará

el servidor superior. Este ajuste se aplica tanto a los clientes que se conectan directamente como a los clientes

replicados.

Requisitos de capacidad de almacenamiento

La instalación limpia del producto con una base de datos de MS Access ocupa hasta 60 MB de espacio en disco.

La mayor parte del espacio de almacenamiento lo ocupan los sucesos de cliente, que se almacenan en la base de datos y

en un repositorio del disco (el directorio predeterminado es C:\Documents and Settings\All Users\Application

Data\Eset\ESET Remote Administrator\Server). ERA requiere como mínimo un 5% de espacio libre en disco. Si se supera

este mínimo, el servidor dejará de recibir algunos sucesos de cliente. Este ajuste está disponible en Herramientas >

Opciones del servidor > Avanzadas > Modificar configuración avanzada > Avanzadas > Uso máx. de espacio en

disco. La operación normal con la configuración de desinfección predeterminada (eliminación de sucesos con más de 3

meses) requiere aproximadamente 10 GB de espacio libre en disco por cada 1.000 clientes.

Caso práctico

Un servidor que utilice una base de datos de MS Access cuyos clientes se conecten cada 5 minutos e informen de una

media de 7 sucesos (p. ej., registro de amenazas, registro de sucesos, registro de análisis, cambio de configuración, etc.)

por conexión pueden atender temporalmente hasta 3.000 clientes. Esta situación representa un estado de sobrecarga

temporal, como informar durante un brote de virus, etc.

Si el servidor utiliza una base de datos MySQL externa y el intervalo de conexión de clientes está establecido en 10

minutos (con una generación de 0,02 sucesos por conexión), el número máximo de clientes que puede atender el

servidor ascenderá a 30.000. Esta situación muestra un rendimiento óptimo de la base de datos, en el que los clientes

9

informan de un número relativamente pequeño de sucesos.

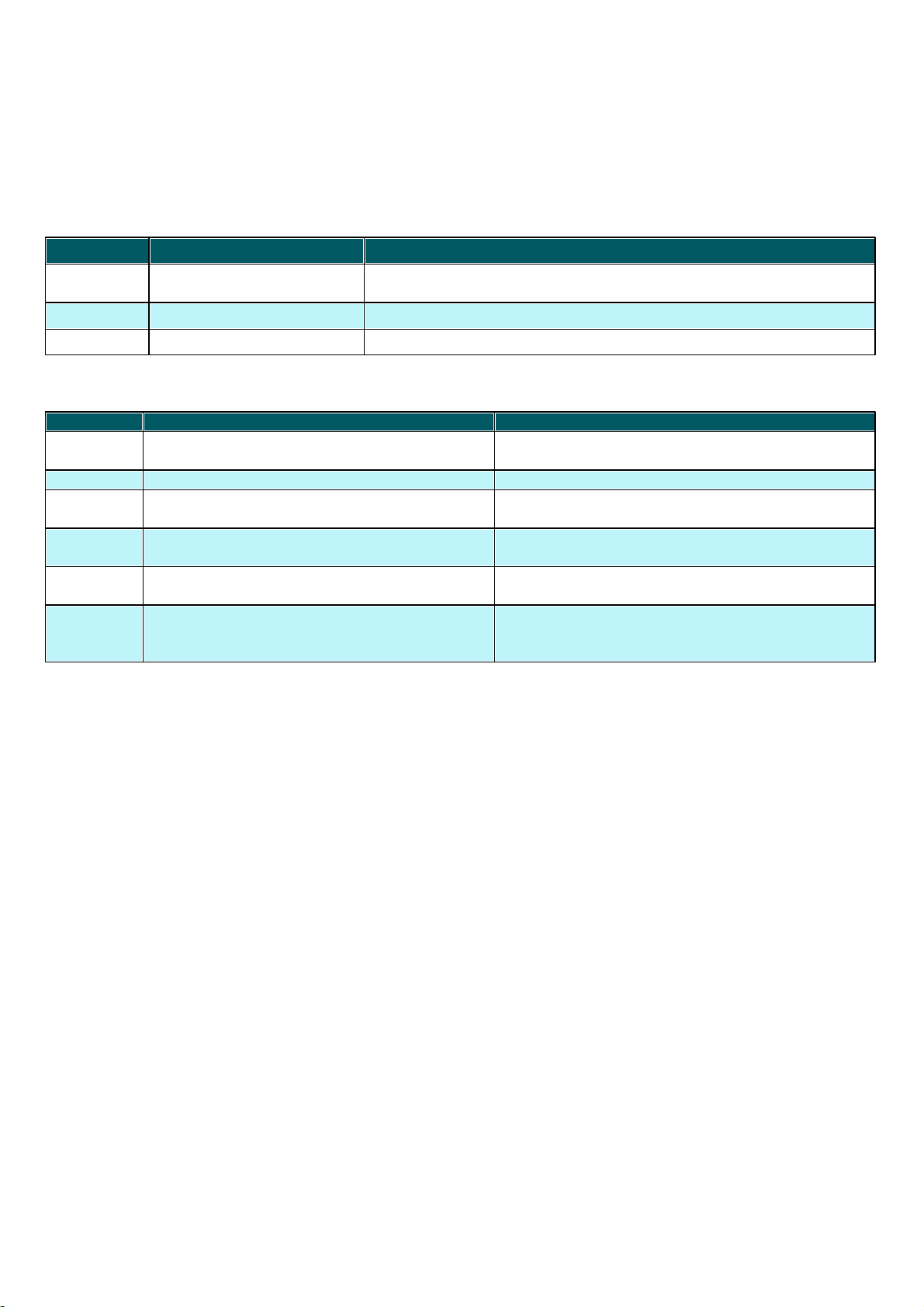

Protocolo

Puerto

Descripción

TCP

2221 (escucha de ERAS)

Puerto predeterminado que utiliza la característica Mirror integrada en

ERAS (versión HTTP).

TCP

2222 (escucha de ERAS)

Comunicación entre clientes y ERAS.

TCP

2223 (escucha de ERAS)

Comunicación entre ERAC y ERAS

Protocolo

Puerto

Descripción

TCP

2224 (escucha de ERAS)

Comunicación entre el agente einstaller.exe y ERAS

durante la instalación remota.

TCP

2846 (escucha de ERAS)

Replicación de ERAS.

TCP

139 (puerto de destino desde el punto de vista de

ERAS)

Copia del agente einstaller.exe de ERAS a un cliente

mediante el recurso compartido admin$.

UDP

137 (puerto de destino desde el punto de vista de

ERAS)

"Resolución del nombre" durante la instalación

remota.

UDP

138 (puerto de destino desde el punto de vista de

ERAS)

"Exploración" durante la instalación remota.

TCP

445 (puerto de destino desde el punto de vista de

ERAS)

Acceso directo a recursos compartidos mediante TCP/

IP durante la instalación remota (una alternativa a TCP

139).

Durante la operación normal, con una base de datos de MS Access y un intervalo de conexión de clientes de 10

minutos, el servidor podrá atender a un máximo de 10.000 clientes.

2.1.3 Puertos utilizados

En la tabla siguiente se indican las posibles comunicaciones de red con ERAS instalado. El proceso EHttpSrv.exe está a

la escucha en el puerto TCP 2221 y el proceso era.exe, en los puertos TCP 2222, 2223, 2224 y 2846. El resto de las

comunicaciones utilizan procesos nativos del sistema operativo (por ejemplo, "NetBIOS sobre TCP/IP”).

Si se utilizan todas las características del programa, deberán abrirse los siguientes puertos de red:

Los puertos predeterminados 2221, 2222, 2223, 2224 y 2846 se pueden cambiar si hay otras aplicaciones que los están

utilizando.

Para cambiar los puertos predeterminados que utiliza ERA, haga clic en Herramientas > Opciones del servidor... Para

cambiar el 2221, seleccione la ficha Actualizaciones y cambie el valor de Puerto de servidor HTTP. Los puertos 2222,

2223, 2224 y 2846 se pueden modificar en la sección Puertos de la ficha Avanzadas.

Los puertos predeterminados 2222, 2223, 2224 y 2846 también se pueden modificar durante el modo de instalación

avanzada (ERAS).

2.2 Guía de instalación básica

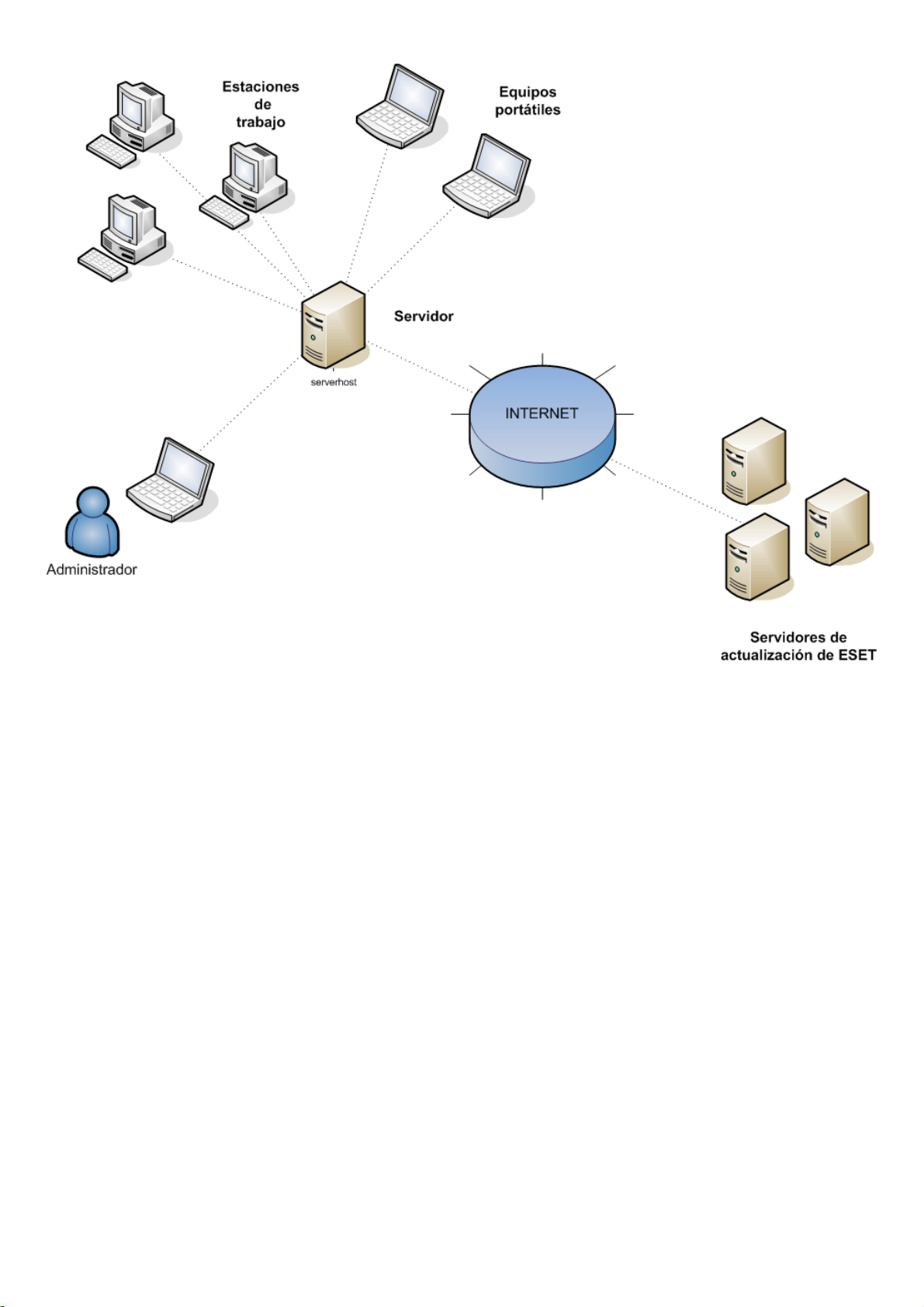

2.2.1 Información general del entorno (estructura de la red)

Por lo general, una red empresarial consta de una red de área local (LAN), por lo que se aconseja la instalación de ERAS

y de un servidor Mirror. El servidor Mirror se puede crear en ERAS o en ESET NOD32 Antivirus Business Edition / ESET

Smart Security Business Edition.

Supongamos que todos los clientes sean estaciones de trabajo y portátiles equipados con Microsoft Windows 2000/

XP/Vista/7, conectados por red en un dominio. El servidor llamado GHOST está en línea las 24 horas del día, todos los

días de la semana, y puede ser una estación de trabajo Windows, Professional o Server Edition (no tiene porqué ser un

servidor de Active Directory). Además, supondremos que no hay portátiles disponibles en la red de la empresa durante

la instalación de las soluciones cliente de ESET. La estructura de la red podría parecerse a la que se muestra a

continuación:

10

2.2.2 Antes de la instalación

Antes de la instalación, deben descargarse los paquetes de instalación siguientes del sitio web de ESET:

Componentes de ESET Remote Administrator:

ESET Remote Administrator - Servidor

ESET Remote Administrator - Consola

Soluciones cliente de ESET:

ESET Smart Security 4.x

ESET Smart Security 3.x

ESET NOD32 Antivirus 4.x

ESET NOD32 Antivirus 3.x

ESET NOD32 Antivirus 2.7

Descargue sólo las soluciones cliente que usará en las estaciones de trabajo cliente.

11

2.2.3 Instalación

2.2.3.1 instalación del ERA Server

Instale ERAS en el servidor GHOST (consulte el ejemplo de Información general del entorno ). Puede elegir entre los

10

modos de instalación Avanzada o Típica.

Si selecciona la instalación Típica, el programa le solicitará que inserte una clave de licencia (un archivo con la extensión .

lic o .zip que hace posible el funcionamiento de ERAS durante el período estipulado en la licencia). A continuación, el

programa le pedirá que establezca unos parámetros de actualización (nombre de usuario, contraseña y servidor de

actualización). También puede continuar con el paso siguiente y definir estos parámetros más tarde.

Si selecciona la instalación Avanzada, el instalador le presentará más parámetros para que los configure. Podrá

modificar estos parámetros posteriormente a través de ERAC, pero en la mayoría de los casos no será necesario. La

única excepción es el nombre del servidor, que debe ser equivalente al nombre de DNS o el valor %COMPUTERNAME%

del sistema operativo o la dirección IP asignada al ordenador. Esta es la información más importante para llevar a cabo

la instalación remota. Si no se especifica un nombre durante la instalación, el instalador proporcionará

automáticamente el valor de la variable de sistema %COMPUTERNAME%, que es suficiente en la mayoría de los casos.

También es importante seleccionar la base de datos adecuada en la que debe almacenarse la información de ERAS.

Consulte el capítulo Tipos de bases de datos compatibles con el ERA Server para obtener más información.

14

Importante: las versiones recientes de Microsoft Windows (Windows Vista, Windows Server 2008 y Windows 7) aplican

directivas de seguridad que limitan los permisos de las cuentas de usuario local, por lo que es posible que el usuario no

pueda ejecutar operaciones de red específicas. Si el servicio de ERA se ejecuta en una cuenta de usuario local, es posible

que se produzcan problemas de instalación impulsada en determinadas configuraciones de red (p. ej., durante la

instalación remota desde un dominio en un grupo de trabajo). Si se utiliza Windows Vista, Windows Server 2008 o

Windows 7, es recomendable ejecutar el servicio de ERA en cuentas con suficientes derechos de red. Puede especificar

la cuenta de usuario donde desea ejecutar ERA en la situación de instalación Avanzada.

Nota: Aunque ERA Server tiene compatibilidad Unicode completa, hay casos en los que el servidor convierte algunos

caracteres a ANSI o viceversa (p. ej.: email, computername). En estas situaciones, se usa el idioma para la configuración

de los programas que no son unicode. Le recomendamos que cambie esta configuración para que coincida con el

entorno del servidor local, incluso si no está utilizando una versión localizada de ERA (p. ej., si utiliza una variedad de la

lengua inglesa). Puede encontrar esta configuración en Panel de control > Configuración regional y de idiomaen la

pestaña Opciones avanzadas.

Los componentes del programa de ERAS se instalan, de manera predeterminada, en la carpeta siguiente:

%ProgramFiles%\ESET\ESET Remote Administrator\Server

Otros componentes de datos, tales como registros, paquetes de instalación, configuración, etc. se almacenan en:

%ALLUSERSPROFILE%\Application Data \ESET\ESET Remote Administrator\Server

El servicio de ERAS se inicia automáticamente tras la instalación. La actividad de ERAS queda registrada en esta

ubicación:

%ALLUSERSPROFILE%\Application Data\ESET\ESET Remote Administrator\Server\logs\era.log

Instalación de la línea de comandos

ERAS se puede instalar con los siguientes parámetros de la línea de comandos:

/q: instalación silenciosa. El usuario no puede intervenir en ningún momento. No se muestra ninguna ventana de

diálogo.

/qb: el usuario no puede intervenir en ningún momento, pero el proceso de instalación se indica mediante una barra de

progreso.

Ejemplo: era_server_nt32_ENU.msi /qb

Los parámetros y la configuración de la instalación de la línea de comandos se pueden complementar con el archivo de

configuración .xml (cfg.xml) del administrador, que debe estar en la misma carpeta que el archivo de instalación .msi de

12

ERA. El archivo de configuración se puede crear en ESET Configuration Editor y le permite configurar varios ajustes de

ERA. Consulte el capítulo ESET Configuration Editor para obtener más detalles.

32

2.2.3.1.1 Instalación en clúster

La situación de instalación avanzada también le permite activar la Instalación en clúster. Si la instalación en clúster está

activada, tendrá que especificar la ruta de acceso a una carpeta de datos compartidos del clúster que sea totalmente

accesible para todos los demás nodos del clúster (es decir, debe tener permisos de lectura y escritura para esta carpeta).

Puede tratarse de un disco de quórum o una carpeta compartida con formato UNC. Si se utiliza una carpeta

compartida, es necesario activar el uso compartido para Ordenadores en las propiedades de la carpeta compartida.

Después, debe agregar el nombre de nodo del clúster a Permisos de los recursos compartidos con todos los derechos.

Debe instalar el ERA Server individualmente en todos los nodos del clúster. Si no se utiliza la base de datos integrada de

MS Access, es importante asegurarse de que todos los nodos del ERA Server se conectan a la misma base de datos. En

los próximos pasos, también es importante establecer el nombre del nodo de clúster donde debe instalarse ERA como

nombre del servidor.

Importante: es necesario configurar el servicio de ESET Remote Administrator Server (ERA_SERVER) como servicio

genérico del clúster en la consola del Administrador de clústeres.

Si tiene previsto desinstalar el ERA Server, debe desactivar el nodo de clúster antes de hacerlo.

2.2.3.2 instalación de la ERA Console

Instale ESET Remote Administrator Console en el ordenador o portátil del administrador. Al final del modo de

instalación Avanzada, escriba el nombre del ERA Server (o su dirección IP) al que debe conectarse automáticamente

ERAC cuando se inicie. En nuestro ejemplo, el nombre del servidor es GHOST.

Tras la instalación, inicie ERAC y compruebe la conexión a ERAS. No se requiere ninguna contraseña de forma

predeterminada para conectarse a un ERA Server (el campo de texto de la contraseña está vacío), pero se recomienda

encarecidamente establecer una. Para crear una contraseña para la conexión a un ERA Server, haga clic en Archivo >

Cambiar contraseña… y, a continuación, modificar la contraseña de la consola haciendo clic en el botón Cambiar...

El administrador puede especificar una contraseña para el acceso como administrador y el acceso de sólo lectura (que

sólo permite ver la configuración de ERAS, no modificarlo).

2.2.3.3 Mirror

Puede usar la ERA Console para activar el servidor de actualización de LAN (el Mirror del ERA Server). Después, este

servidor se puede utilizar para actualizar las estaciones de trabajo situadas en la red local. Al activar el Mirror, se reduce

el volumen de datos que se transfiere a través de la conexión a Internet.

Siga estos pasos:

Conecte la ERA Console al ERA Server; para ello, haga clic en Archivo > Conectar.

1)

Desde la ERA Console, haga clic en Herramientas > Opciones del servidor… y, a continuación, en la ficha

2)

Actualizaciones.

En el menú desplegable Servidor de actualización, seleccione Seleccionar automáticamente y deje el valor de

3)

Intervalo de actualización en 60 minutos. Indique el Nombre de usuario de actualización (EAV-***), haga clic en

Establecer contraseña... y escriba o pegue la contraseña que ha recibido con el nombre de usuario.

Seleccione la opción Crear mirror de actualización. Conserve la ruta predeterminada para los archivos replicados y

4)

el puerto del servidor HTTP (2221). Deje Autenticación con el valor NINGUNA.

Haga clic en la ficha Avanzadas y en Modificar configuración avanzada… En el árbol de configuración avanzada,

5)

vaya a ERA Server > Configuración > Mirror > Crear mirror para los componentes del programa seleccionados.

Haga clic en Modificar en la parte derecha y seleccione los componentes de programa que desea descargar.

Seleccione los componentes para todas las versiones de idioma que se usarán en la red.

En la ficha Actualizaciones, haga clic en Actualizar ahora para crear el Mirror.

6)

Para conocer más detalladamente las opciones de configuración del Mirror, consulte el capítulo Cómo activar y

configurar el Mirror .

80

13

2.2.3.4 Tipos de bases de datos compatibles con el ERA Server

El programa usa de forma predeterminada el motor de Microsoft Access (base de datos Jet). ERAS 4.0 también es

compatible con las siguientes bases de datos:

Microsoft SQL Server 2005 y versiones posteriores

MySQL 5.0 y versiones posteriores

Oracle 9i y versiones posteriores

El tipo de base de datos se puede seleccionar durante el modo de instalación Avanzada de ERAS. Después de la

instalación, el tipo de base de datos no se puede cambiar directamente desde ERA; pero sí se puede hacer con ERA

Maintenance Tool .

87

NOTA:

las bases de datos de Microsoft Access no son compatibles con Windows Server 2008 Core.

SQL Server Express tiene límite de tamaño de la base de datos de 4 GB.

2.2.3.4.1 Requisitos básicos

En primer lugar, hace falta crear la base de datos en un servidor de bases de datos. El instalador de ERAS puede crear

una base de datos MySQL vacía, que recibe automáticamente el nombre de ESETRADB.

El instalador crea, de forma predeterminada y automáticamente, una base de datos nueva. Para crear la base de datos

manualmente, seleccione la opción Exportar script. Asegúrese de que la opción Crear tablas en la nueva base de

datos automáticamente no está seleccionada.

Configuración de intercalación

La clasificación se lleva a cabo según los parámetros predeterminados de cada base de datos. Es necesario activar la no

distinción entre mayúsculas y minúscula (CI).

Para activarla:

- Para MS SQL y MySQL, es necesario configurar un COLLATE con la opción CI activada.

- Para ORACLE, debe configurar un NLS_SORT con la opción CI activada.

- Para MS Access, no es necesario realizar ninguna acción, puesto que la opción CI ya está activada.

Juego de caracteres

Es importante usar el juego de caracteres UNICODE (se recomienda la codificación UTF-8), especialmente si existen

clientes con configuraciones locales específicas o si ERA se ejecuta en una versión localizada. Si no se prevé la replicación

y todos los clientes se conectan al mismo servidor, puede usar el juego de caracteres para el servidor ERA que desea

instalar.

MARS (Multiple Active Result Sets, conjuntos de resultados activos múltiples)

Si se utiliza una base de datos MS SQL, es necesario un controlador OBDC compatible con MARS para un

funcionamiento adecuado. De lo contrario, el servidor tendrá un comportamiento menos eficaz y registrará un mensaje

de error similar al siguiente en el registro del servidor:

Database connection problem. It is strongly recommended to use odbc driver that supports multiple active result sets (MARS).

The server will continue to run but the database communication may be slower. See the documentation or contact ESET support

for more information.

Si el problema se produce con una base de datos que no sea MS SQL, el servidor registrará un mensaje similar al

siguiente en el registro y se detendrá:

Database connection problem. Updating the odbc driver may help. You can also contact ESET support for more information.

Controladores no compatibles con MARS:

- SQLSRV32.DLL (2000.85.1117.00).

- SQLSRV32.DLL (6.0.6001.18000): nativo en Windows Vista y Windows Server 2008.

14

Controlador nativo compatible con MARS:

- SQLNCLI.DLL (2005.90.1399.00).

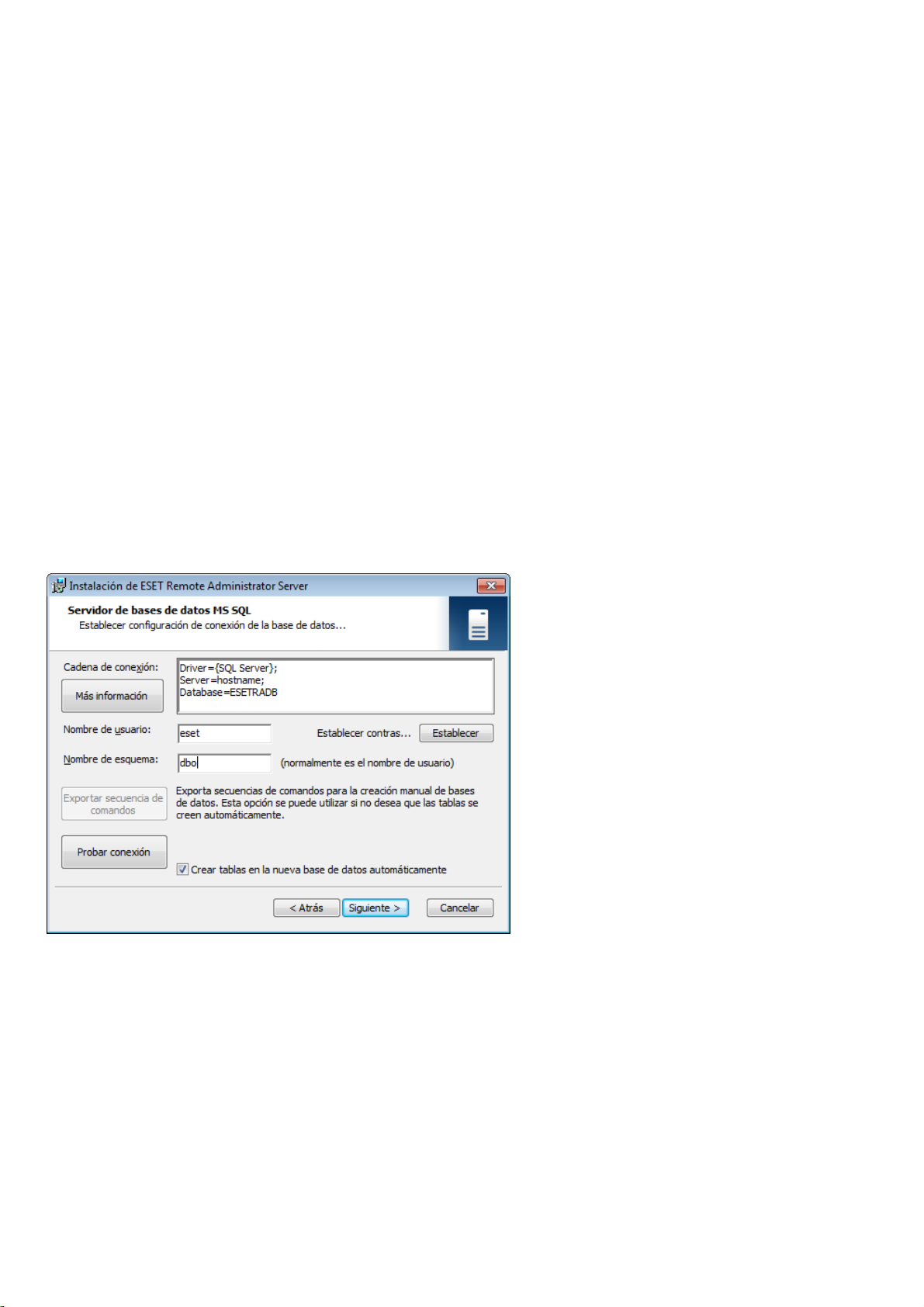

2.2.3.4.2 Configuración de la conexión de la base de datos

Después de crear una base de datos nueva, especifique los parámetros de conexión para el servidor de base de datos

mediante una de estas dos opciones:

Mediante un DSN (nombre de origen de datos)

1.

Para abrir el DSN manualmente, abra el Administrador de orígenes de datos

OBCD

(haga clic Inicio > Ejecutar y escriba odbcad32.exe).

Ejemplo de conexión de un DSN:

DSN =ERASqlServer

Importante: se recomienda el uso del DSN del sistema para que ERA funcione correctamente.

Para realizar correctamente la instalación en MSSQL con autenticación de dominio de Windows, asegúrese de usar

formato DSN al introducir la cadena de conexión.

Directamente, mediante una cadena de conexión completa

2.

Deben especificarse todos los parámetros requeridos: controlador, servidor y nombre de la base de datos.

Este es un ejemplo de una cadena de conexión completa de MS SQL Server:

Controlador={SQL Server}; Servidor=nombre de host; Base de datos=ESETRADB

Este es un ejemplo de una cadena de conexión completa para Oracle Server:

Controlador={Oracle en instantclient10_1}; dbq=nombre de host: 1521/ESETRADB

Este es un ejemplo de una cadena de conexión completa para MySQL Server:

Controlador ={MySQL ODBC 3.51}; Servidor=nombre de host; Base de datos=ESETRADB

A continuación, establezca el Nombre de usuario y Contraseña de la conexión (con el botón Establecer). Las bases de

datos Oracle y MS SQL Server también necesitan un Nombre de esquema (para MS SQL Server, suele ser igual al

nombre de usuario).

Haga clic en Probar conexión para comprobar la conexión con el servidor de bases de datos.

Nota Es recomendable usar la autenticación de servidor de bases de datos en lugar de la autenticación de dominio de

Windows.

15

2.2.3.4.3 Instalación sobre una base de datos ya existente

Si ya hay tablas en la base de datos, el instalador mostrará una notificación. Para sobrescribir el contenido de una tabla

existente, seleccione Sobrescribir (Alerta: este comando elimina el contenido de las tablas y sobrescribe la estructura).

Seleccione Ignorar para dejar las tablas intactas.

NOTA: si selecciona Ignorar, podrían aparecer errores de incoherencia en las bases de datos, especialmente si las tablas

están dañadas o no son compatibles con la versión actual.

Para cancelar la instalación de ERAS y analizar la base de datos manualmente, haga clic en Cancelar.

2.3 Situación: instalación en un entorno empresarial

2.3.1 Información general del entorno (estructura de la red)

A continuación se muestra una copia de la estructura de red anterior, con una sucursal adicional, varios clientes y un

servidor llamado LITTLE. Supongamos que existe un canal VPN lento entre la sede y la sucursal. En este caso, el servidor

Mirror debería instalarse en el servidor LITTLE. También instalaremos un segundo ERA Server en LITTLE para crear un

entorno más intuitivo y minimizar el volumen de datos transferidos.

16

2.3.2 Instalación

2.3.2.1 Instalación en la sede

Las instalaciones de ERAS, ERAC y estaciones de trabajo cliente son muy similares a los casos anteriores. La única

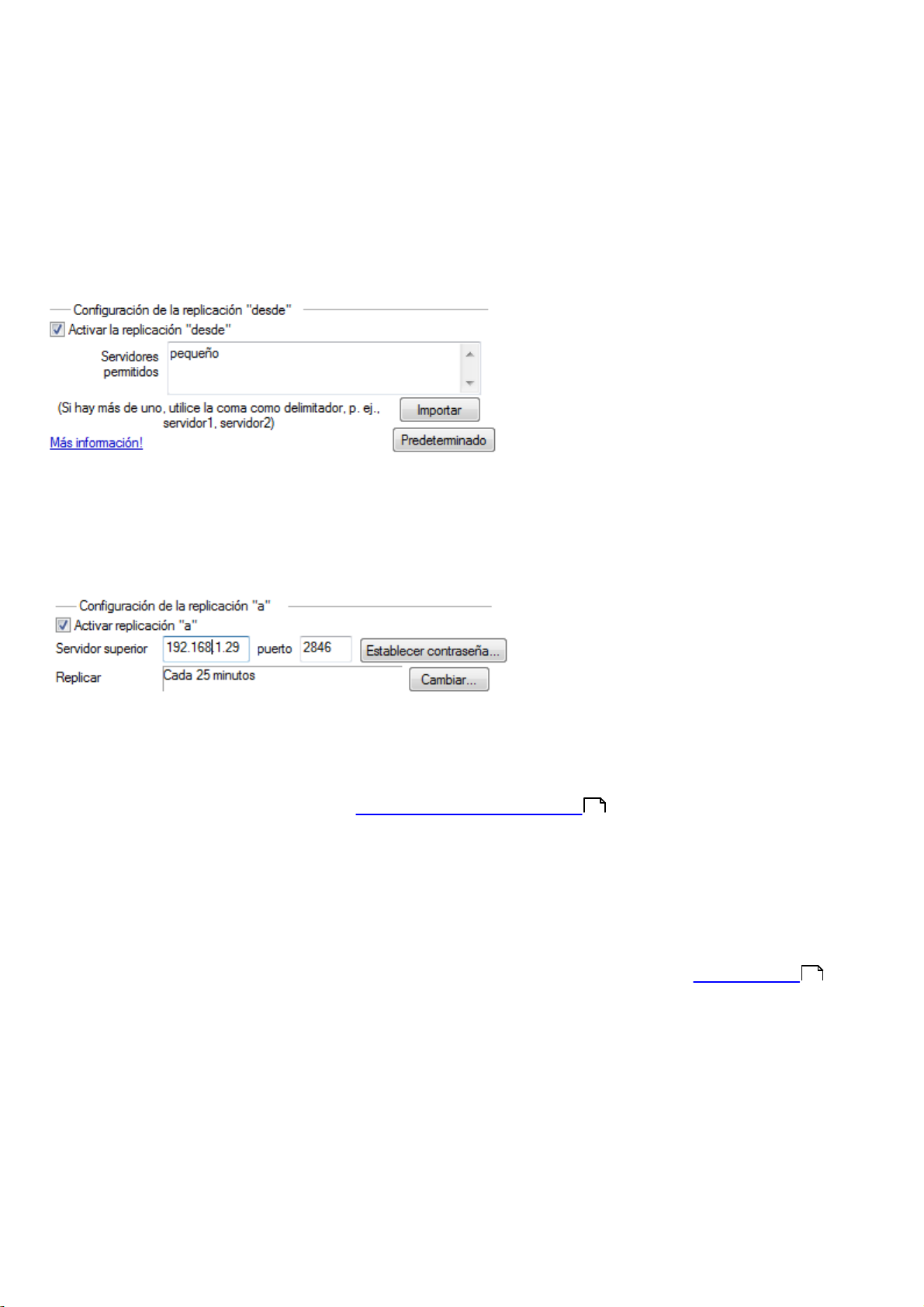

diferencia radica en la configuración de servidor ERAS maestro (GHOST). En Herramientas > Opciones del servidor… >

Replicación, active la casilla de verificación Activar replicación "desde" y especifique el nombre del servidor secundario

en Servidores permitidos. En nuestro ejemplo, el servidor inferior se llama LITTLE.

Si existe una contraseña de replicación definida en el servidor superior (Herramientas > Opciones del servidor… >

Seguridad > Contraseña para la replicación), utilice esta contraseña para la autenticación desde el servidor inferior.

2.3.2.2 Sucursal: instalación del ERA Server

Como en el anterior ejemplo, instale el servidor ERAS y la consola ERAC secundarios. De nuevo, active y configure la

configuración de replicación. En esta ocasión, marque la casilla de verificación Activar replicación "a" (Herramientas >

Opciones del servidor… > Replicación) y defina el nombre de ERAS maestro. Se recomienda utilizar la dirección IP del

servidor maestro, que es la dirección IP del servidor GHOST.

2.3.2.3 Sucursal: instalación del servidor Mirror HTTP

También se puede utilizar aquí la configuración de instalación del servidor Mirror del caso anterior. Los únicos cambios

se producen en las secciones que definen el nombre de usuario y la contraseña.

Tal como se muestra en la figura del capítulo Información general del entorno , las actualizaciones de la sucursal no

16

se descargan desde los servidores de actualización de ESET, sino del servidor de la sede (GHOST). El origen de de

actualización se define mediante la dirección URL siguiente:

http://ghost:2221 (o http://IP_dirección_de_ghost:2221)

De forma predeterminada, no es necesario especificar un nombre de usuario ni una contraseña, porque el servidor

HTTP integrado no requiere autenticación.

Para obtener más información sobre la configuración del Mirror en ERAS, consulte el capítulo Servidor Mirror .

78

2.3.2.4 Sucursal: instalación remota en clientes

Una vez más, se puede utilizar el modelo anterior, con la diferencia de que es adecuado para todas las operaciones con

ERAC conectada directamente al servidor ERAS de la sucursal (en nuestro ejemplo: LITTLE). Esto se hace para evitar que

los paquetes de instalación se transfieran a través del canal VPN, lo que supone un proceso más lento.

17

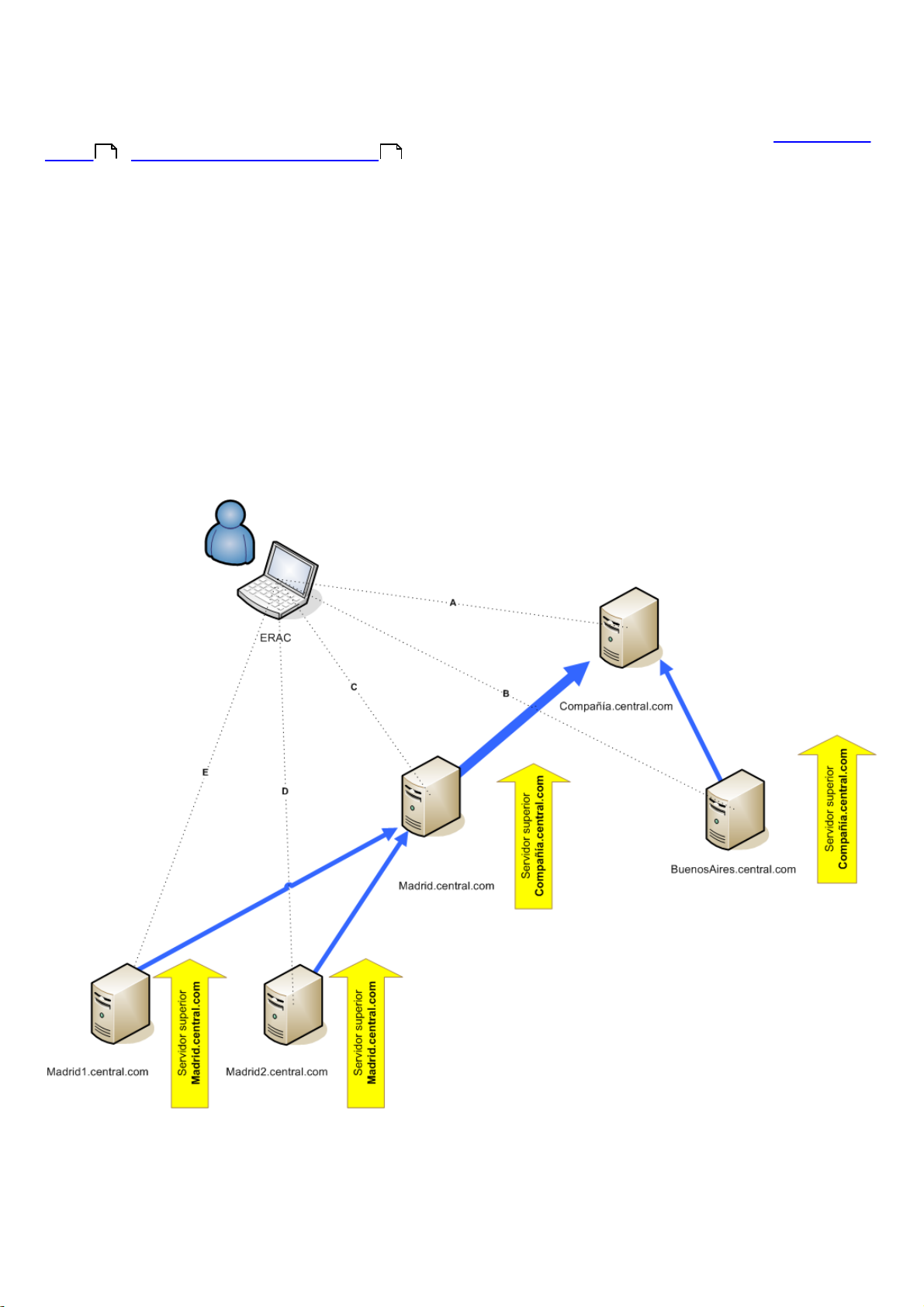

2.3.3 Otros requisitos para los entornos empresariales

En las redes más grandes, se pueden instalar varios ERA Server para realizar instalaciones remotas de ordenadores

cliente a partir de servidores más accesibles. Con este fin, ERAS ofrece la replicación (consulte los capítulosInstalación en

la sede y Sucursal: instalación del ERA Server ), que permite el reenvío de la información almacenada a un servidor

17 17

ERAS principal (servidor superior). La replicación se puede configurar mediante ERAC.

La característica de replicación es muy útil para empresas que tienen varias sucursales u oficinas remotas. Este sería el

escenario de implementación del modelo: Instale ERAS en todas las oficinas y realice la replicación de cada servidor a

hacia un ERAS central. La ventaja de esta configuración es especialmente obvia en redes privadas conectadas a través

de VPN, que suelen ser más lentas. El administrador sólo tendrá que conectarse a un ERAS central (la comunicación se

indica con la letra A en la figura siguiente). No es necesario utilizar la VPN para acceder a departamentos individuales

(comunicaciones B, C, D y E). No es necesario utilizar el canal de comunicación más lento gracias a la replicación de

ERAS.

La configuración de replicación permite al administrador definir qué información se transferirá automáticamente a los

servidores superiores en un intervalo predefinido y qué información se enviará a petición desde el administrador del

servidor superior. La replicación hace de ERA una aplicación más intuitiva y minimiza el tráfico de red.

Otra ventaja de la replicación es que varios usuarios pueden iniciar sesión con distintos niveles de permiso. El

administrador que accede a ERAS london2.company.com con la consola (comunicación E) sólo puede controlar los

clientes que se conecten a london2.company.com. El administrador que accede a central company.com (A) puede

controlar todos los clientes ubicados en la sede de la empresa y en los departamentos/sucursales.

18

3. Trabajo con ERAC

3.1 Conexión a ERAS

La mayoría de las características de ERAC sólo están disponibles tras conectarse a ERAS . Especifique el servidor

mediante el nombre o la dirección IP antes de conectarse:

Abra ERAC y haga clic en Archivo > Modificar conexiones… (o en Herramientas > Opciones de la consola…) y, a

continuación, haga clic en la ficha Conexión.

Haga clic en el botón Agregar o Quitar… para agregar nuevos ERA Server o para modificar los que ya se incluyen en la

lista. Elija el servidor que desee en el menú desplegable Seleccionar conexión. A continuación, haga clic en el botón

Conectar.

Otras opciones de esta ventana:

Conectar con el servidor seleccionado al iniciar la consola

Si se selecciona esta opción, la consola se conectará automáticamente con ERAS al iniciarse.

Mostrar mensaje cuando se produzca un error de conexión

Si se produce un error de comunicación entre ERAC y ERAS, se muestra una alerta.

Son posibles dos tipos de autenticación:

ERA Server

El usuario se autentica con las credenciales de ERAS. No se requiere ninguna contraseña de forma predeterminada para

conectarse a un servidor ERAS, pero le recomendamos encarecidamente que se establezca una. Para crear una

contraseña para la conexión a ERAS:

Haga clic en Archivo > Cambiar contraseña… (o en Herramientas > Opciones del servidor > Seguridad) y, a

continuación, haga clic en el botón Cambiar… situado a la derecha de Contraseña para la consola.

Al escribir una contraseña, puede marcar la opción Recordar contraseña. Le rogamos que sopese los riesgos para la

seguridad que supone utilizar esta opción. Para eliminar todas las contraseñas guardadas, haga clic en Archivo >

Borrar contraseñas en caché…

Seleccione el tipo de acceso en el menú desplegable Acceso (las opciones son Administrador o Sólo lectura),

introduzca la contraseña y haga clic en Aceptar.

Dominio de Windows

El usuario se autentica con las credenciales del dominio de Windows. Para que la autenticación del dominio de

Windows funcione correctamente, es necesario instalar ERAS en la cuenta del dominio de Windows con los derechos

adecuados. Active también esta característica en la ficha Herramientas > Opciones del servidor… > Avanzadas >

Modificar configuración avanzada… > ESET Remote Administrator > ERA Server > Configuración > Seguridad:

Permitir autenticación de dominio de Windows: activa o desactiva la autenticación del dominio de Windows.

Grupos de administradores: le permite definir los grupos para los que se activará la autenticación del dominio de

Windows.

Grupos de sólo lectura: le permite definir grupos con acceso de sólo lectura.

Cuando se haya establecido la comunicación, el encabezado del programa cambiará a Conectado

[nombre_del_servidor].

También puede hacer clic en Archivo > Conectar para conectarse a ERAS.

NOTA: la comunicación entre ERAC y ERAS está cifrada (AES-256).

19

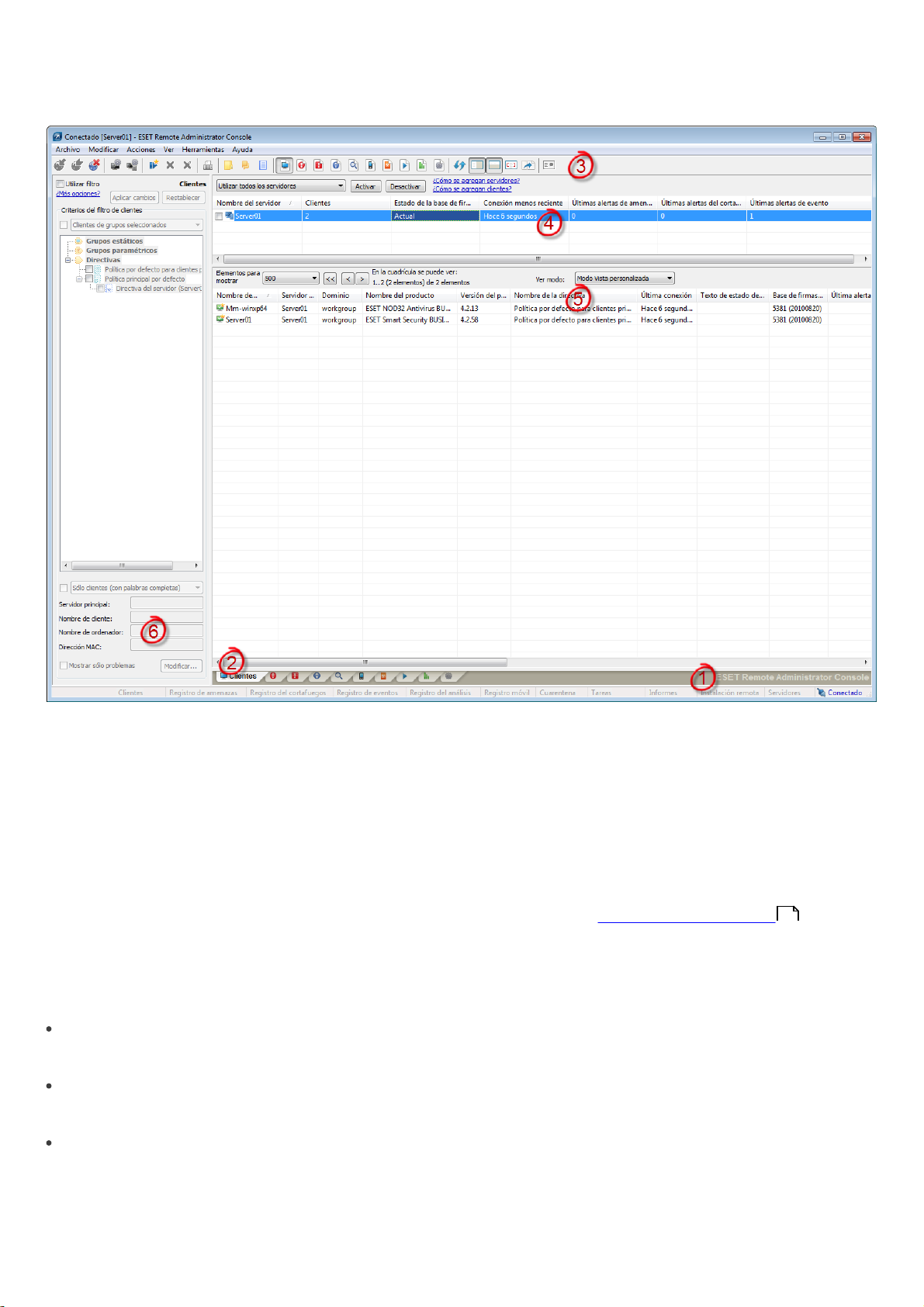

3.2 ERAC - Ventana principal

El estado de comunicación actual entre ERAC y ERAS se muestra en la barra de estado (1). Todos los datos necesarios de

ERAS se actualizan periódicamente (cada minuto, de forma predeterminada; consulte Herramientas > Opciones de la

consola…). En la barra de estado también se puede ver el progreso de la actualización.

NOTA: pulse F5 para actualizar los datos que se muestran.

La información se divide en varias fichas, en orden de importancia (2). En la mayoría de los casos, los datos se pueden

ordenar de forma ascendente o descendente, haciendo clic en un atributo (5), y se pueden reorganizar con la operación

de arrastrar y soltar. Si se van a procesar varias filas de datos, puede limitarlas con el menú desplegable Elementos para

mostrar y los botones de exploración página a página. Seleccione el modo Vista para mostrar los atributos en

función de sus necesidades (para obtener más información, consulte el capítulo Filtrado de la información ).

21

La sección Servidor (4) es importante cuando se replican ERA Server. En esta sección se muestra información de

resumen sobre la consola a la que está conectado ERAS, así como información sobre ERA Server secundarios o

"inferiores". El menú desplegable Servidores de la sección 4 afecta al enfoque de la información mostrada en la sección 5.

Usar todos los servidores

Muestra información procedente de todos los ERA Server, sección (5).

Usar sólo los servidores seleccionados

Muestra información procedente de los ERA Server seleccionados, sección (5).

Excluir los servidores seleccionados

Excluye la información de los ERA Server seleccionados.

20

Columnas de la sección 4:

Nombre de servidor

Muestra el nombre del servidor.

Clientes

Número total de clientes conectados a o presentes en la base de datos del servidor ERAS seleccionado.

Rango de bases de firmas de virus

Versión de las bases de firmas de virus entre los clientes del servidor ERAS seleccionado.

Conexión menos reciente

Tiempo que ha transcurrido desde la conexión menos reciente al servidor.

Últimas alertas de amenaza

Número total de alertas de virus (consulte el atributo Última alerta de amenaza en la sección 5).

Últimas alertas de cortafuegos

Número total de alertas del cortafuegos.

Últimas alertas de suceso

Número total de sucesos actuales (consulte el atributo Último suceso de la sección 5).

Si actualmente no está conectado, puede hacer clic con el botón derecho del ratón en la sección Servidor (4) y

seleccionar Conectar con este servidor para conectarse al servidor ERAS seleccionado.

Si la replicación está activada, se mostrará más información en la sección Servidor (4).

Puede acceder a las características más importantes de ERAC desde el menú principal o desde la barra de herramientas

de ERAC (3).

La última sección es Criterios del filtro del ordenador (6); consulte el capítulo Filtrado de la información .

21

3.3 Filtrado de la información

ERAC proporciona varias herramientas y características que hacen posible que el usuario administre fácilmente los

clientes y sucesos. Los sistemas de filtrado avanzado tienen a menudo un valor incalculable, sobre todo en los sistemas

que tienen un número elevado de clientes, cuando es necesario agrupar y administrar fácilmente la información

mostrada. ERAC incluye varias herramientas que le permiten ordenar y filtrar de forma eficaz la información de los

clientes conectados.

3.3.1 Filtro

Los filtros permiten al administrador visualizar solamente la información relacionada con unas estaciones de trabajo

cliente o unos servidores concretos. Para mostrar las opciones de filtro, haga clic en Ver > Mostrar u ocultar panel de

filtro del menú de ERAC.

Para activar el filtrado, seleccione la opción Utilizar filtro, que se encuentra en la esquina superior izquierda de ERAC.

Todas las modificaciones futuras de los criterios de filtro actualizarán automáticamente los datos mostrados, salvo que

se configure de otro modo en la ficha Herramientas > Opciones de la consola… > Otras opciones.

Defina los criterios de filtrado en la sección Criterios del filtro de clientes. Los clientes pueden pertenecer a varios grupos

y directivas. La asignación de un cliente a un grupo estático o paramétrico puede resultar muy útil para el filtrado y

también para actividades como, por ejemplo, la creación de informes. Para obtener más información sobre la

administración de grupos, consulte el capítulo Administrador de grupos . El uso de directivas para la segregación de

51

clientes también tiene varias utilidades. Si desea más información sobre la creación y la administración de directivas,

consulte el capítulo Directivas .

54

La primera herramienta de filtrado es la selección de grupos y directivas. Hay tres opciones disponibles:

Clientes de grupos seleccionados

Los clientes de grupos o directivas seleccionados se mostrarán en el panel Clientes.

Clientes de grupos no seleccionados

Los clientes de grupos o directivas no seleccionados y los clientes que no pertenezcan a ningún grupo se mostrarán

21

en el panel Clientes.

Clientes sin grupos

Sólo se mostrarán los clientes que no pertenezcan a ningún grupo o directiva.

NOTA: cuando se selecciona un grupo de la lista, se muestran también todos los subgrupos.

En la parte inferior de la sección Filtro puede especificar otro conjunto de parámetros:

Sólo clientes (con palabras completas)

El resultado incluye sólo los clientes con nombres idénticos a la cadena de caracteres.

Sólo clientes que comiencen por (?,*)

El resultado sólo incluirá a los clientes cuyos nombres empiecen por la cadena de caracteres especificada.

Sólo clientes que contengan (?,*)

El resultado sólo incluirá a los clientes cuyos nombres contengan la cadena de caracteres especificada.

Excluir clientes (con palabras completas), Excluir clientes que comiencen por (?,*), Excluir clientes que

contengan (?,*)

Estas opciones producirán los resultados opuestos a las tres anteriores.

Los campos Servidor principal, Nombre de cliente, Nombre de ordenador y dirección MAC admiten cadenas de

caracteres completas. Si cualquiera de estos campos está rellenado, se ejecuta una consulta de base de datos en función

del campo rellenado. Se usa el operador lógico AND.

La última opción incluye un filtrado por problema (el resultado incluirá los clientes con el tipo de problema especificado).

Para mostrar la lista de problemas, seleccione la opción Mostrar sólo problemas y haga clic en Modificar…. Seleccione

los problemas que se deben mostrar y haga clic en Aceptar para mostrar los clientes que presentan los problemas

seleccionados.

Todos los cambios que se realicen en la configuración de filtrado se aplicarán al hacer clic en el botón Aplicar cambios.

Para restablecer los valores predeterminados, haga clic en Restablecer. Para generar automáticamente resultados

nuevos con cada modificación de la configuración de filtro, seleccione la opción Herramientas > Opciones de la

consola... > Otras opciones... > Aplicar cambios automáticamente.

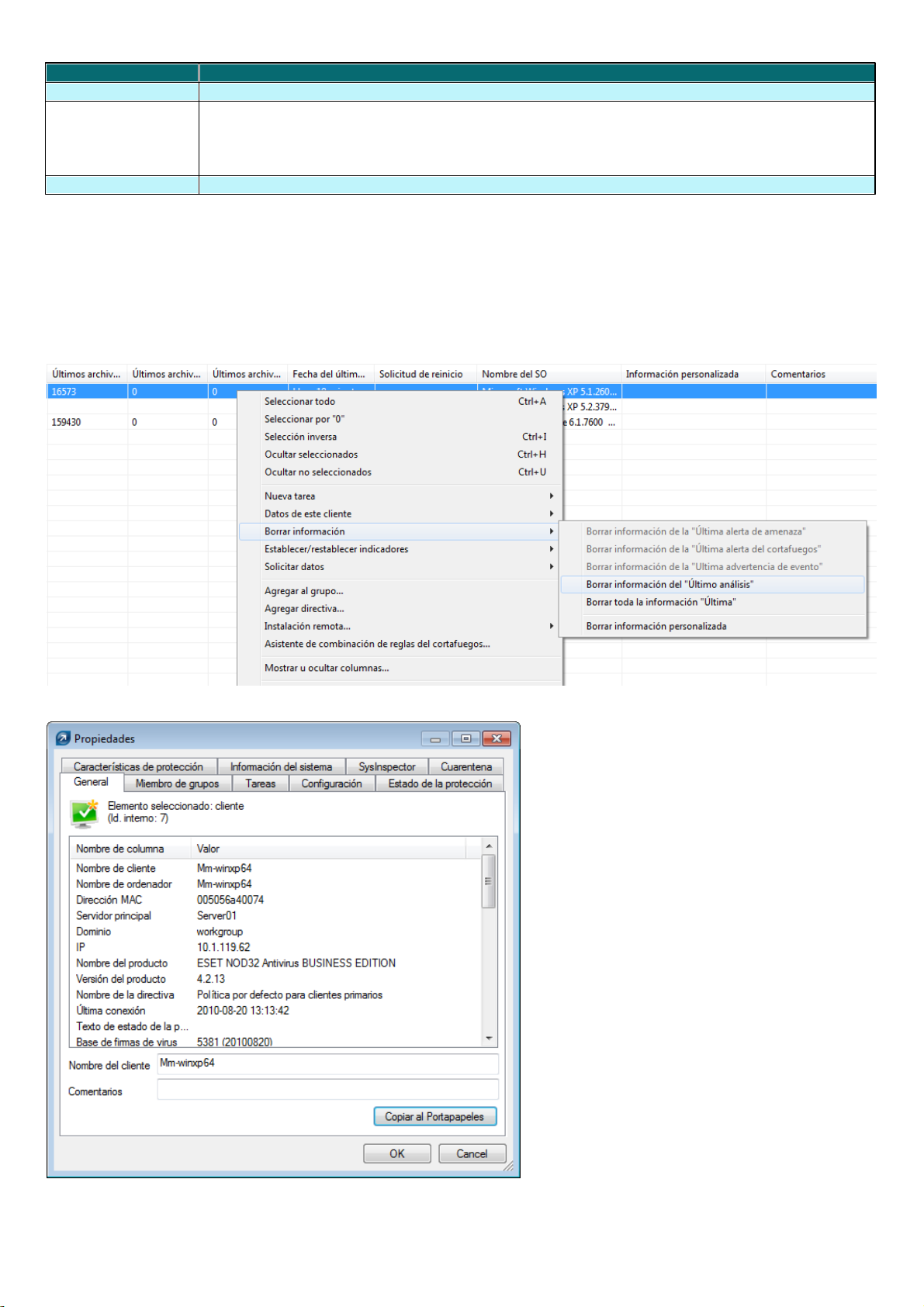

3.3.2 Menú contextual

Utilice el botón derecho del ratón para invocar el menú contextual y ajustar los elementos de las columnas. Las

opciones del menú contextual incluyen:

Seleccionar todo

Selecciona todas las entradas.

Seleccionar por "..."

Esta opción le permite hacer clic con el botón derecho sobre cualquier atributo y seleccionar automáticamente

(resaltándolas) todas las demás estaciones de trabajo o servidores que tengan el mismo atributo. La cadena de

caracteres ... se sustituye automáticamente por el valor de la ficha actual.

Selección inversa

Realiza una selección inversa de las entradas.

Ocultar seleccionados

Oculta las entradas seleccionadas.

Ocultar no seleccionados

Oculta todas las entradas no seleccionadas de la lista.

Mostrar u ocultar columnas

Abre la ventana Opciones de la consola > Columnas - Mostrar u ocultar, donde puede definir las columnas que

estarán disponibles en el panel seleccionado.

Las opciones Ocultar seleccionados/Ocultar no seleccionados son eficaces si es necesaria una mayor organización

después de utilizar los métodos de filtrado anteriores. Para desactivar todos los filtros establecidos por el menú

contextual, haga clic en Ver > Vista recortada, o en el icono de la barra de herramientas de ERAC. También puede

pulsar F5 para actualizar la información que se muestra y desactivar los filtros.

Ejemplo:

Para que sólo se muestren clientes con alertas de amenazas:

En la ficha Clientes, haga clic con el botón derecho en cualquier panel vacío con Última alerta de virus y, en el menú

contextual, elija Seleccionar por "...". A continuación, también en el menú contextual, haga clic en Ocultar

22

seleccionados.

Para mostrar las alertas de amenazas de los clientes "Joseph" y "Charles":

Haga clic en la ficha Registro de amenazas y, a continuación, haga clic con el botón derecho en cualquier atributo de

la columna Nombre de cliente que tiene el valor Joseph. En el menú contextual, haga clic en Seleccionar por "Joseph"

. A continuación, con la tecla CTRL pulsada, haga clic con el botón derecho y después haga clic en Seleccionar por

"Charles". Finalmente, haga clic con el botón derecho y, en el menú contextual, seleccione Ocultar no seleccionados

y suelte la tecla CTRL.

La tecla CTRL se puede utilizar para seleccionar y anular la selección de entradas específicas; la tecla MAYÚS se puede

usar para marcar y desmarcar un grupo de entradas.

NOTA: el filtrado también se puede usar para simplificar la creación de nuevas tareas para clientes específicos

(resaltados). Existen muchas formas de usar el filtrado de forma efectiva, pruebe diferentes combinaciones.

3.3.3 Modo Vista

En la ficha Clientes, se puede ajustar el número de columnas mostradas en el menú desplegable Modo Vista situado en la parte derecha de la consola. En el Modo Vista completa se muestran todas las columnas y en el Modo Vista

mínima se muestran únicamente las columnas más importantes. Estos modos están predefinidos y no se pueden

modificar. Para activar la vista personalizada, seleccione Modo Vista personalizada. Se puede configurar en la ficha

Herramientas > Opciones de la consola… > Mostrar u ocultar columnas.

3.4 Fichas de ERAC

3.4.1 Descripción general de las fichas y los clientes

La mayoría de la información de las fichas está relacionada con los clientes conectados. Los diferentes clientes

conectados a ERAS se identifican mediante los atributos siguientes:

Nombre del ordenador (nombre del cliente) + Dirección MAC + Servidor principal

El comportamiento de ERAS en determinadas operaciones de red (como el cambio de nombre de un PC) se puede

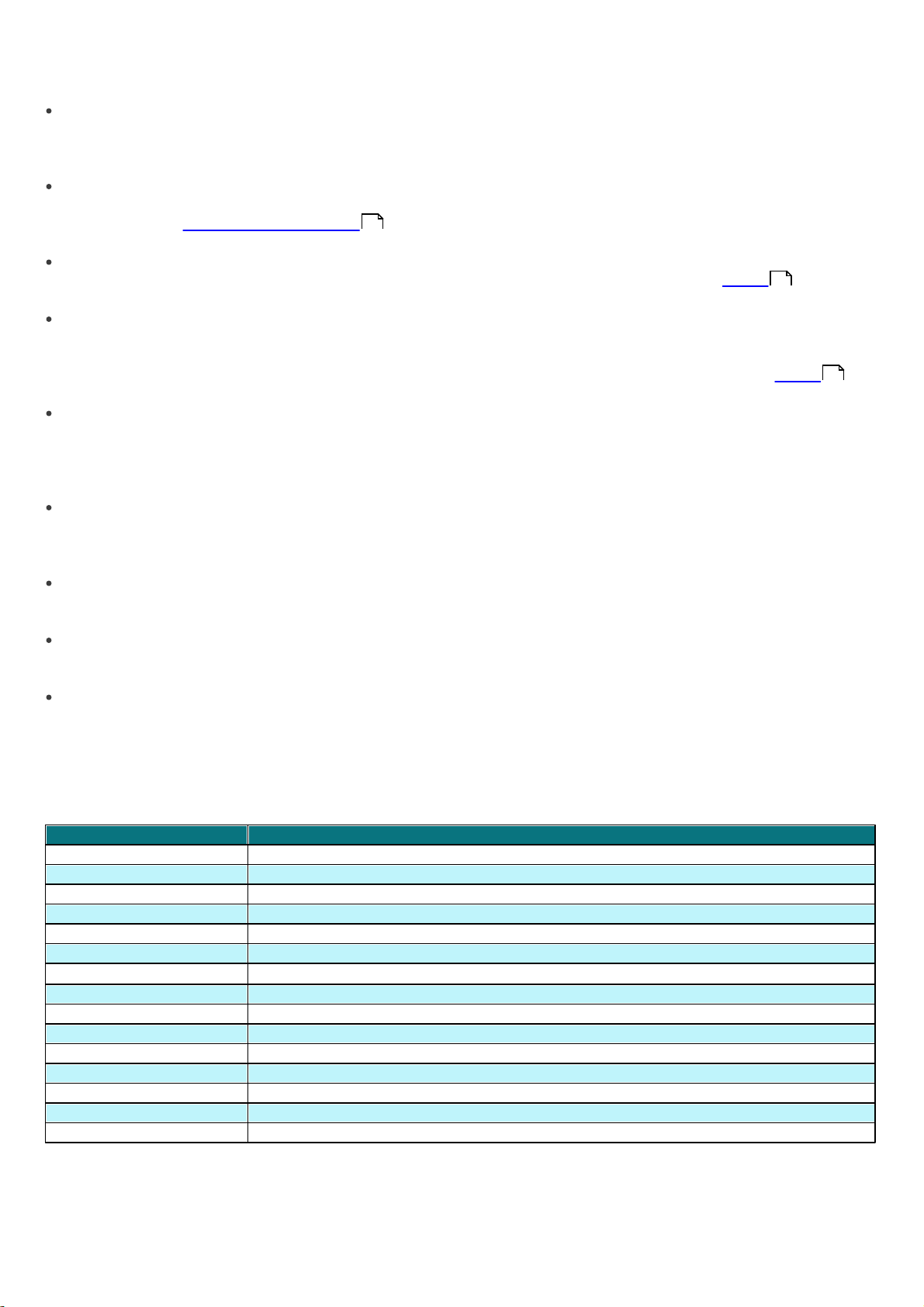

definir en la configuración avanzada de ERAS. Esto puede ayudar a evitar la duplicación de entradas en la ficha Clientes.