ESET

Remote

Administrator

Uživatelská příručka

chráníme vaše digitální světy

obsah

1. Přehled řešení .......................................4

1.1 Architektura řešení ....................................................... 4

1.1.1 ERAS Server (ERAS) ................................................4

1.1.2 ERA Konzole (ERAC) ...............................................4

2. Instalace ERA Server a ERA Console .........5

2.1 Požadavky ....................................................................5

2.1.1 Požadavky na hardware .........................................5

2.1.2 Povolené porty ...................................................... 5

2.2 Postup instalace v základním prostředí ........................... 5

2.2.1 Náčrt prostředí (struktura sítě) ...............................5

2.2.2 Příprava instalace ..................................................6

2.2.3 Instalace ...............................................................6

2.2.3.1 Instalace ERA serveru .............................................6

2.2.3.2 Instalace ERA konzole ............................................6

2.2.3.3 Konfigurace funkce Mirror ......................................6

2.2.3.4 Podpora databází ERA serverem ............................. 7

2.2.3.4.1 Základní předpoklady .............................................7

2.2.3.4.2 Nastavení spojení k databázi .................................. 7

2.2.3.4.3 Existence předchozí databáze .................................7

2.2.3.5 Vzdálená instalace na stanice fyzicky ve firmě ..........8

2.2.3.6 Vzdálená instalace na notebooky fyzicky mimo firmy 8

2.3 Scénář – instalace v Enterprise prostředí .........................8

2.3.1 Náčrt prostředí (struktura sítě) ...............................8

2.3.3 Instalace ...............................................................8

2.3.3.1 Instalace na centrále ..............................................8

2.3.3.2 Pobočka: Instalace ERA serveru ..............................8

2.3.3.3 Pobočka:Instalace HTTP Mirror serveru ...................8

2.3.3.4 Pobočka: Vzdálená instalace na klientech ................9

2.3.4 Další předpoklady pro Enterprise prostředí ..............9

ESET Remote Administrator

Copyright © ESET, spol. s r. o.

ESET software spol. s r. o.

Meteor Centre Oce Park

Sokolovská 100/94

180 00 Praha 8

Obchodní oddělení

obchod@eset.cz

tel.: 233 090 233

Technická podpora

servis@eset.cz

tel.: 233 090 244

Všechna práva vyhrazena. Žádná část této publikace nesmí

být reprodukována žádným prostředkem, ani distribuována

jakýmkoliv způsobem bez předchozího písemného povolení

společnosti ESET software, spol. s r. o.

Společnost ESET software spol. s r. o. si vyhrazuje právo změny

programových produktů popsaných v této publikaci bez

předchozího upozornění.

V dokumentu použité názvy programových produktů, firem

apod. mohou být ochrannými známkami nebo registrovanými

ochrannými známkami jejich příslušných vlastníků.

3. Práce s ERAC........................................ 10

3.1 Přihlášení se k ERAS .....................................................10

3.2 Hlavní okno ERAC ........................................................10

3.3 Filtrace informací ..........................................................11

3.3.1 Skupiny ................................................................ 11

3.3.2 Filtr ...................................................................... 11

3.3.3 Kontextové menu ................................................. 11

3.4 Záložky ERAC ............................................................... 12

3.4.1 O záložkách a klientech obecně .............................12

3.4.2 Replikace & informace na jednotlivých záložkách ....13

3.4.3 Záložka Clients .....................................................13

3.4.4 Záložka Threat Log ................................................14

3.4.5 Záložka Firewall Log ..............................................15

3.4.6 Záložka Event Log .................................................15

3.4.7 Záložka Scan Log ..................................................15

3.4.8 Záložka Tasks ........................................................15

3.4.9 Záložka Reports ....................................................15

3.4.10 Záložka Remote Install ..........................................15

3.5 Nastavení ERA konzole .................................................16

3.5.1 Záložka Connection ..............................................16

3.5.2 Záložka Columns – Show / Hide .............................16

3.5.3 Záložka Colors ......................................................16

3.5.4 Záložka Paths .......................................................16

3.5.5 Záložka Date / Time...............................................16

3.5.6 Záložka Other Settings ..........................................16

3.6 Režimy zobrazení ......................................................... 17

3.7 Konfigurační editor ...................................................... 17

3.7.1 Vrstvení konfigurací ..............................................17

3.7.2 Klíčové položky nastavení ......................................18

4. Instalace klientských řešení .................. 19

4.1 Přímá instalace ............................................................19

REV.20090305‑005

4.2 Vzdálená instalace .......................................................19

4.2.1 Požadavky ...........................................................20

4.2.2 Příprava prostředí ................................................. 21

4.2.3 Push instalace ......................................................21

4.2.4 Logon / email instalace ......................................... 22

4.2.5 Instalace vlastní cestou ........................................ 23

4.2.6 Obrana před opakovanou instalací ....................... 24

4.3 Instalace v Enterprise prostředí .....................................25

4.3.1 Instalace přes Group Policy ................................... 25

5. Správa klientů ..................................... 25

5.1 Úlohy ..........................................................................25

5.1.1 Konfigurační úloha .............................................. 25

5.1.2 On – demand kontrola .........................................26

5.1.3 Aktualizační úloha ...............................................26

5.2 Skupiny (Groups) ......................................................... 26

5.2.1 Synchronizace s Active Directory ........................... 27

5.2.2 Filtrování ............................................................. 28

5.3 Policies ...................................................................... 28

5.3.1 Základní principy a fungování ...............................28

5.3.2 Vytvoření policy ................................................... 28

5.3.3 Virtuální policy .................................................... 29

5.3.4 Funkce a význam policies v stromové struktuře ..... 29

5.3.5 Prohlížení policies ................................................ 29

5.3.6 Přidělování policies klientům ................................30

5.3.6.1 Default Primary Clients Policy ...............................30

5.3.6.2 Manuální přidělení ............................................... 30

5.3.6.3 Policy Rules .........................................................30

5.3.7 Smazání policy ......................................................31

5.3.8 Speciální nastavení ...............................................31

5.3.9 Scénář použití ...................................................... 32

5.3.9.1 Každý server je samostatně spravovaný a policies se

řeší lokálně .......................................................... 32

5.3.9.2 Každý server je samostatně spravovaný, policies

se řeší lokálně, ale dědí se Default Parent policy z

nadřazeného serveru ........................................... 32

5.3.9.3 Použití dědění z různých policies nadřazeného serveru

32

5.3.9.4 Přiřazování policies jen z nadřazeného serveru ...... 33

5.3.9.5 Použití policy rules ............................................... 33

5.3.9.6 Použití lokálních skupin ....................................... 33

5.4 Notifikace ...................................................................33

5.4.1 Notification Manager ........................................... 33

5.4.1.1 Posílání notifikací prostřednictvím SNMP TRAP ........... 37

5.4.2 Vytvoření pravidla ................................................ 37

5.5 Podrobné informace z klientských stanic ........................38

7.8.2 Nastavení Portů ................................................... 46

7.8.3 Noví klienti ..........................................................46

7.8.4 ThreatSense. Net .................................................46

8. Troubleshooting ................................... 47

8.1 FAQ ............................................................................47

8.1.1 Není možné nainstalovat ESET Remote Administrator

na Windows server 2000 a 2003 ............................ 47

8.1.2 Co znamená chybový kód GLE? ............................. 47

8.2 Nejčastější chybové kódy ..............................................47

8.2.1 Chybové kódy při vzdálené instalaci ESET Smart

Security nebo ESET NOD32 Antivirus pomocí ESET

Remote Administrator ......................................... 47

8.2.2 Nejčastější chybové kódy z protokolu era.log ......... 47

8.3 Jak odhalit problém s ERAS? ......................................... 48

9. Rady & tipy .......................................... 48

9.1 Plánovač úloh ............................................................. 48

9.2 Odstranění existujících profilů ...................................... 50

9.3 Export a další využití současné XML konfigurace klienta . 50

9.4 Nastavení aktualizace ze dvou zdrojů pro mobilní zařízení 5 0

9.5 Instalace produktů třetích stran prostřednictvím ERA ...... 51

6. Reporty .............................................. 39

7. Nastavení ESET Remote Administrator

Serveru (ERAS) ....................................40

7.1 Bezpečnost ................................................................. 40

7.2 Správa databází .......................................................... 40

7.3 Mirror ......................................................................... 41

7.3.1 Provoz lokálního aktualizačního serveru.................41

7.3.2 Typy aktualizací ................................................... 42

7.3.3 Aktivace a nastavení funkce Mirror v praxi ............. 42

7.3.4 Mirror pro klienty NOD32 verze 2 ........................... 43

7.4 Replikace ................................................................... 44

7.6 Správa licencí ............................................................. 45

7.7 Rozšířené nastavení .................................................... 45

7.8 Další nastavení ........................................................... 46

7.8.1 Nastavení SMTP ...................................................46

4

1. Přehled řešení

ESET Remote Administrator je nástrojem, který je určen

pro vzdálenou správu řešení ESET v síťovém prostředí.

Díky řešení ESET Remote Administrator (dále jen ERA) je

možné z jednoho místa sledovat činnost řešení ESET na

jednotlivých klientech (na stanicích, serverech apod.),

reagovat na vzniklé situace díky přítomnosti systému

úloh a v neposlední řadě provádět i vzdálené instalace

řešení ESET.

ERA sám o sebe neřeší antivirovou, ani jinou formu

ochrany před průnikem škodlivého kódu. Nasazení

ERA je tak podmíněné přítomností klientských nebo

serverových řešení ESET NOD32 (typicky ESET NOD32

Antivirus nebo ESET Smart Security běžící na stanicích).

Nasazení kompletního portfolia řešení ESET tak spočívá

v:

• instalaciERAserveru(ERAS),

• instalaciERAkonzole(ERAC),

• instalaciklientů(ESETNOD32Antivirus,ESETSmart

Security, ESET Security apod.).

Poznámka: V některých pasážích dokumentace můžou být

použité systémové proměnné, vyjadřující přesné umístění

složek /souborů: %ProgramFiles% = typicky C:\Program Files

%ALLUSERSPROFILE% = typicky C:\Documents and Settings\

All Users

části ERA – na cílový port TCP 2223. Tuto komunikaci

zajišťuje proces console.exe, obvykle ve složce:

%ProgramFiles%\Eset\Eset Remote Administrator\Console

ERAC může v průběhu instalace vyžadovat zadání

jména ERA serveru, ke kterému se potom konzola

dokáže automaticky připojit při každém jeho startu.

ERA konzolu je možné nastavit kdykoliv později.

ERAC lokálně ukládá jen HTML výstupy z generovaných

reportů, jakékoliv ostatní informace jsou zasílané v

rámci komunikace na portu TCP 2223 z ERAS.

1.1 Architektura řešení

Po technické stránce se řešení ESET Remote

Administrator skládá z dvou častí, ERA Server (ERAS) a

ERA Console (ERAC). Počet současně běžících instalací

ERAS a ERAC není v rámci licence omezený. Omezený

je jen počet současně spravovaných klientů (viz. ERAS,

licenční klíče).

1.1.1 ERAS Server (ERAS)

Serverová část ERA funguje jako služba pod systémy

na báze Microsoft Windows NT (NT4, 2000, XP, 2003,

Vista, 2008). Hlavní úlohou ERAS je „sběr“ informací

z klientů a naopak zasílání požadavků klientům.

Požadavky (úlohy pro změnu konfigurace, požadavky na

vzdálenou instalaci atd.) pro klienty je možné vytvářet

prostřednictvím druhé části – ERA Console (ERAC).

Ve výsledku je tak ERAS rozhraním mezi ERAC, klienty a

místem, kde se všechny informace zpracovávají, udržují,

popřípadě odevzdávají ke klientům či ERAC.

1.1.2 ERA Konzole (ERAC)

ERAC je klientskou částí řešení ERA. ERAC se obvykle

instaluje na stanici, z které bude operovat správce sítě a

sledovat nabídku řešení ESET na jednotlivých klientech.

Pomocí ERA konzole se je možné připojit k serverové

5

2. Instalace ERA Server a ERA

Console

2.1 Požadavky

Pro správné fungování všech součástí ERA je potřebné,

aby byly uvedené porty povolené.

ERAS funguje jako služba – je nutná přítomnost

operačního systému na bázi Microsoft Windows

2000/ XP/2003/Vista/2008. Serverová edice Microsoft

Windows není nutností. Počítač, na kterém bude ERAS

provozovaný, by měl být v nonstop provozu a síťově

dostupný pro:

• klienty(typickypracovnístanice)

• PCsERAkonzolí

• ostatníERASpropoužitíreplikace

2.1.1 Požadavky na hardware

Zatížení systému je minimální, avšak závisí od počtu

klientů, použité databázi ERAS, úrovně logování apod.

Minimální HW konfigurace pro nasazení ERAS je

zároveň doporučenou konfigurací pro použitý operační

systém Microsoft Windows.

2.1.2 Povolené porty

V následující tabulce je přehled síťové komunikace, která

se může v souvislosti s ERAS vyskytnout. Na portě TCP

2221 poslouchá proces EHttpSrv.exe a na portech TCP

2222, 2223, 2224, 2846 poslouchá přímo proces era.exe.

V dalších případech se komunikace vztahuje na procesy

operačního systému (např. NetBIOS over TCP/IP).

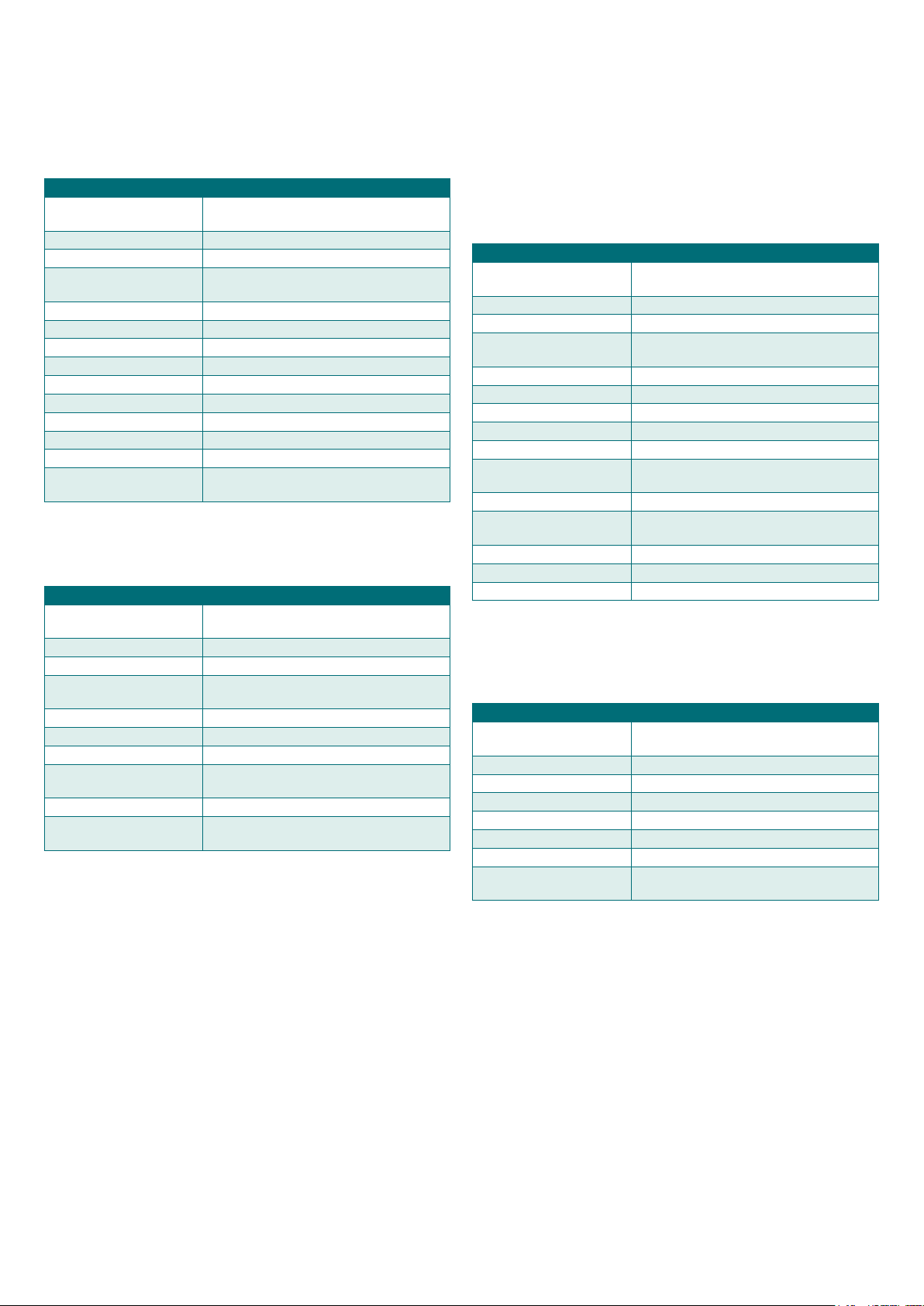

Protokol Port Popis

Na tomto portu jsou

standardně poskytovány

TCP 2221 (ERAS poslouchá)

TCP 2222 (ERAS poslouchá)

TCP 2223 (ERAS poslouchá)

aktualizace přes funkci Mirror

integrovanou v ERAS (HTTP

komunikace)

Komunikace mezi klienty a

ERAS

Komunikace mezi ERAC a

ERAS

Přednastavené porty 2221, 2222, 2223, 2224 a 2846 je

možné změnit, např. v případě, že dané porty jsou už

využívané pro komunikaci jiné aplikace.

Změny je možné uskutečnit přes menu Tools > Server

Options... Pokud chcete změnit port 2221, vyberte

záložku Updates a změňte hodnotu HTTP server port.

Porty 2222, 2223, 2224 a 2846 je možné změnit v záložce

Other settings v sekci Ports.

Přednastavené porty 2222, 2223, 2224 a 2846 je možné

změnit i při pokročilé instalaci ERAS.

2.2 Postup instalace v základním prostředí

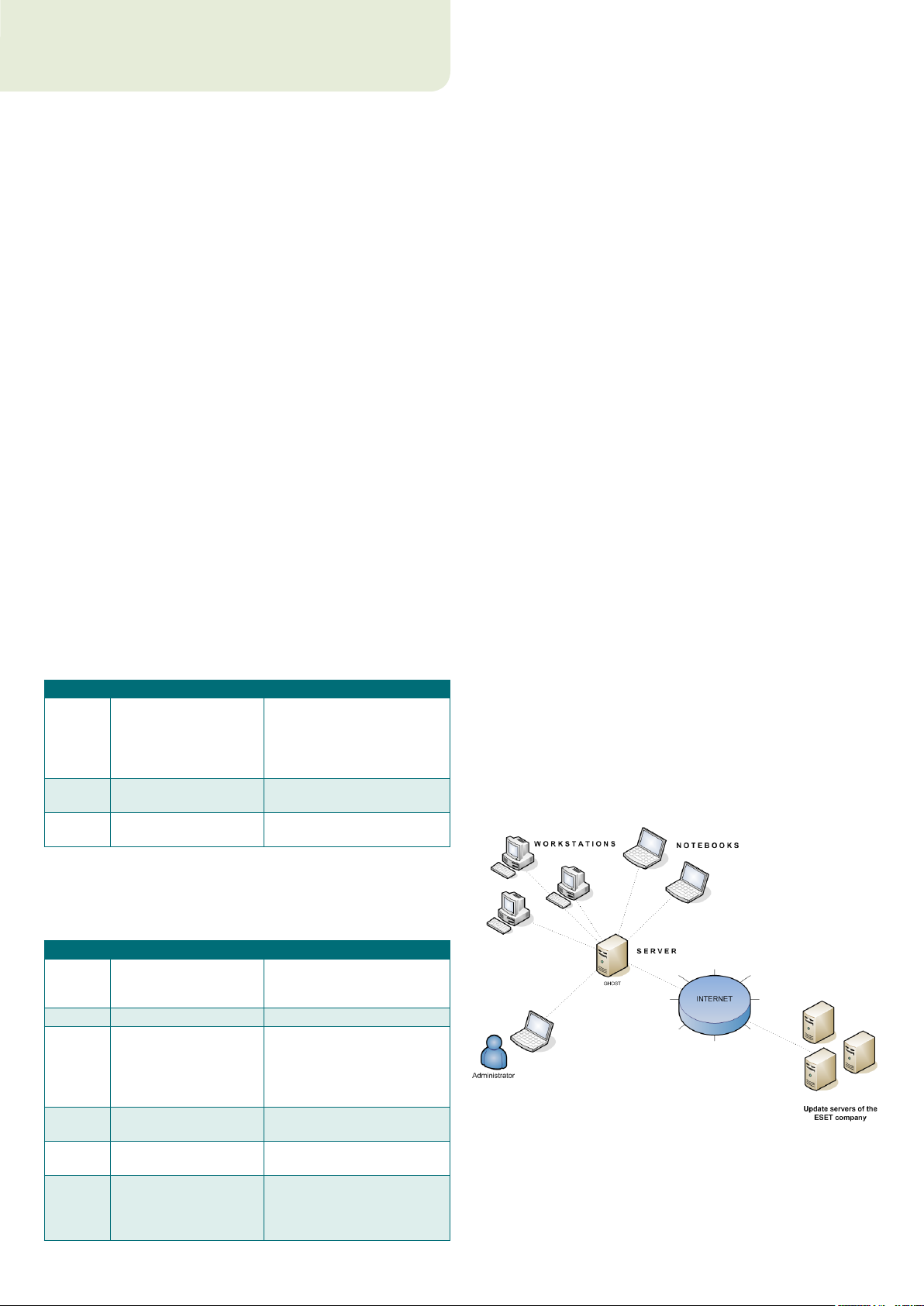

2.2.1 Náčrt prostředí (struktura sítě)

Základní firemní prostředí je tvořené jednou firemní sítí

LAN, počítá se s nasazením jednoho ERAS a jednoho

Mirror serveru. Mirror server může vytvářet ERAS nebo

ESET NOD32 Antivirus 3.0 Business Edition/ESET Smart

Security Business Edition.

Předpokládejme, že všechny stanice a notebooky (dále

jen klienti) se nacházejí v doméně, přičemž na klientech

jsou v provozu operační systémy Microsoft Windows

2000/XP/ Vista. Od serveru pojmenovaného jako GHOST

se očekává nonstop provoz, přitom není důležité, či se

jedná o edici Windows workstation, professional nebo

server (zároveň nezáleží, zda se jedná nebo nejedná o

Active Directory Server). Taktéž předpokládejme, že

notebooky jsou v době instalace řešení ESET mimo

firemní síť. Celkové schéma sítě potom může vypadat

následovně.

Při využití všech funkcionalit (instalace, replikace)

můžou být síťové požadavky rozšířené o:

Protokol Port Popis

Komunikace mezi agentem

TCP 2224 (ERAS poslouchá)

TCP 2846 (ERAS poslouchá) Replikace mezi ERAS.

TCP

UDP

UDP

TCP

139 (cílový port z pohledu

ERAS)

137 (cílový port z pohledu

ERAS)

138 (cílový port z pohledu

ERAS)

445 (cílový port z

pohledu ERAS)

einstaller.exe a ERAS v průběhu

vzdálené instalace.

Kopírování agenta einstaller.

exe z ERAS na klienta

prostřednictvím share admin v

průběhu push instalace.

„Name resolving“ v průběhu

vzdálené instalace.

„Browsing“ v průběhu

vzdálené instalace.

Přímý přístup ke sdíleným

prostředkům přes TCP/IP v

průběhu vzdálené instalace

(alternativa k TCP 139).

Obrázek 2.1

6

2.2.2 Příprava instalace

Před instalací je nutné stáhnout si ze stránek k ESET

následující instalační balíčky.

Součástí ESET Remote Administrator:

Po instalaci ERAS dojde k automatickému zpuštění

služby ERA serveru. O případné činnosti ERAS je možné

se přesvědčit v protokole:

%ALLUSERSPROFILE%\Application Data\ESET\ESET Remote

Administrator\Server\logs\era.log

ESET Remote Administrator – Server

ESET Remote Administrator – Console

Klientské řešení ESET:

ESET Smart Security

ESET NOD32 Antivirus 4.0

ESET NOD32 Antivirus 3.0

ESET NOD32 Antivirus 2.7

Stahujeme ta klientská řešení, která mají být

nainstalovaná na pracovních stanicích.

2.2.3 Instalace

2.2.3.1 Instalace ERA serveru

Na server GHOST nainstalujeme ERA server. Na výběr

jsou 2 typy instalace – typická a pokročilá.

Pokud zvolíme typickou instalaci, program bude

požadovat vložení licenčního klíče – souboru s

příponou .LIC, který zabezpečí chod ERAS na smluvené

období. Dále nás instalační program vyzve na zadání

parametrů aktualizace (uživatelského jména/hesla

a aktualizačního serveru), je však možné je později

nastavit v programu.

Po zvolení pokročilé instalace bude instalátor požadovat

nastavení dalších parametrů programu, které je možné

dodatečně měnit pomocí ERAC, obvykle to však není

potřebné. Výjimkou je specifikace názvu serveru.

Název by měl zodpovídat názvu v DNS, menu počítače,

popřípadě IP adrese, pod kterou bude takto označený

server viditelný. Tato informace se stane klíčovou

především při realizaci vzdálení instalace. Pokud nebude

název serveru specifikovaný, doplní se automaticky

hodnota systémové proměnné %COMPUTERNAME%

(název PC), což je ve většině případů postačující.

Důležitý je též výběr databáze, kterou bude ERAS

používat pro ukládání dat. Více v části Podpora databází

ERA serverem.

Programové časti ERAS se standardně instalují do

složky:

%ProgramFiles%\ESET\ESET Remote Administrator\Server

a proměnlivé časti (protokoly, instalační balíčky,

konfigurace atd.) do složky:

%ALLUSERSPROFILE%\Application Data \ESET\ESET Remote

Administrator\Server

2.2.3.2 Instalace ERA konzole

Na PC nebo notebook administrátora (na schématu

vlevo dole) nainstalujeme aplikaci ESET Remote

Administrator Console. Na konci pokročilé instalace

můžeme uvést název ERA serveru (nebo IP adresu), ke

kterému se bude konzole standartně hlásit. V našem

případě tak uvedeme název GHOST.

Po instalaci můžeme ERAC později spustit a vyzkoušet

funkčnost připojení k ERAS. Standartně není potřebné

zadávat heslo (standartně je heslo prázdné), avšak

doporučujeme ho pro následující provoz nastavit.

Nastavení je dostupné přes ERAC > File > Change

Password…, jedná se o Password for Console.

Administrátor má možnost definovat heslo pro

plnohodnotný přístup a taktéž heslo jen pro zobrazení

konfiguraci ERAS (read‑only přístup).

2.2.3.3 Konfigurace funkce Mirror

Prostřednictvím ERA konzole je možné na straně ERA

serveru aktivovat funkci Mirror pro vytvoření lokálního

aktualizačního serveru. Z tohoto serveru následně

můžou být aktualizované klientské stanice nacházející

se v síti. Vytvořením mirroru zabráníte zvýšenému

objemu dát přenášeného přes Vaše internetové

připojení.

Postup nastavení mirroru:

1. Připojit se konzolou k ERA serveru.

2. V menu Tools > Server Options... vybrat záložku

Updates.

3. Tu nastavit Update server (Choose automatically),

Update interval (ponechat 60 minut), Update

user name (zadat uživatelské jméno, které Vám

bylo zaslané při koupi produktu, obvykle v tvaru

EAV‑1234567), Update password (tlačítkem

Set Password... nastavit heslo dodané spolu s

uživatelským jménem).

4. Dále povolit Create update mirror, adresář pro

vytváření Mirror ponechat, taktéž i HTTP server port

(standardně 2221) a autorizaci (NONE).

5. V záložce Other Settings zvolit tlačítko Edit

Advanced Settings... a ve větvi ERA Server > Setup

> Mirror > Create mirror for the selected program

components vybrat (tlačítko Edit v pravé časti

editoru) všechny komponenty pro jazykovou verzi

řešení ESET, která bude instalovaná na klientech.

Doporučujeme vybrat jen programové komponenty

pro příslušnou jazykovou verzi, kterou plánujete

používat.

6. Okamžité vytvoření Mirroru je možné zajistit

stisknutím tlačítka Update now v záložce Updates.

7

Pro podrobnější nastavení funkce Mirror doporučujeme

přečíst kapitolu 7. Server Management, část Mirror.

2.2.3.4 Podpora databází ERA serverem

Na ukládání dat je standardně používaná databáze typu

Microsoft Access (Jet Database). ERAS verze 3 podporuje

použití i následujících databází:

• MicrosoftSQLServer

• MySQL

• Oracle

Volba databáze se uskutečňuje při pokročilé instalaci

ERA serveru. Po instalaci už není možné změnit verzi

používané databázi.

2.2.3.4.1 Základní předpoklady

V první řadě je nutné manuálně vytvořit databázi

nadatabázovémserveru.VpřípaděpoužitíMySQL

umí instalátor vytvořit novou prázdnou databázi i

automaticky, s názvem ESETRADB.

Přednastavenou volbou je automatické vytvoření

obsahu databáze instalátorem. Administrátor taktéž

může vytvořit obsah databáze manuálně, pomocí

tlačítka Export Scripts. V tomto případě musí

zaškrtávací políčko Create tables in the new database

automatically zůstat prázdné.

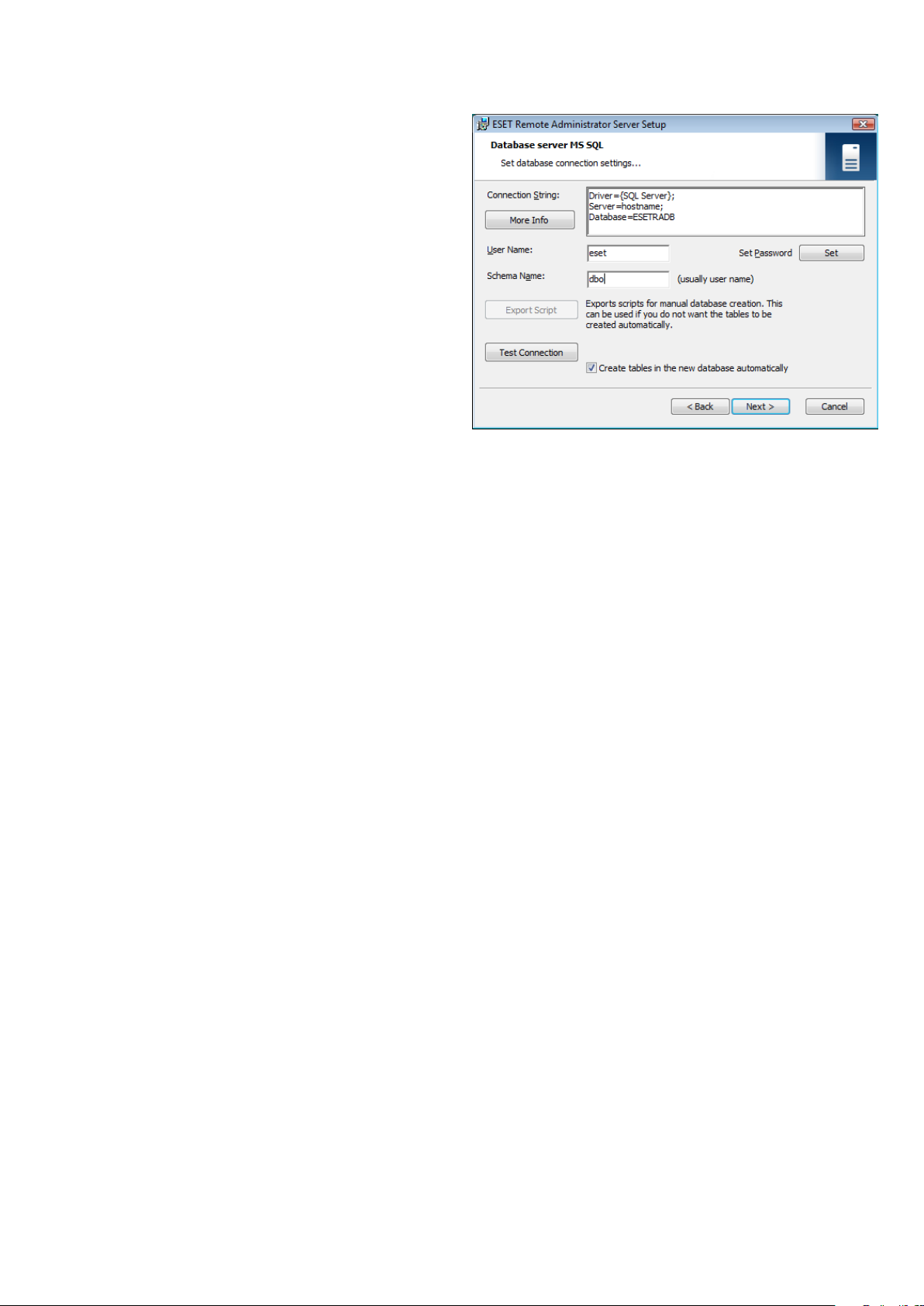

2.2.3.4.2 Nastavení spojení k databázi

Po vytvoření nové databáze je potřebné specifikovat

připojení k databázovému serveru. V zásadě je to možné

uskutečnit dvěma způsoby:

1. pomocí DSN (data source name)

DSN je možné vytvořit manuálně pomocí ODBC

administrátora (tlačítko Start > Zpustit > odbcad32.

exe)

Příklad DSN spojení:

DSN=ERASqlServer

2. přímou pomocí úplného řetězce definujícího spojení

Je potřebné definovat všechny potřebné parametry

spojení – ovládač, jméno serveru a jméno databáze.

Příklad úplného řetězce definujícího spojení pro MS

SQLServer:

Driver={SQL Server};Server=hostname;Database=ESETRA

DB

Obrázek 2.2

Příklad úplného řetězce definujícího spojení pro

Oracle Server:

Driver={Oracle in instantclient10_1};dbq=hostname:1521/

ESETRADB

Příklad úplného řetězce definujícího spojení pro

MySQLServer:

Driver={MySQL ODBC 3.51 Driver};Server=hostname;Data

base=ESETRADB

Dále je pro správné připojení nutné nastavit uživatelské

jméno v políčku User Name spolu s heslem přes tlačítko

Set Password.UOracleaMSSQLServerjetéžpotřebné

uvést název Schema name(uMSSQLserverjeto

obvykle jméno uživatele).

Spojení s databázovým serverem je možné ověřit

pomocí tlačítka Test Connection.

2.2.3.4.3 Existence předchozí databáze

V případě, že tabulky v databázi už existují, instalátor

na tuto skutečnost upozorní. Obsah existující tabulky

je možné přepsat použitím volby Overwrite (obsah

existujících tabulek bude smazaný a přepíše se jejich

struktura). Po zvolení Ignore zůstanou tabulky

nezměněné

Poznámka: Při této možnosti může za určitých okolností

dojít k problémům s konzistencí databáze, zejména pokud byly

tabulky poškozené nebo nejsou shodné se současnou verzí.

Volba Cancel zruší instalaci ERAS a nabídku zkontrolování

databáze manuálně.

8

2.2.3.5 Vzdálená instalace na stanice fyzicky ve firmě

2.3.3 Instalace

Za předpokladu, že jsou stanice v provozu, nabídne

se jako vhodná metoda tzv. push instalace. Ještě

před jeho aplikací bude nutné stáhnout si ze stránek

ESET instalační soubor řešení ESET Smart Security

nebo ESET NOD32 Antivirus (.MSI soubor) a následně

vytvořit instalační balík. K balíku je možné vytvořit

XML konfiguraci, která se při použití tohoto balíku

automaticky uplatní.

Podrobnější informace o vzdálené push instalaci jsou v

kapitole 4. Instalace klientských řešení.

2.2.3.6 Vzdálená instalace na notebooky fyzicky mimo firmy

Notebooky budou vyžadovat odlišný způsob vzdálené

instalace, pokud jsou fyzicky mimo firmu – není možné

instalovat okamžitě, až v čase, když se notebooky

připojí od domény. Nabídne se tak instalace přes logon

skript voláním agenta einstaller.exe.

Podrobnější informace o vzdálené instalaci pomocí

logon skriptu jsou v kapitole 4. Instalace klientských

řešení.

2.3 Scénář – instalace v Enterprise prostředí

2.3.1 Náčrt prostředí (struktura sítě)

Vycházíme z předcházejícího modelu, přidáme však

jednu pobočku s několika klienty a serverem LITTLE.

Řekněme, že se mezi centrálou a pobočkou nachází

velmi pomalá datová linka (VPN). V takovém případě

se vysloveně nabízí instalace Mirror serveru taktéž na

server pobočky (LITTLE) a pro komfort administrátora a

nižší množství přenesených dat i instalací druhého ERA

serveru.

2.3.3.1 Instalace na centrále

Postup instalace ERAS, ERAC a klientů na centrále se

od předcházejícího případu neliší. Změna nastává jen v

nastavení ERA serveru (GHOST), kde je potřebné povolit

část Replicate „from“ settings (prostřednictvím ERAC

v menu Tools > Server Options... > Replication) a

nadefinovat název (Allowed servers) podřazeného ERA

serveru. V našem případě je to LITTLE.

Pokud administrátor nastavil heslo pro replikaci na

nadřazeným ERA serveru (Tools > Server Options…

> Security > Password for replication), tak je

nutné se tímto heslem z podřazeného ERA serveru

autentifikovat.

Obrázek 2.4

2.3.3.2 Pobočka: Instalace ERA serveru

Analogicky můžeme postupovat podle instalace ERA

serveru z předcházejícího případu. Opět je ale potřebné

povolit a nastavit replikaci prostřednictvím ERA

konzole. Tentokrát je potřebné povolit volbu Enable

“to” replication (menu Tools > Server Options... >

Replication) a definovat název nadřazeného ERA

serveru. Zřejmě nejjednodušší bude definovat přímo IP

adresu nadřazeného ERA serveru1 , v našem případě IP

adresu serveru GHOST.

Obrázek 2.3

Obrázek 2.5

2.3.3.3 Pobočka:Instalace HTTP Mirror serveru

Analogicky můžeme postupovat podle instalace Mirror

serveru z předcházejícího případu. Změna nastává v

místě, kde je

• denovanýzdroj,zekteréhobudouaktualizace

stahované

• denovanéuživatelskéjménoaheslo.

Ze schématu je zjevné, že zdrojem aktualizace pro

pobočku nebudou servery ESET, ale nadřazený Mirror

1 Tímto sa vyhneme případným problémům s překladem názvů na

IP adresy mezi pobočkami (v závislosti na konfiguráci DNS).

9

server na centrále (tj. GHOST). Většinou tak bude

potřebné zdroj aktualizace definovat následující URL

adresou:

http://ghost:2221 (příp. http://IP_adresa_ghost:2221).

Uživatelské jméno / heslo není potřebné definovat vůbec,

jelikož je integrovaný HTTP web server v řešení ESET

standardně nevyžaduje žádnou autorizaci.

Víc informací ohledně ERA Mirror v kapitole 7.3 Mirror.

2.3.3.4 Pobočka: Vzdálená instalace na klientech

Opět je možné postupovat podobně jako na

centrále, ale všechnu činnost je vhodné vykonávat

prostřednictvím ERAC připojené přímo k ERA serveru

pobočky (LITTLE) 2.

2.3.4 Další předpoklady pro Enterprise prostředí

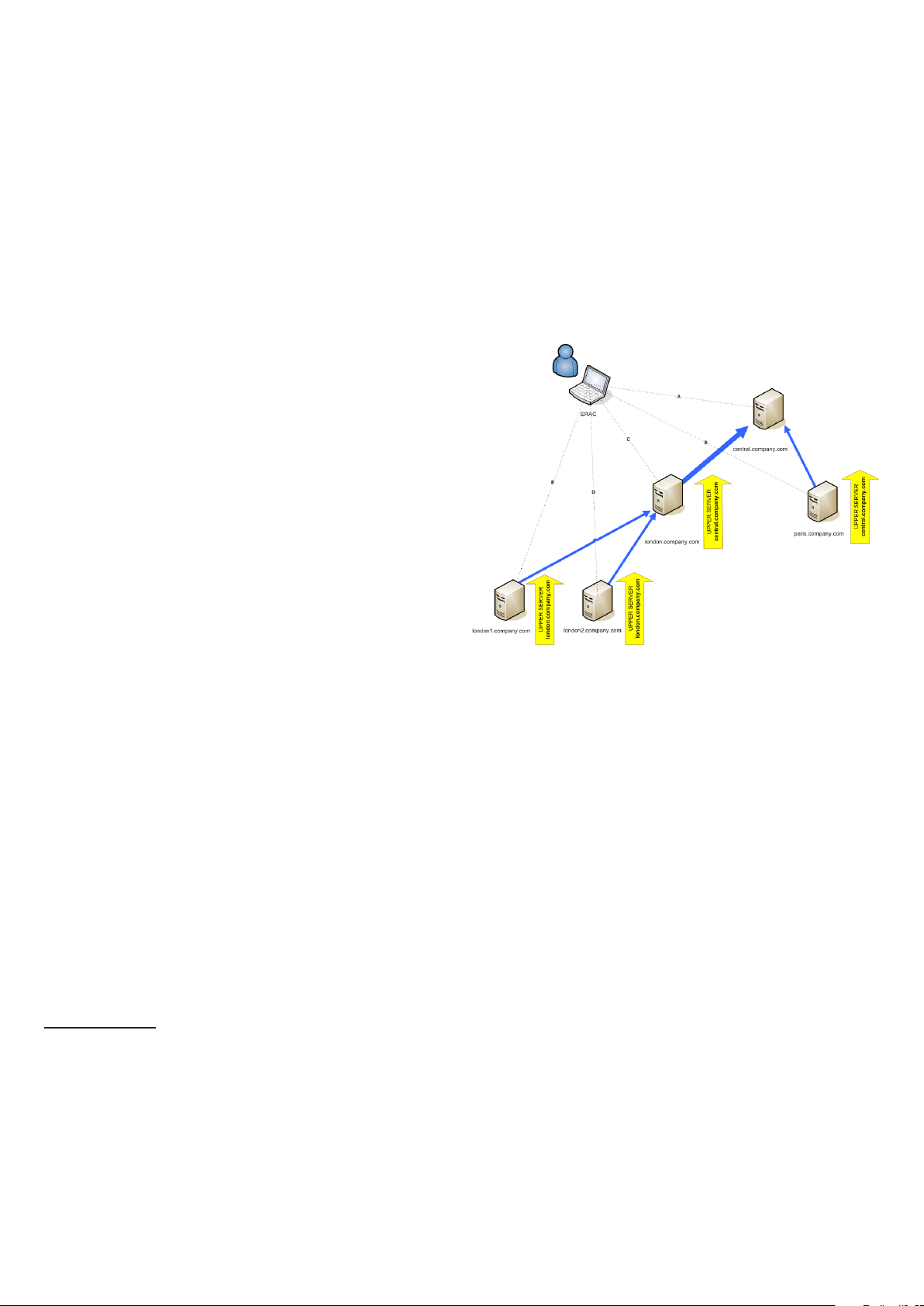

V rozsáhlejších sítích je možné nasadit několik ERAS

a vzdálenou instalaci klientů a jejich další správu

tak realizovat z dostupnějších ERA serverů. Pro

tento účel umožňuje ERA server už zmiňovanou tzv.

replikaci, kdy je možné všechny ukládané informace

předávat i nadřazenému ERA serveru (tzv. „upper

server“). Konfiguraci replikace je možné realizovat

prostřednictvím ERAC.

Praktickému příkladu použití replikace může být

společnost, která má několik poboček. Nabízí se tak

varianta instalace ERA serveru na každou pobočku

a jejich podřazenost vůči ERAS na centrále. Výhoda

replikace bude markantnější ve chvíli, kdy mezi

centrálou a pobočkami budou „natáhnuté“ pomalé

VPN linky. Administrátorovi na centrále bude totiž ke

kompletní správě stačit připojení k hlavnímu ERAS na

centrále (na následujícím obrázku jde o komunikaci

označenou písmenem A). Nebude muset přistupovat

ERA konzolí přes pomalé VPN linky k jednotlivým

pobočkám (komunikace B, C, D, E). Tato nepohodlná

komunikace zůstane administrátorovi skrytá díky

fungující replikací mezi ERA servery.

Replikace tak zvyšuje nejen komfort, ale může šetřit i

přenosovou kapacitu linky.

Zároveň se otvírá možnost přístupu několika osob s

různými právy. Administrátor přistupuje přes ERAC na

ERAS praha2.firma.cz (komunikace E) bude mít možnost

spravovat jen klienty, kteří se hlásí k praha2.firma cz.

Administrátor připojený na praha.firma.cz (C) potom

klienty hlásících se k praha.firma.cz, praha1.firma.cz,

praha2.firma.cz. Administrátor připojený k centrále (A)

potom bude moct spravovat všechny klienty na centrále

i pobočkách.

Obrázek 2.6

V rámci nastavení replikace je možné určit, které

informace se mají předávat nadřazeným serverem

automaticky ve stanoveném intervale, a které až na

požádání administrátora spravujícího nadřazený server.

2

V opačném případě by se instalační balíky museli dopravoavat přes

pomalou VPN linku a celý komfort obsluhy by prudce klesl.

10

3. Práce s ERAC

3.1 Přihlášení se k ERAS

Většina funkcí ERA konzole bude dostupná až po

přihlášení se k ERA serveru. Před prvním přihlášením

k ERAS je tak potřebné nadefinovat název ERAS, popř.

jeho IP adresu:

menu File > Edit Connections... (Tools > Console

Options... > záložka Connection)

Tlačítkem Add/Remove... je možné přidávat jména

nových ERA serverů, nebo upravovat existující. V roletě

Select connection následně stačí vybrat požadovaný

ERAS a stlačit Connect.

Další volby:

•Connect to selected server on the console startup

Konzola se po startu automaticky připojí k vybranému

ERAS.

•Show message when connection fails

Při chybě v průběhu komunikace bude zobrazen varovný

dialog.

Při přihlášení k ERAS bude vyžadované heslo.

Standardně není na straně ERAS nastavené žádné heslo

a z bezpečnostních důvodů doporučujeme toto změnit

volbou v menu

File > Change Password... > tlačítkem Change... v

řádku Password for Console

Při zadávaní hesla v průběhu přihlašování je možné

zvolit Remember password pro zapamatování hesla

(je potřebné zvážit bezpečnostní rizika). Naopak

volbou File > Clear Cached Passwords... je možné tyto

„zapamatovaná“ hesla změnit.

Jako náhle je komunikace navázána, v záhlaví okna

konzole se zobrazí Connected [název_serveru].

K ERAS je možné se přihlásit i přes menu File > Connect.

Při přihlašování je potřebné si zvolit, zda se přihlásíme

jako Administrator nebo jako Read‑only uživatel.

3.2 Hlavní okno ERAC

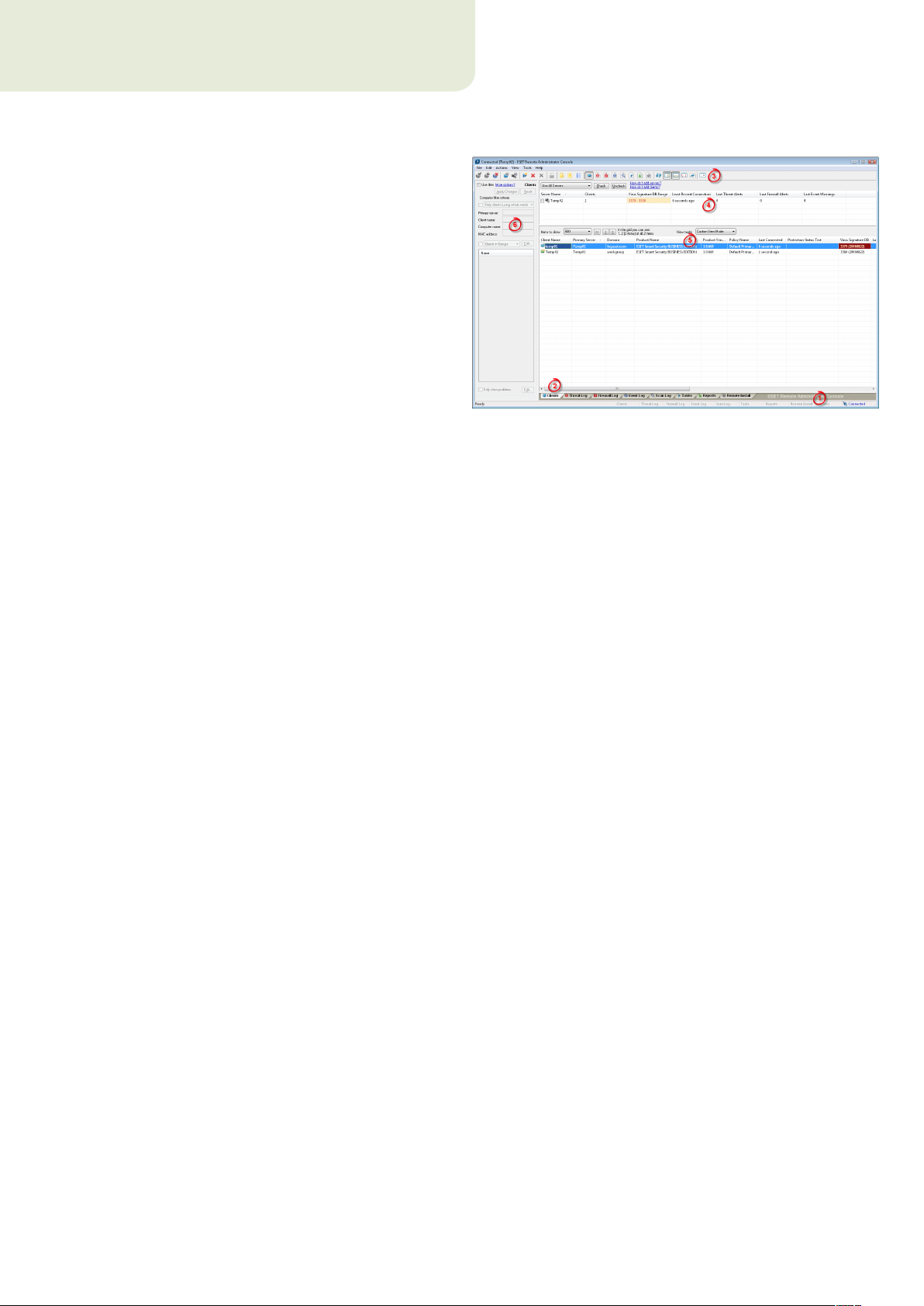

Obrázek 3.1 Základní okno ESET Remote Administrator Console

Stav komunikace ERAC vs. ERAS je mimo jiného

signalizovaný v stavovém řádku vpravo dole (1).

Potřebná data z ERAS načítá konzole pravidelně

(standardně každou minutu, viz. Console Options...),

přičemž o průběhu načítání informují další části

stavového řádku.

Stlačením klávesy F5 je možné kdykoliv vynutit

aktualizaci zobrazených dat (refresh).

Data jsou roztříděné do několika záložek (2) podle

jejich významu. Ve většině případů je možné data

(5) třídit vzestupně / sestupně kliknutím na záhlaví

s názvem atribut a zároveň je možné metodou drag

& drop měnit pořadí jednotlivých sloupců. V případě

rozsáhlých výstupů je možné omezit množství současně

zobrazených řádků (Items to show) a listovat po

stránkách. Volba View mode omezuje výpis co do

množství sloupců (atributů). Více v časti o filtraci

informací.

Horní část (4) nabývá většího smyslu při provozování

tzv. replikace. Vždy se tu nacházejí souhrnné informace

o ERAS, ke kterému je právě konzola připojená, avšak

i informace o případných podřazených ERA serverech.

Pomocí filtru v časti (4) je možné ovlivnit rozsah

zobrazených informací v časti (5):

• Use All Servers

V části (5) budou informace ze všech ERAS.

• Use Only Checked Servers

V části (5) budou informace jen z vybraných ERAS.

• Exclude Checked Servers

V části (5) budou informace jen z nevybraných ERAS.

Sloupce v části (4):

• Server Name

Název serveru.

• Clients

Celkové množstvo klientů, které se k danému ERAS

hlásí. Resp. celkové množství klientů v databáze

daného ERAS.

11

• Virus Signature DB Range

Čísla verzí (virové databáze), která se nachází mezi

klienty daného ERAS.

• Least Recent Connection

Nejdelší doba od posledního připojení k ERA serveru

některého z jeho klientů.

• Last Threat Alerts

Celkové množství aktuálních událostí (souvisí s

atributem Last Threat Alert v části (5)).

• Last Event Warnings

Celkové množstvo aktuálních událostí personálního

firewallu (souvisí s atributem Last Firewall Alert v

části (5)).

• Last Event Warnings

Celkové množstvo aktuálních událostí (souvisí s

atributem Last Event v části (5)).

Do výstupu zahrňte jen klienty, jejich název odpovídá

přesně zadanému řetězci.

•Only clients beginning like (?,*)

Do výstupu zahrňte jen klienty, jejich název začíná

zadaným řetězcem.

•Only clients like (?,*)

Do výstupu zahrňte jen klienty, jejich název obsahuje

zadaný řetězec.

•Exclude clients (using whole word), Exclude clients

beginning like (?,*), Exclude clients like (?,*)

Tyto volby vyjadřují negaci výše uvedených variant.

Do pole Primary server, Computer name, Client name,

MAC Address se zapisují samotné řetězce, přičemž v

požadavku vůči databázi jsou uplatněné jen vyplněná

pole, mezi nimi je použitý logický operátor AND.

Pravým tlačítkem myši v části (4) je možné vyvolat

kontextovou nabídku a volbou Connect to This Server

se připojit přímo k vybranému ERAS.

Další záznamy v časti 4 vznikají automaticky při

povolené replikaci.

Nejvýznamnější funkce ERAC jsou dostupné jak z menu,

tak i z nástrojové listy (3).

Poslední částí je filtr (6) – víc v části o filtraci informací.

3.3 Filtrace informací

ERAC nabídka několika nástrojů a funkcí, které ulehčí

správu většího množství klientů či událostí.

3.3.1 Skupiny

Jednotlivý klienti se můžou zařazovat do libovolných

skupin pomocí menu Tools > Groups Editor v menu

konzole. Zařazování do skupin je možné výhodně

uplatnit při filtraci či tvoření úloh.

Detailnější informace v kapitole 5.2 Skupiny (Groups).

V další části se je možné omezit na filtraci v souvislosti

se skupinami (Groups):

• Clients in Groups

V tomto případě budou vybráni jen klienti, patřící do

definovaných skupin.

• Clients in other Groups or N/A

Do výstupu budou zařazeni jen klienti, kteří se

nacházejí v jiných, než vybraných skupinách,

popřípadě nejsou do skupin zařazení vůbec. Pokud

se klient nachází v některé z vybraných skupin, ale

zároveň i v skupině, která není uvedená, potom bude

o výstupu zařazený i tento.

• Clients in no Groups

Tuto podmínkou splňují klienti bez zařazení do

skupin.

Posledním filtrem je filtrování na základě existujících

problémů, zobrazované jsou tedy jen stanice se

zvoleným typem problému. Po aktivování Only

show problems se pomocí tlačítka Edit dostaneme k

seznamu problémů. Po označení problémů a aktivování

filtru budou v konzole zobrazení jen klienti s daným

problémem.

3.3.2 Filtr

Pomocí filtru je možné zobrazit jen ty záznamy, které

administrátora zajímají. Filtr je možné zpřístupnit

volbou View > Show/Hide Filter Pane v menu konzole.

Aktivace filtru se provádí zaškrtnutím Use Filter

a zpuštěním filtrování tlačítkem Apply Changes.

Pokud není nastavené jinak v menu Tools > Console

Options..., provádí se automatická aktualizace

výstupních údajů (nová filtrace) při libovolné změně

v nastavení filtru. V části Computer filter criteria

nadefinujeme požadované kritéria vyhledávání Primary

server, Client name, Computer name a MAC address.

V první části Computer filter criteria je možné filtrovat

ERA servery / klienty a to několika způsoby:

•Only clients (using whole word)

Všechny změny, které jsme v nastavení filtrování

vykonali, se aplikují tlačítkem Apply changes.

Alternativně, zrušení jejich platnosti a návrat do

přednastaveného stavu docílíme tlačítkem Reset.

Nastavení automatického uplatňování filtru je dostupné

přes Tools > Console Options > Other Settings > Auto

apply changes.

3.3.3 Kontextové menu

Prostřednictvím pravého tlačítka myši ve výpisech

záznamů je možné aplikovat další funkce pro efektivní

výpis záznamů. Jde především o:

• Select by ‘aaa’

Dojde k označení jen těch záznamů, které obsahují

řetězec aaa ve stejném atributu (sloupci), na kterém

bylo vyvolané kontextové menu. Za řetězec aaa je

12

automaticky dosazená hodnota buňky, na které bylo

kontextové menu vyvolané.

• Inverse selection

Provede inverzní výběr záznamu.

• Hide selected

Skryje vybrané záznamy.

• Hide unselected

Skryje záznamy, které nejsou vybrané.

Dvě posledně jmenované možnosti je možné vhodně

využít po předchozích aplikacích. Filtry nastavené

prostřednictvím kontextového menu je možné zrušit

volbou v menu View > Cropped View, popřípadě ikonou

na nástrojové liště konzole. Alternativní cestou je

stlačení klávesy F5 pro obnovení (refresh) informací.

Příklad použití:

•Chcemezobrazitjentystanice,nakterýchdošlok

nějaké virové události:

V záložce Clients proto zmáčkneme pravé tlačítko

myši na kterékoliv prázdné buňce IB a z kontextového

menu zvolíme Select by ‘ ‘. V kontextovém menu

vyvoláme funkci Hide selected.

•ChcemezobrazitjenvirovéhlášeníklientaJozefa

Karel.

V záložce Alert Log zmáčkneme pravé tlačítko myši

na kterékoliv buňce s textem „Jozef “ v sloupci Client

Name. V kontextovém menu vybereme Select by

‚Jozef‘. Nyní podržíme klávesu CTRL a podobným

způsobem (pravým tlačítkem a následně Select

by ‘Karel’) označíme “Karel”. Zmáčkneme pravé

tlačítko myši a z kontextového menu zvolíme Hide

unselected. Klávesu CTRL můžeme pustit.

Zároveň je možné spolu s myší využít klávesu CTRL

pro označení / odznačení určitých záznamů, stejně

tak klávesu SHIFT pro označení / odznačení skupiny

záznamů.

tak jednoznačně identifikovaný spojením následujících

atributů:

Computer Name (název klienta) + MAC Address (MAC adresa)

+ Primary Server

3

Chovaní ERAS při některých operacích v síti

(přejmenování PC...) je možné v této souvislosti

definovat v rozšířeným nastavení ERAS. Lze tak zabránit

zbytečnému založení nového klienta v záložce Clients

např. v momentě, když je na stanici změněný její název ‑

computer name (např. v souvislosti s fyzickým přesunem

PC do jiné kanceláře) a zachovaná MAC adresa.

Klienti (stanice anebo servery s instalovaným řešením

ESET), kteří se k RAS přihlásili poprvé jsou ve stavu Yes

u atributů New User (je možné nastavit v ERAS), což je

mimo jiné graficky vyjádřené hvězdičkou v pravé horní

časti ikony malého monitoru. Tato vlastnost slouží

jen pro jednodušší orientaci administrátora, že se v

seznamu nachází klient, který doposud „neprošel rukou“

administrátora. Atribut může sloužit na jiné rozlišení

podle uvážení administrátora.

Obrázek 3.2

Jakmile administrátor prostřednictvím ERAC daného

klienta vhodně nastaví (přiřadí do skupiny apod.), může

ho pomocí pravého tlačítka myši a výběrem funkce

Set/Reset Flags > Reset „New“ Flag zařadit mezi

„už nastavené“. Ikona daného klienta se tak změní na

následující (a atribut New User na No):

Obrázek 3.3

Poznámka: Filtraci je možné vhodně využít například

při tvorbě nových úloh jen pro specifické (vybrané) klienty.

Možnosti uplatnění jsou velmi široké.

Pohledy

Na záložce Clients je možné nastavit rozsah

zobrazených sloupců (atributů) v roletě View mode. Při

Full View Mode jsou zobrazené všechny, při Minimal

View Mode jen základní. Tyto režimy jsou pevně dané.

Naopak režim Custom View Mode odpovídá nastavení v

menu Tools > Console Options..., záložka Columns –

Show/Hide.

3.4 Záložky ERAC

3.4.1 O záložkách a klientech obecně

Většina informací se ve výsledku vždy váže k některému

z přihlášených klientů. Každý přihlášený klient k ERAS je

3

Ve starších verzích ERA proběhla identifikace klienta podle

atributů Computer Name + Primary Server.

Poznámka: Atribut Comment je volitelný ve všech

záložkách. Slouží pro zadání libovolného textu administrátora

(např. “kancelář č. 129”). U časových hodnot je možné

v nastavení ERAC zvolit mezi relativním (“před 2 dny”),

absolutním (20.5.2008) a systémovým zobrazením (Regional

settings).

Ve většině případů je možné data v záložkách třídit

vzestupně / sestupně kliknutím na záhlaví s názvem

atributu a zároveň je možné metodou drag & drop měnit

pořadí jednotlivých sloupců.

Poklepáním myší na určité hodnoty se je možné

přemístit do jiné záložky s upřesňujícím informacemi.

Například při poklepaní na hodnotu ve sloupci Last

Threat Alert je možné docílit přesun do záložky Threat

Log, kde budou automaticky vyfiltrované jen záznamy,

související s daným klientem. Poklepáním na hodnoty v

jiných sloupcích je tak možné vyvolat dialog, kde jsou o

daném klientovi i informace, které by se do tabulkového

výpisu těžko vešly.

13

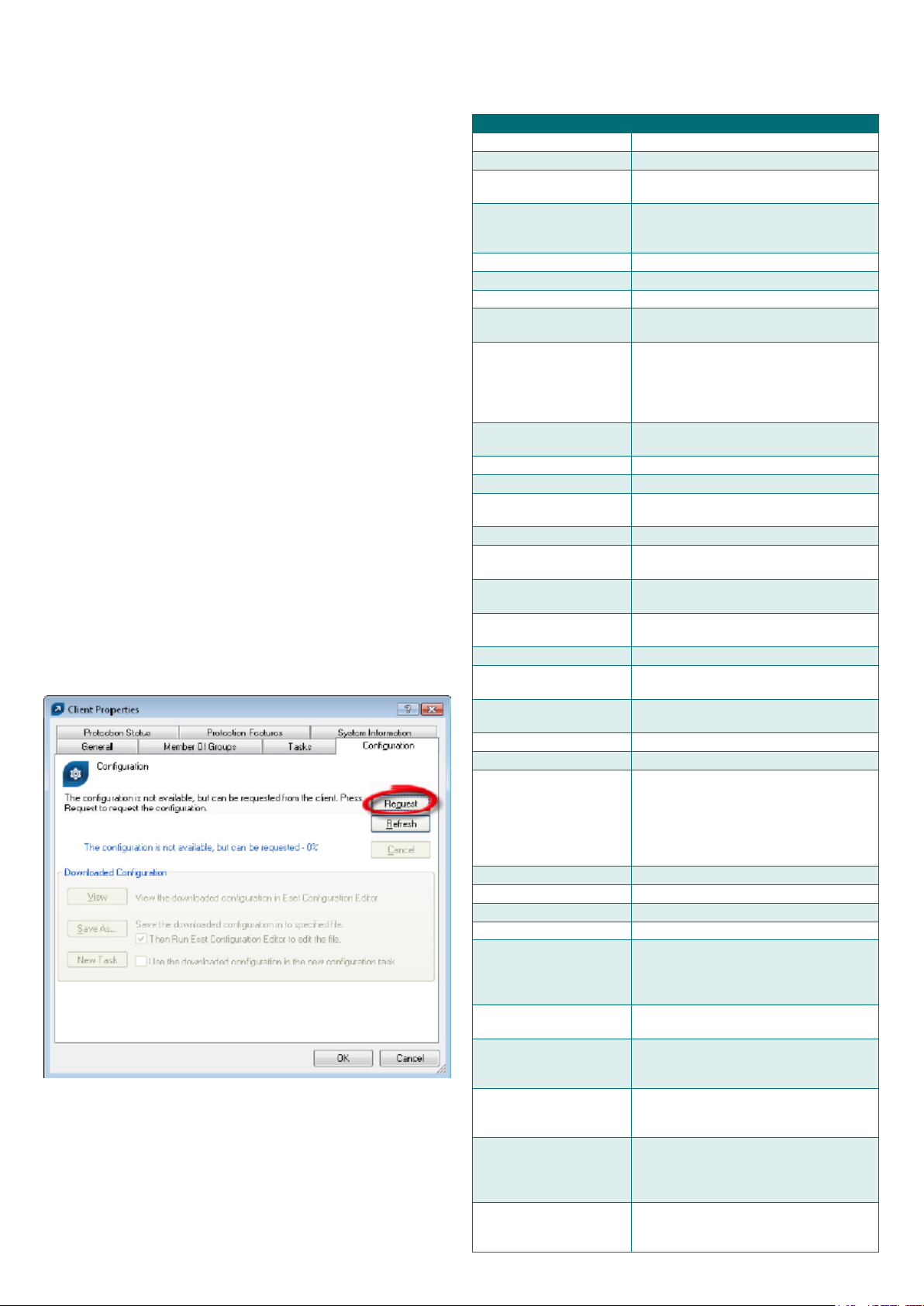

3.4.2 Replikace & informace na jednotlivých záložkách

Pokud je konzola připojená k ERAS, k němu se v rámci

replikace připojují podřazené ERAS a zároveň jde o

replikaci, kdy nejsou automaticky přenášené všechny

informace, potom může dojít k situaci, kdy konzole

nenabízí k nahlédnutí všechny informace replikovaných

klientů.

Chybět přitom můžou:

•Podrobnějšíprotokolykincidentům(záložkaThreat

Log).

•Podrobnějšíprotokolyoon-demandskenovaní

(záložka Scan Log).

•DetailníXMLpodobasoučasnékonguraceastavu

klientů (záložka Clients, sloupec Configuration,

Protection Status, Protection Features, System

Information).

Taktéž chybějí informace z programu SysInspector, který je

součástí nových produktů společnosti ESET: ESET NOD32

Antivirus 3.0, ESET Smart Security a také ERAS.

Na dialozích, kde tyto informace chybějí se v těchto

případech nachází tlačítko Request, po jeho stlačení

dojde k vyžádání chybějících informací u podřazeného

ERA serveru. Přestože proces replikace zahajuje

podřazený ERAS, chybějící informace se přenesou max. do

stanoveného časového intervalu replikace.

Obrázek 3.4 Tlačítkem Request je možné zažádat podřazení ERA

server o poskytnutí chybějících informací.

3.4.3 Záložka Clients

Na této záložce je možné najít základní informace o

jednotlivých klientech.

Atribut Význam

Computer Name

MAC Address

Primary Server

Domain

IP

Product Name

Product Version

Policy name

Last Connected

Protection Status Text

Virus Signature DB

Last Threat Alert

Last Firewall Alert

Last Event Warning

Last Files Scanned

Last Files Infected

Last Files Cleaned

Last Scan Date

Restart Request

Restart Request Date

Product Last Started

Product Install Date

Mobile User

New Client

OS Name

OS Platform

HW Platform 32‑bit / 64‑bit

Configuration

Protection Status

Protection Features

System Information

SysInspector

Custom info

Název stanice / serveru (hostname).

MAC adresa (síťové karty).

Název ERA serveru, se kterým klient

přímo komunikuje.

Název domény / skupiny, v které

se klient nachází (nesouvisí se

skupinami vedenými v ERAS).

IP adresa

Název řešení ESET.

Verze řešení ESET.

Jméno policy, která je uplatňovaná na

klienta.

Čas posledního kontaktu klienta s

ERAS. K tomuto termínu jsou aktuální

další informace z daného klienta s

výnimkou některých případů, kdy je

použitá replikace.

Souhrnná informace o stavu řešení

ESET na klientovi.

Verze virové aktualizace.

Poslední incident.

Poslední poplach rewallu. Zobrazené

jsou incidenty od úrovně Warning.

Poslední chybová událost.

Počet kontrolovaných souborů při

posledním on-demand testu.

Počet inkovaných souborů při

posledním on-demand testu.

Počet vyléčených (odstraněných) sou-

borů při posledním on-demand testu.

Čas posledního on-demand testu.

Je vyžadovaný restart klienta (např.

při programové aktualizaci).

Moment, od kterého je vyžadovaný

restart klienta.

Poslední start řešení ESET.

Datum instalace řešení ESET.

Klientům s tímto příznakem bude

automaticky zaslaná úloha typu

“update now” vždy, když klient

naváže první komunikaci s ERAS

(vhodné nastavení pro mobilní

zaměstnance a jejich notebooky).

Víc v části věnované obecně klientům.

Název operačního systému.

OS platforma (Windows / Linux...).

Klient zasílá na ERAS podobu

kongurace ve formátu XML. V tomto

atributu je uvedený čas, z kterého

kongurace pochází

Souhrnný stav řešení ESET. Analogicky shodné s atributem Conguration.

Stav jednotlivých komponentů řešení

ESET. Analogicky shodné s atributem

conguration.

Klient zasílá na ERAS systémové

informace. V tomto atributu je uvedený

čas, z kterého informace pocházejí.

Stav načítání systémových informací

z programu ESET SysInspector

(zobrazuje se jen při klientech s verzí

obsahující tento nástroj).

Administrátorem specikované informace, které denoval tak, aby se

zobrazovali

14

Atribut Význam

Comment

Administrátor může k danému

klientovi napsat komentář

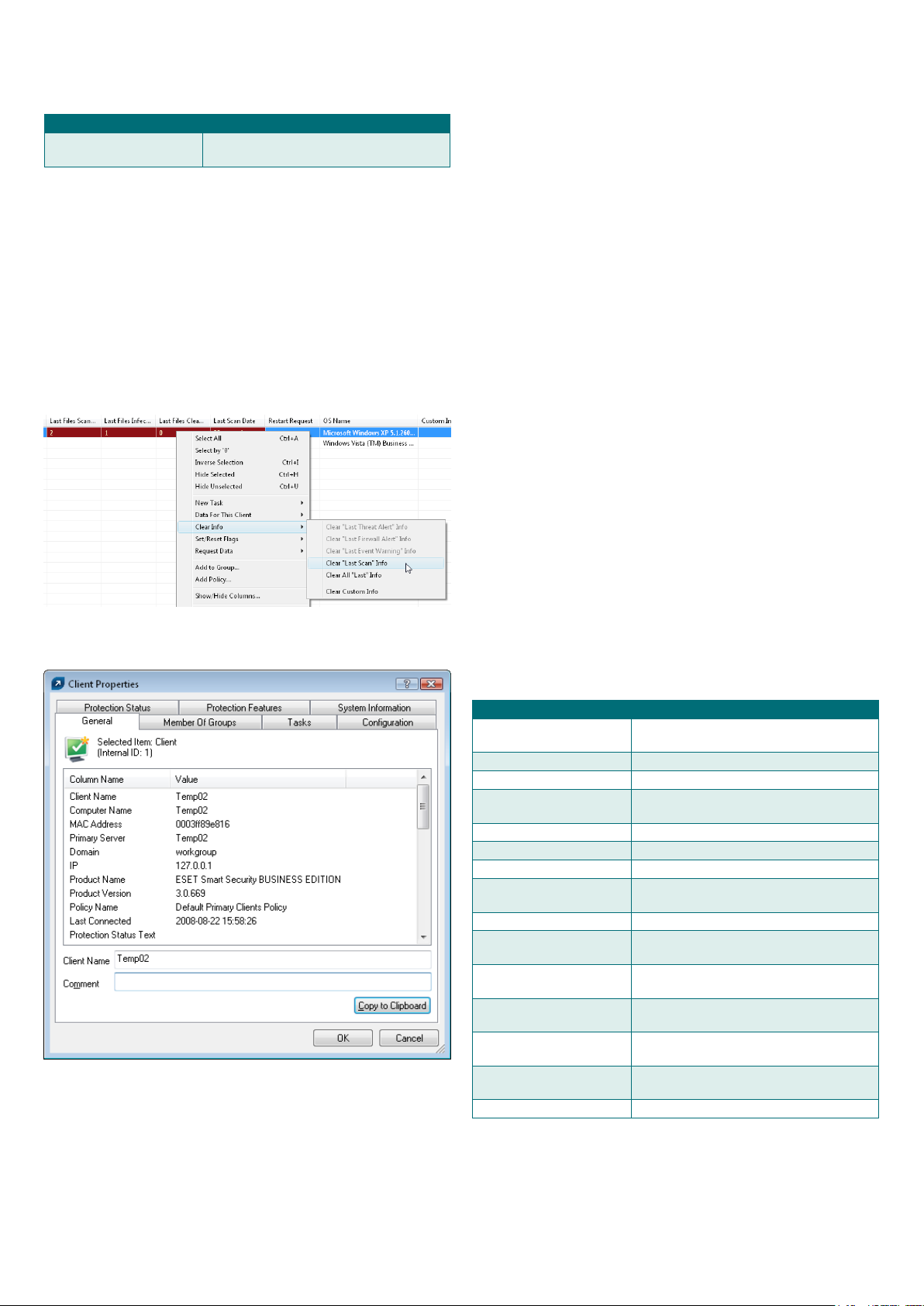

Poznámka: Některé hodnoty jsou jen informativního

charakteru a v době, kdy se na ně administrátor dívá, nemusejí

být aktuální (typická situace: v 7:00 došlo k chybě při

aktualizaci, v 8:00 už proběhla bez problémů). Jedná se např.

o hodnoty ve sloupci Last Threat Alert, Last Event. Jakmile

je administrátor s událostmi seznámený a považuje je za

neaktuální, může na daný řádek kliknout pravým tlačítkem

myši a z kontextového menu zvolit volbu Clear “Last” Info

> Clear “Last Threat Alert” Info, popř. Clear “Last” Info >

Clear “Last Event” Info. Tím odstraní informaci o posledním

incidentu / události.

Obrázek 3.5 Neaktuální událost ze sloupců Last Threat Alert a

Last Event jde lehko odstranit.

•záložkaMember Of Groups

Klient je členem uvedených skupin. Blíže v kapitole o

filtraci informací.

•záložkaTasks

Úlohy, které souvisí s daným klientem. Blíže v kapitole

o úlohách.

•záložkaConfiguration

Zde se nabízí možnost prohlédnout, popř.

vyexportovat existující konfiguraci klienta do souboru

ve formátu XML. Zároveň se nabízí varianta, kdy je

existující konfigurace využitá jako šablona pro tvorbu

nové / upravené XML podoby konfigurace. Blíže v

kapitole o úlohách.

•záložkaProtection Status

Souhrnný stav řešení ESET. V některých případech jde

o „interaktivní“ stavy, kdy je možné reagovat přímo

bez manuální definice nové úlohy, která by problém

vyřešila.

•záložkaProtection Features

Stav jednotlivých komponentů řešení ESET.

•záložka System Information

Bližší informace o nainstalovaném řešení, o verzích

jednotlivých komponentů apod.

•záložkaSysInspector

Získání podrobných informací o běžících a zpuštěných

procesech.

3.4.4 Záložka Threat Log

Tato záložka obsahuje podrobnější informace o

jednotlivých incidentech.

Obrázek 3.6 Detailní informace o klientovi.

Na záložce Clients jsou velmi rozsáhlé i možnosti při

poklepání myší na libovolného klienta:

Atribut Význam

Client Name

Computer Name

MAC Address

Primary Server

Date Received

Date Occurred

Level

Scanner

Object

Name

Threat

Action

User

Information

Details

Název klienta, na kterém incident

nastal.

Název stanice / serveru (hostname).

MAC adresa (síťové karty).

Název ERA serveru, se kterým klient

přímo komunikuje.

Čas přijetí incidentu na ERAS.

Čas vzniku incidentu na klientovi.

Úroveň incidentu.

Název komponentu řešení ESET, který

incident zaznamenal.

Typ objektu.

Obvykle adresář, v kterém byla

infekce zachycená.

Obvykle název zachyceného

škodlivého kódu.

Akce, která byla s daným objektem

provedená.

Jméno Uživatele, který byl identikovaný

při výskytu události.

Informace ohledem detekované

inltrace

Stav načítaní logu z klienta

•záložkaGeneral

Významově shodné s atributy na záložce Clients.

Zde je možné definovat Client Name, tedy název,

pod kterým bude klient vedený v ERA a nepovinný

komentář.

15

3.4.5 Záložka Firewall Log

3.4.7 Záložka Scan Log

zde jsou k dispozici záznamy z klientských firewallů.

Atribut Význam

Client Name

Computer Name

MAC Address

Primary Server

Date Received

Date Occurred

Level

Event

Source

Target

Protocol

Rule

Application

User

Název klienta, na kterém událost

nastala.

Název stanice / serveru (hostname).

MAC adresa (síťové karty).

Název ERA serveru, se kterým klient

přímo komunikuje.

Čas přijetí události na ERAS.

Čas vzniku události na klientovi.

Úroveň události

Popis události

Zdrojová IP adresa.

Cílová IP adresa.

Protokol, který se událost týká.

Pravidlo, které se událost týká.

Aplikace, které se událost týká.

Jméno Uživatele, který byl identikovaný

při výskytu události.

3.4.6 Záložka Event Log

V této záložce se nacházejí všechny ostatní události.

Atribut Význam

Client Name

Computer Name

MAC Address

Primary Server

Date Received

Date Occurred

Level

Plugin

Event

User

Název klienta, na kterém událost

nastala.

Název stanice / serveru (hostname).

MAC adresa (síťové karty).

Název ERA serveru, se kterým klient

přímo komunikuje.

Čas přijetí události na ERAS.

Čas vzniku události na klientovi.

Úroveň události

Název komponentu řešení ESET, který

událost zaznamenal.

Popis události.

Jméno Uživatele, který bol

identikovaný při výskytu události.

V této záložce se nacházejí výsledky jednorázových

kontrol disku (on‑demand skener), které byli

vyvolané vzdáleně, lokálně přímo na stanici, nebo

prostřednictvím úlohy v plánovači.

Atribut Význam

Client Name

Computer Name

MAC Address

Primary Server

Date Received

Date Occurred

Scanned Targets

Scanned

Infected

Cleaned

Status

User

Type

Scanner

Details

Název klienta, na kterém kontrola

proběhla.

Název stanice / serveru (hostname).

MAC adresa (síťové karty).

Název ERA serveru, s kterým klient

přímo komunikuje.

Čas přijetí výsledku na ERAS.

Čas vzniku výsledku na klientovi.

Cíle kontroly.

Počet zkontrolovaných objektů.

Počet inkovaných objektů.

Počet odstraněných objektů (léčením,

smazáním).

Verdikt kontroly.

Jméno uživatele, který byl

identikovaný při výskytu události.

Typ uživatele

Druh skeneru

Stav načítání logu z klienta

3.4.8 Záložka Tasks

Význam této záložky je popsaný v části věnované

úlohám. Pokud jde o jednotlivé atributy, tak:

Atribut Význam

State

Type

Name

Description

Date to deploy

Date Received

Details

Comment

Stav úlohy (Active = stále se uplatňuje, Finished = klienti úlohu převzali).

Informuje o typu úlohy.

Název úlohy.

Popis úlohy.

Čas vykonání úlohy

Čas přijetí úlohy na ERAS.

Stav načítání logu o úloze

Administrátor může k danému

klientovi napsat komentár

3.4.9 Záložka Reports

Záložka obsahuje funkce prostřednictvím, kterých může

být archivované dění na síti za určité časové období.

Funkce na této záložce umožňují generování různých

grafických i tabulkových výstupů. Bližší informace o

vytváření reportů najdete v kapitole 6. Reporty.

3.4.10 Záložka Remote Install

Tato záložka nabízí možnosti týkající se vzdálené

instalace řešení ESET na jednotlivých klientech. Bližší

informace je možné najít v samostatné kapitole 4.2

Vzdálená instalace.

16

3.5 Nastavení ERA konzole

ERA konzolu je možné konfigurovat prostřednictvím

menu Tools / Console Options...

3.5.1 Záložka Connection

Souvisí s připojením ERA konzole k ERA serveru.

Detailnější popis na začátku kapitoly o ERAC.

3.5.2 Záložka Columns – Show / Hide

Zde je možné definovat, jaké atributy se mají zobrazovat

v jednotlivých záložkách konzole. V případě záložky

Clients jde o zobrazené informace při režimu (View

mode) Custom View Mode. Ostatní režimy jsou pevně

předdefinované.

3.5.3 Záložka Colors

Zde je možné definovat barevné odlišení různých

událostí, často i v několika úrovních a definovat

podbarvení řádku na základě specifikovaných problémů

(Conditional Highlighting) Je tak možné např. odlišit

klienty, kteří mají mírně starší virovou (Clients: Previous

Version) databázi a klienty s velmi starou databázi

(Clients: Older Versions or N/A).

3.5.4 Záložka Paths

Zde je možné uvést adresář, do kterého si bude konzole

lokálně ukládat reporty stáhnuté z ERAS. Standardně

jde o složku:

%ALLUSERSPROFILE%\Application Data\Eset\Eset Remote

Administrator\Console\reports

opačném případě proběhne filtrace podle podmínek

až po stlačení tlačítka Apply Changes.

•Remote Administrator updates

Tady je možné nastavit, jak často bude přímo konzola

kontrolovat, zda neexistuje novější verze řešení ESET

Remote Administrator. Doporučujeme ponechat

volbu Monthly (měsíčně). V případě existence novější

verze bude administrátor informovaný po spuštění

ERA konzole.

•Other settings > Use automatic refresh

Automatické obnovování výstupu na jednotlivých

záložkách (data z ERAS) ve zvoleném intervalu.

•Other settings > Empty console recycle bins at

application exit

Odstraní položky z interního koše konzole při

ukončení konzole. Ten je možné využít v záložce

Reports.

•Show gridlines

Jednotlivé buňky záložek budou oddělené čárou.

• Prefer showing Client as “Server/Name” instead of

“Server/Computer/MAC”

Ovlivňuje způsob zobrazení informací o klientech

v některých dialozích (např. při tvorbě úlohy). Tato

volba má jen vizuální dopad.

•Use systray icon

ERA konzola se bude prezentovat ikonou na liště

Windows.

•Show on taskbar when minimized

Pokud bude minimalizované okno ERA konzole, bude

obnovení okna dostupné z lišty Windows (taskbar).

•Use highlighted systray icon when problematic

clients found

Společně s tlačítkem Edit je možné definovat události,

při kterých dojde ke změně barvy malé ikony ERA

konzole na liště Windows (obvykle vedle hodin).

3.5.5 Záložka Date / Time

Určuje způsob zobrazení časových údajů:

•Absolute

Konzola bude zobrazovat čas absolutní (např.

14:30:00).

•Relative

Konzola bude zobrazovat relativní čas (např. „2 weeks

ago“ – před dvěma týdny).

•Regional

Podle regionálního nastavení (přebrané z nastavení

Windows).

•Recalculate UTC time to your local time (use local

time)

Pokud je tato volba zaškrtnutá, budou časy

přepočítané do místního času. V opačném případě

budou časy přepočítané do GMT ‑ UTC.

3.5.6 Záložka Other Settings

•Filter settings > Auto Apply Changes

Pokud je tato volba aktivní, bude filtr na jednotlivých

záložkách konzole automaticky generovat nový

výstup při každé změně v podmínkách filtru. V

Nabízí se varianta, kdy bude ERA konzola připojená z

PC administrátora k ERA serveru nonstop. V takovém

případě doporučujeme vypnout volbu Show on taskbar

when minimized a konzolu nechat při nepoužívaní

minimalizovanou. Jakmile se objeví na klientech

problém, ikona v systray (oblast malých ikon – obvykle

vedle hodin) zčervená a stane se tak signálem pro

administrátora. Zároveň je potřebné povolit a vhodně

nastavit volbu Use highlighted systray icon when

problematic clients found, teda události, při kterých

ke změně barvy dojde. Avšak ERA konzola se odpojí

každých 15 dní, pokud je na ERA serveru aktivovaná

možnost komprimace Databáze (Tools > Server

Options > Server Maintenance > Compact and repair

scheduler).

• Show all groups in lter panes

Ovlivňuje způsob filtrace podle skupin.

• Tutorial messages

Zakáže (Disable All) / povolí (Enable All) zobrazení

informativních zpráv.

17

3.6 Režimy zobrazení

ERA Console umožňuje pracovat ve dvou režimech

zobrazení:

• Administrátorskýrežim

• Read-onlyrežim(jenpročtení)

Administrátorský režim ERAC umožňuje plný přístup

k funkcionalitám a nastavením ERAS, a k administraci

klientských řešení ESET pomocí ERAS.

Read‑only režim je určený k prohlížení stavu klientských

řešení ESET připojujících se k ERAS. Nedovoluje

vytvářet žádné typy úloh určených pro klientské

stanice, instalační balíčky a ani k instalaci řešení ESET.

Nepřístupný je také License manager, Policy manager a

Notification manager. Je možné měnit nastavení ERAC a

vytvářet reporty.

Pro kompletní funkcionalitu konfiguračního editoru

jsou důležité i soubory eguiEpfw.dll, cfgeditLang.dll,

eguiEpfwLang.dll a eset.chm.

3.7.1 Vrstvení konfigurací

Konfigurační editor ESET zapíše do XML výstupu jen ty

položky ze stromové struktury konfigurace, které mají v

editoru modrý symbol . Položky se šedým symbolem

nebudou do výstupního XML zapsané.

Při uplatnění konfigurace na klientech se tak logicky

převedou jen ty operace, které byly zapsané v XML

výstupe (teda jen ty s ) a všechny ostatní ( )

zůstanou v původním stavu.

Je možné tak na klientech postupně uplatnit několik

samostatných konfigurací a přitom „nepoškodit“ dříve

provedené změny.

Režim zobrazení se volí při každém startu konzole,

přes roletové menu Access, přičemž heslo k ERAS je

možné nastavit nezávisle pro oba režimy zobrazení.

To je užitečné, pokud chceme některým uživatelům

zabezpečit plný přístup k ERAS a jiným přístup jen pro

čtení. Heslo je nastavitelné přes položku menu Tools >

Server Options > záložka Security > tlačítka Password

for Console (Administrator Access) a (Read-Only

Access).

3.7 Konfigurační editor

Konfigurační editor ESET je významným komponentem,

který se využívá hned na několika místech, minimálně

při tvorbě:

• předdenovanékonguraceproinstalačníbalíčky,

• kongurace,zasílanýklientůmprostřednictvímúloh,

• obecnéhokonguračníhosouboru.

Konfigurační editor je součástí ERAC a fyzicky jde

převážně o soubory cfgedit.*.

Konfigurační editor ESET umožňuje detailně nastavit

většinu parametrů některých řešení ESET (především

těch, které se instalují na cílové stanice) a toto nastavení

vyexportovat do XML formátu. XML podobu (např. v

podobě .XML souboru) je následně možné využít na

mnohých místech (tvorba úloh v ERAC, lokální import

konfigurace v ESET Smart Security atd.).

Příkladem může být následující situace. V rámci této

konfigurace bude na klientech nastavené uživatelské

jméno, heslo a zakázané použití proxy:

Obrázek 3.7

Druhá konfigurace uplatněná na klientech způsobí, že

všechno zůstane zachované (včetně dříve zaslaného

jména AV‑1234567 a hesla), avšak bude povolené použití

proxy a nastavení adresy a portu proxy serveru.

Pro konfigurační editor je velmi důležitá šablona,

podle něj je naplněná celá stromová struktura.

Šablona je přímou součástí cfgedit.exe. Z tohoto

důvodu doporučujeme mít ERA Server a ERA Konzolu

aktualizovanou.

Při používaní konfiguračního editoru je možnost

otevření libovolného .XML souboru. Je potřebné se

vyvarovat modifikaci či přepsání souboru cfgedit.xml!

18

Obrázek 3.8

3.7.2 Klíčové položky nastavení

Následuje přehled klíčových položek dostupných

v konfiguračním editoru v souvislosti s klientským

řešením ESET Smart Security:

• VětevKernel > Setup > Remote administrator

Zde je možné povolit komunikaci klienta s ERA

serverem (Connect to Remote Administrator

server). Je potřebné nadefinovat minimálně název

nebo IP adresu ERA serveru (Server address). Interval

komunikace (Interval between connections to

server) doporučujeme ponechat standardní ‑ 5

minut. Pro testovací účely je možné nastavit hodnotu

intervalu na 0 (komunikace bude uskutečněná

každých 10 sekund). Pokud je nastavené heslo

(Password), je potřebné nastavit shodné i na

samotném ERA serveru (viz. kapitola o nastavení

ERAS – volba Password for Clients). Komunikace

mezi klientem a ERAS bude v takovém případě

šifrovaná. Detailnější informace ohledně nastavování

hesel najdete v kapitole 7.1 Bezpečnost.

• VětevKernel > Setup > License keys

Na klientech není nutné žádné licenční klíče přidávat

ani spravovat. Tato větev má význam u některých

serverových řešení.

without asking). Pokud je pro připojení k Internetu

vyžadovaný proxy, je pro správný chod ThreatSense.

Net potřeba nastavit také větev Kernel > Setup >

Proxy server.

Při výchozím nastavení klientské produkty přeposílají

podezřelé soubor ERA Serveru a ten je dále přeposílá

na analýzu. Je nutné mít nastavený v ERAS proxy

server v Tools > Server Options > Other Settings

> Edit Advanced Settings > ERA Server > Setup >

Proxy server

• VětevKernel > Setup > Protect setup parameters

Umožňuje uzamknout přístup do nastavení heslem.

Toto heslo bude vyžadované přímo na klientském

řešení při vstupu do jeho nastavení. Budoucí úpravy v

nastaveních přes řešení ERA nebudou tímto heslem

ovlivněné.

• VětevKernel > Setup > Scheduler/Planner

Plánovač úloh, v kterém je možné nadefinovat např.

pravidelnou antivirovou kontrolu disku apod.

Poznámka: Řešení ESET obsahují standardně několik

předdefinovaných úloh (včetně pravidelné antivirové ochrany

nejvýznamnějších souborů a pravidelné automatické

aktualizace) a ve většině případů tak není nutné přidávat nové

ani upravovat existující.

• VětevUpdate

V této části konfigurace je možné nastavit jednotlivé

aktualizační profily. Za normálních okolností stačí

změnit nastavení předdefinovaného profilu My

profile a zaměřit se především na Update server,

User name a Password. Pokud Update server =

AUTOSELECT, potom budou aktualizace vyhledávané

na aktualizačních serverech společnosti ESET. V

tomto případě je nutné doplnit atributy User name

a Password údaji získanými při zakoupení licence.

Pokud má být klient aktualizovaný z lokálního

aktualizačního serveru (Mirror), tak bližší informace

jsou uvedené v následující kapitole. Detailnější

informace ohledně plánovače najdete v kapitole 9.1

Plánovač úloh.

Poznámka: U mobilních zařízení je možné využít dva profily,

které zajišťují podle potřeby aktualizaci z lokálního Mirror

serveru, popř. ze serverů společnosti ESET. Víc informací v

závěru této dokumentace.

• VětevKernel > Setup > Set parameters for

ThreatSense reporting

Definuje chování služby ThreatSense.Net, která

zajišťuje odesílání podezřelých souborů k analýze

do laboratoří společnosti ESET. Při nasazení v síti

jsou hlavní především volby Submit suspicious files

a Enable submission of anonymous statistical

information. Těmito je možné ThreatSense.Net

úplně zakázat (Do not submit), popř. nastavit

režim, když nebude uživatel obtěžovaný dialogy pro

potvrzení odesílání podezřelých souborů (Submit

19

4. Instalace klientských řešení

Tato kapitola je věnovaná instalaci klientských řešení

ESET na stanice s operačním systémem Microsoft

Windows. Instalace může být vykonaná přímo na

stanici, nebo více způsoby z ERA serveru. Podívejme se i

na další alternativní způsoby vzdálené instalace.

Poznámka: Doporučujeme vzdálenou instalaci využívat jen

na instalaci řešení ESET na stanice a ne na servery i pokud je

to technicky možné.

4.1 Přímá instalace

Při tomto způsobu je klientské řešení ESET instalované

s fyzickou přítomností administrátora u stanice. Tento

způsob instalace nevyžaduje žádnou větší přípravu a je

vhodný především v malých počítačových sítích, příp.

tam, kde není k dispozici produkt pro centrální správu ‑

ESET Remote Administrator.

I tuto „manuální“ práci je možné částečně

zautomatizovat tím, že klientské řešení ESET bude

po instalaci nastavené podle dopředu dané XML

konfigurace. Bez dalších úprav tak bude rovnou

nastavený např. aktualizační server (jméno / heslo,

cesta k Mirror serveru...), tichý režim, pravidelná

kontrola pevného disku atd.

Použití XML konfigurace je odlišné pro verzi 3.x a 2.x

řešení ESET:

4.2 Vzdálená instalace

Řešení ESET Remote Administrátor nabízí několik

metod vzdálené instalace. Pro distribuci instalačního

baličku na cílovou stanici může být použitá:

• Vzdálenápushinstalace,

• Vzdálenáinstalaceprostřednictvímlogonskriptu,

• Vzdálenáinstalaceprostřednictvíme-mailu.

Vzdálená instalace prostřednictvím ESET Remote

Administrator se skládá z těchto kroků:

• tvorbainstalačníhobalíkusnázvemX,

• distribuceinstalačníhobalíkuXnastanice(push,

logon skript, e‑mail, externí řešení).

Tvorba instalačních balíků se realizuje přes ERAC, avšak

fyzicky jsou „balíky“ ve většině případů uložené přímo na

ERA serveru, konkrétně v adresáři:

%ALLUSERSPROFILE%\Data aplikací\Eset\Eset Remote

Administrator\Server\packages

Tvorba instalačních balíků v prostředí ERA konzole je

zabezpečená tlačítkem Packages... v záložce Remote

Install.

• DoadresářesestáhnutýmMSIbalíčkem

okopírujeme XML konfiguraci z konfiguračního

editora ESET pod názvem cfg.xml. Při počátku

instalace (spuštění MSI balíčku) bude automaticky

převzaté nastavení z cfg.xml. V případě, že by byl

konfigurační XML pojmenovaný odlišně, příp. by byl

umístění v jiné složce, je možné použít parametr

ADMINCFG=”cesta_k_xml_souboru”

(např. ess_nt32_menu.msi ADMINCFG=”\\server\xml\

settings.xml” pro použití konfigurace ze síťového

disku).

• Verze2.x:ZwebovýchstránekESETstáhneme

instalační soubor (např. ndntskst.exe). Stáhnutý

soubor rozbalíme pomocí aplikace WinRAR. Vznikne

tak adresář s množstvím souborů, v kterém bude

figurovat i setup.exe. Do tohoto adresáře umístíme

XML konfiguraci pojmenovanou jako nod32.xml.

Při počátku instalace (spuštění setup.exe) bude

automaticky převzaté nastavení z nod32.xml. V

případě, že by se konfigurační XML jmenoval odlišně,

popř. byl umístěný v jiné složce, je možné použít

parametr /cfg=”cesta_k_xml_souboru” (např. setup.exe /

cfg=”\\server\xml\settings.xml” pro použití konfigurace

ze síťového disku).

Obrázek 4.1 Dialog pro tvorbu instalačních balíčků.

Každý instalační balík je identifikovaný názvem (Name,

na obrázku v části 1). Další části dialogu souvisí s

obsahem balíku, který bude automaticky uplatněný

v momentě, kdy se daný balík podaří některou z cest

dopravit na stanici. Obsahem balíku jsou tedy:

• instalačnísoubory(2)klientskéhořešeníESET,

• konguračníXMLsouborproklientskéřešeníESET

(3),

• parametrypříkazovéhořádkuproklientskéřešení

ESET (4).

20

Roletka Type v časti 1 značně rozšiřuje možnosti

ERA. Kromě vzdálené instalace je možné zabezpečit i

vzdálenou odinstalaci (Uninstall Eset Security Products and

NOD32 version 2) klientských řešení ESET, příp. vzdáleně

instalovat úplně externí aplikace (Custom package).

Ke každému balíku automaticky vzniká tzv. ESET Remote

Installer, tj. agent, jehož úlohou je zabezpečit hladký

průběh instalace a komunikace mezi cílovou stanicí a

ERAS. Po technické stránce jde o krátký soubor einstaller.

exe, v kterém je pevně zapsaný název ERA serveru, název

a typ instalačního balíku, ke kterému se váže. Přesný

význam agenta je popsaný v následujících kapitolách.

Existuje řada parametrů, kterými je možné průběh

instalace ovlivnit. Tyto parametry je možné použít po

dobu přímé instalace, když je administrátor fyzicky

přítomný při takovýchto stanicích, avšak i v případě

vzdálené instalace. Potom jsou tyto parametry určené

vepředu po dobu tvorby instalačních balíčků a po

dobu instalace jsou na stanici vnucené automaticky.

Parametry ESET Smart Security a ESET NOD32 Antivirus

– tyto je možné zapisovat za instalační soubor (např.

ea_nt64_ENU.msi /qn):

• /qn

Tichý režim instalace bez zobrazení dialogových oken.

• /qb!

Uživatel nemá možnost instalaci ovlivnit, avšak její

průběh je znázorněný „progressbarom“ (stav instalace

v %)

• REBOOT=”ReallySuppress”

Zakáže restart PC po dokončení instalace.

• REBOOT=”Force”

Vynutí restart PC po dokončení instalace.

• REBOOTPROMPT =””

Na vykonání restartu po dokončení instalace se zeptá

(nemůže být použité spolu s /qn).

• ADMINCFG=”cesta_k_xml_souboru”

Při instalaci bude použité XML nastavení řešení

ESET z definovaného souboru. Při vzdálené instalaci

není potřebné tyto parametr používat. Instalační

balík obsahuje vlastní XML konfiguraci, která bude

automaticky při instalaci vnucená.

Parametry pro starší řešení ESET NOD32 pro Windows

ve verzi 2.x ‑ tyto je možné zapisovat za soubor SETUP.

EXE, který je možné spolu s ostatními získat extrakcí

instalačního souboru (např. setup.exe /silentmode):

• /CFG=”cesta_k_xml_souboru”

Při instalaci bude použité XML nastavení řešení

ESET z definovaného souboru. Při vzdálené instalaci

není potřebné tento parametr používat. Instalační

balík obsahuje vlastní XML konfiguraci, která bude

automaticky při instalaci vnucená.

• /REBOOT

Vynutí restart PC po dokončení instalace. Parametr

je možné použít jen v kombinaci s parametrem

SILENTMODE.

• /SHOWRESTART

Na vykonání restartu po dokončení instalace se

zeptá.

• /INSTMFC

Doinstaluje potřebné MFC knihovny na operační

systém Microsoft Windows 9x, které jsou potřebné

pro správný chod programu. Parametr může být

použitý vždy, i když jsou MFC knihovny k dispozici.

V části 2 má administrátor možnost vytvořit samostatný

instalační balík s přednastavenou konfigurací z už

uloženého balíku pomocí tlačítka Copy. Takovýto

instalační balík může být spuštěný na stanici, na kterou

má být produkt nainstalovaný. Uživatel jen spustí balík

a daný produkt se nainstaluje bez toho, aby se po dobu

instalace připojil na ERAS.

4.2.1 Požadavky

Základním požadavkem při vzdálené instalaci je

potřeba konkrétně nakonfigurované TCP/IP sítě, v které

je zabezpečená spolehlivost spojení klient – server.

Instalace klientských řešení pomocí ESET Remote

Administrator aplikace klade na klientské stanice vyšší

nároky jako při přímé instalaci na klientské stanici.

Vzhledem na fakt, že se jedná o instalování na dálku, je

potřebné aby byly splněné následující podmínky:

• KlientsítěMicrosoft

• NainstalovanéSdílenísouborůatiskáren

• Neblokovanéportyprosdílenísouborů(445,135–139)

• TCP/IPprotokol

• FunkčnísdílenísystémovéhoprostředkuADMIN$

• KlientmusíbýtschopnýodpovídatnaPINGpříkaz

• konektivitaklientaaserverubezblokování

potřebných portů (standardně porty číslo 2221 až 2224)

• přihlašovacíúdajekúčtusadministrátorskýmiprávy

(přihlašovací heslo nesmí byť prázdné)

• vypnutéJednoduchésdílenísouborůasložek

• funkčníslužbaServer

• funkčníslužbaRemoteRegistry

• /SILENTMODE

Tichý režim instalace bez zobrazení dialogových oken.

• /FORCEOLD

Případnou reinstalací vykoná i v případě, že právě

instalovaná verze bude starší než existující.

Jejich splnění je hlavně při větším množství klientů

vhodné ověřit dopředu, ještě před začátkem vzdálené