Page 1

Plugin pre Cisco NAC

(Network Admission Control)

Inštalačná príručka

Page 2

obsah

. Cisco Network Admission

. Prínosy NAC ..............................................................

. Ako pracuje NAC? .......................................................

Control NAC ...

. Požiadavky na prevádzku

pluginu ESET NAC ...................................

. Implementácia pluginu ESET NAC ............

. Klientská časť ............................................................

3.1.2 Inštalácia PPESET pluginu pre CTA na klientských počítačoch 4

. Serverová časť ...........................................................

3.2.1 Postup nainštalovania adf súboru do Cisco ACS ...................5

3.2.2 Konfigurácia HTTP servera, na ktorom beží PVS (ak bola

zvolená manuálna inštalácia v inštalátore) .........................5

3.2.2.1 Konfigurácia IIS 5.1 servera pre použitie ako PVS ..................5

3.2.2.2 Konfigurácia Apache servera ..............................................6

3.2.3 Spojazdnenie komunikácie medzi PVS a ACS ......................6

. Konfigurácia validačného servera ................................

3.3.1 Konfigurácia pravidiel validovania PVS ...............................6

3.3.2 Princípy nastavenia pravidiel validovania klientov ............... 7

Copyright ESET, spol. s r. o.

ESET, spol. s r.o.

Aupark Tower, 16. poschodie

Einsteinova 24

851 01 Bratislava

Slovenská republika

Obchodné oddelenie

obchod@eset.sk

tel.: +421 (2) 322 44 250

Technická podpora

web: www.eset.sk/podpora

kontaktný formulár: http://www.eset.sk/podpora/formular

tel.: +421 (2) 322 44 444

Všetky práva vyhradené. Žiadna časť tejto publikácie nesmie

byť reprodukovaná žiadnym prostriedkom, ani distribuovaná

akýmkoľvek spôsobom bez predchádzajúceho písomného

povolenia spoločnosti ESET, spol. s r. o.

Spoločnosť Eset, spol. s r. o. si vyhrazuje právo zmien

programových produktov popísaných v tejto publikácii bez

predchádzajúceho upozornenia.

V knihe použité názvy programových produktov, firem a pod.

môžu byť ochrannými známkami alebo registrovanými

ochrannými známkami príslušných vlastníkov.

REV.

Page 3

1. Cisco Network Admission

Control NAC

Cisco NAC je technológia, ktorá v spojení s Cisco zariadeniami

(switche, routery), napomáha zvyšovaniu bezpečnosti v rámci

vnútroponikových sietí. Systém NAC zabezpečí povolenie, alebo

zamietnutie prístupu klienta ku kritickým sieťam, alebo sieťovým

zdrojom podľa zisteného bezpečnostného stavu klienta. Týmto

spôsobom možno zlepšiť bezpečnosť celej počítačovej siete.

. Prínosy NAC

Počítač pripojený do siete s neaktuálnou vírusovou databázou môže

predstavovať vážny bezpečnostný problém. Neaktualizovaný antivírus

nemusí zachytiť najnovšie vírusové infekcie na sieti, čo môže spôsobiť

infikovanie klienta. Náklady potrebné na prevenciu voči vniknutiu

vírusov do počítača a implementáciu NAC sú oveľa menšie, ako

náklady potrebné na odstránenie následkov spojených s vyčíňaním

vírusov v sieti. Cisco NAC tak pomáha zabezpečiť dobrý bezpečnostný

stav klientskej pracovnej stanice už na úrovni hardvérových sieťových

zariadení.

NAC spolupracuje s antívírusovými programami, ktoré podávajú

informácie o bezpečnostnom stave (napr. verzia inštalovanej vírusovej

databázy, ... ) klientských pracovných staníc priamo na NAC server

ešte predtým, ako je počítač pripojený do počítačovej siete.

. Ako pracuje NAC?

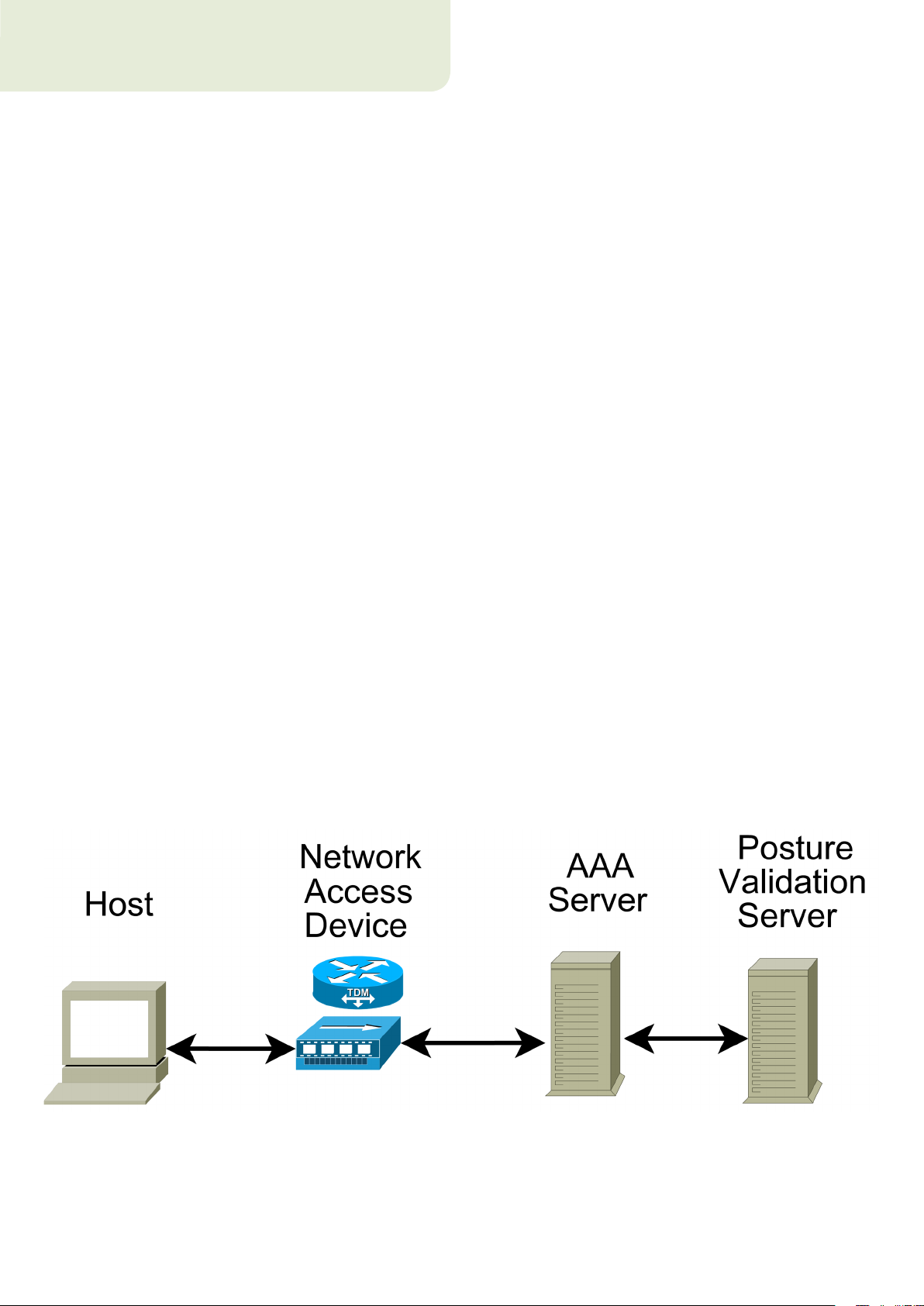

NAC sa skladá zo súčastí, ktoré medzi sebou komunikujú a sú to:

1. Cisco Trust Agent (CTA) a jeho pluginy

NAC pozostáva z klientského počítača (Host), ktorý je napojený na

Cisco zariadenie (Network Acces Device) s nakonfigorovaným NAC. K

NAD zariadeniu je pripojený AAA Server, na ktorom beží Cisco Secure

Access Control Server (ACS). Poslednou súčasťou je posture Validation

server s implementovaným HTTP serverom, ktorý komunikuje spätne

s ACS.

Na klientskom počítači (Host) je nainštalovaný Cisco Trust Agent

(CTA). Do tohto programu sa nainštaluje plugin od antivírusovej

spoločnosti, ktorý pomocou CTA preposiela cez NAD aktuálny stav

klientského antivíru spolu s údajmi z iných programov na AAA Server.

Na AAA Serverie beží Cisco Secure Access Control Server (ACS), ktorý

tvorí jadro NAC.

Nakonfigurovaný ACS overí prihlasovacie údaje klienta preposlané

CTA. Po overení údajov podá požiadavku na validáciu prijatých

údajov z CTA (informácie z antivírusového sw, ..) prislúchajúcemu

PVS serveru. PVS server zistí údaje o najnovšej verzii antivírusového

sw a porovná ich s prijatými údajmi z CTA. Podľa nastavených kritérií

vytvorí posture status, ktorý hovorí o zdravotnom stave klientského

PC.

CTA zasiela ACS vytvorený posture status. ACS vyhodnotí zvyšné

posture statusy vytvorené pre iné programy a nakoniec vyhodnotí

stav počítača. ACS zašle klientskému počítaču jeho zdravotný stav,

a nastaví príslušný NAD inteface do požadovanej skupiny, ktorej sa

nachádzajú PC s rovnakým zdravotným stavom.

2. Plugin pre CTA poskytovaný výrobcom antivíru

3. Cisco IOS zariadenie (NAD) s možnosťou NAC

4. Cisco Secure Access Control Server (ACS), server zbierajúci a

vyhodnocujúci všetky údaje o zdravotnom stave klientských

počítačov

5. Posture validation server, ktorý validuje údaje prichádzajúce od

klientských počítačov s nainštalovaným antivírom.

Funkcia celého systému NAC je naznačená na obrázku 1-1.

Obrázok 1-1. Principiálne znázornenie funkcie 802.1x NAC

Page 4

4

. Požiadavky na prevádzku

pluginu ESET NAC

3. Implementácia

pluginu ESET NAC

Hardvér

▪ Prevádzkovať cisco router, alebo cisco switch s podporou Cisco

NAC

▪ Mať nakonfigurované Cisco NAC zariadenie pre podporu Cisco

NAC

Softvér

▪ Na klientských počítačoch mať nainštalovaný Cisco CTA (Cisco

Trust Agent) (CiscoTrustAgent-Windows-Supplicant-2.0.0.30, a

viac )

▪ Na klientských počítačoch mať nainštalovaný ESET Smart Security

4.0, alebo ESET NOD32 Antivírus 4.0

▪ Na NAC serveri mať nainštalovaný ACS Server 4.1, alebo 4.0

▪ Správne nakonfigurovaný ACS server (užívatelia, skupiny, práva,

politika, pravidlá kontroly)

▪ Vyvoriť PVS server na validáciu klientov (možné aj priamo na NAC

serveri)

Server musí obsahovať:

– Microsoft IIS 5.1 a vyššie s nainštalovaným .NET 2.0 a

vyšším frameworkom, alebo Apache server 2.2 a vyšší s

nainštalovaným PHP 5

– pripojenie do internetu, pre sťahovanie referenčných

aktualizácií

– nainštalovaný ESS 4.0 , ktorý nie je nutnou podmienkou

Implementácia sa skladá z dvoch hlavných častí:

1. Klientská časť

a) inštalácia PPESET pluginu pre CTA na klientských počítačoch

2. Serverová časť

a) pridanie ESET ADF konfigurácie do ACS

b) konfigurácia HTTP servera, na ktorom beží PVS

c) spojazdnenie komunikácie PVS(posture validation server) s

ACS

d) konfigurácia pravidiel validovania PVS

Na serverovej časti je potrebné aby bežal HTTP server, Microsoft IIS 5.1,

a vyššie, alebo Apache v. 2.2 s inštalovaným PHP5. (je možne použiť

aj iný HTTP server umožňujúci použitie CGI aplikácií.). Problémy

vzniknuté použitím HTTP serverov spoločnosť ESET nezodpovedá.

. Klientská časť

3.1.2 Inštalácia PPESET pluginu pre CTA na klientských počítačoch

Pred inštaláciou pluginu je potrebné mať nainštalovaný CTA

(CiscoTrustAgent-Windows-Supplicant-2.0.0.30, a vyššie). Inštaláciou

produktu ESET Smart Security 4.0 na takto pripravenom počítači sa

nainštaluje plugin automaticky. V prípade použitia staršieho produktu

ESET Smart Security 3.0, ESET NOD32 Antivirus 3.0, alebo NOD32 v 2.7

je potrebné vykonať nasledujúci postup inštalácie pluginu.

Zoznam požadovaných súborov:

PPESET.dll – plugin

PPESET.inf – súbor popisujúci zoznam parametrov

prenášaných na ACS

Inštalácia:

Nakopírujeme PPESET.dll a PPESET.inf do adresára Common files

(c:\Program Files\Common Files\Posture Agent\Plugins\

Install\).

Plugin si CTA automaticky nainštaluje po prijatí požiadavky od ACS.

Vtedy CTA presunie súbory PPESET.dll a PPESET.inf do adresára:

c:\Program Files\Common Files\Posture Agent\Plugins\.

Logovanie:

Povolenie logovania udalostí vzniknutých v súvislosti s pluginom

PPESET.dll je umožnené zápisom nového parametra PPESET v sekcii

[loglevel] do konfiguračného súboru ctalogd.ini (c:\Program

Files\Common Files\PostureAgent\Plugins\Logging\

ctalogd.ini). Parametre parametra PPESET môžu byť nasledovné:

0 – bez logovania

1 – logovanie iba významných udalostí

2 – logovanie s podrobnejším výpisom

3 – logovanie všetkých udalostí

Plugin loguje udalosti do súboru PPESET.log (c:\Program Files\

Cisco Systems\CiscoTrustAgent\Logging\Logs\PPESET.

log).

Page 5

5

. Serverová časť

Na uľahčenie inštalácie serverovej časti je pripravený inštalátor

Epfnac.msi. Tento inštalátor umožňuje automaticky vytvoriť validačný

server s konfiguračnou www stránkou bežiacou pod Microsoft IIS

serverom. Konfiguračnú webovú stránku je možné odskúšať zadaním

URL http://localhost/enacs/default.aspx do webového

prehliadača. Ak sa konfiguračná webová stránka nezobrazila, je

nutné skontrolovať verziu ASP.NET Microsoft ISS. Pre korektný chod

je potrebné aby bola použitá verzia 2 a vyššia (verziu zistíte cez: Start

> Control Panel > Administrative Tools > Internet Information

Services, položka Web Sites > Default Web Site > ENACS, pravý

klik na Properties v záložke ASP. NET). Ak naďalej budú pretrvávať

problémy, je potrebné pozrieť si kapitolu 2.2.2.1, „Configuring IIS 5.1

server to be used as PVS”, Podľa tejto je potrebné nastaviť parametre

IIS servera.

Ak sa nepoužije externý validačný server dodávaný s inštalátorom,

tak je potrebné vytvoriť vlastné validačné pravidlá v cisco ACS. Postup

vytvárania pravidiel je bližšie popísaný v dokumentácii k cisco ACS.

3.2.2 Konfigurácia HTTP servera, na ktorom beží PVS (ak bola

zvolená manuálna inštalácia v inštalátore)

3.2.2.1 Konfigurácia IIS 5.1 servera pre použitie ako PVS

IIS PVS server sa skladá z troch súborov:

▪ <install dir>\Validator\IIS\ISAPIValidator.dll

ISAPI validačný server

▪ <Common Application Data>\ESET\NAC\conf.ini

Konfiguračný súbor PVS servera

Po inštalácií Epfnac.msi nasleduje pridanie nových atribútov pre ESET

NAC do Cisco ACS Servera.

3.2.1 Postup nainštalovania adf súboru do Cisco ACS

1. nakopírujeme súbor <install dir>\adf\ESET.adf do adresára

<ACS Install Dir>\bin\, t.j. adresár s nainštalovaným

CSUtile.exe

2. spustíme CSUtil.exe – addAVP ESET.adf

3. reštartujeme ACS, tj.

net stop CSAdmin

net stop CSLog

net stop CSAuth

net start CSAdmin

net start CSLog

net start CSAuth

Naledujúci zoznam popisuje novo pridané atribúty do Cisco ACS:

ESET:AV:Protection – Status

hodnota udáva protection status ESS alebo EAV nainštalovanom

na klientskom počítači.

Typy hodnôt:

0 = ”Green“

ESET Smart Security, alebo ESET NOD32 Antivirus má všetky

bezpečnostné prvky zapnuté a je aktualizovaný

1 = ”Orange“

ESET Smart Security, alebo ESET NOD32 Antivirus je

krátkodobo neaktualizovaný

2 = ”Red“

Klient nemá zapnuté všetky bezpečnostné prvy, alebo nie je

dlhodobo aktualizovaný

ESET:AV:Software – Name

hodnota udáva názov produktu

Typy hodnôt (typ hodnoty – reťazec hodnoty):

”NOD32V2“ NOD verzie 2

”ESET NOD32 Antivirus“

”ESET Smart Security“

ESET:AV:Software – Version

hodnota udáva hodnotu verzie nainštalovaného ESS alebo EAV

Typ hodnoty:

Príklad hodnoty: 4.0.0.0

▪ <install dir>\Validator\IIS\ASP. NET\*.*

<install dir>\Validator\IIS\ASP. NET\default.aspx

Konfiguračná webová stránka určená k nastaveniu conf.ini

Postup konfigurácie:

1. Nakopírujeme obsah webového adresára (<Install dir>\

validator\IIS) do novovytvoreného adresára na disku, ktorý

neskôr zmeníme na adresár s web službami. (Pr. /server/

NAC/).

2. spustíme Internet Information Services cez Start > Settings >

Control Panel > Administrative Tools

3. v položke Default Web Site (local computer > Web Sites >

Default Web Site) zvolíme New > Virtual Directory

4. v položke Virtual Directory Alias nazveme web site napr. ako

„ENAC“

5. v položke Web Site Content Directory vyhľadáme adresár, ktorý

sme vytvorili v kroku 1.

6. v položke Virtual Directory Access Permissions povolíme Read,

Run script, and Execute.

7. v položke ASP. NET je nutné nastaviť ASP.NET version na 2 a

vyššie.

8. Ukončíme nastavenie stlačením tlačidla Finish.

9. Skontrolujeme, či súbor conf.ini (<Common Application

Data>\ESET\NAC\conf.ini) má užívateľa Everyone s právami

na zápis. Ak nemá, je ich potrebné vytvoriť

10. Spustíme, alebo reštartujeme web server

11. Na otestovanie funkčnosti ISAPI web servera slúži súbor

ISAPITest.dll (<install_dir>\Validator\IIS\

ISAPITest.dll). Ak teda chceme overiť funkčnosť

webserveru, v internetovom prehliadači spustíme http://

localhost/<nac>/ISAPITest.dll, (<nac> nahradíme

názvom web site napr. enacs).

12. Ak ste zvolili iný alias pre web site, tak je nutné zmeniť <nac> a

<localhost> v url za Váš názov web site.

13. Overíme funkčnosť ASP a .NET servera. Zadáme url http://

localhost/<nac>/ASP:NET/default.aspx do prehliadača.

Mala by sa zobraziť konfiguračná web stránka. V nej je možné

nastaviť požadované pravidlá zaradenia klientského počítača do

bezpečnostných skupín zostavených podľa zdravotného stavu

klientského PC

14. Ak sa nespustila konfiguračná web stránka, je potrebné spustiť

Page 6

6

ASP .NET service. Najprv však potrebujeme zaregistrovať ASPNET

v IIS.

Urobíme to vyhľadaním súboru

aspnet_regiis.exe (mal by sa nachádzať v:

c:\WINDOWS\Microsoft. NET\Framework\v2.0.50 727\

aspnet_regiis.exe)

a spustením

aspnet_regiis.exe – i

CGI/Php/”

<Directory “C:/Epfnac/validator/CGI/Php/“>

Options None

AllowOverride None

Order allow, deny

Allow from all

</Directory>

Po reštartovaní Apache servera a zadaní url (napr. http://

localhost/<nac>/index.php , kde <nac> je názov web adresára,

napr. enacs/validator/) by sa mala spustiť konfiguračná web stránka

PVS servera.

15. Reštartujeme IIS server.

16. Pokúsime sa znovu spustiť webstránku default.aspx.

Poznámka: Táto konfigurácia je zameraná na všeobecné nastavenie

web servera a nezahŕňa nastavenie prístupových práv na webstránku.

Taktiež inštalátor nenastavuje prístupové práva na webstránku. Je

na užívateľovi, ako si zabezpečí nepovolaný prístup na konfiguračnú

webstránku.

3.2.2.2 Konfigurácia Apache servera

Pri použití Apache webového servera, je potrebné vykonať niekoľko

nasledujúcich krokov:

IIS PVS server sa skladá z troch súborov:

▪ CGIValidator.exe –

CGI validačný server

▪ <Common Application Data>\ESET\NAC\conf.ini

konfiguračný súbor PVS servera

▪ index.php

konfiguračná webová stránka určená k nastaveniu

conf.ini

Pre beh ESET pluginu pre Cisco NAC je potrebné nastaviť Apache

server tak, aby vedel spúšťať CGI skripty a aplikácie, mal pripojený

modul PHP. Jednoduchá ukážková konfigurácia je priložená v súbore

httpd.conf (<install_dir>\validator\CGI\httpd.conf>).

Do novovytvoreného adresára, alebo adresára DocumentRoot

nakopírujeme obsah adresára <install_dir>\validator\CGI\ .

Súbor CGIValidator.exe musí byť spúštaný ako CGI aplikácia, preto je

potrebné pre jeho beh vytvoriť ScriptAlias v súbore httpd.conf. Jeho

parametrom bude adresár v ktorom sa nachádza CGIValidator.exe.

Tomuto adresáru je potrebné pridať podobné vlastnosti ako uvádza

príklad:

ScriptAlias /enacs/validator/ “C:/Epfnac/validator/

CGI/”

Directory “C:/Epfnac/validator/CGI/“>

AllowOverride None

Options ExecCGI

AddHandler cgi – script.exe

Order allow, deny

Allow from all

</Directory>

Nastavenie správnosti fungovania CGI rozhrania je možné otestovať

spustením CGITest.exe, napr. http://localhost/enacs/

validator/CGITest.exe

Táto konfigurácia nezahŕňa nastavenie prístupových práv na

webstránku.

3.2.3 Spojazdnenie komunikácie medzi PVS a ACS

Na spojazdnenie komunikácie medzi PVS a ACS je potrebné mať

pripravenú konfiguráciu ACS servera a správnu konfiguráciu

validačného servera (ďalšia kapitola). Ak chceme používať ESET

NAC v plnej funkcionalite, je potrebné nastaviť externý PVS

server. To urobíme v záložke ACS v položke Posture Validation

> External Posture Validation Setup pridáme adresu nášho

PVS servera. V prípade IIS servera je potrebné zadať URL k súboru

ISAPIValidator.dll (napr. http://localhost/<nac>/ISAPITest.dll <nac>

nahradíme správnou cestou k validátoru), v prípade Apache servera je

to CGIValidator.exe (napr. http://localhost/enacs/validator/CGITest.

exe). Po reštartovaní konfigurácie ACS a nalogovaní klienta by sme

mali na klientskom počítači obdržať hlásenie o bezpečnostnom stave

klienta.

. Konfigurácia validačného servera

Na začiatok si treba zvoliť referenčný zdroj pre kontrolovanie verzií

antivírusových databáz v položke Select reference database source.

Zvoliť je možné z položiek:

Use Installed ESET Antivirus – ako referenčný zdroj aktualizácií

sa použije nainštalovaný ESET Smart Security, alebo ESET NOD32

Antivirus.

Use NAC Internal Downloader – ako referenčný zdroj aktualizácií

sa použije interný aktualizačný modul pre NAC. Pri zvolení tejto

položky však nebude možné kontrolovať softvérovú verziu

klientských počítačov. Pri tejto voľbe je potrebné zvoliť názov (URL)

aktualizačného servera. Štandardne sa používa automatický výber

aktualizačného servera (zaškrtnuté políčko Autoselect). Ďalej sa

nastavia prihlasovacie údaje pre sťahovanie aktualizácií (User Name

a Password).

Po nastavení položiek je nutné nastavené hodnoty zapísať (tlačidlo

Write). Pre kontrolu zápisu je možné spätne načítať zapísané údaje

(tlačidlo Read)

3.3.1 Konfigurácia pravidiel validovania PVS

Pre adresár /validator/CGI/Php je potrebné vytvoriť alias a

priradiť mu potrebné atribúty na spustenie PHP skriptov.

Príklad:

Alias /enacs/configuration “C:/Epfnac/validator/

Pravidlá sú rozdelené do viacerých profilov (Default, Soft, Hard, Own).

Hodnoty priradené pravidlám sú určené tak, aby splňovali požiadavky

bežného používania.

Popis profilov:

Page 7

7

Default – Najčastejší stav nastavenia pravidiel

takéhoto klienta sa vytvárajú špeciálne podmienky.

Soft – Slabá ochrana. Klientské počítače sú kontrolované s

bezpečnostnou rezervou

Hard – Prísna ochrana. Klientské počítače sú kontrolované prísnymi

pravidlami

Own – Vlastné nastavenie pravidiel

V prípade nastavenia vlastných pravidiel, je potrebné porozumieť

nastavovaniu pravidiel validovania klientov.

3.3.2 Princípy nastavenia pravidiel validovania klientov

Stĺpce tabuľky pravidiel validovania určujú stav, do ktorého pripadne

klient po splnení pravidiel ( Healthy, checkup, ... ). Ak klient spĺňa

podmienky viacerých stĺpcov, pripadne mu hodnota najhoršieho stavu

v stĺpci s jednou výnimkou: - ak sú v riadku za sebou zadané rovnaké

podmienky, tak potom sa zoberie prvý stav, ktorý sa vyhodnotí ako

najhorší a ostatné rovnaké podmienky sú v riadku ignorované. Riadky

tabuľky sú nezávislé. Medzi riadkami sa robí operácia OR (alebo).

Popis riadkov tabuľky

V riadku s parametrom Virus database age sú udané rozdiely medzi

aktuálnou verziou vírusovej databázy (tj. referenčnou na PVS serveri) a

verziou vírusovej databázy klienta.

V riadku s parametrom Software version je možné nastaviť

rozdiel medzi verziami antivírového softvéru. Nastavuje sa zmena

v minoritnej, majoritnej, maintenance časti verzie, alebo klientský

stav musí spĺňať podmienku aktuálnej verzie. Ak nechceme používať

nastavenie Software version, stačí ak nastavíme všetky políčka na

Major Changed. Štandardne sa kontrola Software version nevykonáva

a teda všetky položky sú nastavené na Major Changed.

Poznámka: Konfigurácia Cisco NAC komponentov (CTA, ACS, NAD)

nie je súčasťou tohto dokumentu. Pre príslušnú konfiguráciu CTA, ACS

a NAD kontaktujte spoločnosť Cisco.

V riadku s parametrom Protection status sa kontroluje stav ochrany.

V prípade klienta s NOD32 v2.7 je protection status „Green“ rovný

zapnutiu rezidentnej kontroly a „Red“ vypnutiu rezidentnej kontroly.

Nastavenie pravidiel je možné skontrolovať tlačidlom Check.

Nastavené údaje je potrebné zapísať do konfigurácie stlačením

tlačidla Write. Pre kontrolu zapísania konfigurácie je vhodné stlačiť

tlačidlo Read.

Popis bezpečnostných stavov do ktorých sa môže klientský

počítač dostať

Healthy – stav, kedy klientský počítač bezpečný. Komponenty sú

aktualizované, žiadne obmedzenia siete nie sú potrebné.

Checkup – stav, kedy klientský počítač nemá posledné aktualizácie,

je potrebná aktualizácia. Tento stav signalizuje, že počítač je potrebné

zvýšiť pozornosť, skontrolovať zabezpečenie počítača. Nehrozí však

vážne bezpečnostné riziko.

Transition – stav, ktorý je aplikovateľný vtedy, ak nie je možné

pristúpiť k zariadeniu (napr. pri bootovaní). Taktiež je možné tento

stav využiť na vyhodnotenie vypnutia firewalovej ochrany, antispamu.

Tento stav sa často nevyužíva.

Quarantine – stav, v ktorom nie je zabezpečená úplná bezpečnosť

počítača. Je potrebná aktualizácia vírusovej databázy, softvéru, alebo

nie je spustený firewall, antispam, real-time kontrola súborového

systému. Klient by mal byť prevedený do skupiny užívateľov s

obmedzeným prístupom do siete.

Infected – stav, v ktorom je klientský počítač hrozbou pre ostatné

počítače. Klient by mal byť prevedený do skupiny užívateľov s

obmedzeným prístupom do siete.

Unknown – stav, kedy klientský počítač nepodáva svoj status. Pre

Loading...

Loading...