Beépített összetevők:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

ESET Personal Firewall

ESET Antispam

A NOD32 technológiaúj

generációja

Felhasználói útmutató

we protect your digital worlds

tartalomjegyzék

Copyright © 2007 by ESET, spol. s r. o.

Az ESET Smart Security az ESET, spol. s r.o. terméke.

További tájékoztatásért látogasson el a www.eset.com

webhelyre.Minden jog fenntartva. A szerző kifejezett írásbeli

engedélye nélkül sem a dokumentum egésze, sem annak

tetszőleges része nem reprodukálható és nem tárolható

visszakereshető rendszerben, semmilyen formában és módon

(elektronikus, mechanikai, fénymásolásos, hangrögzítési,

lapolvasási vagy más eljárással). Az ESET, spol. s r.o. fenntartja

a jogot, hogy az ismertetett szoftverek bármelyikét előzetes

értesítés nélkül módosítsa.

Nemzetközi terméktámogatás: www.eset.eu/support

REV.20080416-001

ESET Smart Security ....................................4

1.1 Újdonságok .................................................................. 4

1.2 Rendszerkövetelmények ................................................4

2. Telepítés ...............................................5

2.1 Tipikus telepítés ............................................................ 5

2.2 Egyéni telepítés .............................................................6

2.3 Az eredeti beállítások használata .................................... 8

2.4 Felhasználónév és jelszó megadása .................................8

2.5 Kézi indítású számítógép-ellenőrzés ................................8

3. Útmutató kezdő felhasználók számára .....9

3.1 A felhasználói felület ismertetése – módok ...................... 9

3.1.1 A rendszer működésének ellenőrzése ......................9

3.1.2 Teendők a program nem megfelelő működése esetén 10

3.2 A frissítés beállításai .....................................................10

3.3 Megbízható zóna beállításai ..........................................10

3.4 A proxy szerver beállításai ..............................................11

3.5 Beállítások védelme .......................................................11

4. Az ESET Smart Security használata .........12

4.1 Vírus- és kémprogramvédelem .......................................12

4.1.1 Valós idejű fájlrendszervédelem .............................12

4.1.1.1 Az ellenőrzés beállításai ........................................ 12

4.1.1.1.1 Ellenőrizendő adathordozók .................................12

4.1.1.1.2 Ellenőrzés (Esemény hatására történő ellenőrzés) ..12

4.1.1.1.3 További ThreatSense-paraméterek az újonnan

létrehozott fájlokhoz.............................................12

4.1.1.1.4 További beállítások ............................................... 12

4.1.1.2 Megtisztítási szintek .............................................12

4.1.1.3 Mikor érdemes módosítani a valós idejű védelem

beállításain? .........................................................13

4.1.1.4 A valós idejű védelem ellenőrzése ..........................13

4.1.1.5 Teendők, ha a valós idejű védelem nem működik ....13

4.1.2 E-mail védelem ..................................................... 13

4.1.2.1 POP3-ellenőrzés ....................................................13

4.1.2.1.1 Kompatibilitás ......................................................14

4.1.2.2 Integrálás a Microsoft Outlook, az Outlook Express és

a Windows Mail alkalmazással ..............................14

4.1.2.2.1 Értesítés hozzáfűzése az e-mailek törzséhez ..........14

4.1.2.3 Fertőzések eltávolítása .........................................14

4.1.3 Webhozzáférés-védelem .......................................15

4.1.3.1 HTTP ....................................................................15

4.1.3.1.1 Tiltott és szűrés alól kizárt címek ...........................15

4.1.3.1.2 Böngészők ............................................................15

4.1.4 Számítógép ellenőrzése.........................................16

4.1.4.1 Az ellenőrzés típusa ..............................................16

4.1.4.1.1 Normál ellenőrzés .................................................16

4.1.4.1.2 Egyéni ellenőrzés ..................................................16

4.1.4.2 Ellenőrizendő célterületek .....................................16

4.1.4.3 Ellenőrzési profilok ................................................ 17

4.1.5 A ThreatSense keresőmotor beállításai ...................17

4.1.5.1 Az objektumok beállításai .....................................17

4.1.5.2 Beállítások ...........................................................18

4.1.5.3 Megtisztítás .........................................................18

4.1.5.4 Kiterjesztések .......................................................19

4.1.6 A program fertőzést észlel .....................................19

4.2 Személyi tűzfal ............................................................ 19

4.2.1 Szűrési módok .....................................................19

4.2.2 Minden forgalom letiltása: a hálózati kapcsolat

megszüntetése ....................................................20

4.2.3 Szűrés letiltása: minden forgalom engedélyezése ...20

4.2.4 Szabályok beállítása és használata ........................ 20

4.2.4.1 Új szabályok létrehozása .......................................21

4.2.4.2 Szabályok szerkesztése ......................................... 21

4.2.5 Zónák konfigurálása .............................................21

4.2.6 Kapcsolat létesítése – észlelés ...............................21

4.2.7 Naplózás ............................................................. 22

4.3 Levélszemétszűrés .......................................................22

4.3.1 Tanítható levélszemétszűrő ..........................................23

4.3.1.1 Címek hozzáadása az engedélyezőlistához ............ 23

4.3.1.2 Levelek megjelölése levélszemétként .................... 23

4.4 A program frissítése......................................................23

4.4.1 A frissítés beállításai............................................. 23

4.4.1.1 Frissítési profilok .................................................. 24

4.4.1.2 További frissítési beállítások ................................. 24

4.4.1.2.1 Frissítési mód ...................................................... 24

4.4.1.2.2 Proxy szerver ....................................................... 25

4.4.1.2.3 Csatlakozás a helyi frissítési szerverhez ................. 25

4.4.1.2.4 Helyi frissítési szerver létrehozása – tükrözés ........ 25

4.4.1.2.4.1 Frissítés helyi frissítési szerverről (tükörből) ........... 26

4.4.1.2.4.2 A tükörből történő frissítéssel kapcsolatos

hibaelhárítás ....................................................... 27

4.4.2 Frissítési feladatok létrehozása ............................. 27

4.5 Feladatütemező ...........................................................27

4.5.1 A feladatok ütemezésének célja ............................ 27

4.5.2 Új feladatok létrehozása ....................................... 27

4.6 Karantén .................................................................... 28

4.6.1 Fájlok karanténba helyezése ................................. 28

4.6.2 Visszaállítás a karanténból ................................... 28

4.6.3 Fájl elküldése a karanténból ................................. 28

4.7 Naplófájlok ................................................................. 29

4.7.1 Naplókezelés .......................................................29

4.8 Felhasználói felület ..................................................... 30

4.8.1 Riasztások és értesítések .....................................30

4.9 ThreatSense.Net .......................................................... 31

4.9.1 Gyanús fájlok ........................................................ 31

4.9.2 Statisztika ........................................................... 32

4.9.3 Küldés ................................................................. 32

4.10 Távadminisztráció .......................................................32

4.11 Licenc .........................................................................33

5. Tapasztalt felhasználók számára ........... 34

5.1 A proxy szerver beállításai .............................................34

5.2 Beállítások importálása és exportálása ..........................34

5.2.1 Beállítások exportálása ........................................ 34

5.2.2 Beállítások importálása .......................................34

5.3 Parancssor ...................................................................35

6. Szószedet ............................................ 36

6.1 Kártevők típusai ..........................................................36

6.1.1 Vírusok ................................................................ 36

6.1.2 Férgek .................................................................36

6.1.3 Trójaiak ...............................................................36

6.1.4 Rootkitek ............................................................36

6.1.5 Reklámprogramok ............................................... 37

6.1.6 Kémprogramok.................................................... 37

6.1.7 Veszélyes alkalmazások........................................ 37

6.1.8 Kéretlen alkalmazások ......................................... 37

6.2 Távolról kezdeményezett támadások típusai ...................37

6.2.1 Szolgáltatásmegtagadási támadások ................... 37

6.2.2 DNS-mérgezés ..................................................... 37

6.2.3 Féregtámadások .................................................. 37

6.2.4 Portfigyelés ......................................................... 38

6.2.5 TCP-deszinkronizáció ...........................................38

6.2.6 SMB-továbbítás ................................................... 38

6.2.7 ICMP protokollon alapuló támadások ................... 38

6.3 E-mail ................................................................. 38

6.3.1 Reklámok ............................................................38

6.3.2 Megtévesztő üzenetek ......................................... 39

6.3.3 Adathalászat .......................................................39

6.3.4 Levélszemét felismerése ....................................... 39

6.3.4.1 Szabályok ............................................................ 39

6.3.4.2 Bayes-féle szűrő ................................................... 39

6.3.4.3 Engedélyezőlista ..................................................40

6.3.4.4 Tiltólista ..............................................................40

6.3.4.5 A szerveroldali ellenőrzés .....................................40

ESET Smart Security

Az ESET Smart Security egy újszerű megoldást jelentő integrált

biztonsági programcsomag. A megoldás a sokszorosan díjnyertes

ESET NOD32 Antivirus sebességét és pontosságát nyújtja a vírus- és

kémprogramvédelem területén, melyhez egy személyre szabható

személyi tűzfal és levélszemétszűrő modul társul. Az eredmény

egy olyan intelligens rendszer, amely folyamatos védelmet

biztosít a számítógépet veszélyeztető támadási kísérletekkel

és kártékony szoftverekkel szemben. Sok versenytársával

ellentétben az ESET Smart Security nem különböző termékekből

összeállított csomag. Az ESET termékei a maximális védelmet

minimális rendszerterheléssel párosítják. Az ESET Smart Security

programcsomagba integrált ThreatSense® technológia a mesterséges

intelligencián alapuló elemző algoritmusok segítségével képes

proaktív módon kivédeni a vírusok, kémprogramok, trójaiak, férgek,

kéretlen reklámprogramok, betörést álcázó programcsomagok

és más internetes károkozók támadását anélkül, hogy a rendszer

teljesítményét visszafogná és zavarná a számítógép működését.

1.1 Újdonságok

Szakértőink nagy fejlesztési tapasztalatait bizonyítja az ESET

Smart Security program teljesen új szerkezete, amely minimális

rendszerkövetelmények mellett maximális észlelést nyújt. Az

összetett biztonsági megoldás számos speciális beállítással

rendelkező modult tartalmaz. Az alábbi lista a modulok rövid

áttekintését tartalmazza.

Vírus- és kémprogramvédelem ▪

Ez a modul a ThreatSense® alapprogramra épül, amely első

alkalommal a díjnyertes NOD 32 Antivirus rendszerben jelent meg.

Az ESET Smart Security architektúrában a ThreatSense® alapprogram

optimalizált és továbbfejlesztett változata kapott helyet.

Szolgáltatás Leírás

Továbbfejlesztett

megtisztítás

Ellenőrzés a háttérben

Kisebb frissítési fájlok

Védelem a népszerű

levelezőprogramoknak

Különféle kisebb

fejlesztések

Személyi tűzfal ▪

A személyi tűzfal figyeli a védett számítógép és a hálózat más

számítógépei közötti teljes adatforgalmat. Az ESET személyi tűzfal

modulja az alábbi speciális szolgáltatásokat tartalmazza.

Szolgáltatás Leírás

A hálózati

kommunikáció

alacsony rétegben

történő ellenőrzése

IPv6-támogatás

4

A vírusvédelmi rendszer intelligens

módon, felhasználói beavatkozás nélkül

megtisztítja a fájlokat, és törli az észlelt

fertőzések legtöbbjét.

A számítógép ellenőrzése

teljesítménycsökkenés nélkül a háttérben

indítható.

Alapvető optimalizálási folyamatoknak

köszönhetően a frissítési fájlok mérete

kisebb, mint a 2.7-es verzióban. A frissítési

fájlok sérülés elleni védelme is javult.

A beérkező üzenetek mostantól nemcsak

az MS Outlook, hanem az Outlook

Express és a Windows Mail programban is

ellenőrizhetők.

– Közvetlen hozzáférés

a rendszerfájlokhoz a nagyobb sebesség

és teljesítmény érdekében.

– A fertőzött fájlokhoz való hozzáférés

tiltása.

– Optimalizálás a Windows Biztonsági

központra, illetve a Windows Vista

rendszerre.

A hálózati kommunikációnak az

adatkapcsolati rétegben történő ellenőrzése

lehetővé teszi, hogy az ESET személyi

tűzfal modulja olyan típusú támadásokat is

észleljen, amelyek egyébként felderítetlenek

maradnának.

Az ESET személyi tűzfal modulja megjeleníti

az IPv6 típusú címeket, és lehetővé teszi,

hogy a felhasználók szabályokat állítsanak fel

hozzájuk.

A program figyeli az alkalmazásokban

Alkalmazások

figyelése

A HTTP és a POP3

protokollal integrált

fájlellenőrzés

IDS

Interaktív,

automatikus és

házirendalapú

üzemmód

A beépített Windows

tűzfal kiváltása

Levélszemétszűrő ▪

Az ESET Smart Security levélszemétszűrő modulja kiszűri a kéretlen

e-maileket, ezáltal fokozza az elektronikus kommunikáció

biztonságát és kényelmét.

Szolgáltatás Leírás

A beérkező levelek

pontozása

Különböző ellenőrzési

eljárások támogatása

Teljes együttműködés

a levelezőprogramokkal

Kézi üzenetminősítés

1.2 Rendszerkövetelmények

Az ESET Smart Security és az ESET Smart Security Business Edition

problémamentes működéséhez a rendszernek meg kell felelnie az

alábbi hardver- és szoftverkövetelményeknek:

ESET Smart Security:

Windows 2000, XP 400 MHz, 32 bit / 64 bit (x86 / x64)

Windows Vista 1 GHz, 32 bit / 64 bit (x86 / x64)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP, 2003

Server

Windows Vista,

Windows Server

2008

bekövetkező változásokat, hogy elejét vegye

a fertőzéseknek. Az aláírással rendelkező

alkalmazások fájljainak módosítása

engedélyezhető.

A fájlellenőrzést egybeépítettük a HTTP és

a POP3 alkalmazásprotokollal. A felhasználók

így az internet böngészése és az e-mailek

letöltése közben is biztonságban vannak.

A program képes felismerni a hálózati

kommunikáció jellegét és a különféle

hálózati támadásokat, ugyanakkor képes

automatikusan kivédeni azokat.

A felhasználó választhat, hogy a tűzfal

műveleteit a program automatikusan

hajtsa végre, vagy lehetővé tegye szabályok

interaktív definiálását. A házirendalapú

üzemmódban a kommunikáció kezelése

a felhasználó vagy a hálózati rendszergazda

által előre megadott szabályok szerint

történik.

A program feleslegessé teszi a Windows

beépített tűzfalát, és képes együttműködni

a Windows Biztonsági központtal, így

a felhasználó mindig világos képet kaphat

a biztonság állapotáról. Telepítésekor az

ESET Smart Security alapértelmezés szerint

kikapcsolja a Windows tűzfalat.

A program az összes beérkező üzenetet

0-tól (jó levél) 100-ig (levélszemét)

terjedő pontozással minősíti, és ez

alapján a Levélszemét mappába, illetve

más, a felhasználó által létrehozott

egyéni mappába helyezi át azokat.

A program párhuzamosan is képes

ellenőrizni a beérkező e-maileket.

– Bayes-féle elemzés

– Szabályalapú ellenőrzés – Globális

ujjlenyomat-adatbázis ellenőrzése

A levélszemétszűrés a Microsoft Outlook,

az Outlook Express és a Windows Mail

levelezőprogramban használható.

Az egyes e-mailek manuálisan egyenként

megjelölhetők levélszemétként, illetve jó

levélként.

128 MB RAM rendszermemória 35 MB szabad

lemezterület Super VGA (800 × 600)

512 MB RAM rendszermemória 35 MB szabad

lemezterület Super VGA (800 × 600)

400 MHz, 32 bit / 64 bit (x86 / x64)

128 MB RAM rendszermemória3 5 MB szabad

lemezterület Super VGA (800 × 600)

1 GHz, 32 bit / 64 bit (x86 / x64)

512 MB RAM rendszermemória 35 MB szabad

lemezterület Super VGA (800 × 600)

2. Telepítés

A licencvásárlást követően az ESET Smart Security telepítője letölthető

az ESET webhelyéről. A telepítő egy ess_nt**_***.msi (ESET Smart

Security) vagy essbe_nt**_***.msi (ESET Smart Security Business

Edition) formátumú fájl. Indítsa el a telepítőt, és a telepítővarázsló

végigvezeti Önt a lépéseken. A telepítés két módban lehetséges, melyek

során különböző beállításokat kell elvégezni:

1. Tipikus telepítés

2. Egyéni telepítés

A telepítés következő lépése a ThreatSense.Net Korai Riasztási

Rendszer eszköz beállítása: ez a lehetőség segít abban, hogy az

ESET azonnal és folyamatosan értesülhessen az új fertőzésekről

annak érdekében, hogy gyors védelmet nyújthasson vásárlóinak.

A rendszer lehetővé teszi, hogy a felhasználó elküldje az új kártevőket

az ESET víruslaborjába, ahol elemzik és feldolgozzák az adatokat, és

hozzáadják azokat a vírusdefiníciós adatbázisokhoz.

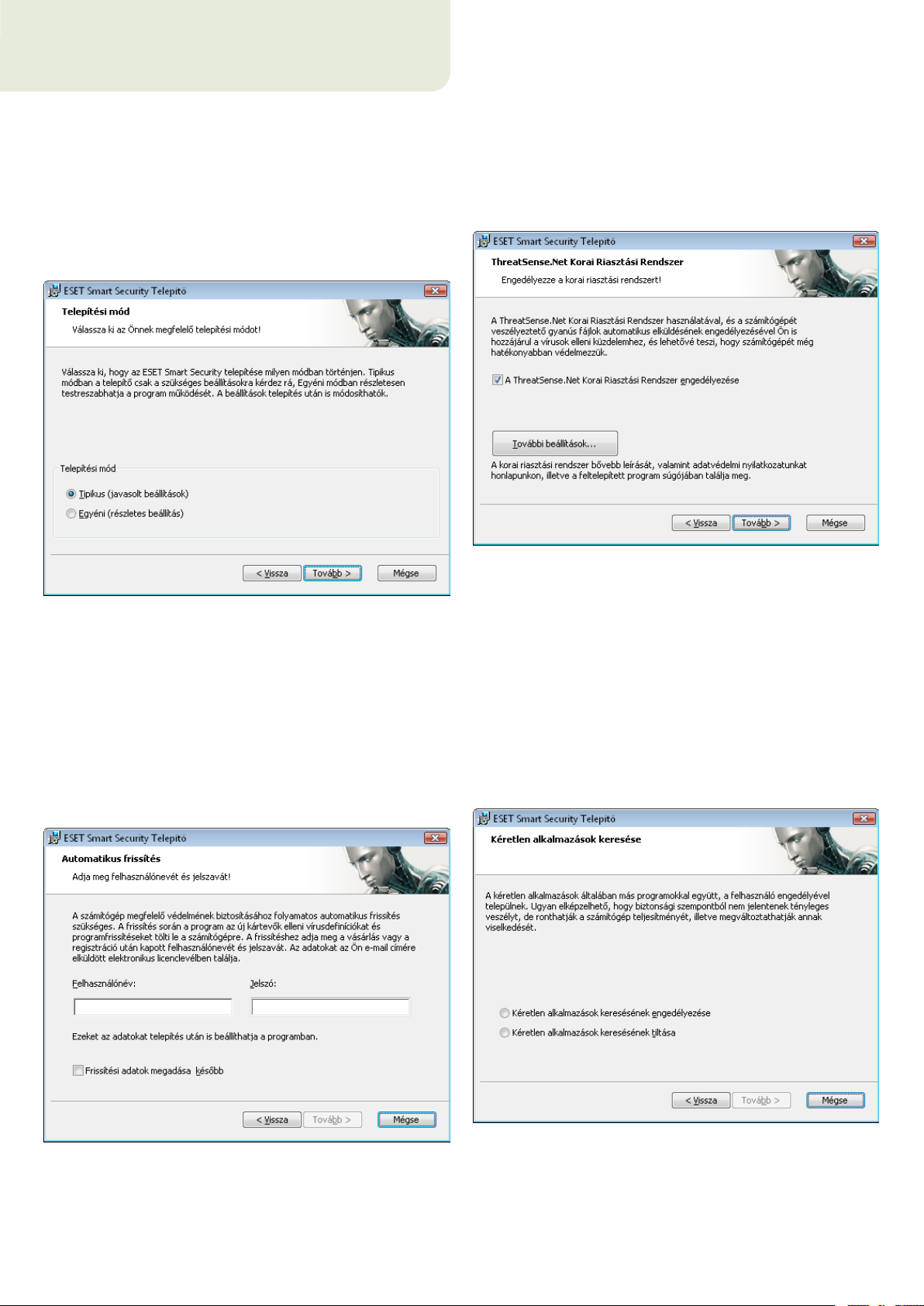

2.1 Tipikus telepítés

A tipikus telepítés azon felhasználók számára javasolt, akik az

alapértelmezett beállításokkal szeretnék telepíteni az ESET

Smart Security programot. A program alapértelmezés szerinti

beállításai a lehető legnagyobb fokú védelmet nyújtják – ennek

azok a felhasználók fognak örülni, akik nem szeretnének részletes

beállításokat megadni.

Az első és legfontosabb lépés a felhasználónév és a jelszó beírása, hogy

a program automatikus frissítést tudjon végrehajtani a későbbiekben.

Ez a frissítés lényeges szerepet játszik a rendszer állandó védelme

szempontjából.

Alapértelmezés szerint A ThreatSense.Net Korai Riasztási

Rendszer engedélyezése négyzet be van jelölve, ami aktiválja ezt

a funkciót. A További beállítások gombra kattintva módosíthatja

a gyanús fájlok elküldésére vonatkozó részletes beállításokat.

A következő telepítési lépés a Kéretlen alkalmazások keresése

beállítás konfigurálása. A kéretlen alkalmazások nem feltétlenül

kártevők, azonban rossz hatással lehetnek a számítógép

teljesítményére.

Ezeket az alkalmazásokat gyakran más programokkal csomagolják

egybe, így előfordulhat, hogy a telepítési folyamat során nehéz

őket észrevenni. Bár az alkalmazások a telepítés során általában

megjelenítenek egy értesítést, a beleegyezése nélkül is könnyedén

telepíthetők.

Írja be a FelhasználónévésJelszó mezőbe a vásárlás vagy

a regisztrálás után kapott hitelesítő adatait. Ha még nincs

felhasználóneve és jelszava, jelölje be a Frissítési adatok

megadása később négyzetet. A hitelesítéshez szükséges e két adat

a későbbiekben bármikor beírható közvetlenül a programból.

Ha azt szeretné, hogy az ESET Smart Security észlelje az ilyen

típusú kártevőket, jelölje be a Kéretlen alkalmazások keresésének

engedélyezése választógombot (ajánlott).

A tipikus telepítés folyamatának utolsó lépése a telepítés

jóváhagyása a Telepítés gombra kattintással.

5

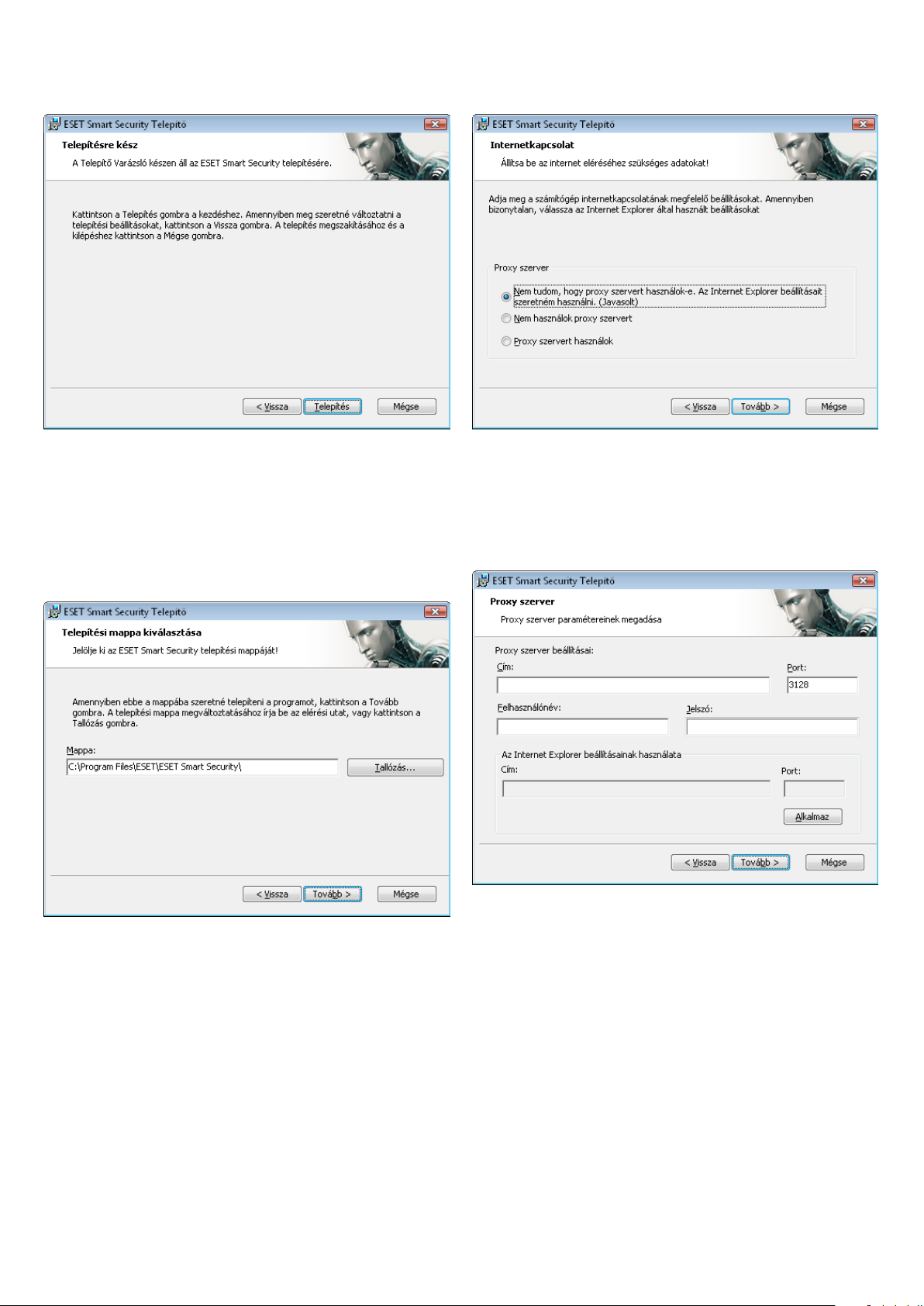

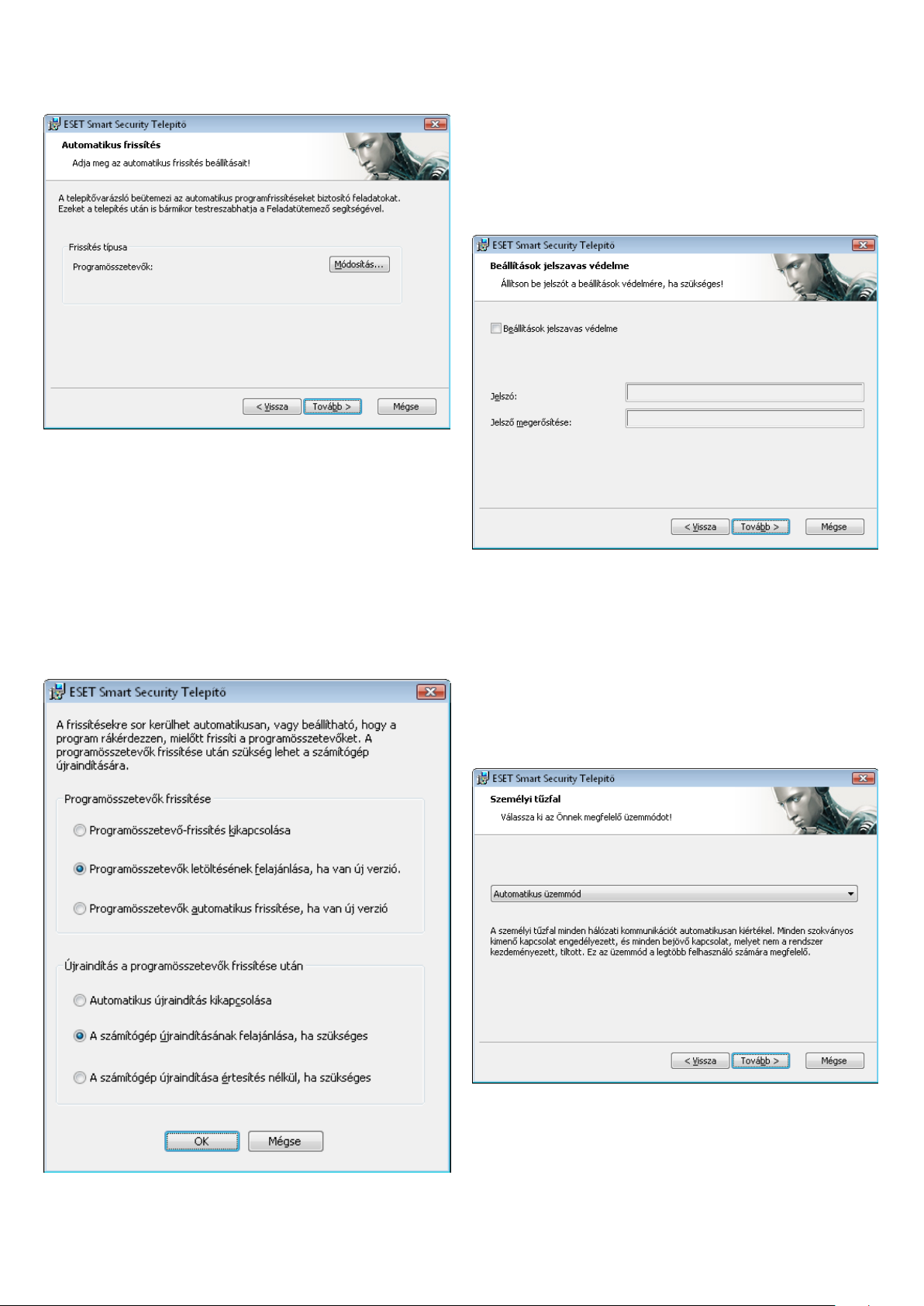

2.2 Egyéni telepítés

Az egyéni telepítést azoknak javasoljuk, akik tapasztalattal

rendelkeznek a programok finomhangolása terén, és telepítés közben

módosítani szeretnék a további beállításokat. Az első lépés a telepítési

célhely kijelölése. A rendszer alapértelmezés szerint a C:\Program

Files\ESET\ESET Smart Security\ mappába telepíti a programot. Ha

módosítani szeretné a helyet, kattintson a Tallózás gombra (nem

ajánlott).

Proxy szerver használata esetén állítsa be azt helyesen annak

érdekében, hogy a vírusdefiníciós adatbázis frissítése megfelelően

működjön. Ha nem biztos abban, hogy használ-e proxy szervert az

internetkapcsolathoz, jelölje be a Nem tudom, hogy proxy szervert

használok-e. Az Internet Explorer beállításait szeretném használni

választógombot, és kattintson a Tovább gombra. Ha nem használ

proxy szervert, jelölje be a megfelelő választógombot.

Következő lépésként írja be a felhasználónevét és a jelszavát. Ez

a lépés megegyezik a tipikus telepítést ismertető témakörben leírttal

(lásd az 5. oldalt).

A felhasználónév és a jelszó beírását követően kattintson a Tovább

gombra az internetkapcsolat beállításához.

6

A proxy szerver beállításainak megadásához jelölje be a Proxy

szervert használok választógombot, és kattintson a Tovább gombra.

Írja be a proxy szerver IP-címét vagy URL-címét a Cím mezőbe.

A Port mezőben azt a portot adhatja meg, amelyen a proxy szerver

fogadja a kapcsolatokat (alapértelmezés szerint a 3128-as port).

Hitelesítést igénylő proxy szerver esetén adja meg a hozzáférést

biztosító felhasználónevet és jelszót. Szükség esetén az Internet

Explorer böngészőből is átmásolhatja a proxy szerver beállításait:

ehhez kattintson az Alkalmaz gombra, és hagyja jóvá a megadott

beállításokat.

Kattintson a Tovább gombra az Adja meg az automatikus frissítés

beállításait! ablakhoz való továbblépéshez. Ezzel a lépéssel

definiálhatja, hogy a rendszer hogyan kezelje az automatikus

programösszetevő-frissítéseket. A Módosítás gombra kattintva

megjelenítheti a további beállításokat.

Ha nem szeretné frissíteni a programösszetevőket, jelölje be

a Programösszetevő-frissítés kikapcsolása választógombot.

A Programösszetevők letöltésének felajánlása, ha van új

verzió választógomb bejelölésével a szoftver megerősítést kér

a programösszetevők letöltése előtt. Ha megerősítés kérése

nélkül szeretné engedélyezni az automatikus programösszetevőfrissítéseket, jelölje be a Programösszetevők automatikus frissítése,

ha van új verzió választógombot.

MEGJEGYZÉS:

A programösszetevők frissítését követően rendszerint újra

kell indítani a számítógépet. A javasolt beállítás a következő:

A számítógép újraindítása értesítés nélkül, ha szükséges

A telepítés következő lépése a programbeállításokat védő jelszó

megadása. Írja be a jelszót, majd újbóli beírással erősítse meg azt.

A ThreatSense.Net Korai Riasztási Rendszer és a Kéretlen

alkalmazások keresése beállítás konfigurálása ugyanúgy történik,

mint a tipikus telepítés során (lásd az 5. oldalt).

Az egyéni telepítés utolsó lépése az ESET Személyi tűzfal szűrési

módjának a kiválasztása. Három üzemmód közül választhat:

Automatikus ▪

Interaktív ▪

Házirendalapú ▪

Automatikus üzemmódot választania. Minden szokványos kimenő

kapcsolat engedélyezett (az adatok elemzése automatikusan

történik az előre definiált beállítások szerint), és a kéretlen bejövő

kapcsolatokat automatikusan blokkolja a rendszer.

interaktív üzemmódot a tapasztalt felhasználók alkalmazhatják:

a kapcsolatok kezelése a felhasználók által definiált szabályok

szerint történik. Amennyiben nincs szabály definiálva a szóban

forgó kapcsolathoz, a program megkérdezi a felhasználót,

hogy engedélyezi-e a kapcsolatot. A házirendalapú üzemmód

7

a rendszergazda által előre létrehozott szabályok szerint értékeli

a kapcsolatokat. Ha nincs szabály, a szoftver automatikusan blokkolja

a kapcsolatot, és nem jelenít meg figyelmeztetést a felhasználói

felületen. A házirendalapú üzemmódot csak akkor tanácsos

választani, ha rendszergazdaként be szeretné állítani a hálózati

kapcsolatokat.

A telepítő az utolsó lépésben engedélyt kér a felhasználótól a telepítés

megkezdésére.

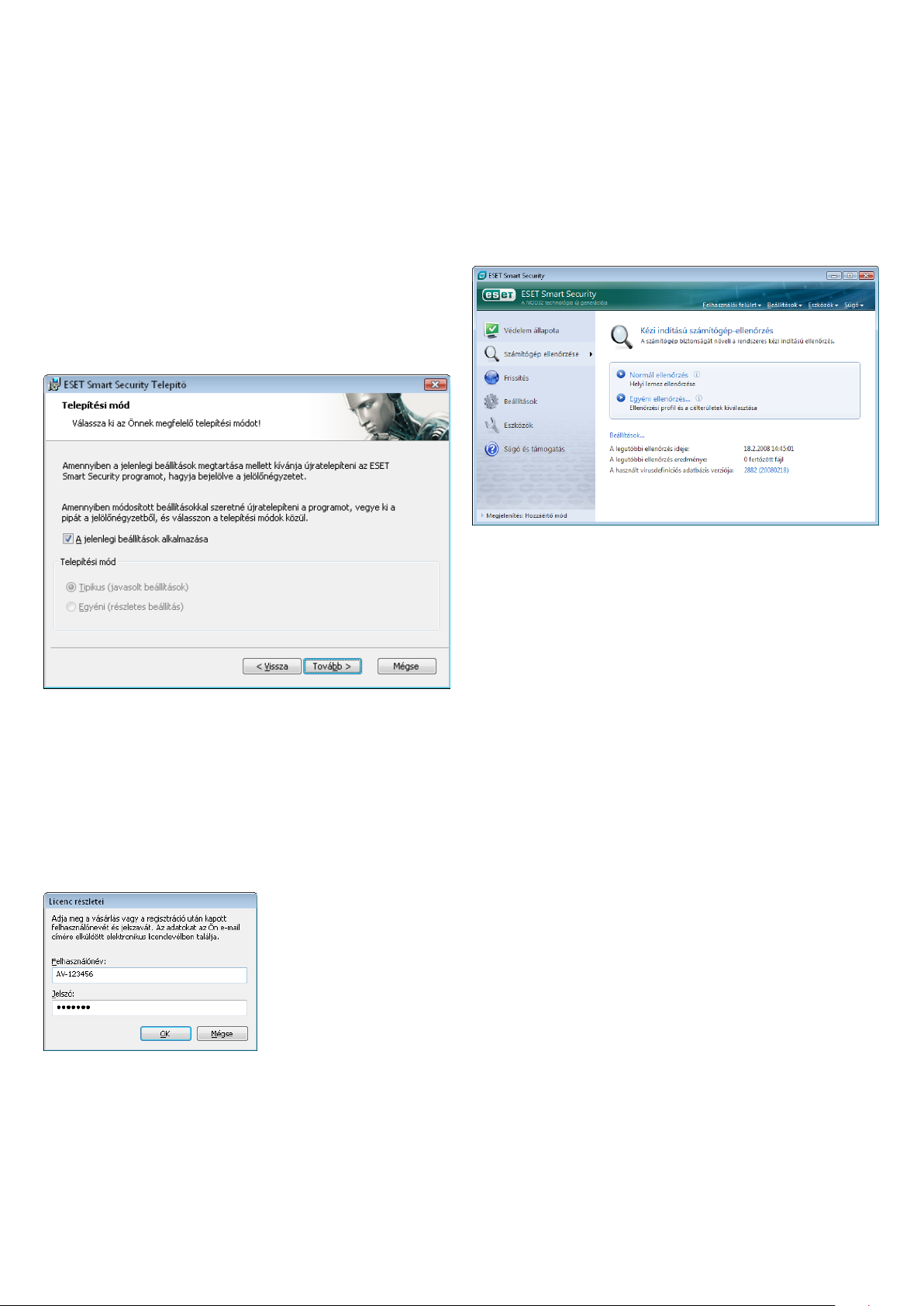

2.3 Az eredeti beállítások használata

Az ESET Smart Security újratelepítése esetén megjelenik A jelenlegi

beállítások alkalmazása négyzet. Jelölje be ezt a négyzetet, ha az

eredeti telepítési paramétereket szeretné alkalmazni az új telepítés

során is.

2.5 Kézi indítású számítógép-ellenőrzés

Az ESET Smart Security program telepítését követően ajánlott

ellenőrzést indítani annak kiderítése érdekében, hogy a számítógép

tartalmaz-e kártevőt. Az ellenőrzés gyors indításához

a főmenüben válassza a Számítógép ellenőrzése elemet, majd a fő

programablakban kattintson a Normál ellenőrzés hivatkozásra.

A számítógép-ellenőrzési funkcióról további információkat

a „Számítógép ellenőrzése” című témakörben olvashat.

2.4 Felhasználónév és jelszó megadása

Az optimális működéshez fontos a program automatikus frissítése.

Erre csak akkor van lehetőség, ha a frissítés beállítási lapján megadja

a helyes felhasználónevet és jelszót.

Ha a program telepítésekor nem adta meg felhasználónevét és

jelszavát, most megteheti. A fő programablakban kattintson

a Frissítés gombra, majd a Felhasználónév és jelszó beállításai

hivatkozásra. A Licenc részletei ablakban írja be a terméklicenchez

kapott adatokat.

8

3. Útmutató kezdő felhasználók számára

Ez a témakör az ESET Smart Security program és alapbeállításainak az

áttekintését tartalmazza.

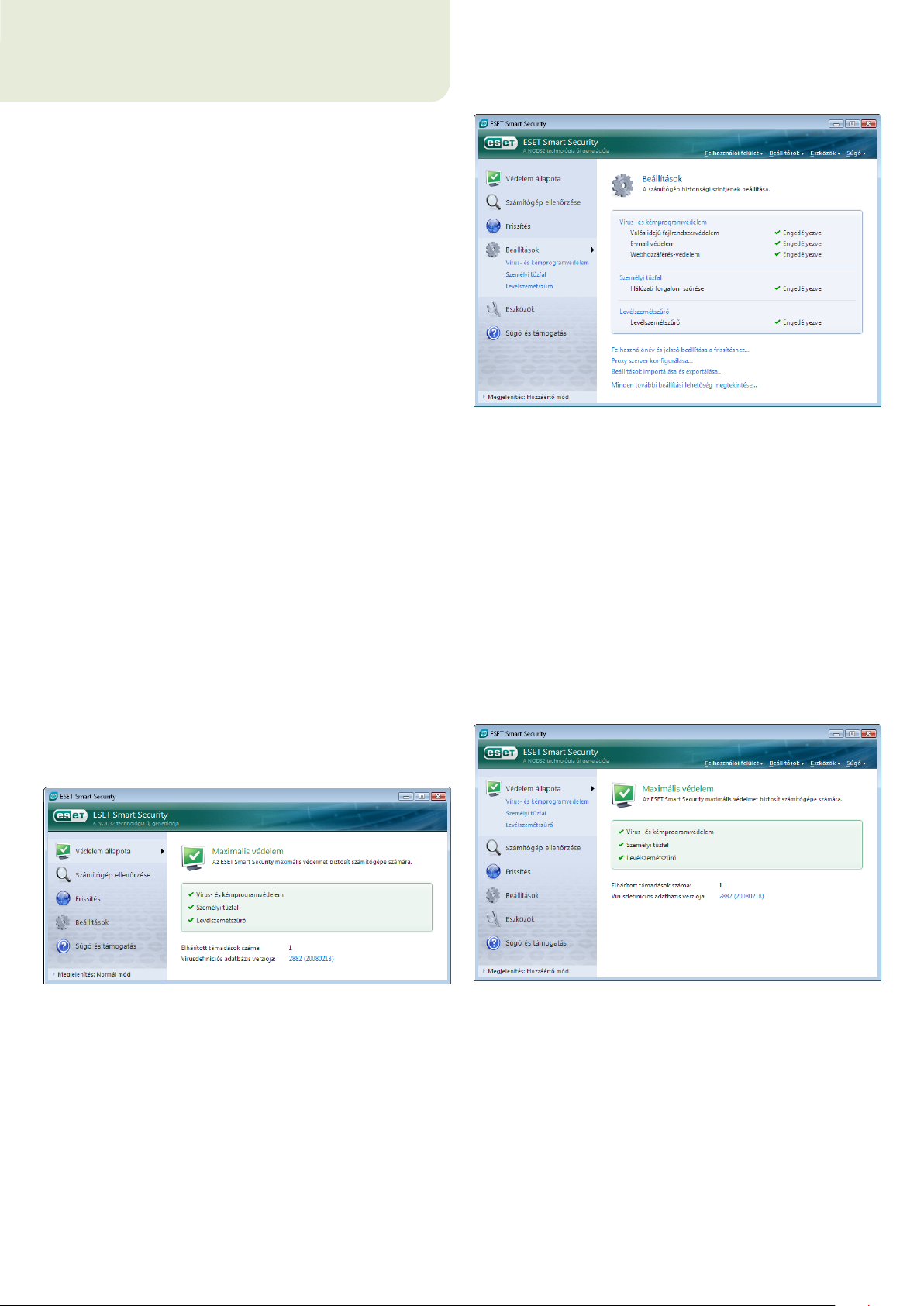

3.1 A felhasználói felület ismertetése – módok

Az ESET Smart Security fő ablaka két fő részre osztott. A bal oldali

oszlopban érhető el a felhasználóbarát főmenü. A jobb oldali oszlop

elsősorban a főmenüben kijelölt beállításhoz kapcsolódó információk

megjelenítésére szolgál.

Az alábbiakban a főmenüben található ikonok ismertetése látható:

Védelem állapota – Ez a rész a program védelmi állapotát

tartalmazza felhasználóbarát formában. Ha a Hozzáértő mód az

aktív, az összes védelmi modul állapota látható. Az egyes modulok

nevére kattintva megtekintheti aktuális állapotukat.

Számítógép ellenőrzése – Ebben a részben konfigurálhatja és

futtathatja a kézi indítású számítógép-ellenőrzést.

Frissítés – Ezt a lehetőséget választva megnyithatja a vírusdefiníciós

adatbázis frissítéseit kezelő frissítési modult.

Beállítások – Itt konfigurálhatja a számítógép biztonsági

szintjét. Ha a Hozzáértő mód az aktív, megjelenik a Vírus- és

kémprogramvédelem, a Személyi tűzfal és a Levélszemétszűrő

almenü.

A Hozzáértő módra váltáskor a rendszer a főmenühöz adja

az Eszközök beállítást. Az Eszközök menüből megnyitható

a Feladatütemező és a Karantén, továbbá megjeleníthetők az ESET

Smart Security naplófájljai.

MEGJEGYZÉS:

Az útmutatóban szereplő összes további utasítás a Hozzáértő módra

vonatkozik.

Eszközök – Ez a beállítás csak Hozzáértő módban használható, és

segítségével megjelenítheti a naplófájlokat, illetve megnyithatja

a feladatütemezőt és a karantént.

Súgó és támogatás – Ezt a lehetőséget választva elérheti

a súgófájlokat, a tudásbázis cikkeit, az ESET webhelyét és

a terméktámogatási kérelmeket.

Az ESET Smart Security felhasználói felületén válthat a Normál

és a Hozzáértő mód között. A váltáshoz keresse meg az ESET

Smart Security fő ablakának bal alsó sarkában lévő Megjelenítés

hivatkozást, majd kattintson rá a használni kívánt üzemmód

kiválasztásához.

A Normál mód a leggyakoribb műveletek végrehajtásához szükséges

funkciókhoz nyújt hozzáférést. Innen nem érhetők el speciális

beállítási lehetőségek.

3.1.1 A rendszer működésének ellenőrzése

A védelem állapotának megtekintéséhez kattintson a főmenü

legfelső, Védelem állapota ikonjára. Ekkor az ESET Smart Security

működésére vonatkozó állapotösszegzés jelenik meg az ablak

jobb oldalán, illetve a főmenüben három további hivatkozás

látható: Vírus- és kémprogramvédelem, Személyi tűzfal és

Levélszemétszűrő. A hivatkozásokra kattintva részletesebb

információt tekinthet meg az adott védelmi modulról.

Ha az engedélyezett modulok megfelelően működnek, nevük

mellett egy zöld pipajelölés látható, ha nem, egy piros felkiáltójel

vagy egy sárga értesítő ikon, és ebben az esetben az ablak felső

részében további információk is olvashatók. A szoftver javaslatot is

ad a modulok működésének helyreállításához. Az egyes modulok

állapotának megváltoztatásához kattintson a főmenü Beállítások

ikonjára, majd a kívánt modul nevére.

9

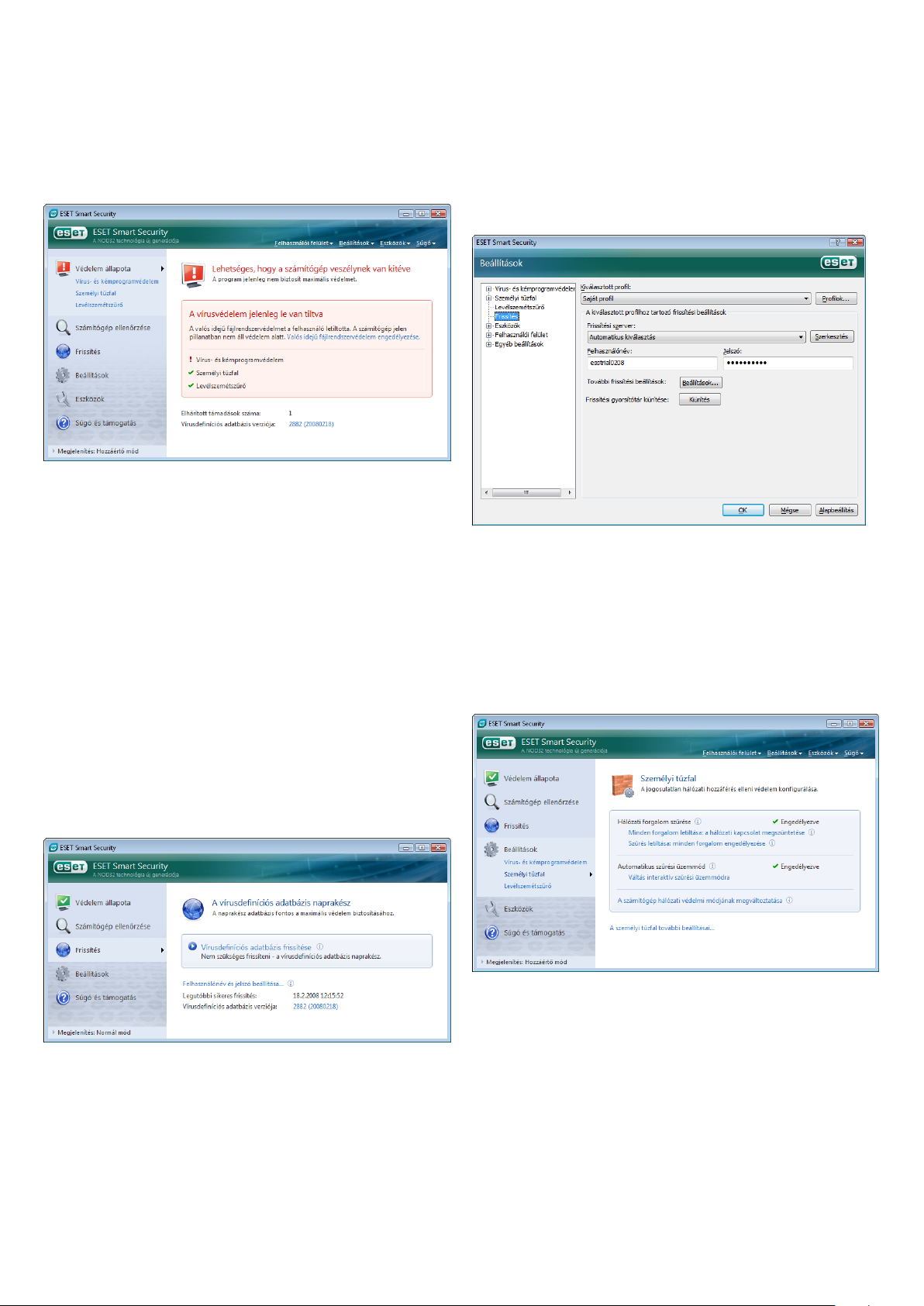

3.1.2 Teendők a program nem megfelelő működése esetén

Ha az ESET Smart Security a védelmi modulok bármelyikében hibát

észlel, a Védelem állapota ablakban közzéteszi, és lehetséges

megoldást is javasol a problémára.

Amennyiben a probléma nem oldható meg az ismert problémák

és megoldások listájának használatával, a Súgó és támogatás

lehetőségre kattintással elérheti a súgófájlokat, valamint kereshet

a tudásbázisban. Ha továbbra sem talál megoldást, kérelmet küldhet

az ESET terméktámogatásának. A kérelem alapján szakértőink

gyorsan tudnak a kérdéseire válaszolni, és tanácsokat adnak

a probléma megoldása érdekében.

3.2 A frissítés beállításai

A kártevők elleni maradéktalan védelem fontos összetevője

a vírusdefiníciós adatbázis és a programösszetevők frissítése,

ezért érdemes különös figyelmet fordítania a beállításukra és

a működésükre. A főmenüben válassza a Frissítés lehetőséget,

és a fő programablakban a Vírusdefiníciós adatbázis frissítése

hivatkozásra kattintva azonnal ellenőrizheti, hogy van-e újabb

verziója az adatbázisnak. A Felhasználónév és jelszó beállításai

lehetőséggel megjeleníthető a vásárláskor kapott felhasználónév és

jelszó megadására szolgáló párbeszédpanel.

Az F5 billentyűvel megjeleníthető További beállítások ablak egyéb

részletes frissítési beállításokat tartalmaz. A Frissítési szerver

legördülő listában válassza az Automatikus kiválasztás elemet.

A frissítés további beállításai, többek között a frissítés módja,

a proxyszerver-hozzáférés, a helyi szerveren tárolt frissítések elérése

és vírusdefiníciós másolatok (ESET Smart Security Business Edition)

konfigurálásához kattintson a Beállítások gombra.

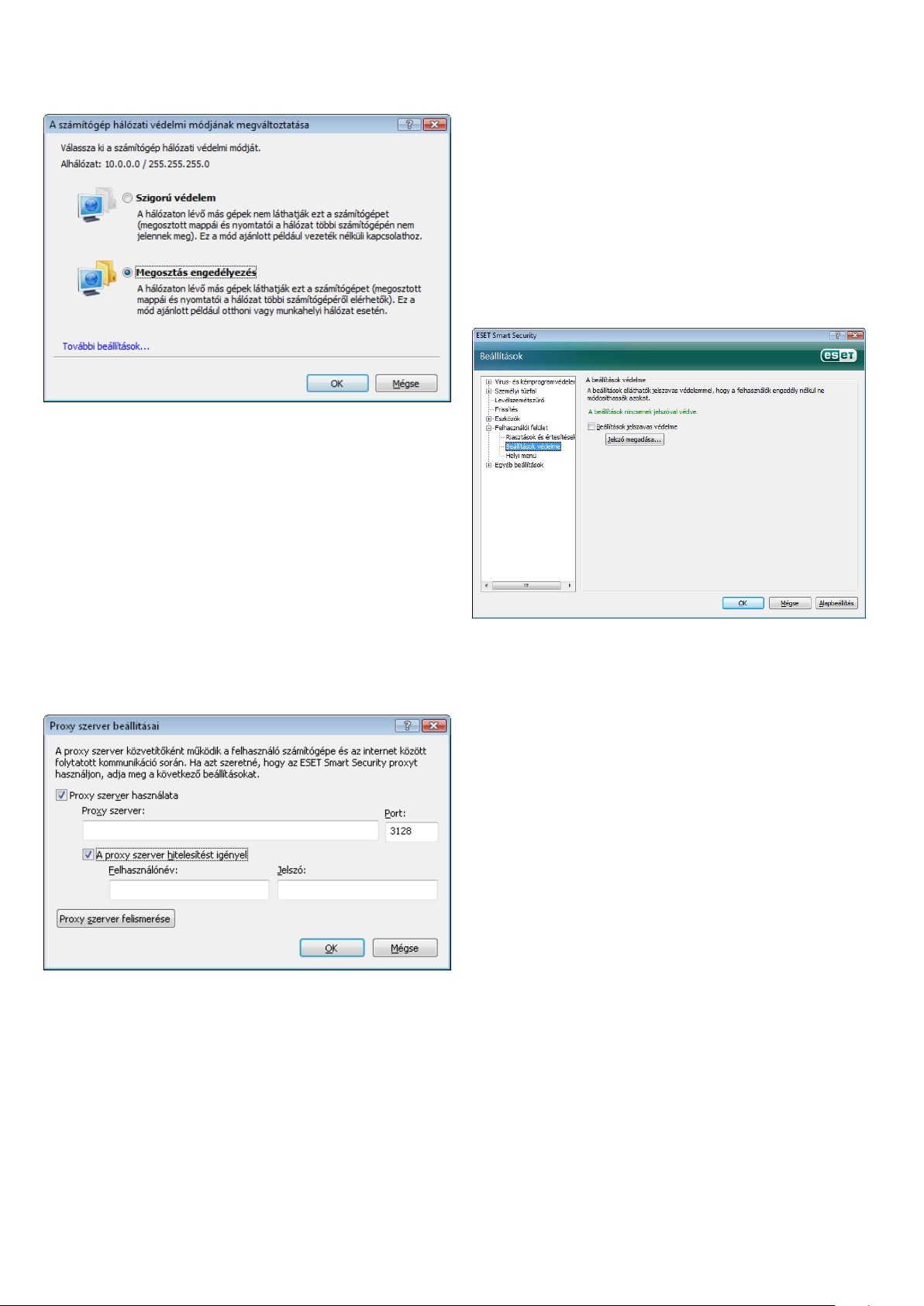

3.3 Megbízható zóna beállításai

A megbízható zónák beállítása fontos lépés a számítógép

hálózati környezetben történő védelmének. A megbízható zóna

megfelelő beállításával és a megosztás engedélyezésével lehetővé

teheti másoknak a számítógéphez való hozzáférést. Kattintson

a Beállítások > Személyi tűzfal > A számítógép hálózati védelmi

módjának megváltoztatása elemre. Megjelenik egy ablak, amelyen

megadhatók a számítógép-védelem módjának aktuális hálózaton

vagy zónában érvényes beállításai.

Ha már az ESET Smart Security telepítésekor beírta felhasználónevét

és jelszavát, a program nem kéri ismételt megadásukat.

A megbízható zónák észlelése az ESET Smart Security telepítése vagy

a számítógép új hálózathoz történő hozzáadása után történik meg.

Ennek következtében a legtöbb esetben nincs szükség a megbízható

zóna definiálására. Az új zónák észlelésekor a szoftver alapértelmezés

szerint egy párbeszédpanelt jelenít meg, amely lehetővé teszi az adott

zóna védelmi szintjének a megadását.

10

Figyelem! Ha helytelenül adja meg a megbízható zónák beállításait,

számítógépét biztonsági kockázatnak teszi ki.

MEGJEGYZÉS:

A program alapértelmezés szerint engedélyezi a megbízható

zónákban lévő munkaállomásoknak a megosztott fájlok és

nyomtatók használatát, valamint a távoli bejövő eljáráshívásokat, és

lehetővé teszi a távoli asztalok megosztását is.

3.4 A proxy szerver beállításai

3.5 Beállítások védelme

Az ESET Smart Security beállításai a szervezet biztonsági házirendje

szempontjából nagyon fontos szerepet tölthetnek be. A jogosulatlan

módosítások veszélyeztethetik a rendszer stabilitását és védelmét.

Ha jelszóval szeretné menteni a beállításokat, a főmenüből indulva

kattintson a Beállítások > Minden további beállítási lehetőség

megtekintése > Felhasználói felület > Beállítások védelme elemre,

majd kattintson a Jelszó megadása gombra.

Írjon be egy jelszót, újbóli beírással erősítse meg, majd kattintson

az OK gombra. Az ESET Smart Security beállításainak jövőbeli

módosításaihoz szükség lesz a jelszóra.

Amennyiben proxy szerveren keresztül kapcsolódik az internethez,

a szerver beállításait meg kell adnia a programban a további

beállítások között (F5). A Proxy szerver konfigurációs ablak

eléréséhez kattintson az Egyéb beállítások > Proxy szerver elemre

a további beállítások listájában. Jelölje be a Proxy szerver használata

négyzetet, és írja be a proxy szerver címét és portszámát, valamint

a szükséges hitelesítő adatokat.

Ha nem áll rendelkezésre információ a proxy szerverről, a Proxy

szerver felismerése gombra kattintással megkísérelheti annak

beállítását, hogy az ESET Smart Security automatikusan végezze el

a beállításokat.

MEGJEGYZÉS:

Előfordulhat, hogy a különféle frissítési profilokhoz eltérő

proxyszerver-beállítások tartoznak. Ebben az esetben a proxy szerver

konfigurálását a további frissítési beállítások között végezheti el.

11

4. Az ESET Smart Security használata

4.1 Vírus- és kémprogramvédelem

A vírusvédelem a fájlok, az e-mailek és az internetes kommunikáció

ellenőrzésével megakadályozza a kártékony kódok bejutását

a rendszerbe. Ha a program kártékony kódot észlel, a Vírus- és

kémprogramvédelem modul először letiltja, majd beállítástól függően

megtisztítja, törli, illetve karanténba helyezi a hordozó fájlt.

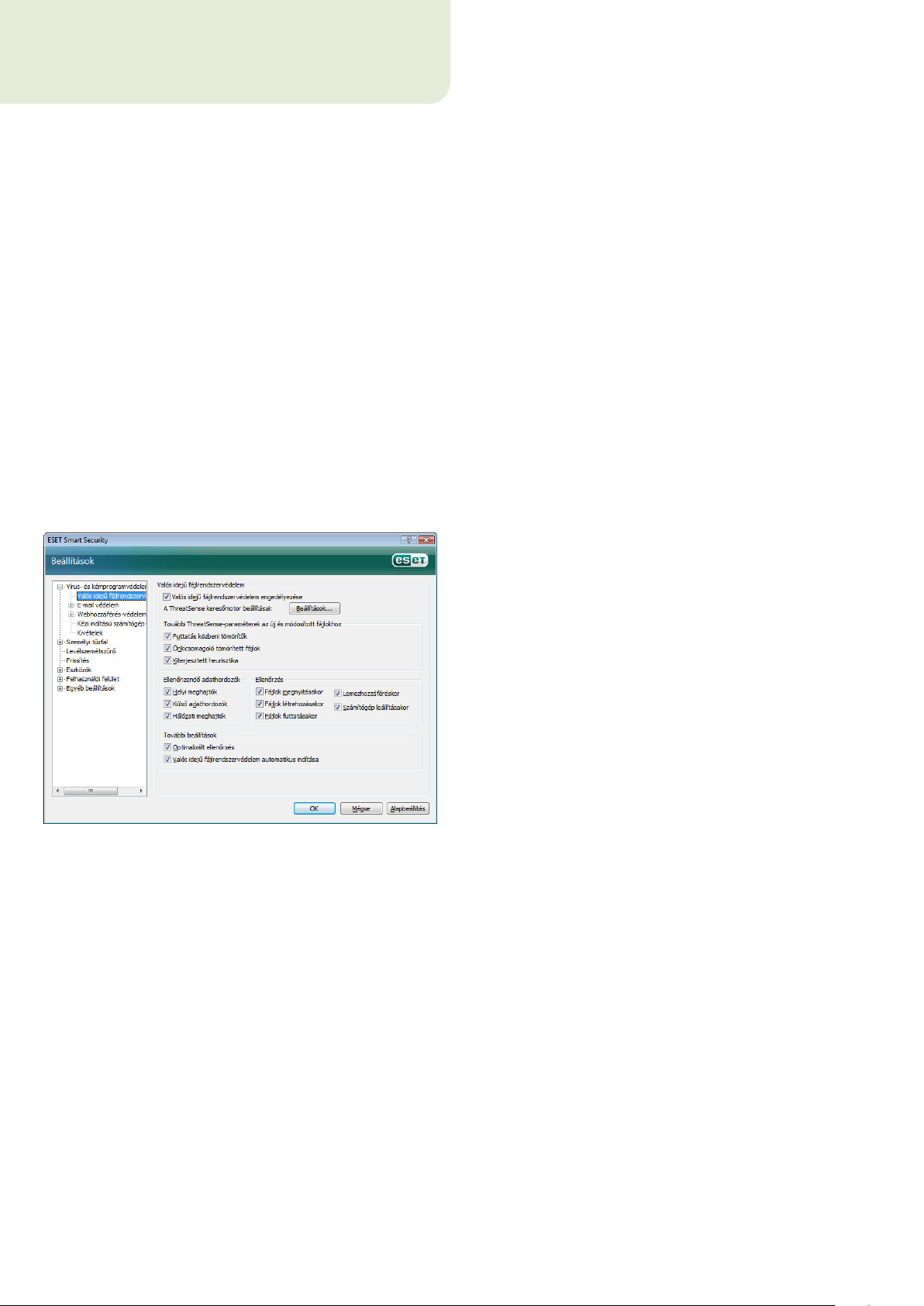

4.1.1 Valós idejű fájlrendszervédelem

A valós idejű fájlrendszervédelem a rendszer összes vírusvédelemhez

köthető eseményét ellenőrzi. A program a fájlok megnyitásakor,

létrehozásakor vagy a számítógépen történő futtatásakor ellenőrzi,

hogy az adott fájl tartalmaz-e kártékony kódot. A valós idejű

fájlrendszervédelem a számítógép indításakor automatikusan elindul.

4.1.1.1 Az ellenőrzés beállításai

A valós idejű fájlrendszervédelem különböző események hatására

ellenőrzi az adathordozókat. Az ellenőrzés a ThreatSense technológia

észlelési módszereit alkalmazza (amelyek leírása „A ThreatSense

keresőmotor beállításai” című témakörben található). Előfordulhat,

hogy az ellenőrzés működése eltér az újonnan létrehozott és

a meglévő fájlok esetén. Új fájlok létrehozásakor lehetőség van

mélyebb szintű ellenőrzés alkalmazására.

manapság már ritkán találhatók vírusok, ajánlatos e beállításokat

engedélyezett állapotban hagyni, mivel különböző forrásokban még

mindig fordulhatnak elő ilyen típusú fertőzések.

4.1.1.1.3 További ThreatSense-paraméterek az újonnan létrehozott fájlokhoz

A fertőzés valószínűsége az újonnan létrehozott fájlokban

nagyobb, mint a meglévő fájlokban, ezért a program az ilyen fájlok

ellenőrzéséhez további ellenőrzési paramétereket is igénybe vesz.

A szokásos, vírusdefiníció-alapú ellenőrzési módszereken kívül

kiterjesztett heurisztikát is használ, amely jelentős mértékben javítja

az észlelési hatékonyságot. Az újonnan létrehozott fájlokon kívül az

önkicsomagoló (SFX-) fájlokon és a futtatás közbeni tömörítőkön

(belsőleg tömörített alkalmazások) is történik ellenőrzés.

4.1.1.1.4 További beállítások

A valós idejű védelem alkalmazása során a rendszerterhelés

minimalizálása érdekében a már ellenőrzött fájlokat nem ellenőrzi

újra a program (kivéve, ha a szóban forgó fájlok azóta módosultak).

A vírusdefiníciós adatbázis minden egyes frissítése után a program

haladéktalanul ismét ellenőrzi a fájlokat. Ez a működés az

Optimalizált ellenőrzés négyzet segítségével állítható be. Ha

a szolgáltatás le van tiltva, a fájlok ellenőrzése a hozzájuk való minden

egyes hozzáférés esetén megtörténik.

4.1.1.1.1 Ellenőrizendő adathordozók

A program alapértelmezés szerint minden típusú médiaanyagot

ellenőriz a lehetséges veszélyek felderítése érdekében.

Helyi meghajtók – Az összes helyi meghajtó ellenőrzése

Külső adathordozók – Hajlékonylemezek, USB-tárolóeszközök stb.

ellenőrzése

A valós idejű védelem alapértelmezés szerint az operációs rendszer

indításakor elindul, és folyamatos ellenőrzést biztosít. Speciális

esetekben (például egy másik valós idejű ellenőrzővel való ütközés

esetén) a valós idejű védelem a Valós idejű fájlrendszervédelem

automatikus indítása négyzet jelölésének törlésével tiltható le.

4.1.1.2 Megtisztítási szintek

A valós idejű védelem három megtisztítási szinttel rendelkezik

(elérésükhöz kattintson a Beállítások gombra a Valós idejű

fájlrendszervédelem csoportban, majd kattintson a Megtisztítás

elemre).

Az első szint megjelenít egy riasztási ablakot, amely választási ▪

lehetőségeket kínál fel az egyes észlelt fertőzésekhez.

A felhasználónak minden egyes fertőzés esetében külön kell

kiválasztania a megfelelő műveletet. Ez a szint a haladó szintű

felhasználóknak ajánlott, akik tisztában vannak azzal, hogy mi

a teendő a fertőzések esetén.

Az alapértelmezett szint esetén a program automatikusan ▪

kiválasztja és végrehajtja az előre definiált műveletet (a fertőzés

típusától függően). A fertőzött fájlok észlelését és törlését

a program egy, a képernyő jobb alsó sarkában megjelenő

tájékoztató üzenettel jelzi. Az automatikus művelet végrehajtása

nem történik meg azonban akkor, ha a fertőzés egy olyan

tömörített fájlban található, amely nem fertőzött fájlokat is

tartalmaz, valamint az olyan objektumok esetében, melyekhez

nem tartozik előre definiált művelet.

Hálózati meghajtók – Az összes csatlakoztatott meghajtó ellenőrzése

Ajánlott az alapértelmezett beállítások megtartása, és csak bizonyos

esetekben történő módosítása – például amikor egyes adathordozók

ellenőrzése jelentősen lassítja az adatok átadását.

4.1.1.1.2 Ellenőrzés (Esemény hatására történő ellenőrzés)

A program alapértelmezés szerint minden fájlt ellenőriz azok

megnyitásakor, végrehajtásakor vagy létrehozásakor. Ajánlott

az alapértelmezett beállítások megtartása, amelyek maximális

szintű valós idejű védelmet biztosítanak a számítógép számára.

A Lemezekhez való hozzáféréskor négyzet a hajlékonylemez

rendszerindítási szektorának ellenőrzését biztosítja a meghajtó

elérésekor. A Számítógép leállításakor négyzet segítségével

a számítógép leállítása során ellenőrizhetők a merevlemez

rendszerindítási szektorai. Habár a rendszerindítási szektorban

12

A harmadik szint a „legagresszívabb”: ilyenkor a program az összes ▪

fertőzött fájlt megtisztítja. Mivel e szint választása akár érvényes

fájlok elvesztését is okozhatja, tanácsos azt csak bizonyos

helyzetekben alkalmazni.

4.1.1.3 Mikor érdemes módosítani a valós idejű védelem beállításain?

Ha a valós idejű védelem nem észleli és nem tisztítja meg

a fertőzéseket

A valós idejű védelem a biztonságos rendszerek fenntartásának

legfontosabb összetevője. Ezért legyen körültekintő, ha módosítani

szeretné a paramétereit. Azt javasoljuk, hogy ezt csak különleges

esetekben tegye, például akkor, ha a beállítások miatt a program

ütközik egy másik alkalmazással vagy egy másik vírusvédelmi

program valós idejű víruskeresőjével.

Telepítése után az ESET Smart Security minden beállítást optimalizál,

hogy a lehető legmagasabb szintű védelmet biztosítsa a rendszer

számára. Az alapértelmezett beállítások visszaállításához kattintson

a Valós idejű fájlrendszervédelem ablak (További beállítások >

Vírus- és kémprogramvédelem > Valós idejű fájlrendszervédelem)

jobb alsó részén található Alapbeállítás gombra.

4.1.1.4 A valós idejű védelem ellenőrzése

Ha meg szeretne bizonyosodni arról, hogy a valós idejű védelem

működik és képes a vírusok észlelésére, használja az eicar.com nevű

tesztfájlt, amely egy ártalmatlan, az összes víruskereső program

által felismerhető speciális fájl. A fájlt az EICAR (European Institute

for Computer Antivirus Research) vállalat hozta létre a víruskereső

programok működésének tesztelése céljából. Az eicar.com fájl

a következő helyről tölthető le: http://www.eicar.org/download/

eicar.com

MEGJEGYZÉS:

A valós idejű védelem ellenőrzésének végrehajtása előtt le kell

tiltani a tűzfalat. Az engedélyezett tűzfal észleli a fájlt, és így

megakadályozza a tesztfájlok letöltését.

Győződjön meg arról, hogy a számítógépen nincs másik víruskereső

program telepítve. Ha egyszerre két valós idejű védelmi szolgáltatást

nyújtó eszköz van engedélyezve, azok ütközésbe kerülhetnek

egymással. Ajánlott az esetleges további víruskereső programokat

eltávolítani a rendszerből. A valós idejű védelem nem indul

elHa a rendszer indításakor nem indul el a valós idejű védelem (és

a Valós idejű fájlrendszervédelem automatikus indítása beállítás

engedélyezve van), annak oka a más programokkal való ütközés lehet.

Ebben az esetben forduljon az ESET ügyfélszolgálatához.

4.1.2 E-mail védelem

Az E-mail védelem szolgáltatás a POP3 protokollon keresztül érkező

e-mail kommunikációhoz biztosít ellenőrzést. A Microsoft Outlook

alkalmazásba beépülő modul segítségével az ESET Smart Security

a levelezőprogramtól érkező minden kommunikáció ellenőrzésére

képes (POP3, MAPI, IMAP, HTTP). A bejövő üzenetek vizsgálatakor

a program a ThreatSense keresőmotor által biztosított összes

kiterjesztett ellenőrzési módszert alkalmazza. Ez azt jelenti, hogy

a kártékony programok észlelése még azelőtt megtörténik, hogy

a program összevetné azokat a vírusdefiníciós adatbázissal. A POP3

protokollon keresztüli kommunikáció ellenőrzése nem függ a beépülő

modultól, ez minden levelezőprogram esetén megtörténik.

4.1.2.1 POP3-ellenőrzés

A POP3 protokoll az e-mailek levelezőprogrammal való fogadásához

leggyakrabban használt protokoll. Az ESET Smart Security a használt

levelezőprogramtól függetlenül biztosítja a protokoll védelmét.

4.1.1.5 Teendők, ha a valós idejű védelem nem működik

A következő fejezet a valós idejű védelem használata során esetleg

előforduló problémákat és azok elhárítását ismerteti.

A valós idejű védelem le van tiltva

Ha a valós idejű védelmet egy felhasználó akaratlanul letiltotta, akkor

újra kell aktiválni. A valós idejű védelem újbóli aktiválásához válassza

a Beállítások > Vírus- és kémprogramvédelem lehetőséget, majd

a fő programablakban jelölje be a Valós idejű fájlrendszervédelem

engedélyezése négyzetet.

Ha a valós idejű védelem nem indul el a rendszer indításakor,

annak oka valószínűleg az, hogy le van tiltva a Valós idejű

fájlrendszervédelem automatikus indítása beállítás. A beállítás

engedélyezéséhez válassza a További beállítások (F5) lehetőséget,

és a további beállítások listájában kattintson a Valós idejű

fájlrendszervédelem csomópontra. Az ablak alján található

További beállítások csoportban ellenőrizze, hogy a Valós idejű

fájlrendszervédelem automatikus indítása négyzet be van-e jelölve.

Az ellenőrzést nyújtó modul automatikusan elindul az

operációs rendszer indításakor, és ezt követően is aktív marad

a memóriában. A megfelelő működéshez győződjön meg

arról, hogy a modul engedélyezve van. A POP3 ellenőrzésének

automatikus végrehajtásához nincs szükség a levelezőprogram

újrakonfigurálására. A modul alapértelmezés szerint a 110-es porton

át folyó minden kommunikációs tevékenységet ellenőriz, de szükség

esetén a vizsgálat további kommunikációs portokra is kiterjeszthető.

A portszámokat vesszővel elválasztva kell megadni. A titkosított

kommunikációt a modul nem ellenőrzi.

13

4.1.2.1.1 Kompatibilitás

Egyes levelezőprogramok esetén a POP3-szűréssel kapcsolatos

problémák fordulhatnak elő (például lassú internetkapcsolaton

keresztül érkeznek az üzenetek, vagy időtúllépés történik az

ellenőrzés miatt). Ebben az esetben próbálkozzon az ellenőrzés

végrehajtási módjának a megváltoztatásával. Az ellenőrzés szintjének

a csökkentése kedvező hatással lehet a megtisztítási folyamat

gyorsaságára. A POP3-szűrés ellenőrzési szintjének a módosításához

válassza a Vírus- és kémprogramvédelem > E-mail védelem > POP3

> Kompatibilitás lehetőséget.

4.1.2.2 Integrálás a Microsoft Outlook, az Outlook Express és a Windows Mail alkalmazással

Az ESET Smart Security levelezőprogramokkal való integrálása

révén fokozható az e-mailekben terjesztett kártékony kódok elleni

aktív védelem. Támogatott levelezőprogram esetén ezen integráció

engedélyezhető a programban. Az integráció aktiválása esetén az

ESET Smart Security levélszemétszűrő eszköztára közvetlenül bekerül

a levelezőprogramba, hatékonyabbá téve ezzel az e-mailben történő

kommunikáció védelmét. Az integrációs beállítások a Beállítások

> Minden további beállítási lehetőség megtekintése > Egyéb

beállítások >Integrálás a levelezőprogramokkal lehetőségen

keresztül érhetők el. Itt aktiválhatja az integrációt a támogatott

levelezőprogramokkal. A jelenleg támogatott levelezőprogramok

közé tartozik például a Microsoft Outlook, az Outlook Express és

a Windows Mail.

Az E-mail védelem szolgáltatás az E-mail védelem engedélyezése

négyzet bejelölésével aktiválható a További beállítások (F5) > Vírus-

és kémprogramvédelem > E-mail védelem részben.

Ha a Maximális hatékonyság engedélyezve van, a program eltávolítja

a fertőzéseket a fertőzött üzenetekből, és az eredeti e-mail tárgya

elé beszúrja a fertőzéssel kapcsolatos adatokat (a Törlés vagy

a Megtisztítás beállítást aktiválni kell, illetve engedélyezni kell a teljes

vagy az alapértelmezett megtisztítási szintet).

Közepes kompatibilitás beállításával módosíthatja az üzenetek

fogadásának módját. Az üzenetek levelezőprogramnak történő

továbbítása fokozatosan történik: az üzenet utolsó részének

átvitelét követően a program ellenőrzi, hogy tartalmaz-e kártékony

kódot. A fertőzések veszélye ugyanakkor ezen ellenőrzési szint

esetén nagyobb. A megtisztítás szintje és az értesítések (az e-mailek

tárgyához vagy szövegtörzséhez hozzáfűzött értesítő riasztások)

kezelése megegyezik a maximális hatékonyságot biztosító beállítás

esetén érvényes móddal.

A Maximális kompatibilitás szint esetén a felhasználót a program

egy riasztási ablakban figyelmezteti, ha fertőzött üzenet érkezik.

Ilyenkor a program nem jelenít meg adatokat a fertőzött fájlokról

a kézbesített üzenetek tárgyában vagy szövegtörzsében, és nem

távolítja el automatikusan a fertőzéseket. A fertőzések törlését

a felhasználónak kell végrehajtania a levelezőprogramból.

4.1.2.2.1 Értesítés hozzáfűzése az e-mailek törzséhez

Az ESET Smart Security az általa ellenőrzött e-mailek tárgyához

vagy törzséhez értesítést fűzhet. Ez a módszer növeli a címzettnek

küldött üzenetek hitelességét, és fertőzés észlelése esetén hasznos

információt nyújt arról, hogy a program hogyan akadályozta meg

a fertőzés terjedését.

A szolgáltatás beállításai a További beállítások > Vírus- és

kémprogramvédelem > E-mail védelem lehetőségen keresztül

érhetők el. A program a fogadott és elolvasott e-mailekhez,

valamint a kimenő e-mailekhez egyaránt hozzáfűzhet értesítést.

A felhasználók eldönthetik, hogy az értesítést az összes e-mailhez

vagy csak a fertőzött e-mailekhez szeretnék-e hozzárendelni, illetve

egyik e-mailhez sem. Az ESET Smart Security értesítéseket fűzhet

a fertőzött üzenetek eredeti tárgyához is. Ehhez jelölje be az Értesítés

hozzáfűzése a fogadott és már elolvasott e-mailek tárgyához és az

Értesítés hozzáfűzése a kimenő e-mailek tárgyához négyzetet.

Az értesítések tartalma „ A fertőzött e-mailek tárgyához hozzáfűzendő

szöveg” mezőben módosítható. A fent említett módosításokkal

automatizálható a fertőzött e-mailek szűrése, mivel a kérdéses

e-mailek külön mappába helyezhetők át (ha a levelezőprogram ezt

támogatja).

4.1.2.3 Fertőzések eltávolítása

Fertőzött e-mail érkezése esetén a program megjelenít egy riasztási

ablakot. A riasztási ablakban szerepel a feladó neve, az e-mail és

a fertőzés neve. Az ablak alsó felében az észlelt objektumra vonatkozó

Megtisztítás, Törlés vagy Kihagyás lehetőségek találhatók.

A legtöbb esetben ajánlatos a Megtisztítás vagy a Törlés lehetőséget

14

választani. Speciális esetekben, ha meg szeretné kapni a fertőzött

fájlt, választhatja a Kihagyás lehetőséget is. Ha az Automatikusan

megtisztít beállítás van engedélyezve, a program csak egy

tájékoztató ablakot jelenít meg, amelyben nincsenek a fertőzött

objektumokra vonatkozó lehetőségek.

4.1.3 Webhozzáférés-védelem

Az internetelérés a személyi számítógép alapvető szolgáltatásaihoz

tartozik. Sajnos a kártevők is ezt használják ki a terjedéshez. Emiatt

nagyon fontos a webhozzáférés-védelem engedélyezése. Kifejezetten

javasoljuk, hogy jelölje be A webhozzáférés-védelem engedélyezése

négyzetet. Ennek helye: További beállítások (F5) > Vírus- és

kémprogramvédelem > Webhozzáférés-védelem.

4.1.3.1.1 Tiltott és szűrés alól kizárt címek

A HTTP-forgalom ellenőrzése lehetővé teszi a tiltott és szűrés alól

kizárt URL- (Uniform Resource Locator) címek.

Mindkét párbeszédpanelen megtalálható a Hozzáadás,

a Szerkesztés, az Eltávolítás és az Exportálás gomb, amellyel

egyszerűen kezelheti és karbantarthatja a címlistákat. Ha egy cím

szerepel a tiltott címek listáján, a felhasználó nem férhet hozzá az

adott weblaphoz. A szűrés alól kizárt címek listáján szereplő címek

azonban a kártékony kódok ellenőrzése nélkül elérhetők. Mindkét

listában használhatók speciális szimbólumok, így a * (csillag ) és a ?

(kérdőjel). A csillaggal tetszőleges karakterlánc, a kérdőjellel pedig

bármilyen szimbólum helyettesíthető. A szűrés alól kizárt címek

megadásakor különös figyelemmel járjon el, mert a listában csak

megbízható és biztonságos címek szerepelhetnek. Szintén fontos,

hogy a listában megfelelően használja a * és ? szimbólumot.

4.1.3.1 HTTP

A webhozzáférés-védelem elsődleges funkciója a böngészők és

a távoli kiszolgálók közötti kommunikáció figyelése a HTTP (Hypertext

Transfer Protocol) protokoll szabályai szerint. Az ESET Smart

Security alapértelmezés szerint a legtöbb internetböngésző által

alkalmazott HTTP-alapú szabványok használatára van konfigurálva.

A HTTP-forgalom ellenőrzésének beállításai ugyanakkor részlegesen

módosíthatók a következő helyen: Webhozzáférés-védelem > HTTP.

A HTTP-szűrő beállításai ablakban a HTTP-forgalom ellenőrzésének

engedélyezése négyzet segítségével engedélyezheti vagy letilthatja

a HTTP-forgalom ellenőrzését. Ezenkívül a rendszer által a HTTPkommunikációhoz használt portszámokat is definiálhatja. A használt

portszámok alapértelmezés szerint a következők: 80, 8080 és 3128.

További, vesszővel elválasztott portszámok hozzáadásával a HTTPforgalom bármely porton automatikusan észlelhető és ellenőrizhető.

4.1.3.1.2 Böngészők

Az ESET Smart Security Böngésző szolgáltatása lehetővé teszi

a felhasználó számára annak meghatározását, hogy az adott

alkalmazás böngésző-e vagy sem. Ha egy alkalmazást az összes

felhasználó böngészőként jelölt meg, a program az ahhoz kapcsolódó

összes kommunikációt figyelni fogja függetlenül attól, hogy abban

mely portszámok érintettek.

A Böngészők szolgáltatás kiegészíti a HTTP-forgalmat ellenőrző

szolgáltatást, mivel ez utóbbi csak előre definiált portokon megy

végbe. Számos internetes szolgáltatás azonban dinamikusan

változó vagy ismeretlen portszámokat használ, ezért a Böngészők

szolgáltatás a kapcsolat paramétereitől függetlenül képes vezérelni

a portokon keresztüli kommunikációt.

15

A böngészőként megjelölt alkalmazások listája közvetlenül elérhető

a HTTP rész Böngészők almenüjéből. Ebben a részben megtalálható

az Aktív üzemmód elem is, amellyel meghatározható az internetes

böngészők ellenőrzésének módja. Az Aktív üzemmód beállítás

haszna abban rejlik, hogy segítségével egészében vizsgálhatók az

átvitt adatok. Ha a beállítás nincs engedélyezve, az alkalmazások

kommunikációjának figyelése fokozatosan, kötegek formájában

történik. Ezzel csökken az adat-ellenőrzési folyamat hatékonysága,

nagyobb kompatibilitás biztosítható ugyanakkor a felsorolt

alkalmazásokhoz. Ha a használat során nem fordul elő probléma,

ajánlott engedélyezni az aktív ellenőrzési üzemmódot a kívánt

alkalmazás mellett található négyzet bejelölésével.

4.1.4.1.1 Normál ellenőrzés

A normál ellenőrzés egy felhasználóbarát módszer, amely lehetővé

teszi a számítógép ellenőrzésének gyors elindítását, valamint

a fertőzött fájlok felhasználói beavatkozás nélküli megtisztítását. Fő

előnyei közé tartozik az egyszerű kezelhetőség, valamint az, hogy

használatához nincs szükség az ellenőrzés részletes konfigurálására.

A normál ellenőrzés a helyi meghajtókon lévő összes fájlt ellenőrzi,

és automatikusan megtisztítja vagy törli az észlelt fertőzéseket.

A megtisztítás szintje automatikusan az alapértelmezett értékre

van állítva. A megtisztítás típusairól a Megtisztítás című témakörben

olvashat bővebben (lásd a 18. oldalt).

4.1.4 Számítógép ellenőrzése

Ha a számítógép gyaníthatóan megfertőződött (a szokásostól

eltérő módon viselkedik), kézi indítású számítógép-ellenőrzés

futtatásával ellenőrizheti, hogy tartalmaz-e fertőzéseket. Biztonsági

szempontból fontos, hogy a számítógép-ellenőrzések futtatása

ne csak akkor történjen meg, ha fertőzés gyanítható, hanem

rendszeres időközönként, a szokásos biztonsági intézkedések

részeként. Rendszeres ellenőrzéssel biztosítható az olyan fertőzések

észlelése, melyeket a valós idejű ellenőrzés nem ismert fel azok

lemezre mentésekor. Ez megtörténhet például akkor, ha a fertőzés

időpontjában le volt tiltva a valós idejű ellenőrzés vagy elavult volt

a vírusdefiníciós adatbázis.

A kézi indítású számítógép-ellenőrzést ajánlatos legalább havonta

egyszer vagy kétszer futtatni. Az ellenőrzés az Eszközök >

Feladatütemező lehetőséget választva konfigurálható.

4.1.4.1 Az ellenőrzés típusa

Két típusú ellenőrzés áll rendelkezésre. A Normál ellenőrzés

hivatkozással gyorsan ellenőrizhető a rendszer anélkül, hogy az

ellenőrzési paraméterek további konfigurációjára lenne szükség.

Egyéni ellenőrzés esetén választhat az előre definiált ellenőrzési

profilok közül, és arra is lehetősége van, hogy ellenőrizendő

célterületeket jelöljön ki a fastruktúrában.

A normál ellenőrzési profil használata azon felhasználók számára

ajánlott, akik gyorsan és egyszerűen szeretnék ellenőrizni

a számítógépüket. A profil részletes konfiguráció szükségessége

nélkül kínál hatékony ellenőrzési és megtisztítási megoldást.

4.1.4.1.2 Egyéni ellenőrzés

Az egyéni ellenőrzés optimális megoldás, ha be szeretné állítani az

ellenőrzés paramétereit (például a célterületeket vagy az ellenőrzési

módszereket). Az egyéni ellenőrzés előnye a paraméterek részletes

konfigurálásának lehetősége. A beállított paraméterek felhasználó

által definiált ellenőrizési profilokba menthetők, ami az ugyanazon

beállításokkal végzett gyakori ellenőrzések során lehet hasznos.

Az ellenőrizendő célterületek kijelöléséhez használja a gyors kijelölést

lehetővé tevő legördülő menüt, vagy jelölje ki az objektumokat

a számítógépen található eszközöket felsoroló fastruktúrában.

A Beállítások > Megtisztítás lehetőséget választva három

megtisztítási szint közül választhat. Ha csak információszerzés

céljából, végrehajtandó műveletek nélkül szeretné ellenőrizni

a rendszert, jelölje be a Csak ellenőrzés megtisztítás nélkül

négyzetet.

A számítógép egyéni ellenőrzése a víruskereső programokkal

kapcsolatban tapasztalattal rendelkező felhasználóknak ajánlott.

4.1.4.2 Ellenőrizendő célterületek

Az Ellenőrizendő célterületek legördülő menüben kijelölhető, hogy

a program mely fájlokon, mappákon, illetve eszközökön (lemezeken)

hajtson végre vírusellenőrzést.

A menüben a következő célterületeket állíthatja be:

Helyi meghajtók – Az összes helyi meghajtó

Külső adathordozók – Hajlékonylemezek, USB-tárolóeszközök, CD/DVD

Hálózati meghajtók – Az összes csatlakoztatott meghajtó

16

Az ellenőrizendő célterületek pontosabban is megadhatók az

ellenőrzésben szerepeltetni kívánt fájl(ok) vagy mappák elérési

útjának beírásával. Az ellenőrizendő célterületeket a számítógépen

rendelkezésre álló összes eszközt felsoroló, fastruktúrás listából is

kiválaszthatja.

4.1.4.3 Ellenőrzési profilok

A gyakran használt számítógép-ellenőrzési paraméterek profilokba

menthetők. Az ellenőrzési profilok létrehozásának előnye, hogy azok

a jövőben rendszeres időközönként felhasználhatók az ellenőrzéshez.

Tanácsos annyi profilt létrehozni (különféle ellenőrizendő

célterületekkel, ellenőrzési módszerekkel és más paraméterekkel),

amennyit a felhasználó rendszeresen használ.

A jövőbeli ellenőrzésekhez gyakran használni kívánt új profilok

létrehozásához keresse meg a További beállítások (F5) > Kézi

indítású számítógép-ellenőrzés lehetőséget. A jobb oldali Profilok

gombra kattintva jelenítse meg a meglévő ellenőrzési profilok listáját,

illetve az új profil létrehozására szolgáló lehetőséget. A ThreatSense

keresőmotor beállításai lapon az ellenőrzés beállításához

használható minden egyes paraméter leírása megtalálható.

E leírások segíthetnek az igényeknek megfelelő ellenőrzési profilok

létrehozásában.

Példa:Tegyük fel, hogy saját ellenőrzési profilt szeretne létrehozni,

és az Intelligens ellenőrzés nevű profilhoz rendelt konfiguráció

részben megfelel az elképzeléseinek. Nem kívánja ellenőrizni

ugyanakkor a futtatás közbeni tömörítőket vagy a veszélyes

alkalmazásokat, valamint az Automatikusan megtisztít beállítást

szeretné alkalmazni. A Konfigurációs profilok ablakban kattintson

a Hozzáadás gombra. Írja be az új profilnevet a Profil neve mezőbe,

és jelölje ki az Intelligens ellenőrzés elemet a Beállítások másolása

a következő profilból legördülő menüben. Ezt követően módosítsa

a fennmaradó paramétereket az igényeinek megfelelően.

4.1.5 A ThreatSense keresőmotor beállításai

A ThreatSense egy komplex, proaktív észlelési módszereket

tartalmazó technológia neve, amely az új kártevők elterjedésének

korai szakaszában is védelmet nyújt. Számos módszer (kódelemzés,

kódemuláció, általános definíciók, vírusdefiníciók) összehangolt

alkalmazásával jelentős mértékben növeli a rendszer biztonságát.

A keresőmotor több adatfolyam egyidejű ellenőrzésére képes

a hatékonyság és az észlelési arány maximalizálása érdekében.

A ThreatSense technológia a rootkiteket is sikeresen érzékeli és

eltávolítja.

A technológia beállítási lehetőségeivel több ellenőrzési paraméter is

megadható, többek közt az alábbiak:

Az ellenőrizendő fájltípusok és kiterjesztések ▪

Különböző észlelési módszerek kombinációja ▪

A megtisztítás mértéke stb. ▪

A beállítási ablak megnyitásához a ThreatSense technológiát

alkalmazó bármely modul (lásd alább) beállítási ablakában kattintson

a Beállítások gombra. A különböző biztonsági körülmények eltérő

konfigurációkat igényelhetnek. Ennek érdekében a ThreatSense külön

konfigurálható az alábbi védelmi modulokhoz:

Valós idejű fájlrendszervédelem ▪

Rendszerindításkor automatikusan futtatott fájlok ellenőrzése ▪

E-mail védelem ▪

Webhozzáférés-védelem ▪

Kézi indítású számítógép-ellenőrzés ▪

A ThreatSense keresőmotor beállításai minden modulhoz

nagymértékben optimalizáltak, és módosításuk jelentősen

befolyásolhatja a rendszer működését. Ha például engedélyezi,

hogy a program mindig ellenőrizze a futtatás közbeni tömörítőket,

vagy bekapcsolja a kiterjesztett heurisztikát a Valós idejű

fájlrendszervédelem modulban, a rendszer lelassulhat (a program

normál esetben ezekkel a módszerekkel csak az újonnan létrehozott

fájlokat ellenőrzi). Ezért azt javasoljuk, hogy a Számítógép

ellenőrzése kivételével az összes modulban hagyja meg a ThreatSense

paramétereinek alapértelmezett értékét.

4.1.5.1 Az objektumok beállításai

Az Objektumok részben megadható, hogy a program a rendszer mely

elemeit, illetve milyen típusú fájlokat ellenőrizzen.

17

Műveleti memória – A rendszer műveleti memóriáját célzó kártevők

ellenőrzése.

Rendszerindítási szektorok – A rendszerindítási szektorok

ellenőrzése.

Fájlok – A gyakori fájltípusok (programok, képek, hang- és videofájlok,

adatbázisfájlok stb.) ellenőrzése.

E-mail fájlok – Az e-maileket tároló speciális fájlok ellenőrzése.

Tömörített fájlok – A tömörített fájlokba (.rar, .zip, .arj, .tar stb.)

Önkicsomagoló tömörített fájlok – Az önkicsomagoló tömörített

(általában .exe kiterjesztéssel rendelkező) fájlokba csomagolt

fájlok ellenőrzése.Futtatás közbeni tömörítők – A normál

statikus tömörítőkön (UPX, yoda, ASPack, FGS stb.) kívül (a normál

tömörítettfájl-típusoktól eltérően) a fájlokat a memóriába tömörítő,

futtatás közbeni tömörítők ellenőrzése.

4.1.5.2 Beállítások

A Beállítások csoportban a felhasználó kiválaszthatja a rendszer

ellenőrzésekor használandó módszereket. A választható lehetőségek

az alábbiak:

Vírusdefiníciók használata – A vírusdefiníciók alapján gyorsan és

megbízhatóan ismerhetők fel a vírusdefiníciós adatbázisban már

szereplő kártevők.

Alapheurisztika használata – Az alapheurisztika a programok

(kártékony) tevékenységének elemzésére szolgáló algoritmus. Fő

előnye, hogy a korábbi vírusdefiníciós adatbázisban még nem létező,

illetve nem ismert kártevő szoftvereket is képes felismerni.

Kiterjesztett heurisztika használata – A kiterjesztett heurisztika

az ESET által kifejlesztett egyedi heurisztikus algoritmusból áll,

amelyet a magas szintű programozási nyelveken írt számítógépes

férgek és trójai programok észlelésére optimalizáltak. A kiterjesztett

heurisztika megfelelő alkalmazásával a program hatékonyabban védi

a számítógépet.

Reklámprogramok, kémprogramok és biztonsági kockázatot

jelentő programok keresése – Ez a kategória olyan szoftvereket

tartalmaz, melyek különböző bizalmas információkat gyűjtenek

a felhasználókról azok beleegyezése nélkül. A kategória

a reklámanyagokat megjelenítő szoftvereket is magában foglalja.

Veszélyes alkalmazások keresése – A veszélyes alkalmazások

kategóriája a kereskedelemben kapható, törvényes szoftvereket

tartalmazza. Olyan programok tartoznak ebbe a kategóriába,

amelyek rossz szándékkal kihasználhatók például a felhasználók

adatainak ellopására, így veszélyt jelenthetnek a felhasználók

számára (például a távoli elérésre szolgáló eszközök). Az ilyen

kereskedelmi programok felismerése az alapbeállítás szerint nem

történik meg, a beállítás alapértelmezés szerint le van tiltva.

Kéretlen alkalmazások keresése – A kéretlen alkalmazások nem

feltétlenül kártevők, de befolyásolhatják a számítógép teljesítményét.

Ezek az alkalmazások általában engedélyt kérnek a telepítésükhöz.

Miután a számítógépre kerülnek, a rendszer a telepítésük előtti

állapotához képest eltérően kezd viselkedni. A legjelentősebb

változások közé tartozik például a nem kívánt előugró ablakok

megjelenése, a rejtett folyamatok aktiválása és futtatása,

a rendszererőforrások nagyobb mértékű igénybevétele, a keresési

eredmények módosulása, valamint a felhasználó tudta nélkül távoli

szerverekkel kommunikáló alkalmazások futtatása.

4.1.5.3 Megtisztítás

A megtisztítási beállítások a víruskereső működését határozzák meg

a fertőzött fájlok megtisztítása során. A megtisztításnak az alábbi

három szintje létezik:

Mindig rákérdez

A program nem tisztítja meg automatikusan a fertőzött fájlokat,

hanem megjelenít egy figyelmeztető ablakot, és a felhasználó

választhat a műveletek közül.

Alapértelmezett szint

A program megkísérli a fertőzött fájlok automatikus megtisztítását

vagy törlését. Ha a megfelelő eljárás nem választható ki

automatikusan, akkor a program felkínálja a végrehajtható

műveleteket. A választható műveletek akkor is megjelennek, ha egy

előre definiált műveletet nem lehetett végrehajtani.

Automatikusan megtisztít

A program az összes fertőzött fájlt (köztük a tömörített fájlokat is)

megtisztítja vagy törli. Az egyedüli kivételek a rendszerfájlok. Ha

megtisztításukra nincs mód, egy figyelmeztető párbeszédpanel jelenik

meg, amelyen a felhasználó kiválaszthatja a kívánt műveletet.

Figyelmeztetés:

Az alapértelmezett megtisztítási szint használata esetén a program

csak akkor törli a teljes tömörített fájlt, ha az abban található összes

fájl fertőzött. Ha a tömörített fájl megbízható fájlokat is tartalmaz,

a program nem törli azt. Automatikus megtisztítási üzemmódban

azonban a teljes fájl törlésre kerül, még abban az esetben is, ha nem

fertőzött fájlokat is tartalmaz.

18

4.1.5.4 Kiterjesztések

A kiterjesztés a fájlnév ponttal elválasztott része. A kiterjesztés

határozza meg a fájl típusát és tartalmát. A ThreatSense keresőmotor

beállításai lap e részén definiálhatók az ellenőrizendő fájlok típusai.

A program alapértelmezés szerint kiterjesztéstől függetlenül az

összes fájlt ellenőrzi. Az ellenőrzésből kizárt fájlok listájára bármilyen

kiterjesztés felvehető. Ha nincs bejelölve a Minden fájl ellenőrzése

négyzet, a lista az összes ellenőrzött fájlkiterjesztést megjeleníti.

A Hozzáadás és az Eltávolítás gombbal engedélyezheti vagy

letilthatja a kívánt kiterjesztések ellenőrzését.

esetben változatlanok maradnak. Kivételnek számít az a helyzet, ha

az adott fájl biztosan ártalmatlan, és a program hibásan észlelte azt

fertőzöttnek.

Megtisztítás és törlésS

Megtisztítást akkor érdemes alkalmazni, ha egy nem fertőzött

fájlt megtámadott egy olyan vírus, amely kártékony kódot csatolt

a fájlhoz. Ilyen esetben először a fertőzött fájlt megtisztítva kísérelje

meg visszaállítani annak eredeti állapotát. Ha a fájl kizárólag

kártékony kódból áll, akkor a program törli azt.

A kiterjesztés nélküli fájlok ellenőrzésének engedélyezéséhez válassza

a Kiterjesztés nélküli fájlok ellenőrzése lehetőséget.

Egyes fájlok ellenőrzésből való kizárása akkor lehet hasznos, ha

bizonyos fájltípusok ellenőrzése az adott kiterjesztéseket használó

program helytelen működéséhez vezet. MS Exchange-szerver

használata esetén érdemes lehet például kizárni a .edb, a .eml és

a .tmp kiterjesztésű fájlokat az ellenőrzésből.

4.1.6 A program fertőzést észlel

A fertőzések számos különböző ponton – például weboldalakról,

megosztott mappákból, e-mailen keresztül vagy cserélhető

számítógépes eszközökről (USB-eszközökről, külső lemezekről, CDkről, DVD-kről, hajlékonylemezekről stb.) – juthatnak be a rendszerbe.

Ha a számítógép fertőzés jeleit mutatja, azaz működése lelassul,

gyakran lefagy stb., ajánlott elvégeznie a következőket:

Nyissa meg az ESET Smart Security programot, és kattintson ▪

a Számítógép ellenőrzése

Kattintson a ▪ Normál ellenőrzés hivatkozásra (további

információt a Normál ellenőrzés című témakörben talál).

Az ellenőrzés végeztével a naplóban megtekintheti az ellenőrzött, ▪

a fertőzött és a megtisztított fájlok számát.

Ha csak a lemez egy bizonyos részét kívánja ellenőrizni, kattintson

az Egyéni ellenőrzés hivatkozásra, és a víruskereséshez jelölje ki az

ellenőrizendő célterületeket.

A fertőzéseknek a programmal történő kezelését szemléltető

általános példaként tételezzük fel, hogy az alapértelmezett

megtisztítási szintet alkalmazó valós idejű fájlrendszerfigyelő egy

fertőzést talál. Ilyenkor a program megkísérli a fájl megtisztítását

vagy törlését. Ha a valós idejű védelmi modulhoz nincs előre

definiálva az elvégzendő művelet, a program egy riasztási ablakban

kéri annak kiválasztását. Rendszerint a Megtisztítás, a Törlés

és a Kihagyás lehetőségek állnak rendelkezésre. Nem tanácsos

a Kihagyás lehetőséget választani, mert a fertőzött fájlok ebben az

Ha egy fertőzött fájl „zárolva” van, vagy ha azt éppen egy

rendszerfolyamat használja, annak törlése rendszerint csak a feloldás

(általában a rendszer újraindítása) után történik meg.

Tömörített fájlokban lévő fájlok törlése

Az alapértelmezett megtisztítási szint használata esetén a program

csak akkor törli a kártevőt tartalmazó teljes tömörített fájlt, ha

kizárólag fertőzött fájlokat tartalmaz. Más szóval, a program nem

törli a tömörített fájlokat abban az esetben, ha azok ártalmatlan, nem

fertőzött fájlokat is tartalmaznak. Az automatikus megtisztítással

járó ellenőrzés végrehajtásakor azonban járjon el körültekintően,

ekkor ugyanis a program a tömörített fájlt a benne lévő további fájlok

állapotától függetlenül akkor is törli, ha csak egyetlen fertőzött fájlt

tartalmaz.

4.2 Személyi tűzfal

A személyi tűzfal ellenőrzi a számítógép teljes bejövő és kimenő

hálózati forgalmát. A megadott szűrési szabályok alapján engedélyezi

vagy letiltja az egyes hálózati kapcsolatokat. A tűzfal védelmet

nyújt a távoli számítógépekről kezdeményezett támadások ellen,

és lehetővé teszi egyes szolgáltatások letiltását. A HTTP és a POP3

protokollon beérkező adatok szűrésével a vírusvédelem első lépcsőjét

is a tűzfal valósítja meg. A személyi tűzfal a számítógép-védelem igen

fontos összetevője.

4.2.1 Szűrési módok

Az ESET Smart Security személyi tűzfalában három szűrési mód

alkalmazható. A választott módtól függően változik a tűzfal

működése. A szűrési módok a szükséges felhasználói beavatkozás

szintjét is meghatározzák.

A három szűrési mód a következő:

Az automatikus szűrés az alapértelmezett. Azon felhasználóknak ▪

alkalmas leginkább, akik a tűzfal egyszerű és kényelmes

használatát részesítik előnyben, és nincs szükségük szabályok

definiálására. Az automatikus mód engedélyezi az adott

rendszer teljes kimenő forgalmát, de letiltja a hálózati oldalról

kezdeményezett új kapcsolatokat.

19

Az interaktív szűrési mód lehetővé teszi a személyi tűzfal ▪

személyre szabható konfigurációjának a létrehozását. Ha

a program olyan kommunikációt észlel, amelyhez nincs

szabály definiálva, egy párbeszédpanelen jelenti az ismeretlen

kapcsolatot. A párbeszédpanelen engedélyezheti vagy

letilthatja a kommunikációt, és ezt a döntést a személyi tűzfal új

szabályaként mentheti. Ha ilyenkor új szabály létrehozása mellett

dönt, a program a szabály alapján az összes hasonló típusú

kommunikációt engedélyezi vagy letiltja a jövőben.

4.2.3 Szűrés letiltása: minden forgalom engedélyezése

A szűrés letiltása az ellenkező hatással jár, mint a fent ismertetett

minden forgalom letiltása. Ha ezt a lehetőséget választja, a személyi

tűzfal összes szűrési beállítását kikapcsolja, és valamennyi bejövő,

illetve kimenő kapcsolatot engedélyez. A hálózatot tekintve ennek

olyan a hatása, mintha nem is lenne tűzfal a számítógépen.

4.2.4 Szabályok beállítása és használata

A házirendalapú módban a program az összes olyan kapcsolatot ▪

letiltja, amelyek engedélyezése nincs szabályban rögzítve. Ez az

üzemmód lehetővé teszi, hogy a haladó felhasználók szabályok

definiálásával csak a kívánt és biztonságos kapcsolatokat

engedélyezzék. A személyi tűzfal az összes többi kapcsolatot

letiltja.

4.2.2 Minden forgalom letiltása: a hálózati kapcsolat megszüntetése

A szabály olyan feltételkészlet, amely révén a feltételekkel társított

összes hálózati kapcsolat és művelet értelmezhető módon

ellenőrizhető. A személyi tűzfalban meghatározhatja, hogy a program

milyen műveletet hajtson végre a szabályban definiált kapcsolat

létrehozásakor.

A szabályalapú szűrés beállításához nyissa meg a További beállítások

(F5) > Személyi tűzfal > Szabályok és zónák lapot. Az aktuális

konfiguráció megjelenítéséhez a Zóna- és szabályszerkesztő részben

kattintson a Beállítások gombra (ha a személyi tűzfal automatikus

szűrési üzemmódra van beállítva, ezek a beállítások nem érhetők el).

A teljes hálózati forgalom letiltásának egyetlen lehetősége a Minden

forgalom letiltása: a hálózati kapcsolat megszüntetése beállítás

használata. Ebben az esetben a személyi tűzfal figyelmeztetés

megjelenítése nélkül az összes bejövő és kimenő kapcsolatot

megakadályozza. Ezt a lehetőséget csak akkor alkalmazza, ha

olyan különleges biztonsági kockázatot gyanít, amely megköveteli

a rendszer leválasztását a hálózatról.

A Szabályok és zónák beállításai ablakban a szabályok és zónák

konfigurációja látható (az aktuálisan kijelölt lap alapján). Az ablak két

részre oszlik. Felül az összes szabály egyszerűsített nézete tekinthető

meg. Alul a fent kijelölt szabály részletes adatai találhatók. Legalul

a szabályok konfigurálását lehetővé tevő Új, Szerkesztés és Törlés

gomb található.

A kommunikáció irányát tekintve bejövő és kimenő kapcsolatokról

beszélhetünk. A bejövő kapcsolatokat egy távoli számítógép

kezdeményezi, amely a helyi számítógéphez próbál csatlakozni.

A kimenő kapcsolatok iránya ezzel ellentétes: a helyi rendszer próbál

egy távoli számítógéphez csatlakozni. Ha ismeretlen új kapcsolatot

észlel, alaposan gondolja át, hogy engedélyezi vagy megtagadjae azt. A kéretlen, nem biztonságos vagy teljesen ismeretlen

kapcsolatok biztonsági kockázatot jelentenek a számítógépre.

Ha ilyen kapcsolat jön létre, javasoljuk, hogy szenteljen

megkülönböztetett figyelmet a távoli oldalnak és a számítógéphez

csatlakozni próbáló alkalmazásnak. Sok kártevő tesz kísérletet

a magánjellegű adatok megszerzésére és továbbítására vagy más

kártékony alkalmazásoknak a munkaállomásokra való letöltésére.

A személyi tűzfal segítségével észlelheti és megszüntetheti az ilyen

kapcsolatokat.

20

4.2.4.1 Új szabályok létrehozása

Ha hálózati hozzáféréssel rendelkező új alkalmazást telepít, vagy

egy meglévő kapcsolatot (távoli oldalt, portszámot stb.) módosít, új

szabályt kell létrehoznia.

Új szabály hozzáadásához győződjön meg arról, hogy a Szabályok

lap ki van választva. Ezt követően a Szabályok és zónák

beállításai ablakban kattintson az Új gombra. Ekkor megnyílik egy

párbeszédpanel, amelyen új szabályt definiálhat. Az ablak felső részén

az alábbi három fül található:

Általános: Itt látható a szabály neve, iránya, a hozzá rendelt ▪