Integrované komponenty:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

ESET Personal Firewall

ESET Antispam

Nová generácia

technológie NOD32

Užívateľská príručka

chránime vaše digitálne svety

obsah

Copyright © ESET, spol. s r. o.

ESET, spol. s r. o.

Svoradova 1

811 03 Bratislava

Slovensko

Obchodné oddelenie

obchod@eset.sk

tel.: 02/59 30 53 11

Technická podpora

web: www.eset.sk/podpora

kontaktný formulár: http://www.eset.sk/podpora/formular

tel.: 02/59 30 53 53

Všetky práva vyhradené. Žiadna časť tejto publikácie nesmie

byť reprodukovaná žiadnym prostriedkom, ani distribuovaná

akýmkoľvek spôsobom bez predchádzajúceho písomného

povolenia spoločnosti ESET, spol. s r. o.

Spoločnosť ESET, spol. s r. o. si vyhrazuje právo zmien

programových produktov popísaných v tejto publikácii bez

predchádzajúceho upozornenia.

V knihe použité názvy programových produktov, firem a pod.

môžu byť ochrannými známkami alebo registrovanými

ochrannými známkami príslušných vlastníkov.

REV.20080311-004

1. ESET Smart Security ...............................4

1.1. Čo je nové..................................................................... 4

1.2 Systémové požiadavky .................................................. 4

2. Inštalácia ..............................................5

2.1 Typická inštalácia .......................................................... 5

2.2 Expertná inštalácia ........................................................6

2.3 Použitie predošlých nastavení ......................................... 8

2.4 Nastavenie prístupového mena a hesla............................8

2.5 Kontrola počítača ..........................................................8

3. Začíname ..............................................9

3.1 Zoznámenie s užívateľským prostredím – módy ................9

3.1.1 Kontrola práce systému – stav ochrany ...................9

3.1.2 Čo robiť ak systém správne nepracuje ................... 10

3.2 Nastavenie aktualizácie ................................................10

3.3 Nastavenie dôveryhodnej zóny ......................................10

3.4 Nastavenie Proxy servera ...............................................11

3.5 Uzamknutie nastavení ...................................................11

4. Práca s ESET Smart Security ...................12

4.1 Antivírusová ochrana ................................................... 12

4.1.1 Rezidentná ochrana .............................................12

4.1.1.1 Nastavenie kontroly ..............................................12

4.1.1.1.1 Kontrola médií ......................................................12

4.1.1.1.2 Kontrola pri udalostiach ........................................12

4.1.1.1.3 Kontrola novovytvorených súborov ........................12

4.1.1.1.4 Pokročilé nastavenia .............................................12

4.1.1.2 Úrovne liečenia ..................................................... 12

4.1.1.3 Kedy meniť nastavenia rezidentnej ochrany ............13

4.1.1.4 Kontrola rezidentnej ochrany ................................ 13

4.1.1.5 Čo robiť ak nefunguje rezidentná ochrana .............. 13

4.1.2 Ochrana elektronickej pošty ..................................13

4.1.2.1 Kontrola POP3 protokolu .......................................13

4.1.2.1.1 Kompatibilita ....................................................... 13

4.1.2.2 Integrácia do Microsoft Outlook, Outlook Express,

Windows Mail ......................................................14

4.1.2.2.1 Pridávanie upozornenia do tela správy ...................14

4.1.2.3 Odstránenie infiltrácie ..........................................14

4.1.3 Ochrana prístupu na web ......................................14

4.1.3.1 HTTP .................................................................... 15

4.1.3.1.1 Zakázané / vylúčené adresy ...................................15

4.1.3.1.2 Prehliadače...........................................................15

4.1.4 Kontrola počítača .................................................16

4.1.4.1 Typy kontroly ........................................................16

4.1.4.1.1 Štandardná kontrola .............................................16

4.1.4.1.2 Prispôsobená kontrola ..........................................16

4.1.4.2 Ciele .....................................................................16

4.1.4.3 Profily ..................................................................16

4.1.5 Nastavenie skenovacieho jadra ThreatSense® ........ 17

4.1.5.1 Objekty kontroly ................................................... 17

4.1.5.2 Možnosti detekcie ................................................ 17

4.1.5.3 Liečenie ................................................................18

4.1.5.4 Prípony ................................................................18

4.1.6 Detekcia infiltrácie ................................................19

4.2 Personálny firewall ....................................................... 19

4.2.1 Režimy filtrovania .................................................19

4.2.2 Blokovať všetku sieťovú komunikáciu ....................19

4.2.3 Vypnúť filtrovanie ................................................20

4.2.4 Ako nastaviť a používať pravidlá ...........................20

4.2.4.1 Vytvorenie nového pravidla ..................................20

4.2.4.2 Zmena existujúceho pravidla ................................. 21

4.2.5 Ako nastaviť zóny .................................................21

4.2.6 Nadväzovanie spojenia – detekcia .........................21

4.2.7 Logovanie............................................................ 22

4.3 AntiSpamová ochrana ..................................................22

4.3.1 Učenie AntiSpamu ............................................... 22

4.3.1.1 Pridanie dôveryhodných adries ............................. 22

4.3.1.2 Označenie správy ako spam ................................. 22

4.4 Aktualizácia systému ....................................................23

4.4.1 Nastavenie aktualizácie ....................................... 23

4.4.1.1 Aktualizačné profily ............................................. 23

4.4.1.2 Pokročilé nastavenia aktualizácie ......................... 24

4.4.1.2.1 Mód aktualizácie ................................................. 24

4.4.1.2.2 Proxy server ......................................................... 24

4.4.1.2.3 Pripojenie do LAN ................................................ 25

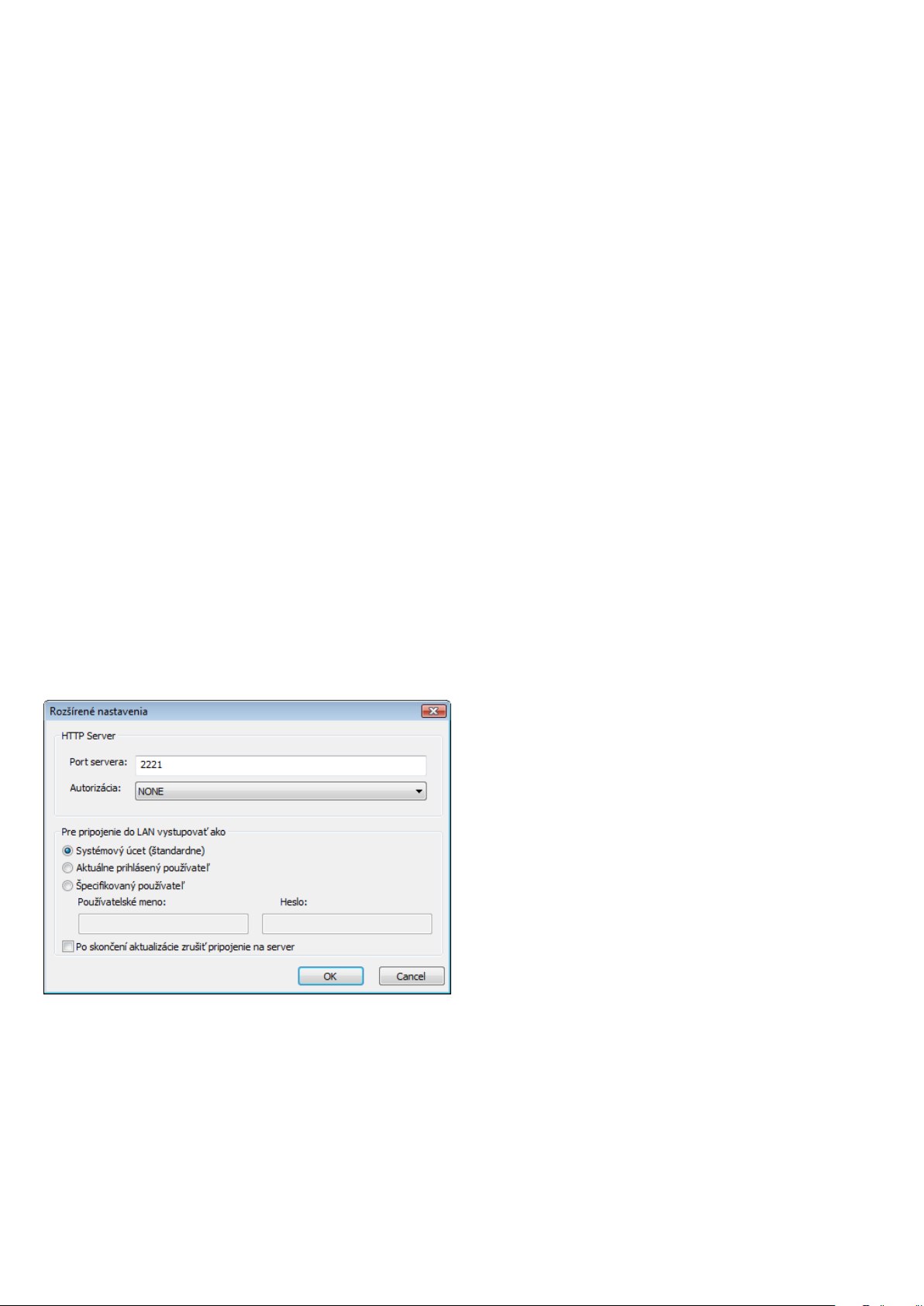

4.4.1.2.4 Vytvorenie kópie aktualizácie – mirror .................. 25

4.4.1.2.4.1 Spôsoby sprístupnenia mirroru ............................. 26

4.4.1.2.4.2 Problémy pri aktualizácií z mirroru ........................ 26

4.4.2 Vytvorenie aktualizačnej úlohy ............................. 26

4.5 Plánovač .....................................................................27

4.5.1 Kedy a na čo používať plánovač............................. 27

4.5.2 Vytvorenie novej úlohy ......................................... 27

4.6 Karanténa .................................................................. 28

4.6.1 Pridanie do karantény .......................................... 28

4.6.2 Obnovenie z karantény ........................................ 28

4.6.3 Poslanie na analýzu.............................................. 28

4.7 Protokoly ................................................................... 28

4.7.1 Správa protokolov ................................................ 29

4.8 Používateľské prostredie .............................................. 29

4.8.1 Upozornenia a udalosti ........................................30

4.9 ThreatSense.Net ......................................................... 30

4.9.1 Podozrivé súbory ..................................................31

4.9.2 Štatistiky .............................................................. 31

4.9.3 Posielanie ............................................................ 32

4.10 Vzdialená správa .........................................................32

4.11 Licencie ......................................................................32

5. Pokročilý užívateľ ................................ 33

5.1 Nastavenie Proxy servera ..............................................33

5.2 Export / import nastavenie ...........................................34

5.2.1 Export nastavenie ................................................ 34

5.2.2 Import nastavenie ............................................... 34

5.3 Kontrola z príkazového riadka .......................................34

6. Slovník ................................................ 35

6.1 Typy infiltrácií ..............................................................35

6.1.1 Vírusy .................................................................. 35

6.1.2 Červy .................................................................. 35

6.1.3 Trójske kone ........................................................ 36

6.1.4 Rootkity .............................................................. 36

6.1.5 Adware ............................................................... 36

6.1.6 Spyware .............................................................. 36

6.1.7 Zneužiteľné aplikácie............................................ 36

6.1.8 Nechcené aplikácie .............................................. 36

6.2 Typy útokov ................................................................. 37

6.2.1 DoS útoky ........................................................... 37

6.2.2 DNS Poisoning ..................................................... 37

6.2.3 Útoky počítačových červov ................................... 37

6.2.4 Port scanning ...................................................... 37

6.2.5 TCP desynchronizácia ........................................... 37

6.2.6 SMB Relay ........................................................... 37

6.2.7 Útoky cez protokol ICMP ...................................... 37

6.3 Elektronická pošta ........................................................38

6.3.1 Reklamy ..............................................................38

6.3.2 Fámy ................................................................... 38

6.3.3 Phishing ..............................................................38

6.3.4 Rozoznávanie nevyžiadanej pošty ......................... 38

6.3.4.1 Pravidlá ...............................................................38

6.3.4.1 Bayesiánsky filter ................................................. 39

6.3.4.2 Whitelist ............................................................. 39

6.3.4.3 Blacklist .............................................................. 39

6.3.4.5 Kontrola na serveri ............................................... 39

4

1. ESET Smart Security

ESET Smart Security je prvým predstaviteľom nového prístupu

k skutočne integrovanej počítačovej bezpečnosti pre všetkých

používateľov. Využíva rýchlosť a precíznosť ESET NOD32 Antivírusu

garantovanú najmodernejšou verziou skenovacieho jadra

ThreatSense® a kombinuje ju s na mieru vyvinutými modulmi

Personálneho firewallu a Antispamu. Výsledkom je inteligentný

systém, ktorý je neustále v strehu a chráni počítač pred útokmi

a škodlivým softvérom.

ESET Smart Security nie je ťažkopádny zlepenec rozličných produktov

v jednej krabici aké ponúkajú iní výrobcovia, ale je to výsledok

dlhodobého úsilia zladiť maximálnu ochranu pri minimálnej zátaži

systému. Pokročilé technológie na báze umelej inteligencie sú

schopné proaktívne zamedziť prieniku vírusov, spywaru, trójskych

koňov, červov, adwaru, rootkitov, phishingu a ďalších internetových

útokov bez toho aby spomaľovali a znepríjemňovali Vašu prácu alebo

zábavu.

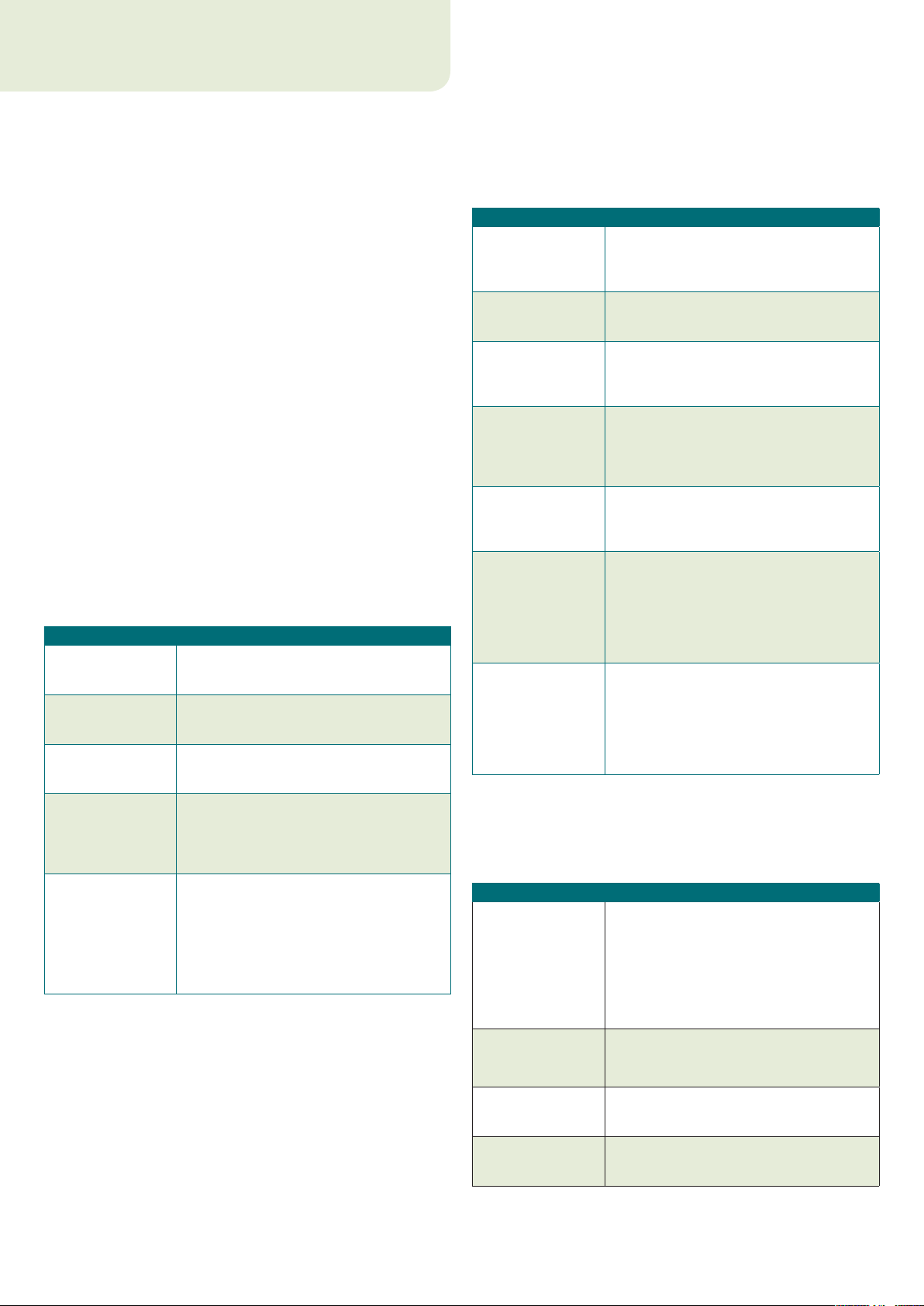

1.1. Čo je nové

Pri vývoji ESET Smart Security sa dlhoročné skúsenosti expertov

spoločnosti ESET pretavili do úplne novej architektúry programu,

ktorá zaručuje špičkovú detekciu pri minimálnej zátaži. Bezpečnostný

balíček obsahuje moduly s pokročilými funkciami, ktorých stručný

zoznam prináša nasledujúci prehľad.

▪ Antivirus & Antispyware

Kostrou tohto modulu je skenovacie jadro ThreatSense® prvýkrát

použité v oceňovanom systéme NOD32 Antivirus. Jadro ThreatSense®

je optimalizované a vylepšené pre novú architektúru ESET Smart

Security.

Vlastnosť Popis

Antivírusový system je schopný inteligentne

Vylepšené liečenie

Skenovanie

na pozadí

Menšie aktualizácie

Ochrana obľúbených

poštových klientov

Ďalšie vylepšenia

odstraňovať väčšinu infiltrácii a hrozieb bez

nutnosti zásahu používateľa.

Kontrolu počítača je možné spustiť na pozadí

a súčasne na počítači pracovať bez toho aby

ste si všimli spomalenie počítača.

Optimalizácia skenovacieho jadra umožnila

dramaticky znížť veľkosť pri súčasnom

zvýšení spoľahlivosti aktualizácií.

Pohodlie kontroly pošty priamo v poštovom

klientovi môžu teraz využívať nielen

používateľia Microsoft Outlook ale taktiež

používateľia populárnych programov Outlook

Express a Windows Mail.

– Zvýšená rýchlosť prístupu k súborom a tým

zvýšená rýchlosť skenovania.

– Možnosť blokovať prístup k infikovaným

súborom.

– Podpora Windows Security Center na

operačných systémoch Windows XP SP2

a Windows Vista.

▪ Personálny firewall

Personálny firewall monitoruje komunikáciu medzi chráneným

počítačom a ostatnými počítačmi v sieti. Personálny firewall

spoločnosti ESET obsahujé pokročilé funkcie uvedené nižšie.

Vlastnosť Popis

ESET Personal Firewall skenuje sieťovú

Hĺbkové skenovanie

sieťovej kominukácie

Podpora protokolu

IPv6

Monitorovanie

spustiteľných

súborov

Kontrola dát

prenášaných

protokolmi HTTP

a POP3

Intrusion Detection

System

Interaktívny,

automatický

a administrátorský

režim

Prevzatie úlohy

integrovaného

Windows firewallu

▪ Antispam

ESET Antispam slúži na filtrovanie nevyžiadanej elektronickej pošty,

čím zvyšuje bezpečnosť a komfort elektronickej komunikácie.

Vlastnosť Popis

Ohodnotenie

prichádzajúcich

e-mailov

Podpora viacerých

skenovacích

technológií

Plná integrácia

s poštovými

klientami

Možnosť

manuálneho

označenia spamu

komunikáciu na vrstve Data Link Layer,

čo umôžňuje zabrániť množstvu útokov,

ktoré by inak ostali nepovšimnuté.

ESET Personal Firewall zobrazuje adresy podľa

internetového protokolu IPv6 a umožňuje

pre ne vytvárať pravidlá.

Monitorovanie zmien v aplikáciách je

dôležitým prvkom pri predchádzaní

infiltráciám. Je možné povoliť zmenu

digitálne podpísaných aplikácií.

Data prenášané cez protokoly POP3 a HTTP

sú skenované proti hrozbám už na úrovni

firewall. Používateľ je tak chránený pri

surfovaní po internete alebo pri používaní

elektronickej pošty.

Firewall neustále monitoruje charakter

sieťovej komunikácie a je schopný rozpoznať

a automaticky zabrániť rozličným sieťovým

útokom.

Používateľ si môže vybrať, či bude firewall

vykonávať akcie automaticky, alebo či

bude riadiť podľa pravidiel definovaných

používateľom. Administrátori počítača

môžu zvoliť režim pri ktorom sa povolí iba

komunikácia vopred zadefinovaná príslušným

pravidlom.

Po inštalácii sa predvolene automaticky

vypne firewall integrovaný do operačného

systému Windows a ESET Personálny

Firewall prevezme jeho úlohu. ESET

Personálny firewall sa integruje do Windows

Security Center, a informuje používateľa

o bezpečnostnom stave.

Všetky e-maily prichádzajúce do poštového

klienta sú ohodnotené v rozsahu od 0

(nie spam) po 100 (e-mail je spam) na základe

ktorého sa presúvaju buď do priečinka

Nevyžiadaná pošta alebo iného používateľom

zvoleného priečinka. ESET Antispam

podporuje paralelné skenovanie viacerých

e-mailov.

– Bayesiánska analýza

– Analýza na základe pravidiel

– Porovnanie s globálnou databázou spamu

ESET Antispam je dostupný pre používateľov

poštových klientov Microsoft Outlook,

Outlook Express a Windows Mail.

Používateľ má možnosť manuálne označiť/

odznačiť e-mail ako spam/nie spam.

5

1.2 Systémové požiadavky

Pre bezproblémový chod ESET Smart Security a ESET Smart Security

Business Edition je potrebné splniť nasledujúce požiadavky na hardvér

a softvér.

ESET Smart Security:

Windows 2000, XP Intel Pentium 400 MHz a vyššie,

32-bit (x86) / 64-bit (x64)

128 MB RAM

35 MB voľného miesta na disku

Super VGA (800 × 600)

Windows Vista Intel Pentium 1 GHz a vyššie,

32-bit (x86) / 64-bit (x64)

512 MB RAM

35 MB voľného miesta na disku

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP,2003

Server

Intel Pentium 400 MHz a vyššie,

32-bit (x86) / 64-bit (x64)

128 MB RAM

35 MB voľného miesta na disku

Super VGA (800 × 600)

Windows Vista,

Windows Server

2008

Intel Pentium 1 GHz a vyššie,

32-bit (x86) / 64-bit (x64)

512 MB RAM

35 MB voľného miesta na disku

Super VGA (800 × 600)

6

2. Inštalácia

Program ESET Smart Security je možné po zakúpení nainštalovať

z inštalačného CD-ROM média, ktoré je súčasťou produktového

balenia, alebo je možné inštalačny súbor prevziať priamo zo

stránky www.eset.sk. Inštalácia sa spustí buď automaticky po

vložení inštalačného CD-ROM do mechaniky, prípadne po spustení

samotného súboru s inštaláciou s názvom ess_nt??_???.msi

(ESET Smart Security) respektíve essbe_nt??_???.msi (ESET Smart

Security Business Edition). Po jeho spustení Vám s inštaláciou bude

pomáhať sprievodca, ktorý vás prevedie základnými nastaveniami. Na

výber sú 2 typy inštalácie s rôznymi úrovňami podrobnosti nastavení:

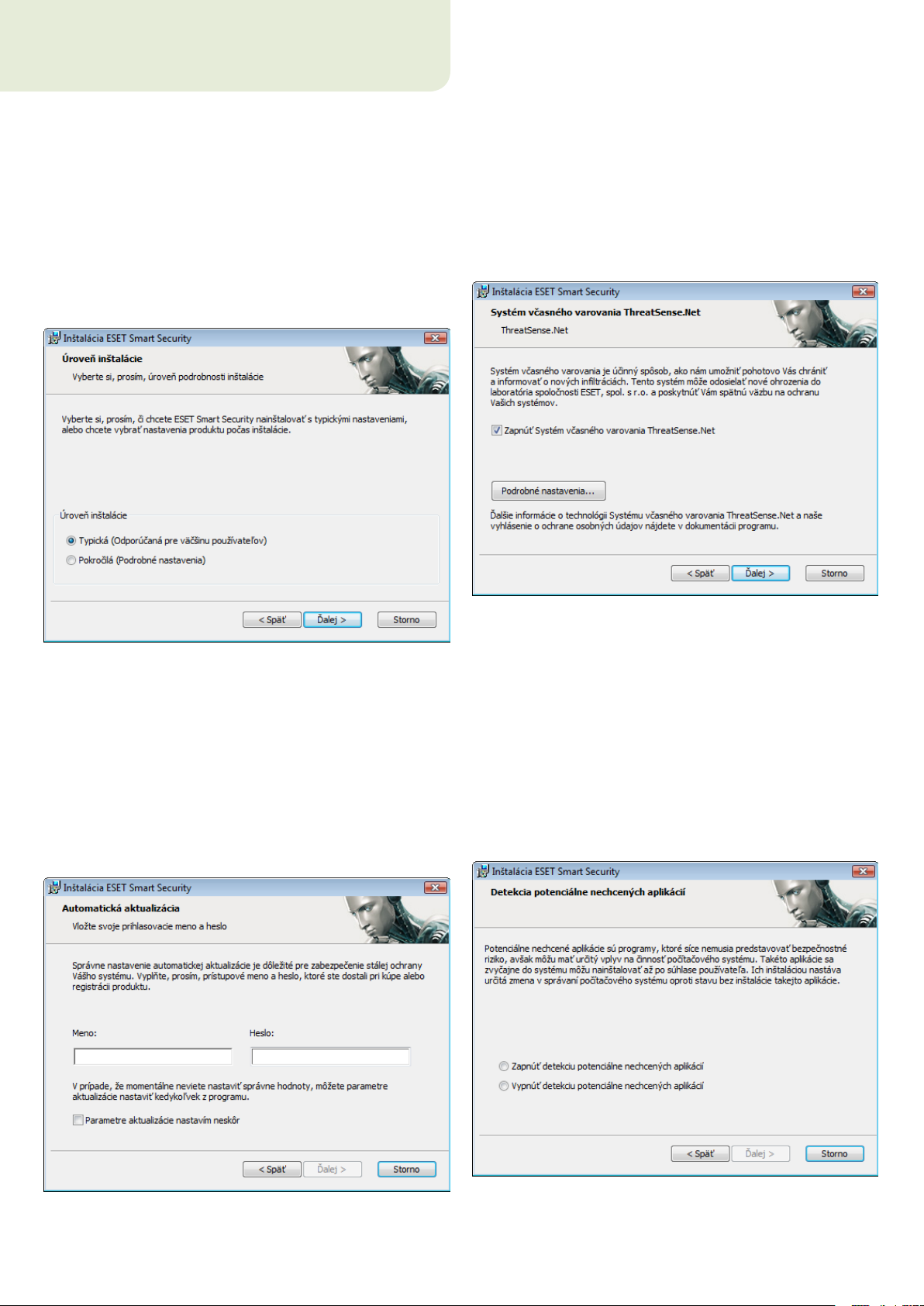

▪ Typická inštalácia

▪ Pokročilá inštalácia

aktualizácie nastavím neskôr. Prihlasovacie údaje môžete nastaviť

kedykoľvek priamo z programu.

Ďalším krokom inštalácie je nastavenie systému včasného

varovania ThreatSense.Net, ktorý umožňuje, aby spoločnosť

ESET, spol. s r. o. bola pohotovo a neustále informovaná o nových

infiltráciách, a tak efektívne chránila svojich zákazníkov. Systém

dovoľuje odosielať nové druhy hrozieb do vírusového laboratória

spoločnosti ESET, spol. s r. o., kde sú tieto hrozby analyzované

a zapracovávané do vírusových databáz.

2.1 Typická inštalácia

Je odporúčaná pre užívateľov, ktorí chcú ESET Smart Security

nainštalovať s typickými nastaveniami. Typické nastavenia programu

poskytujú maximálny stupeň ochrany, čo ocenia najmä menej

skúsení užívatelia, ktorí nemajú potrebu prechádzať podrobnými

nastaveniami.

Prvým, veľmi dôležitým krokom inštalácie je nastavenie

prihlasovacieho mena a hesla pre automatickú aktualizáciu

programu. Tá zohráva podstatnú úlohu pri zabezpečovaní stálej

ochrany počítača.

Označením zaškrtávacieho rámčeka Zapnúť Systém včasného

varovania ThreatSense.Net tento systém aktivujete. V podrobných

nastaveniach máte možnosť ovplyvniť detaily posielania podozrivých

súborov.

Tretím inštalačným krokom je nastavenie možnosti detekcie

potenciálne nechcených aplikácií. Potenciálne nechcené

aplikácie predstavujú programy, ktoré nie vždy priamo predstavujú

bezpečnostné riziko, môžu mať však vplyv na korektné fungovanie

operačného systému. Obvykle sú tieto aplikácie inštalované

po súhlase užívateľa. To je možné vďaka tomu, že bývajú súčasťou

inštalácie iných programov a súhlas k inštalácii môže užívateľ ľahko

prehliadnuť. Inštaláciou potenciálne nechcených aplikácií zvyčajne

nastáva zmena v správaní operačného systému, v porovnaní so

stavom bez inštalácie takejto aplikácie.

Do položiek Meno a Heslo je potrebné vyplniť prihlasovacie údaje,

ktoré ste získali pri kúpe alebo registrácii produktu. Ak momentálne

tieto údaje neviete, označte zaškrtávací rámček Parametre

Označením voľby Zapnúť detekciu potenciálne nechcených

aplikácií povolíte, aby ESET Smart Security detegoval aj tento typ

hrozieb. Odporúčame, aby ste detekciu týchto aplikácií povolili.

7

Poznámka: Pre zachovanie maximálnej bezpečnosti odporúčame,

aby ste detekciu potenciálne nechcených aplikácií povolili.

Posledným krokom typickej inštalácie je potvrdenie inštalácie

programu kliknutím na tlačidlo Inštalovať.

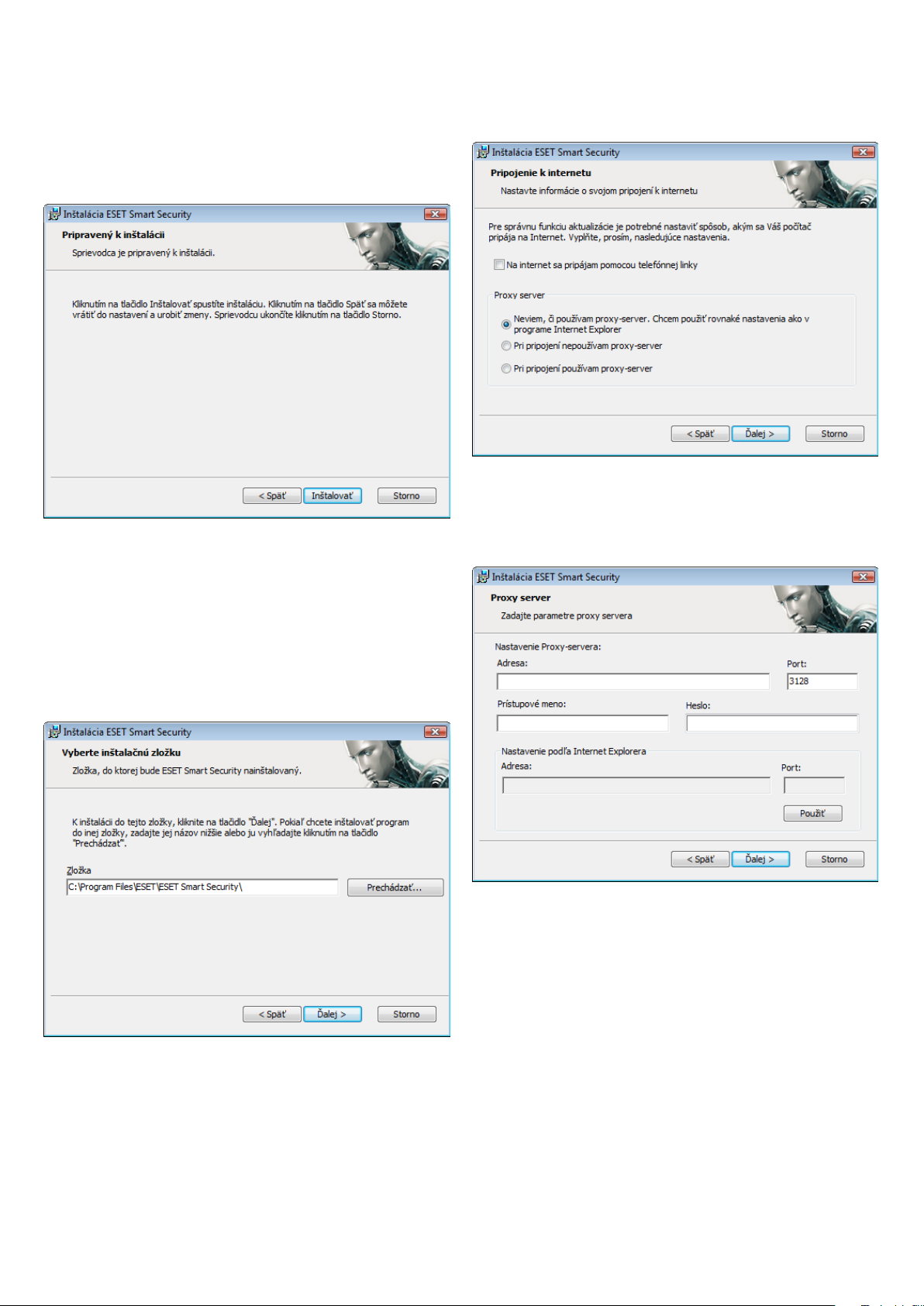

2.2 Expertná inštalácia

Proxy server

Nastavenia proxy servera sú dôležité pre správne fungovanie

aktualizácie programu. V prípade, že neviete, či pri pripojení na

internet používate proxy-server, označte možnosť Neviem, či

používam proxy‑server, nastavenie sa prevezme z nastavení Internet

Explorera. Ak proxy server nepoužívate, označte príslušnú možnosť.

Je určená pre užívateľov, ktorí majú skúsenosti s nastavovaním

programov a pri inštalácii programov zvyknú meniť pokročilé

nastavenia.

Prvým krokom je nastavenie umiestnenia programu. Štandardne sa

program inštaluje do adresára C:\Program Files\ESET\ESET Smart

Security. Umiestnenie je možné zmeniť prostredníctvom tlačidla

Prehľadávať…

Ak pri pripojení proxy-server používate, vyberte túto možnosť.

Vtedy nasleduje ďalší krok – upresnenie nastavení proxy-servera.

Do políčka Adresa vpíšte IP adresu alebo URL proxy servera. Políčko

Port slúži na určenie portu, na ktorom proxy-server prijíma spojenie

(štandardne 3128). Ak proxy-server vyžaduje autentifikáciu, je potrebné

vyplniť políčka Prístupové meno a Heslo. Proxy-server môžete

nastaviť aj podľa nastavení Internet Explorera, želajúc si takto nastaviť

proxy-sever, kliknite na tlačidlo Použiť a potvrďte okno s výzvou.

Nasledujúcim krokom je nastavenie prihlasovacieho mena a hesla.

Tento krok je rovnaký ako pri Typickej inštalácii.

Nasleduje nastavenie spôsobu pripojenia do internetu. Ak ku

pripojeniu na internet používate telefónnu linku, označte možnosť

Na internet sa pripájam pomocou telefónnej linky. V opačnom

prípade ponechajte možnosť neoznačenú.

8

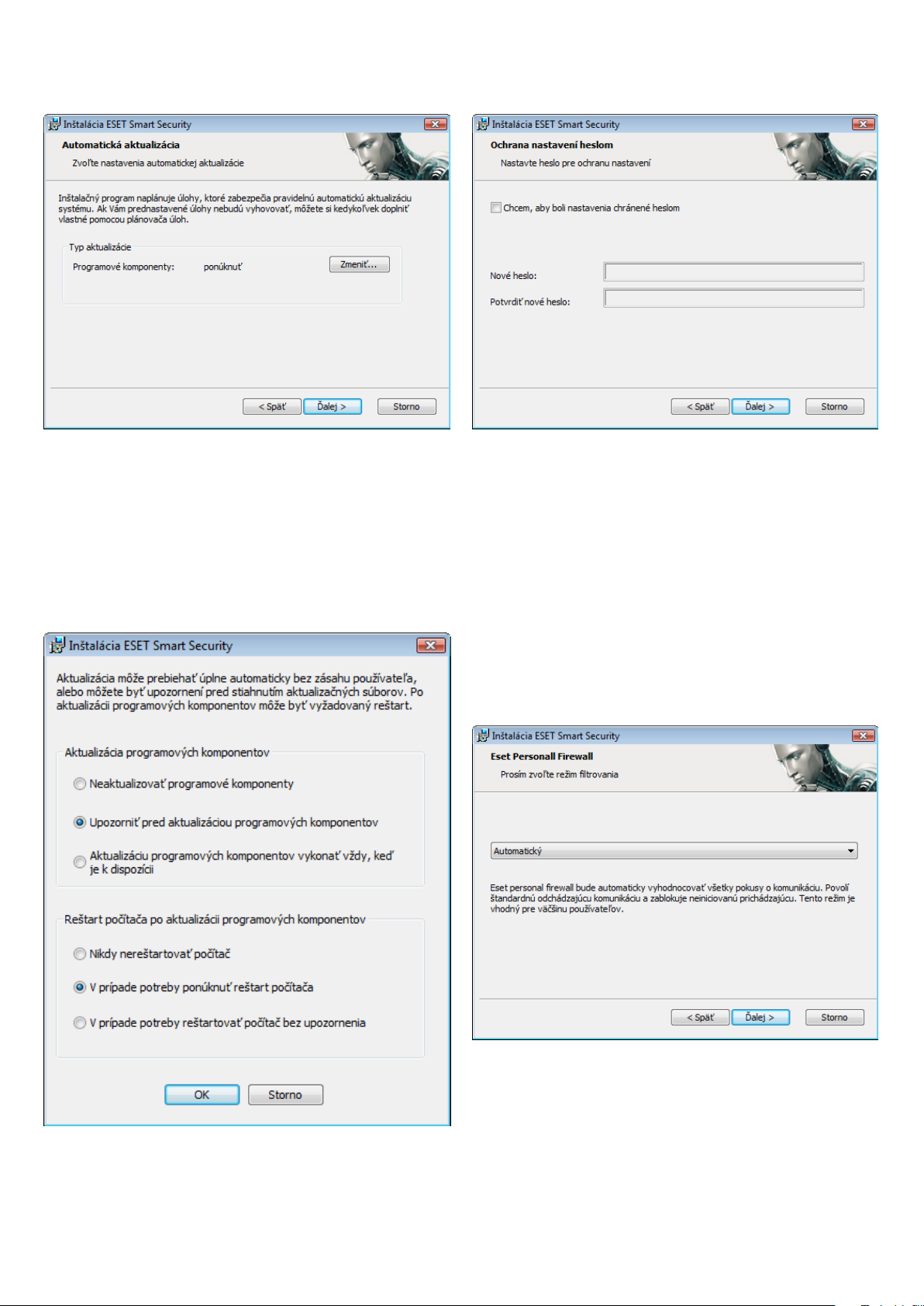

Nasledujúcim krokom inštalácie je nastavenie automatickej

aktualizácie programových komponentov ESET Smart Security

alebo, inými slovami, automatický upgrade programu na novú verziu.

Pomocou tlačidla Zmeniť vstúpite do podrobnejších nastavení.

Ak si neželáte, aby boli programové komponenty aktualizované

automaticky, zvoľte Neaktualizovať programové komponenty.

Voľbou Upozorniť pred aktualizáciou programových komponentov

si vyžiadate potvrdenie stiahnutia a inštalácie programových

komponentov. Automatickú aktualizáciu programových

komponentov zabezpečíte voľbou Aktualizáciu programových

komponentov vykonať vždy, keď je k dispozícii.

Ďalším krokom inštalácie je nastavenie hesla pre ochranu nastavení

programu. Zvoľte heslo, ktoré bude vyžadované pri každom zmene

alebo prístupe k nastaveniam ESET Smart Security. Pre potvrdenie

hesla musíte napísať heslo znova, predíde sa tak možnému preklepu.

Kroky inštalácie pre nastavenie ThreatSense.Net a detekcie

potenciálne nechcených aplikácií sú rovnaké ako pri Typickej

inštalácii.

Posledným krokom Expertnej inštalácie je nastavenie režimu

filtrovania ESET Personal Firewall. V ponuke sú 3 režimy:

▪ Automatický

▪ Interaktívny

▪ Adminstrátorský

Poznámka: Po aktualizácii programových komponentov je obvykle

vyžadovaný reštart počítača. Preto odporúčame nastavenie V prípade

potreby ponúknuť reštart počítača.

Automatický režim je odporúčaný pre väčšinu užívateľov. Štandardná

odchádzajúca komunikácia je povolená (automaticky vyhodnocovaná

podľa nastavení výrobcu). Nevyžiadaná prichádzajúca komunikácia je

automaticky blokovaná.

Interaktívny režim je pre skúsenejších užívateľov. Komunikácia je

vyhodnocovaná podľa vytvorených pravidiel. Ak pre komunikáciu

neexistuje pravidlo, užívateľ je vyzvaný na povolenie alebo zakázanie

komunikácie.

9

Administrátorský režim vyhodnocuje komunikáciu na základe

preddefinovaných pravidiel vytvorených administrátorom.

Zamietnutá je akákoľvek komunikácia, pre ktorú neexistuje pravidlo,

bez upozornenia používateľa. Odporúča sa nastaviť len sieťovým

administrátorom, alebo ľuďom, ktorý chcú mať jasne definované

pravidlá komunikácie.

Nasleduje posledný krok inštalácie, vyžadujúci Vaše potvrdenie

pre inštaláciu programu.

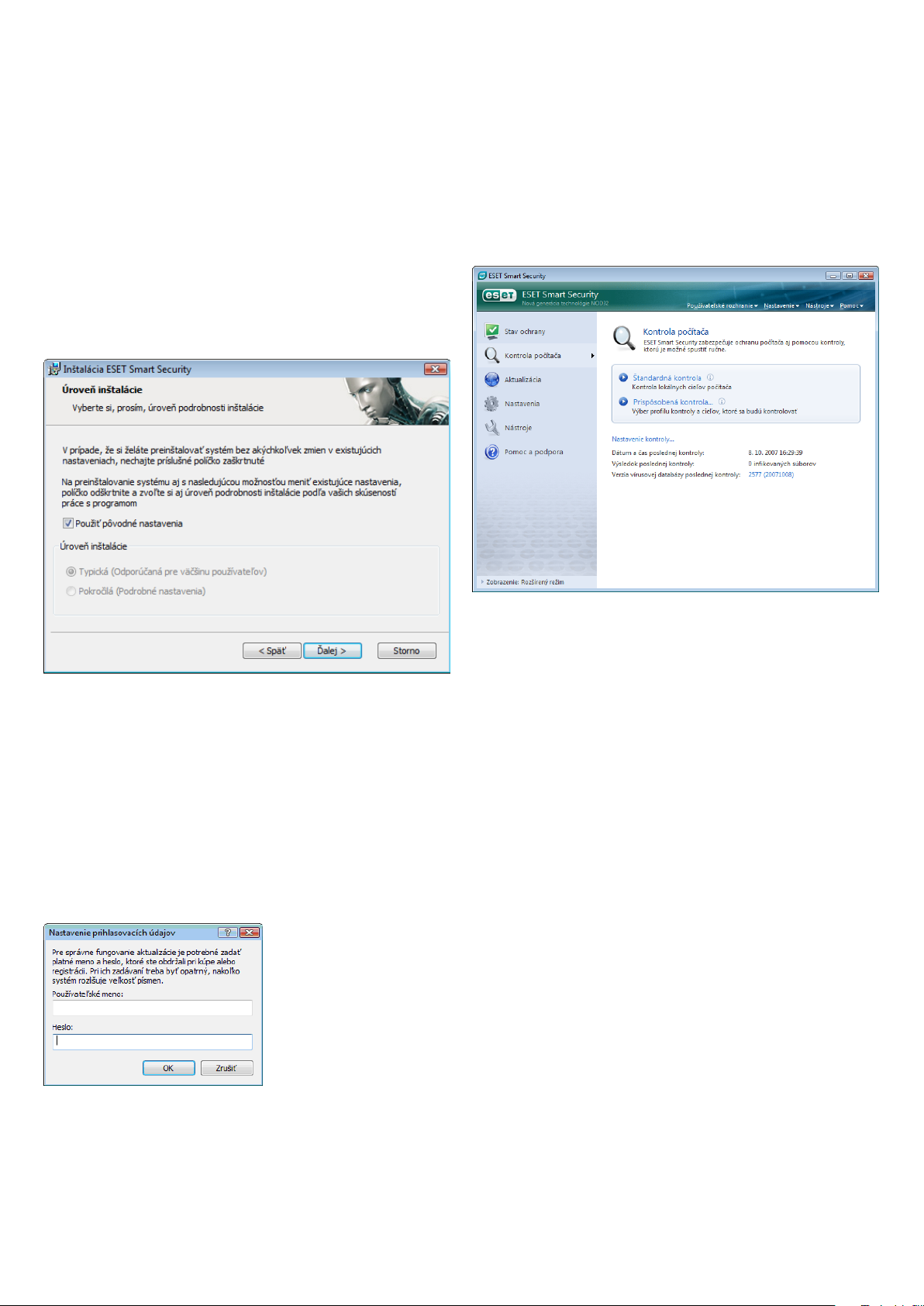

2.3 Použitie predošlých nastavení

Pri preinštalácii ESET Smart Security sa zobrazí možnosť

Použiť pôvodné nastavenia. Zaznačením tejto možnosti sa zabezpečí

prenesenie nastavení z pôvodnej verzie do novo nainštalovanej.

2.5 Kontrola počítača

Po inštalácii ESET Smart Security nasleduje nevyhnutný krok

kontroly počítača na prítomnosť infiltrácií, ktoré sa do systému

mohli dostať počas obdobia, keď nebol nainštalovaný program ESET

Smart Security. Rýchlu kontrolu počítača vykonáte, ak v hlavnom

okne programu kliknete na položku „Kontrola počítača“. Z ponuky

vyberte možnosť „Automatické liečenie“. Bližšie informácie o Kontrole

počítača, nájdete v kapitole 4.1.4. Kontrola počítača.

2.4 Nastavenie prístupového mena a hesla

Pre správny chod programu je dôležité, aby bol pravidelne

automaticky aktualizovaný. To je možné len vtedy, ak sú

v nastaveniach aktualizácie správne uvedené prihlasovacie údaje,

pozostávajúce z prístupového mena a hesla.

Ak ste prístupové meno a heslo nenastavili pri inštalácii programu,

môžete tak urobiť teraz. V hlavnom okne programu kliknite na

položku Aktualizácia a následne na možnosť Nastaviť aktualizáciu.

Zobrazia sa nastavenia aktualizácie. Do políčok Prihlasovacie

meno a Prihlasovacie heslo je potrebné vpísať prihlasovacie údaje,

obdržané pri kúpe alebo registrácii produktu.

Poznámka: Prihlasovacie meno a heslo sa automaticky zasiela na Vašu

e-mailovú adresu zadanú pri kúpe respektíve registrácii programu.

Ak ste tento mail stratili, je možné meno a heslo preposlať pomocou

formulára v sekcii technická podpora na našej internetovej stránke

www.eset.sk

10

3. Začíname

Nasledujúca časť poskytuje prvý pohľad na produkt ESET Smart

Security a jeho základné nastavenia.

3.1 Zoznámenie s užívateľským prostredím – módy

Hlavné okno ESET Smart Security je rozdelené na dve hlavné časti.

Ľavá užšia časť poskytuje prístup k prehľadnému hlavnému menu.

Pravá časť slúži prevažne na zobrazovanie informácií, pričom jej obsah

závisí od voľby používateľa v ľavom menu.

Nasleduje popis jednotlivých tlačidiel hlavného menu v ľavej časti

okna.

Stav Ochrany – v prehľadnej forme poskytne používateľovi informácie

o stave ochrany ESET Smart Security. Pri zapnutom rozšírenom režime

zobrazenia sú zobrazené jednotlivé moduly ochrany a po kliknutí

na ne sa zobrazia informácie o činnosti zvoleného modulu.

Kontrola počítača – používateľ v tejto časti môže nadefinovať

a vykonať tzv. On-demand kontrolu počítača.

Aktualizácia – prístup k aktualizačnému modulu, slúžiacemu

na správu aktualizácie ESET Smart Security.

Nastavenia – obsahuje tri možnosti, pričom každá slúži na vyvolanie

iného menu. Sú to nastavenia antivírusovej ochrany, personálneho

firewallu a antispamovej ochrany.

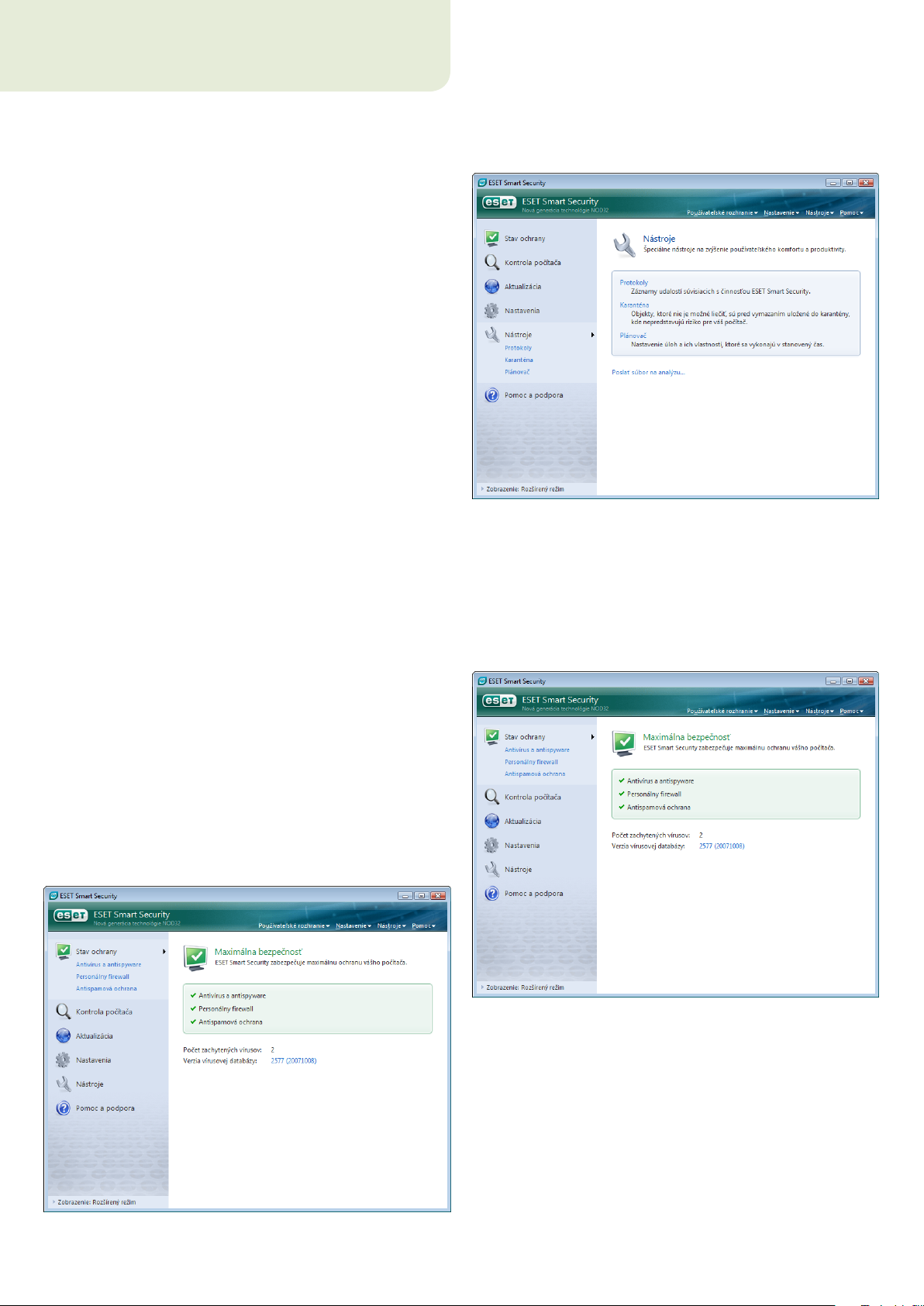

Rozšírený režim sprístupní v hlavnom menu položku Nástroje,

pomocou ktorej je možné používať Plánovač, Karanténu a prehliadať

záznam protokolov ESET Smart Security.

3.1.1 Kontrola práce systému – stav ochrany

Nástroje – povoľuje prístup k prezeraniu Protokolu, Karantény

a nastaveniu Plánovača úloh (menu je dostupné len v rozšírenom

režime zobrazenia).

Pomoc a podpora – otvára formulár, slúžiaci na zasielanie problémov

a postrehov priamo do spoločnosti ESET spol s. r. o. Taktiež umožňuje

prístup k Pomocníkovi, článkom Znalostnej databázy a domovskej

stránke ESET, s. r. o.

Používateľské prostredie ESET Smart Security dovoľuje používateľom

prepínať režim zobrazenie medzi Štandardným a Rozšíreným

režimom. Prepínanie režimov je možné s pomocou tlačidla,

umiestneného v ľavom dolnom rohu hlavnej obrazovky ESET Smart

Security. Zmena je možná aj priamo z menu v hornej časti hlavného

okna v časti Používateľské rozhranie. Po kliknutí ľavým tlačidlom myši

sa otvorí ponuka, ktorá umožní zvoliť si požadovaný režim zobrazenia.

Štandardný režim poskytuje prístup k ovládacím prvkom, ktoré sú

potrebné pre bežnú prácu väčšiny používateľov a nezobrazuje detailné

nastavenia.

Zistenie Stavu ochrany je možné po kliknutí na tlačidlo s rovnakým

názvom v hlavnom menu. V pravej časti okna sa zobrazí ucelená

informácia o stave ESET Smart Security a položka sa rozvinie na

tri možnosti. Sú to Antivírusová ochrana, Personálny firewall

a Antispamová ochrana. Po kliknutí na niektorú z nich sa v okne

zobrazia podrobnejšie informácie, týkajúce sa danej oblasti.

Pri plnej funkčnosti ochrany majú jednotlivé moduly zelený príznak.

V opačnom prípade je farba červená, alebo oranžová a vo vrchnej

časti okna sú zobrazené bližšie informácie o problematickom module

a možné riešenia problému. Stav jednotlivých modulov môže byť

menený v Nastaveniach nachádzajúcich sa v hlavnom menu.

11

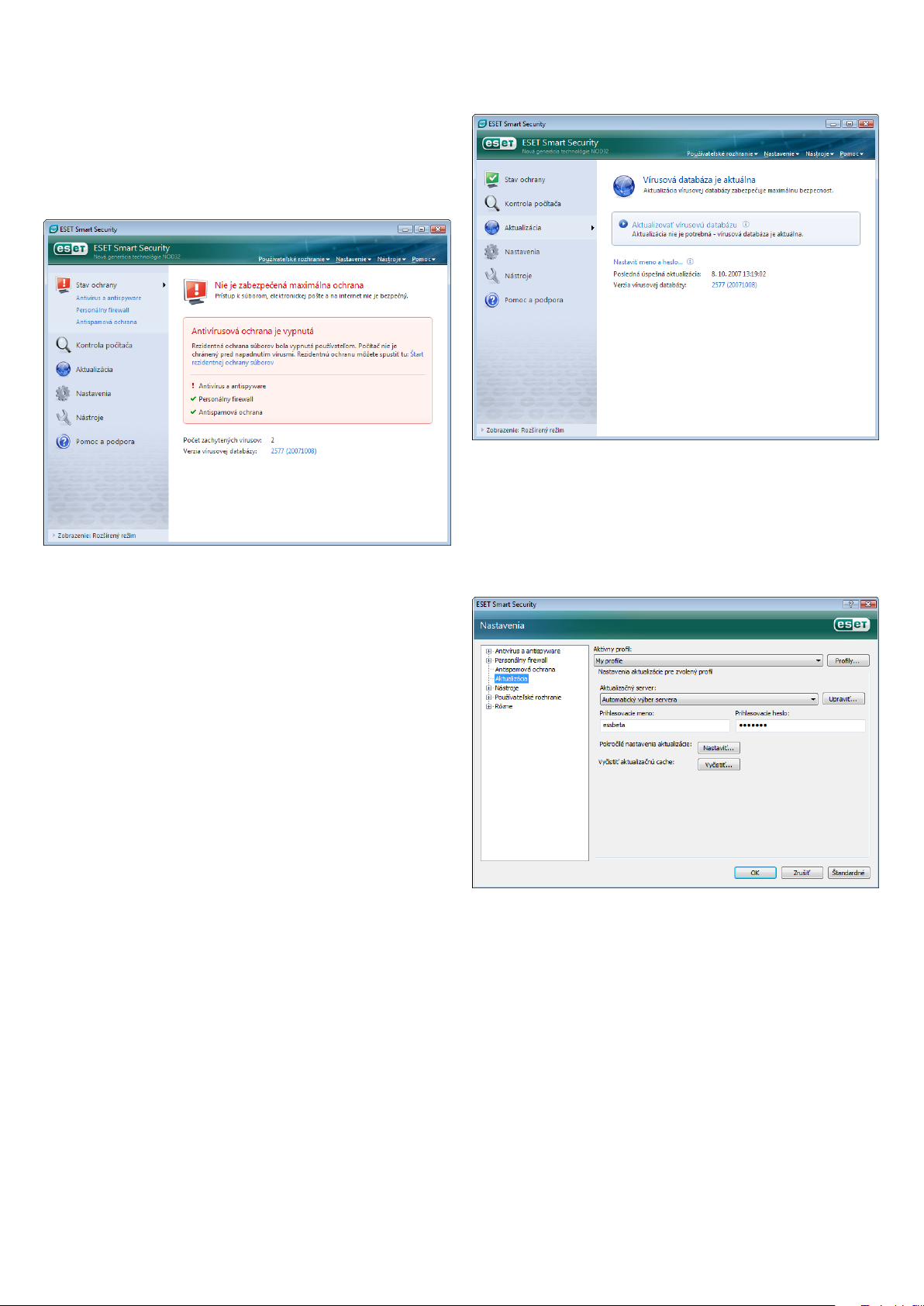

3.1.2 Čo robiť ak systém správne nepracuje

V prípade, ak ESET Smart Security zistí chybu niektorej zo svojich

ochranných moduloch, oznámi túto skutočnosť v okne Stav ochrany.

Zároveň ponúkne používateľovi aj možnosť, ako daný problém

odstrániť.

V prípade, ak nie je možné tento problém vyriešiť na základe vopred

definovaných problémov a riešení, je potrebné použiť časť Pomoc

a podpora. Na základe podnetov od používateľov môžu špecialisti

spoločnosti ESET, s. r. o. reagovať na problémy používateľov

a efektívne im poradiť riešenie ich problému.

V pokročilých nastaveniach (dostupné po stlačení klávesy F5) sú

ďalšie podrobné nastavenia aktualizácie. Položku Aktualizačný server

je vhodné nastaviť na Automaticky vybrať server. V tejto časti sa

nachádza tlačidlo Nastaviť, ktoré umožňuje nastaviť podrobnejšie

možnosti aktualizácie, ako nastavenie módu aktualizácie, prístup cez

proxy server, prístupu k aktualizácií v lokálnom mirrore a vytvárania

kópie aktualizácie. Popis uvedených nastavení sa nachádza v kapitole

4.4.1.2 Pokročilé nastavenia aktualizácie.

3.2 Nastavenie aktualizácie

Aktualizácia vírusových databáz a programových komponentov je

dôležitá súčasť na zabezpečenie komplexnej ochrany pred škodlivým

kódom. Jej nastaveniu a funkčnosti preto treba venovať zvýšenú

pozornosť. Po kliknutí na voľbu Aktualizácia v hlavnom menu sa

rozvinie aktualizačné okno v pravej časti obrazovky. Aktualizovať

vírusovú databázu prinúti ESET Smart Security skontrolovať

dostupnosť novšej databázy okamžite po stlačení. Nastaviť meno

a heslo… umožňuje nastaviť meno a heslo dodané spoločnosťou ESET

pre aktualizáciu produktu. Autorizačné údaje je možné nastaviť už

počas inštalácie ESET Smart Security.

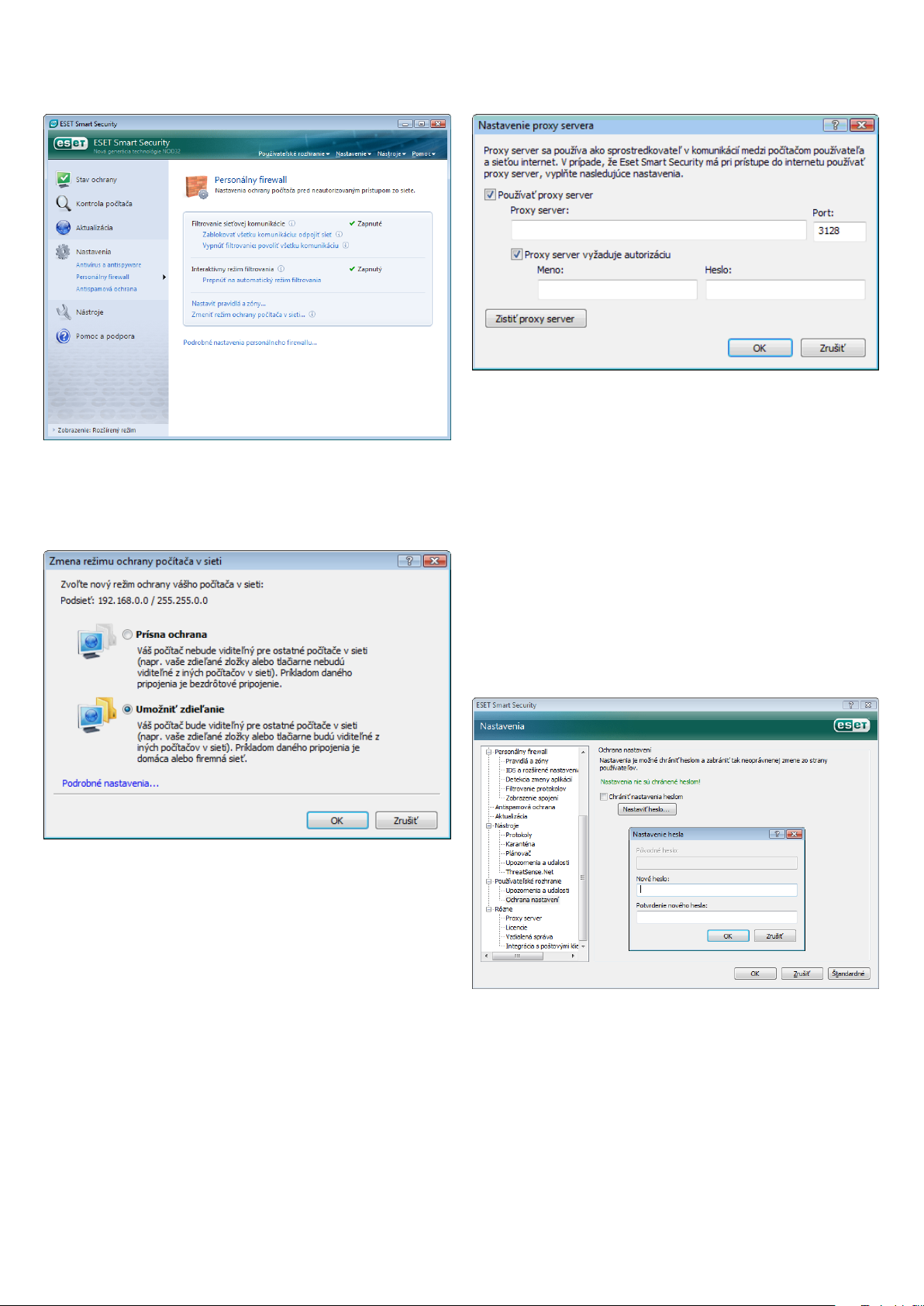

3.3 Nastavenie dôveryhodnej zóny

Pre mnohých používateľov môže byť obtiažne nastaviť pravidlá

brány firewall tak, aby im nebola obmedzovaná práca v lokálnej

sieti a v dôveryhodných lokalitách. Zadaním dôveryhodnej zóny

a umožnením zdieľania sprístupníte počítač iným užívateľom v danej

sieti. Z hlavného menu po kliknutí na Nastavenie – Personálny

firewall – Nastaviť dôveryhodnú zónu sa zobrazí okno Zmena

režimu ochrany počítača v sieti. Tu môže používateľ meniť

nastavenie ochrany stanice v aktuálnej zóne/sieti.

12

V prípade neznalosti týchto informácií môže používateľ inicializovať

pokus o zistenie nastavení proxy servera pre ESET Smart Security

automaticky. Na tento účel slúži tlačidlo Zistiť proxy server.

Automatická detekcia dôveryhodnej zóny sa vykoná po nainštalovaní

ESET Smart Security, alebo pridaní počítača do novej zóny preto

vo väčšine prípadov nie je potrebné dodatočne tieto zóny definovať.

Pri detekcií novej zóny je štandardne zobrazený dialóg s možnosťou

definovania úrovne ochrany v tejto zóne.

Varovanie: Nesprávnym pridaním dôveryhodnej zóny vystavujete

stanicu ohrozeniu.

Poznámka: Nastavenie Proxy servera môže byť iné pre konkrétny

aktualizačný profil. V takom prípade sa nastavenie vykonáva

v rozšírených nastaveniach aktualizácie.

3.5 Uzamknutie nastavení

Nastavenia ESET Smart Security môžu z hľadiska bezpečnostnej

politiky mať dôležitý význam. Nepovolaný zásah užívateľa môže

ohroziť bezpečnosť systému. Nastavenia je preto potrebné chrániť

pred neželanou zmenou. Túto funkcionalitu ponúka možnosť ochrana

nastavení ESET Smart Security, ktorá je prístupná z hlavného menu

cez Nastavenia – Zobraziť celý strom pokročilých nastavení

– Používateľské rozhranie – Ochrana nastavení – Nastaviť heslo.

Po aktivovaní ochrany môže používateľ zadať heslo a následne každá

zmena nastavení ESET Smart Security bude dané heslo vyžadovať.

Poznámka: Štandardne staniciam z dôveryhodnej zóny je povolený

prístup k zdieľaným súborom a tlačiarniam, povolená prichádzajúca

RPC komunikácia, dostupná služba zdieľanie pracovnej plochy.

3.4 Nastavenie Proxy servera

V prípadoch prístupu daného systému s ESET Smart Security na sieť

cez proxy server je tento potrebné definovať. Prístup ku globálnym

nastavenia je možný z hlavného menu Nastavenia a následnom

kliknutí Nastaviť proxy server. Samotné okno konfigurácie poskytuje

možnosť zadania názvu a portu proxy servera, spolu s prihlasovacími

údajmi pre prístup.

13

4. Práca s ESET Smart Security

4.1 Antivírusová ochrana

Zabezpečuje komplexnú ochranu pred nebezpečnými programami

ohrozujúcimi systém. Zahŕňa kontrolu súborov, emailov a internetovej

komunikácie. V prípade zistenia škodlivého kódu dokáže tento

eliminovať jeho zablokovaním, následným vyliečením, zmazaním

alebo presunutím do karantény.

4.1.1 Rezidentná ochrana

Kontroluje všetko dianie v počítači. Všetky súbory ktoré sa v počítači

otvárajú, vytvárajú a spúšťajú sú kontrolované na prítomnosť

infiltrácie. Rezidentná ochrana sa spúšťa pri štarte operačného

systému.

4.1.1.1 Nastavenie kontroly

Rezidentná ochrana kontroluje rôzne typy médií a kontrola je

vykonávaná pri rôznych udalostiach. Pri kontrole sú používané

detekčné metódy technológie ThreatSense (tieto sú popísané

v kapitole 4.1.5 Nastavenie skenovacieho jadra ThreatSense).

Správanie kontroly môže byť iné pri novovytvorených a existujúcich

súboroch. Pri novovytvorených súboroch je možné nastaviť hlbšiu

úroveň kontroly.

4.1.1.1.3 Kontrola novovytvorených súborov

Pri novovytvorených súboroch je najväčšia pravdepodobnosť obsahu

infiltrácie. Z tohto dôvodu je pre tieto súbory zvýšená úroveň hĺbky

kontroly oproti kontrole už existujúcich súborov. Pri kontrole je

používaná Rozšírená heuristika, ktorá má vysokú účinnosť pri detekcií

nových infiltrácií. Kontrolované sú aj samorozbaľovacie (SFX) archívy

a runtime archívy (vnútorne komprimované spustiteľné súbory).

4.1.1.1.4 Pokročilé nastavenia

Pre zabezpečenie minimálneho zaťaženia systému rezidentnou

ochranou, nie sú kontrolované súbory, ktoré už boli skontrolované

a neboli zmenené. Súbory sú opätovne skontrolované po aktualizácií

vírusových databáz. Tejto vlastnosti zodpovedá nastavenie

Optimalizovaná kontrola. Po vypnutí budú kontrolované všetky

súbory pri prístupe k nim.

Rezidentná ochrana sa štandardne spúšťa pri štarte operačného

systému a tak je zabezpečená nepretržitá kontrola. V špeciálnych

prípadoch (napríklad pri konflikte s inou rezidentnou ochranou) môže

byť štart rezidentnej ochrany vypnutý voľbou Automatický štart

rezidentnej ochrany.

4.1.1.2 Úrovne liečenia

Rezidentná ochrana pracuje v troch režimoch liečenia:

▪ V prvej úrovni je pri každej infiltrácií zobrazené užívateľovi varovné

okno s možnosťou výberu akcie. Užívateľ tak musí pri detekcii

infiltrácie zvoliť požadovaná akciu. Táto úroveň je skôr určená pre

pokročilých užívateľov, ktorý vedia akú akciu majú pri rôznych

druhoch infiltrácií zvoliť.

4.1.1.1.1 Kontrola médií

Predvolene je nastavená kontrola všetkých typov médií:

Lokálne disky – lokálne pevné disky v počítači

Výmenné disky – diskety, USB flash disky, …

Sieťové disky – mapované disky

Odporúčané je ponechať kontrolu všetkých médií. Nastavenia

odporúčame zmeniť iba v špecifických prípadoch, napríklad keď pri

kontrole určitého média vzniká výrazné spomalenie prenosu dát.

4.1.1.1.2 Kontrola pri udalostiach

Predvolene sa súbory kontrolujú pri otváraní, spúšťaní a vytváraní

a tieto nastavenia odporúčame aj ponechať. Týmito nastaveniami je

zabezpečená kontrola všetkého diania v počítači.

Nastavenia kontroly pri prístupe na disketu a vypnutí počítača

zabezpečujú kontrolu boot sektora diskety pri prístupe na toto

médium a boot sektorov pevného disku pri vypínaní počítača. Aj keď

v súčasnosti boot vírusy sú skôr prežitkom odporúčame nastavenia

ponechať aktívne, stále sa môže objaviť médium, ktoré je boot

vírusom infikované.

▪ Stredná úroveň automaticky zvolí automaticky akciu ktorá sa

má s infikovaným súborom vykonať. O detekcií a odstránení

infikovaného objektu sa zobrazí informačné hlásenie v pravom

dolnom rohu obrazovky. Automatická akcia nie je vykonaná pri

archívnych súboroch, ktoré obsahujú okrem infikovaného súboru

aj iné súbory a súboroch pri ktorých nevie program vyhodnotiť

automatickú akciu.

▪ Tretia úroveň je „najagresívnejšia“, odstránené sú všetky infikované

objekty. Pri tejto úrovni je riziko straty aj korektných dát. Túto

úroveň odporúčame používať len v špeciálnych prípadoch.

14

4.1.1.3 Kedy meniť nastavenia rezidentnej ochrany

Nespúšťanie rezidentnej ochrany

Rezidentná ochrana je kľúčovým modulom zabezpečujúcim

ochranu počítača. Preto pri zmenách nastavení treba byť obozretný.

Rezidentnú ochranu odporúčame meniť len v špecifických prípadoch,

napríklad pri konflikte s určitou aplikáciou, alebo rezidentnou

ochranou iného antivírusového programu.

Po inštalácií ESET Smart Security sú nastavenia prednastavené tak

aby zabezpečovali užívateľovi maximálnu bezpečnosť systému.

Štandardné nastavenia je možné obnoviť tlačidlom Štandardné, ktoré

sa nachádza v okne nastavení rezidentnej ochrany.

4.1.1.4 Kontrola rezidentnej ochrany

Či je rezidentná ochrana funkčná a deteguje vírusy je možné

otestovať pomocou testovacieho súboru eicar.com. Jedná sa

o súbor, ktorý je detegovaný antivírusovými programami. Súbor bol

vytvorený spoločnosťou EICAR (European Institute for Computer

Antivirus Research) na otestovanie funkčnosti antivírusových

programov. Súbor eicar.com je dostupný k stiahnutiu na adrese

http://www.eicar.org/download/eicar.com

Poznámka: Pred kontrolou rezidentnej ochrany je potrebné vypnúť

firewall. Ak je firewall zapnutý, súbor sa deteguje už pri sťahovaní

predtým než sa môže uložiť do súborového systému kontrolovaného

rezidentnou ochranou.

4.1.1.5 Čo robiť ak nefunguje rezidentná ochrana

V nasledujúcej kapitole si popíšeme problémové stavy, ktoré môžu

nastať s rezidentnou ochranou a ako pri nich postupovať.

Rezidentná ochrana je vypnutá

Ak sa rezidentná ochrana nespúšťa pri štarte systému ani pri

nastavení voľby Automatický štart rezidentnej ochrany zrejme

dochádza ku konfliktu s iným programom. V takomto prípade

odporúčame kontaktovať technickú podporu spoločnosti ESET.

4.1.2 Ochrana elektronickej pošty

Zabezpečuje kontrolu poštovej komunikáciu prijímanej

prostredníctvom POP3 protokolu. Pomocou zásuvného programu

do klienta Microsoft Outlook je zabezpečená kontrola všetkej

komunikácie tohto klienta (POP3, MAPI, IMAP, HTTP).

Pri kontrole prijímaných správ sú použité všetky pokročilé metódy

kontroly obsiahnuté v skenovacom jadre ThreatSense®. Tým

je zabezpečená detekcia nebezpečných programov ešte pred

aktualizáciou vírusových databáz. Kontrola POP3 protokolu je

nezávislá od typu poštového klienta.

4.1.2.1 Kontrola POP3 protokolu

POP3 protokol je najrozšírenejší protokol slúžiaci na príjem emailovej

komunikácie prostredníctvom poštového klienta. ESET Smart Security

zabezpečuje ochranu tohto protokolu nezávisle od používaného

klienta.

Modul zabezpečujúci kontrolu sa zavádza pri štarte operačného

systému a počas celej doby je zavedený v pamäti. Pre správne

fungovanie stačí skontrolovať či je modul zapnutý a kontrola POP3

protokolu je vykonávaná automaticky bez potreby konfigurácie

poštového klienta. Štandardne je kontrolovaná komunikácia na porte

110 v prípade potreby je možné pridať aj iný používaný port. Čísla

portov sa oddeľujú čiarkou.

Prvým dôvodom vypnutia rezidentnej ochrany je vypnutie užívateľom.

Opätovné zapnutie je možné v nastaveniach rezidentnej ochrany, kde

je možné kliknúť na zodpovedajúce tlačidlo.

Ak sa nespúšťa rezidentná ochrana pri štarte operačného systému,

pravdepodobne je vypnutá voľba Automatický štart rezidentnej

ochrany. Voľbu je možné zapnúť v Rozšírených nastaveniach vo vetve

Rezidentná ochrana súborového systému, nachádza sa v časti

Pokročilé nastavenia.

Nie je kontrolovaná šifrovaná komunikácia.

4.1.2.1.1 Kompatibilita

Pri niektorých poštových klientoch môže nastať problém pri prijímaní

správ (napr. pri prijímaní správ s pomalým internetovým pripojením

dochádza k uplynutiu času určeného pre stiahnutie – timeoutu).

V takýchto prípadoch je možné zmeniť spôsob kontroly správ. Zníženie

úrovne bude mať vplyv aj na odstránenia infiltrácií zo správ.

Rezidentná ochrana nedeteguje a nelieči infiltrácie

Uistite sa či nemáte nainštalovaný antivírusový program od inej

spoločnosti. Medzi dvomi rezidentnými ochranami môže dochádzať

ku konfliktu a z toho dôvodu je potrebné iný antivírusový program

odinštalovať.

Pri maximálnej efektívnosti bude z infikovanej správy odstránená

(pri zvolení voľby Zmazať, Liečiť, alebo pri nastavenej maximálnej,

alebo strednej úrovni liečenia) infiltrácia a do tela a predmetu správy

bude pridaná informácia o infiltrácií.

15

Pri strednej úrovni sa zmení spôsob prijímania správ. Správy budú

postupne predávané emailovému klientovi a až pri prijímaní poslednej

časti bude správa skontrolovaná na prítomnosť infiltrácie. Pri

tomto spôsobe môže byť riziko prieniku infiltrácie. Úroveň liečenia

a pridávania informácií do predmetu a tela správy zostáva rovnaká

ako pri maximálnej efektívnosti.

Pri maximálnej kompatibilite bude užívateľ iba informovaný

varovným oknom o tom že mu bola doručená infikovaná správa.

Doručená správa nebude obsahovať v predmete a tele správy

informáciu o detekcií infiltrácie a infiltrácia nebude zo správy

odstránená. Infiltráciu bude musieť zmazať samotný užívateľ

v poštovom klientovi.

4.1.2.2 Integrácia do Microsoft Outlook,

Outlook Express, Windows Mail

Integrácia ESET Smart Security a poštových klientov zlepšuje možnosť

aktívnej ochrany pred škodlivým kódom v e-mailových správach.

V prípade, ak je daný poštový klient podporovaný, je vhodné povoliť

jeho integráciu s ESET Smart Security. Pri inregrácii prichádza

priamo k vloženiu častí ESET Smart Security do poštového klienta,

čo prispieva k dokonalejšej kontrole e-mailovývh správ. Konkrétne

nastavenia integrácie sú dostupné cez možnosti Nastavenia

– Zobraziť celý strom pokročilých nastavení – Rôzne – Integrácia

s poštovými klientmi. V tomto dialógu je možné aktivovať ingeráciu

s podporovanými poštovými klientami, ktorými v súčasnej verzii sú

Microsoft Outlook, Outlook Express a Windows Mail.

4.1.2.2.1 Pridávanie upozornenia do tela správy

Každá správa, ktorú ESET Smart Security preverí, môže byť označená

pridaním textu do predmetu, alebo samotného textu správy. Tým

zvyšujeme pre príjemcu jej dôveryhodnosť a v prípade zistenej

infiltrácie aj cennú informáciu o nebezpečnosti danej e-mailovej

správy. Možnosti nastavenia spomínanej funkcionality sú dostupné

v Rozšírených nastaveniach – Antivírusová ochrana – Ochrana

elektronickej pošty. Textové upozornenia môže použivateľ

Pridávať do prijatých a čítaných správ rovnako ako aj Pridávať

do odosielaných správ. Obe tieto voľby sú doplnené nastavením,

v ktorom používateľ rozhodne, či chce pridávať upozornenia do

všetkých správ, infikovaných správ alebo nechce upozornenia do

tela správ pridávať vôbec. Rovnako je možné, aby ESET Smart

Security pridával tieto upozornenia do predmetu infikovanej správy.

Na to slúžia voľby Pridávať do predmenu prijatých a čítaných

infikovaných správ a Pridávať do predmetu odosielaných

infikovaných správ.

Obsah týchto upozornení v predmete správ je povolené modifikovať

v položke Šablóna pridávaná do predmetu infikovaných správ.

Spomínanou modifiáciou je možné automatizovať proces spracovania

varovných správ, čo je prínosom hlavne pri kontrole väčšieho počtu

správ.

4.1.2.3 Odstránenie infiltrácie

Pri prijímaní infikovaného súboru je zobrazené varovné okno o detegcií infiltrácie. V okne je zobrazená informácia od koho bol e-mail

doručený a akú obsahuje infiltráciu. V spodnej časti sú zobrazené

akcie ktoré sú možné s detegovaným objektom vykonať. Štandardne

odporúčame zvoliť akciu Liečiť, alebo Zmazať. V špeciálnom prípade

ak chcete aby bol infikovaný súbor doručený môžete zvoliť akciu

Ponechať.

V prípade nastavenia maximálnej úrovne liečenia je zobrazené

informačné okno bez možnosti výberu akcie, ktorá sa má

s infikovaným objektom vykonať.

4.1.3 Ochrana prístupu na web

Internetové pripojenie patrí do štandardnej výbavy osobných

počítačov a bohužial sa stalo aj hlavným médiom prenosu škodlivého

softvéru. Preto je veľmi dôležité venovať zvýšenú pozornosť ochrane

prístupu na web. Pre zabezpečenie ochrany pred internetovými

hrozbami je kľúčové mať aktívnu voľbu Povoliť ochranu prístupu

na web nachádzajúcu sa v Rozšírených nastaveniach vo vetve

Antivírusová ochrana a podvetve Ochrana prístupu na web.

Ochrana elektronickej pošty sa zapína príslušným zaškrtávacím

tlačidlom v Rozšírených nastaveniach vetva Antivírusová ochrana

podvetva Ochrana elektronickej pošty.

16

4.1.3.1 HTTP

Ochrana prístupu na web spočíva hlavne v monitorovaní komunikácie

prehliadačov internetových stránok so servermi, ktorá prebieha

podľa pravidiel protokolu HTTP (Hypertext Transfer Protocol).

Konfigurácia kontroly HTTP je možná v časti Ochrana prístupu

na web (viď. vyššie), položka HTTP. V hlavnom okne konfigurácie

kontroly HTTP protokolu môže používateľ túto kontrolu aktivovať

alebo deaktivovať možnosťou Aktivovať kontrolu protokolu HTTP.

Tiež je možné definovať čísla portov, na ktorých v systéme prebieha

HTTP komunikácia. Štandardne sú prednastavené hodnoty 80,

8080 a 3128. HTTP komunikácie môže byť automaticky detegovaná

a kontrolovaná, zodpovedá tomu voľba Automaticky zisťovať HTTP

komunikáciu aj na iných portoch.

4.1.3.1.2 Prehliadače

Eser Smart Security obsahuje funkciu Prehliadač, ktorá dáva možnosť

definovať či je alebo nie je daná aplikácia prehliadačom. V prípade,

ak používateľ aplikáciu označí za prehliadač, bude akákoľvek

komunikácia tejto aplikácie monitorovaná bez ohľadu na čísla portov,

na ktorých daná komunikácia prebieha.

Funkcia prehliadač predstavuje doplnok HTTP kontroly, pretože

samotná HTTP kontrola prebieha len na definovaných portoch.

Mnohé internetové služby však využívajú dynamicky sa meniace alebo

neznáme čísla portov a preto je potrebné mať možnosť ich kontroly

bez ohľadu na parametre spojenia.

4.1.3.1.1 Zakázané / vylúčené adresy

Kontrola protokolu HTTP vo svojich nastaveniach dovoľuje definovať

zoznam Zakázaných a zoznam Vylúčených URL (Uniform Resource

Locator) adries.

Na obsluhu v oboch oknách slúžia tlačidlá Pridať, Zmeniť, Odobrať

a Export, ktoré umožňujú pohodlne spravovať a uchovávať zoznam

definovaných adries. V prípade, ak sa používateľom požadovaná

adresa nachádza v zozname zakázaných adries, nebude prístup

na túto adresu povolený. Ak je adresa aktívna v časti vylúčených

adries, bude zobrazená bez akejkoľvek kontroly na škodlivý kód.

V oboch zoznamoch je možné používať špeciálne znaky * a ?, pričom

znak * nahrádza lúbovoľný reťazec a znak ? nahrádza ľubovoľný

znak. Opatrnosť zo strany používateľa si vyžaduje hlavne možnosť

vylúčených adries, pretože zoznam by mal obsahovať len dôveryhodné

adresy. Rovnako je potrebné dbať na opatrnosť pri používaní

špeciálnych znakov v tomto zozname.

Poznámka: Adresy vylúčených zo skenovania sa nekotrolujú proti

hrozbám a preto by mal obsahovať iba overené a dôveryhodné adresy.

Rovnako je potrebné dbať na opatrnosť pri používaní špeciálnych

znakov v tomto zozname, keďže ich nesprávne použitie môže

zamedziť kontrole komunikácie z nedôveryhodného servera.

Zoznam aplikácií, označených ako prehliadače, je dostupná priamo

z nastavení HTTP kontroly (viď. vyššie) pod možnosťou Prehliadače.

Táto voľba obsahuje navyše položku Aktívny režim, ktorá definuje pre

dané aplikácie režim ich kontroly. Aktívny režim je výhodný svojou

účinnejšou kontrolou, pretože kontroluje prenášaná dáta ako celok.

Pri nepoužití aktívneho režimu je komunikácia aplikácie monitorovaná

postupne, po dávkach. Tento fakt znižuje efektivitu kontroly, no na

druhej strane poskytuje vyššiu kompatibilitu s aplikáciou. V prípade,

ak neprichádza pri kontrole k problémom, odporúčame použiť aktívny

režim kontroly.

17

Táto metóda kontroly je určená predovšetkým pre menej skúsených

používateľov, ktorí chcú rýchlo a bez nastavovania skontrolovať a

vyliečiť infikované súbory.

4.1.4.1.2 Prispôsobená kontrola

Prispôsobená kontrola je užitočná v prípade, že chcete vybrať

konkrétne ciele kontroly a metódy skenovania počítača. Výhodou

je možnosť vlastného nastavenia všetkých podrobností kontroly.

Tieto nastavenia sa dajú uložiť do tzv. profilov. To je užitočné, najmä

ak chcete vykonávať pravidelnú vlastnú kontrolu počítača s vašimi

obľúbenými nastaveniami.

Ciele kontroly môžete vybrať buď pomocou výberového menu tzv.

rýchlej voľby cieľov alebo prostredníctvom určenia cesty k želanému

cieľu kontroly. Na výber je ďalej nastavenie 3 úrovní liečenia

kontrolovaných súborov. V prípade, že máte záujem len o kontrolu

súborov bez ich následného liečenia, ponúka sa vybrať možnosť

„Kontrolovať bez liečenia“.

4.1.4 Kontrola počítača

Ak máte podozrenie, že sa v počítači môže nachádzať infiltrácia

(počítač má neštandardné správanie), spustite Kontrolu počítača. Táto

slúži na overenie prítomnosti infiltrácie. Z bezpečnostného hľadiska

je žiadúce, aby kontrola počítača bola spúšťaná nielen pri podozrení

na infikované súbory, ale v rámci prevencie aj priebežne. Zabezpečí sa

tak detegcia prípadných infiltrácií, ktoré v čase zápisu na disk neboli

zachytené rezidentnou ochranou súborov. Takáto situácia môže

prevažne nastať v prípadoch, ak bola rezidentná ochrana v danom

čase vypnutá, alebo vírusová databáza bola zastaraná. Odporúča sa,

aby kontrola prebehla raz za 1–2 mesiace. Kontrolu je možné nastaviť

aj ako plánovanú úlohu v Plánovači.

4.1.4.1 Typy kontroly

Na výber sú 2 typy kontroly. Štandardná kontrola slúži na rýchle

spustenie kontroly počítača bez nastavovania ďalších parametrov

kontroly. Druhým typom kontroly je Prispôsobená kontrola, ktorá

naopak umožňuje vybrať si z rôznych prednastavených profilov

skenovania a určiť ciele kontroly.

Skenovanie počítača pomocou prispôsobenej kontroly je vhodné pre

pokročilejších užívateľov, ktorí už majú predchádzajúce skúsenosti

s používaním antivírusového programu.

4.1.4.2 Ciele

Ciele kontroly slúžia na výber súborov, adresárov a zariadení (diskov),

ktoré majú prejsť kontrolou skenera.

Rýchlou voľbou cieľov z výberového menu môžete vybrať súhrnné

ciele kontroly:

Lokálne disky – lokálne pevné disky v počítači

Výmenné disky – diskety, USB flash disky, CD/DVD

Sieťové disky – mapované disky

4.1.4.1.1 Štandardná kontrola

Spustením Štandardnej kontroly je možné zabezpečiť kontrolu

počítača prostredníctvom definovaného profilu Hĺbková kontrola

počítača, ktorý je štandardne nastavený na liečenie infikovaných

súborov bez nutnosti interakcie užívateľa. Výhodou štandardnej

kontroly je rýchle spustenie skenovania, bez nutnosti nastavovania.

Kontrolujú sa všetky súbory na lokálnych diskoch. Detegované

infiltrácie budú automaticky vyliečené alebo zmazané. Úroveň liečenia

je automaticky nastavená na štandardnú hodnotu. Podrobnejšie

informácie o type liečenia sa nachádzajú v kapitole 4.1.5.3 Liečenie.

Ciele kontroly možno podrobnejšie špecifikovať zadaním cesty

k adresárom a súborom, ktoré majú byť skontrolované. Na to slúži

stromová štruktúra všetkých zariadení počítača.

4.1.4.3 Profily

Obľúbené nastavenia kontroly počítača sa dajú uložiť do profilov.

Výhodou uloženia nastavení do vlastného profilu skenovania

je možnosť ich opakovaného využitia v budúcnosti. Ponúka sa

vytvoriť si viacero profilov s rôznymi cieľmi a metódami kontroly,

prípadne ďalšími nastaveniami.

18

Nový profil kontroly počítača, ktorý napríklad budete neskôr

pravidelne spúšťať v rámci prevencie počítača, vytvoríte v Rozšírených

nastaveniach vo vetve Kontrola počítača. V pravej časti okna sa

nachádza tlačidlo „Profily…“, po jeho stlačení sa zobrazí zoznam

existujúcich profilov kontroly počítača s možnosťou pridať nový.

V kapitole Nastavenie skenovacieho jadra ThreatSense® sa nachádza

popis jednotlivých nastavení kontroly, ktorý Vám pomôže vytvoriť

vlastný profil kontroly počítača podľa Vašich preferencií.

Príklad:

4.1.5.1 Objekty kontroly

Umožňuje nastaviť, ktoré komponenty počítača a súborového

systému budú testované na prítomnosť infiltrácie.

Operačná pamäť – slúži na skenovanie prítomnosti hrozieb, ktoré

môžu byť zavedené v operačnej pamati počítača.

Boot sektory – kontrola prítomnosti boot vírusov v sektoroch disku,

kde sa nachádza tzv. zavádzač operačného systému.

Povedzme, že chcete vytvoriť vlastný profil kontroly počítača a čiastočne

vám vyhovujú nastavenia preddefinovaného profilu „Smart scan“. Nechcete

však skenovať runtime archívy, zneužiteľné aplikácie a chcete použiť prísne

liečenie. V tomto prípade pri tvorbe nového profilu zvoľte, aby do neho boli

nakopírované nastavenia profilu „Smart scan“. Pri úprave nového profilu

zostáva už len upraviť Vami požadované rozdiely.

4.1.5 Nastavenie skenovacieho jadra ThreatSense®

ThreatSense je názov technológie, ktorú tvorí súbor komplexných

metód detekcie infiltrácie. Táto technológia je proaktívna, a tak

poskytuje ochranu aj počas prvých hodín šírenia novej hrozby.

K odhaleniu hrozieb využíva kombináciu niekoľkých metód

(analýza kódu, emulácia kódu, generické signatúry, vírusové

signatúry), čím efektívne spája ich výhody. Detekčné jadro je schopné

kontrolovať niekoľko dátových tokov paralelne a tak maximalizovať

svoj výkon a účinnosť detekcie. Technológia ThreatSense dokáže

účinne bojovať aj s rootkitmi.

Samotné nastavenia ThreatSense umožňujú nastavenie viacerých

detailov kontroly:

Súbory – skenovanie všetkých bežných typov súborov (programy,

obrázky, audio, video, databázové súbory, atď.).

Poštové súbory – skenovanie špeciálnych súborov, v ktorých sa

nachádza stiahnutá elektronická pošta.

Archívy – skenovanie súborov nachádzajúcich sa v archívnych

súboroch (RAR, ZIP, ARJ, TAR,…).

Samorozbaľovacie archívy – skenovanie súborov nachádzajúcich

sa v samorozbaľovacích archívnych súboroch, typicky však majú

príponu EXE.

Runtime archívy – tzv. komprimované spustiteľné súbory

(programy), na rozdiel od klasických archívov sa dekomprimujú

po spustení v pamäti počítača (typicky UPX, ASPack, yoda, ai.).

▪ voľba typu súborov a prípon, ktoré si želáte kontrolovať

▪ výber kombinácie rôznych metód detekcie

▪ výber úrovne liečenia a pod.

Do nastavení sa dostanete pomocou tlačidla „Nastaviť…“, ktoré

sa nachádza v nastaveniach príslušných modulov využívajúcich

ThreatSense. Pre rôzne druhy ochrany sa používa rôzna úroveň

nastavenia. Threatsense je nastaviteľné zvlášť pre tieto moduly:

▪ Rezidentná ochrana súborového systému

▪ Kontrola súborov spúšťaných pri štarte počítača

▪ Ochrana elektronickej pošty

▪ Ochrana prístupu na web

▪ Kontrola počítača

Je opodstatnené, že nastavenia ThreatSense sú pre každý modul

odlišné. Ich zmena môže mať v určitom stave značný vplyv na celkový

výkon systému. Príkladom môže byť spomalenie systému pri povolení

kontroly runtime archívov a rozšírenej heuristiky pre rezidentnú

ochranu súborov (súbory sú touto kontrolou skontrolované iba ak sú

novovytvorené). Preto odporúčame ponechať pôvodné nastavenia

ThreatSense pre všetky druhy ochrany, okrem Kontroly počítača.

4.1.5.2 Možnosti detekcie

V možnostiach detekcie má užívateľ na výber metódy, ktoré sa použijú

pri overovaní prítomnosti infiltrácie. Zvoliť sa dajú nasledujúce

metódy:

Vzorky – Detekcia infiltrácie na základe tzv. vírusových signatúr,

umožňuje odhaliť a pomenovať známe infiltrácie.

Heuristika – Overovanie prítomnosti hrozby pomocou analýzy

činnosti programu. Výhodou heuristiky je schopnosť odhaliť aj taký

škodlivý softvér, ktorý v dobe poslednej aktualizácie antivírusového

programu ešte neexistoval alebo nebol známy.

Rozšírená heuristika – Jedinečný algoritmus heuristiky vyvinutý

firmou ESET, ktorý je optimalizovaný na odhaľovanie červov

a trójskych koní písaných vo vyšších programovacích jazykoch.

Rozšírená heuristika emuluje chovanie programov, čím významne

vylepšuje schopnosť programu detegovať nové hrozby.

Adware/Spyware/Riskware – Softvér, ktorý zhromažďuje informácie

o používateľovi a bez jeho vedomia ich odosiela cez internet, ako aj

software, ktorý sťahuje reklamu.

19

Zneužiteľné aplikácie – Táto kategória zahŕňa komerčný softvér,

ktorý môže byť zneužitý, ak je nainštalovaný bez vedomia používateľa,

resp. správcu systému. Ide väčšinou o programy na vzdialenú správu

počítačov, a preto je štandardne táto možnosť vypnutá.

Nechcené aplikácie – Programy, ktoré síce nemusia predstavovať

bezpečnostné riziko, avšak môžu mať určitý vplyv na činnosť

počítačového systému. Takéto aplikácie sa zvyčajne do systému môžu

nainštalovať až po súhlase používateľa. Po ich inštalácii nastáva určitá

zmena v chovaní systému v porovnaní so stavom pred inštaláciou

takejto aplikácie. Zmenami v systéme sú najmä zobrazovanie okien,

ktoré by sa inak nezobrazovali, aktivácia a beh užívateľovi skrytých

procesov, zvýšená spotreba zdrojov systému, zmeny výsledkov

vyhľadávania, komunikácie so servermi poskytovateľa aplikácie.

4.1.5.4 Prípony

Prípona je časť názvu súboru, spravidla oddelená bodkou. Prípona

určuje typ a obsah súboru. V tejto časti nastavení ThreatSense zvolíte,

ktoré typy súborov budú kontrolované.

Prednastavená je kontrola všetkých súborov bez ohľadu na príponu.

Do zoznamu súborov vyňatých z kontroly môžete pridávať ľubovoľné

príponu. V prípade, že odznačíte možnosť Kontrolovať všetky súbory

sa zoznam prípon zmení na zoznam kontrolovaných prípon. V ňom sa

objavia preddefinované (najbežnejšie) typy súborov. Pomocou tlačidiel

„Pridať“ a „Odstrániť“ povolíte alebo zakážete testovanie súborov

s požadovanou príponou.

4.1.5.3 Liečenie

Určuje správanie skenera pri liečení nájdenej infiltrácie.

Existujú 3 úrovne liečenia:

Neliečiť

Infikované súbory nebudú liečené automaticky. Zobrazí sa výstražné

okno s možnosťou výberu akcie, ktorá sa má s danou infiltráciou

vykonať.

Štandardná úroveň

Infikované súbory budú automaticky liečené alebo zmazané.

V prípade, že program nevie vybrať správnu akciu, zobrazí sa výstražné

okno s možnosťou výberu akcie. Takisto sa zobrazí aj vtedy, ak sa

predvolenú akciu nepodarí vykonať.

Prísne liečenie

Program vylieči alebo zmaže všetky infikované súbory (vrátane

archívov). Výnimkou sú systémové súbory, ak ich nie je možné vyliečiť,

ponúkne sa akcia, ktorá sa má vykonať.

Upozornenie

Pri detekcii infiltrácie v archívnom súbore bude archív pri Štandardnej

úrovni liečenia vymazaný len v prípade, že obsahuje len infiltrácie.

Ak obsahuje aj legitímne súbory, nebude zmazaný.

V prípade detekcie infiltrácie v archíve pri Prísnom liečení bude

archívny súbor zmazaný aj v prípade že obsahuje iné, bezpečné

súbory.

Pre povolenie kontroly súborov bez prípony je nutné označiť voľbu

Kontrolovať súbory bez prípony.

Vylúčenie prípony z kontroly má zmysel vtedy, ak kontrola určitého

typu súboru spôsobuje nekorektné fungovanie programu, ktorý

s týmto typom prípony pracuje (napr. Vylúčenie súborov typu EDB,

EML a TMP pri používaní MS Exchange servera).

20

4.1.6 Detekcia infiltrácie

4.2 Personálny firewall

Infiltrácie sa môžu do PC dostať z rôznych zdrojov: z webových

stránok, zo zdieľaných adresárov, prostredníctvom e-mailu,

z výmenných zariadení počítača (USB kľúče, externé disky, CD a DVD,

diskety, a iné).

Ak sa Váš počítač správa podozrivo alebo máte podozrenie, že je

infikovaný, použite nasledujúci postup:

▪ Otvorte ESET Smart Security a následne časť Kontrola počítača

▪ kliknite na tlačidlo Štandardná kontrola (bližšie informácie

v kapitole 4.1.4.1.1 Štandardná kontrola)

▪ po skončení kontroly sa zobrazí protokol o kontrole v ktorom

je uvedený počet kontrolovaných, infikovaných a vyliečených

súborov.

Ak program detegoval infiltráciu, zachová sa podľa toho, ako

je nastavená úroveň liečenia modulu, ktorý infiltráciu objavil

(podrobnejšie informácie nájdete v kapitole 4.1.5.1.4 Liečenie).

Predpokladajme napríklad, že infiltráciu zachytí rezidentná ochrana

súborov, ktorá má prednastavenú štandardnú úroveň liečenia. Vtedy

sa pokúsi súbor buď vyliečiť alebo zmazať. Ak rezidentná ochrana

nevie vybrať akciu, vyzve Vás pomocou výstražného okna, aby ste

sami vybrali druh akcie. Na výber sú spravidla akcie vyliečiť, zmazať

a ponechať. Možnosť ponechať súbor sa neodporúča, nakoľko

infiltrácia zostáva na svojom pôvodnom mieste a tak stále predstavuje

potenciálnu hrozbu. Výnimkou je, ak máte úplnú istotu, že daný súbor

bol ako infiltrácia detegovaný omylom.

Liečenie a mazanie

Liečenie súboru sa dá aplikovať v prípade, že do zdravého súboru

bola zavedená časť, ktorá obsahuje škodlivý kód. V tomto prípade má

zmysel pokúsiť sa infikovaný súbor liečiť a získať tak naspäť pôvodný

zdravý súbor. V prípade, že infiltráciou je súbor, ktorý obsahuje výlučne

škodlivý kód, bude zmazaný.

Zabezpečuje kontrolu všetkých spojení medzi sieťou a daným

systémom, pričom umožňuje na základe definovaných pravidiel tieto

jednotlivé spojenia povoliť alebo zablokovať. Chráni pred útokmi

zo vzdialených počítačov a umožňuje blokovanie niektorých služieb.

Tiež zabezpečuje antivírusovú kontrolu HTTP a POP3 protokolu.

Predstavuje dôležitý prvok v bezpečnostnej štruktúre ochrany

počítača.

4.2.1 Režimy filtrovania

Firewall môže pracovať v troch režimoch filtrovania. Chovanie

firewallu záleží od zvoleného režimu. Nastavením režimu sa ovplyvní

potreba interakcie užívateľa.

Filtrovanie je možné nastaviť do jedného z troch režimov.

▪ Automatický režim je prednastavený pri inštalácii pre

používateľov, ktorý potrebujú rýchle a pohodlné používanie

firewallu bez nutnosti definovania pravidiel. Povoľuje všetku

komunikáciu z daného systém smerom do siete a blokuje všetku

novoprichádzajúcu komunikáciu zo siete.

▪ Interaktívny režim predstavuje komfortnú možnosť nastavenia si

personálneho firewallu na mieru podľa požiadaviek používateľa.

V prípade zistenia akejkoľvek komunikácie, na ktorú nie je možné

aplikovať žiadne existujúce pravidlo, je používateľovi zobrazené

informačné okno o zachytení neznámeho spojenia. Následne je

možné túto komunikáciu povoliť alebo zamietnuť, pričom toto

rozhodnutie môže byť trvalé a teda personálny firewall vytvorí

nové pravidlo. V tom prípade bude každá komunikácia tohto typu

v budúcnosti povolená alebo zablokovaná podľa tohto pravidla.

▪ Administrátorský režim blokuje každé spojenie, pre ktoré

neexistuje povoľujúce pravidlo. Skúsený používateľ tak môže

povoliť len želané bezpečné spojenia, ktoré vyžaduje, a personálny

firewall bude blokovať všetku ostatnú neznámu komunikáciu.

V prípade, že súbor s infiltráciou je „držaný“, napr. Systémovým

procesom, môže nastať situácia, že nebude vymazaný okamžite,

ale až po jeho uvoľnení po reštarte počítača.

Mazanie súborov v archívoch

Ak bola detegovaná infiltrácia, ktorá sa nachádza zbalená

v archívnom súbore, bude archív pri štandardnej úrovni liečenia

vymazaný len v prípade, že obsahuje samotný súbor infiltrácie. Archív

nebude zmazaný, ak okrem infiltrácie obsahuje aj neškodné zdravé

súbory. Opatrnosť treba dodržiavať pri nastavení prísnej úrovne

liečenia – v tomto prípade bude archív vymazaný, bez ohľadu na to,

či jeho obsah tvoria aj zdravé súbory.

4.2.2 Blokovať všetku sieťovú komunikáciu

Možnosť blokovať všetku komunikáciu môžeme prirovnať k úplnému

odpojeniu počítača od siete. Každá prichádzajúca a odchádzajúca

komunikácia je personálnym firewallom bez upozornenia používateľa

zablokovaná. Použitie takéhoto blokovania je vhodné pri podozrení

na možné kritické bezpečnostné riziká s nutnosťou odpojenia systému

od siete.

21

4.2.3 Vypnúť filtrovanie

Vypnutie filtrovania je opačným procesom k vyššie spomínanému

blokovaniu všetkej komunikácie. Pri použití tejto možnosti je

filtrovanie spojení personálneho firewallu úplne vypnuté a všetky

prichádzajúce aj odchádzajúce spojenia sú povolené. Situácia je

zo sieťového hľadiska zhodná so stavom neprítomnosti personálneho

firewallu.

Z pohľadu smeru komunikácie je možné vykonať rozdelenie

spojení na prichádzajúce a odchádzajúce. Prichádzajúce spojenie

je inicializované na vzdialenej strane a snaží sa nadviazať spojenie

s lokálnou stranou. V prípade odchádzajúceho spojenia je situácia

opačná, teda lokálna strana nadväzuje spojenie so vzdialenou.

V prípade zistenia neznámej komunikácie je potrebné zvážiť, či

ju povoliť alebo zamietnuť. Nevyžiadané, nezabezpečené alebo

úplne neznáme spojenia predstavujú pre systém bezpečnostné

riziko. Pri takejto komunikácii je vhodné venovať pozornosť hlavne

vzdialenej strane a aplikácii, ktorá sa pokúša nadviazať spojenie.

Mnohé infiltrácie odosielajú súkromné dáta alebo sťahujú iné škodlivé

aplikácie na používateľské stanice. Práve tieto skryté spojenia je

možné pomocou personálneho firewallu odhaliť a zakázať.

4.2.4.1 Vytvorenie nového pravidla

Je potrebné pri každom pridávaní novej aplikácie s prístupom na sieť,

resp. pri zmene vlastností už existujúceho spojenia (vzdialená strana,

číslo portu a pod.).

4.2.4 Ako nastaviť a používať pravidlá

Pravidlá predstavujú zoznam podmienok, podľa ktorých sú testované

všetky sieťové spojenia, a na tieto sú uplatnené definované akcie.

Môžeme teda definovať, aká akcia sa má vykonať so spojením,

spĺňajúcim podmienky daného pravidla.

Nastavenia pravidiel filtrovania sa nachádzajú v rozšírených

nastaveniach vo vetve Personálny firewall > Pravidlá a zóny.

Nastavenia sa zobrazia po kliknutí na tlačidlo Nastaviť v časti Editor

pravidiel a zón. Nastavenia nie sú dostupné ak firewall pracuje

v automatickom režime filtrovania.

Pridanie nového pravidla je možné realizovať pomocou tlačidla Nové

v okne Nastavenie zón a pravidiel. Dané tlačidlo vyvolá nové okno,

v ktorom nové pravidlo špecifikujeme. V hornej časti tohto okna sa

nachádzajú tri záložky

▪ všeobecné: časť, v ktorej zadávame meno pravidla, smer spojenia,

akciu a protokol. Smer spojenia môže byť dnu alebo von, pričom

ako akcia sa chápe povolenie alebo zamietnutie spojenia.

▪ lokálna strana: predstavuje informácie o lokálnej strane spojenia.

Dostupné sú číslo lokálneho portu, prípadne rozsah portov

a komunikujúca aplikácia.

▪ vzdialená strana: obsahuje informácie o čísle, resp. rozsahu

vzdialených portov. Naviac je možné definovať aj zoznam

vzdialených IP adries alebo zón, ktorých sa dané pravidlo týka.

V okne nastavení je zobrazený prehľad pravidiel alebo zón v závislosti

od zvolenej záložky v hornom menu. Okno je rozdelené na dve časti.

V hornej sa nachádza zoznam pravidiel v skrátenom zápise. V spodnej

časti sú zobrazené podrobnosti o pravidle, ktoré je označené v hornom

okne. V spodnej časti okna sa nachádzajú aj tlačidlá Pridať, Zmeniť

a Zmazať, ktoré slúžia na prácu s pravidlami.

22

Príkladom pridania nového pravidla môže byť povolenie prehliadaču

Internetových stránok pristupovať ku sieti. Prehliadaču musí byť

umožnené nasledovné:

4.2.6 Nadväzovanie spojenia – detekcia

Personálny firewall deteguje každé novovzniknuté sieťové spojenie.

Od nastavenia režimu (automatický, interaktívny, administrátorský)

závisí, aké činnosti nad týmto novým spojením vykoná. V prípade

automatického a administrátorského režimu personálny firewall

vykoná vopred určené akcie bez interakcie používateľa. V prípade

interaktívneho režimu je zobrazené informačné okno, oznamujúce

detekciu nového sieťového spojenia spolu s informáciami a tomto

spojení. Používateľovi je ponúknutá možnosť spojenie povoliť alebo

zakázať. V prípade, ak je opakovanie rovnakého rozhodnutia pre toto

spojenie želaným faktom, používateľ môže označením možnosti

„Vytvoriť pravidlo“ danú akciu uložiť do nastavení personálneho

firewallu ako nové pravidlo. V prípade, ak firewall v budúcnosti

rozpozná rovnaké spojenie, bez opýtania naň aplikuje už existujúce

pravidlo.

▪ v záložke Všeobecné povoliť odchádzajúcu komunikáciu

protokolom TCP & UDP

▪ v záložke Lokálna strana pridať samotný proces aplikácie

(v prípade Internet Explorera je to iexplore.exe)

▪ v záložke Vzdialená strana je vhodné nastaviť číslo portu 80

v prípade, ak chceme povoliť len prístup k štandardným službám

World Wide Web.

4.2.4.2 Zmena existujúceho pravidla

Voľba Zmeniť umožňuje vykonať úpravy už existujúceho pravidla.

Zmeniť je možné všetky parametre pravidla, ktoré sú popísané

v predchádzajúcej časti Vytvorenie nového pravidla.

Zmena pravidla je vyžadovaná vždy, ak príde k zmene sledovaných

parametrov spojenia. V tom prípade totiž pravidlo už nespĺňa

podmienku a následne naň nie je uplatnená definovaná akcia.

V konečnom dôsledku to môže znamenať zamietnutie spojenia

a následné problémy funkcionality. Príkladom je zmena sieťovej adresy

vzdialenej strany alebo čísla portu.

4.2.5 Ako nastaviť zóny

Zóny predstavujú zoskupenia sieťových adries, ktoré spolu tvoria

jednu logickú skupinu. Napríklad skupina sieťových adries počítačov

v rámci pobočky firmy. Na každú adresu danej skupiny sa následne

aplikujú rovnaké pravidlá, definované spoločne pre celú skupinu.

Príkladom je dôveryhodná zóna, predstavujúca skupinu sieťových

adries s plnou dôverou používateľa a bez akéhokoľvek blokovania

personálnym firewallom.

Nastavenie zón je možné v záložke Zóny okna Nastavenie zón

a pravidiel tlačidlom Nová. Novootvorené okno dovoľuje zadať názov

zóny, popis a zoznam sieťových adries.

Pri zistení neznámeho spojenia treba postupovať obozretne

a povoľovať len tie spojenia, ktoré sú bezpečné. Personálny firewall

pri povolení všetkých spojení stráca svoje opodstatnenie. Dôležitými

parametrami spojenia sú hlavne:

▪ vzdialená strana: povoľujeme len spojenia na dôveryhodné

a známe adresy

▪ lokálna aplikácia: nie je vhodné povoliť spojenia neznámym

aplikáciám a procesom

▪ číslo portu: komunikácia na známych portoch (napr. web – port

číslo 80) je zvyčajne bezpečná

Počítačové infiltrácie vo veľkej miere pre svoje šírenie využívajú

internet a skryté spojenia, pomocou ktorých sú schopné infikovať

systém. Správnym konfigurovaním pravidiel personálneho firewallu

je možné ochrániť systém pred množstvom škodlivého kódu.

23

4.2.7 Logovanie

Personálny firewall ESET Smart Security ukladá dôležité udalosti

do logovacieho súboru, ktorý je možné prehliadať priamo z hlavného

okna po kliknutí na Nástroje, možnosť Protokoly. V hornej lište je

potrebné zvoliť Protokol ESET Personal Firewall.

Logovanie predstavuje silný nástroj na odhaľovanie chýb a zisťovanie

prienikov do systému, preto by sa mu mala venovať náležitá

pozornosť. Logy personálneho firewallu obsahujú nasledovné údaje:

▪ čas, kedy daná udalosť nastala

▪ názov udalosti

▪ zdrojovú a cieľovú sieťovú adresu

▪ protokol sieťovej komunikácie

▪ aplikované pravidlo, resp. názov červa ak je identifikovaný

▪ komunikujúca aplikácia

K filtrovaniu sa tiež používa Bayesiánsky filter. Z užívateľom

označených spamových a nespamových správ sa vytvára databáza

slov v nich použitých. Úspešnosť filtrovania touto metódou sa zvyšuje

podľa veľkosti databázy.

Použitím kombinácie všetkých uvedených metód sa zabezpečuje

vysoká úspešnosť antispamovej ochrany.

ESET Smart Security podporuje antispamovú ochranu pre Microsoft

Outlook, Outlook Express a Windows Mail.

Analýzou týchto údajov môžeme odhaliť pokusy o narušenie

bezpečnosti systému. Príliš časté spojenia z rôznych neznámych

lokalít, hromadné pokusy o nadviazanie spojenia, komunikujúce

neznáme aplikácie či nezvyčajné čísla portov môžu pomocť v odhalení

útoku a minimalizovaní jeho následkov.

4.3 AntiSpamová ochrana

V súčasnosti medzi najväčšie problémy emailovej komunikácie sa

radí nevyžiadaná pošta – spam. Tvorí až 80% emailovej komunikácie.

Antispamová ochrana slúži na ochranu pred týmto problémom.

Obsahuje kombináciou viacerých účinných princípov zabezpečujúcich

dokonalé filtrovanie.

Základnou metódou rozpoznávania nevyžiadanej pošty je

podľa definovaných dôveryhodných a spamových adries. Medzi

dôveryhodné adresy sú automaticky zaradené všetky z adresára

emailového klienta, zoznam adries sa ďalej rozširuje o adresy

označené užívateľom.

Hlavným princípom je rozpoznávanie spamu na základe vlastností

emailových správ. Prijatá správa je preverená podľa základných

pravidiel (vzorky správ, štatistická heuristika, rozpoznávacie algoritmy

a ďalšie unikátne metódy) a podľa výsledku sa určí či sa jedná o spam

alebo nie.

4.3.1 Učenie AntiSpamu

Učenie antispamu súvisí so spominaným Bayesiánskym filtrom. Váha