Vgrajene komponente:

Protivirusni program ESET NOD32 Antivirus

Protivohunski program ESET NOD32 Antispyware

Požarni zid ESET Personal Firewall

Program za preprečevanje neželene pošte ESET Antispam

Nova generacija tehnologije NOD32

Uporabniški priročnik

Varujemo vaš digitalni svet

kazalo vsebine

Copyright © 2007 by ESET, spol. s r. o.

Program ESET Smart Security je razvilo podjetje ESET, spol. s r.o.

Več informacij je na voljo na spletnem mestu www.eset.com.

Vse pravice pridržane. Brez pisnega soglasja avtorja nobenega

dela te dokumentacije ni mogoče ponatisniti, shraniti v sistem

za pridobivanje ali prenašati v kateri koli obliki ali s kakršnimi

koli sredstvi, in sicer elektronsko, mehansko, s fotokopiranjem,

optičnim branjem ali kako drugače.

Podjetje ESET, spol. s r.o. si pridržuje pravico, da brez

predhodnega obvestila spremeni kateri koli opisan program

programske opreme.

Podpora strankam po svetu: www.eset.eu/support

Podpora strankam v Severni Ameriki: www.eset.com/support

REV.20080502-001

1. ESET Smart Security ................................4

1.1 Novosti ......................................................................... 4

1.2 Sistemske zahteve ......................................................... 5

2. Namestitev ............................................6

2.1 Osnovna namestitev ...................................................... 6

2.2 Namestitev po meri ........................................................ 7

2.3 Uporaba prvotnih nastavitev........................................... 9

2.4 Vnos uporabniškega imena in gesla ..................................9

2.5 Pregled računalnika na zahtevo ....................................... 9

3. Vodnik za začetnike .............................. 10

3.1 Predstavitev oblike uporabniškega vmesnika – načini ...... 10

3.1.1 Preverjanje delovanja računalnika ......................... 10

3.1.2 Kaj narediti, če program ne deluje pravilno ............. 11

3.2 Nastavitev posodabljanja ...............................................11

3.3. Nastavitve zaupanja vrednega območja ..........................11

3.4 Nastavitve proxy strežnika ............................................12

3.5 Zaščita nastavitev ........................................................ 12

4. Delo s programom ESET Smart Security ...13

4.1 Zaščita pred virusi in vohunsko programsko opremo ........ 13

4.1.1 Sprotna zaščita datotečnega sistema .....................13

4.1.1.1 Nastavitve nadzora ............................................... 13

4.1.1.1.1 Nosilci podatkov za pregled ..................................13

4.1.1.1.2 Pregled ob (pregledovanje ob dogodkih) ................. 13

4.1.1.1.3 Dodatni parametri orodja ThreatSense za novo

ustvarjene datoteke ..............................................13

4.1.1.1.4 Napredne nastavitve .............................................13

4.1.1.2 Ravni čiščenja ....................................................... 13

4.1.1.3 Kdaj spremeniti konfiguracijo sprotne zaščite .........14

4.1.1.4 Preverjanje sprotne zaščite ...................................14

4.1.1.5 Kaj storiti, če sprotna zaščita ne deluje ...................14

4.1.2 Zaščita e-pošte .....................................................14

4.1.2.1 Pregledovanje protokola POP3 ...............................14

4.1.2.1.1 Združljivost...........................................................15

4.1.2.2 Integracija s programi Microsoft Outlook,

Outlook Express in Pošta Windows ........................15

4.1.2.2.1 Dodajanje sporočil z oznako v telo e-poštnega

sporočila ..............................................................15

4.1.2.3 Odstranjevanje infiltracij .......................................15

4.1.3 Zaščita spletnega dostopa .....................................15

4.1.3.1 HTTP ....................................................................16

4.1.3.1.1 Blokirani/izključeni naslovi ....................................16

4.1.3.1.2 Spletni brskalniki ..................................................16

4.1.4 Pregled računalnika .............................................. 17

4.1.4.1 Vrsta pregleda ...................................................... 17

4.1.4.1.1 Standardni pregled................................................17

4.1.4.1.2 Pregled po meri .....................................................17

4.1.4.2 Cilji pregleda .........................................................17

4.1.4.3 Profili pregleda...................................................... 17

4.1.5 Nastavitve parametrov orodja ThreatSense ............18

4.1.5.1 Nastavitve predmetov ...........................................18

4.1.5.2 Možnosti ..............................................................18

4.1.5.3 Čiščenje ................................................................19

4.1.5.4 Pripone ................................................................19

4.1.6 Zaznana infiltracija ...............................................19

4.2 Požarni zid .................................................................. 20

4.2.1 Načini filtriranja ..................................................20

4.2.2 Blokiranje vsega prometa: prekinitev povezave

z omrežjem..........................................................20

4.2.3 Onemogočanje filtriranja: omogočanje

vsega prometa ..................................................... 20

4.2.4 Konfiguracija in uporaba pravil ..............................21

4.2.4.1 Ustvarjanje novih pravil .........................................21

4.2.4.2 Urejanje pravil ..................................................... 22

4.2.5 Konfiguracija območij .......................................... 22

4.2.6 Vzpostavljanje povezave – zaznavanje .................. 22

4.2.7 Pisanje dnevnika .................................................. 22

4.3 Zaščita pred neželeno pošto ..........................................22

4.3.1 Samoučenje programa za preprečevanje

neželene pošte .................................................... 23

4.3.1.1 Dodajanje naslovov na seznam varnih pošiljateljev .... 23

4.3.1.2 Označevanje sporočil kot neželene pošte .............. 23

4.4 Posodabljanje programa ................................................23

4.4.1 Nastavitve posodobitev........................................ 24

4.4.1.1 Profili posodobitve ............................................... 24

4.4.1.2 Napredne nastavitve posodabljanja ...................... 24

4.4.1.2.1 Način posodobitve ............................................... 24

4.4.1.2.2 Proxy strežnik ...................................................... 25

4.4.1.2.3 Vzpostavljanje povezave z lokalnim omrežjem ....... 25

4.4.1.2.4 Ustvarjanje kopij posodobitev – zrcalni strežnik .....26

4.4.1.2.4.1 Posodabljanje iz zrcalnega strežnika ..................... 26

4.4.1.2.4.2 Odpravljanje težav z zrcalnim strežnikom

za posodabljanje .................................................. 27

4.4.2 Kako ustvariti opravila posodabljanja .................... 28

4.5 Razporejevalnik .......................................................... 28

4.5.1 Namen razporejanja opravil ................................. 28

4.5.2 Ustvarjanje novih opravil ...................................... 28

4.6 Karantena .................................................................. 29

4.6.1 Dodajanje datotek v karanteno.............................29

4.6.2 Obnavljanje iz karantene ...................................... 29

4.6.3 Pošiljanje datoteke iz karantene ........................... 29

4.7 Dnevniške datoteke ..................................................... 29

4.7.1 Vzdrževanje dnevnika .......................................... 30

4.8 Uporabniški vmesnik ................................................... 30

4.8.1 Opozorila in obvestila ...........................................31

4.9 ThreatSense.Net .......................................................... 31

4.9.1 Sumljive datoteke ................................................ 32

4.9.2 Statistika ............................................................. 32

4.9.3 Pošiljanje ............................................................. 32

4.10 Oddaljeno skrbništvo ....................................................33

4.11 Licenca ........................................................................33

5. Izkušen uporabnik ................................34

5.1 Nastavitve proxy strežnika ............................................34

5.2 Uvoz / izvoz nastavitev .................................................34

5.2.1 Izvoz nastavitev ...................................................34

5.2.2 Uvoz nastavitev ...................................................34

5.3 Ukazna vrstica .............................................................34

6. Slovarček ............................................. 36

6.1 Vrste infiltracij .............................................................36

6.1.1 Virusi .................................................................. 36

6.1.2 Črvi ..................................................................... 36

6.1.3 Trojanski konji ..................................................... 36

6.1.4 Korenski kompleti (rootkiti) .................................. 36

6.1.5 Oglaševalski programi ..........................................36

6.1.6 Vohunska programska oprema ............................. 37

6.1.7 Morebitno nevarni programi................................. 37

6.1.8 Morebitno neželeni programi ............................... 37

6.2 Vrste oddaljenih napadov ..............................................37

6.2.1 Napadi DoS ......................................................... 37

6.2.2 Zastrupljanje DNS-ja ............................................ 37

6.2.3 Napadi črvov ....................................................... 37

6.2.4 Pregledovanje vrat ............................................... 37

6.2.5 Desinhronizacija TCP-ja ........................................ 38

6.2.6 Rele SMB ............................................................. 38

6.2.7 Napadi na ICMP ...................................................38

6.3 E-pošta .......................................................................38

6.3.1 Oglasi ................................................................. 38

6.3.2 Lažna sporočila ....................................................39

6.3.3 Lažno predstavljanje ............................................ 39

6.3.4 Prepoznavanje neželene in lažne pošte .................. 39

6.3.4.1 Pravila ................................................................. 39

6.3.4.2 Bayesov filter ....................................................... 39

6.3.4.3 Seznam varnih pošiljateljev .................................. 39

6.3.4.4 Seznam blokiranih pošiljateljev .............................40

6.3.4.5 Nadzor s strani strežnika ......................................40

1. ESET Smart Security

ESET Smart Security je prvi predstavnik novega pristopa k resnično

integrirani računalniški varnosti za vse uporabnike. Uporablja hitrost

in natančnost protivirusnega programa ESET NOD32 Antivirus, katerega

zaščito zagotavlja najnovejša različica orodja za pregledovanje

ThreatSense®, združeni s prilagojenim požarnim zidom in moduli

za preprečevanje neželene pošte. Rezultat je pameten sistem, ki je

nenehno na preži za napadi in zlonamerno programsko opremo, ki

ogroža vaš računalnik.

ESET Smart Security ni okoren skupek različnih izdelkov v enem paketu,

kot jih ponujajo drugi. Gre za rezultat dolgo trajnega truda, da bi

največjo zaščito združili z najmanjšim odtisom v sistemu. Napredne

tehnologije, ki temeljijo na umetni inteligenci, lahko učinkovito

preprečijo dostop virusom, vohunskim programom, trojanskim

konjem, črvom, oglaševalskim programom, korenskim kompletom

(rootkitom) in drugim napadom iz interneta, ne da bi zmanjšali

učinkovitost delovanja sistema ali prekinili delovanje računalnika.

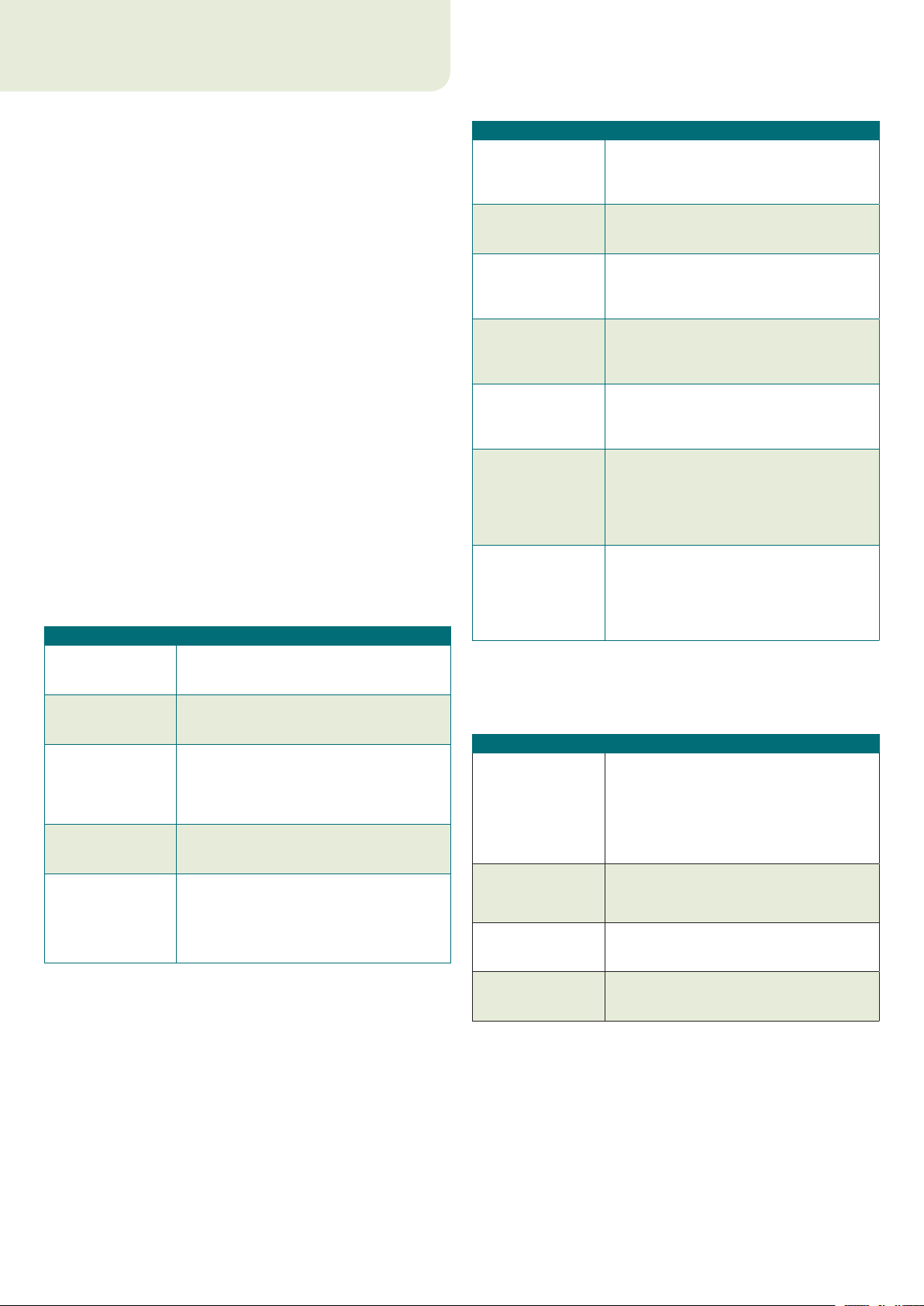

1.1 Novosti

Obsežne izkušnje naših strokovnjakov na področju razvoja se kažejo

v popolnoma novi zgradbi programa ESET Smart Security, ki zagotavlja

največje mogoče zaznavanje z najmanjšimi sistemskimi zahtevami.

Kompleksna rešitev za varnost vsebuje module z različnimi naprednimi

možnostmi. Na spodnjem seznamu je kratek pregled teh modulov.

Protivirusna in protivohunska zaščita ▪

Ta modul temelji na jedru orodja za pregledovanje ThreatSense®, ki je

bil prvič uporabljen v nagrajenem protivirusnem sistemu NOD 32

Antivirus. Jedro orodja ThreatSense® je optimirano in izboljšano

z novo arhitekturo programa ESET Smart Security.

Funkcija Opis

Protivirusni sistem inteligentno počisti in

Izboljšano čiščenje

Način pregledovanja

v ozadju

Manjše datoteke za

posodobitev

Zaščita priljubljenih

e-poštnih

odjemalcev

Številne druge

manjše izboljšave

Požarni zid ▪

Požarni zid nadzoruje ves promet med zaščitenim računalnikom in

drugimi računalniki v omrežju. ESET-ov požarni zid vsebuje napredne

funkcije, navedene spodaj.

izbriše večino zaznanih infiltracij brez pomoči

uporabnika.

Pregled računalnika je mogoče

zagnati ozadju, ne da bi zmanjšali

učinkovitost delovanja.

Osnovni procesi optimiranja ohranjajo

velikost datotek za posodobitev manjšo

kot v različici 2.7. Poleg tega je izboljšana

tudi zaščita datotek za posodobitev pred

poškodbami.

Zdaj je dohodno pošto mogoče pregledati

ne le v MS Outlooku, temveč tudi v Outlook

Expressu in programu Pošta Windows.

– Neposreden dostop do datotečnih sistemov

za večjo hitrost in izkoristek.

– Blokiranje dostopa do okuženih datotek.

– Izboljšanje Varnostnega središča sistema

Windows, vključno s sistemom Vista.

Funkcija Opis

Pregledovanje

omrežne

komunikacije v nižjih

plasteh

Podpora za IPv6

Nadzorovanje

izvedljivih datotek

Pregledovanje

datotek, integrirano

s protokoloma HTTP

in POP3

Sistem za zaznavanje

vdorov

Podpora za

interaktiven način,

samodejen način

ali način-na podlagi

pravilnika

Nadomesti vgrajen

Požarni zid Windows

Preprečevanje neželene pošte ▪

ESET-ov modul za preprečevanje neželene pošte filtrira neželeno

e-pošto ter poveča varnost in udobje elektronske komunikacije.

Funkcija Opis

Ocenjevanje

dohodne pošte

Podpira

različne tehnike

pregledovanja

Popolna integracija

z e-poštnimi

odjemalci

Na voljo je ročno

izbiranje neželene

pošte

Pregledovanje omrežne komunikacije v plasti

podatkovne povezave omogoča, da ESET-ov

požarni zid prepreči različne napade, ki jih

sicer ne bi bilo mogoče zaznati.

ESET-ov požarni zid prikaže naslove IPv6 in

uporabnikom omogoča, da zanje ustvarijo

pravila.

Nadzorovanje sprememb v izvedljivih datotekah

z namenom preprečevanja okužbe. Dovoliti

je mogoče spreminjanje datotek podpisanih

programov.

Pregledovanje datotek je integrirano

v programska protokola HTTP in POP3.

Ko uporabniki brskajo po internetu ali

prenašajo e-pošto, so zaščiteni.

Zmogljivost prepoznavanja namena omrežne

komunikacije in različnih vrst omrežnih

napadov ter možnost samodejne prepovedi

take komunikacije.

Uporabniki lahko izberejo, ali naj se dejanja

požarnega zidu izvajajo samodejno oziroma

ali želijo pravila nastaviti interaktivno.

Komunikacija v načinu glede na pravilnik

je obravnavana glede na pravila, ki jih vnaprej

določi uporabnik ali omrežni skrbnik.

Nadomesti vgrajen Požarni zid Windows

ter deluje skupaj z Varnostnim središčem

sistema Windows, da je uporabnik vedno

obveščen o varnostnem stanju. Ko namestite

ESET Smart Security, se Požarni zid Windows

samodejno izklopi.

Vsem dohodnim e-poštnim sporočilom je

dodeljena ocena od 0 (sporočilo ni neželena

pošta) do 100 (sporočilo je neželena pošta),

sporočila pa so skladno s tem prenesena

v mapo »Neželena pošta« ali v mapo po

meri, ki jo ustvari uporabnik. Možno je tudi

vzporedno pregledovanje dohodne e-pošte.

– Bayesova analiza

– Pregledovanje glede na pravila

– Preverjanje globalne zbirke prstnih odtisov

Zaščita pred neželeno pošto je na voljo za

uporabnike odjemalcev Microsoft Outlook,

Outlook Express in Pošta Windows.

Na voljo je možnost, da ročno označite/

prekličete, da je e-pošta neželena.

4

1.2 Sistemske zahteve

Za transparentno delovanje programov ESET Smart Security in ESET

Smart Security Business Edition mora računalnik izpolnjevati spodnje

zahteve strojne in programske opreme:

ESET Smart Security:

Windows 2000 in XP 400 MHz 32-bitna različica /

64-bitna različica (x86 / x64)

128 MB sistemskega pomnilnika RAM

35 MB nezasedenega prostora

Super VGA (800 x 600)

Windows Vista 1 GHz 32-bitna različica /

64-bitna različica (x86 / x64)

512 MB sistemskega pomnilnika RAM

35 MB nezasedenega prostora

Super VGA (800 x 600)

ESET Smart Security Business Edition:

Windows 2000, 2000

Server, XP in 2003

Server

400 MHz 32-bitna različica /

64-bitna različica (x86 / x64)

128 MB sistemskega pomnilnika RAM

35 MB nezasedenega prostora

Super VGA (800 x 600)

Windows Vista in

Windows Server

2008

1 GHz 32-bitna različica /

64-bitna različica (x86 / x64)

512 MB sistemskega pomnilnika RAM

35 MB nezasedenega prostora

Super VGA (800 x 600)

5

2. Namestitev

Po nakupu lahko namestitveni program ESET Smart Security

prenesete z ESET-ovega spletnega mesta. Na voljo j v obliki paketa

ess_nt**_***.msi (ESET Smart Security) ali essbe_nt**_***.msi (ESET

Smart Security Business Edition). Zaženite namestitveni program in

čarovnik za namestitev vas bo vodil skozi osnovno namestitev. Na

voljo sta dve vrsti namestitve z različnimi ravnmi podrobnosti o namestitvi:

1. Osnovna namestitev

2. Namestitev po meri

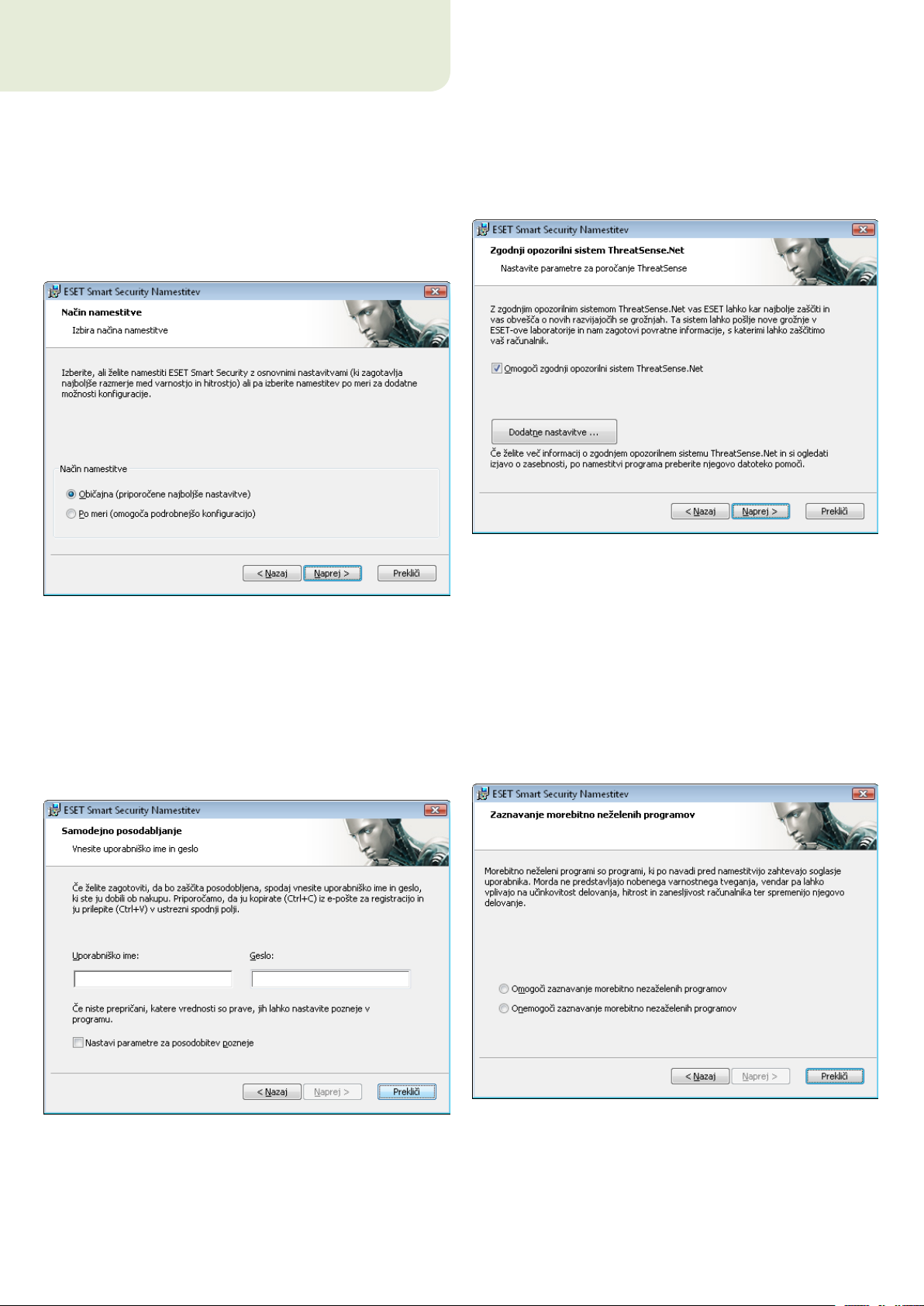

2.1 Osnovna namestitev

Osnovno namestitev priporočamo uporabnikom, ki želijo namestiti

program ESET Smart Security s privzetimi nastavitvami. Privzete

nastavitve programa omogočajo največjo mogočo raven zaščite, kar je

primerno za uporabnike, ki ne želijo konfigurirati podrobnih

nastavitev.

Prvi in najpomembnejši korak je vnos uporabniškega imena in gesla za

samodejno posodabljanje programa. Posodabljanje ima pomembno

vlogo pri zagotavljanju nenehne zaščite računalnika.

Naslednji korak pri namestitvi je konfiguracija zgodnjega opozorilnega

sistema ThreatSense.Net. Zgodnji opozorilni sistem ThreatSense.Net

omogoča, da je ESET takoj in vedno obveščen o novih infiltracijah. Tako

lahko ESET hitro zaščiti svoje stranke. Orodje omogoča pošiljanje novih

groženj ESET-ovim virusnim laboratorijem, kjer so grožnje analizirane,

obdelane in dodane v zbirko virusnih definicij.

Polje Omogoči zgodnji opozorilni sistem ThreatSense.Net je privzeto

potrjeno, tako da je ta funkcija aktivirana. Če želite spremeniti podrobne

nastavitve za pošiljanje sumljivih datotek, kliknite Napredne

nastavitve.

Naslednji korak pri namestitvi je konfiguracija možnosti Zaznavanje

morebitno neželenih programov. Morebitno neželeni programi niso

nujno zlonamerni, vendar lahko pogosto vplivajo na način delovanja

operacijskega sistema.

Te programe po navadi prejmete v kompletu z drugimi programi, zato

jih je morda med namestitvijo težko opaziti. Čeprav ti programi med

namestitvijo po navadi prikažejo obvestilo, jih je mogoče preprosto

namestiti brez vašega soglasja.

V ustrezni polji vnesite uporabniško ime in geslo, na primer podatke

za preverjanje pristnosti, ki ste jih prejeli pri nakupu ali registraciji

izdelka. Če trenutno nimate uporabniškega imena in gesla, potrdite

polje Nastavi parametre za posodobitev pozneje. Podatke za

preverjanje pristnosti je mogoče vstaviti kadar koli pozneje, in sicer

neposredno iz programa.

6

Potrdite polje Omogoči zaznavanje morebitno neželenih programov,

če želite programu ESET Smart Security omogočiti zaznavanje te vrste

groženj (priporočeno).

Zadnji korak v načinu osnovne namestitve je potrditev namestitve, in

sicer s klikom gumba Namesti.

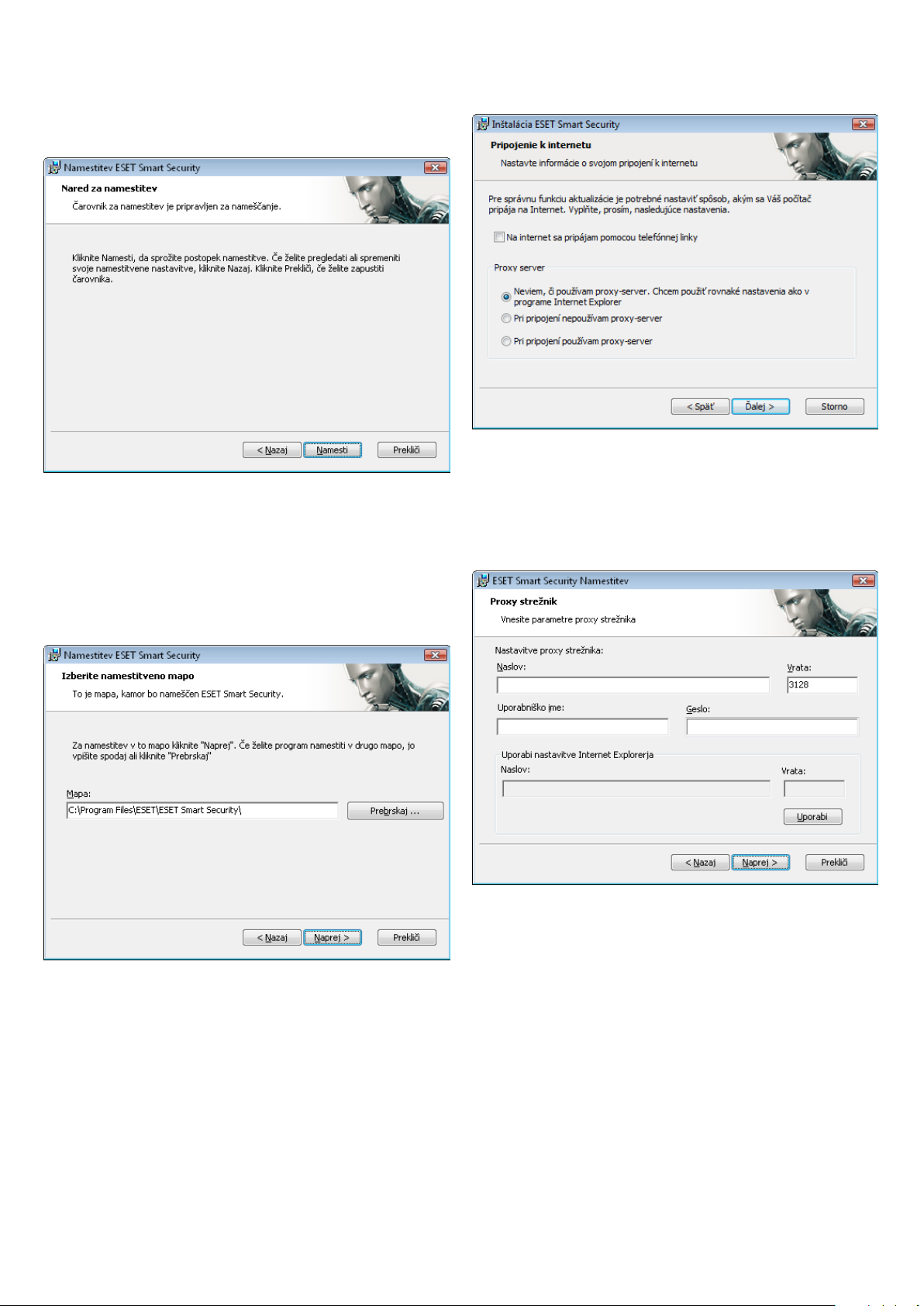

2.2 Namestitev po meri

Namestitev po meri je namenjena uporabnikom, ki imajo izkušnje

z natančno nastavitvijo programov in želijo med namestitvijo

spremeniti napredne nastavitve.

Če uporabljate proxy strežnik, ga morate za pravilno delovanje

posodobitve virusnih definicij konfigurirati pravilno. Če ne veste, ali

povezavo z internetom vzpostavljate s proxy strežnikom, naj polje

Nisem prepričan, ali moja internetna povezava uporablja proxy

strežnik ostane potrjeno. Uporabite iste nastavitve kot Internet

Explorer in kliknite Naprej. Če ne uporabljate proxy strežnika, izberite

ustrezno možnost.

Prvi korak je izbira ciljnega mesta za namestitev. Program je privzeto

nameščen v mapo C:\Program Files\ESET\ESET Smart Security\.

Kliknite Prebrskaj, če želite spremeniti to mesto (ni priporočeno).

Nato vnesite uporabniško ime in geslo. Ta korak je enak kot pri

osnovni namestitvi (glejte stran 6).

Ko vnesete uporabniško ime in geslo, kliknite Naprej, da konfigurirate

internetno povezavo.

Če želite konfigurirati nastavitve proxy strežnika, potrdite polje

Uporabljam proxy strežnik in kliknite Naprej. V polje Naslov vnesite

naslov IP ali URL proxy strežnika. V polju Vrata določite vrata, na

katerih proxy strežnik sprejme povezave (privzeta vrata so 3128).

Če proxy strežnik zahteva preverjanje pristnosti, vnesite veljavno

uporabniško ime in geslo, da proxy strežniku omogočite dostop.

Nastavitve proxy strežnika je po želji mogoče kopirati tudi iz Internet

Explorerja. Kliknite Uporabi in potrdite izbiro.

7

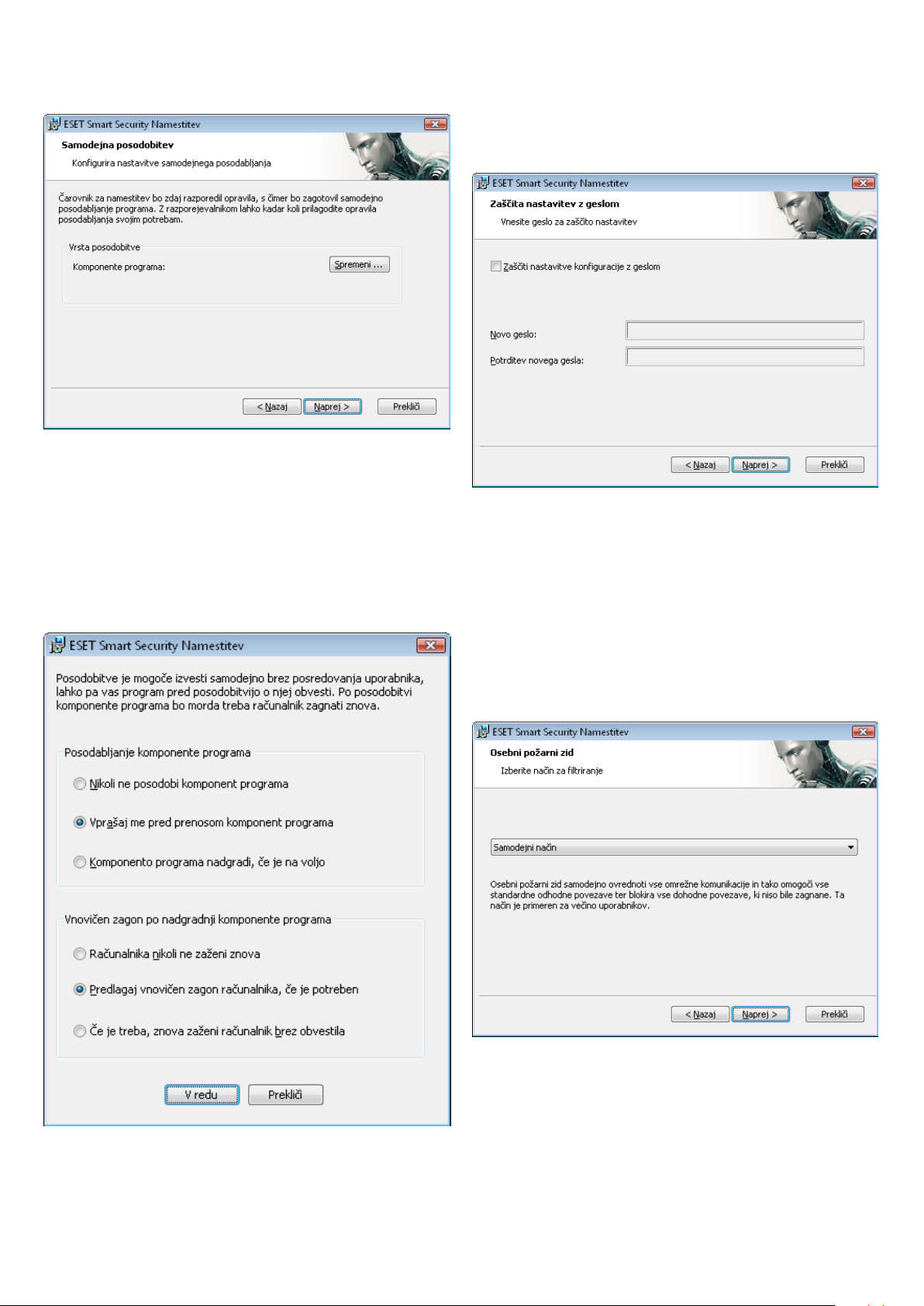

Kliknite Naprej, da odprete pogovorno okno Konfiguracija nastavitev

samodejnega posodabljanja. V tem koraku izberete, kako bodo

v računalniku obravnavane samodejne posodobitve komponent

programa. Če želite dostopiti do naprednih nastavitev, kliknite Spremeni.

Če ne želite posodobiti komponent programa, potrdite polje Nikoli ne

posodobi komponent programa. Če omogočite možnost Vprašaj me

pred prenosom komponent programa, odprete okno za potrditev,

v katerem potrdite prenos komponent programa. Če želite omogočiti

samodejne nadgradnje komponent programa brez prikaza poziva,

potrdite polje Komponento programa nadgradi, če je na voljo.

Naslednji korak pri namestitvi je vnos gesla za zaščito parametrov

programa. Izberite geslo, s katerim želite zaščititi program. Znova

vnesite geslo, da ga potrdite.

Navodila za konfiguracijo zgodnjega opozorilnega sistema

ThreatSense.Net in nastavitev zaznavanja morebitno neželenih

programov so ista kot pri osnovni namestitvi, zato tukaj niso

navedena (glejte stran 6).

V zadnjem koraku v načinu po meri morate izbrati način filtriranja

ESET-ovega požarnega zidu. Na voljo so trije načini:

Samodejno ▪

Interaktivno ▪

Na podlagi pravilnika ▪

Samodejno priporočamo za večino uporabnikov. Vse standardne

odhodne povezave so omogočene (in samodejno analizirane z vnaprej

določenimi nastavitvami), vsiljene dohodne povezave pa so

samodejno blokirane.

OPOMBA: Po nadgradnji komponente programa je po navadi treba

znova zagnati računalnik. Priporočena nastavitev je: Če je treba,

znova zaženi računalnik brez obvestila.

8

Interaktivno je primeren za izkušene uporabnike. Komunikacije

obravnavajo uporabniško določena pravila. Če za komunikacijo ni

določenega nobenega pravila, program vpraša uporabnika, ali želi

omogočiti ali zavrniti komunikacijo.

Na podlagi pravilnika ovrednoti komunikacije na podlagi vnaprej

določenih pravil, ki jih ustvari skrbnik. Če ni na voljo nobenega pravila,

je povezava samodejno blokirana, uporabniku pa se ne prikaže

nobeno opozorilo. Priporočamo, da način na podlagi pravilnika

izberete le, če ste skrbnik, ki namerava konfigurirati omrežno

komunikacijo.

Zadnji korak prikaže okno, v katerem morate podati svoje soglasje za

namestitev.

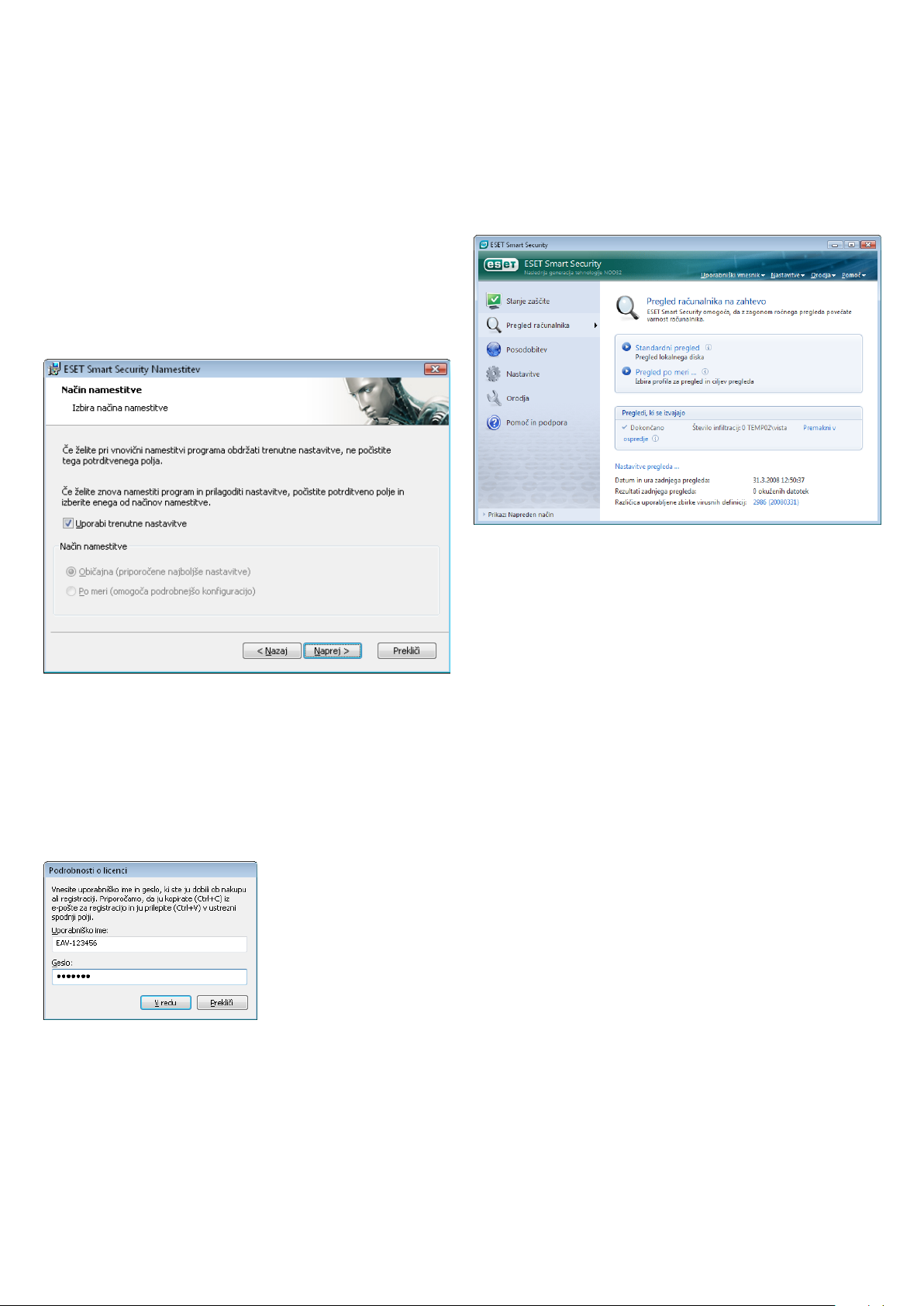

2.3 Uporaba prvotnih nastavitev

Če program ESET Smart Security namestite znova, se prikaže možnost

Uporabi trenutne nastavitve. To možnost izberite, če želite parametre

nastavitev prenesti iz prvotne namestitve v novo.

2.5 Pregled računalnika na zahtevo

Po namestitvi programa ESET Smart Security preglejte računalnik, tako

da preverite, ali je v njem zlonamerna koda. Če želite hitro zagnati pregled,

v glavnem meniju izberite Pregled računalnika in nato v glavnem oknu

programa izberite Standardni pregled. Če želite več informacij o funkciji

za pregled računalnika, glejte poglavje »Pregled računalnika«.

2.4 Vnos uporabniškega imena in gesla

Če želite zagotoviti najboljše delovanje programa, morate omogočiti

samodejno posodabljanje programa. To je mogoče le, če v nastavitve

posodabljanja vnesete pravilno uporabniško ime in geslo.

Če uporabniškega imena in gesla niste vnesli med namestitvijo, lahko

to storite zdaj. V glavnem oknu programa kliknite Posodobi in nato

Nastavitve uporabniškega imena in gesla. V okno Podrobnosti

o licenci vnesite podatke, ki ste jih prejeli z licenco izdelka.

9

3. Vodnik za začetnike

V tem poglavju najdete osnoven pregled programa ESET Smart

Security in njegovih osnovnih nastavitev.

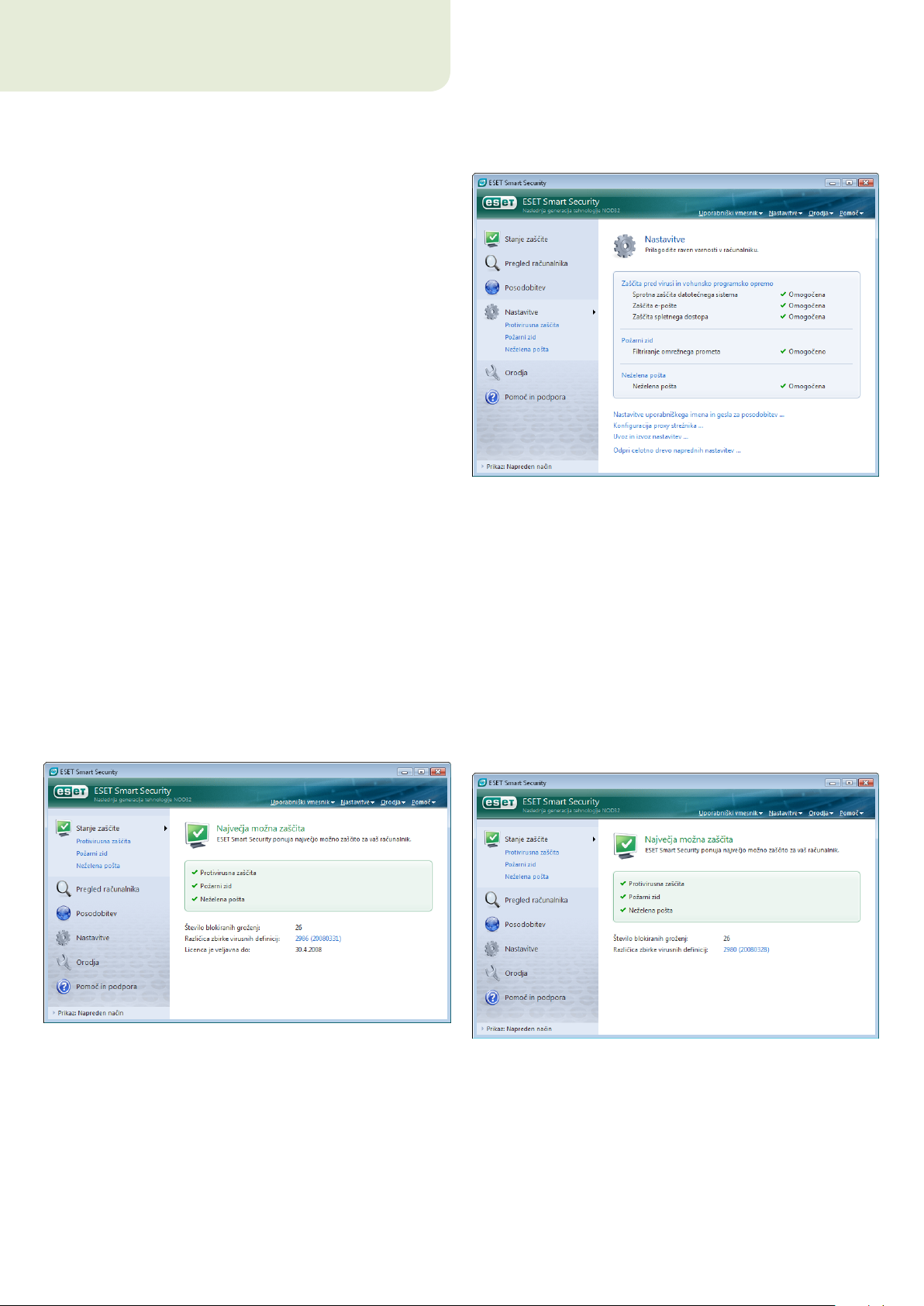

3.1 Predstavitev oblike uporabniškega vmesnika – načini

Glavno okno programa ESET Smart Security je razdeljeno v dva glavna

razdelka. Levi stolpec omogoča dostop do uporabniku prijaznega

glavnega menija. Glavno okno programa na desni strani je v prvi vrsti

namenjeno prikazu informacij, ki ustrezajo možnosti, izbrani

v glavnem meniju.

V nadaljevanju je opis gumbov v glavnem meniju:

Stanje zaščite – V uporabniku prijazni obliki ponuja informacije

o stanju zaščite programa ESET Smart Security. Če aktivirate napredni

način, se prikaže stanje vseh modulov zaščite. Če si želite ogledati

trenutno stanje modula, ga kliknite.

Pregled računalnika – Ta možnost omogoča uporabniku, da

konfigurira in zažene pregled računalnika na zahtevo.

Posodobi – Izberite to možnost, če želite dostopiti do modula za

posodobitev, ki upravlja posodobitve zbirke virusnih definicij.

Nastavitve – Izberite to možnost, če želite prilagoditi raven varnosti

v računalniku. Če aktivirate napredni način, se prikažejo podmeniji

modula za protivirusno in protivohunsko zaščito, požarnega zidu in

modula za preprečevanje neželene pošte.

Orodja – Ta možnost je na voljo le v naprednem načinu. Omogoča

dostop do dnevniških datotek, karantene in razporejevalnika.

Pomoč in podpora – To možnost izberite, če želite dostopati do

datotek s pomočjo, ESET-ove zbirke znanja, ESET-ovega spletnega

mesta in zahteve za podporo strankam.

Uporabniški vmesnik programa ESET Smart Security omogoča

uporabnikom preklapljanje med standardnim in naprednim načinom.

Če želite preklopiti med načinoma, glejte povezavo Prikaži, ki je

v spodnjem levem kotu glavnega okna programa ESET Smart Security.

Če želite izbrati želeni način prikaza, kliknite ta gumb.

V standardnem načinu je na voljo dostop do funkcij, ki jih potrebujete

za pogoste operacije. V tem načinu niso prikazane nobene napredne

možnosti.

Če preklopite v napredni način, v glavni meni dodate možnost Orodja.

Možnost Orodja omogoča uporabniku, da dostopa do razporejevalnika

in karantene ter si ogleda dnevniške datoteke programa ESET Smart

Security.

OPOMBA: Vsa preostala navodila v tem priročniku opisujejo napredni

način.

3.1.1 Preverjanje delovanja računalnika

Če si želite ogledati stanje zaščite, kliknite to možnost na vrhu

glavnega menija. Na desni strani okna se prikažeta povzetek o stanju

delovanja programa ESET Smart Security in podmeni s tremi elementi.

Protivirusna in protivohunska zaščita, Požarni zid in Modul za

preprečevanje neželene pošte. Če si želite ogledati podrobne

informacije o navedenem modulu zaščite, izberite enega od teh

elementov.

Če omogočeni moduli delujejo pravilno, so označeni z zeleno

zastavico. Če ne delujejo pravilno, se prikaže rdeč klicaj ali oranžna

ikona obvestila, v zgornjem delu okna pa se prikažejo dodatne

informacije o modulu. Prikaže se tudi predlagana rešitev za odpravo

težave z modulom. Če želite spremeniti stanje posameznih modulov,

v glavnem meniju kliknite Nastavitve in nato želeni modul.

10

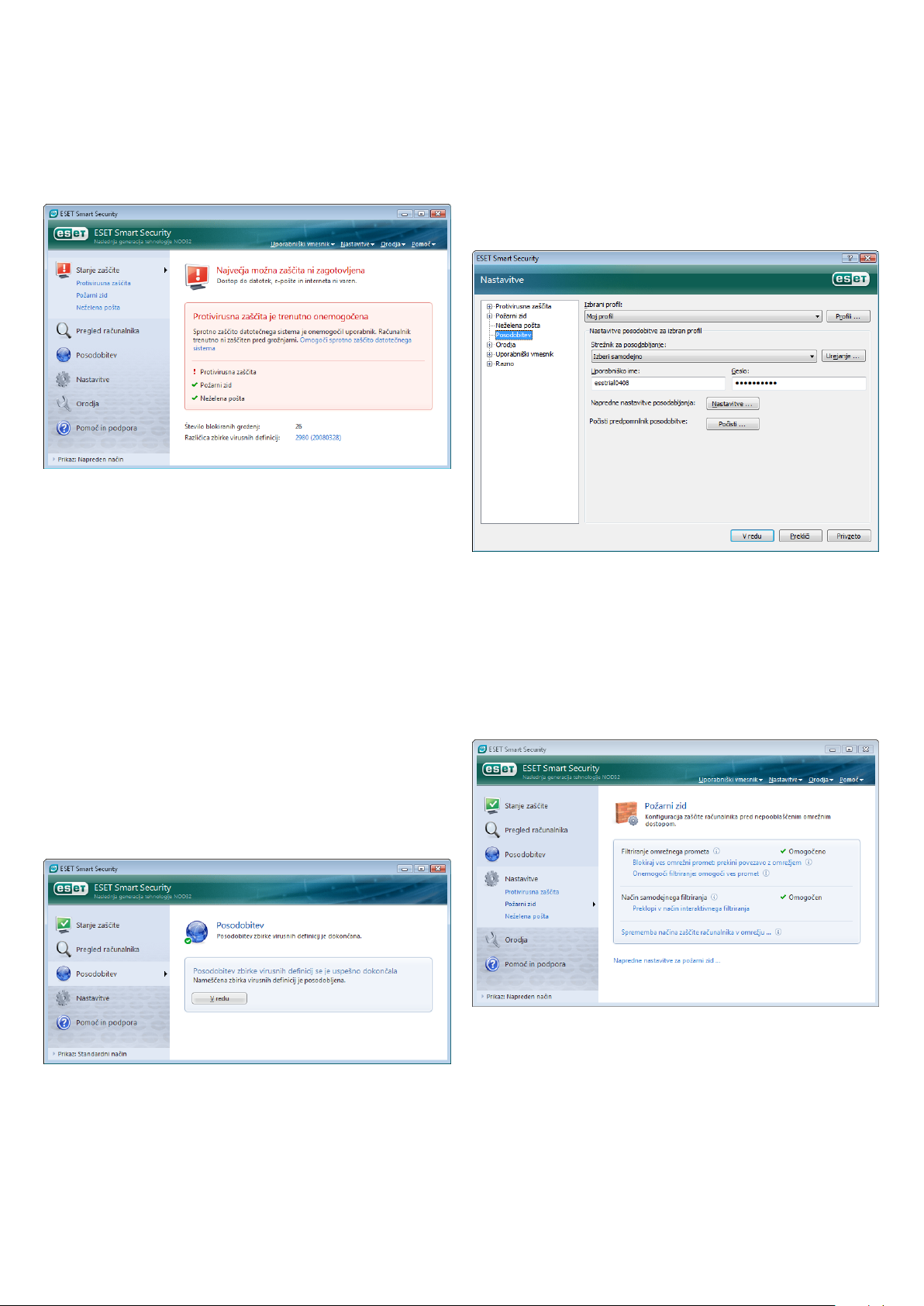

3.1.2 Kaj narediti, če program ne deluje pravilno

Če program ESET Smart Security v katerem koli od modulov zaščite

zazna težavo, jo prikaže v oknu Stanje zaščite. Na tem zaslonu je na

voljo tudi morebitna rešitev težave.

Če težave ni mogoče odpraviti s prikazanim seznamom znanih težav

in rešitev, kliknite Pomoč in podpora, če želite dostopiti do datotek

s pomočjo ali preiskati zbirko znanja. Če rešitve še vedno ni mogoče

najti, ESET-ovemu oddelku za podporo strankam pošljite zahtevo za

podporo. Naši strokovnjaki lahko na podlagi teh povratnih informacij

hitro odgovorijo na vaša vprašanja in vam učinkovito svetujejo glede

težave.

3.2 Nastavitev posodabljanja

Posodabljanje zbirke virusnih definicij in komponent programa je

pomemben del pri zagotavljanju celovite zaščite pred zlonamerno

kodo. Vzemite si čas in se osredotočite na njuno konfiguracijo in

delovanje. V glavnem meniju izberite Posodobi in v glavnem oknu

programa kliknite Posodobi zbirko virusnih definicij, če želite takoj

preveriti, ali je na voljo novejša posodobitev za zbirko virusnih definicij.

Z možnostjo Nastavitve uporabniškega imena in gesla odprete

pogovorno okno, v katerega morate vnesti uporabniško ime in geslo,

ki ste ga prejeli ob nakupu.

V pogovornem oknu Napredne nastavitve (če ga želite odpreti,

pritisnite tipko F5) so druge podrobne možnosti posodabljanja.

V spustnem meniju Strežnik za posodabljanje izberite možnost Izberi

samodejno. Če želite konfigurirati napredne možnosti posodobitev,

na primer način posodobitve, dostop do proxy strežnika, dostop do

posodobitev v lokalnem strežniku in ustvarjanje kopij virusnih definicij

(v programu ESET Smart Security Business Edition), kliknite gumb

Nastavitve.

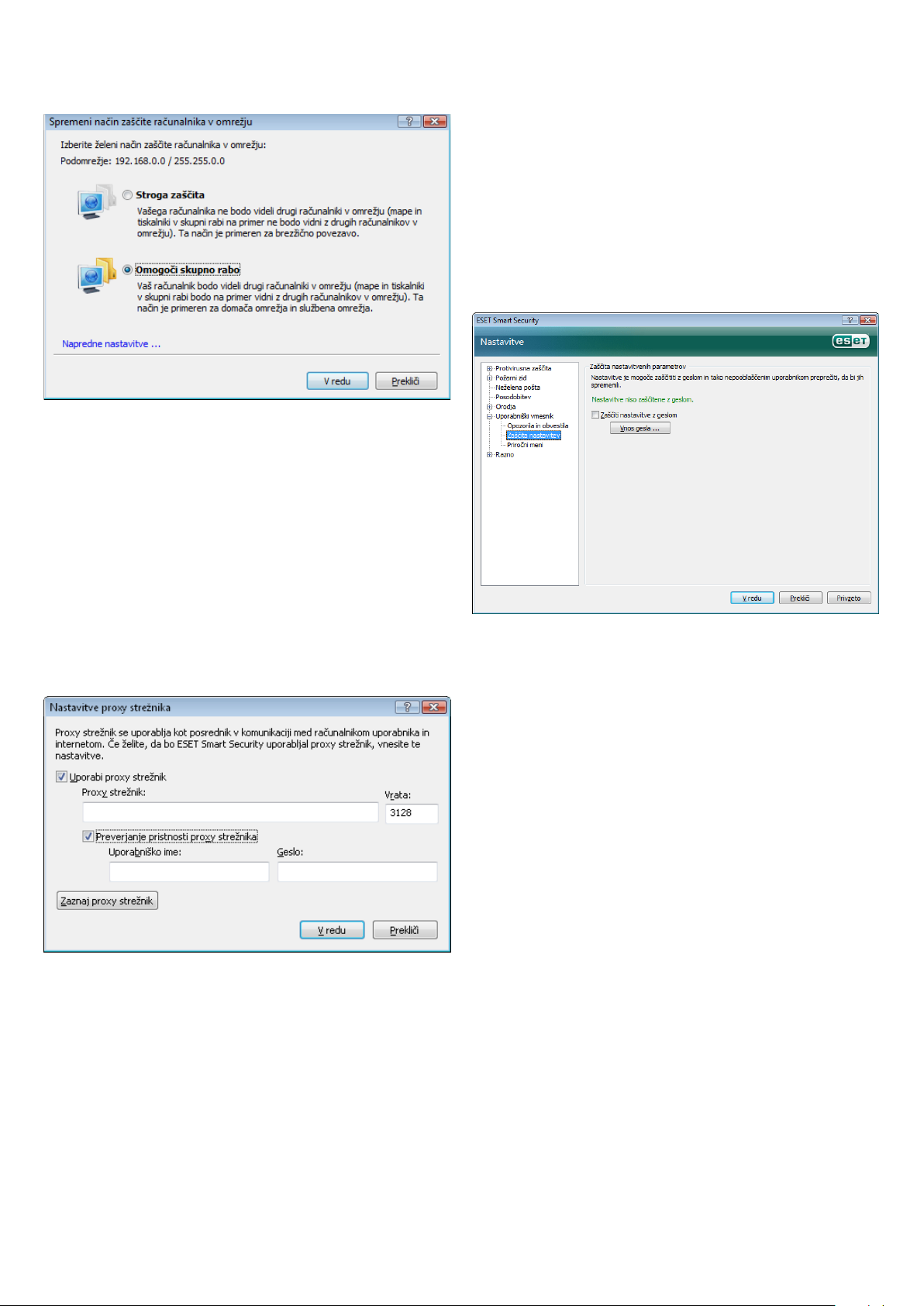

3.3. Nastavitve zaupanja vrednega območja

Konfiguracija zaupanja vrednega območja je pomembna pri

zagotavljanju zaščite računalnika v omrežnem okolju. Drugim

uporabnikom lahko omogočite dostop do računalnika tako, da

konfigurirate zaupanja vredno območje in omogočite skupno rabo.

Kliknite Nastavitve > Požarni zid > Spremeni način zaščite

računalnika v omrežju. Prikaže se okno, v katerem je mogoče

konfigurirati nastavitve načina zaščite računalnika v dejanskem

omrežju oziroma območju.

Če ste uporabniško ime in geslo vnesli med namestitvijo programa

ESET Smart Security, vas program ne bo pozval, da to storite na tem

mestu.

Zaznavanje zaupanja vrednega območja se izvede po namestitvi

programa ESET Smart Security in vsakič, ko računalnik vzpostavi

povezavo z novim omrežjem. Zato v večini primerov zaupanja vrednega

območja ni treba določiti. Pri zaznavi novega območja se privzeto

prikaže pogovorno okno, kjer je mogoče nastaviti raven zaščite tega

območja.

11

Opozorilo. Zaupanja vredno območje, ki ni pravilno konfigurirano,

lahko predstavlja varnostno tveganje za računalnik.

OPOMBA: Delovnim postajam iz zaupanja vrednega območja je

privzeto dovoljen dostop do datotek in tiskalnikov v skupni rabi,

omogočena je komunikacija RPC, na voljo pa je tudi skupna raba

oddaljenega namizja.

3.4 Nastavitve proxy strežnika

3.5 Zaščita nastavitev

Nastavitve programa ESET Smart Security so lahko zelo pomembne

z vidika varnostnega pravilnika podjetja. Nepooblaščeno spreminjanje

lahko morebiti ogrozi stabilnost in zaščito računalnika. Če želite

parametre nastavitev zaščiti z geslom, v glavnem meniju kliknite

Nastavitve > Odpri celotno drevo naprednih nastavitev > Uporabniški

vmesnik > Zaščita nastavitev in nato kliknite gumb Vnos gesla.

Vnesite geslo in ga potrdite tako, da ga vnesete znova, ter nato

kliknite V redu. To geslo boste potrebovali za vsa nadaljnja

spreminjanja nastavitev programa ESET Smart Security.

Če v računalniku, v katerem je nameščen ESET Smart Security,

uporabljate proxy strežnik za posredovanje povezave v internet,

morate proxy strežnik nastaviti v naprednih nastavitvah (pritisnite

tipko F5). Če želite odpreti okno za konfiguracijo možnosti Proxy

strežnik, v drevesu naprednih nastavitev kliknite Razno > Proxy

strežnik. Potrdite polje Uporabi proxy strežnik in vnesite naslov IP

ter vrata proxy strežnika in njegove podatke za preverjanje pristnosti.

Če ti podatki niso na voljo, lahko poskusite samodejno zaznati

nastavitve proxy strežnika za program ESET Smart Security tako, da

kliknete gumb Zaznaj proxy strežnik.

OPOMBA: Možnosti proxy strežnika za različne profile posodabljanja

se lahko razlikujejo. V tem primeru konfigurirajte proxy strežnik

v naprednih nastavitvah posodabljanja

12

4. Delo s programom ESET Smart Security

4.1 Zaščita pred virusi in vohunsko programsko opremo

Protivirusna zaščita varuje računalnik pred zlonamernimi sistemskimi

napadi, tako da nadzoruje komunikacijo med datotekami ter e-poštno

in internetno komunikacijo. Če je zaznana grožnja z zlonamerno kodo,

jo lahko protivirusni modul odstrani tako, da jo najprej blokira in nato

počisti, izbriše ali premakne v karanteno.

4.1.1 Sprotna zaščita datotečnega sistema

Sprotna-zaščita datotečnega sistema nadzira vse dogodke v računalniku,

ki so povezani s protivirusno zaščito. Program v vseh datotekah

preveri, ali je v njih takrat, ko se v računalniku odpirajo, ustvarijo ali

zaženejo, zlonamerna koda. Sprotna zaščita datotečnega sistema se

zažene pri zagonu računalnika.

4.1.1.1 Nastavitve nadzora

Sprotna-zaščita datotečnega sistema preveri vse vrste nosilcev

podatkov, nadzor pa sprožijo različni dogodki. Nadzor uporabi načine

zaznavanja, ki jih ponuja tehnologija ThreatSense (kot je to opisano

v poglavju »Nastavitve parametrov orodja ThreatSense«). Delovanje

nadzora se lahko razlikuje glede na to, ali gre za na novo ustvarjene

datoteke ali obstoječe. Za novo ustvarjene datoteke bo morda

uporabljena globlja raven nadzora.

4.1.1.1.3 Dodatni parametri orodja ThreatSense za novo ustvarjene datoteke

Možnost okužbe novo ustvarjenih datotek je precej višja od tiste

v obstoječih datotekah. Zato program preveri te datoteke z dodatnimi

parametri pregleda. Poleg splošnih načinov pregledovanja, ki temeljijo

na definicijah, je uporabljena še napredna hevristika, kar močno

izboljša stopnje zaznavanja. Poleg novo ustvarjenih datotek so

pregledane tudi samoraztezne datoteke (SFX) in samoustvarjalni

arhivi (notranje stisnjene izvedljive datoteke).

4.1.1.1.4 Napredne nastavitve

Če želite pri uporabi sprotne zaščite zagotoviti najmanjši mogoči odtis

v sistemu, ne ponovite pregledovanja že pregledanih datotek (razen

če ste jih spremenili). Datoteke so znova pregledane, takoj ko so

dokončane vse posodobitve zbirke virusnih definicij. Ta način delovanja

je mogoče nastaviti z možnostjo Optimirano pregledovanje. Če je ta

funkcija onemogočena, bodo pregledane vse datoteke pri vsakem

dostopu do njih.

Sprotna zaščita se privzeto zažene v času zagona operacijskega

sistema, kar zagotavlja neprekinjeno pregledovanje. V posebnih

primerih (če je na primer prišlo do spora z drugim sprotnim

pregledovalnikom), lahko sprotno zaščito prekinete tako, da

onemogočite možnost Samodejni zagon sprotne zaščite

datotečnega sistema.

4.1.1.2 Ravni čiščenja

4.1.1.1.1 Nosilci podatkov za pregled

Program privzeto pregleda vse vrste nosilcev podatkov, da preveri, ali

so na njih morebitne grožnje.

Lokalni pogoni – nadzor nad vsemi sistemskimi trdimi diski

Izmenljivi mediji – diskete, naprave za shranjevanje USB, itd.

Omrežni pogoni – pregled vseh preslikanih pogonov

Priporočamo, da obdržite privzete nastavitve in jih spreminjate le

v posebnih primerih, na primer kadar se zaradi pregleda nekaterih

nosilcev podatkov bistveno zmanjša prenos podatkov.

Sprotna-zaščita ima tri ravni čiščenja. Če želite dostopiti do njih

v razdelku Sprotna zaščita datotečnega sistema kliknite gumb

Nastavitve in nato kliknite vejo Čiščenje.

Na prvi ravni se prikaže okno z opozorilom z možnostmi, ki so na ▪

voljo za vsako najdeno infiltracijo. Uporabnik mora za posamezno

infiltracijo izbrati eno dejanje. Ta raven je namenjena bolj

izkušenim uporabnikom, ki vedo, kako ukrepati v primeru

infiltracije.

Privzeta raven samodejno izbere in izvede vnaprej določeno ▪

dejanje (glede na vrsto infiltracije). Signal o zaznavi in brisanju

okužene datoteke pošlje sporočilo, ki je v spodnjem desnem kotu

zaslona. Toda dejanje se ne izvede samodejno, če je infiltracija

v arhivu, kjer so tudi čiste datoteke. Prav tako se ne izvede za

predmete, za katere ni vnaprej določenega dejanja.

Tretja raven je najbolj »agresivna« – očiščeni so vsi okuženi ▪

predmeti. Ker se na tej ravni lahko izgubijo veljavne datoteke,

priporočamo, da jo uporabite le v posebnih priložnostih.

4.1.1.1.2 Pregled ob (pregledovanje ob dogodkih)

Vse datoteke so privzeto pregledane, kadar jih odprete, izvajate

ali ustvarite. Priporočamo, da obdržite privzete nastavitve, ki

zagotavljajo največjo mogočo raven sprotne zaščite računalnika.

Možnost Dostopu do diskete zagotavlja nadzor nad zagonskim

sektorjem disket, kadar dostopate do tega pogona. Možnost

Zaustavitvi računalnika zagotavlja nadzor nad zagonskimi sektorji

trdega diska med zaustavitvijo računalnika. Čeprav so danes virusi

zagonskih sektorjev redki, priporočamo, da so te možnosti omogočene,

saj je še vedno mogoče, da pride do okužbe z virusom zagonskega

sektorja iz drugih virov.

13

4.1.1.3 Kdaj spremeniti konfiguracijo sprotne zaščite

Če sprotna zaščita ne zazna infiltracij in jih ne odstrani

Sprotna zaščita je najbolj bistvena komponenta za vzdrževanje

varnega računalnika. Zato bodite previdni pri spreminjanju njenih

parametrov. Priporočamo, da njene parametre spremenite le

v posebnih primerih. Parametre spremenite le, če na primer pride do

spora med določenim programom ali sprotnim pregledovalnikom

drugega protivirusnega programa.

Po namestitvi programa ESET Smart Security so vse nastavitve

optimirane tako, da uporabnikom zagotavljajo največjo možno

raven varnosti računalnika. Če želite obnoviti privzete nastavitve,

v spodnjem desnem kotu okna Sprotna zaščita datotečnega sistema

kliknite gumb Privzemi (Napredne nastavitve > Protivirusna in

protivohunska zaščita > Sprotna zaščita datotečnega sistema).

4.1.1.4 Preverjanje sprotne zaščite

Če želite preveriti, ali sprotna zaščita deluje in zaznava viruse,

uporabite preskusno datoteko eicar.com. Ta preskusna datoteka je

posebna, nenevarna datoteka, ki jo zaznajo vsi protivirusni programi.

Datoteko so ustvarili v podjetju EICAR (European Institute for Computer

Antivirus Research), da bi z njo preskusili funkcionalnost protivirusnih

programov. Datoteka eicar.com je na voljo za prenos na spletnem

mestu http://www.eicar.org/download/eicar.com

OPOMBA: Pred preverjanjem sprotne zaščite, je treba onemogočiti

požarni zid. Če je omogočen, bo zaznal datoteko in preprečil prenos

preskusnih datotek.

4.1.1.5 Kaj storiti, če sprotna zaščita ne deluje

V naslednjem poglavju so opisane težave, do katerih lahko pride pri

uporabi sprotne zaščite, in kako jih odpraviti.

Sprotna zaščita je onemogočena

Če je uporabnik nehote onemogočil sprotno zaščito, jo je treba znova

aktivirati. Če želite znova aktivirati sprotno zaščito, se pomaknite do

možnosti Nastavitve > Protivirusna in protivohunska zaščita in

v glavnem oknu programa v razdelku Sprotna zaščita datotečnega

sistema kliknite Omogoči.

Prepričajte se, da v računalniku ni nameščen noben drug protivirusni

program. Če sta hkrati omogočena dva sprotna ščita, lahko pride do

spora med njima. Priporočamo, da iz računalnika odstranite vse druge

protivirusne programe.

Sprotna zaščita se ne zažene

Če se pri zagonu računalnika sprotna zaščita ne zažene (možnost

Samodejni zagon sprotne zaščite datotečnega sistema pa je

omogočena), je morda prišlo do sporov z drugimi programi. V tem

primeru se posvetujte z ESET-ovimi strokovnjaki za podporo strankam.

4.1.2 Zaščita e-pošte

Zaščita e-pošte zagotavlja nadzor nad e-poštno komunikacijo,

prejeto prek protokola POP3. Z uporabo vtičnika za Microsoft Outlook

program ESET Smart Security zagotavlja nadzor nad vso komunikacijo

iz e-poštnega odjemalca (POP3, MAPI, IMAP, HTTP). Pri pregledovanju

prihajajočih sporočil program uporabi vse napredne načine pregledovanja,

ki jih zagotavlja orodje za pregledovanje ThreatSense. To pomeni, da

program zazna zlonamerne programe, še preden se ti primerjajo

s podatki v zbirki virusnih definicij. Pregledovanje komunikacije

s protokolom POP3 poteka neodvisno od uporabljenega e-poštnega

odjemalca.

4.1.2.1 Pregledovanje protokola POP3

Protokol POP3 je najbolj razširjen protokol za prejemanje e-poštne

komunikacije v programu e-poštnega odjemalca. ESET Smart Security

zagotavlja zaščito tega protokola ne glede na to, kateri e-poštni

odjemalec je uporabljen.

Modul, ki zagotavlja ta nadzor, se samodejno zažene pri zagona

operacijskega sistema in je nato aktiven v pomnilniku. Če želite zagotoviti

pravilno delovanje modula, ga morate omogočiti – pregledovanje

protokola POP3 se izvede samodejno, ne da bi bilo treba znova

konfigurirati e-poštnega odjemalca. Privzeto je pregledana vsa

komunikacija na vratih 110, po potrebi pa je mogoče dodati tudi

druga vrata za komuniciranje. Številke vrat morajo biti ločene

z vejico.

Če se pri zagonu računalnika sprotna zaščita ne zažene, je verjetno

možnost Samodejni zagon sprotne zaščite datotečnega sistema

onemogočena. Če želite omogočiti to možnost, se pomaknite do

možnosti Napredne nastavitve (kliknite tipko F5) in v drevesu naprednih

nastavitev kliknite Sprotna zaščita datotečnega sistema. Na dnu

okna v razdelku Napredne nastavitve preverite, ali je polje Samodejni

zagon sprotne zaščite datotečnega sistema potrjeno.

Šifrirana komunikacija se ne nadzira.

14

4.1.2.1.1 Združljivost

V nekaterih e-poštnih programih lahko pride do težav s filtriranjem

protokola POP3 (če na primer prejemate sporočila s počasno internetno

povezavo, lahko zaradi pregledovanja pride do časovnih omejitev). V tem

primeru poskusite spremeniti način izvajanja nadzora. Z zmanjšanjem

ravni nadzora boste morda izboljšali hitrost čiščenja. Če želite

prilagoditi raven nadzora za filtriranje protokola POP3, se pomaknite

do možnosti Protivirusna in protivohunska zaščita > Zaščita

e-pošte > POP3 > Združljivost.

Če je omogočena možnost Največja učinkovitost, so infiltracije

odstranjene iz okuženih sporočil, informacije o infiltracijah pa so

vstavljene pred zadevo prvotnega sporočila (aktivirana mora biti

možnost Izbriši ali Počisti oziroma omogočena raven čiščenja Strogo

ali Privzeto).

Srednja raven združljivosti spremeni način prejemanja sporočil.

Sporočila so postopoma poslana e-poštnemu odjemalcu – ko je

zaključen prenos zadnjega dela sporočila, bo pregledano, ali so v njem

infiltracije. Vendar pa se s to ravnjo nadzora tveganje okužbe poveča.

Raven čiščenja in obravnave sporočil z oznakami (obvestila, ki so

dodana v vrstico z zadevo in telo e-pošte) je enakovredna nastavitvi

z najvišjo ravnjo učinkovitosti.

Če je izbrana raven Najboljša združljivost, program v oknu

z opozorilom obvesti uporabnika, da je prejel okuženo sporočilo.

V vrstico z zadevo ali telo poslanih e-poštnih sporočil niso dodane

informacije o okuženih datotekah, infiltracije pa niso samodejno

odstranjene. Infiltracije mora izbrisati uporabnik v e-poštnem

odjemalcu.

E-poštno zaščito zaženete tako, da v pogovornem oknu Napredne

nastavitve (F5) > Protivirusna in protivohunska zaščita > Zaščita

e-pošte potrdite polje Omogoči zaščito e-pošte.

4.1.2.2.1 Dodajanje sporočil z oznako v telo e-poštnega sporočila

Vsako e-poštno sporočilo, ki ga nadzoruje program ESET Smart

Security, lahko označite tako, da v zadevo ali telo sporočila dodate

sporočilo z oznako. Ta funkcija povečuje raven verodostojnosti za

naslovnika sporočila in če je zaznana infiltracija, navede pomembne

podatke o ravni grožnje sporočila/pošiljatelja.

4.1.2.2 Integracija s programi Microsoft Outlook, Outlook Express in Pošta Windows

Integracija programa ESET Smart Security z e-poštnimi odjemalci

povečuje raven aktivne zaščite pred zlonamerno kodo v e-poštnih

sporočilih. Če je vaš odjemalec podprt, lahko to integracijo omogočite

v programu ESET Smart Security. Če je integracija aktivirana, bo

orodna vrstica programa ESET Smart Security vstavljena neposredno

v e-poštnega odjemalca, s čimer se poveča učinkovitost zaščite e-pošte.

Nastavitve integracije so na voljo v oknu Nastavitve > Odpri celotno

drevo naprednih nastavitev > Razno > Integracija z e-poštnimi

odjemalci. V tem pogovornem oknu lahko aktivirate integracijo

s podprtimi e-poštnimi odjemalci. Trenutno so podprti ti e-poštni

odjemalci: Microsoft Outlook, Outlook Express in Pošta Windows.

Možnosti za to funkcijo so na voljo v pogovornem oknu Napredne

nastavitve > Protivirusna in protivohunska zaščita > Zaščita

e-pošte. Program lahko prejeti in prebrani e-pošti doda označevalna

sporočila in poslani e-pošti doda označevalna sporočila. Uporabniki

se lahko odločijo tudi, ali naj bodo označevalna sporočila dodana vsem

e-poštnim sporočilom, le okuženim ali nobenim. V programu ESET

Smart Security lahko uporabnik tudi doda sporočila prvotni zadevi

okuženih sporočil. Če želite omogočiti dodajanje sporočil v zadevo,

izberite možnosti Dodaj opombo v zadevo prejete in prebrane

okužene e-pošte in Dodaj opombo v zadevo poslane okužene

e-pošte.

Vsebino obvestil je mogoče spremeniti v polju za predlogo, ki je

dodano v zadevo okužene e-pošte. Z zgoraj omenjenimi spremembami

je mogoče avtomatizirati postopek filtriranja okužene e-pošte, saj je

mogoče z njimi filtrirati e-pošto s posebno zadevo (če to podpira vaš

e-poštni odjemalec) v ločeno mapo.

4.1.2.3 Odstranjevanje infiltracij

Če prejmete okuženo e-poštno sporočilo, se prikaže okno z opozorilom.

V oknu z opozorilom so prikazani ime pošiljatelja, e-pošta in ime infiltracije.

V spodnjem delu okna so za zaznani predmet na voljo možnosti Očisti,

Izbriši ali Pusti . Največkrat priporočamo, da izberete možnost Očisti

ali Izbriši. V posebnih primerih, kadar želite prejeti okuženo datoteko,

izberite možnost Pusti. Če je omogočena možnost Strogo čiščenje, se

prikaže informativno sporočilo, kjer za okužene predmete ni na voljo

nobene možnosti.

4.1.3 Zaščita spletnega dostopa

Internetna povezava je standardna funkcija osebnega računalnika. Na

žalost pa je postala glaven vir za prenos zlonamerne kode. Zaradi tega

morate skrbno razmisliti, kako zaščiti spletni dostop. Toplo

priporočamo, da aktivirate možnost Omogoči zaščito spletnega

dostopa. Možnost najdete v pogovornem oknu Napredne nastavitve

(F5) > Protivirusna in protivohunska zaščita > Zaščita spletnega

dostopa.

15

4.1.3.1 HTTP

Poleg tega se prepričajte, da ste na tem seznamu pravilno uporabili

simbola * in ?.

Primarna funkcija zaščite spletnega dostopa je nadzorovanje

komunikacije med internetnimi brskalniki in oddaljenimi strežniki

v skladu s pravili protokola HTTP (protokol za prenos strani

s hiperbesedilom). ESET Smart Security je privzeto konfiguriran tako,

da uporabi standarde HTTP večine internetnih brskalnikov. Vendar pa

je možnosti nastavitev pregledovanje protokola HTTP mogoče delno

spremeniti, in sicer v razdelku Zaščita spletnega dostopa > HTTP.

V oknu HTTP filter – nastavitve lahko omogočite ali onemogočite

pregledovanje protokola HTTP z možnostjo Omogoči preverjanje

protokola HTTP. Določite lahko tudi številke vrat, ki jih sistem

uporablja za komunikacijo s protokolom HTTP. Privzeto so uporabljene

številke vrat 80, 8080 in 3128. Promet prek protokola HTTP na katerih

koli vratih je mogoče samodejno zaznati in pregledati tako, da dodate

dodatne številke vrat, ki jih ločite z vejico.

4.1.3.1.2 Spletni brskalniki

V program ESET Smart Security je vključena tudi funkcija Spletni

brskalniki, s katero uporabnik lahko določi, ali je izbrani program

brskalnik ali ne. Če uporabnik označi program kot brskalnik, bo vsa

komunikacija iz tega programa nadzorovana ne glede na številke vrat,

ki so vključena v komunikacijo.

Funkcija spletnih brskalnikov dopolnjuje funkcijo za pregledovanje

protokola HTTP, saj se ta izvaja le na vnaprej določenih vratih. Vendar

mnoge internetne storitve uporabljajo številke vrat, ki se dinamično

spreminjajo ali so neznane. Zato funkcija spletnega brskalnika lahko

izvaja nadzor komunikacije vrat ne glede na parametre povezave.

4.1.3.1.1 Blokirani/izključeni naslovi

Z nastavitvami pregledovanja protokola HTTP je mogoče ustvariti

uporabniško določene sezname blokiranih in izključenih naslovov

URL (Uniform Resource Locator).

V obeh pogovornih oknih so gumbi Dodaj, Uredi, Odstrani in Izvozi,

s katerimi je mogoče preprosto upravljati in vzdrževati sezname

določenih naslovov. Če je naslov, ki ga zahteva uporabnik, na seznamu

blokiranih naslovov, ne bo mogoče dostopati do tega naslova. Po drugi

strani pa je mogoče do naslovov na seznamu izključenih naslovov

dostopati brez preverjanja, ali vsebuje zlonamerno kodo. Na obeh

seznamih je mogoče uporabiti posebna simbola * (zvezdica) in ?

(vprašaj). Z zvezdico nadomestite poljuben niz znakov, z vprašajem

pa poljuben simbol. Bodite še posebej pazljivi, ko določate izključene

naslove, saj naj bodo na seznamu le zaupanja vredni in varni naslovi.

16

Do seznama programov, ki so označeni kot brskalniki, je mogoče

dostopati neposredno iz podmenija Spletni brskalniki veje HTTP.

V tem razdelku je tudi podmeni Aktivni način, ki določa način

pregledovanja internetnih brskalnikov. Možnost Aktivni način je

uporabna, saj prenesene podatke pregleduje kot celoto. Če možnost

ni omogočena, je komunikacija programov nadzorovana postopoma

po delih. S tem je zmanjšana učinkovitost postopka preverjanja

podatkov, vendar je zagotovljena boljša združljivost naštetih

programov. Če med uporabo možnosti ne pride do nobene težave,

priporočamo, da omogočite aktiven način preverjanja, tako da

potrdite polje ob želenem programu.

4.1.4 Pregled računalnika

Če mislite, da je vaš računalnik okužen (njegovo delovanje je nenavadno),

zaženite pregled računalnika na zahtevo in preverite, ali so v njem

infiltracije. S stališča varnosti je bistvenega pomena to, da pregledov

računalnika ne zaženete, le kadar menite, da je prišlo do okužbe, temveč

redno, kot del ustaljenih varnostnih ukrepov. Redno pregledovanje

zagotavlja zaznavanje infiltracij, ki jih ni bilo mogoče zaznati s sprotnim

pregledovalnikom, ko so bile shranjene na disk. To se lahko zgodi, če je

bil sprotni pregledovalnik v času okužbe onemogočen ali pa je bila

zbirka virusnih definicij zastarela.

Priporočamo, da zaženete pregled na zahtevo vsaj enkrat ali dvakrat

na mesec. Pregledovanje je mogoče konfigurirati kot razporejeno opravilo

v možnosti Orodja > Razporejevalnik.

Profil standardnega pregledovanja je oblikovan za uporabnike, ki želijo

hitro in preprosto pregledati svoje računalnike. Gre za učinkovito rešitev

pregledovanja in čiščenja, ki ne zahteva obsežnega postopka konfiguracije.

4.1.4.1.2 Pregled po meri

Če želite določiti parametre pregleda, kot so cilji in načini pregleda, je

pregled po meri najboljša rešitev. Prednost pregleda po meri je ta, da

je mogoče podrobno konfigurirati parametre. Konfiguracije je mogoče

shraniti v uporabniško določene profile pregleda, ki so lahko uporabne,

če pregled pogosto izvajate z istimi parametri.

Če želite izbrati cilje pregleda, uporabite spustni meni funkcije za hitro

izbiro ciljev ali jih izberite v drevesni strukturi, kjer je seznam vseh naprav,

ki so na voljo v računalniku. Poleg tega jih lahko izberete v treh ravneh

čiščenja tako, da kliknete Nastavitve > Čiščenje. Če želite le pregledati

računalnik in ne želite izvesti nobenih drugih dejanj, potrdite polje

Pregled brez čiščenja.

Pregled računalnika z načinom pregleda po meri je primeren za izkušene

uporabnike, ki že imajo izkušnje s protivirusnimi programi.

4.1.4.2 Cilji pregleda

V spustnem meniju s cilji pregleda je mogoče izbrati datoteke, mape in

naprave (diske), ki naj jih program pregleda, ali so v njih virusi.

Z možnostjo v meniju za hiter pregled ciljev je mogoče izbrati te cilje:

Lokalni pogoni – nadzor nad vsemi sistemskimi trdimi diski

Izmenljivi mediji – diskete, naprave za shranjevanje USB in CD-ji/

DVD-ji

Omrežni pogoni – vsi preslikani pogoni

4.1.4.1 Vrsta pregleda

Na voljo sta dve vrsti. Standardni pregled za hiter pregled računalnika,

ne da bi bilo treba dodatno konfigurirati parametre pregleda. Pregled

po meri omogoča uporabniku, da izbere vnaprej določene profile

pregledovanja in v drevesni strukturi tudi predmete za pregledovanje.

4.1.4.1.1 Standardni pregled

Standardni pregled je uporabniku prijazen način, s katerim lahko

uporabnik hitro zažene pregled računalnika in počisti okužene

datoteke brez svojega posredovanja. Glavne prednosti so preprosta

uporaba brez natančne konfiguracije pregledovanja. Standardni

pregled pregleda vse datoteke na lokalnih pogonih in samodejno

počisti ali izbriše zaznane infiltracije. Raven čiščenja je samodejno

nastavljena na privzeto vrednost. Če želite več informacij o vrstah

čiščenja, glejte poglavje »Čiščenje« na strani 19.

Cilj pregleda je mogoče določiti tudi bolj podrobno tako, da vnesete

pot do mape z datoteko/-ami, ki jih želite vključiti v pregled. Izberite

cilje v drevesni strukturi s seznamom vseh naprav, ki so na voljo

v računalniku.

4.1.4.3 Profili pregleda

Priljubljene parametre za pregled računalnika je mogoče shraniti

v profile. Prednost ustvarjanja profilov je, da jih je mogoče redno

uporabljati za nadaljnja pregledovanja. Priporočamo, da ustvarite

toliko profilov (z različnimi cilji in načini pregleda ter drugimi parametri),

kolikor jih uporabnik redno uporablja.

17

Če želite ustvariti nov profil, ki ga bo mogoče večkrat uporabiti za

nadaljnje preglede, se pomaknite do možnosti Napredne nastavitve (F5) >

Pregled računalnika na zahtevo. Na desni strani kliknite gumb Profili, da

prikažete seznam obstoječih profilov pregleda in možnost, da ustvarite

novega. V možnosti Nastavitve parametrov orodja ThreatSense je

opisan posamezen parameter nastavitev pregleda. Tako boste

preprosteje ustvarili profil pregleda, ki bo ustrezal vašim potrebam.

Primer:

Denimo, da želite ustvariti lasten profil pregleda in da vam deloma

ustreza konfiguracija, ki je dodeljena profilu Smart Scan. Ne želite pa

pregledati samoustvarjalnih arhivov ali morebitnih nevarnih

programov, toda želite uporabiti možnost Strogo čiščenje. V pogovornem

oknu Profili konfiguracije kliknite gumb Dodaj. V polje Ime profila

vnesite ime novega profila in v spustnem meniju Kopiraj nastavitve

iz profila izberite Smart Scan. Nato prilagodite preostale parametre

tako, da ustrezajo vašim zahtevam.

4.1.5 Nastavitve parametrov orodja ThreatSense

ThreatSense je ime tehnologije, ki jo sestavljajo zapleteni načini

zaznavanja groženj. Ta tehnologija je proaktivna, kar pomeni, da

ponuja zaščito tudi med začetno fazo širitve nove grožnje. Uporablja

kombinacijo več načinov (analizo kode, posnemanje kode, splošne

definicije in definicije virusov), ki s skupnim delovanjem bistveno izboljšajo

varnost računalnika. Orodje za pregledovanje lahko nadzira več

podatkovnih tokov hkrati in tako poveča učinkovitost ter stopnjo

zaznavanja na najvišjo možno raven. Tehnologija ThreatSense

uspešno odstrani tudi korenske komplete (rootkit).

Možnosti za nastavitev tehnologije ThreatSense omogočajo uporabniku,

da določi več parametrov pregledovanja:

vrste datotek in datotečnih pripon, ki jih želi pregledati; ▪

kombinacijo različnih načinov zaznavanja; ▪

ravni čiščenja, itd. ▪

Če želite odpreti okno za nastavitve, kliknite gumb Nastavitve, ki je na dnu

okna za nastavitve katerega koli modula, ki ga uporablja tehnologija

ThreatSense (glejte spodaj). Za različne primere varnosti boste morda

potrebovali različne konfiguracije. Če upoštevate zgoraj navedeno, je

ThreatSense mogoče konfigurirati ločeno za te module zaščite:

Sprotna zaščita datotečnega sistema ▪

Preverjanje datotek ob zagonu sistema ▪

Zaščita e-pošte ▪

Zaščita spletnega dostopa ▪

Pregled računalnika na zahtevo ▪

Parametri orodja ThreatSense so zelo optimirani za vsak modul. Če

spremenite te parametre, lahko močno vplivate na delovanje računalnika.

Če parametre na primer spremenite tako, da vedno pregledajo

samoustvarjalne arhive, ali omogočite napredno hevristiko v modulu

za sprotno zaščito datotečnega sistema, lahko računalnik začne

delovati počasneje (po navadi so s temi načini pregledane samo novo

ustvarjene datoteke). Zato priporočamo, da ne spreminjate privzetih

parametrov orodja ThreatSense za vse module, razen za pregled

računalnika.

4.1.5.1 Nastavitve predmetov

V razdelku Predmeti lahko določite, katere komponente računalnika

in datoteke naj program pregleda in preveri, ali so v njih infiltracije.

Delovni pomnilnik – pregleda, ali obstajajo grožnje, ki napadajo

delovni pomnilnik računalnika.

Zagonski sektorji – pregleda, ali so v zagonskih sektorjih virusi, in

sicer v glavnem zagonskem sektorju.

Datoteke – zagotavlja pregledovanje vseh pogostih vrst datotek

(programi, slike, video- in zvočne datoteke, datoteke zbirk podatkov itn.).

E-poštne datoteke – pregleda posebne datoteke, kjer so e-poštna

sporočila.

Arhivi – zagotavlja pregledovanje stisnjenih datotek v arhivih (.rar, .

zip, .arj, .tar, itn.)

Samo-raztezni arhivi – pregleda datoteke v samo-razteznih arhivih,

ki imajo po navadi pripono .exe.

Samoustvarjalni arhivi – poleg statičnih arhivov (UPX, yoda, ASPack,

FGS itn.) se samoustvarjalni arhivi, v nasprotju s standardnimi vrstami

arhivov, raztegnejo v pomnilniku.

4.1.5.2 Možnosti

V razdelku z možnostmi lahko uporabnik izbere načine, ki jih želi

uporabiti za pregledovanje računalnika in ugotavljanje, ali je v njem

prišlo do infiltracije. Na voljo so te možnosti:

Definicije – Z definicijami je mogoče natančno in zanesljivo zaznati in

prepoznati infiltracijo po imenu, in sicer z definicijami virusov.

Hevristika – Hevristika je algoritem, ki analizira (zlonamerno)

dejavnost programov. Glavna prednost hevrističnega zaznavanja

je njegova zmogljivost zaznavanja nove zlonamerne programske

opreme, ki prej ni obstajala, ali ni bila na seznamu znanih virusov

(zbirka virusnih definicij).

Napredna hevristika – Napredna hevristika je sestavljena iz enoličnega

hevrističnega algoritma, ki ga je razvilo podjetje ESET in ki je optimiran

za zaznavanje računalniških črvov ter trojanskih konjev, napisanih

z visoko razvitimi programskimi jeziki. Zaradi napredne hevristike je

inteligenca zaznavanja programa bistveno višja.

Oglaševalna/vohunska/morebitno nevarna programska oprema –

Ta zvrst vključuje programsko opremo, ki zbira razne zasebne podatke

o uporabnikih, ne da bi bili oni o tem obveščeni in ne da bi to potrdili.

Ta zvrst vključuje tudi programsko opremo, ki prikazuje oglaševalsko

gradivo.

18

Morebitno nevarni programi – Klasifikacija »Morebitno nevarni

programi« se uporablja za komercialno programsko opremo

z dovoljeno uporabo. Vanjo so vključeni tudi programi, kot so orodja za

oddaljen dostop, zato je ta možnost privzeto onemogočena.

Morebitno neželeni programi – Morebitno neželeni programi niso

nujno zlonamerni, vendar lahko negativno vplivajo na učinkovitost

delovanja računalnika. Takšni programi po navadi zahtevajo vaše

soglasje za namestitev. Če so v računalniku, sistem deluje drugače (v

primerjavi z delovanjem pred namestitvijo). Med najpomembnejšimi

spremembami so neželena pojavna okna, aktiviranje in zagon skritih

procesov, povečana uporaba sistemskih virov, spremenjeni rezultati

iskanja in programi, ki komunicirajo z oddaljenimi strežniki.

Opozorilo:

V privzetem načinu je celoten arhiv izbrisan le, če so vse datoteke

v arhivu okužene. Če so v arhivu tudi dovoljene datoteke, arhiv ne bo

izbrisan. Če je v načinu strogega čiščenja zaznana okužena arhivska

datoteka, bo izbrisan celoten arhiv, čeprav so v njem čiste datoteke.

4.1.5.4 Pripone

Pripona je del imena datoteke in je od drugega dela imena ločena

s piko. S pripono je označena vrsta in vsebina datoteke. V tem razdelku

z nastavitvami parametrov orodja ThreatSense je mogoče določiti

vrsto datotek, ki jih želite pregledati.

4.1.5.3 Čiščenje

Nastavitve čiščenja določajo delovanje pregledovalnika med čiščenjem

okuženih datotek. Na voljo so tri ravni čiščenja:

Brez čiščenja

Okuženi elementi niso samodejno počiščeni. Program bo prikazal

okno z opozorilom, uporabniku pa bo omogočeno, da izbere dejanje.

Privzeta raven

Program bo poskusil samodejno očistiti ali izbrisati okuženo datoteko.

Če samodejna izbira pravilnega dejanja ni mogoča, program ponudi

izbiro dveh naslednjih dejavnosti. Če vnaprej določenega dejanja ni

bilo mogoče dokončati, je prikazana tudi izbira naslednjih dejanj.

Strogo čiščenje

Program očisti ali izbriše okužene datoteke (vključno z arhivi).

Očiščene ali izbrisane bodo vse datoteke, razen sistemskih. Če jih ni

mogoče očistiti, program uporabniku ponudi izbiro dejanja v oknu

z opozorilom.

Privzeto so pregledane vse datoteke ne glede na pripono. Na seznam

datotek, ki so izključene iz pregledovanja, je mogoče dodati katero

koli pripono. Če polja Preglej vse datoteke ne potrdite, se seznam

spremeni tako, da so na njem prikazane vse trenutno pregledane

datotečne pripone. Z gumboma Dodaj in Odstrani lahko omogočite

ali prepoveste pregledovanje želenih pripon.

Če želite omogočiti pregledovanje datotek brez pripon, potrdite polje

Preglej datoteke brez pripon.

Izključitev datotek iz pregledovanja je smiselna, če pregledovanje

nekaterih vrst datotek preprečuje programu pravilno delovanje

z uporabo pripon. Morda bi bilo na primer bolje, če pri uporabi

strežnika MS Exchange izključite pripone .edb, .eml in .tmp.

4.1.6 Zaznana infiltracija

Infiltracije lahko pridejo v računalnik iz različnih vstopnih mest –

s spletnih strani, iz map v skupni rabi, po e-pošti ali iz izmenljivih

računalniških naprav (USB, zunanjih diski, CD-ji, DVD-ji, diskete itn.).

Če mislite, da je v vašem računalniku prišlo do okužbe z zlonamerno

programsko opremo, na primer, če računalnik deluje počasneje,

pogosto zamrzne itn., priporočamo, da naredite to:

Odprite program ESET Smart Security in kliknite ▪ Pregled

računalnika

Kliknite ▪ Standardni pregled

(če želite več informacij, glejte poglavje »Standardni pregled«).

Ko je pregled dokončan, v dnevniku preverite, koliko datotek je ▪

pregledanih, okuženih in očiščenih.

Če želite pregledati le določen del diska, kliknite Pregled po meri in

izberite cilje, ki jih želite pregledati in ugotoviti, ali so v njih virusi.

19

Vzemimo nek splošen primer obravnave infiltracij s programom ESET

Smart Security in predvidimo, da je infiltracija zaznana s sprotnim

pregledovanjem datotečnega sistema, ki uporablja privzeto raven čiščenja.

Program bo poskusil očistiti oziroma izbrisati datoteko. Če v modulu

sprotne zaščite ni vnaprej določenega dejanja, ki naj se izvede, vas bo

program pozval, da v oknu z opozorilom izberete možnost. Po navadi so

na voljo možnosti: Očisti, Izbriši in Pusti. Priporočamo vam, da ne izberete

možnost Pusti, ker bi to pomenilo, da ste pustili okužene datoteke

nedotaknjene. To lahko naredite le, če ste prepričani, da taka datoteka

ni nevarna in da je bila zaznana pomotoma.

Čiščenje in brisanje

Uporabite čiščenje, če je čisto datoteko napadel virus in ji priložil

zlonamerno kodo. V tem primeru najprej poskusite očistiti okuženo

datoteko, da bi jo obnovili v njeno prvotno stanje. Če je vsebina

datoteke izključno zlonamerna koda, bo datoteka izbrisana.

V načinu interaktivnega filtriranja je mogoče za požarni zid ▪

ustvariti prilagojeno konfiguracijo. Ko je zaznana komunikacija,

za katero ne obstaja nobenega pravila, se prikaže pogovorno okno

s sporočilom o neznani povezavi. V pogovornem oknu je na voljo

možnost za omogočanje ali zavrnitev komunikacije, odločitev za

omogočanje ali zavrnitev pa si je mogoče zapomniti kot novo

pravilo za požarni zid. Če uporabnik želi ustvariti novo pravilo,

bodo v skladu s tem pravilom vse prihodnje komunikacije te vrste

omogočene ali zavrnjene.

Način na podlagi pravilnika blokira vse povezave, ki jih določeno ▪

pravilo, ki jih omogoča, ne prepozna. V tem načinu lahko izkušeni

uporabniki določijo pravila, ki omogočajo le želene in varne

povezave. Požarni zid blokira vse druge povezave, ki niso določene.

Če je okužena datoteka »zaklenjena« ali jo uporablja sistemski proces,

jo program po navadi izbriše le, ko ni več zaklenjena ali v uporabi (po

navadi po vnovičnem zagonu računalnika).

Brisanje datotek v arhivih

V privzetem načinu čiščenja bo celoten arhiv izbrisan le, če so v njem

okužene datoteke in nobene čiste datoteke. To pomeni, da arhivi niso

izbrisani, če so v njih tudi čiste datoteke, ki niso nevarne. Toda pri

izvajanju strogega čiščenja bodite previdni – strogo čiščenje pomeni,

da bodo arhivi izbrisani, če je v njih vsaj ena okužena datoteka, ne

glede na stanje drugih datotek v arhivu.

4.2 Požarni zid

Požarni zid nadzira ves omrežni promet do računalnika in iz njega. To

opravilo izvede tako, da na podlagi navedenih pravil filtriranja omogoči ali

zavrne posamezne omrežne povezave. Zagotavlja zaščito pred napadi iz

oddaljenih računalnikov in omogoča blokiranje nekaterih storitev. Prav

tako zagotavlja zaščito pred virusi za protokola HTTP in POP3. Ta funkcija

je zelo pomemben element pri zagotavljanju varnosti računalnika.

4.2.1 Načini filtriranja

Za požarni zid ESET Smart Security so na voljo trije načini filtriranja.

Način delovanja požarnega zidu se spremeni na podlagi izbranega

načina. Načini filtriranja vplivajo tudi na raven zahtevane

uporabnikove interakcije.

Filtriranje je mogoče izvesti na enega od treh načinov:

Način samodejnega filtriranja je privzeti način. Primeren je za ▪

uporabnike, ki si želijo preproste in priročne uporabe požarnega zidu,

ne da bi morali določiti pravila. Način samodejnega filtriranja omogoči

ves odhodni promet za navedeni sistem in blokira vse nove povezave,

zagnane s strani omrežja.

4.2.2 Blokiranje vsega prometa: prekinitev povezave z omrežjem

Edina možnost, s katero je mogoče zagotovo blokirati ves omrežni

promet, je uporaba možnosti Blokiranje vsega prometa: prekinitev

povezave z omrežjem. Požarni zid blokira vse dohodne in odhodne

komunikacije, pri tem pa ne prikaže nobenega obvestila. To možnost

za blokiranje uporabite le, če mislite, da bi bilo treba zaradi velikih

varnostnih tveganj prekiniti povezavo med računalnikom in

omrežjem.

4.2.3 Onemogočanje filtriranja: omogočanje vsega prometa

Možnost za onemogočanje filtriranja je nasprotna konfiguracija

od zgoraj omenjenega blokiranja vseh komunikacij. Če jo izberete,

izklopite vse možnosti filtriranja požarnega zidu in tako omogočite

vse dohodne in odhodne komunikacije. V povezavi z omrežjem ima to

enak učinek, kot da ne bi bilo požarnega zidu.

20

4.2.4 Konfiguracija in uporaba pravil

Pravila so nabor pogojev, s katerimi je mogoče pomembno preskusiti

vse omrežne povezave in vsa dejanja, dodeljena tem pogojem. Če

vzpostavite povezavo, ki jo določa pravilo, lahko v požarnem zidu

določite, katero dejanje želite izvesti.

Če želite dostopiti do nastavitev filtriranja na podlagi pravila, kliknite

Napredne nastavitve (F5) >Požarni zid > Pravila in območja. Če

želite prikazati trenutno konfiguracijo, v razdelku Urejevalnik območij

in pravil kliknite Nastavitve (če ste požarni zid nastavili na Način

samodejnega filtriranja, te nastavitve niso na voljo).

Če želite ustvariti novo pravilo, kliknite jeziček Pravila. Nato v oknu

z nastavitvami Nastavitve območja in pravila kliknite gumb Novo.

S klikom tega gumba odprete novo pogovorno okno, v katerem določite

novo pravilo. V zgornjem delu okna so trije jezički:

Splošno: Določa ime pravila, smer, dejanje in protokol. Smer je ▪

dohodna ali odhodna (ali v obe smeri). Dejanje pomeni

omogočanje ali zavrnitev navedene povezave.

Lokalno: Prikaže informacije o lokalni strani povezave, vključno ▪

s številko lokalnih vrat ali obsega vrat in imenom programa, ki

poskuša komunicirati.

V okno Nastavitve območja in pravila je prikazan pregled pravil ali

območij (na podlagi trenutno izbrane kartice). Okno je razdeljeno

v dva razdelka. V zgornjem razdelku so navedena vsa pravila

v strnjenem pogledu. V spodnjem razdelku so prikazane podrobnosti

o pravilu, ki je trenutno izbran v zgornjem razdelku. Na dnu okna so

gumbi Novo, Uredi, in Izbriši, s katerimi uporabnik lahko konfigurira

pravila.

Če upoštevate smer komunikacije, lahko povezave razdelite

v dohodne in odhodne povezave. Dohodne povezave zažene oddaljen

računalnik, ki poskuša vzpostaviti povezavo z lokalnim računalnikom.

Odhodne povezave delujejo ravno nasprotno – lokalna stran vzpostavi

povezave z oddaljenim računalnikom.

Če je zaznana nova neznana komunikacija, morate skrbno premisliti,

ali jo želite omogočiti ali zavrniti. Vsiljene, nevarne ali povsem neznane

povezave predstavljajo varnostno tveganje za računalnik. Če

vzpostavite tako povezavo, priporočamo, da ste še posebej pozorni na

oddaljeno stran in program, ki poskuša vzpostaviti povezavo z vašim

računalnikom. Mnogo infiltracij poskuša pridobiti in poslati zasebne

podatke ali v gostiteljske delovne postaje prenesti druge zlonamerne

programe. Požarni zid omogoča uporabniku, da zazna in prekine take

povezave

4.2.4.1 Ustvarjanje novih pravil

Pri namestitvi novega programa, ki dostopa do omrežja, ali pri

spreminjanju obstoječe povezave (oddaljene strani, številke vrat, itd.)

je treba ustvariti novo pravilo.

Oddaljeno: Na tej kartici so informacije o oddaljenih vratih ▪

(obsegu vrat). Uporabnik lahko na njej za navedeno pravilo določi

tudi seznam oddaljenih naslovov IP ali območij.

Dober primer dodajanja novega pravila je omogočanje dostopa

internetnemu brskalniku do omrežja. V tem primeru je treba navesti

to:

Na kartici ▪ Splošno omogočite odhodno komunikacijo prek

protokolov TCP in UDP.

Na kartici Lokalno dodajte proces, ki predstavlja vaš brskalnik ▪

(za Internet Explorer je to iexplore.exe).

Na kartici ▪ Oddaljeno omogočite številko vrat 80, če želite

omogočiti le standardne storitve svetovnega spleta.

21

4.2.4.2 Urejanje pravil

Če želite spremeniti obstoječe pravilo, kliknite gumb Urejanje.

Spremeniti je mogoče vse zgoraj navedene parametre (ki so opisani

v poglavju »Ustvarjanje novih pravil«).

Oddaljena stran: ▪ Omogoči le vzpostavitev povezave z zaupanja

vrednimi in znanimi naslovi.

Lokalni program: ▪ Priporočamo, da neznanim programom in

procesom ne omogočite vzpostavitve povezave.

Pravila je treba spremeniti pri vsaki spremembi katerega koli

nadzorovanega parametra. Pravilo zaradi tega ne izpolni pogojev,

navedenega dejanja pa ni mogoče uporabiti. Na koncu je izbrana

povezava morda zavrnjena, v programu, ki uporablja pravilo, pa lahko

pride do težav pri izvedbi operacije. Primer je sprememba omrežnega

naslova ali številke vrat za oddaljeno stran.

4.2.5 Konfiguracija območij

Območje je zbirka omrežnih naslovov, ki ustvarjajo eno logično

skupino. Vsakemu naslovu v navedeni skupini so dodeljena podobna

pravila, ki jih je mogoče določiti na osrednjem mestu za celotno

skupino. Primer take skupine je zaupanja vredno območje. Zaupanja

vredno območje je skupina omrežnih naslovov, ki jim uporabnik

popolnoma zaupa in jih požarni zid ne blokira na noben način.

Ta območja je mogoče konfigurirati v oknu Nastavitve območja in

pravila na kartici Območja s klikom gumba Novo. V pogovorno okno,

ki se odpre, vnesite ime območja, njegov opis in seznam omrežnih

naslovov.

4.2.6 Vzpostavljanje povezave – zaznavanje

Požarni zid zazna vse novo ustvarjene omrežne povezave. Aktivni

način požarnega zidu (samodejni, interaktivni in način na podlagi

pravilnika) ugotovi, katera dejanja so izvedena za novo pravilo. Če

je aktiviran samodejni način ali način na podlagi pravilnika, požarni

zid izvede vnaprej določena dejanja brez posredovanja uporabnika.

Interaktivni način prikaže okno z informacijami o zaznavi nove

omrežne povezave in podrobne informacije o povezavi. Uporabnik

lahko omogoči povezavo ali jo zavrne (blokira). Če zaporedoma

omogočite povezavo v pogovornem oknu, priporočamo, da za

povezavo ustvarite novo pravilo. Potrdite polje Zapomni si dejanje

(ustvari pravilo) in shranite dejanje kot novo pravilo za požarni zid.

Če požarni zid v prihodnosti prepozna isto povezavo, bo uporabil

obstoječe pravilo.

Številka vrat: ▪ Komunikacija na pogosto uporabljenih vratih (na

primer splet – številka vrat 80) je po navadi varna.

Infiltracije v računalniku pogosto za svojo širitev uporabljajo

internetne in skrite povezave, s katerimi lahko okužijo oddaljene

sisteme. Če so pravila pravilno konfigurirana, postane požarni zid

uporabno orodje za zaščito pred več različnimi napadi zlonamerne

kode.

4.2.7 Pisanje dnevnika

Požarni zid ESET Smart Security shrani pomembne dogodke v dnevniško

datoteko, ki si jo je mogoče ogledati neposredno v glavnem meniju

programa. Kliknite Orodja > Dnevniške datoteke in nato v spustnem

meniju DnevnikDnevnik ESET-ovega požarnega zidu.

Dnevniške datoteke so dragoceno orodje za odkrivanje napak in