Интегрирани компоненти:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

Лична защитна стена на ESET

Антиспам на ESET

Следващо поколениена

NOD32 технологията

Ръководство за потребителя

ние предпазваме вашите цифрови светове

съдържание

Авторски права © 2008, ESET, spol. s r. o.

ESET Smart Security е разработена от ESET, spol. s r.o.

За повече информация посетете www.eset.com.

Всички права запазени. Никаква част от настоящите документи

не може да бъде възпроизвеждана, съхранявана в система за

възстановяване или предавана под каквато и да било форма

или с каквито и да било средства, по електронен или механичен

начин, чрез фотокопия, чрез запис, сканиране или по друг начин

без писмено разрешение от автора.

ESET, spol. s r.o. си запазва правото на промени в всички описани

софтуерни приложения без предварително известие.

Обслужване на клиенти По света: www.eset.eu/support

Обслужване на клиенти Северна Америка: www.eset.com/support

1. ESET Smart Security ...............................4

1.1 Какво е новото ............................................................. 4

1.2 Системни изисквания .................................................. 4

2. Инсталиране ........................................5

2.1 Типично инсталиране .................................................. 5

2.2 Инсталиране по избор ................................................. 6

2.3 Използване на първоначални настройки ...................... 8

2.4 Въвеждане на потребителско име и парола ..................8

2.5 Сканиране на компютъра при поискване ..................... 8

3. Ръководство за начинаещи ...................9

3.1 Запознаване с дизайна на потребителския интерфейс –

режими ....................................................................... 9

3.1.1 Проверка на работата на системата .....................9

3.1.2 Какво да направите, ако програмата не работи

правилно..............................................................9

3.2 Настройка за актуализация.........................................10

3.3 Настройка на доверена зона .......................................10

3.4 Настройка на прокси сървър ........................................11

3.5 Защита на настройките ................................................11

4. Работа с ESET Smart Security .................12

4.1 Антивирусна защита и защита от шпиониращ софтуер 12

4.1.1 Защита на файловата система в реално време ....12

4.1.1.1 Настройка на контрол ......................................... 12

4.1.1.1.1 Медия за сканиране ...........................................12

4.1.1.1.2 Сканирай при (Сканиране, стартирано

от определени събития) ......................................12

4.1.1.1.3 Допълнителни параметри на ThreatSense

за новосъздадени файлове ................................. 12

4.1.1.1.4 Разширена настройка .........................................12

4.1.1.2 Нива на почистване ............................................12

4.1.1.3 Кога да промените конфигурацията на защитата

в реално време ...................................................13

4.1.1.4 Проверка на защитата в реално време ................13

4.1.1.5 Какво да направите, ако защитата в реално време

не работи ............................................................13

4.1.2 Защита на електронната поща ............................13

4.1.2.1 POP3 проверка .................................................... 13

4.1. 2.1.1 Съвместимост .....................................................13

4.1.2.2 Интегриране с Microsoft Outlook, Outlook Express

и Windows Mail ....................................................14

4.1.2.2.1 Прикрепяне на съобщения в края на основния текст

на имейл .............................................................14

4.1.2.3 Премахване на прониквания ..............................14

4.1.3 Защита на уеб достъпа ........................................14

4.1.3.1 HTTP ....................................................................15

4.1.3.1.1 Блокирани/изключени адреси ............................15

4.1.3.1.2 Уеб браузъри .......................................................15

4.1.4 Сканиране на компютъра ....................................16

4.1.4.1 Тип сканиране .....................................................16

4.1.4.1.1 Стандартно сканиране ........................................16

4.1.4.1.2 Сканиране по избор ............................................16

4.1.4.2 Цели за сканиране ..............................................16

4.1.4.3 Профили за сканиране ........................................17

4.1.5 Настройка на параметрите на модула ThreatSense 1 7

4.1.5.1 Сканиране на обекти...........................................17

4.1.5.2 Опции .................................................................17

4.1.5.3 Почистване .........................................................18

4.1.5.4 Разширения ........................................................18

4.1.6 Открито е проникване ........................................19

4.2 Лична защитна стена ..................................................19

4.2.1 Режими на филтриране ......................................19

4.2.2 Блокиране на целия трафик прекъсване на

връзката с мрежата ............................................20

4.2.3 Забраняване на филтрирането: разрешаване

на целия трафик ................................................. 20

REV.20090223-002

4.2.4 Конфигуриране и използване на правила ..........20

4.2.4.1 Създаване на нови правила ............................... 20

4.2.4.2 Редактиране на правила .....................................21

4.2.5 Конфигуриране на зони ......................................21

4.2.6 Установяване на връзка – откриване ................... 21

4.2.7 Регистриране ..................................................... 22

4.3 Защита от нежелани съобщения .................................22

4.3.1 Сам обучаваща се система за защита от спам .... 22

4.3.1.1 Добавяне на адреси към списъка с разрешени

адреси ...................................................................22

4.3.1.2 Маркиране на съобщенията като нежелани ...... 22

4.4 Актуализиране на програмата ....................................23

4.4.1 Настройка за актуализиране .............................. 23

4.4.1.1 Профили за актуализиране ................................ 23

4.4.1.2 Разширена настройка за актуализиране ............ 23

4.4.1.2.1 Режим на актуализация ..................................... 23

4.4.1.2.2 Прокси сървър .................................................... 24

4.4.1.2.3 Свързване с вътрешна мрежа ............................. 24

4.4.1.2.4 Създаване на копия за актуализиране – Mirror ... 25

4.4.1.2.4.1 Актуализиране от Mirror сървър ......................... 25

4.4.1.2.4.2 Отстраняване на неизправности при актуализиране

с Mirror ...............................................................26

4.4.2 Как се създават задачи за актуализиране ...........26

4.5 Планировчик ..............................................................27

4.5.1 Цел на планирането на задачи ........................... 27

4.5.2 Създаване на нови задачи .................................. 27

4.6 Карантина ..................................................................27

4.6.1 Поставяне на файлове под карантина ............... 28

4.6.2 Възстановяване от карантина ............................28

4.6.3 Изпращане на файл от карантина ...................... 28

4.7 Регистрационни файлове .......................................... 28

4.7.1 Профилактика на регистрационните файлове .. 29

4.8 Потребителски интерфейс ......................................... 29

4.8.1 Уведомявания и известия ..................................30

4.9 ThreatSense.Net ......................................................... 30

4.9.1 Подозрителни файлове .......................................31

4.9.2 Статистика ..........................................................31

4.9.3 Изпращане ..........................................................31

4.10 Отдалечено администриране......................................32

4.11 Лиценз .......................................................................32

6.3 Електронна поща ........................................................37

6.3.1 Реклами ............................................................. 37

6.3.2 Измамнически съобщения ................................. 38

6.3.3 Фишинг ..............................................................38

6.3.4 Разпознаване на източници на нежелани

съобщения .........................................................38

6.3.4.1 Правила ............................................................. 38

6.3.4.2 Bayesian филтър ................................................. 38

6.3.4.3 Списък с разрешени адреси ............................... 39

6.3.4.4 Списък със забранени адреси ............................. 39

6.3.4.5 Управление от сървъра ....................................... 39

5. Напреднал потребител ....................... 33

5.1 Настройка на прокси сървър .......................................33

5.2 Експортиране/импортиране на настройки ..................33

5.2.1 Експортиране на настройки ............................... 33

5.2.2 Импортиране на настройки ............................... 33

5.3 Команден ред ............................................................. 33

6. Речник на термините .......................... 35

6.1 Типове прониквания ...................................................35

6.1.1 Вируси ................................................................ 35

6.1.2 Червеи ............................................................... 35

6.1.3 Троянски коне .................................................... 35

6.1.4 Комплекти за пълен достъп ................................ 35

6.1.5 Рекламен софтуер .............................................. 36

6.1.6 Шпиониращ софтуер ..........................................36

6.1.7 Потенциално опасни приложения ..................... 36

6.1.8 Потенциално нежелани приложения .................36

6.2 Типове отдалечени атаки ............................................36

6.2.1 DoS атаки ........................................................... 36

6.2.2 DNS заразяване .................................................. 36

6.2.3 Атаки с червеи .................................................... 36

6.2.4 Сканиране на портове ........................................ 37

6.2.5 TCP десинхронизиране ....................................... 37

6.2.6 SMB препращане ................................................ 37

6.2.7 ICMP атаки ......................................................... 37

1. ESET Smart Security

ESET Smart Security е първият представителен подход за

истински интегрирана компютърна защита. Тя използва скоростта

и точността на антивирусната програма ESET NOD32, които

са гарантирани от последната версия на модула за сканиране

ThreatSense® в комбинация с личната защитна стена и антиспам

модули. Резултатът е интелигентна система, която постоянно следи

за атаки и злонамерен софтуер, който застрашава компютъра ви.

ESET Smart Security не е тежък набор от различни продукти, както

се предлага от други доставчици. Той е резултатът от дългосрочни

усилия, които комбинират максимална защита и минимално

натоварване на компютъра. Модерните технологии, базирани

на изкуствен интелект могат проактивно да елиминират

проникването на вируси, шпиониращ софтуер, троянски коне,

рекламен софтуер, комплекти за пълен достъп и други интернет

атаки, които пречат на производителността на компютъра или

прекъсват работата му.

1.1 Какво е новото

Дългосрочните усилия на нашите експерти са видни в изцяло

новата архитектура на ESET Smart Security, която гарантира

максимална защита с минимални системни изисквания.

Сложното решение за защита съдържа модули с няколко

разширени опции. Следният списък предлага кратък

преглед на следните модули.

Защита от вируси и шпионски софтуер ▪

Този модул е изграден на базата на ядрото за сканиране ThreatSense®,

което е използвано за първи път в спечелилата награди система

NOD 32 Antivirus. Ядрото ThreatSense® е оптимизирано и подобрено

с най-новата архитектура за защита ESET Smart Security.

Функция Описание

Подобрено

почистване

Фонов режим

на сканиране

По-малки файлове

за актуализиране

Защита на

популярните

програми за

електронна поща

Разнообразие

от други дребни

подобрения

Лична защитна стена ▪

Антивирусната система вече интелигентно

почиства и изтрива повечето от откритите

прониквания без намеса на потребителя.

Сканирането на компютъра може да се

стартира във фонов режим, без това да

се отразява на производителността.

Процесите за актуализиране на ядрото

поддържат по-малък размер на файловете

за актуализиране от версия 2.7. Освен това

защитата на файловете за актуализиране

от повреда също е подобрена.

Вече е възможно да се сканира входящата

поща не само в MS Outlook, но и в Outlook

Express и Windows Mail.

– Директен достъп до файловите системи

за висока скорост и резултати.

– Блокиране на достъпа до заразени

файлове

– Оптимизиране на Центъра за защита

на Windows, включително Vista.

Сканиране

на файлове,

интегрирано

с HTTP и POP3

Система за

откриване на

проникване

Поддръжка на

интерактивен,

автоматичен

и базиран на

правила режим

Има приоритет

над вградената

защитна стена

на Windows

За ▪ щита от нежелани съобщения

Защитата от нежелани съобщения на ESET филтрира нежеланата

поща и така повишава защитата и удобството на електронната

комуникация.

Функция Описание

Оценяване на

входящата поща

Поддръжка

редица техники

за сканиране

Пълно интегриране

с програми за

електронна поща

Може да се избере

ръчно маркиране

на нежеланите

съобщения

1.2 Системни изисквания

За безпроблемна работа на ESET Smart Security и ESET Smart

Security Business Edition компютърът трябва да отговаря

на следните хардуерни и софтуерни изисквания:

Интегрирано сканиране на файлове

с протоколите за приложения HTTP

и POP3. Потребителите за защитени при

сърфиране в интернет или изтегляне

на имейли.

Възможност за разпознаване на характера

на мрежовата комуникация и различните

типове атаки и опция за автоматично

забраняване на такава комуникация.

Потребителите могат да изберат

дали действията на защитната стена

да се изпълняват автоматично или

интерактивно. Комуникацията в режима,

базиран на правила, се обработва според

предварително дефинирани правила от

вас или мрежовия администратор.

Има приоритет над вградената защитна

стена на Windows, системата също така

взаимодейства с Центъра за защита на

Windows, за да могат потребителите

винаги да са уведомени за състоянието

на защитата си. При инсталирането на

ESET Smart Security защитната стена на

Windows по подразбиране се изключва

Цялата входяща поща се оценя между

0 (съобщението не е нежелано) до 100

(съобщението е нежелано) и в зависимост

от резултата се прехвърля в папката

за нежелани съобщения или в папка

по избор, създадена от потребителя.

Възможно е паралелно сканиране на

входящите имейли.

– Анализ Bayes

– Сканиране, базирано на правила

– Проверка в глобалната база за

отпечатъци

Защитата от нежелани съобщения

е налична на потребителите на Microsoft

Outlook, Outlook Express и Windows Mail.

Има опция за ръчно маркиране/

демаркиране на дадено имейл

съобщение като спам.

Личната защитна стена следи целия трафик между защитен

компютър и останалите компютри в мрежата. Личната защитна

стена на ESET съдържа разширени функции, както е указано

по-долу.

Функция Описание

Сканиране на

мрежовата

комуникация

на ниско ниво

IPv6 поддръжка

Следене на

изпълними

файлове

4

Сканирането на мрежовата комуникация

на ниво данни позволява на личната

защитна стена на ESET да открива атаки,

които иначе биха били неоткриваеми.

Личната защитна стена на ESET показва

IPv6 адреси и позволява на потребителите

да създават правила за тях.

Следене на промените в изпълними

файлове с цел предотвратяване на

заразяване. Възможно е да се разреши

промяна на файловете на подписани

приложения.

ESET Smart Security:

Windows 2000, XP 400 MHz 32 бита/64 бита (x86/x64)

128 MB системна памет

35 MB свободно място

Super VGA (800 × 600)

Windows Vista 1 GHz 32 бита/64 бита (x86/x64)

512 MB системна памет

35 MB свободно място

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP,

2003 Server

Windows Vista,

Windows Server 2008

400 MHz 32 бита/64 бита (x86/x64)

128 MB системна памет

35 MB свободно място

Super VGA (800 × 600)

1 GHz 32 бита/64 бита (x86/x64)

512 MB системна памет

35 MB свободно място

Super VGA (800 × 600)

2. Инсталиране

След покупка, инсталационната програма на Eset Smart Security

може да се изтегли от уеб сайта на ESET. Тя е придружена от

ess_nt**_***.msi (ESET Smart Security) или essbe_nt**_***.msi

(ESET Smart Security Business Edition) пакет. Стартирайте

инсталационната програма и съветникът за инсталиране

ще ви помогне да изпълните основно инсталиране. Има два

типа инсталиране с различно ниво на подробности:

1. Типично инсталиране

2. Инсталиране по избор

Следващата стъпка от инсталирането е конфигуриране на

системата за ранно предупреждаване ThreatSense.Net. Системата

за ранно предупреждаване ThreatSense.Net помага на ESET да

бъде незабавно и постоянно в течение с новите вируси с цел

бърза защита на клиентите. Системата позволява изпращането

на нови заплахи в лабораторията за вируси на ESET, където те се

анализират, обработват и добавят към новите бази данни със

сигнатури за вируси.

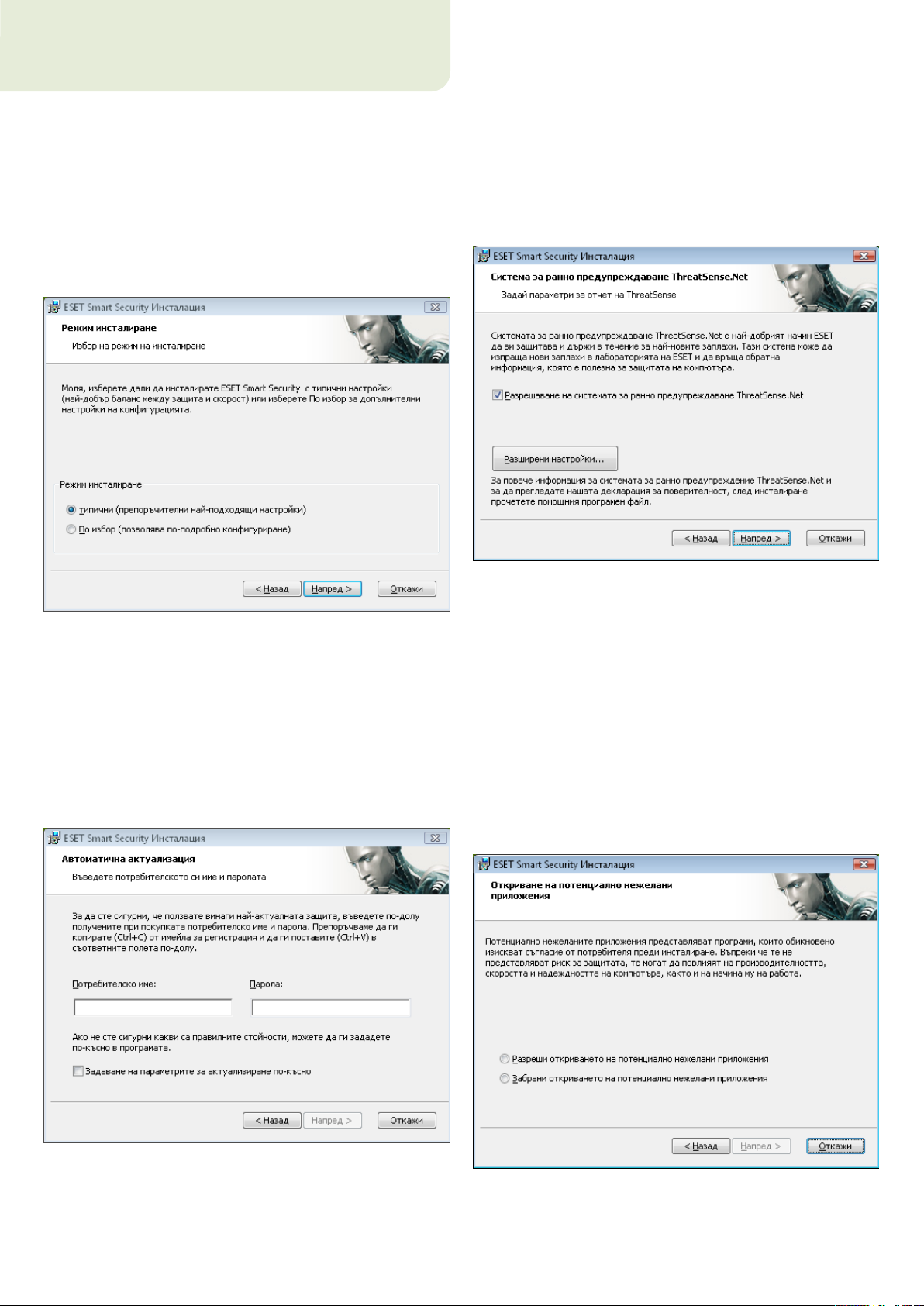

2.1 Типично инсталиране

Типичното инсталиране се препоръчва за потребители,

които искат да инсталират ESET Smart Security с настройките

по подразбиране. Настройките по подразбиране на програмата

осигуряват максимална защита и са добре дошли за потребителите,

които не искат да конфигурират по-подробни настройки.

Първата и много важна стъпка е въвеждането на потребителско

име и парола за автоматично актуализиране на програмата.

Това е от изключително голямо значение за осигуряването

на постоянна защита на системата.

По подразбиране е поставена отметка на полето Разрешаване

на системата за ранно предупреждаване ThreatSense.Net,

с което тази функция е активирана. Щракнете върху Разширени

настройки..., за да промените подробните настройки за

изпращане на подозрителни файлове.

Следващата стъпка от инсталирането е конфигурирането

на Откриване на потенциално нежелани приложения.

Потенциално нежеланите приложения не винаги са

злонамерени, но те често имат отрицателно влияние

върху поведението на операционната система.

Тези приложения често са придружени от други програми и може

да е трудно да бъдат забелязани по време на инсталирането.

Въпреки че тези приложения обикновено показват известие по

време на инсталирането, те лесно могат да бъдат инсталирани

без ваше съгласие.

Въведете своите потребителско име и парола, т.е. данните

за удостоверяване след покупка или регистрация на продукта,

в съответните полета. Ако за момента нямате потребителско

име и парола, изберете опцията Задаване на параметрите за

актуализиране по-късно. Данните за удостоверяване могат да

се въведат по всяко време директно от програмата

Изберете опцията Разреши откриването на потенциално

нежелани приложения, за да позволите на ESET Smart Security

да открива този тип заплахи (препоръчително).

5

Последната стъпка при типичното инсталиране е потвърждение

на инсталирането чрез щракване върху бутона Инсталиране.

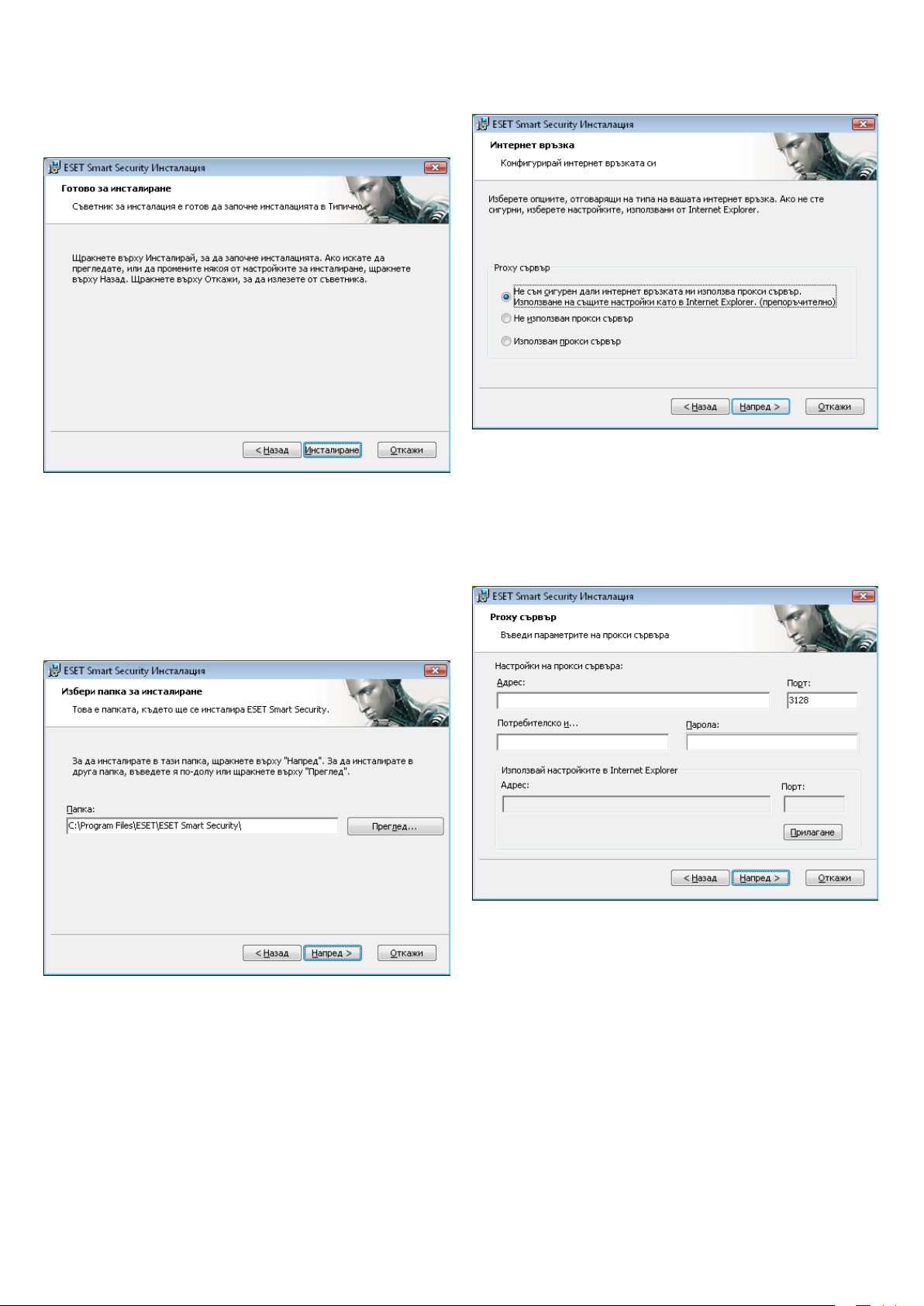

2.2 Инсталиране по избор

Инсталирането по избор е предназначено за потребители, които

имат опит с финото настройване на програми и които искат да

променят разширени настройки по време на инсталиране.

Ако използвате прокси сървър, той трябва да се конфигурира

правилно, за да работят правилно актуализациите на вирусните

сигнатури. Ако не знаете дали използвате прокси сървър за връзка

към интернет, оставете настройката по подразбиране Не съм

сигурен дали интернет връзката ми използва прокси сървър.

Използване на същите настройки като в Internet Explorer

и щракнете върху Напред. Ако не използвате прокси сървър,

изберете съответната опция.

Първата стъпка е да се избере местоназначение за инсталирането.

По подразбиране програмата се инсталира в C:\Program Files\

ESET\ESET Smart Security\. Щракнете върху Преглед…, за да

промените местоположението (не се препоръчва).

След това Въведете потребителското си име и паролата.

Тази стъпка е същата като при типичното инсталиране (вж. стр. 5).

След въвеждането на потребителско име и парола, щракнете

върху Напред към Конфигурирай интернет връзката си.

За да конфигурирате настройките на своя прокси сървър,

изберете Използвам прокси сървър и щракнете върху Напред.

Въведете IP адреса или URL адреса на своя прокси сървър в полето

Адрес. В полето Порт задайте порт, на който прокси сървърът

да приема връзки (по подразбиране 3128). В случай че прокси

сървърът изисква удостоверяване, трябва да въведете валидни

потребителско име и парола за достъп до него. Настройките

на прокси сървъра могат да се копират и от Internet Explorer.

За целта щракнете върху Приложи и потвърдете избора.

6

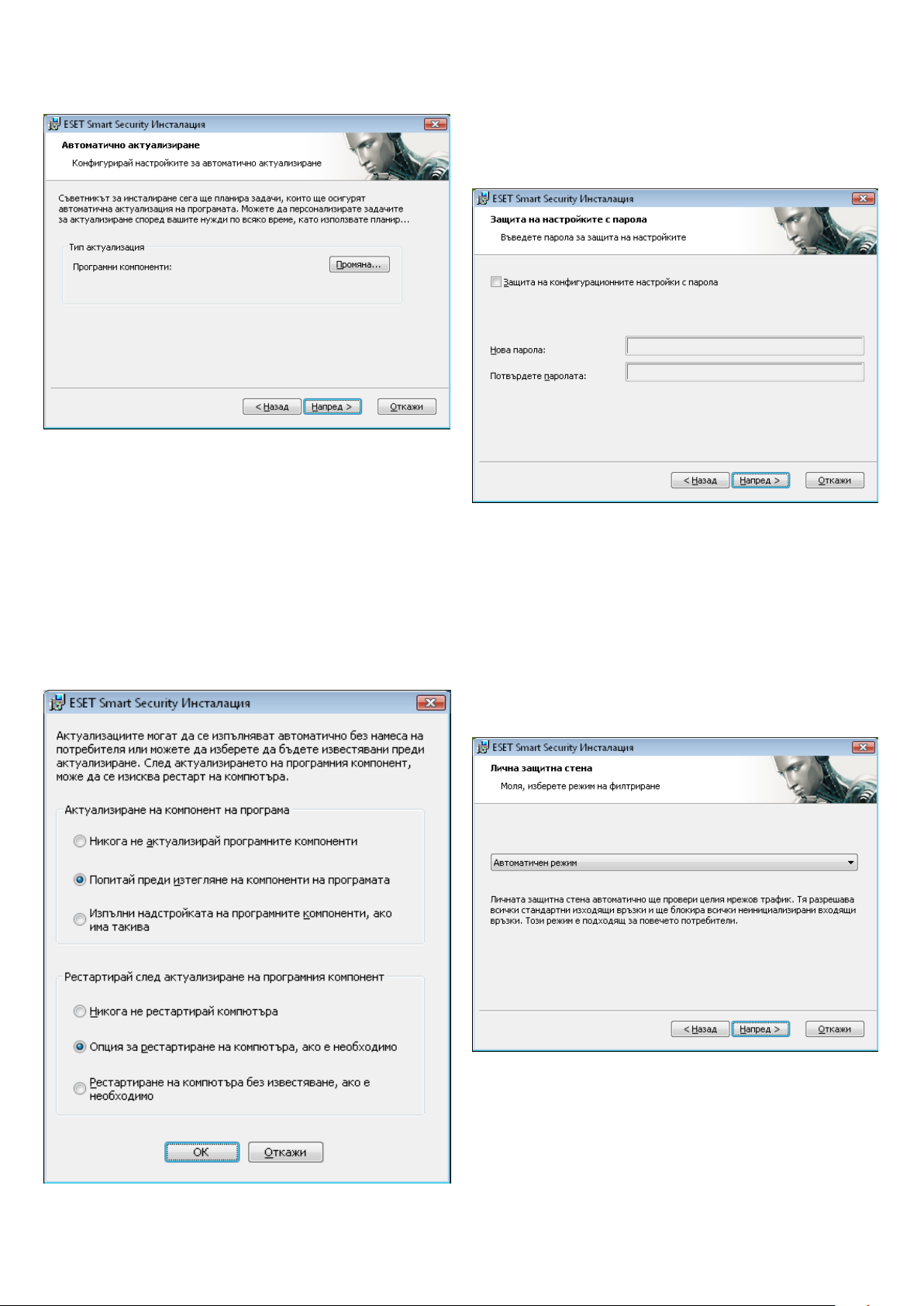

Щракнете върху Напред, за да продължите към прозореца

Конфигурирай настройките за автоматично актуализиране.

Тази стъпка ви позволява да посочите как да се обработват

автоматичните актуализации на компоненти на програмата

на вашата система. Щракнете върху Промяна..., за да влезете

в разширените настройки.

Ако не искате компонентите на програмата да се актуализират,

изберете Никога не актуализирай програмните компоненти.

С разрешаването на опцията Искай потвърждение преди

изтегляне програмните компоненти ще се покаже прозорец

за потвърждение преди изтеглянето на програмни компоненти.

За да активирате автоматична надстройка на програмните

компоненти, изберете опцията Изпълни надстройката на

програмните компоненти, ако има такива.

Следващата стъпка от инсталирането е въвеждане на парола

за защита на параметрите на програмата. Изберете парола,

с която да защитите програмата. Въведете паролата отново,

за да потвърдите.

Стъпките Конфигуриране на системата за ранно

предупреждаване ThreatSense.Net и Откриване на

потенциално нежелани приложения са същите като при

типичното инсталиране и не са показани тук (вж. стр. 5).

Последната стъпка от режима по избор е изборът на режим на

филтриране на личната защитна стена на ESET. Има три режима:

Автоматичен ▪

Интерактивен ▪

ЗАБЕЛЕЖКА: След надстройка на компонентите на програмата

обикновено е необходимо рестартиране. Препоръчителната

настройка е: Рестартиране на компютъра без известяване,

ако е необходимо.

Базиран на правила ▪

Автоматичният режим се препоръчва за повечето потребители.

Всички стандартни изходящи връзки са разрешени (автоматично

анализирани чрез предварително дефинирани настройки),

а нежеланите входящи връзки се блокират автоматично.

Интерактивният режим е подходящ за напреднали потребители.

Комуникацията се обработва от предварително дефинирани

правила. Ако няма дефинирано правило за комуникация,

програмата пита потребителя дали иска да разреши или

да откаже комуникацията.

7

Базираният на правила режим проверява комуникациите

на базата на предварително дефинирани правила, създадени

от администратора. Ако няма дефинирано правило, връзката

автоматично се блокира, а потребителят не вижда никакво

предупредително съобщение. Препоръчваме ви да изберете

базирания на правила режим само ако сте администратор,

който възнамерява да конфигурира мрежова комуникация.

Последната стъпка показва прозорец, който изисква вашето

съгласие за инсталиране.

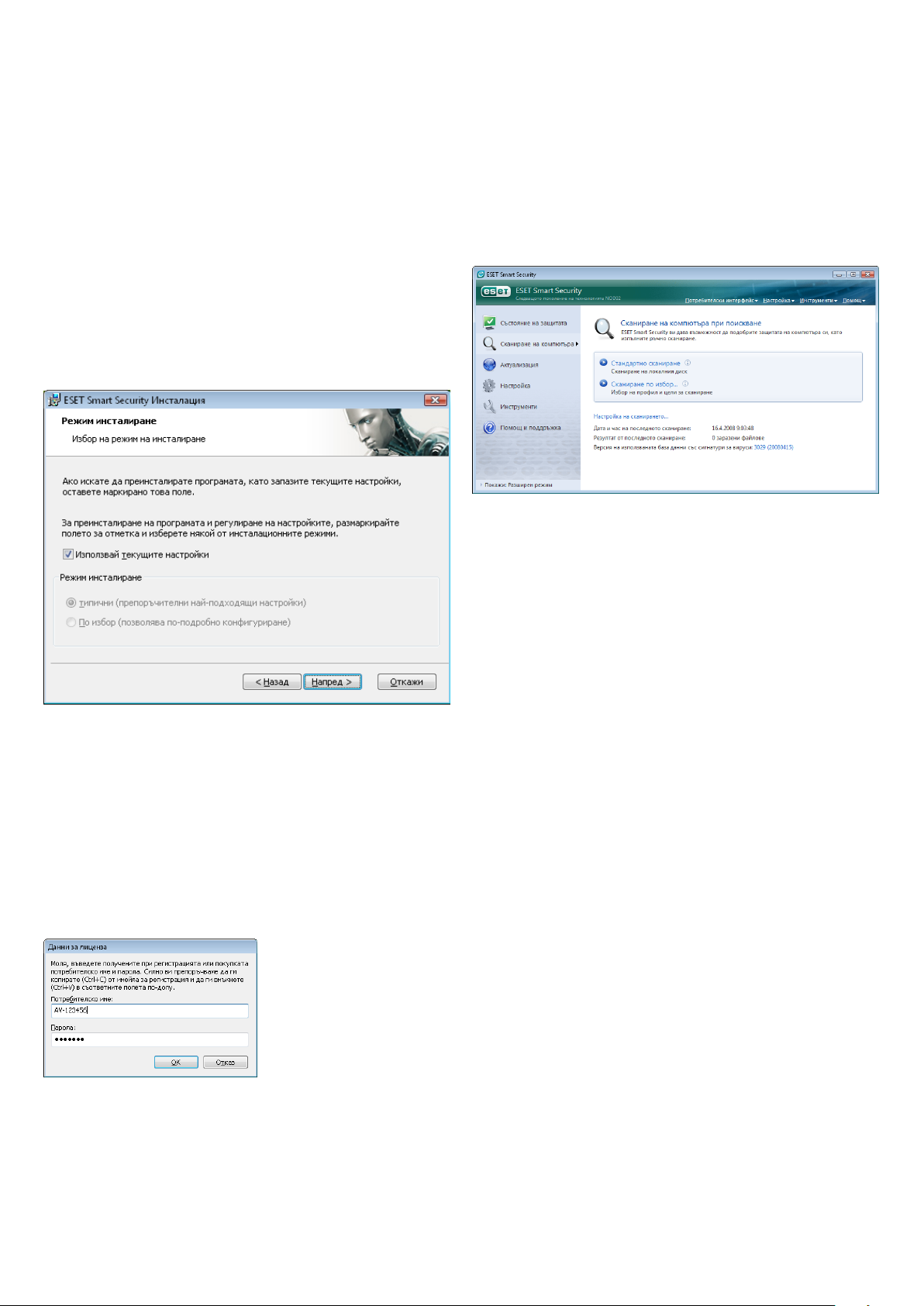

2.3 Използване на първоначални настройки

Ако преинсталирате ESET Smart Security, ще се покаже опцията

Използвай текущите настройки. Изберете тази опция, за да

прехвърлите параметрите на настройка от първоначалната

инсталация на новата.

2.5 Сканиране на компютъра при поискване

След инсталиране на ESET Smart Security, трябва да се извърши

сканиране на компютъра за наличие на злонамерен код. За да

стартирате бързо сканирането, изберете Сканиране на компютъра

от главното меню и след това изберете Стандартно сканиране

в главния прозорец на програмата. За повече информация за

функцията „Сканиране на компютъра“ вж. глава „Сканиране на

компютъра“.

2.4 Въвеждане на потребителско име и парола

За оптимална функционалност е важно програмата автоматично

да се актуализира. Това е възможно само ако са въведени

правилните потребителско име и парола в настройката

за актуализиране.

Ако не сте въвели своите потребителско име и парола по време на

инсталирането, можете да сторите това сега. В главния прозорец

на програмата изберете Актуализация и след това щракнете

върху Настройка на потребителско име и парола.... Въведете

данните, които сте получили с лиценза на продукта, в прозореца

Данни за лиценза.

8

3. Ръководство за начинаещи

Тази глава предоставя първоначален преглед на ESET Smart Security

и основните и настройки.

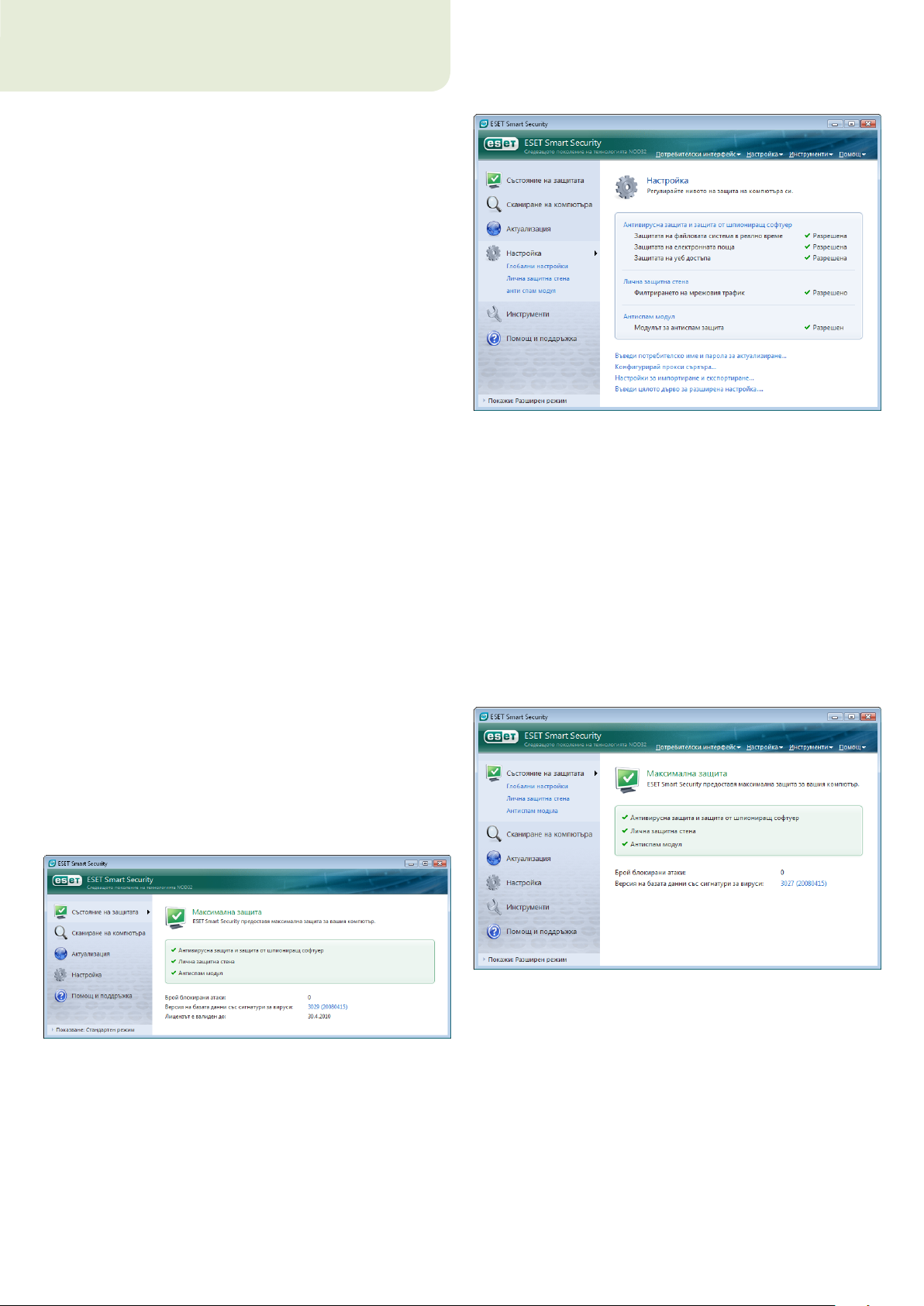

3.1 Запознаване с дизайна на потребителския интерфейс – режими

Главният прозорец на ESET Smart Security е разделен на два

основни раздела. Колоната отляво предоставя достъп до главното

потребителско меню. Главният прозорец на програмата вдясно

основно служи за показване на информация, съответстваща на

избраната в главното меню опция.

По-долу е изложено описание на бутоните в главното меню:

Състояние на защитата – В потребителски формат тук

е предоставена информация за състоянието на защита на

ESET Smart Security. Ако е активиран разширен режим, се показва

състоянието на всички модули за защита. Щракнете върху даден

модул, за да видите текущото му състояние.

Сканиране на компютъра – Тази опция позволява на

потребителя да конфигурира и да стартира сканиране

на компютъра при поискване.

Актуализация – Изберете тази опция, за да влезете в модула,

който управлява актуализациите на базата данни със сигнатури

за вируси.

Настройка – Изберете тази опция, за да регулирате нивото

на защита на компютъра си. Ако е активиран разширен режим,

ще се появят подменютата „Антивирусна защита и защита от

шпиониращ софтуер“, „Лична защитна стена“ и „Антиспам модул“.

Инструменти – Тази опция е достъпна само в разширен режим.

Тя предоставя достъп до регистрационните файлове, карантината

и планировчика.

Помощ и поддръжка – Изберете тази опция за достъп до

помощни файлове, базата знания на ESET, уеб сайта на ESET

и достъп до заявка за помощ до „Обслужване на клиенти“.

Потребителският интерфейс на ESET Smart Security позволява

на потребителите да превключват между стандартен и разширен

режим. За целта вижте връзката Покажи в долния ляв ъгъл

на главния екран на главния прозорец на ESET Smart Security.

Щракнете върху този бутон, за да изберете желания режим

на показване.

С превключването на разширен режим към главното меню

се добавя опцията Инструменти. Тази опция позволява на

потребителя да използва планировчика, карантината и да

разглежда регистрационните файлове на ESET Smart Security.

ЗАБЕЛЕЖКА: Всички останали инструкции в това ръководство

ще бъдат изложени в разширен режим.

3.1.1 Проверка на работата на системата

За да видите състоянието на защитата, щракнете върху тази

опция най-горе в главното меню. Ще се покаже обобщение на

състоянието състоянието на работата на ESET Smart Security

отдясно в прозореца, както и подменю с три елемента:

Антивирусна защита и защита от шпиониращ софтуер, Лична

защитна стена и Антиспам модул. Изберете някой от тях, за да

видите по-подробна информация за съответния модул за защита.

Стандартният режим позволява достъп до функциите за

най-често използваните операции. В него не се показват

разширени опции.

Ако модулите са разрешени и работят нормално, те са със

зелено флагче. Ако не работят нормално, те са обозначени

с червен удивителен знак или с оранжева икона за известяване,

а в горната част на прозореца се показва допълнителна

информация за модула. Показано е и примерно решение за

отстраняване на проблема. За да промените състоянието на

отделен модул, щракнете върху Настройка в главното меню

и след това върху желания модул.

3.1.2 Какво да направите, ако програмата не работи правилно

Ако ESET Smart Securit открие проблем в някой от модулите на

защита, този проблем се съобщава в прозореца Състояние на

защита. В този прозорец се предлага и евентуалното решение

на съответния проблем.

9

Ако не е възможно проблемът да се реши чрез показания

списък с познати проблеми и решения, щракнете върху Помощ

и поддръжка, за да влезете в помощните файлове или за да

търсите в базата знания. Ако все още не можете да откриете

решение, можете да подадете заявка за помощ до „Обслужване на

клиенти“ на ESET. Според обратната връзка нашите специалисти

могат бързо да отговорят на въпросите ви и да ви дадат полезни

съвети за вашия проблем.

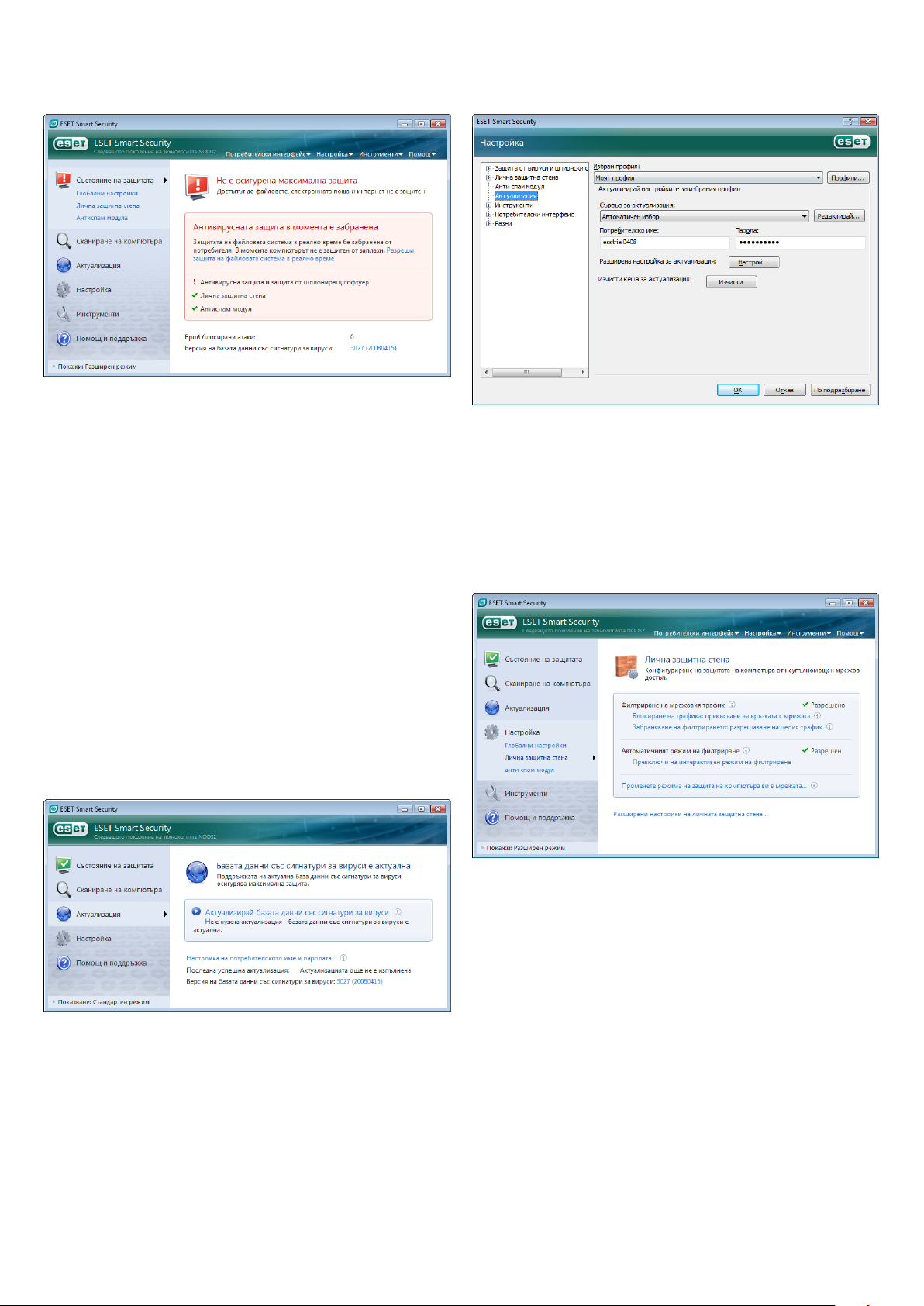

3.2 Настройка за актуализация

Актуализацията на базата данни с вирусни сигнатури

и на компонентите на програмата е важна част от защитата

от злонамерен код. Обърнете специално внимание на конфигурирането им и работата с тях. От главното меню изберете

Актуализация, след което щракнете върху Актуализиране на

базата данни със сигнатури за вируси в главния прозорец, за

да проверите незабавно за наличието на по-нова актуализация

на базата данни. Настройка на потребителско име и парола...

показва диалогов прозорец, където трябва да се въведат

потребителското име и паролата, получени в момента на

покупката.

Ако потребителското име и паролата са били въведени по време

на инсталация на ESET Smart Security, на този етап няма да се

отвори прозорец, за да ги въведете.

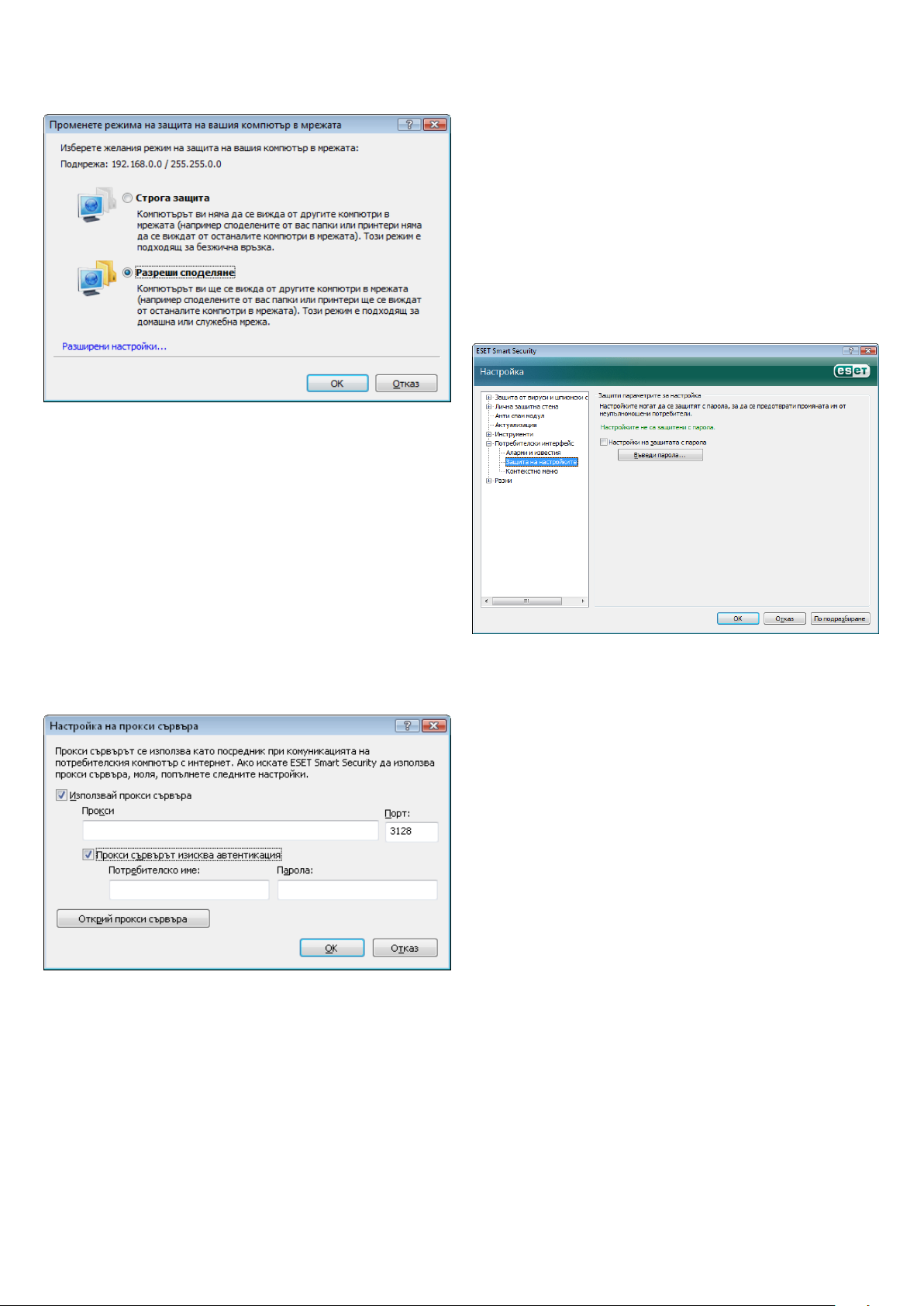

3.3 Настройка на доверена зона

Конфигурирането на доверена зона е важен етап от защитата на

компютъра в мрежова среда. Можете да разрешите на другите

потребители достъп до конфигурирането на доверена зона

и споделяне. Щракнете върху Настройка > Лична защитна

стена > Променете режима на защита на компютъра ви

в мрежата.... Ще се покаже прозорец, който ви позволява да

конфигурирате настройките на режима на защита на компютъра

в действителната мрежа/зона.

Прозорецът Разширена настройка (натиснете клавиша F5,

за да го отворите) съдържа други допълнителни опции за

актуализация. В падащото меню Сървър за актуализация:

трябва да е избрано Автоматичен избор. За да конфигурирате

разширените опции за актуализация, като например режим на

актуализация, достъп до прокси сървър, достъп до актуализации

на локален сървър и създаване на копия на сигнатури за вируси

(ESET Smart Security Business Edition), щракнете върху бутона

Настрой....

10

Откриването на доверена зона се извършва след инсталирането

на ESET Smart Security и при всяко свързване на компютъра

към нова мрежа. Поради тази причина в повечето случаи не

е необходимо дефинирането на доверена зона. По подразбиране

се показва диалогов прозорец при откриване на нова зона, който

ви позволява да зададете нивото на защита за тази зона.

Внимание! Неправилното конфигуриране на доверена зона може

да създаде риск за компютъра ви.

ЗАБЕЛЕЖКА: По подразбиране работните станции в доверената

зона имат достъп до споделените файлове и принтери, входящата

RPC комуникация е разрешена, както и споделянето на

работния плот.

3.4 Настройка на прокси сървър

3.5 Защита на настройките

Настройките на ESET Smart Security може да са много важни от

гледна точка на политиката по сигурност на вашата организация.

Неупълномощените промени могат евентуално да застрашат

стабилността и защитата на вашата система. За да защитите

с парола параметрите на настройка, отворете главното меню

и щракнете върху Настройка > Вход в разширената дървовидна

структура… > Потребителски интерфейс > Защита на

настройките и щракнете върху бутона Въведи парола....

Въведете парола, потвърдете я, като я въведете повторно,

и щракнете върху OK. Тази парола ще се изисква за всякакви

бъдещи промени в настройките на ESET Smart Security.

Ако използвате прокси сървър за връзка с интернет на система,

използваща ESET Smart Security, той трябва да се посочи

в „Разширена настройка“ (F5). За достъп до прозореца за

конфигуриране Прокси сървър, щракнете върху Разни > Прокси

сървър от дървовидната структура на „Разширена настройка“.

Поставете отметка на Използвай прокси сървър и въведете

IP адреса и порта на прокси сървъра заедно с данните за

удостоверяване.

Ако не разполагате с тази информация, можете да се опитате

да откриете автоматично настройките за прокси сървъра

за ESET Smart Security, като щракнете върху бутона Открий

прокси сървъра.

ЗАБЕЛЕЖКА: Опциите за прокси сървъра може да са различни

за различните профили за актуализация. В такъв случай трябва

да настроите прокси сървъра в разширената настройка за

актуализация

11

4. Работа с ESET Smart Security

4.1 Антивирусна защита и защита от шпиониращ софтуер

Антивирусната защита предпазва компютъра от злонамерени

атаки, като контролира комуникацията между файлове, електронна

поща и интернет. Ако бъде открита заплаха със злонамерен код,

антивирусният модул може да я елиминира, като първо я блокира,

а след това я почисти, изтрие или постави под карантина.

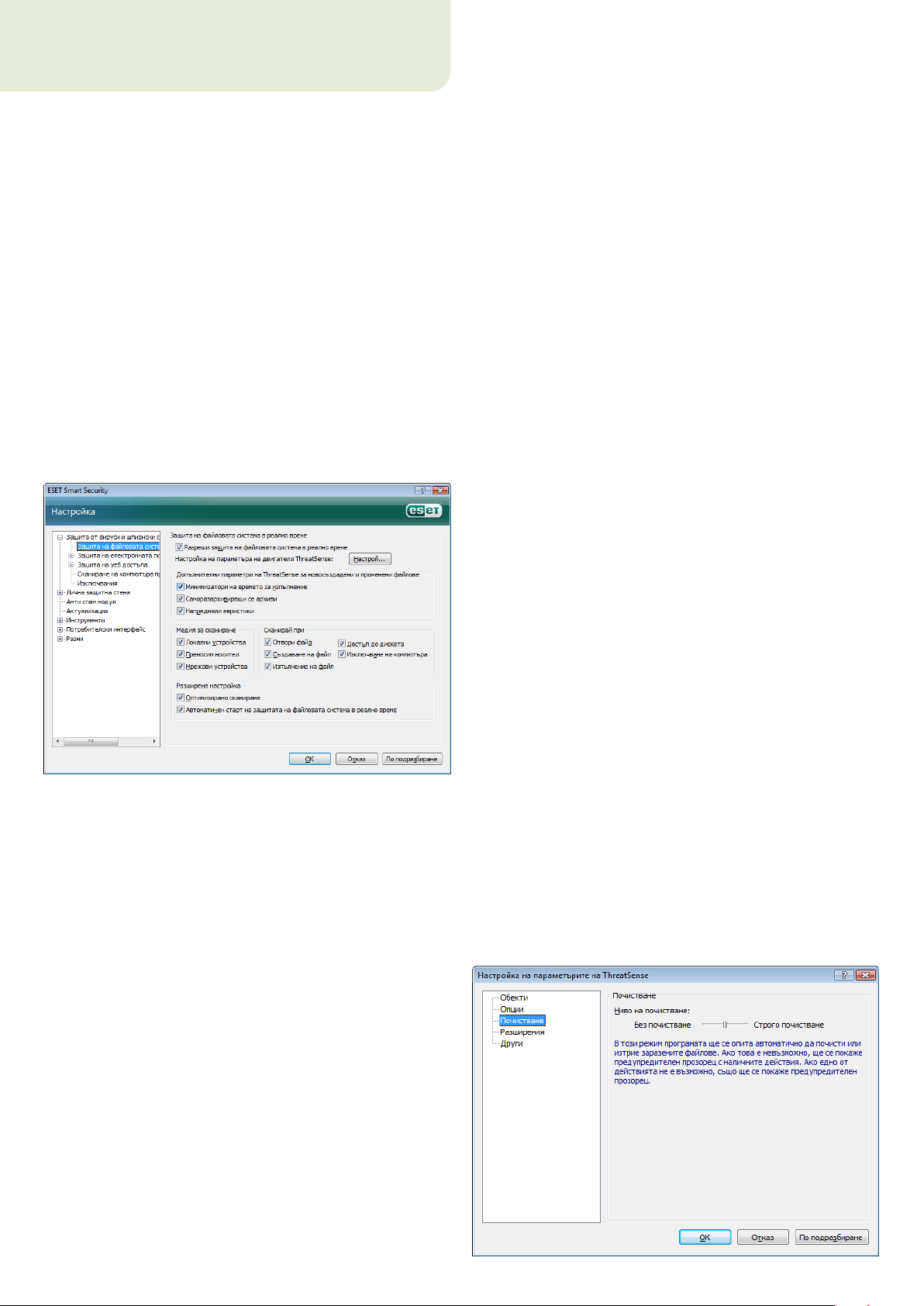

4.1.1 Защита на файловата система в реално време

Защитата на файловата система в реално време контролира

всички събития, свързани с антивирусната защита на компютъра.

Всички файлове се сканират за злонамерен код веднага щом

бъдат отворени, създадени или изпълнени на компютъра.

Защитата на файловата система в реално време се стартира

при стартиране на компютъра.

4.1.1.1 Настройка на контрол

Защитата на файловата система в реално време проверява всички

типове носители и контролът се задейства от различни събития.

Контролът използва методите на технологията за откриване

ThreatSense (както е описано в „Настройка на параметрите

на модула ThreatSense“). Самият контрол може да е различен

за новите и съществуващите файлове. При новите файлове

е възможно да се осъществи по-голям контрол.

4.1.1.1.3 Допълнителни параметри на ThreatSense за новосъздадени файлове

Вероятността от заразяване на новосъздадените файлове

е сравнително по-висока от тази на съществуващите. Поради тази

причина програмата проверява тези файлове с допълнителни

параметри за сканиране. Освен стандартните методи за

сканиране със сигнатури, се използват и разширени евристики,

които сериозно подобряват скоростта на откриване. Освен

новосъздадените файлове, се сканират и саморазархивиращите

се файлове (SFX), както и компресиращите модули по време на

изпълнение (вътрешно компресирани изпълними файлове).

4.1.1.1.4 Разширена настройка

За да се осигури минимално натоварване на системата при

защита в реално време, файловете, които вече са сканирани, не

се сканират повторно (освен ако не бъдат променени). Файловете

се сканират отново веднага след актуализиране на базата данни

със сигнатури за вируси. Това поведение се конфигурира чрез

опцията Оптимизирано сканиране. Ако тя е забранена, всички

файлове се сканират при тяхното отваряне.

По подразбиране защитата в реално време се стартира при

стартиране на операционната система и осигурява непрекъснато

сканиране. В определени случаи (например ако има конфликт

с друга програма за сканиране в реално време), защитата

в реално време може да се прекъсне, като се забрани опцията

Автоматична защита на файловата система в реално време

при стартиране.

4.1.1.1.1 Медия за сканиране

По подразбиране всички видове носители се сканират

за потенциални заплахи.

Локални устройства – Контролират се всички системни твърди

дискове

Преносими носители – Дискети, USB устройства за съхранение и др.

Мрежови устройства – Сканират се всички назначени устройства

П

репоръчваме ви да запазите настройките по подразбиране

и да ги променяте само при определени случаи, например, когато

сканирането на някои носители значително забавя прехвърлянето

на данни.

4.1.1.2 Нива на почистване

Защитата в реално време има три нива на почистване (за достъп

до тях щракнете върху бутона Настрой... в раздела Защита на

файловата система в реално време, след което щракнете върху

Почистване).

Първото ниво показва предупредителен прозорец с наличните ▪

опции за всяко намерено проникване. Потребителят трябва

да избере действие за всяко отделно проникване. Това ниво

е предназначено за по-напреднали потребители, които знаят

какви стъпки да предприемат в случай на проникване.

Нивото по подразбиране автоматично избира и изпълнява ▪

предварително дефинирано действие (в зависимост от типа

на проникването). Откриването и изтриването на заразен

файл се сигнализира чрез информационно съобщение

в долния десен ъгъл на екрана. Автоматичното действие обаче

не се изпълнява, ако проникването се намира в архив, който

съдържа и почистени файлове, както и при обекти, за които

няма предварително дефинирано действие.

Третото ниво е „най-агресивното“ – почистват се всички ▪

заразени обекти. Тъй като това ниво може евентуално

да доведе до загуба на файлове, ви препоръчваме да

го използвате само в определени случаи.

4.1.1.1.2 Сканирай при (Сканиране, стартирано

По подразбиране всички файлове се сканират при отваряне,

изпълнение или създаване. Препоръчваме ви да запазите

настройките по подразбиране, тъй като те осигуряват

максимално ниво на защита на компютъра ви в реално време.

Опцията Достъп до дискета предоставя контрол над сектора

за начално стартиране на дискетата, когато устройството се

задейства. Опцията Изключване на компютъра предоставя

контрол върху секторите за начално стартиране на твърдия диск

при изключване на компютъра. Въпреки че вирусите за началния

сектор вече са рядкост, ви препоръчваме да оставите тези опции

разрешени, тъй като все още има вероятност от заразяване на

сектора за начално стартиране с вирус от други източници.

12

от определени събития)

4.1.1.3 Кога да промените конфигурацията на защитата

в реално време

Защитата в реално време в най-важният компонент от

поддържането на надеждна система. Поради тази причина бъдете

внимателни при промяната на параметрите й. Препоръчваме ви

да променяте параметрите само в определени случаи. Например,

ако има конфликт с дадено приложение или с програма за

сканиране в реално време на друга антивирусна програма.

След инсталиране на ESET Smart Security всички настройки

се оптимизират за максимална защита на компютъра. За да

възстановите настройките по подразбиране, щракнете върху

бутона По подразбиране в долния десен ъгъл на прозореца

Защита на файловата система в реално време (Разширена

настройка > Антивирусна защита и защита от шпиониращ

софтуер > Защита на файловата система в реално време).

4.1.1.4 Проверка на защитата в реално време

За да проверите дали защитата в реално време работи

и открива вируси, използвайте тестов файл от eicar.com. Този

тестов файл е специален безвреден файл, който се открива от

всички антивирусни програми. Файлът е създаден от фирмата

EICAR (Европейски институт за изследване на компютърни

вируси) с цел тестване на функционалността на антивирусните

програми. Файлът eicar.com може да се изтегли от

http://www.eicar.org/download/eicar.com

ЗАБЕЛЕЖКА: Преди да направите проверка на защитата в реално

време, е необходимо да забраните защитната стена. Ако тя

е разрешена, тя ще открие файла и ще предотврати изтеглянето

на тестовите файлове.

4.1.1.5 Какво да направите, ако защитата в реално време

не работи

В следващата глава описваме проблемни ситуации при

използването на защитата в реално време както и тяхното

отстраняване.

Защитата в реално време е забранена

Ако потребителят е забранил защитата в реално време, без да

иска, тя трябва да се активира отново. За да активирате отново

защитата в реално време, отидете на Настройка > Антивирусна

защита и защита от шпиониращ софтуер и щракнете върху

Разреши в раздела Защита на файловата система в реално

време в главния прозорец на програмата.

Ако защитата в реално време не открива и не почиства

проникванията

Уверете се, че на компютъра не са инсталирани други

антивирусни програми. Ако едновременно работят две

антивирусни системи, те могат да си пречат. Препоръчваме

да деинсталирате всякакви други антивирусни програми

от системата си.

Защитата в реално време не се стартира

Ако зашитата в реално време не се стартира при стартиране

на системата (и опцията Автоматична защита на файловата

система в реално време при стартиране е разрешена), това

може да е поради конфликт с други програми. В такъв случай

консултирайте се със специалистите по поддръжката на ESET.

4.1.2 Защита на електронната поща

Защитата на електронната поща осигурява контрол върху

получените имейл съобщения по POP3 протокола. Чрез

използване на добавката за Microsoft Outlook, ESET Smart

Security осигурява контрол на всички съобщения програмата

за електронна поща (POP3, MAPI, IMAP, HTTP). При анализиране

на входящите съобщения програмата използва по-разширени

методи за сканиране от модула за сканиране ThreatSense. Това

означава, че откриването на злонамерени програми се извършва

преди проверката в базата данни със сигнатури за вируси.

Сканирането на комуникацията по POP3 протокол не зависи

от използваната програма за електронна поща.

4.1.2.1 POP3 проверка

POP3 протоколът е най-разпространеният протокол за получаване

на електронна поща сред програмите за електронна поща.

ESET Smart Security осигурява защита на този протокол,

независимо каква програма за електронна поща се използва.

Модулът, който предоставя тази защита, автоматично се стартира

при стартиране на операционната система, след което остава

активен в паметта. За да работи модулът нормално, се уверете,

че той е разрешен – POP3 проверката се извършва автоматично,

без да е необходима допълнителна конфигурация на програмата

за електронна поща. По подразбиране се сканира цялата

комуникация на порт 110, но ако е нужно, могат да се добавят

и други портове. Портовете трябва да са разделени със запетая.

Шифрованата комуникация не се контролира.

Ако защитата в реално време не се стартира при стартиране на

компютъра, вероятно е забранена опцията Автоматична защита

на файловата система в реално време при стартиране. За да

разрешите тази опция, отидете в Разширена настройка (F5)

и щракнете върху Защита на файловата система в реално време

в дървовидната структура на „Разширена настройка“. В раздела

Разширена настройка в долната част на прозореца проверете

дали е поставена отметка на Автоматична защита на файловата

система в реално време при стартиране.

4.1.2.1.1 Съвместимост

При някои програми за електронна поща може да срещнете

проблеми при POP3 филтриране (например ако получавате

съобщения с бавна връзка към интернет, е възможно да възникнат

кратки прекъсвания поради проверката). В този случай опитайте

да промените начина на контролиране. Намаляването на нивото

на контрол може да подобри скоростта на процеса на почистване.

За да регулирате нивото на контрол на POP3 филтриране, отидете

на Антивирусна защита и защита от шпиониращ софтуер >

Защита на електронната поща > POP3 > Съвместимост.

13

Ако е разрешена опцията Максимална производителност,

от заразените съобщения се премахват проникванията и преди

реда за „Относно“ на първоначалното съобщение се добавя

информация за проникването (трябва да се активира опцията

Изтрий или Почисти или да се разреши ниво на почистване

Строго или По подразбиране)

Средна съвместимост променя начина на получаване на

съобщенията. Съобщенията постепенно се изпращат на програма за

електронна поща – след като се изпрати и последната част на дадено

съобщение, то се сканира. Рискът от заразяване обаче нараства

при това ниво на контрол. Нивото на почистване и обработката

на съобщения в края (известия, които се прикрепят към реда за

„Относно“ или към основния текст на имейл съобщенията) са

същите като настройката за максимална производителност.

При ниво на Максимална съвместимост потребителят получава

уведомяване за получаване на заразено съобщение. В реда за

„Относно“ или в основния текст на имейл съобщението не се

добавя никаква информация, а проникванията не се премахват

автоматично. Изтриването на проникванията трябва да се

извърши от потребителя в самата програма за електронна поща.

4.1.2.2.1 Прикрепяне на съобщения в края на основния текст на имейл

Всяко имейл съобщение, контролирано от ESET Smart Security

може да се отбележи, като се прикрепи съобщение в края на

основния текст или в темата. Тази функция увеличава нивото на

правдоподобност на получателя и ако бъде открито проникване,

тя предоставя ценна информация за нивото на заплаха на даден

имейл/подател.

4.1.2.2 Интегриране с Microsoft Outlook, Outlook Express и Windows Mail

Интегрирането на ESET Smart Security с програми за електронна

поща повишава нивото на активна защита от злонамерен код

в имейл съобщенията. Ако програмата ви за електронна поща

се поддържа, това интегриране може да се разреши в ESET Smart

Security. Ако интегрирането се разреши, лентата с инструменти

на антиспам модула на ESET Smart Security се вмъква директно

в програмата за електронна поща, което допринася за поефективна защита на електронната поща. Настройките за

интегриране са достъпни в Настройка > Вход в разширената

дървовидна структура… > Разни >Интегриране на имейл

клиент. Този диалогов прозорец ви позволява да активирате

интегрирането с поддържаните програми за електронна

поща. Програмите за електронна поща, които понастоящем се

поддържат, са Microsoft Outlook, Outlook Express и Windows Mail.

Защитата на електронна поща се стартира с поставянето на

отметка на Разрешаване на защита на електронната поща

в Разширена настройка (F5) > Антивирусна защита и защита

от шпиониращ софтуер > Защита на електронната поща.

Опциите за тази функция са достъпни в Разширена настройка >

Антивирусна защита и защита от шпиониращ софтуер >

Защита на електронната поща. Програмата може да прикрепя

съобщения в края на получените и прочетените имейли, както

и да прикрепя съобщения в края на изпратените имейли.

Потребителите имат възможност и да решат дали да се прикрепят

бележки към всички имейли или само към заразените или да

не се прикрепят забележки изобщо. Освен това ESET Smart

Security позволява на потребителя да прикрепя съобщения към

оригиналната тема на заразените съобщения. За да разрешите

прикрепянето в темата, използвайте опциите Прикрепяне на

забележка в темата на получените и прочетените заразени

имейли и Прикрепяне на съобщения в темата на изпратените

заразени имейли.

Съдържанието на известията може да се промени в полето

„Шаблон“, добавено в темата на заразения имейл. По-горе

споменатите промени могат да помогнат за автоматизиране

на процеса на филтриране на заразена поща, тъй като позволява

филтрирането на имейли с определена тема (ако се поддържа

от програмата за електронна поща) в отделна папка.

4.1.2.3 Премахване на прониквания

Ако бъде получено заразено имейл съобщение, ще се покаже

предупредителен прозорец. В предупредителния прозорец

се показва името на подателя, имейл адреса и името на

проникването. В долната част на прозореца за заразения

обект има опции Почисти, Изтрий или Остави. В почти всички

случаи ви препоръчваме да изберете или Почисти, или Изтрий.

В специални ситуации, когато искате да получите заразения

файл, изберете Остави. Ако е разрешено Строго почистване,

в информационния прозорец не се показват опции за

заразените обекти.

4.1.3 Защита на уеб достъпа

Интернет връзката е стандартна за всеки персонален компютър.

За съжаление тя е и основното средство за пренос на злонамерен

код. Поради тази причина е от голямо значение да помислите

дали да използвате защита на уеб достъпа. Силно препоръчваме

активирането на опцията Разреши защита на уеб достъпа. Тази

опция се намира в Разширена настройка (F5) > Антивирусна

защита и защита от шпиониращ софтуер > Защита на уеб

достъпа.

14

4.1.3.1 HTTP

4.1.3.1.2 Уеб браузъри

Основната функция на защитата на уеб достъпа е да наблюдава

комуникацията между интернет браузърите и отдалечените

сървъри съобразно правилата на HTTP протокола. ESET Smart

Security по подразбиране е настроена да използва HTTP

стандартите на повечето интернет браузъри. Опциите за HTTP

проверка обаче могат да се променят частично в раздела Защита

на уеб достъпа > HTTP. В прозореца Настройка на HTTP филтър

можете да разрешите или да забраните HTTP проверката чрез

опцията Разрешаване на HTTP проверка. Можете също така

да дефинирате портовете, които да се използват от системата

за HTTP комуникация. По подразбиране се използват портове

80, 8080 и 3128. HTTP трафика по всеки порт може да се открие

и сканира автоматично, като се добави допълнителен номер

на порт, отделен със запетая.

ESET Smart Security съдържа функцията Уеб браузъри, която

позволява на потребителя да дефинира дали дадено приложение

е браузър или не. Ако дадено приложение бъде маркира като

браузър от потребителя, цялата комуникация от него се следи,

независимо от използваните портове.

Функцията за уеб браузъри допълва функцията за HTTP проверка,

тъй като последната работи само с предварително дефинирани

портове. Много интернет услуги обаче използват динамична

промяна или неизвестни портове. За целта функцията „Уеб

браузъри“ може да поеме контрол върху комуникацията на

портовете, независимо какви са параметрите на връзката.

4.1.3.1.1 Блокирани/изключени адреси

Настройката на HTTP проверката ви позволява да създадете

определени от потребителя списъци на Блокирани и Изключени

URL адреси.

И двата диалогови прозореца включват бутоните Добави,

Редактирай, Премахни и Експортирай, които ви позволяват

лесно да управлявате и да поддържате списъците с указаните

адреси. Ако даден адрес е включен в списъка с блокирани

адреси, няма да бъде възможен достъпа до адреса. От друга

страна, адресите в списъка с изключени адреси са достъпни

без проверка за злонамерен код. И в двата списъка могат да се

използват специалните символи * (звездичка) и ? (въпросителен

знак). Звездичката замества всеки низ от знаци, а въпросителният

знак всеки символ. Специално внимание трябва да се обърне

при указването на изключени адреси, защото списъкът трябва

да съдържа само надеждни и безопасни адреси. По същия начин

е нужно да се уверите, че сте използвали правилно символите * и ?

в този списък.

Списъкът на приложенията, отбелязани като браузъри е достъпен

директно от подменюто Уеб браузъри в HTTP. Този раздел също

включва и подменюто Активен режим, който определя режима

на проверка на интернет браузърите. Активният режим е полезен,

защото следи обменящите се данни като цяло. Ако той не е разрешен,

комуникацията на приложенията се следи постепенно на порции.

Това намалява ефективността на проверката на данните, но пък

осигурява по-голяма съвместимост на изброените в списъка

приложения. Ако не възникнат проблеми по време на използванетой,

препоръчваме да разрешите активния режим на проверка, като

поставите отметка до желаното приложение.

15

4.1.4 Сканиране на компютъра

Ако подозирате, че компютърът ви е заразен (не работи нормално),

изпълнете сканиране на компютъра при поискване, за да

разберете дали има проникване. От гледна точка на сигурността

е важно сканиранията на компютъра да не се извършват само

при съмнение за заразяване, а редовно в рамките на мерките

за безопасност. Редовното сканиране осигурява откриване на

проникванията, които не се откриват от програмата за сканиране

в реално време в момента, в който са записани на диска. Това може

да се случи, ако програмата за сканиране в реално време е била

деактивирана в момента на заразяване или ако базата данни със

сигнатури за вируси е остаряла.

Препоръчваме да стартирате сканиране при поискване поне

веднъж или два пъти месечно. Сканирането може да се конфигурира

като планирана задача в Инструменти > Планировчик.

4.1.4.1 Тип сканиране

Съществуват два типа сканиране. Стандартното сканиране

сканира бързо компютъра, без да е необходимо допълнително

конфигуриране на параметрите за сканиране. Сканирането

по избор… позволява на потребителя да избере предварително

дефинирани профили за сканиране, както и да изберете целите

за сканиране от дървовидната структура.

За по-подробна информация за типовете почистване

вж. „Почистване“ (вж. стр. 18).

Стандартният профил за сканиране е предназначен за

потребители, които искат да сканират компютъра си бързо

и лесно. Той осигурява ефективно сканиране и почистване,

без да е необходимо подробно конфигуриране.

4.1.4.1.2 Сканиране по избор

Сканирането по избор е оптимално решение, ако искате да

определите параметри за сканиране, като например цели

и методи за сканиране. Предимството на сканирането по избор

е възможността да се конфигурират подробно параметрите.

Конфигурациите могат да се запазват в определени от

потребителя профили за сканиране, които може да са полезни,

ако сканирането се извършва често с едни и същи параметри.

За да изберете цели за сканиране, използвайте падащото

меню на функцията за бърз избор на цел или изберете целите

от дървовидната структура със списък с устройствата на

компютъра. Освен това, можете да изберете измежду три нива на

почистване, като щракнете върху Настрой... > Почистване. Ако се

интересувате само от сканиране на компютъра без допълнителни

действия, поставете отметка на Сканиране без почистване.

Изпълнението на сканиране по избор е подходящо за напреднали

потребители с предишен опит с антивирусни програми.

4.1.4.2 Цели за сканиране

Падащото меню „Цели за сканиране“ ви позволява да изберете

файлове, папки и устройства (дискове), които да бъдат сканирани

за вируси.

С помощта на опцията от менюто за бързо сканиране на целите,

можете да изберете следните цели:

Локални устройства – контролират се всички системни твърди

дискове

Преносими носители – дискети, USB устройства за съхранение,

CD/DVD.

Мрежови устройства – всички назначени устройства

4.1.4.1.1 Стандартно сканиране

Стандартното сканиране е потребителски метод, който позволява

на потребителя бързо да стартира сканиране на компютъра

и да почисти заразените файлове, без да е необходима намеса

на потребителя. Основното му предимство е лесната работа

без подробно конфигуриране на сканирането. Стандартното

сканиране проверява всички локални устройства и автоматично

почиства или изтрива откритите прониквания. Нивото на

почистване автоматично се задава на това по подразбиране.

16

Целите за сканиране могат да се определят и по-точно, като

се въведе пътят към папката или файловете, които искате

да сканирате. Изберете цели от дървовидната структура със

списък с устройствата на компютъра.

4.1.4.3 Профили за сканиране

Предпочитаните параметри за сканиране на компютъра могат

да се запишат в профили. Предимството на създаването на

профили за сканиране е, че те могат да се използват често за

сканиране в бъдеще. Препоръчваме ви да създадете толкова

профили (с различни цели и методи за сканиране, както и с други

параметри), колкото потребителят използва редовно.

За да създадете нов профил, който може да се използва често

за бъдещо сканиране, отидете в Разширена настройка (F5) >

Сканиране на компютъра при поискване. Щракнете върху

бутона Профили... вдясно, за да се покаже списък с наличните

профили за сканиране и опцията за създаване на нов. Следната

настройка на параметрите на модула ThreatSense описва всеки

параметър за сканиране. Това ще ви помогне да създадете профил

за сканиране според вашите нужди.

Пример:

Представете си, че искате да създадете собствен профил

за сканиране, но конфигурацията на профила Интелигентно

сканиране не е много подходяща. Същевременно не искате да

сканирате компресиращи модули по време на изпълнение или

потенциално опасни приложения и искате да използвате Строго

сканиране. От прозореца Конфигурационни профили щракнете

върху бутона Добави.... Въведете името на новия си профил

в полето Име на профила и изберете Интелигентно сканиране от

падащото меню Копирай настройките от следния профил: След

това настройте останалите параметри според вашите нужди.

Параметрите на ThreatSense са силно оптимизирани за всеки

модул и промяната им може значително да се отрази на работата

на системата. Например, промяната на параметрите, така че

винаги да се сканират компресиращите модули по време на

изпълнение или разрешаването на разширени евристики в модула

за сканиране на файловата система в реално време може да доведе

до забавяне на работата на системата (по принцип с тези методи

се сканират само новосъздадени файлове). Поради тази причина

ви препоръчваме да не променяте параметрите на ThreatSense за

всички модули без този за сканиране на компютъра.

4.1.5.1 Сканиране на обекти

Разделът Обекти ви позволява да дефинирате кои компютърни

компоненти и файлове да се сканират за вируси.

4.1.5 Настройка на параметрите на модула ThreatSense

ThreatSense е името на технологията, която се състои от сложни

методи за откриване на заплахи. Тази технология е проактивна,

което означава, че тя осигурява защита в самото начало от

възникването на нова заплаха. Тя използва комбинация от

методи (анализ на кода, емулиране на кода, общи сигнатури,

сигнатури за вируси), които работят съвместно за значително

подобряване на защитата на системата. Модулът за сканиране

може да контролира едновременно няколко потока данни, което

увеличава ефективността и откритите заплахи. Технологията

ThreatSense успешно елиминира и комплекти за пълен достъп.

Опциите за настройка на технологията ThreatSense позволяват

на потребителя да определи няколко параметъра за сканиране:

Файлови типове и разширения за сканиране ▪

Комбинация от различни методи за откриване ▪

Н ▪ ива на почистване и др.

За да влезете в прозореца за настройка, щракнете върху бутона

Настрой… в прозореца за настройка на даден модул, който

използва технологията ThreatSense (вж. по-долу). В зависимост

от различните конфигурации за защита, са необходими различни

настройки. Като взема това предвид, ThreatSense може да се

настрои поотделно за следните модули на защита:

Защита на файловата система в реално време ▪

Проверка на файловете при стартиране на компютъра ▪

Защита на електронната поща ▪

Защита на уеб достъпа ▪

Сканиране ▪ на компютъра при поискване

Оперативна памет – Сканират се заплахите, които атакуват

оперативната памет на компютъра.

Сектори за начално стартиране – Сканират се секторите за

начално стартиране за наличие на вируси в главния сектор

за начално стартиране

Файлове – Извършва се сканиране на всички файлови типове

(програми, картини, аудио, видео файлове, файлове на бази

данни и др.)

Имейл файлове – Сканират се специални файлове с имейл

съобщения

Архиви – Сканират се файлове в компресирани архиви

(.rar, .zip, .arj, .tar и др.)

Саморазархивиращи се архиви – Сканират се файлове

в саморазархивиращи се архиви, обикновено с разширение .exe

Компресиращи модули по време на изпълнение –

компресиращите модули по време на изпълнение (за разлика от

стандартните типове архиви) се декомпресират в паметта освен

стандартните статични компресиращи модули (UPX, yoda, ASPack,

FGS и др.)

4.1.5.2 Опции

В раздела „Опции“ потребителят може да избере методите,

които да се използват за сканиране на компютъра за вируси.

Възможните опции са:

Сигнатури – Чрез сигнатурите вирусите се откриват точно

и надеждно по тяхното име в базата данни със сигнатури за вируси.

Евристики – Евристиките представляват алгоритъм за

анализиране на (злонамерена) дейност на програмите.

Основното предимство на откриването чрез евристики

17

е възможността за откриване на нов злонамерен софтуер,

който преди не е съществувал или не е бил включен в списъка

с познати вируси (базата данни със сигнатури за вируси).

Разширени евристики – Разширените евристики се състоят

от уникален евристичен алгоритъм, разработен от ESET,

оптимизиран за откриване на компютърни червеи и троянски

коне и написан на програмни езици от високо ниво. Благодарение

на разширените евристики възможностите за откриване на

програмата са значително по-високи.

Рекламен софтуер/шпиониращ софтуер/рисков софтуер – Тази

категория включва софтуер, който събира различна поверителна

информация за потребителите без тяхното информирано

съгласие. Тази категория включва и софтуер, който показва

рекламни материали.

Потенциално опасни приложения – Потенциално опасните

приложения представляват легитимен търговски софтуер.

Те включват програми като инструменти за отдалечен достъп,

което е причината тази опция да е забранена по подразбиране.

Потенциално нежелани приложения – Потенциално нежеланите

приложения не са задължително злонамерени, но те могат да

повлияят на производителността на компютъра по отрицателен

начин. Подобни приложения обикновено изискват съгласие за

инсталиране. Ако на компютъра ви има такива, системата ще

работи по-различно (в сравнение с начина на работа преди тяхното

инсталиране). Найзначителните промени включват нежелани

изскачащи прозорци, активиране и изпълнение на скрити процеси,

повишена употреба на системни ресурси, промени в резултатите

от търсенето и приложения, които комуникират с отдалечени

сървъри.

Без почистване

Заразените файлове не се почистват автоматично. В програмата

се показва предупредителен прозорец, в който потребителят

може да избере действие.

Ниво по подразбиране

Програмата ще се опита автоматично да почисти или изтрие

заразения файл. Ако не е възможно автоматичното избиране на

правилното действие, програмата предлага избор от последващи

действия. Изборът на последващите действия ще се покаже и ако

предварително дефинираното действие не се е изпълнило.

Строго почистване

Програмата ще почисти или изтрие всички заразени файлове

(включително архиви). Единственото изключение са системните

файлове. Ако не е възможно да се почистят, потребителят може

да избере действие от предупредителния прозорец.

4.1.5.3 Почистване

Настройките за почистване определят поведението на програмата

за сканиране при почистване на заразите файлове. Има 3 нива на

почистване:

Предупреждение!

В режим „По подразбиране“ целият архивен файл се изтрива само

ако всички файлове в архива са заразени. Ако архивът съдържа

и легитимни файлове, той няма да бъде изтрит. Ако заразеният

архивен файл бъде открит в режим „Строго почистване“ целият

архив ще бъде изтрит, дори ако има незаразени файлове.

4.1.5.4 Разширения

Разширението е част от името на файл, разделено с точка.

Разширението определя типа и съдържанието на файла.

Този раздел за настройка на параметрите на ThreatSense ви

позволява да дефинирате типовете файлове за сканиране.

18

По подразбиране се сканират всички файлове, независимо

с какво разширение са. Всяко разширение може да се добави към

списъка за изключване от сканиране. Ако е махната отметката на

опцията Сканиране на всички файлове, списъкът се променя

така, че да покаже всички сканирани понастоящем файлови

разширения. С помощта на бутоните Добави и Премахни

можете да разрешите или забраните сканирането на желаните

разширения.

За да разрешите сканирането на файлове без разширение,

изберете опцията Сканирай файлове без разширения.

Изключването на файлове от сканиране има смисъл, ако

сканирането на определени типове файлове пречи на програмата,

която използва тези разширения, да работи правилно. Например,

може да е уместно да изключите разширенията .edb, .eml and .tmp

при използване на MS Exchange сървър.

4.1.6 Открито е проникване

Проникванията могат да влязат през различни точки за достъп,

уеб страници, споделени папки, електронна поща или преносими

компютърни устройства (USB, външни дискове, CD и DVD дискове,

дискети и др.).

Ако компютърът ви има симптоми на зараза със злонамерен

софтуер, например работи бавно, често блокира и т.н., ви

препоръчваме да направите следното:

Ако заразеният файл е „заключен“ или се използва от системен

процес, той обикновено се изтрива веднага след това (обикновено

след рестартиране на компютъра).

Изтриване на файлове в архиви

В стандартен режим ще се изтрие целият архив само ако

съдържа заразени файлове и никакви чисти файлове. С други

думи архивите не се изтриват, ако съдържат и безобидни чисти

файлове. Внимавайте при изпълнение на сканиране със строго

почистване – в такъв случай архивът се изтрива, ако съдържа

поне един заразен файл, независимо какво е състоянието

на останалите файлове в архива.

4.2 Лична защитна стена

Личната защитна стена контролира целия мрежов трафик от и до

компютъра. Това се осъществява чрез разрешаване и отказване

на отделните мрежови връзки на базата на дефинирани правила

за филтриране. Защитната стена осигурява защита от атаки от

отдалечени компютри и позволява блокирането на определени

услуги. Тя също така осигурява и антивирусна защита за HTTP

и POP3 протоколите. Тази функционалност е много важен елемент

от защитата на компютъра.

4.2.1 Режими на филтриране

Отворете ESET Smart Security и щракнете върху ▪ Сканиране

на компютъра

Щракнете върху ▪ Стандартно сканиране

(за повече информация вж. „Стандартно сканиране“).

След като сканирането завърши, прегледайте регистрационния ▪

файл за броя на сканираните, заразените и почистените файлове.

Ако искате да сканирате само определена област от диска, щракнете

върху Сканиране по избор и изберете целите за сканиране.

Като общ пример как проникванията се обработват в ESET Smart

Security, си представете, че дадено проникване е открито от

защитата на файловата система в реално време при ниво на

почистване по подразбиране. Тя ще се опита да почисти или

изтрие файла. Ако няма предварително дефинирано действие,

което да се изпълни от модула за защита в реално време,

ще трябва да изберете опция в предупредителен прозорец.

Обикновено опциите са Почисти, Изтрий и Остави. Не се

препоръчва да избирате Остави, защото заразените файлове ще

бъдат игнорирани. Единственото изключение е ако сте сигурни,

че файлът е безобиден и е открит по погрешка.

Почистване и изтриване

Приложете почистване, ако почистеният файл е бил атакуван

от вирус, който е прикрепил злонамерен код към него. В такъв

случай първо се опитайте да почистите заразения файл, за да

го възстановите до първоначалното му състояние. Ако файлът

се състои само от злонамерен код, той ще бъде изтрит.

В личната защитна стена ESET Smart Security има три режима

на филтриране. Работата на защитната стена се променя,

в зависимост от избрания режим. Намесата на потребителя

също зависи от режимите на филтриране.

Филтрирането може да се извършва в един от три режима:

Автоматичният режим на филтриране е този по подразбиране. ▪

Той е подходящ за потребителите, които предпочитат лесно

и удобно използване на защитната стена, без да се налага да

дефинират правила. Автоматичният режим разрешава целия

изходящ трафик за даден компютър и блокира всички нови

връзки от мрежата.

Интерактивният режим на филтриране ви позволява да ▪

персонализирате личната защитна стена. Когато бъде открита

връзка и няма правило за нея, се показва диалогов прозорец

с информация за връзката. В него можете да разрешите или

откажете връзката или да я запомните чрез създаване на

правило в личната защитна стена. Ако потребителят реши

да създаде правило, всички бъдещи връзки от този тип ще

се разрешават или блокират, в зависимост от правилото.

Базираният на правила режим блокира всички връзки, за ▪

които не са дефинирани правила, които да ги разрешават.

Този режим позволява на напредналите потребители

да дефинират правила, които позволяват само желани

и надеждни връзки. Всички останали недефинирани

връзки се блокират от личната защитна стена.

19

4.2.2 Блокиране на целия трафик прекъсване на връзката с мрежата

Единствената опция за пълно блокиране на целия мрежов

трафик е Блокиране на целия трафик: прекъсване на връзката

с мрежата. Така се блокират всички изходящи или входящи

връзки от личната защитна стена, без да се показват никакви

предупредителни съобщения. Използвайте тази опция за

блокиране само ако имате съмнения за критични рискове за

защитата, които изискват прекъсване на връзката на компютъра

с мрежата.

4.2.3 Забраняване на филтрирането: разрешаване на целия трафик

В прозореца Настройка на зони и правила се показва преглед

на правилата и зоните (според избрания раздел). Прозорецът

е разделен на два раздела. Горният раздел включва всички

правила в съкратен изглед. Долният раздел включва подробности

за текущо избраното правило в горния раздел. Най-долу са

бутоните Ново, Редактирай и Изтрий, които могат да се

използват от потребителя за конфигуриране на правила.

Ако се вземе предвид посоката на комуникация, връзките се делят

на входящи и изходящи. Входящите връзки се инициализират

от отдалечен компютър, който се опитва да установи връзка

с локалната система. Изходящите връзки работят в обратна

посока – локалната система се свързва с отдалечен компютър.

Ако бъде открита непозната комуникация, трябва внимателно

да помислите дали да я разрешите или откажете. Нежеланите,

опасните или напълно непознатите връзки поставят риск

за компютъра ви. Ако бъде установена такава връзка, ви

препоръчваме да обърнете специално внимание на отдалечената

страна и приложението, което се опитва да се свърже с компютъра

ви. Много вируси се опитват да получат достъп или да изпратят

поверителни данни, или да изтеглят други злонамерени

приложения на компютъра. Личната защитна стена позволява

на потребителя да открива и прекъсва подобни връзки.

4.2.4.1 Създаване на нови правила

При инсталиране на ново приложение, което има достъп

до мрежата, или при промяна на вече съществуваща връзка

(отдалечена страна, номер на порт и т.н.), трябва да се създаде

ново правило.

Опцията за забраняване на филтрирането е обратната

конфигурация на упоменатото по-горе блокиране на цялата

комуникация. Ако е избрана тази опция, всички опции за

филтриране на личната защитна стена се изключват, което

разрешава всички входящи и изходящи връзки. Мрежата

работи все едно няма никаква защитна стена.

4.2.4 Конфигуриране и използване на правила

Правилата представляват набор от условия, които се използват

за тестване на мрежовите връзки, както и всички назначени

действия на тези условия. В личната защитна стена можете да

дефинирате действието, което да се извършва, ако се установи

връзка, за която има дефинирано правило.

За достъп до настройките за филтриране, отидете в Разширена

настройка (F5) > Лична защитна стена > Правила и зони. За да

видите текущата конфигурация, щракнете върху Настрой...

в раздела Редактор на зоните и правилата (ако личната защитна

стена е настроена на Автоматичен режим на филтриране, тези

настройки няма да са достъпни).

За да добавите ново правило, проверете дали е избран разделът

Правила. След това щракнете върху бутона Ново в прозореца за

настройка Зони и правила. При щракването върху този бутон се

отваря нов диалогов прозорец, който позволява да дефинирате

новото правило. В горната част на прозореца има три раздела:

Общи: Указва името на правилото, посоката, действието ▪

и протокола. Посоката и входяща или изходяща (или и двете).

Действие означава дали връзката да се откаже или разреши.

Локален: Показва се информация за локалната страна ▪

на връзката, включително броя на локалните портове

или диапазона от портове и името на комуникиращото

приложение.

Отдалечен: Този раздел съдържа информация за отдалечения ▪

порт (или диапазон от портове). Той също позволява на

потребителя да дефинира списък с отдалечени IP адреси

или зони за дадено правило.

20

Добър пример за добавяне на ново правило е разрешаването

на достъп на интернет браузъра до мрежата. В случая трябва

да се зададе следното:

разреши връзката или да я блокира. Ако постоянно разрешавате

една и съща връзка в диалоговия прозорец, е препоръчително да

създадете ново правило за връзката. За целта изберете опцията

Запомни действието (създай правило) и запазете действието

като ново правило за личната защитна стена. Ако защитната

стена разпознае същата връзка в бъдеще, тя ще приложи

съществуващото правило.

В раздела ▪ Общи разрешете изходящата комуникация по TCP

и UDP протокол

Добавете изпълнимия файл на браузъра (за Internet Explorer ▪

това в iexplore.exe) в раздела Локален

В раздела ▪ Отдалечен разрешете порт 80, ако искате да

разрешите само стандартните интернет услуги

4.2.4.2 Редактиране на правила

За да промените съществуващо правило, щракнете върху бутона