Componenti integrati:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

Firewall ESET

Antispam ESET

La nuova generazione

della tecnologia NOD32

Guida dell'utente:

proteggiamo il vostro mondo digitale

sommario

Copyright © 2008 di ESET, spol. s r. o.

ESET Smart Security è stato sviluppato da ESET, spol. s r.o.

Per ulteriori informazioni, visitare il sito Web www.eset.com.

Tutti i diritti riservati. Sono vietate la riproduzione, l'archiviazione

in sistemi di registrazione o la trasmissione in qualsiasi forma

o con qualsiasi mezzo, elettronico, meccanico, tramite

fotocopia, registrazione, scansione o altro della presente

documentazione in assenza di autorizzazione scritta

dell'autore.

ESET, spol. s r.o. si riserva il diritto di modificare qualsiasi parte

dell'applicazione software descritta senza preavviso.

Supporto tecnico globale: www.eset.eu/support

Supporto tecnico America del nord: www.eset.com/support

REV.20080604-001

1. ESET Smart Security ................................4

1.1 Novità .......................................................................... 4

1.2 Requisiti di sistema ........................................................ 5

2. Installazione ..........................................6

2.1 Installazione tipica ........................................................6

2.2 Installazione personalizzata ........................................... 7

2.3 Utilizzo delle impostazioni originali .................................9

2.4 Immissione di nome utente e password ...........................9

2.5 Controllo computer su richiesta ...................................... 9

3. Guida introduttiva ................................ 10

3.1 Introduzione all'interfaccia utente: modalità ...................10

3.1.1 Verifica del funzionamento del sistema ................. 10

3.1.2 Cosa fare se il programma non funziona correttamente.. 11

3.2 Configurazione dell'aggiornamento .................................11

3.3 Configurazione dell'area sicura .......................................11

3.4 Configurazione del server proxy ..................................... 12

3.5 Configurazione della protezione ..................................... 12

4. Utilizzo di Eset Smart Security ................13

4.1 Protezione antivirus e antispyware ................................ 13

4.1.1 Protezione del file system in tempo reale ................13

4.1.1.1 Configurazione del controllo ..................................13

4.1.1.1.1 Supporti da controllare ......................................... 13

4.1.1.1.2 Controllo antivirus (controllo eseguito quando si

verifica un evento) ................................................13

4.1.1.1.3 Parametri ThreatSense aggiuntivi per i nuovi file

creati ...................................................................13

4.1.1.1.4 Configurazione avanzata.......................................13

4.1.1.2 Livelli di pulizia ......................................................13

4.1.1.3 Quando modificare la configurazione della

protezione in tempo reale .....................................14

4.1.1.4 Controllo della protezione in tempo reale ..............14

4.1.1.5 Cosa fare se la protezione in tempo reale non funziona . 14

4.1.2 Protezione email ...................................................14

4.1.2.1 Controllo POP3 .....................................................14

4.1.2.1.1 Compatibilità .......................................................15

4.1.2.2 Integrazione con Microsoft Outlook,

Outlook Express e Windows Mail ...........................15

4.1.2.2.1 Aggiunta di notifiche al corpo di un messaggio email ... 16

4.1.2.3 Eliminazione delle infiltrazioni ...............................16

4.1.3 Protezione accesso Web ........................................16

4.1.3.1 HTTP ....................................................................16

4.1.3.1.1 Indirizzi bloccati/esclusi ........................................16

4.1.3.1.2 Browser ............................................................... 17

4.1.4 Controllo del computer ......................................... 17

4.1.4.1 Tipo di controllo .................................................... 17

4.1.4.1.1 Controllo standard ................................................18

4.1.4.1.2 Controllo personalizzato .......................................18

4.1.4.2 Destinazioni di controllo .......................................18

4.1.4.3 Profili di controllo ..................................................18

4.1.5 Configurazione dei parametri del motore ThreatSense .19

4.1.5.1 Configurazione degli oggetti..................................19

4.1.5.2 Opzioni ................................................................19

4.1.5.3 Pulizia .................................................................20

4.1.5.4 Estensioni ........................................................... 20

4.1.6 Rilevamento di un'infiltrazione .............................20

4.2 Personal firewall ........................................................... 21

4.2.1 Modalità di filtraggio ............................................21

4.2.2 Blocco di tutto il traco di rete: disconnessione

della rete ..............................................................21

4.2.3 Filtraggio disattivato: tutto il traco consentito ... 22

4.2.4 Configurazione e uso delle regole .......................... 22

4.2.4.1 Creazione di nuove regole ..................................... 22

4.2.4.2 Modifica delle regole ............................................ 23

4.2.5 Configurazione delle aree ..................................... 23

4.2.6 Stabilire la connessione – rilevamento .................. 23

4.2.7 Registrazione ...................................................... 23

4.3 Protezione antispam .....................................................24

4.3.1 Riconoscimento automatico antispam ................. 24

4.3.1.1 Aggiunta di indirizzi alla whitelist ......................... 24

4.3.1.2 Contrassegnare messaggi come spam................... 24

4.4 Aggiornamento del programma .....................................25

4.4.1 Configurazione dell'aggiornamento ...................... 25

4.4.1.1 Profili di aggiornamento ....................................... 25

4.4.1.2 Configurazione aggiornamento avanzata ............. 26

4.4.1.2.1 Modalità di aggiornamento .................................. 26

4.4.1.2.2 Server proxy ......................................................... 26

4.4.1.2.3 Connessione alla LAN ........................................... 27

4.4.1.2.4 Creazione di copie di aggiornamento : Mirror......... 27

4.4.1.2.4.1 Aggiornamento dal Mirror .................................... 28

4.4.1.2.4.2 Risoluzione dei problemi di aggiornamento Mirror ... 28

4.4.2 Come creare attività di aggiornamento .................29

4.5 Pianificazione attività .................................................. 29

4.5.1 Scopo della pianificazione attività ......................... 29

4.5.2 Creazione di nuove attività ...................................29

4.6 Quarantena ................................................................ 30

4.6.1 Mettere i file in quarantena ..................................30

4.6.2 Ripristino dalla quarantena ..................................30

4.6.3 Invio di file dalla cartella Quarantena ....................30

4.7 File di rapporto............................................................ 30

4.7.1 Manutenzione rapporto ........................................31

4.8 Interfaccia utente .........................................................31

4.8.1 Avvisi e notifiche .................................................. 32

4.9 ThreatSense.Net ...........................................................32

4.9.1 File sospetti ......................................................... 33

4.9.2 Statistiche ........................................................... 33

4.9.3 Invio.................................................................... 34

4.10 Amministrazione remota ..............................................34

4.11 Licenze .......................................................................34

5. Utente avanzato .................................. 36

5.1 Configurazione del server proxy .....................................36

5.2 Esportazione o importazione di impostazioni ..................36

5.2.1 Esportazione delle impostazioni ........................... 36

5.2.2 Importazione delle impostazioni ..........................36

5.3 Riga di comando ..........................................................36

6. Glossario ............................................. 38

6.1 Tipi di infiltrazioni ........................................................38

6.1.1 Virus ...................................................................38

6.1.2 Worm ..................................................................38

6.1.3 Trojan horse ........................................................ 38

6.1.4 Rootkit................................................................ 38

6.1.5 Adware ...............................................................39

6.1.6 Spyware .............................................................. 39

6.1.7 Applicazioni potenzialmente pericolose ................ 39

6.1.8 Applicazioni potenzialmente indesiderate .............39

6.2 Tipi di attacchi remoti ...................................................39

6.2.1 Attacchi DoS (Denial of Service) ............................39

6.2.2 Poisoning del DNS ................................................ 39

6.2.3 Attacchi worm ..................................................... 39

6.2.4 Scansione porta ................................................... 39

6.2.5 Desincronizzazione TCP ........................................40

6.2.6 SMB Relay ...........................................................40

6.2.7 Attacchi ICMP ......................................................40

6.3 Email ......................................................................... 40

6.3.1 Pubblicità ............................................................40

6.3.2 Hoax: true e bufale..............................................41

6.3.3 Phishing ...............................................................41

6.3.4 Riconoscimento di messaggi spamming.................41

6.3.4.1 Regole ..................................................................41

6.3.4.1 Filtro Bayes ...........................................................41

6.3.4.2 Whitelist ............................................................. 42

6.3.4.3 Blacklist .............................................................. 42

6.3.4.5 Il controllo lato server .......................................... 42

1. ESET Smart Security

ESET Smart Security è il primo software con un nuovo approccio a una

sicurezza realmente integrata. Sfrutta la velocità e la precisione di

ESET NOD32 Antivirus e la versione più recente del motore di scansione

ThreatSense®, combinate con i moduli personalizzati Personal firewall

e Antispam. Il risultato è un sistema intelligente costantemente allerta

contro gli attacchi e il software dannoso che possono compromettere

il computer.

ESET Smart Security non è un agglomerato disordinato di vari prodotti

riuniti in un unico pacchetto, come le oerte di altri produttori. Si tratta

del risultato di sforzi a lungo termine per combinare la massima protezione

con un impatto minimo sul sistema. Le tecnologie avanzate basate

sull'intelligenza artificiale sono in grado di eliminare in modo proattivo

la penetrazione di virus, spyware, trojan horse, worm, adware, rootkit

e altri attacchi trasportati da Internet senza rallentare le prestazioni del

sistema o interrompere l'attività del computer.

1.1 Novità

L'esperienza di sviluppo a lungo termine degli esperti ESET è dimostrata

dall'architettura completamente nuova del programma ESET Smart

Security, che garantisce la massima capacità di rilevamento con requisiti

di sistema minimi. Questa soluzione di sicurezza complessa contiene

moduli dotati di molte opzioni avanzate. Nell'elenco che segue è riportata

una breve panoramica sui singoli moduli.

Antivirus e antispyware ▪

Questo modulo si basa sul motore di scansione ThreatSense®, utilizzato

per la prima volta nel pluripremiato sistema NOD32 Antivirus. Nella

nuova architettura di ESET Smart Security, il motore ThreatSense®

è stato ottimizzato e migliorato.

Funzione Descrizione

Il sistema antivirus ora pulisce ed elimina

Pulizia migliorata

Modalità di controllo

in background

File di

aggiornamento di

minori dimensioni

Protezione dei client

di posta più diusi

Miglioramenti

minori

Personal firewall ▪

Il Personal firewall esegue il monitoraggio di tutto il traco tra un

computer protetto e altri computer della rete. Firewall ESET dispone

delle funzioni avanzate elencate di seguito.

in modo intelligente la maggior parte delle

infiltrazioni rilevate, senza richiedere

l'intervento dell'utente.

Il controllo del computer può essere eseguito

in background, senza rallentare le prestazioni

del computer.

I processi di ottimizzazione principali

consentono di generare file di aggiornamento

di dimensioni minori rispetto alla versione 2.7.

Inoltre, è stata migliorata la protezione dei

file di aggiornamento dagli eventuali danni.

Ora è possibile eettuare il controllo della

posta in arrivo non solo in MS Outlook, ma

anche in Outlook Express e Windows Mail.

– Accesso diretto ai file system per una

maggiore velocità eettiva.

– Accesso bloccato ai file infetti.

– Ottimizzazione per Centro sicurezza

PC Windows, incluso Vista.

Funzione Descrizione

Controllo delle

comunicazioni

di rete di livello

inferiore

Supporto di IPv6

Monitoraggio dei file

eseguibili

Controllo dei file

integrato con HTTP

e POP3

Sistema di

rilevamento

intrusione

Supporto modalità

interattiva,

automatica o basata

su criteri

Sostituisce Windows

Firewall integrato

Antispam ▪

Il modulo Antispam ESET filtra i messaggi email indesiderati

e aumenta la sicurezza della comunicazione elettronica.

Funzione Descrizione

Segnalazione posta

in arrivo

Supporto di

un'ampia gamma di

tecniche di controllo

Integrazione

completa con client

di posta

Disponibile la

modalità di selezione

manuale dei

messaggi di spam

Il controllo delle comunicazioni di rete su

Data Link Layer consente a Firewall ESET di

bloccare un'ampia gamma di attacchi, che

altrimenti non sarebbero rilevabili.

Firewall ESET visualizza gli indirizzi IPv6

e consente agli utenti di creare regole per tali

indirizzi.

Il monitoraggio modifica i file eseguibili per

bloccare le infezioni. È possibile consentire la

modifica dei file delle applicazioni firmate.

Controllo dei file integrato nei protocolli di

applicazione HTTP e POP3. Gli utenti sono

sempre protetti durante la navigazione in

Internet o quando scaricano i messaggi di

email.

Capacità di riconoscere il carattere della

comunicazione di rete e vari tipi di attacchi di

rete e opzione per impedire automaticamente

tale comunicazione.

Gli utenti possono scegliere se le azioni

del firewall devono essere eseguite

automaticamente oppure se impostare le

regole in modo interattivo. La comunicazione

nella modalità basata su criteri viene gestita

in base a regole predefinite dall'utente

o dall'amministratore di rete.

Sostituisce Windows Firewall integrato

e interagisce con il Centro sicurezza PC di

Windows, l'utente è quindi sempre informato

circa lo stato della sicurezza. Per impostazione

predefinita, l'installazione di ESET Smart

Security disattiva Windows Firewall.

A tutta la posta in arrivo viene assegnato un

punteggio da 0 (messaggio non spam) a 100

(messaggio spam) e trasferita di conseguenza

nella cartella della posta indesiderata o in

una cartella personalizzata creata dall'utente.

È possibile eseguire il controllo parallelo della

posta in arrivo.

– Analisi Bayes

– Controllo basato su regole

– Controllo database delle impronte digitali

globale

Protezione antispam disponibile per gli utenti

dei client Microsoft Outlook, Outlook Express

e Windows Mail.

È presente un'opzione per selezionare/

deselezionare manualmente i messaggi email

come spam.

4

1.2 Requisiti di sistema

Per il corretto funzionamento di ESET Smart Security e ESET Smart

Security Business Edition, il sistema deve soddisfare i seguenti requisiti

hardware e software:

ESET Smart Security:

Windows 2000, XP 400 MHz a 32 bit/64 bit (x86/x64)

128 MB di memoria di sistema RAM

35 MB di spazio disponibile su disco

Super VGA (800 × 600)

Windows Vista 1 GHz a 32 bit/64 bit (x86/x64)

512 MB di memoria di sistema RAM

35 MB di spazio disponibile su disco

Super VGA (800 × 600)

ESET Smart Security Business Edition:

Windows 2000,

2000 Server, XP, 2003

Server

400 MHz a 32 bit/64 bit (x86/x64)

128 MB di memoria di sistema RAM

35 MB di spazio disponibile su disco

Super VGA (800 × 600)

Windows Vista,

Windows Server

2008

1 GHz a 32 bit/64 bit (x86/x64)

512 MB di memoria di sistema RAM

35 MB di spazio disponibile su disco

Super VGA (800 × 600)

5

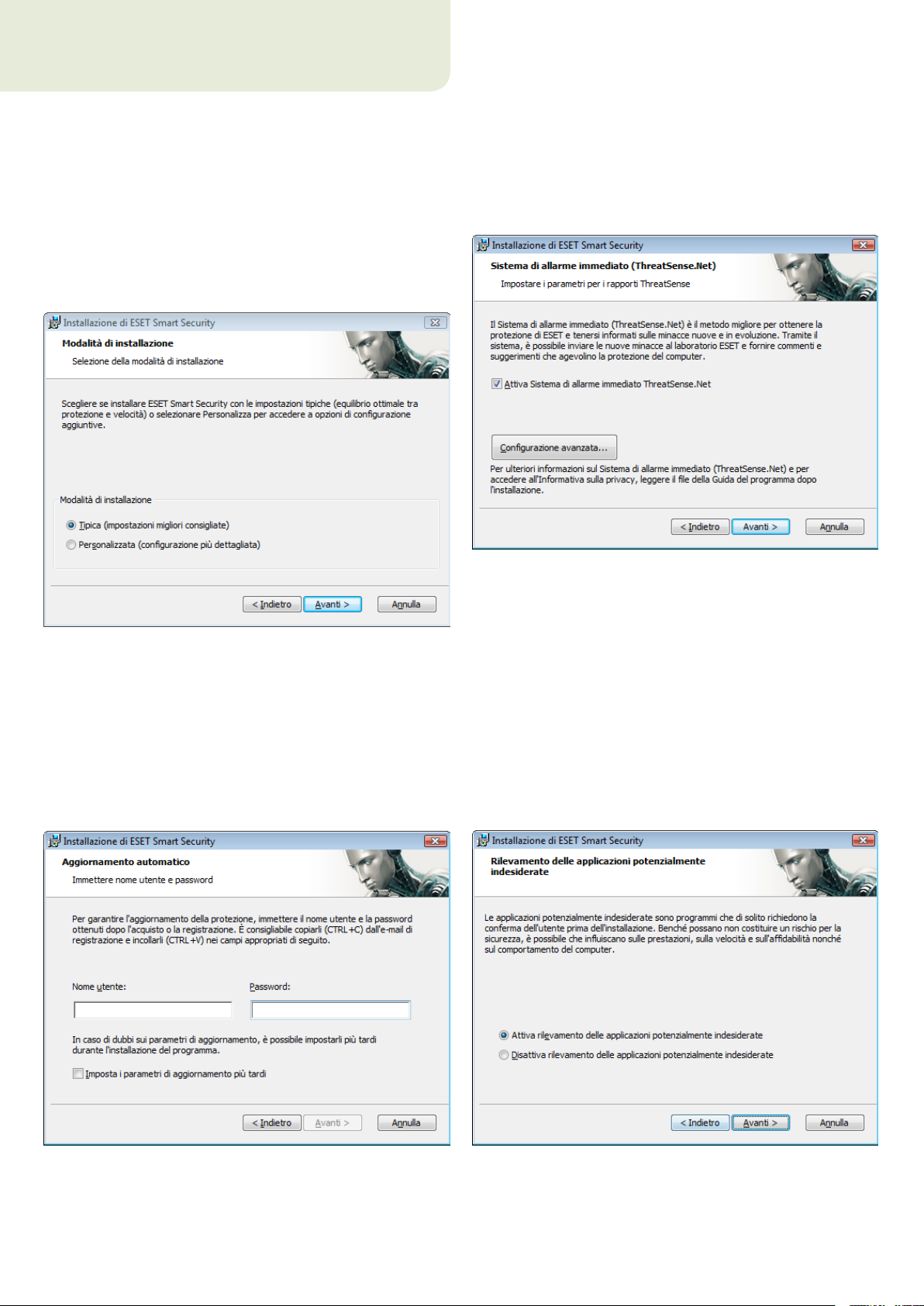

2. Installazione

Dopo aver eettuato l'acquisto, è possibile scaricare il programma

di installazione di ESET Smart Security dal sito Web di ESET. Il

programma viene fornito in un pacchetto ess_nt**_***.msi (ESET

Smart Security) o essbe_nt**_***.msi (ESET Smart Security Business

Edition). Dopo l'avvio del programma di installazione, l'installazione

guidata condurrà l'utente attraverso le fasi dell'impostazione di base.

Esistono due tipi di installazione disponibili, con diversi livelli

di dettaglio della configurazione:

1. Installazione tipica

2. Installazione personalizzata

Il passaggio successivo dell'installazione prevede la configurazione del

Sistema di allarme immediato (ThreatSense.Net). Il Sistema di allarme

immediato (ThreatSense.Net) garantisce che ESET venga informata in

modo tempestivo e continuato sulle nuove infiltrazioni, per proteggere gli

utenti in modo immediato. Il sistema consente l'invio di nuove minacce al

laboratorio dei virus ESET, dove verranno analizzate, elaborate e aggiunte

al database delle firme antivirali.

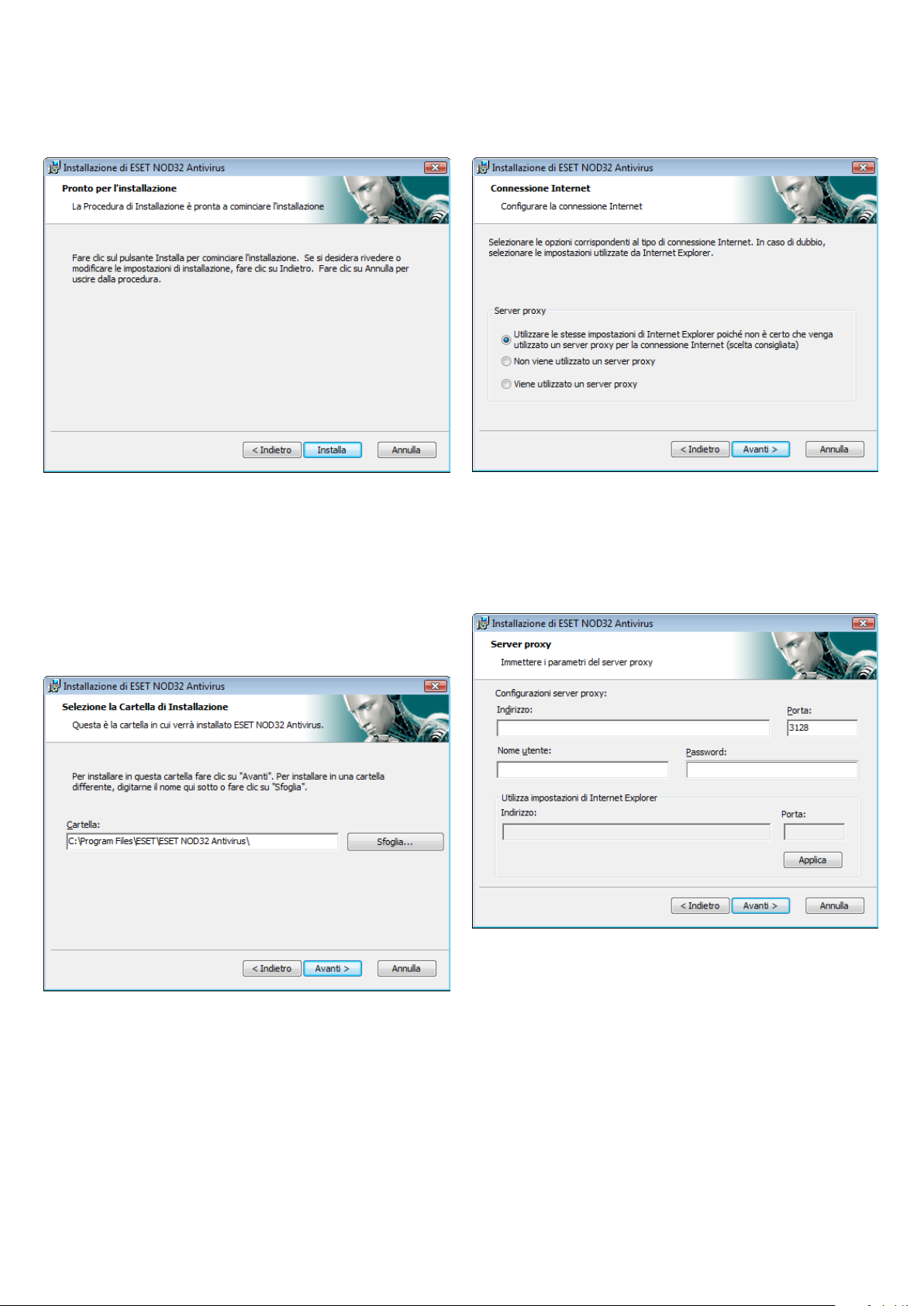

2.1 Installazione tipica

L'installazione tipica è consigliata agli utenti che desiderano installare

ESET Smart Security con le impostazioni predefinite. Le impostazioni

predefinite del programma orono il massimo livello di protezione,

caratteristica apprezzata soprattutto dagli utenti che non desiderano

configurare impostazioni molto dettagliate.

La prima importante operazione da eseguire è l'immissione di nome utente

e password per l'aggiornamento automatico del programma, funzione

fondamentale per garantire una protezione costante del sistema.

Per impostazione predefinita, la casella di controllo Attiva Sistema

di allarme immediato ThreatSense.Net è selezionata in modo da

attivare questa funzione. Per modificare le impostazioni dettagliate

per l'invio di file sospetti, fare clic su Configurazione avanzata...

Il passaggio successivo del processo di installazione consiste nella

configurazione dell'opzione Rilevamento delle applicazioni

potenzialmente indesiderate. Le applicazioni potenzialmente

indesiderate non sono necessariamente dannose, tuttavia potrebbero

influire negativamente sul comportamento del sistema operativo.

Applicazioni di questo tipo spesso fanno parte dell'istallazione di altri

programmi e può essere dicile notarle durante l'istallazione. In genere

viene, infatti, visualizzata una notifica durante l'installazione di queste

applicazione, ma è frequente il caso di applicazioni installate senza il

consenso dell'utente.

Immettere nei campi corrispondenti Nome utente e Password, ovvero

i dati di autenticazione ottenuti dopo l'acquisto o la registrazione del

prodotto. Se non si dispone ancora di nome utente e password, selezionare

l'opzione Imposta i parametri di aggiornamento più tardi. È possibile

inserire i dati di autenticazione anche in seguito, direttamente dal

programma.

6

Selezionare l'opzione Attiva rilevamento delle applicazioni

potenzialmente indesiderate per consentire a ESET Smart Security

di rilevare questo tipo di minaccia (scelta consigliata).

L'ultimo passaggio dell'installazione tipica è la conferma dell'installazione

con il pulsante Installa.

Dopo aver immesso nome utente e password, fare clic su Avanti

a Configurare la connessione Internet.

2.2 Installazione personalizzata

L'installazione personalizzata è indicata per utenti con esperienza

nella configurazione dettagliata dei programmi e che desiderano

modificare le impostazioni avanzate durante l'installazione.

La prima operazione da eseguire consiste nel selezionare il percorso

della cartella di installazione. Per impostazione predefinita, il

programma viene installato nella cartella C:\Programmi\ESET\

ESET Smart Security\. Per specificare un percorso diverso, scegliere

Sfoglia… (scelta non consigliata).

Se si utilizza un server proxy, questo deve essere configurato in modo

corretto per consentire la ricezione degli aggiornamenti delle firme

antivirali. Se non si è certi dell'utilizzo di un server proxy per la connessione

a Internet, selezionare Utilizzare le stesse impostazioni di Internet

Explorer poiché non è certo che venga utilizzato un server proxy per

la connessione Internet (scelta consigliata), quindi scegliere Avanti.

Se non si utilizza un server proxy, selezionare l'opzione corrispondente.

Quindi immettere nome utente e password. Questo passaggio

è analogo a quello dell'installazione tipica (vedere a pagina 5).

Per configurare le impostazioni del server proxy, selezionare Viene

utilizzato un server proxy e scegliere Avanti. Immettere l'indirizzo

IP o l'URL del server proxy nel campo Indirizzo. Nel campo Porta

specificare la porta sulla quale il server proxy accetta le connessioni

(per impostazione predefinita, la porta 3128). Se il server proxy richiede

l'autenticazione, sarà necessario immettere un nome utente e una

password validi per consentire l'accesso al server proxy. Se necessario,

è possibile anche copiare le impostazioni del server proxy da Internet

Explorer. A tal fine, scegliere Applica e confermare la selezione.

7

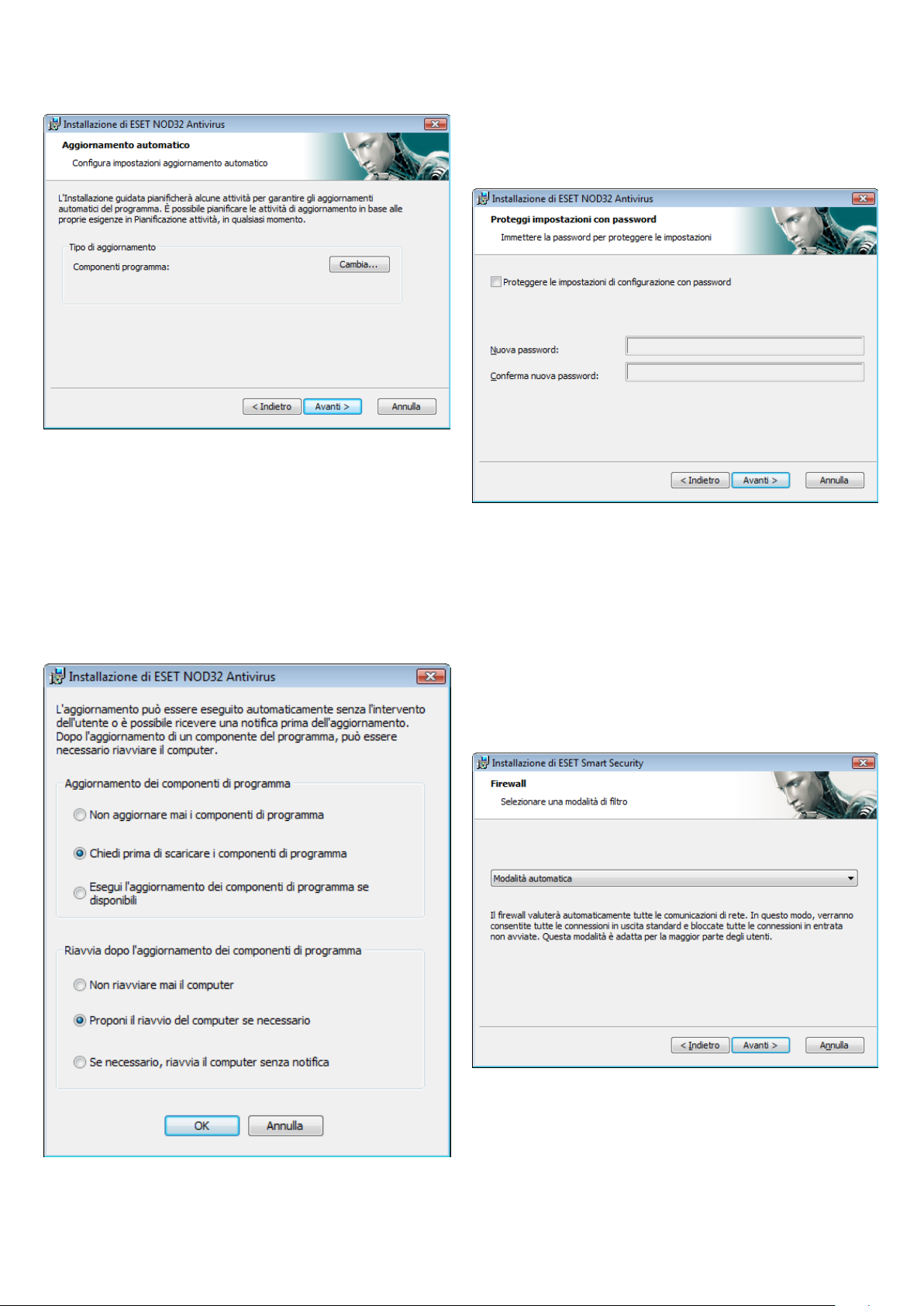

Fare clic su Avanti per passare alla finestra Configura impostazioni

aggiornamento automatico. In questa fase è possibile specificare

come si desidera che vengano gestiti gli aggiornamenti dei componenti di

programma automatici sul sistema. Scegliere Cambia... per accedere

alle impostazioni avanzate.

Se non si desidera aggiornare i componenti di programma, selezionare

Non aggiornare mai i componenti di programma. L'opzione Chiedi

prima di scaricare i componenti di programma consente di visualizzare

una finestra di conferma prima di scaricare i componenti di programma.

Per attivare l'aggiornamento automatico dei componenti di programma,

selezionare l'opzione Esegui l'aggiornamento dei componenti di

programma se disponibili.

Il passaggio successivo dell'istallazione consiste nell'immissione di una

password per proteggere i parametri del programma. Scegliere una

password con cui si desidera proteggere il programma. Reimmettere

la password per conferma.

I passaggi di Configurazione del Sistema di allarme immediato

(ThreatSense.Net) e Rilevamento delle applicazioni potenzialmente

indesiderate sono analoghi a quelli dell'Installazione tipica e non

vengono riportati qui (vedere a pagina 5).

L'ultimo passaggio della modalità Personalizzata consiste nella

selezione della modalità di filtraggio di Firewall ESET. Sono disponibili

tre modalità:

Automatica ▪

Interattiva ▪

Basata su criteri ▪

La modalità Automatica è consigliata per la maggior parte degli utenti.

Tutte le connessioni standard in uscita sono abilitate (analizzate

automaticamente con le impostazioni predefinite), mentre le

connessioni in entrata non desiderate vengono automaticamente

bloccate.

NOTA: dopo l'aggiornamento di un componente del programma, è in

genere necessario riavviare il sistema. L'impostazione consigliata è:

Se necessario, riavvia il computer senza notifica.

8

La modalità Interattiva è adatta agli utenti esperti. Le comunicazioni

vengono gestite mediante regole definite dall'utente. In caso di assenza

di regole definite per le comunicazioni, verrà richiesto all'utente se

consentire o impedire la comunicazione.

La modalità Basata su criteri valuta le comunicazioni in base a regole

predefinite create dall'amministratore. In caso di assenza di regole

disponibili, la connessione verrà automaticamente bloccata e non

verrà visualizzato alcun messaggio di allarme. È consigliabile selezionare

la modalità basata sui criteri solo nel caso in cui l'utente sia un

amministratore che intende configurare le comunicazioni di rete.

Nell'ultimo passaggio viene visualizzata una finestra con cui si richiede

il consenso per l'installazione.

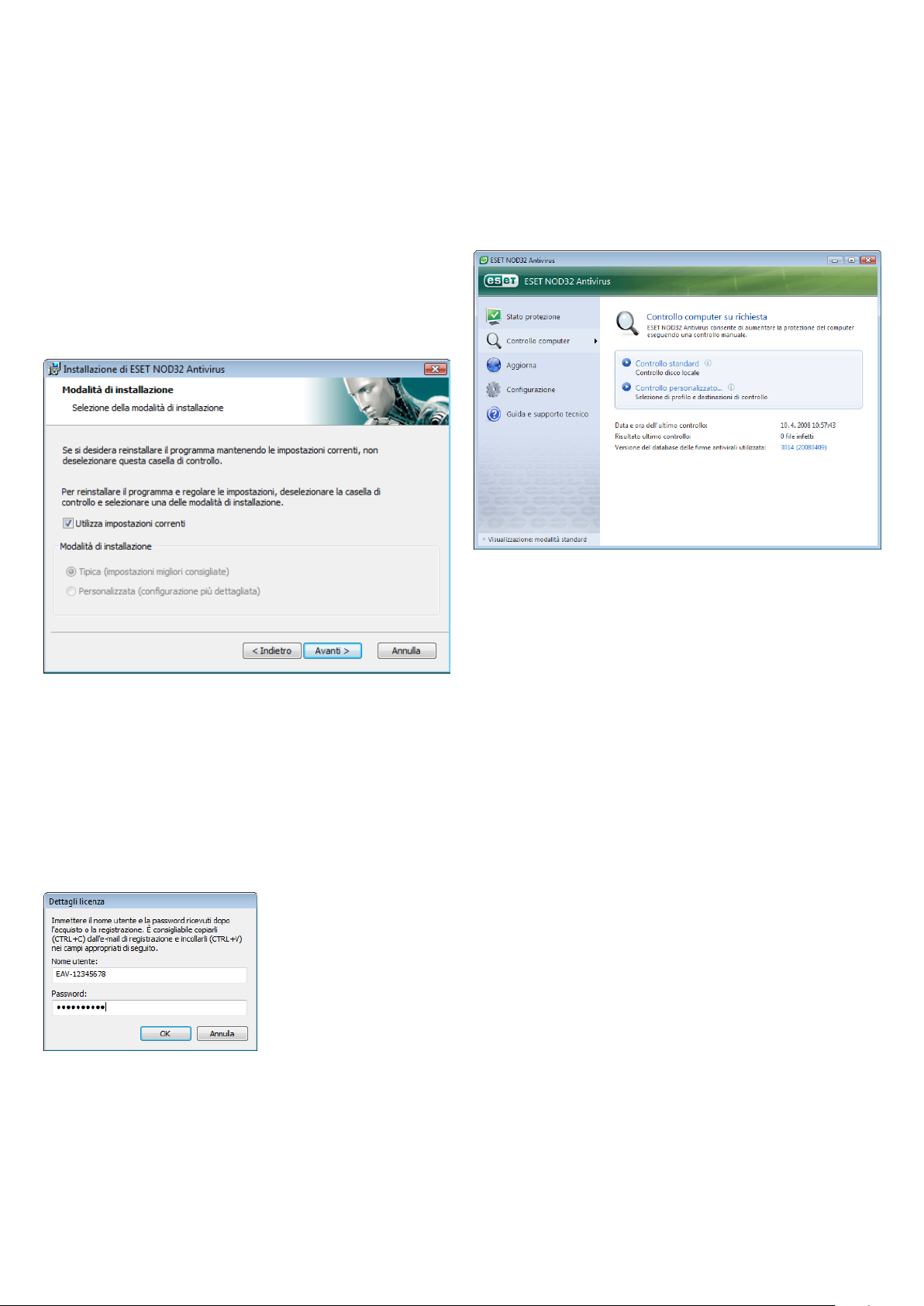

2.3 Utilizzo delle impostazioni originali

Quando si reinstalla ESET Smart Security, viene visualizzata l'opzione

Utilizza impostazioni correnti. Selezionare questa opzione per trasferire

i parametri di configurazione dall'installazione originale alla nuova.

2.5 Controllo computer su richiesta

Dopo l'installazione di ESET Smart Security, è opportuno eseguire

un controllo del computer per rilevare l'eventuale presenza di codice

dannoso. Per avviare rapidamente un controllo, selezionare Controllo

computer nella finestra principale del programma, quindi scegliere

Controllo standard. Per ulteriori informazioni sulla funzionalità di

controllo del computer, vedere il capitolo “Controllo del computer".

2.4 Immissione di nome utente e password

Per garantire una funzionalità ottimale, è di fondamentale importanza

che il programma venga aggiornato automaticamente. Ciò è possibile

solo se il nome utente e la password vengono immessi correttamente

nell'impostazione dell'aggiornamento.

Se nome utente e password non sono stati immessi durante l'installazione,

è possibile farlo a questo punto. Nella finestra principale del programma

scegliere Aggiorna, quindi Impostazione nome utente e password...

Immettere nella finestra Dettagli licenza i dati ricevuti con la licenza

del prodotto.

9

3. Guida introduttiva

In questo capitolo viene fornita una panoramica su ESET Smart

Security e sulle configurazioni di base.

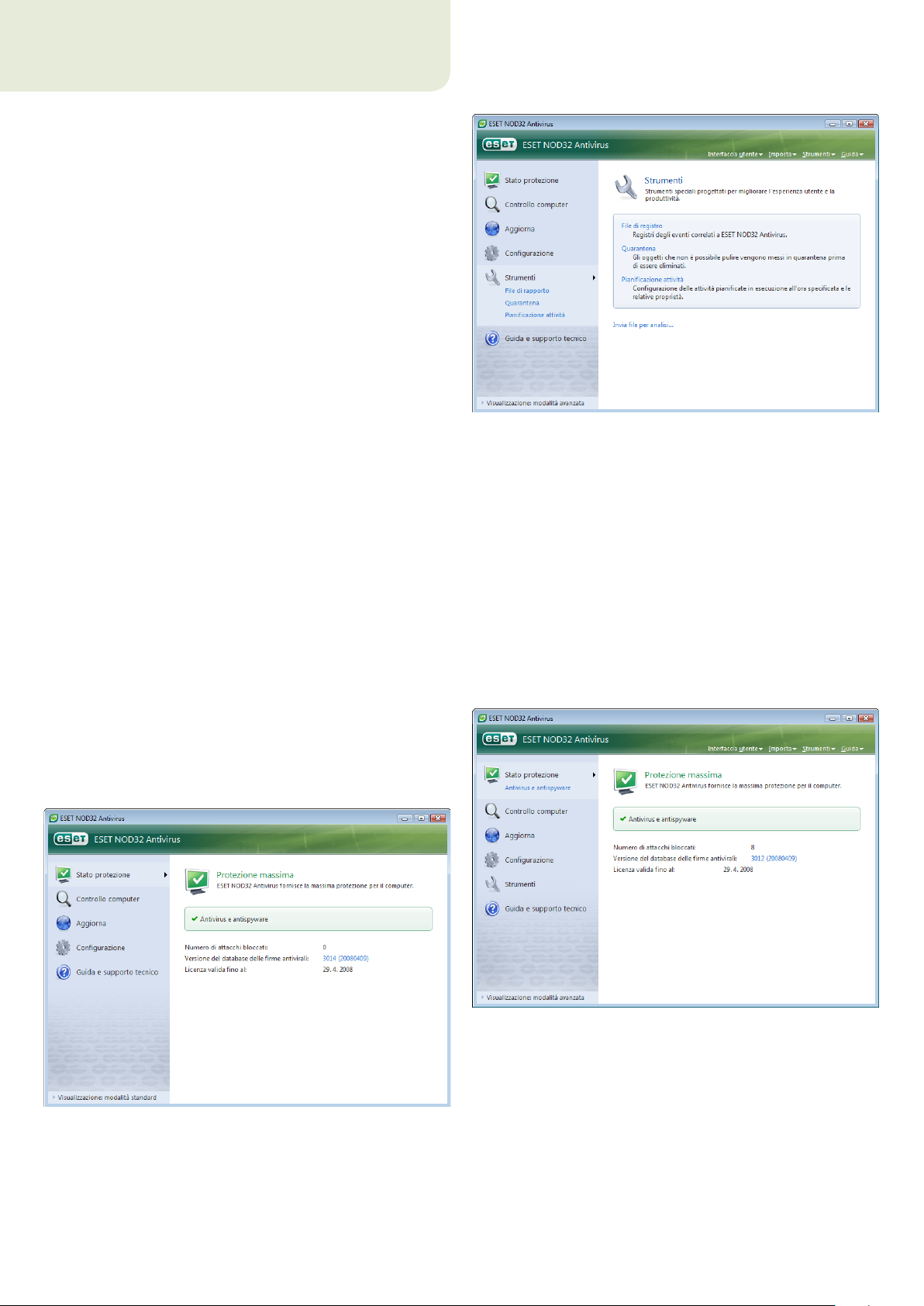

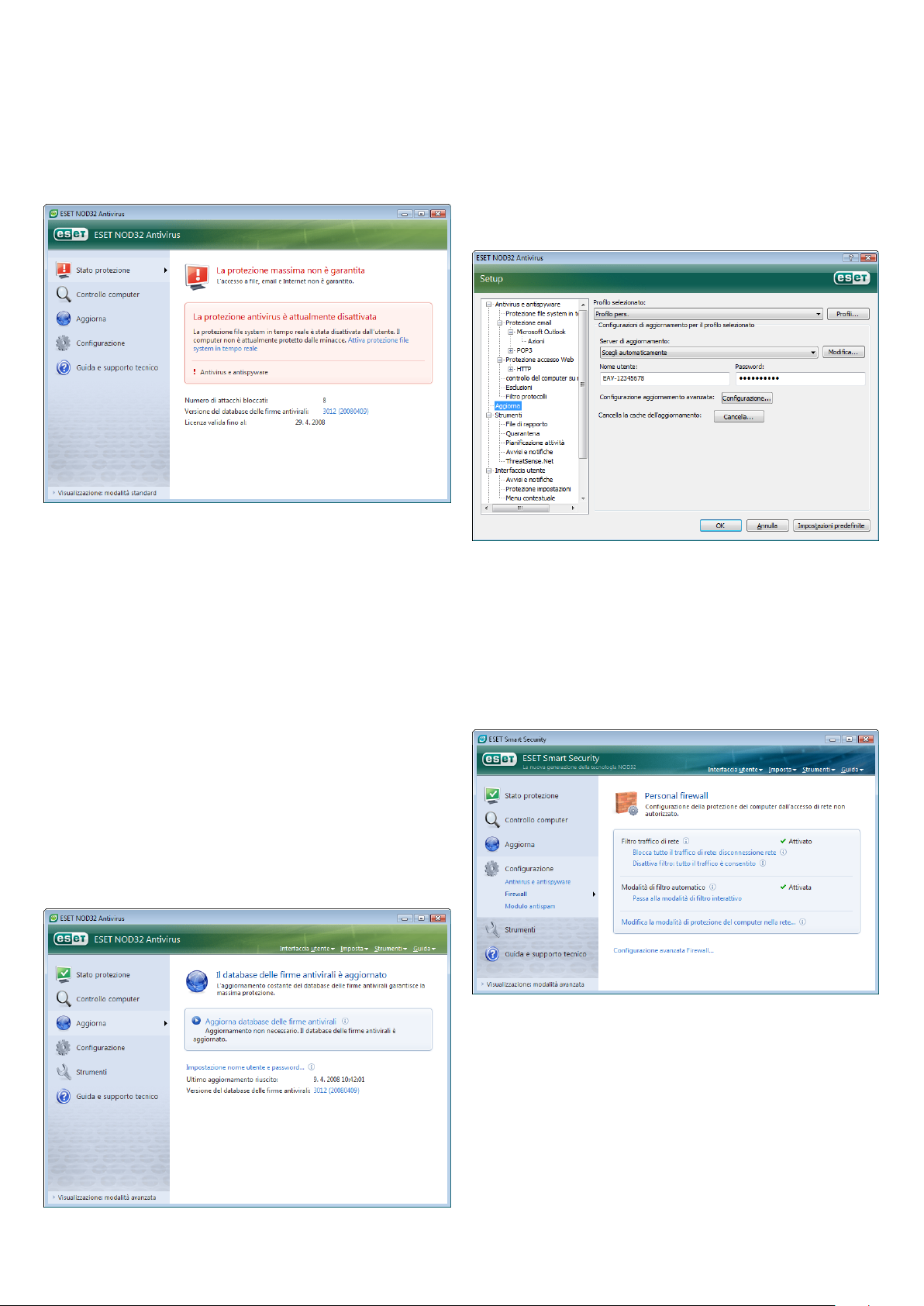

3.1 Introduzione all'interfaccia utente: modalità

La finestra principale di ESET Smart Security è suddivisa in due sezioni

principali. Nella colonna a sinistra è possibile accedere al menu principale

di facile utilizzo. La finestra principale del programma sulla destra ha

come funzione primaria la visualizzazione delle informazioni che

corrispondono all'opzione selezionata nel menu principale.

Di seguito è riportata una descrizione dei pulsanti del menu principale:

Stato protezione: in un formato di facile lettura, sono riportate

informazioni sullo stato di protezione di ESET Smart Security. Se

è attivata la modalità avanzata, verrà visualizzato lo stato di tutti

i moduli di protezione. Fare clic su un modulo per visualizzarne lo

stato corrente.

Controllo computer: in questa sezione l'utente può configurare

e avviare il controllo del computer su richiesta.

Aggiorna: selezionare questa opzione per accedere al modulo di

aggiornamento con cui gestire gli aggiornamenti del database delle

firme antivirali.

Configurazione: selezionare questa opzione per regolare il livello di

protezione del computer. Se è attivata la modalità avanzata, verranno

visualizzati i sottomenu dei moduli Protezione antivirus e antispyware,

Personal firewall e Antispam.

Strumenti: questa opzione è disponibile solo in modalità avanzata.

Consente di accedere ai file di registro e alle informazioni su quarantena

e pianificazione.

Guida e supporto tecnico: selezionare questa opzione per accedere ai

file della guida, alla Knowledgebase di ESET, al sito Web di ESET e alle

richieste di supporto tecnico.

Quando si passa alla modalità avanzata, viene aggiunta l'opzione

Strumenti al menu principale. L'opzione Strumenti consente all'utente

di accedere a Pianificazione attività, Quarantena o visualizzare i File di

rapporto di ESET Smart Security.

NOTA: tutte le istruzioni rimanenti della guida si riferiscono alla

modalità avanzata.

3.1.1 Verifica del funzionamento del sistema

Per visualizzare lo Stato protezione, fare clic su questa opzione nella

parte superiore del menu principale. Sul lato destro della finestra verrà

visualizzato un rapporto sul funzionamento di ESET Smart Security

con un sottomenu con tre voci: Antivirus e antispyware, Personal

firewall e Modulo antispam. Selezionare uno di questi elementi per

visualizzare informazioni dettagliate su uno specifico modulo di

protezione.

L'interfaccia utente di ESET Smart Security consente agli utenti di

alternare le modalità Standard e Avanzata. Per passare da una modalità

all'altra, cercare il collegamento Visualizza nell'angolo inferiore sinistro

della schermata principale di ESET Smart Security. Fare clic su questo

pulsante per selezionare la modalità di visualizzazione desiderata.

La modalità standard consente l'accesso alle funzioni necessarie per le

normali operazioni. In questa modalità non vengono visualizzate

opzioni avanzate.

Se i moduli attivati funzionano correttamente, verrà visualizzato

un indicatore di colore verde. In caso contrario, verrà visualizzato un

punto esclamativo rosso o un'icona di notifica arancione e, nella parte

superiore della finestra, verranno visualizzate ulteriori informazioni

sul modulo che presenta dei problemi. Verrà inoltre visualizzata una

soluzione consigliata per la riparazione del modulo. Per modificare lo

stato dei singoli moduli, scegliere Configurazione dal menu principale

e fare clic sul modulo desiderato.

10

3.1.2 Cosa fare se il programma non funziona correttamente

Se ESET Smart Security rileva un problema in alcuni moduli di protezione,

il problema verrà segnalato nella finestra Stato protezione, in cui viene

inoltre proposta una potenziale soluzione del problema.

Nel caso in cui non sia possibile risolvere il problema ricorrendo all'elenco

di problemi e soluzioni noti e descritti, fare clic su Guida e supporto

tecnico per accedere ai file della Guida o eseguire una ricerca nella

Knowledgebase. Se non si riesce comunque a trovare una soluzione,

è possibile inviare una richiesta di assistenza al supporto tecnico di

ESET. In base ai commenti e ai suggerimenti degli utenti, gli specialisti

di ESET possono rispondere rapidamente alle domande degli utenti

e proporre delle soluzioni per i problemi.

3.2 Configurazione dell'aggiornamento

L'aggiornamento del database delle firme antivirali e dei componenti

del programma costituisce un aspetto importante per garantire una

protezione completa contro codici dannosi. È opportuno prestare

particolare attenzione alla configurazione e al funzionamento

dell'aggiornamento. Nel menu principale selezionare Aggiorna, quindi

fare clic su Aggiorna database delle firme antivirali nella finestra

principale del programma per verificare immediatamente la disponibilità

di un aggiornamento del database. Impostazione nome utente

e password... consente di visualizzare la finestra di dialogo in cui

immettere il nome utente e la password ricevuti al momento dell'acquisto.

Nella finestra Configurazione avanzata (per accedere, premere F5)

sono disponibili altre opzioni dettagliate per l'aggiornamento. Il menu

a discesa Server di aggiornamento: deve essere impostato su Scegli

automaticamente. Per configurare le opzioni di aggiornamento

avanzate, tra cui la modalità di aggiornamento, l'accesso al server

proxy, l'accesso agli aggiornamenti su un server locale e la creazione

di copie delle firme antivirali (in ESET Smart Security Business Edition),

fare clic sul pulsante Configurazione.

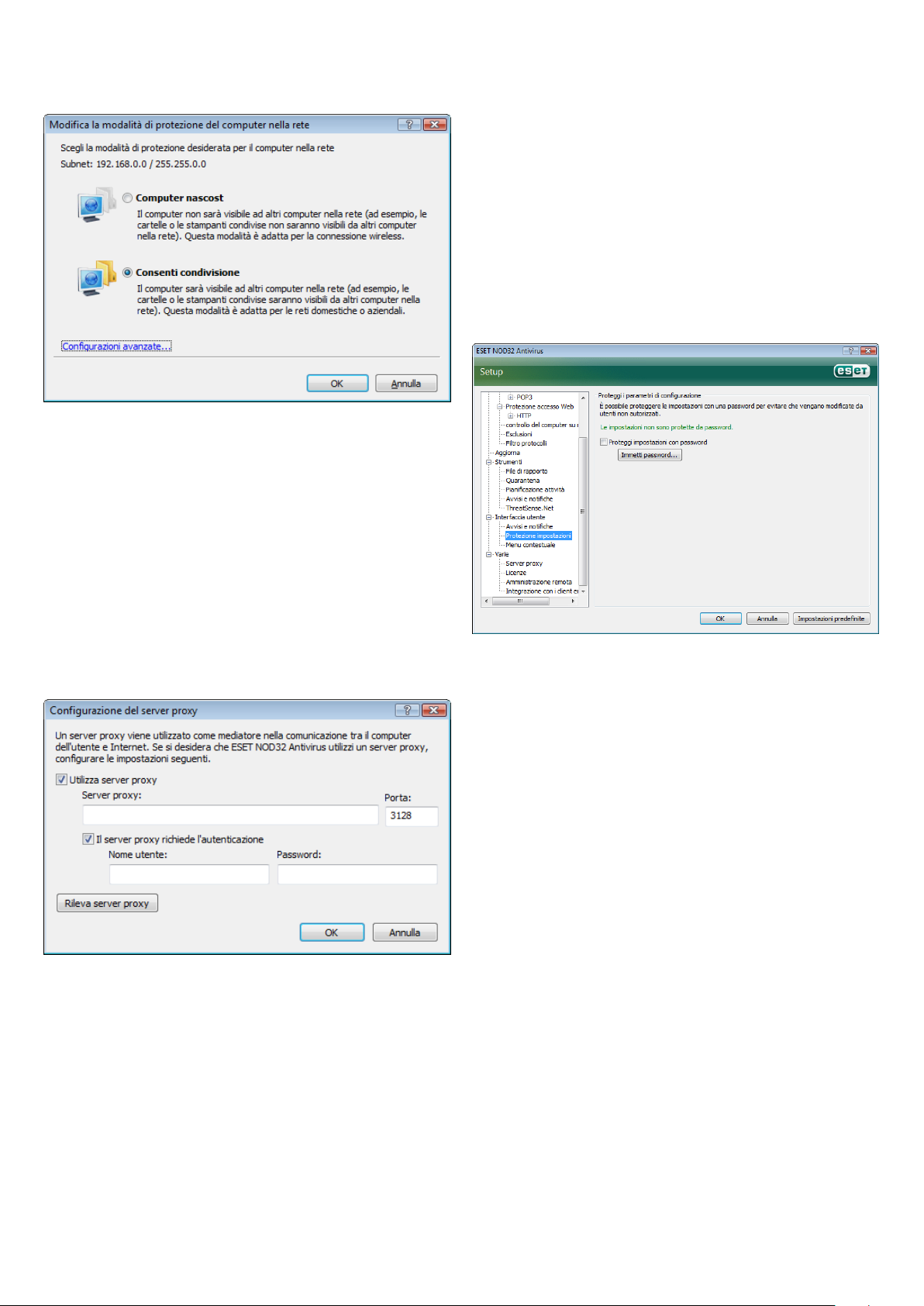

3.3 Configurazione dell'area sicura

La configurazione di un'area sicura costituisce un aspetto importante

della protezione del computer in un ambiente di rete. Attraverso la

configurazione dell'area sicura e della condivisione è possibile consentire

l'accesso al computer ad altri utenti. Fare clic su Configurazione >

Personal firewall > Modifica la modalità di protezione del computer

nella rete. Verrà visualizzata una finestra che consente di configurare

le impostazioni della modalità di protezione del computer nella rete/

area eettiva.

Se nome utente e password sono stati specificati durante l'installazione

di ESET Smart Security, questa finestra di dialogo non verrà visualizzata.

Il rilevamento dell'area sicura e adabile viene eseguito dopo l'installazione

di ESET Smart Security o dopo la connessione del computer a una nuova

rete. In molti casi non è quindi necessario definire l'area sicura. Per

impostazione predefinita, al rilevamento di una nuova area verrà

visualizzata una finestra di dialogo che consente di impostare il livello

di protezione per l'area.

11

Avviso! Una configurazione non corretta dell'area sicura può costituire

un rischio per la protezione del computer.

NOTA: per impostazione predefinita, le workstation di un'area sicura

possono accedere a file e stampanti condivisi; è attivata, inoltre, la

comunicazione RPC in entrata ed è disponibile la condivisione del

desktop remoto.

3.4 Configurazione del server proxy

3.5 Configurazione della protezione

La configurazione di ESET Smart Security riveste una grande rilevanza

dal punto di vista dei criteri di sicurezza dell'organizzazione di

appartenenza. Le modifiche non autorizzate possono mettere

a rischio la stabilità e la protezione del sistema. Per proteggere con

una password i parametri di configurazione, nel menu principale fare

clic su Configurazione > Immettere struttura di impostazione

avanzata completa... > Interfaccia utente > Protezione

impostazioni e fare clic sul pulsante Immetti password...

Immettere una password, confermarla immettendola di nuovo, quindi

scegliere OK. Questa password verrà richiesta per tutte le modifiche

future alle impostazioni di ESET Smart Security.

Se per mediare la connessione a Internet su un sistema che utilizza

ESET Smart Security si utilizza un server proxy, questo deve essere

specificato nella Configurazione avanzata. Per accedere alla finestra di

configurazione del Server proxy, scegliere Varie > Server proxy dalla

struttura Configurazione avanzata. Selezionare la casella di controllo

Utilizza server proxy, quindi immettere l'indirizzo IP e la porta del

server proxy, oltre ai dati di autenticazione.

Nel caso in cui queste informazioni non siano disponibili, è possibile

tentare di rilevare automaticamente le impostazioni del server proxy

per ESET Smart Security facendo clic sul pulsante Rileva server proxy.

NOTA: le opzioni del server proxy potrebbero essere diverse in base ai

diversi profili di aggiornamento. In questo caso, configurare il server

proxy nella Configurazione aggiornamento avanzata.

12

4. Utilizzo di Eset Smart Security

4.1 Protezione antivirus e antispyware

La protezione antivirus difende il sistema da attacchi dannosi controllando

file, messaggi email e comunicazioni su Internet. In caso di rilevamento

di una minaccia costituita da codice dannoso, il modulo antivirus è in

grado di risolvere il problema bloccando la minaccia, quindi pulendo,

eliminando o mettendo in quarantena i relativi file.

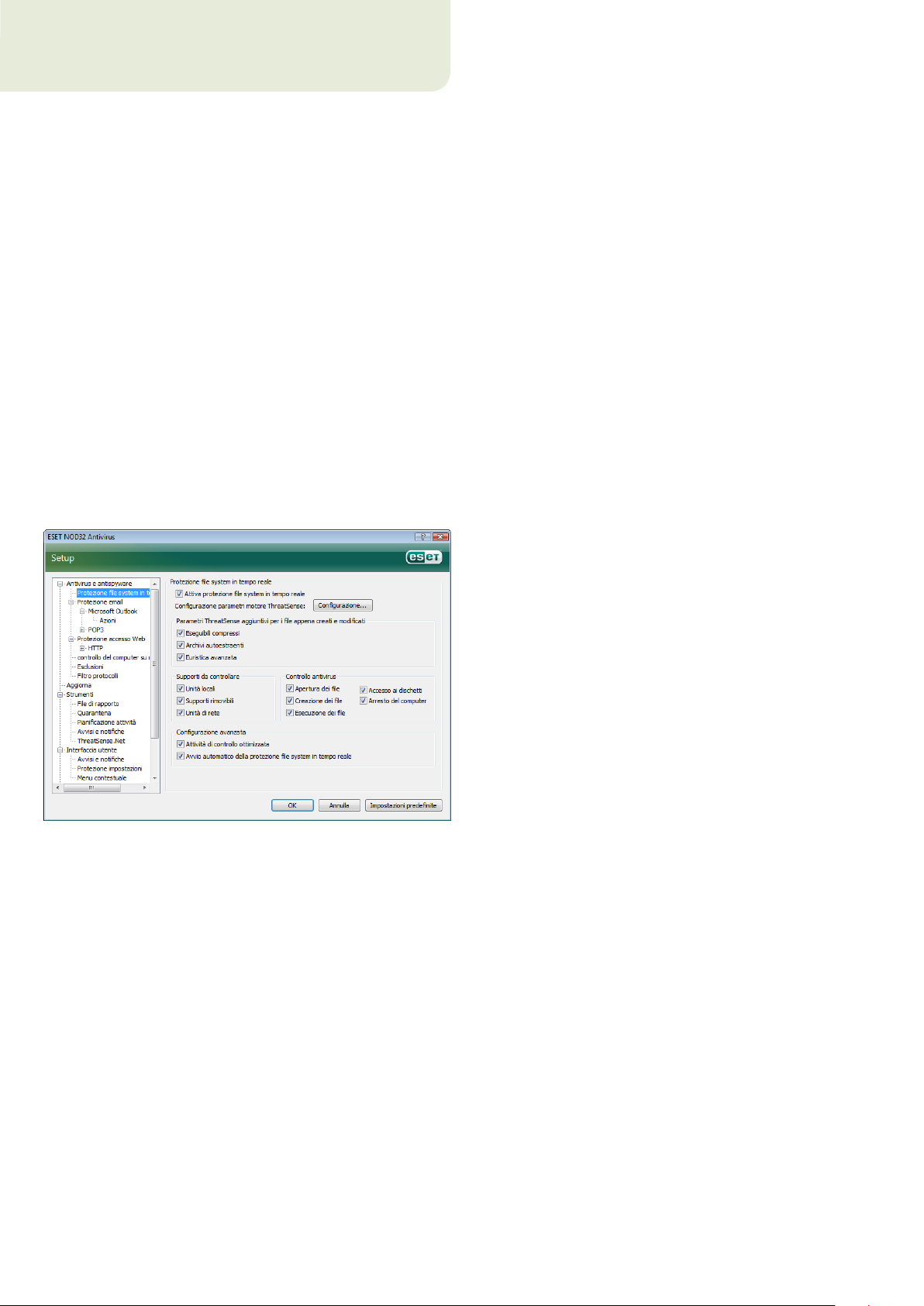

4.1.1 Protezione del file system in tempo reale

La funzione di protezione del file system in tempo reale consente di

controllare tutti gli eventi correlati all'antivirus del sistema. Tutti i file

vengono sottoposti a controllo alla ricerca di codice dannoso nel

momento in cui vengono aperti, creati o eseguiti sul computer. La

funzione di protezione del file system in tempo reale viene avviata

all'avvio del sistema

4.1.1.1 Configurazione del controllo

La protezione del file system in tempo reale prevede il controllo di tutti

i tipi di supporto quando si verificano determinati eventi. Il controllo

utilizza i metodi di rilevamento della tecnologia ThreatSense (come

descritto in Configurazione parametri del motore ThreatSense). Il

funzionamento del controllo può risultare diverso, ad esempio, per

i file appena creati e i file già esistenti. Nel caso di file appena creati,

è possibile applicare un livello di controllo maggiore.

L'opzione Accesso ai dischetti garantisce il controllo del settore di

avvio del dischetto durante l'accesso all'unità. L'opzione Arresto del

computer garantisce il controllo dei settori di avvio del disco rigido

durante l'arresto del computer. Sebbene i virus del settore di avvio

siano oggi piuttosto rari, è consigliabile lasciare attivata questa opzione,

poiché esiste ancora la possibilità di infezione di un virus del settore di

avvio da fonti alternative.

4.1.1.1.3 Parametri ThreatSense aggiuntivi per i nuovi file creati

La probabilità di infezione nei file appena creati è maggiore in confronto

ai file già esistenti. Per questo motivo il programma controlla i nuovi file

con parametri di controllo aggiuntivi. Insieme ai comuni metodi di

controllo basati sulle firme, viene utilizzata l'euristica avanzata, che

consente un notevole miglioramento delle percentuali di rilevamento.

Oltre ai file appena creati, il controllo viene eseguito anche sui file

autoestraenti (SFX) e sugli eseguibili compressi (file eseguibili compressi

internamente).

4.1.1.1.4 Configurazione avanzata

Per garantire un impatto minimo sul sistema durante l'uso della

protezione in tempo reale, il controllo dei file già esaminati non viene

eseguito di nuovo (a meno che i file non siano stati modificati). I file

vengono sottoposti nuovamente a controllo subito dopo ogni

aggiornamento del database di firme antivirali. Questo comportamento

viene configurato con l'opzione Attività di controllo ottimizzata.

Quando questa funzione è disattivata, tutti i file vengono sottoposti

a controllo a ogni accesso.

4.1.1.1.1 Supporti da controllare

Per impostazione predefinita, vengono controllati alla ricerca di potenziali

minacce tutti i tipi di supporto.

Unità locali: controllo di tutte le unità disco rigido locali

Supporti rimovibili: dischetti, dispositivi di memorizzazione USB

e così via

Unità di rete: controllo di tutte le unità mappate

È consigliabile mantenere le impostazioni predefinite e modificare tali

impostazioni solo in casi specifici, ad esempio quando il controllo di

alcuni supporti rallenta notevolmente il trasferimento dei dati.

Per impostazione predefinita, la protezione in tempo reale viene avviata

automaticamente all'avvio del sistema operativo e procede a un

controllo continuo. In casi particolari (ad esempio, in caso di conflitto

con un altro programma di controllo in tempo reale), la protezione in

tempo reale può essere arrestata disattivando l'opzione Avvio

automatico della protezione file system in tempo reale.

4.1.1.2 Livelli di pulizia

La protezione in tempo reale prevede tre livelli di pulizia (per accedere

alle impostazioni, fare clic sul pulsante Configurazione... nella sezione

Protezione file system in tempo reale, quindi fare clic su Pulizia).

Con il primo livello si visualizza una finestra di avviso con opzioni ▪

disponibili per ciascuna infiltrazione rilevata. L'utente deve scegliere

l'azione più adatta a ciascuna infiltrazione. Questo livello è indicato

per utenti più esperti, che conoscono le azioni più adatte da

intraprendere per tutti i tipi di infiltrazione.

Il livello predefinito prevede la selezione ed esecuzione automatica ▪

di un'azione predefinita (in base al tipo di infiltrazione). Un messaggio

nell'angolo inferiore destro della schermata segnala il rilevamento

e l'eliminazione di un file infetto. Non viene, tuttavia, eseguita

un'azione automatica quando l'infiltrazione si trova in un archivio

che contiene anche file puliti, come pure non viene eseguita su

oggetti per i quali non è prevista un'azione predefinita.

Il terzo livello è il più “aggressivo" e prevede la pulizia di tutti gli ▪

oggetti infetti. Con questo livello si possono verificare perdite di

file validi ed è pertanto consigliabile utilizzarlo solo in situazioni

specifiche.

4.1.1.1.2 Controllo antivirus (controllo eseguito quando si

verifica un evento)

Per impostazione predefinita, tutti i file sono sottoposti a controllo

all'apertura, durante l'esecuzione o la creazione. È consigliabile mantenere

le impostazioni predefinite che orono il massimo livello di protezione

in tempo reale per il computer.

13

Loading...

Loading...