Інтегровані компоненти:

ESET NOD32 Antivirus

ESET NOD32 Antispyware

Персональний брандмауер ESET

ESET Antispam

Нове покоління

технології NOD32

Посібник користувача

Ми захищаємо цифрові світи

зміст

Авторські права © 2007 ESET, spol. s r. o.

ESET Smart Security розроблено компанією ESET, spol. s r.o.

Для отримання докладнішої інформації відвідайте www.

eset.com.

Всі права захищені. Забороняється відтворювати, зберігати

в інформаційно-пошуковій системі або передавати у будьякій формі та будь-якими засобами, електронними,

механічними, шляхом фотокопіювання, запису, сканування

чи іншим чином, будь-яку частину цієї документації без

письмового дозволу автора.

ESET, spol. s r.o. зберігає за собою право змінювати без

попередження будь-яку описану програму.

Технічна підтримка по всьому світу: www.eset.eu/support

Технічна підтримка у Північній Америці: www.eset.com/support

РЕД.20080708-001

1. ESET Smart Security ................................4

1.1 Що нового .................................................................... 4

1.2 Вимоги до системи ....................................................... 5

2. Інсталяція .............................................6

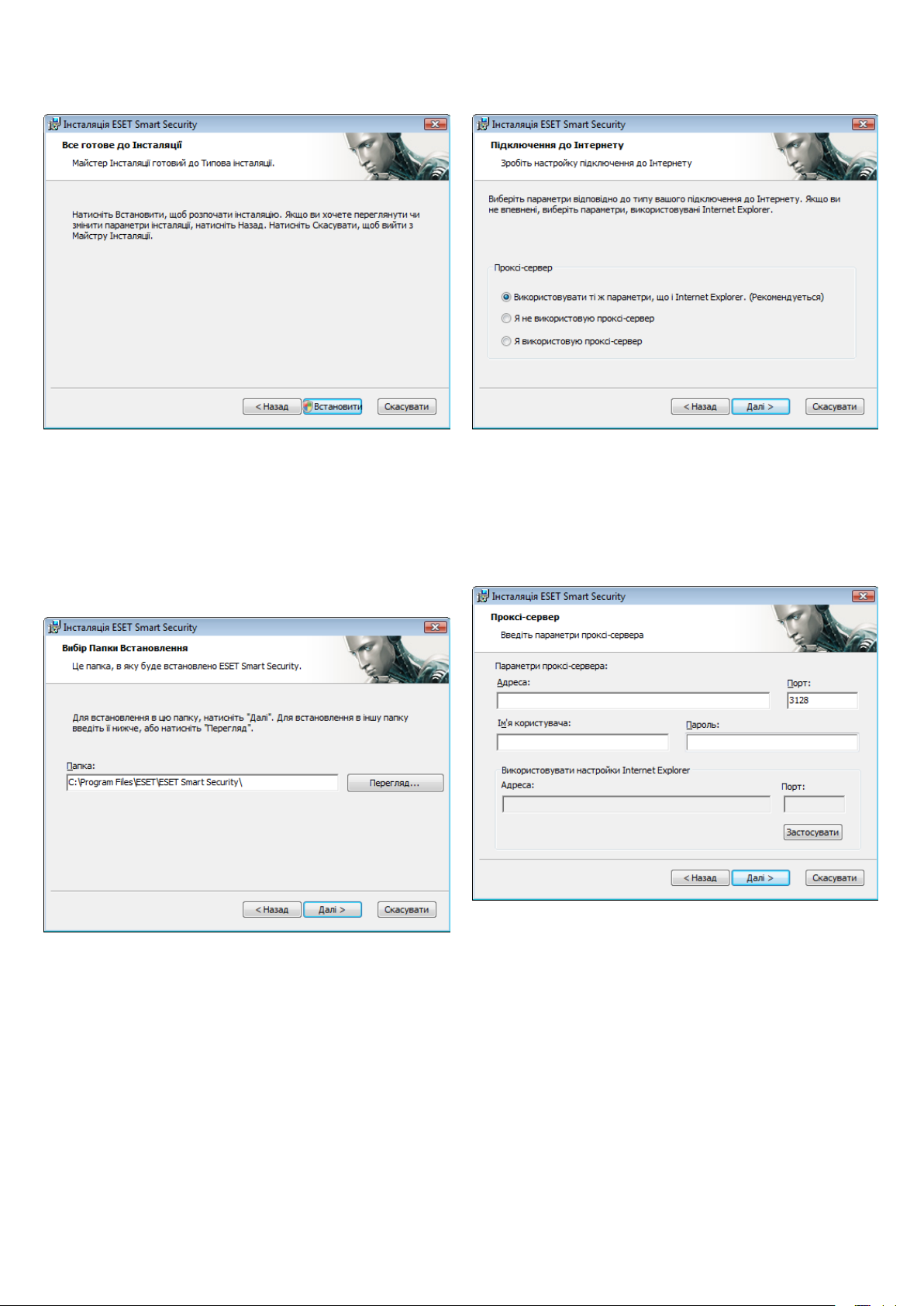

2.1 Типова інсталяція .........................................................6

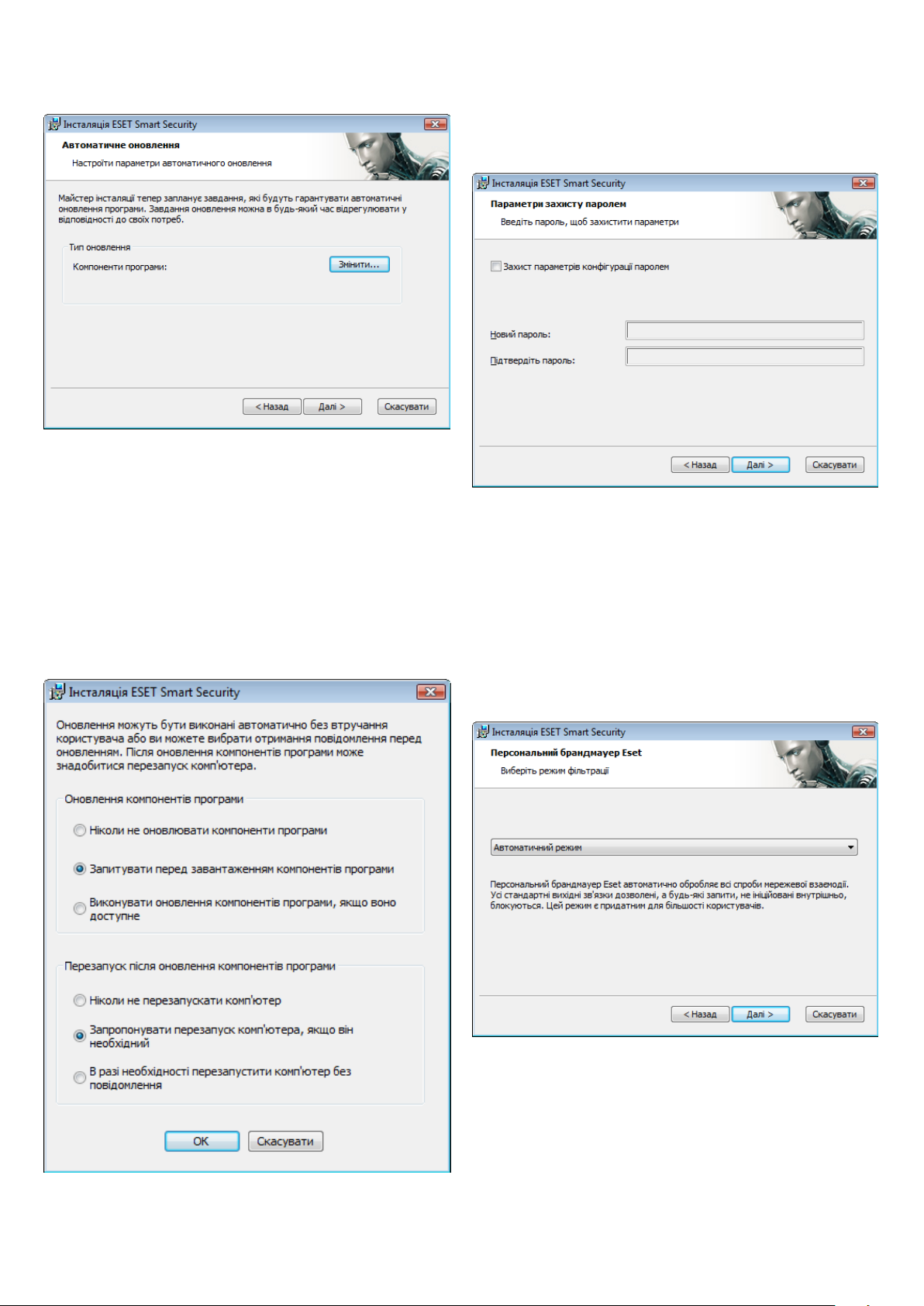

2.2 Вибіркова інсталяція .................................................... 7

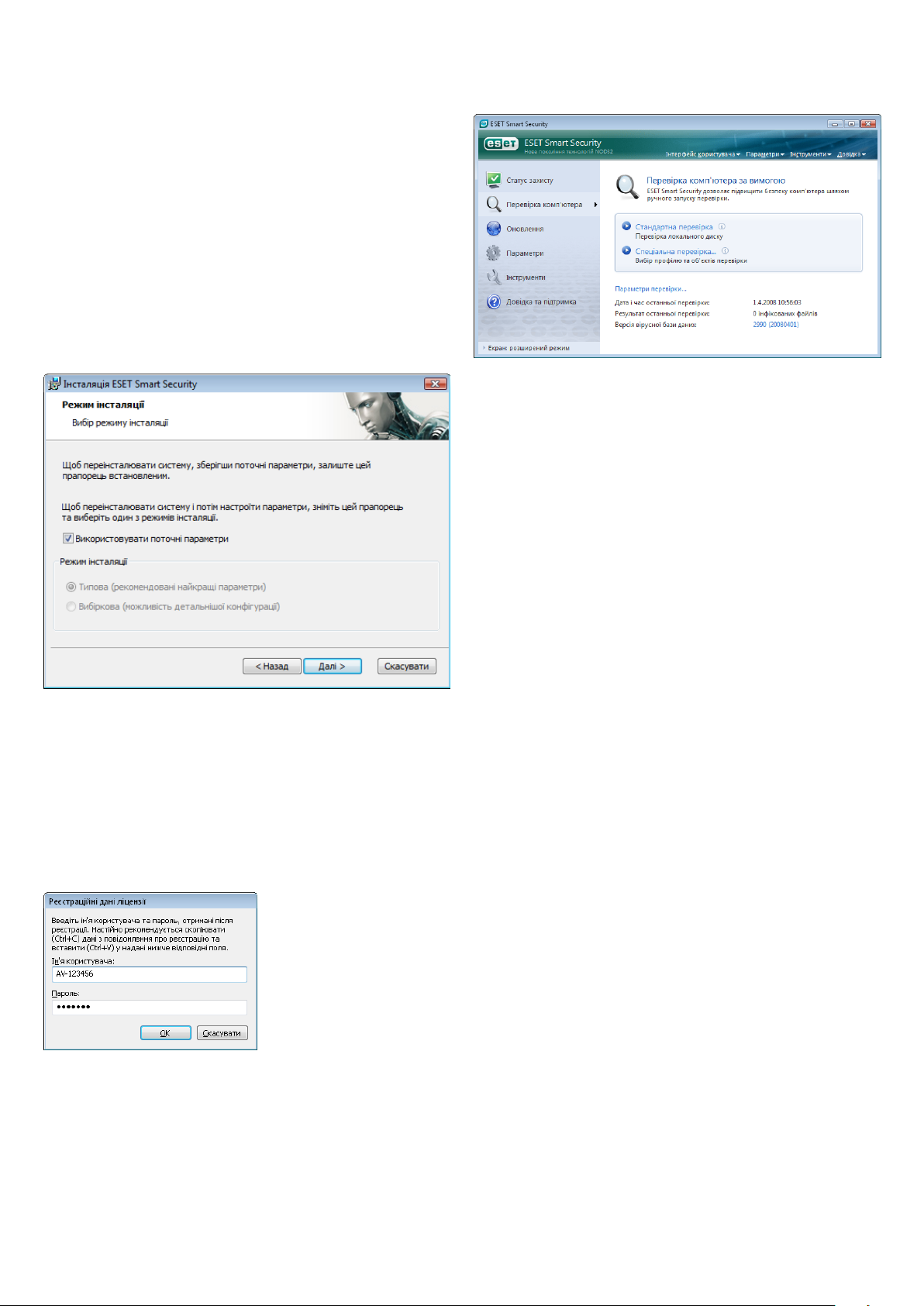

2.3 Використання початкових параметрів ..........................9

2.4 Введення імені користувача та паролю ......................... 9

2.5 Перевірка комп'ютера за вимогою ................................ 9

3. Швидкий старт ................................... 10

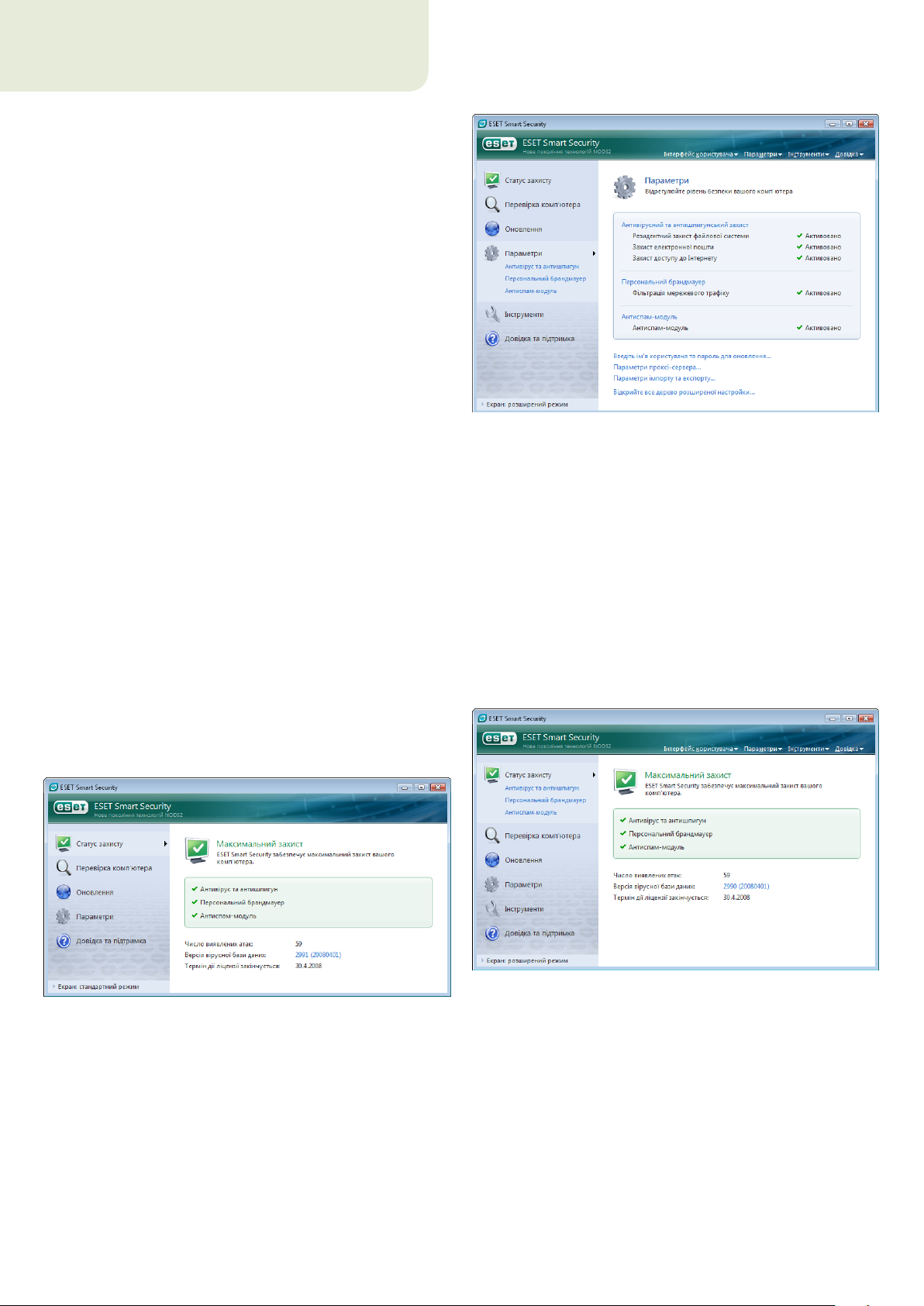

3.1 Представлення інтерфейсу користувача – режими ....... 10

3.1.1 Перевірка роботи системи ................................. 10

3.1.2 Якщо програма не працює як слід ....................... 11

3.2 Настройка оновлень ....................................................11

3.3 Настройка довіреної зони .............................................11

3.4 Параметри проксі-сервера .......................................... 12

3.5 Захист параметрів ......................................................12

4. Робота з програмою ESET Smart Security 1 3

4.1 Захист від вірусів та шпигунських програм ................... 13

4.1.1 Захист файлової системи в режимі рельного часу ... 13

4.1.1.1 Параметри контролю .......................................... 13

4.1.1.1.1 Перевірити носії .................................................13

4.1.1.1.2 Перевірка, ініційована подією .............................13

4.1.1.1.3 Додаткові параметри ThreatSense для

новостворених файлів ........................................ 13

4.1.1.1.4 Додаткові параметри ..........................................13

4.1.1.2 Рівні очистки .......................................................13

4.1.1.3 Зміна настройки захисту в режимі реального часу .. 14

4.1.1.4 Перевірка захисту в режимі реального часу ........14

4.1.1.5 Що робити, якщо не працює захист в режимі

реального часу ....................................................14

4.1.2 Захист електронної пошти ..................................14

4.1.2.1 Перевірка протоколу POP3 ..................................14

4.1.2.1.1 Сумісність............................................................15

4.1.2.2 Інтеграція з Microsoft Outlook, Outlook Express

та Windows Mail ..................................................15

4.1.2.2.1 Додавання повідомлень-ознак до поштових

повідомлень ........................................................15

4.1.2.3 Видалення інфікованого повідомлення ..............16

4.1.3 Захист доступу до Інтернету ................................16

4.1.3.1 HTTP ....................................................................16

4.1.3.1.1 Заблоковані / виключені адреси ..........................16

4.1.3.1.2 Веб-браузери.......................................................17

4.1.4 Перевірка комп'ютера .........................................17

4.1.4.1 Тип перевірки ...................................................... 17

4.1.4.1.1 Стандартна перевірка .........................................17

4.1.4.1.2 Розширена перевірка .......................................... 17

4.1.4.2 Об'єкти перевірки ...............................................18

4.1.4.3 Профілі перевірки ...............................................18

4.1.5 Настройка параметрів підсистеми ThreatSense ...18

4.1.5.1 Параметри об'єктів .............................................19

4.1.5.2 Параметри ..........................................................19

4.1.5.3 Очистка ...............................................................19

4.1.5.4 Розширення ....................................................... 20

4.1.6 Виявлено загрозу ...............................................20

4.2 Персональний брандмауер ........................................ 20

4.2.1 Режими фільтрації ..............................................21

4.2.2 Блокувати весь трафік: від'єднати мережу ..........21

4.2.3 Вимкнути фільтрацію: дозволити весь трафік .....21

4.2.4 Настройка та використання правил ....................21

4.2.4.1 Створення нових правил .................................... 22

4.2.4.2 Редагування правил ........................................... 22

4.2.5 Настройка зон .................................................... 22

4.2.6 Встановлення підключення – виявлення ........... 23

4.2.7 Ведення журналу ............................................... 23

4.3 Захист від спаму ......................................................... 23

4.3.1 Самонавчання антиспаму .................................. 24

4.3.1.1 Додавання адрес до білого списку ..................... 24

4.3.1.2 Позначення повідомлень як спам ...................... 24

4.4 Оновлення програми ...................................................24

4.4.1 Настройка оновлень .......................................... 25

4.4.1.1 Профілі оновлення ............................................. 25

4.4.1.2 Додаткові параметри оновлення ....................... 25

4.4.1.2.1 Режим оновлення...............................................25

4.4.1.2.2 Проксі-сервер ..................................................... 26

4.4.1.2.3 Підключення до локальної мережі ..................... 26

4.4.1.2.4 Створення Дзеркала оновлення ......................... 27

4.4.1.2.4.1 Оновлення з Дзеркала ........................................ 27

4.4.1.2.4.2 Усунення неполадок при оновленні з Дзеркала .....28

4.4.2 Як створити завдання оновлення .......................28

4.5 Завдання за розкладом .............................................. 29

4.5.1 Мета планування завдань ..................................29

4.5.2 Створення нових завдань ................................... 29

4.6 Карантин ................................................................... 30

4.6.1 Переміщення файлів у карантин ........................30

4.6.2 Відновлення з карантину ...................................30

4.6.3 Відправка на аналіз файлів з карантину .............30

4.7 Журнали .................................................................... 30

4.7.1 Обслуговування журналів ...................................31

4.8 Інтерфейс користувача ............................................... 31

4.8.1 Сигнали та повідомлення .................................. 32

4.9 ThreatSense.Net ..........................................................32

4.9.1 Підозрілі файли .................................................. 33

4.9.2 Статистика ......................................................... 33

4.9.3 Відправка ...........................................................34

4.10 Віддалене адміністрування .........................................34

4.11 Ліцензія ......................................................................34

5. Досвідчений користувач ..................... 36

5.1 Параметри проксі-сервера ..........................................36

5.2 Експорт/імпорт параметрів .........................................36

5.2.1 Експорт параметрів ............................................ 36

5.2.2 Імпорт параметрів .............................................. 36

5.3 Командний рядок ....................................................... 37

6. Глосарій ............................................. 38

6.1 Типи загроз .................................................................38

6.1.1 Віруси .................................................................38

6.1.2 Черв'яки ............................................................. 38

6.1.3 Троянські програми ........................................... 38

6.1.4 Руткіти ............................................................... 38

6.1.5 Нав'язлива реклама............................................39

6.1.6 Шпигунські програми ........................................39

6.1.7 Потенційно небезпечні програми ...................... 39

6.1.8 Потенційно небажані програми .........................39

6.2 Типи віддалених атак ..................................................39

6.2.1 DoS-атаки ...........................................................39

6.2.2 Зараження через DNS ......................................... 39

6.2.3 Атаки черв'яків ...................................................39

6.2.4 Сканування портів .............................................40

6.2.5 Розсинхронізація TCP .........................................40

6.2.6 Трансляція SMB ..................................................40

6.2.7 Атаки через ICMP ................................................40

6.3 Електронна пошта ...................................................... 40

6.3.1 Реклама ...............................................................41

6.3.2 Містифікації ........................................................41

6.3.3 Фішинг ................................................................41

6.3.4 Як розпізнати спам ..............................................41

6.3.4.1 Правила ..............................................................41

6.3.4.1 Байєсовський фільтр ...........................................41

6.3.4.2 Білий список ...................................................... 42

6.3.4.3 Чорний список ................................................... 42

6.3.4.5 Контроль на сервері ........................................... 42

1. ESET Smart Security

ESET Smart Security – це перший представник нового підходу до

дійсно інтегрованого захисту комп'ютера. Він перейняв швидкість

і точність ESET NOD32 Antivirus, що гарантується найновішою

версією сканера ThreatSense®, у поєднанні з гнучкою настройкою

Персонального брандмауера та Антиспам-модулю. Результатом

цього є інтелектуальна система, що постійно оберігає комп'ютер

від атак і шкідливих програм.

ESET Smart Security відрізняється від незграбного конгломерату

різних продуктів в одному пакеті, який пропонують інші продавці.

Це результат тривалої роботи над поєднанням максимального

захисту з мінімальним використанням системних ресурсів.

Передові технології на базі штучного інтелекту здатні проактивно

блокувати проникнення вірусів, шпигунських і троянських

програм, черв’яків, нав'язливої реклами, руткітів та інших

атак з Інтернету, не зменшуючи продуктивності системи і не

порушуючи роботу комп'ютера.

1.1 Що нового

Великий досвід наших експертів з розробки програмного

забезпечення втілено у повністю новій архітектурі програми ESET

Smart Security, яка гарантує максимальний рівень виявлення

загроз з мінімальними вимогами до системи. Це комплексне

рішення безпеки містить модулі з кількома додатковими

функціями. Нижче подано короткий огляд цих модулів.

Антивірусний та антишпигунський захист ▪

Модуль побудовано на ядрі сканера ThreatSense®, який вперше

був застосований у відзначеній багатьманагородами антивірусній

системі NOD 32 Antivirus. Ядро ThreatSense® оптимізовано та

удосконалено відповідно до нової архітектури ESET Smart Security.

Функція Опис

Зараз антивірусна система за допомогою

Удосконалена

очистка

Режим фонової

перевірки

Менші файли

оновлень

Захист популярних

клієнтів

електронної пошти

Низка інших

другорядних

удосконалень

Персональний брандмауер ▪

Персональний брандмауер перевіряє весь трафік між захищеним

комп'ютером та іншими комп'ютерами у мережі. Персональний

брандмауер ESET має нижче перераховані додаткові функції.

інтелектуальних технологій очищує

і видаляє більшість виявлених загроз, не

вимагаючи втручання користувача.

Перевірку комп'ютера можна запустити

у фоновому режимі, не сповільнюючи

роботу.

Завдяки оптимізації ядра розмір файлів

оновлення став меншим, ніж у версії 2.7.

Окрім цього вдосконалено захист файлів

оновлення від пошкодження.

Зараз можливо сканувати вхідну пошту не

лише в MS Outlook, а й в Outlook Express та

Windows Mail.

– Прямий доступ до файлових систем для

досягнення високої швидкості та великої

пропускної здатності.

– Блокування доступу до інфікованих

файлів

– Оптимізація взаємодії з Центром безпеки

Windows, в т.ч. Vista.

Функція Опис

Перевірка мережевої взаємодії на рівні

Перевірка

мережевої взаємодії

на низькому рівні

Підтримка IPv6

Моніторинг за

виконуваними

файлами

Перевірка файлів,

інтегрована з HTTP

та POP3

Система виявлення

вторгнень

Підтримка режимів:

інтерактивного,

автоматичного та

заснованого на

політиках

Замінює

вбудований

брандмауер

Windows

Антиспам ▪

Антиспам ESET фільтрує небажані електроні листи і тому підвищує

безпеку та комфорт електронного зв'язку.

Функція Опис

Оцінка вхідної

пошти

Підтримує цілий

ряд методів

сканування

Повна інтеграція

з поштовими

клієнтами

Доступне виділення

спаму вручну

каналу передавання даних дозволяє

Персональному брандмауеру ESET

відбивати низку атак, які в іншому випадку

було б неможливо виявити.

Персональний брандмауер відображає

адреси IPv6 і дозволяє користувачам

створювати для них правила.

Моніторинг змін у виконуваних файлах

для боротьби з інфекцією. Зміну файлів

можливо дозволити для підписаних

програм.

Перевірка файлів, інтегрована з HTTP- та

POP3-протоколами програм. Користувачі

захищені при перегляді сторінок Інтернету

або завантаженні електронних листів.

Здатність розпізнавати характер мережевої

взаємодії та різні типи мережевих

атак, а також можливість автоматично

заборонити таку взаємодію.

Користувачі можуть вибирати, чи

повинні дії брандмауера виконуватися

автоматично, чи слід інтерактивно

визначати правила. Взаємодія в режимі на

основі політик обробляється відповідно

до правил, попередньо визначених

користувачем або адміністратором мережі.

Замінює вбудований брандмауер Windows,

а також взаємодіє з Центром безпеки

Windows, щоб користувачі завжди були

поінформовані про свій статус безпеки.

Інсталяція ESET Smart Security вимикає

брандмауер Windows що є в операційній

системі за замовчуванням.

Всі вхідні листи електронної пошти

отримують рейтингову оцінку від 0 (не

спам) до 100 (спам) балів і відповідно

переносяться у папку небажаної пошти

або в спеціальну папку, створену

користувачем. Можлива паралельна

перевірка вхідних листів електронної

пошти.

– Байєсовський аналіз

– Перевірка на основі правил

– Перевірка в глобальній базі даних

сигнатур

Захист від спаму доступний для

користувачів поштових клієнтів Microsoft

Outlook, Outlook Express та Windows Mail.

Існує можливість поставити/зняти

позначку спаму з електронного листа.

4

1.2 Вимоги до системи

Для нормальної роботи програми ESET Smart Security та

ESET Smart Security Бізнес-версії програмне забезпечення та

обладнання системи повинні відповідати наступним вимогам:

ESET Smart Security:

Windows 2000, XP 400 МГц 32-розрядний /

64-розрядний (x86 / x64)

128 МБ оперативної пам'яті

35 МБ вільного місця на диску

Super VGA (800 × 600)

Windows Vista 1 ГГц 32-розрядний /

64-розрядний (x86 / x64)

512 МБ оперативної пам'яті

35 МБ вільного місця на диску

Super VGA (800 × 600)

ESET Smart Security Бізнес-версія:

Windows 2000,

2000 Server, XP, 2003

Server

400 МГц 32-розрядний /

64-розрядний (x86 / x64)

128 МБ оперативної пам'яті

35 МБ вільного місця на диску

Super VGA (800 × 600)

Windows Vista,

Windows Server

2008

1 ГГц 32-розрядний /

64-розрядний (x86 / x64)

512 МБ оперативної пам'яті

35 МБ вільного місця на диску

Super VGA (800 × 600)

5

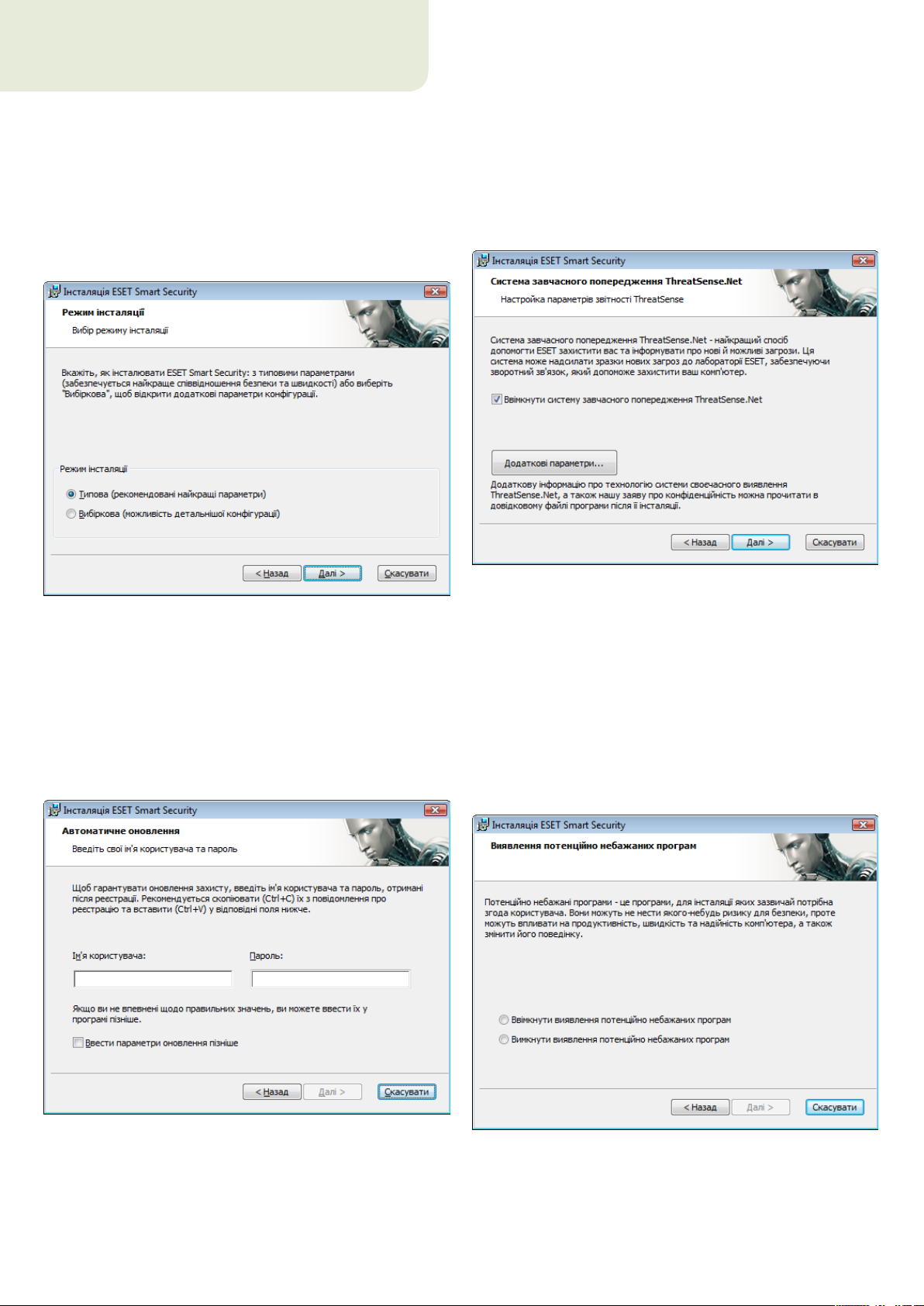

2. Інсталяція

Після придбання програми інсталятор Eset Smart Security

можна завантажити з вебсайту ESET. Він надається як пакет

ess_nt**_***.msi (ESET Smart Security) або essbe_nt**_***.msi (ESET

Smart Security Бізнес-версія). Після запуску інсталятора майстер

інсталяції допоможе вам виконати базову настройку. Залежно від

рівня деталізації параметрів, можливі два типи інсталяції:

1. Типова інсталяція

2. Вибіркова інсталяція

Наступний крок інсталяції – настройка системи завчасного

попередження ThreatSense.Net. Система завчасного

попередження ThreatSense.Net допомагає забезпечити, щоб

компанія ESET негайно і постійно отримувала інформацію про

нові загрози задля швидкого захисту своїх клієнтів. Система

дозволяє надсилати нові підозрілі файли до антивірусної

лабораторії ESET, де вони аналізуються, обробляються та

додаються у вірусні бази даних.

2.1 Типова інсталяція

Типова інсталяція рекомендована для користувачів, які

хочуть інсталювати ESET Smart Security з параметрами за

замовчуванням. Параметри за замовчуванням забезпечують

максимальний рівень захисту, що підходить тим користувачами,

які не хочуть вдаватися у подробиці настройки.

Перший (і дуже важливий) крок – введення імені користувача

і паролю для автоматичного оновлення програми. Це відіграє

важливу роль в забезпечені постійного захисту системи.

За замовчуванням встановлюється прапорець Ввімкнути систему

завчасного попередження ThreatSense.Net, який увімкне

цю функцію. Клацніть Додаткові параметри..., щоб змінити

параметри відправки підозрілих файлів.

Наступний крок в процесі інсталяції – настройка Виявлення

потенційно небажаних програм. Потенційно небажані програми

можуть бути не обов'язково зловмисними, але вони часто можуть

негативно впливати на поведінку операційної системи.

Ці програми часто зв'язані з іншими програмами, тому їх буває

важко помітити під час інсталяції. Хоча такі програми зазвичай

відображають повідомлення під час інсталяції, вони можуть бути

легко інстальовані без вашої згоди.

Введіть у відповідні поля своє Ім'я користувача та Пароль, тобто

дані аутентифікації, отримані після придбання чи реєстрації

продукту. Якщо у вас ще немає Імені користувача та Паролю,

виберіть варіант Застосувати параметри оновлення пізніше.

Дані аутентифікації можна вставити пізніше у будь-який час

безпосередньо з програми.

6

Щоб дозволити ESET Smart Security виявляти цей тип загрози,

виберіть параметр Ввімкнути виявлення потенційно небажаних

програм (рекомендовано).

Останній крок в режимі типової інсталяції – підтвердження

інсталяції натисканням кнопки Інсталювати.

2.2 Вибіркова інсталяція

Вибіркова інсталяція призначена для користувачів, які мають

досвід точної настройки програм і хочуть змінити додаткові

параметри під час інсталяції.

Перший крок – вибір місця призначення для інсталяції. За

замовчуванням програма інсталюється в C:\Program Files\

ESET\ESET Smart Security\. Клацніть Огляд..., щоб змінити це

розташування (не рекомендується).

Якщо ви використовуєте проксі-сервер, потрібно правильно його

настроїти, щоб оновлення вірусної бази даних працювало як

слід. Якщо ви не знаєте, чи використовується проксі-сервер для

підключення до Інтернету, залишіть параметр за замовчуванням

Я не впевнений, чи використовується у підключенні Інтернету

проксі-сервер. Використовувати ті ж параметри, що й Internet

Explorer і клацніть Далі. Якщо проксі-сервер не використовується,

виберіть відповідний параметр.

Далі Введіть своє ім’я користувача та пароль. Цей крок такий же,

як і при Типовій інсталяції (див. сторінку 5).

Ввівши своє Ім'я користувача і Пароль, клацніть Далі, щоб

Зробити настройку підключення до Інтернету.

Щоб настроїти параметри проксі-сервера, виберіть Я використовую

проксі-сервер і клацніть Далі. Введіть IP-адресу або URL свого

проксі-сервера в полі Адреса. В полі Порт вкажіть номер порту,

де проксі-сервер приймає підключення (3128 за замовчуванням).

Якщо проксі-сервер вимагає аутентифікацію, слід ввести дійсне

ім'я користувача і пароль, які відкривають доступ до проксісервера. Параметри проксі-сервера можна також скопіювати

з програми Internet Explorer. Для цього клацніть Застосувати

і підтвердьте вибір.

7

Клацніть Далі, щоб перейти до вікна Настроїти параметри

автоматичного оновлення. Цей крок дозволяє визначити,

як у вашій системі працюватиме автоматичне оновлення

компонентів програми. Клацніть Змінити, щоб відкрити додаткові

параметри.

Якщо ви не хочете оновлювати компоненти програми, виберіть

Ніколи не оновлювати компоненти програми. При виборі

параметра Запитувати перед завантаженням компонентів

програми буде відображатися вікно підтвердження, перш ніж

компоненти програми будуть завантажені. Щоб увімкнути

автоматичне оновлення компонентів програми, виберіть

параметр Виконувати оновлення компонентів програми, якщо

воно доступне.

Наступний крок інсталяції – введення паролю для захисту

параметрів програми. Виберіть пароль для захисту програми.

Повторно введіть пароль для підтвердження.

Кроки Параметри системи завчасного попередження

ThreatSense.Net та Виявлення потенційно небажаних програм

такі ж як і для Типової інсталяції і не показані тут (див. сторінку 5).

Останній крок в режимі Вибіркової інсталяції – вибрати Режим

фільтрації для Персонального брандмауера ESET. Доступні три

режими:

Автоматичний ▪

Інтерактивний ▪

ПРИМІТКА: Після оновлення компонентів програми, як

правило, вимагається перезавантаження. Рекомендований

параметр: В разі необхідності перезапустити комп'ютер без

повідомлення.

На основі політик ▪

Автоматичний режим рекомендований для більшості

користувачів. Ввімкнені всі стандартні вихідні підключення

(автоматично аналізуються з використанням заданих параметрів)

і автоматично блокуються небажані вхідні підключення.

Інтерактивний режим підходить для досвідчених користувачів.

Взаємодія обробляється на основі правил, визначених

користувачем. Якщо для певної взаємодії не визначено правила,

користувач отримає запит від програми на дозвіл чи відхилення

цієї взаємодії.

8

В режимі на основі політик взаємодія оцінюється на основі

заданих правил, створених адміністратором. Якщо правило

відсутнє, підключення автоматично блокується, а користувач не

отримує попереджуючого повідомлення. Режим на основі політик

рекомендується вибирати тільки адміністратору, який збирається

настроїти мережну взаємодію.

На останньому кроці з'являється вікно, яке вимагає

підтвердження інсталяції.

2.3 Використання початкових параметрів

При переінсталяції програми ESET Smart Security відображається

варіант Використовувати поточні параметри. Виберіть цей

варіант, щоб перенести параметри настройки з початкової

інсталяції в нову.

2.4 Введення імені користувача та паролю

Для оптимальної роботи важливо, щоб програма автоматично

оновлювалася. Це можливо лише тоді, коли в настройках

оновлення введені вірні ім'я користувача та пароль.

Якщо ім'я користувача та пароль не були введені під час інсталяції,

можна зробити це зараз. У головному вікні програми клацніть

Оновлення, а потім клацніть Ім'я та пароль користувача. Введіть

дані, отримані разом зі своєю ліцензією, у вікні Реєстраційні дані

ліцензії.

2.5 Перевірка комп'ютера за вимогою

Після інсталяції програми ESET Smart Security слід виконати

перевірку комп'ютера на присутність шкідливого коду. Для

швидкого запуску перевірки виберіть Перевірка комп'ютера

у головному меню, а потім виберіть Стандартна перевірка

у головному вікні програми. Більше інформації про функцію

перевірки комп'ютера див. у розділі «Перевірка комп'ютера».

9

3. Швидкий старт

У цьому розділі представлено ознайомлення з програмою ESET

Smart Security та ї ї основними параметрами.

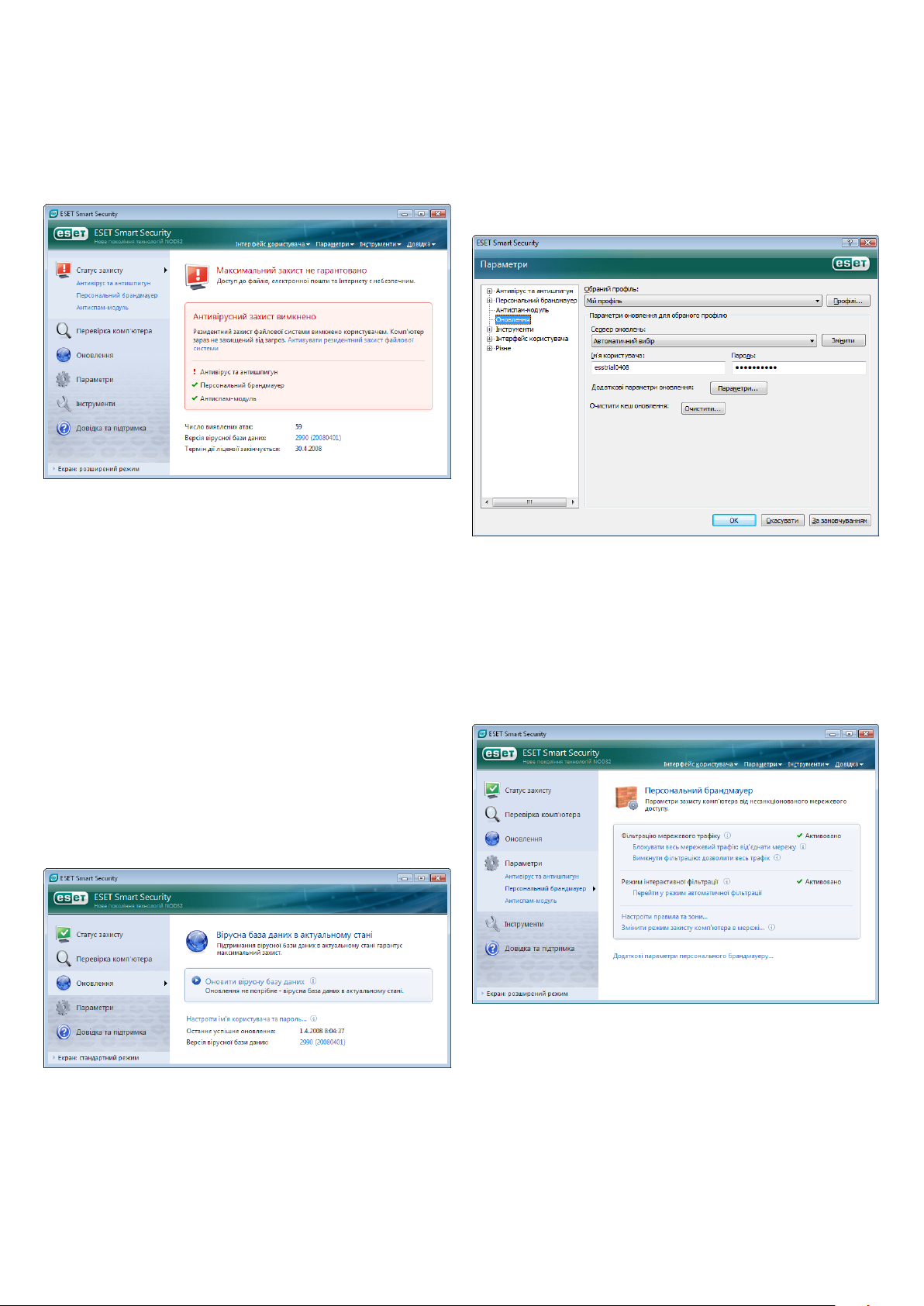

3.1 Представлення інтерфейсу користувача – режими

Головне вікно програми ESET Smart Security поділене на дві

основні частини. Вужча колонка зліва надає доступ до дружнього

до користувача головного меню. Головне вікно програми справа

служить переважно для відображення інформації відповідно до

вибраних пунктів у головному меню.

Нижче описуються кнопки, розташовані у головному меню:

Статус захисту – У дружній до користувача формі надається

інформація про статус захисту, що забезпечує ESET Smart Security.

У Розширеному режимі відображається статус усіх модулів

захисту. Клацніть на модулі, щоб побачити його поточний статус.

Перевірка комп'ютера – Тут користувач може настроїти та

запустити Перевірку комп'ютера за вимогою.

Оновлення – Доступ до модуля оновлення, який керує

оновленнями вірусної бази даних.

Параметри – Регулювання рівня безпеки вашого комп'ютера.

При вмиканні Розширеного режиму з'являються субменю

модуля Антивiрус та антишпигун, Персональний брандмауер та

Антиспам-модуль.

Інструменти – Цей параметр доступний лише у Розширеному

режимі. Надає доступ до Журналів, Карантину і Завдань за

розкладом.

Довідка та підтримка – Виберіть цей пункт для доступу до файлів

довідки, Бази знань ESET, вебсайту ESET і запитів до служби

Технічної підтримки.

Інтерфейс користувача ESET Smart Security дозволяє користувачам

вибирати між Стандартним та Розширеним режимами. Для

перемикання режимів див. посилання Екран, розташоване

в нижньому лівому кутку головного вікна ESET Smart Security.

Клацніть на цій кнопці, щоб вибрати потрібний режим екрану.

При перемиканні у Розширений режим у головному меню

з'являється пункт Інструменти. Меню Інструменти надає

користувачу доступ до Завдань за розкладом, Карантину

і дозволяє переглядати Журнали ESET Smart Security.

ПРИМІТКА: Решта інструкцій у цьому посібнику стосуватимуться

Розширеного режиму.

3.1.1 Перевірка роботи системи

Щоб подивитися Статус захисту, клацніть на цьому пункті

у верхній частині головного меню. У правій частині вікна буде

виведено короткий звіт про статус роботи програми ESET Smart

Security, а також з'явиться підменю з трьома пунктами: Антивiрус

та антишпигун, Персональний брандмауер та Антиспаммодуль. Виберіть будь-який із них, щоб подивитися більш

детальну інформацію про відповідний модуль захисту.

Стандартний режим надає доступ до функцій, потрібних

для загальних операцій. Розширені можливості у ньому не

відображаються.

10

Якщо ввімкнуті модулі працюють правильно, вони помічаються

зеленим прапорцем. Якщо ні, відображається червоний знак

оклику або оранжевий значок повідомлення, а у верхній частині

вікна наводиться додаткова інформація про відповідний модуль.

Також пропонується рішення для усунення несправності модуля.

Щоб змінити статус окремих модулів, клацніть Параметри

в головному меню, а потім клацніть на потрібному модулі.

3.1.2 Якщо програма не працює як слід

Якщо ESET Smart Security виявляє проблему у будь-якому з модулів

захисту, про це сповіщається у вікні Статус захисту. Там же

пропонується можливе вирішення проблеми.

Якщо проблему неможливо вирішити за допомогою виведеного

на екран переліку відомих проблем і рішень, клацніть Довідка та

підтримка для доступу до файлів довідки або пошуку у Базі знань.

Якщо рішення все одно не вдається знайти, можна надіслати

запит до служби технічної підтримки ESET. На основі зворотного

зв'язку наші спеціалісти можуть швидко відповісти на ваші

запитання і дати ефективну пораду для вирішення проблеми.

3.2 Настройка оновлень

Оновлення вірусної бази даних та оновлення компонентів

програми є важливими складовими частинами надання повного

захисту від шкідливого коду. Приділіть, будь ласка, особливу увагу

їх настройці та роботі. У головному меню виберіть Оновлення,

а потім клацніть Оновлення вірусної бази даних у головному

вікні програми, щоб миттєво перевірити наявність новішої бази

даних для оновлення. Ім'я та пароль користувача... відображає

діалогове вікно, в якому слід ввести Ім'я користувача і Пароль,

отримані під час придбання.

Вікно Додаткові параметри (натисніть F5, щоб відкрити)

містить інші детальні параметри оновлення. Сервер оновлень:

у розкривному меню слід призначити Автоматичний вибір.

Щоб настроїти додаткові параметри оновлення, такі як режим

оновлення, доступ до проксі-сервера, доступ до оновлень на

локальному сервері та створення копій (ESET Smart Security

Бізнес-версія), клацніть кнопку Параметри....

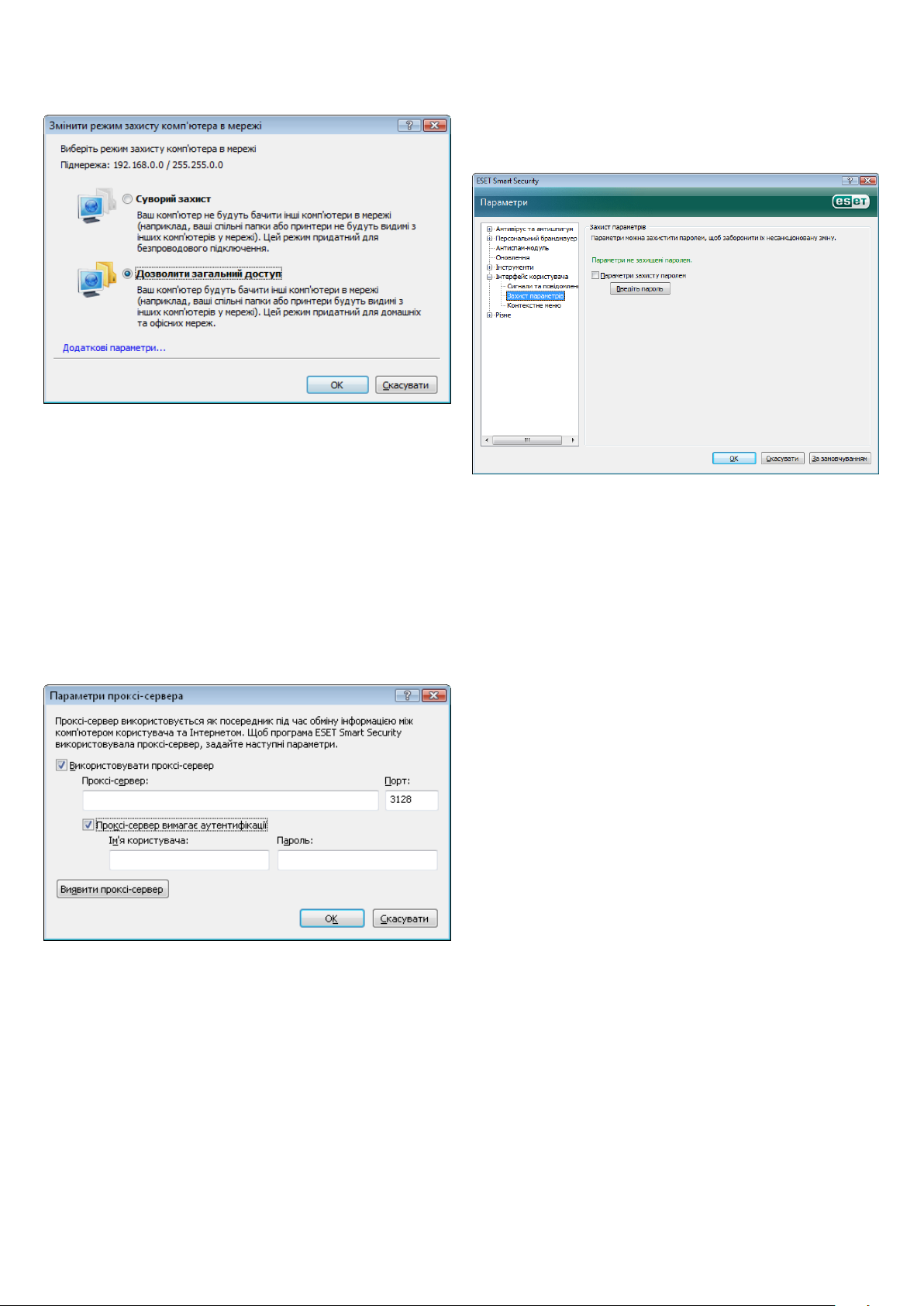

3.3 Настройка довіреної зони

Настройка параметрів Довіреної зони є важливим кроком

на шляху захисту комп'ютера в мережі. Настроївши Довірену

зону та дозволивши спільний доступ, ви можете надати

іншим користувачам доступ до свого комп'ютера. Клацніть

Параметри > Персональний брандмауер > Змінити режим

захисту комп'ютера в мережі... Відкриється вікно, у якому можна

настроїти параметри захисту вашого комп'ютера в поточній

мережі/зоні.

Якщо Ім'я користувача та Пароль були введенні під час інсталяції

ESET Smart Security, програма не вимагатиме ввести їх на цьому

етапі.

Після інсталяції ESET Smart Security або після підключення

комп'ютера до нової мережі/зони відбувається пошук Довіреної

зони. Тому в більшості випадків немає потреби визначати

Довірену зону. За замовчуванням при виявленні нової зони

відкривається діалогове вікно для встановлення рівня захисту

цієї зони.

11

Попередження! Неправильна настройка довіреної зони може

становити загрозу для безпеки комп'ютера.

ПРИМІТКА: За замовчуванням робочим станціям із довіреної зони

надається доступ до спільних файлів і принтерів, дозволяється

вхідна взаємодія RPC, а також є можливість спільного доступу до

віддаленого робочого стола.

3.4 Параметри проксі-сервера

Введіть пароль, підтвердьте його, ввівши повторно, і клацніть

OK. Цей пароль буде потрібний при внесені будь-яких змін

у параметри програми ESET Smart Security у майбутньому.

Якщо підключенням системи з програмою ESET Smart Security

до Інтернету керує проксі-сервер, це слід вказати у Додаткових

параметрах (F5). Для доступу до вікна настройки Проксі-сервера

клацніть Різне > Проксі-сервер у дереві Додаткових параметрів.

Виберіть прапорець Використовувати проксі-сервер і введіть

IP-адресу і порт проксі-сервера, а також його дані аутентифікації.

Якщо ця інформація недоступна, можна спробувати автоматично

визначити параметри проксі-сервера для ESET Smart Security,

клацнувши кнопку Виявити проксі-сервер.

ПРИМІТКА:Параметри проксі-сервера можуть відрізнятися для

різних профілів оновлення. У такому випадку настройте проксісервер у вікні додаткових параметрів оновлення.

3.5 Захист параметрів

Параметри ESET Smart Security можуть бути дуже важливими

з точки зору політики безпеки вашої організації. Несанкціоновані

зміни можуть потенційно поставити під загрозу стабільність

і захист вашої системи. Щоб встановити пароль для захисту

параметрів, перейдіть у головне меню і клацніть Параметри >

Відкрити все дерево додаткових параметрів... > Інтерфейс

користувача > Захист параметрів і клацніть кнопку Введіть

пароль....

12

4. Робота з програмою ESET Smart Security

4.1 Захист від вірусів та шпигунських програм

Антивірусний захист захищає від зловмисних атак на систему,

контролюючи зв'язки між файлами, електронною поштою

та Інтернетом. Якщо виявлено загрозу зі шкідливим кодом,

антивірусний модуль може ліквідувати його, спочатку блокуючи,

а потім застосовуючи очищення, видалення або переміщення до

карантину.

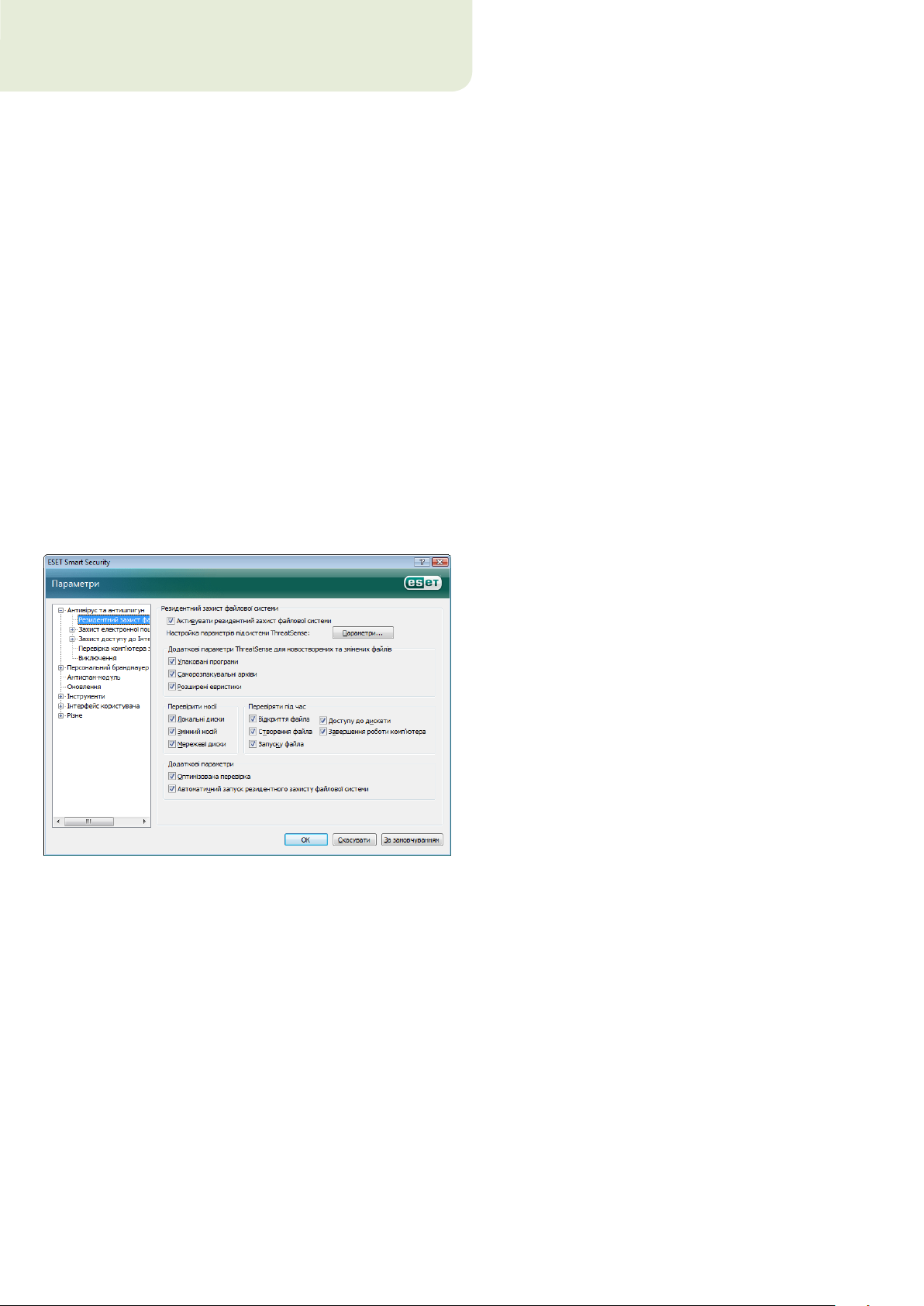

4.1.1 Захист файлової системи в режимі рельного часу

Модуль захисту файлової системи в режимі реального часу

контролює всі події в системі, пов'язані з антивірусним захистом.

Всі файли перевіряються на наявність шкідливого коду під

час відкриття, створення або запуску їх на комп'ютері. Захист

файлової системи в режимі реального часу запускається під час

запуску системи.

4.1.1.1 Параметри контролю

Модуль захисту файлової системи в режимі ре-ального часу

перевіряє усі типи носіїв, і ця перевірка ініціюється різними

подіями. Під час контролю використовуються способи виявлення

за технологією ThreatSense (як описано в розділі Параметри

підсистеми ThreatSense). Режими контролю можуть змінюватися

для новостворених та існуючих файлів. Для новостворених файлів

можна застосувати глибший рівень контролю.

4.1.1.1.2 Перевірка, ініційована подією

За замовчуванням всі файли перевіряються під час відкриття,

запуску або створення. Рекомендується залишити параметри за

замовчуванням, які забезпечують максимальний рівень захисту

комп'ютера в режимі реального часу.

Параметр Доступ до дискети забезпечує перевірку

завантажувального сектора дискети під час доступу до цього

пристрою. Параметр Завершення роботи комп'ютера забезпечує

перевірку завантажувальних секторів жорсткого диска під

час завершення роботи комп'ютера. Хоча завантажувальні

віруси тепер зустрічаються рідко, рекомендується залишити

ці параметри ввімкненими, бо існує можливість зараження

завантажувальним вірусом з інших джерел.

4.1.1.1.3 Додаткові параметри ThreatSense для новостворених файлів

Порівняно з існуючими файлами, можливість інфекції

в новостворених файлах вища. Тому програма перевіряє ці

файли з додатковими параметрами. Разом зі звичайними

способами перевірки на основі сигнатур, використовуються

розширені евристики, які значно покращують виявлення.

Крім новостворених файлів, перевірка також виконується

для саморозпакувальних архівів (SFX) та упакованих програм

(стиснуті виконувані файли).

4.1.1.1.4 Додаткові параметри

4.1.1.1.1 Перевірити носії

За замовчуванням всі типи носіїв перевіряються на наявність

загроз.

Локальні диски – Контроль усіх жорстких дисків

Змінний носій – Дискети, запам'ятовуючі пристрої USB і т.п.

Мережеві диски – Перевірка всіх підключених мережевих дисків.

Рекомендується залишити параметри за замовчуванням

і змінювати їх тільки в окремих випадках, наприклад, коли

перевірка певних носіїв значно уповільнює передачу даних.

Щоб забезпечити мінімальне використання системних ресурсів

під час захисту у режимі реального часу, файли, які вже перевірено,

не перевіряються повторно (якщо тільки їх не було змінено).

Файли перевіряються знову після кожного оновлення вірусної

бази даних. Така поведінка настроюється за допомогою

параметра Оптимізована перевірка. Якщо цю функцію

вимкнено, всі файли перевіряються при кожному звертанні

до них.

За замовчуванням Захист у режимі реального часу

завантажується під час запуску системи, забезпечуючи

безперервну перевірку. В окремих випадках (наприклад, якщо

виникає конфлікт з іншою перевіркою в режимі реального часу),

перевірку в режимі реального часу можна припинити, вимкнувши

параметр Автоматичний запуск захисту файлової системи

в режимі реального часу.

4.1.1.2 Рівні очистки

Захист в режимі реального часу має три рівні очистки (для доступу

до них клацніть Параметри... у розділі Захист файлової системи

в режимі реального часу, а потім клацніть гілку Очистка).

Перший рівень відкриває вікно тривоги з параметрами, ▪

доступними для кожної знайденої загрози. Користувач

може вибрати окрему дію для кожної загрози. Цей рівень

призначений для більш досвідчених користувачів, які знають,

яких потрібно вжити заходів у випадку тої чи іншої загрози.

Рівень за замовчуванням автоматично вибирає та ▪

виконує визначену наперед дію (залежно від типу загрози).

Під час виявлення та видалення інфікованого файлу

у правому нижньому куті екрана з’являється інформаційне

повідомлення. Однак автоматична дія не виконується, якщо

загрозу знайдено в архіві, який містить також чисті файли, і не

виконується для об’єктів, для яких не визначеної дії.

Третій рівень є найбільш «агресивним» – очищаються всі ▪

інфіковані об’єкти. Цей рівень може призвести до втрати

потрібних файлів, тому його рекомендується використовувати

тільки в конкретних ситуаціях.

13

Loading...

Loading...