ESET NOD32 REMOTE ADMINISTRATOR CONSOLE, NOD32 REMOTE ADMINISTRATOR SERVER User Manual [pl]

ESET

Remote Administrator 4

Przewodnik po instalacji i Podręcznik użytkownika

ESET Remote Administrator 4

Copyright ©2011 ESET, spol. s r.o.

Oprogramowanie ESET Remote Administrator 4 zostało opracowane przez

firmę ESET, spol. s r.o.

Więcej informacji można uzyskać w witrynie www.eset.com.

Wszelkie prawa zastrzeżone. Żadna część niniejszej dokumentacj i nie może

być powielana, przechowywana w systemie pobierania ani przesyłana w

żadnej formie bądź przy użyciu jakichkolwiek środków elektronicznych,

mechanicznych, przez fotokopiowanie, nagrywanie, skanowanie lub w inny

sposób bez uzyskania pisemnego zezwolenia autora.

Firma ESET, spol. s r.o. zastrzega sobie prawo do wprowadzania zmian w

dowolnych elementach opisanego oprogramowania bez uprzedniego

powiadomienia.

Dział obsługi klienta — cały świat: www.eset.eu/support

Dział obsługi klienta — Ameryka Północna: www.eset.com/support

WER. 12. 1. 2011

Spis treści

1.

Wprowadzenie

......................................................................................................5

1.1

Nowości

......................................................................................................7

1.2

Architektura programu

2.

Instalacja serwera ERA Server i konsoli

ERA Console

......................................................................................................8

2.1

Wymagania

......................................................................................................11

2.2

Przewodnik po instalacji podstawowej

2.2.3.4

......................................................................................................17

2.3

Scenariusz - instalacja w środowisku korporacyjnym

2.3.2.3

2.3.3

3.

Praca z konsolą ERAC

......................................................................................................20

3.1

Nawiązywanie połączenia z serwerem ERAS

......................................................................................................21

3.2

ERAC - główne okno programu

......................................................................................................22

3.3

Filtrowanie informacji

......................................................................................................24

3.4

Karty w konsoli ERAC

......................................................................................................31

3.5

Ustawienia konsoli ERA Console

.............................................................5

.............................................................8

...............................................................8Wymagania dotyczące oprogramowania2.1.1

...............................................................8Wymagania dotyczące wydajności2.1.2

...............................................................10Używane porty2.1.3

...............................................................11Przegląd środowiska (struktura sieci)2.2.1

...............................................................12Przed instalacją2.2.2

...............................................................12Instalacja2.2.3

..............................................................12Instalacja serwera ERA Server2.2.3.1

...............................................................13Instalacja w trybie klastrowym2.2.3.1.1

..............................................................13Instalacja konsoli ERA Console2.2.3.2

..............................................................14Kopia dystrybucyjna2.2.3.3

Typy baz danych obsługiwane przez serwer ERA

Server

Oddział: Instalacja serwera HTTP kopii dystrybucyjnej

aktualizacji

Pozostałe wymagania dotyczące środowisk

korporacyjnych

..............................................................14

...............................................................14Podstawowe wymagania2.2.3.4.1

...............................................................15Konfigurowanie połączenia z bazą danych2.2.3.4.2

...............................................................16Instalowanie z zastąpieniem istniejącej bazy danych2.2.3.4.3

...............................................................17Przegląd środowiska (struktura sieci)2.3.1

...............................................................18Instalacja2.3.2

..............................................................18Instalacja w centrali2.3.2.1

..............................................................18Oddział: Instalacja serwera ERA Server2.3.2.2

..............................................................18

..............................................................18Oddział: Instalacja zdalna na komputerach klienckich2.3.2.4

...............................................................19

.............................................................20

...............................................................22Filtr3.3.1

...............................................................23Menu kontekstowe3.3.2

...............................................................24Tryb wyświetlania3.3.3

...............................................................24Ogólny opis kart i klientów3.4.1

...............................................................25Replikacja i informacje w poszczególnych kartach3.4.2

...............................................................26Karta Klienci3.4.3

...............................................................29Karta Dziennik zagrożeń3.4.4

...............................................................29Karta Dziennik zapory3.4.5

...............................................................29Karta Dziennik zdarzeń3.4.6

...............................................................30Karta Dziennik skanowania3.4.7

...............................................................30Karta Dziennik urządzenia mobilnego3.4.8

...............................................................30Karta Kwarantanna3.4.9

...............................................................31Karta Zadania3.4.10

...............................................................31Karta Raporty3.4.11

...............................................................31Karta Instalacja zdalna3.4.12

...............................................................31Karta Połączenie3.5.1

...............................................................31Karta Kolumny - pokaż/ukryj3.5.2

...............................................................31Karta Kolory3.5.3

...............................................................32Karta Ścieżki3.5.4

...............................................................32Karta Data/godzina3.5.5

...............................................................32Karta Inne ustawienia3.5.6

......................................................................................................33

3.6

Tryby wyświetlania

......................................................................................................33

3.7

ESET Configuration Editor

...............................................................34Stosowanie warstw konfiguracji3.7.1

...............................................................35Kluczowe wpisy konfiguracyjne3.7.2

4.

Instalacja rozwiązań klienckich firmy

ESET

......................................................................................................37

4.1

Instalacja bezpośrednia

......................................................................................................37

4.2

Instalacja zdalna

4.2.2

4.2.4

......................................................................................................49

4.3

Instalacja w środowisku korporacyjnym

5.

Administrowanie komputerami klienckimi

......................................................................................................50

5.1

Zadania

......................................................................................................54

5.2

Menedżer grup

......................................................................................................57

5.3

Polityki

5.3.10.1

.............................................................37

...............................................................40Wymagania4.2.1

Konfigurowanie środowiska na potrzeby instalacji

zdalnej

Instalacja zdalna z użyciem skryptu logowania/poczty

e-mail

...............................................................40

...............................................................41Instalacja zdalna wypychana4.2.3

...............................................................44

...............................................................46Niestandardowa instalacja zdalna4.2.5

...............................................................47Uaktualnianie4.2.6

...............................................................48Zapobieganie powtórnym instalacjom4.2.7

.............................................................50

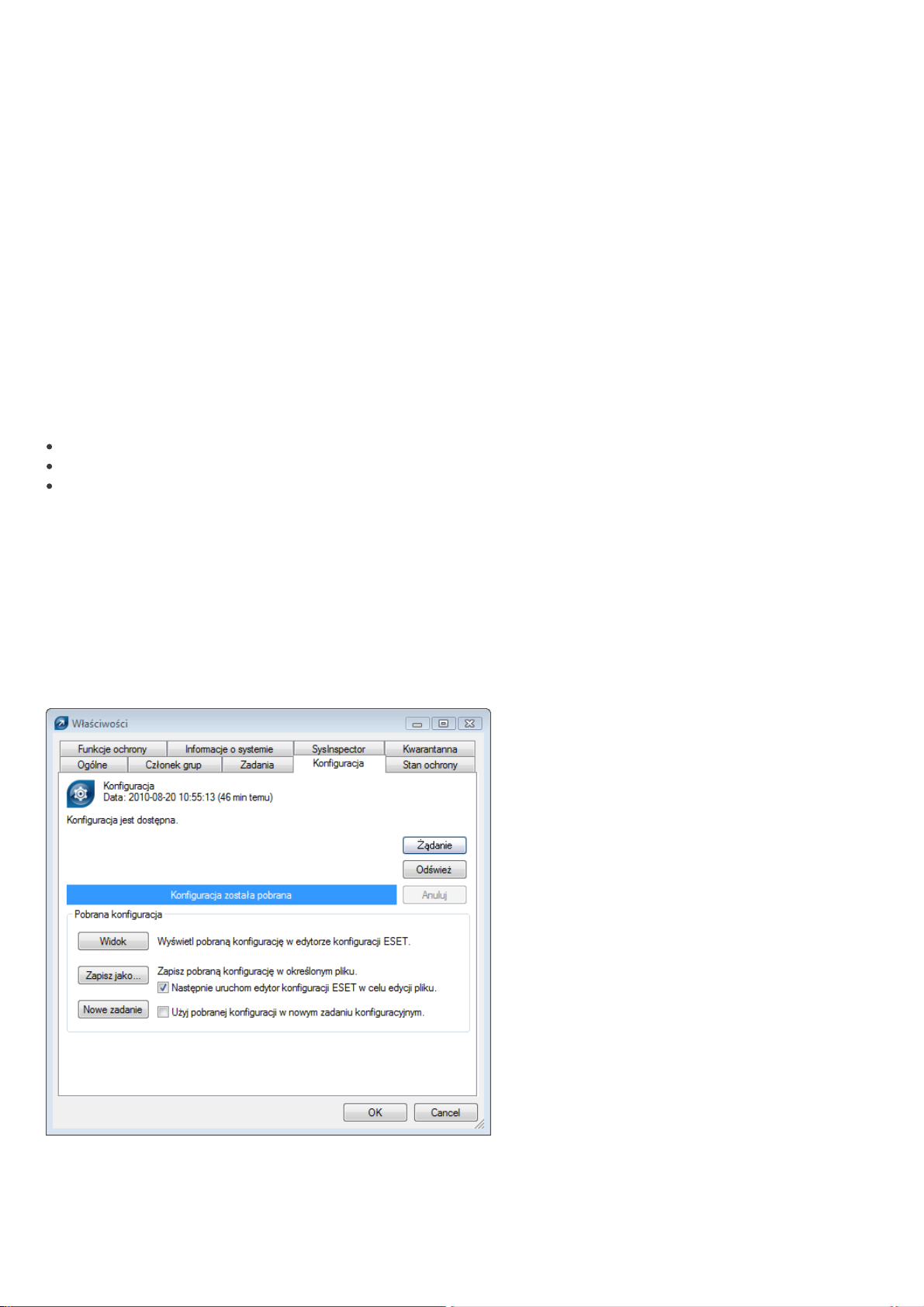

...............................................................51Zadanie konfiguracyjne5.1.1

...............................................................51Zadanie skanowania na żądanie5.1.2

...............................................................52Zadanie Aktualizuj teraz5.1.3

...............................................................52Zadanie Skrypt programu SysInspector5.1.4

...............................................................53Zadanie Przywróć/usuń z kwarantanny5.1.5

...............................................................53Zadanie Wygeneruj dziennik audytu zabezpieczeń5.1.6

...............................................................53Zadanie Pokaż powiadomienie5.1.7

...............................................................53Zadanie interaktywne5.1.8

...............................................................55Grupy statyczne5.2.1

...............................................................56Grupy parametryczne5.2.2

...............................................................56Synchronizacja usługi Active Directory5.2.3

...............................................................57Podstawowe zasady i operacje5.3.1

...............................................................57Jak tworzyć polityki5.3.2

...............................................................58Polityki wirtualne5.3.3

...............................................................58Rola i cel polityk w strukturze drzewa polityk5.3.4

...............................................................59Wyświetlanie polityk5.3.5

...............................................................60Importowanie/eksportowanie polityk5.3.6

...............................................................60Przypisywanie polityk do klientów5.3.7

..............................................................60Domyślna polityka klientów bazowych5.3.7.1

..............................................................60Przypisywanie ręczne5.3.7.2

..............................................................61Reguły polityk5.3.7.3

...............................................................62Usuwanie polityk5.3.8

...............................................................62Ustawienia specjalne5.3.9

...............................................................63Scenariusze wdrażania polityk5.3.10

Każdy serwer jest autonomiczną jednostką, a polityki

są definiowane lokalnie

..............................................................63

5.3.10.2

......................................................................................................67

5.4

Powiadomienia

......................................................................................................74

5.5

Szczegółowe informacje od klientów

......................................................................................................75

5.6

Scentralizowana kwarantanna

6.

Kreator scalania reguł zapory

7.

Raporty

......................................................................................................79

7.1

Przykładowy scenariusz raportu

8.

Ustawienia serwera ESET Remote

Administrator Server (ERAS)

......................................................................................................81

8.1

Zabezpieczenia

......................................................................................................82

8.2

Konserwacja serwera

......................................................................................................82

8.3

Serwer kopii dystrybucyjnych

8.3.3

8.3.4

......................................................................................................86

8.4

Replikacja

......................................................................................................88

8.5

Zapisywanie w dzienniku

......................................................................................................88

8.6

Zarządzanie licencjami

......................................................................................................89

8.7

Ustawienia zaawansowane

......................................................................................................90

8.8

Inne ustawienia

9.

ESET Remote Administrator Maintenance

Tool

......................................................................................................91

9.1

Informacje o serwerze ERA Server

......................................................................................................91

9.2

Typ zadania

Każdy serwer jest administrowany indywidualnie,

polityki są zarządzane lokalnie, ale Domyślna polityka

nadrzędna jest dziedziczona z serwera nadrzędnego

..............................................................64

..............................................................65Dziedziczenie polityk z serwera nadrzędnego5.3.10.3

..............................................................66Przypisywanie polityk tylko z serwera nadrzędnego5.3.10.4

..............................................................66Używanie reguł polityk5.3.10.5

..............................................................67Korzystanie z grup5.3.10.6

...............................................................68Menedżer powiadomień5.4.1

..............................................................73Powiadomienia za pomocą komunikatu SNMP Trap5.4.1.1

...............................................................73Tworzenie reguł5.4.2

.............................................................76

.............................................................77

.............................................................81

...............................................................83Operacje serwera kopii dystrybucyjnych8.3.1

...............................................................84Typy aktualizacji8.3.2

Jak włączyć i skonfigurować kopię dystrybucyjną

aktualizacji

Kopia dystrybucyjna dla klientów z programem

NOD32 w wersji 2.x

...............................................................84

...............................................................86

.............................................................91

...............................................................91Zatrzymywanie serwera ERA Server9.2.1

...............................................................91Uruchamianie serwera ERA Server9.2.2

...............................................................91Przesyłanie bazy danych9.2.3

...............................................................92Kopia zapasowa bazy danych9.2.4

...............................................................92Odtworzenie bazy danych9.2.5

...............................................................92Usuwanie tabel9.2.6

...............................................................92Instalowanie nowego klucza licencyjnego9.2.7

...............................................................93Modyfikowanie konfiguracji serwera9.2.8

...............................................................94Co oznacza kod błędu GLE?10.1.2

......................................................................................................94

10.2

Najczęściej występujące kody błędów

10.2.1

......................................................................................................96

10.3

Jak diagnozować problemy z serwerem ERAS?

11.

Wskazówki i porady

......................................................................................................97

11.1

Harmonogram

......................................................................................................99

11.2

Usuwanie istniejących profili

......................................................................................................100

11.3

Eksport i inne funkcje konfiguracji XML klienta

......................................................................................................101

11.4

Aktualizacja łączona dla komputerów przenośnych

11.5

Instalacja produktów innych firm za pomocą programu

......................................................................................................102

ERA

12.

ESET SysInspector

......................................................................................................103

12.1

Wprowadzenie do programu ESET SysInspector

......................................................................................................103

12.2

Interfejs użytkownika i obsługa aplikacji

......................................................................................................107

12.3

Parametry wiersza polecenia

......................................................................................................107

12.4

Skrypt serwisowy

......................................................................................................111

12.5

Skróty

......................................................................................................112

12.6

Wymagania systemowe

......................................................................................................112

12.7

Często zadawane pytania

13.

ESET SysRescue

......................................................................................................115

13.1

Minimalne wymagania

......................................................................................................115

13.2

Tworzenie ratunkowego dysku CD

......................................................................................................117

13.3

Praca z programem ESET SysRescue

Komunikaty o błędach wyświetlane podczas używania

programu ESET Remote Administrator w celu zdalnej

instalacji programu ESET Smart Security lub ESET

NOD32 Antivirus

...............................................................94

...............................................................95Najczęściej występujące kody błędów w pliku era.log10.2.2

.............................................................97

.............................................................103

...............................................................103Uruchamianie programu ESET SysInspector12.1.1

...............................................................104Elementy sterujące programu12.2.1

...............................................................105Nawigacja w programie ESET SysInspector12.2.2

...............................................................106Funkcja Porównaj12.2.3

...............................................................108Tworzenie skryptu serwisowego12.4.1

...............................................................108Struktura skryptu serwisowego12.4.2

...............................................................110Wykonywanie skryptów serwisowych12.4.3

.............................................................115

...............................................................116Foldery13.2.1

...............................................................116ESET Antivirus13.2.2

...............................................................116Ustawienia zaawansowane13.2.3

...............................................................116Urządzenie rozruchowe USB13.2.4

...............................................................117Nagrywanie13.2.5

...............................................................117Korzystanie z programu ESET SysRescue13.3.1

10.

Rozwiązywanie problemów

......................................................................................................94

10.1

Często zadawane pytania

10.1.1

.............................................................94

Problemy podczas instalowania programu ESET

Remote Administrator w systemie Windows Server

2000/2003

...............................................................94

1. Wprowadzenie

ESET Remote Administrator (ERA) to aplikacja umożliwiająca zarządzanie produktami firmy ESET w środowisku

sieciowym — obejmującym stacje robocze i serwery — z jednej, centralnej lokalizacj i. Korzystając z wbudowanego

systemu zarządzania zadaniami w programie ESET Remote Administrator, można instalować rozwiązania firmy

ESET z zakresu bezpieczeństwa na komputerach zdalnych i szybko reagować na nowe problemy i zagrożenia.

Program ESET Remote Administrator sam w sobie nie zapewnia innych form ochrony przed szkodliwym kodem. Na

stacjach roboczych lub serwerach ERA musi być zainstalowany inny produkt zabezpieczający firmy ESET, np. ESET

NOD32 Antivirus lub ESET Smart Security.

Przeprowadzenie kompleksowego wdrożenia rodziny rozwiązań zabezpieczających firmy ESET wymaga wykonania

następujących czynności:

Instalacja serwera ERA Server (ERAS).

Instalacja konsoli ERA Console (ERAC).

Instalacja na komputerach klienckich (ESET NOD32 Antivirus, ESET Smart Security, klient ESET Security dla

systemu Linux itd.).

UWAGA: W niektórych fragmentach tego dokumentu używane są zmienne systemowe, które odwołują się do

dokładnej lokalizacji folderów i plików:

%ProgramFiles% = zwykle C:\Program Files

%ALLUSERSPROFILE% = zwykle C:\Documents and Settings\All Users

1.1 Nowości

ESET Remote Administrator wersja 4.0

— obsługa programu ESET Smart Security/ESET NOD32 Antivirus 4.2

— obsługa programu ESET Mail Security 4 for Microsoft Exchange Server

— obsługa zabezpieczeń komputerów z systemem Linux/Mac (ESET NOD32 Antivirus 4)

— obsługa programu ESET Mobile Security

Nowe funkcje

— Instalacja zdalna — nowy wygląd

— Zarządzanie grupami — nowy wygląd (grupy statyczne, grupy parametryczne, poprawiona synchronizacja usługi

Active Directory)

— Filtr — poprawiona funkcjonalność (filtry polityk, filtry grup statycznych i parametrycznych)

— Polityki— nowe parametry reguł polityk (obsługa grup parametrycznych), import/eksport polityk i reguł polityk,

scalanie reguł harmonogramu, kreator reguł polityk

— Powiadomienia — obsługa grup parametrycznych i szereg drobnych usprawnień

— scentralizowany widok kwarantanny na klientach (w przypadku klientów ESS/EAV w wersji 4 i późniejszych)

— Raporty — obsługa grup statycznych i parametrycznych, nowe typy raportów (dziennik urządzeń mobilnych,

kwarantanna, zapora), nowe szablony

— kreator scalania reguł zapory — kreator do scalania reguł utworzonych w trybie uczenia się

— uwierzytelnianie w systemie Windows i w domenie użytkownika programu ERA Console

— obsługa pasywnych klastrów systemu Windows

— obsługa ponownych instalacji wcześniejszych wersji programu ERA (3.x, 2.x, 1.x), w tym również obsługa migracji

danych

— szyfrowanie komunikacji przy użyciu protokołu AES-256

Nowy program ESET Configuration Editor

— obsługa nowych produktów zabezpieczeń ESET

— obsługa nowych funkcji programu ERA Server

— pliki licencji w archiwach ZIP

— możliwość dodawania zdefiniowanych wcześniej zaplanowanych zadań

ESET Remote Administrator wersja 3.0

— obsługa produktów zabezpieczeń ESET w wersji 4.x

— obsługa rozwiązań systemu Linux

5

Nowe funkcje

— Zarządzanie politykami

— Menedżer powiadomień

— Konsola — dostęp tylko do odczytu

— obsługa programu ESET SysInspector

— poprawiona skalowalność transferu danych

— usuwanie klientów zreplikowanych

— scalanie kluczy licencyjnych (Menedżer licencji)

— kopia dystrybucyjna programu ESET NOD32 Antivirus 2.x

— nowy program konfiguracyjny

— opcj a filtrowania opartego na domenach dodana do funkcji Znajdowanie niezarejestrowanych komputerów

— kompresja dzienników serwera (w formacie zip)

— usunięcie drobnych usterek i dodanie kilku funkcji uzupełniających

— ratunkowy dysk CD

Ulepszenia serwera wewnętrznego

— obsługa dodatkowych baz danych (MS Access, MS SQL Server, Oracle, MySQL)

Nowy program ESET Configuration Editor

— obsługa produktów zabezpieczeń ESET w wersji 4.x

ESET Remote Administrator wersja 2.0

— obsługa nowych produktów zabezpieczeń ESET w wersji 3 (ESET Smart Security, ESET NOD32 Antivirus)

— nowe dzienniki (nowe kolumny, dzienniki zapory osobistej ESET)

— nowe informacje o stanie klientów dla klientów w wersji 3 (stan ochrony, funkcje ochrony, informacje o

systemie)

— zadania (konfiguracja, aktualizacj a natychmiastowa, skanowanie na żądanie, zadanie interaktywne)

— zachowana obsługa produktów NOD32 w wersji 2

Nowe funkcje

— rozszerzona identyfikacja klientów (dodano adres MAC)

— rozszerzona instalacja zdalna (obsługa formatu msi i pakietów niestandardowych)

— ulepszone zabezpieczenia (możliwość szyfrowania dla wszystkich nowych klientów serwera)

— usprawnienia zapewniające większą wydajność (kompresja w protokole komunikacyjnym)

— dodano przekazywanie danych technologii ThreatSense.Net za pośrednictwem serwera ERA Server

— ulepszenia graficznego interfejsu użytkownika (nowe elementy graficzne, udoskonalony schemat kolorów

używanych do oznaczania stanów, rozbudowane filtry, okna dialogowe o zmiennej wielkości)

— nowy szablon raportów (schemat ESS)

— monitorowanie wydajności serwera (dane, zapytania)

— funkcja aktualizacji na serwerze ERA Server (umożliwia aktualizowanie ważnych informacji)

— funkcja kopii dystrybucyjnej na serwerze ERA Server

— rozszerzona instalacja zdalna (obsługa formatu msi i pakietów niestandardowych, możliwość zdalnej instalacji

oprogramowania ERA, diagnostyka)

Ulepszenia serwera wewnętrznego

— nowa replikacja (priorytet replikacji, udoskonalona replikacja wielopoziomowa)

— nowa struktura bazy danych

— nowa struktura katalogów

— usprawnienia w zakresie bezpieczeństwa wewnętrznego

Nowy program ESET Configuration Editor

— obsługuje produkty zabezpieczeń ESET w wersjach 2 i 3

— możliwość skonfigurowania serwera ERA Server

— inne nowe funkcje uzupełniające (wyszukiwanie, ustawienia niestandardowe)

Nowy instalator (MSI)

— migracja baz danych z poprzednich wersji

Nowa dokumentacja (pomoc, podręcznik)

6

1.2 Architektura programu

Z technicznego punktu widzenia program ESET Remote Administrator składa się z dwóch oddzielnych składników.

Są to: ERA Server (ERAS) oraz ERA Console (ERAC). Istnieje możliwość uruchomienia nieograniczonej liczby

serwerów i konsoli ERA Server w sieci użytkownika, ponieważ umowa licencyjna nie przewiduje żadnych

ograniczeń w tym zakresie. Jedynym ograniczeniem jest łączna liczba klientów, którymi można administrować w

ramach danej instalacji programu ERA.

ERA Server (ERAS)

Serwer ERA działa jako usługa w następujących systemach operacyjnych opartych na systemie Microsoft

Windows® NT: NT4 SP6, 2000, XP, 2003, Vista, 7 oraz 2008. Najważniejszym zadaniem tej usługi jest zbieranie

informacji od klientów i wysyłanie do nich różnych żądań. Żądania obejmują między innymi zadania konfiguracyjne,

żądania instalacji zdalnej itp. Są tworzone przy użyciu konsoli ERA Console (ERAC). Serwer ERAS pośredniczy

pomiędzy konsolą ERAC a komputerami klienckimi — jest miejscem, w którym informacja jest przetwarzana,

utrzymywana lub modyfikowana przed przekazaniem do klientów lub konsoli ERAC.

ERA Console (ERAC)

Konsola ERAC to składnik aplikacji ERA pełniący rolę klienta, instalowany zwykle na stacji roboczej. Administrator

korzysta z tej stacji roboczej do zdalnego zarządzania rozwiązaniami firmy ESET na poszczególnych komputerach

klienckich. Korzystając z konsoli ERAC, administrator może łączyć się ze składnikiem programu ERA pełniącym rolę

serwera przy użyciu portu TCP 2223. Za sterowanie komunikacją odpowiada proces console.exe, który znajduje się

zwykle w następującym katalogu:

%ProgramFiles%\ESET\ESET Remote Administrator\Console

Podczas instalowania konsoli ERAC może być wymagane wprowadzenie nazwy serwera ERAS. Podczas

uruchamiania konsola automatycznie łączy się z tym serwerem. Konsolę ERAC można również skonfigurować po

instalacji.

7

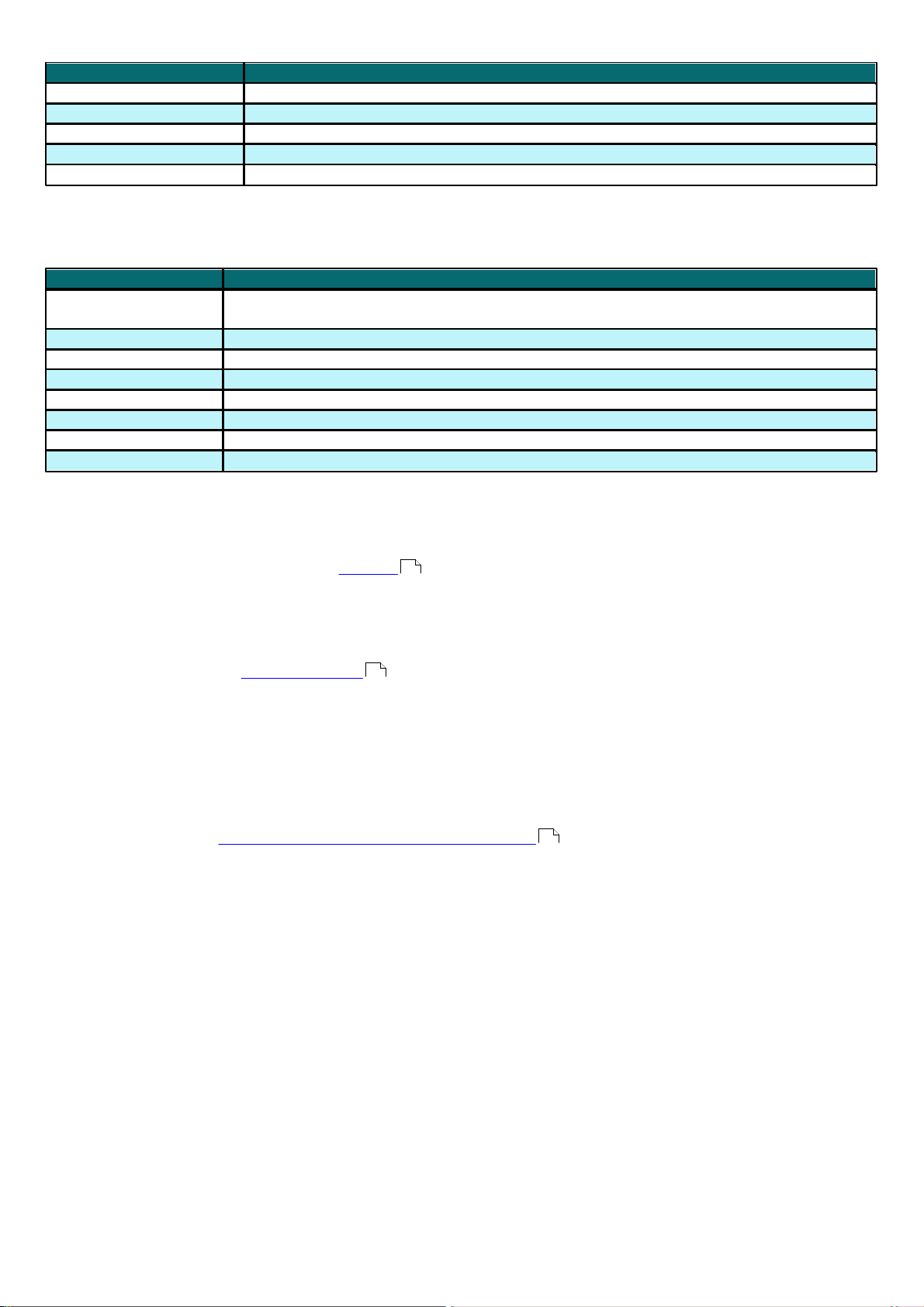

2. Instalacja serwera ERA Server i konsoli ERA Console

Systemy operacyjne 32bitowe:

Windows NT4 SP6 i wersje późniejsze

Systemy operacyjne 64bitowe:

Windows XP i wersj e późniejsze

Bazy danych:

Microsoft Access (wbudowany)

Microsoft SQL Server w wersji 2005 lub nowszej

MySQL w wersji 5.0 lub nowszej

Oracle w wersji 9i lub nowszej

Instalator Windows:

2.0

Systemy operacyjne 32bitowe:

Windows 2000 i wersje późniejsze

Systemy operacyjne 64bitowe:

Windows XP i wersj e późniejsze

Instalator Windows:

2.0

Internet Explorer:

w wersji co najmniej 4.0, zalecana wersja 6.0. W przypadku wersji 4.0 niektóre

raporty mogą być wyświetlane nieprawidłowo

2.1 Wymagania

Serwer ERAS działa jako usługa, dlatego wymaga systemu operacyjnego opartego na systemie Microsoft Windows

NT (NT4 z dodatkiem SP6,2000, XP, 2003, Vista, 7 lub 2008). Do działania serwera ERAS nie jest wymagany system

Microsoft Windows Server. Zaleca się j ednak zainstalowanie serwera ERAS na systemach serwerowych w celu

zapewnienia bezproblemowej pracy. Komputer z zainstalowanym serwerem ERAS powinien być zawsze

podłączony do sieci i dostępny w sieci komputerowej dla:

klientów (zwykle stacji roboczych),

komputerów z zainstalowaną konsolą ERA Console,

innych wystąpień serwera ERAS (w przypadku replikacji).

UWAGA: Program ESET Remote Administrator 4 pozwala na instalację z migracją danych bez odinstalowania

starszych wersji (3.x, 2.x, 1.x).

2.1.1 Wymagania dotyczące oprogramowania

ERA Server

ERA Console

2.1.2 Wymagania dotyczące wydajności

Wydajność serwera może się zmieniać w zależności od następujących parametrów:

1. Używana baza danych

Baza danych MS Access — instalowana domyślnie na serwerze. To rozwiązanie jest zalecane w przypadku

obsługi kilkuset klientów. Jednak wielkość bazy danych jest ograniczona do 2 GB. Należy więc włączyć

operacje czyszczenia serwera oraz zdefiniować okres pomiędzy usunięciami starych danych (klikając

polecenia Narzędzia > Opcje serwera > Konserwacja serwera).

Inne bazy danych (MySQL, MSSQL, ORACLE) wymagają oddzielnej instalacji, lecz mogą zapewnić lepszą

wydajność serwera. Ważne jest, aby dla każdego aparatu bazy danych (zwłaszcza dla ORACLE) użyć

odpowiedniego sprzętu zgodnie z zaleceniami dystrybutora.

W przypadku wyboru bazy danych ORACLE należy ustawić liczbę kursorów większą niż wartość

Maksymalna liczba aktywnych połączeń (można ją znaleźć, klikając kolejno polecenia Narzędzia > Opcje

serwera > Zaawansowane > Edytuj ustawienia zaawansowane > Zaawansowane; wartością domyślną

jest 500). Ostateczna liczba kursorów musi uwzględniać liczbę serwerów podrzędnych (jeżeli jest używana

8

replikacja) oraz kursory używane przez inne aplikacje mające dostęp do aparatu bazy danych.

Zazwyczaj wydajność serwera jest większa, gdy używane są zewnętrzne bazy danych (tj. zainstalowane na

innych maszynach fizycznych).

2.Okres połączenia klienta

Okres połączenia klienta jest ustawiony domyślnie na 10 minut w programie ESET Smart Security / ESET

NOD32 Antivirus w wersji 4.2 i nowszych. Jeżeli zachodzi potrzeba aktualizacji stanu klienta częstszej lub

rzadszej od okresu domyślnego, można zmienić to ustawienie. Należy wziąć pod uwagę, że krótszy okres

połączenia klienta ma wpływ na wydajność serwera.

3. Przeciętna liczba zdarzeń raportowanych przez klientów w trakcie połączenia

Każda informacja przesyłana z klienta do serwera jest przypisywana do konkretnego zdarzenia (np. dziennika

zagrożeń, dziennika zdarzeń, dziennika skanowania, zmiany konfiguracji). Tego parametru nie można

zmienić bezpośrednio, ale mogą na niego wpłynąć zmiany innych ustawień. Na przykład w ustawieniach

zaawansowanej konfiguracji serwera (dostępnej po kliknięciu poleceń Narzędzia > Opcje serwera >

Konserwacj a serwera) można podać maksymalną liczbę dzienników akceptowanych przez serwer (to

ustawienie bierze pod uwagę klientów łączących się bezpośrednio oraz klientów replikowanych). Można

przyjąć, że podczas normalnej pracy długoterminową średnią jest jedno zdarzenie co cztery godziny dla

klienta.

4.Używany sprzęt i system operacyjny

Zdecydowanie zalecamy, aby używać minimalnej konfiguracji sprzętowej zalecanej dla systemu operacyjnego

serwera, biorąc pod uwagę liczbę obsługiwanych klientów.

Przeciążenie

W przypadku nadmiernego obciążenia serwera (np. przy podłączeniu 20 000 klientów do serwera, który może

obsłużyć 10 000 klientów z okresem 10 minut) serwer będzie pomijał niektórych dołączonych klientów. Przeciętnie

będzie obsługiwane co drugie połączenie klienta, co odpowiada okresowi połączenia klienta ustawionemu na 20

minut zamiast 10. Każda odmowa obsługi będzie zapisywana w dzienniku w następujący sposób: "

<SERVERMGR_WARNING> ServerThread: osiągnięto maksymalną liczbę wątków dla aktywnych połączeń (500); serwer

pominie to połączenie”. Odmowa obsługi może również nastąpić podczas tymczasowych przeciążeń serwera.

Można zmienić wartość parametru Maksymalna liczba aktywnych połączeń (wartością domyślną jest 500)

znajdującą się w zaawansowanych ustawieniach serwera, ale radzimy decydować się na to wyłącznie w

wyjątkowych wypadkach (np. przy rozwiązywaniu konkretnych problemów). W przypadku występowania wolnych

zasobów systemu oraz nadmiarowej wydajności aparatu bazy danych można użyć tego ustawienia do dostrojenia

ogólnej wydajności serwera.

Przesyłanie danych w sieci

Można przyjąć, że przy standardowym działaniu serwera klient łączący się co 10 minut będzie raportował 0,04

zdarzenia na połączenie, co odpowiada jednemu zdarzeniu raportowanemu co 4 godziny przez klienta. Jest to

równoważne ok. 2 kB ruchu na połączenie.

W przypadku epidemii wirusowej, gdy klient zgłasza 7 zdarzeń przy każdym połączeniu, ruch może wzrosnąć do 240

kB na połączenie. Jeśli jest używana kompresja (jest to ustawienie domyślne), rozmiar przesyłanych danych będzie

mniejszy mniej więcej o połowę, co oznacza 120 kB na połączenie.

Dane dotyczą bezpośrednich połączeń klientów, bez uwzględnienia połączeń replikowanych. Replikacja zachodzi o

wiele rzadziej i służy do wysyłania nowych zdarzeń z serwerów podrzędnych. Można skonfigurować zdarzenia

podlegające automatycznej replikacji oraz ich poziom szczegółowości, konfigurując ustawienia zaawansowane

serwera (dostępne po wybraniu poleceń Narzędzia > Opcje serwera > Zaawansowane > Edytuj ustawienia

zaawansowane > Replikacja). W sekcji Konserwacja serwera można skonfigurować maksymalny poziom

dzienników akceptowany przez serwer nadrzędny — to ustawienie dotyczy zarówno klientów dołączonych

bezpośrednio, jak i replikowanych.

Wymagania dotyczące wielkości pamięci masowej

Czysta instalacja produktu oraz bazy danych MS Access zajmuje do 60 MB miejsca na dysku.

Większość obszaru pamięci masowej jest zajmowana przez zdarzenia klienckie, przechowywane w bazie danych

oraz w repozytorium na dysku (domyślnym katalogiem jest C:\Documents and Settings\All Users\Application

Data\Eset\ESET Remote Administrator\Server). Program ERA wymaga, aby co najmniej 5% dysku pozostawało wolne.

Jeśli to minimum zostanie naruszone, serwer przestanie przyjmować niektóre zdarzenia klienta. To ustawienie

można znaleźć po wybraniu poleceń Narzędzia > Opcje serwera > Zaawansowane > Edytuj ustawienia

zaawansowane > Zaawansowane > Maksymalne użycie miejsca na dysku. W przypadku normalnej pracy przy

domyślnych ustawieniach czyszczenia (usuwanie zadań starszych niż 3 miesiące) wymagane jest 10 GB wolnego

miejsca na dysku dla 1000 klientów.

9

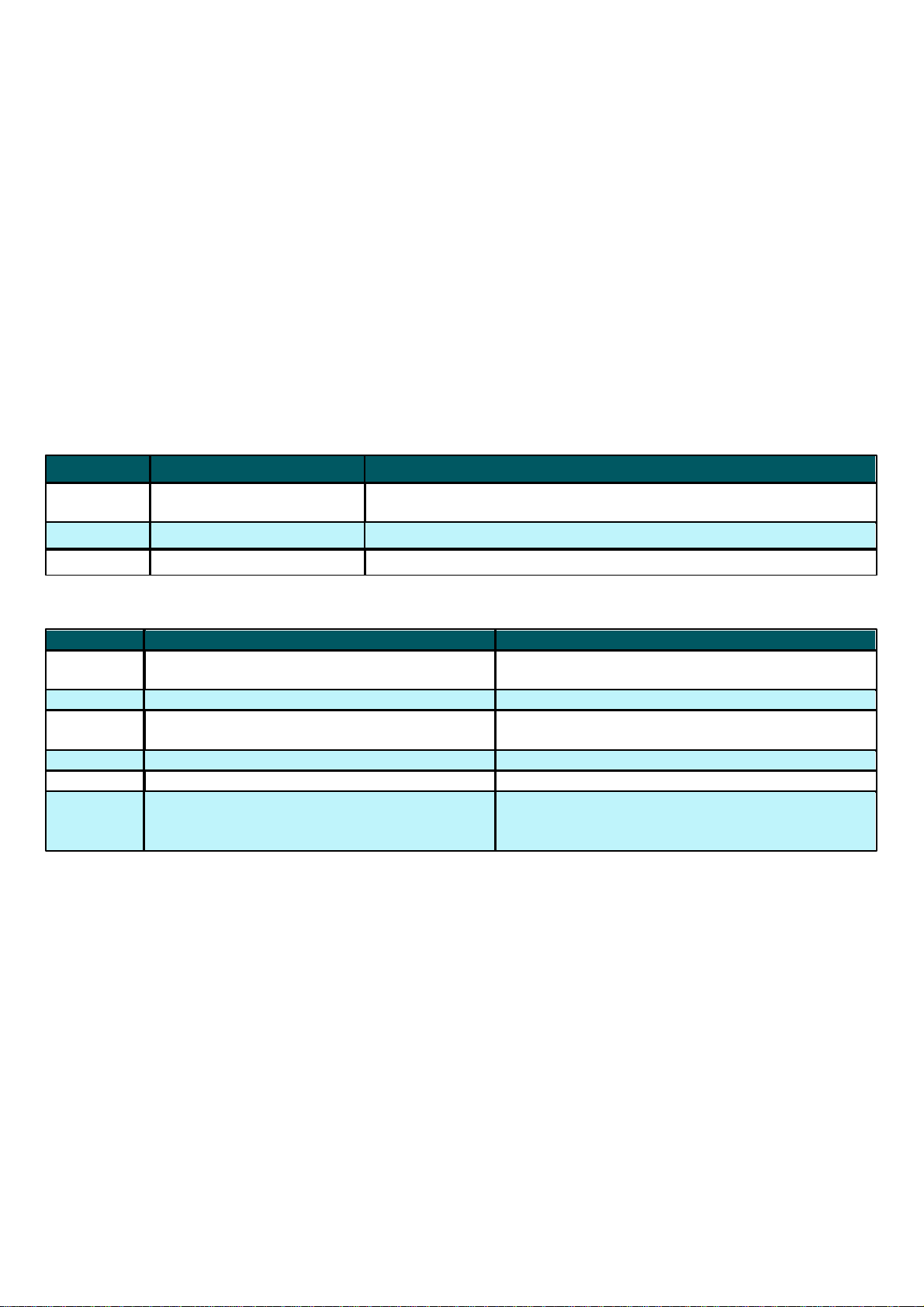

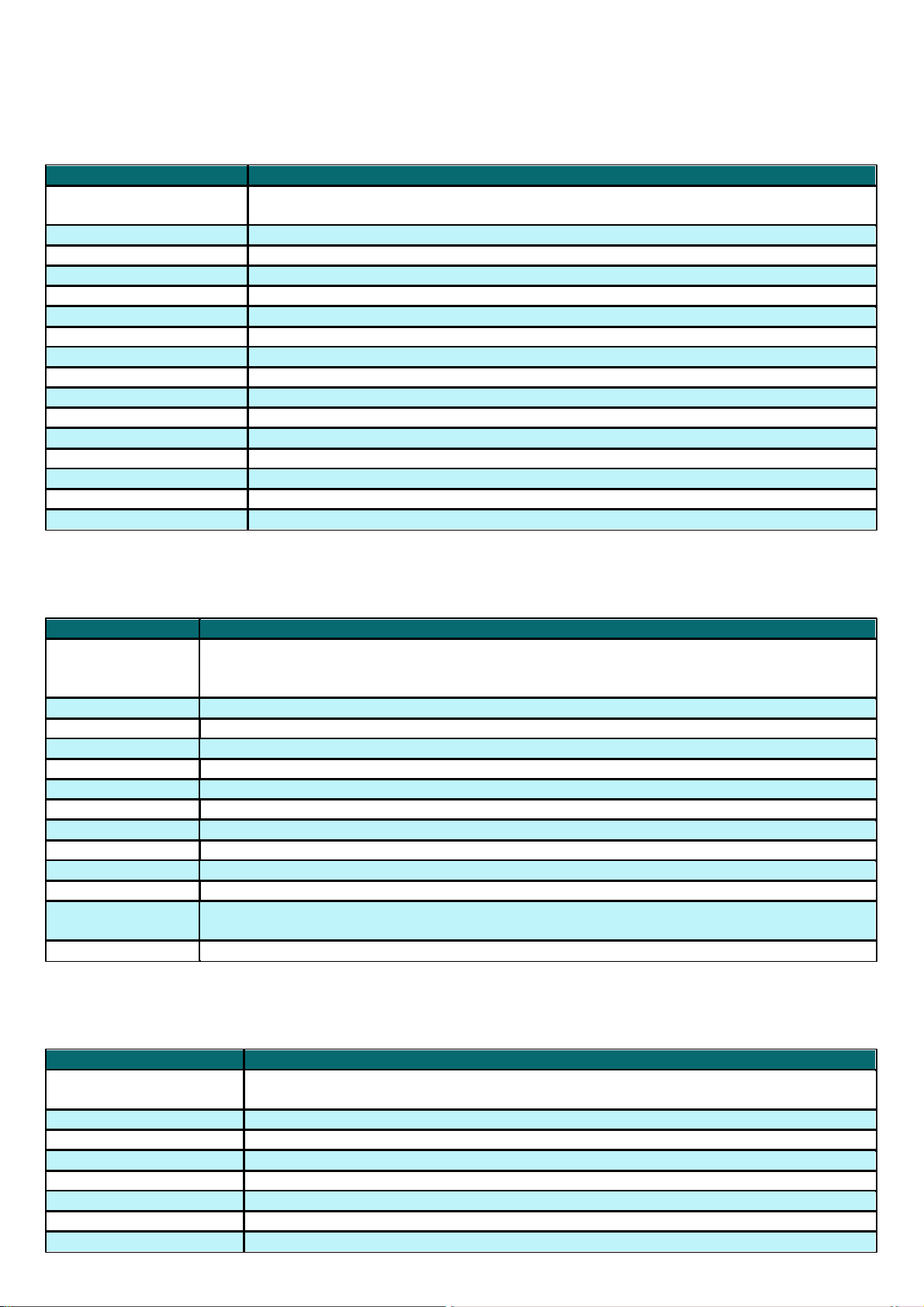

Studium przypadku

Protokół

Port

Opis

TCP

2221 (ERAS nasłuchujący)

Domyślny port używany przez funkcję kopii dystrybucyjnej aktualizacji

zintegrowaną z serwerem ERAS (wersja HTTP)

TCP

2222 (ERAS nasłuchujący)

Komunikacja między klientami a serwerem ERAS

TCP

2223 (ERAS nasłuchujący)

Komunikacja między ERAC a ERAS

Protokół

Port

Opis

TCP

2224 (ERAS nasłuchujący)

Komunikacja między agentem einstaller.exe a

serwerem ERAS podczas instalacji zdalnej

TCP

2846 (ERAS nasłuchujący)

Replikacja serwera ERAS.

TCP

139 (port docelowy dla serwera ERAS)

Kopiowanie agenta einstaller.exe z serwera ERAS do

klienta przy użyciu udziału admin$

UDP

137 (port docelowy dla serwera ERAS)

„Rozpoznawanie nazw” podczas instalacji zdalnej.

UDP

138 (port docelowy dla serwera ERAS)

„Przeglądanie” podczas instalacji zdalnej

TCP

445 (port docelowy dla serwera ERAS)

Bezpośredni dostęp do zasobów udostępnionych

przy użyciu protokołu TCP/IP podczas instalacji

zdalnej (alternatywa dla portu TCP 139)

Serwer korzystający z bazy danych MS Access, mający klientów łączących się z nim co 5 minut i zgłaszających 7

zdarzeń (np. dziennik zagrożeń, dziennik zdarzeń, dziennik skanowania, zmiana konfiguracji itp.) dla każdego

połączenia może chwilowo obsłużyć do 3000 klientów. W tym scenariuszu przedstawiono chwilowe przeciążenie,

np. spowodowane raportowaniem podczas epidemii wirusów itp.

Jeśli serwer korzysta z zewnętrznej bazy danych MySQL i okres połączenia klienta jest ustawiony na 10 minut (przy

generowaniu 0,02 zdarzenia na połączenie), maksymalna liczba klientów, których może obsłużyć serwer, wzrasta

do 30 000. Taki scenariusz zakłada optymalną wydajność bazy danych oraz klientów raportujących stosunkowo

niewielką liczbę zdarzeń.

Przy standardowym działaniu użycie bazy danych MS Access oraz okresu połączenia klienta równego 10 minut

umożliwia serwerowi obsługę maksymalnie 10 000 klientów.

2.1.3 Używane porty

W tabeli poniżej przedstawiono możliwe warianty komunikacji sieciowej w środowisku z zainstalowanym

serwerem ERAS. Proces EHttpSrv.exe nasłuchuje na porcie TCP 2221, a proces era.exe nasłuchuje na portach TCP

2222, 2223, 2224 i 2846. Pozostała komunikacja odbywa się przy użyciu procesów natywnych systemu operacyjnego

(np. „NetBIOSprzez TCP/IP”).

W przypadku użycia wszystkich funkcji programu muszą być otwarte następujące porty:

Wstępnie zdefiniowane porty 2221, 2222, 2223, 2224 i 2846 można zmienić, jeśli są już używane przez inne aplikacje.

Aby zmienić domyślne porty używane w programie ERA, należy kliknąć kolejno polecenia Narzędzia > Opcje

serwera.... Aby zmienić port 2221, należy wybrać kartę Aktualizacje i zmienić wartość w polu Port służący do

łączenia z serwerem HTTP. Porty 2222, 2223, 2224 i 2846 można zmodyfikować w sekcji Porty na karcie

Zaawansowane.

Wstępnie zdefiniowane porty 2222, 2223, 2224 i 2846 można również zmodyfikować w trybie instalacji

zaawansowanej (ERAS).

10

2.2 Przewodnik po instalacji podstawowej

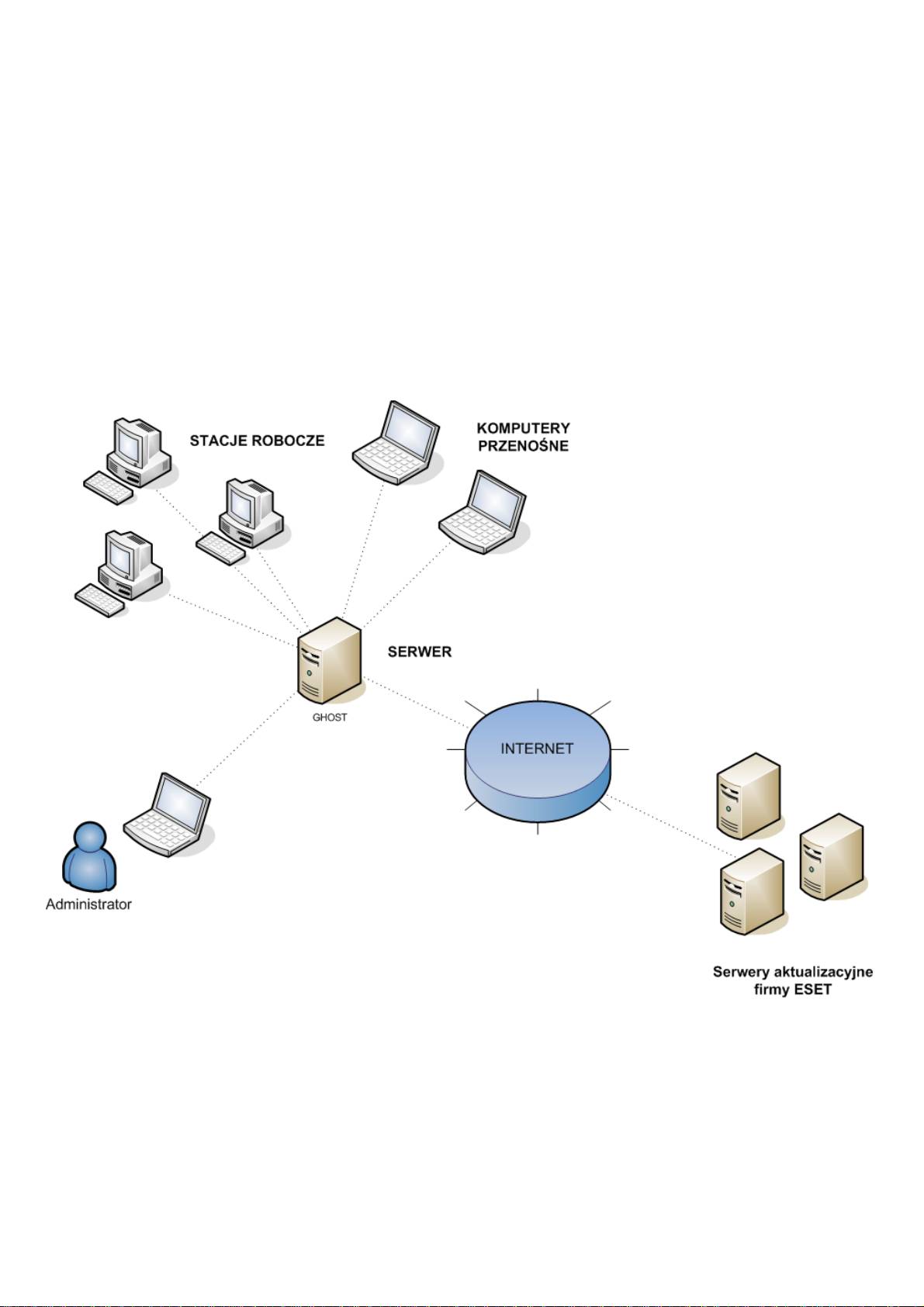

2.2.1 Przegląd środowiska (struktura sieci)

Sieć firmowa jest zwykle oparta na jednej sieci lokalnej (sieci LAN), dlatego zaleca się zainstalowanie jednego

serwera ERAS i jednego serwera kopii dystrybucyjnej aktualizacji. Konfigurację kopii dystrybucyjnej można

utworzyć w programie ERAS lub w programie ESET NOD32 Antivirus Business Edition / ESET Smart Security

Business Edition.

Załóżmy, że wszystkie komputery klienckie to stacje robocze i komputery przenośne z systemem Microsoft

Windows 2000/XP/Vista/7 połączone w sieć w ramach domeny. Serwer o nazwie GHOST pracuje w trybie online 24

godziny na dobę, 7 dni w tygodniu. Tę rolę może pełnić stacja robocza z systemem Windows w wersji Professional

lub Server Edition (nie musi to być serwer usługi Active Directory). Dodatkowo załóżmy, że podczas instalacji

rozwiązań klienckich firmy ESET komputery przenośne nie znajdują się w obrębie sieci firmowej. Struktura sieci

może przypominać strukturę przedstawioną poniżej:

11

2.2.2 Przed instalacją

Przed rozpoczęciem instalacji należy pobrać następujące pakiety instalacyjne z witryny firmy ESET:

Składniki programu ESET Remote Administrator:

ESET Remote Administrator — serwer

ESET Remote Administrator — konsola

Rozwiązania klienckie firmy ESET:

ESET Smart Security 4.x

ESET Smart Security 3.x

ESET NOD32 Antivirus 4.x

ESET NOD32 Antivirus 3.x

ESET NOD32 Antivirus 2.7

Należy pobrać tylko te rozwiązania, które będą używane na klienckich stacjach roboczych.

2.2.3 Instalacja

2.2.3.1 Instalacja serwera ERA Server

Serwer ERAS należy zainstalować na serwerze o nazwie GHOST (patrz przykład w sekcji Przegląd środowiska ).

11

Do wyboru są dwa tryby instalacji: Typowa i Zaawansowana.

Po wybraniu trybu Typowa w programie zostanie wyświetlony monit o podanie klucza licencyjnego — pliku z

rozszerzeniem .lic lub .zip, który umożliwia działanie serwera ERAS przez okres ważności licencji. Następnie

zostanie wyświetlony monit o wprowadzenie parametrów aktualizacji (nazwy użytkownika, hasła i serwera

aktualizacji). Można także przejść bezpośrednio do następnego kroku, a parametry aktualizacji wprowadzić

później.

Po wybraniu trybu instalacji Zaawansowana program instalacyjny umożliwia wprowadzenie dodatkowych

parametrów. Te parametry można zmodyfikować w późniejszym czasie za pomocą konsoli ERAC, ale w większości

przypadków nie jest to konieczne. Jedyny wyjątek to nazwa serwera, która powinna odpowiadać nazwie DNS lub

wartości %COMPUTERNAME% w systemie operacyjnym albo adresowi IP przypisanemu do komputera. Jest to

najważniejsza informacja potrzebna do wykonania instalacji zdalnej. Jeśli nazwa nie została podana podczas

instalacji, instalator automatycznie wstawi wartość zmiennej systemowej %COMPUTERNAME%, co wystarcza w

większości przypadków. Ważne jest również wybranie prawidłowej bazy danych, w której serwer ERAS będzie

przechowywać informacje. Więcej informacji można znaleźć w rozdziale Typy baz danych obsługiwane przez

serwer ERA Server .

14

Ważne: Polityka bezpieczeństwa najnowszych wersji systemu Microsoft Windows (Windows Vista, Windows Server

2008 i Windows 7) wprowadza ograniczenia zezwoleń dla kont użytkowników lokalnych, co oznacza, że

użytkownik może nie móc wykonać określonych operacji sieciowych. Jeśli usługa ERA pracuje na koncie

użytkownika lokalnego, w przypadku niektórych konfiguracji sieci mogą wystąpić problemy podczas instalacji

wypychanej (np. podczas zdalnej instalacji z domeny do grupy roboczej). Jeśli używane są systemy Windows Vista,

Windows Server 2008 lub Windows 7, zaleca się uruchamianie usługi ERA na kontach z odpowiednimi prawami

sieciowymi. Konto użytkownika, na którym ma być uruchamiana usługa ERA, można określić w przypadku

instalacji zaawansowanej.

Uwaga: Mimo że program ERA Server ma pełną obsługę standardu Unicode, zdarzają się sytuacje, gdy serwer

konwertuje znaki do standardu ANSI lub odwrotnie (np. wiadomości e-mail, nazwy komputerów). W takich

przypadkach stosowane jest ustawienie Język dla programów nie obsługujących kodu Unicode. Zalecamy

dopasowanie tego ustawienia do wersji językowej środowiska serwera, nawet jeśli nie korzysta się ze

zlokalizowanej wersji programu ERA (np. używana jest angielska odmiana językowa). Ustawienie to można

znaleźć na karcie Zaawansowane, która jest dostępna po kliknięciu kolejno pozycji Panel sterowania > Opcje

regionalne i językowe.

Składniki programu ERAS są domyślnie instalowane w następującym folderze:

%ProgramFiles%\ESET\ESET Remote Administrator\Server

12

Pozostałe składniki danych (dzienniki, pakiety instalacyjne, pliki konfiguracji itp.) są przechowywane w folderze:

%ALLUSERSPROFILE%\Application Data \ESET\ESET Remote Administrator\Server

Usługa ERAS zostanie automatycznie uruchomiona po instalacji. Działanie usługi ERAS jest rejestrowane w

następującej lokalizacji:

%ALLUSERSPROFILE%\Application Data\ESET\ESET Remote Administrator\Server\logs\era.log

Instalacja z poziomu wiersza polecenia

Usługę ERAS można zainstalować z następującymi parametrami wiersza polecenia:

/q — instalacja nienadzorowana. Ingerencja użytkownika nie jest możliwa. Okna dialogowe nie są wyświetlane.

/qb — użytkownik nie może ingerować, ale stan procesu instalacji jest sygnalizowany na pasku postępu.

Przykład: era_server_nt32_ENU.msi /qb

Parametry i konfigurację instalacji z poziomu wiersza polecenia można uzupełnić za pomocą pliku

konfiguracyjnego .xml administratora („cfg.xml”), który musi się znajdować w tym samym folderze co plik

instalacyjny .msi programu ERA. Plik konfiguracyjny można utworzyć za pomocą programu ESET Configuration

Editor. Pozwala on na dobór różnych ustawień serwera ERA. Aby uzyskać szczegółowe informacje, patrz rozdział

ESET Configuration Editor .

33

2.2.3.1.1 Instalacja w trybie klastrowym

Scenariusz instalacji zaawansowanej umożliwia również użycie opcji Instalacja w trybie klastrowym. Jeśli opcja

Instalacja w trybie klastrowym jest włączona, użytkownik powinien podać ścieżkę do folderu z udostępnionymi

danymi klastra, który jest w pełni dostępny dla wszystkich węzłów klastra (tzn. wszystkie węzły muszą mieć

dostęp do odczytu i zapisu do tego folderu). Może być to albo dysk kworum, albo ścieżka UNC do udostępnianego

folderu. Jeżeli używany jest folder udostępniony, należy włączyć udostępnianie dla opcji Komputery we

właściwościach folderu udostępnionego. Następnie należy dodać nazwę węzła klastra do grupy Uprawnienia

udostępniania z pełnymi uprawnieniami.

Serwer ERA Server należy zainstalować indywidualnie na wszystkich węzłach klastra. Ważne jest, aby w przypadku

używania bazy danych innej niż wbudowana baza MS Access upewnić się, że wszystkie węzły serwera ERA Server

łączą się z tą samą bazą danych. Ważne również j est, aby w następnych krokach jako nazwę serwera ustawić

nazwę węzła klastra, na którym ma być zainstalowany serwer ERA.

Ważne: Koniecznie należy skonfigurować usługę ESET Remote Administrator Server (ERA_SERVER) jako usługę

macierzystą klastra w konsoli administracji klastra.

Jeżeli planowana jest dezinstalacja serwera ERA Server, należy przedtem odinstalować węzeł klastra.

2.2.3.2 Instalacja konsoli ERA Console

Zainstaluj program ESET Remote Administrator Console na komputerze stacjonarnym/notebooku administratora.

Na zakończenie instalacji w trybie zaawansowanym wprowadź nazwę (lub adres IP) serwera ERA Server, z którym

konsola ERAC ma się automatycznie łączyć przy uruchamianiu. W przedstawionym przykładzie serwer nosi nazwę

GHOST.

Po zainstalowaniu uruchom konsolę ERAC i sprawdź połączenie z serwerem ERAS. Domyślnie do nawiązania

połączenia z serwerem ERA Server nie jest wymagane hasło (pole hasła jest puste), ale stanowczo zaleca się jego

ustawienie. Aby utworzyć hasło do łączenia się z serwerem ERA Server, kliknij polecenie Plik > Zmień hasło…, a

następnie zmodyfikuj hasło konsoli, klikając przycisk Zmień….

Administrator może określić hasło dostępu administratora oraz hasło dostępu tylko do odczytu (które umożliwia

jedynie podgląd konfiguracji serwera ERAS).

13

2.2.3.3 Kopia dystrybucyjna

Za pomocą konsoli ERA Console można aktywować serwer aktualizacji w sieci LAN — kopię dystrybucyjną

aktualizacji na serwerze ERA Server. Ten serwer może być następnie używany jako źródło plików aktualizacji dla

stacji roboczych znajduj ących się w sieci LAN. Aktywacja funkcji kopii dystrybucyjnej zmniejsza ilość danych

przesyłanych przez połączenie internetowe.

Wykonaj następujące czynności:

1) Połącz konsolę ERA Console z serwerem ERA Server, klikając kolejno polecenia Plik > Połącz.

2) W konsoli ERA Console kliknij kolejno polecenia Narzędzia > Opcje serwera, a następnie kliknij kartę

Aktualizacje.

3) Z menu rozwijanego Serwer aktualizacji wybierz pozycję Wybierz automatycznie, pozostawiając 60 minut w

polu interwału aktualizacji. Wstaw odpowiednią wartość w polu Nazwa użytkownika aktualizacji (EAV-***), a

następnie kliknij przycisk Ustaw hasło i wpisz lub wklej hasło otrzymane wraz z nazwą użytkownika.

4) Wybierz opcję Utwórz kopię dystrybucyjną aktualizacji. Pozostaw domyślne: ścieżkę dla plików objętych kopią

lustrzaną i port służący do łączenia z serwerem HTTP (2221). Pozostaw ustawienie BRAK przy opcji

Uwierzytelnianie.

5) Kliknij kartę Zaawansowane i przycisk Edytuj ustawienia zaawansowane. W drzewie ustawień

zaawansowanych przejdź do pozycji ERA Server > Ustawienia > Kopia dystrybucyjna > Utwórz kopię

dystrybucyjną dla wybranych składników programu. Kliknij przycisk Edytuj po prawej stronie i wybierz

składniki programu do pobrania. Należy wybrać składniki dla wszystkich wersji językowych, które będą używane

w sieci.

6)Na karcie Aktualizacj e kliknij przycisk Aktualizuj teraz, aby utworzyć kopię dystrybucyjną aktualizacji.

Więcej informacji na temat opcji konfiguracyjnych kopii dystrybucyjnej można znaleźć w rozdziale Jak włączyć i

skonfigurować kopię dystrybucyjną aktualizacji .

84

2.2.3.4 Typy baz danych obsługiwane przez serwer ERA Server

Domyślnie serwer korzysta z aparatu Microsoft Access (Jet Database). Serwer ERAS 4.0 obsługuje ponadto

następujące bazy danych:

Microsoft SQL Server w wersji 2005 lub nowszej

MySQL w wersji 5.0 lub nowszej

Oracle w wersji 9i lub nowszej

Typ bazy danych można wybrać w trybie instalacji zaawansowanej serwera ERAS. Po zainstalowaniu nie można

zmienić typu bazy danych bezpośrednio z programu ERA, jednak można to zrobić za pomocą narzędzia ERA

Maintenance Tool .

91

UWAGA:

Baza danych Microsoft Access nie jest obsługiwana przez serwer Windows Server 2008 Core.

Program SQL Server Express ma ograniczenie wielkości bazy danych do 4 GB.

2.2.3.4.1 Podstawowe wymagania

Najpierw konieczne jest utworzenie bazy danych na serwerze baz danych. Instalator serwera ERAS umożliwia

utworzenie pustej bazy danych MySQL, która automatycznie otrzymuje nazwę ESETRADB.

Domyślnie instalator automatycznie tworzy nową bazę danych. Aby ręcznie utworzyć bazę danych, należy wybrać

opcję Eksportuj skrypt. Należy upewnić się, że nie została wybrana opcja Automatycznie utwórz tabele w nowej

bazie danych.

Ustawienia sortowania

Sortowanie odbywa się zgodnie z domyślnymi ustawieniami poszczególnych baz danych. Wymagane jest

włączenie opcji CASE INSENSIVITY (CI).

Aby włączyć:

— W przypadku baz danych MS SQL i MySQL przy włączonej opcji CI należy skonfigurować parametr COLLATE.

— W przypadku bazy danych ORACLE przy włączonej opcji CI należy skonfigurować parametr NLS_SORT.

14

— W przypadku bazy danych MS Access nie jest wymagane żadne działanie, ponieważ opcja CI jest już włączona.

Zestaw znaków

Należy korzystać z zestawu znaków UNICODE (zalecany jest zestaw UTF-8), zwłaszcza jeśli klienci mają określone

ustawienia regionalne lub jeśli sam program ERA jest używany w wersji zlokalizowanej. Jeśli nie jest planowana

replikacja, a wszyscy klienci łączą się z tym samym serwerem, można użyć zestawu znaków odpowiadającego

ustawieniom regionalnym wersji programu ERA, którą użytkownik chce zainstalować.

MARS (Multiple Active Result Sets)

Jeżeli używana jest baza danych MS SQL, w celu zachowania płynności działania wymagany jest sterownik ODBC z

obsługą technologii MARS. W przeciwnym razie serwer będzie pracował mniej wydajnie i zapisze w dzienniku

serwera następujący komunikat o błędzie:

Database connection problem. It is strongly recommended to use odbc driver that supports multiple active result sets (MARS).

The server will continue to run but the database communication may be slower. See the documentation or contact ESET

support for more information.

Jeśli ten problem wystąpi w przypadku baz danych innych niż MS SQL, serwer zapisze w dzienniku serwera

następujący komunikat i zakończy pracę:

Database connection problem. Updating the odbc driver may help. You can also contact ESET support for more information.

Sterowniki, które nie obsługują technologii MARS:

— SQLSRV32.DLL (2000.85.1117.00)

— SQLSRV32.DLL (6.0.6001.18000) — dostarczany z systemami Windows Vista i Windows Server 2008

Sterownik macierzysty obsługujący technologię MARS:

— SQLNCLI.DLL (2005.90.1399.00)

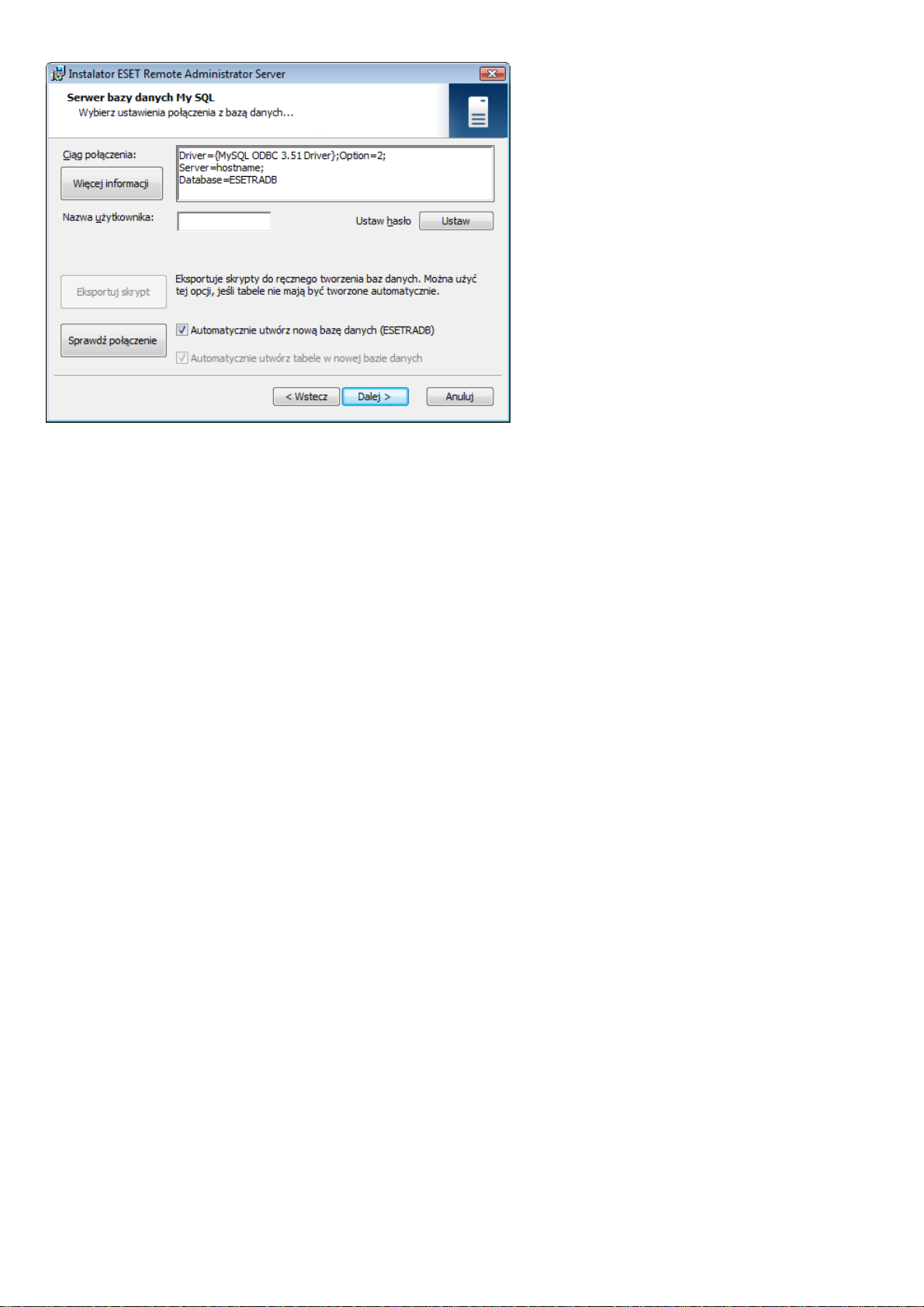

2.2.3.4.2 Konfigurowanie połączenia z bazą danych

Po utworzeniu nowej bazy danych należy określić parametry połączenia z serwerem baz danych przy użyciu jednej z

dwóch opcji:

1. Korzystając z nazwy źródła danych (DSN, data source name).

Aby ręcznie otworzyć nazwę źródła danych, należy otworzyć administratora

Administrator źródła danych

(kliknij polecenia Start > Uruchom i wpisz odbcad32.exe).

Przykład połączenia DSN:

DSN =ERASqlServer

Ważne: Aby program ERA działał poprawnie, zaleca się używanie systemowego źródła danych DSN.

Aby pomyślnie przeprowadzić instalację w przypadku bazy danych MSSQL z uwierzytelnianiem systemu

Windows/domeny, należy upewnić się, że przy wprowadzaniu ciągu połączenia stosowany jest format DSN.

2. Bezpośrednio, posługując się pełnym ciągiem połączenia.

Konieczne jest określenie wszystkich wymaganych parametrów — sterownika, serwera i nazwy bazy danych.

Przykład pełnego ciągu połączenia dla serwera MS SQL Server:

Driver ={SQL Server}; Server =nazwa_hosta; Database =ESETRADB

15

Przykład pełnego ciągu połączenia dla serwera Oracle Server:

Driver ={Oracle in instantclient10_1}; dbq =nazwa_hosta: 1521/ESETRADB

Przykład pełnego ciągu połączenia dla serwera MySQL Server:

Driver ={MySQL ODBC 3.51 Driver}; Server =nazwa_hosta; Database =ESETRADB

Następnie należy wprowadzić dla połączenia parametry Nazwa użytkownika i Hasło (przycisk Ustaw). Bazy

danych Oracle i MS SQL Server wymagają ponadto parametru Nazwa schematu (w przypadku bazy danych MS

SQL Server ta nazwa odpowiada zazwyczaj nazwie użytkownika).

Aby sprawdzić połączenie z serwerem baz danych, należy kliknąć przycisk Sprawdź połączenie.

Uwaga: Zamiast uwierzytelniania systemu Windows/domeny zalecamy korzystanie z uwierzytelniania serwera

bazy danych.

2.2.3.4.3 Instalowanie z zastąpieniem istniejącej bazy danych

Jeśli w bazie danych znajdują się już tabele, instalator wyświetli stosowne powiadomienie. Aby zastąpić zawartość

istniejącej tabeli, należy wybrać polecenie Zastąp (ostrzeżenie: to polecenie powoduje usunięcie zawartości tabel, a

także zastąpienie ich struktury). Aby tabele pozostały nienaruszone, należy wybrać opcję Ignoruj.

UWAGA: Wybranie opcji Ignoruj może w pewnych okolicznościach spowodować niespójność bazy danych,

zwłaszcza jeśli tabele są uszkodzone lub niezgodne z jej bieżącą wersją.

Aby anulować instalowanie serwera ERAS i samodzielnie przeanalizować bazę danych, należy wybrać opcję Anuluj.

16

2.3 Scenariusz - instalacja w środowisku korporacyjnym

2.3.1 Przegląd środowiska (struktura sieci)

Poniżej przedstawiono kopię poprzedniej struktury sieci uzupełnioną o dodatkowy oddział, klika komputerów

klienckich i jeden serwer o nazwie LITTLE. Załóżmy, że istnieje kanał VPN o niskiej szybkości transmisji między

centralą a oddziałem. W tym scenariuszu serwer kopii dystrybucyjnej aktualizacji należy zainstalować na serwerze

LITTLE. Na serwerze LITTLE zostanie również zainstalowany drugi serwer ERA Server w celu utworzenia środowiska

bardziej przyjaznego dla użytkownika i zminimalizowania ilości danych przesyłanych w sieci.

17

2.3.2 Instalacja

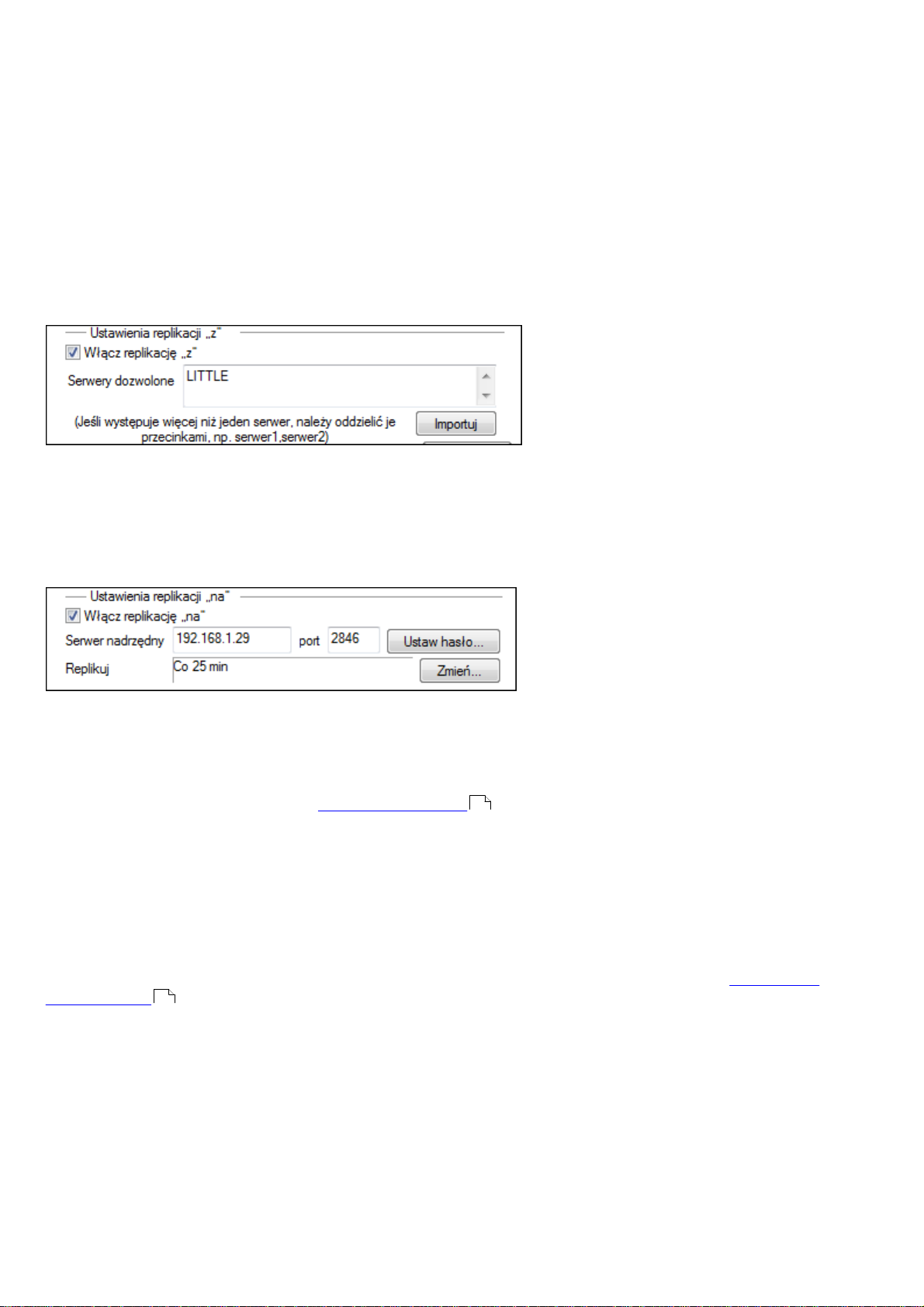

2.3.2.1 Instalacja w centrali

Instalacja serwera ERAS, konsoli ERAC i klienckich stacji roboczych jest bardzo podobna do instalacji w poprzednim

scenariuszu. Jedyna różnica dotyczy konfiguracji serwera głównego ERAS (GHOST). W sekcji Narzędzia > Opcje

serwera... > Replikacja należy zaznaczyć pole wyboru Włącz replikację „z” i wprowadzić nazwę pomocniczego

serwera w polu Serwery dozwolone. W tym przypadku serwerem podrzędnym jest serwer o nazwie LITTLE.

Jeśli na serwerze nadrzędnym ustawiono hasło dotyczące replikacji (Narzędzia > Opcje serwera... >

Zabezpieczenia > Hasło dla replikacji), wówczas do uwierzytelnienia z poziomu serwera podrzędnego należy użyć

właśnie tego hasła.

2.3.2.2 Oddział: Instalacja serwera ERA Server

Należy zainstalować drugi serwer ERAS i konsolę ERAC, tak jak w przykładzie przedstawionym powyżej. Należy

również włączyć i skonfigurować ustawienia replikacji. Tym razem należy zaznaczyć pole wyboru Włącz replikację

„do” (Narzędzia > Opcje serwera... > Replikacja) i zdefiniować nazwę serwera głównego ERAS. Zaleca się użycie

adresu IP serwera głównego, którym jest adres IP serwera GHOST.

2.3.2.3 Oddział: Instalacja serwera HTTP kopii dystrybucyjnej aktualizacji

Konfiguracja instalacji serwera kopii dystrybucyjnej z poprzedniego scenariusza może zostać wykorzystana także w

tym przypadku. Zmiany dotyczą jedynie sekcji umożliwiających określenie nazwy użytkownika i hasła.

Jak pokazano na Ilustracji w rozdziale Przegląd środowiska , aktualizacj e dla oddziału nie są pobierane z

17

serwerów aktualizacji firmy ESET, ale z serwera w centrali (GHOST). Do zdefiniowania źródła aktualizacji

wykorzystano następujący adres URL:

http://ghost:2221 (lub http://adres_IP_serwera_ghost:2221)

Domyślnie nie trzeba określać nazwy użytkownika i hasła, ponieważ zintegrowany serwer HTTP nie wymaga

uwierzytelnienia.

Więcej informacji o konfigurowaniu serwera kopii dystrybucyjnej ERAS znajduje się w rozdziale Serwer kopii

dystrybucyjnej .

82

2.3.2.4 Oddział: Instalacja zdalna na komputerach klienckich

Można ponownie wykorzystać poprzedni wzór, z tym, że zaleca się wykonanie wszystkich operacji przy użyciu

konsoli ERAC połączonej bezpośrednio z serwerem ERAS oddziału (w naszym przykładzie: LITTLE). Ma to na celu

zapobieżenie przesyłaniu pakietów instalacyjnych za pomocą kanału VPN, który jest wolniejszy.

18

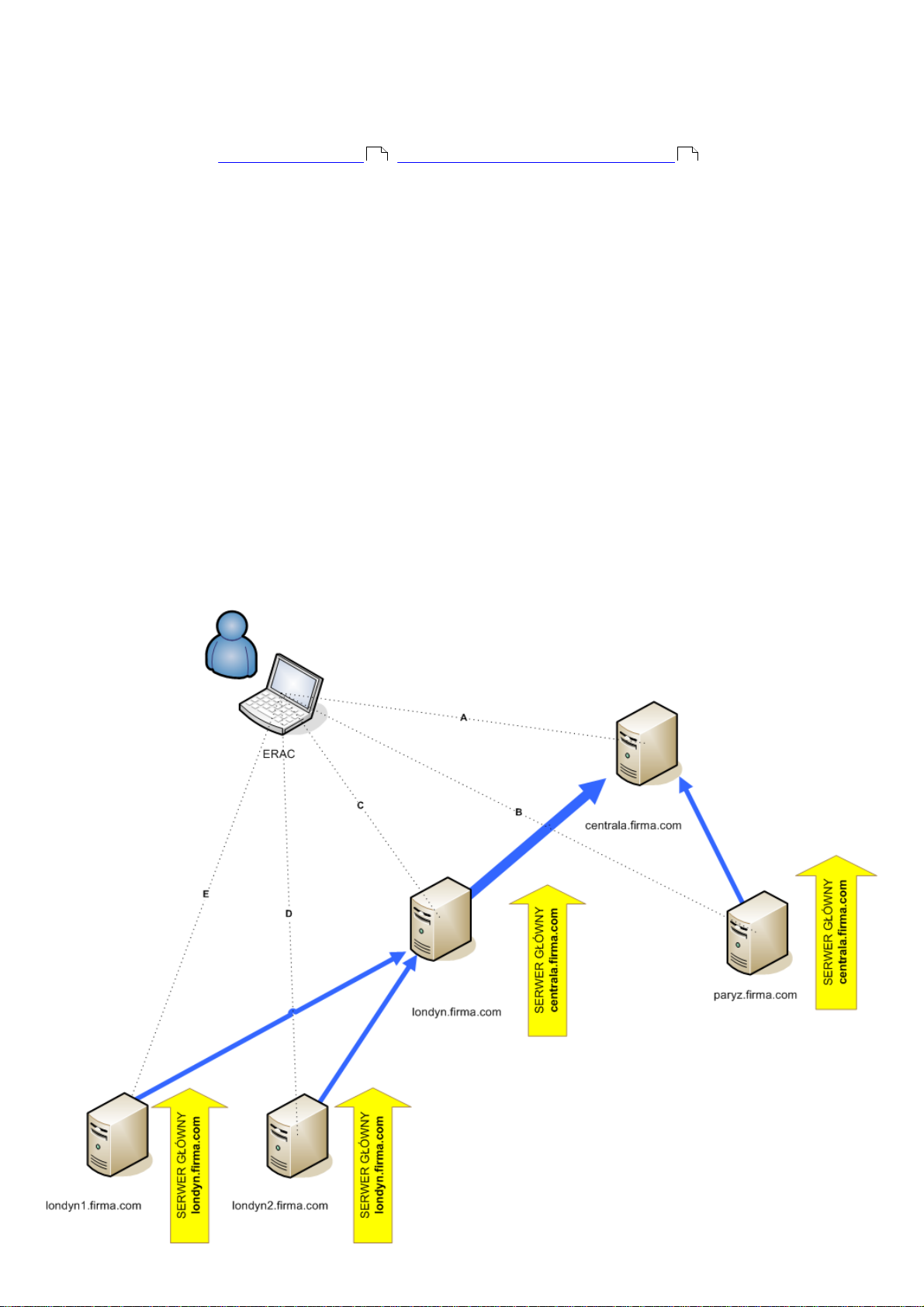

2.3.3 Pozostałe wymagania dotyczące środowisk korporacyjnych

W dużych sieciach istnieje możliwość zainstalowania wielu serwerów ERA Server, tak aby można było wykonywać

instalacje zdalne na komputerach klienckich z serwerów o większej dostępności. W tym celu serwer ERAS oferuje

replikację (patrz rozdział Instalacja w centrali i Oddział: instalacja serwera ERA Server ), która pozwala na

18 18

przekazywanie zapisanych informacji do ERAS (nadrzędnego serwera). Ustawienia replikacji konfiguruje się przy

użyciu konsoli ERAC.

Funkcja replikacji jest bardzo przydatna w firmach z wieloma oddziałami lub filiami. Wzorcowy scenariusz

wdrożenia przebiega następująco: Należy zainstalować serwery ERAS w każdym oddziale i ustawić replikację

każdego z nich na centralny serwer ERAS. Zalety tej konfiguracji są szczególnie widoczne w sieciach prywatnych

połączonych za pośrednictwem sieci VPN, która jest zwykle wolniejsza — administrator musi jedynie nawiązać

połączenie z centralnym serwerem ERAS (linia komunikacyjna oznaczona literą Ana ilustracji poniżej). Nie ma

potrzeby korzystania z sieci VPN w celu uzyskania dostępu do poszczególnych oddziałów (linie komunikacyjne

oznaczone literami B, C, D i E). Zastosowanie replikacji serwerów ERAS pozwala na ominięcie wolniejszego kanału

komunikacyjnego.

Korzystając z ustawień replikacji, administrator może określić, które informacje mają być automatycznie

przekazywane do serwerów nadrzędnych w ustalonych odstępach czasowych, a które informacje będą

przekazywane na żądanie zgłoszone przez administratora serwera nadrzędnego. Funkcja replikacji powoduje, że

oprogramowanie ERA jest bardziej przyjazne dla użytkownika; ponadto przyczynia się ona do zmniejszenia ruchu

sieciowego.

Inną korzyścią wynikającą z replikacji jest to, że wielu użytkowników może logować się z różnymi poziomami

uprawnień. Administrator, który uzyskuje dostęp do serwera ERAS londyn2.firma.com przy użyciu konsoli (linia

komunikacyjna E), może sterować tylko działaniem klientów połączonych z serwerem londyn2.firma.com.

Administrator z dostępem do centralnego serwera firma.com (A) może sterować wszystkimi klientami w centrali

firmy i jej oddziałach.

19

3. Praca z konsolą ERAC

3.1 Nawiązywanie połączenia z serwerem ERAS

Większość funkcji konsoli ERAC jest dostępna dopiero po nawiązaniu połączenia z serwerem ERAS. Najpierw należy

jednak określić serwer, podając jego nazwę i adres IP:

Otwórz konsolę ERAC, a następnie kliknij kolejno pozycje Plik > Edytuj połączenia (lub Narzędzia > Opcje konsoli

), po czym kliknij kartę Połączenie.

Kliknij przycisk Dodaj /Usuń, aby dodać nowe serwery ERA Server lub zmodyfikować serwery figurujące na liście.

Wybierz odpowiedni serwer z menu rozwijanego Wybierz połączenie. Następnie kliknij przycisk Połącz.

Pozostałe opcje w tym oknie:

Połącz z wybranym serwerem po uruchomieniu konsoli

Jeśli wybrano tę opcję, po uruchomieniu konsola będzie się automatycznie łączyć z wybranym serwerem ERAS.

Wyświetl komunikat po nieudanym połączeniu

Jeśli wystąpi błąd dotyczący komunikacji między konsolą ERAC a serwerem ERAS, zostanie wyświetlony alert.

Dostępne są dwa typy uwierzytelniania:

ERA Server

Użytkownik uwierzytelnia tożsamość za pomocą poświadczeń serwera ERAS. Domyślnie do nawiązania połączenia

z serwerem ERAS nie jest wymagane hasło, ale stanowczo zaleca się jego ustawienie. Aby utworzyć hasło dla

połączenia z serwerem ERAS:

Kliknij kolej no pozycje Plik > Zmień hasło… (lub Narzędzia > Opcje serwera > Zabezpieczenia), a następnie kliknij

przycisk Zmień… po prawej stronie pola Hasło do konsoli.

Przy wprowadzaniu hasła można też zaznaczyć opcję Zapamiętaj hasło. Należy wziąć pod uwagę możliwe

zagrożenia dla bezpieczeństwa wynikające z użycia tej opcji. Aby usunąć wszystkie zapamiętane hasła, kliknij

kolejno pozycje Plik > Wyczyść przechowywane hasła.

Wybierz typ dostępu w menu rozwijanym Dostęp (dostępne opcje: Administrator i Tylko do odczytu), wprowadź

hasło i kliknij przycisk OK.

Windows/Domena

Użytkownik uwierzytelnia tożsamość za pomocą poświadczeń systemu Windows/domeny. Aby uwierzytelnianie

systemu Windows/domeny działało prawidłowo, serwer ERAS musi być zainstalowany na koncie systemu

Windows/domeny mającym wystarczające uprawnienia. Funkcję tę należy też włączyć, wybierając kolejno pozycje

Narzędzia > Opcje serwera > karta Zaawansowane > Edytuj ustawienia zaawansowane > ESET Remote

Administrator > ERA Server > Ustawienia > Zabezpieczenia:

Zezwalaj na uwierzytelnianie systemu Windows/domeny — umożliwia włączanie/wyłączanie uwierzytelniania

systemu Windows/domeny.

Grupy administratorów — umożliwia definiowanie grup, dla których będzie włączone uwierzytelniania systemu

Windows/domeny.

Grupy tylko do odczytu — umożliwia definiowanie grup z dostępem tylko do odczytu.

Po nawiązaniu połączenia nagłówek programu zmieni postać na Połączono z [nazwa_serwera].

Połączenie z serwerem ERAS można też nawiązać, klikając kolejno pozycje Plik > Połącz.

UWAGA: komunikacja między konsolą ERAC a serwerem ERAS jest szyfrowana (AES-256).

20

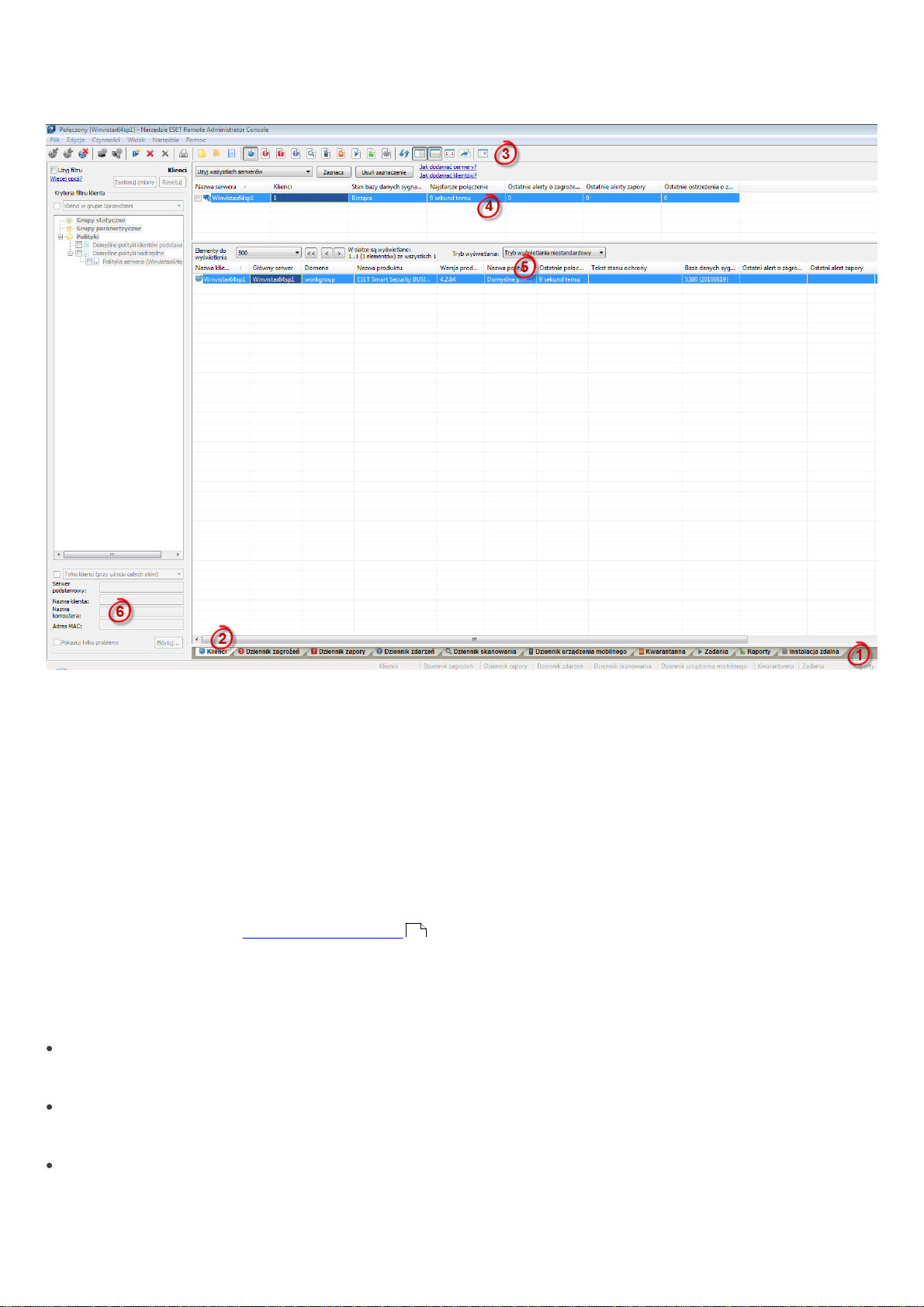

3.2 ERAC - główne okno programu

Aktualny stan komunikacji między konsolą ERAC a serwerem ERAS jest widoczny na pasku stanu (1). Wszystkie

wymagane dane z serwera ERAS są regularnie odświeżane (domyślnie co minutę, zob. Narzędzia > Opcje konsoli).

Postęp odświeżania można również sprawdzić na pasku stanu.

UWAGA: aby odświeżyć wyświetlane dane, należy nacisnąć klawisz F5.

Informacje są podzielone na kilka kart w kolejności odpowiadającej ich ważności (2). W większości przypadków

dane można sortować w kolejności rosnącej lub malejącej, klikając odpowiedni atrybut (5), natomiast użycie

techniki „przeciągnij i upuść” pozwala zmienić sposób uporządkowania informacji. W przypadku większej liczby

wierszy danych można ograniczyć wyświetlane informacje przy użyciu menu rozwijanego Elementy do

wyświetlenia oraz przycisków umożliwiających przeglądanie strona po stronie. Wybierając odpowiedni tryb

wyświetlania, można wyświetlić atrybuty zgodnie z potrzebami (więcej szczegółowych informacji na ten temat

przedstawiono w rozdziale Filtrowanie informacji ).

22

Sekcja serwera (4) jest ważna w przypadku replikacji serwerów ERA Server. W tej sekcji są wyświetlane informacje

podsumowujące o konsoli, do której jest dołączony serwer ERAS, oraz informacje o podrzędnych serwerach ERA

Server. Menu rozwijane Serwery opisane w sekcji 4 wpływa na zakres informacji wyświetlanych w sekcj i 5.

Użyj wszystkich serwerów

Powoduj e wyświetlenie informacji ze wszystkich serwerów ERA Server w sekcji (5).

Użyj tylko wybranych serwerów

Powoduj e wyświetlenie informacji z wybranych serwerów ERA Server w sekcji (5).

Wyklucz wybrane serwery

Powoduj e wykluczenie informacji z wybranych serwerów ERA Server.

21

Kolumny w sekcji 4:

Nazwa serwera

W tej kolumnie wyświetlana jest nazwa serwera.

Klienci

W tej kolumnie wyświetlana jest łączna liczba klientów połączonych z wybranymi serwerami ERAS lub

figurujących w bazie danych tych serwerów.

Zakres baz danych sygnatur wirusów

Wersja baz sygnatur wirusów używana przez klientów wybranych serwerów ERAS.

Ostatnie połączenie

Czas, jaki upłynął od ostatniego połączenia z serwerem.

Ostatnie alerty o zagrożeniach

Łączna liczba alertów o wirusach (zob. atrybut Ostatni alert o zagrożeniu w sekcji 5).

Ostatnie alerty zapory

Łączna liczba alertów zapory.

Ostatnie ostrzeżenia o zdarzeniach

Łączna liczba bieżących zdarzeń (zob. atrybut Ostatnie zdarzenie w sekcj i 5).

W przypadku braku połączenia można kliknąć prawym przyciskiem myszy odpowiednią pozycję w sekcji serwerów

(4) i wybrać polecenie Połącz z tym serwerem, aby nawiązać połączenie z wybranym serwerem ERAS.

Jeśli włączono replikację, w sekcji serwerów (4) będą wyświetlane dodatkowe informacj e.

Najważniejsze funkcje konsoli ERAC są dostępne z menu głównego lub z paska narzędzi konsoli ERAC (3).

Ostatnia sekcja to Kryteria filtru komputera (6) — zob. rozdział Filtrowanie informacji .

22

3.3 Filtrowanie informacji

Konsola ERAC udostępnia narzędzia i funkcje, które umożliwiaj ą wygodne administrowanie klientami i

zdarzeniami. Posiadanie zaawansowanego systemu filtrowania może często okazać się bezcenne, zwłaszcza w

przypadku systemów z wielką liczbą klientów, gdy wyświetlane informacje muszą być uporządkowane i wymagane

jest proste zarządzanie nimi. Program ERAC zawiera szereg narzędzi, które umożliwiają wydajne sortowanie i

filtrowanie informacji o dołączonych klientach.

3.3.1 Filtr

Filtr umożliwia administratorowi wyświetlanie tylko informacji dotyczących określonych serwerów lub klienckich

stacji roboczych. Aby wyświetlić opcje filtru, należy w menu konsoli ERAC kliknąć kolejno pozycje Widok > Pokaż/

ukryj okienko filtru.

Aby włączyć filtrowanie, należy wybrać opcję Użyj filtru w lewym górnym rogu konsoli ERAC. Wszelkie późniejsze

modyfikacje kryteriów filtrowania będą powodowały automatyczne aktualizowanie wyświetlonych danych, o ile

ustawienia na karcie Narzędzia > Opcje konsoli > Inne ustawienia nie stanowią inaczej.

Zdefiniuj kryteria filtrowania w sekcji Kryteria filtru klienta. Komputery klienckie mogą należeć do wielu grup i

polityk. Przypisanie klienta do grupy statycznej lub parametrycznej może okazać się bardzo przydatne nie tylko na

potrzeby filtrowania, ale też ze względu na czynności takie jak sporządzanie raportów. Więcej informacji na temat

zarządzania grupami można znaleźć w rozdziale Menedżer grup . Stosowanie polityk do dzielenia klientów

54

również może służyć do wielu celów. Więcej informacji na temat tworzenia polityk i zarządzania nimi można

znaleźć w rozdziale Polityki .

57

Pierwszym narzędziem filtrującym jest sekcja wyboru grup i polityk. Dostępne są w niej trzy opcje:

Klienci w grupie Sprawdzeni

Na panelu Klienci będą wyświetlani klienci należący do wybranych grup/polityk.

22

Klienci w grupie Niesprawdzeni

Na panelu Klienci będą wyświetlani klienci należący do wybranych grup/polityk, którzy nie zostali wybrani, oraz

klienci nie należący do żadnych grup.

Klienci bez grup

Będą wyświetlani tylko klienci nie należący do żadnych grup/polityk.

UWAGA: przy wybieraniu grupy z listy będą też wyświetlane wszystkie jej podgrupy.

W dolnej części sekcji Filtr można określić inny zestaw parametrów:

Tylko klienci (przy użyciu całych słów)

Dane wyjściowe będą obejmowały tylko klientów z nazwami pokrywającymi się z wprowadzonym ciągiem.

Tylko klienci rozpoczynający się jak (?,*)

Dane wyjściowe będą obejmowały tylko klientów z nazwami rozpoczynającymi się od określonego ciągu.

Tylko klienci tacy, jak (?,*)

Dane wyjściowe będą obejmowały tylko klientów z nazwami zawierającymi określony ciąg.

Wyklucz klientów (przy użyciu całych słów), Wyklucz klientów rozpoczynających się jak (?,*), Wyklucz

klientów takich, j ak (?,*)

Użycie tych opcji pozwala uzyskać odwrotne wyniki w porównaniu z poprzednimi trzema opcjami.

W polach Główny serwer, Nazwa klienta, Nazwa komputera i Adres MAC można wpisywać całe ciągi. W razie

wypełnienia jednego z tych pól uruchamiana jest kwerenda w bazie danych. Wyniki są filtrowane na podstawie

zawartości wypełnionych pól z zastosowaniem operatora logicznego AND.

Ostatnia opcja umożliwia filtrowanie oparte na problemie — dane wyjściowe będą obejmowały tylko klientów z

określonym rodzajem problemu. Aby wyświetlić listę problemów, należy wybrać opcję Pokazuj tylko problemy i

kliknąć przycisk Edytuj. Następnie należy wskazać problemy do uwzględnienia i kliknąć przycisk OK w celu

wyświetlenia klientów z wybranymi problemami.

Wszelkie zmiany wprowadzone w ustawieniach filtrowania zostaną zastosowane po kliknięciu przycisku Zastosuj

zmiany. Aby przywrócić ustawienia domyślne, należy kliknąć przycisk Resetuj. Aby automatycznie generować

nową listę wyników po każdej modyfikacji ustawień filtrowania, należy wybrać kolejno pozycje Narzędzia > Opcje

konsoli > Inne ustawienia... > Stosuj zmiany automatycznie.

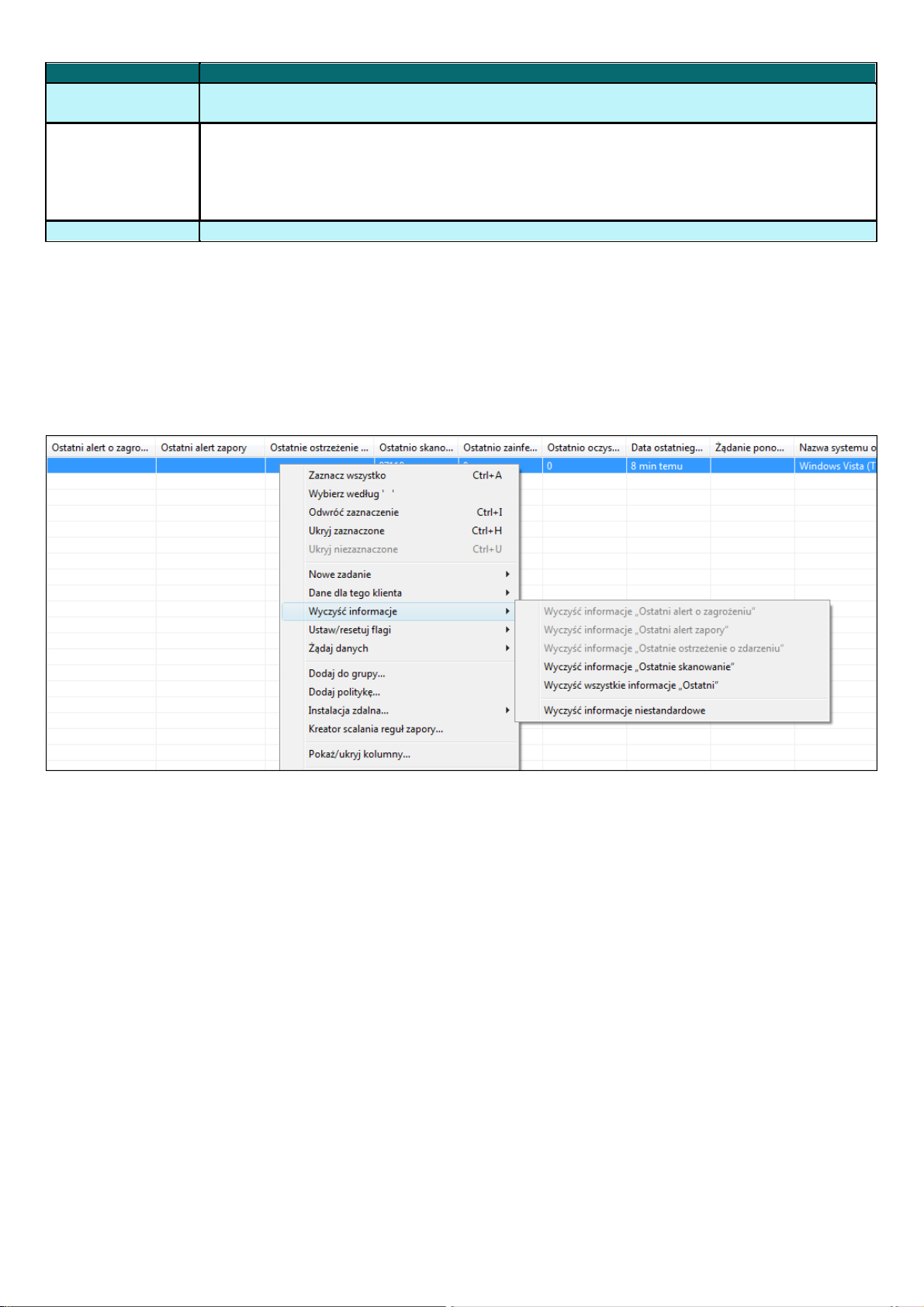

3.3.2 Menu kontekstowe

Kliknięcie prawym przyciskiem myszy pozwala wywołać menu kontekstowe, przy użyciu którego można

dostosować sposób prezentacji danych w kolumnach. Menu kontekstowe zawiera następujące polecenia:

Zaznacz wszystko

Umożliwia zaznaczenie wszystkich wpisów.

Wybierz według „...”

Ta opcja umożliwia kliknięcie dowolnego atrybutu prawym przyciskiem myszy i automatyczne wybranie

(zaznaczenie) wszystkich innych stacji roboczych i serwerów o tym samym atrybucie. Ciąg ... jest automatycznie

zastępowany przez wartość bieżącej karty.

Odwróć zaznaczenie

Odwrócenie zaznaczenia wpisów.

Ukryj zaznaczone

Ukrycie zaznaczonych wpisów.

Ukryj niezaznaczone

Ukrycie wszystkich wpisów niezaznaczonych na liście.

Pokaż/ukryj kolumny

Otwiera okno dialogowe Opcje konsoli > Kolumny — pokaż/ukryj, w którym można definiować kolumny, jakie

będą dostępne w wybranym okienku.

Opcje Ukryj zaznaczone/niezaznaczone przydają się, jeśli po użyciu wcześniejszych metod filtrowania konieczne

jest dalsze uporządkowanie wpisów. Aby wyłączyć wszystkie filtry ustawione za pomocą menu kontekstowego,

należy kliknąć kolejno pozycje Widok > Zapamiętaj widok lub kliknąć ikonę na pasku narzędzi programu ERAC.

Można również nacisnąć klawisz F5, aby odświeżyć wyświetlane informacje i wyłączyć filtry.

23

Przykład:

Aby wyświetlić tylko klientów z alertami o zagrożeniach:

Na karcie Klienci kliknij prawym przyciskiem myszy dowolne puste okienko z atrybutem Ostatni alert o wirusach

i z menu kontekstowego wybierz opcję Wybierz według „…”. Następnie wybierz z menu kontekstowego opcję

Ukryj zaznaczone.

Aby wyświetlić alerty o zagrożeniach dla klientów „Józef” i „Karol”:

Kliknij kartę Dziennik zagrożeń, a następnie kliknij prawym przyciskiem myszy dowolny atrybut w kolumnie

Nazwa klienta o wartości Józef. W menu kontekstowym wybierz opcję Wybierz według „Józef”. Następnie

naciśnij i przytrzymaj klawisz CTRL, kliknij prawym przyciskiem myszy i wybierz opcję Wybierz według „Karol”.

Na koniec kliknij prawym przyciskiem myszy i wybierz z menu kontekstowego opcję Ukryj niezaznaczone, po

czym zwolnij klawisz CTRL.

Klawisz CTRL służy do zaznaczania i usuwania zaznaczenia poszczególnych wpisów, a klawisz SHIFT — grupy

wpisów.

UWAGA: Filtrowanie można również zastosować w celu ułatwienia tworzenia nowych zadań dla określonych

(wyróżnionych) klientów. Istnieje wiele sposobów efektywnego użycia funkcji filtrowania — warto wypróbować

różne kombinacje.

3.3.3 Tryb wyświetlania

Można dostosować liczbę kolumn na karcie Klienci przy użyciu menu rozwijanego Tryb wyświetlania po prawej

stronie konsoli. Opcja Tryb wyświetlania pełny powoduje wyświetlenie wszystkich kolumn, natomiast opcja Tryb

wyświetlania minimalny umożliwia wyświetlenie tylko naj ważniejszych kolumn. Te tryby są wstępnie

zdefiniowane i nie można ich modyfikować. Aby włączyć widok niestandardowy, należy wybrać opcję Tryb

wyświetlania niestandardowy. Można skonfigurować ten widok na karcie Narzędzia > Opcje konsoli... >

Kolumny > Pokaż/ukryj.

3.4 Karty w konsoli ERAC

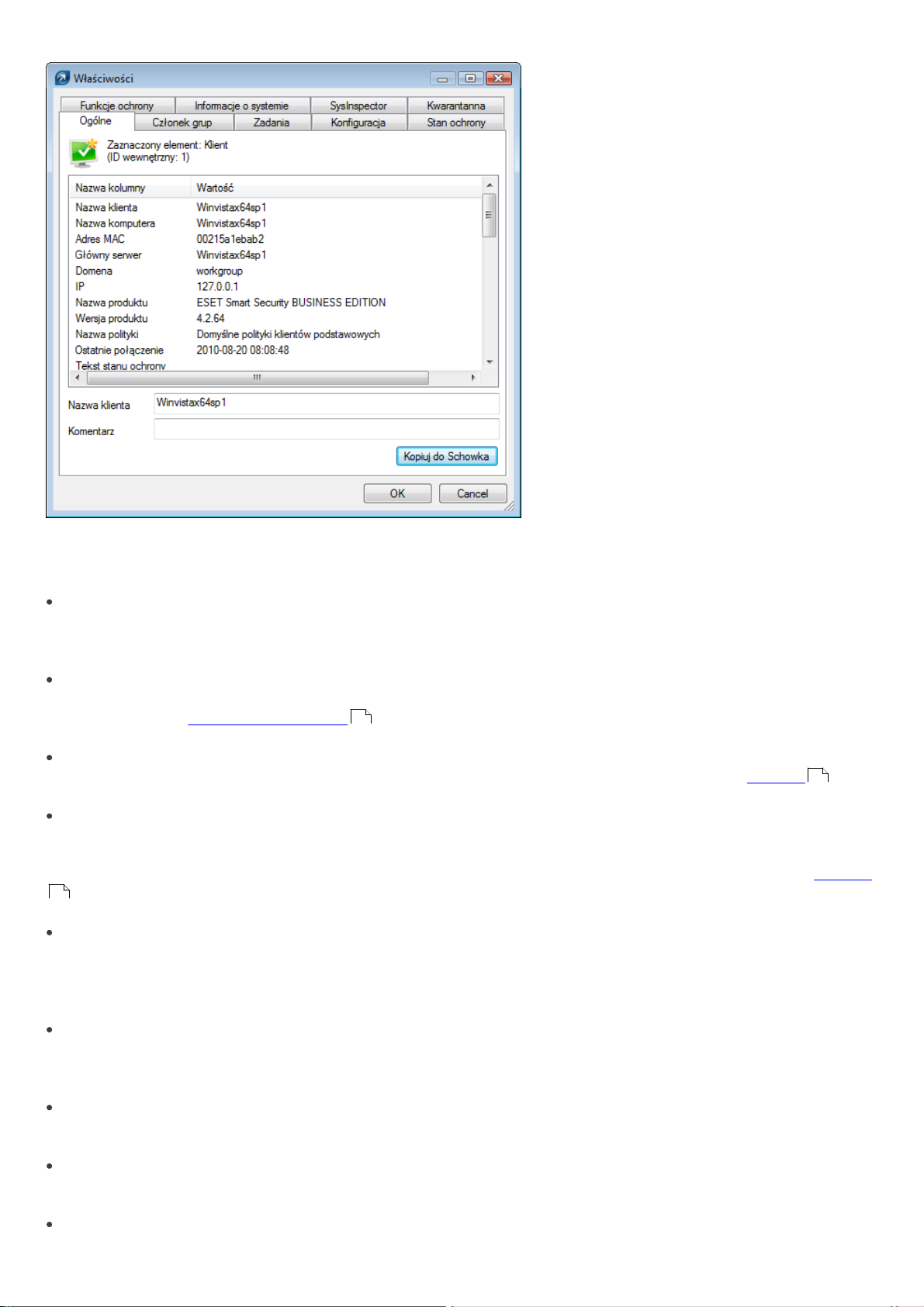

3.4.1 Ogólny opis kart i klientów

Większość informacji wyświetlanych na kartach dotyczy podłączonych klientów. Każdy klient połączony z

serwerem ERAS jest oznaczony przy użyciu następujących atrybutów:

Nazwa komputera (nazwa klienta) + Adres MAC + Główny serwer

Działanie serwera ERAS związane z pewnymi operacjami sieciowymi (np. ze zmianą nazwy komputera osobistego)

można określić w sekcj i ustawień zaawansowanych serwera ERAS. Może to zapobiec powstaniu duplikatów na

karcie Klienci. Na przykład jeśli zmieniono nazwę jednego z komputerów w sieci, ale jego adres MAC pozostał bez

zmian, można uniknąć utworzenia nowego wpisu na karcie Klienci.

Klienci, którzy po raz pierwszy nawiązują połączenie z serwerem ERAS, otrzymują oznaczenie Tak w kolumnie

Nowy użytkownik. W prawym górnym rogu ikony takiego klienta wyświetlana jest również gwiazdka (zob.

ilustracja poniżej). Dzięki temu administrator może łatwo zidentyfikować nowo podłączony komputer. Znaczenie

tego atrybutu może się różnić w zależności od procedur przyjętych przez danego administratora.