ESET Mail Security 4

pre Microsoft Exchange Server

Verzia 4.3

Inštalačný manuál a používateľská príručka

Microsoft® Windows® Server 2000 / 2003 / 2008

Pre stiahnutie najnovšej verzie tohto dokumentu kliknite sem

ESET Mail Security 4

Copyright ©2011 by ESET, spol. s r.o.

ESET Mail Security bol vyrobený firmou ESET, spol. s r.o.

Všetky práva vyhradené. Žiadna časť tejto publikácie nesmie byť

reprodukovaná žiadnym prostriedkom, ani distribuovaná akýmkoľvek

spôsobom bez predchádzajúceho písomného povolenia spoločnosti

ESET, spol. s r. o. Spoločnosť ESET, spol. s r. o. si vyhradzuj e právo zmien

programových produktov popísaných v tejto publikácii bez

predchádzajúceho upozornenia. V publikácí použité názvy programových

produktov, firiem a pod. môžu byť ochrannými známkami alebo

registrovanými ochrannými známkami príslušných vlastníkov.

REV. 3/31/2011

Obsah

Úvod1.

Inštalácia2.

ESET Mail Security - ochrana pre

3.

Microsoft Exchange Server

3.1.1.1

3.2.1.1

..................................................5

........................................................................5Čo je nové vo verzii 4.3 ?1.1

........................................................................5Systémové požiadavky1.2

........................................................................6Metódy ochrany1.3

...........................................................................6Kontrola poštových schránok cez VSAPI1.3.1

...........................................................................6Filtrovanie správ na úrovni SMTP servera1.3.2

........................................................................6Druhy ochrany1.4

...........................................................................6Antivírusová ochrana1.4.1

...........................................................................6Antispamová ochrana1.4.2

...........................................................................7Uplatňovanie používateľských pravidiel1.4.3

........................................................................7Používateľské rozhranie1.5

..................................................8

........................................................................8Typická inštalácia2.1

........................................................................9Pokročilá inštalácia2.2

........................................................................11Terminálový server2.3

........................................................................11Aktualizácia na novšiu verziu2.4

........................................................................12Inštalácia v prostredí clusterov2.5

........................................................................13Licencia2.6

........................................................................15Nastavenia po inštalácii2.7

..................................................18

........................................................................18Všeobecné nastavenia3.1

...........................................................................18Microsoft Exchange Server3.1.1

VSAPI (Virus-Scanning Application Programming

..........................................................................18

Interface)

..........................................................................18Transportný agent3.1.1.2

...........................................................................19Pravidlá3.1.2

..........................................................................20Pridávanie nových pravidiel3.1.2.1

..........................................................................21Akcie3.1.2.2

...........................................................................22Protokoly3.1.3

...........................................................................23Karanténa správ3.1.4

..........................................................................25Pridanie nového pravidla karantény3.1.4.1

...........................................................................25Výkon3.1.5

........................................................................26Nastavenia antivírus a antispyware3.2

...........................................................................26Microsoft Exchange Server3.2.1

Virus-Scanning Application Programming Interface

..........................................................................27

(VSAPI)

............................................................................27Microsoft Exchange Server 5.5 (VSAPI 1.0)3.2.1.1.1

.........................................................................27Akcie3.2.1.1.1.1

.........................................................................28Výkon3.2.1.1.1.2

............................................................................28Microsoft Exchange Server 2000 (VSAPI 2.0)3.2.1.1.2

.........................................................................28Akcie3.2.1.1.2.1

.........................................................................29Výkon3.2.1.1.2.2

............................................................................29Microsoft Exchange Server 2003 (VSAPI 2.5)3.2.1.1.3

.........................................................................30Akcie3.2.1.1.3.1

.........................................................................30Výkon3.2.1.1.3.2

............................................................................31Microsoft Exchange Server 2007/2010 (VSAPI 2.6)3.2.1.1.4

.........................................................................31Akcie3.2.1.1.4.1

.........................................................................32Výkon3.2.1.1.4.2

..........................................................................32Transportný Agent3.2.1.2

...........................................................................33Akcie3.2.2

...........................................................................34Upozornenia3.2.3

...........................................................................34Automatické vylúčenia3.2.4

........................................................................35Antispamová ochrana3.3

...........................................................................36Microsoft Exchange Server3.3.1

..........................................................................36Transportný Agent3.3.1.1

...........................................................................37Antispanové jadro3.3.2

..........................................................................38Nastavenia parametrov antispamového jadra3.3.2.1

............................................................................40Konfiguračný súbor3.3.2.1.1

...........................................................................43Upozornenia3.3.3

........................................................................44Otázky a odpovede3.4

ESET Mail Security - ochrana servera4.

..................................................47

........................................................................47Antivírus a antispyware4.1

...........................................................................47Rezidentná ochrana4.1.1

..........................................................................47Nastavenie kontroly4.1.1.1

............................................................................48Kontrola médií4.1.1.1.1

............................................................................48Kontrola pri udalostiach4.1.1.1.2

............................................................................48Rozšírené nastavenia4.1.1.1.3

..........................................................................48Úrovne liečenia4.1.1.2

..........................................................................49Kedy meniť nastavenia rezidentnej ochrany4.1.1.3

..........................................................................49Kontrola rezidentnej ochrany4.1.1.4

..........................................................................50Čo robiť ak nefunguj e rezidentná ochrana4.1.1.5

...........................................................................50Host Intrusion Prevention System (HIPS)4.1.2

...........................................................................51Ochrana poštových klientov4.1.3

..........................................................................51Kontrola POP3 protokolu4.1.3.1

............................................................................51Kompatibilita4.1.3.1.1

..........................................................................52Integrácia do poštových klientov4.1.3.2

............................................................................53Pridávanie upozornenia do tela správy4.1.3.2.1

..........................................................................53Odstránenie infiltrácie4.1.3.3

...........................................................................54Ochrana prístupu na web4.1.4

..........................................................................54HTTP, HTTPs4.1.4.1

............................................................................55Manažment adries4.1.4.1.1

............................................................................56Aktívny režim internetových prehliadačov4.1.4.1.2

...........................................................................57Kontrola počítača4.1.5

..........................................................................58Typy kontroly4.1.5.1

............................................................................58Smart kontrola4.1.5.1.1

............................................................................58Prispôsobená kontrola4.1.5.1.2

..........................................................................59Ciele4.1.5.2

..........................................................................59Profily4.1.5.3

...........................................................................60Výkon4.1.6

...........................................................................60Filtrovanie protokolov4.1.7

..........................................................................60SSL4.1.7.1

............................................................................61Dôveryhodné certifikáty4.1.7.1.1

............................................................................61Vylúčené certifikáty4.1.7.1.2

...........................................................................61Nastavenie skenovacieho jadra ThreatSense4.1.8

..........................................................................62Objekty kontroly4.1.8.1

..........................................................................62Možnosti detekcie4.1.8.2

..........................................................................63Liečenie4.1.8.3

..........................................................................64Prípony4.1.8.4

..........................................................................64Obmedzenia4.1.8.5

..........................................................................65Ostatné4.1.8.6

...........................................................................65Detekcia infiltrácie4.1.9

........................................................................66Aktualizácia systému4.2

...........................................................................68Nastavenie aktualizácie4.2.1

..........................................................................68Aktualizačné profily4.2.1.1

..........................................................................69Pokročilé nastavenia aktualizácie4.2.1.2

............................................................................69Mód aktualizácie4.2.1.2.1

............................................................................70Proxy server4.2.1.2.2

............................................................................72Pripojenie do LAN4.2.1.2.3

............................................................................73Vytvorenie kópie aktualizácie – mirror4.2.1.2.4

.........................................................................74Spôsoby sprístupnenia mirroru4.2.1.2.4.1

.........................................................................75Problémy pri aktualizácií z mirroru4.2.1.2.4.2

...........................................................................75Vytvorenie aktualizačnej úlohy4.2.2

........................................................................76Plánovač4.3

...........................................................................77Kedy a na čo používať plánovač4.3.1

...........................................................................77Vytvorenie novej úlohy4.3.2

........................................................................78Karanténa4.4

...........................................................................78Pridanie do karantény4.4.1

...........................................................................79Obnovenie z karantény4.4.2

...........................................................................79Poslanie na analýzu4.4.3

........................................................................80Protokoly4.5

...........................................................................84Filtrovanie protokolu4.5.1

...........................................................................85Vyhľadávanie v protokole4.5.2

...........................................................................87Správa protokolov4.5.3

........................................................................88ESET SysInspector4.6

...........................................................................88Úvod do programu ESET SysInspector4.6.1

..........................................................................88Spustenie programu ESET SysInspector4.6.1.1

...........................................................................88Užívateľské rozhranie a používanie aplikácie4.6.2

..........................................................................89Ovládacie prvky programu4.6.2.1

..........................................................................90Navigácia v programe ESET SysInspector4.6.2.2

..........................................................................91Porovnanie protokolov4.6.2.3

...........................................................................92Ovládanie cez príkazový riadok4.6.3

...........................................................................92Servisný skript4.6.4

..........................................................................93Generovanie servisného skriptu4.6.4.1

..........................................................................93Štruktúra servisného skriptu4.6.4.2

..........................................................................95Spúšťanie servisných skriptov4.6.4.3

...........................................................................95Klávesové skratky4.6.5

...........................................................................97Systémové požiadavky4.6.6

...........................................................................97Často kladené otázky4.6.7

........................................................................98ESET SysRescue4.7

...........................................................................98Minimálne požiadavky4.7.1

...........................................................................99Popis vytvorenia CD4.7.2

..........................................................................99Adresáre4.7.2.1

..........................................................................99ESET Antivírus4.7.2.2

..........................................................................99Pokročilé4.7.2.3

..........................................................................100Zavádzacie USB zariadenie4.7.2.4

..........................................................................100Napaľovanie4.7.2.5

...........................................................................100Práca s ESET SysRescue4.7.3

..........................................................................100Použitie ESET SysRescue4.7.3.1

........................................................................100Používateľské prostredie4.8

...........................................................................102Upozornenia a udalosti4.8.1

...........................................................................103Deaktivácia grafického rozhrania4.8.2

........................................................................103Kontrola z príkazového riadka4.9

........................................................................105Import a Export nastavení4.10

........................................................................105ThreatSense.Net4.11

...........................................................................106Podozrivé súbory4.11.1

...........................................................................107Štatistiky4.11.2

...........................................................................108Posielanie4.11.3

........................................................................109Vzdialená správa4.12

........................................................................110Licencie4.13

Slovník5.

..................................................111

........................................................................111Typy infiltrácií5.1

...........................................................................111Vírusy5.1.1

...........................................................................111Červy5.1.2

...........................................................................112Trójske kone5.1.3

...........................................................................112Rootkits5.1.4

...........................................................................112Adware5.1.5

...........................................................................113Spyware5.1.6

...........................................................................113Potenciálne nebezpečné applikácie5.1.7

...........................................................................113Potenciálne nechcené applikácie5.1.8

........................................................................114Elektronická pošta5.2

...........................................................................114Reklamy5.2.1

...........................................................................114Fámy5.2.2

...........................................................................115Phishing5.2.3

...........................................................................115Rozoznávanie nevyžiadanej pošty5.2.4

..........................................................................115Pravidlá5.2.4.1

..........................................................................116Bayesiánsky filter5.2.4.2

..........................................................................116Whitelist5.2.4.3

..........................................................................116Blacklist5.2.4.4

..........................................................................116Kontrola na serveri5.2.4.5

1. Úvod

ESET Mail Security 4 pre Microsoft Exchange Server je integrovaným riešením, ktoré chráni poštové schránky

používateľov pred rôznymi typmi škodlivého obsahu (najčastejšie sú to prílohy e-mailových správ infikované

červami alebo trojanmi, dokumenty obsahujúce škodlivé skripty, phishing, spam, atď.). ESET Mail Security

poskytuje tri typy ochrany: Antivirus, Antispam a aplikáciu používateľských pravidiel. ESET Mail Security filtruje

škodlivý obsah na úrovni poštového servera, skôr ako sa dostane do schránok klientov - príjemcov emailu.

ESET Mail Security podporuje verzie Microsoft Exchange Server 5.5 a novšie, ako aj Microsoft Exchange Server v

prostredí klastrov (cluster environment). V novších verziách Microsoft Exchange Server (2007 a novšie) sú

podporované aj špecifické role (mailbox, hub, edge). ESET Mail Security sa dá tiež vzdialene spravovať pomocou

ESET Remote Administrator.

Čo sa týka funkcionality, ESET Mail Security obsahuje všetky nástroje potrebné pre zabezpečenie ochrany serveru

ako klienta (rezidentná ochrana, ochrana prístupu na web, ochrana e-mailových klientov a antispam) a navyše

poskytuje aj ochranu pre Microsoft Exchange Server.

1.1 Čo je nové vo verzii 4.3 ?

Oproti predošlej verzii ESET Mail Security 4.2 obsahuje verzia 4.3 tieto novinky a vylepšenia:

Prepracované protokoly pre Antispam a Greylisting - Nový typ protokolu obsahuje podrobnejšie informácie o

správe, ktorá bola zaznamenaná do protokolu, vrátane informácii o dôvodoch, kvôli ktorým bola správa

vyhodnotená ako spam.

Automatické vylúčenia - Prispievajú k lepšej stabilite a hladšiemu chodu servera. Jedným kliknutím umožňuje

zadať celú sadu výnimiek zo skenovania antivírusovou ochranou pre špecifické súbory nainštalovaných

serverových aplikácií a operačného systému.

Kategorizácia správ na základe hodnoty spam skóre - Umožňuje administrátorovi presne definovať hodnoty

spam skóre od ktorých bude správa považovaná za spam.

Spájanie licencií - ESET Mail Security umožňuje použiť viacero licencií a rozšíriť tak množstvo chránených

poštových schránok.

1.2 Systémové požiadavky

Podporované operačné systémy:

Microsoft Windows 2000 Server

Microsoft Windows Server 2003 (x86 and x64)

Microsoft Windows Server 2008 (x86 and x64)

Microsoft Windows Server 2008 R2

Microsoft Windows Small Business Server 2003 (x86)

Microsoft Windows Small Business Server 2003 R2 (x86)

Microsoft Windows Small Business Server 2008 (x64)

Microsoft Windows Small Business Server 2011 (x64)

Podporované verzie Microsoft Exchange Server:

Microsoft Exchange Server 5.5 SP3, SP4

Microsoft Exchange Server 2000 SP1, SP2, SP3

Microsoft Exchange Server 2003 SP1, SP2

Microsoft Exchange Server 2007 SP1, SP2, SP3

Microsoft Exchange Server 2010 SP1

Nároky na hardvér závisia od použitej verzie Microsoft Exchange Server a tiež od nainštalovaného operačného

systému. Odporúčame prečítať si dokumentáciu k produktu Microsoft Exchange Server v prípade, že potrebujete

5

detailné informácie o nárokoch na hardvér.

1.3 Metódy ochrany

Na kontrolu emailov sa používajú dve nezávislé metódy:

Kontrola poštových schránok cez VSAPI

Filtrovanie správ na úrovni SMTP servera

6

6

1.3.1 Kontrola poštových schránok cez VSAPI

Kontrola poštových schránok je spúšťaná a kontrolovaná Microsoft Exchange Serverom. Pošta v Microsoft

Exchange Server store databáze sa kontroluje priebežne. V závislosti od verzie Microsoft Exchange Server (a

náväzne aj verzie rozhrania VSAPI) a tiež od používateľských nastavení, môže byť kontrola spustená v ktorejkoľvek

z týchto situácií:

Keď používateľ pristupuje k emailu, napr. cez poštový program (pošta vždy prejde antivírusovou kontrolou s

aktuálnou vírusovovou databázou)

Na pozadí, ak je momentálne vyťaženie Microsoft Exchange Servera nízke.

Proaktívne (závisí od vnútorného algoritmu Microsoft Exchange Servera)

Rozhranie VSAPI sa v súčasnosti využíva na antivírusovú kontrolu a ochranu použitím pravidiel.

1.3.2 Filtrovanie správ na úrovni SMTP servera

Filtrovanie na úrovni SMTP servera zabepečuje špecializovaný plugin. V Microsoft Exchange Server 2000 a

Microsoft Exchange Server 2003 je to plugin (Event Sink) registrovaný na SMTP serveri ako súčasť Internet

Information Services (IIS). V prípade verzií Micrososft Exchange Server 2007/2010 je plugin registrovaný ako

transportný agent na Microsoft Exchange Server v roli Edge alebo Hub.

Filtrovanie SMTP na úrovni servera transportným agentom poskytuje antivírusovú, antispamovú ochranu a

ochranu pomocou pravidiel, ktoré nastaví sám používateľ. Na rozdiel od VSAPI filtrovania, filtrovanie SMTP na

úrovni servera prebieha predtým než sa kontrolovaná pošta doručí do mailového úložiska Microsoft Exchange

Server (store).

1.4 Druhy ochrany

Používajú sa tri hlavné druhy ochrany:

1.4.1 Antivírusová ochrana

Antivírusová ochrana je jedna zo základných funkcií produktu ESET Mail Security. Táto chráni systmém proti

škodlivým útokom pomocou kontroly súborov, emailov a Internetovej komunikácie. V prípade detekovania

škodlivého kódu, Antivírusový modul ho môže eliminovať najskôr blokovaním s následným vyliečením, zmazaním

alebo presunutím do karantény .

1.4.2 Antispamová ochrana

Antispamová ochrana integruje viacero technológií (RBL, DNSBL, Fingerprinting, Reputation checking, Content

analysis, Bayesian filtering, Manual whitelisting/blacklisting, aplikácia pravidiel, atď.) pre dosiahnutie maximálnej

presnosti detekcie. Výstupom zantispamového skenovacieho jadra je percentuálne vyjadrenie pravdepodobnosti

že daný mail je SPAM (0 až 100).

Súčasťou antispamovej ochrany je aj technika Greylisting (štandardne je vypnutá). Vychádza zo špecifikácie RFC

821, podľa ktorej je SMTP protokol považovaný za nespoľahlivý, apreto vprípade dočasného zlyhania pri pokuse

doručiť mail by sa ho mal každý mailový agent pokúsiť doručiť opakovane. Podstatná časť spamu j e naopak

doručovaná jednorázovo (špeciálnymi nástrojmi) ana množstvo adries získaných často automaticky "slovníkovým"

spôsobom. Poštový server používajúci techniku Greylisting preto pre každú správu vypočíta kontrolnú sumu (hash)

pre trojicu odosielateľ, príj emca aIP adresa odosielajúceho MTA. Ak server vo svojej databáze ešte takúto kontrolnú

sumu nemá, správu odmietne prijať a vráti kód dočasnej chyby (temporary failure, napr. 451). Legitímny

odosielajúci server sa po istom čase pokúsi správu doručiť opakovane a kontrolná suma sa pre danú trojicu zapíše

do databázy overených spojení, čo zaručí, že prichádzajúce maily stouto charakteristikou sú už doručované

78

6

okamžite.

1.4.3 Uplatňovanie používateľských pravidiel

Ochrana pomocou používateľských pravidiel je dostupná pri skenovaní pomocou VSAPI aj pri skenovaní

transportným agentom. Používateľ môže zadávať pravidlá, ktoré sa dajú navzájom kombinovať. Zadaním viacerých

podmienok v rámci jedného pravidla budú tieto prepojené pomocou logického operátora AND, čo znamená, že

pravidlo bude vykonané len vtedy, ak budú splnené všetky jeho podmienky. Zadaním viacerých samostatných

pravidiel sa medzi nimi aplikuje logický operátor OR, čo znamená, že sa vykoná prvé pravidlo, ktorého podmienky

sú splnené.

V procese kontroly je prvou použitou technikou greylisting - ak je povolená. Ďalej v poradí nasleduje ochrana

pomocou používateľských pravidiel, antivírusová kontrola anakoniec antispamová kontrola.

1.5 Používateľské rozhranie

ESET Mail Security má navrhnuté grafické užívateľské rozhranie (graphical user interface - GUI) tak, aby bolo či

najviac intuitívne. Toto GUI poskytuje rýchly a jednoduchý prístup k hlavným funkciám programu.

Okrem hlavného GUI je ešte k dispozícii strom pokročilých nastavení, ktorý je možné otvoriť kdekoľvek v programe

jedoduchým stlačením tlačidla F5.

Po sltačení F5 sa objavý strom pokročilých nastavení, kde je možné vidiet štruktúru všetkých položiek programu,

ktoré je možné nakonfigurovať. Tu máte prístup ku všetkým voľbám a možnostiam, ktoré môžete nastaviť podľa

vašich potrieb. Z usporiadania položiek je vidieť, že štruktúra stromu je rozdelená na dve hlavné vetvy, Ochrana

servera a Ochrana počítača. Ochrana servera obsahuje položky, ktoré sa týkajú nastavení ESET Mail Security

špecifických pre ochranu samotného Microsoft Exchange servera. Vetva Ochrana počítača obsahuje všetky

nastaviteľné položky pre "server ako počítač". To znamená, že sa jedná o ochranu samotného servera ako takého.

7

2. Inštalácia

Po zakúpení ESET Mail Security je možné prevziať inštalačný súbor vo forme .msi priamo zo stránky www.eset.com

. Po jeho spustení sa Vám zobrazí sprievodca, ktorý vás prevedie inštaláciou a základnými nastaveniami. Na výber

sú 2 typy inštalácie s rôznymi úrovňami podrobnosti nastavení:

1. Typická inštalácia

2. Pokročilá inštalácia

POZNÁMKA: Doporučujeme inštalovať ESET Mail Security na "čerstvo" nainštalovaný a nakonfigurovaný operačný

systém. V prípade, že ste musíte ESET Mail Security inštalovať na existujúci systém, doporučujeme najprv

odinštalovať pôvodnú verziu ESET Mail Security, reštartovať server a následne nainštalovať ESET Mail Security 4.3.

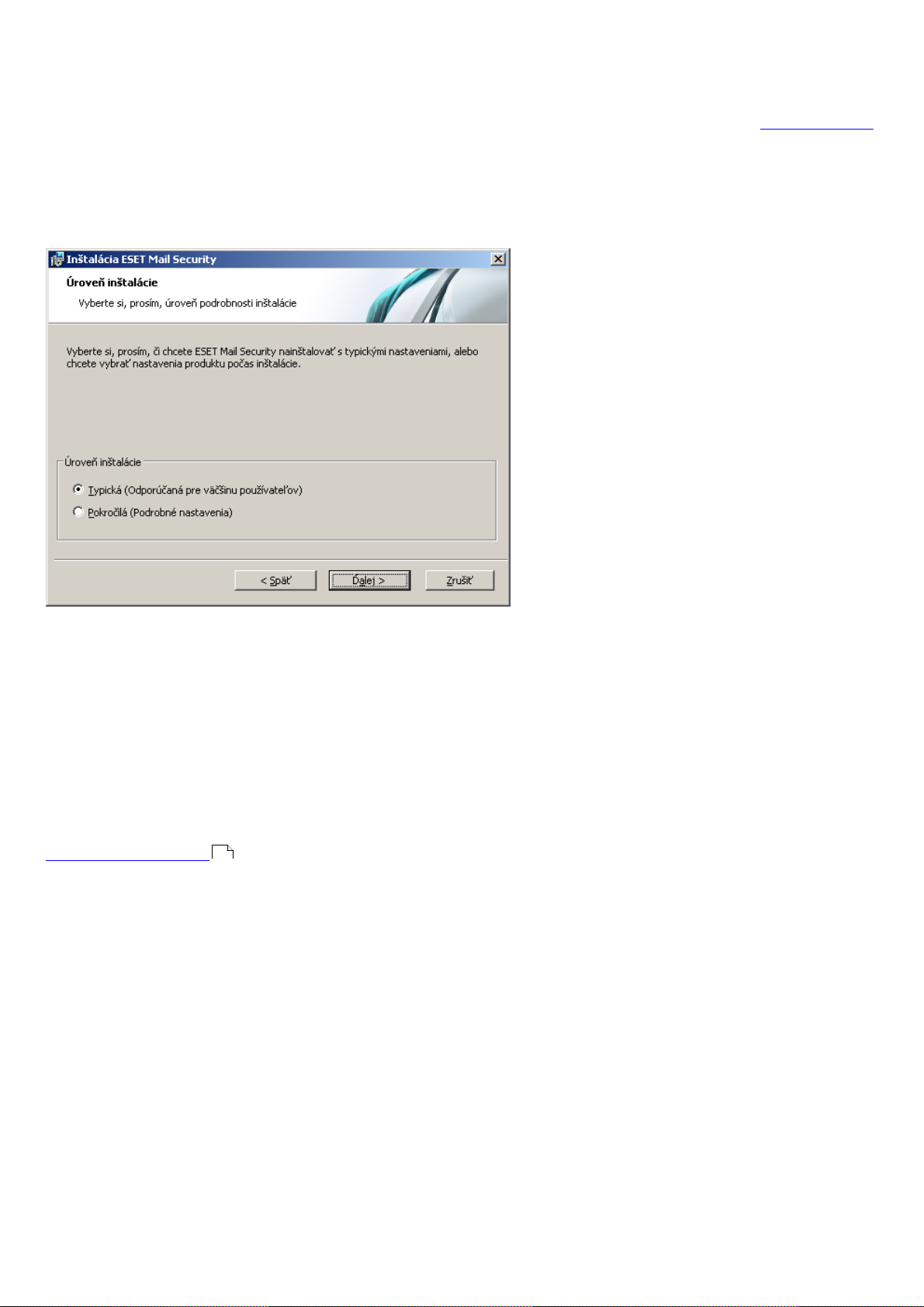

2.1 Typická inštalácia

Typická inštalácia je odporúčaná pre užívateľov, ktorí chcú ESET Mail Security nainštalovať s typickými

nastaveniami. Typické nastavenia programu poskytujú maximálny stupeň ochrany, čo ocenia najmä menej skúsení

užívatelia, ktorí nemajú potrebu prechádzať podrobnými nastaveniami.

Prvým, veľmi dôležitým krokom inštalácie je nastavenie prihlasovacieho mena a hesla pre automatickú

aktualizáciu programu . Tá zohráva podstatnú úlohu pri zabezpečovaní stálej ochrany počítača.

Do položiek Meno a Heslo je potrebné vyplniť prihlasovacie údaje, ktoré ste získali pri kúpe alebo registrácii

produktu. Ak momentálne tieto údaje neviete, označte zaškrtávací rámček Parametre aktualizácie nastavím

neskôr. Prihlasovacie údaje môžete nastaviť kedykoľvek priamo z programu.

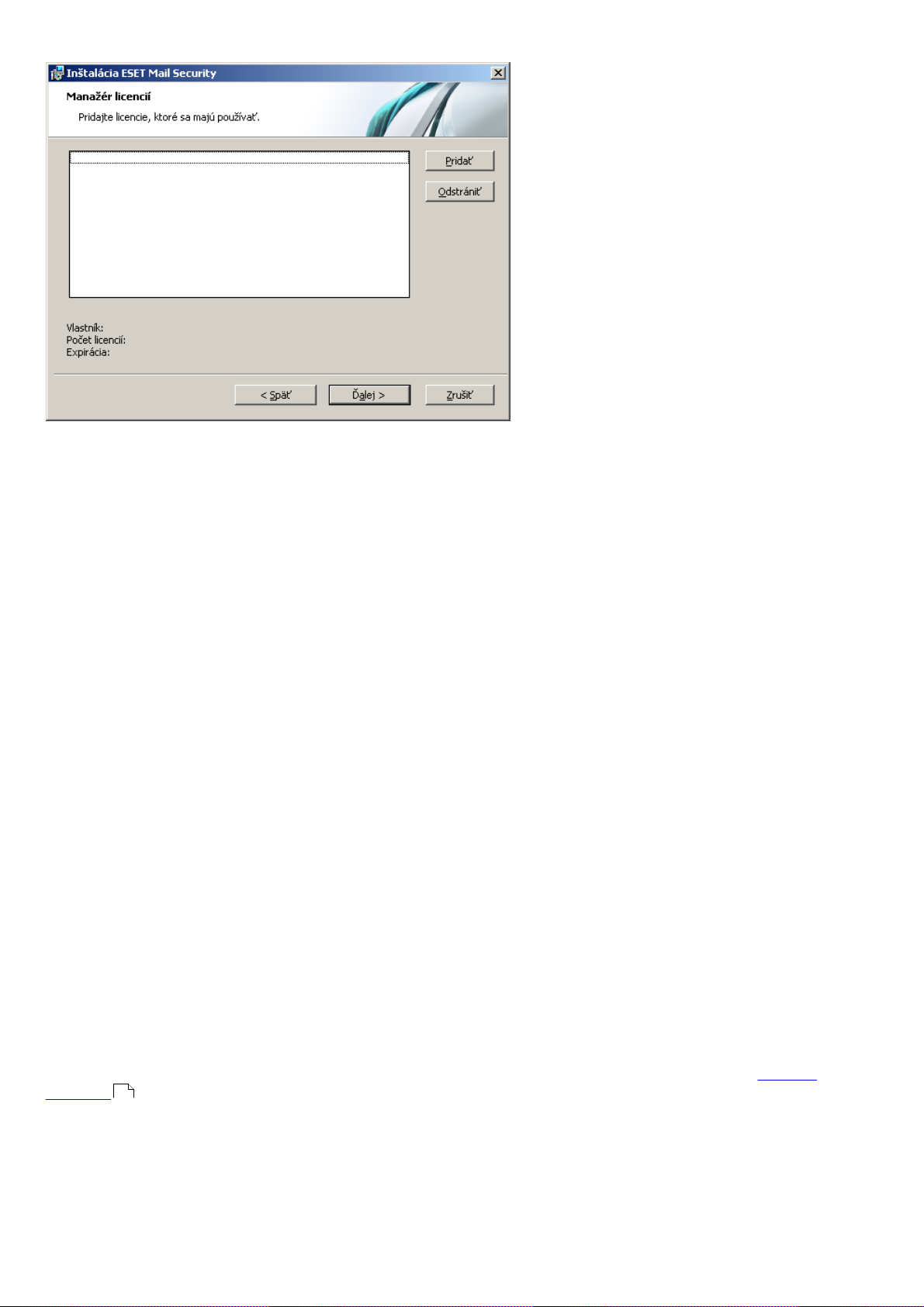

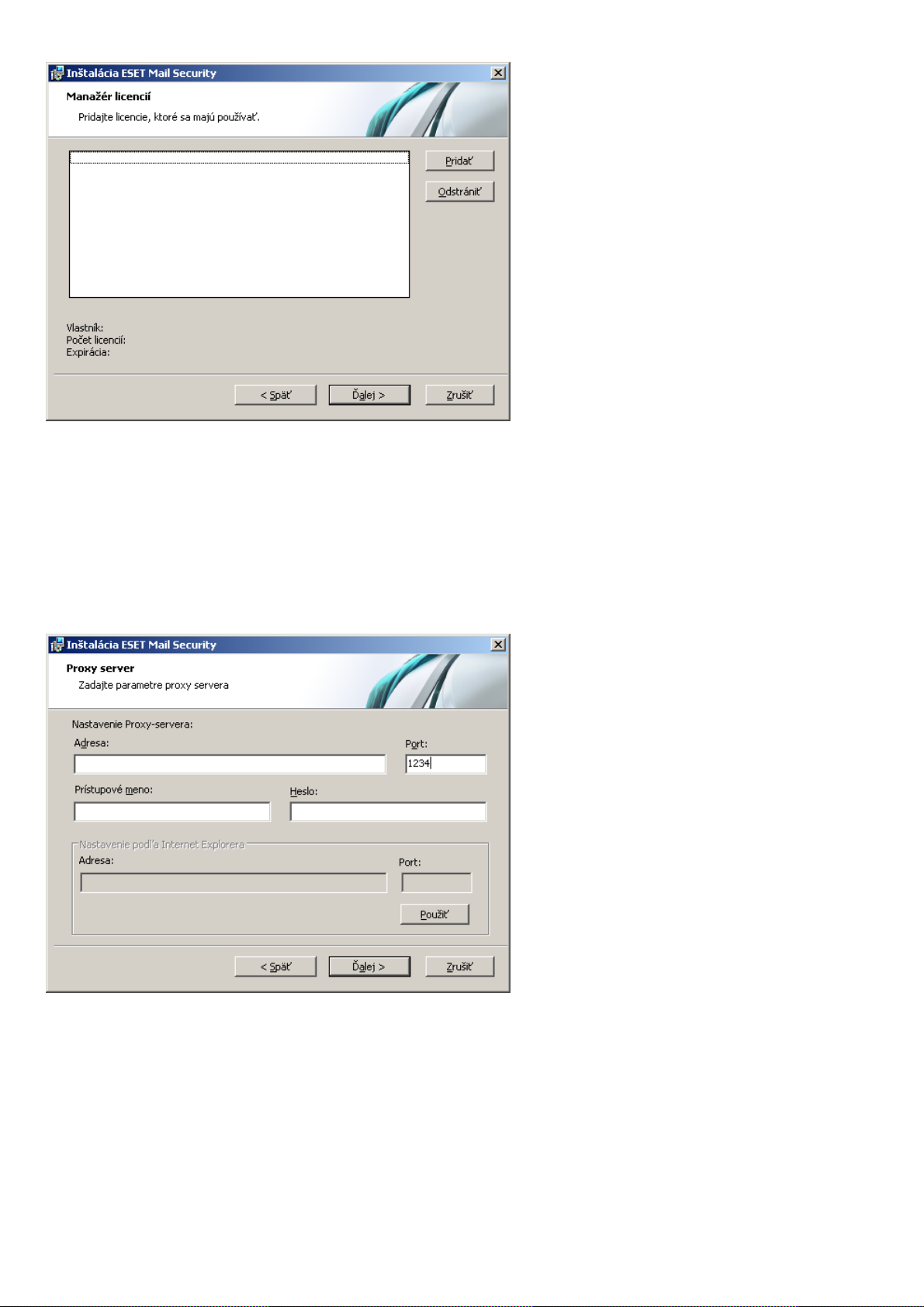

In the next step - License Manager - Add the license file delivered via email after product purchase.

66

8

Ďalším krokom inštalácie je nastavenie systému včasného varovania ThreatSense.Net, ktorý umožňuje, aby

spoločnosť ESET, spol. s r. o. bola pohotovo a neustále informovaná o nových infiltráciách, a tak efektívne chránila

svojich zákazníkov. Systém dovoľuje odosielať nové druhy hrozieb do vírusového laboratória spoločnosti ESET, spol.

s r. o., kde sú tieto hrozby analyzované a zapracovávané do vírusových databáz.

Označením zaškrtávacieho rámčeka Zapnúť Systém včasného varovania ThreatSense.Net tento systém

aktivujete. V podrobných nastaveniach máte možnosť ovplyvniť detaily posielania podozrivých súborov.

Tretím inštalačným krokom je nastavenie možnosti detekcie potenciálne nechcených aplikácií. Potenciálne

nechcené aplikácie predstavuj ú programy, ktoré nie vždy priamo predstavujú bezpečnostné riziko, môžu mať však

vplyv na korektné fungovanie operačného systému. Obvykle sú tieto aplikácie inštalované po súhlase užívateľa. To

je možné vďaka tomu, že bývajú súčasťou inštalácie iných programov a súhlas k inštalácii môže užívateľ ľahko

prehliadnuť. Inštaláciou potenciálne nechcených aplikácií zvyčajne nastáva zmena v správaní operačného systému,

v porovnaní so stavom bez inštalácie takejto aplikácie.

Označením voľby Zapnúť detekciu potenciálne nechcených aplikácií povolíte, aby ESET Mail Security detekoval

aj tento typ hrozieb. Odporúčame, aby ste detekciu týchto aplikácií povolili.

POZNÁMKA: Pre zachovanie maximálnej bezpečnosti odporúčame, aby ste detekciu potenciálne nechcených

aplikácií povolili.

Posledným krokom typickej inštalácie je potvrdenie inštalácie programu kliknutím na tlačidlo Inštalovať.

2.2 Pokročilá inštalácia

Expertná inštalácia je určená pre užívateľov, ktorí majú skúsenosti s nastavovaním programov a pri inštalácii

programov zvyknú meniť pokročilé nastavenia.

Prvým krokom je nastavenie umiestnenia programu. Štandardne sa program inštaluje do adresára C:\Program

Files\ESET\ESET Mail Security. Umiestnenie je možné zmeniť prostredníctvom tlačidla Prehľadávať…

Nasledujúcim krokom je nastavenie prihlasovacieho mena a hesla. Tento krok je rovnaký ako pri Typickej

inštalácii .

In the next step - License Manager - add the license file delivered via email after product purchase.

8

9

Nasleduje nastavenie spôsobu pripojenia do internetu. Ak ku pripojeniu na internet používate telefónnu linku,

označte možnosť Na internet sa pripájam pomocou telefónnej linky. V opačnom prípade ponechajte možnosť

neoznačenú. After entering your username and password, click Next to proceed to Configure your Internet

connection.

Nastavenia proxy servera sú dôležité pre správne fungovanie aktualizácie programu. V prípade, že neviete, či pri

pripojení na internet používate proxy-server, označte možnosť Neviem, či používam proxy-server, nastavenie sa

prevezme z nastavení Internet Explorera. Ak proxy server nepoužívate, označte príslušnú možnosť.

Ak pri pripojení proxy-server používate, vyberte túto možnosť. Vtedy nasleduje ďalší krok – upresnenie nastavení

proxy-servera. Do políčka Adresa vpíšte IP adresu alebo URL proxy servera. Políčko Port slúži na určenie portu, na

ktorom proxy-server prijíma spojenie (štandardne 3128). Ak proxy-server vyžaduje autentifikáciu, j e potrebné

vyplniť políčka Prístupové meno a Heslo. Proxy-server môžete nastaviť aj podľa nastavení Internet Explorera,

želajúc si takto nastaviť proxy-sever, kliknite na tlačidlo Použiť a potvrďte okno s výzvou.

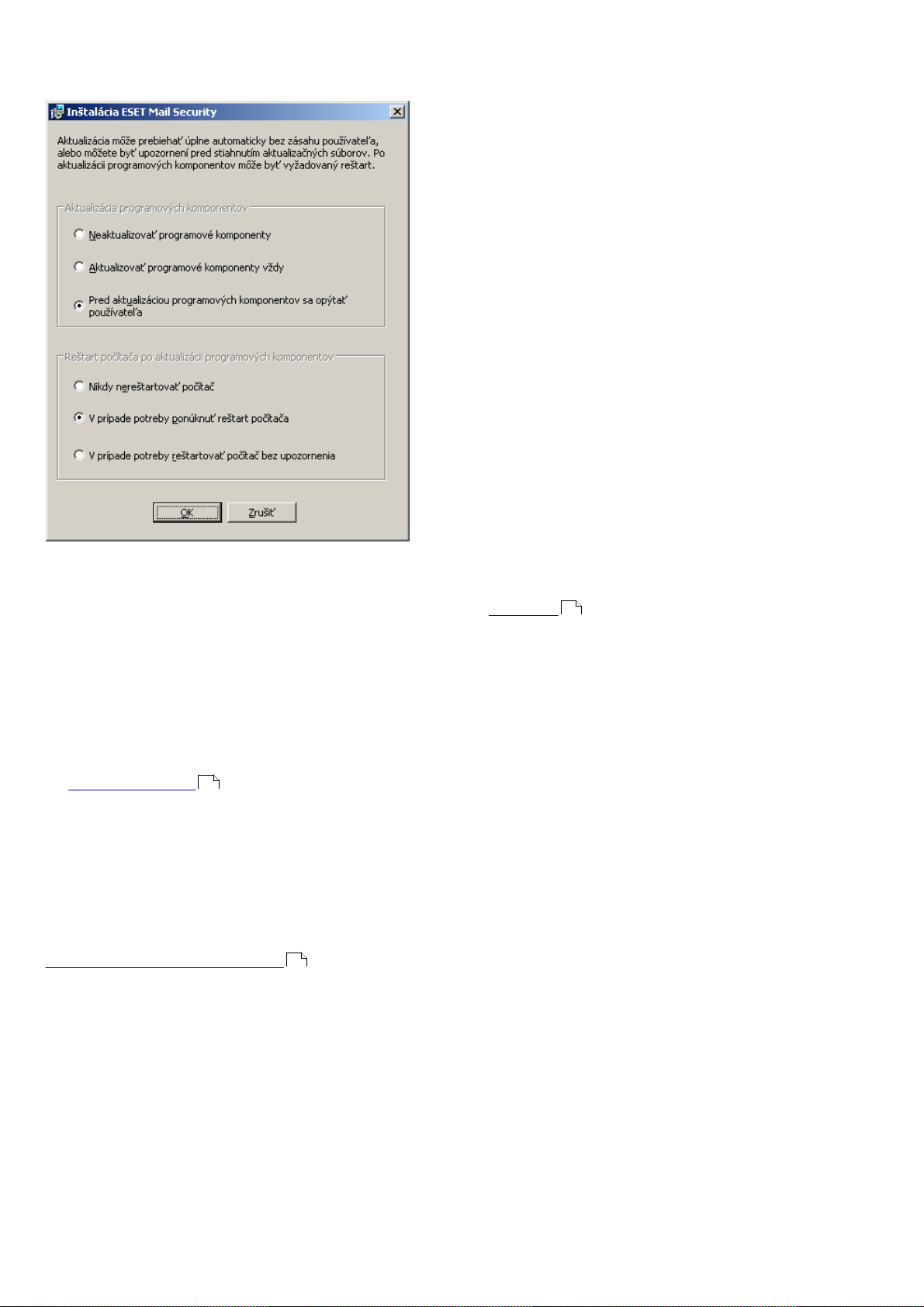

Nasledujúcim krokom inštalácie je nastavenie automatickej aktualizácie programových komponentov ESET

Mail Security alebo, inými slovami, automatický upgrade programu na novú verziu. Pomocou tlačidla Zmeniť

vstúpite do podrobnejších nastavení.

Ak si neželáte, aby boli programové komponenty aktualizované automaticky, zvoľte Neaktualizovať programové

komponenty. Voľbou Upozorniť pred aktualizáciou programových komponentov si vyžiadate potvrdenie

stiahnutia a inštalácie programových komponentov. Automatickú aktualizáciu programových komponentov

10

zabezpečíte voľbou Aktualizáciu programových komponentov vykonať vždy, keď je k dispozícii.

POZNÁMKA: Po aktualizácii programových komponentov je obvykle vyžadovaný reštart počítača. Doporučujeme

zvoliť možnosť Nikdy nereštartovať počítač. Aktualizovanie programových komponentov príde do platnosti pri

najbliššom reštarte (či už manuálnom alebo naplánovanom v plánovači ). Prípadne môžete zvoliť V prípade

76

potreby ponúknuť reštart počítača ak si želáte byť upovedomený o potrebe reštartu po aktualizácii

programových komponentov. Pri tomto nastavení máte možnosť reštartovať server podla potreby buď ihneď,

alebo odložiť reštart a vykonať ho neskôr.

Ďalším krokom inštalácie je nastavenie hesla pre ochranu nastavení programu. Zvoľte heslo, ktoré bude

vyžadované pri každom zmene alebo prístupe k nastaveniam ESET Mail Security.

Kroky inštalácie pre Nastavenie ThreatSense.Net a Detekciu potenciálne nechcených aplikácií sú rovnaké ako

pri Typickej inštalácii .

8

Nasleduje posledný krok inštalácie, vyžadujúci Vaše potvrdenie pre inštaláciu programu.

2.3 Terminálový server

Ak používate ESET Mail Security na Windows serveri, ktorý slúži aj ako Terminálový server, môžete využiť možnosť

deaktivácie grafického rozhrania ESET Mail Security, čím zabránite jeho opakovanému spúšťaniu pri každom

prihlásení používateľa. Návod ako deaktivovať grafické rozhranie nájdete v kapitole Terminálový server v časti

Deaktivácia grafického rozhrania .

103

2.4 Aktualizácia na novšiu verziu

Novšie verzie ESET Mail Security sú vydávané za účelom zdokonalenia produktu a opravy chýb, ktoré nie je možné

opraviť v rámci automatickej aktualizácie programových modulov. Je niekoľko spôsobov ako aktualizovať produkt

na novšiu verziu:

1. Automaticky prostredníctvom aktualizácie programových komponentov (PCU)

Keďže aktualizácia programových komponentov sa týka všetkých používateľov daného produktu a môže mať

významný dopad na systém, je vydávaná až po dlhom období testovania na všetkých operačných systémoch v

rôznych konfiguráciách. Ak potrebujete aktualizovať na najnovšiu hneď po jej vydaní, použitie niektorú z

nasledujúcich dvoch metód.

2. Manuálne - stiahnutím z webu a preinštalovaním staršej verzie.

Na začiatku preinštalácie je možné zvoliť zachovanie aktuálnych nastavení programu (voľba Použiť pôvodné

11

nastavenia).

3. Manuálne s automatickou vzdialenou inštaláciou na stanice v sieti prostredníctvom ESET Remote Administrator.

2.5 Inštalácia v prostredí clusterov

Cluster je skupina serverov (serveru zapojenému v clusteri sa hovori „node“ – „uzol“), ktoré fungujú spoločne ako

jeden server. Takéto prostredie poskytuj e vysokú dostupnosť a spoľahlivosť poskytovaných služieb. Ak jeden z uzlov

v clusteri zlyhá alebo sa stane nedostupný, jeho funkciu automaticky preberie ďalší. ESET Mail Security plne

podporuje MS Exchange Servery zapojené do clustera. Dôležité je, aby mal ESET Mail Security na všetkých uzloch v

clustery stále rovnakú konfiguráciu. To je možné zabezpečiť prostredníctvom ESET Remote Administrator

(použitím policy). V nasledujúcich častiach si ukážeme, ako nainštalovať a nakonfigurovať ESET Mail Security na

uzly v clustery pomocou ESET Remote Administrator (ERA).

Inštalácia

V tejto kapitole je opísaná Push inštalácia, nie je to však jediný spôsob ako nainštalovať produkt na cieľový počítač.

Podrobnejšie informácie nájdete v dokumentácii k ESET Remote Administrator.

1) Na počítač s ERA stiahnite msi inštalačný balík ESET Mail Security z webovej stránky ESETu. V ERA v záložke

Remote Install v časti Computers kliknite pravým tlačítkom na ľubovoľné miesto do zoznamu počítačov a v

kontextovom menu vyberte možnosť Manage Packages. V menu Type zvoľte ESET Security Products package,

kliknite na Add... a ako Source vyberte stiahnutý msi inštalačný balík ESET Mail Security. Kliknite na Create.

2) V časti Edit/Select configuration associated with this package zvoľte Edit a nakonfigurujte nastavenia ESET

Mail Security podľa Vašich potrieb. V konfiguračnom editore sa nastavenia týkajúce sa ESET Mail Security

nachádzajú vo vetve ESET Smart Security, ESET NOD32 Antivirus > Mail server protection a Mail server

protection for Microsoft Exchange Server. Samozrejme, je možné nastaviť aj parametre ostatných modulov,

ktoré ESET Mail Security obsahuje (napr. Update module, Computer scan, atď.). Nakonfigurované nastavenia

odporúčame vyexportovať do xml súboru, ktorý je neskôr možné použiť napr. pri vytváraní inštalačného balíka

(Installation Package), aplikovaní konfiguračnej úlohy (Configuration Task) alebo politiky (Policy).

3) Kliknite na Close, v dialógovom okne s otázkou Do you want to save the package into server ? zvoľte Yes a v

nasledujúcom okne zvoľte názov inštalačného balíka. Inštalačný balíček sa pod zvoleným názvom a so

zadefinovanou konfiguráciou uloží na server a je pripravený na použitie. Najčastejším je použitie priamo pri

vzdialenej inštalácii (Push Install), ale je možné ho aj samostatne uložiť ako klasický msi inštalačný balík a použiť pri

priamej inštalácií na serveri (voľba Save As... v Installation Packages Editor > Create/Select installation package

content).

4) Keď máme takto pripravený inštalačný balík, môžeme spustiť jeho vzdialenú inštaláciu na uzly v clusteri. V ERA v

časti Remote Install, záložka Computers označíme uzly na ktoré chceme ESET Mail Security vzdialene

nainštalovať (Ctrl + klik ľavým tlačítkom myši). Kliknite pravým tlačítkom na ľubovoľné miesto do zoznamu

počítačov a v kontextovom menu vyberte možnosť Push Installation. Pomocou Set / Set All nastavíme

používateľské meno a heslo užívateľa na cieľovej stanici – uzle, pod ktorým prebehne push inštalácia (musí to byť

používateľ s administrátorskými právami). V ďalšom kroku zvolíme inštalačný balíček a v nasledujúcom kroku

spustíme vzdialenú inštaláciu. Inštalačný balíček obsahujúci ESET Mail Security s nadefinovanou konfiguráciou

bude nainštalovaný na zvolené cieľové stanice - uzly. Po krátkom čase sa ESET Mail Security z cieľových staníc

objavia medzi klientami v ERA (záložka Clients) a je možné ich vzdialene menežovať.

POZNÁMKA: Pre bezproblémový priebeh vzdialenej inštalácie je potrebné splniť niekoľko podmienok ako na strane

cieľovej stanice, tak i na strane ERA Servera. Podrobnejšie informácie nájdete v dokumentácii k ESET Remote

Administrator.

Konfigurácia

Pre správne fungovanie ESET Mail Security na uzloch v clusteri je dôležité, aby boli stále rovnako nakonfigurované.

Pokiaľ ste dodržali vyššie uvedený postup, je táto podmienka splnená. Stále však hrozí, že na jednom z uzlov bude

táto konfigurácia omylom zmenená a dôjde tak k inkonzistencii nastavení medzi jednotlivými ESET Mail Security v

clusteri. Tomuto sa dá vyhnúť použitím policy v ESET Remote Administrator. Policy sa v mnohom podobá na bežnú

konfiguračnú úlohu (Configuration Task) – ide o vyslanie konfigurácie zadefinovanej v konfiguračnom editore

(Configuration Editor) na klienta/klientov. V prípade policy však nejde o jednorázové vyslanie konfigurácie, ale o

12

celkové zabezpečenie určitej konfigurácie spravovaných ESET security produktov. Policy by sme teda mohli

zadefinovať ako konfiguráciu, ktorá je neustále vnucovaná klientovi / skupine klientov.

V Tools > Policy Manager... existuje niekoľko možností ako použiť policy. Najjednoduchšou možnosťou je využiť

Default Parent Policy, ktorá štandardne slúži aj ako Default policy for primary clients. Táto policy má tú

vlastnosť, že sa automaticky aplikuje na všetkých priamo pripojených klientov – t.j. v našom prípade na vzdialene

nainštalované ESET Mail Security na uzloch v clusteri. Policy je možné nakonfigurovať po stlačení tlačidla Edit...,

pričom je možné využiť už existuj úcu konfiguráciu uloženú v xml súbore, ak sme si ju predtým vytvorili.

Druhou možnosťou je vytvoriť si novú policy (Add New Child Policy) a pomocou Add Clients... jej priradiť všetky

ESET Mail Security na serveroch v clustery.

Táto konfigurácia zabezpečí, že na všetkých klientov budú prostredníctvom jednej policy aplikované rovnaké

nastavenia. Ak v budúcnosti budeme chcieť zmeniť nastavenia v ESET Mail Security v clusteri, stačí zmeniť danú

policy. Zmeny sa prenesú na všetkých klientov spadaj úcich pod danú policy.

POZNÁMKA: Podrobnejšie informácie k využitiu policies nájdete v dokumentácií k ESET Remote Administrator.

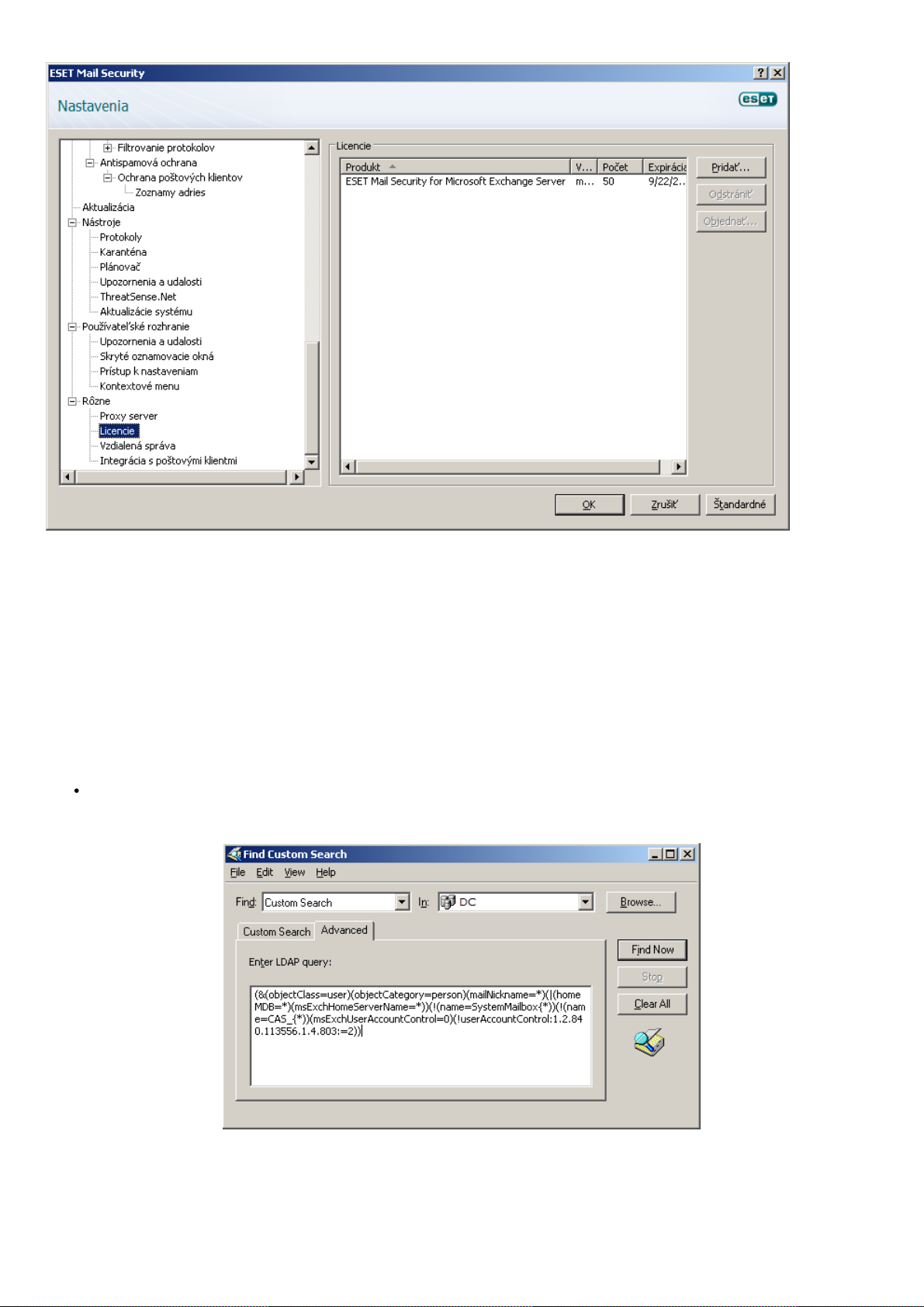

2.6 Licencia

Veľmi dôležitý krok je vloženie licenčného súboru pre ESET Mail Security pre Microsoft Exchange Server. Bez licencie

nebude ochrana pošty na systéme Microsoft Exchange Server fungovať správne. Ak nevložíte licenciu do produktu

počas inštalácie, môžete tak urobiť neskôr v rozšírených nastaveniach v časti Rôzne > Licencie.

ESET Mail Security umožňuje použiť viacero licencií naraz, pričom k spojeniu môže dôjsť jedným z týchto spôsobov:

1) Dve alebo viac licencií pre jedného zákazníka (t.j. s rovnakým zákazníckym menom) sa spočítajú, t.j. zvýši sa

počet kontrolovaných mailboxov, a vyhodnotia sa ako jedna. V licenčnom manažérovi však budú tieto licencie

stále figurovať samostatne.

2) Dve alebo viac licencií pre rôznych zákazníkov. Spájajú sa tým istým spôsobom ako licencie pre jedného

zákazníka s tým rozdielom, že k spojeniu licencií dôjde iba vtedy, ak aspoň jedna zo spájaných licencií obsahuje

špeciálny atribút umožňujúci spájanie licencií od rôznych zákazníkov. O vygenerovanie licencie s takýmto

atribútom je potrebné požiadať Vášho predajcu.

POZNÁMKA: Platnosť spojených licencií sa vypočítava podľa licencie s najkratšou platnosťou.

13

ESET Mail Security porovnáva počet poštových schránok v active directory s počtom poštových schránok

definovaných v použitej licencii. Ak je v sústave napojených viac Exchange serverov, pri zisťovaní celkového počtu

poštových schránok sa berie do úvahy aj počet poštových schránok týchto Exchange serverov. Systémové poštové

schránky, deaktivované poštové schránky a emailové aliasy sa do počtu použitých poštových schránok

nezapočítavajú. V prostredí clustera sa uzly s rolou "clustered mailbox" do počtu použitých poštových schránok

nezapočítavajú.

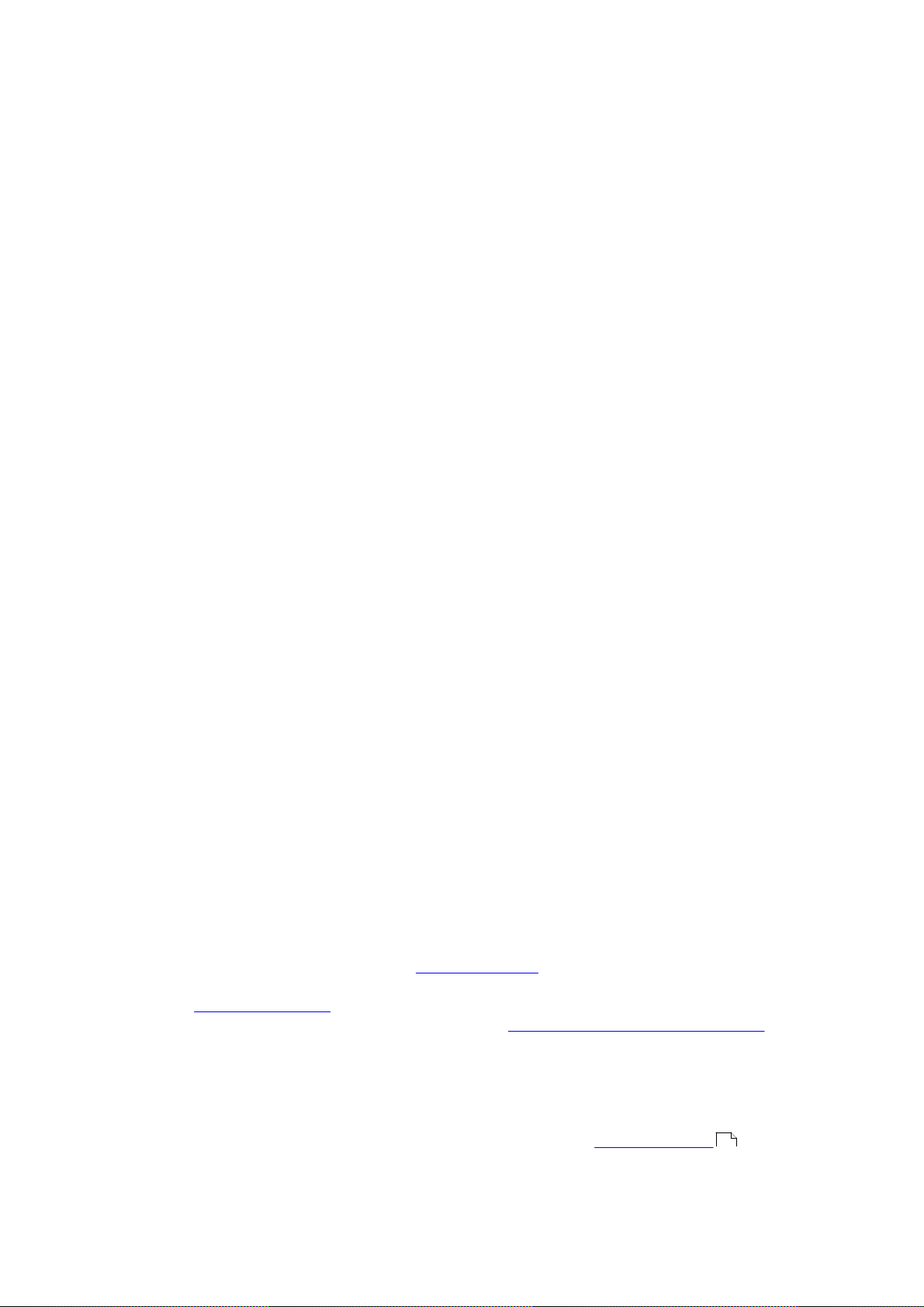

Počet použitých poštových schránok v MS Exchange je možné zistiť nasledovným spôsobom. Na serveri otvorte

Active Directory Users and Computers. Pravým tlačítkom myši kliknite na doménu a v kontextovom menu zvoľte

Find....V roletovom menu Find menu zvoľte Custom Search a kliknite na záložku Advanced. Do textového poľa

nakopírujte nasledovnú LDAP (Lightweight Directory Access Protocol) požiadavku a stlačte Find Now:

(&(objectClass=user)(objectCategory=person)(mailNickname=*)(|(homeMDB=*)(msExchHomeServerName=*))(!

(name=SystemMailbox{*))(!(name=CAS_{*))(msExchUserAccountControl=0)(!

userAccountControl:1.2.840.113556.1.4.803:=2))

Ak počet poštových schránok v active directory prekročí počet poštových schránok definovaných v licencií, do logu

Microsoft Exchange Servera sa zapíše hlásenie "Protection status changed due to exceeded number of mailboxes

(count) covered by your license (count).". Zároveň sa v ESET Mail Security zmení Stav ochrany na ORANŽOVÚ a

zobrazí sa správa informujúca o 42 dňovej lehote, po uplynutí ktorej bude ochrana vypnutá. V takomto prípade

14

odporúčame kontaktovať predajcu a rozšíriť si licenciu o chýbajúci počet poštových schránok.

Ak počas 42 dňovej lehoty nebude vložená nová licencia pokrývajúca chýbajúce poštové schránky, Stav ochrany

zmení farbu na ČERVENÚ a zobrazí sa správa o vypnutí ochrany z dôvodu prekročenia počtu poštových schránok. V

takomto prípade odporúčame okamžite kontaktovať predajcu a zabezpečiť rozšírenie licencie o chýbajúci počet

poštových schránok.

2.7 Nastavenia po inštalácii

Pre zabezpečenie optimálnej funkčnosti a maximálnej ochrany je potrebné po nainštalovaní produktu vhodne

nakonfigurovať niektoré základné nastavenia.

Nastavenia Antispamu

Táto časť popisuje nastavenia, metódy a techniky, ktoré môžete použiť na ochranu Vašej siete pred spamom.

Odporúčame Vám, aby ste si prečítali všetky nasledujúce inštrukcie skôr, ako si vyberiete tú naj vhodnejšiu

kombináciu nastavení pre Vašu sieť.

Spravovanie spamu

Pre optimálne fungovanie antispamovej ochrany je potrebné definovať, ako budú ďalej spracované správy

vyhodnotené ako SPAM.

Kdispozícii sú tieto tri možnosti:

1. Vymazávanie spamu

Vzhľadom na to, že hranica na posúdenie správy ako SPAM je v ESET Mail Security nastavená bezpečne vysoko, je

riziko zmazania legitímnej správy minimálne. Platí tu pravidlo, že čím podrobnejšie sú špecifikované nastavenia

Antispamu, tým je menšia pravdepodobnosť, že bude vymazaná legitímna pošta. Medzi výhody tejto metódy

patrí jej nenáročnosť na systémové prostriedky a menej času stráveného administráciou. Nevýhodou je, že ak aj

dôjde k prípadnému zmazaniu legitímnej správy, nie je ju možné lokálne obnoviť.

2.Karanténa

Táto možnosť vylučuje riziko vymazania legitímnej pošty. Správy sa dajú okamžite obnoviť a preposlať

pôvodným príjemcom. Nevýhodami tejto metódy sú vyššie zaťaženie Microsoft Exchange Servera a dodatočný

čas potrebný na údržbou e-mailovej karantény. Na presunutie mailu do karantény môžete využiť dva spôsoby:

A.Interná karanténa Microsoft Exchange Servera (platí iba pre Microsoft Exchange Server 2007/2010):

- ak chcete použiť internú karanténu servera uistite sa, že pole Spoločná karanténa správ v pravej časti

okna menu rozšírených nastavení (Ochrana servera > Karanténa správ) je prázdne a aktivujte voľbu

Uložiť do systémovej karantény správ poštového servera z roletového menu v spodnej časti. Táto

metóda funguje iba v prípade, že interná karanténa Exchange servera existuje. Exchange server

štandardne nemá túto internú karanténu aktivovanú. Ak ju chcete aktivovať, je potrebné otvoriť

Exchange Management Shell a zadať nasledovný príkaz:

Set-ContentFilterConfig -QuarantineMailbox nazov@domena.sk

(nahradťe nazov@domena.sk skutočným názvom poštovej schránky, ktorá bude požitá Microsoft

Exchange serverom ako jeho interná karanténa, napr. exchangekarantena@spolocnost.sk)

B.Vlastná poštová schránka karantény:

- ak zadáte želanú adresu do poľa Spoločná karanténa správ, ESET Mail Security začne presúvať všetky

nové správy do tejto vami zadefinovanej emailovej schránky.

Podrobnejšie informácie o karanténe si môžete prečítať v kapitole Karanténa správ .

23

3. Preposielanie spamu

Spam sa bude preposielať ďalej do organizácie, s tým, že ESET Mail Security do každej správy doplní príslušný

MIME header s SCL hodnotou, na základe ktorej potom IMF (Intelligent Message Filtering) Exchange Servera

15

vykoná príslušné akcie.

Filtrovanie spamu

Antispamové jadro

Antispamové jadro ponúka tri konfigurácie - Odporúčaná, Maximálna presnosť a Maximálna rýchlosť.

V prípade, že nie je nutné optimalizovať konfiguráciu na maximálnu priepustnosť (napr. pri zvýšenej záťaži servera),

odporúčame vybrať konfiguráciu Maximálna presnosť. Pri konfigurácii Odporúčaná si antispamové jadro

dolaďuje konfiguráciu automaticky na základe skenovaných správ. Ak je zapnutá možnosť Maximálna presnosť

nastavenia sa optimalizuj ú s ohľadom na čo najspoľahlivejšiu detekciu. Extra výber Vlastná > Otvoriť

konfiguračný súbor umožní používateľovi upraviť súbor spamcatcher.conf . Túto možnosť odporúčame len pre

40

pokročilých používateľov.

Pred spustením plnej prevádzky servera Vám odporúčame nastaviť zoznamy blokovaných a povolených IP adries:

1) Otvorte okno rozšírených nastavení programu a v ňom sekciu Antispamová ochrana. Označte pole Chrániť

server pomocou antispamovej ochrany.

2) Kliknite na sekciu menu Antispamové jadro.

3) Kliknite na tlačidlo Nastaviť... definujte Povolené, Ignorované a Blokované IP adresy.

V záložke Blokované IP adresy môžete pridávať IP adresy, ktoré by mali byť blokované, t.j. ak akákoľvek

neignorovaná IP adresa v prijatých hlavičkách (Received headers) súhlasí s hociktorou adresou v tomto

zozname, správe sa pridelí skóre 100 a už neprebiehajú žiadne ďalšie kontroly.

V záložke Povolené IP adresy môžete pridávať IP adresy, ktoré majú mať štatút povolené, t.j. ak prvá

neignorovaná IP adresa v prijatých hlavičkách (Received headers) súhlasí s hociktorou adresou v tomto

zozname, správe sa pridelí skóre 0 a viac sa už nekontroluje.

V záložke Ignorované IP adresy môžete pridávať IP adresy, ktoré budú ignorované počas RBL kontroly (Real-

time Blackhole List (RBL) checks). V tomto zozname by sa mali nachádzať všetky interné IP adresy firewallu,

ktoré nie sú priamo dostupné z Internetu. Pridaním takýchto adries zabránite nepotrebným kontrolám

interných IP adries a umožníte systému identifikovať pripájajúce sa externé IP adresy.

Greylisting

Greylisting je metóda, ktorá chráni používateľov pred spamom pomocou nasledovnej techniky: Transportný agent

posiela návratovú SMTP hodnotu temporarily rejected ('dočasne zamietnutá' = prednastavená je hodnota 451/4.7.1)

na každú prijatú správu, ktorá nepochádza z identifikovaného zdroja. Legitímny odosielajúci server sa po istom čase

pokúsi správu znovu doručiť. Spamové servery sa zvyčajne nepokúšajú tieto správy pri neúspešnom doručení znova

odoslať, pretože odosielajú tisíce emailových adries naraz a nemajú čas na spätnú kontrolu.

Pri vyhodnocovaní zdroja správy sa berú do úvahy nastavenia na zoznamoch: Povolené IP adresy, Ignorované IP

adresy, zoznamy Safe Senders a Allow IP definované na Exchange Serveri, a tiež nastavenie AntispamBypass pre

daný mailbox. Greylisting je metóda, ktorá musí byť dôkladne nastavená, inak môže mať za následok nežiadúce

efekty ako je pozdržanie doručenia správ z legitímnych zdrojov alebo od známych odosielateľov. Tento efekt bude

postupom času ustupovať zároveň s tým, ako si bude metóda budovať interný whitelist overených spojení. V

prípade, že vám daná metóda nie je známa, alebo spomenutý vedľajší efekt pre vás nie je prípustný, odporúčame

metódu vypnúť v menu rozšírených nastavení pod Antispamová ochrana > Microsoft Exchange Server >

Transportný agent > Povoliť techniku Greylisting.

Rovnako doporučujeme metódu vypnúť, ak produkt používate len na otestovanie funkcionality a nechcete

nastavovať rozšírené funkcionality programu.

POZNÁMKA: Greylisting je len doplnkovou vrstvou ochrany pred spamom a nemá žiaden vplyv na hodnotiace

schopnosti antispamového modulu.

Nastavenia antivírusovej ochrany

Karanténa

V závislosti od nastaveného režimu liečenia odporúčame definovať v nastaveniach akciu, ktorá bude aplikovaná na

infikované (neliečené) správy. Túto možnosť nájdete v rozšírenom menu pod Ochrana servera > Antivírus a

antispyware > Microsoft Exchange Server > Transportný agent.

Ak je možnosť posielať správy do emailovej karantény aktívna, je nevyhnutné definovať karanténu v menu

16

rozšírených nastavení v sekcii Ochrana servera > Karanténa správ.

Výkon

Ak tomu nebránia iné obmedzenia, odporúčame vám zvýšiť počet ThreatSense skenovacích jadier v menu

rozšírených nastavení (F5) pod Ochrana servera > Antivírus a antispyware > Microsoft Exchange Server >

VSAPI > Výkon podľa nasledovného vzorca: počet vlákien kontroly = (počet fyzických CPU x 2) + 1. Taktiež, počet vlákien

kontroly by mal byť rovnaký ako počet ThreatSense skenovacích jadier. Počet skenovacích jadier môžete nastaviť pod

Ochrana počítača > Antivírus a antispyware > Výkon. Napríklad:

Povedzme, že máte server so štyrmi fyzickými CPU. Pre najlepší výkon, po použití spomenutého vzorca, by ste mali

mať nastavených 9 vlákien kontroly a 9 skenovacích jadier.

POZNÁMKA: Doporučujeme nastavenie počtu skenovacích jadier ThreatSense na rovnaký ako je počet použitých

vlákien kontroly. V prípade, že použijete väčší počet vlákien kontroly ako skenovacích j adier, nebude to mať žiaden

pozitívny vplyv na výkon.

POZNÁMKA: V prípade, že používate ESET Mail Security na Windows serveri, ktorý slúži ako Terminálový Server, a

nechcete aby sa štartovalo ESET Mail Security GUI zakaždým ako sa užívateľ prihlási, tak toto štartovanie GUI

môžete vypnúť. Detailný postup ako vypnúť GUI si prečítajte v kapitole Vypnutie GUI na terminálovom serveri .

103

17

3. ESET Mail Security - ochrana pre Microsoft Exchange Server

ESET Mail Security poskytuje vášmu serveru Microsoft Exchange široké spektrum ochrany. Medzi tri najzákladnejšie

druhy ochrany patrí Antivirus, Antispam a používateľské pravidlá. ESET Mail Security zabezpečuje ochranu pred

najrôznejšími typmi škodlivého softvéru, vrátane príloh e-mailov napadnutých červami alebo trójskymi koňmi,

dokumentov obsahujúcich škodlivé skripty, phishingu a spamu. ESET Mail Security filtruje škodlivý obsah na úrovni

e-mailového servera, skôr ako sa môže dostať do schránky poštového klienta prijímateľa. V ďalších kapitolách

opíšeme všetky dostupné možnosti a nastavenia, vďaka ktorým si budete môcť prispôsobiť a doladiť ochranu vášho

Microsoft Exchange servera presne podľa vašich predstáv.

3.1 Všeobecné nastavenia

Táto časť bližšie opisuje ako spravovať pravidlá, súbory s protokolmi, karanténu správ a nastavenia výkonu.

3.1.1 Microsoft Exchange Server

3.1.1.1 VSAPI (Virus-Scanning Application Programming Interface)

Microsoft Exchange Server je vybavený mechanizmom, ktorý zabezpečuje, že každá časť správy sa prekontroluje

najnovšou vírusovou databázou. Ak správa alebo jej časť ešte nebola skontrolovaná, táto bude oskenovaná skôr

ako sa uvoľní pre klienta. Každá podporovaná verzia Microsoft Exchange Server (5.5/2000/2003/2007/2010)

ponúka odlišnú verziu VSAPI.

Pomocou zaškrtávacieho poľa v pravej časti okna kontrolujete automatický štart tej verzie VSAPI, ktorú používa

Váš Exchange server.

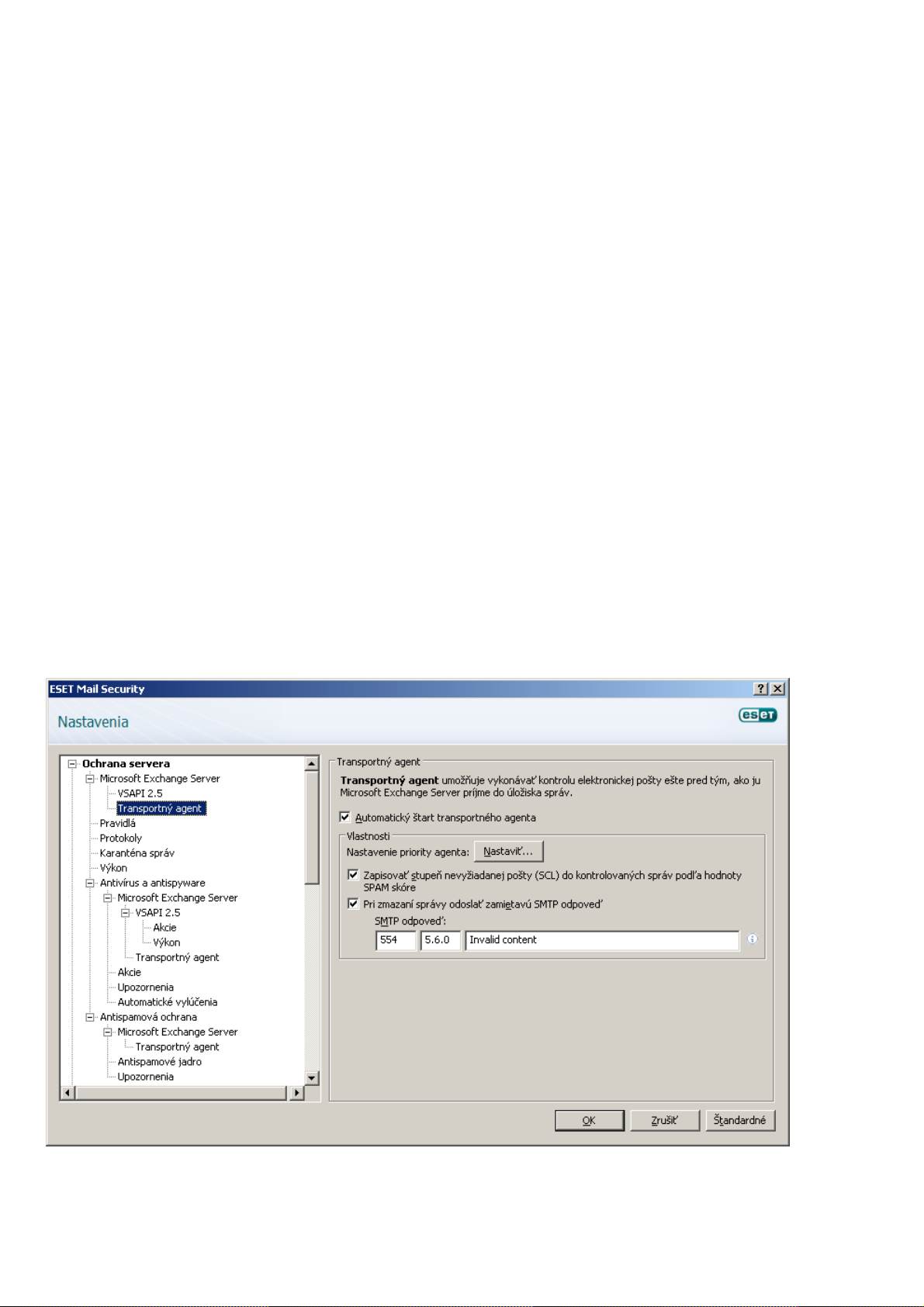

3.1.1.2 Transportný agent

V tejto časti môžete nastaviť automatické spúšťanie (a prioritu spúšťania) transportného agenta. Na systémoch

Microsoft Exchange Server 2007 a novších sa dá transportný agent nainštalovať iba ak je server v jednej z týchto

dvoch rolí: Edge Transport alebo Hub Transport.

POZNÁMKA: Transportný agent nie je vo verzii Microsoft Exchange Server 5.5. (VSAPI 1.0).

V menu Nastavenie priority agenta môžete nastavovať priority agentov ESET Mail Security. Číselný rozsah priority

agenta závisí od verzie Microsoft Exchange Server (čím je číslo nižšie, tým väčšia je priorita).

18

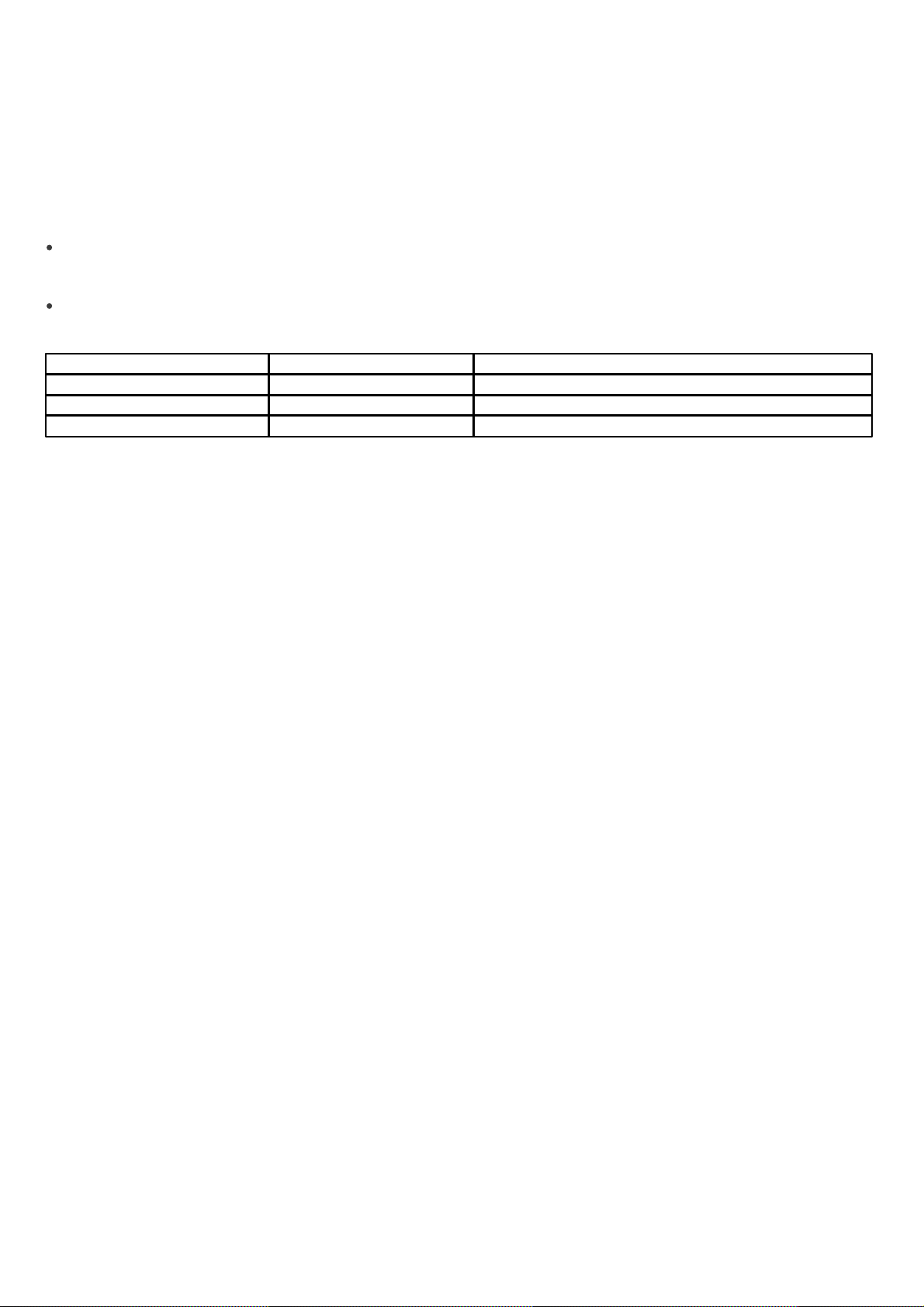

Zapisovať stupeň nevyžiadanej pošty (SCL) do záhlavia kontrolovaných správ podľa hodnoty SPAM skóre -

Primárny kód odpovede

Doplnkový kód stavu

Popis

250

2.5.0

Requested mail action okay, completed

451

4.5.1

Requested action aborted: local error in processing

550

5.5.0

Requested action not taken: mailbox unavailable

SCL je hodnota pridelená správe, ktorá indikuje pravdepodobnosť, že správa je spam (vyhodnocujú sa špecifiká

hlavičky správy, predmetu, obsahu, atď.). Hodnotenie 0 znamená, že je veľmi nepravdepobné aby bola konkrétna

správa spam, kým hodnotenie 9 zasa poukazuje na vysokú pravdepodobnosť spamu. Hodnoty SCL možno ďalej

spracovávať technológiou Intelligent Message Filter (alebo Content Filter Agent) systému Microsoft Exchange

Server. Podrobnejšie informácie nájdete v dokumentácii k Microsoft Exchange Server.

Možnosť Pri zmazaní správy odoslať zamietavú SMTP odpoveď:

Ak je táto voľba vypnutá, server pošle OK SMTP odpoveď v znení ‘250 2.5.0 – Requested mail action okay,

completed’ odosielateľovmu MTA (Mail Transfer Agent) a potom vykoná tzv. silent drop.

Ak je voľba zapnutá, odosielateľovmu MTA sa pošle SMTP reject odpoveď (SMTP zamietnuté). Odpoveď môžete

napísať v takomto formáte:

Upozornenie: Použitie nesprávnej syntaxe v kódoch odpovedí môže viesť k znefunčkneniu programových

komponentov a zníženiu efektivity.

POZNÁMKA: Pri nastavovaní SMTP Reject odpovedí môžete použiť aj systémové premenné.

3.1.2 Pravidlá

Pravidlá umožňujú administrátorom manuálne konfigurovať podmienky filtrovania správ a tiež vybrať akcie, ktoré

sa s filtrovanými správami vykonajú. Pravidlá sa aplikujú na základe definovaných podmienok. Viaceré podmienky v

rámci pravidla sú kombinované pomocou logického operátora AND, pričom pravidlo bude uplatnené len ak sú

splnené všetky podmienky. Údaj v stĺpci Počet (vedľa každého názvu pravidla) zobrazuje počet úspešných použití

pravidla.

Pravidlá sa porovnávajú so správou pri jej spracovaní Transportným agentom (TA) alebo VSAPI. Ak je povolená

kontrola správ prostredníctvom TA aj VSAPI, pri príchode správy sa počítadlo pravidiel môže zvýšiť aj o 2 alebo viac.

VSAPI pristupuje k jednotlivým častiam správy (telo, príloha) osobitne a aj pravidlá sú aplikované na každú časť

správy zvlášť. Ďalej sa pravidlá používajú aj počas kontroly na pozadí (napr. opakovaná kontrola poštovej schránky

po aktualizácii vírusovej databázy), čo takisto prispieva k zvyšovaniu stavu počítadla.

19

Pridať... - umožní pridanie nového pravidla

Upraviť... - umožní modifikáciu existujúceho pravidla

Odstrániť - odstráni vybrané pravidlo

Vynulovať - vynuluje počítadlo konkrétneho pravidla (stĺpec Počet)

Posunúť nahor - posunie pravidlo vyššie

Posunúť nadol - posunie pravidlo nižšie

Zrušením označenia (zaškrtávacie políčko naľavo od pravidla) spravidlo deaktivujete. Toto umožnuje opätovne

zapnúť / aktivovať pravidlo v prípade potreby.

POZNÁMKA: Pri použití pravidiel sa dajú využiť aj systémové premenné (napríklad: %PATHEXT%).

POZNÁMKA: Pri pridaní pridané nového pravidla alebo pri upravení existujúceho sa automaticky spustí kontorla,

pri ktorej sa použijú tieto novo-zmenené pravidlá.

3.1.2.1 Pridávanie nových pravidiel

Tento sprievodca Vás prevedie pridávaním Vašich vlastných pravidiel s kombinovanými podmienkami.

20

POZNÁMKA: Nie všetky podmienky sú použiteľné, ak je správa kontrolovaná transportným agentom.

Podľa cieľovej poštovej schránky

smith

Podľa odosielateľa správy

smith@mail.com

Podľa prijímateľa správy

“J.Smith” or “smith@mail.com”

Podľa predmetu správy:

“ ”

Podľa názvu súboru v prílohe:

“.com” OR “.exe”

Podľa tela správy:

(“free” OR “lottery”) AND (“win” OR “buy”)

Podľa cieľovej poštovej schránky platí pre meno mailovej schránky (VSAPI)

Podľa prijímateľa správy platí pre správu poslanú špecifickému prijímateľovi (VSAPI +TA)

Podľa odosieľateľa správy platí pre správu poslanú od špecifického odosielateľa (VSAPI + TA)

Podľa predmetu správy platí pre správy so špecifickým predmetom (VSAPI + TA)

Podľa tela správy platí pre správy so špecifickým textom v tele správy (VSAPI)

Podľa názvu súboru v prílohe platí pre správy so špecifickým názvom prílohy (VSAPI)

Podľa veľkosti súboru v prílohe platí pre správy s veľkosťou prílohy presahujúcou definovanú veľkosť (VSAPI)

Podľa frekvencie výskytu platí pre objekty (správy alebo prílohy) ktorých výskyt za nastavený čas presahuje

špeficikovaný počet. Toto je obzvlášť užitočné ak Vám neustále prichádzajú spamové správy s tým istým telom

správy alebo tou istou prílohou (VSAPI + TA)

Pri nastavovaní horeuvedených podmienok (okrem Podľa veľkosti súboru v prílohe) stačí uviesť iba časť frázy, ak

nie je zapnutá možnosť Porovnávať ako celé slová. Ak nie je zapnutá možnosť Rozlišovať veľkosť písmen, tak

veľkosť písmen sa neberie do úvahy. Ak používate iné hodnoty ako alfanumerické znaky, použite zátvorky a

úvodzovky. Pri tvorení podmienok môžete použiť aj logické operátory AND, OR a NOT ("A", "ALEBO" a "NIE").

POZNÁMKA: Dostupnosť jednotlivých pravidiel je zavyslá od verzie Microsoft Exchange Servera.

POZNÁMKA: Microsoft Exchange Server 2000 (VSAPI 2.0) vyhodnocuje iba zobrazované meno prijímateľa/

odosielateľa, nie e-mailovú adresu. Vyhodnocovanie e-mailových adries je podporované od verzie Microsoft

Exchange Server 2003 (VSAPI 2.5) a vyššie.

Príklady zadávania podmienok:

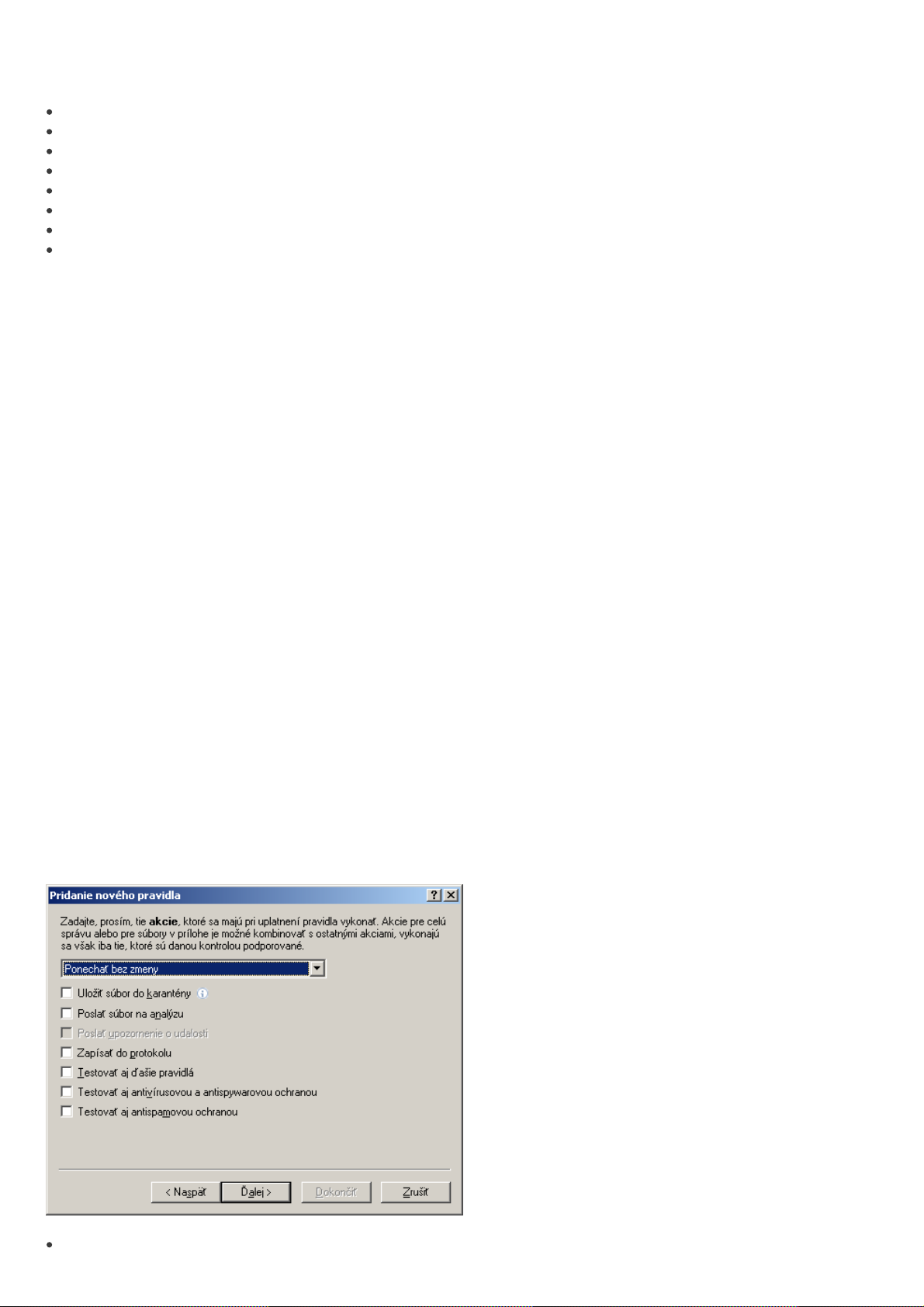

3.1.2.2 Akcie

V tejto sekcii môžete vyberať aké akcie budú vykonané so správami a/alebo prílohami, ktoré spadajú pod

podmienky definované v pravidlách. Nemusíte vykonať žiadnu akciu, môžete označiť správu ako hrozbu/spam

alebo správu úplne vymazať. V prípade, že správa spadá do podmienok ktoréhokoľvek pravidla, nebude už

kontrolovaná antivírusom alebo antispamom, ak nie je táto funkcionalita explicitne aktivovaná označením

príslušného zaškrtávaciaho poľa v spodnej časti okna (v takom prípade vykonané akcie závisia od antivírusových/

antispamových nastavení).

Ponechať bez zmeny - so správou nebude vykonaná žiadna akcia

21

Označiť ako neliečenú infiltráciu - označí správu ako keby obsahovala nevyliečenú infiltráciu (nezávisle od toho

či ju naozaj obsahuje)

Označiť ako nevyžiadanú poštu - označí správu ako spam (bez ohľadu na to či je alebo nie je spam). Táto

možnost nie je dostupná, ak používate ESET Mail Security bez Antispam modulu.

Zmazať správu - odstráni celú správu aj s obsahom, ak sú splnené podmienky

Uložiť súbor do karantény - presunie prílohu do karantény súborov

POZNÁMKA: Nepomýľte si túto karanténu s karanténou e-mailových správ (viď. kapitola Karanténa e-mailových

23

správ ).

Poslať súbor na analýzu - pošle podozrivý súbor na analýzu do laboratórií ESETu (cez ThreatSense.net)

Poslať upozornenie o udalosti - pošle oznam administrátorovi (v závislosti od nastavení v Nástroje >

Upozornenia a udalosti).

Zapísať do protokolu - zapíše informáciu o použitom pravidle do protokolu

Testovať aj dašie pravidlá - povolí vyhodnocovanie dalších pravidiel, cím umožní používatelovi nastavit viac

sústav podmienok a naväzujúcich akcií.

Testovať aj antivírusovou a antispywarovou ochranou - skontroluje správu aj jej prílohu

Testovať aj anstispamovou ochranou - preskenuje správu antispamovým modulom.

POZNÁMKA: Táto možnosť je dostupná len v systémoch Microsoft Exchange Server 2000 a novších ak je zapnutý

transportný agent.

Posledný krok vo vytváraní nového pravidla je pomenovanie každého z vytvorených pravidiel. Môžete pridať aj

komentár k pravidlu. Táto informácia sa uloží do protokolu Microsoft Exchange Servera.

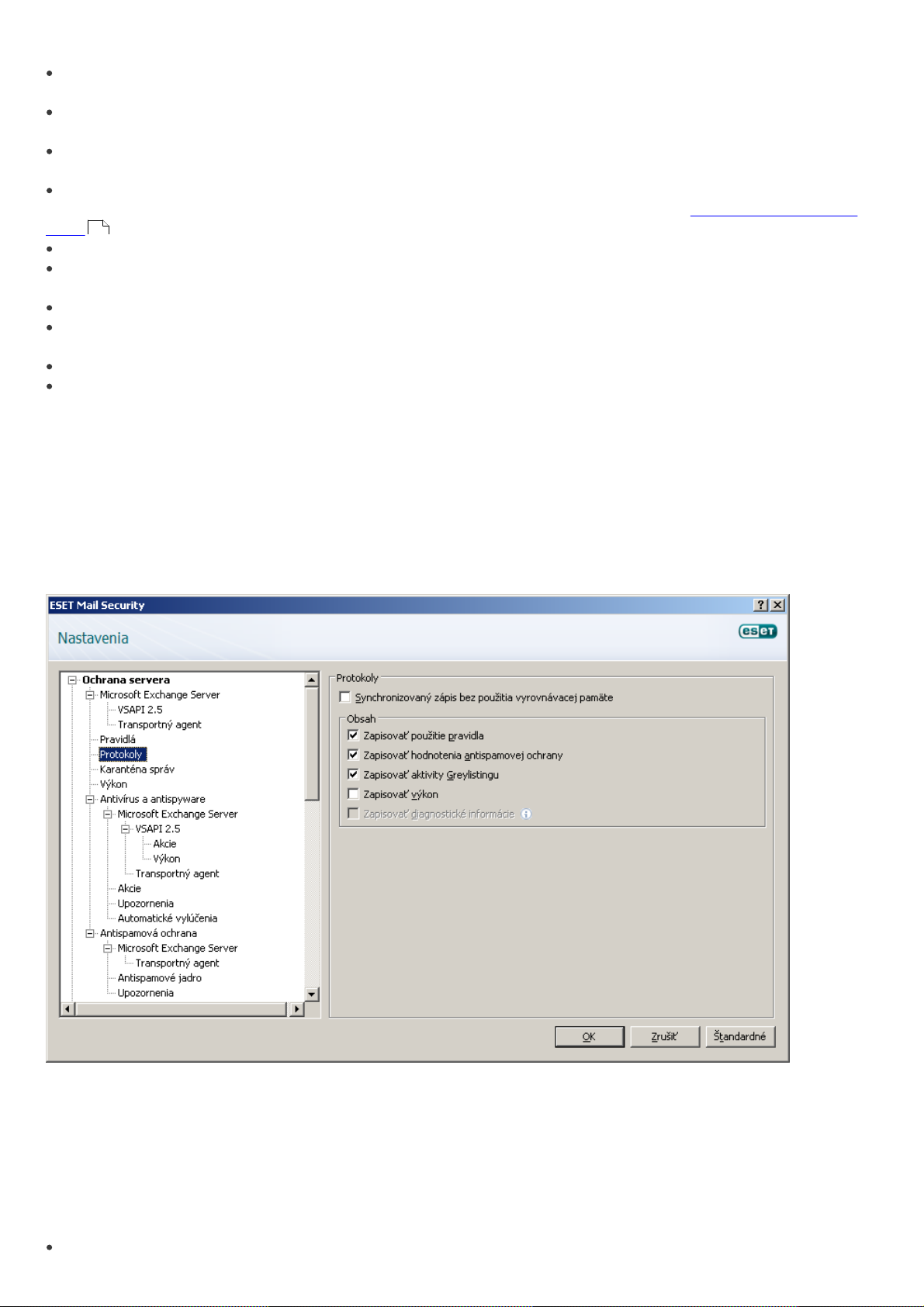

3.1.3 Protokoly

V nastaveniach protokolov si môžete upraviť obsah, ktorý sa do súboru s protokolom bude zapisovať. Detailnejší

protokol obsahuje viac informácií, ale môže mať negatívny dopad na výkon servera.

Ak je zapnutý Synchronizovaný zápis bez použitia vyrovnávacej pamäte, všetky záznamy protokolu sa hneď

zapíšu do súboru, bez toho aby boli najprv uložené vo vyrovnávacej pamäti. Štandardne si komponenty ESET Mail

Security, ktoré bežia pod systémom Microsoft Exchange Server, ukladajú správy určené do protokolov do svojej

internej pamäte a posielajú ich aplikačnému protokolu v pravidelných časových intervaloch tak, aby neznižovali

výkon servera. Tu môže nastať situácia, kedy sa nemusí zachovať chronologická integrita diagnostických záznamov

v protokole. Odporúčame toto nastavenie nezapínať, kým to nie je potrebné pre účely diagnostiky. V časti Obsah

môžete nastaviť typy informácií, ktoré sa budú do protokolov zapisovať.

Zapisovať použitie pravidla - po zapnutí ESET Mail Security zaprotokoluje názvy včetkých zapnutých pravidiel

22

do súboru

Zapisovať hodnotenia antispamovej ochrany - ak máte zapnutú túto voľbu, tak bude aktivita týkajúca sa

nevyžiadaných správ zapisovaná do Antispamového protokolu . V prípade, že poštový server prijme

80

nevyžiadanú správu (SPAM), informácia o tom bude zapísaná do protokolu s detailami ako je Čas/Dátum,

Odosielateľ, Príjemca, Predmet, hodnotenie antispamovej ochrany (SPAM Score), Dôvod a Akcia vykonaná s

konkrétnou nevyžiadanou správaou. Toto je užitočné v prípade, ak potrebujete vysledovať aké SPAM správy boli

prijaté, zistiť kedy boli prijaté a aká akcia bola s týmito správami vykonaná.

Zapisovať aktivity Greylistingu - použite túto voľbu, ak si želáte aby boli zapisovné aktivity týkajúce sa

Greylistingu do protokolu Greylisting . Tento protokol poskytuje informácije ako je Čas/Dátum, HELO

80

Doména, IP adresa, Odosielateľ, Príjemca, Akcia, atď.

POZNÁMKA: Táto voľba funguje iba ak je funkcia Greylisting zapnutá v možnostiach Transportného agenta pod

Ochrana servera > Antispamová ochrana > Microsoft Exchange Server > Transportný agent v strome

pokročilých nastavení (F5).

Zapisovať výkon - zapíše informácie o trvaní vykonanej úlohy, veľkosti kontrolovaného objektu, prenosovej

rýchlosti (kb/s) a stave výkonu

Zapisovať diagnostické informácie - zaznamená diagnostické informácie dôležité pre ladenie programu do

protokolu; táto funkcionalita je užitočná najmä pre odstraňovanie chýb a problémov. Neodporúčame nechávať

túto možnosť zapnutú, ak to nie je potrebné. Pre zobrazenie informácií poskytnutých touto funkcionalitou

musíte nastaviť minimálnu úroveň detailnosti protokolov na Diagnostické záznamy v menu rozšírených

nastavení pod Nástroje > Protokoly > Zaznamenávať udalosti od úrovne.

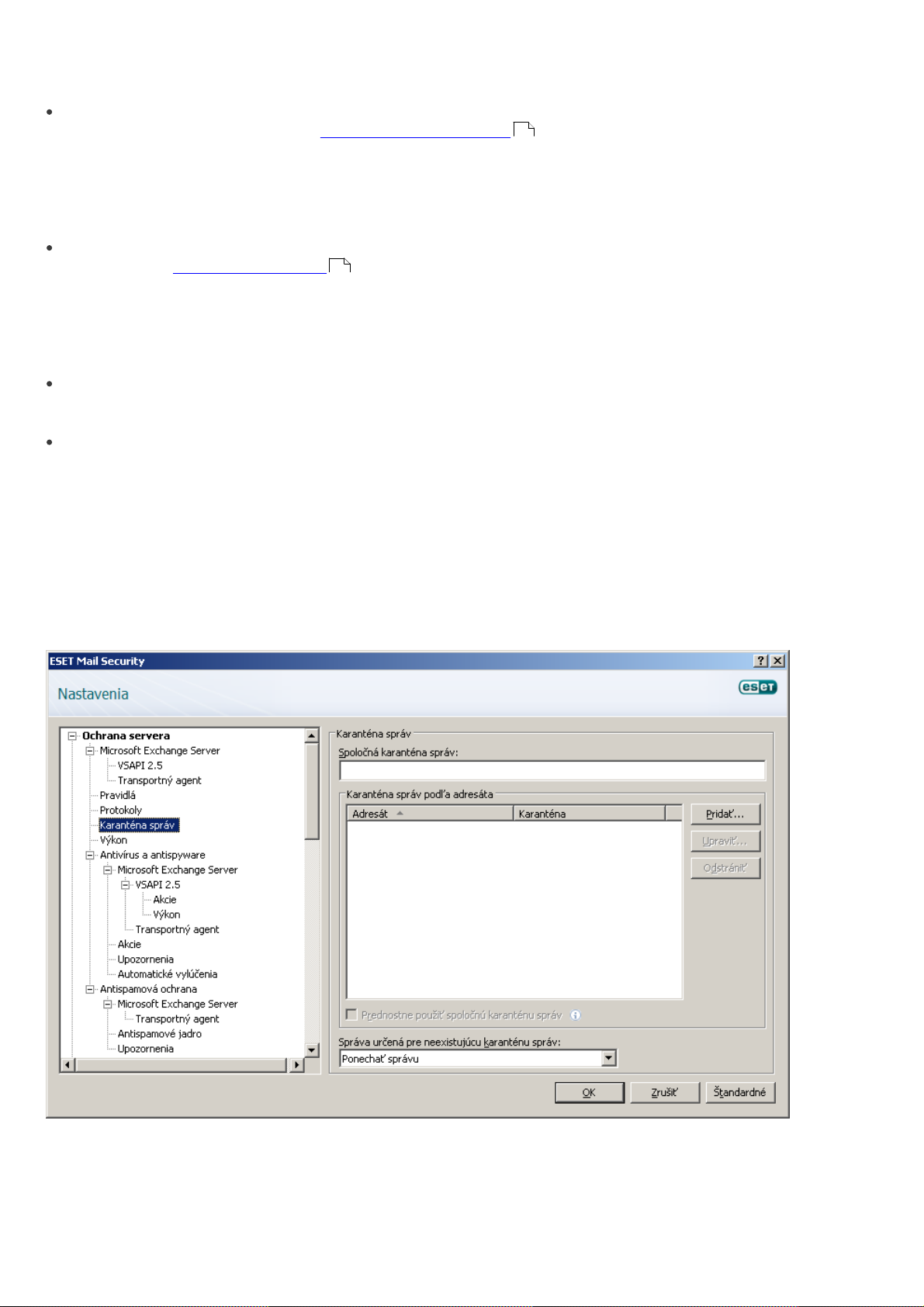

3.1.4 Karanténa správ

Karanténa správ je špeciálna poštová schránka nastavená systémovým administrátorom, ktorá slúži ako úložisko potenciálne infikovaných správ a spamu. Správy uložené v karanténe sa dajú analyzovať, prípadne aj liečiť pomocou novšej vírusovej databázy.

K dispozícii máte možnosť vybrať si ktorú z dvoch druhov karantén budete používať pre potenciálne infikované

správy a spam.

Prvá možnosť je použiť internú karanténu Microsoft Exchange servera (toto platí iba pre Microsoft Exchange Server

2007/2010). V tomto prípade je požitý interný mechanizmus Exchange servera na ukladanie potenciálne

infikovaných správ a spamu. V prípade potreby, popri používaní internej karantény Exchange servera, môžete

23

definovať ešte ďalšie samostatné schránky, ktoré budú slúžiť ako karantény pre konkrétnych príjemcov. Toto

znamená, že potenciálne infikované správy a spam, ktoré boli pôvodne určené pre konkrétneho príjemcu, budú

presunuté do zadefinovanej schránky / karantény, namiesto toho aby boli presunuté do internej karantény

Exchange servera (ktorá slúži ako všeobecná pre všetky ostatné spamy a potenciálne infikované správy). Toto môže

byť užitočné napr. v prípade, keď potrebujete mať pri spravovaní väčší prehľad nad potenciálne infikovanými

správami a spamom.

Druhá možnosť je požiť Spoločnú karanténu správ. V prípade, že máte staršiu verziu Microsoft Exchange Servera

(5.5, 2000 or 2003), jednoducho zadefinujete Spoločnú karanténu správ, čo je vlastne poštová schránka, ktorá

bude použitá ako úložisko potenciálne infikovaných správ a spamu. V tomto prípade nie je použitá interný systém

Microsoft Exchange servera. Namiesto toho je správcom systému určená špecifická poštová schránka pre všetky

spamy a potenciálne infikované správy. Taktiež je možnosť zadefinovať viacero poštových schránok ako karantén

pre konkrétnych príjemcov. Výsledkom čoho je to, že sa potenciálne infikované správy a spam budú rozdeľovať do

konkrétnych karantén namiesto toho aby boli presunuté do spoločnej karantény správ. Rozdeľované sú podľa toho

ako sú zadefinované Karantény správ podľa adresáta.

Spoločná karanténa správ - adresu karantény správ môžete nastaviť v tomto poli (napr.

hlavna_karantena@spolocnost.sk), alebo môžete použiť internú karanténu Microsoft Exchange servera

(2007/2010) tým, že necháte toto pole prázdne a v spodnej časti okna, v rozbaľovacom menu, zvolíte možnosť

Uložiť do systémovej karantény správ poštového servera (podmienkou je, že daná systémová karanténa

Exchange servera je aktivovaná). Emaily sú potom do tejto karantény presúvané za použitia vlastných nastavení

vnútorného mechanizmu Exchange servera.

POZNÁMKA: Exchange server štandardne nemá aktivovanú internú karanténu správ. Ak ju chcete aktivovať, je

potrebné otvoriť Exchange Management Shell a zadať nasledovný príkaz:

Set-ContentFilterConfig -QuarantineMailbox nazov@domena.sk

(nahradťe nazov@domena.sk skutočným názvom poštovej schránky, ktorá bude požitá Microsoft Exchange

serverom ako jeho interná karanténa, napr. exchangekarantena@spolocnost.sk)

Karanténa správ podľa adresáta - tu môžete nastaviť viacero karanténnych adries pre viacero prijímateľov.

Pravidlá karantén možno vypínať a zapínať podľa potreby označovaním / rušením označení príslušných

zaškrtávacích polí.

Pridať... - ak chcete pridať nové pravidlo karantény, sem zadajte požadovanú e-mailovú adresu

príjemcu a e-mailovú adresu karantény do ktorej sa bude presúvať pošta

Upraviť... - umožní upraviť vybrané pravidlo karantény

Odstrániť - vymaže vybrané pravidlo karantény

Prednostne použiť spoločnú karanténu správ - ak je táto možnosť zapnutá, správa sa presunie do

nastavenej spoločnej karantény v prípade, že je splnených viacej ako jedno z pravidiel karantény (napr.

ak má správa viacerých prijímateľov a niektorí z nich spadajú pod viaceré pravidlá karantény)

Správa určená pre neexistuj úcu karanténu správ:

Ponechať správu - ponechať správu aj napriek tomu, že bola označená ako spam.

Zmazať správu - správa bude vymazaná za predpokladu, že je adresovaná na prijímateľa, ktorý nespadá pod

žiadne z pravidiel karantény a nie je nastavená spoločná karanténa.

Uložiť do systémovej karantény správ poštového servera - správa sa uloží do karantény poštového servera

(táto voľba nie je dostupná vo verzii Microsoft Exchange Server 2003 a starších)

POZNÁMKA: Pri zmenách nastavení karantény môžete takisto používať systémové premenné (napr. %USERNAME

%).

24

3.1.4.1 Pridanie nového pravidla karantény

Zadajte požadovanú e-mailovú adresu príjemcu a e-mailovú adresu karantény do príslušných polí.

Ak chcete vymazať e-mailovú správu určenú pre prijímateľa, ktorý nemá pridelené karanténne pravidlo, označte v

roletovom menu Správa určená pre neexistujúcu karanténu správ: možnosť Zmazať správu.

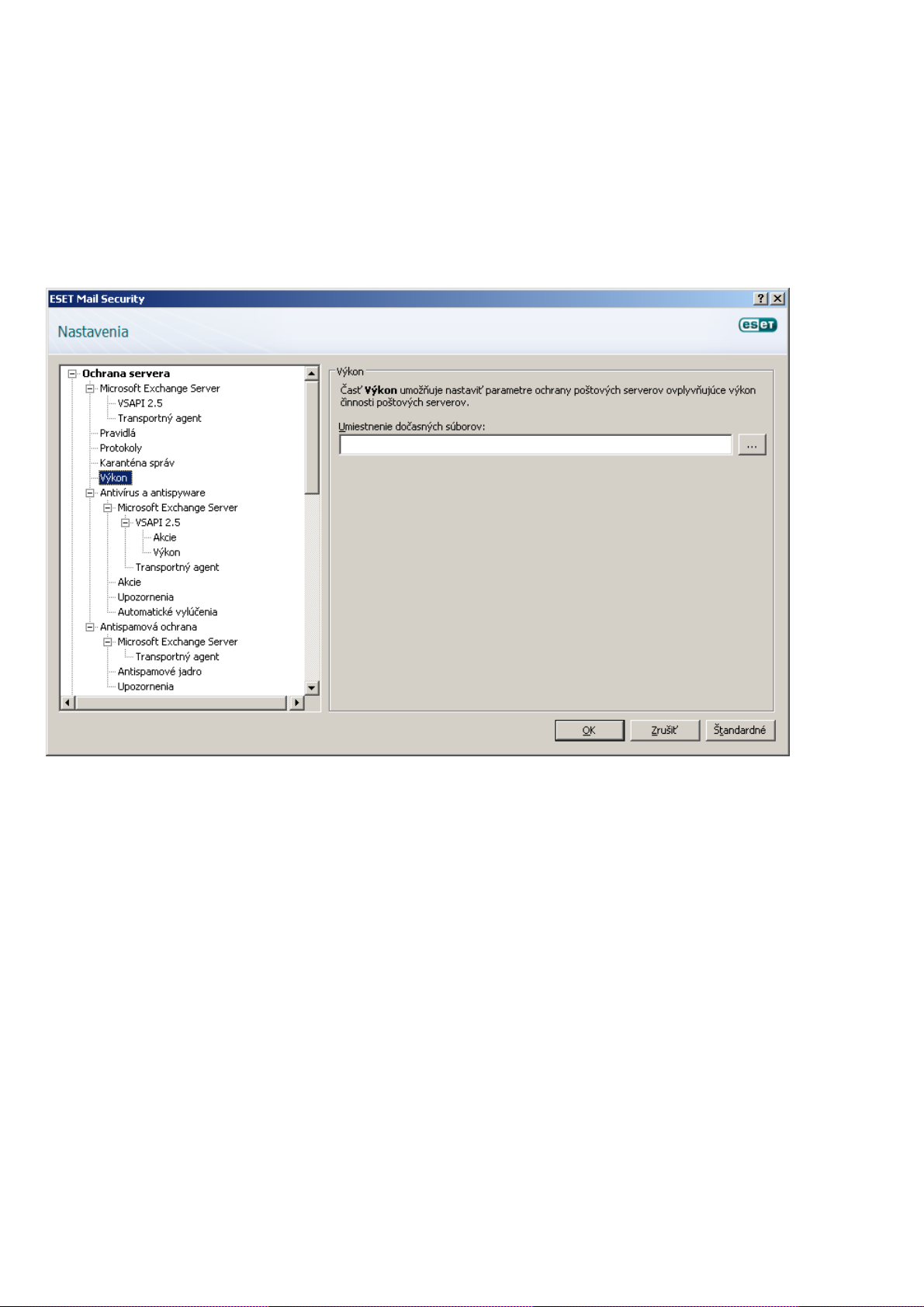

3.1.5 Výkon

V tejto časti môžete určiť adresár, v ktorom sa budú ukladať dočasné súbory, čo umožňuje zvýšiť výkon programu.

Ak nebol určený žiaden adresár, ESET Mail Security bude vytvárať dočasné súbory v dočasnom systémovom

adresári.

POZNÁMKA: Pre účely minimalizácie negatívneho vplyvu zo fragmentácie a zdržania pri čítaní a zápise Vám

odporúčame dočasný adresár umiestniť na inom harddisku ako je Vaša inštalácia Microsoft Exchange Server.

Odporúčame vyhnúť sa ukladaniu dočasného adresára na vymeniteľné médiá ako diskety, USB kľúče, DVD atď.

POZNÁMKA: Pri nastavovaní výkonu je možné používať systémové premenné (napr. %SystemRoot%\TEMP).

25

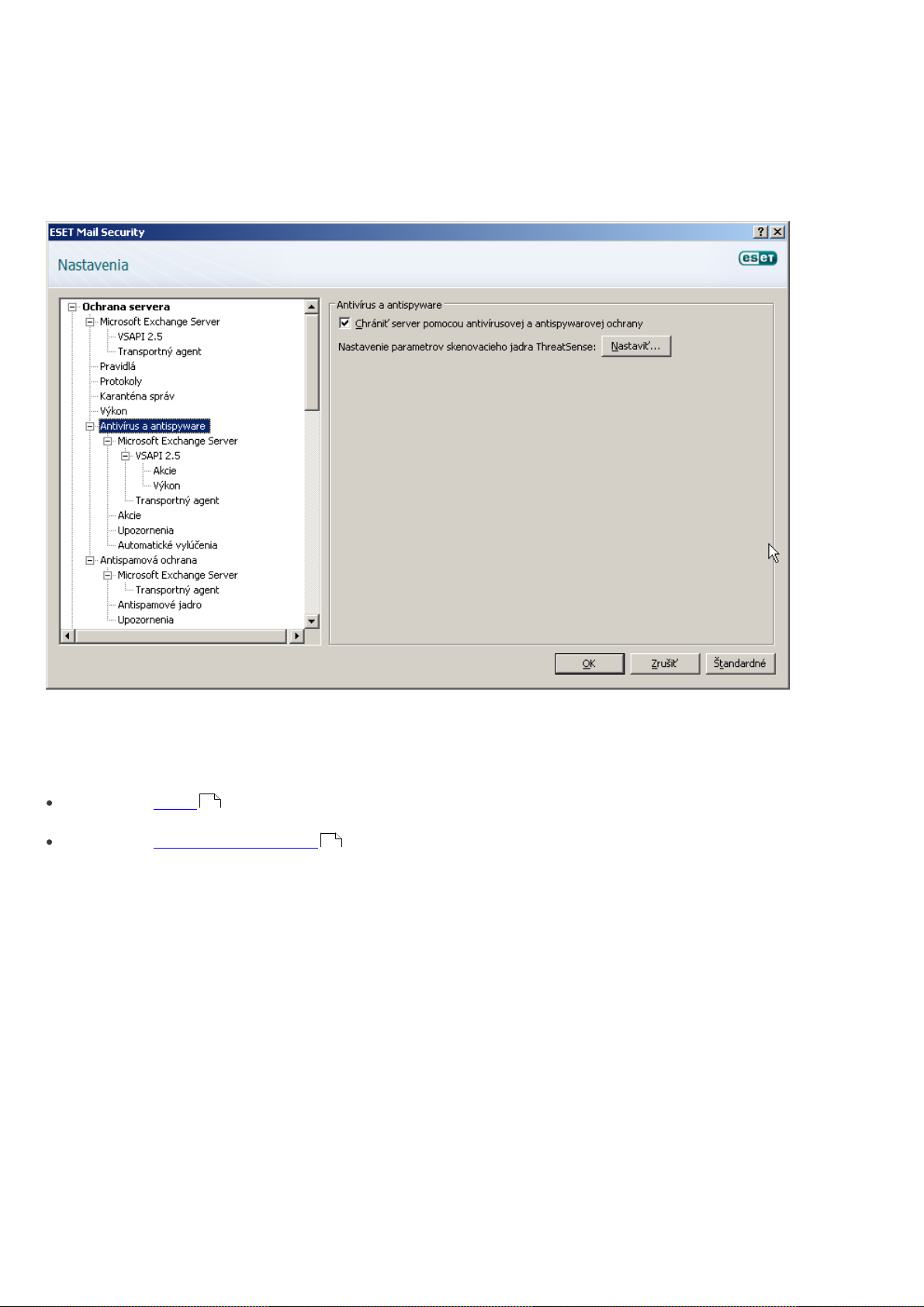

3.2 Nastavenia antivírus a antispyware

Označním možnosti Chrániť server pomocou antivírusovej a antispywarovej ochrany zapnete antivírusovú a

antispyware ochranu poštového servera. Antivírusová a antispyware ochrana sa zapnú vždy automaticky po

každom reštarte servera/počítača. Kliknutím na tlačidlo Nastaviť... sa dostanete do nastavení parametrov

skenovacieho jadra ThreatSense.

3.2.1 Microsoft Exchange Server

Pri antivírusovej a antispywarovej ochrane používa ESET Mail Security pre Microsoft Exchange Server dva typy

kontroly. Jeden typ využíva na kontrolu správ VSAPI, druhý zase Transportného Agenta.

Ochrana cez VSAPI kontroluje správy priamo v úložisku správ Microsoft Exchange servera.

Ochrana cez Transportného Agenta kontroluje zasa prenos cez SMTP. Ak je zapnutý tento druh ochrany,

27

32

všetky správy spolu s ich komponentami sú kontrolované ešte pred ich samotným doručením do úložiska správ

Microsoft Exchange servera, resp. pred ich odoslaním cez SMTP. SMTP filtrovanie na úrovni servera zabezpečuje

špeciálny plugin. U verzií Microsoft Exchange Server 2000 a 2003 sa jedná o plugin Event Sink, ktorý na SMTP

serveri registrovaný ako súčasť IIS (Internet Information Services). Vo verziách Microsoft Server 2007 a 2010 je

tento plugin registrovaný ako transportný agent na roliach Edge alebo Hub servera Microsoft Exchange.

POZNÁMKA: Transportný agent nie je dostupný vo verzii Microsoft Exchange Server 5.5, nájdete ho však vo

všetkých novších verziách Microsoft Exchange servera (2000 a vyššie).

Antivírusovú a antispywarovú ochranu pomocou VSAPI a Transportného agenta môžete používať súbežne (je to

štandardné a odporúčané nastavenie). Môžete sa taktiež rozhodnúť len pre jeden z týchto druhov ochrany (buď

VSAPI alebo Transportný agent). Tieto druhy ochrany umožňujú nezávislú aktiváciu resp. deaktiváciu. Odporúčame

vám používať oba z týchto druhov antivírusovej a antispywarovej ochrany. Neodporúčame nechávať oba druhy

vypnuté.

26

3.2.1.1 Virus-Scanning Application Programming Interface (VSAPI)

Microsoft Exchange Server je vybavený mechanizmom, ktorý zabezpečuje, že každá časť správy sa prekontroluje

najnovšou vírusovou databázou. Ak správa alebo jej časť ešte nebola skontrolovaná, táto bude oskenovaná skôr

ako sa uvoľní pre klienta. Každá podporovaná verzia Microsoft Exchange Server (5.5/2000/2003/2007/2010)

ponúka odlišnú verziu VSAPI.

3.2.1.1.1 Microsoft Exchange Server 5.5 (VSAPI 1.0)

Táto verzia Microsoft Exchange Server obsahuje VSAPI verziu 1.0.

Možnosť Kontrolovať na pozadí umožní kontrolu všetkých správ na pozadí systému. Microsoft Exchange Server si

sám určuje, či prebehne kontrola správ okamžite alebo neskôr, a to na základe rôznych faktorov ako sú napríklad

momentálne zaťaženie servera, počet aktívnych používateľov, atď. Microsoft Exchange Server si uchováva záznam

o kontrolovaných správach a verzii vírusovej databázy použitej pri skenovaní. Ak sa používateľ pokúša otvoriť

správu, ktorá nebola skontrolovaná najnovšou vírusovou databázou, Microsoft Exchange Server pošle správu

najprv na kontrolu ESET Mail Security kým ju umožní otvoriť vo vašom poštovom programe.

Kedže kontrola na pozadí systému môže zvýšiť nároky na systém (kontrola prebieha po každej aktualizácii vírusovej

databázy), odporúčame Vám používať plánovanú kontrolu mimo pracovného času. Plánovanú kontrolu na pozadí

môžete nastaviť pridaním úlohy v Plánovači. Ak zadefinujete úlohu na vykonanie kontroly na pozadí, môžete určiť

čas spustenia, počet opakovaní a množstvo iných parametrov dostupných v Plánovači. Po naplánovaní úlohy sa

táto zobrazí v zozname naplánovaných úloh, v ktorom ju tiež môžete upravovať, vymazať, alebo ju dočasne

deaktivovať.

3.2.1.1.1.1 Akcie

V tejto časti môžete nastaviť akcie na vykonanie v prípade, že správa a/alebo príloha bola vyhodnotená ako

infikovaná.

Pole Vykonať akciu pri neliečenej infiltrácii určí, či sa škodlivý obsah zablokuje alebo sa vymaže celá správa. Táto

akcia bude použitá len ak sa pri automatickom liečení (ako je definované v Nastavenie parametrov skenovacieho