1. oldal

NOD32 antivirus system

felhasználói kézikönyv a 2.70-es verzióhoz

2. oldal

Tartalomjegyzék

1. Bevezető ........................................................................................ 3

1.1. A számítógépek károkozói ................................................................ 3

1.2. A NOD32 által biztosított védelem .................................................... 9

1.3. Az irtható vírusokról .......................................................................... 9

2. A NOD32 antivirus system fogalmai ............................................ 11

2.1. Moduláris felépítés .......................................................................... 11

2.2. Profilok ............................................................................................ 11

2.3. Tükrözés ......................................................................................... 11

2.4. Karantén ......................................................................................... 12

2.5. Feladatütemező .............................................................................. 12

2.6. Naplók ............................................................................................. 12

2.7. Távadminisztráció ........................................................................... 12

3. A NOD32 telepítése ..................................................................... 13

4. A NOD32 moduljai ....................................................................... 19

4.1. AMON ............................................................................................. 20

4.2. DMON ............................................................................................. 22

4.3. IMON .............................................................................................. 22

4.4. EMON ............................................................................................. 23

4.5. NOD32 kézi indítású víruskereső .................................................... 24

4.5.1. Parancssori paraméterek .................................................................... 26

4.5.2. Ha a NOD32 vírust vagy egyéb kártékony kódot talál .......................... 28

4.5.3. Hasznos vírusirtási tanácsok ............................................................... 30

5. A Frissítés modul ......................................................................... 31

6. Naplók .......................................................................................... 33

7. Rendszereszközök ...................................................................... 34

7.1. Karantén ......................................................................................... 34

7.2. Feladatütemező .............................................................................. 34

7.3. Információ ................................................................ ....................... 36

7.4. Beállítások ...................................................................................... 36

7.4.1. Általános Beállítások fül ...................................................................... 37

7.4.2. Értesítések fül ..................................................................................... 37

7.4.3. Naplókezelés fül .................................................................................. 38

7.4.4. További lehetőségek fül ....................................................................... 39

7.4.5. Távadminisztráció fül ........................................................................... 40

8. NOD32 Használati példák ........................................................... 41

8.1. Példa: Parancssori paraméterek ..................................................... 41

8.2. Példa: Ütemezés ............................................................................. 42

9. További információk..................................................................... 44

3. oldal

1. Bevezető

1.1. A számítógépek károkozói

Napjainkban egyre gyakrabban lehet hallani interneten terjedő

férgekről, a gépeken hátsó kaput nyitó trójai programokról, különböző

vírusjárványok által okozott jelentős károkról. Még inkább felkapott

téma a reklám- és kémprogramok (Adware, Spyware) terjedése, az

ellenük történő védekezés módja és a legújabb kártevők, a rootkitek

elleni megfelelő védekezés kérdése.

Mik ezek tulajdonképpen, és ki van kitéve a veszélynek?

A válaszra következtethetünk a híradásokban hallható óriási

számokból: az otthoni és irodai számítógépek jelentős része ki van

téve ennek a veszélynek. Az internetre kapcsolt számítógépek döntő

többsége Windows alapú operációs rendszert futtat, így a vírusírók

kiemelten foglalkoznak ezen operációs rendszerek

sebezhetőségeivel. Munkánk során elektronikus leveleket küldünk és

fogadunk, dokumentumokat és egyéb fájlokat cserélünk – így az

ártalmas programok ártalmatlannak tűnő fájlok és dokumentumok

formájában könnyen számítógépünkre kerülhetnek.

Természetesen a veszély mértéke sem minden számítógépen

egyforma, ahogy egy legyengült emberi szervezetet is könnyebben

megtámadnak a kórokozók, mint egy egészséges testet. A

számítógépek „egészsége” is több összetevőből áll, ebből a két

legfontosabb a képzett felhasználó és a naprakész frissítések. A

képzett felhasználó legfontosabb tulajdonsága, hogy véletlenül sem

futtat ártalmas kódot a számítógépen (például, nem indít el

megbízhatatlan e-mailhez csatolt futtatható fájlokat). A naprakész

frissítések azért fontosak, mert a programok hibáit javítják ki, amely

hibákat kihasználva tudnak az elektronikus kártevők legkönnyebben

terjedni. Az előző két dolgot egészíti ki a vírusvédelmi termékek két

alapvető jelentőségű eleme: az állandó (memória-rezidens) fájl

rendszer védelem és a bejövő e-mailek szűrése.

Fontos tudnunk, hogy minden alkalommal, amikor fájlokat másolunk,

adatokat fogadunk gépünkre, fennáll a fertőzés veszélye, tökéletes

védelem gyakorlatilag nem létezik. Kártevők ezrei fáradoznak azon,

hogy újabb és újabb ötleteket bevetve rosszindulatú támadásokat

intézzenek számítógépes rendszereink ellen. Szerencsére a teljesen

új ötlet meglehetősen ritka, a Windows javítócsomagokat és a

vírusirtókat fejlesztő szakemberek pedig gyorsan reagálnak minden

újszerű támadásra.

4. oldal

Ezekkel az eszközökkel (fájlrendszer védelem, bejövő e-mailek

szűrése) tulajdonképpen egy egészséges géptől tartjuk távol a

vírusokat és egyéb kártevőket: az e-mail szűrés megtisztítja, vagy

törli a vírusos vagy vírus-gyanús leveleket és csatolt fájlokat, míg az

állandó fájlrendszer védelem az adathordozókról származó

fertőzéseket veszi észre, mielőtt azok aktivizálhatnák magukat. Tehát

elméletileg a fájlrendszer védelem által nyújtott védelem teljes: hiszen

nem kerülhet futtatásra ártalmas kód mindaddig, amíg a védelem

aktív. Viszont a fájlrendszer védelem nem mindig aktív, mert a

számítógép bekapcsolásakor be kell töltődnie, mint minden más

programnak, ezért előtte a gép védtelen és bármilyen ártalmas kódot

futtathat. Ezért fontos, hogy a számítógépünk merevlemezei

bekapcsoláskor ne tartalmazzanak kártékony programokat – erről a

kézi indítású vírusirtó gondoskodik, ami részletesen végignézi a

lemezeken tárolt fájlokat és eltávolítja a kártevőket. Így már a

védelmünk majdnem teljes: a számítógép egészséges állapotba

hozható a vírusirtó lefuttatásával, majd a következő bekapcsoláskor

már nem indulhat el ártalmas kód, illetve az állandó fájlrendszer

védelem és levélszűrés biztosítja, hogy ne juthasson a működés

során új vírus a számítógépbe.

Fontos, hogy mind az operációs rendszer, mind a vírusvédelem

naprakész legyen. Ennek nincs más módja, mind a Windows Update

rendszeres futtatása (célszerű ezt automatikusra állítani vagy ezen a

beállításon hagyni) és az elérhető frissítések haladéktalan letöltése

és telepítése. Az operációs rendszer sebezhetőségeit az okozza,

hogy az egyes részegységek is tartalmazhatnak hibákat, és egy

célzott, az adott hiba kihasználásra irányuló kód rendellenes

viselkedést válthat ki a számítógépből (például kényszerítve azt a

kikapcsolásra). Ezeket a hibákat Microsoft Windows XP, illetve elődei

esetén döntő többségben már kijavították a szakemberek, de egy

frissítések nélküli operációs rendszer ugyanúgy sebezhető marad,

hiába létezik már akár évek óta javítása a biztonsági résnek. Ezért

létfontosságú, hogy minden frissítést azonnal telepítsünk, amint azok

elérhetővé válnak, és természetesen a már meglévők is kivétel nélkül

legyenek feltelepítve számítógépünkre. Szerencsére ez a folyamat

ma már beállítható teljesen automatikusra, így a háttérben futva nem

zavarja munkánkat, csak az esetleges újrainditásról kell

gondoskodnunk.

5. oldal

Összefoglalva, a Microsoft Windows alapú számítógépek az alábbi

veszélyeknek és károkozóknak vannak kitéve:

kártékony kód (vírus/féreg/trójai/stb.) futtatása, fertőzött

dokumentum megnyitása (véletlenül vagy szándékosan, a

felhasználó tudtával vagy anélkül): a Windows biztonsági rendszere

sajnos nem elégséges a számítógépeken „elszabaduló” vírusok ellen,

ezért ezek viszonylag szabadon törölhetnek, károsíthatnak fájlokat,

vagy tehetnek elérhetővé bizalmas adatokat, illetve akár az egész

számítógép felett is átvehetik az irányítást.

Trójai programok és férgek

Napjainkban a trójai programok és a férgek jelentik a fő fenyegetést.

Ezek a kártékony kódok miután valamilyen álcázás alkalmazva

bejutottak a számítógépbe (ahogy a görög faló Trójába) és elindultak,

gyakran szabadon tehetnek bármit, amire csak a vírusíró

„megtanította” őket.

Ritkán fordul elő, de bizonyos esetekben az adatok megsemmisítése

és a rombolás is cél lehet: valamilyen rendszer szerint vagy

véletlenszerűen adatfájlok törlése, módosítása a merevlemezen,

esetleg az operációs rendszer tönkretétele valamilyen sebezhetőség

kihasználásával.

Kifinomultabb cél lehet a jelszavak, személyes adatok, hitelkártya

számok összegyűjtése, majd ezek kijuttatása valamilyen formában

például a vírus írójához: ilyen esetben a program nem pusztít, hisz az

a célja, hogy a háttérben futva minél tovább felfedezetlen maradjon,

működéséről mindössze a gyanús hálózati forgalom árulkodhat.

Egy napjainkra jellemző cél a számítógép felhasználása különböző

illegális tevékenységekre: több ezer megfertőzött számítógép

egyszerre indíthat egy célzott támadást egy hálózati pont ellen,

mindezt úgy, hogy az egyes gépek felhasználói mit sem sejtenek

arról, hogy számítógépük épp részt vett például egy fontos

szolgáltatás megbénításában. Gondolhatunk továbbá a kéretlen

reklámlevelek küldésére is: minden nap több ezer “zombi”

számítógép küldi szét a világba kéretlen reklámlevelek millióit a

felhasználók tudta nélkül, a számítógépeiken futó trójai programok

segítségével.

6. oldal

Hallhatunk olyan fertőzésekről is, amik a modemes internetezők

életét keserítik meg: lefuttatásuk után bontják a telefonos kapcsolatot

és egy emelt díjas (gyakran külföldi) számot tárcsáznak, mindezt úgy,

hogy a képzetlen felhasználó sajnos csak a telefonszámláján veszi

észre a károkozó tevékenységét.

Érdekesség, de néha terjednek „jótékony” fertőzések is, amelyek

egy-egy vírusjárvány közben eltávolítják az előző vírusokat a

számítógépről és megkísérlik a szükséges Windows frissítés

letöltését, amivel a számítógép későbbi sebezhetősége

megszüntethető – annak ellenére, hogy mindezt a beleegyezésünk

nélkül teszik, világos színfoltként működnek a vírusok sötét

világában.

Rootkit technológiát alkalmazó kártevők

Napjaink leggyakrabban hangoztatott kifejezése a „Rootkit”, amely

olyan technikák gyűjtő neve, amelyek lehetővé teszik egy Trójai

program, féreg, reklám- vagy kémprogram –egyszerűbben: bármilyen

elektronikus kártevő- számára, hogy fertőzéskor és utána észrevétlen

maradjon. Alapvető célja ez minden kártevőnek, hiszen minél tovább

fejtheti ki hatását a fertőzött rendszerben, annál nagyobb a

hatékonysága: több számítógépet tud megfertőzni, több reklámot

képes megjeleníteni, több spam-levelet képes kiküldeni.

Reklám- és kémprogramok

Ebbe a kategóriába olyan programok tartoznak, melyek nagyrészt az

emberi kíváncsiságot és figyelmetlenséget kihasználva a felhasználó

engedélyével települnek a számítógépre. Az internetet böngészve

mindenki találkozott már azzal a jelenséggel, hogy a megtekinteni

kívánt weboldal gyakran csak sok felugró figyelmeztető ablak után

jelenik meg. Ezekre a figyelmeztetésekre, kérdésekre hajlamosak

vagyunk gondolkodás nélkül „Igen” gombot nyomni, melynek

következménye hogy mi magunk engedjük meg, hogy az történjen

rendszerünkkel, ami a figyelmeztetésben le volt írva, anélkül hogy azt

elolvastuk volna. Ha a figyelmeztetésben például az található, hogy

„az igen gombra kattintással hozzájárulunk, hogy a feltelepülő

program internetezési szokásainkról információt küldjön egy

adatgyűjtéssel foglalkozó szervezet számára”, akkor ezek után a

csendben feltelepülő program – teljesen jogosan – ezt fogja tenni. A

hasonló kártevők tevékenységi köre széleskörű, általában ezek

haszonszerző céllal készülnek.

7. oldal

Az ilyen ártalmas programok feltelepülésekor amennyiben például az

Internet Explorer biztonsági beállításai alacsonyra vannak állítva,

nem is jelenik meg a fent említett figyelmeztető üzenet, ezen a

biztonsági szinten a figyelmeztetés automatikusan elfogadásra kerül.

Ezért a biztonsági beállításokat, illetve a folyamatos frissítést az

interneten kommunikáló programok esetén még komolyabban kell

venni, valamint nagyon fontos a folyamatos tájékozódás ezen a

területen.

A kártevők létrehozói, a (vírusírók, spammerek, stb.) trójai

programok, férgek, és Adware /Spyware programok tulajdonságait és

lehetőségeit kihasználva ötvözik a technikákat, és az egyik fertőzés

hozza maga után a másikat. Tipikus példa, hogy bizonyos (külön

ilyen céllal létrehozott) internetes oldalakat meglátogatva,

figyelmetlenségünket kihasználva feltelepül egy ActiveX

vezérlőprogram, ami automatikusan elkezd letölteni egy trójai

programot, mely megfelelő védelem hiányában a számítógépre

érkezve elindul, és feltelepít további kártékony programokat, és így

tovább.

Makró- és script vírusok

A makróvírusok mindig egy dokumentumba beágyazottan érkeznek,

például egy Word szövegben vagy Excel táblázatban. Sok termék

lehetővé teszi a programozhatóságot (script vagy makró írást)

például egy táblázatkezelőben, hogy bonyolultabb műveleteket is

meg lehessen valósítani az egyszerű számadatok és képletek

mellett. A makró programozhatóság elsődleges célja a termék,

például a táblázatkezelő szoftver felhasználhatóságának növelése.

Természetesen ezek is tartalmaznak különböző hibákat és

sebezhetőségeket, amivel kártékony kódot is meg tudunk

„fogalmazni” a dokumentumokban.

Jellemzően a scriptek és makrók szigorú biztonsági előírások között

futnak, ezért sokkal nehezebb a dolguk, mint a szabadon futó trójai

társaiknak. Ennek ellenére a beépített biztonsági rendszerekben rejlő

hibák miatt sokak számára csak a makrók/scriptek teljes körű letiltása

nyújt biztonságot a megfelelő vírusvédelem hiányában.

8. oldal

Az operációs rendszerek sebezhetőségei

Ahogy már korábban említettük, a Windows operációs rendszerekben

első kiadásuk óta sok biztonsági résre derült fény, melyek azonnali

befoltozása elengedhetetlen. A figyelmeztetések ellenére mégis

sokan nem foglalkoznak a frissítések feltelepítésével, ezért

terjedhetnek napjainkban olyan vírusok, melyek elvileg már nem is

működhetnének: ha minden számítógépen a legfrissebb Windows

verziók futnának, a legtöbb vírus terjedése ellehetetlenülne. Az

esetek többségében már a vírusjárványok kitörése előtt az operációs

rendszert fejlesztő Microsoft elérhetővé teszi a szükséges Windows

frissítéseket, a járványok mégis azért tudnak kitörni, mert ezek a

javítások nem jutnak el időben minden számítógépre.

Az operációs rendszer sebezhetőségei lehetőséget nyitnak idegen,

fertőzött fájlok merevlemezre-vitelére és azok futtatására. Fontos,

hogy az állandó vírusvédelem nem tudja megszüntetni a biztonsági

lyukakat, mindössze a bekerült vírusokat tudja hatástalanítani

(blokkolni, törölni), amikor azok futtatásra kerülnek.

Fontos kihangsúlyozni, hogy minden elérhető Windows frissítést

késlekedés nélkül telepítsünk fel; nem elegendő, ha csak a

vírusvédelmi rendszerünket tartjuk naprakészen!

Egyéb szoftverek sebezhetőségei

Ahogyan az operációs rendszer is tartalmaz biztonsági réseket, úgy

tetszőleges felhasználói programok is tartalmazhatnak: például egy

webböngésző vagy egy FTP szerver, rosszabb esetben pont a

biztonságtechnikai programok, például tűzfalak, lehetnek hálózati

támadások célpontjai.

A Windows sebezhetőségekhez hasonlóan ezek is különböző

kapukat nyithatnak a kártékony kódoknak. A megoldás itt is a

termékek lehető legfrissebb változatra való frissítése, hiszen minden

új változattól elvárhatjuk, hogy a fejlesztő megszüntette a korábban

nyilvánosságra került (és akár vírusjárványokat is okozó)

sebezhetőségeit.

9. oldal

részegység neve és leírása

védelmet nyújt

AMON:

Állandó (memória rezidens)

fájlrendszer-védelem

Vírusok, trójaiak, férgek, reklámés kémprogramok, valamint

rootkitek ellen, megakadályozva

a fertőzött fájlhoz való

hozzáférést

DMON:

Dokumentumok és

automatikusan letöltődő

internet tartalom védelme

fertőzött Microsoft Office

dokumentumok és a Microsoft

Internet Explorer által

automatikusan letöltött kártékony

tartalom ellen

IMON:

POP3 levelezés és webböngészés (HTTP) védelem

internet felől e-mailben, illetve a

weboldalak böngészése közben

érkező ártalmas kód ellen

EMON:

Outlook levelezés védelem

internet felől e-mailben érkező

ártalmas kód ellen

NOD32:

Kézi víruskereső és vírusirtó

alkalmazás

Vírusok, trójaiak, férgek, reklámés kémprogramok, rootkit

technikákat alkalmazó kártevők

felfedezésére és eltávolítására

1.2. A NOD32 által biztosított védelem

A NOD32 antivirus system részegységei az alábbi kórokozók ellen

nyújtanak védelmet:

1.3. Az irtható vírusokról

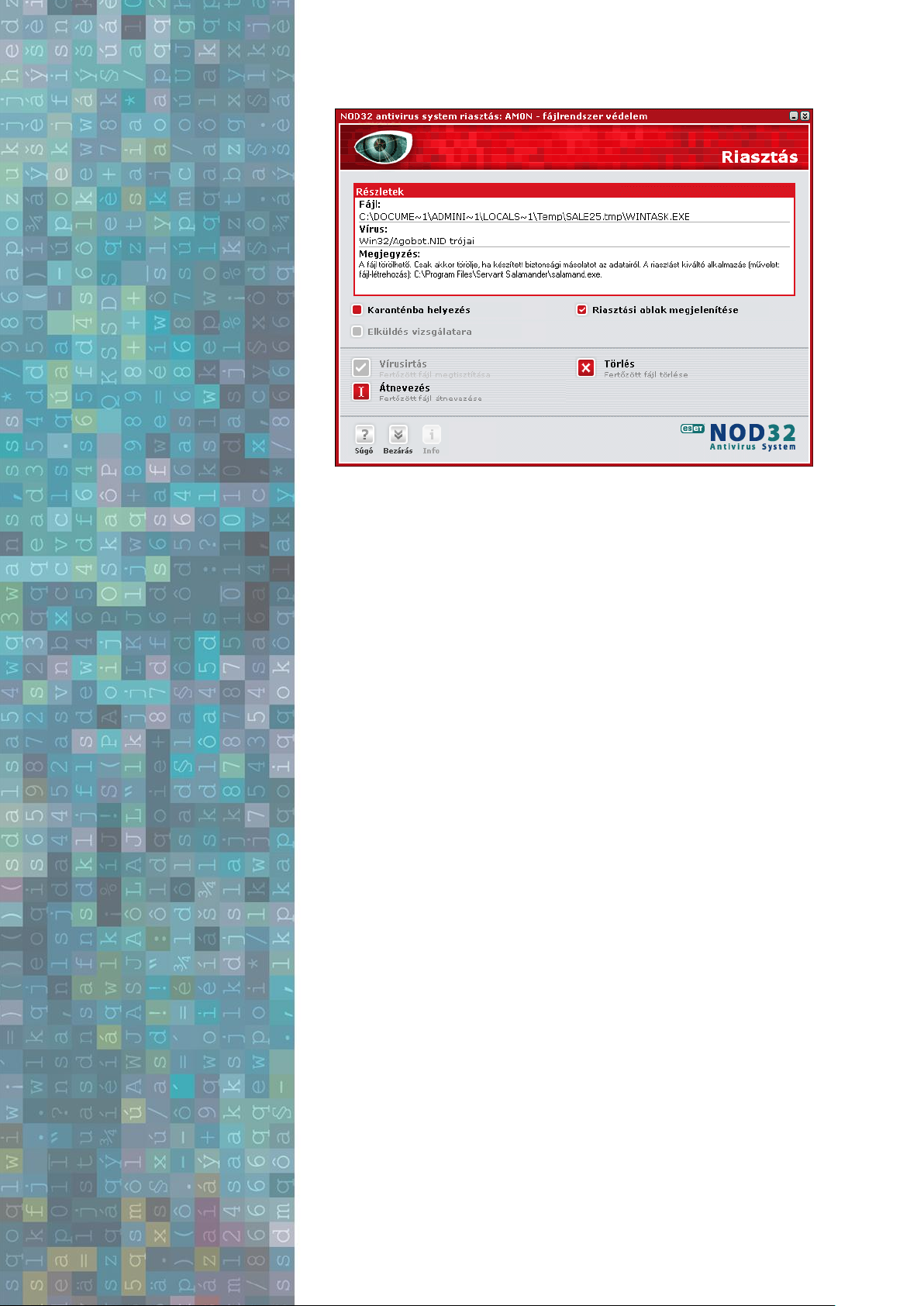

Ebben a részben arról a gyakran felmerülő kérdésről lesz szó, hogy

milyen vírust nevezünk irthatónak, illetve, hogy miért nem tud a

NOD32 bizonyos fertőzéseket eltávolítani, például a vírusriasztás

ablakban.

10. oldal

Nem választható ki a Vírusirtás

A vírusirtás gyakran csak törléssel valósítható meg. Vírusirtáskor egy

feltehetően értékes dokumentumból vagy programból távolítjuk el a

„hozzánőtt” kártevőt, míg a törlés a teljes fertőzött programfájl

eltávolítását jelenti a meghajtóról. Manapság a leggyakoribb

vírusfertőzéseket interneten terjedő férgek és trójai programok

okozzák, melyek nem fertőznek meg dokumentumokat vagy

programfájlokat, hanem az egész fájl kizárólag a kártevőt

tartalmazza. Másképpen fogalmazva, a program nem tartalmaz

hasznos információt, csak kártékony kódot, ezért a vírusirtás után

nem maradna belőle semmi – ezért nevezzük az ilyen esetekben a

vírusirtást törlésnek.

Összefoglalva tehát a vírusfertőzésekről elmondható:

a trójai programok és férgek nem fertőznek meg más

alkalmazásokat, nem írthatók csak törölhetők, hasznos

információt nem tartalmaznak

a reklám- és kémprogramok az emberi figyelmetlenséget

illetve a rosszul beállított rendszereket kihasználva

„engedéllyel” fertőznek

a rootkitek elrejtik magukat az operációs rendszer elől,

megnehezítve felfedezésüket a védelmi szoftverek és a

szakemberek számára

a makróvírusok dokumentumokat (például Word, Excel fájlok)

fertőznek és ezeken keresztül terjednek. Ezek gyakorlatilag

kivétel nélkül irthatók, így nem szükséges az eredeti

dokumentumok törlése.

a régi fájlvírusok a makróvírusokhoz hasonló módon program

fájlokat fertőztek meg, ezek is szinte kivétel nélkül irthatók,

de elterjedtségük ma már minimálisnak mondható.

11. oldal

2. A NOD32 antivirus system fogalmai

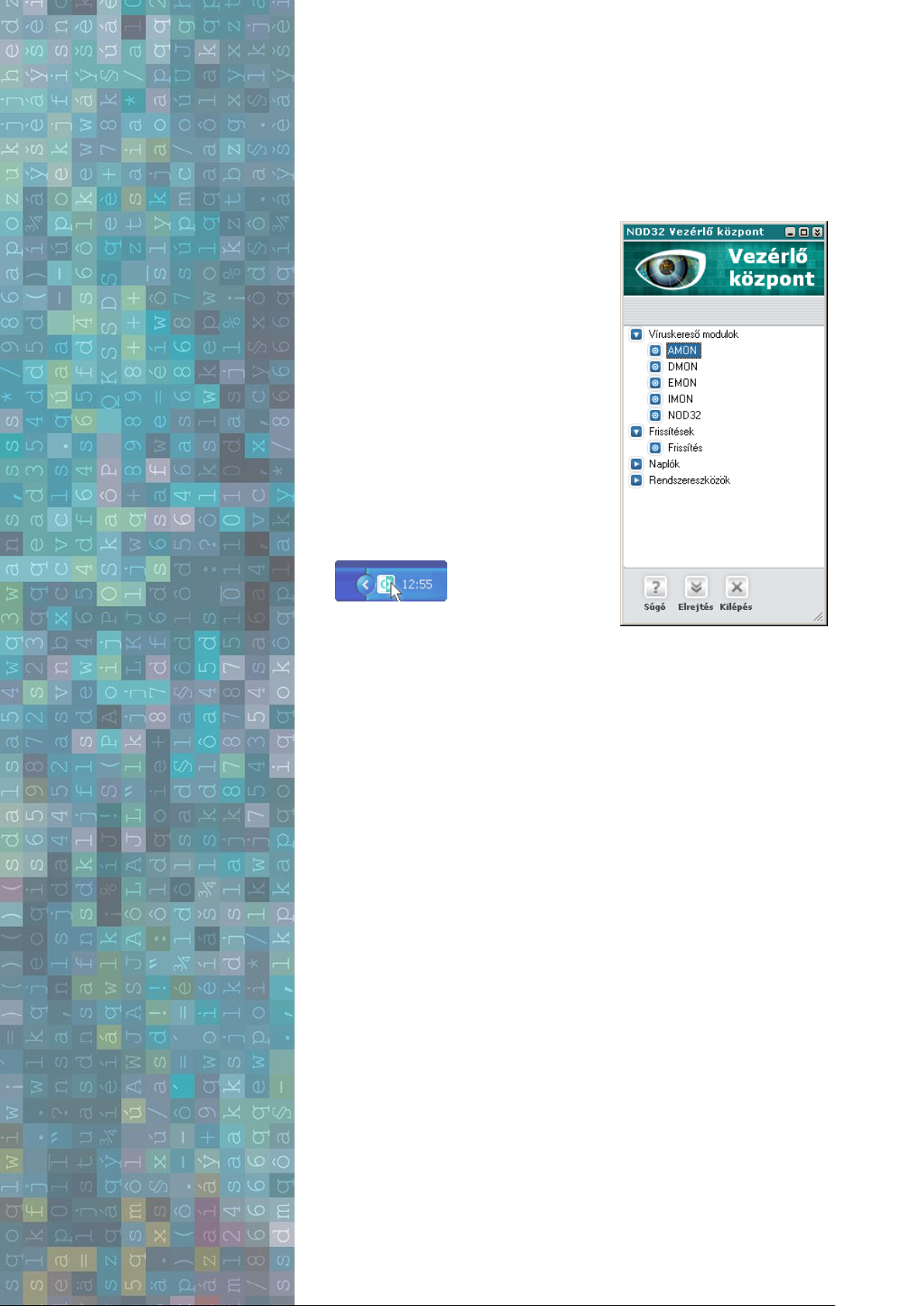

2.1. Moduláris felépítés

A NOD32 antivirus system Microsoft

Windowsra telepíthető munkaállomás

és szerver védelme moduláris

felépítésű. A különböző víruskereső

modulokat a Vezérlő központon

keresztül tudjuk menedzselni. A

Vezérlő központon keresztül tudjuk

frissíteni a vírus-adatbázist, illetve a

program-komponenseket, itt tudjuk

ütemezni a víruskeresési feladatokat,

kezelni a karantén tartalmát,

megtekinteni a naplókat, vagy

személyre szabni a vírusvédelmi

beállításokat.

A NOD32 Vezérlő

központot a tálcán

levő NOD32 ikonra kattintással tudjuk

megjeleníteni.

2.2. Profilok

A NOD32 úgynevezett profilok használatával lehetővé teszi, hogy

különböző, előre definiált beállítások között gyorsan válthassunk. Egy

profil tartalmazza a frissítési beállításokat (pl: AV- kezdetű

felhasználói név és jelszó, mely az elektronikus licenc e-mailben

szerepel), valamint a NOD32 kézi indítású víruskereső modul

beállításait (pl.: mit tegyen egy kártevő felfedezése esetén, vagy

milyen típusú és kiterjesztésű fájlokat vizsgáljon a program)..

Alapértelmezésben négy profilt tartalmaz a NOD32.Az úgynevezett

„Saját profil” tartalmazza a frissítési alapbeállításokat, 3 további profil

víruskeresések indítására szolgál. A víruskeresési profilok

menedzselését (új profil hozzáadása, profil törlése, stb.) a NOD32

kézi indítású víruskereső program „Profilok” ablakábanlehet

elvégezni.

2.3. Tükrözés *

A NOD32 antivirus system Administrator változata valósítja meg a

frissítések szétosztását helyi hálózatokon. A Tükrözés modul letölti

és eltárolja (tükrözi) az internetes vírusadatbázis és

programfrissítéseket, és elérhetővé teszi egy helyi hálózaton belül a

12. oldal

többi NOD32 számára. Például, ha egy irodai hálózatban egyetlen

számítógép rendelkezik internet eléréssel, akkor az itt futó, Tükrözés

modult tartalmazó NOD32 Administrator változat segítségével elég,

ha mindössze az a számítógép frissít rendszeresen az internetről, és

a többi NOD32 a hálózatban erről a munkaállomásról frissül. További

információt a következő dokumentumban talál:

http://www.nod32.hu/dl/nod32_lan_ebook.pdf

* A Tükrözés modult kizárólag az Administrator jelzéssel

ellátott NOD32 programok tartalmazzák.

Ezt a programváltozatot 2 vagy több munkaállomásos

licenccel lehet letölteni, és használni.

2.4. Karantén

A karanténban a NOD32 futásra és megnyitásra képtelenül,

biztonságosan tárolja a felfedezett vírusokat és fertőzött fájlokat. A

karanténból visszaállíthatjuk a fertőzöttnek vélt fájlokat..

2.5. Feladatütemező

A NOD32 feladatütemező segítségével általános víruskereséssel és

vírusirtással kapcsolatos feladatok indíthatók el automatikusan. A

feladatütemezőt használhatjuk egyaránt az automatikus frissítések

időpontjának megadására, vagy a kézi indítású vírusirtás

automatikus, tetszőleges gyakoriságú futtatására.

2.6. Naplók

A NOD32 futása során három különböző naplót tart nyilván: ezek az

Eseménynapló, a Vírusnapló és a NOD32 víruskeresési napló.

Az eseménynaplóba kerülnek a NOD32 kliens különböző moduljai

által generált üzenetek, pl.: sikeres frissítés vagy a hibajelzések. A

vírusnaplóba kerülnek az AMON, az IMON és az EMON által generált

vírusriasztások. A NOD32 kézi indítású víruskereső üzenetei (a

vírustalálatok is) a NOD32 víruskeresési naplóba kerülnek

2.7. Távadminisztráció

A NOD32 Remote Administrator program segítségével egy

számítógépről felügyelhető egy helyi hálózatban működő összes

NOD32 antivirus system.

A NOD32 helyi hálózatokon alkalmazandó beállításairól

olvassa el honlapunkról letölthető szemléletes útmutatónkat:

http://www.nod32.hu/dl/nod32_lan_ebook.pdf

13. oldal

A NOD32 Remote Administrator program a NOD32 kliensek távoli

felügyeletére szolgál, nem valósít meg helyi hálózaton belüli frissítést.

A helyi hálózaton belüli frissítés a NOD32 Administrator programmal

valósítható meg, mely egy NOD32 vírusvédelmi program,

úgynevezett Tükrözés modullal kiegészítve.

3. A NOD32 telepítése

Telepítés „Tipikus” módban

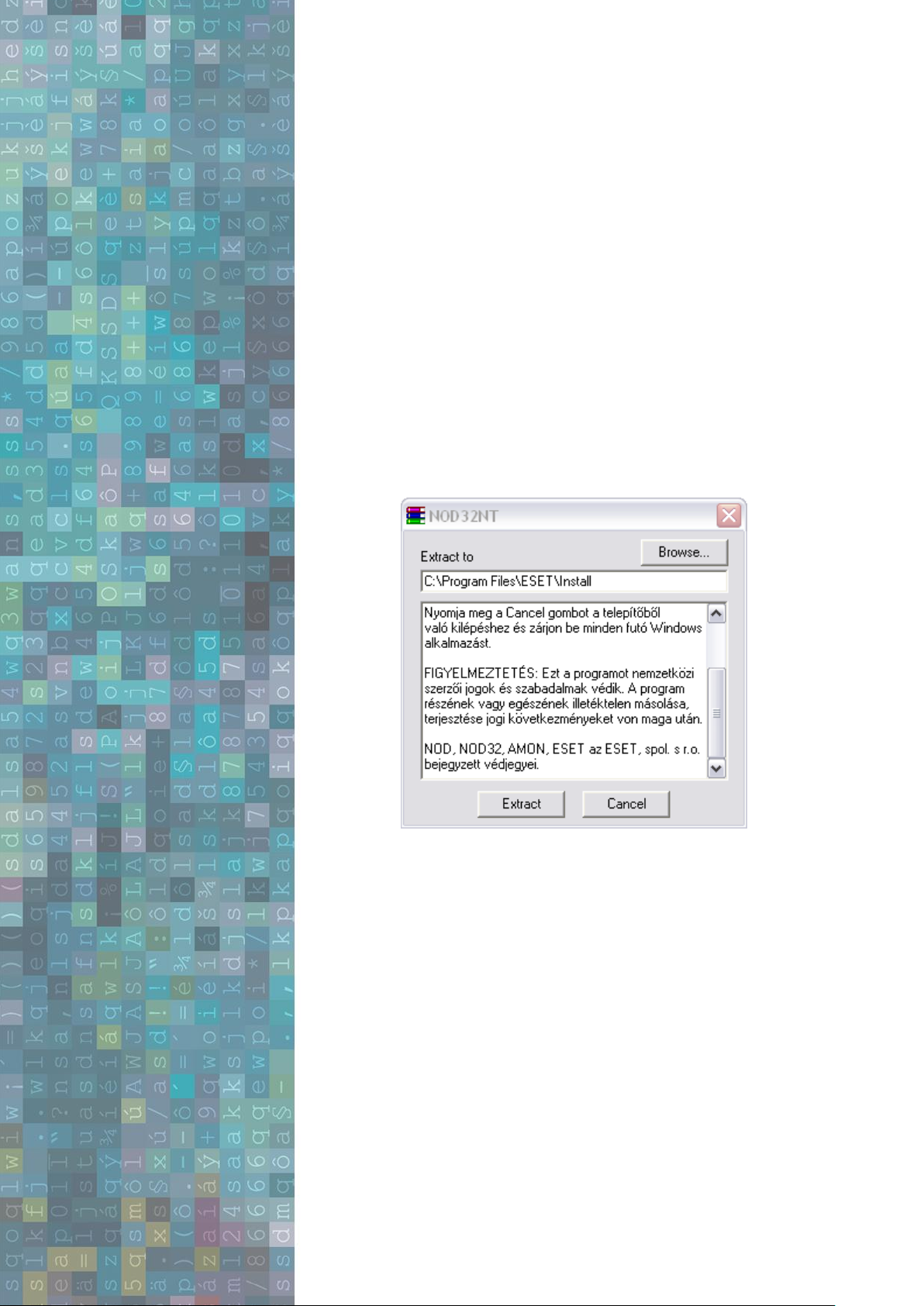

A letöltött, vagy a CD-n található önkicsomagoló telepítő fájl

elindításával kezdetét veszi a telepítési folyamat. Első lépésben meg

kell adni az önkicsomagoló telepítő fájlnak azt a mappát, amelybe a

program a telepítéshez szükséges átmeneti fájlokat másolhatja.

Célszerű a felkínált útvonalat elfogadni.

Nyomja meg az Extract (kitömörítés) gombot a telepítés

folytatásához. A telepítéshez szükséges átmeneti fájlok a felkínált

mappába másolódnak!

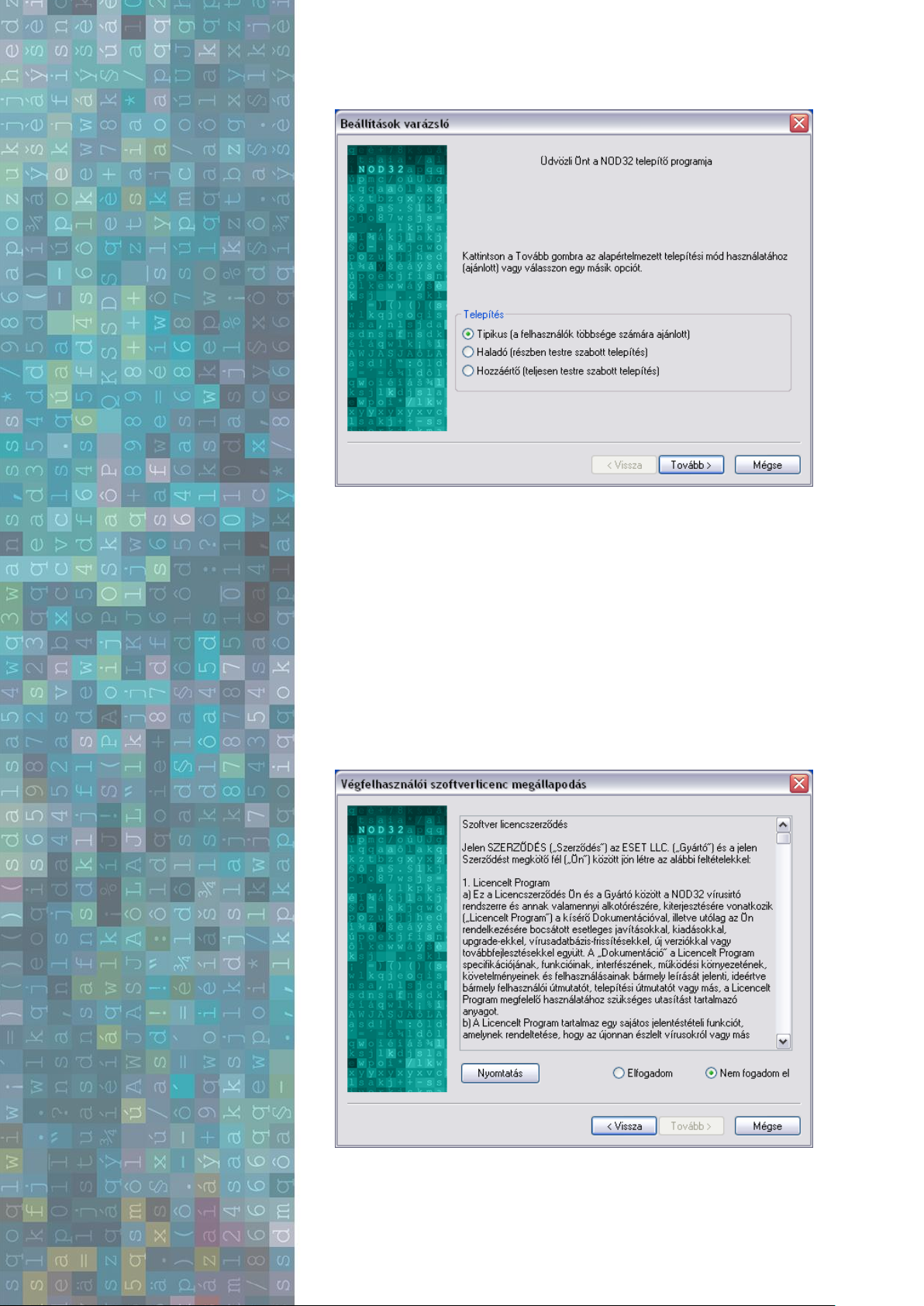

Az átmeneti fájlok kicsomagolása után elindul a NOD32 telepítő

programja. Itt kiválaszthatja, hogy a telepítés milyen üzemmódban

történjen (Tipikus, Haladó és Hozzáértő telepítési módok).

A Tipikus telepítési mód a legtöbb felhasználó számára jól

használható alapbeállításokat tartalmaz, célszerű ezért a Tipikus

telepítési módot választani.

14. oldal

Hagyja a Tipikus telepítési módot kijelölve és nyomja meg a Tovább

gombot a telepítés folytatásához!

A telepítési folyamat folytatásához el kell fogadnia a Végfelhasználói

szoftverlicenc megállapodást. Kérjük, alaposan olvassa el a

licencszerződést. Amennyiben egyetért az abban foglaltakkal és

maradéktalanul elfogadja a licencben szereplő feltételeket, kattintson

az Elfogadom feliratra, majd a Tovább gombra. A Mégse gombbal

megszakíthatja a telepítési folyamatot.

Loading...

Loading...