Page 1

ESET NOD32 Antivirus 4

Business Edition pour Linux Desktop

Manuel d'installation et Guide de l'utilisateur

Cliquez i ci pour télécha rger l a vers ion la pl us récente de c e document

Page 2

ESET NOD32 Antivirus 4

Copyright ©2017 ESET, spol. s.r.o.

ESET NOD3 2 Antivi rus a é té d éve lopp é pa r ESET, s pol . s r.o .

Pour pl us d'informa ti ons, vi sit ez ww w.es et. com.

Tous droi ts ré se rvés . Auc une pa rtie de c ette d ocume nta tion ne pe ut êtr e

rep rodui te, st ockée d ans u n s yst è me d'arc hiva ge o u t rans mi se s ous que lque

forme ou pa r qu elqu e moyen que c e soi t, éle ctro nique , méca niq ue,

phot ocopi e, enr egis trem ent, num éri sa tion ou a utre s ans l 'auto ris ati on

écr ite de l 'aute ur.

ESET, s pol . s r .o. se ré se rve le droi t de modi fier les appl ica ti ons dé crit es s ans

préavis.

Servi ce cl ient : www.e se t.com /supp ort

Rév. 06/09/2017

Page 3

Sommaire

2.3.1

3.1.2

4.1.1

...............................................................41. ESET NOD32 Antivirus

..................................................................................................4Configuration système1.1

...............................................................42. Installation

..................................................................................................4Installation standard2.1

..................................................................................................5Installation personnalisée2.2

..................................................................................................5Installation distante2.3

Ge sti on pa r l e bi a is d 'ESET Remote

.............................................................................6

Administrator 6

..................................................................................................6Saisie du nom d'utilisateur et du mot de passe2.4

..................................................................................................6Analyse de l'ordinateur à la demande2.5

...............................................................63. Guide du débutant

..................................................................................................6Interface utilisateur3.1

.............................................................................7Contrôl e du foncti onne me nt d u s ys tème3.1.1

Que fa ire l orsqu e le p rogra mme ne

.............................................................................7

foncti on ne pa s corre cteme nt ?

...............................................................84. Utilisation de ESET NOD32 Antivirus

..................................................................................................8Protection antivirus et antispyware4.1

Prote ction en te mps ré el d u s ystè me de

.............................................................................8

fichiers

............................................................................8Confi gura tio n de l a pro tecti on en te mps ré el4.1.1.1

..................................................................................................14Planificateur4.3

4.3.3

..................................................................................................15Quarantaine4.4

..................................................................................................16Fichiers journaux4.5

..................................................................................................16Interface utilisateur4.6

4.6.1.1

..................................................................................................17ThreatSense.NET4.7

.............................................................................14Po urqu oi pl a nifi er des tâ che s ?4.3.1

.............................................................................14Cré ati on de n ouve ll es tâ ches4.3.2

Créa tio n d'une tâ che défi ni e pa r

.............................................................................15

l'utili sateur

.............................................................................16Mi s e en qua ranta in e de fi chi ers4.4.1

.............................................................................16R es tau rati on de pu is l a qu ara nta in e4.4.2

.............................................................................16S oumi ss ion de fi chi ers d e qua ran tai ne4.4.3

.............................................................................16Ma inte na nce des journ aux4.5.1

.............................................................................16F il trag e des jou rna ux4.5.2

.............................................................................17Al ertes e t no tifi cati ons4.6.1

Confi gura tio n a vancé e de s al ertes et

............................................................................17

notifi cations

.............................................................................17Privilè ges4.6.2

.............................................................................17Me nu con textue l4.6.3

.............................................................................18F ich ie rs su sp ects4.7.1

4.1.1.1.1

4.1.1.2

4.1.1.4

Ana l yser q ua nd (a na lys e déclench ée pa r un

.............................................................................8

événement)

.............................................................................8Opti on s d'a na lyse a van cée s4.1.1.1.2

.............................................................................8Exclus i ons de l 'a na lys e4.1.1.1.3

Qua nd fa ut-i l mo difi er la co nfi gura tion de la

............................................................................9

pro tecti on en te mps ré el ?

............................................................................9Vé ri fica ti on de l a prote ctio n en temps rée l4.1.1.3

Que fa ire s i la pro tecti on en te mps ré el n e

............................................................................9

foncti on ne pa s ?

.............................................................................9Ana l yse de l 'ord in ate ur à la de ma nde4.1.2

............................................................................9Type d'a na lys e4.1.2.1

.............................................................................9Ana l yse i ntel l ige nte4.1.2.1.1

.............................................................................10Ana lyse p ers onna li sé e4.1.2.1.2

............................................................................10Cib le s à ana lyser4.1.2.2

............................................................................10Profi ls d'a na lys e4.1.2.3

.............................................................................10Co nfi gura tio n du mo teur Thre atS ens e4.1.3

............................................................................11Obje ts4.1.3.1

............................................................................11Opti ons4.1.3.2

............................................................................11Nettoyage4.1.3.3

............................................................................11Extens ions4.1.3.4

...............................................................185. Utilisateur chevronné

..................................................................................................18Importer et exporter les paramètres5.1

.............................................................................19I mporte r l es p ara mè tres5.1.1

.............................................................................19Expo rter l es pa ramè tre s5.1.2

..................................................................................................19Configuration du serveur proxy5.2

..................................................................................................19Blocage de supports amovibles5.3

..................................................................................................19Administration à distance5.4

...............................................................206. Glossaire

..................................................................................................20Types d'infiltrations6.1

.............................................................................20Virus6.1.1

.............................................................................20Vers6.1.2

.............................................................................20Ch evaux de Troi e6.1.3

.............................................................................21Lo gici el s publ i ci tai res6.1.4

.............................................................................21Lo gici el s es pi on s6.1.5

.............................................................................21App li cation s potenti ell eme nt da nge reus es6.1.6

.............................................................................21App li cation s potenti ell eme nt in dés ira bl es6.1.7

............................................................................12Limites4.1.3.5

............................................................................12Autres4.1.3.6

.............................................................................12U ne infi ltra tio n es t détectée4.1.4

..................................................................................................13Mise à jour du programme4.2

.............................................................................13Mi s e à ni vea u vers u ne no uvel l e vers ion4.2.1

.............................................................................13Co nfi gura tio n de s mi se s à jou r4.2.2

.............................................................................14Co mment crée r de s tâ ches de m is e à jour4.2.3

Page 4

1. ESET NOD32 Antivirus

Confi gurati on s ystème

Archi tecture du

processeur

AMD®, I ntel® 32 bits , 64 bits

Système

Distributions Debia n et RedHat (Ubuntu,

OpenSus e, Fedora , Ma ndri va , RedHa t, etc.)

kernel 2.6.x

GNU C Libr ary versi on 2 .3 ou ul téri eure

GTK+ vers i on 2.6 ou ul térieure

Compati bil ité LSB 3.1 r ecommandée

Mémoire

512 Mo

Espace

disponible

100 Mo

programme, puis fermez l a fenêtre. Doubl e-cl iquez sur le

fichi er pour la ncer le progra mme d'i nstal la tion.

Cons équence de l a popular ité gra ndis sa nte des s ystèmes

d'expl oitation Uni x, l es concepteurs de l ogiciels mal veil la nts

développent de plus en pl us de menac es pour cibl er les

util is ateurs Linux. ESET NOD32 Antivi rus propose une

protection puis sa nte et effi cac e c ontre ces menaces

émergentes. ESET NOD32 Antivi rus permet de c ontrer

égal ement l es menaces s ous Wi ndows et pr otège l es

util is ateurs de systèmes Linux lors qu'ils interagi ss ent a vec

des util is ateurs de s ystèmes Windows . Les logic iels

mal veillants Windows ne cons tituent pas une menac e directe

pour Linux , ma is l a désa ctiva tion de l ogic iels mal veil la nts

qui ont infecté une machi ne Linux empêche s a propaga tion

sur les ordi nateurs Wi ndows par l 'intermédia ire d'un r éseau

loca l ou s ur Internet.

1.1 Configuration systè me

Pour garantir le fonctionnement correct de ESET NOD3 2

Antivi rus, l e système doi t répondre à la configura tion

suivante :

ESET NOD32 Antivirus :

Lancez l e programme d'i nsta ll ation ; l 'Ass is tant Ins tallati on

vous gui dera da ns les opérati ons de confi gura tion de bas e.

Après a voir ac cepté l es termes du c ontrat de l ic ence de

l'utilisa teur fina l, vous pouvez choisir les types

d'i nstal la tions s uiva nts :

· I nstallati on s tanda rd

· I nstallati on personnalisée

· I nstallati on dista nte

4

5

5

2.1 Installation standard

Le mode d'i nsta ll ation sta ndard comprend des options de

confi gura tion qui correspondent à la pl upar t des util is ateurs .

Ces paramètres offrent une sécuri té ma ximale tout en

permettant de c onserver d'excell entes performances sys tème.

L'ins tal lation s tanda rd est l'option par défaut qui est

recommandée si vous n'a vez pa s d'exigence parti culière pour

certains par amètres.

Après avoi r s él ecti onné l e mode d'in stal l ati on Standard

(recommandé), vous êtes invité à sa is ir votre nom

d'uti li sateur et votre mot de pa ss e pour activer les mis es à

jour automati ques du pr ogramme. Les mis es à jour jouent un

rôl e i mportant da ns le mai ntien d'une protection cons tante

du s ys tème. Sai si s sez votre nom d'utilisateur et vo tre m ot de

passe (l es données d'authentifi cation que vous a vez r eçues

après l 'ac hat ou l'enregis trement de votre pr oduit) dans l es

cha mps cor responda nts. Si votre nom d'util is ateur et votre

mot de passe ne sont pas di sponi bles, vous pouvez

s électi onner l 'opti on Définir les paramè tres de m ise à jour

ultérieurement pour pours uivr e votre i nstallati on.

REMARQUE : SELINUX ET APPARMOR NE SONT PAS PRIS EN

CHARGE. ILS ONT ÉTÉ DÉSACTIVÉS AVANT D'INSTALLER ESET

NOD32 ANTIVIRUS.

2. Installation

Avant de c ommencer l 'instal la tion, fermez tous l es

progr ammes ouverts sur votre ordi nateur. ESET NOD32

Antivi rus conti ent des composa nts qui peuvent entrer en

confl it avec les autres progra mmes anti virus qui s ont peutêtre i nstal lés sur votre ordi nateur. ESET vous recommande

vi vement de suppr imer l es autres progra mmes antivirus a fin

d'éviter tout problème éventuel. Vous pouvez i nstal ler ESET

NOD32 Antivi rus depuis un CD d'i nstal la tion ou depuis un

fichi er di sponi ble sur le si te ESET.

Pour lancer l'a ssistant d'ins tallati on, effectuez l 'une des

opérations s uivantes :

· Si vous effectuez l'ins tal la tion depui s le CD d'instal la tion,

instal lez l e CD dans l e lecteur. Double-cliquez s ur l'i cône

d'i nstal la tion d'ESET NOD3 2 Antivirus pour la ncer l e

progr amme d'instal lation.

· Si vous effectuez l'ins tal la tion depui s un fichier télécha rgé,

cl iquez avec le bouton droi t s ur le fi chi er, c li quez sur

l'onglet Propriét és > Autorisations, cochez l 'option

d'autorisation d'exécution du fichier en tant que

4

Le Le systè me d'avertissement anticipé ThreatSense.NET

contribue à veil ler à ce qu'ESET soit i mmédia tement et

conti nuell ement i nformé des nouvell es infiltrati ons dans l e

but de pr otéger rapi dement nos clients. Le système permet aux

nouvel les menac es d'être soumis es au labora toire d'ESET où

ell es seront a lors ana lys ées, tra itées puis aj outées à l a bas e

de si gnatures d e vir us. Par d éfaut, l' option Activer le systè me

d'avertissement anticipé ThreatSense.NET est sél ectionnée.

Cl i quez sur Configuration... pour modifier les para mètres

détai ll és de soumissi on de fi chi ers s uspects. (Pour plus

d'i nfor mati ons , voi r ThreatSense.NET ).

L'étape sui vante de l'i nstall ati on cons is te à confi gurer la

détection des applica tions potentiell ement i ndésira bles. Les

applica tions potentiellement i ndési rabl es ne s ont pa s

nécess ai rement mal veil lantes, mai s peuvent a voir une

inci dence négative sur le comportement du sys tème

d'expl oitation. Ces appl ica tions sont souvent a ss ociées à

d'autres progra mmes et peuvent être diffici les à remar quer

lors de l'i nstal la tion. Bien que c es appl ic ations affi chent

habituell ement une notifi cation pendant l'i nstallati on, elles

peuvent fa cil ement s'instal ler sa ns votre consentement.

Sélecti onnez l'o pti on Activer la dé tection des applications

potentiellem ent indésirables pour autor iser ESET NOD32

Antivi rus à détecter ce type de menace (recommandé). Si vous

ne s ouhai tez pas a ctiver cette fonc tionna li té, sélectionnez

l'option Désactiver la détection des applications

potentiellem ent indésirables.

Cl i quez sur Installer pour terminer l'i nstal lation.

17

Page 5

2.2 Installation personnalisée

Cl i quez sur Installer pour terminer l'i nstal lation.

Le mode d'i nsta ll ation personna li sée est desti né aux

util is ateurs expéri mentés qui souhaitent modifier les

para mètres ava ncés pendant l'i nstal la tion.

Après avoi r s él ecti onné l a méthode d 'ins tal la tion

Personnalisée, vous devez entrer votre nom d'utilisateur et

votre mot de passe (les données d'authentifi cati on que vous

avez reçues aprè s l'acha t ou l'enregistrement de votre

produit) dans l es champs corres pondants. Si votre nom

d'uti li sateur et votre mot de pa ss e ne s ont pa s dis ponibles,

vous pouvez s électio nner l 'option Définir les paramè tr es de

mise à jour ultérieure ment pour pours uivre votre

instal la tion. Vous pouvez s ai si r votre nom d'util is ateur et

votre mot de pas se ultérieurement.

Si vous uti li sez un serveur proxy, vous pouvez définir ses

pa ramètres mai ntenant en sél ectionn ant l 'option J'utilise un

serveur proxy. Entrez l 'adr ess e IP ou l'adresse URL de votre

s erveur pr oxy da ns l e c hamp Adresse. Da ns l e cha mp Port,

spécifiez l e port sur lequel l e s erveur proxy ac cepte l es

connexions (3128 par défaut). Si le s erveur proxy exige une

au thentifi c ati on, s a is i s sez un nom d'utilisateur et un mot de

passe pour acc order l'accès au serveur proxy. Si vous êtes

certain qu'a ucun serveur proxy n'est util is é, choi si ss ez

l'option Je n'utilise pas de ser veur proxy.

Si votre produit ESET NOD32 Antivi rus est administré pa r ESET

Remote Admini stra tor (ERA), vous pouvez défini r les

para mètres ERA Server (nom, port et mot de passe du serveur)

pour connecter automati quement ESET NOD32 Antivirus à ERA

Server après l'instal la tion.

Dan s l 'étape s uiv ante, vo us pouv ez définir les utilisateurs

privilégiés qui pour ront modi fier la confi gura tion du

progr amme. Dans l a li ste des util is ateurs figur ant à gauche,

s électi onnez les util is a teurs et l'opti on Ajouter pour les

aj outer à l a l i ste Utilisateurs pr ivilégiés. Pour affi cher tous les

util i sa teurs du s ystème, sélecti onnez l'o ption Afficher tous les

utilisateurs.

Le Le systè me d'avertissement anticipé ThreatSense.NET

contribue à veil ler à ce qu'ESET soit i mmédia tement et

conti nuell ement i nformé des nouvell es infiltrati ons dans l e

but de pr otéger rapi dement nos clients. Le système permet aux

nouvel les menac es d'être soumis es au labora toire d'ESET où

ell es seront a lors ana lys ées, tra itées puis aj outées à l a bas e

de si gnatures d e vir us. Par d éfaut, l' option Activer le systè me

d'avertissement anticipé ThreatSense.NET est sél ectionnée.

Cl i quez sur Configuration pour modi fier les par amètres

détai ll és de soumissi on des fic hiers s uspects. Pour plus

d'i nfor mati ons , voi r ThreatSense.NET .

17

L'étape sui vante de l'i nstall ati on cons is te à confi gurer la

détection des applica tions potentiell ement i ndésira bles. Les

applica tions potentiellement i ndési rabl es ne s ont pa s

nécess ai rement mal veil lantes, mai s peuvent a voir une

inci dence négative sur le comportement du sys tème

d'expl oitation. Ces appl ica tions sont souvent a ss ociées à

d'autres progra mmes et peuvent être diffici les à remar quer

lors de l'i nstal la tion. Bien que c es appl ic ations affi chent

habituell ement une notifi cation pendant l'i nstallati on, elles

peuvent fa cil ement s'instal ler sa ns votre consentement.

Sélecti onnez l'o pti on Activer la dé tection des applications

potentiellem ent indésirables pour autor iser ESET NOD32

Antivi rus à détecter ce type de menace (recommandé).

2.3 Installation distante

L'ins tal lation distante permet de créer un module

d'i ns tal l ati on (fi c hi er d'i ns tal l ati on .linux) qui peut être

instal lé sur les ordi nateurs ci bles. ESET NOD32 Antivi rus peut

al ors être géré à dis tance par l'i ntermédia ire d'ESET Remote

Administrator.

Lors que vou s sél ectionnez le mode d 'ins tal la tion di sta nte

Préparer ESET NOD3 2 Antivirus pour une installation distante ),

vous êtes i nvi té à sa is ir votre nom d'util is ateur et votre mot

de pa ss e afi n d'activer les mises à j our automati ques de ESET

NOD32 Anti vir us. Sa i si ss ez votre nom d'utilisateur et votre

mot de passe (les données d'authentifi cati on que vous a vez

reçues après l'ac hat ou l'enregis trement de votre pr oduit)

dans les champs correspondants. Si votre nom d'uti li sateur et

votre mot de pas se ne s ont pa s dis poni bles, vous pouvez

s électi onner l 'opti on Définir les paramè tres de m ise à jour

ultérieurement pour pours uivr e votre i nstallati on. Vous

pouvez sai si r votre nom d'util is ateur et votre mot de pas se

di rectement dans l e programme ultéri eurement.

L'étape sui vante cons is te à confi gurer votre connexion

Internet. Si vous util is ez un serveur proxy, vous pouvez défini r

s es pa ra mètres ma intenan t en s électi onnan t l'o ption J'utilise

un serveur proxy. Si vous êtes certai n qu'a ucun serveur proxy

n'est uti li s é, c hoi si s sez l 'option Je n'ut ilise pas de serveur

proxy.

Dans l'étape s uiva nte, vous pouvez défini r les paramètres ERA

Server pour connecter a utomati quement ESET NOD32

Antivi rus à ERA Server aprè s l'i nstall ati on. Pour acti ver

l 'admi nis tra ti on à di s tan ce, s électi onnez l'op ti on Se

connecter à ESET Remote Administrator Server. Intervalle

entre les connexions ser veur indi que la fréquence à la quell e

ESET NOD32 Antivirus s e connectera à ERA Server. Da ns le

champ Remot e Administrator Server, spéci fiez l 'adr ess e du

serveur (sur lequel ERA Server est ins tal lé) et l e numéro de

port. Ce c hamp conti ent un port de serveur prédéterminé

util is é pour l a connexion réseau. Il es t r ecommandé de

l ai ss er l e par amètre de por t pr édéfini sur 2222. Si une

connexion à ERA Server est protégée pa r un mot de pas se,

ac tivez l a c as e Remote Administrator Server exige une

authentification et tapez l e mot de pa ss e da ns l e ch amp Mot

de passe. Généra lement, seul le serveur principal doit être

confi guré. Si vous exécutez pl usi eurs i nstances ESET Remote

Admini stra tor Server sur le réseau, vous pouvez c hois ir

d'a jouter une conn exi on ERA Server secondaire. El le s ervira de

solution de s ecours . Si l e s erveur pri ncipal n'est plus

ac cessibl e, ESET NOD32 Antivi rus contacte automatiquement

le s erveur ERA Server secondaire. ESET NOD32 Antivi rus ess ai e

égal ement de rétabl ir l a connexion au serveur princi pal . Une

foi s la connexi on rétabl ie, ESET NOD3 2 Antivirus repas se a u

serveur princi pal . La confi gura tion de deux profils de s erveur

d'administrati on di sta nts es t c onsei ll ée pour les clients

itinéra nts qui se connectent avec leur ordi nateur portabl e au

réseau local et à l'extéri eur du r éseau.

Dan s l 'étape s uiv ante, vo us pouv ez définir les utilisateurs

privilégiés qui pour ront modi fier la confi gura tion du

progr amme. Dans l a li ste des util is ateurs figur ant à gauche,

s électi onnez les util is a teurs et l'opti on Ajouter pour les

aj outer à l a l i ste Utilisateurs pr ivilégiés. Pour affi cher tous les

util i sa teurs du s ystème, sélecti onnez l'o ption Afficher tous les

utilisateurs.

5

Page 6

Le Le systè me d'avertissement anticipé ThreatSense.NET

contribue à veil ler à ce qu'ESET soit i mmédia tement et

conti nuell ement i nformé des nouvell es infiltrati ons dans l e

but de pr otéger rapi dement nos clients. Le système permet aux

nouvel les menac es d'être soumis es au labora toire d'ESET où

ell es seront a lors ana lys ées, tra itées puis aj outées à l a bas e

de si gnatures d e vir us. Par d éfaut, l' option Activer le systè me

d'avertissement anticipé ThreatSense.NET est sél ectionnée.

Cl i quez sur Configuration pour modi fier les par amètres

détai ll és de soumissi on des fic hiers s uspects. Pour plus

d'i nfor mati ons , voi r ThreatSense.NET .

17

L'étape sui vante de l'i nstall ati on cons is te à confi gurer la

détection des applica tions potentiell ement i ndésira bles. Les

applica tions potentiellement i ndési rabl es ne s ont pa s

nécess ai rement mal veil lantes, mai s peuvent a voir une

inci dence négative sur le comportement du sys tème

d'expl oitation. Ces appl ica tions sont souvent a ss ociées à

d'autres progra mmes et peuvent être diffici les à remar quer

lors de l'i nstal la tion. Bien que c es appl ic ations affi chent

habituell ement une notifi cation pendant l'i nstallati on, elles

peuvent fa cil ement s'instal ler sa ns votre consentement.

Sélecti onnez l'o pti on Activer la dé tection des applications

potentiellem ent indésirables pour autor iser ESET NOD32

Antivi rus à détecter ce type de menace (recommandé).

Une foi s que vous êtes connecté à ERA, vous pouvez exécuter

destâches cl ient et cons ulter les j ourna ux di rectement à

pa rtir de l a cons ol e Web d'ERA.

2.4 Saisie du nom d'utili sateur e t du mot de passe

Pour as sur er un fonc tionnement optima l, il es t impor tant de

para métrer le programme a fin qu'il télécharge

automatiquement des mis es à jour de l a bas e des si gnatures

de viru s. Ce télécha rgement n 'est pos si ble que s i l e Nom

d'utilisateur et le Mot de passe sont s ai si s dans l 'option de

confi gura tion de l a mise à jour .

13

2.5 Analyse de l'ordinateur à la demande

Après l 'ins tal lation de ESET NOD32 Antivi rus , vous devez

effectuer une analyse de l'ordinateur afi n de rechercher tout

code mal veil lant éventuel. Dans la fenêtre pr incipal e du

progr amme, c l iq uez su r Analyse de l'ordinate ur, pui s sur

Analyse intelligente. Pour plus d'i nformations s ur l 'ana lys e

de l'or dina teur à l a demande, reportez-vous à la s ection

Anal yse de l 'ordi nateur à l a demande .

9

3. Guide du débutant

Dans la dernière étape de l 'as si stant d'insta ll ation,

sélectionnez un doss ier de desti nation pour le fi chi er

d'installation .linux.

Ce fi chi er peut être i nstal lé s ur des ordi nateurs di stants à

l'ai de du protocole réseau SSH (Secure Shell ) ou SCP (Secure

Copy). Ouvrez l e termina l et s ai si ssez une commande a u

format s uiva nt :

scp SourceFile user@host:/target

Exemple :

scp ueavbe.i386.en.00.linux

administrator@100.100.1.1:/home/administrator

Pour pl us d'informati ons sur l 'utilisa tion du protocole SCP

(Secure Copy), s ai si s sez la command e man scp sur le

terminal.

2.3.1 Ge stion par le biais d'ESET Remote

Administrator 6

ESET NOD32 Antivirus Bus ines s editi on for Linux Desktop peut

auss i être gérée par le bi ai s d'ESET Remote Admini stra tor 6

(ERA).

1. Ins tal lez l'agent ERA sur les ordi nateurs à gérer.

2. Ins tal lez ESET NOD32 Antivi rus sel on l a méthode

d'installation Préparer ESET N OD32 Antivirus pour une

installation à distance. Da ns l 'écra n Administration à

distance, défin is s ez l' adr ess e Remote Administrator

Server sur "l oca lhos t" et le port sur "2 225".

3. Util i s ez la tâ che Acti vation du produi t da ns la cons ole

Web d'ERA pour acti ver ESET NOD32 Antivi rus Business

editi on for Linux Desktop.

Pour confi gurer ESET NOD32 Antivi rus Business edi tion for

Linu x Des ktop p ar le bi ai s d'ERA, uti li sez la s tratégie Produit

de sécurité pour OS X et Linux. Les paramètres dis ponibl es

dans cette s tratégie ne s ont pa s tous va li des pour des

produits plus anc iens, mais ceux qui le sont seront

cor rectement appl i qu és.

Ce chapi tre donne un premier aperç u d'ESET NOD3 2 Antivirus

et de s es para mètres de ba se.

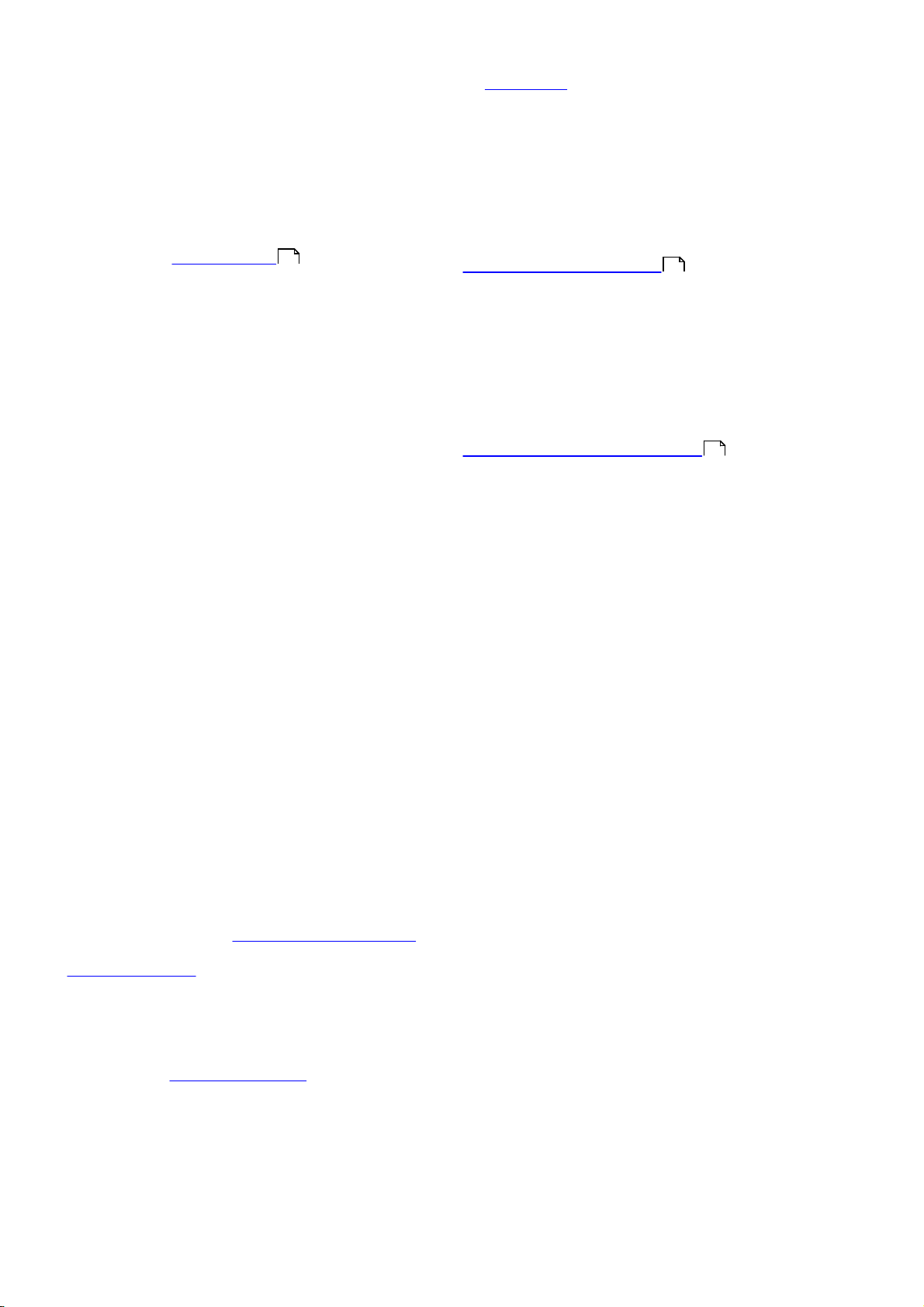

3.1 Interface util isateur

La fenêtre pri nci pal e d'ESET NOD32 Antivi rus est divi sée en

deux sections pri nci pal es. La fenêtre princi pal e de droi te

affi che les infor mati ons correspondant à l'opti on

sélectionnée da ns le menu pr inci pal à gauche.

Voic i une desc ripti on des options di sponi bles dans l e menu

principal :

· État de la pr otection : four nit des informati ons sur l 'état de

protecti on d'ESET NOD32 Antivi rus . S i l 'option Mode avancé

est a ctivée, le s ous -menu Statistiques apparaît.

· Analyse de l'ordinateur : cette option permet de confi gurer

et de l anc er l'analyse de l'ordinateur à la demande.

· Mettre à jour : a ffiche des i nformations s ur l es mis es à

jour de l a base des si gnatures de virus .

· Configuration : sélecti onnez cette option pour ajuster l e

ni veau de sécu rité de votre o rdin ateur. Si l'o pti on Mode

avancé est a ctivée, le s ous -menu Antivirus et antispyware

apparaît.

· Outils : permet d' acc éder aux fi chi ers j ourna ux, aux fichiers

journaux, à l a quarantaine et au planificateur. Cette opti on

n'a ppa ra ît qu'en mode avancé.

· Aide : fourni t des i nformations s ur le programme, et permet

d'accéder a ux fichi ers d'ai de, à la base de connaiss anc es

Internet et au si te Internet d'ESET.

L'interfa ce uti li sateur d'ESET NOD3 2 Antivirus permet a ux

util is ateurs de pas ser du mode s tandar d a u mode a vancé et

invers ement. Le mode s tanda rd permet d'ac céder aux

foncti onnal ités nécess ai res aux opérations cl as si ques. I l

n'affi che aucune opti on a vanc ée. P our pas ser d'un mode à

l'autre, cli quez s ur le s igne plus (+) à c ôté de l'opti on Activer

le mode avancé/Activer le mode st andard, da ns l'a ngle

i nféri eur gauch e de la fenêtre prin cip al e du progra mme.

6

Page 7

Le mode Standard donne a ccès a ux fonctionnalités

nécess ai res aux opérati ons ordi nai res. I l n'affi che a ucune

option avancée.

Le pas sa ge a u mode ava ncé aj oute l'opti on Outils dans le

menu pri nc ip al . L'opti on Outils permet d'ac céder à des sous menus c onc ernant les fichiers journaux, l a quarantaine et le

planificateur.

REMARQUE : toutes les instructi ons de ce gui de sont

effectuées en m ode avancé.

Mode s tanda rd :

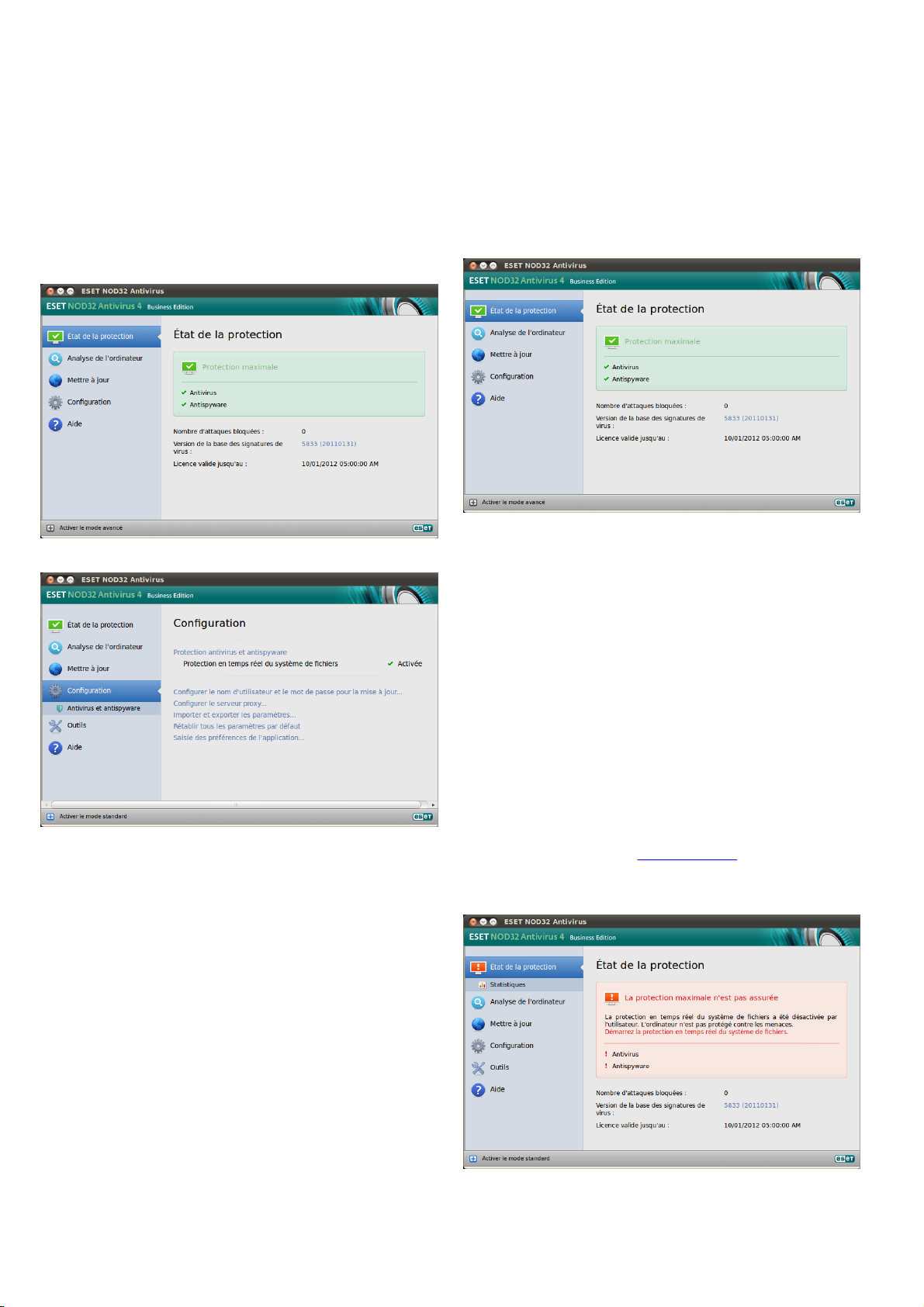

3.1.1 Contrôle du fonctionnement du systè me

Pour affi cher l'état de la prot ection, cl iquez s ur l'opti on en

haut du menu princi pal . La fenêtre pr inci pal e affi che un

résumé de l 'état de fonctionnement d'ESET NOD32 Antivirus et

un s ous -menu co ncerna nt des statistiques. Sél ectionnez cette

option pour afficher des informations détai ll ées et des

statisti ques concerna nt l es ana lys es de l 'ordi nateur qui ont

été réal is ées sur votre s ystème. La fenêtre Sta tis tiques est

di sponi ble uniquement en mode a vancé.

Mode a vancé :

3.1.2 Que faire lorsque le programme ne fonctionne

pas correctement ?

Une i cône verte s'affi che en regard de chaque module acti vé et

foncti onnant correctement. Da ns le cas contraire, un poi nt

d'excl amati on r ouge ou orange et des i nformations

suppl émentai res sur le modul e s'affi chent dans la pa rtie

supéri eure de l a fenêtre. Une suggestion de solution pour

corri ger le module est égal ement affichée. Pour changer l 'état

des di fférents modul es, cl i quez su r Configuration dans l e

menu princi pal puis s ur le module s ouhai té.

Si vous ne parvenez pa s à r ésoudre le pr oblème à l'a ide des

s oluti ons su ggérées, cl i quez sur Aide pour ac céder aux

fichi ers d'ai de ou pour effectuer des recherches da ns la base

de c onnai ss ances .

Si vous avez bes oin d'ai de, vous pouvez égal ement c ontacter

l e servi ce cl ient ESET sur l e si te Web d'ESET. Le s ervi ce client

d'ESET répondra très rapidement à vos questions et vous

permettra de déterminer une s oluti on.

7

Page 8

4. Utilisation de ESET NOD32 Antivirus

4.1 Protection antivirus et antispyware

Il n'est pas recommandé de modifier l es val eurs pa r défaut de

l a secti on Paramè tres d'archive par défaut, à moins que vous

n'ayez bes oin de résoudre un probl ème s péci fique, ca r

l'augmentati on des valeurs d'i mbri cati on des archi ves peut

avoir une i ncidence s ur les performances.

La protection anti virus protège des attaques contre l e s ystème

en modi fia nt l es fic hiers représ entant des menac es

potentiell es. Si une menace comportant du code ma lveil la nt

est détectée, l e modul e Antivi rus peut l 'éliminer en l a

bl oquant. Il peut ensuite la nettoyer, l a suppr imer ou la

pl acer en qua rantaine.

4.1.1 Protection e n temps réel du systè me de fichiers

La protection en temps réel du système de fic hiers contrôl e

tous les événements liés à l 'anti virus dans le s ystème.

Lorsque ces fic hiers s ont ouverts , créés ou exécutés sur

l'ordinateur, ell e l es ana lys e pour y rechercher la présence

éventuell e de c ode mal veil lant. La protection en temps réel du

système de fi chi ers est la ncée au démarra ge du sys tème.

4.1.1.1 Confi guration de la protection en temps rée l

La protection en temps réel du système de fic hiers véri fie tous

les types de s upports et décl enche une ana lys e en foncti on de

di fférents événements. L'uti li sation des méthodes de détection

de l a techno logi e ThreatSense (décri tes dans l a section

intitulée Confi gura tion des par amètres du moteur ThreatSense

10

), l a protection du sys tème de fichi ers en temps réel est

di fférente pour les nouveaux fic hiers et pour les fic hiers

exista nts. Pour les nouveaux fichiers, i l est possi ble

d'appl iquer un ni veau de contrôl e plus approfondi .

Par défaut, l a protection en temps réel est l anc ée au

démarrage du s ystème d'exploi tati on, assura nt ai nsi une

anal yse ini nterrompue. Dans certai ns cas (par exemple, en

ca s de c onfli t avec un a utre anal yseur en temps réel), i l est

pos si ble de mettre fin à la protecti on en temps réel en

cl iqua nt s ur l'icône ESET NOD32 Antivi rus dans la barre de

menus (en h aut de l'écr an), pui s en s électi onnant l'o pti on

Désactiver la protection e n temps réel du systè me de fichiers.

Il es t également pos si ble de mettre fi n à la pr otection en

temps réel depui s la fenêtre pri ncipale du programme

(Configuration > Antivirus e t antispyware > Désactiver).

Vous pouvez a ctiver ou désa ctiver l'a nal yse heuri stique

avancée ThreatSense de chac un des fi chiers exécutés, c réés et

modi fiés en cl iq uant su r la cas e Heuristique avancée de

cha que secti on de para mètres de ThreatSense.

Pour rédui re l 'impact de l a protection en temps réel s ur le

système, vous pouvez définir la tai ll e du cac he

d'opti mis ati on. Ce c omportement est ac tif lors que vous

utilis ez l'o ptio n Activer le cache de s fichiers ne ttoyés. Si cette

foncti on es t désa ctivée, tous l es fichi ers sont a nal ysés à

cha que accès . Les fichi ers ne s ont anal ysés qu'une s eul e foi s

après l eur mis e en cac he (sauf s'i ls ont été modi fiés), jus qu'à

ce que l a taille défi nie pour le cache s oit atteinte. Les fichi ers

sont i mmédia tement réana lys és après chaque mi se à jour de

la bas e des si gnatures de vi rus .

Cl i quez sur Activer le cache des fichiers nettoyés pour ac tiver/

désa ctiver cette fonc tion. Pour défini r la quantité de fi chi ers à

mettre en ca che, i l vous suffi t d'entrer la valeur souha itée

da ns le cha mp de s ai si e s itué à côté de l'op tio n Taille du

cache.

D'autres paramètres d'ana lys e peuvent être défini s dans la

fenêtre Configuration du mote ur ThreatSense. Vous pouvez

défin ir le type des objets à a nal ys er, l es options à util is er et l e

ni veau de nettoyage, les extensions et les limites de tai ll e de

fichi ers pour la protection du système de fi chi ers en temps

réel. Vous pouvez ouvri r la fenêtre de confi gurati on du

moteur ThreatSense en cl iqua nt sur le bouton Configuration

s itué à cô té de l 'opti on Moteur ThreatSense dans la fenêtre

Confi gurati on a vancée. Pour plus d'i nformations s ur l es

pa ra mètres d u moteur ThreatSense, reportez-vous à la

section Confi gurati on des pa ramètres du moteur ThreatSense

10

.

4.1.1.1.3 Exclusions de l'analyse

Cette s ection permet d'excl ure certai ns fichi ers et dos si ers de

l'analyse.

Pour modifier les pa ramètres avancés de l a protection en

temps réel, s électi onnez Configuration > Saisie des préfér ences

de l'application... > Protection > Prote ction en te mps ré el et

cl i quez sur le bouton Configuration... s itué à côté de Options

avancées (reportez-vous à l a secti on Opti ons d'anal yse

avancées ).

8

4.1.1.1.1 Analyser quand (analyse déclenchée par un

événement)

Par défaut, tous l es fic hiers s ont analysés à l 'ouverture, à la

création ou à l'exécution. Il es t r ecommandé de c onserver les

para mètres par défaut, car i ls offrent l e ni veau maxi mal de

protection en temps réel pour votre ordinateur.

4.1.1.1.2 Options d' analyse avancées

Vous pouvez défini r dans cette fenêtre l es types d'objet que le

moteur ThreatSense doi t a nal yser, acti ver/désac tiver l 'option

Heuristique avancée et modi fier les par amètres des archi ves

et du cac he de fi chi ers .

8

· Chemin : chemin d'acc ès aux fic hiers et doss iers exclus.

· Menace : si l e nom d'une menace fi gure à côté d'un fic hier

excl u, cel a signifie que ce fi chier n'est excl u que pour cette

menace spéci fique : i l n'est pas exclu complè tement. Par

cons équent, s i le fichi er es t i nfecté ul térieurement pa r un

autre l ogiciel malveil la nt, i l est détecté pa r l e modul e

antivirus.

· Ajouter... : excl ut l es objets de l a détecti on. Saisiss ez le

chemin d'accès à l'objet (vous pouvez égal ement utiliser l es

ca ra c tèr es généri qu es * et ?) ou sélectionnez le dos si er ou

le fi chi er dans l 'arbor esc ence.

· Modifier... : permet de modi fier des entrées sél ectionnées.

· Supprimer : s uppri me l es entrées sél ectionnées.

· Par défaut : a nnule toutes les excl usi ons.

Page 9

4.1.1.2 Quand faut-il modifier la configuration de la

protection en temps réel ?

La protection en temps réel est l e composa nt ess entiel de l a

sécuri sa tion du s ystème. Pr océdez a vec prudence lorsque

vous modi fiez l es para mètres de pr otection en temps réel. I l

est recommandé de ne modi fier ces par amètres que da ns des

ca s très pr éci s. Vous pouvez l es modifier par exemple

lors qu'il y a confl it avec une autre a ppli cati on ou avec

l'anal yseur en temps réel d'un autre logici el antivi rus .

Ass urez-vous qu'aucun autre progra mme anti virus n'est

instal lé sur votre ordinateur. Si deux programmes de

protection en temps réel sont acti vés en même temps, il peut y

avoir un c onfli t entre l es deux. I l est recommandé de

dési nsta ll er tout a utre antivir us de votre système.

La p rotection en temps réel ne d émarre pas

Si la protection en temps réel n'est pas i niti alis ée a u

démarrage du s ystème, cela peut pr ovenir de confl its avec

d'autres progra mmes. Dans ce c as, c onsul tez l es spécial is tes

du servi ce cl ient ESET.

Après l 'ins tal lation de ESET NOD32 Antivi rus , tous les

para mètres sont optimi sés pour gara ntir le ni veau maxi mum

de s ystème de s écurité aux util is ateurs. Afin de r estaurer les

pa ramètres p ar défaut, cl iqu ez sur l e bo uton Par défaut situé

da ns la parti e i nféri eure gauch e de la fenêtre Protection en

temps réel (Configuration > Saisie des préférences de

l'application... > Protection > Prot ection en temps réel).

4.1.1.3 Vé rification de la protection en temps réel

Pour vérifi er que la pr otection en temps réel foncti onne

correctement et qu'ell e détecte l es virus, uti li sez l e fi chier de

test eicar.com. Ce fichier de test est un fi chi er inoffens if

particul ier qui est détectable pa r tous l es progr ammes

antivi rus . Le fichi er a été c réé par l 'ins titut EICAR (European

Insti tute for Computer Antivi rus Researc h) pour tester la

foncti onnal ité des progra mmes antivi rus .

4.1.1.4 Que faire si la protection e n temps réel ne

fonctionne pas ?

Dans ce c hapi tre, nous décri vons des probl èmes qui peuvent

surveni r l ors de l'utili sa tion de l a protection en temps réel et

la façon de les résoudr e.

La p rotection en temps réel est désactivée

Si la protection en temps réel a été désac tivée par

inadvertanc e par un util is ateur, elle doi t être réacti vée. Pour

réac tiver l a protectio n en temps r éel, sél ecti onnez

Configuration > Antivirus et antispyware et cl iquez s ur le l ien

Activer la prote ction en temps r éel du systè me de fichiers (à

droi te) dans la fenêtre princi pal e du progra mme. Vous pouvez

égal ement a ctiver la protection en temps réel du système de

fi chi ers d ans l a fenêtre Co nfigur ation a vanc ée : sélecti onnez

Protection > Prote ction en temps réel et Activer la prote ction

en temps réel du systè me de fichiers.

4.1.2 Analyse de l 'ordinateur à la demande

Si vous pensez que votre ordinateur peut être i nfecté (en

ra is on d'un c omportement a norma l), exécutez Analyse de

l'ordinateur > Analyse intelligente pour rechercher

d'éventuelles infi ltra tions . Pour une protection maxi mum, les

anal yses d'ordi nateur doi vent être exécutées réguli èrement

dans le cadr e de mesur es de sécuri té de routine. Elles ne

doi vent pas être exécutées uniquement l orsqu'une infecti on

est suspectée. Une ana lys e régul ièr e peut détecter des

infi ltrations n'ont détectées par l'a nal yseur en temps réel au

moment de leur enregistrement s ur le di sque. Cela peut se

produire si l'anal yseur en temps réel est désa ctivé au moment

de l 'infection ou si l a bas e des si gnatures de virus n'es t plus à

jour.

Nous recommandons d'exécuter une a nal yse d'ordinateur à la

demande au moins une foi s par mois . L'anal yse peut être

confi gurée comme tâ che pla ni fiée dans Outils > Planificateur.

4.1.2.1 Type d'analyse

La p rotection en temps réel ne d étecte et ne n ettoie pas les

infiltrations

Deux types d'ana lys es de l 'ordi nateur à l a demande sont

di sponi bles . L'analyse intelligente anal yse le s ystème sa ns

exiger de reconfi gura tion des par amètres d'anal yse. L'analyse

personnalisée permet de sélecti onner l 'un des profi ls

d'analyse prédéfini s, ainsi que de choi si r des ci bles

spécifiques à analyser.

4.1.2.1.1 Analyse intell igente

L'ana lys e i ntell igente permet de l ancer r api dement une

anal yse de l 'ordi nateur et de nettoyer les fichi ers i nfectés

sans i ntervention de l'util is ateur. Ell e prés ente l'avantage

d'être fa cil e à util is er, sans auc une configura tion d'ana lys e

détai ll ée. L'a nal yse i ntelligente véri fie tous l es fichi ers de

tous les dos si ers , et nettoie ou supprime automatiquement l es

infi ltrations détectées. Le ni veau de nettoyage est

automatiquement réglé s ur sa valeur par défaut. Pour plus

d'i nformati ons sur l es types de nettoyage, reportez-vous à la

section Nettoyage .

11

9

Page 10

4.1.2.1.2 Analyse personnalisée

L'Analyse personnalisée est la s oluti on optima le s i vous

souha itez spéci fier des par amètres d'anal yse tels que les

ci bles et l es méthodes d'ana lys e. L'analyse pers onnal is ée

présente l 'avanta ge de permettre de confi gurer l es para mètres

avec gr ande préci si on. Les confi gurati ons peuvent être

enregis trées sous for me de profi ls d'anal yse définis par

l'utilisa teur, util es pour effectuer réguli èrement une a nal yse

av ec l es mêmes par amètres .

Pour s électi onner des ci bles à a nal yser, s électi onnez Analyse

de l'ordinateur > Analyse personnalisée, pui s des cibles à analyser spéci fiques dans l 'arborescence. Une cibl e d'a nal yse

peut a uss i être s péci fiée pl us préci sément : vous devez

indi quer l e chemin d'acc ès au doss ier ou aux fi chiers à

incl ure. Si vous souhaitez uni quement effectuer une analyse

du sys tème s ans ajouter d'ac tions de nettoyage

s uppl émentai res, sél ectionn ez l 'op tion Analyse sans

nettoyage. Vous pouvez a uss i choi si r pa rmi trois niveaux de

nettoya ge en cl iq uant s ur Configuration... > Nettoyage.

L'exécuti on d'anal yses pers onnal is ées de l 'ordi nateur est

recommandée pour l es utilisateurs chevronnés qui maîtri sent

l'utilisa tion de programmes anti virus.

Pour pl us d'informati ons sur l a c réation d'un profi l

d'a nal ys e, reportez-vous à l a s ection Configura tion du moteur

ThreatSense ; vous y trouverez une des cription de c haque

para mètre de confi gurati on de l'a nalyse.

Exemple : Supposons l a si tuation sui vante : vous souhai tez

créer votre propre profil d'analyse, l a confi guration d'anal yse

intell igente est partiell ement adéquate, mai s vous ne

souha itez anal yser ni les fichiers exécutabl es compres sés par

un compress eur d'exécutabl es, ni les appl icati ons

potentiell ement da ngereuses . Vous souhaitez effectuer un

nettoya ge stri ct. Dans l a fenêtre Liste des profils de l'analyseur

à la de mande, s ai sissez le nom du profi l, cliquez s ur le

bouton Ajouter et confi rmez en c li qua nt s ur OK. Réglez

ensui te les para mètres pour qu'i ls corres pondent à vos

besoi ns en c onfi gurati on l es o ptions Moteur ThreatSense et

Cibles à analyser.

10

4.1.2.2 Cibles à analyser

L'arborescence des ci bles à analyser permet de s électionner

les fichiers et dos si ers à soumettre à l'a nal yse a ntivi rus. Les

dos si ers peuvent égal ement être sélectionnés, en fonction aux

para mètres d'un profi l.

Une ci ble d'a nal yse peut a uss i être défi nie plus préci sément

en entra nt le chemin du dossi er ou des fic hiers à incl ure da ns

l'anal yse. Sélecti onnez l es cibl es dans l 'arbores cence des

dos si ers di sponi bles sur l'ordi nateur.

4.1.2.3 Profil s d'analyse

Vos paramètres d'ana lys e préférés peuvent être enregis trés

pour les procha ines anal yses . Il est r ecommandé de c réer

autant de profi ls (a vec différentes cibles et méthodes, et

d'autres par amètres d'ana lys e) que d'analyses util isées

régulièrement.

Pour créer un profi l , s électi onnez Configuration > Saisie des

préfé rences de l'application... > Protection > Analyse de

l'ordinateur et cl i quez sur l' option Modifier à côté de l a li ste

des profi ls en cour s.

4.1.3 Configuration du moteur ThreatSense

ThreatSense est la technol ogie propr iétai re d'ESET cons is tant

en une combinai son de méthodes complexes de détection de

menaces. C'est une technologie proactive : ell e fourni t

égal ement une protection dès l es premières heures de

propaga tion d'une nouvell e menace. El le util is e une

combi nai son de pl usi eurs méthodes (analyse de code,

émulation de c ode, s igna tures génériques, signatures de

vi rus) qui se conjuguent pour améli orer sensi blement l a

sécuri té du système. Ce moteur d'anal yse est capabl e de

contrôler pl usi eurs fl ux de données simulta nément,

optimis ant ai nsi l'efficac ité et l e taux de détection. La

technologie ThreatSense protège égal ement des rootki ts.

Les op tio ns de confi gurati on de l a technol ogi e ThreatSense

permettent de s pécifi er pl usieurs par amètres d'anal yse :

· l es types de fi chiers et les extensi ons à anal yser ;

· l a combinaison de plusieurs méthodes de détection ;

· l es niveaux de nettoyage, etc.

10

Pour a ccéder à l a fenêtre de confi gura ti on, c li quez s ur

Configuration > Antivirus et antispyware > Configuration

avancée de la prot ection antivirus et anti-logiciels e spions,

pui s sur l e bouton Configuration si tué dans les zones

Protection du systè me, Protection e n te mps ré el et Analyse

de l'ordinateur qui uti li s ent tous l a technol ogi e ThreatSense

(voi r c i-dessous). Chaque s cénario de s écur ité peut exi ger une

configu ra ti on di fférente. ThreatSense est confi gura ble

indi viduel lement pour les modul es de protection sui vants :

· Prote ction du systè me > Véri ficati on a utomati que des

fichi ers de démarr age

Page 11

· Prote ction en temps réel > Protection en temps réel du

système de fi chi ers

· Analyse de l'ordinateur > Anal yse de l 'ordi nateur à la

demande

Les par amè tres ThreatSense s ont opti mis és pour cha que

module et l eur modifi ca tion peut a voir une i nci dence

significa tive s ur le fonc tionnement du système. Par exemple,

en modi fia nt l es paramètres pour touj ours ana lys er les

fichi ers exécutabl es compressés pa r un compres seur

d’exécutabl es ou pour acti ver l'heuri sti que avancée da ns la

protection en temps réel du s ystème de fi chi ers, vous pouvez

dégrader les performances du s ystème. I l est donc

recommand é de ne pas modi fier l es pa ramètr es par défaut de

ThreatSense pour tous l es modules , à l'exception du modul e

Anal yse de l 'ordi nateur.

4.1.3.1 Objets

La secti on Objets permet de défi nir les fi chiers de l 'ordi nateur qui vont fai re l 'objet d'une a nal yse vi sant à rechercher les éventuell es infi ltra tions.

· Fichiers : anal yse tous l es types de fi chi ers coura nts

(progr ammes, images, mus iques , vidéos, bas es de données,

etc.).

· L iens symboliques : (anal yseur à la demande uni quement)

anal yse un type spécial de fi chi ers qui contiennent une

cha îne de texte i nterprétée par le système d'expl oitation

comme chemin d'accès à un a utre fi chi er ou répertoi re.

· Envoyer les fichiers par courrier électronique : (non

di sponi ble dans l a protecti on en temps réel) ana lys e des

fichi ers contenant des messa ges électroni ques.

· Boîte s aux lettres : (non dis poni ble dans la pr otection en

temps réel) analyse l es boîtes aux lettres de l'util is ateur

stockées dans l e s ystème. L'uti li sati on i nadéquate de cette

option peut provoquer des confl its avec votre c li ent de

messageri e. Pour en s avoi r plus sur les ava ntages et l es

i nconvéni ents de cette o pti on, r eportez-vous à cet arti cle de

base de connai ss ances.

· Archives : (non disponi ble dans la protection en temps réel)

anal yse les fic hiers compress és dans les archi ves

(.rar, .zip, .a rj, .tar, etc.).

· Archives auto-extractibles : (non disponi ble dans la

protection en temps réel) analyse l es fichi ers contenus

dans des fichi ers d'archi ves auto-extra ctibl es.

· Fichiers exécutables compre ssés par un compresseur

d'exécutables : contrai rement a ux types d'archi ves

standa rd, l es fichiers exécutabl es compres sés par un

compress eur d'exécutabl es sont décompress és en mémoire,

en pl us des fichi ers exécutabl es compress és statiques

standa rd (UPX, yoda , ASPa ck, FGS, etc.).

4.1.3.2 Options

Vous po uvez sél ecti onner dans la secti on Options les méthodes util is ées lors de l a recherche d'i nfil trations da ns le système. Les options suivantes sont disponi bles :

· He uristique avancée : c ette option util is e un al gori thme

heuri stique unique, développé par ESET, optimis é pour la

détection de vers i nformatiques et de chevaux de Troi e

écri ts dans des la ngages de programmation de ha ut ni veau.

L'heuristique avancée a méli ore de manière si gnifi cati ve la

ca paci té de détection du programme.

· Applications pot entiellement indésirables : ces appl icati ons

ne s ont pa s nécessa irement malveil la ntes, mai s elles

peuvent avoi r une i nci dence négati ve s ur les performances

de votre or dina teur. Ces appl ica tions s ont ha bituell ement

instal lées aprè s consentement. Si elles sont présentes sur

votre ordi nateur, votre système se comporte di fféremment

(par rapport à s on état avant l 'instal la tion de c es

applica tions ). Les cha ngements les pl us si gni fica tifs

conc ernent l 'affi cha ge i ndési rabl e de fenêtres

contextuell es, l'ac tivati on et l 'exécution de pr ocess us

ca chés, l'utilisa tion acc rue des ressources sys tème, l es

cha ngements dans les rés ultats de recherche et l es

applica tions communi quant avec des serveurs dista nts.

· Applications pot entiellement dangereuses - cette

appell ation ait r éférence à des logi ciels commerci aux

légitimes qui peuvent être mi s à profi t pa r des pi rates, s'i ls

ont été i nstallés à l 'insu de l 'util is ateur. La cla ss ifi cati on

incl ut des progr ammes tels que des outils d'ac cès à

di stanc e. C'est pour cette ra is on que cette opti on est

désa ctivée pa r défaut.

4.1.3.3 Ne ttoyage

Les par amètres de nettoyage déterminent la faç on dont

l'anal yseur nettoie l es fichi ers i nfectés. Troi s nivea ux de

nettoyage s ont pos si bles :

· Pas de nett oyage : les fic hiers i nfectés ne s ont pa s nettoyés

automatiquement. Le progra mme a ffic he une fenêtre

d'avertis sement et permet à l'util is ateur de c hois ir une

action.

· N ettoyage standard : l e progra mme es saie de nettoyer ou

de s uppri mer automatiquement tout fichier infecté. S'il

n'est pas pos si ble de s électionner automatiquement

l'ac tion correcte, l e progra mme propose une sélecti on

d'acti ons de suivi . Cette s électi on s 'affi che égal ement s i une

ac tion prédéfini e ne peut pas être menée à bien.

· N ettoyage strict : l e programme nettoie ou s uppri me tous

les fichiers infectés (y compri s les arc hives). Les seul es

exceptions sont l es fichi ers sys tème. S'i l n'est pas pos sibl e

de l es nettoyer, la fenêtre d'averti ss ement qui s'affi che

propose di fférentes options .

Avertissement : Dans l e mode de nettoyage s tanda rd par

défaut, le fi chi er d'arc hive n'est entiè rement supprimé que s i

tous les fi chiers qu'i l contient sont infectés. Si l'ar chive

conti ent également des fichi ers l égiti mes, ell e n'est pa s

suppri mée. Si un fichi er d'arc hive infecté est détecté dans l e

mode Nettoyage stri ct, l e fi chi er entier est s uppri mé, même s 'il

conti ent également des fichi ers i ntacts.

4.1.3.4 Extensions

· Heuristique : l'heuri sti que est un a lgorithme qui anal yse

l'ac tivité (mal veil lante) des progr ammes. La détection

heuri stique présente l 'ava ntage de détecter les nouveaux

logici els mal veil la nts qui n'exista ient pa s aupa rava nt ou

qui ne figurent pas da ns la l is te des vi rus connus (bas e des

signatures de vi rus).

L'extensi on est la par tie du nom de fichier si tuée a près l e

poi nt. El le définit le type et l e contenu du fi chi er. Cette s ection

de la confi gura tion des par amètres ThreatSense vous permet

de défi nir les types de fi chi ers à excl ure de l 'ana lys e.

Par défaut, tous l es fic hiers s ont analysés, quelle que soi t

leur extensi on. Toutes les extensions peuvent être a joutées à

l a li ste des fi chi ers excl us de l'a nal ys e. Les boutons Ajouter et

Supprimer permettent d'a ctiver ou d'empêcher l'a nal yse des

fichi ers portant certai nes extens ions .

11

Page 12

L'exclus ion de certains fichi ers de l 'analyse peut être utile s i

l'anal yse de ces fic hiers provoque un dysfoncti onnement du

progr amme. Pa r exemple, i l peut être j udici eux d'excl ure l es

extensions .log, .cfg et .tmp.

Conserver la date et l'heure du der nier accès (a nal yseur à la

demande uni quement)

Cochez cette ca se pour cons erver l'heure d'accès d'ori gine des

fichi ers ana lys és au li eu de la mettre à jour (par exemple,

pour l'util is er a vec des s ystèmes de sa uvegarde de données).

4.1.3.5 Limites

La secti on Limites permet de spécifi er la tai ll e maxi mal e des obj ets et l es niveaux d'i mbri cati on des archives à anal yser :

· Taille m aximale :défini t l a taille max imum des obj ets à

anal yser. Le modul e antivi rus n'a nal yse a lor s que l es

obj ets d'une tai ll e i nféri eure à cell e spéci fiée. Il n'es t pas

recommandé de modifier la val eur par défaut et i l n'y a

généra lement a ucune ra is on de le fa ire. Cette opti on ne doi t

être modifiée que par des util is ateurs chevronnés aya nt des

ra is ons spéci fiques d'exclure de l 'ana lys e des objets plus

volumineux.

· Durée maximale d'analyse :défi nit la durée maxi mum

attri buée à l'a nal yse d'un objet. Si l a val eur de ce champ a

été défi nie par l'uti li sateur, l e modul e a ntivi rus c ess e

d'analyser un objet une foi s ce temps écoul é, que l 'ana lys e

soit terminée ou non.

· N iveau d'imbrication m aximal :i ndi que la profondeur

maxi mal e d'ana lys e des archi ves. Il n'es t pas r ecommandé

de modi fier la va leur par défaut (10). Da ns des

ci rcons tances normal es, il n'y a a ucune raison de le fai re.

Si l'anal yse prend fi n prématurément en ra ison du nombre

d'archi ves imbriquées, l'ar chive reste non vérifi ée.

· Taille de fichiers maximale :cette opti on permet de spéci fier

la tai ll e maxi mal e (aprè s extrac tion) des fic hiers à

anal yser qui sont c ontenus dans les archi ves. Si l'a nal yse

prend fin prématurément en rai son de c ette l imite, l'ar chive

reste non véri fiée.

Pour désa ctiver l'a nal yse de doss iers s pécifi ques contrôl és

par le s ystème (/proc et /sys), s électi onnez l 'opti on Exclure les

dossiers de contrôle systè me de l'analyse (c ette option n'est

pas disponi ble pour l'anal yse au démarr age).

4.1.3.6 Autres

Lorsque l'option Activer l'optimis ation intell igente est

sélectionnée, l es par amètres optimaux sont utilisés de

mani ère à gara ntir le ni veau d'anal yse le plus efficac e tout en

cons ervant la meil leure vitesse d'a nal yse. Les différents

modules de protection propos ent une a nal yse intell igente en

util is ant différentes méthodes et en l es appl iqua nt à des types

de fi chi ers s péci fiques . L'opti on O ptimis ation intell igente

n'est pas définie de mani ère fixe dans l e pr oduit. L'équipe de

développement d'ESET Development Team met en œ uvre en

permanence de nouvel les modifi cations qui sont ens uite

intégrées dans ESET NOD32 Antivi rus pa r l 'intermédia ire de

mis es à jour régulières . Si l'option Optimi sati on i ntelligente

est désa ctivée, s euls les para mètres définis par l 'util isateur

dans le noya u ThreatSense de c e module pa rticulier sont

appliqués lors de la réal is ation d'une analyse.

4.1.4 Une infiltration est détectée

Des infi ltra tions peuvent a tteindre l e système à partir de

di fférents points d'entrée : pages Web, dos si ers partagés,

cour rier électroni que ou périphéri ques amovi bles (USB,

di sques externes, CD, DVD, dis quettes, etc.).

Si votre ordi nateur montre des si gnes d'infection par un

logici el mal veillant (ral entissement, bl ocages fréquents, etc.),

nous recommandons d'effectuer l es opérati ons s ui vantes :

1. O uvrez ESET NOD32 Anti vir us et c li quez s ur Analyse de

l'ordinateur.

2. Cl i q uez s u r Analyse intelligente (pour plus d'i nformati ons,

reportez-vous à la s ectionAnal yse intell igente ).

3. Lors que l 'ana lys e es t terminée, cons ultez l e j ournal pour

connaître le nombre de fi chi ers anal ysés , infectés et

nettoyés.

Si vous ne souha itez anal yser qu'une certaine partie de votre

di sq ue, cl i quez su r Analyse personnalisée et sél ectionnez des

ci bles à ana lys er.

Pour donner un exempl e général de l a façon dont les

infi ltrations s ont tra itées dans ESET NOD32 Antivi rus,

suppos ons qu'une infi ltration soit détectée pa r la protection

en temps réel du sys tème de fichi ers, qui util is e le ni veau de

nettoyage pa r défaut. Le programme tente de nettoyer ou de

suppri mer le fichi er. Si aucune a ction n'est prédéfini e pour le

module de protection en temps réel, vous êtes invi té à

sélectionner une opti on da ns une fenêtre d'a lerte.

Généra l ement, l es option s Nettoyer, Supprimer et Aucune

action s ont di sponibles. Il n'est pas recommandé de

sélectionner Aucune action, ca r l es fichi ers infectés sera ient

cons ervés tels quel s. La seule exception concerne les

situations où vous êtes sûr que l e fi chier est inoffensif et a été

détecté pa r err eur.

Nettoyage et suppres si on : util is ez le nettoyage si un fichi er a

été a ttaqué par un vi rus qui y a joi nt du code mal veil lant.

Dans ce c as, es sayez d'a bord de nettoyer le fi chi er infecté

pour le res taur er dans s on état d'origine. Si l e fi chi er se

compos e uni quement de c ode mal veillant, il s era suppri mé.

9

Analyser l'autre flux de données (ana lys eur à la demande

uniquement)

Les autres flux de données utilisés pa r l e système de fichi ers

sont des associ ations de fichi ers et de doss iers i nvis ibl es

pour les techni ques ordi nai res de détection de vi rus. De

nombreus es infi ltrati ons tentent d'éviter la détection en se

fai sa nt pa sser pour d'autres flux de données.

12

Page 13

Suppression de fichiers dans de s archives : en mode de

nettoyage pa r défaut, l 'ar chive complè te n'es t s uppri mée que

si el le ne contient que des fic hiers i nfectés et a ucun fichi er

sai n. Autrement dit, l es arc hives ne s ont pa s suppr imées si

ell es conti ennent a uss i des fic hiers s ains . Cependant, s oyez

prud ent si vous choi si s sez un nettoyage strict : dans ce mode,

l'ar chive s era s uppri mée s i ell e c ontient a u moins un fichi er

infecté, quel que s oit l'état des autres fi chiers qu'ell e contient.

4.2 Mise à jour du programme

Des mises à j our réguli ères de ESET NOD32 Antivi rus sont

nécess ai res pour conserver le ni veau maxi mum de sécuri té. Le

module de mis e à jour gara ntit que l e programme est touj ours

à jour en téléchar geant la derni ère versi on de l a bas e de

signatures de vi rus.

En cl i qua nt s ur Mettr e à jour dans le menu pri nci pal , vous

pouvez connaître l'état ac tuel de l a mis e à jour, notamment la

date et l 'heure de l a derniè re mise à j our. Vous pouvez

égal ement s avoi r si une mi se à jour est nécess ai re. Pour

démarr er manuel lement la mi se à jou r, c li quez s ur Mett re à

jour la base des signatures de virus.

4.2.1 Mise à nive au ve rs une nouvelle version

Pour bénéficier d'une protection maximal e, i l est i mportant

d'uti li ser la dernière vers ion d'ESET NOD32 Antivi rus. Pour

véri fier si une no uvel le vers ion est di sponi bl e, c li quez s ur

Mettre à jour dans l e menu princi pal s itué à gauche. Si une

nouvel le versi on est di spon ibl e, l e mess a ge Une nouvelle

version du produit est disponible ! appa raît au bas de l a

fenêtre. Cl i quez su r En savoir plus pour afficher une nouvell e

fenêtre c ontenant l e numéro de l a nouvell e vers ion et l a li ste

des modifi cati ons.

Cl i quez sur Télécharger pour télécharger la derni ère versi on.

Cl i quez sur Fermer pour fermer la fenêtre et télécharger la

mis e à niveau ultérieurement.

Si vous a vez c li qué su r Télécharger, le fi chi er est télécha rgé

dans le dos si er des télécha rgements (ou dans l e dossi er par

défaut défini par votre na vigateur). Lors que l e télécha rgement

du fichier est terminé, l anc ez l e fichi er et s uivez l es

instructi ons d'instal la tion. Votre nom d'uti li sateur et votre

mot de passe sont transférés automati quement vers la

nouvel le i nsta ll ation. I l est recommandé de véri fier

régulièrement s i des mis es à niveau sont dis poni bles, en

particul ier si vous i nstal lez ESET NOD3 2 Antivirus depui s un

CD/DVD.

4.2.2 Configuration de s mises à jour

La section de l a confi gurati on des mis es à j our permet de

spécifier les infor mati ons concernant les sources des mis es à

jour, tell es que l es serveurs de mis e à jour et les données

d'authentifi cati on donnant a ccès à ces serveurs . Par défaut,

l e menu déro ul ant Serveur de mise à jour est défini s ur

l'option Choisir automatiquement, ce qui ga ranti t que l es

fichi ers de mis e à jour sont télécha rgés automatiquement

depuis le serveur ESET en utilisa nt l e moins de ress ources

réseau poss ibl e.

Dans des circonstanc es normal es, l ors que l es mis es à jour

s ont tél écha rgées cor rectement, le mess age La base des

signatures de virus est à jour s 'affi che da ns la fenêtre Mi se à

jour. Si la base des signatures de virus ne peut pas être mi se à

j our, il est recommand é de vérifi er les par amètres de mise à

13

jour - l a ca use l a plus c ourante de c ette erreur est une

entrée i ncorrecte de données d'authentifi cati on (nom

d'uti li sateur et mot de pas se) ou une configura tion incorrecte

des pa ramètres de connexion .

19

La fenêtre Mise à jour contient égal ement l a versi on de l a

base des s igna tures de virus . Cette i ndica tion numérique est

un li en ac tif vers le si te Web d'ESET, qui répertori e toutes les

signatures ajoutées dans cette mi se à jour.

REMARQUE : Votre nom d'util is ateur et votre mot de pas se

sont fourni s par ESET après l 'ac hat d'ESET NOD32 Antivirus .

La li ste des serveurs de mi se à jour di sponi bles est access ibl e

pa r l'i ntermédia ir e du menu déroul ant Serveur de m ise à jour.

Pour a jouter un nouveau serveur de mi se à jo ur, c li quez s ur

Modifier Sai si ss ez ens uite l 'adr ess e du nouveau serveur dans

l e cha mp de sa i si e Serveur de mise à jour et cliquez s ur le

bouton Ajouter. L'authentifica tion des serveurs de mi se à jour

est ba sée sur l e nom d'utilisateur et l e mot de passe générés

et qui vous ont été envoyés apr ès l'a chat.

13

Page 14

ESET NOD32 Antivirus vous permet de défi nir un autre s erveur

de mi se à jour que vous pouvez utiliser par exemple en c as de

défai l la nce du premier. Le s erveur Principal peut être le

s erveur mi roi r et l e serveur Secondaire, l e serveur de mis e à

jour ESET s tandard. Le s erveur secondai re doit être différent

du serveur pri ncipal ; si non, i l ne sera pas uti li sé. Si vous

n'i ndi quez pa s de serveur de mise à jour s econda i r e, de nom

d'utilisateur et d e m ot de passe, l a mise à jour seconda ire ne

foncti onne pa s. Si vous i ndiquez l e nom d'utili sa teur et l e mot

de pa ss e que vous avez reçu dans le courrier de l ic ence et que

vous s électi onnez l 'opti on Choisir automatiqueme nt pour le

serveur de mi se à jour , la mis e à jour aboutit.

Pour ac tiver l'util is ati on du mode test (télécha rgement des

mis es à jour des versi ons précommerci ales), cli quez s ur le

bouton Configuration si tué à cô té de l 'option Options

avancées et c ochez ensui te l a c as e Activer le m ode test. Pour

désa ctiver l'a ffichage des notifica tions dans la pa rtie système

de l a ba rre d'état aprè s cha que mise à jour , c ochez l a ca se Ne

pas afficher de notification de ré ussite de la mise à jour.

Pour suppri mer toutes les données de mis e à jour s tockées

tempora ir ement, cl iqu ez sur le bouton Effacer si tué à côté de

l'option Effacer le cache de mise à jour. Util is ez c ette opti on s i

vous rencontrez des probl èmes de mise à jour.

4.2.3 Comment créer des tâches de mise à jour

Vous pouvez déclencher les mis es à jour manuellement en

cl i q ua nt sur Mettre à jour la base des signatures de virus dans

l a fenêtre pr inc ipa le qui s 'affi che lor sque vous c li quez s ur

Mettre à jour dans l e menu princi pal .

Par défaut, l es tâches pla nifi ées sui vantes sont a ffichées

dans le pl ani ficateur :

· Mi se à j our automatique r éguli ère

· Mi se à j our automatique a près ouverture de s ess ion

utilisateur

· vérifica tion automatique des fi chiers de démarra ge ;

· vérifica tion automatique des fi chiers de démarra ge a près

la mis e à jour réus si e de la base des si gnatures de virus ;

· ma intenan ce des jour naux (une foi s que l'opti on Afficher

les tâches systè me est acti vée da ns la configura tion du

planificateur).

Pour modifier la c onfigurati on d'une tâ che pl ani fiée exi stante

(par défaut ou définie pa r l 'util is ateur), cl iquez avec le bouton

droi t sur l a tâc he et cli quez sur Modifier. Vous pouvez

égal ement s électionner la tâche à modifi er et cl iquer sur l e

bouton Modifier.

Les mis es à jour peuvent égal ement être exécutées sous for me

de tâches pl ani fiées. Pour confi gurer une tâche plani fiée,

cl i q uez s u r Outils > Planificateur. Par défaut, l es tâches

suivantes sont ac tivées dans ESET NOD3 2 Antivirus :

· Mise à jour automatique réguliè re

· Mise à jour automatique aprè s ouvert ure de session

utilisateur

Chacune des tâ ches de mis e à jour peut être modi fiée s elon les besoins de l 'util is ateur. Outre les tâches de mi se à jour par défaut, vous pouvez en créer des nouvell es avec vos propres par amètres. Pour plus d'informations sur la création et l a confi guration des tâches de mi se à jour , r eportez-vous à l a secti on Planificateur .

14

4.3 Pl anificateur

Le planificateur est dis ponibl e s i l'option Mode a vancé da ns

ESET NOD32 Antivirus est a ctivée. Le Pl ani fic ateur es t

ac cessibl e depuis l e menu pr incipal de ESET NOD32 Antivi rus ,

dans Outils. Le planificateur conti ent l a li ste de toutes les

tâches pla nifi ées et des propri étés de confi guration telles que

la date et l'heure prédéfinies, ai nsi que l e profil d'analyse

utilisé.

4.3.1 Pourquoi planifier de s tâches ?

Le pl ani fica teur gère et l ance l es tâches pla nifi ées qui ont été

préalabl ement défini es et c onfigurées. La confi guration et les

propri étés comprennent des informati ons tell es que la date et

l'heure, a ins i que des profi ls s pécifi ques à util is er pendant

l'exécution de c es tâches .

4.3.2 Création de nouvelles tâches

Pour créer une nouvel le tâche da ns le pl anifica teur, c li quez

s ur l e bou ton Ajouter une t âche... ou cl iquez avec le bouton

droi t sur l a tâ che et sélecti onnez Ajouter... dans le menu

contextuel. Cinq types de tâ ches pla nifi ées sont dis ponibles :

· Exécuter l'application

· Mettre à jour

· Maintenance des journaux

· Analyse de l'ordinateur à la demande

· Contrôle des fichiers de démarrage du systè me

14

Page 15

La tâc he planifiée l a plus fréquente étant l a mise à jour, nous

al lons expliquer comment a jouter une nouvelle tâche de mi se

à jour.

Dan s l e menu déroul a nt Tâche planifiée, sél ecti onnez Mettre à

jour. Sai si ss ez le nom de la tâ che d ans l e ch amp Nom de la

tâche. Sél ectionnez l a fréquence de l a tâche da ns le menu

déroulant Exécuter la tâche. Les options s uiva ntes sont

disponibles : Défini par l'utilisateur, Une fois, Plusieurs fois,

Quotidiennement, Hebdo et Déclenchée par un évé nement.

Selon l a fréquence s électionnée, vous s erez i nvité à choi si r

di fférents para mètres de mis e à jour. Vous pouvez défi nir

ensui te l'ac tion à entreprendre s i la tâche ne peut pas être

effectuée ou terminée à l'heure pl ani fiée. Les troi s options

suivantes sont di sponi bles :

Car actèr es spéci aux pri s en cha rge da ns les express ions

cron :

· a stéri sque (*) - l 'express ion corr espond à toutes les

valeurs du champ ; par exemple, un as téri sque dans le 3e

cha mp (jour du mois) si gnifi e « tous les jours »

· ti ret (-) - défini t des pla ges ; pa r exempl e, 3-9

· virgul e (,) - s épar e l es éléments d'une liste ; pa r exemple,

1,3,7,8

· bar re obl ique (/) - défini t des incréments de pl ages ; par

exemple, 3-28/5 dans le 3e champ (jour du moi s) indi que

le 3e j our du mois, puis une fr équence tous l es 5 jours.

Les noms de j our (Monday-Sunday ) et de moi s (JanuaryDecember) ne sont pas pr is en c harge.

REMARQUE : si vous défi nis sez un jour du mois et un jour de

la semai ne, la commande n'est exécutée que si les deux

cha mps cor respondent.

4.4 Quarantaine

La princi pal e foncti on de l a quara ntai ne c onsi ste à stocker

les fichiers infectés en toute sécuri té. Les fichiers doi vent être

pl acés en quarantai ne s'i ls ne peuvent pas être nettoyés, s'i l

est ri squé ou déconseil lé de l es supprimer ou s 'il s sont

détectés erronément pa r ESET NOD32 Antivirus .

Vous pouvez c hois ir de mettre n'i mporte quel fic hier en

quara ntaine. Cette a ction es t cons eil lée si un fichier se

comporte de faç on s uspecte ma is n'a pas été détecté par

l'anal yseur anti virus . Les fic hiers de la quarantai ne peuvent

être soumis pour ana lys e au l abora toire de recherche sur l es

menaces d'ESET.

· Patiente r jusqu'à la pr ochaine heure planifiée

· Exécuter la tâche dès que possible

· Exécuter la tâche immédiatem ent si le t emps écoulé depuis

la der niè re exécution dépasse l'inter valle spécifié

(l 'interva ll e peut être défi ni à l 'ai de de l 'option Intervalle

minimal e ntre deux tâches)

Dans l'étape s uiva nte, une fenêtre réca pitul ative a ppara ît ;

ell e affi che des informati ons sur l a tâche pl ani fiée en cours .

Cl iqu ez s ur l e b outon Terminer.

La nouvell e tâche pl ani fiée s era ajoutée à la l is te des tâches

planifiées.

Par défaut, l e système contient les tâc hes plani fiées

ess entiel les qui garantis sent l e fonctionnement c orrect du

produit. Ces tâches ne doi vent pas être modi fiées et s ont

mas quées par défaut. Pour modifi er c ette option et affi cher

ces tâc hes, s électi onnez Configuration > Saisie des préfér ences

de l'application... > Outils > Planificateur et sélecti onnez

l'option Afficher les tâches systè me.

4.3.3 Création d'une tâche définie par l'utilisateur

La date et l'heur e de la tâc he Définie par l'utilisateur doivent

être i ndiquées au format cron sur l 'année (chaîne composée

de 6 cha mps séparés par un espa ce vi erge) :

minute(0-59) heure(0-23) jour du mois(1-31)

mois(1-12) année(1970-2099) jour de la

semaine(0-7)(dimanche = 0 ou 7)

Exemple :

30 6 22 3 2012 4

Les fichi ers du dossi er de qua rantai ne sont répertori és dans

un tabl eau qui affi che l a date et l 'heure de mise en

quara ntaine, l e c hemin de l 'empla cement d'ori gine du fichier

infecté, sa tai ll e en octets, la ra is on (pa r exempl e « aj outé par

l'utilisa teur ») et l e nombre de menaces (par exemple, s'il