Podręcznik użytkownika

Microsoft® Windows® 7 / Vista / XP / 2000 / 2003 / 2008

Copyright © 2009 ESET, spol. s r. o.

Program ESET NOD32 Antivirus został opracowany przez

firmę ESET, spol. s r.o.

Więcej informacji można uzyskać w witrynie www.eset.com.

Wszelkie prawa zastrzeżone. Żadna część niniejszej

dokumentacji nie może być powielana, przechowywana

w systemie pobierania ani przesyłana w żadnej formie

bądź przy użyciu jakichkolwiek środków elektronicznych,

mechanicznych, przez fotokopiowanie, nagrywanie,

skanowanie lub w inny sposób bez uzyskania pisemnego

zezwolenia autora.

Firma ESET, spol. s r.o. zastrzega sobie prawo do

wprowadzania zmian w dowolnych elementach opisanego

oprogramowania bez uprzedniego powiadomienia.

Dział obsługi klienta — cały świat: www.eset.eu/support

Dział obsługi klienta — Ameryka Północna: www.eset.com/

support

REV.20090210-002

Spis treści

1. ESET NOD32 Antivirus 4 ..........................4

1.1 Nowości ....................................................................... 4

1.2 Wymagania systemowe ................................................. 4

2. Instalacja ..............................................5

2.1 Instalacja typowa ......................................................... 5

2.2 Instalacja niestandardowa ............................................. 6

2.3 Korzystanie z oryginalnych ustawień .............................. 7

2.4 Wprowadzanie nazwy użytkownika i hasła ...................... 7

2.5 Skanowanie komputera na żądanie ................................ 8

3. Przewodnik dla początkujących ...............9

3.1 Tryby interfejsu użytkownika — wprowadzenie ................9

3.1.1 Sprawdzanie działania systemu ..............................9

3.1.2 Postępowanie w przypadku, gdy program

nie działa poprawnie ..............................................9

3.2 Ustawienia aktualizacji .................................................10

3.3 Ustawienia serwera proxy .............................................10

3.4 Ochrona ustawień .........................................................11

4. Praca z programem ESET NOD32 Antivirus ... 12

4.1 Antywirus i antyspyware .............................................. 12

4.1.1 Ochrona systemu plików w czasie rzeczywistym ....12

4.1.1.1 Ustawienia sprawdzania ....................................... 12

4.1.1.1.1 Skanowane nośniki ..............................................12

4.1.1.1.2 Skanowanie po wystąpieniu zdarzenia ...................12

4.1.1.1.3 Dodatkowe aparatu ThreatSense dla nowo

utworzonych i zmodyfikowanych plików ...............12

4.1.1.1.4 Ustawienia zaawansowane ...................................12

4.1.1.2 Poziomy leczenia ..................................................12

4.1.1.3 Zmienianie ustawień ochrony w czasie

rzeczywistym .......................................................13

4.1.1.4 Sprawdzanie skuteczności ochrony

w czasie rzeczywistym ......................................... 13

4.1.1.5 Co zrobić, jeśli ochrona w czasie rzeczywistym

nie działa ................................................................13

4.1.2 Host Intrusion Prevention System (HIPS) ..............13

4.1.3 Ochrona programów poczty e-mail .......................13

4.1.3.1 Sprawdzanie protokołu POP3 ................................13

4.1.3.1.1 Zgodność .............................................................14

4.1.3.2 Integracja z programami poczty e-mail ..................14

4.1.3.2.1 Dołączanie notatki do treści wiadomości ...............14

4.1.3.3 Usuwanie zagrożenia ............................................15

4.1.4 Ochrona dostępu do stron internetowych ..............15

4.1.4.1 Protokoły HTTP, HTTPS ..........................................15

4.1.4.1.1 Zarządzanie adresami ...........................................15

4.1.4.1.2 Przeglądarki internetowe ......................................15

4.1.5 Skanowanie komputera ........................................16

4.1.5.1 Typ skanowania ....................................................16

4.1.5.1.1 Skanowanie standardowe .....................................16

4.1.5.1.2 Skanowanie niestandardowe ................................16

4.1.5.2 Skanowane obiekty .............................................. 17

4.1.5.3 Profile skanowania ............................................... 17

4.1.6 Ochrona protokołów .............................................17

4.1.6.1 Protokół SSL ......................................................... 17

4.1.6.1.1 Zaufane certyfikaty ...............................................18

4.1.6.1.2 Wykluczone certyfikaty .........................................18

4.1.7 Ustawienia parametrów technologii ThreatSense ...18

4.1.7.1 Ustawienia obiektów ............................................18

4.1.7.2 Opcje ...................................................................19

4.1.7.3 Leczenie ...............................................................19

4.1.7.4 Rozszerzenia ........................................................19

4.1.7.5 Limity ...................................................................19

4.1.7.6 Inne ....................................................................20

4.1.8 Wykryto zagrożenie .............................................20

4.2 Aktualizowanie programu ............................................. 21

4.2.1 Ustawienia aktualizacji .........................................21

4.2.1.1 Profile aktualizacji .................................................21

4.2.1.2 Zaawansowane ustawienia aktualizacji ................ 22

4.2.1.2.1 Tryb aktualizacji ................................................... 22

4.2.1.2.2 Serwer proxy........................................................ 22

4.2.1.2.3 Połączenie z siecią LAN ......................................... 23

4.2.1.2.4 Tworzenie kopii aktualizacji —

kopia dystrybucyjna ............................................. 23

4.2.1.2.4.1 Aktualizowanie przy użyciu kopii dystrybucyjnej .... 23

4.2.1.2.4.2 Rozwiązywanie problemów z aktualizacją

przy użyciu kopii dystrybucyjnej ............................ 24

4.2.2 Tworzenie zadań aktualizacji ................................ 25

4.3 Harmonogram .............................................................25

4.3.1 Cel planowania zadań .......................................... 25

4.3.2 Tworzenie nowych zadań ..................................... 25

4.4 Kwarantanna ............................................................. 26

4.4.1 Poddawanie plików kwarantannie ........................ 26

4.4.2 Przywracanie plików z kwarantanny .....................26

4.4.3 Przesyłanie pliku z kwarantanny ........................... 26

4.5 Pliki dziennika ............................................................. 26

4.5.1 Administracja dziennikami ................................... 27

4.6 Interfejs użytkownika ...................................................27

4.6.1 Alerty i powiadomienia ........................................ 28

4.7 ThreatSense.Net ......................................................... 28

4.7.1 Podejrzane pliki ................................................... 29

4.7.2 Statystyka ........................................................... 29

4.7.3 Przesyłanie .......................................................... 29

4.8 Administracja zdalna ................................................... 30

4.9 Licencje ...................................................................... 30

5. Użytkownik zaawansowany ...................31

5.1 Ustawienia serwera proxy ............................................. 31

5.2 Eksportowanie i importowanie ustawień ....................... 31

5.2.1 Eksportuj ustawienia ............................................31

5.2.2 Importuj ustawienia .............................................31

5.3 Wiersz polecenia .......................................................... 31

5.4 ESET SysInspector ........................................................32

5.4.1 Interfejs użytkownika i użycie aplikacji .................. 33

5.4.1.1 Sterowanie programem ....................................... 33

5.4.1.2 Nawigowanie w programie ESET SysInspector ....... 33

5.4.1.3 Porównanie ......................................................... 34

5.4.1.4 SysInspector jako komponent programu

ESET NOD32 Antivirus 4 ........................................ 34

5.5.1 Minimalne wymagania ........................................35

5.5.2 W jaki sposób utworzyć ratunkową płytę CD ......... 35

5.5.2.1 Foldery ................................................................ 35

5.5.2.2 ESET Antivirus...................................................... 35

5.5.2.3 Zaawansowane ................................................... 35

5.5.2.4 Startowe urządzenie USB ..................................... 36

5.5.2.5 Nagrywanie ......................................................... 36

5.5.3 Praca z programem ESET SysRescue ......................36

5.5.3.1 Użycie programu ESET SysRescue .........................36

6. Słowniczek .......................................... 37

6.1 Typy zagrożeń ..............................................................37

6.1.1 Wirusy ................................................................ 37

6.1.2 Robaki ................................................................ 37

6.1.3 Konie trojańskie ................................................... 37

6.1.4 Programy typu rootkit .......................................... 37

6.1.5 Adware ............................................................... 38

6.1.6 Spyware .............................................................. 38

6.1.7 Potencjalnie niebezpieczne aplikacje ..................... 38

6.1.8 Potencjalnie niepożądane aplikacje .......................38

4

1. ESET NOD32 Antivirus 4

Program ESET NOD32 Antivirus 4 jest następcą wielokrotnie

nagradzanego produktu ESET NOD32 Antivirus 2.*. Oferuje on

szybkość skanowania i precyzję narzędzia ESET NOD32 Antivirus,

zapewnianą przez najnowszą wersję technologii skanowania

ThreatSense®.

Zastosowane zaawansowane techniki umożliwiają profilaktyczne

blokowanie wirusów, oprogramowania szpiegującego, koni

trojańskich, robaków, oprogramowania reklamowego i programów

typu rootkit bez spowalniania działania systemu i przeszkadzania

użytkownikowi podczas pracy lub gry na komputerze.

1.1 Nowości

Wieloletnie doświadczenie specjalistów z firmy ESET pozwoliło

opracować całkowicie nową architekturę programu ESET NOD32

Antivirus, która gwarantuje maksymalną skuteczność wykrywania

zagrożeń przy minimalnych wymaganiach systemowych.

Antywirus i antyspyware•

Ten moduł działa w oparciu o technologię ThreatSense®, którą

zastosowano po raz pierwszy w nagradzanym programie NOD 32

Antivirus. W nowej architekturze programu ESET NOD32 Antivirus

zoptymalizowano i udoskonalono mechanizm ThreatSense®.

Funkcja Opis

Udoskonalone

leczenie

Tryb skanowania

w tle

Obecnie program antywirusowy w sposób

inteligentny leczy i usuwa większość

wykrytych infekcji bez konieczności działania

ze strony użytkownika.

Skanowanie komputera może być

przeprowadzane w tle, bez obniżania

wydajności systemu.

1.2 Wymagania systemowe

Aby zapewnić płynne działanie programu ESET NOD32 Antivirus,

komputer powinien spełniać następujące wymagania dotyczące

sprzętu i oprogramowania:

ESET NOD32 Antivirus:

Windows 2000, XP Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 400 MHz

128 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

Windows 7, Vista Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 1 GHz

512 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

ESET NOD32 Antivirus Business Edition:

Windows 2000,

2000 Server,

XP, 2003 Server

Windows 7, Vista,

Windows Server 2008

Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 400 MHz

128 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

Procesor 32-bitowy (x86)/64-bitowy (x64)

o częstotliwości taktowania 1 GHz

512 MB pamięci systemowej RAM

130 MB wolnego miejsca na dysku twardym

Karta graficzna Super VGA (800 × 600)

Mniejsze pliki

aktualizacji

Ochrona

popularnych

programów

pocztowych

Wiele dodatkowych

usprawnień

Optymalizacja silnika skanowania

pozwoliła na zmniejszenie rozmiarów

plików aktualizacji w stosunku do wersji 2.7.

Zwiększono również skuteczność ochrony

plików aktualizacji przed uszkodzeniem.

Można obecnie skanować wiadomości

przychodzące nie tylko w aplikacji

MS Outlook, ale również w programach

Outlook Express, Windows Mail, Windows

Live Mail i Mozilla Thunderbird.

— Bezpośredni dostęp do systemów plików

w celu zwiększenia szybkości i wydajności

działania.

— Blokowanie dostępu do zainfekowanych

plików.

— Optymalizacja pod kątem Centrum

zabezpieczeń systemu Windows, w tym

systemu Vista.

5

2. Instalacja

Po zakupie programu ESET NOD32 Antivirus z witryny internetowej

firmy ESET należy pobrać program instalacyjny w postaci pakietu msi.

Następnie należy uruchomić program instalacyjny, a kreator instalacji

poprowadzi użytkownika przez proces podstawowej konfiguracji.

Dostępne są dwa typy instalacji o różnych poziomach szczegółowości

ustawień:

1. Instalacja typowa

2. Instalacja niestandardowa

Kolejnym krokiem instalacji jest konfigurowanie systemu

monitorowania zagrożeń ThreatSense.Net. System monitorowania

zagrożeń ThreatSense.Net pomaga zapewnić natychmiastowe

i ciągłe informowanie firmy ESET o nowych infekcjach, tak aby mogła

ona szybko reagować i chronić swoich klientów. System umożliwia

zgłaszanie nowych zagrożeń do laboratorium firmy ESET, gdzie są one

analizowane, przetwarzane i dodawane do bazy sygnatur wirusów.

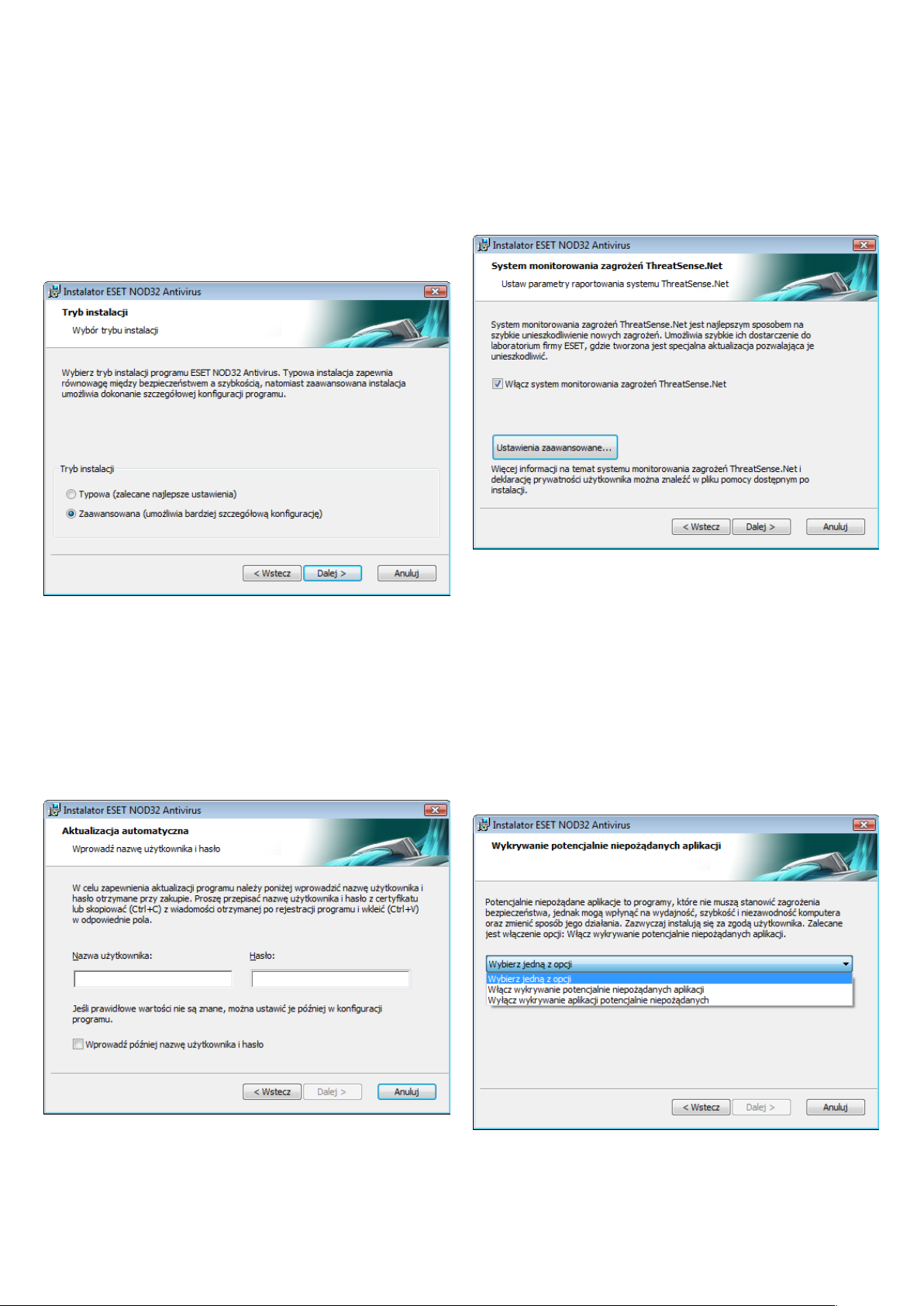

2.1 Instalacja typowa

Instalacja typowa jest zalecana dla użytkowników, którzy chcą

zainstalować program ESET NOD32 Antivirus z ustawieniami

domyślnymi. Ustawienia domyślne programu zapewniają maksymalny

poziom ochrony, odpowiedni w przypadku użytkowników, którzy nie

chcą konfigurować ustawień szczegółowych.

Pierwszym, bardzo ważnym krokiem jest wprowadzenie nazwy

użytkownika i hasła w celu automatycznego aktualizowania programu.

Odgrywa to istotną rolę w zapewnieniu ciągłej ochrony systemu.

Domyślnie zaznaczone jest pole wyboru Włącz system

monitorowania zagrożeń ThreatSense.Net, co powoduje włączenie

tej funkcji. Aby zmodyfikować szczegółowe ustawienia dotyczące

przesyłania podejrzanych plików, kliknij przycisk Ustawienia

zaawansowane.

Kolejnym krokiem procesu instalacji jest konfigurowanie wykrywania

potencjalnie niepożądanych aplikacji. Potencjalnie niepożądane

aplikacje nie muszą być tworzone w złych intencjach, ale mogą

negatywnie wpływać na działanie systemu operacyjnego.

Te aplikacje często są dołączane do innych programów i mogą być

trudne do zauważenia podczas procesu instalacji. W trakcie instalacji

tych aplikacji zazwyczaj wyświetlane jest powiadomienie, jednak

mogą one zostać łatwo zainstalowane bez zgody użytkownika.

Wprowadź w odpowiednich polach nazwę użytkownika i hasło, czyli

dane uwierzytelniające otrzymane po zakupie lub rejestracji produktu.

Jeśli w chwili obecnej nie posiadasz nazwy użytkownika i hasła,

zaznacz opcję Wprowadź później nazwę użytkownika i hasło. Dane

uwierzytelniające można później wprowadzić w dowolnym momencie

bezpośrednio w programie.

Wybierz opcję Włącz wykrywanie potencjalnie niepożądanych

aplikacji, aby zezwolić programowi ESET NOD32 Antivirus na

wykrywanie zagrożeń tego typu (zalecane).

Ostatnim krokiem instalacji typowej jest potwierdzenie instalacji

poprzez kliknięcie przycisku Instaluj.

6

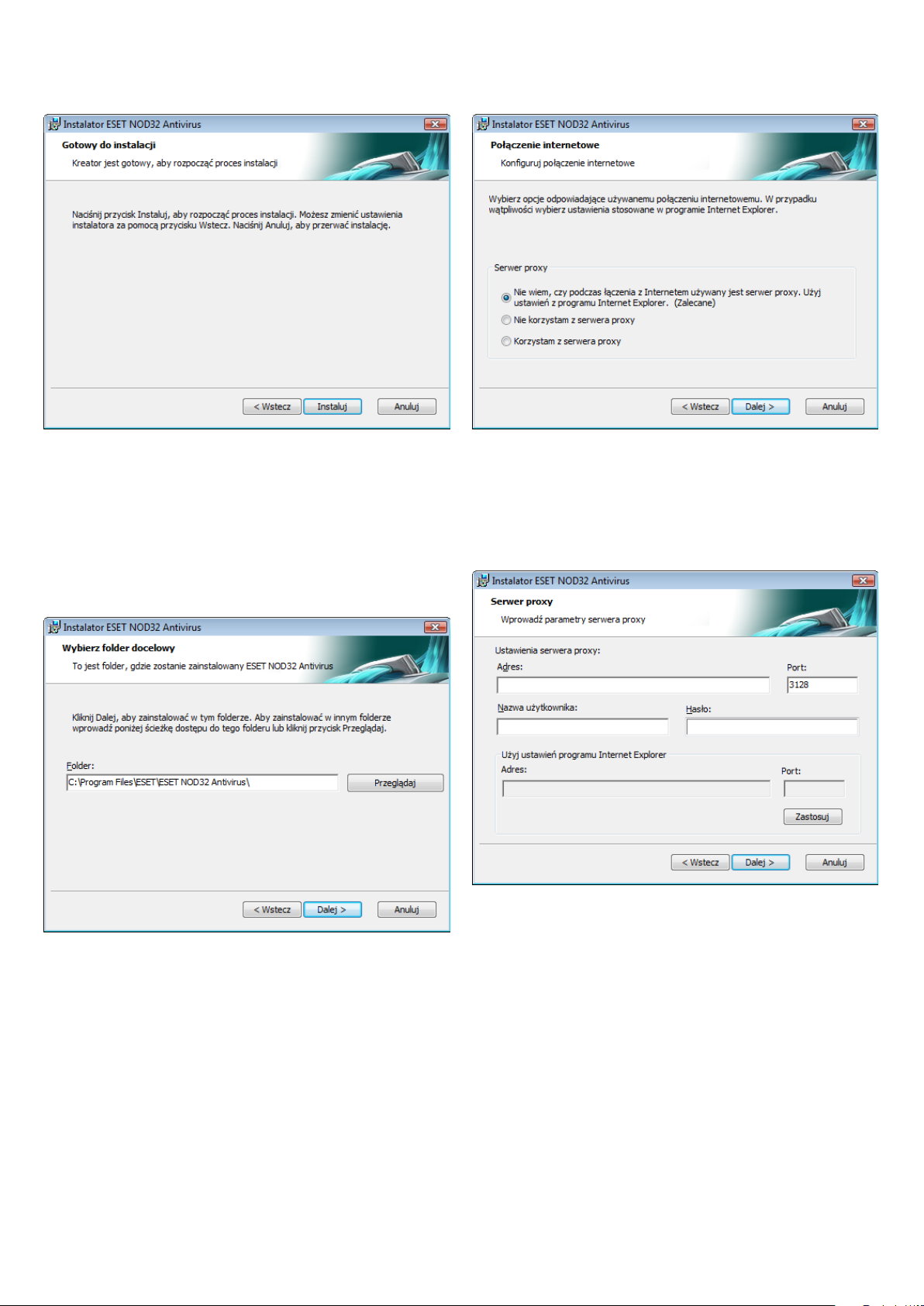

2.2 Instalacja niestandardowa

Instalacja niestandardowa jest przeznaczona dla użytkowników

zaawansowanych, którzy chcą modyfikować ustawienia

zaawansowane podczas instalacji.

Pierwszym krokiem jest wybór docelowej lokalizacji instalacji.

Domyślnie program jest instalowany w folderze C:\Program Files\

ESET\ESET NOD32 Antivirus\. Kliknij przycisk Przeglądaj, aby zmienić

tę lokalizację (niezalecane).

Jeśli używany jest serwer proxy, należy go prawidłowo skonfigurować

w celu poprawnego działania funkcji aktualizacji sygnatur wirusów.

Jeśli nie masz pewności, czy przy połączeniu internetowym używany

jest serwer proxy, pozostaw ustawienie domyślne Nie wiem, czy

podczas łączenia z Internetem używany jest serwer proxy. Użyj

ustawień z programu Internet Explorer. i kliknij przycisk Dalej. Jeśli

nie korzystasz z serwera proxy, wybierz odpowiednią opcję.

Następnie wprowadź nazwę użytkownika i hasło. Ten krok jest

identyczny jak w przypadku instalacji typowej (patrz strona 5).

Po wprowadzeniu nazwy użytkownika i hasła kliknij przycisk Dalej,

aby skonfigurować połączenie internetowe.

Aby skonfigurować ustawienia serwera proxy, wybierz opcję

Korzystam z serwera proxy i kliknij przycisk Dalej. Wprowadź

adres IP lub URL serwera proxy w polu Adres. W polu Port określ

port, na którym serwer proxy akceptuje połączenia (domyślnie 3128).

W przypadku, gdy serwer proxy wymaga uwierzytelniania, należy

podać poprawną nazwę użytkownika i hasło dostępu do tego serwera.

Ustawienia serwera proxy można również skopiować z programu

Internet Explorer. W tym celu kliknij przycisk Zastosuj i potwierdź wybór.

7

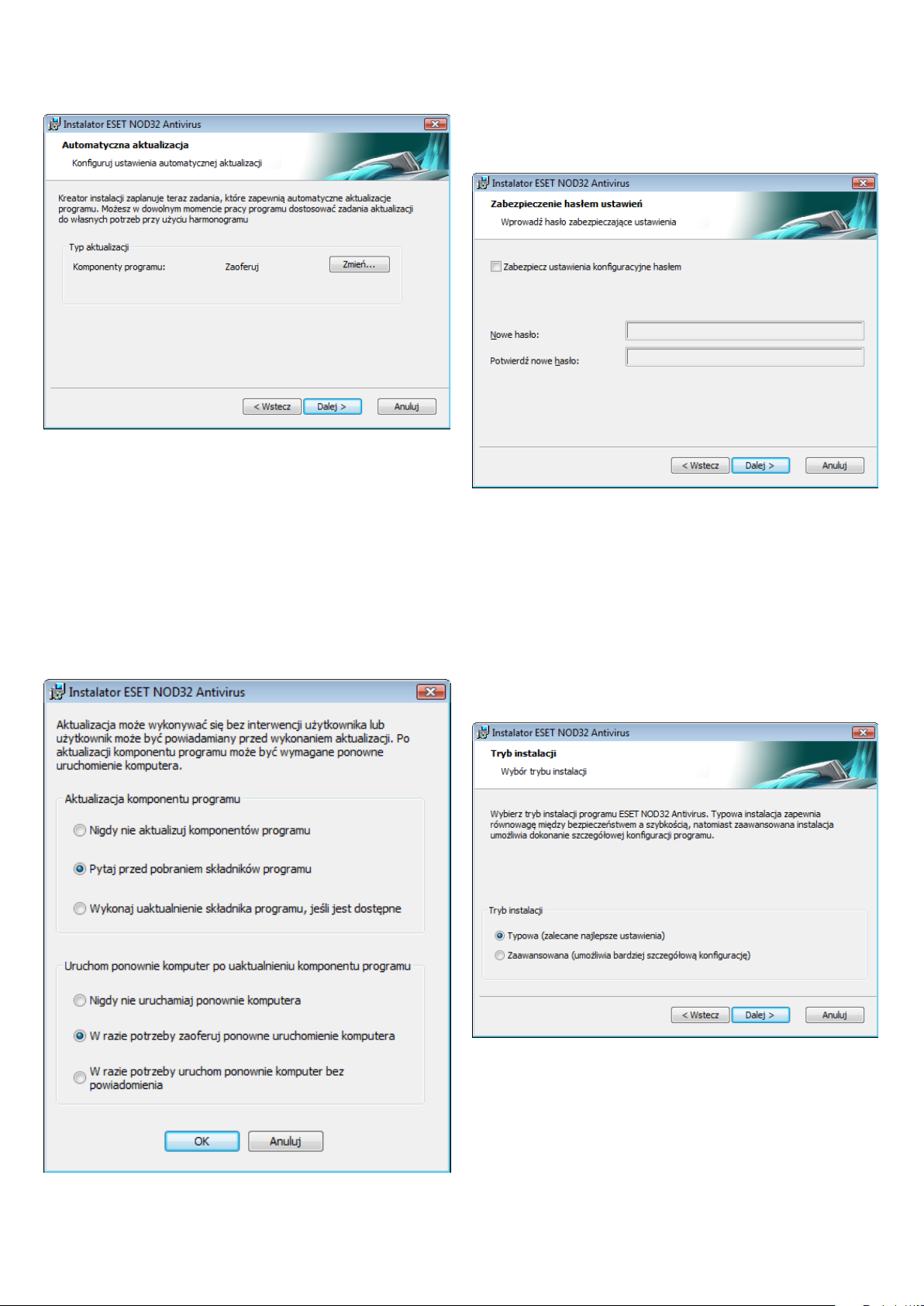

Kliknij przycisk Dalej, aby przejść do okna Konfiguruj ustawienia

automatycznej aktualizacji. Ten krok umożliwia określenie sposobu

obsługi automatycznych aktualizacji komponentów programu

w danym systemie. Kliknij opcję Zmień, aby uzyskać dostęp do

ustawień zaawansowanych.

Jeśli komponenty programu nie mają być aktualizowane, należy

wybrać ustawienie Nigdy nie aktualizuj komponentów programu.

Wybranie opcji Pytaj przed pobraniem komponentów programu

powoduje wyświetlanie okna potwierdzenia przed pobraniem

komponentów programu. Aby włączyć automatyczne uaktualnianie

komponentów programu bez wyświetlania monitu, wybierz

opcję Wykonaj uaktualnienie komponentu programu, jeśli jest

dostępne.

Kolejnym krokiem instalacji jest wprowadzenie hasła chroniącego

parametry programu. Wybierz hasło, które będzie chronić program.

Wpisz hasło ponownie, aby je potwierdzić.

Kroki obejmujące konfigurację systemu monitorowania zagrożeń

ThreatSense.Net oraz wykrywanie potencjalnie niepożądanych

aplikacji są takie same jak w przypadku instalacji typowej i nie zostały

przedstawione w tym miejscu (patrz strona 5).

W ostatnim kroku wyświetlane jest okno, w którym użytkownik

wyraża zgodę na instalację.

2.3 Korzystanie z oryginalnych ustawień

W przypadku ponownej instalacji programu ESET NOD32 Antivirus

wyświetlana jest opcja Użyj bieżących ustawień. Zaznacz tę opcję,

aby przenieść parametry ustawień z oryginalnej instalacji do nowej.

UWAGA: Po uaktualnieniu komponentu programu zazwyczaj

wymagane jest ponowne uruchomienie komputera. Zalecanym

ustawieniem jest W razie potrzeby uruchom ponownie komputer

bez powiadomienia.

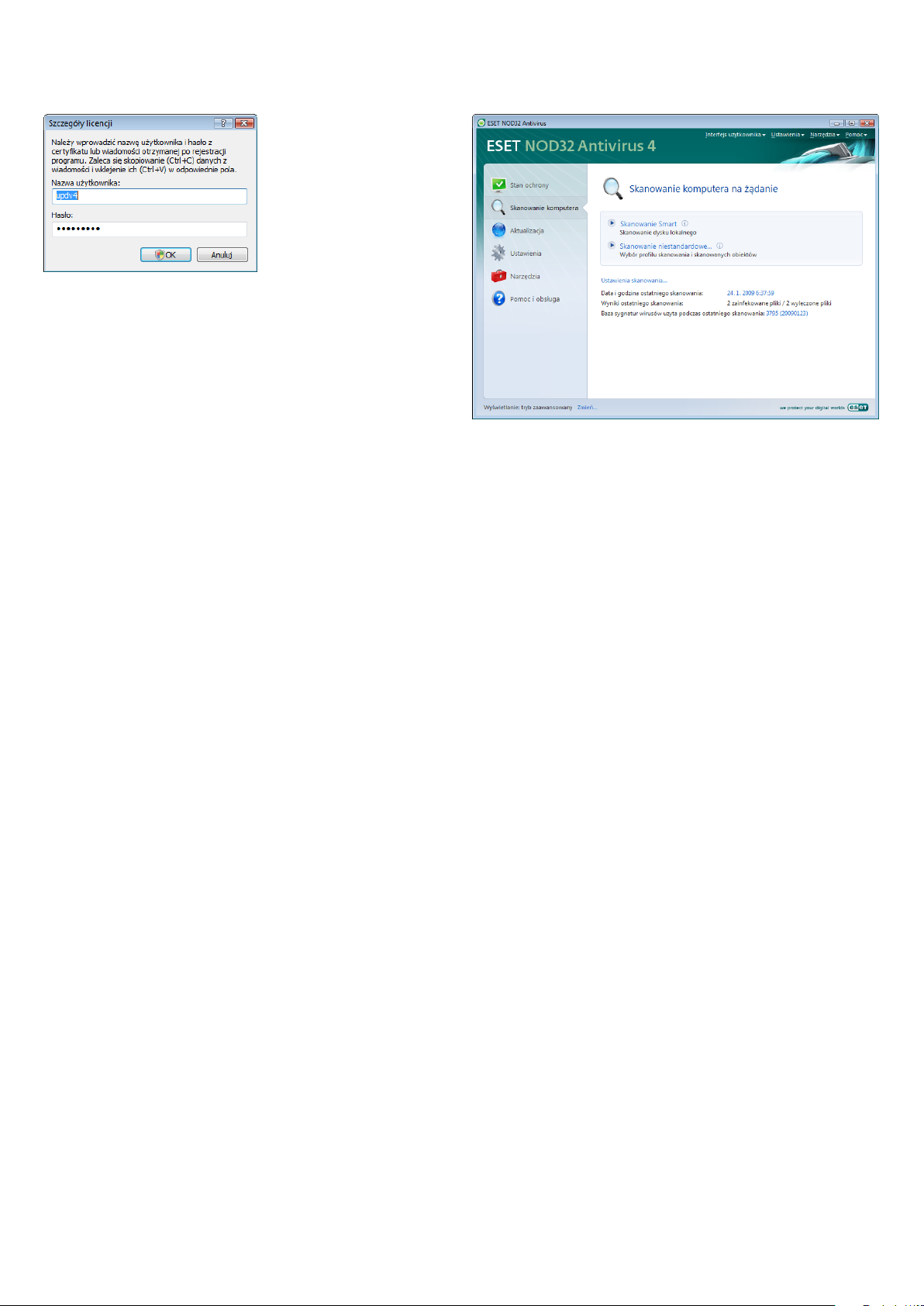

2.4 Wprowadzanie nazwy użytkownika i hasła

Dla uzyskania optymalnej funkcjonalności ważne jest automatyczne

aktualizowanie programu. Jest to możliwe tylko wtedy, gdy

w ustawieniach aktualizacji zostały prawidłowo wprowadzone nazwa

użytkownika i hasło.

Jeśli nazwa użytkownika i hasło nie zostały wprowadzone podczas

instalacji, można tego dokonać po jej zakończeniu. W oknie głównym

programu kliknij opcję Aktualizacja, a następnie kliknij opcję

Ustawienia nazwy użytkownika i hasła. W oknie Szczegóły licencji

wprowadź dane otrzymane wraz z licencją produktu.

8

2.5 Skanowanie komputera na żądanie

Po zainstalowaniu programu ESET NOD32 Antivirus należy wykonać

skanowanie komputera w poszukiwaniu szkodliwego kodu. Aby

szybko uruchomić skanowanie, wybierz w menu głównym opcję

Skanowanie komputera, a następnie w oknie głównym programu

wybierz opcję Skanowanie standardowe. Więcej informacji na

temat funkcji skanowania komputera można znaleźć w rozdziale

„Skanowanie komputera”.

9

3. Przewodnik dla początkujących

Niniejszy rozdział zawiera ogólny opis programu ESET NOD32

Antivirus i jego podstawowych ustawień.

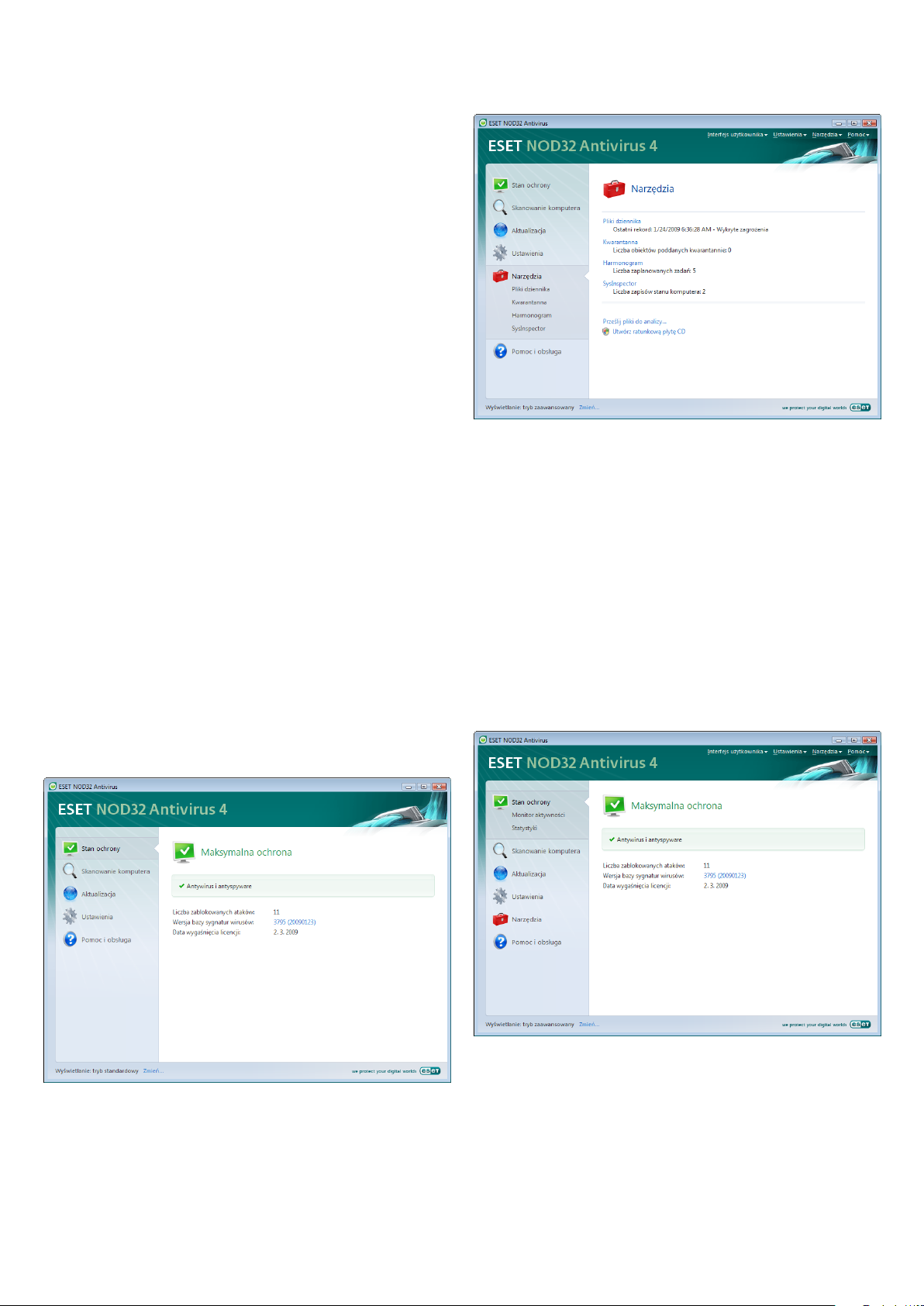

3.1 Tryby interfejsu użytkownika — wprowadzenie

Główne okno programu ESET NOD32 Antivirus jest podzielone

na dwie główne sekcje. Znajdująca się po lewej stronie kolumna

zapewnia dostęp do łatwego w obsłudze menu głównego. Znajdujące

się po prawej stronie okno główne programu służy najczęściej

do wyświetlania informacji dotyczących opcji wybranej w menu

głównym.

Poniżej opisano opcje dostępne w menu głównym:

Stan ochrony — dostarcza informacji o stanie ochrony programu

ESET NOD32 Antivirus w formie przyjaznej dla użytkownika. Jeśli

uruchomiony jest tryb zaawansowany, wyświetlany jest stan

wszystkich funkcji ochrony. Kliknięcie funkcji powoduje wyświetlenie

informacji o jej bieżącym stanie.

Skanowanie komputera — pozwala skonfigurować i uruchomić

skanowanie komputera na żądanie.

Aktualizacja — zapewnia dostęp do funkcji aktualizacji, która

umożliwia zarządzanie aktualizacjami bazy sygnatur wirusów.

Przełączenie do trybu zaawansowanego powoduje dodanie do menu

głównego opcji Narzędzia. Opcja Narzędzia umożliwia uzyskanie

dostępu do harmonogramu i kwarantanny oraz przeglądanie plików

dziennika programu ESET NOD32 Antivirus.

Ustawienia — umożliwia dostosowanie poziomu zabezpieczeń

komputera. Jeśli uruchomiony jest tryb zaawansowany, zostaną

wyświetlone podmenu funkcji ochrony antywirusowej i antyspyware.

Narzędzia — jest dostępna tylko w trybie zaawansowanym. Zapewnia

dostęp do plików dziennika, kwarantanny i harmonogramu.

Pomoc i obsługa — umożliwia uzyskanie dostępu do plików pomocy,

bazy wiedzy firmy ESET, witryny internetowej firmy ESET oraz

utworzenie zgłoszenia do działu obsługi klienta.

Interfejs użytkownika programu ESET NOD32 Antivirus pozwala na

przełączanie się między trybem standardowym i zaawansowanym.

Aby przełączyć między trybami, użyj łącza Wyświetlanie znajdującego

się w lewym dolnym rogu okna głównego programu ESET NOD32

Antivirus. Kliknij opcję, aby wybrać żądany tryb wyświetlania.

UWAGA: Wszystkie pozostałe instrukcje w niniejszym podręczniku

dotyczą trybu zaawansowanego.

3.1.1 Sprawdzanie działania systemu

Aby wyświetlić informacje o stanie ochrony, kliknij opcję Stan

ochrony znajdującą się w górnej części menu głównego.

Bezpośrednio poniżej zostanie wyświetlone podmenu Antywirus

i antyspyware, a w oknie głównym programu zostanie wyświetlone

podsumowanie stanu dotyczące działania programu ESET NOD32

Antivirus. Kliknij opcję Antywirus i antyspyware, aby w oknie

głównym programu wyświetlić przegląd stanu poszczególnych

funkcji ochrony.

Tryb standardowy zapewnia dostęp do funkcji wymaganych do

wykonywania typowych operacji. Żadne zaawansowane opcje nie są

wyświetlane.

Jeśli włączone funkcje ochrony działają poprawnie, są oznaczone

zieloną ikoną znacznika wyboru. W przeciwnym razie wyświetlana

jest czerwona ikona wykrzyknika lub żółta ikona powiadomienia,

a w górnej części okna znajdują się dodatkowe informacje na temat

funkcji. Wyświetlany jest również proponowany sposób naprawy

funkcji. Aby zmienić stan poszczególnych funkcji, w menu głównym

kliknij opcję Ustawienia i wybierz żądaną funkcję.

10

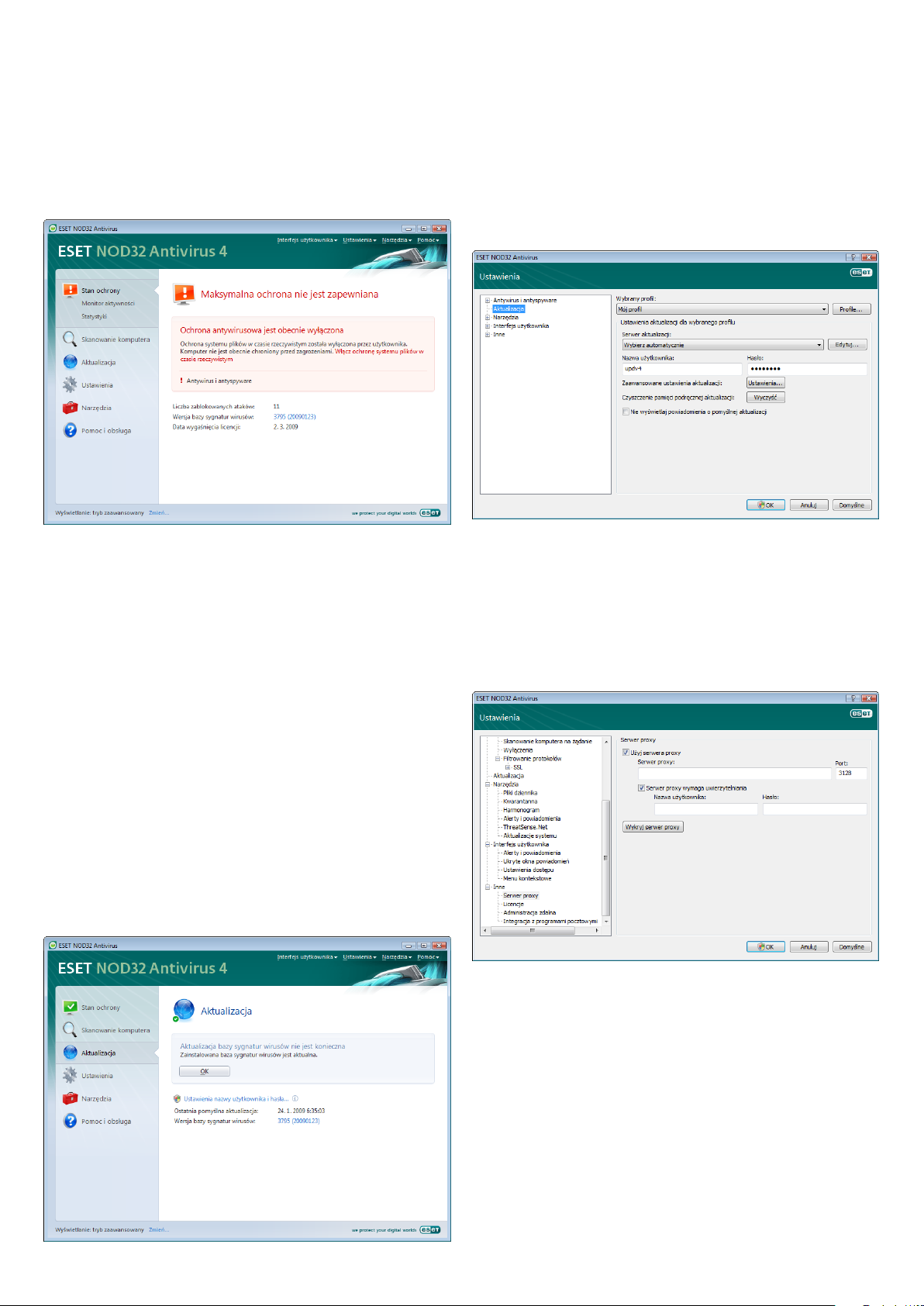

3.1.2 Postępowanie w przypadku, gdy program nie działa

poprawnie

Jeśli program ESET NOD32 Antivirus wykryje problem dotyczący

funkcji ochrony, jest to zgłaszane w oknie Stan ochrony. Znajduje

się tam również propozycja rozwiązania problemu.

Okno Ustawienia zaawansowane (dostępne po naciśnięciu klawisza

F5) zawiera szczegółowe opcje aktualizacji. W menu rozwijanym

Serwer aktualizacji należy ustawić wartość Wybierz automatycznie.

Aby skonfigurować zaawansowane opcje aktualizacji, takie jak

tryb aktualizacji, dostęp do serwera proxy, dostęp do aktualizacji na

serwerze lokalnym oraz możliwość tworzenia kopii sygnatur wirusów

(w programie ESET NOD32 Antivirus Business Edition), kliknij przycisk

Ustawienia.

Jeśli rozwiązanie danego problemu przy użyciu wyświetlonej listy

znanych problemów i rozwiązań nie jest możliwe, kliknij opcję

Pomoc i obsługa, aby uzyskać dostęp do plików pomocy lub

przeszukać bazę wiedzy. Jeśli nadal nie można znaleźć rozwiązania,

należy wysłać zgłoszenie do działu obsługi klienta firmy ESET. Na

podstawie uzyskanych informacji zwrotnych specjaliści z firmy

mogą szybko odpowiadać na pytania i udzielać skutecznych porad

dotyczących problemu.

3.2 Ustawienia aktualizacji

Aktualizacja bazy sygnatur wirusów i aktualizacja komponentów

programu są istotnymi elementami procesu zapewniania

kompleksowej ochrony przed szkodliwym kodem. Należy zwracać

szczególną uwagę na konfigurację i działanie funkcji aktualizacji.

W menu głównym wybierz opcję Aktualizacja, a następnie w oknie

głównym programu kliknij opcję Aktualizuj bazę sygnatur

wirusów, aby natychmiast sprawdzić dostępność nowej aktualizacji

bazysygnatur. Kliknięcie opcji Ustawienia nazwy użytkownika

i hasła powoduje wyświetlenie okna dialogowego, w którym należy

wprowadzić nazwę użytkownika i hasło otrzymane przy zakupie.

Jeśli nazwa użytkownika i hasło zostały wprowadzone podczas

instalacji programu ESET NOD32 Antivirus, program nie będzie

monitować o te informacje na tym etapie.

3.3 Ustawienia serwera proxy

Jeśli połączenie z Internetem jest uzyskiwane za pośrednictwem

serwera proxy, musi ono zostać określone w ustawieniach

zaawansowanych (F5). Aby uzyskać dostęp do okna konfiguracji

Serwer proxy, w drzewie konfiguracji zaawansowanej kliknij

opcję Inne > Serwer proxy. Zaznacz pole wyboru Użyj serwera

proxy oraz wprowadź adres IP i port serwera proxy, a także dane

uwierzytelniające.

11

Jeśli te informacje nie są dostępne, w programie ESET NOD32 Antivirus

można podjąć próbę automatycznego wykrycia ustawień serwera

proxy, klikając przycisk Wykryj serwer proxy.

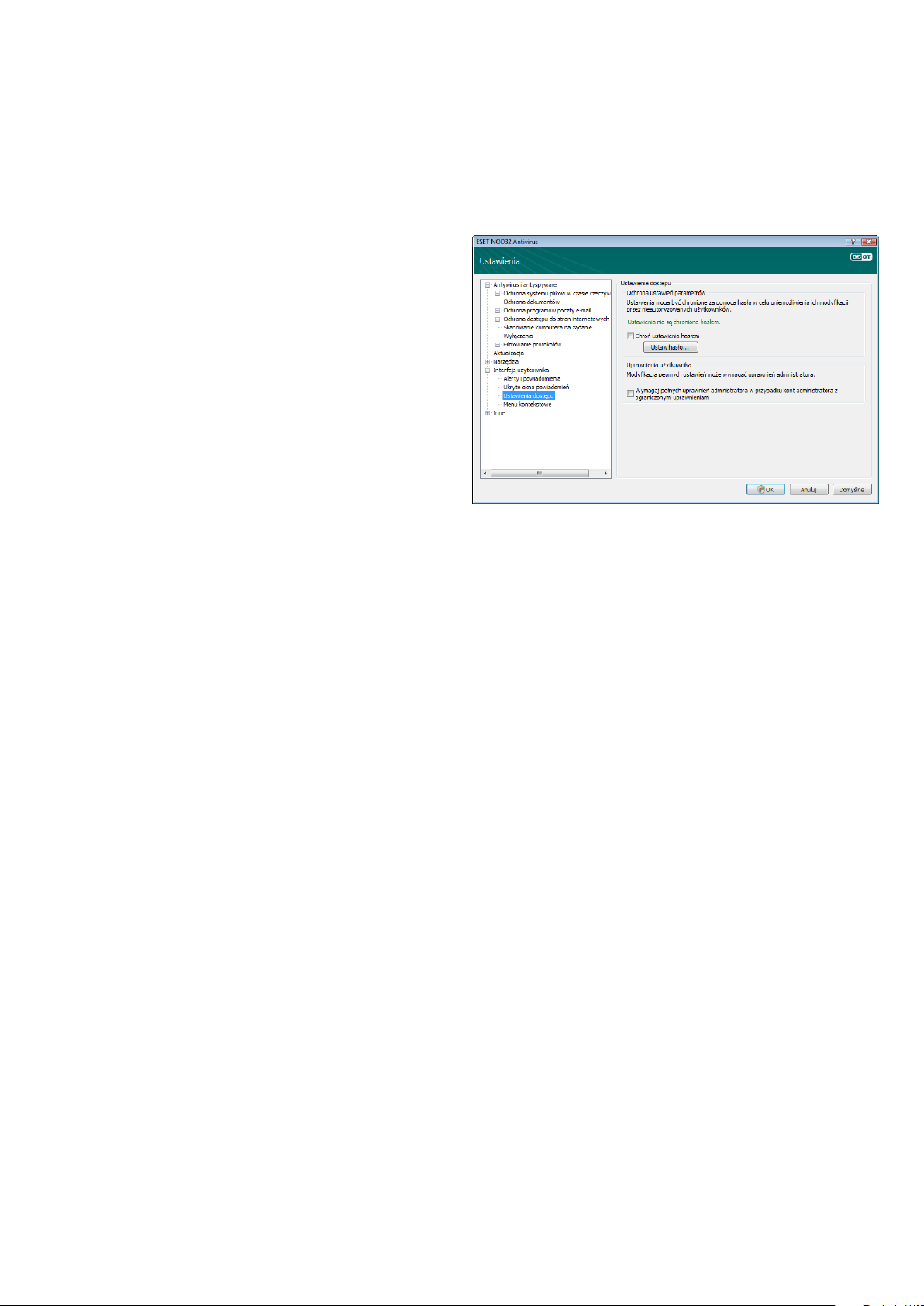

w menu głównym, kliknij kolejno opcje Ustawienia > Otwórz całe

drzewo ustawień zaawansowanych > Interfejs użytkownika >

Ochrona ustawień, a następnie kliknij przycisk Wprowadź hasło.

UWAGA: Opcje serwera proxy dla poszczególnych profilów aktualizacji

mogą być różne. W takim przypadku należy skonfigurować serwer

proxy za pomocą ustawień zaawansowanych aktualizacji.

3.4 Ochrona ustawień

Ustawienia programu ESET NOD32 Antivirus mogą odgrywać bardzo

ważną rolę z punktu widzenia zasad zabezpieczeń obowiązujących

w organizacji użytkownika. Nieautoryzowane modyfikacje mogą

stanowić potencjalne zagrożenie dla stabilności i ochrony systemu.

Aby chronić parametry ustawień za pomocą hasła, rozpoczynając

Wprowadź hasło, potwierdź je, wpisując ponownie, a następnie kliknij

przycisk OK. To hasło będzie wymagane w przypadku wszystkich

przyszłych modyfikacji ustawień programu ESET NOD32 Antivirus.

12

4. Praca z programem ESET NOD32

Antivirus

4.1 Antywirus i antyspyware

Ochrona antywirusowa zabezpiecza system przed szkodliwymi

atakami, sprawdzając pliki, pocztę e-mail i komunikację internetową.

W przypadku wykrycia zagrożenia zawierającego szkodliwy kod

moduł antywirusowy może je wyeliminować przez zablokowanie,

a następnie usunięcie lub przeniesienie do kwarantanny.

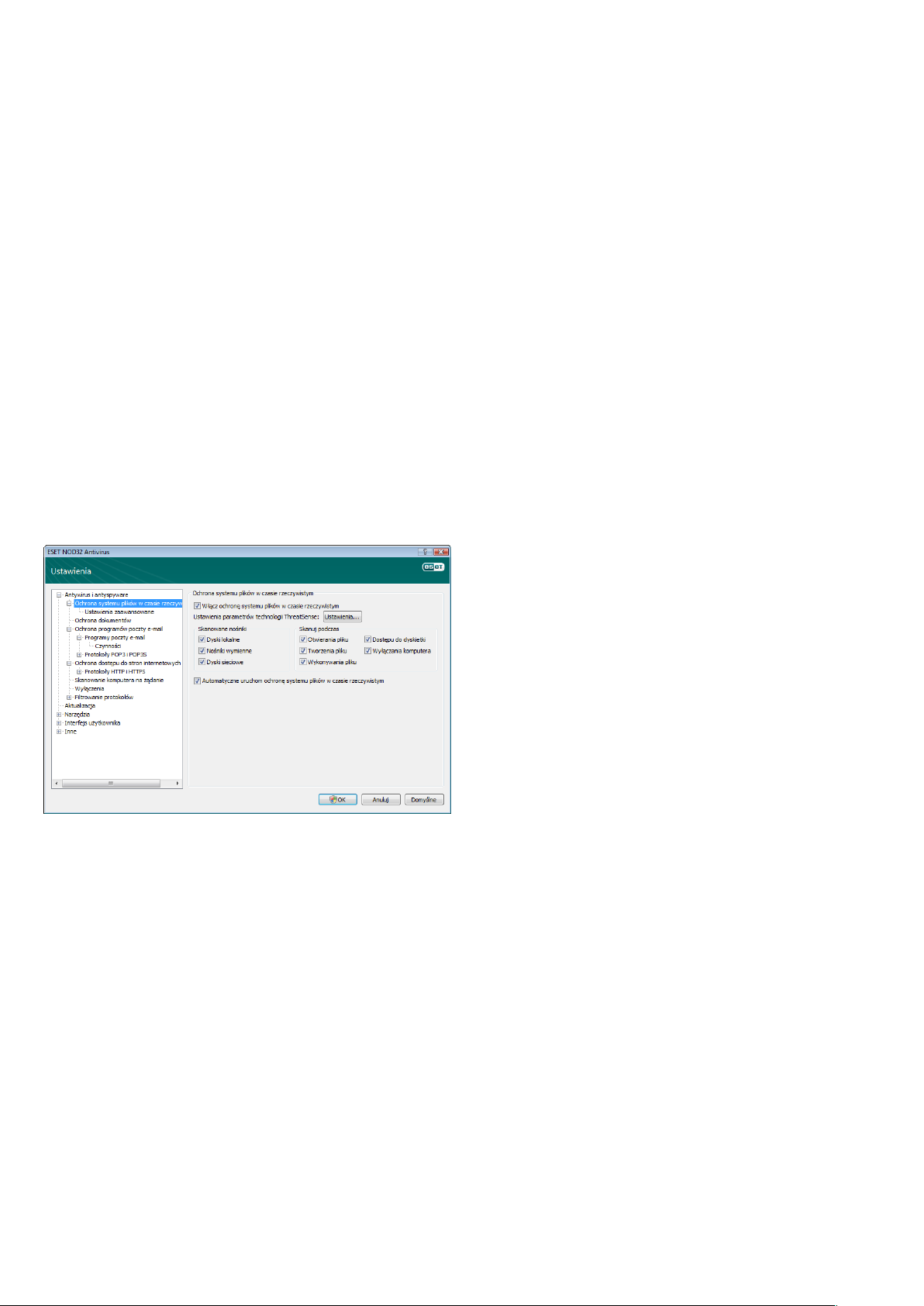

4.1.1 Ochrona systemu plików w czasie rzeczywistym

Ochrona systemu plików w czasie rzeczywistym sprawdza wszystkie

zdarzenia związane z ochroną antywirusową systemu. Wszystkie pliki

w momencie otwarcia, utworzenia lub uruchomienia na komputerze

są skanowane w poszukiwaniu szkodliwego kodu. Ochrona systemu

plików w czasie rzeczywistym jest włączana przy uruchamianiu

systemu.

4.1.1.1 Ustawienia sprawdzania

Funkcja ochrony systemu plików w czasie rzeczywistym sprawdza

wszystkie typy nośników. Sprawdzanie jest wywoływane

wystąpieniem różnych zdarzeń. Podczas sprawdzania stosowane są

metody wykrywania udostępniane przez technologię ThreatSense

(opisane w części Ustawienia parametrów technologii ThreatSense).

Sposób sprawdzania nowo tworzonych plików może różnić się

od sposobu sprawdzania istniejących plików. W przypadku nowo

tworzonych plików można stosować głębszy poziom sprawdzania.

włączonych, ponieważ nadal istnieje ryzyko infekcji wirusami sektora

startowego z innych źródeł.

4.1.1.1.3 Dodatkowe aparatu ThreatSense dla nowo

utworzonych i zmodyfikowanych plików

Prawdopodobieństwo, że nowo utworzone pliki będą zainfekowane,

jest stosunkowo wyższe niż w przypadku istniejących plików. Z tego

powodu program sprawdza takie pliki, stosując dodatkowe parametry

skanowania. Wraz z powszechnymi metodami skanowania przy

użyciu sygnatur stosowana jest zaawansowana heurystyka, która

znacznie zwiększa wykrywalność. Oprócz nowo utworzonych plików

skanowane są również archiwa samorozpakowujące (SFX) i pliki

spakowane (wewnętrznie skompresowane pliki wykonywalne).

Domyślnie archiwa są skanowane do dziesiątego poziomu

zagnieżdżenia i są sprawdzane niezależnie od ich rozmiaru. Usuń

zaznaczenie opcji Domyślne ustawienia skanowania archiwów, aby

zmodyfikować ustawienia skanowania archiwów.

4.1.1.1.4 Ustawienia zaawansowane

W celu zminimalizowania obciążenia systemu podczas działania

ochrony w czasie rzeczywistym pliki, które zostały już przeskanowane,

nie są skanowane ponownie (jeśli nie zostały zmodyfikowane). Pliki

są natychmiast skanowane ponownie po każdej aktualizacji bazy

sygnatur wirusów. Ten sposób działania można konfigurować przy

użyciu opcji Skanowanie zoptymalizowane. Po jej wyłączeniu

wszystkie pliki są skanowane podczas każdego dostępu.

4.1.1.1.1 Skanowane nośniki

Domyślnie wszystkie typy nośników są skanowane w poszukiwaniu

potencjalnych zagrożeń.

Dyski lokalne — sprawdzane są wszystkie dyski twarde w systemie.

Nośniki wymienne — sprawdzane są dyskietki, urządzenia pamięci

masowej USB itp.

Dyski sieciowe — skanowane są wszystkie dyski mapowane.

Zaleca się zachowanie ustawień domyślnych i modyfikowanie ich

wyłącznie w szczególnych przypadkach, na przykład jeśli skanowanie

pewnych nośników znacznie spowalnia przesyłanie danych.

4.1.1.1.2 Skanowanie po wystąpieniu zdarzenia

Domyślnie wszystkie pliki są skanowane podczas otwierania,

wykonywania i tworzenia. Zaleca się zachowanie ustawień

domyślnych, ponieważ zapewniają one maksymalny poziom ochrony

komputera w czasie rzeczywistym.

Ochrona w czasie rzeczywistym jest domyślnie włączana przy

uruchamianiu systemu operacyjnego i zapewnia nieprzerwane

skanowanie. W szczególnych przypadkach (np. jeśli wystąpi konflikt

z innym skanerem działającym w czasie rzeczywistym) ochronę

w czasie rzeczywistym można wyłączyć, usuwając zaznaczenie opcji

Automatyczne uruchamianie ochrony systemu plików w czasie

rzeczywistym.

Domyślnie zaawansowana heurystyka nie jest używana podczas

wykonywania plików. Jednak w niektórych przypadkach włączenie tej

opcji może być potrzebne (przez zaznaczenie opcji Zaawansowana

heurystyka podczas wykonywania pliku). Należy pamiętać, że

zaawansowana heurystyka może spowolnić wykonywanie niektórych

programów z powodu zwiększonych wymagań systemowych.

4.1.1.2 Poziomy leczenia

Ochrona w czasie rzeczywistym udostępnia trzy poziomy leczenia

(aby uzyskać do nich dostęp, kliknij przycisk Ustawienia w części

Ochrona systemu plików w czasie rzeczywistym, a następnie

kliknij część Leczenie).

Przy pierwszym poziomie dla każdego wykrytego zagrożenia •

wyświetlane jest okno alertu z dostępnymi opcjami. Użytkownik

musi osobno wybrać czynność w przypadku każdej infekcji.

Ten poziom jest przeznaczony dla bardziej zaawansowanych

użytkowników, którzy wiedzą, jakie działanie należy podjąć

w przypadku poszczególnych typów infekcji.

Przy średnim poziomie automatycznie wybierane i wykonywane •

jest wstępnie zdefiniowane działanie (w zależności od typu

zagrożenia). O wykryciu i usunięciu zainfekowanego pliku

informuje komunikat wyświetlany w prawym dolnym rogu

ekranu. Automatyczna czynność nie jest jednak wykonywana,

jeśli infekcję wykryto w archiwum zawierającym także

niezainfekowane pliki. Nie jest ona również wykonywana

w przypadku obiektów, dla których brak jest wstępnie

zdefiniowanej czynności.

Opcja skanowania podczas dostępu do dyskietki umożliwia

sprawdzanie sektora startowego dyskietki przy uzyskiwaniu dostępu

do napędu dyskietek. Opcja skanowania podczas wyłączania

komputera umożliwia sprawdzanie sektorów startowych dysku

twardego przy wyłączaniu komputera. Wirusy sektora startowego

obecnie rzadko występują, jednak zaleca się pozostawienie tych opcji

Trzeci poziom charakteryzuje się najbardziej agresywnym •

działaniem — wszystkie zainfekowane obiekty są leczone.

Ponieważ stosowanie tego poziomu może spowodować

utratę niezainfekowanych plików, zaleca się używanie go

tylko w szczególnych sytuacjach.

Loading...

Loading...