Page 1

Guide de l’utilisateur

(ve rsion 11.0 et ultéri eures)

Microsoft® Window s® 10 / 8.1 / 8 / 7 / Vista / Home Server 2011

Cli quez ici pour té lécharger la dernière v ersion de ce document.

Page 2

ESET NOD32 ANTIVIRUS

Copyright 201 7 de ESET, spol. s r. o.

ESET NOD32 Anti vi rus a é té dé vel o ppé p a r ESET, sp ol . s r. o.

Pou r pl us d 'in forma ti ons , vi si tez www.eset.co m/fr.

Tou s droits ré servés . Aucu ne pa rtie d e cette do cume nta tio n ne peut être reproduite, s tockée

da ns u n sys tème d 'archi va ge ou tra ns mi se s ou s que lqu e forme ou pa r qu el qu e moyen q ue ce

s oi t, él ectron iq ue, mé caniqu e, pho tocop ie , e nregi stre men t, numéri sa tion ou autre , s an s

l 'au tori sa tion é crite d e l'aute ur.

ESET, s po l. s r. o . s e rés erve le droi t d e modifi er les a pp li cation s décrite s s an s préavis .

As s i s ta nce cl i e n tèl e in te rna ti o na l e : www.eset.com/support

RÉV. 06/09/2017

Page 3

Table des matières

.......................................................5ESET NOD32 Antivirus1.

....................................................................................................6Nouveautés de cette version1.1

Quel produit est installé sur mon

1.2

....................................................................................................6

ordinateur ?

....................................................................................................7Configuration système1.3

....................................................................................................7Prévention1.4

.......................................................9Installation2.

....................................................................................................9Live installer2.1

....................................................................................................10Installation hors connexion2.2

2.2.1

2.2.2

2.2.3

..............................................................................11Entrer une c lé de li ce nce

..............................................................................12Util is er le Ges ti onna ire de l ice nces

..............................................................................12Pa ramè tre s ava ncé s

....................................................................................................12Problèm es d'installation courants2.3

....................................................................................................13Activation du produit2.4

....................................................................................................13Saisie de la clé de licence2.5

....................................................................................................14Mise à niveau vers une nouvelle version2.6

....................................................................................................14Première analyse apr ès l'installation2.7

.......................................................15Guide du débutant3.

....................................................................................................15Fenêtre pr incipale de l'applicat ion3.1

....................................................................................................17Mises à jour3.2

.......................................................19Utilisation d'ESET NOD32 Antivirus4.

....................................................................................................20Protection de l'ordinateur4.1

4.1.1

4.1.1.1

4.1.1.1.1

4.1.1.1.2

4.1.1.1.3

4.1.1.1.4

4.1.1.1.5

4.1.1.2

4.1.1.2.1

4.1.1.2.2

4.1.1.2.3

4.1.1.2.4

4.1.1.3

4.1.1.4

4.1.1.4.1

4.1.1.5

4.1.1.6

4.1.1.6.1

4.1.1.6.2

4.1.1.7

4.1.1.8

4.1.2

4.1.3

4.1.3.1

..............................................................................21Antivirus

..................................................................................22Prote cti on e n temp s rée l d u s yst ème de fic hie rs

........................................................................23Autres p ara mèt res Thre atSe ns e

........................................................................23Nivea ux de ne ttoya ge

Quand fau t-il modi fier la c onfigura tion de l a

........................................................................24

prot ecti on en tem ps rée l

........................................................................24Vérific at ion de la p rotec tion e n t emps r éel

Que faire s i la pr otec tion en te mps ré el ne fonc tionn e

........................................................................24

pas ?

..................................................................................25Analys e d'ordi nat eur

........................................................................26La nceu r d'a nal yse s pers onn ali sé es

........................................................................27Progre ss ion de l'a nal yse

........................................................................28Profil s d'ana lys e

........................................................................28Jour nal d'a nal yse de l 'ordina teu r

..................................................................................28Analys e en ca s d'ina cti vité

..................................................................................29Analys e au dé mar rage

........................................................................29Vérific at ion au toma tiqu e des fic hier s de dém arra ge

..................................................................................29Exclusions

..................................................................................31Par amè tres Thr eat Sens e

........................................................................35Nettoyage

........................................................................36Extens ion s de fichi er exc lue s de l'an alys e

..................................................................................36Une infil tra tion es t dét ecté e

..................................................................................38Prote cti on d es doc umen ts

..............................................................................38Suppor ts am ovibl es

..............................................................................39Contr ôle de pé riph ériq ue

..................................................................................40Éditeu r de r ègle s de cont rôle de pé rip héri que

4.1.3.2

4.1.4

4.1.4.1

4.1.4.2

4.1.4.3

4.1.5

....................................................................................................47Protection Interne t4.2

4.2.1

4.2.1.1

4.2.1.2

4.2.1.3

4.2.2

4.2.2.1

4.2.2.2

4.2.2.3

4.2.2.4

4.2.2.4.1

4.2.2.5

4.2.3

4.2.3.1

4.2.3.2

4.2.3.3

4.2.3.3.1

4.2.3.3.2

4.2.3.4

4.2.3.4.1

4.2.3.4.1.1

4.2.3.4.2

4.2.3.4.3

4.2.4

....................................................................................................61Mise à jour du programme4.3

4.3.1

4.3.1.1

4.3.1.2

4.3.1.2.1

4.3.1.2.2

4.3.2

4.3.3

....................................................................................................68Outils4.4

4.4.1

4.4.1.1

4.4.1.1.1

4.4.1.2

4.4.1.3

4.4.1.4

4.4.1.5

4.4.1.6

4.4.1.7

4.4.1.8

4.4.1.9

..................................................................................41Ajout de rè gles de c ontrôl e de pér iphé riqu e

Syst ème de dé tec tion d'in trus ion au ni vea u d e l 'hôte

..............................................................................42

(HIPS)

..................................................................................45Configura ti on ava ncé e

..................................................................................45Fenê tre in tera cti ve HIPS

..................................................................................46Compo rteme nt de ra nçongi cie l pote ntie l déte cté

..............................................................................46Mode joue ur

..............................................................................48Prot ecti on de l'ac cès W eb

..................................................................................49General

..................................................................................49Prot ocol es We b

..................................................................................49Ges tio n d'a dres se URL

..............................................................................50Prot ecti on du cli ent de me ss age rie

..................................................................................50Cli ents de mes sa geri e

..................................................................................51Prot ocol es de me ss age rie

..................................................................................52Alert es e t no tific ati ons

..................................................................................53Inté grat ion au x c lie nts de me ss age rie

Configura ti on de la pro tect ion du cli ent de

messagerie

........................................................................53

..................................................................................54Filt re POP3, POP3 S

..............................................................................54Fil trage de s prot ocol es

..................................................................................55Web et c lie nts de me ss age rie

..................................................................................55Appli cat ions e xcl ues

..................................................................................56Adres se s IP exc lue s

........................................................................56Ajoute r une ad res se IP v4

........................................................................56Ajoute r une ad res se IP v6

..................................................................................57SSL/TLS

........................................................................58Certificats

........................................................................58Trafic ré se au chi ffré

........................................................................58Li ste de s ce rtific at s connu s

........................................................................59Li ste de s a ppli cat ions fi ltré es pa r le prot ocole SSL /TLS

..............................................................................60Prot ecti on ant iha meç onna ge

..............................................................................63Mise à j our les para mè tres

..................................................................................64Profil s de mis e à jo ur

..................................................................................65Configura ti on ava ncé e d es mi se s à jour

........................................................................65Mode de mi se à jo ur

........................................................................65Prox y HTTP

..............................................................................66Annula ti on d es mi se s à jour

..............................................................................67Comme nt cré er des t âch es de mi se à j our

..............................................................................68Outil s da ns ESET NOD32 Anti virus

..................................................................................69Fich iers journa ux

........................................................................70Fic hier s journ aux

..................................................................................72Proc es sus e n c ours

..................................................................................73Sta tis tiqu es de pr otec tion

..................................................................................74Survei ll er l'act ivit é

..................................................................................75ESET SysI nsp ecto r

..................................................................................75Planificateur

..................................................................................77Outil de n etto yage s ystè me

..................................................................................77ESET SysR esc ue

..................................................................................78ESET Li veGri d®

Page 4

4.4.1.9.1

4.4.1.10

4.4.1.11

4.4.1.12

4.4.1.12.1

4.4.1.13

4.4.1.14

4.4.1.15

....................................................................................................85Interface utilisateur4.5

4.5.1

4.5.2

4.5.2.1

4.5.3

4.5.4

.......................................................91Utilisateur chevronné5.

....................................................................................................91Profils5.1

....................................................................................................91Raccourcis clavier5.2

....................................................................................................92Diagnostics5.3

....................................................................................................92Importe r e t exporte r les paramètres5.4

....................................................................................................93ESET SysInspector5.5

5.5.1

5.5.1.1

5.5.2

5.5.2.1

5.5.2.2

5.5.2.2.1

5.5.2.3

5.5.3

5.5.4

5.5.4.1

5.5.4.2

5.5.4.3

5.5.5

5.5.6

........................................................................79Fichi ers s us pec ts

..................................................................................79Quarantaine

..................................................................................80Serveu r p roxy

..................................................................................81Notific ati ons pa r e-mai l

........................................................................82Forma t d es me ss age s

..................................................................................83Séle cti onner un éc han til lon pour a nal yse

..................................................................................83Micros oft W indow s® upda te

..................................................................................84ESET CMD

..............................................................................85Éléme nts d e l 'inte rface ut ili sa te ur

..............................................................................86Alert es e t no tific ati ons

..................................................................................88Configura tio n a van cée

..............................................................................88Configura ti on de l'ac cès

..............................................................................89Menu du progra mme

..............................................................................93Pré se nta tion de ESET SysIn spe ctor

..................................................................................94Déma rre r ESET SysI nspe cto r.

..............................................................................94Inte rface u til isa te ur et util is at ion de l'ap pli cat ion

..................................................................................94Contrô les d u pr ogramm e

..................................................................................96Naviga tio n d ans ESET Sys Insp ecto r

........................................................................98Rac courc is cl avi er

..................................................................................99Comparer

..............................................................................100Pa ra mètr es de l a ligne de c omma nde

..............................................................................101Scri pt de se rvic e

..................................................................................101Cré ati on d'un s cri pt de se rvice

..................................................................................101Struc ture du s crip t de s ervi ce

..................................................................................104Exécu tion de s sc ripts de se rvice

..............................................................................105FAQ

ESET Sys Insp ecto r e n t ant qu e p art ie de ESET NOD3 2

..............................................................................106

Antivirus

6.2.3

6.2.4

6.2.5

6.2.6

..............................................................................115ESET Live Grid ®

..............................................................................115Bl oqueu r d'ex ploi t Java

..............................................................................115Pr otec tion con tre le s at taq ues ba s ées s ur des s cri pts

..............................................................................116Pr otec tion a ntir anç ongici els

....................................................................................................116Courrier électronique6.3

6.3.1

6.3.2

6.3.3

..............................................................................116Publicités

..............................................................................117Canulars

..............................................................................117Hameçonnage

.......................................................118Questions fréquentes7.

Comment mise à jour ESET NOD32

7.1

....................................................................................................118

Antivirus

....................................................................................................118Comment éliminer un virus de m on PC7.2

Comment créer une tâche dans le

7.3

....................................................................................................119

Planificateur

Comment programme r une analyse

7.4

....................................................................................................119

hebdomadaire de l'ordinateur

....................................................................................................107Ligne de commande5.6

....................................................................................................109Types d'infiltrations6.1

6.1.1

6.1.2

6.1.3

6.1.4

6.1.5

6.1.6

6.1.7

6.1.8

6.1.9

....................................................................................................114Technologie ESET6.2

6.2.1

6.2.2

.......................................................109Glossaire6.

..............................................................................109Virus

..............................................................................109Vers

..............................................................................110Che vau x de Troi e

..............................................................................110Rootkits

..............................................................................110Lo gicie ls pu bli cita ire s

..............................................................................111Lo gicie ls e spi ons

..............................................................................111Compresseurs

..............................................................................111Appl ica tio ns pote nti ell eme nt dange reus es

..............................................................................112Appl ica tio ns pote nti ell eme nt indé si rabl es

..............................................................................114Bl oqueu r d'ex ploi t

..............................................................................115Sca nne r d e m émoi re ava ncé

Page 5

1. ESET NOD32 Antivirus

Nouvelle interface utilisateur

L'interface utilisateur de la version 10 a été redéfinie et simplifi ée en

fonction des résultats des tests d'ergonomi e. Tous l es messages e t

notif ications de l 'inte rface graphique ont é té e xaminés ave c soin, e t

l'interface prend désormais en charge l es langues te lles que l'arabe et

l'hé breu qui s'écrive nt d e droite à gauche. L'aide en l igne e st désormais

inté grée dans ESET N OD32 Antivirus et propose automatiqueme nt de s

contenus de support mis à jour.

Antivirus e t antispyware

Détecte e t suppri me de manière proactive un grand nombre de virus, vers,

chevaux de Troie e t rootkits, connus et i nconnus. La technologie

d'heuristique avancée reconnaît même les logiciels malvei llants jamais

rencontrés auparavant ; elle vous protège des menaces inconnues e t le s

neutrali se avant qu'el les ne puissent causer le moindre dommage à votre

ordinate ur. La protection de l' accès Web et l'antihameçonnage surveillent

les communications entre les navigateurs Internet et les serveurs di stants (y

compris S SL). La protection du clie nt de messagerie contrôle les

communications par courri er é lectronique reçues via les protocoles POP3(S)

et IMAP(S).

Mises à jour ré guliè re s

La mi se à jour ré guliè re du moteur de détection (précédemment appelé

« base des signatures de virus ») et de s modul es de programme est la

mei lleure méthode pour bé néfici er d'un niveau maximum de sécurité sur

votre ordinateur.

ESET LiveGrid®

(Évaluation de la réputation

effectuée par le service de Cloud)

Vous pouvez v ous informer de la réputation des processus et des fichiers e n

cours d'exécution à partir de ESET NOD32 Antivirus.

Contrôle de périphérique

Analyse automatiqueme nt toutes les clés USB, cartes mémoire et CD/DVD.

Bloque le s supports amovibles selon l e type de support, l e fabricant, la taille

et d'autres attributs.

Fonctionnalité HIPS (Host Intrusion

Prevention System)

Vous pouvez personnaliser le comporteme nt du système de mani ère plus

poussé e : spécif ier des règles pour l e registre système, activer les processus

et les programmes et optimise r votre nive au de sécurité.

Mode joueur

Diff ère toutes les f enêtres contextue lle, les mi ses à jour ou l es autres

activité s intensi ves du système pour économiser les re ssources système au

béné fice du j eu et d'autres activi tés en plei n écran.

ESET NOD32 Anti virus représe nte une nouvelle approche de sécurité informatique véritablement i ntégrée. La

derni ère ve rsion du mote ur d 'analyse ESET LiveGrid® garantit la sécurité de votre ordinateur avec grande précision

et rapidité. Le résultat est un système intellige nt et constamment en alerte, qui protège votre ordinateur des

attaques et des programmes malvei llants.

ESET NOD32 Anti virus est une solution de sé curi té compl ète qui associe protection maximale et e ncombreme nt

mini mal. Nos technologi es avancées se servent de l'intel ligence artificiell e pour empêcher l 'inf iltration de virus, de

logi ci els espions, de chevaux de Troie , de vers, de logicie ls publi citaire s, de rootkits e t d'autres menaces, sans

rédui re les performances ni perturber votre ordinateur.

Fonctionnalités et avantage s

Il est nécessaire d'activer une licence pour pouvoir utiliser les fonctionnalités de ESET NOD32 Antivirus. Il est

recommandé de renouvel er votre licence plusi eurs semaine s avant l'expiration de celle d'ESET NOD32 Antivirus.

5

Page 6

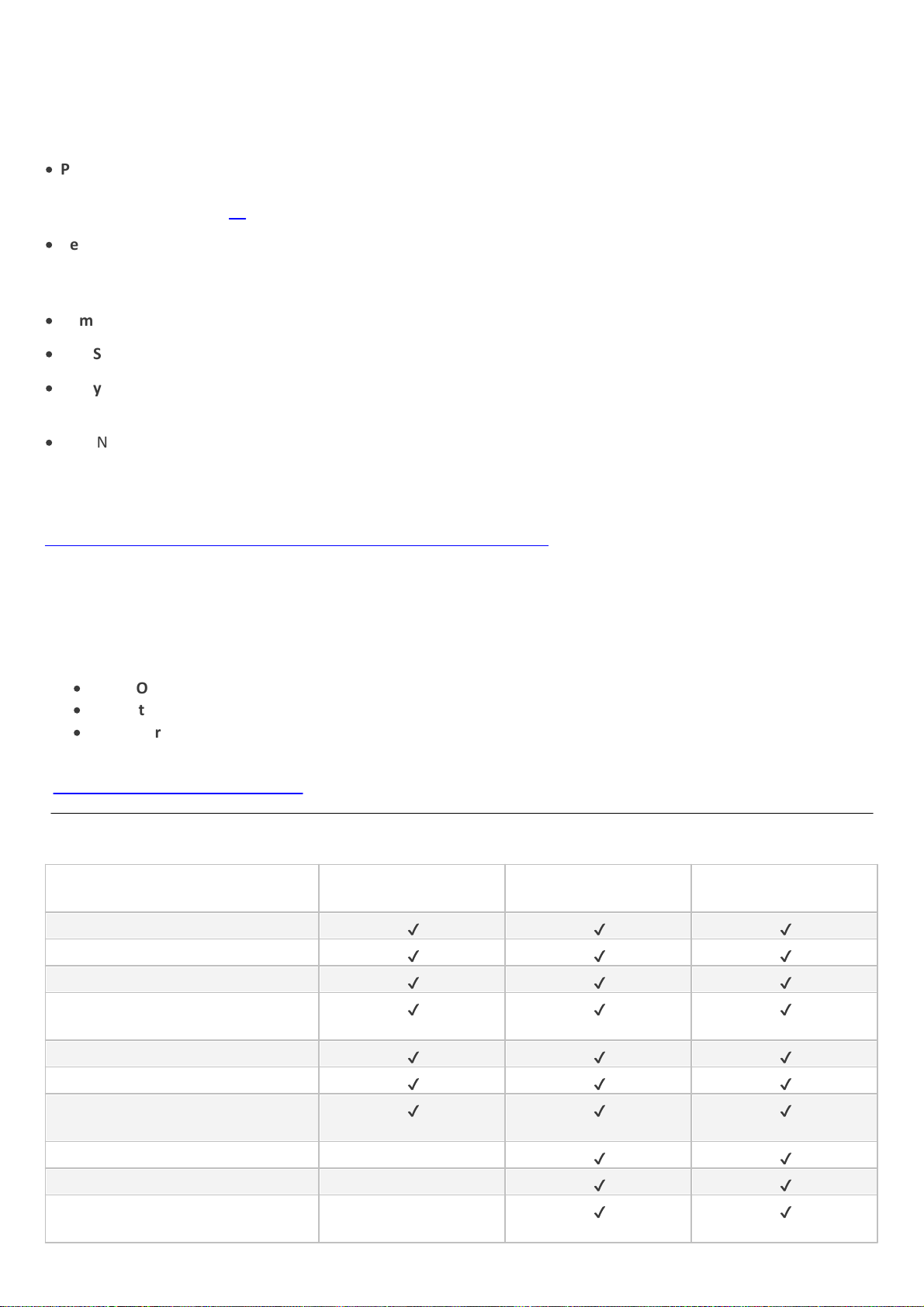

1.1 Nouveautés de cette version

ESET NOD32 Antivirus

ESET Internet Security

ESET Smart Security

Premium

Antivirus

Antispyware

Bloqueur d' exploit

Protection contre les attaques

basées sur des scripts

Antihameçonnage

Protection de l ’accès Web

HIPS ( incl uant la protection

antirançongiciels)

Antispam

Pare-feu

Surveillance des périphériques

connectés au réseau domestique

La nouv elle version d'ESET NOD32 Anti virus offre les améli orations suivante s :

·

Protection contre les attaques basées sur des scripts : vous protège de manière proactive contre l es attaques

basée s sur des scripts dynamique s et l es vecteurs d'attaque qui ne sont pas traditionne ls. Pour pl us

d'inf ormations, cli quez ici.

·

Performances optimales et faible i mpact sur le système : cette version a été conçue pour que les ressources

système soient utilisées efficacement, afin que vous puissie z tirer parti des performances de votre ordinateur

tout en le protégeant contre de nouveaux types de menace.

·

Comptabilité avec Windows 10 : ESET prend entièrement en charge Microsoft Windows 10.

·

JAWS :ESET NOD32 Antivirus prend en charge JAWS, le lecteur d'écran le pl us utilisé.

·

Analyse par glisser-déposer : vous pouvez analyser manuellement un fichier ou un dossie r en le déplaçant vers la

zone marquée.

·

ESET NOD32 Anti virus vous informe lorsque vous vous connectez à un réseau sans f il sans protection ou à un

réseau ave c une faible protection.

Pour obtenir plus d'informations sur l es nouvel les fonctionnal ités d'ESET NOD32 Antivirus, veui llez consul ter

l'article de la base de connai ssances ESET suivant :

Nouve autés de cette v ersion 10 des produits ESET pour les particulie rs

1.2 Quel produit est installé sur mon ordinateur ?

ESET off re plusieurs couches de sécurité à l 'ai de de nouveaux produits qui vont d'une solution antivi rus puissante et

rapide à une solution de sécurité tout e n un, avec une empreinte minimal e sur le système :

·

ESET NOD32 Antivirus

·

ESET Internet Security

·

ESET Smart Security Premium

Pour déte rmine r que l produit est ins tall é sur v otre ordinate ur, ouvrez la fenê tre principale du programme (voir

l'article de la base de connai ssances). Le nom du produit apparaît en haut de la fenê tre (titre) .

Le table au ci-dessous pré sente les fonctionnalité s disponibles dans chaque produit.

6

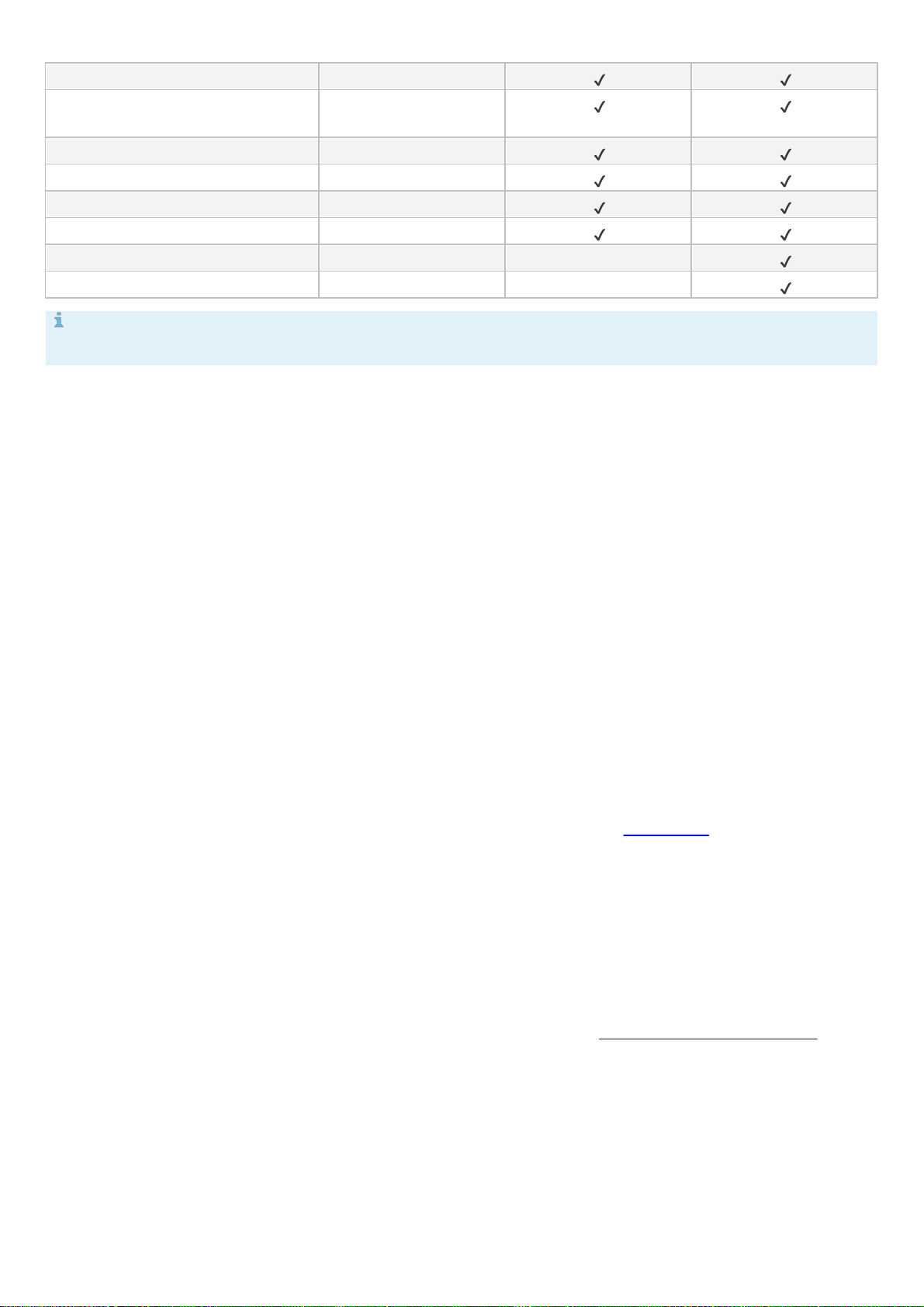

Page 7

Protection de l a Webcam

Protection contre les attaques

réseau

Protection anti-botnet

Protection des transactions bancaires

Contrôle parental

Antivol

ESET Password Manager

ESET Secure Data

REMARQUE

Certains produits indiqués ci-dessus peuvent ne pas ê tre disponi bles dans v otre langue/zone géographique .

1.3 Configuration système

Pour un fonctionnement optimal de ESET NOD32 Anti virus, votre système doi t répondre à l a configuration

matérie lle et logicie lle requise sui vante :

Processeurs pris e n charge

Intel ® ou A MD x86 - x 64

Systèmes d'exploitation pris e n charge

Microsoft® Window s® 10

Microsoft® Window s® 8.1

Microsoft® Window s® 8

Microsoft® Window s® 7

Microsoft® Window s® V ista

Microsoft® Window s® Home Server 2011, version 64 bits

1.4 Prévention

Lorsque vous travaill ez sur votre ordinateur et particuliè reme nt lorsque vous surfez sur Internet, gardez toujours à

l'esprit qu'aucun antivirus au monde ne peut complètement é liminer le risque d'infiltrations et attaques. Pour

béné ficier d'une protection maximale, il est essentiel d'util iser votre soluti on antivirus corre cteme nt et de

respecter quelques règles essentielles :

Mise à jour régulièrement

Sel on les statistique s d'ThreatSense, des mill iers de nouvelle s infiltrations sont créées chaque jour pour contourner

les dispositif s de sécurité existants e t servir leurs auteurs, aux dépens de s autres uti lisateurs. Les spéciali stes du

laboratoire de recherche ESET analysent ces menaces chaque jour et conçoivent des mises à jour pour améli orer

continue lleme nt le niveau de protection des utilisateurs. Pour assurer l'efficacité maximal e de ces mises à jour, il

est important que les mi ses à jour soient configurées correctement dans votre système. P our plus d'informations

sur la procé dure de configuration de s mi ses à j our, reportez-vo us au chapitre Confi guration des mises à j our.

Télécharger l es patchs de sé curité

Les auteurs de programmes malvei llants expl oitent souvent dive rses fail les du système pour assurer une meill eure

propagation du code malve illant. Les socié tés qui commercialise nt des l ogiciel s recherchent donc activement l es

moindres failles dans l eurs applications afin de concevoi r des mi ses à jour de sécurité et d'éli miner régul ièrement

les menaces potentielles. Il est important de télécharger ces mises à jour de sécurité au mome nt de l eur sortie.

Microsoft Windows et les navigateurs Web, comme Inte rnet Explorer, sont deux e xempl es de programmes pour

lesquel s de s mises à jour sont régulièreme nt disponibles.

7

Page 8

Sauvegarder les données importantes

Les concepte urs de programmes malvei llants ne se soucient gé néraleme nt pas des besoins de s uti lisateurs e t

l'activité de leurs programmes e ntraîne souvent un dysfonctionnement total du système d'expl oitation et une perte

importante au nive au des donnée s. Il est esse ntiel de sauvegarder régulièrement vos données i mportantes et

sensibles sur une source exte rne, te lle qu'un DVD ou un disque dur externe. Ces précautions permettront de

récupérer vos donnée s beaucoup pl us f acile ment et rapide ment en cas de défaillance du système .

Rechercher régulièrement les virus sur votre ordinateur

La dé tection de virus, de vers, de chevaux de Troie et de rootkits, connus e t inconnus, est gérée par le Modul e de

protection du système de fichie rs en te mps réel. Ce la signifie qu'à chaque fois que vous accé dez à un fichi er ou que

vous l'ouvrez, i l e st analysé afin de détecter toute trace de logicie ls malveill ants. Nous vous recommandons de

lancer une analyse complè te de l'ordinateur au moi ns une foi s par mois, car l es l ogiciel s malveillants pe uvent varier

et le moteur de détection est quotidi ennement mis à jour.

Suivre les règles de sécurité de base

Cette rè gle est la plus utile e t la pl us effi cace de toutes : soye z toujours prudent. Actuelleme nt, de nombre uses

inf iltrations nécessi tent l'inte rvention de l'utili sateur pour ê tre exé cutées et propagées. Si vous êtes prudent

lorsque vous ouvrez de nouveaux fichiers, vous évite rez de perdre un temps et une énergie considérable s à

nettoyer des infi ltrations. Voici quelques conseil s qui pourront vous être utile s :

·

Ne consultez pas l es sites Web suspects comportant de nombreuse s fe nêtres publicitaires et annonces

clignotantes.

·

Soyez vigil ant lorsque vous installe z de s logiciels gratuits, des packs codec, etc. N'utilisez que des programme s

sécurisés et ne visite z que le s si tes Web sécurisé s.

·

Soyez prudent lorsque vous ouvrez les pièces j ointes des messages électronique s, e n particulier celles de

message s provenant de mailing ou d'expéditeurs i nconnus.

·

N'util isez pas de compte Administrateur pour le travail de tous les jours sur votre ordinateur.

8

Page 9

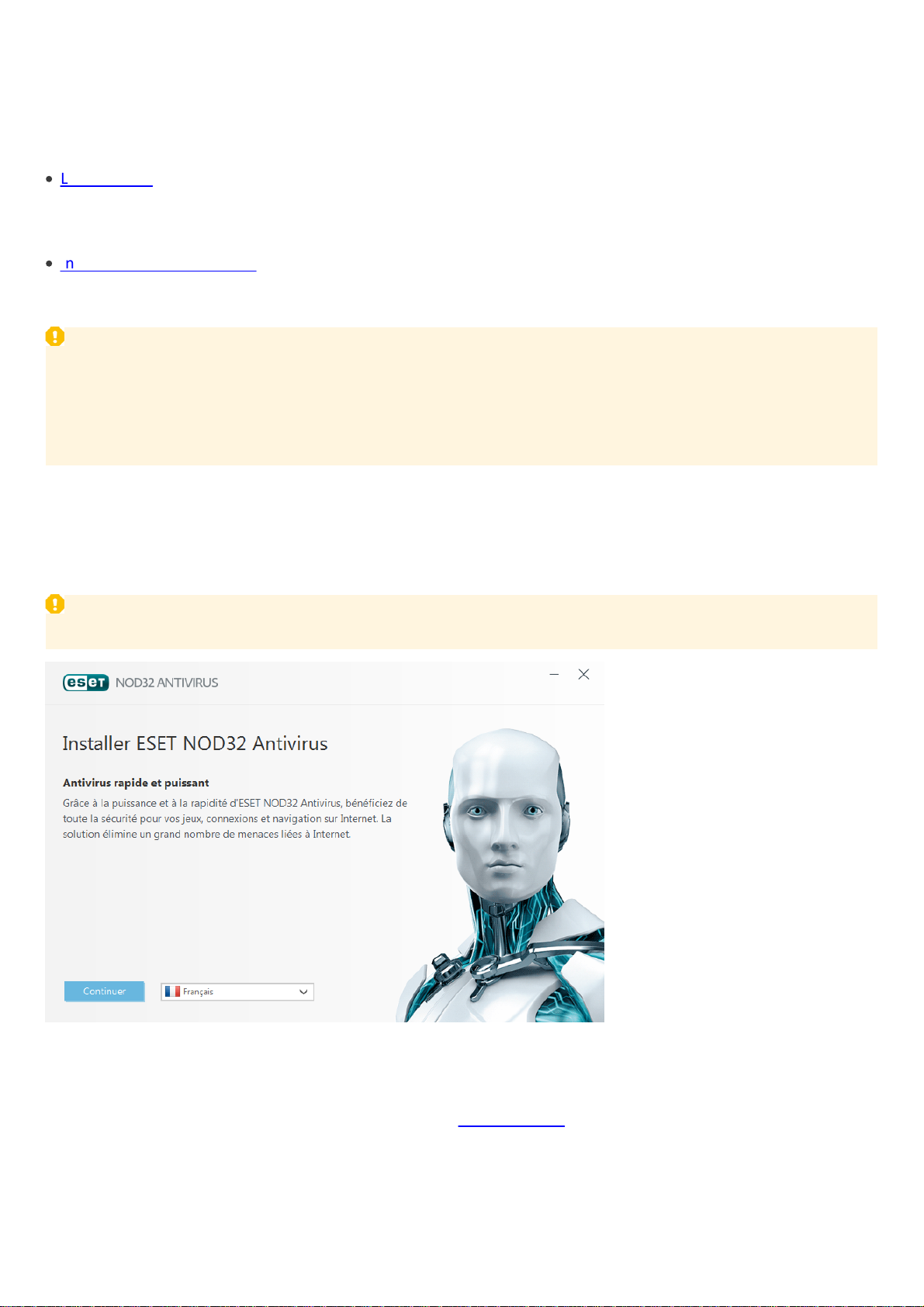

2. Installation

IMPORTANT

Assurez-vous qu'aucun autre programme antivirus n'est installé sur votre ordinate ur avant d'instal ler ESET NOD32

Antivirus. Si plusieurs solutions antivirus sont installée s sur un mê me ordinateur, e lles ri squent de provoquer

des confli ts. Nous re commandons de désinstalle r tout autre antivirus de votre système . Reportez-vous à notre

article de la base de connaissances pour obteni r une liste des outils de désinstallati on des logiciels antivirus

courants ( disponible en anglais et dans plusieurs autres langues).

IMPORTANT

Pour ce type d'installation, vous devez être connecté à Internet.

Il exi ste diffé rente s méthodes pour i nstaller ESET N OD32 Antivirus sur votre ordinateur. Les méthodes d'install ation

peuvent varier en f onction du pays et du mode de distribution :

·

Live i nstaller pe ut être téléchargé à partir du site Web d'ESET. Le package d'install ation est universel et s'appli que

à toutes les langues ( choisi ssez la l angue souhaitée). Live install er l ui-même est un fichier de petite tail le ; les

fichiers supplé mentaires nécessai res à l'install ation de ESET NOD32 Antivirus sont télé chargés automatiqueme nt.

·

Install ation hors connexi on – Ce type d'installati on est utilisé l orsque l'installation s'effe ctue à partir d'un CD/DVD

du produit. Dans ce cas, on utili se un fichi er .exe qui est plus volumineux que le fichie r Live installe r et qui ne

nécessite pas de connexi on à Internet ou de fichie rs suppléme ntaires pour réaliser l 'i nstallation.

2.1 Live installer

Après avoi r télé chargé le p rogramme d'instal lation Live installer, double -clique z sur le fichier d'instal lation et suive z

les instructions i ndiquées dans l a fenêtre du programme d'installation.

Sél ectionne z l a l angue souhai tée dans le menu déroul ant, puis clique z su r Continuer. Attende z un instant, le temps

de télé charger les f ichiers d'installation.

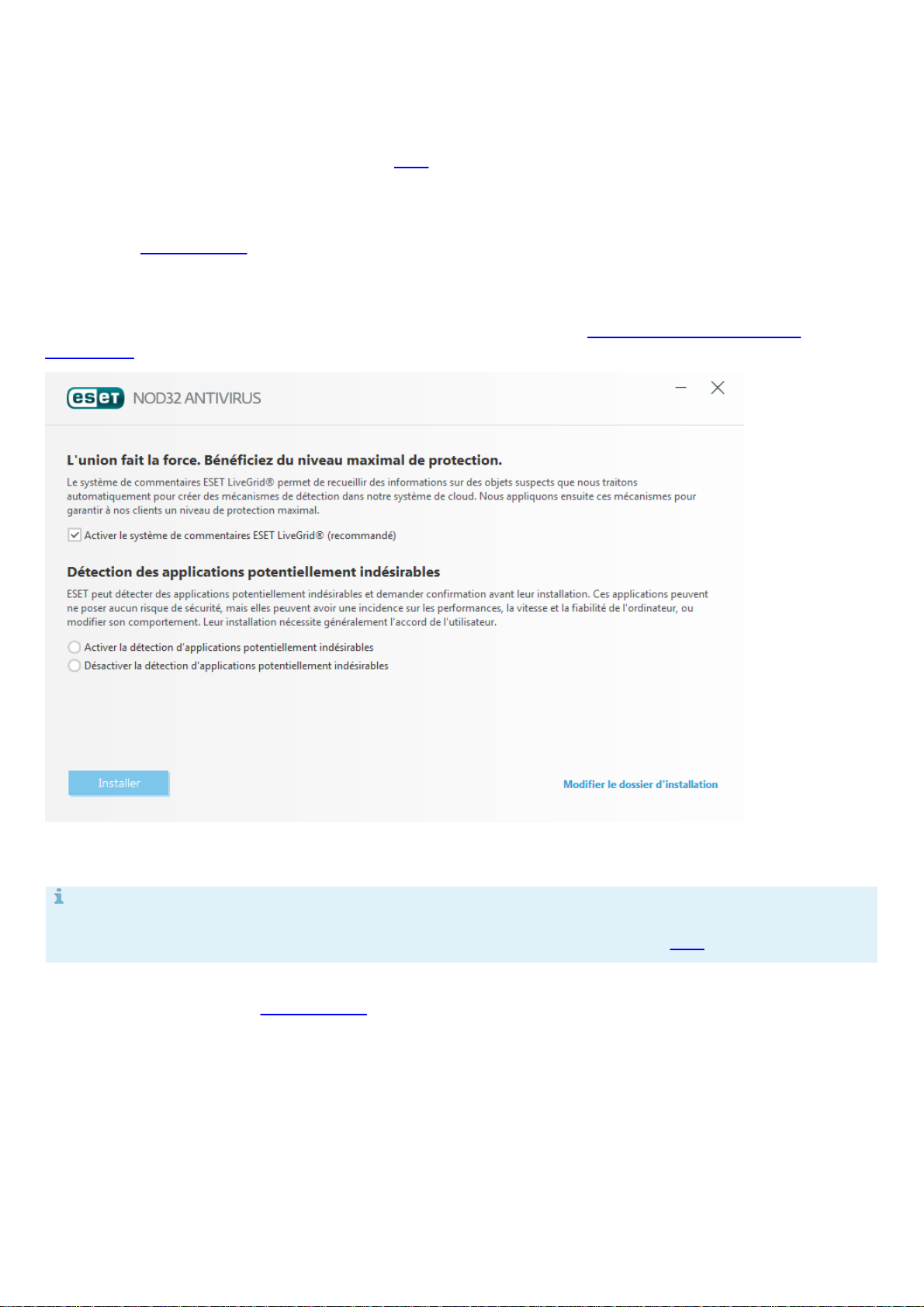

Après avoir accepté l e contrat de licence de l'utilisateur final, vous ête s invité à conf igurer ESET LiveGrid® e t la

détection des applications potentiell ement indésirables. ESET LiveGrid® veil le à ce qu'ESET soit immédi atement et

sans ce sse informé des nouvel les menaces pour l a protection des clients. Le systè me permet de soumettre les

nouve lles menaces au l aboratoire de recherche ESET, où e lles sont analysées, traitées, puis ajouté es au moteur de

détection.

Par dé faut, l'option Activer le système de commentaires ESET LiveGrid® (recommandé) est séle ctionné e et cette

fonction e st donc activé e.

9

Page 10

L'étape suivante de l'installation consi ste à configurer la détection des applications potentielleme nt indési rable s.

REMARQUE

Si vous disposez d'une licence vous permettant d'install er d'autres versions d'un produit, vous pouvez

sél ectionner ce produit selon vos préfére nce s. Pour plus d'informations sur l es fonctionnalité s de chaque

produit, cli que z ici.

Les applications potentiell ement indésirable s ne sont pas nécessairement malveill antes, mais peuve nt avoir une

incid ence négative su r le comportement du systè me d'ex ploitati on. Re portez-vous au chapitre Applications

potenti ellement i ndésirabl es pour pl us d'informations.

Cli que z sur Installer pour l ancer le processus d'install ation. Ce tte opération peut prendre quelques minutes. Cliquez

sur Terminer pour compléter la configuration du produit et commencer l'acti vation.

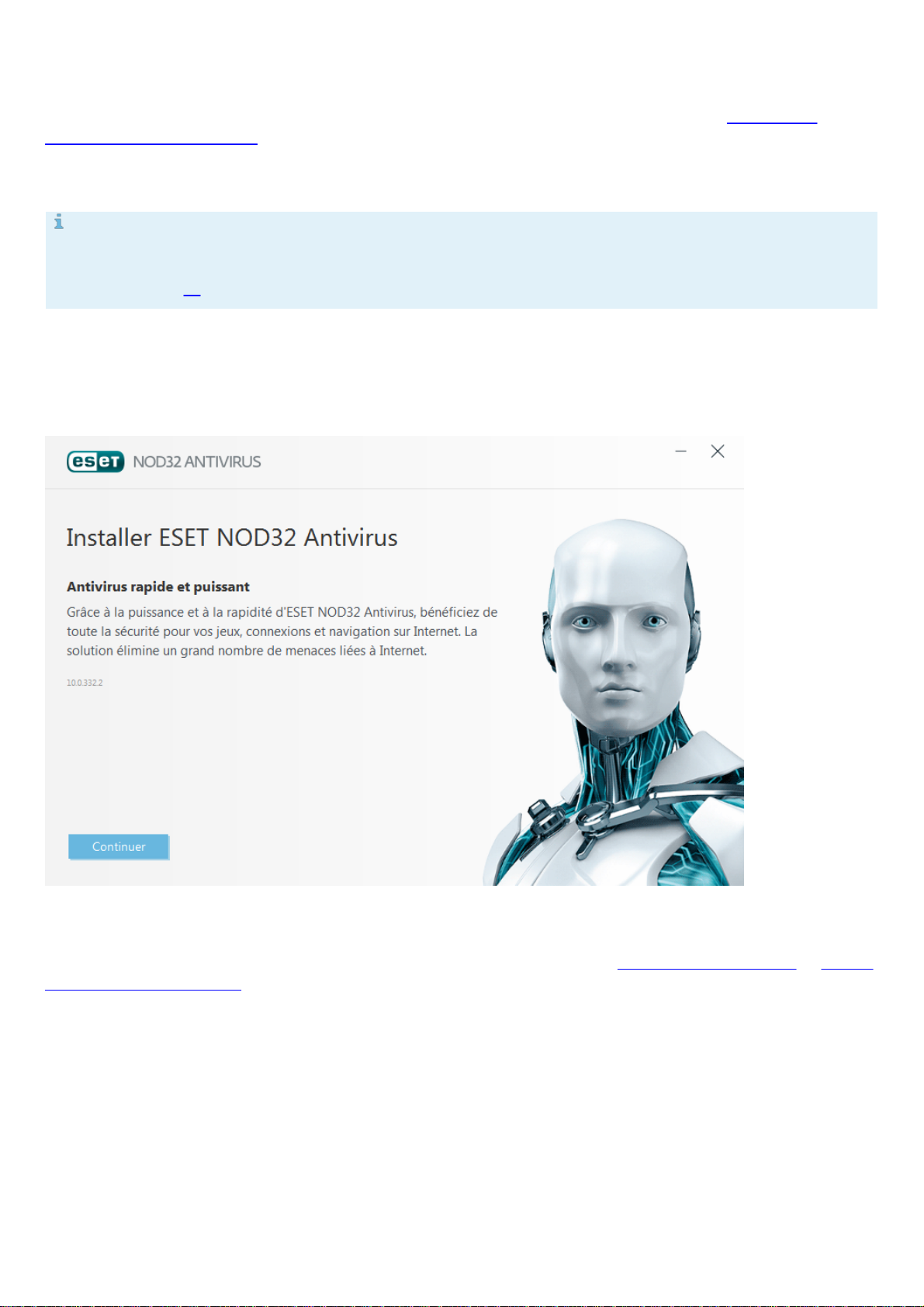

2.2 Installation hors connexion

Lancez le programme (.exe) d'instal lation hors connexion ; l 'assistant d'install ation vous guide tout au l ong du

processus de confi guration.

Sél ectionne z l a l angue souhai tée dans le menu déroul ant, puis clique z su r Continuer. Attende z un instant, le temps

de télé charger les f ichiers d'installation.

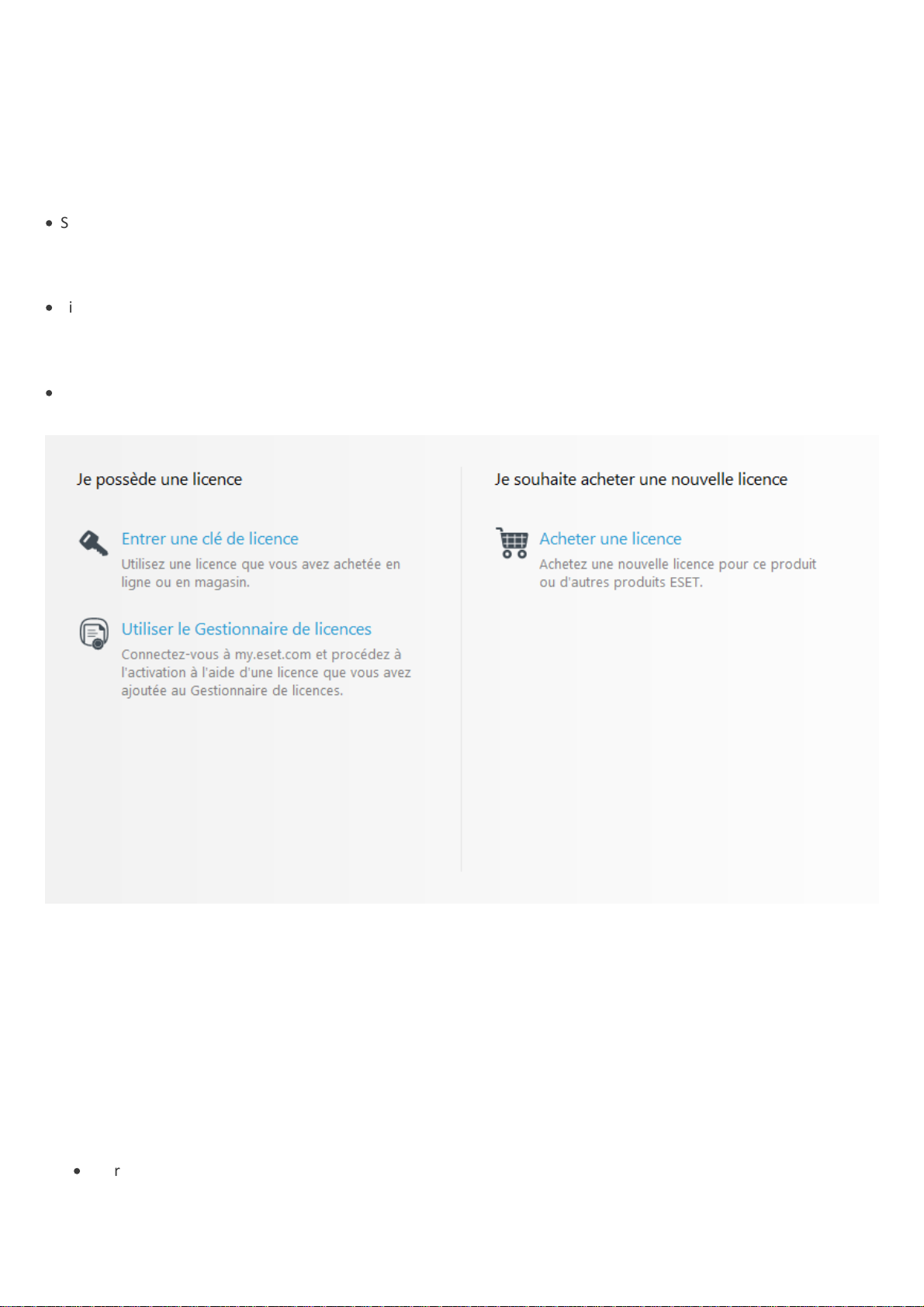

Après avoir accepté l e contrat de licence de l'utilisateur final, vous ê tes invi té à entrer une clé de licence ou utiliser

le Gestionnaire de licences.

Si vous ne di sposez pas encore d'une li cence, sél ectionnez Essai gratuit pour tester le produit ESET pe ndant une

péri ode l imité e ou séle ctionnez Acheter une l icence. Vous po uvez aussi séle ctionner Ignorer l'activation pour

continue r l'instal lation sans active r de licence. Vous devrez entrer une cl é de licence ultéri eurement.

10

Page 11

2.2.1 Entrer une clé de licence

REMARQUE

If you have a l icense that al lows you se lect betwee n products, you can install a product according to your

prefe rences. For more information about the feature s i n e ach s pecifi c product, click here.

The Setup Wizard sele ct the product to install according to your l icense key and displ ay the product name during

instal lation. To view a list products your l icense can be used to activate , cl ick Change product. For more i nformation

about the fe atures in e ach spe cific product, click here.

Click Continue and sele ct your prefe rred settings forESET LiveGrid® and detection of potentially unwanted

applications. ESET LiveGrid® helps e nsure that ESET is immedi ately and continuously informed about new threats i n

order to protect our customers. Le système permet de soumettre les nouvel les menaces au laboratoire de

recherche ESET, où el les sont analysé es, traité es, puis ajoutée s au moteur de déte ction. Les applications

potentiellement indésirables ne sont pas nécessai rement malveill antes, mais peuve nt avoi r une incide nce négative

sur le comporteme nt du sys tème d'expl oitation. Re portez-vous au chapitre Applications potenti elle ment

indésirables pour pl us d'informations.

Cli que z sur Installer pour l ancer le processus d'install ation. Ce tte opération peut prendre quelques minutes. Click

Done to compl ete product setup and begin the activati on process.

For more instructio ns about install ation steps, ESET LiveGrid® and Detection of potentially unwanted applications,

fol low the i nstructions in the “Live installer” section.

11

Page 12

2.2.2 Utiliser le Gestionnaire de licences

REMARQUE

If you do not h ave a my.ese t.com account yet, registe r by clicki ng the Create account button.

REMARQUE

Si vous avez oubl ié votre mot de passe, cli quez sur J'ai oubli é mon mot de passe et suive z la procédure indiqué e

sur la page Web vers laquelle vous êtes redirigé.

Afte r sele cting Use License Manager you wi ll be asked for your my.eset.com crede ntials in a ne w window. Enter

your my.e set.com credenti als and cli ck Si gn in to use a license in License Manager. Sélectionnez une licence pour

l'activation , puis clique z sur Continuer. ESET N OD32 Antivirus est activé.

ESET License Manager vous permet de gérer toutes vos licences ESET. You can easi ly rene w, upgrade or e xtend your

li ce nse and see the important l icense detail s. Entrez tout d'abord votre clé de licence. After that, you will see the

product, associated dev ice, the number of avail able seats and the expiration date. You can deactivate or rename

speci fic devi ces. Lorsque vous cli quez sur Étendre, vous êtes redirigé vers un magasin en ligne où vous pouvez

confirme r votre achat e t acquérir le renouvellement.

If you want to upgrade your license (for example from ESET N OD32 Antivirus to ESET Smart Security Premium) or

would like to install an ESET security product on another device, you will be redirected to the onl ine store to

complete the purchase.

In ESET License Manager you can also add diffe rent licenses, download products to your de vices or share licenses

through email.

2.2.3 Paramètres avancés

Après avoir s éle ctionné Modifi er le dossier d'installation, vous serez invi té à sélectionne r un emplacement

d'installation. P ar défaut, le système i nstalle le programme dans l e répertoire suivant :

C:\Program Files\ESET\ESET NOD32 Antivirus\

Cli que z sur Parcourir pour changer d'emplacement ( non recommandé).

Pour ef fectuer le s étapes d'in stallation s uivantes, ESET LiveGrid® et Dé tection des applications potentiell ement

indésirables, sui vez le s i nstructions de la section Live In staller (voi r Liv e i nstaller).

Pour termi ner l'ins tallation, clique z sur Continuer, pui s sur Installer.

2.3 Problèmes d'installation courants

Si des probl èmes se produis ent pendant l'instal lation, consulte z l a l iste des erreurs d'installation communes e t des

résolutions pour trouver une solution à votre problè me.

12

Page 13

2.4 Activation du produit

Une fois l 'instal lation terminée, vous êtes invité à activer l e produit.

Plusieurs mé thodes permettent d'active r le produit. Certains scénarios d'activation proposés dans l a fe nêtre

d'activation peuve nt varie r en fonction du pays et du mode de distribution (CD/DVD, page Web ESET, e tc.) :

·

Si vous disposez d'une version du produi t ve ndue dans une boîte, activ ez votre p ro duit à l'aide d'une clé de

licence. Cette clé de licence se trouve géné ralement à l'i ntérieur ou au dos de l 'embal lage du produit. Vous deve z

entrer la clé de li cence exacteme nt comme elle est indiquée. Clé de licence : chaîne unique au format XXX XXXXX- XXXX-XXXX-XXXX ou XXXX-XXXXXXXX qui sert à i dentifier le propriétaire de l a li cence et à activer l a licence.

·

Si vous souhai tez évalue r ESET N OD32 Anti virus avant d 'e n f aire l'acquisiti on, séle ctionne z Licence d'essai gratuit.

Indiquez votre adresse électronique et le pays dans lequel vous rési dez pour activer ESET NOD32 Antivirus

pendant une pé ri ode limitée. V otre l icence de test sera e nvoyée à cette adresse . Les l icences d'essai ne peuvent

être activée s qu'une seule fois par client.

·

Si vous n'avez pas de licence e t souhai tez e n achete r une, clique z sur Acheter une licence. Cette opération vous

redirigera vers l e site Web de votre distributeur ESET local.

2.5 Saisie de la clé de licence

Les mises à jour automatiques sont importantes pour votre sécurité. ESET NOD32 Antivirus ne recevra des mises à

jour que lorsque l e programme aura é té acti vé à l 'aide de v otre clé de licence.

Si vous n'avez pas saisi votre cl é de licence après l'instal lation, votre produit n'est pas activé. Vous pouvez modifier

votre li cence dans la fenê tre principale du programme. Pour ce f aire, clique z s ur Aide et assistance > Activer la

licence, puis saisissez dans l a fe nêtre d'activation du produit l es informations de la licence que vous avez reçue avec

votre produit de sécurité ESET.

Lors de la saisi e de votre clé de licence, il est important de respecter scrupuleusement leur forme :

·

Votre clé de licence e st une chaîne unique au f ormat XXXX-XXXX-XXXX-XXXX- XXXX qui sert à identifi er l e

propriétaire de la licence e t à activer la licence.

Il est recommandé de copier et de coller la clé de licence à partir du message d'enregistrement.

13

Page 14

2.6 Mise à niveau vers une nouvelle version

Les nouvelles v ersions d'ESET NOD32 Antivirus offrent des améliorations ou apportent des solutions aux problèmes

que les mi ses à jour automatiques des modules ne peuvent pas résoudre. La mise à niveau vers une nouvel le

versi on pe ut s'effectuer de diffé rente s maniè res :

1. Automatiquement, par l'inte rmédiaire d'une mise à jour du programme.

Les mises à ni veau du programme sont di stribuées à tous l es utilisateurs e t peuvent avoir un impact sur certaine s

configurations système. Elles sont par conséquent mises à disposition après de longues période s de test afin que

leur f onctionnement soit correct sur toute s les configurations système. Pour effectuer la mise à niveau vers une

nouve lle version dès que celle -ci est disponi ble, utili sez l'une des méthodes ci-dessous.

2. Manuel leme nt, en cliquant dans la fenê tre princip ale du programme sur Rechercher des mises à jour dans la

section Mettre à jour.

3. Manuel lement, en té léchargeant la nouvel le version et en l'instal lant sur l'installation précédente.

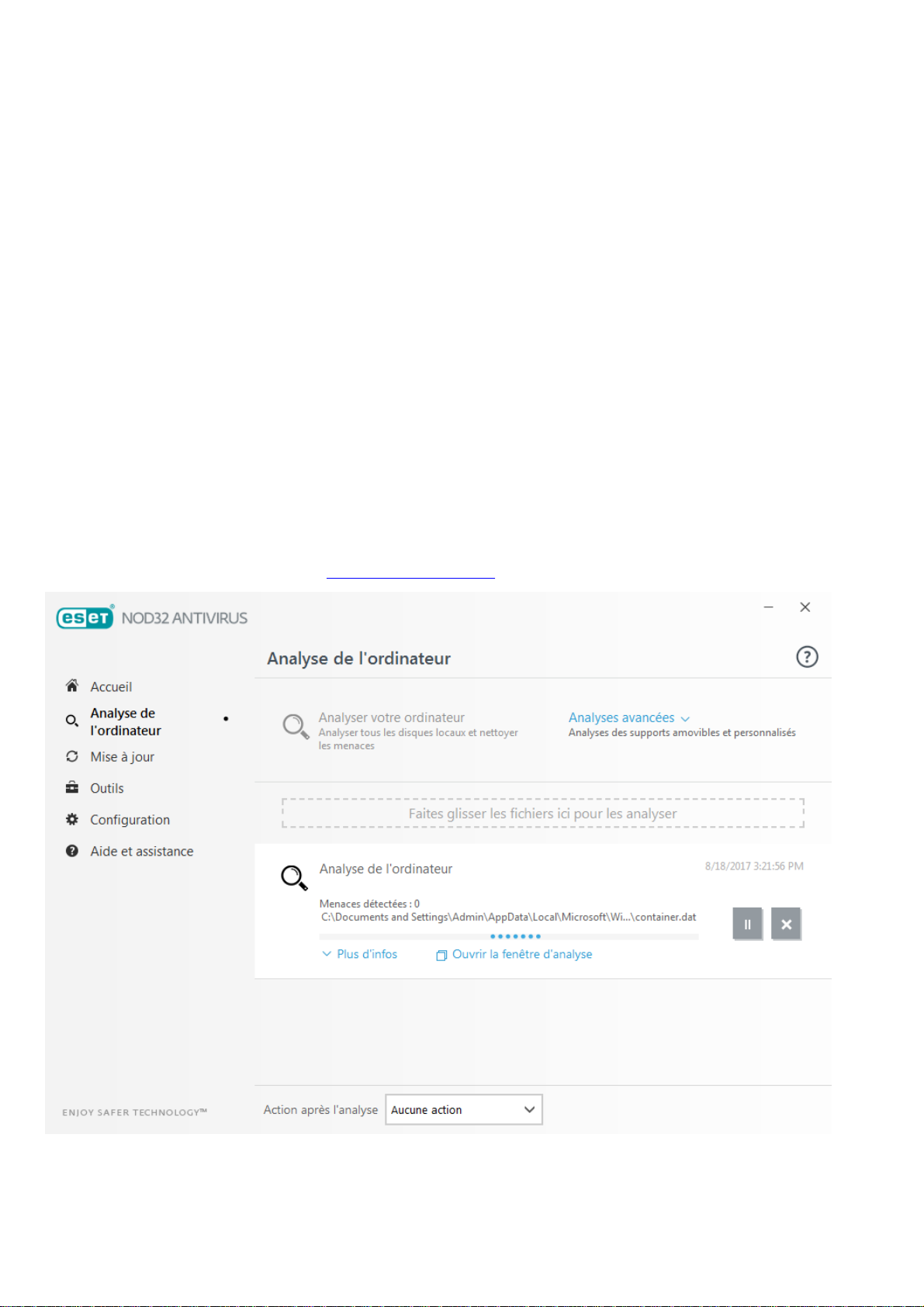

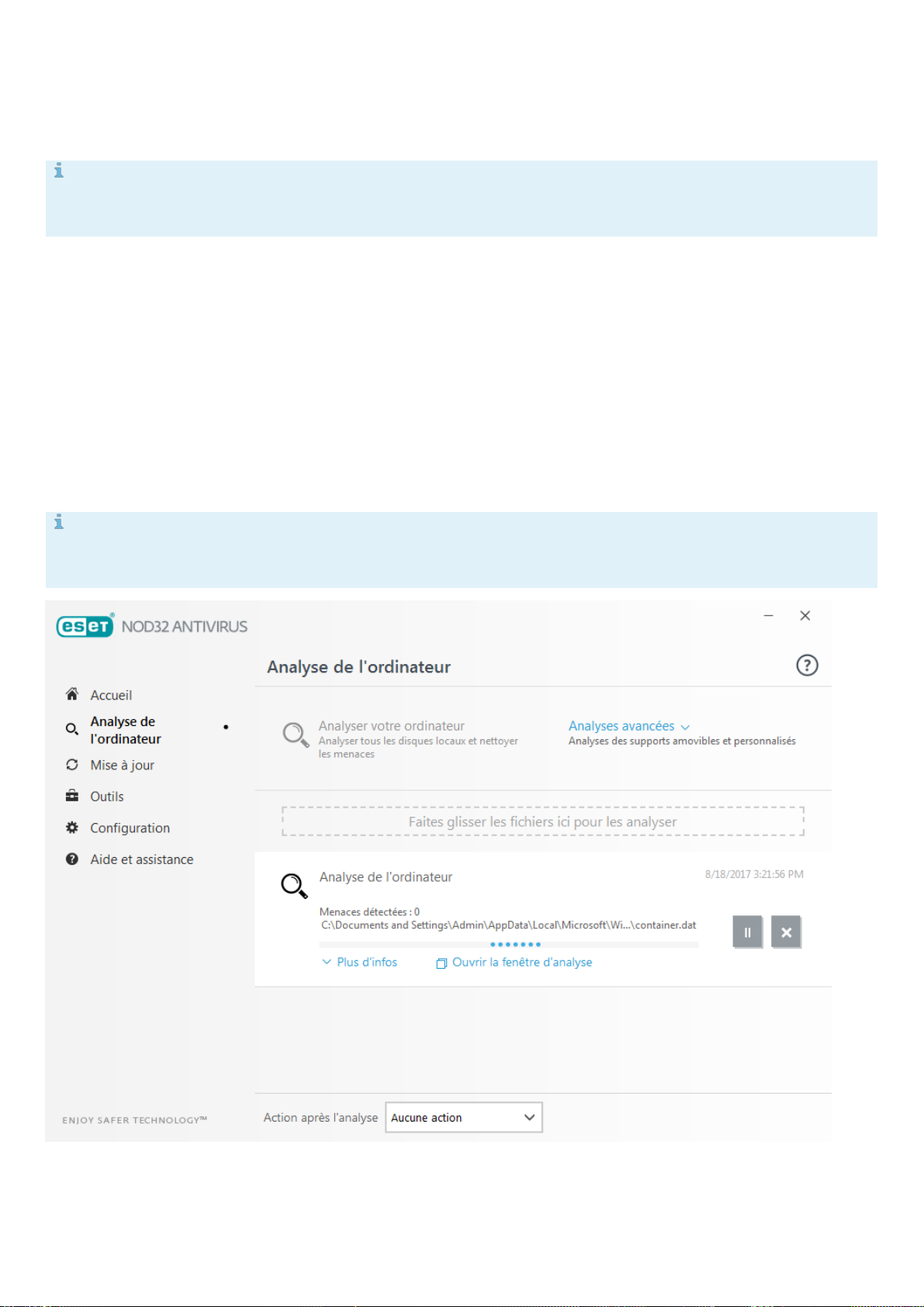

2.7 Première analyse après l'installation

Après l'installation d'ESET N OD32 Antivirus, une analyse de l'ordinateur démarrera automatiqueme nt après une

première mise à j our, afi n de re chercher du code malveillant.

Vous pouvez é galement l ancer manuel lement une analyse de l'ordinateur depui s la fenê tre principale du

programme, e n cliqu ant sur Analyse de l'ordinateur > Anal yse intelligente. Pour plus d'informations sur l 'analyse de

l'ordin ateur, reportez- vous à la secti on Analyse de l 'ordinateur.

14

Page 15

3. Guide du débutant

Ce chapitre donne un premier aperçu d'ESET NOD32 Anti virus et de ses paramètres de base.

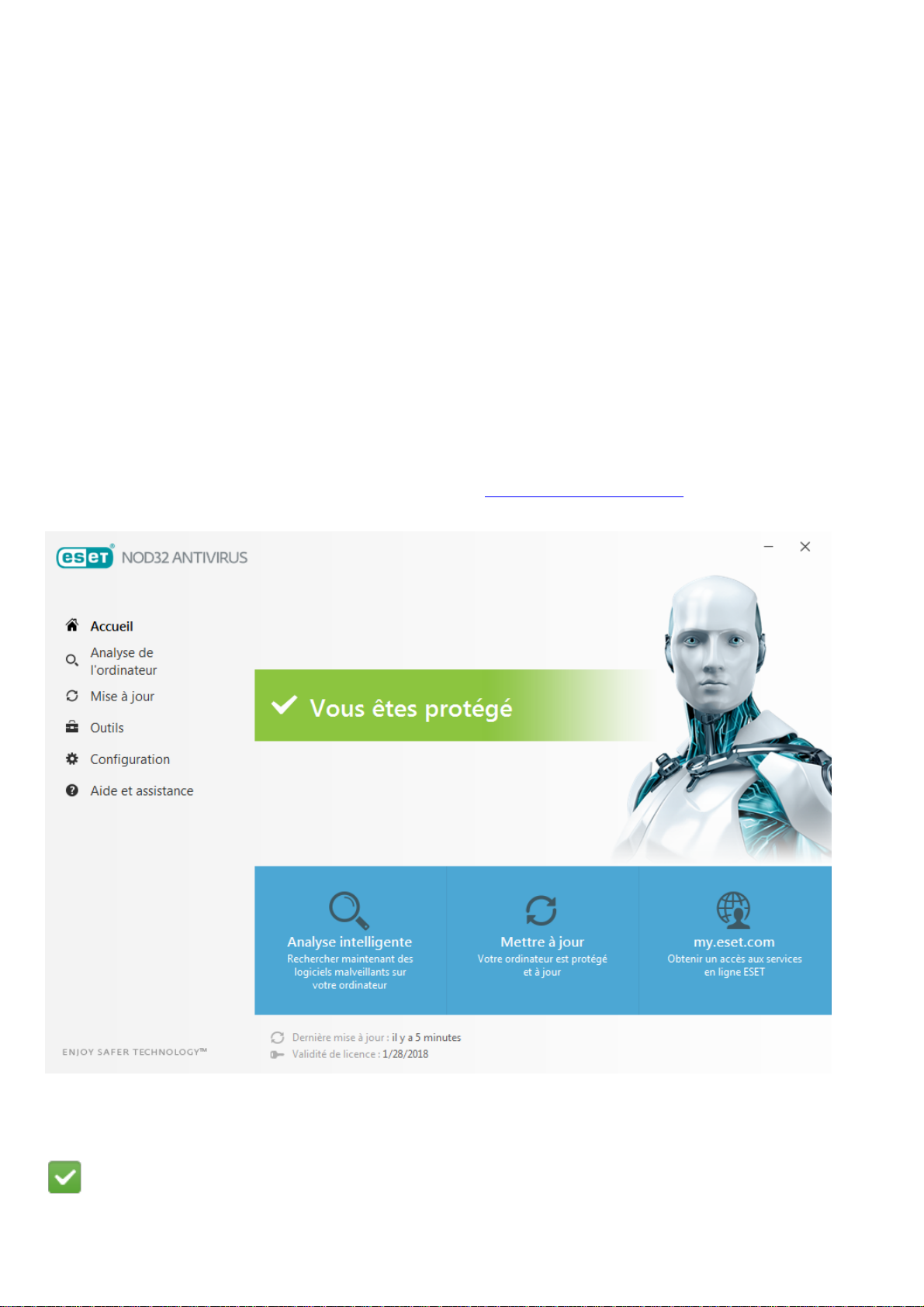

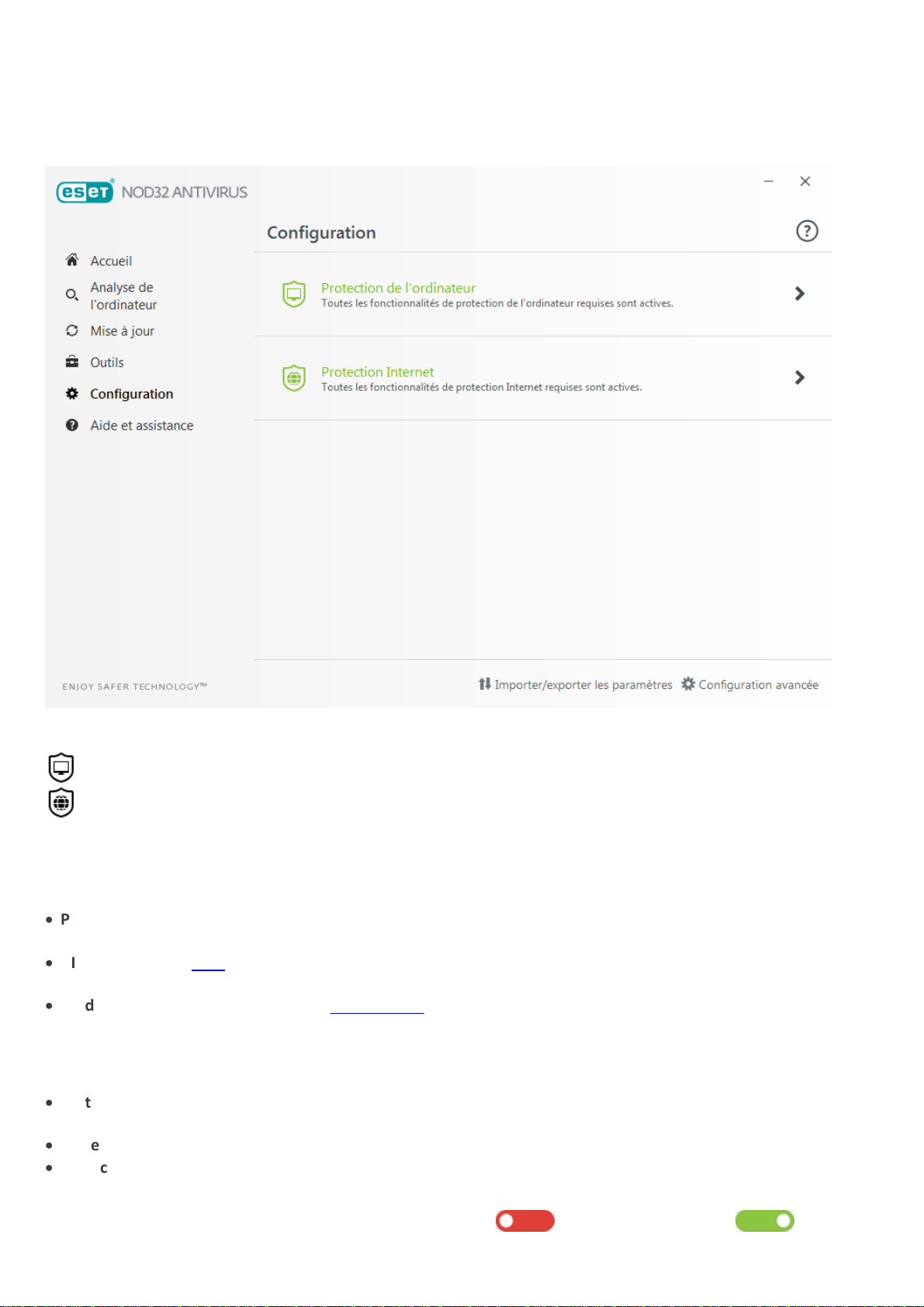

3.1 Fenêtre principale de l'application

La fenêtre principale d'ESET NOD32 Anti virus est divisée en deux se ctions pri ncipales. La fe nêtre principale de

droite af fiche les informations correspondant à l'opti on sé lectionné e dans l e menu principal à gauche.

Voi ci une description des options disponi bles dans le menu principal :

Accueil – Fournit des informations sur l 'état de protection d'ESET NOD32 Antivirus.

Analyse de l'ordinateur – Configurez e t lancez une analyse de votre ordinateur, ou crée z une analyse personnalisée.

Mise à jour – Af fiche des informations sur l es mises à jour du moteur de détection.

Outils – Permet d'accéder aux fichiers journaux, aux statistique s de prote ction, à la survei llance de l'activité , aux

processus en cours, au pl anif icateur, à ESET SysInspector e t à ESET SysRescue.

Configuration – Sélectionnez cette option pour régler le nive au de sécurité de votre ordinateur, d'Internet.

Aide et assistance – Pe rmet d'accéder aux fichi ers d'aide, à la base de connaissances ESET, au site d'ESET e t aux lie ns

nécessaires à l 'e nvoi d'une requête d'assistance.

La s ectio n Accueil contient de s i nformations importantes sur le niveau de protection actuel de votre ordinateur. La

fenêtre d'état affiche le s fonctionnali tés utilisées fréquemment dans ESET NOD32 Antivi rus. La date d'expiration du

programme et les informations sur la derniè re mise à j our fi gurent également ici.

L'icône ve rte et l'é tat ve rt Protection maximale indique nt que la protection maxi male est assurée.

15

Page 16

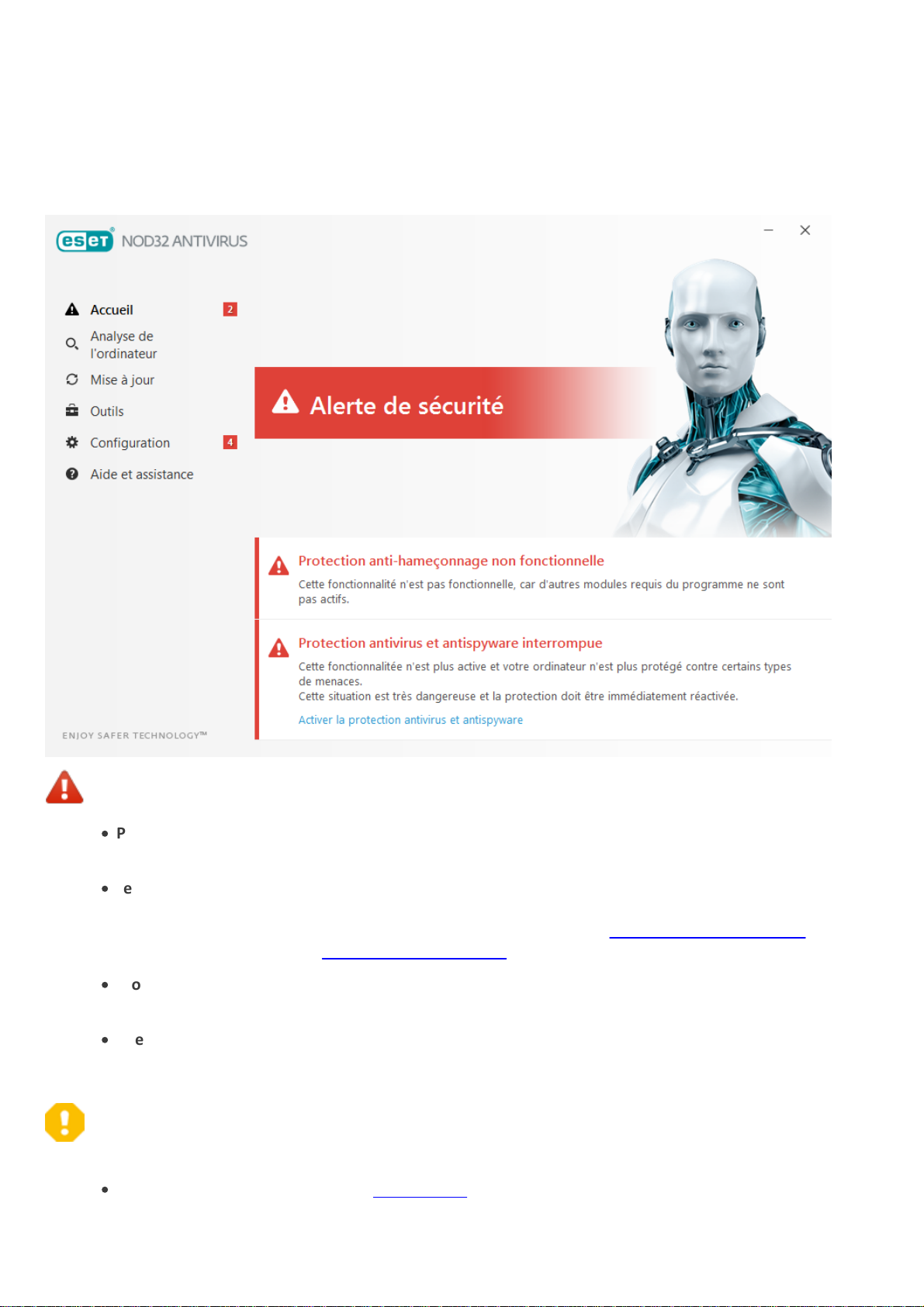

Que faire lorsque l e programme ne f onctionne pas correctement ?

Si un module de prote cti on actif f onctionne correcteme nt, l 'i cône d'état de la protection est verte. Une icône

représe ntant un point d'exclamation rouge ou orange indi que que la protection maximale n'est pas garantie . Des

inf ormations supplé mentaires sur l'état de protection de chaque module , ainsi que des suggestions de solution

permettant de restaurer l a protection complète , sont affichées dans l'Accueil. Pour changer l 'é tat des di ffére nts

modul es, clique z sur Configuration, puis sur le modul e souhaité.

L'icône rouge e t l'état rouge « La protection max imale n'est pas assurée » signale nt de s problèmes criti ques.

Cet état peut être affiché pour différentes raisons, par ex emple :

·

Produit non activé : vous pouvez active r ESET NOD32 Antivirus depuis l 'Accueil en cl iquant sur Activer le

produit ou sur Acheter maintenant sous l'état de la protection.

·

Le moteur de détection n'e st plus à jour – Cette erreur apparaît après plusi eurs te ntatives infructueuses

de mise à jour de la base des signatures de virus. Nous vous conseillons de vérifier les paramètres de mise

à jour. Cette erreur provie nt gé néraleme nt de l'entrée i ncorrecte de donné es d'authentification ou de la

configu ration i ncorrecte de s paramètres de connexion.

·

Protection antivirus et antispyware désactivée : vous pouvez réactiver la prote cti on antivirus et

antispy ware en cli quant sur Activer la protection antivirus et antispyware.

·

Licence arrivée à expiration : cette information est indiquée par l'icône d'état de protection qui devi ent

rouge. Le programme ne peut plus effectuer de mise à jour après e xpiration de la l icence. Suivez les

instructions de la fenê tre d'alerte pour re nouvele r la licence.

L'icône orange indique une protection limi tée . Par exemple, il peut s'agir d'un problème de mise à jour ou de

l'immi nence de l'ex piration de v otre licence.

Cet état peut être affiché pour différentes raisons :

·

Mode j oueur activé : l'activation du mode j oueur re prése nte un risque potentiel pour la sécurité.

L'acti vation de cette fonctionnalité désactive toutes les f enêtres contextuell es et arrête toutes les tâches

planifiées.

16

Page 17

·

Votre licence va arriver prochainement à e xpiration : cette information est donnée par l'icône d'état de

protection qui affiche un point d'exclamation à côté de l'horloge du système . Après l'expi rati on de votre

li ce nce, le programme ne peut plus se mise à jour et l'icône d'état de la protection devie nt rouge.

Si vous ne parvene z pas à ré soudre le problème à l 'aide de s sol utions suggérée s, clique z sur Aide et assistance pour

accéder aux fichie rs d'aid e ou pou r effe ctuer d es reche rche s dans l a base de connai ssances ESET. Si vous avez

encore besoi n d'aide , vous pouvez envoyer une demande d'assistance. Ce dernier répondra très rapide ment à vos

questions et vous permettra de trouver une soluti on.

3.2 Mises à jour

La mi se à jour du moteur de détection et cel le des composants du programme sont de s opé rations importantes pour

la protection de votre système contre l es attaques des codes malvei llants. Il convi ent donc d'apporter une grande

attenti on à leur conf iguration et à le ur f onctionneme nt. Dans le me nu pri ncipal , cli quez sur Mise à jour, puis sur

Mise à jour maintenant pour rechercher toute nouvel le mise à j our du moteur de détection.

Si la cl é de licence n'a pas été saisie lors de l'activation de ESET NOD32 Anti virus, vous ê tes invi té à l'indi quer à cette

étape.

17

Page 18

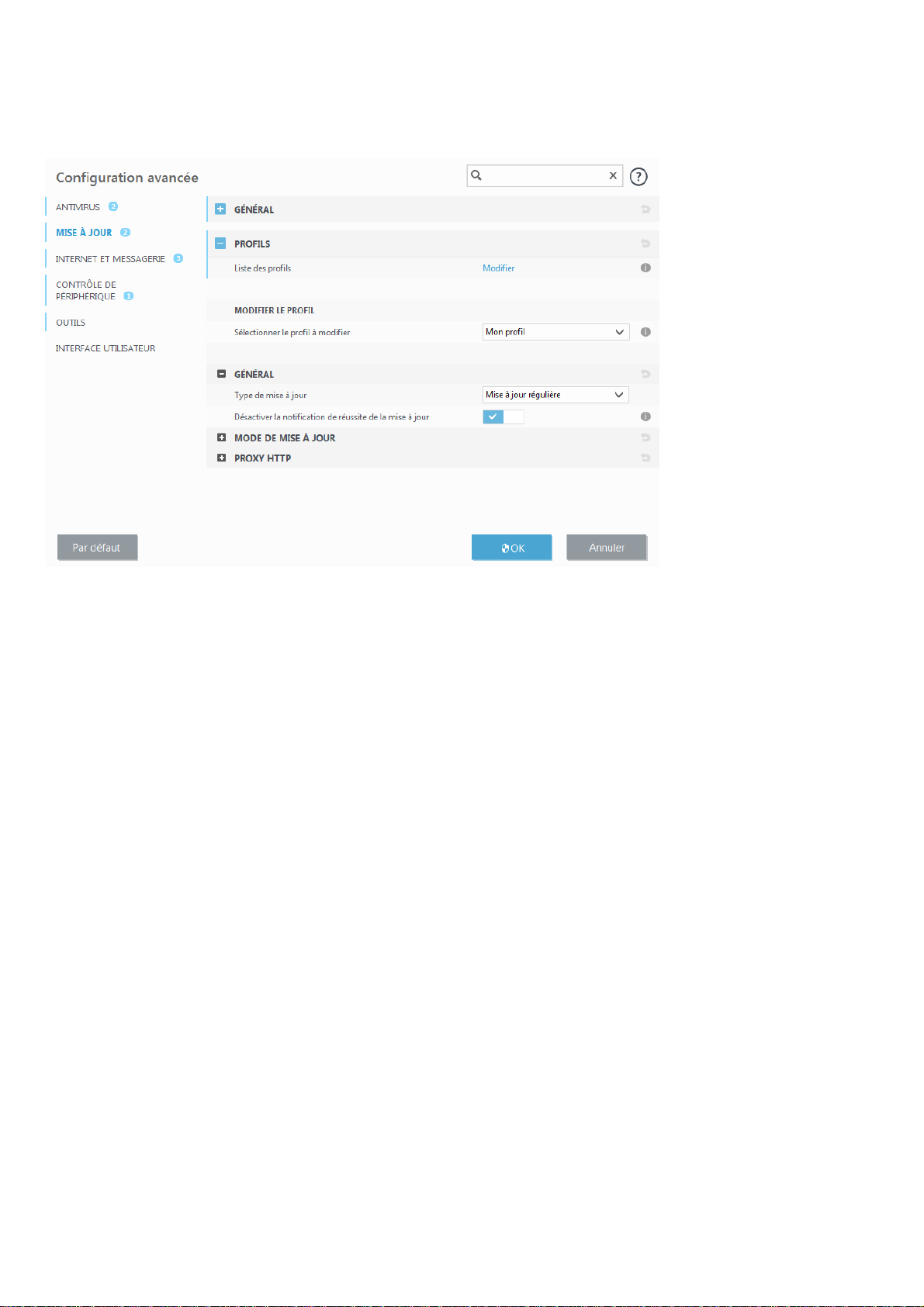

La fenê tre Conf iguration avancée ( clique z sur Configuration dans l e menu pri ncipal et sur Configuration avancée, ou

appuye z sur la touche F5 de votre cl avier) comporte d'autres options de mise à j our. Pour configurer les options

avancées de mise à j our tel les que le mode de mise à jour, l'accès au serveur proxy et les connexi ons LAN, clique z

sur un ongle t particul ier de l a fenê tre Mise à jour.

18

Page 19

4. Utilisation d'ESET NOD32 Antivirus

Les options de configuration ESET NOD32 Antivirus permettent de régl er l es niveaux de protection de votre

ordinateur.

Le menu Configuration se divise en diff érentes sections :

Protection de l'ordinateur

Protection Internet

Cli quez sur un composant pour régler les paramètres avancés du module de prote cti on correspondant.

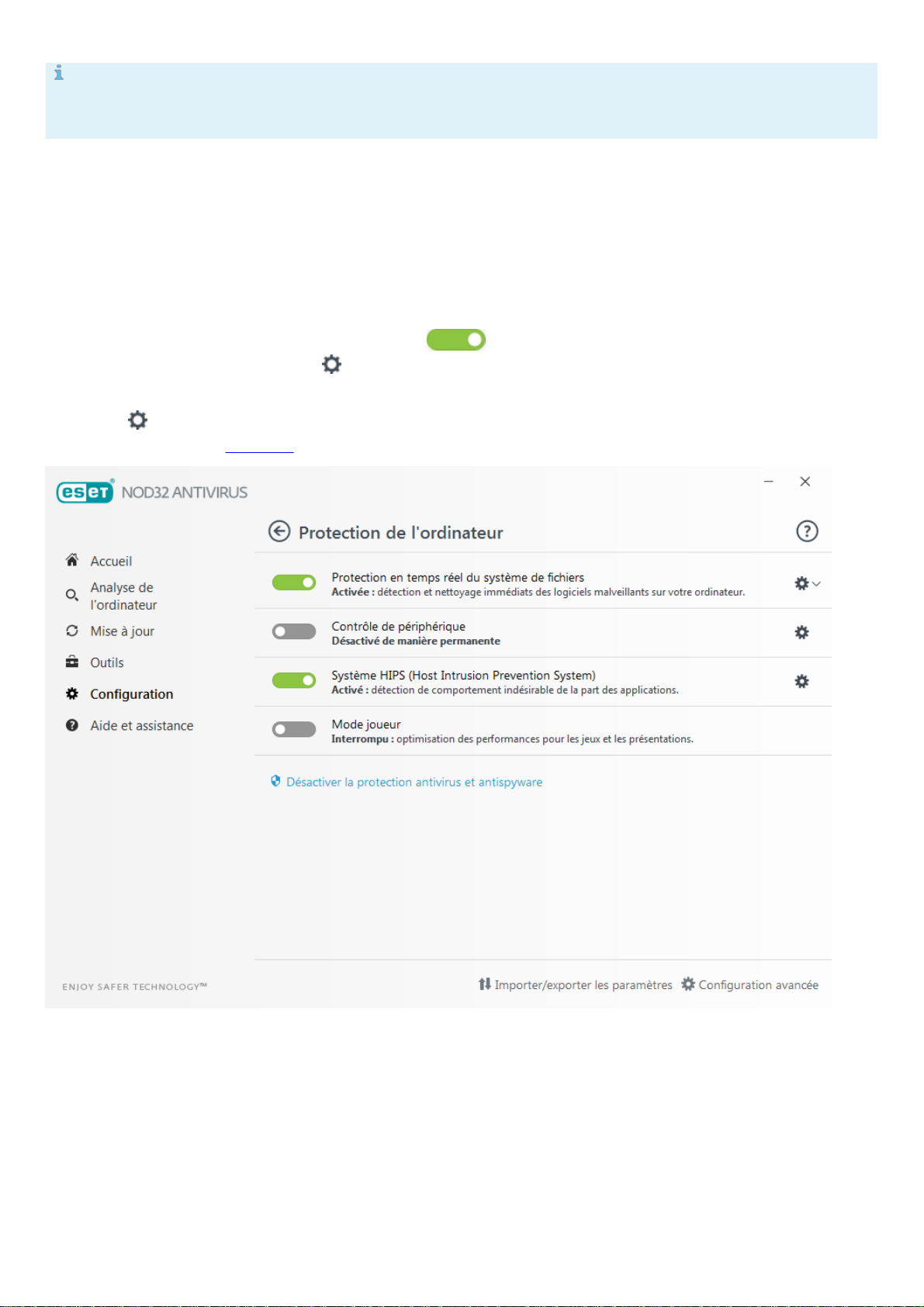

La configuration de l a protection de l'ordinateur pe rmet d'acti ver ou de désactiver les composants suivants :

·

Protection en temps rée l du système de fichiers – Tous les fichiers ouverts, créés ou e xécutés sur l'ordinateur

sont analysés pour y re chercher la présence éventuel le de code malve illant.

·

HIPS – Le système HIPS survei lle les é véneme nts dans le système d'exploi tation et réagit en fonction d'un

ense mble de règl es personnali sées.

·

Mode joueur – Active ou désactive le mode joueur. Vous recevez un message d'avertisseme nt (risque potenti el

de sé curité ) et la fenê tre principale devie nt orange l orsque le mode joueur est activé.

La configuration de l a protection Internet permet d'activer ou de désactiver les composants suivants :

·

Protection de l 'accès Web – Si cette option est activée , tout le trafic HTTP ou HTTPS est analysé afin d'y re che rcher

des codes malvei llants.

·

Protection du client de messagerie – Contrôle l es communications reçues via les protocoles POP3 e t IMAP.

·

Protection anti-hameçonnage – Filtre les sites Web soupçonnés de distribuer du contenu visant à manipule r les

util isateurs en vue de leur faire envoye r des informations confidentiell es.

Pour réactiver un composant de sécurité dé sactivé , cli quez sur pour qu'une coch e ve rte apparaisse.

19

Page 20

REMARQUE

lorsque vous dé sactive z la prote cti on à l'aide de cette méthode, tous les modules de protection désactivés sont

activés au redémarrage de l'ordinateur.

D'autres options sont disponi bles au bas de l a fenê tre de configurati on. Util isez le l ien Configuration avancée pour

configurer d'autres paramètres détaill és pour chaque module . Pour charger les paramètres de confi guration à l'aide

d'un fi chier de configu ration .xml ou pour enregi strer les paramètres de conf iguration actuels dans un f ichier de

configu ration, u tili sez l'option Importer/exporter les paramètres.

4.1 Protection de l'ordinateur

Cli quez sur P rotection de l'ordinateur pour voir une présentation de tous les modules de protection. Pour

désactiv er temporaireme nt des modul es, cliq uez sur . Notez que cela pourrait abaisser le niveau de

protection d e l'ordinate ur. Cliq uez sur à côté d'un module de protection pour accéder aux paramètres avancés de

ce module.

Cli que z sur > Modif ier les exclusions en regard de Protection en temps réel du système de fichiers pour ouvrir la

fe nêtre de conf iguration Exclusion qui permet d'exclure des fichie rs et des dossiers de l'analyse.

Interrompre la protection antivirus et antispyware jusqu'au redé marrage – Désactive tous l es module s de

protection anti virus et antispyware. Lorsque vous désactive z la prote cti on, une fenêtre s'ouvre dans laquelle vous

pouve z déte rminer la duré e pe ndant l aquel le la protection est désactivée en séle ctionnant une valeur dans le

menu déroul ant Intervalle. Cl ique z su r Appliquer pour confirmer.

20

Page 21

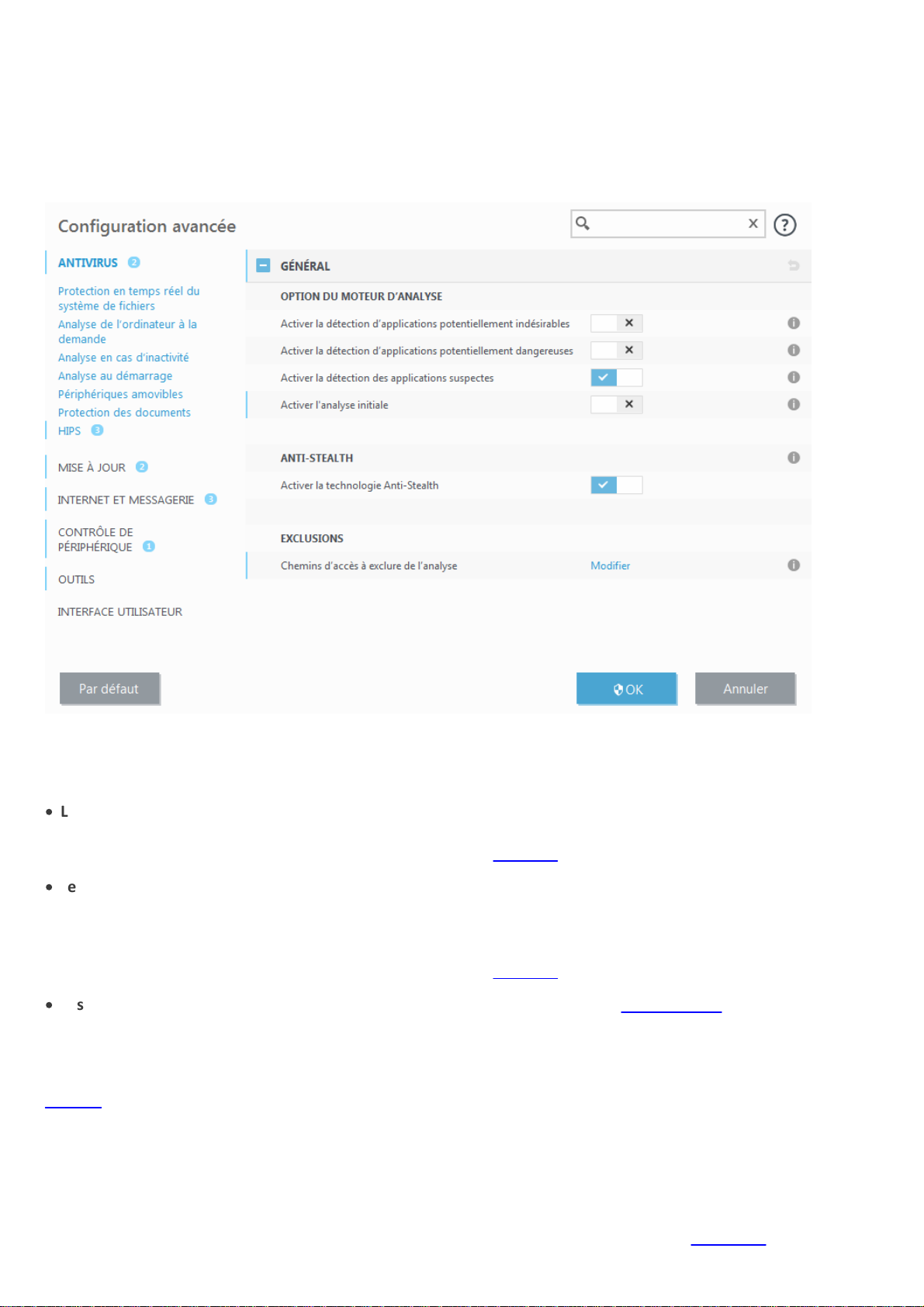

4.1.1 Antivirus

La protection antivirus vous prémunit des attaques contre le système en contrôlant les é changes de fichie rs et de

courrier, ainsi que les communications Interne t. Si une menace comportant du code malveillant e st détectée, le

module antivirus peut l'éliminer e n la bloquant dans un premie r temps, puis en nettoyant, en supprimant ou en

mettant en quarantaine l 'obje t inf ecté.

Les options de l' analyseur pour tous l es modules de protection (par e xemple , prote cti on e n temps réel du système

de fichiers, protection de l'accès Web, etc.) vous permettent d'active r ou de désactive r la détection des élé ments

suivants :

·

Les applications potentielleme nt indésirables ne sont pas né cessai rement malvei llantes, mais ell es sont

suscepti bles d'affecter les performances de votre ordinateur.

Pour en savoir plus sur ces types d'appli cations, consul tez le glossaire.

·

Les applications potentielleme nt dangereuses sont des logiciels comme rciaux légitimes susceptibl es d'être

util isés à de s fi ns malveillantes. Cette catégorie comprend les programmes d'accès à di stance, les applications de

décodage des mots de passe ou les keyloggers (programmes qui enregistrent chaque frappe au clavi er de

l'util isateur). Ce tte option est désactivée par défaut.

Pour en savoir plus sur ces types d'appli cations, consul tez le glossaire.

·

Les applications suspectes comprennent de s programmes compressés par des compresseurs ou par des

programmes de protection. Ces types de protections sont souvent exploités par des créateurs de logicie ls

malve illants pour contourner leur détection.

La technologie Anti-Stealth est un système sophi stiqué assurant l a détection de programmes dangereux tel s que le s

rootkits, qui sont à même de se cacher du système d'ex ploitation. Il est impossible de les détecter à l'aide de

techniques de test ordinaire s.

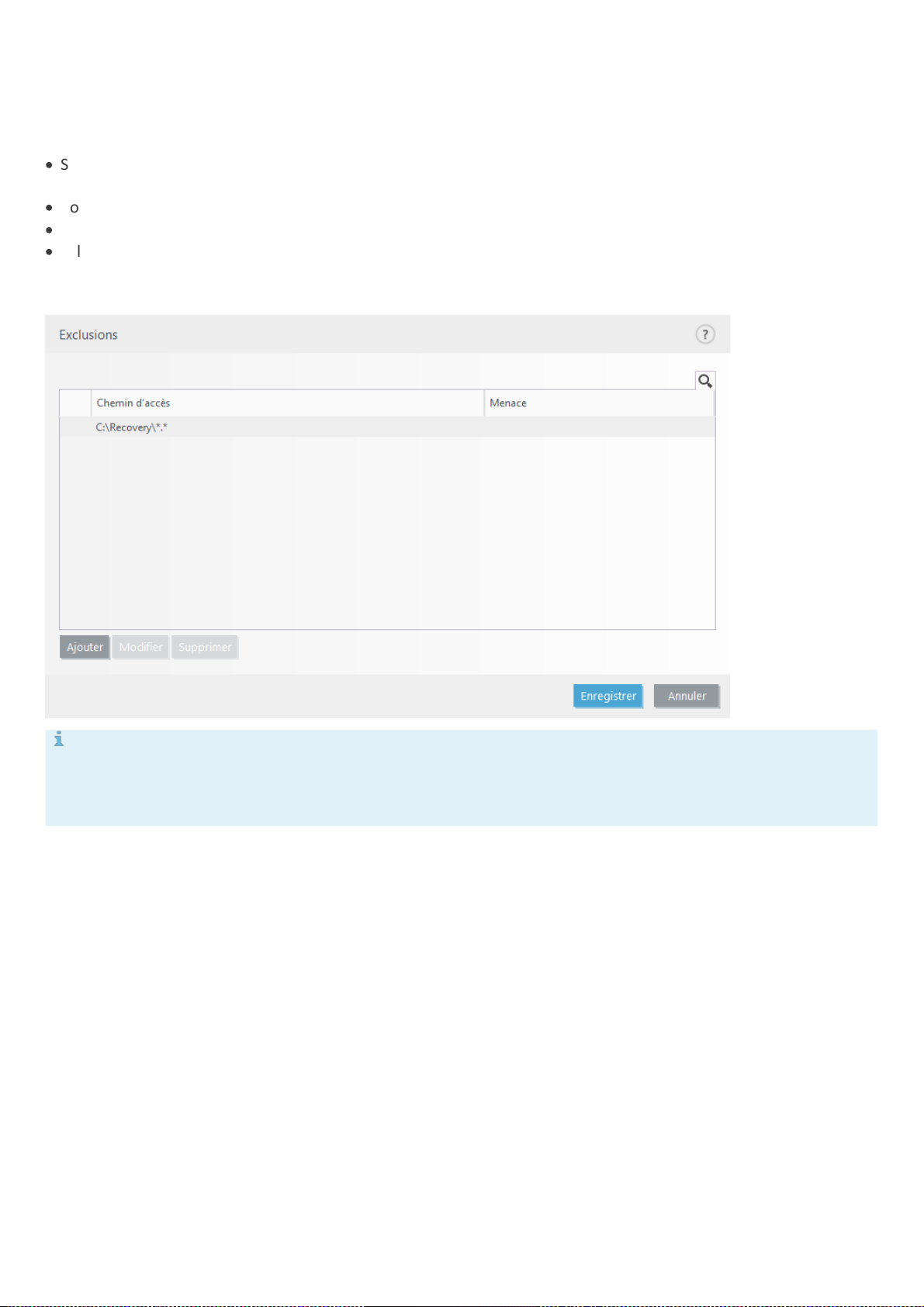

Les exclusions permette nt d'ex cl ure des fichie rs et dossiers de l 'analyse . Pour que la dé tection des menaces

s'appliquent bien à tous les objets, il est recommandé de ne cré er de s e xclusions que lorsque cela s'avère

absolume nt né ce ssaire. Certaines situations justifie nt l'e xclusion d'un objet. Par e xemple , l orsque les e ntrées de

bases de données volumi neuses risquent de ralentir l'ordinateur pendant l'analyse ou lorsqu'il peut y avoir confli t

entre l e logicie l et l'analyse. P our e xclure un objet de l'analyse , re portez-vous à la section Exclusions.

21

Page 22

Activer l 'analyse avancée via AMSI – L'outil Microsoft Antimalware Scan Inte rface permet aux déve loppeurs

d'applications de crée r de nouvel les défe nses contre les logicie ls malveill ants (Windows 10 uni quement) .

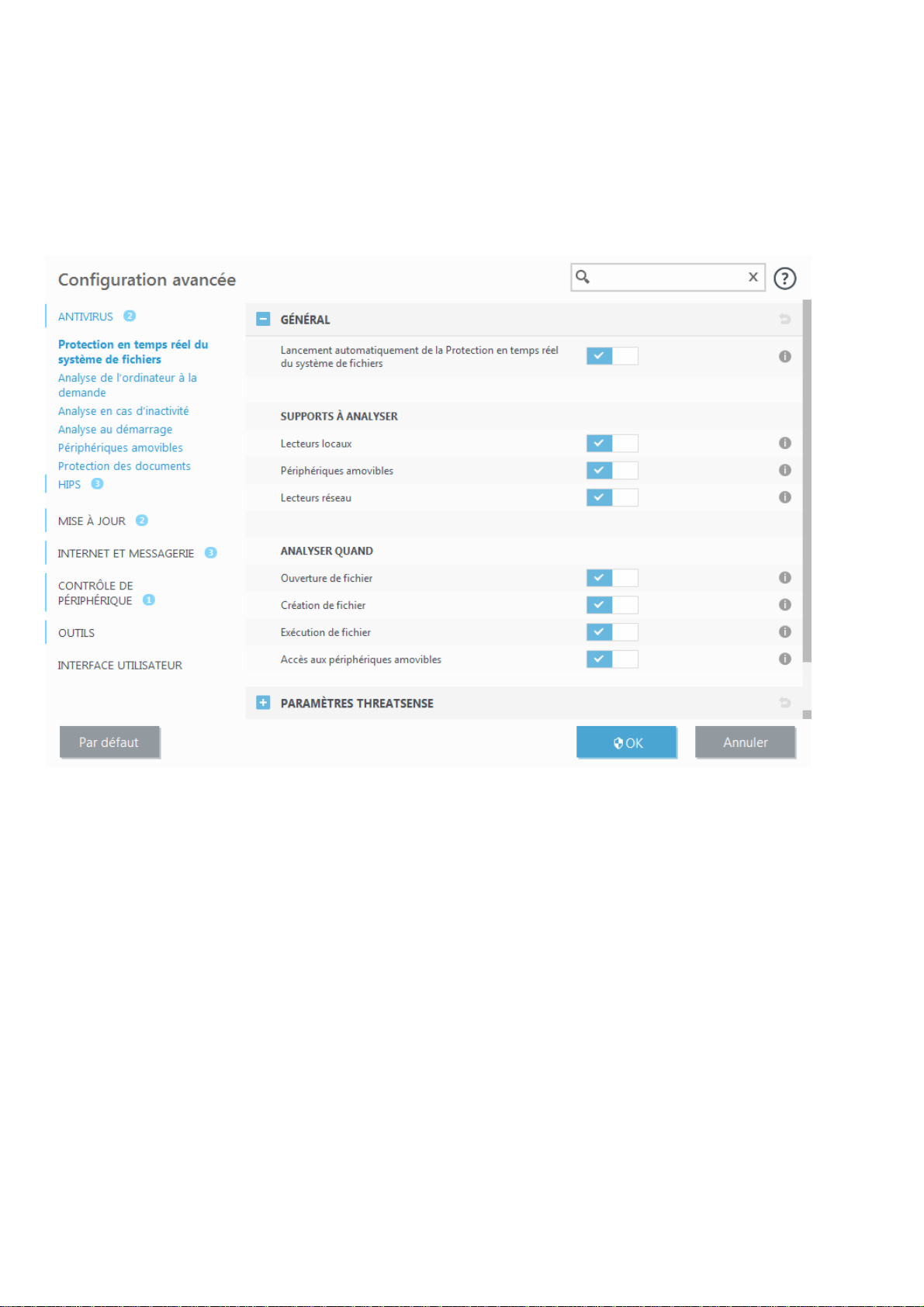

4.1.1.1 Protection en temps réel du système de fichiers

La protection en temps réel du système de fichi ers contrôle tous l es é véneme nts l iés à l'antivirus dans le système .

Lorsque ces f ichiers sont ouverts, créé s ou exé cutés sur l'ordinateur, ell e les analyse pour y re chercher la présence

éve ntuell e de code malveillant. La protection en temps réel du système de fichie rs est l ancée au démarrage du

système.

Par défaut, la protection en temps réel du système de fichi ers e st lancée au démarrage du système e t assure une analyse ininterrompue . Dans certains cas particulie rs ( par exe mple, en cas de confli t avec un autre scanne r en temps réel ), la protection en temps rée l peut être désactivé e en désé lectionnant Démarrer automatiquement la protection en temps rée l du système de fichiers sous Protection en temps réel du système de fichie rs > Général dans Configuration avancée.

Supports à analyser

Par défaut, tous les types de supports f ont l'objet de recherches de menaces potentiell es :

Lecteurs locaux – Contrôle tous l es disques durs système .

Supports amovibles – Contrôle l es CD/DVD, les périphé rique s USB, les périphé ri ques Bluetooth, e tc.

Lecteurs réseau – Analyse tous les l ecteurs mappés.

Il est recommandé d'util iser les paramètres par défaut et de ne l es modifier que dans des cas spécifi ques, par

exemple lorsque l'analyse de certains supports ralentit de maniè re significative les transfe rts de donnée s.

Analyser quand

Par défaut, tous les fichie rs sont analysés l ors de le ur ouve rture, création ou exé cution. Il e st recommandé de

conserver ces paramètre s par défaut, car ils offrent le nive au maxi mal de protection en temps réel pour votre

ordinateur :

22

Page 23

·

Ouverture de fichie r – Active/dé sactive l'analyse lorsque des fichiers sont ouverts.

·

Création de fichie r – Active/dé sacti ve l'analyse lorsque de s fichie rs sont créés.

·

Exécution de fichier – Active/désactive l'analyse lorsque des fichiers sont e xécutés.

·

Accès aux supports amovible s – Active/désactive l'analyse déclenchée par l'accès à des supports amovibles

spécifiques disposant d'espace de stockage.

·

Arrêt de l'ordinateur – Active/dé sactive l'analyse déclenchée par l'arrêt de l'ordinateur.

La protection en temps réel du système de fichi ers vé rifie tous les types de supports. Elle e st dé cl enchée par

dif férents événements système , tels que l'accè s à un fichie r. Grâce aux méthode s de déte ction de la te chnologie

ThreatSense (décrite s dans la se ction Configuration des paramètres du mote ur ThreatSense), l a protection du

système de fichi ers e n temps réel peut être confi gurée pour traiter diff éremment les nouveaux fi chiers et les

fichiers exi stants. Par exemple, v ous pouvez configurer la protection en temps réel du système de fichie rs pour

survei ller pl us étroiteme nt les nouveaux f ichiers.

Pour garantir un impact minimal de la protection en temps réel sur le système, les f ichiers déjà analysés ne sont pas

analysé s plusie urs fois (sauf s'ils ont é té modifiés). Les f ichiers sont immédiateme nt réanalysés après chaque mise

à j our du moteur de détection. Ce comportement est contrôlé à l 'ai de de l'optimisation intel ligente. Si

l'optimisation intelli gente est désactivée, tous les f ichiers sont analysés à chaque accès. Pour modi fier ce

paramètre, appuyez sur F5 pour ouvrir Configuration avancée, pui s d éve loppe z Antivirus > Protection en temps rée l

du système de fi chiers. Cl ique z ensu ite s ur Paramètre Thre atSense > Autre, puis sélectionne z ou désélectionnez

Activer l 'optimisation intel ligente.

4.1.1.1.1 Autres paramètres ThreatSense

Autres paramètres ThreatSense pour les fichiers nouveaux et le s fichiers modif iés

La probabi lité d'infe ction de fichie rs nouveaux ou modifiés e st comparative ment supérie ure à celles de fichiers

existants. Pour cette raison, le programme vérifie ces f ichiers avec d'autres paramètres d'analyse . ESET NOD32

Anti virus utili se l'heuri stique avancée qu i détecte le s nouvell es menaces avant la mi se à disposition de la mi se à

jour du moteur de détection avec les méthodes d'analyse basées sur l es signatures. Outre les nouveaux fichie rs,

l'analyse porte égal ement su r l es archives auto-extractibles (.sfx ) e t l es fichiers exécutables compre ssés (en

inte rne). Par défaut, l es archives sont anal ysées jusqu'au dixi ème niveau d'imbrication et sont contrôlées

indé pendammen t de l eur tai lle rée lle . P our modi fier le s paramètre s d'analy se d'archive, dé sacti vez Paramètres

d'analyse d'archive par défaut.

Autres paramètres ThreatSense pour les fichiers exécutés

Heuristique avancée à l'exécution du fichier – Par dé faut, l'heuri stique avancée est utilisée lorsque des fichie rs sont

ex écutés. Lorsque ce paramètre est activé, il e st f ortement recommandé de conserver le s opti ons Optimisation

intelligente et ESET LiveGrid® activées pour l imiter l'impact sur l es performances système.

Heuristique avancée lors de l’exécution de fichiers à partir de périphérique s amovibles – L'he uristi que avancée

émul e l e code dans un e nvironneme nt vi rtuel et évalue son comportement avant qu'il ne soit autorisé à s'ex écuter

à partir d'un support amovible.

4.1.1.1.2 Niveaux de nettoyage

La prote ction en temps ré el comporte trois niveaux de nettoyage (pour y accéde r, clique z sur Confi guration des

paramètres du moteur ThreatSense dans la s ection Protection en temps rée l du système de fichiers, puis cliquez sur

Nettoyage).

Pas de ne ttoyage – Les fichiers infectés ne sont pas ne ttoyés automatiquement. Le programme affiche al ors une

fe nêtre d'avertisse ment et lais se l'util isateur choisi r une action. Ce niveau e st conçu pour le s uti lisateurs

expérime ntés qui connaissent l es actions à entreprendre e n cas d'inf iltration.

Nettoyage normal – Le programme te nte de nettoyer ou de supprimer automatiqueme nt tout fichier sur l a base

d'une action prédéfini e (dépendant du type d'infiltration). La détection et la suppressi on d'un fichie r inf ecté sont

signal ées par une notification affichée dans l 'angl e i nférie ur droit de l'écran. S'il n'est pas possible de sélectionne r

automatique ment l 'action correcte, le programme propose plusieurs acti ons de suivi. C'est le cas égaleme nt si une

action prédéfi nie ne peut pas être menée à bien.

23

Page 24

Nettoyage strict – Le programme nettoie ou supprime tous les f ichiers infe cté s. Les seules exceptions sont les

AVERTISSEMENT

si une archive conti ent un ou plusi eurs f ichiers infe ctés, elle peut être traité e de deux façons diff érentes. En

mode standard (Nettoyage normal) , tou te l 'archive est supprimée si tous ses fichi ers sont infe cté s. En mode de

nettoyage strict, l'archive e st supprimée si e lle conti ent au moins un fichi er infecté, quel que soit l'état de s

autres fichie rs qu'elle contie nt.

fichiers système . S'il n'est pas possibl e de les nettoye r, l'utili sateur e st invité à sélectionne r une action dans une

fenêtre d'avertisse ment.

4.1.1.1.3 Quand faut-il modifier la configuration de la protection en temps réel

La protection en temps réel e st le composant essenti el de la sé curisation du système . Procédez toujours avec

prudence l ors de l a modification des paramètres de ce module . Il est recommandé de ne modifier les paramètres

que dans des cas très précis.

Après l'installation d'ESET N OD32 Antivirus, tous les paramètres sont optimisé s pour garantir le niveau maximum de

systè me de sécurité aux utili sateurs. Pour rétabl ir l es paramètres par dé faut, cl iquez sur en re gard de chaque

ongle t dans la fenê tre (Configuration avancée > Antivirus > Protection du système de fichiers en temps ré el).

4.1.1.1.4 Vérification de la protection en temps réel

Pour vérifi er que la prote cti on e n temps ré el fonctionne e t détecte les virus, util isez un f ichier de test d'eicar.com.

Ce fichie r de test est un fichie r inoffensif détectable par tous les programmes antivirus. Le fi chie r a é té créé par la

société EICAR (European Institute for Computer A ntivirus Research) et permet de te ster l a fonctionnalité des

programmes antivirus . Le fi chier est télé chargeable à partir de la page http://www.eicar.org/download/eicar.com

4.1.1.1.5 Que faire si la protection en temps réel ne fonctionne pas ?

Dans ce chapi tre , nous décrivons des problème s qui peuvent surveni r lors de l'utili sation de la protection en temps

réel et l a façon de les ré soudre.

La protection e n temps réel est désactivée

Si la protection e n temps ré el a été désactivée par mégarde par un utilisateur, elle doit être réactivée. Pour

réactive r l a prote ction e n te mps réel , séle ctionn ez Configuration dans la fenêtre principale du programme e t

cliqu ez sur Protection de l'ordinateur > Protection en temps réel du système de fichiers.

Si la protection en temps réel ne se lance pas au dé marrage du système, c'est probableme nt parce que l'option

Lancer automatiquement la protection en temps rée l du système de fichie rs est désactivée. Pour vérif ier que cette

option est activée , accéde z à Configuration avancée (F5) e t clique z sur Antivirus > Protection en te mps réel du

système de fichiers.

Si la protection e n temps ré el ne détecte et ne nettoie pas les infiltrations

Assurez-vous qu'aucun autre programme antivirus n'est installé sur votre ordinate ur. Si deux programmes antivirus

sont installés, ils ri squent de provoquer des conflits. Nous recommandons de désinstalle r tout autre antivirus de

votre système avant d'instal ler ESET.

La protection e n temps réel ne démarre pas

Si la protection en temps réel n'est pas l ancée au démarrage du sy stème (et si Lancer automatiquement la

protection en temps rée l du système de fichiers e st activé ), le probl ème peut provenir de confli ts ave c d'autres

programmes. Afin d'obteni r une assistance pour résoudre ce probl ème, veui llez contacter le service client d'ESET.

24

Page 25

4.1.1.2 Analyse d'ordinateur

REMARQUE

Nous recommandons d'ex écuter une analyse d'ordinate ur au moins une fois par moi s. L'analyse peut être

configu rée comme tâche pl anifi ée dans Outils > Planificateur. Comment programmer une analyse hebdomadaire

de l'ordinateur ?

L'analyseur à la demande e st une partie importante de votre soluti on antivirus. Il permet d'analyser des fichie rs e t

des répertoi res de votre ordinateur. Pour votre sécurité, il est e ssentie l que l'ordinateur soit analysé réguli èrement

dans le cadre de mesures de sécurité routiniè res, pas seulement e n cas de suspicion d'une infection. Nous vous

recommandons d'effe ctuer des analyse s e n profondeur de votre système de façon régulière afin de détecter les

virus év entuel s q ui n'auraie nt pas été b loqués par la protection en temps réel du système de f ichiers lors de l eur

écriture sur l e di sque. Cela peut se produire si la protection en temps rée l du système de fichie rs était désactivé e

au moment de l'infe cti on, si la base des signatures de virus n'était plus à jour ou si le fi chie r n'est pas été détecté

comme virus lors de son e nregi strement sur l e disque .

Deux types d'analyses de l'ordinateur son t dis ponibl es. L'option Analyse intelli gente analyse rapidement le

système, sans qu'il soit nécessaire d'indi quer des paramètres d'analyse. L'analyse pe rsonnalisée permet de

sél ectionner l'un des profil s d'analyse prédéfi nis pour cibl er de s emplacements donnés, ainsi que de choisir de s

cible s spé cifique s à analyse r.

Analyse intelli gente

L'option Analyse i ntell igente permet de lancer rapideme nt une analyse de l'ordinateur e t de nettoye r le s fi chie rs

inf ectés sans intervention de l'utili sateur. Elle prése nte l'inté rêt d'être facil e à utili ser e t de ne pas nécessite r de

configuration détail lée. Elle vérifie tous l es fichiers des disques l ocaux, et nettoie ou supprime automatiquement

les infiltrations détectées. Le niveau de nettoyage est automatique ment réglé sur sa vale ur par défaut. Pour plus

d'inf ormations sur les type s de nettoyage, reporte z-vous à la s ection Nettoyage.

Vous pouvez é galement uti lise r la fonctionnali té d'analyse par glisser-déposer pour analyser manuell ement un

fichier ou un dossie r en cliquant dessus, e n dé plaçant le poi nteur de la souris vers la zone marquée tout en

maintenant l e bouton de la souris enfoncée, puis en le rel âchant.

Les trois opti ons d'analyse suivante s so nt di sponib les sous Analyses avancées :

Analyse personnalisée

L'analyse personnali sée vous permet de spécif ier des paramètres d'analyse tel s que le s cibles e t le s mé thodes

d'analyse. L'analyse personnalisée a l'avantage de permettre la confi guration précise de s paramètres. Les

configurations peuvent être enregi strée s dans des profils d'analyse défi nis par l'util isateur, qui sont uti les pour

effectuer réguliè rement une analyse avec les mêmes paramètres.

Analyse de supports amovibles

Sembl able à l'opti on Analyse i ntell igente, ce type d'analyse lance rapideme nt une analyse de s périphéri ques

amovibl es (par ex. CD/DVD/USB) qui sont actuell ement branchés sur l 'ordinateur. Cela peut être utile l orsque vous

connectez une clé USB à un ordinateur e t que vous souhaitez l'analyser pour y rechercher les logicie ls malve illants

et d'autres menaces potentiell es.

Pour lancer ce type d'analyse, vous pouv ez aussi clique r sur Analyse personnalisée , puis sé lecti onner Supports

amovibles dans le menu dé roulant Cibles à analyser et cli quer sur Analyser.

Répéter la dernière analyse

Vous permet de lancer rapideme nt l'analyse exé cutée précéde mment, avec l es mêmes paramètres.

Reportez -vous au chapitre su r l a progression de l'analyse pour pl us d'informations sur le processus d'analyse.

25

Page 26

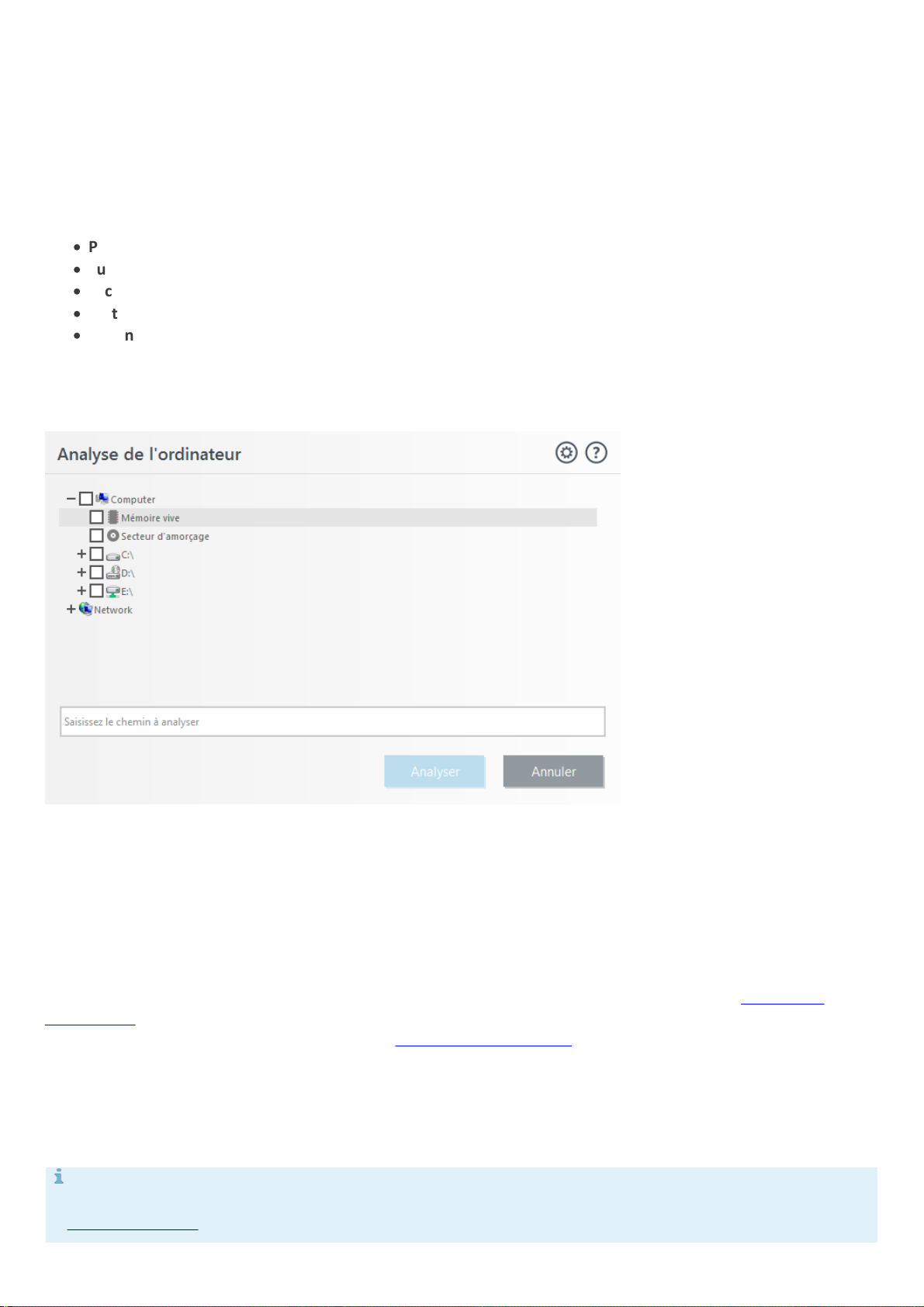

4.1.1.2.1 Lanceur d'analyses personnalisées

REMARQUE

Une fois une analyse te rminé e, vous pouvez consulte r le journal d'analyse d e l 'ordinateur en cl iquant sur

Afficher le journal.

Vous pouvez utili ser une analyse personnalisée pour analyser des parties spécif iques d'un disque plutôt que le

disq ue entie r. Pour ce fai re, cli quez sur Analyse de l'ordinateur > Analyse personnalisée, puis séle ctionne z une

option dans le me nu déroul ant Cibles à analyser ou sélectionne z des cible s spé ci fique s dans la structure

(arborescence) des dossiers.

Le me nu déroulant Cibles à analyser permet de sélectionne r des cibles à analyser prédéfi nies :

·

Par les paramètres de profil – Permet de séle ctionne r le s cibl es indi quées par le profil d'analyse sél ectionné.

·

Supports amovibles – Permet de sélectionner les disquettes, le s périphériques USB, les CD/DVD, etc.

·

Lecteurs locaux – Permet de séle ctionne r tous les disques durs du système .

·

Lecteurs réseau – Analyse tous les l ecteurs réseau mappés.

·

Aucune sélection – Annule toutes les séle ctions.

Pour accéder rapide ment à une ci ble à analyser ou ajouter un dossi er ou des fichie rs ci bles, saisissez le répertoire

cible dans le champ vi de sous la l iste des dossiers. Aucune cible ne doit être sélectionné e dans la structure

arborescente et l e men u Cibles à analyser doit ê tre déf ini sur Aucune sélection.

Vous pouv ez confi gurer l es paramètres de nettoyage de l 'analyse d ans Configuration avancée > Antivirus > Analyse

de l'ordinateur à la demande > Paramètres ThreatSense > Nettoyage. Pour effe ctuer une analyse sans action de

nettoy age, sél ecti onne z Analyse sans nettoyage. L'historique de l'analyse est enregistré dans le journal de l'analyse.

Lorsque l'option Ignore r les exclusions est sélectionnée, l es fichiers portant une extension exclue de l'analyse sont

analysé s sans exception.

Vous pouve z choi sir u n profi l à uti liser l ors de l 'anal yse de cibl es spécifi ques dans le menu déroul ant Profil

d'analyse. Le profi l par défaut es t Analyse intelligente. Il exi ste deux autres profil s d'analyse prédéfi nis nommés

Analyse approfondie et Analyse via le menu contextuel. Ces profi ls d'analyse utili sent dif féren ts paramètres

ThreatSense. Clique z sur Configuration... pour configurer un profil d'analyse pe rsonnalisé. Les options de profil

d'analyse s ont décrites dans l a se ction Autre des Paramètres ThreatSense.

Cli que z sur Analyser pour exé cuter l'analyse avec les paramètres personnali sés que vous avez définis.

Analyser e n tant qu'administrateur vous permet d'exé cuter l'analyse sous le compte admini strateur. Util isez cette

option si l'utili sateur actuel ne dispose pas des privilèges suffi sants pour accé der aux fi chiers à analyser. Ce bouton

n'est pas di sponible si l'util isateur actuel ne peut pas appele r d'opérations UAC en tant qu'administrateur.

26

Page 27

4.1.1.2.2 Progression de l'analyse

REMARQUE

il est normal que certains fichie rs, protégés par mot de passe ou exclusive ment utilisés par le système ( en

général pagefile.sys et ce rtains fichiers journaux), ne puissent pas ê tre analysés.

REMARQUE

Cli quez sur l a loupe ou sur l a flè che pour affiche r les détail s sur l'analyse en cours d'ex écution. Vous pouvez

ex écuter une autre analyse parall èle e n cl iquant sur Analyse i ntelligente ou s ur Analyse personnalisée .

La fenêtre de progression de l'analyse i ndique l'état actuel de l'analyse , ainsi que des informations sur l e nombre de

fichiers contenant du code malveillant qui sont détectés.

Progression de l' analyse – La barre de progressi on i ndique l'état des objets déjà analysés par rapport aux objets qui ne sont pas encore analysés. L'état de progressi on de l'analyse est dérivé du nombre total d'obj ets i ntégrés dans l'analyse.

Cible – Nom de l'élé ment analysé e t emplacement.

Menaces détectée s – Indique le nombre total de fichie rs analysés, de menaces détectée s et de menaces nettoyée s

pendant une analyse.

Interrompre – Interrompt une analyse .

Reprendre – Cette opti on est visib le lorsque l 'anal yse est inte rrompue. Cl iquez sur Reprendre pour poursuivre

l'analyse.

Arrêter – Met f in à l'analyse .

Faire défiler le journal de l'analyse – Si cette option est activée, le j ournal de l'analyse défile automatiquement au

fur et à me sure de l'ajout des entré es les plus récen tes.

Action après l'analyse – Active un arrêt, un re démarrage ou une mise en veil le planifiée à la f in de l'analyse de

l'ordinateur. Une foi s l'analyse terminé e, une boîte de dialogue de confirmation d'arrêt s'ouvre pendant

60 secondes.

27

Page 28

4.1.1.2.3 Profils d'analyse

REMARQUE

Supposon s l a situation suivante : v ous s ouhaitez créer votre propre profi l d'analyse e t l a confi guration Analyse

intelligente est partiell ement adéquate. En revanche, vous ne souhaitez analyser ni les fichiers exécutables

compressés par un compresseur d'exécutables, ni les applications potentielleme nt dangereuses. Vous souhaitez

ef fe ctuer un ne ttoyage strict. Entrez le nom du nouveau profil d ans la fenê tre Gestionnaire de profils, puis

cliqu ez sur Ajouter. Sé lecti onnez le nouve au profi l dans le menu déroul ant Profil sélectionné et réglez les

paramètres restants se lon vos besoi n. Cliq uez sur OK pour enregistrer le nouveau profil.

Vos paramètres d'analyse préf érés peuvent être enregi strés pour les prochaines analyses. Il est re commandé de

créer autant de profil s (ave c différentes cibles et méthodes, e t d'autres paramètres d'analyse ) que d'analyses

util isées réguli èrement.