Page 1

ESET FILE SECURITY

POUR MICROSOFT WINDOWS SERVER

Manuel d'installation et guide de l'utilisateur

Microsoft® Windows® Server 2003 / 2003 R2 / 2008 / 2008 R2 / 2012 / 2012 R2

Cliquez ici pour télécharger la dernière version de ce document.

Page 2

ESET FILE SECURITY

Copyright © 2015 par ESET, spol. s r.o.

ESET Fi le Security a été développé par ESET, s pol . s r.o.

Pour plus d'informa tions , vis itez www.eset.com.

Tous droi ts rés ervés . Aucune partie de cette documentati on ne peut être reprodui te,

stockée dans un s ystème d'archivage ou transmise s ous quelque forme ou par

quelque moyen que ce soi t, él ectronique, méca nique, photocopi e, enregis trement,

numé ris ation ou autre sans l 'autorisa tion écrite de l'aute ur.

ESET, spol . s r.o. se réserve le droit de modifier les applicati ons décrites s ans préavis .

Service client : www.eset.com/s upport

RÉV. 9/2/2015

Page 3

Table des

.......................................................6Introduction1.

....................................................................................................6Nouveautés1.1

.......................................................7Configuration système2.

.......................................................8Types de protection3.

.......................................................9Interface utilisateur4.

.......................................................10Gérés via ESET Remote Administrator5.

....................................................................................................10ERA Server5.1

....................................................................................................11Console Web5.2

....................................................................................................12Agent5.3

....................................................................................................12RD Sensor5.4

....................................................................................................12Proxy5.5

.......................................................13Installation6.

....................................................................................................14Étapes d'installation d'ESET File Security6.1

....................................................................................................18Activation du produit6.2

....................................................................................................18Terminal server6.3

....................................................................................................19ESET AV Remover6.4

Mise à niveau vers une version plus

6.5

....................................................................................................19

récente

.......................................................20Guide du débutant7.

....................................................................................................20Interface utilisateur7.1

7.1.1

....................................................................................................24Fichiers journaux7.2

....................................................................................................27Analyse7.3

7.3.1

....................................................................................................30Mettre à jour7.4

7.4.1

7.4.2

....................................................................................................34Configuration7.5

7.5.1

7.5.2

7.5.3

7.5.4

....................................................................................................40Outils7.6

7.6.1

7.6.2

7.6.3

7.6.4

7.6.5

7.6.6

7.6.7

7.6.7.1

7.6.7.2

7.6.7.3

7.6.8

..............................................................................23Protection des paramètres

..............................................................................28Analyse Hyper-V

..............................................................................32Configuration de la mise à jour de la base des virus

..............................................................................34Configuration du serveur proxy pour les mises à jour

..............................................................................35Serveur

..............................................................................36Ordinateur

..............................................................................38Outils

..............................................................................39Importer et exporter les paramètres

..............................................................................41Processus en cours

..............................................................................43Surveiller l'activité

..............................................................................44Sélection de la période

..............................................................................44ESET Log Collector

..............................................................................45Statistiques de protection

..............................................................................46Cluster

..............................................................................47Shell ESET

..................................................................................49Utilisation

..................................................................................53Commandes

..................................................................................55Fichiers de commandes/scripts

..............................................................................56ESET SysInspector

7.6.8.1

7.6.8.2

7.6.8.2.1

7.6.8.2.1.1

7.6.8.2.2

7.6.8.2.2.1

7.6.8.2.2.2

7.6.8.2.2.1

7.6.8.2.2.3

7.6.8.2.3

7.6.8.2.4

7.6.8.2.4.1

7.6.8.2.4.2

7.6.8.2.4.3

7.6.8.2.5

7.6.9

7.6.10

7.6.11

7.6.11.1

7.6.11.2

7.6.11.3

7.6.11.4

7.6.11.5

7.6.12

....................................................................................................75Aide et assistance7.7

7.7.1

7.7.1.1

7.7.1.2

7.7.1.3

7.7.1.4

7.7.1.5

7.7.2

7.7.3

7.7.4

7.7.5

7.7.5.1

7.7.5.2

7.7.5.3

7.7.5.4

7.7.5.5

7.7.5.6

.......................................................82Utilisation d'ESET File Security8.

....................................................................................................83Antivirus8.1

8.1.1

8.1.2

8.1.3

8.1.4

8.1.5

8.1.6

8.1.6.1

..................................................................................56Créer un rapport de l'état de l'ordinateur

..................................................................................56ESET SysInspector

........................................................................56Introduction à ESET SysInspector

........................................................................57Démarrage d'ESET SysInspector

........................................................................57Interface utilisateur et utilisation de l'application

........................................................................57Contrôles du programme

........................................................................59Navigation dans ESET SysInspector

........................................................................60Raccourcis clavier

........................................................................61Comparer

........................................................................62Paramètres de la ligne de commande

........................................................................63Script de service

........................................................................63Création d'un script de service

........................................................................63Structure du script de service

........................................................................66Exécution des scripts de services

........................................................................66FAQ

..............................................................................68ESET SysRescue Live

..............................................................................68Planificateur

..............................................................................72Soumettre les échantillons pour analyse

..................................................................................73Fichier suspect

..................................................................................73Site suspect

..................................................................................73Fichier faux positif

..................................................................................74Site faux positif

..................................................................................74Autre

..............................................................................74Quarantaine

..............................................................................76Procédure

..................................................................................76Comment mettre à jour ESET File Security

..................................................................................76Comment activer ESET File Security

..................................................................................77Comment créer une tâche dans le Planificateur

Comment programmer une tâche d'analyse (toutes

..................................................................................78

les 24 heures)

..................................................................................78Comment éliminer un virus de votre serveur

..............................................................................78Envoyer une demande d'assistance

..............................................................................79Outil de nettoyage spécialisé ESET

..............................................................................79À propos de ESET File Security

..............................................................................80Activation du produit

..................................................................................80Enregistrement

..................................................................................80Activation de Security Admin

..................................................................................81Échec de l'activation

..................................................................................81Licence

..................................................................................81Progression de l'activation

..................................................................................81Activation réussie

..............................................................................83Une infiltration est détectée

..............................................................................84Exclusions des processus

..............................................................................85Exclusions automatiques

..............................................................................86Cache local partagé

..............................................................................86Performances

..............................................................................87Protection en temps réel du système de fichiers

..................................................................................88Exclusions

Page 4

8.1.6.1.1

8.1.6.1.2

8.1.6.2

8.1.6.2.1

8.1.6.2.2

8.1.6.2.3

8.1.6.2.4

8.1.6.2.5

8.1.6.2.6

8.1.6.2.7

8.1.6.2.8

8.1.6.2.9

8.1.7

8.1.7.1

8.1.7.2

8.1.7.3

8.1.7.4

8.1.7.5

8.1.8

8.1.9

8.1.9.1

8.1.10

8.1.11

8.1.12

8.1.12.1

8.1.12.1.1

8.1.12.2

8.1.12.2.1

....................................................................................................108Mise à jour8.2

8.2.1

8.2.2

8.2.3

8.2.4

8.2.5

8.2.5.1

8.2.5.2

8.2.5.3

8.2.6

....................................................................................................118Internet et messagerie8.3

8.3.1

8.3.1.1

8.3.1.2

8.3.1.3

8.3.2

8.3.2.1

8.3.2.2

8.3.3

8.3.3.1

8.3.3.2

8.3.3.3

........................................................................89Ajouter ou modifier une exclusion

........................................................................89Format d'exclusion

..................................................................................89Paramètres ThreatSense

........................................................................93Extensions exclues

........................................................................93Autres paramètres ThreatSense

........................................................................93Niveaux de nettoyage

Quand faut-il modifier la configuration de la

........................................................................94

protection en temps réel

........................................................................94Vérification de la protection en temps réel

Que faire si la protection en temps réel ne fonctionne

........................................................................94

pas ?

........................................................................95Soumission

........................................................................95Statistiques

........................................................................95Fichiers suspects

..............................................................................96Analyse de l'ordinateur à la demande

..................................................................................96Lanceur d'analyses personnalisées

..................................................................................98Progression de l'analyse

..................................................................................99Gestionnaire de profils

..................................................................................100Cibles à analyser

..................................................................................100Suspendre une analyse planifiée

..............................................................................101Analyse en cas d’inactivité

..............................................................................102Analyse au démarrage

..................................................................................102Vérification des fichiers de démarrage

..............................................................................102Supports amovibles

..............................................................................103Protection des documents

..............................................................................104HIPS

..................................................................................105Règles HIPS

........................................................................106Paramètres de règle HIPS

..................................................................................108Configuration avancée

........................................................................108Pilotes dont le chargement est toujours autorisé

..............................................................................110Restauration des mises à jour

..............................................................................111Mode de mise à jour

..............................................................................111Proxy HTTP

..............................................................................112Se connecter au réseau local comme

..............................................................................113Miroir

..................................................................................115Mise à jour à partir du miroir

..................................................................................117Fichiers miroir

..................................................................................117Dépannage des problèmes de miroir de mise à jour

..............................................................................117Comment créer des tâches de mise à jour

..............................................................................118Filtrage des protocoles

..................................................................................118Applications exclues

..................................................................................119Adresses IP exclues

..................................................................................119Internet et clients de messagerie

..............................................................................119Contrôle de protocole SSL

..................................................................................121Communication SSL chiffrée

..................................................................................122Liste des certificats connus

..............................................................................122 Protection du client de messagerie

..................................................................................123Protocoles de messagerie

..................................................................................123Alertes et notifications

..................................................................................124Barre d'outils MS Outlook

8.3.3.4

8.3.3.5

8.3.3.6

8.3.4

8.3.4.1

8.3.4.1.1

8.3.4.1.2

8.3.5

....................................................................................................129Contrôle de périphérique8.4

8.4.1

8.4.2

8.4.3

8.4.4

....................................................................................................133Outils8.5

8.5.1

8.5.1.1

8.5.2

8.5.3

8.5.4

8.5.4.1

8.5.4.2

8.5.5

8.5.6

8.5.6.1

8.5.6.2

8.5.6.3

8.5.7

8.5.8

8.5.8.1

8.5.9

8.5.10

8.5.11

8.5.12

8.5.13

8.5.13.1

8.5.13.2

8.5.13.3

8.5.13.4

....................................................................................................161Interface utilisateur8.6

8.6.1

8.6.2

8.6.2.1

8.6.2.2

8.6.3

8.6.4

8.6.5

8.6.6

8.6.6.1

8.6.6.2

8.6.7

8.6.7.1

..................................................................................124Barre d'outils Outlook Express et Windows Mail

..................................................................................125Boîte de dialogue de confirmation

..................................................................................125Analyser à nouveau les messages

..............................................................................125Protection de l'accès Web

..................................................................................125Gestion des adresses URL

........................................................................126Créer une liste

........................................................................127Adresses HTTP

..............................................................................127Protection antihameçonnage

..............................................................................130Règles de contrôle de périphérique

..............................................................................131Ajout de règles de contrôle de périphérique

..............................................................................132Périphériques détectés

..............................................................................133Groupes de périphériques

..............................................................................134ESET Live Grid

..................................................................................135Filtre d'exclusion

..............................................................................135Quarantaine

..............................................................................136Microsoft Windows Update

..............................................................................136Fournisseur WMI

..................................................................................137Données fournies

..................................................................................142Accès aux données fournies

..............................................................................142Cibles d'analyse ERA

..............................................................................143Fichiers journaux

..................................................................................143Filtrage des journaux

..................................................................................144Rechercher dans le journal

..................................................................................145Maintenance des journaux

..............................................................................146Serveur proxy

..............................................................................147Notifica tions par e-mail

..................................................................................148Format des messages

..............................................................................148Mode de présentation

..............................................................................149Diagnostics

..............................................................................149Service client

..............................................................................150Cluster

..............................................................................152Cluster

..................................................................................153Assistant Cluster - page 1

..................................................................................155Assistant Cluster - page 2

..................................................................................156Assistant Cluster - page 3

..................................................................................158Assistant Cluster - page 4

..............................................................................163Alertes et notifications

..............................................................................164Configuration de l’accès

..................................................................................165MdP

..................................................................................165Configuration du mot de passe

..............................................................................165Aide

..............................................................................165Shell ESET

Désactivation de l'interface utilisateur graphique sur

..............................................................................166

Terminal Server

..............................................................................166États et messages désa ctivés

..................................................................................166Messages de confirmation

..................................................................................166États d'applica tion désactivés

..............................................................................167Icône dans la partie système de la barre des tâches

..................................................................................168Désa ctiver la protection

Page 5

Table des

8.6.8

Rétablir tous les paramètres de cette

8.7

....................................................................................................169

section

..............................................................................168Menu contextuel

....................................................................................................169Rétablir les paramètres par défaut8.8

....................................................................................................170Planificateur8.9

8.9.1

8.9.2

8.9.3

8.9.4

8.9.5

8.9.6

8.9.7

8.9.8

8.9.9

8.9.10

8.9.11

..............................................................................171Détails de la tâche

..............................................................................171Planification de la tâche - Une fois

..............................................................................171Planification de la tâche

..............................................................................171Planification de la tâche - Quotidiennement

..............................................................................171Planification de la tâche - Hebdomadairement

Planification de la tâche - Déclenchée par un

..............................................................................171

événement

..............................................................................172Détails de la tâche - Exécuter l'application

..............................................................................172Tâche ignorée

..............................................................................172Détails des tâches du planificateur

..............................................................................172Profils de mise à jour

..............................................................................173Création de nouvelles tâches

....................................................................................................174Quarantaine8.10

8.10.1

8.10.2

8.10.3

..............................................................................175Mise en quarantaine de fichiers

..............................................................................175Restauration depuis la quarantaine

..............................................................................175Soumission de fichiers de quarantaine

....................................................................................................176Mises à jour du système d'exploitation8.11

....................................................................................................177Types d'infiltrations9.1

9.1.1

9.1.2

9.1.3

9.1.4

9.1.5

9.1.6

9.1.7

9.1.8

9.1.9

9.1.10

9.1.11

.......................................................177Glossaire9.

..............................................................................177Virus

..............................................................................177Vers

..............................................................................178Chevaux de Troie

..............................................................................178Rootkits

..............................................................................178Logiciels publicitaires

..............................................................................179Logiciels espions

..............................................................................179Compresseurs

..............................................................................179Bloqueur d'exploit

..............................................................................180Scanner de mémoire avancé

..............................................................................180Applications potentiellement dangereuses

..............................................................................180Applications potentiellement indésirables

Page 6

1. Introduction

ESET File Security est une solution intégrée spécifiquement conçue pour l'environnement Microsoft Windows

Server. ESET File Security assure une protection très efficace contre différents types de logiciels malveillants et

offre deux types de protection : antivirus et antispyware.

Voici quelques-unes des principales fonctionnalités d'ESET File Security :

ESET Cluster- Les produits serveur ESET peuvent communiquer les uns avec les autres et échanger des données

(configuration et notifications, par exemple), ainsi que synchroniser les données nécessaires pour le

fonctionnement correct d'un groupe d'instances de produit. Le produit bénéficie ainsi de la même configuration

dans tout le cluster. ESET File Security prend en charge les clusters de basculement Windows ou d'équilibrage de

la charge réseau. Vous pouvez également ajouter manuellement des membres ESET Cluster sans Cluster Windows

spécifique. Les clusters ESET Cluster fonctionnent dans les environnements de domaine et de groupe de travail.

Analyse du stockage - Analyse tous les dossiers partagés sur le serveur local. Vous pouvez sélectionner

facilement pour l'analyse uniquement les données utilisateur stockées sur le serveur de fichiers.

Exclusions automatiques - Détection et exclusion automatiques des applications et des fichiers du serveur

essentiels afin de garantir un fonctionnement sans problème.

Log Collector- Collecte automatiquement les informations telles que la configuration et les nombreux journaux

d'ESET File Security . En facilitant la collecte des informations de diagnostic, ESET Log Collector simplifie le travail

de résolution des problèmes pour les techniciens ESET.

eShell (ESET Shell) - Interface à ligne de commande qui offre aux utilisateurs expérimentés et aux

administrateurs des options plus complètes pour gérer les produits serveur ESET. eShell est désormais disponible

en version 2.0

Self-Defense - Protège les solutions de sécurité ESET de toute modification ou désactivation.

Dépannage efficace - Outils avancés de résolution des différents problèmes : ESET SysInspector pour les

diagnostics système et ESET SysRescue Live pour la création d'un CD de dépannage amorçable.

ESET File Security prend en charge la plupart des éditions de Microsoft Windows Server 2003, 2008 et 2012 en

version autonome et dans les environnements à clusters. Vous pouvez gérer ESET File Security à distance dans des

réseaux de grande taille grâce à ESET Remote Administrator.

1.1 Nouveautés

Intégration des fonctionnalités suivantes :

Prise en charge du clustering

Exclusions pour les processus (meilleure compatibilité avec les logiciels tiers)

Améliorations de l'interface utilisateur graphique

Analyse selon un filtrage basé sur des règles (possibilité de définir des règles pour les fichiers et exécution d'une

forme spécifique d'analyse à la demande)

Protection antihameçonnage

Optimisation pour les environnements virtualisés

Analyse Hyper-V - Il s'agit d'une nouvelle technologie qui permet d'analyser les disques d'une machine virtuelle

sur Microsoft Hyper-V Server sans nécessiter le moindre agent sur cette machine virtuelle spécifique.

6

Page 7

2. Configuration système

Systèmes d'exploitation pris en charge :

Microsoft Windows Server 2003 (x86 et x64)

Microsoft Windows Server 2003 R2 (x86 et x64)

Microsoft Windows Server 2008 (x86 et x64)

Microsoft Windows Server 2008 R2

Microsoft Windows Server 2012

Microsoft Windows Server 2012 R2

Serveurs de stockage, Small Business et MultiPoint :

Microsoft Windows Storage Server 2008 R2 Essentials SP1

Microsoft Windows Storage Server 2012

Microsoft Windows Storage Server 2012 R2

Microsoft Windows Small Business Server 2003 (x86)

Microsoft Windows Small Business Server 2003 R2 (x86)

Microsoft Windows Small Business Server 2008 (x64)

Microsoft Windows Small Business Server 2011 (x64)

Microsoft Windows Server 2012 Essentials

Microsoft Windows Server 2012 R2 Essentials

Microsoft Windows MultiPoint Server 2010

Microsoft Windows MultiPoint Server 2011

Microsoft Windows MultiPoint Server 2012

La configuration matérielle dépend de la version du système d'exploitation utilisée. Il est recommandé de prendre

connaissance de la documentation Microsoft Windows Server pour plus d'informations sur la configuration

matérielle.

7

Page 8

3. Types de protection

Il existe deux types de protection :

Protection antivirus

Protection antispyware

La protection antivirus et antispyware est l'une des fonctions de base d'ESET File Security. Cette protection vous

prémunit des attaques contre le système en contrôlant les échanges de fichiers et de messages, ainsi que les

communications Internet. Si une menace est détectée, le module antivirus peut l'éliminer en la bloquant, puis en

nettoyant l'objet infecté, en le supprimant ou en le mettant en quarantaine.

8

Page 9

4. Interface utilisateur

ESET File Security dispose d'une interface utilisateur graphique très intuitive. Elle permet d'accéder très facilement

aux principales fonctions du programme.

Outre l'interface utilisateur principale, une fenêtre Configuration avancée est accessible depuis tous les

emplacements du programme par l'intermédiaire de la touche F5.

Depuis la fenêtre Configuration avancée, vous pouvez configurer les paramètres et les options en fonction de vos

besoins. Le menu situé à gauche se compose des catégories suivantes : . Certaines des catégories comportent des

sous-catégories. Lorsque vous cliquez sur un élément (catégorie ou sous-catégorie) dans le menu de gauche, les

paramètres correspondant à cet élément s'affichent dans le volet de droite.

Pour plus d'informations sur l'interface utilisateur graphique, cliquez ici.

9

Page 10

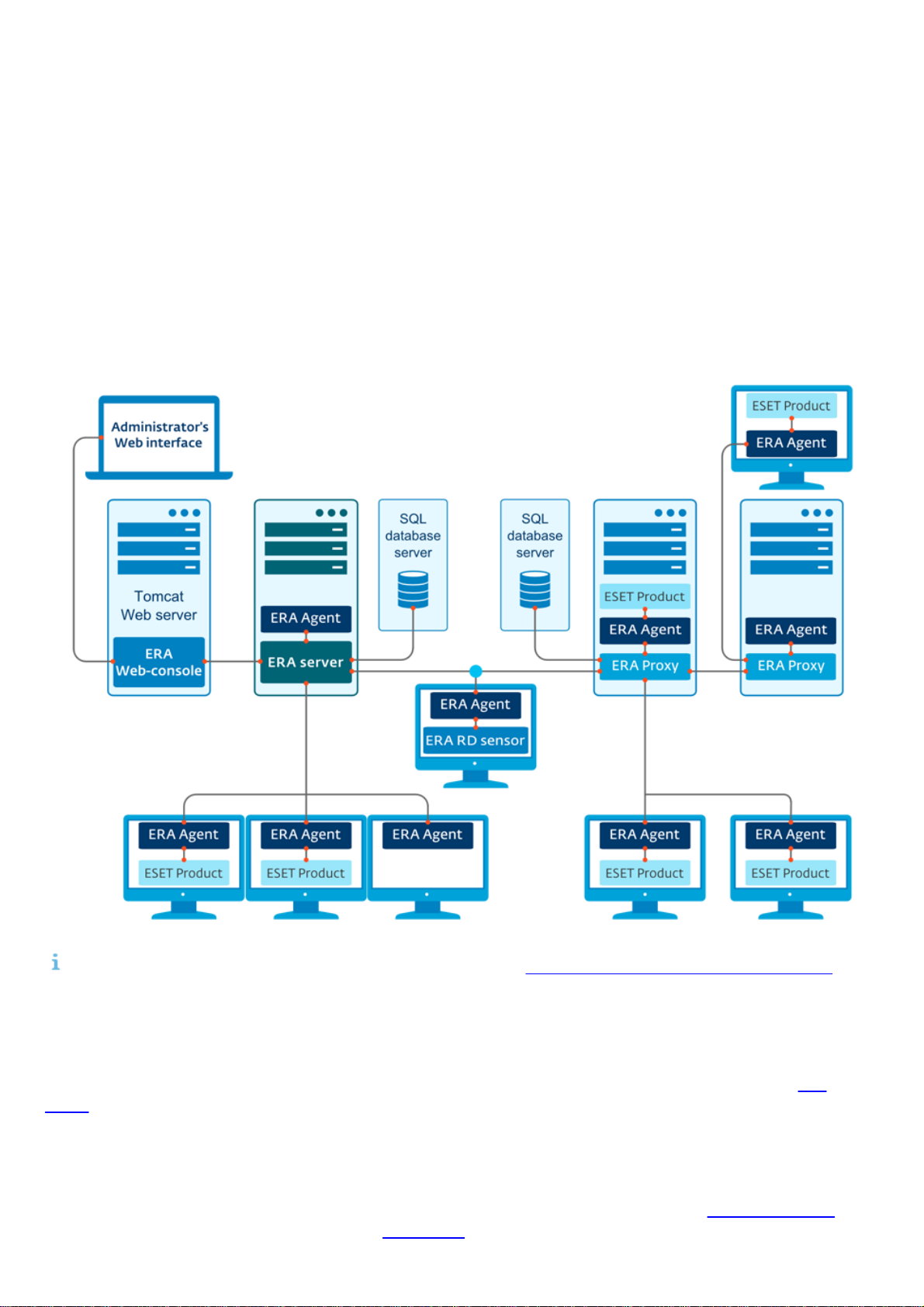

5. Gérés via ESET Remote Administrator

ESET Remote Administrator (ERA) est une application qui permet de gérer les produits ESET de manière centralisée

dans un environnement réseau. Le système de gestion des tâches ESET Remote Administrator permet d'installer les

solutions de sécurité ESET sur des ordinateurs distants et de réagir rapidement face aux nouveaux problèmes et

menaces. ESET Remote Administrator n'offre pas de protection contre les codes malveillants ; le produit repose sur

la présence de la solution de sécurité ESET sur chaque client.

Les solutions de sécurité ESET prennent en charge les réseaux qui comprennent plusieurs types de plateformes.

Votre réseau peut comprendre une combinaison de systèmes d'exploitation Microsoft, Linux et MAC OS et de

systèmes d'exploitation qui s'exécutent sur des périphériques mobiles (téléphones mobiles et tablettes).

L'illustration suivante montre un exemple d'architecture pour un réseau protégé par les solutions de sécurité ESET

gérées par ERA :

REMARQUE : pour plus d'informations sur ERA, reportez-vous à l'aide en ligne d'ESET Remote Administrator.

5.1 ERA Server

ESET Remote Administrator Server est un composant principal d'ESET Remote Administrator. Il s'agit de l'application

d'exécution qui traite toutes les données reçues des clients se connectant à cette dernière (par le biais d'ERA

Agent). ERA Agent simplifie la communication entre le client et le serveur. Les données (journaux clients,

configuration, réplication de l'agent et autres) sont stockées dans une base de données. Pour traiter correctement

les données, ERA Server requiert une connexion stable à un serveur de base de données. Pour des performances

optimales, Il est recommandé d'installer ERA Server et la base de données sur des serveurs distincts. L'ordinateur

sur lequel ERA Server est installé doit être configuré pour accepter toutes les connexions Agent/Proxy/RD Sensor

qui sont vérifiées à l'aide de certificats. Après l'installation d'ERA Server, vous pouvez ouvrir ERA Web Console qui

se connecte à ERA Server (comme le montre le diagramme). À partir de la console Web, toutes les opérations d'ERA

10

Page 11

Server sont effectuées lors de la gestion des solutions de sécurité ESET dans votre environnement.

5.2 Console Web

ERA Web Console est une application dotée d'une interface utilisateur Web qui présente les données d'ERA Server

et permet de gérer les solutions de sécurité ESET dans votre environnement. La console Web est accessible à l'aide

d'un navigateur. Elle affiche une vue d'ensemble de l'état des clients sur le réseau et peut être utilisée pour

déployer à distance les solutions ESET sur des ordinateurs non gérés. Si vous choisissez de rendre accessible le

serveur Web à partir d'Internet, vous pouvez alors utiliser ESET Remote Administrator à partir de la plupart des

emplacements ou périphériques disposant d'une connexion Internet active.

Voici le tableau de bord de la console Web :

La barre supérieure de la console Web contient l'outil Recherche rapide. Dans le menu déroulant, sélectionnez Nom

de l'ordinateur, Adresse IPv4/IPv6 ou Nom de la menace, saisissez votre chaîne de recherche dans le champ de

texte, puis cliquez sur le symbole de loupe ou appuyez sur la touche Entrée pour lancer la recherche. Vous êtes

alors redirigé vers la section Groupes qui affiche les résultats de la recherche (client ou liste de clients). Tous les

clients sont gérés par le biais de la console Web. Vous pouvez avoir accès à la console à l'aide des périphériques et

des navigateurs les plus courants.

REMARQUE : pour plus d'informations, reportez-vous à l'ESET Remote Administratoraide en ligne.

11

Page 12

5.3 Agent

ERA Agent est un composant essentiel du produit ESET Remote Administrator. Un produit ESET sur une machine

client (ESET Endpoint security pour Windows, par exemple) communique avec ERA Server par le biais de l'agent.

Cette communication permet de gérer les produits ESET sur tous les clients distants à partir d'un seul emplacement.

L'Agent collecte les informations du client et les envoie au serveur. Si le serveur envoie une tâche destinée au

client, celle-ci est envoyée à l'Agent qui l'envoie à son tour au client. Toutes les communications réseau ont lieu

entre l'Agent et la partie supérieure du réseau ERA, à savoir le serveur et le proxy.

L'Agent ESET utilise l'une des trois méthodes suivantes pour se connecter au serveur :

1. L'Agent du client est directement connecté au serveur.

2. L'Agent du client est connecté par le biais d'un proxy connecté au serveur.

3. L'Agent du client est connecté au serveur par le biais de plusieurs proxys.

L'Agent ESET communique avec les solutions ESET installées sur un client, collecte les informations des programmes

du client et transmet les informations de configuration reçues du serveur au client.

REMARQUE : ESET Proxy possède son propre Agent qui gère toutes les tâches de communication entre les clients,

les autres proxys et le serveur.

5.4 RD Sensor

RD (Rogue Detection) Sensor est un outil de recherche des ordinateurs sur le réseau. RD Sensor est un composant

d'ESET Remote Administrator qui est conçu pour détecter les ordinateurs sur votre réseau. Il offre un moyen

pratique d'ajouter de nouveaux ordinateurs à ESET Remote Administrator sans avoir à les rechercher et à les ajouter

manuellement. Chaque ordinateur trouvé sur le réseau est affiché dans la console Web et ajouté au groupe Tous

par défaut. À ce stade, vous pouvez effectuer d'autres actions sur les ordinateurs clients.

RD Sensor est un écouteur passif qui détecte les ordinateurs qui se trouvent sur le réseau et envoie des

informations sur ces derniers à ERA Server. ERA Server évalue ensuite si les ordinateurs trouvés sur le réseau sont

inconnus ou déjà gérés.

5.5 Proxy

ERA Proxy est un autre composant d'ESET Remote Administrator qui a un double objectif. Dans le cas d'un réseau

d'entreprise de taille moyenne qui comprend de nombreux clients (10 000 clients ou plus), ERA Proxy peut servir à

répartir la charge entre plusieurs ERA Proxy, et décharger ainsi le serveur principal ERA Server. L'autre avantage

d'ERA Proxy est que vous pouvez l'utiliser lors de la connexion à une filiale distante qui possède une liaison faible.

Cela signifie qu'ERA Agent sur chaque client ne se connecte pas directement à ERA Server, mais par le biais d'ERA

Proxy qui se trouve sur le même réseau local de la filiale. Il libère ainsi la liaison de la filiale. ERA Proxy accepte les

connexions de tous les ERA Agents locaux, regroupe leurs données et les télécharge sur le serveur principal ERA

Server (ou un autre ERA Proxy). Votre réseau peut ainsi prendre en charge davantage de clients sans compromettre

les performances du réseau et des requêtes de base de données.

Selon votre configuration réseau, ERA Proxy peut être connecté à un autre ERA Proxy, puis au serveur principal ERA

Server.

Pour qu'ERA Proxy fonctionne correctement, l'ordinateur hôte sur lequel vous avez installé ERA Proxy doit disposer

d'un ESET Agent et être connecté au niveau supérieur (ERA Server ou ERA Proxy supérieur, le cas échéant) du

réseau.

REMARQUE : pour obtenir un exemple de scénario de déploiement d'ERA Proxy, reportez-vous à l'aide en ligne

d'ESET Remote Administrator.

12

Page 13

6. Installation

Après l'achat d'ESET File Security, le programme d'installation peut être téléchargé à partir du site web d'ESET

(www.eset.com) sous forme de package .msi.

Veuillez noter que vous devez exécuter le programme d'installation avec le compte Administrateur intégré. Aucun

autre utilisateur, même membre du groupe Administrateurs, ne disposera de droits d'accès suffisants. Vous devez

donc utiliser un compte Administrateur intégré dans la mesure où vous ne parviendrez à effectuer l'installation avec

aucun autre compte qu'Administrateur.

Il est possible d'exécuter le programme d'installation de deux façons :

Vous pouvez vous connecter localement à l'aide des informations d'identification du compte Administrateur et

simplement exécuter le programme d'installation

Vous pouvez être connecté avec un autre compte d'utilisateur, mais vous devez ouvrir l'invite de commande avec

Exécuter en tant que... et taper les informations d'identification du compte Administrateur pour que cmd

s'exécute en tant qu'Administrateur, puis taper la commande pour exécuter le programme d'installation (par

exemple, msiexec /i mais vous devez remplacer par le nom de fichier précis du programme d'installation msi que

vous avez téléchargé)

Une fois que vous avez lancé le programme d'installation et accepté les termes du Contrat de Licence Utilisateur

Final (CLUF), l'assistant d'installation vous guide tout au long de la procédure d'installation. Si vous refusez les

termes du Contrat de Licence, l'assistant s'interrompt.

Terminer

Il s'agit du type d'installation recommandé. Il installe toutes les fonctionnalités d'ESET File Security. Lorsque vous

choisissez ce type d'installation, vous devez uniquement spécifier les dossiers dans lesquels installer le produit.

Vous pouvez également accepter les dossiers d'installation par défaut prédéfinis (recommandé). Le programme

d'installation installe ensuite automatiquement toutes les fonctionnalités du programme.

Personnalisé

L'installation personnalisée vous permet de choisir les fonctionnalités du programme ESET File Security à installer

sur votre système. Vous sélectionnez les fonctionnalités/composants à installer dans une liste classique.

Outre l'assistant d'installation, vous pouvez choisir d'installer ESET File Security de manière silencieuse par le biais

d'une ligne de commande. Ce type d'installation ne demande aucune intervention de l'utilisateur, contrairement à

l'assistant d'installation. Il s'avère utile pour automatiser ou simplifier l'installation. Ce type d'installation est

également appelé installation sans assistance car il ne demande aucune action de la part de l'utilisateur.

Installation silencieuse/sans assistance

Effectuez l'installation à l'aide de la ligne de commande : msiexec /i <nom_package> /qn /l*xv msi.log

REMARQUE : Il est fortement recommandé, dans la mesure du possible, d'installer ESET File Security sur un

système d'exploitation récemment installé et configuré. Toutefois, si vous n'avez pas besoin de l'installer sur un

système existant, la meilleure solution consiste à désinstaller la version antérieure de ESET File Security, de

redémarrer le serveur et d'installer ensuite la nouvelle version de ESET File Security.

REMARQUE: si vous avez déjà utilisé un autre logiciel antivirus tiers sur votre système, nous vous recommandons

de le désinstaller complètement avant d'installer ESET File Security. Vous pouvez pour cela utiliser ESET AV

Remover qui simplifie la désinstallation.

13

Page 14

6.1 Étapes d'installation d'ESET File Security

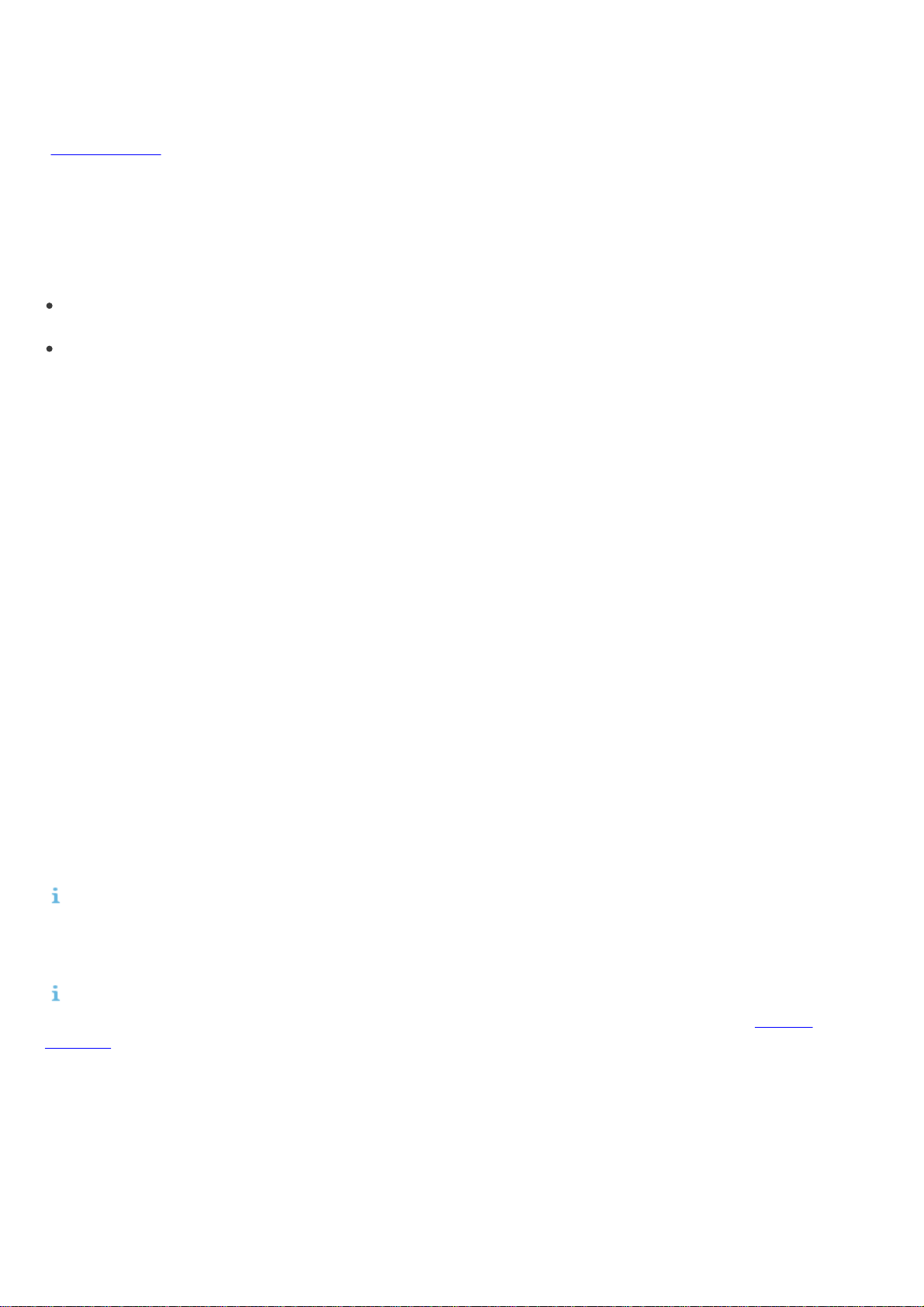

Suivez ces étapes pour installer ESET File Security à l'aide de l'assistant d'installation :

Après acceptation des termes du CLUF, vous allez le choix parmi deux types d'installation.

Types d'installation :

14

Page 15

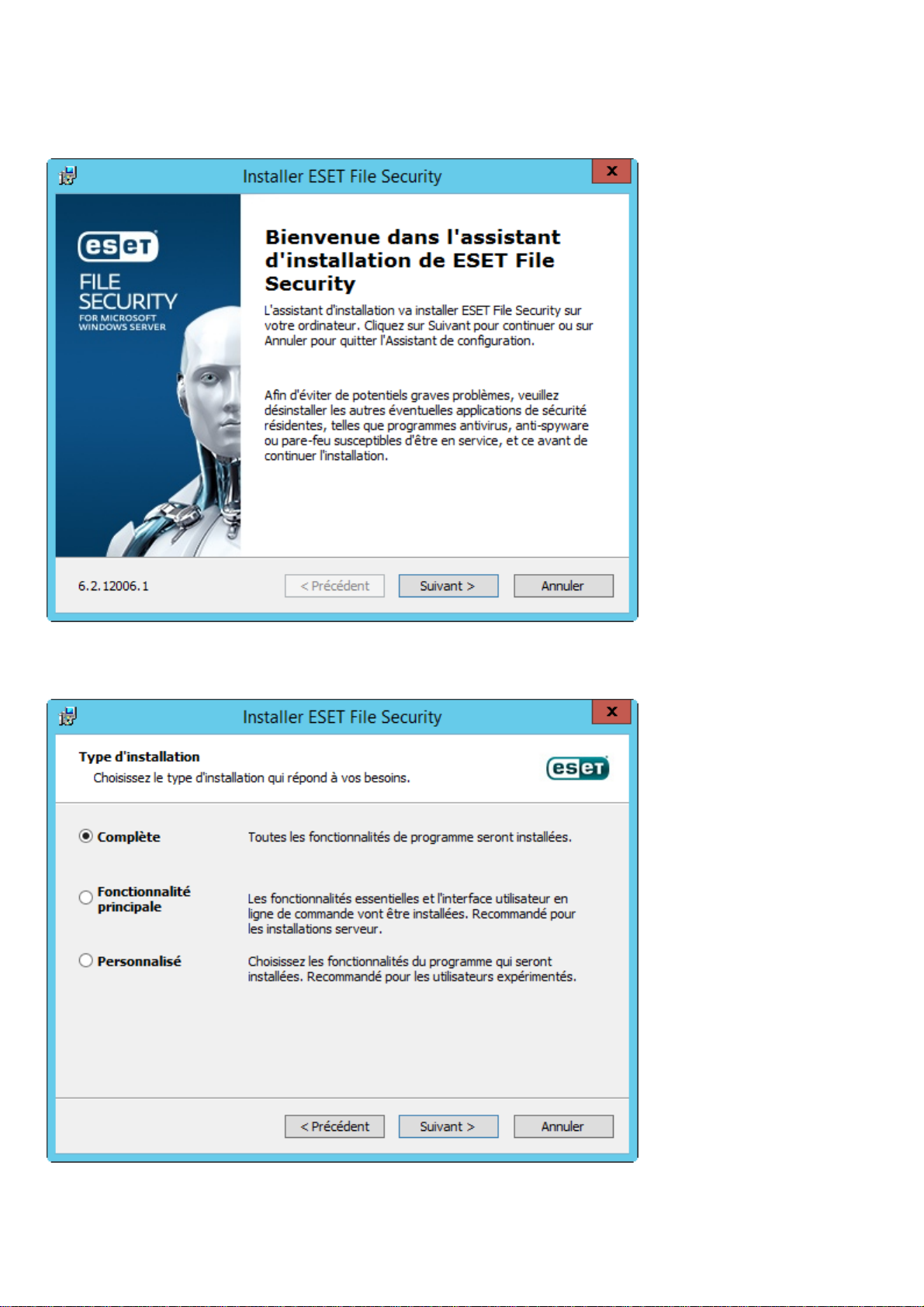

Terminer - Il s'agit du type d'installation recommandé. Il installe toutes les fonctionnalités d'ESET File Security.

Minimale - Ce type d'installation doit être utilisé sur Windows Server Core. Le processus est semblable à une

installation complète, mais seuls les composants principaux sont installés. Avec cette méthode, ESET File Security

n'a pas d'interface utilisateur graphique. Si nécessaire, vous pouvez également exécuter une installation

minimale sur les serveurs Windows Server standard. Pour plus d'informations sur l'installation minimale, cliquez

ici.

Personnalisé - Vous pouvez sélectionner les fonctionnalités du programme ESET File Security à installer sur le

système.

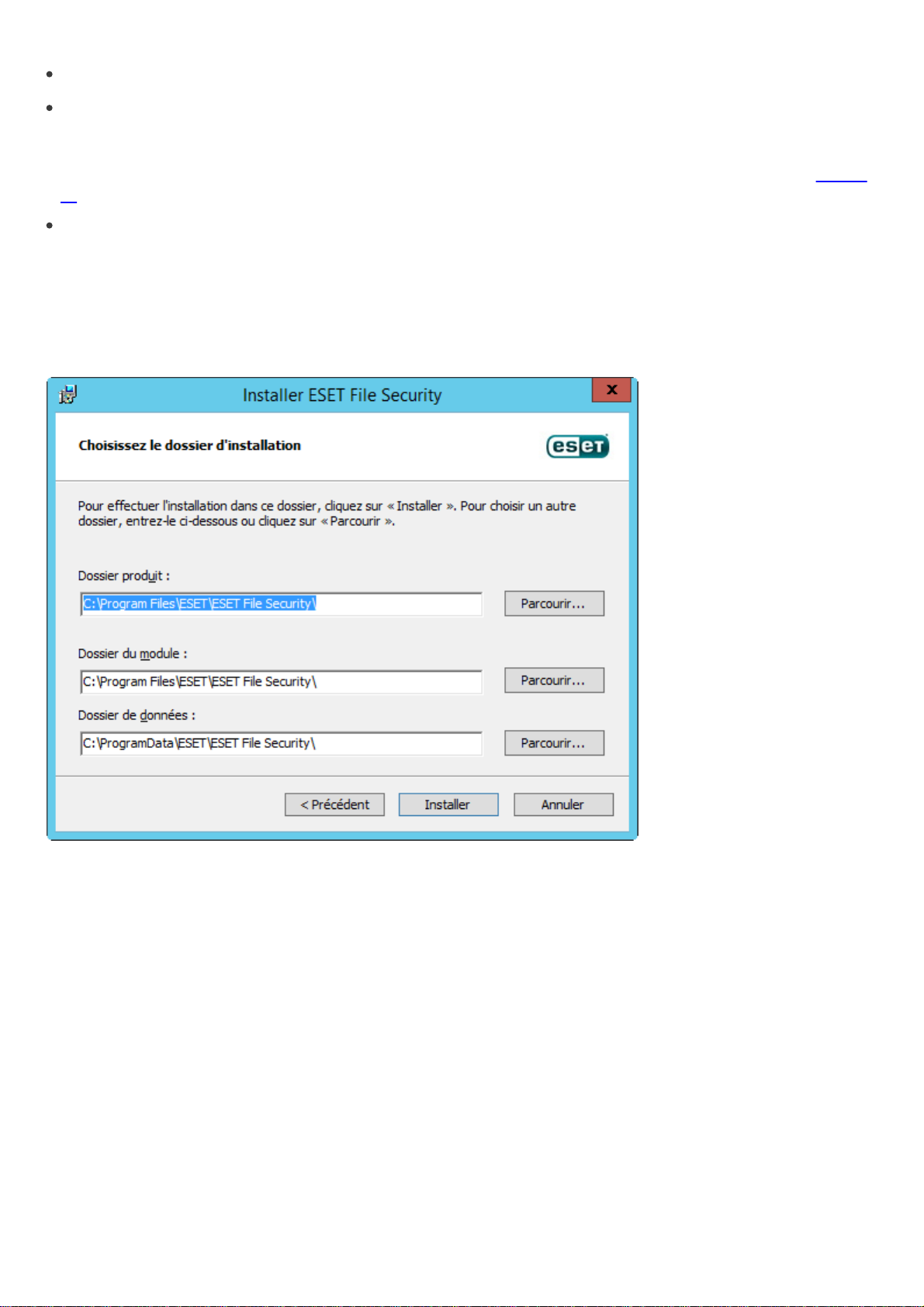

Installation complète :

Également appelée installation intégrale. Tous les composants ESET File Security sont installés. Vous êtes invité à

sélectionner un emplacement de destination pour l'installation. Par défaut, le programme s'installe dans le dossier

C:\Program Files\ESET\ESET File Security. Cliquez sur Parcourir pour changer d'emplacement (non recommandé).

Installation minimale :

Les fonctionnalités essentielles et l'interface à ligne de commande sont installées. Cette méthode être

recommandée sur Windows Server Core.

15

Page 16

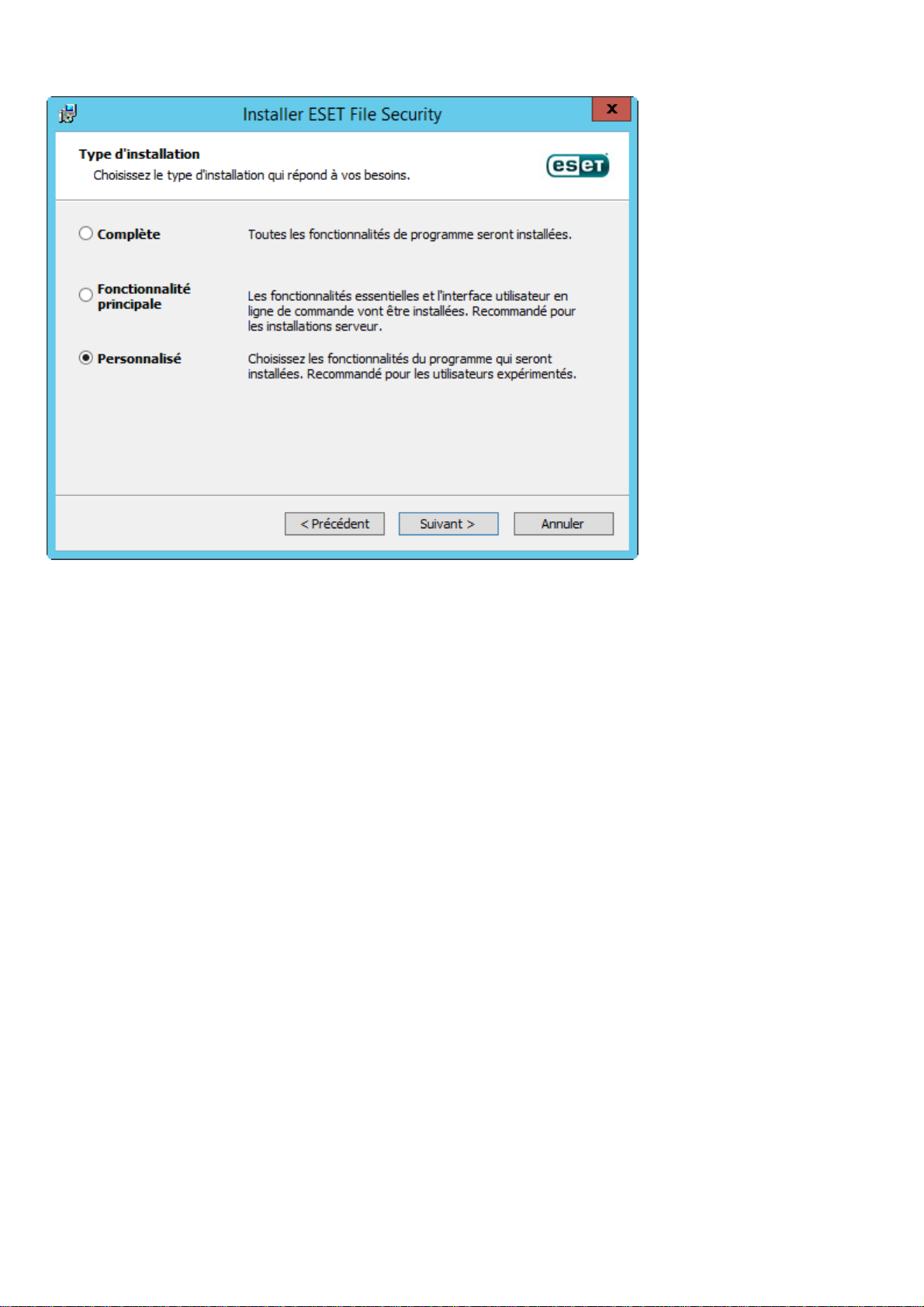

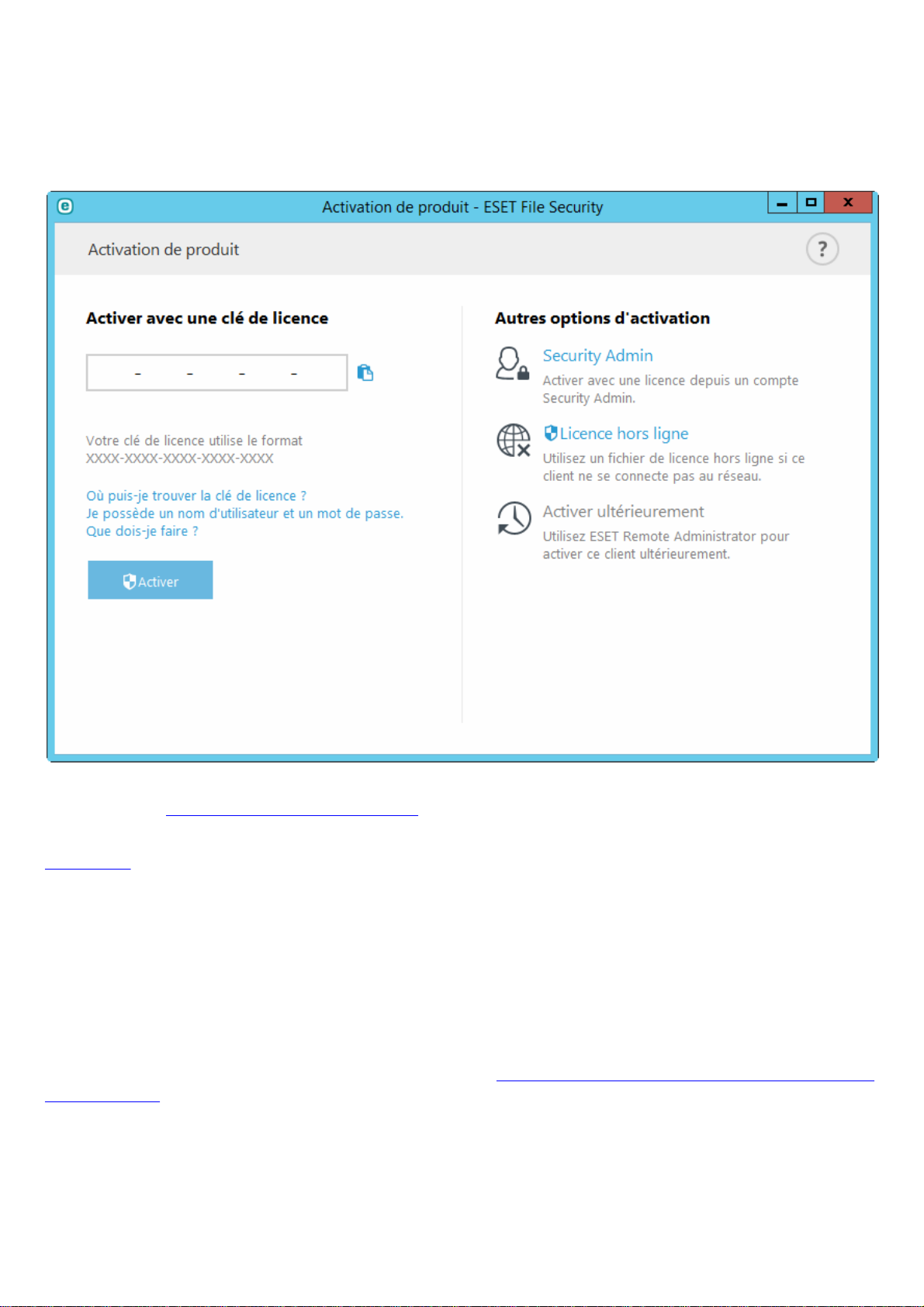

Installation personnalisée :

Ce type d'installation permet de sélectionner les fonctionnalités à installer. Il s'avère utile lorsque vous souhaitez

personnaliser ESET File Security et installer uniquement les composants dont vous avez besoin.

Vous pouvez ajouter ou supprimer des composants de l'installation existante. Pour ce faire, exécutez le fichier

d'installation .msi que vous avez utilisé lors de l'installation initiale ou accédez à Programmes et fonctionnalités

(accessible à partir du Panneau de configuration Windows). Cliquez avec le bouton droit sur ESET File Security et

sélectionnez Modifier. Le programme d'installation s'ouvre de la même manière que si vous l'aviez exécuté

manuellement. Suivez ces étapes pour ajouter ou supprimer des composants.

16

Page 17

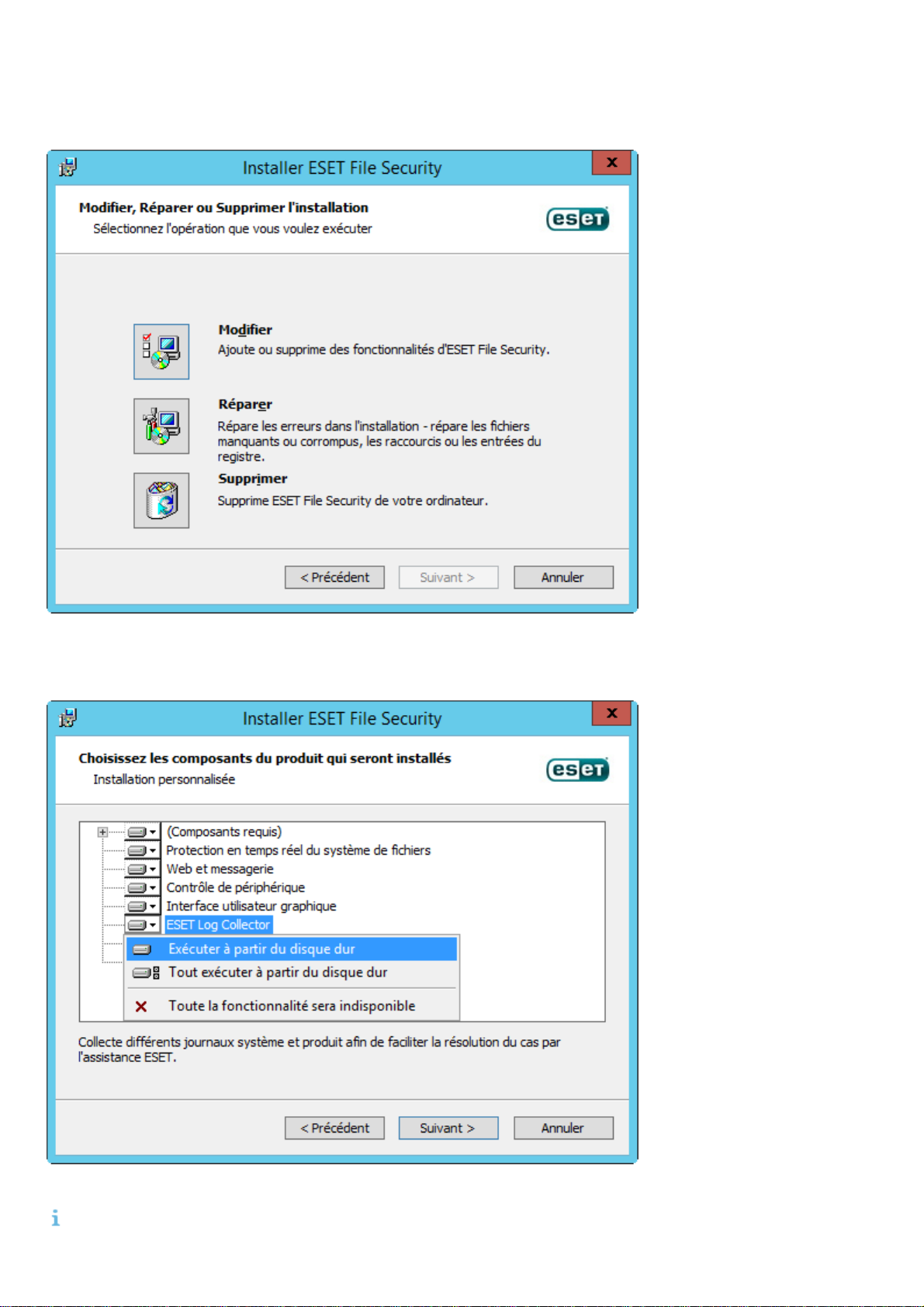

Procédure de modification des composants (Ajouter/supprimer), réparation et suppression :

Il existe 3 options. Vous pouvez modifier les composants installés, réparer votre installation d'ESET File Security ou

la supprimer (désinstaller) complètement.

Si vous sélectionnez l'option Modifier, la liste de tous les composants disponibles s'affiche. Choisissez les

composants à ajouter ou à supprimer. Vous pouvez ajouter/supprimer simultanément plusieurs composants.

Cliquez sur le composant et sélectionnez une option dans le menu déroulant :

Après avoir sélectionné une option, cliquez sur Modifier pour effectuer les modifications.

REMARQUE : vous pouvez modifier à tout moment les composants installés en exécutant le programme

d'installation. Aucun redémarrage du serveur n'est nécessaire ; apportez simplement les modifications. L'interface

17

Page 18

utilisateur redémarre et seuls les composants que vous avez choisi d'installer sont visibles.

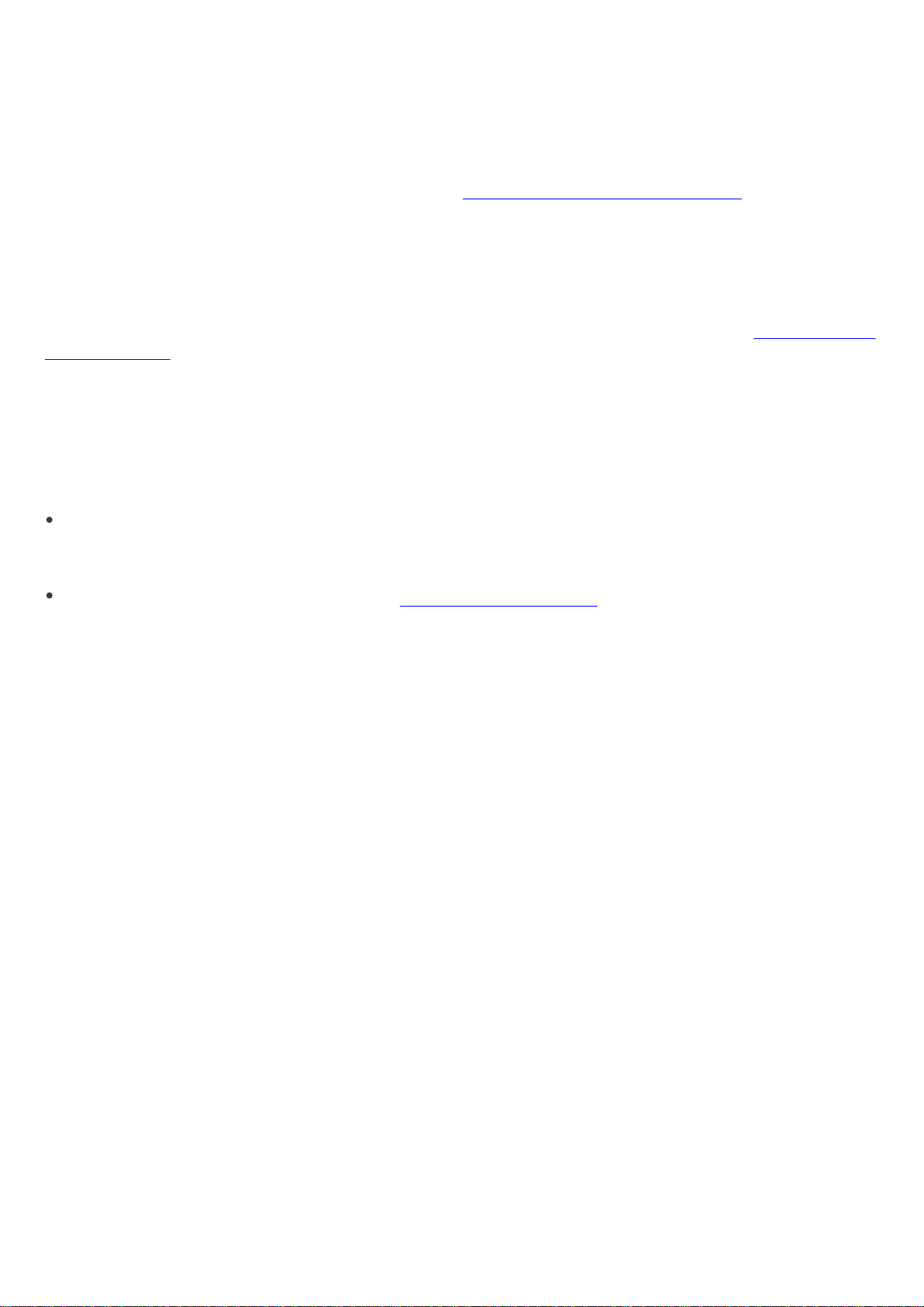

6.2 Activation du produit

Une fois l'installation terminée, vous êtes invité à activer le produit.

Sélectionnez l'une des méthodes disponibles pour activer ESET File Security. Pour plus d'informations, reportezvous à la section Comment activer ESET File Security.

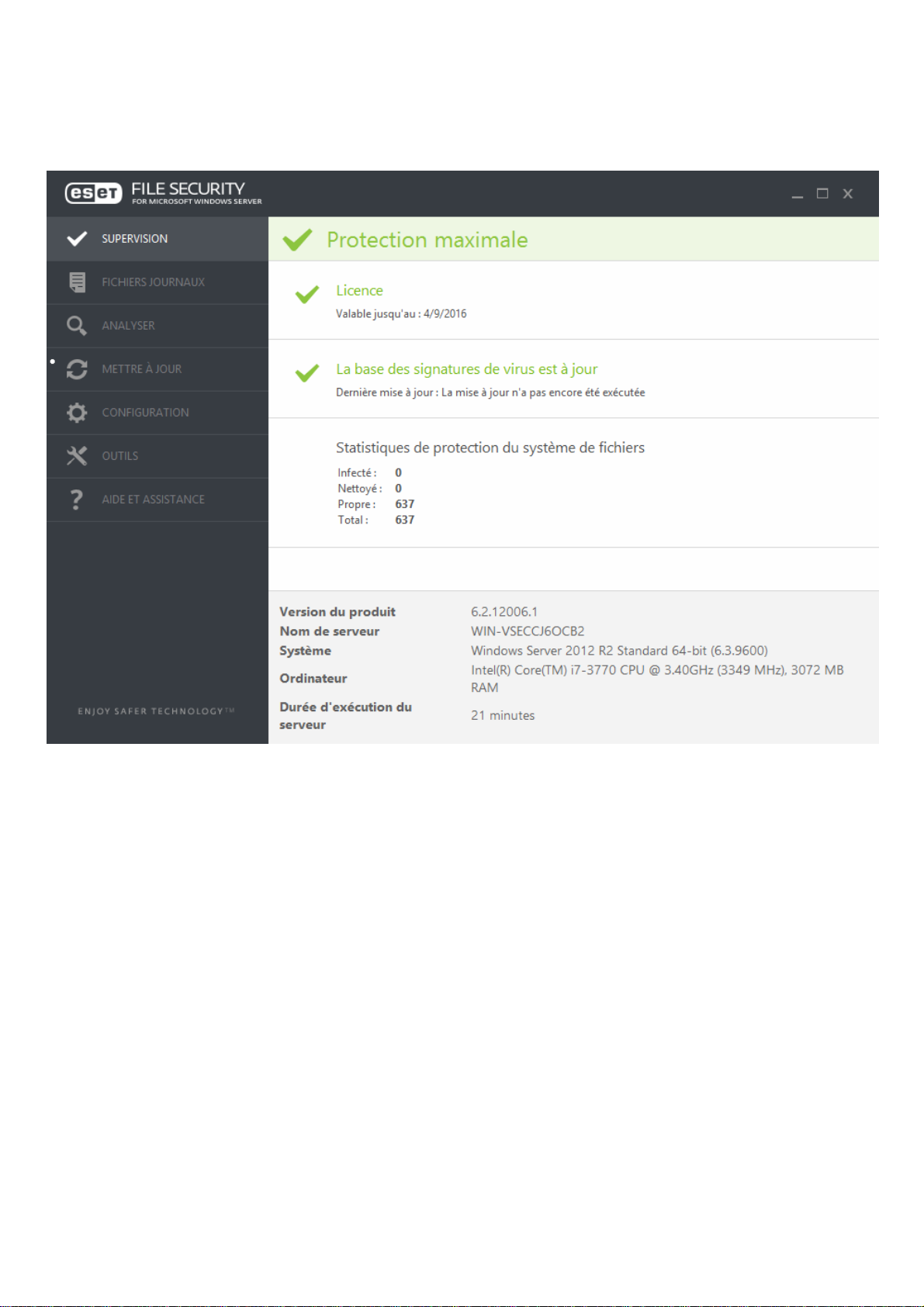

Une fois ESET File Security activé, la fenêtre principale du programme s'ouvre et affiche l'état actuel dans la page

Supervision.

La fenêtre principale du programme affiche également des notifications sur d'autres éléments tels que les mises à

jour du système (Windows Update) ou les mises à jour de la base des signatures de virus. Lorsque vous avez

répondu à tous ces points, l'état de surveillance devient vert et indique Protection maximale.

6.3 Terminal server

Si vous installez ESET File Security sur un serveur Windows Server agissant comme Terminal Server, vous

souhaiterez peut-être désactiver l'interface utilisateur graphique ESET File Security afin d'empêcher son démarrage

à chaque connexion de l'utilisateur. Reportez-vous à la section Désactivation de l'interface utilisateur graphique sur

Terminal Server pour accéder aux étapes de désactivation.

18

Page 19

6.4 ESET AV Remover

Pour supprimer/désinstaller un logiciel antivirus tiers de votre système, nous vous recommandons d'utiliser ESET

AV Remover. Pour ce faire, procédez comme suit :

1. Téléchargez ESET AV Remover à partir du site Web ESET Page de téléchargement des utilitaires.

2. Cliquez sur I accept, start search (J'accepte, lancer la recherche) pour accepter le contrat de l'utilisateur final

(CLUF) et démarrer la recherche sur le système.

3. Cliquez sur Launch uninstaller (Lancer le programme de désinstallation) pour supprimer le logiciel antivirus

installé.

Pour obtenir la liste des logiciels antivirus tiers qu'ESET AV Remover peut supprimer, consultez cet article de la base

de connaissances.

6.5 Mise à niveau vers une version plus récente

Les nouvelles versions d'ESET File Security offrent des améliorations ou apportent des solutions aux problèmes que

les mises à jour automatiques des modules ne peuvent pas résoudre. Vous disposez de deux méthodes pour

effectuer la mise à niveau vers une version plus récente :

Manuellement, en téléchargeant la nouvelle version et en l'installant sur la version existante. Au début de

l'installation, vous pouvez choisir de conserver les paramètres du programme en activant la case à cocher en

regard de Utiliser les paramètres actuels.

À distance, dans un environnement réseau, via ESET Remote Administrator.

19

Page 20

7. Guide du débutant

Ce chapitre présente ESET File Security, les principaux éléments du menu, les fonctionnalités et les paramètres de

base.

7.1 Interface utilisateur

La fenêtre principale d'ESET File Security est divisée en deux sections principales. La fenêtre principale de droite

affiche les informations correspondant à l'option sélectionnée dans le menu principal à gauche.

Les différentes sections du menu principal sont décrites ci-dessous :

Supervision - Fournit des informations sur l'état de protection d'ESET File Security, la validité de la licence, la

dernière mise à jour de la base des signatures de virus, les statistiques et les informations système.

Fichiers journaux - Permettent d'accéder aux fichiers journaux qui contiennent des informations sur tous les

événements importants du programme qui se sont produits. Ces fichiers présentent les menaces détectées, ainsi

que d'autres événements concernant la sécurité.

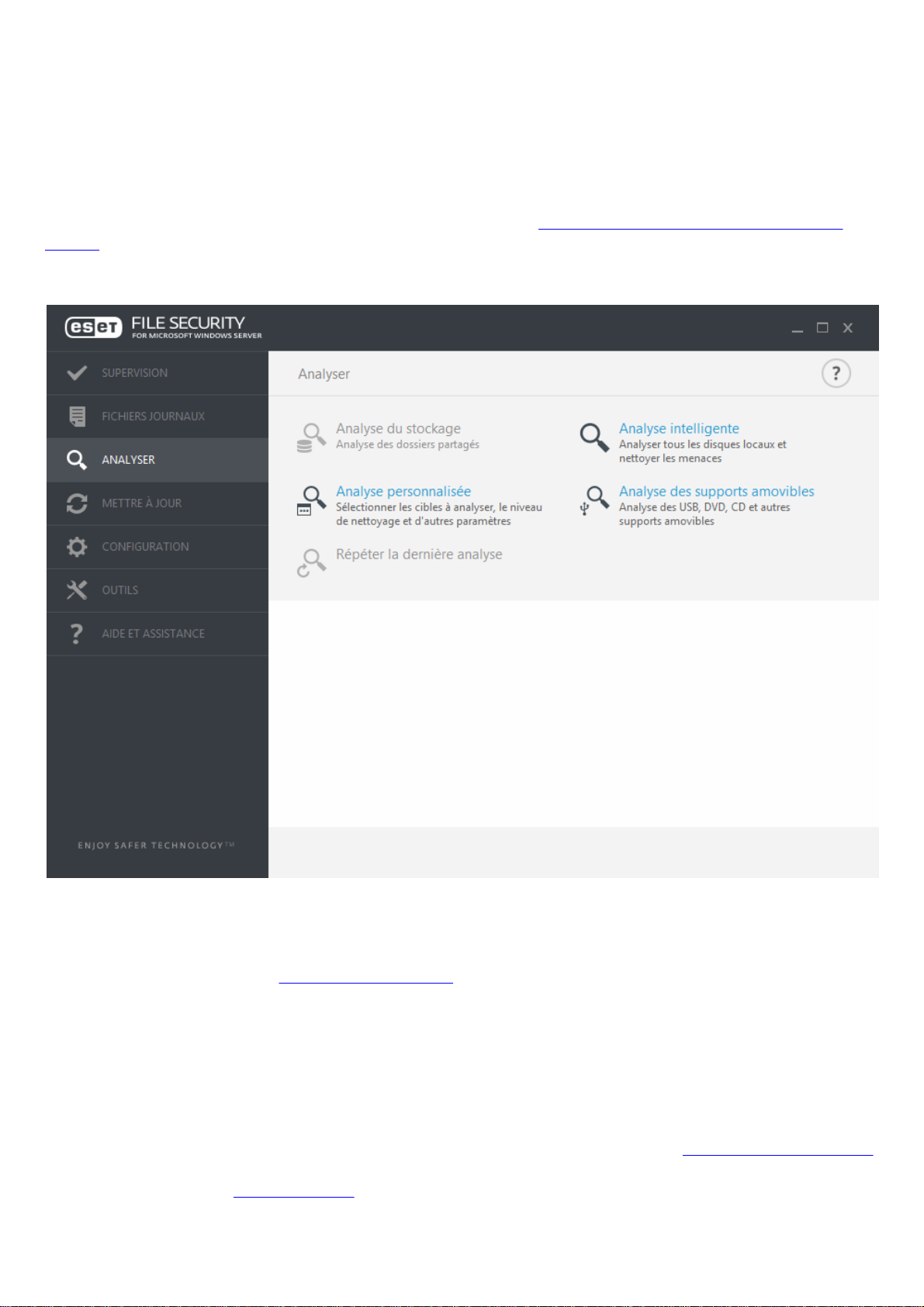

Analyse - Permet de configurer et de lancer l'analyse du stockage, l'analyse intelligente, l'analyse personnalisée ou

l'analyse de supports amovibles. Vous pouvez également répéter la dernière analyse effectuée.

Mise à jour - Affiche des informations sur la base des signatures de virus et vous informe lorsqu'une mise à jour est

disponible. L'activation du produit peut également être effectuée depuis cette section.

Configuration - Vous pouvez ajuster les paramètres de sécurité du serveur et de l'ordinateur.

Outils - Fournit des informations supplémentaires sur votre système et sur la protection, outre les outils qui

permettent de mieux gérer votre sécurité. La section Outils comprend les éléments suivants : Processus en cours,

Surveiller l'activité, ESET Log Collector, statistiques de protection, Cluster, ESET Shell, ESET SysInspector, ESET

SysRescue Live pour créer un CD ou un stockage USB de secours, et Planificateur. Vous pouvez également soumettre

un échantillon pour analyse et consulter la quarantaine.

Aide et assistance - Permet d'accéder aux fichiers d'aide, à la base de connaissances ESET et à d'autres outils

d'assistance. Des liens sont également proposés pour ouvrir une requête auprès du service client et pour accéder à

des informations sur l'activation du produit.

20

Page 21

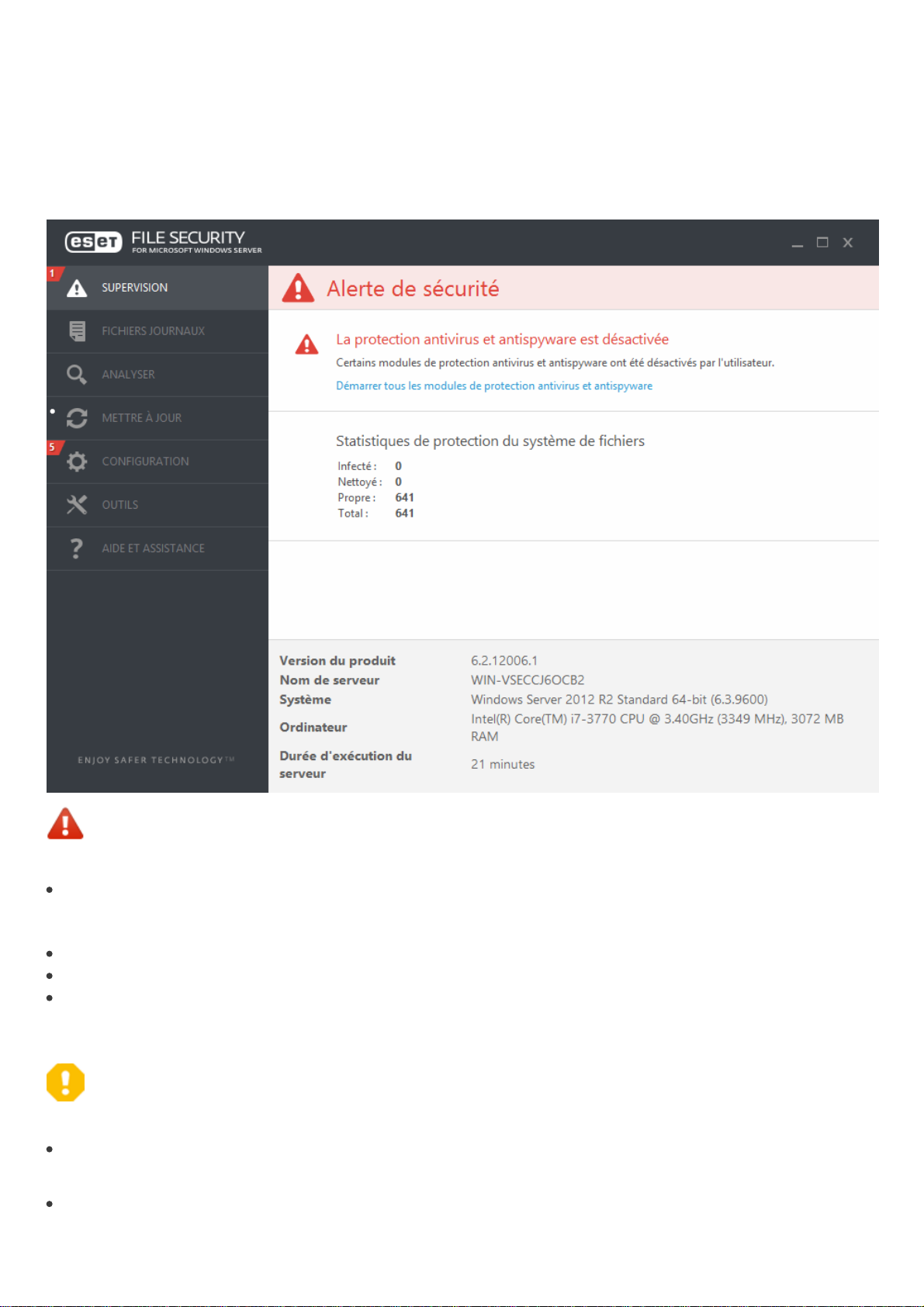

L'écran État de la protection vous informe sur le niveau actuel de protection de l'ordinateur. L'icône verte d'état

Protection maximale indique qu'une protection maximale est assurée.

La fenêtre d'état contient également des liens rapides vers les fonctionnalités fréquemment utilisées dans ESET File

Security et des informations sur la dernière mise à jour.

21

Page 22

Que faire lorsque le programme ne fonctionne pas correctement ?

Une coche verte s'affiche en regard des modules qui fonctionnent correctement. Un point d'exclamation rouge ou

une icône de notification orange s'affiche à côté des modules qui ne fonctionnent pas correctement. Des

informations supplémentaires sur le module s'affichent dans la partie supérieure de la fenêtre. Une suggestion de

solution pour corriger le module est également affichée. Pour changer l'état d'un module, cliquez sur Configuration

dans le menu principal puis sur le module souhaité.

L'icône rouge indique des problèmes critiques ; la protection maximale de votre ordinateur n'est pas

assurée. Cet état s'affiche dans les cas suivants :

Protection antivirus et antispyware désactivée - Vous pouvez réactiver la protection antivirus et antispyware en

cliquant sur Activer la protection en temps réel dans le volet État de la protection ou sur Activer la protection

antivirus et antispyware dans le volet Configuration de la fenêtre principale du programme.

Vous utilisez une base des signatures de virus obsolète.

Le produit n'est pas activé.

Votre licence a expiré - Cette information est indiquée par l'icône d'état de protection qui devient rouge. Le

programme ne peut plus effectuer de mise à jour après expiration de la licence. Nous vous recommandons de

suivre les instructions de la fenêtre d'alerte pour renouveler la licence.

L'icône orange indique que votre produit ESET nécessite votre attention en raison d'un problème non

critique. Les raisons possibles sont les suivantes :

La protection de l'accès Web est désactivée - Vous pouvez réactiver la protection de l'accès Web en cliquant sur la

notification de sécurité, puis sur Activer la protection de l'accès Web.

Votre licence va arriver prochainement à expiration - Cette information est donnée par l'icône d'état de

protection qui affiche un point d'exclamation. Après l'expiration de votre licence, le programme ne peut plus se

22

Page 23

mettre à jour et l'icône d'état de la protection devient rouge.

Si vous ne parvenez pas à résoudre le problème à l'aide des solutions suggérées, cliquez sur Aide et assistance pour

accéder aux fichiers d'aide ou pour effectuer des recherches dans la base de connaissances ESET. Si vous avez besoin

d'aide, vous pouvez envoyer une requête à l'assistance client d'ESET. Le service client ESET répondra très

rapidement à vos questions et vous permettra de trouver une solution.

Pour afficher l'état de la protection, cliquez sur l'option en haut du menu principal. La fenêtre principale affiche un

résumé de l'état de fonctionnement d'ESET File Security et un sous-menu avec deux options apparaît : Surveiller

l'activité et Statistiques. Sélectionnez l'une de ces options pour afficher des informations détaillées sur votre

système.

Lorsque ESET File Security fonctionne correctement, l'état de protection apparaît en vert. Si l'attention est requise,

l'icône apparaît en orange ou en rouge.

Cliquez sur Surveiller l'activité pour afficher un graphique en temps réel de l'activité du système de fichiers (axe

horizontal). L'axe vertical représente les données lues (ligne bleue) et les données écrites (ligne rouge).

Le sous-menu Statistiques permet d'afficher le nombre d'objets infectés, nettoyés et propres d'un module défini.

Vous pouvez choisir différents modules dans la liste déroulante.

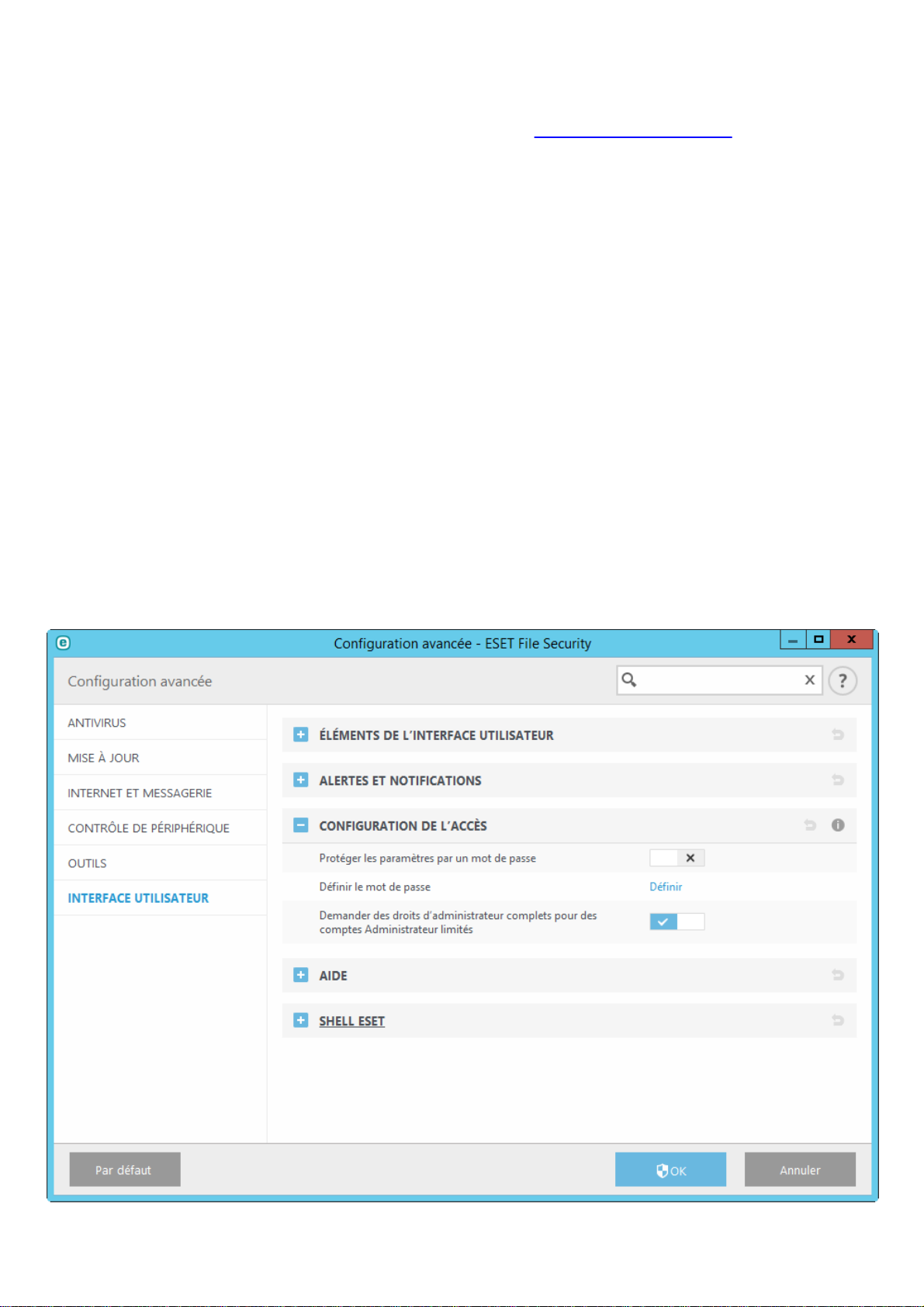

7.1.1 Protection des paramètres

Les paramètres ESET File Security peuvent être très importants pour la stratégie de sécurité de votre organisation.

Des modifications non autorisées peuvent mettre en danger la stabilité et la protection de votre système. Pour

accéder à la configuration de l'interface utilisateur, cliquez sur Configuration dans le menu principal, puis sur

Configuration avancée, ou appuyez sur F5 sur le clavier. Cliquez sur Interface utilisateur > Configuration de l'accès,

sélectionnez l'option Protéger les paramètres par un mot de passe, puis cliquez sur le bouton Définir le mot de

passe.

23

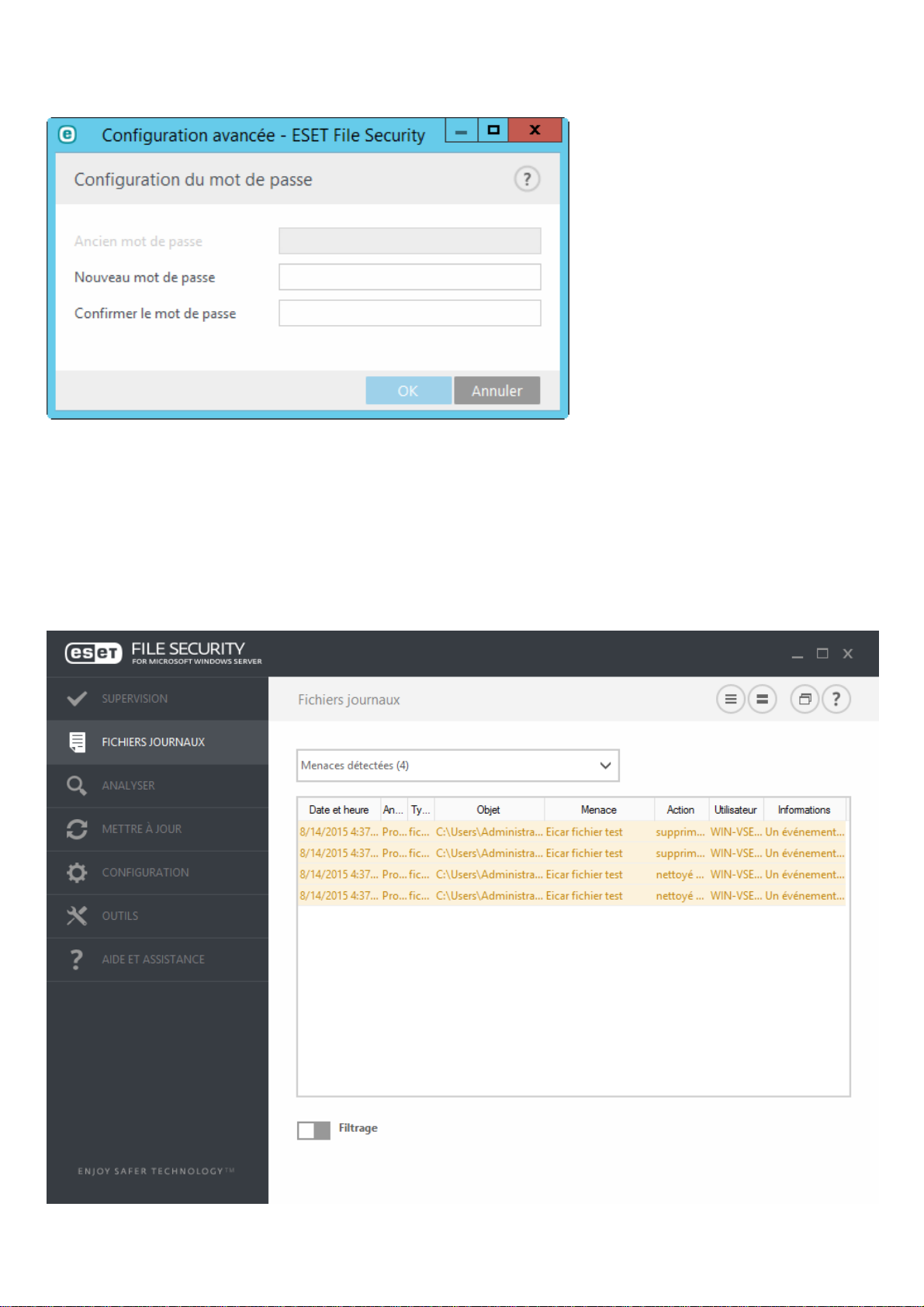

Page 24

Saisissez un mot de passe dans les champs Nouveau mot de passe et Confirmer le mot de passe, puis cliquez sur OK.

Vous aurez besoin de ce mot de passe pour les prochaines modifications de ESET File Security.

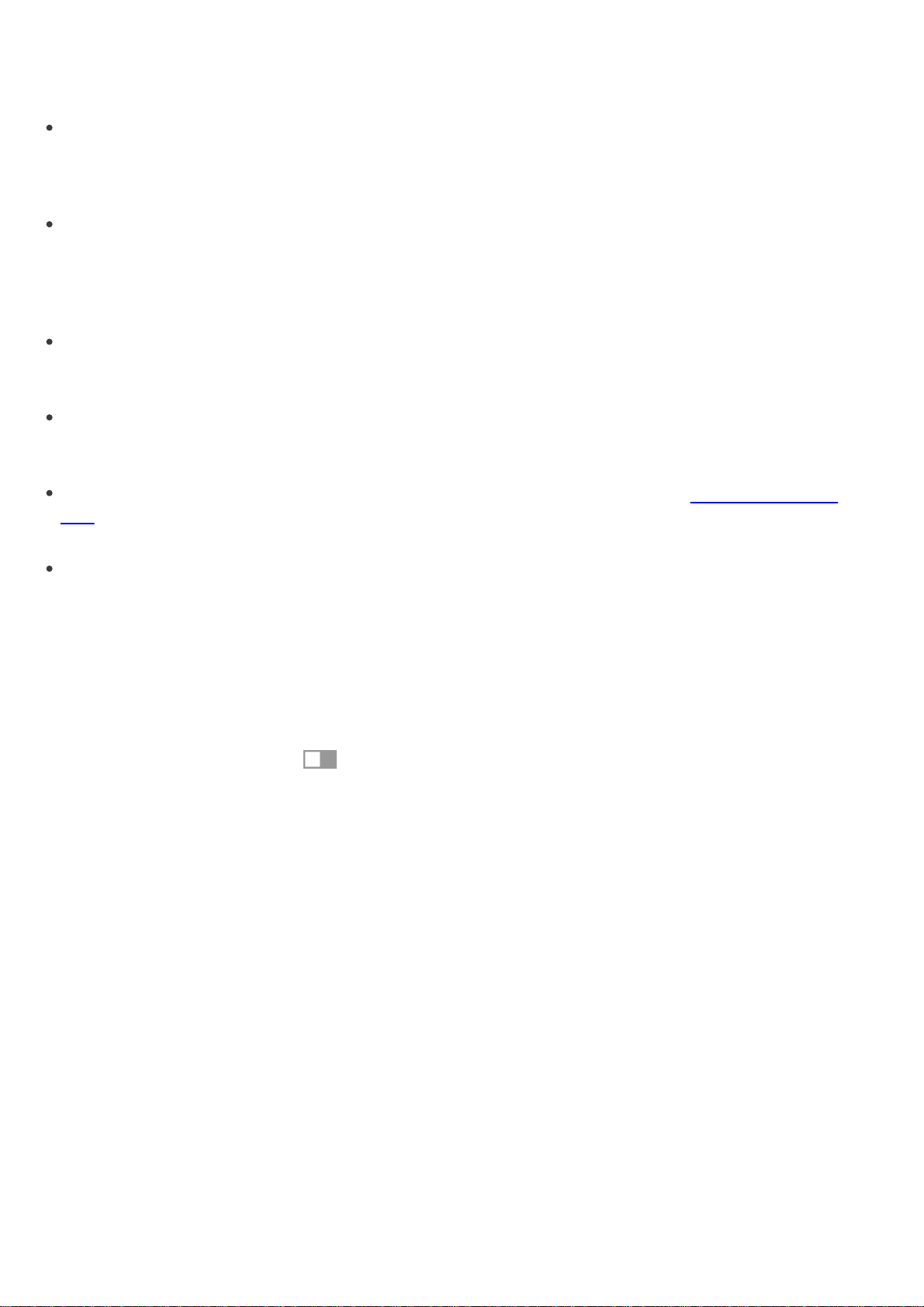

7.2 Fichiers journaux

Les fichiers journaux contiennent tous les événements importants qui se sont produits et fournissent un aperçu des

menaces détectées. Les journaux constituent un outil puissant pour l'analyse système, la détection de menaces et

le dépannage. La consignation est toujours active en arrière-plan sans interaction de l'utilisateur. Les informations

sont enregistrées en fonction des paramètres de détail actifs. Il est possible de consulter les messages texte et les

journaux directement à partir de l'environnement ESET File Security. Il est aussi possible d'archiver les fichiers

journaux à l'aide de la fonction d'exportation.

24

Page 25

Vous pouvez accéder aux fichiers journaux depuis la fenêtre principale du programme en cliquant sur Fichiers

journaux. Sélectionnez le type de journal à partir du menu déroulant. Les journaux suivants sont disponibles :

Menaces détectées - Le journal des menaces contient des informations sur les infiltrations détectées par les

modules ESET File Security. Ces informations comprennent l'heure de détection, le nom de l'infiltration,

l'emplacement, l'action exécutée et le nom de l'utilisateur connecté au moment où l'infiltration a été détectée.

Double-cliquez sur une entrée du journal pour afficher son contenu dans une fenêtre distincte.

Événements - Toutes les actions importantes exécutées par ESET File Security sont enregistrées dans le journal

des événements. Le journal des événements contient des informations sur les événements qui se sont produits

dans le programme. Il permet aux administrateurs système et aux utilisateurs de résoudre des problèmes. Les

informations qu'il contient peuvent aider à trouver une solution à un problème qui s'est produit dans le

programme.

Analyse de l'ordinateur - Tous les résultats des analyses sont affichés dans cette fenêtre. Chaque ligne

correspond à un seul contrôle d'ordinateur. Double-cliquez sur une entrée pour afficher les détails de l'analyse

correspondante.

HIPS - Contient des entrées de règles spécifiques qui sont marquées pour enregistrement. Le protocole affiche

l'application qui a appelé l'opération, le résultat (si la règle a été autorisée ou bloquée), ainsi que le nom de la

règle créée.

Sites Web filtrés - Cette liste est utile pour afficher la liste des sites Web bloqués par la protection de l'accès

Web. Ces journaux permettent de voir l'heure, l'URL, l'utilisateur et l'application ayant ouvert une connexion au

site Web en question.

Contrôle de périphérique - Contient des enregistrements des supports amovibles ou périphériques qui ont été

connectés à l'ordinateur. Seuls les périphériques auxquels correspond une règle de contrôle de périphérique

seront enregistrés dans le fichier journal. Si la règle ne correspond pas à un périphérique connecté, aucune

entrée de journal ne sera créée pour un périphérique connecté. Des détails figurent également tels que le type

de périphérique, le numéro de série, le nom du fournisseur et la taille du support (le cas échéant).

Dans chaque section, vous pouvez copier les informations affichées dans chaque section dans le Presse-papiers (à

l'aide du raccourci clavier Ctrl + C) en sélectionnant l'entrée souhaitée, puis en cliquant sur le bouton Copier. Pour

sélectionner plusieurs entrées, vous pouvez utiliser les touches CTRL et MAJ.

Cliquez sur l'icône de commutateur Filtrage pour ouvrir la fenêtre Filtrage des journaux dans laquelle vous

pouvez définir les critères de filtrage.

25

Page 26

Vous pouvez afficher le menu contextuel d'une entrée en cliquant avec le bouton droit sur celle-ci. Le menu

contextuel permet d'accéder aux options suivantes :

Afficher - Affiche des détails supplémentaires sur le journal sélectionné dans une nouvelle fenêtre (identique à

un double-clic).

Filtrer les enregistrements identiques - Cette option active le filtrage des journaux et affiche uniquement les

enregistrements du même type que celui sélectionné.

Filtrer... - Après avoir cliqué sur cette option, la fenêtre Filtrage des journaux permet de définir des critères de

filtrage pour des entrées de journal spécifiques.

Activer le filtre - Active les paramètres du filtre. Vous devez définir les critères de filtrage la première fois que

vous utilisez cette option. Elle active ensuite le filtre avec les critères définis.

Désactiver le filtre - Désactive le filtrage (cette option revient à cliquer sur le commutateur dans la partie

inférieure). Cette option n'est disponible que lorsque le filtrage est activé.

Copier - Copie les informations des entrées sélectionnées/en surbrillance dans le Presse-papiers.

Copier tout - Copie les informations de toutes les entrées de la fenêtre.

Supprimer - Supprime les entrées sélectionnées/en surbrillance. Cette action requiert des privilèges

d'administrateur.

Supprimer tout - Supprime toutes les entrées de la fenêtre. Cette action requiert des privilèges d'administrateur.

Exporter... - Exporte les informations des entrées sélectionnées/en surbrillance dans un fichier XML.

Rechercher... - Ouvre la fenêtre Rechercher dans le journal qui permet de définir des critères de recherche.

Fonctionne sur du contenu déjà filtré, ce qui s'avère utile lorsqu'il existe encore trop d'entrées, par exemple.

Rechercher suivant - Recherche l'occurrence suivante avec la recherche précédemment définie (au-dessus).

Rechercher précédent - Recherche l'occurrence précédente.

Dérouler le journal - Laissez cette option activée pour que les anciens journaux défilent automatiquement et pour

consulter les journaux actifs dans la fenêtre Fichiers journaux.

26

Page 27

7.3 Analyse

L'analyseur à la demande est un composant important d'ESET File Security. Il permet d'analyser des fichiers et des

répertoires de votre ordinateur. Pour votre sécurité, il est essentiel que l'ordinateur soit analysé non seulement en

cas de suspicion d'une infection, mais aussi régulièrement dans le cadre de mesures de sécurité routinières. Nous

vous recommandons d'effectuer des analyses en profondeur de votre système de façon régulière (une fois par

mois, par exemple) afin de détectés les virus qui ne l'ont pas été par la protection en temps réel du système de

fichiers. Cela peut se produire si la protection en temps réel du système de fichiers est désactivée au moment de

l'infection, si la base des signatures de virus n'est plus à jour ou si le fichier n'a pas été détecté comme virus lors de

son enregistrement sur le disque.

Deux types d'analyses de l'ordinateur sont disponibles. L'analyse intelligente analyse le système sans exiger de

reconfiguration des paramètres d'analyse. L'analyse personnalisée permet de sélectionner l'un des profils d'analyse

prédéfinis et de sélectionner des cibles spécifiques à analyser.

Reportez-vous au chapitre sur la progression de l'analyse pour plus d'informations sur le processus d'analyse.

Analyse du stockage

Analyse tous les dossiers partagés sur le serveur local. Si l'option Analyse du stockage n'est pas disponible, cela

signifie qu'aucun dossier partagé ne se trouve sur le serveur.

Analyse Hyper-V

Cette option s'affiche dans le menu uniquement si Hyper-V Manager est installé sur le serveur qui exécute ESET File

Security. L'analyse Hyper-V permet d'analyser les disques d'une machine virtuelle sur un serveur Microsoft Hyper-V

sans que le moindre agent ne soit installé sur cette machine virtuelle spécifique. Pour plus d'informations,

reportez-vous à la section Analyse Hyper-V.

27

Page 28

Analyse intelligente

L'analyse intelligente permet de lancer rapidement une analyse de l'ordinateur et de nettoyer les fichiers infectés

sans intervention de l'utilisateur. L'analyse intelligente présente l'intérêt d'être facile à utiliser et de ne pas

nécessiter de configuration détaillée. L'analyse intelligente vérifie tous les fichiers des disques locaux, et nettoie

ou supprime automatiquement les infiltrations détectées. Le niveau de nettoyage est automatiquement réglé sur

sa valeur par défaut. Pour plus d'informations sur les types de nettoyage, reportez-vous à la section Nettoyage.

Analyse personnalisée

L'analyse personnalisée est une solution optimale si vous souhaitez spécifier des paramètres d'analyse tels que les

cibles et les méthodes d'analyse. Elle a l'avantage de permettre la configuration précise des paramètres. Les

configurations peuvent être enregistrées dans des profils d'analyse définis par l'utilisateur, qui sont utiles pour

effectuer régulièrement une analyse avec les mêmes paramètres.

Pour sélectionner des cibles à analyser, sélectionnez Analyse de l'ordinateur > Analyse personnalisée, puis

sélectionnez une option dans le menu déroulant Cibles à analyser ou sélectionnez des cibles spécifiques dans

l'arborescence. Une cible à analyser peut également être spécifiée en indiquant le chemin d'accès au dossier ou aux

fichiers à inclure. Si vous souhaitez effectuer uniquement une analyse du système sans actions de nettoyage

supplémentaires, sélectionnez Analyse sans nettoyage. Lors d'une analyse, vous pouvez effectuer un choix parmi

trois niveaux de nettoyage en cliquant sur Configuration > Paramètres ThreatSense > Nettoyage.

L'exécution d'analyses personnalisées de l'ordinateur n'est recommandée qu'aux utilisateurs chevronnés qui

maîtrisent l'utilisation de programmes antivirus.

Analyse de supports amovibles

Semblable à l'analyse intelligente, ce type d'analyse lance rapidement une analyse des supports amovibles (par ex.

CD/DVD/USB) qui sont connectés à l'ordinateur. Cela peut être utile lorsque vous connectez une clé USB à un

ordinateur et que vous souhaitez l'analyser pour y rechercher les logiciels malveillants et autres menaces

potentielles.

Pour lancer ce type d'analyse, vous pouvez aussi cliquer sur Analyse personnalisée, puis sélectionner Supports

amovibles dans le menu déroulant Cibles à analyser et cliquer sur Analyser.

Répéter la dernière analyse

Exécute la dernière analyse (analyse du stockage, analyse intelligente, analyse personnalisée, etc.) avec les mêmes

paramètres.

REMARQUE : nous recommandons d'exécuter une analyse d'ordinateur au moins une fois par mois. L'analyse peut

être configurée comme tâche planifiée dans Outils > Planificateur.

7.3.1 Analyse Hyper-V

L'analyse antivirus Hyper-V permet d'analyser les disques d'un serveur Microsoft Hyper-V, c'est-à-dire d'une

machine virtuelle, sans que le moindre agent ne soit installé sur cette machine virtuelle spécifique. L'antivirus est

installé en utilisant les privilèges d'administrateur du serveur Hyper-V.

L'analyse Hype-V est issue du module d'analyse de l'ordinateur à la demande, tandis que certaines fonctionnalités

n'ont pas été mises en œuvre (analyse du secteur d'amorçage - seront mises en œuvre ultérieurement, comme

l'analyse de la mémoire vive.

Systèmes d'exploitation pris en charge

Windows Server 2008 R2 - Il est possible d'analyser les machines virtuelles fonctionnant sous ce système

d'exploitation uniquement lorsqu'elles sont hors ligne

Windows Server 2012

Windows Server 2012 R2

Configuration matérielle requise

28

Page 29

Le serveur ne doit pas être confronté à des problèmes de performance lorsqu'il exécute des machines virtuelles.

L'analyse en elle-même utilise principalement uniquement les ressources du processeur.

En cas d'analyse de machines virtuelles en ligne, il est nécessaire de disposer d'un espace libre sur le disque.

L'espace libre sur le disque (pouvant être utilisé) doit être au moins deux fois supérieur à l'espace utilisé par les

captures d'écran et les disques virtuels.

La machine virtuelle à analyser est hors ligne (désactivée)

Nous détectons les disques du système d'exploitation de la machine virtuelle à l'aide d'Hyper-V Management et de

la prise en charge de disques virtuels et nous nous y connectons. De cette manière, nous accédons de la même

manière au contenu des disques que lorsque nous accédons aux fichiers d'un disque dur standard.

La machine virtuelle à analyser est en ligne (en cours d'exécution, en pause, enregistrée)

Nous détectons les disques du système d'exploitation de la machine virtuelle à l'aide d'Hyper-V Management et de

la prise en charge de disques virtuels. La connexion générique aux disques n'est pas disponible pour l'instant. Par

conséquent, nous créons une capture d'écran de la machine virtuelle et nous l'utilisons pour nous connecter aux

disques en mode de lecture seule. La capture d'écran est ensuite supprimée au terme de l'analyse.

La création d'une capture d'écran est une opération lente qui peut prendre de quelques secondes à une minute. Ce

détail doit être pris en compte lors de l'application d'une analyse Hyper-V à un nombre de machines virtuelles plus

important.

REMARQUE : jusqu'à présent, l'analyse Hyper-V est uniquement une analyse en mode de lecture seule, tant pour

une machine virtuelle en ligne que hors ligne. Le nettoyage des infiltrations détectées sera uniquement mise en

œuvre ultérieurement.

Nomenclature

Le module de l'analyse Hyper-V doit respecter la nomenclature suivante :

VirtualMachineName\DiskX\VolumeY

X représentant le nombre de disques et Y le nombre de volumes.

Par ex. : « Computer\Disk0\Volume1 ».

Le suffixe du nombre est ajouté en fonction de l'ordre de détection, qui est identique à l'ordre que l'on retrouve

dans le Gestionnaire de disques de la machine virtuelle.

Cette nomenclature est utilisée dans la liste arborescente des cibles à analyser, dans la barre de progression et dans

les fichiers journaux.

Exécution d'une analyse

Il est possible d'exécuter une analyse de 3 manières :

À la demande - Si vous cliquez sur l'option Analyse Hyper-V dans le menu de ESET File Security, une liste des

machines virtuelles disponibles (le cas échéant) à analyser va s'afficher. Il s'agit d'une liste arborescente dans

laquelle l'entité du niveau le plus bas est un volume, ce qui signifie qu'il n'est pas possible de sélectionner un

répertoire ou un fichier à analyser, étant donné que l'intégralité du volume doit être analysée.

Afin de dresser la liste des volumes disponibles, nous devons nous connecter au(x) disque(s) virtuels (s)

particulier(s), ce qui peut prendre quelques secondes. Par conséquent, une action plus rapide consiste à marquer

la machine virtuelle ou son/ses disques(s) à analyser.

Dès que vous avez marqué les machines virtuelles, les disques ou les volumes à analyser, cliquez sur le bouton

Analyser.

Via le planificateur

Via ERA en tant que tâche de client appelée Analyse du serveur. L'entité du niveau le plus bas à analyser est un

disque d'une machine virtuelle.

Il est possible d'exécuter simultanément plusieurs analyses Hyper-V.

Une notification vous avertira de la fin de l'analyse et vous pourrez prendre connaissance des détails d'une analyse

réalisée en suivant un lien Afficher les fichiers journaux. Tous les journaux d'analyse sont disponibles dans la

section Fichiers journaux de ESET File Security, mais vous devez sélectionner l'analyse Hyper-V dans le menu

déroulant afin d'afficher les journaux associés.

29

Page 30

Problèmes éventuels

Lors de l'exécution de l'analyse d'une machine virtuelle en ligne, une capture d'écran de cette machine virtuelle

doit être créée. Par ailleurs, au cours de la création d'une capture d'écran, il se peut que certaines actions

génériques de la machine virtuelle soient limitées ou désactivées.

Dans le cas où une machine virtuelle est analysée, elle ne peut pas être activée avant la fin de l'analyse.

Hyper-V Manager vous permet de donner un nom identique à deux machines virtuelles, ce qui peut s'avérer

problématique pour différentier les machines pendant la consultation des journaux d'analyse.

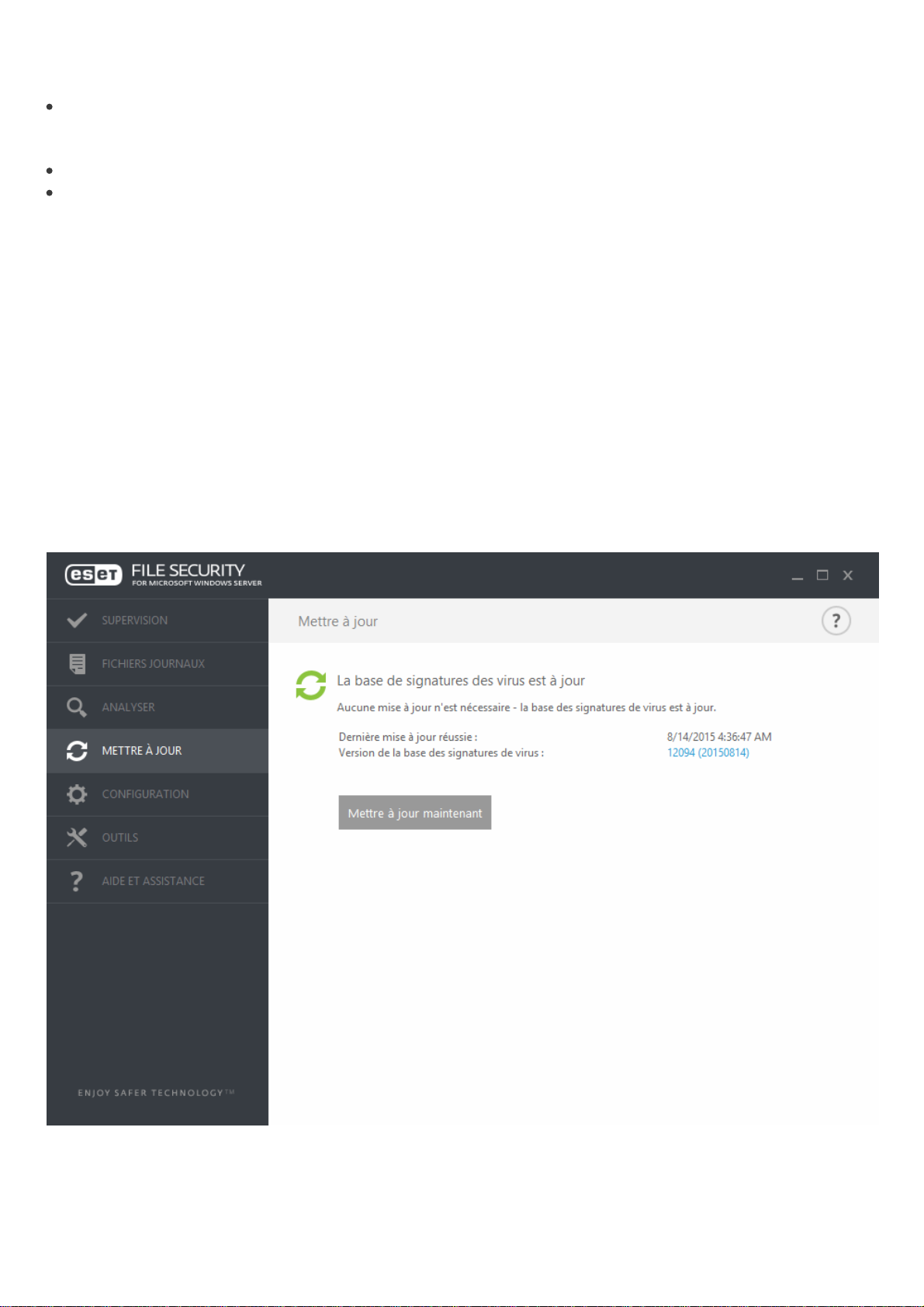

7.4 Mettre à jour

La mise à jour régulière d'ESET File Security est la meilleure méthode pour conserver le niveau maximum de

sécurité de votre ordinateur. Le module de mise à jour veille à ce que le programme soit toujours à jour de deux

façons : en mettant à jour la base des signatures de virus et en mettant à jour les composants système.

En cliquant sur Mettre à jour dans la fenêtre principale du programme, vous pouvez connaître l'état actuel de la

mise à jour, notamment la date et l'heure de la dernière mise à jour. Vous pouvez également savoir si une mise à

jour est nécessaire. La fenêtre Mise à jour contient également la version de la base des signatures de virus. Cette

indication numérique est un lien actif vers le site Web d'ESET, qui répertorie toutes les signatures ajoutées dans

cette mise à jour.

Pour commencer le processus de mise à jour, cliquez sur Mettre à jour maintenant. La mise à jour de la base des

signatures de virus et celle des composants du programme sont des opérations importantes de la protection totale

contre les attaques des codes malveillants.

Dernière mise à jour réussie - Date de la dernière mise à jour. Vérifiez qu'il s'agit d'une date récente indiquant que

la base des signatures de virus est à jour.

Version de la base des signatures de virus : numéro de la base des signatures de virus ; il s'agit également d'un lien

actif vers le site Web d'ESET. Cliquez ici pour afficher la liste de toutes les signatures ajoutées dans une mise à jour.

30

Page 31

Processus de mise à jour

Lorsque vous avez cliqué sur Mettre à jour maintenant, le processus de téléchargement commence et la progression

de la mise à jour s'affiche. Pour interrompre la mise à jour, cliquez sur Annuler la mise à jour.

Important : dans des circonstances normales, lorsque les mises à jour sont téléchargées correctement, le message

Mise à jour non nécessaire - la base des signatures de virus installée est à jour s'affiche dans la fenêtre Mise à jour.

Si ce n'est pas le cas, le programme n'est pas à jour et le risque d'infection est accru. Veillez à mettre à jour la base

des signatures de virus dès que possible. Dans d'autres circonstances, l'un des messages d'erreur suivants s'affiche :

La base des signatures de virus n'est plus à jour - Cette erreur apparaît après plusieurs tentatives infructueuses