Page 1

POUR MAC

Guide de l'utilisateur

(version 6.0 et ultérieures)

Cliquez ici pour télécharger la version la plus récente de ce document

Page 2

ESET, spol. s r.o.

ESET Cyber Security Pro a été développé par ESET, spol. s r.o.

Pour plus d'informations, visitez www.eset.com.

Tous droits réservés. Aucune partie de cette documentation ne peut être

reproduite, stockée dans un système d'archivage ou transmise sous

quelque forme ou par quelque moyen que ce soit, électronique, mécanique,

photocopie, enregistrement, numérisation ou autre, sans l'autorisation

écrite de l'auteur.

ESET, spol. s r.o. se réserve le droit de modifier les applications décrites sans

préavis.

Service client : www.eset.com/support

REV. 1. 10. 2015

Page 3

Sommaire

...............................................................51. ESET Cyber Security Pro

..................................................................................................5Nouveautés de la version 61.1

..................................................................................................5Configuration système1.2

...............................................................52. Installation

..................................................................................................5Installation standard2.1

..................................................................................................6Installation personnalisée2.2

...............................................................63. Activation de produit

...............................................................74. Désinstallation

...............................................................75. Brève présentation

..................................................................................................7Raccourcis clavier5.1

..................................................................................................7Vérification de l'état de la protection5.2

Que faire lorsque le programme ne fonctionne pas

5.3

..................................................................................................7

correctement ?

...............................................................76. Protection de l'ordinateur

..................................................................................................8Protection antivirus et antispyware6.1

.............................................................................8Généra l6.1.1

............................................................................8Exclus ions6.1.1.1

.............................................................................8Protection a u dé marrage6.1.2

6.1.3

6.1.3.1

6.1.3.3

6.1.3.5

6.1.5

Protection en temps réel du système de

.............................................................................8

fichiers

Mome nt de l'ana lyse (a nalyse déclenchée

............................................................................9

pa r un é vénement)

............................................................................9Opti ons avancées6.1.3.2

Qua nd faut-il modifier la configuration de la

............................................................................9

protection en temps réel ?

............................................................................9Vérification de l a prote ction en temps réel6.1.3.4

Que faire si l a protection en te mps réel ne

............................................................................9

fonctionne pas ?

.............................................................................10Ana lyse de l'ordi nateur à la demande6.1.4

............................................................................10Type d'analyse6.1.4.1

.............................................................................10Ana lyse intelligente6.1.4.1.1

.............................................................................10Ana lyse personna lis ée6.1.4.1.2

............................................................................10Cibles à anal yser6.1.4.2

............................................................................10Profi ls d'a nalyse6.1.4.3

Configuration des paramètres du moteur

.............................................................................11

ThreatSens e

............................................................................11Objets6.1.5.1

............................................................................12Opti ons6.1.5.2

............................................................................12Nettoyage6.1.5.3

............................................................................12Exclus ions6.1.5.4

............................................................................12Limites6.1.5.5

............................................................................12Autres6.1.5.6

.............................................................................13Une infiltration es t détectée6.1.6

..................................................................................................13Analyse et blocage de supports amovibles6.2

...............................................................137. Antihameçonnage

...............................................................148. Pare-feu

..................................................................................................14Modes de filtrage8.1

..................................................................................................14Règles de pare-feu8.2

.............................................................................14Création de nouvelles règl es8.2.1

..................................................................................................15Zones de pare-feu8.3

..................................................................................................15Profils de pare-feu8.4

..................................................................................................15Journaux de pare-feu8.5

...............................................................159. Protection Internet et de la messagerie

..................................................................................................15Protection Web9.1

.............................................................................15Ports9.1.1

.............................................................................15Mode actif9.1.2

.............................................................................15Listes d'URL9.1.3

..................................................................................................16Protection de la messagerie9.2

.............................................................................16Vérification pa r protocole POP39.2.1

.............................................................................16Vérification pa r protocole IMAP9.2.2

...............................................................1610.Contrôle parental

...............................................................1711.Mettre à jour

..................................................................................................17Configuration des mises à jour11.1

.............................................................................17Configuration a vancée11.1.1

..................................................................................................18Comment créer des tâches de mise à jour11.2

Mise à jour de ESET Cyber Security Pro vers une nouvelle

11.3

..................................................................................................18

version

..................................................................................................18Mises à jour du système11.4

...............................................................1812.Outils

..................................................................................................18Fichiers journaux12.1

.............................................................................19Maintenance des journaux12.1.1

.............................................................................19Fil trage des journaux12.1.2

..................................................................................................19Planificateur12.2

.............................................................................19Création de nouvelles tâches12.2.1

.............................................................................20Création de tâ ches défini es par l 'utilisa teur12.2.2

..................................................................................................20Quarantaine12.3

.............................................................................20Mise en quaranta ine de fichiers12.3.1

.............................................................................20Restauration depuis l a quaranta ine12.3.2

.............................................................................20Soumission de fichi ers de quarantaine12.3.3

..................................................................................................21Processus en cours12.4

..................................................................................................21Live Grid12.5

.............................................................................21Configuration de Live Grid12.5.1

..................................................................................................22ESET Social Media Scanner12.6

...............................................................2213.Interface utilisateur

..................................................................................................22Alertes et notifications13.1

13.1.1

Configuration a vancée des alertes et

.............................................................................22

notifi cations

..................................................................................................23Privilèges13.2

..................................................................................................23Menu contextuel13.3

...............................................................2314.Divers

..................................................................................................23Importer et exporter les paramètres14.1

.............................................................................23Importer les paramètres14.1.1

.............................................................................23Exporter les paramètres14.1.2

..................................................................................................23Configuration du serveur proxy14.2

...............................................................2415.Glossaire

..................................................................................................24Types d'infiltrations15.1

.............................................................................24Virus15.1.1

.............................................................................24Vers15.1.2

.............................................................................24Chevaux de Troie15.1.3

.............................................................................24Rootkits15.1.4

.............................................................................24Logiciels publicitaires15.1.5

.............................................................................25Spyware15.1.6

.............................................................................25Applications potentiellement dangereuses15.1.7

.............................................................................25Applications potentiellement i ndési rables15.1.8

..................................................................................................25Types d'attaques à distance15.2

.............................................................................25Attaques par déni de s ervice15.2.1

.............................................................................25Empoi sonnement du cache DNS15.2.2

.............................................................................26Bal a yage de ports15.2.3

.............................................................................26Désynchronis a tion TCP15.2.4

.............................................................................26Relais SMB15.2.5

.............................................................................26Attaques par ICMP15.2.6

..................................................................................................26Courrier électronique15.3

.............................................................................27Publicités15.3.1

.............................................................................27Canulars15.3.2

.............................................................................27Hameçonna ge15.3.3

.............................................................................27Identification du spam15.3.4

Page 4

Sommaire

Page 5

1. ESET Cyber Security Pro

Configuration système

Architecture du

processeur

Intel® 32 bits, 64 bits

Système d'exploitation

Mac OS X version 10.6 et

ultérieure

Mémoire

300 Mo

Espace disque disponible

200 Mo

2. Installation

ESET Cyber Security Pro représente une nouvelle approche

d'une sécurité véritablement intégrée de l'ordinateur. La

version la plus récente du moteur d'analyse ThreatSense®,

alliée à la protection du client de messagerie, au pare-feu et

au contrôle parental, combine rapidité et précision pour

sécuriser votre ordinateur. Cette combinaison produit un

système intelligent qui protège constamment votre ordinateur

des attaques et des logiciels malveillants.

ESET Cyber Security Pro est une solution complète de sécurité

qui résulte de notre engagement à long terme d'offrir à la fois

une protection maximale et un impact minimal sur le

système. Les technologies avancées de ESET Cyber Security

Pro, basées sur l'intelligence artificielle, permettent une

élimination proactive des infiltrations de virus, vers, chevaux

de Troie, spyware, logiciels publicitaires, rootkits et autres

attaques basées sur Internet sans handicaper les

performances du système.

1.1 Nouveautés de la version 6

Par rapport à la version 5 d'ESET Cyber Security Pro, la

version 6 comprend les mises à jour et améliorations

suivantes :

Antihameçonnage

Empêche les faux sites Web dont l'apparence est identique à

celle de sites Web fiables de récupérer vos informations

personnelles.

Avant de commencer l'installation, fermez tous les

programmes ouverts sur votre ordinateur. ESET Cyber Security

Pro contient des composants qui peuvent entrer en conflit

avec les autres programmes antivirus qui sont peut-être

installés sur votre ordinateur. ESET recommande vivement de

supprimer les autres programmes antivirus afin d'éviter tout

problème éventuel.

Pour lancer l'assistant d'installation, effectuez l'une des

opérations suivantes :

Si vous effectuez l'installation à partir du CD/DVD

d'installation, installez-le dans le lecteur, ouvrez-le à partir

du Bureau ou depuis le Finder, puis double-cliquez sur

l'icône Installer.

Si vous effectuez l'installation depuis un fichier que vous

avez téléchargé du site ESET, ouvrez ce fichier et doublecliquez sur l'icône Installer.

Intégration d'ESET Social Media Scanner

ESET Cyber Security Pro est lié à une application pour réseaux

sociaux conçue pour protéger les comptes Twitter des

menaces. Cette application est indépendante des autres

produits et est entièrement gratuite.

Mises à jour du système

ESET Cyber Security Pro version 6 comprend différents

correctifs et améliorations, notamment des notifications

concernant les mises à jour du système d'exploitation. Pour

en savoir plus, consultez la section Mises à jour du système

18

.

1.2 Configuration système

Pour garantir des performances optimales avec ESET Cyber

Security Pro, le système doit au moins répondre à la

configuration suivante :

L'assistant d'installation vous accompagne pendant le

processus. Pendant la première phase de l'installation, le

programme d'installation recherchera automatiquement la

dernière version du produit en ligne. S'il détecte une version

plus récente, vous pourrez télécharger la dernière version

avant de poursuivre l'installation.

Après avoir accepté les termes du contrat de licence de

l'utilisateur final, vous devrez choisir l'un des modes

d'installation suivants :

Installation standard

Installation personnalisée

5

6

2.1 Installation standard

Le mode d'installation standard comprend des options de

configuration qui correspondent à la plupart des utilisateurs.

Ces paramètres offrent une sécurité maximale tout en

permettant de conserver d'excellentes performances système.

L'installation standard est l'option par défaut qui est

recommandée si vous n'avez pas d'exigence particulière pour

certains paramètres.

Live Grid

Le système d'alerte anticipé Live Grid veille à ce qu'ESET soit

immédiatement et continuellement informé des nouvelles

infiltrations afin de protéger rapidement nos clients. Ce

système permet de soumettre de nouvelles menaces au

laboratoire d'ESET, où elles sont analysées, traitées et

ajoutées à la base des signatures de virus. L'option Activer

ESET Live Grid (recommandé) est sélectionnée par défaut.

5

Page 6

Cliquez sur Configuration... pour modifier les paramètres

détaillés de soumission des fichiers suspects. Pour plus

d'informations, reportez-vous à la section Live Grid .

21

Applications potentiellement indésirables

La dernière étape de l'installation consiste à configurer la

détection des applications potentiellement indésirables. De

tels programmes ne sont pas nécessairement malveillants,

mais peuvent avoir une incidence négative sur le

comportement du système d'exploitation. Ces applications

sont souvent associées à d'autres programmes et peuvent être

difficiles à remarquer lors de l'installation. Ces applications

affichent habituellement une notification pendant

l'installation, mais elles peuvent facilement s'installer sans

votre consentement.

Après l'installation de ESET Cyber Security Pro, vous devez

effectuer une analyse de l'ordinateur afin de rechercher tout

code malveillant éventuel. Dans la fenêtre principale du

programme, cliquez sur Analyse de l'ordinateur, puis sur

Analyse intelligente. Pour plus d'informations sur l'analyse

de l'ordinateur à la demande, reportez-vous à la section

Analyse de l'ordinateur à la demande .

10

2.2 Installation personnalisée

Le mode d'installation personnalisée est destiné aux

utilisateurs expérimentés qui souhaitent modifier les

paramètres avancés pendant l'installation.

Serveur proxy

Si vous utilisez un serveur proxy, vous pouvez définir ses

paramètres en sélectionnant l'option J'utilise un serveur

proxy. Dans la fenêtre suivante, entrez l'adresse IP ou

l'adresse URL de votre serveur proxy dans le champ Adresse.

Dans le champ Port, spécifiez le port sur lequel le serveur

proxy accepte les connexions (3128 par défaut). Si le serveur

proxy exige une authentification, saisissez un nom

d'utilisateur et un mot de passe pour accorder l'accès au

serveur proxy. Si vous n'utilisez pas de serveur proxy,

sélectionnez l'option Je n'utilise pas de serveur proxy. Si vous

ne savez pas si vous utilisez un serveur proxy ou non, vous

pouvez utiliser vos paramètres système en cours en

sélectionnant l'option Utiliser les paramètres système

(recommandée).

Privilèges

Dans l'étape suivante, vous pouvez définir les utilisateurs ou

groupes privilégiés qui pourront modifier la configuration du

programme. Dans la liste des utilisateurs figurant à gauche,

sélectionnez les utilisateurs et l'option Ajouter pour les

ajouter à la liste Utilisateurs privilégiés. Pour afficher tous les

utilisateurs du système, sélectionnez Afficher tous les

utilisateurs. Si la liste Utilisateurs privilégiés est vide, tous

les utilisateurs sont considérés comme étant privilégiés.

Live Grid

Le système d'alerte anticipé Live Grid veille à ce qu'ESET soit

immédiatement et continuellement informé des nouvelles

infiltrations afin de protéger rapidement nos clients. Ce

système permet de soumettre de nouvelles menaces au

laboratoire d'ESET, où elles sont analysées, traitées et

ajoutées à la base des signatures de virus. L'option Activer

ESET Live Grid (recommandé) est sélectionnée par défaut.

Cliquez sur Configuration... pour modifier les paramètres

détaillés de soumission des fichiers suspects. Pour plus

d'informations, reportez-vous à la section Live Grid .

21

Applications potentiellement indésirables

L'étape suivante de l'installation consiste à configurer la

détection des applications potentiellement indésirables. De

tels programmes ne sont pas nécessairement malveillants,

mais peuvent avoir une incidence négative sur le

comportement du système d'exploitation. Ces applications

sont souvent associées à d'autres programmes et peuvent être

difficiles à remarquer lors de l'installation. Ces applications

affichent habituellement une notification pendant

l'installation, mais elles peuvent facilement s'installer sans

votre consentement.

Pare-feu

Lors de la dernière étape, il est possible de sélectionner un

mode de filtrage pour le pare-feu. Pour plus d'informations,

voir Modes de filtrage .

14

Après l'installation de ESET Cyber Security Pro, vous devez

effectuer une analyse de l'ordinateur afin de rechercher tout

code malveillant éventuel. Dans la fenêtre principale du

programme, cliquez sur Analyse de l'ordinateur, puis sur

Analyse intelligente. Pour plus d'informations sur l'analyse

de l'ordinateur à la demande, reportez-vous à la section

Analyse de l'ordinateur à la demande .

10

3. Activation de produit

Après l'installation, la fenêtre Activation du produit s'affiche

automatiquement. Pour accéder à tout moment à la boîte de

dialogue d'activation du produit, cliquez sur l'icône ESET

Cyber Security Pro dans la barre de menus (en haut de

l'écran), puis sur Activation du produit....

Clé de licence : chaîne unique au format XXXX-XXXX-

XXXX-XXXX-XXXX ou XXXX-XXXXXXXX qui sert à

identifier le propriétaire de la licence et à activer

cette dernière. Si vous avez acheté une version boîte

du produit, activez votre produit à l'aide d'une clé de

licence. Elle se trouve généralement à l'intérieur du

coffret ou au dos de celui-ci.

Nom d'utilisateur et mot de passe : si vous disposez d'un

nom d'utilisateur et d'un mot de passe et si vous ne savez

pas comment activer ESET Cyber Security Pro, cliquez sur Je

dispose d'un nom d'utilisateur et d'un mot de passe. Que

dois-je faire ?. Vous êtes alors redirigé vers ESET License

Administrator où vous pouvez convertir vos informations

d'identification en clé de licence.

Licence d'essai gratuite : si vous souhaitez évaluer ESET

Cyber Security Pro avant de l'acheter, sélectionnez l'option

Licence d'essai gratuite. Indiquez votre adresse

électronique pour activer ESET Cyber Security Pro pendant

un laps de temps limité. La licence d'essai vous sera

envoyée par courrier électronique. Les licences d'essai ne

peuvent être activées qu'une seule fois par client.

Acheter une licence : si vous n'avez pas de licence et

souhaitez en acheter une, cliquez sur Acheter une licence.

Cette opération vous redirigera vers le site Web de votre

distributeur ESET local.

Activer ultérieurement : si vous choisissez de ne pas

effectuer l'activation maintenant, cliquez sur Activer

ultérieurement.

6

Page 7

4. Désinstallation

5.2 Vérification de l'état de la protection

Pour désinstaller ESET Cyber Security Pro, effectuez l'une des

opérations suivantes :

insérez le CD/DVD d'installation ESET Cyber Security Pro

dans votre ordinateur, ouvrez-le à partir du Bureau ou de la

fenêtre Finder, puis double-cliquez sur Désinstaller,

ouvrez le fichier d'installation de ESET Cyber Security Pro (

dmg

) et double-cliquez sur Désinstaller,

lancez le Finder, ouvrez le dossier Applications sur le

disque dur, appuyez sur CTRL et cliquez sur l'icône ESET

Cyber Security Pro, puis sélectionnez l'option d'affichage du

contenu du paquet. Ouvrez le dossier Contents > Helpers,

puis double-cliquez sur l'icône Uninstaller.

5. Brève présentation

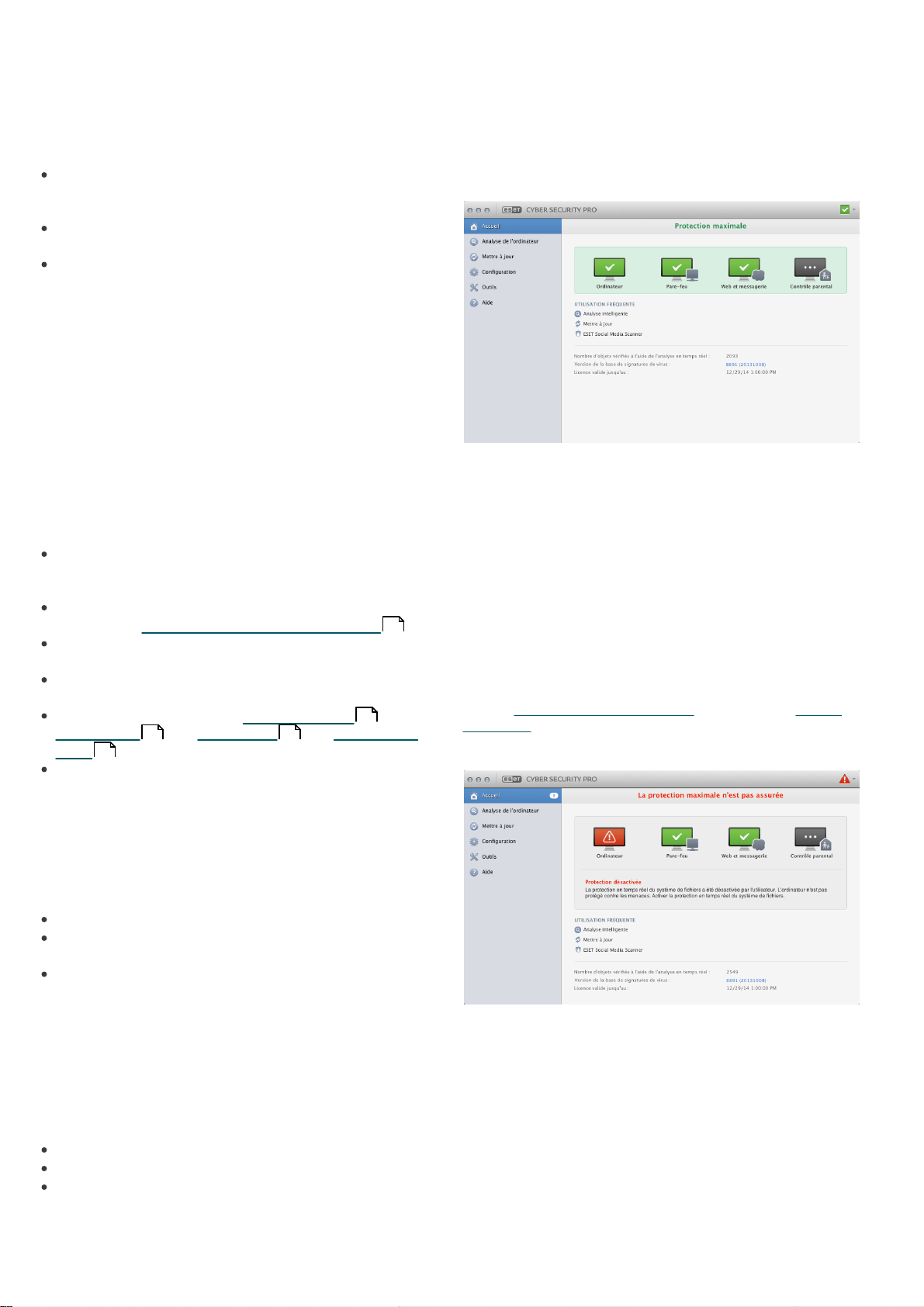

La fenêtre principale de ESET Cyber Security Pro est divisée en

deux sections principales. La fenêtre principale de droite

affiche les informations correspondant à l'option

sélectionnée dans le menu principal à gauche.

Les sections suivantes sont accessibles à partir du menu

principal :

Accueil : fournit des informations sur l'état de la protection

de votre ordinateur, du pare-feu, d'Internet et de la

messagerie, ainsi que sur le contrôle parental.

Analyse de l'ordinateur : cette section permet de configurer

et de lancer l'analyse de l'ordinateur à la demande .

Mettre à jour : affiche des informations sur les mises à

jour de la base de signatures de virus.

Configuration : sélectionnez cette section pour ajuster le

niveau de sécurité de votre ordinateur.

Outils : permet d'accéder aux fichiers journaux , au

planificateur , à la quarantaine , aux processus en

21

cours et à d'autres fonctions du programme.

Aide : permet d'accéder aux fichiers d'aide, à la base de

connaissances sur Internet, au formulaire de demande

d'assistance et à d'autres informations sur le programme.

19 20

10

18

Pour afficher l'état de la protection, cliquez sur Accueil dans

le menu principal. La fenêtre principale affiche un résumé de

l'état de fonctionnement des modules de ESET Cyber Security

Pro.

.

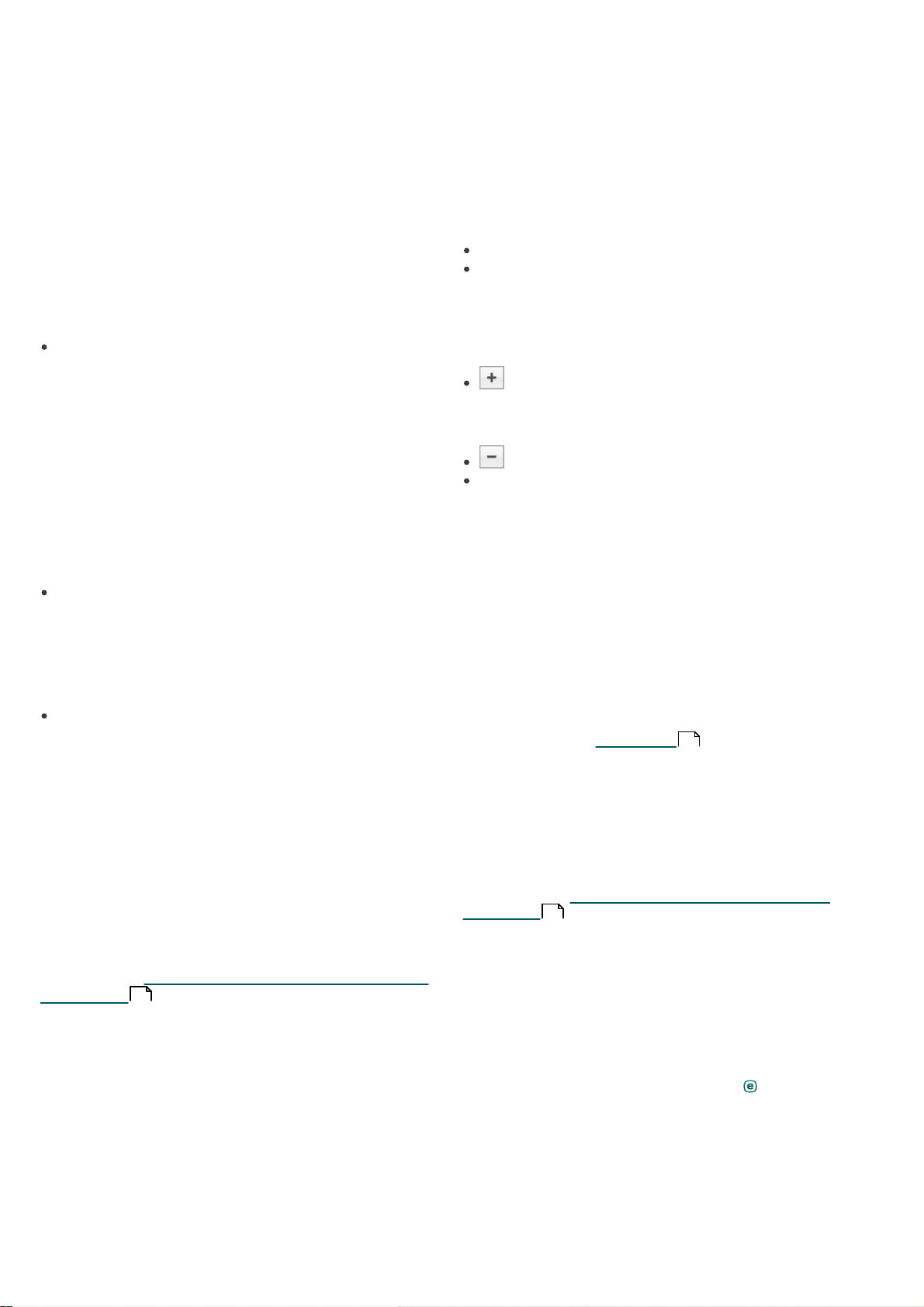

5.3 Que faire lorsque le programme ne fonctionne

pas correctement ?

Lorsqu'un module fonctionne correctement, une icône verte

s'affiche. Dans le cas contraire, un point d'exclamation rouge

ou une icône de notification orange apparaît. Des

informations supplémentaires sur le module et une

suggestion de solution du problème sont alors présentées.

Pour changer l'état des différents modules, cliquez sur le lien

bleu affiché sous chaque message de notification.

Si vous ne parvenez pas à résoudre le problème à l'aide des

solutions suggérées, vous pouvez chercher une autre solution

dans la base de connaissances ESET ou contacter le Service

client ESET. Ce dernier répondra rapidement à vos questions

et vous aidera à trouver une solution.

5.1 Raccourcis clavier

Raccourcis clavier disponibles avec ESET Cyber Security Pro :

cmd +,

: affiche les préférences d'ESET Cyber Security Pro,

cmd +U

: ouvre la fenêtre Configuration du nom d'utilisateur

et du mot de passe,

cmd +O

: redimensionne la fenêtre de l'interface utilisateur

graphique principale d'ESET Cyber Security Pro pour lui

redonner sa taille par défaut et la place au centre de

l'écran.

Les raccourcis clavier suivants ne fonctionnent que si

l'option Utiliser le menu standard est activée dans

Configuration > Saisie des préférences de l'application... (ou

appuyez sur

cmd +a lt+L

cmd +a lt+S

cmd +a lt+Q

cmd +,

> Interface :

: ouvre la fenêtre Fichiers journaux ;

: ouvre la fenêtre Planificateur ;

: ouvre la fenêtre Quarantaine.

6. Protection de l'ordinateur

La configuration de l'ordinateur se trouve sous Configuration

> Ordinateur. Elle affiche l'état de la protection en temps réel

du système de fichiers et du blocage des supports amovibles.

Pour désactiver des modules individuels, réglez le bouton du

module en question sur DÉSACTIVÉ. Notez que cela peut

réduire le niveau de protection de votre ordinateur. Pour

accéder aux paramètres détaillés de chaque module, cliquez

sur Configuration....

7

Page 8

6.1 Protection antivirus et antispyware

La protection antivirus protège des attaques contre le système

en modifiant les fichiers représentant des menaces

potentielles. Si une menace comportant du code malveillant

est détectée, le module Antivirus peut l'éliminer en la

bloquant. Il peut ensuite la nettoyer, la supprimer ou la

placer en quarantaine.

6.1.1.1 Exclusions

Dans la section Exclusions, vous pouvez exclure de l'analyse

certains fichiers/dossiers, applications ou adresses IP/IPv6.

Les fichiers et les dossiers répertoriés dans l'onglet Système

de fichiers seront exclus de tous les analyseurs : au

démarrage, en temps réel et à la demande (analyse de

l'ordinateur).

6.1.1 Général

Dans la section Général (Configuration > Saisie des

préférences de l'application... > Général), vous pouvez activer

la détection des types d'applications suivants :

Applications potentiellement indésirables : ces

applications ne sont pas nécessairement malveillantes,

mais elles peuvent avoir une incidence négative sur les

performances de votre ordinateur. L'installation de ces

applications nécessite généralement l'accord de

l'utilisateur. Si elles sont présentes sur votre ordinateur,

votre système se comporte différemment (par rapport à son

état antérieur à l'installation de ces applications). Les

changements les plus significatifs concernent l'affichage

indésirable de fenêtres contextuelles, l'activation et

l'exécution de processus cachés, l'augmentation de

l'utilisation des ressources système, les changements dans

les résultats de recherche et les applications

communiquant avec des serveurs distants.

Applications potentiellement dangereuses : cette

appellation fait référence à des logiciels commerciaux

légitimes qui peuvent être mis à profit par des pirates, s'ils

ont été installés à l'insu de l'utilisateur. Cette

classification inclut des programmes tels que des outils

d'accès à distance. Pour cette raison, cette option est

désactivée par défaut.

Applications suspectes : ces applications comprennent les

programmes compressés à l'aide d'empaqueteurs ou de

protecteurs. Ces types de protecteurs sont souvent

exploités par les auteurs de logiciels malveillants, afin

d'échapper à la détection. Un empaqueteur est un

programme exécutable compressé auto-extractible qui

regroupe plusieurs sortes de logiciels malveillants dans

une seule archive. Les empaqueteurs les plus courants sont

au format UPX, PE_Compact, PKLite ou ASPack. Un même

logiciel malveillant peut être détecté différemment suivant

l'empaqueteur dans lequel il est compressé. Les

empaqueteurs ont également la possiblité de modifier leur

« signature » au fil du temps, rendant ainsi le logiciel

malveillant plus difficile à détecter et à supprimer.

Pour configurer le système de fichiers ou les exclusions Web

et messagerie , cliquez sur le bouton Configuration....

8

Chemin : chemin d'accès aux fichiers et dossiers exclus.

Menace : si le nom d'une menace figure en regard d'un

fichier exclu, cela signifie que ce fichier n'est exclu que

pour cette menace spécifique : il n'est pas exclu

complètement. Si le fichier est infecté ultérieurement par un

autre logiciel malveillant, il est détecté par le module

antivirus.

: crée une exclusion. Saisissez le chemin d'accès à

l'objet (vous pouvez également utiliser les caractères

génériques * et ?) ou sélectionnez le dossier ou le fichier

dans la structure arborescente.

: supprime les entrées sélectionnées.

Par défaut : annule toutes les exclusions.

Dans l'onglet Web et messagerie, il est possible d'exclure

certaines applications ou adresses IP/IPv6 de l'analyse des

protocoles.

6.1.2 Protection au démarrage

La vérification des fichiers de démarrage analyse

automatiquement les fichiers lors du démarrage du système.

Par défaut, cette analyse s'exécute régulièrement à intervalles

planifiés, après la connexion d'un utilisateur ou une mise à

jour de la base de signatures de virus. Pour modifier les

réglages des paramètres du moteur ThreatSense applicables à

l'analyse au démarrage, cliquez sur le bouton Configuration....

Vous trouverez dans cette section des informations

11

complémentaires sur la configuration du moteur ThreatSense.

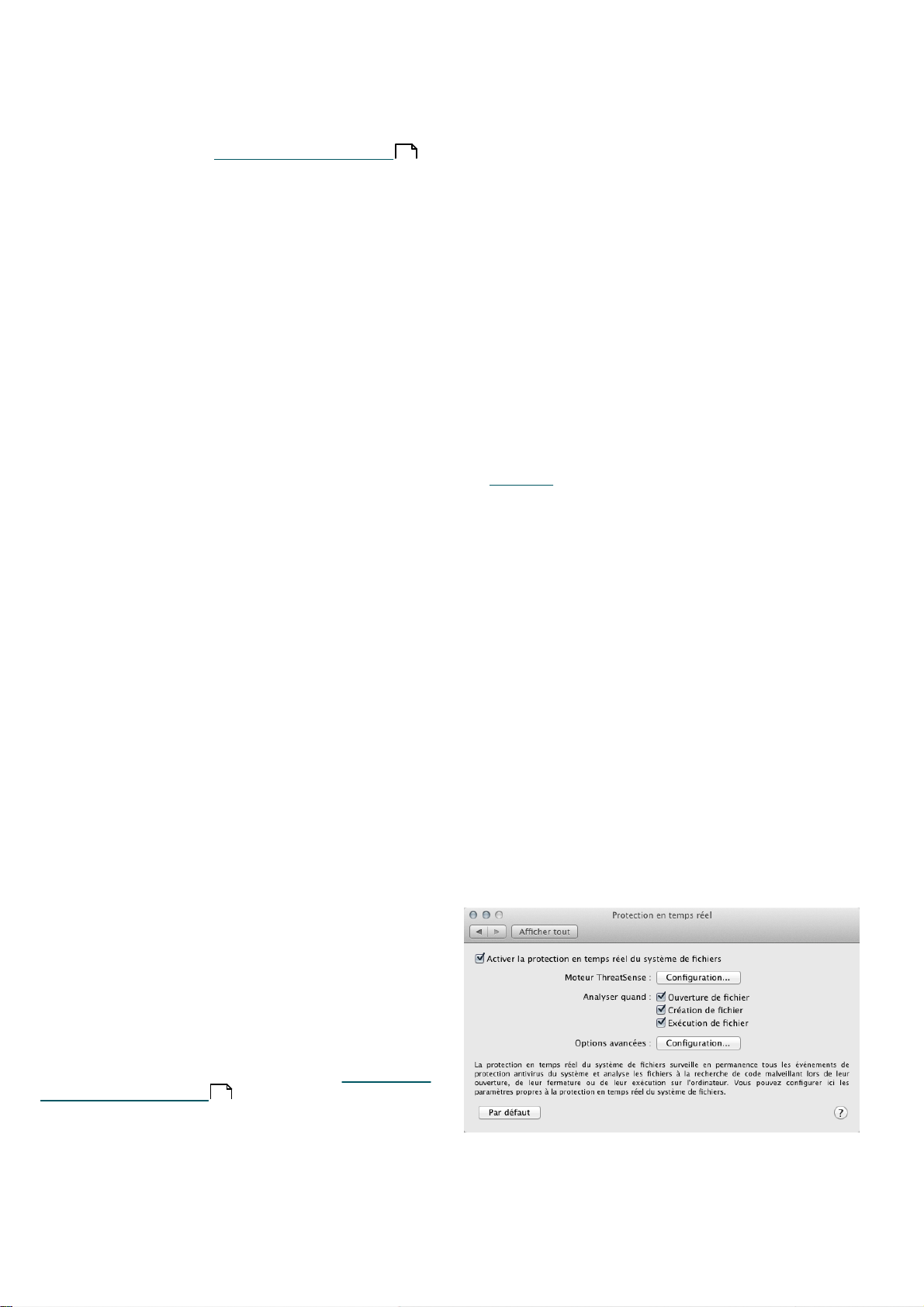

6.1.3 Protection en temps réel du système de fichiers

La protection en temps réel du système de fichiers vérifie tous

les types de supports et déclenche une analyse en fonction de

différents événements. La protection en temps réel du système

de fichiers utilise la technologie ThreatSense (décrite dans la

section intitulée Configuration des paramètres du moteur

ThreatSense ) et peut être différente pour les nouveaux

fichiers et les fichiers existants. Pour les nouveaux fichiers, il

est possible d'appliquer un niveau de contrôle plus

approfondi.

Par défaut, la protection en temps réel est lancée au

démarrage du système d'exploitation, assurant ainsi une

analyse sans interruption. Dans certains cas (par exemple, en

cas de conflit avec un autre analyseur en temps réel), il est

possible de mettre fin à la protection en temps réel en

cliquant sur l'icône ESET Cyber Security Pro dans la barre

de menus (en haut de l'écran), puis en sélectionnant l'option

Désactiver la protection en temps réel du système de fichiers.

Il est également possible de désactiver la protection en temps

réel du système de fichiers depuis la fenêtre principale du

programme (sélectionnez Configuration > Ordinateur et réglez

Protection en temps réel du système de fichiers sur DÉSACTIVÉ).

11

8

Page 9

Pour modifier les paramètres avancés de la protection en

temps réel du système de fichiers, sélectionnez Configuration

> Saisie des préférences de l'application... (ou appuyez sur

cmd +,

) > Protection en temps réel et cliquez sur l'option

Configuration... située en regard de l'option Options avancées

(reportez-vous à la section Options d'analyse avancées ).

9

6.1.3.1 Moment de l'analyse (analyse déclenchée par

un événement)

Par défaut, tous les fichiers sont analysés à l'ouverture, à la

création ou à l'exécution. Il est recommandé de conserver les

paramètres par défaut, car ils offrent le niveau maximal de

protection en temps réel pour votre ordinateur.

6.1.3.2 Options avancées

Vous pouvez définir dans cette fenêtre les types d'objet que le

moteur ThreatSense doit analyser, activer/désactiver l'option

Heuristique avancée et modifier les paramètres des archives

et du cache de fichiers.

6.1.3.3 Quand faut-il modifier la configuration de la

protection en temps réel ?

La protection en temps réel est le composant essentiel de la

sécurisation du système à l'aide de ESET Cyber Security Pro.

Procédez avec prudence lorsque vous modifiez les paramètres

de protection en temps réel. Il est recommandé de ne modifier

ces paramètres que dans des cas très précis. Vous pouvez les

modifier par exemple lorsqu'il y a conflit avec une autre

application.

Après l'installation de ESET Cyber Security Pro, tous les

paramètres sont optimisés pour garantir le niveau maximum

de système de sécurité aux utilisateurs. Pour restaurer les

paramètres par défaut, cliquez sur Par défaut dans la partie

inférieure gauche de la fenêtre Protection en temps réel (

Configuration > Saisie des préférences de l'application... >

Protection en temps réel).

6.1.3.4 Vérification de la protection en temps réel

Il n'est pas recommandé de modifier les valeurs par défaut de

la section Paramètres d'archive par défaut, à moins que cela

ne soit nécessaire pour résoudre un problème spécifique, car

l'augmentation des valeurs d'imbrication des archives peut

avoir une incidence sur les performances.

Vous pouvez activer ou désactiver l'analyse heuristique

avancée ThreatSense de chacun des fichiers exécutés, créés et

modifiés en cochant la case Heuristique avancée de chaque

section de paramètres de ThreatSense.

Pour réduire l'impact de la protection en temps réel sur le

système, vous pouvez définir la taille du cache

d'optimisation. L'option Activer le cache des fichiers nettoyés

doit être activée pour que ce paramètre soit pris en compte. Si

l'option Activer le cache des fichiers nettoyés est désactivée,

tous les fichiers sont analysés lorsqu'ils font l'objet d'un

accès. Les fichiers ne sont analysés qu'une seule fois après

leur mise en cache (sauf s'ils ont été modifiés), jusqu'à ce que

le cache soit plein. Les fichiers sont immédiatement

réanalysés après chaque mise à jour de la base de signatures

de virus. Cliquez sur Activer le cache des fichiers non infectés

pour activer/désactiver cette fonction. Pour définir la

quantité de fichiers à mettre en cache, il vous suffit d'entrer

la valeur souhaitée dans le champ de saisie situé en regard

de l'option Taille du cache.

Pour vérifier que la protection en temps réel fonctionne et

qu'elle détecte les virus éventuels, téléchargez le fichier de

test eicar.com et vérifiez que ESET Cyber Security Pro

l'identifie en tant que menace. Ce fichier de test est un fichier

inoffensif particulier qui est détectable par tous les

programmes antivirus. Le fichier a été créé par l'institut EICAR

(European Institute for Computer Antivirus Research) pour

tester la fonctionnalité des programmes antivirus.

6.1.3.5 Que faire si la protection en temps réel ne

fonctionne pas ?

Dans ce chapitre, nous décrivons des problèmes qui peuvent

survenir lors de l'utilisation de la protection en temps réel et

la façon de les résoudre.

La protection en temps réel est désactivée

Si la protection en temps réel est désactivée par inadvertance

par un utilisateur, elle doit être réactivée. Pour réactiver la

protection en temps réel, dans le menu principal, cliquez sur

Configuration > Ordinateur et réglez l'option Protection en

temps réel du système de fichiers sur ACTIVÉ. Vous pouvez

également activer la protection en temps réel du système de

fichiers dans la fenêtre des préférences de l'application :

sous Protection en temps réel, sélectionnez Activer la

protection en temps réel du système de fichiers.

D'autres paramètres d'analyse peuvent être définis dans la

fenêtre Configuration du moteur ThreatSense. Vous pouvez

définir, pour la protection en temps réel du système de

fichiers, le type des objets à analyser, les options à utiliser et

le niveau de nettoyage, les extensions et les limites de taille

de fichiers. Vous pouvez ouvrir la fenêtre de configuration du

moteur ThreatSense en cliquant sur Configuration en regard

de l'option Moteur ThreatSense dans la fenêtre Configuration

avancée. Pour plus d'informations sur les paramètres du

moteur ThreatSense, reportez-vous à la section Configuration

des paramètres du moteur .

11

9

Page 10

La protection en temps réel ne détecte et ne nettoie pas les

infiltrations

Assurez-vous qu'aucun autre programme antivirus n'est

installé sur votre ordinateur. Si deux programmes de

protection en temps réel sont activés en même temps, il peut y

avoir un conflit entre les deux. Il est recommandé de

désinstaller tout autre antivirus de votre système.

La protection en temps réel ne démarre pas

Si la protection en temps réel n'est pas initialisée au

démarrage du système, cela peut provenir de conflits avec

d'autres programmes. Dans ce cas, contactez le service client

ESET.

6.1.4.1.1 Analyse intelligente

L'analyse intelligente permet de lancer rapidement une

analyse de l'ordinateur et de nettoyer les fichiers infectés

sans intervention de l'utilisateur. Elle présente l'avantage

d'être facile à utiliser, sans aucune configuration d'analyse

détaillée. L'analyse intelligente vérifie tous les fichiers de

tous les dossiers, et nettoie ou supprime automatiquement

les infiltrations détectées. Le niveau de nettoyage est

automatiquement réglé sur sa valeur par défaut. Pour plus

d'informations sur les types de nettoyage, reportez-vous à la

section Nettoyage .

12

6.1.4 Analyse de l'ordinateur à la demande

Si vous pensez que votre ordinateur peut être infecté (en

raison d'un comportement anormal), exécutez une analyse

intelligente pour rechercher d'éventuelles infiltrations. Pour

une protection maximum, les analyses d'ordinateur doivent

être exécutées régulièrement dans le cadre de mesures de

sécurité de routine. Elles ne doivent pas être exécutées

uniquement lorsqu'une infection est suspectée. Une analyse

régulière peut détecter des infiltrations non détectées par

l'analyseur en temps réel au moment de leur enregistrement

sur le disque. Cela peut se produire si l'analyseur en temps

réel est désactivé au moment de l'infection ou si la base de

signatures de virus n'est plus à jour.

Nous recommandons d'exécuter une analyse de l'ordinateur à

la demande au moins une fois par mois. L'analyse peut être

configurée comme tâche planifiée dans Outils > Planificateur.

6.1.4.1.2 Analyse personnalisée

L'analyse personnalisée est la solution optimale si vous

souhaitez spécifier des paramètres d'analyse tels que les

cibles et les méthodes d'analyse. Elle permet en effet de

configurer les paramètres avec grande précision. Les

configurations peuvent être enregistrées sous forme de

profils d'analyse définis par l'utilisateur, utiles pour

effectuer régulièrement une analyse avec les mêmes

paramètres.

Pour sélectionner des cibles à analyser, sélectionnez Analyse

de l'ordinateur > Analyse personnalisée, puis des cibles à analyser spécifiques dans l'arborescence. Une cible à

analyser peut également être spécifiée plus précisément :

vous devez indiquer le chemin d'accès au dossier ou aux

fichiers à inclure. Si vous souhaitez uniquement effectuer une

analyse du système sans ajouter d'actions de nettoyage

supplémentaires, sélectionnez Analyse sans nettoyage. Vous

pouvez également choisir parmi trois niveaux de nettoyage en

cliquant sur Configuration... > Nettoyage.

REMARQUE : L'exécution d'analyses personnalisées est

recommandée pour les utilisateurs chevronnés qui maîtrisent

l'utilisation de programmes antivirus.

Vous pouvez également faire glisser les fichiers et dossiers

sélectionnés sur votre Bureau ou dans la fenêtre du Finder et

les faire glisser dans l'écran principal de ESET Cyber Security

Pro, sur l'icône du Dock, de la barre de menus (en haut de

l'écran) ou de l'application (dans le dossier

/A pplica tio ns

).

6.1.4.1 Type d'analyse

Deux types d'analyses de l'ordinateur à la demande sont

disponibles. L'analyse intelligente analyse le système sans

exiger de configuration plus précise des paramètres

d'analyse. L'analyse personnalisée permet de sélectionner l'un

des profils d'analyse prédéfinis, ainsi que de choisir des

cibles spécifiques à analyser.

6.1.4.2 Cibles à analyser

La structure arborescente des cibles à analyser permet de

sélectionner les fichiers et dossiers à soumettre à l'analyse

antivirus. Les dossiers peuvent également être sélectionnés en

fonction des paramètres du profil.

Une cible à analyser peut aussi être définie plus précisément

en entrant le chemin du dossier ou des fichiers à inclure dans

l'analyse. Sélectionnez les cibles dans la structure

arborescente qui répertorie tous les dossiers disponibles sur

l'ordinateur en cochant la case qui correspond à un fichier

ou un dossier donné.

6.1.4.3 Profils d'analyse

Vos paramètres d'analyse préférés peuvent être enregistrés

pour les prochaines analyses. Il est recommandé de créer

autant de profils (avec différentes cibles et méthodes, et

d'autres paramètres d'analyse) que d'analyses utilisées

régulièrement.

10

Page 11

Pour créer un profil, sélectionnez dans le menu principal

Configuration > Saisie des préférences de l'application... (ou

appuyez sur

l'option Modifier... en regarde de la liste des profils en cours.

Pour plus d'informations sur la création d'un profil

d'analyse, reportez-vous à la section Configuration des

paramètres du moteur ThreatSense ; vous y trouverez une

description de chaque paramètre de configuration de

l'analyse.

Exemple : Supposons la situation suivante : vous souhaitez

créer votre propre profil d'analyse, la configuration d'analyse

intelligente est partiellement adéquate, mais vous ne

souhaitez analyser ni les fichiers exécutables compressés, ni

les applications potentiellement dangereuses. Vous souhaitez

effectuer un nettoyage strict. Dans la fenêtre Liste des profils

de l'analyseur à la demande, saisissez le nom du profil,

cliquez sur le bouton Ajouter et confirmez en cliquant sur OK.

Réglez ensuite les paramètres pour qu'ils correspondent à vos

besoins en configurant les options Moteur ThreatSense et

Cibles à analyser.

Si vous souhaitez désactiver le système d'exploitation et

mettre l'ordinateur hors tension une fois l'analyse à la

demande terminée, utilisez l'option Arrêter l'ordinateur après

l'analyse.

cmd +,

) > Analyse de l'ordinateur et cliquez sur

11

6.1.5 Configuration des paramètres du moteur

ThreatSense

ThreatSense est une technologie ESET exclusive, constituée de

plusieurs méthodes complexes de détection des menaces.

Cette technologie est proactive : elle fournit une protection

dès les premières heures de propagation d'une nouvelle

menace. Elle utilise une combinaison de plusieurs méthodes

(analyse de code, émulation de code, signatures génériques,

signatures de virus) qui se conjuguent pour améliorer

sensiblement la sécurité du système. Ce moteur d'analyse est

capable de contrôler plusieurs flux de données

simultanément, optimisant ainsi l'efficacité et le taux de

détection. La technologie ThreatSense parvient également à

bloquer les rootkits.

Les options de configuration de la technologie ThreatSense

permettent de spécifier plusieurs paramètres d'analyse :

Pour afficher la fenêtre de configuration, sélectionnez

Configuration > Saisie des préférences de l'application... (ou

appuyez sur

du moteur ThreatSense... situé dans les modules Protection

au démarrage, Protection en temps réel et Analyse de

l'ordinateur, qui utilisent tous la technologie ThreatSense

(voir ci-dessous). Chaque scénario de sécurité peut exiger une

configuration différente. ThreatSense est configurable

individuellement pour les modules de protection suivants :

Protection au démarrage : vérification automatique des

fichiers de démarrage

Protection en temps réel : protection en temps réel du

système de fichiers

Analyse de l'ordinateur : analyse de l'ordinateur à la

demande

Protection de l'accès Web

Protection de la messagerie

Les paramètres ThreatSense sont optimisés pour chaque

module et leur modification peut avoir une incidence

significative sur le fonctionnement du système. Par exemple,

en modifiant les paramètres pour toujours analyser les

fichiers exécutables compressés ou pour activer l'analyse

heuristique avancée dans le module de protection en temps

réel du système de fichiers, vous pouvez dégrader les

performances du système. Il est donc recommandé de ne pas

modifier les paramètres ThreatSense par défaut pour tous les

modules, à l'exception du module Analyse de l'ordinateur.

cmd +,

), puis cliquez sur le bouton Configuration

6.1.5.1 Objets

La section Objets permet de définir les fichiers qui vont faire l'objet d'une recherche d'infiltrations.

Liens symboliques : (analyse de l'ordinateur uniquement)

analyse les fichiers qui contiennent une chaîne de texte

interprétée par le système d'exploitation comme un chemin

d'accès à un autre fichier ou répertoire.

Fichiers de messagerie : (non disponible dans la protection

en temps réel) analyse les fichiers de messagerie.

Boîtes aux lettres : (non disponible dans la protection en

temps réel) analyse les boîtes aux lettres de l'utilisateur

stockées dans le système. L'utilisation inadéquate de cette

option peut provoquer des conflits avec votre client de

messagerie. Pour en savoir plus sur les avantages et les

inconvénients de cette option, reportez-vous à cet article de

base de connaissances.

Archives : (non disponible dans la protection en temps réel)

analyse les fichiers compressés dans les archives (.rar, .

zip, .arj, .tar, etc.).

Archives auto-extractibles : (non disponible dans la

protection en temps réel) analyse les fichiers contenus

dans des fichiers d'archives auto-extractibles.

Fichiers exécutables compressés : contrairement aux types

d'archives standard, les fichiers exécutables compressés

sont décompressés en mémoire. Lorsque cette option est

sélectionnée, les fichiers exécutables compressés statiques

standard (ex. : UPX, yoda, ASPack, FGS) sont également

analysés.

les types de fichiers et les extensions à analyser ;

la combinaison de plusieurs méthodes de détection ;

les niveaux de nettoyage, etc.

11

Page 12

6.1.5.2 Options

Dans la section Options, vous pouvez sélectionner les méthodes utilisées lors d'une analyse du système. Les options disponibles sont les suivantes :

Heuristique : l'heuristique est un algorithme qui analyse

l'activité (malveillante) des programmes. La détection

heuristique présente l'avantage de détecter les nouveaux

logiciels malveillants qui n'existaient pas auparavant ou

qui ne figurent pas dans la liste des virus connus (base de

signatures de virus).

Heuristique avancée : cette option utilise un algorithme

heuristique unique développé par ESET et optimisé pour la

détection de vers informatiques et de chevaux de Troie

écrits dans des langages de programmation de haut niveau.

L'heuristique avancée améliore de manière significative la

capacité de détection du programme.

6.1.5.3 Nettoyage

Les paramètres de nettoyage déterminent la façon dont

l'analyseur nettoie les fichiers infectés. Trois niveaux de

nettoyage sont possibles :

Pas de nettoyage : les fichiers infectés ne sont pas nettoyés

automatiquement. Le programme affiche une fenêtre

d'alerte et permet à l'utilisateur de choisir une action.

Nettoyage standard : le programme essaie de nettoyer ou

de supprimer automatiquement tout fichier infecté. S'il

n'est pas possible de sélectionner automatiquement

l'action requise, le programme propose une sélection

d'actions de suivi. Cette sélection s'affiche également si

une action prédéfinie ne peut pas être menée à bien.

Nettoyage strict : le programme nettoie ou supprime tous

les fichiers infectés (y compris les archives). Les seules

exceptions sont les fichiers système. S'il n'est pas possible

de nettoyer un fichier, vous recevez une notification et êtes

invité à sélectionner le type d'action à exécuter.

Avert issement :

défaut, les fichiers d'archive ne sont entièrement supprimés

que si tous les fichiers qu'ils contiennent sont infectés. Si une

archive contient des fichiers valides et des fichiers infectés,

elle n'est pas supprimée. Si un fichier d'archive infecté est

détecté dans le mode Nettoyage strict, le fichier entier est

supprimé, même s'il contient également des fichiers intacts.

dans le mode de nettoyage standard par

6.1.5.4 Exclusions

L'extension est la partie du nom d'un fichier située après le

point. Elle définit le type et le contenu d'un fichier. Cette

section de la configuration des paramètres ThreatSense vous

permet de définir les types de fichiers à exclure de l'analyse.

Par défaut, tous les fichiers sont analysés, quelle que soit

leur extension. Toutes les extensions peuvent être ajoutées à

la liste des fichiers exclus de l'analyse. Les boutons et

permettent d'activer ou d'empêcher l'analyse

d'extensions spécifiques.

L'exclusion de certains fichiers de l'analyse peut être utile si

l'analyse de ces fichiers provoque un dysfonctionnement du

programme. Par exemple, il peut être judicieux d'exclure les

extensions

extensions de fichiers est le suivant :

log, cfg

et

tmp

. Le format correct de saisie des

log

cfg

tmp

6.1.5.5 Limites

La section Limites permet de spécifier la taille maximale des objets et les niveaux d'imbrication des archives à analyser :

Taille maximale : définit la taille maximum des objets à

analyser. Une fois la taille maximale définie, le module

antivirus analysera uniquement les objets dont la taille est

inférieure à la taille spécifiée. Cette option ne doit être

modifiée que par des utilisateurs chevronnés ayant des

raisons très précises d'exclure de l'analyse les objets plus

volumineux.

Durée maximale d'analyse : définit la durée maximum

attribuée à l'analyse d'un objet. Si la valeur de ce champ a

été définie par l'utilisateur, le module antivirus cesse

d'analyser un objet une fois ce temps écoulé, que l'analyse

soit terminée ou non.

Niveau d'imbrication maximal : indique la profondeur

maximale d'analyse des archives. Il n'est pas recommandé

de modifier la valeur par défaut (10). Dans des

circonstances normales, il n'y a aucune raison de le faire.

Si l'analyse prend fin prématurément en raison du nombre

d'archives imbriquées, l'archive reste non vérifiée.

Taille de fichiers maximale : cette option permet de spécifier

la taille maximale (après extraction) des fichiers à

analyser qui sont contenus dans les archives. Si l'analyse

prend fin prématurément en raison de cette limite, l'archive

reste non vérifiée.

6.1.5.6 Autres

Activer l'optimisation intelligente

Lorsque l'option Optimisation intelligente est activée, les

paramètres sont optimisés de manière à garantir le niveau

d'analyse le plus efficace sans compromettre la vitesse

d'analyse. Les différents modules de protection proposent une

analyse intelligente en utilisant différentes méthodes.

L'option Optimisation intelligente n'est pas définie de

manière fixe dans le produit. L'équipe de développement

d'ESET Development Team met en œuvre en permanence de

nouvelles modifications qui sont ensuite intégrées dans ESET

Cyber Security Pro par l'intermédiaire de mises à jour

régulières. Si l'option Optimisation intelligente est

désactivée, seuls les paramètres définis par l'utilisateur dans

le noyau ThreatSense de ce module particulier sont appliqués

lors de la réalisation d'une analyse.

Analyser l'autre flux de données (analyseur à la demande

uniquement)

Les autres flux de données (branchements de ressources/

données) utilisés par le système de fichiers sont des

associations de fichiers et de dossiers invisibles pour les

techniques ordinaires de détection de virus. De nombreuses

infiltrations tentent d'éviter la détection en se faisant passer

pour d'autres flux de données.

12

Page 13

6.1.6 Une infiltration est détectée

Des infiltrations peuvent atteindre le système à partir de

différents points d'entrée : pages Web, dossiers partagés,

courrier électronique ou périphériques amovibles (USB,

disques externes, CD, DVD, etc.).

Si votre ordinateur montre des signes d'infection par un

logiciel malveillant (par exemple des ralentissement, des

blocages fréquents, etc.), nous vous recommandons

d'effectuer les opérations suivantes :

Suppression de fichiers dans des archives : en mode de

nettoyage par défaut, l'archive complète n'est supprimée que

si elle ne contient que des fichiers infectés et aucun fichier

sain. Autrement dit, les archives ne sont pas supprimées si

elles contiennent également des fichiers sains. Cependant,

soyez prudent si vous choisissez un nettoyage strict : dans ce

mode, l'archive est supprimée si elle contient au moins un

fichier infecté, quel que soit l'état des autres fichiers qu'elle

contient.

6.2 Analyse et blocage de supports amovibles

1. Cliquez sur Analyse de l'ordinateur.

2. Cliquez sur Analyse intelligente (pour plus d'informations,

reportez-vous à la section Analyse intelligente ).

3. Lorsque l'analyse est terminée, consultez le journal pour

connaître le nombre de fichiers analysés, infectés et

nettoyés.

Si vous ne souhaitez analyser qu'une certaine partie de votre

disque, cliquez sur Analyse personnalisée et sélectionnez les

cibles à analyser.

Pour donner un exemple général du traitement des

infiltrations par ESET Cyber Security Pro, supposons qu'une

infiltration soit détectée par la protection en temps réel du

système de fichiers, qui utilise le niveau de nettoyage par

défaut. La protection en temps réel va tenter de nettoyer ou de

supprimer le fichier. Si aucune action n'est prédéfinie pour le

module de protection en temps réel, vous êtes invité à

sélectionner une option dans une fenêtre d'alerte.

Généralement, les options Nettoyer, Supprimer et Aucune

action sont disponibles. Il n'est pas recommandé de

sélectionner Aucune action, car les fichiers infectés seraient

conservés dans leur état infecté. Cette option concerne les

situations où vous êtes sûr que le fichier est inoffensif et a été

détecté par erreur.

10

ESET Cyber Security Pro peut exécuter une analyse à la

demande du support amovible introduit (CD, DVD, USB,

périphérique iOS, etc.).

Les supports amovibles peuvent contenir du code malveillant

et constituer un risque pour votre ordinateur. Pour bloquer

des supports amovibles, cliquez sur Configuration du blocage

des supports (voir l'illustration ci-dessus) ou sur

Configuration > Saisie des préférences de l'application... >

Supports dans la fenêtre principale du programme et

sélectionnez Activer le blocage des supports amovibles. Pour

autoriser l'accès à certains types de supports, désélectionnez

les volumes souhaités.

Nettoyage et suppression : utilisez le nettoyage si un fichier a

été attaqué par un virus qui y a joint du code malveillant.

Dans ce cas, essayez d'abord de nettoyer le fichier infecté

pour le restaurer dans son état d'origine. Si le fichier se

compose uniquement de code malveillant, il sera supprimé.

REMARQUE : Pour autoriser l'accès à un lecteur de CD-ROM

externe connecté à votre ordinateur par le biais d'un câble

USB, désélectionnez l'option CD-ROM.

7. Antihameçonnage

Le terme

activité criminelle basée sur l'ingénierie sociale (c'est-à-dire

la manipulation des personnes pour leur soutirer des

informations confidentielles). Le hameçonnage est souvent

utilisé pour obtenir l'accès à des données sensibles telles que

des numéros de comptes bancaires, des numéros de cartes de

paiement, des codes PIN ou des noms d'utilisateur ainsi que

leur mot de passe.

Nous vous recommandons de maintenir activé

l'antihameçonnage (Configuration > Saisie des préférences de

l'application... > Protection Anti-Phishing). Toutes les attaques

par hameçonnage potentielles en provenance de sites Web ou

de domaines référencés dans la base de logiciels

malveillants d'ESET seront bloquées. Une notification

d'avertissement sera également affichée pour vous informer

de l'attaque.

ha meçon na ge

(en anglais : phishing) définit une

13

Page 14

8. Pare-feu

Le pare-feu personnel contrôle tout le trafic réseau entrant et

sortant sur le système en autorisant ou en refusant les

connexions réseau individuelles en fonction de règles de

filtrage spécifiées. Il offre une protection contre les attaques

provenant d'ordinateurs distants et permet de bloquer

certains services. Il assure aussi une protection antivirus

pour les protocoles HTTP, POP3 et IMAP.

La configuration du pare-feu personnel se trouve sous

Configuration > Pare-feu. Elle permet d'ajuster le mode de

filtrage, les règles et les paramètres détaillés. Elle permet

aussi d'accéder à des paramètres plus détaillés du

programme.

Si vous réglez Bloquer tout le trafic réseau : déconnecter le

réseau sur ACTIVÉ, le pare-feu personnel bloque toutes les

communications entrantes et sortantes. Utilisez cette option

uniquement si vous suspectez des risques critiques pour la

sécurité exigeant de déconnecter le système du réseau.

Si vous souhaitez enregistrer dans un fichier journal des

informations détaillées sur toutes les connexions bloquées,

sélectionnez Consigner toutes les connexions bloquées. Pour

consulter les fichiers journaux du pare-feu, cliquez dans le

menu principal sur Outils > Journaux, puis sélectionnez Pare-

feu dans le menu déroulant Journal.

8.2 Règles de pare-feu

8.1 Modes de filtrage

Trois modes de filtrage sont disponibles pour le pare-feu

personnel de ESET Cyber Security Pro. Les paramètres de mode

de filtrage se trouvent dans les préférences ESET Cyber

Security Pro (appuyez sur

du pare-feu change en fonction du mode sélectionné. Les

modes de filtrage influencent aussi le niveau d'intervention

requis de la part de l'utilisateur.

Tout le trafic est bloqué : toutes les connexions entrantes et

sortantes sont bloquées.

Automatique avec exceptions : c'est le mode par défaut. Il

convient aux utilisateurs qui préfèrent une utilisation simple

et pratique du pare-feu, sans devoir définir de règles. Le mode

automatique autorise le trafic sortant standard pour le

système concerné et bloque toutes les connexions non

lancées provenant du côté réseau. Vous pouvez aussi ajouter

des règles personnalisées définies par l'utilisateur.

Mode interactif : permet une configuration personnalisée de

votre pare-feu personnel. Lorsqu'une communication est

détectée et qu'aucune règle existante ne s'applique à cette

communication, une boîte de dialogue s'affiche pour signaler

une connexion inconnue. Cette boîte de dialogue permet

d'autoriser ou de refuser la communication ; cette décision

peut être mémorisée sous la forme d'une nouvelle règle du

pare-feu personnel. Si vous choisissez de créer une règle à ce

stade, toutes les futures connexions de ce type seront

autorisées ou bloquées selon cette règle.

cmd +,

) > Pare-feu. Le comportement

Les règles sont un ensemble de conditions utilisées pour

tester toutes les connexions réseau et déterminer les actions

assignées à ces conditions. Les règles du pare-feu personnel

permettent de définir le type d'action à entreprendre

lorsqu'une connexion définie par une règle est établie.

Les connexions entrantes sont initiées par un ordinateur

distant qui tente d'établir une connexion avec le système

local. Les connexions sortantes fonctionnent en sens inverse :

c'est le système local qui contacte un ordinateur distant.

Si une nouvelle communication inconnue est détectée, vous

devez bien réfléchir à savoir si vous voulez l'autoriser ou la

refuser. Des connexions non sollicitées, non sécurisées ou

inconnues constituent un risque pour la sécurité du système.

Si une telle connexion est établie, nous recommandons de

prêter une attention particulière à l'ordinateur distant et à

l'application qui tentent de se connecter à votre ordinateur.

Nombre d'infiltrations tentent d'obtenir et d'envoyer des

données privées ou de télécharger d'autres applications

malveillantes sur des postes de travail hôtes. Le pare-feu

personnel permet de détecter et de mettre fin à ces

connexions.

8.2.1 Création de nouvelles règles

L'onglet Règles contient la liste de toutes les règles

appliquées au trafic généré par les différentes applications.

Des règles sont ajoutées automatiquement en fonction des

réactions de l'utilisateur face à une nouvelle communication.

Pour créer une règle, cliquez sur Ajouter... , entrez le nom de

la règle et faites glisser l'icône de l'application vers le champ

vide ou cliquez sur Parcourir... pour rechercher le programme

dans le dossier

les applications installées sur votre ordinateur, sélectionnez

l'option Toutes les applications.

/A pplica tio ns

. Pour appliquer la règle à toutes

14

Dans la fenêtre suivante, spécifiez l'action (autoriser ou

refuser la communication entre l'application sélectionnée et

le réseau) et la direction de la communication (entrante,

sortante ou les deux). Vous pouvez enregistrer toutes les

communications liées à cette règle dans un fichier journal.

Pour ce faire, sélectionnez l'option Règle de consignation.

Pour consulter les journaux, cliquez sur Outils > Journaux

Page 15

dans le menu principal de ESET Cyber Security Pro, puis

sélectionnez Pare-feu dans le menu déroulant Journal.

9. Protection Internet et de la

Dans la section Protocole/Ports, sélectionnez un protocole

utilisé pour les communications de l'application et les

numéros de port (si le protocole TCP ou UDP est sélectionné).

La couche du protocole de transport assure un transfert sûr et

efficace des données.

La dernière étape consiste à spécifier la destination (adresse

IP, plage, sous-réseau, Ethernet ou Internet).

8.3 Zones de pare-feu

Une zone est un ensemble d'adresses réseau constituant un

groupe logique. Chaque adresse d'un groupe donné se voit

assigner des règles similaires définies de manière centralisée

pour l'ensemble du groupe.

Ces zones peuvent être créées en cliquant sur Ajouter.... Entrez

le nom et la description (facultative) de la zone, sélectionnez

un profil à associer à la zone et ajoutez une adresse IPv4/

IPv6, une plage d'adresses, un sous-réseau, un réseau WiFi

ou une interface.

8.4 Profils de pare-feu

Les profils permettent de contrôler le comportement du parefeu personnel de ESET Cyber Security Pro. Lorsque vous créez

ou modifiez une règle de pare-feu personnelle, vous pouvez

l'affecter à un profil spécifique. Lorsque vous sélectionnez un

profil, seules les règles globales (sans profil spécifié) et les

règles assignées à ce profil sont appliquées. Vous pouvez

créer plusieurs profils avec des règles différentes pour

modifier facilement le comportement du pare-feu personnel.

8.5 Journaux de pare-feu

Le pare-feu personnel de ESET Cyber Security Pro enregistre

tous les événements importants dans un fichier journal. Pour

accéder aux fichiers journaux, cliquez dans le menu principal

sur Outils > Journaux, puis sélectionnez Pare-feu dans le

menu déroulant Journal.

Les fichiers journaux sont un outil précieux pour détecter les

erreurs et révéler les intrusions dans votre système. Le parefeu personnel d'ESET contient les données suivantes :

messagerie

Pour accéder à la protection Internet et de la messagerie,

cliquez dans le menu principal sur Configuration > Internet et

messagerie. Vous pouvez également accéder aux paramètres

détaillés de chaque module en cliquant sur Configuration...

Protection de l'accès Web : surveille la communication entre

les navigateurs et les serveurs distants.

Protection du client de messagerie : permet de contrôler la

communication par courrier électronique effectuée via les

protocoles POP3 et IMAP.

Protection Anti-Phishing : bloque les éventuelles attaques de

hameçonnage en provenance de sites Web ou domaines

répertoriés dans la base de données ESET des logiciels

malveillants.

9.1 Protection Web

La protection de l'accès Web surveille les communications

entre les navigateurs Web et les serveurs distants et respecte

les règles du protocole HTTP (Hypertext Transfer Protocol).

9.1.1 Ports

L'onglet Ports permet de définir les numéros de port utilisés pour les communications HTTP. Par défaut, les numéros de port 80, 8080 et 3128 sont prédéfinis.

9.1.2 Mode actif

ESET Cyber Security Pro contient également le sous-menu

Mode actif, qui définit le mode de contrôle des navigateurs

Web. Le mode actif examine les données transférées à partir

d'applications accédant à Internet en général, qu'elles soient

ou nom qualifiées de navigateurs Web. S'il n'est pas activé,

les communications des applications sont surveillées

progressivement par lots. Cela réduit l'efficacité de la

vérification des données, mais assure aussi une plus grande

compatibilité des applications. Si aucun problème ne se

produit lors de son utilisation, nous recommandons d'activer

le mode actif en cochant la case en regard de l'application

concernée.

Date et heure de l'événement

Nom de l'événement

Source

Adresse réseau cible

Protocole de communication réseau

Règle appliquée ou nom du ver éventuellement identifié

Application impliquée

Utilisateur

Une analyse approfondie de ces données peut aider à détecter

des tentatives visant à compromettre la sécurité du système.

De nombreux autres facteurs indiquent des risques de

sécurité potentiels qui peuvent être évités à l'aide du pare-feu

personnel : connexions trop fréquentes à partir

d'emplacements inconnus, tentatives multiples d'établir des

connexions, communications d'applications inconnues ou

numéros de ports inhabituels.

Lorsqu'une application contrôlée télécharge des données,

celles-ci sont d'abord enregistrées dans un fichier temporaire

créé par ESET Cyber Security Pro. À ce stade, les données ne

sont pas disponibles pour l'application en question. Une fois

que le téléchargement est terminé, les données sont soumises

à une recherche de code malveillant. Si aucune infiltration

n'est détectée, les données sont envoyées à l'application

d'origine. Ce processus assure un contrôle complet des

communications d'une application contrôlée. Si le mode

passif est activé, les données sont fournies peu à peu à

l'application d'origine pour éviter les expirations de délais.

9.1.3 Listes d'URL

La section Listes d'URL permet de spécifier des adresses HTTP

à bloquer, à autoriser ou à exclure du contrôle. Les sites Web

figurant dans la liste des adresses bloquées ne seront pas

accessibles. Les sites Web répertoriés dans la liste des

adresses exclues sont accessibles sans recherche de code

malveillant.

15

Page 16

Pour réserver l'accès aux adresses URL figurant dans la liste

des URL autorisées, sélectionnez l'option Limiter les adresses

URL.

Pour activer une liste, sélectionnez l'option Activé située en

regard du nom de la liste. Si vous souhaitez être averti lors de

la saisie d'une adresse figurant dans la liste courante,

sélectionnez Notifiée.

Dans n'importe quelle liste, vous pouvez utiliser les symboles

spéciaux * (astérisque) et ? (point d'interrogation).

L'astérisque remplace toute chaîne de caractères, tandis que

le point d'interrogation remplace n'importe quel caractère.

Soyez particulièrement prudent dans la définition des

adresses exclues, car la liste ne doit contenir que des

adresses fiables et sûres. De même, il faut veiller à utiliser

correctement les symboles * et ? dans cette liste.

9.2.1 Vérification par protocole POP3

Le protocole POP3 est le protocole le plus répandu pour la

réception de courrier électronique dans un client de

messagerie. ESET Cyber Security Pro assure la protection de ce

protocole quel que soit le client de messagerie utilisé.

Le module de protection assurant cette vérification est

automatiquement lancé au démarrage du système et reste

ensuite actif en mémoire. Vérifiez que le module est activé

pour que le filtrage des protocoles fonctionne correctement ;

la vérification par protocole POP3 est effectuée

automatiquement sans qu'il soit nécessaire de reconfigurer le

client de messagerie. Par défaut, toutes les communications

sur le port 110 sont analysées, mais vous pouvez y ajouter

d'autres ports de communication au besoin. Les numéros de

ports doivent être séparés par des virgules.

9.2 Protection de la messagerie

La protection de la messagerie permet de contrôler la

communication par courrier électronique effectuée via les

protocoles POP3 et IMAP. Lorsqu'il examine les messages

entrants, le programme utilise toutes les méthodes d'analyse

avancées comprises dans le moteur d'analyse ThreatSense. La

détection des programmes malveillants s'effectue donc avant

même leur comparaison avec la base des signatures de virus.

L'analyse des communications suivant les protocoles POP3 et

IMAP est indépendante du client de messagerie utilisé.

Moteur ThreatSense : la configuration avancée de l'analyseur

de virus permet de configurer les cibles à analyser, les

méthodes de détection, etc. Cliquez sur Configuration... pour

afficher la fenêtre de configuration détaillée de l'analyseur.

Ajouter la notification à la note de bas de page du message :

utilisez cette option pour insérer une alerte de virus dans le

message infecté. Cette fonctionnalité permet un filtrage

simple des messages infectés. Elle augmente aussi le niveau

de crédibilité vis-à-vis du destinataire et, en cas de détection

d'une infiltration, elle fournit des informations précieuses

sur le niveau de menace d'un message ou d'un expéditeur

donné. Les options suivantes sont disponibles :

Jamais : aucune notification ne sera ajoutée ;

Courriers infectés uniquement : seuls les messages contenant

des logiciels malveillants seront marqués comme vérifiés ;

Tous les courriers analysés : le programme ajoute une

notification à chaque message analysé.

Si l'option Activer la vérification par protocole POP3 est

activée, tout le trafic POP3 fait l'objet d'un contrôle des

logiciels malveillants.

9.2.2 Vérification par protocole IMAP

Le protocole IMAP (Internet Message Access Protocol) est un

autre protocole Internet destiné à la récupération de courrier

électronique. IMAP présente certains avantages par rapport à

POP3. Il permet notamment la connexion simultanée de

plusieurs clients à la même boîte aux lettres et permet de

conserver les informations d'état des messages telles que le

fait de savoir si le message a été lu, si une réponse a été

envoyée ou s'il a été supprimé. ESET Cyber Security Pro offre

une protection pour ce protocole quel que soit le client de

messagerie utilisé.

Le module de protection assurant cette vérification est