ESET Cybersecurity

Manual de instalación y Guía del usuario

ESET Cybersecurity

Copyright ©2010 de ESET, spol. s.r.o.

ESET Cybersecurity ha sido desarrollado por ESET, spol. s r.o.

Para obtener más información, visite el sitio www.eset.com.

Todos los derechos reservados. Ninguna parte de esta documentación

puede ser reproducida, almacenada en un sistema de recuperación ni

transmitida de alguna forma o por cualquier medio electrónico,

mecánico, fotocopiado, grabación, escaneado o de otro modo sin el

permiso por escrito del autor.

ESET, spol. s r.o. se reserva el derecho a cambiar cualquier parte del

software de aplicación descrito sin previo aviso.

Servicio de atención al cliente mundial: www.eset.eu/support

Servicio de atención al cliente en Norteamérica: www.eset.com/

support

REV. 8.12.2010

Índice

.................................................41. ESET Cybersecurity

.................................................................4Requisitos del sistema1.1

.................................................52. Instalación

.................................................................5Instalación típica2.1

.................................................................5Instalación personalizada2.2

.................................................................6Activación del producto2.3

.................................................................6Análisis del ordenador a petición2.4

.................................................73. Guía para principiantes

Introducción del diseño de la interfaz de usuario:

3.1

modos

3.1.2

.................................................................7

.............................................................................7Comprobación del funcionamiento del sistema3.1.1

Qué hacer si el programa no funciona

.............................................................................8

correctamente

.................................................94. Uso de ESET Cybersecurity

.................................................................9Protección antivirus y antiespía4.1

4.1.1

4.1.1.2

4.1.1.4

4.1.3

Protección en tiempo real del sistema de

.............................................................................9

archivos

.............................................................................9Configuración de la protección en tiempo real4.1.1.1

...........................................................................9Analizar (análisis cuando se cumpla la condición)4.1.1.1.1

...........................................................................9Opciones avanzadas de análisis4.1.1.1.2

...........................................................................10Exclusiones del análisis4.1.1.1.3

Modificación de la configuración de protección

.............................................................................10

en tiempo real

.............................................................................10Análisis de protección en tiempo real4.1.1.3

¿Qué debo hacer si la protección en tiempo real

.............................................................................10

no funciona?

.............................................................................11Análisis del ordenador a petición4.1.2

.............................................................................11Tipo de análisis4.1.2.1

...........................................................................11Análisis estándar4.1.2.1.1

...........................................................................11Análisis personalizado4.1.2.1.2

.............................................................................11Objetos de análisis4.1.2.2

.............................................................................11Perfiles de análisis4.1.2.3

Configuración de parámetros del motor

.............................................................................12

ThreatSense

.............................................................................12Objetos4.1.3.1

.............................................................................13Opciones4.1.3.2

.............................................................................13Desinfección4.1.3.3

.............................................................................14Extensiones4.1.3.4

.............................................................................14Límites4.1.3.5

.............................................................................14Otros4.1.3.6

.............................................................................14Detección de una amenaza4.1.4

.................................................................15Actualización del programa4.2

.............................................................................15Actualización a una nueva compilación4.2.1

.............................................................................16Configuración de actualizaciones4.2.2

.............................................................................16Cómo crear tareas de actualización4.2.3

.................................................................16Tareas programadas4.3

.............................................................................17Finalidad de las tareas programadas4.3.1

.............................................................................17Creación de tareas nuevas4.3.2

.................................................................18Cuarentena4.4

.............................................................................18Copiar archivos en cuarentena4.4.1

.............................................................................18Restauración de archivos de cuarentena4.4.2

.............................................................................18Envío de un archivo de cuarentena4.4.3

.................................................................18Archivos de registro4.5

.............................................................................19Mantenimiento de registros4.5.1

4.6.1.1

.............................................................................19Filtrado de registros4.5.2

.................................................................19Interfaz de usuario4.6

.............................................................................19Alertas y notificaciones4.6.1

Configuración avanzada de alertas y

.............................................................................19

notificaciones

.............................................................................20Privilegios4.6.2

.............................................................................20Menú contextual4.6.3

.................................................................20ThreatSense.Net4.7

.............................................................................20Archivos sospechosos4.7.1

.................................................225. Usuario avanzado

.................................................................22Importar y exportar configuración5.1

.............................................................................22Importar configuración5.1.1

.............................................................................22Exportar configuración5.1.2

.................................................................22Configuración del servidor Proxy5.2

.................................................................22Bloqueo de unidades extraíbles5.3

.................................................236. Glosario

.................................................................23Tipos de amenazas6.1

.............................................................................23Virus6.1.1

.............................................................................23Gusanos6.1.2

.............................................................................23Troyanos6.1.3

.............................................................................24Adware6.1.4

.............................................................................24Spyware6.1.5

.............................................................................24Aplicaciones potencialmente peligrosas6.1.6

.............................................................................24Aplicaciones potencialmente indeseables6.1.7

1. ESET Cybersecurity

Requisitos del sistema

Arquitectura de

procesador

Intel® de 32 bits, 64 bits

Sistema operativo

Mac OS X 10.5 o superior

Memoria

512 MB

Espacio libre en disco

100 MB

Dada la cada vez mayor popularidad de los sistemas

operativos basados en Unix, los usuarios de malware

han empezado a desarrollar más amenazas dirigidas a

los usuarios de Mac. ESET Cybersecurity ofrece una

protección potente y eficaz contra amenazas. ESET

Cybersecurity desvía las amenazas de Windows, y así

protege a los usuarios de Mac cuando interaccionan

con usuarios de Windows, y viceversa. El malware de

Windows no supone una amenaza directa a Mac, pero

al desactivar el malware que ha infectado a un

ordenador Mac, se evita su difusión a otros

ordenadores basados en Windows a través de una red

local o Internet.

1.1 Requisitos del sistema

Para un funcionamiento óptimo de ESET

Cybersecurity, el sistema debería cumplir los

siguientes requisitos de hardware y software:

ESET Cybersecurity:

4

2. Instalación

específica.

Antes de iniciar el proceso de instalación, cierre todos

los programas que estén abiertos en el ordenador.

ESET Cybersecurity contiene componentes que

podrían entrar en conflicto con otros programas

antivirus ya instalados en el ordenador. ESET le

recomienda encarecidamente que elimine cualquier

otro programa para evitar los posibles problemas.

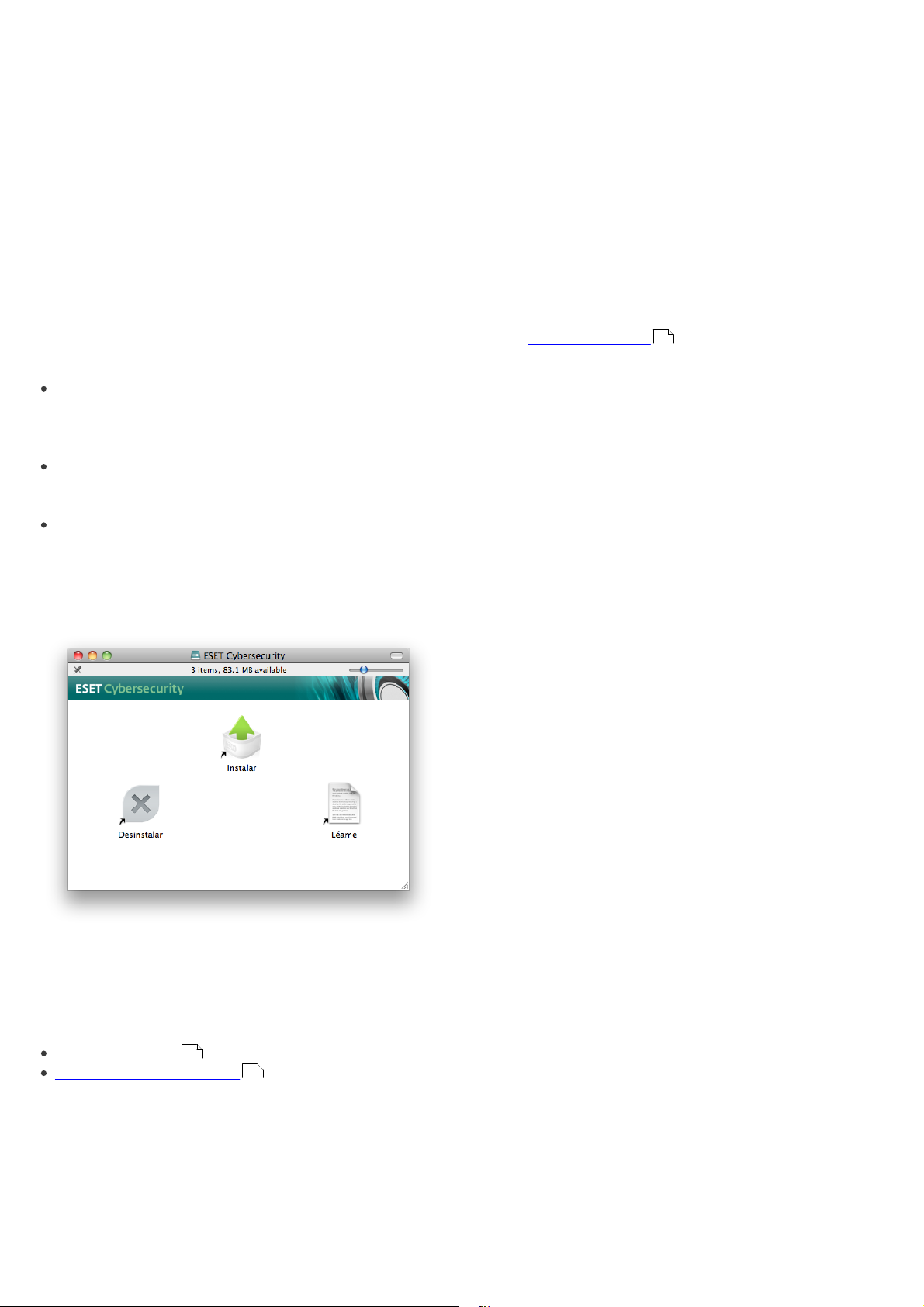

ESET Cybersecurity se puede instalar desde un CD de

instalación o desde el archivo disponible en el sitio web

de ESET.

Para iniciar el asistente de instalación, realice una de

estas acciones:

Si va a realizar la instalación desde el CD, introduzca

el CD en la unidad de CD-ROM; se abrirá la pantalla

del menú. Haga doble clic en el icono de instalación

de ESET Cybersecurity para iniciar el instalador.

Si va a realizar la instalación desde un archivo

descargado, haga doble clic en el archivo para iniciar

el instalador.

En la pantalla del menú se muestran varios iconos

correspondientes a características adicionales como,

por ejemplo, manuales, formación y desinstalación.

Haga doble clic en los iconos para acceder a estas

características.

El Sistema de alerta temprana ThreatSense.Net le

ayuda a garantizar que ESET se mantiene informado

de las nuevas amenazas de forma continua e

inmediata para proteger rápidamente a nuestros

clientes. El sistema permite el envío de nuevas

amenazas al laboratorio de ESET, donde se analizan,

procesan y agregan a las bases de firmas de virus. La

opción Activar el sistema de alerta temprana

ThreatSense.Net está activada de forma

predeterminada. Haga clic en Configuración... para

modificar la configuración detallada para el envío de

archivos sospechosos. (Para obtener más información,

consulte ThreatSense.Net ).

20

El paso siguiente del proceso de instalación consiste en

configurar la detección de aplicaciones

potencialmente indeseables. Las aplicaciones

potencialmente indeseables no tienen por qué ser

maliciosas, pero pueden influir negativamente en el

comportamiento del sistema operativo. Estas

aplicaciones suelen instalarse con otros programas y

puede resultar difícil detectarlas durante la

instalación. Aunque estas aplicaciones suelen mostrar

una notificación durante la instalación, se pueden

instalar fácilmente sin su consentimiento. Seleccione

Activar la detección de aplicaciones

potencialmente indeseables para permitir que ESET

Cybersecurity detecte este tipo de amenaza

(recomendado). Si no desea activar esta característica,

seleccione la opción No activar la detección de

aplicaciones potencialmente indeseables.

Ejecute el instalador; el asistente de instalación le

proporcionará instrucciones para realizar la

configuración básica. Tras aceptar el acuerdo de

licencia de usuario final, puede elegir entre las

siguientes opciones de instalación:

Instalación típica

Instalación personalizada

5

5

2.1 Instalación típica

La instalación típica incluye opciones de configuración

que son adecuadas para la mayoría de los usuarios.

Esta configuración proporciona una seguridad máxima

combinada con un excelente rendimiento del sistema.

La instalación típica es la opción predeterminada y se

recomienda cuando no es necesaria una configuración

El último paso de la instalación típica consiste en

confirmar la instalación con el botón Instalar.

2.2 Instalación personalizada

La instalación personalizada está diseñada para

usuarios con experiencia que quieren modificar la

configuración avanzada durante el proceso de

instalación.

Si utiliza un servidor proxy, puede definir sus

parámetros ahora seleccionando la opción Conexión

mediante servidor Proxy. Introduzca la dirección IP o

URL de su servidor Proxy en el campo Dirección. La

opción Puerto permite especificar el puerto en el que el

servidor Proxy acepta las conexiones (3128 de forma

predeterminada). En el caso de que el servidor Proxy

requiera autenticación, debe introducir un nombre de

usuario y una contraseña válidos que permitan

acceder al servidor Proxy. Si está seguro de que no se

utiliza ningún servidor Proxy, seleccione la opción No

se utiliza un servidor Proxy.Si no está seguro,

seleccione Utilizar configuración del sistema

(Recomendado) para utilizar la configuración actual

del sistema.

En el próximo paso, puede definir los usuarios

privilegiados que podrán editar la configuración del

5

programa. Seleccione los usuarios, en la lista de

usuarios disponible a la izquierda, y agréguelos a la

lista Usuarios con privilegios. Para ver todos los

usuarios del sistema, seleccione la opción Mostrar

todos los usuarios.

El Sistema de alerta temprana ThreatSense.Net le

ayuda a garantizar que ESET se mantiene informado

de las nuevas amenazas de forma continua e

inmediata para proteger rápidamente a nuestros

clientes. El sistema permite el envío de nuevas

amenazas al laboratorio de ESET, donde se analizan,

procesan y agregan a las bases de firmas de virus. La

opción Activar el sistema de alerta temprana

ThreatSense.Net está activada de forma

predeterminada. Haga clic en Configuración... para

modificar la configuración detallada para el envío de

archivos sospechosos. Para obtener más información,

consulte ThreatSense.Net .

20

correspondientes. Esta opción equivale a

Configuración del nombre de usuario y

contraseña... de la ventana Actualización del

programa.

3. Si desea evaluar ESET Cybersecurity antes de

adquirir el producto, seleccione la opción Activar

licencia de prueba. Indique su nombre y Dirección

de correo electrónico. La licencia de prueba se

enviará a esta dirección. ESET Cybersecurity se

activará durante un periodo de tiempo limitado. Las

licencias de prueba solo se pueden activar una vez

por cliente.

Si no tiene una licencia y quiere adquirir una, haga clic

en la opción Comprar licencia. Será redirigido al sitio

web del distribuidor local de ESET.

2.4 Análisis del ordenador a petición

El paso siguiente del proceso de instalación consiste en

configurar la detección de aplicaciones

potencialmente indeseables. Las aplicaciones

potencialmente indeseables no tienen por qué ser

maliciosas, pero pueden influir negativamente en el

comportamiento del sistema operativo. Estas

aplicaciones suelen instalarse con otros programas y

puede resultar difícil detectarlas durante la

instalación. Aunque estas aplicaciones suelen mostrar

una notificación durante la instalación, se pueden

instalar fácilmente sin su consentimiento. Seleccione

Activar la detección de aplicaciones

potencialmente indeseables para permitir que ESET

Cybersecurity detecte este tipo de amenaza

(recomendado).

Haga clic en Instalar para instalar ESET Cybersecurity

en un disco estándar Macintosh HD. Si quiere elegir

otro disco distinto, haga clic en Cambiar ubicación de

instalación...

2.3 Activación del producto

Puede activar la copia de ESET Cybersecurity

directamente desde el programa. Haga clic en el icono

de ESET Cybersecurity situado en la barra de menús

(parte superior de la pantalla) y después haga clic en

Activación del producto.

Después de instalar ESET Cybersecurity, debería

realizar un análisis para detectar código malicioso. En

la ventana principal del programa, haga clic en

Análisis del ordenador y, a continuación, en Análisis

estándar. Para obtener más información sobre los

análisis a petición, consulte el apartado Análisis del

ordenador a petición .

11

1. Si ha adquirido una versión en caja física del

producto, encontrará la clave de activación y las

instrucciones detalladas para la activación en la

misma caja. Normalmente, la clave de activación se

encuentra en el interior o en la parte posterior del

paquete del producto. Para una correcta activación,

especifique la clave de activación tal como se

proporciona.

2. Si ha recibido un nombre de usuario y una

contraseña, seleccione la opción Activar utilizando

un nombre de usuario y una contraseña y escriba

los datos de licencia en los campos

6

3. Guía para principiantes

llevarán a cabo en modo avanzado.

En este capítulo se proporciona una descripción

general inicial de ESET Cybersecurity y su configuración

básica.

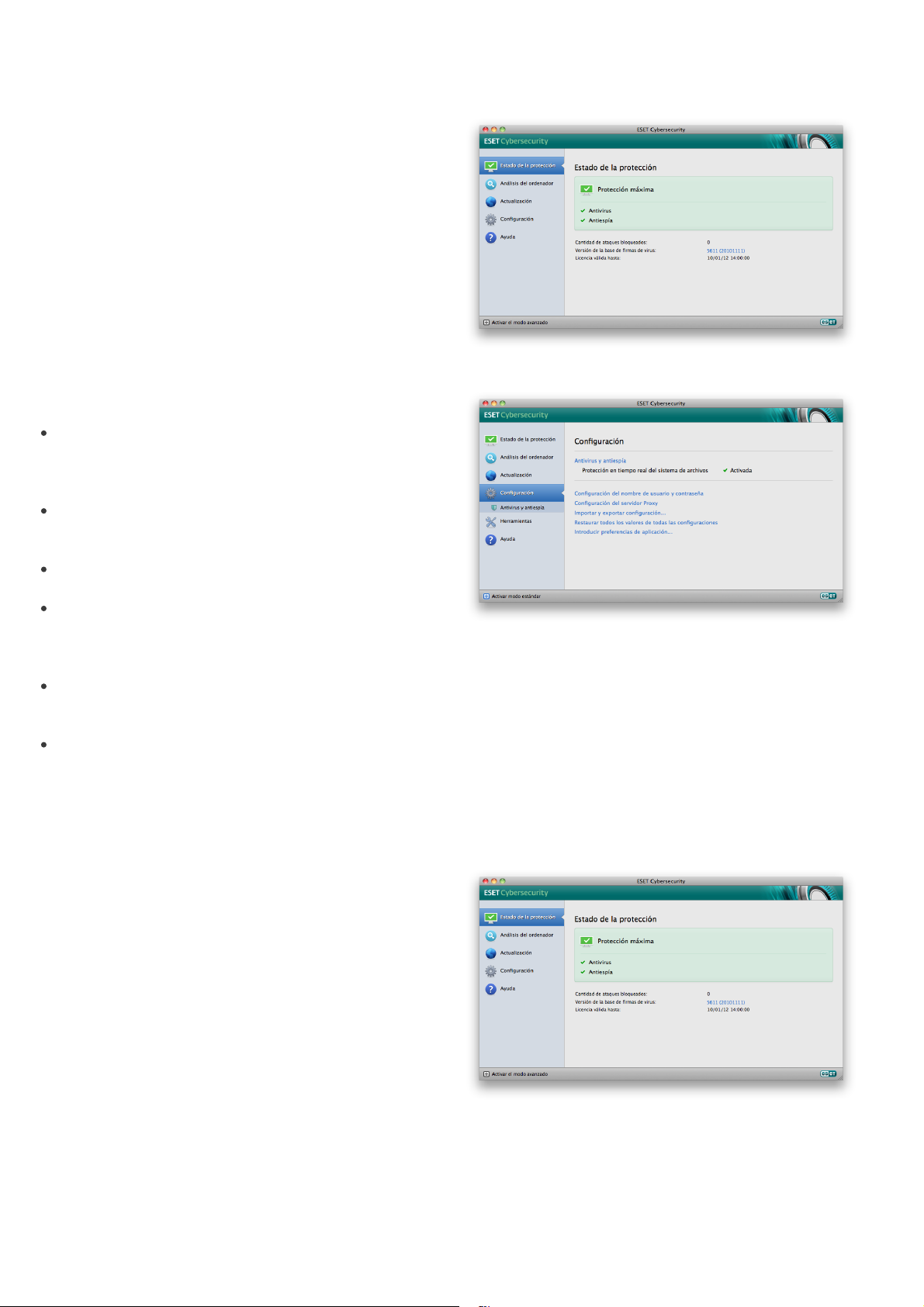

3.1 Introducción del diseño de la interfaz

de usuario: modos

La ventana principal del programa ESET Cybersecurity

se divide en dos secciones principales. En la ventana

principal, situada a la derecha, se muestra información

relativa a la opción seleccionada en el menú principal

de la izquierda.

A continuación, se muestra una descripción de las

opciones del menú principal:

Estado de la protección: proporciona información

sobre el estado de protección de ESET Cybersecurity.

Si está activada la opción modo avanzado, se

muestra el submenú Estadísticas.

Análisis del ordenador: esta opción le permite

configurar e iniciar el análisis del ordenador a

petición.

Actualización: muestra información sobre las

actualizaciones de la base de firmas de virus.

Configuración: seleccione esta opción para ajustar

el nivel de seguridad del ordenador. Si está activada

la opción modo avanzado, se muestra el submenú

Antivirus y antiespía.

Herramientas: permite acceder a Archivos de

registro, Cuarentena y Tareas programadas. Esta

opción sólo se muestra en el modo avanzado.

Ayuda: proporciona información del programa y

acceso a los archivos de ayuda, a la base de

conocimientos de ESET en Internet y al sitio web de

ESET.

La interfaz de usuario de ESET Cybersecurity permite a

los usuarios alternar entre los modos estándar y

avanzado. El Modo estándar permite acceder a las

características necesarias para realizar operaciones

habituales. No muestra ninguna de las opciones

avanzadas. Para cambiar de modo, haga clic en el

icono con el signo más (+), situado junto a Activar el

modo avanzado/Activar modo estándar, en la

esquina inferior izquierda de la ventana principal del

programa.

Modo estándar:

Modo avanzado:

3.1.1 Comprobación del funcionamiento del

sistema

Para ver el Estado de la protección, haga clic en la

primera opción del menú principal. Se mostrará un

resumen del estado de funcionamiento de ESET

Cybersecurity en la ventana principal, así como un

submenú con estadísticas. Selecciónelo para ver

información y datos estadísticos más detallados sobre

los análisis realizados en el sistema. La ventana

Estadísticas sólo está disponible en el modo avanzado.

El Modo estándar proporciona acceso a las

características necesarias para realizar operaciones

habituales. No muestra ninguna de las opciones

avanzadas.

Al cambiar al modo avanzado, la opción Herramientas

se añade al menú principal. La opción Herramientas le

permite acceder a los submenús de Archivos de

registro, Cuarentena y Tareas programadas.

NOTA: todas las demás instrucciones de esta guía se

7

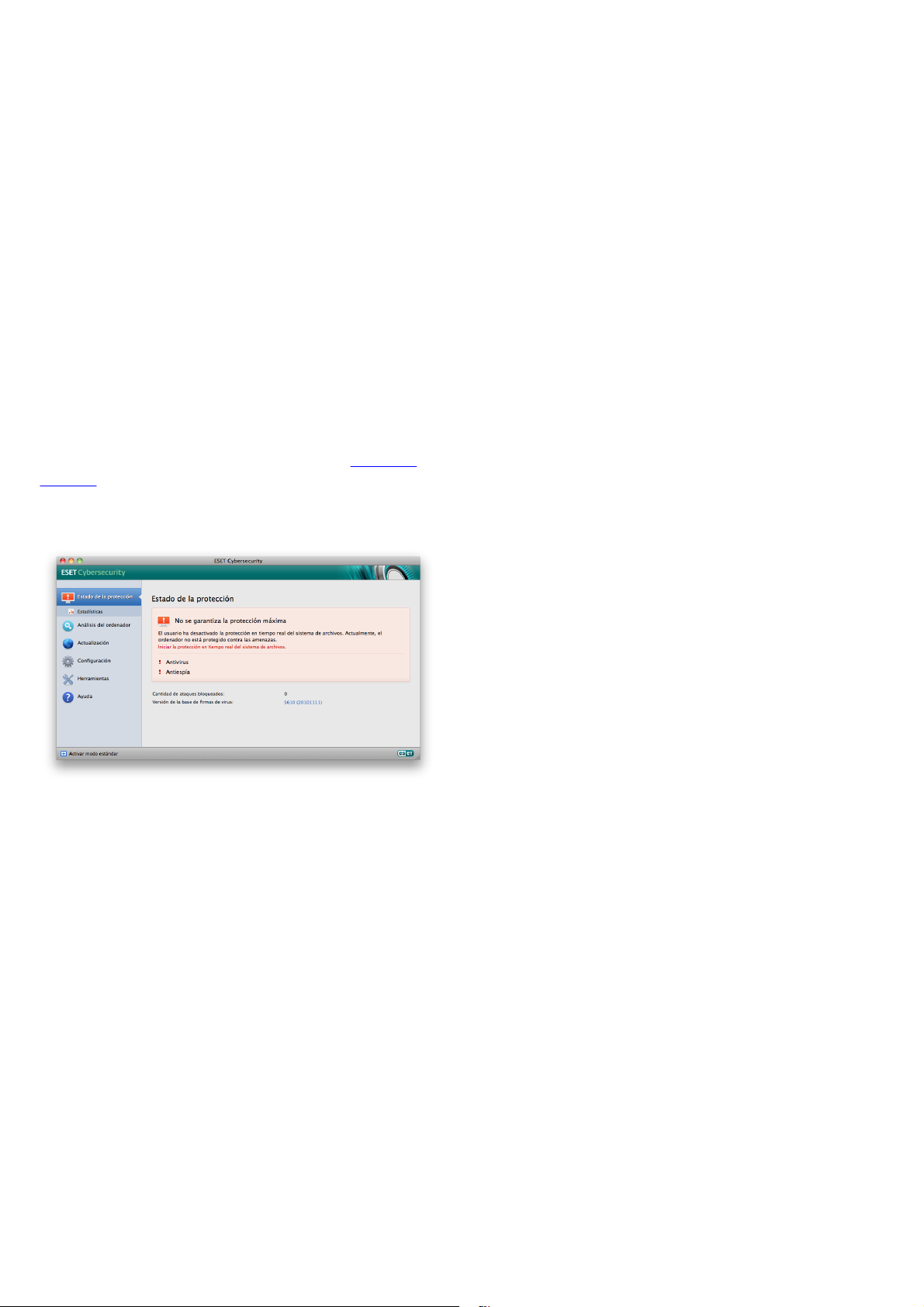

3.1.2 Qué hacer si el programa no funciona

correctamente

Si los módulos activados funcionan correctamente, se

les asigna una marca verde. En caso contrario, se

muestra un signo de exclamación rojo o un icono de

notificación naranja, además de información adicional

acerca del módulo en la parte superior de la ventana.

También se muestra una sugerencia de solución para

reparar el módulo. Para cambiar el estado de los

módulos individuales, haga clic en Configuración en el

menú principal y, a continuación, en el módulo

deseado.

Si no consigue solucionar el problema con estas

sugerencias, haga clic en Ayuda para acceder a los

archivos de ayuda o realice una búsqueda en la base de

conocimientos.

Si necesita ayuda, puede ponerse en contacto con el

servicio de atención al cliente de ESET en el sitio web

de ESET. El servicio de atención al cliente de ESET

responderá a sus preguntas y le ayudará a encontrar

una solución rápidamente.

8

4. Uso de ESET Cybersecurity

4.1.1.1.1 Analizar (análisis cuando se cumpla la

condición)

4.1 Protección antivirus y antiespía

La protección antivirus protege el sistema contra

ataques maliciosos mediante la modificación de

archivos que presentan amenazas potenciales. Si se

detecta una amenaza con código malicioso, el módulo

antivirus puede bloquearlo y, a continuación,

desinfectarlo, eliminarlo o ponerlo en cuarentena.

4.1.1 Protección en tiempo real del sistema de

archivos

La protección en tiempo real del sistema de archivos

controla todos los sucesos relacionados con el

antivirus en el sistema. Todos los archivos se analizan

en busca de código malicioso en el momento de

abrirlos, crearlos o ejecutarlos en el ordenador. La

protección en tiempo real del sistema de archivos se

inicia al arrancar el sistema.

4.1.1.1 Configuración de la protección en tiempo

real

La protección en tiempo real del sistema de archivos

comprueba todos los tipos de unidades y el análisis se

activa con varios sucesos. La protección en tiempo real

del sistema de archivos utiliza los métodos de

detección de la tecnología ThreatSense (descritos en el

apartado Configuración de parámetros del motor

ThreatSense ), por lo que puede ser diferente para

los archivos nuevos y los existentes. En el caso de los

archivos recién creados, se puede aplicar un nivel de

control más exhaustivo.

La protección en tiempo real comienza de forma

predeterminada cuando se inicia el sistema y

proporciona un análisis ininterrumpido. En algunos

casos especiales (por ejemplo, en caso de conflicto con

otro programa de análisis en tiempo real), la

protección en tiempo real se puede desactivar. Para

desactivarla, haga clic en el icono de ESET

Cybersecurity, disponible en la barra de menús (parte

superior de la pantalla) y, a continuación, seleccione la

opción Desactivar protección en tiempo real del

sistema de archivos. La protección en tiempo real

también se puede desactivar desde la ventana

principal del programa (Configuración > Antivirus y

antiespía > Desactivar).

12

De forma predeterminada, todos los archivos se

analizan cuando se abren, crean o ejecutan. Le

recomendamos que mantenga la configuración

predeterminada, ya que ofrece el máximo nivel de

protección en tiempo real para su ordenador.

4.1.1.1.2 Opciones avanzadas de análisis

En esta ventana, puede definir los tipos de objeto que

desea que el motor ThreatSense analice y activar/

desactivar la opción Heurística avanzada, así como

modificar la configuración de los archivos comprimidos

y el caché de archivos.

Se recomienda no modificar los valores

predeterminados de la sección Configuración

predeterminada de archivos comprimidos a menos

que sea necesario para resolver un problema

específico, ya que un valor superior de anidamiento de

archivos comprimidos podría afectar al rendimiento

del sistema.

Es posible alternar el análisis con tecnología heurística

avanzada de ThreatSense para los archivos ejecutados,

así como para los archivos creados y modificados por

separado. Para ello, haga clic en la casilla de

verificación Heurística avanzada en todas las

secciones de parámetros de ThreatSense

correspondientes.

Para usar la menor cantidad posible de recursos del

sistema cuando se utiliza la protección en tiempo real,

puede definir el tamaño del caché de optimización.

Este comportamiento se activa cuando se utiliza la

opción Activar la desinfección del caché de archivos.

Si está desactivada, todos los archivos se analizarán

cada vez que se acceda a ellos. Los archivos no se

analizarán repetidamente tras su almacenamiento en

caché (a no ser que se hayan modificado), hasta que el

caché alcance el tamaño especificado. Los archivos se

vuelven a analizar inmediatamente después de cada

actualización de la base de firmas de virus.

Haga clic en Activar la desinfección del caché de

archivos para activar/desactivar esta función. Para

definir la cantidad de archivos que se almacenarán en

caché, introduzca el valor deseado en el campo de

entrada situado junto a Tamaño del caché.

Para modificar la configuración avanzada de la

protección en tiempo real, seleccione Configuración >

Introducir preferencias de aplicación... > Protección

> Protección en tiempo real y haga clic en el botón

Configuración... situado junto a Opciones avanzadas

(descritas en el apartado Opciones avanzadas de

análisis ).

9

9

Los demás parámetros del análisis se pueden ajustar

en la ventana Configuración del motor ThreatSense.

Puede definir el tipo de Objetos que se deben analizar,

con qué Opciones y Nivel de desinfección, así como

las Extensiones y los Límites de tamaño de archivos

para la protección en tiempo real del sistema de

archivos. Para acceder a la ventana de configuración

del motor ThreatSense, haga clic en el botón

Configuración... situado junto a Motor ThreatSense

en la ventana Configuración avanzada. Para obtener

más información sobre los parámetros del motor

ThreatSense, consulte el apartado Configuración de

parámetros del motor ThreatSense .

12

4.1.1.3 Análisis de protección en tiempo real

Para verificar que la protección en tiempo real

funciona y detecta virus, utilice el archivo de prueba de

eicar.com, un archivo inofensivo especial detectable

por todos los programas antivirus. El archivo fue

creado por la compañía EICAR (European Institute for

Computer Antivirus Research, Instituto europeo para

la investigación de antivirus de ordenador) para probar

la funcionalidad de los programas antivirus. El archivo

eicar.com se puede descargar en http://www.eicar.org/

anti_virus_test_file.htm.

4.1.1.1.3 Exclusiones del análisis

En esta sección, es posible excluir del análisis

determinados archivos y carpetas.

Ruta: ruta hacia los archivos y carpetas excluidos.

Amenaza: si se muestra el nombre de una amenaza

junto a un archivo excluido, significa que el archivo

se excluye únicamente para dicha amenaza, pero no

por completo. Por lo tanto, si más adelante este

archivo se infecta con otro malware, el módulo

antivirus lo detectará.

Agregar...: excluye los objetos de la detección.

Introduzca la ruta de un objeto (también puede

utilizar los comodines * y ?) o seleccionar la carpeta o

archivo en la estructura de árbol.

Modificar...: le permite modificar las entradas

seleccionadas.

Eliminar: elimina las entradas seleccionadas.

Predeterminado: cancela todas las exclusiones.

4.1.1.4 ¿Qué debo hacer si la protección en

tiempo real no funciona?

En este capítulo, describimos las situaciones en las que

puede surgir un problema cuando se utiliza la

protección en tiempo real y cómo resolverlas.

Protección en tiempo real desactivada

Si un usuario desactivó la protección en tiempo real sin

darse cuenta, será necesario reactivarla. Para ello,

vaya a Configuración > Antivirus y antiespía y haga

clic en el vínculo Activar la protección en tiempo real

del sistema de archivos, situado a la derecha de la

ventana principal del programa. También puede

activar la protección en tiempo real del sistema de

archivos en la ventana Configuración avanzada, en

Protección > Protección en tiempo real, con la

opción Activar la protección en tiempo real del

sistema de archivos.

4.1.1.2 Modificación de la configuración de

protección en tiempo real

La protección en tiempo real es el componente más

importante para mantener un sistema seguro. Tenga

cuidado cuando modifique los parámetros de

protección en tiempo real. Es aconsejable que los

modifique únicamente en casos concretos. Por

ejemplo, si se produce un conflicto con una aplicación

determinada o durante el análisis en tiempo real de

otro programa antivirus.

Una vez instalado ESET Cybersecurity, se optimizará

toda la configuración para proporcionar a los usuarios

el nivel máximo de seguridad del sistema. Para

restaurar la configuración predeterminada, haga clic

en el botón Predeterminado ubicado en la parte

inferior izquierda de la ventana Protección en tiempo

real (Configuración > Introducir preferencias de

aplicación...). > Protección > Protección en tiempo

real).

La protección en tiempo real no detecta ni desinfecta las

amenazas

Asegúrese de que no tiene instalados otros programas

antivirus en el ordenador. Si están activadas dos

protecciones en tiempo real al mismo tiempo, estas

pueden entrar en conflicto. Le recomendamos que

desinstale uno de los programas antivirus del sistema.

La protección en tiempo real no se inicia

Si la protección en tiempo real no se activa al iniciar el

sistema, es posible que se deba a que entre en

conflicto con otros programas. Si este es el caso,

consulte a los especialistas del servicio de atención al

cliente de ESET.

10

4.1.2 Análisis del ordenador a petición

4.1.2.1.2 Análisis personalizado

Si sospecha que su equipo está infectado (se comporta

de manera anormal), ejecute un Análisis del

ordenador > Análisis estándar para examinar el

equipo en busca de infecciones. Para una mayor

protección, el ordenador debe analizarse de forma

periódica, como parte de las medidas de seguridad

rutinarias, no únicamente cuando se cree que hay

alguna amenaza. Los análisis regulares ayudan a

detectar amenazas que no se detectaron durante el

análisis en tiempo real, cuando se guardaron en el

disco. Esto puede ocurrir si se ha desactivado el

análisis en tiempo real en el momento de la infección o

la base de firmas de virus no estaba actualizada.

Le recomendamos que ejecute un análisis a petición

una o dos veces al mes como mínimo. El análisis se

puede configurar como una tarea programada en

Herramientas > Tareas programadas.

El Análisis personalizado es la solución ideal para especificar parámetros de análisis como, por ejemplo, los objetos y métodos de análisis. El análisis personalizado tiene la ventaja de que permite configurar los parámetros detalladamente. Las diferentes configuraciones se pueden guardar en perfiles de análisis definidos por el usuario, que pueden resultar útiles si el análisis se realiza reiteradamente con los mismos parámetros.

Para seleccionar objetos de análisis, seleccione

Análisis del ordenador > Análisis personalizado y, a

continuación, seleccione los Objetos de análisis específicos que desee en la estructura de árbol. Los objetos de análisis también se pueden especificar con más precisión introduciendo la ruta a la carpeta o los archivos que se desean incluir en el análisis. Si únicamente quiere analizar el sistema, sin realizar acciones de desinfección adicionales, seleccione la opción Analizar sin desinfectar. Además, puede seleccionar uno de los tres niveles de desinfección haciendo clic en Configuración... > Desinfección.

Los análisis del ordenador en el modo personalizado se

recomiendan para usuarios avanzados con experiencia

previa en la utilización de programas antivirus.

4.1.2.1 Tipo de análisis

Están disponibles dos tipos de análisis del ordenador

bajo demanda. El análisis estándar analiza el sistema

rápidamente, sin necesidad de realizar una

configuración adicional de los parámetros de análisis.

El análisis personalizado le permite seleccionar

perfiles de análisis predefinidos y elegir objetos de

análisis específicos.

4.1.2.1.1 Análisis estándar

El análisis estándar le permite iniciar rápidamente un

análisis del ordenador y desinfectar los archivos

infectados sin la intervención del usuario. Su principal

ventaja es un funcionamiento sencillo, sin

configuraciones de análisis detalladas. El análisis

estándar comprueba todos los archivos de todas las

carpetas y desinfecta o elimina automáticamente las

amenazas detectadas. El nivel de desinfección se

establece automáticamente en el valor

predeterminado. Para obtener más información

detallada sobre los tipos de desinfección, consulte el

apartado Desinfección .

13

4.1.2.2 Objetos de análisis

La estructura de árbol de objetos de análisis le permite

seleccionar los archivos y carpetas que se analizarán

en busca de virus. Las carpetas también se pueden

seleccionar según la configuración de un perfil.

Los objetos de análisis se pueden especificar con más

precisión introduciendo la ruta a la carpeta o los

archivos que se desean incluir en el análisis. Seleccione

los objetos en la estructura de árbol que incluye todas

las carpetas disponibles en el ordenador.

4.1.2.3 Perfiles de análisis

Puede guardar sus perfiles de análisis preferidos para

próximas sesiones de análisis. Le recomendamos que

cree un perfil diferente (con varios objetos de análisis,

métodos de análisis y otros parámetros) para cada uno

de los análisis que realice con frecuencia.

Para crear un perfil nuevo, vaya a Configuración >

Introducir preferencias de aplicación... > Protección

> Análisis del ordenador y haga clic en Modificar...,

junto a la lista de perfiles actuales.

11

Si necesita ayuda para crear un perfil de análisis que se

adecúe a sus necesidades, consulte el apartado

Configuración de parámetros del motor ThreatSense

12

para ver una descripción de los diferentes

parámetros de la configuración.

Ejemplo: Supongamos que desea crear su propio perfil

de análisis y parte de la configuración del análisis

estándar es adecuada; sin embargo, no desea analizar

los empaquetadores en tiempo real ni las aplicaciones

potencialmente peligrosas y, además, quiere aplicar

una desinfección exhaustiva. En la ventana Lista de

perfiles del análisis a petición, escriba el nombre del

perfil, haga clic en el botón Agregar y en Aceptar para

confirmar la operación. A continuación, ajuste los

parámetros de Motor ThreatSense y Objetos del

análisis en función de sus requisitos.

tecnología ThreatSense elimina los rootkits

eficazmente.

Las opciones de configuración de la tecnología

ThreatSense permiten al usuario especificar distintos

parámetros de análisis:

Los tipos de archivos y extensiones que se deben

analizar

La combinación de diferentes métodos de detección

Los niveles de desinfección, etc.

Para entrar en la ventana de configuración, haga clic

en Configuración > Antivirus y antiespía >

Configuración avanzada de la protección antivirus

y antiespía y, a continuación, haga clic en el botón

Configuración..., situado junto a los comodines

Protección del sistema, protección en tiempo real y

Análisis del ordenador, que utilizan la tecnología

ThreatSense (ver más abajo). Es posible que escenarios

de seguridad distintos requieran configuraciones

diferentes. Con esto en mente, ThreatSense se puede

configurar individualmente para los siguientes

módulos de protección:

Protección del sistema > Verificación de la

ejecución de archivos en el inicio

Protección en tiempo real > Protección en tiempo

real del sistema de archivos

Análisis del ordenador > Análisis del ordenador a

petición

Los parámetros de ThreatSense están optimizados

específicamente para cada módulo, por lo que su

modificación puede afectar al funcionamiento del

sistema de forma significativa. Por ejemplo, si cambia

la configuración para analizar siempre los

empaquetadores en tiempo real o activa la tecnología

heurística avanzada en el módulo de protección en

tiempo real del sistema de archivos, el sistema podría

ralentizarse. Por este motivo, se recomienda que no

modifique los parámetros predeterminados de

ThreatSense para ninguno de los módulos, a excepción

de Análisis del ordenador.

4.1.3 Configuración de parámetros del motor

ThreatSense

ThreatSense es el nombre de una tecnología formada

por complejos métodos de detección de amenazas.

Esta tecnología es proactiva, lo que significa que

también proporciona protección durante la fase inicial

de expansión de una amenaza nueva, y utiliza una

combinación de diferentes métodos (análisis de

código, emulación de código, firmas genéricas y firmas

de virus) que funcionan de forma conjunta para

mejorar en gran medida la seguridad del sistema. El

motor de análisis es capaz de controlar varios flujos de

datos de forma simultánea, de manera que maximiza

la eficacia y la velocidad de detección. Además, la

12

4.1.3.1 Objetos

En la sección Objetos se pueden definir los archivos del ordenador que se analizarán en busca de amenazas.

Archivos: analiza todos los tipos de archivos

comunes (programas, fotografías, audio, archivos de

vídeo, archivos de base de datos, etc.).

Enlaces simbólicos: (sólo análisis a petición) analiza

un tipo especial de archivos que contienen una

cadena de texto que el sistema operativo interpreta

y sigue como una ruta a otro archivo o directorio.

Archivos de correo electrónico: (no disponible en la

Protección en tiempo real) analiza archivos

especiales que contienen mensajes de correo

electrónico.

Buzones de correo: (no disponible en la Protección

en tiempo real) analiza los buzones de usuarios

existentes en el sistema. El uso incorrecto de esta

opción podría tener como resultado un conflicto con

el cliente de correo electrónico. Para obtener más

información sobre las ventajas y desventajas de esta

opción, lea este artículo de la base de conocimientos

.

Archivos comprimidos: (no disponible en la

Protección en tiempo real) analiza los archivos

comprimidos (.rar, .zip, .arj, .tar, etc.).

Archivos comprimidos autoextraíbles: (no

disponible en la Protección en tiempo real) analiza

los archivos incluidos en los archivos comprimidos

de autoextracción.

Empaquetadores en tiempo real: a diferencia de

los archivos comprimidos estándar, los

empaquetadores en tiempo real se descomprimen

en la memoria, además de los empaquetadores

estáticos estándar (UPX, yoda, ASPack, FGS, etc.).

4.1.3.2 Opciones

Aplicaciones potencialmente indeseables: estas

aplicaciones no tienen por qué ser maliciosas, pero

pueden afectar al rendimiento del ordenador de

manera negativa. Dichas aplicaciones suelen

necesitar consentimiento para su instalación. Si se

encuentran en su ordenador, el sistema se

comportará de manera diferente (en comparación

con el estado en el que se encontraba antes de la

instalación). Entre los cambios más significativos, se

destacan las ventanas emergentes no deseadas, la

activación y ejecución de procesos ocultos, el

aumento del uso de los recursos del sistema, los

cambios en los resultados de búsqueda y las

aplicaciones que se comunican con servidores

remotos.

Aplicaciones potencialmente peligrosas: estas

aplicaciones son software comercial y legítimo que

podría ser utilizado por atacantes si se instala sin el

conocimiento del usuario. e incluye programas

como, por ejemplo, herramientas de acceso remoto,

por eso esta opción está desactivada de forma

predeterminada.

En la sección Opciones, se pueden seleccionar los métodos utilizados durante un análisis del sistema en busca de amenazas. Están disponibles las siguientes opciones:

Base de firmas de virus: las firmas pueden detectar

e identificar las amenazas por su nombre de forma

precisa y fiable gracias a la base de firmas de virus.

Heurística: la tecnología heurística hace referencia a

un algoritmo que analiza la actividad (maliciosa) de

los programas. Su principal ventaja es la habilidad

para detectar nuevo software malicioso que no

existía o que no estaba incluido en la lista de virus

conocidos (base de firmas de virus).

Heurística avanzada: la tecnología heurística

avanzada consiste en un algoritmo heurístico

exclusivo desarrollado por ESET, y optimizado para

detectar gusanos informáticos y troyanos escritos

en lenguajes de programación de alto nivel. La

capacidad de detección del programa es bastante

superior gracias a la tecnología heurística avanzada.

Adware/Spyware/Riskware: esta categoría incluye

software que recopila información confidencial de

los usuarios sin su consentimiento, así como

software que muestra material publicitario.

4.1.3.3 Desinfección

Las opciones de desinfección determinan el

comportamiento del análisis durante la desinfección

de los archivos infectados. Hay 3 niveles de

desinfección:

Sin desinfectar: los archivos infectados no se

desinfectan automáticamente. El programa

mostrará una ventana de alerta y permitirá que el

usuario seleccione una acción.

Desinfección estándar: el programa intentará

desinfectar o eliminar los archivos infectados de

manera automática. Si no es posible seleccionar la

acción correcta de manera automática, el programa

ofrecerá una selección de acciones a seguir. La

selección de acciones a seguir también aparecerá si

no se puede completar una acción predefinida.

Desinfección exhaustiva: el programa desinfectará

o eliminará todos los archivos infectados (incluídos

los archivos comprimidos). Las únicas excepciones

son los archivos del sistema. Si no es posible

desinfectarlos, se ofrece al usuario la opción de

realizar una acción indicada en una ventana de

alerta.

Alerta: en el modo predeterminado (Desinfección

estándar), sólo se elimina todo el archivo comprimido

si todos los archivos que contiene están infectados. Si

el archivo comprimido también contiene archivos

legítimos, no se eliminará. Si se detecta un archivo

infectado en el modo de Desinfección exhaustiva, todo

el archivo comprimido se eliminará, aunque se

encuentren archivos en buen estado.

13

4.1.3.4 Extensiones

4.1.3.6 Otros

Una extensión es una parte del nombre de archivo

delimitada por un punto que define el tipo y el

contenido del archivo. En esta sección de la

configuración de parámetros de ThreatSense, es

posible definir los tipos de archivos que se desean

excluir del análisis.

De forma predeterminada, todos los archivos se

analizan independientemente de su extensión. Se

puede agregar cualquier extensión a la lista de archivos

excluidos del análisis. Con los botones Agregar y

Eliminar, puede activar o prohibir el análisis de las

extensiones deseadas.

A veces es necesario excluir archivos del análisis, ya

que su análisis podría impedir el correcto

funcionamiento de un programa que utiliza las

extensiones. Por ejemplo, quizás sea recomendable

excluir del análisis las extensiones .log, .cfg y .tmp.

4.1.3.5 Límites

En la sección Límites puede especificar el tamaño

máximo de los objetos y niveles de archivos anidados

que se analizarán:

Si la opción Optimización de Smart está activada, se

utiliza la configuración más óptima para garantizar el

nivel de análisis más eficaz y, al mismo tiempo,

mantener la máxima velocidad de análisis posible. Los

diferentes módulos de protección analizan de forma

inteligente, con métodos de análisis distinto aplicados

a tipos de archivo específicos. La optimización de

Smart no se ha definido de forma estricta en el

producto. El equipo de desarrollo de ESET implementa

constantemente cambios nuevos que,

posteriormente, se integran en ESET Cybersecurity

mediante actualizaciones periódicas. Si la

optimización de Smart está desactivada, solamente se

aplica la configuración definida por el usuario en el

núcleo ThreatSense del módulo donde se realiza el

análisis.

Analizar flujo de datos alternativo (sólo análisis a

petición)

Los flujos de datos alternativos (bifurcaciones de

recursos/datos) utilizados por el sistema de archivos

son asociaciones de carpetas y archivos invisibles para

técnicas de análisis ordinario. Muchas amenazas

intentan evitar los sistemas de detección haciéndose

pasar por flujos de datos alternativos.

Tamaño máximo: define el tamaño máximo de los

objetos que se van a analizar. El módulo antivirus

analizará sólo los objetos cuyo tamaño sea inferior al

especificado. Se recomienda no modificar el valor

predeterminado, ya que normalmente no hay

motivo para ello. Esta opción sólo deben cambiarla

usuarios avanzados que tengan motivos específicos

para excluir del análisis objetos de mayor tamaño.

Tiempo máximo de análisis: define el tiempo

máximo asignado para analizar un objeto. Si se

introduce aquí un valor definido por el usuario, el

módulo antivirus detendrá el análisis de los objetos

cuando se haya agotado el tiempo,

independientemente de si ha finalizado el análisis.

Nivel máximo de anidamiento: especifica la

profundidad máxima del análisis de archivos

comprimidos. Se recomienda no modificar el valor

predeterminado de 10; en circunstancias normales,

no debería haber motivo para ello. Si el análisis

finaliza antes de tiempo debido al número de

archivos anidados, el archivo comprimido quedará

sin analizar.

Tamaño máximo del archivo: esta opción le

permite especificar el tamaño máximo de los

archivos incluidos en archivos comprimidos (al

extraerlos) que se van a analizar. Si el análisis finaliza

antes de tiempo debido a este límite, el archivo

comprimido quedará sin analizar.

14

4.1.4 Detección de una amenaza

Las amenazas pueden acceder al sistema desde varios

puntos de entrada: páginas web, carpetas

compartidas, correo electrónico o dispositivos

informáticos extraíbles (USB, discos externos, CD,

DVD, disquetes, etc.).

Si el ordenador muestra señales de infección por

malware, por ejemplo, se ralentiza, se bloquea con

frecuencia, etc., le recomendamos que haga lo

siguiente:

1. Abra ESET Cybersecurity y haga clic en Análisis del

ordenador.

2. Haga clic en Análisis estándar (para obtener más

información, consulte el apartado Análisis estándar

11

).

3. Una vez finalizado el análisis, revise el registro para

consultar el número de archivos analizados,

infectados y desinfectados.

Si sólo desea analizar una parte específica del disco,

haga clic en Análisis personalizado y seleccione los

objetos que desea incluir en el análisis de virus.

A modo de ejemplo general de cómo se gestionan las

amenazas en ESET Cybersecurity, suponga que el

supervisor del sistema de archivos en tiempo real, que

utiliza el nivel de desinfección predeterminado,

detecta una amenaza. El supervisor intentará

desinfectar o eliminar el archivo. Si no hay que realizar

ninguna tarea predefinida para el módulo de

Protección en tiempo real, se le pedirá que seleccione

una opción en una ventana de alerta. Normalmente,

están disponibles las opciones Desinfectar, Eliminar y

Sin acciones. No se recomienda seleccionar Sin

acciones, ya que los archivos infectados quedarían

intactos. La única excepción es cuando está seguro de

que el archivo es inofensivo y se ha detectado por

error.

Desinfección y eliminación: inicie la desinfección si un

archivo ha sido infectado por un virus que le ha

añadido un código malicioso. Si es el caso, primero

intente desinfectar el archivo infectado para devolverlo

a su estado original. Si el archivo consta

exclusivamente de código malicioso, se eliminará.

Actualizar la base de firmas de virus ahora.

En circunstancias normales, si las actualizaciones se

descargan adecuadamente, se mostrará el mensaje La

base de firmas de virus está actualizada en la

ventana Actualización. Si no es posible actualizar la

base de datos de firmas de virus, recomendamos que

revise la configuración de actualización , el motivo

16

más típico de este error es haber introducido datos de

autenticación incorrectos (nombre de usuario y

contraseña) o una incorrecta configuración de la

conexión .

22

La ventana Actualización también contiene

información acerca de la versión de la base de firmas

de virus. Esta indicación numérica es, a la vez, un

vínculo activo al sitio web de ESET donde se muestran

todas las firmas agregadas en la actualización

correspondiente.

NOTA: ESET le proporcionará el nombre de usuario y la

contraseña una vez que haya adquirido ESET

Cybersecurity.

Eliminación de amenazas en archivos comprimidos:

en el modo de desinfección predeterminado, sólo se

eliminará todo el archivo comprimido si todos los

archivos que contiene están infectados. En otras

palabras, los archivos comprimidos no se eliminan si

también contienen archivos desinfectados inofensivos.

Sin embargo, tenga cuidado cuando realice un análisis

con Desinfección exhaustiva, ya que el archivo

comprimido se eliminará si contiene, como mínimo,

un archivo infectado, sin tener en cuenta el estado de

los demás.

4.2.1 Actualización a una nueva compilación

Utilice la compilación más reciente de ESET

Cybersecurity para disfrutar de la máxima protección

posible. Para buscar una versión nueva, haga clic en

Actualizar en el menú principal de la izquierda. Si está

disponible una nueva compilación, se mostrará un

mensaje en la parte inferior de la ventana para indicar

que está disponible una nueva versión de ESET

Cybersecurity. Haga clic en Más información... para

abrir una ventana nueva con el número de versión de la

nueva compilación y el registro de cambios.

4.2 Actualización del programa

Es necesario actualizar ESET Cybersecurity

periódicamente para mantener el máximo nivel de

seguridad. El módulo Actualización actualiza la base

de firmas de virus para garantizar que el programa esté

siempre actualizado.

Haga clic en Actualización en el menú principal para

comprobar el estado de la actualización, así como la

fecha y la hora de la última actualización, y si es

necesario actualizar el programa. Para comenzar el

proceso de actualización manualmente, haga clic en

Haga clic en Descargar para descargar la compilación

más reciente. Haga clic en Aceptar para cerrar la

ventana y descargar la actualización en otro

momento.

15

Para activar el uso del modo de prueba (descarga

actualizaciones de prueba), haga clic en el botón

Configuración... situado junto a Opciones avanzadas

y seleccione la casilla de verificación Activar modo de

prueba. Para desactivar las notificaciones de la

bandeja del sistema que se muestran tras una

actualización correcta, seleccione la casilla de

verificación No mostrar notificación sobre la

actualización correcta.

Para eliminar todos los datos de actualización

almacenados temporalmente, haga clic en el botón

Eliminar situado junto a Eliminar el caché de

actualización. Utilice esta opción si tiene dificultades

para realizar la actualización.

Al hacer clic en Descargar, el archivo se guarda en la

carpeta de descargas (o la carpeta predeterminada que

indique el navegador). Cuando finalice la descarga,

abra el archivo y siga las instrucciones de instalación.

El nombre de usuario y la contraseña se transferirán

automáticamente a la nueva instalación. Se

recomienda comprobar periódicamente si hay

actualizaciones disponibles, especialmente cuando

ESET Cybersecurity se instala desde un CD/DVD.

4.2.2 Configuración de actualizaciones

En la sección de configuración de actualizaciones se

especifica la información del origen de la actualización,

como los servidores de actualización y sus datos de

autenticación. De forma predeterminada, el menú

desplegable Servidor de actualización está

configurado en Selección automática para garantizar

que los archivos de actualización se descargarán del

servidor ESET cuando la carga de la red sea menor.

4.2.3 Cómo crear tareas de actualización

Las actualizaciones se pueden activar manualmente

haciendo clic en Actualizar la base de firmas de virus

ahora, en la ventana principal que se muestra al hacer

clic en Actualización en el menú principal.

Las actualizaciones también se pueden ejecutar como

tareas programadas. Para configurar una tarea

programada, haga clic en Herramientas > Tareas

programadas. Las siguientes tareas están activadas

de forma predeterminada en ESET Cybersecurity:

Actualización automática de rutina

Actualización automática después del registro del

usuario

Todas las tareas mencionadas se pueden modificar en

función de sus necesidades. Además de las tareas de

actualización predeterminadas, se pueden crear

nuevas tareas de actualización con una configuración

definida por el usuario. Para obtener más información

acerca de la creación y la configuración de tareas de

actualización, consulte el apartado Tareas

programadas .

16

Puede acceder a la lista de servidores de actualización

disponibles desde el menú desplegable Servidor de

actualización. Para agregar un nuevo servidor de

actualización, haga clic en Modificar... A

continuación, especifique la dirección del nuevo

servidor en el campo de entrada Servidor de

actualización y haga clic en el botón Agregar. La

autenticación de los servidores de actualización se

basa en el nombre de usuario y la contraseña

generados y enviados tras la compra.

16

4.3 Tareas programadas

Tareas programadas está disponible si ESET

Cybersecurity tiene activado el modo avanzado. Las

Tareas programadas se pueden encontrar en el menú

principal de ESET Cybersecurity, en Herramientas. La

característica Tareas programadas contiene una lista

de todas las tareas programadas y sus propiedades de

configuración, como la fecha, la hora y el perfil de

análisis predefinidos utilizados.

De forma predeterminada, en las Tareas programadas

se muestran las siguientes tareas programadas:

Actualización automática de rutina

Actualización automática después del registro del

usuario

Verificación de la ejecución de archivos en el inicio

después del registro del usuario

Verificación automática de la ejecución de archivos

en el inicio después de actualizar correctamente la

base de firmas de virus

Mantenimiento de registros (después de activar la

opción Mostrar tareas de sistema en la

configuración de las Tareas programadas)

Para modificar la configuración de una tarea

programada existente (tanto predeterminada como

definida por el usuario), haga clic con el botón derecho

en la tarea y, a continuación, haga clic en Modificar...;

o seleccione la tarea que desea modificar y haga clic en

el botón Modificar...

4.3.1 Finalidad de las tareas programadas

Las Tareas programadas administran e inician las

tareas programadas con la configuración y las

propiedades predefinidas. La configuración y las

propiedades contienen información como la fecha y la

hora, así como los perfiles especificados que se van a

utilizar durante la ejecución de la tarea.

4.3.2 Creación de tareas nuevas

Para crear una nueva tarea en Tareas programadas,

haga clic en el botón Agregar tarea... o haga clic con el

botón derecho y seleccione Agregar... en el menú

contextual. Existen cinco tipos de tareas programadas

disponibles:

Ejecutar aplicación

Actualización

Mantenimiento de registros

Análisis del ordenador a petición

Verificación de archivos en el inicio del sistema

La actualización es una de las tareas programadas más

frecuentes, por lo que explicaremos cómo se agrega

una nueva tarea de actualización.

En el menú desplegable Tarea programada,

seleccione Actualización. Introduzca el nombre de la

tarea en el campo Nombre de la tarea. Seleccione la

frecuencia de la tarea en el menú desplegable Ejecutar

la tarea. Están disponibles las siguientes opciones:

Definido por el usuario, Una vez, Reiteradamente,

Diariamente, Semanalmente y Cuando se cumpla la

condición. Según la frecuencia seleccionada, se le

solicitarán diferentes parámetros de actualización. A

continuación, defina la acción que debe llevarse a cabo

si la tarea no se puede realizar o completar a la hora

programada. Están disponibles las tres opciones

siguientes:

Esperar hasta la próxima activación programada

Ejecutar la tarea tan pronto como sea posible

Ejecutar la tarea inmediatamente si el tiempo

transcurrido desde la última ejecución supera el

intervalo especificado (el intervalo puede definirse

inmediatamente utilizando el cuadro Intervalo

mínimo entre tareas)

En el paso siguiente, se muestra una ventana de

resumen que contiene información acerca de la tarea

programada actualmente. Haga clic en el botón

Finalizar.

La nueva tarea programada se agregará a la lista de

tareas programadas actualmente.

De forma predeterminada, el sistema contiene las

tareas programadas esenciales para garantizar el

correcto funcionamiento del producto. Estas tareas no

se deben modificar, por lo que están ocultas de forma

17

predeterminada. Para cambiar esta opción y hacer

visibles estas tareas, seleccione Configuración >

Introducir preferencias de aplicación... >

Herramientas > Tareas programadas y seleccione la

opción Mostrar tareas de sistema.

4.4 Cuarentena

La tarea fundamental de la cuarentena es almacenar

los archivos infectados de forma segura. Los archivos

deben colocarse en cuarentena si no es posible

desinfectarlos, si no es seguro ni aconsejable

eliminarlos o si ESET Cybersecurity los detecta

incorrectamente como infectados.

4.4.2 Restauración de archivos de cuarentena

Los archivos puestos en cuarentena se pueden

restaurar a su ubicación original. Utilice el botón

Restaurar para realizar esta tarea. Esta opción

también está disponible en el menú contextual que se abre al hacer clic con el botón derecho en el archivo específico, en la ventana Cuarentena y, después, en

Restaurar. El menú contextual también ofrece la

opción Restaurar a..., que le permite restaurar

archivos en una ubicación distinta de aquella en la que

fue eliminado.

4.4.3 Envío de un archivo de cuarentena

Es posible poner en cuarentena cualquier archivo. Es

aconsejable si el comportamiento de un archivo es

sospechoso y no lo ha detectado el análisis. Los

archivos en cuarentena se pueden enviar para su

análisis a los laboratorios de ESET.

Los archivos almacenados en la carpeta de cuarentena

se pueden ver en una tabla que muestra la fecha y la

hora en que se pusieron en cuarentena, la ruta de la

ubicación original del archivo infectado, su tamaño en

bytes, el motivo (Agregado por el usuario, etc.) y el

número de amenazas (por ejemplo, si se trata de un

archivo que contiene varias amenazas). La carpeta de

cuarentena con archivos en cuarentena (/Library/

Application Support/Eset/cache/esets/quarantine)

permanece en el sistema aunque se desinstale ESET

Cybersecurity. Los archivos en cuarentena se guardan

en un formato cifrado seguro y se pueden restaurar

tras la instalación de ESET Cybersecurity.

4.4.1 Copiar archivos en cuarentena

ESET Cybersecurity copia en cuarentena

automáticamente los archivos eliminados (si no ha

cancelado esta opción en la ventana de alerta). Si lo

desea, puede copiar en cuarentena cualquier archivo

sospechoso de forma manual, haciendo clic en el

botón Cuarentena.... El menú contextual también se

puede utilizar con este fin; haga clic con el botón

derecho en la ventana Cuarentena, seleccione el

archivo que desee poner en cuarentena y haga clic en

el botón Abrir.

18

Si ha copiado en cuarentena un archivo sospechoso

que el programa no ha detectado o si se ha evaluado

incorrectamente un archivo como infectado (por

ejemplo, por el análisis heurístico del código) y,

consecuentemente, se ha copiado a cuarentena, envíe

el archivo al laboratorio de ESET. Para enviar un

archivo de cuarentena, haga clic con el botón derecho

del ratón en el archivo y seleccione Enviar archivo

para analizar en el menú contextual.

4.5 Archivos de registro

Los archivos de registro contienen información acerca

de todos los sucesos importantes del programa y

proporcionan información general acerca de las

amenazas detectadas. El registro constituye una

herramienta esencial en el análisis del sistema, la

detección de amenazas y la resolución de problemas.

Se lleva a cabo de forma activa en segundo plano, sin

necesidad de que intervenga el usuario. La información

se registra según el nivel de detalle de los registros. Los

mensajes de texto y los registros se pueden ver

directamente desde el entorno de ESET Cybersecurity,

donde también se pueden archivar registros.

Se puede acceder a los archivos de registro desde el

menú principal de ESET Cybersecurity haciendo clic en

Herramientas > Archivos de registro. Seleccione el

tipo de registro deseado con el menú desplegable

Registro disponible en la parte superior de la ventana.

Están disponibles los siguientes registros:

1. Amenazas detectadas: utilice esta opción para ver

toda la información de los sucesos relacionados con

la detección de amenazas.

2. Sucesos: esta opción se ha diseñado para que los

administradores del sistema y los usuarios puedan

solucionar problemas. Todas las acciones

importantes realizadas por ESET Cybersecurity se

registran en los registros de sucesos.

3. Análisis del ordenador: en esta ventana se muestra

los resultados de todos los análisis completados.

Haga doble clic en cualquier entrada para ver los

detalles del análisis a petición correspondiente.

La información mostrada en las diferentes secciones se

puede copiar directamente en el portapapeles,

seleccionando la entrada y haciendo clic en el botón

Copiar.

4.5.1 Mantenimiento de registros

Para activar la función pantalla de inicio, seleccione la

opción Mostrar pantalla inicial con la carga del

sistema.

La configuración de registros de ESET Cybersecurity

está disponible en la ventana principal del programa.

Haga clic en Configuración > Introducir preferencias

de aplicación... > Herramientas > Archivos de

registro. Puede especificar las siguientes opciones

para los archivos de registro:

Eliminar los registros antiguos automáticamente:

las entradas de registro anteriores al número de días

especificado se eliminarán de forma automática.

Optimizar los archivos de registro

automáticamente: los archivos de registro se

desfragmentan automáticamente si se supera el

porcentaje especificado de registros no utilizados.

Para configurar el Filtro predeterminado para los

registros, haga clic en el botón Modificar... y

seleccione o anule la selección de los tipos de registro

que desee.

4.5.2 Filtrado de registros

Los registros guardan información sobre sucesos

importantes del sistema. La característica de filtrado

de registros permite ver los registros de un tipo de

suceso específico.

En la sección Utilizar menú estándar, puede

seleccionar las opciones En modo estándar/En modo

avanzado para activar el uso del menú estándar en la

ventana principal del programa, en el modo de

visualización correspondiente.

Para activar el uso de las sugerencias, seleccione la

opción Mostrar sugerencias y consejos útiles. La

opción Mostrar archivos ocultos le permite ver y

seleccionar los archivos ocultos en la configuración de

Analizar objetos de un Análisis del ordenador.

4.6.1 Alertas y notificaciones

La sección Alertas y notificaciones le permite configurar la gestión de las alertas de amenazas y las notificaciones del sistema en ESET Cybersecurity.

Si desactiva la opción Mostrar alertas, se cancelarán

todas las ventanas de alertas; esta opción sólo está

disponible en situaciones específicas. Para la mayoría

de los usuarios, se recomienda mantener la opción

predeterminada (activada).

A continuación se incluyen los tipos de registros

utilizados con más frecuencia:

Alertas críticas: errores graves del sistema (por

ejemplo, No se ha podido iniciar la protección del

antivirus).

Errores: mensajes de error como "Error al descargar el

archivo" y errores graves.

Alertas: mensajes de alerta.

Registros informativos: mensajes informativos,

como actualizaciones correctas, alertas, etc.

Registros de diagnóstico: información necesaria

para ajustar el programa y todos los registros

descritos anteriormente.

4.6 Interfaz de usuario

Las opciones de configuración de la interfaz de usuario

de ESET Cybersecurity le permiten ajustar el entorno

de trabajo según sus necesidades. Se puede acceder a

estas opciones de configuración desde Configuración

> Introducir preferencias de aplicación... > Usuario >

Interfaz.

En esta opción, la opción Modo avanzado permite a los

usuarios activar el modo avanzado. Este modo incluye

controles adicionales y opciones de configuración más

detalladas para ESET Cybersecurity.

Si selecciona la opción Mostrar notificaciones en el

escritorio, las ventanas de alertas que no requieren la

interacción del usuario se mostrarán en el escritorio

(de forma predeterminada, en la esquina superior

derecha de la ventana). Si desea definir el periodo

durante el que se mostrará una notificación, ajuste el

valor de Cerrar automáticamente las notificaciones

después de X segundos.

4.6.1.1 Configuración avanzada de alertas y

notificaciones

Mostrar sólo notificaciones que requieran la

interacción del usuario

Con esta opción, puede activar y desactivar la

visualización de mensajes que requieren la

intervención del usuario.

19

Mostrar sólo las notificaciones en las que se

necesite la intervención del usuario cuando se

ejecuten aplicaciones a pantalla completa

Esta opción es útil para hacer presentaciones, jugar o

realizar otras actividades que requieran la pantalla

completa.

4.6.2 Privilegios

La configuración de ESET Cybersecurity puede ser muy

importante para la directiva de seguridad de la

empresa. Las modificaciones no autorizadas pueden

poner en peligro la estabilidad y la protección del

sistema. Por este motivo es posible seleccionar los

usuarios que tendrán permiso para modificar la

configuración del programa.

Para especificar los usuarios con privilegios, indique

Configuración > Introducir preferencias de

aplicación... > Usuario > Privilegios.

Para ofrecer una seguridad máxima para su sistema, es

esencial que el programa se haya configurado

correctamente. Las modificaciones no autorizadas

pueden provocar la pérdida de datos importantes. Para

configurar una lista de usuarios privilegiados,

selecciónelos en la lista Usuarios de la izquierda y haga

clic en el botón Agregar. Para quitar un usuario,

seleccione su nombre en la lista Usuarios con

privilegios de la derecha y haga clic en Quitar.

NOTA: si la lista de usuarios con privilegios está vacía,

todos los usuarios del sistema tendrán permiso para

modificar la configuración del programa.

4.6.3 Menú contextual

La integración del menú contextual se puede activar en

la sección Configuración > Introducir preferencias de

aplicación... > Usuario > Menú contextual si se

activa la casilla Integrar en el menú contextual.

4.7 ThreatSense.Net

El sistema de alerta temprana ThreatSense.Net

mantiene informado a ESET de forma constate e

inmediata acerca de nuevas amenazas. El sistema de

alerta temprana bidireccional ThreatSense.Net tiene

una sola finalidad: mejorar la protección que le

podemos ofrecer. La mejor forma de garantizar la

detección de nuevas amenazas en cuanto aparecen es

un "vínculo" al mayor número posible de clientes que

funcionen como exploradores de amenazas. Existen

dos opciones:

1. Puede optar por no activar el sistema de alerta

temprana ThreatSense.Net. El software no perderá

funcionalidad y seguirá recibiendo la mejor

protección que ofrecemos.

2. Puede configurar el sistema de alerta temprana

ThreatSense.Net para enviar información anónima

acerca de nuevas amenazas y sobre la ubicación del

nuevo código malicioso. Este archivo se puede

enviar a ESET para realizar un análisis detallado. El

análisis de estas amenazas ayudará a ESET a

actualizar su base de datos de amenazadas y

mejorar la función de detección de amenazas del

programa.

El sistema de alerta temprana ThreatSense.Net

recopilará información anónima acerca de su

ordenador que esté relacionada con amenazas

detectadas recientemente. Esta información puede

incluir una muestra o copia del archivo donde haya

aparecido la amenaza, la ruta a ese archivo, el nombre

de archivo, la fecha y la hora, el proceso por el que

apareció la amenaza en el ordenador e información

sobre el sistema operativo del ordenador.

Aunque existe la posibilidad de que este proceso pueda

revelar cierta información acerca del usuario o su

ordenador (nombres de usuario en una ruta al

directorio, etc.) al laboratorio de ESET, esta

información no se utilizará con NINGÚN propósito que

no esté relacionado con la ayuda necesaria para

responder inmediatamente a nuevas amenazas.

20

La configuración de ThreatSense.Net está disponible

en la ventana Configuración avanzada, en

Herramientas > ThreatSense.Net. Seleccione la

opción Activar el sistema de alerta temprana

ThreatSense.Net para activarla y haga clic en el

botón Configuración... situado junto al título

Opciones avanzadas.

4.7.1 Archivos sospechosos

La opción Archivos sospechosos le permite configurar

el modo de envío de amenazas al laboratorio de ESET

para su análisis.

Si encuentra un archivo sospechoso, puede enviarlo a

nuestros laboratorios para su análisis. Si resulta ser

una aplicación maliciosa, su detección se agregará a la

siguiente actualización de la base de firmas de virus.

Envío de archivos sospechosos: tiene la opción de

enviar estos archivos Durante la actualización, lo que

significa que se enviarán al laboratorio de ESET

durante una actualización rutinaria de la base de

firmas de virus. También puede enviarlos Tan pronto

como sea posible. Este ajuste es adecuado cuando

está disponible una conexión a Internet permanente.

Si no desea que se envíe ningún archivo, seleccione la

opción No enviar. Si opta por no enviar los archivos

para el análisis, esta decisión no afectará a la

información estadísticas, que se configura en otra

sección.

El sistema de alerta temprana ThreatSense.Net

recopilará información anónima acerca del ordenador

que esté relacionada con amenazas detectadas

recientemente. Esta información puede incluir el

nombre de la amenaza, la fecha y la hora en que se

detectó, la versión del producto de seguridad de ESET,

la versión del sistema operativo de su ordenador y la

configuración regional. Normalmente, las estadísticas

se envían a los servidores de ESET una o dos veces al

día.

Correo electrónico de contacto (opcional): su correo

electrónico de contacto se puede enviar con cualquier

archivo sospechoso y puede servir para localizarle si se

necesita más información para el análisis. Tenga en

cuenta que no recibirá una respuesta de ESET, a no ser

que sea necesaria más información.

A continuación se proporciona un ejemplo de paquete

de información estadística enviado:

# utc_time=2005-04-14 07:21:28

# country="Slovakia"

# language="ENGLISH"

# osver=9.5.0

# engine=5417

# components=2.50.2

# moduleid=0x4e4f4d41

# filesize=28368

# filename=Users/UserOne/Documents/Incoming/rdgFR1463

[1].zip

Envío de información estadística anónima: puede

especificar cuándo se debe enviar la información

estadística. Si opta por enviarla Tan pronto como sea

posible, la información estadística se enviará

inmediatamente después de haberse creado. Esta

configuración es aconsejable si dispone de una

conexión a Internet permanente. Si selecciona la

opción Durante la actualización, toda la información

estadística se enviará durante la actualización

posterior a su recopilación.

Si no desea enviar información estadística anónima,

seleccione la opción No enviar.