Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

presenta...

Criptosistemas

Informáticos

Autor:

Death Master

Death Master, 2004 (GPL) Página 1

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Índice de contenidos

Índice de contenidos..........................................................................................................................2

Introducción.............................................................................................................................................4

Conceptos básicos..............................................................................................................................5

• Criptología.....................................................................................................................................5

• Texto en claro y criptogramas.................................................................................................5

• Flujo de información...................................................................................................................6

• Criptosistemas.............................................................................................................................6

• Algoritmo criptográfico...............................................................................................................7

• Clave criptográfica......................................................................................................................7

• Longitud de clave........................................................................................................................8

Algoritmos simétricos......................................................................................................................9

• DES.................................................................................................................................................9

• Triple-DES.....................................................................................................................................9

• AES (Rijndael)............................................................................................................................10

• IDEA..............................................................................................................................................11

• RC6...............................................................................................................................................11

• Twofish.........................................................................................................................................12

• MARS............................................................................................................................................12

• CAST-256....................................................................................................................................12

Algoritmos hash..................................................................................................................................13

• MD5...............................................................................................................................................13

• SHA-1...........................................................................................................................................14

• RIPEMD-160..............................................................................................................................14

Algoritmos asimétricos..................................................................................................................15

• RSA...............................................................................................................................................16

• DH/DSS........................................................................................................................................18

• RW.................................................................................................................................................20

• Otros sistemas asimétricos....................................................................................................21

Death Master, 2004 (GPL) Página 2

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

El sistema PGP.....................................................................................................................................22

• El anillo de claves.....................................................................................................................24

• Generar un par de claves.......................................................................................................25

• Cambiar el passphrase...........................................................................................................26

• Consultar el fingerprint............................................................................................................26

• Importar una clave....................................................................................................................27

• Exportar una clave pública.....................................................................................................27

• Exportar una clave privada....................................................................................................28

• Exportar una clave pública al Servidor de Claves..........................................................28

• Buscar una clave en el Servidor de Claves......................................................................29

• Importar una clave del Servidor de Claves.......................................................................29

• Firmar una clave pública (firma exportable).....................................................................30

• Firmar una clave pública (firma NO exportable)..............................................................31

• Establecer el grado de confianza en el usuario..............................................................32

• Borrar una clave........................................................................................................................32

• Encriptación con el sistema openPGP...............................................................................33

• Desencriptación con el sistema openPGP........................................................................35

• Firma MIME/PGP con el sistema openPGP.....................................................................36

• Firma ASCII con el sistema openPGP...............................................................................36

• Verificación de firmas con el sistema openPGP.............................................................37

• Otras funciones del sistema openPGP..............................................................................37

Seguridad en el sistema PGP....................................................................................................38

• Ataques a la algoritmia............................................................................................................38

• Ataques al software criptográfico.........................................................................................39

• Integridad del sistema.............................................................................................................39

• Información residual.................................................................................................................40

• Medios no convencionales.....................................................................................................41

Distribución de este documento.............................................................................................42

Licencia......................................................................................................................................................43

Death Master, 2004 (GPL) Página 3

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Introducción

-¿Cuánto tiempo quieres que sean secretos esos mensajes? -le preguntó Randy

en el último mensaje antes de abandonar San Francisco-. ¿Cinco años? ¿Diez

años? ¿Veinticinco años?

Después de llegar al hotel esa tarde, Randy descifró y leyó la respuesta de Avi.

Todavía la tiene colgada frente a los ojos, como la imagen remanente de un flash.

Quiero que sigan siendo secretos mientras los hombres sean capaces del mal.

Neal Stephenson, “Criptonomicón”

Desde los tiempos del Antiguo Egipto hasta hoy en día ha pasado mucho tiempo, pero hay algo que no ha

cambiado: el anhelo del ser humano por esconder sus secretos. Criptografía.

Personajes como Cleopatra o El César ya aprendieron a valorar la importancia de esconder de ojos

indiscretos sus mensajes. La Scilata que los espartanos usaban allá por el año 400 a.C., o el propio código

César (un simple desplazamiento alfabético) fueron los inicios. Con el desarrollo de las ciencias, y más

concretamente de las matemáticas, la criptografía creció como un hermano menor, de la mano. En la Edad

Media comenzó a adquirir una gran importancia cuando un siervo del Papa Clemente VII escribió el primer

manual sobre el tema de la historia en el viejo continente. En 1466 León Battista Alberti ideó el sistema

polialfabético basado en la rotación de unos rodillos. Un siglo más tarde, Giovan Battista Belaso inventó la

clave criptográfica basada en una palabra o texto que se transcribía letra a letra sobre el mensaje original...

Pero si un punto ha marcado un antes y un después en la criptografía, ese ha sido la Segunda Guerra

Mundial. Ya a principios del pasado siglo XX se idearon los denominados “traductores mecánicos”, basados

en el concepto ideado en el siglo XV por Alberti de las ruedas concéntricas, y el sistema comenzó a tornarse

sumamente complejo, ya no bastaba con analizarlo concienzudamente para comprenderlo. Y eso nos llevó a

la Segunda Guerra Mundial, a los años 30 y 40 y a la máquina Enigma. Aunque mucha gente no lo sepa, la

criptografía fue uno de los principales motivos para que los aliados ganaran la guerra, pues los alemanes

creían el código de su máquina Enigma inviolable, y de hecho sí que era extremadamente complejo. Pero al

igual que antes comentaba que el anhelo humano de esconder secretos es eterno, también lo es su anhelo

por desenterrar secretos ajenos. Un equipo de criptoanalistas, matemáticos y demás mentes privilegiadas

(entre ellos Alan Turing, uno de los padres de la informática) logró en 1942 lo que parecía imposible: romper

el cifrado de Enigma. Para ello diseñaron las llamadas “bombas navales” (las bombes), aparatos de cálculo

mecánicos que se encargaban de romper el cifrado alemán y entregar todos los secretos a los aliados.

Igualmente, el Purple (versión japonesa de Enigma) fue roto en Midway por un equipo dirigido por el

comandante Joseph J. Rochefort. El hecho de conocer los secretos, de tener todas las llaves (nunca mejor

dicho), dio la vuelta a la guerra y cambió el curso de la historia. Y el mundo nunca volvió a ser el mismo.

El nacimiento de la informática y de los criptosistemas informático supuso un cambio radical del concepto de

criptografía, y también del criptoanálisis. Los criptosistemas y los algoritmos aumentaron repentinamente y

de forma descomunal su complejidad. Desde el DES hace ya mucho, hasta los criptosistemas asimétricos

de curvas elípticas actuales todo ha cambiado también mucho, pero uno de esos cambios ha supuesto el

segundo gran punto de inflexión de la criptografía: PGP. Hasta entonces el privilegio de guardar secretos

estaba exclusivamente en manos de los gobiernos o los poderosos, y hoy día, seguramente gracias a PGP,

es un derecho de cualquier ciudadano por humilde que sea (aunque en algunos países no sea así).

Arriesgando mucho, Philip Zimmermann nos abrió las puertas a la criptografía, y a la libertad de

comunicarnos de forma segura.

Por supuesto hay otros nombres que son capitales en el desarrollo de los criptosistemas informáticos, aparte

de Zimmermann: Rivest, Shamir, Adleman, Diffie, Hellman, ElGamal, Rijmen, Daemen, Massey, Miller,

Goldwaser... Todos ellos son padres de lo que hoy se llama criptografía. Gracias a todos.

Death Master

Death Master, 2004 (GPL) Página 4

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Conceptos básicos

Criptología

Criptografía, el arte de ocultar. La palabra tiene su origen en el griego: kryptos (oculto, escondido) y

graphein (escribir). El arte de ocultar un mensaje mediante signos convencionales es muy antiguo, casi

tanto como la escritura. Y efectivamente siempre ha sido considerado un arte hasta hace relativamente

poco, cuando Claude E. Shannon publicó en dos años dos documentos que supusieron la fundación de la

moderna Teoría de la Información. Esos documentos son:

• [SHA48] C. E. Shannon, “A mathematical theory of communication”, Bell System Tech. J. 27

(1948), 379-423 y 623-656.

• [SHA49] C. E. Shannon, “Communication theory of secrecy systems”, Bell System Tech. J.

28 (1949), 656-715.

A partir de entonces, y unido al desarrollo de la computación moderna, el desarrollo de la criptografía

alcanzó nuevos horizontes.

Antes de entrar en más detalles, hay que comprender que la criptografía se complementa con otra rama de

estudio, el criptoanálisis, que estudia el camino inverso de la criptografía, dedicando sus esfuerzos a

desentrañar los secretos que la criptografía se empeña en mantener ocultos. Ambas ramas conforman lo

que entendemos como criptología.

criptografía

(Del gr. κρυπτóς, oculto, y -grafía).

1. f. Arte de escribir con clave secreta o de un modo enigmático.

* FUENTE: Real Academia Española (http://www.rae.es/)

criptoanálisis

(Del gr. κρυπτóς, oculto, y análisis).

1. m. Arte de descifrar criptogramas.

* FUENTE: Real Academia Española (http://www.rae.es/)

Texto en claro y criptogramas

En el ámbito criptográfico, entendemos por Texto en claro cualquier información que resulta legible y

comprensible per se. Un texto en claro sería cualquier información antes de ser encriptada o después de ser

desencriptada. Se considera que cualquier información es vulnerable si se encuentra en este estado.

Así mismo, denominamos criptograma a cualquier información que se encuentre convenientemente cifrada

y no resulte legible ni comprensible más que para el destinatario legítimo de la misma.

El mecanismo de transformar un texto en claro en un criptograma lo denominamos encriptación o cifrado,

y al proceso de recuperación de la información a partir de un criptograma lo denominamos desencriptación

o descifrado.

Es muy importante no confundir estos términos con codificación o decodificación, pues codificación es el

acto de representar la información de distintas formas, pero no necesariamente encriptadas. Por ejemplo, un

número decimal puede codificarse como hexadecimal, y no por ello se convierte en un criptograma.

Death Master, 2004 (GPL) Página 5

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Flujo de información

En un criptosistema la información sigue un flujo siempre fijo:

Emisor

Texto en claro Criptograma Texto en claro

El emisor cifra el texto en claro para obtener el criptograma, que viaja por un canal ruidoso. El receptor

descifra el criptograma y obtiene de nuevo el texto en claro que el emisor le envió. Durante toda la

transmisión, el mensaje es ilegible.

Cifrado

CANAL RUIDOSO

Descifrado

Receptor

Criptosistemas

Antes de nada, es conveniente definir qué entendemos -matemáticamente- por criptosistema. Un

criptosistema es una cuaterna de elementos formada por:

• Un conjunto finito llamado alfabeto, que según unas normas sintácticas y semánticas, permite

emitir un mensaje en claro así como su correspondiente criptograma.

• Un conjunto finito denominado espacio de claves formado por todas las posibles claves, tanto

de encriptación como de desencriptación, del criptosistema.

• Una familia de aplicaciones del alfabeto en sí mismo que denominamos transformaciones de

cifrado.

• Una familia de aplicaciones del alfabeto en sí mismo que denominamos transformaciones de

descifrado.

Ya sabemos qué es un criptosistema, pero ¿qué es un criptosistema informático? Un criptosistema

informático se definiría por los siguientes cuatro elementos:

• Un conjunto finito denominado alfabeto, que permite representar tanto el texto en claro como el

criptograma. A bajo nivel hablaríamos de bits, y a más alto nivel podríamos hablar de caracteres

ASCII o MIME.

• Un conjunto finito denominado espacio de claves. Estaría constituido por la totalidad de las

claves posibles del criptosistema.

• Una familia de transformaciones aritmético-lógicas que denominamos transformaciones de

cifrado.

• Una familia de transformaciones aritmético-lógicas que denominamos transformaciones de

descifrado.

Se trata simplemente de un criptosistema adaptado a las posibilidades y limitaciones de una computadora.

El alfabeto o espacio de caracteres suele ser un estándar de representación de información (típicamente

MIME o UNICODE por motivos de compatibilidad) y a más bajo nivel, por bits. Las transformaciones de

cifrado y descifrado se ciñen a las normas de computación de los ordenadores actuales. En realidad, a

efectos prácticos no existe mucha diferencia entre criptosistema matemático e informático, pues los

matemáticos suelen diseñarse pensando en representaciones computacionales (pues solamente los

ordenadores tienen la potencia necesaria para soportar los complejos algoritmos), y los informáticos se

desarrollan siempre con una base matemática.

Death Master, 2004 (GPL) Página 6

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Algoritmo criptográfico

Comenzaremos definiendo el término algoritmo por si algún despistado no sabe qué es.

algoritmo

(Quizá del lat. tardío *algobarismus, y este abrev. del ár. clás. hisābu lgubār, cálculo

mediante cifras arábigas).

1. m. Conjunto ordenado y finito de operaciones que permite hallar la solución de un

problema.

2. m. Método y notación en las distintas formas del cálculo.

* FUENTE: Real Academia Española (http://www.rae.es/)

Ahora veamos la definición de algoritmo que da un manual de programación algorítmica:

algoritmo

Descripción precisa de una sucesión de instrucciones que permiten llevar a cabo un trabajo

en un número finito de pasos.

* FUENTE: J. Castro, F. Cucker, X. Messeguer, A. Rublo, L. Solano, B. Valles, “Curso

de Programación”, McGraw Hill. (1993), 2. ISBN 84-481-1959-2

Así pues, un algoritmo debe describir de forma unívoca y sin dar lugar a interpretaciones, la solución a un

problema en un numero de pasos concreto. Ya podemos deducir qué es un algoritmo de encriptación: una

descripción unívoca y concreta de cómo funciona un criptosistema determinado.

Clave criptográfica

El concepto de clave criptográfica surge con el propio concepto de la criptografía, y es el alma de un

algoritmo de encriptación.

Obviamente un algoritmo tiene que poseer la capacidad de ser usado muchas veces sin que su mecanismo

sea idéntico, pues de lo contrario cada persona debería tener su propio algoritmo de encriptación. Para

implementar esta funcionalidad, se usan las claves. La clave es un dato que interviene de forma activa en la

ejecución del algoritmo y lo personaliza.

Atendiendo únicamente al tipo de clave, podemos distinguir dos criptosistemas:

Sistemas de clave única o criptosistemas simétricos: Son aquellos en los que los procesos de cifrado y

descifrado son llevados a cabo por una única clave.

Sistemas de clave pública o criptosistemas asimétricos: Son aquellos en los que los procesos de cifrado

y descifrado son llevados a cabo por dos claves distintas y complementarias.

Ejemplo:

Si usamos un sistema de criptografía simétrica por sustitución, con una clave x=3...

A B C D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z

D E F G H I J K L M N Ñ O P Q R S T U V W X Y Z A B C

De esta forma la frase:

all your base are belong to us

Pasaría a ser:

dññcarxucedvhcduhcehñrpjcwrcxv

Death Master, 2004 (GPL) Página 7

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Longitud de clave

A día de hoy, gracias a los ordenadores y los superordenadores (típicamente clusters) es posible realizar

complejos cómputos matemáticos en un espacio de tiempo relativamente corto. Así pues, el campo del

criptoanálisis está íntimamente ligado a esta potencia de cálculo.

Para que un algoritmo se considere seguro, su criptoanálisis sin la clave necesaria debe ser

computacionalmente imposible de resolver. Consideramos “imposible” de resolver un sistema cuya

vulneración necesite mayores recursos (económicos o en tiempo) que el beneficio reportado. Por ejemplo,

ser consideraría seguro un criptosistema que requisiera miles de años para ser descifrado.

Para lograr semejante complejidad, se tratan números o conjuntos de números enormes. Es obvio que a

mayor tamaño de estos números, existe un mayor número de claves posibles, y la posibilidad de éxito del

criptoanálisis es menor.

Hoy en día este tamaño se denomina longitud de clave, y se mide típicamente en los bits que ocupa la

clave. Así, una clave de un número de 1024 bits sería un número cualquiera desde el 0 hasta el 1,8 * 10^308

(2^1024). Al representar las longitudes de clave como potencias de dos, es importante darse cuenta de la

relación existente entre las longitudes de clave. Una clave de 1025 bits es el doble de larga que una de 1024

(2^1025 frente a 2^1024).

A día de hoy se usan claves que oscilan entre los 512 bits y los 4096 bits de longitud.

Death Master, 2004 (GPL) Página 8

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Algoritmos simétricos

Son los criptosistemas más sencillos. Se trata de algoritmos que trabajan con una única clave de doble

función (cifrado y descifrado). Dentro de los sistemas simétricos distinguimos dos tipos de algoritmos: los de

cifrado de bloque, que dividen el texto en claro en bloques de tamaño prefijado (por ejemplo 64 bits) y los

cifran bloque a bloque; y los de cifrado de flujo, que cifran bit a bit o byte a byte.

A continuación vemos algunos de los principales algoritmos criptográficos simétricos:

DES:

Data Encryption Standard (1976)

RFC's relacionados

#1829 - “The ESP DES-CBC Transform” - ftp://ftp.rfc-editor.org/in-notes/rfc1829.txt

#2952 - “Telnet Encryption: DES 64 bit Cipher Feedback” - ftp://ftp.rfc-editor.org/in-notes/rfc2952.txt

#2953 - “Telnet Encryption: DES 64 bit Output Feedback” - ftp://ftp.rfc-editor.org/in-notes/rfc2953.txt

Descripción

Algoritmo simétrico de cifrado en bloques de 64 bits basado en LUCIFER (criptosistema interno de IBM).

Fue ideado por IBM y aceptado por el NIST (National Institute of Standars and Technology) en 1976. Se

trata de un algoritmo de 64 bits de clave de los cuales 56 bits componen la clave de cifrado propiamente

dicha, mientras los 8 restantes son de paridad y se usan para corrección de errores.

DES actualmente ya no es estándar criptográfico y fue roto en Enero de 1999 con un sistema de cómputo

que analizaba 250.000.000.000 claves por segundo.

Su principal ventaja es la rapidez de cálculo y la sencillez de su implementación.

Sus principales defectos son la poca longitud de clave que maneja, unido a la incapacidad de manejar claves

de longitud variable; y su debilidad en un uso continuado de la misma clave, pues si se disponen de

suficientes criptogramas, mediante criptoanálisis diferencial es posible romper la clave en 2^47 iteraciones.

Triple-DES:

Triple - Data Encryption Standard (1995)

RFC's relacionados

#3217 - “Triple-DES and RC2 Key Wrapping” - ftp://ftp.rfc-editor.org/in-notes/rfc3217.txt

#3537 - “Wrapping a Hashed Message Authentication Code (HMAC) key with a Triple-Data

Encryption Standard (DES) Key or an Advanced Encryption Standard (AES) Key” -

ftp://ftp.rfc-editor.org/in-notes/rfc3537.txt

Descripción

Dada la capacidad de cómputo actual y la relativa facilidad que supone romper el algoritmo DES, se

desarrolló un sistema de triple aplicación al algoritmo DES, con tres claves diferentes para aplicar

sucesivamente (en realidad se usa una clave externa dividida para aplicación intermedia dado que DES

matemáticamente no es grupo, y su aplicación repetida ocasionaría un aumento efectivo de tamaño).

Mediante este sistema se obtiene un cifrado de 192 bits (168 efectivos y 24 de paridad) con tres claves que

resulta mucho más complejo de vulnerar.

Death Master, 2004 (GPL) Página 9

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

AES (Rijndael):

Advanced Encryption Standard (2000)

RFC's relacionados

#3268 - “Advanced Encryption Standard (AES) Ciphersuites for Transport Layer Security (TLS)” -

ftp://ftp.rfc-editor.org/in-notes/rfc3268.txt

#3394 - “Advanced Encryption Standard (AES) Key Wrap Algorithm” -

ftp://ftp.rfc-editor.org/in-notes/rfc3394.txt

#3565 - “Use of the Advanced Encryption Standard (AES) Encryption Algorithm in Cryptographic

Message Syntax (CMS)” - ftp://ftp.rfc-editor.org/in-notes/rfc3565.txt

#3686 - “Using Advanced Encryption Standard (AES) Counter Mode With IPsec Encapsulating

Security Payload (ESP)” - ftp://ftp.rfc-editor.org/in-notes/rfc3686.txt

Descripción

En 1977 el NIST organizó un concurso a nivel mundial para crear un sistema que cumpliera los requisitos de

seguridad necesarios para convertirse en estándar a nivel mundial. Este estándar se denomina AES

(Advanced Encryption Standard) y el algoritmo AEA (Advanced Encryption Algorithm).

Muchos expertos presentaron sus propuestas, pero el ganador fue el conocido como algoritmo Rijndael,

creado por los belgas Vincent Rijmen y Joan Daemen. Se trata de un algoritmo simétrico que puede

funcionar mediante cifrado en bloques de longitud variable o en flujo y que se sirve de claves de longitud

variable (128, 192 ó 256 bits).

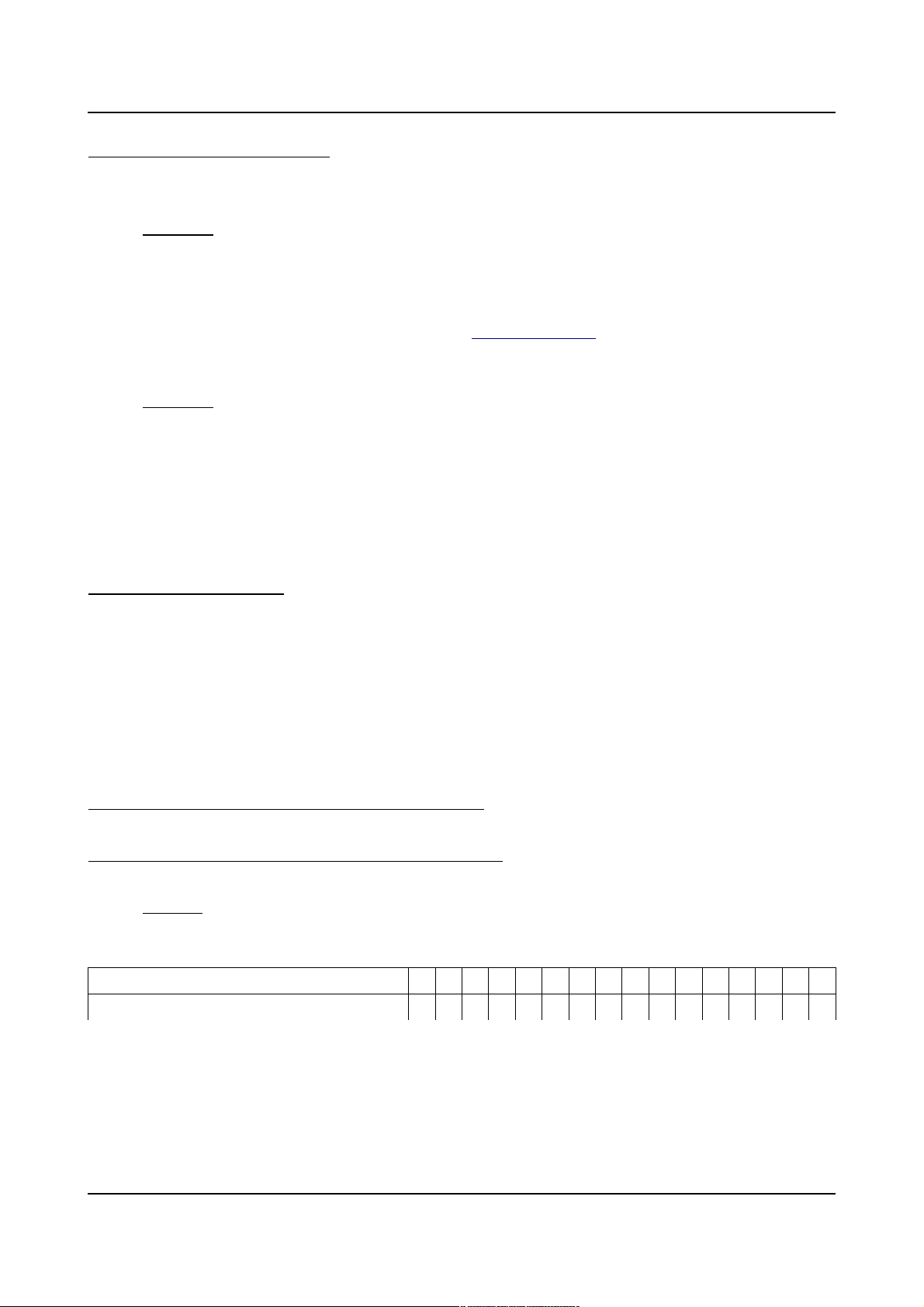

Su algoritmo puede resumirse de la siguiente forma:

Toma el texto en claro y lo cifra en bloques para obtener el punto intermedio llamado Estado, que

A

se representa como una matriz de bytes de cuatro filas.

A partir del Estado, se realizan las siguientes operaciones en forma de bucle durante un número

B

determinado de iteraciones.

Sustitución de bytes no lineal, operando independientemente sobre cada uno de los bytes del

b1

Estado.

Desplazamiento de las filas del Estado cíclicamente con offsets diferentes.

b2

Mezcla de columnas, que se realiza multiplicando las columnas del Estado módulo x*4+1,

b3

consideradas como polinomios en GF(28), por un polinomio fijo c(x).

Adición de la clave de vuelta, en la que se aplica al Estado por medio de un simple XOR. La clave

b4

de cada vuelta se deriva de la clave de cifrado mediante el esquema de clave.

El esquema de clave consiste en dos operaciones, expansión de clave y selección de clave de

C

vuelta de cifrado, y el proceso de cifrado consta de tres pasos: una adición inicial de la clave de

vuelta, n-1 vueltas de cifrado y una vuelta final.

* FUENTE: HTML Web, Seguridad, Criptografía (http://www.htmlweb.net/)

Se puede encontrar información mucho más detallada de la descripción algorítmica de AES en el siguiente

enlace: http://home.ecn.ab.ca/~jsavard/crypto/co040401.htm.

Hoy en día AES es, efectivamente, el estándar en cifrado simétrico, siendo usado por sistemas tan

populares como Pretty Good Privacy (PGP).

Death Master, 2004 (GPL) Página 10

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

IDEA:

International Data Encryption Algorithm (1990)

RFC's relacionados

#3058 - “Use of the IDEA Encryption Algorithm in CMS“ - ftp://ftp.rfc-editor.org/in-notes/rfc3058.txt

Descripción

IDEA fue creado en 1990 por Xuejia Lai y L. Massey. Se trata de un algoritmo simétrico de cifrado en

bloques de 64 bits. Su funcionamiento se basa en operaciones sencillas como multiplicaciones de enteros,

sumas y XOR. IDEA trabaja con claves de 128 bits de longitud.

Es importante reseñar que IDEA es un algoritmo que si bien es de uso libre para fines no comerciales, sí que

está cubierto por patentes, concretamente:

• USA y Canadá - Patente 5.214.703 - Expira el 25 de Mayo de 2010.

• Europa(*) - Patente 0482154 - Expira el 16 de Mayo de 2011.

• (*): Austria, Francia, Alemania, Italia, Holanda, España, Suecia, Suiza, Reino Unido.

• Japón - Patente JP3225440B2 - No hay información de la fecha de expiración.

Precisamente a causa de esta patente, el sistema gnuPG no lo incluye como algoritmo de cifrado simétrico

(a pesar de que PGP sí lo hace), siendo necesario añadirlo mediante un parche al software.

RC6:

Rivest Cypher 6 (1998)

RFC's relacionados

#2040 - “The RC5, RC5-CBC, RC5-CBC-Pad, and RC5-CTS Algorithms” -

ftp://ftp.rfc-editor.org/in-notes/rfc2040.txt

Descripción

RC6 fue uno de los finalistas del concurso AES del NIST. Fue ideado por el matemático Ron Rivest (autor de

muchos y famosos algoritmos criptográficos) en 1998. El algoritmo es propiedad de la empresa RSA

Security.

RC6 supone la evolución de los algoritmos RC, RC2, RC4 y RC5. Concretamente, se trata de una

adaptación del sistema RC5 para cumplir los requisitos del concurso AES. Se trata de un algoritmo simétrico

de cifrado de flujo con claves de longitud variable entre 40 y 2040 bits, siendo por defecto 128.

Su algoritmo se basa en una mezcla de sumas, restas, multiplicaciones, XOR y rotaciones, y se puede

encontrar una amplia descripción, así como un ejemplo de su implementación en el siguiente enlace:

http://www.codeproject.com/cpp/hexenc.asp?print=true.

Death Master, 2004 (GPL) Página 11

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Twofish:

Twofish (1998)

Descripción

Twofish es un algoritmo simétrico de cifrado en bloques de 64 bits. Supone la evolución natural de su

predecesor, Blowfish, y fue otro de los cinco finalistas del concurso AES del NIST. El algoritmo es

totalmente libre, tanto de patentes como de copyright.

Twofish maneja claves de 128, 192 ó 256 bits y es muy potente a la par que extremadamente sencillo de

implementar y rápido (18 ciclos por byte en una arquitectura Pentium I, más rápido que RC5, IDEA, DES,

Triple DES, Serpent, Square, Cast-128, Feal-32, etc). Estas características le han llevado a ser incluido en el

estándar SSH (Secure Shell).

Una descripción precisa del algoritmo y su implementación puede ser encontrada en el siguiente enlace:

http://home.ecn.ab.ca/~jsavard/crypto/co040402.htm.

MARS:

MARS (1998)

Descripción

MARS es otro de los finalistas del concurso del NIST. Fue ideado por IBM como un algoritmo simétrico de

cifrado en bloques de 128 bits. Su longitud de clave es variable, trabajando con claves de 128 a 448 bits.

Comparado con el anterior gran algoritmo de IBM, el DES-3, la complejidad y potencia es mucho mayor, a la

vez que es mucho más rápido de ejecutar (65 Mbit/s en un Pentium-Pro).

Después de no haber sido elegido como ganador del concurso AES, IBM liberó el algoritmo MARS para uso

público, aunque no es muy usado en la actualidad.

En el libro "MARS - a candidate cipher for AES", publicado por IBM Corporation en Septiembre de 1999,

podemos encontrar una descripción completa del algoritmo y sus diversas implementaciones:

http://www.research.ibm.com/security/mars.pdf.

CAST-256:

Carlisle Adams - Stafford Tavares - 256 (1997)

RFC's relacionados

#2612 - “The CAST-256 Encryption Algorithm” - ftp://ftp.rfc-editor.org/in-notes/rfc2612.txt

Descripción

CAST-256 fue desarrollado a partir del algoritmo CAST-128. Se trata de un algoritmo simétrico de cifrado en

bloques de 128 bits que maneja claves de 128, 160, 192, 224, ó 256 bits. Su funcionamiento es muy

complejo, combinando el sistema de permutación-rotación similar al utilizado por DES con otros sistemas

más complejos, como combinaciones de XOR o uso de f-funciones (de tres formas distintas y excluyentes).

En el RFC citado arriba se puede encontrar una descripción detallada de su funcionamiento e

implementación.

Death Master, 2004 (GPL) Página 12

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Algoritmos hash

Los criptosistemas de resumen, conocidos familiarmente como funciones o algoritmos hash, constituyen un

tipo especial de criptosistemas. Muchos manuales de criptografía los sitúan como un subgrupo de los

criptosistemas simétricos, pero a mí me gusta considerarlos como un grupo independiente debido a sus

características especiales.

Para empezar, en los algoritmos hash no existe el concepto de clave criptográfica, ni tampoco el concepto

de descifrado; el concepto de algoritmo criptográfico se mantiene; y surge un nuevo concepto denominado

fingerprint, huella digital, resumen ó hash.

Así pues, un algoritmo tipo hash acepta como entrada un mensaje de longitud arbitraria, y tras efectuar

sobre él los cálculos determinados por el algoritmo, devuelve una cadena de caracteres que representa el

hash del mensaje al que aplicamos el algoritmo. Este hash NO puede ser denominado criptograma dado

que no es posible el proceso de descifrado que nos devolvería el mensaje original.

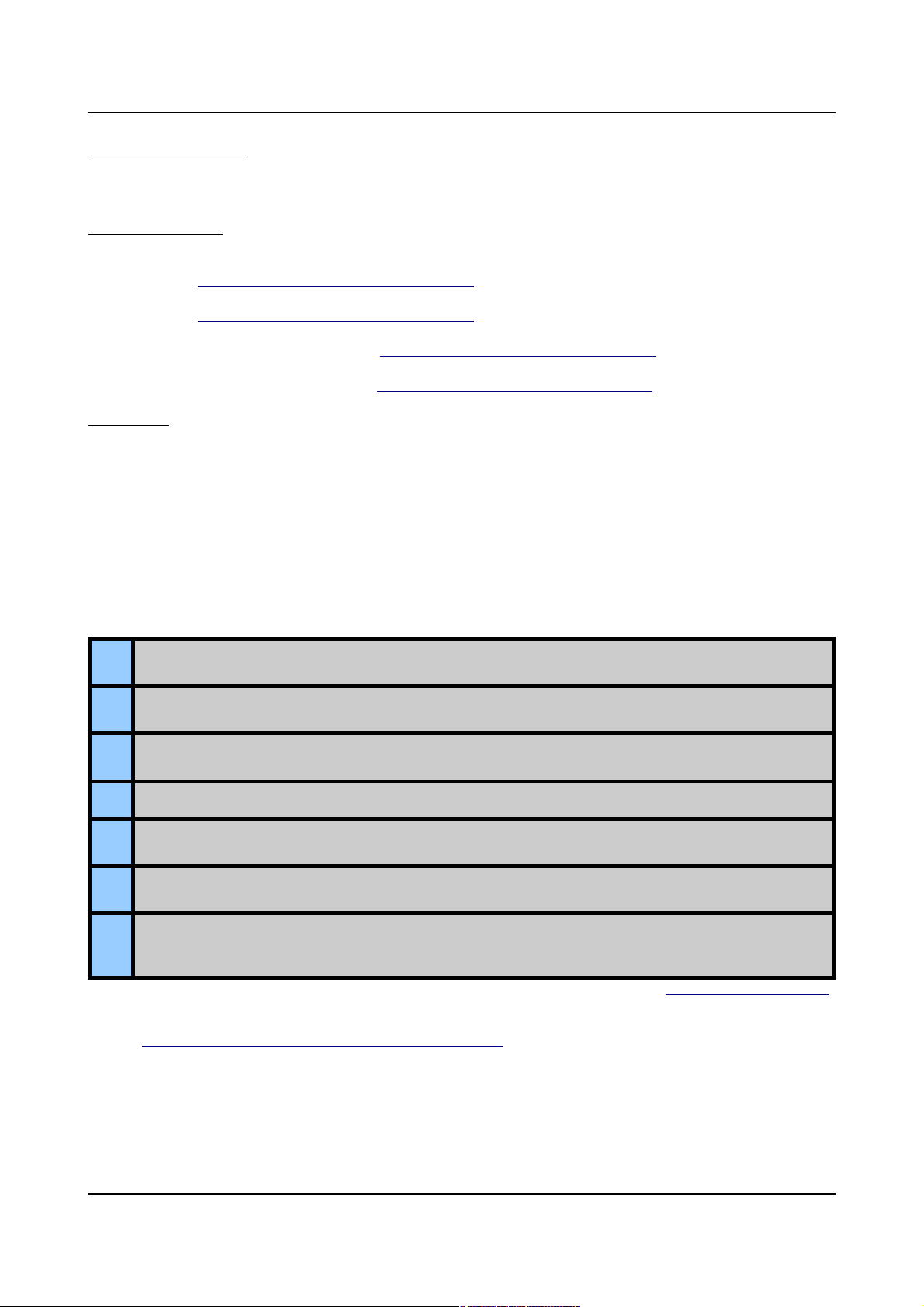

Para que quede más claro, vamos a ver las características que definen a los criptosistemas de tipo hash:

• Unidireccional: Conocido un hash, es computacionalmente imposible la reconstrucción del

mensaje original.

• Compresión: A partir de un mensaje de cualquier longitud se obtiene un hash de un tamaño fijo,

normalmente menor que el del mensaje original.

• Difusión: El resumen es una función compleja de todos los bits del mensaje.

• Colisión simple: Se conoce como resistencia débil a las colisiones el hecho de que dado un

mensaje cualquiera, es computacionalmente imposible encontrar otro mensaje cuyo hash sea

igual.

• Colisión fuerte: Se conoce como resistencia fuerte a las colisiones el hecho de que sea

computacionalmente difícil encontrar dos mensajes cuyo hash sea idéntico.

Estas características hacen de los criptosistemas hash el medio perfecto para autentificación de todo tipo de

información, con usos que van desde la autentificación de ficheros descargados a través de Internet, hasta

checksum de paquetes TCP/IP. Es tan sencillo como conocer el hash de la información y una vez obtenida

realizar de nuevo la función hash para comparar las cadenas de salida.

A continuación vemos algunos de los principales algoritmos criptográficos de tipo hash:

MD5:

Message Digest 5 (1992)

RFC's relacionados

#1321 - “The MD5 Message-Digest Algorithm“ - ftp://ftp.rfc-editor.org/in-notes/rfc1321.txt

#1810 - “Report on MD5 Performance“ - ftp://ftp.rfc-editor.org/in-notes/rfc1810.txt

#1828 - “IP Authentication using Keyed MD5“ - ftp://ftp.rfc-editor.org/in-notes/rfc1828.txt

#1864 - “The Content-MD5 Header Field“ - ftp://ftp.rfc-editor.org/in-notes/rfc1864.txt

Descripción

MD5 fue ideado por el matemático Ron Rivest, y supone la evolución de los algoritmos MD2 y MD4. Se trata

de una función criptográfica de tipo hash que acepta como entrada un mensaje de cualquier longitud y

devuelve como salida una cadena de 128 bits (usualmente una cadena de 32 caracteres hexadecimales).

Su fácil implementación y su gran popularidad le hacen uno de los principales algoritmos hash de la red,

usado principalmente en comprobación de ficheros en Internet.

Death Master, 2004 (GPL) Página 13

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

SHA-1:

Secure Hash Algorithm - 1 (1994)

RFC's relacionados

#2841 - “IP Authentication using Keyed SHA1 with Interleaved Padding (IP-MAC)“ -

ftp://ftp.rfc-editor.org/in-notes/pdfrfc/rfc2841.txt.pdf

#3174 - “US Secure Hash Algorithm 1 (SHA1)“ - ftp://ftp.rfc-editor.org/in-notes/pdfrfc/rfc3174.txt.pdf

Descripción

SHA-1 fue ideado por el NIST en 1994 como ampliación al algoritmo SHA. Se trata de una función

criptográfica de tipo hash que acepta una entrada de 2^64 bits como máximo (2048 Terabytes) y devuelve

como salida una cadena de 160 bits.

SHA-1 es ligeramente más lento que MD5, pero también es computacionalmente más complejo y su salida

es de mayor longitud, por lo que se considera de forma global más seguro.

RIPEMD-160:

RACE Integrity Primitives Evaluation Message Digest - 160 (1996)

RFC's relacionados

#2286 - “Test Cases for HMAC-RIPEMD160 and HMAC-RIPEMD128“ -

ftp://ftp.rfc-editor.org/in-notes/rfc2286.txt

#2857 - “The Use of HMAC-RIPEMD-160-96 within ESP and AH“ -

ftp://ftp.rfc-editor.org/in-notes/rfc2857.txt

Descripción

RIPEMD-160 fue ideado por Hans Dobbertin, Antoon Bosselaers, y Bart Preneel como ampliación del

algoritmo RIPEMD. Se trata de una función criptográfica de tipo hash que acepta una entrada un mensaje

de cualquier longitud y devuelve como salida una cadena de 160 bits.

A pesar de haberse desarrollado mucho más libre que SHA-1, no es muy popular y tampoco ha sido muy

estudiado por criptólogos. No obstante existen dos extensiones de este algoritmo (que son menos usadas

aún) denominadas RIPEMD-256 y RIPEMD-320. Las longitudes de sus salidas son respectivamente 256 y

320 bits, con lo que se reduce significativamente las colisiones débiles y fuertes.

Death Master, 2004 (GPL) Página 14

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Algoritmos asimétricos

Se trata de criptosistemas más modernos y complejos que los simétricos, a la vez que mucho más seguros.

Se fundamentan en la existencia de un par de claves complementarias que denominamos clave pública y

clave privada respectivamente (aunque ambas pueden actuar como pública o privada, su función la da el

usuario mediante su utilización). Un criptograma generado por una de las claves puede ser descifrado

únicamente por la otra clave, y viceversa.

A pesar de ser computacionalmente mucho más complejos, son el estándar hoy en día, usados en sistemas

que combinan cifrado asimétrico y simétrico (Pretty Good Privacy y Secure Socket Layer entre ellos).

Estos sistemas duales aunan las ventajas de ambos sistemas, pues un cifrado continuado en clave

asimétrica requiere mucho esfuerzo computacional, y un sistema de clave simétrica no es seguro per se,

pues necesita un canal seguro de traspaso de información para la clave. El cifrado asimétrico proporciona

ese canal seguro de traspaso de información, y el uso de claves únicas en cifrado simétrico garantiza la

seguridad a la vez que se reduce sensiblemente el nivel de recursos necesarios.

Existen principalmente tres familias de algoritmos asimétricos, según el principio matemático en el que

basan su potencia y seguridad:

• Problema de la factorización entera :

Estos algoritmos basan su seguridad en una debilidad de las máquinas de cómputo

actuales. Para un computador es relativamente trivial el cálculo de enormes productos o

potencias, pero el proceso contrario resulta muy costoso.

Así pues, la potencia de estos algoritmos reside en que no existe un método eficiente para

factorizar números enteros muy grandes.

A esta familia pertenecen RSA (Rivest-Shamir-Adleman) y RW (Rabin-Williams) entre otros.

• Problema del logaritmo discreto del grupo multiplicativo de un campo finito :

La potencia de los algoritmos basados en el problema del logaritmo discreto se basan en

que no existe un método eficiente de calcular x a partir de la expresión y = ax (mod p) donde

p es un número primo.

Matemáticamente se trata de un método bastante más complejo, pero computacionalmente

es igual de complicado que el problema de la factorización entera.

A esta familia pertenecen DH (Diffie-Hellman), DSA (Digital Signature Algorithm), ElGamal y

Nyberg-Rueppel entre otros.

• Problema del logaritmo discreto sobre el grupo de puntos racionales de una curva elíptica

sobre un campo finito:

Este grupo es un derivado del problema del logaritmo discreto, solo que en lugar de

estudiarlo en un grupo multiplicativo, lo estudia en curvas elípticas (no obstante este grupo

es conocido también como “método de curvas elípticas”). Este método es relativamente

moderno (surgió en 1986 de la mano de Miller).

Estos algoritmos basan su potencia en que el cálculo de logaritmos sobre un sistema de

curvas elípticas es computacionalmente aún más costoso que su cálculo sobre cuerpos

finitos.

No hay muchos algoritmos de curvas elípticas definidos, pero no obstante existen versiones

elípticas de los algoritmos DH (Diffie-Hellman) y ElGamal.

Existe un cuarto grupo de criptografía asimétrica, los criptosistemas probabilísticos, que fundamentan su

potencia en el hecho de que un mismo texto en claro puede dar lugar a un gran número de criptogramas

distintos. Estos sistemas evitan la fuga de información que supone el cifrado asimétrico tradicional (PKCS)

(C = E

informáticos.

El concepto de firma digital, derivado de la combinación de criptografía asimétrica y algoritmos hash es

también de capital importancia, pero lo trataremos en el apartado de PGP.

A continuación vemos algunos de los principales algoritmos criptográficos asimétricos:

(M)), pero no han sido muy estudiados aún, y mucho menos trasladados a criptosistemas

k

Death Master, 2004 (GPL) Página 15

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

RSA:

Rivest - Shamir - Adleman (1978)

RFC's relacionados

#2792 - “DSA and RSA Key and Signature Encoding for the KeyNote Trust Management System“ -

ftp://ftp.rfc-editor.org/in-notes/rfc2792.txt

#3110 - “RSA/SHA-1 SIGs and RSA KEYs in the Domain Name System (DNS)” -

ftp://ftp.rfc-editor.org/in-notes/rfc3110.txt

#3447 - “Public-Key Cryptography Standards (PKCS) #1: RSA Cryptography Specifications Version

2.1” - ftp://ftp.rfc-editor.org/in-notes/rfc3447.txt

Documentos relacionados

• [COCK73] Clifford Cocks, “A Note on 'Non-Secret Encryption'”, CESG Research Report, 20

Noviembre 1973, <http://www.cesg.gov.uk/publications/media/nsecret/notense.pdf>.

• [RIVE78] R. Rivest, A. Shamir and L. Adleman, “A Method for Obtaining Digital Signatures

and Public-Key Cryptosystems. Communications of the ACM”, 21 (2), pp. 120-126, Febrero

1978.

• [RSA78] R.L. Rivest, A. Shamir, and L.M. Adleman, “Communications of the ACM (2) 21”,

(1978), 120-126.

• [KALI93] Burton Kalinski, “Some Examples of the PKCS Standards”, RSA Laboratories,

Noviembre 1993, <ftp://ftp.rsasecurity.com/pub/pkcs/ascii/examples.asc>.

• [PKCS1] RSA Laboratories, “PKCS #1 v2.1: RSA Encryption Standard”, Junio 2002,

<http://www.rsasecurity.com/rsalabs/pkcs/pkcs-1/index.html>.

Descripción

El algoritmo RSA nació en 1978 de la mano de Ron Rivest, Adi Shamir y Leonard Adleman [RSA78]. Se

trata de un algoritmo de cifrado asimétrico basado en el problema de la factorización entera, y aunque la

descripción de este algoritmo fue propuesta en 1973 por Clifford Cocks [COCK73], fue secreta hasta 1978

cuando se publicó RSA. Aunque el algoritmo fue patentado, la patente expiró en el año 2000 y actualmente

se trata de un algoritmo libre.

Echemos un vistazo al algoritmo RSA:

Escoger dos números primos muy grandes p y q (secretos) y calcular el número n (público)

1

correspondiente a su producto, n = p * q

Escoger la clave de descifrado constituida por un gran número entero d (secreto), que es primo con

2

el número Ф (n) (secreto) obtenido mediante: Ф (n) = (p-1) * (q-1)

Calcular el entero e (público) tal que 1 ≤ e ≤ Ф (n) , mediante la fórmula: e * d = 1 (mod Ф (n))

3

Hacer pública la clave de cifado (e, n)

4

Para cifrar texto, es necesario previamente codificar el texto en un sistema numérico en base b

5

dividiéndolo en bloques de tamaño j-1 de forma que b

Cifrar cada bloque M i transformándolo en un nuevo bloque de tamaño j C i de acuerdo con la

6

expresión C i ≡ M i e (mod n)

Para descifrar el bloque C i , se usa la clave privada d según la expresión: M i ≡ C i d (mod n)

7

j-1

< n < b

j

* FUENTE: Pino Caballero Gil, “Introducción a la Criptografía”

2ª Edición actualizada, Ra-Ma. (2002), 55. ISBN 84-7897-520-9

Death Master, 2004 (GPL) Página 16

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Veamos un ejemplo eminentemente práctico de cómo generar un criptosistema RSA:

1. Seleccionamos dos números primos p = 11 y q = 3.

2. Calculamos N = p * q y Ф = (p-1) * (q-1) = 10 * 2 = 20

3. Elegimos el exponente e = 3 comprobando mcd (e, p-1) = mcd (3, 10) = 1 y...

mcd (e, q-1) = mcd (3, 2) = 1 , lo que implica que...

mcd (e, Ф) = mcd (e, (p-1) (q-1)) = mcd (3, 10, 2) = 1

4. Calcular d tal que e * d = 1 (mod Ф(n) ) , por ejemplo d = 7 (comprobamos e * d-1 = 3 * 7-1 = 20

que es divisible por Ф)

5. Clave Pública = (n, e) = (33, 3)

Clave Privada = (n, d) = (33, 7)

Ahora podemos ver un ejemplo de cómo generar un mensaje cifrado con RSA:

1. Queremos encriptar el mensaje m = 7

2. Calculamos el cifrado c = me mod n = 73 mod 33 = 343 mod 33 = 13

3. Nuestro texto cifrado es c = 13

4. Calculamos el descifrado m' = cd mod n = 137 mod 33 = 7

5. El mensaje descifrado es m' = 7

Hoy en día RSA es el algoritmo asimétrico de cifrado más usado, tanto en conexiones de Internet y

protocolos seguros, como en cifrado de datos (por ejemplo en el sistema PGP). Las longitudes de clave

usadas hoy en día varían desde los 512 hasta los 4096 bits, aunque se suelen tomar de forma habitual

claves de 1024 puesto que las de 512 no se consideran suficientemente seguras. Este tamaño puede

parecer pequeño, pero permite la generación de claves de longitudes de hasta 1233 cifras con 4096 bits

(concretamente hasta 1,0443888814131525066917527107166 * 10^1233).

No obstante, RSA no es infalible, y como ya dijimos la enorme complejidad computacional del problema de

la factorización entera se debe a una limitación de los computadores actuales. Sin embargo, en el momento

en el que se puedan construir computadores cuánticos (que trabajen con lógica ternaria en lugar de lógica

binaria) suficientemente potentes, mediante la debida implementación del algoritmo de Shor (ideado por

Peter Shor en 1994) este trabajo sería trivial y permitiría resolver criptosistemas basados en el problema de

factorización entera en un tiempo polinomial. De hecho en el año 2001, IBM demostró el algoritmo de

Shor mediante su implementación en un computador cuántico de 7 qubits, factorizando 15 en 3 y 5.

Podemos encontrar más información sobre el algoritmo de Shor, así como el propio algoritmo en:

http://en.wikipedia.org/wiki/Shor's_algorithm.

Death Master, 2004 (GPL) Página 17

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

DH/DSS:

Diffie - Hellman / Digital Standard Signature (1976 / 1991)

RFC's relacionados

#2539 - “Storage of Diffie-Hellman Keys in the Domain Name System (DNS)“ -

ftp://ftp.rfc-editor.org/in-notes/rfc2539.txt

#2631 - “Diffie-Hellman Key Agreement Method” - ftp://ftp.rfc-editor.org/in-notes/rfc2631.txt

#2785 - “Methods for Avoiding the "Small-Subgroup" Attacks on the Diffie-Hellman Key Agreement

Method for S/MIME” - ftp://ftp.rfc-editor.org/in-notes/rfc2785.txt

#2875 - “Diffie-Hellman Proof-of-Possession Algorithms” - ftp://ftp.rfc-editor.org/in-notes/rfc2875.txt

#3526 - “More Modular Exponential (MODP) Diffie-Hellman groups for Internet Key Exchange (IKE)” -

ftp://ftp.rfc-editor.org/in-notes/rfc3526.txt

Documentos relacionados

• [DIH76] W. Diffie and M.E. Hellman, “IEEE Transactions on Information Theory 22”, (1976),

644-654.

• [ELG85] T. ElGamal, “IEEE Transactions on Information Theory 31”, (1985), 469-472.

• [DVW92] W. Diffie, P.C. van Oorschot, and M.J. Wiener, “Designs, Codes and Cryptography

2”, (1992), 107-125.

• [PKCS3] RSA Laboratories, “PKCS #3 1.4: Diffie-Hellman Key-Agreement Standard”,

Noviembre 1993, <ftp://ftp.rsasecurity.com/pub/pkcs/ascii/pkcs-3.asc>.

• [MAU94] U. Maurer, “Advances in Cryptology”, Crypto '94, Springer-Verlag (1994), 271-281.

Descripción

La historia del nacimiento del algoritmo DH/DSS es bastante compleja. En 1976, Dres. W. Diffie y M.E.

Hellman publicaron el documento [DIH76] en el que nació el sistema Diffie-Hellman como algoritmo de

intercambio de claves. En aquella época, Diffie y Hellman creían que su algoritmo no podía constituir un

criptosistema asimétrico completo para cifrado de clave pública. Tuvieron que pasar muchos años hasta que

en 1985 ElGamal publicara [ELG85] y demostrara que se podía desarrollar un criptosistema asimétrico

completo a partir del sistema Diffie-Hellman, lo que supuso el nacimiento del algoritmo DH.

Pero aún había un problema, pues el sistema de firma ideado por ElGamal ocasionaba que la firma de un

mensaje ocupara el doble que el mensaje original, lo cual representaba un problema grave de eficiencia.

Este problema fue corregido en 1991, cuando el NIST propuso un sistema de firma nuevo para el sistema

Diffie-Hellman, que denominaron DSS (Digital Standard Signature). Así, en 1991 nació el algoritmo

completo que hoy conocemos como DH/DSS.

DH/DSS es un algoritmo de cifrado asimétrico basado en el problema del logaritmo discreto del grupo

multiplicativo de un campo finito. Aunque matemáticamente es mucho más complejo con diferencia que el

problema de la factorización entera, se ha demostrado que ambos son computacionalmente de una

complejidad muy similar. Hay que decir, eso sí, que DH/DSS y los demás algoritmos basados en el problema

del logaritmo discreto no tiene sobre su cabeza la espada de Damocles que supone el algoritmo de Shor

para los criptosistemas basados en el problema de la factorización entera.

Ahora echemos un vistazo al algoritmo DH/DSS:

Death Master, 2004 (GPL) Página 18

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Serán de información pública un número primo grande p y a, una raíz primitiva de 1 módulo p (es

1

decir, tal que a

La clave privada del usuario B es un entero k B escogido dentro del intervalo [1 , p-1]

2

La clave pública de B es el entero K B ≡ a k B (mod p)

3

Se supone que el emisor A quiere enviar un mensaje M (1 ≤ M ≤ p-1) al receptor B

4

p-1

≡ (mod p) y a

d-1

≠ (mod p) para todo d tal que 1 < d < p )

Proceso de Cifrado (e)

Escoger aleatoriamente un entero k A tal que 1 ≤ k A ≤ p-1 , que constitye su clave secreta

1e

Calcular la clave de cifrado a partir de su propia clave privada y la clave pública de B,

2e

3e

k

Q ≡ K

Cifrar el mensaje M según la expresión C ≡ Q * M (mod p)

A (mod p)

B

Proceso de Descifrado (d)

Obtener Q gracias a la clave pública de A, K A , y a su propia clave secreta mediante la fórmula

1d

Q ≡ K

Recuperar M a partir de M ≡ (Q -1) p * C (mod p) donde (Q -1) p denota el inverso de Q en módulo p

2d

k

B (mod p)

A

* FUENTE: Pino Caballero Gil, “Introducción a la Criptografía”

2ª Edición actualizada, Ra-Ma. (2002), 65. ISBN 84-7897-520-9

Es importante señalar que aunque el sistema Diffie-Hellman siempre ha sido libre, la patente que lo cubría

(US 4.200.770) expiró el 6 de Septiembre de 1997.

Death Master, 2004 (GPL) Página 19

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

RW:

Rabin - Williams (1980)

Documentos relacionados

• [RAB79] M.O. Rabin, “Digitalized signatures and public-key functions as intractable as

factorization”, Technical Report MIT/LCS/TR-212, MIT, 1979.

• [WEL88] D. Welsh, “Codes and Cryptography”, Claredon Press, 1988.

Descripción

En 1979 M.O. Rabin ideó un sistema a partir de las bases sentadas por RSA. Sin embargo, hay una sutil

diferencia, pues en el sistema RSA, resolver el problema general de la factorización implica romperlo, pero

no de forma inversa. En el sistema de Rabin, ambos preceptos se cumplen. Este defecto de base fue

corregido en 1980 por H.C. Williams, dando lugar al algoritmo RW.

RW es un algoritmo de cifrado asimétrico basado en el problema de la factorización entera (al igual que

RSA). No obstante, este algoritmo no ha sido prácticamente estudiado ni usado por la comunidad

criptográfica moderna.

Echemos un vistazo al algoritmo RW:

Escoger dos grandes primos p y q (secretos) y definir n (público) mediante su producto, n = p * q

1

(público)

Escoger un entero B < n que será parte de la clave pública (B,n)

2

Para cifrar un texto, es necesario previamente codificar el texto en un sistema de base b

3

dividiéndola previamente en bloques de tamaño j-1 de forma que cumpla b

Cifrar el bloque M i según la expresión C i ≡ M i (M i + B) (mod n)

4

Para descifrar el criptograma C i , hay que construir el mensaje M i = a * u + b * v a partir de las

soluciones de las ecuaciones u 2 + B * u ≡ C i (mod p) y v 2 + B * v ≡ C i (mod q) , y los enteros a y

5

b tales que a ≡ 1 (mod p) , a ≡ 0 (mod q) , b ≡ 0 (mod p) y b ≡ 1 (mod q)

* FUENTE: Pino Caballero Gil, “Introducción a la Criptografía”

2ª Edición actualizada, Ra-Ma. (2002), 62. ISBN 84-7897-520-9

Por descontado, al estar basado este algoritmo en el mismo problema que RSA, posee igualmente sus

mismas debilidades, y es también extremadamente vulnerable al criptoanálisis cuántico.

j-1

< n < b

j

Death Master, 2004 (GPL) Página 20

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Otros sistemas asimétricos:

El último gran grupo de criptografía asimétrica es el método de las curvas elípticas. Éste surgió en 1986 de

la mano de Miller con la publicación del documento:

• [MIL86] V.S. Miller, “Use of Elliptic Curves in Cryptography”, Advances in Cryptology-

CRYPTO'85, Lecture Notes in Computer Science, Springer-Verlag, 1986.

El sistema de curvas elípticas se inspira en el sistema de ElGamal, con el grupo aditivo de puntos de la

curva representando el papel del grupo multiplicativo.

Se trata de un sistema mucho más complejo, tanto matemática como computacionalmente, que los métodos

tradicionales (factorización y logaritmo único), pero proporciona un nivel de seguridad mucho mayor. Así, se

ha evaluado que una clave de un sistema de curvas elípticas de 210 bits es igual de segura que una clave

RSA de 2048 bits.

Aunque existen versiones elípticas de sistemas como DH ó ElGamal, y a pesar de ser uno de los campos

más estudiados por la criptografía moderna, no han sido implementados de una manera efectiva aún, y no

gozan de mucha importancia. No obstante, se trata de un campo de estudio relativamente moderno y por

desarrollar.

Existen otros dos sistemas importantes no mencionados anteriormente:

• Problema de la mochila :

Se trata de un sistema ideado en 1978 por Merkle y Hellman en el algoritmo Merkle-

Hellman [MEH78] y que toma su nombre de una metáfora del algoritmo, puesto que se

presenta como una mochila de tamaño N donde queremos meter n objetos pero rellenando

el espacio sobrante hasta completar N.

Aunque el problema general de la mochila es muy complejo y constituye un problema NPcompleto, todas las versiones de este sistema han sido rotas y no es usado salvo con fines

didácticos

• Teoría de la codificación algebraica :

Este sistema fue ideado por McEliece en 1978 y dio lugar al algoritmo McEliece [MCE78].

Basa su potencia en el hecho de que la decodificación de un código lineal general es un

problema NP-completo. En este algoritmo juega un papel crucial la teoría de la codificación.

Un punto importante a la hora de entender la complejidad computacional de este algoritmo

es el hecho de que no trabaje con cifras enteras, sino con matrices. Además, se introduce

un gran factor de expansión de datos, en función de las palabras del código de Goppa, y se

produce un desorden intencionado mediante la adición de ruido.

Por desgracia su aplicación de momento no pasa del ámbito teórico, y no se han

desarrollado criptosistemas de clave pública sobre este algoritmo, aunque está siendo

investigado hoy en día.

El último grupo del que hablaremos brevemente es el de los criptosistemas probabilísticos. Este sistema

se basa en las nociones que Micali y Goldwaser publicaron en el documento [GOM82]:

• [GOM82] S. Goldwasser, S. Micali, “Probabilistic Encryption and How to Play Mental Poker

Keeping Secret all Partial Information”, Proceedings of the 14th ACM Symposium on Theory of

Computing, 365, 1982.

Basa su potencia en que no existe un cálculo factible para obtener información del texto en claro a partir del

criptograma. Esto se logra mediante la virtual existencia de un gran número de criptogramas distintos para

un mismo texto en claro de partida.

Se puede considerar, de hecho, un “Sistema de Secreto Perfecto” de Shannon, pero con la ventaja añadida

del uso personalizado de claves criptográficas. Por desgracia aún no se han podido desarrollar

criptosistemas informáticos completos a partir de este sistema.

Death Master, 2004 (GPL) Página 21

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

El sistema PGP

Corría el año 1991 y en Estados Unidos comenzaba a tomar forma el rumor de que el Gobierno pretendía

prohibir el uso de la criptografía en las líneas de comunicación. La criptografía había alcanzado un nivel de

desarrollo que había escapado al control de gobiernos y servicios de inteligencia, y por ello se comenzó a

pensar en controlarla. Mucha gente comenzó a preocuparse por el incipiente rumor, y un programador

llamado Philip Zimmermann decidió poner remedio, había que hacer que no fuera posible prohibir la

criptografía.

Zimmermann escogió los mejores algoritmos del momento de cifado simétrico (IDEA), asimétrico (RSA) y

hash (MD5) y creó el programa llamado Pretty Good Privacy (PGP), un software de cifrado al nivel más alto

y totalmente libre de puertas traseras o control alguno. Comenzó a distribuirlo por BBSs de forma gratuita

(freeware) y la gente respondió distribuyéndolo por todo el país. De repente no era posible prohibir la

criptografía porque estaba demasiado extendida y se había convertido en el estándar de cifrado y firma de

correo electrónico.

Los problemas no tardaron en llegar. En ese mismo año (1991) alguien distribuyó el programa en USENET y

éste comenzó a distribuirse y usarse fuera de Estados Unidos. No tardaron en acusar a Zimmermann de

violar la legislación ITAR del Departamento de Estado Americano sobre exportación de armas. Sí, en

Estados Unidos la criptografía se considera un arma equiparable al armamento pesado, los carros de

combate o las armas químicas. Además, RSA Data le acusó de violar el copyright del algoritmo RSA (que

por aquel entonces aún estaba patentado). Así, se formaron dos frentes de problemas legales contra Philip.

Para intentar paliar el problema con RSA Data, se llegó a la determinación de desarrollar dos versiones

paralelas de PGP: el propio PGP en Estados Unidos y Canadá, usando la librería RSAREF; y la versión

PGPi (de International) que se desarrollo para el resto del mundo en Europa, usando la librería MPILIB

desarrollada por el propio Zimmermann. Aún así, el proceso con RSA Data continuó.

Ambos problemas se terminaron solucionando en 1996. Respecto a la supuesta violación de la legislación

ITAR, el 11 de Enero de 1996 el abogado de Zimmermann recibió una escueta carta con el siguiente texto:

"La Oficina del Fiscal del Distrito Norte de California ha decidido que su cliente, Philip Zimmermann,

no será juzgado por el envío a USENET en junio de 1991 del programa de encriptación Pretty Good

Privacy. El caso queda cerrado".

También fue publicada un no menos escueto comunicado a la prensa:

"Michael J. Yamaguchi, Fiscal del Distrito Norte de California, ha anunciado que su Oficina ha

decidido abandonar la causa contra cualquier individuo supuestamente implicado en el envío a

USENET en junio de 1991 del programa de encriptación Pretty Good Privacy. El caso queda

cerrado, y la Oficina no hará más declaraciones".

Y de ese problema no volvió a saberse nada, ni se hicieron más declaraciones.

El proceso que RSA Data inició contra Zimmermann también terminó en 1996, siendo declarado inocente y

absuelto. Ese mismo año creó su propia compañía, Pretty Good Privacy Inc., y comenzó a desarrollar

software (por supuesto entre ese software se encontraba PGP) dentro de Estados Unidos. Las versiones

internacionales de PGP siguieron desarrollándose en Europa.

El año siguiente, 1997, supuso un cambio radical para PGP. Pretty Good Privacy Inc. fue absorbida por

Network Associates, y Zimmermann quedó relegado a un puesto de asesor. Así mismo, se publicó la

primera versión para Windows, la 5, que cambiaba la línea de comandos DOS por un entorno gráfico. A

partir de esta versión comenzaron a incorporarse nuevos algoritmos.

Aunque durante un tiempo PGP perdió mucho de su espíritu original, hoy en día por fortuna vuelve a ser lo

que era. Aún así mucha gente sigue prefiriendo la última versión de DOS que se publicó antes del cambio de

manos de PGP, la 2.6.3 bajo línea de comandos, con soporte único para RSA-IDEA-MD5.

Death Master, 2004 (GPL) Página 22

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

La versión actual de PGP es la 8.03. Existen dos versiones de PGP: una de pago, y otra freeware (con

ciertas limitaciones) que puede descargarse desde http://www.pgp.com/products/freeware.html. Aunque

PGP NO es software libre, su código fuente vuelve a estar disponible para ser descargado y consultado por

el público general en http://www.pgp.com/products/sourcecode.html.

Hoy en día PGP trabaja con los siguientes algoritmos:

• Encriptación simétrica: AES (Rijndael), CAST, TripleDES, IDEA, Twofish.

• Encriptación asimétrica: RSA, RSA Legacy, DH/DSS.

• Hash: MD5, SHA-1, RipeMD (sólo para claves RSA).

Es importante hablar también de openPGP. A partir de la idea de PGP, se desarrolló en Noviembre de 1998

el estándar openPGP, gracias al cual cualquiera puede integrar en una aplicación compatibilidad con el

sistema PGP a través de una implementación de openPGP (ciertos clientes de correo electrónico incluyen

esta funcionalidad). Es conveniente leer los siguientes RFC's referidos a openPGP:

#2440 - “OpenPGP Message Format” - ftp://ftp.rfc-editor.org/in-notes/rfc2440.txt

#3156 - “MIME Security with OpenPGP” - ftp://ftp.rfc-editor.org/in-notes/rfc3156.txt

Por último (pero no menos importante) hay que hablar de la implementación openPGP más famosa y usada:

GNU Privacy Guard (GnuPG, GPG). GnuPG es un reemplazo libre y completo del sistema PGP,

cumpliendo los estándares de openPGP. Trabaja con los mismos algoritmos que las versiones actuales de

PGP excepto IDEA, pues se encuentra patentado aún y no es libre en el territorio de Estados Unidos y

Canadá. No obstante se puede añadir el algoritmo IDEA a GnuPG mediante un parche, pero sólo debemos

hacerlo en caso de residir en países donde IDEA esté libre de patentes (España por ejemplo).

GPG es completamente software libre, bajo los términos de la licencia GNU General Public License (GPL)

y hoy día está muy extendido, contando incluso con apoyo económico del Ministerio de Economía y

Tecnología de la República Federal de Alemania para su desarrollo.

La primera versión de GnuPG (1.0.0) fue liberada el 7 de Septiembre de 1999, y la última versión disponible

a día de hoy es la 1.2.4 que podemos descargar desde su sitio web http://www.gnupg.org/. GnuPG tiene

actualmente soporte para gran cantidad de sistemas, entre ellos: GNU/Linux, GNU/Hurd, FreeBSD,

OpenBSD, NetBSD, Microsoft Windows, PocketConsole, MacOS X, AIX, BSDI, HPUX, IRIX, MP-RAS,

OSF1, OS/2, SCO UnixWare, SunOS, Solaris, USL UnixWare.

GnuPG es una aplicación de línea de comandos, pero existen muchas Interfaces Gráficas de Usuario (GUI,

Graphic User Interface) para integrarlo en un escritorio Unix e incluso Windows. Las más famosas son GPA,

GnomePGP, KGpg y TkPGP. No obstante, la más recomendada (yo la uso personalmente) es GPA (GNU

Privacy Assistant), que además es mantenido por el propio equipo de GnuPG. GPA es una aplicación

gráfica que utiliza GTK (El Gimp Tool Kit). La última versión de GPA es la 0.70, que puede ser encontrada

en http://www.gnupg.org/(es)/download/index.html#gpa.

Ya conocemos los algoritmos criptográficos, conocemos la historia de PGP y sus implementaciones. Es el

momento de empezar a comprender el funcionamiento de PGP. Vamos a ver algunas de las principales

funciones de los sistemas openPGP, explicando la teoría de su funcionamiento, y cómo realizarlas en los

sistemas openPGP más usados: PGP (versión 8.03), GnuPG (versión 1.2.4) y GPA (versión 0.70).

Es importante recomendar también la lectura de los manuales de PGP (Help > Contents and Index) ó

GnuPG (man gpg) detalladamente para poder aprovechar todo el potencial que estos programas nos

brindan.

Death Master, 2004 (GPL) Página 23

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

El anillo de claves

¿Qué?

Ya sabemos lo que es una clave criptográfica. Antes de ver cómo generar nuestra propia clave, es

importante saber cómo se manejan y almacenan en nuestro PC. En el sistema openPGP existe un concepto

muy importante, el concepto de armadura. Una armadura es un elemento openPGP (clave, criptograma,

firma, anillo de claves...) representado en caracteres ASCII y con unas cadenas de inicio y final predefinidas.

Veamos algunos ejemplos:

-----BEGIN PGP SIGNED MESSAGE-----

Hash: {algoritmo de hash}

{mensaje firmado}

-----BEGIN PGP SIGNATURE-----

Version: {versión}

{firma}

-----END PGP SIGNATURE-----

******************************************************

-----BEGIN PGP MESSAGE-----

Version: {versión}

{mensaje cifrado}

-----END PGP MESSAGE-----

******************************************************

-----BEGIN PGP PUBLIC KEY BLOCK-----

Version: {versión}

{clave pública}

-----END PGP PUBLIC KEY BLOCK-----

Estas estructuras son lo que denominamos armaduras ASCII o ASCII armor. Mediante ese sistema, y en

texto plano (que normalmente se representa en ficheros *.asc) podemos transportar fácilmente cualquier

elemento openPGP. Hay que saber también que existe otro formato denominado MIME/PGP.

A partir de estas armaduras (que pueden combinarse para obtener, por ejemplo, mensajes encriptados y

firmados) se constituye el anillo de claves o keyring. Existen dos anillos, el de claves públicas (public

keyring) que contiene, además de nuestras propias claves públicas, todas las claves públicas de otras

personas que importemos para usar; y el de claves privadas (secret keyring) que contendrá nuestras claves

privadas. En el anillo podemos ver la clave, el nombre, el correo, el ID de clave (KeyID)...

¿Cómo?

PGP

1. Abrir el programa PGPkeys

GPG

1. Anillo de claves públicas: gpg --list-keys

2. Anillo de claves privadas: gpg --list-secret-keys

GPA

1. Abrir el programa GPA (Editor del anillo)

Death Master, 2004 (GPL) Página 24

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Generar un par de claves

¿Qué?

Es el momento de generar un par de claves pública/privada (public/private key pair). Es importante

entender que se trata de un par de claves complementarias a las que se les asigna una utilidad en el

criptosistema. Una vez generado nuestro par de claves, pasará a formar parte de nuestro anillo de claves y

podremos usarlas, exportarlas y modificarlas.

Hay que mencionar el concepto de passphrase. Al igual que un password es una palabra que protege el

acceso a un sistema (contraseña), un passphrase es una frase que protege el uso de la clave privada.

También la llamamos contraseña en castellano. Se almacena en formato de hash criptográfico dentro de la

propia clave.

A la hora de crear un par de claves, debemos elegir si queremos usar el algoritmo RSA o DH/DSS. Esa es

una elección personal y ya conocemos los detalles de cada algoritmo. Yo personalmente elegí RSA, pero la

mayoría de la gente prefiere DH/DSS (también es cierto que se trata del sistema por defecto y poca gente se

molesta en personalizar el proceso de generación).

También debemos decidir si queremos que nuestra clave sea imperecedera o que caduque en x tiempo.

¿Cómo?

PGP

GPG

GPA

1. Abrir el programa PGPkeys

2. Menú Keys >> New Key

3. Elegimos la opción Expert Mode

4. Introducimos nombre, correo electrónico, y elegimos algoritmo, tamaño y fecha de expiración

5. Introducimos por duplicado el passphrase a usar

1. Ejecutamos el comando gpg --gen-key

2. Elegimos el tipo de clave (1-DSA y ELGamal (por defecto); 2-DSA (firmar), 4-RSA (firmar))

3. Elegimos el tamaño (1024-4096) y confirmamos

4. Elegimos la caducidad (nunca, n días, n semanas, n meses, n años) y confirmamos

5. Introducimos nombre y apellidos

6. Introducimos la dirección de correo electrónico

7. Introducimos un comentario para la clave (opcional)

8. Podemos cambiar algún dato o confirmar de forma general la clave

9. Introducimos por duplicado el passphrase a usar

10.Esperamos a que termine la generación de entropía para la clave

11.*Si es necesario generar una clave de cifrado, ejecutamos el comando gpg --edit-key <KeyID>

12.*Ejecutamos el comando addkey y nos autentificamos mediante el passphrase

13.*Elegimos el tipo de clave (2-DSA (firmar); 3-ElGamal (cifrar); 4-RSA (firmar); 5-RSA (cifrar))

14.*Elegimos el tamaño (1024-4096) y confirmamos

15.*Elegimos la caducidad (nunca, n días, n semanas, n meses, n años) y confirmamos

1. Abrir el programa GPA (Editor del anillo)

2. Menú Claves >> Nueva Clave

3. Elegimos el algoritmo y el tamaño, introducimos el nombre, correo electrónico, comentario

(opcional), caducidad y el passphrase de la clave por duplicado

Death Master, 2004 (GPL) Página 25

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Cambiar el passphrase

¿Qué?

Quizá en algún momento deseemos poder cambiar el passphrase que seleccionamos en la creación de

nuestro par de claves. Con cualquier software compatible con openPGP es posible.

¿Cómo?

PGP

1. Abrir el programa PGPkeys

2. BDR sobre la clave >> Key Properties

3. Seleccionamos Change Passphrase...

4. Nos autentificamos mediante el passphrase e introducimos por duplicado el nuevo passphrase

GPG

1. Ejecutamos el comando gpg --edit-key <KeyID>

2. Ejecutamos el comando passwd y nos autentificamos mediante el passphrase

3. Introducimos por duplicado el nuevo passphrase

GPA

1. Abrir el programa GPA (Editor del anillo)

2. BDR sobre la clave >> Editar Clave Privada

3. Seleccionamos Cambiar Contraseña

4. Nos autentificamos mediante el passphrase e introducimos por duplicado el nuevo passphrase

Consultar el fingerprint

¿Qué?

Cuando queremos añadir a nuestro anillo de claves una clave pública ajena para ser usada en

comunicaciones seguras, debemos poder cerciorarnos de que esa clave pertenece de hecho a esa persona.

Para ello existe el fingerprint o huella digital. El fingerprint es el hash de la clave pública. Así, cuando

queremos obtener la clave pública de una persona, debemos obtener de esa persona por un medio seguro

(preferentemente en persona) el fingerprint hexadecimal de su clave pública. Luego bajamos su clave de un

servidor de claves (más adelante hablaremos de ello) y comprobamos que el fingerprint coincide (ya

conocemos los algoritmos hash y sabemos en qué se basa su seguridad).

Por ejemplo, este sería el fingerprint de mi clave pública (KeyID 0xAF9593E1):

6FAB 9799 C61A A7D2 A409 8A53 6F6F 3938 AF95 93E1

¿Cómo?

PGP

1. Abrir el programa PGPkeys

2. BDR sobre la clave >> Key Properties

3. Campo Fingerprint (seleccionamos la opción hexadecimal si no está activada)

GPG

1. Ejecutamos el comando gpg --fingerprint <KeyID>

GPA

1. Abrir el programa GPA (Editor del anillo)

2. BID sobre la clave

3. Campo detalles, huella dactilar

Death Master, 2004 (GPL) Página 26

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Importar una clave

¿Qué?

Tanto si se trata de una copia de seguridad de nuestras claves privadas como de claves públicas que

deseamos tener en nuestro anillo de claves, una opción muy importante es la de poder importar claves de

armaduras ASCII. Existe otro método de importación de claves, a través de un servidor de claves, pero lo

trataremos más adelante. Este método es válido únicamente para importar ficheros *.asc de armadura ASCII

que contenga una o más clave/s pública/s y/o privada/s.

¿Cómo?

PGP

1. Abrir el programa PGPkeys

2. Menú Keys >> Import...

3. Seleccionamos la opción Import

GPG

1. Ejecutamos el comando gpg --import <fichero>

GPA

1. Abrir el programa GPA (Editor del anillo)

2. Menú Claves >> Importar Claves

Exportar una clave pública

¿Qué?

Para poder distribuir nuestra clave pública y que la gente pueda comunicarse de forma segura con nosotros,

debemos poder exportar nuestra clave pública. Existe otro método de exportación de claves, a través de un

servidor de claves, pero lo trataremos más adelante. Este método es válido únicamente para generar un

fichero de armadura ASCII que contenga una o varias claves públicas.

¿Cómo?

PGP

1. Abrir el programa PGPkeys

2. BDR sobre la clave >> Export

GPG

1. Ejecutamos el comando gpg --armor --export <KeyID> <fichero>

GPA

1. Abrir el programa GPA (Editor del anillo)

2. BDR sobre la clave >> Exportar Claves

Death Master, 2004 (GPL) Página 27

Criptosistemas Informáticos #hackxcrack @ irc.irc-chatpolis.com

Exportar una clave privada

¿Qué?

Un punto muy importante es la realización de copias de seguridad de nuestras claves privadas, de forma que

una eventual pérdida de datos importante en nuestro sistema no nos ocasione la pérdida total de nuestras

claves criptográficas. Supongo que está claro que el perder una clave privada supone perder cualquier

fichero o mensaje encriptado a ella... Es importante señalar que éste es el único método de exportación de

claves privadas. NO es posible exportar claves privadas a un servidor de claves. Este método genera un

fichero de armadura ASCII que contiene una o varias claves privadas (según en qué implementaciones de

openPGP, la exportación de una clave privada conlleva también la pública).

¿Cómo?

PGP

1. Abrir el programa PGPkeys

2. BDR sobre la clave >> Export

3. Marcamos la casilla Include Private Key(s)

GPG

1. Ejecutamos el comando gpg --armor --export-secret-keys <KeyID> <fichero>

GPA

1. Abrir el programa GPA (Editor del anillo)

2. BDR sobre la clave >> Copia de Seguridad

Exportar una clave pública al Servidor de Claves

¿Qué?

Existen servidores especiales que contienen miles (me atrevería a afirmar que millones) de claves públicas

para que cualquier persona pueda buscar y descargar a su anillo de claves. Este método facilita