Barracuda : Guide de configuration du Spam Firewall

Cette documentation a pour but de présenter les différentes possibilités de configuration de

la passerelle SMTP Barracuda Spam Firewall, ainsi que les étapes nécessaires à la mise en

œuvre et l’ajustement des filtres.

Les exemples qui suivent ont été réalisés sur la configuration suivante :

- Barracuda Spam Firewall 400 firmware version 3.4.10.084

Pour toute remarque ou suggestion relative à cette documentation, n’hésitez pas à nous

contacter.

Jeremy DEQUIDT

support@exer.fr

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 1

Table des matières

1 Présentation........................................................................................................................ 3

2 Exemples d’architecture ...................................................................................................... 4

2.1 Barracuda Spam Firewall derrière un Firewall d’entreprise ............................................... 4

2.2 Barracuda Spam Firewall en DMZ.................................................................................. 5

3 Démarrage........................................................................................................................... 6

3.1 Installation physique ...................................................................................................... 6

3.2 Configuration IP et mise en réseau................................................................................. 6

3.3 Ouverture des ports sur le Firewall d’entreprise ............................................................... 8

3.4 Activation de la licence Energize Update ........................................................................ 8

3.5 Mise à jour du firmware ................................................................................................. 9

4 Configuration .....................................................................................................................10

4.1 Mode Inbound ..............................................................................................................10

4.1.1 Intégration au réseau ................................................................................................10

4.1.2 Acheminement des messages entrants vers le Barracuda Spam Firewall ....................11

4.1.3 Avis important ..........................................................................................................11

4.2 Mode Outbound...........................................................................................................12

4.2.1 Intégration au réseau ................................................................................................12

4.2.2 Activation du mode Outbound...................................................................................13

4.2.3 Acheminement des messages sortants vers le Barracuda Spam Firewall .....................14

4.3 Mode mixte ..................................................................................................................15

4.3.1 Intégration au réseau ................................................................................................16

4.3.2 Autorisation du relais pour le serveur de messagerie interne.......................................17

4.3.3 Acheminement des messages entrants vers le Barracuda Spam Firewall ....................17

4.3.4 Acheminement des messages sortants vers le Barracuda Spam Firewall .....................18

5 Ajustement des paramétrages AntiSpam...........................................................................19

5.1 Personnalisation de l’étiquette d’objet ............................................................................19

5.2 Description et mise en œuvre des mécanismes de filtrage ..............................................20

5.2.1 Dénis de service et sécurisation ................................................................................21

5.2.2 Liste de blocage d'adresses IP..................................................................................22

5.2.3 Contrôle de débit......................................................................................................22

5.2.4 Contrôle antivirus Barracuda.....................................................................................22

5.2.5 Recherche de virus avec décompression des archives ...............................................22

5.2.6 Règles de filtrage spécifiques ....................................................................................22

5.2.7 Contrôle des empreintes de courrier indésirable.........................................................22

5.2.8 Analyse d’intentions .................................................................................................23

5.2.9 Analyse bayésienne .................................................................................................23

5.2.10 Pénalisation à base de règles ...............................................................................24

5.3 Ajustement des seuils ...................................................................................................25

6 Configuration des quarantaines.........................................................................................26

6.1 Quarantaine globale .....................................................................................................26

6.2 Quarantaine par utilisateur ............................................................................................27

7 Vérification du destinataire dans un annuaire LDAP..........................................................28

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 2

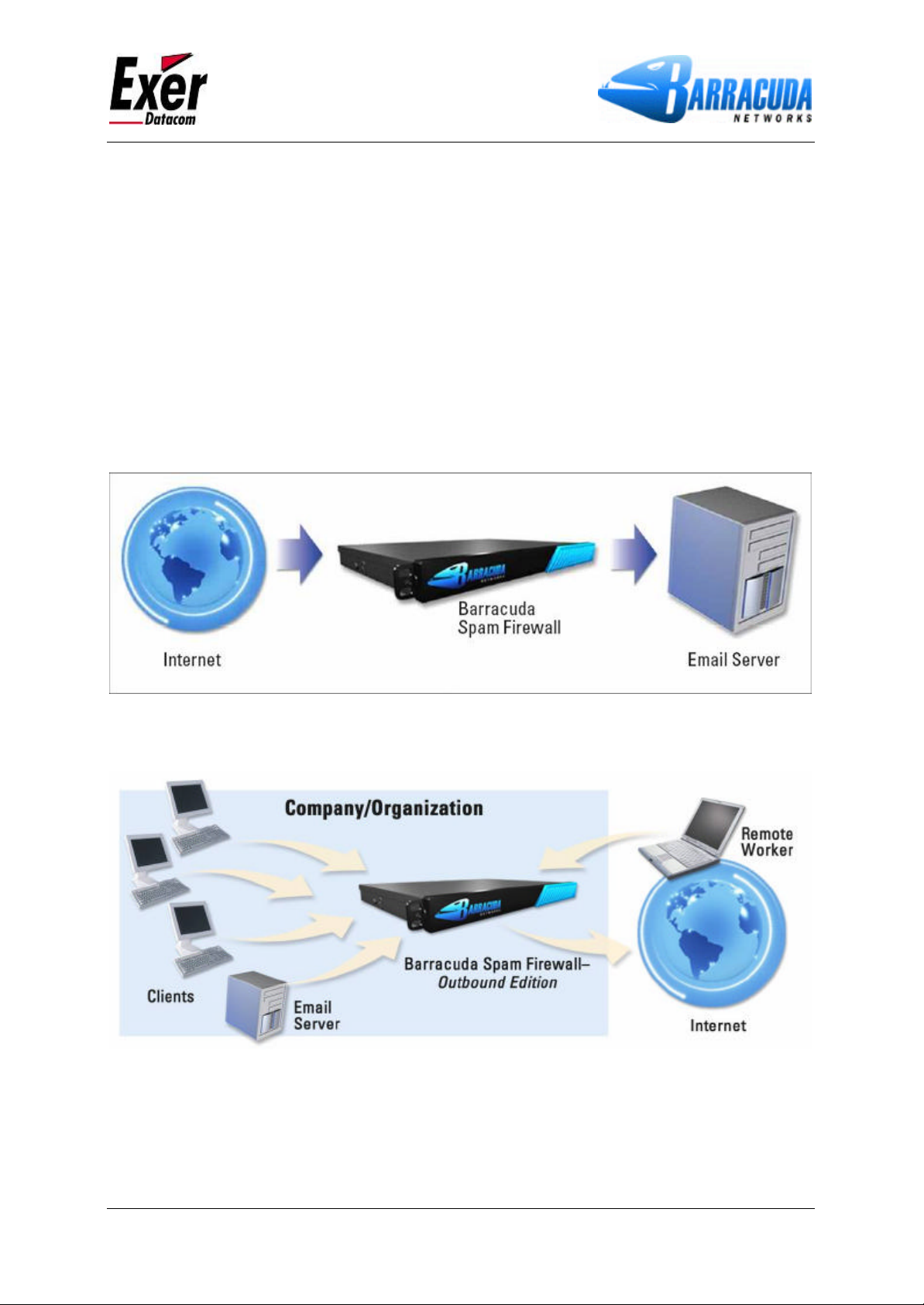

1 Présentation

Le Spam Firewall Barracuda est une passerelle SMTP (MTA) qui filtre les spams et virus du

flux SMTP, avant d’acheminer les messages vers le serveur de messagerie.

Il est physiquement installé sur votre réseau et une adresse IP lui est assignée sur le réseau

interne.

Le Spam Firewall Barracuda est fréquemment installé soit en zone démilitarisée (DMZ) où

derrière votre coupe-feu traditionnel, sur le réseau interne (LAN).

Par défaut le Spam Firewall Barracuda est prévu pour filtrer les messages entrant à

destination de votre domaine (Inbound Mode) > Voir 4.1

Dernière MàJ : 03/01/2007

Le fonctionnement peut être inversé afin de filtrer les messages sortant de votre réseau

(outbound mode), et d’assurer leur intégrité par rapport aux vi rus et leur légitimité > Voir 4.2

Le Spam Firewall peut également être configuré en mode mixte , afin de filtrer à la fois les

flux SMTP entrant et sortant > Voir 4.3

Exer Datacom © 2007 Page 3

2 Exemples d’architecture

2.1 Barracuda Spam Firewall derrière un Firewall d’entreprise

La figure ci-dessous représente une architecture dans laquelle le Barracuda Spam Firewall

se trouve derrière un Firewall d’entreprise. Dans cet exemple, le serveur de messagerie est

en 10.10.10.2 et le Barracuda Spam Firewall en 10.10.10.3.

Dernière MàJ : 03/01/2007

Dans ce type de d’architecture, il faut :

§ Acheminer (redirection de port) le trafic SMTP entrant (tcp/25) vers le Barracuda

(10.10.10.3). Voir chapitre 4.1.2

§ Configurer le Barracuda pour acheminer les messages filtrés vers le serveur de

messagerie (10.10.10.2). Voir chapitre 4.1.1

Aucune modification des enregistrements DNS MX n’est requise dans cette configuration.

Exer Datacom © 2007 Page 4

2.2 Barracuda Spam Firewall en DMZ

La figure ci-dessous représente une architecture dans laquelle le Barracuda Spam Firewall

se trouve situé en zone démilitarisée (DMZ). Dans cet exemple, le serveur de messagerie

est en 10.10.10.2 et le Barracuda Spam Firewall en IP publique 64.5.5.5.

Dernière MàJ : 03/01/2007

Dans ce type de d’architecture, il faut :

§ Assigner une adresse IP publique au Barracuda (ici 64.5.5.5)

§ Modifier l’enregistrement MX (Mail Exchange) du DNS pour diriger le trafic mail sur

cette IP publique. Voir chapitre 4.1.2

§ Configurer le Barracuda pour acheminer les messages filtrés vers le serveur de

messagerie (10.10.10.2). Voir chapitre 4.1.1

Note : Ce type de configuration implique l’autorisation dans le Firewall du trafic SMTP (tcp/25) du

Barracuda vers le serveur de messagerie (10.10.10.2).

Exer Datacom © 2007 Page 5

3 Démarrage

3.1 Installation physique

Pour installer votre Spam Firewall Barracuda :

1. Fixez l’unité à votre rack 19’’ ou placez-le à un endroit stable.

2. Branchez un câble Ethernet du commutateur de votre réseau au port Ethernet situé à

l’arrière de l’unité.

3. Branchez un moniteur standard VGA, clavier PS2, et le câble d’alimentation au Barracuda.

Note: Suite au branchement du câble d’alimentation au Barracuda, celui-ci pourrait s’allumer pour

quelques secondes pour ensuite s’éteindre. Ceci est dû au fait que le Barracuda est conçu pour un

redémarrage automatique suite à une panne de courrant électrique.

4. Mettre le Barracuda sous tension en appuyant sur le bouton ‘POWER’ situé à l’avant de

l’unité.

Dernière MàJ : 03/01/2007

3.2 Configuration IP et mise en réseau

Sur le moniteur, le Barracuda affichera initialement le menu d’amorçage et en fin la

commande de login à la Console d’Administration.

Pour débuter la configuration:

1. Ouvrir la session de Console d’Administration en utilisant le login ‘admin’, password

‘admin’

Note: Il est possible que le Barracuda soit configuré en clavier anglais (QWERTY), dans ce cas et si

vous disposez d’un clavier français (AZERTY), tapez ‘qd,in’ en login et mot de passe.

2. Configurez les IP Address, Subnet Mask, Default Gateway, Primary DNS

Server et Secondary DNS Server étant appropriés à votre réseau.

3. Sauvegardez les modifications.

Exer Datacom © 2007 Page 6

Si vous ne disposez pas de moniteur et clavier PS2, il est possible de réaliser la

configuration initiale à l’aide d’un ordinateur directement branché sur le Spam Firewall à

l’aide d’un câble croisé et ayant une adresse IP en 192.168.200.X/255.255.255.0 , ainsi qu’un

navigateur web, en suivant les indications suivantes :

1. Dans la barre d’adresse du navigateur, entrez http:// suivi de l’adresse IP du Barracuda,

suivi du port HTTP par défaut de l’interface Web (:8000).

Par défaut, vous devez entrer: http://192.168.200.200:8000

2. Ouvrez la session de l’interface Web du Barracuda à titre d’administrateur,

Utilisez Username: admin Mot de passe: admin

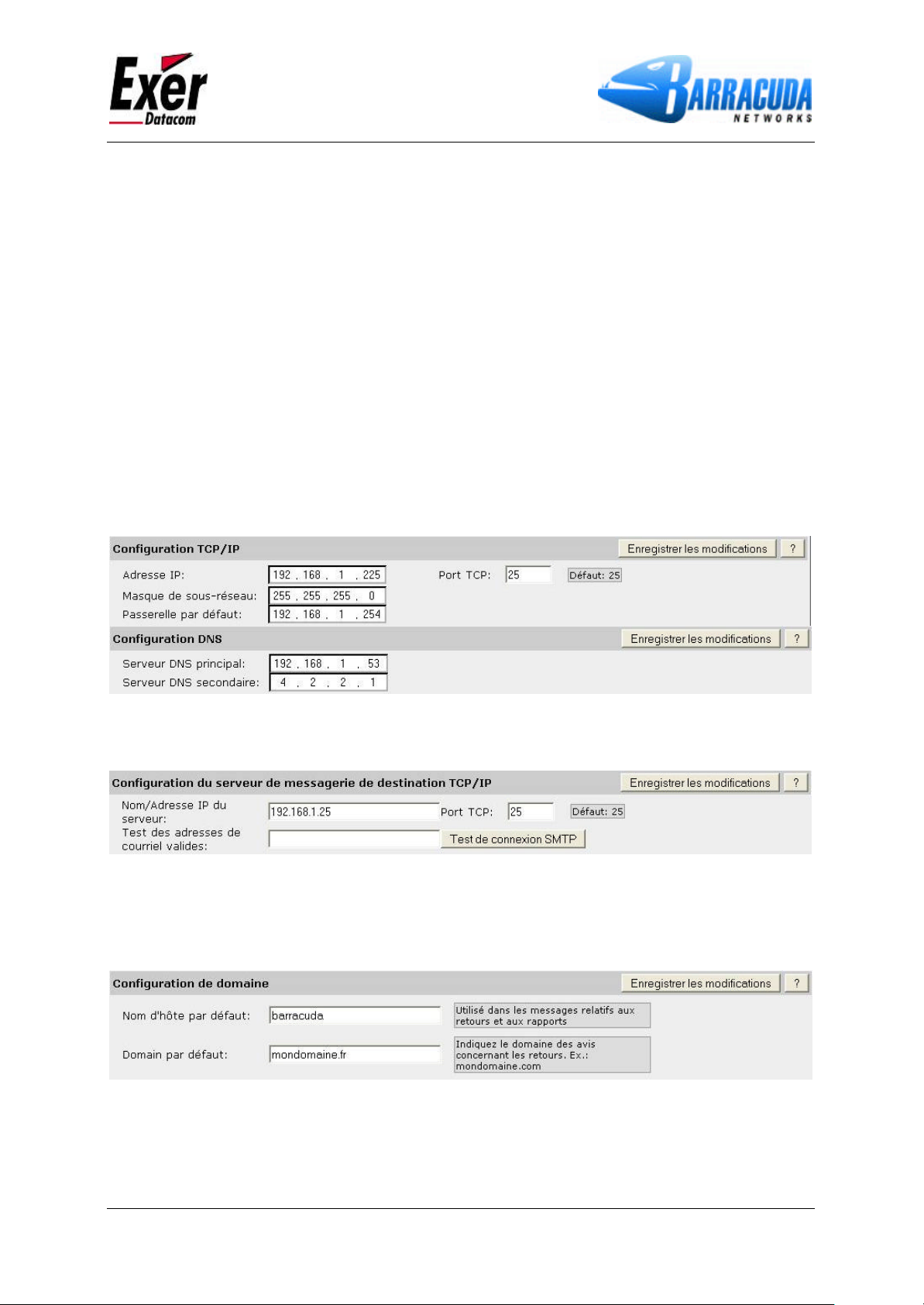

3. Sélectionnez la page PARAM. DE BASE > Configuration IP et faites les étapes

suivantes (TOUS les champs ci-dessous sont obligatoires pour valider les modifications sur

cette page):

• Entrez les Adresse IP, Masque, Passerelle par défaut, serveurs DNS appropriés à votre

réseau.

Dernière MàJ : 03/01/2007

• Au champ ‘Nom/Adresse IP du serveur’ entrez le nom DNS ou l’adresse IP de votre

serveur de messagerie interne

• Au champ ‘Nom d’hôte par défaut’ entrez le nom affecté au Spam Firewall (par exemple

barracuda)

• Au champ ‘Domain par défaut’ entrez le domaine associé aux mails de notifications

retournés par le Spam Firewall (par exemple votre domaine)

4. Cliquez sur l’un des boutons Enregistrez les modifications pour sauvegarder

l’information.

Exer Datacom © 2007 Page 7

3.3 Ouverture des ports sur le Firewall d’entreprise

Dernière MàJ : 03/01/2007

Si le Barracuda Spam Firewall est situé derrière un Firewall d’entreprise, vous devez ouvrir

les ports suivants afin d’en assurer le bon fonctionnement :

Port Direction TCP UDP

22 IN P Support à distance (recommandé)*

25 IN/OUT P Flux SMTP entrant et sortant

53 OUT P P Service de nom de domaine (DNS)

80 OUT P Mise à jour signatures et firmware**

123 OUT P Service NTP pour mise à l’heure

*Accès via le Port 22 uniquement en cas de besoin de support technique.

** Pour toute mise à jour de firmware, Barracuda contactera la plage 205.158.110.0/24

Usage

3.4 Activation de la licence Energize Update

Vérifiez que la licence ‘Energize Update’ est fonctionnelle à la page PARAM. DE BASE >

Etat.

Sous Etat de l’abonnement, assurez -vous que l’enregistrement au ‘Mise à jour Energize’

est valide.

Si l’Energize Updats n’est pas activé, contactez votre distributeur EXER Datacom

(support@exer.fr), en fournissant les informations suivantes :

Informations produit :

Numéro de série : (type BAR-SF-####)

Informations client final :

Prénom :

Nom :

Société :

Adresse e-mail :

Téléphone :

Adresse postale :

Note : TOUS les champs ci-dessus doivent être fournis pour pouvoir activer l’enregistrement.

Exer Datacom © 2007 Page 8

3.5 Mise à jour du firmware

1. Ouvrez à l’onglet AVANCE > Mise à jour du micrologiciel .

2. Cliquez Téléchargez maintenant. À l’avis du téléchargement, cliquez sur OK.

Afin de ne pas endommager le Barracuda, n’éteignez pas l’unité pendant le téléchargement.

Pour visualiser le progrès, cliquez sur Refresh.

3. À la page AVANCE > Mise à jour du micrologiciel, cliquez sur Appliquer Maintenant

afin de rendre la nouvelle version effective. Ceci peut prendre quelques minutes.

4. À l’avis de redémarrage, cliquez sur OK.

5. Une fois le nouveau firmware effectif, Barracuda Networks recommande de ré-ouvrir une

session à l’interface Web afin de prendre connaissance des notes de mise à jour et

nouvelles fonctionnalités.

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 9

4 Configuration

4.1 Mode Inbound

4.1. 1 Intégration au réseau

Accédez à l’interface d’administration en ouvrant un navigateur web depuis un poste sur le

même réseau que le Barracuda Spam Firewall :

1. Dans la barre d’adresse du navigateur, entrez http:// suivi de l’adresse IP du Barracuda,

suivi du port HTTP par défaut de l’interface Web (:8000).

Par défaut, vous devez entrer: http://192.168.200.200:8000

2. Ouvrez la session de l’interface Web du Barracuda à titre d’administrateur,

Utilisez Username: admin Mot de passe: admin

3. Sélectionnez la page PARAM. DE BASE > Configuration IP et faites les étapes

suivantes (TOUS les champs ci-dessous sont obligatoires pour valider les modifications sur

cette page):

• Vérifiez que les Adresse IP, masque, Passerelle par défaut, serveurs DNS sont appropriés

à votre réseau.

Dernière MàJ : 03/01/2007

• Au champ ‘Nom/Adresse IP du serveur’ entrez le nom DNS ou l’adresse IP de votre

serveur de messagerie interne

• Au champ ‘Nom d’hôte par défaut’ entrez le nom affecté au Spam Firewall (par exemple

barracuda)

• Au champ ‘Domain par défaut’ entrez le domaine associé aux mails de notifications

retournés par le Spam Firewall (par exemple votre domaine)

Exer Datacom © 2007 Page 10

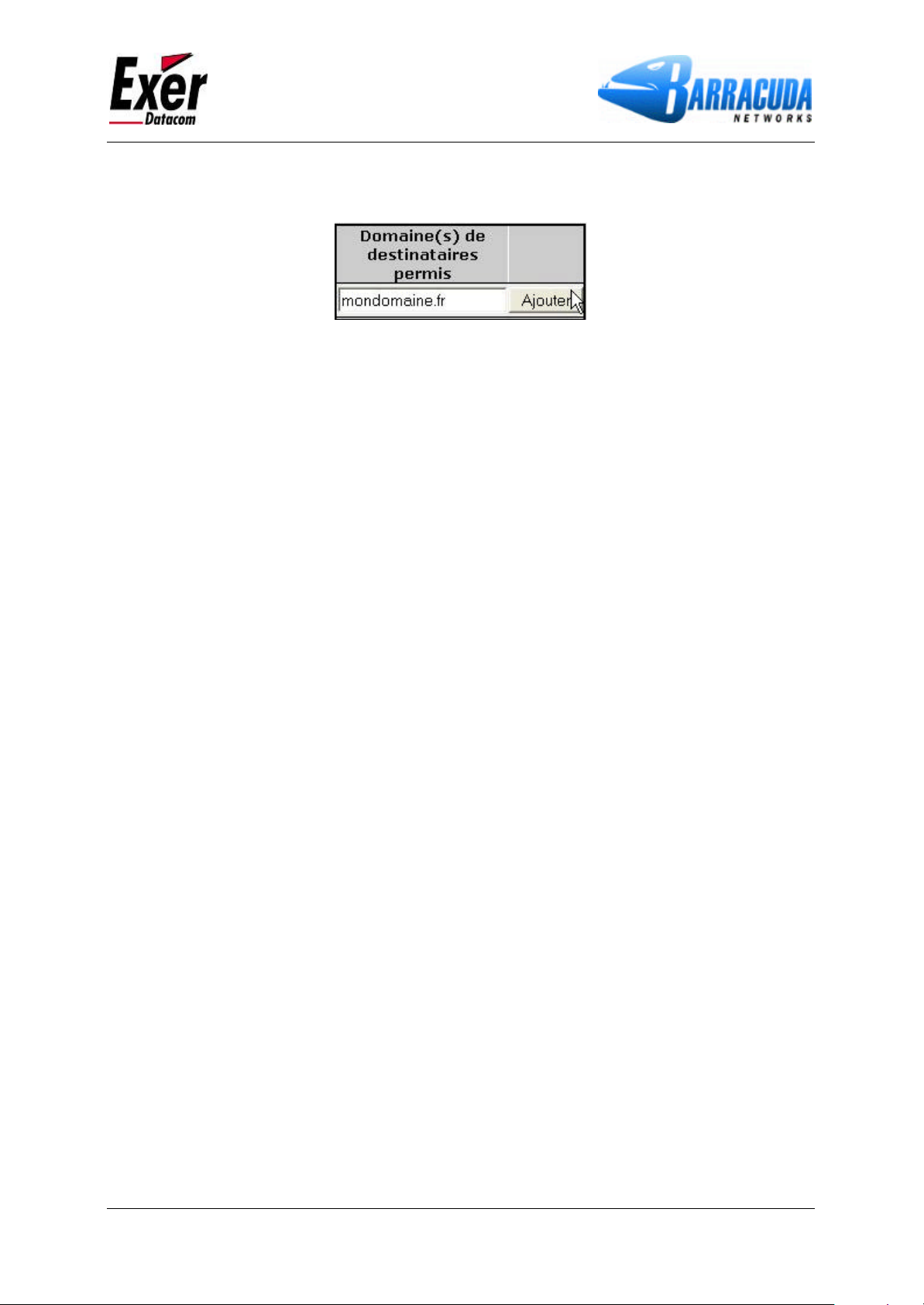

• Au champ ‘Domaine(s) de Destinataire Permis’, entrez chacun des domaines pour lesquels

Barracuda filtrera les messages. Cliquez Ajouter après chaque entrée.

Dernière MàJ : 03/01/2007

Note: Le Barracuda rejettera tout message entrant adressé à un domaine non spécifié dans cette

case.

4. Cliquez sur l’un des boutons Enregistrez les modifications pour sauvegarder

l’information.

4.1. 2 Acheminement des messages entrants vers le Barracuda Spam

Firewall

Afin que le Barracuda Spam Firewall filtre les spams et virus, vous devez faire acheminer

vos messages entrants au Barracuda. Pour se faire, vous avez deux options:

• Acheminement par port. Modifiez la configuration de translation de votre Firewall frontal

afin que le flux SMTP entrant (tcp/25) soit redirigé sur l’adresse IP (interne ou DMZ) du

Barracuda. Veuillez consulter votre administrateur sécurité.

• Records MX . Créez une entrée DNS sur votre Barracuda et modifiez votre enregistrement

DNS MX pour acheminer les messages au Barracuda. Ceci est typiquement fait via votre

serveur DNS ou service DNS.

Exemple: Entrée DNS pour Coupe-feu antipolluriel Barracuda

barracuda.mondomaine.com IN A 66.233.233.88

Exemple: Record MX modifié

IN MX 10 barracuda.mondomaine.com

Bien que les programmes et services DNS varient, vos nouvelles données DNS et MX

devraient ressembler à l’exemple plus haut. Celui-ci démontre une priorité de 10 à titre

d’exemple seulement.

Note: Certain serveur DNS sur Internet conservent l’information (cache memory) jusqu’à 7 jours. Il peut donc y

avoir un délai avant l’acheminement au nouveau record MX.

4.1. 3 Avis important

• Ne tentez pas d’acheminer vos messages sortants au Spam Firewall Barracuda à moins

d’avoir reconfiguré vos opérations de relais ou si vous l’utilisez en mode Outbound.

• Nous vous recommandons également de désactiver tout contrôle antispam sur votre

serveur de messagerie afin d’éviter les conflits.

Exer Datacom © 2007 Page 11

4.2 Mode Outbound

4.2. 1 Intégration au réseau

Accédez à l’interface d’administration en ouvrant un navigateur web depuis un pos te sur le

même réseau que le Barracuda Spam Firewall :

1. Dans la barre d’adresse du navigateur, entrez http:// suivi de l’adresse IP du Barracuda,

suivi du port HTTP par défaut de l’interface Web (:8000).

Par défaut, vous devez entrer: http://192.168.200.200:8000

2. Ouvrez la session de l’interface Web du Barracuda à titre d’administrateur,

Utilisez Username: admin Mot de passe: admin

3. Sélectionnez la page PARAM. DE BASE > Configuration IP et faites les étapes

suivantes (TOUS les champs ci-dessous sont obligatoires pour valider les modifications sur

cette page):

• Vérifiez que les Adresse IP, masque, Passerelle par défaut, serveurs DNS sont appropriés

à votre réseau.

Dernière MàJ : 03/01/2007

• Au champ ‘Nom/Adresse IP du serveur’ entrez ‘outbound.mode’

• Au champ ‘Nom d’hôte par défaut’ entrez le nom affecté au Spam Firewall (par exemple

barracuda)

• Au champ ‘Domain par défaut’ entrez le domaine associé aux mails de notifications

retournés par le Spam Firewall (par exemple votre domaine)

• Au champ ‘Domaine(s) de Destinataire Permis’, entrez ‘outbound.mode’. Cliquez Ajouter

Exer Datacom © 2007 Page 12

Dernière MàJ : 03/01/2007

4. Cliquez sur l’un des boutons Enregistrez les modifications pour sauvegarder

l’information.

4.2. 2 Activation du mode Outbound

1. Sélectionnez la page PARAM. DE BASE > Gestion et passer à la section Mode de

fonctionnement

2. Cliquez sur le bouton Changer, un avertissement apparait.

3. Cliquez OK, le systeme va redémarrer.

4. Ré-ouvrez l’interface d’administration, sélectionnez la page PARAM.DE BASE > Etat et

vérifiez l’intitulé : Statistiques sur les courriels [sortant]

5. Sélectionnez la page PARAM. DE BASE > Configuration IP et faites les étapes

suivantes :

• Vérifiez que les Adresse IP, Subnet Mask, Passerelle par défaut, serveurs DNS sont

corrects.

• Vérifiez que le Nom d’hôte par défaut et le Domain par défaut sont corrects

6. Cliquez sur l’un des boutons Enregistrez les modifications pour sauvegarder

l’information.

7. Le Barracuda Spam Firewall est alors prêt à recevoir le flux de messages sortants de tout

relais ou serveur SMTP.

8. Pour restreindre le relais des messages à des domaines émetteurs spécifiques, des

addresses IP spécifiques, ou à une authentification SMTP, sélectionnez la page PARAM.DE

BASE > Expéditeurs permis.

Exer Datacom © 2007 Page 13

4.2. 3 Acheminement des messages sortants vers le Barracuda Spam

Firewall

Afin que le Barracuda Spam Firewall filtre les messages sortants de votre réseau, vous

devez faire acheminer vos messages sortants au Barracuda en configurant vos serveurs ou

relais de messagerie.

Les sites web suivants vous permettront de trouver les instructions correspondant à votre

serveur de messagerie :

Microsoft Exchange 200X : http://support.microsoft.com/kb/265293

Novell Groupwise Server :

http://www.novell.com/documentation/gw55/index.html?page=/documentation/gw55/g

w55ia/data/a2zi22h.html

Lotus Domino Server : http://www-

12.lotus.com/ldd/doc/domino_notes/Rnext/help6_admin.nsf/f4b82fbb75e942a6852566a

c0037f284/14cdfeaa188fa90a85256c1d003955af?OpenDocument

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 14

4.3 Mode mixte

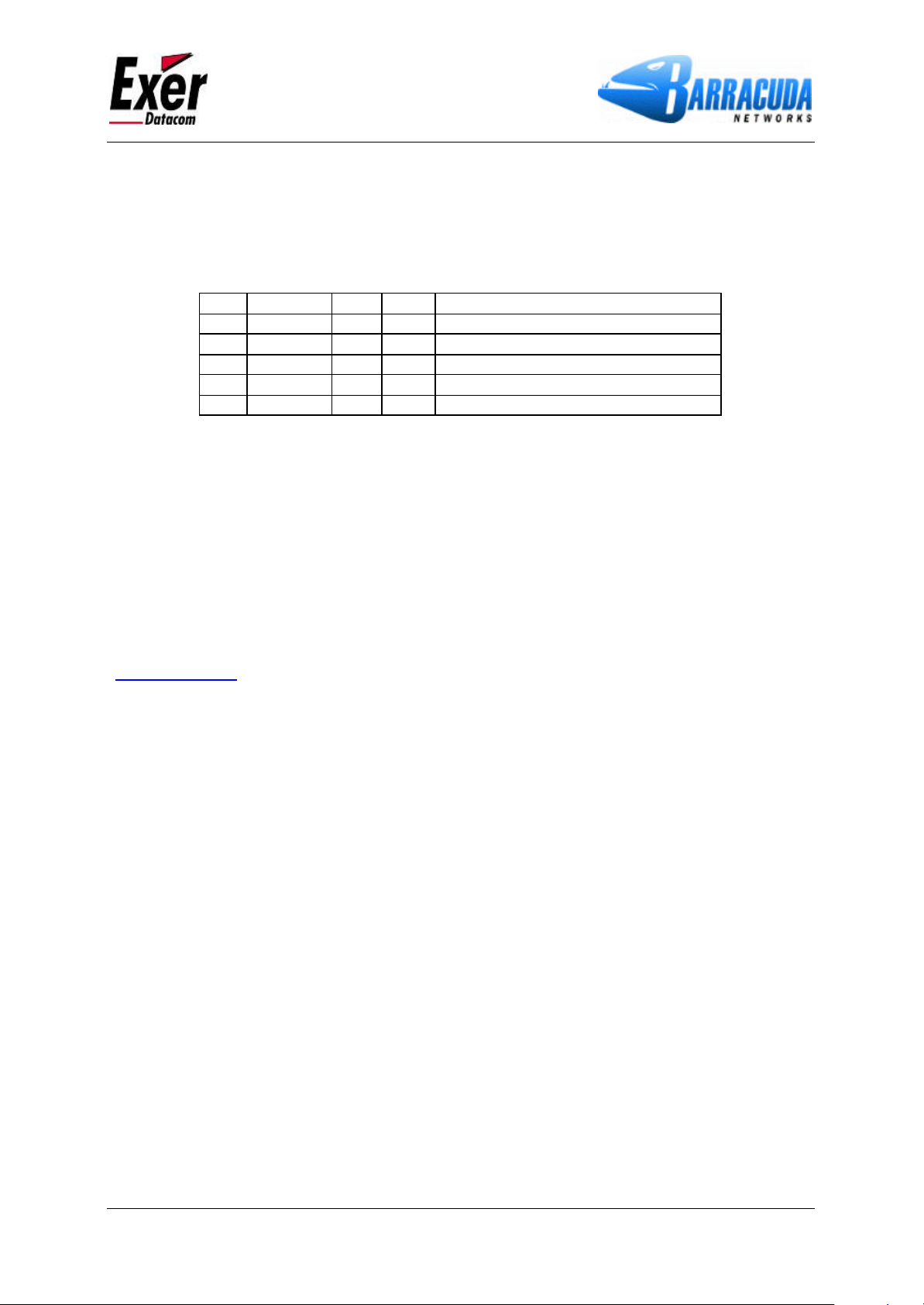

Ce mode présente des restrictions par rapport au simple Outbound :

Fonctionnalité Mode Mixte Mode Outbound

Filtres antispam OUI OUI

Support SMTP/TLS entrant et sortant OUI OUI

Antivirus (2 niveaux) OUI OUI

Dernière MàJ : 03/01/2007

Filtrage de contenu

Black/White Lists OUI OUI

Passerelle SMTP OUI OUI

Journal des messages

Quarantaine Outbound – on Box NON OUI

Rapports sur Outbound NON NON

Relais authentification SMTP (LDAP & SMTP

Auth Proxy)

Mail footer OUI OUI

Contrôle de débit OUI (sur IP)

Règles de filtrage HIPPA pré-populées (règles

de confi dentialité US)

Relais SMTP de sortie NON OUI

Unique (règles partagées

avec l’entrant)

Unique (partagé avec

l’entrant)

OUI OUI

NON OUI

OUI

OUI

OUI (sur IP et

adresse mail)

Exer Datacom © 2007 Page 15

4.3. 1 Intégration au réseau

Accédez à l’interface d’administration en ouvrant un navigateur web depuis un poste sur le

même réseau que le Barracuda Spam Firewall :

1. Dans la barre d’adresse du navigateur, entrez http:// suivi de l’adresse IP du Barracuda,

suivi du port HTTP par défaut de l’interface Web (:8000).

Par défaut, vous devez entrer: http://192.168.200.200:8000

2. Ouvrez la session de l’interface Web du Barracuda à titre d’administrateur,

Utilisez Username: admin Mot de passe: admin

3. Sélectionnez la page PARAM. DE BASE > Configuration IP et faites les étapes

suivantes (TOUS les champs ci-dessous sont obligatoires pour valider les modifications sur

cette page):

• Vérifiez que les Adresse IP, masque, Passerelle par défaut, serveurs DNS sont appropriés

à votre réseau.

Dernière MàJ : 03/01/2007

• Au champ ‘Nom/Adresse IP du serveur’ entrez le nom DNS ou l’adresse IP de votre

serveur de messagerie interne

• Au champ ‘Nom d’hôte par défaut’ entrez le nom affecté au Spam Firewall (par exemple

barracuda)

• Au champ ‘Domain par défaut’ entrez le domaine associé aux mails de notifications

retournés par le Spam Firewall (par exemple votre domaine)

• Au champ ‘Domaine(s) de Destinataire Permis’, entrez chacun des domaines pour lesquels

Barracuda filtrera les messages. Cliquez Ajouter après chaque entrée.

Exer Datacom © 2007 Page 16

Dernière MàJ : 03/01/2007

Note: Le Barracuda rejettera tout message entrant adressé à un domaine non spécifié dans cette

case.

4. Cliquez sur l’un des boutons Enregistrez les modifications pour sauvegarder

l’information.

4.3. 2 Autorisation du relais pour le serveur de messagerie interne

Afin d’autoriser le Barracuda Spam Firewall à relayer les messages en provenance du

serveur de messagerie vers l’extérieur, exécutez la configuration suivante :

1. Sélectionnez la page AVANCE > Relais de Confiance

2. Entrez l’adresse IP du serveur de messagerie interne :

3. Cliquez sur le bouton Enregistrez les modifications pour sauvegarder l’information.

4.3. 3 Acheminement des messages entrants vers le Barracuda Spam

Firewall

Afin que le Barracuda Spam Firewall filtre les spams et virus, vous devez faire acheminer

vos messages entrants au Barracuda. Pour se faire, vous avez deux options:

• Acheminement par port. Modifiez la configuration de translation de votre Firewall frontal

afin que le flux SMTP entrant (tcp/25) soit redirigé sur l’adresse IP (interne ou DMZ) du

Barracuda. Veuillez consulter votre administrateur sécurité.

• Records MX . Créez une entrée DNS sur votre Barracuda et modifiez votre enregistrement

DNS MX pour acheminer les messages au Barracuda. Ceci est typiquement fait via votre

serveur DNS ou service DNS.

Exemple: Entrée DNS pour Coupe-feu antipolluriel Barracuda

barracuda.mondomaine.com IN A 66.233.233.88

Exemple: Record MX modifié

IN MX 10 barracuda.mondomaine.com

Bien que les programmes et services DNS varient, vos nouvelles données DNS et MX

devraient ressembler à l’exemple plus haut. Celui-ci démontre une priorité de 10 à titre

d’exemple seulement.

Note: Certain serveur DNS sur Internet conservent l’information (cache memory) jusqu’à 7 jours. Il peut donc y

avoir un délai avant l’acheminement au nouveau record MX.

Exer Datacom © 2007 Page 17

4.3. 4 Acheminement des messages sortants vers le Barracuda Spam

Firewall

Afin que le Barracuda Spam Firewall filtre les messages sortants de votre réseau, vous

devez faire acheminer vos messages sortants au Barracuda en configurant vos serveurs ou

relais de messagerie.

Les sites web suivants vous permettront de trouver les instructions correspondant à votre

serveur de messagerie :

Microsoft Exchange 200X : http://support.microsoft.com/kb/265293

Novell Groupwise Server :

http://www.novell.com/documentation/gw55/index.html?page=/documentation/gw55/g

w55ia/data/a2zi22h.html

Lotus Domino Server : http://www-

12.lotus.com/ldd/doc/domino_notes/Rnext/help6_admin.nsf/f4b82fbb75e942a6852566a

c0037f284/14cdfeaa188fa90a85256c1d003955af?OpenDocument

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 18

5 Ajustement des paramétrages AntiSpam

Initialement, votre Barracuda Spam Firewall est configuré afin de libeller la majorité des

spams. La ligne de sujet du message sera empreinte du terme “[BULK]”. Ceci permet aux

utilisateurs rece vant ces messages d’acheminer ceux-ci dans un répertoire distinct.

Vous pouvez ajuster le niveau de tolérance des limites sur la valeur algorithme des spams

sur la page PARAM. DE BASE > Pénalité antipourriel.

Nous vous recommandons la configuration initial e qui consiste seulement à libeller.

Une fois que vous aurez acquis une plus grande familiarité et que vous identifierez mieux

les raisons faisant que les messages sont libellés, vous pourrez ajuster la configuration selon

vos besoins.

5.1 Personnalisation de l’étiquette d’objet

Sélectionnez la page PARAM. DE BASE > Pénalité antipourriel et modifiez le contenu du

champ Etiquette d’objet (par défaut [BULK]) et Enregistrer les modifications.

Dernière MàJ : 03/01/2007

Si Définir basse priorité est à Oui, les messages labellisés seront remis avec une priorité

moindre que les messages non-labellisés au serveur de messagerie.

Exer Datacom © 2007 Page 19

5.2 Description et mise en œuvre des mécanismes de filtrage

Le Barracuda Spam Firewall protège votre serveur de messagerie électronique avec un

système de défense en 10 couches :

§ Protection contre les dénis de service et les menaces pour la sécurité

§ Liste de blocage d'adresses IP

§ Contrôle de débit

§ Recherche de virus avec décompression des archives

§ Contrôle antivirus Barracuda

§ Règles de filtrage spécifiques

§ Contrôle des empreintes de courrier indésirable

§ Analyse d’intentions

§ Analyse bayésienne

§ Pénalisation à base de règles

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 20

5.2. 1 Dénis de service et sécurisation

Le Barracuda Spam Firewall intègre des mécanismes de protection en imposant un certain

nombre de contrôles sur les messages entrants et la conformité des sessions SMTP établies

par les serveurs et relais SMTP.

Sélectionnez la page AVANCE > Protocole de courriel pour paramétrer :

§ l’obligation du HELO SMTP initial,

§ la stricte conformité à la RFC 821,

§ le contrôle de la conformité du nom de domaine émetteur (FQDN),

§ le contrôle (par recherche dans le DNS) de l’existence du domaine émetteur,

§ l’interdiction des messages entrants ayant pour émetteur le domaine interne.

Dernière MàJ : 03/01/2007

Il est également possible de paramétrer les compteurs SMTP suivants (notamment la taille

maximale des messages autorisée – par défaut 100Mo) :

Par défaut le Barracuda Spam Firewall est paramétré pour informer les émetteurs que leur

message a été bloqué par le Barracuda, ceci afin d’alerter les utilisateurs légitimes que leur

message ne sera pas remis (virus détecté ou spam). Cependant si l’émetteur est illégitime et

le nombre de messages important, cette fonctionnalité devient inutile et devient couteuse en

ressources, elle peut donc être désact ivée :

Sélectionnez la page PARAM. DE BASE > Pénalité antipourriel pour désactiver les

notifications sur spam.

Sélectionnez la page PARAM. DE BASE > Vérification antivirus pour désactiver les avis

de virus.

Exer Datacom © 2007 Page 21

5.2. 2 Liste de blocage d'adresses IP

Dernière MàJ : 03/01/2007

Les adresses IP, les adresses de messagerie et les domaines peuvent être bloqués ou mis

sur listes blanches (autorisés). Ces listes peuvent être gérées par chaque utilisateur ou plus

globalement, à l'échelle de l'entreprise.

Sélectionnez l’onglet BLOQUER/ACCEPTER puis la page correspondant au type de

blocage/autorisation à mettre en place.

5.2. 3 Contrôle de débit

Les contrôles de débit sont utilisés pour bloquer les attaques de type « déni de service »

ainsi que les attaques de courrier indésirable à base de dictionnaire. Les contrôles de débit

sont automatiques et intégrés dans le pare-feu Barracuda Spam Firewall.

Sélectionnez la page AVANCE > Contrôle de débit afin de paramétrer le nombre de

connexions SMTP maximales par serveur SMTP et par ½ heure.

5.2. 4 Contrôle antivirus Barracud a

Barracuda Spam Firewall utilise deux scanneurs de virus pour une protection optimale.

Sélectionnez la page PARAM. DE BASE > Vérification Antivirus pour désactiver cette

fonctionnalité (activée par défaut).

5.2. 5 Recherche de virus avec décompression des archives

Barracuda Spam Firewall décompresse les fichiers d'archives (.ZIP. RAR .TAR .CAB .ACE

.LZH .LHO,…) jusqu’à 17 niveaux de récursivité.

5.2. 6 Règles de filtrage spécifiques

Blocage des messages sur mot clé détecté dans le l’objet, dans le corps, ou dans l’en-tête,

des pièces jointes par type de fichier.

Sélectionnez l’onglet BLOQUER/ACCEPTER puis la page correspondant au type de

blocage/autorisation à mettre en place.

5.2. 7 Contrôle des empreintes de courrier indésirable

Des techniques de prise d'empreintes permettent d'examiner les caractéristiques

(empreintes) des messages électroniques précédemment identifiés comme courriers

indésirables et d'utiliser ces informations pour identifier des messages identiques ou

similaires à chaque interception. Ces contrôles d'empreintes en temps réel, qui sont mis à

jour en permanence par Barracuda Central, permettent d'identifier les courriers indésirables

quasiment sans faux positifs.

Sélectionnez la page PARAM. DE BASE > Méthode Bayesienne/Analyse d’intention pour

paramétrer l’action sur détection d’une empreinte de message (Bloquer par défaut).

Exer Datacom © 2007 Page 22

5.2. 8 Analyse d’intentions

Dernière MàJ : 03/01/2007

L'analyse des intentions s'intéresse à l'objectif ou au but visé par le courrier électronique. Si

l'objectif du message est de vendre quelque chose (invite à cliqu er sur une adresse URL, par

exemple) ou d'inciter l'utilisateur à agir d'une manière typique d'un courrier indésirable, le

courrier sera classé comme courrier indésirable.

Sélectionnez la page PARAM. DE BASE > Méthode Bayesienne/Analyse d’intention pour

paramétrer l’action à effectuer sur détection (Bloquer par défaut), et éventuellement exempté

certaines URLs de cette analyse.

5.2. 9 Analyse bayésienne

Les filtres bayésiens sont globaux ou personnalisés pour chaque utilisateur et s'adaptent

automatiquement pour modifier les tendances et les définitions en matière de courrier

indésirable. Pour déterminer la probabilité qu'un courrier électronique soit un courrier

indésirable, ces filtres utilisent l'analyse bayésienne pour comparer les mots et les

expressions dans le message concerné avec la fréquence des mêmes mots ou expressions

dans les messages précédemment reçus par le domaine ou le destinataire visé (messages

authentiques et courriers indésirables).

Ces filtres ne sont effectifs qu’à partir du moment ou un minimum de 200 messages

légitimes (NON SPAM) et 200 messages indésirables (SPAM) ont été identifiés par

l’administrateur.

Sélectionnez la page PARAM. DE BASE > Méthode Bayesienne/Analyse d’intention pour

visualiser le nombre de messages classifiés dans chaque catégorie.

Sélectionnez la page PARAM. DE BASE > Journal des messages pour classifier les

messages grâce aux boutons pourriel et Courriel légitime.

Note : En cas d’activation des filtres bayésiens par utilisateur, tant que l’utilisateur n’a pas classifié 200 messages

de chaque type, c’est le filtre bayésien global qui lui sera appliqué.

Note : Il est contre-productif de classifier plus de 200 messages de chaque type (excepté en cas de faux négatif

ou faux-positif).

Exer Datacom © 2007 Page 23

Dernière MàJ : 03/01/2007

5.2. 10 Pénalisation à base de règles

Le Barracuda Spam Firewall peut interroger les listes publiques externes RBL (Real-Time

Black List) référençant les domaines spammeurs, par requêtes DNS.

Sélectionnez la page BLOQUER/ACCEPTER > Listes externes d’expéditeurs bloqués

pour sélectionner les listes à interroger et les actions à effectuer en cas de retour positif

(Bloquer par défaut).

Mise sur liste noire de sites Web et de domaines : Barracuda Central tient à jour la liste des

expéditeurs de courriers indésirables les plus connus et les plus offensifs. Cette liste est

actualisée en permanence par Barracuda Networks et d'autres groupes de protection contre

les courriers indésirables. Elle est mise à jour automatiquement sur chaque pare-feu

Barracuda Spam Firewall.

Sélectionnez la page BLOQUER/ACCEPTER > Listes externes d’expéditeurs bloqués

Exer Datacom © 2007 Page 24

5.3 Ajustement des seuils

Cette fonction peut être configurée pour chaque utilisateur. Les méthodes d'analyse incluent

un système d'évaluation par score qui évalue chaque courrier électronique sur la base d'un

certain nombre de critères. Si le score dépasse un seuil déterminé, le courrier électronique

concerné est marqué comme courrier indésirable. Barracuda Spam Firewall est livré avec

des seuils par défaut qui peuvent être modifiés selon les préférences de l'utilisateur.

Note : cet ajustement peut être différencié selon le domaine destinataire à partir du modèle 400.

Sélectionnez la page PARAM. DE BASE > Pénalité antipourriel pour ajuster les seuils :

§ Etiquette de pénalité : tout message ayant un score supérieur à ce seuil (3,5 par

défaut), et inférieur à la pénalité de quarantaine, est délivré au serveur de messagerie,

l’objet étant précédé de l’étiquette configurée (voir chapitre 5.1).

§ Pénalité de mise en quarantaine : tout message ayant un score supérieur à ce seuil,

mais inférieur à la pénalité de blocage, sera remis en quarantaine (boite spécifique sur

le serveur de messagerie par défaut, voir chapitre 6)

o Par défaut la quarantaine est désactivée (10). Pour l’activer, paramétrez un

score inférieur au seuil de blocage.

§ Pénalité de blocage : tout message ayant un score supérieur à ce seuil (9 par défaut)

sera retenu sur le Barracuda Spam Firewall, et pourra être remis via le jo urnal des

messages. Par défaut une notification est envoyée à l’émetteur (voir chapitre 5.2.1).

En résumé selon la configuration, seuls les messages ayant un score inférieur à 3,5 seront

remis tels quels ; entre 3,5 et 9 ils seront remis labellisés ; au dessus de 9 ils sont bloqués.

Dernière MàJ : 03/01/2007

Exer Datacom © 2007 Page 25

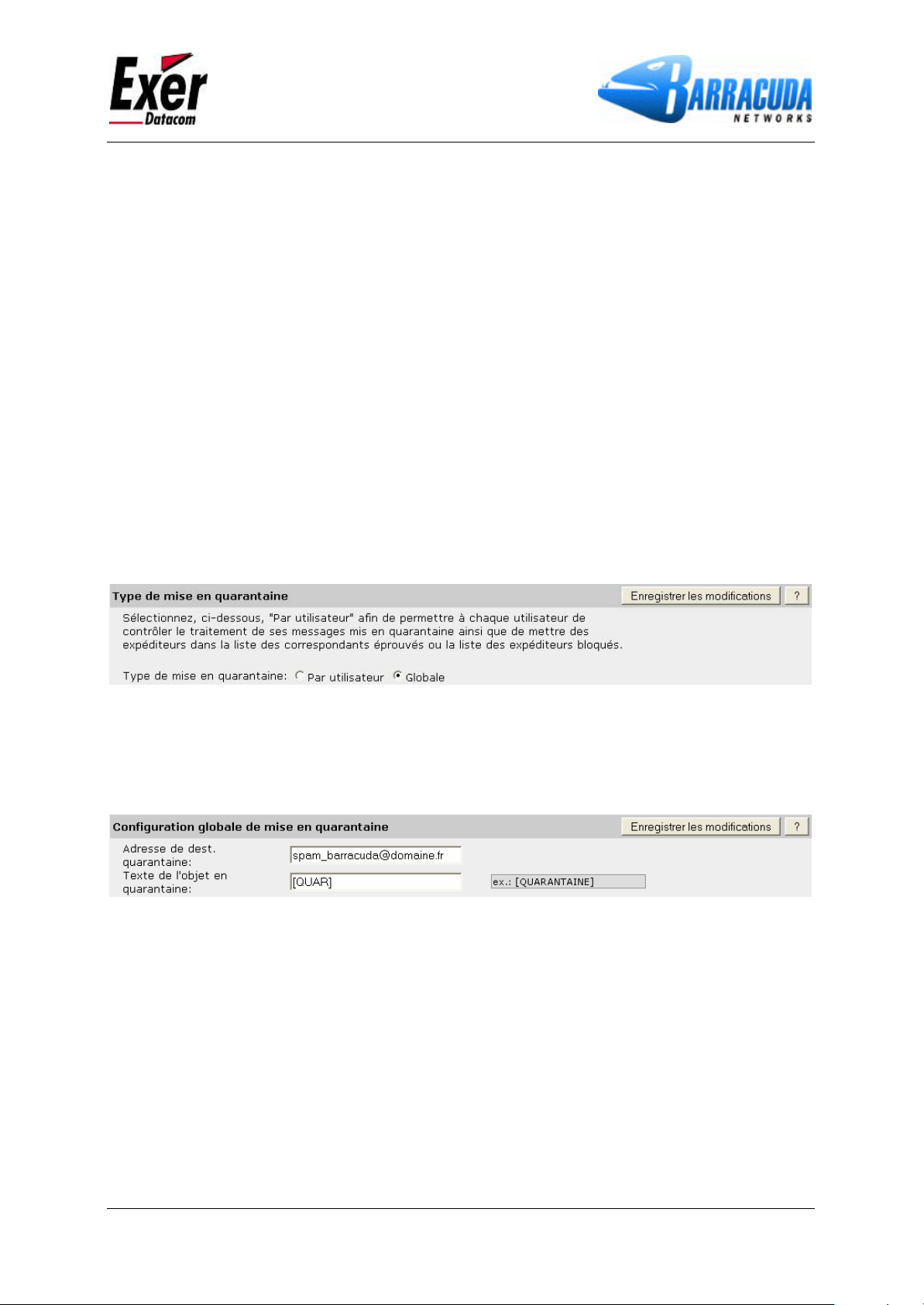

6 Configuration des quarantaines

Par défaut le Barracuda Spam Firewall n’est pas paramétré pour mettre en quarantaine les

messages entrants, mais il est possible d’activer cette fonctionnalité, après avoir pris

connaissance du fonctionnement ci-dessous, en ajustant le seuil de mise en quarantaine

(voir chapitre 5.3).

Il existe 2 types quarantaine :

§ Quarantaine Globale : tous les messages concernés sont acheminés sur le serveur de

messagerie à une adresse mail spécifique. C’est l’administrateur de messagerie qui

peut gérer le contenu de cette boîte.

§ Quarantaine par utilisateur (à partir du modèle 300) : tous les messages concernés

sont stockés sur le Barracuda sur un espace dédié par utilisateur. Chaque utilisateur

gère le contenu de sa quarantaine.

Note : Les comptes utilisateurs sont créés automatiquement sur le Barracuda Spam Firewall à l’arrivée d’un

message pour une adresse mail.

Sélectionnez la page PARAM. DE BASE > Quarantaine pour sélectionner le type de

quarantaine :

Dernière MàJ : 03/01/2007

6.1 Quarantaine globale

Sélectionnez la page PARAM. DE BASE > Quarantaine pour configurer l’adresse de

destination de la quarantaine globale et label ajouté à l’ob jet :

Note : à partir du modèle 400, une adresse de quarantaine différente par domaine peut être configurée.

Exer Datacom © 2007 Page 26

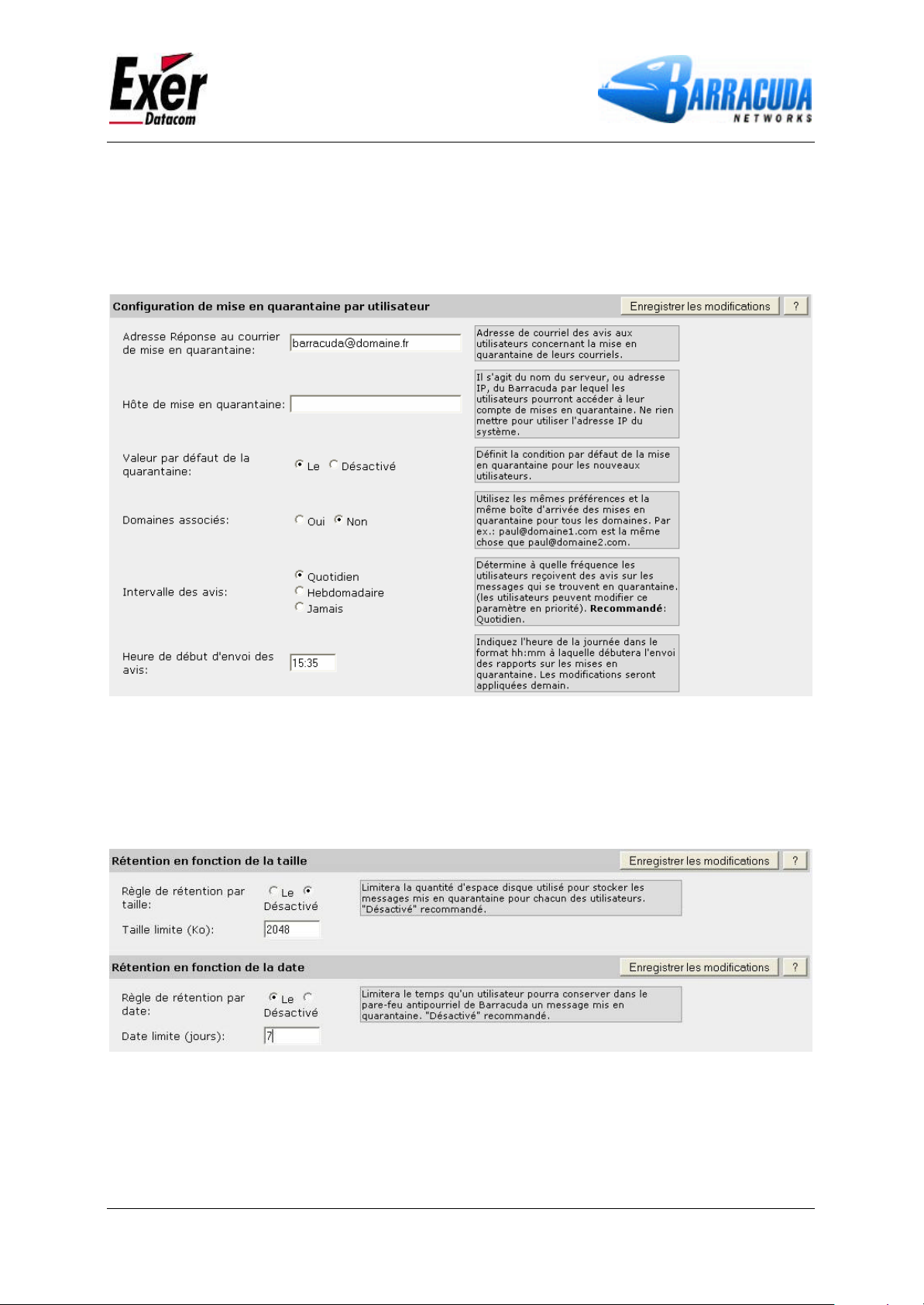

6.2 Quarantaine par utilisateur

Sélectionnez la page PARAM. DE BASE > Quarantaine pour configurer la mise en

quarantaine par utilisateur :

Dernière MàJ : 03/01/2007

Une taille maximale d’espace disque est allouée sur chaque modèle, sélectionnez la page

UTILISATEURS > Règles sur la rétention pour limiter l’espace de quarantaine alloué par

utilisateur (par taille ou nombre de jour).

Note : il est recommandé d’éduquer les utilisateurs à « nettoyer » leur quarantaine manuellement, la suppression

des messages dépassant les limites de rétention pouvant avoir un impact sur les performances du Barracuda.

Exer Datacom © 2007 Page 27

Dernière MàJ : 03/01/2007

Lors d’une phase de mise en œuvre, il peut être intéressant de paramétrer une quarantaine

par utilisateurs pour certains utilisateurs avertis, dans ce cas :

§ Paramétrez le type de quarantaine par utilisateur

§ Placez l’option Valeur par défaut de la quarantaine à Désactiver

§ Entrez les adresses mails des utilisateurs et l’option Activer mise en quarantaine

pour utilisateurs à Oui depuis la page UTILISATEURS > Ajout/Mise à jour des

utilisateurs

§ Les utilisateurs non concernés recevant un message correspondant aux seuils de

quarantaine, recevront leurs messages avec le label [QUAR] dans le sujet (modifiable

depuis la page PARAM. DE BASE > Quarantaine)

7 Vérification du destinataire dans un annuaire LDAP

Il est possible de configurer dans le Barracuda Spam Firewall un annuaire LDAP à interroger

pour vérifier l’existence des adresses de destination.

En cas de message à destination d’une adresse non trouvée dans l’annuaire LDAP, le

message n’est pas transféré au serveur de messagerie et une entrée est créée dans le

journal des messages avec pour raison « destinataire inconnu »

Sélectionnez la page DOMAINES : sur le domaine à vérifier, ouvrez Modifier protocole

LDAP

Dans la fenêtre de configuration qui s’ouvre, entrez les données suivantes :

§ Serveur LDAP : adresse IP ou nom DNS du serveur hébergeant l’annuaire, 2

adresses séparées d’un espace pour un système redondant.

§ Port LDAP : 389 par défaut

§ Raccourci Exchange Activé : Oui pour activer le contrôle de l’adresse de destination

Attention : veillez à tester l’interconnexion Barracuda / LDAP avant de passer à Oui

§ Bind DN : Le nom d’utilisateur sur l’annuaire LDAP (Distinguished Name)

§ Bind Password : mot de passe de l’utilisateur

§ Filtre LDAP : laisser le filtre par défaut, il correspond à la majorité des annuaires

existants :

(|(othermailbox=smtp$${recipient_email})(othermailbox=smtp:${recipient_email})(proxy

addresses=smtp$${recipient_email})(proxyaddresses=smtp:${recipient_email})(mail=${

recipient_email})(userPrincipalName=${recipient_email}))

§ Base de recherche LDAP : laisser la base de recherche par défaut :

${defaultNamingContext}

Vous pouvez tester sur une adresse de l’annuaire en entrant une adresse valide et cliquant

sur Tester LDAP

Note : en cas d’inaccessibilité du serveur LDAP, le Barracuda n’est plus en mesure de vérifier l’existence des

adresses mail, il est donc probable que des messages pour destinataires invalides soient transférés au serveur

de messagerie, et des comptes utilisateurs créés à tort sur le Barracuda : dans ce cas, depuis la page

UTILISATEURS > Visualisation des comptes : le bouton Supprimer tous les comptes inv alides permet de

les purger une fois le serveur LDAP à nouveau accessible.

Exer Datacom © 2007 Page 28

Loading...

Loading...