Page 1

AVG 9 Internet Security

Manuel de l'utilisateur

Révision du document 90.21 (3.2.2010)

Copyright AVG Technologies CZ, s.r.o. Tous droits réservés.

Toutes les autres marques commerciales appartiennent à leurs détenteurs respectifs.

Ce produit utilise l'algorithme MD5 Message-Digest de RSA Data Security, Inc., C opyright (C ) 1991-2, RSA

Data Security, Inc. C réé en 1991.

Ce produit utilise un code provenant de C -SaCzech library, C opyright (c) 1996-2001 Jaromir Dolecek

(dolecek@ics.muni.cz).

Ce produit utilise la bibliothèque de compression zlib, C opyright (c) 1995-2002 Jean-loup Gailly et Mark Adler.

Ce produit utilise la bibliothèque de compression libbzip2, C opyright (c) 1996-2002 Julian R. Seward.

A V G 9 Internet Security © 2 010 C opyright AVG T ec hnologies CZ, s.r.o. Tous droits rés ervés . 1

Page 2

Table des matières

........................................................................................................................ 8

1. Introduction

........................................................................................................................ 9

2. Pré-requis à l'installation d'AVG

2.1 Systèmes d'exploitation pris en c harge

2.2 Configuration matérielle minimale et recommandée

........................................................................................................................ 11

3. Options d'installation

........................................................................................................................ 12

4. Gestionnaire de téléchargement AVG

4.1 Sélection de la langue

4.2 Vérification de la connectivité

4.3 Paramètres proxy

4.4 Télécharger les fichiers à installer

........................................................................................................................ 16

5. Processus d'installation d'AVG

5.1 Lancement de l'installation

5.2 Contrat de licence

5.3 Vérification de l'état du système

5.4 Sélection du type d'installation

5.5 Activer votre licence AVG

5.6 Installation personnalisée - Dossier de destination

5.7 Installation personnalisée - Sélection des composants

5.8 AVG DataCenter

5.9 Barre d'outils de séc urité AVG

5.10 Fermer les applications ouvertes

5.11 Installation d'AVG

5.12 Programmation des analyses et des mises à jour

5.13 Sélection du mode d'utilisation de l'ordinateur

5.14 La connexion Internet de votre ordinateur

5.15 La configuration de la protection AVG est terminée

.......................................................................................................... 9

.......................................................................................................... 9

.......................................................................................................... 12

.......................................................................................................... 13

.......................................................................................................... 14

.......................................................................................................... 15

.......................................................................................................... 16

.......................................................................................................... 17

.......................................................................................................... 17

.......................................................................................................... 18

.......................................................................................................... 18

.......................................................................................................... 20

.......................................................................................................... 21

.......................................................................................................... 22

.......................................................................................................... 23

.......................................................................................................... 24

.......................................................................................................... 25

.......................................................................................................... 26

.......................................................................................................... 27

.......................................................................................................... 28

.......................................................................................................... 29

........................................................................................................................ 30

6. Opérations à effectuer après l'installation

6.1 Optimisation de l'analyse

6.2 Enregistrement du produit

6.3 Accès à l'interfac e utilisateur

6.4 Analyse c omplète

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 2

.......................................................................................................... 30

.......................................................................................................... 30

.......................................................................................................... 30

.......................................................................................................... 31

Page 3

6.5 Test EICAR

6.6 Configuration par défaut d'AVG

........................................................................................................................ 33

7. Interface utilisateur AVG

.......................................................................................................... 31

.......................................................................................................... 32

7.1 Menu système

7.1.1 Fichier

7.1.2 Composants

7.1.3 Historique

7.1.4 Outils

7.1.5 Aide

7.2 Informations sur l'état de la séc urité

7.3 Liens d'acc ès rapide

7.4 Présentation des c omposants

7.5 Statistiques

7.6 Icône de la barre d'état système

........................................................................................................................ 43

8. Composants AVG

8.1 Anti-Virus

8.1.1 Principes de l'Anti-Virus

8.1.2 Interface de l'Anti-Virus

8.2 Anti-Spyware

8.2.1 Principes de l'Anti-Spyware

8.2.2 Interface de l'Anti-Spyware

8.3 Anti-Spam

8.3.1 Principes de l'Anti-Spam

8.3.2 Interface de l'Anti-Spam

8.4 Anti-Rootkit

8.4.1 Principes de l'Anti-Rootkit

8.4.2 Interface de l'Anti-Rootkit

8.5 System Tools

8.5.1 Processus

8.5.2 Connexions réseau

8.5.3 Démarrage automatique

8.5.4 Extensions du navigateur

8.5.5 Visualiseur LSP

8.6 Pare-Feu

8.6.1 Principes de fonctionnement du pare-feu

8.6.2 Profils de pare-feu

.......................................................................................................... 34

.......................................................................................................... 34

.......................................................................................................... 34

.......................................................................................................... 34

.......................................................................................................... 34

.......................................................................................................... 34

.......................................................................................................... 37

.......................................................................................................... 38

.......................................................................................................... 39

.......................................................................................................... 40

.......................................................................................................... 41

.......................................................................................................... 43

.......................................................................................................... 43

.......................................................................................................... 43

.......................................................................................................... 45

.......................................................................................................... 45

.......................................................................................................... 45

.......................................................................................................... 47

.......................................................................................................... 47

.......................................................................................................... 47

.......................................................................................................... 49

.......................................................................................................... 49

.......................................................................................................... 49

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 58

.......................................................................................................... 58

.......................................................................................................... 58

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 3

Page 4

8.6.3 Interface du Pare-feu

8.7 Scanner e-mail

8.7.1 Principes du Scanner e-mail

8.7.2 Interface du Scanner e-mail

8.7.3 Détection du Scanner e-mail

8.8 Identity Protection

8.8.1 Principes d'Identity Protection

8.8.2 Interface d'Identity Protection

8.9 Licence

8.10 LinkScanner

8.10.1 Principes de LinkScanner

8.10.2 Interface de LinkScanner

8.10.3 AVG Search-Shield

8.10.4 AVG Active Surf-Shield

8.11 Bouclier Web

8.11.1 Principes du Bouclier Web

8.11.2 Interface du Bouclier Web

8.11.3 Détection du Bouclier Web

8.12 Bouclier résident

8.12.1 Principes du Bouclier résident

8.12.2 Interface du Bouclier résident

8.12.3 Détection du Bouclier résident

8.13 Mise à jour

8.13.1 Principes du composant Mise à jour

8.13.2 Interface du composant Mise à jour

.......................................................................................................... 58

.......................................................................................................... 63

.......................................................................................................... 63

.......................................................................................................... 63

.......................................................................................................... 63

.......................................................................................................... 67

.......................................................................................................... 67

.......................................................................................................... 67

.......................................................................................................... 70

.......................................................................................................... 71

.......................................................................................................... 71

.......................................................................................................... 71

.......................................................................................................... 71

.......................................................................................................... 71

.......................................................................................................... 75

.......................................................................................................... 75

.......................................................................................................... 75

.......................................................................................................... 75

.......................................................................................................... 81

.......................................................................................................... 81

.......................................................................................................... 81

.......................................................................................................... 81

.......................................................................................................... 86

.......................................................................................................... 86

.......................................................................................................... 86

........................................................................................................................ 89

9. Barre d'outils de sécurité AVG

9.1 Barre d'outils de séc urité AVG Interface

9.2 Options de la Barre d'outils de sécurité AVG

9.2.1 Onglet Général

9.2.2 Onglet Boutons utiles

9.2.3 Onglet Sécurité

9.2.4 Onglet Options avancées

........................................................................................................................ 96

10. Paramètres avancés d'AVG

10.1 Affichage

10.2 Sons

10.3 Ignorer les erreurs

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 4

.......................................................................................................... 89

.......................................................................................................... 91

.......................................................................................................... 91

.......................................................................................................... 91

.......................................................................................................... 91

.......................................................................................................... 91

.......................................................................................................... 96

.......................................................................................................... 99

.......................................................................................................... 100

Page 5

10.4 Identity Protection

10.5 Quarantaine

10.6 Exceptions PUP

10.7 Anti-spam

10.8 Bouclier Web

10.9 LinkScanner

10.10 Analyses

10.11 Programmations

10.12 Scanner e-mail

10.13 Bouclier résident

10.14 Serveur de cache

10.15 Anti-rootkit

10.16 Mise à jour

.......................................................................................................... 101

.......................................................................................................... 101

10.4.1 Paramètres d'Identity Protection

.......................................................................................................... 101

10.4.2 Liste des éléments autorisés

.......................................................................................................... 106

.......................................................................................................... 107

.......................................................................................................... 109

.......................................................................................................... 109

10.7.1 Paramètres

.......................................................................................................... 109

10.7.2 Performances

.......................................................................................................... 109

10.7.3 RBL

.......................................................................................................... 109

10.7.4 Liste blanche

.......................................................................................................... 109

10.7.5 Liste noire

.......................................................................................................... 109

10.7.6 Paramètres avancés

.......................................................................................................... 121

.......................................................................................................... 121

10.8.1 Protec tion Web

.......................................................................................................... 121

10.8.2 Messagerie instantanée

.......................................................................................................... 125

.......................................................................................................... 126

.......................................................................................................... 126

10.10.1 Analyse complète

.......................................................................................................... 126

10.10.2 Analyse contextuelle

.......................................................................................................... 126

10.10.3 Analyse zones sélectionnées

.......................................................................................................... 126

10.10.4 Analyse du dispositif amovible

.......................................................................................................... 133

.......................................................................................................... 133

10.11.1 Analyse programmée

.......................................................................................................... 133

10.11.2 Programmation de la mise à jour de la base de données virale

.......................................................................................................... 133

10.11.3 Programmation de la mise à jour de l'anti-spam

.......................................................................................................... 146

.......................................................................................................... 146

10.12.1 Certification

.......................................................................................................... 146

10.12.2 Filtrage des messages

.......................................................................................................... 146

10.12.3 Journaux et résultats

.......................................................................................................... 146

10.12.4 Serveurs

.......................................................................................................... 156

.......................................................................................................... 156

10.13.1 Paramètres avancés

.......................................................................................................... 156

10.13.2 Répertoires exclus

.......................................................................................................... 156

10.13.3 Fichiers exclus

.......................................................................................................... 161

.......................................................................................................... 163

.......................................................................................................... 164

.......................................................................................................... 164

10.16.1 Proxy

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 5

Page 6

.......................................................................................................... 164

10.16.2 Numérotation

.......................................................................................................... 164

10.16.3 URL

.......................................................................................................... 164

10.16.4 Gérer

10.17 Administration à distance

........................................................................................................................ 173

11. Paramètres du Pare-feu

.......................................................................................................... 171

11.1 Généralités

11.2 Sécurité

11.3 Profils de zones et d'adaptateurs

11.4 Journaux

11.5 Profils

........................................................................................................................ 191

12. Analyse AVG

12.1 Interface d'analyse

12.2 Analyses prédéfinies

12.3 Analyse contextuelle

12.4 Analyse depuis la ligne de commande

12.5 Programmation de l'analyse

12.6 Résultats d'analyse

12.7 Détails des résultats d'analyse

12.8 Quarantaine

.......................................................................................................... 173

.......................................................................................................... 174

.......................................................................................................... 175

.......................................................................................................... 176

.......................................................................................................... 178

.......................................................................................................... 178

11.5.1 Informations sur le profil

.......................................................................................................... 178

11.5.2 Réseaux définis

.......................................................................................................... 178

11.5.3 Applic ations

.......................................................................................................... 178

11.5.4 Services système

.......................................................................................................... 191

.......................................................................................................... 192

.......................................................................................................... 192

12.2.1 Analyse complète

.......................................................................................................... 192

12.2.2 Analyse zones sélectionnées

.......................................................................................................... 192

12.2.3 Analyse Anti-Rootkit

.......................................................................................................... 202

.......................................................................................................... 203

.......................................................................................................... 203

12.4.1 Paramètres d'analyse CMD

.......................................................................................................... 206

.......................................................................................................... 206

12.5.1 Paramètres de la programmation

.......................................................................................................... 206

12.5.2 Comment faire l'analyse

.......................................................................................................... 206

12.5.3 Objets à analyser

.......................................................................................................... 217

.......................................................................................................... 218

.......................................................................................................... 218

12.7.1 Onglet Résultats d'analyse

.......................................................................................................... 218

12.7.2 Onglet Infections

.......................................................................................................... 218

12.7.3 Onglet Spywares

.......................................................................................................... 218

12.7.4 Onglet Avertissements

.......................................................................................................... 218

12.7.5 Onglet Rootkits

.......................................................................................................... 218

12.7.6 Onglet Informations

.......................................................................................................... 228

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 6

Page 7

........................................................................................................................ 230

13. Mises à jour d'AVG

13.1 Niveaux de mise à jour

13.2 Types de mises à jour

13.3 Processus de mise à jour

........................................................................................................................ 232

14. Journal des évènements

........................................................................................................................ 234

15. FAQ et assistance technique

.......................................................................................................... 230

.......................................................................................................... 230

.......................................................................................................... 231

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 7

Page 8

1. Introduction

Ce manuel de l'utilisateur constitue la documentation complète du produit AVG 9

Internet Security.

Nous vous remercions d'avoir choisi le programme AVG 9 Internet Security.

AVG 9 Internet Security·figure parmi les produits AVG primés et a été conçu pour

assurer la sécurité de votre ordinateur et vous permettre de travailler en toute

sérénité. Comme toute la gamme des produits AVG, la solution AVG 9 Internet

Security· a été entièrement repensée, afin de proposer une protection AVG reconnue

et certifiée sous une présentation nouvelle, plus conviviale et plus efficace.

Votre tout nouveau produit AVG 9 Internet Security· bénéficie d'une interface

transparente associée à une analyse encore plus approfondie et plus rapide.

Davantage de fonctions de sécurité ont été automatisées pour plus de commodité et

des options utilisateur « intelligentes » supplémentaires ont été incluses de manière à

adapter les fonctions de sécurité à vos activités quotidiennes. La c onvivialité n'a fait

aucun compromis à la sécurité !

AVG a été conçu et développé pour protéger vos ac tivités en local et en réseau. Nous

espérons que vous profiterez pleinement de la protection du programme AVG et qu'elle

vous donnera entière satisfaction.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 8

Page 9

2. Pré-requis à l'installation d'AVG

2.1. Systèmes d'exploitation pris en charge

AVG 9 Internet Security sert à protéger les postes de travail fonctionnant avec

les systèmes d'exploitation suivants :

· Windows 2000 Edition professionnelle SP4 + Correctif c umulatif 1

· Windows XP Edition familiale SP2

· Windows XP Edition professionnelle SP2

· Windows XP Edition professionnelle x64 Edition SP1

· Windows Vista (x86 et x64, toutes éditions confondues)

· Windows 7 (x86 et x64, toutes éditions confondues)

(et éventuellement les service packs de versions ultérieures pour certains systèmes

d'exploitation)

Remarque : le composant Identity Protection n'est pas pris en charge par

Windows 2000 et XP x64. Sur ces systèmes d'exploitation, vous installez AVG 9

Internet Security sans le composant Identity Protection.

2.2. Configuration matérielle minimale et recommandée

Configuration matérielle minimale pour AVG 9 Internet Security :

· Processeur Intel Pentium 1,5 GHz

· 512 Mo libres de RAM

· 390 Mo d'espace disque dur (pour l'installation)

Configuration matérielle recommandée pour AVG 9 Internet Security :

· Processeur Intel Pentium 1,8 GHz

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 9

Page 10

· 512 Mo libres de RAM

· 510 Mo d'espace disque dur (pour l'installation)

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 10

Page 11

3. Options d'installation

AVG peut être installé à partir du fichier d'installation disponible sur le CD-ROM

d'installation. Vous pouvez également télécharger la dernière version du fichier

d'installation sur le site Web d'AVG (http://www.avgfrance.com/).

Avant de procéder à l'installation du programme AVG, nous vous

recommandons vivement de consulter le site Web d'AVG (http://www.

avgfrance.com/) pour vous assurer de posséder le dernier fichier d'installation

en date d'AVG 9 Internet Security.

Nous vous recommandons d'utiliser notre nouvel outil AVG Download Manager

qui vous aidera à choisir le fichier d'installation approprié !

Vous serez invité à saisir votre numéro d'achat/licence au cours du processus

d'installation. Vous devez être en possession de ce numéro avant de commencer

l'installation. Le numéro d'achat figure sur le coffret du CD-ROM. Si vous achetez une

copie d'AVG en ligne, le numéro de licence vous sera envoyé par mail.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 11

Page 12

4. Gestionnaire de téléchargement AVG

Gestionnaire de téléchargement AVG est un outil simple qui vous aide à

sélectionner le fichier d'installation correspondant à la version d'évaluation d'AVG que

vous utilisez. Sur la base des données que vous avez fournies, le gestionnaire va

sélectionner le produit, le type de licence, les composantes souhaitées et la langue.

Après cela, Gestionnaire de téléchargement AVG va télécharger et lancer la

procédure d'installation appropriée.

Avertissement : sachez que le gestionnaire de téléchargement AVG (AVG Download

Manager) ne prend pas en c harge le téléchargement des éditions réseau et SBS et ne

fonctionne que sous les systèmes d'exploitation suivants : Windows 2000 (SP4 + Pack

correctif cumulatif), Windows XP, Windows Vista et Windows 7.

Gestionnaire de téléchargement AVG est disponible en téléchargement sur le site

Web d'AVG (http://www.avgfrance.com/). Vous trouverez ci-dessous une brève

description de chaque mesure à prendre dans Gestionnaire de téléchargement

AVG :

4.1. Sélection de la langue

Dans la première étape d'Gestionnaire de téléchargement AVG, sélectionnez la

langue d'installation dans le menu déroulant. Notez que la langue que vous

sélectionnez s'applique uniquement au processus d'installation; une fois l'installation

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 12

Page 13

terminée, vous pourrez changer la langue directement à partir des paramètres du

programme. Cliquez ensuite sur le bouton Suivant pour passer à l'écran suivant.

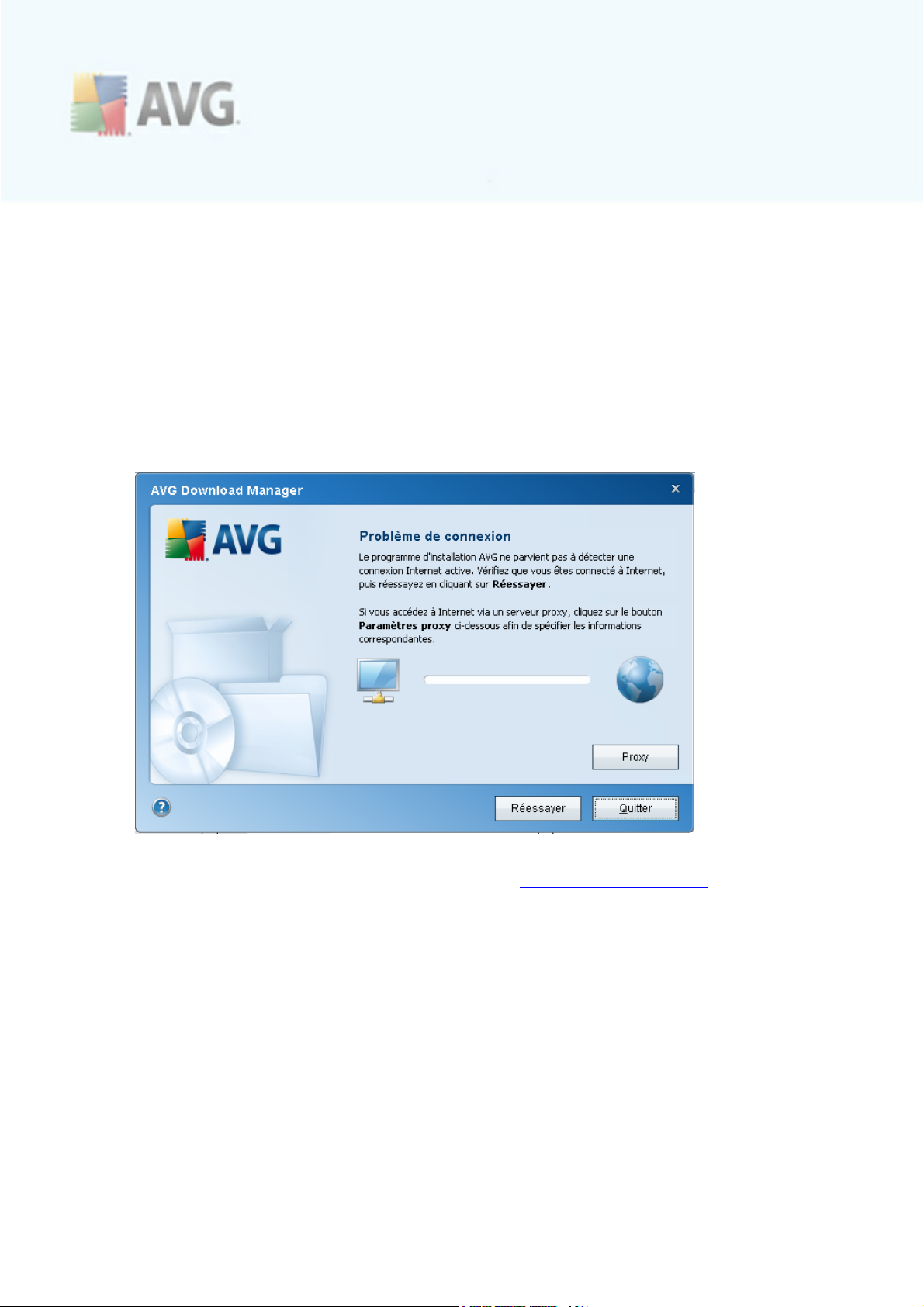

4.2. Vérification de la connectivité

A l'étape suivante, Gestionnaire de téléchargement AVG tente de se connecter à

Internet pour rechercher des mises à jour. Vous ne pourrez pas poursuivre le

processus de téléchargement tant qu'Gestionnaire de téléchargement AVG n'a pas

réussi le test de connexion.

· Si le test de connexion n'aboutit pas, assurez vous que vous êtes

effectivement connecté à Internet. Puis cliquez sur le bouton Réessayer

· Si vous utilisez une connexion proxy pour accéder à Internet, c liquez sur le

bouton Paramètres proxy afin de spécifier les informations appropriées.

· Si la vérification s'effectue avec succès, cliquez sur le bouton Suivant pour

continuer.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 13

Page 14

4.3. Paramètres proxy

Si Gestionnaire de téléchargement AVG n'a pas pu identifier vos paramètres

proxy, vous devez les indiquer manuellement. Renseignez les éléments suivants :

· Serveur : entrez un nom de serveur proxy ou une adresse IP valide

· Port : fournissez le numéro de port respectif

· Utiliser l'authentification proxy : si votre serveur proxy exige une

authentification, cochez cette c ase.

· Sélectionner l'authentification : dans le menu déroulant, sélectionnez le type

d'authentification. Nous vous recommandons vivement de conserver les valeurs

par défaut (le serveur proxy vous indiquera alors automatiquement les

données requises). Cependant, si vous êtes un utilisateur chevronné, vous

pouvez également choisir l'option Standard (exigée par c ertains serveurs) ou

l'option NTLM (exigée par tous les serveurs ISA). Saisissez un nom valide ainsi

qu'un Mot de passe (optionnel).

Confirmez les paramètres en cliquant sur le bouton Appliquer et suivez les indications

données à l'étape suivante d'Gestionnaire de téléchargement AVG

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 14

Page 15

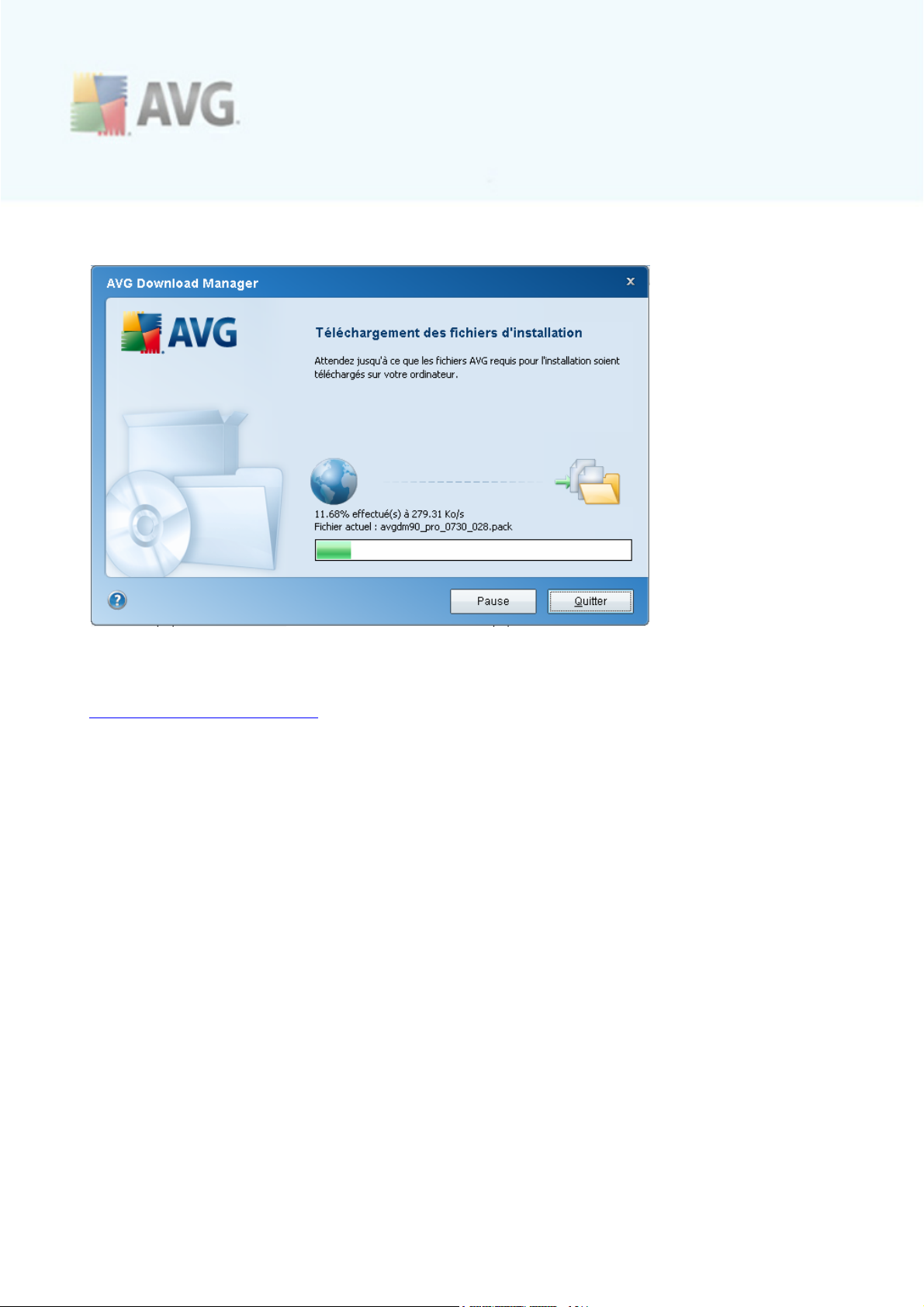

4.4. Télécharger les fichiers à installer

Vous avez maintenant fourni toutes les informations nécessaires pour que

Gestionnaire de téléchargement AVG entame le téléchargement du fichier

d'installation et lance le processus d'installation. Vous pouvez maintenant passer au

processus d'installation d'AVG.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 15

Page 16

5. Processus d'installation d'AVG

Pour installer AVG 9 Internet Security sur l'ordinateur, vous devez posséder le fichier

d'installation le plus récent. Vous pouvez utiliser le fichier d'installation figurant sur le

CD et fourni avec votre édition, mais il est fort probable qu'il soit déjà périmé. En

conséquence, nous vous recommandons de bien vouloir télécharger de dernier fichier

d'installation, depuis Internet. Vous pouvez télécharger le fichier à partir du site Web

d'AVG (http://www.avgfrance.com/), section Centre de support / Téléchargement.

Vous pouvez également utiliser notre nouvel outil AVG Download Managerqui vous

aidera à créer et à télécharger le fichier d'installation adapté à vos besoins, puis à

exécuter le processus de téléchargement.

L'installation consiste à réaliser une série de tâches décrites à l'intérieur de boîtes de

dialogue. Vous trouverez dans ce document une explic ation de chaque boîte de

dialogue :

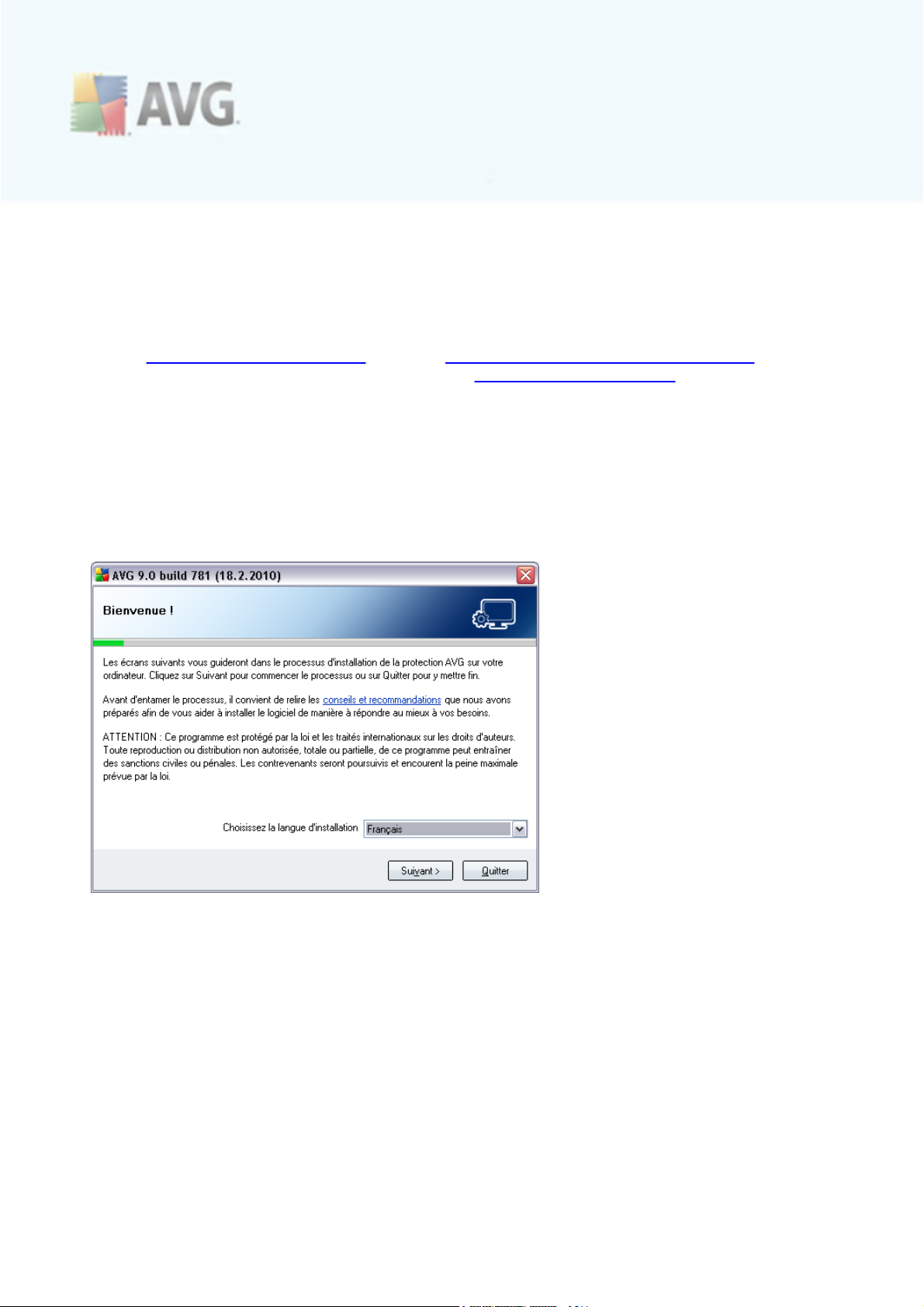

5.1. Lancement de l'installation

Le processus d'installation commence par l'affichage de la fenêtre Bienvenue dans le

programme d'installation AVG. Dans cette fenêtre, vous sélectionnez la langue qui

sera utilisée au cours de l'installation. Dans la partie inférieure de la fenêtre, localisez

l'option Choisissez la langue d'installation et sélectionnez la langue désirée dans la

liste déroulante. Cliquez ensuite sur le bouton Suivant pour confirmer votre choix et

passer à la boîte de dialogue suivante.

Attention : vous choisissez ici la langue qui sera utilisée pour l'installation uniquement.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 16

Page 17

Vous ne choisissez pas la langue utilisée dans l'interface AVG ; vous serez amené à le

faire ultérieurement, au cours du processus d'installation.

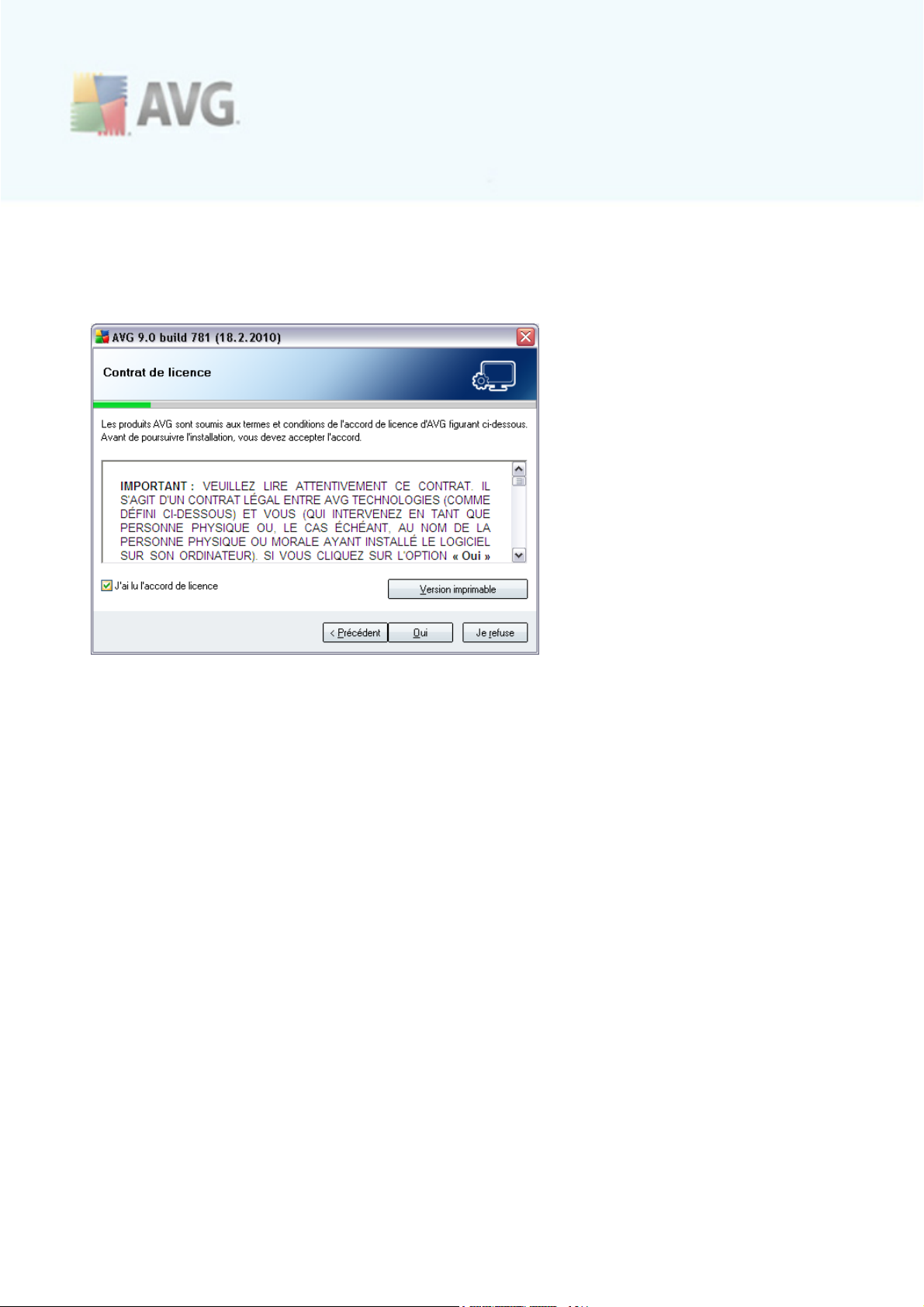

5.2. Contrat de licence

Le composant Licence affiche le texte complet de l'accord de licence avec AVG. Lisez

le contrat attentivement et c onfirmez que vous l'avez lu, compris et accepté en

cochant la c ase J'ai lu les termes de ce contrat de licence avant de cliquer sur le

bouton Accepter.

Si vous n'acceptez pas les conditions de l'accord de licence, cliquez sur le bouton Je

refuse ; le processus d'installation prendra fin immédiatement.

5.3. Vérification de l'état du système

Après avoir acc epté les termes de l'accord de licence, vous êtes redirigé vers la boîte

de dialogue de vérification de l'état du système. Cette boîte de dialogue ne requiert

aucune intervention de votre part : le système est vérifié avant le démarrage de

l'installation du programme AVG. Merci de patienter jusqu'à la fin du processus, qui

passe automatiquement à la boîte de dialogue suivante.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 17

Page 18

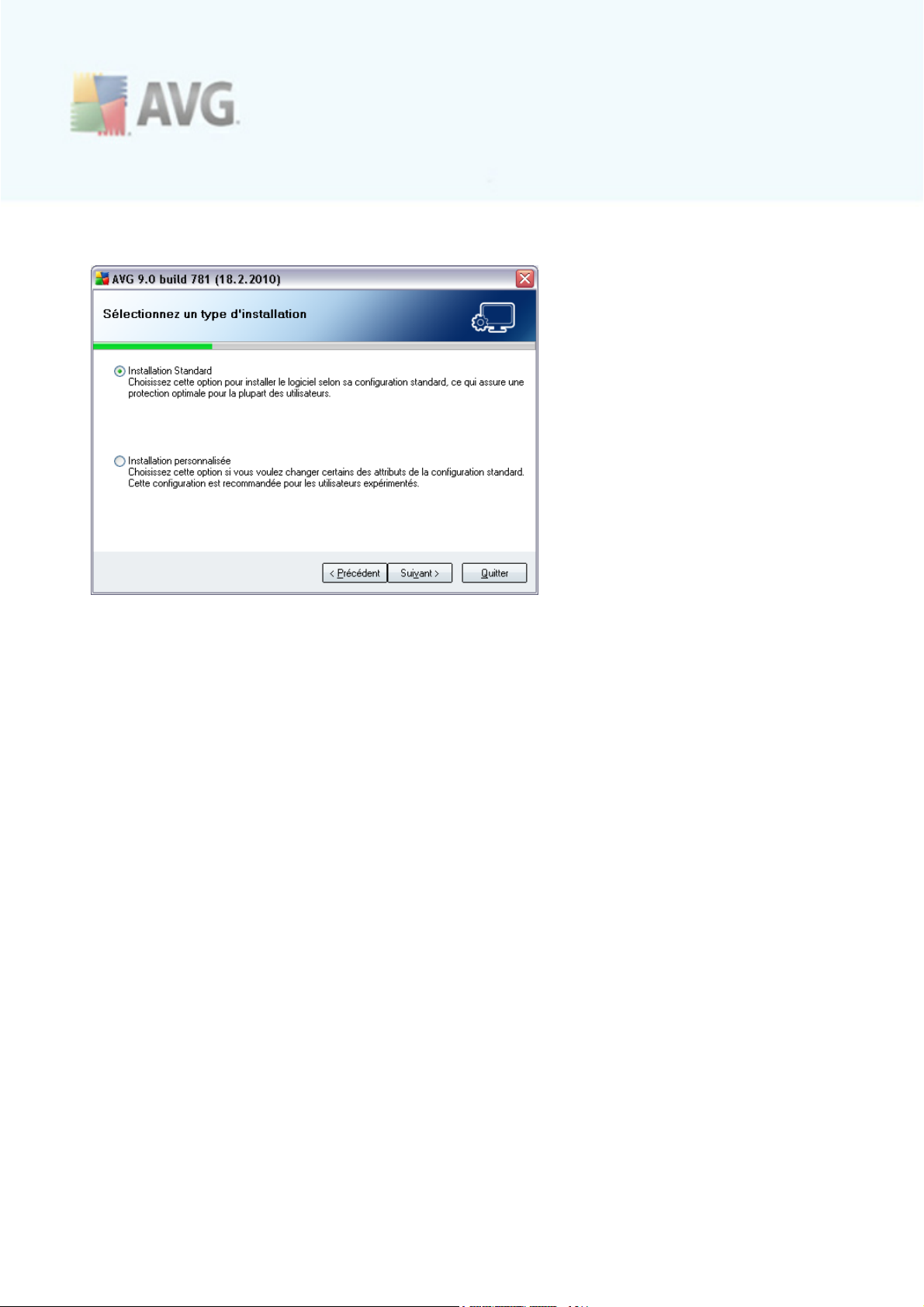

5.4. Sélection du type d'installation

La boîte de dialogue Sélectionnez un type d'installation propose deux options

d'installation : Installation standard et Installation personnalisée.

Dans la majorité des cas, il est recommandé d'opter pour l'installation standard, qui

installe automatiquement le programme AVG selon les paramètres prédéfinis par

l'éditeur du logiciel. Cette configuration allie un maximum de sécurité et une utilisation

optimale des ressources. Si besoin est, vous avez toujours la possibilité de modifier

directement la configuration dans l'application AVG.

Installation personnalisée - exclusivement réservée aux utilisateurs expérimentés

qui ont une raison valable d'installer AVG selon des paramètres non standard (par

exemple, cela leur permet d'adapter le programme à une configuration matérielle

spécifique).

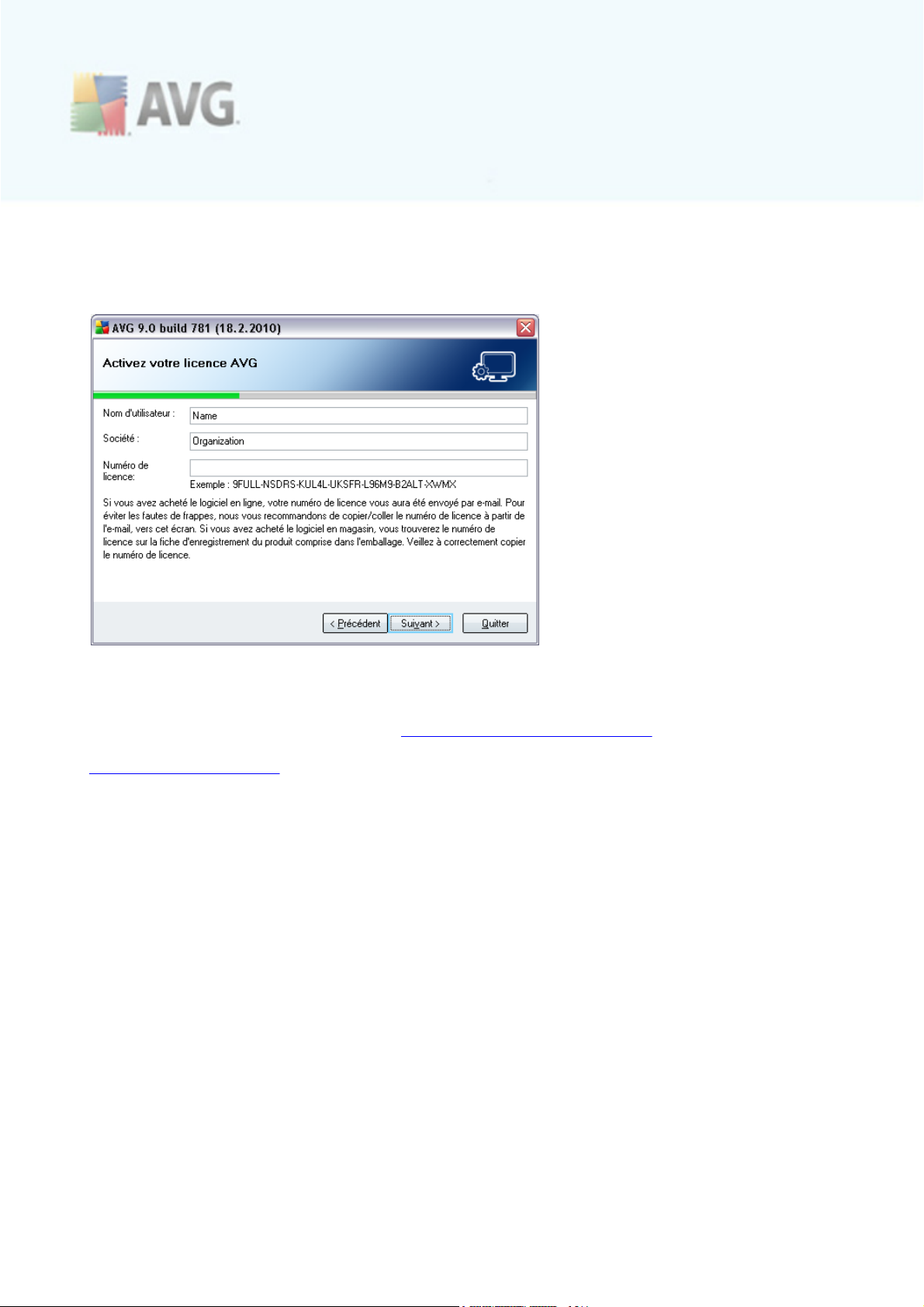

5.5. Activer votre licence AVG

Dans la boîte de dialogue Activer votre licence AVG, vous devez indiquer vos

coordonnées d'enregistrement. Saisissez votre nom (champ Nom d'utilisateur) et le

nom de votre organisation (champ Société).

Saisissez ensuite votre numéro de licence/d'achat dans le c hamp Numéro de licence.

Le numéro d'achat se trouve sur l'emballage du CE dans le coffret du programme AVG

9 Internet Security . Le numéro de licence figure dans le mail de c onfirmation que

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 18

Page 19

vous avez reçu après avoir acheté le produit par Internet. Vous devez saisir le

numéro tel qu'il apparaît. Si le numéro de licence est disponible au format électronique

(par exemple, dans un mail), il est recommandé de l'insérer à l'aide de la méthode

copier-coller.

Cliquez sur le bouton Suivant pour continuer le processus d'installation.

Si, à l'étape précédente, vous avez opté pour l'installation standard, vous ac cédez

directement à la boîte de dialogue de la Barre d'outils de sécurité AVG. En

revanche, si vous avez opté pour l'installation personnalisée, la boîte de dialogue

Dossier de destination s'affiche.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 19

Page 20

5.6. Installation personnalisée - Dossier de destination

La boîte de dialogue Dossier de destination permet de spécifier l'emplacement où

AVG 9 Internet Security doit être installé. Par défaut, AVG est installé dans le dossier

contenant les fichiers de programme sur le lecteur C:. Si un tel dossier n'existe pas,

vous serez invité à c onfirmer, dans une nouvelle boîte de dialogue, que vous acceptez

qu'AVG le crée maintenant.

Si vous optez pour un autre emplacement, c liquez sur le bouton Parcourir pour

consulter l'organisation du lecteur, puis sélectionnez le dossier souhaité.

Cliquez sur le bouton Suivant pour confirmer votre c hoix.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 20

Page 21

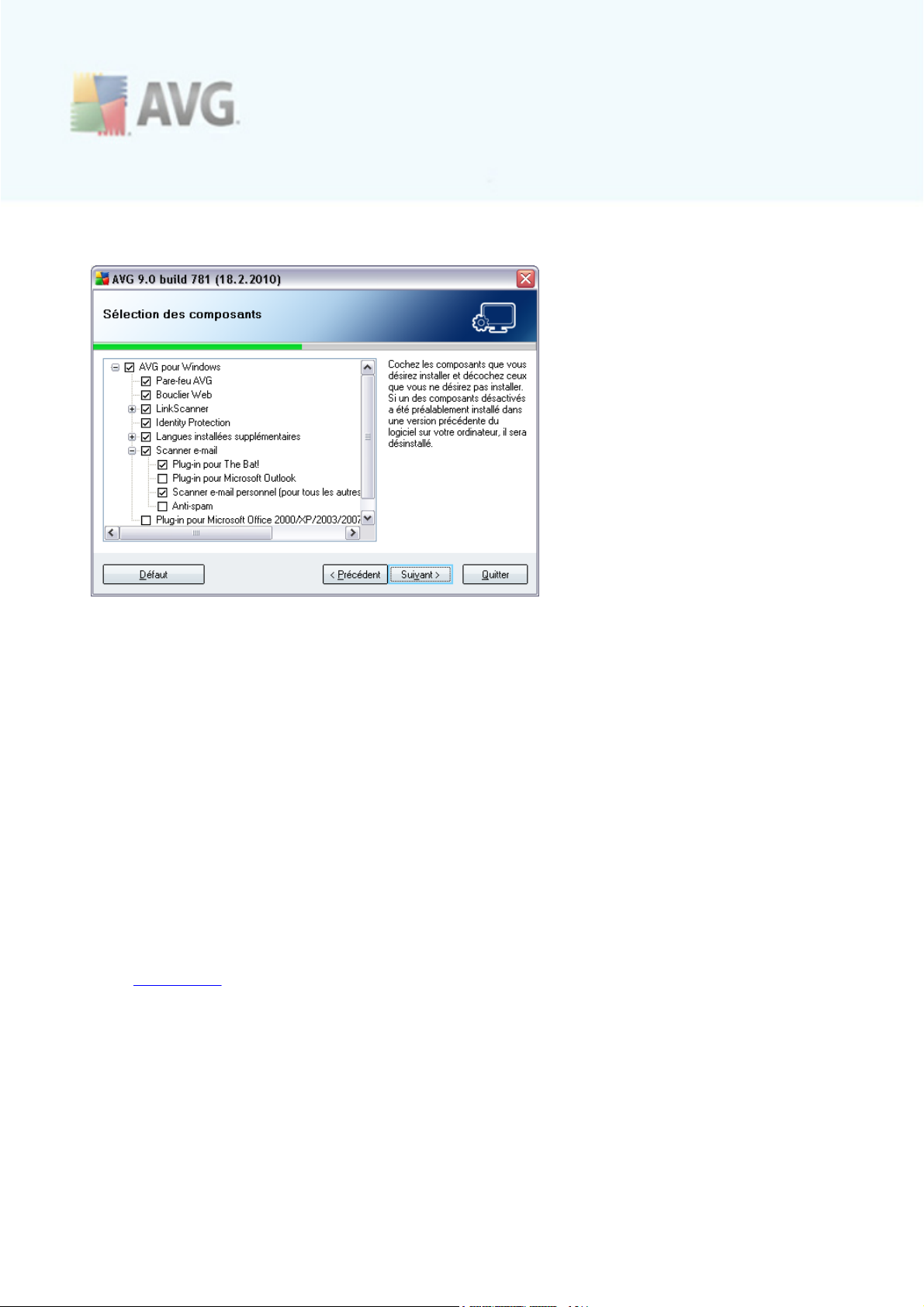

5.7. Installation personnalisée - Sélection des composants

La boîte de dialogue Sélection des composants présente tous les composants AVG 9

Internet Security pouvant être installés. Si les paramètres par défaut ne vous

satisfont pas, vous pouvez supprimer ou ajouter certains composants.

Notez que vous pouvez seulement choisir des composants inclus dans l'édition

AVG dont vous avez acquis les droits. Seule l'installation de ces composants

sera proposée dans la boîte de dialogue Sélection des composants.

· Sélection de la langue

Dans la liste des composants à installer, vous pouvez définir la/les langue(s) dans

la/lesquelles AVG doit être installé. Cochez la case Langues supplémentaires

installées, puis sélectionnez les langues désirées dans le menu correspondant.

· Plugins pour le scanner e-mail

Cliquez sur Scanner E-mail pour ouvrir et c hoisir le plug-in à installer afin

d'assurer la sécurité de la messagerie. Par défaut, Plugin pour Microsoft

Outlook sera installé. Si la licence que vous avez achetée inclut le composant

Anti-Spam, ce dernier sera aussi automatiquement installé.Une autre option

spécifique est le Plugin pour The Bat! Si vous utilisez un autre client de

messagerie (MS Exchange, Qualcomm Eudora...), sélectionnez l'option Scanner

e-mail personnel afin de séc uriser votre communication automatiquement, quel

que soit le programme que vous utilisez.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 21

Page 22

· Administration à distance

Si, plus tard, vous envisagez de connecter votre ordinateur au composant

Administration à distance AVG, cochez également l'élément c orrespondant à

installer.

Continuez la procédure en c liquant sur le bouton Suivant.

5.8. AVG DataCenter

Si vous utilisez une licence réseau d'AVG et avez coché dans la boîte de dialogue

précédente Installation personnalisée - Sélection des composants le c omposant

Administration à distance, vous devez spécifier les paramètres AVG DataCenter :

Dans la zone de texte Spécification AVG DataCenter, spéc ifiez la chaîne de

connexion à AVG DataCenter sous la forme serveur:port. Si vous ne disposez pas de

cette information pour l'instant, laissez ce champ vide ; vous pourrez définir la

configuration ultérieurement dans la boîte de dialogue Paramètres avancés /

Administration à distance.

Remarque : pour plus d'informations sur l'administration à distance AVG, consultez la

documentation des éditions réseau d'AVG (manuel de l'utilisateur) téléchargeable à

partir du site Web AVG (http://www.avgfrance.com/).

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 22

Page 23

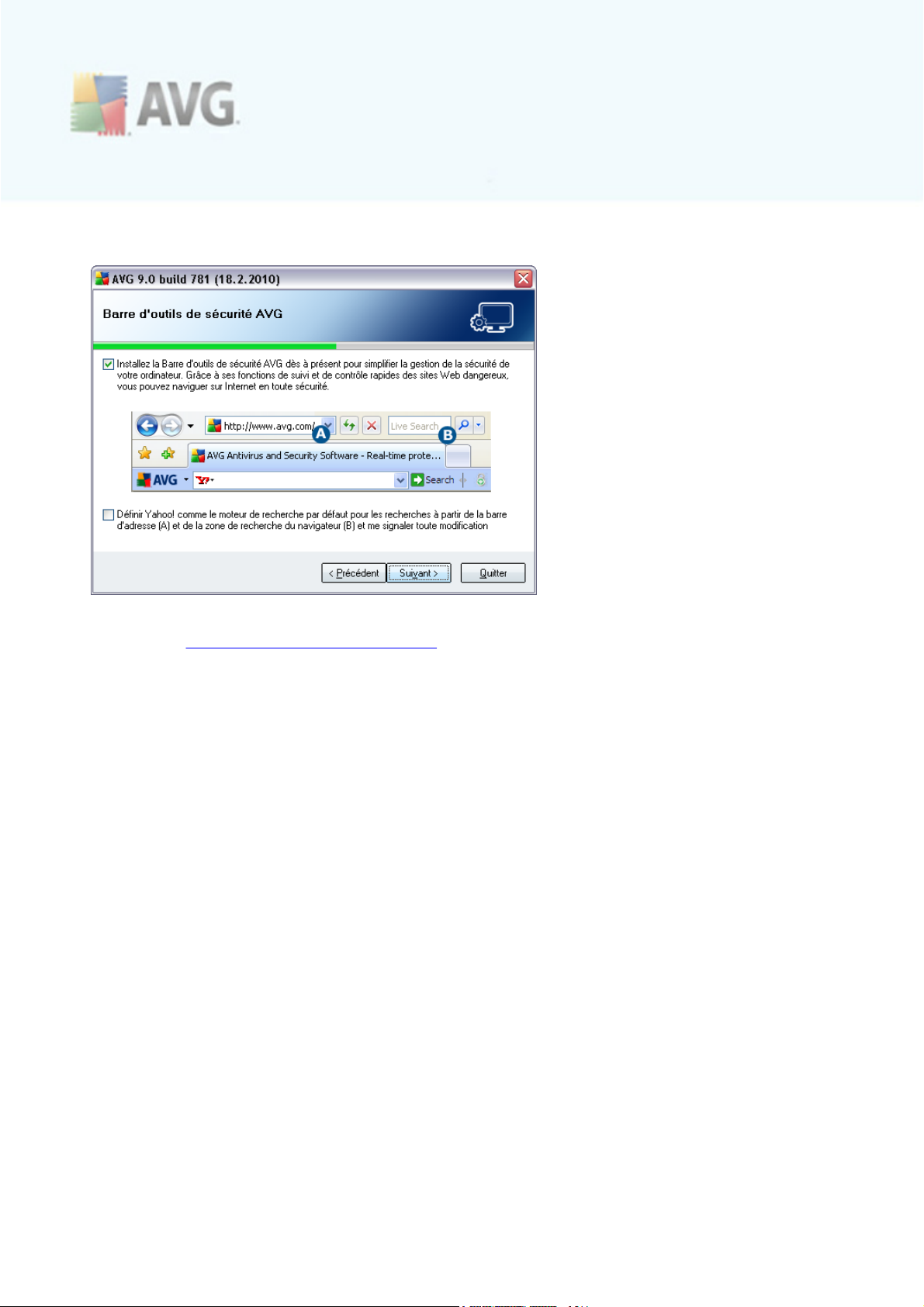

5.9. Barre d'outils de sécurité AVG

Dans la boîte de dialogue Barre d'outils de sécurité AVGvous pouvez choisir

d'installer la Barre d'outils de sécurité AVG (vérification des résultats trouvés par

les moteurs de recherche pris en c harge sur Internet). Si vous ne modifiez pas les

paramètres par défaut, ce composant sera installé automatiquement dans votre

navigateur Internet (seuls Microsoft Internet Explorer v. 6.0 ou version supérieure et

Mozilla Firefox v. 2.0 ou version supérieure sont actuellement pris en charge) afin de

garantir une protection complète sur Internet.

Vous avez également la possibilité de choisir Yahoo! comme moteur de recherche par

défaut. Pour cela, cochez la case c orrespondante.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 23

Page 24

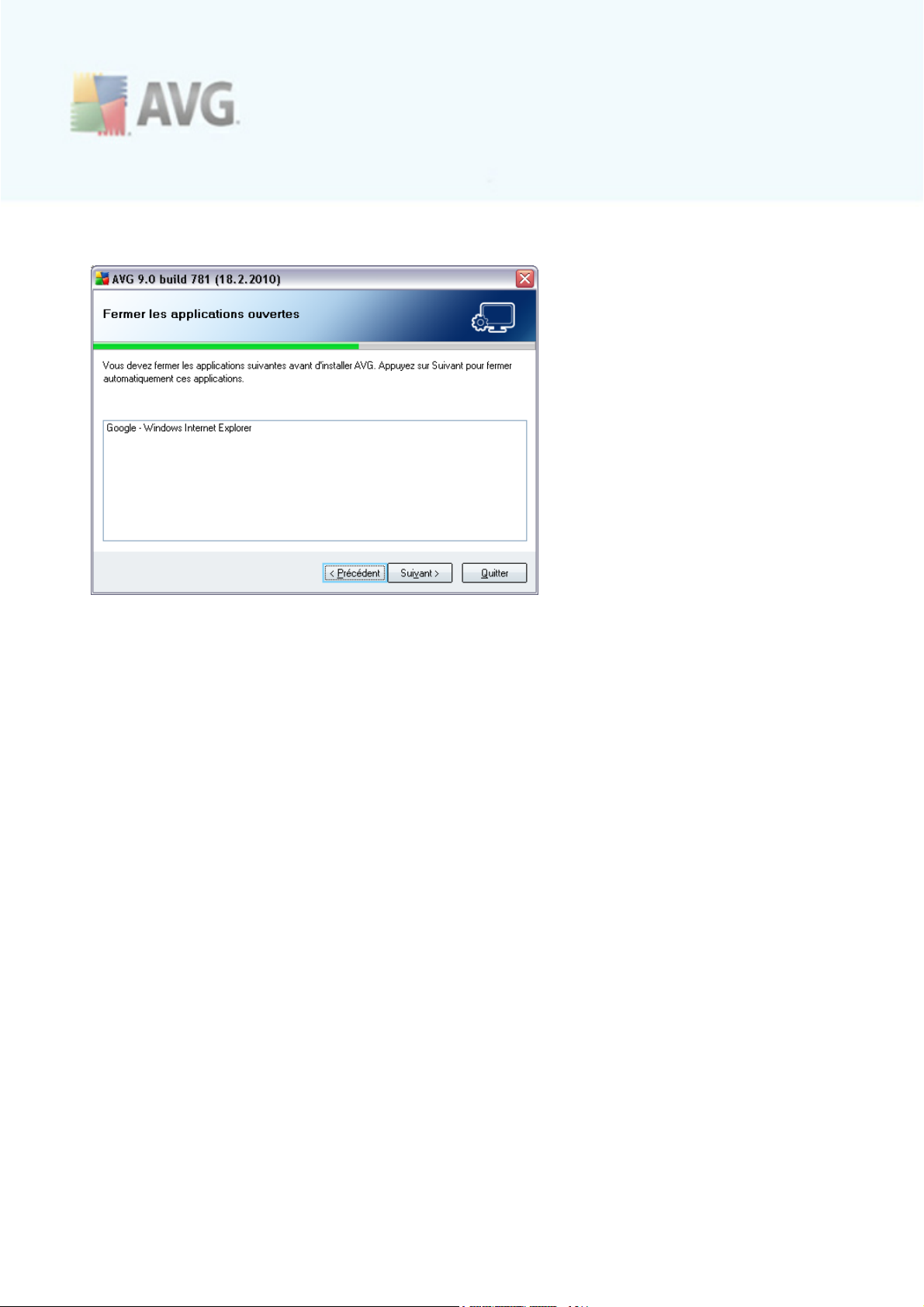

5.10. Fermer les applications ouvertes

La boîte de dialogue Fermer les applications ouvertes apparaît pendant le processus

d'installation seulement si des programmes en cours d'utilisation entrent en conflit. En

pareil cas, la liste des programmes à fermer de manière à mener à bien l'installation

s'affiche. Cliquez sur le bouton Suivant pour confirmer que vous acceptez de fermer

les applications concernées et passer à l'étape suivante du processus.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 24

Page 25

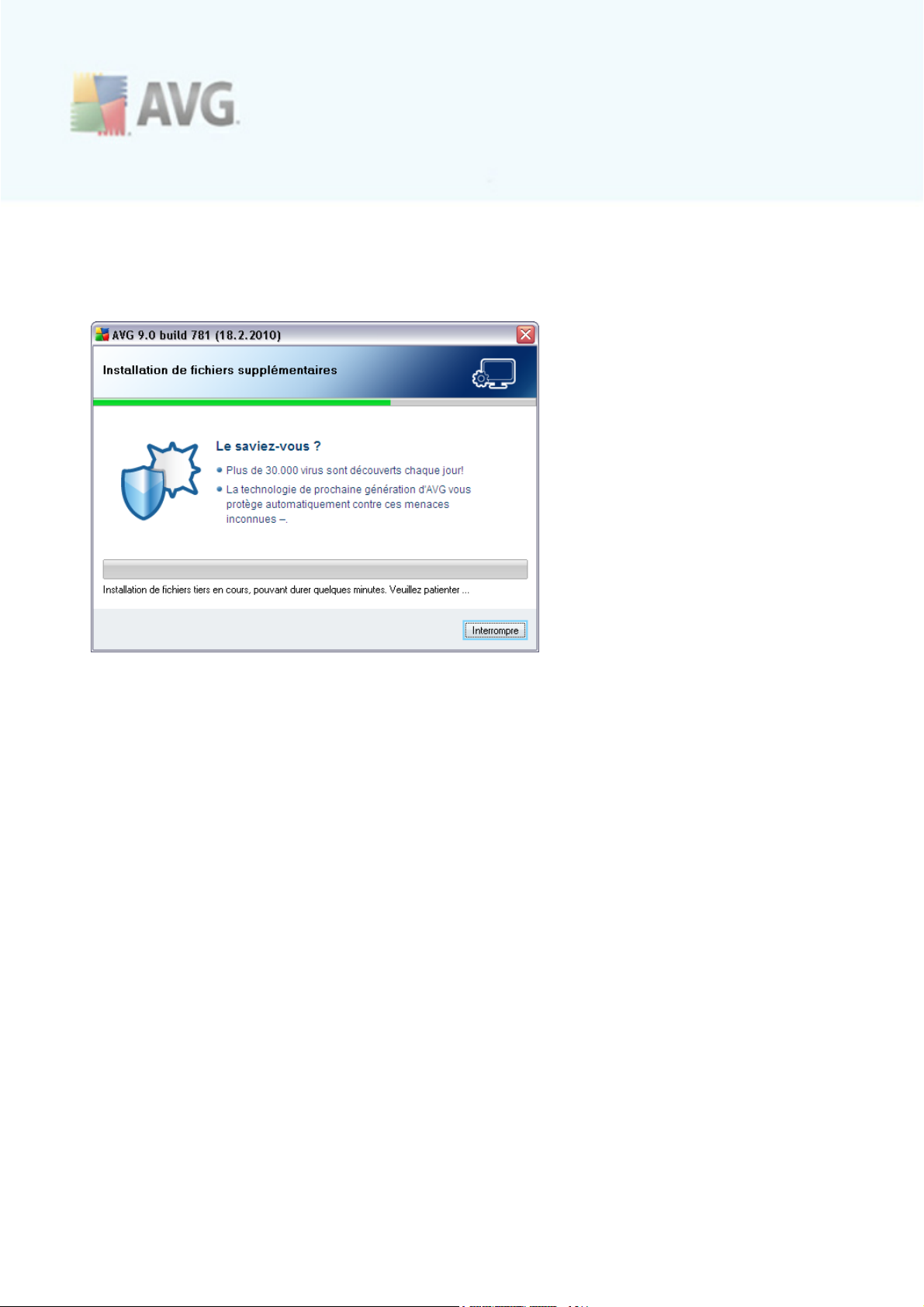

5.11. Installation d'AVG

La boîte de dialogue Installation d'AVG montre la progression du processus

d'installation et ne requiert aucune intervention de votre part :

Une fois que l'installation est terminée, vous accédez automatiquement à la boîte de

dialogue suivante.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 25

Page 26

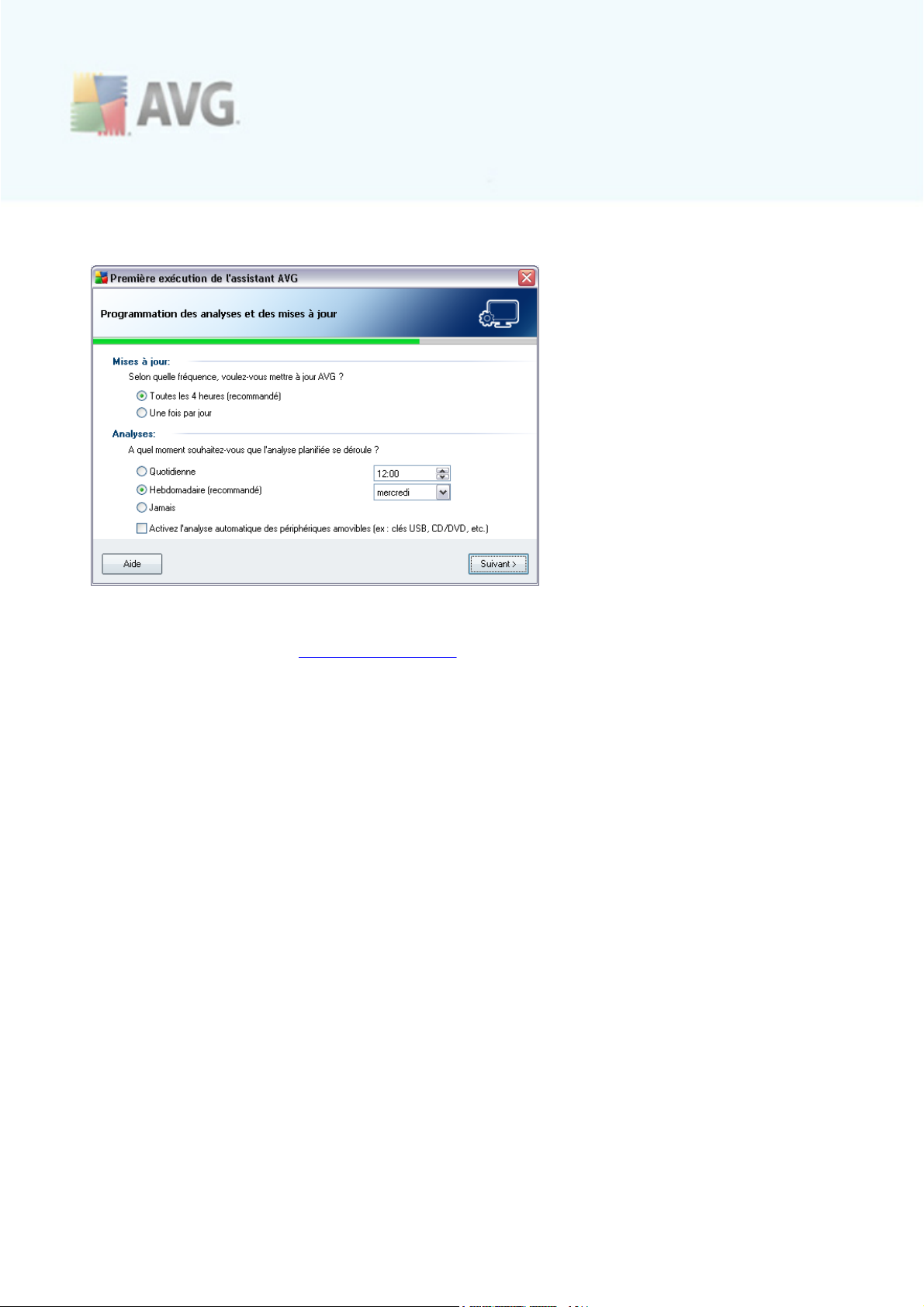

5.12. Programmation des analyses et des mises à jour

Dans la boîte de dialogue de programmation des analyses et des mises à jour

régulières, définissez la fréquence de vérification des fichiers de mise à jour et

précisez l'heure à laquelle l'analyse programmée doit avoir lieu. Il est recommandé de

conserver les valeurs par défaut. Cliquez sur le bouton Suivant pour passer à l'écran

suivant.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 26

Page 27

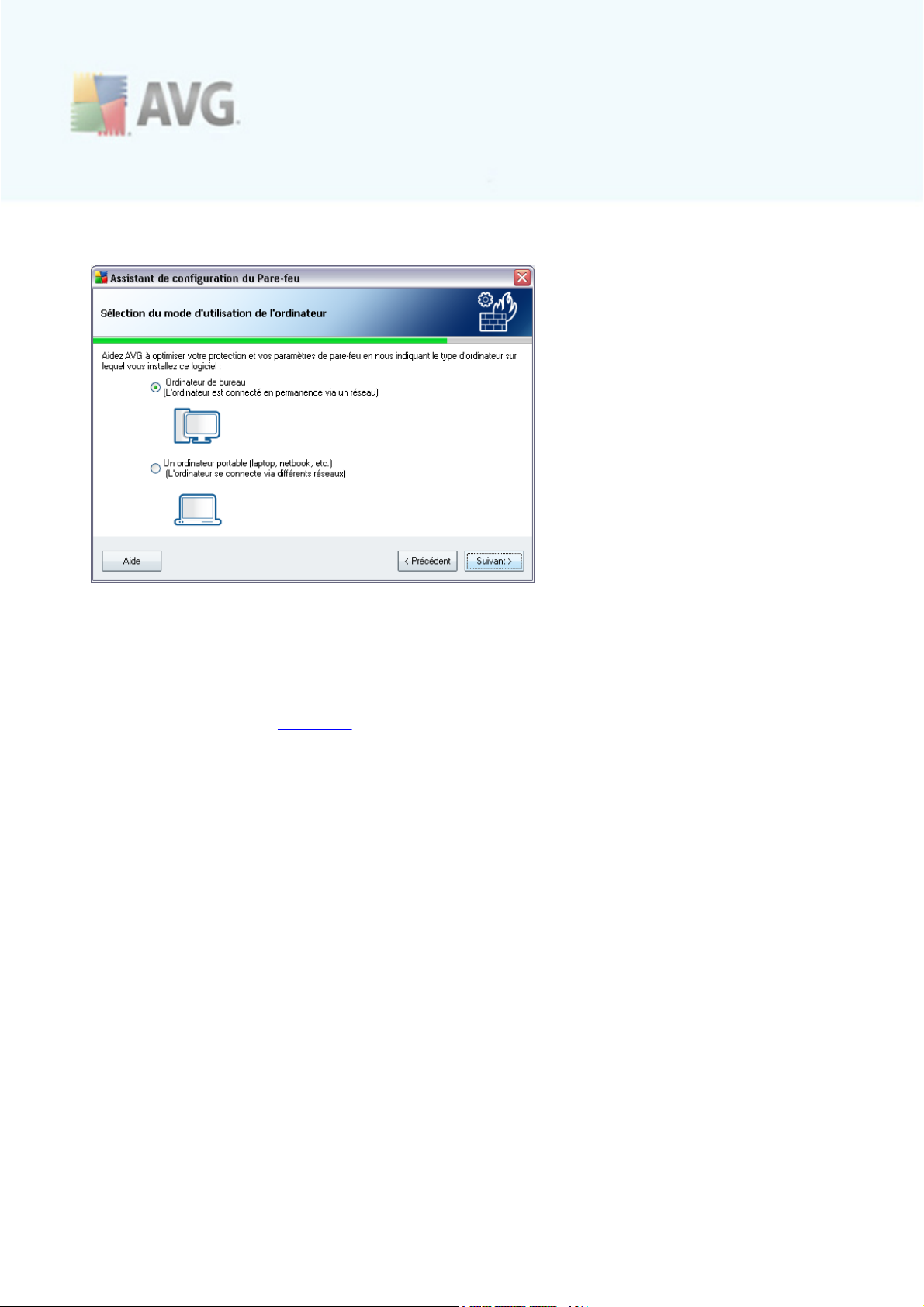

5.13. Sélection du mode d'utilisation de l'ordinateur

Dans cette boîte de dialogue, l'assistant de configuration du Pare-feu vous

demande d'indiquer le type d'ordinateur que vous utilisez. Il est évident, par exemple,

que les règles de séc urité s'appliquant à un portable (lorsque c elui-ci est utilisé pour

se connecter à Internet à partir d'un aéroport, d'une chambre d'hôtel, etc.) doivent

être plus strictes que celle d'un ordinateur appartenant à un domaine (ordinateur relié

au réseau de l'entreprise, etc.). Selon le type d'utilisation de l'ordinateur sélectionné,

les règles par défaut du Pare-feu adopteront tel ou tel niveau de sécurité.

Vous avez le choix entre deux options :

· Ordinateur de bureau

· Ordinateur portable

Confirmez la sélection en cliquant sur le bouton Suivant et passez à la boîte de

dialogue suivante.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 27

Page 28

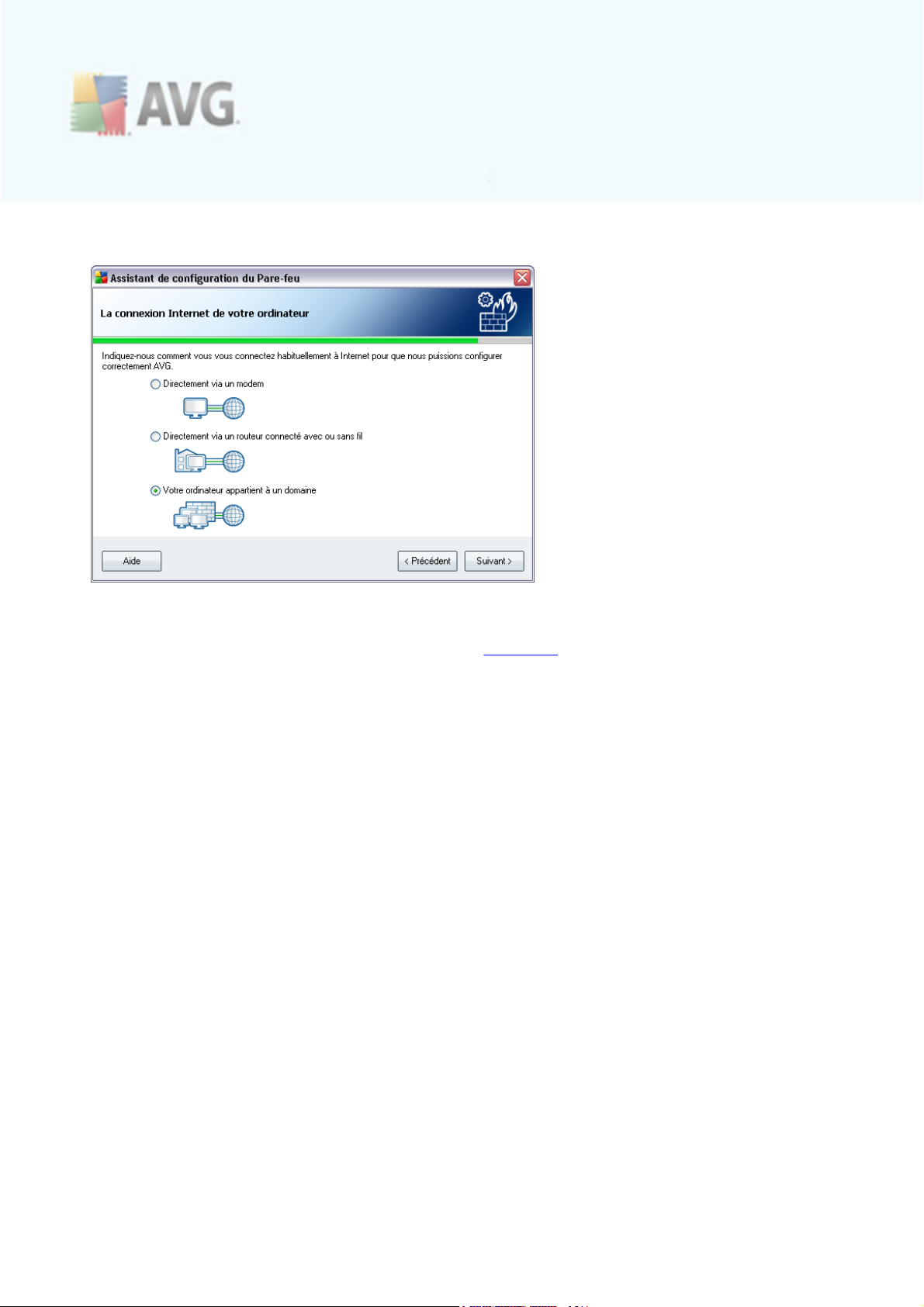

5.14. La connexion Internet de votre ordinateur

Dans cette boîte de dialogue, l'assistant de configuration automatique du Pare-feu

demande d'indiquer le mode de connexion de l'ordinateur à Internet. Basées sur le type

de connexion sélectionné, les règles par défaut du Pare-feu seront définies en

fonction de leur propre niveau de sécurité.

Vous avez le choix entre trois options :

· Directement via un modem

· Directement via un routeur connecté avec ou sans fil

· Votre ordinateur appartient à un domaine

Sélectionnez le type de c onnexion qui correspond le mieux à votre mode de connexion

à Internet.

Confirmez la sélection en cliquant sur le bouton Suivant et passez à la boîte de

dialogue suivante.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 28

Page 29

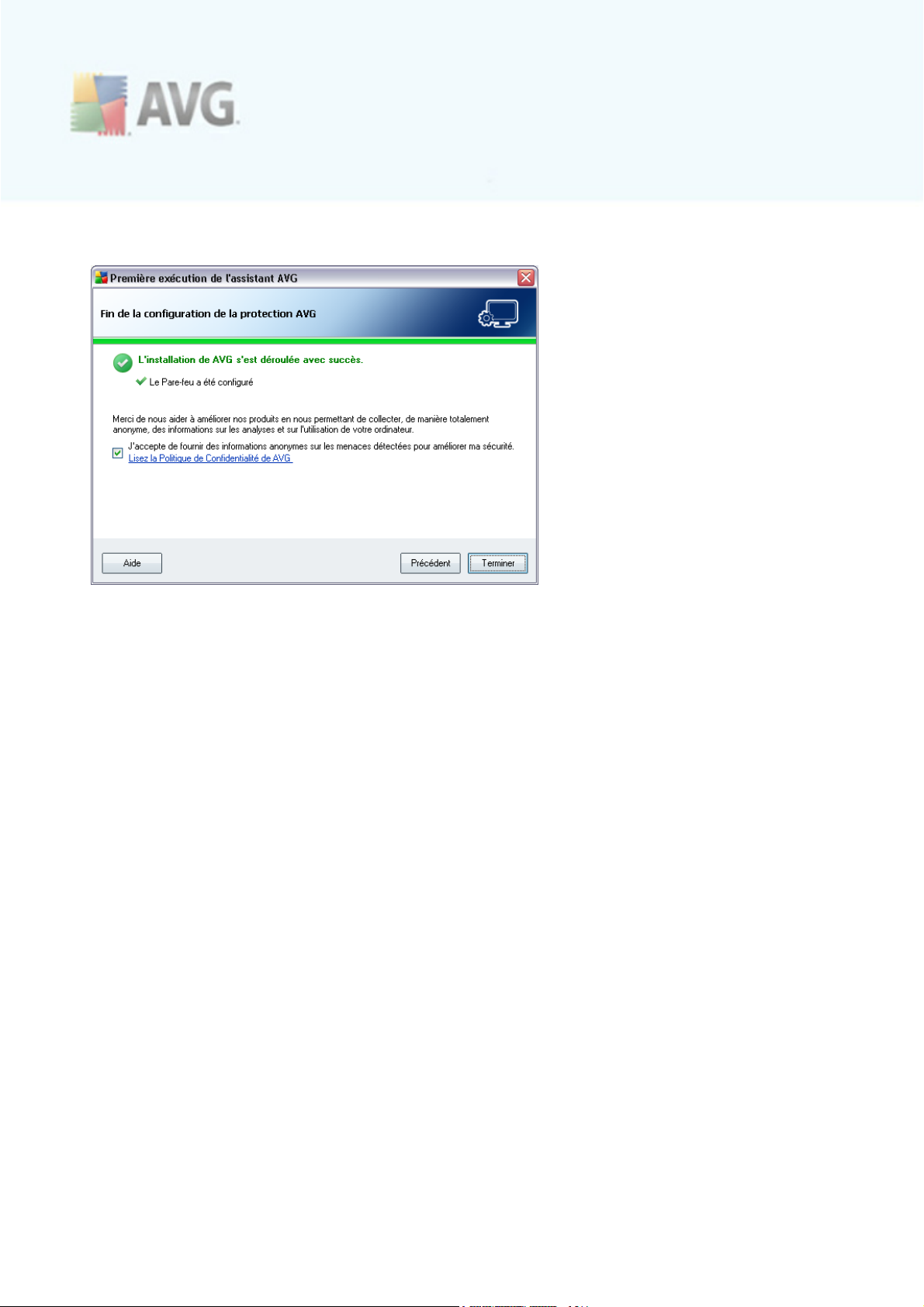

5.15. La configuration de la protection AVG est terminée

AVG 9 Internet Security est maintenant configuré.

Dans la boîte de dialogue, vous avez la possibilité d'activer la fonction qui signale les

exploits et les sites Web malveillants aux laboratoires d'AVG. Pour ce faire, cochez

l'option J'accepte de fournir des informations ANONYMES sur les menaces

détectées pour améliorer ma sécurité.

Pour finir, cliquez sur le bouton Terminer. Le redémarrage de votre ordinateur peut

être nécessaire pour commencer à utiliser AVG.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 29

Page 30

6. Opérations à effectuer après l'installation

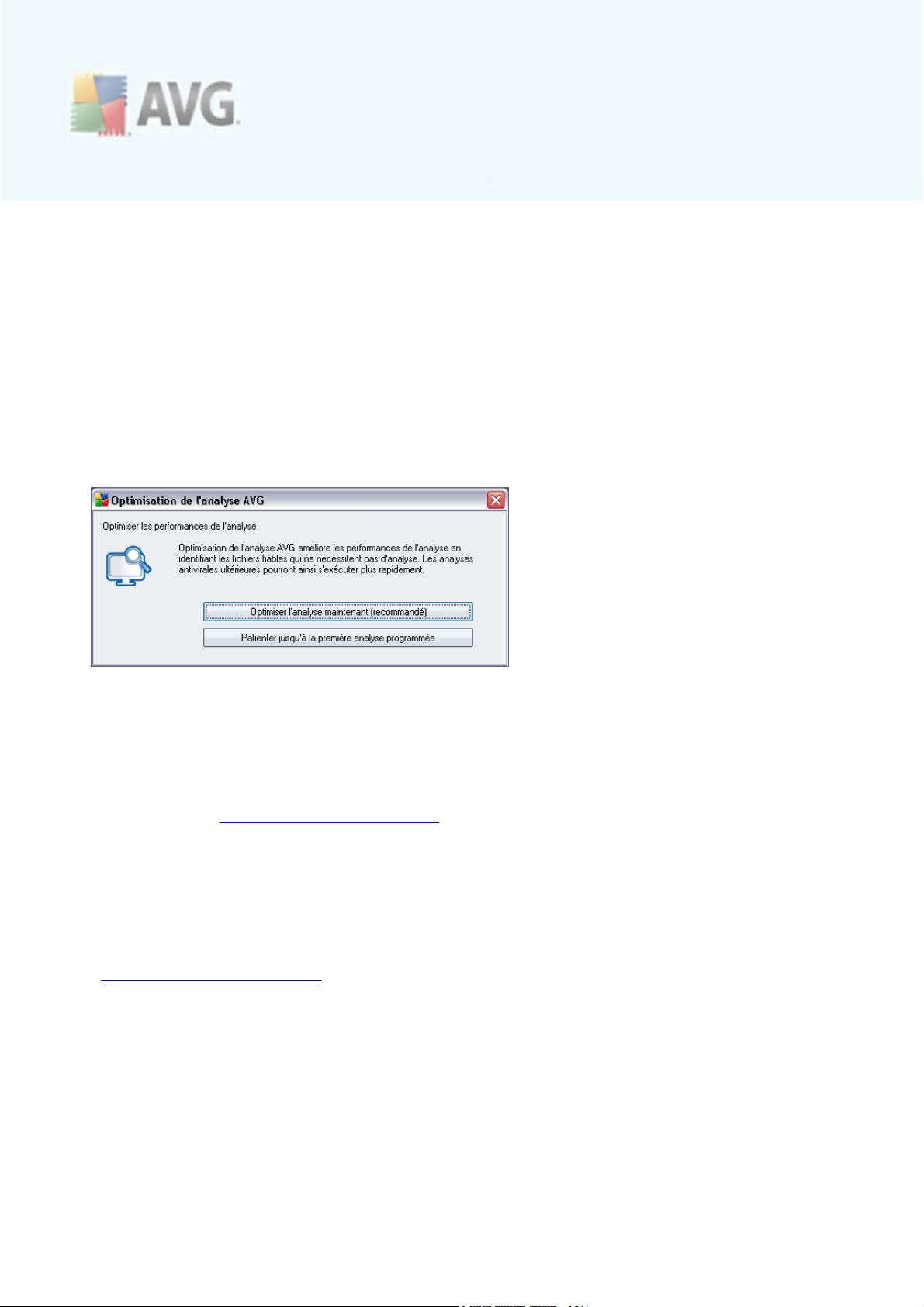

6.1. Optimisation de l'analyse

La fonction d'optimisation de l'analyse recherche dans les dossiers Windows et

Program files les fichiers appropriés (il s'agit actuellement des fichiers *.exe, *.dll et

*.sys) et enregistre les informations sur ces fichiers. Ainsi, lors de la prochaine

analyse, ces fichiers seront ignorés, ce qui réduit d'autant la durée d'analyse.

A la fin du processus d'installation, une nouvelle boîte de dialogue vous demande de

procéder à l'optimisation de l'analyse :

Il est recommandé d'exécuter le processus d'optimisation de l'analyse en cliquant sur le

bouton Optimiser l'analyse maintenant.

6.2. Enregistrement du produit

Après l'installation d'AVG 9 Internet Security, enregistrez votre produit en ligne sur le

site Web d'AVG (http://www.avgfrance.com/), page Enregistrement (suivez les

instructions indiquées sur cette page). Après l'enregistrement, vous bénéficierez de

tous les avantages associés à votre c ompte utilisateur AVG et aurez accès à la lettre

d'informations d'AVG ainsi qu'aux autres services réservés exclusivement aux

utilisateurs enregistrés.

6.3. Accès à l'interface utilisateur

L'interface utilisateur d'AVG est ac cessible de plusieurs faç ons :

· double-cliquez sur l'icône AVG dans la barre d'état système

· double-cliquez sur l'icône AVG située sur le Bureau

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 30

Page 31

· dans le menu Démarrer/ Programmes/AVG 9.0/Interface utilisateur AVG

6.4. Analyse complète

Le risque de contamination de l'ordinateur par un virus avant l'installation d'AVG 9

Internet Security ne doit pas être écarté. C'est pour cette raison qu'il est

recommandé d'exécuter une analyse complète afin de s'assurer qu'aucune infection

ne s'est déclarée dans votre ordinateur.

Pour obtenir des instructions sur l'exécution d'une analyse complète, reportez-vous au chapitre Analyse AVG.

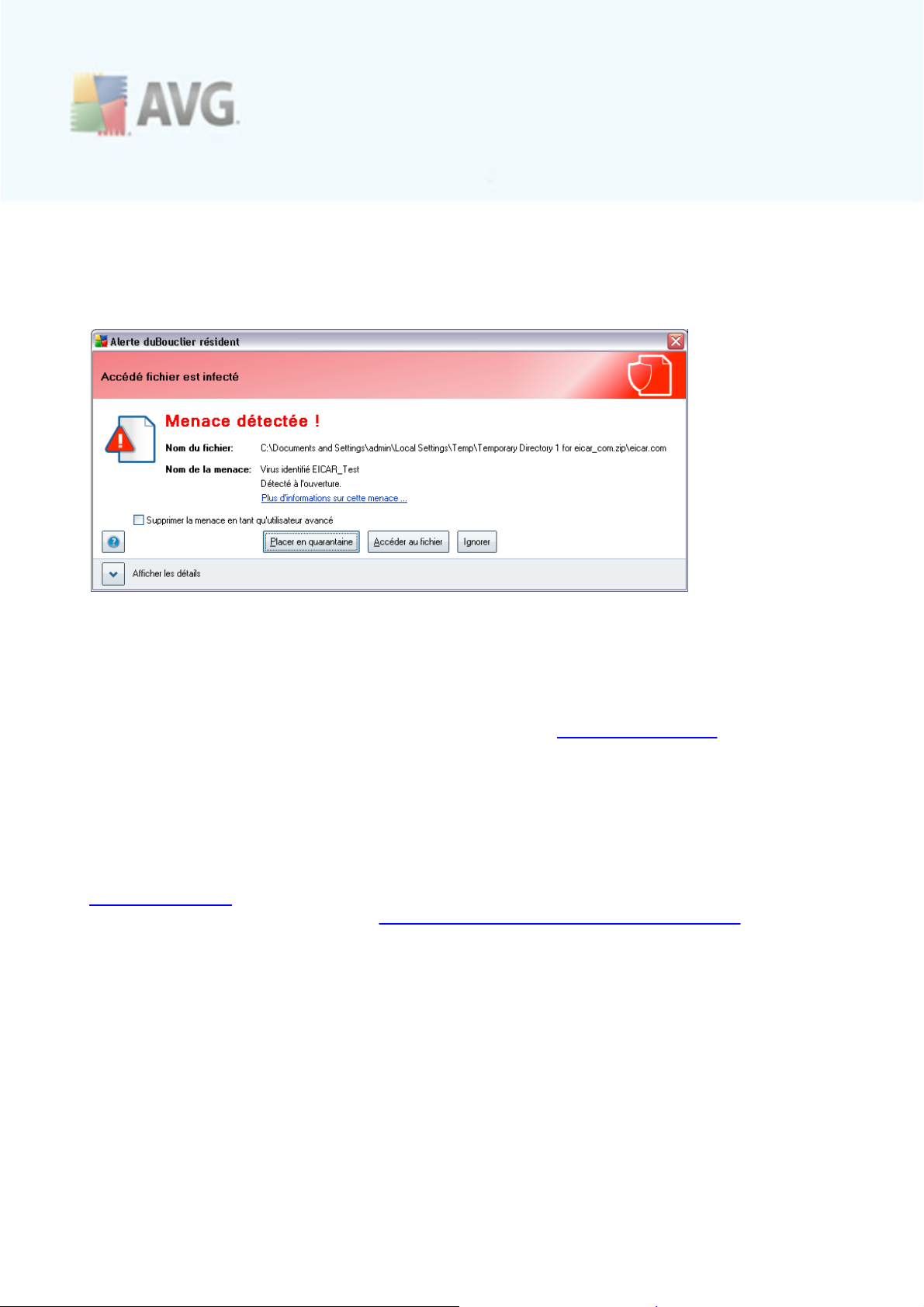

6.5. Test EICAR

Pour confirmer qu'AVG 9 Internet Security est bien installé, réalisez un test EICAR.

Cette méthode standard et parfaitement sûre sert à tester le fonctionnement de l'antivirus en introduisant un pseudo-virus ne c ontenant aucun fragment de code viral et ne

présentant absolument aucun danger. La plupart des produits réagissent comme s'il

s'agissait d'un véritable virus (en lui donnant un nom significatif du type « EICAR-AV-

Test »). Vous pouvez télécharger le test Eicar à partir du site Web Eicar à l'adresse

www.eicar.com où vous trouverez toutes les informations nécessaires.

Essayez de télécharger le fichier eicar.com et enregistrez-le sur votre disque dur

local. Immédiatement après avoir confirmé le téléchargement du fichier test, le

Bouclier Webréagit en émettant un avertissement. Ce message du Bouclier Web

indique qu'AVG est installé correctement sur votre ordinateur.

A partir du site Web http://www.eicar.com, vous pouvez aussi télécharger la version

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 31

Page 32

compacte du « virus » EICAR (sous la forme eicar_com.zip, par exemple). Le Bouclier

Web permet de télécharger ce fichier et de l'enregistrer sur votre disque local, mais le

Bouclier résident détecte le « virus » au moment où vous décompressez ce fichier. Si

AVG n'identifie pas le fichier test Eicar comme un virus, il est recommandé de

vérifier de nouveau la configuration du programme.

6.6. Configuration par défaut d'AVG

La configuration par défaut (c'est-à-dire la manière dont l'application est paramétrée

à l'issue de l'installation) d'AVG 9 Internet Security est définie par l'éditeur du logiciel

de sorte que les composants et les fonctions délivrent leurs performances optimales.

Aussi est-il recommandé de ne pas modifier la configuration AVG sans motif

valable. Tout changement de ces paramètres doit être réalisé par un utilisateur

expérimenté.

Il est possible d'apporter certaines corrections mineures aux paramètres des

composants AVG, directement dans l'interface utilisateur du composant concerné. Si

vous voulez modifier la configuration AVG pour mieux l'adapter à vos besoins, ac cédez

aux paramètres avancés d'AVG : cliquez sur le menu Outils/Paramètres avancés

et modifiez la configuration AVG dans la boîte de dialogue Paramètres avancés

d'AVG qui s'affiche.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 32

Page 33

7. Interface utilisateur AVG

AVG 9 Internet Security affiche la fenêtre principale :

La fenêtre principale comprend plusieurs parties :

· Menu système (barre de menus en haut de la fenêtre) : c e système de

navigation standard donne ac cès à l'ensemble des composants, des services et

des fonctions AVG - détails >>

· Informations sur l'état de la sécurité (partie supérieure de la fenêtre ) :

donne des informations sur l'état actuel du programme AVG - détails >>

· Liens d'accès rapide (partie gauche de la fenêtre) : ces liens permettent

d'acc éder rapidement aux tâches AVG les plus importantes et les plus

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 33

Page 34

courantes - détails >>

· Présentation des composants (partie centrale de la fenêtre) : présentation

générale de tous les composants AVG installés - détails >>

· Statistiques (partie gauche inférieure de la fenêtre) : toutes les données

statistiques sur le fonctionnement du programme - détails >>

· Icône d'état AVG (coin inférieur droit de l'écran, sur la barre d'état

système) : elle indique l'état actuel du programme AVG - détails >>

7.1. Menu système

Le menu système est le système de navigation standard propre à toutes les applications Windows. Il se présente sous la forme d'une barre horizontale en haut de la fenêtre prinicipale du programme AVG 9 Internet Security. Servez-vous du menu système pour accéder aux composants, fonctions et services AVG de votre choix.

Le menu système inclut cinq sections principales :

7.1.1. Fichier

· Quitter - ferme l'interface utilisateur d'AVG 9 Internet Security. L'application

AVG continue néanmoins de s'exécuter en arrière-plan de sorte que l'ordinateur

reste protégé !

7.1.2. Composants

L'option Composants du menu système contient des liens qui renvoient vers tous les composants AVG installés et ouvrent la boîte de dialogue par défaut assoc iée dans l'interface utilisateur :

· Présentation du système - ouvre l'interface utilisateur par défaut et affiche

une présentation générale de tous les composants installés et leur état

· Anti-Virus - ouvre la page par défaut du composant Anti-Virus

· Anti-Rootkit - ouvre la page par défaut du composant Anti-Rootkit

· Anti-Spyware - ouvre la page par défaut du c omposant Anti-Spyware

· Pare-feu - ouvre la page par défaut du composant Pare-feu

· Link Scanner - ouvre la page par défaut du composant Link Scanner

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 34

Page 35

· System Tools - ouvre la page par défaut du composant System Tools

· Anti-Spam - ouvre la page par défaut du composant Anti-Spam

· Scanner e-mail - ouvre la page par défaut du composant Scanner e-mail

· Identity Protection - ouvre la page par défaut du composant Identity

Protection

· Licence - ouvre la page par défaut du c omposant Licence

· Bouclier Web - ouvre la page par défaut du composant Bouclier Web

· Bouclier résident - ouvre la page par défaut du c omposant Bouclier résident

· Mise à jour - ouvre la page par défaut du composant Mise à jour

7.1.3. Historique

· Résultats des analyses - affiche l'interface d'analyse AVG et ouvre

notamment la boîte de dialogue Résultats d'analyse

· Détection du Bouclier résident - ouvre la boîte de dialogue contenant une

vue générale des menaces détectées par le Bouclier résident

· Détection du Scanner e-mail - ouvre la boîte de dialogue des pièces jointes

détectées c omme dangereuses par le composant Scanner e-mail

· Objets trouvés par Bouclier Web - ouvre la boîte de dialogue contenant une

vue générale des menaces détectées par le Bouclier Web

· Quarantaine - ouvre l'interface de la zone de confinement (Quarantaine)

dans laquelle AVG place les infections détectées qui n'ont pu, pour une raison

quelconque, être réparées automatiquement A l'intérieur de c ette quarantaine,

les fichiers infectés sont isolés. L'intégrité de la sécurité de l'ordinateur est

donc garantie et les fichiers infectés sont stockés en vue d'une éventuelle

réparation future.

· Journal de l'historique des événements - ouvre l'interface de l'historique

des événements présentant toutes les actions d'AVG 9 Internet Security qui

ont été consignées.

· Pare-feu - ouvre l'interfac e de configuration du pare-feu à l'onglet Journaux

qui présente une vue générale des actions du pare-feu

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 35

Page 36

7.1.4. Outils

· Analyse complète - ouvre l'interface d'analyse AVG et procède à l'analyse de

l'intégralité des fichiers de l'ordinateur

· Analyser le dossier sélectionné - ouvre l'interface d'analyse AVG et permet

de spécifier, au sein de l'arborescence de l'ordinateur, les fichiers et les

dossiers à analyser

· Analyser le fichier - permet de lancer sur demande l'analyse d'un fichier

sélectionné dans l'arborescence du disque

· Mise à jour - lance automatiquement le processus de mise à jour du

composant AVG 9 Internet Security

· Mise à jour depuis le répertoire - procède à la mise à jour grâce aux fichiers

de mise à jour situés dans le dossier spécifié de votre disque local. Notez que

cette option n'est recommandée qu'en cas d'urgence, c'est-à- dire si vous ne

disposez d'aucune connexion Internet (si, par exemple, l'ordinateur est infecté

et déc onnecté d'Internet ou s'il est relié à un réseau sans ac cès à Internet,

etc.). Dans la nouvelle fenêtre qui apparaît, sélectionnez le dossier dans lequel

vous avez placé le fichier de mise à jour et lancez la procédure de mise à jour.

· Paramètres avancés - ouvre la boîte de dialogue Paramètres avancés AVG

dans laquelle vous modifiez au besoin la AVG 9 Internet Security

configuration. En général, il est recommandé de conserver les paramètres par

défaut de l'application tels qu'ils ont été définis par l'éditeur du logiciel.

· Paramètres du Pare-feu - ouvre une nouvelle boîte de dialogue permettant

de définir la configuration avancée du composant Pare-feu

7.1.5. Aide

· Sommaire - ouvre les fichiers d'aide du programme AVG

· Obtenir de l'aide en ligne - affiche le site Web d'AVG (http://www.avgfrance.

com/) à la page du c entre de support clients

· Site Internet AVG - ouvre le site Web d'AVG (http://www.avgfrance.com/)

· A propos des virus et des menaces - ouvre l'Encyclopédie des virus en

ligne, dans laquelle vous obtenez des informations détaillées sur le virus

identifié

· Réactiver - ouvre la boîte de dialogue Activer AVG avec les données que vous

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 36

Page 37

avez saisies dans la boîte de dialogue Personnaliser AVG au cours du

processus d'installation. Dans cette boîte de dialogue, vous indiquez votre

numéro de licence en lieu et place de la référence d'achat (le numéro indiqué

lors de l'installation d'AVG) ou de votre ancien numéro (si vous installez une

mise à niveau du produit AVG, par exemple).

· Enregistrer maintenant - renvoie à la page d'enregistrement du site Web

d'AVG (http://www.avgfrance.com/). Merci de compléter le formulaire

d'enregistrement ; seuls les clients ayant dûment enregistré leur produit AVG

peuvent bénéficier de l'assistance technique gratuite.

Remarque : si vous utilisez une version d'évaluation AVG 9 Internet Security,

les deux dernières options sont remplacées par Acheter maintenant et Activer

, ce qui vous permet de vous proc urer de suite la version complète du

programme. Si le programme AVG 9 Internet Security est installé à l'aide d'un

numéro d'achat, vous avez alors le choix entre les options Enregistrer et

Activer. Pour plus d'informations, consultez la section Licence de cette

documentation.

· A propos de AVG - ouvre la boîte de dialogue Informations comportant cinq

onglets, où sont précisés le nom du programme, la version du programme, la

version de la base de données virale, des informations système, le c ontrat de

licence et des informations de contact d'AVG Technologies CZ.

7.2. Informations sur l'état de la sécurité

La sec tion contenant les informations sur l'état de la sécurité figure dans la partie

supérieure de la fenêtre principale AVG. Vous y trouverez des informations sur l'état

actuel de la sécurité du programme AVG 9 Internet Security. Les icônes illustrées ont

la signification suivante :

L'icône verte indique qu'AVG est pleinement opérationnel. Votre système

est totalement protégé et à jour ; tous les c omposants installés fonctionnent

convenablement.

L'icône orange signale qu'un ou plusieurs composants ne sont pas

correctement configurés, il est conseillé d'examiner leurs propriétés ou

paramètres. Aucun problème critique à signaler ; vous avez sans doute choisi de

désactiver certains composants. Vous êtes protégé par AVG. Certains

paramètres d'un composant réclament toutefois votre attention. Son nom est

indiqué dans la section d'informations sur l'état de la sécurité.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 37

Page 38

Cette icône s'affiche également si, pour une raison quelconque, vous décidez d'

ignorer l'erreur d'un composant (l'option Ignorer l'état du c omposant est

disponible dans le menu contextuel apparaissant suite à un clic droit sur l'ic ône

du composant en question, dans la vue des composants de la fenêtre principale

AVG). Vous pouvez être amené à utiliser cette option dans certaines situations,

mais il est vivement conseillé de désactiver l'option Ignorer l'état du

composant dès que possible.

L'ic ône de couleur rouge signale que le programme AVG est dans un état

critique. Un ou plusieurs composants ne fonctionnent pas convenablement et

AVG n'est plus en mesure d'assurer la protection de l'ordinateur. Veuillez

immédiatement vous porter sur le problème signalé. Si vous ne pouvez pas le

résoudre, contactez l'équipe du support technique AVG.

Il est vivement conseillé de ne pas ignorer les informations sur l'état de la sécurité et,

en cas de problème indiqué, de rechercher immédiatement une solution. A défaut,

vous risquez de mettre en péril la séc urité de votre système.

Remarque : vous pouvez à tout moment obtenir des informations l'état d'AVG en

consultant l'icône de la barre d'état système.

7.3. Liens d'accès rapide

Les liens d'accès rapide (panneau gauche de l'interface utilisateur AVG) permettent

d'acc éder immédiatement aux fonctions AVG les plus importantes et les plus utilisées :

· Présentation- ce lien permet de passer de l'interfac e AVG affichée à

l'interface par défaut, qui affiche tous les composants installés - voir le

chapitre Présentation des composants >>

· Analyse de l'ordinateur - ce lien affiche l'interface d'analyse d'AVG dans

laquelle vous pouvez procéder directement aux analyses, programmer les

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 38

Page 39

analyses ou modifier leurs paramètres - voir le c hapitre Analyse AVG >>

· Mettre à jour maintenant - ce lien ouvre l'interface de mise à jour et lance

immédiatement le processus de mise à jour du programme AVG - voir le

chapitre Mises à jour AVG >>

Ces liens sont accessibles en permanence depuis l'interface utilisateur. Lorsque vous

cliquez sur un lien d'accès rapide, l'interface utilisateur graphique ouvre une nouvelle

boîte de dialogue, mais les liens d'accès rapides restent disponibles. Par ailleurs, le

processus est représenté de manière visuelle (voir l'illustration).

7.4. Présentation des composants

La sec tion Présentation des composants figure dans le panneau central de l'

interface utilisateur AVG. La section comprend deux parties :

· Présentation de tous les composants installés représentés par une icône

accompagnée d'un message signalant si le c omposant est actif ou non

· Description du composant sélectionné

Dans AVG 9 Internet Security, le panneau de présentation des composants contient des renseignements sur les composants suivants :

· Le composant Anti-Virus garantit que l'ordinateur est protégé contre les virus

essayant de pénétrer dans le système - détails >>

· Le composant Anti-Spyware analyse vos applications en arrière-plan

lorsqu'elles sont activées - détails >>

· Le composant Anti-Spam vérifie tous les mails entrants et marque les

courriers indésirables comme SPAM - détails >>

· Le composant Pare-feu régit la manière dont votre ordinateur échange des

données avec les autres ordinateurs par Internet ou par le réseau local -

détails >>

· Le composant LinkScanner examine les résultats de recherche affichés dans

votre navigateur Internet - détails >>

· Le composant Anti-Rootkit détecte les programmes et les tec hnologies

cherchant à dissimuler des codes malveillants - détails >>

· Le composant System Tools décrit de manière détaillée l'environnement AVG

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 39

Page 40

et le système d'exploitation - détails >>

· Le composant Scanner e-mail vérifie la présence éventuelle de virus dans les

mails entrants et sortants - détails >>

· Identity Protection - ce composant est conçu pour empêcher les usurpateurs

d'identité de dérober vos ressources numériques personnelles importantes

détails >>

· Licence affiche le type, le numéro et la date d'expiration de la licence - détails

>>

· Bouclier Web analyse toutes les données téléchargées par le navigateur

Internet - détails >>

· Le composant Bouclier résident s'exécute en arrière-plan et analyse les

fichiers lorsqu'il sont c opiés, ouverts ou enregistrés - détails >>

· Le composant Mise à jour recherche la présence d'une mise à jour AVG -

détails >>

Cliquer sur l'icône d'un composant permet de le mettre en surbrillance dans la vue

générale des composants. Par ailleurs, la fonctionnalité de base du composant est

décrite en bas de l'interface utilisateur. Double-cliquez sur l'icône d'un composant a

pour effet d'ouvrir l'interface du composant présentant une liste de données

statistiques.

Cliquez avec le bouton droit de la souris sur l'icône d'un composant : après l'ouverture

de l'interface graphique du composant en question, vous serez en mesure de

sélectionner l'état Ignorer l'état du composant. Sélectionnez c ette option pour

indiquer que vous avez noté l'état incorrect du composant, mais que vous souhaitez

conserver la configuration AVG en l'état et ne plus être avisé de l'erreur par l'icône de

la barre d'état système.

7.5. Statistiques

La sec tion Statistiques figure en bas à gauche de l'interface utilisateur AVG. Elle

présente une liste d'informations sur le fonctionnement du programme :

· Analyse - indique la date à laquelle la dernière analyse a eu lieu

· Mise à jour - indique la date à laquelle une mise à jour a été exécutée pour la

dernière fois

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 40

Page 41

· BD virale- précise la version de la base de données virale actuellement

installée

· Version AVG - indique la version du programme ac tuellement installée (le

numéro se présente sous la forme 9.0.xx. 9.0 désigne la version du produit et

xx le numéro du build)

· Expiration de la licence - précise la date à laquelle votre licence AVG cessera

d'être valide

7.6. Icône de la barre d'état système

L'icône de la barre d'état système (dans la barre des tâches Windows) signale l'état

actuel du programme AVG 9 Internet Security. Elle est toujours visible dans la barre

d'état, que la fenêtre principale AVG soit ouverte ou fermée.

Lorsqu'elle est en c ouleur , l'icône de la barre d'état système indique que tous les

composants AVG sont actifs et entièrement opérationnels. Par ailleurs, l'icône AVG

dans la barre d'état est en couleur si AVG signale une erreur mais que vous en avez

été averti et avez choisi·d'ignorer l'état du composant.

Une icône marquée d'un point d'exclamation signale un problème (composant inactif,

erreur, etc.). Double-cliquez sur l'icône de la barre d'état système pour ouvrir la

fenêtre et modifier un composant.

L'ic ône de la barre d'état système vous renseigne également sur les activités actuelles

d'AVG et les possibles modifications d'état du programme (lancement automatique

d'une analyse programmée ou d'une mise à jour. Le profil du pare-feu c hange en cas

de modification de l'état d'un composant, de l'apparition d'une erreur, etc.). Ce

changement est signalé par une fenêtre de l'ic ône de la barre d'état système AVG :

L'icône de la barre d'état système peut aussi servir de lien d'accès rapide à la

fenêtre principale AVG. Pour l'utiliser, il suffit de double-cliquer dessus. En c liquant

avec le bouton droit de la souris sur l'icône de la barre d'état système, un menu

contextuel contenant les options suivantes apparaît :

· Ouvrir l'Interface utilisateur AVG - cette commande permet d'afficher l'

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 41

Page 42

interface utilisateur AVG

· Mise à jour - cette option permet de lancer une mise à jour

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 42

Page 43

8. Composants AVG

8.1. Anti-Virus

8.1.1. Principes de l'Anti-Virus

Le moteur d'analyse du logiciel anti-virus examine les fichiers et l'activité liée aux

fichiers (ouverture, fermeture, etc.) afin de déceler la présence de virus connus. Tout

virus détecté sera bloqué, puis effacé ou placé en quarantaine. La plupart des antivirus font également appel à la méthode heuristique en utilisant les caractéristiques

des virus, appelées également signatures des virus, pour analyser les fichiers. En

d'autres termes, l'analyse anti-virus est en mesure de filtrer un virus inconnu si ce

nouveau virus porte certaines caractéristiques de virus existants.

Rappelons que la fonction essentielle d'une protection anti-virus consiste à

empêcher l'exécution de tout virus inconnu sur l'ordinateur.

Aucune technologie n'est infaillible, c'est pourquoi la fonction Anti-Virus combine

plusieurs technologies pour repérer ou identifier un virus et garantir la protection de

votre ordinateur :

· Analyse - recherche d'une chaîne de c aractère typique d'un virus donné

· Analyse heuristique - émulation dynamique des instructions de l'’objet analysé

dans un environnement de mac hine virtuelle

· Détection générique - détec tion des instructions caractéristiques d'un virus ou

d'un groupe de virus donné

AVG peut aussi analyser et détecter des exécutables ou bibliothèques DLL qui peuvent

se révéler malveillants pour le système. De telles menaces portent le nom de

programmes potentiellement dangereux (types variés de spywares, d'adwares, etc.).

Enfin, AVG analyse la base de registre de votre système afin de rechercher toute

entrée suspecte, les fichiers Internet temporaires ou les cookies. Il vous permet de

traiter les éléments à risque de la même manière que les infections.

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 43

Page 44

8.1.2. Interface de l'Anti-Virus

L'interface du composant Anti-Virus donne des informations de base sur la

fonctionnalité du composant, sur son état actuel (Le composant Anti-Virus est actif.),

ainsi que des statistiques sur la fonction anti-virus :

· Signatures dans la base de données - indique le nombre de virus définis

dans la version actualisée de la base de données virale

· Dernière mise à jour de la base de données - précise la date et l'heure à

laquelle la base de données a été mise à jour

· Version de la base de données - spécifie le numéro de la version la plus

récente de la base de données virale ; c e nombre est incrémenté à chaque

mise à jour de la base de données

L'interface du composant n'affiche qu'un seul bouton de commande (Précédent) - ce

bouton permet de revenir à l'interface utilisateur AVG par défaut (présentation des

composants).

Remarque :l'éditeur du logiciel a configuré tous les composants AVG de manière à

obtenir des performances optimales. Aussi est-il recommandé de ne pas modifier la

configuration AVG sans motif valable. Tout changement de c es paramètres doit être

A V G 9 Internet Sec urity © 2 0 1 0 C opyright A V G T e c hnologies C Z, s .r.o. Tous droits rés e rvés. 44

Page 45

réalisé par un utilisateur expérimenté. Si vous devez modifier la configuration d'AVG,

sélectionnez le menuOutils / Paramètres avancés et modifiez la configuration d'AVG

dans la boîte de dialogue Paramètres avancés d'AVG qui apparaît.

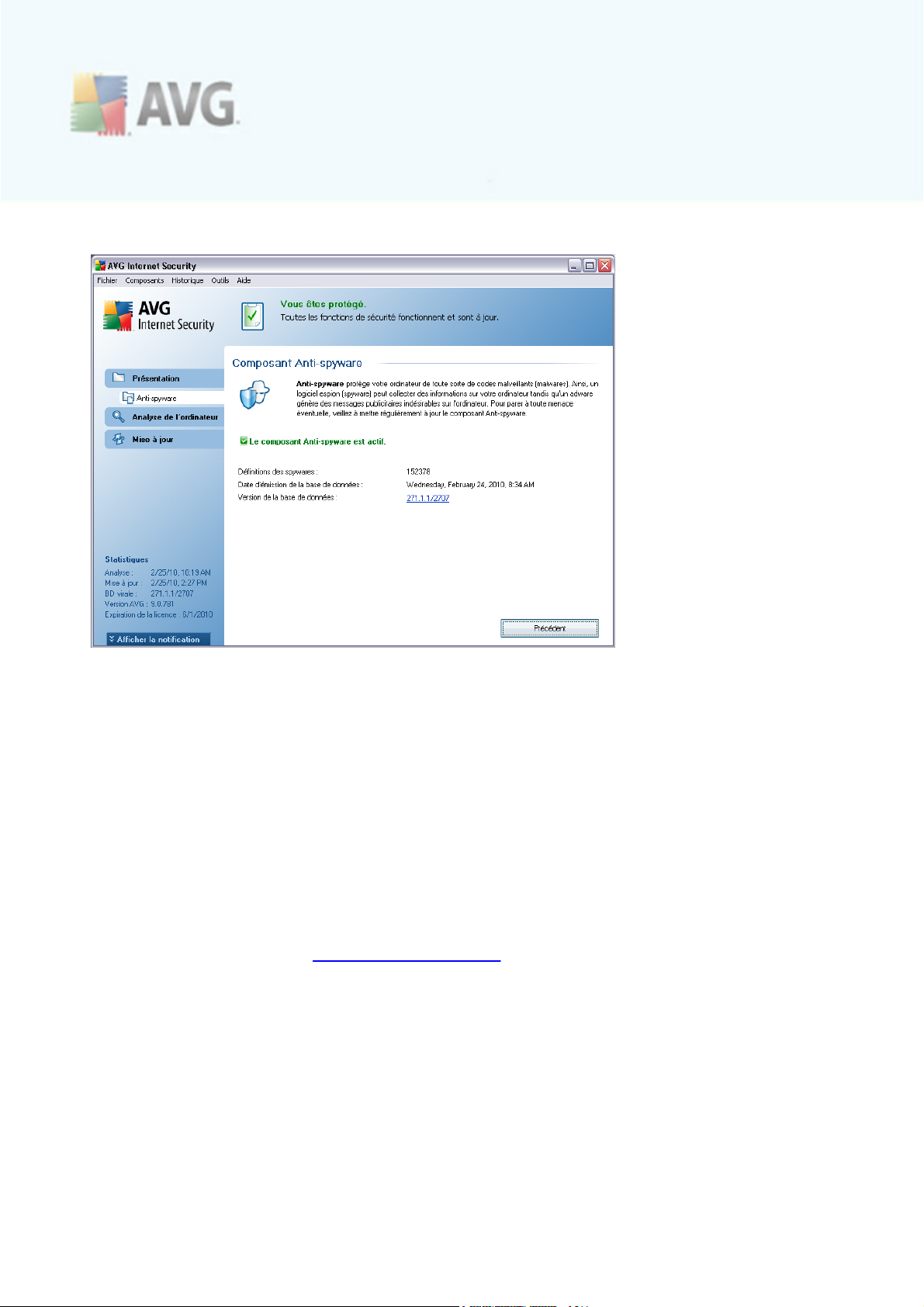

8.2. Anti-Spyware

8.2.1. Principes de l'Anti-Spyware

Le terme spyware désigne généralement un code malicieux et plus précisément un

logiciel qui collecte des informations depuis l'ordinateur d'un utilisateur, à l'insu de

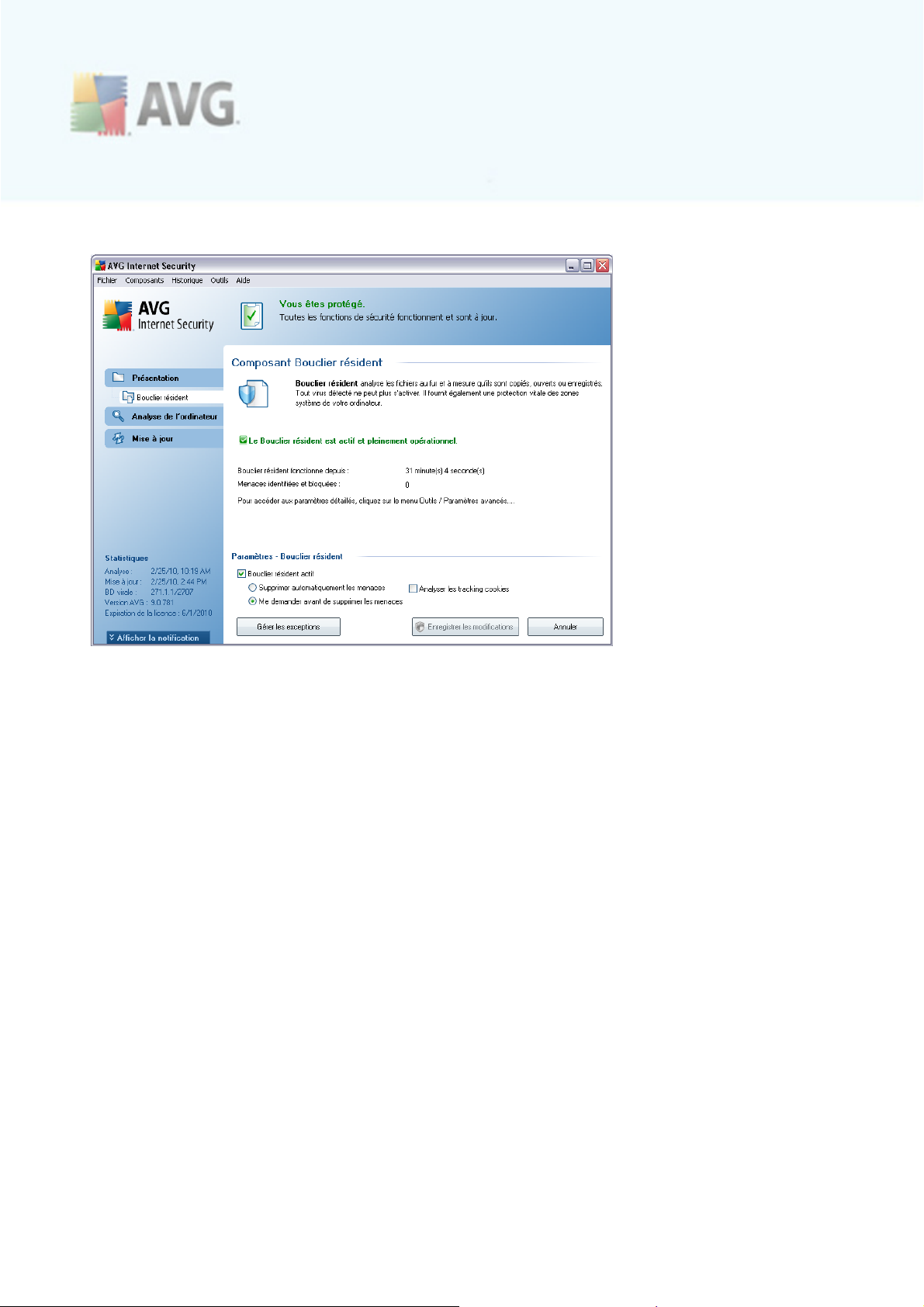

celui-ci. Certains spywares installés volontairement peuvent contenir des informations