Page 1

AVG 8.5 File Server Edition

Guide de l'utilisateur

Révision du documen 85.3 (6.8.2009)

Copyright AVG Technologies CZ, s.r.o. Tous droits réservés.

Toutes les autres marques commerciales appartiennent à leurs détenteurs respectifs.

Ce produit utilise l'algorithme MD5 Message-Digest de RSA Data Security, Inc., Copyright (C) 1991-2, RSA Data

Security, Inc. Créé en 1991.

Ce produit utilise le code provenant de SaCzech library, Copyright (c) 1996-2001 Jaromir Dolecek

<dolecek@ics.muni.cz>

Ce produit utilise la bibliothèque de compression zlib, Copyright (c) 1995-2002 Jean-loup Gailly et Mark Adler.

Ce produit utilise la bibliothèque de compression libbzip2, Copyright (c) 1996-2002 Julian R. Seward.

1

Page 2

Sommaire

1. Introduction

2. Pré-requis à l'installation d'AVG

3. Options d'installation

4. Processus d'installation

........................................................................................................................ 6

........................................................................................................................ 7

2.1 Systèmes d'exploitation pris en charge

2.2 Configuration matérielle minimum

........................................................................................................................ 8

........................................................................................................................ 9

4.1 Lancement de l'installation

4.2 Contrat de licence

4.3 Vérification de l'état du composant

4.4 Sélection du type d'installation

4.5 Activez votre licence AVG

4.6 Installation personnalisée - Dossier de destination

4.7 Installation personnalisée - Sélection des composants

4.8 Installation personnalisée - Analyse de messages e-mail

4.9 Barre d'outils de sécurité AVG

4.10 Résumé de l'installation

4.11 Installation en cours

4.12 Installation terminée

.......................................................................................................... 7

.......................................................................................................... 7

.......................................................................................................... 9

.......................................................................................................... 10

.......................................................................................................... 10

.......................................................................................................... 10

.......................................................................................................... 11

.......................................................................................................... 12

.......................................................................................................... 13

.......................................................................................................... 14

.......................................................................................................... 15

.......................................................................................................... 16

.......................................................................................................... 16

.......................................................................................................... 16

5. Assistant d'installation AVG

6. Opérations à effectuer après l'installation

7. Interface utilisateur AVG

........................................................................................................................ 18

5.1 Configuration élémentaire d'AVG

5.2 Programmation de tâches AVG

5.3 Mise à jour de la protection AVG

5.4 Configuration d'AVG terminée

........................................................................................................................ 22

6.1 Enregistrement du produit

6.2 Accès à l'interface utilisateur

6.3 Analyse complète

6.4 Test EICAR

6.5 Configuration par défaut d'AVG

........................................................................................................................ 24

7.1 Menu système

.......................................................................................................... 18

.......................................................................................................... 19

.......................................................................................................... 20

.......................................................................................................... 20

.......................................................................................................... 22

.......................................................................................................... 22

.......................................................................................................... 22

.......................................................................................................... 22

.......................................................................................................... 23

.......................................................................................................... 25

2

Page 3

7.1.1 Fichier

7.1.2 Composants

7.1.3 Historique

7.1.4 Outils

7.1.5 Aide

7.2 Informations sur l'état de la sécurité

7.3 Liens d'accès rapide

7.4 Présentation des composants

7.5 Statistiques

7.6 Icône de la barre d'état système

.......................................................................................................... 25

.......................................................................................................... 25

.......................................................................................................... 25

.......................................................................................................... 25

.......................................................................................................... 25

.......................................................................................................... 28

.......................................................................................................... 29

.......................................................................................................... 30

.......................................................................................................... 31

.......................................................................................................... 31

8. Composants AVG

........................................................................................................................ 33

8.1 Anti-Virus

8.1.1 Principes de l'Anti-Virus

8.1.2 Interface de l'Anti-Virus

8.2 Anti-Spyware

8.2.1 Principes de l'Anti-Spyware

8.2.2 Interface de l'Anti-Spyware

8.3 Anti-Rootkit

8.3.1 Principes de l'Anti-Rootkit

8.3.2 Interface de l'Anti-Rootkit

8.4 Scanner e-mail

8.4.1 Principes du Scanner e-mail

8.4.2 Interface du Scanner e-mail

8.4.3 Détection du Scanner e-mail

8.5 Licence

8.6 Link Scanner

8.6.1 Principes de Link Scanner

8.6.2 Interface de Link Scanner

8.6.3 AVG Search-Shield

8.6.4 AVG Active Surf-Shield

8.7 Bouclier Web

8.7.1 Principes du Bouclier Web

8.7.2 Interface du Bouclier Web

8.7.3 Détection Bouclier Web

8.8 Bouclier résident

8.8.1 Principes du Bouclier résident

8.8.2 Interface du Bouclier résident

.......................................................................................................... 33

.......................................................................................................... 33

.......................................................................................................... 33

.......................................................................................................... 35

.......................................................................................................... 35

.......................................................................................................... 35

.......................................................................................................... 37

.......................................................................................................... 37

.......................................................................................................... 37

.......................................................................................................... 39

.......................................................................................................... 39

.......................................................................................................... 39

.......................................................................................................... 39

.......................................................................................................... 43

.......................................................................................................... 44

.......................................................................................................... 44

.......................................................................................................... 44

.......................................................................................................... 44

.......................................................................................................... 44

.......................................................................................................... 47

.......................................................................................................... 47

.......................................................................................................... 47

.......................................................................................................... 47

.......................................................................................................... 51

.......................................................................................................... 51

.......................................................................................................... 51

3

Page 4

8.8.3 Détection du Bouclier résident

8.9 Mise à jour

8.9.1 Principes du composant Mise à jour

8.9.2 Interface du composant Mise à jour

8.10 Barre d'outils de sécurité AVG

.......................................................................................................... 51

.......................................................................................................... 56

.......................................................................................................... 56

.......................................................................................................... 56

.......................................................................................................... 58

9. AVG pour Serveur SharePoint Portal

10. Paramètres avancés d'AVG

........................................................................................................................ 62

9.1 Maintenance du programme

9.2 Configuration d'AVG pour SPPS - Sharepoint 2007

9.3 Configuration d'AVG pour SPPS - Sharepoint 2003

9.4 AVG pour SPPS - Edition Diagnostics

.......................................................................................................... 62

.......................................................................................................... 63

.......................................................................................................... 65

.......................................................................................................... 67

........................................................................................................................ 69

10.1 Affichage

10.2 Ignorer les erreurs

10.3 Quarantaine

10.4 Exceptions PUP

10.5 Bouclier Web

10.5.1 Protection Web

10.5.2 Messagerie instantanée

10.6 Link Scanner

10.7 Analyses

10.7.1 Analyse complète

10.7.2 Analyse contextuelle

10.7.3 Analyse zones sélectionnées

10.7.4 Analyse du dispositif amovible

10.8 Programmations

10.8.1 Analyse programmée

10.8.2 Programmation de la mise à jour de la base de données de virus

10.8.3 Programmation de la mise à jour du programme

10.9 Scanner e-mail

10.9.1 Certification

10.9.2 Filtrage des messages

10.9.3 Journaux et résultats

10.9.4 Serveurs

10.10 Bouclier résident

10.10.1 Paramètres avancés

10.10.2 Exceptions

.......................................................................................................... 69

.......................................................................................................... 72

.......................................................................................................... 73

.......................................................................................................... 74

.......................................................................................................... 76

.......................................................................................................... 76

.......................................................................................................... 76

.......................................................................................................... 79

.......................................................................................................... 80

.......................................................................................................... 80

.......................................................................................................... 80

.......................................................................................................... 80

.......................................................................................................... 80

.......................................................................................................... 86

.......................................................................................................... 86

.......................................................................................................... 86

.......................................................................................................... 86

.......................................................................................................... 96

.......................................................................................................... 96

.......................................................................................................... 96

.......................................................................................................... 96

.......................................................................................................... 96

.......................................................................................................... 104

.......................................................................................................... 104

.......................................................................................................... 104

4

Page 5

10.11 Anti-rootkit

10.12 Mise à jour

10.12.1 Proxy

10.12.2 Numérotation

10.12.3 URL

10.12.4 Gérer

10.13 Administration à distance

........................................................................................................................ 117

11. Analyse AVG

.......................................................................................................... 107

.......................................................................................................... 108

.......................................................................................................... 108

.......................................................................................................... 108

.......................................................................................................... 108

.......................................................................................................... 108

.......................................................................................................... 115

11.1 Interface d'analyse

11.2 Analyses prédéfinies

11.2.1 Analyse complète

11.2.2 Analyse zones sélectionnées

11.3 Analyse contextuelle

11.4 Analyse depuis la ligne de commande

11.5 Programmation de l'analyse

11.5.1 Paramètres de la programmation

11.5.2 Comment faire l'analyse

11.5.3 Objets à analyser

11.6 Résultats d'analyse

11.7 Détails des résultats d'analyse

11.7.1 Onglet Résultats d'analyse

11.7.2 Onglet Infections

11.7.3 Onglet Spywares

11.7.4 Onglet Avertissements

11.7.5 Onglet Rootkits

11.7.6 Onglet Informations

11.8 Quarantaine

.......................................................................................................... 117

.......................................................................................................... 118

.......................................................................................................... 118

.......................................................................................................... 118

.......................................................................................................... 124

.......................................................................................................... 125

.......................................................................................................... 127

.......................................................................................................... 127

.......................................................................................................... 127

.......................................................................................................... 127

.......................................................................................................... 134

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 136

.......................................................................................................... 143

........................................................................................................................ 145

12. Mises à jour d'AVG

12.1 Niveaux de mise à jour

12.2 Types de mises à jour

12.3 Processus de mise à jour

........................................................................................................................ 147

13. Journal des événements

........................................................................................................................ 148

14. Diagnostics AVG

........................................................................................................................ 150

15. FAQ et assistance technique

.......................................................................................................... 145

.......................................................................................................... 145

.......................................................................................................... 145

5

Page 6

1. Introduction

Ce manuel utilisateur fournit une documentation complète sur AVG 8.5 File Server.

AVG 8.5 File Server figure parmi les produits AVG primés et a été conçu pour

assurer la sécurité de votre ordinateur et vous permettre de travailler en toute

sérénité. Comme toute la gamme des produits AVG, AVG 8.5 File Server a été

entièrement repensée, afin de livrer une protection AVG reconnue et certifiée sous

une présentation nouvelle, plus conviviale et plus efficace.

Votre tout nouveau produit AVG 8.5 File Server bénéficie d'une interface

transparente associée à une analyse encore plus approfondie et plus rapide.

D'avantage de fonctions de sécurité ont été automatisées pour plus de commodité et

des options utilisateur "intelligentes" ont été incluses de manière à adapter les

fonctions de sécurité à vos tâches quotidiennes. La convivialité n'a fait aucun

compromis à la sécurité !

AVG a été conçu et développé pour protéger vos activités en local et en réseau. Nous

espérons que vous profiterez pleinement de la protection du programme AVG et

qu'elle vous donnera entière satisfaction.

6

Page 7

2. Pré-requis à l'installation d'AVG

2.1. Systèmes d'exploitation pris en charge

AVG 8.5 File Server sert à protéger les serveurs de fichiers fonctionnant avec les

systèmes d'exploitation suivants :

· Windows 2000 Serveur SP4 + Correctif cumulatif 1

· Windows Serveur 2003 (x86, x64 et Itanium) SP1

· Windows Serveur 2008 (x86 et x64)

(et éventuellement les service packs de versions ultérieures pour certains systèmes

d'exploitation)

2.2. Configuration matérielle minimum

La configuration minimale pour AVG 8.5 File Server est la suivante :

· Intel Pentium CPU 600 MHz

· 70 Mo d'espace disque dur (pour l'installation)

· 256 Mo libres de RAM

7

Page 8

3. Options d'installation

AVG peut être installé à partir du fichier d'installation disponible sur le CD-ROM

d'installation. Vous pouvez aussi télécharger la dernière version du fichier

d'installation sur le site Web d'AVG (www.avg.fr).

Avant de procéder à l'installation du programme AVG, nous vous

recommandons vivement de consulter le site Web d'AVG pour vous assurer

que vous possédez le dernier fichier d'installation en date d'AVG 8.5 File

Server.

Vous serez invité à entrer votre numéro d'achat/licence au cours du processus

d'installation. Vous devez être en possession de ce numéro avant de commencer

l'installation. Le numéro d'achat figure sur le coffret du CD-ROM. Si vous achetez une

copie d'AVG en ligne, le numéro de licence vous sera envoyé par mail.

8

Page 9

4. Processus d'installation

Pour installer AVG sur l'ordinateur, il est nécessaire d'obtenir le dernier fichier

d'installation disponible. Vous pouvez utiliser le fichier d'installation figurant sur le CD

et fourni avec votre édition, mais il est fort probable qu'il soit déjà périmé. En

conséquence, nous vous recommandons de récupérer le fichier d'installation sur

Internet. Téléchargez le fichier depuis le site Web d'AVG (à l'adresse www.avg.com) /

section Téléchargements.

Après avoir téléchargé le fichier d'installation et l'avoir enregistré sur le disque dur,

lancez la procédure d'installation. L'installation consiste à réaliser une série de tâches

décrites à l'intérieur de boîtes de dialogue. Dans la suivante, vous trouverez une

explication de chaque boîte de dialogue :

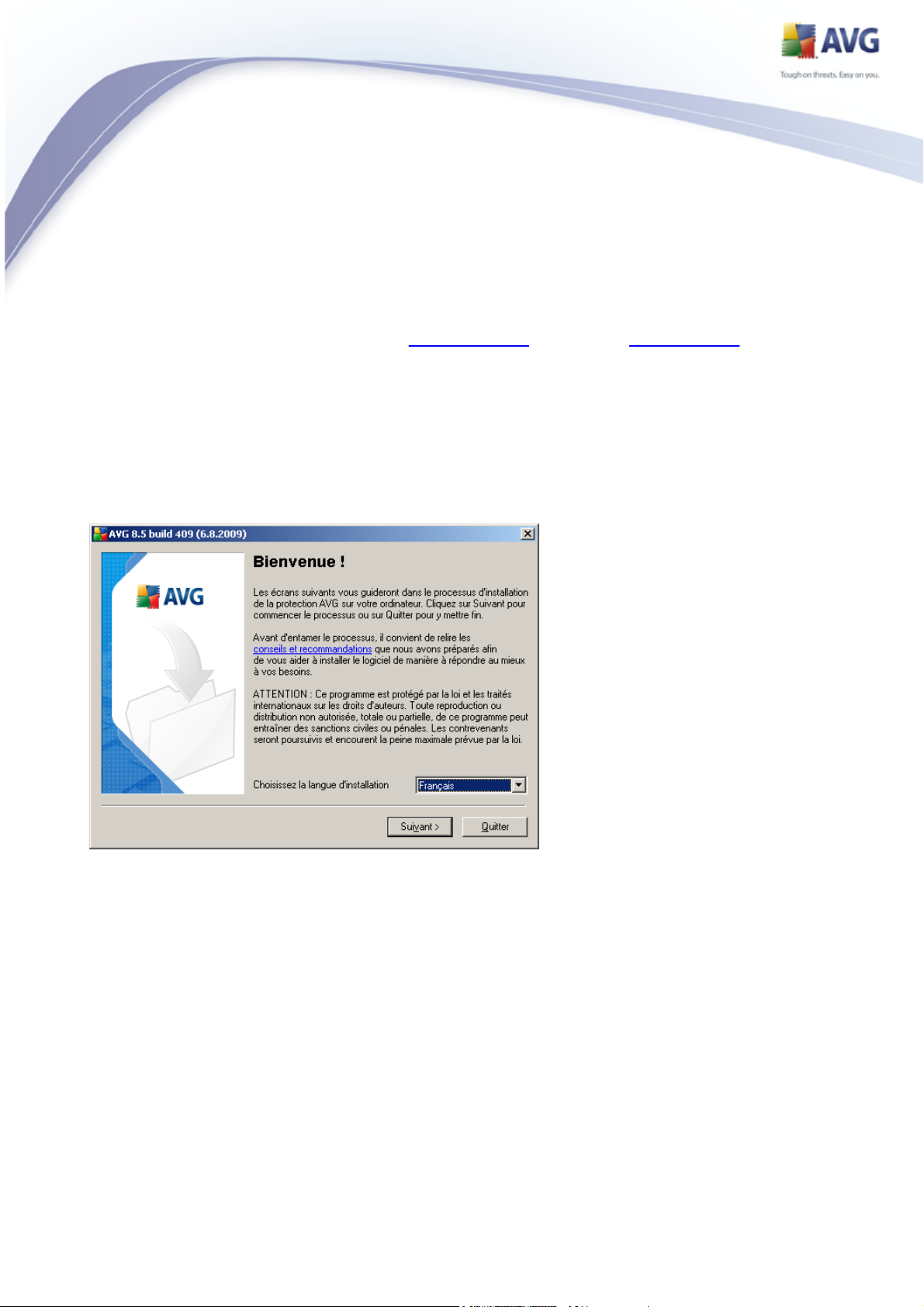

4.1. Lancement de l'installation

Le processus d'installation démarre dans la fenêtre de Bienvenue. Dans cette

fenêtre, vous sélectionnez la langue qui sera utilisée au cours de l'installation. Dans la

partie inférieure de la fenêtre, localisez l'option Choisissez la langue d'installation

et sélectionnez la langue désirée dans la liste déroulante. Cliquez ensuite sur le

bouton Suivant pour confirmer votre choix et passer à la boîte de dialogue suivante.

Attention : vous choisissez la langue qui sera utilisée pour l'installation uniquement.

Vous ne choisissez pas la langue utilisée dans l'interface AVG ; vous serez amené à le

faire ultérieurement, au cours du processus d'installation.

9

Page 10

4.2. Contrat de licence

Le composant Licence affiche le texte complet de l'accord de licence avec AVG.

Veuillez le lire attentivement et confirmer que vous l'avez lu, compris et accepté en

cliquant sur le bouton Oui. Si vous n'acceptez pas les conditions de l'accord de

licence, cliquez sur le bouton Je refuse ; le processus d'installation prendra fin

immédiatement.

4.3. Vérification de l'état du composant

Après avoir accepté les termes de l'accord de licence, vous êtes redirigé vers la boîte

de dialogue de vérification de l'état du système. Cette boîte de dialogue ne

requiert aucune intervention de votre part : le système est vérifié avant le démarrage

de l'installation du programme AVG. Merci de patienter jusqu'à la fin du processus,

qui passe automatiquement à la boîte de dialogue suivante.

4.4. Sélection du type d'installation

La boîte de dialogue Sélectionnez un type d'installation propose deux options

d'installation : installation standard et installation personnalisée.

Dans la majorité des cas, il est recommandé d'adopter l'installation standard qui

installe automatiquement le programme AVG selon les paramètres prédéfinis par le

distributeur du logiciel. Cette configuration allie un maximum de sécurité et une

utilisation optimale des ressources. Si besoin est, vous avez toujours la possibilité de

10

Page 11

modifier directement la configuration dans l'application AVG.

L'installation personnalisée est réservée aux utilisateurs expérimentés qui ont une

raison valable d'installer AVG selon des paramètres non standard. Cela leur permet

notamment d'adapter le programme à une configuration système spécifique.

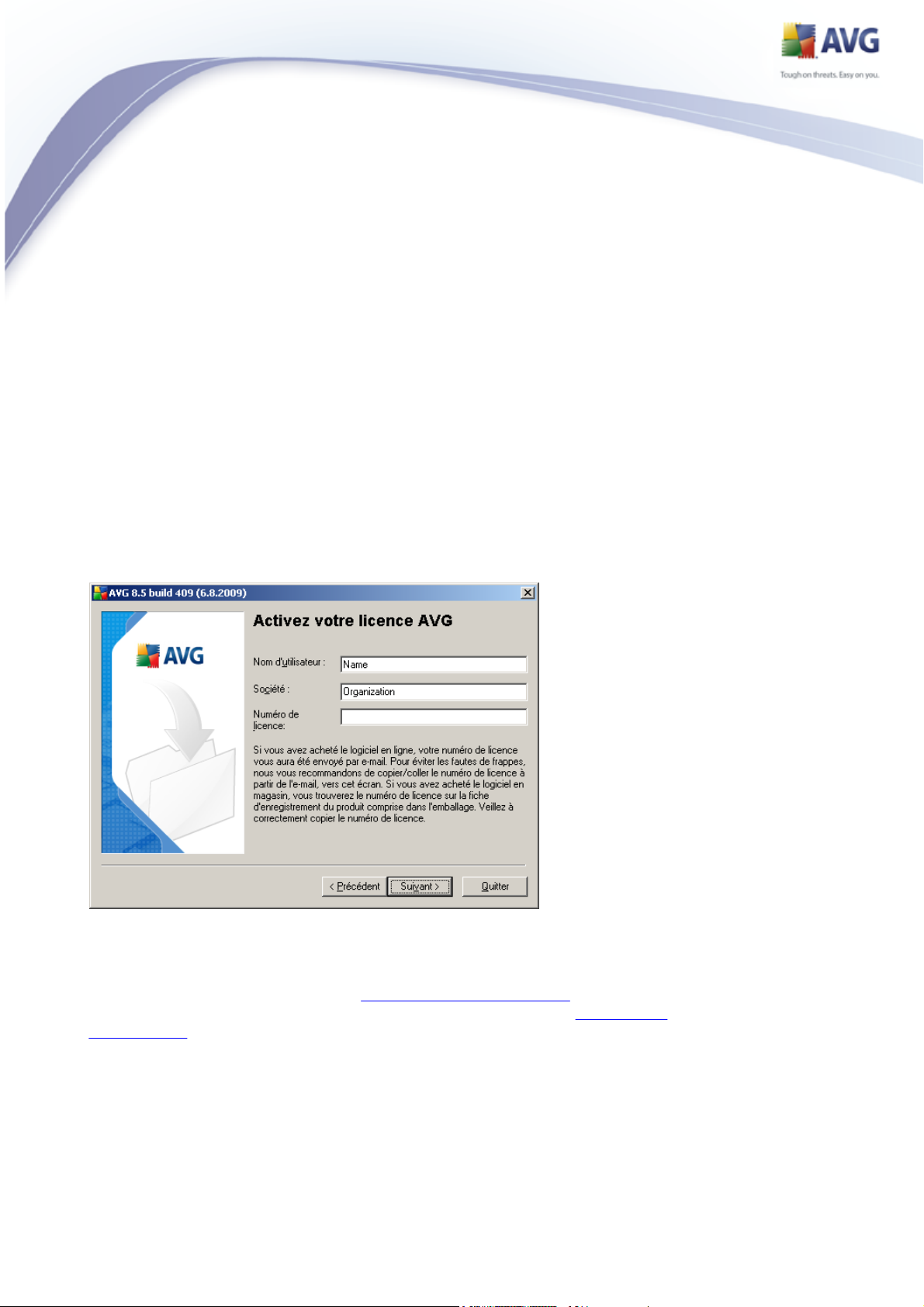

4.5. Activez votre licence AVG

Dans la boîte de dialogue Activer votre licence AVG, vous devez indiquer vos

coordonnées d'enregistrement. Saisissez votre nom (champ Nom d'utilisateur) et le

nom de votre (champ Société).

Saisissez ensuite votre numéro de licence/d'achat dans le champ Numéro de licence

. Le numéro de licence figure dans le message de confirmation que vous avez reçu

après avoir acheté le produit par Internet. Vous devez saisir le numéro tel qu'il

apparaît. Si le numéro de licence est disponible au format électronique (par exemple,

dans un e-mail), il est recommandé de l'insérer en faisant appel à la méthode copiercoller.

Cliquez sur le bouton Suivant pour continuer le processus d'installation.

Si vous avez opté pour l'installation standard à l'étape précédente, vous accédez

directement à la boîte de dialogue Résumé de l'installation . En revanche, si vous

avez préférez l'installation personnalisée, la boîte de dialogue Dossier de

destination s'affiche.

11

Page 12

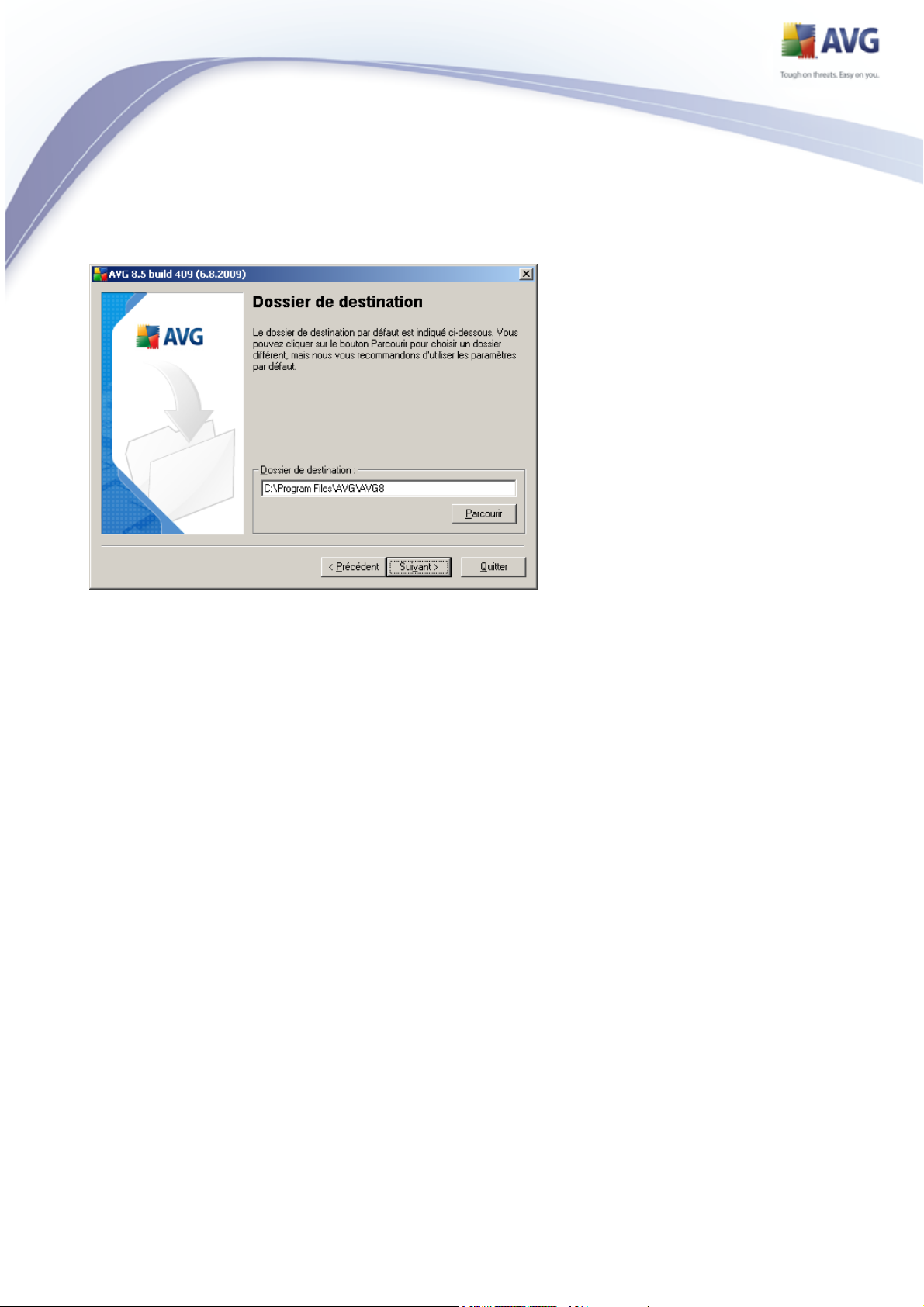

4.6. Installation personnalisée - Dossier de destination

La boîte de dialogue Dossier de destination permet d'indiquer le dossier dans lequel

les fichiers d'installation AVG sont enregistrés. Par défaut, AVG est installé dans le

dossier contenant les fichiers de programme sur le lecteur C:. Si vous optez pour un

autre emplacement, cliquez sur le bouton Parcourir pour consulter la structure du

lecteur et sélectionnez le dossier souhaité. Cliquez sur le bouton Suivant pour

confirmer votre choix.

12

Page 13

4.7. Installation personnalisée - Sélection des composants

La boîte de dialogue Sélection des composants présente tous les composants

AVG qui peuvent être installés. Si les paramètres par défaut ne vous satisfont

pas, vous pouvez supprimer ou ajouter certains composants.

Notez que vous pouvez seulement choisir des composants inclus dans

l'édition AVG dont vous avez acquis les droits. Seule l'installation de ces

composants sera proposée dans la boîte de dialogue Sélection des

composants.

· Le Bouclier Web est une protection résidente en temps réel ; il analyse le contenu

des pages Web visitées (et les fichiers qu'elles contiennent) avant qu'elles ne soient

affichées dans le navigateur ou téléchargées sur l'ordinateur.

· LinkScanner est compatible avec Internet Explorer et Firefox (version 1.5 et

supérieure). Il bloque les attaques par téléchargements cachés (exploits) et livre,

en temps réel, un diagnostic de l'ensemble des résultats de recherche.

· Bibliothèque de communication pour le contrôle à distance - si vous voulez

connecter AVG à une autre instance d'AVG DataCenter (AVG Edition Réseau), il faut

sélectionner cette option.

· Langues installées supplémentaires- il est possible de définir la ou les langues

dans lesquelles le programme AVG sera installé. Cochez la case Langues

supplémentaires installées, puis sélectionnez les langues désirées dans le menu

13

Page 14

correspondant.

· Scanner de messagesL'analyse de messages électroniques fournie par AVG 8.5

File Server sert uniquement à protéger votre client de messagerie sur le serveur de

fichiers lui-même. Par défaut, le Scanner e-mail n'est pas installé, car il n'est pas

d'usage d'exécuter un client de messagerie sur un serveur de fichiers. Si vous avez

besoin d'activer la fonction Scanner e-mail au niveau du serveur, nous vous

conseillons d'acquérir la version AVG 8.5 Edition Serveur de mail. Cette édition

offre une protection complète de votre application de serveur de messagerie et du

serveur de fichiers associé. Pour acheter et télécharger la version la plus actuelle d'

AVG Edition Serveur de mail, rendez-vous sur le site Web d'AVG (www.avg.com).

Continuez la procédure en cliquant sur le bouton Suivant.

4.8. Installation personnalisée - Analyse de messages e-mail

Le Scanner e-mail fourni avec le AVG 8.5 File Server sert uniquement à protéger

votre client de messagerie sur le serveur de fichiers lui-même. Comme l'exécution

d'un client de messagerie sur un serveur de fichiers n'est pas habituelle, le

composant Scanner e-mail n'est pas installé par défaut.

Remarque : si vous avez besoin d'activer la fonction Scanner e-mail au niveau du

serveur de messagerie, nous vous conseillons d'acquérir la version AVG 8.5 Edition

Serveur de mail. Cette édition offre une protection complète de votre application de

serveur de messagerie et le serveur de fichiers associé. Pour commander et

télécharger la version la plus actuelle, rendez-vous sur le site Web d'AVG (www.avg.

com).

14

Page 15

4.9. Barre d'outils de sécurité AVG

Dans la boîte de dialogue Barre d'outils de sécurité AVG, vous pouvez décider si vous voulez installer la Barre d'outils de sécurité AVG - si vous ne modifiez pas les paramètres par défaut, ce composant sera installé automatiquement dans votre navigateur Internet, en même temps qu'AVG 8.5 et les technologies AVG XPL afin de vous fournir la protection la plus complète pendant que vous surfez sur Internet.

15

Page 16

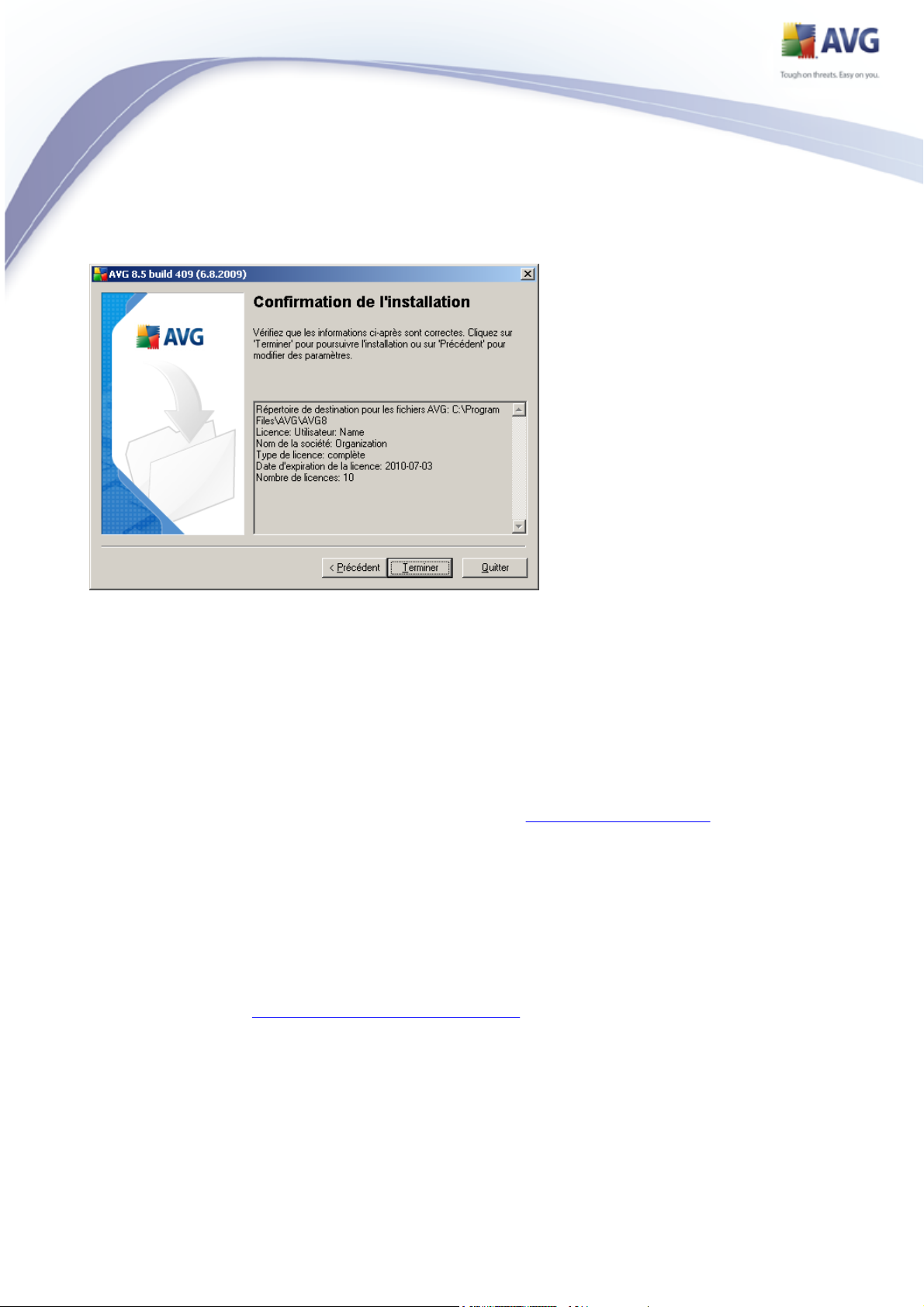

4.10. Résumé de l'installation

La boîte de dialogue Confirmation de l'installation donne des informations

générales sur tous les paramètres du processus d'installation. Veuillez vous assurer

que ces données sont correctes. Si c'est le cas, cliquez sur le bouton Terminer pour

finaliser l'installation. Sinon, cliquez sur le bouton Précédent pour revenir dans la

boîte de dialogue qui convient et corrigez les informations erronées.

4.11. Installation en cours

La boîte de dialogue Installation montre la progression du processus d'installation et

ne requiert aucune intervention de votre part. Merci de patienter jusqu'à la fin de

l'installation. A la fin du processus, la boîte de dialogue Installation terminée

s'affichera.

4.12. Installation terminée

La boîte de dialogue Installation terminée correspond à la dernière étape du processus d'installation du programme AVG. AVG est maintenant installé sur l'ordinateur et est totalement opérationnel. Le programme s'exécute en arrière-plan en mode automatique.

Après l'installation, l'assistant de configuration AVG sera automatiquement lancé

et vous guidera tout au long de la configuration élémentaire d'AVG 8.5 File Server.

Bien que la configuration d'AVG soit constamment accessible pendant l'exécution

16

Page 17

d'AVG, nous vous recommandons vivement d'effectuer la configuration de base à

l'aide de l'assistant.

17

Page 18

5. Assistant d'installation AVG

Lorsque vous installez AVG sur votre ordinateur pour la première fois, l'écran

Assistant de première exécution d'AVG s'affiche pour vous aider à définir les

paramètres initiaux du programme AVG 8.5 File Server. Bien qu'il soit parfaitement

possible de définir ultérieurement tous les paramètres suggérés, il est recommandé

de suivre le déroulement de l'assistant afin de doter immédiatement votre ordinateur

d'une protection simple et efficace. Il vous suffit de suivre les instructions fournies

dans les écrans de l'assistant :

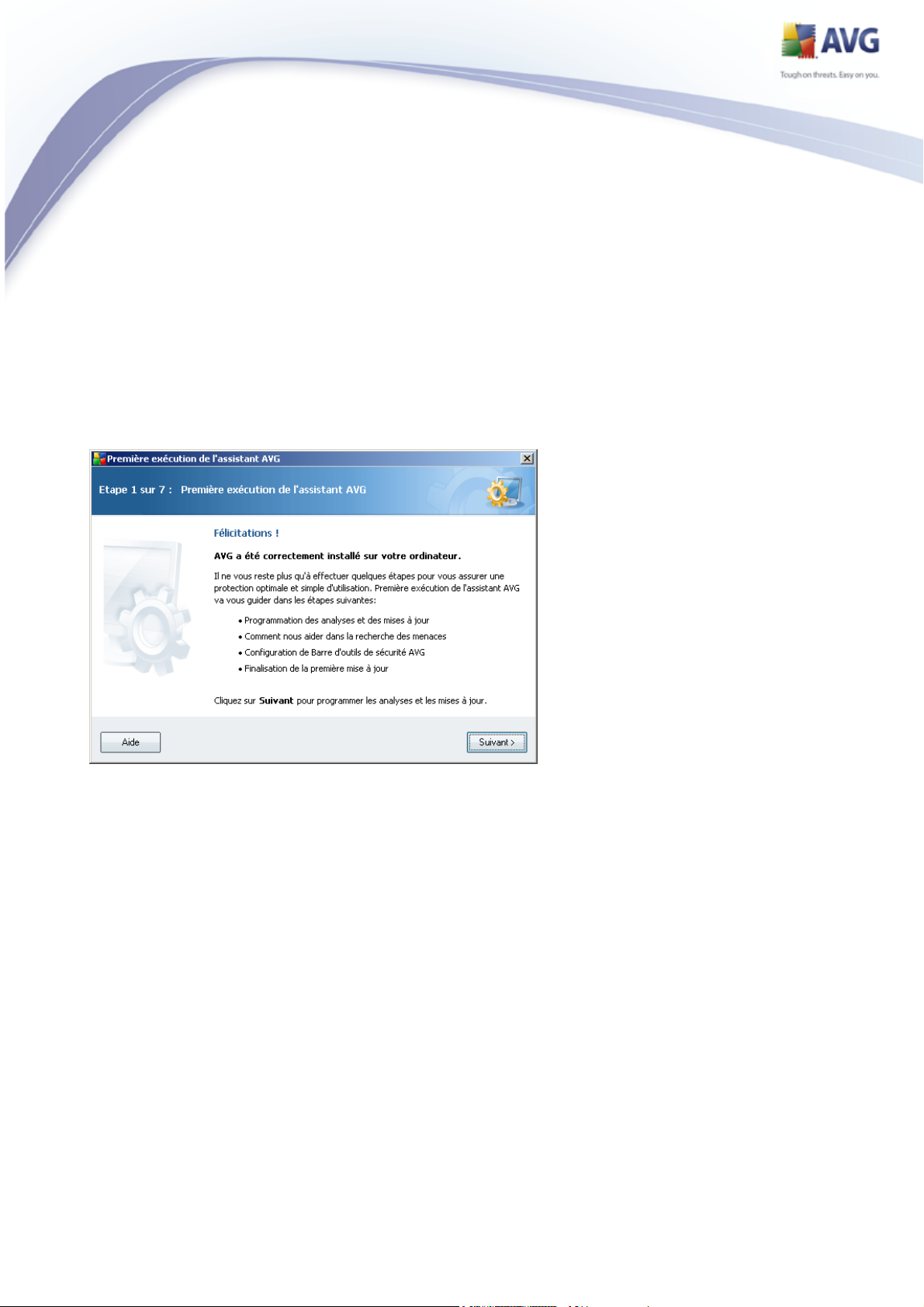

5.1. Configuration élémentaire d'AVG

La fenêtre d'accueil de l'Assistant de première exécution d'AVG récapitule

brièvement l'état d'AVG sur votre ordinateur et suggère les étapes à effectuer pour

optimiser la protection. Cliquez sur le bouton Suivant pour continuer.

18

Page 19

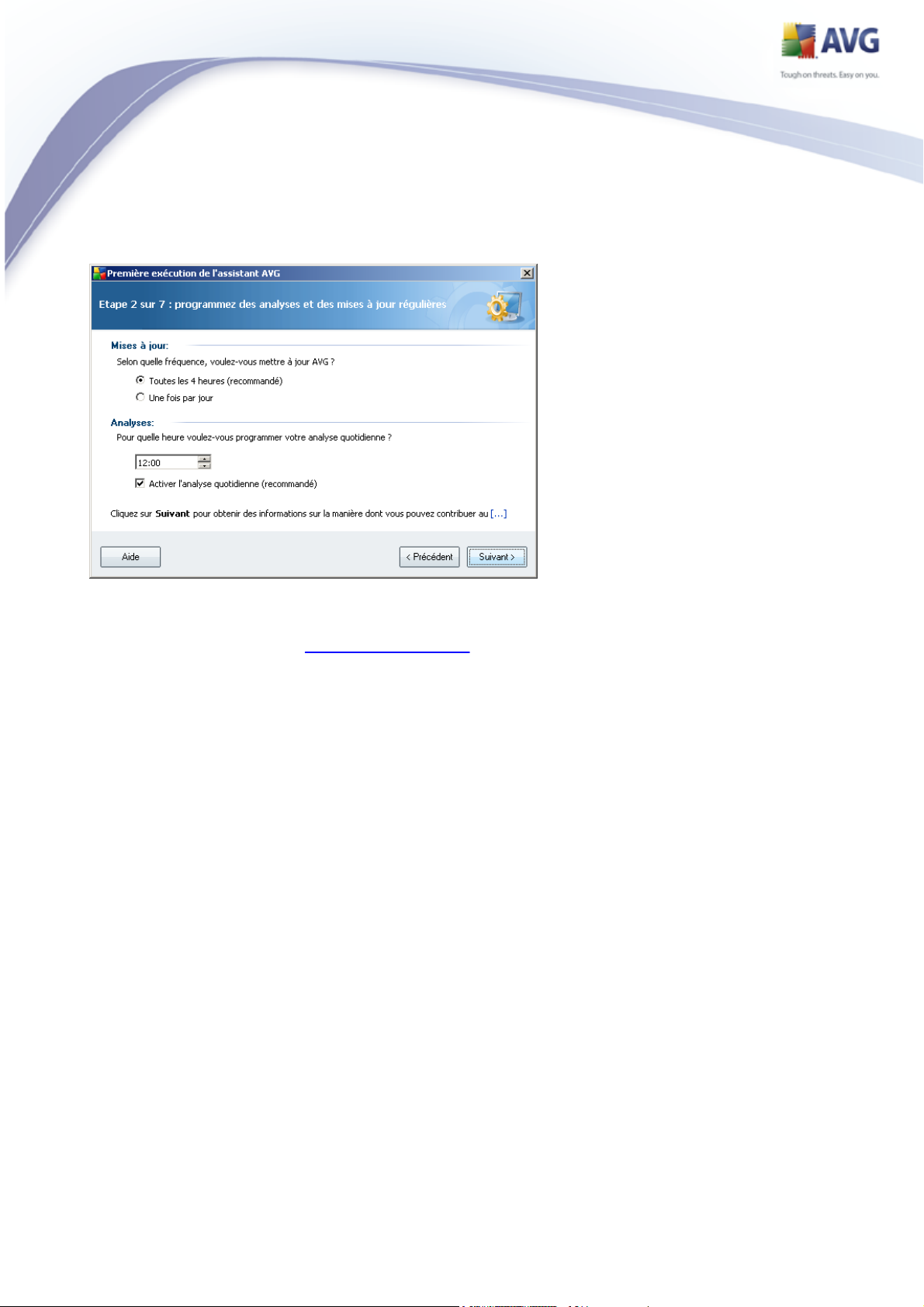

5.2. Programmation de tâches AVG

Dans la boîte de dialogue de programmation des analyses et des mises à jour

régulières, définissez la fréquence de vérification des fichiers de mise à jour et

précisez l'heure à laquelle l'analyse programmée doit avoir lieu. Il est recommandé de

conserver les valeurs par défaut. Cliquez sur le bouton Suivant pour passer à l'écran

suivant.

19

Page 20

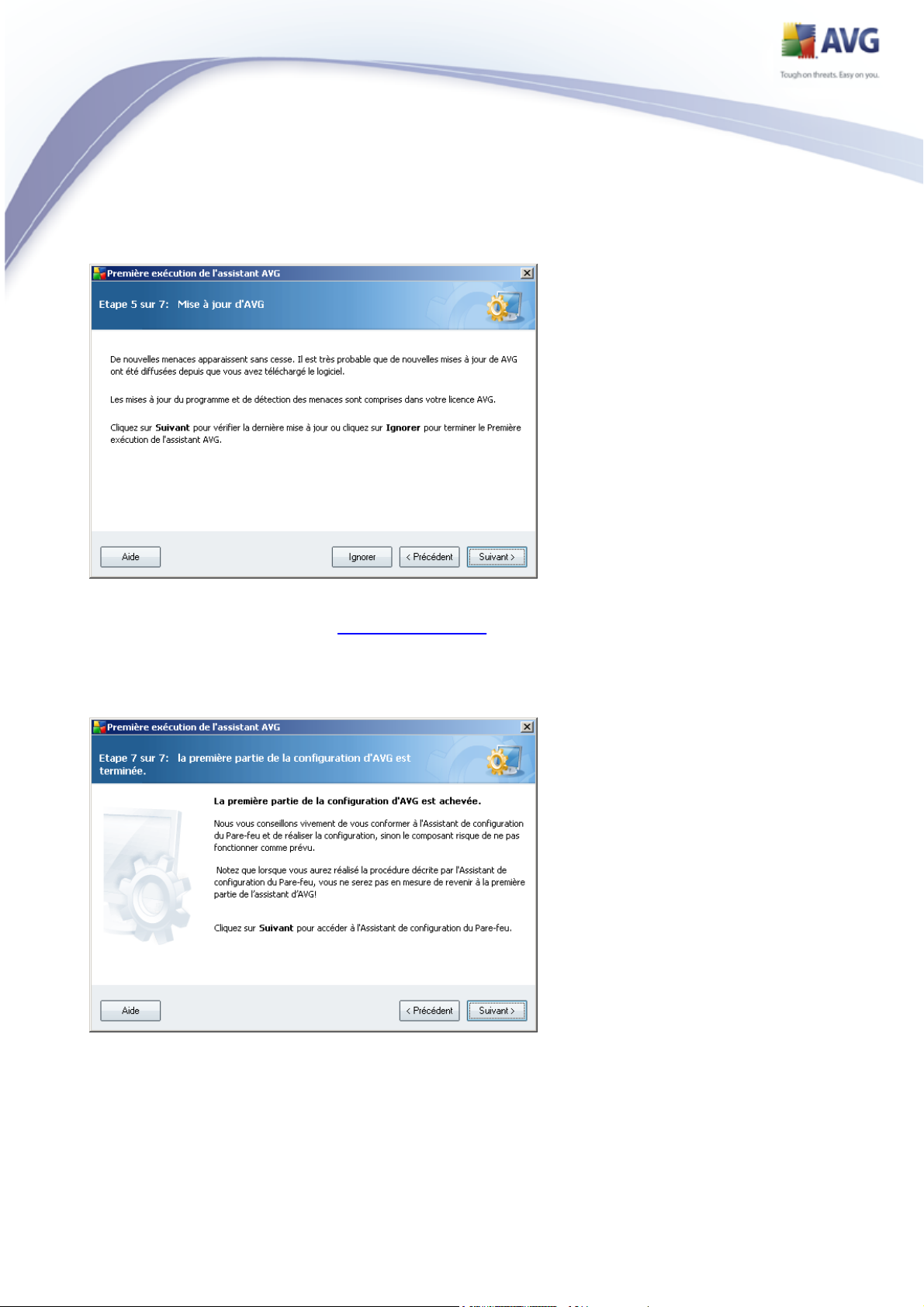

5.3. Mise à jour de la protection AVG

La fenêtre de mise à jour de la protection AVG recherche et télécharge automatiquement les dernières mises à jour d'AVG. Cliquez sur le bouton Suivant pour télécharger les derniers fichiers de mise à jour et lancer le processus.

5.4. Configuration d'AVG terminée

20

Page 21

Maintenant, AVG 8.5 File Server est configuré. Cliquez sur le bouton Terminer pour

commencer à utiliser AVG.

21

Page 22

6. Opérations à effectuer après l'installation

6.1. Enregistrement du produit

Après l'installation d'AVG 8.5 File Server, veuillez enregistrer votre produit en ligne

sur le site Web d'AVG, Enregistrement, page (suivez les instructions fournies à la

page ). Après l'enregistrement, vous bénéficierez de tous les avantages associés à

votre compte utilisateur AVG et aurez accès à la lettre d'informations d'AVG ainsi

qu'aux autres services réservés exclusivement aux utilisateurs enregistrés.

6.2. Accès à l'interface utilisateur

L'interface utilisateur d'AVG est accessible de plusieurs façons :

· double-cliquez sur l'icône AVG dans la barre d'état système

· double-cliquez sur l'icône AVG située sur le Bureau

· dans le menu Démarrer/Tous les programmes/AVG 8.5/Interface

utilisateur AVG

6.3. Analyse complète

Le risque de contamination de l'ordinateur par un virus avant l'installation d'AVG 8.5

File Server ne doit pas être écarté. C'est pour cette raison qu'il est recommandé de

lancer une analyse complète afin de s'assurer qu'aucune infection ne s'est déclarée dans votre ordinateur.

Pour obtenir des instructions sur l'exécution d'une analyse complète, reportez-vous

au chapitre Analyse AVG.

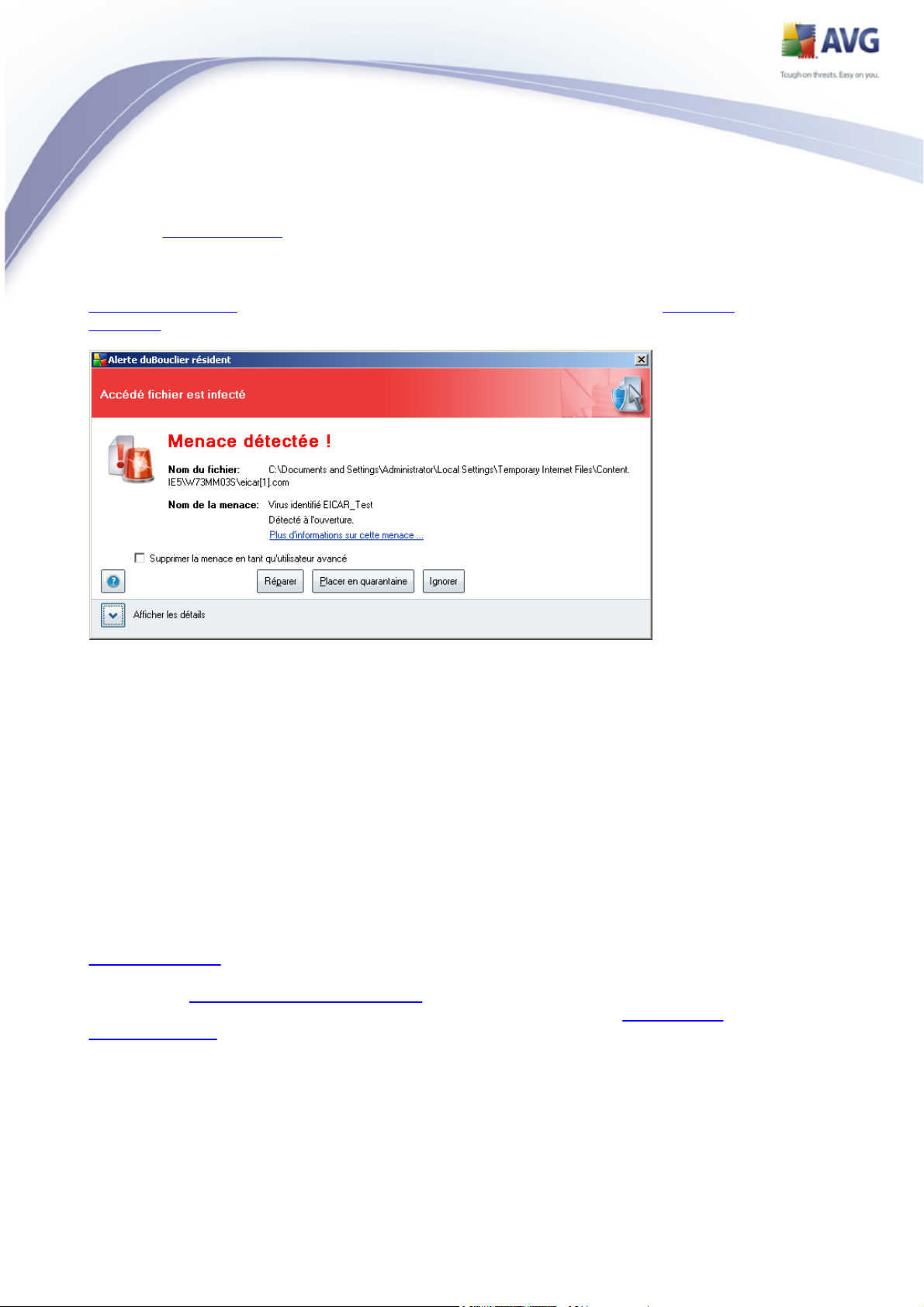

6.4. Test EICAR

Pour confirmer que l'installation d'AVG 8.5 File Server est correcte, effectuez un test

EICAR.

Cette méthode standard et parfaitement sûre sert à tester le fonctionnement de

l'anti-virus en introduisant un pseudo-virus ne contenant aucun fragment de code

viral et ne présentant absolument aucun danger. La plupart des produits réagissent

comme s'il s'agissait d'un véritable virus (en lui donnant un nom significatif du type

« EICAR-AV-Test »). Vous pouvez télécharger le test Eicar à partir du site Web Eicar à

22

Page 23

l'adresse www.eicar.com où vous trouverez toutes les informations nécessaires.

Essayez de télécharger le fichier eicar.com et enregistrez-le sur votre disque dur

local. Immédiatement après avoir confirmé le téléchargement du fichier test, le

Bouclier résident réagit en émettant un avertissement. Ce message du Bouclier

résident indique qu'AVG est installé correctement sur votre ordinateur.

Si AVG ne considère par le fichier test Eicar comme un virus, il est recommandé de

vérifier de nouveau la configuration du programme.

6.5. Configuration par défaut d'AVG

La configuration par défaut (c'est-à-dire la manière dont l'application est paramétrée

à l'issue de l'installation) d'AVG 8.5 File Server est définie par le fournisseur du

logiciel, qui ajuste les composants et les fonctions de manière à obtenir des

performances optimales.

Aussi est-il recommandé de ne pas modifier la configuration AVG sans motif

valable. Tout changement de ces paramètres doit être réalisé par un

utilisateur expérimenté.

Il est possible d'apporter certaines corrections mineures aux paramètres des

composants AVG, directement dans l'interface utilisateur du composant concerné. Si

vous voulez modifier la configuration d'AVG pour mieux l'adapter à vos besoins,

accédez aux paramètres avancés d'AVG : cliquez sur le menu Outils/Paramètres

avancés et modifiez la configuration AVG dans la boîte de dialogue Paramètres

avancés d'AVG qui s'affiche.

23

Page 24

7. Interface utilisateur AVG

AVG 8.5 File Server apparaît dans la fenêtre principale :

La fenêtre principale comprend plusieurs parties :

· Menu système (barre de menus en haut de la fenêtre) : ce système de

navigation standard donne accès à l'ensemble des composants, des services

et des fonctions AVG - détails >>

· Informations sur l'état de la sécurité (partie supérieure de la fenêtre ) :

donne des informations sur l'état actuel du programme AVG - détails >>

· Liens d'accès rapide (partie gauche de la fenêtre) : ces liens permettent

d'accéder rapidement aux tâches AVG les plus importantes et les plus

courantes - détails >>

24

Page 25

· Présentation des composants (partie centrale de la fenêtre) : présentation

générale de tous les composants AVG installés - détails >>

· Statistiques (partie gauche inférieure de la fenêtre) : toutes les données

statistiques sur le fonctionnement du programme - détails >>

· Icône d'état AVG (coin inférieur droit de l'écran, sur la barre d'état

système) : elle indique l'état actuel du programme AVG - détails >>

7.1. Menu système

Le menu système est le système de navigation standard propre à toutes les

applications Windows. Il se présente sous la forme d'une barre horizontale en haut de

la fenêtre principale d'AVG 8.5 File Server. Servez-vous du menu système pour

accéder aux composants, fonctions et services AVG de votre choix.

Le menu système inclut cinq sections principales :

7.1.1. Fichier

· Quitter - ferme l'interface utilisateur d'AVG 8.5 File Server . L'application

AVG continue néanmoins de s'exécuter en arrière-plan de sorte que

l'ordinateur reste protégé !

7.1.2. Composants

L'option Composants du menu système contient des liens qui renvoient vers tous les composants AVG installés et ouvrent la boîte de dialogue par défaut associée dans l'interface utilisateur :

· Présentation du système - bascule sur l'interface utilisateur par défaut et

affiche une présentation générale de tous les composants installés et leur état

· Anti-Virus - ouvre la page par défaut du composant Anti-Virus

· Anti-Spyware - ouvre la page par défaut du composant Anti-Spyware

· Anti-Rootkit - ouvre la page par défaut du composant Anti-Rootkit

· Scanner e-mail - ouvre la page par défaut du composant Scanner e-mail

· Licence - ouvre la page par défaut du composant Licence

· LinkScanner - ouvre la page par défaut du composant LinkScanner

25

Page 26

· Bouclier Web - ouvre la page par défaut du composant Bouclier Web

· Bouclier résident - ouvre la page par défaut du composant Bouclier

résident

· Mise à jour - ouvre la page par défaut du composant Mise à jour

ATTENTION : Les élémentsScanner e-mail, LinkScanner et Bouclier web ne

font pas partie de l'installation d'AVG Serveur de Fichiers, ainsi vous ne

pourrez pas y accéder (et ainsi ils ne seront pas affichés ici), tant que vous

ne les aurez pas sélectionnés dans la boîte de dialogue de l'Installation

personnalisée- Sélection des composants du processus d'installation !

7.1.3. Historique

· Résultats des analyses - bascule sur l'interface d'analyse AVG et ouvre

notamment la boîte de dialogue Résultats d'analyse

· Détection du Bouclier résident - ouvre la boîte de dialogue contenant une

vue générale des menaces détectées par le Bouclier résident

· Détection du Scanner e-mail - ouvre la boîte de dialogue des pièces jointes

détectées comme dangereuses par le composant Scanner e-mail

· Résultats du Bouclier Web - ouvre la boîte de dialogue contenant une vue

générale des menaces détectées par le Bouclier Web

· Quarantaine - ouvre l'interface de la zone de confinement (Quarantaine)

dans laquelle AVG place les infections détectées qui n'ont pu, pour une raison

quelconque, être réparées automatiquement A l'intérieur de cette quarantaine,

les fichiers infectés sont isolés. L'intégrité de la sécurité de l'ordinateur est

donc garantie et les fichiers infectés sont stockés en vue d'une éventuelle

réparation future.

· Journal de l'historique des événements - ouvre l'interface de l'historique

des événements présentant toutes les actions d'AVG 8.5 File Server qui ont

été consignées.

ATTENTION: Les éléments Détection du Scanner email et Résultats du

Bouclier Web ne sont disponibles (et ne sont donc pas affichés ici), à moins

que vous n'ayez sélectionné l'option Scanner e-mail et/ou le Bouclier Web

dans l'élément de la boîte de dialogue de l'Installation personnalisée -

Sélection des composants du processus d'installation !

26

Page 27

7.1.4. Outils

· Analyse Complète - ouvre l'interface d'analyse AVG et procède à l'analyse de

l'intégralité des fichiers de l'ordinateur

· Analyser le dossier sélectionné - ouvre l'interface d'analyse AVG et permet

de spécifier, au sein de l'arborescence de l'ordinateur, les fichiers et les

dossiers à analyser

· Analyser le fichier - permet de lancer sur demande l'analyse d'un fichier

sélectionné dans l'arborescence du disque

· Mise à jour depuis - lance automatiquement le processus de mise à jour d'

AVG 8.5 File Server

· Mise à jour depuis le répertoire - procède à la mise à jour grâce aux

fichiers de mise à jour situés dans le dossier spécifié de votre disque local.

Notez que cette option n'est recommandée qu'en cas d'urgence, c'est-à-dire si

vous ne disposez d'aucune connexion Internet (si, par exemple, l'ordinateur

est infecté et déconnecté d'Internet ou s'il est relié à un réseau sans accès à

Internet, etc.). Dans la nouvelle fenêtre qui apparaît, sélectionnez le dossier

dans lequel vous avez placé le fichier de mise à jour et lancez la procédure de

mise à jour.

· Paramètres avancés - ouvre la boîte de dialogue Paramètres avancés AVG

dans laquelle vous modifiez au besoin la AVG 8.5 File Server configuration.

En général, il est recommandé de conserver les paramètres par défaut de

l'application tels qu'ils ont été définis par l'éditeur du logiciel.

7.1.5. Aide

· Sommaire - ouvre les fichiers d'aide du programme AVG

· Obtenir de l'aide en ligne - affiche le site Web d'AVG à la page du centre de

support clients

· Site Internet AVG - ouvre la page d'accueil AVG (à l'adresse www.avg.fr)

· A propos des virus et des menaces - ouvre l'Encyclopédie des virus en

ligne, où vous pouvez consulter des informations détaillées sur le virus

identifié

· Réactiver - ouvre la boîte de dialogue Activer AVG avec les données que

vous avez saisies dans la boîte de dialogue Activer votre licence AVG au

cours du processus d'installation. Dans cette boîte de dialogue, vous indiquez

27

Page 28

votre numéro de licence en lieu et place de la référence d'achat (le numéro

indiqué lors de l'installation d'AVG) ou de votre ancien numéro (si vous

installez une mise à niveau du produit AVG, par exemple).

· Enregistrer maintenant - renvoie à l'adresse du site Web d'enregistrement

www.avg.fr. Veuillez compléter le formulaire d'enregistrement ; seuls les

clients ayant dûment enregistré leur produit AVG peuvent bénéficier de

l'assistance technique gratuite.

· A propos de AVG - ouvre la boîte de dialogue Informations comportant cinq

onglets spécifiant le nom du programme, la version du programme et de la

base de données virale, les informations système, le contrat de licence et les

informations de contact d'AVG Technologies CZ.

7.2. Informations sur l'état de la sécurité

La section contenant les informations sur l'état de la sécurité figure dans la partie

supérieure de la fenêtre principale AVG. Les informations sur l'état en cours de la

sécurité du programme AVG 8.5 File Server sont toujours présentées à cet

emplacement. Les icônes illustrées ont la signification suivante :

L'icône verte indique qu'AVG est pleinement opérationnel. Votre système

est totalement protégé et à jour ; tous les composants installés fonctionnent

convenablement.

L'icône orange signale qu'un ou plusieurs composants ne sont pas correctement configurés, il est conseillé d'examiner leurs propriétés ou paramètres. Aucun problème critique à signaler ; vous avez sans doute choisi de désactiver certains composants. Vous êtes protégé par AVG. Certains paramètres d'un composant réclament toutefois votre attention. Son nom est indiqué dans la section d'informations sur l'état de la sécurité .

Cette icône s'affiche également si, pour une raison quelconque, vous décidez d'

ignorer l'erreur d'un composant (l'option Ignorer l'état du composant est

disponible dans le menu contextuel apparaissant suite à un clic droit sur l'icône

du composant en question dans la vue des composants de la fenêtre principale

AVG). Vous pouvez être amené à utiliser cette option dans certaines situations,

mais il est vivement conseillé de désactiver l'option Ignorer l'état du

composant dès que possible.

28

Page 29

L'icône de couleur rouge signale que le programme AVG est dans un état

critique. Un ou plusieurs composants ne fonctionnent pas convenablement et

AVG n'est plus en mesure d'assurer la protection de l'ordinateur. Veuillez

immédiatement vous porter sur le problème signalé. Si vous ne pouvez pas le

résoudre, contactez l'équipe du support technique AVG.

Il est vivement conseillé de ne pas ignorer les informations sur l'état de la sécurité

et, en cas de problème indiqué, de rechercher immédiatement une solution. A défaut,

vous risquez de mettre en péril la sécurité du système.

Remarque : vous pouvez à tout moment obtenir des informations l'état d'AVG en

consultant l'icône de la barre d'état système.

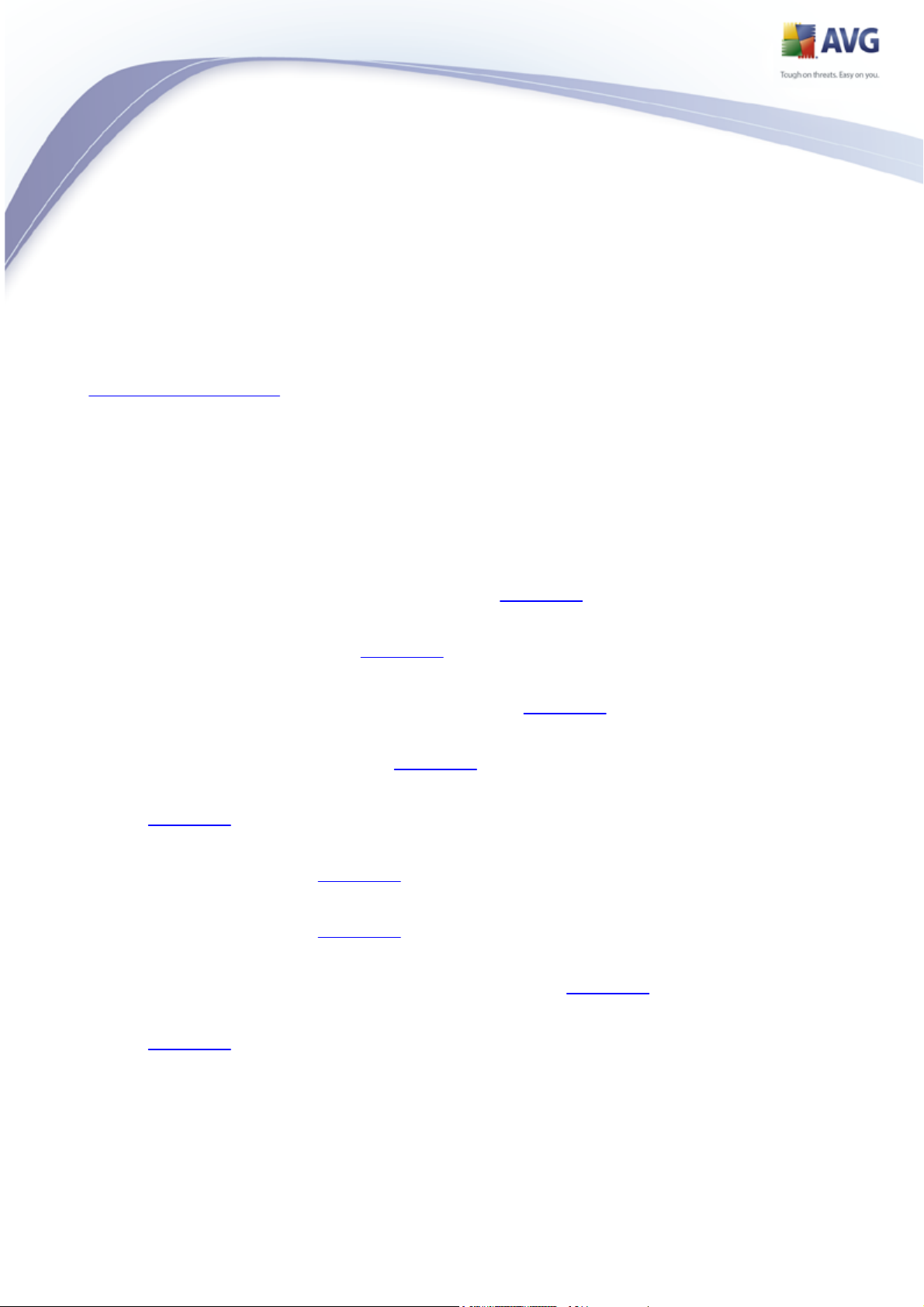

7.3. Liens d'accès rapide

Les liens d'accès rapide (panneau gauche de l'interface utilisateur AVG) permettent

d'accéder immédiatement aux fonctions AVG les plus importantes et les plus

utilisées :

· Présentation- ce lien permet de passer de l'interface AVG affichée à

l'interface par défaut, qui affiche tous les composants installés - voir le

chapitre Présentation des composants >>

· Analyse de l'ordinateur - ce lien affiche l'interface d'analyse d'AVG dans

laquelle vous pouvez lancer directement des analyses, programmer des

analyses ou modifier leurs paramètres - voir le chapitre Analyse AVG >>

· Mise à jour - ce lien ouvre l'interface de mise à jour et lance immédiatement

le processus de mise à jour du programme AVG - voir le chapitre Mises à jour

AVG >>

29

Page 30

Ces liens sont accessibles en permanence depuis l'interface utilisateur. Lorsque vous

cliquez sur un lien d'accès rapide, l'interface utilisateur graphique ouvre une nouvelle

boîte de dialogue, mais les liens d'accès rapides restent disponibles. Par ailleurs, le

processus en cours d'exécution est représenté de manière visuelle - voir illustration 2.

7.4. Présentation des composants

La section Présentation des composants figure dans le panneau central de l'

interface utilisateur AVG. La section comprend deux parties :

· Présentation de tous les composants installés représentés par une icône

accompagnée d'un message signalant si le composant est actif ou non

· Description du composant sélectionné

Dans AVG 8.5 File Server , le panneau de présentation des composants contient

des renseignements sur les composants suivants :

· Le composant Anti-Virus garantit que l'ordinateur est protégé contre les

virus essayant de pénétrer dans le système- détails >>

· Le composant Anti-Spyware analyse vos applications en arrière-plan

lorsqu'elles sont activées - détails >>

· Le composant Anti-Rootkit détecte les programmes et les technologies

cherchant à dissimuler des codes malveillants - détails >>

· Le composant Scanner e-mail vérifie la présence éventuelle de virus dans

les mails entrants et sortants - détails >>

· Le composant Licence affiche le texte complet de l'accord de licence AVG -

détails >>

· LinkScanner vérifie les résultats de la recherche affichés dans votre

navigateur Internet - détails >>

· Le composant Bouclier Web analyse toutes les données téléchargées par le

navigateur Internet - détails >>

· Le composant Bouclier résident s'exécute en arrière-plan et analyse les

fichiers lorsqu'il sont copiés, ouverts ou enregistrés - détails >>

· Le composant Mise à jour recherche la présence d'une mise à jour AVG -

détails >>

30

Page 31

Cliquer sur l'icône d'un composant permet de le mettre en surbrillance dans la vue

générale des composants. Par ailleurs, la fonctionnalité de base du composant est

décrite en bas de l'interface utilisateur. Cliquer deux fois sur l'icône d'un composant a

pour effet d'ouvrir la propre interface du composant présentant une liste de données

statistiques.

ATTENTION : Les composants Scanner e-mail, LinkScanner et Bouclier Web

ne font pas partie de l'installation d'AVG Serveur de fichiers, ainsi vous ne

pourrez pas y accéder (et ainsi ils ne seront pas affichés ici) tant que vous ne

les aurez pas sélectionnés dans la boîte de dialogue Installation

personnalisée - Sélection des composants du Processus d'installation !

7.5. Statistiques

La section Statistiques figure en bas à gauche de l'interface utilisateur AVG. Elle présente une liste d'informations sur le fonctionnement du programme :

· Analyse - indique la date à laquelle la dernière analyse a eu lieu

· Mise à jour - indique la date à laquelle une mise à jour a été exécutée pour la

dernière fois

· BD virale- précise la version de la base de données virale actuellement installée

· Version AVG - indique la version du programme actuellement installée (le numéro

se présente sous la forme 8.5.xx. 8.5 désigne la version du produit et xx le numéro

du build)

· Expiration de la licence - précise la date à laquelle votre licence AVG cessera

d'être valide

7.6. Icône de la barre d'état système

L'icône de la barre d'état système (dans la barre des tâches Windows) précise

l'état en cours d'AVG 8.5 File Server. Elle est toujours visible dans la barre d'état,

que la fenêtre principale AVG soit ouverte ou fermée.

Lorsqu'elle est simplement en couleur , l'icône de la barre d'état système indique

que tous les composants AVG sont actifs et entièrement opérationnels. Une icône de

couleur grise munie d'un point d'exclamation rouge vous signale un problème

(composant inactif, une erreur, etc). Double-cliquez sur l'icône de la barre d'état

système pour ouvrir la fenêtre et modifier un composant.

31

Page 32

L'icône de la barre d'état système peut aussi servir de lien d'accès rapide à la

fenêtre principale AVG. Pour l'utiliser, il suffit de double-cliquer dessus.

En cliquant avec le bouton droit de la souris sur l'icône de la barre d'état système,

un menu contextuel contenant les deux options suivantes apparaît :

· Ouvrir l'Interface utilisateur AVG - cette commande permet d'afficher l'

interface utilisateur AVG

· Mettre à jour - cette option permet de lancer une mise à jour immédiate

· Quitter - cliquer pour fermer l'icône de la barre d'état système(Remarque : Si elle

est fermée, elle ne sera plus en mesure de gérer et de contrôler les autres

composants!)

32

Page 33

8. Composants AVG

8.1. Anti-Virus

8.1.1. Principes de l'Anti-Virus

Le moteur d'analyse du logiciel anti-virus examine les fichiers et l'activité des fichiers

(ouverture/fermeture des fichiers, etc.) afin de déceler la présence de virus connus.

Tout virus détecté sera bloqué, puis effacé ou placé en quarantaine. La plupart des

anti-virus font également appel à la méthode heuristique en utilisant les

caractéristiques des virus, appelées également signatures des virus, pour analyser les

fichiers. En d'autres termes, l'analyse anti-virus est en mesure de filtrer un virus

inconnu si ce nouveau virus porte certaines caractéristiques de virus existants.

Rappelons que la fonction essentielle d'une protection anti-virus consiste à

empêcher l'exécution de tout virus inconnu sur l'ordinateur.

Aucune technologie n'est infaillible, c'est pourquoi la fonction Anti-Virus combine plusieurs technologies pour repérer ou identifier un virus et garantir la protection de votre ordinateur :

· Analyse - recherche d'une chaîne de caractère typique d'un virus donné

· Analyse heuristique - émulation dynamique des instructions de l'’objet analysé

dans un environnement de machine virtuelle

· Détection générique - détection des instructions caractéristiques d'un virus ou

d'un groupe de virus donné

AVG peut aussi analyser et détecter des exécutables ou bibliothèques DLL qui peuvent

se révéler malveillants pour le système. De telles menaces portent le nom de

programmes potentiellement dangereux (types variés de spywares, d'adwares, etc.).

Enfin, AVG analyse la base de registre de votre système afin de rechercher toute

entrée suspecte, les fichiers Internet temporaires ou les cookies. Il vous permet de

traiter les éléments à risque de la même manière que les infections.

33

Page 34

8.1.2. Interface de l'Anti-Virus

L'interface du composant Anti-Virus donne des informations de base sur la

fonctionnalité du composant, sur son état actuel (Le composant Anti-Virus est actif.),

ainsi que des statistiques sur la fonction anti-virus :

· Signatures de spywares - indique le nombre de virus définis dans la version

actualisée de la base de données virale

· Dernière mise à jour de la base de données- précise la date et l'heure à

laquelle la base de données a été mise à jour

· Version de la base de données virale - spécifie le numéro de la version la

plus récente de la base de données ; ce nombre est incrémenté à chaque mise

à jour de la base de données

L'interface du composant n'a qu'un seul bouton de commande (Précédent) - ce

bouton permet de revenir à l'interface utilisateur AVG par défaut (présentation des

composants).

Remarque : l'éditeur du logiciel a configuré tous les composants AVG de manière à

obtenir des performances optimales. Aussi est-il recommandé de ne pas modifier la

configuration AVG sans motif valable. Tout changement de ces paramètres doit être

réalisé par un utilisateur expérimenté. Si vous devez modifier la configuration d'AVG,

34

Page 35

sélectionnez le menu Outils / Paramètres avancés et modifiez la configuration

d'AVG dans la boîte de dialogue Paramètres avancés d'AVG qui apparaît.

8.2. Anti-Spyware

8.2.1. Principes de l'Anti-Spyware

Le terme spyware désigne généralement un code malicieux et plus précisément un

logiciel qui collecte des informations depuis l'ordinateur d'un utilisateur, à l'insu de

celui-ci. Certains spywares installés volontairement peuvent contenir des informations

à caractère publicitaire, des pop-ups ou d'autres types de logiciels déplaisants.

Actuellement, les sites Web au contenu potentiellement dangereux sont les sources d'infection les plus courantes. D'autres vecteurs comme la diffusion par mail ou la transmission de vers et de virus prédominent également. La protection la plus importante consiste à définir un système d'analyse en arrière-plan, activé en permanence (tel que le composant Anti-Spyware) agissant comme un bouclier résident afin d'analyser les applications exécutées en arrière-plan.

L'introduction de codes malicieux dans votre ordinateur, avant installation du

programme AVG, ou en cas d'oubli de l'application des dernières mises à jour de la

base de données AVG 8.5 File Server et du programme est un risque potentiel. Pour

cette raison, AVG vous offre la possibilité d'analyser intégralement votre ordinateur à

l'aide d'une fonction prévue à cet effet. Il se charge également de détecter les codes

malicieux inactifs ou en sommeil (ceux qui ont été téléchargés, mais non activés).

35

Page 36

8.2.2. Interface de l'Anti-Spyware

L'interface du composant Anti-Spyware donne un bref aperçu de la fonctionnalité du

composant et fournit des informations sur son état actuel (Le composant Anti-

Spyware est actif) et des statistiques sur le composant Anti-Spyware :

· Spywares dans la base de données : - indique le nombre d'exemples de

spywares définis dans la dernière version de la base de données

· Dernière mise à jour de la base de données- précise la date et l'heure à

laquelle la base de données a été mise à jour

· Version de la base de données - spécifie le numéro de la version de la base

de données la plus récente ; ce nombre est incrémenté à chaque mise à jour

de la base de données

L'interface du composant n'affiche qu'un seul bouton de commande (Précédent) - ce

bouton permet de revenir à l'interface utilisateur AVG par défaut (présentation des

composants).

Remarque : l'éditeur du logiciel a configuré tous les composants AVG de manière à

obtenir des performances optimales. Aussi est-il recommandé de ne pas modifier la

configuration AVG sans motif valable. Tout changement de ces paramètres doit être

réalisé par un utilisateur expérimenté. Si vous devez modifier la configuration d'AVG,

36

Page 37

sélectionnez le menu Outils / Paramètres avancés et modifiez la configuration

d'AVG dans la boîte de dialogue Paramètres avancés d'AVG qui apparaît.

8.3. Anti-Rootkit

8.3.1. Principes de l'Anti-Rootkit

Le composant Anti-Rootkit est un outil spécialisé dans la détection et la

suppression des rootkits. Ces derniers sont des programmes et technologies de

camouflage destinés à masquer la présence de logiciels malveillants sur l'ordinateur.

Un rootkit est un programme conçu pour prendre le contrôle du système, sans

l'autorisation de son propriétaire et de son administrateur légitime. Un accès matériel

est rarement nécessaire car un rootkit est prévu pour s'introduire dans le système

d'exploitation exécuté sur le matériel. En règle générale, les rootkits dissimulent leur

présence dans le système en contournant ou en ne se conformant pas aux

mécanismes de sécurité standard du système d'exploitation. Souvent, ils prennent la

forme de chevaux de Troie et font croire aux utilisateurs que leur exécution est sans

danger pour leurs ordinateurs. Pour parvenir à ce résultat, différentes techniques sont

employées : dissimulation de processus aux programmes de contrôle ou masquage de

fichiers ou de données système, au système d'exploitation.

37

Page 38

8.3.2. Interface de l'Anti-Rootkit

L'interface utilisateur Anti-Rootkit décrit brièvement le fonctionnement du

composant, indique son état actuel (Le composantAnti-Rootkit est actif.) et fournit

des informations sur la dernière analyse Anti-Rootkit effectuée.

Dans la partie inférieure de la boîte de dialogue figure la section Paramètres - Anti-

Rootkit , dans laquelle vous pouvez configurer les fonctions élémentaires de la

détection de rootkits. Cochez tout d'abord les cases permettant d'indiquer les objets à

analyser :

· Rechercher dans les applications

· Rechercher parmi les DLL

· Rechercher parmi les pilotes

Vous pouvez ensuite choisir le mode d'analyse des rootkits :

· Analyse anti-rootkit rapide - analyse seulement le dossier système (

généralement, c:\Windows)

· Analyse anti-rootkit complète - analyse tous les disques accessibles sauf

A: et B:

38

Page 39

Les boutons de commande disponibles sont :

· Rechercher les rootkits - comme l'analyse anti-rootkit ne fait pas partie de

l'analyse complète de l'ordinateur, vous devez l'exécuter directement

depuis l'interface Anti-Rootkit à l'aide de ce bouton

· Enregistrer les modifications - cliquez sur ce bouton pour sauvegarder et

appliquer l'ensemble des modifications apportées dans cette fenêtre

· Annuler - cliquez sur ce bouton pour revenir à l'interface utilisateur AVG

par défaut (présentation des composants)

8.4. Scanner e-mail

Avertissement : Ce composantne fait pas partie de l'installation d'AVG

Serveur de Fichiers, ainsi vous ne pourrez pas y accéder tant que vous ne

l'aurez pas sélectionné dans la boîte de dialogue Installation personnalisée -

Sélection du composant du Processus d'installation!

8.4.1. Principes du Scanner e-mail

Le courrier électronique figure parmi les sources les plus courantes d'infection par

virus ou Cheval de Troie. Les techniques d'hameçonnage (ou phishing) et d'envoi de

messages non sollicités en masse (spam) rendent la messagerie encore plus

vulnérable. Les comptes gratuits de messagerie offrent un risque élevé de réception

de mails malveillants, d'autant qu'ils utilisent rarement une technologie anti-spam et

qu'ils sont très prisés des particuliers. Par ailleurs, en consultant des sites inconnus

depuis leur domicile et en fournissant leurs données personnelles (adresse e-mail, par

exemple) dans des formulaires en ligne, ces usagers contribuent à augmenter les

risques d'attaque par mail. Les sociétés utilisent généralement des comptes de

messagerie à usage professionnel et appliquent des filtres anti-spam et autres

moyens pour réduire ce risque.

Le composant Scanner e-mail se charge de vérifier chaque message envoyé ou reçu afin de vous prémunir des dangers spécifiques aux systèmes de messagerie. AVG est compatible avec les principaux clients de messagerie du marché (comme MS Outlook, The bat! ou Eudora) et avec tous les autres clients de messagerie de type SMTP/POP3 tels qu'Outlook Express. Il gère également les connexions cryptées de type SSL.

Remarque : AVG E-mail Scanner n'est pas conçu pour les plateformes serveur !

Lorsque des virus sont détectés, ils sont immédiatement placés en Quarantaine.

Certains clients de messagerie sont capables de reconnaître les messages contenant

du texte, certifiant que les mails envoyés et reçus ont été analysés.

39

Page 40

8.4.2. Interface du Scanner e-mail

La boîte de dialogue du composant Scanner e-mail décrit de façon concise la

fonctionnalité du composant et signale son état actuel (Le composant Scanner e-mail

est actif.). Elle donne également les informations statistiques suivantes :

· Nombre total de mails analysés - nombre des messages vérifiés depuis le

dernier lancement du Scanner e-mail (si nécessaire, cette valeur peut être

rétablie ; par exemple pour des besoins de statistique : Rétablir la valeur)

· Menaces identifiées et bloquées - indique le nombre d'infections détectées

dans les messages depuis le dernier lancement de Scanner e-mail

· Protection de messagerie installée : informations sur le plug-in de

protection de messagerie adapté à votre client de messagerie installé par

défaut

Configuration standard du composant

Dans la partie inférieure de la boîte de dialogue, une section intitulée Paramètres du

Scanner e-mail permet de modifier certaines fonctions élémentaires de la

fonctionnalité du composant :

40

Page 41

· Analyser les messages entrants- cochez cette case pour instaurer l'analyse

de tous les courriers adressés à votre compte (choix activé par défaut et

fortement recommandé)

· Analyser les messages sortants : cochez cette case pour confirmer que

tous les messages envoyés à partir de votre compte doivent être analysés (

par défaut, cette option est désactivée)

· Afficher l'icône de notification durant l'analyse des messages : pendant

l'analyse, le composant Scanner e-mail affiche une boîte de dialogue

indiquant l'opération en cours (connexion au serveur, téléchargement d'un

message, analyse du message, etc.)

La configuration avancée du composant Scanner e-mail est accessible par le biais de

l'option de menu Outils/Paramètres avancés. Notez toutefois que cette tâche

devrait être réservée aux seuls utilisateurs expérimentés.

Remarque : l'éditeur du logiciel a configuré tous les composants AVG de manière à

obtenir des performances optimales. Aussi est-il recommandé de ne pas modifier la

configuration AVG sans motif valable. Tout changement de ces paramètres doit être

réalisé par un utilisateur expérimenté. Si vous devez modifier la configuration d'AVG,

sélectionnez le menu Outils / Paramètres avancés et modifiez la configuration

d'AVG dans la boîte de dialogue Paramètres avancés d'AVG qui apparaît.

Boutons de commande

Les boutons de commande disponibles dans l'interface du Scanner e-mail sont les

suivants :

· Enregistrer les modifications - cliquez sur ce bouton pour enregistrer et

appliquer les modifications apportées dans cette boîte de dialogue

· Annuler - cliquez sur ce bouton pour revenir à l'interface utilisateur AVG par

défaut (présentation des composants)

41

Page 42

8.4.3. Détection du Scanner e-mail

Dans la boîte de dialogue Détection par Scanner E-mail (accessible via l'option de

menu système Historique / Détection par Scanner E-mail) , vous verrez la liste de

tous les éléments détectés par le composant Scanner E-mail . Les informations

suivantes accompagnent chaque objet détecté :

· Infection- description (et éventuellement le nom) de l'objet détecté

· Objet - emplacement de l'objet

· Résultat - action effectuée sur l'objet détecté

· Type d'objet - type de l'objet détecté

Dans la partie inférieure de la boîte de dialogue, sous la liste, vous trouverez des

informations sur le nombre total d'objets détectés répertoriés ci-dessus. Par ailleurs,

vous êtes libre d'exporter la liste complète des objets détectés dans un fichier (

Exporter la liste dans le fichier) et de supprimer toutes les entrées des objets

détectés (Vider la liste).

42

Page 43

8.5. Licence

L'interface du composant Licence fournit une description sommaire du fonctionnement du composant et des informations sur son état actuel (le composant Licence est actif.) et les renseignements suivants :

· Numéro de licence - précise le numéro de licence complet. Lorsque vous

saisissez un numéro de licence, vous devez le saisir exactement tel qu'il est

affiché. Pour des questions de commodité, la boîte de dialogue Licence

contient le bouton Copier le numéro de licence : il suffit de cliquer sur ce

bouton pour copier le numéro de licence dans le Presse-papiers, d'où vous

pouvez ensuite le coller à l'endroit souhaité (raccourci CTRL+V).

· Type de licence - indique l'édition de produit définie par votre numéro de

licence.

· Expiration de la licence - cette date détermine la durée de validité de la

licence. Pour continuer d'utiliser AVG après cette date, il est nécessaire de

renouveler votre licence. Le renouvellement peut être réalisé en ligne sur le

site Web d'AVG.

· Nombre de postes - nombre de postes de travail sur lequel vous êtes

autorisé à installer le produit AVG.

43

Page 44

Boutons de commande

· Réactiver - ouvre la boîte de dialogue Activer AVG avec les données que

vous avez saisies dans la boîte de dialogue Activer votre licence AVG au

cours du processus d'installation. Dans cette boîte de dialogue, vous indiquez

votre numéro de licence en lieu et place de la référence d'achat (le numéro

indiqué lors de l'installation d'AVG) ou de votre ancien numéro (si vous

installez une mise à niveau du produit AVG, par exemple).

· Enregistrer maintenant - renvoie à l'adresse du site Web d'enregistrement

(www.avg.fr). Merci de compléter le formulaire d'enregistrement ; seuls les

clients ayant dûment enregistré leur produit AVG peuvent bénéficier de

l'assistance technique gratuite.

· Précédent - cliquez sur ce bouton pour revenir à l'interface utilisateur AVG

par défaut (présentation des composants)

8.6. Link Scanner

Avertissement : Ce composantne fait pas partie de l'installation d'AVG

Serveur de Fichiers, ainsi vous ne pourrez pas y accéder tant que vous ne

l'aurez pas sélectionné dans la boîte de dialogue Installation personnalisée -

Sélection du composant du Processus d'installation!

8.6.1. Principes de Link Scanner

LinkScanner fonctionne avec Internet Explorer et Firefox (version 1.5 ou ultérieure), et il inclut deux composantes : AVG Active Surf-Shield et AVG Search Shield.

Safe_Surf_feature) bloque les attaques par téléchargements cachés (exploits) en

s'assurant que les pages Web que vous visitez sont sécurisées au moment où vous

allez cliquer sur le lien correspondant.

AVG Search Shield fonctionne avec les moteurs de recherche Google, Yahoo! et MSN

afin de prononcer un diagnostic en temps réel sur l'ensemble des résultats de

recherche et notamment sur les encarts publicitaires. Pour cela, la fonction affiche

une icône précisant le score obtenu en matière de sécurisation pour chaque site.

Remarque : AVG Link Scanner n'est pas conçu pour les plateformes serveur !

44

Page 45

8.6.2. Interface de Link Scanner

Le composant LinkScanner comprend deux éléments que vous pouvez activer/

désactiver dans l'interface du composant LinkScanner:

· ActiverActiver SearchShield - (paramètre activé par défaut) : icônes de

notification portant sur les recherches effectuées dans Google, Yahoo ou

MSN ; le contenu des sites renvoyés par ces moteurs de recherche a été

préalablement vérifié. Les navigateurs pris en charge sont Internet Explorer et

Firefox.

· Activer AVG Active Surf-Shield : (paramètre activé par défaut) : protection

active (en temps réel) contre les sites utilisant des exploits lors de la demande

d'accès. Les connexions à des sites malveillants et leur contenu piégé sont

bloqués au moment où l'utilisateur demande à y accéder via un navigateur

Web (ou toute autre application qui utilise le protocole HTTP).

· Activer le rapport à AVG des sites Web utilisant des exploits - cochez

cette case pour permettre le retour d'informations sur les exploits et

sites frauduleux identifiés par les utilisateurs via les fonctions Safe

Surf et Safe Search , et alimenter la base de données d'informations sur les

activités malveillantes sur Internet.

45

Page 46

8.6.3. AVG Search-Shield

Lorsque vous naviguez sur Internet en ayant pris soin d'activer AVG Search-Shield, une vérification s'effectue sur tous les résultats de recherche retournés par la plupart des moteurs de recherche comme Yahoo!, Google, MSN, etc. sont analysés. Grâce à cette vérification de liens et au signalement des mauvais liens, les liens dangereux ou suspects sont systématiquement signalés dans la barre d'outils de sécurité d'AVG avant que vous ne les ouvriez. Vous naviguez ainsi en toute sécurité uniquement dans des sites Web sécurisés.

Lorsqu'un lien proposé dans une page de résultats de recherche fait l'objet d'une

évaluation, une icône particulière apparaît pour indiquer qu'une vérification du lien

est en cours. Une fois l'évaluation terminée, l'icône d'information appropriée

s'affiche :

La page associée est sécurisée (avec le moteur de recherche Yahoo! intégré

à la barre d'outils de sécurité d'AVG cette icône ne sera pas affichée).

La page associée contient des menaces actives ! Pour votre propre sécurité,

vous n'êtes pas autorisé à visiter la page.

Le fait de placer le pointeur sur une icône d'évaluation permet d'obtenir des

informations sur le lien en question. Ces informations fournissent des renseignements

supplémentaires sur la menace éventuelle, l'adresse IP du lien et la date de l'analyse

effectuée par AVG:

8.6.4. AVG Active Surf-Shield

Cette protection puissante bloque le contenu malveillant de toute page Web que vous

êtes sur le point d'afficher et empêche son téléchargement sur l'ordinateur. Lorsque

cette fonction est activée, cliquer sur un lien ou saisir une adresse URL menant à un

site dangereux bloque automatiquement l'ouverture de la page Web correspondante

prévenant toute infection. Il est important de garder en mémoire que les pages Web

46

Page 47

contenant des exploits peuvent infecter votre ordinateur au détour d'une simple visite

du site incriminé. Pour cette raison, quand vous demandez à consulter une page Web

dangereuse contenant des exploits et d'autres menaces sérieuses, la barre d'outils

de sécurité AVG n'autorisera pas votre navigateur à l'afficher.

Si vous rencontrez un site Web malveillant, la barre d'outils de sécurité AVG vous

le signalera depuis votre navigateur en affichant un écran comparable à celui-ci :

Si malgré cette mise en garde vous maintenez votre souhait de visiter la page

infectée, le lien vers la page est mis à disposition, mais la navigation n'est pas

recommandée.

8.7. Bouclier Web

Avertissement : Ce composantne fait pas partie de l'installation d'AVG

Serveur de Fichiers, ainsi vous ne pourrez pas y accéder tant que vous ne

l'aurez pas sélectionné dans la boîte de dialogue Installation personnalisée -

Sélection du composant du Processus d'installation!

8.7.1. Principes du Bouclier Web

Le Bouclier Web est une protection résidente en temps réel ; il analyse le contenu

des pages Web visitées (et les fichiers qu'elles contiennent) avant qu'elles ne soient

affichées dans le navigateur ou téléchargées sur l'ordinateur.

Lorsque le Bouclier Web détecte la présence de scripts Java dangereux dans la

page demandée, il bloque son affichage. Il peut aussi reconnaître les codes

malveillants contenus dans une page et arrêter immédiatement le téléchargement

afin que ces codes ne s'infiltrent pas dans l'ordinateur.