RX3042H

ユーザーマニュアル

レビジョン 1.0

2006 年 12 月

もくじ

概要

1

2 RX3042H を準備する ............................................................ 3

..............................................................................................

特長

1.1

1.2 システム条件 ...............................................................................1

1.3 本書の使用に当たって ............................................................2

2.1 パッケージの内容 .....................................................................3

2.2 ハードウェア ...............................................................................3

2.3 ソフトウェア ...............................................................................3

.................................................................................................

1.3.1 表記について ................................................................................2

1.3.2 文字表記について .......................................................................2

1.3.3 特別なメッセージ .......................................................................2

2.3.1 NAT 機能 .........................................................................................3

2.3.2 ファイアウォール機能 ..............................................................4

2.3.2.1 ステートフル・パケット・ インスペクション ...... 4

2.3.2.2 パケットフィルタリング ( ACL:Access Control Lst) ..

2.3.2.3 サービス妨害攻撃防御機能 ...........................................5

2.3.2.4 ALG(Applcaton Level Gateway) ............................6

2.3.2.5 ログ .........................................................................................6

1

1

4

2.4 使用する前に ..............................................................................7

2.4.1 フロントパネル ............................................................................ 7

2.4.2 リアパネル ......................................................................................8

2.4.3 底面 ................................................................................................... 9

2.5 設置オプション ......................................................................... 9

2.5.1 デスクトップ ................................................................................9

2.5.2 ウォールマウント .......................................................................9

3 クイックスタートガイド ..................................................11

3.1 Part 1 — ハードウェアの接続 ...........................................11

3.1.1 Step 1. ADSL / ケーブルモデムに接続 ...........................11

3.1.2 Step 2. コンピュータ/ ネットワーク接続 .....................12

3.1.3 Step 3. AC アダプターを取り付ける .................................12

3.1.4 Step 4. 各デバイスの電源を入れる ....................................12

3.2 Part 2 — コンピュータの設定 ...........................................13

3.2.1 始める前に ...................................................................................13

3.2.2 Wndows® XP ..............................................................................

3.2.3 Wndows® 2000 ........................................................................

3.2.4 Wndows® 95、98、ME .........................................................

3.2.5 Wndows® NT 4.0 Workstaton ............................................

3.2.6 静的 IP アドレスを割り当てる .............................................17

13

14

15

16

3.3 Part 3 — RX3042H の簡単設定 .........................................18

3.3.1 RX3042H のセットアップ ......................................................18

3.3.2 セットアップをテストする ...................................................20

3.3.3 ルータの初期設定 .....................................................................21

4 Conguraton Management ............................................22

4.1 Conguraton Management にログインする .............22

4.2 設定画面のレイアウト .........................................................23

4.2.1 メニューナビゲーション .......................................................24

4.2.2 ボタン及びアイコン.................................................................24

4.3 システムの概要 .......................................................................25

5 ルータ接続の設定 ................................................................26

5.1 LAN 設定 ....................................................................................26

5.1.1 LAN IP アドレス .........................................................................26

5.1.2 LAN 設定パラメータ ................................................................26

5.1.3 LAN IP アドレスを設定する ..................................................27

5.2 WAN/DMZ 設定 .......................................................................28

5.2.1 WAN 接続モード .......................................................................28

5.2.2 PPPoE .............................................................................................29

5.2.2.1 WAN PPPoE 設定パラメータ .......................................30

5.2.2.2 WAN 用の PPPoE 設定 ..................................................31

5.2.3 PPPoE アンナンバード ............................................................32

5.2.3.1 WAN PPPoE アンナンバード設定パラメータ .........33

5.2.3.2 WAN 用の PPPoE アンナンバードを設定 ...............34

5.2.4 動的 IP ............................................................................................35

5.2.4.1 WAN 用の動的 IP 設定....................................................35

5.2.5 静的 IP ............................................................................................36

5.2.5.1 WAN /DMZ 静的 IP 設定パラメータ ...........................36

5.2.5.2 WAN / DMZ 用の静的 IP の設定 ................................37

5.2.6 PPTP ................................................................................................38

5.2.6.1 WAN PPTP 設定パラメータ ............................................38

5.2.6.2 WAN 用の PPTP の設定..................................................40

5.3 WAN ロードバランシングとラインバックアップ ....40

5.3.1 WAN ロードバランシングとラインバックアップ

設定パラメータ ..........................................................................41

5.3.2 WAN ロードバランシングの設定 .........................................42

5.3.3 WAN ラインバックアップの設定 ............................................43

5.4 ポートミラーリング ...................................................................43

5.4.1 ポートミラーリング 設定パラメータ ....................................44

5.4.2 ポートミラーリングの設定 .......................................................45

6 DHCP サーバ設定 .................................................................46

6.1 DHCP (Dynamc Host Control Protocol) .....................46

6.1.1 DHCP とは? ...............................................................................46

6.1.2 DHCP を使う理由 ......................................................................46

6.1.3 DHCP サーバを設定する ........................................................47

6.1.4 DHCP アドレスを確認する....................................................49

6.1.5 固定 DHCP 割り当て ................................................................49

6.1.5.1 Fxed DHCP Lease Conguraton 画面への

アクセス – (Advanced → DHCP Server) ............49

6.1.5.2 固定 DHCP 割り当ての追加 .........................................50

6.1.5.3 固定 DHCP 割り当ての削除...........................................50

6.1.5.4 固定 DHCP 割り当て表の確認 ....................................50

6.2 DNS ..............................................................................................51

6.2.1 DNS とは ......................................................................................51

6.2.2 DNS アドレスの割り当て.......................................................51

6.2.3 DNS リレーの設定 ....................................................................52

7 経路設定...................................................................................54

7.1 IP 経路 .........................................................................................54

7.1.1 静的経路を特定する必要がある? .....................................54

7.2 RIP (Routng Informaton Protocol)を使用する

動的経路設定 ...........................................................................55

7.2.1 RIP 設定パラメータ ..................................................................55

7.2.2 RIP を設定する ...........................................................................56

7.3 静的経路 .....................................................................................57

7.3.1 静的経路設定パラメータ .......................................................57

7.3.2 静的経路を追加する.................................................................58

7.3.3 静的経路を削除する .................................................................59

7.3.4 静的経路制御表を参照する ....................................................59

8 DDNS 設定 ..............................................................................60

8.1 DDNS 設定パラメータ ..........................................................61

8.2 HTTP DDNS クライアントの設定 ..................................... 61

9 ファイアウォールと NAT の設定 ...................................63

9.1 ファイアウォール ..................................................................63

v

9.1.1 ステートフルパケットインスペクション .......................63

9.1.2 DoS (Denal of Servce) プロテクション .......................

9.1.3 ファイアウォールと Access Control Lst

9.1.3.1 ACL ルールの優先順位 ...................................................64

9.1.3.2 接続追跡 ..............................................................................64

9.1.4 ACL ルールの初期設定 ............................................................64

(ACL) ........64

64

9.2 NAT ..............................................................................................65

9.2.1 NAPT (Network Address and Port Translaton)、

PAT (Port Address Translaton) .................................65

9.2.2 リバース NAPT / 仮想サーバ .................................67

9.3 ファイアウォール設定 (Frewall/NAT → Settngs)

9.3.1 ファイアウォールオプション ..............................................67

9.3.2 DoS 設定 .......................................................................................68

9.3.2.1 DoS 防御設定パラメータ ..............................................68

9.3.2.2 DoS 設定 ..............................................................................68

67

9.4 ACL ルール設定パラメータ ................................................70

9.4.1 ACL

ルール設定パラメータ

...............................................70

9.5 ACL ルールを設定する – (Frewall → ACL)................74

9.5.1 ACL ルールを追加する ............................................................75

9.5.2 ACL ルールを変更する ............................................................77

9.5.3 ACL ルールを削除する ............................................................77

9.5.4 ACL ルールを表示する ............................................................77

9.6 セルフアクセス ACL ルールを設定する

–(Frewall/NAT → Self-Access ACL) ..............................

9.6.1 セルフアクセスルールの追加 ..............................................78

9.6.2 セルフアクセスルールの変更 ..............................................79

9.6.3 セルフアクセスルールの削除 ................................................79

9.6.4 設定済みのセルフアクセスルールを参照する .................80

77

9.7 仮想サーバ(Vertual Server)を設定する ....................80

v

9.7.1

仮想サーバ設定パラメータ

9.7.2 仮想サーバ例 1 – Web サーバ ..............................................83

9.7.3 仮想サーバ例 2 – FTP サーバ ................................................85

9.7.4 仮想サーバ例 3 – FTP サーバ(アクセスコントロール

付き) ...........................................................................................85

..............................................80

9.8 スペシャルアプリケーションを設定する .....................87

9.8.1

スペシャルアプリケーションの設定パラメータ

9.8.2

スペシャルアプリケーションの例

...................................89

......87

10 USB アプリケーション ........................................................90

10.1 USB デバイスを設定する....................................................92

10.2 接続した USB 記憶デバイスの状態を参照する

............92

10.3 FTP サービスを設定する ....................................................92

11 システム管理 .......................................................................95

11.1 システムサービスを設定する .........................................95

11.2 ログインパスワードとシステム設定 ..........................96

11.2.1 パスワードを変更する ...................................................97

11.2.2 システム設定を設定する ...............................................97

11.3 システム情報を閲覧する ..................................................97

11.4 日時を設定する.....................................................................98

11.4.1 システム日時を確認する .................................................. 100

11.5 SNMP のセットアップ .................................................... 100

11.5.1 SNMP 設定パラメータ .......................................................100

11.5.2 SNMP を設定する ................................................................100

11.6 Log のセットアップ ......................................................... 100

11.6.1 Syslog サーバでリモートログ機能を

セットアップする .......................................................................101

11.6.2 System Log を参照する ...................................................... 102

v

11.7 システム設定を管理する ............................................... 102

11.7.1 システム設定を工場出荷状態にリセットする ................ 102

11.7.2 システム設定をバックアップする ...............................104

11.7.3 システム設定を復元する .................................................... 105

11.8 ファームウェアを更新する ........................................... 107

11.9 システムを再起動する .................................................... 109

11.10 Conguraton Management からログアウトする ... 110

12 IP アドレス、ネットワークマスク、サブネット ...111

12.1 IP アドレス .......................................................................... 111

12.1.1 IP アドレスの構造 ...............................................................111

12.2 ネットワーククラス ........................................................112

12.3 サブネットマスク .............................................................113

13 トラブルシューティング ............................................. 115

13.1 IP ユーティリティを使用して問題を検出する ...... 117

13.1.1 Png ...........................................................................................117

13.1.2 nslookup .................................................................................118

14 索引 ...................................................................................... 120

図の一覧リスト

図 2.1 フロントパネル LED ...............................................................................7

図 2.2 リアパネルコネクタ ..............................................................................8

図 3.1 ハードウェア接続 .................................................................................12

図 3.2 ログイン画面 ..........................................................................................19

図 3.3 システム Status 画面 ..........................................................................20

図 4.1 Conguraton Management ログイン画面 ...............................

23

v

図 4.2 一般的な Conguraton Management 画面 ..............................24

図 4.3 システム Status 画面 ..........................................................................25

図 5.1 ネットワークセットアップ設定 – LAN Conguraton ...........

27

図 5.2 ネットワークセットアップ設定画面 – WAN Conguraton ....29

図 5.3 WAN – PPPoE 設定 ...............................................................................29

図 5.4 WAN – PPPoE アンナンバード設定 ...............................................32

図 5.5 WAN – 動的 IP (DHCP クライアント) 設定 ...............................35

図 5.6 WAN – 静的 IP 設定 ..............................................................................36

図 5.7 WAN – PPTP 設定 ..................................................................................39

図 5.8 ロードバランシング設定 ...................................................................42

図 5.9 Port Mrrorng 設定画面 ....................................................................

図 6.1 DHCP Server Conguraton 画面 ..................................................

45

47

図 6.2 DHCP 割り当て表 ..................................................................................49

図 6.3 Fxed DHCP Lease Conguraton 画面 ........................................

50

図 7.1 RIP Conguraton 画面 .....................................................................55

図 7.2 Statc Route Conguraton

画面 ...................................................57

図 7.3 静的経路設定画面 ................................................................................58

図 7.4 経路表 ( 例) ..........................................................................................59

図 8.1 ネットワーク (HTTP DDNS) ...........................................................60

図 8.2 HTTP DDNS Conguraton 画面 .....................................................61

図 9.1 NAPT – 1つのグローバル IP アドレスに内部 PC をマッピング .66

図 9.2 リバース NAPT – プロトコル、ポート番号、 IP アドレスに基

づき、受信パケットを内部ホストに中継 .......................................66

図 9.3 ファイアウォール 全般設定画面 ....................................................70

図 9.4 ACL Conguraton 画面 .....................................................................75

図 9.5 ACL 設定の1例......................................................................................76

図 9.6 サンプル LAN → WAN ACL リスト表 ..............................................76

v

RX3042H ユーザーマニュアル

Chapter 1 概要

図 9.7 Self-Access ACL Conguraton 画面 .............................................78

図 9.8 セルフアクセス ACL Conguraton の1例 ................................

図 9.9 Self-Access ACL リストのサンプル ...................................................80

図 9.10 Vertual Server Conguraton 画面 ..............................................

図 9.11 仮想サーバの配置 ...............................................................................83

図 9.12 仮想サーバ 例 1 – Web サーバ ......................................................84

図 9.13 新しいサービスの追加 .....................................................................84

図 9.14 仮想サーバ 例 2 – FTP サーバ ........................................................85

図 9.15 仮想サーバ 例 3 – FTP サーバ ........................................................86

図 9.16 仮想サーバ 例 3 のファイアウォール ACL – FTP サーバ ....87

図 9.17 Specal Applcaton Conguraton 画面 ...................................

図 10.1 ネットワークストレージ – FTP サーバ設定 ..................................91

図 10.2 ネットワークストレージ – FTP Server Conguraton 画面 ...

図 11.1 System Servces Conguraton 画面 ..........................................

図 11.2 System Admnstraton Conguraton 画面 ............................

図 11.3 Status(システム情報)画面 .........................................................98

図 11.4 Tme Zone Conguraton 画面 ....................................................

図 11.5 SNMP Conguraton 画面 ...........................................................

図 11.6 Syslog Conguraton 画面 ..........................................................

101

101

図 11.7 サンプルログ ..................................................................................... 102

図 11.8 Factory Default 画面 ...................................................................... 103

図 11.9 リセット確認用画面..........................................................................103

図 11.10 工場出荷状態リセットカウントダウンタイマー ................103

図 11.11 Backup Conguraton

図 11.12 Restore Conguraton

画面 ...................................................... 104

画面 .....................................................105

図 11.13 システム設定を選択 ......................................................................106

図 11.14 システム設定復元を確認するダイアログ ...............................106

図 11.15 システム再起動カウンタータイマー ...................................... 107

79

80

89

93

95

96

99

x

Chapter 1 概要

図 11.16 Frmware Upgrade 画面 ............................................................107

図 11.17 ファームウェアを検索 ................................................................ 108

図 11.18 ファームウェアの更新を確認する画面 ................................ 108

図 11.19 ファームウェア更新状態 .............................................................. 108

図 11.20 ファームウェア更新用システム再起動

カウントダウンタイマー ...........................................................109

図 11.21 Restart System 画面 ....................................................................110

図 11.22 Logout .............................................................................................. 110

図 11.23 ブラウザを閉じる際の確認用ウィンドウ (IE) ................110

図 13.1 Png

図 13.2 nslookup ユーティリティを使う ............................................119

ユーティリティを使う ........................................................... 117

RX3042H ユーザーマニュアル

表の一覧リスト

表 2.1 DoS 攻撃 .....................................................................................................5

表 2.2 フロントパネルの表示と LED ............................................................ 7

表 2.3 リアパネルの表示と LED ........................................................................8

表 3.1 LED インジケータ .................................................................................13

表 3.2 初期設定一覧 ..........................................................................................21

表 4.1 よく利用するボタンとアイコン......................................................24

表 5.1 LAN 設定パラメータ ............................................................................27

表 5.2 WAN PPPoE 設定パラメータ..............................................................30

表 5.3 WAN PPPoE アンナンバード設定パラメータ .............................33

表 5.4 WAN 静的 IP 設定パラメータ ............................................................36

表 5.5 WAN PPTP 設定パラメータ ................................................................38

表 5.6 WAN ロードバランシングとラインバックアップ設定パラメータ ..41

表 5.7 ポートミラーリング設定パラメータ ..................................................44

表 6.1 DHCP 設定パラメータ ..........................................................................48

表 6.2 固定 DHCP 割り当て設定パラメータ .............................................50

x

RX3042H ユーザーマニュアル

Chapter 1 概要

表 7.1 静的経路設定のパラメータ ................................................................55

表 7.2 静的経路設定パラメータ .....................................................................57

表 8.1 DDNS 設定パラメータ ..........................................................................61

表 9.1 ファイアウォールオプションのパラメータ ......................................67

表 9.2 DoS 攻撃定義 .........................................................................................68

表 9.3 ACL ルール設定パラメータ ................................................................71

表 9.4 サービス 設定パラメータ ....................................................................73

表 9.5 仮想サーバ設定パラメータ ................................................................81

表 9.6 一般的なアプリケーション用のポートナンバー ...........................82

表 9.7 スペシャルアプリケーションの設定パラメータ ............................88

表 9.8 一般的なアプリケーションのポートナンバー ...............................88

表 10.1 ネットワークストレージ設定 ...........................................................91

表 10.2 FTP サーバ設定 ...................................................................................93

表 10.3 ユーザーアカウントの設定 ...............................................................94

表 11.1 SNMP 設定パラメータ ....................................................................100

表 12.1 IP アドレスの構造 .............................................................................112

x

RX3042H ユーザーマニュアル

概要

1

この度は ASUS RX3042H(以下、本ルータと記載)をお買い求め頂き、

ありがとうございます。お使いのLAN (ローカルエリアネットワーク)

は ADSL やケーブルモデム等の高速ブロードバンド接続を使用する

ことでインターネットにアクセス可能です。

このユーザーマニュアルは本ルータの設定方法と、本ルータを最

大限利用していただくためのカスタマイズ方法について記載して

います。

Chapter 1 概要

1.1 特長

• LAN:4 ポートファストイーサネットスイッチ

• WAN: Dual 10/100Base-T イーサネットで LAN 内部のコン

ピュータ全てからインターネットアクセスが可能

• Frewall & NAT (Network Address Translaton) 機能で

LAN 環境のインターネットアクセスを保護

•

IP ルート、DNS 設定と DDNS 設定を含む DHCP サーバサービ

スを通してネットワークアドレスを自動的に割り当て

• デュアル WAN または WAN / DMZ サポートのユーザー設

定が可能

• USB ストレージサポート(ファームウェアの更新が必要)

• ブラウザから設定プログラムにアクセス可能

(Mcrosoft Internet Explorer 6.0 以降)

1.2 システム条件

本ルータのシステム条件は以下のとおりです。

• ADSL またはケーブルモデムと対応するサービスと動作環境

と、ユーザーの

ネットアドレスが最低1つ

• イーサネット10Base-T / 100Base-T / 1000Base-T ネットワー

クインターフェースカード (NIC)搭載のコンピュータ1台以上

• ( オプション) イーサネットハブ / スイッチ(イーサネット

ネットワークで5台以上を本ルータに接続する場合)

WAN に割り当てられた パブリックインター

1

Chapter 1 概要

• ウェブベースの GUI でのシステム設定時 : ウェブブラウザ

(Mcrosoft IE 6.0 以降)

RX3042H ユーザーマニュアル

1.3 本書の使用に当たって

1.3.1 表記について

• 略語の定義は最初の表記時に記載しました。

• 簡略化を図るため、本ルータは「ルータ」「ゲートウェイ」

と表記していることがあります。

• LAN とネットワークは共にイーサネットで接続したコン

ピュータ群を指します。

• マウスを使用した操作は “→” で表記しました。

例:

クし Network Setup サブメニューをクリックする」という

意味です。

1.3.2 文字表記について

• メニューまたはドロップダウンリストから選択する項目、

またはプログラム上で入力する文字列は「」で表記しました。

System → Network Setup は「System メニューをクリッ

1.3.3 特別なメッセージ

本書では以下のアイコンでユーザーの注意を促しています。

注:現在のトピックに関する説明と役に立つ情報です。

定義:専門用語または略語等の説明です。また、こ

れらは「用語集」にも記載しました。

警告:人体の安全またはシステムの保全に関する重

要度の高いメッセージです。

2

RX3042H ユーザーマニュアル Chapter 2 RX3042H を準備する

2 RX3042H を準備する

2.1 パッケージの内容

本ルータには以下のものが含まれています。

• システムユニット、RX3042H

• AC アダプター

• イーサネットケーブル (「ストレートスルー」タイプ)

2.2 ハードウェア

LAN

• 4 ポート ファストイーサネットスイッチ

• オートスピードネゴシエーション

WAN

• デュアル 10/100M イーサネットポート

• オート MDI/MDIX

2.3 ソフトウェア

2.3.1 NAT 機能

本ルータを使用すると、NAT 機能で高速インターネット回線を1

回線共有することができ、また接続された LAN セグメントをホス

トするのに必要な複数の接続にかかるコストを節約できます。こ

の機能では、ネットワーク・アドレスは公表されません。 インター

ネットにアクセスする際は、有効なアドレスで LAN に接続したホ

ストの登録されていない IP アドレスをマッピングします。また、本

ルータにはこれとは別にリバース NAT 機能 があり、ユーザーが E

メールサーバ、ウェブサーバなどの様々なサービスをホストする

ことを可能にします。NAT の規則は変換メカニズムを管理します。

本ルータは以下の NAT をサポートします。

• NAPT (Network Address and Port Translaton)は IP マスカレー

ドまたは ENAT (Enhanced NAT)と呼ばれ、複数の内部ホスト

を1つの有効な IP アドレスにマッピングします。 通常、マッ

ピングはネットワークレンジ内で行われます。パケットは全て

3

Chapter 2 RX3042H を準備する

全世界で有効な IP アドレスで変換されます:ポート番号はネッ

トワークポートレンジから選択されます。

• リバース NAPT — 着信マッピングやポートマッピング、仮想

サーバとも呼ばれます。 このルールで特定されたプロトコル、

ポート番号及び IP アドレスに基づき、ルータに向かうパケッ

トは全て内部ホストにリレーされます。これは複数のサービ

スが異なった内部ホスト上でホストされる際に役に立ちます。

RX3042H ユーザーマニュアル

2.3.2 ファイアウォール機能

本ルータ実装のファイアウォールは以下の機能で、 ユーザーのネッ

トワークが攻撃・悪用されないよう保護します。

• ステートフル・パケット・インスペクション

• パケットフィルタリング (ACL:Access Control Lst)

• サービス妨害攻撃防御機能

• ログ

2.3.2.1 ステートフル・パケット・インスペクション

本ルータのファイアウォールは「 ステートフル・パケット・イン

スペクション」を採用。 パケットからセキュリティに関する決定

に必要な状況に即した情報を抽出し、その情報を後続の接続を検

証するために保存します。また、アプリケーションを認識し、ダ

イナミックセッションを構築して動的接続を可能にすることで、

不要なポートを開きません。以上から、拡張性と高い安全性を実

現するソリューションと言えるでしょう。

2.3.2.2 パケットフィルタリング (ACL : Access Control List)

ACL ルールはネットワークセキュリティの基本的な構造の1つで

す。 ファイアウォールは各パケットをモニターし、ヘッダーの受

信着信情報を解読し、ソースアドレスや宛先アドレス、ソースポー

ト、宛先ポート、ACL ルールで定義されたプロトコルの内容に基

づき、パケットを通過させるかを決定します。

4

RX3042H ユーザーマニュアル Chapter 2 RX3042H を準備する

ACL はサブネットを分離する非常に適切な手段です。ネットワー

ク内のセキュリティの第一線として使用され、特定の着信パケッ

トをブロックし、ネットワーク内に侵入させません。

本ルータのファイアウォールの ACL 方式のサポート内容:

• 宛先 IP アドレスとソース IP アドレス、ポート番号とプロトコル

に基づき、フィルタリング

• フィルタールール設定のため、ワイルドカードを使用

• フィルタールールの優先度

2.3.2.3 サービス妨害攻撃防御機能

本ルータのファイアウォールには、知られているタイプのインター

ネット攻撃から内部のネットワークを保護する攻撃防御エンジン

があります。 SYN フルードや、 IP スマーフ、LAND 攻撃、 ピンオ

ブデス等のあらゆる分割攻撃・サービス妨害攻撃 (DoS)から自動

的にシステムを保護します。( 例:Wndows システムをインターネッ

ト経由でクラッシュさせることでよく知られている「WnNuke」

に対応)また、IP スプーフや、ピンオブデス、 Land 攻撃、分割攻

撃などの一般的かつ多様なインターネット攻撃からシステムを保

護します。

本ルータが対応する防御 / 検出機能のタイプは表 2.1に記載しました。

表 2.1. DoS 攻撃

攻撃のタイプ 攻撃名

分割攻撃 Bonk、B o nk、Teardr op ( Ne w

Tear )、O v er drop、O p e nt ear、

Syndrop、 Jolt、 IP フラグメンテー

ションオーバーラップ

ICMP 攻撃 Png of Death、Smurf、Twnge

フラッダー ICMP フラッダー、 UDP フラッダー、

SYN フラッダーのみにロギング

ポートスキャン TCP SYN Scan の み に ロ ギ ン グ

攻撃 パケットドロップ: TCP XMAS

Scan、TCP Null Scan、TCP Stealth

Scan

PF ルールでの防御 Echo-Chargen、Ascend Kll

その他 IP ス プ ー フ、LAND 攻 撃 Targa、

Wnnuke

5

Chapter 2 RX3042H を準備する

RX3042H ユーザーマニュアル

2.3.2.4 ALG(Application Level Gateway)

FTP のようなアプリケーションは、個別のアプリケーションパラ

メータに基づき動的に接続を開きます。 本ルータ上のファイア

ウォールを通過するために、アプリケーションに付随するパケッ

トは対応する通過ルールが必要です。このような規則がない場合、

パケットは本ルータファイアウォールに遮断されます。動的に(セ

キュリティを脅かすことなく)規則を作成するのは不可能ですの

で、Applcaton Level Gateways (ALG)の形式を採る情報が構築さ

れ、アプリケーションのためにパケットを解析し、動的に関連付

けます。本ルータの NAT は FTP や、Netmeetng などのアプリケー

ションに対応する複数の ALG を提供します。

2.3.2.5 ログ

セキュリティを脅かす可能性のあるネットワーク内のイベントは、

本ルータのシステムログファイルに記録されます。 記録されるの

は、パケットの着信時間や、ファイアウォールの行動記録 / 行動理

由など、最低限の情報です。

6

RX3042H ユーザーマニュアル Chapter 2 RX3042H を準備する

2.4 使用する前に

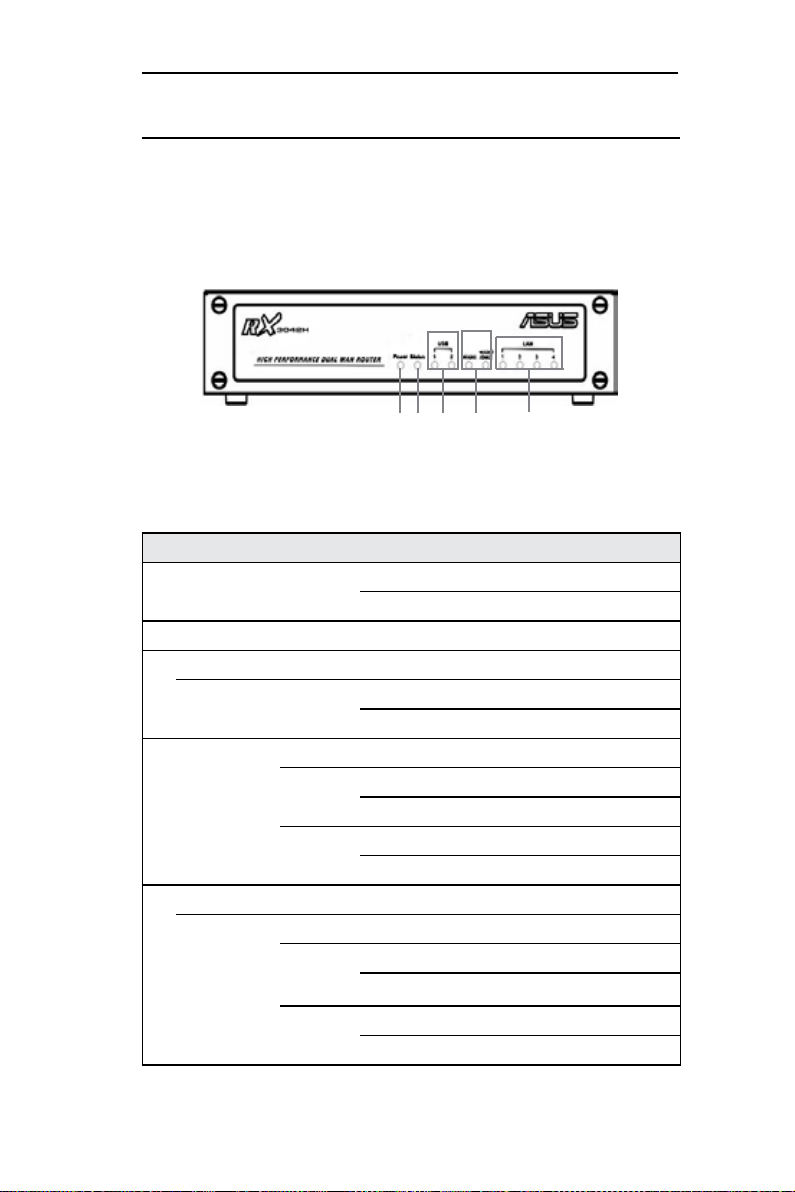

2.4.1 フロントパネル

フロントパネルには LED インジケータがあり、ユニットの状態を表

示します。

3

1 2

4

図 2.1 フロントパネル LED

表 2.2 フロントパネルの表示と LED

LED の表示 色 状態

1 Power グリーン

2 Status グリーン

USB USB ポートインジケータ

3

4

5

1-2 グリーン

WAN1、

WAN2/

DMZ

LAN LAN ポートインジケータ

1-4

グリーン

オレンジ

グリーン

オレンジ

点滅 100Mbps アクティビティを検出

点滅 10Mbpsアクティビティを検出

点滅 100Mbpsアクティビティを検出

点滅 10Mbpsアクティビティを検出

内容

ON 電源オン

OFF 電源オフ

OFF USB デバイスを非検出

ON USB デバイスを検出

OFF リンクなし

ON 100Mbps リンクを検出

ON 10Mbps リンクを検出

OFF リンクなし

ON 100Mbps リンクを検出

ON 10Mbps リンクを検出

5

7

Chapter 2 RX3042H を準備する

RX3042H ユーザーマニュアル

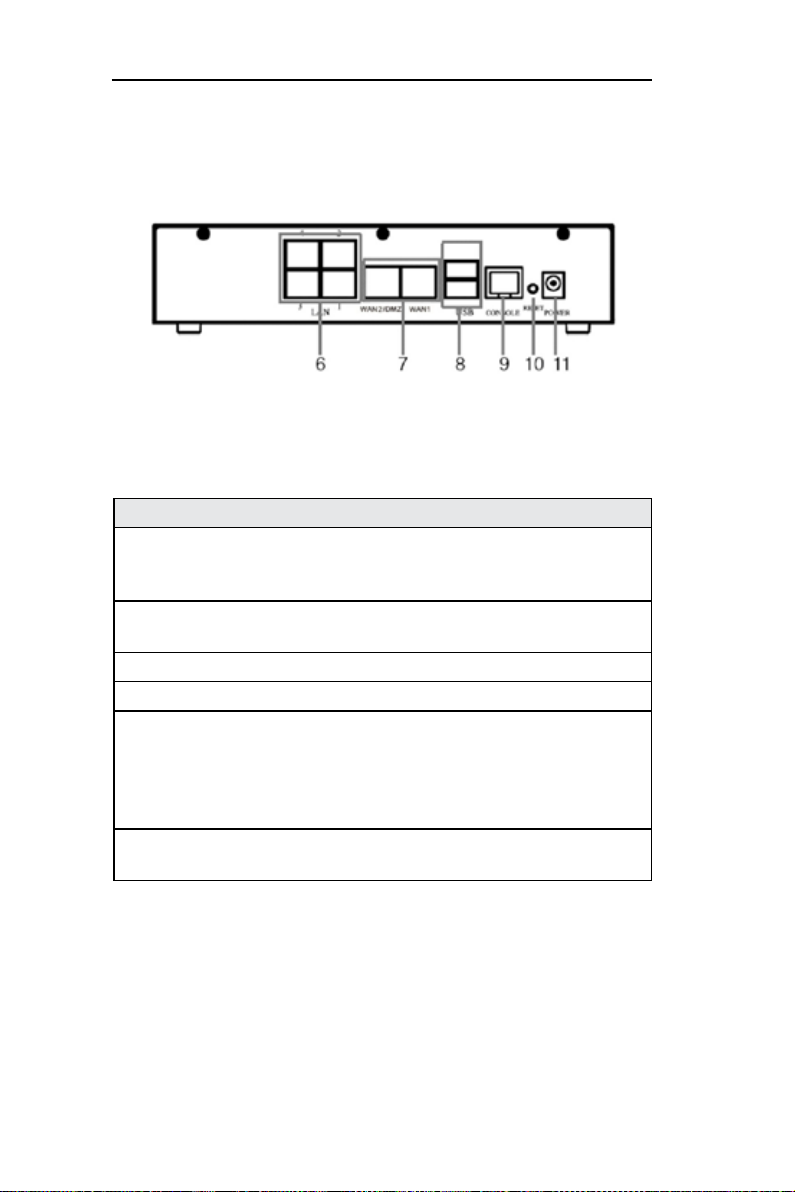

2.4.2 リアパネル

リアパネルにはユニットのデータ用のポートと電源接続用のポー

トがあります。

図 2.2 リアパネルコネクタ

表 2.3 リアパネルの表示と LED

表示 内容

LAN ポート:PC のイーサネットポートに接続、ま

6 1--4

WAN1、

7

WAN2/DMZ

8 USB USB 1.1 または 2.0 デバイスに接続

9 Console 本ルータではサポートしていません

10 RESET

11 POWER

たは LAN のハブ / スイッチ上のアップリンクポー

トに接続。イーサネットケーブルを使用。

WAN ポート:WAN デバイスに接続(ADSL、ケー

ブルモデム、DMZ ネットワーク)

リセットボタン

1. デバイスを再起動

2. 5秒以上押すと、システム設定をリセッ

トし、工場出荷状態の初期設定に戻す

POWER 入力ジャック:同梱の AC アダプター

に接続

8

RX3042H ユーザーマニュアル Chapter 2 RX3042H を準備する

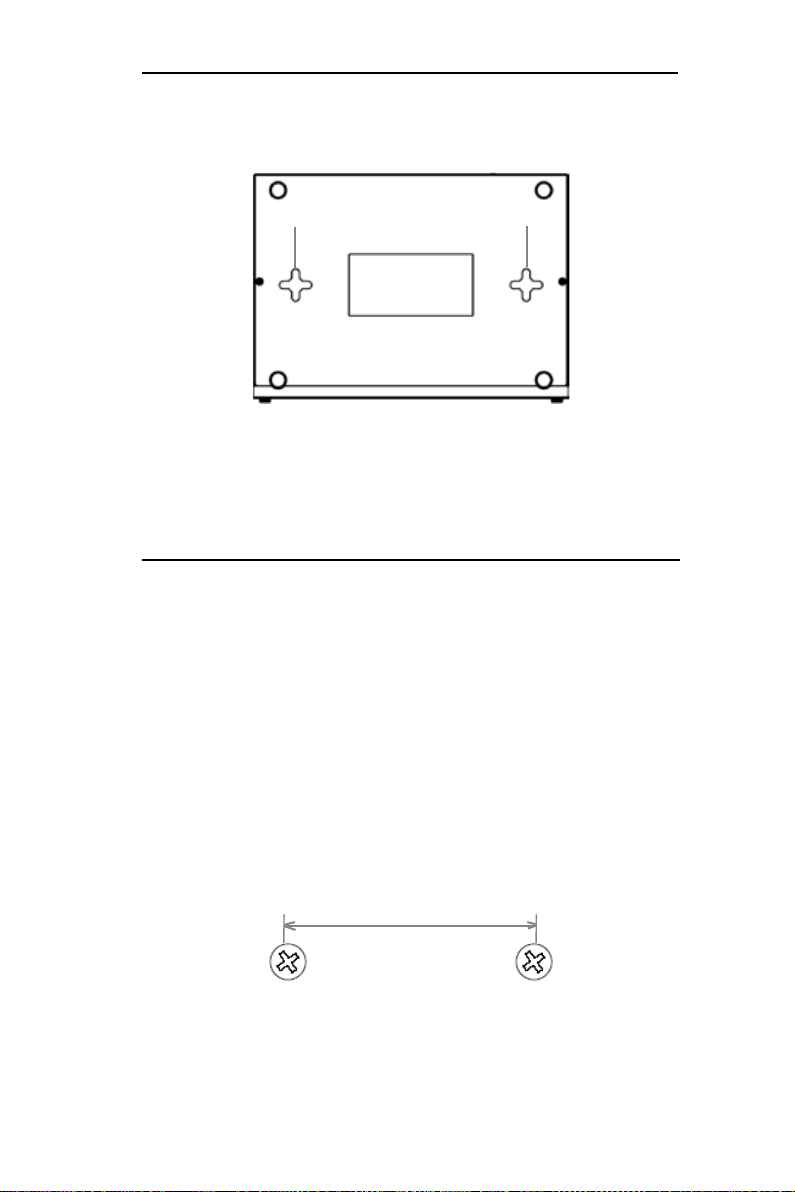

2.4.3 底面

12 12

12. ウォールマウントスロット: 壁面に設置する際の溝です。 各

ケーブルの長さに応じて、設置方向を 4 つの方法から選択でき

ます。

2.5 設置オプション

使用条件に応じ、デスクトップ、ウォールマウントの2通りの設

置方法が可能です。

2.5.1 デスクトップ

デスク等の水平な場所に設置する場合です。省スペース設計です

ので、場所を取りません。

2.5.2 ウォールマウント

1. 壁面に 150mm 間隔で、 2本のネジが水平になるように設置し

ます。

150mm

9

Chapter 2 RX3042H を準備する

RX3042H ユーザーマニュアル

2. 下図のように、ネジとスロットの位置を合わせ、スロットにネ

ジが入るようにルータの位置を調節します。ウォールマウント

デザインは4方向に取り付けが可能です。( リアサイドが上、

下、左、右)

ネジ

スロット

ネジとスロットの位置を合わせ

ます。

ネジ

スロット

スロットにネジが入るように、

ルータの位置を調節。 上図の

ようにルータをゆっくりと下に

押して固定します。

10

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

3 クイックスタートガイド

本章では、ネットワークの構築、インターネット接続について記

載します。

• Part 1:ハードウェアの設定

• Part 2:インターネット接続のための設定

• Part 3: LAN を使用したネットワークの基本設定

デバイスのセットアップと設定が完了したら、20 ページの説明を

参照し、設定が正しいかどうか確認してください。

ここでは、プロバイダとの ADSL またはケーブルモデムサービスの

設定が終了した状態を仮定しています。またここでの説明は家庭

や SOHO 等の環境での使用を仮定しています。追加設定などの詳

細情報は対応する Chapter をご覧ください。

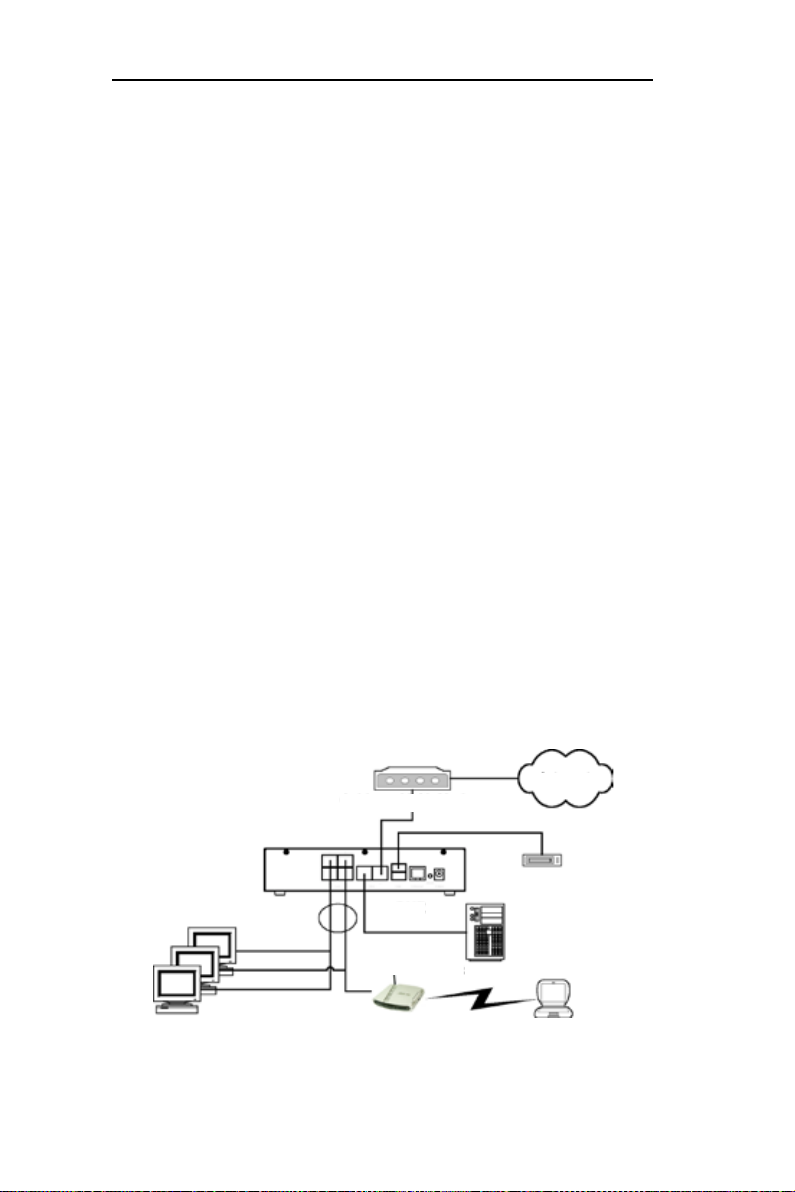

3.1 Part 1 — ハードウェアの接続

Part 1 では、本製品を ADSL やケーブルモデム ( 電源ジャック、ケー

ブル出力に接続)、コンセント、コンピュータ、ネットワークに接

続します。

警告:始める前に、全てのデバイスの電源をオフにし

てください。 本ルータ、コンピュータ、 LAN ハブ /

スイッチも含みます。

図 3.1 ハードウェア接続図を参考に接続してください。

3.1.1 Step 1. ADSL / ケーブルモデムに接続

本ルータ:イーサネットケーブルの一方をリアパネルにある WAN

ポートに接続します。もう一方を ADSL またはケーブルモデムの

イーサネットポートへ接続します。

11

Chapter 3 クイックスタートガイド

RX3042H ユーザーマニュアル

3.1.2 Step 2. コンピュータ/ネットワーク接続

LAN 上のコンピュータが4台以下の場合、イーサネットケーブル

で本製品イーサネットポートへ直接コンピュータを接続すること

ができます。 イーサネットケーブルの一方は、本製品のイーサネッ

トス イッチポート (1–4)のいずれかに接続し、 もう一方はコン

ピュータのイーサネットポートへ接続します。

LAN 上に5台以上のコンピュータがある場合は、 イーサネットケー

ブルの一方をハブまたはスイッチ ( アップリンクポート:ハブまた

はスイッチの説明書をご覧ください)に接続し、もう一方は本製

品のイーサネットスイッチポート (1–4)に接続します。

注:内蔵スイッチやコンピュータへの接続は、クロスオーバーま

たはストレートスルーのイーサネットケーブルを使用できます。

内蔵スイッチのハブ / スイッチはどちらのタイプのケーブルでも接

続可能です。

3.1.3 Step 3. AC アダプターを取り付ける

AC アダプターの一方をデバイスの後ろの POWER 入力ジャックに

接続し、もう一方を電源に接続します。

3.1.4 Step 4. 各デバイスの電源を入れる

AC アダプターを 本ルータの POWER 入力ジャックに接続します。次

に ADSL またはケーブルモデムの電源をオンにします。最後にコン

ピュータと LAN デバイス(無線アクセスポイント、ハブ、スイッ

チ等)の電源をオンにして起動します。

12

ケーブル/ ADSL モデム

RX3042H

イーサネット

ケーブル

ネットワーク

ワ イヤ レス アク

セスポイント

図 3.1 ハードウェア接続

インターネット

USB ストレージ

DMZ

サーバ

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

LED が下の表のように点灯するか確認します。

表 3.1 LED インジケータ

LED: 状態

POWER デバイスの電源がオンのときはグリーンです。点

灯しない場合は、AC アダプターがしっかり本ルー

タに接続されていることと、コンセントが電源に

接続されていることを確認してください。

LAN LED デバイスが LAN と通信可能なときはグリーンが点

灯し、LAN コンピュータのデータ送受信中は点滅

します。

WAN プロバイダとの接続が確立したときはグリーンが

点灯。インターネットとのデータ送受信中は点滅

します。

各 LED が正常に点灯すれば、本ルータも正常に動作しています。

3.2 Part 2 ー コンピュータの設定

ここでは、コンピュータのネットワーク設定について記載します。

3.2.1 始める前に

初期設定では、本ルータは自動的に必要なネットワーク設定を割

り当てますので (IP アドレス、 DNS サーバ IP アドレス、 初期設定

ゲートウェイ IP アドレス)、コンピュータ側がこの設定を承認する

ように設定するだけです。

注:手動で設定する場合、ユーザーマニュアル 17 ペー

ジの「静的IPアドレスを割り当てる」をご覧ください。

• イーサネット経由で本ルータとコンピュータを接続する場

合、インストールした OS に対応する指示に従ってください。

3.2.2 Windows® XP

13

Chapter 3 クイックスタートガイド

1. Wndows タスクバーの「スタート」ボタン→「コントロール

パネル」を選択。

2. 「ネットワーク」接続のアイコンをダブルクリック。

3. LAN または高速インターネットのウィンドウで、 ネットワークイン

ターフェースカード (NIC)に対応するアイコンを右クリックし、「プロ

パティ」をクリック。 (大抵このアイコンはローカルエリア接続と表示)

ローカルエリア接続のダイアログボックスには現在インストール

しているネットワークデバイスが表示されます。

4. インターネットプロトコル (TCP/IP)の左のボックスにチェッ

クが入っていることを確認し、「プロパティ」ボタンをクリック。

5.

インターネットプロトコル (TCP/IP)のプロパティダイアログボッ

クスで、「 IP アドレスを自動的に取得する」と「DNS サーバの

アドレスを自動的に取得する」と表示されたラジオボタンをク

リックします。

6. 「OK」ボタンを2回クリックして変更を保存し、コントロール

パネルを閉じます。

RX3042H ユーザーマニュアル

3.2.3 Windows® 2000

IP プロトコルを確認し、必要ならインストールします。

1. Wndows タスクバーの「スタート」ボタン→「設定」→「コ

ントロールパネル」へ。

2. 「ネットワークとダイヤルアップ接続」アイコンをダブルクリック。

3.

ネットワークとダイヤルアップ接続の画面で、「ローカルエリア接

続」のアイコンを右クリックし、「プロパティ」を選択。

ローカルエリア接続プロパティ ダイアログボックスには、現在

取り付けてあるネットワークコンポーネントがリストアップされま

す。リストにインターネットプロトコル (TCP/IP)がある場合は、

そのプロトコルはすでに有効です。10 に進んでください。

4.

インターネットプロトコル (TCP/IP)が表示されない場合は、「イ

ンストール」ボタンをクリック。

5. 「ネットワークコンポーネントのタイプを選択」のダイアログ

ボックスで、プロトコルを選択し、「追加」ボタンをクリック。

6. ネットワークプロトコルのリストから「

14

インターネットプロトコ

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

ル (TCP/IP)」 を選択し、「OK」ボタンをクリック。

Wndows 2000 インストール CD または他のメディアからファ

イルのインストールを促すウィザードが表示された場合は、

指示に従いインストールしてください。

7. 再起動を促すダイアログが表示されたら、

クし、システムを再起動してください。

次に、本ルータが割り当てたネットワーク設定を承認するた

め、コンピュータの設定を行います。

8. コントロールパネルで「ネットワークとダイヤルアップ接続」

アイコンをダブルクリック。

9.

ネットワークとダイヤルアップ接続の画面で、「ローカルエリア接

続」アイコンを右クリックし、「プロパティ」を選択。

10. ローカルエリア接続プロパティ ダイアログボックスで「イン

ターネットプロトコル (TCP/IP)」を選択し「プロパティ」ボタ

ンをクリック。

11. インターネットプロトコル (TCP/IP)プロパティ ダイアログボックス

で 「 IP アドレスを自動的に取得する」と「DNS サーバのアドレス

を自動的に取得する」と表示されたラジオボタンをクリックします。

12.「OK」ボタンを2回クリックして変更を保存し、コントロール

パネルを閉じます。

「OK」ボタンをクリッ

3.2.4 Windows® 95、98、Me

1. Wndows タスクバ ーの「 スタ ート」 ボタン →「設 定 」 →

「コントロールパネル」へ。

2. ネットワークアイコンをダブルクリック。

ネットワークダイアログボックスで、「TCP/IP →」で始まるエン

トリとネットワークアダプターの名前を検索し、「プロパティ」

ボタンをクリック。エントリを探すにはスクロールする必要

があるときがあります。リスト内にエントリがある場合は、

TCP/IP プロトコルは既に有効になっています。8に進んでく

ださい。

3. インターネットプロトコル (TCP/IP) が表示されていない場合

は、 「追加」ボタンをクリック。

4. 「ネットワークコンポーネントのタイプを選択」のダイアログ

15

Chapter 3 クイックスタートガイド

ボックスでプロトコルを選択し「追加」ボタンをクリック。

5. 製造元リストから「Mcrosoft 」を選択し、ネットワークプロ

トコルリストから「 TCP/IP」を選択し「OK」ボタンをクリック。

Wndows 95、98、Me のインストール CD または他のメディ

アからファイルのインストールを促すウィザードが表示され

た場合は、指示に従いインストールしてください。

6. 再起動を促すダイアログが表示されたら、「OK」ボタンをクリッ

クし、システムを再起動してください。

次に本ルータが割り当てたネットワーク設定を承認するため、

コンピュータの設定を行います。

7. コントロールパネルで、ネットワークアイコンをダブルクリック。

RX3042H ユーザーマニュアル

8. ネットワークダイアログボックスで、「TCP/IP →」

エントリとネットワークアダプターの名前を選択し、「プロパ

ティ」ボタンをクリック。

9. TCP/IP プロパティ ダイアログボックスで、「 IP アドレスを自

動的に取得する」と表示されたラジオボタンをクリックします。

10.

TCP/IP プロパティ ダイアログボックスで、「初期設定ゲートウェ

イ」タブをクリック。「新しいゲートウェイ」のアドレス入

力のフィールドに 192.168.1.1 と入力し ( 本ルータの初期設定

LAN ポート IP アドレス ) 、「追加」ボタンをクリックし、初

期設定ゲートウェイのエントリを追加します。

11. 「OK」ボタンを2回クリックして変更を保存し、コントロー

ルパネルを閉じます。

12.

再起動を促すダイアログが表示されたら、「OK」ボタンをクリッ

クし、システムを再起動してください。

で始まる

3.2.5 Windows® NT 4.0 Workstation

IP プロトコルを確認し、必要ならインストールします。

1.Wndows NT のタスクバーの「スタート」ボタン→「設定」→「コ

ントロールパネル」へ。

2. コントロールパネルで、「ネットワーク」アイコンをダブルクリック。

3. ネットワークダイアログボックスで、「プロトコル」のタブをクリック。

16

プロトコルのタブには現在取り付けられているネットワークプロ

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

トコルが表示されます。リスト内にエントリがある場合は、TCP/

IP プロトコルは既に有効になっています。9に進んでください。

4.

インターネットプロトコル (TCP/IP) が表示されていない場合は、

「追加」ボタンをクリック。

5.

「ネットワークプロトコルを選択」のダイアログボックスで TCP/IP

を選択し、「OK」ボタンをクリック。

Wndows NT のインストールCDまたは他のメディアからファイル

のインストールを促すウィザードが表示された場合は、指示に従

いインストールしてください。

ファイルのインストールが終わると、ウィンドウには「DHCP と呼

ばれる TCP/IP サービスをセットアップし、IP 情報を動的に割り当

てることが可能」という意味のメッセージが表示されます。

6. 「はい」ボタンをクリックし、再起動を要求されたら「OK」

タンをクリックします。

次に 本ルータが割り当てたネットワーク設定を承認するた

め、コンピュータの設定を行います。

7. 「コントロールパネル」で、「ネットワーク」アイコンをダブル

クリック。

8. ネットワークダイアログボックスで、「プロトコル」のタブをクリック。

9. プロトコルタブで「TCP/IP」を選択し、「プロパティ」ボタン

をクリック。

10. Mcrosoft TCP/IP プロパティ ダイアログボックスで、「

サーバから IP アドレスを取得する」と表示されたラジオボタ

ンをクリック。

11.「OK」ボタンを2回クリックして変更を保存し、コントロール

パネルを閉じます。

ボ

DHCP

3.2.6 静的 IP アドレスを割り当てる

IP アドレスを自動ではなく、手動で直接コンピュータに割り当て

る必要があることがあります ( 静的割り当て)。以下の場合、静的

割り当てが必要です ( 必ずしも必要とは限りません)。

• 特定のコンピュータに常時関連付けたいパブリック IP アド

レスを1つ以上取得している場合 ( 例:パブリックウェブ

サーバとしてコンピュータを使用する場合など)

17

Chapter 3 クイックスタートガイド

• LAN に複数の異なるサブネットを維持する場合

ただし、本ルータの LAN IP は初期設定値として 192.168.1.1 に設定

されています。初回の設定では本ルータとの接続を確立するため、

お使いのコンピュータのアドレスを 192.168.1.0 ネットワークで割

り当てる必要があります(例:192.168.1.2)。サブネットマスクに

255.255.255.0、初期設定ゲートウェイに 192.168.1.1 を入力します。

これらの設定は、実際のネットワーク環境に応じて、変更するこ

とが可能です。

各コンピュータに静的情報を割り当てる場合は、14、17 ページの

IP プロトコルの設定・確認に関する記載をお読みください。設定

したら、インターネットプロトコル (TCP/IP) プロパティを表示す

るため、以降の説明に従ってください。コンピュータと DNS サーバ、

初期設定ゲートウェイ用の IP アドレスの動的割り当てを有効にする

代わりに、ラジオボタンをクリックし、手動で情報を入力するこ

とも可能です。

RX3042H ユーザーマニュアル

注:お使いのコンピュータが全て本ルータの LAN ポー

トと同じサブネット内にあるように、IP アドレスを設

定する必要があります。手動で IP 情報を全てのコン

ピュータに割り当てる場合は、Chapter 5 の記載に従

い LAN ポート IP アドレスを変更してください。

3.3 Part 3 ー RX3042H の簡単設定

ここでは、本ルータの「Conguraton Management」にログインし、

ルータの基本設定を行います。設定に必要な情報は、契約されて

いるプロバイダにお問い合わせください。また、ここでの記載は

本ルータを立ち上げるための最低限の手順です。詳細は対応する

項目をご覧ください。

3.3.1 RX3042H のセットアップ

手順

1. Conguraton Management に入る前に、HTTP プロキシ設定が

ブラウザで無効になっていることを確認してください。IE では、

「ツール 」→「 インターネットオプション」→ 「接続タブ」→ 「LAN

設定」へ進み、「LAN にプロキシサーバを使用する」のチェッ

クを外してください。

2.

本ルータにある4つの LAN ポートの1つに接続した任意のコン

18

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

ピュータで Web ブラウザを開き、アドレスのフィールドに下

の URL を入力し、「Enter」キーを押します。

http://192.168.1.1

これは 本ルータの LAN ポート用に予め設定された IP アドレスです。

下の図のようにログイン・ウィンドウが表示されます。

図 3.2 ログイン 画面

本ルータの接続の際に問題がある場合は、本ルータからの IP ア

ドレスの割り当てを承認するためのコンピュータ側の設定がさ

れているかどうか確認します。また、ユーザーの PC の IP アド

レスを 192.168.1.0 ネットワーク内の任意の IP アドレスに設定

しても解決できます。例:192.168.1.2

3. ユーザーネームとパスワードを入力し、「OK」をクリックし、

Conguraton Management にログインします。初回のログイ

ンでは、下の初期設定を使用します。

ユーザーネーム : admn

パスワード : admn

パスワードは随時変更可能です。 ( セクション11.2 「ロ

グインパスワードとシステム設定」参照 )

システム Status 画面はログインのたびに表示されます。

( 図 3.3 参照)

19

Chapter 3 クイックスタートガイド

RX3042H ユーザーマニュアル

図 3.3 システム Status 画面

4. Chapter 5「ルータ接続の設定」の記載に従い、LAN と WAN の

設定を行います。

基本設定が終了したら、以降の記載を参照し、インターネット接

続ができるか確認します。

3.3.2 セットアップをテストする

以上の設定で、本ルータでは LAN 上の全てのコンピュータが有効

になっており、本ルータの ADSL またはケーブルモデム接続でイン

ターネットにアクセスできるはずです。

イン ターネット接続をテストするには、ブラウザ を開き任意の

URL( 例:

た LED が速く点滅し、サイトに接続すると点灯します。これでブラウ

ザからサイトの閲覧が可能になりました。

20

http://www.asus.com

)を入力します。WAN と表示され

RX3042H ユーザーマニュアル Chapter 3 クイックスタートガイド

LED が点灯しない、またはサイトが表示されない場合は、Chapter

13 のトラブルシューティングをご覧ください。

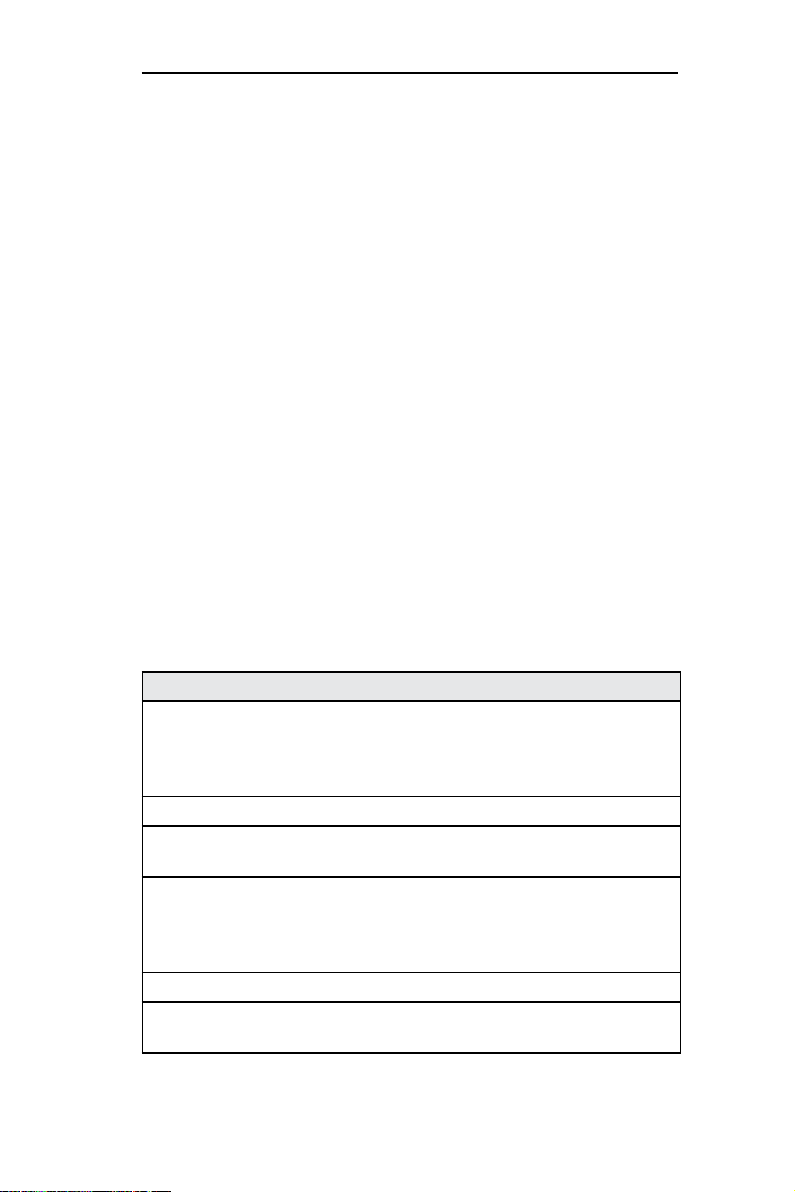

3.3.3 ルータの初期設定

プロバイダへの DSL 接続を制御するほかに、本ルータには様々な

ネットワーク機能が満載です。本ルータには家庭や SOHO などの環

境での使用を想定した初期設定がされています。

表 3.2 は、主な初期設定を表にまとめたものです。 これらを含む

全ての機能は本書の以降のページに記載しました。 ネットワーク

設定に詳しい場合は各設定を確認し、ネットワーク設定要件を充

たしているか確認してください。必要な場合は指示に従って変更

してください。詳しくない場合は、初期設定は変更せずに使用す

るか、プロバイダにお問い合わせください。

設 定 の 変 更 の 際 は、 必 ず Chapter 4 に 記 載 の Conguraton

Management プログラムへのアクセスと使用に関する一般情報を

参照してください。また設定変更の際は、プロバイダに連絡するこ

とを強くお勧めします。

表 3.2 初期設定一覧

オプション 初期設定 説明 / 手順

DHCP

(Dynamc Host

Conguraton

Protocol)

LAN ポート IP

アドレス

DHCP サーバは

以下のアドレ

スで有効:

192.168.1.100

〜

192.168.1.200

静的 IP ア

ドレス:

192.168.1.1

サブネット

マスク:

255.255.255.0

本ルータは お使いの LAN コンピュー

タへの動的割り当て用のプライベー

ト IP アドレスのプールを維持。 こ

のサービスを利用するためには、IP

情報を動的に受け取るためのコン

ピュータ設定が必要です。 詳細はク

イックスタートガイドの Part 2 に記

載があります。DHCP サービスの詳

細はセクション 6.1 をご覧ください。

本ルータ上の LAN ポートの IP アド

レスです。LAN ポートは本ルータを

イーサネットネットワークに接続しま

す。一般的にはこのアドレスの変更は

不要です。詳細はセクション 5.1 LAN

設定 ,5.1.1 LAN IP アドレス の項をご

覧ください。

21

Chapter 4 Confguraton Mnagerを使用する RX3042H ユーザーマニュアル

4 Conguration Management

本ルータには予めインストールされたプログラム Conguraton

Management が組み込まれています。本ルータにインストールされ

たソフトウェアのインターフェースを利用して、ネットワークに必要な

デバイス設定を可能にしています。本ルータに接続したコンピュー

タのブラウザから、LAN ポートまたは WAN ポートを介してアクセ

スできます。

ここでは、Conguraton Management の基本的な使用方法につい

て記載しました。

4.1 Conguration Management にログインする

Conguraton Management は既に本ルータにインストールされて

います。アクセスするには、以下の条件が必要です。

• 本ルータ上の LAN・WANポートに接続したコンピュータ1台 (ク

イックガイド参照)

• 上のコンピュータにインストールしたブラウザ。本プログラム

は Mcrosoft Internet Explorer® 6.0 以降で動作するように設定

してあります。

本 ル ータに接続した コン ピュータから、LAN ポートまたは

WAN ポートを介して、アクセス可能です。ただし、ここでの

記載例は LAN ポートで接続した例です。

1. LAN コンピュータからブラウザを開き、次のアドレスを入力し

ます。

http://192.168.1.1

これは、本ルータ上のLAN ポート用に予め設定した IPアドレスです。

入力すると図 4.1 のようなログイン画面が表示されます。

22

RX3042H ユーザーマニュアル Chapter 4 Confguraton Mnagerを使用する

図 4.1 Conguraton Management ログイン画面

2. ユーザーネームとパスワードを入力し「OK」をクリック。

初回のログインでは、下のデフォルトを使用します。

ユーザーネーム :admn

パスワード :admn

注: パスワードは随時変更可能です。 ( セクション

11.2 「ログインパスワードとシステム設定」参照)

システム Status の画面はログインのたびに表示されます。 (25 ペー

ジの 図 4.3 参照 )

4.2 設定画面のレイアウト

一般設定画面には、バナーとメニュー、メニューナビゲーション、設定、

オンラインヘルプが表示されます。クリックすると、各メニューグルー

プが展開し、各設定の画面にアクセスします 。設定画面のフレームは、

Conguraton Management とやり取りして本ルータの各設定を行う

場所です。メニューナビゲーションは、メニューを通してどのように現

在の設定がアクセス可能かを示します。

23

Chapter 4 Confguraton Mnagerを使用する RX3042H ユーザーマニュアル

図 4.2 一般的な Conguraton Management 設定画面

4.2.1 メニューナビゲーション

• 各メニューを展開表示するにはメニューかアイコン をダブル

リックします。

•

展開表示を元に戻すには、再度メニューかアイコン をダブル

クリックします。

• 各設定の画面を開くには、メニューかアイコン をダブルクリッ

クします。

4.2.2 ボタン及びアイコン

下のボタンとアイコンは、このアプリケーションを通じて一般的

に表示するものです。下は機能を表にしたものです。

表 4.1 良く利用するボタンとアイコン

ボタン / アイコン

24

機能

変更を保存

新しい設定をシステムに追加。例:静的経路やファ

イアウォール ACL ルールなど

システム内の既存の設定を変更。例: 静的経路やファ

イアウォール ACL ルールなど

データ・設定変更後の現在の画面を再表示

編集する項目を選択

ゴミ箱−選択した項目を消去

RX3042H ユーザーマニュアル Chapter 4 Confguraton Mnagerを使用する

4.3 システムの概要

システムの概要を知るには、Conguraton Management にログイ

ンして Status メニューをクリックします。下の図 4.3 はサンプル

です。

図 4.3 システム Status 画面

25

Chapter 5 ルータ接続の設定

RX3042H ユーザーマニュアル

5 ルータ接続の設定

ここでは LAN 内のコンピュータが互いに通信し、インターネット

にアクセスするための基本設定を記載しています。ネットワーク

セットアップには LAN 設定と WAN 設定があります。

5.1 LAN 設定

5.1.1 LAN IP アドレス

LAN 上に複数のコンピュータを接続して本ルータを使用する場合

は、コンピュータを内蔵型イーサネットスイッチのイーサネットポー

トに接続する必要があります。また独自の IP アドレスを LAN 内の各

デバイスに割り当てる必要があります。本ルータをネットワーク

内でノードとして割り当てている LAN IP アドレスは LAN 内の各コ

ンピュータと同一のサブネット内になければなりません。本ルータ

の初期設定 LAN IP アドレスは 192.168.1.1 です。

定義:ネットワークノードとはあるデバイスとネッ

トワークをつなぐ中継点。本ルータの LAN ポート

やコンピュータ上のネットワークインターフェース

カード等がノードにあたります。(詳細 Chapter 12

参照)

初期設定 IP アドレスを変更して、ユーザーのネットワークに使用

したい IP アドレスを使用することもできます。

5.1.2 LAN 設定パラメータ

表 5.1 は、LAN IP の設定パラメータです。

26

RX3042H ユーザーマニュアル

Chapter 5 ルータ接続の設定

表 5.1 LAN 設定パラメータ

設定 説明

ホストネーム

IP アドレス

サブネット

マスク

識別用のみ

本ルータのLAN IPアドレスです 。ユーザーのコンピュー

タで使用し、本ルータの LAN ポートを識別。 注:プロ

バイダがユーザーに割り当てるパブリック IP アドレス

とユーザーの LAN IP アドレスは異なります。パブリッ

ク IP アドレスはインターネットに対し 本ルータ上の

WAN ポートを識別します。

LAN サブネットマスクは LAN IP アドレスのどの部分

が1つのネットワークを表すのか、またどの部分が

ネットワークノードとして特定しているのかを識別。

ユーザーのデバイスは、初期設定サブネットマスク

255.255.255.0 として予め設定されています。

5.1.3 LAN IP アドレスを設定する

以下の手順で、初期設定 LAN IP アドレスを変更します。

1. 「Router Setup」→「Connecton」メニューに進みます。下図の

ようにネットワークセットアップ設定画面が表示されます。

図 5.1 ネットワークセットアップ設定 - LAN Conguraton

2. ( オプション) 本ルータ用のホストネームを入力。ホストネー

ムは識別用で、他の用途はありません。

3. 本ルータの LAN IP アドレスとサブネットマスクを入力します。

4. WAN ポ ート の セ ット アップ を し て い な い 場 合 は、 WAN

Conguraton のセクションの記載を参照し、設定してください。

27

Chapter 5 ルータ接続の設定

5. 「Apply」をクリックし、設定を保存します。イーサネット接続

を使用している場合と、IP アドレスまたはサブネットマスクを

変更した場合は、接続は一時切断されます。

6. 下のようなメッセージが表示されます。

7. タイマーで設定した一定の 時間が経過すると、Conguraton

Management への再ログインを促します。

RX3042H ユーザーマニュアル

5.2 WAN/DMZ 設定

本章では、プロバイダとの通信を目的とし、 本ルータ上の WAN

インターフェースの WAN/DMZ 設定の方法を記載します。 以下に、

WAN 用の IP アドレス、 DHCP と DNS サーバの設定を説明してい

きます。

DMZ(非武装地帯)は 企業のプライベート LAN のような信頼でき

る内部ネットワークと、インターネットのような信頼できない外部

ネットワークの間に位置する、ホストまたは小さなネットワーク

です。一般的に、DMZ は Web サーバ、FTP サーバ、SMTP (e-mal)

サーバ、 DNS サーバ のような、インターネットのトラフィックに

アクセス可能なデバイスを含みます。DMZ には企業の機密情報は

含まれません。DMZ が危険にさらされるイベントでは、その他の

企業情報が公表されることはありません。

注:DMZ に対応しているのは静的 IP 接続モードのみです。

5.2.1 WAN 接続モード

本ルータには、5種類の WAN 接続方法があります。 – 静的 IP、 動

的 IP、PPPoE ( マルチセッション)、 PPPoE アンナンバード、PPTP

です。プロバイダの要求に合わせ、ネットワークセットアップ設

定画面のドロップダウンリストから、これらのいずれかを選択し

ます。(図 5.2 参照)

28

RX3042H ユーザーマニュアル

Chapter 5 ルータ接続の設定

Connecton

Mode

ドロップダウ

ンリスト

図 5.2 ネットワークセットアップ設定画面 -WAN Conguraton

5.2.2 PPPoE

PPPoE 接続は ADSLサービスプロバイダで 最も多く使用されています。

Connecton

Mode

ドロップダウ

ンリスト

図 5.3. WAN – PPPoE 設定

29

Chapter 5 ルータ接続の設定

RX3042H ユーザーマニュアル

5.2.2.1 WAN PPPoE 設定パラメータ

表 5.2 は PPPoE 接続モードの設定パラメータです。

表 5.2. WAN PPPoE 設定パラメータ

設定 説明

Lnk

Connecton

Mode

PPPoE

Sesson

設定するポートを選択します。オプションには WAN1、

WAN2 、DMZ があります。

ドロップダウンリストから PPPoE を選択。

この PPPoE セッション用の PPPoE セッション ID を選択。

注:同時 PPPoE セッションは2セッションまで可能。

Enable

User

Name and

Password

Servce

Name

AC Name

IP Address

Prmary /

Secondary

DNS Server

MTU

Dsconnect

after dle

(mn.)

チェックボックスで PPPoE セッションの有効・無効を切

り替えます。

プロバイダ指定のユーザーネームとパスワードを入力しま

す。 ( 注:Conguraton Management にログインする際

の情報とは異なります。)

プロバイダ指定のサービスネームを入力。これはオプショ

ンですが、要求するプロバイダもあります。

プロバイダ指定のアクセスコンセントレーターネームを入

力。 これはオプションですが、要求するプロバイダもあり

ます。

プロバイダが WAN 用に いつも同じIP アドレスを取得する

ことを許可した場合 IPアドレスを入力します。

プライマリ / セカンダリ DNS の IP アドレスは、PPPoE が

プロバイダが設定する DNS IP アドレスを自動的に検出す

るため、オプションです。ただし、他の DNS サーバを使

用したい場合は、IP アドレスを入力してください。

送信パケットの最大サイズを指定することができます。

PPPoE 用の MTU の値は 546 〜 1492 です。初期設定値は

1454 です。

アイドル状態が続いた場合のインターネット接続を切断す

るまでのタイムアウトの時間を設定します。「0 」を 入力

した場合は、切断されません。注:SNTP サービスを利用

している場合、このサービスはタイムアウト機能を阻害し

ます。

30

RX3042H ユーザーマニュアル

設定 説明

Connect on

Demand

Status

Manual

Dsconnect/

Connect

ラジオボタンで 「Enable」 と「Dsable」を切り替えます。

オン:PPPoE 接続が確立。

オフ:PPPoE 接続が非確立。

Connectng: PPPoE 接続モードでプロバイダとの接続を

試行中。

「Dsconnect」又は「Connect」のボタンをクリックする

ことにより、プロバイダとの接続と切断を手動で操作する

ことが可能。

Chapter 5 ルータ接続の設定

5.2.2.2 WAN 用の PPPoE 設定

手順

1. 「Router Setup」→「Connecton」メニューからネットワークセッ

トアップ設定画面を開きます。

2. PPPoE 接続モード用に設定する WAN ポート (WAN1/WAN2) を

選択します。

3. 「WANConnecton Mode」ドロップダウンリストから 「PPPoE」

を選択。( 図 5.3 参照)

4. 「PPPoE sesson ID」ドロップダウンリストから「PPPoE Sesson

ID」を選択。現在、2つのセッションをサポートしています。

5. プロバイダが要求している場合は、サービスネームを入力します。

6. ( オプション) プロバイダが要求している場合は、サービスネー

ムおよび AC ネームを入力します。

7. ( オプション)

ことを許可している場合、 IP アドレス フィールドにその IP アドレスを入力

します。(それ以外は省略)

8. ( オプション) DNS サーバを指定する場合は、プライマリおよび

セカンダリ DNS サーバの

9. ( オプション) 必要な場合 MTU の値を変更してください。入力

する値が分からない場合はそのままにしてください。動的 IP 接

続モード用の MTU の値は 546 から 1492 です。初期設定値は

1454 です。

プロバイダが WAN 用に いつも同じ IP アドレスを取得する

IPアドレスを入力します。(それ以外は省略)

31

Chapter 5 ルータ接続の設定

10.「Dsconnect after Idle (mn)」と「Connect on Demand」を設

定します。

11.「Apply」をクリックし設定を保存します。

RX3042H ユーザーマニュアル

5.2.3 PPPoE アンナンバード

ADSL サービスプロバイダの中には、PPPoE アンナンバードサービ

スを提供しているものがあり、ご契約のプロバイダがこのサービ

スを提供している場合は、この接続モードを選択してください。

Connec ton

Modeドロップ

ダウンリスト

32

図 5.4. WAN – PPPoE アンナンバード設定

RX3042H ユーザーマニュアル

Chapter 5 ルータ接続の設定

5.2.3.1 WAN PPPoE アンナンバード設定パラメータ

表 5.3 は、PPPoE アンナンバード接続モードの設定パラメータです。

表 5.3. WAN PPPoE アンナンバード設定パラメータ

設定 説明

Lnk

Connecton

Mode

Enable NAPT

User Name

and Password

Servce Name

AC Name

IP Address

Unnumbered

Network

Address

Prmary /

Secondary

DNS Server

設定するポートを選択します。有効なオプションには

WAN1、WAN2 、DMZ があります。

ドロップダウンリストから「PPPoE Unnumbered」を選択

します。一般的には、各ネットワークインターフェース

は固有の IP アドレスを持っていますが、アンナンバー

ドインターフェースはこの固有の IP アドレスを持ちま

せん。このため、このオプションを選択すると 、WAN

と LAN は同一の IP アドレスを使用することになります。

この場合、使用されるネットワーク IP アドレスが少な

くなり、ルーティングテーブルも小さくてすむため、ネッ

トワークリソースの節約になります。

この接続用に NAPT を有効にするかどうかの切り替えを

行います。

プロバイダにログインする際のユーザーネームとパス

ワードを入力します。 ( 注:Conguraton Management

にログインする際の情報とは異なります。)

プロバイダ指定のサービスネームを入力。これはオプ

ションですが、要求するプロバイダもあります。

プロバイダ指定のアクセスコンセントレーターネームを入

力。これはオプションですが、要求するプロバイダもあり

ます。

PPPoE アンナンバード接続用の静的 IP アドレスを入力し

ます。この IP アドレスはプロバイダ指定のものです。

プロバイダ指定のネットワークアドレスを入力します。

プライマリ / セカンダリ DNS の IP アドレスは、PPPoE が

プロバイダが設定する DNS IP アドレスを自動的に検出す

るため、オプションです。ただし、他の DNS サーバを使

用したい場合は、IP アドレスを入力してください。

33

Chapter 5 ルータ接続の設定

設定 説明

MTU

Dsconnect

after Idle

(mn.)

Connect on

Demand

Status

Manual

Dsconnect/

Connect

送信パケットの最大サイズを指定することができます。

PPPoE 用の MTU の値は 546 〜 1492 です。初期設定値は

1454 です。

アイドル状態が続いた場合のインターネット接続を切断す

るまでのタイムアウトの時間を設定します。「0 」を 入力し

た場合は切断されません。注:SNTP サービスを利用して

いる場合、このサービスはタイムアウト機能を阻害します。

ラジオボタンで 「Enable」 と 「Dsable」 を切り替えます。

オン:PPPoE アンナンバード接続が確立

オフ:PPPoE アンナンバード接続が非確立

Connectng:PPPoE アンナンバード接続モードでプロバ

イダとの接続を試行中

「Dsconnect」 又は「Connect」のボタンをクリックす

ることにより、プロバイダとの接続と切断を手動で操作

することが可能。

RX3042H ユーザーマニュアル

5.2.3.2 WAN 用の PPPoE アンナンバードを設定

手順

1. 「Router Setup」→「Connecton」メニューから ネットワークセッ

トアップ設定画面を開きます。

2. PPPoE アンナンバード接続モ ード用 に設定する WAN ポ ート

(WAN1/WAN2) を選択します。

3. 「WANConnecton Mode」ドロップダウンリストから「PPPoE

Unnumbered」 を選択します。( 図 5.4 参照)

4. この接続に NAT を使用する場合、「NAPT」ボックスをチェック

します。

5. プロバイダ指定のユーザーネームとパスワードを入力します。

6. ( オプション)プロバイダが指定している場合、サービスネーム

および AC ネームを入力します。

7.

プロバイダ指定の IP アドレス、アンナンバードネットワークア

ドレス、アンナンバードネットマスクを入力します。

8.

( オプション) DNS サーバを指定する場合はプライマリおよびセ

カンダリDNS サーバの

9. ( オプション) 必要な場合 MTU の値を変更してください。入力す

IP アドレスを入力します。(それ以外は省略)

34

RX3042H ユーザーマニュアル

る値が分からない場合はそのままにしてください。動的 IP 接続

モード用の MTU の値は 546 〜 1492 です。初期設定値は 1454

です。

10.「Dsconnect after Idle (mn)」と 「Connect on Demand」を

設定します。

11.「Apply」をクリックし、設定を保存します。

Chapter 5 ルータ接続の設定

5.2.4 動的 IP

動的 IPはケーブルモデムプロバイダで最も良く利用されています。

Connecton

Mode

ドロップダ

ウンリスト

図 5.5. WAN – 動的 IP (DHCP クライアント) 設定

5.2.4.1 WAN 用の動的 IP 設定

手順

1. 「Router Setup」→「 Connecton」メニューから「ネットワークセッ

トアップ」設定画面を開きます。

動的接続モードを設定する WAN ポート (WAN1/WAN2) を選択

2.

します。

3. 「Connecton Mode」ドロップダウンリストから「Dynamc」を

選択します。(上図 5.5 参照)注:プライマリ / セカンダリ DNS

の IP アドレスは、プロバイダの DHCP サーバが自動的に割り当

てます。

35

Chapter 5 ルータ接続の設定

4. ( オプション) 必要な場合 MTU の値を変更してください。入力す

る値が分からない場合はそのままにしてください。動的 IP 接続

モード用の MTU の値は 546 〜 1500 です。初期設定値は 1500

です。

5. 「

Apply」をクリックし設定を保存します。

RX3042H ユーザーマニュアル

5.2.5

静的

IP

図 5.6. WAN – 静的 IP 設定

5.2.5.1 WAN / DMZ 静的 IP 設定パラメータ

表 5.4 は静的 IP 接続モードの設定パラメータです。

表 5.4. WAN 静的 IP 設定パラメータ

Connecton

Mode

ドロップダウ

ンリスト

設定 説明

Lnk

Connecton

Mode

IP Address

36

有効なオプションには WAN1/WAN2 、WAN/DMZ があ

ります。

ドロップダウンリストから「Statc」を選択します。

WAN/DMZ IP アドレスです。WAN IP アドレスはプロ

バイダ指定のパブリックアドレスです。 一方、DMZ

IP アドレスはプライベートIP アドレスです。

RX3042H ユーザーマニュアル

設定 説明

Subnet Mask

Gateway

Address

Prmary/

Secondary DNS

Server

MTU

WAN/DMZ サ ブネ ット マ スク です。一 般的 には

255.255.255.0 に設定されています。

プロバイダ指定のゲートウェイ IP アドレスです。 本

ルータ上の WAN と同じサブネット内になければなり

ません。

プライマリ DNS サーバの IP アドレスは必ず入力して

ください。セカンダリDNS サーバはオプションです。

送信パケットの最大サイズを指定することができます。

静的 IP 接続用の MTU の値は 546 〜 1500 です。初期

設定値は 1500です。

Chapter 5 ルータ接続の設定

5.2.5.2 WAN / DMZ 用の静的 IP の設定

手順

1. 「Router Setup」→「Connecton」メニューから 「ネットワークセッ

トアップ」設定画面を開きます。

2. 静的接続モード用に設定する WAN ポート (WAN1/WAN2)また

は DMZ ポート を選択します。

3. 「Connecton Mode」ドロップダウンリストから「Statc」を選択

します。(図 5.6 参照)

4.

IP アドレスのフィールドに WAN IP アドレスを入力してくださ

い。この情報はプロバイダ指定のものです。

5. WAN 用のサブネットマスクを入力します。この情報はプロバ

イダ指定のものです。一般的に、255.255.255.0 に設定されて

います。

6. プロバイダ指定のゲートウェイアドレスを入力してください。

7. プライマリ DNS サーバの IP アドレスを入力してください。 この

情報はプロバイダ指定のものです。セカンダリ、サード DNS サー

バはオプションです。

8.

( オプション) 必要な場合 MTU の値を変更してください。入力す

る値が分からない場合はそのままにしてください。静的 IP 接続

モード用の MTU の値は 546 〜 1500 です。初期設定値は 1500

です。

9.「Apply」をクリックし設定を保存します。

37

Chapter 5 ルータ接続の設定

RX3042H ユーザーマニュアル

5.2.6 PPTP

ユーザーに PPTP 接続を使用したログインを要求するプロバイダも

あります。

5.2.6.1 WAN PPTP 設定パラメータ

表 5.5 は PPTP 接続モードの設定パラメータです。

表 5.5. WAN PPTP 設定パラメータ

設定 説明

Lnk

Connecton

Mode

WAN

Interface IP

Statc

IP Address

Subnet Mask

Gateway

Address

Dynamc

(DHCP)

User Name

and Password

Server IP

Address

MTU

MPPE

Connect on

Demand

設定するポートを選択します。有効なオプションには WAN1、

WAN2 、DMZ があります。

ドロップダウンリストから PPTP を選択します。

WAN IP アドレスをどのように設定するか選択します。

Statc

( 手動で IP アドレスを設定)、Dynamc( DHCP サー

バから自動的に入手)が選択できます。

WAN IP がプロバイダ指定の固定 IP の場合、この接続モー

ドを選択します。

プロバイダ指定の WAN IP アドレスを入力します。

プロバイダ指定の WAN IP 用のサブネットマスクを入力し

ます。

プロバイダ指定の WAN 用のゲートウェイ IP アドレスを入

力します。

WAN IP アドレスをプロバイダの DHCP サーバから自動的

に取得した場合、この接続モードを選択します。

プロバイダにログインする際に使用するユーザーネー

ム と パ ス ワ ー ド を 入 力 し ます。 ( 注: Conguraton

Management にログインする際の情報とは異なります。)

プロバイダ指定の PPTP サーバ IP アドレスを入力します。

通信パケットの最大数を指定できます。PPTP 用の MTU の

値は 546 〜 1460 です。初期設定値は 1460 です。

Mcrosoft Pont-to-Pont Encrypton プロトコルを表します。

パケットをこのプロトコルで暗号化する場合、このボック

スをチェックします。

ラジオボタンで 「Enable」と「Dsable」を切り替えます。

38

RX3042H ユーザーマニュアル

設定 説明

Dsconnect

after Idle

(mn)

アイドル状態が続いた場合のインターネット接続を切断する

までのタイムアウトの時間を設定します。「0 」を 入力した場

合は、切断されません。注:SNTP サービスを利用している

場合、このサービスはタイムアウト機能を阻害します。

Status

オン:PPTP 接続が確立

オフ: PPTP 接続が非確立

Connectng:本ルータが PPTP 接続モードでプロバイダと

の接続を試行中。

Manual

Dsconnect/

Connect

「Dsconnect」または「Connect」のボタンをクリックする

ことにより、プロバイダとの接続と切断を手動で操作する

ことが可能。

Chapter 5 ルータ接続の設定

Connecton

Mode

ドロップダウ

ンリスト

図 5.7. WAN – PPTP 設定

39

Chapter 5 ルータ接続の設定

RX3042H ユーザーマニュアル

5.2.6.2 WAN 用の PPTP の設定

手順

1. 「Router Setup」→「Connecton」メニューから「ネットワークセッ

トアップ設定」画面を開きます。

2. PPTP 接続モード用に設定する WAN ポート (WAN1/WAN2)を選

択します。

3. 「WAN Connecton Mode」

を選択します。(図 5.7 参照)

4. WAN IP を どの よう に取 得す るか 選択 し ま す(Statc または

Dynamc)プ ロ バイダが 固 定 IP ア ドレスを 指 定し た場合、

WAN インターフェース IPドロップダウンリストで「Statc」を選

択します。不明な点はプロバイダにご相談ください。

5. WAN IP を手動で設定する場合、WAN 用に IP アドレス、サブネッ

トマスク、ゲートウェイ IPアドレスを入力します。

6. プロバイダ指定のユーザーネームとパスワードを入力します。

7. プロバイダ指定の PPTP サーバ IP アドレスを入力します。

8. ( オプション) 必要な場合 MTU の値を変更してください。入力す

る値が分からない場合はそのままにしてください。PPTP 接続モー

ド用の MTU の値は 546 〜 1460 です。初期設定値は 1460 です。

9.

パケットを MPPEプロトコルで暗号化する場合、

します。

10.「Dsconnect after Idle (mn)」と「Connect on Demand」を設定

します。

11.「Apply」をクリックし設定を保存します。

ドロップダウンリストから「PPTP」

MPPE

ボックスをチェック

5.3 WAN ロードバランシング と ラインバックアップ

本ルータは WAN 接続上のロードバランシングとラインバックアッ

プをサポートしています。本機能は「デュアル WAN」が Router

Connecton Conguraton 画面で選択されているときのみ利用でき

ます (「Router Setup」→「Connecton」メニューからアクセス可能)。

WAN ロードバランシング機能は、 WAN 上に事前に設定された帯域

幅要求に応じて、本ルータ上の2つの WAN の通信アクティビティ

40

RX3042H ユーザーマニュアル

を割り当てます。他にサポートしている機能はWANポート用のフェ

イルオーバー機能です。WAN リンクの1つがダウンしたとき、本

ルータはダウンした WAN ポートに向かうトラフィックをまだ動作

中の WAN ポートに割り当てます。

ラインバックアップ機能は連続したインターネットアクセスを確

保するためのもう1つの機能です。プライマリ WAN リンクがダ

ウンしたとき、インターネットアクセスは自動的にバックアップ

WAN リンクに切り替えられます。

Chapter 5 ルータ接続の設定

5.3.1 WAN ロードバランシングとラインバックアップ

設定パラメータ

表 5.6 は WAN ロードバランシングとラインバックアップの 設定パ

ラメータです。

表 5.6. WAN

設定 説明

Load Balance

WAN1/WAN2

Bandwdth

Connectvty

Check

有効な 3 つのオプションから1つを選択してください。

Dsable:WAN

プ機能を両方とも無効にします。

Auto Mode:

します。ロードバランシングに使用されるアルゴリ

ズムはラウンドロビンに重点を置いています。

Lne Backup:

現在

バックアップリンクは常に WAN2 に設定されます。

WAN 間で割り当てたいトラフィック量の動作倍率を入

力します。0 〜 100% 間で入力できます。 例: WAN1

を 80%、WAN2 を 20% で設定した場合、トラフィック の

80% が WAN1 に、トラフィックの 20% が WAN2 に割り当

てられます。

ラジオボタンで「Enable」と「Dsable」を切り替えます。

WAN ポート用のリンクステータスをモニタするために使

用します。無効にした場合、本ルータはフェイルオーバー

を実行しません。つまり、WAN リンクの1つがダウン

した場合、ダウンしたリンクに割り当てられていたトラ

フィックは、動作中のリンクに再割り当てされません。こ

のオプションを有効にしておくことをお勧めします。ただ

し、 接続用に確認されるゲートウェイまたは (次項へ)

ロードバランシングとラインバックアップ

設定パラメータ

ロードバランシングとラインバックアッ

ロードバランシングを利用する場合選択

バックアップが必要な場合選択します。

の実装では、プライマリリンクは常に WAN1 に、

41

Chapter 5 ルータ接続の設定

設定 説明

Connectvty

Check ( 続き)

Connectvty

Check Interval

Connectvty

Check IP

Address

(WAN1)

Connectvty

Check IP

Address

(WAN2)

(続き)特定のネットワークデバイスがパケットに応答しな

い場合、この機能を無効にする必要があります。無効に

しない場合、本ルータは WAN リンクステータスを正し

く把握できず、ロードバランシング、ラインバックアッ

プに影響を及ぼします。

WAN リンクステータス用に本ルータが確認する時間の間

隔です。許容値は 1 〜 60 秒です。

トラフィックが通過する特定のネットワークデバイスの

IP アドレスを入力します。このフィールドはオプションで

す。トラフィックが特定のネットワークデバイスを通過する

ことを知らない限り、IP アドレスをここで指定する必要は

ありません。

トラフィックが通過する特定のネットワークデバイスの

IPアドレスを入力します。このフィールドはオプションです。

トラフィックが特定のネットワークデバイスを通過するこ

とを知らない限り、IPアドレスをここで指定する必要はあり

ません。

RX3042H ユーザーマニュアル

5.3.2 WAN ロードバランシングの設定

42

図 5.8. ロードバランシング設定

RX3042H ユーザーマニュアル

手順

1. 「Router Setup」 →「Load Balance」 メ ニ ュ ー か ら 「Load

Balancng Conguraton」 画面を開きます。

2. 「Load Balance」のフィールドから「Auto Mode」を選択します。

Chapter 5 ルータ接続の設定

3. 2つの

4. 「Connectvty Check」で「enable」または「dsable」を選択します。

a) 「Connectvty Check Interval」を入力します。

b) ( オプション) WAN1 および WAN2 用に「Connectvty Check

5. 「Apply」をクリックし、設定を保存します。

WAN 間で割り当てたいトラフィック量の動作倍率を入力します。許

容値は 0 〜 100% です。2 つの数の

このオプションを有効にした場合、以下の項目も入力してください。

IP Address」を入力します。

合計で 100% になります。

5.3.3 WAN ラインバックアップの設定

手順

1. 「Router S etup」→「 Loa d B ala nce」メニューから

「Load Balancn g Conf guraton 」画面を開きます。

2. 「Load Balance」のフィールドから「Lne Backup」を選択します。

3.「Connectvty Check」で「enable」または「dsable」を選択します。

このオプションを有効にした場合、以下の項目も入力してください。

a) 「Connectvty Check Interval」を入力します。

b) ( オプ ション ) WAN1 お よび WAN2 用 に「Connectvty

Check IP Address」を入力します。

4. 「Apply」をクリックし、設定を保存します。

5.4 ポートミラーリング

ポートミラーリングは LAN 上のセキュリティを強化するメカニズ

ムです。このメカニズムを適応させると LAN 上のいかなるネット

ワークアクティビティも追跡され、記録されます。

43

Chapter 5 ルータ接続の設定

RX3042H ユーザーマニュアル

5.4.1 ポートミラーリング設定パラメータ

表 5.7 はポートミラーリング設定パラメータです。

表 5.7.

ポートミラーリング設定パラメータ

設定 説明

Mrror Mode

Montor Port

Ingress Port

Egress Port

Reload

ポートミラーリングを利用する場合ドロップダウン

リストから

モニタポート用のポート番号を選択します。そのモニ

タポートは、他のポートで送受信されるパケットをモ

ニタするのに使用します。

選択したポートが受信するパケットをモニタします

(クリックして選択。)選択したポートに送信されるパ

ケットは全てコピーされ、そのコピーはモニタポー

トに配信されます。注: Ingress Port を選択する場合、

対応する Egress Port を選択する必要があります。例:

Ingress Port 2 を選択する場合、 Egress Port 2 を同様に

選択する必要があります。

選択したポートから送信されるパケットをモニタしま

す(クリックして選択)。選択したポートから送信され

るパケットは全てコピーされ、そのコピーはモニタポー

トに配信されます。

保存した設定を訂正する場合このボタンをクリックし

ます。注:この機能は 「Apply」ボタンをクリックし

た後は機能しません。

「Enable」を選択します。

44

• Ingress Port を モ ニ タ す る た め に は、 対 応 す る

Egress Port を同様に選択する必要があります。

•モニタポートが指定された場合、Ingress 、Egress ロ

ケーションマップには表示されません。

RX3042H ユーザーマニュアル

Chapter 5 ルータ接続の設定

図 5.9. Port Mrrorng 設定画面

5.4.2 ポートミラーリングの設定

手順

1. 「Router Setup」 →「Port Mrrorng」 メ ニ ュ ー か ら 「

Mrrorng Conguraton」

画面を開きます。

Port

2. 「Mrror Mode」ドロップダウンリストから

ます。

3. ド

ロップダウンリストから「Montor Port」番号を選択します。

選択 した Ingress/Egress Port のトラフィッ クはコピーされミ

ラーポートに送信されます。

4.

トラフィックをモニタしたい Ingress/Egress Port を選択します。

注: Ingress Port を選択する場合、対応する Egress Port を選択する必

要があります。例: Ingress Port 2 を選択した場合、 Egress Port 2 を同

様に選択する必要があります。

5.「Apply」ボタンをクリックし、設定を保存します。

「Enable」を選択し

45

Chapter 6 DHCP サーバ設定

RX3042H ユーザーマニュアル

6 DHCP サーバ設定

6.1 DHCP (Dynamic Host Control Protocol)

6.1.1 DHCP とは ?

DHCP とは、ネットワーク上のコンピュータへのIP 情報の割り当て、

配信を管理するプロトコルです。

DHCP を有効にすると、本ルータのようなデバイスが、ネットワー

クに接続したコンピュータに一時的に IPアドレスを割り当てます。

IP アドレスを割り当てるデバイスのことを DHCP サーバ、受信するデ

バイスのことを DHCP クライアントと呼びます。

注: クイックガイドで前述したように、LAN PC に IP

アドレスをそれぞれ設定するか、動的に(自動的に)

IP 情報を受け取るように設定することができます。

動的に情報を割り当てる設定をする場合は、DCHPサー

バからの IP アドレスの割り当てを受け取るように PC を

DHCP クライアントとして設定します。

DHCP サーバは、あらかじめ定義された IP アドレスプールから IP

アドレスを選び、インターネットとセッションがあると、コンピュータ

に特定の時間だけ IP アドレスを割り当てます。 また、必要に応じて、

モニタ、回収、再配信します。

DHCP が有効なネットワークでは、IP 情報は静的ではなく動的に割り

当てられます。DHCP クライアントは、ネットワークに接続すると、ア

ドレスプール内から毎回異なるアドレスを割り当てられます。

6.1.2 DHCP を使う理由

DHCP は、ネットワークを介して IP アドレスの管理・配信を行い

ます。DHCP がないと、全てのコンピュータそれぞれに、 IP アド

レスやその他関連情報を設定する必要があります。DHCP は一般的

に、頻繁に拡大したり更新されたりする大規模なネットワークで

使われます。

46

RX3042H ユーザーマニュアル

Chapter 6 DHCP サーバ設定

6.1.3 DHCP サーバを設定する

注: 本製品はあらかじめ定義された 192.168.1.100 か

ら 192.168.1.149 (サブネットマスク:255.255.255.0)

の IP アドレスレンジ内で、LAN 側の DHCP サーバと

して設定することができます。 アドレスレンジを変

更する場合は、以下の手順に従ってください。

まず、 DHCP サーバに割り当てられた DHCP 情報を受け入れるよ

うにパソコンを設定します。

1. 「Advanced」→「DHCP Server」の順にクリックして 図 6.1 の 「DHCP

Server

Conguraton」画面

を開きます。

図 6.1. DHCP Server Conguraton 画面

2. 「IP Address Pool (Begn/End Address)」、「Lease Tme」、「Default

Gateway IP Address」のフィールドに情報を入力します。

3. 「Prmary DNS Server IP Address」のフィールドに、

は プロバイダの DNS IP を入力します。

4. ( オプション)「Secondary DNS Server IP Address」と「Prmary/

Secondary WINS Server IP Address」を各フィールドに入力します。

表 6.1 は、DHCP 設定項目の詳細です。

LAN IP また

47

Chapter 6 DHCP サーバ設定

表 6.1. DHCP 設定パラメータ

フィ−ルド 説明

Enable

IP Address

LAN 用 DHCP サーバサービスを有効/無効にします。

DHCP アドレスレンジの最小値と最大値を特定します。

Pool Begn/

End

Lease Tme

LAN に接続したデバイスが割り当てられたアドレスを使

用する時間。

Default

Gateway IP

Address

設定レンジ内の IP アドレスを受け取るコンピュータ用の初

期設定ゲートウェイのアドレス。初期設定ゲートウェイは、

インターネット通信をするために DHCP クライアントが一

番初めに接続されるデバイスです。 一般的に本ルータの

LAN ポート IP アドレスです。

Use WAN

DNS Server

Address

ラジオボタンで 、WAN インターフェースにより設定ま

たは入手される DNS サーバの 「Enable」または「Dsable」

を切り替えます。「Enable」を選択し、WAN DNS サーバ

を利用できない場合、本ルータは LAN コンピュータ用の

DNS プロキシとして機能します。WAN DNS サーバが利

用できる場合は、LAN コンピュータは本ルータDNS プロ

キシの代わりに DNS の 要求を直接 WAN DNS サーバに送

信します。

Prmary/

Secondary

DNS Server

IP Address

設定レンジのIP アドレスを受信するコンピュータが使うDNS

(Doman Name System)の IP アドレスです。DNS サーバは、

Web ブラウザに入力したインターネット名を同等の IP ア

ドレスに変換します。一般的にはサーバはプロバイダに

存在します。DNS プロキシとして使う本ルータの LAN IP ア

ドレスを入力して、 LAN からDNS サーバに DNS 要求を転

送し、 LAN コンピュータに結果を中継します。この項目

はオプションです。

Prmary/

Secondary

WINS

Server IP

DHCP IP アドレスレンジから IP アドレスを受信するコン

ピュータが使うWINS サーバの IP アドレスです。WINS サー

バがネットワーク上に存在しなければ、この情報を入力

する必要はありません。

Address

(optonal)

RX3042H ユーザーマニュアル

5. 「Apply」をクリックして、DHCP サーバ設定を保存します。

48

RX3042H ユーザーマニュアル

Chapter 6 DHCP サーバ設定

6.1.4 DHCP アドレスを確認する

本ルータが LAN の DHCP サーバとして機能すると、コンピュータ

に割り当てられた全てのアドレスを記録します。 DHCP サーバ設

定画面の下側にある「Current DHCP Lease Table」のリンクをクリッ

クすると、下の図 6.2 のような画面で、既存の IP アドレス割り当て

表全てを確認することができます。

DHCP 割り当て表には、割り当てられた IP アドレ スと対 応する

MAC アドレスが表示されます。

図 6.2. DHCP 割り当て表

6.1.5 固定 DHCP 割り当て

DHCP サーバから IP を取得するホスト用に固定 DHCP アドレスが

要求され た場合、固定 DHCP 割り当てが 使用されます。 まず、

DHCP サーバが割り当てる DHCP 情報を受け入れるよう、パソコン

を設定する必要があります。

6.1.5.1

Fixed DHCP Lease Conguration 画面へのアクセス

− (Advanced → DHCP Server)

「Advanced」→「DHCP Server」メニューから「Fxed DHCP Lease

Conguraton」画面を開きます。(図 6.3 参照)

注: 「Fxed DHCP Lease Conguraton」画面を開くと、存在する

割り当てリストが、図 6.3 のように 画面下半分に表示されます。

49

Chapter 6 DHCP サーバ設定

RX3042H ユーザーマニュアル

図 6.3. Fxed DHCP Lease Conguraton 画面

6.1.5.2 固定 DHCP 割り当ての追加

手順

1. 「Advanced」→「DHCP Server」メニューから「Fxed DHCP

Lease Conguraton」画面を開きます。( 図 6.3)

2. MAC アドレスと

る IP アドレスを入力します。 下の表 6.2 は固定 DHCP 割り当て

設定パラメータの詳細です。

表 6.2. 固定 DHCP

フィールド 説明

Fxed DHCP Lease

MAC

Fxed DHCP Lease IPDHCP から割り当てられる IP アドレス。注:この IP アド

3. 「Add」ボタンをクリックして新しい固定 DHCP 割り当てエント

リを追加します。

固定 IP アドレスを 要求しているホストの希望す

割り当て設定パラメータ

DHCP サーバからの固定 IP アドレスを必要とする

デバイスの ハードウェア ID

レスは DHCP IP プール外に設定することを推奨します。

6.1.5.3 固定 DHCP 割り当ての削除

固定 DHCP 割り当てを削除するためには、削除する固定 DHCP 割り

当ての左にある をクリックします。

6.1.5.4 固定 DHCP 割り当て表の確認

現在の着信固定 DHCP 割り当てを確認するには 「Advanced」→

50

RX3042H ユーザーマニュアル

「DHCP Server」メニューから「Fxed DHCP Lease Conguraton」

画面を開きます。

Chapter 6 DHCP サーバ設定

6.2 DNS

6.2.1 DNS とは

DNS(Doman Name System)サーバは ユーザーが Web ブラウザ

に入力したドメイン名(例:「yahoo.com」)を、対応する数で示され、

インターネットルーティングに使用される IP アドレスに置き換え

ます。

パソコンユーザーがブラウザにドメイン名を入力すると、パソコ

ンは最初に、DNS サーバに対応する IP アドレスを取得するように

要求します。DNS サーバは自身のデータベースでドメイン名を調

べます。そこで見つからないとき、 上位の DNS サーバと交信しま

す。アドレスが見つかると要求しているパソコンに返送され、通

信記録として IP パケットで参照できます。

6.2.2 DNS アドレスの割り当て

複数の DNS アドレスがあれば、サーバの1つがダウンしたとき、

または回線が混雑したときに代わりを提供でき便利です。プロバイ

ダは一般的にプライマリ/セカンダリ DNS アドレスを提供します

が、追加のアドレスを提供する場合もあります。LAN パソコンは

これらの DNS アドレスを以下のいずれかの方法で確認します。

• 静的に:プロバイダが DNS サーバアドレスを指定している場合、

パソコンの IP プロパティを変更することで各パソコンに割り当

てることができます。

• DHCP サーバより動的に:

ドレスを設定できます。また、DHCP サーバは、DNS アドレス

をパソコンに割り当てることができます。 DHCP サーバの設定

の手順はセクション 6.1.3 「DHCP サーバを設定する」を参照

してください。

以上のいずれかの方法で、プロバイダの DNS サーバでの実際

のアドレスを指定できます(パソコン上または DHCP Server

Conguraton 画面内)。または

を指定することもできます(例:192.168.1.1)。 LAN ポート IP ア

ドレスを指定するとき、デバイスは次のセクションで述べる DNS

リレーを行います。

本ルータの DHCP サーバで DNS ア

本ルータで LAN ポートのアドレス

51

Chapter 6 DHCP サーバ設定

RX3042H ユーザーマニュアル

注:パソコン上または DHCPプールで、実際の DNS

アドレスを指定した場合、 DNS リレー機能は使用さ

れません。

6.2.3 DNS リレーの設定

DNS アドレスとしてデバイスの LAN ポート IP アドレスを指定する

と、インターネットセキュリティルータは自動で「DNS リレー」

を行います。つまり、デバイス自体は DNS サーバではないため、

LAN パソコンからのドメインネーム探索要求をプロバイダの DNS

サーバに転送します。そして DNS サーバの 応答をパソコンにリレー

します。

DNS リレーを実行するには、本ルータは接続する DNS サーバの IP

アドレスを保持する必要があります。本ルータはこれらのアドレス

を、次の方法のどちらか一方または両方で確認します。

• PPPoE 接続 または 動的 IP 接続を通して確認: 本ルータがプロ

バイダと PPPoE ( 「5.2.2 PPPoE」、「5.2.3 PPPoE アンナンバード」

参照) 接続または 動的 IP (「5.2.4 動的 IP」参照)接続をして

いるとき、プライマリ/セカンダリ DNS アドレス は PPPoE プ

ロトコル経由で確認されます。このオプションを使用すると、

プロバイダが DNS アドレスを変更しても、パソコンまたは本ルー

タの再設定は不要です。

• 本ルータでの設定:

レスを指定できます。( 図 5.3、図 5.4、 図 5.5、 図 5.6 参照)

手順

1. 「DHCP Server Conguraton」画面の「

のフィールドに LAN IP を入力します。(図 6.1 参照)

2. 本ルータの

に、LAN PCを設定します。または、本ルータのLAN IP アドレスを、

DNS サーバアドレスとして LAN の各パソコン用に手動で入力

します。

DHCP サーバが割り当てた IP アドレスを使用するよう

WAN 設定画面でもプロバイダの DNS アド

注:DNS リレーを有効にする前に LAN パソコンに割

り当てられた DNS アドレスは、パソコンを再起動す

るまで有効です。DNS リレーは、パソコンの DNS ア

ドレスが LAN IP アドレスであるときにだけ実行され

ます。

52

DNS Server IP Address」

RX3042H ユーザーマニュアル

同様に、DNSリレーを有効にした後にDNSアドレス

(LAN IP アドレス以外) をDHCPプール内またはパソコ

ン上で静的に指定した場合、そのアドレスは DNSリレ

ーアドレスの代わりに使用されます。

Chapter 6 DHCP サーバ設定

53

Chapter 7 経路設定

RX3042H ユーザーマニュアル

7 経路設定

Conguraton Management で、インターネットのネットワーク

データ通信用に特定の経路を設定することができます。以下の説

明は、基本的な経路の概念と静的経路の作成方法です。大抵の場

合は静的経路の設定は必要ありません。

7.1 IP 経路

ルータの主要な役割は、特定の送信先へ向かうデータを受信した

場合に、次にどのデバイスにデータを送信するかを判断すること

です。IP 経路を特定すると、ルータがこの判断を行う際のルール

を設定したことになります。

7.1.1 静的経路を特定する必要がある?

大抵の場合は必要ありません。家庭や小さなオフィスのネットワー

クでは、LAN コンピュータやルータ用の初期設定ゲートウェイを

設定する経路が、インターネットトラフィックに最適な経路です。

• LAN コンピュータでは、初期設定ゲートウェイが全てのイン

ターネットトラフィックを

TCP/IP を修正した時に割り当てるか、インターネットへのアクセ

スの際にサーバから情報を動的に受信するように設定しているた

め、LAN コンピュータは初期設定ゲートウェイを把握していま

す。(詳細:クイックスタートガイド Part 2 参照)

本ルータの LAN ポートに導きます。

• 本ルータのデフォルトゲートウェイは全ての送信インターネッ

トトラフィックをプロバイダのルータへ導くように設定されて

います。デバイスとインターネット接続のネゴシエーションの

際に、プロバイダが自動的に初期設定ゲートウェイを割り当て

ます。(初期設定経路の追加方法 7.3.2 「静的経路を追加する」

参照)

2つ以上のネットワークかサブネットを設定している場合や、2

つ以上の プロバイダサーバと接続している場合、リモート LAN に

接続している場合は、静的経路の設定が必要な場合があります。

54

RX3042H ユーザーマニュアル

Chapter 7 経路設定

7.2 RIP(Routing Information Protocol)を

使用する動的経路設定

RIP を使用すると複数の ルータ間 での経路 情報の通信 が可能に

なり、 経 路は 自動的 に 更新 されます。RIP を「System Servces

Conguraton」画面で有効にすることをお勧めします。(図 11.1)

図 7.1. RIP Conguration 画面

7.2.1 RIP 設定パラメータ

下の表は静的経路設定用の設定パラメータです。

表 7.1. 静的経路設定のパラメータ

フィールド 説明

Interface

RIP

経路情報の交換に使用するインターフェースを選択

します。選択 オ プ ショ ンは LAN、WAN1、WAN2、

PPPoE1、PPPoE2、PPPoE3、PPPoE4 です。

「Enable」または「Dsable」ラ ジオボタンで選択し

たインターフェース用の「RIP」の有効 / 無効を切り

替 え ま す。 ま ず、「Management / System Servces

Conguraton」画面で

があります。

RIP サービスを有効にする必要

55

Chapter 7 経路設定

フィールド 説明

Passve Mode

RIP Verson

(Send)

RIP Verson

(Receve)

Authentcaton

Authentcaton

Mode

Authentcaton

Key

このインターフェース用に設定した RIP を、他のルー

タから経路情報を受信するためだけに使用する場合、

この項目を有効にします。送受信する場合は無効にし

ます。

経路情報を送信する RIP バージョンを選択します。オ

プションは「 Verson 1」、「Verson 2」、「Both」 です。

経路情報を送信する RIP バージョンを選択します。オプ

ションは「 Verson 1」、「Verson 2」、「Both」です。

「Enable」または「Dsable」ラジオボタンで、経路情

報を交換する際に使用する認証の有効 / 無効を切り替

えます。経路情報を交換するルータは全て、同じ認証

キーを使用します。

RIP 認証モードをドロップダウンリストから選択し

ます。サポートし ているモードは「Clear Text」と

「MD5」です。

経路情報を交換するルータ全てが共有する認証キーを

入力します。

RX3042H ユーザーマニュアル

7.2.2 RIP を設定する

RIP の有効 / 無効を切り替える手順

1. 「System Servces Conguraton」 画 面 で、「Enable」 ま たは

「Dsable」ラジオボタンをクリックします。

(図 11.1)

2. 経路情報の交換に使用するインターフェースをドロップダウン

リストから選択します。

3. 「Enable」ラジオボタンをクリックし、

ス用の RIP を有効にします。

4. RIP を「Passve」モ ードで動作 させるかを

「Dsable」ラジオボタンで選択

5. 経路情報の送受信用の RIP バージョンを選択します。利用可能

オプションは

6. 認証を必要とするかどうかを「Enable」または「Dsable」ラジ

オボタンで選択します。

56

「 Verson 1」、「Verson 2」、「Both」

します。

選択したインターフェー

「Enable」または

です。

RX3042H ユーザーマニュアル

7. (オプション)認証を有効にすると、認証モードと認証キーを

設定する必要があります。

Apply」ボタンをクリックし設定を適用します。

8. 「

Chapter 7 経路設定

7.3 静的経路

図 7.2. Statc Route Conguraton 画面

7.3.1 静的経路設定パラメータ

下の表は静的経路用の設定パラメータです。

表 7.2. 静的経路 設定パラメータ

フィールド 説明

Destnaton

Address

送信先コンピュータまたは送信先ネットワーク全体の IP

アドレスを特定します。または数字ゼロを設定し、他に経

路が定義されていない送信先に使用する経路であること

を示します(これはデフォルトゲートウェイを作成する

経路)。送信先 IP はネットワーク ID です。初期設定の経

路は送信先 IP「0.0.0.0」です。ネットワーク ID の詳細は

Chapter 12 をご覧ください。

57

Chapter 7 経路設定

フィールド 説明

Subnet Mask

Gateway

Interface

送信先アドレスのどの部分が、ネットワーク、ネットワー

ク上のコンピュータであるかを示します。(ネットワーク

マスクの詳細は Chapter 12 を参照)サブネットマスク用の

初期設定の経路は「0.0.0.0」です。

ゲートウェイ IP アドレス

設 定 オプ シ ョンは AUTO、Eth0(LAN)、Eth1(WAN)、

PPPoE:0(unnumbered)、PPPoE:1(1st PPPoE

sesson)、PPPoE:2(2nd PPPoE sesson) で す。 こ れ

らのオプションはドロップダウンリストで選択します。

AUTO を選択すると、ゲートウェイ IP アドレスに基づいて

自動的にインターフェースを割り当て、パケットを送信

します。

7.3.2 静的経路を追加する

RX3042H ユーザーマニュアル

図 7.3. 静的経路設定 画面

静的経路を経路制御表に追加する手順

1.

「Advanced」→「Statc Route」メニューの順にクリックし、「Statc

Route Conguraton」画面を開きます。

2. 静的経路情報(Destnaton IP Address、Subnet Mask、

Gateway、Interface)を各フィールドに入力します。

詳細は 表 7.2 をご覧ください。

AN のデフォルトゲートウェイを定義する経路を作成するには、

「Destnaton IP Address」と「Subnet Mask」 のフィールドに

「0,0,0,0」と入力します。

3. 「

Add」ボタンをクリックし、新しい経路を適用します。

58

RX3042H ユーザーマニュアル

7.3.3 静的経路を削除する

図 7.4. 経路表(例)

手順

1. 「Advanced」→「Statc Route

「Statc Route Conguraton」画面を開きます。

」メニューの順にクリックし、

Chapter 7 経路設定

2. 経路表が表示されますので、削除する経路のアイコン

リックします。

をク

警告:初期設定のゲートウェイは理由なく削除しな

いでください。インターネット接続ができなくなる

ことがあります。

7.3.4 静的経路制御表を参照する

IP が有効なコンピュータやルータは全て、ユーザーが頻繁にアク

セスする IP アドレスを記録します。各送信先 IP アドレス用に、デー

タが取る1番目のホップ IP アドレスを表にします。これがデバイ

スの経路制御表になります。

本ルータの経 路制御表を参照 するには、「Advanced」→「Statc

Route」メニューの順にクリックします。経路制御表は図 7.2 のよ

うに「Statc Route Conguraton」画面の上半分に表示されます。

経路制御表には、1行に1経路(送信先ネットワークの IP アドレス、

送信先ネットワークのサブネットマスク、トラフィック転送用の

ゲートウェイの IP 等)の情報を表示します。

59

Chapter 8 DDNS 設定

RX3042H ユーザーマニュアル

8 DDNS 設定

DDNS(Dynamc DNS)は、IP アドレスに変更があった場合でも(PC

の再起動や ISP の DHCP サーバが IP のリースをリセットした場合

など)、同じドメイン名を持つことができるサービスです。本ルー

タは WAN IP アドレスが変更されると、DDNS サービスプロバイ

ダに接続し、IP アドレスの代わりにドメイン名を使い、WEB サー

バや FTP サーバのような Web サービスの設定をサポートします。

DDNS は以下の機能で DDNS クライアントをサポートしています。

• 外部インターフェースを検出した際に DNS 履歴を更新(追

加)する機能

• DNS 強制更新機能

HTTP DDNS クライアント

HTTP DDNS クライアントは DDNS サービスプロバイダが提供する

メカニズムを使用して DNS 履歴を動的に更新します。この場合、サー

ビスプロバイダが DNS 内の DNS 履歴を更新します。本ルータは

HTTP をトリガーとして更新を行います。また、本ルータは下のサー

ビスプロバイダで HTTP DDNS 更新をサポートします。

• www.dyndns.org

HTTP DDNS サーバ

(DynDNS)

DynDNS

sr.homeunx.com

ISR

図 8.1. ネットワーク(HTTP DDNS)

設定した DDNS インターフェースの IP アドレスが変更されると、

DDNS 更新は特定の DDNS サービスプロバイダへ送られます。本

ルータは DDNS サービスプロバイダから入手した DDNS ユーザ名

とパスワードで構成されます。

60

RX3042H ユーザーマニュアル

Chapter 8 DDNS 設定

8.1 DDNS 設定パラメータ